Область техники, к которой относится изобретение

Раскрытие относится, в общем, к управлению доступом и, в частности, к способу управления авторизацией.

Уровень техники

В традиционном способе управления авторизацией, таком как система единого входа (SSO) в стандарте OpenId, используется поставщик идентификационной информации (IdP) для хранения многочисленных кодов пользовательских данных, каждый из которых может быть набором из идентификатора пользователя (ID пользователя), пароля пользователя (PW пользователя) или отчетов, которые относятся к личным сведениям. Пользователь может войти в свою учетную запись на веб-сайте, предоставив на веб-сайте универсальный идентификатор ресурса (URI), который выдается IdP и содержит его/ее идентификатор пользователя, зарегистрированный на IdP. После этого веб-сайт может проверить подлинность идентификационной информации пользователя посредством запроса IdP для соответствующего одного из: вводов пользовательских данных на основании URI, предоставленного пользователем. Следовательно, пользователь может легко получить доступ к любому веб-сайту, который поддерживает OpenId, используя один и тот же URI. Например, пользователь, который зарегистрировал "Alice" в качестве своего ID пользователя на IdP с унифицированным указателем ресурса (URL) http://OpenId-provider.org, сможет регистрировать любой веб-сайт, который поддерживает OpenId, используя URI http://alice.OpenId-provider.org. Так как механизм аутентификации, используемый в настоящее время IdP, является недостаточным, IdP могут быть уязвимы для кражи данных, поэтому веб-сайты, поддерживающие OpenId, могут иметь недостаток, связанный с управлением авторизацией.

Раскрытие сущности изобретения

Таким образом, задача раскрытия состоит в том, чтобы выполнить способ управления авторизацией, который позволяет устранить по меньшей мере один из недостатков предшествующего уровня техники. Соответственно технический результат заключается в устранении уязвимостей для кражи данных у поставщиков идентификационной информации.

Согласно раскрытию способ должен быть реализован системой. Система включает в себя терминал сервера аутентификации, терминал сервера поставщика и пользовательский терминал, которые взаимодействуют друг с другом через первую сеть связи. Способ включает в себя этапы, на которых:

генерируют, после приема, терминалом сервера аутентификации, запроса соединения из терминала сервера поставщика через первую сеть связи, контрольный идентификатор сервера, сохраняют контрольный идентификатор сервера в терминале сервера аутентификации и передают контрольный идентификатор сервера через первую сеть связи на терминал сервера поставщика обеспечения возможности передачи терминалом сервера поставщика, контрольного идентификатора сервера через первую сеть связи на пользовательский терминал;

после приема, терминалом сервера аутентификации через первую сеть связи от пользовательского терминала, зашифрованного идентификатора сервера, который получается в результате шифрования, выполненного в отношении контрольного идентификатора сервера пользовательским терминалом на основании предварительно сохраненного ключа преобразования, серийного номера конечного пользователя, соответствующего пользовательскому терминалу, и ввода пользовательских данных, определяют, авторизована ли комбинация из зашифрованного идентификатора сервера и серийного номера конечного пользователя; и

передают, с помощью терминала сервера аутентификации, при определении, что комбинация из зашифрованного идентификатора сервера и серийного номера конечного пользователя авторизована, подтверждение авторизации и ввод пользовательских данных в терминал сервера поставщика через первую сеть связи.

Краткое описание чертежей

Другие признаки и преимущества раскрытия станут очевидными в последующем описании варианта осуществления со ссылкой на сопроводительные чертежи, на которых:

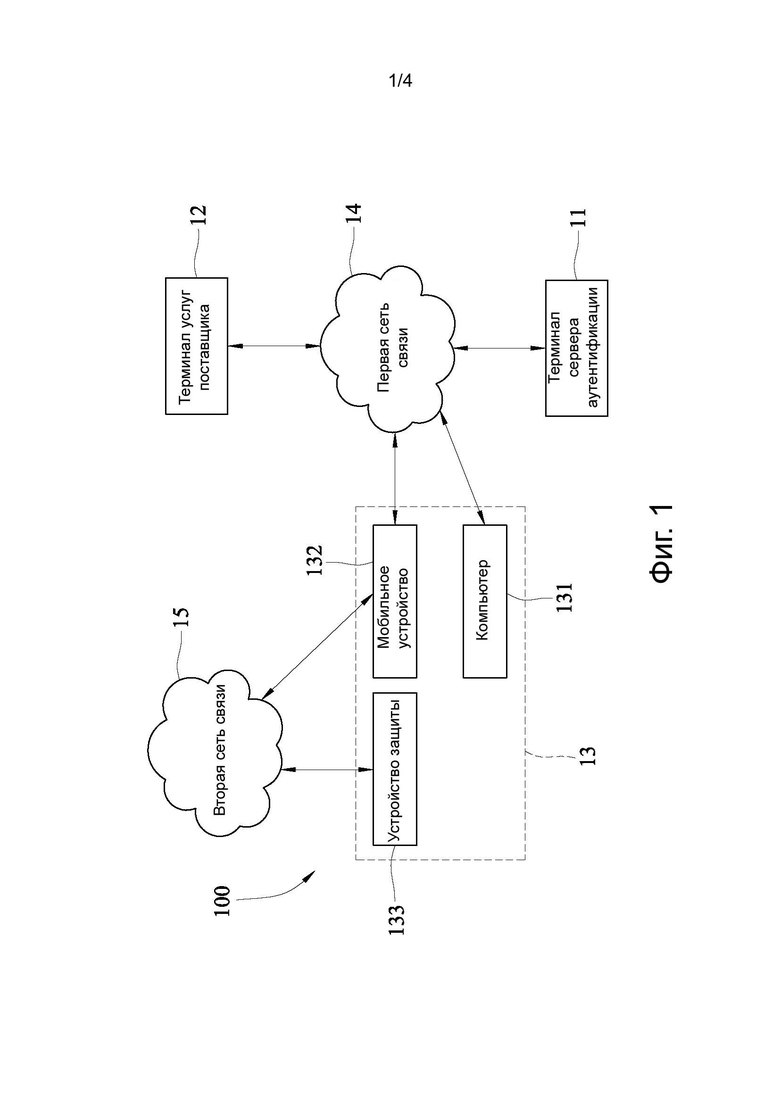

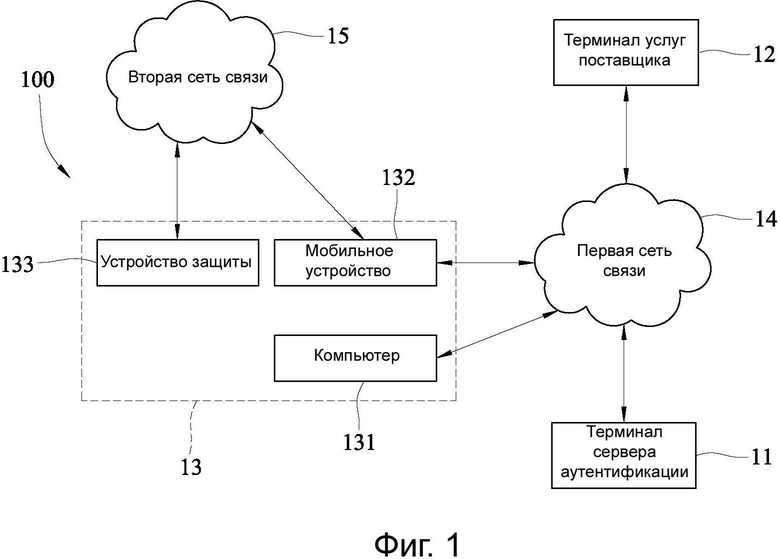

на фиг. 1 показана блок-схема, иллюстрирующая вариант осуществления системы, используемый для реализации способа управления авторизацией согласно раскрытию;

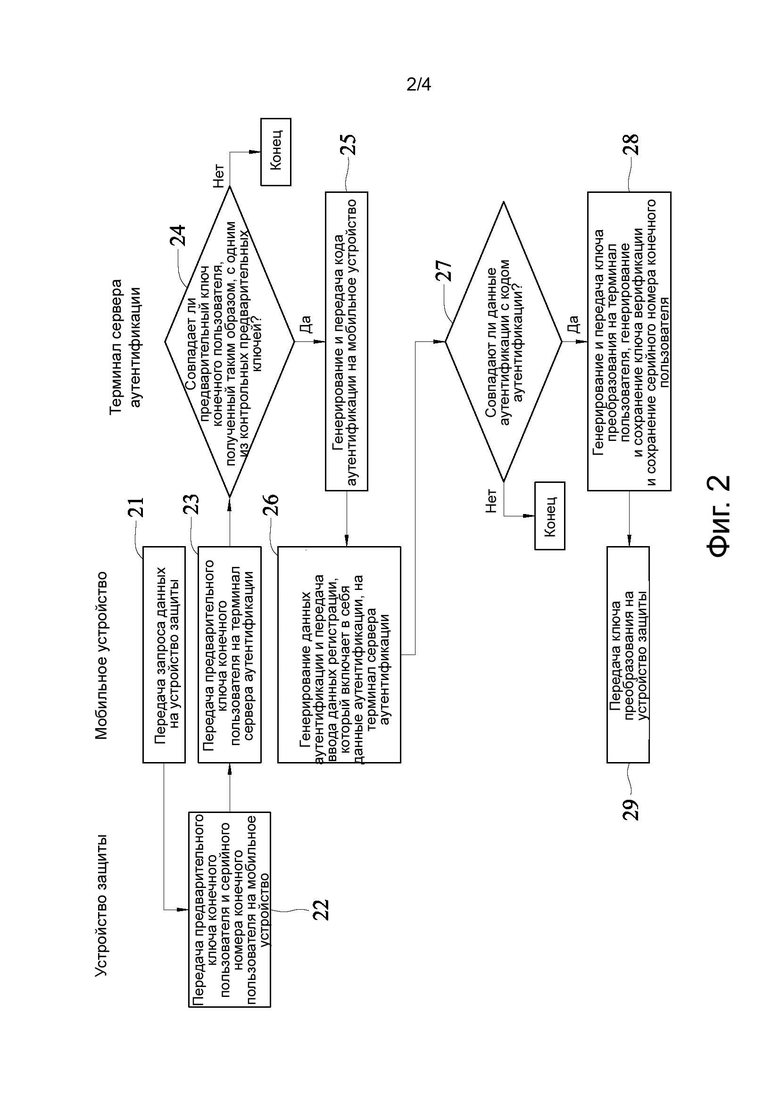

на фиг. 2 показана блок-схема последовательности операций, иллюстрирующая вариант осуществления процедуры регистрации способа управления авторизацией согласно раскрытию;

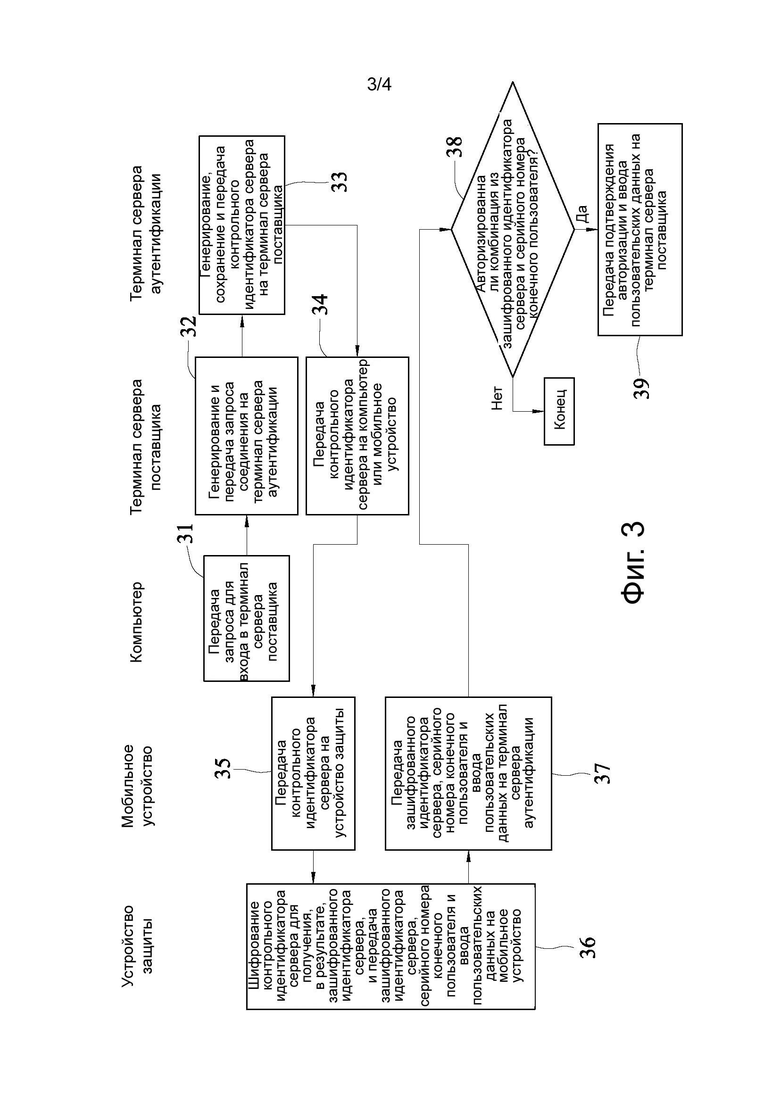

на фиг. 3 показана блок-схема последовательности операций, иллюстрирующая вариант осуществления процедуры входа в систему способа управления авторизацией согласно раскрытию; и

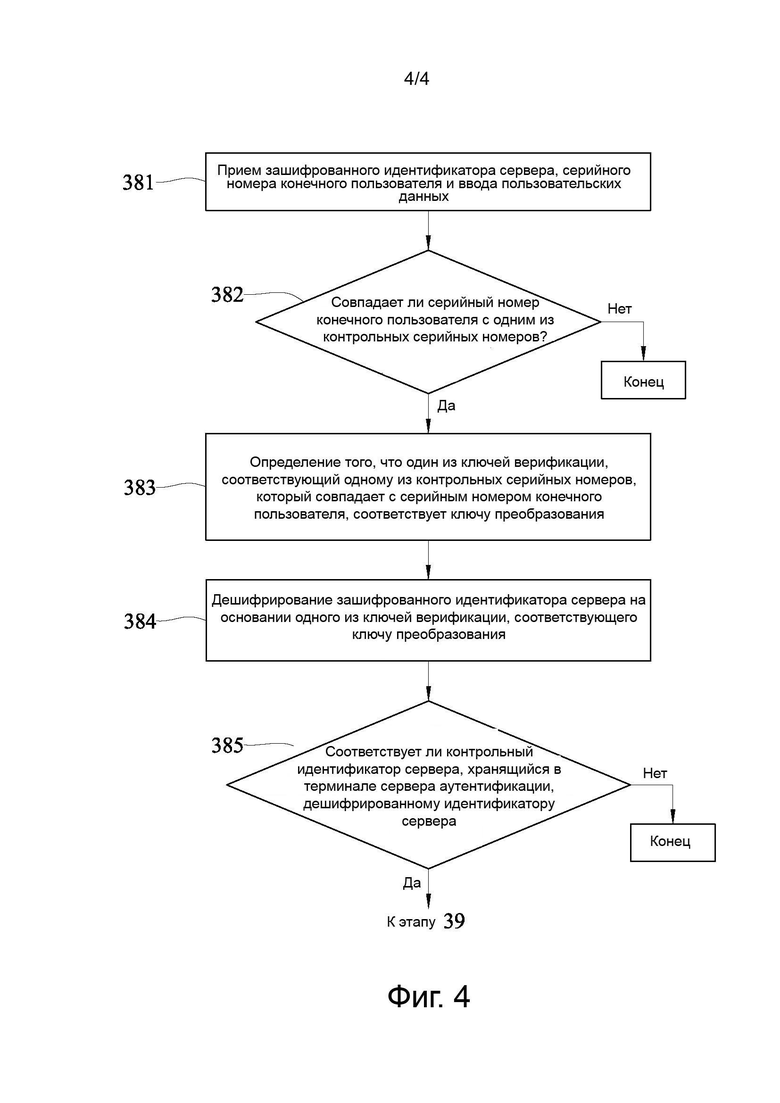

на фиг. 4 показана блок-схема последовательности операций, иллюстрирующая вариант осуществления подэтапов для этапа 38, включенного в процедуру входа в систему способа управления авторизацией согласно раскрытию.

Осуществление изобретения

Со ссылкой на фиг. 1 проиллюстрирован вариант осуществления системы 100, используемый для реализации способа управления авторизацией согласно настоящему раскрытию. Система 100 включает в себя терминал 11 сервера аутентификации, терминал 12 сервера поставщика и пользовательский терминал 13, которые взаимодействуют друг с другом через первую сеть 14 связи. В данном варианте осуществления терминал 11 сервера аутентификации реализован как сервер, который выполняет аутентификацию, и терминал 12 сервера поставщика используется как веб-сервер, но реализации этих терминалов не ограничиваются тем, что раскрыто в данном документе, и могут варьироваться в других вариантах осуществления. В данном варианте осуществления первая сеть 14 связи представляет собой Интернет, но реализация первой сети 14 связи может варьироваться в других вариантах осуществления, и не ограничивается тем, что раскрыто в данном документе.

Терминал 11 сервера аутентификации хранит множество контрольных предварительных ключей, набор контрольных серийных номеров и множество ключей верификации, которые соответствуют в указанном порядке контрольным серийным номерам. Набор контрольных серийных номеров и множество ключей верификации вырабатываются в результате действий, связанных с регистрацией прежних пользователей по отношению к терминалу 11 сервера аутентификации.

Пользовательский терминал 13 хранит предварительный ключ конечного пользователя. В частности, пользовательский терминал 13 включает в себя компьютер 131, мобильное устройство 132 и устройство 133 защиты. В одном варианте осуществления пользовательский терминал 13 может не включать в себя компьютер 131.

Компьютер 131 взаимодействует с терминалом 12 сервера поставщика через первую сеть 14 связи. Компьютер 131 может быть реализован как портативный компьютер типа "лэптоп", портативный компьютер типа "ноутбук" или планшетный компьютер, но его реализация не ограничивается тем, что раскрыто в данном документе, и может варьироваться в других вариантах осуществления.

Мобильное устройство 132 взаимодействует с терминалом 11 сервера аутентификации и терминалом 12 сервера поставщика через первую сеть 14 связи и дополнительно взаимодействует с устройством 133 защиты через вторую сеть 15 связи. Мобильное устройство 132 может быть реализовано как смартфон, интеллектуальные часы или персональный цифровой помощник (PDA), но его реализация не ограничивается тем, что раскрыто в данном документе, и может варьироваться в других вариантах осуществления. В данном варианте осуществления вторая сеть 15 связи отличается от первой сети 14 связи и представляет собой сеть беспроводной связи малого радиуса действия, такую как Bluetooth или Wi-Fi, но реализация второй сети 15 связи может варьироваться в других вариантах осуществления и не ограничивается тем, что раскрыто в данном документе.

Устройство 133 защиты хранит предварительный ключ конечного пользователя, ввод пользовательских данных и серийный номер конечного пользователя, который соответствует устройству 133 защиты. Устройство 133 защиты дополнительно сохраняет ключ преобразования после процедуры регистрации, которая будет объяснена ниже. В одном варианте осуществления ввод пользовательских данных может быть реализован в виде отчетов, которые относятся к личной информации, но его реализация не ограничивается тем, что раскрыто в данном документе, и может варьироваться в других вариантах осуществления. В одном варианте осуществления устройство 133 защиты можно реализовать как включающее в себя процессор, память и приемопередатчик, или оно может быть системой на чипе (SoC), которая выполняет функции хранения и вычисления, но его реализация не ограничивается тем, что раскрыто в данном документе, и может варьироваться в других вариантах осуществления.

Способ управления авторизацией включает в себя процедуру регистрации и процедуру входа в систему.

Как показано на фиг. 1 и 2, процедура регистрации способа включает в себя следующие этапы 21-29.

На этапе 21 мобильное устройство 132 передает запрос данных через вторую сеть 15 связи в устройство 133 защиты.

На этапе 22, в ответ на прием запроса данных из мобильного устройства 132, устройство 133 защиты передает предварительный ключ конечного пользователя и серийный номер конечного пользователя через вторую сеть 15 связи в мобильное устройство 132.

На этапе 23 мобильное устройство 132 передает предварительный ключ конечного пользователя через первую сеть 14 связи в терминал 11 сервера аутентификации.

На этапе 24, при приеме предварительного ключа конечного пользователя через первую сеть 14 связи из пользовательского терминала 13, терминал 11 сервера аутентификации определяет, совпадает ли предварительный ключ конечного пользователя, принятый таким образом, с одним из контрольных предварительных ключей. Когда определяется, что предварительный ключ конечного пользователя, принятый таким образом, не совпадает ни с одним из контрольных предварительных ключей, последовательность операций процедуры регистрации завершается. В противном случае, последовательность операций процедуры регистрации переходит к этапу 25.

Когда определяется, что предварительный ключ конечного пользователя, принятый таким образом, совпадает с одним из контрольных предварительных ключей, на этапе 25 терминал 11 сервера аутентификации генерирует код аутентификации и передает код аутентификации в мобильное устройство 132 из пользовательского терминала 13 с тем, чтобы мобильное устройство 132 пользовательского терминала 13 могло передать ввод регистрационных данных через первую сеть 14 связи в терминал 11 сервера аутентификации. Ввод регистрационных данных включает в себя предварительный ключ конечного пользователя, серийный номер конечного пользователя и данные аутентификации, ассоциированные с кодом аутентификации.

На этапе 26, при приеме кода аутентификации через первую сеть 14 связи, мобильное устройство 132 генерирует данные аутентификации на основании кода аутентификации и передает ввод регистрационных данных через первую сеть 14 связи в терминал 11 сервера аутентификации. В одном варианте осуществления данные аутентификации могут быть реализованы как данные, которые включают в себя код аутентификации, но реализация данных аутентификации может варьироваться в других вариантах осуществления и не ограничивается тем, что раскрыто в данном документе. Например, после того, как пользователь зарегистрировал учетную запись на веб-сайте с помощью своей электронной почты, веб-сайт передает код аутентификации пользователю по электронной почте, предоставленной пользователем при попытке аутентифицировать идентификационную информацию пользователя, которая связана с помощью электронной почты. По мере того, как пользователь предоставляет на веб-сайте ответ с данными аутентификации, которые содержат код аутентификации, принятый по электронной почте, идентификационная информация пользователя может быть аутентифицирована.

На этапе 27 терминал 11 сервера аутентификации определяет, на основании данных аутентификации, включенных при вводе регистрационных данных, соответствуют ли данные аутентификации коду аутентификации. Когда определяется, что данные аутентификации не соответствуют коду аутентификации, последовательность операций процедуры регистрации завершается. В противном случае, последовательность операций процедуры регистрации переходит к этапу 28.

На этапе 28, когда определяется, что данные аутентификации соответствуют коду аутентификации, терминал 11 сервера аутентификации генерирует ключ преобразования на основании предварительного ключа конечного пользователя, включенного при вводе регистрационных данных, и передает ключ преобразования через первую сеть 14 связи в пользовательский терминал 13. Кроме того, терминал 11 сервера аутентификации генерирует, на основании ключа преобразования, ключ верификации, который соответствует ключу преобразования и серийному номеру конечного пользователя, включенному при вводе регистрационных данных, и сохраняет ключ верификации в терминале 11 сервера аутентификации. Более того, терминал 11 сервера аутентификации хранит серийный номер конечного пользователя, включенный при вводе регистрационных данных в набор контрольных серийных номеров, в терминале 11 сервера аутентификации, чтобы служить в качестве дополнительного одного из контрольных серийных номеров. Следует отметить, что серийный номер конечного пользователя, сохраненный таким образом, отличается от других контрольных серийных номеров, ранее сохраненных в терминале 11 сервера аутентификации. Стоит отметить, что в данном варианте осуществления ключ преобразования является таким же, как и ключ верификации с тем, чтобы его можно было использовать в симметричном алгоритме шифрования/декодирования. Однако реализации ключа преобразования и ключа верификации не ограничиваются тем, что раскрыто в данном документе, и могут варьироваться в других вариантах осуществления. Например, в асимметричном алгоритме шифрования/декодирования, таком как криптография с открытым ключом, ключ преобразования может быть реализован как закрытый ключ, и ключ верификации может быть реализован как открытый ключ, который соответствует, но отличается от закрытого ключа.

На этапе 29 мобильное устройство 132 принимает ключ преобразования через первую сеть 14 связи и передает ключ преобразования через вторую сеть 15 связи в устройство 133 защиты.

Обращаясь к фиг. 1 и 3, процедура входа в систему способа включает в себя следующие этапы 31-39.

На этапе 31 компьютер 131 передает запрос входа в систему через первую сеть 14 связи в терминал 12 сервера поставщика. Следует отметить, что в одном варианте осуществления, где компьютер 131 не включен в пользовательский терминал 12, мобильное устройство 132 передает запрос входа в систему через первую сеть 14 связи непосредственно в терминал 12 сервера поставщика.

На этапе 32 терминал 12 сервера поставщика генерирует запрос соединения на основании запроса входа в систему, принятого из одного из компьютера 131 и мобильного устройства 132, и передает запрос соединения через первую сеть 14 связи в терминал 11 сервера аутентификации.

На этапе 33, после приема запроса соединения из терминала 12 сервера поставщика через первую сеть 14 связи, терминал 11 сервера аутентификации генерирует контрольный идентификатор сервера, сохраняет контрольный идентификатор сервера в терминале 11 сервера аутентификации и передает контрольный идентификатор сервера через первую сеть 14 связи в терминал 12 сервера поставщика для того, чтобы терминал 12 сервера поставщика мог передать контрольный идентификатор сервера через первую сеть 14 связи в пользовательский терминал 13. В данном варианте осуществления контрольный идентификатор сервера отформатирован в виде кода быстрого реагирования (QR-кода), но реализация контрольного идентификатора сервера может варьироваться в других вариантах осуществления и не ограничивается тем, что раскрыто в данном документе.

На этапе 34 терминал 12 сервера поставщика передает контрольный идентификатор сервера через первую сеть 14 связи в упомянутое одно из: компьютера 131 и мобильного устройства 132 пользовательского терминала 13.

На этапе 35, после получения контрольного идентификатора сервера из компьютера 131 или непосредственно из терминала 12 сервера поставщика, мобильное устройство 132 передает контрольный идентификатор сервера через вторую сеть 15 связи в устройство 133 защиты с тем, чтобы устройство 133 защиты попыталось выполнить шифрование контрольного идентификатора сервера, чтобы получить в результате зашифрованный идентификатор сервера. Следует отметить, что в данном варианте осуществления мобильное устройство 132 получает контрольный идентификатор сервера посредством сканирования QR-кода, отображаемого на дисплее компьютера 131. В одном варианте осуществления, где компьютер 131 не включен в пользовательский терминал 13, мобильное устройство 132 получает контрольный идентификатор сервера непосредственно из терминала 12 услуг поставщика через первую сеть 14 связи и передает контрольный идентификатор сервера в устройство 133 защиты через вторую сеть 15 связи.

На этапе 36 устройство 133 защиты выполняет шифрование контрольного идентификатора сервера на основании ключа преобразования, чтобы получить в результате зашифрованный идентификатор сервера. Затем устройство 133 защиты передает зашифрованный идентификатор сервера, серийный номер конечного пользователя и ввод пользовательских данных через вторую сеть 15 связи в мобильное устройство 132. Следует отметить, что в одном варианте осуществления устройство 133 защиты дополнительно выполняет шифрование контрольного идентификатора сервера на основании пользовательского ввода, который генерируется в соответствии с операциями пользователя, выполняемыми в устройстве 133 защиты. Например, мобильное устройство 132 может отображать сообщение, чтобы уведомить пользователя о работе аппаратной кнопки на устройстве 133 защиты для того, чтобы разрешить выполнение процедуры входа в систему. Устройство 133 защиты выполнено с возможностью шифрования контрольного идентификатора сервера и передачи зашифрованного идентификатора сервера, серийного номера конечного пользователя и ввода пользовательских данных в мобильное устройство 132 только тогда, когда устройство 133 защиты обнаружит, что аппаратная кнопка работает.

На этапе 37 мобильное устройство 132 передает зашифрованный идентификатор сервера, серийный номер конечного пользователя и ввод пользовательских данных через первую сеть 14 связи в терминал 11 сервера аутентификации.

На этапе 38, после приема, через первую сеть 14 связи из пользовательского терминала 13, зашифрованного идентификатора сервера, серийного номера конечного пользователя, соответствующего устройству 133 защиты пользовательского терминала 13, и ввода пользовательских данных, терминал 11 сервера аутентификации определяет, авторизована ли комбинация из зашифрованного идентификатора сервера и серийного номера конечного пользователя. Когда определяется, что комбинация из зашифрованного идентификатора сервера и серийного номера конечного пользователя не авторизована, последовательность операций процедуры входа в систему завершается. В противном случае, последовательность операций процедуры входа в систему переходит к этапу 39.

В частности, как показано на фиг. 4, этап 38 дополнительно включает в себя следующие подэтапы 381-385.

На подэтапе 381 терминал 11 сервера аутентификации принимает зашифрованный идентификатор сервера, серийный номер конечного пользователя и ввод пользовательских данных через первую сеть 14 связи.

На подэтапе 382, после приема зашифрованного идентификатора сервера, серийного номера конечного пользователя и ввода пользовательских данных, терминал 11 сервера аутентификации определяет, совпадает ли серийный номер конечного пользователя с одним из контрольных серийных номеров. Когда определяется, что серийный номер конечного пользователя не совпадает ни с одним из контрольных серийных номеров, последовательность операций процедуры входа в систему завершается. В противном случае, последовательность операций процедуры входа в систему переходит к подэтапу 383.

На подэтапе 383, когда определяется, что серийный номер конечного пользователя совпадает с одним из контрольных серийных номеров, терминал 11 сервера аутентификации определяет, что один из ключей верификации, соответствующий одному из контрольных серийных номеров, который совпадает с серийным номером конечного пользователя, соответствует ключу преобразования. Следует отметить, что для того, чтобы дешифрировать то, что зашифровано особым ключом преобразования, требуется особый ключ верификации, соответствующий особому ключу преобразования.

На подэтапе 384 терминал 11 сервера аутентификации дешифрирует, на основании одного из ключей верификации, соответствующего ключу преобразования, зашифрованный идентификатор сервера для того, чтобы выработать дешифрированный идентификатор сервера.

На подэтапе 385 терминал 11 сервера аутентификации определяет, соответствует ли контрольный идентификатор сервера, хранящийся в терминале 11 сервера аутентификации, дешифрированному идентификатору сервера. Когда определяется, что контрольная идентификационная информация сервера, хранящаяся в терминале 11 сервера аутентификации, соответствует дешифрированной идентификационной информации сервера, терминал 11 сервера аутентификации определяет, что комбинация из зашифрованной идентификационной информации сервера и утвержденного серийного номера авторизована, и последовательность операций процедуры входа в систему переходит к этапу 39. С другой стороны, последовательность операций процедуры входа в систему заканчивается.

На этапе 39 терминал 11 сервера аутентификации передает, когда определяется, что комбинация из зашифрованного идентификатора сервера и серийного номера конечного пользователя авторизована, подтверждение авторизации и ввод пользовательских данных в терминал 12 сервера поставщика через первую сеть 14 связи. Терминал 12 сервера поставщика принимает запрос входа в систему на основании подтверждения авторизации и автоматически позволяет пользователю войти в систему в соответствии с вводом пользовательских данных, принятым из терминала 11 сервера аутентификации.

Таким образом, в способе управления авторизацией согласно раскрытию используется устройство 133 защиты для выполнения шифрования контрольного идентификатора сервера на основании ключа преобразования, чтобы получить в результате зашифрованный идентификатор сервера, и терминал 11 сервера аутентификации определяет, авторизована ли комбинация из зашифрованного идентификатора сервера и серийного номера конечного пользователя. Когда определение является положительным, терминал 11 сервера аутентификации передает подтверждение авторизации и ввод пользовательских данных в терминал 12 сервера поставщика для того, чтобы терминал 12 сервера поставщика мог принять запрос входа в систему. Следовательно, при условии, что личные данные пользователя не хранятся в терминале 11 сервера аутентификации, пользователь может войти в любой терминал сервера поставщика, который взаимодействует с терминалом 11 сервера аутентификации для выполнения способа управления авторизацией согласно раскрытию путем использования ключа преобразования и серийного номера конечного пользователя. Таким образом, повышаются защита данных и защита конфиденциальности информации пользователей.

В приведенном выше описании в целях пояснения были изложены многочисленные конкретные детали для того, чтобы обеспечить полное понимание варианта осуществления. Однако специалисту в данной области должно быть понятно, что один или несколько других вариантов осуществления могут быть осуществлены на практике без некоторых из этих конкретных деталей. Следует также понимать, что на всем протяжении этого описания ссылка на "один вариант осуществления", "вариант осуществления", вариант с указанием порядкового номера и т.д. означает, что конкретная особенность, структура или характеристика могут быть включены при осуществлении раскрытия на практике. Следует также иметь в виду, что в описании различные признаки иногда группируются вместе в одном варианте осуществления, чертеже или его описании с целью упрощения раскрытия и облегчения понимания различных аспектов изобретения, и что один или несколько признаков или конкретные детали из одного варианта осуществления могут быть осуществлены на практике вместе с одним или несколькими признаками или конкретными деталями из другого варианта осуществления, если это требуется, при осуществлении раскрытия на практике.

Хотя раскрытие было описано в связи с тем, что считается примерным вариантом осуществления, понятно, что это раскрытие не ограничивается раскрытым вариантом осуществления, но предназначено для охвата различных механизмов, включенных в сущность и объем самой широкой интерпретации с тем, чтобы охватить все такие изменения и эквивалентные механизмы.

Изобретение относится к вычислительной технике. Технический результат заключается в устранении уязвимостей для кражи данных у поставщиков идентификационной информации. Способ управления авторизацией, подлежащий реализации терминалом сервера аутентификации, включает в себя этапы, на которых: после приема запроса соединения из терминала сервера поставщика, генерируют, сохраняют и передают контрольный идентификатор сервера на терминал сервера поставщика; после приема от пользовательского терминала зашифрованного идентификатора сервера, получаемого в результате шифрования, выполненного на контрольном идентификаторе сервера, определяют, авторизована ли комбинация из серийного номера конечного пользователя и зашифрованного идентификатора сервера; и когда результат определения является положительным, передают подтверждение авторизации и ввода пользовательских данных на терминал сервера поставщика. 10 з.п. ф-лы, 4 ил.

1. Способ управления авторизацией, реализуемый системой, включающей в себя терминал (11) сервера аутентификации, терминал (12) сервера поставщика и пользовательский терминал (13), выполненные с возможностью связи друг с другом посредством первой сети (14) связи, причем терминал (11) сервера аутентификации хранит набор контрольных серийных номеров и множество ключей верификации, соответствующих, в указанном порядке, контрольным серийным номерам, содержащий этапы, на которых:

a) после приема, посредством первой сети (14) связи, запроса соединения, с помощью терминала (11) сервера аутентификации, от терминала (12) сервера поставщика, генерируют контрольный идентификатор сервера, сохраняют контрольный идентификатор сервера в терминале (11) сервера аутентификации и передают контрольный идентификатор сервера, посредством первой сети (14) связи, на терминал (12) сервера поставщика для обеспечения возможности передачи, терминалом (12) сервера поставщика, контрольного идентификатора сервера, посредством первой сети (14) связи, на пользовательский терминал (13);

b) после приема, посредством первой сети (14) связи, с помощью терминала (11) сервера аутентификации, от пользовательского терминала (13), зашифрованного идентификатора сервера, полученного в результате шифрования, выполненного в отношении контрольного идентификатора сервера пользовательским терминалом (13) на основании предварительно сохраненного ключа преобразования, серийного номера конечного пользователя, соответствующего пользовательскому терминалу (13), и ввода пользовательских данных, определяют, авторизована ли комбинация из зашифрованного идентификатора сервера и серийного номера конечного пользователя; и

c) передают, с помощью терминала (11) сервера аутентификации, при определении, что комбинация из зашифрованного идентификатора сервера и серийного номера конечного пользователя авторизована, подтверждение авторизации и ввод пользовательских данных на терминал (12) сервера поставщика посредством первой сети (14) связи, при этом этап b) содержит подэтапы, на которых:

b-1) принимают, с помощью терминала (11) сервера аутентификации, посредством первой сети (14) связи, зашифрованный идентификатор сервера, серийный номер конечного пользователя и ввод пользовательских данных;

b-2) определяют, с помощью терминала (11) сервера аутентификации, после приема зашифрованного идентификатора сервера, серийного номера конечного пользователя и ввода пользовательских данных, совпадает ли серийный номер конечного пользователя с одним из контрольных серийных номеров;

b-3) определяют, с помощью терминала (11) сервера аутентификации, при определении, что серийный номер конечного пользователя совпадает с одним из контрольных серийных номеров, того, что один из ключей верификации, соответствующих одному из контрольных серийных номеров, совпадающему с серийным номером конечного пользователя, соответствует ключу преобразования;

b-4) дешифруют, с помощью терминала (11) сервера аутентификации на основании одного из ключей верификации, соответствующих ключу преобразования, зашифрованный идентификатор сервера для генерирования дешифрированного идентификатора сервера;

b-5) определяют, с помощью терминала (11) сервера аутентификации, соответствует ли контрольный идентификатор сервера, хранящийся в терминале (11) сервера аутентификации, дешифрированному идентификатору сервера; и

b-6), определяют, с помощью терминала (11) сервера аутентификации, при определении, что контрольная идентификационная информация сервера, хранящаяся в терминале (11) сервера аутентификации, соответствует дешифрированной идентификационной информации сервера, того, что комбинация из зашифрованной идентификационной информации сервера и утвержденного серийного номера авторизована.

2. Способ по п. 1, в котором пользовательский терминал (13) включает в себя устройство (133) защиты, хранящее ключ преобразования, и мобильное устройство (132), выполненное с возможностью взаимодействия с терминалом (12) сервера поставщика через первую сеть (14) связи и взаимодействия с устройством (133) защиты через вторую сеть связи (15), при этом этап a) включает в себя подэтапы, на которых:

генерируют, с помощью терминала (12) сервера поставщика, запрос соединения на основании запроса входа в систему, принятого от мобильного устройства (132);

передают, с помощью терминала (12) сервера поставщика, запрос соединения на терминал (11) сервера аутентификации;

передают, с помощью терминала (12) сервера поставщика, контрольный идентификатор сервера посредством первой сети (14) связи на мобильное устройство (132); и

передают, с помощью мобильного устройства (132), контрольный идентификатор сервера, посредством второй сети (15) связи на устройство (133) защиты для обеспечения возможности выполнения, устройством (133) защиты, шифрования контрольного идентификатора сервера на основании ключа преобразования, для получения, в результате, зашифрованного идентификатора сервера.

3. Способ по п. 2, в котором мобильное устройство (132) дополнительно выполнено с возможностью связи с терминалом (11) сервера аутентификации посредством первой сети (14) связи, устройство (133) защиты дополнительно выполнено с возможностью хранения ввода пользовательских данных и серийного номера конечного пользователя, соответствующего устройству (133) защиты, при этом этап b) дополнительно включает в себя подэтапы, на которых:

передают, с помощью устройства (133) защиты, зашифрованный идентификатор сервера, серийный номер конечного пользователя и ввод пользовательских данных посредством второй сети связи (15) на мобильное устройство (132); и

передают, с помощью мобильного устройства (132), зашифрованный идентификатор сервера, серийный номер конечного пользователя и ввод пользовательских данных через первую сеть (14) связи на терминал (11) сервера аутентификации.

4. Способ по п. 2, в котором первой сетью (14) связи является Интернет, а второй сетью связи (15) является сеть беспроводной связи малого радиуса действия.

5. Способ по п. 1, в котором пользовательский терминал (13) включает в себя компьютер (131), выполненный с возможностью связи с терминалом (12) сервера поставщика посредством первой сети (14) связи, устройство (133) защиты, хранящее ключ преобразования, и мобильное устройство (132), выполненное с возможностью связи с терминалом (12) сервера поставщика посредством первой сети (14) связи и связи с устройством (133) защиты посредством второй сети связи (15), при этом этап a) включает в себя подэтапы, на которых:

генерируют, с помощью терминала (12) сервера поставщика, запрос соединения на основании запроса входа в систему, принятого от компьютера (131);

передают, с помощью терминала (12) сервера поставщика, запрос соединения на терминал (11) сервера аутентификации;

передают, с помощью терминала (12) сервера поставщика, контрольный идентификатор сервера посредством первой сети (14) связи на компьютер (131); и

передают, с помощью мобильного устройства (132), после получения контрольного идентификатора сервера от компьютера (131), контрольный идентификатор сервера посредством второй сети связи (15) на устройство (133) защиты для обеспечения возможности выполнения, устройством (133) защиты, шифрования идентификатора сервера на основании ключа преобразования, для получения, в результате, зашифрованного идентификатора сервера.

6. Способ по п. 5, в котором мобильное устройство (132) дополнительно выполнено с возможностью связи с терминалом (11) сервера аутентификации посредством первой сети (14) связи, а устройство (133) защиты дополнительно хранит ввод пользовательских данных и серийный номер конечного пользователя, соответствующий устройству (133) защиты, при этом этап b) дополнительно включает в себя, подэтапы, на которых:

передают, с помощью устройства (133) защиты, зашифрованный идентификатор сервера, серийного номера конечного пользователя и вводят пользовательские данные через вторую сеть связи (15) на мобильное устройство (132); и

передают, с помощью мобильного устройства (132), зашифрованный идентификатор сервера, серийного номера конечного пользователя и вводят пользовательские данные через первую сеть (14) связи на терминал (11) сервера аутентификации.

7. Способ по п. 5, в котором первой сетью (14) связи является Интернет, а второй сетью связи (15) является сеть беспроводной связи малого радиуса действия.

8. Способ по п. 1, в котором терминал (11) сервера аутентификации хранит множество контрольных предварительных ключей, а пользовательский терминал (13) хранит предварительный ключ конечного пользователя, дополнительно содержащий, перед этапом a), этапы, на которых:

d) определяют, с помощью терминала (11) сервера аутентификации, при приеме предварительного ключа конечного пользователя через первую сеть (14) связи от пользовательского терминала (13), совпадает ли предварительный ключ конечного пользователя, принятый таким образом, с одним из контрольных предварительных ключей;

e) при определении, с помощью терминала (11) сервера аутентификации, что предварительный ключ конечного пользователя, принятый таким образом, совпадает с одним из контрольных предварительных ключей, генерируют код аутентификации и передают код аутентификации на пользовательский терминал (13) для обеспечения возможности, пользовательскому терминалу (13), передачи, посредством первой сети (14) связи, в терминал (11) сервера аутентификации, ввода регистрационных данных, включающего в себя предварительный ключ конечного пользователя, серийный номер конечного пользователя и данные аутентификации, ассоциированные с кодом аутентификации;

f) определяют, с помощью терминала (11) сервера аутентификации на основании данных аутентификации, содержащихся в вводе регистрационных данных, соответствуют ли данные аутентификации коду аутентификации; и

g) при определении, терминалом (11) сервера аутентификации, что данные аутентификации соответствуют коду аутентификации, генерируют ключ преобразования на основании предварительного ключа конечного пользователя, содержащегося в вводе регистрационных данных, передают ключ преобразования посредством первой сети (14) связи на пользовательский терминал (13), генерируют, на основании ключа преобразования, ключ верификации, соответствующий ключу преобразования и серийному номеру конечного пользователя, содержащемуся в вводе регистрационных данных, сохраняют ключ верификации в терминале (11) сервера аутентификации, и сохраняют серийный номер конечного пользователя, содержащийся в вводе регистрационных данных в наборе контрольных серийных номеров, в терминале (11) сервера аутентификации, в качестве дополнительного одного из контрольных серийных номеров.

9. Способ по п. 8, в котором пользовательский терминал (13) включает в себя устройство (133) защиты, хранящее предварительный ключ конечного пользователя и серийный номер конечного пользователя, и мобильное устройство (132), выполненное с возможностью связи с терминалом (12) сервера поставщика через первую сеть (14) связи и связи с устройством (133) защиты через вторую сеть связи (15), при этом:

этап d) дополнительно включает в себя подэтап, на котором передают, с помощью устройства (133) защиты, в ответ на прием запроса данных от мобильного устройства (132), предварительный ключ конечного пользователя и серийный номер конечного пользователя посредством второй сети связи (15) на мобильное устройство (132) и передают, с помощью мобильного устройства (132), предварительный ключ конечного пользователя, посредством первой сети (14) связи, на терминал (11) сервера аутентификации;

этап e) дополнительно включает в себя подэтап, на котором, при приеме мобильным устройством (132) кода аутентификации посредством первой сети (14) связи, генерируют данные аутентификации на основании кода аутентификации и передают ввод регистрационных данных посредством первой сети (14) связи на терминал (11) сервера аутентификации; а

этап g) дополнительно включает в себя подэтап, на котором принимают, с помощью мобильного устройства (132), ключ преобразования посредством первой сети (14) связи и передают ключ преобразования посредством второй сеть связи (15) на устройство (133) защиты.

10. Способ по п. 9, в котором первой сетью (14) связи является Интернет, а второй сетью связи (15) является сеть беспроводной связи малого радиуса действия.

11. Способ по п. 1, в котором контрольный идентификатор сервера отформатирован в виде кода быстрого отклика (QR-кода).

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| US 9762590 B2, 12.09.2017 | |||

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| US 9749131 B2, 29.08.2017. | |||

Авторы

Даты

2019-08-26—Публикация

2018-05-08—Подача