Область техники, к которой относится изобретение

Изобретение относится к способу защищенного доступа и устройству защищенного доступа прикладной программы (арр программа), более конкретно, к способу и устройству для защищенного доступа с помощью прикладной программы к устройству, подлежащему доступу, для предотвращения доступа к устройству, подлежащему доступу, со стороны нелегитимной прикладной программы.

Уровень техники

Ввиду быстрого развития и популяризации информационной технологии в настоящее время, существуют разные виды удобных прикладных программ (арр программ), соответственно. Как для пользователя прикладной программы, так и для ее провайдера, всегда представляли большой интерес достаточные меры защищенности для услуг, предоставляемых прикладной программой. Если атакующее лицо внедряет вредоносное программное обеспечение в прикладную программу во время работы прикладной программы для пользователя могут быть украдены частные данные, документы могут быть повреждены, и рабочий экран может быть похищен. В результате, происходит утечка или повреждение важных частных данных пользователя, и это приводит к непоправимым потерям.

Таким образом, возникла проблема, которую требуется преодолеть, связанная с тем, как предотвратить копирование прикладной программы, в которую вмешиваются или в которую вводят вредоносное программное обеспечение для незаконного взлома и повреждения важных частных данных.

Раскрытие изобретения

Поэтому цель настоящего изобретения состоит в том, чтобы обеспечить способ защищенного доступа к прикладной программе (арр программе), с тем, чтобы предотвратить доступ нелегитимной прикладной программы к устройству, к которому требуется выполнить доступ.

В соответствии с этим, способ защищенного доступа для прикладной программы (арр программы), в соответствии с настоящим изобретением, должен быть воплощен устройством защищенного доступа, включающим в себя первые данные аутентификации и первое регулирование для управления. Способ защищенного доступа включает в себя этапы, на которых:

A) определяют, содержит ли прикладная программа, аутентификация которой производится и которая исполняется в операционной системе, первые аутентификационные данные и первое регулирование для управления; и

B) когда результат определения, выполненного на этапе А), является отрицательным, идентифицируют прикладную программу, которая должна быть аутентифицирована, как неаутентифицированную, нелегитимную прикладную программу, и запрещают этой нелегитимной прикладной программе доступ к устройству, для которого должен быть выполнен доступ.

Другая цель настоящего изобретения состоит в том, чтобы обеспечить устройство защищенного доступа для прикладной программы (арр программы), с тем, чтобы предотвратить доступ со стороны прикладной программы к устройству, у которому должен быть выполнен доступ.

В соответствии с этим, устройство защищенного доступа для прикладной программы, в соответствии с настоящим изобретением, должно быть соединено между основным запоминающим устройством, в которое загружена операционная система, и устройством, доступ к которому должен быть выполнен. Устройство защищенного доступа выполнено с возможностью определения, разрешено ли аутентифицированной прикладной программе, выполняемой в операционной системе, получить доступ к устройству, к которому требуется выполнить доступ. Устройство защищенного доступа включает в себя модуль генерирования данных аутентификации, модуль генерирования регулирования управления и модуль аутентификации. Модуль генерирования данных аутентификации выполнен с возможностью генерирования первых данных аутентификации. Модуль генерирования регулирования управления выполнен с возможностью генерирования первого регулирования управления. Модуль аутентификации выполнен с возможностью определять, содержит ли прикладная программа, которую требуется аутентифицировать, исполняемая в операционной системе, первые данные аутентификации и первое регулирование управления. Когда результат определения является отрицательным, модуль аутентификации идентифицирует прикладную программу, предназначенную для аутентификации, как неаутентифицированную, нелегитимную прикладную программу, и запрещает доступ со стороны нелегитимной прикладной программы к устройству, к которому должен быть выполнен доступ.

Эффект настоящего изобретения состоит в том, чтобы посредством устройства защищенного доступа, которое определяет, включает ли в себя прикладная программа, предназначенная для аутентификации, исполняемая в операционной системе, первые данные аутентификации и первое регулирование управления, предотвращать доступ для нелегитимной прикладной программы, в которой не обеспечены первые данные аутентификации и первое регулирование управления, к устройству, предназначенному для получения доступа, так, что защищает компьютер от угрозы безопасности.

Краткое описание чертежей

Другие свойства и преимущества настоящего изобретения будут понятны из следующего подробного описания вариантов осуществления изобретения со ссылкой на приложенные чертежи, на которых:

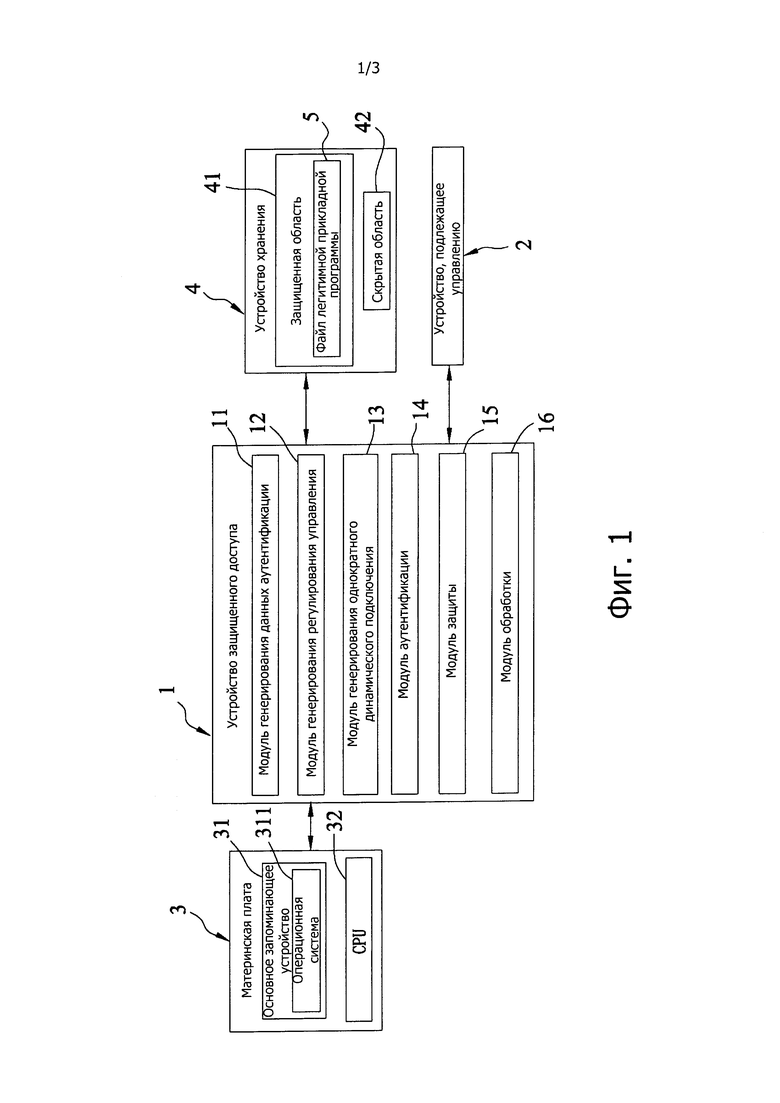

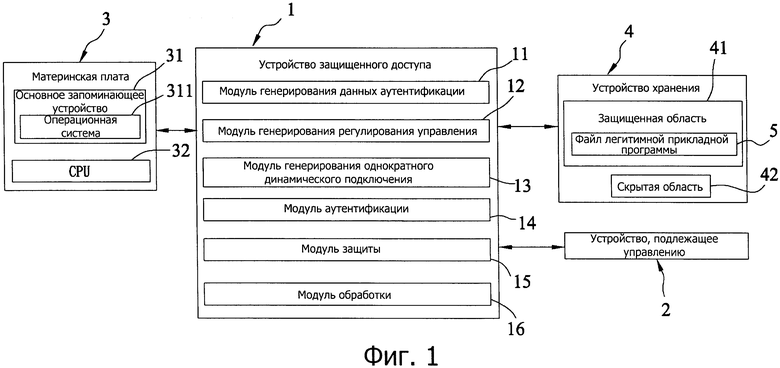

на фиг. 1 показана блок-схема, иллюстрирующая вариант осуществления устройства защищенного доступа для прикладной программы (арр программы), в соответствии с настоящим изобретением;

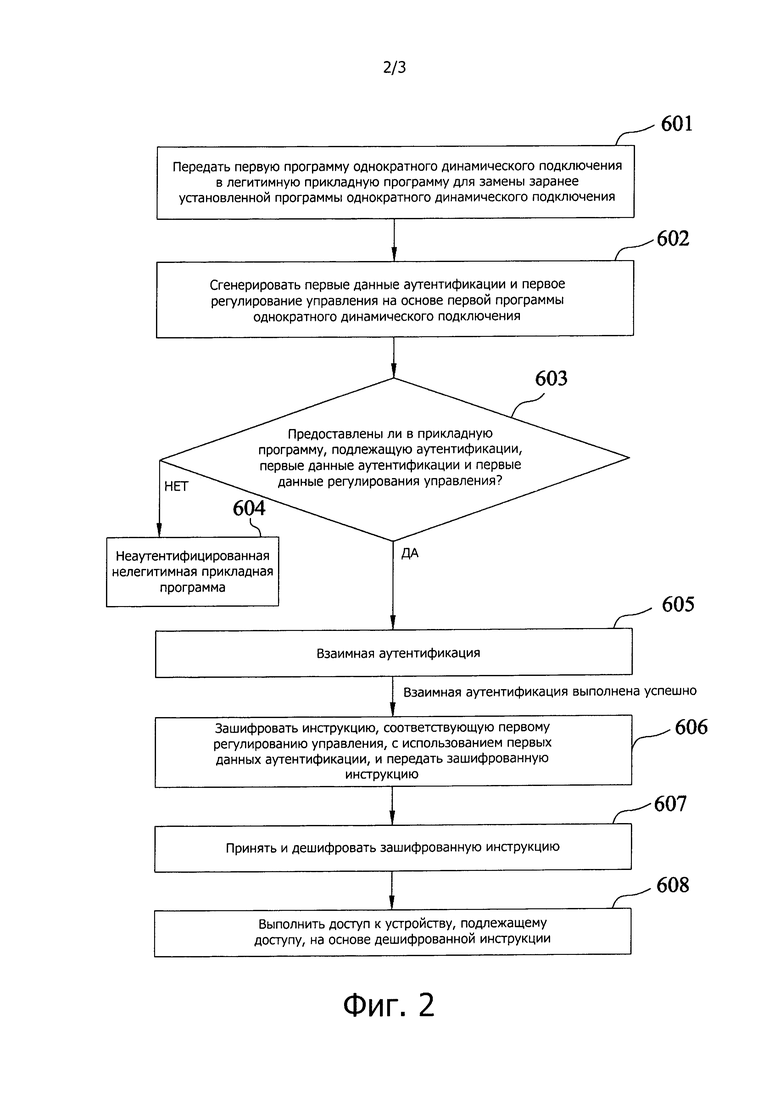

на фиг. 2 показана блок-схема последовательности операций, иллюстрирующая процесс аутентификации варианта осуществления способа защищенного доступа для прикладной программы, в соответствии с настоящим изобретением; и

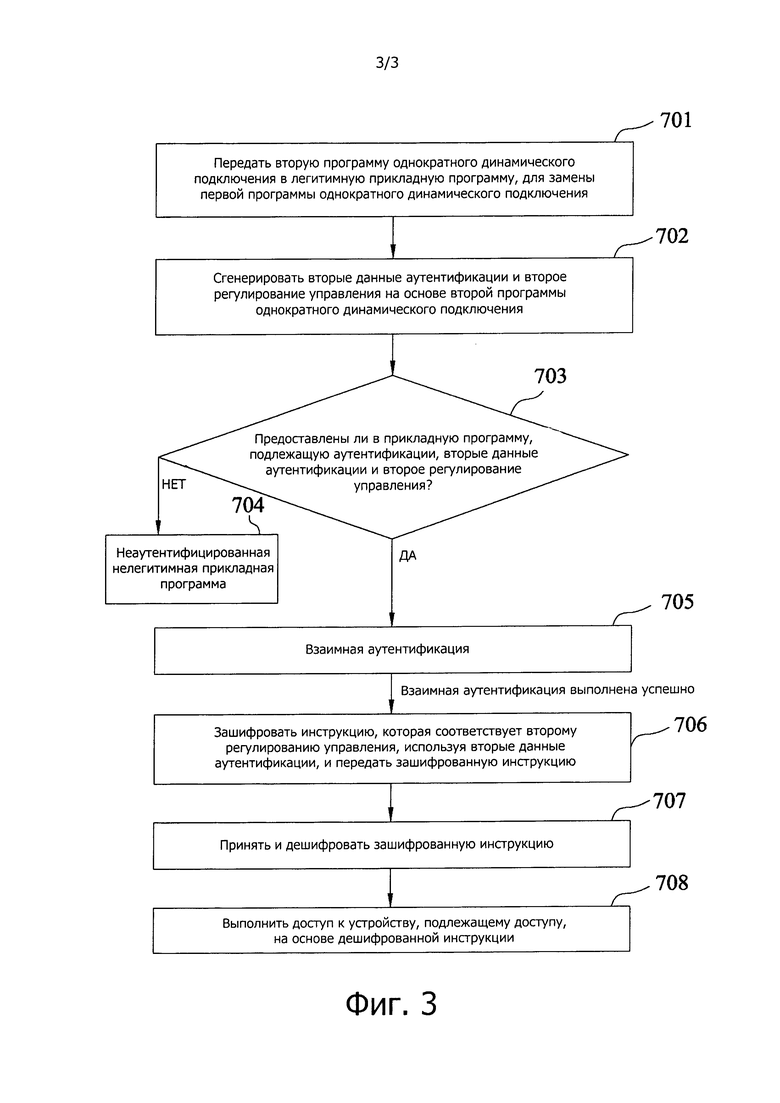

на фиг. 3 показана блок-схема последовательности операций, иллюстрирующая процесс повторной аутентификации, в соответствии с вариантом осуществления, способа защищенного доступа для прикладной программы, в соответствии с настоящим изобретением.

Осуществление изобретения

Со ссылкой на фиг. 1, будет описан вариант осуществления устройства 1 защищенного доступа прикладной программы (арр программы), в соответствии с настоящим изобретением, выполненное с возможностью определения, разрешено ли прикладной программе, подлежащей аутентификации, и исполняемой в операционной системе 311, осуществлять доступ к устройству, к которому должен быть выполнен доступ. Устройство 1 защищенного доступа включает в себя модуль 11 генерирования данных аутентификации, модуль 12 генерирования регулирования управления, модуль 13 генерирования однократного динамического подключения, модуль 14 аутентификации, модуль 15 защиты и модуль 16 обработки. Следует отметить, что устройство 1 защищенного доступа прикладной программы реализуется в форме встроенного программного обеспечения, и практический вариант осуществления устройства 1 защищенного доступа может представлять собой микросхему, которая должна быть установлена в персональном компьютере (PC), в компьютере типа ноутбук, в планшетном компьютере, смартфоне, компьютерной системе, которая включает в себя устройство сохранения, и в устройстве, которым требуется управлять, и т.д. Для PC, в котором установлена микросхема, PC может включать в себя устройство 1 защищенного доступа, помимо компонентов, включенных в состав материнской платы 3, устройство 2, подлежащее управлению, и устройство 4 хранения. Следует отметить, что устройство 2, подлежащее управлению, и устройство 4 хранения совместно используются, как устройство, для которого должен быть выполнен доступ, доступ к которому должен быть выполнен со стороны прикладной программы.

Материнская плата 3 включает в себя основное запоминающее устройство 31 и центральное процессорное устройство (CPU) 32.

Устройство 2, подлежащее управлению, включает в себя по меньшей мере один из модуля передачи данных, такого как модуль передачи данных в ближнем поле, модуля хранения, такого как жесткий диск, запоминающего устройства флэш или любого другого модуля памяти, и периферийного модуля, такого как клавиатура, компьютерная мышь и т.д.

Модуль 11 генерирования данных аутентификации выполнен с возможностью генерирования первых данных аутентификации, которые включают в себя по меньшей мере один алгоритм аутентификации однократного выполнения, однократный пароль и однократный код аутентификации.

Модуль 12 генерирования регулирования управления выполнен с возможностью генерирования первого регулирования управления, которое включает в себя по меньшей мере одно из однократного регулирования доступа и регулирования инструкции одного тома. Регулирование однократного доступа представляет собой регулирование доступа по инструкциям, переданным легитимной прикладной программой, которая исполняется в операционной системе 311, в модуль 16 обработки, например, регулирование в отношении того, разрешено ли легитимной прикладной программе вырабатывать инструкции для модуля 16 обработки, для доступа к модулю передачи данных, модулю хранения и периферийному модулю устройства 2, предназначенного для управления, регулирование в отношении того, разрешено ли легитимной прикладной программе вырабатывать инструкции для модуля 16 обработки для изменения атрибутов доступа файла, сохраненного в защищенной области 41 устройства 4 хранения, и регулирование доступа к инструкциям, передаваемым легитимной прикладной программой, в модуль 16 обработки, для доступа к скрытой области 42 устройства 4 хранения. Следует отметить, что скрытая область 42 не может быть обнаружена, считана или в нее не может быть выполнена запись операционной системой 311. Регулирование однократной инструкции представляет собой регулирование кода в отношении инструкций для модуля 16 обработки и легитимной прикладной программы. Например, регулирование однократной инструкции определяет код инструкции между легитимной прикладной программой и модулем обработки 16, например, 0000 означает инструкцию считывания, и 0001 означает инструкцию записи. Следует отметить, что, в соответствии с разными легитимными прикладными программами, модуль 11 генерирования данных аутентификации и модуль 12 генерирования регулирования управления выполнены с возможностью генерировать отличные друг от друга первые данные аутентификации и первое регулирование управления для каждой разной легитимной прикладной программы.

Модуль 13 генерирования однократного динамического подключения выполнен с возможностью генерирования первой программы однократного динамического подключения на основе первых данных аутентификации и первого регулирования управления. Первая программа однократного динамического подключения представляет собой программу, которая может быть выполнена непосредственно операционной системой 311. Следует отметить, что в данном варианте осуществления, модуль 13 генерирования однократного динамического подключения выполнен с возможностью встраивать первые данные аутентификации и первое регулирование управления в первую программу однократного динамического подключения, которая впоследствии предоставляется в легитимную прикладную программу. После приема первой программы однократного динамического подключения, легитимная прикладная программа генерирует первые данные аутентификации и первое регулирование управления на основе первой программы однократного динамического подключения. Однако, в вариантах данного варианта осуществления первые данные аутентификации и первое регулирование управления могут быть предусмотрены для легитимной прикладной программы отдельно от первой программы однократного динамического подключения, то есть, без комбинирования первых данных аутентификации и первого регулирования управления в первую программу однократного динамического подключения, и способ ее предоставления не ограничен представленным здесь раскрытием.

Используя устройство 1 защищенного доступа, которое подключено между устройством 2, подлежащим управлению, и основным запоминающим устройством 31, в которое загружают операционную систему 311, прикладная программа, предназначенная для аутентификации, исполняемая в операционной системе 311, должна полностью выполнить общую аутентификацию с модулем 14 аутентификации устройства 1 защищенного доступа, для управления устройством 2, предназначенным для управления. Следует отметить, что когда легитимная прикладной программа, выполняемая в операционной системе 311, намеревается получить доступ к устройству, предназначенному для доступа, легитимная прикладной программа должна быть аутентифицирована устройством 1 защищенного доступа, и, таким образом, используется, как прикладной программа, предназначенная для аутентификации, исполняемая в операционной системе 311. Подробная работа модуля 14 аутентификации и процесса аутентификации описана ниже.

Модуль 14 аутентификации выполнен с возможностью определения, включает ли в себя прикладная программа, предназначенная для аутентификации, выполняемая в операционной системе 311, первые данные аутентификации и первое регулирование управления. Когда результат определения, выполняемого таким образом, является отрицательным, это означает, что прикладная программа, предназначенная для аутентификации, представляет собой неаутентифицированную нелегитимную прикладную программу, и модуль 14 аутентификации не разрешает нелегитимной прикладной программе выполнять управление устройством 2, предназначенным для управления. Когда результат определения, выполняемого таким образом, является утвердительным, должна быть выполнена взаимная аутентификация. В частности, модуль 14 аутентификации принимает первые данные аутентификации из прикладной программы, предназначенной для аутентификации, и переходит к аутентификации прикладной программы, предназначенной для аутентификации. С другой стороны, модуль 14 аутентификации передает первые данные аутентификации, которые генерируются модулем 11 генерирования данных аутентификации, в прикладную программу, предназначенную для аутентификации, таким образом, что прикладная программа, предназначенная для аутентификации, принимает от него данные аутентификации для перехода к аутентификации устройства 1 защищенного доступа.

Когда модуль 14 аутентификации и прикладная программа, предназначенная для аутентификации, завершают взаимную аутентификацию между собой, это означает, что прикладная программа, предназначенная для аутентификации, представляет собой легитимную прикладную программу, которая соответствует файлу 5 легитимной прикладной программы, и устройство 1 защищенного доступа идентифицирует прикладную программу, предназначенную для аутентификации, как легитимную прикладную программу. Легитимная прикладная программа шифрует инструкцию, которая управляет первым регулированием управления, используя первые данные аутентификации легитимной прикладной программы, для получения зашифрованной инструкции, и передает зашифрованную инструкцию на модуль 16 обработки. Модуль 14 аутентификации активирует модуль 16 обработки таким образом, что модуль 16 обработки принимает зашифрованную инструкцию и дешифрует зашифрованную инструкцию в соответствии с первыми данными аутентификации, которые генерируются модулем 11 генерирования данных аутентификации, для получения дешифрованной инструкции. Впоследствии, модуль 16 обработки управляет устройством 2, подлежащим управлению, на основе дешифрованной инструкции, таким образом, что легитимная прикладная программа может достичь эффекта управления устройством 2, подлежащим управлению, через модуль 16 обработки. Другими словами, даже если была выполнена взаимная аутентификация, легитимная прикладная программа, выполняемая в операционной системе 311, не может непосредственно управлять устройством 2, предназначенным для управления. Легитимная прикладная программа все еще требуется для управления устройством 2, подлежащим управлению, через модуль 16 обработки устройства 1 защищенного доступа.

Кроме того, поскольку устройство 1 защищенного доступа подключено между устройством 4 хранения и основным запоминающим устройством 31, в которое загружена операционная система 311, когда операционная система 311 пытается получить доступ к защищенной области 41 устройства 4 хранения для загрузки файла 5 легитимной прикладной программы для исполнения с ее помощью, операционная система 311 должна загружать файл 5 легитимной прикладной программы через устройство 1 защищенного доступа. Файл 5 легитимной прикладной программы загружают в основное запоминающее устройство 31 и исполняют в операционной системе 311 с помощью CPU 32 для использования в качестве легитимной прикладной программы. Кроме того, модуль 15 защиты устройства 1 защищенного доступа выполнен с возможностью предоставления первой программы однократного динамического подключения с легитимной прикладной программой. Подробная работа модуля 15 защиты поясняется ниже.

Когда операционная система 311 выполняет доступ к защищенной области 41 устройства 4 хранения для загрузки файла 5 легитимной прикладной программы, и соответствующей заранее установленной программе однократного динамического подключения, такой как файл динамически подключаемой библиотеки (DLL), оба из которых сохранены в защищенной области 41, и когда файл 5 легитимной прикладной программы исполняется операционной системой 311 после загрузки, для исполнения в качестве легитимной прикладной программы, модуль 15 защиты выполнен с возможностью передавать первую программу однократного динамического подключения к легитимной прикладной программе, исполняемой в операционной системе 311, и первая программа однократного динамического подключения заменяет заранее установленную программу однократного динамического подключения. Операционная система 311 не имеет возможности удалять или записывать файл 5 легитимной прикладной программы, сохраненный в защищенной области 41. В этом варианте осуществления, файл 5 легитимной прикладной программы и заранее установленная программа однократного динамического подключения представляют собой два отдельных файла. Операционная система 311 выполнена с возможностью считывать легитимную прикладную программу и первую программу однократного динамического подключения индивидуально, то есть, сначала считывать легитимную прикладную программу и затем считывать первую программу однократного динамического подключения, которая должна заменить заранее установленную программу однократного динамического подключения. Однако, в другом варианте осуществления, файл 5 легитимной прикладной программы и соответствующая, заранее установленная прикладная программа однократного динамического подключения могут принадлежать одному файлу. То есть, файл 5 легитимной прикладной программы включает в себя прикладную подпрограмму, которая соответствует легитимной прикладной программе и представлять однократную программу динамического подключения. Таким образом, операционная система 311 не имеет возможности индивидуально считывать легитимную прикладную программу и первую программу однократного динамического подключения, и должна ожидать до тех пор, пока заданная программа однократного динамического подключения не будет заменена первой программой однократного динамического подключения, для того, чтобы считать легитимную прикладную программу, которая включает в себя прикладную подпрограмму и первую программу однократного динамического подключения. В частности, заранее установленная, программа однократного динамического подключения включает в себя заранее установленные данные аутентификации и заранее установленное регулирование управления, и модуль 15 защиты передает первые данные аутентификации и первое регулирование управления в легитимную прикладную программу, таким образом, что первые данные аутентификации и первое регулирование управления заменяются для заданных данных аутентификации и заданного регулирования управления соответственно.

Когда модуль 14 аутентификации и прикладная программа, предназначенная для аутентификации, снова требуются для выполнения аутентификации, то есть, для повторного процесса аутентификации, модуль 11 генерирования данных аутентификации дополнительно выполнен с возможностью генерирования вторых данных аутентификации, и модуль 12 генерирования регулирования управления дополнительно выполнен с возможностью генерировать второе регулирование управления. В частности, вторые данные аутентификации включают в себя по меньшей мере один другой алгоритм однократной аутентификации, другой однократный пароль и другой однократный код аутентификации. Второе регулирование управления включает в себя по меньшей мере одно другое однократное регулирование доступа и другое однократное регулирования инструкции. Модуль 13 генерирования однократного динамического подключения дополнительно выполнен с возможностью генерировать вторую программу однократного динамического подключения на основе вторых данных аутентификации и второго регулирования управления. Модуль 15 защиты передает вторую программу однократного динамического подключения в легитимную программу, исполняемую в операционной системе 311 таким образом, что первые данные аутентификации и первое регулирование управления, соответственно, заменяются вторыми данными аутентификации и вторым регулированием управления. В этот момент легитимная прикладная программа еще раз используется в качестве прикладной программы, предназначенной для аутентификации. В соответствии с этим, модуль 14 аутентификации принимает вторые данные аутентификации из прикладной программы, предназначенной для аутентификации, и снова переходит к аутентификации прикладной программы, предназначенной для аутентификации. В то же время, прикладная программа, предназначенная для аутентификации, принимает вторые данные аутентификации из модуля 14 аутентификации, и снова переходит к аутентификации модуля 14 аутентификации.

На фиг. 2 и на фиг. 3 представлен вариант осуществления способа защищенного доступа для прикладной программы в соответствии с настоящим изобретением. Способ защищенного доступа должен быть воплощен с помощью устройства 1 защищенного доступа и включает в себя процесс аутентификации и процесс повторной аутентификации.

Как показано на фиг. 1 и на фиг. 2, способ защищенного доступа, в соответствии с настоящим изобретением, включает в себя следующие этапы.

На этапе 601, когда операционная система 311 выполняет доступ к защищенной области 41 устройства 4 хранения через устройство 1 защищенного доступа для загрузки файла 5 легитимной прикладной программы, для исполнения в операционной системе 311, в качестве легитимной прикладной программы, и для загрузки соответствующей заданной программы однократного динамического подключения, модуль 11 генерирования данных аутентификации генерирует первые данные аутентификации, модуль 12 генерирования регулирования управления генерирует первое регулирование управления, и модуль 13 генерирования однократного динамического подключения генерирует первую программу однократного динамического подключения на основе первых данных аутентификации и первого регулирования управления. Модуль 15 защиты передает первую программу однократного динамического подключения в легитимную прикладную программу, выполняемую в операционной системе 11, для замены ее присутствующей программной однократного динамического подключения.

На этапе 602, легитимная прикладная программа генерирует первые данные аутентификации и первое регулирование управления на основе первой программы однократного динамического подключения.

Следует отметить, что поскольку могут существовать изъяны в защите операционной системы 311, легитимная прикладная программа уязвима в отношении нелегитимного вмешательства во время процесса загрузки/исполнения файла легитимной прикладной программы в/на операционную систему 311. Поэтому, прикладная программа, исполняемая в операционной системе 311, должна быть аутентифицирована для доступа к устройству, подлежащему доступу, например, для управления устройством 2, предназначенным для управления. Прикладная программа, исполняемая в операционной системе 311, таким образом, используется, как предназначенная для аутентификации прикладная программа.

На этапе 603, модуль 14 аутентификации выполняет определение, предусмотрены ли в прикладной программе, подлежащей аутентификации, исполняемой в операционной системе 311, первые данные аутентификации и первое регулирование управления.

На этапе 604, когда результат определения, выполненного на этапе 603, является отрицательным, это означает, что устройство 1 защищенного доступа идентифицирует прикладную программу, предназначенную для аутентификации, в качестве неаутентифицированной нелегитимной прикладной программы, и, таким образом, не разрешает нелегитимной прикладной программе доступ к устройству, подлежащему доступу.

На этапе 605, когда результат определения, выполняемого на этапе 603, является утвердительным, должна быть выполнена взаимная аутентификация. В частности, модуль 14 аутентификации принимает первые данные аутентификации из прикладной программы, подлежащей аутентификации, и переходит к аутентификации прикладной программы, подлежащей аутентификации, и прикладная программа, подлежащая аутентификации, принимает первые данные аутентификации от модуля 14 аутентификации, и переходит к аутентификации модуля 14 аутентификации устройства 1 защищенного доступа. Первые данные аутентификации, принятые прикладной программой, подлежащей аутентификации, из модуля 14 аутентификации, представляют собой первые данные аутентификации, генерируемые модулем 11 генерирования данных аутентификации.

Как только модуль 14 аутентификации и прикладная программа, предназначенная для аутентификации, успешно выполнят упомянутую выше взаимную аутентификацию между собой, значение прикладной программы, предназначенной для аутентификации, идентифицируют, как легитимная прикладная программа 5, обработка переходит на этап 606. На этапе 606, легитимная прикладная программа шифрует инструкцию, которая соответствует первому регулированию управления, используя первые данные аутентификации легитимной прикладной программы, для получения зашифрованной инструкции, и передает зашифрованную инструкцию в модуль 16 обработки.

На этапе 607, модуль 14 аутентификации активирует модуль 16 обработки таким образом, что модуль 16 обработки принимает зашифрованную инструкцию и дешифрует эту зашифрованную инструкцию в соответствии с первыми данными аутентификации, которые генерируются модулем 11 генерирования данных аутентификации, для получения дешифрованной инструкции.

На этапе 608, модуль 16 обработки выполняет доступ к устройству, подлежащему доступу, на основе дешифрованной инструкции, таким образом, чтобы легитимная прикладная программа получает возможность доступа к устройству, подлежащему доступу, такому, как управление устройством 2, подлежащему управлению, через модуль 16 обработки.

На фиг. 1 и фиг. 3 иллюстрируются этапы процесса повторной аутентификации способа защищенного доступа, в соответствии с настоящим изобретением. Возможно множество ситуаций, когда требуется процесс повторной аутентификации. Например, в одном сценарии, процесс повторной аутентификации вызывают всякий раз, когда легитимная прикладная программа намеревается снова передать инструкцию для управления устройством 2, подлежащим управлению. В другом сценарии только в случае, когда легитимная прикладная программа намеревается передать конкретные инструкции для управления устройством 2, подлежащим управлению, вызывают процесс повторной аутентификации. В еще одном, другом сценарии, процесс повторной аутентификации вызывают через каждый заданный период времени. Разные ситуации, когда вызывают процесс повторной аутентификации, могут быть установлены в соответствии с разными потребностями. Процесс повторной аутентификации может предотвратить ситуацию, когда легитимная прикладная программа была заменена или произошло вмешательство в нее, и при этом не было передано уведомление о том, что она стала нелегитимной прикладной программой, в результате чего, нелегитимная прикладная программа могла бы получить доступ к устройству, подлежащему доступу, если бы процесс повторной аутентификации не был выполнен. Кроме того, процесс повторной аутентификации позволяет выполнить изменения в регулирование управления между устройством защищенного доступа 1 и легитимной прикладной программой 5. Подробное описание изобретения, ассоциированное с этапами процесса повторной аутентификации, представлено ниже.

На этапе 701, модуль 11 генерирования данных аутентификации генерирует вторые данные аутентификации, модуль 12 генерирования регулирования управления генерирует второе регулирование управления, и модуль 13 генерирования однократного динамического подключения генерирует вторую программу однократного динамического подключения на основе вторых данных аутентификации и второго регулирования управления. Модуль 15 защиты передает вторую программу однократного динамического подключения в легитимную прикладную программу, выполняемую в операционной системе 311, с тем, чтобы она заменила первую программу однократного динамического подключения.

На этапе 702, легитимная прикладная программа генерирует вторые данные аутентификации и второе регулирование управления на основе второй программы однократного динамического подключения.

Следует отметить, что поскольку прикладная программа, исполняемая в операционной системе 311, должна быть повторно аутентифицирована для обеспечения повторного доступа к устройству, подлежащему доступу, такому, как повторное получение управления устройством 2, подлежащим управлению, прикладная программа, исполняемая в операционной системе 311, таким образом, используется, как прикладная программа, подлежащая аутентификации.

На этапе 703, модуль 14 аутентификации выполняет другое определение в отношении того, предусмотрены ли в прикладной программе, подлежащей аутентификации, выполняемой в операционной системе 311, вторые данные аутентификации и второе регулирование управления.

На этапе 704, когда результат упомянутого другого определения, выполненного на этапе 703, получается отрицательным, это означает, что устройство 1 защищенного доступа идентифицирует прикладную программу, подлежащую аутентификации, как неаутентифицированную нелегитимную прикладную программу и, таким образом, не разрешает доступ для нелегитимной прикладной программы к устройству, подлежащему доступу.

На этапе 705, когда результат упомянутого другого определения, выполненного на этапе 703, будет утвердительным, должна быть выполнена взаимная аутентификация. В частности, модуль 14 аутентификации принимает вторые данные аутентификации из прикладной программы, подлежащей аутентификации, и переходит к аутентификации прикладной программы, подлежащей аутентификации, и прикладная программа, подлежащая аутентификации, принимает вторые данные аутентификации из модуля 14 аутентификации, и переходит к аутентификации модуля 14 аутентификации устройства 1 защищенного доступа. Вторые данные аутентификации, принятые прикладной программой, подлежащей аутентификации, из модуля 14 аутентификации, представляют собой вторые данные аутентификации, генерируемые модулем 11 генерирования данных аутентификации.

После успешного завершения упомянутой выше взаимной аутентификации модуля 14 аутентификации и прикладной программы, подлежащей аутентификации между ними, что означает, что прикладная программа, подлежащая аутентификации, идентифицирована, как легитимная прикладная программа 5, обработка переходит на этап 706. На этапе 706, легитимная прикладная программа шифрует другую инструкцию, которая соответствует второму регулированию управления, используя вторые данные аутентификации и легитимную прикладную программу, для получения другой зашифрованной инструкции, и передает другую зашифрованную инструкцию в модуль 16 обработки.

На этапе 707, модуль 14 аутентификаций активирует модуль 16 обработки так, что модуль 16 обработки принимает другую зашифрованную инструкцию и дешифрует другую зашифрованную инструкцию, в соответствии со вторыми данными аутентификации, которые генерирует модуль 11 генерирования данных аутентификации, для получения другой дешифрованной инструкции.

На этапе 708, модуля 16 обработки получает доступ к устройству, подлежащему доступу, на основе другой дешифрованной инструкции, таким образом, что легитимная прикладная программа имеет возможность получить доступ к устройству, подлежащему доступу, такому, как управление устройством 2, подлежащим управлению, через модуль 16 обработки.

Для того чтобы подвести итог, путем сохранения файла 5 легитимной прикладной программы в защищенной области 41 устройства 4 хранения, ни операционная система 311, ни вредоносное программное средство не могут удалить или записать файл 5 легитимной прикладной программы в защищенной области 41. Поэтому, единственный шанс того, что она может быть скопирована, нарушена, или в нее может быть внедрено вредоносное программное обеспечение, существует во время ее исполнения в операционной системе 311, в качестве легитимной прикладной программы. Однако, с помощью модуля 15 защиты, который передает первую программу однократного динамического подключения в легитимную прикладную программу, которая исполняется в операционной системе 311, после того, как легитимная прикладная программа будет скопирована, в нее будут внесены изменения или в нее будет внедрено вредоносное программное обеспечение, легитимная прикладная программа больше не содержит первую программу однократного динамического подключения, или первая программа одноразового динамического подключения изменяется так, что легитимная прикладная программа, которая используется, как прикладная программа, предназначенная для аутентификации, не может быть аутентифицирована модулем 14 аутентификации, как легитимная. Таким образом, только легитимная прикладная программа 5, в которой предусмотрены первые данные аутентификации и первое регулирование управления, имеет возможность доступа к устройству, подлежащему доступу.

В то время как настоящее изобретение было описано в связи с тем, что рассматривается, как наиболее практический вариант осуществления, следует понимать, что данное изобретение не ограничено раскрытым вариантом осуществления, но предназначено для охвата различных компоновок, включенных в сущность и объем в самой широкой интерпретации, с тем, чтобы охватить все такие модификации и эквивалентные компоновки.

Изобретение относится к технологиям сетевой связи. Технический результат заключается в повышении безопасности передачи данных. Способ содержит этапы, на которых: передают, с помощью устройства защищенного доступа, в легитимную прикладную программу первые данные аутентификации и первое регулирование управления, при обращении операционной системы к защищенной области устройства хранения для загрузки файла легитимной прикладной программы и исполнении файла легитимной прикладной программы в операционной системе для использования в качестве легитимной прикладной программой, причем легитимная прикладная программа исполняется в операционной системе, служащей в качестве прикладной программы, подлежащей аутентификации; определяют, содержит ли прикладная программа, подлежащая аутентификации и исполняемая в операционной системе, первые данные аутентификации и первое регулирование управления; и когда результат определения является отрицательным, идентифицируют прикладную программу, подлежащую аутентификации как не аутентифицированную нелегитимную прикладную программу, и запрещают указанной нелегитимной прикладной программе доступ к устройству. 2 н. и 14 з.п. ф-лы, 3 ил.

1. Способ защищенного доступа прикладной (арр) программы, реализуемый устройством (1) защищенного доступа, включающий в себя первые данные аутентификации и первое регулирование управления, причем устройство (1) защищенного доступа соединено между основным запоминающим устройством (31), в которое загружена операционная система (311), и устройством (4) хранения, при этом операционная система (311) выполнена с отсутствием возможности удаления или записи файла (5) легитимной прикладной программы, хранящегося в защищенной области (41) устройства (4) хранения, содержащий этапы, на которых: передают, с помощью устройства (1) защищенного доступа, в легитимную прикладную программу первые данные аутентификации и первое регулирование управления, при обращении операционной системы (311) к защищенной области (41) устройства (4) хранения для загрузки файла (5) легитимной прикладной программы и исполнении файла (5) легитимной прикладной программы в операционной системе (311) для использования в качестве легитимной прикладной программой, причем легитимная прикладная программа исполняется в операционной системе (311), служащей в качестве прикладной программы, подлежащей аутентификации; определяют, содержит ли прикладная программа, подлежащая аутентификации и исполняемая в операционной системе (311), первые данные аутентификации и первое регулирование управления; и когда результат определения является отрицательным, идентифицируют прикладную программу, подлежащую аутентификации как не аутентифицированную нелегитимную прикладную программу, и запрещают указанной нелегитимной прикладной программе доступ к устройству, подлежащему доступу; а когда результат определения является положительным, осуществляют взаимную аутентификацию с прикладной программой, подлежащей аутентификации; идентифицируют, после успешного завершения взаимной аутентификации, указанную прикладную программу, подлежащую аутентификации, в качестве легитимной прикладной программы, и разрешают передачу легитимной прикладной программе команд, соответствующих первому регулированию управления, на указанное устройство (1) защищенного доступа; и осуществляют доступ, к устройству, подлежащему доступу, на основе указанных команд так, что легитимная прикладная программа выполнена с возможностью доступа к устройству, подлежащему доступу, через устройство (1) защищенного доступа; при этом указанное первое регулирование управления содержит по меньшей мере одно одноразовое регулирование доступа и одноразовые команды регулирования, при этом одноразовое регулирование доступа является регулированием доступа для команд, передаваемых указанной легитимной прикладной программой на указанное устройство (1) защищенного доступа, а одноразовые команды регулирования являются кодом регулирования команд для устройства (1) защищенного доступа и легитимной прикладной программы.

2. Способ защищенного доступа по п. 1, в котором файл (5) легитимной прикладной программы, включающий в себя прикладную подпрограмму, текущие данные аутентификации и текущее регулирование управления, при этом этап передачи дополнительно включает в себя подэтап, на котором: передают первые данные аутентификации и первое регулирование управления в легитимную прикладную программу, исполняемую в операционной системе (311), для замены первыми данными аутентификации и первым регулированием управления текущих данных аутентификации и текущего регулирования управления соответственно.

3. Способ защищенного доступа по п. 1, в котором защищенная зона устройства (4) хранения хранит файл (5) легитимной прикладной программы, а также соответствующие текущие данные аутентификации и соответствующее текущее регулирование управления, при этом этап передачи дополнительно включает в себя подэтап, на котором: при обращении операционной системы (311) к защищенной области (41) устройства (4) хранения для загрузки файла (5) легитимной прикладной программы, текущих данных аутентификации и текущего регулирования управления и когда файл (5) легитимной прикладной программы выполняется в операционной системе (311) для использования в качестве легитимной прикладной программы, передают первые данные аутентификации и первое регулирование управления в легитимную прикладную программу для замены первыми данными аутентификации и первым регулированием управления текущих данных аутентификации и текущего регулирования управления соответственно.

4. Способ защищенного доступа по п. 1, дополнительно содержащий этап, на котором:

принимают первые данные аутентификации от прикладной программы, подлежащей аутентификации,

переходят к аутентификации прикладной программы, подлежащей аутентификации, и передают первые данные аутентификации в прикладную программу, подлежащую аутентификации, для обеспечения возможности перехода прикладной программы, подлежащей аутентификации, к аутентификации устройства (1) защищенного доступа.

5. Способ защищенного доступа по п. 1, в котором этап идентификации включает в себя подэтапы, на которых: обеспечивают возможность для легитимной прикладной программы шифровать инструкцию с использованием первых данных аутентификации легитимной прикладной программы для получения зашифрованной инструкции и передавать зашифрованную инструкцию на устройство (1) защищенного доступа; при этом способ защищенного доступа, между этапами идентификации и выполнения доступа, дополнительно содержит этап, на котором: принимают зашифрованную инструкцию и дешифруют зашифрованную инструкцию в соответствии с первыми данными аутентификации устройства (1) защищенного доступа для получения дешифрованной инструкции; а

этап выполнения доступа включает в себя подэтап, на котором осуществляют доступ к устройству, подлежащему доступу, на основе дешифрованной инструкции.

6. Способ защищенного доступа по п. 1, в котором устройство (1) защищенного доступа дополнительно включает в себя вторые данные аутентификации и второе регулирование управления, при этом способ защищенного доступа, после этапа выполнения доступа, дополнительно содержит подэтап, на котором: выполняют обработку повторной аутентификации, включающую в себя этапы, на которых: передают вторые данные аутентификации и второе регулирование управления в легитимную прикладную программу, исполняемую в операционной системе (311), для замены соответственно первых данных аутентификации и первого регулирования управления, при этом легитимная прикладная программа, выполняемая в операционной системе (311), снова используется в качестве прикладной программы, подлежащей аутентификации, и принимают вторые данные аутентификации из прикладной программы, подлежащей аутентификации, снова переходят к аутентификации прикладной программы, подлежащей аутентификации, и передают вторые данные аутентификации в прикладную программу, подлежащую аутентификации, для обеспечения возможности прикладной программе, подлежащей аутентификации, снова перейти к аутентификации устройства (1) защищенного доступа.

7. Способ защищенного доступа по п. 1, в котором регулирование однократного доступа первого регулирования управления включает в себя регулирование доступа по инструкции, передаваемой легитимной прикладной программой в устройство (1) защищенного доступа, для доступа к скрытой области (42) устройства (4) хранения, при этом скрытая область (42) не может быть обнаружена, считана или в нее невозможно выполнить запись с использованием операционной системы (311).

8. Способ защищенного доступа по п. 1, в котором первые данные аутентификации включают в себя по меньшей мере один алгоритм однократной аутентификации, однократный пароль и однократный код аутентификации.

9. Устройство (1) защищенного доступа для прикладной программы, подлежащее соединению между основной памятью (31), в которую загружена операционная система (311), и устройством, подлежащим доступу, содержащее устройство (4) хранения, при этом операционная система (311) выполнена с отсутствием возможности удаления или записи файла (5) легитимной прикладной программы, хранящегося в защищенной области (41) устройства (4) хранения, причем упомянутое устройство (1) защищенного доступа выполнено с возможностью определения, разрешен ли прикладной программе, подлежащей аутентификации, исполняемой в операционной системе (311), доступ к устройству, подлежащему доступу, и содержит: модуль (11) генерирования данных аутентификации, выполненный с возможностью генерирования первых данных аутентификации;

модуль (12) генерирования регулирования управления, выполненный с возможностью генерирования первого регулирования управления; и модуль (15) защиты, выполненный с возможностью, когда операционная система (311) выполнена с возможностью осуществления доступа к защищенной области (41) устройства (4) хранения, для загрузки легитимного файла (5) прикладной программы, используемого при исполнении в качестве легитимной прикладной программы, выполняемой в операционной системе (311), передачи первых данных аутентификации и первого регулирования управления на легитимную прикладную программу; при этом легитимная прикладная программа, исполняемая в операционной системе (311), используется, в качестве прикладной программы, подлежащей аутентификации; модуль (14) аутентификации, выполненный с возможностью: определения, обеспечены ли в прикладной программе, подлежащей аутентификации и исполняемой в операционной системе (311), первые данные аутентификации и первое регулирование управления, и

когда результат определения является отрицательным, идентификации прикладной программы, подлежащей аутентификации, в качестве не аутентифицированной, нелегитимной прикладной программы, и запрета доступа для нелегитимной прикладной программы к устройству, подлежащему доступу; а когда результат определения является положительным, осуществления взаимной аутентификации с прикладной программой, подлежащей аутентификации; идентификации, после успешного завершения взаимной аутентификации, указанной прикладной программы, подлежащей аутентификации, в качестве легитимной прикладной программы, и активации модуля (16) обработки для приема команд, передаваемых легитимной прикладной программой, соответствующих первому регулированию управления, на указанное устройство (1) защищенного доступа; и модуль (16) обработки, выполненный с возможностью быть активированным, указанным модулем (14) аутентификации, после удачного завершения взаимной аутентификации, для приема команд, передаваемых легитимной прикладной программой, соответствующих первому регулированию управления, на указанное устройство (1) защищенного доступа; и осуществления доступа, к устройству, подлежащему доступу, на основе указанных команд так, что легитимная прикладная программа выполнена с возможностью доступа к устройству, подлежащему доступу, через указанный модуль (16) обработки; при этом указанное первое регулирование управления содержит по меньшей мере одно одноразовое регулирование доступа и одноразовые команды регулирования, при этом одноразовое регулирование доступа является регулированием доступа для команд, передаваемых указанной легитимной прикладной программой на указанный модуль (16) обработки, а одноразовые команды регулирования являются кодом регулирования команд для указанного модуля (16) обработки и легитимной прикладной программы.

10. Устройство (1) защищенного доступа по п. 9, в котором файл (5) легитимной прикладной программы, включающей в себя подприкладную программу, текущие данные аутентификации и текущее регулирование управления, а упомянутый модуль (15) защиты дополнительно выполнен с возможностью передачи первых данных аутентификации и первого регулирования управления в легитимную прикладную программу, исполняемую в операционной системе (311), для замены первыми данными аутентификации и первым регулированием управления текущих данных аутентификации и текущего регулирования управления соответственно.

11. Устройство (1) защищенного доступа по п. 9, в котором в защищенной зоне устройства (4) хранения содержится файл (5) легитимной прикладной программы, а также соответствующие текущие данные аутентификации и текущее регулирование управления, при этом при осуществлении операционной системой (311) доступа к защищенной области (41) устройства (4) хранения для загрузки файла (5) легитимной прикладной программы, текущих данных аутентификации и текущего регулирования управления и когда файл (5) легитимной прикладной программы исполняется в операционной системе (311), для использования в качестве легитимной прикладной программой, упомянутый модуль (15) защиты дополнительно выполнен с возможностью передачи первых данных аутентификации и первого регулирования управления в легитимную прикладную программу для замены первыми данными аутентификации и первым регулированием управления текущих данных аутентификации и текущего регулирования управления соответственно.

12. Устройство (1) защищенного доступа по п. 9, в котором выполнение взаимной аутентификации включает в себя этапы, на которых: принимают первые данные аутентификации от прикладной программы, подлежащей аутентификации, переходят к аутентификации прикладной программы, подлежащей аутентификации, и передают первые данные аутентификации в прикладную программу, подлежащую аутентификации, для обеспечения возможности перехода прикладной программы, подлежащей аутентификации, для аутентификации упомянутого устройства (1) защищенного доступа.

13. Устройство (1) защищенного доступа по п. 9, характеризующееся тем, что выполнено с возможностью обеспечения шифрования, легитимной прикладной программой, инструкции с использованием первых данных аутентификации для получения зашифрованной инструкции и передачи зашифрованной инструкции в упомянутое устройство (1) защищенного доступа; а

упомянутый модуль (16) обработки выполнен с возможностью приема зашифрованной инструкции, дешифрации зашифрованной инструкции в соответствии с первыми данными аутентификации, сгенерированными упомянутым модулем (11) генерирования данных аутентификации, для получения дешифрованной инструкции и выполнения доступа к устройству, подлежащему доступу, на основе дешифрованной инструкции.

14. Устройство (1) защищенного доступа по п. 9, характеризующееся тем, что дополнительно выполнено с возможностью выполнения обработки повторной аутентификации, при этом

упомянутый модуль (11) генерирования данных аутентификации дополнительно выполнен с возможностью генерирования вторых данных аутентификации, а упомянутый модуль (12) генерирования регулирования управления дополнительно выполнен с возможностью генерирования второго регулирования управления, и упомянутый модуль (15) защиты выполнен с возможностью передачи вторых данных аутентификации и второго регулирования управления в легитимную прикладную программу, исполняемую в операционной системе (311), для замены соответственно первых данных аутентификации и первого регулирования управления, при этом легитимная прикладная программа, исполняемая в операционной системе (311), снова используется в качестве прикладной программы, подлежащей аутентификации; причем упомянутый модуль (14) аутентификации выполнен с возможностью приема вторых данных аутентификации из прикладной программы, подлежащей аутентификации, повторного перехода к аутентификации прикладной программы, подлежащей аутентификации, и передачи вторых данных аутентификации в прикладную программу, подлежащую аутентификации, для обеспечения возможности для прикладной программы, подлежащей аутентификации, снова перейти к аутентификации упомянутым модулем (14) аутентификации.

15. Устройство (1) защищенного доступа по п. 9, в котором устройство, подлежащее доступу, включает в себя устройство (4) хранения, а регулирование однократного доступа первого регулирования управления включает в себя регулирование доступа по инструкции, переданной легитимной прикладной программой в упомянутый модуль (16) обработки, для доступа к скрытой области (42) устройства (4) хранения, при этом скрытая область (42) не может быть обнаружена, считана или в ней не может быть выполнена запись операционной системой (311).

16. Устройство (1) защищенного доступа по п. 9, в котором первые данные аутентификации включают в себя по меньшей мере один алгоритм однократной аутентификации, однократный пароль и однократный код аутентификации.

| EP 1959370 A1, 20.08.2008 | |||

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Металлический водоудерживающий щит висячей системы | 1922 |

|

SU1999A1 |

Авторы

Даты

2017-09-19—Публикация

2015-01-20—Подача