Область техники

Настоящее изобретение относится к средствам поиска электронных устройств и, более конкретно, к способам определения местоположения пропавших электронных устройств в сети передачи данных.

Уровень техники

Электронные устройства являются неотъемлемой частью жизни современного человека. Ноутбуки, нетбуки, планшетные компьютеры и другие виды портативных устройств составляют больше половины от всех выпущенных компьютеров в мире. С помощью них люди общаются, работают, развлекаются и учатся. В памяти устройств хранится много персональных данных, таких как контакты, фотографии и видео, данные авторизации и многое другое, а корпоративные компьютеры содержат также служебную переписку, документацию, которая может составлять коммерческую тайну.

Подобные устройства, которые человек носит с собой или берет в поездку, часто становятся объектом грабежа и воровства. Цели, которые преследуют злоумышленники, могут быть различными: получить доступ к жестким дискам компьютера, продать или в редких случаях оставить в собственное пользование. Портативные устройства легко теряются из-за их размеров и постоянного перемещения.

Перед сообществом встает острый вопрос поиска и возврата пропавших устройств. Если технологии сотовой связи позволяют централизованно идентифицировать мобильные устройства операторами связи, то архитектура сетей передачи данных на основе Ethernet, Wi-Fi, Bluetooth и т.д. делает процесс поиска подключенного устройства более сложным.

Существуют технологии, позволяющие находить пропавшие устройства, подключенные к сети Интернет, за счет специального программного или аппаратного модуля, установленного на них. Данный модуль отправляет сообщение о местонахождении владельцу при первом подключении к сети Интернет. Данные технологии описаны в заявках WO 2007069263 A2, US 2009589437 A и US 2005293223 A.

Также существуют технологии мониторинга оборудования внутри сети, позволяющие предотвратить кражу и использование внешних устройств. Подобный подход приводится в заявке ЕР 1999106466 А.

В заявке ЕР 2005708 А описана система и способ удаленного управления украденным устройством с помощью беспроводных технологий.

Приведенные описания технологий, а также имеющиеся технические реализации имеют четкую клиент-серверную архитектуру и перестают функционировать в случае сбоя в работе одного из составляющих системы: клиента, сервера или канала передачи данных. Таким образом, в случае переустановки операционной системы, смены жесткого диска или карты памяти на компьютере найти пропавшее устройство оказывается невозможно.

Данное изобретение устраняет описанные недостатки и позволяет осуществлять поиск устройств по идентификатору за счет других клиентов. В том случае, если устройство будет украдено и на нем будут произведены работы по блокированию или удалению модуля обнаружения, необходимого для обратной связи с сервером, данное устройство будет найдено другим клиентом, обнаружившим его в сети, например, в момент соединения с ним.

Сущность изобретения

Настоящее изобретение предназначено для обнаружения пропавших электронных устройств. Технический результат настоящего изобретения заключается в определении местоположения пропавшего электронного устройства по данным клиентов, обнаруживших данное устройство в сетевом окружении. Применение изобретения на практике позволяет найти электронные устройства с подключенным сетевым адаптером. Технический результат достигается за счет применения способа определения местоположения пропавших электронных устройств, содержащего этапы загрузки идентификатора пропавшего устройства на клиента с удаленного компьютера, проведения поиска пропавшего устройства в сетевом окружении клиента по загруженному идентификатору пропавшего устройства с помощью, по меньшей мере, одного клиента, определения параметров местоположения, по меньшей мере, одного пропавшего устройства, которое было обнаружено в результате поиска.

В различных вариантах реализации клиентов может быть более одного. Удаленных компьютеров может быть более одного, и они могут быть распределены территориально и выполнены в виде сервера, персонального компьютера, мобильной станции или портативного устройства. В зависимости от реализации системы, воплощающей представленный способ, клиенты могут загружать несколько идентификаторов пропавших устройств за одну итерацию.

Под параметрами местоположения пропавшего устройства понимается, по меньшей мере, географические координаты или параметры сетевого подключения пропавшего устройства.

В другом варианте реализации клиенты определяют свои географические координаты в качестве параметров местоположения пропавшего устройства.

Сетевое окружение, в котором производится поиск клиентом пропавших устройств, содержит устройства сети, к которой подключен клиент, устройства сети, которую создал клиент, и устройства, информация о которых содержится в сетевых пакетах, регистрируемых с помощью клиента.

Способ также позволяет отслеживать изменения параметров местоположения и определять параметры местоположения, если они были изменены.

Электронное сообщение, содержащее информацию о параметрах местоположения пропавшего устройства, отправляется законному владельцу, который зарегистрировал идентификатор пропавшего устройства.

В различных вариантах реализации электронное сообщение законному владельцу отправляет клиент или центральный сервер.

С помощью центрального сервера также осуществляется сбор данных о параметрах местоположений пропавших устройств. После этого собранные данные можно объединять и сортировать по идентификатору пропавшего устройства, по законному пользователю, по времени обнаружения.

Если к центральному серверу подключено, по меньшей мере, два клиента, то данные, полученные с них, коррелируются для уточнения параметров местоположения пропавшего устройства. В одном из вариантов реализации корреляция представляет собой процесс наложения областей географических координат, соответствующих пропавшим устройствам, найденным по одному идентификатору двумя и более клиентами.

Фиксируя параметры местоположения пропавшего устройства в хронологическом порядке, один из вариантов реализации позволяет проложить маршрут перемещения пропавшего устройства путем соединения последовательных точек, соответствующих параметрам местоположения.

Дополнительный этап позволяет определить скорость перемещения пропавшего устройства. Для этого величина перемещения, совершенная пропавшим устройством за период времени, соответствующий разнице моментов времени определения одним клиентом параметров местоположения, делится на значение данного периода времени. В различных вариантах реализации расчет скорости может осуществляться как на центральном сервере, так и на клиенте, определившем параметры местоположения.

Другой способ определения скорости перемещения пропавшего устройства заключается в делении величины перемещения, совершенного пропавшим устройством за период времени, соответствующий разнице моментов времени обнаружения двумя клиентами пропавшего устройства, на значение данного периода времени.

Важным этапом для поимки пропавшего устройства является не только его обнаружение, но и прогнозирование его местоположения в моменты времени, следующие за моментом обнаружения. В одном из вариантов реализации центральный сервер оценивает параметры местоположения пропавшего устройства в указанный момент времени после момента обнаружения. Оценка может происходить путем выявления периодичности в перемещении пропавшего устройства, учета последних параметров местоположения и скорости перемещения пропавшего устройства.

Краткое описание прилагаемых чертежей

Сопровождающие чертежи, которые включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания, показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

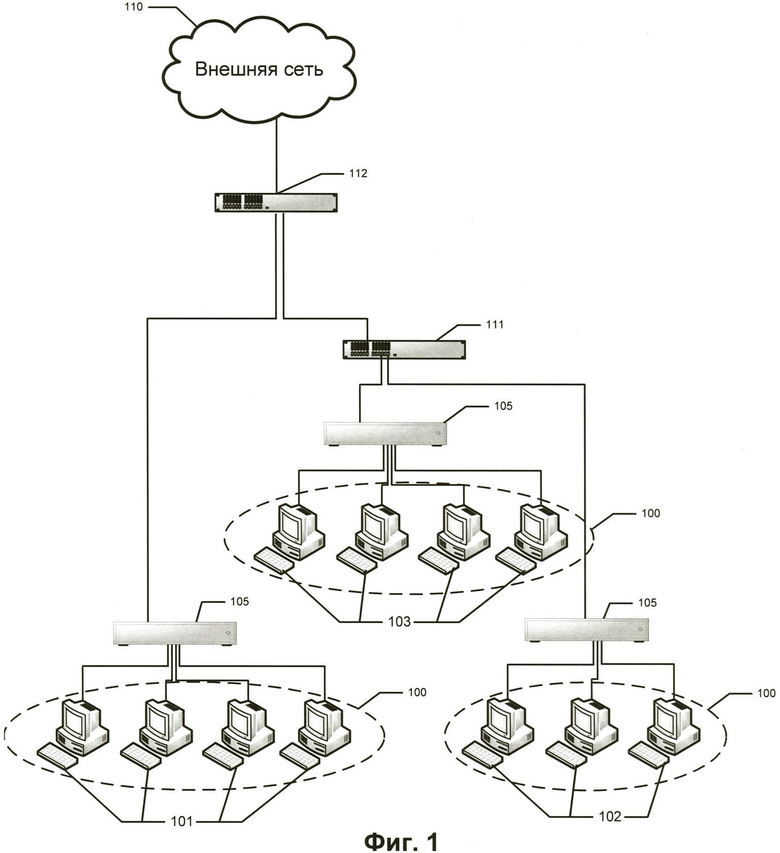

Фиг.1 показывает пример локальной сети, содержащей несколько сегментов;

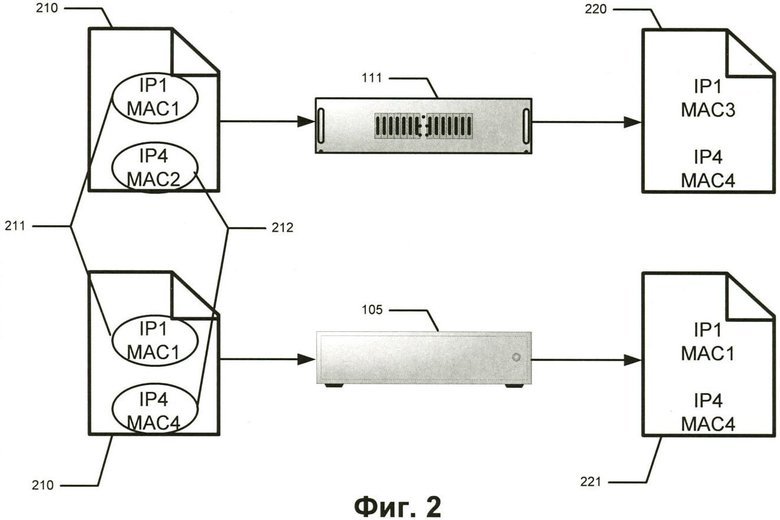

Фиг.2 показывает процесс изменения заголовков сетевого пакета при прохождении через сетевые устройства;

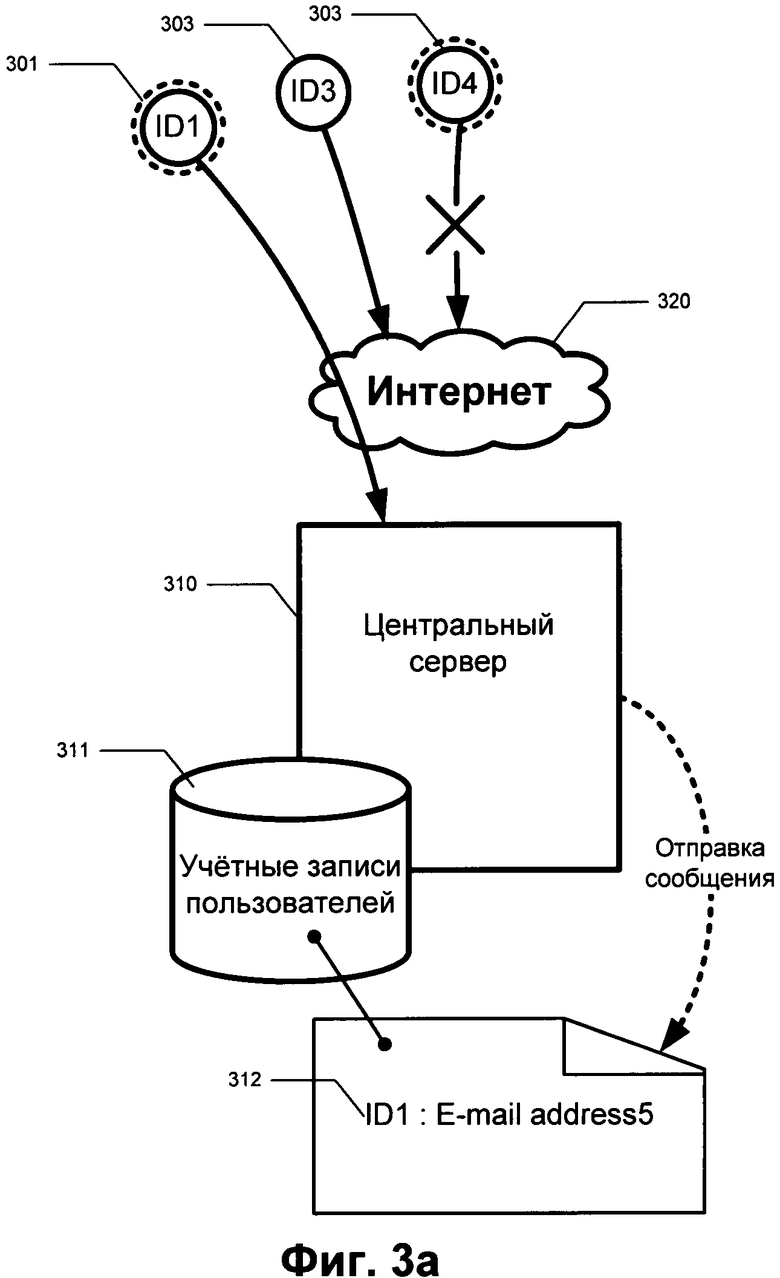

Фиг.3а показывает функциональную схему системы определения местоположения пропавших электронных устройств (предшествующий уровень техники);

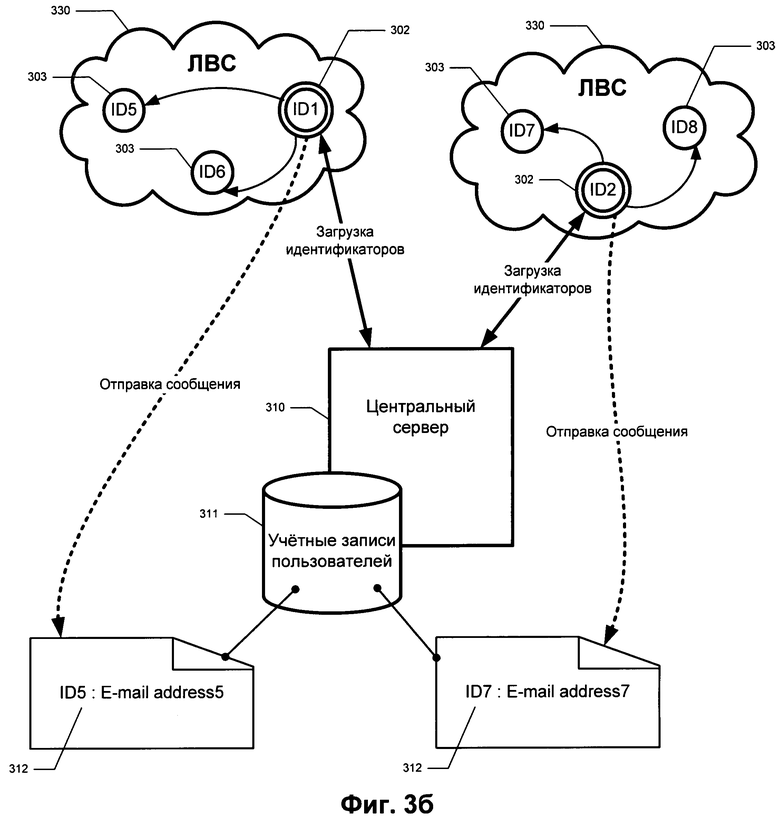

Фиг.3б показывает функциональную схему системы определения местоположения пропавших электронных устройств;

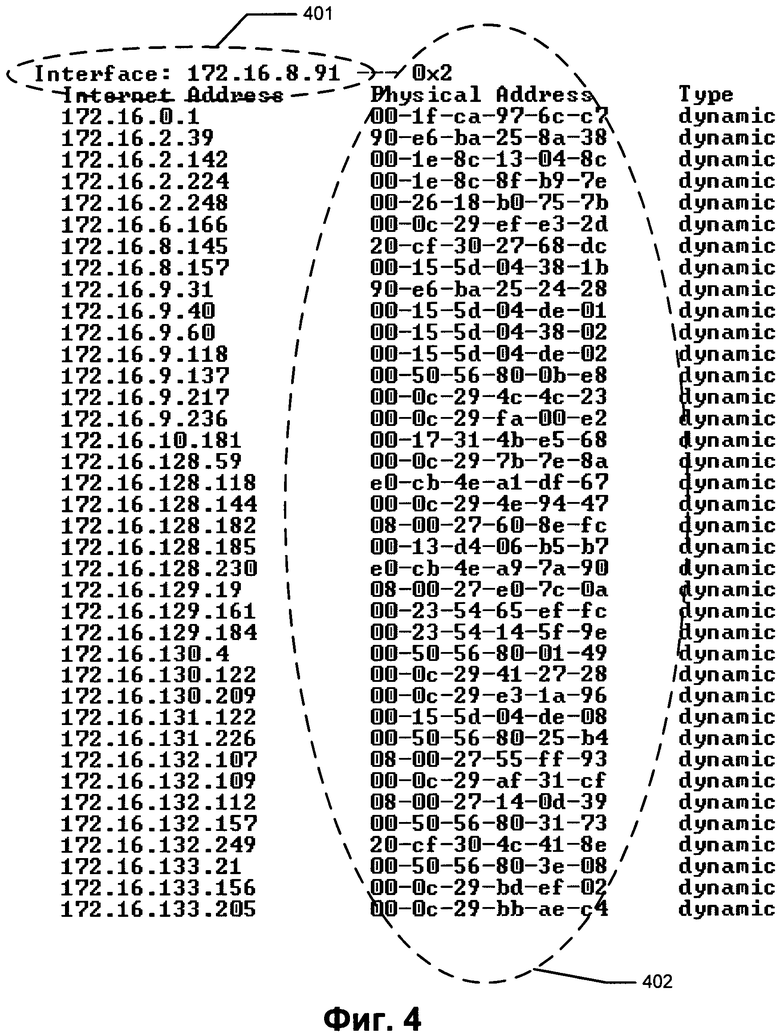

Фиг.4 показывает пример ARP таблицы;

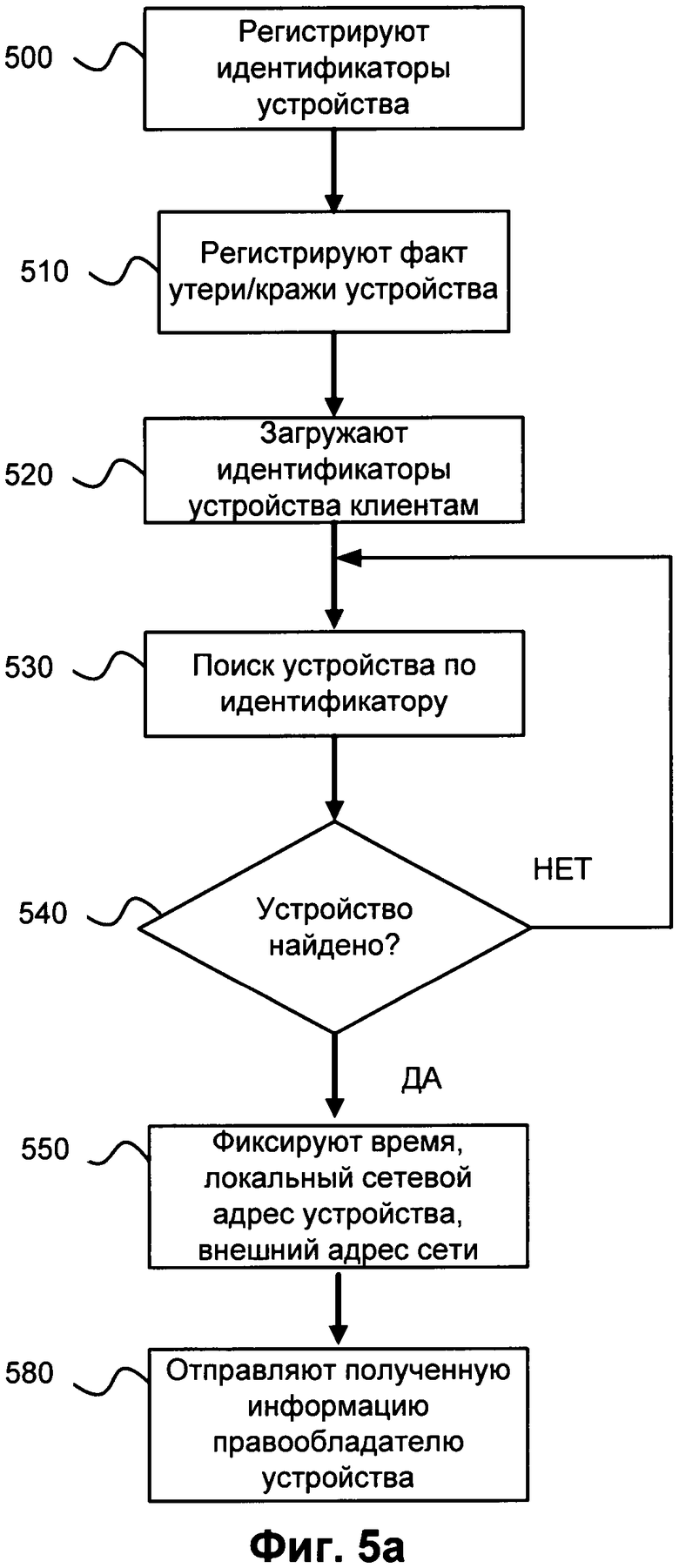

Фиг.5а показывает способ обнаружения пропавших электронных устройств;

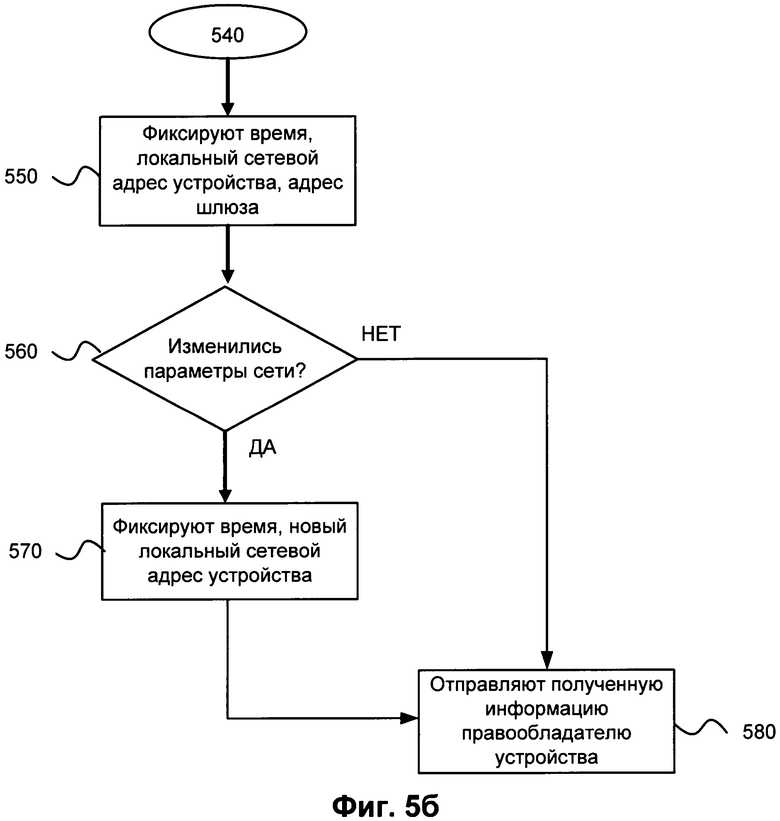

Фиг.5б показывает способ отслеживания изменения положения пропавших электронных устройств;

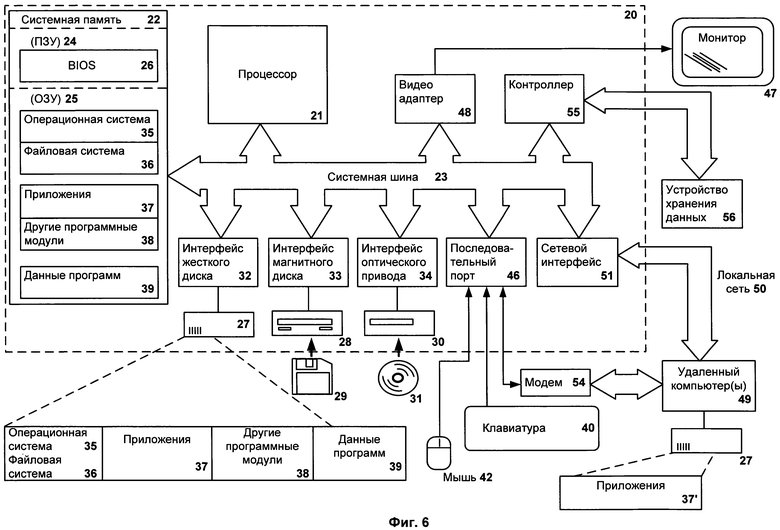

Фиг.6 представляет пример компьютерной системы общего назначения;

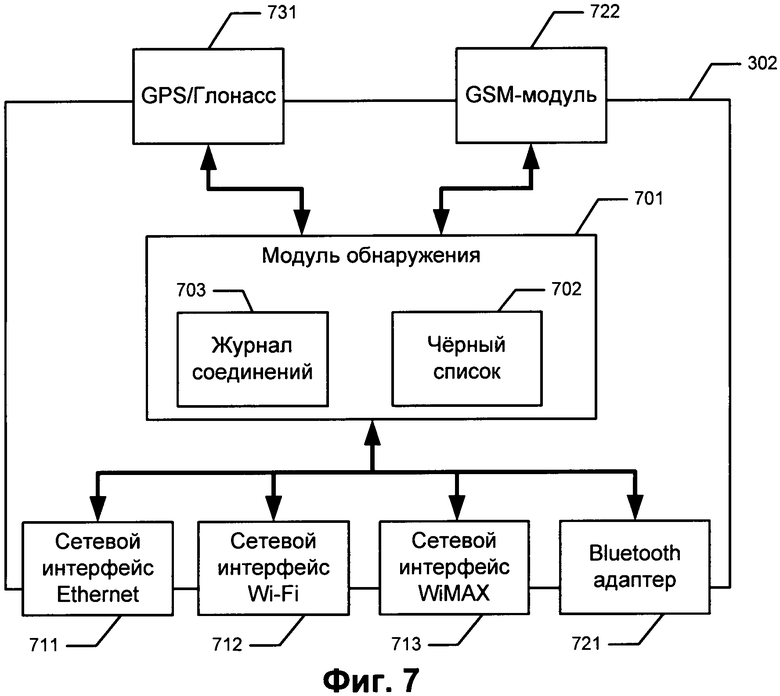

Фиг.7 показывает структурную схему клиента;

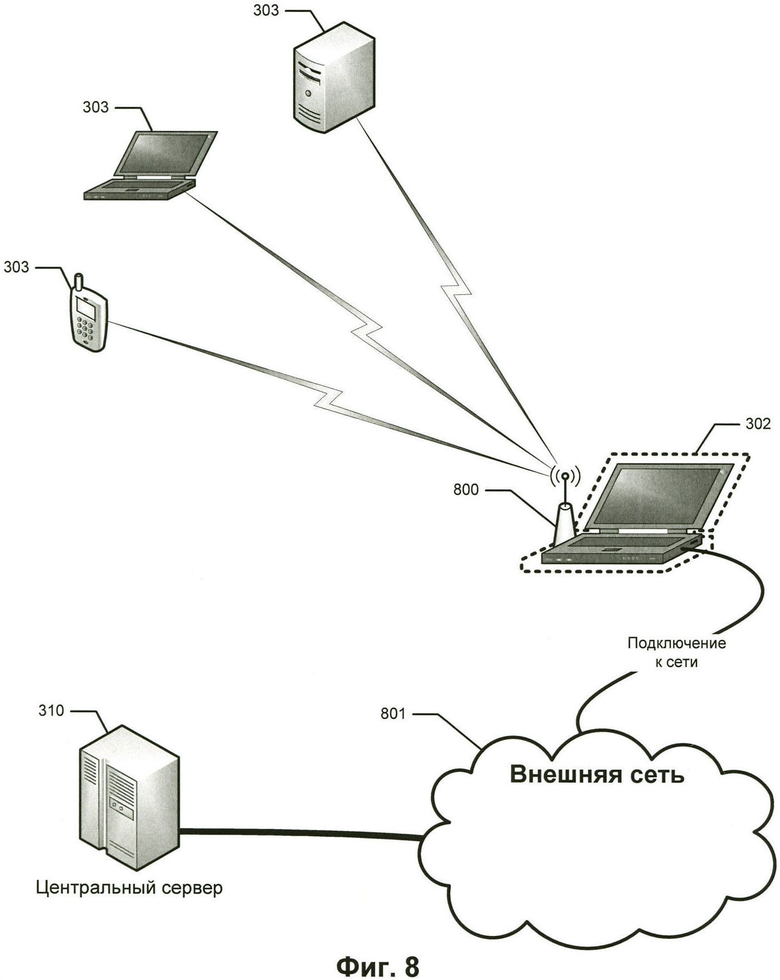

Фиг.8 показывает функциональную схему работы системы в случае активного поиска устройства клиентом.

Описание предпочтительных вариантов осуществления

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, она может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Одним из главных направлений развития информационных технологий является увеличение зоны покрытия сетей высокоскоростного доступа к Интернету. С ростом популярности мобильных устройств, таких как мобильные телефоны, смартфоны, ноутбуки, планшетные компьютеры, коммуникаторы, возрастает потребность в повсеместном доступе к глобальной сети: электронной почте, веб-сайтам и другим сервисам. Доступ осуществляется через локальные компьютерные сети (локальные вычислительные сети, ЛВС, LAN). Существует множество технологий обеспечения проводной и беспроводной связи сетевых устройств, наиболее популярными из них являются Ethernet, Wi-Fi, Wi-MAX, Bluetooth и другие.

По разграничению доступа локальные сети разделяют на открытые или публичные (public) и на частные (private). Открытые сети позволяют подключаться к ней всем устройствам, в то время как частные сети используют системы ограничения доступа.

Проводные сети требуют подключения кабеля к устройству и используются в большинстве случаев для прокладывания корпоративных вычислительных сетей, крупных локальных сетей. Беспроводные технологии чаще используются в местах общедоступных, таких как рестораны, торговые центры, городские точки доступа. Их популярность растет с каждым днем и все больше появляется точек доступа Wi-Fi (hotspot'oв) с открытой инфраструктурой.

Рассмотрим еще одну классификацию сетей, которая позволяет определить параметр устройства, используемый для идентификации в сети, и непосредственно возможность идентификации устройства. Участие компьютера или мобильного устройства в сети не всегда означает, что данному компьютеру или устройству будет доступна информация о топологии сети и других ее участниках. Отличие сетей по этому параметру определяется различной архитектурой сети, в том числе использованием разных типов сетевых устройств. Технология в различных вариантах реализации позволяет эффективно обнаруживать устройства во всех типах сетей. Обнаружение осуществляется в сетевом окружении, в которое входят все устройства, подключенные с клиентом в общую сеть передачи данных, и все устройства, обнаруженные клиентом в результате перехвата сетевых пакетов данных. Таким образом, если портативное устройство подключено к проводной локальной сети и имеет активный адаптер беспроводного соединения, то в сетевое окружение данного устройства будут входить все устройства локальной сети и устройства, информация о которых обнаружена в сетевых пакетах, перехваченных адаптером беспроводного соединения. Для увеличения покрытия сетевого окружения локальные сети могут быть созданы клиентами, например, на базе адаптеров беспроводной связи.

На Фиг.1 показан пример локальной сети, содержащей несколько сегментов 100. Компьютеры 101, 102 и 103 из одних сегментов соединяются сетевыми устройствами транспортного или канального уровня модели OSI, например, коммутаторами 105. На Фиг.1 изображено три сегмента 100, в которые входят компьютеры, отмеченные на фигуре под номерами 101 (первый сегмент), 102 (второй сегмент) и 103 (третий сегмент). Сегменты соединяются и обмениваются информацией через два маршрутизатора 111. Согласно показанной схеме выход во внешнюю сеть 110 осуществляется через маршрутизатор 112. Если говорить об идентификации компьютеров по физическому адресу сетевой карты, то определить их смогут компьютерные устройства, находящиеся в одном сегменте, например, устройства под номерами 103 смогут узнать МАС-адреса друг друга при стандартных настройках сети.

Существует множество способов идентификации компьютерных устройств. Определить нужный компьютер можно с помощью программ аутентификации, серийных номеров приложений, учетных записей. Данное изобретение использует идентификаторы, которые сложнее всего ликвидировать, скрыть и заменить. К ним относятся физический адрес сетевого интерфейса (МАС-адрес), серийный номер BIOSa, серийный номер жесткого диска (Hard Drive Serial Number), аппаратная конфигурация компьютера. Данные параметры являются более надежными, потому что они не изменяются при форматировании (удалении данных) жесткого диска, при котором теряются данные, включая операционную систему, учетные записи, специализированные приложения и т.д.

Рассматриваемые параметры не могут давать стопроцентную вероятность идентификации компьютера, так как жесткий диск может быть заменен, тем самым изменена конфигурация компьютера. Серийный номер BIOSa и МАС-адрес могут быть изменены с помощью специальных утилит. Однако статистика показывает, что к данным изменениям прибегают очень небольшой процент пользователей, в том числе злоумышленников, что сохраняет положительный эффект в выявлении утерянных устройств по приведенным идентификаторам.

МАС-адрес - это уникальный идентификатор, присваиваемый каждому сетевому интерфейсу. Большинство сетевых протоколов канального уровня используют одно из трех пространств МАС-адресов, управляемых IEEE: MAC-48, EUI-48 и EUI-64. Адреса в каждом из пространств теоретически должны быть глобально уникальными. Не все протоколы используют МАС-адреса, и не все протоколы, использующие МАС-адреса, нуждаются в подобной уникальности этих адресов. В широковещательных сетях МАС-адрес позволяет уникально идентифицировать каждый узел сети, чтобы доставлять данные только этому узлу. Таким образом, МАС-адреса являются основополагающими параметрами сетей на канальном уровне, которые используют протоколы более высокого (сетевого) уровня. Адреса типа MAC-48 наиболее распространены. Они используются в таких технологиях, как Ethernet, Token ring, FDDI, WiMAX и др. Они состоят из 48 бит, таким образом, адресное пространство MAC-48 насчитывает 248 (или 281474976710656) адресов.

МАС-адрес меняется программным путем, так как значение, указанное драйвером, имеет более высокий приоритет, чем зашитый в плату. В Windows смену МАС-адреса можно осуществить встроенными средствами ОС. Однако все же существует оборудование, в котором смену МАС-адреса произвести невозможно иначе, как воспользовавшись программатором. Обычно это телекоммуникационное оборудование, например приставки для IP-TV.

Измененный МАС-адрес выбирается произвольно и может не содержать информации об OUI (уникальный идентификатор организации) и код устройства.

В одном из вариантов реализации система определения местоположения пропавших электронных устройств идентифицирует компьютер по физическому адресу (МАС-адресу). Информация о МАС-адресе доступна для компьютеров, находящихся в одном сегменте сети. Сегмент сети - участок локальной сети, отделенный от других устройством маршрутизации IP-пакетов (3-й уровень в модели OSI). Внутри одного сегмента устройства (ПК, серверы, принтеры) могут быть соединены при помощи концентраторов, мостов или коммутаторов. Сегмент также называют подсетью, если логическое разделение сети соответствует физическому разделению. Компьютеры, находящиеся в разных сегментах, могут обмениваться информацией. Передача может быть реализована через IP-пакеты.

На Фиг.2 показан процесс изменения заголовков сетевого пакета при прохождении через сетевые устройства. На фигуре приведены устройства, работающие на разных уровнях модели OSI-маршрутизатор 111 и коммутатор 105. На вход каждого из них приходит IP-пакет 210, который содержит сетевой адрес отправителя IP1, физический адрес устройства отправителя МАС1, сетевой адрес получателя IP4 и физический адрес сетевого устройства, которое будет осуществлять передачу пакета МАС2. Пары IP1-МАС1 и IP4-MAC4 образуют адрес отправителя 211 и адрес получателя 212 соответственно. При прохождении пакета через маршрутизатор в IP-пакете 220 заменяется физический адрес отправителя и физический адрес получателя, так как передача пакетов происходит уже в следующем канале передачи данных между маршутизатором и компьютерным устройством получателя. В результате IP-пакет 220 на выходе будет содержать следующие данные: IP1, МАС3, IP4, МАС4. Устройство сетевого уровня осуществляет передачу пакетов по IP-адресам. Коммутатор 105 имеет более простую логику работы, осуществляя передачу пакетов по физическим адресам. Таким образом, IP-пакет 221 при прохождении коммутатора или другого сетевого устройства канального уровня не будет изменяться.

Как видно на фигуре информация о физическом адресе компьютера становится недоступной после прохождения маршрутизатора и остается после коммутатора, что говорит о возможности поиска устройства в локальной сети по МАС-адресу устройства, осуществляющего подключение к этой сети.

Распространенность продукта (приложения или устройства) добавляет еще один фактор в его характеристику - это использование возможностей сообщества. Несколько миллионов пользователей, которых объединяет продукт, могут использовать неограниченные ресурсы остального сообщества, внося небольшой вклад от себя. Данное направление развивается вместе с распространением сети Интернет и увеличением количества сервисов, объединяющих людей, и используется в облачных технологиях, распределенных вычислениях.

Специализированных сервисов, использующих ресурсы сообщества, по-прежнему не так много. Под ресурсами сообщества понимаются вычислительные возможности компьютеров, подключенных к одной сети, подписавшихся на один сервис или имеющих установленный программный продукт одной компании.

Архитектура подобных систем может иметь структуру клиент-сервер или клиент-клиент. В первом случае синхронизацию и управление компьютерами-клиентами осуществляет специальный сервер, который в зависимости от сложности и задач системы, собирает, анализирует собираемую с клиентов информацию и ставит новые задачи. Вторым примером архитектуры служит система связей клиент-клиент, в которой клиенты обмениваются данными между собой без посредников. Существуют также примеры комбинации двух структур, когда клиенты синхронизируются и связываются с помощью сервера и затем взаимодействуют напрямую или когда сервер назначает задания, а клиенты объединяются и взаимодействуют без вмешательства сервера.

Обмен информацией осуществляется по стандартным протоколам передачи данных. Клиенты могут поддерживать постоянное соединение между собой или с сервером, а также могут организовывать кратковременную сессию.

Развитие интернет сообществ на данный момент ограничивается сбором данных с компьютеров клиентов и в редких случаях расширяется распределенными вычислениями и удаленным выполнением задач. Неотъемлемой составляющей рассматриваемых систем является наличие программного или аппаратного модуля, установленного в компьютере пользователя. Он может представлять собой USB-устройство, операционную систему со специальными службами, отдельное приложение или дополнение к уже установленному программному продукту, такому как браузер или антивирус. Согласившись на участие в сообществе, пользователь подключает модуль к основной работе компьютера, который может выполнять задачи для достижения целей сообщества, например может на компьютере запускать часть программы или работать в качестве прокси-сервера для других клиентов.

Совокупность параметров компьютера пользователя, серийный номер программного продукта, информация о лицензии и сроках ее действия составляют профиль пользователя. В зависимости от реализуемых функций системы в профиле сохраняются различные параметры клиента. Данный профиль может храниться на выделенном сервере. Одним из вариантов реализации данного сервера может быть веб-сервер, предоставляющий и хранящий необходимую информацию о компьютере пользователя. Профиль пользователя в совокупности с системой авторизации пользователя составляет учетную запись пользователя, которая может содержать дополнительную информацию, например, о контактах пользователя.

Данный профиль в различного вида сообществах выполняет определенную функцию: в социальных сетях непосредственно знакомит членов сообщества с пользователем, в других сервисах используется для определения имеющихся в общем доступе ресурсов и способов их загрузки, в третьих используется для оптимизации вычислений и тестирования приложений.

Еще одним применением учетной записи клиента является хранение идентификаторов устройства в связке с контактами его владельца. Центральный сервер считывает и сохраняет необходимую информацию об аппаратной конфигурации компьютера в персональной учетной записи клиента, где также указывается электронный адрес для отправки уведомлений.

Применительно к системе обнаружения пропавших электронных устройств учетная запись применяется для хранения информации о программно-аппаратной конфигурации компьютера, в том числе всевозможных идентификаторов: серийного номера антивируса, физических адресов сетевых интерфейсов, аппаратной конфигурации компьютера (тип и модель процессора, материнской платы, видеокарты, оперативной памяти, адаптеров и т.д.). Данные необходимы для того, чтобы в дальнейшем можно было вычислить данный компьютер при его подключении к локальным и корпоративным сетям.

Учетная запись может хранить информацию о нескольких компьютерных устройствах. В случае если один из них будет украден или утерян, пользователю необходимо будет зайти на веб-страницу своей учетной записи и отметить его как пропавший. После этого данный компьютер будет объявлен в розыск в рамках сообщества.

Существует множество способов обнаружения, блокирования и возврата утерянных или украденных мобильных устройств. Часть решений основывается на системах удаленного управления устройством, когда на него устанавливается модуль удаленного администрирования, что позволяет подключиться к утерянному устройству, когда оно будет включено и подключено к сети Интернет. После этого можно выполнить необходимые действия: скопировать и удалить важную информацию, заблокировать доступ к компьютеру, при желании можно даже вывести компьютер из строя.

Другой способ удаленного управления основан на связи через мобильные сети. В случае утери или кражи на мобильное устройство можно послать сигнал (позвонить на него с определенного номера или отправить кодовое CMC), что позволит активировать средство защиты, установленное на нем и выполнить предустановленные действия.

Наиболее популярные сервисы реализуют систему, в которой мобильное устройство является активным. Это является большим плюсом по сравнению с конкурентными решениями, так как в данном случае устройство само инициирует удаленное подключение при любой возможности. Если учесть, что в случае кражи устройство в большинстве случаев выключают, а из мобильного устройства изымают SIM-карту, возможность послать сообщение или другой управляющий сигнал исключается. Данный тип систем подразумевает клиент-серверную архитектуру. Владелец устройства регистрирует устройство на сервере и запускает сервис, после чего каждый раз, когда устройство подключается к сети Интернет через мобильную сеть (например, GPRS), проводную (Ethernet) или беспроводную (Wi-Fi) сеть, оно запрашивает на сервере свой статус. Статус может быть обновлен через электронную почту, например, если устройство получает электронное письмо с заданной темой или содержанием, автоматически устанавливается соответствующий статус. Электронное сообщение может содержать код активации, секретное слово или быть отправлено с определенного адреса, что указывает на то, что устройство пропало. Если статус установлен как «утеряно», устройство выполняет предустановленные действия и при возможности сообщает свое местоположения и параметры подключения. Эти данные доступны законному владельцу (правообладателю) через веб-интерфейс на сервере или по электронной почте.

Описанные системы определения местоположения электронных устройств настраивают на контрольные действия. В случае если устройство не может в течение определенного периода подключиться к серверу или не было совершено секретное действие (например, повторный ввод пароля), устройство автоматически блокируется или выполняет настроенную команду. Однако подобное усложнение функционала устройства может сделать повседневное использование по назначению затруднительным.

На Фиг.3а показана функциональная схема системы определения местоположения пропавших электронных устройств (предшествующий уровень техники). Клиент 301, показанный на рисунке в виде круга с пунктирной границей, представляет собой электронное устройство, на котором установлен программный модуль, подключенное к центральному серверу 310. Подключение осуществляется автоматически при входе устройства в сеть Интернет 320. Данный клиент 301 проверяет списки идентификаторов пропавших устройств и сравнивает их со своими параметрами. В случае если обнаруживается совпадение записей, клиент собирает информацию о соединении и местоположении и отправляет данные на сервер или напрямую на контакт пользователя. Контакты пользователя хранятся в учетной записи 312 в базе данных учетных записей 311. Там же собраны идентификаторы зарегистрированных устройств, принадлежащих пользователю. В случае пропажи устройства клиент 301 отмечает соответствующую запись в учетной записи 312 и черный список пополняется, после чего пользователь ждет, когда его устройство выйдет в сеть и отправит сообщение о местоположении. Черный список содержит записи идентификаторов устройств, отмеченных как утерянные/украденные.

Подобная архитектура системы имеет существенные недостатки. На Фиг.3а номерами 303 указаны устройства, которые были зарегистрированы в центральном сервере, но после кражи доступ в Интернет 320 был заблокирован или ограничен, программное обеспечение было удалено или была произведена частичная замена технических составляющих, сделавшая невозможным идентификацию устройства. Таким образом, устройства, на которых отсутствует или ограничен программный модуль, не способны отправить данные о местоположении пользователю.

Процесс определения местоположения зависит от комплектации устройства. Самый простой способ для определения местоположения - это запуск системы спутниковой навигации (ГЛОНАСС или GPS). В случае отсутствия на устройстве модуля спутниковой навигации определить местоположение можно с более высокой погрешностью. Если устройство имеет модуль мобильной связи (GSM), то местоположение определяется путем измерения уровня сигнала, принимаемого от 3-х ближайших станций ретрансляции сигнала. Таким образом, можно определить местоположение мобильного устройства в пространстве относительно данных станций.

Третьим известным способом трассировки местоположения устройства является сетевой адрес при подключении к сети Интернет 320. Доступным для трассировки является только внешний адрес шлюза, при этом локальный адрес компьютера остается неизвестным. Данное ограничение накладывает большую погрешность в определении местоположения компьютера, однако если знать локальный адрес компьютера, то можно вычислить место подключения к сети, обратившись к провайдеру, на которого зарегистрирован внешний сетевой адрес (адрес, доступный извне сети при выходе устройства в Интернет).

Существуют также другие известные сервисы, которые позволяют определить местоположение подключенного устройства. Они работают следующим образом. Сначала собираются координаты точек доступа, например, с помощью пользовательских устройств с навигацией - во время подключения к точке доступа фиксируются координаты, полученные с помощью GPS или ГЛОНАСС. Данная информация сохраняется на сервере, и местоположение всех подключенных к данной точке доступа устройств будет определяться по сохраненным координатам. Точность определения в данном случае меньше чем с применением средств навигации, но значительно больше, чем трассировка внешнего сетевого адреса.

На Фиг.3б показана функциональная схема системы определения местоположения пропавших электронных устройств, использующей ресурсы сообщества. Система состоит из центрального сервера 310 и подключенных к нему клиентов 302. Клиенты 302 представляют собой компьютерные устройства с установленными программными модулями и возможностью подключения по проводным и беспроводным каналам передачи данных к серверу через сеть Интернет. Рассматриваемый пример реализации использует в качестве стандарта подключения стек TCP/IP.

Центральный сервер 310 хранит информацию об устройствах пользователей в базе данных учетных записей 311. Доступ к персональной учетной записи пользователь получает, например, через веб-интерфейс:

пользователь авторизуется на сервере и указывает идентификаторы своего устройства, описание которых приведено ранее. Таким образом, производится регистрация устройства в системе обнаружения пропавших электронных устройств. Помимо идентификаторов база данных учетных записей 311 содержит информацию 312 о контактах пользователя, например адрес электронной почты, телефон или номер для быстрого обмена сообщениями. Данная информация хранится в связке с устройствами, тем самым определяется принадлежность компьютера или мобильного устройства и пользователя, с которым можно связаться указанным способом.

Когда пользователь обнаруживает утерю или кражу устройства, которое было зарегистрировано в учетной записи, он отмечает его, повторно авторизовавшись на сервисе с любого компьютера, подключенного к Интернету 320. Сразу после этого система активируется и начинает выполнять свои основные функции по поиску устройства. До данного этапа система представляет собой стандартное решение подобного рода, описанное ранее. Отличительной особенностью представляемого изобретения является взаимодействие подключенных к серверу клиентов 302 друг с другом и другими электронными устройствами 303, находящимися с клиентами в общей локальной вычислительной сети (ЛВС) 330.

Все предшествующие технологии позволяли обнаружить устройство только в том случае, если память не форматировалась или не были удалены программы и переустановлена операционная система.

Рассмотрим принцип работы системы определения местоположения пропавших электронных устройств, который позволяет найти украденное устройство, даже в том случае, когда установленный программный модуль на нем был удален или заблокирован.

На Фиг.3б показаны шесть устройств с идентификаторами ID1 и ID2 302, ID5-8 303. При этом устройства ID1 и ID2 302 имеют установленный программный модуль, который осуществляет соединение с сервером. Предположим, что пользователь устройства ID5 303 отметил его как утерянное, и его требуется найти. В этом случае с сервера 310 на подключенные клиенты 302 загружается информация, содержащая списки идентификаторов украденных (зарегистрированных) устройств. В данном примере в качестве идентификаторов используются физические адреса сетевых интерфейсов (МАС-адреса). После того как клиенты 302 получили черные списки МАС-адресов, они осуществляют поиск данных устройств в локальной сети 330 и в истории своих подключений.

Рассмотрим более подробно процесс поиска: возможен активный и пассивный поиск устройств. Для того чтобы обнаружить в сети устройства 303 с указанным МАС-адресом, необходимо выполнение условия (для рассматриваемого варианта реализации) - данные устройства должны находиться в одном сегменте локальной сети. Далее возможно несколько решений для определения МАС-адресов в сети. Первый вариант это отправка ARP-запроса, который возвращает значение физического адреса, соответствующего сетевому адресу. Данный вариант предполагает активное сканирование подсети путем перебора сетевых адресов по маске сети и отправке по каждому адресу запроса. Возможно также осуществить поиск подключенных IP адресов по широковещательному запросу и далее по каждому адресу узнать его МАС-адрес. Недостатком данного метода является то, что нужный компьютер в момент поиска может быть выключен или не подключен к сети. Устранение данного недостатка реализуется путем периодического сканирования сети, но тогда увеличивается нагрузка на коммутации в сети. Именно поэтому перед тем, как начинать активное сканирование, необходимо провести поиск по уже имеющимся подключениям. Во время передачи данных в рамках одного сегмента сетевые пакеты содержат информацию о МАС-адресах, которая сохраняется в ARP таблице (ОС Windows) На Фиг.4 показан пример ARP таблицы. На ней видны физические адреса 402 устройств, которые соединялись с компьютером или с которыми он соединялся (соединение подразумевает передачу пакетов данных) через сетевой интерфейс 401. Данная таблица является встроенным ресурсом операционной системы, поэтому программный модуль дополнительно может содержать средство ведения журнала, в котором отмечаются физические адреса подключаемых устройств и время соединения. Данный журнал может содержать больше информации, учитывая возможность подключения устройства сразу к нескольким локальным сетям. Проверка идентификатора по факту соединения с устройством, без отправки специального запроса, называется пассивным сканированием и в меньшей степени нагружает средства коммуникации. Оптимальная работа клиента при поиске устройства сочетает в себе и активный и пассивный режимы.

Клиент 302, показанный на Фиг.3б в виде круга с двумя границами, обозначает устройство, которое зарегистрировано на сервере и подключено к серверу. Другие устройства 303 (круги с одной границей) - компьютеры или мобильные устройства, которые находятся с клиентом в одном сегменте.

Рассмотрим пример, в котором устройство ID1 302 подключено к ЛВС 330, в которой находится в одном сегменте с компьютерами ID5 и ID6 303. Подключившись к центральному серверу 310, клиент 302 загружает черный список МАС-адресов. В первую очередь клиент проверяет, нет ли в черном списке записи 312 с его идентификатором. Если такая запись находится, программный модуль выполняет предустановленные действия, по возможности определяет местоположение и отправляет своему полноправному пользователю собранную информацию. Вероятность подобного исхода очень невелика, так как он возможен в том случае, если злоумышленник вышел в сеть Интернет 320 без изменения программной и аппаратной конфигурации компьютера 302.

Предположим, что в черном списке содержится запись 312 с идентификатором ID5. Это говорит о том, что данное устройство было украдено или найдено и не возвращено, при этом с данного устройства злоумышленник осуществил подключение к локальной сети 330. Так как клиент ID5 не сообщил информацию о местоположении, по всей видимости, программный модуль, установленный на нем, был удален или заблокирован или доступ к сети Интернет ограничен. Это означает, что устройство ID5 303 больше не является клиентом, так как не может подключаться к центральному серверу 310. Использование предыдущих технологий не дало бы результатов поиска данного устройства. Данное изобретение позволяет найти устройство ID5 303 с помощью клиента ID1 302. Установленный на клиенте 302 программный модуль, обнаружив утерянное устройство в сегменте сети, собирает всевозможную информацию о данном устройстве, включая локальный адрес, время обнаружения, адрес шлюза, внешний сетевой адрес сети и другую дополнительную информацию. После того как информация получена, она отправляется по контактной информации законному владельцу. В различных варианта реализации отправка информации может осуществляться с клиентов 302 напрямую или через центральный сервер 310, который тем самым может сохранить контактную информацию в тайне от других членов сообщества.

Внешний сетевой адрес позволяет определять провайдера, так как все реальные IP-адреса регистрируются, а их выдача четко регламентирована. Обратившись к провайдеру и указав время и локальный сетевой адрес, можно абсолютно точно определить пользователя локальной сети. Для этого необходима регистрация в журнале всех подключений в сети и личности пользователя или, по меньшей мере, местоположение подключения, и, как правило, провайдеры осуществляют данную деятельность.

На Фиг.5а показан способ обнаружения пропавших электронных устройств. Этапы с 500 по 580 составляют полный цикл работы системы, который повторяется до тех пор, пока пользователь не отметит устройство как найденное или не закончится срок действия лицензии сервиса, после чего оно будет исключено из черного списка. Количество повторений может быть явно ограничено некоторым предустановленным числом (10-100 оповещений). Способ обнаружения пропавших электронных устройств начинается на этапе 500, на котором регистрируют идентификаторы устройств в центральном сервере. Регистрация включает указание или автоматическое считывание идентификаторов и сохранение данных в учетной записи пользователя. В случае пропажи электронного устройства пользователь регистрирует факт утери/кражи устройства или автоматически срабатывает защитное правило, фиксирующее факт утери/кражи, например, в случае неправильного ввода пароля, на этапе 510. Взаимодействие пользователя с центральным сервером может в одном из вариантов реализации осуществляться через веб-интерфейс. Регистрационные действия за пользователя может совершить оператор, знающий данные для авторизации в учетную запись. После того как пропавшее устройство отмечено, центральный сервер на этапе 520 составляет и загружает черный список идентификаторов клиентам, подключенным к серверу. Далее клиентами осуществляется поиск устройства в локальной сети по указанным в списке идентификаторам. Поиски по заданным идентификаторам из списка продолжается до тех пор, пока устройство не будет найдено или пока не будет обновлен черный список устройств. Данный этап отражен на этапе 530. Когда пропавшее устройство найдено, фиксируется время обнаружения и информация, необходимая для определения местоположения данного устройства на этапе 550. Примером этих данных может быть локальный адрес, время обнаружения, внешний адрес сети. Если клиент содержит GPS модуль, он также может дополнительно отправить свои координаты. Собранная информация на шаге 580 отправляется законному владельцу. Сообщение может быть отправлено на центральный сервер, где пользователь может его прочитать, авторизовавшись и войдя в свою учетную запись. Также сообщение может быть доставлено пользователю по указанным контактам, например адресу электронной почты или мобильному телефонному номеру.

Способ может быть усложнен в том случае, если локальные адреса компьютерам выдаются динамически. В этом случае способ дополняется этапом 560 и 570, которые показаны на Фиг.5б. В случае изменений параметров подключения устройства на этапе 560 (локального сетевого адреса, имени компьютера в сети, маски подсети, внешнего адреса сети), новые данные фиксируются на этапе 570 и аналогичным образом отправляются пользователю.

Получив сообщение, пользователь может обратиться в полицию или другие административные органы для осуществления розыскных мероприятий по полученным данным, которых достаточно для идентификации текущего положения пропавшего устройства. После нахождения устройства пользователь убирает отметку о его пропаже, и запись удаляется из черного списка и больше не участвует в поисках.

Фиг.7 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.7. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

На Фиг.7 изображена структурная схема клиента с одной из возможных системных конфигураций. Особенностью клиента является наличие модуля обнаружения 701, который может быть выполнен в виде аппаратной надстройки, встроенной или подключаемой к системной плате посредством USB, PCI, СОМ или другого интерфейса. Модуль может быть выполнен в виде отдельного пользовательского приложения, программной надстройки или системной службы, устанавливаемой на клиента. Данный модуль независимо от вида его реализации может управлять средствами связи (Ethernet 711, Wi-Fi 712, WiMAX 713, DSL-модем, Bluetooth 721, GSM 722) и навигационными модулями 731 (ГЛОНАСС, GPS).

Модуль обнаружения хранит локальный список 702 идентификаторов пропавших устройств, загруженный с центрального сервера 310, и осуществляет проверку на совпадение записей из списка 702 с сетевым окружением клиента (устройствами, доступными для передачи данных с помощью установленных средств связи), параметрами клиента 302 (в случае если клиент 302 был украден). В случае, когда совпадение зафиксировано, записывается время обнаружения и параметры, прямо или косвенно определяющие географическое положение найденного устройства. После этого клиент 302 отправляет данные на центральный сервер или законному владельцу на электронный адрес и продолжает отслеживать положение обнаруженного устройства и проводить поиск по остальному черному списку 702. Независимо от проведения поиска модуль обнаружения ведет журнал соединений 703, в котором заполняются поля времени, физические адреса подключаемых в соответствующий момент времени устройств и другие дополнительные параметры, например количество переданных сетевых пакетов, время активного соединения, полученные от устройства данные. После обновления черного списка 702 поиск осуществляется в первую очередь по журналу соединений 703, а уже затем анализируются активные соединения и сканируются подключенные сети.

С развитием техники появляется все больше технологий передачи данных, которые находят отражение в электронных устройствах общего пользования, таких как смартфоны, портативные компьютеры, коммуникаторы. Современное устройство позволяет подключаться к различным компьютерным сетям сразу нескольких стандартов, благодаря имеющимся модулям проводной и беспроводной связи. Все больше ноутбуков и смартфонов оснащается модулями WiMAX (IEEE 802.16), сохраняя при этом возможность подключения через стандартный Wi-Fi адаптер (IEEE 802.11). Некоторые коммуникаторы, планшетные компьютеры и большинство компьютеров оснащаются сетевыми картами для подключения к сети Ethernet (IEEE 802.3). Данный вид подключения появился раньше других из перечисленных стандартов и имеет самое большое распространение и надежность соединения.

Учитывая описанные тенденции развития, современное устройство может выходить в сеть Интернет, используя сразу несколько различных соединений/интерфейсов. Клиенты могут использовать неактивные беспроводные интерфейсы для создания открытых сетей, с целью приманки злоумышленников.

Количество бесплатных беспроводных точек доступа в Интернет постоянно растет, но при этом большинство из них являются закрытыми (зашифрованными), что безусловно повышает их безопасность, но вместе с тем сокращает их привлекательность и общедоступность. Открытая точка доступа, созданная клиентом для сканирования подключаемых устройств на предмет их пропажи, увеличит вероятность обнаружения и поимки преступника. При этом для обнаружения пропавшего устройства необходимо, чтобы оно было в радиусе действия точки доступа. Для идентификации устройства по беспроводной сети не обязательно осуществлять подключение к открытой сети. Таким образом в одном из вариантов реализации точка доступа может быть и закрытой (защищенной). Устройства, на которых установлен модуль Wi-Fi и он активен (включен), могут быть обнаружены без подключения данных устройств к какой либо сети за счет периодического сканирования модулем беспроводной связи имеющихся в радиусе действия модуля точек беспроводного соединения. Подобный режим работы настроен в большинстве устройств и позволяет быстро получить список доступных сетей с помощью широковещательного запроса, который перехватывается клиентом, и позволяет обнаружить устройство.

На Фиг.8 показана функциональная схема работы клиента 302, подключенного к внешней сети 801 с помощью одного из сетевых интерфейсов. Данная сеть может представлять собой выделенную линию подключения к Интернету, домашнюю или корпоративную сеть, спутниковый или мобильный Интернет. Данное подключение 302 может быть не активным в рассматриваемый промежуток времени, но должно быть восстановлено в дальнейшем для связи клиента с центральным сервером 310 в случае обнаружения устройства из черного списка. Если во время работы клиента один из беспроводных сетевых адаптеров является неактивным, то автоматически создается открытая точка доступа. Под открытой точкой доступа понимается сетевой узел, позволяющий создать незашифрованное подключение со всеми устройствами, от которых приходит запрос на подключение (без указания пароля). Определить идентификатор сетевого адаптера, подключившегося по сети можно уже при запросе на подключение и в последующие моменты при обмене сетевыми пакетами.

Создавая открытую точку доступа, клиент отслеживает устройства 303, которые пытаются подключиться к его сети. За счет того, что клиенты создают новые открытые сети, увеличивается площадь покрытия сетевых окружений, тем самым увеличивается количество компьютеров, прошедших проверку, и повышается уровень обнаружения пропавших устройств. Среди исследуемых устройств могут быть не только компьютеры, но и мобильные телефоны, смартфоны, коммуникаторы и другие портативные устройства, имеющие адаптер подключения к беспроводным сетям. После обнаружения устройства из черного списка клиент фиксирует время и местоположение, которые отсылает на центральный сервер или законному владельцу найденного устройства. Клиент может зафиксировать параметры подключения обнаруженного устройства либо свои параметры подключения, а также свои координаты, если клиент оборудован системой навигации. В качестве дополнения клиент может также указать тип подключения и уровень сигнала, принимаемого от устройства, чтобы была возможность оценить расстояние между ними. Определить местоположение пользователя можно, используя методы, описанные ранее, с помощью средства спутниковой навигации, с помощью трассировки мобильного сигнала или через адрес провайдера при подключении через Интернет. В зависимости от используемого метода точность определения местоположения будет различной от полуметра до нескольких сот метров. Точность определения местоположения будет увеличена в том случае, если устройство будет зафиксировано в один промежуток времени сразу несколькими клиентами.

Для обнаружения устройства клиент может создать закрытую точку доступа. Система будет работать, так как устройства с включенными сетевыми интерфейсами производят периодическое сканирование сетей для определения списка доступных точек доступа или доступных устройств, например, с помощью Bluetooth и Wi-Fi. Широковещательный запрос содержит идентификатор устройства, которое его совершает. В результате клиент, находящийся в зоне действия сетевого адаптера обнаруживаемого устройства, получив широковещательный запрос, сможет определить является ли данное устройство пропавшим.

Если клиент не будет создавать точку доступа, то он может сам осуществлять прослушивание сетевого эфира. В случае беспроводных сетей каналом передачи данных является воздушная среда, что позволяет фиксировать сетевой трафик. Защищенные сети шифруют передаваемые данные, но идентификаторы устройств остаются доступными, что позволяет находить пропавшие устройства сети, без непосредственного подключения к ней клиента.

Помимо хранения учетных записей, загрузки черных списков и сбора данных о найденных устройствах, центральный сервер также анализирует полученные данные. В одном из вариантов реализации анализ центрального сервера заключается:

в корреляции событий по времени;

в прокладке маршрутов движения устройства;

в определении расписания подключения устройства к сетям и т.д.

Центральный процессор собирает с клиентов данные о событиях, связанных с идентификаторами устройств. Событие характеризуется временем и местоположением устройства в указанный момент времени. Теоретически МАС-адреса могут совпадать у нескольких устройств (в результате изменения некоторых из них), существует вероятность того, что устройство будет обнаружено несколькими клиентами. Однако несколько клиентов, обнаружив устройство по одному идентификатору, могут указывать также на одно и то же устройство. В последнем случае также увеличится точность определения местоположения. Определить факт ложного срабатывания или факт обнаружения пропавшего устройства в случае получения нескольких уведомлений в один промежуток времени можно по логическим правилам. Эти правила, например, могут устанавливать допустимую площадь обнаружения для нескольких устройств. Правило может иметь вид «если устройства, обнаружившие идентификатор из черного списка, находятся друг от друга в радиусе S километров, и разница во времени обнаружения не превышает S/V часов (при скорости движения V), то объединять данные устройства в инцидент, связанный с одним устройством, иначе рассматривать каждое событие в качестве отдельного инцидента».

Когда обнаружено несколько местоположений устройства в разные моменты времени, то можно составить путь устройства, соединив точки на координатной плоскости в хронологическом порядке. Дополнительно можно определить и указать направление движения и скорость движения, что позволит прогнозировать местоположения устройства в следующий момент времени.

Как и любой человек, злоумышленник имеет распорядок дня и может выходить в определенную сеть с заданной периодичностью. Если центральный сервер выявляет периодичность выхода в определенную сеть, можно также с определенной долей вероятности заявлять о том, что устройство выйдет в сеть согласно вычисленному расписанию. При этом центральный сервер анализирует изменение сетевого адреса, тип сети и других данных, влияющих на точность прогноза.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не ограничивают объем настоящего изобретения, описанной формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| БРОКЕР И ПРОКСИ ОБЕСПЕЧЕНИЯ БЕЗОПАСТНОСТИ ОБЛАЧНЫХ УСЛУГ | 2014 |

|

RU2679549C2 |

| СПОСОБ, СИСТЕМА И УСТРОЙСТВО ДЛЯ ОБМЕНА ДАННЫМИ МЕЖДУ УСТРОЙСТВАМИ-КЛИЕНТАМИ | 2013 |

|

RU2604423C2 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ СОЗДАНИЯ УЧЕТНЫХ ЗАПИСЕЙ СЛУЖБ И КОНФИГУРИРОВАНИЯ УСТРОЙСТВ | 2007 |

|

RU2426252C2 |

| СОВМЕСТНОЕ ИСПОЛЬЗОВАНИЕ СЛУЖБЫ | 2010 |

|

RU2504096C2 |

| СИСТЕМА И СПОСОБ ПРОВЕРКИ ВЕБ-РЕСУРСОВ НА НАЛИЧИЕ ВРЕДОНОСНЫХ КОМПОНЕНТ | 2010 |

|

RU2446459C1 |

| АГРЕГИРОВАНИЕ И ПОИСК ДАННЫХ ПРОФИЛЯ ОТ РАЗЛИЧНЫХ СЛУЖБ | 2008 |

|

RU2463654C2 |

| СВЯЗЫВАНИЕ УСТРОЙСТВ | 2012 |

|

RU2631137C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2008 |

|

RU2390838C2 |

| Web-СЛУЖБА ДЛЯ ОБНАРУЖЕНИЯ УДАЛЕННЫХ ПРИЛОЖЕНИЙ | 2004 |

|

RU2359314C2 |

| ТЕЛЕКОММУНИКАЦИОННАЯ СИСТЕМА ДЛЯ ОСУЩЕСТВЛЕНИЯ В НЕЙ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ ДАННЫХ И УСТРОЙСТВО, СВЯЗАННОЕ С ЭТОЙ СИСТЕМОЙ | 2016 |

|

RU2722393C2 |

Изобретение относится к области поиска электронных устройств, а именно к обнаружению пропавших электронных устройств в сети передачи данных. Техническим результатом является обеспечение возможности определения местоположения пропавшего электронного устройства по данным клиентов, обнаруживших данное устройство в сетевом окружении, а также возможности найти электронные устройства, с подключенным сетевым адаптером. Для этого загружают, по меньшей мере, один идентификатор пропавшего устройства, по меньше мере, на один клиент с удаленного компьютера, проводят поиск пропавшего устройства в сетевом окружении клиента по загруженному идентификатору пропавшего устройства с помощью, по меньшей мере, одного клиента, и определяют параметры местоположения, по меньшей мере, одного пропавшего устройства, которое было обнаружено в результате поиска. 15 з.п. ф-лы, 10 ил.

1. Способ определения местоположения пропавших электронных устройств, в котором:

загружают, по меньшей мере, один идентификатор пропавшего устройства, по меньше мере, на один клиент с удаленного компьютера;

проводят поиск пропавшего устройства в сетевом окружении клиента по загруженному идентификатору пропавшего устройства с помощью, по меньшей мере, одного клиента;

определяют параметры местоположения, по меньшей мере, одного пропавшего устройства, которое было обнаружено в результате поиска.

2. Способ по п.1, в котором параметры местоположения представляют собой, по меньшей мере, географические координаты пропавшего устройства.

3. Способ по п.1, в котором параметры местоположения представляют собой, по меньшей мере, параметры сетевого подключения пропавшего устройства.

4. Способ по п.1, в котором параметры местоположения представляют собой, по меньшей мере, географические координаты клиента, обнаружившего пропавшее устройство.

5. Способ по п.1, в котором сетевое окружение содержит, по меньшей мере, устройства сети, к которой подключен клиент.

6. Способ по п.1, в котором сетевое окружение содержит, по меньшей мере, устройства сети, которую создал клиент.

7. Способ по п.1, в котором сетевое окружение содержит, по меньшей мере, устройства, информация о которых содержится в сетевых пакетах, регистрируемых с помощью клиента.

8. Способ по п.1, дополнительно содержащий этап, на котором определяются параметры местоположения пропавшего устройства в случае, если они были изменены.

9. Способ по п.1, дополнительно содержащий этап, на котором законному владельцу пропавшего устройства отправляют электронное сообщение, содержащее информацию о местоположении пропавшего устройства в момент обнаружения с помощью клиента.

10. Способ по п.1, дополнительно содержащий этап, на котором определенные параметры местоположения пропавшего устройства загружают с клиента на центральный сервер.

11. Способ по п.10, дополнительно содержащий этап, на котором с помощью центрального сервера проводят уточнение определенных параметров местоположения пропавшего устройства, загруженных, по меньшей мере, с двух клиентов.

12. Способ по п.10, дополнительно содержащий этап, на котором с помощью центрального сервера прокладывают маршрут перемещения пропавшего устройства по определенным клиентами параметрам местоположений пропавшего устройства.

13. Способ по п.10, дополнительно содержащий этап, на котором с помощью центрального сервера рассчитывают скорость передвижения пропавшего устройства, путем деления величины перемещения, совершенного пропавшим устройством за период времени, соответствующий разнице моментов времени обнаружения двумя клиентами данного пропавшего устройства, на значение данного периода времени.

14. Способ по п.10, дополнительно содержащий этап, на котором с помощью центрального сервера рассчитывают скорость передвижения пропавшего устройства, путем деления величины перемещения, совершенного пропавшим устройством за период времени, соответствующий разнице моментов времени определения одним клиентом параметров местоположения, на значение данного периода времени.

15. Способ по п.10, дополнительно содержащий этап, на котором с помощью центрального сервера оценивают параметры местоположения пропавшего устройства в указанный момент времени после момента обнаружения.

16. Способ по п.10, дополнительно содержащий этап, на котором законному владельцу пропавшего устройства отправляют электронное сообщение, содержащее информацию о местоположении пропавшего устройства в момент обнаружения с помощью центрального сервера.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| СПОСОБ ЗАЩИТЫ МОБИЛЬНЫХ АППАРАТОВ ОТ ХИЩЕНИЯ, А ТАКЖЕ АППАРАТ И УСТАНОВКА ДЛЯ ЭТИХ ЦЕЛЕЙ | 2001 |

|

RU2276474C2 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Вилочный захват | 1982 |

|

SU1041483A2 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| TW 200937979 A, 01.09.2009. | |||

Авторы

Даты

2013-04-27—Публикация

2011-09-20—Подача