Эта заявка притязает на приоритет заявки на патент Китая № 200910090699.4, поданной в Патентное ведомство Китая 8 сентября 2009 года и озаглавленной "Способ, элемент сети и мобильная станция для согласования алгоритмов шифрования", которая тем самым включена в настоящий документ по ссылке во всей полноте.

Область техники, к которой относится изобретение

Настоящее изобретение относится к технологии шифрования/дешифрования и, в частности, к способу, элементу сети и мобильной станции (MS) для согласования алгоритмов шифрования.

Уровень техники

В системе связи, если алгоритм шифрования разрешен сетью, но не поддерживается сменной картой мобильной станции (MS), могут произойти ошибки в процессе шифрования.

Например, обычная система GSM/GPRS использует 64-разрядный ключ шифрования. Хотя 64-разрядный ключ шифрования может обеспечить определенную безопасность, уровень безопасности является относительно низким, поскольку длина ключа мала. Таким образом, в предшествующей области техники введен 128-разрядный ключ шифрования. Система GSM определяет алгоритм шифрования A5/4 для 128-разрядного ключа шифрования. В настоящий момент карта универсального модуля идентификации абонента (USIM-карта) может поддерживать алгоритм A5/4. Однако карта модуля идентификации абонента (SIM-карта) не поддерживает алгоритм шифрования A5/4. Для MS, сменная карта которой представляет собой SIM-карту, SIM-карта не может поддерживать алгоритм шифрования A5/4. Таким образом, во время передачи данных между MS и сетью могут произойти ошибки в процессе шифрования, если используется алгоритм шифрования A5/4.

Сущность изобретения

Чтобы решить проблему в предшествующей области техники, варианты воплощения настоящего изобретения предоставляют способ, элемент сети и MS для согласования алгоритмов шифрования, с тем чтобы можно было в процессе шифрования избежать ошибок вследствие того, что сменная карта MS не поддерживает алгоритм шифрования.

В соответствии с первым аспектом настоящего изобретения способ согласования алгоритмов шифрования включает в себя этапы, на которых:

получают информацию о том, что сменная карта MS не поддерживает первый алгоритм шифрования;

удаляют первый алгоритм шифрования из списка алгоритмов шифрования, разрешенных элементом опорной сети, в соответствии с информацией о том, что сменная карта MS не поддерживает первый алгоритм шифрования; и

отправляют список алгоритмов шифрования за исключением первого алгоритма шифрования элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования в соответствии со списком алгоритмов шифрования за исключением первого алгоритма шифрования и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS.

В соответствии со вторым аспектом настоящего изобретения другой способ согласования алгоритмов шифрования включает в себя этапы, на которых:

если тип сменной карты MS представляет собой SIM-карту, отправляют посредством MS информацию о возможностях MS, указывающую, что MS не поддерживает алгоритм шифрования A5/4, элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, кроме алгоритма шифрования A5/4, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS; или

если тип сменной карты MS представляет собой SIM-карту, удаляют посредством MS алгоритм шифрования A5/4 из списка алгоритмов шифрования, поддерживаемых MS, и отправляют список алгоритмов шифрования за исключением алгоритма шифрования A5/4 элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, кроме алгоритма шифрования A5/4, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и списком алгоритмов шифрования, отправленным от MS, и отправил выбранный алгоритм шифрования на MS.

В соответствии с третьим аспектом настоящего изобретения элемент опорной сети включает в себя:

блок получения, сконфигурированный, чтобы получать информацию о том, что сменная карта MS не поддерживает первый алгоритм шифрования;

блок удаления алгоритма, сконфигурированный, чтобы удалять первый алгоритм шифрования из списка алгоритмов шифрования, разрешенных элементом опорной сети, в соответствии с информацией, полученной блоком получения, что сменная карта MS не поддерживает первый алгоритм шифрования; и

блок отправки, сконфигурированный, чтобы отправлять список алгоритмов шифрования за исключением первого алгоритма шифрования, обработанный блоком удаления алгоритма, элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования в соответствии со списком алгоритмов шифрования за исключением первого алгоритма шифрования и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS.

В соответствии с четвертым аспектом настоящего изобретения MS включает в себя:

второй блок принятия решения, сконфигурированный, чтобы принимать решение, является ли сменная карта MS SIM-картой; и

блок обработки, сконфигурированный, чтобы: когда второй блок принятия решения принимает решение, что сменная карта MS является SIM-картой, отправлять информацию о возможностях MS, указывающую, что MS не поддерживает алгоритм шифрования A5/4, элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, кроме алгоритма шифрования A5/4, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS; или когда второй блок принятия решения принимает решение, что сменная карта MS является SIM-картой, удалять алгоритм шифрования A5/4 из списка алгоритмов шифрования, поддерживаемых MS, и отправлять список алгоритмов шифрования за исключением алгоритма шифрования A5/4 элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, кроме алгоритма шифрования A5/4, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и списком алгоритмов шифрования, поддерживаемых MS, и отправил выбранный алгоритм шифрования на MS.

В вариантах воплощения настоящего изобретения MS отправляет информацию о возможностях MS, указывающую, что MS не поддерживает первый алгоритм шифрования, или элемент опорной сети удаляет первый алгоритм шифрования из списка алгоритмов шифрования, разрешенных элементом опорной сети. Таким образом, можно избежать ошибки шифрования вследствие того, что сменная карта MS не поддерживает первый алгоритм шифрования.

Краткое описание чертежей

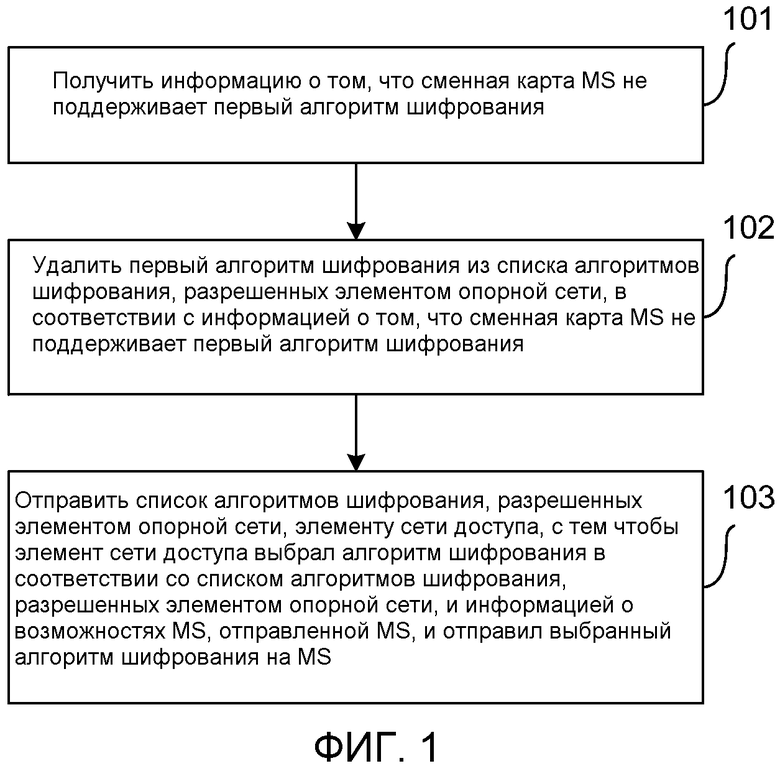

Фиг. 1 - блок-схема последовательности операций в элементе опорной сети в первом варианте воплощения способа согласования алгоритмов шифрования;

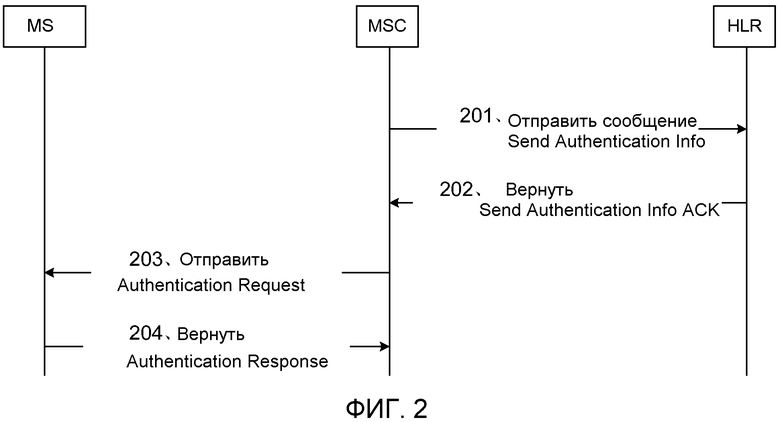

Фиг. 2 показывает процесс аутентификации в варианте воплощения настоящего изобретения;

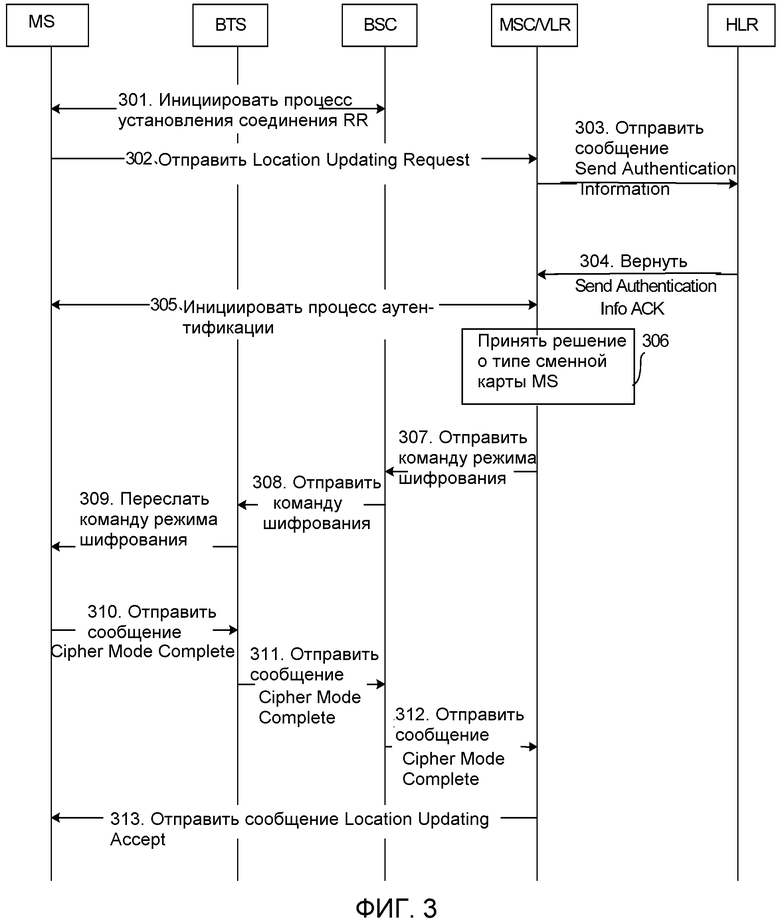

Фиг. 3 иллюстрирует процесс сигнального взаимодействия во втором варианте воплощения способа согласования алгоритмов шифрования;

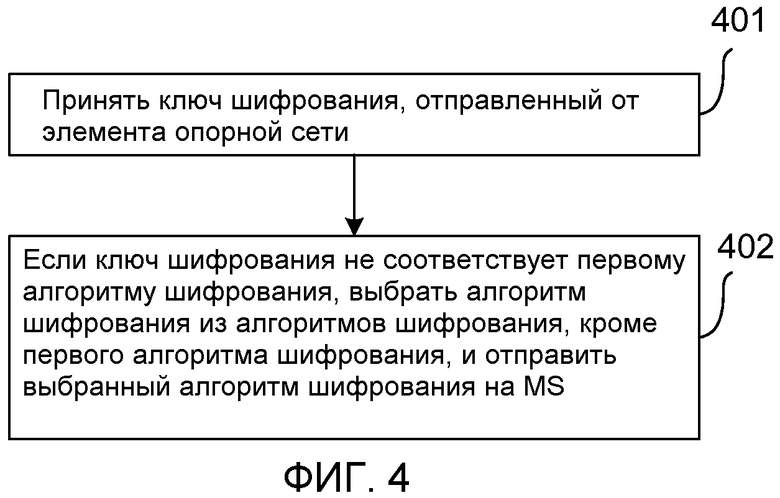

Фиг. 4 иллюстрирует процесс сигнального взаимодействия в третьем варианте воплощения способа согласования алгоритмов шифрования;

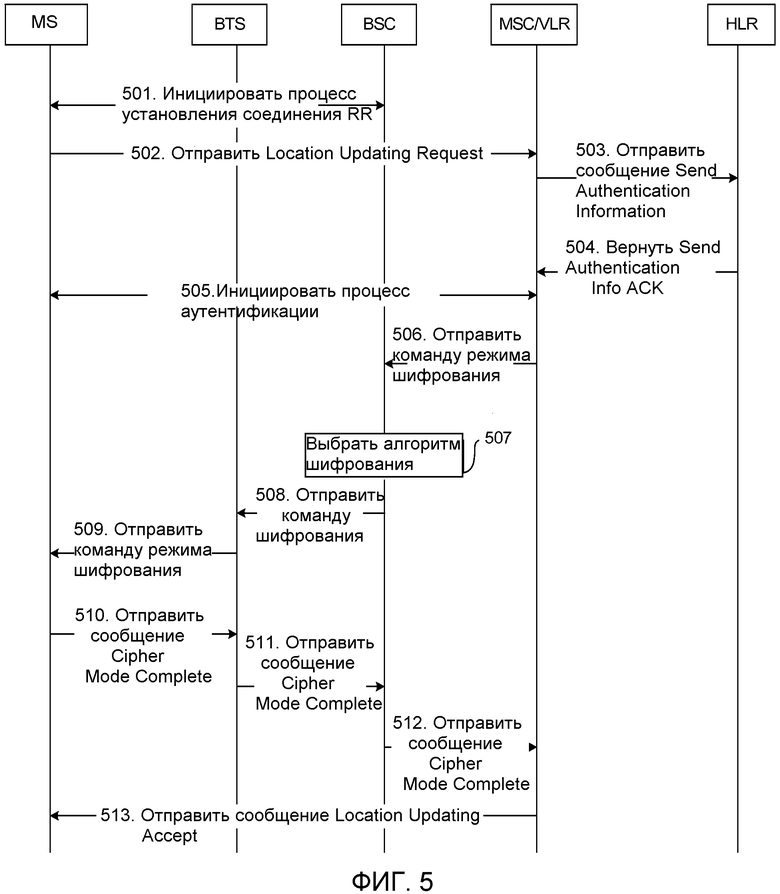

Фиг. 5 иллюстрирует процесс сигнального взаимодействия в четвертом варианте воплощения способа согласования алгоритмов шифрования;

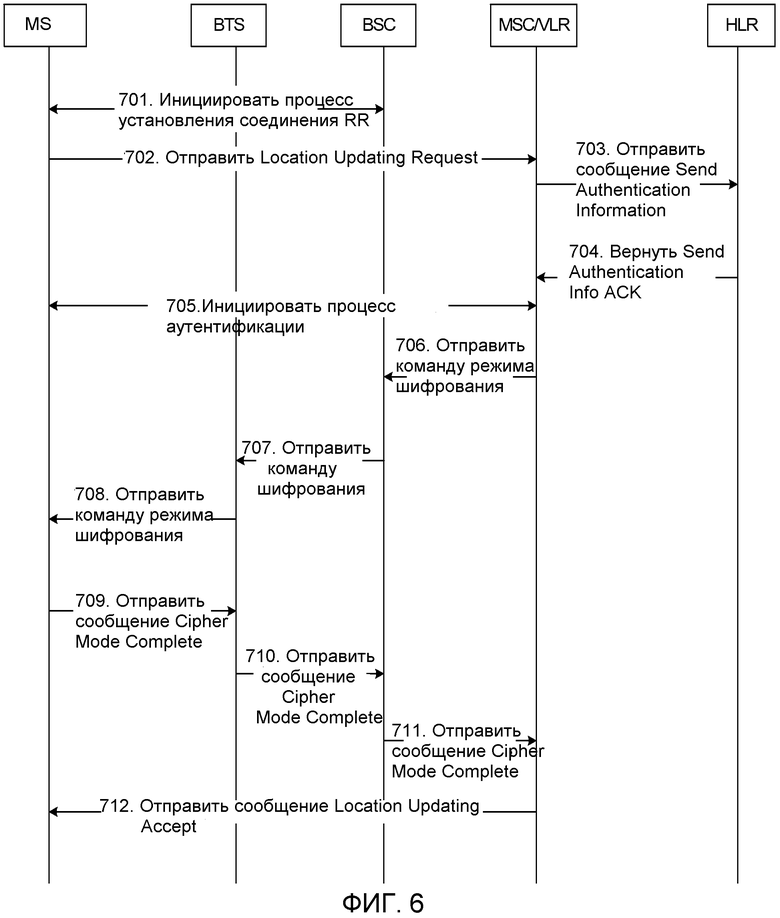

Фиг. 6 иллюстрирует процесс сигнального взаимодействия в шестом варианте воплощения способа согласования алгоритмов шифрования;

Фиг. 7 показывает структуру элемента опорной сети в варианте воплощения настоящего изобретения;

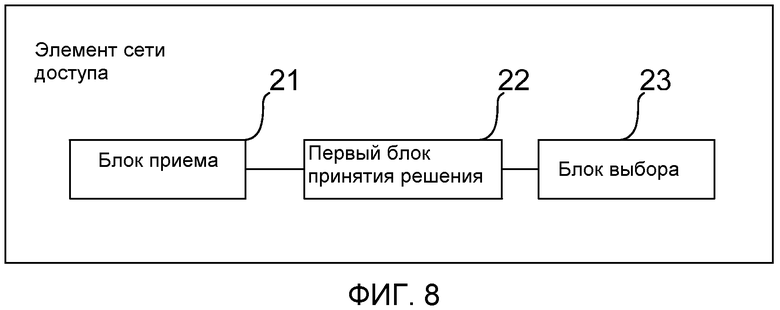

Фиг. 8 показывает структуру элемента сети доступа в варианте воплощения настоящего изобретения; и

Фиг. 9 показывает структуру MS в варианте воплощения настоящего изобретения.

Подробное описание вариантов воплощения

Фиг. 1 является блок-схемой последовательности операций на элементе опорной сети в первом варианте воплощения способа согласования алгоритмов шифрования. Способ включает в себя следующие этапы:

Этап 101: Получить информацию о том, что сменная карта MS не поддерживает первый алгоритм шифрования.

Первый алгоритм шифрования представляет собой алгоритм шифрования, который не поддерживается сменной картой MS, но поддерживается элементом опорной сети.

Этап 102: Удалить первый алгоритм шифрования из списка алгоритмов шифрования, разрешенных элементом опорной сети, в соответствии с информацией о том, что сменная карта MS не поддерживает первый алгоритм шифрования.

Этап 103: Отправить список алгоритмов шифрования, разрешенных элементом опорной сети, элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования в соответствии со списком алгоритмов шифрования, разрешенных элементом опорной сети, и с информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS.

Если взять в качестве примера алгоритм шифрования A5/4, процесс получения информации о том, что сменная карта MS не поддерживает первый алгоритм шифрования на этапе 101, включает в себя: получение информации о том, что сменная карта MS не поддерживает первый алгоритм шифрования в соответствии с информацией контекста безопасности MS. Например, если первый алгоритм шифрования представляет собой алгоритм шифрования A5/4, тип сменной карты MS получается в соответствии с аутентификационным вектором в информации контекста безопасности MS; если аутентификационный вектор представляет собой аутентификационную тройку, известно, что тип сменной карты MS представляет собой SIM-карту, которая не поддерживает алгоритм шифрования A5/4. Таким образом, получается информация о том, что сменная карта MS не поддерживает алгоритм шифрования A5/4. Или если часть ключа аутентификационного вектора MS включает в себя только 64-разрядный ключ шифрования, известно, что сменная карта MS не поддерживает алгоритм шифрования A5/4. Таким образом, получается информация о том, что сменная карта MS не поддерживает алгоритм шифрования A5/4.

В способе согласования алгоритмов шифрования в этом варианте воплощения после того, как получена информация о том, что сменная карта MS не поддерживает первый алгоритм шифрования, если первый алгоритм шифрования удален из списка алгоритмов шифрования, разрешенных элементом опорной сети, список алгоритмов шифрования, отправленный элементу сети доступа, не включает в себя первый алгоритм шифрования. Таким образом, элемент сети доступа не может выбрать первый алгоритм шифрования в соответствии с информацией о возможностях MS и со списком алгоритмов шифрования, разрешенных сетью. Таким образом, можно избежать ошибок шифрования вследствие того, что сменная карта MS не поддерживает первый алгоритм шифрования.

Далее описывается процесс реализации настоящего изобретения в отношении конкретного сценария.

Чтобы гарантировать безопасность связи, система GSM усиливает обеспечение безопасности в следующих двух аспектах. С точки зрения сетевого доступа сеть аутентифицирует MS, которая инициирует запрос доступа, через центр аутентификации (AUC), чтобы принять решение, является ли MS легально авторизованной; с точки зрения связи система GSM шифрует информацию о пользователе, переданную по радиотракту.

Обычно процесс аутентификации инициируется следующими двумя способами:

(1) Инициирование аутентификации в соответствии с требованиям операторов. Этот способ инициирования обычно используется в сценарии, когда между сетями различных операторов выполняется роуминг, например обновление данных по зоне маршрутизации (RAU) через обслуживающий узел поддержки GPRS (SGSN) или обновление данных по зоне местоположения (LAU) через центр коммутации мобильной связи (MSC).

(2) Если опорная сеть находит, что ключ MS отличается от ключа в сети, опорная сеть инициирует процесс аутентификации. Если у MS нет допустимого ключа Kc, MS устанавливает CKSN как недопустимый. Когда MS в следующий раз инициирует соединение с управлением мобильностью (MM), например она инициирует запрос службы управления соединением (CM) или RAU, MS переносит CKSN в соответствующем сообщении уровня, не связанного с предоставлением доступа (NAS), и отправляет сообщение NAS в опорную сеть. Если опорная сеть находит, что CKSN MS недопустим, она определяет, что ключ MS отличается от ключа в сети, и затем инициирует процесс аутентификации.

Процесс аутентификации является общей частью процесса MM, в котором опорная сеть и MS прозрачно передают сигнальное сообщение верхнего уровня NAS через подсистему базовой станции (BSS). Фиг. 2 показывает процесс аутентификации в варианте воплощения данного изобретения. Процесс аутентификации включает в себя следующие этапы:

Этап 201: Если MSC не хранит аутентификационную тройку MS, MSC отправляет сообщение "отправить информацию аутентификации" (Send Authentication Info), которое переносит международный идентификационный номер мобильного абонента (IMSI) MS в домашний регистр местоположения (HLR).

Этап 202: HLR ищет аутентификационную тройку MS в соответствии с IMSI MS и отправляет подтверждение сообщения "отправить информацию аутентификации" (Send Authentication Info ACK), которое переносит найденную аутентификационную тройку. Аутентификационная тройка включает в себя случайное число (RAND), ключ шифрования (Kc) и подписанный отклик (SERS) и предоставляется посредством AUC. AUC формирует RAND случайным образом и обрабатывает RAND и уникальное значение Ki аутентификации MS посредством использования алгоритма A3. Затем AUC получает SERS сети.

Этап 203: MSC отправляет "запрос аутентификации" (Authentication Request), который переносит RAND на MS.

Этап 204: MS обрабатывает RAND и уникальное значение Ki аутентификации, сохраненное на MS, посредством использования алгоритма A3, и получает SERS MS. MS отправляет "ответ аутентификации" (Authentication Response), который переносит SERS MS в MSC.

Затем MSC отправляет SERS MS в VLR; VLR принимает решение, является ли SERS сети тем же самым, как SERS MS; если это так, MS является легальной; иначе MS является нелегальной MS, которая не авторизована. Таким образом, сеть может разорвать все соединения MM и соединения радиоресурсов (RR).

В процессе аутентификации MS помимо SERS также формирует ключ Kc шифрования посредством обработки RAND и Ki с использованием алгоритма A8. Ключ шифрования опорной сети формируется посредством AUC в процессе формирования SERS. Ключ Kc шифрования опорной сети является частью аутентификационной тройки. После того как аутентификация успешно выполнена, сеть может определить, что ключ шифрования является таким же, как Kc, вычисленный MS. Тогда сеть может впоследствии инициировать процесс шифрования.

В процессе шифрования MS согласовывает алгоритмы шифрования с сетью. Фиг. 3 иллюстрирует сигнальное взаимодействие во втором варианте воплощения способа согласования алгоритмов шифрования. Этот вариант воплощения предоставляет способ согласования алгоритмов шифрования в процессе обновления местоположения, инициированном посредством MS. Способ включает в себя следующие этапы:

Этап 301: Когда истекает периодический таймер обновления местоположения или MS перемещается через зоны местоположения, MS инициирует процесс обновления местоположения. MS инициирует процесс установления соединения RR. В этом процессе MS отправляет информацию о возможностях MS контроллеру базовой станции (BSC). Информация о возможностях MS включает в себя информацию, указывающую, что MS поддерживает алгоритм шифрования. Если MS поддерживает алгоритм шифрования A5/4 в этом варианте воплощения, информация о возможностях MS включает в себя информацию, указывающую, что MS поддерживает алгоритм шифрования A5/4. Обычно MS и сменная карта, сконфигурированная на MS, реализуют связь вместе. Тот факт, что MS поддерживает алгоритм шифрования A5/4, не означает, что сменная карта MS также поддерживает алгоритм шифрования A5/4.

Этап 302: После того как соединение RR установлено, MS отправляет "запрос обновления местоположения" (Location Updating Request) в MSC/визитный регистр местоположения (VLR) для указания информации текущего местоположения MS для сети.

Этап 303: MSC/VLR определяет, что MS должна быть аутентифицирована. Если MSC/VLR не имеет аутентификационного вектора MS, MSC/VLR может отправить сообщение "отправить информацию аутентификации" (Send Authentication Information), которое переносит IMSI MS в HLR, которому принадлежит MS.

Этап 304: HLR ищет аутентификационный вектор MS в соответствии с IMSI MS. HLR отправляет подтверждение сообщения "отправить информацию аутентификации" (Send Authentication Info ACK), которое переносит аутентификационный вектор MS в MSC. Поскольку тип сменной карты MS представляет собой SIM-карту, аутентификационный вектор, возвращенный HLR, является аутентификационной тройкой. Если тип сменной карты MS представляет собой USIM-карту, аутентификационный вектор, возвращенный HLR, является аутентификационной пятеркой. Аутентификационная пятерка включает в себя RAND, ожидаемый подписанный отклик (XRES), аутентификационный маркер (AUTN), ключ шифрования (CK) и ключ целостности (IK). Аутентификационный вектор является видом контекста информации безопасности MS.

Этап 305: MSC/VLR принимает аутентификационную тройку от HLR и инициирует процесс аутентификации для MS.

Этап 306: После того как аутентификация успешно выполнена, MSC/VLR и сеть доступа согласовывают алгоритмы шифрования. MSC/VLR принимает решение о типе сменной карты MS в соответствии с информацией контекста безопасности MS, отправленной от HLR. В этом варианте воплощения информация контекста безопасности MS представляет собой аутентификационную тройку. Поскольку HLR возвращает аутентификационную тройку, сменная карта MS представляет собой SIM-карту. Или MSC/VLR принимает решение, включает ли в себя ключ шифрования MS в информации контекста безопасности, отправленной от HLR, только 64-разрядный ключ шифрования. Если ключ шифрования MS включает в себя только 64-разрядный ключ шифрования, MSC/VLR может получить информацию о том, что сменная карта MS не поддерживает алгоритм шифрования A5/4. Поскольку алгоритм шифрования A5/4 требует 128-разрядного ключа шифрования, MSC/VLR исполняет этап 307. В ином случае MSC/VLR исполняет процесс согласования алгоритмов шифрования в предшествующей области техники, то есть он не исполняет этапы с 307 по 313. Например, если ключ шифрования включает в себя CK или IK, MSC/VLR может определить, что ключ шифрования представляет собой 128-разрядный ключ шифрования, и выполнить процесс согласования алгоритмов шифрования, относящийся к USIM-карте.

Этап 307: MSC/VLR удаляет алгоритм шифрования A5/4 из списка алгоритмов шифрования, разрешенных MSC/VLR. MSC/VLR отправляет команду режима шифрования на BSC, причем команда режима шифрования переносит 64-разрядный ключ Kc шифрования и список алгоритмов шифрования, разрешенных MSC/VLR. Список алгоритмов шифрования, отправленный из MSC/VLR, не включает в себя алгоритм шифрования A5/4. В команде режима шифрования может использоваться битовая карта для представления списка алгоритмов шифрования, разрешенных сетью. Например, поскольку алгоритм шифрования A5/4 удален, бит, соответствующий алгоритму шифрования A5/4, устанавливается равным 0, и это указывает, что алгоритм шифрования A5/4 запрещен.

Этап 308: Контроллер BSC выбирает алгоритм шифрования в соответствии со списком алгоритма шифрования, отправленным из MSC/VLR, и информацией о возможностях MS, отправленной из MS, и отправляет команду шифрования на базовую приемопередающую станцию (BTS), причем команда шифрования переносит выбранный алгоритм шифрования, ключ Kc шифрования и команду режима шифрования. Поскольку список алгоритмов шифрования, отправленный из MSC/VLR, не включает в себя алгоритм шифрования A5/4, BSC не выбирает алгоритм A5/4, даже если информация о возможностях MS указывает, что MS поддерживает алгоритм A5/4.

Этап 309: BTS пересылает команду режима шифрования MS и активирует функцию дешифрования данных в восходящем направлении.

Этап 310: После того как MS принимает команду режима шифрования, MS начинает передачу и прием данных в режиме шифрования. После выполнения действий в соответствии с командой режима шифрования MS отправляет сообщение "режим шифрования завершен" (Cipher Mode Complete) на BTS.

Этап 311: После получения сообщения "режим шифрования завершен" (Cipher Mode Complete) BTS начинает свой собственный процесс шифрования. BTS направляет сообщение "режим шифрования завершен" (Cipher Mode Complete) на BSC посредством индикации данных. Индикация данных представляет собой сообщение Abis, переданное между BSC и BTS. Интерфейс между BSC и BTS представляет собой интерфейс Abis.

Этап 312: BSC отправляет сообщение "режим шифрования завершен" (Cipher Mode Complete) в MSC, указывая, что режим шифрования завершен. Сообщение "режим шифрования завершен" (Cipher Mode Complete) переносит алгоритм шифрования, выбранный BSC. После того как процесс шифрования завершен, MS может взаимодействовать с BTS при отправке и приеме шифрованных данных на линиях радиосвязи.

Этап 313: После приема сообщения "режим шифрования завершен" (Cipher Mode Complete) MSC/VLR отправляет сообщение "обновление местоположения принято" (Location Updating Accept) MS, указывая, что запрос обновления местоположения MS завершен. Информация о местоположении MS в сети уже обновлена на текущую информацию о местоположении MS.

Как показано на Фиг. 3, BSC и BTS представляют собой элементы сети доступа, и MSC/VLR и HLR представляют собой элементы опорной сети.

Фиг. 4 иллюстрирует процесс сигнального взаимодействия в третьем варианте воплощения способа согласования алгоритмов шифрования. Процесс включает в себя следующие этапы:

Этап 401: Принять ключ шифрования, отправленный от элемента опорной сети.

Этап 402: Если ключ шифрования не соответствует первому алгоритму шифрования, выбрать алгоритм шифрования из алгоритмов шифрования, кроме первого алгоритма шифрования, и отправить выбранный алгоритм шифрования на MS.

Первый алгоритм шифрования представляет собой алгоритм шифрования, который не поддерживается сменной картой MS, но поддерживается элементом опорной сети.

Например, когда первый алгоритм шифрования представляет собой алгоритм шифрования A5/4, ключ шифрования, который не соответствует первому алгоритму шифрования, может быть 64-разрядным ключом шифрования. Посредством использования способа, предоставленного в третьем варианте воплощения настоящего изобретения, независимо от того, указывает ли информация о возможностях MS, что MS поддерживает алгоритм шифрования A5/4, и независимо от того, включает ли в себя список алгоритмов шифрования, отправленный от элемента опорной сети, алгоритм шифрования A5/4, если ключ шифрования, возвращенный элементом опорной сети, является 64-разрядным ключом шифрования, элемент сети доступа выбирает алгоритм шифрования из алгоритмов шифрования, кроме алгоритма шифрования A5/4, поскольку алгоритм шифрования A5/4 требует 128-разрядного ключа шифрования. Таким образом, элемент сети доступа не выбирает алгоритм шифрования A5/4. Таким образом, можно избежать ошибок шифрования вследствие того, что сменная карта MS не поддерживает алгоритм шифрования A5/4.

Этапы с 401 по 402 в четвертом варианте воплощения могут быть выполнены посредством элемента сети доступа, например, BSC в сети доступа.

Фиг. 5 иллюстрирует процесс сигнального взаимодействия в четвертом варианте воплощения способа согласования алгоритмов шифрования. Этот вариант воплощения предоставляет способ согласования алгоритмов шифрования в процессе обновления местоположения, инициируемом MS. Процесс включает в себя следующие этапы:

Этапы с 501 по 505 аналогичны этапам с 301 по 305 и дополнительно не описываются.

Этап 506: После того как аутентификация успешно выполнена, MSC/VLR согласовывает алгоритмы шифрования с сетью доступа. MSC/VLR отправляет команду режима шифрования на BSC, причем команда режима шифра переносит 64-разрядный ключ Kc шифрования и список алгоритмов шифрования, разрешенных MSC/VLR. В этом варианте воплощения MSC не удаляет алгоритм шифрования A5/4. Таким образом, список алгоритмов шифрования, отправленный из MSC, включает в себя алгоритм шифрования A5/4.

Этап 507: BSC выбирает алгоритм шифрования в соответствии с алгоритмом шифрования, поддерживаемым BSC, информацией о возможностях MS, списком алгоритмов шифрования, отправленным из MSC/VLR, и ключом шифрования. Поскольку ключ шифрования представляет собой 64-разрядный ключ шифрования, BSC не может выбрать алгоритм шифрования A5/4, даже если информация о возможностях MS указывает, что MS поддерживает алгоритм шифрования A5/4, и список алгоритмов шифрования, отправленный из MSC/VLR, включает в себя алгоритм шифрования A5/4. BSC должен выбрать алгоритм шифрования из алгоритмов шифрования, кроме алгоритма шифрования A5/4.

Этап 508: BSC отправляет команду шифрования на BTS, причем команда шифрования переносит выбранный алгоритм шифрования, ключ Kc шифрования и команду режима шифрования.

Этапы с 509 по 513 аналогичны этапам с 309 по 313 и дополнительно не описываются.

Процесс пятого варианта воплощения способа согласования алгоритмов шифрования включает в себя следующие этапы:

если тип сменной карты MS представляет собой SIM-карту, MS отправляет информацию о возможностях MS, указывающую, что MS не поддерживает первый алгоритм шифрования, элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, кроме первого алгоритма шифрования, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS;

или если тип сменной карты MS представляет собой SIM-карту, MS удаляет первый алгоритм шифрования из списка алгоритмов шифрования, поддерживаемых MS, и отправляет список алгоритмов шифрования за исключением первого алгоритма шифрования элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, кроме первого алгоритма шифрования, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и списком алгоритмов шифрования, отправленным от MS, и отправил выбранный алгоритм шифрования на MS.

Первый алгоритм шифрования может представлять собой алгоритм шифрования A5/4. Посредством использования способа согласования алгоритмов шифрования в пятом варианте воплощения настоящего изобретения, если тип сменной карты MS представляет собой SIM-карту, MS может всегда отправлять информацию о возможностях MS, указывающую, что MS не поддерживает алгоритм шифрования A5/4, элементу сети доступа, или удалять алгоритм шифрования A5/4 из списка алгоритмов шифрования, поддерживаемых MS, прежде чем отправить список алгоритма шифрования элементу сети доступа, независимо от того, может ли MS поддерживать алгоритм шифрования A5/4. Таким образом, независимо от того, включает ли в себя список алгоритмов шифрования, разрешенных сетью, алгоритм шифрования A5/4, элемент сети доступа не может выбрать алгоритм шифрования A5/4, а выбирает алгоритм шифрования из алгоритмов шифрования, кроме алгоритма шифрования A5/4. Таким образом, можно избежать ошибок шифрования вследствие того, что сменная карта MS не поддерживает алгоритм шифрования A5/4.

Фиг. 6 иллюстрирует процесс сигнального взаимодействия в шестом варианте воплощения способа согласования алгоритмов шифрования. Этот вариант воплощения предоставляет способ согласования алгоритмов шифрования в процессе обновления местоположения, инициируемом MS. Процесс включает в себя следующие этапы:

Этап 701: MS принимает решение о типе сменной карты MS. Если тип сменной карты представляет собой SIM-карту, MS отправляет информацию о возможностях MS, указывающую, что MS не поддерживает алгоритм шифрования A5/4, на BSC. Если тип сменной карты MS представляет собой USIM-карту, MS может отправить информацию о возможностях MS, указывающую, что MS поддерживает алгоритм шифрования A5/4, на BSC. MS отправляет информацию о возможностях MS в процессе установления соединения RR. Информация о возможностях MS, указывающая, что MS поддерживает алгоритм шифрования A5/4, может быть представлена в виде битовой карты. Например, если информация о возможностях MS указывает, что MS поддерживает алгоритм шифрования A5/4, бит, соответствующий алгоритму шифрования A5/4, устанавливается равным 1; если информация о возможности MS указывает, что MS не поддерживает алгоритм шифрования A5/4, бит, соответствующий алгоритму шифрования A5/4, устанавливается равным 0.

Или на этапе 701 MS может удалить алгоритм A5/4 из списка алгоритмов шифрования, поддерживаемых MS, и отправить список алгоритмов шифрования за исключением алгоритма шифрования A5/4 на BSC.

Этапы с 702 по 705 являются аналогичными этапам с 302 по 305.

Этап 706: После того как аутентификация успешно выполнена, MSC/VLR согласовывает алгоритмы шифрования с сетью доступа. MSC/VLR отправляет команду режима шифрования на BSC, причем команда режима шифрования переносит 64-разрядный ключ Kc шифрования и список алгоритмов шифрования, разрешенных MSC/VLR. В этом варианте воплощения список алгоритмов шифрования, отправленный из MSC/VLR, включает в себя алгоритм шифрования A5/4.

Этап 707: BSC выбирает алгоритм шифрования в соответствии с алгоритмами шифрования, поддерживаемыми BSC, информацией о возможностях MS, списком алгоритмов шифрования, отправленным из MSC/VLR, и ключом шифрования и отправляет команду шифрования на BTS, причем команда шифрования переносит выбранный алгоритм шифрования, ключ Kc шифрования и команду режима шифрования. Поскольку информация о возможностях MS указывает, что MS не поддерживает алгоритм шифрования A5/4, или список алгоритмов шифрования, поддерживаемых MS, не включает в себя алгоритм шифрования A5/4, BSC не может выбрать алгоритм шифрования A5/4, а выбирает алгоритм шифрования из алгоритмов шифрования, кроме алгоритма шифрования A5/4.

Этапы с 708 по 712 аналогичны этапам с 309 по 313 и дополнительно не описываются.

Способ, предоставленный в предыдущих вариантах воплощения настоящего изобретения, также может быть применен в других сетях, например в универсальной системе мобильной связи (UMTS). Если алгоритм шифрования, который может использоваться только посредством усовершенствованной USIM-карты, представлен в системе UMTS, система UMTS должна использовать способ согласования алгоритмов шифрования в соответствии с вариантами воплощения настоящего изобретения, чтобы воспрепятствовать MS со сменной USIM-картой использовать этот алгоритм шифрования. В этом сценарии элемент опорной сети может являться MSC, и элемент сети доступа может являться контроллером радио сети (RNC), то есть RNC может заменить BSC в вариантах воплощения настоящего изобретения. MS может представлять собой пользовательское оборудование (UE), то есть UE может заменить MS в вариантах воплощения настоящего изобретения. В этом сценарии процесс согласования алгоритмов шифрования между элементом опорной сети, элементом сети доступа и MS аналогичен предоставленному в предыдущих вариантах воплощения настоящего изобретения и дополнительно не описывается.

Фиг. 7 показывает структуру элемента опорной сети в варианте воплощения настоящего изобретения. Элемент опорной сети включает в себя блок 11 получения, блок 12 удаления алгоритма и блок 13 отправки. Блок 11 получения сконфигурирован, чтобы получать информацию о том, что сменная карта MS не поддерживает первый алгоритм шифрования. Блок 12 удаления алгоритма сконфигурирован, чтобы удалять первый алгоритм шифрования из списка алгоритмов шифрования, разрешенных элементом опорной сети, в соответствии с информацией о том, что сменная карта MS не поддерживает первый алгоритм шифрования. Блок 13 отправки сконфигурирован, чтобы отправлять список алгоритмов шифрования, обработанный блоком 12 удаления алгоритма, элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования в соответствии со списком алгоритмов шифрования, разрешенных элементом опорной сети, который отправлен от элемента опорной сети, и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS.

Блок 11 получения сконфигурирован, чтобы получать информацию о том, что MS не поддерживает алгоритм шифрования A5/4, в соответствии с информацией контекста безопасности MS. В частности, блок получения может получить тип сменной карты MS в соответствии с аутентификационным вектором в информации контекста безопасности MS. Если аутентификационный вектор представляет собой аутентификационную тройку, блок получения знает, что тип сменной карты MS представляет собой SIM-карту, которая не поддерживает алгоритм шифрования A5/4; или если часть ключа аутентификационного вектора MS включает в себя 64-разрядный ключ шифрования, блок получения знает, что сменная карта MS не поддерживает алгоритм шифрования A5/4. В соответствии с этим блок 12 удаления алгоритма может быть сконфигурирован, чтобы удалять алгоритм шифрования A5/4 из списка алгоритмов шифрования, разрешенных элементом опорной сети, в соответствии с информацией о том, что сменная карта MS не поддерживает алгоритм шифрования A5/4.

Предшествующий элемент опорной сети может представлять собой MSC или VLR.

В этом варианте воплощения при получении информации о том, что MS не поддерживает первый алгоритм шифрования, элемент опорной сети удаляет первый алгоритм шифрования из списка алгоритмов шифрования, разрешенных элементом опорной сети. Таким образом, можно избежать ошибок шифрования вследствие того, что сменная карта MS не поддерживает первый алгоритм шифрования.

Фиг. 8 показывает структуру элемента сети доступа в варианте воплощения настоящего изобретения. Элемент сети доступа включает в себя блок 21 приема, первый блок 22 принятия решения и блок 23 выбора. Блок 21 приема сконфигурирован, чтобы принимать ключ шифрования, отправленный из опорной сети. Первый блок 22 принятия решения сконфигурирован, чтобы принимать решение, соответствует ли ключ шифрования, принятый блоком 21 приема, первому алгоритму шифрования. Блок 23 выбора сконфигурирован, чтобы: выбирать алгоритм шифрования из алгоритмов шифрования, кроме первого алгоритма шифрования, когда результат принятия решения первого блока 22 принятия решения отрицателен, и отправлять выбранный алгоритм шифрования на MS.

Элемент сети доступа на Фиг. 8 может представлять собой BSC или RNC. Если элемент сети доступа представляет собой BSC, первый алгоритм шифрования может являться алгоритмом шифрования A5/4, и ключ шифрования, который не соответствует первому алгоритму шифрования, может являться 64-разрядным ключом шифрования. Если элемент сети доступа представляет собой RNC, первый алгоритм шифрования может являться алгоритмом шифрования, который может поддерживаться только усовершенствованной USIM-картой, но не поддерживается USIM-картой, и ключ шифрования, который не соответствует первому алгоритму шифрования, может являться ключом шифрования, соответствующим USIM-карте.

В этом варианте воплощения элемент сети доступа решает не выбирать первый алгоритм шифрования в соответствии с ключом шифрования MS. Таким образом, можно избежать ошибок шифрования вследствие того, что сменная карта MS не поддерживает первый алгоритм шифрования.

Фиг. 9 показывает структуру MS в варианте воплощения настоящего изобретения. MS включает в себя второй блок 31 принятия решения и блок 32 обработки. Второй блок 31 принятия решения сконфигурирован, чтобы принимать решение, является ли сменная карта MS SIM-картой. Блок 32 обработки сконфигурирован, чтобы отправлять информацию о возможностях MS, указывающую, что сменная карта MS не поддерживает первый алгоритм шифрования, элементу сети доступа, когда второй блок 31 принятия решения определяет, что сменная карта MS представляет собой SIM-карту, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, кроме первого алгоритма шифрования, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS; или блок 32 обработки сконфигурирован, чтобы: когда второй блок 31 принятия решения определяет, что сменная карта MS представляет собой SIM-карту, удалять первый алгоритм шифрования из списка алгоритмов шифрования, поддерживаемых MS, и отправлять список алгоритмов шифрования за исключением первого алгоритма шифрования элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, кроме первого алгоритма шифрования, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и списком алгоритмов шифрования, поддерживаемых MS, и отправил выбранный алгоритм шифрования на MS.

Первый алгоритм шифрования может представлять собой алгоритм шифрования A5/4. Информация о возможностях MS, которая указывает, что MS поддерживает алгоритм шифрования A5/4, и отправлена от блока 32 обработки, может быть представлена битовой картой. Например, если информация о возможностях MS указывает, что MS не поддерживает алгоритм шифрования A5/4, бит, соответствующий алгоритму шифрования A5/4, устанавливается равным 0.

В этом варианте воплощения MS отправляет информацию о возможностях MS, указывающую элементу сети доступа, что MS не поддерживает первый алгоритм шифрования, или список алгоритмов шифрования за исключением первого алгоритма шифрования, с тем чтобы элемент сети доступа определил не выбирать первый алгоритм шифрования. Таким образом, можно избежать ошибок шифрования вследствие того, что сменная карта MS не поддерживает первый алгоритм шифрования.

Специалистам в области техники понятно, что все этапы или часть этапов в способах в соответствии с предыдущими вариантами воплощения могут быть выполнены посредством аппаратных средств, инструктируемых программой. Программа может быть сохранена на машиночитаемом носителе, таком как постоянное/оперативное запоминающее устройство (ROM/RAM), магнитный диск и компакт-диск, предназначенный только для чтения (CD-ROM). Когда программа исполняется, вовлекаются все или часть предшествующих этапов.

Хотя техническое решение настоящего изобретения было описано через некоторые иллюстративные варианты воплощения, изобретение не ограничено такими вариантами воплощения. Очевидно, что специалисты в области техники могут внести различные модификации и изменения в изобретению без отступления от объема настоящего изобретения.

Изобретение относится к передаче данных, а именно к способам и устройствам для согласования алгоритмов шифрования. Техническим результатом является уменьшение количества ошибок передачи данных. Технический результат достигается тем, что заявленный способ согласования алгоритмов шифрования содержит этапы, на которых: получают информацию о том, что сменная карта мобильной станции, MS, не поддерживает первый алгоритм шифрования; удаляют первый алгоритм шифрования из списка алгоритмов шифрования, разрешенных элементом опорной сети, в соответствии с информацией о том, что сменная карта MS не поддерживает первый алгоритм шифрования; и отправляют список алгоритмов шифрования за исключением первого алгоритма шифрования элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования в соответствии со списком алгоритмов шифрования за исключением первого алгоритма шифрования и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS. 4 н. и 5 з.п. ф-лы, 9 ил.

1. Способ согласования алгоритмов шифрования, отличающийся тем, что содержит этапы, на которых:

получают информацию о том, что сменная карта мобильной станции, MS, не поддерживает первый алгоритм шифрования;

удаляют первый алгоритм шифрования из списка алгоритмов шифрования, разрешенных элементом опорной сети, в соответствии с информацией о том, что сменная карта MS не поддерживает первый алгоритм шифрования; и

отправляют список алгоритмов шифрования за исключением первого алгоритма шифрования элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования в соответствии со списком алгоритмов шифрования за исключением первого алгоритма шифрования и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS.

2. Способ по п.1, в котором:

первый алгоритм шифрования содержит алгоритм шифрования А5/4; и

получение информации о том, что сменная карта MS не поддерживает первый алгоритм шифрования, содержит этап, на котором: получают информацию о том, что сменная карта MS не поддерживает алгоритм шифрования А5/4, в соответствии с информацией контекста безопасности MS.

3. Способ по п.2, в котором получение информации о том, что сменная карта MS не поддерживает алгоритм шифрования А5/4, в соответствии с информацией контекста безопасности MS, содержит этапы, на которых:

если аутентификационный вектор в информации контекста безопасности MS представляет собой аутентификационную тройку, выясняют, что тип сменной карты MS представляет собой карту модуля идентификации абонента, SIM-карту, и дополнительно выясняют, что сменная карта MS не поддерживает алгоритм шифрования А5/4; или

если часть ключа аутентификационного вектора MS включает в себя 64-разрядный ключ шифрования, выясняют, что сменная карта MS не поддерживает алгоритм шифрования А5/4.

4. Способ согласования алгоритмов шифрования, отличающийся тем, что содержит этапы, на которых:

если тип сменной карты мобильной станции, MS, представляет собой карту модуля идентификации абонента, SIM-карту, отправляют посредством MS информацию о возможностях MS, указывающую, что MS не поддерживает алгоритм шифрования А5/4, элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, кроме алгоритма шифрования А5/4, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS; или

если тип сменной карты MS представляет собой SIM-карту, удаляют посредством MS алгоритм шифрования А5/4 из списка алгоритмов шифрования, поддерживаемых MS, и отправляют список алгоритмов шифрования за исключением алгоритма шифрования А5/4 элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, других чем алгоритм шифрования А5/4, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и списком алгоритмов шифрования, отправленным от MS, и отправил выбранный алгоритм шифрования на MS.

5. Элемент опорной сети для согласования алгоритмов шифрования, отличающийся тем, что содержит:

блок получения, сконфигурированный, чтобы получать информацию о том, что сменная карта мобильной станции, MS, не поддерживает первый алгоритм шифрования;

блок удаления алгоритма, сконфигурированный, чтобы удалять первый алгоритм шифрования из списка алгоритмов шифрования, разрешенных элементом опорной сети, в соответствии с информацией, полученной блоком получения, что сменная карта MS не поддерживает первый алгоритм шифрования; и

блок отправки, сконфигурированный, чтобы отправлять список алгоритмов шифрования за исключением первого алгоритма шифрования, обработанный блоком удаления алгоритмов, элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования в соответствии со списком алгоритмов шифрования за исключением первого алгоритма шифрования и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS.

6. Элемент опорной сети по п.5, в котором:

блок получения сконфигурирован, чтобы получать информацию о том, что MS не поддерживает алгоритм шифрования А5/4, в соответствии с информацией контекста безопасности MS; и

блок удаления алгоритма сконфигурирован, чтобы удалять алгоритм шифрования А5/4 из списка алгоритмов шифрования, разрешенных элементом опорной сети, в соответствии с информацией о том, что сменная карта MS не поддерживает алгоритм шифрования А5/4.

7. Элемент опорной сети по п.6, в котором:

блок получения сконфигурирован, чтобы получать информацию о том, что тип сменной карты MS представляет собой карту модуля идентификации абонента, SIM-карту, которая не поддерживает алгоритм шифрования А5/4, в соответствии с тем, является ли аутентификационный вектор в информации контекста безопасности MS аутентификационной тройкой или часть ключа аутентификационного вектора MS содержит 64-разрядный ключ шифрования.

8. Элемент опорной сети по пп.5, 6 или 7, в котором:

элемент опорной сети представляет собой центр коммутации мобильной связи, MSC, или визитный регистр местоположения, VLR.

9. Мобильная станция, MS, содержащая:

второй блок принятия решения, сконфигурированный, чтобы принимать решение, является ли сменная карта MS картой модуля идентификации абонента, SIM-картой; и

блок обработки, сконфигурированный, чтобы: когда второй блок принятия решения принимает решение, что сменная карта MS является SIM-картой, отправлять информацию о возможностях MS, указывающую, что MS не поддерживает алгоритм шифрования А5/4, элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, другой чем алгоритм шифрования А5/4, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и информацией о возможностях MS, отправленной от MS, и отправил выбранный алгоритм шифрования на MS; или когда второй блок принятия решения принимает решение, что сменная карта MS является SIM-картой, удалять алгоритм шифрования А5/4 из списка алгоритмов шифрования, поддерживаемых MS, и отправлять список алгоритмов шифрования за исключением алгоритма шифрования А5/4 элементу сети доступа, с тем чтобы элемент сети доступа выбрал алгоритм шифрования из алгоритмов шифрования, другой чем алгоритм шифрования А5/4, в соответствии со списком алгоритмов шифрования, отправленным от элемента опорной сети, и списком алгоритмов шифрования, поддерживаемых MS, и отправил выбранный алгоритм шифрования на MS.

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| RU 2007129928 A, 20.02.2009 | |||

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Электростатическая машина | 1959 |

|

SU133102A1 |

Авторы

Даты

2013-07-27—Публикация

2010-09-08—Подача