УРОВЕНЬ ТЕХНИКИ

ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

Настоящая заявка притязает на приоритет предварительной заявки США №61/324991, поданной 16 апреля 2010 года, которая включена сюда посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится в целом к расширенному контексту безопасности для пользовательского оборудования, работающего в универсальной системе мобильной связи (UMTS), GSM беспроводной сети радиодоступа (GERAN), и/или линейном оборудовании системы передачи (LTE) или выделенной наземной сети радиодоступа UMTS (E-UTRAN).

УРОВЕНЬ ТЕХНИКИ

Успешная аутентификация AKA (Аутентификация и согласование ключа) в сети LTE четвертого поколения (4G), или в сети радиодоступа UMTS третьего поколения (3G), или в сетях GERAN, использующих 3G AKA аутентификацию, приводит к паре совместно используемых ключей, ключа (СК) к шифру и ключа (IK) целостности для обеспечения защиты передач данных между пользовательским оборудованием (UE) и сетью. Совместно используемые ключи могут быть использованы непосредственно для обеспечения защиты трафика между UE и сетью, как в случае UTRAN (наземной сети радиодоступа UMTS), или могут быть использованы для статического получения ключей, например KASME или ключей, полученных от нее, в случае E-UTRAN и Kc или Kci28, в случае GERAN (GSM Edge беспроводной сети радиодоступа).

Компрометированный ключ может привести к серьезным проблемам безопасности до тех пор, пока ключи не заменяются на следующей аутентификации AKA. Как правило, аутентификация AKA не выполняется часто из-за значительных требуемых затрат. Кроме того, если оба ключа (CK и IK) компрометированы, то ключи, используемые между UE и обслуживающей сетью радиодоступа, могут также стать компрометированными.

В применениях UMTS/HSPA (высокоскоростной пакетный доступ), все или некоторые из функциональных возможностей контроллера радиосети (RNC) и узла В могут быть стянуты вместе в один узел на границе этой сети. RNC нуждается в ключах для функциональных возможностей, таких как шифрование плоскости пользователя, и сигнализация шифрования плоскости пользователя, и защита целостности. Тем не менее, функциональная возможность RNC может быть развернута в незащищенном местоположении, таком как в собственном узле B в фемтосоте UMTS. Соответственно, функциональные возможности RNC, развернутые в возможно небезопасных местоположениях, обеспечивающих доступ (включая в себя физический доступ), могут позволить ключам CK и IK быть компрометированными.

Сеансовые ключи (измененная версия CK и IK) могут быть использованы, чтобы понижать риски безопасности, связанные с незащищенной функциональной возможностью RNC. Способы для обеспечения таких сеансовых ключей раскрываются в Публикации Заявки на патент США № US 2007/0230707 A1.

К сожалению, использование таких сеансовых ключей требует изменений модернизации для обслуживающей сети. Тем не менее, операторы сетей могут модернизировать обслуживающие сети поэтапно.

Поэтому существует необходимость в методике для удаленного терминала для взаимодействия с обслуживающими сетевыми узлами, поддерживающими расширенный контекст безопасности и с унаследованными обслуживающими сетевыми узлами.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Аспект настоящего изобретения может состоять в способе перехода удаленного терминала от текущего обслуживающего сетевого узла, имеющего первый контекст безопасности, к новому обслуживающему сетевому узлу. В способе, удаленный терминал обеспечивает, по меньшей мере, один унаследованный ключ, связанный со вторым контекстом безопасности, причем первый контекст безопасности включает в себя свойство безопасности, которое не поддерживается вторым контекстом безопасности. Удаленный терминал генерирует, по меньшей мере, один сеансовый ключ, в соответствии с первым контекстом безопасности, на основе элемента информации, связанного с первым контекстом безопасности. Удаленный терминал направляет первое сообщение к новому обслуживающему сетевому узлу. Первое сообщение включает в себя элемент информации, связанный с первым контекстом безопасности. Удаленный терминал принимает, в ответ на первое сообщение, второе сообщение от нового обслуживающего сетевого узла. Второе сообщение имеет ответ на основе либо, по меньшей мере, одного унаследованного ключа, либо, по меньшей мере, одного сеансового ключа. Удаленный терминал определяет, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности, если ответ второго сообщения основан на, по меньшей мере, одном унаследованном ключе. Соответственно, удаленный терминал защищает передачи данных на основе, по меньшей мере, одного унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности.

В более подробных аспектах изобретения, элемент информации может содержать значение отсчета. Значение отсчета может обновляться за сеанс. Первый контекст безопасности может быть расширенным контекстом безопасности UMTS, и второй контекст безопасности является унаследованным контекстом безопасности. Второе сообщение может включать в себя код аутентификации сообщения (MAC) и удаленный терминал может определять, что ответ основан на, по меньшей мере, одном унаследованном ключе, посредством определения, что MAC был вычислен с использованием, по меньшей мере, одного унаследованного ключа. Удаленный терминал может содержать мобильное пользовательское оборудование.

Другой аспект изобретения может состоять в удаленном терминале, который может включать в себя средство для обеспечения, по меньшей мере, одного унаследованного ключа, связанного со вторым контекстом безопасности, причем первый контекст безопасности текущего обслуживающего сетевого узла включает в себя свойство безопасности, которое не поддерживается вторым контекстом безопасности; средство для генерирования, по меньшей мере, одного сеансового ключа, в соответствии с первым контекстом безопасности, на основе элемента информации, связанного с первым контекстом безопасности; средство для направления первого сообщения к новому обслуживающему сетевому узлу, причем первое сообщение включает в себя сигнализацию элемента информации, связанную с первым контекстом безопасности; средство для приема, в ответ на первое сообщение, второго сообщения от нового обслуживающего сетевого узла, причем второе сообщение имеет ответ на основе либо, по меньшей мере, одного унаследованного ключа, либо, по меньшей мере, одного сеансового ключа; средство для определения того, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности, если ответ второго сообщения основан на, по меньшей мере, одном унаследованном ключе, и средство для защиты передач данных на основе, по меньшей мере, одного унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности.

Другой аспект изобретения может состоять в удаленном терминале, который может включать в себя процессор, сконфигурированный с возможностью: обеспечения, по меньшей мере, одного унаследованного ключа, связанного со вторым контекстом безопасности, причем первый контекст безопасности текущего обслуживающего сетевого узла включает в себя свойство безопасности, которое не поддерживается вторым контекстом безопасности; генерирования, по меньшей мере, одного сеансового ключа, в соответствии с первым контекстом безопасности, на основе элемента информации, связанного с первым контекстом безопасности; направления первого сообщения к новому обслуживающему сетевому узлу, причем первое сообщение включает в себя элемент информации, связанный с первым контекстом безопасности; приема, в ответ на первое сообщение, второго сообщения от нового обслуживающего сетевого узла, причем второе сообщение имеет ответ на основе либо, по меньшей мере, одного унаследованного ключа, либо, по меньшей мере, одного сеансового ключа; определения, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности, если ответ второго сообщения основан на, по меньшей мере, одном унаследованном ключе; и защиты передач данных на основе, по меньшей мере, одного унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности.

Другой аспект изобретения может состоять в компьютерном программном продукте, содержащем машиночитаемый носитель хранения, содержащий код для побуждения компьютера обеспечивать, по меньшей мере, один унаследованный ключ, связанный со вторым контекстом безопасности, причем первый контекст безопасности текущего обслуживающего сетевого узла включает в себя свойство безопасности, которое не поддерживается вторым контекстом безопасности; код для побуждения компьютера генерировать, по меньшей мере, один сеансовый ключ, в соответствии с первым контекстом безопасности, на основе элемента информации, связанного с первым контекстом безопасности; код для побуждения компьютера направлять первое сообщение к новому обслуживающему сетевому узлу, причем первое сообщение включает в себя элемент информации, связанный с первым контекстом безопасности; код для побуждения компьютера принимать, в ответ на первое сообщение, второе сообщение от нового обслуживающего сетевого узла, причем второе сообщение имеет ответ на основе либо, по меньшей мере, одного унаследованного ключа, либо, по меньшей мере, одного сеансового ключа; код для побуждения компьютера определять, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности, если ответ второго сообщения основан на, по меньшей мере, одном унаследованном ключе; и код для побуждения компьютера защищать передачи данных на основе, по меньшей мере, одного унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг.1 является блок-схемой примерной системы беспроводной связи.

Фиг.2 является блок-схемой примерной системы беспроводной связи в соответствии с архитектурой UMTS/UTRAN.

Фиг.3 является блок-схемой примерной системы беспроводной связи в соответствии с архитектурой GERAN.

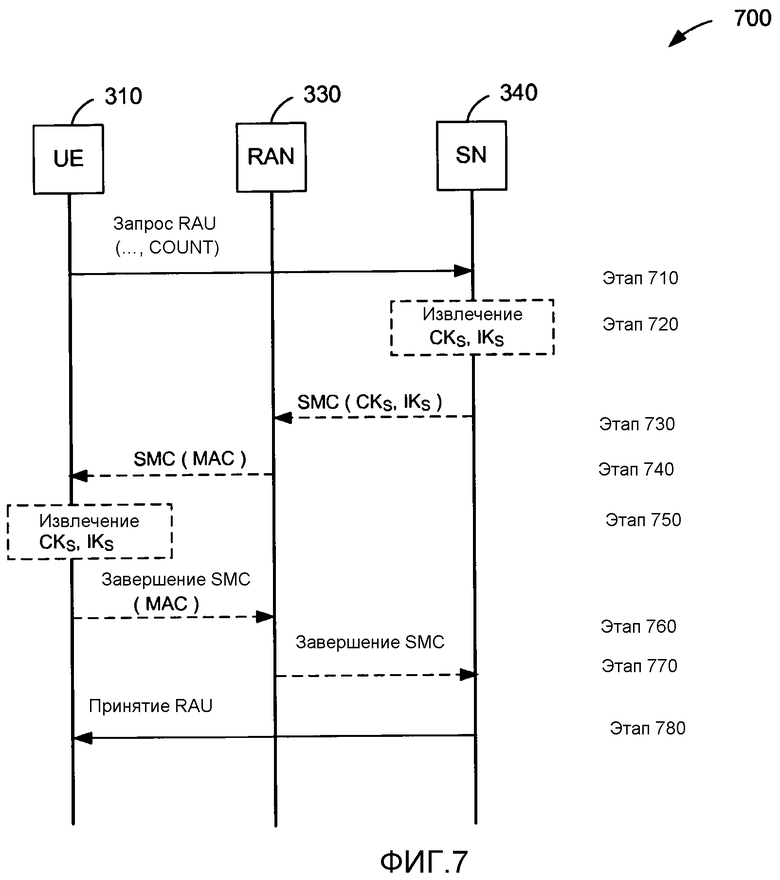

Фиг.4 является блок-схемой последовательности операций способа перехода удаленного терминала от обслуживающего сетевого узла, имеющего расширенный контекст безопасности к новому обслуживающему сетевому узлу.

Фиг.5 является блок-схемой последовательности операций способа установления расширенного контекста безопасности между удаленным терминалом и обслуживающей сетью на основе сообщения запроса прикрепления.

Фиг.6 является блок-схемой последовательности операций способа установления, по меньшей мере, одного сеансового ключа от расширенного контекста безопасности между удаленным терминалом и обслуживающей сетью на основе сообщения запроса обслуживания.

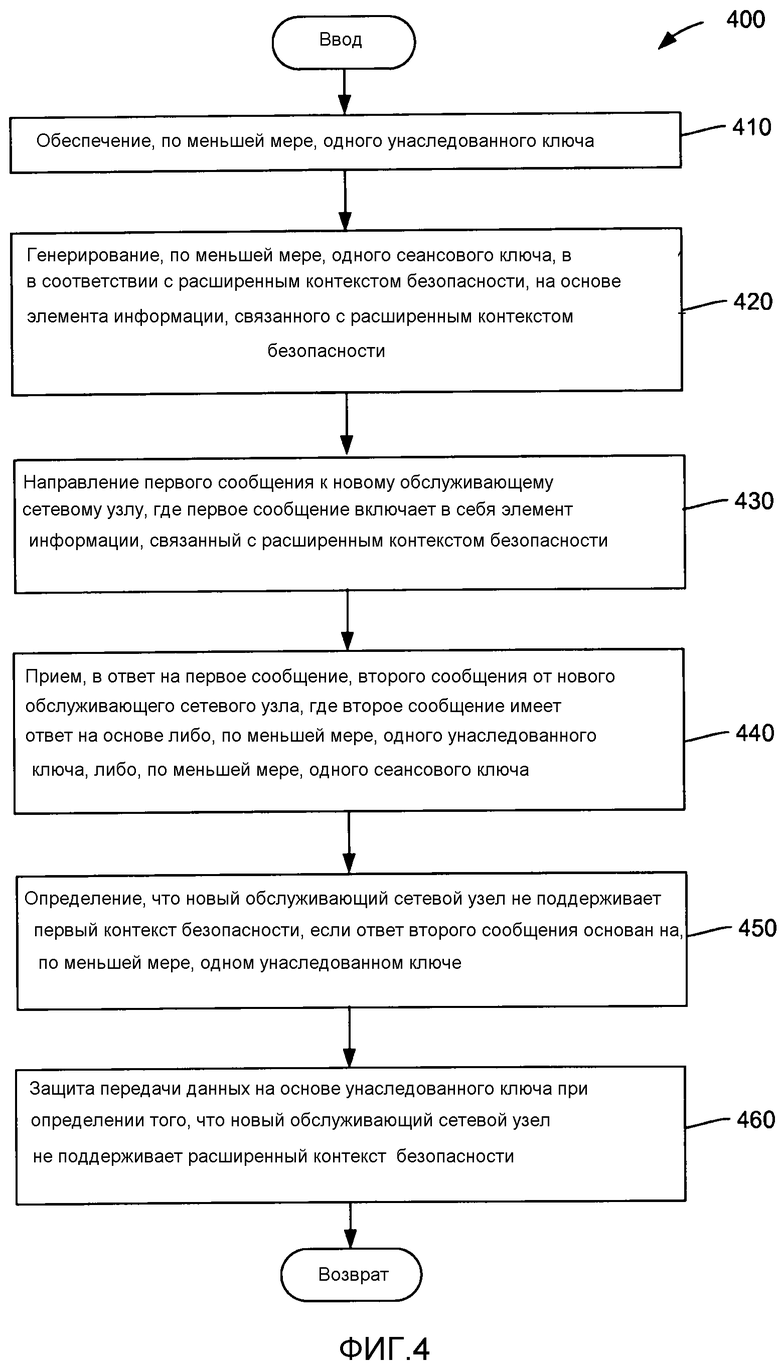

Фиг.7 является блок-схемой последовательности операций способа установления, по меньшей мере, одного сеансового ключа от расширенного контекста безопасности между удаленным терминалом и обслуживающей сетью на основе сообщения запроса обновления области трассировки.

Фиг.8 является блок-схемой компьютера, включающего в себя процессор и память.

Фиг.9 является блок-схемой примерной системы беспроводной связи в соответствии с архитектурой E-UTRAN.

Фиг.10 является блок-схемой последовательности операций способа перехода удаленного терминала от обслуживающего сетевого узла, имеющего расширенный контекст безопасности к новому обслуживающему сетевому узлу.

ПОДРОБНОЕ ОПИСАНИЕ

Слово «примерный» используется здесь для обозначения "служащий в качестве примера, образца или иллюстрации". Любой вариант воплощения, описанный здесь как «примерный», не обязательно должен рассматриваться как предпочтительный или преимущественный по сравнению с другими вариантами воплощений.

Ссылаясь на Фиг.2-4, аспект настоящего изобретения может состоять в способе 400 перехода удаленного терминала 210 от обслуживающего сетевого узла 230, имеющего расширенный контекст безопасности к новому обслуживающему сетевому узлу 230'. В способе, удаленный терминал обеспечивает, по меньшей мере, один унаследованный ключ (этап 410) и генерирует, по меньшей мере, один сеансовый ключ, в соответствии с расширенным контекстом безопасности, на основе элемента информации, связанного с расширенным контекстом безопасности (этап 420). Удаленный терминал направляет первое сообщение к новому обслуживающему сетевому узлу (этап 430). Первое сообщение включает в себя элемент информации, связанный с расширенным контекстом безопасности. Удаленный терминал принимает, в ответ на первое сообщение, второе сообщение от нового обслуживающего сетевого узла (этап 440). Второе сообщение имеет ответ на основе либо, по меньшей мере, одного унаследованного ключа, либо, по меньшей мере, одного сеансового ключа. Удаленный терминал определяет, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности, если ответ второго сообщения основан на, по меньшей мере, одном унаследованном ключе (этап 450). Соответственно, удаленный терминал защищает передачу данных на основе унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает расширенный контекст безопасности (этап 460). Элемент информации может содержать значение отсчета.

Ссылаясь дополнительно на Фиг.8, другой аспект изобретения может состоять в удаленном терминале 210, который может включать в себя средство (процессор 810) для обеспечения, по меньшей мере, одного унаследованного ключа; средство для генерирования, по меньшей мере, одного сеансового ключа в соответствии с расширенным контекстом безопасности на основе элемента информации, связанного с расширенным контекстом безопасности; средство для направления первого сообщения к новому обслуживающему сетевому узлу, причем первое сообщение включает в себя сигнализацию элемента информации в соответствии с расширенным контекстом безопасности; средство для приема, в ответ на первое сообщение, второго сообщения от нового обслуживающего сетевого узла, причем второе сообщение имеет ответ на основе либо, по меньшей мере, одного унаследованного ключа, либо, по меньшей мере, одного сеансового ключа; средство для определения того, что новый обслуживающий сетевой узел не поддерживает расширенный контекст безопасности, если ответ второго сообщения основан на унаследованном ключе; и средство для защиты передачи данных на основе унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает расширенный контекст безопасности.

Другой аспект изобретения может состоять в удаленном терминале 210, который может включать в себя процессор 810, сконфигурированный с возможностью: обеспечения, по меньшей мере, одного унаследованного ключа; генерирования, по меньшей мере, одного сеансового ключа, в соответствии с расширенным контекстом безопасности, на основе элемента информации, связанного с расширенным контекстом безопасности; направления первого сообщения к новому обслуживающему сетевому узлу, причем первое сообщение включает в себя элемент информации, связанный с расширенным контекстом безопасности; приема, в ответ на первое сообщение, второго сообщения от нового обслуживающего сетевого узла, причем второе сообщение имеет ответ на основе либо, по меньшей мере, одного унаследованного ключа, либо, по меньшей мере, одного сеансового ключа; определения того, что новый обслуживающий сетевой узел не поддерживает расширенный контекст безопасности, если ответ второго сообщения основан на унаследованном ключе; и защиты передачи данных на основе унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает расширенный контекст безопасности.

Другой аспект изобретения может состоять в компьютерном программном продукте, содержащем машиночитаемый носитель 820 хранения, содержащий код для побуждения компьютера 800 обеспечивать, по меньшей мере, один унаследованный ключ; код для побуждения компьютера генерировать, по меньшей мере, один сеансовый ключ, в соответствии с расширенным контекстом безопасности, на основе элемента информации, связанного с расширенным контекстом безопасности; код для побуждения компьютера направлять первое сообщение к новому обслуживающему сетевому узлу, причем первое сообщение включает в себя элемент информации, связанный с расширенным контекстом безопасности; код для побуждения компьютера принимать, в ответ на первое сообщение, второе сообщение от нового обслуживающего сетевого узла, причем второе сообщение имеет ответ на основе либо, по меньшей мере, одного унаследованного ключа, либо, по меньшей мере, одного сеансового ключа; код для побуждения компьютера определять, что новый обслуживающий сетевой узел не поддерживает расширенный контекст безопасности, если ответ второго сообщения основан на одном унаследованном ключе; и код для побуждения компьютера защищать передачу данных на основе одного унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает расширенный контекст безопасности.

Обслуживающая базовая сеть 230 соединена с обслуживающей RAN 220 (сеть радиодоступа), которая обеспечивает беспроводную передачу к удаленному терминалу 210. В архитектуре UMTS/UTRAN, обслуживающая RAN включает в себя узел B и RNC (радиосетевой контроллер). В архитектуре GERAN, обслуживающая RAN включает в себя BTS (базовая приемопередающая станция) и BSC (контроллер базовой станции). Обслуживающая базовая сеть включает в себя MSC/VLR (мобильный коммуникационный центр/визитный регистр перемещения) для обеспечения услуги в режиме с коммутацией каналов (CS) и SGSN (узел поддержки обслуживания GPRS) для обеспечения услуг в режиме с коммутацией пакетов (PS). Домашняя сеть включает в себя HLR (реестр исходного местоположения) и AuC (центр аутентификации).

UE 210 и обслуживающая базовая сеть 230 могут быть расширены с новыми свойствами безопасности для создания расширенного контекста безопасности UMTS (ESC) с помощью COUNT (значение отсчета). 256-битный корневой ключ (KASMEU) для ESC может быть извлечен из CK и IK, когда выполняется аутентификация AKA. Корневой ключ может быть установлен равным CK||IK или он может быть извлечен с использованием более сложного извлечения, приводящего к дополнительным полезным свойствам безопасности (например, CK и IK не должны быть удержаны). COUNT может быть 16-битным значением отсчета, которое поддерживается между UE и обслуживающей базовой сетью. (Примечание: унаследованный контекст безопасности UTRAN состоит из KSI (3-битный установленный идентификатор ключа), СК (128-битный ключ шифрования) и IK (128-битный ключ целостности).)

Настоящее изобретение обеспечивает способ плавного возврата к унаследованным узлам от расширенных узлов. Мобильное оборудование/Пользовательское оборудование, которое поддерживает ESC, может быть обозначено UE+. SGSN и MSC/VLR, которые поддерживают ESC, могут быть обозначены SGSN + и MSC/VLR+. ESC является примером первого контекста безопасности. (Унаследованные SGSN и MSC/VLR указываются без знака плюс.) Способ возврата к унаследованным узлам не зависит от способа, используемого для определения сеансовых ключей. Не поддержание ESC является примером второго контекста безопасности.

Ссылаясь на Фиг.10, UE+ 210 и SGSN+ или MSC/VLR+ совместно используют ESC, которая включает в себя KSI (установленный идентификатор ключа), как используемый в настоящее время в UMTS/GERAN, и корневой ключ KASMEU. Сеансовые ключи CKS и IKS вычисляются из корневого ключа KASMEU и параметром (например, значением отсчета), обмениваются между UE+ и SGSN+ или MSC/VLR+ (этап 1010). SGSN+ 230 или MSC/VLR+ также извлекают CKL и IKL (этап 1020), которые функционируют как унаследованные ключи, из KASMEU и фиксированных параметров, таких как CKL и IKL, криптографически независимых друг от друга, то есть известность CKL и IKL не выявляет KASMEU.

Во время режима ожидания мобильности или когда UE+ подключается к новой обслуживающей сети (этап 1030), параметры ESC могут быть перемещены из SGSN+ 230 или MSC/VLR+ к целевым SGSN 230' или MSC/VLR, которые не поддерживают ESC. Для мобильности UE+ такого целевого узла, источник SGSN+ или MSC/VLR+ включает в себя CKL и IKL в элементах информации (IE), которые несут унаследованные IK и CK (т.е. в существующих CK/IK IE) (этап 1040). KASMEU является новым IE (этап 1050). Значение COUNT также обеспечивается для цели, чтобы обеспечить возможность извлечения сеансовых ключей (этап 1060). Если целевые SGSN и MSC/VLR не поддерживают ESC, то они будут игнорировать новые IE и использовать CKL и IKL в качестве унаследованных CK и IK.

UE+ включает в своих сообщениях для цели соответствующую информацию для вычисления сеансовых ключей. UE+ еще не знает, поддерживает ли цель ESC. Если цель является унаследованным узлом (например, не понимает ESC), то она использует CKL и IKL, принятые от источника SGSN+ или MSC/VLR+ в качестве унаследованного контекста безопасности UMTS (наряду с KSI/CKSN). Если цель поддерживает ESC, то она может продолжать использовать ESC. Целевой SGSN+ или MSC/VLR+ сигнализирует о своей поддержке ESC в UE.

В UMTS, UE+ может принимать SMC (команду режима безопасности) от RNC, не зная, поддерживает ли цель ESC (этап 1070). В этом случае, UE+ использует как IKL, так и IKS для определения, поддерживается ли ESC целевым SGSN (или MSC/VLR) (этап 1080). Более конкретно, UE+ вычисляет MAC для SMC, используя как IKL, так и IKS. UE+ сверяет вычисленный MAC со значением MAC, включенным в SMC. Если принятый MAC равен вычисленному MAC с IKS, то цель поддерживает ESC. Если принятый MAC равен вычисленному MAC с IKL, то цель не поддерживает ESC (этап 1090). В противном случае, UE+ отклоняет принятое сообщение (например, SMC) в связи с недостаточностью целостности.

В GERAN PS, SGSN+ сигнализирует о своей поддержке ESC в сообщении аутентификации и шифрования. В GERAN CS, если безопасность обеспечивается перед сигнализированием, возможности MSC могут быть приняты посредством UE+, причем ключ KC или KCI28 GERAN, извлеченный из CKL и IKL, может быть временно использован до возможного переключения.

Если цель SGSN и MSC/VLR не поддерживает ESC, то как цель, так и UE+ возвращаются к использованию унаследованного контекста безопасности с CKL и IKL в качестве CK и IK.

Альтернативно, цель может сигнализировать о поддержке ESC в SMC (например, путем добавления нового IE, что RNC принят от SGSN+ или MSC/VLR+). Если никакое указание не принято, то UE+ можно считать сообщенным с унаследованными SGSN и MSC/VLR. Этот вариант улучшения требует внесения изменений в RNC (т.е. RNC должен обновляться для отправки SMC с новыми IE).

В режиме соединения (активном режиме) при мобильности, невозможно определить для UE+ возможность целевого SGSN (например, SMC невозможна в режиме соединения или это приведет к разрыву в текущем вызове/сессии, который не является предпочтительным).

Если SGSN изменяется в режиме соединения, то источник SGSN включает в себя CKS и IKS в унаследованных IE CK и IK. Как целевой SGSN, так и UE+ подразумевают, что целевой SGSN поддерживает только унаследованный контекст через последующее сигнализирование (например, в режиме ожидания, или обслуживающих запросов, или SMC) и будет возвращен к унаследованному контексту безопасности с CKS и IKS. Это отличие от режима ожидания, в котором CKL и IKL используются унаследованными узлами в качестве IK и CK. Если целевой SGSN+ поддерживает ESC, то он использует корневой ключ KASMEU для извлечения ESC, как описано выше.

Ссылаясь на Фиг.5, в способе 500, связанном с процедурами подключения UMTS, UE 210 может сигнализировать, что оно поддерживает ESC в сообщении запроса подключения UMTS (этап 510). Сигнал поддержки может быть наличием новых элементов информации (IE) в этом сообщении. IE могут содержать значение COUNT. Обслуживающая сеть SN 230, которая не поддерживает ESC, будет игнорировать новые IE. Данные аутентификации (RAND, XRES, CK, IK, AUTN) получают от HLR/AuC 240 (этап 515). SN могут указывать на поддержку ESC в AKA вызове (запросе аутентификации) к UE (этап 520). UE выполняет процедуры аутентификации (этап 525) и возвращает ответ RES в SN (этап 530). После успешной аутентификации (этап 530), UE и SN направляют корневой ключ KASMEU и сеансовые ключи CKS и IKs (этап 535). SN направляет сеансовые ключи к RAN 220 в сообщении SMC (команда режима безопасности) (этап 540). RAN генерирует код аутентификации сообщения (MAC) с помощью сеансового ключа IKS, который направляется в UE в сообщении SMC (этап 545). UE сверяет MAC (этап 550) с использованием сеансового ключа IKS, который извлечен UE (этап 535), и возвращает полный индикатор к RAN (этап 555), который направляет его в SN (этап 560). UE тогда способен защищать передачу данных с использованием сеансовых ключей (этап 565).

Ссылаясь на Фиг.6, в способе 600, связанном с ожиданием в процедуре 600 активного режима, UE 210 направляет сообщение обслуживающего запроса, которое включает в себя значение COUNT, к SN 230 (этап 610). UE и SN извлекают новые сеансовые ключи CKS и IKs из корневого ключа KASMEU (этап 620). SN направляет сеансовые ключи к RAN 220 в сообщении SMC (этап 630). RAN генерирует MAC, который направляется в UE в сообщении SMC (этап 640). UE сверяет MAC (этап 650) и возвращает полный индикатор к RAN (этап 660), который направляет его в SN (этап 670). UE тогда в состоянии защищать передачу данных с использованием сеансовых ключей (этап 680).

Ссылаясь на Фиг.7, в способе 700, связанном с процедурами 700 управления мобильностью (такими как обновление области трассировки (RAU) или обновление области местоположения (LAU)), UE 210 направляет сообщение запроса RAU (или LAU), которое включает в себя значение COUNT к SN 230 (этап 710). Необязательно, UE и SN могут извлекать новые сеансовые ключи CKS и IKS из корневого ключа KASMEU (этап 720). SN может направить сеансовые ключи к RAN 220 в сообщении SMC (этап 730). RAN может генерировать MAC, который может быть направлен к UE в сообщении SMC (этап 740). UE может сверять MAC (этап 750) и может возвращать полный индикатор к RAN (этап 760), который направляет его в SN (этап 770). SN затем отправляет сообщение принятия RAU к UE (этап 780). UE тогда в состоянии защищать передачу данных с использованием сеансовых ключей.

Ключи нового уровня доступа (AS) могут быть сгенерированы для каждого перехода от ожидания до активного состояния. Подобным образом, ключи могут быть сгенерированы при других событиях. Значение COUNT может быть отправлено в сообщениях ожидания мобильности и в сообщениях начального уровня 3, например Attaches, RAUs, LAU, для ожидания, мобильности, или обслуживающего запроса. SN может проверять, что отправленное значение COUNT не было использовано до этого и обновлять сохраненное значение COUNT в процессе. Если значение COUNT является новым (например, принятое значение COUNT > сохраненного значения COUNT), UE и SN продолжают вычисление нового ключа CKS и IKS, используя функцию извлечения ключа (KDF), такую как HMAC-SHA256, от корневого ключа KASMEU и отправленное значение COUNT. KDF может включать в себя дополнительную информацию, такую как идентичность узла RAN для вычисления нового ключа. Если проверка не удалась (значение COUNT не новое), SN отклоняет сообщение. Для использования GERAN, когда КС и KC128 вычисляются из CKS и IKS, это может быть сделано таким же образом, как и при вычислении из CK и IK.

Сеансовые ключи (CKS и IKS) могут иметь время жизни, такое, что UE и обслуживающая сеть хранят и используют сеансовые ключи до тех пор, пока либо это не является больше необходимым для сохранения ключей для отправки трафика безопасно между UE и сетью (UE переходит в режим ожидания), либо не создается новый контекст в одном из последующих событий (например, событие аутентификации AKA или мобильности).

Процедуры, описанные выше, могут быть также использованы для плавного возврата к унаследованным узлам, когда UE+ переходит от E-UTRAN (Фиг.9) к UTRAN/GERAN. При переходе от E-UTRAN к UTRAN/GERAN, Модуль Управления Мобильностью (MME) посылает к SGSN/SGSN+ как 256-битный ключ, который называется КАСМЕ, так и пару ключей, называемых ключом шифрования (CK') и ключом целостности (IK'), извлеченных из КАСМЕ. SGSN будет относиться к CK' в качестве унаследованного CK и IK' в качестве унаследованного IK и игнорировать КАСМЕ, в то время как SGSN+ будет относиться к КАСМЕ как его KASMEU, и CK' как его CKS, и IK' как его IK. Следует отметить, что MME и E-UTRAN будут рассматриваться в качестве расширенной обслуживающей сети, так как контекст безопасности, переданный от E-UTRAN, всегда рассматривается как расширенный контекст безопасности.

Удаленный терминал 210 может содержать компьютер 800, который включает в себя носитель 820 хранения, такой как память, дисплей 830, и устройство 840 ввода, такое как клавиатура. Устройство может включать в себя беспроводную связь 850.

Ссылаясь на Фиг.1, беспроводной удаленный терминал (RS) 102 (или UE) может сообщаться с одним или более базовых терминалов (BS) 104 системы 100 беспроводной связи. Система 100 беспроводной связи может дополнительно включать в себя один или более контроллеров базовых терминалов (BSC) 106 и базовую сеть 108. Базовая сеть может быть соединена с Интернетом 110 и телефонной коммутируемой сетью общего пользования (PSTN) 112 через соответствующие подключения. Типичный беспроводной удаленный терминал может включать в себя переносной телефон или портативный компьютер. Система 100 беспроводной связи может использовать любой из множества способов доступа, таких как множественный доступ с кодовым разделением каналов (CDMA), множественный доступ с временным разделением каналов (TDMA), множественный доступ с разделением частот (FDMA), множественный доступ с пространственным разделением (SDMA), множественный доступ с полярным разделением (PDMA) или другие способы модуляции, известные в данной области техники.

Беспроводное устройство 102 может включать в себя различные компоненты, которые выполняют функции на основе сигналов, которые передаются или принимаются на беспроводном устройстве. Например, беспроводная гарнитура может включать в себя преобразователь, выполненный с возможностью обеспечения вывода звука на основе сигнала, принятого через приемник. Беспроводные часы могут включать в себя пользовательский интерфейс, выполненный с возможностью обеспечения индикации на основе сигнала, принятого через приемник. Беспроводное воспринимающее устройство может включать в себя датчик, выполненный с возможностью обеспечения передачи данных к другому устройству.

Беспроводное устройство может сообщаться через один или более беспроводных каналов связи, которые основаны или иным способом поддерживают любые подходящие технологии беспроводной связи. Например, в некоторых аспектах, беспроводное устройство может сообщаться с сетью. В некоторых аспектах, сеть может содержать сеть области тела или сеть персональной области (например, ультраширокополосная сеть). В некоторых аспектах, сеть может содержать локальную сеть или глобальную сеть. Беспроводное устройство может поддерживать или иным образом использовать одну или более из множества беспроводных коммуникационных технологий, протоколов и стандартов, таких как, например, CDMA, TDMA, OFDM, OFDMA, WiMAX и Wi-Fi. Подобным образом, мобильное устройство может поддерживать или иным образом использовать одну или более из множества соответствующих модуляций или схем мультиплексирования. Беспроводное устройство, таким образом, может включать в себя соответствующие компоненты (например, радиоинтерфейсы) для установления и сообщения через один или более беспроводных каналов связи с использованием вышеуказанных или других беспроводных технологий связи. Например, устройство может содержать беспроводной приемопередатчик с соответствующими компонентами передатчика и приемника (например, передатчик и приемник), которые могут включать в себя различные компоненты (например, генераторы сигналов и процессоры сигналов), которые способствуют передаче данных через беспроводной носитель.

Предмет изобретения может быть встроен в (например, воплощен в рамках или выполнен посредством) различные аппараты (например, устройства). Например, в одном или более аспектах, изобретение может быть встроено в телефоне (например, сотовый телефон), персональный секретарь данных ("PDA"), развлекательные устройства (например, музыкальные или видеоустройства), гарнитуру (например, наушники, головной телефон и т.д.), микрофон, медицинское устройство (например, биометрический датчик, монитор сердечного ритма, шагомер, устройство ЭКГ и т.д.), пользовательское устройство ввода/вывода (например, часы, пульт дистанционного управления, выключатель света, клавиатуру, мышь и др.), монитор контроля давления, компьютер, устройство кассового терминала, развлекательное устройство, слуховой аппарат, телевизионную приставку или любое другое подходящее устройство.

Эти устройства могут иметь различную мощность и требования к данным. В некоторых аспектах, изобретение может быть приспособлено для использования в приложениях малой мощности (например, за счет использования схем сигнализации на импульсной основе и режимов с малым рабочим циклом) и может поддерживать различные скорости передачи данных, включая относительно высокие скорости передачи данных (например, за счет использования импульсов с большой шириной полосы пропускания).

В некоторых аспектах, беспроводное устройство может содержать устройство доступа (например, Wi-Fi точку доступа) для системы связи. Такое устройство доступа может обеспечивать, например, подключение к другой сети (например, глобальной сети, такой как Интернет или сотовая сеть) с помощью проводного или беспроводного канала связи. Соответственно, устройство доступа может обеспечить другому устройству (например, Wi-Fi терминалу) возможность доступа к другой сети или некоторые другие функции. Кроме того, следует иметь в виду, что один или оба устройства могут быть портативными или, в некоторых случаях, относительно не портативными.

Специалистам в данной области техники будет понятно, что информация и сигналы могут быть представлены с использованием любой из множества различных технологий и способов. Например, данные, инструкции, команды, информация, сигналы, биты, символы и элементарные сигналы, которые могут упоминаться в приведенном выше описании, могут быть представлены посредством напряжений, токов, электромагнитных волн, магнитных полей или частиц, оптических полей или частиц, или любой их комбинацией.

Специалистами должно быть дополнительно оценено, что различные иллюстративные логические блоки, модули, схемы и этапы алгоритма, описанные в связи с раскрытыми вариантами воплощений, могут быть реализованы в виде электронных аппаратных средств, программного обеспечения или их комбинации. Чтобы ясно проиллюстрировать эту взаимозаменяемость аппаратных средств и программного обеспечения, различные иллюстративные компоненты, блоки, модули, схемы и этапы были описаны выше в целом с точки зрения их функциональности. Будет ли такая функциональность реализована в виде аппаратного или программного обеспечения, зависит от конкретного применения и конструктивных ограничений, наложенных на систему в целом. Специалисты в данной области техники могут реализовать описанные функциональности различными способами для каждого конкретного применения, но такие решения воплощения не должны интерпретироваться как причина отступления от объема настоящего изобретения.

Различные иллюстративные логические блоки, модули и схемы, описанные в связи с раскрытыми здесь вариантами воплощений, могут быть реализованы или выполнены с помощью процессора общего назначения, процессора цифровых сигналов (DSP), проблемно-ориентированной интегральной микросхемой (ASIC), программируемой вентильной матрицей (FPGA) или другого программируемого логического устройства, дискретной или транзисторной логики, дискретных аппаратных компонентов или любой их комбинацией, предназначенной для выполнения функций, описанных здесь. Процессор общего назначения может быть микропроцессором, но в качестве альтернативы процессор может быть любым обычным процессором, контроллером, микроконтроллером или конечным автоматом. Процессор также может быть реализован в виде комбинации вычислительных устройств, например комбинацией DSP и микропроцессора, множеством микропроцессоров, одним или более микропроцессорами в сочетании с ядром DSP, или любой другой такой конфигурации.

Этапы способа или алгоритма, описанного в связи с раскрытыми здесь вариантами воплощения, могут быть реализованы непосредственно в аппаратных средствах, в программном модуле, выполняемом процессором, или в комбинации из двух. Программный модуль может находиться в оперативной памяти, флэш-памяти, ПЗУ, EPROM памяти, EEPROM памяти, регистрах, жестком диске, съемном диске, CD-ROM, или в любой другой форме носителя хранения, известной в данной области техники. Примерный носитель хранения связан с процессором, так что процессор может считывать информацию с и записывать информацию в носитель. В качестве альтернативы, носитель хранения может быть интегрирован в процессор. Процессор и носитель хранения могут находиться в ASIC. ASIC может находиться в пользовательском терминале. В качестве альтернативы, процессор и носитель хранения могут находиться в качестве дискретных компонентов в пользовательском терминале.

В одном или более примерных вариантах воплощения описанные функции могут быть реализованы аппаратными, программными и программно-аппаратными средствами или любой их комбинацией. При реализации в программном обеспечении, в качестве компьютерного программного продукта, функции могут быть сохранены на или переданы, как одна или более инструкций или код, в машиночитаемый носитель. Машиночитаемый носитель включает в себя как компьютерный носитель хранения, так и носитель передачи данных, включая любой носитель, который обеспечивает передачу компьютерной программы с одного места в другое. Носитель хранения может быть любым доступным носителем, который может быть доступен с помощью компьютера. В качестве примера, а не ограничения, такой машиночитаемый носитель может содержать RAM, ROM, EEPROM, CD-ROM или другие средства хранения на оптических дисках, средства хранения на магнитных дисках или другие магнитные запоминающие устройства или любой другой носитель, который может быть использован для выполнения или сохранения желаемого программного кода в виде инструкций или структур данных и который может быть доступен с помощью компьютера. Кроме того, любое соединение следует называть машиночитаемым носителем. Например, если программа передается с веб-сайта, сервера или другого удаленного источника, используя коаксиальный кабель, волоконно-оптический кабель, витую пару, цифровые абонентские линии (DSL) или беспроводные технологии, такие как инфракрасные, радио и микроволновые, то коаксиальный кабель, волоконно-оптический кабель, витая пара, DSL, или беспроводные технологии, такие как инфракрасные, радио и микроволновые, включаются в определение носителя. Немагнитный диск и диск, используемые здесь, включают в себя компакт-диск (CD), лазерный диск, оптический диск, цифровой универсальный диск (DVD), флоппи-диски и диски Blu-ray, где диски обычно воспроизводят данные магнитно, в то время как немагнитные диски воспроизводят данные оптическим лазером. Комбинации выше должны быть также включены в объем машиночитаемого носителя.

Приведенное выше описание раскрытых вариантов воплощения предусмотрено для обеспечения возможности любому специалисту в данной области техники выполнить или использовать настоящее изобретение. Различные модификации этих вариантов воплощений будут очевидны для специалистов в данной области техники, и общие принципы, определенные в этом документе, могут быть применены к другим вариантам воплощений без отступления от сущности и объема изобретения. Таким образом, настоящее изобретение не ограничивается показанными здесь вариантами воплощения, но должно соответствовать самому широкому объему в соответствии с принципами и новыми признаками, раскрытыми здесь.

Изобретение относится к мобильной связи. Технический результат заключается в обеспечении взаимодействия удаленного терминала с обслуживающими сетевыми узлами, поддерживающими расширенный контекст безопасности и с унаследованными обслуживающими сетевыми узлами. Удаленный терминал обеспечивает унаследованный ключ и генерирует сеансовый ключ на основе элемента информации, связанного с расширенным контекстом безопасности. Удаленный терминал направляет первое сообщение, имеющее элемент информации к новому обслуживающему сетевому узлу. Удаленный терминал принимает второе сообщение от нового обслуживающего сетевого узла, имеющее ответ на основе либо унаследованного ключа, либо сеансового ключа. Удаленный терминал определяет, что новый обслуживающий сетевой узел не поддерживает расширенный контекст безопасности, если ответ второго сообщения основан на унаследованном ключе и защищает передачу данных, основанную на унаследованном ключе при определении, что расширенный контекст безопасности не поддерживается. 4 н. и 14 з.п. ф-лы, 10 ил.

1. Способ перехода удаленного терминала от текущего обслуживающего сетевого узла, имеющего первый контекст безопасности, к новому обслуживающему сетевому узлу, содержащий этапы, на которых:

обеспечивают удаленным терминалом, по меньшей мере, один унаследованный ключ, связанный со вторым контекстом безопасности, причем первый контекст безопасности включает в себя свойство безопасности, которое не поддерживается вторым контекстом безопасности;

генерируют удаленным терминалом, по меньшей мере, один сеансовый ключ, в соответствии с первым контекстом безопасности, на основе элемента информации, связанного с первым контекстом безопасности;

направляют удаленным терминалом первое сообщение к новому обслуживающему сетевому узлу, причем первое сообщение включает в себя элемент информации, связанный с первым контекстом безопасности;

принимают удаленным терминалом, в ответ на первое сообщение, второе сообщение от нового обслуживающего сетевого узла, причем второе сообщение имеет ответ на основе либо, по меньшей мере, одного унаследованного ключа, либо, по меньшей мере, одного сеансового ключа;

определяют удаленным терминалом, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности, если ответ второго сообщения основан на, по меньшей мере, одном унаследованном ключе; и

защищают передачи данных удаленным терминалом на основе, по меньшей мере, одного унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности.

2. Способ перехода по п.1, в котором элемент информации содержит значение отсчета.

3. Способ перехода по п.2, в котором значение отсчета обновляется за сеанс.

4. Способ перехода по п.1, в котором первый контекст безопасности является расширенным контекстом безопасности универсальной мобильной телекоммуникационной сети (UMTS) и второй контекст безопасности является унаследованным контекстом безопасности.

5. Способ перехода по п.1, в котором удаленный терминал содержит мобильное пользовательское оборудование.

6. Способ перехода по п.1, в котором второе сообщение содержит код аутентификации сообщения (MAC) и удаленный терминал определяет, что ответ основан на, по меньшей мере, одном унаследованном ключе посредством определения, что MAC был вычислен с использованием, по меньшей мере, одного унаследованного ключа.

7. Удаленный терминал, содержащий:

средство для обеспечения, по меньшей мере, одного унаследованного ключа, связанного со вторым контекстом безопасности, причем первый контекст безопасности текущего обслуживающего сетевого узла включает в себя свойство безопасности, которое не поддерживается вторым контекстом безопасности;

средство для генерирования, по меньшей мере, одного сеансового ключа, в соответствии с первым контекстом безопасности, на основе элемента информации, связанного с первым контекстом безопасности;

средство для направления первого сообщения к новому обслуживающему сетевому узлу, причем первое сообщение включает в себя сигнализацию элемента информации, связанную с первым контекстом безопасности;

средство для приема, в ответ на первое сообщение, второго сообщения от нового обслуживающего сетевого узла, причем второе сообщение имеет ответ, основанный либо на, по меньшей мере, одном унаследованном ключе, либо, по меньшей мере, одном сеансовом ключе;

средство для определения того, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности, если ответ второго сообщения основан на, по меньшей мере, одном унаследованном ключе; и

средство для защиты передачи данных на основе, по меньшей мере, одного унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности.

8. Удаленный терминал по п.7, в котором элемент информации содержит значение отсчета.

9. Удаленный терминал по п.8, в котором значение отсчета обновляется за сеанс.

10. Удаленный терминал по п.7, в котором первый контекст безопасности является расширенным контекстом безопасности UMTS и второй контекст безопасности является унаследованным контекстом безопасности.

11. Удаленный терминал, содержащий:

процессор, сконфигурированный с возможностью:

обеспечения, по меньшей мере, одного унаследованного ключа, связанного со вторым контекстом безопасности, причем первый контекст безопасности текущего обслуживающего сетевого узла включает в себя свойство безопасности, которое не поддерживается вторым контекстом безопасности;

генерирования, по меньшей мере, одного сеансового ключа, в соответствии с первым контекстом безопасности, на основе унаследованного ключа и элемента информации, связанного с первым контекстом безопасности;

направления первого сообщения к новому обслуживающему сетевому узлу, причем первое сообщение включает в себя элемент информации, связанный с первым контекстом безопасности;

приема, в ответ на первое сообщение, второго сообщения от нового обслуживающего сетевого узла, причем второе сообщение имеет ответ на основе либо, по меньшей мере, одного унаследованного ключа, либо, по меньшей мере, одного сеансового ключа;

определения, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности, если ответ второго сообщения основан на, по меньшей мере, одном унаследованном ключе; и

защиты передачи данных на основе, по меньшей мере, одного унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности.

12. Удаленный терминал по п.11, в котором элемент информации содержит значение отсчета.

13. Удаленный терминал по п.12, в котором значение отсчета обновляется за сеанс.

14. Удаленный терминал по п.11, в котором первый контекст безопасности является расширенным контекстом безопасности UMTS и второй контекст безопасности является унаследованным контекстом безопасности.

15. Машиночитаемый носитель хранения, на котором сохранена компьютерная программа, содержащая:

код для побуждения компьютера обеспечивать, по меньшей мере, один унаследованный ключ, связанный со вторым контекстом безопасности, причем первый контекст безопасности текущего обслуживающего сетевого узла включает в себя свойство безопасности, которое не поддерживается вторым контекстом безопасности;

код для побуждения компьютера генерировать, по меньшей мере, один сеансовый ключ, в соответствии с первым контекстом безопасности, на основе элемента информации, связанного с первым контекстом безопасности;

код для побуждения компьютера направлять первое сообщение к новому обслуживающему сетевому узлу, причем первое сообщение включает в себя элемент информации, связанный с первым контекстом безопасности;

код для побуждения компьютера принимать, в ответ на первое сообщение, второе сообщение от нового обслуживающего сетевого узла, причем второе сообщение имеет ответ на основе либо, по меньшей мере, одного унаследованного ключа, либо, по меньшей мере, одного сеансового ключа;

код для побуждения компьютера определять, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности, если ответ второго сообщения основан на, по меньшей мере, одном унаследованном ключе; и

код для побуждения компьютера защищать передачу данных на основе, по меньшей мере, одного унаследованного ключа при определении того, что новый обслуживающий сетевой узел не поддерживает первый контекст безопасности.

16. Машиночитаемый носитель хранения по п.15, в котором элемент информации содержит значение отсчета.

17. Машиночитаемый носитель хранения по п.16, в котором значение отсчета обновляется за сеанс.

18. Машиночитаемый носитель хранения по п.15, в котором первый контекст безопасности является расширенным контекстом безопасности UMTS и второй контекст безопасности является унаследованным контекстом безопасности.

| WO 2008092999 A1, 07.08.2008 | |||

| wo 2009020789 A2, 12.02.2009 | |||

| RU 2007114028 A, 27.10.2008 | |||

| WO 2009008627 A2, 15.01.2009 |

Авторы

Даты

2014-08-10—Публикация

2011-04-15—Подача