Область техники, к которой относится изобретение

Настоящее изобретение относится в общем к управлению цифровыми правами (DRM) и в частности к шифрованию и дешифрованию элементов данных и разрешению доступа к зашифрованным элементам данных.

Уровень техники

Развитие в информационных технологиях и технологиях связи приносит при всех своих преимуществах также беспокойство в отношении проблем безопасности. Данные больше не располагаются на мэйнфреймах, физически изолированных и помещенных внутри организации, где физические меры безопасности могут приниматься для защиты данных и системы. Современные решения развиваются в сторону открытой взаимосвязанной среды, где часто происходит хранение данных на сторонних ресурсах и выполнение операций на доверенных серверах. Старая модель защиты с преобладанием сервера блокирует данные в сервере баз данных и использует традиционную модель управления доступом для позволения доступа к данным. Для решения этой задачи безопасности, которая является ключевой в области корпоративных систем руководства данными, распределенных вычислений или других распределенных/одноранговых систем руководства данными, предлагается модель защиты с преобладанием данных (подобно DRM), где данные криптографически защищаются и допускают использование сторонними ресурсами или даже свободно перемещаются в сети. Вместо того чтобы полагаться на разные сети для предоставления конфиденциальности, надежности и достоверности данных, предполагается небезопасность сетей, и данные защищаются в конечных точках каналов связи. Данные будут зашифрованы и только зарегистрированные пользователи, которые нуждаются в доступе к данным, получат дешифровальные ключи, которые в свою очередь позволят им дешифровать данные. DRM-система обеспечивает конфиденциальность на всем маршруте данных, которая с точки зрения безопасности является большим улучшением в отношении управления над распределением данных и приватности разных пользователей, в частности, в сфере медицинского здравоохранения.

В здравоохранении, однако, доступ к данным очень часто дается на специальной основе, например, в экстренной ситуации. Для того чтобы вышеописанное решение было принято в сфере медицины, крайне необходимо включить возможность экстренного доступа: жизнь пациентов иногда зависит от наличия у медицинских работников доступа к данным. Даже если безопасность является важной особенностью, она все равно является менее важной, чем сохранение здоровья пациента. Любой медицинский работник, который обслуживает пациента, должен получить доступ к необходимым данным. В моделях защиты с преобладанием данных это означает, что ему нужны ключи, которые используются для шифрования данных. Ранее предложенное решение основывается на использовании доверенных агентов, которые высвобождают ключи данных для медицинских данных в экстренных случаях.

Обычно опубликованные DRM-защищенные данные шифруются, и Сервер разрешений выдает разрешения, т.е. дешифровальные ключи для запрашивающих пользователей, только если они имеют достаточные права для доступа к данным. Экстренный доступ, таким образом, сложен в обработке в том смысле, что он представляет исключение в обычном поведении системы: работнику экстренной помощи должно быть выдано разрешение на декодирование данных, к которым он хочет получить доступ, даже если он не имеет обычного законного права на него. Законность доступа должна, следовательно, доказываться позднее, чтобы приватность данных в итоге все равно была обеспечена. Значит требуется запись экстренных доступов в журнал.

В ранее предложенном решении задача управления экстренного доступа состоит в том, как выдавать экстренные разрешения и записывать такие события. Инфраструктура доверенных агентов предоставляется для выдачи экстренного разрешения по запросу на экстренный доступ. Новый доверенный и доступный компонент, отвечающий за обработку экстренных ситуаций, при этом соблюдающий секретность данных, таким образом необходим. Он будет в действительности состоять из параллельной инфраструктуры, которая может предоставляться в то же время, когда и существующая DRM-система.

Экстренное уполномоченное лицо генерирует новую экстренную пару ключей, которая передается всем его экстренным агентам. Дополнительно к этому, только открытые ключи посылаются серверам разрешений, чтобы они могли создать экстренные разрешения для новых защищенных данных. Дополнительно к шифрованию ключа к содержанию посредством открытого ключа предполагаемого пользователя, сервер разрешений зашифрует ключ содержания также посредством экстренного ключа. Все закрытые экстренные ключи должны быть известны каждому экстренному агенту с целью обеспечения доступности данных.

Однако описанное выше решение имеет несколько проблем. Во-первых, если один из экстренных ключей взломан, это повлияет на многие элементы данных, т.е. они будут взломаны тоже. Для того чтобы уменьшить последствия, количество экстренных ключей может увеличиваться (вплоть до использования одного экстренного ключа на один элемент данных), которое, следовательно, увеличит количество ключей, которыми доверенные агенты должны руководить и которые должны хранить (до ключа на элемент данных). Очевидно, что этот подход избыточен.

Другая проблема в том, что во время установления защиты данных и создания экстренного разрешения экстренный ключ (которому полагается быть секретным) должен стать известным.

Следовательно, улучшенный и упрощенный способ управления зашифрованными элементами данных был бы предпочтителен, и в частности более упрощенный и/или надежный способ выдачи дешифровальных ключей медицинским работникам в экстренной ситуации был бы предпочтителен.

Сущность изобретения

Соответственно, изобретение предпочтительно стремится разрешить, смягчить или устранить один или несколько из вышеупомянутых недостатков по отдельности или в любой комбинации. В частности, в качестве цели настоящего изобретения можно рассматривать предоставление способа для шифрования и/или дешифрования элементов данных, как например документов здравоохранения, который решает вышеупомянутые проблемы уровня техники.

Эта цель и несколько других целей достигаются согласно первому аспекту изобретения путем предоставления способа шифрования элемента данных, имеющего идентификатор для идентификации элемента данных, причем способ содержит шифрование, посредством ключа симметричного шифрования, элемента данных для получения зашифрованного элемента данных и шифрование, посредством идентификатора элемента данных в качестве ключа шифрования, ключа симметричного шифрования для получения зашифрованного ключа шифрования.

Согласно одному аспекту изобретения предоставляется способ дешифрования зашифрованного элемента данных, причем зашифрованный элемент данных шифруется посредством ключа шифрования и ключ шифрования шифруется, причем способ содержит предоставление дешифровального ключа для дешифрования зашифрованного ключа шифрования, используя предоставленный дешифровальный ключ для дешифрования зашифрованного ключа шифрования для получения ключа шифрования и используя полученный ключ шифрования для дешифрования зашифрованного элемента данных для получения элемента данных.

Изобретение в частности, но не исключительно, выгодно для использования в здравоохранении для защиты относящихся к пациенту элементов данных здравоохранения, как например записей, изображений и т.д.

Согласно одному аспекту изобретение относится к компьютерному программному изделию, приспособленному для позволения компьютерной системе, содержащей по меньшей мере один компьютер со средством хранения данных, связанным с ним, управлять шифрованием и дешифрованием элементов данных и руководством связанных ключей и разрешений. Такое компьютерное программное изделие может предоставляться на компьютерочитаемом носителе любого типа, например, магнитном или оптическом носителе, или через компьютерную сеть, например, Интернет.

Каждый из аспектов настоящего изобретения может объединяться с любым другим аспектом. Эти и другие аспекты изобретения будут разъяснены со ссылками на варианты осуществления, описанные ниже, и будут очевидны из них.

Краткое описание чертежей

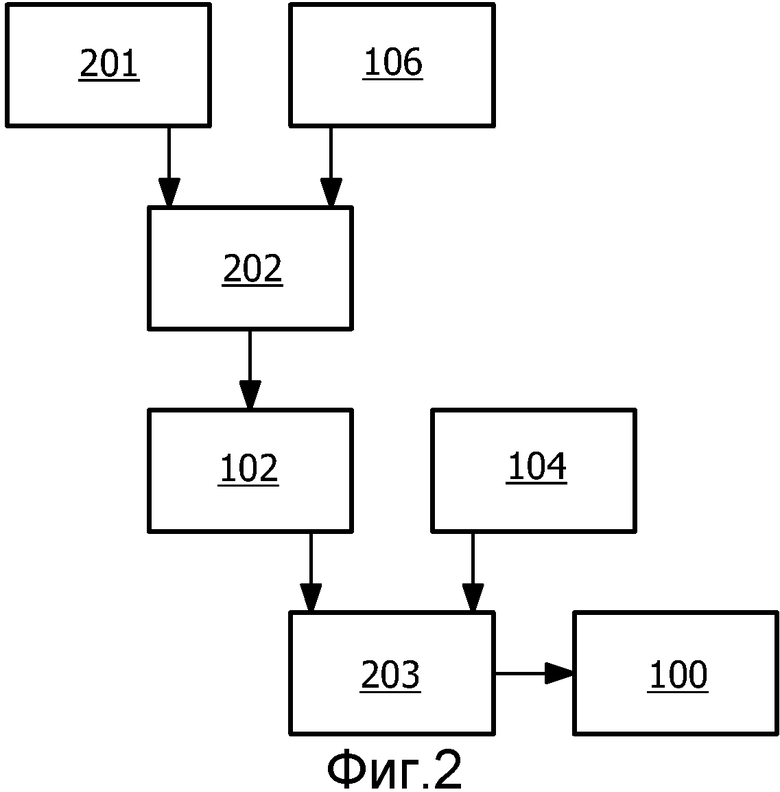

На фиг. 1 схематично иллюстрируется способ шифрования элемента данных в соответствии с первым аспектом изобретения;

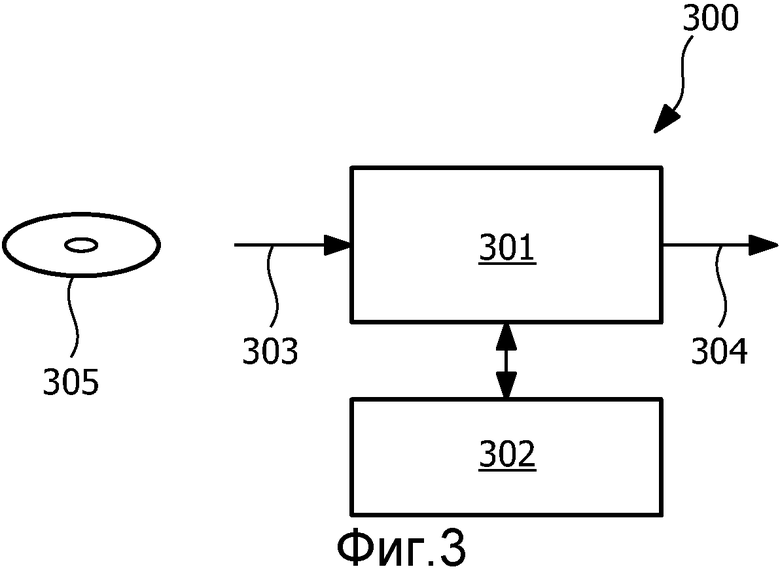

на фиг. 2 схематично иллюстрируется способ дешифрования зашифрованного элемента данных в соответствии со вторым аспектом изобретения; и

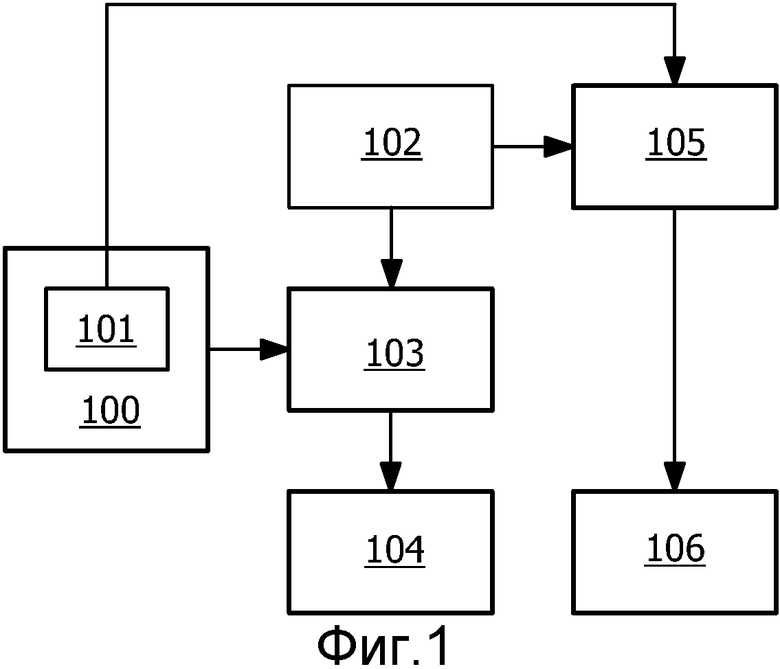

на фиг. 3 иллюстрируется компьютерная система для использования с изобретением.

Настоящее изобретение будет теперь объяснено, исключительно в качестве примера, со ссылками на сопроводительные фигуры.

Изобретение использует концепцию шифрования на основе идентификации, описанную ранее, напр., в «Шифровании на основе идентификации по вейлевским парам» авторства D. Boneh и M. Franklin, SIAM J. of Computing, Vol. 32, №3, стр. 586-615, 2003 г.

В контексте этого изобретения «экстренный агент» является человеком, уполномоченным лицом или организацией, или кем-либо другим, кто руководит разрешениями/ключами к защищенным элементам данных. Может быть один или несколько экстренных агентов. «Медицинский работник» является человеком, уполномоченным лицом или организацией, или кем-либо другим, кто предоставляет здравоохранение одному или нескольким пациентам или лицам.

Каждый экстренный агент обладает парой главного открытого и главного закрытого ключа для схемы шифрования на основе идентификации. Предполагается, что только одна такая пара используется по всей системе; однако изобретение может быть эффективно обобщено на работу с ограниченным количеством таких пар. Экстренный агент держит секретный главный ключ защищенным. Соответствующий открытый главный ключ открыто доступен всем участвующим сторонам, как например медицинским работникам.

На фиг. 1 показан элемент 100 данных, который должен быть защищен шифрованием. Элемент 100 данных может являться, например, любыми данными, как например документ или изображение, относящимися к пациенту. Элемент 100 данных имеет идентификатор 101, который идентифицирует элемент данных. Идентификатор может являться, например, заголовком элемента данных, как например обобщенный или специальный заголовок. Элемент 100 данных будет сначала зашифрован на шаге 103 по схеме симметричного шифрования под ключом 102 для получения зашифрованного элемента 104 данных. Этот ключ 102 дополнительно шифруется на шаге 105 сервером разрешений по схеме шифрования на основе идентификации с идентификатором 101 элемента 100 данных в качестве открытого ключа («идентификации») и главного открытого ключа. Этот зашифрованный ключ 106 сохраняется в составе экстренного разрешения.

На фиг. 2 иллюстрируются шаги процесса дешифрования зашифрованного элемента 104 данных. В случае, когда медицинскому работнику необходим доступ к одному или нескольким зашифрованным элементам 104 данных или, в идеальном случае, их дешифрованным эквивалентам 100 с идентификатором, он связывается с экстренным агентом, удостоверяет свою личность и запрашивает соответствующий дешифровальный ключ для дешифрования запрошенных одного или нескольких элементов данных. Экстренный агент в свою очередь записывает запрос в журнал, генерирует соответствующий секретный ключ 201 и представляет этот ключ медицинскому работнику. Медицинский работник использует принятый ключ 201 для дешифрования, на шаге 202, зашифрованного ключа 106, содержащегося в экстренном разрешении. В свою очередь дешифрованный ключ 102 шифрования может использоваться на шаге 203 для дешифрования зашифрованных элементов 104 данных. Запрашиваемый дешифрованный элемент 100 данных таким образом становится доступным медицинскому работнику.

Экстренные агенты должны записывать все экстренные действия и выполнять регулярную проверку для гарантии надлежащего использования экстренной схемы. Записанные данные должны содержать актуальные данные, как например идентификацию медицинского работника, запрашивавшего разрешение; какие элементы данных запрашивались; какие разрешения были выданы; дата, время и т.д.

Следует заметить, что использование шифрования на основе идентификации позволяет использование отдельного ключа 102 для каждого элемента 100 данных. Таким образом, если происходит случайная утечка ключа 102, затрагивается только элемент 100 данных; все прочие элементы данных в системе остаются защищены. Даже если происходит утечка ключа к неправомочному человеку с противоправными намерениями, он не может использовать ключ для дешифрования прочих документов. Кроме того, свойства безопасности у схемы шифрования на основе идентификации гарантируют, что ключ 102 может быть получен только путем взаимодействия с экстренным агентом, который в свою очередь должен записывать эти события в журнал в целях отчетности. Схема чрезвычайно выгодна с точки зрения пространства, поскольку только открытый и секретный главные ключи должны храниться на постоянной основе. Все прочие ключи (102 и 201) либо генерируются случайным образом, либо вычисляются в процессе из идентификатора запрашиваемого документа.

На фиг. 3 показана компьютерная система 300, содержащая компьютер 301 с хранилищем 302 данных, связанным с ним. Компьютер 301 принимает входные данные 303 и предоставляет выходные данные 304, и он запрограммирован инструкциями в подходящем компьютерном программном изделии 305, как например CDROM, для управления шифрованием и дешифрованием элементов данных и руководством связанных ключей и разрешений.

Изобретение может реализоваться в любой подходящей форме, включая аппаратные средства, программные средства, программно-аппаратные средства или любую комбинацию указанного. Изобретение или некоторые особенности изобретения могут реализоваться в качестве компьютерных программных средств, запущенных на одном или нескольких процессорах данных и/или процессорах цифровых сигналов. Элементы и компоненты варианта осуществления изобретения могут физически, функционально и логически реализоваться любым подходящим способом. Фактически, функции могут реализоваться в одиночном блоке, во множестве блоков или в составе других функциональных блоков. Само изобретение может реализоваться в одиночном блоке или может физически и функционально распределяться между разными блоками и процессорами.

Хотя настоящее изобретение было описано в отношении конкретных вариантов осуществления, оно не предполагается как ограничивающееся конкретной формой, изложенной здесь. Более того, объем настоящего изобретения ограничивается только пунктами приложенной формулы. В формуле термин «содержит» не исключает наличия других элементов или шагов. Кроме того, хотя отдельные особенности могут включаться в разные пункты формулы, они могут допускать выгодное объединение, а включение в разные пункты формулы не подразумевает, что объединение особенностей невозможно и/или невыгодно. Дополнительно, упоминание в единственном числе не исключает множественности. Таким образом, упоминание «одного», «первого», «второго» и т.д. не препятствуют множественности. Кроме того, ссылочные знаки в формуле не должны рассматриваться как ограничивающие объем.

Изобретение относится к управлению цифровыми правами, а

именно к управлению доступом к зашифрованным элементам данных. Техническим результатом является повышение защищенности данных. Способ шифрования элемента данных, содержащий: шифрование (103), используя ключ (102) симметричного шифрования, элемента (100) данных для получения зашифрованного элемента (104) данных, и шифрование (105), согласно основанной на идентификационной информации схеме шифрования с идентификатором (101) элемента (100) данных и главным открытым ключом, упомянутого ключа (102) симметричного шифрования для получения зашифрованного ключа (106) шифрования, предоставление запрашивающему дешифровального ключа (201) для дешифрования зашифрованного ключа (106) шифрования, где дешифровальный ключ предоставляется в ответ на запрос на разрешение, включающее дешифровальный ключ (201), которое должно быть выдано запрашивающему, запись в журнал предоставленного дешифровального ключа (201), и выполнение регулярной проверки. 3 н. и 1 з.п. ф-лы, 3 ил.

1. Способ шифрования элемента (100) данных, имеющего идентификатор (101), идентифицирующий упомянутый элемент (100)данных, причем способ содержит

- шифрование (103), используя ключ (102) симметричного шифрования, элемента (100) данных для получения зашифрованного элемента (104) данных, и

- шифрование (105), согласно основанной на идентификационной информации схеме шифрования с идентификатором (101) элемента (100) данных и главным открытым ключом, упомянутого ключа (102) симметричного шифрования для получения зашифрованного ключа (106) шифрования,

- дешифрование зашифрованного элемента (104) данных, причем зашифрованный элемент (104) данных зашифрован (103) с использованием ключа (102) шифрования, упомянутый ключ (102) шифрования зашифрован (106),

причем способ дополнительно содержит

- предоставление запрашивающему дешифровального ключа (201) для дешифрования зашифрованного ключа (106) шифрования, где дешифровальный ключ предоставляется в ответ на запрос на разрешение, включающее дешифровальный ключ (201), которое должно быть выдано запрашивающему,

- использование предоставленного дешифровального ключа (201) для дешифрования (202) зашифрованного ключа (106) шифрования для получения ключа (102) шифрования,

- использование полученного ключа (102) шифрования для дешифрования (203) зашифрованного элемента (104) данных для получения элемента (100) данных,

- запись в журнал предоставленного дешифровального ключа (201), и

- выполнение регулярной проверки.

2. Способ по п.1, дополнительно содержащий

- прием запроса на разрешение, которое должно быть выдано запрашивающему, чтобы дешифровать зашифрованный элемент (104) данных,

- удостоверение, аутентифицирован ли должным образом запрашивающий,

- предоставление, если запрашивающий аутентифицирован должным образом, разрешения, включающего в себя дешифровальный ключ (201), для дешифрования зашифрованного ключа (106) шифрования,

- запись данных относительно запрашивающего и упомянутого разрешения, и

- выдачу разрешения запрашивающему.

3. Считываемый компьютером носитель (305), содержащий инструкции, приспособленные для программирования компьютерной системы (300), содержащей по меньшей мере один компьютер (301), имеющий средство (302) хранения данных, связанное с ним, выполнять способ шифрования элемента (100) данных по п.1.

4. Компьютерная система (300), содержащая по меньшей мере один компьютер (301), имеющий средство (302) хранения данных, связанное с ним, причем упомянутый по меньшей мере один компьютер (301) способен выполнять способ шифрования элемента (100) данных по п.1.

| JP 2005332241 A, 02.12.2005 | |||

| RU 2005105304 A, 20.09.2005 | |||

| RU 2003102377 A, 20.06.2004 | |||

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

Авторы

Даты

2014-01-27—Публикация

2009-05-18—Подача