Область техники, к которой относится изобретение

Настоящее изобретение имеет отношение в общем к шифрованию данных и, в частности, к шифрованию данных изображений, упорядоченных в пакетированные битовые потоки.

Уровень техники

Данный раздел предназначен для представления читателю различных аспектов области техники, которая может иметь отношение к различным аспектам настоящего изобретения, описанным и/или заявленным ниже. Предполагается, что данное описание будет полезным в предоставлении читателю дополнительной информации, чтобы способствовать лучшему пониманию различных аспектов настоящего изобретения. Соответственно, следует понимать, что данные утверждения должны рассматриваться в этом свете, а не в качестве признания действительным уровня техники.

В качестве иллюстративного примера, нижеследующее описание будет относиться к защите пакетированных потоков видеоданных, таких как, например, потоки данных, полученные посредством кодирования JPEG2000. Однако специалисту в данной области техники будет понятно, что защита данных в соответствии с настоящим изобретением также может быть использована в аналогичных областях, в которых данные передаются в пакетах, имеющих необходимые свойства.

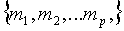

Давно известна защита видеоданных посредством шифрования, особенно в системах телевидения с обусловленным допуском. Фиг.1 изображает обычный подход из уровня техники к управлению доступом к контенту. Сначала видеосигнал CNT кодируется 110 с использованием стандартного сжимающего кодировщика, а затем получающийся в результате битовый поток CNT' шифруется 120 с использованием стандарта симметричного шифрования (такого, как стандарт DES, стандарт AES или алгоритм IDEA). Тогда зашифрованный битовый поток [CNT] принимается посредством приемника, который расшифровывает 130 зашифрованный битовый поток [CNT'] для получения кодированного битового потока CNT', который декодируется 140 для получения видеосигнала CNT, то есть, по меньшей мере, в теории, идентичного начальному видеосигналу. При данном подходе, называемом полноуровневым, сжатие и шифрование являются полностью независимыми процессами. Битовый поток данных обрабатывается как классические незашифрованные данные с учетом того, что все незашифрованные символы или биты имеют одинаковую важность, то есть символы являются равномерно распределенными.

Данная схема уместна, если передача контента не ограничивается, но представляется неадекватной в таких ситуациях, в которых ресурсы (такие, как память, мощность или вычислительные возможности) ограничены. Другой способ ее выполнения состоит в том, что иногда является желательным повышение функциональных возможностей, например обработки процессором зашифрованных данных.

Кроме того, большое количество исследований показывает определенные характеристики контента изображений и видео, а именно высокую скорость передачи данных и ограниченную разрешенную пропускную способность, которые оправдывают несоответствие стандартных технических приемов шифрования для такого контента. Это привело исследователей к изучению новой схемы обеспечения защиты контента, называемой "выборочное шифрование", "частичное шифрование", "неинтенсивное шифрование" или "перцепционное шифрование", посредством применения шифрования к подмножеству битового потока с расчетом на то, что полученный частично зашифрованный битовый поток бесполезен без дешифрования зашифрованного подмножества. При общем подходе контент должен разделяться на две части: первая часть является основной частью сигнала (например, коэффициенты постоянного тока DC в разложении дискретного косинусного преобразования DCT, или низкочастотного уровня в разложении дискретного вейвлет-преобразования DWT), которая позволяет реконструкцию четкой, но низкокачественной версии исходного сигнала, и вторую часть, которая может называться частью "расширения" (например, коэффициенты переменного тока АС в разложении преобразования DCT изображения или высокочастотных уровней в преобразовании DWT), которая позволяет восстановление мелких деталей изображения и реконструкцию высококачественной версии исходного сигнала. В соответствии с этой схемой зашифрована только основная часть, в то время как часть расширения посылается незашифрованной или, в некоторых случаях, с легковесным скремблированием. Цель состоит в том, чтобы защитить контент, а не битовый поток непосредственно.

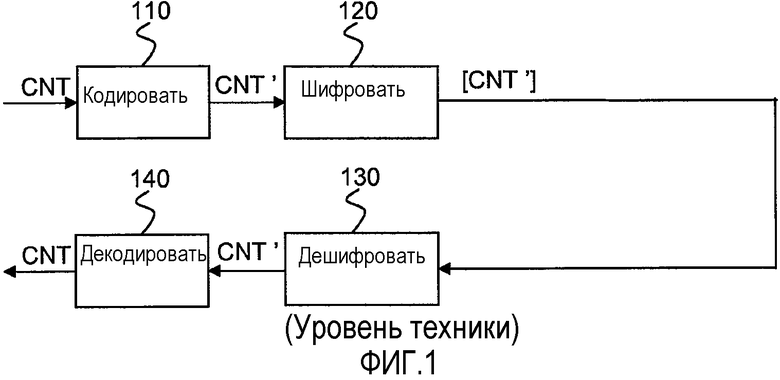

Фиг.2 изображает выборочное шифрование в соответствии с предшествующим уровнем техники. Кодирование и декодирование выполняются так же, как и на Фиг.1. При выборочном шифровании кодированный битовый поток CNT' зашифрован 220 в зависимости от выборочных параметров 240 шифрования. Эти параметры могут, как было упомянуто, например, выражать то, что должны быть зашифрованы исключительно коэффициенты тока DC или низкочастотный уровень, в то время как остальную часть кодированного потока CNT' битов следует оставить незашифрованной. Затем частично зашифрованный поток [CNT'] битов (частично) расшифровывается 230 в зависимости от выбираемых параметров 240 шифрования.

Иллюстративная схема выборочного шифрования описана T. Kunkelmann и R. Reinema в "A Scalable Security Architecture for Multimedia Communication Standards”; Multimedia Computing and Systems '97. Proceedings, IEEE International Conference on Ottawa, Ont., Canada, 3-6 июня 1997 г., Los-Alamitos, CA, USA, IEEE Comput. Soc., US, 3 июня 1997, стр. 660-661, XP010239268, ISBN: 978-0-8186-7819-6. Для шифрования блока 8×8 выбираются два целых числовых значения меньше 64; одно значение предназначается для компонентов тока DC и одно для компонентов тока AC. Затем шифруется каждый конкретный блок, например, с использованием стандарта DES с длиной ключа 64 битов (например, описанного Scheier B. в "Applied Cryptography, Description of DES" Applied Cryptography, Second Edition, Protocols, Algorithms and Source Code in C, John Wiley & Sons, Inc, New York, 1 января 1996 г., стр. 270-277, XP002237575, ISBN: 978-0-471-11709-4). Очевидно, что также могут быть использованы другие подходящие способы шифрования блоков, такие как способ, описанный в US 2001/0033656. Процесс повторяется до тех пор, пока некоторое количество компонентов тока AC и/или тока DC не зашифровано. Другими словами, не все компоненты зашифрованы, но каждый компонент полностью зашифрован.

Поскольку изобретение подходит в особенности для алгоритма JPEG2000, который также может использоваться в качестве неограничивающего варианта осуществления изобретения, теперь будет дано краткое введение в соответствующие части данного стандарта, то есть структуры потока его кода.

Кодовый поток алгоритма JPEG2000 упорядочен в пакетах, то пакеты кодового потока являются основными единицами, транспортирующими данные с определенной комбинацией величин, называемых разрешением, уровнем, компонентой и участком. Следовательно, сжатое изображение с разрешениями R, уровнями L, участками P и компонентами C дает в результате R×L×C×P пакетов.

В алгоритме JPEG2000 используется вложенный битовый поток: кодовый поток может быть усечен с любого заданного конца пакета без неблагоприятного воздействия на кодированные ранее пакеты.

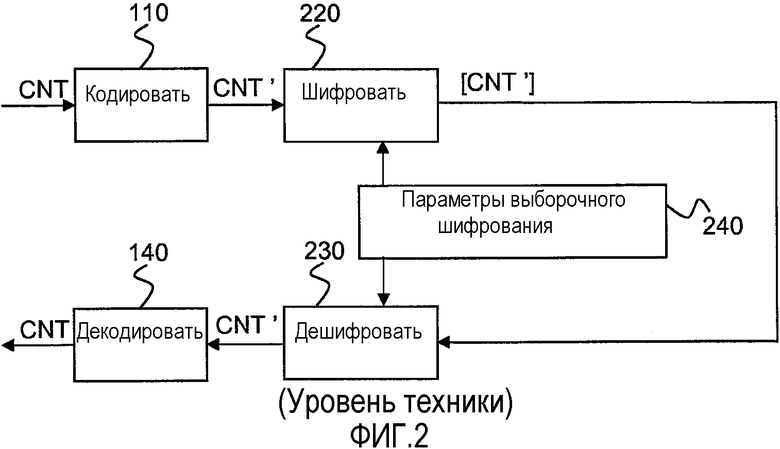

Фиг.3 изображает структуру главного кодового потока, содержащую:

* Главный заголовок 310, содержащий маркер сегмента 312 начала кодового потока (SOC=0xFF4F) и маркеры сегментов 314 главного заголовка. Маркер SOC указывает начало кодового потока и необходим в качестве первого маркера. Маркер сегментов главного заголовка указывает множество таких определяемых пользователем параметров сжатия, как, например, порядок последовательности, главный стиль кодирования, стиль кодирования компонентов и размер тайла.

* Один или несколько заголовков 320a, 320b тайла, каждый из которых содержит маркер 322 начала тайла (SOT=0xFF90), информацию 324a, 324b части тайла и маркер 326 начала данных (SOD=0xFF93). Следует принимать во внимание, что маркер SOT 322 и маркер SOD 326 имеют стандартные значения, в то время как информация 324a, 324b части тайла содержит информацию о тайле; например, информация 324a части тайла указывает на то, что она принадлежит тайлу 0, в то время как информация 324b части тайла указывает на то, что она принадлежит тайлу 1. Требуется, по меньшей мере, один заголовок 320a, 320b части тайла в начале каждой части тайла, которая содержит заголовок 320a, 320b части тайла и обычно последующий битовый поток 330a, 330b, где маркер SOD указывает начало битового потока 330a, 330b, содержащего сжатые данные.

* Конец кодового потока 340: этот маркер (EOC=0xFFD9) указывает конец кодового потока.

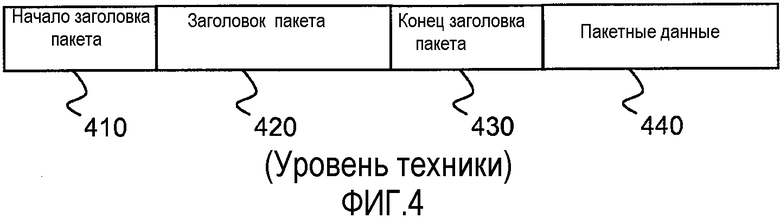

Как можно видеть, битовый поток главным образом составлен из заголовков пакетов и пакетных данных, формирующих пакеты. Фиг.4 изображает иллюстративный пакет JPEG2000, содержащий заголовок пакета 420 и пакетные данные 440. Заголовки пакетов могут использоваться в потоке битов или в главном заголовке в зависимости от определенных пользователем возможностей. Фиг.4 показывает применение таких заголовков в пределах битового потока: начало 410 заголовка пакета (SOP=0xFF91) и конец 430 заголовка пакета (EPH=0xFF92), указывающие начало и конец заголовка пакета 420 соответственно.

Следует отметить, что для пакетных данных в алгоритме JPEG2000 сохранены некоторые кодовые группы в диапазоне [0xFF90; 0xFFFF]. Такие сохраненные кодовые группы используются в качестве маркеров, которые разграничивают главные стандартные блоки потока. Например, маркер SOT (0xFF90), маркер SOD (0xFF93) и маркер EOC (0xFFD9) являются такими сохраненными кодовыми группами. При шифровании кодового потока является важной гарантия того, что 'нормальные' (то есть несохраненные) кодовые группы не дадут в результате зашифрованные кодовые группы, значения которых сохранены. Пакетные данные являются кодированной энтропией, и данное свойство делает их весьма подходящими для криптографически защищенного выборочного шифрования, как будет описано позже.

Заголовок 420 пакета содержит необходимую декодирующему устройству информацию для правильного разбора и декодирования пакетных данных:

* Пакет с нулевой длиной указывает, является ли текущий пакет пустым.

* Включение кодового блока: для каждого участка используется иерархия тегов для кодирования включения информации для включенных в его состав кодовых блоков.

* информация нулевой битовой плоскости: для каждого участка иерархия тегов кодирует первую ненулевую битовую плоскость.

* Количество тактов кодирования: кодовые группы по Хаффману используются для кодирования некоторого количества тактов кодирования, включенных в состав каждого кодового блока.

* Длина сжатых данных из каждого кодового блока.

В "Techniques for a Selective Encryption of Uncompressed and Compressed Images", Proceedings of Advanced Concepts for Intelligent Vision Systems (ACIVS) 2002, Ghent, Belgium, 9-11 сентября 2002 г., M. Van Droogenbroeck и R. Benedett предлагается применение выборочного шифрования к кодировщику Хаффмана. Действительно, кодировщик Хаффмана для алгоритма JPEG прекращает нулевые периоды с кодовыми группами/символами для приближения к энтропии. Приложенные биты прибавляются в конце этих кодовых групп, чтобы полностью определить величины и знаки отличных от нуля коэффициентов, и только эти прибавленные в конце биты шифруются с использованием стандарта DES или алгоритма IDEA.

В "Selective Encryption of Wavelet-Packet Encoded Image Data", ACM Multimedia Systems Journal, Special Issue on Multimedia Security in 2003, A. Pommer и A. Uhl предлагается основанный на стандарте AES шифрования алгоритм кодирования информации заголовка вейвлет-пакета изображения, заголовка, определяющего древовидную структуру субполосы.

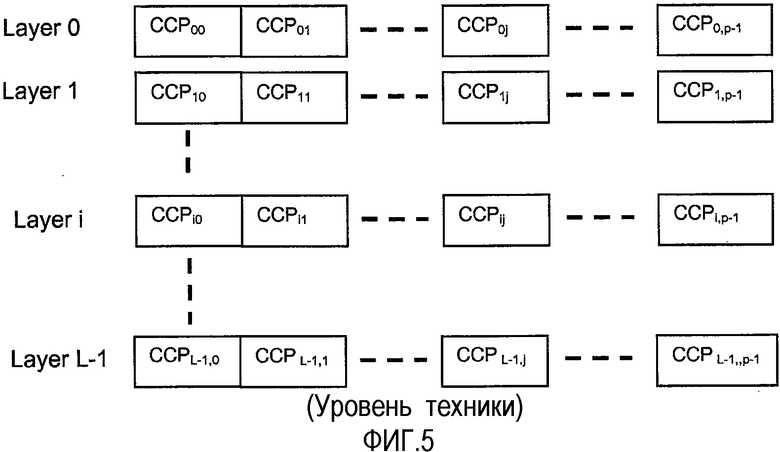

В "Compliant Encryption of JPEG2000 Codestreams", IEEE International Conference on Image Processing (ICIP 2004), Singapore, октябрь 2004 г., Y. Wu и R.H. Deng предлагается совместимый с алгоритмом JPEG2000 алгоритм шифрования, который многократно шифрует внесение кодового блока в пакеты (CCPs). Процесс шифрования действует на внесение CCPs (в пакетные данные) с использованием поточных шифров или блочных шифров, предпочтительно, поточных шифров с арифметическим прибавлением модуля. Ключевой поток генерируется с использованием шифра 4 Ривеста (RC4). Каждое CCP многократно шифруется до тех пор, пока в нем не будет иметься никаких запрещенных кодовых групп (то есть любых кодовых групп в диапазоне [0xFF90, 0xFFFF]).

В "Selective Encryption of JPEG2000 Bitstream", под редакцией A. Lioy и D. Mazzocchi, Communications and Multimedia Security. Proceedings of the IFIP TC6/TC11 Sixth Joint Working Conference on Communications and Multimedia Security, CMS '03, том 2828 Lecture Notes on Computer Science, стр. 194 - 204, Turin, Italy, октябрь 2003, Springer-Verlag, R. Norcen и A. Uhl рассматривается, что алгоритм JPEG2000 является вложенным битовым потоком и что в порядке последовательности сжатия изображения алгоритма JPEG2000 наиболее важные данные посылаются в начало битового потока. На основе этого предлагаемая схема состоит в выборочном шифровании пакетных данных в стандарте AES. В алгоритме используется два дополнительных маркера SOP и EPH (как изображено на Фиг.4) для обозначения пакетных данных. Затем эти пакетные данные шифруются с использованием стандарта AES в режиме шифрованной обратной связи (CFB), поскольку пакетные данные имеют переменную длину. Эксперименты проводились на двух видах изображений (сжатых с потерями и без потерь) с различными порядками последовательностей (порядок последовательности по разрешению и по уровням). Критерием оценки служила визуальная деградация, полученная для данного количества зашифрованных данных. Было обнаружено, что для сжатых изображений с потерями лучшие результаты дает последовательность по уровням. Для сжатых изображений без потерь лучшие результаты дает последовательность по разрешению.

Европейская заявка на патент EP 08300093.5 предоставляет улучшенное решение, в котором применяет отношение искажения к скорости обработки данных к каждому пакету для расположения пакетов в нисходящем порядке и шифрования пакетов до тех пор, пока не достигается предварительно определенное накопленное искажение.

Однако заявитель обнаружил, что все еще имеется место для усовершенствования при шифровании пакетных данных.

Следовательно, можно принимать во внимание, что имеется потребность в решении, которое обеспечивает возможность дальнейшего усовершенствования шифрования без неприемлемого уменьшения безопасности зашифрованного контента. В данном изобретении предоставляется такое решение.

Раскрытие изобретения

В первом аспекте изобретение ориентировано на способ шифрования, по меньшей мере, одного сообщения М однородно распределенных символов с использованием ключа K шифрования с длиной k ключа. Шифруется k битов каждого, по меньшей мере, из одного сообщения М с длиной k битов и шифруется, по меньшей мере, k и менее битов всей длины сообщения М каждого, по меньшей мере, из одного сообщения М длиннее k битов.

В первом предпочтительном варианте осуществления, по меньшей мере, одно сообщение М короче k битов удлиняется для получения удлиненного сообщения длиной, по меньшей мере, k битов. Шифруется k битов удлиненного сообщения, если длина удлиненного сообщения равна k битов; и шифруется, по меньшей мере, k и менее битов всей длины удлиненного сообщения, если удлиненное сообщение длиннее k битов. Предпочтительно, чтобы, по меньшей мере, одно сообщение М удлинялось посредством заполнения незначащей информацией или посредством последовательного соединения, по меньшей мере, с одним последующим сообщением.

Во втором предпочтительном варианте осуществления шифруется точно k битов сообщения длиной более k битов. Предпочтительно, чтобы однородно распределенные символы, кроме того, являлись причинными.

В третьем предпочтительном варианте осуществления, по меньшей мере, одно сообщение М кодируется алгоритмом JPEG2000.

Во втором аспекте изобретение ориентировано на устройство для шифрования с использованием ключа K шифрования с длиной k ключа, по меньшей мере, одного сообщения М однородно распределенных символов. Устройство включает в себя процессор, приспособленный для шифрования k битов каждого, по меньшей мере, из одного сообщения М с длиной k битов и шифрования, по меньшей мере, k и менее битов всей длины сообщения М каждого, по меньшей мере, из одного сообщения М длиннее k битов.

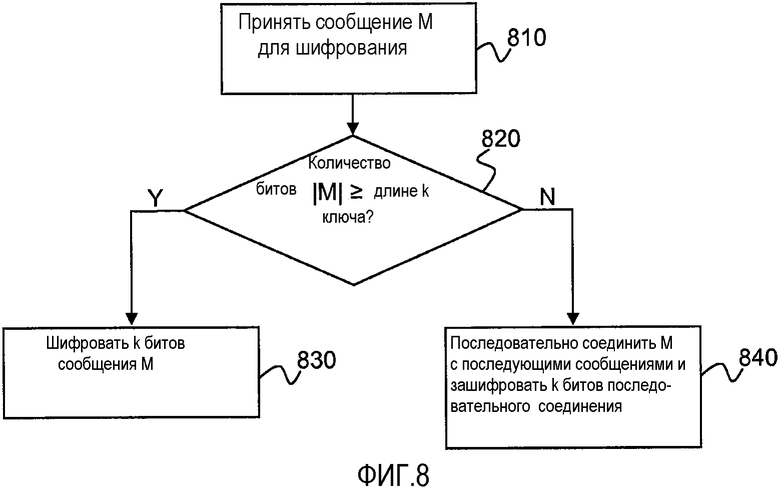

В третьем аспекте изобретение ориентировано на способ дешифрования с использованием ключа K дешифрования с длиной k ключа, по меньшей мере, одного зашифрованного сообщения [М]. Устройство дешифрования расшифровывает k битов каждого, по меньшей мере, одного зашифрованного сообщения [М] с длиной k битов и расшифровывает, по меньшей мере, k и менее битов всей длины сообщения М каждого, по меньшей мере, одного сообщения М длиннее k битов.

В четвертом аспекте изобретение ориентировано на устройство для дешифрования, по меньшей мере, из одного зашифрованного сообщения [М] с использованием ключа K шифрования с длиной k ключа. Устройство содержит процессор, приспособленный для дешифрования k битов каждого, по меньшей мере, одного сообщения М с длиной k битов и дешифрования, по меньшей мере, k и менее битов всей длины сообщения М каждого, по меньшей мере, из одного сообщения М длиннее k битов.

Краткое описание чертежей

Теперь будут описываться предпочтительные технические приемы настоящего изобретения посредством неограничивающего примера со ссылкой на сопроводительные чертежи, в которых:

Фиг.1 изображает традиционный подход предшествующего уровня техники к управлению доступом к контенту;

Фиг.2 изображает выборочное шифрование в соответствии с предшествующим уровнем техники;

Фиг.3 изображает предшествующий уровень техники главной структуры кодового потока JPEG2000;

Фиг.4 изображает иллюстративный пакет JPEG2000 предшествующего уровня техники;

Фиг.5 изображает пакеты JPEG2000 выделяемых при кодировании изображений в соответствии с предшествующим уровнем техники;

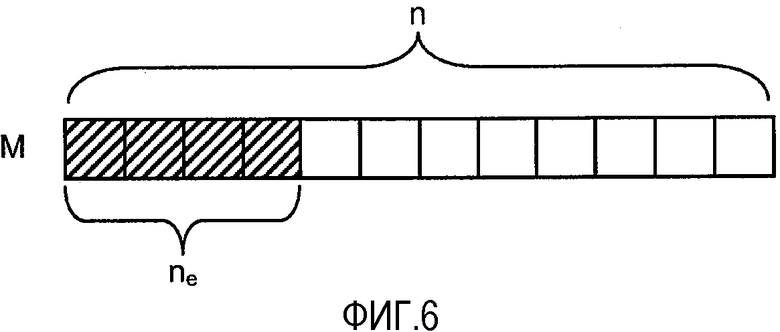

Фиг.6 схематично изображает сообщение М, зашифрованное с использованием варианта осуществления замысла изобретения;

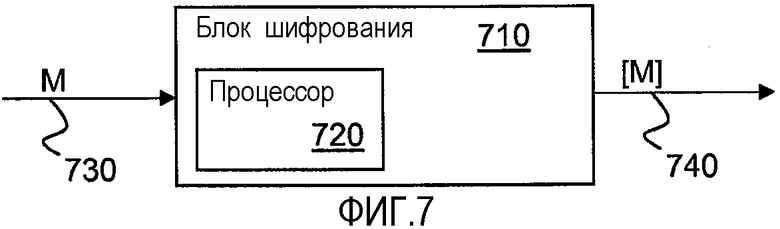

Фиг.7 изображает устройство шифрования для выборочного шифрования в соответствии с предпочтительным вариантом осуществления изобретения;

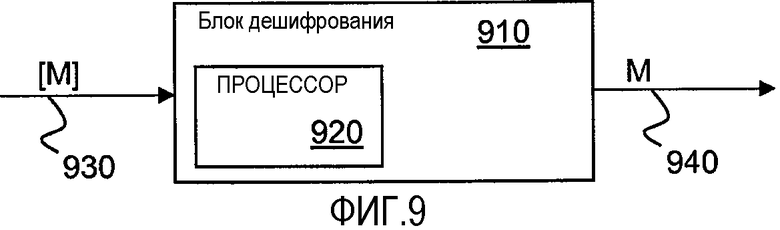

Фиг.8 изображает способ выборочного шифрования в соответствии с предпочтительным вариантом осуществления изобретения; и

Фиг.9 изображает устройство дешифрования в соответствии с предпочтительным вариантом осуществления изобретения.

Предпочтительный вариант осуществления изобретения

В изобретении используется неотъемлемое свойство кодирования JPEG2000 в качестве отправной точки для достижения его неожиданного назначения. В алгоритме JPEG2000 привнесение кодового блока в пакеты (CCP) является причинным. Действительно, кодовый блок кодируется посредством основанного на контексте кодировщика CABAC (контекстно-адаптивного двоичного арифметического кодирования). Другими словами, невозможно правильно декодировать внесение CCP без доступа к началу данных, что позволяет шифровать меньше целого пакета для гарантии криптографической защиты.

Фиг.5 изображает некоторое количество кодированных пакетов JPEG2000, соответствующих кодированному изображению, в соответствии с предшествующим уровнем техники. Пакеты расположены таким образом, чтобы пакеты, соответствующие определенному уровню (L) качества, находились в том же самом ряду.

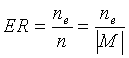

Фиг.6 изображает сообщение М с n байтами, из которых

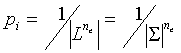

где |M| является количеством битов сообщения М.

С целью нахождения минимального коэффициента шифрования, гарантирующего криптографическую защиту, используется метрика для оценки непредсказуемости зашифрованного сообщения.

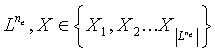

Главный замысел состоит в рассмотрении оптимального криптоанализа методом перебора всех возможных вариантов, в котором злоумышленник имеет исчерпывающее знание о вероятном распределении языковых символов. Пусть X будет случайной дискретной переменной, которая берет свое значение из кодового языка

Злоумышленник может попытаться угадать значение X посредством перебора всех возможных значений в порядке уменьшения их вероятностей:

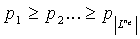

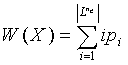

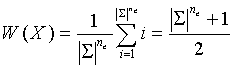

Это дает работу наугад W:

где W(X) является ожидаемым количеством догадок, которые злоумышленник должен перебрать перед нахождением правильного сообщения X.

Следует отметить, что поскольку внесения в кодовый блок кодируются с использованием арифметического кодирования, которое выводит однородно распределенные данные:

где Σ является алфавитом для привнесения кодового блока.

Это дает предположению значение:

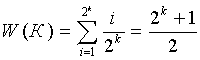

С другой стороны, если злоумышленник использует угадывание ключей, то ожидаемое количество ключей W(K), которые должны быть угаданы (или перебраны), для нахождения правильного заданного ключа, для k-битного ключа задается посредством:

От двух последних уравнений мы можем заключить, что криптоанализ методом перебора всех возможных вариантов на область сообщений является более сложным угадыванием ключей, если W(X)≥W(K), что также может выражаться как:

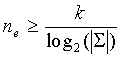

Следовательно, размер зашифрованной части имеет нижнюю границу, определяемую посредством:

В иллюстративном варианте осуществления алгоритма JPEG2000 типичные значения алгоритма выборочного шифрования содержат:

* С хорошо изученным алгоритмом шифрования AES-128, k=128

*

Это дает:

В итоге с учетом этих параметров рекомендуется, чтобы зашифрованная часть была, по меньшей мере, такой же длинной, как и ключ шифрования (128 битов=16 байтов); в противном случае алгоритм шифрования может быть обойден и криптоанализ методом перебора всех возможных вариантов пространства незашифрованного текста станет проще для злоумышленника. Следовательно, эффективность шифрования повышается при соблюдении криптографической защиты, если количество зашифрованных битов находится между k и |M|-1.

В общем случае JPEG2000 обозначим пакетные данные как

Однако для оптимизации шифрования является предпочтительным, чтобы именно это количество байтов было зашифровано. Для этих целей в течение процесса кодирования генерируются метаданные для каждого пакета в данных

В иллюстративном варианте осуществления JPEG2000 достаточно, как уже упомянуто, зашифровать 128 битов (как при использовании стандарта AES-128).

Минимальный коэффициент шифрования достигается, только если для шифрования выбирается наиболее существенный уровень в

Фиг.7 изображает устройство шифрования для выборочного шифрования в соответствии с предпочтительным вариантом осуществления изобретения. Устройство 710 шифрования содержит, по меньшей мере, один процессор 720 (в дальнейшем "процессор"), вход 730 для приема, по меньшей мере, одного сообщения M для шифрования и вывод 740 для вывода зашифрованных сообщений [M].

С дальнейшей ссылкой на Фиг.8 процессор 720 приспособлен для приема сообщения M для шифрования, этап 810. На этапе 820 процессор определяет, длиннее или равна длина сообщения |M| длине k ключа K шифрования. Если это так, то процессор 720 шифрует k битов, предпочтительно первые k битов сообщения M, с использованием ключа K шифрования на этапе 830. С другой стороны, если длина сообщения |M| короче длины ключа k шифрования, то процессор 720 последовательно соединяет 840 сообщение M с последующими сообщениями для получения сообщения длиной, по меньшей мере, k битов, а затем шифрует k битов последовательно соединенного сообщения с использованием ключа K шифрования. Следует отметить, что последовательное соединение предпочтительно предназначается только для целей шифрования, то есть поскольку затем зашифрованное последовательно соединенное сообщение разделяется на его соответствующие зашифрованные сообщения. Следует отметить, что также возможно заполнить незначащей информацией сообщение M, являющееся слишком коротким, таким образом, чтобы заполненное незначащей информацией сообщение M содержало k битов. В этом случае может являться необходимым добавление информации о заполнении незначащей информацией для того, чтобы приемник имел возможность удалить незначащую информацию.

В алгоритме JPEG2000 является предпочтительным последовательное соединение сообщения M во всех случаях, когда это необходимо, с сообщением, имеющим то же самое разрешение (R), компоненту (C) и участок (P) из наиболее близкого находящегося под ним уровня (L) качества. Другими словами, сообщение, соответствующее

Будет принято во внимание, что в большинстве случаев сообщение M является частью полезной информации пакета. Так же естественно, возможно, что сообщение M является частью полезной информации пакета. В этих случаях часть заголовка не шифруется.

Фиг.9 изображает устройство декодирования в соответствии с предпочтительным вариантом осуществления изобретения. Устройство декодирования 910 содержит, по меньшей мере, один процессор 920 (в последующем "процессор"), ввод 930 для приема, по меньшей мере, одного сообщения [M] для дешифрования и вывод 940 для вывода дешифрованных сообщений M.

Несмотря на то что это не изображено на чертеже, способ декодирования отражает способ шифрования, изображенный на Фиг.8. Процессор 920 приспособлен для приема сообщения [M] для дешифрования. Процессор 920 определяет, длиннее или равна длина сообщения |M| длине k ключа K дешифрования. Если это так, то процессор 920 дешифрует k битов, зашифрованных посредством устройства шифрования, сообщения [M] с использованием ключа K дешифрования. С другой стороны, если длина сообщения |M| короче длины k ключа шифрования, то процессор 920 последовательно соединяет зашифрованные сообщения |M] для получения последовательно соединенного сообщения, которое, по меньшей мере, такое же длинное, как и ключ шифрования, и дешифрует k битов последовательно соединенного сообщения с использованием ключа K дешифрования. В случае если во время шифрования применялось заполнение незначащей информацией, то сообщений короче k битов нет и, таким образом, каждое сообщение может быть расшифровано с использованием ключа K дешифрования, а заполнение незначащей информацией может быть устранено (возможно, с использованием информации, предоставленной передатчиком) в случае необходимости.

Является предпочтительным, чтобы сообщение M являлось, по меньшей мере, частью полезной информации пакета, поскольку это значительно упрощает разделение любых последовательно соединенных сообщений устройством декодирования.

Как будет принято во внимание, в предпочтительном варианте осуществления ключ K является симметричным ключом, то есть ключ шифрования и ключ дешифрования идентичны. Однако также возможно использование асимметричных схем шифрования, например, на основе эллиптических кривых. В этом случае количество битов сообщения для шифрования определяется длиной ключа дешифрования.

Каждый признак, раскрытый в описании и (где соответствует) формуле изобретения и чертежах, может быть обеспечен независимо или в любой соответствующей комбинации. Описанные признаки, реализованные в аппаратных средствах, также могут быть реализованы в программных средствах и наоборот. Соединения, где применимо, могут быть реализованы в качестве беспроводных или проводных соединений, не обязательно прямых или специализированных соединений.

Следует понимать, что настоящее изобретение не ограничивается предпочтительным вариантом осуществления, алгоритмом JPEG2000, но может в равной степени использоваться и в других системах, имеющих подобную многоуровневую архитектуру сжатых изображений.

Номера ссылочных позиций, указанные в формуле изобретения, предназначаются лишь в качестве иллюстрации и не должны иметь никакого эффекта ограничения объема формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И УСТРОЙСТВО ДЛЯ ВЫБОРОЧНОГО ШИФРОВАНИЯ ДАННЫХ | 2009 |

|

RU2518392C2 |

| СПОСОБ КОДИРОВАНИЯ И ДЕКОДИРОВАНИЯ ЦИФРОВОЙ ИНФОРМАЦИИ В ВИДЕ УЛЬТРАСЖАТОГО НАНОБАР-КОДА (ВАРИАНТЫ) | 2013 |

|

RU2656734C2 |

| Повышение неоднозначности | 2016 |

|

RU2737917C1 |

| ВЫЧИСЛИТЕЛЬНЫЙ МОДУЛЬ И СПОСОБ ВЫПОЛНЕНИЯ АРИФМЕТИЧЕСКОЙ ОПЕРАЦИИ С ЗАШИФРОВАННЫМИ ОПЕРАНДАМИ | 2003 |

|

RU2279123C2 |

| УСТРОЙСТВО И СПОСОБ ШИФРОВАНИЯ И ПЕРЕДАЧИ ДАННЫХ | 2014 |

|

RU2666326C2 |

| ЭФФЕКТИВНАЯ ПЕРЕДАЧА КРИПТОГРАФИЧЕСКОЙ ИНФОРМАЦИИ В ПРОТОКОЛЕ БЕЗОПАСНОСТИ РЕАЛЬНОГО ВРЕМЕНИ | 2005 |

|

RU2341028C2 |

| СПОСОБ ПОТОКОВОЙ СТЕГАНОГРАФИЧЕСКОЙ ПЕРЕДАЧИ ДВОИЧНЫХ ДАННЫХ | 2010 |

|

RU2448420C1 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ОБЕСПЕЧЕНИЯ ЗАЩИТЫ В СИСТЕМЕ ОБРАБОТКИ ДАННЫХ | 2002 |

|

RU2333608C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ПЕРЕДАЧИ ПАРАМЕТРОВ ШИФРОВАНИЯ | 2009 |

|

RU2469485C1 |

| СПОСОБЫ СКРЕМБЛИРОВАНИЯ И ДЕСКРЕМБЛИРОВАНИЯ ЕДИНИЦ ДАННЫХ | 2006 |

|

RU2439668C2 |

Способ шифрования с использованием ключа K шифрования с длиной k ключа по меньшей мере одного сообщения M, содержащего однородно распределенные символы, причем k битов шифруют (830) из сообщений длиной по меньшей мере k битов, в то время как более короткие сообщения удлиняются (840), например, посредством заполнения незначащей информацией или последовательного соединения для получения удлиненного сообщения длиной по меньшей мере k битов перед шифрованием. Таким образом оптимизируется эффективность шифрования при сохранении криптографической защиты. В частности, способ шифрования подходит для содержащих сообщение M пакетов, кодированных алгоритмом JPEG2000. Также предусмотрены устройство (710) шифрования, способ дешифрования и устройство (910) дешифрования. 4 н. и 2 з.п. ф-лы, 9 ил.

1. Способ шифрования сообщения М с использованием ключа К шифрования с длиной k ключа, причем сообщение М представляет собой полезную информацию пакета и содержит данные битового потока, при этом способ содержит этап, на котором на устройстве (710) шифрования:

определяют, больше, равна или меньше длина сообщения М, чем длина k ключа; и

в случае если длина сообщения М больше длины k ключа, шифруют ровно k битов сообщения М;

в случае если длина сообщения М равна длине k ключа, шифруют упомянутые k битов сообщения М;

в случае если длина сообщения М меньше длины k ключа:

последовательно соединяют сообщение М с по меньшей мере одним последующим сообщением для получения сообщения, удлиненного на по меньшей мере k битов, причем по меньшей мере одно последующее сообщение содержит данные битового потока и представляет собой полезную информацию последующего пакета; и шифруют ровно k битов удлиненного сообщения.

2. Способ по п.1, в котором сообщение М кодируется алгоритмом JPEG2000.

3. Устройство (710) для шифрования сообщения М с использованием ключа К шифрования с длиной k ключа, причем сообщение М представляет собой полезную информацию пакета и содержит данные битового потока, при этом устройство содержит процессор (730), выполненный с возможностью:

определять, больше, равна или меньше длина сообщения М, чем длина k ключа; и

в случае если длина сообщения М больше длины k ключа, шифровать ровно k битов сообщения М;

в случае если длина сообщения М равна длине k ключа, шифровать упомянутые k битов сообщения М;

в случае если длина сообщения М меньше, чем длина k ключа:

последовательно соединять сообщение М с по меньшей мере одним последующим сообщением для получения сообщения, удлиненного на по меньшей мере k битов, причем по меньшей мере одно последующее сообщение содержит данные битового потока и представляет собой полезную информацию последующего пакета; и шифровать ровно k битов удлиненного сообщения.

4. Способ дешифрования зашифрованного сообщения [М] с использованием ключа К дешифрования с длиной k ключа, причем зашифрованное сообщение [М] представляет собой полезную информацию пакета и содержит зашифрованные данные битового потока, при этом способ содержит этап, на котором на устройстве (910) дешифрования:

определяют, больше, равна или меньше длина зашифрованного сообщения [М], чем длина k ключа; и

в случае если длина зашифрованного сообщения [М] больше длины k ключа, дешифруют ровно k битов зашифрованного сообщения М;

в случае если длина зашифрованного сообщения [М] равна длине k ключа, дешифруют упомянутые k битов зашифрованного сообщения [М];

в случае если длина зашифрованного сообщения [М] меньше длины k ключа:

последовательно соединяют зашифрованное сообщение [М] с, по меньшей мере, одним последующим зашифрованным сообщением для получения сообщения, удлиненного на, по меньшей мере, k битов, причем по меньшей мере одно последующее зашифрованное сообщение содержит зашифрованные данные битового потока и представляет собой полезную информацию последующего пакета; и

дешифруют ровно k битов удлиненного сообщения.

5. Способ по п. 4, в котором зашифрованное сообщение [М] содержит данные, закодированные алгоритмом JPEG2000.

6. Устройство (910) для дешифрования зашифрованного сообщения [М] с использованием ключа К дешифрования с длиной k ключа, причем зашифрованное сообщение [М] представляет собой полезную информацию пакета и содержит зашифрованные данные битового потока, при этом устройство содержит процессор (930), выполненный с возможностью:

определять, больше, равна или меньше длина зашифрованного сообщения [М], чем длина k ключа; и

в случае если длина зашифрованного сообщения [М] больше, чем длина k ключа, дешифровать ровно k битов зашифрованного сообщения [М];

в случае если длина зашифрованного сообщения [М] равна длине k ключа, дешифровать упомянутые k битов зашифрованного сообщения [М] ;

в случае если длина зашифрованного сообщения [М] меньше длины k ключа:

последовательно соединять зашифрованное сообщение [М] с, по меньшей мере, одним последующим зашифрованным сообщением для получения сообщения, удлиненного на по меньшей мере k битов, причем, по меньшей мере, одно последующее зашифрованное сообщение содержит зашифрованные данные битового потока и представляет собой полезную информацию последующего пакета; и

дешифровать ровно k битов удлиненного сообщения.

| RU 2005103708 A, 20.07.2006 | |||

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Перекатываемый затвор для водоемов | 1922 |

|

SU2001A1 |

Авторы

Даты

2014-01-27—Публикация

2009-06-30—Подача