[0001] Повышение неоднозначности

[0002] Хельдер Фигуйера – гражданин ЕС (Португалия), проживает в Лондоне, Соединенное Королевство

ОТСЫЛКИ К РОДСТВЕННЫМ ПАТЕНТАМ:

[0003] Патент США 1,310,719 - Гилберт Вернам - «Система секретной сигнализации»

[0004] Патент США № 5,412,730 - Майкл Ф. Джонс - «Система передачи зашифрованных данных. Использование средств для случайного изменения ключа шифрования»

[0005] Патент США № 7,376,232, Хэмди Солиман, «Безопасность компьютерной системы посредством динамического шифрования»

ОПИСАНИЕ

ПРЕДПОСЫЛКИ СОЗДАНИЯ ИЗОБРЕТЕНИЯ

[0006] Это изобретение относится к областям криптографии, безопасной передачи данных и систем безопасного хранения, которые предполагают использование шифрованных данных. Это изобретение относится, в частности, к области теоретической криптографической инженерии и научного метода криптографии информации, в соответствии с которым во всех криптографических системах секретности может активно разрабатываться неопределенная характеристика безопасности, обеспечивающая теоретическую безопасность таких систем, и такие системы могут быть проверены экспериментально на предмет их теоретической безопасности.

[0007] Шифрование данных подразумевает защиту данных или информации путем трансформации данных в зашифрованный текст с помощью ключа и алгоритма трансформации, функции или шифра. В симметричных системах расшифровка данных влечет за собой обратный процесс шифрования, используя идентичный ключ и трансформацию, преобразовывая зашифрованный текст обратно в данные. Функция преобразования и длина выбранного ключа эффективно обозначают криптографическую проблему, которую необходимо решить злоумышленнику, перехватывающему зашифрованный текст.

[0008] В криптографии понятие неоднозначности (или условной энтропии) впервые было определено Клодом Шенноном в его работе 1949 года "Теория связи систем секретности" как основа для определения того, что значит быть "безопасным", путем проведения различия между "неподдающимся дешифрованию" и "поддающимся дешифрованию" шифрами или криптографическими проблемами. Шеннон рассматривал неоднозначность как индекс секретности ключей и сообщений в отношении конкретного зашифрованного текста. На любительском уровне, неоднозначность – это остаточные ключи (неоднозначность ключа) и остаточные сообщения (неоднозначность сообщения) после всестороннего криптоанализа, проведенного нападавшим на перехваченную длину зашифрованного текста. Для математической трактовки неоднозначности рекомендуем читателям ознакомиться с работой Шеннона о системах засекреченности, поскольку они лежат в основе изобретения.

[0009] Проблема безопасности практически всех криптосистем с ключом конечной длины (или, в частности, шифрования этих систем) заключается в том, что, учитывая длину перехваченного шифрованного текста, злоумышленник со знанием механики шифрования и длины ключа может попробовать все возможные ключи и определить все действительные расшифровки ключа/сообщения. Общая концепция безопасности – "прятать иголку в стоге сена" – это не функция безопасности, это недостаток. Если шифрованный текст достаточно длинный, то в результате ключевого процесса испытания получится одна жизнеспособная и вероятная пара ключ/сообщение – решение проблемы. Неоднозначность Шеннона позволяет графически оценить и проанализировать вышеуказанную проблему в отношении любой системы секретности, а также позволяет сформулировать решение, лежащее в основе изобретения.

[0010] С точки зрения теории информации, избыточность сообщений может быть определена следующим образом – учитывая язык и длину символов в сообщении, все возможные комбинации букв алфавита приведут к двум наборам типов сообщений, которые являются действительными (информация), и те, которые таковыми не являются (избыточность). Энтропия сообщения или количество информации, получаемой при выборе сообщения, может быть измерено с помощью = − , где P(M) – это вероятность P сообщения M по отношению ко всем возможным сообщениям. Точно так же энтропия ключа, или количество информации произведенное, когда выбранный ключ может быть измерен с помощью = − log , где P(K) – вероятность P ключа K по отношению ко всем возможным ключам. Эксперименты показали, что обычные предложения на английском языке длиной более 30 символов содержат, как правило, 1.3 бита информации и 6.7 битов избыточности при передаче с использованием 8-битного ASCII. Исходя из этого, обычные сообщения на английском языке зачастую содержат 16% информации и 84% избыточности.

[0011] Шеннон определил неоднозначность (условную энтропию) ключа HE(K) и сообщения HE(M) в отношении зашифрованного текста E таким образом:

HE(K) = − ∑, , log PE(K), и,

HE(M) = − ∑, , log PE(K),

где P (E, K) – вероятность ключа K и криптограммы E, а PE(K) – эмпирическая вероятность ключа K, если криптограмма E перехвачена, а P (E, M) и PE(M) – это аналогичные вероятности для сообщения М. Следовательно, неоднозначность представляет собой логарифмическое представление остаточных сообщений и ключей после криптоанализа.

[0012] Шеннон продемонстрировал, что неоднозначность обладает рядом интересных свойств, доказывая, цитируем: (а) «неоднозначность ключа HE(K,N) не является растущей функцией N…» (N – длина зашифрованного текста); (б) «неоднозначность в сообщении HE(M) производительной системы S = TR не меньше, чем при использовании только R», (в) «неоднозначность H взвешенной суммы системы ограничена…» и (г) неоднозначность взвешенной суммы языков также ограничена, и, что интересно, (д) для чистого шифра неоднозначность ключа HE(K) может быть вычислена как HE(K) = H(K) + H(M) - H(E) , – где HE(K) и есть неоднозначность ключа K, H(K) – энтропия ключа K, H(M) – энтропия сообщения M, а H(E) – это энтропия зашифрованного текста Е.

[0013] Из приведенных выше доказательств, Шеннон пришел к выводу, что в случае случайного шифра (определяемого как множество шифров) неоднозначность представляет собой усредненную неоднозначность для всего множества, и, что проблема определения длины зашифрованного текста («расстояние уникальности»), необходимой для создания уникального решения при атаке методом полного перебора, может быть решена с использованием U = H(K) / D, где U – длина зашифрованного текста, H(K) – энтропия используемого ключа K, и D – избыточность языка в сообщении. Важно отметить, что криптоаналитики используют «расстояние уникальности» для определения жизнеспособности атаки полным перебором для шифрования, поскольку шифрование, длина которого меньше «расстояния уникальности», в общем случае "не поддается дешифрованию".

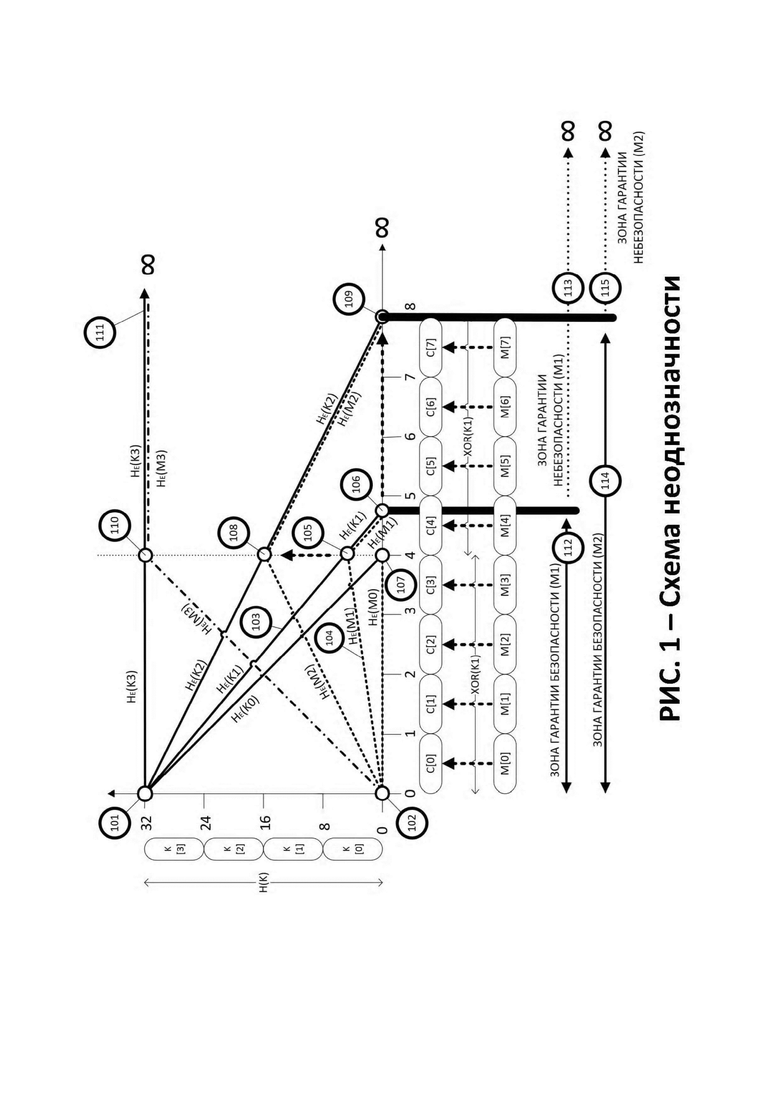

[0014] В качестве примера базового графика неоднозначности на РИС.1 приведем графики неоднозначности для шифрования XOR с использованием 32-битного ключа K в отношении 4 отдельных 8-битных типов сообщений: (1) M0 – известный открытый текст с 0% информации и 100% избыточности, (2) M1 – обычное сообщение на английском языке с 1.3 битами информации (16%) и 6.7 битами (84%) избыточности, (3) M2 – сообщение с 50% избыточности и 50% информации, и (4) M3 – случайное сообщение с избыточностью 0% и информацией 100%. Обратите внимание, что каждое сообщение M связано с ключом K так, как K1 связано с M1, K2 – с M2 и т.д. На графике показано распределение ключей HE(K) и сообщений HE(M) всех типов относительно оси y, (которая является логарифмическим значением) и оси x, которая представляет количество символов зашифрованного текста (и является линейным значением). В начальной точке 101 мы отмечаем, что энтропия ключа H(K) = HE(K) = 32, неоднозначность ключа – имеет значение 32. В точке 102 мы видим, что неоднозначность сообщения всех 4 сообщений равна нулю, например, что HE(M0) = HE(M1) = HE(M2) = HE(M3) = 0. Что касается сообщения M1, угол наклона неоднозначности ключа HE(K1), обозначенный 103, уменьшается, так как угол наклона HE(M1), обозначенный 104, увеличивается как на 105, значение «идеальной секретности» HE(K1) = HE(M1) = 4*1.3 = 5.2 по значению. Таким образом, в точке 105 имеется 24 * 1.3 = 25.2 = 36.75 возможных жизнеспособных сообщений M1 и ключей K1. На самом деле, HE(M1) обычно будет больше 5.2 после 4 сообщений на английском языке, но для простоты (хотя и с ущербом для нас) мы примем, что 5.2 будет правильным. В контексте, при полном переборе, сообщение на английском языке M1, использующее 32-битный ключ K1 с общим количеством 232 = 4294 миллионов ключей, обычно будет сокращено до 36.75 (скажем, 37) действительных ключей и связанных сообщений M1 с шифрованным текстом {C1,C2,C3,C4} из 4 символов. Если зашифрованный текст имел длину всего 4 символа, то при 105 шифрование считается «совершенно секретным», поскольку при полном переборе всех ключей все возможные сообщения представляются как жизнеспособные расшифровки.

Однако, когда зашифрованный текст C для M1 длиннее, чем ключ K1, мы видим это из точки 105 к «точке единственности» в 106, HE(M1) остается равным HE(K1), и оба продолжают движение вниз по траектории HE(K1) так, что оба достигают единицы (log 0 = 1) при 38.09 битах или 4.76 зашифрованных символах. Обратите внимание, что H(K)/D = 32/0.84 = 38.09 бит. Таким образом, с математической и научной точки зрения (поскольку эти результаты могут быть подтверждены экспериментом) для любого зашифрованного текста M1 длиной более 4.76 символов, зашифрованный текст для M1 имеет внутреннюю «гарантию небезопасности» и попадает в Зону Гарантии Небезопасности 113. Шифрованные тексты короче «точки единственности» с наибольшей вероятностью создадут несколько жизнеспособных сообщений при криптоанализе методом полного перебора. Таким образом они будут иметь внутреннюю «гарантию безопасности» и попадут в зону Гарантии Безопасности M1 112. Принимая M0 (известное открытое текстовое сообщение), точка 107 обозначает точку, в которой угол наклона неоднозначности ключа HE(K0) относительно сообщения «известный открытый текст» M0 достигнет единицы (один жизнеспособный ключ). Обратите внимание, что в таком случае неоднозначность сообщения HE(M0) остается при log 0 = 1, поскольку оно известно. Точка 108 является точкой «идеальной секретности» в отношении M2, которая имеет 50% избыточности и 50% информации, и является точкой, где HE(K2) = HE(M2) = 4*4 = 16. Таким образом, при «идеальной секретности» Точка 108 будет иметь в общей сложности 216 = 65536 возможных жизнеспособных сообщений M2 и ключей K2 после полного перебора первых 4 символов зашифрованного текста. Таким образом, увеличение информации или уменьшение избыточности увеличивает значение HE(M) и HE(K) в точке «идеальной секретности» и, следовательно, расширяет «точку единственности» наружу по отношению к M2 пропорционально точке 109, где 32/0.5 = 64 бита или 8 символов. Таким образом, зона «гарантии безопасности» для сообщения M2, показанного на позиции 114, расширяется еще на 4 зашифрованных символа, так что шифрование сообщения M2, длина которого превышает 8 символов, попадет в «зону гарантии небезопасности» для M2, показанную на 115, и будет иметь «гарантию небезопасности». Точка 110 обозначает точку «идеальной секретности», когда случайное строковое сообщение M3 (с избыточностью 0% и информацией 100%) зашифровано с помощью K3 и где HE(K3) = HE(M3) = 32. В таком случае нет уменьшения в HE(K3) от начального значения энтропии ключа H(K), все сообщения M3 являются жизнеспособными и вероятными, а HE(K3) и HE(M3) стремятся к бесконечности в точке 111, независимо от длины зашифрованного текста. Обратите внимание, что HE(K3) никогда не увеличивается свыше H(K), начальной энтропии ключа K в точке 101. Таким образом, в какой-то момент будет только 232 возможных варианта сообщений, независимо от длины сообщения, и это можно проверить практически.

[0015] Одноразовый код использует ключ неограниченной длины K, если только сообщение M обеспечивает бесконечную "гарантию безопасности". Важно отметить, что безопасность или небезопасность любой системы засекречивания ограниченной продолжительности в конечном счете зависит от того, имеют ли различные шифраторы в рамках этой системы засекречивания "гарантию безопасности" или "гарантию небезопасности". Для того чтобы система засекречивания конечной длины считалась надежной, она должна иметь "гарантию безопасности" при любом возможном шифровании.

[0016] Основной целью этого изобретения является предложение структуры системы засекречивания, которая устойчива к полному перебору при любом возможном шифровании, несмотря на использование ключа конечной длины. Принимая во внимание будущую угрозу нападений со стороны систем Квантовых Вычислений / Искусственного Интеллекта (QC/AI), мы должны исходить из того, что любая “нестойкая" система засекречивания может быть решена мгновенно. Поэтому мы предлагаем в связи с этим определение неоднозначности безопасности, в котором: (1) шифрование может считаться "стойким/неподдающимся дешифрованию" тогда и только тогда, когда при всех возможных расшифровках HE(K) или HE(M) никогда не могут быть равными log 0 (равными 1), и (2) система засекречивания может считаться "стойкой/неподдающейся дешифрованию" тогда и только тогда, когда при всех возможных расшифровках всех возможных шифров в этой системе, HE(K) и HE(M) никогда не могут быть равными log 0. Поэтому шифры с неоднозначностью, равной log 0, определяются как "нестойкие/поддающиеся дешифрованию” (по словам Шеннона – практические системы засекречивания), но могут иметь относительную степень "безопасности" из-за высокой рабочей нагрузки, при условии, что будет доказано, что не существует никаких возможных средств, позволяющих быстро решить криптографическую проблему (почти невозможно доказать – слишком много возможных вариантов). Обратите внимание, что высокая рабочая нагрузка не повышает характеристику "стойкий/неподдающийся дешифрованию", но может повысить "безопасность”.

[0017] В качестве практического применения расчета "расстояния единственности", симметричная система шифрования, такая как AES-256 с 256-битным ключом, используемая для шифрования английского сообщения с избыточностью 84%, будет иметь "расстояние единственности" 256/0.84 = 304.76 бит (38,09 символов). Это точка, где HE(K) и HE(M) равны log 0 = 1, и где шифрование AES256 становится "нестойким/поддающимся дешифрованию". Это простое криптоаналитическое использование оценки неоднозначности может быть применено ко всем криптографическим примитивам в принципе. Действительно, "расстояние единственности" является базовой величиной для сравнения "безопасности" или "небезопасности " любых двух криптосистем, включая системы асимметричного шифрования, псевдогенераторы случайных чисел (ПГСЧ) и другие криптографические примитивы. В ПГСЧ оценивается неоднозначность исходного пула энтропии или первичного ключа. Как видно из графика неоднозначности на РИС. 1 выше, обычно невозможно создать "стойкую/неподдающуюся дешифрованию" систему засекречивания для всех шифровальщиков, если не будет решена проблема "истощения" неоднозначности ключа HE(K).

[0018] Основная цель этого изобретения состоит в том, чтобы определить основу для проектирования и построения систем засекречивания конечных ключей, которые имеют бесконечную длину «расстояния единственности», независимо от длины сообщения, с использованием метода криптографической инженерии, называемого «Повышение неоднозначности» (EQAU), которое направлено на периодическое увеличение HE(K) и HE(M) криптосистемы с большей скоростью, чем она теряется во время процесса шифрования.

[0019] В соответствии с основной функцией данного изобретения, EQAU используется для периодического увеличения или повышения остаточного ключа неоднозначности HE(K) после каждого цикла шифрования, так что все ключи снова возможны в следующем цикле шифрования, эффективно сбрасывая значение HE(K) до значения H(K). Основополагающим принципом является то, что если HE(K) криптосистемы можно увеличить или вернуть обратно к исходному значению H(K) или выше, с более высокой скоростью, чем HE(K) теряется во время шифрования, то HE(K) и HE(M) никогда не могут достичь или быть равны log 0, гарантируя “стойкую/неподдающуюся дешифрованию” характеристику безопасности криптосистемы. Таким образом, постоянное расширение «расстояния единственности» приводит к тому, что зона «гарантии безопасности» распространяется на бесконечность при любом шифровании – это “стойкая/неподдающаяся дешифрованию” криптосистема. При увеличении HE(K), HE(M) также будет увеличиваться до тех пор, пока они не приблизятся друг к другу, когда HE(M) последует за HE(K) в своем нисходящем тренде. Обратите внимание, что преимущества EQAU связаны как с шифрованием данных при передаче, так и с шифрованием данных в состоянии покоя.

[0020] В соответствии с еще одной принципиальной особенностью изобретения для обеспечения возможности EQAU необходим независимый источник энтропии, такой как PRNG (Генератор псевдослучайных чисел), поскольку энтропия криптосистемы обычно ограничена H(K) и может быть увеличена только независимо. Единственный способ увеличить HE(K), это восстановить H(K) после каждого цикла шифрования и перед началом следующего цикла шифрования.

[0021] Кроме того, уникальной и принципиальной особенностью изобретения является также то, что, вторая независимая криптосистема может быть выгодно использована (фактически требуется для поддержания «гарантии безопасности») для безопасной передачи случайной энтропии между связывающимися сторонами, что позволяет им применять EQAU к своим текущим ключам синхронно. Применение EQAU к HE(K) влечет за собой применение детерминированной математической операции к существующим значениям ключей K с использованием новых значений энтропии, так что могут быть получены все возможные значения ключей H(K). Чем больше количество случайной энтропии, тем больше вероятность достижения H(K).

[0022] Еще одной важной особенностью изобретения является то, что пул энтропии (массив, таблица, циклическая очередь, PRNG или другие средства хранения и работы со случайными значениями) больший, чем H(K) может быть выгодно использован как предпочтительный вариант реализации для целей EQAU, так что EQAU применяется к пулу энтропии, а новые ключи K получаются из значений пула энтропии после применения EQAU. Эта особенность, естественно, допускает концепцию «информационно-теоретически» защищенного PRNG в том смысле, что EQAU может применяться к H(K) определенного PRNG, изменяя его выход вероятностным стохастическим образом. Следовательно, предпочтительные варианты реализации включают в себя PRNG именно такой конструкции.

[0023] Еще одним из главных преимуществ изобретения EQAU, может считаться его применение во время цикла шифрования для повышения неоднозначности сообщения HE(M), так что при атаке методом полного перебора может быть увеличено число «ложноположительных» действительных последовательностей сообщений, что, естественно, также увеличивает результирующее HE(K) для этого цикла шифрования. Обратите внимание, что количество остаточных действительных ключей HE(K) связано с количеством «действительных» сообщений HE(M). Расшифровка неоднозначности сообщений становится возможной благодаря объединению зашифрованного потока энтропии R (используемого для ключа EQAU) с потоком сообщений M (который также может быть предварительно зашифрован) и применением преобразования фиксированного периода T к результирующему совместному сообщению RM.

[0024] Кроме того, двухэтапный иерархический процесс шифрования может быть выгодно использован в предпочтительном варианте, когда отдельные сообщения M и R (и другие потоки) могут быть независимо зашифрованы с использованием XOR на первом этапе, а их общие шифрованные тексты впоследствии могут подлежать транспозиции с фиксированным периодом и XOR на втором этапе. Такая конфигурация обеспечивает быстрое шифрование (за счет сокращения операций), беспрецедентные изменения в построении криптосистемы и возможность реализации "стойкой/неподдающейся дешифрованию" криптосистемы в программном и аппаратном обеспечении в пределах ограниченного ключа и ограниченной памяти, а также позволяет использовать параллельные многопоточные шифровальные решения.

[0025] Различные принципы изобретения, и EQAU в частности, могут быть выгодно применены к криптографическим примитивам или системам, использующим ключи или энтропию в качестве средства обеспечения безопасности. Любая существующая криптосистема, генератор примитивных или случайных чисел (независимо от того, насколько он слабый) могут быть наделены информационно-теоретическими характеристиками безопасности только путем использования в них изобретения или путем использования изобретения для передачи шифрованного текста в таких системах. Таким образом, структура EQAU позволяет и требует использования нескольких независимых систем секретности, работающих совместно, и, хотя это не требуется, любая существующая система может быть использована для шифрования потока сообщений M или потока энтропии R с помощью динамически изменяющихся ключей, предоставленных изобретением.

[0026] Кроме того, одной из конкретных целей изобретения является создание общей структуры криптографического дизайна, которая позволит внедрять EQAU в любую криптосистему или криптографический примитив, или интегрировать с ними, не ограничивая применение EQAU каким-либо конкретным решением, воплощением или криптографическим составом. Кроме того, изобретение позволяет проектировать и конструировать бесконечное количество полиморфных криптосистем, способных расширить практическую реализацию EQAU за пределы повышения HE(K) или HE(M) до любого свойства или переменной любой криптосистемы, включая, но не ограничиваясь ими, ключи (количество ключей, значения, длину, операции), пулы энтропии (количество, значения, длину, операции), шифры и криптографические примитивы (используемое количество, типы, варианты, последовательности шифрования и дешифрования и т.д.), операции шифрования (количество циклов шифрования, количество и варианты криптографических операций, математических операций и последовательностей), переменные (количество, последовательность, состав, значения и зависимости), криптосистемы (состав и вариации) или любые другие свойства, которые могут получить пользу от использования новой энтропии информации в качестве средства повышения общей энтропии системы или обеспечения "безопасности" системы согласно нашему определению.

[0027] Дополнительные преимущества изобретения включают в себя: признание криптографии в качестве научной инженерной дисциплины, "стойкое/неподдающееся дешифрованию" шифрование любой длины данных при передаче или в состоянии покоя с использованием ключа конечной длины, наличие практичной безопасной криптосистемы "QC/AI", принятие неоднозначности в качестве стандартного инструмента криптоанализа, повышение производительности шифрования, поскольку больше не требуется высокая рабочая нагрузка, наличие "информационной абсолютно безопасной" системы, наличие "информационно-теоретически” безопасных PRNG, упрощение абсолютного определения компьютерной безопасности, продвижение смены парадигмы от “нестойких/поддающихся дешифрованию" до “стойких/неподдающихся дешифрованию" криптосистем, упрощение существующих реализаций систем безопасности в части использования единой "стойкой/неподдающейся дешифрованию" системы для всех требований криптографии, расширение криптографической энтропии за пределы ключа, возможность гармоничной интеграции с существующими системами, независимость операций аутентификации и шифрования, внедрение гарантий безопасности как общей отраслевой практики, а главное, принятие научно-обоснованного подхода к криптографическому дизайну, в котором новые криптосистемы могут быть верифицированы экспериментальным путем и быть "стойкими/неподдающимися дешифрованию".

[0028] Изобретение улучшает существующее состояние техники в том смысле, что криптографический фокус находится на повышении неоднозначности динамического ключа, а не на замене динамического ключа. В патенте США 5412730 Майкла Ф. Джонса «Зашифрованная система передачи данных, использующая средства для случайного изменения ключа шифрования» мы находим такой способ замены ключа, при котором новые ключи могут генерироваться одним независимым генератором случайных чисел, который находится на стороне отправителя, зашифрованным с помощью действующего активного ключа, который передается вместе с обычными данными. После расшифровки потока шифров на принимающей станции или объекте, зашифрованные ключи извлекаются из потока данных, дешифруются и заменяются предыдущим ключом в заранее определенный или назначенный момент времени. К сожалению, замена ключа, чтобы быть эффективной, должна происходить независимо, но даже в таком случае требуемая скорость EQAU не может поддерживаться бесконечно.

[0029] Принципы изобретения могут быть также выгодно применены к существующим "нестойкими/поддающимися дешифрованию" системам безопасности аутентификации и проверки подлинности (которые используются для аутентификации пользователей, идентификации информации, ключей или сертификатов), поскольку они могут быть включены в изобретение в качестве потока сообщений или контроля. Кроме того, данное изобретение может быть расширено за счет включения в него функций контроля и управления центрального органа, а также поддержки распространения и аутентификации объектов криптосистемы (пользователей, машин, систем, данных, контроля доступа и услуг и т.д.), установления безопасных коммуникационных связей между проверенными и аутентифицированными объектами и предотвращения передачи информации о неизвестных/неавторизованных объектах любым другим субъектам в рамках сети безопасности.

[0030] Кроме того, наличие "стойкого/неподдающегося дешифрованию" локального хранилища данных позволяет создавать двухуровневые системы шифрования, в которых шифрование и управление ключами могут осуществляться независимо друг от друга. Преимуществом изобретения является то, что оно удовлетворяет всем существующим требованиям безопасности и по сути является односторонней функцией, поскольку знание содержания сообщения не может быть использовано для компрометации ключей.

[0031] Данное изобретение может быть также расширено для гарантии того, что весь трафик, проходящий в криптосистемной сети, оставался за "стойкой/неподдающейся дешифрованию" логической границей безопасности, при которой доступ к определенным узлам системы и с них можно было бы идентифицировать и контролировать на уровне отдельных пользователей и управления сетью, позволяя разделить функции управления сетью и шифрования. Компрометация сети не обязательно приводит к компрометации сетевого трафика.

[0032] Эти и другие объекты, признаки и преимущества изобретения будут очевидны для специалистов в данной области техники и станут более понятными при рассмотрении следующего подробного описания различных вариантов осуществления изобретения.

КРАТКОЕ ИЗЛОЖЕНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

[0033] Способ динамического шифрования и дешифрования данных во время передачи (безопасная передача) или в состоянии покоя (безопасное хранение) с использованием метода повышения неоднозначности (EQAU), такой, что, когда сообщение шифруется с использованием ключа ограниченной длины, в математической или логической операции периодически используется независимый источник энтропии для прямого или косвенного увеличения или повышения остаточного ключа и неоднозначности сообщения после каждого цикла шифрования, так что при атаке ключа или сообщения методом полного перебора, все ключи шифрования становятся доступными в начале каждого цикла шифрования, а также неоднозначность ключей и неоднозначность сообщений никогда не достигают log 0 на время шифрования, и, таким образом, шифрование остается "стойким/неподдающимся дешифрованию" для сообщения любой длины.

[0034] Метод динамического шифрования и дешифрования данных с использованием EQAU и с использованием иерархии нескольких независимых криптосистем и включающий: генерацию и распространение секретного ключа между объектами, связанными с шифрованием; идентичная синхронизированная инициализация пула энтропии или генератора случайных чисел обоими объектами; генерация идентичных ключей шифрования; начальное независимое шифрование одного или нескольких сообщений и случайных последовательностей; последующее шифрование объединенных зашифрованных последовательностей, влекущее за собой преобразование значений и местоположений значений таким образом, что влечет за собой увеличение числа сообщений; при шифровании передают зашифрованный текст и используют ранее переданную случайную строку для прямого или косвенного изменения текущих значений ключа таким образом, который повышает неоднозначность ключа перед следующим этапом шифрования; при дешифровании, получении зашифрованного текста, дешифровании (выполнение обратной последовательности операций шифрования для извлечения сообщений, управляющих и случайных последовательностей) и использовании полученной случайной строки для прямого или косвенного изменения текущих значений ключа таким образом, который синхронно увеличивает сложность ключа до следующего этапа дешифрования, повторяя вышеуказанные операции с каждым этапом шифрования/дешифрования.

[0035] Способ динамического шифрования и дешифрования данных с использованием EQAU, пригоден для реализации в качестве шифрования блоками в аппаратном устройстве, запрограммированном для выполнения операций шифрования и дешифрования, в соответствии со способом динамического шифрования/дешифрования, упомянутым в пункте [0033] выше.

[0036] Устройство для динамического шифрования и дешифрования данных с использованием EQAU и включающее в себя: модуль связи; компонент процессора, запрограммированный для выполнения операций шифрования и дешифрования согласно способу динамического шифрования/дешифрования, упомянутому в пункте [0033] выше.

[0037] Способ динамического шифрования и дешифрования данных с использованием EQAU, подходящий для реализации в вычислительном устройстве, запрограммированном для выполнения операций шифрования и дешифрования, согласно способу динамического шифрования/дешифрования, упомянутому в пункте [0033] выше.

[0038] Средство, с помощью которого EQAU может быть расширен на любую существующую криптосистему или криптографический примитив, будь то программные или аппаратные средства, путем включения упомянутой криптосистемы в вышеупомянутые методы и устройство изобретения в качестве основного или вспомогательного этапа шифрования, или используя изобретение для защиты зашифрованного текста таких систем.

[0039] Метод применения EQAU к любым генераторам случайных чиел, способным принимать случайные значения, так что они могут подвергаться стохастическим вероятностным изменениям в механике, внутренних состояниях, значениях или переменных, что позволяет получить действительно случайные, теоретически безопасные данные для генерации случайных чисел.

[0040] Метод реализации EQAU для множества пулов энтропии, массивов или таблиц, имеющих ключевые значения, предполагающий шифрование или математическую обработку существующих значений в пулах, таблицах или массивах с использованием новых значений энтропии, чтобы значения от результирующих операций могли "переливаться" в другие пулы, таблицы или массивы, и чтобы существующие значения этих пулов, массивов и таблиц периодически сбрасывались.

[0041] Метод осуществления изобретения в качестве средства распространения ключей аутентификации и шифрования с использованием центрального органа, при котором существующие удостоверенные связи между субъектами и центральным органом могут использоваться для построения удостоверенных связей между объектами напрямую.

[0042] Метод безопасного управления и хранения ключей шифрования между сессиями шифрования путем отделения ключей пользователя от ключей управления передачей, устраняя требование о распределении ключей между сеансами.

[0043] Метод использования изобретения, описанный выше, для обеспечения безопасности блокчейн.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0044] В ходе работы над настоящим документом можно сделать ссылку на следующие прилагаемые чертежи:

[0045] РИС. 1 представляет собой пример схемы неоднозначности четырех шифровок, использующих ключ конечной длины, описывающий их ключ и характеристики неоднозначности сообщения.

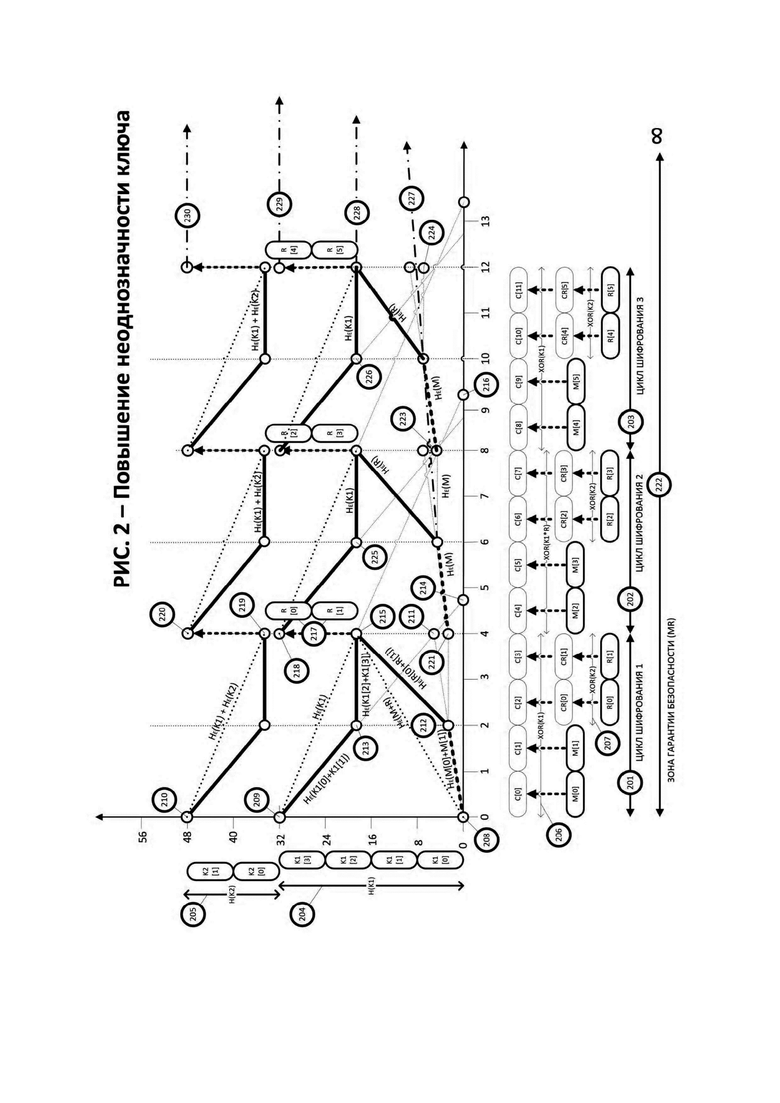

[0046] РИС. 2 представляет собой схему неоднозначности реализации изобретения (шифр XOR, открытое текстовое сообщение и случайная строка), на которой показана практическая реализация EQAU на основе неоднозначности ключа.

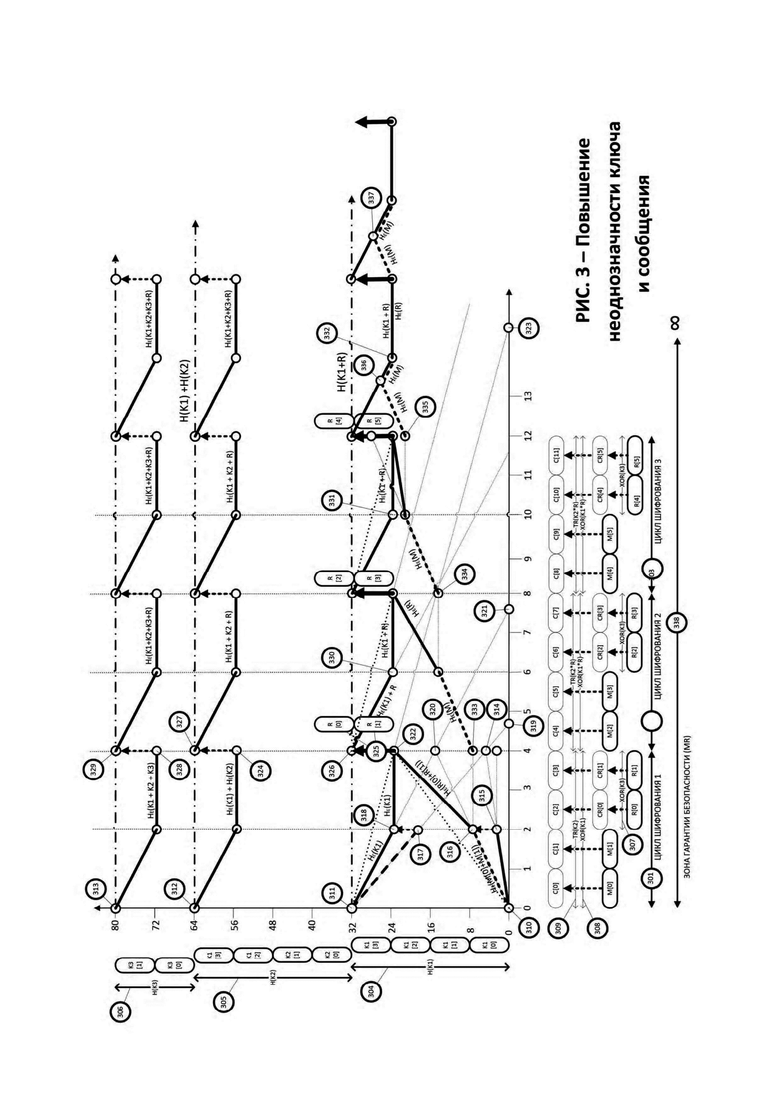

[0047] РИС. 3 представляет собой схему неоднозначности реализации изобретения (шифр XOR, шифр транспозиции, открытое текстовое сообщение и случайная строка), на которой показана практическая реализация EQAU на основе неоднозначности сообщения.

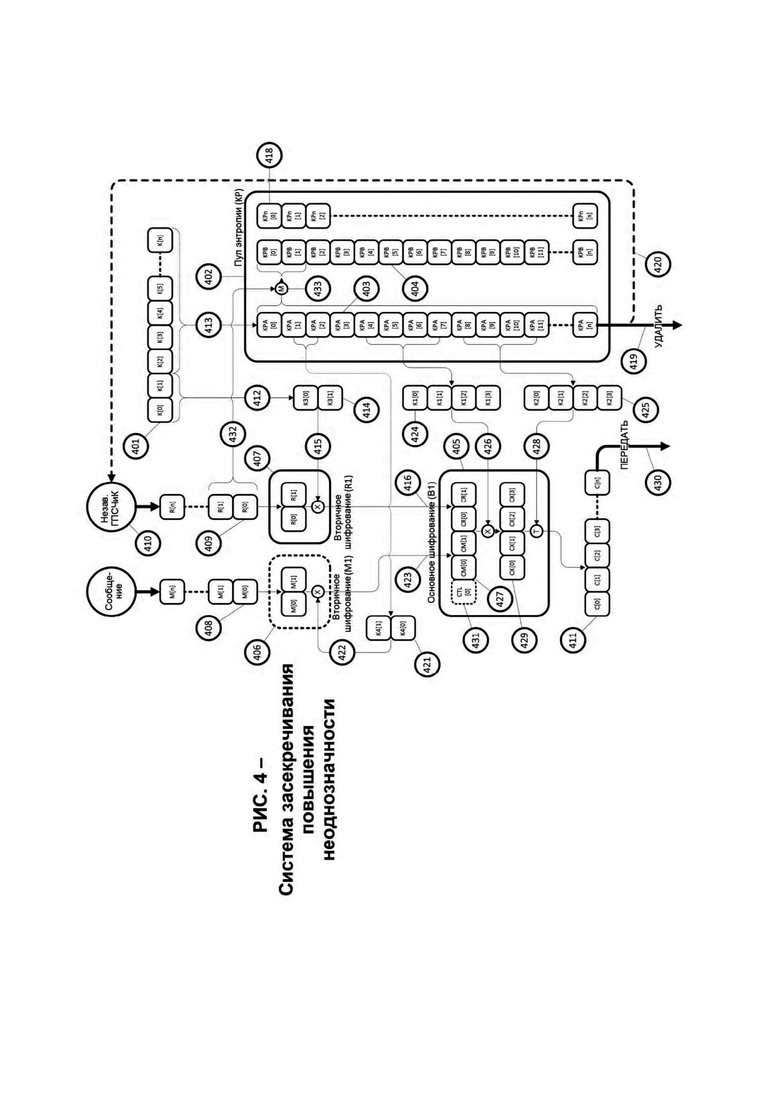

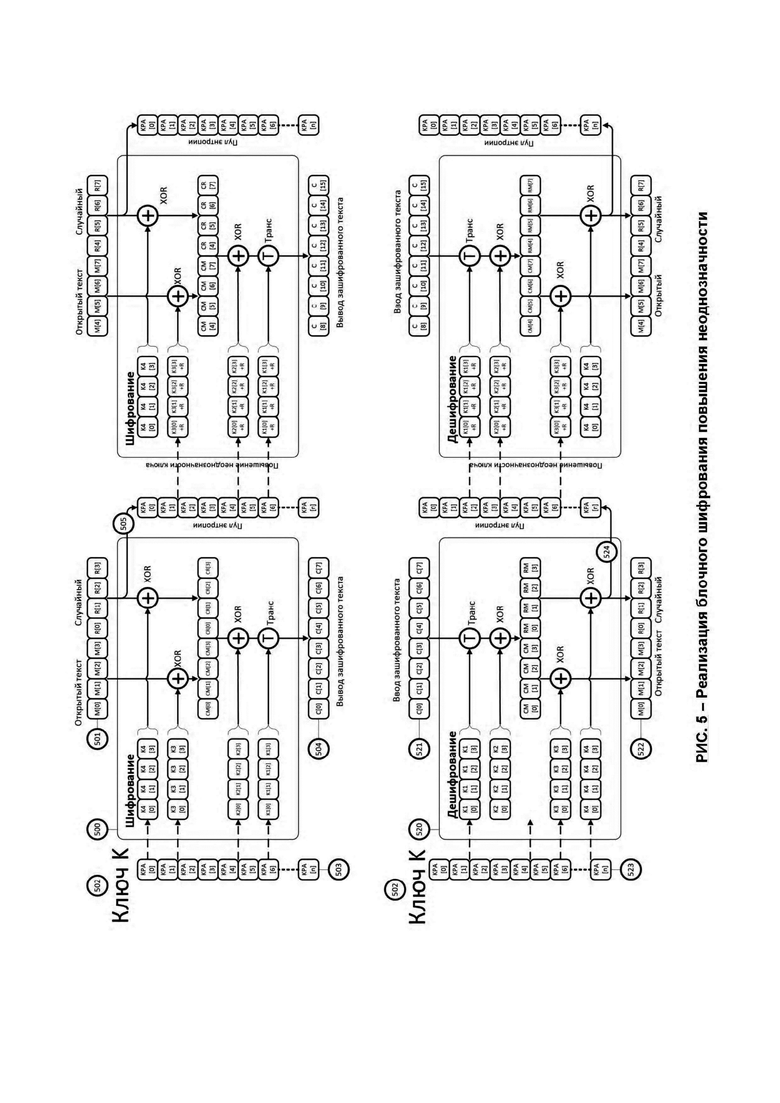

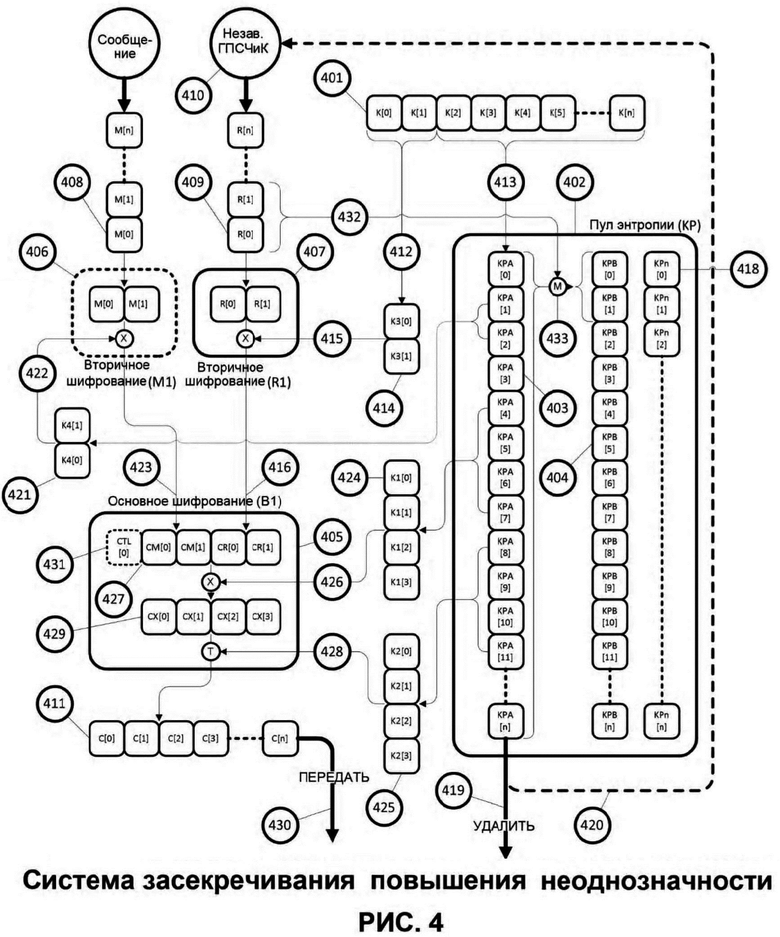

[0048] РИС. 4 представляет собой блок-схему реализации изобретения, как показано на РИС. 3, с добавлением пула энтропии, выделяющего различные компоненты, необходимые для практической реализации EQAU в методе динамического шифрования и дешифрования данных.

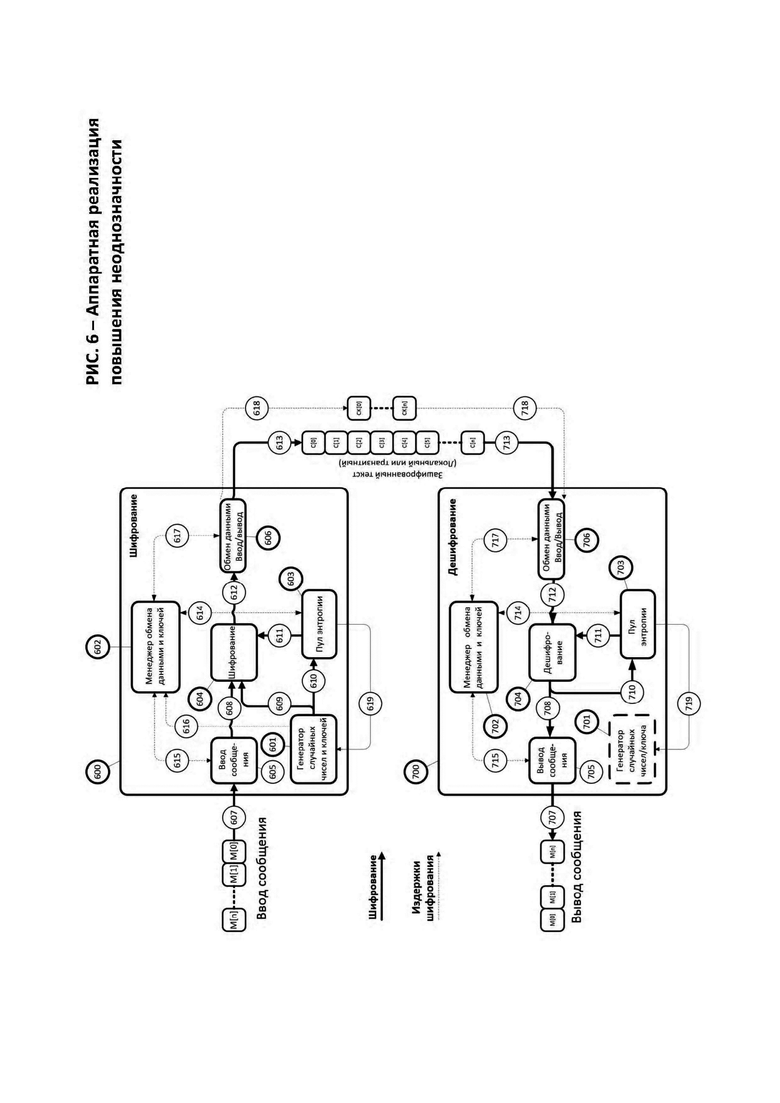

[0049] РИС. 5 представляет собой блок-схему реализации изобретения, на которой показано использование EQAU в шифровании блоками, пригодном для динамического шифрования и дешифрования данных в программном обеспечении или аппаратном устройстве.

[0050] РИС. 6 представляет собой блок-схему реализации изобретения, на которой показано использование EQAU в аппаратном устройстве, пригодном для динамического шифрования и дешифрования данных.

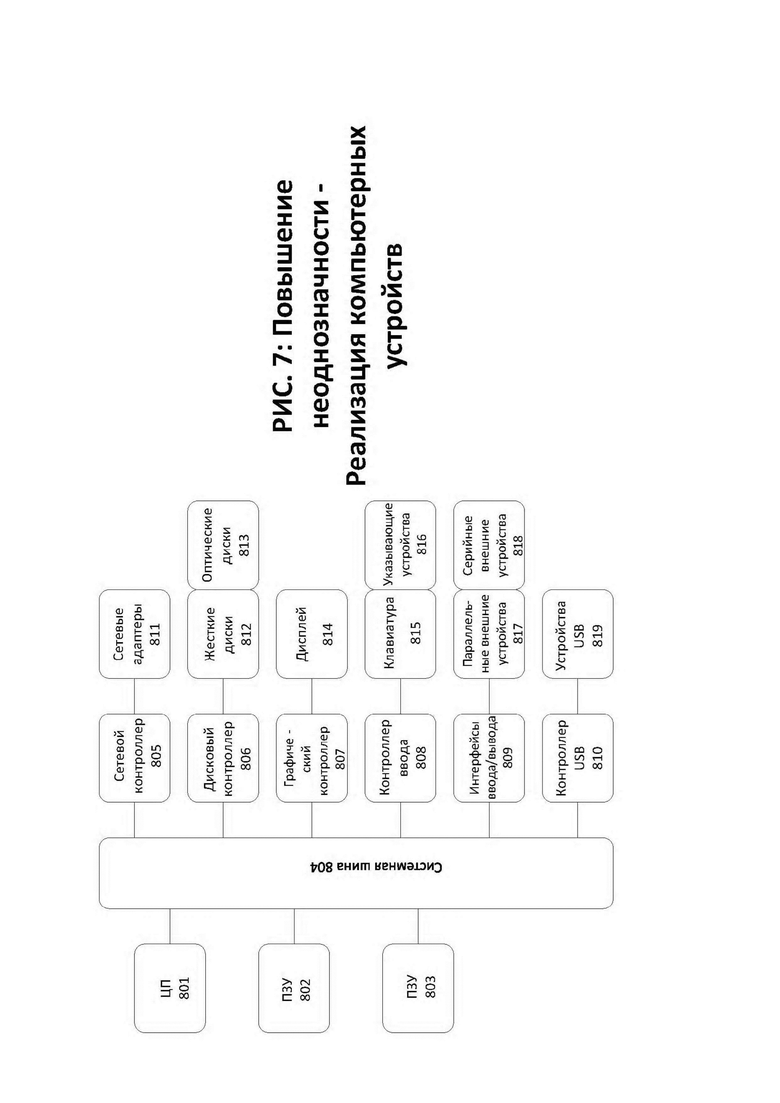

[0051] РИС. 7 представляет собой блок-схему реализации изобретения, на которой показано использование EQAU в компьютерном аппаратном устройстве, пригодном для динамического шифрования и дешифрования данных или информации.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Термины и определения

[0052] В настоящем документе термин "отправитель" или "шифровальщик" используется для обозначения стороны, организации или системы, которая осуществляет шифрование сообщения в шифрованный текст, а термин "получатель" или "дешифровальщик" используется для обозначения стороны, организации или системы, которая выполняет дешифровку шифрованного текста для извлечения сообщения. "Отправитель" и "получатель" в основном используются с описаниями операций шифрования, требующих передачи (шифрования в пути), в то время как "шифровальщик" и "дешифровальщик" относятся к операциям шифрования в отношении данных в состоянии покоя. Упомянутыми выше сторонами могут быть любая система, машина, сеть, данные или физическое лицо, использующие реализацию настоящего изобретения.

[0053] Фразы "система засекречивания", "система безопасности", "криптосистема" или "шифр" могут использоваться как взаимозаменяемые и могут относиться к любой системе, алгоритму, шифрованию или физическому или логическому компоненту или элементу криптографической системы, объекту или криптографическому примитиву, который использует, взаимодействует с этой системой, объектом или примитивным способом проверки подлинности и который используется для выполнения любой операции по обеспечению конфиденциальности или составляет таковую.

[0054] Использованные в настоящем документе выражения "сетевой объект", "системный объект" или "объект" могут использоваться как взаимозаменяемые и могут относиться к любому физическому или логическому компоненту, или элементу криптосистемы, который использует, взаимодействует с указанной криптосистемой или составляет ее и который может быть отдельно идентифицирован и аутентифицирован с помощью последовательности идентификационных номеров. Примеры объектов включают, но не ограничиваются ими, пользователей, машины, группы, предприятия, органы власти, службы, порты, ключи, RNG, последовательности энтропии, программы, адреса, токены, устройства, системы, конфигурации, компоненты, узлы, примеры, состояния, типы идентификаторов, шифры, ключевые потоки и потоки данных. Объекты могут содержать один или несколько других объектов.

[0055] Фразы "узел сети" или "узел связи" могут использоваться как взаимозаменяемые и могут относиться к любому физическому или логическому устройству, которое может взаимодействовать через любой носитель, включая сеть, другой узел сети, себя или другой сетевой компонент внутри того же узла сети. Примеры сетевых узлов включают персональный компьютер (ПК), рабочую станцию, сервер, принтер, сканер, факсимильный аппарат, копир, карманный персональный компьютер (КПК), устройство хранения данных (например, дисковод), концентратор, маршрутизатор, коммутатор и устройство связи (например, модем, беспроводной телефон и т.д.). Сетевые узлы могут состоять из одного или нескольких сетевых компонентов. В настоящем документе термин "сетевой компонент" может относиться к сетевому устройству или компоненту, части, части или комбинации сетевых узлов. Примерами сетевых компонентов могут служить устройство или модуль статической памяти произвольного доступа (SRAM), процессор, а также канал связи, соединение, порт, кабель, протокол или система управления сетью.

[0056] Термины "сеть" и "коммуникационная сеть", используемые в настоящем документе, могут использоваться взаимозаменяемо и могут относиться к любому объекту, организации, компоненту, устройству и/или любой их комбинации, которая разрешает передачу пакетов, последовательностей, сигналов и/или других форм информации между одним или несколькими сетевыми устройствами и/или внутри них, облегчает ее и/или каким-либо иным образом способствует ее осуществлению или связана с ней. Сети могут состоять из множества взаимосвязанных сетевых устройств или включать в себя множество таких устройств. В некоторых вариантах сети могут быть виртуальными, нейронными, искусственными, проводными, беспроводными и/или иметь любую другую конфигурацию и/или тип, который известен или может стать известен. Коммуникационные сети могут включать, например, любые сети, настроенные на работу в соответствии со стандартами передачи данных Ethernet LAN, опубликованными Институтом инженеров электротехники и электроники (IEEE).

[0057] Термины "данные", "информация" или "сообщение" могут использоваться как взаимозаменяемые и могут относиться к любому отдельному лицу или комбинации последовательностей, цифр, данных, текста, голоса, видео, изображения, сообщения, бита, байта, пакета, пакета, импульса, сигнала, формы волны и/или другого типа или конфигурации сигнала и/или информации. Информация может включать в себя пакеты данных, информацию об управлении сетью, информацию о криптосистемном контроле, датаграммы или криптограммы. Информация может быть сжата, зашифрована, проверена на ошибки, засвидетельствована и/или иным образом упакована или обработана любым известным или ставшим известным способом.

[0058] После прочтения и изучения данного открытия/изобретения специалисты в данной области признают, что воплощение в жизнь настоящего изобретения могут быть использованы для шифрования, расшифровки, авторизации, аутентификации, проверки, опровержения, распространения, изменения и любого количества различных типов информации.

Теоретические основы изобретения повышения неоднозначности

[0059] Неоднозначность - это логарифмическая величина, которая может быть использована в качестве «индекса теоретической секретности» для любой криптосистемы. Неоднозначность позволяет произвести четкое различие между “стойким/неподдающимся дешифрованию” и “нестойким/поддающимся дешифрованию” шифрованием, так как она отражает количество остаточных допустимых ключей и сообщений, которые возникают в результате криптоанализа методом полного перебора по отношению к символам шифртекста конкретного шифрования. Как показано на РИС. 1, при проверке всех ключей каждая попытка с недопустимым ключом (так как дешифрованное сообщение недопустимо) ведет к тому, что HE(K) криптосистемы уменьшается до такой степени, что шифртекст по крайней мере имеет те же размеры, что и ключ, и HE(K) = HE(M), и набор всех возможных сообщений и связанных ключей остается. Повторное использование допустимых ключей для последующих символов шифртекста приводит к дальнейшему уменьшению НE(К) (и аналогично для НE(М)) до такой точки (“точки единственности”), где НE(К) = НE(М) = 0, и log 0 = 1, или было получено одно уникальное сообщение.

[0060] При условии, что НE(К) и НE(К) больше 1 (log 1 = 2), система будет “стойкой/неподдающейся дешифрованию”, в ней будет как минимум два допустимых и вероятных сообщения (и ключа). Поскольку неоднозначность является абстрактной характеристикой, величиной и концепцией, которая получена математически, а также поскольку изобретение предполагает средство, с помощью которого можно управлять неоднозначностью, математическое и научное теоретическое оперирование повышением неоднозначности были включены в подробное описание изобретения для того, чтобы изобретение повышения неоднозначности и его практическая реализация посредством различных вариантов воплощения были ясными и понятными.

[0061] Основополагающий элемент, отличающий изобретение от других систем конфиденциальности, - это повышение неоднозначности (EQAU) или увеличение условной энтропии. Логически, если НE(К) и НE(М) криптосистемы могут периодически и постоянно возрастать в точке “идеальной конфиденциальности” между циклами шифрования быстрее, чем они истощаются из-за криптоанализа, то такая система сможет поддерживать гарантию своей “стойкости/неразрешимости” бесконечно долго, так как достижение точки единства (равной log 0 = 1) неоднозначностью ключа HE(K), и, следовательно, неоднозначностью сообщения HE(M) будет эффективно предотвращается. Отметим, что это также основополагающий принцип в основе безопасности одноразового кода, поскольку энтропия ключа легко достижима (с использованием одноразового кода) и при необходимости добавляется, гарантируя, что НE(К) и НE(М) никогда не достигнут точки единства (равной log 0 = 1), но непрерывно дополняются новой энтропией ключа Н(К).

[0062] Большинство систем динамического шифрования пытаются увеличить энтропию системы, полагаясь на механизм предоставления новых ключей для криптосистемы и эффективную замену старых ключей новыми. Однако, одного этого недостаточно для того, чтобы избежать ситуацию, когда неоднозначность системного ключа в конце концов достигает log 0 = 1, а система скомпрометирована. Как мы увидим, с помощью EQAU “потерянные” или ликвидированные допустимые ключи (неоднозначность ключа утеряна) из исходного набора энтропии ключей должны быть пополнены как можно скорее. Предполагается, что этого невозможно достичь, если ограничиться использованием ключа конечной известной длины и единственной криптосистемы. Однако мы увидим, что эту “невозможность” можно преодолеть, если использовать случайный ключ конечной и неизвестной длины с неизвестным значением, дополнительную независимую криптосистему, случайную строку бесконечной длины и пул, таблицу или массив динамической энтропии.

[0063] Будем различать понятия энтропии ключа Н(К) и неоднозначности ключа НE(К), которые относятся к ключу К. Н(К) обозначает весь набор всех вероятных ключей К в начале попытки криптоанализа методом полного перебора или размер требующей решения криптографической проблемы (если энтропия системы ограничена энтропией ключа). Неоднозначность ключа НE(К) обозначает уменьшение множества допустимых ключей К (так как они приводят к дешифрованию допустимых сообщений), которые накапливаются во время попытки криптоанализа. HE(К) начинается с того же значения, что и Н(К), но уменьшается по мере исключения ключей.

[0064] Для возможности дополнения НE(К), должно быть увеличено значение НE(К) чтобы на следующем цикле шифрования было доступно большее число ключей. Для “стойкой/неподдающейся дешифрованию” системы конфиденциальности значение НE(К) должно быть, по крайней мере, увеличено и “заново установлено” до своего начального значения Н(К). Начальное значение Н(К) должно быть восстановлено для следующего цикла шифрования. С точки зрения злоумышленника H(К) (или неоднозначность ключа) можно увеличить после каждого шифровального цикла или символа шифртекста: либо постоянно создавая новую независимую энтропию (например, используя одноразовый код), либо применяя математическую операцию к любым значениям остаточного ключа с использованием значений новой независимой энтропии, например, операцию, производящую умножение со сдвинутыми влево или вправо битами, или любую другую математическую операцию, применяемую в генераторах случайных чисел с линейным регистром сдвига (LSFR), для которой все возможные значения ключа шифрования становятся доступными для последующей операции шифрования, следующей за операцией увеличения энтропии. Как мы увидим, изобретение основано на одновременной передаче сообщений и случайных потоков энтропии, которые далее используются для непрерывного и случайного изменения текущего ключа, что фактически увеличивает энтропию ключа H(K), или, с точки зрения злоумышленника, неоднозначность ключа HE(K).

[0065] Что касается возрастания HE(K), скоро станет очевидно, что невозможно использовать единственный ключ K или систему конфиденциальности для шифрования сообщений и новых значений случайной энтропии, передачи зашифрованных сообщений и значений энтропии, а затем использовать новые значения энтропии для увеличения неоднозначности ключа после завершения цикла шифрования, так как передаваемые значения энтропии будут ограничены HE(K) предыдущего цикла шифрования. Чтобы преодолеть эту проблему, необходимо использовать независимый ключ и систему конфиденциальности для независимого шифрования потока случайной энтропии R, используемого для EQAU, перед смешиванием зашифрованного потока энтропии R с сообщением M (или его закодированным шифртекстом) в основной операции шифрования с использованием перестановочного шифра с заданным периодом. Использование такого метода позволяет независимо увеличивать или дополнять HE(K) (фактически, набор остаточных возможных ключей) после каждого цикла шифрования, так как между новыми значениями энтропии R и HE(K) нет зависимости.

[0066] EQAU преследует две основные цели, а именно: (1) увеличить или дополнять теряющуюся при шифровании неоднозначность ключей после каждого цикла шифрования, используя независимый источник энтропии, так что, несмотря на уменьшение злоумышленником количества возможных ключей до известного набора их значений, все возможные ключи становятся доступными для следующего цикла шифрования, и (2) увеличить или дополнять неоднозначность сообщений после каждого цикла шифрования, чтобы количество допустимых сообщений стало больше, чем фактически существующих (путем введения «ложных положительных» сообщений). Отметим, что увеличение неоднозначности сообщения НE(М) естественным образом приводит к увеличению неоднозначности ключа HE(K).

[0067] Проблема с EQAU в том, что процесс увеличения энтропии, который применяет математическую операцию к остаточным значениям с использованием новых значений энтропии, может не всегда приводить к результату, при котором все значения ключей снова становятся доступными. Таким образом, процесс не приводит к восстановлению НE(К) до Н(К) в последующем цикле шифрования. Например, если до криптоанализа энтропия ключа Н(К) для К равна 4 битам или 24 = 16 значениям ключа {1,2,3,..., 16}, а степень неоднозначности ключа НE(К) уменьшается с 4 до 3 битов во время криптоанализа, так что сохраняется 23 = 8 остаточных значений ключа, скажем, {1,3,4,7,9,10,11,16}, может быть недостаточно просто ввести 1 бит или 21 = 2 новых значений энтропии для того, чтобы снова сделать значения всех возможных ключей доступными. Это может произойти, если есть только 2 x 8 = 16 математических результатов, а любое дублирование результатов приведет к отсутствию значения ключа и, таким образом, приведет к неполному увеличению Н(К) или незначительному начальному снижению HE(K) в начале следующего цикла шифрования. Остроту этой проблемы можно снизить с помощью двух известных решений: (1) путем непосредственного увеличения остаточной неоднозначности (в нашем примере - это 3) ключа с большей энтропией (например, 2 или 3 бита вместо 1), или (2) путем получения 4-битных ключей из значений пула с большей энтропией (например, 8 бит) и увеличения остаточной неоднозначности ключа опосредованно, в том смысле, что именно значения пула энтропии подвергаются математической операции.

[0068] Использование пула энтропии или, более конкретно, использование двух или более массивов пула энтропии – предпочтительное решение, так как оно успешно решает “неполное” увеличение условной энтропии и ведет к ограничению времени жизни любой проблемы неоднозначности, которую может пытаться решить злоумышленник, что становится второй причиной, в рамках которой подобная криптосистема становится “стойкой/неподдающейся дешифрованию”. Заметим, что основной целью нашего злоумышленника является перебор всех ключей и сокращение HE(K) и HE(M) до точки, где они достигают единства или log 1 = 0, с единственным уникальным сообщением или ключом, что превращает криптосистему в решенную и таким образом ликвидирует гарантию "стойкости/неразрешимости". Увеличение HE(K) повышает энтропию остаточных ключей между всеми циклами шифрования так, что на РИС. 2 мы видим, что график неоднозначности ключа напоминает повторяющуюся зигзагообразную или пилообразную линию с резким возрастанием и постепенным убыванием.

[0069] Использование особо построенного пула энтропии, который отбрасывает все резидентные значения после определенного числа циклов шифрования, эффективно ограничивает время жизни любого вычисления неоднозначности ключа до этого числа циклов. Рассмотрим использование одного или нескольких пулов энтропии {А,В,С....}, которые состоят из одного или нескольких массивов, таблиц или состояний, в которых могут содержаться значения энтропии таким образом, что любой пул, массив, таблица или состояние {А} считается “активным”, тогда как остальные {В.С...} - “пассивными”. “Активный” массив А (по крайней мере вдвое большего размера, чем у используемого ключа, который может быть переменным) выполняет две функции: (1) значения текущего ключа (ключей) шифрования К выводятся из предопределенных или случайных мест в “активном” массиве до шифрования, например, К = {А[2],А[7],А[6], ...и т.д.}, и (2) после каждого цикла шифрования математическая операция (например, А' = (А[0,1,2...n] * R)+1) применяется к существующим значениям “активного” массива А с использованием новых случайных значений энтропии R, эффективно косвенно увеличивая неоднозначность ключа HE(К) криптосистемы (по крайней мере, с точки зрения злоумышленника), но по сути увеличивая энтропию H(А) в “активном” массиве А. Обратим внимание, что итоговый математический расчет значений существующего “активного” массива с новыми значениями энтропии приведет к “переполнению” буфера значений по отношению к “активному” массиву А. Функция “пассивного” массива В заключается в получении “переполненных” значений из “активного” массива А, пока В не достигнет состояния «заполнен» и переполнит себя. Это переполнение в свою очередь может быть получено “пассивным” массивом С. Но в конечном счете, когда массив В имеет полный набор значений, массивы А и В могут поменяться своими ролями, так что ранее “активный” массив А мог очистить свои значения или содержимое и стать новым “пассивным” массивом, готовым принять “переполнение” из теперь “активного” массива В. Далее массив В выполняет свою “активную” роль в качестве источника для текущих ключей шифрования. Обратим внимание, что сброшенные значения из массива А могут быть переработаны путем возвращения их в локальный генератор случайных чисел или другое место назначения. Частая очистка значений массива представляет для злоумышленника уникальное затруднение с точки зрения неоднозначности ключа, так как она ограничивает время жизни любого вычисления неоднозначности ключа неизвестным, но ограниченным количеством циклов шифрования (обратим внимание, что размер массивов не должен быть известен и может изменяться динамически). Это фактически превращает возросшую неоднозначность ключа в безусловную проблему.

[0070] Как мы увидим на РИС. 2, вполне возможно отправлять обычное текстовое сообщение М и случайное сообщение R одновременно, в рамках одного и того же цикла шифрования и гарантировать, что между отправителем и получателем передается большее количество EQAU энтропии H(R), чем может быть потеряно в HE(K) при шифровании/передаче в этом цикле шифрования. Обратим внимание на РИС. 1, что НE(К) для обычного текстового сообщения M1 снижается из-за процесса шифрования. Это снижение пропорционально величине избыточности в сообщении. Чем выше избыточность, тем больше потери в НE(К). Однако, в случайном (энтропия) сообщении М3 не произошло какого-либо уменьшения неоднозначности ключа НE(К) во время процесса шифрования (поскольку оно не было избыточным).

[0071] Шэннон утверждал, что неоднозначность сообщения НE(М) системы с произведением S = TR, где Т и R - это две независимые системы конфиденциальности, не меньше чем для одного R. Системы с произведением по своей сути являются системами супер шифрования, так как они подразумевают шифрование двумя независимыми системами конфиденциальности и обладают уникальным свойством НE(К). Сообщение шифруется дважды, с двумя независимыми шифрами XOR, каждый из которых использует отдельный ключ K1 и К2 с энтропией Н(К1) и Н(К2) до тех пор, пока сообщение не утрачивает HE(K2) с K2 во время второго шифрования XOR. Это определяется тривиально. Рассмотрим два ключа К1 и К2, имеющие значение от 1 до 10 таким образом, что К1=4 и К2=6. К1 и К2 используются для шифрования сообщения М с помощью XOR. Это сообщение может иметь любое из двух значений набора {1,2}. Предположим, что М = 2. Итоговый шифртекст предполагает, что С = (М+K1)+К2) mod 10 = 2+4+6 mod 10 = 12 mod 10 = 2. Так как С = М + (K1 + К2), К1 и К2 сводятся к 1 или 0. Имеется 2 x 10 = 20 возможных комбинаций К1 и К2, которые сводятся к 1 или 0. Поскольку существует два возможных ключа К1, если К1 рассматривается отдельно, то К2 не теряет неоднозначности. Обратим внимание, что это правило в равной степени применимо, даже когда M - это известное простое текстовое сообщение, объединенное с К1 и К2 по XOR. Так как злоумышленник знает М, он также будет знать, каким должно быть модульное дополнение К1 и К2. Но у него нет способа вычислить, какая из 1 * 10 = 10 возможных комбинаций К1/К2 была использована. Это правило в равной степени применимо, когда используются XOR и перестановка: теряется только действующий НE(К) у первого ключа шифрования XOR, но не у других ключей или шифров.

[0072] На данном этапе очевидно, что НE(К) и НE(М) - это значения, представляющие особый интерес для злоумышленника, так как они отражают предсказуемую эффективную скорость успеха любой попытки криптоанализа. Они также указывают длину шифртекста, необходимую для решения проблемы шифрования. Шифртексты, которые короче “расстояния единственности”, с более высокой вероятностью будут “стойкими неподдающимися к дешифрованию”. Таким образом, они вряд ли будут подвергнуты дешифрованию методом полного перебора, поскольку требуемые усилия для вычислений могут не дать результатов (два или более вероятных сообщения), а “нестойкие/поддающиеся к дешифрованию” шифры легче обосновать с позиции стоимости ресурсов. Тем не менее, можно предположить, что злоумышленник с QC/AI (Квантовые Вычисления / Искуственный Интеллект) будет атаковать любые или все шифры, вне зависимости от того, являются ли они “стойкими/неподдающимися дешифрованию” или “нестойкими/поддающимися дешифрованию”, так как даже набор остаточных вероятных сообщений может быть дополнительно сокращен после применения альтернативных логических средств или появления новых метаданных. Именно в контексте этой очень существенной угрозы мы и рассмотрим практическую реализацию повышения неоднозначности ключей и сообщений.

[0073] Самый простой вариант реализации изобретения, показанный на РИС. 2, подразумевает использование повторяющегося цикла шифрования из двух символов, который состоит из двух независимых криптосистем S и Т так, что S производит XOR шифрование символа сообщения М[0] с помощью 8-битного ключа KS, а Т производит XOR шифрование случайного символа R[0] с 8-битным ключом КT. Между каждым циклом значения R могут быть использованы для увеличения пула энтропии, из которого получен KS. Отметим, что КT никогда не увеличивается для поддержания своей независимости. Проблема подобной реализации в том, что она предлагает ограниченную защиту от известного незашифрованного текста М в отношении KS, так как знание KS позволяет вывести неоднозначность пула энтропии. Даже при периодическом сбросе пула энтропии неизбежно некоторое уменьшение в НE(КT) между сбросами. Поэтому этот вариант реализации гарантирует “стойкость/неразрешимость” только в течение ограниченного периода времени при известном нешифрованном тексте. Основная проблема заключается в том, что R не защищен от сокращений в неоднозначности ключа пула энтропии, если только он не был зашифрован дважды и хотя бы с одним XOR. Для того чтобы EQAU была жизнеспособной, должно быть невозможно получить ключ криптосистемы в тех шифрах, где злоумышленник осведомлен о сообщении, которое зашифровано.

[0074] На РИС. 2 показан график неоднозначности для базового варианта воплощения изобретения, в котором EQAU применяется к НE(К) с помощью использования иерархии шифрования, при которой шифрование происходит в циклах шифрования с использованием ключа К, который получен из нескольких значений динамически измененного пула энтропии. В этом воплощении локальный PRNG используется для порождения случайной строки R. Ее ключ шифрования защищен от криптоанализа с помощью двух последующих XOR шифрований. Продемонстрируем итоговую неоднозначность НE(К) для ключа, НE(М) для сообщения и HE(R) для случайной строки в течение трех циклов шифрования 201,202 и 203, в каждом из которых по 4 байта. Ключ К, состоящий из 48 битов, извлекается из разных ячеек пула энтропии и делится на К1 (32 бита) 204 и К2 (16 бит) 205. Шифрование является иерархическим в том смысле, что каждый цикл шифрования состоит из первичного 206 и вторичного 207 этапов шифрования. В первом цикле шифрования К2 используется во вторичном XOR-шифровании 207 двух случайных символов сообщения R[0] и R[1]. Результатом шифрования является шифртекст CR[0] и CR[1]. К1 используется в первичном шифровании XOR 206 двух символов сообщения М [0] и М [1] и шифртекста CR[0] и CR[1]. Результатом этого шифрования являются четыре символа шифртекста С: {C[0], C[1], C[2], C[3]}. Отметим, что R [0] и R [1] используются в двух XOR шифрованиях (по одному на каждом уровне иерархии).

[0075] В начале цикла шифрования, обозначенного точкой 208, энтропия Н(М) и неоднозначность НE(М) сообщения равны, и обе начинаются со значения, равного 0. То есть, Н(М) = НE(М) = 0. Аналогично с ключом K1, в точке 209 его энтропия Н(К1), равна его неоднозначности НE(К1). Таким образом, Н(К1) = НE(К1) = 32. Для ключа К2 в точке 210 выполняется равенство Н(К2) = НE(К2) = 16. Так как K = {K1||K2}, в точке 210 выполняется равенство Н(К) = НE(К). В целях демонстрации будем использовать сообщение на английском языке и предположим, что оно содержит 1,3 бита информации на каждые 8 битов. В начале сообщений на английском языке доля информации обычно выше (около 2,4 бит). После приблизительно 30 символов она падает примерно до 1,3. Отметим, что возрастание неоднозначности может быть независимым от количества избыточности в обычном текстовом сообщении. Таким образом, увеличение неоднозначности не подвержено негативному влиянию известных текстовых сообщений. Злоумышленник обладает знаниями о системе и осведомлен, что символы шифртекста С[0] и С[1] относятся к символам M[0] и M[1] сообщения M, и, таким образом, может начертить понижение НE(М) и НE(К1) от точек 208 и 209 соответственно до точки “совершенной конфиденциальности” для сообщений, обозначенных 211 и состоящих из четырех символов. Хотя мы начертили 211 как имеющее значение 24*1,3 = 25,2 = 36,7, 4-буквенных комбинаций для английского языка, как уже упоминалось, в реальности их существует больше. В любом случае, при применении метода полного перебора всех ключей К1 наклон НE(М) отражает скорость, с которой обнаруживаются допустимые последовательности символов, а наклон НE(К1) - скорость для “недопустимых” последовательностей. Эти наклоны зависят от избыточности в языке. Чем больше в нем избыточности, тем ниже значение в точке 211. После двух М символов НE (М) = 2,6 в точке 212 и НE(К1) = 18,6 в точке 213. Поэтому Н(К1) стремится к “точке единственности” в точке 214, которая будет иметь значение 38,09 бит или 4,76 символа (H(K) / D = 32 / 0,84 = 38,09). Злоумышленник также будет знать, что шифртекст С[2] и С[3] – это зашифрованные с помощью XOR CR[0] и CR [1], а итоговый шифртекст из шифрования посредством XOR случайных строковых символов R[0] и R[1]. Поскольку CR [0] и CR [1] не избыточны и, следовательно, не теряют неоднозначность ключа после шифрования, наклон НE(К1) будет изменяться горизонтально с точки 213 до точки 215. Таким образом, неоднозначность R HE(R) будет достроена из точки 213 до совмещения с НE(К1) в новой точке “идеальной конфиденциальности” 215, которая имеет значение 18.6 (16+2.6) битов (равно значению в точке 213). Другими словами, в точке 215 после криптоанализа останется 218,6 ключей, что коррелирует с 218,6 MR (обычными текстовыми||случайными) сообщениями, составленными из 22.6 M обычных текстовых сообщений в объединении с 216 R случайными текстами. Таким образом, видно, что слияние случайных строк, таких как R, с М, понизит среднюю избыточность объединенного сообщения MR для первого цикла шифрования и перенесет “точку единства” из точки 214 в точку 216, где она имеет значение 9,27 или 74,20 бит (32 / ((32-18,2) / 32) = 32/0,43 = 74,20). Отметим, что неоднозначность сообщения НE(М) и неоднозначность ключа НE(К1) значительно увеличились от точки 211 (5,2) до точки 215 (18,6) из-за неоднозначности случайного сообщения R, которая обозначена как HE(R). Чтобы вывести значения R[0] и R[1], злоумышленник должен найти решение как для К1, так и для К2. Кроме того, как мы увидим, даже предварительное знание М или значений R[0] и R[1] не позволяет злоумышленнику найти решения для всех К1 и К2, так как значения и размер пула энтропии неизвестны.

[0076] Как правило, НE(М) всегда возрастает так, чтобы пересечься с нисходящим НE(К), или в нашем случае HE(M+R) возрастает, чтобы пересечься с нисходящим НE(К1). Как только НE(М) совмещается с НE(К), она будет стремиться к снижению до единства (log 0) по мере того, как ранее “допустимые” последовательности символов оказываются “недопустимыми”. Задача изобретения состоит в том, чтобы непрерывно повышать неоднозначность всего ключа НE(К) между циклами шифрования. Поэтому после первого цикла шифрования энтропия или значения R[0] и R[1] используются отправителем и получателем для синхронного увеличения только НE(К1) (К2 всегда независим и не нуждается в увеличении неоднозначности, так как никогда ее не утрачивает), применяя математическую операцию к источнику пула энтропии для К1 (как упомянуто выше) в точке 217, так что теоретически она может увеличить НE(К1) до значения 34,6 (18,6 + 16) в точке 219. Оно превышает исходное значение Н(К1) в точке 209, где оно равно 32. Естественно, если бы ключ К1 имел фиксированную длину, его неоднозначность ключа НE(К1) могла быть повышена только до точки 218, которая равна Н(К1) = 32. Так как НE(К2) не теряет неоднозначность ключа (из-за XOR-шифрования случайной строки), он проходит параллельно НE(К1), переходя от точки 210 к точке 219 и возрастает до точки 220 с последующим увеличением неоднозначности у K1. Таким образом, в начале следующего цикла шифрования в точке 220 общая энтропия ключа К, Н(К) была сброшена до исходного значения в 210, так как все ключи снова стали доступными. Отметим также, что увеличение энтропии в пуле энтропии или источника, из которого получен К1 с использованием R[0] и R[1], увеличивает неоднозначность ключей К1 (делает все ключи доступными), но не повышает и не увеличивает общую неоднозначность сообщения с открытым текстом НE(М) и случайного сообщения HE(R) над точкой 215. По сути, видно, что случайные строки - это одно из средств увеличения неоднозначности сообщений. На следующем графике РИС. 3 демонстрируется другой способ для дополнительного увеличения как НE(М), так и HE(R).

[0077] Обычно если кто-то использует пул энтропии в качестве источника энтропии для получения К1, а также используется фиксированная длина К1, НE(К1), увеличенное значение неоднозначности ключа в точке 218, никогда не может быть больше энтропии ключа Н(К1) и, следовательно, будет равно исходному значению в 209, а НE(К1) и НE(К2) будут фактически сброшены до значений 206 и 207 между каждыми двумя соседними циклами шифрования. Отметим, что НE(К2) останется “пассивным” наблюдателем и не будет терять свою неоднозначность, пока К2 остается независимым и не подвергается увеличению неоднозначности. Таким образом, пула энтропии, источник К1 будет выигрывать от чрезмерного увеличения энтропии после каждого цикла шифрования, но энтропия K1 будет ограничена Н(К1). В отношении неоднозначности НE(М) сообщения М будет продолжать движение вверх от точки 221 (это продолжение точки 212) до тех пор, пока он не пересечется с НE(К1), но никогда не сможет превысить начальную энтропию Н(К1) ключа K1 в точке 209, после чего он будет стремиться по горизонтали к бесконечности таким же образом, как это было обнаружено в случае неоднозначности случайных строк (см. РИС. 1 с конкретной ссылкой на сообщение M[3]). Стоит добавить, что использование пула энтропии для увеличения неоднозначности позволяет увеличить длину K1 и К2, что позволяет H(К1) и, следовательно, Н(К2) превысить их начальные размеры энтропии, например, изменением H(К1+К2) до 12-байтового или 96-битного ключа. Но для этого требуется увеличение цикла шифрования, и по большей части подобные рассуждения носят скорее теоретический характер по двум следующим причинам. Во-первых, пул энтропии сбрасывается после фиксированного числа возрастаний, поэтому увеличение Н(К1+К2) не дает дополнительного “стойкого/неподдающегося дешифрованию” преимущества за счет увеличения числа допустимых сообщений и ключей. Во-вторых, НE(К) и НE(М) не имеют возможности когда-либо достичь log 0 в принципе, даже если используется известное открытое текстовое сообщение, поэтому подобное изменение не повысит уровень безопасности, а просто увеличит “безопасность” уже и так “стойкой” системы. Процесс увеличения неоднозначности ключа затем повторяется многократно, после каждого цикла шифрования, с одним фундаментальным результатом: предотвращается достижения единства величинами НE(М), НE(К1) и НE(К2) за счет их постоянного повышения и отсутствия повторения ключей. Таким образом, гарантированная “стойкая/неподдающаяся к дешифрованию” зона для М и R, обозначенная 222, будет расширяться до бесконечности, поддерживая информационно-теоретическую безопасность, независимо от длины М. Отметим, что в случае фиксированной длины K1 и К2 значения H(K1), H(K1)+ H(K2), и HE(M)+ HE(R), которые обозначены как 229, 230 и 228, будут постоянными и горизонтальными в каждом цикле шифрования.

[0078] В течение многих циклов шифрования по линии с восходящей тенденцией, обозначенной точкой 227, видно, что НE(М) в конце концов сойдется с НE(К1). НE(М) стремится к снижению только в том случае, когда он пересекается с НE(К) и следует за ним по нисходящей тенденции, так как ранее “допустимые” последовательности сообщений становятся “недопустимыми”. С увеличением неоднозначности эта нисходящая тенденция НE(К1) временно изменяется и происходит возврат к исходному значению Н(К1), поэтому любая нисходящая тенденция на НE(М), которая пересекается с НE(К1), может быть только временной. К тому же можно гарантировать, что скорость роста неоднозначности ключа выше, чем скорость снижения НE(К), даже в случае известного обычного текстового сообщения M, где длина R равна или больше, чем длина М в каждом цикле шифрования. Кроме того, дополнительного знания значения случайной строки R недостаточно, чтобы понизить НE(К2) до log 0, так как существует зависимость от НE(К1), а НE(К1) вычисляется из возросшей неоднозначности пула энтропии или непосредственно из неоднозначности изначального ключа К, используемого для заполнения пула энтропии и структуры этого пула в начале операций шифрования.

[0079] Рассмотрим свойства, относящиеся к безопасности, которые требуется обеспечить. Процесс EQAU должен быть эффективным, действенным, и способным восстанавливаться после взлома сообщения и случайной строки. В предыдущем варианте воплощения на РИС. 2 мы должны предположить, что с точки зрения злоумышленника шифртекст сообщения {С1, С2, С5, С6....} легко распознаваем и отличим от случайного шифртекста {СЗ, С4, С7, С8,...}, и существует определенный риск того, что эти независимые шифры могут быть подвергнуты криптоанализу как две независимые системы. Одна из них относится к сообщению M, а другая - к случайной строке R, так что злоумышленник может отдельно вычислить неоднозначность сообщения НE(М), случайную неоднозначность HE(R) и неоднозначность ключа He(K) и таким образом вывести неоднозначность пула энтропии (по сути, неоднозначность начального ключа K и вариацию пула энтропии), снижая тем самым эффективность процесса увеличения энтропии. Риск, упомянутый выше, увеличивается в том случае, когда сообщение M может содержать известный нешифрованный текст (например, заголовки HTML), в котором после криптоанализа первых 4 символов шифртекста, если известны значения сообщений М[0] и М[1], значения для K1[0] и К1[1] будут также известны, и в результате получается HE(M) = HE(K1[0])+ HE(K1[1]) = log 0 = 1.

[0080] Проблема различимого шифртекста (шифртекст сообщения отличается от случайного шифртекста) может быть решена путем использования перестановочного шифра с фиксированнымо периодом, так как строки сообщения M и случайного сообщения R будут неразличимы только лишь от шифртекста, и, следовательно, транспозиция фактически увеличивает НE(М), поскольку теперь существуют дополнительные допустимые (но ложные) расшифровки сообщений, обусловленные случайным каналом. К тому же вторичное XOR (или иное) шифрование сообщения М с использованием дополнительного динамичнески увеличенного и измененного или независимого постоянного ключа решает эту проблему. В самом деле, любая существующая “нестойкая/поддающаяся к дешифрованию” криптосистема может быть использована для этой задачи (хотя ее и можно расценивать, как слишком медленную для реального использования).

[0081] Как уже упоминалось ранее, EQAU может возникать только в том случае, если для передачи случайной энтропии используется отдельный независимый «стойкий/неподдающийся дешифрованию» зашифрованный канал. Это решается с помощью XOR-шифрования случайной строки до ее объединения с сообщением и шифрованием с помощью основной операции XOR и перестановки. Это приведет к тому, что случайное сообщение R будет эффективно подвергаться двум последующим шифрованиям XOR, гарантируя, что только в одном из XOR происходит уменьшение НЕ(К). Даже в случае, когда известен незашифрованный текст, ключи, используемые в двух шифрациях XOR, не могут быть скомпрометированы. И наконец, так как для того, чтобы можно было повысить неоднозначность, требуется иметь некоторый уровень неоднозначности ключа, который непрерывно уменьшается, лучше всего применять процесс повышения неоднозначности в самый ранний возможный момент, а именно в точке «идеальной конфиденциальности», где НЕ(М) достигло своего максимума после завершения цикла шифрования.

[0082] Теперь рассмотрим вторичные применения EQAU для НЕ(М), в частности, способы увеличения числа допустимых и вероятных сообщений, полученных в результате применения метода полного перебора и попытки подбора ключа. При применении метода полного перебора к ключу. При такой атаке на ключ К, любое увеличение числа допустимых сообщений (увеличение наклона НЕ(М)) приведет к равному увеличению количества допустимых ключей (уменьшение наклона НЕ(К)). Таким образом, EQAU для НЕ(К) между циклами шифрования позволяет продолжать увеличение НЕ(М) в следующем цикле, пока он не встретит НЕ(К), тогда как увеличение НЕ(М) в цикле шифрования снижает сокращение НЕ(К) во время этого цикла.

[0083] На РИС. 3 показан график неоднозначности для воплощения изобретения, при котором сообщения и случайные потоки шифруются во вторичном шифровании XOR, а операция перестановки с фиксированным периодом добавляется к первому шагу шифрования XOR, чтобы, в частности, продемонстрировать влияние повышения HE(M). Опять же, мы демонстрируем результирующую неоднозначность ключа HE(K), сообщения HE(M) и случайной строки HE(R) в течении трех циклов шифрования 301, 302 и 303. На каждом цикле порождается 4 символа шифртекста. На каждом шаге шифрования производится конкатенация двух символов сообщения M и двух случайных символов R. Ключ K с энтропией H(K) = 80 битов получается из пула энтропии и разбивается на 3 отдельных ключа {K1,K2,K3} так, что в точке 304 H(K1) = 32 бита, в точке 305 H(K2)= 32 бита, а в точке 306 H(K3) = 16 бит. K3 может быть первоначально получен из пула энтропии, но его неоднозначность впоследствии не повышается. Каждый цикл шифрования состоит из иерархии шифрования, так что шифрование 307 происходит на вторичной стадии шифрования, тогда как 308 и 309 происходит на первичной стадии шифрования. В первом цикле шифрования четырех байтов для создания случайной строки R используется генератор случайных чисел, а K3 используется для XOR шифрования 307 двух случайных символов R, которое порождает CR[0] и CR[1], которые впоследствии объединяются с двумя символами сообщения M: M[0] и M[1]. Результат объединения дважды зашифрован с использованием ключа K1 для XOR 308 и ключа K2 для перестановки периода 4 в точке 309. Порядок шифрования 308 и 309 обычно не имеет значения, но в нашем примере XOR выполняется до перестановки. Эта иерархия шифрования повторяется со всеми последующими циклами шифрования.

[0084] Теперь мы проведем анализ неоднозначности шифра с точки зрения решительного злоумышленника, использующего QC/AI и имеющего доступ к бесконечным вычислительным, временным и логическим ресурсам. Злоумышленник перехватил последовательность шифртекста C={C[0],C[1],C[2],C[3],C[4],C[5],C[6],C[7],C[8],..,C[n]}, где n+1 - длина шифртекста C. Предположим, что он также будет иметь предварительную информацию о методе шифрования конкретного используемого воплощения (цикл шифрования 4 байта, два M и два R), но не знает ключ K, сообщение M или случайную строку R. Позже мы рассмотрим сценарий, в котором злоумышленник уже знает сообщение M или его части. Чтобы выяснить, реализуема ли попытка с использованием метода полного перебора, злоумышленник сначала попытается определить «точку единственности» варианта шифрования. Если шифртекст длиннее, то попытка с полным перебором реализуема. Если короче, то нет смысла использовать полный перебор, поскольку будет несколько допустимых сообщений, и шифрование будет «стойким/неподдающимся дешифрованию».

[0085] До криптоанализа в точке 310 энтропия сообщения H(M) равна его неоднозначности HE(M), и обе равны 0 (отсутствие сообщения является известной величиной). Таким образом, H(M) = HE(M) = 0. Аналогично, для ключа K1 в точке 311 выполняется H(K1) = HE(K1) = 32, для ключа K2 в точке 312 выполняется H(K2) = HE(K2) = 32, а для ключа K3 в точке 313 H(K3) = HE(K3) = 16. Дополнительный ключ K4, имеющий H(K4) = 16, может быть добавлен в качестве средства шифрования сообщения M, и неоднозначность K4 может быть повышена (или может оставаться независимой и недополненной) аналогично K1 и K2. K4 был исключен из РИС. 3, чтобы упростить демонстрацию повышения неоднозначности сообщения. Предположим, что злоумышленник заранее знает, что сообщение M - это сообщение на английском языке, содержащее 1,3 бита информации и 6,7 бита избыточности на каждые 8 бит.

[0086] Ключ K1 используется для первичного или основного шифрования XOR для двух символов M и двух символов R, которое создает шифртекст C[0] и C[1], являющихся зашифроваными по XOR M[0] и M[1]. По отношению к ключу K1 HE(M) поднимается из точки 310 и стремится к точке «совершенной конфиденциальности» 314. Поскольку имеется только два символа сообщения M, HE(M) остановится в точке 315 и будет иметь значение 2,6 бит. Аналогичным образом HE(K1) опускается из точки 311 и стремится к точке «совершенной конфиденциальности» 314, останавливаясь в точке 317 со значением 18,6 бит (2,6 + 16). Проецирование наклона HE(K1) через точку 314 приводит к «точке единственности» 319, со значением 38,2 бит (32/16,25%).

[0087] Как было упомянуто выше, K2 - это 32-битный ключ, используемый в перестановочном шифре с фиксированным периодом. Преимущество перестановки состоит в том, что при перестановке с периодом 4 (над четырьмя символами для шифрования) существует 1*2*3*4 = 24 возможных способа, которыми {C[0],C[1],C[2],C[3]} можно «перемешать» с ключом K2, энтропия которого H(K2) = 32 бита. Поскольку K2 неизвестен, после применения полного перебора к этому ключу возникнут все 24 возможные комбинации «перемешивания». Только одна из них будет правильной. Остальные 23 будут ложно-положительными. Независимо от этого, это приводит к увеличению HE(M) с 2,6 (в точке 315) до 7,12 бит (в точке 316). Следовательно, увеличение HE(M) приводит к увеличению наклона HE(M). Проецирование HE(M) из точки 310 через точку 316 приводит к новой точке «совершенной конфиденциальности» 320. Из-за увеличения HE(M), увеличивается и HE(K1) из точки 317 (18,6 бит) до точки 318 ( 23,12 бит), и это можно определить при проецировании HE(K1) от точки 311 через точку 318 до точки 320 (14,24 бит). Проецировании от точки 311 через точку «совершенной конфиденциальности» 320 образует новую «точку единственности» в 321. Поскольку C[2] и C[3] являются XOR-шифрованием CR[0] и CR[1], которые сами - результат XOR шифрования случайных символов R[0] и R[1], неоднозначность R, HE(R), будет горизонтальной таким образом, что точка 322 будет иметь то же значение, что и 318, а HE(K1)=HE(M)+ HE(R). Следовательно, увеличение количества байтов в цикле шифрования приведет к увеличению значения точки 322, так что при 6 байтах с 720 возможными «допустимыми» комбинациями дешифрования оно составит 13,38 бит (3,9 + 9,48). Тем не менее, и K1 и K2 нужно будет увеличить до 48 бит, а размер K3 должен составлять 24 бита для поддержания 6-байтового цикла шифрования.

[0088] В точке 322 наше сообщение “[M,M,R,R]” содержит 23,12/4 = 5,78 битов информации на каждые 8 битов с избыточностью 2,22 битов или 27,75%. Следовательно, «точка единственности» 323 для сообщения «2M2R» составляет 32/0,2775 = 115,31 бита или 14,41 символов. Таким образом, если бы шифртекст состоял только из 14 символов, сообщение “[M,M,R,R]” было бы в принципе «безопасным/неподдающимся дешифрованию».

[0089] Таким образом, действительные HE(K1) (точки 311, 318 и 322) и HE(M) + HE(R) (точки 310, 316 и 322) являются усреднением неоднозначности по всему “[M,M,R,R]” шифтекста, и это является первым преимуществом применения перестановочного шифра (с использованием ключа K2), который следует за шифрованием XOR с ключом K1. Поэтому, происходит не только уменьшение общей избыточности совмещенного сообщения MR случайной строкой R, но и повышение HE(M) и HE(R) на размер используемого ключа перестановкой, которая следует за XOR. Таким образом, при H(K1) = 32 (для шифрования XOR) и H(K2 )= 32 (для перестановочного шифрования) в точке 324 имеется 255,12 допустимых сообщений MR, что является огромным увеличением по сравнению с 25,2 сообщений с использованием только 4 символов.