ОБЛАСТЬ ТЕХНИКИ

Настоящее изобретение относится к устройству без идентификатора абонента (без SI), выполненному с возможностью беспроводной связи в локальной сети в соответствии с протоколом местной связи. Изобретение также относится к устройству с идентификатором абонента (Subscriber Identity, SI) и способам использования в системе с SI.

Настоящее изобретение относится к области интеграции устройств местной беспроводной связи по меньшей мере в системы региональной мобильной связи, далее называемые базовыми сетями, например сети 3G, LTE, 4G или 5G. Управление доступом к базовым сетям осуществляется так называемыми поставщиками услуг, которые предоставляют доступ к базовым сетям мобильным устройствам абонентов с использованием набора данных абонента, называемых идентификатором абонента (SI). SI содержит идентификационные данные абонента для осуществления доступа к базовой сети для соответствующего абонента поставщика услуг.

Как правило, такие устройства местной беспроводной связи оборудованы средствами для беспроводной связи в соответствии с протоколом местной связи, таким как Wi-Fi, и не имеют блока приемопередатчика для беспроводной связи с базовой сетью. Например, в так называемом Интернете вещей (Internet of Things) различные типы устройств местной беспроводной связи могут быть выполнены с возможностью соединения с Интернетом посредством Wi-Fi, например, так называемые устройства без монитора, не имеющие пользовательского интерфейса, или так называемые UI-устройства, имеющие пользовательский интерфейс вроде сенсорного экрана, дисплея и/или кнопок. Поэтому по меньшей мере первоначально такие устройства не имеют никаких идентификационных данных абонента или учетных данных, которые требуются для доступа к базовой сети. В настоящем документе такие устройства местной беспроводной связи называют устройствам без SI.

В настоящее время интеграция устройств без SI в базовые сети обсуждается различными сторонам, называемыми 3GPP, которые определяют новые поколения и расширения существующих базовых сетей. Консорциум по проекту партнерства 3-го поколения (3rd Generation Partnership Project, 3GPP) - это сотрудничество между группами ассоциаций телекоммуникационных стандартов, известными как учредители. 3GPP предлагает несколько механизмов, позволяющих мобильному устройству, согласно терминологии 3GPP называемому пользовательским оборудованием (User Equipment, UE ), осуществлять доступ к базовой сотовой сети с использованием не отвечающей спецификации 3GPP сети доступа, такой как Wi-Fi, например, для разгрузки сотового трафика через другие сети доступа. Не отвечающий спецификации 3GPP доступ к базовой сети 4G, называемой улучшенной базовой сетью пакетной передачи данных (Evolved Packet Core, EPC), определен, помимо прочего, в спецификациях 3GPP: [TS 23.402] (последняя версия 15.3.0), [TS 24.302] (последняя версия 15.3.0) и [TS 33.402] (последняя версия 15.1.0). Не отвечающий спецификациям 3GPP доступ к базовой сети 5G определен, помимо прочего, в спецификациях 3GPP: [TS 23.501] (последняя версия 15.2.0), раздел 4.2.8, [TS 23.502] (последняя версия 15.2.0), раздел 4.12, и [TS 24.502] (последняя версия 15.0.0). В настоящее время работа сконцентрирована на поддержке не отвечающих спецификации 3GPP устройств, находящихся после абонентского шлюза (Residential Gateway, RG), однако это может быть распространено на более общую поддержку не отвечающих спецификации 3GPP устройств, учитывая потребности операторов сотовых сетей 5G во включении Wi-Fi как части их предложения сети 5G и использования их услуг (таких, как оплачиваемая по тарифу голосовая связь по Wi-Fi, услуги по предоставлению видео в режиме реального времени и т.д.).

Обычно мобильные устройства, такие как смартфоны, поставляются оборудованными специально предназначенным приемопередатчиком для обмена данными с базовой сетью, и также снабжены идентификатором абонента (SI). SI представляет идентификатор абонента и дополнительные данные, требуемые для доступа к базовой сети, а плата за использование базовой сети начисляется поставщиком услуг соответствующему абоненту, например, посредством так называемого пакета голосовой связи и передачи данных. Например, SI может содержать код идентификатора абонента, такой как международный идентификатор мобильного абонента (International Mobile Subscriber Identity, IMSI). Такие устройства обычно поставляются с SI путем вставки физического полупроводникового модуля, называемого модулем идентификации абонента (Subscriber Identification Module, SIM), в мобильное устройство. SIM-карта представляет собой интегральную схему, встроенную в пластмассовую карту, которая предназначена для безопасного хранения номера международного идентификатора мобильного абонента (IMSI) и связанных с ним ключей, которые используют для идентификации и проверки подлинности абонентов на устройствах мобильной телефонии (таких как мобильные телефоны и компьютеры). Известные различные типы модулей или карт, например, USIM, который означает универсальный модуль идентификации абонента (Universal Subscriber Identity Module) и действует в универсальной системе подвижной электросвязи (Universal Mobile Telecommunications System, UMTS), являющейся стандартом базовой сети 3G. Соответствующую физическую карту также называют универсальной картой с интегральной схемой (Universal Integrated Circuit Card, UICC), а USIM является приложением, работающим поверх UICC. Еще один тип SIM называют e-SIM или eSIM (встроенная SIM) или встроенная универсальная карта с интегральной схемой (eUICC). Это несменяемая встроенная микросхема, которая припаяна непосредственно к печатной плате. Пока что, любого типа устройство, которое оборудовано для беспроводной связи с базовой сетью и поставляется с оригинальным SI, либо посредством SIM-карты, либо иным образом, в настоящем документе называется устройством с SIM.

Кроме того, данные SI могут быть доступны в других местах, таких как система управления поставщика услуг базовой сети, например, в базе данных абонентов на сервере, управляющем идентификационными данными абонента, в то время как учетные данные абонента могут быть аутентифицированы и авторизованы с использованием сервера авторизации, обычно называемого центром сертификации (Certificate Authority, CA). Например, доступ к данным SI может также получить абонент путем входа в учетную запись пользователя на сервере приложений (Application Server, AS) через Интернет с использованием учетных данных пользователя, таких как имя пользователя и пароль, или с использованием двухфакторной авторизации. AS может быть соединен с базой данных абонентов и CA или содержать их.

В настоящем документе так называемое устройство с SI представляет собой локальное устройство, имеющее доступ к SI, либо содержащее SI, либо соединяемое по меньшей мере с одним сервером поставщика услуг базовой сети, который выполнен с возможностью управления данными SI. Устройство с SI выполнено с возможностью обмена данными с устройством без SI и имеет доступ к CA. Первым примером устройства с SI является устройство с SIM, выполненное с возможностью обмена данными посредством базовой сети с одним или более серверами, которые хранят базу данных абонентов и CA, а также выполненное с возможностью обмена данными с устройством без SI. Еще одним примером устройства с SI является устройство с пользовательским интерфейсом (User Interface, UI,) для обмена данными с устройством без SI, причем устройство с UI также выполнено с возможностью осуществления доступа к данным SI и CA на серверах посредством базовой сети, и при этом для получения доступа к данным SI владелец абонемента должен выполнить вход. Еще одним примером является устройство с UI, выполненное с возможностью обмена данными посредством локальной сети с устройством без SI, причем устройство с UI также выполнено с возможностью осуществления доступа к данным SI и CA на серверах посредством соединения с Интернетом. Система с SI может содержать систему управления на основе сервера, соединенную с локальной точкой доступа для беспроводной связи в локальной сети, а также определенное выше устройство с SIM или устройство с UI, надлежащим образом соединенное с соответствующими серверами данных базовой сети.

УРОВЕНЬ ТЕХНИКИ

Возможные система и способ обеспечения возможности соединения не отвечающих спецификациям 3GPP устройств с базовой сетью 4G/5G, заключаются в использовании Hotspot 2.0 (называемой также Wi-Fi Certified Passpoint), как определено в технической спецификации Hotspot 2.0 [HOTSPOT], позволяющей оператору оснащать устройства, например, сертификатами X.509. Однако многие устройства могут быть не подконтрольными оператору, и не понятно, каким образом другие основанные только на Wi-Fi устройства в домах людей могут получать разрешение на доступ к базовой сети 4G/5G.

В документе US9648019B2 описана интеграция посредством Wi-Fi для устройств без SIM. Предлагаемая система позволяет не отвечающим спецификациям 3GPP устройствам соединяться с базовой сетью 4G/5G. Для обеспечения устройству без модуля идентификации абонента (без SIM) возможности осуществления доступа к первой сети (например, мобильной сети или сети 3GPP) посредством второй сети (например, Wi-Fi) может быть использован сервер приложений (AS), при этом устройство без SIM сопоставляют устройству с SIM, а AS принимает от устройства с SIM информацию об устройстве с SIM и его сопоставленном устройстве без SIM. Сопоставление между устройством с SIM и устройством без SIM создается сервером AS на основе информации, принятой от устройства с SIM. Сопоставление между устройством без SIM и устройством с SIM сохраняют в базе данных абонентов.

В последующем для осуществления доступа к первой сети через вторую сеть на основе запроса авторизации в первой сети от устройства без SIM система получает идентификатор, сопоставленный устройству без SIM, и передает запрос на профиль пользователя, сопоставленный с пользователем устройства без SIM, в базу данных абонентов, причем запрос содержит полученный идентификатор для устройства без SIM. Затем система принимает из базы данных абонентов запрошенный профиль пользователя для устройства без SIM, причем запрошенный профиль пользователя для устройства без SIM сопоставляют устройству с SIM. На основе принятого профиля пользователя система разрешает доступ устройства без SIM к первой сети через вторую сеть. Итак, после того, как сопоставление между устройством без SIM и устройством с SIM было установлено и сохранено в базе данных абонентов, устройство без SIM может получать разрешение на доступ к первой сети, когда ей требуется осуществить доступ к первой сети.

В US9648019B2 описание Фиг. 1b может соответствовать документу [TS 23.402] 3GPP, в частности, для случая без роуминга в соответствии с Фиг. 4.2.2-1 и Фиг. 4.2.2-2 и описанием узлов и линий связи, показанных на этих фигурах, и порядком использования этих узлов и линий связи в пункте 7 документа [TS 23.402]. На фигурах с 4.2.3-1 по 4.2.3-5 документа [TS 23.402] показан случай с роумингом. Устройство без SIM может осуществлять доступ к первой сети через узел «доверенного IP-доступа, не отвечающего спецификациям 3GPP» или узел «недоверенного IP-доступа, не отвечающего спецификациям 3GPP».

РАСКРЫТИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

В US9648019B2 не объяснено, как устройство с SIM надежно получает идентификатор устройства без SIM, или как устройство с SIM может получить доверие в полученном идентификаторе. Отсутствие доверия может открыть злоумышленникам возможность получения для своих устройств доступа к мобильной сети или сети 3GPP за счет [неправильного] использования устройства с SIM. К тому же, после того, как сопоставление между устройством без SIM и устройством с SIM установлено, устройство без SIM может работать независимо от устройства с SIM. Поскольку устройство без SIM может быть более подверженным взлому, учетные данные, которые позволяют устройству без SIM соединяться с базовой сотовой сетью, могут быть украдены, после чего злоумышленник может использовать эту информацию для получения доступа к базовой сети и взимания платы за абонемент пользователя устройства с SIM.

Целью настоящего изобретения является создание системы для надежного установления беспроводного доступа к базовой сети для устройства без SI.

Для этого предложены устройства и способы, которые определены в прилагаемой формуле изобретения. В соответствии с аспектом настоящего изобретения предложено устройство без SI, как определено в пункте 1 формулы изобретения. В соответствии с еще одним аспектом настоящего изобретения предложено устройство с SI, как определено в пункте 8 формулы изобретения. В соответствии еще с одним аспектом настоящего изобретения предложены способы, как определено в пунктах 13 и 14 формулы изобретения. В соответствии еще с одним аспектом настоящего изобретения предложен компьютерный программный продукт, который выполнен с возможностью загрузки из сети и/или хранения на компьютерочитаемом носителе информации и/или исполняемом микропроцессором носителе информации, причем продукт содержит инструкции программного кода для реализации вышеупомянутого способа при исполнении на компьютере.

Вышеупомянутое устройство без SI выполнено с возможностью беспроводной связи в локальной сети в соответствии с протоколом местной связи. Протокол местной связи определяет сообщения протокола и беспроводные прием и передачу в ограниченной зоне. Идентификатор абонента (SI) содержит идентификационные данные абонента для доступа к базовой сети, причем базовая сеть обеспечивает беспроводную связь для мобильных устройств по меньшей мере по всему региону. Устройство без SI не содержит SI и выполнено с возможностью взаимодействия с устройством с SI, имеющим доступ к SI. Устройство без SI содержит приемопередатчик, выполненный с возможностью локального приема и передачи в соответствии с протоколом местной связи, и процессор, выполненный с возможностью исполнения последовательности сопоставления для установления сопоставления с SI. Последовательность сопоставления включает сохранение не относящегося к SI закрытого ключа, составляющего пару с не относящимся к SI открытым ключом, предоставление не относящегося к SI открытого ключа устройству с SI по первому каналу связи и отправку проверочного кода устройству с SI по второму каналу связи для проверки того, что устройство с SI получило не относящийся к SI открытый ключ. Первый и второй каналы связи отличаются друг от друга и содержат в качестве одного канала внеполосной (Out-Of-Band, OOB) канал. Последовательность сопоставления также включает предоставление подтверждения наличия не относящегося к SI закрытого ключа устройству с SI по первому или второму каналу связи и последующий прием сертификата от устройства с SI. Сертификат может содержать данные, относящиеся к SI, обычно называемые учетными данными.

Сертификат содержит подпись, которая формируется центром сертификации (CA) по меньшей мере на части не относящегося к SI открытого ключа. В этом контексте сертификат содержит проверенное подтверждение того, что владелец сертификата имеет право использовать базовую сеть на основе не относящихся к SI открытого и закрытого ключей, которые теперь связаны с SI.

Подпись может быть, например, обычной подписью, которая сформирована центром сертификации по меньшей мере на части не относящегося к SI открытого ключа. Кроме того, учетные данные, относящиеся к SI, могут быть зашифрованы с использованием по меньшей мере части не относящегося к SI открытого ключа. Например, учетные данные могут быть комбинацией имени пользователя/пароля или просто паролем, причем по меньшей мере пароль шифруют, а имя пользователя может оставаться незашифрованным. Устройство без SI может проверять подпись, например, путем проверки того, что подпись происходит из CA, или проверки корректности подписи, и может также расшифровывать зашифрованные учетные данные с помощью не относящегося к SI закрытого ключа.

Учетные данные могут быть сформированы заблаговременно посредством сервера приложений, CA и/или базы данных абонентов и могут быть сохранены, например, в базе данных абонентов. Учетные данные могут быть извлечены сервером приложений и могут быть зашифрованы не относящимся к SI открытым ключом перед отправкой их ну устройство с SI. Учетные данные позволяют устройству без SI осуществлять доступ к базовой сети через локальную сеть и шлюз между локальной сетью и базовой сетью. Шифрование учетных данных обеспечивает дополнительную защиту, поскольку устройство без SI является единственным устройством, которому известен не относящийся к SI закрытый ключ. Поэтому устройство без SI является единственным устройством, которое может расшифровать зашифрованные учетные данные, и, следовательно, может использовать учетные данные для доступа к базовой сети. Кроме того, шифрование по меньшей мере некоторых учетных данных с помощью по меньшей мере части не относящегося к SI открытого ключа не исключает использования дополнительных ключей для шифрования учетных данных.

После того, как подпись проверена, сертификат позволяет устройству без SI осуществлять доступ к базовой сети через локальную сеть и шлюз между локальной сетью и базовой сетью.

Вышеупомянутая последовательность сопоставления также может быть реализована в способе использования устройства без SI, например программным способом в так называемом приложении.

Вышеупомянутое устройство с SI выполнено с возможностью беспроводной связи с вышеупомянутым устройством без SI. Устройство с SI имеет доступ к идентификационным данным абонента, например, потому что это устройство содержит SIM или может быть соединено с ним, или выполнено с возможностью доступа по сети к серверу, содержащему SI. Устройство с SI содержит приемопередатчик, выполненный с возможностью беспроводной связи с устройством без SI, и процессор, выполненный с возможностью исполнения последовательности сопоставления для установления сопоставления с SI. Последовательность сопоставления в устройстве с SI включает прием не относящегося к SI открытого ключа от устройства без SI по первому каналу связи и отправку проверочного кода устройству без SI по второму каналу связи. Последовательность сопоставления в устройстве с SI также включает прием по первому или второму каналу связи подтверждения наличия не относящегося к SI закрытого ключа, который составляет пару с не относящимся к SI открытым ключом, от устройства без SI. После успешной оценки принятого подтверждения последовательность сопоставления продолжается получением вышеупомянутого сертификата и передачей сертификата устройству без SI. Эта последовательность сопоставления также может быть реализована в способе для использования в устройстве с SI.

Вышеупомянутые признаки имеют следующие последствия. В устройстве без SI не относящийся к SI закрытый ключ должен быть доступен для использования в течение исполнения последовательности сопоставления на основе парного не имеющего отношения к SI открытого ключа. Поэтому процессор может осуществлять доступ к памяти, в которой уже хранится ключ, или может сначала сформировать или иным образом получить пару ключей, тогда как не относящийся к SI закрытый ключ впоследствии сохраняют для использования во время последовательности сопоставления.

Не относящийся к SI открытый ключ передают устройству с SI по первому каналу связи, в то время как проверочный код отправляют устройству с SI по второму другому каналу связи для проверки того, устройство с SI получило не относящийся к SI открытый ключ. Таким образом, устройство без SI выполнено с возможностью установления упомянутых первого и второго каналов связи с устройством с SI, причем эти каналы связи включают один OOB-канал и оба установлены независимо. В данном контексте канал связи представляет собой линию связи посредством физического механизма, такого как радиопередача или визуальная информация, которая отображается и сканируется, или коды, считываемые и сравниваемые пользователем, или код, считываемый и вручную вводимый пользователем, или вручную вводимые коды в обоих устройствах. Каждый канал передает данные между конечными точками канала, в данном случае между устройством без SI и системой с SI. Один канал может быть, например, беспроводным каналом, созданным посредством локальной сети связи путем обмена сообщениями протокола между устройством без SI и устройством с SI. Еще одним примером является беспроводной канал, использующий не локальную сеть связи, а сеть с некоторым другим протоколом беспроводной связи, таким как Bluetooth, или отдельную сеть Wi-Fi. Другой канал представляет собой внеполосной (OOB) канал относительно упомянутого одного беспроводного канала, использующего некоторую полосу частот для радиопередачи. Таким образом, канал OOB использует другой физический механизм по сравнению с упомянутым одним беспроводным каналом, например визуальный или ввод данных вручную пользователем. По меньшей мере один из каналов создают посредством физического механизма, имеющего ограниченный диапазон, чтобы пользователь мог проверить, что подлежащее интеграции устройство без SI находится в пределах этого ограниченного диапазона относительно устройства с SI, которое составляет физическую конечную точку соответствующего канала. Ниже приведены различные примеры.

Преимущество применения двух разных каналов связи, один из которых является OOB-каналом, заключается в надежном обеспечении нахождения устройства без SI в пределах ограниченного диапазона, т. е. в пределах диапазона связи как первого, так и второго каналов связи. Преимуществом использования OOB-канала является избежание обнаружения злонамеренной промежуточной стороной всего беспроводного обмена данным и манипулирования этим обменом данными для получения или изменения прав доступа и/или трафика данных пользователя, т. е. так называемой атаки «злоумышленник в середине». Кроме того, OOB-канал может требовать взаимодействия с пользователем, включающего устройство без SI, которое преимущественно предоставляет пользователю подтверждение того, что предполагаемое для использования устройство без SI действительно связывается с идентификатором абонента (SI) пользователя, например для использования кредита или пакета голосовой связи/передачи данных абонента.

Проверочный код позволяет устройству без SI проверять, что устройство с SI получило не относящийся к SI открытый ключ, как это и предполагалось. По сути, проверочный код представляет доказательство того, что отправитель действительно соединен или обменивается данными с предполагаемым для использования устройством без SI в соответствии с заданным протоколом. Существует множество вариантов отправки такого кода по каналу связи, работающему согласно такому протоколу. Слово «отправка», используемое в данном контексте, охватывает любой способ передачи проверочного кода по каналу связи между устройством без SI и устройством с SI. Например, не относящийся к SI открытый ключ отправляют по беспроводному каналу, который представляет собой OOB-канал, например, Bluetooth или NFC, который в данном контексте является OOB-каналом, поскольку он использует полосу передачи, отличную от полосы передачи другого канала связи. Проверочный код отправляют обратно по второму беспроводному каналу, например посредством Wi-Fi. В альтернативном варианте реализации не относящийся к SI открытый ключ может быть передан по беспроводному каналу, а проверочный код, формируемый устройством без SI, передают по OOB-каналу с участием пользователя. Например, проверочный код сообщают пользователю, например, посредством дисплея или аудиосигнала, а пользователь должен ввести этот самый код в устройство с SI, например с клавиатуры. Или, наоборот, код может быть отображен на устройстве с SI, чтобы его ввели на устройстве без SI. Кроме того, проверочный код может быть отображен как устройством без SI, так и устройством с SI, а подтверждение должно быть введено на одной или обеих сторонах, например нажатием кнопки или щелчком значка. Кроме того, проверочный код может представлять собой код, который известен пользователю или должен быть сформирован им и затем должен быть введен на обеих сторонах.

Проверочный код может представлять собой хэш не относящегося к SI открытого ключа, который получен устройством с SI. Проверочный код может также представлять собой или содержать сам не относящий к SI открытый ключ. Он также может быть любым числовым кодом, паролем или парольной фразой, сформированной одним из устройств или пользователем. Первый пример определяет подтверждение того, что отправитель получил правильный не относящийся к SI открытый ключ в соответствии с протоколом. Например, не относящийся к SI открытый ключ может быть получен устройством с SI путем сканирования QR-кода. Такое сканирование создает OOB-канал (в данном случае однонаправленный канал связи), и устройство с SI отправляет в качестве проверочного кода сам не относящийся к SI открытый ключ и/или его хэш устройству без SI по Wi-Fi (другой канал связи). Таким образом, устройство без SI знает, что обменивающееся с ним данными по Wi-Fi устройство отсканировало именно его не относящийся к SI открытый ключ. В альтернативном варианте реализации не относящийся к SI открытый ключ может быть передан по Wi-Fi, в то время как проверочный код передается обратно устройством с SI устройству без SI с использованием OOB-канала (например, путем ввода кода вручную), что дает ту же самую гарантию устройству без SI посредством этого однонаправленного канала связи.

Подтверждение наличия не относящегося к SI закрытого ключа передают устройству с SI, например, по локальной сети связи, первому или второму каналу связи и дополнительной сети. Подтверждение наличия закрытого ключа стороне может быть выполнено путем шифрования данных от этой стороны с помощью закрытого ключа. Другая сторона может проверить результат путем расшифрования зашифрованных данных с помощью соответствующего открытого ключа и проверки того, является ли результат тем же самым, что и предоставленные данные. Другая сторона может также зашифровать что-нибудь с помощью открытого ключа устройства, которое должно подтвердить наличие закрытого ключа, отправить зашифрованный результат и попросить устройство подтвердить наличие закрытого ключа путем расшифрования полученных зашифрованных данных и возврата результата. Подтверждение наличия закрытого ключа также выполняют, когда устройства устанавливают закрытый канал путем обмена одним или более открытыми ключами, как это делают, например, в протоколе проверки подлинности SSL, TLS и DPP. Этот способ, которым устройство без SI и устройство с SI могут устанавливать закрытый канал посредством сетей, таких как Wi-Fi, Bluetooth или локальная сеть, основан на не относящемся к SI открытом ключе. Подтверждение наличия надежно гарантирует устройству с SI, что устройство без SI действительно является владельцем не относящейся к SI пары ключей.

Сертификат представляет данные, требуемые для использования базовой сети и идентификации пользователя, поставщику услуг базовой сети. Сертификат может содержать данные о защите, выданные центром сертификации (CA), которые представляет его авторизацию, и в этом контексте защищающие права на использование базовой сети, при этом они сопоставлены SI известного абонента базовой сети. Сертификат может содержать подпись, которая формируется CA на по меньшей мере части не относящегося к SI открытого ключа. В базовой форме подпись может представлять собой подпись, вычисленную CA на не относящемся к SI открытом ключе или на части не относящегося к SI открытого ключа, или подписанную версию некоторой части не относящегося к SI открытого ключа.

Сертификат может также содержать учетные данные, относящиеся к SI, причем эти учетные данные позволяют устройству без SI осуществлять доступ к базовой сети. Такие учетные данные относятся к SI и могут быть основаны (по меньшей мере частично) на не относящемся к SI открытом ключе или выведены из него. В базовых сетях, управление которыми осуществляют в соответствии с 3GPP, учетные данные могут называться учетными данными 3GPP. Сертификат может содержать дополнительные данные базовой сети, такие как базовый идентификационный код, код устройства, такой как международный идентификатор мобильного оборудования (International Mobile Equipment Identity, IMEI), или идентификационный код абонента, такой как международный идентификатор мобильного абонента (International Mobile Subscriber Identity, IMSI). Кроме того, сертификат может содержать другую информацию, такую как имя абонента, владелец открытого и сопоставленного закрытого ключа, его адрес и т. д. Сертификат может быть передан устройству без SI с использованием защищенного канала, который уже установлен посредством локальной сети.

При приеме сертификата устройство без SI может проверить сертификат. Например, оно может проверить подпись сертификата с использованием открытого проверочного ключа CA, используя при этом по меньшей мере часть не относящегося к SI открытого ключа в сертификате и/или свой собственный экземпляр не относящегося к SI открытого ключа. Учетные данные или дополнительные данные базовой сети могут быть по меньшей мере частично зашифрованы, например, с использованием не относящегося к SI открытого ключа, в то время как устройство без SI может проверить сертификат путем расшифрования с использованием не относящегося к SI закрытого ключа.

Сертификат позволяет устройству без SI осуществлять доступ к базовой сети через локальную сеть и шлюз между локальной сетью и базовой сетью. На практике для беспроводной связи через базовую сеть устройство без SI может использовать различные шлюзы в разных местах. Шлюз преобразует протокол и сообщения на стороне локальной сети, например, Wi-Fi, в соответствующие сообщения на стороне базовой сети в соответствии с базовым протоколом беспроводной связи.

Когда устройство использует сертификат для получения разрешения на доступ, базовая сеть может попытаться проверить подлинность устройства по различным аспектам. Например, базовая сеть может проверить подпись сертификата, чтобы узнать, подписан ли он правильно, а также путем проверки того, что сертификат подписан центром сертификации. Кроме того, базовая сеть может запросить у устройства подтверждение наличия у него не относящегося к SI закрытого ключа, соответствующего не относящемуся к SI открытому ключу. В случае правильности подписи или после принятия и успешной проверки упомянутого подтверждения базовая сеть будет использовать идентификационные данные, которые предоставлены устройством без SI, такие как не относящийся к SI открытый ключ или часть дополнительных данных базовой сети, для поиска в базе данных абонентов, чтобы узнать, имеет ли этот субъект право на доступ к сети. Например, когда для SI была оплачена подписка, из-за сопоставления между устройством без SI и SI счет за использование базовой сети устройством без SI может быть выставлен абоненту. Данные сопоставления, определяющие связь между устройством без SI и абонентом, хранят в базе данных базовой сети.

Когда устройство использует учетные данные, например, комбинацию имени пользователя/пароля или идентификатор и секретный ключ, для получения разрешения на доступ, базовая сеть пытается проверить подлинность устройства путем проверки того, известна ли сети предоставленная комбинация имени пользователя/пароля и является ли она правильной. Для этой цели пароль может быть отправлен в сеть в открытом виде, однако в сеть также может быть отправлен хэш на пароле, который перед хэшированием конкатенирован с другой информацией, такой как одноразовый код, предоставляемый сетью. В случае, если учетные данные содержат идентификатор и секретный ключ, сеть просит устройство предоставить свой идентификатор и выполнить вычисление с секретным ключом и отправить результат в сеть, правильность которого затем может быть проверена сетью. Если проверка подлинности была выполнена успешно, базовая сеть использует имя пользователя или идентификационные данные, которые предоставлены устройством без SI, для поиска в базе данных абонентов, чтобы узнать, имеет ли этот субъект право на доступ к сети.

В варианте реализации последовательность сопоставления включает обеспечение защищенного канала в качестве другого канала первого и второго каналов связи путем задействования:

- протокола уровня защищенных сокетов (Secure Sockets Layer, SSL) [RFC 6101] или протокола безопасности транспортного уровня (Transport Layer Security, TLS) [RFC 5246] с устройством без SI, действующим в качестве сервера, при этом устройство без SI предоставляет не относящийся к SI открытый ключ в самозаверяющем сертификате и использует этот сертификат как сертификат сервера в сообщении о сертификате сервера; или

- протокола SSL или TLS с устройством без SI, действующим в качестве клиента, при этом устройство без SI предоставляет не относящийся к SI открытый ключ в самозаверяющем сертификате в подтверждении установления связи, проверенном на подлинность клиентом; или

- туннеля безопасности IP-протокола (IPsec) [RFC 4301], установленного путем шифрования с открытым ключом, в котором используют не относящийся к SI открытый ключ или не относящийся к SI закрытый ключ; или

- протокола проверки подлинности протокола подготовки устройства (Device Provisioning Protocol, DPP) [DPP], в котором устройство без SI предоставляет не относящийся к SI открытый ключ или дополнительный не относящийся к SI открытый ключ в качестве ключа начальной загрузки DPP или в качестве ключа протокола DPP. По сути, защищенный канал обеспечивают между устройством без SI и устройством с SI, в то время как другой канал между этими двумя устройствами представляет собой OOB-канал. Преимуществом является то, что разные независимые каналы обеспечивают защиту пользователю в том, что устройство без SI является тем самым устройством, которое предназначено для сопоставления. За счет установки защищенного канала вышеупомянутыми способами или с использованием других протоколов устройство без SI также подтвердило наличие не относящегося к SI закрытого ключа устройству с SI.

В варианте реализации упомянутый прием сертификата включает прием сертификата посредством защищенного канала. Преимуществом является то, что сертификат, включая любые учетные данные, доставляется управляемым и защищенным образом устройству без SI, которое является устройством, предназначенным для сопоставления.

В варианте реализации OOB-канал предоставляют посредством одного из группы:

- протокола радиосвязи ближнего действия, такого как NFC или Bluetooth,

- визуального канала с использованием визуального кода, такого как штрихкод или QR-код, на стороне устройства без SI и сканера или камеры на стороне устройства с SI,

- канала пользователя, в котором код отображается на стороне устройства с SI и должен быть введен на стороне системы без SI,

- канала пользователя, в котором код отображается на стороне устройства без SI и должен быть введен на стороне системы с SI или должен быть сравнен с дополнительным кодом на стороне устройства с SI, и

- канала пользователя, в котором код должен быть введен в устройство без SI, а связанный код должен быть введен в устройство с SI. Различные варианты OOB-канала по существу являются разными и не зависят от вышеупомянутого защищенного канала через локальную сеть.

В варианте реализации не относящийся к SI открытый ключ содержит первый не относящийся к SI открытый ключ и второй не относящийся к SI открытый ключ, соответствующие первому не относящемуся к SI закрытому ключу и второму не относящемуся к SI закрытому ключу, соответственно,

- первый не относящийся к SI открытый ключ первоначально предоставляют устройству с SI посредством OOB-канала, а второй не относящийся к SI открытый ключ затем используют в качестве идентификатора в сертификате. Преимуществом является то, что второй не относящийся к SI открытый ключ является уникальным для использования в качестве идентификатора в сертификате, в то время как первый не относящийся к SI открытый ключ может быть свободно распределяемым или может быть фиксированным, поскольку он напечатан, например, на корпусе или в руководстве устройства.

В варианте реализации процессор в устройстве без SI также выполнен с возможностью:

- приема сообщений подтверждения работоспособности от устройства с SI, причем устройство с SI передает сообщения подтверждения работоспособности при приеме сообщений подтверждения работоспособности из базовой сети, и передачу сообщений подтверждения работоспособности в базовую сеть через шлюз; или

- приема сообщений подтверждения работоспособности из базовой сети через шлюз и передачу сообщений подтверждения работоспособности устройству с SI, причем устройство с SI передает сообщения подтверждения работоспособности в базовую сеть;

чтобы позволить базовой сети запрещать доступ устройства без SI к базовой сети в случае отсутствия приема сообщений подтверждения работоспособности от устройства без SI в течение заданного интервала. Преимуществом является то, что сообщения подтверждения работоспособности обеспечивают доказательство того, что устройство с SI соглашается с использованием SI устройством без SI.

В варианте реализации процессор в устройстве без SI также выполнен с возможностью управления множеством учетных записей пользователей, и с возможностью:

- выборочного исполнения, для соответствующих учетных записей пользователей, последовательности сопоставления для создания множества соответствующих сертификатов, и

- выборочного разрешения, для соответствующих учетных записей пользователей, устройству без SI доступа к базовой сети на основе соответствующего сертификата. Преимуществом является то, что могут быть предусмотрены множество сопоставлений для соответствующих учетных записей пользователей.

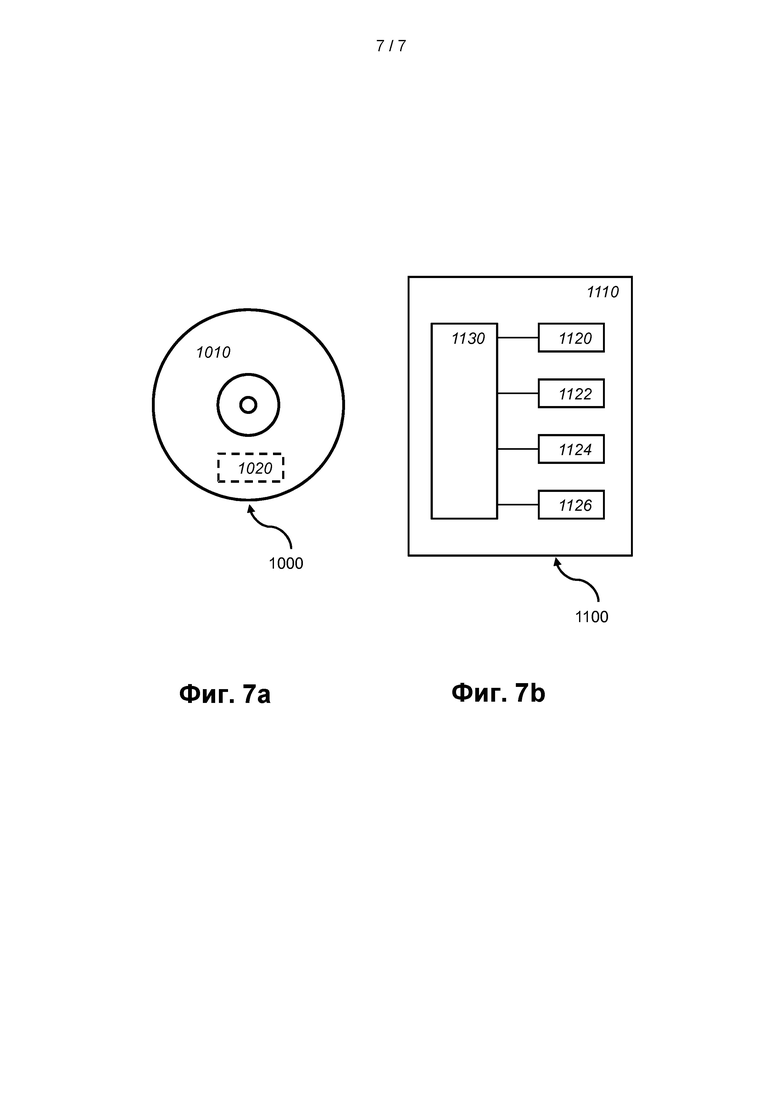

Способы согласно настоящему изобретению могут быть реализованы на компьютере в виде компьютеризованного способа, или в специализированном оборудовании, или в сочетании того и другого. Исполнимый код для способа согласно настоящему изобретению может храниться в компьютерном программном продукте. В число примеров компьютерных программных продуктов входят запоминающие устройства, такие как карта памяти, оптические запоминающие устройства, такие как оптический диск, интегральные схемы, серверы, интерактивное программное обеспечение и т.д.

Компьютерный программный продукт в некратковременной форме может содержать некратковременные средства программного кода, хранящиеся на компьютерочитаемом носителе информации, для осуществления способа в соответствии с настоящим изобретением при исполнении данного программного продукта на компьютере. В варианте реализации компьютерная программа содержит средства компьютерного программного кода, выполненные с возможностью осуществления всех этапов или стадий способа в соответствии с настоящим изобретением при выполнении компьютерной программы на компьютере. Предпочтительно компьютерную программу реализуют на компьютерочитаемом носителе информации. Также предложен компьютерный программный продукт в кратковременной форме, который может быть выполнен с возможностью загрузки из сети и/или хранения в энергозависимой компьютерочитаемой памяти и/или на исполнимом микропроцессором носителе информации, причем продукт содержит инструкции программного кода для реализации способа, как описано выше, при исполнении их на компьютере.

Согласно другому аспекту настоящего изобретения предложен способ создания компьютерной программы в кратковременной форме, доступной для загрузки. Этот аспект используют при загрузке компьютерной программы, например, в App Store компании Apple, Play Store компании Google или Windows Store компании Microsoft, а также в том случае, когда компьютерная программа доступна для загрузки из такого магазина.

Дальнейшие предпочтительные варианты реализации устройств и способов в соответствии с настоящим изобретением приведены в прилагаемой формуле изобретения, описание которой включено в настоящий документ путем ссылки.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Эти и другие аспекты изобретения будут очевидны и дополнительно освещены со ссылкой на варианты реализации, описанные на примерах в последующем описании и со ссылкой на прилагаемые чертежи, где:

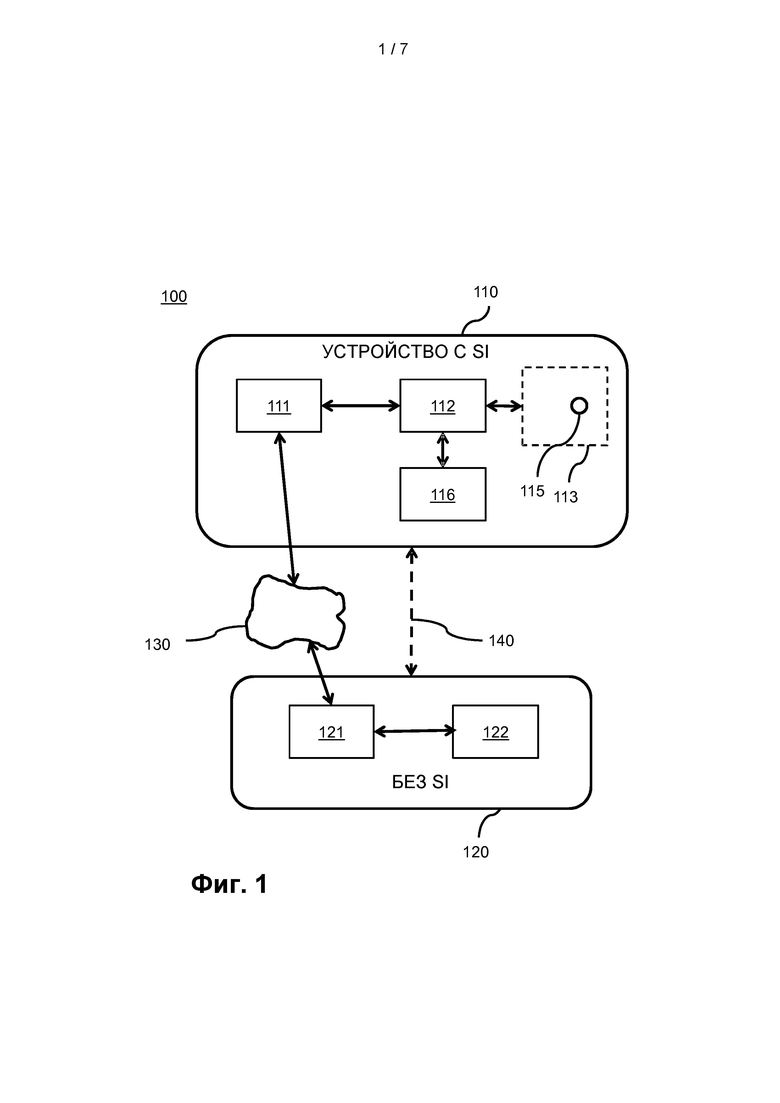

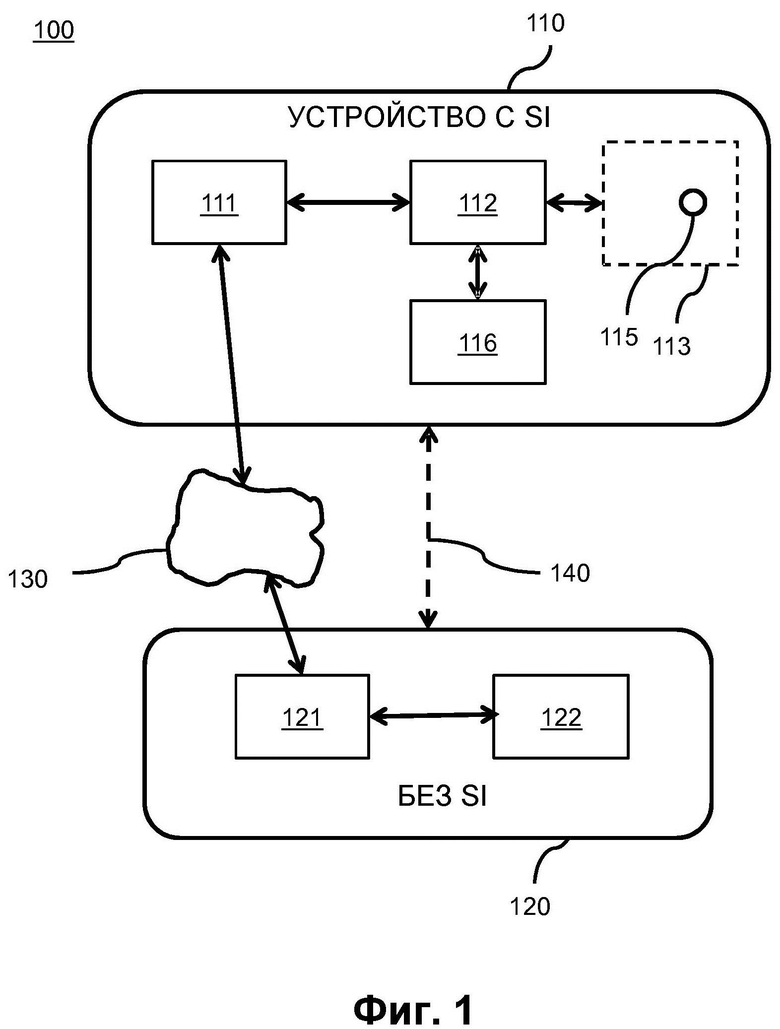

на Фиг. 1 показаны устройство без SI и устройство с SI для беспроводной связи и установления OOB-канала связи,

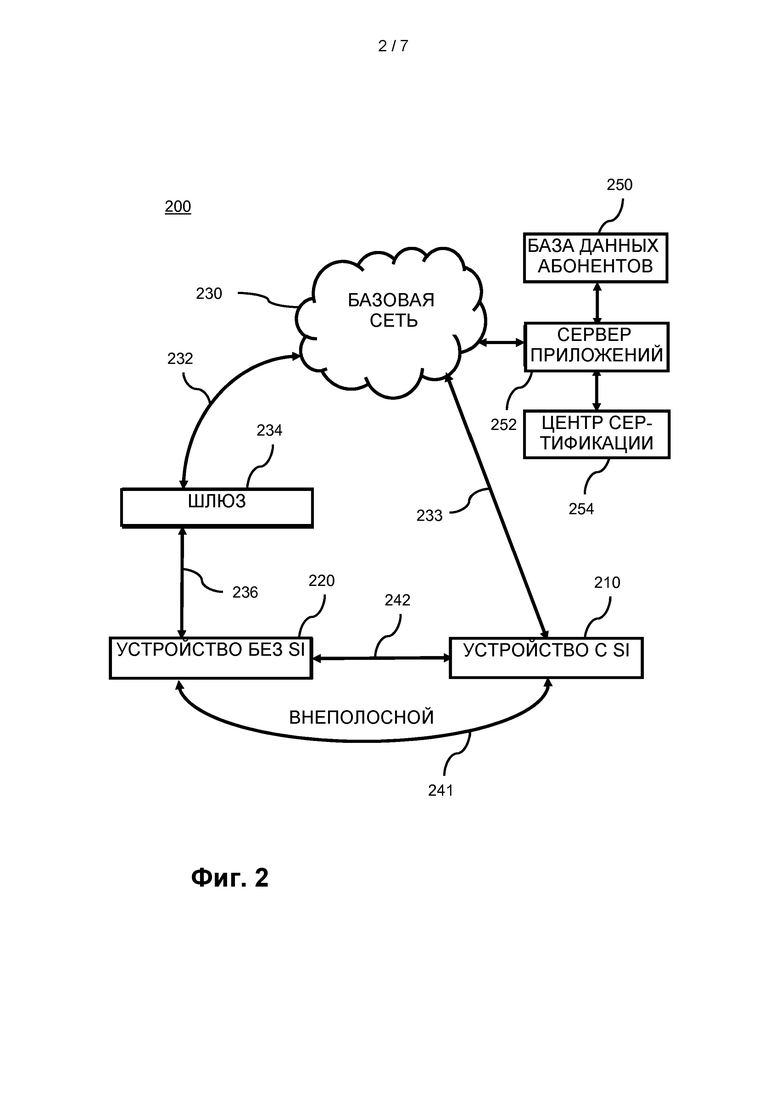

на Фиг. 2 показаны устройство без SI и устройство с SI для беспроводной связи,

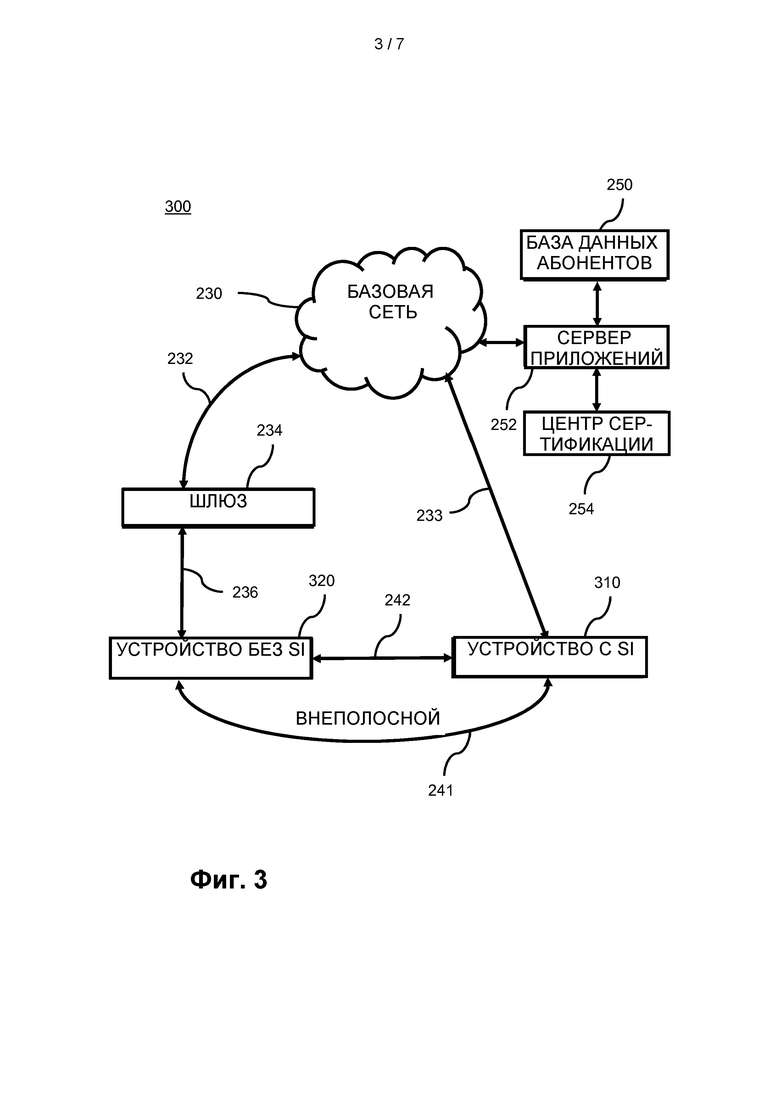

на Фиг. 3 показаны устройство без SI и устройство с UI для беспроводной связи,

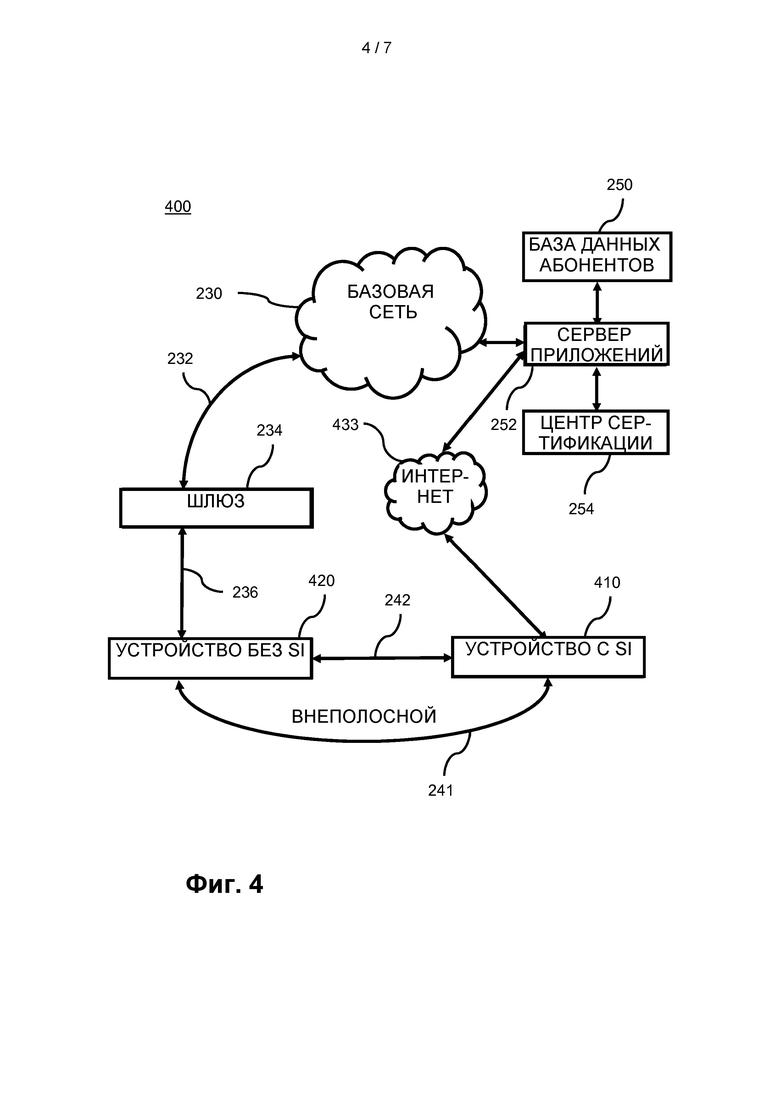

на Фиг. 4 показан еще один пример устройства без SI и устройства с UI для беспроводной связи,

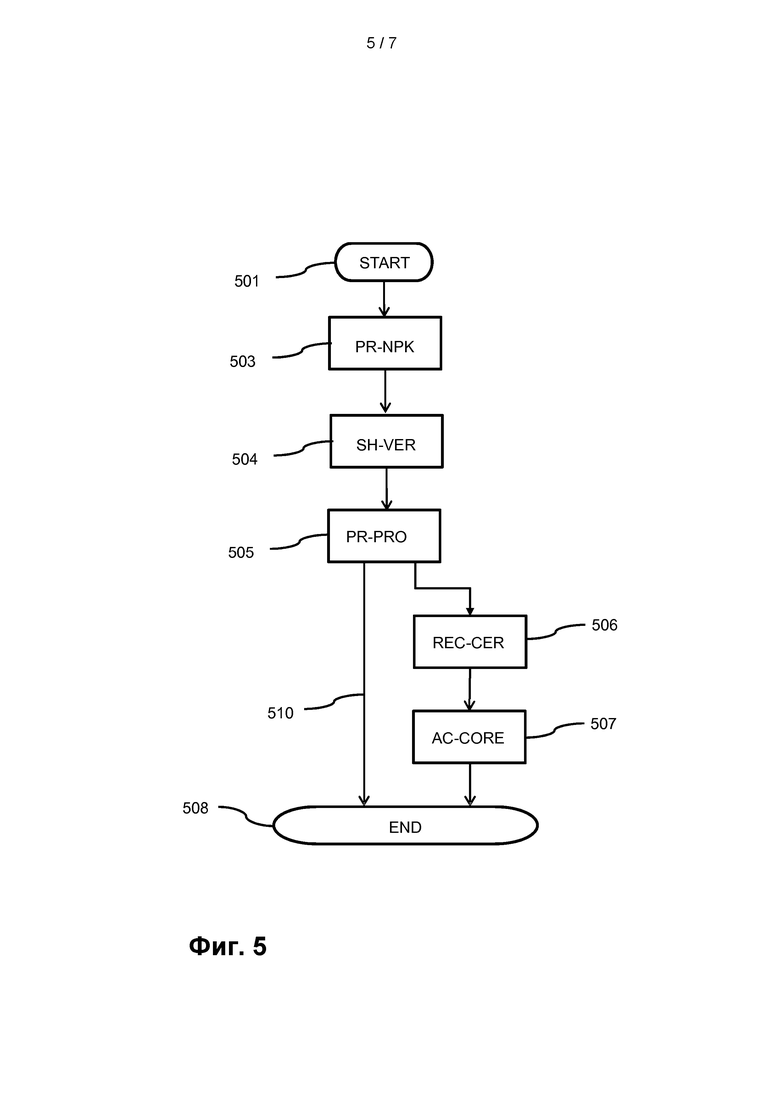

на Фиг. 5 показан способ, предназначенный для использования в устройстве без SI, выполненном с возможностью беспроводной связи с устройством с SI,

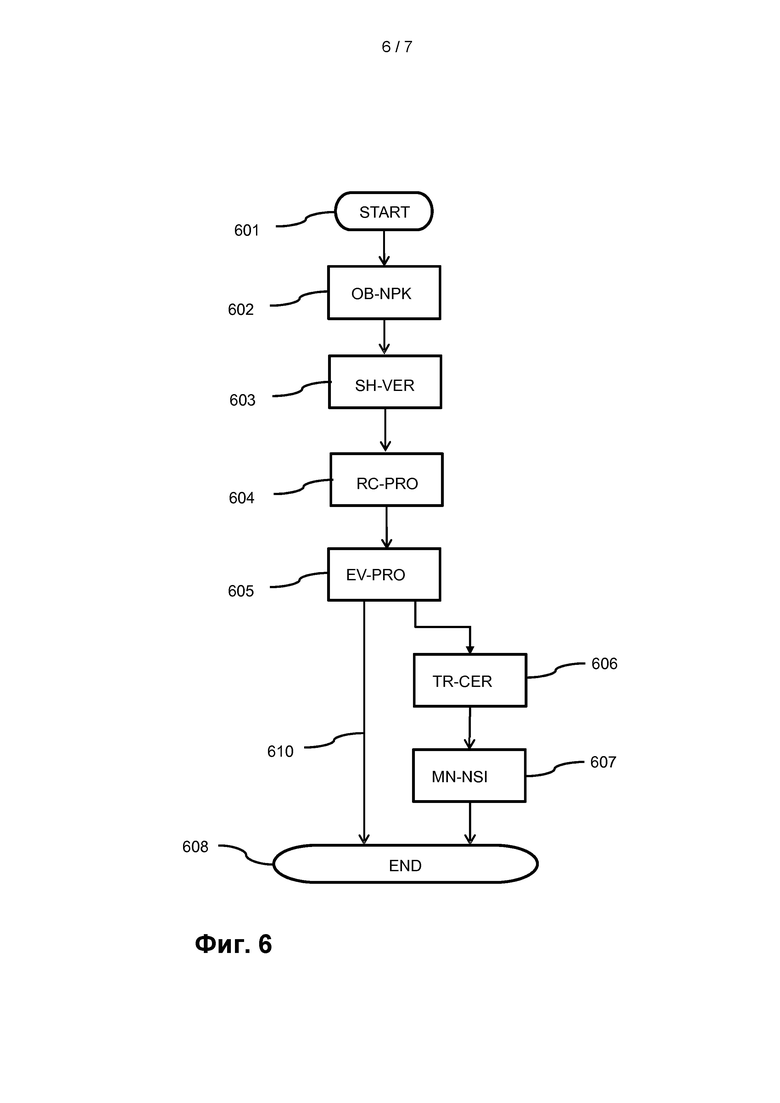

на Фиг. 6 показан способ, предназначенный для использования в устройстве с SI, выполненном с возможностью беспроводной связи с устройством без SI,

на Фиг. 7a показан компьютерочитаемый носитель информации, и

на Фиг. 7b показано схематическое представление процессорной системы.

Фигуры исключительно схематические и изображены не в масштабе. На фигурах элементы, которые соответствуют уже описанным элементам, могут иметь одинаковые номера позиций.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

На Фиг. 1 показаны устройство без SI и устройство с SI для беспроводной связи и установления OOB-канала связи. В системе 100 связи устройство 120 без идентификатора абонента (без SI) выполнено с возможностью беспроводной связи в локальной сети в соответствии с протоколом местной связи. Протокол местной связи, например, Wi-Fi, определяет сообщения протокола и беспроводной прием и передачу в ограниченной зоне, причем зона ограничена диапазоном радиопередачи приемопередатчиков Wi-Fi.

В такой системе связи, далее называемой системой с SI, идентификатор абонента (SI) содержит идентификационные данные абонента для доступа к базовой сети, причем базовая сеть обеспечивает беспроводную связь для мобильных устройств по меньшей мере по всему региону. Как объяснено во введении, базовая сеть может представлять собой сотовую базовую сеть 3G, LTE, 4G или 5G, имеющую расширения, которые предложены 3GPP для обеспечения устройству без SI возможности доступа к базовой сотовой сети с помощью локальной сети, такой как Wi-Fi, для осуществления доступа, например, к базовой сети 4G, называемой улучшенной базовой сетью пакетной передачи данных (Evolved Packet Core), или EPC.

На Фиг. 1 схематически показана беспроводная связь 130 для обеспечения канала связи между устройством 120 без SI и устройством 110 с SI. Такая система с SI имеет по меньшей мере одну беспроводную локальную сеть связи для беспроводной связи в ограниченной зоне и по меньшей мере одну беспроводную сеть связи для мобильных устройств по меньшей мере в регионе. Управление базовой сетью осуществляется по меньшей мере одним поставщиком услуг, например для управления базой данных абонентов и выставления счетов. Система с SI может содержать любую комбинацию следующих элементов:

- по меньшей мере один модуль идентификации абонента (SIM), содержащий идентификационные данные абонента; или

- или по меньшей мере одно устройство с SIM, содержащее SIM и приемопередатчик, выполненный с возможностью связи с базовой сетью;

- сервер приложений (AS), выполненный с возможностью обеспечения последовательности сопоставления на стороне поставщика услуг; или

- база данных абонентов для хранения на стороне поставщика услуг данных абонентов относительно использования базовой сети; или

- центр сертификации (CA), выполненный с возможностью подписания не относящегося к SI открытого ключа или сертификата с не относящимся к SI открытым ключом на нем; или

- сервер пользователя, выполненный с возможностью на основе учетных данных пользователя осуществления доступа и предоставления идентификационных данных абонента и учетных данных абонента через Интернет и т.д.

Устройство 120 без SI первоначально не имеет SI и выполнено с возможностью взаимодействия с устройством 110 с SI, имеющим доступ к SI. Устройство без SI имеет приемопередатчик 121, выполненный с возможностью локального приема и передачи в соответствии с протоколом местной связи, и процессор 122, выполненный с возможностью исполнения последовательности сопоставления для установления сопоставления с SI.

Процессор 122 выполнен с возможностью обеспечения беспроводного канала к устройству с SI, например посредством локальной сети. Однако беспроводной канал может быть также обеспечен посредством других систем связи, например, дополнительной линии связи Wi-Fi или системы Bluetooth.

Процессор 122 выполнен с возможностью обеспечения в качестве дополнительного канала внеполосного (OOB) канала 140 к устройству с SI, как указано пунктирной стрелкой. Как объяснено во введении, OOB-канал находится вне диапазона по отношению к вышеуказанному беспроводному каналу, использующему некоторую полосу частот для радиопередачи. Таким образом, канал OOB использует другой физический механизм по сравнению с упомянутым одним беспроводным каналом, например визуальный или ввод данных вручную пользователем. По меньшей мере один канал создают посредством физического механизма, имеющего ограниченный диапазон, чтобы пользователь мог проверить, что подлежащее сопоставлению устройство без SI находится в пределах этого ограниченного диапазона относительно устройства с SI, которое составляет физическую конечную точку соответствующего канала.

Устройство 110 с SI выполнено с возможностью беспроводной связи с вышеупомянутым устройством без SI. Устройство с SI содержит приемопередатчик 111, выполненный с возможностью беспроводной связи с устройством без SI, и процессор 112, выполненный с возможностью исполнения последовательности сопоставления для установления сопоставления с SI. Устройство с SI может быть снабжено модулем 116 идентификации абонента (SIM). Устройство с SI может быть также снабжено пользовательским интерфейсом 113, например, содержащим дисплей и один или более элементов 115 пользовательского ввода. Например, элементы пользовательского ввода могут включать одно или более из сенсорного экрана, различных кнопок, мыши или сенсорной панели и т.д. Кнопки могут быть обычными физическими кнопками, датчиками касания или виртуальными кнопками, например на сенсорном экране, или значками, активируемыми мышью. Пользовательский интерфейс может также быть удаленным пользовательским интерфейсом.

Процессор 112 выполнен с возможностью обеспечения беспроводного канала к устройству без SI, например посредством локальной сети. Однако беспроводной канал может быть также обеспечен посредством других систем связи, например, дополнительной линии связи Wi-Fi или системы Bluetooth. Процессор выполнен с возможностью обеспечения в качестве дополнительного канала внеполосного (OOB) канала 140 к устройству с SI, как указано пунктирной стрелкой. Таким образом, первый и второй каналы связи разные и содержат в качестве одного канала OOB-канал. Устройство без SI содержит не относящийся к SI закрытый ключ, например, хранящийся в памяти. Не относящийся к SI закрытый ключ составляет пару ключей с не относящимся к SI открытым ключом.

В устройстве без SI последовательность сопоставления включает предоставление не относящегося к SI открытого ключа устройству с SI по первому каналу связи. Далее, устройству с SI отправляют проверочный код по второму каналу связи. Затем устройству с SI предоставляют подтверждение наличия не относящегося к SI закрытого ключа по первому или второму каналу связи. Далее, от устройства с SI должен быть принят сертификат, который относится к SI. Сертификат должен содержать подпись, которая формируется центром сертификации по меньшей мере на части не относящегося к SI открытого ключа, как объяснено выше. Сертификат позволяет устройству без SI осуществлять доступ к базовой сети через локальную сеть и шлюз (показанный на Фиг. 2) между локальной сетью и базовой сетью.

В устройстве с SI процессор 112 выполнен с возможностью исполнения последовательности сопоставления, которая включает прием не относящегося к SI открытого ключа от устройства без SI по первому каналу связи. Далее, устройству без SI отправляют проверочный код по второму каналу связи. Затем по первому или второму каналу связи принимают подтверждение наличия не относящегося к SI закрытого ключа, который составляет пару с не относящимся к SI открытым ключом, от устройства без SI. После успешной оценки принятого подтверждения получают сертификат, который относится к SI и содержит подпись, сформированную центром сертификации по меньшей мере на части не относящегося к SI открытого ключа, как объяснено выше. Наконец, сертификат передают устройству без SI.

Что касается использования открытого и закрытого ключей, например, посредством OOB-канала, необходимо отметить следующее. Когда двум беспроводным устройствам нужно защитить свой обмен данными, они, как правило, шифруют свой обмен данными. Однако для этого требуется, чтобы оба беспроводных устройства знали один и тот же ключ.

Хорошо известным методом установления общего ключа между двумя сторонами является алгоритм Диффи-Хеллмана (см. справочный документ [DH]), в котором обмен данными между сторонами для установления секретного ключа не раскрывает третьим сторонам никакой информации об установленном секретном ключе. Каждая из двух сторон использует свою собственную пару открытый/закрытый ключ и обменивается открытым ключом друг с другом. Каждая сторона в состоянии вычислить секретный ключ с использованием своего собственного закрытого ключа и открытого ключа другой стороны и, возможно, некоторой другой информации, например одноразового кода (случайного числа) от другой стороны. Каждая сторона может формировать новую пару ключей всякий раз, когда она выполняет алгоритм Диффи-Хеллмана, или она использует повторно старую пару ключей.

Протокол подготовки устройства (DPP) Альянса Wi-Fi (см. справочный документ [DPP]) использует алгоритм Диффи-Хеллмана для создания секретного ключа между двумя устройствами, заявителем DPP, который желает, чтобы его сконфигурировали, и конфигуратором DPP, который в состоянии конфигурировать заявителей DPP, чтобы они могли получить доступ к сети с поддержкой DPP (см. также справочный документ [802.11]).

При выполнении алгоритма Диффи-Хеллмана по сети устройство, которое принимает открытый ключ для выполнения алгоритма Диффи-Хеллмана, не знает, от какого устройства этот открытый ключ. Это может быть использовано злоумышленником в так называемой атаке «злоумышленник в середине». Злоумышленник E может замаскироваться под реальное устройство B, с которым устройство A хочет соединиться. Злоумышленник E выполняет алгоритм Диффи-Хеллмана с устройством A и устанавливает секретный ключ с устройством A. Аналогичным образом злоумышленник маскируется под устройство A для устройства B и устанавливает секретный ключ с устройством B. При поступлении сообщения от одного из устройств A или B злоумышленник расшифровывает сообщение с помощью одного секретного ключа, зашифровывает его с помощью другого секретного ключа и пересылает сообщение другому устройству. Таким образом, устройства A и B не замечают ничего странного в своем обмене данными, за исключением некоторой дополнительной задержки. Когда они проверяют свой обмен данными путем отправки той же самой информации с использованием другого способа связи и сравнения результатов, они не заметят никакого несанкционированного вмешательства в их обмен данными. Но злоумышленник полностью знает, о чем они общаются.

Для предотвращения атак «злоумышленник в середине» предлагается использовать дополнительный протокол связи ближнего действия (внеполосной (OOB) канал) для обмена открытыми ключами или проверочные коды, такие как хэши открытых ключей. Например, пользователь устройства знает, что открытый ключ, принятый по OOB-каналу, получен от устройства в пределах рабочего диапазона протокола связи ближнего действия. В случае обмена хэшем открытых ключей по OOB-каналу устройство может проверить, приводит ли открытый ключ, принятый по первому каналу связи, например, Wi-Fi, который нужно шифровать, к тому же хэшу, что и хэш, принятый по OOB-каналу. Следует отметить, что использование термина «протокол связи» в настоящем документе охватывает несколько уровней модели ISO-OSI, включая физический уровень для приема и передачи.

В [DPP] описаны несколько способов OOB, одним из которых является связь ближнего действия (Near Field Communication, NFC). NFC является методом беспроводной связи на относительно коротком расстоянии, скажем, 10–20 см. Например, NFC может быть использована в качестве OOB-связи для обмена открытыми ключами. При использовании NFC пользователь знает, что открытый ключ, принятый посредством NFC, поступил от устройства в пределах 10–20 см от его устройства, т. е. от устройства, с которым он выполнил «NFC-касание». При использовании NFC в одноранговом режиме другое устройство тоже может быть уверено, что оно приняло открытый ключ от устройства пользователя.

На Фиг. 2 показаны устройство без SI и устройство с SI для беспроводной связи по базовой сети. В системе 200 связи устройство 220 без SI выполнено с возможностью беспроводной связи в локальной сети 236 в соответствии с протоколом местной связи, например Wi-Fi.

В этой системе связи базовая 230 сеть (CORE_N) обеспечивает беспроводную связь 232, 233 для мобильных или стационарных устройств по меньшей мере в регионе. Как объяснено во введении, базовая сеть может быть улучшенной базовой сетью пакетной передачи данных (EPC) 3GPP. Система связи может также содержать шлюз 234 (GW) между локальной сетью 236 и базовой сетью. Кроме того, базовая сеть может быть соединена с сервером 252 приложений (AS), базой 250 данных абонентов (Sub_DB) и центром 254 сертификации (CA). Данные SI могут быть доступны в таких местах, как система управления поставщика услуг базовой сети, например, в базе 250 данных абонентов на сервере, управляющем идентификационными данными абонентов. Проверка подлинности и авторизация учетных данных абонентов может производиться с использованием сервера авторизации или центра 254 сертификации. Например, доступ к данным SI может также получить абонент путем входа в учетную запись пользователя на сервере 252 приложений через Интернет с использованием учетных данных пользователя, таких как имя пользователя и пароль, или с использованием двухфакторной авторизации. AS может быть соединен с базой данных абонентов и CA или содержать их. AS может управлять процессом сопоставления устройства без SI с SI.

Устройство с SI может быть устройством с SIM, выполненным с возможностью обмена 233 данными посредством базовой сети с одним или более серверами, которые хранят базу данных абонентов и CA, а также выполненное с возможностью связи с устройством без SI посредством беспроводного канала 242, в частности, защищенного канала.

В варианте реализации последовательность сопоставления включает обеспечение защищенного канала в качестве другого канала первого и второго каналов связи путем задействования протокола уровня защищенных сокетов (SSL) [RFC 6101] или протокола безопасности транспортного уровня (TLS) [RFC 5246] с устройством без SI, действующим в качестве сервера, при этом устройство без SI предоставляет не относящийся к SI открытый ключ в самозаверяющем сертификате и использует этот сертификат как сертификат сервера в сообщении о сертификате сервера. В альтернативном варианте реализации защищенный канал может быть обеспечен путем задействования протокола SSL или TLS с устройством без SI, действующим в качестве клиента, при этом устройство без SI предоставляет не относящийся к SI открытый ключ в самозаверяющем сертификате в подтверждении установления связи, проверенном на подлинность клиентом. В альтернативном варианте реализации защищенный канал может быть обеспечен путем задействования туннеля безопасности IP-протокола (IPsec) [RFC 4301], установленного при помощи шифрования с открытым ключом, в котором используют не относящийся к SI открытый ключ или не относящийся к SI закрытый ключ. В альтернативном варианте реализации защищенный канал может быть обеспечен путем задействования протокола проверки подлинности протокола подготовки устройства (DPP) [DPP], в котором устройство без SI предоставляет не относящийся к SI открытый ключ или дополнительный не относящийся к SI открытый ключ в качестве ключа начальной загрузки DPP или в качестве ключа протокола DPP. Необязательно в последовательности сопоставления после обеспечения одного из вышеупомянутых защищенных каналов по защищенному каналу также передают сертификат.

В случае использования только вышеупомянутых SSL, TLS или IPsec устройство с SI не имеет подтверждения того, что при подтверждении наличия закрытого ключа оно обменивается данными с устройством без SI. Благодаря получению ключа начальной загрузки устройства без SI внеполосным (OOB) способом устройство с SI имеет подтверждение того, что оно обменивается данными с устройством без SI, когда устройство без SI подтверждает наличие соответствующего закрытого ключа, в частности, когда пара ключей начальной загрузки была сформирована непосредственно перед использованием OOB-связи, и для OOB-связи используется технологии связи ближнего действия. Ключ начальной загрузки устройства без SI может быть использован в качестве вышеупомянутого первого открытого ключа, или в качестве первого открытого ключа может быть использован еще один открытый ключ, протокольный ключ. В спецификации DPP приведены примеры того, как устройство может передавать протокольные ключи по беспроводной сети, и как это устройство подтверждает наличие закрытого ключа, который соответствует протокольному ключу.

Аналогичным образом, прежде чем устройство без SI и устройство с SI приступят к сеансу протокола SSL, или TTL, или IPsec, между ними может быть использован OOB-канал, причем по OOB-каналу передают первый открытый ключ, сертификат, содержащий первый открытый ключ, или хэш открытого ключа или сертификата устройству с SI. Устройство с SI должно проверить, соответствует ли информация о первом открытом ключе, которая получена по OOB-каналу, первому открытому ключу, который получен от устройства без SI по защищенному каналу. В качестве варианта устройство с SI может также посредством OOB-протокола сделать открытый ключ, который оно использует для установки защищенного канала, сертификат, содержащий его открытый ключ, или хэш своего открытого ключа или сертификата доступными устройству без SI. Подходящими OOB-протоколами являются протоколы связи ближнего действия, такие как NFC, отображение и сканирование QR-кода, Bluetooth и т. д. В качестве примера OOB-способа с участием пользователя является способ, в котором устройство без SI отображает (укороченный) хэш своего открытого ключа или сертификата, который пользователь должен сравнить с (укороченным) хэшем открытого ключа или сертификата, принятым по третьей сети и отображенным устройством с SI.

Другим примером OOB-способа с участием пользователя является способ, в котором пользователь вводит числовой код (например, PIN-код), пароль или парольную фразу на обоих устройствах, прежде чем они приступят к сеансу протокола SSL, или TTL, или IPsec, и в котором устройства должны проверять, что используется одна и та же проверка. Другим примером OOB-способа с участием пользователя является способ, в котором пользователь вводит числовой код (например, PIN-код), пароль или парольную фразу в качестве «кода» обмена открытыми ключами (Public Key Exchange, PKEX) на обоих устройствах, прежде чем они приступят к сеансу протокола проверки подлинности DPP, причем PKEX используют для начальной загрузки защиты протокола проверки подлинности DPP (о PKEX и «коде» PKEX и о протоколе проверки подлинности DPP см. в [DPP], разделы 5.6 и 6.2, соответственно).

Кроме того, если устройство с SI и устройство без SI оба имеют защищенное соединение с одной и той же точкой доступа Wi-Fi или абонентским шлюзом, соединение инфраструктуры Wi-Fi может быть использовано в качестве OOB-канала ближнего действия, по которому устройство без SI подтверждает наличие закрытого ключа.

В другом варианте реализации устройство с SI может представлять собой точку доступа Wi-Fi или абонентский шлюз (например, 5G-RG в [TR 23.716], соединенный с базовой сетью 5G и поддерживающий сетевые протоколы 5G), оборудованные SIM и выполненные с возможностью связи с устройством без SI по OOB-каналу, посредством которого устройство без SI предоставляет идентификатор, используемый впоследствии в обмене данными в соответствии с алгоритмом Диффи-Хеллмана для установки защищенного канала между устройством без SI и устройством с SI. Этот идентификатор или другой открытый ключ или сертификат, используемый при установке защищенного канала, может быть затем использован в качестве идентификатора устройства без SI для сопоставления устройства без SI с базовой сотовой сетью. Кроме того, некоторая часть идентификатора или сертификата может быть затем использована в качестве открытого ключа для шифрования дополнительных учетных данных, которые сопоставлены с SI, причем эти дополнительные учетные данные могут быть впоследствии использованы устройством без SI для получения разрешения на доступ к базовой сети. Управление устройством с SI может осуществляться посредством удаленного UI, например, на смартфоне. Защищенный канал может быть любым из четырех вариантов, описанных выше, или любым другим защищенным каналом.

В другом варианте реализации устройство с SI является мобильным устройством, действующим как конфигуратор DPP (см. [DPP]) для 5G-RG, в силу чего устройство с SI имеет пользовательский интерфейс для обеспечения пользователю возможности выбора, желает ли он сопоставить устройство без SI с устройством с SI или 5G-RG либо и с тем, и с другим. Устройство может показывать информацию базы данных абонентов, относящуюся к устройству с SI и устройству 5G-RG, в профиле пользователя, или информацию о ценах/начислениях, относящуюся к различным дополнительным возможностям. В случае, если устройство без SI собираются сопоставить с устройством с SI для доступа к базовой сети, протокольный ключ DPP или ключ начальной загрузки DPP устройства без SI может быть использован в качестве идентификатора устройства без SI.

В вышеупомянутых вариантах пользователя/владельца устройства с SI могут попросить одобрить сопоставление устройства без SI с устройством с SI, поскольку этом может включать дополнительные расходы для пользователя/владельца.

На практике последовательность сопоставления может включать в себя следующее. После того, как устройство с SI успешно получило подтверждение идентичности устройства без SI, устройство с SI использует первый открытый ключ или сертификат, сформированный устройством без SI, который содержит первый открытый ключ в качестве идентификатора устройства без SI, и отправляет его на сервер AS, например, посредством базовой сети 3GPP, либо напрямую, либо через точку доступа Wi-Fi/абонентский шлюз, который может быть с поддержкой или без поддержки 5G. Сервер AS создает профиль пользователя для устройства без SI и сопоставление между SI устройства с SI и устройством без SI (его профилем пользователя) с использованием первого открытого ключа в качестве идентификатора устройства без SI. AS отправляет этот профиль пользователя устройства без SI в базу данных абонентов, которая сохраняет этот профиль пользователя. AS может запросить сертификат для первого открытого ключа из цента сертификации или с сервера центра сертификации (CA) и может отправить этот сертификат устройству с SI, предпочтительно по защищенному каналу, такому как соединение SSL, TLS, туннель IPsec, или с использованием симметричного ключа, установленного во время проверки подлинности DPP, например, как части сообщения протокола конфигурации DPP в объекте конфигурации DPP или даже в коннекторе DPP. Помимо первого открытого ключа запрос сертификата в CA может содержать другую информацию, которую нужно включить в сертификат, такую как информация о профиле пользователя, IMEI (при наличии такового), который должен использоваться устройством без SI, IMSI (при наличии такового), который должен использоваться устройством с SI, и т. д. Другие примеры концепций сервера AS, CA и Sub_DB и того, как такие серверы могут помочь в создании сопоставления между устройством с SIM и устройством без SIM, приведены в US9648019B2, но в данном случае с использованием не относящегося к SI открытого ключа в качестве идентификатора и защищенного канала между устройством с SIM и устройством без SIM. AS может также запросить учетные данные в CA, на сервере поставщика услуг или в базе данных абонентов, причем эти учетные данные позволяют устройству без SI авторизоваться для доступа к базовой сети. Эти учетные данные хранятся поставщиком услуг, например в базе данных абонентов. AS может шифровать по меньшей мере часть учетных данных с помощью первого открытого ключа и отправлять сертификат, содержащий зашифрованные учетные данные, устройству с SI, которое пересылает сертификат устройству без SI для обработки, как описано выше.

На Фиг. 3 показаны устройство без SI и устройство с UI для беспроводной связи по базовой сети. В системе 300 связи устройство 320 без SI выполнено с возможностью беспроводной связи с устройством 310 с UI, например посредством Wi-Fi. Различные элементы системы 300 связи соответствуют аналогичным элементам в системе 200 связи, описанной со ссылкой на Фиг. 2. Такие элементы имеют те же самые номера позиций и не описываются повторно. Устройство 310 с UI имеет пользовательский интерфейс и приемопередатчик для связи посредством базовой сети для осуществления доступа к SI. Для этого устройство с UI выполнено с возможностью соединения с AS 252 и получения SI из базы 250 данных Sub-DB и подписанного сертификата из CA 254.

В варианте реализации учетные данные для доступа к базовой сети 3GPP могут быть привязаны к физическому или юридическому лицу; сценарий может быть следующим. Владелец (U-)SIM-карты также имеет учетную запись на веб-сайте своего поставщика услуг. При входе на веб-сайт своего поставщика услуг с использованием любого устройства с UI при помощи 3GPP-соединения посредством 3GPP-приемопередатчика пользователь может быть в состоянии запросить основанные на физическом или юридическом лице учетные данные в форме сертификата. Для входа на веб-сайт поставщика услуг может потребоваться какая-нибудь процедура проверки подлинности, например имя пользователя/пароль, сертификат и т. д. Возможно, устройство с UI должно будет предоставить открытый ключ, который подлежит использованию и подписан в сертификате. Также возможна доставка сертификата с соответствующим закрытым ключом посредством веб-сайта. Веб-сайт может сохранить сертификат и, возможно, соответствующий закрытый ключ, в надлежащем месте в устройстве с UI, и после этого устройство с UI может использовать сертификат для прохождения проверки подлинности в сети 3GPP через AP или абонентский шлюз, которые соединены с сетью 3GPP. Владельцу (U-)SIM-карты выставляют счет за использование 3GPP устройством без SI. Устройство с UI может также запросить в сертификате учетные данные, зашифрованные открытым ключом, как объяснено ранее, и принять их.

Вышеупомянутое может быть реализовано в устройстве, которое имеет UI, или которое может выполнять такое приложение. Если в качестве устройства 320 без SI используют устройство без монитора, т.е. устройство без пользовательского интерфейса, для установки сертификата или учетных данных 3GPP предлагается следующее. Для Фиг. 2 будет описан ряд этапов, причем устройство с UI выступает в роли вышеупомянутого устройства с SI, но при этом устройство с UI получает сертификат, как описано выше для устройства с UI. Устройство с UI может быть устройством с SIM, использующим SIM для соединения с сетью 3GPP и сервером приложений.

На Фиг. 4 показан еще один пример устройства без SI и устройства с UI для беспроводной связи по базовой сети. В системе 400 связи устройство 420 без SI выполнено с возможностью беспроводной связи с устройством 410 с UI, например посредством Wi-Fi. Различные элементы системы 400 связи соответствуют аналогичным элементам в системе 200 связи, описанной со ссылкой на Фиг. 2. Такие элементы имеют те же самые номера позиций и не описываются повторно. Устройство 410 с UI имеет пользовательский интерфейс и выполнено с возможностью связи посредством Интернета 433 (IN). Например, устройство 410 с UI может соединяться с сервером 252 приложений (AS) посредством Интернета для получения сертификата аналогично получению сертификата через соединение с базовой сетью, как описано выше со ссылкой на Фиг. 3.

В варианте реализации поставщик услуг может предоставлять приложение, которое пользователи могут загрузить и запустить на устройстве, не имеющем приемопередатчик 3GPP. Пользователь должен ввести свое имя пользователя и пароль в приложении, и после этого приложение запрашивает сертификат через соединение с Интернетом без участия сотовой сети 3GPP. Затем приложение может использовать сертификат для прохождения проверки подлинности устройством без SI в сети 3GPP через AP или абонентский шлюз, которые соединены с сетью 3GPP. На практике устройство с UI может быть устройством, имеющим соединение с Интернетом, например, посредством наземной линии, в которой установлен доверенный канал с сервером приложений, по которому пользователь должен предоставить свое имя пользователя и пароль или сертификат и т.д.

В варианте реализации устройство без SI является устройством без монитора, открытый ключ или ключ начальной загрузки которого указан на наклейке или в руководстве в виде машиночитаемого кода, например QR-кода или штрихкода. Устройство без монитора с достаточно хорошим дисплеем может показывать вновь формируемый открытый ключ начальной загрузки на своем дисплее. Далее, устройство с UI сканирует открытый ключ начальной загрузки устройства без монитора. После этого устройство с UI отправляет по Wi-Fi информацию об устройстве без монитора, например, хэш открытого ключа, с помощью которой устройство без монитора может узнать, что устройство с UI считало его открытый ключ начальной загрузки.

Затем, чтобы установить защищенный канал, устройство с UI выполняет в соответствии с алгоритмом Диффи-Хеллмана обмен данными по Wi-Fi с устройством без монитора в предположении, что устройство без монитора использует открытый ключ начальной загрузки, отсканированный устройством с UI, и, таким образом, устанавливает защищенное соединение с устройством без монитора. Необязательно устройство без монитора создает вторую не относящуюся к SI пару открытый/закрытый ключ, отправляет второй не относящийся к SI открытый ключ устройству с UI и подтверждает наличие закрытого ключа. Этот этап может быть объединен с установкой защищенного канала.

Далее, устройство с UI использует открытый ключ начальной загрузки или второй не относящийся к SI открытый ключ в качестве открытого ключа для запроса сертификата у поставщика услуг сотовой сети. Этот обмен данными может быть выполнен по другому защищенному каналу с сервером поставщика услуг сотовой сети, который установлен с использованием учетных данных пользователя, например, имени пользователя и пароля, для получения доступа к учетной записи пользователя у поставщика услуг сотовой сети.

Далее, устройство с UI принимает сертификат, содержащий учетные данные от поставщика услуг сотовой сети, и передает сертификат устройству без SI с использованием упомянутого защищенного канала. Теперь устройство без SI может использовать вторую сеть (236) для прохождения проверки подлинности для сети (232, 230) 3GPP и использовать сеть 3GPP.

В качестве альтернативы вышеупомянутому сертификату на основе не относящегося к SI открытого ключа устройство с UI может принимать альтернативный сертификат, основанный на сформированном поставщиком услуг открытом ключе, а также сопутствующий сформированный поставщиком услуг закрытый ключ, и передает оба ключа устройству без SI. После этого устройство без SI может использовать альтернативный сертификат, основанный на сформированном поставщиком услуг открытом ключе и сформированном поставщиком услуг закрытом ключе, для использования сети 3GPP.

В варианте реализации оператор или пользователь может захотеть огранить зону, в которой может работать устройство без SI, будучи сопоставленным SI, для получения доступа к базовой сети, например для дополнительной безопасности. Предусмотрены различные варианты определения того, находится ли устройство без SI в пределах предназначенного рабочего диапазона, например, путем обеспечения того, чтобы два устройства оставались близко друг к другу.

В варианте реализации базовая сеть отправляет сообщения подтверждения работоспособности, например, пейджинговые сообщения, устройству с SI по первой сети. Сообщения подтверждения работоспособности могут иметь случайную составляющую, чтобы устройству без SI было трудно предсказать их. Устройство с SI выполнено с возможностью пересылки сообщений подтверждения работоспособности устройству без SI, например, с использованием защищенного канала, установленного для процедуры сопоставления между устройством без SI и устройством с SI. После этого устройство без SI пересылает принятые подтверждения работоспособности в базовую сеть через вторую сеть. Базовая сеть запрещает доступ устройства без SI к базовой сети, когда базовая сеть не приняла правильных сигналов подтверждения работоспособности в течение некоторого времени. Базовая сеть может снова разрешить доступ после того, как она опять приняла правильные сигналы подтверждения работоспособности.

Необязательно подтверждения работоспособности могут также использоваться устройством с SI для ограничения во времени доступа устройства без SI к базовой сети, поскольку этот доступ может влечь за собой дополнительные расходы для абонента. Когда устройство с SI хочет огранить доступ, оно останавливает пересылку сигналов подтверждения работоспособности. Когда устройство с SI снова разрешает доступ, оно опять начинает пересылку сигналов подтверждения работоспособности. Другим способом остановки доступа устройства без SI к базовой сети является аннулирование устройством с SI сопоставления первого открытого ключа в качестве идентификатора для сопоставленного устройства без SI на сервере AS.

В другом варианте реализации устройство с SI регулярно сообщает информацию от расстоянии между устройством с SI и устройством без SI на AS с использованием потока сообщений, подписанных устройством с SI. Расстояние может быть определено, например, с помощью механизма измерения времени (Timing Measurement, TM) или точного измерения времени (Fine Timing Measurement, FTM), как описано в [802.11]. В альтернативном варианте реализации при соединении устройства с SI с той же самой AP Wi-Fi/абонентским шлюзом, что и устройство без SI, оно может отправить информацию о таких соединениях на AS с использованием потока сообщений, подписанных устройством с SI. AS может быть выполнен с возможностью проверки этой информации и проверки правильности подписания этой информация устройством с SI. Если расстояние выходит за пределы определенного сконфигурированного порогового значения, или если такая информация не была принята в течение последнего времени, устройству без SI отклоняют доступ к базовой сети.

Еще в одном варианте реализации устройство с SI действует в качестве ретранслятора для определенной части трафика к устройству без SI и от него. Для этого устройство с SI выполнено с возможностью шифрования части сообщений с использованием собственных учетных данных устройства с SI. AS может использовать зашифрованную часть для обнаружения того, что устройство с SI непосредственно участвует в обмене данными с устройством без SI, и что доступ к базовой сети не осуществляется из взломанного устройства без SI, подключенного к базовой сети где-то в другом месте.

Еще в одном варианте реализации устройство с SI и/или AP/RG, к которым подсоединено устройство без SI, могут непрерывно отслеживать и отправлять информацию об услугах/контенте, запрашиваемых устройством без SI на AS. Тогда AS может проверять, соответствуют ли эти услуги и контент правам доступа, назначенным устройству без SI. Если нет, то, возможно, взломанное устройство использует учетные данные устройства без SI в попытке осуществить доступ к набору услуг/контенту, отличному от запрошенного устройством без SI. В таком случае AS может аннулировать доступ или услуги устройству без SI.

Еще в одном варианте реализации устройство без SI может быть настроено более чем с одной учетной записью пользователя. Обычно имеется по меньшей мере одна основная учетная запись пользователя, с помощью которой можно создать другие вспомогательные учетные записи. Учетные записи пользователя могут отличаться от учетных записей устройства с SIM, в то время как пользователи могут иметь разные права для доступа к контенту/услугам по Интернету или сотовой сети (например, родитель по сравнению с ребенком). Например, каждая учетная запись может быть связана со своей учетной записью Google, или идентификатором Apple, или учетной записью Microsoft. Каждой вспомогательной учетной записи могло быть дано или не дано разрешение на использование Wi-Fi или системы 3GPP устройства. Кроме того, каждую учетную запись, возможно, необходимо будет конфигурировать с разными типами ограничений доступа для контента/услуг, предоставляемых сотовой сетью (например, для родительского контроля над учетными записями несовершеннолетних детей). Необязательно в многопользовательском устройстве без SI сопоставление с устройством с SI может быть разрешено только конкретным учетным записям пользователя. Сопоставление для каждой из разрешенных учетных записей пользователя может быть с одним и тем же устройством с SI, и в этом случае сопоставление с устройством с SI нужно выполнить только один раз. В альтернативном варианте реализации соответствующим учетным записям пользователя могут быть сопоставлены множество разных SI, и в этом случае сопоставление необходимо выполнять с каждым из разных SI отдельно.

В варианте реализации имя учетной записи пользователя или множество имен учетных записей пользователя, которые сопоставлены с одним SI, могут иметь имя учетной записи или идентификатор учетной записи, перечисленные в сертификате, который сопоставленное устройство с SI запрашивает на сервере CA. Для этого устройству без SI нужно предоставить имена учетных записей пользователя устройству с SI с использованием защищенного канала, установленного с устройством без SI, во время установки которого устройство без SI подтвердило наличие закрытого ключа, принадлежащего открытому ключу устройства без SI. Необязательно имена учетных записей упоминаются в сертификате, содержащем первый открытый ключ, и подписаны закрытым ключом, соответствующим первому открытому ключу (так, например, в самозаверяющих сертификатах SSL или TLS, формируемых устройством без SI). Вместо просто первого ключа устройство с SI отправляет этот сертификат на сервер AS, и сертификат, который должен быть сформирован сервером CA, содержит имена учетных записей. Преимуществом для пользователя устройства с SI является то, что он может видеть из сертификата, какие пользователи устройства без SI разрешены. Преимуществом для устройства с SI, AS и CA является то, что они могут проверить, что учетные записи пользователей названы именно этим устройством без SI.