Область техники

Настоящее изобретение относится к системам обеспечения защищенных коммуникаций и, более конкретно, к проверке сертификатов открытого ключа с целью противодействия атакам типа «человек посередине».

Уровень техники

В настоящее время все большее количество взаимодействий осуществляется через Интернет. Сейчас для большинства людей не составляет проблемы отправить или получить электронное письмо, совершить покупку в интернет-магазине, обсудить в социальных сетях предстоящие или прошедшие события, поговорить со своими друзьями, находящимися на расстоянии тысяч километров, при помощи средств интернет-телефонии. В связи с появлением большого количества конфиденциальных данных в сети Интернет все большую остроту принимает проблема аутентификации сторон при взаимодействии через Интернет.

Для решения подобных проблем еще более двадцати лет назад была разработана концепция аутентификации взаимодействующих сторон, а также передачи данных в зашифрованном виде по открытому каналу связи с использованием ассиметричных шифрсистем. Здесь и далее под аутентификацией подразумевается процесс проверки того, что сторона, с которой осуществляется взаимодействие, именно та, за которую себя выдает; подробное определение ассиметричной шифрсистемы дано в словаре криптографических терминов под редакцией Б.А.Погорелова на странице 86 (Словарь криптографических терминов / Под редакцией Б.А.Погорелова и В.Н.Сачкова. - Москва: МЦНМО, 2006. - 94 с.). Стоит отметить, что данный подход очень популярен и на данный момент. Одним из основных элементов рассматриваемого подхода является использование инфраструктуры открытых ключей с удостоверяющими центрами и сертификатами открытого ключа (для краткости также используется термин «сертификат»). С определением удостоверяющего центра и сертификата открытого ключа можно ознакомиться в словаре криптографических терминов под редакцией Б.А.Погорелова на страницах 84 и 59 соответственно (Словарь криптографических терминов / Под редакцией Б.А.Погорелова и В.Н.Сачкова. - Москва: МЦНМО, 2006. - 94 с.). Суть заключается в том, что удостоверяющий центр выдает сертификат открытого ключа заинтересованной стороне, с помощью которого в дальнейшем данная заинтересованная сторона может быть аутентифицирована. При этом для корректной работы всей системы удостоверяющий центр, выдавший сертификат, должен быть доверенным, а его компрометация должна быть практически невозможна. В большинстве случаев уровень доверия определяется на основании заранее известных данных о субъекте, например, его репутации.

Стоит отметить, что, действительно, до недавнего времени события, касающиеся компрометации крупного удостоверяющего центра с хорошей репутацией, не принимали серьезных масштабов. Однако в связи с тем, что современные преступники для осуществления противоправных действий в сети Интернет работают в организованных группах, имея при этом достаточное материальное и техническое обеспечение, подобные инциденты становятся все более популярными. В качестве примера можно привести компрометацию таких удостоверяющих центров как, Comodo и DigiNotar. Повышенный интерес злоумышленников к работе удостоверяющих центров можно объяснить, во-первых, тем, что его можно рассматривать как единую точку отказа, взломав которую можно получить неограниченный доступ к его ресурсам с целью выпуска новых поддельных сертификатов, подписанных доверенной стороной. Во-вторых, обнаружение компрометации удостоверяющего центра существующими механизмами может занять от нескольких дней до нескольких месяцев, что вполне достаточно для преступников. В-третьих, после осуществления успешной атаки возможности взломанного удостоверяющего центра можно использовать для последующих атак типа «человек посередине», целью которых является получение доступа к конфиденциальным данным конечных пользователей. Под взломом, в частности, подразумевается использование уязвимостей в архитектуре, протоколах взаимодействия, а также в программном обеспечении для организации несанкционированного доступа. С подробным определением уязвимости и несанкционированного доступа можно ознакомиться в стандарте ГОСТ Р ИСО/МЭК 15408-1-2002 или в соответствующем руководящем документе «Критерии оценки безопасности информационных технологий» ().

В связи с тем, что существуют основания ожидать аналогичных атак и в будущем, компании, работающие в области организации безопасных коммуникаций с использованием сети Интернет, пытаются предложить способы противодействия использованию сертификатов, полученных преступным путем, в рамках атаки «человек посередине». В частности, компания Google Inc. предлагает собирать статистику о сертификатах с использованием программного обеспечения, которое автоматически и/или по заданному расписанию будет обходить все веб-сайты в сети Интернет. В дальнейшем собранная статистика может быть использована для формирования репутации сертификатов заданного веб-сайта. Более подробно с отмеченным предложением можно ознакомиться по ссылке

security.html.

В патенте US 7739494 В1 идет речь о вычислении коэффициента доверия для предоставленного сертификата с учетом информации об удостоверяющем центре, выдавшем сертификат, о географическом положении владельца сертификата, о типе используемого сетевого соединения и так далее. На основании полученного коэффициента определяется уровень доверия для анализируемого сертификата. Также в патенте отмечается, что может быть проанализирована статистика запросов пользователей и ответов рассматриваемого веб-сайта, например, количество запросов к сайту, информация о полученных сертификатах от сайта и пр. При этом стоит отметить, что с использованием описанных технологий практически невозможно с высокой долей вероятности отличить сертификат, выданный настоящему владельцу сайта, от сертификата, полученного злоумышленниками путем компрометации удостоверяющего центра.

Таким образом, требуется получить систему, которая гарантировала бы правильность аутентификации взаимодействующих сторон с использованием сертификата открытого ключа даже в случае наличия помех со стороны злоумышленников. Под помехами здесь и далее подразумеваются заранее спланированные действия, целью которых является ошибка аутентификации, например, такие как: компрометация удостоверяющего центра, предоставление ложных статистических данных, а также различные типы атак «человек посередине». Под атакой типа «человек посередине» для целей данного описания подразумевается, в частности, встраивание злоумышленника в канал связи с целью получения доступа к конфиденциальным данным одной из сторон и/или несанкционированного видоизменения входящих либо исходящих сообщений, а также изменение логики работы, по крайней мере, одного из устройств, необходимых для организации двустороннего взаимодействия.

Анализ предшествующего уровня техники и возможностей позволяет получить новый результат, а именно: способ и систему проверки сертификатов открытого ключа с целью противодействия атакам типа «человек посередине».

Сущность изобретения

Настоящее изобретение предназначено для проверки сертификатов открытого ключа с целью противодействия атакам типа «человек посередине».

Техническим результатом является повышение качества проверки сертификатов, который достигается за счет получения фактической информации о ключевых параметрах сертификата от внешних агентов.

Согласно одному из вариантов реализации предлагается способ проверки, по крайней мере, одного сертификата, в котором: получают информацию о выданных сертификатах, по крайней мере, из одного источника; обнаруживают аномалии, по крайней мере, для одного сертификата путем анализа подозрительных событий, связанных с рассматриваемым сертификатом; собирают дополнительную информацию, по крайней мере, от одного внешнего агента, по крайней мере, об одном сертификате, для которого была обнаружена аномалия; формируют список подозрительных сертификатов, состоящий, по крайней мере, из одного элемента, путем нахождения несоответствия в данных, полученных на первом и третьем шагах; принимают решение о правомерности использования, по крайней мере, одного сертификата для целей аутентификации путем анализа найденных несоответствий.

В одном из частных вариантов реализации информация о выданных сертификатах поступает, по крайней мере, из одного из следующих источников: удостоверяющие центры; веб-сайты; пользователи; провайдеры Интернета; поисковые системы.

В еще одном из частных вариантов реализации обнаружение аномалий осуществляется с использованием заранее заданных правил.

В другом частном варианте реализации обнаружение аномалий осуществляется с использованием алгоритмов самообучения.

В одном из частных вариантов реализации дополнительная информация собирается, по крайней мере, от одного из следующих внешних агентов: удостоверяющие центры; веб-сайты; пользователи; провайдеры Интернета; поисковые системы.

В еще одном из частных вариантов реализации дополнительная информация от внешних агентов включает в себя фактические данные о ключевых параметрах анализируемого сертификата.

В другом частном варианте реализации фактические данные о ключевых параметрах сертификата, полученные от внешних агентов, сравниваются с данными, выделенными из самого сертификата, с целью обнаружения подозрительных сертификатов.

В одном из частных вариантов реализации сертификат считается подозрительным, если найдено, по крайней мере, одно несоответствие.

В еще одном из частных вариантов реализации принятие решения о правомерности использования сертификата основано на вероятности использования данного сертификата в рамках атаки типа «человек посередине».

В другом частном варианте реализации вероятность использования анализируемого сертификата в рамках атаки типа «человек посередине» зависит от найденных несоответствий между ключевыми параметрами, полученными из сертификата, и фактическими данными от внешних агентов.

В одном из частных вариантов реализации вероятность использования сертификата в рамках атаки типа «человек посередине» рассчитывается как максимум вероятности атаки типа «человек посередине» по каждому из ключевых параметров, для которых было найдено несоответствие.

В еще одном из частных вариантов реализации использование анализируемого сертификата для целей аутентификации правомерно, если вероятность использования сертификата в рамках атаки типа «человек посередине» не превышает заранее заданное пороговое значение.

В другом частном варианте реализации вероятность атаки типа «человек посередине» для заданного ключевого параметра зависит от накопленных статистических данных.

В одном из частных вариантов реализации принятые решения о правомерности использования анализируемого сертификата для целей аутентификации сохраняются в базу данных.

В еще одном из частных вариантов реализации статистика принятых решений используется, по крайней мере, для одного из следующего: оценки репутации удостоверяющих центров; формирования списка компаний, наиболее часто подвергающихся атакам со стороны злоумышленников.

В другом частном варианте реализации для принятия решения о правомерности использования анализируемого сертификата для целей аутентификации используется, по крайней мере, одно из следующего: оценки репутации удостоверяющих центров; формирования списка компаний, наиболее часто подвергающихся атакам со стороны злоумышленников.

Согласно одному из вариантов реализации предлагается система проверки, по крайней мере, одного сертификата, которая содержит: средство сбора информации о выданных сертификатах, связанное с базой данных и со средством обнаружения аномалий; упомянутое средство обнаружения аномалий, предназначенное для анализа подозрительных событий, относящихся к выданному сертификату, которое также связано с упомянутой базой данных, со средством взаимодействия с внешними агентами и со средством обнаружения подозрительных сертификатов; упомянутое средство взаимодействия с внешними агентами, предназначенное для сбора дополнительной информации от внешних агентов о сертификате, для которого была обнаружена аномалия, а также связанное с упомянутой базой данных; упомянутое средство обнаружения подозрительных сертификатов, предназначенное для анализа сертификата, для которого была обнаружена аномалия, путем нахождения несоответствий в данных, полученных от средства сбора информации и от средства взаимодействия с внешними агентами, при этом также связанное с упомянутой базой данных и со средством принятия решений; упомянутую базу данных, предназначенную для сохранения информации о выданных сертификатах, а также информации, полученной от внешних агентов; упомянутое средство принятия решений о правомерности использования сертификата, предназначенное для проверки сертификатов путем анализа данных, полученных от средства обнаружения подозрительных сертификатов.

В одном из частных вариантов реализации информация о выданных сертификатах поступает, по крайней мере, из одного из следующих источников: удостоверяющие центры; веб-сайты; пользователи; провайдеры Интернета; поисковые системы.

В еще одном из частных вариантов реализации обнаружение аномалий осуществляется с использованием заранее заданных правил.

В другом частном варианте реализации обнаружение аномалий осуществляется с использованием алгоритмов самообучения.

В одном из частных вариантов реализации дополнительная информация собирается, по крайней мере, от одного из следующих внешних агентов: удостоверяющие центры; веб-сайты; пользователи; провайдеры Интернета; поисковые системы.

В еще одном из частных вариантов реализации дополнительная информация от внешних агентов включает в себя фактические данные о ключевых параметрах анализируемого сертификата.

В другом частном варианте реализации фактические данные о ключевых параметрах сертификата, полученные от внешних агентов, сравниваются с данными, выделенными из самого сертификата, с целью обнаружения подозрительных сертификатов.

В одном из частных вариантов реализации сертификат считается подозрительным, если найдено, по крайней мере, одно несоответствие.

В еще одном из частных вариантов реализации принятие решения о правомерности использования сертификата основано на вероятности использования данного сертификата в рамках атаки типа «человек посередине».

В другом частном варианте реализации вероятность использования анализируемого сертификата в рамках атаки типа «человек посередине» зависит от найденных несоответствий между ключевыми параметрами, полученными из сертификата, и фактическими данными от внешних агентов.

В одном из частных вариантов реализации вероятность использования сертификата в рамках атаки типа «человек посередине» рассчитывается как максимум вероятности атаки типа «человек посередине» по каждому из ключевых параметров, для которых было найдено несоответствие.

В еще одном из частных вариантов реализации использование анализируемого сертификата для целей аутентификации правомерно, если вероятность использования сертификата в рамках атаки типа «человек посередине» не превышает заранее заданное пороговое значение.

В другом частном варианте реализации вероятность атаки типа «человек посередине» для заданного ключевого параметра зависит от накопленных статистических данных.

В одном из частных вариантов реализации принятые решения о правомерности использования анализируемого сертификата для целей аутентификации сохраняются в базу данных.

В еще одном из частных вариантов реализации статистика принятых решений используется, по крайней мере, для одного из следующего: оценки репутации удостоверяющих центров; формирования списка компаний, наиболее часто подвергающихся атакам со стороны злоумышленников.

В другом частном варианте реализации для принятия решения о правомерности использования анализируемого сертификата для целей аутентификации используется, по крайней мере, одно из следующего: оценки репутации удостоверяющих центров; формирования списка компаний, наиболее часто подвергающихся атакам со стороны злоумышленников.

Дополнительные преимущества изобретения будут раскрыты далее в ходе описания вариантов реализации изобретения. Также отметим, что все материалы данного описания направлены на детальное понимание того технического предложения, которое изложено в формуле изобретения.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут раскрыты дальше в описании со ссылками на прилагаемые чертежи.

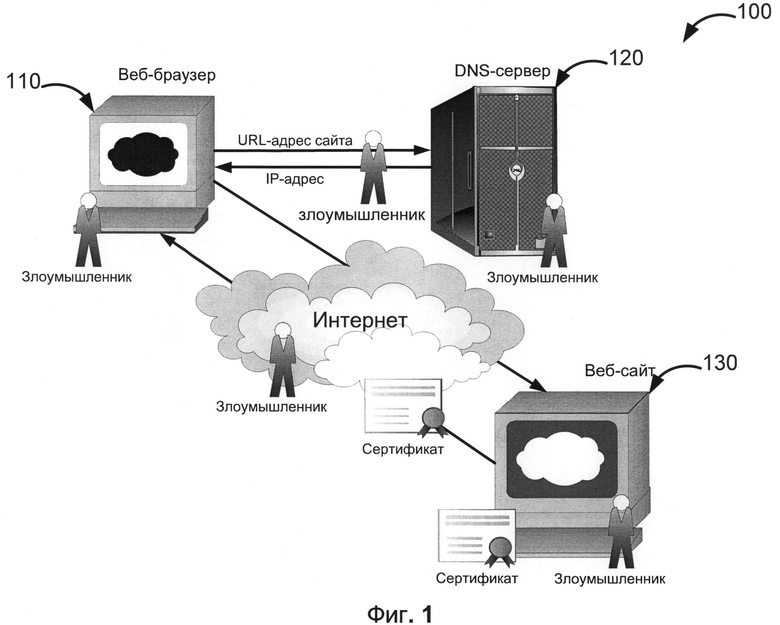

Фиг.1 представляет собой существующую систему аутентификации веб-сайта.

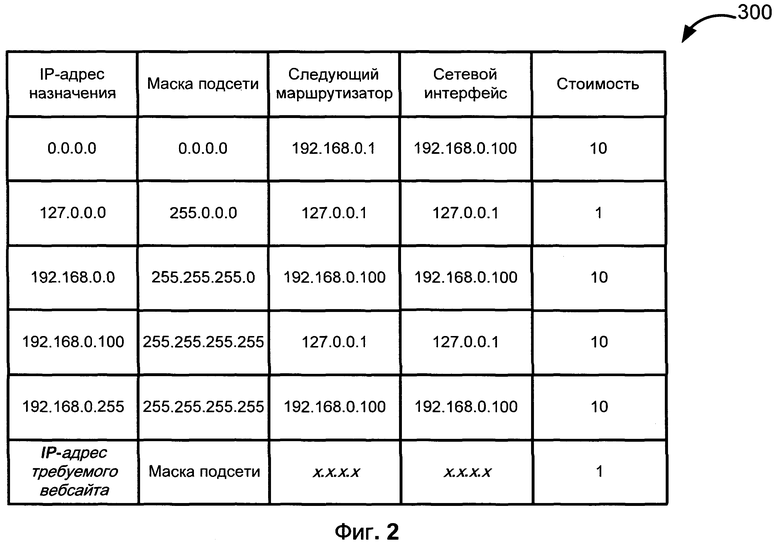

Фиг.2 представляет собой фрагмент таблицы маршрутизации.

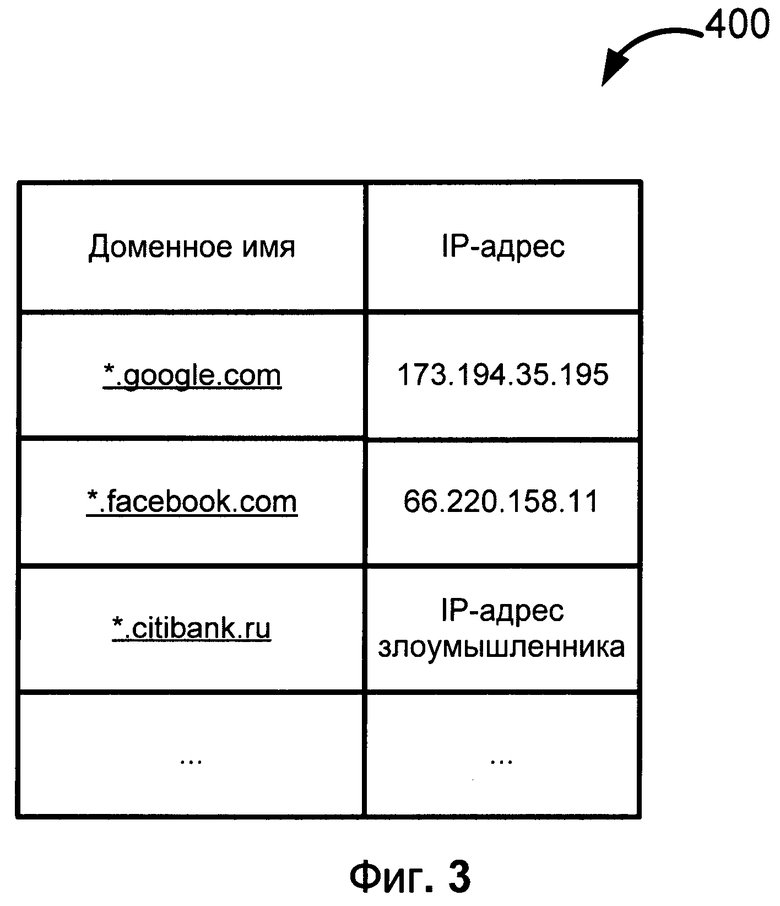

Фиг.3 иллюстрирует часть таблицы разрешения доменных имен.

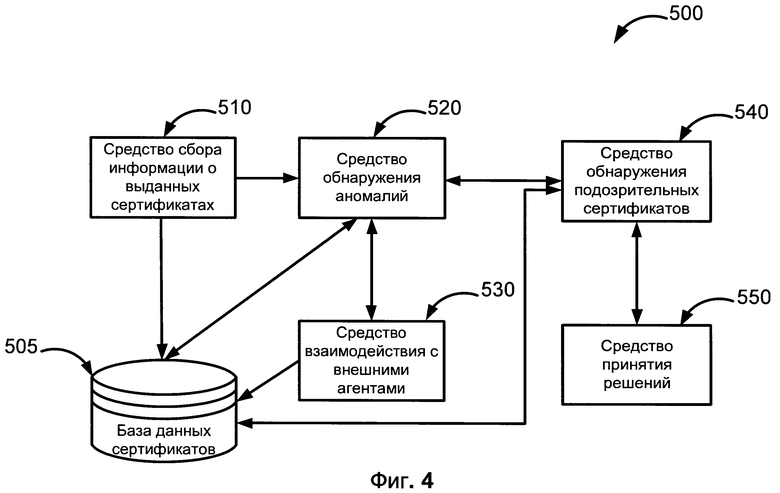

Фиг.4 изображает предлагаемую систему аутентификации для противодействия атакам типа «человек посередине».

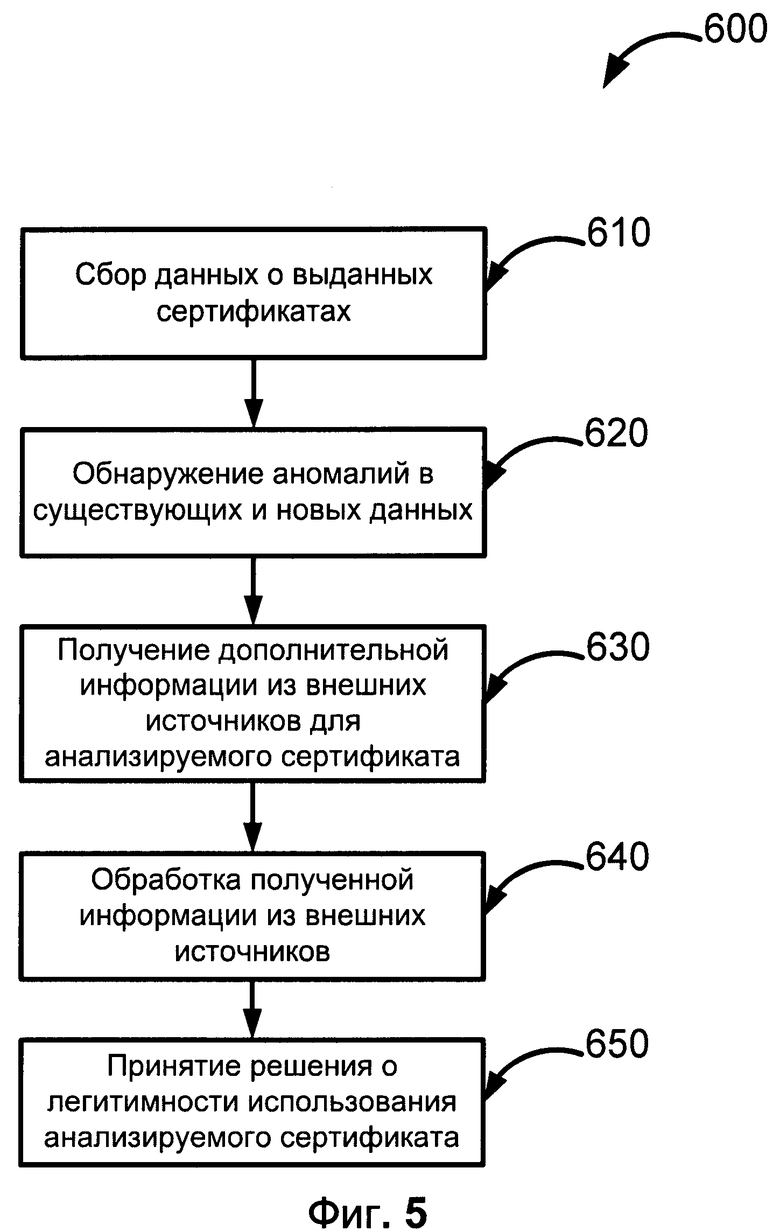

Фиг.5 иллюстрирует предлагаемый способ аутентификации.

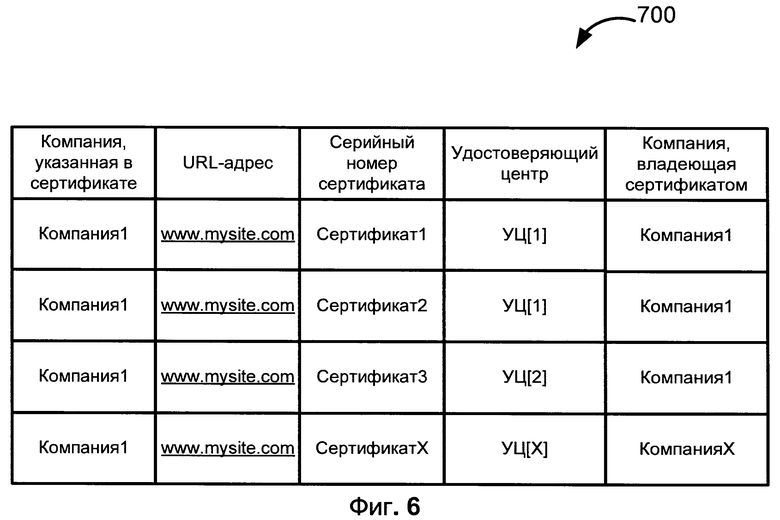

Фиг.6 демонстрирует пример информации о сертификатах, хранящихся в базе данных.

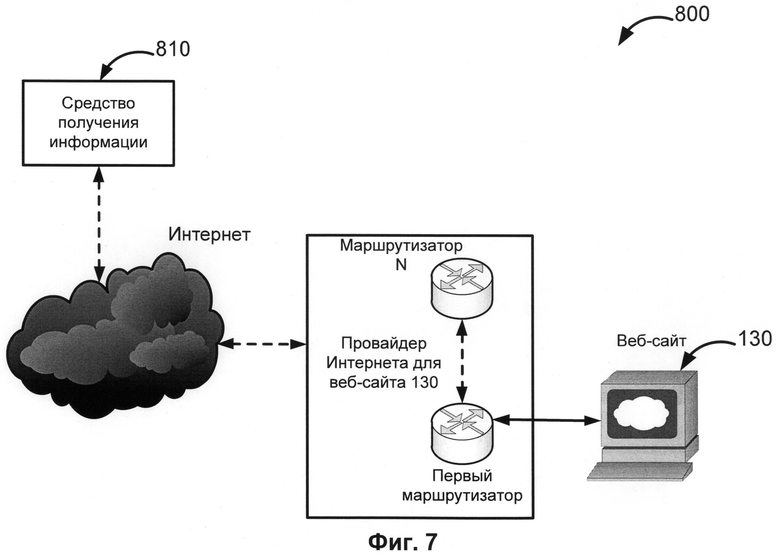

Фиг.7 показывает частный вариант реализации взаимодействия с провайдерами Интернета.

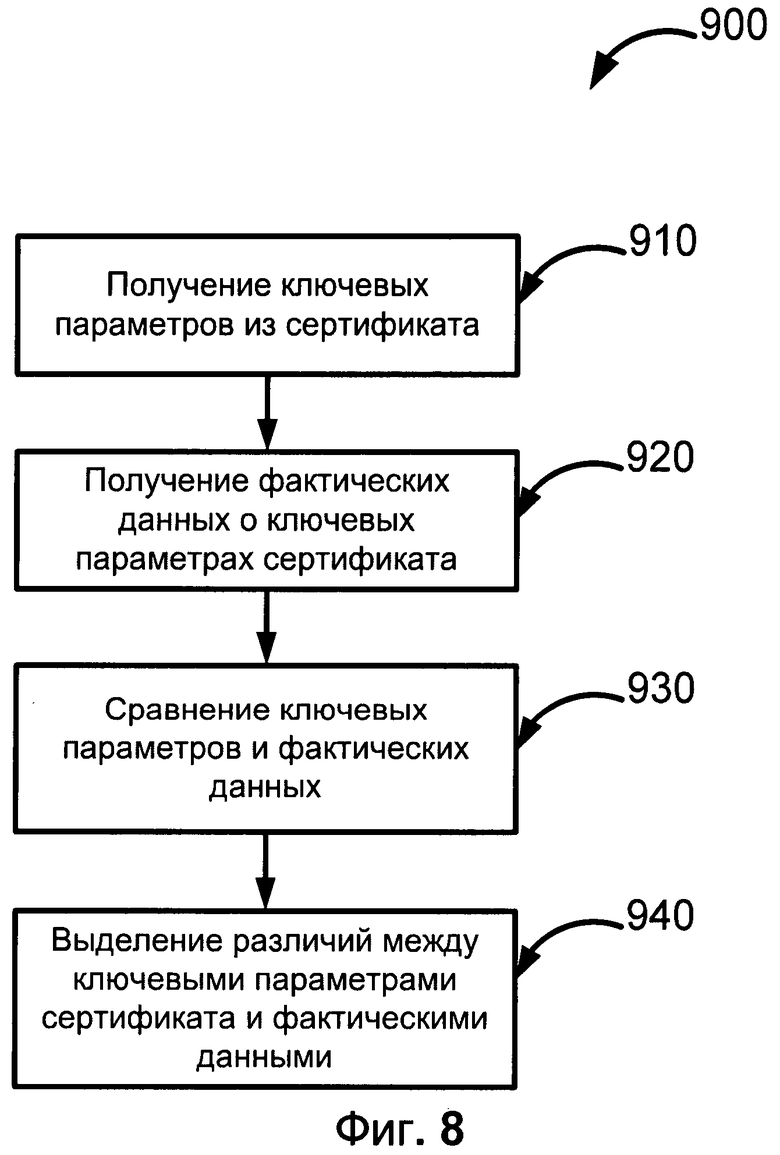

Фиг.8 представляет способ обнаружения подозрительных сертификатов.

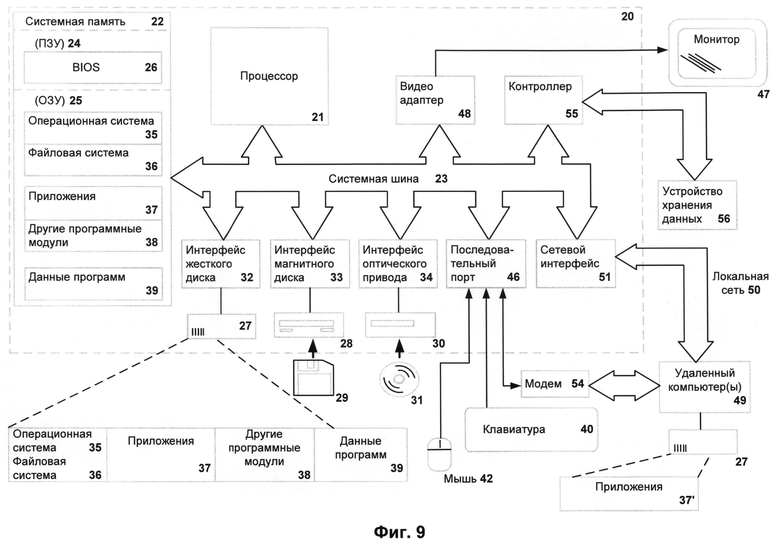

Фиг.9 является примером компьютерной системы общего назначения.

Подробное описание предпочтительных вариантов осуществления

Объекты и признаки настоящего изобретения, способы для достижения этих признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

В область решаемых задач входит проверка сертификатов открытого ключа с целью противодействия атакам типа «человек посередине». Здесь и далее под проверкой будем понимать применение различных способов, направленных на установление подлинности сертификата.

Основные преимущества настоящего решения вытекают из использования внешних агентов, позволяющих получить фактическую информацию о ключевых параметрах сертификата.

Фиг.1 представляет собой существующую систему аутентификации веб-сайта. На первом этапе пользователь вводит URL-адрес в адресной строке браузера 110. В связи с тем, что коммуникация в современных сетях осуществляется с использованием IP-адресов, веб-браузеру (для краткости браузеру) предварительно необходимо определить IP-адрес для требуемого веб-сайта. Для осуществления подобных действий существует сервис разрешения доменных имен: обычно используется DNS-сервер 120 с таблицей соответствия доменного имени и IP-адреса. Частично таблица разрешения имен может располагаться как локально на компьютере пользователя, например, она может содержать соответствие URL- и IP-адресов для наиболее часто посещаемых веб-сайтов. В случае отсутствия записи локально запрос разрешения доменного имени может быть отправлен DNS-серверу, находящемуся удаленно, например, в глобальной или локальной сети. Далее после получения IP-адреса для требуемого сайта браузер может отправить запрос установки соединения. Для целей данного описания URL-адрес и доменное имя можно считать синонимами.

Во многих случаях сторонам взаимодействия (веб-сайту и пользователю) в дальнейшем требуется осуществить процедуру аутентификации. В современных системах для аутентификации веб-сайтов используются сертификаты открытого ключа, которые, с одной стороны, позволяют подтвердить подлинность владельца сертификата, а с другой - помогают в организации защищенной передачи данных по открытым каналам связи. Стоит отметить, что инициатором запроса осуществления соединения и последующей аутентификации выступает браузер от имени пользователя. Также необходимо учитывать, что запрос установления соединения перенаправляется от одного маршрутизатора к другому в соответствие с установленными заранее правилами маршрутизации.

При получении запроса установления соединения веб-сайт 130 отправляет обратно свой сертификат открытого ключа, в котором содержится информация о владельце данного сертификата, например, контактные данные, название компании, URL-адрес. Со структурой сертификата можно ознакомиться в описании стандарта Х.509. Данный сертификат также маршрутизируется в соответствии с заранее определенными правилами маршрутизации в глобальной сети. Более подробно с технологией работы маршрутизаторов можно ознакомиться в RFC-1812.

В дальнейшем сертификат проверяется на стороне пользователя с помощью известных из уровня техники методов. В частности, осуществляется проверка, по крайней мере, одного из следующих параметров: срок действия, корректность цифровой подписи, наличие или отсутствие в списках отозванных сертификатов, соответствие доменного имени, указанного в сертификате, и URL-адреса рассматриваемого сайта, самоподписанность и так далее. В стандарте Х.509, а также в патенте US 7739494B 1 можно ознакомиться с основными известными на данный момент технологиями проверки сертификатов.

В связи с тем, что описанный выше процесс взаимодействия между пользователем и веб-сайтом затрагивает большое количество посредников, есть основания полагать, что злоумышленник может скомпрометировать любого из существующих посредников. Таким образом, в современных системах нельзя быть уверенным в том, что устанавливается соединение именно с требуемым веб-сайтом, а также в том, что полученный сертификат действительно принадлежит указанной в нем компании. Причиной этому может послужить множество факторов, одними из которых являются следующие:

- злоумышленник несанкционированно изменил таблицу маршрутизации на компьютере пользователя или на одном из маршрутизаторов для того, чтобы весь трафик проходил через злоумышленника. Более подробно данный подход описан на Фиг.2. Таким образом, злоумышленник получает возможность читать, а также видоизменять входящие и исходящие сообщения;

- злоумышленник несанкционированно изменил таблицу разрешения имен, то есть при указании URL-адреса требуемого веб-сайта в браузере маршрутизация всего трафика будет осуществляться на IP-адрес, указанный в локальной таблице разрешения имен, который на самом деле может соответствовать IP-адресу злоумышленника. Примеры таблицы разрешения доменных имен схематично изображены на Фиг.3;

- владелец веб-сайта 130 является злоумышленником. То есть с использованием механизмов, в том числе, описанных выше, пользователь был перенаправлен на фальшивый веб-сайт, где злоумышленник предоставляет сертификат, возможно, полученный неправомерно, например, путем компрометации удостоверяющего центра, выдавшего сертификат.

В связи с тем, что использование существующих механизмов не позволяет определить сущность, с которой на самом деле осуществляется взаимодействие при наличии активных действий со стороны злоумышленника, требуется система и способ, описанные ниже в данной заявке.

Фиг.2 представляет собой фрагмент таблицы маршрутизации 300, в которой злоумышленником был несанкционированно добавлен новый маршрут. Таблица 300 состоит из нескольких столбцов: IP-адрес назначения, маска подсети для данного IP-адреса, IP-адрес следующего маршрутизатора, который должен получить сетевой пакет для дальнейшей обработки, сетевой интерфейс, через который происходит взаимодействие, а также стоимость прохождения по данному маршруту.

Строка, в которой в качестве адреса назначения указан 0.0.0.0, является маршрутом по умолчанию, то есть он используется в случае отсутствия соответствующей записи в таблице маршрутизации 300. Таким образом, злоумышленник может воспользоваться двумя возможностями: изменить один из маршрутов по умолчанию, указав свой IP-адрес в качестве следующего маршрутизатора, а также добавить новую запись или изменить старую только для определенного веб-сайта. Второй вариант рассмотрен в таблице 300, где х.х.х.х обозначает IP-адрес злоумышленника.

Фиг.3 в упрощенном виде иллюстрирует часть таблицы разрешения доменных имен 400. Здесь отмечено соответствие доменного имени и IP-адреса. Например, указаны IP-адреса для домена , . Также отмечены изменения, сделанные злоумышленником, в частности относительно домена . Таким образом, в случае использования таблицы разрешения имен 400, весь трафик, предназначенный для веб-сайта , будет перенаправляться на IP-адрес злоумышленника. Стоит отметить, что на данный момент злоумышленники активно используют данную возможность, так как некоторые DNS-серверы применяют технологию кеширования данных от других DNS-серверов, одним из которых может выступать DNS-сервер злоумышленника. Более подробно с такими типами атак можно ознакомиться в статье автора Tom Olzac «DNS Cache Poisoning: Definition and Prevention)), дата публикации - март 2006 года. Также злоумышленники могут несанкционированно внести изменения в локальную таблицу разрешения имен на компьютере пользователя, например, в hosts файл. Информация из этого файла обладает приоритетом перед обращением к DNS-серверам. Для целей данного описания примеры атак, описанные на Фиг.2 и Фиг.3, также будем относить к атакам типа «человек посередине».

С учетом вышеизложенных данных о недостатках существующих систем, а также о возможностях злоумышленников были разработаны система и способ проверки сертификатов открытого ключа для противодействия атакам типа «человек посередине». Более подробно предлагаемое решение представлено далее на Фиг.4 и Фиг.5.

Фиг.4 схематично изображает систему проверки сертификатов открытого ключа 500 с целью противодействия атакам типа «человек посередине». В частных вариантах реализации система 500 может быть воплощена в жизнь с использованием одного или нескольких компьютеров общего назначения, примерная схема которого изображена на Фиг.9. Не ограничивая общности, один или несколько элементов рассматриваемой системы 500 также могут функционировать на любом вычислительном устройстве, включая персональные компьютеры, серверы, мобильные устройства.

Предлагаемая система включает средство сбора информации о выданных сертификатах 510, соединенное с базой данных 505, а также со средством обнаружения аномалий в полученных сертификатах 520. Средство 520 также соединено с базой данных 505, средством взаимодействия с внешними агентами 530, которое получает дополнительную информацию о найденных сертификатах из внешних источников, а также со средством обнаружения подозрительных сертификатов 540, которое предназначено для идентификации сертификатов, использующихся злоумышленниками для реализации атаки типа «человек посередине». Средство 540 соединено с базой данных 505, а также со средством принятия решений 550, которое на основании данных от средства 540 формирует окончательное решение для анализируемого сертификата с учетом существующей статистики.

Первоначально средство 510 собирает информацию о выданных сертификатах и сохраняет ее в базе данных 505. В предпочтительных вариантах реализации данные о выданных сертификатах поступают непосредственно от удостоверяющих центров, выдавших сертификаты. В других частных вариантах реализации новые сертификаты получают от веб-сайтов, которые будут использовать данные сертификаты в своей работе. Также информация о новых сертификатах собирается от пользователей.

В некоторых вариантах исполнения сертификаты могут быть получены от провайдеров Интернета, то есть если провайдер обнаруживает новый сертификат, поступивший на одно из его устройств, он может сообщить о нем средству 510. Также дополнительно может указываться компания, которой данный сертификат принадлежит по информации, доступной данному провайдеру. Более подробно технология взаимодействия с провайдером описана на Фиг.7.

Стоит отметить, что в некоторых вариантах исполнения средство 510 опрашивает источники получения информации о выданных сертификатах с заранее заданной периодичностью. Под источниками данных для средства 510 здесь и далее подразумеваются сущности, получившие доступ к сертификатам во время своей работы, например, удостоверяющие центры, веб-сайты, пользователи, провайдеры Интернета, поисковые системы, например, от компаний Google, Yahoo!, Yandex. При работе с поисковыми системами может учитываться информация, например, о том, насколько давно сертификат известен поисковой системе, а также регион, в котором сертификат обнаружен. Далее подобная информация может быть сравнена с соответствующими данными для уже известных сертификатов рассматриваемого веб-сайта.

В других вариантах осуществления средства 510 данные поступают непрерывно от самих источников по мере появления новых сертификатов.

Далее собранная информация о выданных сертификатах поступает на вход средству обнаружения аномалий 520. На этом этапе происходит анализ существующих и новых сертификатов, хранящихся в базе данных 505. Пример записей, хранящихся в базе данных 505, отмечен на Фиг.6. Для анализа аномалий в новых выданных сертификатах могут быть использованы различные подходы, известные из уровня техники, например, могут быть использованы заранее заданные правила определения подозрительных сертификатов следующего вида «Если для существующего URL-адреса в базе данных появляется новый сертификат, при этом до окончания срока действия текущего сертификата осталось больше полугода, тогда новый сертификат считаем подозрительным». К примеру, подозрительными событиями считаются следующие:

- появление нового сертификата для известной компании или известного URL-адреса;

- изменение удостоверяющего центра и/или провайдера Интернета для известной компании или URL-адреса;

- различие в контактных данных и/или географическом регионе для старых и новых сертификатов известной компании или URL-адреса и так далее.

Также для нахождения подозрительных сертификатов могут быть использованы алгоритмы самообучения, например, адаптивные алгоритмы с обратной связью, а также нейронные сети, входами в которых являются ключевые данные о сертификате, такие как срок действия, удостоверяющий центр, URL-адрес, название и контакты владельца, используемый Интернет провайдер владельца и так далее. Стоит отметить, что на данном этапе осуществляется лишь предварительное определение списка сертификатов, для которых требуется осуществить дополнительные проверки на последующих стадиях.

После формирования предварительного списка подозрительных сертификатов осуществляется получение информации от внешних агентов с помощью средства 530. Данное действие является необязательным и может отсутствовать в некоторых вариантах осуществления изобретения. В других частных вариантах реализации изобретения средство 530 взаимодействует с внешними агентами с целью получения дополнительной информации, например, о компании, которой на самом деле принадлежит данный сертификат, а также о периоде действия данного сертификата. Здесь и далее под внешними агентами подразумеваются те же источники данных, определенные для средства 510, однако стоит отметить, что в данном случае собирается более полная информация о сертификате и его владельце, например, в течение какого времени использовался сертификат, какая компания является фактическим владельцем сертификата и так далее. Также информация может запрашиваться у дополнительного источника, то есть если получена информация о выданном сертификате от удостоверяющего центра с помощью средства 510, средство 530 может опросить другие источники, например, провайдеров Интернета, пользователей и поисковые системы.

Стоит отметить, что дополнительная информация собирается только для тех сертификатов, которые были отмечены средством 520, а также по которым недостаточно информации для принятия окончательного решения. Разделение процесса проверки на два этапа обусловлено в первую очередь повышением эффективности работы системы в целом, так как для большинства новых сертификатов дополнительная проверка будет излишней.

Далее с помощью средства 540 анализируются сертификаты, полученные от средства 520, для которых была собрана дополнительная информация с помощью средства 530. В общем случае для определения подозрительных сертификатов сравнивается информация, полученная из самого сертификата, с информацией, полученной от внешних агентов. Например, в сертификате в качестве владельца указана компания X, а на основании данных от внешних агентов владельцем является компания К, то есть существует несоответствие, причиной которого может быть атака типа «человек посередине». В качестве параметров для анализа на данном этапе могут быть использованы, в частности, данные о владельце сертификата, информация об Интернет провайдере, информация о сроке действия сертификата, данные от пользователей и так далее. Более подробно с механизмом обнаружения подозрительных сертификатов можно ознакомиться в описании к Фиг.8.

После обнаружения подозрительных сертификатов с использованием средства 540 путем сравнения информации из сертификата и из внешних источников осуществляется оценка полученных данных с помощью средства принятия решений 550. Принятие решения о достоверности сертификата может происходить с использованием любых известных методологий, например, с помощью накопленной статистики, отражающей информацию о вероятности атаки типа «человек посередине». Например, известно, что если название компании фактически владеющей сертификатом не соответствует информации в сертификате, тогда вероятность атаки «человек посередине» равна 1. Подобная информация может храниться в форме списка или таблицы вида «Ключевой параметр - Вероятность атаки», где под ключевым параметром подразумевается ключевой параметр сертификата, например, такой как владелец, для которого было обнаружено несоответствие.

Стоит отметить, что значение вероятности в данном списке может изменяться в зависимости от полученной обратной связи. То есть если с течением времени будет обнаружено, что изменение удостоверяющего центра в большинстве случаев не является следствием атаки типа «человек посередине», тогда вероятность атаки при изменении данного ключевого параметра может быть снижена. В случае наличия нескольких ключевых параметров, для которых обнаружено несоответствие, вероятность атаки для анализируемого сертификата рассчитывается как функция, зависящая от вероятности атаки по всем измененным параметрам, например, это может быть максимум вероятности атаки по всем измененным параметрам. В других вариантах реализации при расчете вероятности атаки могут быть использованы весовые коэффициенты в зависимости от количества и/или комбинации ключевых параметров сертификата, для которых было обнаружено несоответствие. Решение о неправомерности использования сертификата принимается в случае, если вероятность атаки для рассматриваемого сертификата превышает заранее заданное пороговое значение.

Принятые решения могут сохраняться в базе данных для сбора статистики. В некоторых вариантах осуществления указанная статистика используется для формирования репутации удостоверяющих центров. То есть если за заданный промежуток времени количество сертификатов, признанных поддельными, превысило пороговое значение для данного удостоверяющего центра, можно считать, что рассматриваемый удостоверяющий центр мог быть скомпрометирован. Репутация удостоверяющего центра также может учитываться при принятии решения о легитимности использования сертификата. В других вариантах исполнения данного изобретения статистика предназначена для определения компаний и URL-адресов, которые чаще всего подвержены атакам типа «человек посередине». Данная информация может быть использована при принятии решения о легитимности использования того или иного сертификата для рассматриваемой компании и/или URL-адреса. Таким образом, если обнаружено, что некоторая компания часто является предметом атак, связанных с подменой сертификатов, тогда может дополнительно быть введен весовой коэффициент, зависящий от количества атак, а также повышающий значение вероятности использования подозрительного сертификата в рамках атаки типа «человек посередине».

Фиг.5 иллюстрирует способ проверки сертификатов открытого ключа 600, реализованный с помощью системы 500. В предлагаемом способе на первом этапе 610 собирается информация о выданных сертификатах с использованием средства 510. В качестве источников информации о выданных сертификатах могут использоваться удостоверяющие центры, веб-сайты, пользователи, провайдеры Интернета, а также поисковые системы.

Например, провайдер Интернета может оповещать средство 510 при обнаружении нового сертификата, поступившего на одно из устройств, а также дополнительно указывать компанию, которой данный сертификат принадлежит по информации, доступной данному провайдеру. Более подробно технология взаимодействия с провайдером описана на Фиг.7.

При работе с поисковыми системами может учитываться информация, например, о том, насколько давно сертификат известен поисковой системе, а также регион, в котором сертификат обнаружен. Далее подобная информация может быть сравнена с соответствующими данными для уже известных сертификатов рассматриваемого веб-сайта. Стоит отметить, что при анализе региона может быть учтена статистика распределения сертификатов по регионам, например, к подозрительным событиям можно отнести изменение характера статистического распределения сертификатов. То есть если известные сертификаты компании равномерно распределены по всем крупным географическим регионам, например, по одному в Европе, Америке, Африке и Азии, а новый выданный сертификат изменяет характер распределения, например, для Азии появляется второй сертификат, тогда можем считать, что вид статистического распределения изменился, и, следовательно, данное событие является подозрительным.

Стоит отметить, что в некоторых вариантах исполнения данного способа шаг 610 выполняется с заранее заданной периодичностью. В других вариантах осуществления способа 600 данные на этапе 610 поступают непрерывно от самих источников по мере появления новых сертификатов.

Далее выполняется обнаружение аномалий в существующих и новых данных 620 с помощью средства обнаружения аномалий 520. На этом этапе происходит анализ сертификатов, хранящихся в базе данных 505. Пример записей, хранящихся в базе данных 505, отмечен на Фиг.6. Для анализа аномалий в новых выданных сертификатах могут быть использованы различные подходы, известные из уровня техники, например, могут быть использованы заранее заданные правила определения подозрительных сертификатов вида «Если для существующего URL-адреса в базе данных появляется новый сертификат, при этом до окончания срока действия текущего сертификата осталось больше полугода, тогда новый сертификат считаем подозрительным». К примеру, подозрительными событиями считаются следующие:

- появление нового сертификата для известной компании или известного URL-адреса;

- изменение удостоверяющего центра и/или провайдера Интернета для известной компании или URL-адреса;

- различие в контактных данных и/или географическом регионе для старых и новых сертификатов известной компании или URL-адреса и так далее.

Также для нахождения подозрительных сертификатов могут быть использованы алгоритмы самообучения, например, адаптивные алгоритмы с обратной связью, а также нейронные сети, входами в которых являются ключевые данные о сертификате, такие как срок действия, удостоверяющий центр, URL-адрес, название и контакты владельца, используемый Интернет провайдер владельца и так далее. Стоит отметить, что на данном этапе осуществляется лишь предварительное определение списка сертификатов, для которых требуется осуществить дополнительные проверки на последующих стадиях.

После формирования предварительного списка подозрительных сертификатов выполняется шаг 630 - получение информации от внешних агентов с помощью средства 530. Данное действие является необязательным и может отсутствовать в некоторых вариантах осуществления изобретения. В других частных вариантах реализации изобретения на этапе 630 осуществляется взаимодействие с внешними агентами с целью получения дополнительной информации, например, о компании, которой на самом деле принадлежит данный сертификат, а также о периоде действия данного сертификата. Здесь и далее под внешними агентами подразумеваются те же источники данных, определенные на шаге 610, однако стоит отметить, что в данном случае собирается более полная информация о сертификате и его владельце, например, в течение какого времени использовался сертификат, какая компания является фактическим владельцем сертификата и так далее. Также информация может запрашиваться у дополнительного источника, то есть если получена информация о выданном сертификате от удостоверяющего центра на шаге 610, тогда на шаге 630 можно опросить другие источники, например, провайдеров Интернета, пользователей и поисковые системы.

Стоит отметить, что дополнительная информация собирается только для тех сертификатов, которые были выделены на шаге 620, а также по которым недостаточно информации для принятия окончательного решения. Разделение процесса проверки на два этапа обусловлено в первую очередь повышением эффективности работы системы в целом, так как для большинства новых сертификатов дополнительная проверка будет излишней.

Далее на шаге 640 осуществляется обработка полученной на этапе 630 информации из внешних источников для сертификатов, отобранных на шаге 620. На этапе 640 определяются подозрительные сертификаты, которые могут быть использованы злоумышленником. В общем случае для этого сравнивается информация, полученная из самого сертификата, с информацией, полученной от внешних агентов. Например, в сертификате в качестве владельца указана компания X, а на основании данных от внешних агентов владельцем является компания К, то есть существует несоответствие, причиной которого может являться атака типа «человек посередине». В качестве параметров для анализа на данном этапе могу быть использованы, в частности, данные о владельце сертификата, Интернет провайдере для владельца сертификата, информация о сроке действия сертификата, данные от пользователей и так далее. Более подробно с механизмом обнаружения подозрительных сертификатов можно ознакомиться в описании к Фиг.8.

После обнаружения подозрительных сертификатов на шаге 650 принимается решения о легитимности использования анализируемого сертификата. Данный этап реализуется с помощью средства принятия решений 550. Принятие решения о достоверности сертификата может происходить с использованием любых известных методологий, например, с помощью накопленной статистики, отражающей информацию о вероятности атаки типа «человек посередине». В частности, известно, что если название компании, фактически владеющей сертификатом, не соответствует информации в сертификате, тогда вероятность атаки «человек посередине» равна 1. Подобная информация может храниться в форме списка или таблицы вида «Ключевой параметр - Вероятность атаки», где под ключевым параметром подразумевается ключевой параметр сертификата, например, такой как владелец, для которого было обнаружено несоответствие.

Стоит отметить, что значение вероятности в данном списке может изменяться в зависимости от полученной обратной связи. То есть если с течением времени будет обнаружено, что изменение удостоверяющего центра в большинстве случаев не является следствие атаки типа «человек посередине», тогда вероятность атаки при изменении данного ключевого параметра может быть снижена. В некоторых вариантах реализации в случае наличия нескольких ключевых параметров, для которых обнаружено несоответствие, вероятность атаки для анализируемого сертификата рассчитывается как максимум вероятности атаки по всем измененным параметрам. Решение о неправомерности использования сертификата принимается в случае, если вероятность атаки для рассматриваемого сертификата превышает заранее заданное пороговое значение.

Принятые решения могут сохраняться в базе данных для сбора статистики. В некоторых вариантах осуществления указанная статистика используется для формирования репутации удостоверяющих центров. То есть если за заданный промежуток времени количество сертификатов, признанных поддельными, превысило пороговое значение для данного удостоверяющего центра, можно считать, что рассматриваемый удостоверяющий центр мог быть скомпрометирован. Репутация удостоверяющего центра также может повлиять на принятие решения о легитимности использования сертификата. В других вариантах исполнения данного изобретения статистика предназначена для определения компаний и URL-адресов, которые чаще всего подвержены атакам типа «человек посередине». Данная информация может быть использована при принятии решения о легитимности использования того или иного сертификата для рассматриваемой компании и/или URL-адреса.

Стоит отметить, что в некоторых вариантах реализации предлагаемого изобретения система 500 и способ 600 работают на оборудовании провайдера. Таким образом, появляется возможность проверять трафик, исходящий от клиентов провайдера, на наличие в нем известных сертификатов. При обнаружении таковых информация в сертификате сверяется с данными о клиенте во внутренних базах данных провайдера, а дальнейшее решение принимается на основании совпадения или несовпадения ключевых параметров сертификата с фактическими данными. Стоит отметить, что, как было описано выше, фактическая информация о сертификате и его владельце может быть получена также от других внешних агентов. В некоторых вариантах осуществления данного изобретения, применяя описанный выше подход, при вынесении решения о неправомерности использования анализируемого сертификата исходящий трафик блокируется, что позволяет исключить ошибку аутентификации на стороне пользователя.

Фиг.6 представляет собой один из частных вариантов структуры таблицы собранных сертификатов из базы данных 505. В общем случае база данных 505 содержит информацию, полученную как из самого сертификата, так и из внешних источников. В одном из вариантов реализации, изображенном на Фиг.6, таблица содержит следующие поля: компания, указанная в сертификате (владелец), URL-адрес, указанный в сертификате, серийный номер сертификата, удостоверяющий центр, выдавший сертификат, компания, фактически владеющая сертификатом. Принципиальное различие между первым и последним полем в том, что в первом случае информация о владельце получена из самого сертификата, а во втором - от внешних агентов. В других вариантах реализации дополнительно могут быть введены поля, соответствующие другим ключевым параметрам сертификата, а также соответствующие им данные, полученные от внешних агентов. Например, может быть добавлено поле, включающее информацию о фактическом URL-адресе для данного сертификата (URL-адресе, откуда сертификат был получен).

Фиг.7 иллюстрирует один из частных вариантов реализации взаимодействия с провайдерами Интернета. В данном взаимодействии участвуют следующие стороны: средство получения информации 810, связанное через сеть Интернет с провайдером 820, который в свою очередь владеет информацией о веб-сайте 130 и используемом данным веб-сайтом сертификате. Стоит отметить, что в качестве средства 810, не ограничивая общности, может быть выбрано как средство 510, так и средство 530. Инициатором взаимодействия между средством 810 и провайдером 820 может выступать как средство 810, так и провайдер Интернета 820, который способен самостоятельно передать данные об известных ему сертификатах средству 810.

Провайдер Интернета 820 знает основную информацию о своих клиентах, например, такую как название компании. Также в некоторых вариантах исполнения провайдер 820 может запросить сертификат открытого ключа, использующийся на стороне веб-сайта 130. Также на стороне провайдера может быть проверено соответствие фактического владельца сертификата и компании, указанной в сертификате. В случае успешной проверки владельца провайдер 820 подписывает сертификат открытого ключа данного веб-сайта и отправляет подписанный сертификат средству 810 для дальнейшего анализа. Таким образом, используя информацию от провайдера Интернета 820, можно получить дополнительную уверенность в достоверности предоставленных данных. В предпочтительных вариантах реализации сертификат открытого ключа провайдера 820 подписан несколькими удостоверяющими центрами, что значительно снижает вероятность использования поддельного сертификата провайдера 820. Стоит отметить, что в частных вариантах реализации средство 810 сохраняет информацию о провайдере Интернета для владельца сертификата, что впоследствии используется при определении подозрительных сертификатов.

Также в некоторых вариантах осуществления изобретения провайдер 820 предоставляет информацию о том, известен ли ему сертификат или нет, и если известен, то кому он принадлежит.То есть средство 810 отправляет запрос на получение дополнительной информации о сертификате. Провайдер проверяет свои внутренние базы данных и возвращает ответ в виде «Известен, компания А» либо «Неизвестен». Таким образом, если сертификат неизвестен ни одному провайдеру, тогда можно считать, что сертификат используется злоумышленником, так как злоумышленник не заинтересован в раскрытии себя перед провайдером Интернета.

Преимущества данного подхода в том, что провайдер Интернета первый после удостоверяющего центра получает сертификат, а также в том, что провайдер может идентифицировать своих клиентов.

Фиг.8 представляет способ обнаружения подозрительных сертификатов 900. На первом этапе 910 происходит выделение ключевых параметров рассматриваемого сертификата. Таким образом, специалисту в области техники после знакомства со структурой сертификата становится понятно, что шаг 910 может быть осуществлен с использованием стандартных методов работы с сертификатами. Далее на этапе 920 необходимо получить фактические данные о ключевых параметрах сертификата. Например, можно уточнить название владельца сертификата у провайдера Интернета, проверить с использованием поисковых систем, таких как Google, URL-адрес, на котором размещен данный сертификат, а также сравнить серийный номер нового сертификата с фактически используемыми сертификатами при обращении на URL-адрес, указанный в сертификате. Затем на шаге 930 происходит сравнение полученных данных, после чего на этапе 940 выделяются различия между ключевыми параметрами сертификата и фактическими данными. В случае обнаружения несоответствия, по крайней мере, для одного из ключевых параметров, на шаге 940 принимается решение о признании сертификата подозрительным.

Фиг.9 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флешкарты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.9. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. B LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не ограничивают объем настоящего изобретения, определенный формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

Изобретение относится к средствам проверки сертификатов открытого ключа. Технический результат заключается в уменьшении вероятности несанкционированного доступа. Получают информацию о выданных сертификатах, по крайней мере, из одного источника. Обнаруживают аномалии, по крайней мере, для одного сертификата путем анализа подозрительных событий, связанных с рассматриваемым сертификатом.

Собирают дополнительную информацию, по крайней мере, от одного внешнего агента, по крайней мере, об одном сертификате, для которого была обнаружена аномалия. Формируют список подозрительных сертификатов, состоящий, по крайней мере, из одного элемента, путем нахождения несоответствия в ранее полученных данных. Принимают решение о правомерности использования, по крайней мере, одного сертификата для целей аутентификации путем анализа найденных несоответствий. 2 н. и 30 з.п. ф-лы, 9 ил.

1. Способ проверки, по крайней мере, одного сертификата, в котором:

a) получают информацию о выданных сертификатах, по крайней мере, из одного источника;

b) обнаруживают аномалии, по крайней мере, для одного сертификата путем анализа подозрительных событий, связанных с рассматриваемым сертификатом;

c) собирают дополнительную информацию, по крайней мере, от одного внешнего агента, по крайней мере, об одном сертификате, для которого была обнаружена аномалия;

d) формируют список подозрительных сертификатов, состоящий, по крайней мере, из одного элемента, путем нахождения несоответствия в данных, полученных на шагах а) и с);

е) принимают решение о правомерности использования, по крайней мере, одного сертификата для целей аутентификации путем анализа найденных на шаге d) несоответствий.

2. Способ по п.1, в котором информация о выданных сертификатах поступает, по крайней мере, из одного из следующих источников:

- удостоверяющие центры;

- веб-сайты;

- пользователи;

- провайдеры Интернета;

- поисковые системы.

3. Способ по п.1, в котором обнаружение аномалий осуществляется с использованием заранее заданных правил.

4. Способ по п.1, в котором обнаружение аномалий осуществляется с использованием алгоритмов самообучения.

5. Способ по п.1, в котором дополнительная информация собирается, по крайней мере, от одного из следующих внешних агентов:

- удостоверяющие центры;

- веб-сайты;

- пользователи;

- провайдеры Интернета;

- поисковые системы.

6. Способ по п.1, в котором дополнительная информация от внешних агентов включает в себя фактические данные о ключевых параметрах анализируемого сертификата.

7. Способ по п.1, в котором фактические данные о ключевых параметрах сертификата, полученные от внешних агентов, сравниваются с данными, выделенными из самого сертификата, с целью обнаружения подозрительных сертификатов.

8. Способ по п.1, в котором сертификат считается подозрительным, если найдено, по крайней мере, одно несоответствие.

9. Способ по п.1, в котором принятие решения о правомерности использования сертификата основано на вероятности использования данного сертификата в рамках атаки типа «человек посередине».

10. Способ по п.9, в котором вероятность использования анализируемого сертификата в рамках атаки типа «человек посередине» зависит от найденных несоответствий между ключевыми параметрами, полученными из сертификата, и фактическими данными от внешних агентов.

11. Способ по п.10, в котором вероятность использования сертификата в рамках атаки типа «человек посередине» рассчитывается как максимум вероятности атаки типа «человек посередине» по каждому из ключевых параметров, для которых было найдено несоответствие.

12. Способ по п.11, в котором использование анализируемого сертификата для целей аутентификации правомерно, если вероятность использования сертификата в рамках атаки типа «человек посередине» не превышает заранее заданное пороговое значение.

13. Способ по п.11, в котором вероятность атаки типа «человек посередине» для заданного ключевого параметра зависит от накопленных статистических данных.

14. Способ по п.1, в котором принятые решения о правомерности использования анализируемого сертификата для целей аутентификации сохраняются в базу данных.

15. Способ по п.14, в котором статистика принятых решений используется, по крайней мере, для одного из следующего:

- оценки репутации удостоверяющих центров;

- формирования списка компаний, наиболее часто подвергающихся атакам со стороны злоумышленников.

16. Способ по п.15, в котором для принятия решения о правомерности использования анализируемого сертификата для целей аутентификации используется, по крайней мере, одно из следующего:

- оценки репутации удостоверяющих центров;

- формирования списка компаний, наиболее часто подвергающихся атакам со стороны злоумышленников.

17. Система проверки, по крайней мере, одного сертификата, которая содержит:

- средство сбора информации о выданных сертификатах, связанное с базой данных и со средством обнаружения аномалий;

- упомянутое средство обнаружения аномалий, предназначенное для анализа подозрительных событий, относящихся к выданному сертификату, которое также связано с упомянутой базой данных, со средством взаимодействия с внешними агентами и со средством обнаружения подозрительных сертификатов;

- упомянутое средство взаимодействия с внешними агентами, предназначенное для сбора дополнительной информации от внешних агентов о сертификате, для которого была обнаружена аномалия, а также связанное с упомянутой базой данных;

- упомянутое средство обнаружения подозрительных сертификатов, предназначенное для анализа сертификата, для которого была обнаружена аномалия, путем нахождения несоответствий в данных, полученных от средства сбора информации и от средства взаимодействия с внешними агентами, при этом также связанное с упомянутой базой данных и со средством принятия решений;

- упомянутую базу данных, предназначенную для сохранения информации о выданных сертификатах, а также информации, полученной от внешних агентов;

- упомянутое средство принятия решений о правомерности использования сертификата, предназначенное для проверки сертификатов путем анализа данных, полученных от средства обнаружения подозрительных сертификатов.

18. Система по п.17, в которой информация о выданных сертификатах поступает, по крайней мере, из одного из следующих источников:

- удостоверяющие центры;

- веб-сайты;

- пользователи;

- провайдеры Интернета;

- поисковые системы.

19. Система по п.17, в которой обнаружение аномалий осуществляется с использованием заранее заданных правил.

20. Система по п.17, в которой обнаружение аномалий осуществляется с использованием алгоритмов самообучения.

21. Система по п.17, в которой дополнительная информация собирается, по крайней мере, от одного из следующих внешних агентов:

- удостоверяющие центры;

- веб-сайты;

- пользователи;

- провайдеры Интернета;

- поисковые системы.

22. Система по п.17, в которой дополнительная информация от внешних агентов включает в себя фактические данные о ключевых параметрах анализируемого сертификата.

23. Система по п.17, в которой фактические данные о ключевых параметрах сертификата, полученные от внешних агентов, сравниваются с данными, выделенными из самого сертификата, с целью обнаружения подозрительных сертификатов.

24. Система по п.17, в которой сертификат считается подозрительным, если найдено, по крайней мере, одно несоответствие.

25. Система по п.17, в которой принятие решения о правомерности использования сертификата основано на вероятности использования данного сертификата в рамках атаки типа «человек посередине».

26. Система по п.17, в которой вероятность использования анализируемого сертификата в рамках атаки типа «человек посередине» зависит от найденных несоответствий между ключевыми параметрами, полученными из сертификата, и фактическими данными от внешних агентов.

27. Система по п.26, в которой вероятность использования сертификата в рамках атаки типа «человек посередине» рассчитывается как максимум вероятности атаки типа «человек посередине» по каждому из ключевых параметров, для которых было найдено несоответствие.

28. Система по п.27, в которой использование анализируемого сертификата для целей аутентификации правомерно, если вероятность использования сертификата в рамках атаки типа «человек посередине» не превышает заранее заданное пороговое значение.

29. Система по п.27, в которой вероятность атаки типа «человек посередине» для заданного ключевого параметра зависит от накопленных статистических данных.

30. Система по п.17, в которой принятые решения о правомерности использования анализируемого сертификата для целей аутентификации сохраняются в базу данных.

31. Система по п.30, в которой статистика принятых решений используется, по крайней мере, для одного из следующего:

- оценки репутации удостоверяющих центров;

- формирования списка компаний, наиболее часто подвергающихся атакам со стороны злоумышленников.

32. Система по п.31, в которой для принятия решения о правомерности использования анализируемого сертификата для целей аутентификации используется, по крайней мере, одно из следующего:

- оценки репутации удостоверяющих центров;

- формирования списка компаний, наиболее часто подвергающихся атакам со стороны злоумышленников.

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| US 7739494 B1, 15.06.2010 | |||

| US 6134550, 17.10.200 | |||

| US 7904725 B2, 08.03.2011 | |||

| RU 2010107990 A, 20.09.2011 | |||

Авторы

Даты

2014-04-27—Публикация

2012-09-28—Подача