Область техники

Настоящее изобретение относится к системам и способам выявления целевых атак на компьютерные системы и более конкретно к выявлению компьютерных систем, подвергающихся атаке типа «человек посередине».

Уровень техники

В настоящее время все большее количество взаимодействий осуществляется через Интернет. Сейчас для большинства людей не составляет проблемы отправить или получить электронное письмо, воспользоваться услугами веб-ресурса (далее ресурс) или совершить покупку в интернет-магазине. В связи с попаданием все большего количества конфиденциальных пользовательских данных в сеть Интернет все большую остроту набирает проблема их кражи. В большинстве случаев для кражи пользовательских данных злоумышленник пытается установить вредоносное программное обеспечение на компьютерные системы пользователей (далее просто системы пользователей). Однако когда это не возможно по каким-либо причинам, пользователь может быть подвергнут атаке в процессе взаимодействия системы пользователя с ресурсом. Популярным в этом случае методом может быть атака типа «человек посередине» (англ. man in the middle) - метод компрометации канала связи, при котором злоумышленник, подключившись к каналу между контрагентами, осуществляет вмешательство в протокол передачи, читая, удаляя или искажая информацию. Такие атаки могут быть очень эффективными и довольно трудно обнаруживаемыми. Целью таких атак может быть как конкретная система пользователя, так и группа систем пользователей.

Существует несколько эффективных средств защиты от атак типа «человек посередине», но почти все они используются либо в самом маршрутизаторе, к которому подключается атакуемый пользователь, либо на серверах, к которым обращается потенциальная жертва. При этом пользователь не знает, находится ли он на настоящем сервере, либо это подделка, подставленная злоумышленником. Одним из способов защиты от такой атаки является использование криптостойкого шифрования между клиентом и сервером. В таком случае сервер может идентифицировать себя посредством предоставления цифрового сертификата, после чего между пользователем и сервером устанавливается шифрованный канал для обмена конфиденциальными данными. Но в этом случае возникает зависимость от самого сервера и выбранного им метода шифрования. Другим вариантом защиты от некоторых видов подобных атак может быть полный отказ от использования открытых Wi-Fi-сетей для работы с личными данными.

Таким образом, существует необходимость создания эффективных технологий выявления целевых атак типа «человек посередине», позволяющих предотвращать хищение пользовательских данных без наложения ограничений на работу пользователя в сети Интернет.

Раскрытие изобретения

Настоящее изобретение предназначено для выявления способа и точки атаки, а также подвергшихся атаке компьютерных систем.

Технический результат настоящего изобретения заключается в повышении безопасности компьютерных систем путем обнаружения целевых атак на компьютерные системы за счет выделения характеристик группы компьютерных систем, обладая которыми компьютерная система получает измененную информацию от ресурса.

В одном из вариантов осуществления данного изобретения реализуется способ выявления целевых атак, по которому: (а) получают информацию, по меньшей мере, об одном ресурсе, по меньшей мере, от одного источника; (б) обнаруживают, по меньшей мере, один подозрительный признак в полученной информации, по меньшей мере, для одного ресурса; (в) собирают дополнительную информацию о ресурсе, в отношении которого был обнаружен, по меньшей мере, один подозрительный признак, от систем с различными характеристиками; (г) определяют, по меньшей мере, одну характеристику систем, объединяющую группу систем, в отношении которых был повторно обнаружен подозрительный признак; (д) выявляют целевую атаку в отношении упомянутой группы систем, объединенных, по меньшей мере, одной характеристикой определенной в п. г).

В другом варианте осуществления информация о ресурсе поступает, по меньшей мере, из одного из следующих источников: от компьютерных систем пользователей; от доверенных сервисов разрешения доменных имен; от провайдеров Интернета или от поисковых систем.

В другом варианте осуществления получаемая информация может содержать, по меньшей мере, часть из следующих данных: параметры разрешающих ответов от сервисов разрешения доменных имен, содержащих информацию о запрашиваемом домене; конечный URL-адрес; файл или сертификат открытого ключа.

Еще в одном варианте осуществления параметры разрешающих ответов от DNS-серверов включают в себя, по меньшей мере, IP-адрес ресурса, TTL и другие стандартные параметры, передаваемые в сообщениях от сервисов разрешения доменных имен.

В другом варианте осуществления обнаружение подозрительных признаков осуществляется с использованием заранее заданных правил.

В другом варианте осуществления сбор дополнительной информации осуществляется путем формирования и отправки дополнительных запросов от компьютерных систем с различными характеристиками к ресурсу, в отношении которого были выявлены подозрительные признаки.

Еще в одном варианте осуществления различными характеристиками компьютерных систем, запрашивающих информацию в отношении исследуемого ресурса, могут быть, по меньшей мере, следующие характеристики: операционная система; метод связи; провайдер или сотовый оператор; клиентское приложение, с которого осуществляется доступ к ресурсу или регион, из которого осуществляется доступ к ресурсу.

Согласно другому варианту осуществления выявление целевой атаки может происходить при помощи анализа накопленной статистики, отражающей информацию о вероятности атаки типа «человек посередине».

В одном из вариантов осуществления данного изобретения реализуется система выявления целевых атак, которая содержит: (а) средство сбора информации о ресурсах, предназначенное для получения информации, по меньшей мере, об одном ресурсе, по меньшей мере, от одного источника, связанное со средством обнаружения аномалий, а также со средством определения целевых атак; (б) средство обнаружения аномалий, предназначенное для анализа информации, относящейся к ресурсу, для выявления подозрительных признаков в полученной информации, которое связано со средством сбора информации о ресурсах, а также связано со средством проверки ресурсов; (в) средство проверки ресурсов, предназначенное для сбора дополнительной информации о ресурсе, в отношении которого был обнаружен, по меньшей мере, один подозрительный признак в полученной информации, от систем с различными характеристиками, которое связано со средством обнаружения аномалий, а также связано со средством определения целевых атак; и (г) средство определения целевых атак, предназначенное для принятия решения о наличии целевой атаки в отношении группы систем, которое связано со средством проверки ресурсов, а также со средством сбора информации о ресурсах.

В другом варианте осуществления информация о ресурсе поступает, по меньшей мере, от одного из следующих источников: от компьютерных систем пользователей; от доверенных сервисов разрешения доменных имен; от провайдеров Интернета или от поисковых систем.

В другом варианте осуществления получаемая информация может содержать, по меньшей мере, часть из следующих данных: параметры разрешающих ответов от сервисов разрешения доменных имен, содержащих информацию о запрашиваемом домене; конечный URL-адрес; файл или сертификат открытого ключа.

Еще в одном варианте осуществления параметры разрешающих ответов от сервисов разрешения доменных имен включают в себя, по меньшей мере, IP-адрес ресурса, TTL и другие стандартные параметры, передаваемые в сообщениях от сервисов разрешения доменных имен.

В другом варианте осуществления обнаружение подозрительных признаков осуществляется с использованием заранее заданных правил.

В другом варианте осуществления сбор дополнительной информации осуществляется путем формирования и отправки дополнительных запросов от компьютерных систем с различными характеристиками к ресурсу, в отношении которого были выявлены подозрительные признаки.

Еще в одном варианте осуществления различными характеристиками компьютерных систем, запрашивающих информацию в отношении исследуемого ресурса, могут быть, по меньшей мере, следующие характеристики: операционная система; метод связи; провайдер или сотовый оператор; клиентское приложение, с которого осуществляется доступ к ресурсу; регион, из которого осуществляется доступ, к ресурсу.

Согласно другому варианту осуществления выявление целевой атаки может происходить при помощи анализа накопленной статистики, отражающей информацию о вероятности атаки типа «человек посередине».

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

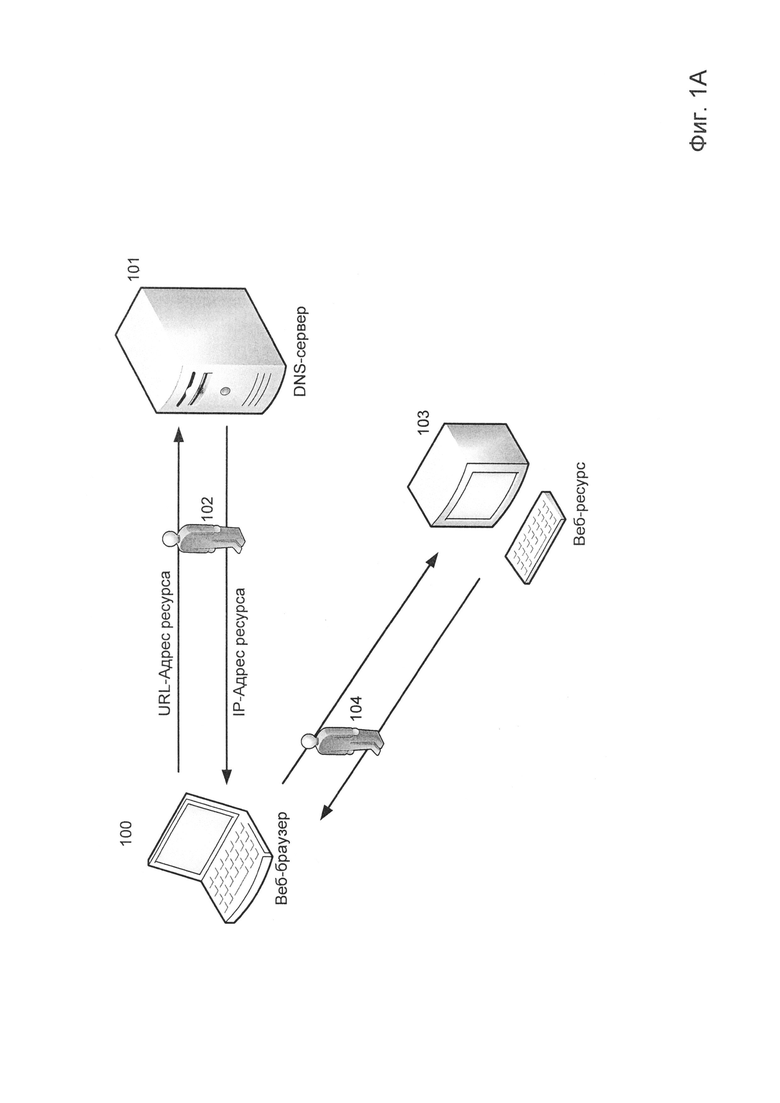

Фиг. 1А показывает типовую схему взаимодействия пользователя с ресурсом.

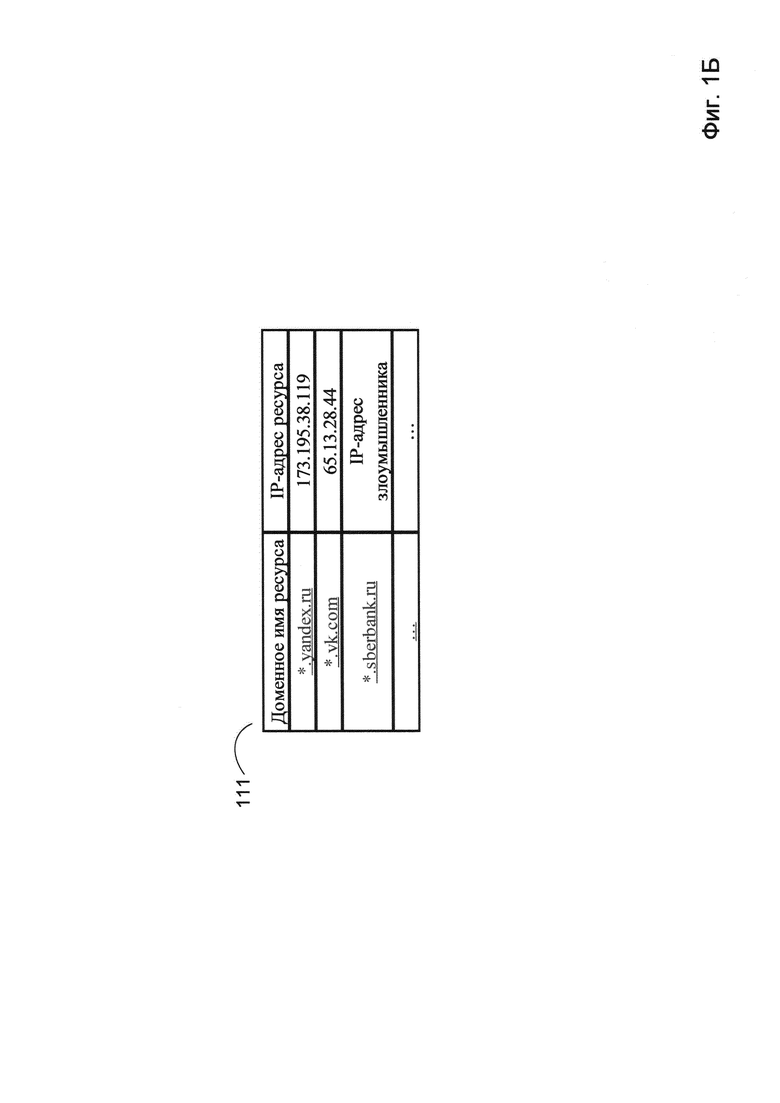

Фиг. 1Б иллюстрирует часть таблицы разрешения доменных имен.

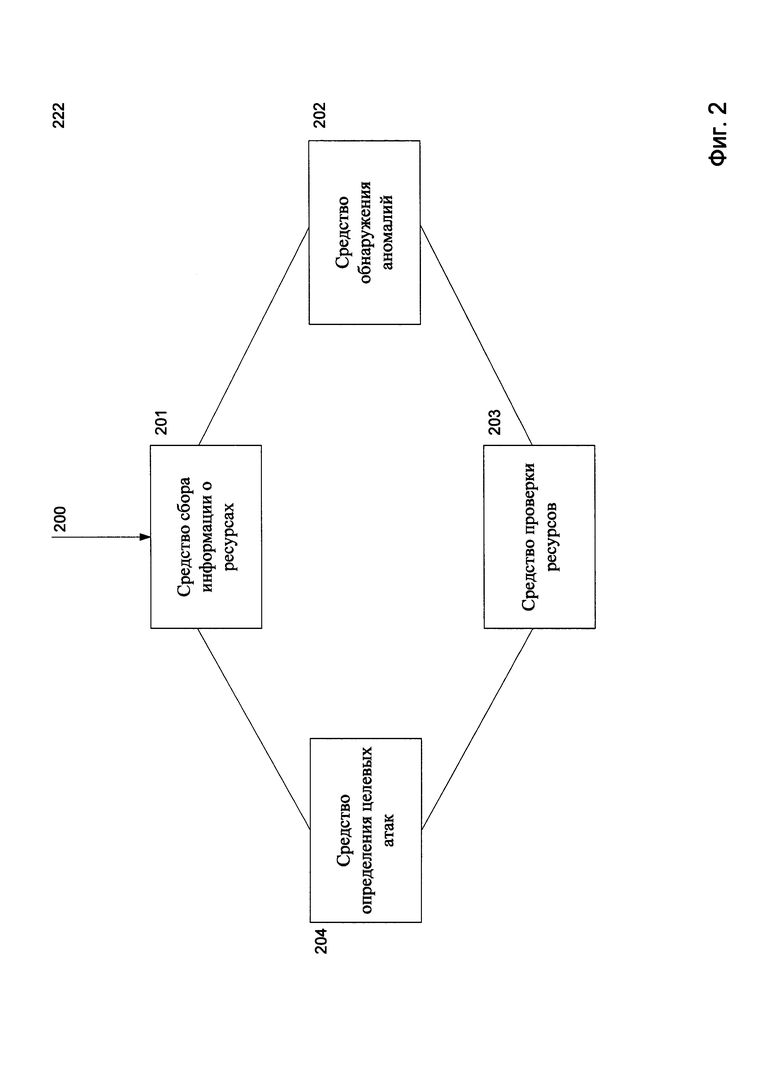

Фиг. 2 показывает детальную схему системы выявления целевых атак.

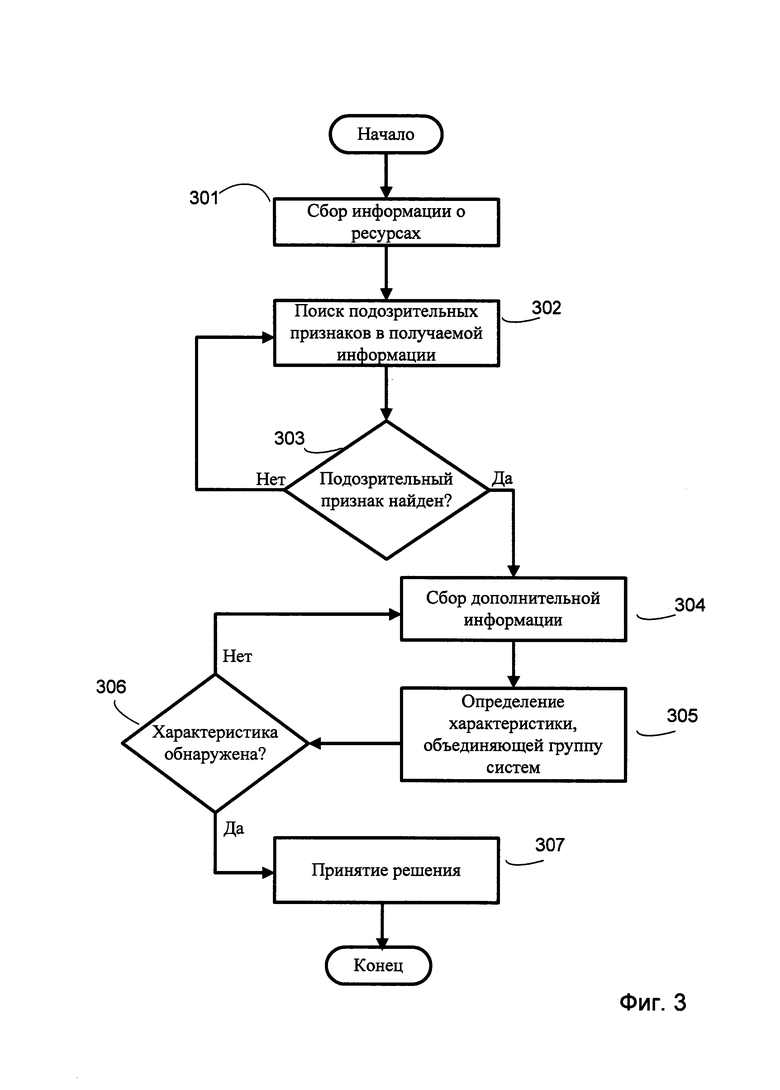

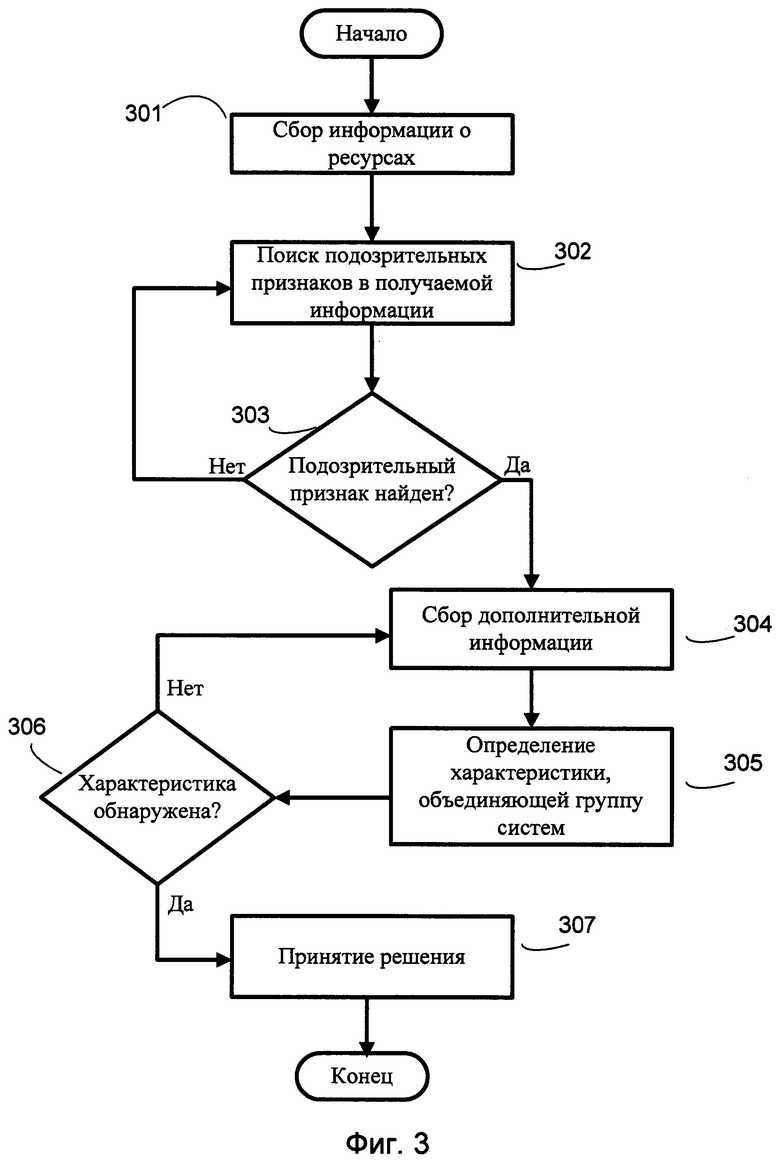

Фиг. 3 показывает блок-схему способа выявления целевых атак.

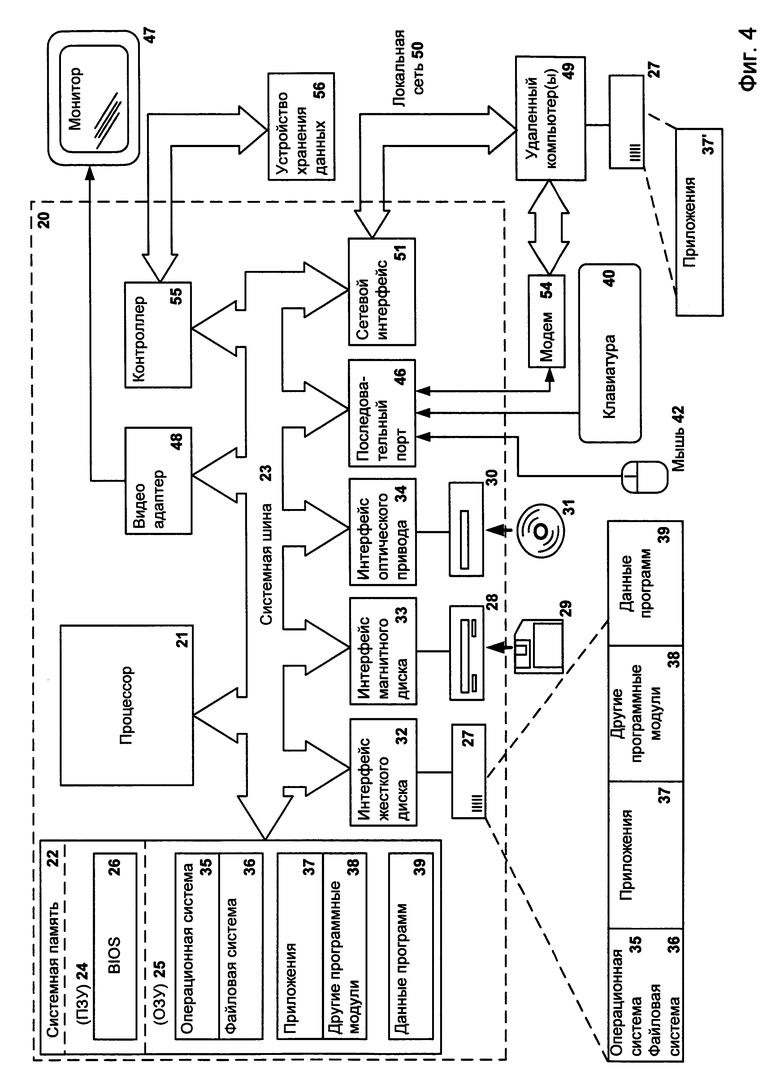

Фиг. 4 показывает пример компьютерной системы общего назначения.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Описанная технология может применяться для проверки данных на предмет их модификации и выявления целевых атак. Например устройство, работающее под управлением операционной системы X, с приложением Υ (например, браузер для доступа к ресурсам), сим-картой Ζ, находящееся в регионе C при обращении к ресурсу R, используя метод связи Μ (wi-fi/3g), получает от ресурса некий ответ (конечный URL-адрес, IP-адрес, файл или сертификат открытого ключа). При этом где-то между устройством и ресурсом R содержимое ответа изменяется злоумышленником. Подобное изменение может происходить в зависимости от региона C, оператора Z, метода связи М, приложения Y. Для выявления способа и точки атаки, а также области ее влияния (подпадающих под атаку устройства) система выявления целевых атак осуществляет доступ к этому ресурсу с различными параметрами Χ, Υ, Ζ, M, C и т.п. Список параметров может быть гораздо шире. Примерный список варьируемых параметров приведен лишь для наглядной демонстрации. Система выявления целевых атак осуществляет доступ к ресурсу с разных устройств, операционных систем, регионов, операторов и подсетей. Экспертная система может не сама осуществлять этот доступ, а собирать информацию от различных устройств, подключенных к ней. Собранная информация анализируется, и выносится вероятностный вердикт о наличии атаки, ее месте и объеме (возможное число подпадающих под атаку систем пользователей). Частным случаем наличия атаки является несовпадение сертификатов, получаемых двумя одинаковыми (в смысле параметров X,…) устройствами, находящимися в разных точках мира.

Фиг. 1А представляет собой типовую схему взаимодействия пользователя с ресурсом. На первом этапе пользователь вводит URL-адрес в адресной строке веб-браузера 100. В связи с тем, что маршрутизация в современных сетях осуществляется с использованием IP протокола, веб-браузеру 100 предварительно необходимо определить IP-адрес для требуемого ресурса. Для осуществления подобных действий существует сервис разрешения доменных имен (от англ. Domain Name System или сокращенно DNS): обычно используется DNS-сервер 101 с таблицей соответствия доменного имени и IP-адреса. Частично таблица разрешения имен может располагаться как локально на компьютере пользователя, например, она может содержать соответствие URL- и IP-адресов для наиболее часто посещаемых веб-сайтов (например, файл hosts или DNS-кэш в браузерах). В случае отсутствия записи локально запрос разрешения доменного имени может быть отправлен DNS-серверу 101, находящемуся удаленно, например в глобальной или локальной сети. Далее, после получения IP-адреса для требуемого сайта, веб-браузер 100 может отправить запрос установки соединения. Для целей данного описания URL-адрес и доменное имя будем считать синонимами.

Во многих случаях сторонам взаимодействия (ресурсу и пользователю) в дальнейшем требуется осуществить процедуру аутентификации. В современных системах для аутентификации ресурсов используются сертификаты открытого ключа, которые, с одной стороны, позволяют подтвердить подлинность владельца сертификата, а с другой - помогают в организации защищенной передачи данных по открытым каналам связи.

При получении запроса установления соединения ресурс 103 отправляет обратно свой сертификат открытого ключа, в котором содержится информация о владельце данного сертификата, например, контактные данные, название компании, URL-адрес.

После аутентификации или в случае, если она не требуется, начинается обмен данными между веб-браузером 100 и ресурсом 103. В процессе данного обмена пользователь может отсылать запросы, получая в ответ различного рода данные.

В связи с тем, что описанный выше типовой процесс взаимодействия между пользователем (посредством веб-браузера 100) и ресурсом затрагивает несколько посредников (например, DNS-серверы, маршрутизаторы и др.), есть основания полагать, что злоумышленник может скомпрометировать канал связи с любым из существующих посредников. Таким образом, в современных системах нельзя быть уверенным в том, что устанавливается соединение именно с запрашиваемым пользователем ресурсом. Причиной этому могут послужить, по меньшей мере, следующие факторы:

- злоумышленник скомпрометировал канал связи 102 между пользователем и DNS-сервером 101, в результате чего при указании URL-адреса требуемого веб-сайта в веб-браузере 100 маршрутизация всего трафика будет осуществляться на IP-адрес злоумышленника. Пример компрометации таблицы разрешения доменных имен схематично изображен на Фиг. 1Б;

- злоумышленник скомпрометировал канал связи 104 между пользователем и ресурсом 103 путем несанкционированного изменения таблицы маршрутизации на компьютере пользователя или на одном из маршрутизаторов для того, чтобы весь трафик проходил через злоумышленника, путем изменения одного из маршрутов по умолчанию, указав свой IP-адрес в качестве следующего маршрутизатора, а также путем добавления новой записи в таблицу маршрутизации или изменения старой только для определенного веб-сайта. Таким образом, злоумышленник получает возможность читать, а также видоизменять входящие и исходящие пакеты данных.

В связи с тем, что использование существующих механизмов не позволяет определить сущность, с которой на самом деле осуществляется взаимодействие при наличии активных действий со стороны злоумышленника, требуется система и способ для выявления целевых атак, которые описаны ниже в данной заявке.

Фиг. 1Б в упрощенном виде иллюстрирует часть таблицы разрешения доменных имен 111. Здесь отмечено соответствие доменного имени и IP-адреса. Например, указаны IP-адреса для домена yandex.ru, vk.com. Также отмечены изменения, сделанные злоумышленником, в частности относительно домена sberbank.ru. Таким образом, в случае использования таблицы разрешения имен 111 весь трафик, предназначенный для веб-сайта www.sberbank.ru, будет перенаправляться на IP-адрес злоумышленника. Стоит отметить, что на данный момент злоумышленники активно используют данную возможность, так как некоторые DNS-серверы применяют технологию кеширования данных от других DNS-серверов, одним из которых может выступать, например, DNS-сервер злоумышленника. DNS-серверы кэшируют получаемые данные, чтобы ускорить обработку последующих запросов. Когда в следующий раз DNS-клиент сделает запрос по доменному имени, о котором серверу уже что-то известно, процесс разрешения пройдет быстрее. Если сервер кэшировал ответ, положительный или отрицательный, ответ просто возвращается клиенту. Однако DNS-серверы не могут кэшировать данные навсегда. Иначе изменения на авторитетных серверах никогда не распространялись бы по сети. Удаленные серверы просто продолжали бы использовать кэшированную информацию. Поэтому администратор зоны, которая содержит данные, обычно определяет для этих данных время жизни (time to live, или TTL). Более подробно о таких типах атак можно ознакомиться в статье автора Tom Olzac «DNS Cache Poisoning: Definition and Prevention)). Также злоумышленники могут несанкционированно внести изменения в локальную таблицу разрешения имен на компьютере пользователя, например в hosts файл. Информация из этого файла обладает приоритетом перед обращением к DNS-серверам. Для целей данного описания примеры компрометации каналов связи, описанные выше, также будем относить к атакам типа «человек посередине».

Фиг. 2 схематично изображает систему выявления целевых атак 222 с целью противодействия атакам типа «человек посередине». В частных вариантах осуществления система 222 может быть реализована с использованием одного или нескольких компьютеров общего назначения, примерная схема которого изображена на Фиг. 4. Не ограничивая общности, один или несколько элементов рассматриваемой системы 222 также могут функционировать на любом вычислительном устройстве, включая персональные компьютеры, серверы или мобильные устройства.

Приведенная система включает в себя средство сбора информации о ресурсах 201, соединенное со средством обнаружения аномалий 202, а также со средством определения целевых атак 204. Средство сбора информации 201 получает информацию о ресурсах по меньшей мере из следующих источников 200:

- от компьютерных систем пользователей;

- от доверенных сервисов разрешения доменных имен;

- от провайдеров Интернета;

- от поисковых систем.

Получаемая информация может включать в себя, по меньшей мере, следующие данные:

- разрешающие ответы от DNS-серверов, содержащие информацию о запрашиваемом домене (включая IP-адрес, TTL и другие стандартные параметры, передаваемые в сообщениях от DNS-серверов);

- конечный URL-адрес;

- файл;

- сертификат открытого ключа.

Средство сбора информации 201 осуществляет накапливание данных получаемых из различных источников, для предоставления средству обнаружения аномалий 202 и средству определения целевых атак 204 возможностей для анализа.

Средство обнаружения аномалий 202 предназначено для выявления расхождений в получаемых от ресурсов данных или других подозрительных признаков, относящихся к получаемой от или в отношении ресурса информации. Для выявления таких признаков среди получаемой информации, относящейся к ресурсу, могут быть использованы различные подходы, известные из уровня техники, например, могут быть использованы заранее заданные правила определения подозрительных данных следующего вида «Если для существующего URL-адреса в базе данных появляется новый IP-адрес, при этом ранее известный IP-адрес, соответствующий URL-адресу, по-прежнему действует (то есть при обращении к нему можно получить доступ к ресурсу), тогда новый IP-адрес считаем подозрительным». К примеру подозрительными признаками считаются, по меньшей мере, следующие:

- появление ранее не известного IP-адреса для известного ресурса;

- негативное изменение рейтинга безопасности ресурса;

- изменение DNS-сервера и/или провайдера Интернета для известного ресурса;

- различия в полученной информации от известного ресурса в рамах одного или нескольких источников.

Также для нахождения подозрительных признаков могут быть использованы алгоритмы самообучения, например адаптивные алгоритмы с обратной связью, а также нейронные сети, входами в которых являются накопленный средством сбора информации 201 данные, относящиеся и получаемые от известных ресурсов, такие как URL-адреса, IP-адреса, любые параметры, получаемых данных, файлы или сертификаты открытого ключа и их ключевые параметры и так далее. Стоит отметить, что на данном этапе осуществляется лишь предварительное определение ресурсов, для которых требуется осуществить дополнительные проверки на последующих стадиях.

После обнаружения подозрительных признаков или расхождений в информации, относящейся к ресурсу, средство проверки ресурсов 203 осуществляет комплекс дополнительных действий, которые заключаются в формировании и отправке дополнительных запросов от компьютерных систем с различными параметрами к ресурсу, в отношении которого были выявлены подозрительные признаки. Говоря другими словами, на данном этапе система осуществляет доступ к исследуемому ресурсу, имитируя или привлекая к данному процессу доверенные компьютерные системы с различными характеристиками. Таким образом, набираются статистические данные, позволяющие установить соответствие между характеристиками компьютерных систем и информацией, получаемой в отношении исследуемого ресурса. Варьируемыми характеристиками компьютерных систем, запрашивающих информацию в отношении исследуемого ресурса, могут быть, по меньшей мере, следующие характеристики:

- операционная система;

- метод связи;

- провайдер или сотовый оператор;

- клиентское приложение, например браузер, с которого осуществляется доступ к ресурсу;

- регион, из которого осуществляется доступ к ресурсу.

В одном из вариантов осуществления данного изобретения перебор характеристик осуществляется, по меньшей мере, до тех пор, пока не будет выявлена, по меньшей мере, одна характеристика или набор характеристик, объединяющих группу компьютерных систем, в отношении которых подтверждается подозрительный признак. Например, для компьютерных систем с операционной системой Android, осуществляющих доступ к исследуемому ресурсу через публичную Wi-Fi точку посредством клиентского приложения Opera Mobile ver.X, возвращаемый DNS-сервером IP-адрес ресурса отличается от IP-адреса, получаемого компьютерными системами с другой комбинацией приведенных характеристик. Из чего можно предположить наличие уязвимости в выделенном клиентском приложении и компрометации Wi-Fi роутера, позволяющей перенаправлять пользователя по адресу, указанному злоумышленником.

После обнаружения подозрительных событий с использованием средства обнаружения аномалий 202 и сбора дополнительной информации средством проверки ресурсов 203 осуществляется оценка полученных данных с помощью средства определения целевых атак 204. Принятие решения о наличии целевой атаки может происходить с использованием любых известных методологий, например с помощью анализа накопленной статистики, отражающей информацию о вероятности атаки типа «человек посередине». Или по выявленному общему набору характеристик, объединяющему группу компьютерных систем, в отношении которой подтверждается подозрительный признак. Например, если подозрительный IP-адрес ранее был использован в рамках какой-либо вредоносной активности, то вероятность атаки «человек посередине» равна или близка к 1. В одном из вариантов осуществления данного изобретения подобная информация может храниться в форме списка или таблицы вида «Признак-Вероятность атаки», где признак выявлен средством обнаружения аномалий 202 и в соответствии с данным признаком выделен набор характеристик, объединяющих группу компьютерных систем, в отношении которой подтверждается подозрительный признак.

Стоит отметить, что значение вероятности в данном списке может изменяться в зависимости от полученной обратной связи. То есть если с течением времени будет обнаружено, что изменение признака в большинстве случаев не является следствием атаки типа «человек посередине», или признак в совокупности с определенными характеристиками компьютерных систем, локализующих аномалию данного признака, несет под собой легитимное событие, тогда вероятность атаки при изменении данного признака может быть снижена. В случае наличия нескольких признаков, для которых обнаружено несоответствие, вероятность атаки для исследуемого ресурса рассчитывается как функция, зависящая от вероятности атаки по всем признакам и соответствующим данным признакам наборам характеристик, например, это может быть максимум вероятности атаки по всем признакам. В других вариантах реализации при расчете вероятности атаки могут быть использованы весовые коэффициенты в зависимости от количества и/или комбинации признаков и соответствующих наборов характеристик, для которых было обнаружено несоответствие. Решение о наличии целевой атаки принимается в случае, если вероятность атаки для рассматриваемого ресурса превышает заранее заданное пороговое значение.

Фиг. 3 иллюстрирует способ выявления целевых атак, реализованный с помощью системы 222. В приведенном способе на первом этапе 301 осуществляется сбор информации, относящейся к ресурсам, из различных источников, которыми могут быть компьютерные системы пользователей, на которых, к примеру, установлено антивирусное программное обеспечение ЗАО «Лаборатория Касперского»; источниками могут быть доверенные серверы, в том числе доверенные сервисы разрешения доменных имен; также источником может быть Интернет, провайдеры или поисковые системы.

Например, провайдер Интернета или поисковая система могут оповещать средство 201 при обнаружении нового ресурса.

Собираемая из различных источников информация, имеющая отношение к ресурсам, может включать в себя разрешающие ответы от DNS-серверов, содержащие информацию о запрашиваемом домене, которая содержит IP-адрес, TTL и другие стандартные параметры, передаваемые в сообщениях от DNS-серверов, а также любой контент, возвращаемый пользователю при взаимодействии с ресурсами, например URL-адреса, файлы или сертификаты открытого ключа.

Согласно приведенному способу на этапе 302 собранная информация анализируется средством обнаружения аномалий 202. В одном из вариантов осуществления данного изобретения процесс обнаружения аномалий осуществляется каждый раз при обновлении информации, накопленной средством сбора информации о ресурсах 201.

Если в результате работы средства обнаружения аномалий 202 на этапе 303 был найден подозрительный признак, то информация о нем и соответствующем ему ресурсу передается средству проверки ресурсов 203 для осуществления сбора дополнительной информации 304. Согласно приведенному способу средство проверки ресурсов 203 осуществляет доступ к исследуемому ресурсу, имитируя или привлекая к данному процессу доверенные компьютерные системы с различными характеристиками. Варьируемыми характеристиками компьютерных систем, запрашивающих информацию в отношении исследуемого ресурса, могут быть установленные операционные системы, используемые приложения, применяемые методы связи, используемые провайдеры или сотовые операторы, а также регион, из которого осуществляется доступ к ресурсу.

В одном из вариантов осуществления на этапе 305 осуществляется перебор характеристик, по меньшей мере, до тех пор, пока не будет выявлена на этапе 306, по меньшей мере, одна характеристика или набор характеристик, объединяющих группу компьютерных систем, в отношении которых подтверждается подозрительный признак.

На основании обнаруженного, по меньшей мере, одного подозрительного признака и выявленной, по меньшей мере, одной характеристики, объединяющей группу компьютерных систем, в отношении которых подтверждается подозрительный признак, средство определения целевых атак 204 осуществляет на этапе 307 принятие решения о наличии целевой атаки.

Принятие решения о наличии целевой атаки может происходить с использованием любых известных методологий, описанных в рамках Фиг. 3.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, представляющий собой в одном из вариантов осуществления сервис анализа 202, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш-карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47 персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ АНАЛИЗА И ВЫЯВЛЕНИЯ ВРЕДОНОСНЫХ ПРОМЕЖУТОЧНЫХ УЗЛОВ В СЕТИ | 2012 |

|

RU2495486C1 |

| СИСТЕМА И СПОСОБ ВЕРИФИКАЦИИ СЕРТИФИКАТА ОТКРЫТОГО КЛЮЧА С ЦЕЛЬЮ ПРОТИВОДЕЙСТВИЯ АТАКАМ ТИПА "ЧЕЛОВЕК ПОСЕРЕДИНЕ" | 2012 |

|

RU2514138C1 |

| Система и способ внешнего контроля поверхности кибератаки | 2021 |

|

RU2778635C1 |

| Система и способ обнаружения признаков компьютерной атаки | 2017 |

|

RU2661533C1 |

| Способ и вычислительное устройство для выявления целевого вредоносного веб-ресурса | 2022 |

|

RU2791824C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| СПОСОБ АНАЛИЗА ВРЕДОНОСНОЙ АКТИВНОСТИ В СЕТИ ИНТЕРНЕТ, ВЫЯВЛЕНИЯ ВРЕДОНОСНЫХ УЗЛОВ СЕТИ И БЛИЖАЙШИХ УЗЛОВ-ПОСРЕДНИКОВ | 2012 |

|

RU2523114C2 |

| Система и способ подключения протокола безопасного разрешения DNS | 2018 |

|

RU2726879C2 |

| Система и способ оценки опасности веб-сайтов | 2015 |

|

RU2622870C2 |

Изобретение относится к средствам обеспечения компьютерной безопасности. Технический результат заключается в повышении безопасности компьютерных систем. Способ выявления целевых атак, в котором получают информацию о ресурсе от источника; обнаруживают подозрительный признак в полученной информации для данного ресурса; собирают дополнительную информацию о ресурсе, в отношении которого был обнаружен подозрительный признак, путем осуществления доступа к данному ресурсу с компьютерных систем, обладающих различными характеристиками; устанавливают соответствие между характеристиками компьютерных систем и информацией, получаемой о ресурсе, в отношении которого был обнаружен подозрительный признак; определяют характеристику компьютерных систем, объединяющую группу компьютерных систем, при осуществлении доступа с каждой из которых к ресурсу, в отношении которого был обнаружен подозрительный признак, был повторно обнаружен подозрительный признак в отношении данного ресурса; выявляют целевую атаку в отношении упомянутой группы компьютерных систем, объединенных характеристикой, определенной ранее. 2 н. и 12 з.п. ф-лы, 5 ил.

1. Способ выявления целевых атак, по которому:

а) получают информацию, по меньшей мере, об одном ресурсе, по меньшей мере, от одного источника;

б) обнаруживают, по меньшей мере, один подозрительный признак в полученной информации, по меньшей мере, для одного ресурса;

в) собирают дополнительную информацию о ресурсе, в отношении которого был обнаружен, по меньшей мере, один подозрительный признак, путем осуществления доступа к данному ресурсу с компьютерных систем, обладающих различными характеристиками;

г) устанавливают соответствие между характеристиками компьютерных систем и информацией, получаемой о ресурсе, в отношении которого был обнаружен, по меньшей мере, один подозрительный признак;

д) определяют, по меньшей мере, одну характеристику компьютерных систем, объединяющую группу компьютерных систем, при осуществлении доступа с каждой из которых к ресурсу, в отношении которого был обнаружен, по меньшей мере, один подозрительный признак, был повторно обнаружен подозрительный признак в отношении данного ресурса;

е) выявляют целевую атаку в отношении упомянутой группы компьютерных систем, объединенных, по меньшей мере, одной характеристикой, определенной в п. д).

2. Способ по п. 1, в котором информация о ресурсе поступает, по меньшей мере, из одного из следующих источников:

- от компьютерных систем пользователей;

- от доверенных сервисов разрешения доменных имен;

- от провайдеров Интернета;

- от поисковых систем.

3. Способ по п. 1, в котором получаемая информация может содержать, по меньшей мере, часть из следующих данных:

- параметры разрешающих ответов от сервисов разрешения доменных имен, содержащих информацию о запрашиваемом домене;

- конечный URL-адрес;

- файл;

- сертификат открытого ключа.

4. Способ по п. 3, в котором параметры разрешающих ответов от DNS-серверов включают в себя, по меньшей мере, IP-адрес ресурса, TTL и другие стандартные параметры, передаваемые в сообщениях от сервисов разрешения доменных имен.

5. Способ по п. 1, в котором обнаружение подозрительных признаков осуществляется с использованием заранее заданных правил.

6. Способ по п. 1, в котором различными характеристиками компьютерных систем, осуществляющих доступ к ресурсу, являются следующие характеристики:

- операционная система;

- метод связи;

- провайдер или сотовый оператор;

- клиентское приложение, с которого осуществляется доступ к ресурсу;

- регион, из которого осуществляется доступ к ресурсу.

7. Способ по п. 1, в котором выявление целевой атаки может происходить при помощи анализа накопленной статистики, отражающей информацию о вероятности атаки типа «человек посередине».

8. Система выявления целевых атак, которая содержит:

- средство сбора информации о ресурсах, предназначенное для получения информации, по меньшей мере, об одном ресурсе, по меньшей мере, от одного источника, связанное со средством обнаружения аномалий, а также со средством определения целевых атак;

- средство обнаружения аномалий, предназначенное для анализа информации, относящейся к ресурсу, для выявления подозрительных признаков в полученной информации, которое связано со средством сбора информации о ресурсах, а также связано со средством проверки ресурсов;

- средство проверки ресурсов, связанное со средством обнаружения аномалий, а также со средством определения целевых атак, предназначенное для сбора дополнительной информации о ресурсе, в отношении которого был обнаружен, по меньшей мере, один подозрительный признак, путем осуществления доступа к данному ресурсу с компьютерных систем, обладающих различными характеристиками, и установления соответствия между характеристиками компьютерных систем и информацией, получаемой о ресурсе, в отношении которого был обнаружен, по меньшей мере, один подозрительный признак;

- средство определения целевых атак, связанное со средством проверки ресурсов, а также со средством сбора информации о ресурсах, предназначенное для принятия решения о наличии целевой атаки в отношении группы компьютерных систем путем:

определения, по меньшей мере, одной характеристики компьютерных систем, объединяющей группу компьютерных систем, при осуществлении доступа с каждой из которых к ресурсу, в отношении которого был обнаружен, по меньшей мере, один подозрительный признак, был повторно обнаружен подозрительный признак в отношении данного ресурса;

и выявления целевой атаки в отношении упомянутой группы компьютерных систем, объединенных, по меньшей мере, одной характеристикой.

9. Система по п. 8, в которой информация о ресурсе поступает, по меньшей мере, от одного из следующих источников:

- от компьютерных систем пользователей;

- от доверенных сервисов разрешения доменных имен;

- от провайдеров Интернета;

- от поисковых систем.

10. Система по п. 8, в которой получаемая информация может содержать, по меньшей мере, часть из следующих данных:

- параметры разрешающих ответов от сервисов разрешения доменных имен, содержащих информацию о запрашиваемом домене;

- конечный URL-адрес;

- файл;

- сертификат открытого ключа.

11. Система по п. 10, в которой параметры разрешающих ответов от сервисов разрешения доменных имен включают в себя, по меньшей мере, IP-адрес ресурса, TTL и другие стандартные параметры, передаваемые в сообщениях от сервисов разрешения доменных имен.

12. Система по п. 8, в которой обнаружение подозрительных признаков осуществляется с использованием заранее заданных правил.

13. Система по п. 8, в которой различными характеристиками компьютерных систем, осуществляющих доступ к ресурсу, являются следующие характеристики:

- операционная система;

- метод связи;

- провайдер или сотовый оператор;

- клиентское приложение, с которого осуществляется доступ к ресурсу;

- регион, из которого осуществляется доступ к ресурсу.

14. Система по п. 8, в которой выявление целевой атаки может происходить при помощи анализа накопленной статистики, отражающей информацию о вероятности атаки типа «человек посередине».

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| EP 1887754 A1, 13.02.2008 | |||

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| ИДЕНТИФИКАЦИЯ В РЕАЛЬНОМ ВРЕМЕНИ МОДЕЛИ РЕСУРСА И КАТЕГОРИЗАЦИЯ РЕСУРСА ДЛЯ СОДЕЙСТВИЯ В ЗАЩИТЕ КОМПЬЮТЕРНОЙ СЕТИ | 2007 |

|

RU2417417C2 |

Авторы

Даты

2016-10-27—Публикация

2014-08-12—Подача