Область техники, к которой относится изобретение

[0001] Настоящее изобретение относится к устройству для отправки изображений, требующему аутентификации для использования данного устройства и обеспечиваемой в нем функции, а также к способу аутентификации в данном устройстве для отправки изображений.

Описание предшествующего уровня техники

[0002] Известно устройство для отправки изображений, предоставляющее аутентифицированному пользователю возможность использования обеспечиваемой в данном устройстве конкретной функции, такой как функция отправки или функция печати. Далее в настоящем документе термин «аутентификация функции» используется как относящийся к аутентификации пользователя, выполняемой с целью предоставления возможности или ограничения использования конкретной функции, обеспечиваемой в устройстве.

[0003] Дополнительно, некоторые устройства для отправки изображений обладают функцией отправки данных изображения в сетевую папку (совместно используемую папку) с использованием протокола блока сообщений сервера (SMB) или какого-либо другого протокола. В ситуации, когда пользователь использует данную функцию устройства для отправки изображений, от данного пользователя может требоваться аутентификация для доступа к специфицированной папке, в зависимости от установки файлового сервера, который предлагает данную сетевую папку.

[0004] С другой стороны, например, известен метод однократной регистрации (далее именуемый в настоящем документе как «SSO»), используемый в персональном компьютере, как метод для обеспечения возможности автоматического наследования аутентификации, требуемой на этапе учетной записи для использования персонального компьютера, в аутентификации, требуемой для доступа к папке. Использование этого метода также обеспечивает возможность наследования аутентификации устройства или аутентификации функции в устройстве для отправки изображений в аутентификации для специфицированной папки.

[0005] Дополнительно, даже без использования метода SSO, возможно явно эмулировать метод SSO посредством применения метода для предварительной установки имени пользователя и пароля, использованных в предшествующей аутентификации, на экран более поздней аутентификации, как описано в публикации заявки на патент Японии № 2003-186849.

[0006] В большинстве случаев, метод SSO интерактивно используется на персональном компьютере. Если пользователь успешно аутентифицируется при обработке аутентификации для входа в систему персонального компьютера, но неудачно аутентифицируется при более поздней аутентификации для доступа к папке, персональный компьютер отображает экран аутентификации, побуждая пользователя ввести правильное имя пользователя и пароль для доступа к папке, когда экран отображается. С другой стороны, при выполнении функции отправки на устройстве для отправки изображений, сначала пользователь устанавливает пункты назначения и информацию аутентификации для каждого пункта назначения, а затем, позднее, персональный компьютер выполняет обработку аутентификации и обработку отправки для каждого пункта назначения. В этой связи, существует высокая степень вероятности того, что пользователь не будет находиться перед устройством для отправки изображений, когда произойдет сбой аутентификации при обработке отправки, выполняемой в более позднее время. Очевидно, что без присутствия пользователя перед устройством для отправки изображения ввести правильную информацию аутентификации не является невозможным.

[0007] Дополнительно, упомянутое выше применение метода, описанного в публикации заявки на патент Японии № 2003-186849, требует отображения экрана аутентификации и предварительной установки имени пользователя и пароля, введенных при предшествующей аутентификации на экран аутентификации, каждый раз, когда специфицируется пункт назначения. В случае если аутентификация учетной записи и аутентификация для доступа к определенной папке ведутся интегрированным способом, пользователь должен испытывать сильное раздражение от экрана аутентификации, появляющегося каждый раз. Примеры данной ситуации включают отправку изображений на основе функции аутентификации, выполняемую посредством сервера облегченного протокола доступа к каталогам (LDAP) с целью предоставления возможности использования функции отправки, а также получение от того же сервера LDAP пути к папке, связанного с данной аутентификацией, для использования данного пути к папке в качестве пункта назначения для отправки.

[0008] Дополнительно, возможна ситуация, когда папка, совместно используемая всеми пользователями, является зарегистрированной в адресной книге вместе с открытым именем пользователя и паролем, и системный администратор желает, чтобы эта зарегистрированная информация использовалась как есть для аутентификации отправки в ситуации, когда данная папка выбирается в качестве пункта назначения для отправки. И наоборот, другой возможной ситуацией является та, когда, хотя совместно используемая папка и зарегистрирована в адресной книге, системный администратор желает, чтобы пользователь получал доступ к данной папке посредством использования имени пользователя, специфицированного в аутентификации функции для функции отправки. В этом случае, единообразная установка того, следует ли наследовать аутентификацию, не обязательно улучшает действенность аутентификации пользователя.

Сущность изобретения

[0009] Устройство для отправки изображений в соответствии с настоящим изобретением обеспечивает устройство для отправки изображений, обеспечивающее возможность установок относительно того, наследовать ли информацию аутентификации для отправки изображений и отображать ли экран для ввода информации аутентификации в соответствии с типом пункта назначения или способом установки пункта назначения. В соответствии с устройством для отправки изображений по настоящему изобретению, является возможным выбирать установки относительно того, наследовать ли информацию аутентификации для отправки изображений и отображать ли экран для ввода информации аутентификации в соответствии с типом пункта назначения или способом установки пункта назначения.

[0010] В соответствии с одним аспектом настоящего изобретения, устройство для отправки изображений включает в себя первый блок аутентификации, сконфигурированный с возможностью выполнения обработки для первой аутентификации с целью осуществления аутентификации пользователя, блок хранения информации, сконфигурированный с возможностью хранения информации аутентификации, используемой в ситуации, когда первый блок аутентификации осуществляет аутентификацию данного пользователя, блок отправки, способный осуществлять отправку данных изображения посредством множества типов способов отправки, блок установки пункта назначения, сконфигурированный с возможностью установки пункта назначения, к которому блок отправки отправляет данные изображения, второй блок аутентификации, сконфигурированный с возможностью выполнения обработки для второй аутентификации, требуемой для блока отправки для отправки данных изображения к пункту назначения, установленному посредством блока установки пункта назначения, и блок определения, сконфигурированный с возможностью определения того, использовать ли информацию аутентификации, сохраненную в блоке хранения информации, в ситуации, когда второй блок аутентификации выполняет обработку для второй аутентификации, на основе способа отправки, посредством которого блок отправки отправляет данные изображения к пункту назначения. В устройстве для отправки изображений второй блок аутентификации селективно выполняет обработку для второй аутентификации с использованием информации аутентификации, сохраненной в блоке хранения информации, или обработку для второй аутентификации без использования информации аутентификации, сохраненной в блоке хранения информации, в соответствии с определением, сделанным посредством блока определения.

[0011] Дополнительные признаки и аспекты настоящего изобретения станут очевидны из последующего подробного описания иллюстративных вариантов осуществления со ссылкой на прилагаемые чертежи.

Краткое описание чертежей

[0012] Сопроводительные чертежи, инкорпорированные в и составляющие часть спецификации, иллюстрируют иллюстративные варианты осуществления, признаки и аспекты данного изобретения, и, вместе с описанием, служат для объяснения принципов изобретения.

[0013] Фиг.1 иллюстрирует пример конфигурации системы, включающей устройство для отправки изображений (многофункциональное периферийное устройство (MFP)).

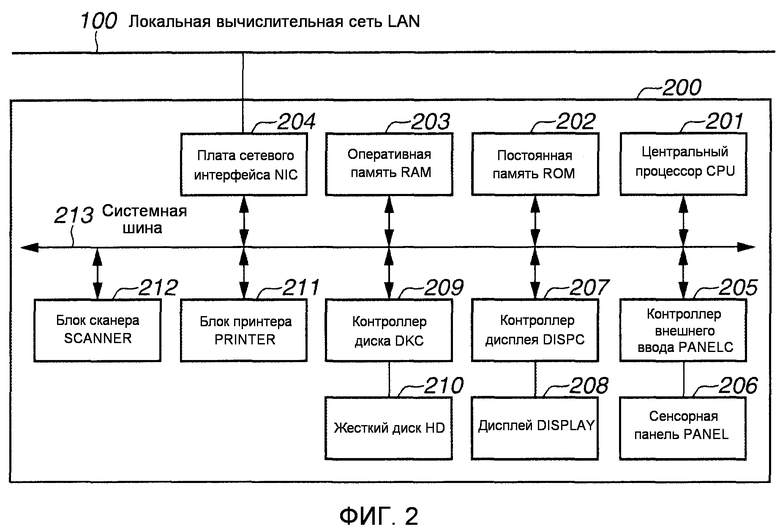

[0014] Фиг.2 представляет собой структурную диаграмму, иллюстрирующую пример конфигурации аппаратного оборудования MFP.

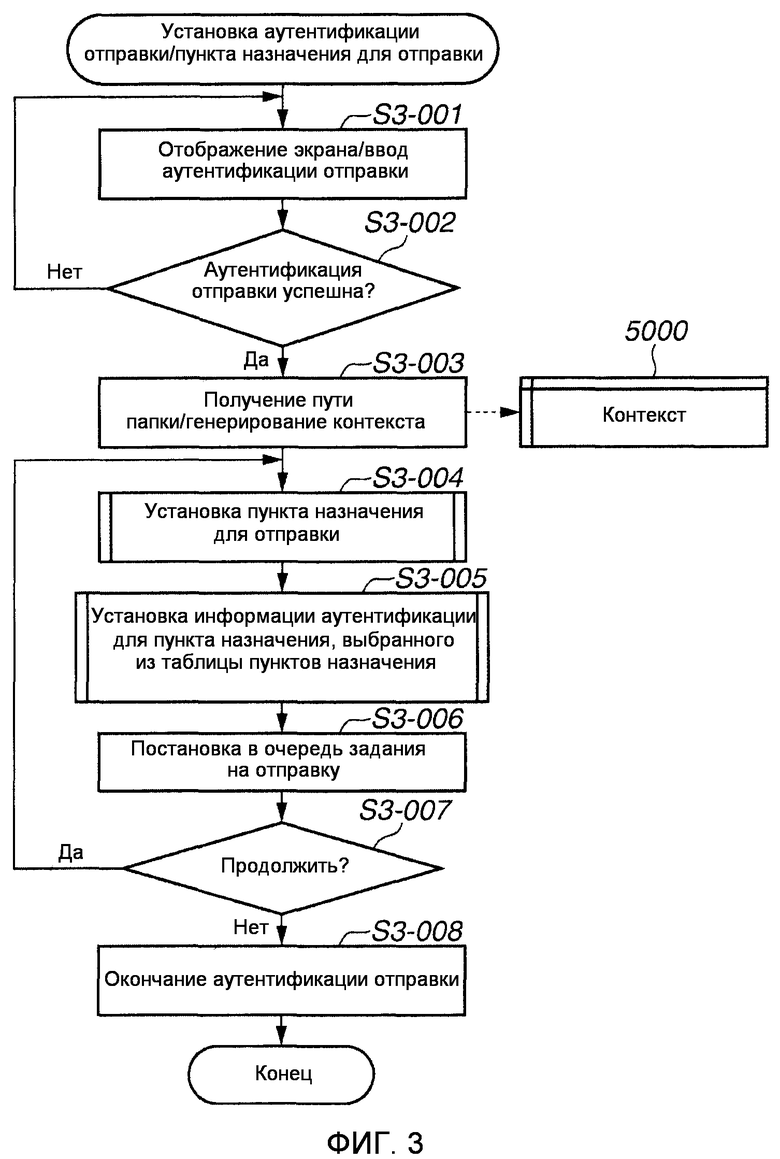

[0015] Фиг.3 представляет собой блок-схему последовательности операций, иллюстрирующую пример обработки аутентификации отправки, а также обработки установки пункта назначения для отправки в первом иллюстративном варианте осуществления.

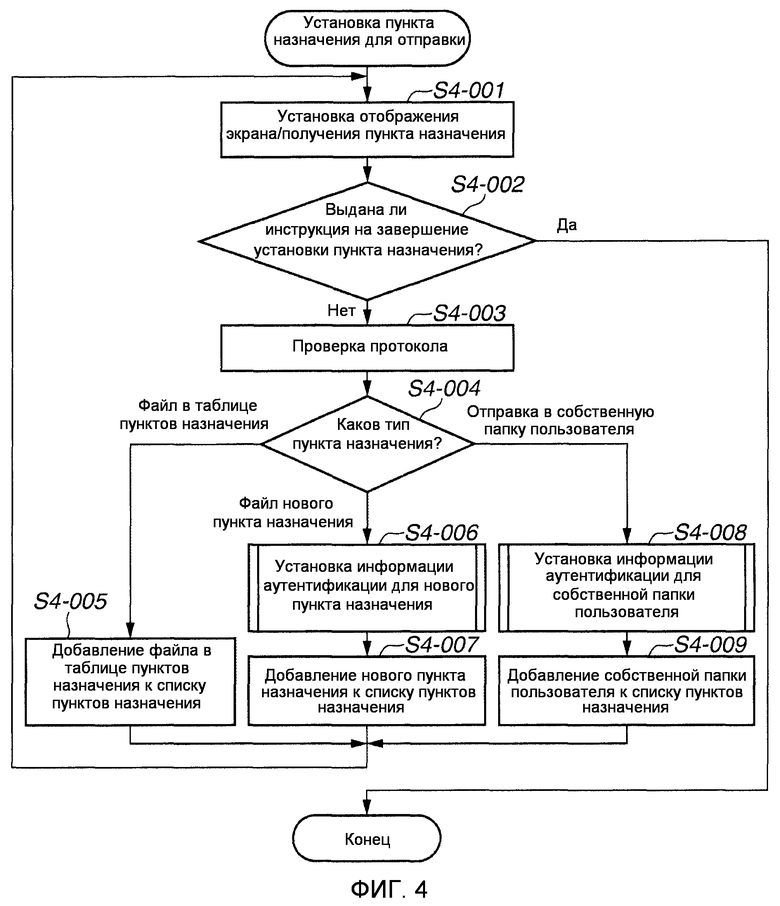

[0016] Фиг.4 представляет собой блок-схему последовательности операций, иллюстрирующую пример обработки установки пункта назначения для отправки.

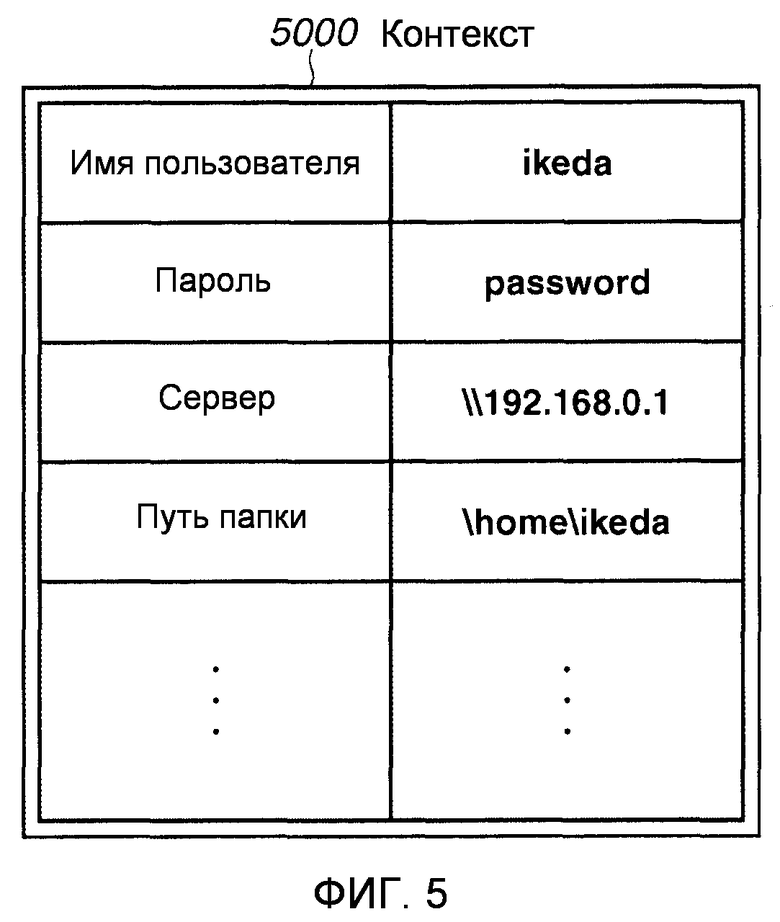

[0017] Фиг.5 иллюстрирует пример контекста.

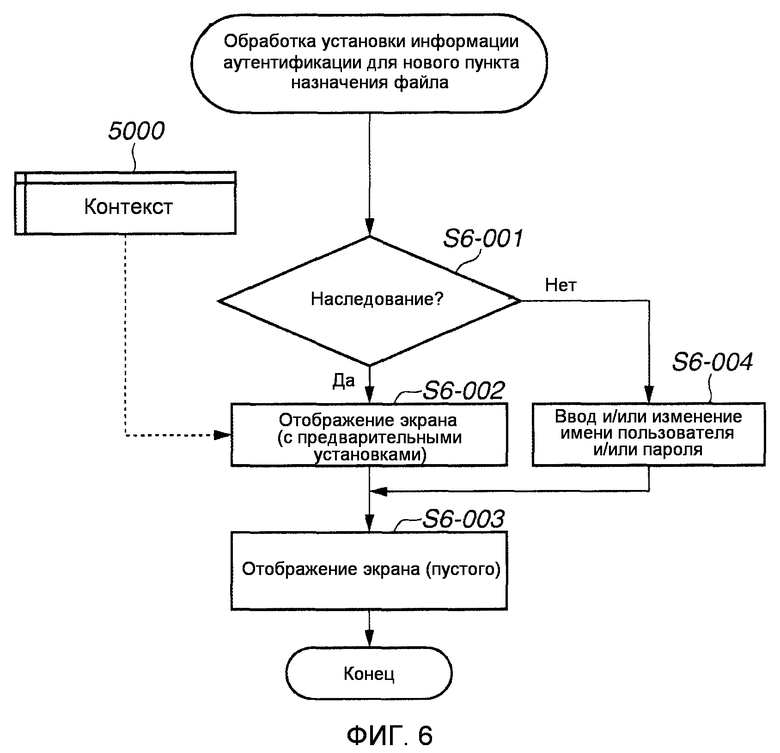

[0018] Фиг.6 представляет собой блок-схему последовательности операций, иллюстрирующую пример обработки информации аутентификации для установки для нового пункта назначения файла.

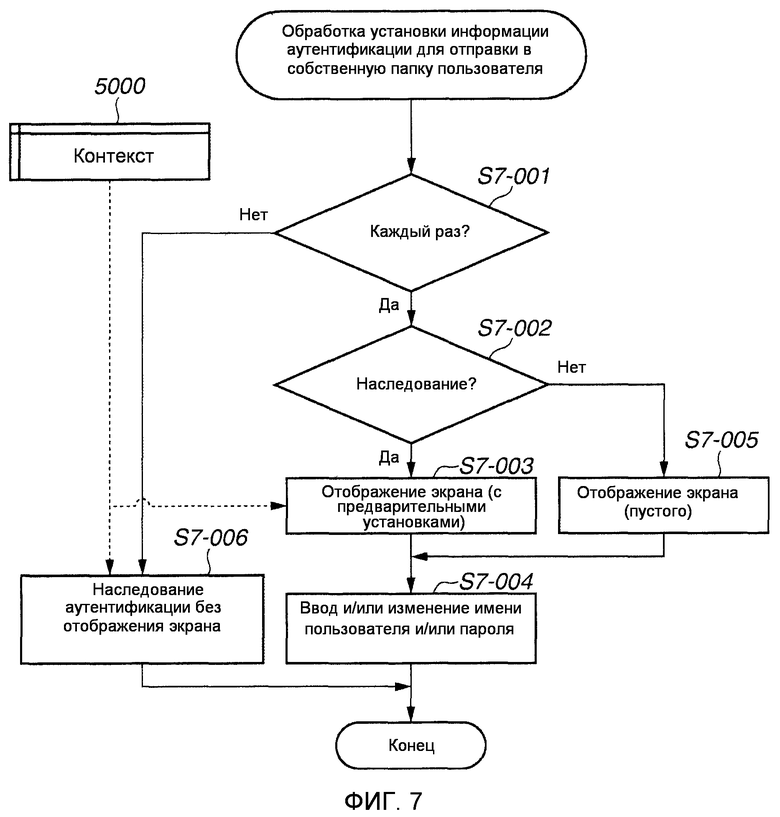

[0019] Фиг.7 представляет собой блок-схему последовательности операций, иллюстрирующую пример обработки информации аутентификации для установки с целью отправки данных в собственную папку пользователя.

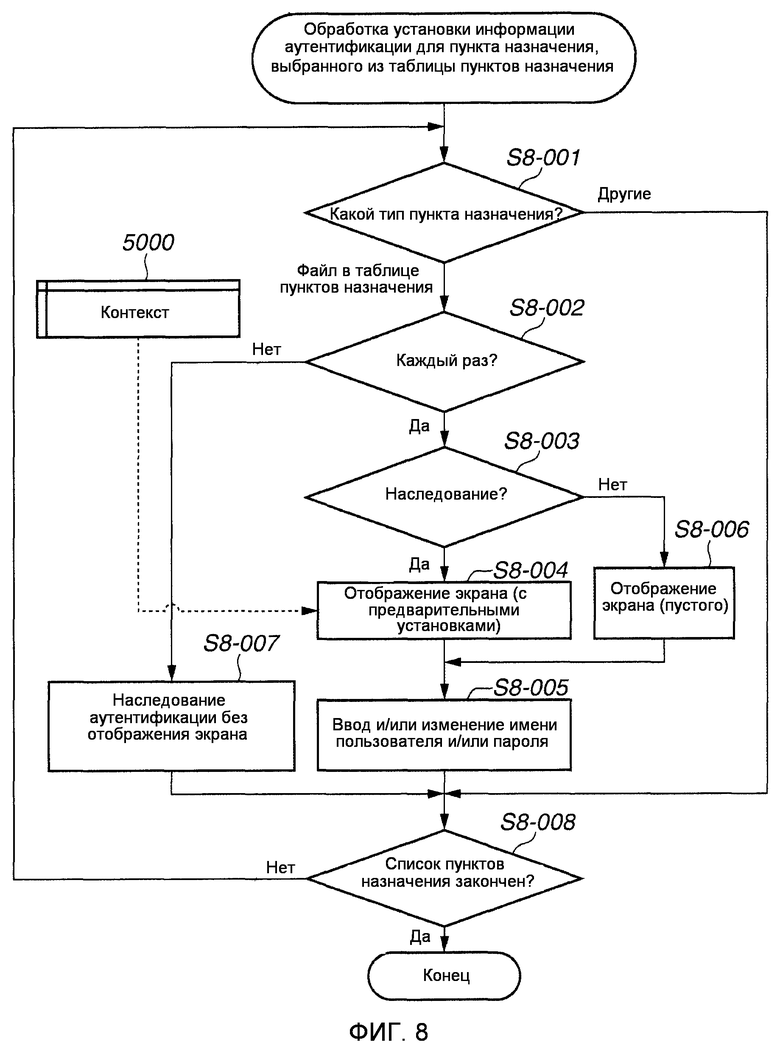

[0020] Фиг.8 представляет собой блок-схему последовательности операций, иллюстрирующую обработку каждый раз и обработку наследования для пункта назначения файла в таблице пунктов назначения.

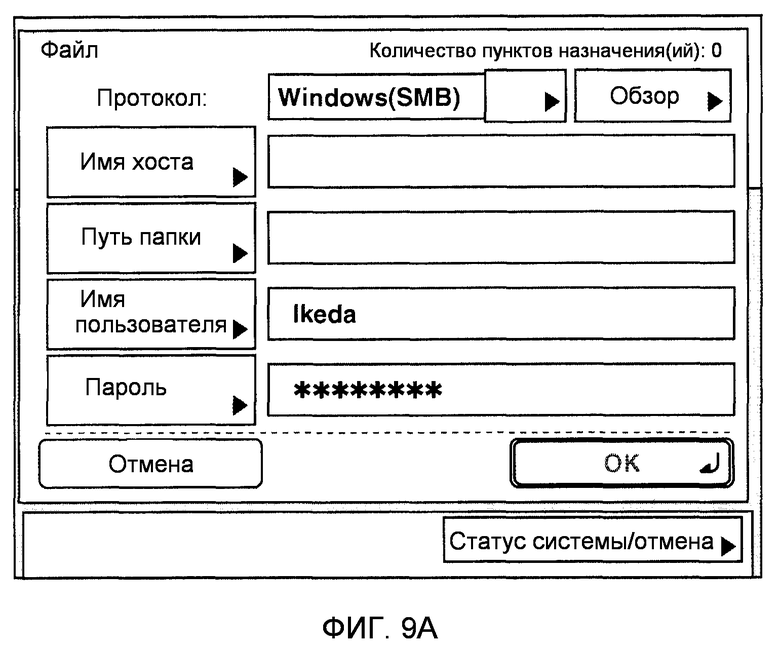

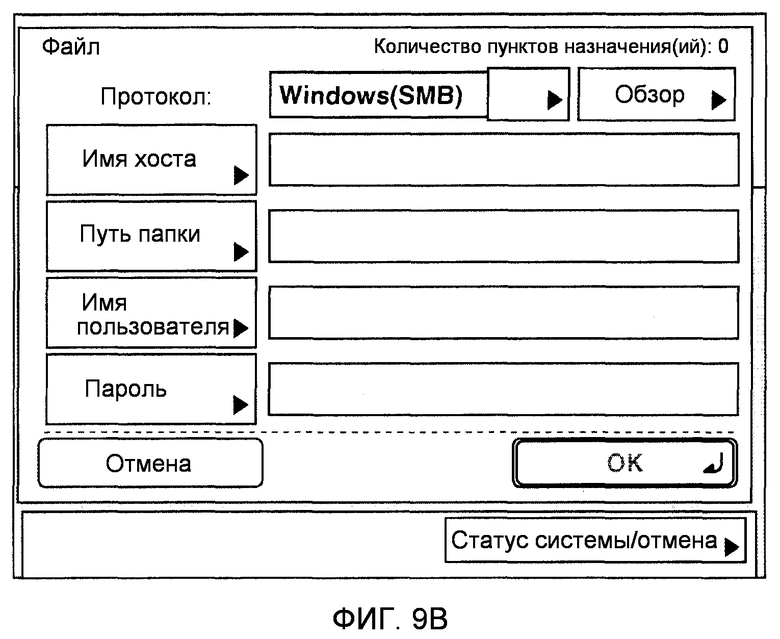

[0021] Фиг.9A и фиг.9B иллюстрируют примеры экрана, побуждающие пользователя вводить имя пользователя и пароль для отправки данных к новому пункту назначения.

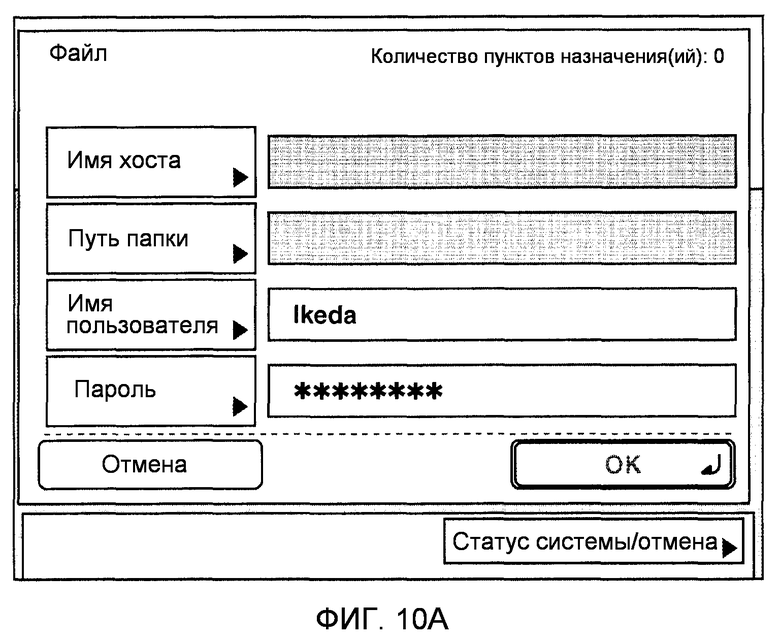

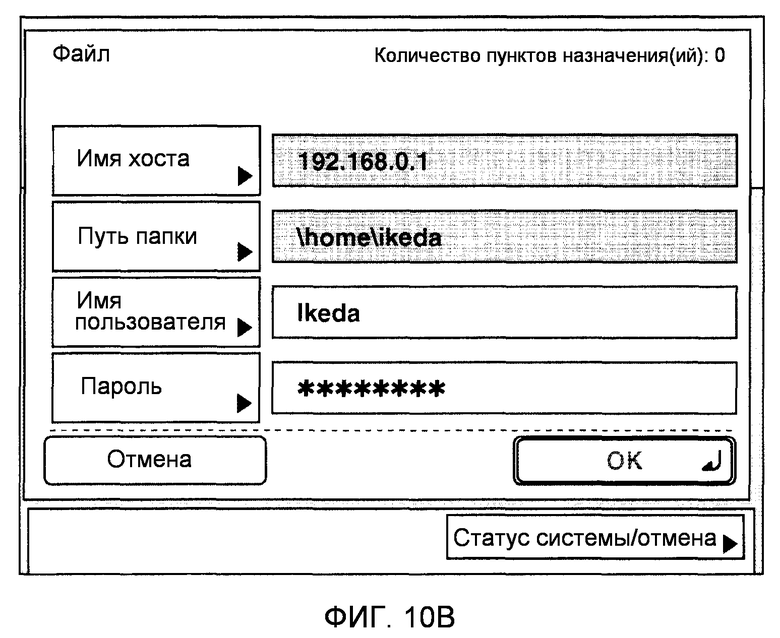

[0022] Фиг.10A и фиг.10B иллюстрируют примеры экрана, побуждающие пользователя вводить имя пользователя и пароль для отправки данных в собственную папку пользователя.

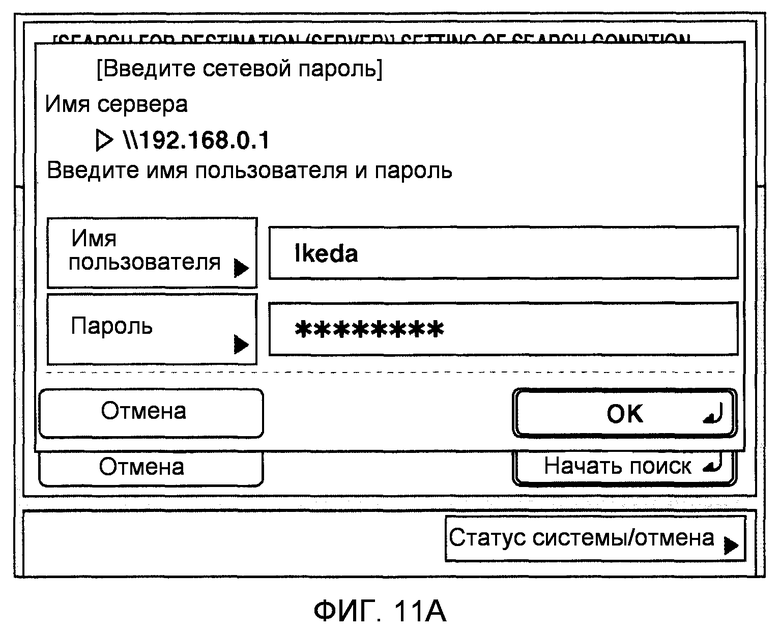

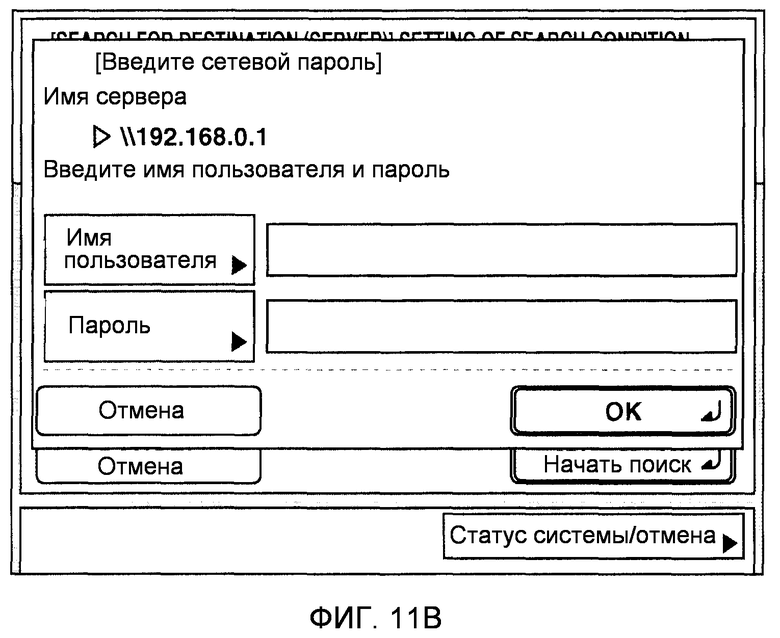

[0023] Фиг.11A и фиг.11B иллюстрируют примеры экрана, побуждающие пользователя вводить имя пользователя и пароль для отправки данных к пункту назначения, выбранному из таблицы пунктов назначения.

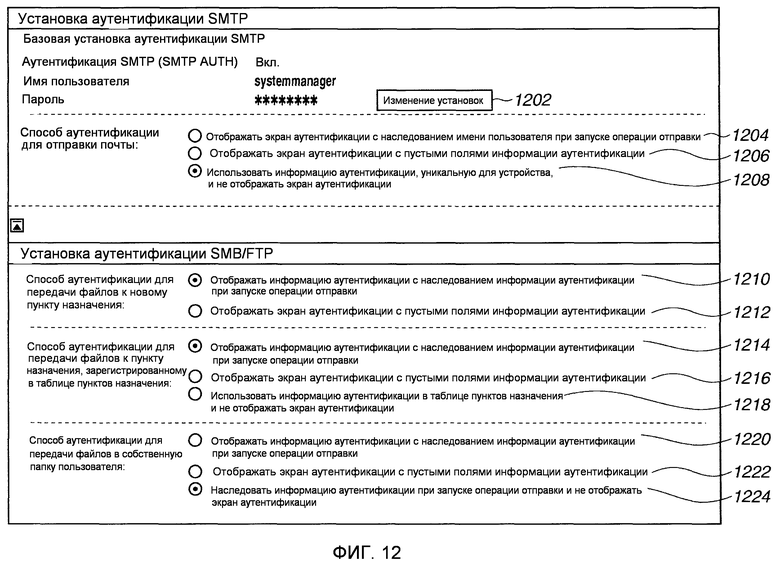

[0024] Фиг.12 иллюстрирует пример экрана установки для установки информации установки аутентификации.

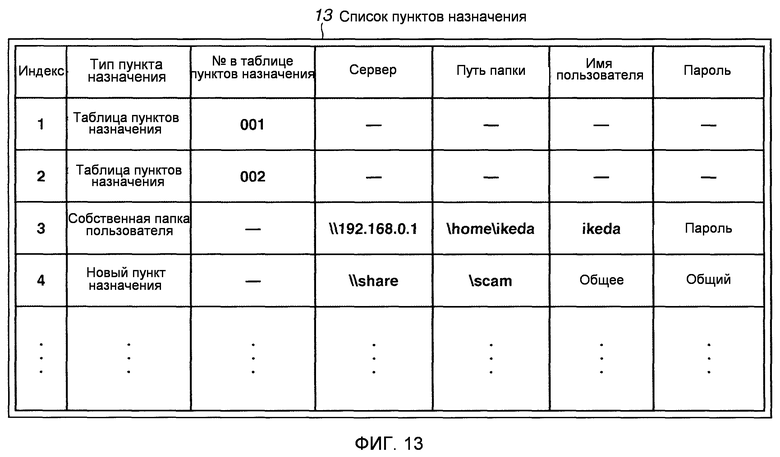

[0025] Фиг.13 иллюстрирует пример списка пунктов назначения.

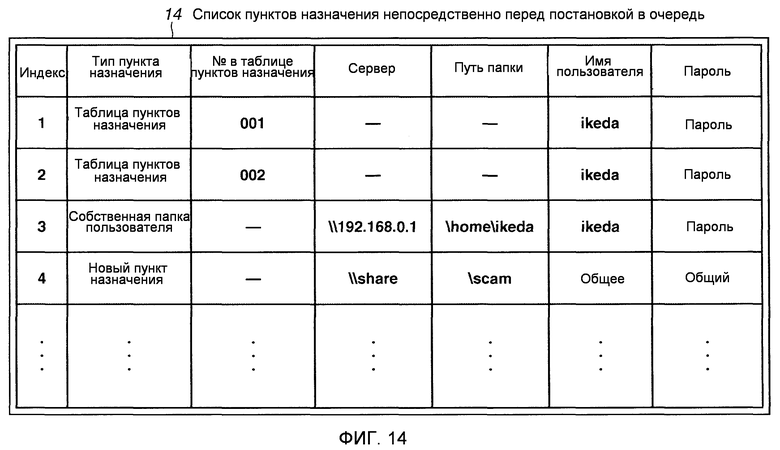

[0026] Фиг.14 иллюстрирует пример списка пунктов назначения после завершения установки информации аутентификации.

Описание вариантов осуществления

[0027] Различные иллюстративные варианты осуществления, признаки, а также аспекты настоящего изобретения будут в деталях описаны ниже со ссылкой на чертежи.

[0028] Фиг.1 иллюстрирует пример конфигурации системы, включающей устройство для отправки изображений (MFP) в соответствии с первым иллюстративным вариантом осуществления.

[0029] Многофункциональное периферийное устройство 200 (MFP), представляющее собой пример устройства для отправки изображений, соединяется с сервером 300 облегченного протокола доступа к каталогам (LDAP) через локальную вычислительную сеть 100 (LAN). MFP 200 представляет собой многофункциональное устройство для обработки изображений, обеспеченное множеством функций, таких как: функция копирования, функция печати и функция отправки изображений. Функция отправки изображений MFP 200 представляет собой функцию отправки к пункту назначения данных изображения, полученных, например, посредством сканирования исходного документа. Функция отправки изображений может отправлять данные изображений посредством множества типов способов отправки. Функция отправки изображений MFP 200 согласно настоящему иллюстративному варианту осуществления может отправлять данные изображений, в качестве типов способов отправки, посредством электронной почты, посредством передачи файлов согласно протоколу SMB, а также посредством передачи файлов согласно протоколу передачи файлов (FTP).

[0030] MFP 200 реализует аутентификацию пользователя, когда пользователь использует функцию отправки, которая будет описана позднее, посредством осуществления связи с сервером 300 LDAP согласно предварительно определенному протоколу. Этот протокол представляет собой известный метод и, в этой связи, не будет в деталях описываться в настоящем документе. Сервер 300 LDAP представляет собой пример сервера аутентификации. В альтернативном варианте, средством аутентификации пользователя может быть оснащен MFP 200. В этом случае сервер 300 LDAP может опускаться.

[0031] Фиг.2 представляет собой структурную диаграмму, иллюстрирующую пример конфигурации аппаратного оборудования MFP 200.

[0032] MFP 200 включает в себя центральный процессор 201 (CPU), постоянную память 202 (ROM), оперативную память 203 (RAM), плату сетевого интерфейса 204 (NIC), контроллер 205 внешнего ввода (PANELC), различные кнопки и сенсорную панель 206 (PANEL). MFP 200 дополнительно включает в себя контроллер 207 дисплея (DISPC), дисплей 208 (DISPLAY, блок дисплея), контроллер 209 диска (DKC), жесткий диск 210 (HD), блок 211 принтера (PRINTER), а также блок 212 сканера (SCANNER).

[0033] CPU 201 отвечает за общее управление устройствами, соединенными с системной шиной 213, и за выполнение модулей встроенного программного обеспечения, сохраненных в ROM 202 или на HD 210, который представляет собой запоминающее устройство большой емкости. В качестве модулей встроенного программного обеспечения имеются по меньшей мере два модуля. Обновление модулей встроенного программного обеспечения может выполняться индивидуально для каждого модуля.

[0034] Дополнительно, CPU 201 выполняет обработку, проиллюстрированную в блок-схемах последовательности операций, которые будут описаны позднее, на основе модулей встроенного программного обеспечения в качестве управляющих программ. В некоторых случаях, HD 210 может также использоваться в качестве пространства для временного хранения изображения. Память RAM 203 функционирует в качестве основной памяти и рабочей области CPU 201. В настоящем иллюстративном варианте осуществления различные программы выполняет один CPU 201, но эти программы может выполнять во взаимодействии друг с другом и множество CPU.

[0035] PANELC 205 управляет вводом инструкций от PANEL 206, обеспечиваемых на MFP 200. PANEL 206 включает в себя различные типы кнопок, клавиш, пластину сенсорной панели и подобное им и составляет рабочий блок MFP 200. DISPC 207 управляет рисованием изображений на DISPLAY 208. DISPLAY 208 состоит из, например, жидкокристаллического дисплея и отображает рабочий экран MFP 200. Рабочий блок MFP 200 состоит из PANEL 206 и DISPLAY 208.

[0036] NIC 204 отвечает за обмены данными с другим MFP, сервером файлов (не проиллюстрирован) или сервером 300 LDAP через LAN 100. Принтер PRINTER 211 формирует изображение на листе для записи информации посредством электрофотографического способа. Сканер SCANNER 212 считывает изображение, отпечатанное на листе для записи информации. Сканер SCANNER 212 оборудуется непроиллюстрированным механизмом автоматической подачи документов и, тем самым, может автоматически считывать множество документов.

[0037] MFP 200, в соответствии с настоящим иллюстративным вариантом осуществления, сконфигурировано с возможностью выполнения аутентификации устройства и аутентификации отправки. Аутентификация отправки представляет собой пример аутентификации функции. Аутентификация устройства реализуется посредством сохранения таблицы аутентификации, содержащей ID отделов и пароли на HD 210 в MFP 200, а также посредством проверки относительно таблицы ввода пользователем ID отдела и пароля. Для аутентификации отправки, MFP 200 осуществляет связь с сервером 300 LDAP через LAN 100 с целью аутентификации пользователя. В настоящем иллюстративном варианте осуществления, пользователю, аутентифицированному посредством аутентификации устройства, предоставляется возможность использования функции копирования и функции печати MFP 200. Дополнительно, пользователю, аутентифицированному посредством аутентификации отправки, предоставляется возможность использования функции отправки MFP 200. В каждой из аутентификации устройства и аутентификации отправки, если пользователь не работает с панелью PANEL 206 в течение предварительно определенного времени после того, как данный пользователь аутентифицирован (после того, как пользователь входит в систему), статус аутентификации изменяется со статуса аутентифицированного на статус неаутентифицированного (статус выхода из системы). Это «предварительно определенное время» устанавливается на MFP 200 заранее, и таймер (таймер автоматического выхода из системы) отсчитывает это время в форме программного обеспечения. Таймер автоматического выхода из системы может осуществляться в форме аппаратного оборудования. В этом случае, в ситуации, когда таймер автоматического выхода из системы обнаруживает, что предварительно определенное время истекло, на CPU 201 выдается сигнал прерывания.

[0038] Фиг.3 представляет собой блок-схему последовательности операций, иллюстрирующую пример обработки аутентификации отправки, а также обработки выбора пункта назначения для отправки в настоящем иллюстративном варианте осуществления.

[0039] В настоящем иллюстративном варианте осуществления, термин «наследование информации аутентификации», или более простой термин «наследование», используется как относящийся к использованию информации аутентификации (контекста), такой как имя пользователя (или идентификация (ID) пользователя) и пароль, вводимые для аутентификации отправки, для другой обработки аутентификации, выполняемой в более позднее время. В этом случае, термин «аутентификация наследования» используется как относящийся к использованию информации аутентификации, использованной в предшествующей обработке аутентификации, для другой обработки аутентификации, выполняемой в более позднее время. С другой стороны, термин «каждый раз» используется в настоящем документе таким способом, что отображение «каждый раз» означает отображение экрана ввода для ввода информации аутентификации во время обработки аутентификации, отличной от аутентификации отправки, выполняемой после аутентификации отправки, с целью побуждения пользователя ввести информацию аутентификации еще раз. В этой связи, в настоящем иллюстративном варианте осуществления, термин «аутентификация каждый раз» используется как относящийся к требованию от пользователя вводить информацию аутентификации для каждой обработки аутентификации, как упомянуто выше. MFP 200 может даже использовать оба способа: и способ «каждого раза», и способ «наследования». В этом случае, MFP 200 отображает экран для ввода информации аутентификации, когда выполняется более поздняя обработка аутентификации. Затем, на этом отображенном экране, в качестве первоначального значения устанавливается (предварительно устанавливается) наследованная информация аутентификации.

[0040] Программа, требуемая для выполнения обработки аутентификации отправки, а также обработки выбора пункта назначения для отправки, проиллюстрированная в блок-схеме последовательности операций по фиг.3, сохраняется на HD 210 вместе с другими программами. Программа, сохраненная на HD 210, переносится в RAM 203, когда включается источник питания MFP 200. Затем, аутентификация пользователя посредством аутентификации устройства обеспечивает CPU 201 возможность выполнения блок-схемы последовательности операций по фиг.3. Обработка блок-схем последовательности операций, которые будут описаны позднее, также переносится в RAM 203 и выполняется посредством CPU 201 тем же способом.

[0041] Во-первых, на этапе S3-001, CPU 201 отображает, на дисплее DISPLAY 208, экран, побуждающий к вводу имени пользователя и пароля, требуемых для аутентификации отправки. Затем, CPU 201 получает имя пользователя и пароль, которые пользователь вводит посредством работы с панелью PANEL 206, и ожидает запроса учетной записи для аутентификации отправки. По получении запроса учетной записи CPU 201 осуществляет доступ к серверу 300 LDAP через LAN 100. Более конкретно, CPU 201 запрашивает аутентификацию посредством отправки введенного имени пользователя и пароля на сервер 300 LDAP с использованием предварительно определенного протокола. По получении запроса сервер 300 LDAP осуществляет проверку полученного имени пользователя и пароля и возвращает результат аутентификации на MFP 200. После того, как MFP 200 получает результат аутентификации от сервера 300 LDAP, обработка переходит к этапу S3-002.

[0042] На этапе S3-002, CPU 201 определяет, означает ли результат аутентификации для аутентификации отправки, полученный от сервера 300 LDAP, что пользователь может быть успешно аутентифицирован. Если результат аутентификации означает, что пользователь может быть успешно аутентифицирован («Да» на этапе S3-002), обработка переходит к этапу S3-003. Если нет («Нет» на этапе S3-002), на дисплее DISPLAY 208 отображается неуспех аутентификации отправки, и обработка возвращается к этапу S3-001.

[0043] На этапе S3-003, CPU 201 получает информацию каталога аутентифицированного пользователя от сервера 300 LDAP. Более конкретно, CPU 201 запрашивает от сервера 300 LDAP поиск для значения характеристики базового каталога аутентифицированного пользователя и получает результат поиска. Этот процесс обеспечивает CPU 201 возможность определения местоположения базового каталога, представляющего собой область хранения, выделенную для аутентифицированного пользователя. После этого, CPU 201 сохраняет в RAM 203 имя пользователя и пароль, использованные в аутентификации отправки, адрес Интернет протокола (IP) сервера 300 LDAP, путь папки к базовому каталогу и подобные им данные в качестве контекста 5000 таким способом, что эти куски данных являются связанными друг с другом.

[0044] Фиг.5 иллюстрирует пример контекста 5000. Данный контекст 5000 представляет собой пример, в котором пользователь аутентифицируется посредством сервера 300 LDAP с использованием имени пользователя «ikeda» и пароля «password». Дополнительно, в качестве значения характеристики базового каталога получают «\home\ikeda». Контекст 5000, проиллюстрированный на фиг.5, не содержит имени сервера в значении характеристики. В этом случае в качестве IP-адреса сервера, где существует базовый каталог, устанавливается IP-адрес сервера 300 LDAP «\\192.168.0.1». Это означает, что в примере, проиллюстрированном на фиг.5, базовый каталог аутентифицированного пользователя существует на сервере 300 LDAP.

[0045] Затем, обработка переходит к этапу S3-004. На этапе S3-004, CPU 201 отображает, на дисплее DISPLAY 208, экран операции отправки, а также кнопки для операции, такой как установка разрешения при считывании и переключение между односторонним считыванием и двусторонним считыванием. Затем, CPU 201 получает различные типы установок для операции отправки изображения. Дополнительно, CPU 201 получает операцию для установки пункта назначения для отправки. Детальная последовательность установки пункта назначения для отправки будет описана позднее.

[0046] После завершения установки пункта назначения для отправки обработка переходит к этапу S3-005. Если для осуществления доступа к одному или более установленным пунктам назначения необходима аутентификация, CPU 201 выполняет обработку «каждый раз» и обработку «наследования» с учетом информации аутентификации (контекста). В случае если информация аутентификации является наследуемой, контекст 5000, получаемый посредством выполнения аутентификации отправки, наследуется. Детали этого будут описаны позднее. Когда все пункты назначения установлены, обработка переходит к этапу S3-006.

[0047] На этапе S3-006, сканер SCANNER 212 считывает исходный документ, помещенный в сканер SCANNER 212, проиллюстрированный на фиг.2. После завершения считывания, CPU 201 создает задание на отправку посредством связывания данных считывания со всеми из установленных пунктов назначения, а также вводит задание на отправку в очередь для обработки отправки. Затем, обработка переходит к этапу S3-007.

[0048] На этапе S3-007, CPU 201 осуществляет проверку выбора пользователя относительно того, желает ли пользователь продолжить установку пунктов назначения. Если пользователь выбирает продолжить установку пунктов назначения («Да» на этапе S3-007), обработка возвращается к этапу S3-004. Если пользователь выбирает закончить установку пунктов назначения с целью выхода из программы аутентификации отправки («Нет» на этапе S3-007), обработка переходит к этапу S3-008.

[0049] На этапе S3-008, CPU 201 прекращает (заканчивает) аутентификацию отправки. Более конкретно, CPU 201 удаляет контекст 5000, сохраненный в памяти RAM 203 на этапе S3-003. Затем настоящая блок-схема последовательности операций заканчивается.

[0050] Фиг.4 представляет собой блок-схему последовательности операций, иллюстрирующую пример обработки установки пункта назначения для отправки, выполняемой на этапе S3-004.

[0051] На этапе S4-001, CPU 201 отображает экран для установки пункта назначения для отправки на панели и получает установку пункта назначения для отправки со стороны пользователя. В это время, CPU 201 получает какую-либо любую из: инструкции, означающей, что пользователь выбирает конкретный пункт назначения из пунктов назначения, отображенных в таблице пунктов назначения, инструкции, означающей, что пользователь вводит новый пункт назначения, и инструкции, означающей, что пользователь желает «отправить данные в собственную папку пользователя». Затем, обработка переходит к этапу S4-002.

[0052] На этапе S4-002, CPU 201 определяет, установлен ли один или более пунктов назначения, и установка и выбор пункта назначения для отправки завершаются. Если установка пунктов назначения завершена («Да» на этапе S4-002), настоящая блок-схема последовательности операций заканчивается. Более конкретно, на панели PANEL 206 отображается рабочий экран для установки пункта назначения, и этот рабочий экран содержит кнопку «ЗАВЕРШИТЬ» для выдачи инструкции для завершения операции установки пункта назначения. Когда пользователь нажимает кнопку «ЗАВЕРШИТЬ», настоящая блок-схема последовательности операций заканчивается.

[0053] Если нет («Нет» на этапе S4-002), обработка переходит к этапу S4-003.

[0054] На этапе S4-003, CPU 201 осуществляет проверку протокола, назначенного к использованию для отправки данных изображения к выбранному пункту назначения. Примеры данного протокола включают протокол для передачи файлов (SMB, FTP), а также электронной почты (упрощенный протокол передачи почты (SMTP)). Если данные изображения отправляются в совместно используемую папку в качестве пункта назначения с использованием протокола SMB, аутентификация может требоваться для осуществления доступа к папке. В альтернативном варианте, если данные изображения отправляются на сервер FTP в качестве пункта назначения с использованием протокола FTP, аутентификация может требоваться для осуществления доступа к серверу FTP. Дополнительно, в альтернативном варианте, если электронная почта с вложенными в нее данными изображения отправляется на адрес электронной почты в качестве пункта назначения, аутентификация может требоваться на сервере SMTP. MFP 200, в соответствии с настоящим иллюстративным вариантом осуществления, для аутентификации, требуемой для отправки данных изображения к пункту назначения, может предлагать нижеследующие два способа ввода информации в качестве способа ввода информации аутентификации (имени пользователя и пароля). Один из них представляет собой способ запроса от пользователя ввода информации аутентификации каждый раз, когда пользователь выбирает пункт назначения для отправки (аутентификация каждый раз). Другой представляет собой способ использования информации аутентификации (контекста 5000), использованной в аутентификации отправки (аутентификация наследования). MFP 200 конфигурируется таким образом, чтобы пользователь или администратор могли устанавливать способ аутентификации заранее, относительно того, выполнять ли аутентификацию каждый раз или выполнять аутентификацию наследования в ситуации, когда пользователь выбирает аутентификацию отправки, и от него требуется пройти аутентификацию. Установка относительно способа аутентификации сохраняется, например, на HD 210 в качестве информации установки.

[0055] Затем обработка переходит к этапу S4-004, на котором CPU 201 осуществляет проверку типа выбранного пункта назначения.

[0056] Если выбранный пункт назначения представляет собой пункт назначения, зарегистрированный в таблице пунктов назначения («Файл в таблице пунктов назначения» на этапе S4-004), обработка переходит к этапу S4-005. Если выбранный пункт назначения представляет собой пункт назначения, который пользователь вводит вновь («Файл нового пункта назначения» на этапе S4-004), обработка переходит к этапу S4-006. Если выбранный пункт назначения представляет собой папку пользователя, аутентифицированную посредством аутентификации отправки («Отправка данных в собственную папку пользователя на этапе S4-004), обработка переходит к этапу S4-008. Таблица пунктов назначения (адресная книга) представляет собой таблицу, в которой пункты назначения для отправки, предположительно часто используемые пользователем, регистрируются заранее, и которая сохраняется на HD 210. CPU 201 отображает список пунктов назначения для отправки, зарегистрированных в таблице пунктов назначения, на дисплее DISPLAY 208 и может устанавливать пункт назначения, который пользователь конкретизирует из отображенного списка как пункт назначения для отправки.

[0057] На этапе S4-005, CPU 201 добавляет один или более пунктов назначения, выбранных из таблицы пунктов назначения, к списку пунктов назначения, и затем обработка возвращается к этапу S4-001. Детали списка пунктов назначения будут описаны позднее.

[0058] На этапе S4-006, CPU 201 устанавливает информацию аутентификации, требуемую для аутентификации для отправки данных изображения к вновь конкретизированному пункту назначения файла. Детали обработки наследования будут описаны позднее. Затем обработка переходит к этапу S4-007.

[0059] На этапе S4-007, CPU 201 добавляет вновь конкретизированный пункт назначения файла к списку пунктов назначения, и затем обработка возвращается к этапу S4-001.

[0060] Этап S4-008 выполняется, когда пользователь принимает на этапе S4-004 решение об отправке данных пользователю (что означает «себе» для данного пользователя), аутентифицированному посредством аутентификации отправки. Пункт назначения пользователя, аутентифицированного посредством аутентификации отправки, представляет собой папку из домашней папки, установленной для пользователя, аутентифицированного посредством аутентификации отправки, на основе информации каталога, содержащейся в контексте 5000, полученного от сервера 300 LDAP. В этой связи, данные изображения отправляются в домашнюю папку. На этапе S4-008, CPU 201 устанавливает информацию аутентификации с целью доступа к данной домашней папке. Затем обработка переходит к этапу S4-009.

[0061] На этапе S4-009, CPU 201 добавляет пункт назначения аутентифицированного пользователя (домашнюю папку этого пользователя) к списку пунктов назначения, и обработка возвращается к этапу S4-001.

[0062] Пункт назначения аутентифицированного пользователя не ограничивается домашней папкой данного пользователя и может представлять собой какой-либо другой тип информации пункта назначения, такой как адрес электронной почты пользователя.

[0063] Фиг.6 представляет собой блок-схему последовательности операций, иллюстрирующую пример обработки информации аутентификации для установки для нового пункта назначения файла, выполняемого на этапе S4-006, проиллюстрированном на фиг.4.

[0064] На этапе S6-001, CPU 201 осуществляет проверку установки способа аутентификации, применяемого к новому пункту назначения, посредством ссылки на информацию установки аутентификации, сохраненную на HD 210. Детали информации установки аутентификации будут описаны позднее. Если установка должна наследовать информацию аутентификации для нового пункта назначения («Да» на этапе S6-001), обработка переходит к этапу S6-002, если нет («Нет» на этапе S6-001), обработка переходит к этапу S6-004.

[0065] На этапе S6-002, CPU 201 на дисплее DISPLAY 208 отображает экран, побуждая пользователя ввести информацию аутентификации, такую как имя пользователя и пароль. Затем CPU 201 предварительно устанавливает в поля ввода имени пользователя и пароля имя пользователя и пароль, сохраненные в контексте 5000.

[0066] Фиг.9A иллюстрирует пример экрана, отображаемый на дисплее DISPLAY 208 на этапе S6-002. Фиг.9A и фиг.9B иллюстрируют примеры экрана, на котором совместно используемая папка согласно, например, протоколу SMB, устанавливается в качестве пункта назначения для отправки. Пункт назначения конкретизируется посредством позиций «ИМЯ ХОСТА» и «ПУТЬ ПАПКИ», проиллюстрированных на фиг.9A и фиг.9B, в которые, в примерах, проиллюстрированных на фиг.9A и фиг.9B, пользователь должен предположительно ввести новый пункт назначения посредством ручной операции. На экране, проиллюстрированном на фиг.9А, позиции «ИМЯ ПОЛЬЗОВАТЕЛЯ» и «ПАРОЛЬ» наследуются из контекста 5000, проиллюстрированного на фиг.5, и предварительно устанавливаются. В поле «ПАРОЛЬ» на экране верный пароль, сохраненный в контексте 5000, замещается фиктивными символами (например, символом «*»), но в действительности, внутренняя обработка предварительно устанавливает верный пароль, сохраненный в контексте 5000. В ситуации, когда аутентификация для осуществления доступа к папке, установленной в качестве нового пункта назначения, требует той же информации аутентификации, что и информация аутентификации для аутентификации отправки, работа пользователя по установке информации аутентификации может упрощаться посредством предварительной установки информации аутентификации, использованной в аутентификации отправки, как проиллюстрировано на фиг.9А.

[0067] С другой стороны, на этапе S6-004, CPU 201, на дисплее DISPLAY 208, отображает экран, побуждая пользователя ввести информацию аутентификации, такую как имя пользователя и пароль. В этом случае, поскольку информация аутентификации не наследуется, отображаемый экран содержит пустые поля ввода «ИМЯ ПОЛЬЗОВАТЕЛЯ» и «ПАРОЛЬ», как проиллюстрировано на фиг.9B. В этом случае, пользователь обязан ввести данные в соответствующие поля ввода посредством ручной операции. В ситуации, когда аутентификация для осуществления доступа к папке, установленной в качестве нового пункта назначения, требует информации аутентификации, отличной от информации аутентификации для аутентификации отправки, информация аутентификации для аутентификации отправки не обязана предварительно устанавливаться.

[0068] На этапе S6-003, CPU 201 получает ввод пользователя и/или изменяет имя хоста, путь папки, имя пользователя и/или пароль. Когда, посредством нажатия кнопки «ОК» на экране, проиллюстрированном на фиг.9A и фиг.9B, осуществляется уведомление о завершении ввода, настоящая блок-схема последовательности операций заканчивается.

[0069] Фиг.7 представляет собой блок-схему последовательности операций, иллюстрирующую пример обработки установки информации аутентификации для отправки данных в собственную папку пользователя, выполняемую на этапе S4-008 на фиг.4.

[0070] На этапах S7-001 и S7-002, CPU 201 осуществляет проверку установки способа аутентификации для отправки данных в собственную папку пользователя посредством ссылки на информацию установки аутентификации, сохраненную на HD 210. Во-первых, CPU 201 осуществляет, на этапе S7-001, проверку того, предполагается ли выполнение аутентификации каждый раз. Если для отправки данных в собственную папку пользователя выбирается установка выполнения аутентификации каждый раз («Да» на этапе S7-001), обработка переходит к этапу S7-002, а если нет («Нет» на этапе S7-001), обработка переходит к этапу S7-006.

[0071] На этапе S7-002, CPU 201 осуществляет проверку установки относительно того, выполнять ли «наследование» информации аутентификации. Если для отправки данных в собственную папку пользователя выбирается установка наследования информации аутентификации («Да» на этапе S7-002), обработка переходит к этапу S7-003, а если нет («Нет» на этапе S7-002), обработка переходит к этапу S7-005.

[0072] На этапе S7-003, CPU 201 на дисплее DISPLAY 208 отображает экран, побуждая пользователя ввести имя пользователя и пароль. Имя пользователя и пароль, сохраненные в контексте 5000, предварительно устанавливаются в полях ввода имени пользователя и пароля.

[0073] Фиг.10A иллюстрирует пример экрана, отображаемый на этапе S7-003. На экране, проиллюстрированном на фиг.10А, в качестве начальных значений в поля ввода имени пользователя и пароля вводятся наследованное имя пользователя и пароль в контексте 5000. В поле пароля на экране, верный пароль, сохраненный в контексте 5000, замещается фиктивными символами (например, символом «*»), но в действительности, внутренняя обработка предварительно устанавливает верный пароль в контексте 5000. На экране, проиллюстрированном на фиг.10А, поля ввода для имени хоста и пути папки, конкретизирующие пункт назначения для отправки, отображаются в сером цвете, что означает, что эти поля не должны заполняться и не могут редактироваться. В качестве внутренней обработки, в качестве имени хоста и пути папки используются значения сервера и путь папки, сохраненные в контексте 5000, проиллюстрированном на фиг.5.

[0074] Фиг.10B иллюстрирует еще один пример экрана, отображаемого на этапе S7-003. Экран, проиллюстрированный на фиг.10B, является таким же, как и экран, проиллюстрированный на фиг.10А, кроме полей ввода имени хоста и пути папки по фиг.10B, которые соответственно заполняются значениями имени сервера и пути папки, сохраненными в контексте 5000, и отображаются в сером цвете, означая, что эти поля не могут редактироваться.

[0075] С другой стороны, на этапе S7-005, CPU 201, на дисплее DISPLAY 208, отображает экран, побуждая пользователя ввести имя пользователя и пароль. В этом случае, поскольку информация аутентификации не наследуется от аутентификации отправки, CPU 201 отображает такой же экран, как и экран, проиллюстрированный на фиг.10A, кроме того, что в этот раз экран содержит пустые поля ввода имени пользователя и пароля. Затем, обработка переходит к этапу S7-004.

[0076] На этапе S7-004, CPU 201 получает ввод пользователя и/или изменения имени пользователя и/или пароля. Затем, когда, посредством нажатия кнопки «ОК», проиллюстрированной на фиг.10A и фиг.10B, осуществляется уведомление о завершении ввода, настоящая блок-схема последовательности операций заканчивается.

[0077] Если CPU 201 на этапе S7-001 определяет, что для отправки данных в собственную папку пользователя выбирается установка неотображения экрана каждый раз («Нет» на этапе S7-001), обработка переходит к этапу S7-006. На этапе S7-006, без отображения экрана, такого как экраны, проиллюстрированные на фиг.10A и фиг.10B, пункт назначения для отправки и информация аутентификации устанавливаются посредством наследования сервера, пути папки, имени пользователя и пароля, сохраненных в контексте 5000, проиллюстрированном на фиг.5.

[0078] Фиг.13 иллюстрирует пример списка пунктов назначения. Список пунктов назначения 13 представляет собой список, хранящий пункты назначения, каждый из которых определяется как пункт назначения для отправки при отправке изображений, выполняемой посредством MFP 200. Пункт назначения добавляется к списку пунктов назначения на этапах S4-005, S4-007 и S4-009, проиллюстрированных на фиг.4. Фиг.13 иллюстрирует, в виде примера, список пунктов назначения 13, в котором пункты назначения под номером 001 и 002 в таблице пунктов назначения добавляются к индексам 1 и 2 на этапе S4-005. Дополнительно, данный список пунктов назначения 13 означает, что к индексу 4 на этапе S4-007 добавляется новый пункт назначения, имеющий путь сетевой папки «\\share\scan». Дополнительно, данный список пунктов назначения 13 означает, что на основе данных в контексте, проиллюстрированном на фиг.5, на этапе S4-009 к индексу 3 добавляется пункт назначения для отправки файла в собственную папку пользователя.

[0079] Фиг.8 представляет собой блок-схему последовательности операций, иллюстрирующую пример обработки установки информации аутентификации для пункта назначения, выбранного из таблицы пунктов назначения на этапе S3-005.

[0080] На этапе S8-001, CPU 201 осуществляет проверку типа пункта назначения в списке пунктов назначения 13, начиная с первого пункта назначения (индекс 1). Если тип пункта назначения представляет собой таблицу пунктов назначения («Файл в таблице пунктов назначения» на этапе S8-001), обработка переходит к этапу S8-002, а если нет («Другие» на этапе S8-001), обработка переходит к этапу S8-008.

[0081] На этапах S8-002 и S8-003, CPU 201 осуществляет проверку установки способа аутентификации для пункта назначения, выбранного из таблицы пунктов назначения, посредством ссылки на информацию установки аутентификации, сохраненную на HD 210. В случае, если для пункта назначения из таблицы пунктов назначения выбирается установка отображения экрана каждый раз («Да» на этапе S8-002), обработка переходит к этапу S8-003, а если нет («Нет» на этапе S8-002), обработка переходит к этапу S8-007.

[0082] На этапе S8-003, CPU 201 осуществляет проверку установки относительно того, наследовать ли информацию аутентификации, используемую в аутентификации отправки, в качестве способа аутентификации для пункта назначения, выбранного из таблицы пунктов назначения, посредством ссылки на информацию установки аутентификации. В случае, если для пункта назначения из таблицы пунктов назначения выбирается наследование информации аутентификации («Да» на этапе S8-003), обработка переходит к этапу S8-004, а если нет («Нет» на этапе S8-003), обработка переходит к этапу S8-006.

[0083] На этапе S8-004, CPU 201 на дисплее DISPLAY 208 отображает экран, побуждая пользователя ввести имя пользователя и пароль, а также предварительно устанавливает имя пользователя и пароль, сохраненные в контексте 5000, проиллюстрированном на фиг.5, в полях ввода имени пользователя и пароля.

[0084] Фиг.11A иллюстрирует пример экрана, отображаемый на дисплее DISPLAY 208 на этапе S8-004. В поле имени пользователя предварительно устанавливается имя пользователя, сохраненное в контексте 5000. Дополнительно, в поле пароля на экране, верный пароль, сохраненный в контексте 5000, замещается фиктивными символами (например, символом «*»), но в действительности, внутренняя обработка предварительно устанавливает верный пароль в контексте 5000.

[0085] С другой стороны, на этапе S8-006, CPU 201, на дисплее DISPLAY 208, отображает экран, побуждая пользователя ввести информацию аутентификации, такую как имя пользователя и пароль. В этом случае, поскольку информация аутентификации не наследуется, CPU 201 отображает экран, содержащий пустые поля ввода «ИМЯ ПОЛЬЗОВАТЕЛЯ» и «ПАРОЛЬ», как продемонстрировано на фиг.11B. В этом случае пользователь обязан ввести данные в соответствующие поля ввода посредством ручной операции.

[0086] На этапе S8-005, CPU 201 получает вводы пользователя и/или изменения имени пользователя и/или пароля. Затем, когда, посредством нажатия кнопки «ОК», проиллюстрированной на фиг.11A и фиг.11B, осуществляется уведомление о завершении ввода, обработка переходит к этапу S8-008.

[0087] Если CPU на этапе S8-002 определяет, что для пункта назначения из таблицы пунктов назначения выбирается установка неотображения экрана каждый раз («Нет» на этапе S8-002), обработка переходит к этапу S8-007. На этапе S8-007, CPU 201 не отображает экран, как проиллюстрировано на фиг.11A и фиг.11B, и использует имя пользователя и пароль, зарегистрированные в таблице пунктов назначения, без какого-либо изменения. Затем обработка переходит к этапу S8-008.

[0088] На этапе S8-008, CPU 201 осуществляет проверку того, является ли обрабатываемый в настоящий момент пункт назначения последним индексом в списке пунктов назначения. Если обрабатываемый в настоящий момент пункт назначения является последним индексом в списке пунктов назначения («Да» на этапе S8-008), настоящая блок-схема последовательности операций заканчивается. Если нет («Нет» на этапе S8-008), происходит приращение индекса на единицу, и обработка возвращается к этапу S8-001.

[0089] Фиг.14 иллюстрирует пример 14 списка пунктов назначения после завершения установки информации аутентификации для пунктов назначения в таблице пунктов назначения посредством обработки, проиллюстрированной в блок-схеме последовательности операций по фиг.8 (непосредственно перед тем, как список пунктов назначения ставится в очередь обработки отправки в качестве задания). Имена пользователей и пароли, сохраненные в контексте 5000, устанавливаются на имена пользователей и пароли с индексом 1 и индексом 2 на фиг.14. Этот пример означает, что для пункта назначения из таблицы пунктов назначения выбирается установка отображения экрана каждый раз («Да» на этапе S8-002), и выбирается установка наследования информации аутентификации для аутентификации отправки («Да» на этапе S8-003).

[0090] Фиг.12 иллюстрирует пример экрана установки способа аутентификации для отображения на дисплее DISPLAY 208, так чтобы пользователь или администратор могли устанавливать информацию установки аутентификации.

[0091] Кнопка 1202 «ИЗМЕНЕНИЕ УСТАНОВОК» представляет собой кнопку для выбора установок, требуемых для аутентификации SMTP. Когда нажимается кнопка 1202 «ИЗМЕНЕНИЕ УСТАНОВОК», дисплей DISPLAY 208 показывает непроиллюстрированный экран для выбора подробных установок для аутентификации SMTP. Этот экран предоставляет пользователю возможность включения/выключения аутентификации SMTP и установки информации аутентификации, такой как имя пользователя и пароль, если аутентификация SMTP включена.

[0092] Кнопки с 1204 по 1208 с зависимой фиксацией представляют собой кнопки, предоставляющие возможность выборов относительно способа аутентификации в ситуации, когда пользователь осуществляет отправку данных изображения посредством электронной почты. Кнопка 1204 с зависимой фиксацией представляет собой кнопку для выбора наследования информации аутентификации (контекста 5000), используемой в аутентификации отправки, и предварительной установки на экране информации аутентификации, используемой в аутентификации отправки, для ввода информации аутентификации, в ситуации, когда пользователь осуществляет отправку данных изображения по электронной почте. Кнопка 1206 с зависимой фиксацией представляет собой кнопку для выбора ненаследования информации аутентификации, используемой в аутентификации отправки, и отображения на экране пустых полей ввода информации аутентификации для ввода информации аутентификации в ситуации, когда пользователь осуществляет отправку данных изображения по электронной почте. Кнопка 1208 с зависимой фиксацией представляет собой кнопку для выбора информации аутентификации, уникальной для устройства, то есть имени пользователя и пароля для аутентификации SMTP, устанавливаемых посредством нажатия кнопки 1202 «ИЗМЕНЕНИЕ УСТАНОВОК», и неотображения экрана для ввода информации аутентификации, в ситуации, когда пользователь осуществляет отправку данных изображения по электронной почте.

[0093] Кнопки с 1210 по 1224 с зависимой фиксацией представляют собой кнопки, предоставляющие возможность выборов относительно способов аутентификации в ситуации, когда пользователь осуществляет отправку данных изображения с использованием протокола SMB или протокола FTP. Существуют подготовленные кнопки с зависимой фиксацией для установки способов аутентификации таким образом, чтобы способы аутентификации были связаны со способами установки пункта назначения в ситуации, когда пользователь осуществляет отправку данных изображения с использованием протокола SMB или протокола FTP.

[0094] Кнопка 1210 с зависимой фиксацией представляет собой кнопку для выбора наследования информации аутентификации (контекста 5000), используемой в аутентификации отправки, и предварительной установки на экране информации аутентификации, используемой в аутентификации отправки, для ввода информации аутентификации в ситуации, когда пункт назначения, к которому осуществляется отправка данных изображения, представляет собой новый пункт назначения, не выбираемый из таблицы пунктов назначения. Кнопка 1212 с зависимой фиксацией представляет собой кнопку для выбора ненаследования информации аутентификации, используемой в аутентификации отправки, и отображения на экране пустых полей ввода информации аутентификации для ввода информации аутентификации в ситуации, когда пункт назначения, к которому осуществляется отправка данных изображения, представляет собой новый пункт назначения.

[0095] Кнопка 1214 с зависимой фиксацией представляет собой кнопку для выбора наследования информации аутентификации (контекста 5000), используемой в аутентификации отправки, и предварительной установки на экране информации аутентификации, используемой в аутентификации отправки, для ввода информации аутентификации в ситуации, когда пользователь осуществляет отправку данных изображения к пункту назначения, выбранному из таблицы пунктов назначения. Кнопка 1216 с зависимой фиксацией представляет собой кнопку для выбора ненаследования информации аутентификации, используемой в аутентификации отправки, и отображения на экране пустых полей ввода информации аутентификации для ввода информации аутентификации в ситуации, когда пользователь осуществляет отправку данных изображения к пункту назначения, выбранному из таблицы пунктов назначения. Кнопка 1218 с зависимой фиксацией представляет собой кнопку для выбора использования информации аутентификации, зарегистрированной в таблице пунктов назначения, и неотображения экрана для ввода информации аутентификации в ситуации, когда пользователь осуществляет отправку данных изображения к пункту назначения, выбранному из таблицы пунктов назначения.

[0096] Кнопка 1220 с зависимой фиксацией представляет собой кнопку для выбора наследования информации аутентификации (контекста 5000), используемой в аутентификации отправки, и предварительной установки на экране информации аутентификации, используемой в аутентификации отправки, для ввода информации аутентификации в ситуации, когда пользователь осуществляет отправку данных изображения в собственную папку пользователя. Кнопка 1222 с зависимой фиксацией представляет собой кнопку для выбора ненаследования информации аутентификации, используемой в аутентификации отправки, и отображения на экране пустых полей ввода информации аутентификации для ввода информации аутентификации в ситуации, когда пользователь осуществляет отправку данных изображения в собственную папку пользователя. Кнопка 1224 с зависимой фиксацией представляет собой кнопку для выбора использования информации аутентификации (контекста 5000), используемой в аутентификации отправки, и неотображения экрана для ввода информации аутентификации в ситуации, когда пользователь осуществляет отправку данных изображения в собственную папку пользователя. Таким образом, MFP 200 сконфигурировано так, чтобы обеспечивать пользователю возможность установки желаемого способа аутентификации для каждого из протоколов отправки, которые MFP 200 поддерживает (SMTP, SMB/FTP в настоящем иллюстративном варианте осуществления), и дополнительно, для каждого из способов выбора пункта назначения. Выбранные на экране, проиллюстрированном на фиг.12, установки сохраняются на HD 210 как информация установки аутентификации посредством нажатия непроиллюстрированной кнопки «ОК».

[0097] К информации установки аутентификации, установленной на проиллюстрированном на фиг.12 экране установки и сохраненной на HD 210, обращаются, когда CPU 201 осуществляет определение на этапе S6-001 по фиг.6, на этапах S7-001 и S7-002 по фиг.7, а также на этапах S8-002 и S8-003 по фиг.8. Кнопки с зависимой фиксацией, сгруппированные по типу: «Новый пункт назначения», «Таблица пунктов назначения» и «Собственная папка пользователя», управляются таким способом, что для каждой группы может быть выбрана только одна кнопка.

[0098] В соответствии с настоящим иллюстративным вариантом осуществления, как упомянуто выше, MFP 200 обеспечивает пользователю возможность произвольного переключения на то, наследовать ли информацию аутентификации и отображать ли экран аутентификации, в соответствии с типом выбранного пункта назначения и выбранным способом установки пункта назначения.

[0099] Настоящий иллюстративный вариант осуществления был описан, обращая особое внимание на аутентификацию отправки посредством сервера 300 LDAP, в качестве одного примера аутентификации функции. Однако настоящий иллюстративный вариант осуществления не ограничивается до аутентификации функции. Например, информация аутентификации, используемая в аутентификации устройства, может использоваться в качестве упомянутого выше контекста 5000. Дополнительно, аутентификация отправки может выполняться посредством MFP 200 вместо сервера 300 LDAP. Например, такая конфигурация может быть реализована посредством сохранения таблицы, содержащей имена пользователей и пароли, на HD 210 в MFP 200, и осуществления проверки имени пользователя и пароля, вводимых на экране аутентификации, по этой таблице.

[0100] Дополнительно, настоящий иллюстративный вариант осуществления сконфигурирован таким способом, что после установки выбора пункта назначения для пункта назначения файла в таблице пунктов назначения выполняется обработка каждый раз и обработка наследования. Однако обработка каждый раз и обработка наследования могут не выполняться после установки пункта назначения. Например, этапы S8-001 и S8-008 могут удаляться из обработки, проиллюстрированной на фиг.8, и обработка каждый раз и обработка наследования могут выполняться перед этапом S4-005 на фиг.4. Посредством данного изменения, те же результаты могут достигаться, даже если список пунктов назначения, проиллюстрированный на фиг.13 и фиг.14, не содержит позицию типа пункта назначения. Напротив, обработка каждый раз и обработка наследования для «отправки данных в собственную папку пользователя», проиллюстрированные на фиг.7, могут выполняться в тот же промежуток времени, что и промежуток времени обработки каждый раз и обработки наследования для пункта назначения файла в таблице пунктов назначения в первом иллюстративном варианте осуществления, и это изменение может обеспечивать те же результаты, что и результаты первого иллюстративного варианта осуществления. В этом случае, однако, обработка, проиллюстрированная на фиг.7, должна дополнительно иметь этап, схожий с этапом S8-001 (этап определения того, является ли пункт назначения «отправкой данных в собственную папку пользователя»), а также этап, соответствующий этапу S8-008.

[0101] Дополнительно, как проиллюстрировано на фиг.12, настоящий иллюстративный вариант осуществления сконфигурирован таким способом, что способ аутентификации может выбираться для каждого из трех способов установки пункта назначения, то есть «нового пункта назначения», «таблицы пунктов назначения» и «отправки данных в собственную папку пользователя». Однако, например, если MFP 200 обеспечивается функцией, обеспечивающей возможность выбора пункта назначения из журнала прошлых отправок, или обеспечивающей возможность выбора пункта назначения из стандартных операций, зарегистрированных заранее, MFP 200 может конфигурироваться таким способом, что способ аутентификации также может устанавливаться и для каждого из этих способов установки пункта назначения. В качестве результата, возможным является предлагать пользователю более гибкие комбинации «каждого раза» и «наследования».

[0102] Дополнительно, в первом иллюстративном варианте осуществления, «каждый раз» и «наследование» применяются к аутентификации с целью осуществления доступа к папке при передаче файла. Однако «каждый раз» и «наследование» могут применяться и к какой-либо другой аутентификации, не являющейся аутентификацией папки. Например, «каждый раз» и «наследование» могут применяться к аутентификации SMTP для осуществления отправки электронной почты. Более конкретно, такие же результаты могут быть получены посредством индивидуальной установки «каждого раза» и «наследования» для аутентификации SMTP при обычной отправке электронной почты, в которой пользователь выбирает пункт назначения, а также для аутентификации SMTP, когда посредством электронной почты в конкретный пункт назначения осуществляется уведомление о результате отправки. Дополнительно, «каждый раз» и «наследование» относительно аутентификации SMTP могут переключаться в соответствии с электронной почтой или Интернет-передачей факсимильного сообщения.

Другие варианты осуществления

[0103] Аспекты настоящего изобретения могут быть также реализованы посредством компьютера системы или устройства (или устройств, таких как CPU или MPU), считывающего и выполняющего программу, записанную на устройстве памяти, с целью выполнения функций описанного(ых) выше варианта(ов) осуществления и посредством способа, этапы которого выполняются компьютером системы или устройства посредством, например, считывания и выполнения программы, записанной на устройстве памяти, для выполнения функций описанного(ых) выше варианта(ов) осуществления. Для этих целей, например, через сеть или от носителя информации различных типов, служащего в качестве устройства памяти (например, считываемой компьютером среды), на компьютер обеспечивается программа.

[0104] В то время как настоящее изобретение было описано со ссылкой на иллюстративные варианты осуществления, необходимо понимать, что данное изобретение не ограничивается до данных раскрытых иллюстративных вариантов осуществления. Объем нижеследующей формулы изобретения должен соответствовать самой широкой интерпретации, так чтобы охватывать все изменения, эквивалентные структуры и функции.

Изобретение относится к устройству для отправки изображений, требующему аутентификации для использования данного устройства и обеспечиваемой в нем функции. Техническим результатом является обеспечение возможности установки наследования информации аутентификации для отправки изображений и отображения экрана для ввода информации аутентификации в соответствии со способом установки пункта назначения. Для этого в устройстве для отправки изображений выполняют обработку для первой аутентификации для аутентификации пользователя, сохраняют информацию аутентификации, используемую в случае, когда выполняется обработка для первой аутентификации, и устанавливают пункт назначения, к которому средство отправки отправляет данные изображения, посредством множества видов способов установки пункта назначения. Затем выполняют обработку для второй аутентификации, требуемой для средства отправки для отправки данных изображения к установленному пункту назначения, и определяют, использовать ли информацию аутентификации, сохраненную в средстве хранения информации, когда выполняется обработка для второй аутентификации, на основе способа установки пункта назначения. 3 н. и 5 з.п. ф-лы, 17 ил.

1. Устройство для отправки изображений, содержащее:

первое средство аутентификации для выполнения обработки для первой аутентификации для аутентификации пользователя;

средство хранения для хранения информации аутентификации, используемой, когда первое средство аутентификации аутентифицирует пользователя;

средство отправки для отправки данных изображения;

средство установки пункта назначения, выполненное с возможностью установки пункта назначения, к которому средство отправки отправляет данные изображения, посредством множества видов способов установки пункта назначения;

второе средство аутентификации для выполнения обработки для второй аутентификации, требуемой для средства отправки для отправки данных изображения к пункту назначения, установленному посредством средства установки пункта назначения; и

средство определения для определения того, использовать ли информацию аутентификации, сохраненную в средстве хранения, когда второе средство аутентификации выполняет обработку для второй аутентификации, на основе способа установки пункта назначения, посредством которого средство установки пункта назначения устанавливает пункт назначения;

причем второе средство аутентификации селективно выполняет обработку для второй аутентификации с использованием информации аутентификации, сохраненной в средстве хранения, или обработку для второй аутентификации без использования информации аутентификации, сохраненной в средстве хранения, в соответствии с определением, сделанным посредством средства определения.

2. Устройство для отправки изображений по п.1, в котором средство отправки может отправлять данные изображения посредством множества видов способов отправки, и

при этом средство определения дополнительно определяет, использовать ли информацию аутентификации, сохраненную в средстве хранения информации, в случае, когда второе средство аутентификации выполняет обработку для второго средства аутентификации, на основе способа, посредством которого средство отправки отправляет данные изображения к пункту назначения.

3. Устройство для отправки изображений по п.1, в котором множество видов способов установки пункта назначения включают в себя по меньшей мере любой из следующих способов:

(1) выбора пункта назначения, к которому отправляются данные изображения, из таблицы пунктов назначения, сохраненной в средстве хранения;

(2) установки пункта назначения, не сохраненного в таблице пунктов назначения, посредством операции пользователя; и

(3) установки пункта назначения, связанного с пользователем, идентифицированного из результата аутентификации первого средства аутентификации и аутентифицированного посредством первой аутентификации.

4. Устройство для отправки изображений по п.1, дополнительно содержащее:

средство уведомления для выдачи уведомления для пользователя с целью побуждения пользователя ввести информацию аутентификации, требуемую для второй аутентификации в случае, когда средство отправки отправляет данные изображения к пункту назначения, выбранному посредством средства установки пункта назначения, если средство определения пункта назначения определяет не использовать информацию аутентификации, сохраненную в средстве хранения.

5. Устройство для отправки изображений по п.2, в котором множество видов способов отправки включает в себя любой из: электронной почты, передачи файлов с использованием протокола SMB и передачи файлов с использованием протокола FTP.

6. Устройство для отправки изображений по п.1, дополнительно содержащее:

средство установки способа аутентификации для установки того, использовать ли информацию аутентификации, сохраненную в средстве хранения, в случае, когда второе средство аутентификации выполняет обработку для второй аутентификации, совместно с по меньшей мере каким-либо любым из множества видов способов установки пункта назначения;

причем средство определения определяет, использовать ли информацию аутентификации, сохраненную в средстве хранения информации, когда второе средство аутентификации выполняет обработку для второй аутентификации, в соответствии с контентом установки, установленным посредством средства установки способа аутентификации.

7. Способ аутентификации в устройстве для отправки изображений, содержащем средство отправки, для отправки данных изображения, содержащий этапы, на которых:

выполняют обработку для первой аутентификации для аутентификации пользователя;

сохраняют, в средство хранения, информацию аутентификации, используемую в случае, когда выполняется обработка для первой аутентификации;

устанавливают пункт назначения, к которому средство отправки отправляет данные изображения, посредством

множества видов способов установки пункта назначения;

выполняют обработку для второй аутентификации, требуемой для средства отправки для отправки данных изображения к установленному пункту назначения; и

определяют, использовать ли информацию аутентификации, сохраненную в средстве хранения информации, когда выполняется обработка для второй аутентификации, на основе способа установки пункта назначения.

8. Носитель данных, хранящий программу для предписания устройству для отправки изображений, содержащему средство отправки для отправки данных изображения, выполнять способ аутентификации, содержащий этапы, на которых:

выполняют обработку для первой аутентификации, чтобы аутентифицировать пользователя;

сохраняют, в средство хранения информации, информацию аутентификации, используемую в случае, когда выполняется обработка для первой аутентификации;

устанавливают пункт назначения, к которому средство отправки отправляет данные изображения, посредством

множества видов способов установки пункта назначения;

выполняют обработку для второй аутентификации, требуемой для средства отправки для отправки данных изображения к установленному пункту назначения; и

определяют, использовать ли информацию аутентификации, сохраненную в средстве хранения информации, в случае, когда выполняется обработка для второй аутентификации, на основе способа установки пункта назначения.

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| СПОСОБ И СИСТЕМА ДЛЯ АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЯ СИСТЕМЫ ОБРАБОТКИ ДАННЫХ | 2003 |

|

RU2354066C2 |

| ЦИФРОВОЙ ФОТОАППАРАТ, СПОСОБ УПРАВЛЕНИЯ ИМ И СИСТЕМА ПЕЧАТИ | 2003 |

|

RU2292661C2 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| US 2005289126 A1, 29.12.2005 | |||

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

Авторы

Даты

2014-05-27—Публикация

2012-05-02—Подача