ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0001] Настоящее изобретение относится к системе обработки информации, устройству обработки изображений, пользовательскому устройству, способу управления и носителю информации.

УРОВЕНЬ ТЕХНИКИ

[0002] Существует технология для создания и сохранения контента в веб-приложении путем осуществления доступа к веб-приложению пользователя, использующего веб-браузер, предусмотренный в пользовательском устройстве. Веб-приложение может не только создавать и сохранять данные в веб-браузере, но также регистрировать и получать контент от стороннего приложения, используя API (Прикладной программный интерфейс).

[0003] Главной особенностью "облачного" вычисления является то, что облачное вычисление выполняет преобразование данных и обработку данных распределенным способом, используя многочисленные вычислительные ресурсы, чтобы одновременно обрабатывать запросы от многочисленных клиентов. В настоящее время возросло количество поставщиков, которые предоставляют различные типы услуг путем реализации веб-услуг в облачной вычислительной среде (в дальнейшем называемой "в облаке") для осуществления облачного вычисления.

[0004] Предлагается система обработки информации, в которой веб-приложение, которое функционирует в качестве сервера предоставления услуг, расположенного в облаке, предоставляет услугу в ответ на запрос от пользовательского устройства. В такой системе обработки информации устройство обработки информации, например принтер, мобильное устройство или т.п., заданное пользователем, выполняет соответствующую услугам обработку в координации с веб-приложением. Например, веб-приложение формирует и хранит данные печати в ответ на запрос печати от пользовательского устройства, а устройство обработки информации, например устройство обработки изображений, получает данные печати от веб-приложения и распечатывает данные печати.

[0005] Чтобы стороннее приложение, реализованное в устройстве обработки изображений, выполняло обработку для данных печати в веб-приложении, нужно установить взаимодействие в соответствии с API для веб-приложения. Также, чтобы стороннее приложение взаимодействовало с веб-приложением, используя API, нужно пройти аутентификацию по некоторому способу аутентификации в ответ на веб-приложение.

[0006] Здесь предложена традиционная технология, которая побуждает веб-приложение выполнить аутентификационную обработку в ответ на веб-приложение следующим образом. Пользователь непосредственно вводит аутентификационную информацию, например свой ID пользователя, пароль или т.п., которая используется для аутентификационной обработки, когда веб-приложение предоставляет услугу, в стороннее приложение, реализованное в устройстве обработки изображений. Затем стороннее приложение осуществляет запрос получения данных печати, включающих в себя аутентификационную информацию, например, у веб-приложения. Веб-приложение выполняет аутентификационную обработку, используя аутентификационную информацию, включенную в запрос получения данных печати, и передает данные печати устройству обработки изображений, если аутентификация успешна.

[0007] Также выложенный патент Японии № 2011-3100 раскрывает систему, в которой устройство преобразования запроса аутентификации передает стороннему приложению аутентификационную информацию, которая используется для аутентификационной обработки, которая выполняется веб-приложением при предоставлении услуги. Устройство преобразования запроса аутентификации перенаправляет аутентификационную информацию, например ID пользователя, пароль и т.п., путем добавления в виде параметров URL стороннему приложению в ответ на осуществление доступа из веб-браузера, предусмотренного в пользовательском устройстве. Если устройство преобразования запроса аутентификации применяется для предоставления аутентификационной информации устройству обработки изображений, то устройство преобразования запроса аутентификации функционирует в качестве сервера-посредника, который посредничает в получении аутентификационной информации устройством обработки изображений.

[0008] Однако в вышеупомянутой традиционной технологии, в которой пользователь непосредственно вводит аутентификационную информацию в стороннее приложение, реализованное в устройстве обработки изображений, введение аутентификационной информации очень усложнено, и соответственно от пользователя требуется значительное время и усилие. Также, если стороннее приложение реализуется в совместно используемом устройстве, которое совместно используется множеством пользователей, то совместно используемое устройство нежелательно занимается некоторым пользователем в течение времени, за которое пользователь вводит аутентификационную информацию.

[0009] Также, когда используется устройство преобразования запроса аутентификации, раскрытое в выложенном патенте Японии № 2011-3100, устройство преобразования запроса аутентификации (сервер-посредник) прежде всего само хранит аутентификационную информацию. Следовательно, сервер-посредник может быть атакован извне, что приведет к утечке аутентификационной информации, такой как ID пользователя, пароль или т.п. Кроме того, существует вероятность перехвата аутентификационной информации в канале связи. Таким образом, нужна система обработки информации, которая побуждает устройство обработки изображений получать аутентификационную информацию без хранения аутентификационной информации сервером-посредником и без введения аутентификационной информации пользователем непосредственно в устройство обработки изображений.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

[0010] Система обработки информации из настоящего изобретения побуждает устройство обработки изображений в координации с сервером предоставления услуг получать аутентификационную информацию без хранения аутентификационной информации сервером-посредником и без введения аутентификационной информации пользователем непосредственно в устройство обработки изображений.

[0011] В соответствии с особенностью настоящего изобретения предоставляется система обработки информации, которая включает в себя систему предоставления услуг, которая предоставляет веб-услугу в ответ на запрос от пользовательского устройства; устройство обработки изображений, которое выполняет обработку изображений, используя веб-услугу в координации с системой предоставления услуг; и систему-посредника, которая посредничает в предоставлении аутентификационной информации, которую должно использовать устройство обработки изображений, когда устройство обработки изображений координируется с системой предоставления услуг. Система-посредник включает в себя блок принятия, сконфигурированный для принятия команды координации для координирования системы предоставления услуг с устройством обработки изображений от пользовательского устройства по сети; и блок формирования, сконфигурированный для формирования сценария, который должен аутентифицироваться посредством способа аутентификации, соответствующего системе предоставления услуг, и передачи сформированного сценария пользовательскому устройству. Также пользовательское устройство включает в себя блок отображения, сконфигурированный для отображения экрана ввода аутентификационной информации, соответствующего системе предоставления услуг, которая является адресатом координации, путем выполнения сценария, переданного из системы-посредника; и блок передачи, сконфигурированный для передачи аутентификационной информации, введенной на экране ввода аутентификационной информации, или аутентификационного маркера, выданного системой предоставления услуг в зависимости от ввода аутентификационной информации на экране ввода аутентификационной информации, в устройство обработки изображений, заданное сценарием. Также устройство обработки изображений включает в себя блок сохранения, сконфигурированный для приема аутентификационной информации или аутентификационного маркера от блока передачи, предоставленного в пользовательском устройстве, и сохранения аутентификационной информации или аутентификационного маркера; и блок аутентификации, сконфигурированный для приема аутентификации от системы предоставления услуг, используя сохраненную аутентификационную информацию или аутентификационный маркер.

[0012] Дополнительные признаки настоящего изобретения станут очевидными из нижеследующего описания примерных вариантов осуществления со ссылкой на прилагаемые чертежи.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

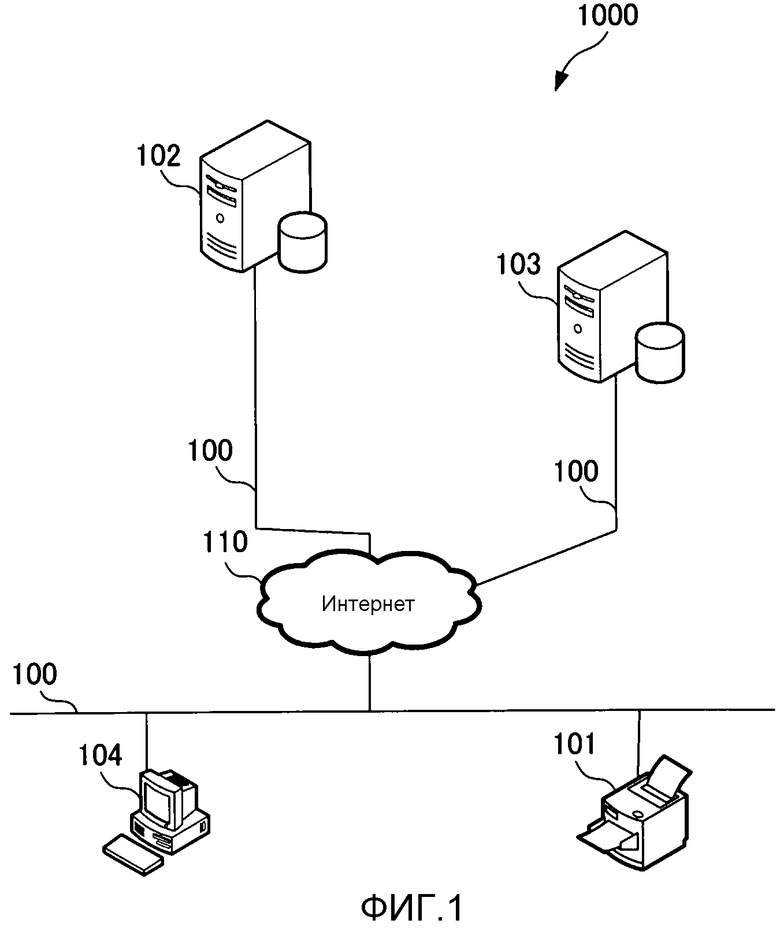

[0013] Фиг. 1 - схема, иллюстрирующая примерную конфигурацию системы в соответствии с первым вариантом осуществления.

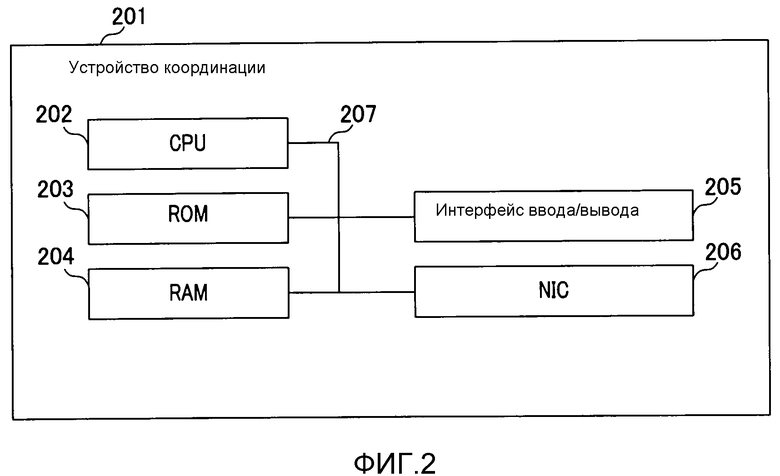

[0014] Фиг. 2 - схема, иллюстрирующая аппаратную конфигурацию устройств, составляющих систему координации.

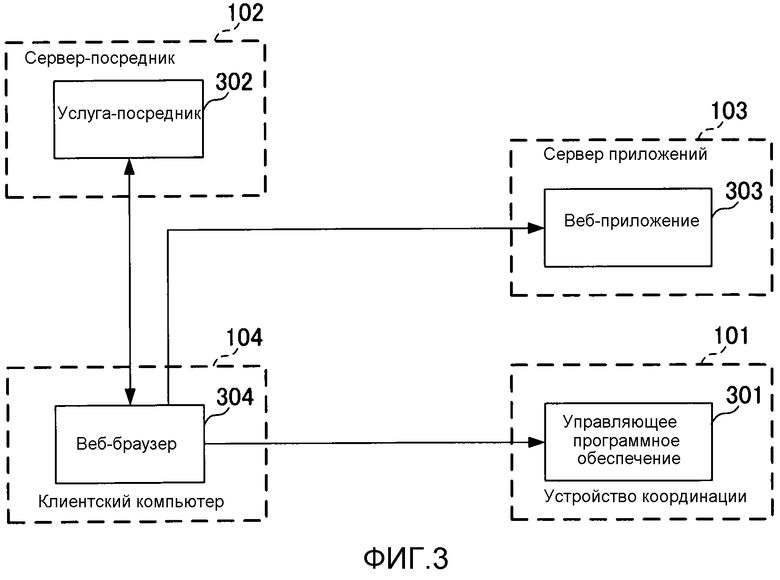

[0015] Фиг. 3 - схема, иллюстрирующая программную конфигурацию устройств, составляющих систему координации.

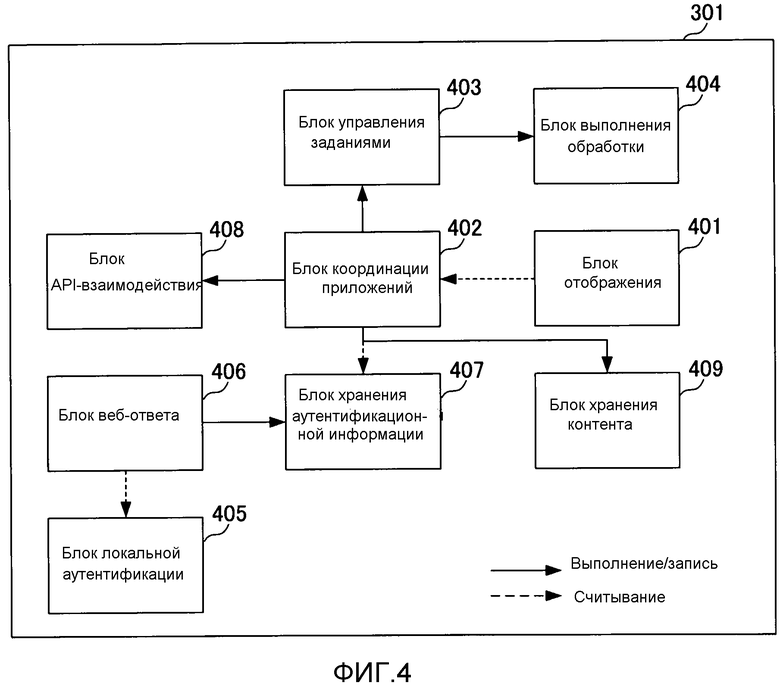

[0016] Фиг. 4 - схема, иллюстрирующая функции, реализованные управляющим программным обеспечением для устройства координации.

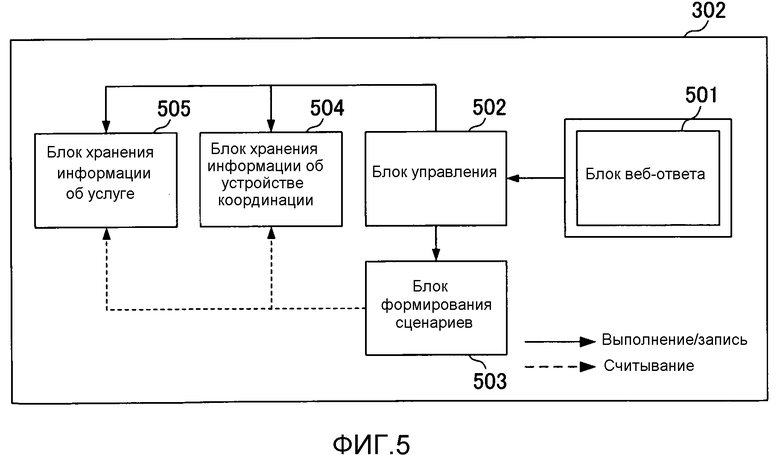

[0017] Фиг. 5 - схема, иллюстрирующая функции, реализованные услугой-посредником.

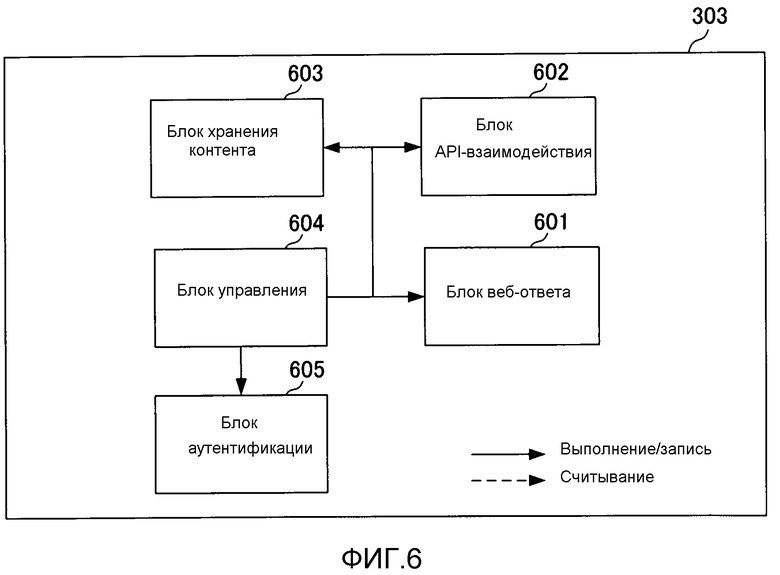

[0018] Фиг. 6 - схема, иллюстрирующая функции, реализованные веб-приложением.

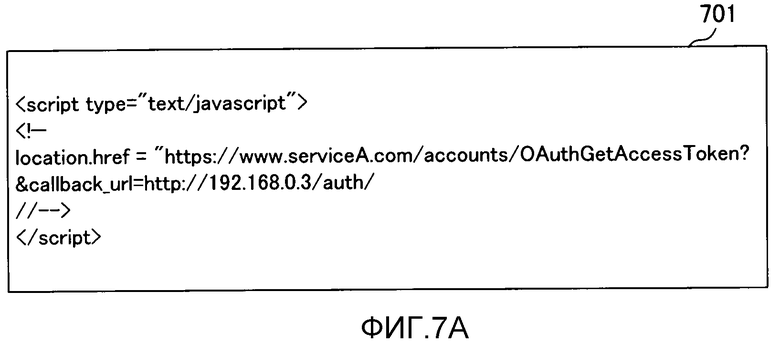

[0019] Фиг. 7А - схема, иллюстрирующая примерный сценарий, использующий способ аутентификации OAuth.

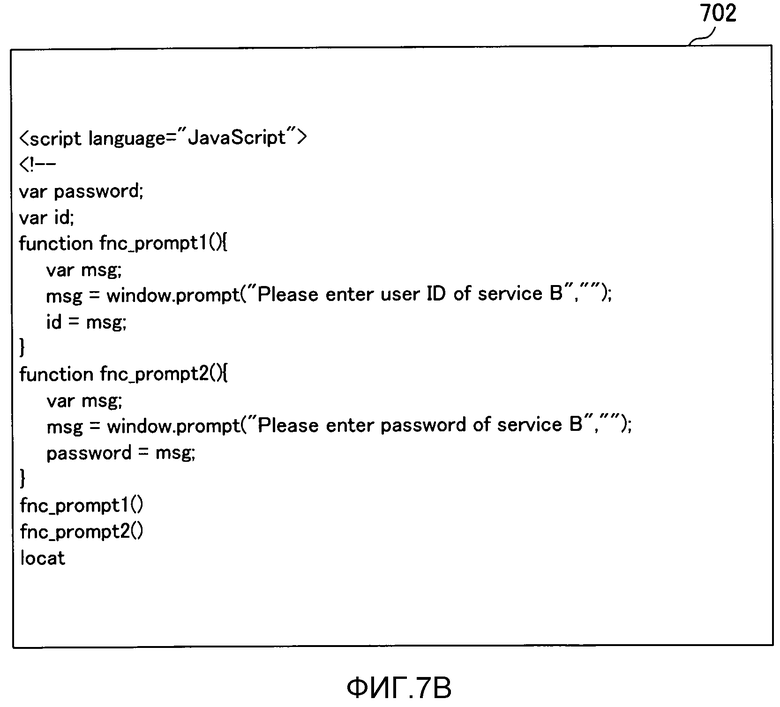

[0020] Фиг. 7B - схема, иллюстрирующая примерный сценарий, использующий базовый способ аутентификации.

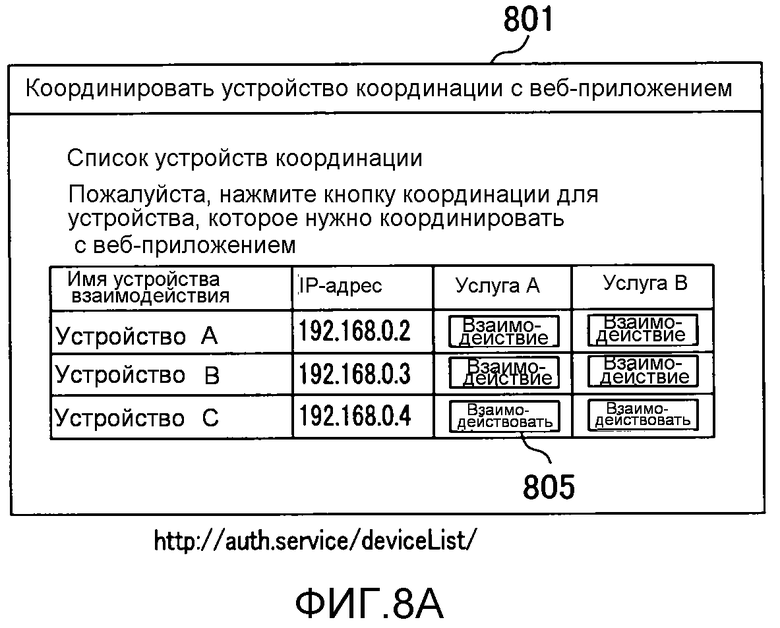

[0021] Фиг. 8A - 8D - схемы, иллюстрирующие экраны для координации устройства координации с веб-приложением.

[0022] Фиг. 9A - схема, иллюстрирующая таблицу, которая хранится устройством координации.

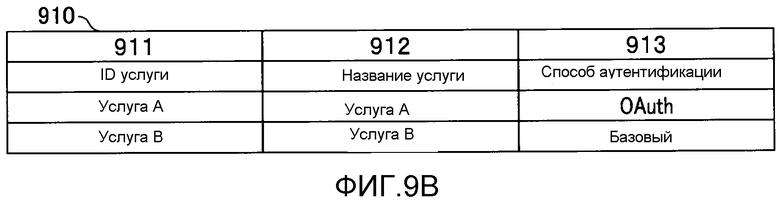

[0023] Фиг. 9B и 9C - схемы, иллюстрирующие таблицы, которые хранятся сервером-посредником.

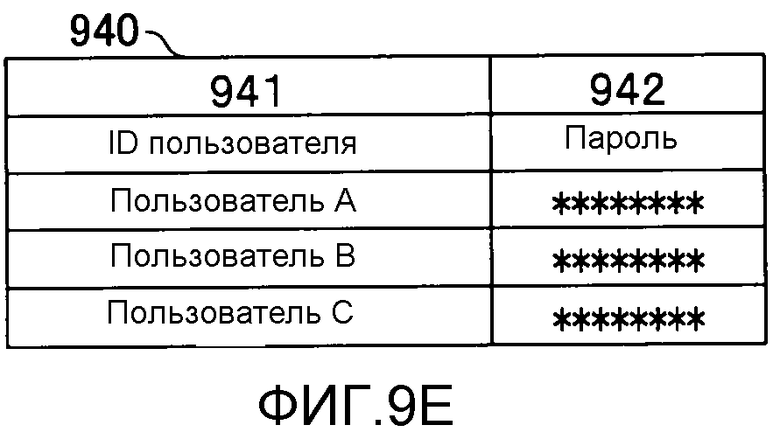

[0024] Фиг. 9D и 9E - схемы, иллюстрирующие таблицы, которые хранятся сервером веб-приложений.

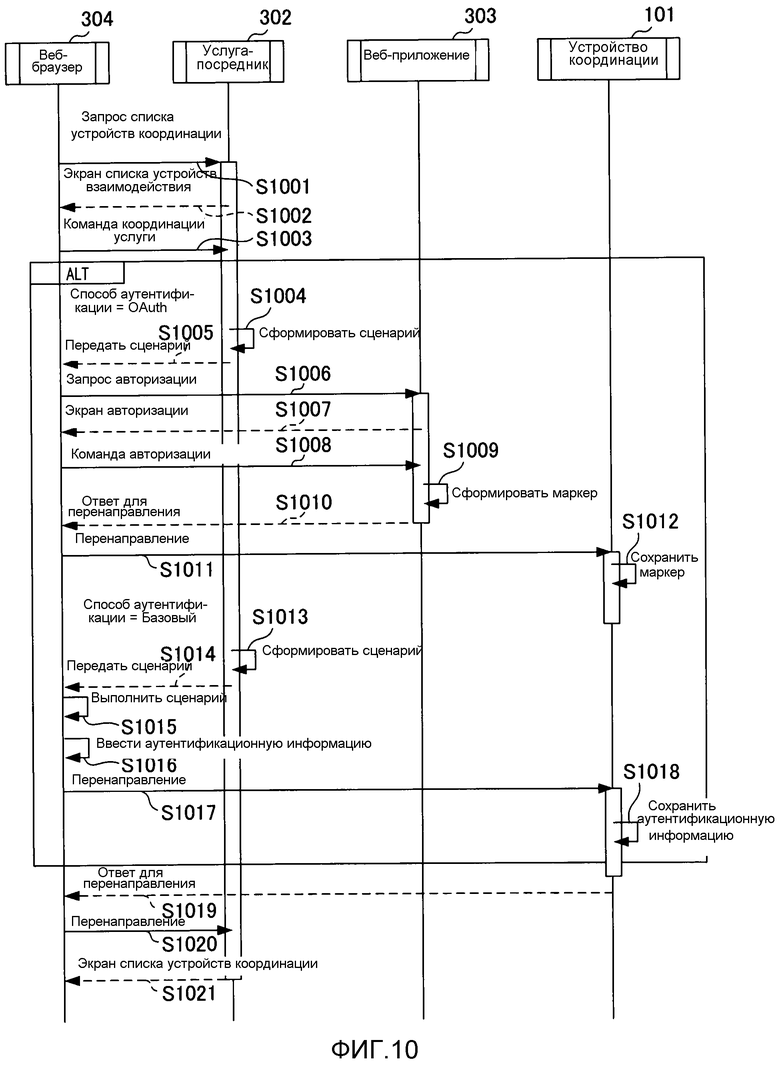

[0025] Фиг. 10 - схема последовательностей, иллюстрирующая обработку для сохранения аутентификационной информации веб-приложения на устройстве координации через услугу-посредника.

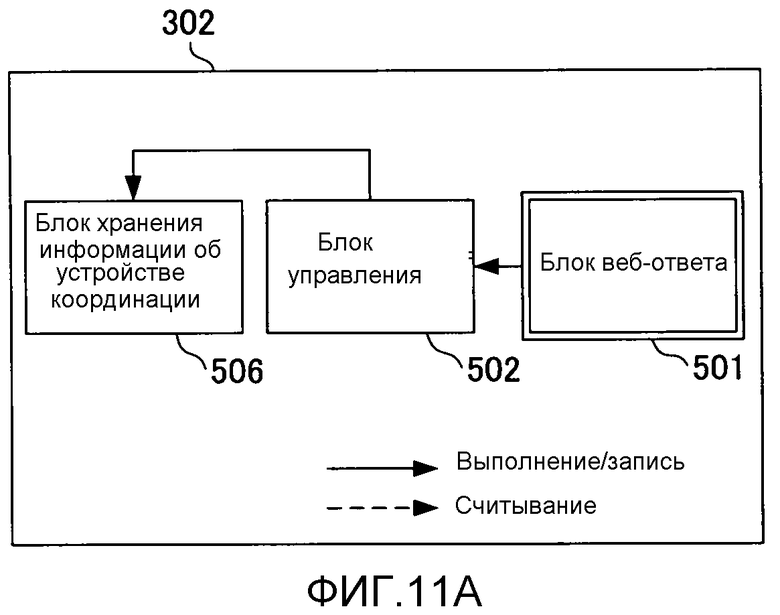

[0026] Фиг. 11A - схема, иллюстрирующая программную конфигурацию услуги-посредника в соответствии с третьим вариантом осуществления.

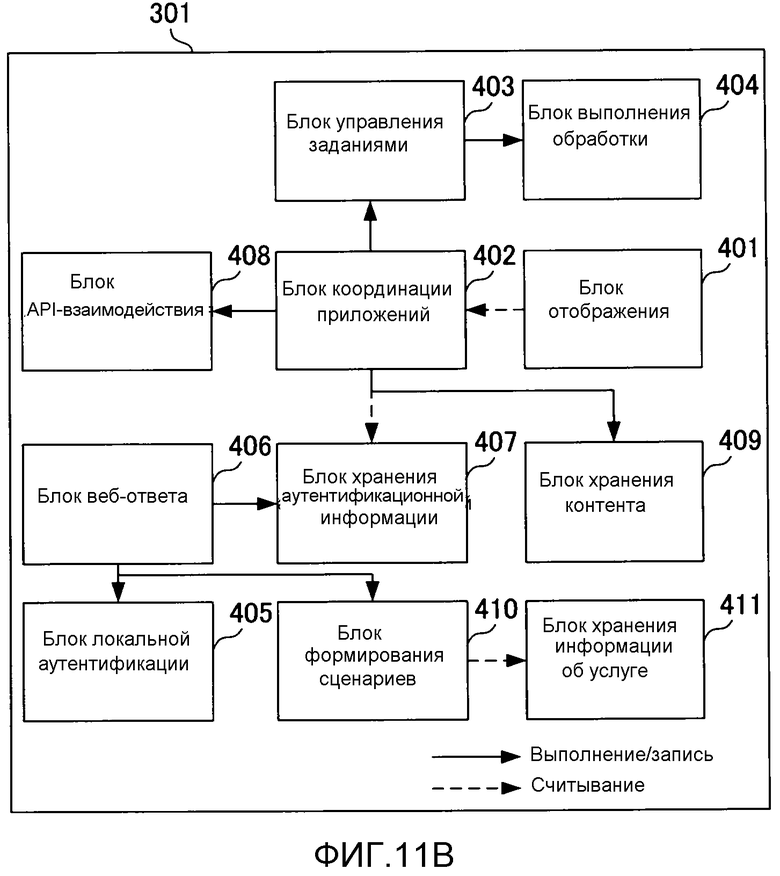

[0027] Фиг. 11B - схема, иллюстрирующая программную конфигурацию устройства координации в соответствии с третьим вариантом осуществления.

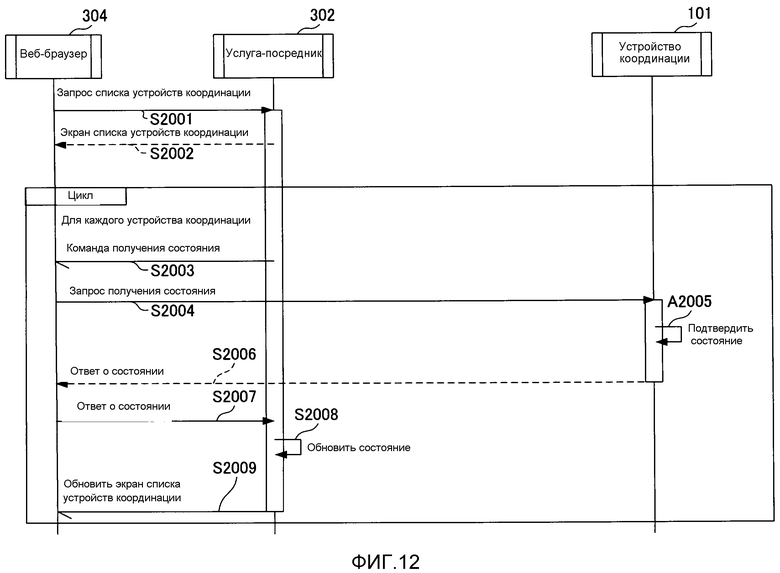

[0028] Фиг. 12 - схема последовательностей, иллюстрирующая обработку для получения состояния координации между устройством взаимодействия и веб-приложением с помощью услуги-посредника через веб-браузер.

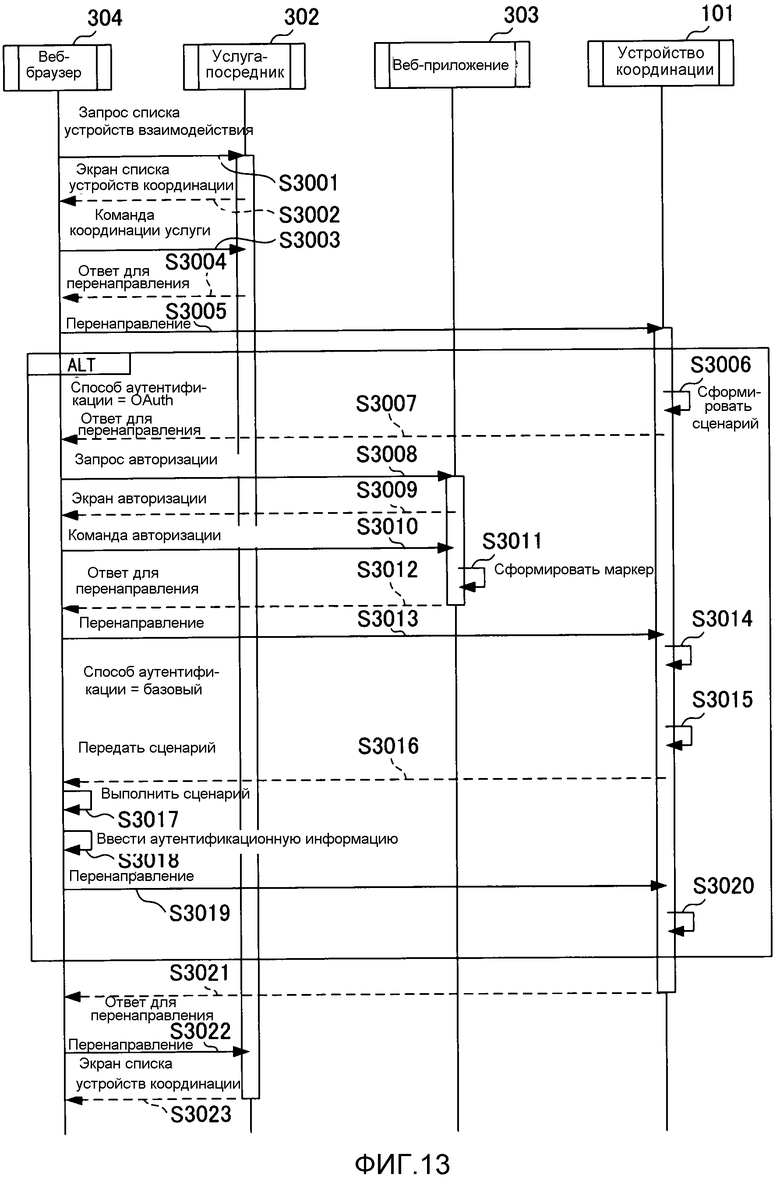

[0029] Фиг. 13 - схема последовательностей, иллюстрирующая обработку для сохранения аутентификационной информации веб-приложения на устройстве координации посредством веб-браузера, использующего услугу-посредника.

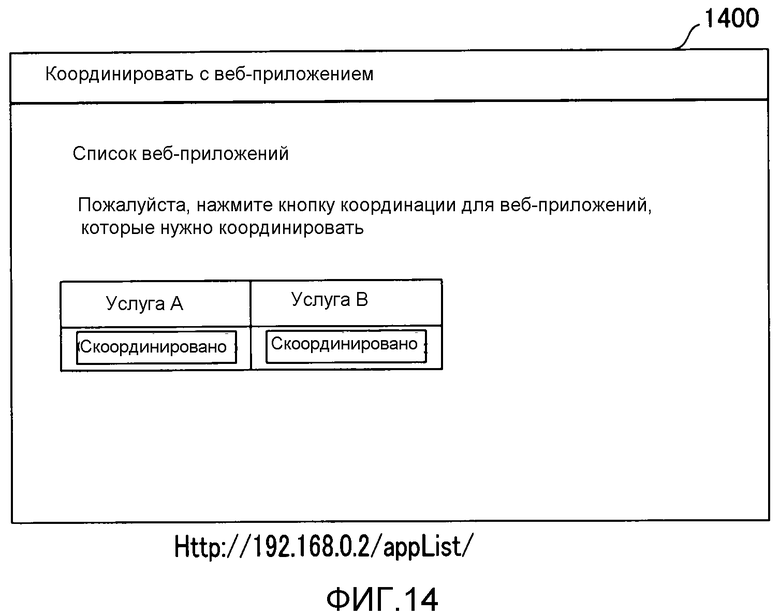

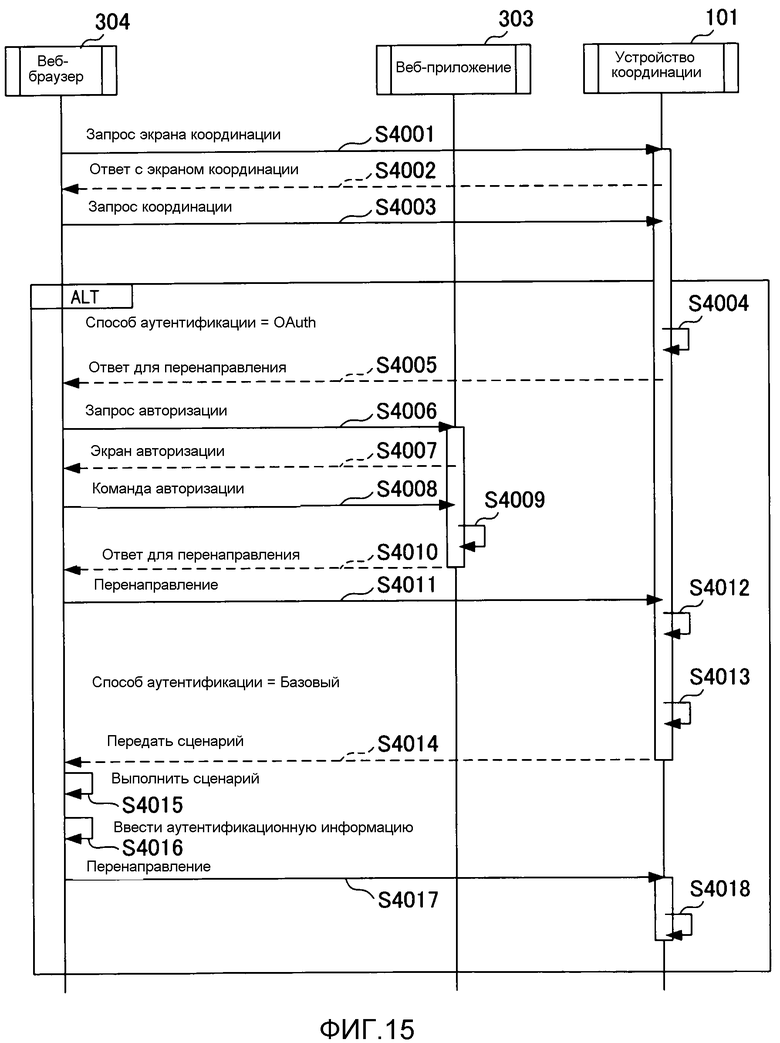

[0030] Фиг. 14 - схема, иллюстрирующая экран списка веб-приложений, отображенный устройством координации.

[0031] Фиг. 15 - схема последовательностей, иллюстрирующая обработку для сохранения аутентификационной информации веб-приложения на устройстве координации путем осуществления доступа к устройству координации непосредственно из веб-браузера.

ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

[0032] Фиг. 1 - схема, иллюстрирующая примерную конфигурацию системы в соответствии с первым вариантом осуществления настоящего изобретения. Система 1000 координации является системой обработки информации настоящего варианта осуществления. Система 1000 координации включает в себя клиентский компьютер 104 и устройство 101 координации. Клиентский компьютер 104 и устройство 101 координации являются устройствами, которые располагаются в пользовательском окружении и подключаются друг к другу по сети 100. Сеть 100 подключается к Интернету 110.

[0033] Также система 1000 координации включает в себя сервер 103 веб-приложений (в дальнейшем называемый просто "сервером 103 приложений") и сервер-посредник 102. Сервер 103 приложений и сервер-посредник 102 подключаются к сети 100, а сеть 100 подключается к Интернету 110. Устройства и группы серверов, составляющие систему 1000 координации, имеют возможность подключаться друг к другу через Интернет 110 и могут выполнять передачу данных друг с другом. Количество соответствующих устройств, показанных на фиг. 1, равно одному, но количество соответствующих устройств также может быть многочисленным.

[0034] Фиг. 2 - схема, иллюстрирующая аппаратную конфигурацию устройств, составляющих систему 1000 координации. Устройства 201 составляют систему 1000 координации. CPU 202 (центральный процессор) является блоком, который выполняет различные программы и реализует различные функции.

[0035] ROM 203 (постоянное запоминающее устройство) является блоком, который хранит различные программы. RAM 204 (оперативное запоминающее устройство) является запоминающим устройством, которое функционирует в качестве рабочей области или временной области хранения для CPU 202. CPU 202 загружает в RAM 204 программу, сохраненную в ROM 203, чтобы посредством этого выполнить ту программу. Интерфейс 205 ввода/вывода передает данные дисплею (не показан), подключенному к каждому из устройств и групп серверов.

[0036] Также интерфейс 205 ввода/вывода принимает данные от указательного устройства (не показано). NIC 206 (сетевая интерфейсная плата) соединяет устройства, составляющие систему 1000 координации, с сетью 100. Блоки могут обеспечивать передачу/прием данных по шине 207.

[0037] Также устройство 101 координации является устройством обработки изображений в настоящем варианте осуществления. Устройство 101 координации является, например, устройством формирования изображений. Если устройство 101 координации является устройством формирования изображений, устройство 101 координации включает в себя блок печати (не показан), и блок печати может передавать/принимать данные к/от блоков по шине 207. Отметим, что блок печати может печатать растровое изображение на носителе записи.

[0038] Ниже приведено описание функций, выполняемых устройствами и серверами. Фиг. 3 - схема, иллюстрирующая пример программной конфигурации устройств, составляющих систему 1000 координации. Программы для реализации функций программного обеспечения, показанных на фиг. 3, сохраняются в ROM 203 каждого из устройств и серверов. CPU 202 загружает программы в RAM 204 и выполняет их, чтобы реализовать эти функции.

[0039] Далее со ссылкой на фиг. 4 приведено описание функций управляющего программного обеспечения 301. Блок 401 отображения отображает различные экраны. Блок 402 координации приложений является приложением, реализующим функцию для координирования с веб-приложением 303. Блок 402 координации приложений выполняет обработку для регистрации, считывания, изменения или удаления контента в веб-приложении 303, используя API. Блок 402 координации приложений хранит контент, который нужно зарегистрировать в веб-приложении 303, или контент, обрабатываемый в блоке 409 хранения контента.

[0040] Блок 403 управления заданиями принимает команду для вызова функции устройства 101 координации от блока 402 координации приложений и управляет командой как заданием. Также блок 403 управления заданиями управляет заданием, которое непосредственно заказано пользователем из блока 401 отображения. Например, если устройство 101 координации является устройством формирования изображений, блок 403 управления заданиями управляет заданием печати и заданием сканирования.

[0041] Блок 404 выполнения обработки выполняет определенную функцию, осуществляемую устройством 101 координации. Например, если устройство 101 координации является устройством формирования изображений, блок 404 выполнения обработки выполняет печать или сканирование. Когда осуществляется доступ из веб-браузера 304, блок 406 веб-ответа вызывает блок 405 локальной аутентификации, чтобы определить, является ли пользователь, который осуществил доступ, авторизованным лицом. Аутентификация, которая должна быть проверена блоком 405 локальной аутентификации, является аутентификацией в рамках локальной сети отдельно от аутентификации для веб-приложения 303.

[0042] В настоящем варианте осуществления аутентификационная информация, используемая в локальной сети, называется "локальной аутентификационной информацией", чтобы отличать ее от аутентификационной информации для веб-приложения 303. Блок 405 локальной аутентификации выполняет аутентификацию с использованием, например, аутентификации через форму, когда осуществляется доступ к блоку 406 веб-ответа. Аутентификация через форму является способом аутентификации для введения имени и пароля пользователя и является базовым способом, служащим в качестве способа, используемого для входа в устройство 101 координации. Хотя блок 405 локальной аутентификации может соответствовать другим способам аутентификации, любой способ аутентификации может быть доступен в настоящем изобретении, и соответственно никакое дополнительное описание приведено не будет.

[0043] Когда блок 406 веб-ответа получает от блока 405 локальной аутентификации ответ, указывающий, что пользователь является авторизованным лицом, блок 406 веб-ответа отвечает веб-браузеру 304 по сети. Также блок 405 локальной аутентификации анализирует параметр URL, чтобы посредством этого получить аутентификационную информацию, когда осуществляется доступ из веб-браузера 304. В настоящем варианте осуществления аутентификационная информация является парой из ID пользователя и пароля или аутентификационным маркером. Аутентификационный маркер является информацией, которая допускает прием всех или части услуг без выполнения аутентификационной обработки для введения аутентификационной информации, например ID пользователя, пароля или т.п. Также блок 406 веб-ответа получает локальный ID пользователя от блока 405 локальной аутентификации, ассоциирует принятую аутентификационную информацию с локальным ID пользователя и сохраняет результирующую аутентификационную информацию в таблице 900 аутентификационной информации, хранимой блоком 407 хранения аутентификационной информации.

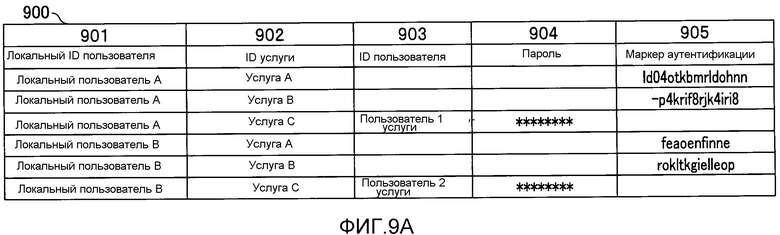

[0044] Со ссылкой на фиг. 9A приведено подробное описание таблицы 900 аутентификационной информации, хранимой блоком 407 хранения аутентификационной информации. Локальный ID 901 пользователя является ID пользователя, который используется для аутентификации в вышеупомянутой локальной сети. Локальный ID пользователя также может быть ID, который используется при входе в устройство 101 координации. ID 902 услуги является ID для идентификации веб-приложения 303.

[0045] Аутентификационная информация, хранимая блоком 407 хранения аутентификационной информации, используется для идентификации аутентификационной информации, соответствующей веб-приложению, путем осуществления доступа к ID 903 пользователя и паролю 904 или аутентификационному маркеру 905. ID 903 пользователя является ID пользователя веб-приложения 303. Пароль 904 является паролем к веб-приложению 303. Аутентификационный маркер 905 является аутентификационным маркером, который используется для взаимодействия с веб-приложением 303.

[0046] Другими словами, блок 407 хранения аутентификационной информации сохраняет информацию о соответствии между аутентификационной информацией или аутентификационным маркером, которые используются для аутентификации устройства 101 координации посредством веб-приложения 303, и локальной аутентификационной информацией (локальным ID пользователя), соответствующей пользователю. Локальный ID пользователя используется при локальной аутентификационной обработке, выполняемой пользователем.

[0047] Затем блок 402 координации приложений осуществляет доступ к информации о соответствии, сохраненной в блоке 407 хранения аутентификационной информации, и передает запрос аутентификации (запрос получения контента), включающий в себя аутентификационную информацию или аутентификационный маркер, ассоциированные с локальным ID пользователя, блоку 408 API-взаимодействия. Блок 408 API-взаимодействия передает веб-приложению принятый запрос аутентификации. Таким образом, когда множество пользователей принимает предоставление веб-услуг от веб-приложения с использованием устройства координации, устройство координации может принимать аутентификацию с использованием аутентификационной информации или аутентификационного маркера, ассоциированных с локальной аутентификационной информацией о каждом пользователе. Следовательно, можно избежать занятости совместно используемого устройства координации некоторым пользователем.

[0048] Блок 408 API-взаимодействия вызывается блоком 402 координации приложений и взаимодействует с блоком 602 API-взаимодействия в веб-приложении 303. Таким образом, блок 402 координации приложений выполняет действия над контентом веб-приложения 303. Блок 409 хранения контента хранит контент, полученный от веб-приложения 303 блоком 408 API-взаимодействия через блок 402 координации приложений.

[0049] Фиг. 5 - схема, иллюстрирующая функции услуги-посредника 302. Услуга-посредник 302 является системой-посредником, которая посредничает в предоставлении аутентификационной информации, которая должна использоваться устройством 101 координации, когда устройство 101 координации координируется с веб-приложением 303. Блок 501 веб-ответа в услуге-посреднике 302 отвечает клиентскому компьютеру 104 из веб-браузера 304 по сети, когда к нему осуществляет доступ веб-браузер 304. Блок 502 управления вызывает блок 503 формирования сценариев, блок 504 хранения информации об устройстве координации или блок 505 хранения информации об услуге в результате вызова из блока 501 веб-ответа.

[0050] Блок 504 хранения информации об устройстве координации хранит таблицу 920 устройств координации, показанную на фиг. 9C. Другими словами, каждый из блока 502 управления и блока 504 хранения информации об устройстве координации функционирует в качестве блока хранения, который хранит информацию координации, указывающую состояние координации между веб-приложением 303 и устройством 101 координации. В таблице 920 устройств координации ID 921 устройства является ID для однозначного задания устройства 101 координации. IP-адрес 922 является IP-адресом устройства 101 координации в локальной сети. Имя 923 устройства является именем, которое должно отображаться веб-браузером 304, когда пользователь выбирает устройство 101 координации.

[0051] Также услуга 924 A и услуга 925 B являются ID услуг и указывают, координируется ли устройство 101 координации с этими ID услуг. В настоящем варианте осуществления для каждого устройства координации хранится то, координируется ли устройство 101 координации с ID услуг. Однако услуга-посредник 302 также может хранить информацию об устройстве координации путем ассоциации с локальной аутентификационной информацией в координации с аутентификацией в локальной сети. Информация об устройстве взаимодействия, показанная на фиг. 9C, является всего лишь примером, и соответственно услуга-посредник 302 может хранить любую информацию об устройстве координации, например информацию о положении, информацию о модели или т.п.

[0052] Блок 505 хранения информации об услуге хранит информацию о веб-приложении 303, которая показана на фиг. 9B. ID 911 услуги, показанный на фиг. 9B, является ID для задания веб-приложения 303. Также название 912 услуги является отображаемым названием веб-приложения 303 и отображается, когда пользователь выбирает веб-приложение 303 адресата координации, используя UI, показанный на фиг. 8A.

[0053] Способ 913 аутентификации является способом аутентификации, заданным для каждого из веб-приложений 303. В настоящем варианте осуществления применяются способ OAuth и Базовый способ, но также могут применяться другие способы аутентификации. Блок 503 формирования сценариев формирует сценарий для ответа веб-браузеру 304 с помощью блока 501 веб-ответа. Блок 503 формирования сценариев получает способ аутентификации для аутентификации услуги, выбранной пользователем на фиг. 8A, от блока 505 хранения информации об услуге и формирует сценарий в соответствии со способом аутентификации.

[0054] Фиг. 7А - схема, иллюстрирующая примерный сценарий, использующий способ аутентификации OAuth. Этот сценарий является сценарием для перенаправления на экран аутентификации OAuth, предоставленный веб-приложением 303. Здесь callback_url относится к URL назначения, на который нужно перенаправлять, используя аутентификационный маркер, полученный с помощью аутентификации OAuth в виде параметра URL. В настоящем варианте осуществления, поскольку услуга-посредник 302 не получает аутентификационную информацию, услуга-посредник 302 непосредственно задает IP-адрес устройства 101 координации. Блок 503 формирования сценариев получает IP-адрес путем осуществления доступа к блоку 504 хранения информации об устройстве координации и вставляет IP-адрес в сценарий.

[0055] Фиг. 7B - схема, иллюстрирующая примерный сценарий, использующий базовый способ аутентификации. Этот сценарий является сценарием для показа диалога для введения аутентификационной информации для веб-приложения 303 и перенаправления информации о пользователе и пароля, введенных в этот диалог, в виде параметров URL к устройству 101 взаимодействия. URL назначения перенаправления формируется на основе IP-адреса устройства 101 координации. Блок 503 формирования сценариев получает IP-адрес устройства 101 координации путем осуществления доступа к блоку 504 хранения информации об устройстве координации.

[0056] Как показано в сценариях на фиг. 7A и 7B, блок 503 формирования сценариев формирует сценарий, соответствующий способу аутентификации для каждого сервера приложений. Блок 502 управления передает сценарий, соответствующий способу аутентификации, блоку 501 веб-ответа. Блок 501 веб-ответа передает сценарий веб-браузеру 304. Другими словами, каждый из блока 503 формирования сценариев и блока 501 веб-ответа функционирует в качестве блока формирования, который формирует сценарий, который должен аутентифицироваться по способу аутентификации, соответствующему веб-приложению адресата координации, и передает сформированный сценарий веб-браузеру 304.

[0057] Фиг. 6 - схема, иллюстрирующая функции сервера 103 приложений. Сервер 103 приложений является системой предоставления услуг, которая предоставляет веб-услугу в ответ на запрос от пользовательского устройства. Блок 602 API-взаимодействия вызывает блок 604 управления в соответствии с запросом от блока 408 API-взаимодействия в устройстве 101 координации. Точнее говоря, блок 402 координации приложений в устройстве 101 координации осуществляет запрос получения контента к веб-приложению 303 посредством блока 408 API-взаимодействия. Запрос получения контента является запросом для получения данных контента, хранимых веб-приложением 303. В настоящем варианте осуществления взаимодействие с помощью блока 602 API-взаимодействия является HTTP-взаимодействием. Блок 408 API-взаимодействия вставляет аутентификационную информацию или аутентификационный маркер для пользователя в заголовок HTTP у пакета HTTP-взаимодействия, соответствующего запросу получения контента.

[0058] Когда блок 602 API-взаимодействия вызывает блок 604 управления, блок 602 API-взаимодействия получает аутентификационную информацию или аутентификационный маркер из заголовка HTTP и передает их блоку 604 управления. Блок 604 управления выполняет аутентификационную обработку пользователя с использованием аутентификационной информации или аутентификационного маркера, принятых от блока 602 API-взаимодействия. Если аутентификация успешна в результате аутентификационной обработки, то блок 604 управления формирует ответ, включающий в себя данные контента, соответствующие запросу получения контента, и передает ответ в блок 602 API-взаимодействия. Блок 602 API-взаимодействия передает ответ, принятый от блока 604 управления, в блок 408 API-взаимодействия в устройстве 101 координации. Другими словами, каждый из блока 408 API-взаимодействия и блока 402 координации приложений функционирует в качестве блока аутентификации, который принимает аутентификацию от веб-приложения 303, используя сохраненную аутентификационную информацию или аутентификационный маркер.

[0059] Блок 601 веб-ответа вызывает блок 604 управления в соответствии с запросом от веб-браузера 304 в клиентском компьютере 104. В то же время блок 601 веб-ответа получает аутентификационную информацию из заголовка HTTP и передает ее блоку 604 управления. Потом блок 601 веб-ответа передает ответ, сформированный блоком 604 управления.

[0060] Блок 604 управления вызывает блок 605 аутентификации, чтобы проверить достоверность аутентификационной информации. Блок 605 аутентификации хранит таблицу 940 аутентификационной информации, показанную на фиг. 9E. Таблица 940 аутентификационной информации хранит пару из ID пользователя и пароля для пользователя (пользователей), зарегистрированного в веб-приложении 303. Когда пара из ID пользователя и пароля достоверна, блок 605 аутентификации отвечает блоку 604 управления путем указания того, что результат проверки является приемлемым. Когда пара из ID пользователя и пароля недействительна, блок 605 аутентификации отвечает блоку 604 управления путем указания того, что результат проверки не является приемлемым.

[0061] Также блок 604 управления вызывает блок 605 аутентификации, чтобы проверить достоверность аутентификационного маркера. Аутентификационный маркер является аутентификационным маркером, который должен выдаваться блоком 605 аутентификации, когда осуществляется запрос аутентификации OAuth к блоку 601 веб-ответа. Блок 605 аутентификации хранит таблицу 930 аутентификационных маркеров, показанную на фиг. 9D, и проверяет достоверность аутентификационного маркера путем подтверждения того, что ID вызывающего приложения совпадает с аутентификационным маркером.

[0062] Когда аутентификационный маркер достоверен, блок 605 аутентификации отвечает блоку 604 управления путем указания того, что результат проверки является приемлемым. Блок 602 API-взаимодействия принимает результат проверки от блока 604 управления и отвечает блоку 408 API-взаимодействия. Когда аутентификационный маркер недействителен, блок 605 аутентификации отвечает блоку 604 управления путем указания того, что результат проверки не является приемлемым. Блок 602 API-взаимодействия принимает результат проверки от блока 604 управления и отвечает блоку 408 API-взаимодействия.

[0063] Блок 602 API-взаимодействия вызывает блок 604 управления. В то же время блок 604 управления принимает аутентификационную информацию от блока 602 API-взаимодействия. Блок 604 управления передает аутентификационную информацию блоку 605 аутентификации и побуждает блок 605 аутентификации подтвердить достоверность аутентификационной информации. Когда результат проверки, полученный блоком 605 аутентификации, является приемлемым, блок 604 управления регистрирует, получает, изменяет или удаляет контент в блоке 603 хранения контента в ответ на запрос, принятый от блока 408 API-взаимодействия через блок 602 API-взаимодействия. Далее блок 604 управления передает результат в блок 602 API-взаимодействия. Когда результат проверки не является приемлемым, блок 604 управления передает ответ с ошибкой в блок 602 API-взаимодействия.

[0064] Также блок 601 веб-ответа вызывает блок 604 управления, чтобы работать с контентом. В то же время блок 604 управления принимает аутентификационную информацию от блока 601 веб-ответа. Блок 604 управления побуждает блок 605 аутентификации подтвердить достоверность аутентификационной информации. Когда результат проверки, полученный блоком 605 аутентификации, является приемлемым, блок 604 управления регистрирует, получает, изменяет или удаляет контент в блоке 603 хранения контента в соответствии с действием пользователя в веб-браузере 304 и передает результат действия в блок 601 веб-ответа. Когда результат проверки не является приемлемым, блок 604 управления передает блоку 601 веб-ответа ответ с ошибкой, указывающий, что проверка не прошла, и содействует повторной аутентификации. Также блок 601 веб-ответа вызывает блок 604 управления, чтобы побудить его сформировать ответ на аутентификацию OAuth. В то же время блок 604 управления принимает аутентификационную информацию, ID приложения и callback_url от блока 601 веб-ответа.

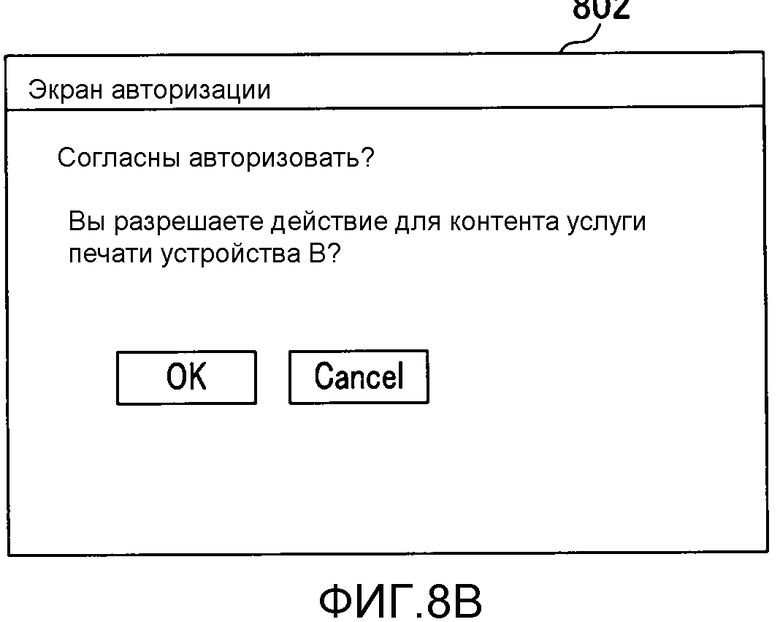

[0065] Блок 604 управления побуждает блок 605 аутентификации подтвердить достоверность аутентификационной информации. Когда результат проверки, полученный блоком 605 аутентификации, является приемлемым, блок 604 управления формирует экран 802 авторизации, показанный на фиг. 8B, и передает экран 802 авторизации блоку 601 веб-ответа. Когда нажимается кнопка "OK" на экране 802 авторизации в веб-браузере 304 клиентского компьютера 104, блок 601 веб-ответа снова вызывает блок 604 управления. Далее блок 605 аутентификации принимает команду от блока 604 управления, формирует аутентификационный маркер в ответ на аутентификационную информацию и ID приложения и передает блоку 601 веб-ответа ответ для перенаправления в callback_url аутентификационного маркера в виде параметра URL. В то же время блок 605 аутентификации ассоциирует сформированный аутентификационный маркер с ID приложения и сохраняет результирующую аутентификационную информацию в таблице 930 аутентификационных маркеров.

[0066] Когда пользователем нажимается кнопка "Cancel" на экране 802 авторизации, блок 604 управления формирует экран (не показан), указывающий, что транзакция отменена, и передает сформированный экран блоку 601 веб-ответа. Также, когда результат проверки не является приемлемым, блок 604 управления передает блоку 601 веб-ответа экран (не показан), указывающий, что проверка не прошла, и содействует повторной аутентификации.

[0067] Далее со ссылкой на фиг. 10 приведено описание обработки для регистрации аутентификационной информации в устройстве 101 координации путем осуществления доступа к услуге-посреднику 302 с помощью веб-браузера 304.

[0068] Во-первых, предполагается, что ID устройства, IP-адрес и имя устройства для устройства 101 координации заранее зарегистрированы в услуге-посреднике 302. Регистрация может осуществляться устройством 101 координации автоматически либо может осуществляться пользователем вручную, используя веб-браузер.

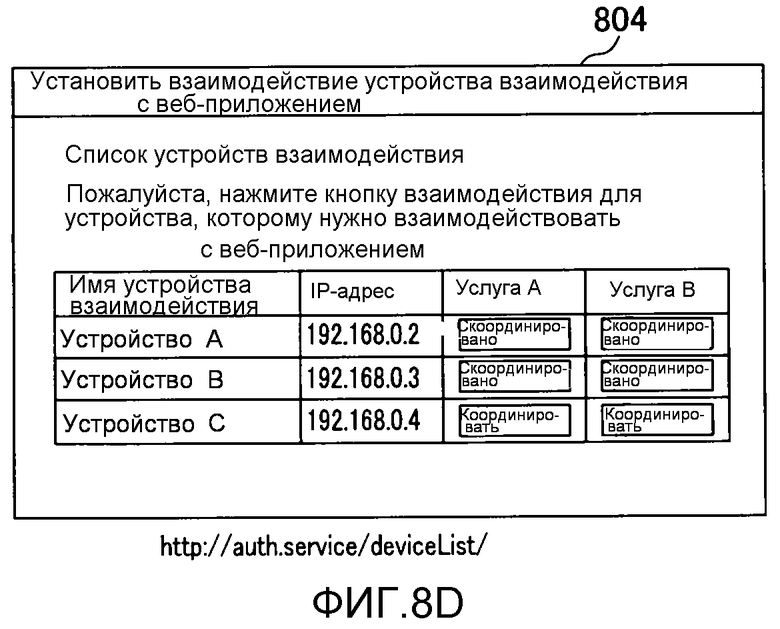

[0069] На этапе S1001 веб-браузер 304 запрашивает список устройств координации у блока 501 веб-ответа в услуге-посреднике 302. Веб-браузер 304 запрашивает список устройств координации в виде экрана ввода команды координации. Блок 501 веб-ответа вызывает блок 502 управления. Вызванный блок 502 управления формирует экран списка устройств координации. Блок 502 управления осуществляет доступ к таблице 920 устройств координации, сохраненной в блоке 504 хранения информации об устройстве координации, чтобы посредством этого сформировать экран списка устройств координации. Экраном, который должен быть сформирован блоком 502 управления и отображен веб-браузером 304, является, например, показанный на фиг. 8A экран. На экране списка устройств координации, показанном на фиг. 8A, пользователь может подтвердить список устройств координации и предоставить команду координации для координации устройства (устройств) координации с веб-приложением.

[0070] На этапе S1002 блок 501 веб-ответа в услуге-посреднике 302 передает экран списка устройств координации, сформированный блоком 502 управления на этапе S1001, веб-браузеру 304 в качестве ответа на запрос списка устройств координации. Другими словами, веб-браузер 304 принимает данные, предоставленные устройством 101 координации через веб-приложение 303, и отображает блок команд (фиг. 8A), сконфигурированный для запуска услуги, посредством которой обработка изображений подчиняется принятым данным.

[0071] На этапе S1003, когда пользователь нажимает в веб-браузере 304 кнопку 805 координации, показанную на фиг. 8A, веб-браузер 304 предоставляет команду координации услуги блоку 501 веб-ответа в услуге-посреднике 302. В то же время команда координации предоставляется услуге, соответствующей нажатой кнопке координации. Блок 502 управления ответвляет обработку к этапу S1004, когда способом аутентификации для аутентификации веб-приложения, соответствующего нажатой кнопке, является способ аутентификации OAuth, или ответвляет обработку к этапу S1003, когда способом аутентификации является базовый способ аутентификации. Другими словами, веб-браузер 304 функционирует в качестве блока доступа, который осуществляет доступ к некоторому адресу для приема услуги аутентификации в ответ на тот факт, что заказан запуск услуги, которой подвергается обработка изображений посредством устройства 101 координации.

[0072] Когда на этапе S1003 пользователь нажимает кнопку координации для устройства B, которое должно координироваться с услугой B, процесс переходит к этапу S1004. На этапе S1004 блок 501 веб-ответа в услуге-посреднике 302 принимает команду координации. Другими словами, блок 501 веб-ответа функционирует в качестве блока принятия, который принимает команду координации для координации веб-приложения 303 с устройством 101 координации по сети. Блок 501 веб-ответа вызывает блок 502 управления в результате принятия команды координации. Блок 502 управления вызывает блок 504 хранения информации об устройстве координации и осуществляет доступ к информации о веб-приложении 303, показанной на фиг. 9B. Когда способом аутентификации, соответствующим веб-приложению 303, является способ аутентификации OAuth, блок 502 управления вызывает блок 503 формирования сценариев.

[0073] На этапе S1004 блок 503 формирования сценариев в услуге-посреднике 302 формирует сценарий для способа аутентификации OAuth и передает сценарий блоку 502 управления. Блок 502 управления передает сформированный сценарий блоку 501 веб-ответа. В настоящем варианте осуществления блок 503 формирования сценариев формирует, например, показанный на фиг. 7A сценарий. В то же время блок 503 формирования сценариев формирует сценарий для задания IP-адреса устройства 101 координации в качестве callback_url, и соответственно веб-браузер 304 может передать устройству 101 координации команду перенаправления вместе с аутентификационным маркером. На этапе S1005 блок 501 веб-ответа в качестве ответа передает веб-браузеру 304 сценарий, принятый от блока 502 управления.

[0074] На этапе S1006 веб-браузер 304 выполняет сценарий. В настоящем варианте осуществления веб-браузер 304 предварительно конфигурируется для немедленного выполнения сценария при его приеме. Немедленное выполнение сценария на стороне веб-браузера 304 является известной технологией для специалиста в данной области техники. Веб-браузер 304 выполняет сценарий, показанный на фиг. 7A, и осуществляет запрос авторизации к блоку 601 веб-ответа в веб-приложении 303.

[0075] Когда блок 601 веб-ответа в веб-приложении 303 принимает запрос авторизации от веб-браузера 304 на этапе S1007, блок 601 веб-ответа вызывает блок 604 управления. Блок 604 управления побуждает блок 605 аутентификации подтвердить достоверность запроса авторизации. Другими словами, блок 604 управления подтверждает, вошел ли веб-браузер 304 в веб-приложение 303. Когда веб-браузер 304 вошел в веб-приложение 303, блок 605 аутентификации определяет, что результат проверки является приемлемым, формирует показанный на фиг. 8B экран (в настоящем варианте осуществления называемый "экраном 802 авторизации") и передает экран блоку 601 веб-ответа.

[0076] Также, когда блок 605 аутентификации определяет, что результат проверки не является приемлемым, блок 604 управления передает блоку 601 веб-ответа экран, указывающий, что проверка не прошла, и содействует повторной авторизации. Когда выполняется повторная авторизация для пользователя, который не выполнил вход в систему, пользователь вводит свой ID пользователя и пароль на экране повторной авторизации (не показан), чтобы посредством этого выполнить повторную авторизацию. Далее блок 601 веб-ответа в веб-приложении 303 передает экран 802 авторизации веб-браузеру 304.

[0077] На этапе S1008 экран 802 авторизации, показанный на фиг. 8B, отображается в веб-браузере 304. В настоящем варианте осуществления экран 802 авторизации также называется "экраном ввода аутентификационной информации". Когда пользователь нажимает кнопку "OK" на экране 802 авторизации, веб-браузер 304 предоставляет команду авторизации блоку 601 веб-ответа в веб-приложении 303. Когда пользователь нажимает кнопку "Cancel", обработка по выдаче маркера на этапе S1009 не выполняется. Другими словами, веб-браузер 304 функционирует в качестве блока передачи, который передает веб-приложению аутентификационную информацию, которая вводится через экран аутентификации, предоставленный путем осуществления доступа к некоторому адресу для приема услуги аутентификации.

[0078] На этапе S1009 блок 601 веб-ответа в веб-приложении 303 принимает команду авторизации от веб-браузера 304. Блок 601 веб-ответа, который принял команду авторизации, вызывает блок 604 управления. Блок 604 управления вызывается из блока 601 веб-ответа для формирования ответа на аутентификацию OAuth. В то же время блок 604 управления принимает аутентификационную информацию, ID приложения и callback_url от блока 601 веб-ответа. Далее блок 604 управления формирует аутентификационный маркер, соответствующий аутентификационной информации и ID приложения, и отвечает блоку 601 веб-ответа командой перенаправления в callback_url, используя сформированный аутентификационный маркер в качестве параметра URL.

[0079] Например, как показано на фиг. 7A, блок 601 веб-ответа предоставляет команду перенаправления, используя аутентификационный маркер вида "http://192.168.0.2?AuthToken=1d04otkbmrldohnn" в качестве параметра URL. В то же время блок 605 аутентификации сохраняет сформированный аутентификационный маркер, ассоциированный с ID приложения, в таблице 930 аутентификационных маркеров.

[0080] На этапе S1010 блок 601 веб-ответа в веб-приложении 303 передает веб-браузеру 304 ответ для перенаправления аутентификационного маркера, сформированного на этапе S1009, к устройству 101 координации.

[0081] На этапе S1011 веб-браузер 304 передает аутентификационный маркер блоку 406 веб-ответа устройства 101 координации в соответствии с командой перенаправления на этапе S1010.

[0082] На этапе S1012 блок 406 веб-ответа устройства 101 координации вызывает блок 405 локальной аутентификации. Когда блок 405 локальной аутентификации определил, что пользователь является авторизованным лицом, блок 406 веб-ответа выполняет следующую обработку, а затем отвечает по сети. Блок 406 веб-ответа устройства 101 координации анализирует параметр URL и получает аутентификационный маркер в качестве аутентификационной информации. Также блок 406 веб-ответа получает локальный ID пользователя от блока 405 локальной аутентификации, ассоциирует принятый аутентификационный маркер с локальным ID пользователя и ID услуги и сохраняет результирующий аутентификационный маркер в таблице 900 аутентификационной информации, хранимой блоком 407 хранения аутентификационной информации.

[0083] Когда множество пользователей использует устройство 101 координации, аутентификационный маркер, сохраненный некоторым пользователем, должен препятствовать его использованию другим пользователем. С помощью этой структуры системы аутентификационным маркером можно управлять путем его ассоциирования с локальным ID пользователя и ID услуги, что приводит к повышенному удобству в использовании.

[0084] В настоящем варианте осуществления приведено описание для случая, где аутентификация выполняется в локальной сети. Однако если только один пользователь использует устройство 101 координации, необходимость в аутентификации в локальной сети отпадает, и соответственно его аутентификационный маркер может не сохраняться совместно с локальной аутентификационной информацией.

[0085] Когда пользователь на экране, показанном на фиг. 8A, нажимает кнопку координации для устройства B, которое должно быть координировано с услугой A, используется базовый способ аутентификации. На этапе S1013 блок 503 формирования сценариев в услуге-посреднике 302 формирует сценарий для базового способа аутентификации и передает сформированный сценарий блоку 502 управления. Блок 502 управления передает принятый сценарий блоку 501 веб-ответа. В настоящем варианте осуществления блок 503 формирования сценариев формирует, например, сценарий, который показан на фиг. 7B. Блок 503 формирования сценариев задает IP-адрес устройства 101 координации в качестве URL назначения перенаправления, и соответственно веб-браузер 304 может передавать устройству 101 координации ID пользователя и пароль от веб-приложения 303.

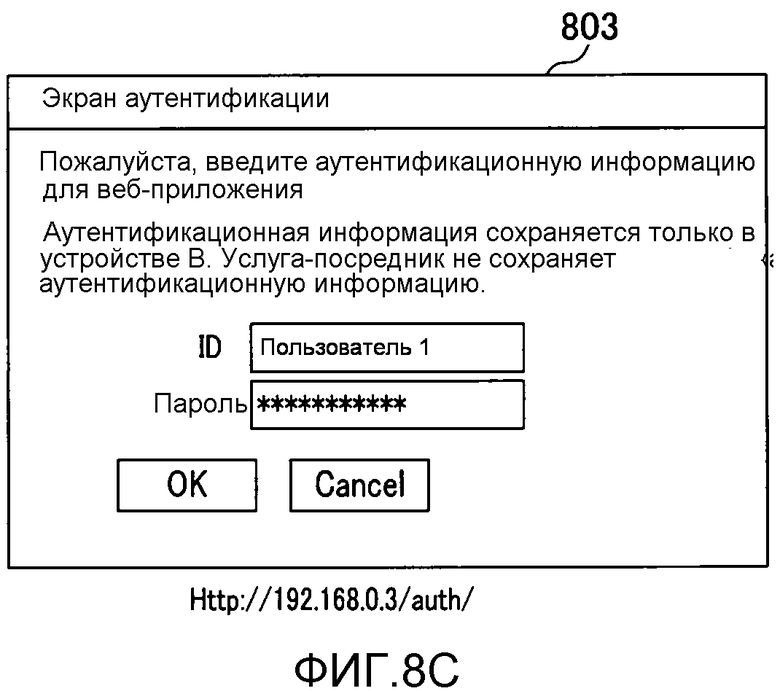

[0086] На этапе S1014 веб-браузер 304 принимает сценарий, сформированный блоком 503 формирования сценариев. На этапе S1015 веб-браузер 304 выполняет сценарий. Как описано выше, обычно веб-браузер 304 немедленно выполняет сценарий при его приеме. Веб-браузер 304 отображает экран 803 ввода аутентификационной информации, показанный на фиг. 8C, в результате выполнения сценария, показанного на фиг. 7B.

[0087] Веб-браузер 304 отображает экран 802 авторизации, показанный на фиг. 8B, или экран 803 ввода аутентификационной информации, показанный на фиг. 8C, путем выполнения сценария. Другими словами, веб-браузер 304 функционирует в качестве блока отображения, который отображает экран ввода аутентификационной информации, соответствующий веб-приложению 303 адресата координации, путем выполнения сценария.

[0088] На этапе S1016 пользователь вводит свой ID пользователя и пароль на экране 803 ввода аутентификационной информации. На этапе S1017, когда пользователь нажимает кнопку "OK", показанную на экране 803 ввода аутентификационной информации, веб-браузер 304 передает команду перенаправления для перенаправления к блоку 406 веб-ответа в устройстве 101 координации с использованием ID пользователя и пароля в качестве параметров URL.

[0089] Когда пользователь нажимает кнопку "OK" на экране 802 авторизации, который описан выше, веб-браузер 304 передает аутентификационный маркер блоку 406 веб-ответа. Также, когда пользователь нажимает кнопку "OK" на экране 803 ввода аутентификационной информации, веб-браузер 304 передает его ID пользователя и пароль блоку 406 веб-ответа. Другими словами, веб-браузер 304 функционирует в качестве блока передачи, который передает аутентификационный маркер, выданный веб-приложением 303, в ответ на входную информацию, введенную на экране ввода аутентификационной информации, или аутентификационную информацию, введенную на экране ввода аутентификационной информации.

[0090] На этапе S1018 блок 406 веб-ответа устройства 101 координации вызывает блок 405 локальной аутентификации. Когда блок 405 локальной аутентификации определил, что пользователь является авторизованным лицом, блок 406 веб-ответа выполняет следующую обработку, а затем отвечает по сети. Блок 406 веб-ответа устройства 101 координации анализирует параметр URL и получает пару из ID пользователя и пароля в качестве аутентификационной информации. Также блок 406 веб-ответа получает локальный ID пользователя от блока 405 локальной аутентификации, ассоциирует принятую пару из ID пользователя и пароля с локальным ID пользователя и ID услуги и сохраняет результирующую пару из ID пользователя и пароля в таблице 900 аутентификационной информации, хранимой блоком 407 хранения аутентификационной информации. В настоящем варианте осуществления приведено описание для случая, где аутентификация выполняется в локальной сети. Однако когда только один пользователь использует устройство 101 координации, необходимость в аутентификации в локальной сети отпадает, и соответственно его ID пользователя и пароль могут не сохраняться совместно с локальной аутентификационной информацией.

[0091] На этапе S1019 блок 406 веб-ответа устройства 101 координации предоставляет веб-браузеру 304 команду перенаправления для перенаправления к услуге-посреднику 302. Команда перенаправления включает в себя информацию координации, указывающую, что аутентификационный маркер или пара из ID пользователя и пароля уже установили координацию с услугой, с которой нужно установить координацию. Информация координации может непосредственно уведомлять услугу-посредника 302 об услуге, которую нужно координировать из устройства 101 координации. Другими словами, блок 406 веб-ответа функционирует в качестве блока уведомления, который предоставляет уведомление об информации, указывающей, что устройство 101 координации уже установило координацию с веб-приложением 303.

[0092] На этапе S1020 веб-браузер 304 перенаправляет аутентификационную информацию блоку 501 веб-ответа в услуге-посреднике 302 в соответствии с командой перенаправления на этапе S1019.

[0093] На этапе S1021 блок 501 веб-ответа в услуге-посреднике 302 вызывает блок 502 управления. Как описано выше, блок 501 веб-ответа включает в себя информацию координации, указывающую, что устройство 101 координации уже установило координацию с веб-приложением 303. Блок 502 управления формирует экран 804 списка устройств координации, показанный на фиг. 8D, на основе информации координации. В то же время на экране 804 списка устройств взаимодействия отображается информация о том, что установлена координация между услугами, для которых аутентификационная информация регистрируется с помощью алгоритма, описанного в настоящем варианте осуществления. Другими словами, блок 502 управления функционирует в качестве блока отображения, который формирует экран ввода команды координации и побуждает веб-приложение 303 отобразить этот экран. Блок 501 веб-ответа передает веб-браузеру 304 экран 804 списка устройств координации, сформированный блоком 502 управления.

[0094] Как описано выше, в первом варианте осуществления устройство 101 координации может получать аутентификационную информацию для веб-приложения 303 без получения аутентификационной информации для веб-приложения 303 с помощью услуги-посредника 302. Таким образом, можно предотвратить утечку аутентификационной информации из сервера-посредника, что устраняет возможность перехвата аутентификационной информации в канале связи между сервером-посредником и внешним устройством. Также в соответствии с системой обработки информации из первого варианта осуществления устройство обработки изображений, которое координируется с сервером предоставления услуг, может получить аутентификационную информацию без введения аутентификационной информации пользователем непосредственно в устройство обработки изображений. Таким образом, для пользователя можно сэкономить время и усилие на ввод аутентификационной информации непосредственно в устройство обработки изображений.

[0095] Затем устройство 101 координации осуществляет запрос аутентификации к веб-приложению 303 на основе аутентификационной информации. Если аутентификация успешна, то устройство 101 координации может получить данные контента или т.п. Система координации настоящего варианта осуществления устраняет необходимость для пользователя непосредственно вводить аутентификационную информацию через блок 401 отображения в устройстве 101 координации, что приводит к обеспечению удобства для пользователя. Также услуга-посредник 302 не получает аутентификационную информацию для веб-приложения 303, и соответственно можно предотвратить утечку аутентификационной информации. Кроме того, можно избежать занятости совместно используемого устройства координации некоторым пользователем.

[0096] В первом варианте осуществления услуга-посредник 302 побуждает веб-браузер 304 отобразить состояние координации между устройством 101 координации и веб-приложением 303 на экране 801 команды координации путем осуществления доступа к таблице 920 информации об устройстве координации. Однако когда аутентификационная информация вводится пользователем с помощью блока 401 отображения в устройстве 101 координации, услуга-посредник 302 не может знать, что установлена координация между устройством 101 координации и веб-приложением 303.

[0097] Далее приведено описание второго варианта осуществления со ссылкой на фиг. 12. Обработка, которую нужно описать во втором варианте осуществления, является обработкой для обновления состояния координации. На этапе S2001 веб-браузер 304 запрашивает список устройств координации у блока 501 веб-ответа в услуге-посреднике 302. Блок 501 веб-ответа вызывает блок 502 управления, и блок 502 управления формирует экран списка устройств координации. Блок 502 управления осуществляет доступ к таблице 920 устройств координации, сохраненной в блоке 504 хранения информации об устройстве координации, чтобы посредством этого сформировать экран списка устройств координации. Экраном, который должен быть сформирован в это время, является, например, экран, который показан на фиг. 8A. На экране списка устройств координации, показанном на фиг. 8A, пользователь может подтвердить список устройств координации и предоставить команду координации для координации устройства (устройств) координации с веб-приложением.

[0098] На этапе S2002 блок 501 веб-ответа в услуге-посреднике 302 отвечает веб-браузеру 304 экраном списка устройств координации, сформированным на этапе S2001.

[0099] На этапе S2003 блок 501 веб-ответа в услуге-посреднике 302 предоставляет команду получения состояния веб-браузеру 304 в режиме асинхронного взаимодействия. Другими словами, блок 501 веб-ответа функционирует в качестве блока запроса состояния, который осуществляет запрос для получения состояния координации между устройством 101 координации и веб-приложением 303 к устройству 101. Команда получения состояния на этапе S2003 предоставляется путем асинхронного вызова HTTP -запроса XML с использованием AJAX. Термин "AJAX" относится к технологии, в которой отображенный HTML можно перезаписывать динамически с помощью асинхронного взаимодействия, используя веб-браузер.

[0100] На этапе S2004 веб-браузер 304 осуществляет запрос получения состояния к устройству 101 координации в соответствии с командой получения состояния на этапе S2003. В то же время запрос получения состояния осуществляется в виде, например, "http://192.168.0.2?ResponseServiceStatus=ServiceA". Термин "ResponseServiceStatus" относится к веб-приложению, состояние которого подтверждается.

[0101] На этапе S2005 блок 406 веб-ответа в устройстве 101 координации осуществляет доступ к таблице 900 аутентификационной информации, хранимой блоком 407 хранения аутентификационной информации, и получает состояние координации с веб-приложением 303, заданным на этапе S2004.

[0102] На этапе S2006 блок 406 веб-ответа устройства 101 координации информирует веб-браузер 304 о состоянии координации, полученном на этапе S2005. Хотя в настоящем варианте осуществления веб-приложение 303 задается на этапе S2004, блок 406 веб-ответа также может информировать веб-браузер 304 о всех состояниях координации между устройствами 101 координации и веб-приложением 303 без задания веб-приложения 303. Кроме того, когда услуга-посредник 302 аутентифицируется и координируется с устройством 101 координации, устройство 101 координации сохраняет аутентификационную информацию для веб-приложения 303 путем ее ассоциации с локальной аутентификационной информацией, как описано в первом варианте осуществления. В вышеуказанном случае устройство 101 получает состояние координации пользователя путем осуществления доступа к блоку 407 хранения аутентификационной информации и информирует веб-браузер 304 об этом состоянии.

[0103] Отметим, что устройство 101 координации также может использовать маркер обновления, чтобы осуществлять запрос повторного получения аутентификационного маркера с равными интервалами. В этом случае блок 402 координации приложений в устройстве 101 координации управляет блоком 407 хранения аутентификационной информации. Затем после истечения заранее установленного времени блок 402 координации приложений вызывает блок 408 API-взаимодействия, чтобы обновить заданное время. Также блок 402 координации приложений вставляет маркер обновления в запрос повторного получения аутентификационного маркера.

[0104] Потом блок 408 API-взаимодействия передает веб-приложению 303 запрос повторного получения аутентификационного маркера. Когда веб-приложение 303 принимает маркер обновления, включенный в запрос повторного получения аутентификационного маркера, веб-приложение 303 вновь выдает аутентификационный маркер, имеющий такое же значение, что и значение маркера обновления, и передает аутентификационный маркер устройству 101 координации. С помощью вышеупомянутой структуры системы можно предотвратить окончание функционирования аутентификационного маркера путем осуществления запроса повторного получения аутентификационного маркера с равными интервалами.

[0105] Также предположим, что маркер обновления, хранимый блоком 407 хранения аутентификационной информации, прекратил функционирование при подтверждении состояния. В этом случае блок 402 координации приложений в устройстве 101 координации вызывает блок 408 API-взаимодействия и передает веб-браузеру 304 экран авторизации. Когда пользователь нажимает кнопку авторизацию в веб-браузере 304, блок 605 аутентификации в веб-приложении 303 вновь выдает аутентификационный маркер. Другими словами, блок 402 координации приложений функционирует в качестве блока запроса маркера, который запрашивает повторное получение аутентификационного маркера с равными интервалами и осуществляет запрос повторной выдачи аутентификационного маркера к веб-приложению 303, когда аутентификационный маркер является недействительным.

[0106] На этапе S2007 веб-браузер 304 передает услуге-посреднику 302 ответ о состоянии. На этапе S2008 услуга-посредник 302 обновляет блок 504 хранения информации об устройстве координации в соответствии с состоянием, принятым на этапе S2007. На этапе S2009 услуга-посредник 302 обновляет экран списка устройств координации в режиме асинхронного взаимодействия в соответствии с состоянием, принятым на этапе S2008.

[0107] Как описано выше, в соответствии со вторым вариантом осуществления, когда экран 801 списка устройств координации в услуге-посреднике 302 отображается пользователем в веб-браузере 304, услуга-посредник 302 правильно отражает состояние координации, чтобы экран 801 списка устройств координации мог отобразить текущее состояние координации.

[0108] В первом варианте осуществления услуга-посредник 302 содержит блок 503 формирования сценариев и отвечает веб-браузеру 304. В третьем варианте осуществления будет приведено описание конфигурации, в котором устройство 101 координации содержит блок 410 формирования сценариев, а блок 501 веб-ответа в услуге-посреднике 302 только перенаправляет к блоку 406 веб-ответа в устройстве координации.

[0109] Фиг. 11A и 11B - схемы, иллюстрирующие соответственно программную конфигурацию сервера-посредника 102 и устройства 101 координации в соответствии с третьим вариантом осуществления. Как показано на фиг. 11A, программная конфигурация услуги-посредника 302 такая же, как в первом варианте осуществления, показанном на фиг. 5, за исключением того, что исключается блок 503 формирования сценариев и блок 505 хранения информации об услуге. Программная конфигурация блока 503 формирования сценариев и блока 505 хранения информации об услуге встраивается в программную конфигурацию устройства 102 координации, показанную на фиг. 11B. Блок 410 формирования сценариев и блок 411 хранения информации об услуге предоставляют такие же функции, как у блока 503 формирования сценариев и блока 505 хранения информации об услуге в программной конфигурации услуги-посредника 302, описанной в первом варианте осуществления. Другими словами, в настоящем варианте осуществления блок 410 формирования сценариев функционирует в качестве блока формирования, который формирует сценарий, который должен аутентифицироваться по способу аутентификации, соответствующему веб-приложению 303. Также блок 505 хранения информации об услуге функционирует в качестве блока сохранения, который сохраняет аутентификационную информацию или аутентификационный маркер.

[0110] В дальнейшем будет приведено описание алгоритма обработки в настоящем варианте осуществления со ссылкой на фиг. 13. Поскольку процессы на этапах с S3001 по S3003 такие же, как на этапах с S1001 по S1003 из первого варианта осуществления, их описание здесь не приводится. На этапе S3004 блок 501 веб-ответа в услуге-посреднике 302 создает ответ перенаправления веб-браузеру 304 для блока 406 веб-ответа в устройстве 101 координации. Другими словами, блок 501 веб-ответа функционирует также в качестве блок передачи, который передает устройству 101 координации команду координации, принятую на этапе S3003.

[0111] На этапе S3005 веб-браузер 304 осуществляет доступ к устройству 101 координации в соответствии с ответом перенаправления на этапе S3004. В то же время ID услуги у веб-приложения 303 добавляется в URL ответа перенаправления. Например, ID услуги добавляется в виде "http://192.168.0.2?ServiceID=ServiceA". Также блок 406 веб-ответа в устройстве 101 координации вызывает блок 410 формирования сценариев. Блок 410 формирования сценариев вызывает блок хранения информации об услуге и определяет способ аутентификации для веб-приложения 303 из ID услуги. Когда в результате определения способом аутентификации является способ аутентификации OAuth, процесс переходит к этапу S3006, а если способом аутентификации является базовый способ аутентификации, процесс переходит к этапу S3015. Хотя в настоящем варианте осуществления будет приведено описание алгоритма обработки для двух типов способов аутентификации, также могут поддерживаться другие способы аутентификации.

[0112] На этапе S3006 блок 410 формирования сценариев в устройстве 101 координации формирует сценарий для аутентификации OAuth и передает сценарий блоку 406 веб-ответа.

[0113] На этапе S3007 блок 406 веб-ответа в устройстве 101 координации передает веб-браузеру 304 сценарий, принятый от блока 410 формирования сценариев. Здесь, поскольку принятый сценарий предназначен для перенаправления, ответ перенаправления можно создать с использованием HTTP вместо того, чтобы предписывать веб-браузеру 304 выполнять что-то в ответ на сценарий. Поскольку процессы на этапах с S3008 по S3014 такие же, как на этапах с S1006 по S1012 из первого варианта осуществления, их описание здесь не приводится.

[0114] Далее на этапе S3015 блок 410 формирования сценариев в устройстве 101 координации формирует сценарий для базовой аутентификации и передает сценарий блоку 406 веб-ответа. Как и в первом варианте осуществления, каждый из блока 406 веб-ответа и блока 410 формирования сценариев функционирует в качестве блока формирования, который формирует сценарий, который должен аутентифицироваться по способу аутентификации, соответствующему веб-приложению 303, и передает сформированный сценарий веб-браузеру 304. Поскольку процессы на этапах с S3016 по S3023 такие же, как на этапах с S1014 по S1021 из первого варианта осуществления, их описание здесь не приводится.

[0115] Как описано выше, в третьем варианте осуществления услуга-посредник выполняет только перенаправляющую обработку, а устройство 101 координации формирует сценарий для аутентификации. В вышеупомянутой конфигурации в третьем варианте осуществления могут обеспечиваться такие же результаты, как в первом варианте осуществления. К тому же услуга-посредник 302 не имеет функции для формирования сценария, и соответственно можно снизить нагрузку по обработке на услугу-посредника 302.

[0116] В третьем варианте осуществления пользователь предоставляет команду координации услуги на экране списка устройств координации в услуге-посреднике 302, чтобы перенаправлять к устройству 101 координации. В четвертом варианте осуществления будет приведено описание случая, где отсутствует услуга-посредник 302 и координация аутентификации устанавливается путем осуществления доступа к устройству 101 координации непосредственно из веб-браузера 304.

[0117] Программная конфигурация устройства 101 координации в четвертом варианте осуществления такая же, как в третьем варианте осуществления, и в настоящем варианте осуществления отсутствует услуга-посредник 302. Далее приведено описание алгоритма обработки в четвертом варианте осуществления со ссылкой на фиг. 15.

[0118] На этапе S4001 пользователь осуществляет запрос экрана координации от устройства 101 путем задания IP-адреса или имени хоста, используя веб-браузер 304. На этапе S4002 блок 406 веб-ответа в устройстве 101 координации отвечает веб-браузеру 304 экраном 1400 списка веб-приложений, показанным на фиг. 14.

[0119] На этапе S4003 пользователь нажимает кнопку координации на экране 1400 списка веб-приложений в веб-браузере 304. Таким образом, блок 406 веб-ответа в устройстве 101 координации принимает запрос координации. Другими словами, в четвертом варианте осуществления блок 406 веб-ответа функционирует в качестве блока принятия, который принимает от веб-браузера 304 команду координации для установления координации между веб-приложением 303 и устройством координации. Поскольку процессы на этапах с S4004 по S4018 такие же, как на этапах с S1004 по S1018 из первого варианта осуществления, здесь не будет приведено никакого описания.

[0120] Как описано выше, в четвертом варианте осуществления пользователь непосредственно осуществляет доступ к устройству 101 координации, используя веб-браузер 304, чтобы посредством этого установить координацию аутентификации. В вышеупомянутой конфигурации в четвертом варианте осуществления услуга-посредник 302 не нужна. В конфигурации в четвертом варианте осуществления пользователь может легко зарегистрировать аутентификационную информацию для веб-приложения 303 в устройстве 101 координации только с помощью функций, предоставленных устройством 101 координации.

ДРУГИЕ ВАРИАНТЫ ОСУЩЕСТВЛЕНИЯ

[0121] Особенности настоящего изобретения также могут быть реализованы с помощью компьютера в системе или устройстве (или устройств, таких как CPU или MPU), который считывает и выполняет программу, записанную в запоминающем устройстве, чтобы выполнить функции вышеописанных вариантов осуществления, и с помощью способа, этапы которого выполняются компьютером в системе или устройстве посредством, например, считывания и выполнения программы, записанной в запоминающем устройстве, чтобы выполнить функции вышеописанных вариантов осуществления. С этой целью программа предоставляется компьютеру, например, по сети или с носителя информации различных типов, служащего в качестве запоминающего устройства (например, машиночитаемого носителя).

[0122] Хотя настоящее изобретение описано со ссылкой на примерные варианты осуществления, нужно понимать, что изобретение не ограничивается раскрытыми примерными вариантами осуществления. Объем нижеследующей формулы изобретения должен соответствовать самой широкой интерпретации, чтобы заключать в себе все такие модификации и равноценные конструкции и функции.

[0123] Данная заявка испрашивает приоритет заявки на патент Японии с № 2011-226746, зарегистрированной 14 октября 2011 г., которая настоящим полностью включается в данный документ путем отсылки.

Изобретение относится к системе обработки информации, устройству обработки изображений, пользовательскому устройству, способу управления и носителю информации. Технический результат заключается в снижении вероятности утечки аутентификационной информации и снижении вероятности перехвата аутентификационной информации в канале связи за счет исключения возможности хранения аутентификационной информации сервером-посредником и исключения возможности ввода аутентификационной информации пользователем непосредственно в устройство обработки изображений. Технический результат достигается за счет услуги-посредника, которая принимает от веб-браузера команду координации для координации сервера веб-приложений с устройством координации, формирует сценарий, который должен аутентифицироваться посредством способа аутентификации, соответствующего серверу, и передает сформированный сценарий системе предоставления услуг адресата координации, указанной командой координации. Веб-браузер передает устройству координации аутентификационную информацию или аутентификационный маркер, которые получаются в ответ на операцию ввода на экране ввода аутентификационной информации, отображаемом посредством выполнения сценария. Затем устройство координации принимает и сохраняет аутентификационную информацию или аутентификационный маркер. 5 н. и 4 з.п. ф-лы, 24 ил.

1. Система обработки информации, содержащая:

систему предоставления услуг, которая предоставляет веб-услугу в ответ на запрос от пользовательского устройства;

устройство обработки изображений, которое выполняет обработку изображений, используя веб-услугу в координации с системой предоставления услуг; и

систему-посредника, которая посредничает в предоставлении аутентификационной информации, которую должно использовать устройство обработки изображений, когда устройство обработки изображений координируется с системой предоставления услуг,

причем система-посредник содержит:

блок принятия, сконфигурированный для принятия от пользовательского устройства команды координации для координации системы предоставления услуг с устройством обработки изображений; и

блок формирования, сконфигурированный для формирования сценария, который должен аутентифицироваться способом аутентификации, соответствующим системе предоставления услуг, и передачи сформированного сценария пользовательскому устройству,

причем пользовательское устройство содержит:

блок отображения, сконфигурированный для отображения экрана ввода аутентификационной информации, соответствующего системе предоставления услуг, которая является адресатом координации, путем выполнения сценария, переданного из системы-посредника; и

блок передачи, сконфигурированный для передачи ввода аутентификационной информации с экрана ввода аутентификационной информации или аутентификационного маркера, выданного системой предоставления услуг на основе ввода аутентификационной информации на экране ввода аутентификационной информации, в устройство обработки изображений, заданное сценарием, и

причем устройство обработки изображений содержит:

блок сохранения, сконфигурированный для приема аутентификационной информации или аутентификационного маркера от блока передачи, предоставленного в пользовательском устройстве, и сохранения аутентификационной информации или аутентификационного маркера; и

блок аутентификации, сконфигурированный для приема аутентификации от системы предоставления услуг, используя сохраненную аутентификационную информацию или аутентификационный маркер.

2. Система обработки информации по п.1,

в которой устройство обработки изображений дополнительно содержит:

блок уведомления, сконфигурированный для непосредственного уведомления системы-посредника об информации, указывающей, что устройство обработки изображений координируется с системой предоставления услуг, или уведомления системы-посредника об информации через пользовательское устройство в ответ на то, что блок хранения уже сохранил аутентификационную информацию или аутентификационный маркер,

в котором система-посредник дополнительно содержит:

блок хранения, сконфигурированный для сохранения информации координации, указывающей состояние координации между по меньшей мере системой предоставления услуг и устройством обработки изображений; и

блок отображения, сконфигурированный для формирования экрана ввода команды координации на основе информации координации, сохраненной в блоке хранения, в ответ на запрос передачи экрана ввода команды координации от пользовательского устройства и для побуждения пользовательского устройства отобразить сформированный экран ввода команды координации.

3. Система обработки информации по п.1,

в которой блок сохранения, предоставленный в устройстве обработки изображений, сохраняет информацию о соответствии между аутентификационной информацией или аутентификационным маркером, которые используются системой предоставления услуг для аутентификации устройства обработки изображений, и локальной аутентификационной информацией, соответствующей пользователю, и

в которой блок аутентификации, предоставленный в устройстве обработки изображений, осуществляет доступ к информации о соответствии, сохраненной в блоке сохранения, и осуществляет запрос аутентификации к системе предоставления услуг, который включает в себя аутентификационную информацию или аутентификационный маркер, ассоциированные с локальной аутентификационной информацией, используемой при локальной аутентификационной обработке для пользователя.

4. Система обработки информации по п.1, в которой устройство обработки изображений дополнительно содержит:

блок запроса маркера, сконфигурированный для запроса у системы предоставления услуг повторного получения аутентификационного маркера с равными интервалами, когда блок сохранения сохраняет аутентификационный маркер, или для запроса у системы предоставления услуг повторной выдачи аутентификационного маркера, когда аутентификационный маркер является недействительным.

5. Система обработки информации по п.2,

в которой система-посредник дополнительно содержит:

блок запроса состояния, сконфигурированный для осуществления запроса получения состояния координации между устройством обработки изображений и системой предоставления услуг к устройству обработки изображений через пользовательское устройство, и

в которой блок хранения обновляет информацию координации, сохраненную в блоке хранения, на основе состояния координации, переданного от устройства обработки информации через пользовательское устройство в ответ на запрос получения состояния координации.

6. Устройство обработки изображений, которое выполняет обработку изображений с использованием веб-услуги в координации с системой предоставления услуг, которая предоставляет веб-услугу в ответ на запрос от пользовательского устройства, причем устройство обработки изображений содержит:

блок принятия, сконфигурированный для принятия от пользовательского устройства по сети команды координации для координации системы предоставления услуг с устройством обработки изображений;

блок формирования, сконфигурированный для формирования сценария, который должен аутентифицироваться способом аутентификации, соответствующим системе предоставления услуг, и передачи сформированного сценария системе предоставления услуг адресата координации, указанной командой координации;

блок хранения, сконфигурированный для приема ввода аутентификационной информации на экране ввода аутентификационной информации, который отображается путем выполнения сценария, соответствующем системе предоставления услуг адресата координации, или аутентификационного маркера, выданного системой предоставления услуг в зависимости от ввода аутентификационной информации на экране ввода аутентификационной информации, от пользовательского устройства по сети и сохранения аутентификационной информации или аутентификационного маркера; и

блок аутентификации, сконфигурированный для приема аутентификации от системы предоставления услуг, используя сохраненную аутентификационную информацию или аутентификационный маркер.

7. Способ для управления системой обработки информации, содержащей:

систему предоставления услуг, которая предоставляет веб-услугу в ответ на запрос от пользовательского устройства;

устройство обработки изображений, которое выполняет обработку изображений, используя веб-услугу в координации с системой предоставления услуг; и

систему-посредника, которая посредничает в предоставлении аутентификационной информации, которую должно использовать устройство обработки изображений, когда устройство обработки изображений координируется с системой предоставления услуг,

причем способ содержит этапы, на которых:

принимают с помощью системы-посредника команду координации от пользовательского устройства для координации системы предоставления услуг с устройством обработки изображений; и

формируют с помощью системы-посредника сценарий, который должен аутентифицироваться способом аутентификации, соответствующим системе предоставления услуг, и передают сформированный сценарий пользовательскому устройству,

отображают с помощью пользовательского устройства экран ввода аутентификационной информации, соответствующий системе предоставления услуг, которая является адресатом координации, путем выполнения сценария, переданного из системы-посредника; и

передают с помощью пользовательского устройства ввод аутентификационной информации с экрана ввода аутентификационной информации или аутентификационный маркер, выданный системой предоставления услуг в зависимости от ввода аутентификационной информации на экране ввода аутентификационной информации, в устройство обработки изображений, заданное сценарием, и

принимают с помощью устройства обработки изображений аутентификационную информацию или аутентификационный маркер от блока передачи, предоставленного в пользовательском устройстве, и сохраняют аутентификационную информацию или аутентификационный маркер; и

принимают с помощью устройства обработки изображений аутентификацию от системы предоставления услуг, используя сохраненную аутентификационную информацию или аутентификационный маркер.

8. Постоянный носитель информации, на котором хранится компьютерная программа для побуждения компьютера выполнять способ для управления системой обработки информации, содержащей:

систему предоставления услуг, которая предоставляет веб-услугу в ответ на запрос от пользовательского устройства;

устройство обработки изображений, которое выполняет обработку изображений, используя веб-услугу в координации с системой предоставления услуг; и

систему-посредника, которая посредничает в предоставлении аутентификационной информации, которую должно использовать устройство обработки изображений, когда устройство обработки изображений координируется с системой предоставления услуг,

причем способ содержит:

прием с помощью системы-посредника команды координации от пользовательского устройства для координации системы предоставления услуг с устройством обработки изображений; и

формирование с помощью системы-посредника сценария, который должен аутентифицироваться способом аутентификации, соответствующим системе предоставления услуг, и передачу сформированного сценария пользовательскому устройству,

отображение с помощью пользовательского устройства экрана ввода аутентификационной информации, соответствующего системе предоставления услуг, которая является адресатом координации, путем выполнения сценария, переданного из системы-посредника; и

передачу с помощью пользовательского устройства ввода аутентификационной информации на экране ввода аутентификационной информации или аутентификационного маркера, выданного системой предоставления услуг в зависимости от ввода аутентификационной информации на экране ввода аутентификационной информации, в устройство обработки изображений, заданное сценарием, и

прием с помощью устройства обработки изображений аутентификационной информации или аутентификационного маркера от блока передачи, предоставленного в пользовательском устройстве, и сохранение аутентификационной информации или аутентификационного маркера; и

прием с помощью устройства обработки изображений аутентификации от системы предоставления услуг, используя сохраненную аутентификационную информацию или аутентификационный маркер.

9. Пользовательское устройство, имеющее возможность коммуникации с системой предоставления услуг, включающей в себя веб-услугу для предоставления данных в ответ на прием команды предоставления от внешнего устройства, причем пользовательское устройство содержит:

средство отображения, сконфигурированное для отображения средства команд, сконфигурированного для запуска услуги, которая предоставляет данные устройству обработки изображений и заставляет устройство обработки изображений напечатать данные;