Уровень техники

Область техники

[0001] Настоящее изобретение относится к устройству для обработки информации, способу для управления устройством для обработки информации и носителю данных, который обрабатывает запрос в соответствии с протоколом передачи гипертекста (HTTP).

Описание предшествующего уровня техники

[0002] Многофункциональное периферийное устройство (MFP), имеющее функцию копирования и функцию печати, снабжается функцией веб-сервера для связи с внешним устройством в сети и выполнения различных видов обработки. Будучи обеспеченным функцией веб-сервера, MFP может принимать запрос обработки в соответствии с протоколом передачи гипертекста (HTTP) от внешнего устройства, выполнять обработку согласно принятому запросу обработки и передавать результат обработки внешнему устройству. В качестве одного примера, если MFP принимает запрос на получение состояния обработки MFP (например, выполняет ли MFP задание) от внешнего устройства, MFP возвращает ответ, указывающий состояние самого MFP, внешнему устройству. Дополнительно, если MFP принимает запрос для обработки печати от внешнего устройства, MFP печатает данные согласно принятому запросу и возвращает ответ, указывающий результат этой обработки, внешнему устройству.

[0003] В целом, приложение, которое работает на HTTP-сервере, управляет идентификатором для идентификации состояния связи с внешним устройством с помощью cookie-файлов. Идентификатор, управляемый с помощью cookie-файлов, например, используется для определения того, является ли внешнее устройство внешним устройством, которое когда бы то ни было выдавало запрос, и продолжает обработку относительно предыдущего запроса согласно результату определения, и используется в качестве идентификатора для определения того, является ли текущий сеанс сеансом, для которого аутентификация пользователя была проведена, и период истечения срока еще не прошел.

[0004] Например, если внешнее устройство в сети запрашивает обработку посредством приложения, которое работает на HTTP-сервере, веб-сервер формирует идентификатор для идентификации внешнего устройства в качестве идентификатора ID (сеанса). Веб-сервер добавляет ID сеанса в cookie-файл и запрашивает аутентификацию для пользователя с помощью внешнего устройства. Если входная аутентификационная информация успешно аутентифицируется, веб-сервер формирует ID сеанса входа в систему, добавляет ID сеанса и ID сеанса входа в систему в cookie-файл и передает его внешнему устройству.

[0005] Когда внешнее устройство запрашивает обработку у приложения, которое работает через HTTP-сервер, снова, внешнее устройство передает запрос обработки вместе с ID сеанса, принятым от MFP. В результате, MFP распознает, что переданный запрос обработки является запросом обработки от того же самого внешнего устройства, и подтверждает, что этот сеанс является действительным сеансом, тем самым, выполняя обработку.

[0006] Дополнительно, также, в целом, известно MFP, оснащенное приложением, которое работает на сервере защищенного протокола передачи гипертекста (HTTPS), который является HTTP-сервером с функцией защиты, добавленной к нему (HTTP-сервером, который связывается с HTTP-клиентом после шифрования данных на основе протокола безопасности на транспортном уровне (TLS)). Известен способ для того, чтобы, когда реализуются приложение, которое работает на HTTP-сервере, и приложение, которое работает на HTTPS-сервере, управлять идентификатором для использования различных идентификаторов для каждого из приложений, который обсуждается в патенте Японии № 5669497.

Сущность изобретения

[0007] Согласно аспекту настоящего изобретения, устройство для обработки информации включает в себя сервер протокола передачи гипертекста (HTTP), сервер защищенного протокола передачи гипертекста (HTTPS) и приложение и сконфигурирован, чтобы предоставлять контент приложения согласно приему запроса доступа от веб-браузера на клиентском терминале к какому-либо одному из HTTP-сервера или HTTPS-сервера, обработка информации дополнительно включает в себя средство аутентификации для предоставления экрана аутентификации согласно HTTP-серверу или HTTPS-серверу, принимающему запрос доступа от веб-браузера в состоянии без входа в систему, и для проведения аутентификации на основе аутентификационной информации, введенной через экран аутентификации, и средство управления для управления информацией о сеансе, сформированной посредством HTTP-сервера или HTTPS-сервера в случае, когда аутентификация средством аутентификации выполнена успешно, при этом в случае управления информацией о сеансе, сформированной посредством HTTPS-сервера, средство управления управляет идентификационной информацией, указывающей, что веб-браузер был подвергнут аутентификации, сопровождающей доступ к HTTPS-серверу, отдельно от информации о сеансе, и при этом HTTP-сервер, принимающий запрос доступа от веб-браузера, перенаправляет веб-браузер на HTTPS-сервер в случае, когда подтверждается, что идентификационная информация управляется средством управления, и HTTPS-сервер предоставляет контент приложения вместо предоставления контента приложения HTTP-сервером.

[0008] Устройство для обработки информации сконфигурировано таким образом, что сервер протокола передачи гипертекста (HTTP), принимающий запрос доступа от веб-браузера, перенаправляет веб-браузер на сервер защищенного протокола передачи гипертекста (HTTPS) в случае, когда подтверждается, что идентификационная информация управляется средством управления, и HTTPS-сервер предоставляет контент приложения вместо HTTP-сервера. Дополнительные признаки настоящего раскрытия должны становиться очевидными из последующего описания примерных вариантов осуществления со ссылкой на прилагаемые чертежи.

Краткое описание чертежей

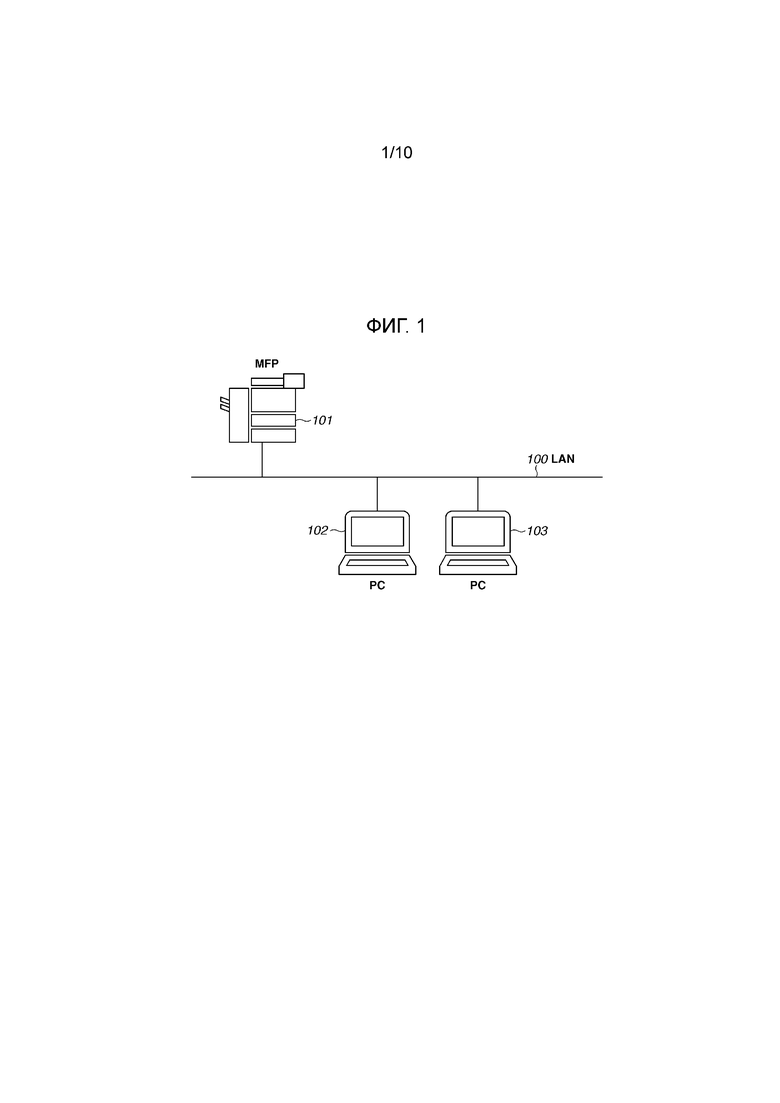

[0009] Фиг. 1 иллюстрирует конфигурацию системы, относящуюся к многофункциональному периферийному устройству (MFP).

[0010] Фиг. 2 - это блок-схема, иллюстрирующая конфигурацию аппаратных средств MFP.

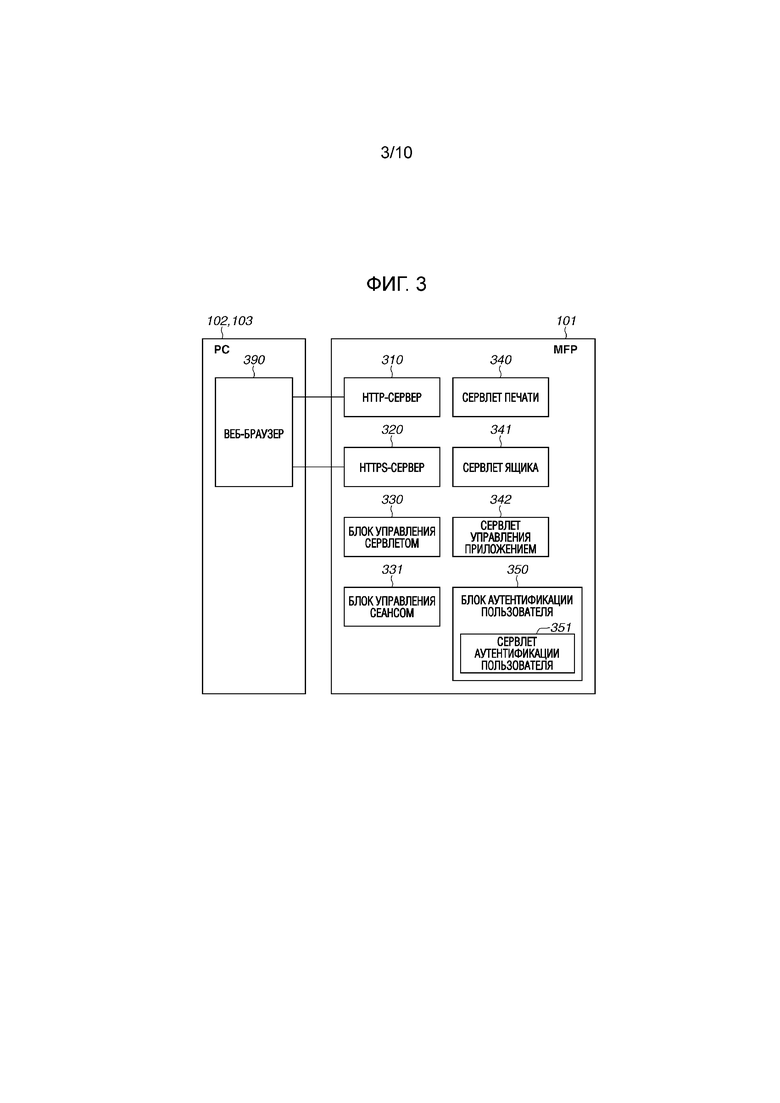

[0011] Фиг. 3 - это блок-схема, иллюстрирующая конфигурацию программного обеспечения MFP.

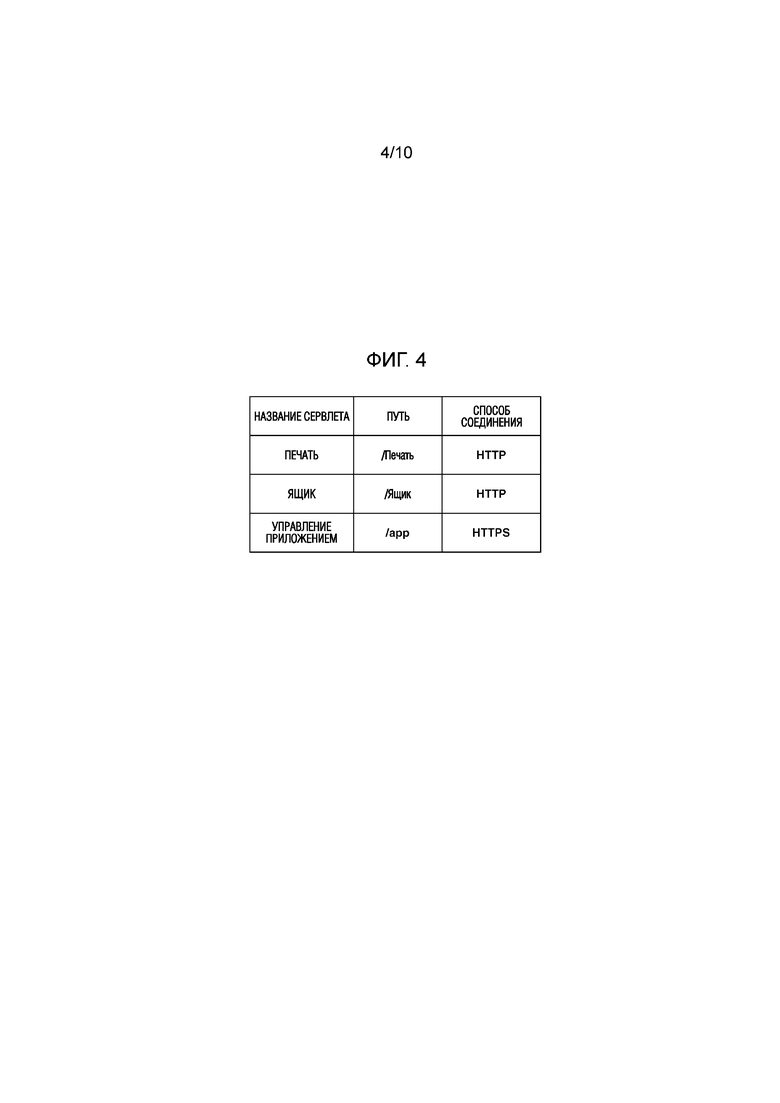

[0012] Фиг. 4 иллюстрирует пример управления посредством блока управления сервлетом.

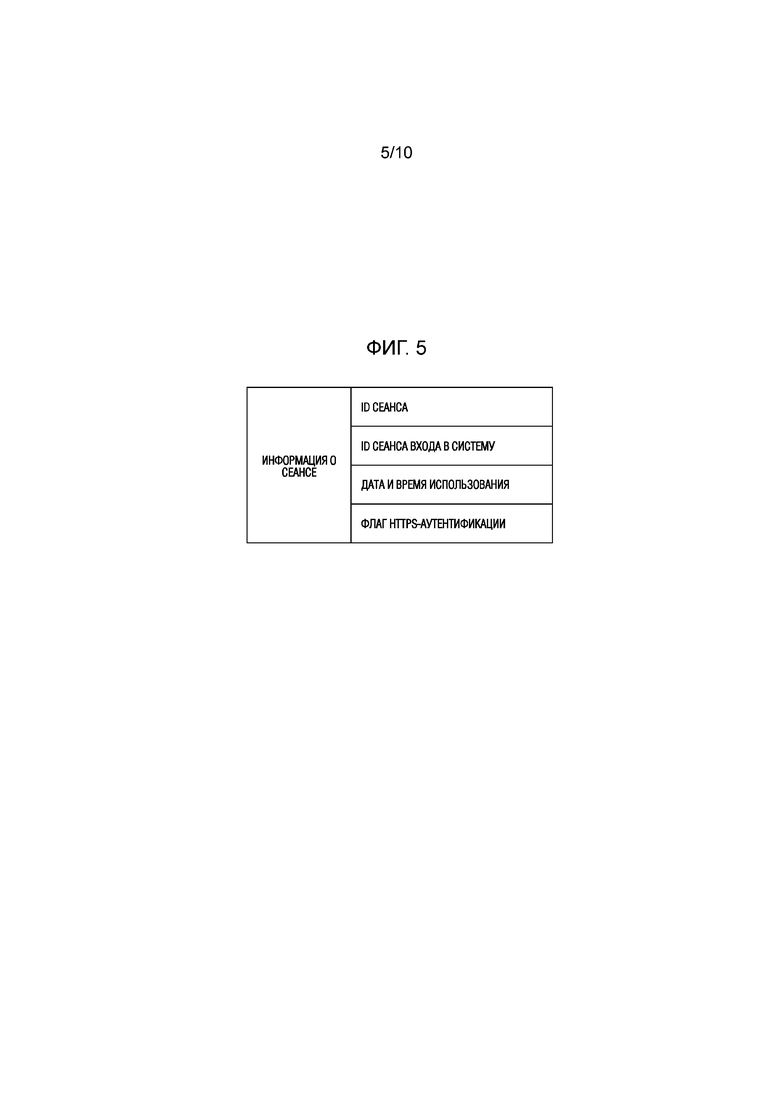

[0013] Фиг. 5 иллюстрирует пример информации, управляемой посредством блока управления сеансом.

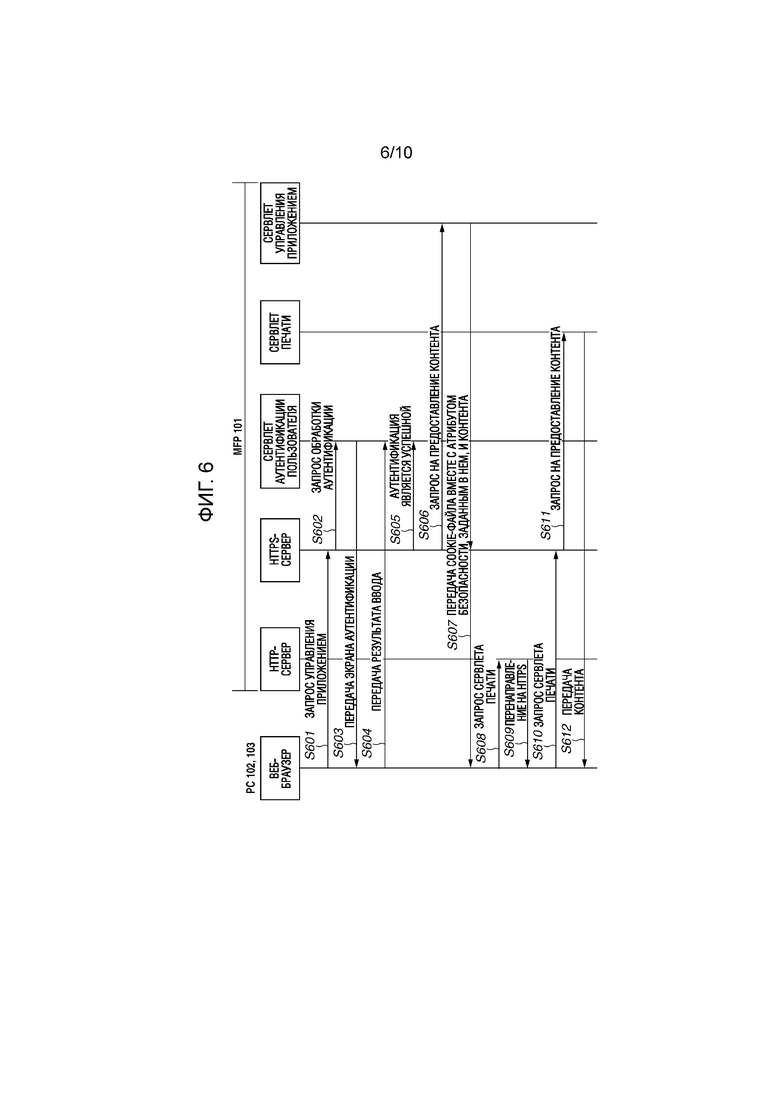

[0014] Фиг. 6 иллюстрирует последовательность обмена данными между веб-браузером и MFP.

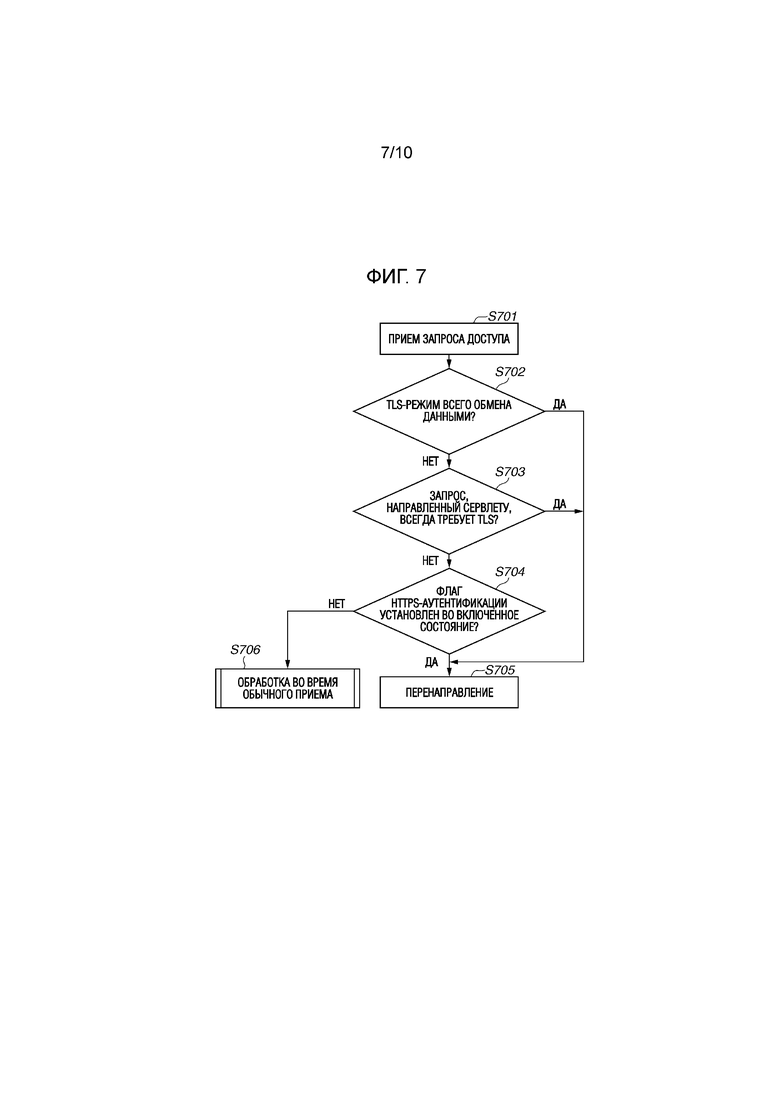

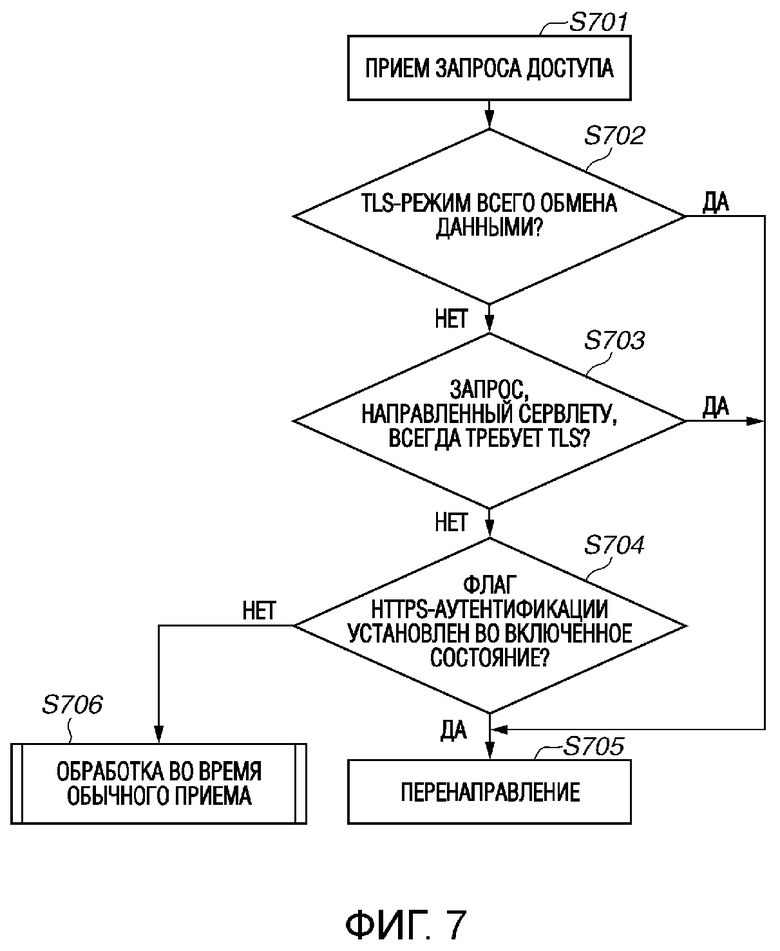

[0015] Фиг. 7 - это блок-схема последовательности операций, относящаяся к обработке перенаправления посредством сервера протокола передачи гипертекста (HTTP).

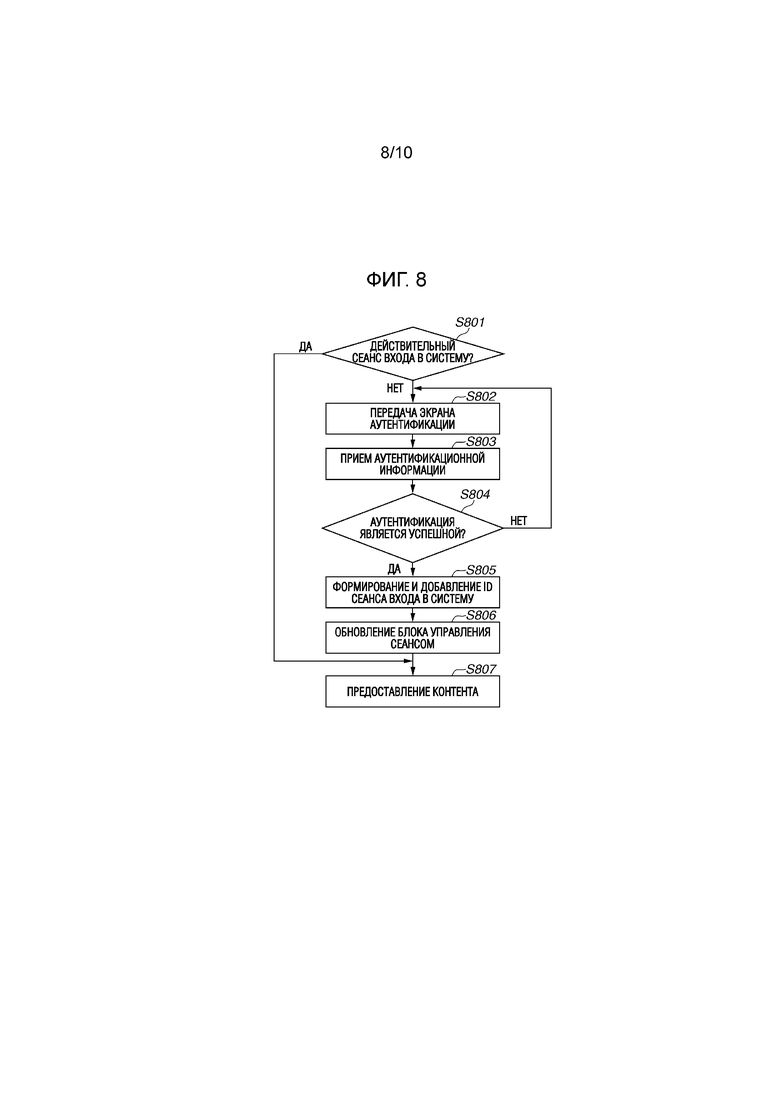

[0016] Фиг. 8 - это блок-схема последовательности операций обработки приема запроса, выполняемой посредством HTTP-сервера или посредством сервера защищенного протокола передачи гипертекста (HTTPS).

[0017] Фиг. 9A, 9B и 9C иллюстрируют примеры экранов приложений сервлетов.

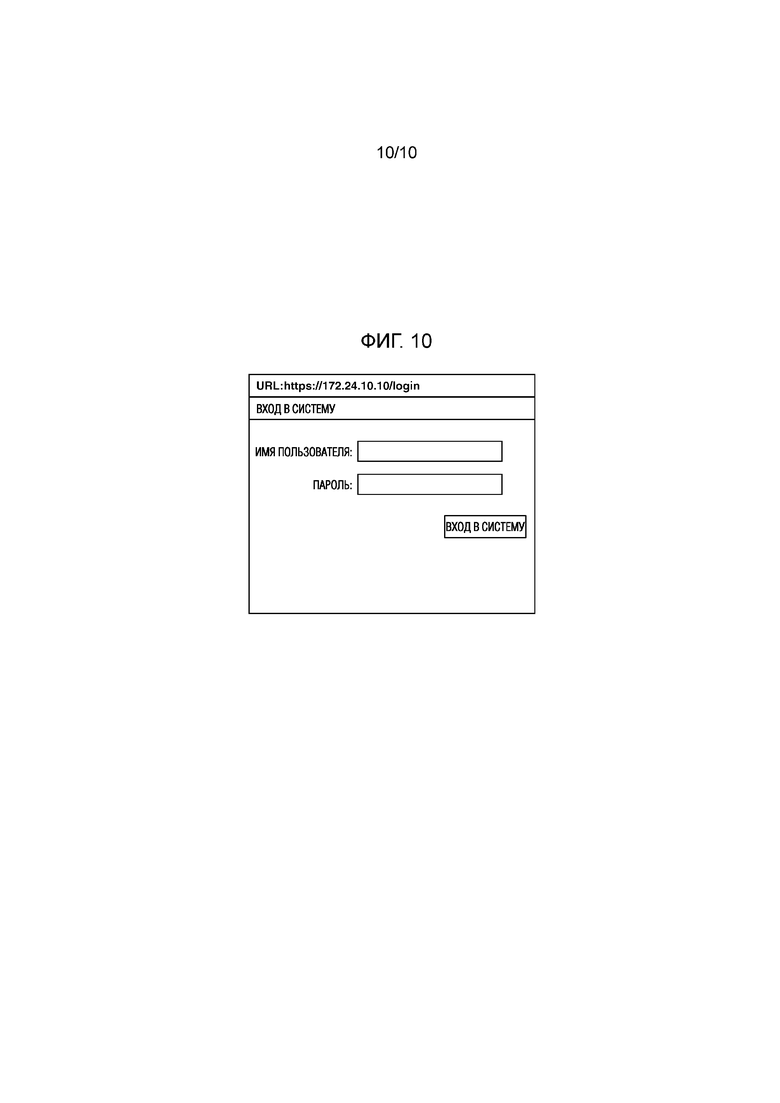

[0018] Фиг. 10 иллюстрирует пример экрана аутентификации.

Описание вариантов осуществления

[0019] Различные атрибуты могут быть заданы в cookie-файле, но внешнему устройству запрещается передавать cookie-файл с атрибутом защиты, заданным в нем, в случае незащищенной связи по протоколу передачи гипертекста (HTTP) согласно спецификациям протокола. С точки зрения понимания безопасности, состояние, предоставляющее возможность просмотра информации при передаче/приеме в обмене данными по защищенному протоколу передачи гипертекста (HTTPS), требующей конфиденциальности, будет считаться утечкой информации, и настройка атрибута защиты будет включена в запрашиваемые спецификации. Затем возникает одна проблема.

[0020] Когда внешнее устройство аутентифицируется для доступа к HTTPS-серверу и затем пытается осуществить доступ к HTTP-серверу, устройство для обработки информации нежелательно определяет, что сеанс разъединен, и выдает запрос аутентификации снова, поскольку cookie-файл не передается от внешнего устройства, если атрибут безопасности задан в нем.

[0021] Следовательно, настоящее изобретение направлено на предоставление возможности обработки запроса от внешнего устройства без определения того, что сеанс разъединен, даже когда внешнее устройство осуществляет доступ к HTTP-серверу после аутентификации для доступа к HTTPS-серверу.

[0022] Запрос от внешнего устройства обрабатывается без определения того, что сеанс разъединен, даже когда внешнее устройство осуществляет доступ к HTTP-серверу после аутентификации для доступа к HTTPS-серверу.

[0023] В последующем описании примерный вариант осуществления настоящего изобретения будет описан подробно со ссылкой на чертежи. Однако, примерный вариант осуществления, который будет описан ниже, не предназначается, чтобы ограничивать рамки формулы изобретения и, дополнительно, не все сочетания отличительных признаков, которые будут описаны в примерном варианте осуществления, обязательно являются неотъемлемыми для решения изобретения.

[0024] Первый примерный вариант осуществления настоящего изобретения будет описан.

<Конфигурация системы>

[0025] Фиг. 1 иллюстрирует всю систему, относящуюся к многофункциональному периферийному устройству (MFP) 101. MFP 101 и множество внешних устройств соединяются с локальной вычислительной сетью (LAN) 100. Внешнее устройство, соединенное в настоящем примерном варианте осуществления, как предполагается может быть персональным компьютером (PC) 102 и PC 103. MFP 101 является устройством, имеющим множество функций, таких как функция сканирования, функция факсимильного аппарата, функция печати, функция электронной почты, функция веб-браузера и функция веб-сервера.

[0026] В первом примерном варианте осуществления, имея функцию веб-браузера, MFP 101 может выполнять обработку согласно запросу от веб-браузера на PC или специализированном веб-клиенте и возвращать результат обработки. Например, если запрос от веб-браузера является запросом на просмотр состояния MFP 101, MFP 101 получает информацию о состоянии относительно MFP 101 и передает полученную информацию веб-браузеру. Дополнительно, если запрос от веб-браузера является запросом на конфигурацию настройки сети MFP 101, MFP 101 может конфигурировать настройку сети согласно параметру, содержащемуся в этом запросе.

[0027] MFP 101 может функционировать в качестве веб-сервера, который предоставляет вышеописанную функцию сканирования и функцию печати MFP 101 как веб-службу. Более конкретно, MFP 101 может выполнять, например, сканирование, печать и обработку сетевой передачи согласно запросу от веб-браузера или другого специализированного HTTP-клиента. Фиг. 1 иллюстрирует только один MFP, но множество MFP могут быть соединены с LAN 100.

[0028] PC 102 является клиентским терминалом, который включает в себя веб-браузер и может устанавливать HTTP-соединение или HTTPS-соединение с веб-приложением в MFP 101 через LAN 100 и запрашивать обработку у него.

<Конфигурация аппаратных средств>

[0029] Фиг. 2 является блок-схемой аппаратных средств, иллюстрирующей конфигурацию MFP 101, которое является одним типом устройства для обработки информации. Блок 200 управления, включающий в себя центральный процессор (CPU) 201, управляет работой всего MFP 101. CPU 201 считывает программу управления, сохраненную в постоянном запоминающем устройстве (ROM) 202, и выполняет различные виды управления для считывания, передачи и т.п. Оперативное запоминающее устройство (RAM) 203 используется в качестве области временного хранения, такой как основная память и рабочая область CPU 201.

[0030] Накопитель 204 на жестком диске (HDD) хранит данные изображений и различные виды программ на нем. Интерфейс (I/F) 205 операционного блока соединяет операционный блок 209 и блок 200 управления друг с другом. I/F 206 принтера соединяет принтер 210 и блок 200 управления друг с другом. Данные изображения, которые должны быть напечатаны принтером 210, передаются от блока 200 управления через I/F 206 принтера и печатаются на носителе записи принтером 210.

[0031] I/F 207 сканера соединяет сканер 211 и блок 200 управления друг с другом. Сканер 211 считывает изображение на оригинальном документе, чтобы формировать данные изображения, и выводит сформированные данные изображения в блок 200 управления через I/F 207 сканера. I/F 208 сети соединяет блок 200 управления (MFP 101) с LAN 100. I/F 208 сети передает/принимает различные виды информации между MFP 101 и внешним устройством в LAN 100.

<Конфигурация программного обеспечения>

[0032] Конфигурация программного обеспечения MFP 101 будет описана со ссылкой на фиг. 3. Каждая из функций MFP 101, которая будет описана ниже, реализуется посредством CPU 201, загружающего программу, сохраненную в ROM 202 или HDD 204, в RAM 203 и выполняющего загруженную программу. Веб-браузер 390, включенный в PC 102 или 103, может отображать, на устройстве отображения (не проиллюстрировано) PC 102, контент на языке разметки гипертекста (HTML), который веб-браузер 390 получает, осуществляя доступ к HTTP-серверу 310 или HTTPS-серверу 320. HTML-контент ссылается на данные, описанные на HTML (языке разметки гипертекста). PC 103 также имеет функцию, аналогичную PC 102.

[0033] HTTP-сервер 310 и HTTPS-сервер 320 принимают запрос от веб-сервера 390, запрашивают приложение сервлета (340-342, далее в данном документе называемое сервлетом), которое является адресатом запроса, чтобы предоставлять HTML-контент или другую службу, и возвращают его результат источнику запроса.

[0034] Если запрос выдается из веб-браузера 390 в форме "http://адрес по протоколу Интернета (IP) для MFP 101 (80-ый порт)/путь для сервлета", HTTP-сервер 310 затем обрабатывает запрос. "Путь для сервлета" будет описан ниже. Дополнительно, если запрос выдается в форме "https://IP-адрес для MFP 101 (443-ий порт)/путь для сервлета", HTTP-сервер 320 обрабатывает запрос. HTTPS-сервер 320 предоставляет возможность шифрования обмена данными, предохранения данных от искажения, и аутентификации партнера по обмену данными посредством объединения протокола защиты на транспортном уровне (TLS). Для пользователя, высоко осознающего безопасность, MFP 101 предоставляет возможность пользователю использовать "TLS-режим для всего обмена информацией", в котором все обмены информацией выполняются на основе TLS.

[0035] Сервлет 340 печати имеет функцию печати документа/изображения, выгруженного из веб-браузера 390, с помощью принтера 210. Фиг. 9A иллюстрирует его экран. Сервлет 341 ящика имеет функцию, например, передачи документа, сохраненного в предварительно определенной области хранения на HDD 204, которая называется ящиком, через сетевой I/F 208 или печати этого документа с помощью принтера 210. Фиг. 9B иллюстрирует экран для выбора ящика, по которому осуществляется работа. Сервлет 342 управления приложением имеет функцию, например, предоставления возможности инсталляции приложения, выгруженного из веб-сервера 390, запуска, остановки и деинсталляции приложения и отображения списка. Фиг. 9C иллюстрирует его экран.

[0036] Блок 350 аутентификации пользователя включает в себя сервлет 351 аутентификации пользователя, который управляет пользователем, который может использовать MFP 101 и предоставляет экран аутентификации в ответ на запрос от HTTP-сервера 310 или HTTPS-сервера 320. Сервлет 351 аутентификации пользователя управляет передачей к веб-браузеру 390, принимая аутентификационную информацию через экран аутентификации, предоставленный в ответ на запрос от HTTP-сервера 310 или HTTPS-сервера 320, и выполняя обработку аутентификации с помощью широко используемой технологии аутентификации.

[0037] Блок 330 управления сервлетом управляет сервлетом, который HTTP-сервер 310 и HTTPS-сервер 320 наметили для обработки. Фиг. 4 иллюстрирует информацию, управляемую посредством блока 330 управления сервлетом. "Путь" служит в качестве идентификатора, указанного, когда веб-браузер 390 выдает запрос целевому приложению сервлета. Если "всегда TLS" установлено в "Да", запрос соединения обрабатывается так, чтобы быть перенаправленным и обработанным посредством HTTPS-сервера 320, даже когда адресуется HTTP-серверу 310. Для каждого из приложений сервлетов (340-342), обработка для регистрации с помощью блока 330 управления сервлетом выполняется как обработка, которая должна выполняться, когда MFP 101 запускается. В это время, регистрируется информация, такая как "путь" и "всегда TLS".

[0038] Блок 331 управления сеансом идентифицирует сеанс (последовательность обменов данными с начала связи с веб-браузером) и управляет его состоянием. Фиг. 5 иллюстрирует информацию о сеансе, управляемую посредством блока 331 управления сеансом. "Идентификатор (ID) сеанса" и "ID сеанса входа в систему" являются cookie-файлом для идентификации источника соединения, и cookie-файлом для идентификации действительной аутентификации пользователя, соответственно. "Дата и время использования" является датой и временем, когда информация о сеансе используется (к ней выполняется обращение). "Флаг HTTPS-аутентификации" хранит то, аутентифицирован ли пользователь во время обработки на HTTPS-сервере 320, как Да/Нет. При приеме запроса от веб-браузера 390, HTTP-сервер 310/HTTPS-сервер 320 запрашивает блок 331 управления сеансом и определяет, является ли этот запрос действительным сеансом.

<Последовательность и ход обработки>

[0039] Фиг. 6 - это диаграмма последовательности для случая, характерным образом указывающего процедуру обработки между веб-сервером 390 и MFP 101, которая может быть реализована посредством настоящего примерного варианта осуществления. Сначала, на этапе S601, веб-браузер 390 выдает запрос сервлета 342 "управления приложением", способом соединения которого является HTTPS, в то же время явно указывая HTTPS типа "https://IP-адрес для MFP 101 (443-й порт)/приложение". На этапе S602 HTTPS-сервер 320 определяет, что этот запрос является запросом, выданным из веб-браузера 390 в первый раз, и cookie-файл сеанса входа в систему к нему не добавлен, и запрашивает обработку аутентификации для сервлета 351 аутентификации пользователя. Запрос, выданный в первый раз, указывает, что сеанс входа в систему еще не предоставлен веб-браузеру 390, или уже предоставленный сеанс входа в систему сделан недействительным, т.е., веб-браузер 390 запрашивает доступ в состоянии без входа в систему. На этапе S603 сервлет 351 аутентификации пользователя формирует экран аутентификации и передает сформированный экран через HTTPS-сервер 320. Фиг. 10 иллюстрирует пример экрана аутентификации и указывает, что унифицированный указатель ресурса (URL) является https.

[0040] На этапе S604 сервлет 351 аутентификации пользователя принимает аутентификационную информацию, введенную пользователем, которая передается от веб-браузера 390, и выполняет обработку аутентификации. Если указание успеха в аутентификации и конкретный результат обработки аутентификации возвращаются на этапе S605, на этапе S606, HTTPS-сервер 320 запрашивает сервлет 342 управления приложением, чтобы предоставлять контент.

[0041] На этапе S607 HTTPS-сервер 320 формирует сеанс входа в систему, задает атрибут безопасности в cookie-файле, а также задает в нем ID сеанса входа в систему для идентификации сеанса входа в систему, и передает cookie-файл веб-браузеру 390 вместе со сформированным контентом. В то же самое время, HTTPS-сервер 320 регистрирует сеанс с помощью блока 331 управления сеансом и устанавливает Да в качестве "флага HTTPS-аутентификации" зарегистрированного сеанса.

[0042] В первом примерном варианте осуществления MFP 101 использует способ, который устанавливает Да в качестве флага, когда веб-браузер 390 был подвергнут аутентификации, сопровождающей доступ к HTTPS-серверу 320, но может использовать способ, который хранит информацию, указывающую, что веб-браузер 390 был подвергнут аутентификации. В любом случае, идентификационная информация в какой-либо форме может быть использована, пока идентификационная информация предоставляет возможность HTTP-серверу 310/HTTPS-серверу 320 идентифицировать, что веб-браузер 390 был подвергнут аутентификации, сопровождающей доступ к HTTPS-серверу 320.

[0043] Фиг. 9C иллюстрирует пример отображенного контента и указывает, что URL является https. Далее, пользовательское действие выбирает ссылку, обозначенную "Печать", в примере экрана, проиллюстрированного на фиг. 9C, по которой, на этапе S608, веб-браузер 390 выдает запрос контента на основе HTTP типа "http://IP-адрес для MFP 101 (80-ый порт)/печать". В это время, атрибут безопасности, добавляется к cookie-файлу сеанса входа в систему, и, следовательно, веб-браузер 390 не передает cookie-файл.

[0044] На этапе S609, HTTP-сервер 310 уведомляет веб-браузер 390, с тем, чтобы быть перенаправленным на основе HTTPS посредством обработки, которая будет описана ниже. Затем, на этапе S610, веб-браузер 390 выдает запрос снова на основе HTTPS. В это время, cookie-файл сеанса входа в систему передается, поскольку это соединение является HTTPS-соединением.

[0045] На этапе S611, HTTPS-сервер 320 подтверждает, что cookie-файл сеанса входа в систему в принятых данных является действительным, и запрашивает сервлет 340 печати, чтобы предоставлять контент. На этапе S612 сервлет 340 печати передает контент. Фиг. 9A иллюстрирует пример отображенного контента и указывает, что URL является https.

[0046] Последовательность операций определения посредством HTTP-сервера 310, когда обработка перенаправления выполняется на этапе S609 в последовательности, иллюстрированной на фиг. 6, будет описана со ссылкой на блок-схему последовательности операций, иллюстрированную на фиг. 7. На этапе S701 HTTP-сервер 310 принимает запрос доступа от веб-браузера 390. Далее, на этапе S702, HTTP-сервер 310 подтверждает, действительно ли "TLS-режим всего обмена данными" установлен в MFP 101. Если результат определения является положительным (Да на этапе S702), на этапе S705, HTTP-сервер 310 выполняет обработку перенаправления. Если результат определения является отрицательным (Нет на этапе S702), на этапе S703, HTTP-сервер 310 опрашивает блок 330 управления сервлетом о настройке приложения сервлета.

[0047] Затем, HTTP-сервер 310 подтверждает, действительно ли запрошенное приложение сервлета является сервлетом, соответствующим режиму "всегда TSL", на основе результата опроса. Если результат определения является положительным (Да на этапе S703), обработка переходит к этапу S705. На этапе S705, HTTP-сервер 310 выполняет обработку перенаправления. Если результат определения является отрицательным (Нет на этапе S703), обработка переходит к этапу S704. На этапе S704 HTTP-сервер 310 опрашивает блок 331 управления сеансом, чтобы подтверждать, является ли текущий сеанс сеансом, аутентифицированным в HTTPS-сеансе. Если результат определения является положительным (Да на этапе S704), обработка переходит к этапу S705. На этапе S705, HTTP-сервер 310 выполняет обработку перенаправления. HTTP-сервер 310 определяет идентификацию текущего сеанса на основе cookie-файла. Если результат определения является отрицательным (Нет на этапе S704), обработка переходит к этапу S706. На этапе S706 HTTP-сервер 310 выполняет обработку приема запроса.

[0048] Обработка приема запроса будет описана со ссылкой на блок-схему последовательности операций, иллюстрированную на фиг. 8. Блок-схема последовательности операций, иллюстрированная на фиг. 8, не ограничивается обработкой, выполняемой HTTP-сервером 310 на этапе S706, и применяется даже к HTTPS-серверу 320, пока веб-браузер 390 находится в состоянии без входа в систему.

[0049] На этапе S801 HTTP-сервер 310/HTTPS-сервер 320 подтверждает, существует ли cookie-файл сеанса входа в систему. Если существует cookie-файл сеанса входа в систему, HTTP-сервер 310/HTTPS-сервер 320 подтверждает, действительно ли соответствующий cookie-файл зарегистрирован с помощью блока 331 управления сеансом и находится в периоде истечения срока. Если действительность сеанса подтверждена в результате подтверждения (Да на этапе S801), обработка переходит к этапу S807. На этапе S807 HTTP-сервер 310/HTTPS-сервер 320 выполняет обработку предоставления контента. Если сеанс является недействительным (Нет на этапе S801), обработка переходит к этапу S802. На этапе S802, HTTP-сервер 310/HTTPS-сервер 320 передает, веб-браузеру 390, экран аутентификации, сформированный сервлетом 351 аутентификации пользователя. Затем, на этапе S803, HTTP-сервер 310/HTTPS-сервер 320 принимает аутентификационную информацию, введенную в веб-браузер 390. На этапе S804, HTTP-сервер 310/HTTPS-сервер 320 проводит аутентификацию посредством блока 350 аутентификации пользователя и передает экран аутентификации снова, если аутентификация закончилась неудачей (Нет на этапе S804).

[0050] Если аутентификация была успешной (Да на этапе S804), на этапе S805, HTTP-сервер 310/HTTPS-сервер 320 формирует сеанс входа в систему и добавляет сформированный сеанс входа в систему в cookie-файл. В это время, HTTPS-сервер 320 добавляет атрибут безопасности в него, если обработка выполняется в настоящий момент посредством HTTPS-сервера 320. Далее, на этапе S806, HTTP-сервер 310/HTTPS-сервер 320 регистрирует или обновляет информацию о сеансе входа в систему с помощью или в блоке 331 управления сеансом. В это время, HTTPS-сервер 320 устанавливает Да в качестве флага HTTPS-аутентификации, если обработка выполняется в настоящий момент посредством HTTPS-сервера 320, и блок 331 управления сеансом управляет информацией о сеансе. После чего, на этапе S807, HTTP-сервер 310/HTTPS-сервер 320 выполняет обработку предоставления контента посредством каждого из сервлетов.

Другие варианты осуществления

[0051] Варианты осуществления настоящего раскрытия могут также быть реализованы посредством компьютера системы или аппаратной системы, которая считывает и выполняет компьютерные исполняемые инструкции, записанные на носителе данных (т.е., энергонезависимом машиночитаемом носителе данных), чтобы выполнять функции одного или более из вышеописанных варианта(ов) осуществления настоящего раскрытия, и посредством способа, выполняемого компьютером системы или аппаратной системой посредством, например, считывания и выполнения компьютерных исполняемых инструкций с носителя данных, чтобы выполнять функции одного или более из вышеописанных варианта(ов) осуществления. Компьютер может содержать один или более центральных процессоров (CPU), микропроцессоров (MPU) или других схем и может включать в себя сеть отдельных компьютеров или отдельных компьютерных процессоров. Компьютерные исполняемые инструкции могут быть предоставлены компьютеру, например, из сети или с носителя данных. Носитель данных может включать в себя, например, одно или более из жесткого диска, оперативного запоминающего устройства (RAM), постоянного запоминающего устройства (ROM), хранилища распределенных вычислительных систем, оптического диска (такого как компакт-диск (CD), цифровой многофункциональный диск (DVD) или диск Blu-ray (BD)™), устройства флэш-памяти, карты памяти и т.п.

[0052] Хотя настоящее раскрытие описано со ссылкой на примерные варианты осуществления, следует понимать, что раскрытие не ограничено раскрытыми примерными вариантами осуществления. Объем прилагаемой формулы изобретения должен соответствовать самой широкой интерпретации, так что он заключает в себе все такие модификации и эквивалентные структуры и функции.

Изобретение относится к устройству для обработки информации. Технический результат заключается в обеспечении возможности обработки запроса от внешнего устройства без определения того, что сеанс разъединен, даже когда внешнее устройство осуществляет доступ к HTTP-серверу после аутентификации для доступа к HTTPS-серверу. Устройство включает в себя HTTP- и HTTPS-серверы и приложение, предоставляет контент приложения согласно приему внешнего запроса доступа и включает в себя средства аутентификации и управления. Средство аутентификации предоставляет экран аутентификации согласно HTTP- или HTTPS-серверам и проводит аутентификацию на основе информации. Средство управления управляет информацией о сеансе, когда аутентификация является успешной. Cредство управления управляет идентификационной информацией, указывающей, что веб-браузер был подвергнут аутентификации, сопровождающей доступ к HTTPS-серверу, отдельно от информации о сеансе, веб-браузер перенаправляется на HTTPS-сервер, когда подтверждается, что идентификационная информация управляется. 3 н. и 7 з.п. ф-лы, 12 ил.

1. Устройство для обработки информации, включающее в себя сервер протокола передачи гипертекста (HTTP), сервер защищенного протокола передачи гипертекста (HTTPS) и приложение и сконфигурированное, чтобы предоставлять контент приложения согласно приему запроса доступа от веб-браузера на клиентском терминале к какому-либо одному из HTTP-сервера или HTTPS-сервера, устройство для обработки информации содержит:

средство аутентификации для предоставления экрана аутентификации согласно HTTP-серверу или HTTPS-серверу, принимающему запрос доступа от веб-браузера в состоянии без входа в систему, и для проведения аутентификации на основе аутентификационной информации, введенной через экран аутентификации; и

средство управления для управления информацией о сеансе, сформированной посредством HTTP-сервера или HTTPS-сервера в случае, когда аутентификация средством аутентификации выполнена успешно,

при этом в случае управления информацией о сеансе, сформированной посредством HTTPS-сервера, средство управления управляет идентификационной информацией, указывающей, что веб-браузер был подвергнут аутентификации, сопровождающей доступ к HTTPS-серверу, отдельно от информации о сеансе, и

при этом HTTP-сервер, принимающий запрос доступа от веб-браузера, перенаправляет веб-браузер на HTTPS-сервер в случае, когда подтверждается, что идентификационная информация управляется средством управления, и HTTPS-сервер предоставляет контент приложения вместо предоставления контента приложения HTTP-сервером.

2. Устройство для обработки информации по п. 1, при этом HTTPS-сервер сконфигурирован, чтобы добавлять идентификатор (ID) сеанса входа в систему из информации о сеансе, а также атрибут безопасности в cookie-файл и предоставлять cookie-файл веб-браузеру.

3. Устройство для обработки информации по п. 2, при этом при приеме запроса доступа от перенаправленного веб-браузера, HTTPS-сервер подтверждает, действительно ли cookie-файл, принятый вместе с запросом доступа, является действительным, и предоставляет контент, если cookie-файл является действительным.

4. Устройство для обработки информации по любому из пп. 1-3, дополнительно содержащее средство настройки для настройки того, всегда ли использовать соединение, на основе протокола безопасности на транспортном уровне (TLS), с устройством обработки информации,

при этом если настройка постоянного использования соединения на основе TLS задается для устройства для обработки информации, HTTP-сервер, принимающий запрос доступа от веб-браузера, перенаправляет веб-браузер на HTTPS-сервер независимо от того, управляется ли идентификационная информация средством управления.

5. Устройство для обработки информации по п. 4,

при этом средство настройки выполняет настройку относительно того, всегда ли использовать соединение на основе TLS с приложением, и

при этом если настройка постоянного использования соединения на основе TLS не задана для устройства для обработки информации, но настройка постоянного использования соединения на основе TLS задана для запрошенного приложения, HTTP-сервер, принимающий запрос доступа от веб-браузера, перенаправляет веб-браузер на HTTPS-сервер независимо от того, управляется ли идентификационная информация средством управления.

6. Устройство для обработки информации по п. 5, при этом, если настройка постоянного использования соединения на основе TLS не задана для устройства для обработки информации и настройка постоянного использования соединения на основе TLS не задана и для запрашиваемого приложения, HTTP-сервер, принимающий запрос доступа от веб-браузера, выполняет управление так, чтобы проводить аутентификацию средством аутентификации.

7. Устройство для обработки информации по любому из пп. 1-6,

при этом устройство для обработки информации включает в себя принтер и

при этом приложение является сервлетом печати или сервлетом ящика.

8. Устройство для обработки информации по п. 7,

при этом устройство для обработки информации включает в себя множество приложений и

при этом сервлет печати или сервлет ящика настраивается так, чтобы предоставлять контент через HTTP-сервер, а сервлет управления приложением настраивается так, чтобы предоставлять контент через HTTPS-сервер.

9. Способ для управления устройством для обработки информации, включающим в себя сервер протокола передачи гипертекста (HTTP), сервер защищенного протокола передачи гипертекста (HTTPS) и приложение, и сконфигурированным, чтобы предоставлять контент приложения согласно приему запроса доступа от веб-браузера на клиентском терминале к какому-либо одному из HTTP-сервера или HTTPS-сервера, причем способ содержит:

этап аутентификации, на котором предоставляют экран аутентификации согласно HTTP-серверу или HTTPS-серверу, принимающему запрос доступа от веб-браузера в состоянии без входа в систему, и проводят аутентификацию на основе аутентификационной информации, введенной через экран аутентификации; и

этап управления, на котором управляют информацией о сеансе, сформированной HTTP-сервером или HTTPS-сервером в случае, когда аутентификация выполнена успешно,

при этом в случае управления информацией о сеансе, сформированной посредством HTTPS-сервера, этап управления включает в себя этап, на котором управляют идентификационной информацией, указывающей, что веб-браузер был подвергнут аутентификации, сопровождающей доступ к HTTPS-серверу, отдельно от информации о сеансе, и

при этом HTTP-сервер, принимающий запрос доступа от веб-браузера, перенаправляет веб-браузер к HTTPS-серверу в случае, когда подтверждается, что идентификационная информация управляется, и HTTPS-сервер предоставляет контент приложения вместо предоставления контента приложения HTTP-сервером.

10. Энергонезависимый компьютерно-читаемый носитель данных, хранящий программу, инструктирующую устройству формирования изображения выполнять способ для управления устройством обработки информации, включающим в себя сервер протокола передачи гипертекста (HTTP), сервер защищенного протокола передачи гипертекста (HTTPS) и приложение и сконфигурированным, чтобы предоставлять контент приложения согласно приему запроса доступа от веб-браузера на клиентском терминале к какому-либо одному из HTTP-сервера или HTTPS-сервера, способ содержит:

этап аутентификации, на котором предоставляют экран аутентификации согласно HTTP-серверу или HTTPS-серверу, принимающему запрос доступа от веб-браузера в состоянии без входа в систему, и проводят аутентификацию на основе аутентификационной информации, введенной через экран аутентификации; и

этап управления, на котором управляют информацией о сеансе, сформированной HTTP-сервером или HTTPS-сервером в случае, когда аутентификация выполнена успешно,

при этом в случае управления информацией о сеансе, сформированной посредством HTTPS-сервера, этап управления включает в себя этап, на котором управляют идентификационной информацией, указывающей, что веб-браузер был подвергнут аутентификации, сопровождающей доступ к HTTPS-серверу, отдельно от информации о сеансе, и

при этом HTTP-сервер, принимающий запрос доступа от веб-браузера, перенаправляет веб-браузер к HTTPS-серверу в случае, когда подтверждается, что идентификационная информация управляется, и HTTPS-сервер предоставляет контент приложения вместо предоставления контента приложения HTTP-сервером.

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| СПОСОБ ВЫДАЧИ ВЕБ-СТРАНИЦ НА ОБОРУДОВАНИЕ ПОЛЬЗОВАТЕЛЯ, А ТАКЖЕ ПРЕДНАЗНАЧЕННАЯ ДЛЯ ЭТОГО СИСТЕМА | 2014 |

|

RU2571577C2 |

Авторы

Даты

2020-04-17—Публикация

2019-07-03—Подача