ОБЛАСТЬ ТЕХНИКИ

Настоящее изобретение относится, в общем, к беспроводной связи, а конкретнее - к системе и способу для обеспечения защиты беспроводных передач.

УРОВЕНЬ ТЕХНИКИ ИЗОБРЕТЕНИЯ

В основном, обеспечение защиты передаваемой информации типично включает в себя применение техники защиты, чтобы затруднить или даже сделать невозможным обнаружение устройством перехвата фактического содержания информации передачи, осуществляемой к легитимному приемнику. Защита может, как правило, обеспечиваться на более высоких сетевых уровнях, например прикладном уровне, где до осуществления фактической передачи для применения защиты к содержанию информации в передаче может использоваться приложение защиты. К примеру, приложением защиты может быть программа, исполняемая пользователем, который желает защитить передачу. Как вариант, приложением защиты может быть аппаратный блок защиты, который можно использовать для защиты передач, осуществляемых передатчиком, который использует пользователь.

Однако в методиках защиты на более высоких уровнях может требоваться совместное использование передатчиком (пользователем) и приемником (легитимным приемником) секретного ключа(ей). Совместное использование секретного ключа(ей) может быть проблематичным, поскольку защита методик защиты может быть не лучше защиты при совместном использовании секретного ключа(ей).

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Эти и другие задачи обычно решаются или обходятся, и технические преимущества достигаются в целом с помощью вариантов осуществления системы и способа для обеспечения защиты беспроводных передач.

Согласно варианту осуществления обеспечен способ для передачи защищенных сообщений. Способ включает в себя выбор массива кодовых слов из множества массивов. Массив кодовых слов содержит множество подмассивов кодовых слов, и выбор осуществляется на основе первого сообщения. Также способ включает в себя выбор подмассива кодовых слов из множества подмассивов кодовых слов на основе второго сообщения, выбор кодового слова из подмассива кодовых слов и передачу выбранного кодового слова легитимному приемнику.

Согласно другому варианту осуществления обеспечен способ для осуществления операций приемником. Способ включает в себя прием кодового слова, определение идентификаторов для первого сообщения и для второго сообщения на основе принятого кодового слова, восстановление из идентификаторов первого сообщения и восстановление из идентификаторов второго сообщения. При определении используется структура кода вложенных массивов, используемая для кодирования принятого кодового слова.

Согласно другому варианту осуществления обеспечен передатчик. Передатчик включает в себя планировщик, соединенный с устройством ввода сообщений, блок защиты, соединенный с планировщиком, хранилище защитного кода, соединенное с блоком защиты, и передающую схему, соединенную с блоком защиты. Планировщик организует распределение во времени передачи сообщений приемнику, а блок защиты генерирует из первого сообщения и второго сообщения, предоставляемых планировщиком, защищенное кодовое слово, используя код вложенных массивов. Первое сообщение имеет уровень защиты, по меньшей мере, равный уровню защиты второго сообщения, а защищенное кодовое слово генерируется из подмассива кодовых слов, соответствующего второму сообщению и содержащегося в массиве кодовых слов, соответствующем первому сообщению. Хранилище защитного кода хранит код вложенных массивов, а передающая схема подготавливает защищенное кодовое слово для беспроводной передачи.

Преимущество варианта осуществления заключается в том, что для защиты связи между передатчиком и приемником можно использовать присущую случайность в источнике и канале связи. Поэтому может отсутствовать необходимость в совместном использовании секретного ключа, что может повысить общую защищенность системы защиты.

Еще одно преимущество варианта осуществления состоит в том, что для информации разного уровня важности может быть обеспечен разный уровень защиты. Таким образом, для информации большей важности может быть обеспечен более высокий уровень защиты, в то время как для информации меньшей важности может быть обеспечен более низкий уровень защиты.

Признаки и технические преимущества настоящего изобретения достаточно широко обрисованы выше, чтобы последующее подробное описание вариантов осуществления, которое следует ниже, можно было лучше понять. В дальнейшем описаны дополнительные признаки и преимущества вариантов осуществления, которые составляют предмет формулы изобретения. Специалистам в данной области техники должно быть понятно, что раскрытая концепция и конкретные варианты осуществления можно легко применять как основу для модификации или разработки других структур или процессов для осуществления тех же целей настоящего изобретения. Специалистам в данной области техники также должно быть понятно, что такие эквивалентные конструкции не выходят за пределы сущности и объема изобретения, как изложено в прилагаемой формуле изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Для более полного понимания вариантов осуществления и их преимуществ теперь делается ссылка на последующие описания, рассматриваемые вместе с прилагаемыми чертежами, на которых:

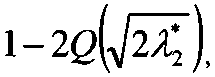

Фиг.1a - схема модели канала подслушивания;

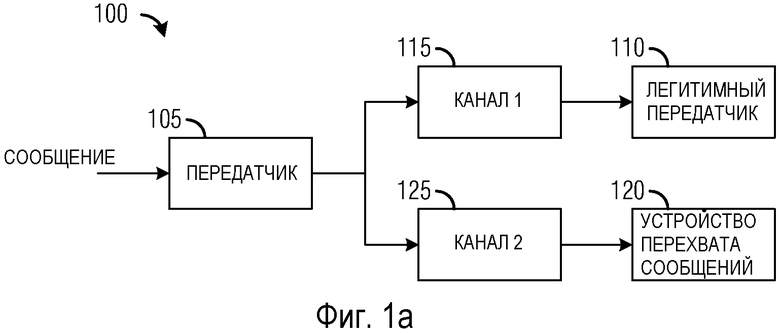

Фиг.1b - схема части передатчика с защитой на физическом уровне;

Фиг.1c - схема части приемника с защитой на физическом уровне;

Фиг.2 - схема структуры кода массивов;

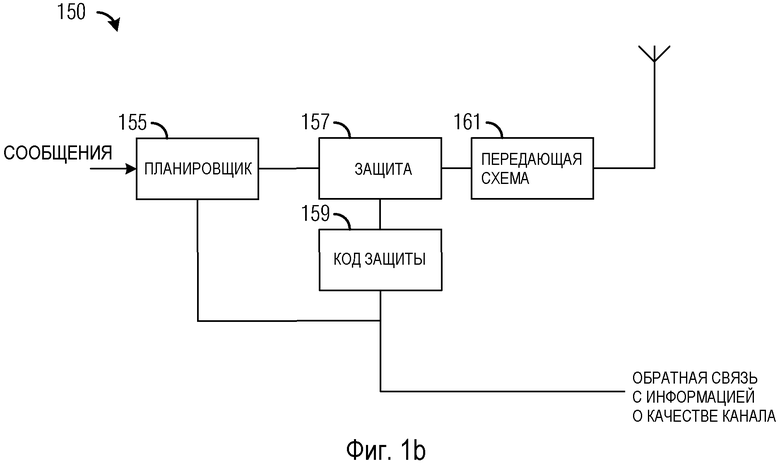

Фиг.3 - схема структуры кода вложенных массивов для использования при передаче двух сообщений;

Фиг.4 - блок-схема последовательности операций передатчика при передаче защищенного сообщения, используя коды вложенных массивов; и

Фиг.5 - блок-схема последовательности операций приемника при приеме защищенных сообщений, используя коды вложенных массивов.

ПОДРОБНОЕ ОПИСАНИЕ ИЛЛЮСТРАТИВНЫХ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

Создание и использование вариантов осуществления подробно рассматривается ниже. Однако должно быть понятно, что настоящее изобретение предусматривает много соответствующих изобретательских идей, которые могут быть воплощены в широком многообразии конкретных условий. Рассматриваемые конкретные варианты осуществления служат просто для иллюстрации конкретных способов создания и использования изобретения и не ограничивают объем этого изобретения.

Варианты осуществления будут описаны в конкретном контексте, а именно в системе беспроводной связи с множеством приемников, из которых, по меньшей мере, один является легитимным приемником, и из которых, по меньшей мере, один является устройством перехвата.

На Фиг.1a проиллюстрирована модель 100 канала подслушивания. Модель 100 канала подслушивания включает в себя передатчик 105, который передает сообщение (информацию) легитимному приемнику 110 по первому каналу 115 (канал 1) связи. Однако вследствие широковещательной природы беспроводной связи устройство 120 перехвата тоже может принимать сообщение по второму каналу 125 (канал 2) связи.

В классической настройке предполагается, что и первый канал 115 связи, и второй канал 125 связи известны передатчику 105. Для разработки схем кодирования, которые могут быть использованы для надежной доставки сообщения легитимному приемнику 110, сохраняя в то же время почти идеальную защищенность от устройства 120 перехвата, в методиках защиты на физическом уровне может использоваться статистическое преимущество первого канала 115 связи с легитимным приемником 110 над вторым каналом 125 связи с устройством 120 перехвата.

Однако в беспроводной связи качество как первого канала 115 связи, так и второго канала 125 связи может непредсказуемо изменяться с течением времени, делая классические исполнения для модели 100 канала подслушивания бесполезными. Непредсказуемое изменение качества канала связи известно как замирание вследствие многолучевого распространения. Несмотря на то, что предположение о том, что знание о первом канале 115 связи доступно передатчику, может быть разумным (в частности, когда доступна информации с обратной связью о канале), предположение, что передатчик 105 имеет информацию о втором канале 125 связи, нереально (поскольку устройством 120 перехвата может быть злоумышленник, у которого обычно нет стимула предоставлять передатчику 105 информацию с обратной связью о канале). Поэтому для способов защиты на физическом уровне может быть крайне важным противостоять неопределенности, связанной со вторым каналом 125 связи.

Для связи без защиты каждому возможному сообщению может быть поставлено в соответствие уникальное кодовое слово, которое затем передается приемнику по каналу связи. Возможное сообщение может соответствовать единице данных, предоставляемой кодирующему устройству, которое ставит сообщению в соответствие уникальное кодовое слово. Фактическое сообщение, передаваемое передатчиком приемнику, может быть больше или равно длине единице данных. К примеру, если фактическое сообщение равно по длине десяти единицам данных, тогда фактическое сообщение может быть разделено на десять возможных сообщений, и каждому возможному сообщению кодирующим устройством может быть поставлено в соответствие уникальное кодовое слово. Кодирующее устройство, используемое, чтобы ставить в соответствие сообщению уникальное кодовое слово, использует детерминированное соответствие между возможными сообщениями и кодовыми словами. В канале связи между передатчиком и устройством перехвата есть шум, что может помогать дезориентировать устройство перехвата. Однако естественной случайности от канала связи (шума) может быть в целом не достаточно, чтобы гарантировать безупречную защиту. Чтобы еще больше дезориентировать устройство перехвата, в канал связи может быть введена дополнительная случайность.

На Фиг.1b проиллюстрирована часть передатчика 150 с защитой на физическом уровне. Сообщения в виде бит, символов или пакетов, например, предназначенных для множества приемников, обслуживаемых передатчиком 150, могут быть направлены планировщику 155, который решает, какое сообщение(я) какому приемнику(ам) следует передать в данной возможности по времени/частоте. Сообщения для приемников, выбранных для приема передач, могут быть предоставлены блоку 157 защиты, который может обеспечивать защиту на физическом уровне, используя код вложенных массивов, как описано ниже. Блок 157 защиты может быть выполнен с возможностью обеспечения разного уровня защиты, исходя из желаемого уровня защиты для сообщений и/или приемников. Работа блока 157 защиты подробно описывается ниже. Код вложенных массивов, используемый блоком 157 защиты, может храниться в хранилище 159 защитного кода. Согласно альтернативному варианту осуществления, вместо хранения кода вложенных массивов в хранилище 159 защитного кода в хранилище 159 защитного кода могут храниться уравнения или выражения для генерации кода вложенных массивов, и код вложенных массивов может генерироваться по необходимости.

После того как сообщения были защищены блоком 157 защиты, защищенные изображения могут быть предоставлены передающей схеме 161, которая может обработать защищенные изображения для передачи. Операции, выполняемые передающей схемой 161, могут включать в себя преобразование аналогового представления выбранного кодового слова, фильтрацию, усиление, перемежение, кодирование и модуляцию, формирование пучка и так далее. В некоторых из операций, выполняемых передающим блоком 150, таких как секретное кодирование, формирование пучка и так далее, может использоваться информации с обратной связью о качестве канала, которая предоставляется приемниками, обслуживаемыми передатчиком 150. Представление канала связи может также использоваться планировщиком 155 при выборе им приемников.

На Фиг.1c проиллюстрирована часть приемника 175 с защитой на физическом уровне. Информация, передаваемая передатчиком, может приниматься приемником 175 при помощи антенны (антенн). Принятая информация может предоставляться принимающей схеме 180, которая обрабатывает принятую информацию. Операции, выполняемые принимающей схемой 180, могут включать в себя фильтрацию, усиление, обнаружение и исправление ошибок, модуляцию, аналого-цифровое преобразование и так далее.

Блок 182 защиты может использоваться для преобразования (декодирования) принятой информации (после обработки принимающей схемой 180), которая может быть защищена передатчиком, используя код вложенных массивов, обратно в исходные сообщения. Блок 182 защиты может использовать для декодирования защищенной принятой информации код вложенных массивов, хранимый в хранилище 184 защитного кода. Согласно предпочтительному варианту осуществления в хранилище 184 защитного кода может храниться кодовая книга вложенных массивов, используемая при декодировании. Согласно альтернативному варианту осуществления, вместо хранения в хранилище 184 защитного кода кодовой книги вложенных массивов в хранилище 184 защитного кода могут храниться уравнения или выражения для генерации кода вложенных массивов, и код вложенных массивов может генерироваться по необходимости. Оценки исходных сообщений (декодированных блоком 184 защиты) могут быть предоставлены процессору 186 основной полосы частот для обеспечения окончательного преобразования в данные, которые могут быть использованы процессором 188. Если необходимо, то для хранения данных может использоваться запоминающее устройство 190.

Блок 192 обратной связи о качестве канала может использоваться для предоставления информации, связанной с каналом связи между передатчиком 150 и приемником 175, обратно передатчику 150. Информация, относящаяся к каналу связи, может помогать в обеспечении секретности информации, передаваемой передатчиком приемнику 175, а также улучшать общую производительность передачи данных.

На Фиг.2 проиллюстрирована структура 200 кода массивов. Структура 200 включает в себя 2nR массивов (контейнеров), таких как массив «0» 205, массив «1» 210 и массив «2nR - 1» 215, где каждому массиву (контейнеру) соответствует одно из 2nR возможных сообщений. Каждый из 2nR массивов содержит подчиненную кодовую книгу с 2nR0 кодовыми словами. Подчиненные кодовые книги в каждом из 2nR массивов имеют скорость передачи, равную R0, которая должна быть достаточно высокой, чтобы дезориентировать устройство перехвата. Однако скорость передачи всей кодовой книги (кода массивов) R0 + R не может превышать пропускной способности канала связи между передатчиком и легитимным приемником (например, первого канала 115 связи).

В коде массивов, показанном на Фиг.2, каждому возможному сообщению поставлен в соответствие массив множества кодовых слов. Для каждого возможного сообщения кодирующее устройство может случайным образом выбирать из соответствующего массива кодовое слово и передавать его по каналу связи легитимному приемнику. К примеру, возможному сообщению m может соответствовать массив «m» 220.

Кодирующее устройство может произвольно выбирать из массива «m» 220 одно из 2nR0 кодовых слов для передачи легитимному приемнику.

Случайность присуща передатчику и не может быть совместно использована ни с легитимным приемником, ни с устройством перехвата. Число кодовых слов в каждом массиве представляет собой величину искусственной случайности, вводимой в канал связи. В сочетании с естественной случайностью, присутствующей в канале связи между передатчиком и устройством перехвата, искусственной случайности должно быть достаточно для полной дезориентации устройства перехвата.

Для обеспечения надежности легитимному приемнику и секретности от устройства перехвата кодовую книгу (код массивов) следует выбирать таким образом, чтобы:

- для каждого возможного принимаемого сигнала и в каждом из массивов имелось (по меньшей мере) одно кодовое слово, которое будет дезориентировать устройство перехвата передаваемого кодового слова, следовательно, устройство перехвата сообщений не будет иметь представления, к какому массиву принадлежит передаваемое кодовое слово, а поэтому будет полностью дезориентировано относительно информации, которая была передана;

- кодовые слова из всех массивов вместе образовывали код канала, который может быть надежно декодирован легитимным приемником.

Скорость R передачи информации кода массивов может задаваться разницей между скоростью передачи всей кодовой книги и скоростью R0 передачи подчиненной кодовой книги в каждом массиве. Для увеличения до максимума скорости передачи информации вся кодовая книга должна быть подходящим кодом канала с высокой скоростью передачи, а подчиненные кодовые книги в каждом массиве должны быть подходящими дезориентирующими кодами с низкой скоростью передачи. Практические структуры подходящих кодов массивов могут быть основаны на кодах с малой плотностью проверок на четность и других подходящих линейных блочных кодах.

Поскольку качество канала связи между передатчиком и устройством перехвата неизвестно, для гарантирования секретности код массивов может быть необходимо разрабатывать, основываясь на наихудшем возможном сценарии, а именно наилучшей возможной реализации канала связи между передатчиком и устройством перехвата. Однако гарантия может обеспечиваться за счет утери возможностей, когда реализация канала связи между передатчиком и устройством перехвата не близка к наилучшей возможной реализации. Коды вложенных массивов могут помогать преодолевать проблемы, связанные с постоянным обеспечением секретности в наилучшей возможной реализации канала связи между передатчиком и устройством перехвата.

На Фиг.3 проиллюстрирована структура 300 кода вложенных массивов для использования при передаче двух сообщений. Для целей рассмотрения, допустим, что есть два сообщения M1 и M2, которые необходимо передать, где сообщение M1 более важно с точки зрения защиты, чем сообщение M2, означая, что важнее обеспечить секретность для сообщения M1, чем для сообщения M2. Несмотря на то, что при рассмотрении внимание сосредоточено на защите двух сообщений кодами вложенных массивов, в общем случае, коды вложенных массивов с раскрытой в этой заявке структурой можно применять для защиты произвольного количества сообщений, к примеру, двух, трех, четырех, пяти и т.д. Поэтому рассмотрение защиты двух сообщений не должно истолковываться как ограничивающее ни для объема, ни для сущности вариантов осуществления.

Структура 300 включает в себя 2nR1 массивов, таких как массив «0» 305 и массив «1» 307, причем каждый массив соответствует одному из 2nR1 возможных сообщений сообщения M1, где R1 - это кодовая скорость сообщения M1. Каждый из 2nR1 массивов может затем еще быть разбит на 2nR2 подмассивов, например, массив «m1» 310 содержит 2nR2 подмассивов, таких как подмассив «0» 315 и подмассив «1» 317, причем каждый подмасссив соответствует одному из возможных сообщений 2nR2 возможного сообщения M2, где R2 - кодовая скорость сообщения M2. Каждый из подмассивов может содержать 2nR0 кодовых слов, например подмассив «m2» 320 содержит 2nR0 кодовых слов.

Каждое возможное сообщение m1

Когда реализация канала связи для устройства перехвата слаба, может быть необходимо, чтобы скорость R0 передачи подчиненных кодовых книг в каждом подмассиве была достаточно высока для дезориентации устройства перехвата. Тем не менее, скорость R0 + R2 передачи подчиненных кодовых книг в каждом подмассиве должна быть достаточно высокой для дезориентации устройства перехвата, когда реализация канала связи для устройства перехвата сильна. Однако скорость передачи всей кодовой книги (структуры 300) R0 + R1 + R2 не может превышать пропускной способности канала связи между передатчиком и легитимным приемником.

Для кодирования конкретной пары сообщений (m1, m2) передатчик может случайным образом выбирать в соответствующем сочетании массив/подмассив кодовое слово и передавать выбранное кодовое слово легитимному приемнику. Поскольку каждый массив содержит больше кодовых слов, чем в каждом подмассиве, сообщение m1 приобретает большую защиту, чем сообщение m2, и, по определению, сообщение M1 приобретает большую защиту, чем сообщение M2. Для обеспечения надежности легитимному приемнику и идеальной секретности от устройства перехвата код вложенных массивов можно выбирать таким образом, чтобы:

- Для каждого возможного принимаемого кодового слова с уровнем защиты ниже целевого (т.е. сообщение m2) и в каждом из подмассивов имелось (по меньшей мере) одно кодовое слово, которое будет дезориентировать устройство перехвата фактического передаваемого кодового слова. Таким образом, устройство перехвата не будет иметь представления, из какого подмассива фактическое передаваемое кодовое слово, и поэтому будет полностью дезориентировано относительно того, какое сообщение (m1, m2) было послано.

- Кодовые слова из всех подмассивов одного массива образовывали вместе дезориентирующий код для защиты сообщения m1. То есть для каждого возможного принимаемого кодового слова с уровнем защиты выше целевого и в каждом из подмассивов имеется (по меньшей мере) одно кодовое слово, которое будет дезориентировать устройство перехвата фактического передаваемого кодового слова. Таким образом, устройство перехвата не будет иметь представления, из какого массива фактическое передаваемое кодовое слово, и поэтому будет полностью дезориентировано относительно того, какое сообщение m1 было послано.

- Кодовые слова из всех массивов кодовых слов вместе образовывали код канала, который может быть декодирован легитимным приемником.

Вследствие использования структуры кода вложенных массивов, когда реализация канала связи с устройством перехвата сильна, сообщение M2 становится частью искусственной случайности, используемой для защиты сообщения M1. Когда реализация канала связи с устройством перехвата сообщений слабее, искусственной случайности, свойственной кодам вложенных массивов, может быть достаточно для защиты обоих сообщений M1 и M2. Использование кодов вложенных массивов может быть более эффективным, чем введение большого объема искусственной случайности, когда реализация канала связи с устройством перехвата является сильной.

Уровни обеспечения защиты можно выбирать исходя из конкретных применений. Общие правила многоуровневой защиты можно получить, учитывая многоуровневые коды вложенных массивов, а не двухуровневый код вложенных массивов, рассмотренный выше.

К примеру, если бы структура 300 была модифицирована для поддержки трех сообщений M1, M2 и M3, тогда каждый подмассив был бы еще разбит на 2nR3 подподмассивов, причем каждый подподмассив соответствовал бы одному из 2nR3 возможных сообщений сообщения M3, где R3 - кодовая скорость сообщения M3. Каждый из подподмассивов может содержать 2nR0 кодовых слов. Аналогично, структура 300 может быть далее модифицирована для поддержки четырех сообщений M1, M2, M3 и M4, причем каждый подподмассив был бы разбит далее на 2nR4 подподподмассивов, при этом каждому подподподмассиву соответствовало бы одно из 2nR4 возможных сообщений сообщения M4, где R4 - кодовая скорость сообщения M4. Каждый из подподподмассивов может содержать 2nR0 кодовых слов.

Используя вложенные массивы линейных блочных кодов, возможно создать код обеспечения разного уровня защиты. Рассмотрим линейный код из трех частей (C0(n), C1(n), C2(n)) с длиной блока, равной n, где C0(n) - это точный код со скоростью передачи R0, C1(n) - это промежуточный код со скоростью передачи R0-R1, а C2(n) - это грубый код со скоростью передачи R0-R1-R2, так что

Точный код C0(n) может использоваться в качестве родительского кода, который может быть разбит на 2nR1 субкодов, состоящих из промежуточного кода C1(n) и его смежно-групповых кодов ci (1) + C1(n) для i = 1, …, 2nR1-1. Каждый смежно-групповой код соответствует сообщению m1 с высоким приоритетом. Кроме этого разбивка промежуточного кода C1(n) на 2nR2 субкодов, состоящих из точного кода C2(n) и его смежно-групповых кодов cj (2) + C2(n) для j=1, …, 2nR2-1.

Разбиение приведет к разбивке смежно-группового кода ci (1) + C1(n) на субсмежно-группового кода ci (1) + C2(n) и ci (1) + cj (2) + C2(n) для j=1, …, 2nR2-1. Каждый субсмежно-групповой код соответствует паре ((m1, m2) защищенных сообщений, где m2 является сообщением с низким приоритетом. Для данной пары (m1, m2) защищенных сообщений кодирующее устройство случайным образом выбирает посредством равномерного распределения, например, в субсмежно-групповых кодах cm1 (1) + cm2 (2) + C2(n), кодовое слово, где c0 (1) и c0 (2) - это кодовые слова из одних нулей.

Допустим, что оба канала связи, легитимного приемника и устройства перехвата, являются каналами двоичного ввода с аддитивным белым гауссовым шумом (BI-AWGN-канал). Энергия на кодированный символ к коэффициенту λ0 односторонней спектральной плотности шума для канала легитимного приемника составляет Es/N0. Канал легитимного приемника можно обозначить BI-AWGN(λ0). Чтобы гарантировать надежность легитимному приемнику, точным кодом C0(n) должен быть подходящий код BI-AWGN(λ0) канала. Примерные классы подходящих линейных кодов включают в себя, например, коды с низкой плотностью проверок на четность (LDPC) и коды повтора-накопления, чья производительность может характеризоваться пороговой величиной λ* 0 отношения сигнал/шум BI-AWGN(λ0) канала.

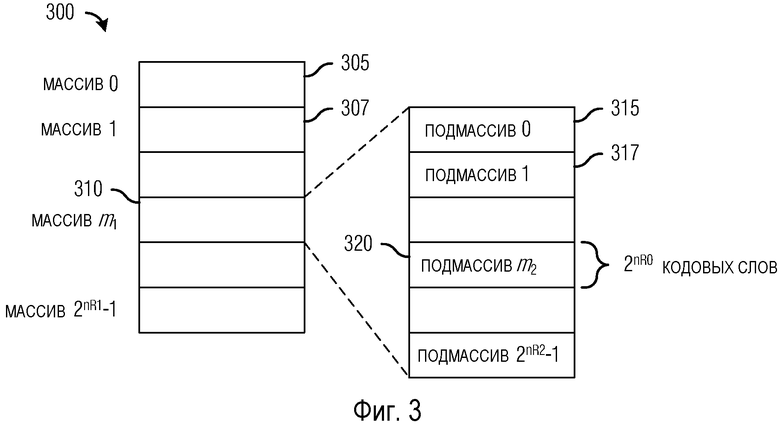

Чтобы гарантировать идеальную секретность сообщения M1, требующего высокого уровня защиты, от устройства перехвата с отношением энергии на кодированный символ к коэффициенту односторонней спектральной плотности шума, равной самое большее λ1 = Es/N1, может быть необходимо, чтобы двойной код из промежуточного кода C1(n) был подходящим кодом для двоичного канала со стиранием (BEC) с вероятностью стирания

где Q(·) - гауссова Q-функция, а λ* 1 - пороговая величина отношения сигнал/шум BI-AWGN(λ1) канала.

Аналогично, чтобы гарантировать идеальную секретность для обоих сообщений M1 и M2 от устройства перехвата с энергией на кодированный символ к коэффициенту односторонней спектральной плотности шума, равной самое большее λ2 = Es/N2 ≤ λ1, может быть необходимо, чтобы двойной код из грубого кода C2(n) был подходящим кодом для двоичного канала со стиранием с вероятностью стирания

где Q(·) - гауссова Q-функция, а λ* 2 - пороговая величина отношения сигнал/шум BI-AWGN(λ2) канала.

На Фиг.4 проиллюстрирована блок-схема последовательности операций 400 передатчика при передаче защищенных сообщений, используя коды вложенных массивов. Операции 400 передатчика могут свидетельствовать об операциях, происходящих в передатчике, таком как передатчик 105, когда он передает защищенное сообщение(я) легитимному приемнику, такому как легитимный приемник 110. Защищенное сообщение(я), передаваемое передатчиком, может быть защищено с использованием кода вложенных массивов, такого как показанный на Фиг.3. Операции 400 передатчика могут происходить, когда передатчик находится в обычном рабочем режиме, и когда у передатчика есть сообщения для передачи легитимному приемнику.

Операции 400 передатчика могут начинаться, когда передатчик принимает векторы MSG1 и MSG2 сообщений для передачи легитимному приемнику (блок 405). Согласно варианту осуществления вектор MSG1 сообщения более важен с точки зрения защиты, чем вектор MSG2 сообщения. Несмотря на то, что при рассмотрении внимание сосредоточено на защите двух сообщений, в общем случае, коды вложенных массивов с раскрытой в этой заявке структурой можно применять для защиты произвольного количества сообщений, к примеру двух, трех, четырех, пяти и так далее, причем каждое с разным требованием к уровню защиты. Поэтому рассмотрение защиты двух сообщений не должно истолковываться как ограничивающее ни для объема, ни для сущности вариантов осуществления.

Если либо вектор MSG1 сообщения, либо вектор MSG2 сообщения, либо оба вектора сообщений длиннее возможного сообщения (т.е. единицы данных), тогда передатчик может разбивать вектор(ы) сообщения на множество сообщений с длиной, равной возможному сообщению (блок 410). Если либо вектор MSG1 шифрованного сообщения, либо вектор MSG2 сообщения, либо оба сообщения равны по длине возможному сообщению, тогда разбиения может не понадобиться. Например, вектор MSG1 сообщения может быть разбит на одно или несколько сообщений m1, а вектор MSG2 сообщения может быть разбит на одно или несколько сообщений m2.

Затем передатчик может выбрать сообщение m1 из одного или нескольких сообщений m1, полученных разбиением из вектора MSG1 сообщения, и сообщение m2 из одного или нескольких сообщений m2, полученных разбиением из вектора MSG2 сообщения (блок 415). Используя выбранное сообщение m1, передатчик может выбрать массив, соответствующий выбранному сообщению m1 (блок 420). Используя выбранное сообщение m2, передатчик может выбрать подмассив, соответствующий выбранному сообщению m1 (блок 425). Согласно варианту осуществления выбранный подмассив, соответствующий выбранному сообщению m2, может содержаться в выбранном массиве, соответствующем выбранному сообщению m1.

Потом передатчик может выбрать кодовое слово из 2nR0 кодовых слов, содержащихся в выбранном подмассиве (блок 430). Согласно варианту осуществления передатчик может выбирать кодовое слово из выбранного подмассива случайным образом. Передатчик может затем передать выбранное кодовое слово легитимному приемнику (блок 435). Операции, такие как преобразование выбранного кодового слова в аналоговое представление, фильтрация, усиления, перемежение, кодирование и модуляция, формирование пучка и так далее, с выбранным кодовым словом могут быть опущены в блок-схеме последовательности операций для сохранения простоты. Передатчик может осуществлять проверку для определения, остались ли для передачи какие-нибудь части вектора MSG1 сообщения и вектора MSG2 сообщения (блок 440). Если для передачи есть еще части вектора MSG1 сообщения и вектора MSG2 сообщения, тогда передатчик может возвращаться к блоку 415, чтобы выбирать добавочное сообщение m1 из одного или нескольких сообщений m1, полученных разбиением из вектора MSG1 сообщения, и сообщение m2 из одного или нескольких сообщений m2, полученных разбиением из вектора MSG2 сообщения. Если добавочных частей вектора MSG1 сообщения и вектора MSG2 сообщения для передачи нет, тогда операции 400 передатчика могут прекращаться.

На Фиг.5 проиллюстрирована блок-схема последовательности операций 500 приемника при приеме защищенных сообщений, используя коды вложенных массивов. Операции 500 приемника могут свидетельствовать об операциях, происходящих в легитимном приемнике, таком как легитимный приемник 110, когда он принимает защищенное сообщение(я) от передатчика, такого как передатчик 105. Защищенное сообщение(я), принимаемое легитимным приемником, может быть защищено с использованием кода вложенных массивов, такого как показанный на Фиг.3. Операции 500 приемника могут происходить, когда легитимный приемник находится в обычном рабочем режиме.

Операции 500 приемника могут начинаться, когда легитимный приемник принимает кодовое слово, переданное передатчиком (блок 505). Принятым кодовым словом может быть зашумленная (например, посредством шума канала связи) версия кодового слова, сгенерированного из незакодированного сообщения (m1, m2), где сообщение m1 выбрано из одного или нескольких сообщений m1, полученных разбиением из вектора MSG1 сообщения, а сообщение m2 - из одного или нескольких сообщений m2, полученных разбиением из вектора MSG2 сообщения, где векторами MSG1 и MSG2 сообщений являются сообщения, передаваемые передатчиком легитимному приемнику. Если шума в канале связи (или другого шума) нет, тогда, например, принятое кодовое слово может быть тождественно кодовому слову, сгенерированному из незакодированного сообщения (m1, m2).

Используя принятое кодовое слово, легитимный приемник может определять массив, соответствующий сообщению m1 (блок 510). Легитимный приемник может определять идентификатор массива, соответствующего сообщению m1. К примеру, идентификатором может быть индекс массива. Легитимный приемник может использовать выражение или уравнение генерации кода вложенных массивов для определения идентификатора массива, соответствующего сообщению m1. Например, чтобы находить идентификатор массива, соответствующего сообщению m1, может использоваться выражение или уравнение генерации кода вложенных массивов для динамической генерации кодовых слов, которые могут сравниваться с принятым кодовым словом. Выражение или уравнение генерации кода вложенных массивов, используемое легитимным приемником, может быть таким же, как выражение или уравнение генерации кода вложенных массивов, использованное передатчиком для генерации переданного кодового слова.

Затем, используя массив, соответствующий сообщению m1, и принятое кодовое слово, легитимный приемник может определить подмассив, соответствующий сообщению m2 (блок 515). Легитимный приемник может определять идентификатор подмассива, соответствующего сообщению m2. К примеру, идентификатором может быть индекс подмассива. Для определения идентификатора подмассива, соответствующего сообщению m2, легитимный приемник может использовать выражение или уравнение генерации кода вложенных массивов. Например, чтобы находить идентификатор подмассива, соответствующего сообщению m2, может использоваться выражение или уравнение генерации кода вложенных массивов для динамической генерации кодовых слов, которые могут сравниваться с принятым кодовым словом. Выражение или уравнение генерации кода вложенных массивов, используемое легитимным приемником, может быть таким же, как выражение или уравнение генерации кода вложенных массивов, использованное передатчиком для генерации переданного кодового слова.

Как вариант, определение идентификаторов массива и подмассива может включать в себя поиск в списке возможных кодовых слов. Например, список возможных кодовых слов может включать в себя возможные кодовые слова, сгенерированные кодами вложенных массивов, а идентификаторы массивов и подмассивов ассоциированы с каждым возможным кодовым словом.

Используя идентификаторы массива и подмассива, определенные по принятому кодовому слову, легитимный приемник может восстанавливать векторы MSG1 и MSG2 сообщений (блок 520).

В альтернативном варианте осуществления вместо независимого определения идентификатора массива, соответствующего сообщению m1, и идентификатора подмассива, соответствующего сообщению m2, легитимный приемник на основе принятого кодового слова может одновременно определять и идентификатор подмассива, соответствующего сообщению m2, и идентификатор массива, соответствующего сообщению m1. Оценка передаваемой пары (m1, m2) сообщений может определяться исходя из принятого кодового слова, путем поиска среди возможных кодовых слов и выбора кодового слова, которое больше всего совпадает с принятым кодовым словом, например. Выбранное кодовое слово, которое более всего совпадает с принятым кодовым словом, может быть связано с информацией, касающаяся идентификатора подмассива, соответствующего сообщению m2, а также идентификатора массива, соответствующего сообщению m1. Поиск наиболее близких совпадений принятого кодового слова может быть реализован посредством множества декодеров, к примеру, любыми вариантами LDPC-декодера, турбодекодерами.

В другом альтернативном варианте осуществления не обязательно находить наиболее близко совпадающее кодовое слово, вместо этого часть кодового слова обрабатывается как случайный шум и не нуждается в восстановлении. Только часть кодового слова, которая соответствует паре (m1, m2) сообщения, необходимо определять с достаточной точностью. Это, например, справедливо, если в передатчике используется систематический линейный код, а в приемнике используется соответствующий декодер систематического линейного кода.

Легитимный приемник может затем осуществлять проверку для определения, есть ли еще векторы MSG1 и MSG2 сообщений для восстановления (блок 525). Если еще есть векторы MSG1 и MSG2 сообщений для восстановления, тогда легитимный приемник может возвращаться к блоку 505 для приема добавочных передаваемых кодовых слов. Если из векторов MSG1 и MSG2 сообщения для восстановления больше ничего нет, тогда операции 500 приемника могут прекращаться.

Несмотря на то, что варианты осуществления и их преимущества были подробно описаны, понятно, что, не выходя за пределы сущности и объема изобретения, определенного прилагаемой формулой изобретения, могут быть сделаны различные изменения, замены и модификации. Более того, подразумевается, что объем настоящей заявки не ограничен конкретными вариантами осуществления процесса, машины, производства, смеси веществ, средств, способов и этапов, описанных в спецификации. Обычному специалисту в данной области техники из раскрытия настоящего изобретения понятно, что процессы, машины, производство, смеси веществ, средства, способы или этапы, существующие в настоящее время или которые будут придуманы позже, которые выполняют, по существу, ту же функцию или достигают, по существу, того же результата, что и соответствующие варианты осуществления, описанные в этой заявке, могут быть использованы согласно настоящему изобретению. Таким образом, подразумевается, что такие процессы, машины, производство, смеси веществ, средства, способы или этапы входят в объем прилагаемой формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ЗАЩИТЫ БЕСПРОВОДНОЙ ПЕРЕДАЧИ | 2011 |

|

RU2524565C2 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ МНОГОЗНАЧНЫХ КОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2023 |

|

RU2815193C1 |

| ЗАЩИТА ОТ ПАССИВНОГО СНИФФИНГА | 2011 |

|

RU2579990C2 |

| СПОСОБ КОДИРОВАНИЯ И ДЕКОДИРОВАНИЯ ДАННЫХ ДЛЯ СИСТЕМЫ РАДИОВЕЩАТЕЛЬНОЙ ПЕРЕДАЧИ ЦИФРОВЫХ СООБЩЕНИЙ | 1994 |

|

RU2110148C1 |

| СПОСОБ И УСТРОЙСТВО ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2017 |

|

RU2669144C1 |

| СПОСОБ ОБРАБОТКИ СОЕДИНЕНИЯ В СИСТЕМЕ БЕСПРОВОДНОЙ СВЯЗИ, И БАЗОВАЯ СТАНЦИЯ БЕСПРОВОДНОЙ СВЯЗИ И ТЕРМИНАЛ БЕСПРОВОДНОЙ СВЯЗИ | 2008 |

|

RU2476001C2 |

| СПОСОБ ПОИСКА ОБЪЕКТА С ИСПОЛЬЗОВАНИЕМ УСТРОЙСТВА ВЕРИФИКАЦИИ И СООТВЕТСТВУЮЩИЕ УСТРОЙСТВА | 2010 |

|

RU2554478C2 |

| СИСТЕМЫ И СПОСОБЫ РАСШИРЕННОЙ ПРОЦЕДУРЫ СЛУЧАЙНОГО ДОСТУПА | 2019 |

|

RU2789818C1 |

| Способ защищенной передачи шифрованной информации по каналам связи | 2015 |

|

RU2620730C1 |

| СПОСОБ ЗАЩИТЫ ДОСТУПНОСТИ И КОНФИДЕНЦИАЛЬНОСТИ ХРАНИМЫХ ДАННЫХ И СИСТЕМА НАСТРАИВАЕМОЙ ЗАЩИТЫ ХРАНИМЫХ ДАННЫХ | 2014 |

|

RU2584755C2 |

Изобретение относится к беспроводной связи. Технический результат заключается в обеспечении защиты беспроводных передач. Способ передачи защищенных сообщений содержит этапы, на которых: выбирают массив кодовых слов, соответствующий первому сообщению, из множества массивов, при этом массив кодовых слов содержит множество подмассивов кодовых слов; выбирают подмассив кодовых слов, соответствующий второму сообщению, из множества подмассивов кодовых слов, причем первое сообщение является более критическим с точки зрения безопасности, чем второе сообщение; выбирают кодовое слово из подмассива кодовых слов и передают выбранное кодовое слово законному приемнику. 3 н. 13 з.п. ф-лы, 7 ил.

1. Способ передачи защищенных сообщений, содержащий этапы, на которых:

выбирают массив кодовых слов, соответствующий первому сообщению, из множества массивов, при этом массив кодовых слов содержит множество подмассивов кодовых слов;

выбирают подмассив кодовых слов, соответствующий второму сообщению, из множества подмассивов кодовых слов, причем первое сообщение является более критическим с точки зрения безопасности, чем второе сообщение;

выбирают кодовое слово из подмассива кодовых слов; и

передают выбранное кодовое слово законному приемнику.

2. Способ по п. 1, в котором первое сообщение имеет уровень защиты, лучший или равный уровню защиты второго сообщения.

3. Способ по п. 1, в котором выбор кодового слова содержит выбор кодового слова из подмассива кодовых слов случайным образом.

4. Способ по п. 1, в котором есть  массивов, и каждый массив разбит на

массивов, и каждый массив разбит на  подмассивов, где n - это длина кодового слова, a R1 и R2 - кодовые скорости, и кодовая скорость R1 определяется на основе состояния канала между передатчиком и законным приемником и состояния канала между передатчиком и перехватчиком.

подмассивов, где n - это длина кодового слова, a R1 и R2 - кодовые скорости, и кодовая скорость R1 определяется на основе состояния канала между передатчиком и законным приемником и состояния канала между передатчиком и перехватчиком.

5. Способ по п. 1, в котором каждый массив кодовых слов разбит из первого кода с первой кодовой скоростью, и первым кодом является линейный код C0.

6. Способ по п. 5, в котором

первый массив соответствует субкоду C1 первого кода C0, а второй массив соответствует смежно-групповому коду субкода C1, или

первый подмассив соответствует субсубкоду C2, а второй подмассив соответствует смежно-групповому коду субсубкода C2.

7. Способ по п. 5, в котором подмассив кодовых слов выбирают из множества подмассивов кодовых слов, и при этом каждый подмассив кодовых слов получен разбиением из субкода.

8. Способ по п. 1, в котором первое сообщение представляет собой часть первого целого сообщения, при этом второе сообщение представляет собой часть второго целого сообщения, и при этом выбор массива кодовых слов, выбор подмассива кодовых слов, выбор кодового слова и передачу выбранного кодового слова повторяют для оставшихся частей первого целого сообщения и оставшихся частей второго целого сообщения.

9. Способ для приема защищенных сообщений, содержащий этапы, на которых:

принимают кодовое слово;

определяют на основе принятого кодового слова идентификаторы для первого сообщения и для второго сообщения, при этом при определении используют структуру кода вложенных массивов, используемую для кодирования принятого кодового слова;

восстанавливают первое сообщение по идентификаторам; и

восстанавливают второе сообщение по идентификаторам.

10. Способ по п. 9, в котором определение идентификаторов содержит:

на основе принятого кодового слова определение идентификатора подмассива для подмассива кодовых слов в массиве кодовых слов; и

на основе принятого кодового слова определение идентификатора массива для массива кодовых слов.

11. Способ по п. 10, в котором определение идентификатора подмассива содержит:

генерирование кодовых слов с помощью структуры кода вложенных массивов;

выбор сгенерированного кодового слова, которое наиболее близко совпадает с принятым кодовым словом; и

установку идентификатора подмассива, связанного со сгенерированным кодовым словом, в качестве идентификатора подмассива.

12. Способ по п. 11, в котором определение идентификатора массива содержит установку идентификатора массива, связанного со сгенерированным кодовым словом, в качестве идентификатора массива.

13. Способ по п. 9, в котором определение идентификаторов содержит:

поиск в списке возможных кодовых слов кодового слова, которое наиболее близко совпадает с принятым кодовым словом; и

извлечение идентификатора массива для массива кодовых слов и идентификатора подмассива для подмассива кодовых слов, связанных с кодовым словом, которое наиболее близко совпадает с принятым кодовым словом.

14. Способ по п. 9, в котором первое сообщение представляет собой часть первого целого сообщения, второе сообщение представляет собой часть второго целого сообщения, и при этом прием кодового слова, определение идентификаторов, восстановление первого сообщения и восстановление второго сообщения повторяют для оставшихся частей первого целого сообщения и оставшихся частей второго целого сообщения.

15. Передатчик, содержащий:

планировщик, соединенный со средством ввода сообщений, причем планировщик выполнен с возможностью установки момента времени передачи сообщений приемнику;

блок защиты, соединенный с планировщиком, причем блок защиты выполнен с возможностью генерации защитного кодового слова по первому сообщению и второму сообщению, предоставляемым планировщиком, используя код вложенных массивов, при этом первое сообщение имеет уровень защиты, по меньшей мере, равный уровню защиты второго сообщения, и при этом защитное кодовое слово генерируется из подмассива кодовых слов, соответствующего второму сообщению и содержащегося в массиве кодовых слов, соответствующем первому сообщению;

хранилище защитного кода, соединенное с блоком защиты, причем хранилище защитного кода выполнено с возможностью хранения кода вложенных массивов; и

передающую схему, соединенную с блоком защиты, причем передающая схема выполнена с возможностью подготовки защитного кодового слова для передачи.

16. Передатчик по п. 15, в котором хранилище защитного кода выполнено с возможностью хранения всех возможных кодовых слов кода вложенных массивов или хранения уравнения, используемого для генерации кода вложенных массивов.

| СПОСОБ ЗАЩИТЫ ТРАФИКА ДАННЫХ МЕЖДУ СЕТЬЮ МОБИЛЬНОЙ СВЯЗИ И СЕТЬЮ IMS | 2004 |

|

RU2328082C2 |

Авторы

Даты

2015-02-20—Публикация

2011-01-10—Подача