Область техники, к которой относится изобретение

Предлагаемое изобретение относится к области радио- и электросвязи, а именно к области способов и устройств защиты информации, передаваемой по открытым каналам связи либо хранящейся на носителях информации.

Уровень техники

а) Описание аналогов

Известны способы криптографической защиты информации, которые основаны на блочных шифрах (DES, AES, Serpent, Twofish, Кузнечик, Магма) [Ferguson N., Schneier В., T.Kohno Cryptography Engineering. Design Principles and Practical Applications, Second Edition, New York, John Wiley & Sons, Inc., 2010; ГОСТ P 34.12-2015 Информационная технология. Криптографическая защита информации. Блочные шифры], включающие в себя следующие этапы: зашифрование открытого и при необходимости дополненного текста М, представленного в виде блоков фиксированной длины М={M1||M2||…||Mk}, где || - операция конкатенации, k - количество блоков открытого текста М, генерация ключа зашифрования  , получение блоков шифртекста Ω1, Ω2, …, Ωk по следующему правилу:

, получение блоков шифртекста Ω1, Ω2, …, Ωk по следующему правилу:

извлечение открытого текста М из последовательности блоков шифртекста Ω1, Ω2, …, Ωk с помощью ключа расшифрования  :

:

выполнение обратной процедуры дополнения, где  Таким образом, обеспечивается защита информации, содержащейся в открытом тексте М, при передаче по открытым каналам связи. Для защиты от навязывания ложной информации, подмены передаваемой информации или изменения хранимых данных в указанных способах предусмотрены следующие режимы работы:

Таким образом, обеспечивается защита информации, содержащейся в открытом тексте М, при передаче по открытым каналам связи. Для защиты от навязывания ложной информации, подмены передаваемой информации или изменения хранимых данных в указанных способах предусмотрены следующие режимы работы:

- режим гаммирования с обратной связью по выходу (Output Feedback, OFB);

- режим простой замены с зацеплением (Cipher Block Chaining, СВС);

- режим гаммирования с обратной связью по шифртексту (Cipher Feedback, CFB);

- режим выработки имитовставки, хэш-кода (Message Authentication Code algorithm).

Недостатками таких способов являются:

- отсутствие возможности исправления искажений в блоках шифртекста, обусловленных преднамеренными воздействиями злоумышленника или влиянием случайных помех при передаче по открытым каналам связи;

- возможность размножения ошибок, когда один (несколько) ошибочный бит в одном блоке шифртекста оказывает влияние на расшифрование последующих блоков открытого текста;

- отсутствие возможности восстановления достоверной информации при использовании в системах передачи информации без обратной связи.

Известны способы защиты информации, основанные на теории алгебраического кодирования (криптосистема Мак-Элиса, схема Нидеррайтера, криптосистема Рао-Нама и их модификации) [McEliece R.J. A public-key cryptosystem based on algebraic coding theory, DSN Progress Report 42-44, Jet Prop.Lab., Calif. Inst. Technol. 1978. - pp.114-116; Niederreiter H. Knapsack-Type Cryptosystem and Algebraic Coding Theory, Probl. Control and Inform. Theory. 1986. - pp.19-34; Rao T.R.N., Nam K.H. Private-key algebraic-coded cryptosystem. Advances in Cryptology - CRYPTO 86, New-York. - NY: Springer. 1986. - pp.35-48]. Реализация данных схем основана на сложности декодирования полных линейных кодов (кодов общего положения).

Недостатками таких способов являются:

- отсутствие возможности гарантированного обеспечения криптографической стойкости защищаемой информации (например, атака Сидельникова В.М. и Шестакова С.О. на систему Мак-Элиса);

- сложность в реализации, обусловленная высокими размерностями системы;

- длина блока шифртекста значительно превышает длину открытого текста;

- достаточно высокая чувствительность блоков шифртекста к искажениям, возникающим в канале связи.

Известен способ защищенной передачи зашифрованной информации по каналам связи [Патент РФ №2620730 публ. 29.05.2017], в котором для выполнения процедуры зашифрования блоков открытого текста M1(z), M2(z), …, Mk(z) по соответствующему ключу  применяется k процедур зашифрования, блоки шифртекста Ω1(z), Ω2(z), …, Ωk(z) интерпретируются как наименьшие вычеты по сгенерированным, упорядоченным по величине степеней, взаимно простым основаниям полиномам

применяется k процедур зашифрования, блоки шифртекста Ω1(z), Ω2(z), …, Ωk(z) интерпретируются как наименьшие вычеты по сгенерированным, упорядоченным по величине степеней, взаимно простым основаниям полиномам  образующие информационный суперблок модулярного кода из последовательности блоков шифртекста Ω1(z), Ω2(2), …, Ωk(z), после операции расширения формируются избыточные блоки данных ωk+1(z), ωk+2(z), …, ωk+r(z), полученная совокупность блоков шифртекста и избыточных блоков данных Ω1(z), …, Ωk(z), Ωk+1(z), …, ωk+r(z) образует кодовый вектор модулярного кода, передаваемый получателю сообщения по k+r из А каналов передачи информации, который на приемной стороне обеспечивает обнаружение (преднамеренных и непреднамеренных) воздействий злоумышленника на защищаемую информацию и, при необходимости, восстановление достоверных данных, передаваемых по каналам связи.

образующие информационный суперблок модулярного кода из последовательности блоков шифртекста Ω1(z), Ω2(2), …, Ωk(z), после операции расширения формируются избыточные блоки данных ωk+1(z), ωk+2(z), …, ωk+r(z), полученная совокупность блоков шифртекста и избыточных блоков данных Ω1(z), …, Ωk(z), Ωk+1(z), …, ωk+r(z) образует кодовый вектор модулярного кода, передаваемый получателю сообщения по k+r из А каналов передачи информации, который на приемной стороне обеспечивает обнаружение (преднамеренных и непреднамеренных) воздействий злоумышленника на защищаемую информацию и, при необходимости, восстановление достоверных данных, передаваемых по каналам связи.

К недостатку способа следует отнести отсутствие возможности защиты информации от имитирующих воздействий злоумышленника, обусловленной наличием «одного» правила кодирования, соответствующего модулярному полиномиальному коду, вследствие чего, злоумышленнику с целью навязывания ложных сообщений необходимо перехватить информационный суперблок модулярного кода для вычисления избыточных блоков данных.

б) Описание ближайшего аналога (прототипа)

Наиболее близким по своей технической сущности к заявленному техническому решению и принятым за прототип является способ, описанный в [Патент РФ №2669144 публ. 08.10.2018].

В рассматриваемом способе-прототипе защита информации осуществляется представлением сообщения M(z) в виде блоков фиксированной длины М(z)={M1(z)||M2(z)||…||Mk(z)}, применением к процедур зашифрования к блокам открытого текста M1(z), M2(z), …, Mk(z) по соответствующему ключу  (i=1,2,…,k), представлением полученных блоков шифртекста Ω1(z), Ω2(z), …, Ωk(z) в виде наименьших вычетов по сгенерированным, упорядоченным по величине, взаимно простым модулям

(i=1,2,…,k), представлением полученных блоков шифртекста Ω1(z), Ω2(z), …, Ωk(z) в виде наименьших вычетов по сгенерированным, упорядоченным по величине, взаимно простым модулям  формированием информационного суперблока модулярного кода Ω1(z), Ω2(z), …, Ωk(z), выполнением операции расширения информационного суперблока модулярного кода и получением избыточных блоков данных ωk+1(z), ωk+2(z), …, ωk+r(z), применением к избыточным блокам данных ωk+1(z), ωk+2(z), …, ωk+r(z) процедуры блочного шифрования, алгоритм которого выполняет нелинейные биективные преобразования по соответствующему ключу

формированием информационного суперблока модулярного кода Ω1(z), Ω2(z), …, Ωk(z), выполнением операции расширения информационного суперблока модулярного кода и получением избыточных блоков данных ωk+1(z), ωk+2(z), …, ωk+r(z), применением к избыточным блокам данных ωk+1(z), ωk+2(z), …, ωk+r(z) процедуры блочного шифрования, алгоритм которого выполняет нелинейные биективные преобразования по соответствующему ключу  , получением избыточных блоков шифртекста ϑk+1(z), ϑk+2(z), …, ϑk+r(z) и формированием криптокодовых конструкций Ω1(z), …, Ωk(z), ϑk+1(z), …, ϑk+r(z) - имитоустойчивой последовательности шифрованного текста.

, получением избыточных блоков шифртекста ϑk+1(z), ϑk+2(z), …, ϑk+r(z) и формированием криптокодовых конструкций Ω1(z), …, Ωk(z), ϑk+1(z), …, ϑk+r(z) - имитоустойчивой последовательности шифрованного текста.

Недостатками данного способа являются:

- возможность вычисления фрагмента гаммы шифра, когда для зашифрования избыточных блоков данных требуется применение алгоритма поточного шифрования (режим гаммирования);

- расход ключей шифрования, требуемый для криптографических преобразований блоков данных при их компрометации.

Из уровня техники широко известно устройство защищенной обработки информации. Так, в [Massey J.L. An introduction to contemporary cryptology. Proc. IEEE. 1988. - pp.533-549] предложено устройство, содержащее на передающей стороне источник сообщений, порождающий открытый текст, рандомизатор, шифратор, а также генератор ключевой гаммы, выход источника сообщений подключен к первому входу шифратора, ко второму входу которого подключен выход рандомизатора, соответственно к третьему входу шифратора подключен выход генератора ключевой гаммы, причем выход шифратора через «открытую» линию связи на приемной стороне подключен к первому входу дешифратора, ко второму входу которого через защищенную линию связи подключен выход блока ключевой гаммы, при этом выход дешифратора подключен к входу источника сообщений.

Недостатком устройства является низкая помехозащищенность.

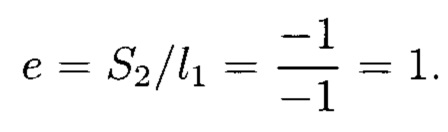

Наиболее близким по технической сущности является устройство имитоустойчивой передачи информации по каналам связи [Патент РФ №2669144 публ. 08.10.2018], содержащее на передающей стороне криптокодовый преобразователь информации (фиг.1), состоящий из буфера ввода открытого текста, блок хранения управляющих параметров, процессора, реализующего функции, представленные в виде функциональных блоков: препроцессор открытого текста, блок шифрования, счетчик блоков текста, процессор ключей шифрования, генератор неприводимых полиномов, блок расширения модулярного кода, блок шифрования избыточных блоков данных; буфера вывода шифртектса, блока (таблицы) кодовых символов, буфера вывода избыточных блоков шифртекста, коммутатора объединения, при этом буфер ввода открытого текста, вход которого является входом криптокодового преобразователя информации, на который поступает открытый текст, выход которого подключен к первому входу препроцессора открытого текста, ко второму входу которого подключен выход блока (таблицы) кодовых символов, при этом к третьему входу препроцессора открытого текста подключен первый выход блока хранения управляющих параметров шифрования (N), выход препроцессора открытого текста подключен к первому входу блока шифрования, ко второму входу которого подключен второй выход блока хранения управляющих параметров  - итерационные ключи зашифрования, выработанные на основании секретного ключа (ρ)), при этом первый выход блока шифрования подключен к входу буфера вывода блоков шифртекста, второй выход блока шифрования подключен к первой группе (первому входу) входов блока расширения модулярного кода, ко второй группе (второй, третий входы) входов которого подключен первый и второй выходы генератора неприводимых полиномов (информационных и избыточных), к входу которого подключен третий выход блока хранения управляющих параметров (N); при этом выход блока расширения модулярного кода подключен к первому входу блока шифрования избыточных блоков данных, выход которого подключен к входу буфера вывода избыточных блоков шифртекста, при этом ко второму входу блока шифрования избыточных блоков данных подключен четвертый выход блока хранения управляющих параметров

- итерационные ключи зашифрования, выработанные на основании секретного ключа (ρ)), при этом первый выход блока шифрования подключен к входу буфера вывода блоков шифртекста, второй выход блока шифрования подключен к первой группе (первому входу) входов блока расширения модулярного кода, ко второй группе (второй, третий входы) входов которого подключен первый и второй выходы генератора неприводимых полиномов (информационных и избыточных), к входу которого подключен третий выход блока хранения управляющих параметров (N); при этом выход блока расширения модулярного кода подключен к первому входу блока шифрования избыточных блоков данных, выход которого подключен к входу буфера вывода избыточных блоков шифртекста, при этом ко второму входу блока шифрования избыточных блоков данных подключен четвертый выход блока хранения управляющих параметров  к первому входу которого подключен процессор ключей шифрования, на вход которого поступает секретный ключ (ρ)); при этом к третьей группе (четвертый, пятый, шестой входы) входов блока расширения модулярного кода подключена группа (пятый, шестой, седьмой выходы) выходов блока хранения управляющих параметров (предвычисленные параметры

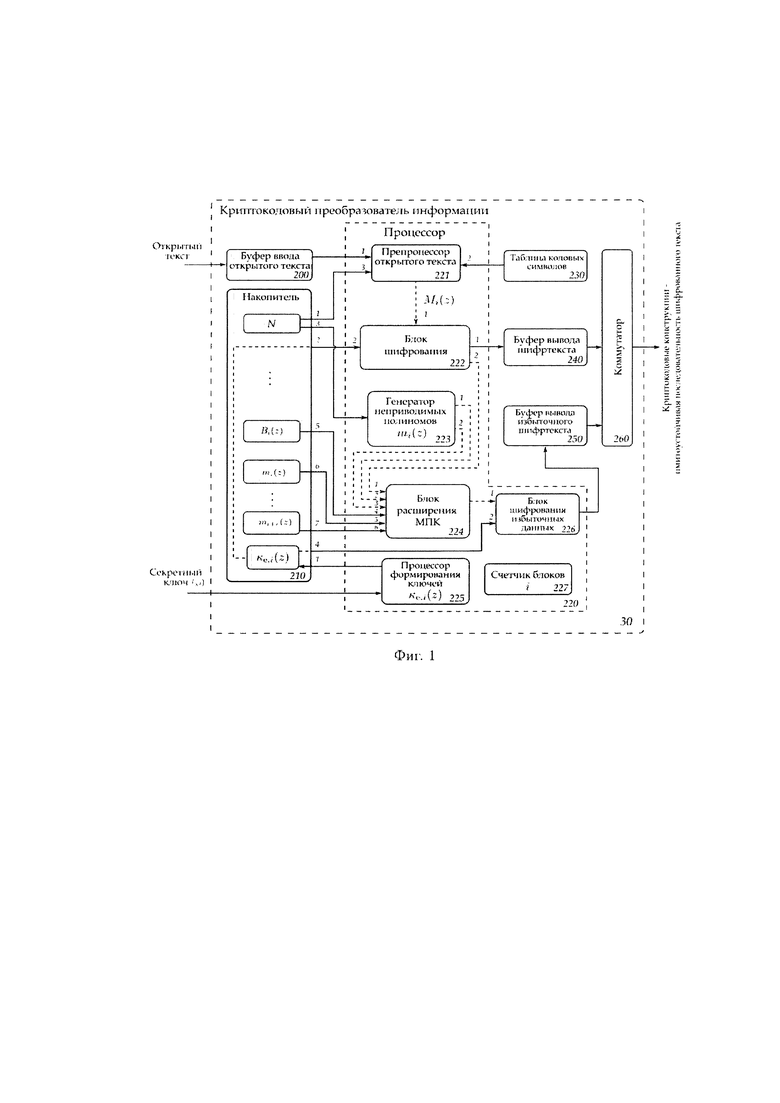

к первому входу которого подключен процессор ключей шифрования, на вход которого поступает секретный ключ (ρ)); при этом к третьей группе (четвертый, пятый, шестой входы) входов блока расширения модулярного кода подключена группа (пятый, шестой, седьмой выходы) выходов блока хранения управляющих параметров (предвычисленные параметры  выходы буфера вывода блоков шифртекста и выходы буфера вывода избыточных блоков шифртекста подключены к первому и второму входам коммутатора объединения, выход которого является выходом криптокодового преобразователя информации, с выхода которого сформированные криптокодовые конструкции (имитоустойчивая последовательность шифрованного текста) поступают в канал связи; счетчик блоков текста отслеживает номер обрабатываемого блока, а на приемной стороне - криптокодовый преобразователь информации (фиг.2), состоящий из коммутатора разделения, буфера ввода шифртекста, буфера ввода избыточных блоков шифртекста, блок хранения управляющих параметров, процессора, реализующего функции, представленные в виде функциональных блоков: препроцессор шифртекста, препроцессор избыточного шифртекста, блок расшифрования избыточных блоков шифртекста, генератор неприводимых полиномов, блок обнаружения и коррекции искажений, блок расшифрования, счетчик блоков текста, процессор ключей шифрования; при этом коммутатор разделения, вход которого является входом криптокодового преобразователя информации, на который из канала связи поступают криптокодовые конструкции - имитоустойчивая последовательность шифрованного текста, при этом первый выход коммутатора разделения подключен к входу буфера ввода избыточных блоков шифртекста, выход которого подключен к первому входу препроцессора избыточного шифртекста, ко второму входу препроцессора избыточного текста подключен первый выход блока хранения управляющих параметров (N), при этом выход которого подключен к первому входу блока расшифрования избыточных блоков шифртекста, ко второму входу которого подключен второй выход блока хранения управляющих параметров (

выходы буфера вывода блоков шифртекста и выходы буфера вывода избыточных блоков шифртекста подключены к первому и второму входам коммутатора объединения, выход которого является выходом криптокодового преобразователя информации, с выхода которого сформированные криптокодовые конструкции (имитоустойчивая последовательность шифрованного текста) поступают в канал связи; счетчик блоков текста отслеживает номер обрабатываемого блока, а на приемной стороне - криптокодовый преобразователь информации (фиг.2), состоящий из коммутатора разделения, буфера ввода шифртекста, буфера ввода избыточных блоков шифртекста, блок хранения управляющих параметров, процессора, реализующего функции, представленные в виде функциональных блоков: препроцессор шифртекста, препроцессор избыточного шифртекста, блок расшифрования избыточных блоков шифртекста, генератор неприводимых полиномов, блок обнаружения и коррекции искажений, блок расшифрования, счетчик блоков текста, процессор ключей шифрования; при этом коммутатор разделения, вход которого является входом криптокодового преобразователя информации, на который из канала связи поступают криптокодовые конструкции - имитоустойчивая последовательность шифрованного текста, при этом первый выход коммутатора разделения подключен к входу буфера ввода избыточных блоков шифртекста, выход которого подключен к первому входу препроцессора избыточного шифртекста, ко второму входу препроцессора избыточного текста подключен первый выход блока хранения управляющих параметров (N), при этом выход которого подключен к первому входу блока расшифрования избыточных блоков шифртекста, ко второму входу которого подключен второй выход блока хранения управляющих параметров ( - итерационные ключи расшифрования, выработанные на основании секретного ключа (ρ)), при этом выход блока расшифрования избыточных блоков шифртекста подключен к первой группе (первому входу) входов блока обнаружения и коррекции искажений, ко второй группе (второй, третий входы) входов которого подключен первый и второй выходы генератора неприводимых полиномов (информационных и избыточных), к входу генератора неприводимых полиномов подключен третий выход блока хранения управляющих параметров (N); при этом второй выход коммутатора разделения подключен к входу буфера ввода блоков шифртекста, выход которого подключен к первому входу препроцессора шифртекста, ко второму входу которого подключен четвертый выход блока хранения управляющих параметров (N), при этом выход препроцессора шифртекста подключен к третьей группе (четвертому входу) входов блока обнаружения и коррекции искажений, соответствующий выход которого подключен к первому входу блок расшифрования, ко второму входу которого подключен пятый выход блока хранения управляющих параметров

- итерационные ключи расшифрования, выработанные на основании секретного ключа (ρ)), при этом выход блока расшифрования избыточных блоков шифртекста подключен к первой группе (первому входу) входов блока обнаружения и коррекции искажений, ко второй группе (второй, третий входы) входов которого подключен первый и второй выходы генератора неприводимых полиномов (информационных и избыточных), к входу генератора неприводимых полиномов подключен третий выход блока хранения управляющих параметров (N); при этом второй выход коммутатора разделения подключен к входу буфера ввода блоков шифртекста, выход которого подключен к первому входу препроцессора шифртекста, ко второму входу которого подключен четвертый выход блока хранения управляющих параметров (N), при этом выход препроцессора шифртекста подключен к третьей группе (четвертому входу) входов блока обнаружения и коррекции искажений, соответствующий выход которого подключен к первому входу блок расшифрования, ко второму входу которого подключен пятый выход блока хранения управляющих параметров  к первому входу которого подключен процессор ключей шифрования, на вход которого поступает секретный ключ (ρ)); при этом выход блока расшифрования подключен к первому входу буфера вывода блоков открытого текста, ко второму входу которого подключен выход блока (таблицы) кодовых символов, выход которого является выходом криптокодового преобразователя информации, с выхода которого поступает открытый текст; при этом к четвертой группе (пятый, шестой, седьмой входы) входов блока обнаружения и коррекции искажений подключена группа (шестой, седьмой, восьмой выходы) выходов блока хранения управляющих параметров (предвычисленные параметры

к первому входу которого подключен процессор ключей шифрования, на вход которого поступает секретный ключ (ρ)); при этом выход блока расшифрования подключен к первому входу буфера вывода блоков открытого текста, ко второму входу которого подключен выход блока (таблицы) кодовых символов, выход которого является выходом криптокодового преобразователя информации, с выхода которого поступает открытый текст; при этом к четвертой группе (пятый, шестой, седьмой входы) входов блока обнаружения и коррекции искажений подключена группа (шестой, седьмой, восьмой выходы) выходов блока хранения управляющих параметров (предвычисленные параметры  ); счетчик блоков текста отслеживает номер обрабатываемого блока. К основному недостатку устройства-прототипа следует отнести отсутствие механизма реализации операций некриптографических структурно-алгебраических преобразований, позволяющих множество блоков открытого текста преобразовать во множество защищенных блоков данных, представленных в виду комплексных чисел с последующей реализацией процедуры расширения на основе правил построения линейных блоковых кодов, обеспечивающей компенсацию последствий деструктивных воздействий.

); счетчик блоков текста отслеживает номер обрабатываемого блока. К основному недостатку устройства-прототипа следует отнести отсутствие механизма реализации операций некриптографических структурно-алгебраических преобразований, позволяющих множество блоков открытого текста преобразовать во множество защищенных блоков данных, представленных в виду комплексных чисел с последующей реализацией процедуры расширения на основе правил построения линейных блоковых кодов, обеспечивающей компенсацию последствий деструктивных воздействий.

Раскрытие изобретения

а) Технический результат, на достижение которого направлено изобретение

Целью заявляемого технического решения является обеспечение устойчивости способа и устройства передачи защищенных данных к деструктивным воздействиям на основе применения некриптографических структурно-алгебраических преобразований.

б) Совокупность существенных признаков

Технический результат изобретения достигается тем, что:

1. В известном способе имитоустойчивой передачи информации по каналам связи защита информации осуществляется представлением сообщения M(z) в виде блоков фиксированной длины M(z)={M1(z)||M2(z)||…||Mk(z)}, применением k процедур зашифрования к блокам открытого текста M1(z), M2(z), …, Mk(z) по соответствующему ключу  представлением полученных блоков шифртекста Ω1(z), Ω2(z), …, Ωk(z) в виде наименьших вычетов по сгенерированным, упорядоченным по величине степеней, взаимно простым основаниям полиномам

представлением полученных блоков шифртекста Ω1(z), Ω2(z), …, Ωk(z) в виде наименьших вычетов по сгенерированным, упорядоченным по величине степеней, взаимно простым основаниям полиномам  формированием информационного суперблока модулярного кода Ω1(z), Ω2(z), …, Ωk(z), выполнением операции расширения информационного суперблока модулярного кода и получением избыточных блоков данных ωk+1(z), ωk+2(z), …, ωk+r(z), применением к избыточным блокам данных ωk+1(z), ωk+2(z), …, ωk+r(z) процедуры блочного шифрования, алгоритм которого выполняет нелинейные биективные преобразования по соответствующему ключу

формированием информационного суперблока модулярного кода Ω1(z), Ω2(z), …, Ωk(z), выполнением операции расширения информационного суперблока модулярного кода и получением избыточных блоков данных ωk+1(z), ωk+2(z), …, ωk+r(z), применением к избыточным блокам данных ωk+1(z), ωk+2(z), …, ωk+r(z) процедуры блочного шифрования, алгоритм которого выполняет нелинейные биективные преобразования по соответствующему ключу  , (j=k+1,k+2,…,k+r), получением блоков избыточного шифртекста ϑk+1(z), ϑk+2(z), …, ϑk+r(z) и формированием криптокодовых конструкций - имитоустойчивой последовательности шифрованного текста. Новым является то, что к полученным блокам открытого текста {M1,М2,…,Mk} применяется процедура структурно-алгебраического преобразования, позволяющая на основании введенного комплексного модуля

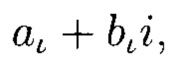

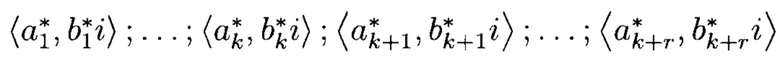

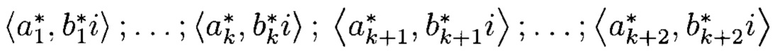

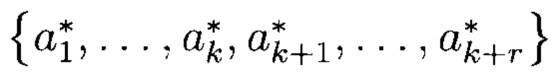

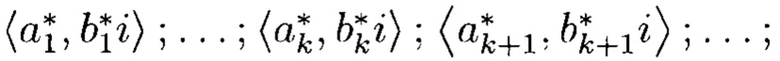

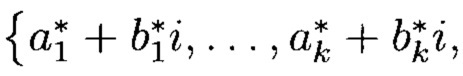

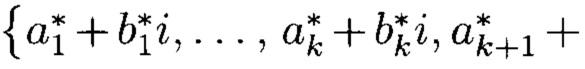

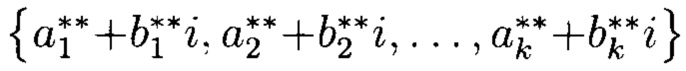

, (j=k+1,k+2,…,k+r), получением блоков избыточного шифртекста ϑk+1(z), ϑk+2(z), …, ϑk+r(z) и формированием криптокодовых конструкций - имитоустойчивой последовательности шифрованного текста. Новым является то, что к полученным блокам открытого текста {M1,М2,…,Mk} применяется процедура структурно-алгебраического преобразования, позволяющая на основании введенного комплексного модуля  выполнить процедуру взаимнооднозначного преобразования последовательности блоков открытого текста {M1,М2,…,Mk} к защищенному представлению в виде комплексных чисел {a1+b1i,a2+b2i,…,ak+bki}, выполняется операция расширения, позволяющая для последовательности комплексных чисел вычислить избыточные элементы {ak+1+bk+1i,…,ak+r+bk+ri} с последующим формированием многозначных кодовых конструкций вида (a1,b1i); …; 〈ak,bki〉; 〈ak+1, bk+1i〉; …; 〈ak+r, bk+ri〉, в которых действительная {a1,…,ak,ak+1,…,ak+r} и мнимая {b1i,…,bki,bk+1i,…,bk+ri} части передаются по первому и второму каналам двухканального передатчика соответственно.

выполнить процедуру взаимнооднозначного преобразования последовательности блоков открытого текста {M1,М2,…,Mk} к защищенному представлению в виде комплексных чисел {a1+b1i,a2+b2i,…,ak+bki}, выполняется операция расширения, позволяющая для последовательности комплексных чисел вычислить избыточные элементы {ak+1+bk+1i,…,ak+r+bk+ri} с последующим формированием многозначных кодовых конструкций вида (a1,b1i); …; 〈ak,bki〉; 〈ak+1, bk+1i〉; …; 〈ak+r, bk+ri〉, в которых действительная {a1,…,ak,ak+1,…,ak+r} и мнимая {b1i,…,bki,bk+1i,…,bk+ri} части передаются по первому и второму каналам двухканального передатчика соответственно.

2. Устройство имитоустойчивой передачи информации по каналам связи, содержащее на передающей стороне криптокодовый преобразователь информации, состоящий из буфера ввода открытого текста, блок хранения управляющих параметров, процессора, реализующего функции, представленные в виде функциональных блоков: препроцессор открытого текста, блок шифрования, счетчик блоков текста, процессор ключей шифрования, генератор неприводимых полиномов, блок расширения модулярного кода, блок шифрования избыточных блоков данных; буфера вывода шифртектса, блока (таблицы) кодовых символов, буфера вывода избыточных блоков шифртекста, коммутатора объединения, при этом буфер ввода открытого текста, вход которого является входом криптокодового преобразователя информации, на который поступает открытый текст, выход которого подключен к первому входу препроцессора открытого текста, ко второму входу которого подключен выход блока (таблицы) кодовых символов, при этом к третьему входу препроцессора открытого текста подключен первый выход блока хранения управляющих параметров (N), выход препроцессора открытого текста подключен к первому входу блока шифрования, ко второму входу которого подключен второй выход блока хранения управляющих параметров ( - итерационные ключи зашифрования, выработанные на основании секретного ключа (ρ)), при этом первый выход блока шифрования подключен к входу буфера вывода блоков шифртекста, второй выход блока шифрования подключен к первой группе (первому входу) входов блока расширения модулярного кода, ко второй группе (второй, третий входы) входов которого подключен первый и второй выходы генератора неприводимых полиномов (информационных и избыточных), к входу которого подключен третий выход блока хранения управляющих параметров (N); при этом выход блока расширения модулярного кода подключен к первому входу блока шифрования избыточных блоков данных, выход которого подключен к входу буфера вывода избыточных блоков шифртекста, при этом ко второму входу блока шифрования избыточных блоков данных подключен четвертый выход блока хранения управляющих параметров

- итерационные ключи зашифрования, выработанные на основании секретного ключа (ρ)), при этом первый выход блока шифрования подключен к входу буфера вывода блоков шифртекста, второй выход блока шифрования подключен к первой группе (первому входу) входов блока расширения модулярного кода, ко второй группе (второй, третий входы) входов которого подключен первый и второй выходы генератора неприводимых полиномов (информационных и избыточных), к входу которого подключен третий выход блока хранения управляющих параметров (N); при этом выход блока расширения модулярного кода подключен к первому входу блока шифрования избыточных блоков данных, выход которого подключен к входу буфера вывода избыточных блоков шифртекста, при этом ко второму входу блока шифрования избыточных блоков данных подключен четвертый выход блока хранения управляющих параметров  , к первому входу которого подключен процессор ключей шифрования, на вход которого поступает секретный ключ (ρ)); при этом к третьей группе (четвертый, пятый, шестой входы) входов блока расширения модулярного кода подключена группа (пятый, шестой, седьмой выходы) выходов блока хранения управляющих параметров (предвычисленные параметры

, к первому входу которого подключен процессор ключей шифрования, на вход которого поступает секретный ключ (ρ)); при этом к третьей группе (четвертый, пятый, шестой входы) входов блока расширения модулярного кода подключена группа (пятый, шестой, седьмой выходы) выходов блока хранения управляющих параметров (предвычисленные параметры  выходы буфера вывода блоков шифртекста и выходы буфера вывода избыточных блоков шифртекста подключены к первому и второму входам коммутатора объединения, выход которого является выходом криптокодового преобразователя информации, с выхода которого сформированные криптокодовые конструкции (имитоустойчивая последовательность шифрованного текста) поступают в канал связи; счетчик блоков текста отслеживает номер обрабатываемого блока, а на приемной стороне - криптокодовый преобразователь информации, состоящий из коммутатора разделения, блока хранения управляющих параметров, буфера ввода избыточных блоков шифртекста, процессора, реализующего функции, представленные в виде функциональных блоков: препроцессор избыточного шифртекста, генератор неприводимых полиномов, процессор ключей шифрования, препроцессор шифртекста, блок расшифрования избыточных блоков шифртекста, блок обнаружения и коррекции искажений, блок расшифрования, счетчик блоков текста; буфера вывода открытого текста, блока (таблицы) кодовых символов, при этом коммутатор разделения, вход которого является входом криптокодового преобразователя информации, на который из канала связи поступают криптокодовые конструкции - имитоустойчивая последовательность шифрованного текста, при этом первый выход коммутатора разделения подключен к входу буфера ввода избыточных блоков шифртекста, выход которого подключен к первому входу препроцессора избыточного шифртекста, ко второму входу препроцессора избыточного текста подключен первый выход блока хранения управляющих параметров (N), выход которого при этом подключен к первому входу блока расшифрования избыточных блоков шифртекста, ко второму входу которого подключен второй выход блока хранения управляющих параметров (

выходы буфера вывода блоков шифртекста и выходы буфера вывода избыточных блоков шифртекста подключены к первому и второму входам коммутатора объединения, выход которого является выходом криптокодового преобразователя информации, с выхода которого сформированные криптокодовые конструкции (имитоустойчивая последовательность шифрованного текста) поступают в канал связи; счетчик блоков текста отслеживает номер обрабатываемого блока, а на приемной стороне - криптокодовый преобразователь информации, состоящий из коммутатора разделения, блока хранения управляющих параметров, буфера ввода избыточных блоков шифртекста, процессора, реализующего функции, представленные в виде функциональных блоков: препроцессор избыточного шифртекста, генератор неприводимых полиномов, процессор ключей шифрования, препроцессор шифртекста, блок расшифрования избыточных блоков шифртекста, блок обнаружения и коррекции искажений, блок расшифрования, счетчик блоков текста; буфера вывода открытого текста, блока (таблицы) кодовых символов, при этом коммутатор разделения, вход которого является входом криптокодового преобразователя информации, на который из канала связи поступают криптокодовые конструкции - имитоустойчивая последовательность шифрованного текста, при этом первый выход коммутатора разделения подключен к входу буфера ввода избыточных блоков шифртекста, выход которого подключен к первому входу препроцессора избыточного шифртекста, ко второму входу препроцессора избыточного текста подключен первый выход блока хранения управляющих параметров (N), выход которого при этом подключен к первому входу блока расшифрования избыточных блоков шифртекста, ко второму входу которого подключен второй выход блока хранения управляющих параметров ( - итерационные ключи расшифрования, выработанные на основании секретного ключа (ρ)), при этом выход блока расшифрования избыточных блоков шифртекста подключен к первой группе (первому входу) входов блока обнаружения и коррекции искажений, ко второй группе (второй, третий входы) входов которого подключен первый и второй выходы генератора неприводимых полиномов (информационных и избыточных), к входу генератора неприводимых полиномов подключен третий выход блока хранения управляющих параметров (N); при этом второй выход коммутатора разделения подключен к входу буфера ввода блоков шифр-текста, выход которого подключен к первому входу препроцессора шифртекста, ко второму входу которого подключен четвертый выход блока хранения управляющих параметров (N), при этом выход препроцессора шифртекста подключен к третьей группе (четвертому входу) входов блока обнаружения и коррекции искажений, соответствующий выход которого подключен к первому входу блока расшифрования, ко второму входу которого подключен пятый выход блока хранения управляющих параметров (

- итерационные ключи расшифрования, выработанные на основании секретного ключа (ρ)), при этом выход блока расшифрования избыточных блоков шифртекста подключен к первой группе (первому входу) входов блока обнаружения и коррекции искажений, ко второй группе (второй, третий входы) входов которого подключен первый и второй выходы генератора неприводимых полиномов (информационных и избыточных), к входу генератора неприводимых полиномов подключен третий выход блока хранения управляющих параметров (N); при этом второй выход коммутатора разделения подключен к входу буфера ввода блоков шифр-текста, выход которого подключен к первому входу препроцессора шифртекста, ко второму входу которого подключен четвертый выход блока хранения управляющих параметров (N), при этом выход препроцессора шифртекста подключен к третьей группе (четвертому входу) входов блока обнаружения и коррекции искажений, соответствующий выход которого подключен к первому входу блока расшифрования, ко второму входу которого подключен пятый выход блока хранения управляющих параметров ( ), к первому входу которого подключен процессор ключей шифрования, на вход которого поступает секретный ключ (ρ)); при этом выход блока расшифрования подключен к первому входу буфера вывода блоков открытого текста, ко второму входу которого подключен выход блока (таблицы) кодовых символов, выход которого является выходом криптокодового преобразователя информации, с выхода которого поступает открытый текст; при этом к четвертой группе (пятый, шестой, седьмой входы) входов блока обнаружения и коррекции искажений подключена группа (шестой, седьмой, восьмой выходы) выходов блока хранения управляющих параметров (предвычисленные параметры Bi(z), mi(z), mi+r(z)); счетчик блоков текста отслеживает номер обрабатываемого блока. Новым является то, что на передающей стороне введены функциональные блоки процессора, реализующего функции, представленный в виде функциональных блоков: блок комплексификации, генератор простых чисел, блок формирования массива данных, блок расширения; буфера вывода защищенных данных, двухканальный передатчик данных, при этом буфер ввода открытого текста, вход которого является входом преобразователя защищенных данных, на который поступает открытый текст, выход которого подключен к первому входу препроцессора открытого текста, ко второму входу которого подключен выход блока кодовых символов, при этом к третьему входу препроцессора открытого текста подключен первый выход блока хранения управляющих параметров, выход препроцессора открытого текста подключен к первому входу блока комплексификации, ко второму и третьему входам которого подключен третий и четвертый выходы блока хранения управляющих параметров, к четвертому и пятому входам блока комплексификации подключены первый и второй выходы генератора простых чисел (р,q) к входу которого подключен второй выход блока хранения управляющих параметров, выход блока комплексификации подключен к входу блока формирования массива данных выход которого подключен к первому входу блока расширения, ко второму входу блока расширения подключен пятый выход параметров блока расширения блока хранения управляющих параметров, при этом выход блока расширения подключен к буферу вывода защищенных данных; выход буфера вывода защищенных данных подключен к двухканальному передатчику данных, выходы которого являются выходом преобразователя защищенных данных, с которого сформированные многозначные кодовые конструкции поступают в канал связи; счетчик блоков текста отслеживает номер обрабатываемого блока, а на приемной стороне введены двухканальный приемник данных, блок хранения управляющих параметров, первый и второй буфер ввода защищенных данных, процессор, реализующего функции, представленные в виде функциональных блоков: первый и второй препроцессор защищенных данных, блок формирования комплексного числа а+bi, блок формирования кодовой последовательности, генератор простых чисел (p,q), блок обнаружения и коррекции искажений, блок овеществления, счетчик блоков текста, при этом двухканальный приемник данных вход которого является входом преобразователя защищенных данных, на который из канала связи поступают многозначные кодовые конструкции - защищенная последовательность передаваемых данных, при этом первый и второй выход двухканального приемника данных подключены к соответствующим входам первого и второго буфера ввода защищенных данных, выходы которых подключены к первым входам первого и второго препроцессора защищенных данных, ко втором входам препроцессоров защищенных данных подключены первый и второй выходы блока хранения управляющих параметров, при этом выходы первого и второго препроцессора защищенных данных подключены к первому и второму входам блока формирования комплексного числа а+bi, выход которого подключен к входу блока формирования кодовой последовательности, выход блока формирования кодовой последовательности подключен к первому входу блока обнаружения и коррекции искажений, ко второму входу которого подключен третий выход блока параметров контроля блока хранения управляющих параметров, при этом первый выход блока обнаружений и коррекции искажений подключен к первому входу блока овеществления, ко второму и третьему входам которого подключены четвертый и пятый выходы блока хранения управляющих параметров (p,q), к четвертому входу блока овеществления подключены первый выход генератора простых чисел (р,q), вход которого является шестым выходом блока хранения управляющих параметров, при это выход блока овеществления подключен к первому входу буфера вывода открытого текста, второй вход которого является выходом блока кодовых символов, выход буфера открытого текста является выходом преобразователя защищенных данных, с выхода которого поступает открытый текст.

), к первому входу которого подключен процессор ключей шифрования, на вход которого поступает секретный ключ (ρ)); при этом выход блока расшифрования подключен к первому входу буфера вывода блоков открытого текста, ко второму входу которого подключен выход блока (таблицы) кодовых символов, выход которого является выходом криптокодового преобразователя информации, с выхода которого поступает открытый текст; при этом к четвертой группе (пятый, шестой, седьмой входы) входов блока обнаружения и коррекции искажений подключена группа (шестой, седьмой, восьмой выходы) выходов блока хранения управляющих параметров (предвычисленные параметры Bi(z), mi(z), mi+r(z)); счетчик блоков текста отслеживает номер обрабатываемого блока. Новым является то, что на передающей стороне введены функциональные блоки процессора, реализующего функции, представленный в виде функциональных блоков: блок комплексификации, генератор простых чисел, блок формирования массива данных, блок расширения; буфера вывода защищенных данных, двухканальный передатчик данных, при этом буфер ввода открытого текста, вход которого является входом преобразователя защищенных данных, на который поступает открытый текст, выход которого подключен к первому входу препроцессора открытого текста, ко второму входу которого подключен выход блока кодовых символов, при этом к третьему входу препроцессора открытого текста подключен первый выход блока хранения управляющих параметров, выход препроцессора открытого текста подключен к первому входу блока комплексификации, ко второму и третьему входам которого подключен третий и четвертый выходы блока хранения управляющих параметров, к четвертому и пятому входам блока комплексификации подключены первый и второй выходы генератора простых чисел (р,q) к входу которого подключен второй выход блока хранения управляющих параметров, выход блока комплексификации подключен к входу блока формирования массива данных выход которого подключен к первому входу блока расширения, ко второму входу блока расширения подключен пятый выход параметров блока расширения блока хранения управляющих параметров, при этом выход блока расширения подключен к буферу вывода защищенных данных; выход буфера вывода защищенных данных подключен к двухканальному передатчику данных, выходы которого являются выходом преобразователя защищенных данных, с которого сформированные многозначные кодовые конструкции поступают в канал связи; счетчик блоков текста отслеживает номер обрабатываемого блока, а на приемной стороне введены двухканальный приемник данных, блок хранения управляющих параметров, первый и второй буфер ввода защищенных данных, процессор, реализующего функции, представленные в виде функциональных блоков: первый и второй препроцессор защищенных данных, блок формирования комплексного числа а+bi, блок формирования кодовой последовательности, генератор простых чисел (p,q), блок обнаружения и коррекции искажений, блок овеществления, счетчик блоков текста, при этом двухканальный приемник данных вход которого является входом преобразователя защищенных данных, на который из канала связи поступают многозначные кодовые конструкции - защищенная последовательность передаваемых данных, при этом первый и второй выход двухканального приемника данных подключены к соответствующим входам первого и второго буфера ввода защищенных данных, выходы которых подключены к первым входам первого и второго препроцессора защищенных данных, ко втором входам препроцессоров защищенных данных подключены первый и второй выходы блока хранения управляющих параметров, при этом выходы первого и второго препроцессора защищенных данных подключены к первому и второму входам блока формирования комплексного числа а+bi, выход которого подключен к входу блока формирования кодовой последовательности, выход блока формирования кодовой последовательности подключен к первому входу блока обнаружения и коррекции искажений, ко второму входу которого подключен третий выход блока параметров контроля блока хранения управляющих параметров, при этом первый выход блока обнаружений и коррекции искажений подключен к первому входу блока овеществления, ко второму и третьему входам которого подключены четвертый и пятый выходы блока хранения управляющих параметров (p,q), к четвертому входу блока овеществления подключены первый выход генератора простых чисел (р,q), вход которого является шестым выходом блока хранения управляющих параметров, при это выход блока овеществления подключен к первому входу буфера вывода открытого текста, второй вход которого является выходом блока кодовых символов, выход буфера открытого текста является выходом преобразователя защищенных данных, с выхода которого поступает открытый текст.

в) Причинно-следственная связь между признаками и техническим результатом Благодаря введению в известный объект совокупности существенных отличительных признаков, способ и устройство формирования многозначных кодовых конструкций для защищенной передачи данных по каналам связи позволяет:

- обеспечить доведение информации по каналам связи с ненулевой пропускной способностью;

- обеспечить пригодную стойкость системы защиты информации на основе применения некриптографических структурно-алгебраических преобразований;

- обеспечить обнаружение и достоверное восстановление искаженных, имитируемых злоумышленником данных;

- исключает необходимость проведения ряда операций, компенсирующих последствия компрометации ключей шифрования.

Доказательства соответствия заявленного изобретения условиям патентноспособности «новизна» и «изобретательский уровень»

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующие совокупности признаков, тождественных всем признакам заявленного технического решения отсутствуют, что указывает на соответствие заявленного способа условию патентноспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта показали, что они не следуют явно из уровня техники. Из уровня техники также не выявлена известность отличительных существенных признаков, обуславливающих тот же технический результат, который достигнут в заявленном способе. Следовательно, заявленное изобретение соответствует уровню патентноспособности «изобретательский уровень».

Краткое описание чертежей

Заявленный способ и устройство поясняется чертежами, на которых показано:

- фиг.1 изображена схема, поясняющая сущность работы способа-прототипа (передающая часть);

- фиг.2 изображена схема, поясняющая сущность работы способа-прототипа (принимающая часть);

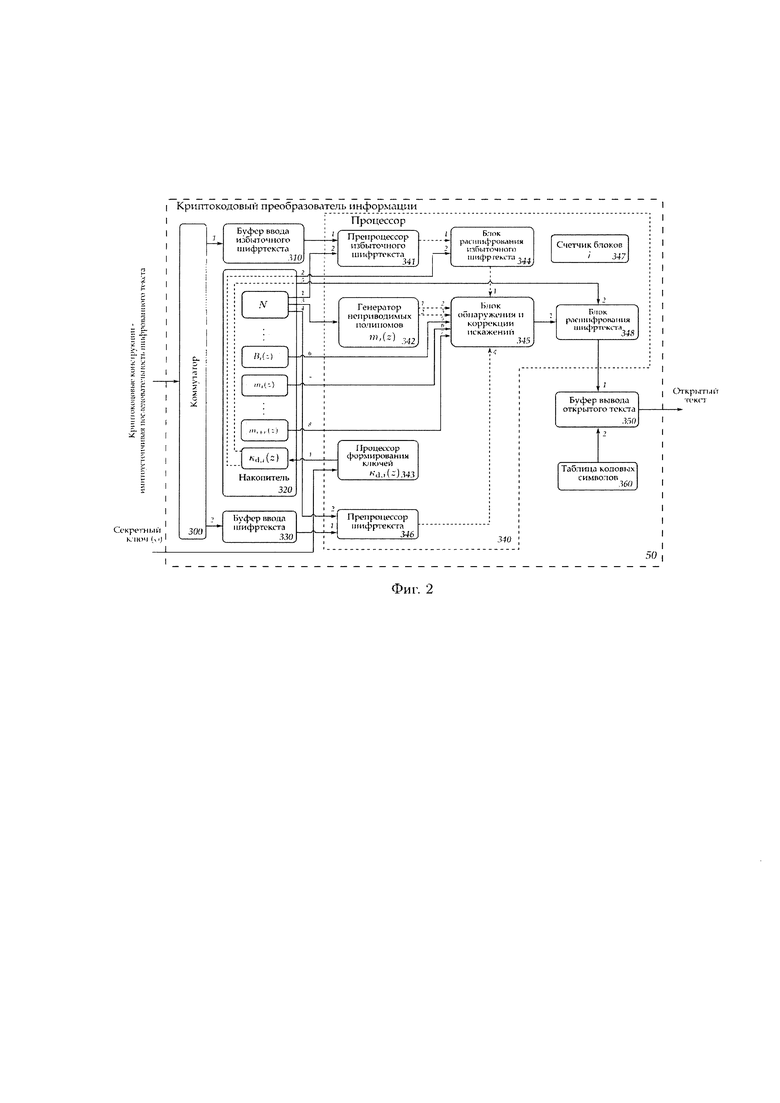

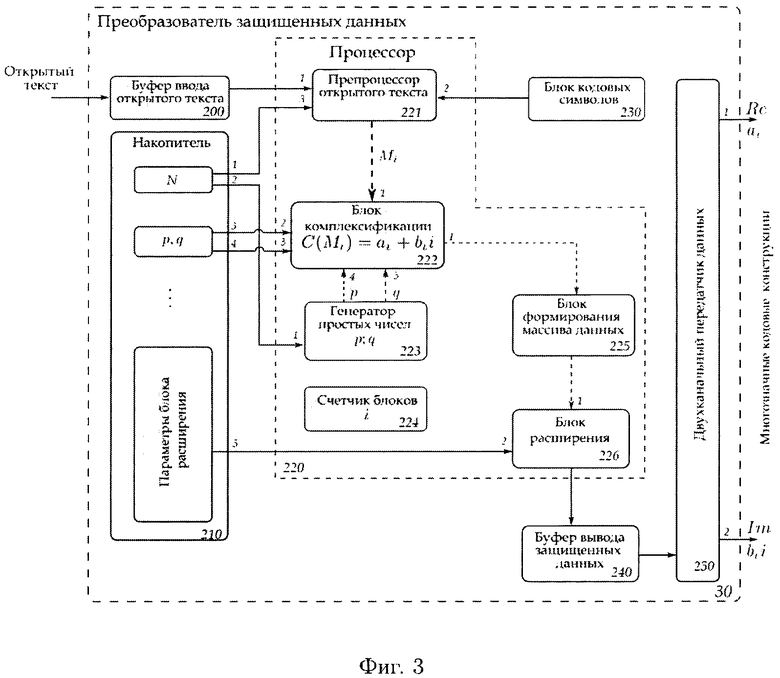

- фиг.3 изображена схема преобразователя защищенных данных (передающая часть);

- фиг.4 изображена схема преобразователя защищенных данных (принимающая часть);

- фиг.5 изображена схема, поясняющая сущность работы блока комплексификации;

- фиг.6 изображена схема, поясняющая сущность работы блока овеществления.

Осуществление изобретения

Для большей ясности описание изобретения, позволяющее специалисту произвести осуществление предложенного изобретения и показывающее влияние признаков, приведенных в формуле изобретения, на указанный выше технический результат, будем производить следующим образом: сначала раскроем структуру устройства, а затем опишем реализацию способа в рамках предложенного устройства.

Устройство формирования многозначных кодовых конструкций для защищенной передачи данных по каналам связи содержит на передающей стороне (фиг.3) преобразователь защищенных данных 30, состоящий из буфера 200 ввода открытого текста, блока хранения 210 управляющих параметров, процессора 220, реализующего функции, представленные в виде функциональных блоков: препроцессора 221 открытого текста, блока 222 комплексификации (фиг.5), генератора простых чисел 223, счетчика 224 блоков текста, блока 225 формирования массива данных, буфера 226 расширения; блока 230 кодовых символов; буфер 240 вывода защищенных данных, двухканального 250 передатчика данных; и на приемной стороне устройство содержит (фиг.4) преобразователь защищенных данных 50, состоящий из двухканального 300 приемника данных, блока хранения 310 управляющих параметров, буфера 320 ввода защищенных данных, буфера 321 ввода защищенных данных, процессора 330, реализующего функции, представленные в виде функциональных блоков: препроцессора 331 защищенных данных, препроцессора 332 защищенных данных, блока 333 формирования комплексного числа а+bi, блока 334 формирования кодовой последовательности, блока 335 обнаружения и коррекции искажений, блока 336 овеществления (фиг.6), генератора простых чисел 337, счетчика 338 блоков текста; буфера 340 вывода открытого текста, блока 350 кодовых символов.

Устройство работает следующим образом:

Подлежащая передаче информация, представленная в виде потока символов поступает в преобразователь защищенных данных 30, буферизируется буфером 200 ввода открытого текста перед его предварительной обработкой препроцессором 221 открытого текста. Препроцессор 221 открытого текста анализирует входной поток символов открытого текста, разбивает его на блоки фиксированной длины в соответствии с параметром блока хранения 210 управляющих параметров и осуществляет преобразование символов открытого текста в числовые значения, поступающие с блока (таблицы) 230 кодовых символов.

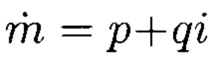

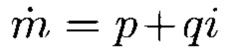

Сформированная последовательность блоков открытого текста поступает в блок 222 комплексификации, в котором осуществляется преобразование блоков открытого текста в последовательность комплексных чисел, преобразованных в соответствии с заданным комплексным модулем, выработанным на основании простых чисел (р,q), хранящихся в блоке хранения 210 управляющих параметров. Простые числа (р,q), могут быть также получены с помощью генератора 223 простых чисел, количество которых определяется количеством поступающих блоков открытого теста. Полученная последовательность комплексных чисел поступает в блок 225 формирования массива данных, в котором формируется информационная многозначная кодовая конструкция передаваемого сообщения. Сформированная в блоке 225 массива данных информационная многозначная кодовая конструкция поступает в блок 226 расширения, в который так же поступают значения параметров блока расширения блока хранения 210 управляющих параметров. В блоке 226 расширения выполняется операция расширения, где в соответствии с правилам построения линейных блоковых кодов, из информационной многозначной кодовой конструкции формируется защищенная многозначная кодовая конструкция с выработанными избыточными элементами, которая поступает в буфер 240 вывода защищенных данных. Из буфера 240 вывода защищенных данных, для дальнейшей передачи, защищенная многозначная кодовая конструкция поступает в двухканальный 250 передатчика данных, в котором элементы защищенной многозначной кодовой конструкции - комплексные числа разделяются на действительную и мнимую части с последующей передачей по разным каналам (например, каналам разнесенным по частоте). При этом счетчик блоков 224 текста отслеживает обрабатываемый блок текста для согласования с управляющими параметрами процедур комплексификации. В одном варианте реализации преобразователя защищенных данных простые числа (р,q), параметры блока 226 расширения, блока 222 комплексификации могут быть вычислены заранее и сохранены в блоке хранения 210 управляющих параметров.

На приемной стороне принятая защищенная многозначная кодовая конструкция поступает в преобразователь защищенных данных 50, на вход двухканального 300 приемника данных, с выходов которых действительная часть защищенной многозначной кодовой конструкции буферизируется буфером 320 ввода защищенных данных, мнимая часть защищенной многозначной кодовой конструкции буферизируется буфером 321 защищенных данных перед их предварительной обработкой препроцессорами 331, 332 защищенных данных. Далее действительные и мнимые части защищенной многозначной кодовой конструкции поступают в блок 333 формирования комплексного числа, где затем сформированное комплексное число поступает в блок 334 формирования кодовой последовательности. В блоке 334 формирования кодовой последовательности из сформированных комплексных чисел образовывается защищенная многозначная кодовая конструкция. Полученная защищенная многозначная кодовая конструкция поступает на вход блока 335 обнаружения и коррекции искажений, в котором в соответствии с правилам построения линейных блоковых кодов осуществляется поиск, локализация и последующее исправление искаженных во время передачи элементов защищенной многозначной кодовой конструкции - комплексных чисел. На вход блока 335 обнаружения и коррекции искажений также поступают значения параметра блока контроля блока хранения 310 управляющих параметров (количество и значения выработанных параметров соответствуют параметрам передающей стороны). Исправленная последовательность комплексных чисел информационной многозначной кодовой конструкции поступает в блок 336 овеществления, в котором осуществляется последующее вычисление блоков открытого текста в соответствии с заданным комплексным модулем, выработанным на основании простых чисел (p,q), блока хранения 310 управляющих параметров. Простые числа (р,q), могут быть также получены с помощью генератора 337 простых чисел, в соответствии с параметрами передающей стороны. Вычисленные блоки открытого текста направляются в буфер 340 вывода открытого текста, в котором осуществляется преобразование числовых значений в символы открытого текста, поступающие с блока 350 кодовых символов. При этом счетчик блоков 338 текста отслеживает обрабатываемый блок открытого текста для согласования с управляющими параметрами процедур овеществления.

В одном варианте реализации преобразователя защищенных данных простые числа (р,q), параметры блока 335 обнаружения и коррекции искажений, блока 336 комплексификации могут быть вычислены заранее и сохранены в блоке хранения 310 управляющих параметров.

Кроме того, настоящее изобретение предлагает способ формирования многозначных кодовых конструкций для защищенной передачи данных по каналам связи.

Первый этап математических преобразований изобретения основывается на фундаментальной теореме Гаусса [И.Я. Акушский, Д.И. Юдицкий Машинная арифметика в остаточных классах. М., «Советское радио», 1968. 440 с.; В.М. Амербаев, И.Т. Пак Параллельные вычисления в комплексной плоскости. Алма-Ата.: Изд-во. «Наука». 1984. 183 с.; В.Г. Лабунец Алгебраическая теория сигналов и систем (цифровая обработка сигналов). Красноярск: Изд-во Красноярского университета, 1984. 244 с.].

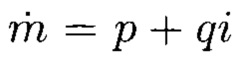

Теорема Гаусса. По заданному комплексному модулю  норма которого равна K=р2+q2 и для которого р и q являются взаимно простыми числами, каждое комплексное число сравнимо с одним и только одним вычетом из ряда 0,1,2,3,…,K-1.

норма которого равна K=р2+q2 и для которого р и q являются взаимно простыми числами, каждое комплексное число сравнимо с одним и только одним вычетом из ряда 0,1,2,3,…,K-1.

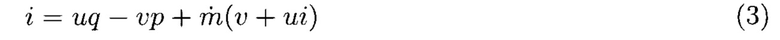

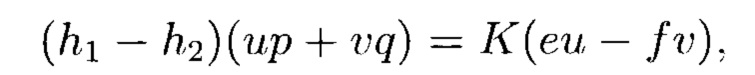

Доказательство. Из теории чисел известно, что для двух взаимно простых чисел р и q можно найти такие два целых числа u и ν, что

Составим тождество

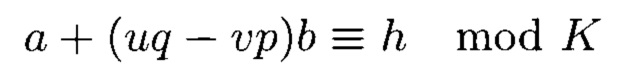

и пусть дано комплексное число а+bi, которое перепишем заменив i из (3)

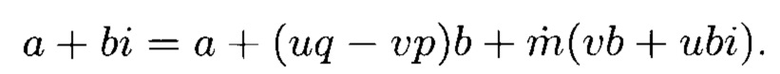

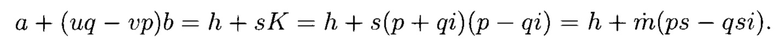

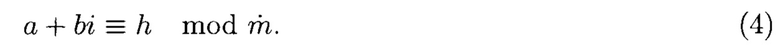

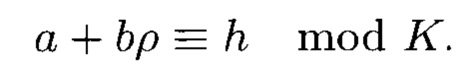

Обозначим через h наименьший положительный вещественный вычет числа a+{uq-νp)b по модулю K и положим, что

Тогда будет выполняться равенство

или в форме сравнения

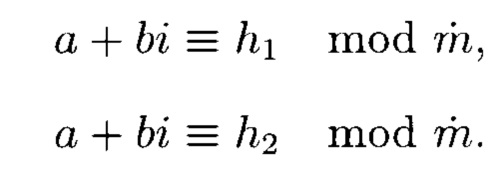

Таким образом, доказано, что а+bi сравнимо с одним из чисел 0,1,2,3,…,K-1 по модулю  Причем это число единственное. Предположим, что имеют место два сравнения

Причем это число единственное. Предположим, что имеют место два сравнения

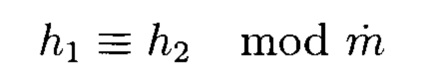

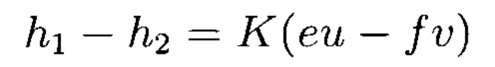

По свойству сравнений числа h1 и h2 сравнимы между собой по модулю  т.е.

т.е.  или

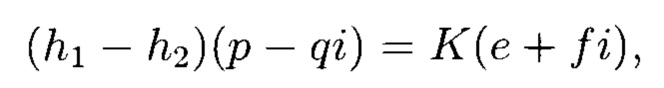

или

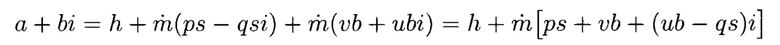

Из (5) следует выполнимость равенства  эквивалентного двум вещественным равенствам:

эквивалентного двум вещественным равенствам:

Умножив первое равенство (6) на u и второе на ν и сложив их, получим  откуда, принимая во внимание (2) следует

откуда, принимая во внимание (2) следует  или

или

Поскольку по предположению h1<K и h2<K, то (8) возможно только в случае h1=h2. Таким образом, исключается существование двух чисел h1 и h2, меньших K, которые были бы сравнимы с а+bi по модулю  а имеется только одно такое число, которое определяется из сравнения

а имеется только одно такое число, которое определяется из сравнения

или

Указанная теорема устанавливает изоморфизм между комплексными числами и их вещественными вычетами.

Второй этап математических преобразований изобретения - реализация процедуры расширения базируется на правилах построения линейного блокового кода [Mutter V.M. Fundamentals of noise-immune teletransmission of information//L.: Energoatomizdat. 1990].

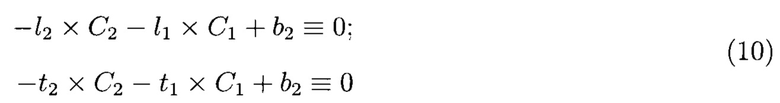

Рассмотрим частный случай реализации процедуры расширения. Пусть задано сообщение {C2,C1}, тогда проверочные символы b2,b1 будут являться заданными функциями от информационных символов {C2,C1}}, то есть:

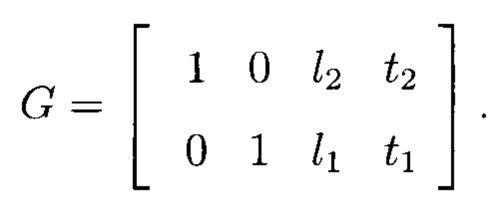

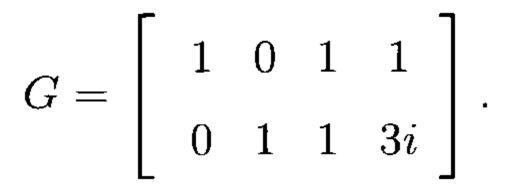

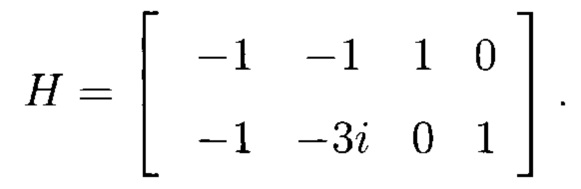

где  - некоторые, отличные от нуля числа. Кодовое слово, в котором проверочные символы удовлетворяют равенствам (9), является произведением информационного вектора {С2,С1} на порождающую матрицу

- некоторые, отличные от нуля числа. Кодовое слово, в котором проверочные символы удовлетворяют равенствам (9), является произведением информационного вектора {С2,С1} на порождающую матрицу

Проверочные символы b2,b1 в рамках операции расширения, выбираются на основании выражения (9). Таким образом, если в кодовом слове {С2,С1} отсутствуют ошибки, то справедливо следующее тождество:

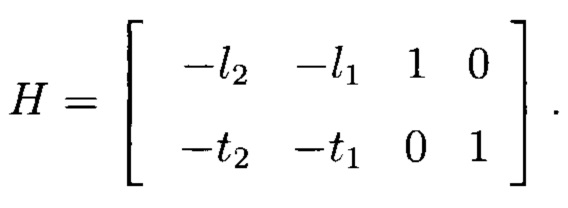

Данные тождества характеризуются как проверочные условия; они могут быть найдены из произведения слова {C2,C1} на проверочную матрицу

Известно следующее положение

где Т - символ транспонирования.

Исходя из вышеизложенного, произведение кодового вектора {C2,C1} на проверочную матрицу Н позволяет получить вектор-синдром S={S2,S1}, то есть S=CH. В случае отсутствия искажений синдром будет нулевым: S=0 и S2=S1=0.

Сгенерированное отправителем сообщение М подлежит процедуре структурно-алгебраического преобразования, поступает на вход преобразователя защищенных данных 30, буферизируется в виде символов в буфере 200 ввода открытого текста перед его предварительной обработкой препроцессором 221 открытого текста. Препроцессор 221 открытого текста анализирует входной поток символов открытого текста, осуществляет преобразование символов открытого текста в числовые значения, поступающие с блока (таблицы) 230 кодовых символов и в соответствии с параметром (N) блока хранения 210 управляющих параметров разбивает его на блоки фиксированной длины (M1,М2,…,Mk}.

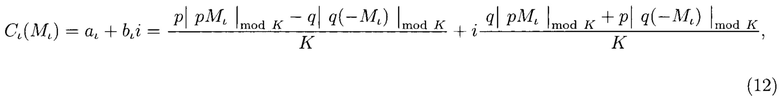

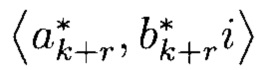

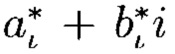

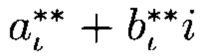

С целью обеспечения пригодного уровня защищенности информации сформированная последовательность блоков открытого текста M1, М2, …, Mk поступает в блок 222 комплексификации, в котором осуществляется преобразование блока открытого текста  в комплексное число

в комплексное число  в соответствии с выражением:

в соответствии с выражением:

где p, q - простые числа, выработанные генератором 223 простых чисел и поступающие в блок 222 комплексификации для формирования комплексного модуля  и вычисления нормы K. При этом элементы комплексного модуля

и вычисления нормы K. При этом элементы комплексного модуля  - простые числа (р,q) хранятся в секрете.

- простые числа (р,q) хранятся в секрете.

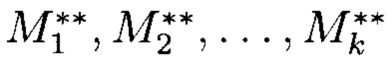

Затем полученное множество комплексных чисел {a1+b1i,a2+b2i,…,ak+bki}, поступает в блок 225 формирования массива данных, в котором формируется информационная многозначная кодовая конструкция передаваемого сообщения М. Сформированная в блоке 225 массива данных информационная многозначная кодовая конструкция {a1+b1i,a2+b2i,…,ak+bki} поступает в блок 226 расширения, в который так же поступают значения параметров блока расширения (характеристики и значения параметров порождающей матрицы G) блока хранения 210 управляющих параметров.

В блоке 226 расширения выполняется операция расширения, где в соответствии с правилам построения линейных блоковых кодов, из информационной многозначной кодовой конструкции {a1+b1i,a2+b2i,…,ak+bki} формируется защищенная многозначная кодовая конструкция с выработанными избыточными элементами {a1+b1i,…,ak+bki,ak+1+bk+1i,…,ak+r+bk+ri}, которая поступает в буфер 240 вывода защищенных данных.

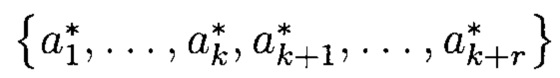

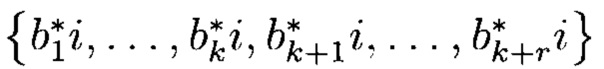

Из буфера 240 вывода защищенных данных, для дальнейшей передачи, защищенная многозначная кодовая конструкция, преобразованная к виду 〈а1,b1i〉; …; 〈ak,bki〉; 〈ak+1,bk+1i〉; …; 〈ak+r,bk+ri〉 поступает на вход двухканального 250 передатчика данных, в котором элементы защищенной многозначной кодовой конструкции - комплексные числа разделяются на действительную {a1,…,ak,ak+1,…,ak+r} и мнимую {b1i,…,bki,bk+1i,…,bk+ri} части с последующей передачей по разным каналам (например, каналам разнесенным по частоте).

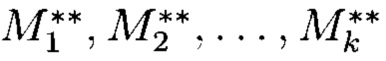

На приемной стороне принятая защищенная многозначная кодовая конструкция  поступает в преобразователь защищенных данных 50, на вход двухканального 300 приемника данных, с выходов которых действительная часть

поступает в преобразователь защищенных данных 50, на вход двухканального 300 приемника данных, с выходов которых действительная часть  поступившей защищенной многозначной кодовой конструкции

поступившей защищенной многозначной кодовой конструкции  буферизируется буфером 320 ввода защищенных данных, мнимая часть

буферизируется буфером 320 ввода защищенных данных, мнимая часть  защищенной многозначной кодовой конструкции

защищенной многозначной кодовой конструкции  буферизируется буфером 321 защищенных данных перед их предварительной обработкой препроцессорами 331, 332 защищенных данных.

буферизируется буфером 321 защищенных данных перед их предварительной обработкой препроцессорами 331, 332 защищенных данных.

Далее действительные  и мнимые части {b1i,…,bki,bk+1i,…,bk+ri} защищенной многозначной кодовой конструкции

и мнимые части {b1i,…,bki,bk+1i,…,bk+ri} защищенной многозначной кодовой конструкции

поступают в блок 333 формирования комплексного числа, где затем сформированное комплексное число

поступают в блок 333 формирования комплексного числа, где затем сформированное комплексное число  поступает в блок 334 формирования кодовой последовательности. В блоке 334 формирования кодовой последовательности из сформированных комплексных чисел

поступает в блок 334 формирования кодовой последовательности. В блоке 334 формирования кодовой последовательности из сформированных комплексных чисел  образовывается защищенная многозначная кодовая конструкция, приведенная к виду последовательности комплексных чисел

образовывается защищенная многозначная кодовая конструкция, приведенная к виду последовательности комплексных чисел

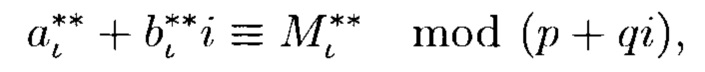

Полученная защищенная многозначная кодовая конструкция

поступает на вход блока 335 обнаружения и коррекции искажений, в котором в соответствии с правилам построения линейных блоковых кодов осуществляется поиск, локализация и последующее исправление искаженных во время передачи элементов защищенной многозначной кодовой конструкции - комплексных чисел

поступает на вход блока 335 обнаружения и коррекции искажений, в котором в соответствии с правилам построения линейных блоковых кодов осуществляется поиск, локализация и последующее исправление искаженных во время передачи элементов защищенной многозначной кодовой конструкции - комплексных чисел

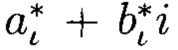

На вход блока 335 обнаружения и коррекции искажений также поступают значения параметров (например, значения и параметры проверочной матрицы Н) блока контроля блока хранения 310 управляющих параметров (количество и значения выработанных параметров и порядок работы блока контроля соответствует передающей стороне). Исправленная последовательность комплексных чисел  информационной многозначной кодовой конструкции

информационной многозначной кодовой конструкции  поступает в блок 336 овеществления, в котором осуществляется последующее вычисление блоков открытого текста

поступает в блок 336 овеществления, в котором осуществляется последующее вычисление блоков открытого текста  в соответствии с выражением

в соответствии с выражением  где

где  комплексный модуль, выработанный на основании простых чисел (р,q) блока хранения 310 управляющих параметров. Простые числа (р,q), могут быть также получены с помощью генератора 337 простых чисел, в соответствии с параметрами передающей стороны.

комплексный модуль, выработанный на основании простых чисел (р,q) блока хранения 310 управляющих параметров. Простые числа (р,q), могут быть также получены с помощью генератора 337 простых чисел, в соответствии с параметрами передающей стороны.

Вычисленные блоки открытого текста  направляются в буфер 340 вывода открытого текста, в котором осуществляется преобразование числовых значений в символы открытого текста, поступающие с блока 350 кодовых символов. При этом счетчик блоков 338 текста отслеживает обрабатываемый блок открытого текста для согласования с управляющими параметрами процедур овеществления.

направляются в буфер 340 вывода открытого текста, в котором осуществляется преобразование числовых значений в символы открытого текста, поступающие с блока 350 кодовых символов. При этом счетчик блоков 338 текста отслеживает обрабатываемый блок открытого текста для согласования с управляющими параметрами процедур овеществления.

Заявленное изобретение может быть осуществлено с помощью средств и методов, описанных в доступных источниках информации. Это позволяет сделать вывод о соответствии заявленного изобретения признакам «промышленной применимости».

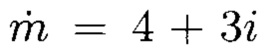

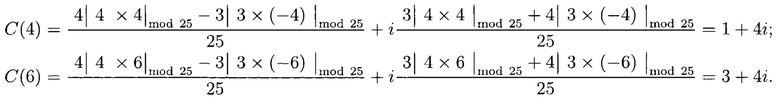

Пример. Для простоты понимания сущности предлагаемого решения управляющие параметры способа (устройства) будут отличаться от исходных. При этом будем полагать, что сообщение {4,6}, подлежащее передаче, поступает в преобразователь защищенных данных 30, в котором осуществляется предварительная его обработка и реализуется процедура структурно-алгебраического преобразования блоком 222. При этом генератором 223 выработано заданное количество простых чисел и сформирован комплексный модуль  На основании заданного комплексного модуля

На основании заданного комплексного модуля  и в соответствии с выражением (12) получим комплексные числа:

и в соответствии с выражением (12) получим комплексные числа:

Сформированное комплексные числа С(4)=1+4i, С(6)=3+4i поступают в блок 225 формирования массива данных, в котором происходит формирование информационная многозначная кодовая конструкция {1+4i,3+4i} передаваемого сообщения М. В блоке 226 расширения выполняется операция расширения по правилам построения линейного блокового кода, то есть вырабатывается защищенная многозначная кодовая конструкция с выработанными избыточными элементами. Примем для простоты следующие параметры l1=l2=t2=1, t1=3i порождающей матрицы G, заданные блоком хранения 210 управляющих параметров. Избыточные элементы формируются путем реализации процедуры умножения информационной многозначной кодовой конструкции {1+4i,3+4i} на порождающую матрицу

В результате получим {1+4i,3+4i,4+8i,-11+13i}.

Далее защищенная многозначная кодовая конструкция 〈1, 4i〉; 〈3, 4i〉; 〈4, 8i〉; 〈-11,13i〉 отправляется в двухканальный 250 передатчик данных, в котором действительные части {4i,4i,8i,13i} и мнимые части {1,3,4,-11} комплексных чисел подлежат передачи по разным каналам связи (каналам разнесенным по частоте).

Пусть в защищенной многозначной кодовой конструкции возникает однократная ошибка в первом элементе последовательности  в его действительной части

в его действительной части

На приемной стороне принимаемая преобразователем защищенных данных 50 защищенная многозначная кодовая конструкция 〈2*,4i〉; 〈3,4i〉; 〈4,8i〉; 〈-11,13i〉 подлежит обратным преобразованиям. Сформированные комплексные числа {2*+4i,3+4i,4+8i,-11+13i} поступают в блок 335 обнаружения и коррекции искажений, в котором осуществляется поиск, локализация и последующее исправление искаженных элементов путем реализации процедуры умножения принятой защищенной многозначной кодовой конструкции {2*+4i,3+4i,4+8i,-11+13i} на проверочную матрицу, параметры которой заданы блоком хранения 310 управляющих параметров

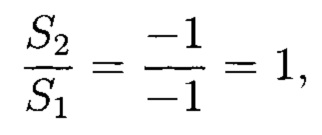

В результате получим {-1,-1}. Найдем отношения  данное значение позволяет сделать вывод о наличии ошибки в первом элементе защищенной многозначной кодовой конструкции. Вычислим величину ошибки

данное значение позволяет сделать вывод о наличии ошибки в первом элементе защищенной многозначной кодовой конструкции. Вычислим величину ошибки

На основании найденного места ошибки и ее величины исправим искажение 2+4i - (1)=1+4i. Получим сообщение {1+4i,3+4i}. Таким образом, процесс локализации и коррекции ошибок является корректным.

Исправленная последовательность блоков комплексных чисел поступает на вход блока 336 овеществления, в котором выполняется процедура обратного преобразования последовательности блоков комплексных чисел в последовательность блоков открытого текста. В буфере 340 вывода открытого текста, осуществляется преобразование числовых значений в символы открытого текста, с поступающих с блока (таблицы) 350 кодовых символов.

Приведенный пример показал, что способ и устройство формирования многозначных кодовых конструкций для защищенной передачи данных по каналам связи функционируют корректно, являются технически реализуемыми и позволяют решить поставленную задачу.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2021 |

|

RU2764960C1 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ МОДИФИЦИРОВАННЫХ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ПОМЕХОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2023 |

|

RU2812949C1 |

| СПОСОБ И УСТРОЙСТВО ОБЕСПЕЧЕНИЯ ПОМЕХОУСТОЙЧИВОСТИ ОБРАБОТКИ ДАННЫХ НА ОСНОВЕ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ В КОМПЛЕКСНОЙ ПЛОСКОСТИ | 2022 |

|

RU2787941C1 |

| СПОСОБ И УСТРОЙСТВО ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2017 |

|

RU2669144C1 |

| СПОСОБ И УСТРОЙСТВО МНОГОМЕРНОЙ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2018 |

|

RU2686024C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ И ДОСТУПНОСТИ ИНФОРМАЦИИ В РАСПРЕДЕЛЕННЫХ СИСТЕМАХ ХРАНЕНИЯ ДАННЫХ | 2021 |

|

RU2785469C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ И ДОСТУПНОСТИ ИНФОРМАЦИИ В РАСПРЕДЕЛЕННЫХ СИСТЕМАХ ХРАНЕНИЯ ДАННЫХ | 2023 |

|

RU2812948C1 |

| СПОСОБ РАСПРЕДЕЛЕННОГО ХРАНЕНИЯ ДАННЫХ С ПОДТВЕРЖДЕННОЙ ЦЕЛОСТНОСТЬЮ | 2020 |

|

RU2758943C1 |

| СПОСОБ И СИСТЕМА РАСПРЕДЕЛЕННОГО ХРАНЕНИЯ ВОССТАНАВЛИВАЕМЫХ ДАННЫХ С ОБЕСПЕЧЕНИЕМ ЦЕЛОСТНОСТИ И КОНФИДЕНЦИАЛЬНОСТИ ИНФОРМАЦИИ | 2017 |

|

RU2680350C2 |

| СПОСОБ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ ДВУМЕРНЫХ КОДОВЫХ КОНСТРУКЦИЙ В КОМПЛЕКСНОЙ ОБЛАСТИ | 2024 |

|

RU2834287C1 |

Группа изобретений относится к области радио- и электросвязи и может быть использована для защиты информации, передаваемой по открытым каналам связи либо хранящейся на носителях информации. Техническим результатом является повышение устойчивости защищаемых данных к деструктивным воздействиям. Способ содержит этапы, на которых к блокам открытого текста {M1, М2, …, Mk} применяется процедура структурно-алгебраического преобразования, позволяющая на основании введенного комплексного модуля  выполнить процедуру взаимно-однозначного преобразования последовательности блоков открытого текста {M1, M2, …, Mk} к защищенному представлению в виде комплексных чисел {a1+b1i, а2+b2i, …, ak+bki], выполняется операция расширения, позволяющая для последовательности комплексных чисел вычислить избыточные элементы {ak+1+bk+1i, …, ak+r+bk+ri} с последующим формированием многозначных кодовых конструкций вида 〈a1, b1i〉; …; 〈ak, bki〉; 〈ak+1, bk+1i〉; …; 〈ak+r, bk+ri〉, в которых действительная {a1, …, ak, ak+1, …, ak+r} и мнимая {b1i, …, bki, bk+1i, …, bk+ri} части передаются по первому и второму каналам двухканального передатчика соответственно. 2 н. и 1 з.п. ф-лы, 6 ил.

выполнить процедуру взаимно-однозначного преобразования последовательности блоков открытого текста {M1, M2, …, Mk} к защищенному представлению в виде комплексных чисел {a1+b1i, а2+b2i, …, ak+bki], выполняется операция расширения, позволяющая для последовательности комплексных чисел вычислить избыточные элементы {ak+1+bk+1i, …, ak+r+bk+ri} с последующим формированием многозначных кодовых конструкций вида 〈a1, b1i〉; …; 〈ak, bki〉; 〈ak+1, bk+1i〉; …; 〈ak+r, bk+ri〉, в которых действительная {a1, …, ak, ak+1, …, ak+r} и мнимая {b1i, …, bki, bk+1i, …, bk+ri} части передаются по первому и второму каналам двухканального передатчика соответственно. 2 н. и 1 з.п. ф-лы, 6 ил.

1. Способ имитоустойчивой передачи информации по каналам связи, в котором защита информации осуществляется представлением сообщения M(z) в виде блоков фиксированной длины M(z)={M1(z)||M2(z)||…||Mk(z)}, применением k процедур зашифрования к блокам открытого текста M1(z), M2{z), …, Mk(z) по соответствующему ключу  , представлением полученных блоков шифртекста Ω1(z), Ω2(z), …, Ωk(z) в виде наименьших вычетов но сгенерированным, упорядоченным по величине степеней, взаимно простым основаниям полиномам

, представлением полученных блоков шифртекста Ω1(z), Ω2(z), …, Ωk(z) в виде наименьших вычетов но сгенерированным, упорядоченным по величине степеней, взаимно простым основаниям полиномам  формированием информационного суперблока модулярного кода Ω1(z), Ω2(z), …, Ωk(z), выполнением операции расширения информационного суперблока модулярного кода и получением избыточных блоков данных ωk+1(z), ωk+2(z), …, ωk+r(z), применением к избыточным блокам данных ωk+1(z), ωk+2(z), …, ωk+r(z) процедуры блочного шифрования, алгоритм которого выполняет нелинейные биективные преобразования по соответствующему ключу

формированием информационного суперблока модулярного кода Ω1(z), Ω2(z), …, Ωk(z), выполнением операции расширения информационного суперблока модулярного кода и получением избыточных блоков данных ωk+1(z), ωk+2(z), …, ωk+r(z), применением к избыточным блокам данных ωk+1(z), ωk+2(z), …, ωk+r(z) процедуры блочного шифрования, алгоритм которого выполняет нелинейные биективные преобразования по соответствующему ключу  (j=k+1, k+2, …, k+r), получением блоков избыточного шифртекста ϑk+1(z), ϑk+2(z), …, ϑk+r(z) и формированием криптокодовых конструкций - имитоустойчивой последовательности шифрованного текста, отличающийся тем, что к полученным блокам открытого текста {M1, М2, …, Mk} применяется процедура структурно-алгебраического преобразования, позволяющая на основании введенного комплексного модуля

(j=k+1, k+2, …, k+r), получением блоков избыточного шифртекста ϑk+1(z), ϑk+2(z), …, ϑk+r(z) и формированием криптокодовых конструкций - имитоустойчивой последовательности шифрованного текста, отличающийся тем, что к полученным блокам открытого текста {M1, М2, …, Mk} применяется процедура структурно-алгебраического преобразования, позволяющая на основании введенного комплексного модуля  выполнить процедуру взаимно-однозначного преобразования последовательности блоков открытого текста {M1, M2, …, Mk} к защищенному представлению в виде комплексных чисел {a1+b1i, а2+b2i, …, ak+bki], выполняется операция расширения, позволяющая для последовательности комплексных чисел вычислить избыточные элементы {ak+1+bk+1i, …, ak+r+bk+ri} с последующим формированием многозначных кодовых конструкций вида 〈a1, b1i〉; …; 〈ak, bki〉; 〈ak+1, bk+1i〉; …; 〈ak+r, bk+ri〉, в которых действительная {a1, …, ak, ak+1, …, ak+r} и мнимая {b1i, …, bki, bk+1i, …, bk+ri} части передаются по первому и второму каналам двухканального передатчика соответственно.

выполнить процедуру взаимно-однозначного преобразования последовательности блоков открытого текста {M1, M2, …, Mk} к защищенному представлению в виде комплексных чисел {a1+b1i, а2+b2i, …, ak+bki], выполняется операция расширения, позволяющая для последовательности комплексных чисел вычислить избыточные элементы {ak+1+bk+1i, …, ak+r+bk+ri} с последующим формированием многозначных кодовых конструкций вида 〈a1, b1i〉; …; 〈ak, bki〉; 〈ak+1, bk+1i〉; …; 〈ak+r, bk+ri〉, в которых действительная {a1, …, ak, ak+1, …, ak+r} и мнимая {b1i, …, bki, bk+1i, …, bk+ri} части передаются по первому и второму каналам двухканального передатчика соответственно.

2. Способ по п. 1, в котором числа р и q являются взаимно-простыми, формируются для комплексного модуля  и его нормы K, являются сменяемыми параметрами и генерируются для обработки определенного количества блоков открытого текста или каждого блока открытого текста в отдельности.

и его нормы K, являются сменяемыми параметрами и генерируются для обработки определенного количества блоков открытого текста или каждого блока открытого текста в отдельности.

3. Устройство имитоустойчивой передачи информации по каналам связи, содержащее на передающей стороне криптокодовый преобразователь информации, состоящий из буфера ввода открытого текста, блока хранения управляющих параметров, процессора, реализующего функции, представленные в виде функциональных блоков: препроцессор открытого текста, блок шифрования, счетчик блоков текста, процессор ключей шифрования, генератор неприводимых полиномов, блок расширения модулярного кода, блок шифрования избыточных блоков данных; буфера вывода шифртектса, блока (таблицы) кодовых символов, буфера вывода избыточных блоков шифртекста, коммутатора объединения, при этом буфер ввода открытого текста, вход которого является входом криптокодового преобразователя информации, на который поступает открытый текст, выход которого подключен к первому входу препроцессора открытого текста, ко второму входу которого подключен выход блока (таблицы) кодовых символов, при этом к третьему входу препроцессора открытого текста подключен первый выход блока хранения управляющих параметров (N), выход препроцессора открытого текста подключен к первому входу блока шифрования, ко второму входу которого подключен второй выход блока хранения управляющих параметров  - итерационные ключи зашифрования, выработанные на основании секретного ключа (ρ)), при этом первый выход блока шифрования подключен к входу буфера вывода блоков шифртекста, второй выход блока шифрования подключен к первой группе (первому входу) входов блока расширения модулярного кода, ко второй группе (второй, третий входы) входов которого подключен первый и второй выходы генератора неприводимых полиномов (информационных и избыточных), к входу которого подключен третий выход блока хранения управляющих параметров (N); при этом выход блока расширения модулярного кода подключен к первому входу блока шифрования избыточных блоков данных, выход которого подключен к входу буфера вывода избыточных блоков шифртекста, при этом ко второму входу блока шифрования избыточных блоков данных подключен четвертый выход блока хранения управляющих параметров

- итерационные ключи зашифрования, выработанные на основании секретного ключа (ρ)), при этом первый выход блока шифрования подключен к входу буфера вывода блоков шифртекста, второй выход блока шифрования подключен к первой группе (первому входу) входов блока расширения модулярного кода, ко второй группе (второй, третий входы) входов которого подключен первый и второй выходы генератора неприводимых полиномов (информационных и избыточных), к входу которого подключен третий выход блока хранения управляющих параметров (N); при этом выход блока расширения модулярного кода подключен к первому входу блока шифрования избыточных блоков данных, выход которого подключен к входу буфера вывода избыточных блоков шифртекста, при этом ко второму входу блока шифрования избыточных блоков данных подключен четвертый выход блока хранения управляющих параметров  к первому входу которого подключен процессор ключей шифрования, на вход которого поступает секретный ключ (ρ); при этом к третьей группе (четвертый, пятый, шестой входы) входов блока расширения модулярного кода подключена группа (пятый, шестой, седьмой выходы) выходов блока хранения управляющих параметров (предвычисленные параметры