Область техники

Настоящее изобретение относится к системам и способам шифрования устройств, а более конкретно к системам и способам автоматического назначения политик шифрования устройствам.

Уровень техники

В настоящее время часто встречаются ситуации, когда число устройств корпоративной локальной сети растет, а кроме того, увеличивается разнообразие устройств. Если раньше корпоративная сеть ограничивалась стационарными компьютерами и ноутбуками, то теперь наравне с ними в сети используются смартфоны, планшеты, коммуникаторы. Таким множеством устройств тяжело управлять администратору при отсутствии средств автоматизации.

Одним из способов автоматизации является сортировка или классификация устройств в соответствии с какими-либо признаками или критериями (тип устройства, пользователь устройства, программное обеспечение, установленное на устройстве и т.д.), с последующим использованием подобной сортировки для решения различных задач администрирования сети.

При анализе уровня техники были обнаружены публикации, которые описывают методы сортировки устройств для упрощения управления этими устройствами. Так, публикация US 8341717 описывает динамическое назначение сетевых политик устройствам на основании классификации. Устройства опознаются на основании цифровых сертификатов, и в зависимости от классификации сертификата устройству предоставляется доступ к различным услугам.

В патенте US 7647622 B1 и в заявке US 20100125911 А1 описываются технологии, позволяющие собирать информацию об информационных рисках, связанных с действиями пользователя, и обновлять политику безопасности на основании полученных результатов. В заявке US 20100132041 А1 описана система управления безопасностью сети на основании перехвата и анализа данных, передаваемых устройствами пользователей в компьютерной сети.

Описываемые способы позволяют обеспечить безопасность устройств и корпоративной сети, в которой используются данные устройства, но данные средства не обеспечивают безопасность хранящейся на устройстве информации в случае выноса устройства за пределы корпоративной сети и не позволяют оперативно реагировать на меняющуюся конфигурацию устройств.

Описываемые далее система и способ позволяют автоматически применять политики шифрования к устройствам, работающим в сети, учитывая конфигурацию этих устройств и условия их работы.

Раскрытие изобретения

Настоящее изобретение предназначено для автоматического назначения порядка шифрования устройству в корпоративной локальной сети.

Технический результат настоящего изобретения заключается в ускорении назначения политик шифрования устройствам в локальной сети путем назначения политик шифрования устройствам в этой сети на основании определенного коэффициента устройства.

Способ назначения политики шифрования устройства, в котором: выбирают средством анализа критерии для устройств, которые, по меньшей мере, характеризуют пользователей устройства, местоположение устройства, программное обеспечение устройства; получают средством управления значения критериев, по меньшей мере, для одного устройства; определяют средством управления коэффициент устройства на основании полученных значений критериев; назначают средством анализа политику шифрования на основании определенного коэффициента устройства.

В частном случае реализации политика шифрования определяет необходимость шифрования устройства.

В другом случае политика шифрования определяет тип шифрования устройства.

Еще в одном частном случае политика шифрования определяет очередность шифрования устройства.

В частном случае дополнительно применяют назначенные политики шифрования к устройству.

Система назначения политики шифрования устройства содержит: средство анализа, предназначенное для выбора критериев для устройств, которые, по меньшей мере, характеризуют пользователей устройства, местоположение устройства, программное обеспечение устройства и назначения политики шифрования на основании определенного коэффициента устройства; средство управления, связанное со средством анализа и предназначенное для получения значения критериев, по меньшей мере, для одного устройства и определения коэффициента устройства на основании полученных значений критериев; базу данных, связанную со средством управления и средством анализа.

В частном случае реализация система дополнительно включает агент, связанный со средством управления, предназначенный для применения назначенных средством анализа политик шифрования к устройству.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

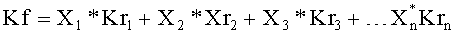

Фиг.1 изображает способ назначения политики шифрования устройства.

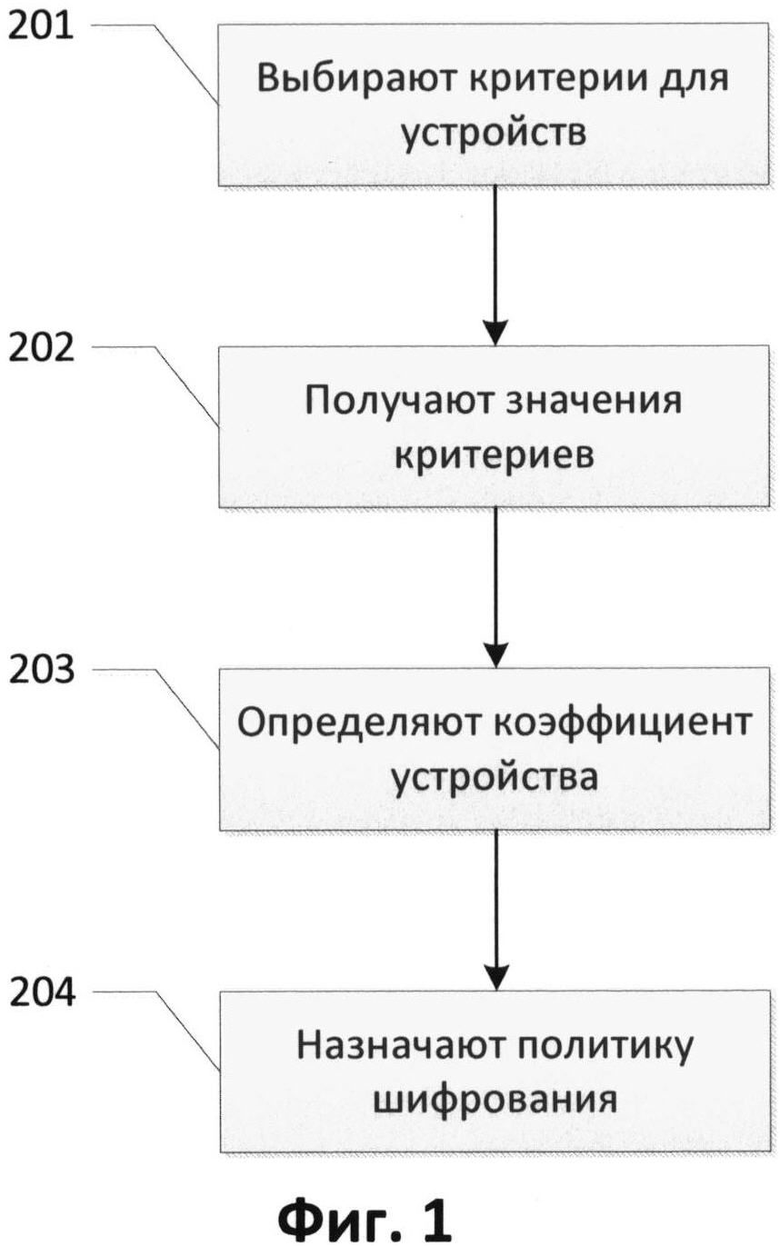

Фиг.2 изображает пример автоматической системы назначения политик шифрования.

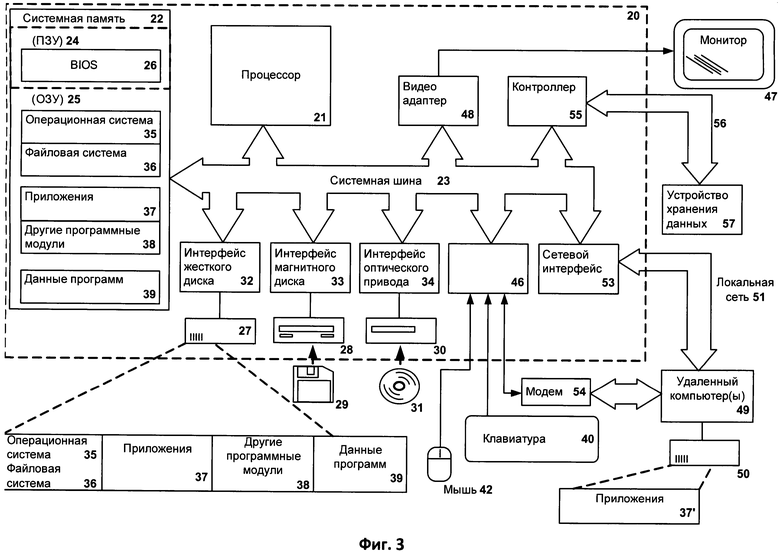

Фиг.3 изображает пример компьютерной системы общего назначения.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Выбор политики шифрования для устройств является сложной задачей для корпоративной сети с большим количеством устройств. Задача выбора политики шифрования заключается в назначении адекватных политик устройствам. Под адекватностью понимается применение политик, соответствующих потребности: политики, с одной стороны, должны обеспечивать безопасность хранимых данных, с другой стороны, должны минимально сказываться на производительности устройства. Для получения наиболее полного представления об устройстве в сети используется максимально широкий набор критериев, это позволит более гибко выбирать политики шифрования. Для сортировки устройств учитывают, например, пользователей устройств, программное обеспечение, установленное на устройствах, аппаратную часть устройств, файлы, хранящиеся на устройстве, а также местоположение устройства по отношению к корпоративной локальной сети предприятия.

Местоположение устройства - группа критериев, которая определяет мобильность устройства. На основании этой группы делают вывод о том, покидает ли устройство границы корпоративной локальной сети, в каких участках корпоративной сети находится устройство и т.д. Статистику по местоположению получают, например, проанализировав точки доступа, к которым подключается устройство, по маске подсети или используют данные с модуля геолокации устройства. Если установлено, что устройство перемещается, то устройство по критерию мобильности признается мобильным, в противном случае устройство признается немобильным. Также определить данный критерий возможно, проанализировав данные об аппаратном обеспечении устройства, если аппаратура соответствует ноутбуку или телефону, то логично предположить, что устройство является мобильным. Следует отметить, что мобильными могут являться не только телефоны, ноутбуки или планшеты, стационарные ПК также могут перемещаться, например, переезжать с одного рабочего места на другое. Критерии этой группы в частном случае могут определять следующий тип местоположения: устройство не перемещается, устройство перемещается внутри корпоративной сети, устройство покидает пределы корпоративной сети.

Критерии пользователей устройств - группа критериев, которая определяет владельцев устройств или лиц, которые временно используют данное устройство для работы. Эти критерии могут указывать как на конкретное лицо, так и на некоторую группу пользователей, например администраторы, топ-менеджеры, разработчики и т.д. Конкретное лицо определяют, например, именем и должностью, идентификационным номером, учетной записью. Данная группа критериев также характеризует поведение пользователя, в частном случае для этого используются критерии, которые определяют использование сменных носителей пользователем, работу в Интернете, установку прикладного программного обеспечения.

Критерии программного обеспечения - группа критериев, которая характеризует программное обеспечение, установленное на устройстве, под управлением которого находится устройство (операционную систему и компоненты, приложения, микропрограммы и т.д.). Критерии в частном случае могут указывать на конкретное программное обеспечение, например критерий KIS, укажет на то, установлено ли на устройстве Kaspersky Internet Security. В другом частном случае критерии указывают на версию программного обеспечения, например критерий KIS 2010 указывает на то, установлено ли на устройстве Kaspersky Internet Security версии 2010. Также критерии определяют принадлежность программного обеспечения к некоторой группе, например игровое программное обеспечение, офисные программы, браузеры, антивирусное программное обеспечение, специальное программное обеспечение и т.д. Под специальным программным обеспечением понимается совокупность программ, используемых для решения определенного класса задач, например программное обеспечение автоматизированной системы управления технологическими процессами. Также критерий может характеризовать уязвимость программного обеспечения, показывая, насколько данное программное обеспечение угрожает безопасности устройства. При сортировке для определения первоочередных устройств, которые необходимо обновлять, в частном случае используется критерий устаревания программного обеспечения, который показывает, насколько программное обеспечение устарело.

Группа критериев, которая включает в себя критерии, характеризующие файлы, хранящиеся на устройстве. Эти критерии учитывают тип хранящихся документов, их количество, гриф секретности документов (специальная отметка, свидетельствующая о степени секретности сведений, содержащихся в их носителе) или их конфиденциальность (информация, хранящаяся в документе, общедоступна или к ней имеет доступ ограниченный круг лиц). Применение этих критериев к устройству позволяет составить представление о назначении и целях использования устройства, например компьютер секретаря, разработчика, сервер с базой данных, мобильное устройство частного лица и т.д. Для получения значений критериев этой группы в частном случае используется агент управления 105 (Фиг.2). Агент управления 105 разбирает и анализирует документы, хранящиеся на устройстве, таким образом, агент определяет тип документов, конфиденциальность документов и гриф секретности. Для определения конфиденциальности в частном случае применяются методы поиска по словарю, синтаксический разбор фрагментов документа по шаблону, технологии цифровых отпечатков. Для определения грифа секретности применяются в частном случае те же методы и технологии, что и для определения конфиденциальности.

Перечисленные критерии принимают как булевы значения, так и некоторые дискретные значения в зависимости от целей сортировки. Например, критерий уязвимости программного обеспечения в одном случае принимает значения 0 - уязвимо или 1 - уязвимостей в данном программном обеспечении не обнаружено. В другом случае данный критерий принимает значение от 0 до 5, где 0 характеризует программное обеспечение, уязвимости в котором неизвестны, а 5 характеризует программное обеспечение, уязвимости в котором обнаруживаются регулярно.

В зависимости от целей сортировки выбираются различные критерии. Сортировка осуществляется по убыванию или возрастанию коэффициента устройства, который получают на основании критериев. Коэффициент устройства в частном случае получают одним из перечисленных методов: нейронная сеть, нечеткая логика, суммирование с учетом значимости критериев, пример дан ниже. Полученный коэффициент имеет различное прикладное значение, все зависит от используемых критериев для расчета и целей сортировки.

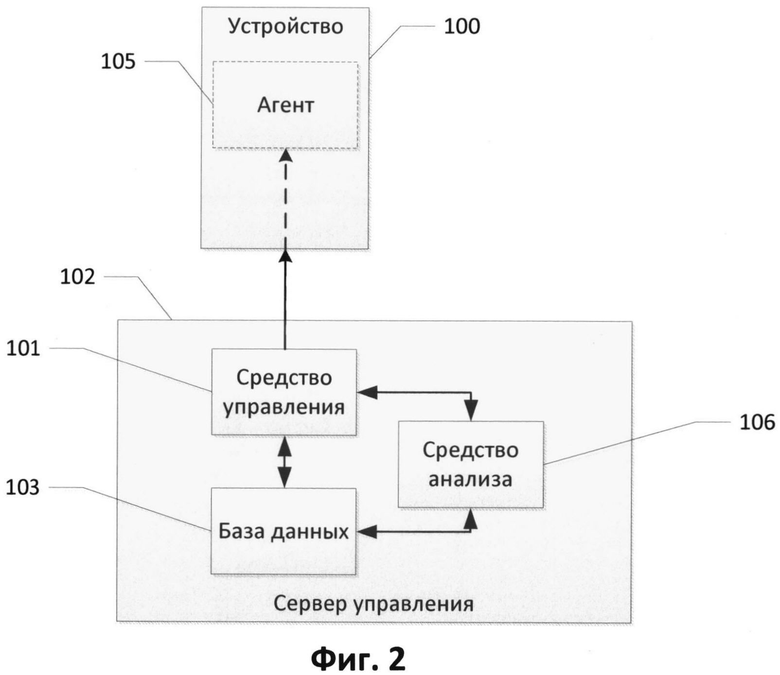

Одной из задач, для решения которой применяют сортировку, является установка политики шифрования устройства, способ решения данной задачи изображен на Фиг.1. Для назначения политик определяют критерии для устройств 201, которые способны охарактеризовать устройство с позиции необходимости шифрования. Например, такими критериями являются: группа критериев, которая определяет мобильность устройства; группа критериев, которая определяет владельцев устройств или лиц, которые временно используют данное устройство для работы; группа критериев, которая включает в себя критерии, характеризующие документы, хранящиеся на устройстве. Данные критерии выбираются для каждой конкретной сортировки на основании установленных правил в сети. После того как критерии определены, необходимо получить их значения для устройств 202, для которых необходимо определить политики. Способы получения значений различны. В одном частном случае может использоваться агент управления 105 (Фиг.2), установленный на устройстве. Агент управления 105 получает значения критериев и отправляет их на сервер управления 102. В другом частном случае сервер управления 102 самостоятельно получает эти значения. Например, для определения местоположения устройства сервер управления 102 получает данные от агента управления 105, который получит данные от служб геолокации, а в другом случае сервер управления 102 определит подсеть, в которой работает устройство. Еще в одном частном случае для получения значений критериев используется смешанный способ, в котором в зависимости от ситуаций сервер управления 102 использует как агент управления 105, так и собственные сервисы, например сканер портов. После получения значений критериев их необходимо обработать для определения коэффициента устройства 203. Способы, используемые для получения коэффициента устройства, различны. Например, суммирование с учетом значимости критериев:

где Kf - коэффициент устройства;

Xn - коэффициент значимости;

Krn - значение критерия.

Коэффициент значимости отражает важность используемого критерия, данный коэффициент назначается либо жестко задан. Использование данного коэффициента позволяет учитывать различия в значимости критериев. После получения коэффициента устанавливается политика шифрования устройства 204. Политика шифрования установит:

1) необходимость шифрования, которая указывает на то, необходимо ли устройство шифровать вообще;

2) очередность шифрования данного устройства, очередность шифрования указывает на место в очереди на шифрование, ее устанавливают после сортировки устройств по полученным коэффициентам устройств;

3) тип шифрования указывает на полнодисковое шифрование устройства или шифрование отдельных файлов устройства;

4) алгоритм шифрования.

В частном случае для установления политики шифрования на основании коэффициента устройства используется база данных. Пример реализации базы данных представлен ниже.

В левом столбце указано значение коэффициента устройства, а справа - соответствующая политика. В другом частном случае база имеет вид, представленный ниже.

В левом столбце представлены элементы политик, а в правом - значение коэффициента, при котором элемент включают в политику. Таким образом, политика будет собрана из элементов в соответствии с вычисленным коэффициентом. В первом примере политики жестко задаются, во втором случае формируются гибко. После установки политики шифрования устройства к устройству применяются эти политики шифрования.

Расчет по представленной методике иллюстрируется примером. Имеется некоторое мобильное устройство, принадлежащее топ-менеджеру, на котором хранятся конфиденциальные документы. Для расчета выбираются следующие критерии: мобильность (X1), наличие конфиденциальных документов (Х2), должность пользователя устройства (Х3). Определяются значения критериев X1=1 (устройство мобильно), Х2=1 (устройство хранит конфиденциальные документы), Х3=2 (устройство руководителя). Определяют коэффициент устройства:

Kf=X1*Kr1+X2*Kr2+X3*Kr3=1.1*1+2*1+0,5*2=4.1.

На основании определенного коэффициента в соответствии с первой таблицей назначаем политику шифрования, по которой будет осуществлено шифрование всех файлов на устройстве за исключением исполняемых файлов и библиотек компонентов.

На Фиг.2 изображена система, реализующая описанный выше алгоритм. Система включает устройство 100, для которого необходимо назначить политику шифрования. Средство управления 101, установленное на сервере управления 102, имеет сетевое соединение с устройством 100. Средство управления связано с базой данных 103, хранящей информацию о критериях и политиках шифрования, и средством анализа 106. Средство анализа 106 выбирает критерии, значения которых необходимы для определения коэффициента устройства. Выбор происходит в частном случае путем извлечения этих критериев из текущих правил, установленных для назначения политик шифрования. Правила хранятся в базе данных 103 и в частном случае являются перечислением критериев. После выбора критериев средство анализа 106 передает критерии средству управления 101, средство управления получает значения этих критериев для устройства 100, для получения критериев средство управления 101 обращается как к самому устройству 100, так и к базе данных 103. Используя полученные значения, средство управления 101 рассчитывает коэффициент устройства 100. Рассчитав коэффициент устройства, средство управления 101 передает значение коэффициента средству анализа 106, средство анализа 106, используя информацию, хранящуюся в базе данных 103, назначает политики шифрования устройства 100 в соответствии с рассчитанным коэффициентом.

В частном случае средство анализа 103 передает политики шифрования средству управления 101, которое применяет назначенные политики к устройству 100. Для применения политик в частном случае используется агент 105, установленный на устройстве 100.

В частном случае описанная система используется для определения необходимого количества закупаемых лицензий на программное обеспечение, обеспечивающее шифрование устройств. Для этого вышеописанная система рассчитывает коэффициент устройств в сети и устанавливает политику шифрования для этих устройств. Средство анализа 104, анализируя установленные политики, определяет количество устройств, к которым необходимо применить шифрование, например количество таких устройств N, также определяется, к каким из этих устройств необходимо применить полнодисковое шифрование, например, таких устройств М, и файловое шифрование, таких устройств будет N-M. В результате рекомендованное количество закупаемых лицензий N, из них М должны предоставлять возможность выполнять полнодисковое шифрование, а N-M лицензий позволяют применять файловое шифрование. Дополнительно предложенная система осуществляет повторный расчет для устройств в сети, например, раз в месяц или при подключении к сети новых устройств. Подобный перерасчет позволяет поддерживать количество необходимых лицензий в актуальном состоянии.

В другом частном случае описанная система используется для определения очередности шифрования при ограниченном количестве лицензий на программное обеспечение осуществляющего шифрования. Для этого вышеописанная система рассчитывает коэффициент устройств, и средство управления 101 осуществляет сортировку устройств в порядке убывания коэффициента. К устройствам с наибольшим коэффициентом политики шифрования будут применены в первую очередь.

Еще в одном частном случае описанная система осуществляет периодический перерасчет коэффициента устройства для устройств в сети и при изменении коэффициента устройства назначает новую политику шифрования этого устройства.

Фиг.3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая, в свою очередь, память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20, в свою очередь, содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который, в свою очередь, подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.6. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И СИСТЕМА АВТОМАТИЧЕСКОГО УПРАВЛЕНИЯ ЛИЦЕНЗИЯМИ | 2013 |

|

RU2587422C2 |

| СИСТЕМА И СПОСОБ ПРИМЕНЕНИЯ ПОЛИТИК БЕЗОПАСНОСТИ К НАКОПИТЕЛЮ В СЕТИ | 2014 |

|

RU2581559C2 |

| СИСТЕМА И СПОСОБ ПОЛНОДИСКОВОГО ШИФРОВАНИЯ С ПРОВЕРКОЙ СОВМЕСТИМОСТИ ЗАГРУЗОЧНОГО ДИСКА | 2014 |

|

RU2571724C2 |

| Способ установки обновления модуля полнодискового шифрования | 2015 |

|

RU2623887C2 |

| СИСТЕМА И СПОСОБ КОПИРОВАНИЯ ФАЙЛОВ С ЗАШИФРОВАННОГО ДИСКА | 2013 |

|

RU2559728C2 |

| СИСТЕМА И СПОСОБ ПРИМЕНЕНИЯ ПРАВИЛ ДОСТУПА К ФАЙЛАМ ПРИ ИХ ПЕРЕДАЧЕ МЕЖДУ КОМПЬЮТЕРАМИ | 2013 |

|

RU2573785C2 |

| СИСТЕМА И СПОСОБ ИЗМЕНЕНИЯ МАСКИ ЗАШИФРОВАННОЙ ОБЛАСТИ ПРИ ВОЗНИКНОВЕНИИ СБОЯ В КОМПЬЮТЕРНОЙ СИСТЕМЕ | 2014 |

|

RU2580014C2 |

| СПОСОБ ОПРЕДЕЛЕНИЯ МАСКИ ЗАШИФРОВАННОЙ ОБЛАСТИ ДИСКА | 2014 |

|

RU2580018C2 |

| СИСТЕМА И СПОСОБ ПРЕДОСТАВЛЕНИЯ ПРАВ ДОСТУПА ПРИЛОЖЕНИЯМ К ФАЙЛАМ КОМПЬЮТЕРА | 2013 |

|

RU2546585C2 |

| СИСТЕМА И СПОСОБ ПОВЫШЕНИЯ ЗАЩИЩЕННОСТИ ДАННЫХ ОРГАНИЗАЦИИ ПУТЕМ СОЗДАНИЯ ИЗОЛИРОВАННОЙ СРЕДЫ | 2012 |

|

RU2541895C2 |

Изобретение относится к области автоматического назначения политик шифрования устройствам. Технический результат - ускорение назначения политик шифрования устройствам в локальной сети путем автоматического назначения политик шифрования устройств в этой сети на основании определенного коэффициента устройства. Способ назначения политики шифрования устройства, в котором: а) выбирают средством анализа критерии для устройств, которые, по меньшей мере, характеризуют пользователей устройства, местоположение устройства, программное обеспечение устройства; б) получают средством управления значения критериев, по меньшей мере, для одного устройства, где значениями критериев являются как булевы, так и дискретные значения, которые характеризуют, по меньшей мере, пользователей устройства, местоположение устройства, программное обеспечение устройства; в) определяют средством управления коэффициент устройства на основании полученных значений критериев, где коэффициент устройства - числовое значение, вычисленное из полученных значений критериев; г) назначают средством анализа политику шифрования на основании определенного коэффициента устройства. 2 н. и 5 з.п. ф-лы, 3 ил.

1. Способ назначения политики шифрования устройства, в котором:

а) выбирают средством анализа критерии для устройств, которые, по меньшей мере, характеризуют пользователей устройства, местоположение устройства, программное обеспечение устройства;

б) получают средством управления значения критериев, по меньшей мере, для одного устройства, где значениями критериев являются как булевы, так и дискретные значения, которые характеризуют, по меньшей мере, пользователей устройства, местоположение устройства, программное обеспечение устройства;

в) определяют средством управления коэффициент устройства на основании полученных значений критериев, где коэффициент устройства - числовое значение, вычисленное из полученных значений критериев;

г) назначают средством анализа политику шифрования на основании определенного коэффициента устройства.

2. Способ по п. 1, в котором политика шифрования определяет необходимость шифрования устройства.

3. Способ по п. 1, в котором политика шифрования определяет тип шифрования устройства.

4. Способ по п. 1, в котором политика шифрования определяет очередность шифрования устройства.

5. Способ по п. 1, в котором дополнительно применяют назначенные политики шифрования к устройству.

6. Система назначения политики шифрования устройства содержит:

а) средство анализа, предназначенное для:

- выбора критериев для устройств, которые, по меньшей мере, характеризуют пользователей устройства, местоположение устройства, программное обеспечение устройства;

- назначения политики шифрования на основании определенного коэффициента устройства;

б) средство управления, связанное со средством анализа и предназначенное для:

- получения значения критериев, по меньшей мере, для одного устройства, где значениями критериев являются как булевы, так и дискретные значения, которые характеризуют, по меньшей мере, пользователей устройства, местоположение устройства, программное обеспечение устройства;

- определения коэффициента устройства на основании полученных значений критериев, где коэффициент устройства - числовое значение, вычисленное из полученных значений критериев;

в) базу данных, связанную со средством управления и средством анализа.

7. Система по п. 6, которая дополнительно включает агент, связанный со средством управления, предназначенный для применения назначенных средством анализа политик шифрования к устройству.

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| US 8136149 B2,13.03.2012 | |||

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| СИСТЕМА И СПОСОБ ДЛЯ ОПТИМИЗАЦИИ ВЫПОЛНЕНИЯ АНТИВИРУСНЫХ ЗАДАЧ В ЛОКАЛЬНОЙ СЕТИ | 2010 |

|

RU2453917C1 |

Авторы

Даты

2015-09-10—Публикация

2013-12-27—Подача