Область техники

Изобретение относится к компьютерным системам и более конкретно - к системам и способам защиты компьютерных устройств и данных конечных пользователей от несанкционированного доступа.

Уровень техники

В современном обществе требования к информационной безопасности корпоративных пользователей компьютерных устройств постоянно возрастают. Участились случаи кражи и утечки данных из корпоративной сети, а финансовые потери наносят существенный ущерб бизнесу. Из-за уязвимостей в программном обеспечении и человеческого фактора данные, передаваемые, казалось бы, безопасным путем, могут быть перехвачены злоумышленниками. Именно поэтому задачи шифрования при обмене данных между рабочими станциями, ноутбуками, мобильными устройствами приобретают все большую актуальность.

Классическая система шифрования файлов и содержимого каталогов на компьютере функционирует в соответствии с политиками шифрования, которые определяют наборы файлов, которые следует шифровать, и файлы, не подлежащие шифрованию. В такой системе наиболее уязвимые и критичные файлы (например файлы, содержащие конфиденциальную информацию, утрата которой нежелательна для ее владельца) на диске находятся в зашифрованном состоянии. В корпоративных сетях зачастую есть возможность получения доступа с помощью одного компьютера сети к файлам другого компьютера. Несмотря на удобство обмена данными между компьютерами сети, при таком подходе существуют определенные недостатки в обеспечении защиты передаваемых данных - файлы передаются в незашифрованном виде. Для решения данной проблемы используют зашифрованный канал передачи данных либо передают файлы в зашифрованном виде.

Так, в патенте US 7681034 описывается технология предоставления прав доступа пользователям и группам пользователей к зашифрованным файлам, хранящимся как на локальном, так и на удаленном компьютере. В заявке US 20110040964 описывается метод безопасного обмена данными, в котором с одного компьютера производят отправку зашифрованного файла на другой, который расшифровывает полученный файл с помощью ключа, полученного от центрального сервера. В еще одной заявке US 20070101400 описывается метод определения уровня безопасного доступа для пользователей локального компьютера к ресурсам удаленного компьютера. Такой уровень зависит от различных факторов, например от уровня доверия пользователя, количества жалоб от пользователей.

Существующие решения предоставляют безопасный обмен данными между компьютерами с использованием методов шифрования, что, однако, влечет за собой дополнительную вычислительную нагрузку на процессор компьютера. Другим недостатком существующих технологий является отсутствие должной проверки уровня доверия к стороне, запрашивающей доступ к важным данным. Таким образом, возникает необходимость в решении, которое бы повышало безопасность передачи данных и одновременно не вызывало высоких вычислительных нагрузок на компьютер.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно системой и способом применения правил доступа к файлам при их передаче между компьютерами.

Раскрытие изобретения

Настоящее изобретение относится к системам и способам защиты компьютерных устройств и данных конечных пользователей от несанкционированного доступа.

Технический результат настоящего изобретения заключается в повышении уровня защиты информации от неавторизованного доступа путем применения правил доступа к файлам при их передаче между компьютерами.

Согласно варианту реализации используется система применения правил доступа к файлам при их передаче между компьютерами, содержащая: средство определения правил доступа, установленное на локальном компьютере, предназначенное для: перехвата запросов пользователя удаленного компьютера на получение доступа к файлам локального компьютера; определения параметров, по крайней мере, одного из следующих объектов: пользователя удаленного компьютера; файла; удаленного компьютера; определения правила доступа с помощью базы данных политик доступа; передачи правила доступа средству применения правил доступа, установленному на удаленном компьютере; упомянутое средство применения правил доступа, связанное со средством определения правил доступа и предназначенное для: перехвата открытия файла пользователем удаленного компьютера; применения правил доступа к файлам локального компьютера в зависимости от установленных параметров объектов; упомянутую базу данных политик доступа, содержащую правила доступа к файлам локального компьютера для удаленного компьютера в зависимости от параметров объектов.

Согласно одному из частных вариантов реализации упомянутое правило доступа является, по крайней мере, одним из следующих: запретить доступ; предоставить прозрачный доступ к зашифрованному файлу; предоставить зашифрованные файлы в виде шифротекста.

Согласно другому варианту реализации средство применения правил доступа дополнительно предназначено для передачи средству определения правил доступа упомянутых параметров, по крайней мере, одного из объектов: пользователя удаленного компьютера; удаленного компьютера.

Согласно еще одному варианту реализации упомянутые параметры пользователя включают, по крайней мере, один из следующих: права учетной записи пользователя на удаленном компьютере; роль в компании.

Согласно одному из частных вариантов реализации параметры запрашиваемого файла включают, по крайней мере, один из следующих: показатель, определяющий, является ли файл зашифрованным; тип файла; хэш-сумма от файла; атрибуты файла.

Согласно другому варианту реализации параметры удаленного компьютера включают, по крайней мере, один из следующих: показатели, определяющие для каждого из дисков, является ли диск зашифрованным; уровень безопасности; тип шифрования дисков, который принимает одно из двух значений: шифрование файлов диска; шифрование диска целиком.

Согласно еще одному варианту реализации уровень безопасности зависит, по крайней мере, от одного из следующих параметров: дата последнего обновления антивирусных баз; наличие незакрытых уязвимостей на компьютере; дата последней антивирусной проверки; результаты последней антивирусной проверки; список установленных на компьютере приложений.

Согласно одному из частных вариантов реализации результат антивирусной проверки определяет, по крайней мере, одно из следующих: количество обезвреженных вредоносных программ; количество инфицированных файлов.

Согласно другому варианту реализации система применения правил доступа к файлам при их передаче между компьютерами дополнительно включает центр защиты, связанный со средством определения правил доступа и со средством применения правил доступа, предназначенный для назначения политик доступа и содержащий ключ шифрования файлов.

Согласно еще одному варианту реализации используется система применения правил доступа к файлам при их передаче между компьютерами, содержащая вспомогательную базу данных политик доступа, которая связана со средством определения правил доступа и содержит, по крайней мере, часть правил доступа, содержащихся в базе данных политик доступа.

Согласно одному из частных вариантов реализации база данных политик доступа дополнительно содержит, по крайней мере, часть параметров объектов.

Согласно другому варианту реализации правила доступа в базе данных политик доступа дополнительно зависят от: времени суток; прав учетной записи пользователя локального компьютера.

Согласно еще одному варианту реализации средство защиты локального компьютера дополнительно предназначено для шифрования передаваемых файлов.

Согласно одному из частных вариантов реализации средство применения правил доступа дополнительно предназначено для: расшифровки полученных файлов локального компьютера; предоставления файлов пользователю удаленного компьютера в зависимости от правил доступа, определенных на локальном компьютере.

Согласно другому варианту реализации администратор локального компьютера назначает политики доступа.

Согласно еще одному варианту реализации средство применения правил доступа дополнительно предназначено для передачи средству определения правил доступа упомянутых параметров, по крайней мере, одного из объектов: пользователя удаленного компьютера; удаленного компьютера.

Согласно одному из частных вариантов реализации средство применения правил доступа дополнительно предназначено для запроса пароля у пользователя удаленного компьютера для предоставления доступа к файлу.

Согласно другому варианту реализации средство применения правил доступа дополнительно предназначено для передачи параметров объектов центру защиты.

Согласно варианту реализации используется способ применения правил доступа к файлам при их передаче между компьютерами, в котором: перехватывают запрос пользователя удаленного компьютера на получение доступа к файлу локального компьютера; определяют параметры, по крайней мере, одного из объектов: пользователя удаленного компьютера; файла; удаленного компьютера; в соответствии с определенными параметрами объектов определяют правило доступа с помощью базы данных политик доступа; передают правило доступа средству применения правил доступа; перехватывают открытие файла пользователем удаленного компьютера; применяют определенное правило доступа к файлу.

Согласно одному из частных вариантов реализации упомянутое правило доступа является, по крайней мере, одним из следующих: запретить доступ к файлам; предоставить прозрачный доступ к зашифрованным файлам; предоставить зашифрованные файлы в виде шифротекста.

Согласно другому варианту реализации при применении правила доступа «предоставить прозрачный доступ к зашифрованным файлам»: зашифровывают передаваемые файлы локального компьютера; расшифровывают полученные файлы локального компьютера; предоставляют расшифрованные файлы пользователю удаленного компьютера.

Согласно еще одному варианту реализации при применении правила доступа «предоставить зашифрованные файлы в виде шифротекста» предоставляют файлы пользователю удаленного компьютера в виде шифротекста.

Согласно одному из частных вариантов реализации назначают политики доступа.

Согласно другому варианту реализации зашифровывают файлы с использованием ключа шифрования центра защиты; расшифровывают полученные файлы локального компьютера с помощью ключа шифрования центра защиты.

Согласно еще одному варианту реализации используется способ применения правил доступа к файлам при их передачи между компьютерами, в котором на третьем шаге передают средству определения правил доступа упомянутые параметры, по крайней мере, одного из объектов: пользователя удаленного компьютера; удаленного компьютера.

Согласно одному из частных вариантов реализации предоставляют выбор правила доступа к запрашиваемому файлу пользователю локального компьютера.

Согласно другому варианту реализации у пользователя удаленного компьютера запрашивают пароль для предоставления доступа к файлу.

Согласно еще одному варианту реализации используется способ применения правил доступа к файлам при их передачи между компьютерами, в котором на третьем шаге «в» передают параметры объектов центру защиты.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

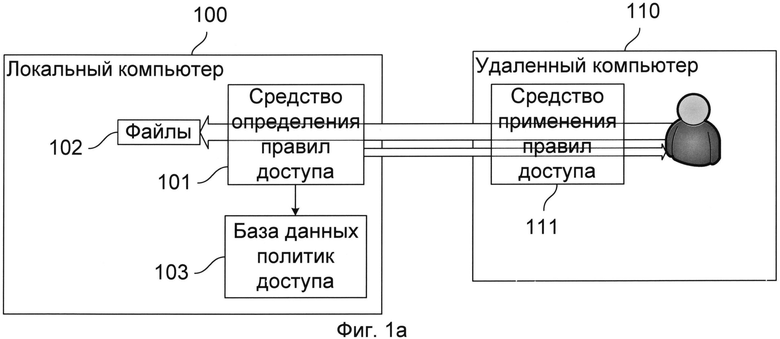

На Фиг.1а изображен частный вариант схемы настоящей системы.

На Фиг.1б изображен еще один вариант схемы настоящей системы.

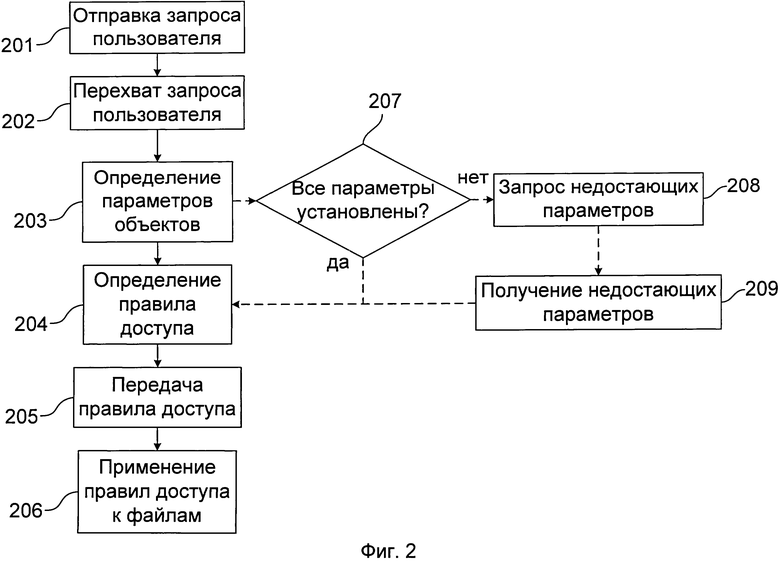

На Фиг.2 представлен частный вариант способа выполнения настоящего изобретения.

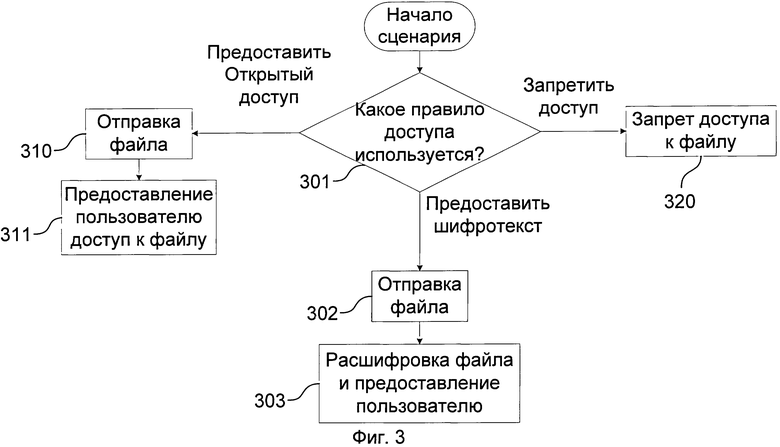

На Фиг.3 приведен пример применения правил доступа к файлам компьютера.

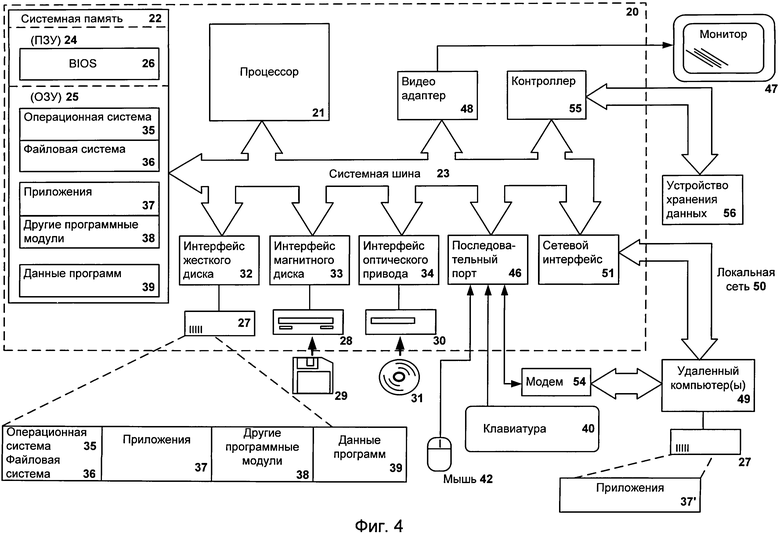

Фиг.4 представляет пример компьютерной системы общего назначения.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг.1а изображен частный вариант схемы настоящей системы. Система состоит из локального компьютера 100 и удаленного компьютера 110. Локальный компьютер включает определения правил доступа 101, которое служит для перехвата запросов на получение доступа к файлам 102 локального компьютера, поступающих от пользователя удаленного компьютера 110, а также для установления параметров следующих объектов: пользователя удаленного компьютера, запрашиваемого файла, удаленного компьютера.

В одном варианте реализации параметры пользователя удаленного компьютера могут включать: права учетной записи; роль в компании (например администратор, офицер безопасности, бухгалтер, программист). В другом варианте реализации параметры файла могут включать: показатель, определяющий, является ли файл зашифрованным (например показатель может принимать значение 1, если диск зашифрован и 0 в противном случае); тип файла (например текстовый с расширением «.txt», текстовый с расширением «.doc»); хэш-сумму от файла; атрибуты. В еще одном варианте реализации параметры удаленного компьютера могут включать: показатели, определяющие для каждого из дисков, является ли диск зашифрованным (например показатель может принимать значение 1, если диск зашифрован и 0 в противном случае); уровень безопасности; тип шифрования дисков - шифрование на уровне файлов или полнодисковое шифрование. В частном варианте реализации уровень безопасности принимает дискретные значения и зависит от даты последнего обновления антивирусных баз, наличия незакрытых уязвимостей на компьютере, даты последней антивирусной проверки и результата этой проверки (например количество обезвреженных вредоносных программ, количество инфицированных файлов), а также от списка установленный приложений. Например, уровень безопасности может быть выражен в процентах, при этом 100% означает наивысший уровень безопасности - на компьютере установлено последнее обновление антивирусных баз, отсутствуют уязвимости, ни один файл не был инфицирован. В то время как 0% означает противоположную ситуацию.

Средство определения правил доступа 101 дополнительно служит для передачи установленных правил доступа средству применения правил доступа 111, установленному на удаленном компьютере 110. Средство применения правил доступа 111 предназначено для перехвата открытия файлов 102 пользователем удаленного компьютера, а также для применения правил доступа к файлам локального компьютера в зависимости от установленных параметров объектов. В частном варианте реализации таковыми правилами доступа могут быть: запрет доступа, предоставление прозрачного доступа к зашифрованному файлу (файл будет расшифрован и предоставлен пользователю в открытом виде) либо предоставление доступа к шифротексту.

Локальный компьютер также включает базу данных политик доступа 103, связанную со средством 101 и содержащую правила доступа к файлам 102 локального компьютера 100 для удаленного компьютера 110 в зависимости от параметров объектов.

В частном варианте реализации средство применения правил доступа 111 дополнительно может предоставлять средству определения правил доступа 101 параметры удаленного компьютера 110 и его пользователя. Параметры пользователя могут включать, например, права его учетной записи на удаленном компьютере 111.

На Фиг.1б изображен еще один вариант схемы настоящей системы. В частном варианте реализации система содержит все элементы, приведенные выше, на Фиг.1а, а также дополнительно включает центр защиты 120, связанный со средствами 101, 111. В этом варианте реализации центр защиты 120 служит для назначения политик доступа, а также для обмена ключами шифрования файлов локального компьютера 102 с локальным и удаленным компьютерами. В данном варианте реализации центр защиты содержит базу данных политик доступа 103, подробно описанную выше. При этом средство 101 может обращаться к базе данных политик доступа 103 посредством центра защиты 120. В другом варианте реализации система дополнительно содержит вспомогательную базу данных политик доступа 121, связанную со средством 101 и предназначенную для хранения наиболее востребованных политик доступа из базы данных 103. В частном варианте реализации база данных политик доступа 103 дополнительно предназначена для хранения параметров объектов.

На Фиг.2 представлен частный вариант способа выполнения настоящего изобретения в рамках системы, изображенной на Фиг.1а. На первом шаге 201 пользователь удаленного компьютера 110 запрашивает доступ к файлу 102 (например пытается открыть, скопировать, изменить файл) локального компьютера 100. На шаге 202 средство определения правил доступа 101 перехватывает запрос пользователя на получение доступа к файлу. На следующем этапе 203 средство определения правил доступа 101 устанавливает параметры объектов, таких как, например пользователя удаленного компьютера, запрашиваемого файла, удаленного компьютера. Следующим будет шаг 204, на котором средство определения правил доступа 101 в соответствии с установленными параметрами объектов определяет правило доступа с помощью базы данных политик доступа 103. На шаге 205 средство 101 передает данное правило средству применения правил доступа 111. В итоге на шаге 206 средство применения правил доступа применяет полученное правило доступа к запрашиваемому файлу 102 локального компьютера 100. Ниже, в описании к Фиг.3, будет подробно раскрыта процедура применения правил доступа, осуществляемая на шаге 206.

В частном варианте реализации после шага 203 может следовать дополнительный шаг 207, на котором средство определения правил доступа 101 проверяет, все ли необходимые параметры были определены. В некоторых ситуациях часть параметров невозможно установить на локальном компьютере, однако они могут быть установлены на удаленном компьютере. Например, средство определения правил доступа не сможет определить права учетной записи удаленного компьютера, если удаленный компьютер сам не предоставил эту информацию. Таким образом, если все необходимые параметры были установлены на шаге 207, то сценарий возвращается к шагу 204. Иначе на шаге 208 средство определения правил доступа 101 запрашивает недостающие параметры у средства применения правил доступа 111, которое отправляет их обратно на следующем шаге 209. В итоге сценарий возвращается на этап 204, подробно описанный выше.

Ниже, в таблице 1, представлен пример заполнения базы данных политик доступа. В частном варианте реализации база данных политик доступа может представлять собой таблицу, в строках которой содержатся правила доступа. Для каждого правила определены условия выполнения и действие, которое произведет средство определения правил доступа при выборе данного правила. Правила в таблице хранятся в порядке убывания приоритетов, таким образом, если под заданное условие подпадает несколько правил, из них выбирается правило с наивысшим приоритетом.

В таблице 1 наибольший приоритет имеет первое правило, наименьший - последнее. В частном варианте реализации база данных политик доступа может дополнительно содержать черные списки хэш-сумм файлов, являющихся критически важными или конфиденциальными файлами. Доступ для пользователя удаленного компьютера к таким файлам будет запрещен согласно первому правилу таблицы 1. В еще одном варианте реализации база данных политик доступа может содержать список обязательных к шифрованию файлов, в котором хранятся хэш-суммы файлов, которые хранятся на локальном компьютере в зашифрованном виде. Согласно правилу №2 из таблицы 1 такие файлы будут предоставлены удаленному компьютеру в зашифрованном виде.

В данном примере если файл является системным и одновременно уровень безопасности удаленного компьютера больше 90%, а также если пользователь этого компьютера имеет права администратора, то файл будет предоставлен удаленному компьютеру в виде шифротекста. Однако если хотя бы одно из условий «а» - «в» не будет выполнено, данное правило не будет использовано. Например, если некоторый файл также является системным, но уровень безопасности удаленного компьютера равен 85%, выполнится более жесткое правило №4, согласно которому доступ к файлу будет запрещен.

Аналогично, если файл содержит атрибут «только для чтения», он попадает под правило №5, если дополнительно известно, что на удаленном компьютере системный диск зашифрован (таким образом повышена безопасность компьютера). Иначе, если на удаленном компьютере не зашифрован системный диск, выполнится следующее в порядке приоритета правило №6.

В частном примере реализации, если ни одно из условий 1-6 не было выполнено, может быть применено правило по умолчанию, например разрешающее доступ к файлу.

В другом частном варианте реализации политики доступа может назначать и периодически изменять администратор локального компьютера. В еще одном варианте реализации на шаге 204 средство определения правил доступа может дать возможность пользователю локального компьютера вручную выбрать правило доступа.

В еще одном варианте реализации политики доступа могут изменяться в зависимости от различных дополнительных условий, таких как, например времени суток, прав учетной записи пользователя локального компьютера. Например, в рабочее время суток может применяться один набор политик доступа, в то время как в нерабочее время - другой набор.

В частном варианте реализации, в котором используется система, изображенная на Фиг.16, на шаге 204 средство 101 запрашивает правила доступа у центра защиты 120, который в свою очередь предоставляет правила доступа средству 101 согласно базе данных политик доступа 103. В другом примере реализации на шаге 208 средство определения правил доступа может запрашивать недостающие параметры объектов в базе данных 103, при этом, если их нет и в базе данных 103, центр защиты в свою очередь запрашивает их у средства применения правил доступа и сохраняет в базе данных 103. В еще одном варианте реализации часть базы данных политик доступа 103 может быть сохранена во вспомогательной базе данных 121. В этом случае средство 101 будет определять правила доступа с помощью вспомогательной базы данных 121.

На Фиг.3 приведен пример применения правил доступа к файлам компьютера. На шаге 301 определяется правило доступа к запрашиваемому файлу. Если правило доступа является запрещающим, то на шаге 320 доступ к файлу блокируется. В одном варианте реализации пользователю удаленного компьютера может быть отправлено уведомление о причине запрета доступа. В другом варианте реализации пользователю удаленного компьютера может быть предложено ввести пароль для доступа к файлу.

Если выбранное правило доступа разрешает предоставить файл в расшифрованном виде, следующим будет шаг 310, на котором средство определения правил доступа отправляет файл средству применения правил доступа, которое в свою очередь предоставляет его пользователю компьютера на шаге 311.

При выборе правила доступа, согласно которому файл должен быть предоставлен в виде шифротекста, сценарий продолжается на шаге 302. Если файл был изначально зашифрован, он далее отправляется на удаленный компьютер. Если же файл не был зашифрован, средство определения правил доступа перед отправкой файла на удаленный компьютер шифрует его. На шаге 303 удаленный компьютер принимает файл, расшифровывает его и предоставляет пользователю. В частном примере реализации для шифрования файлов используется система симметричного шифрования, в которой средства шифрования локального и удаленного компьютеров заранее обмениваются ключом, который служит как для шифрования, так и для расшифровки данных. В другом примере реализации используется схема с открытым ключом, в которой у средств шифрования локального и удаленного компьютеров есть по открытому и закрытому ключу. Так, например, средство определения правил доступа может шифровать файлы открытым ключом средства применения правил доступа. Таким образом, расшифровать такой файл сможет лишь удаленный компьютер с помощью своего закрытого ключа.

В еще одном примере реализации центр защиты 120 может участвовать в процессе передачи файлов. Например, средство определения правил доступа может зашифровать файл с помощью некоторого ключа «filekey», который далее зашифровывается открытым ключом центра защиты 120 и помещается в метаинформацию файла. Таким образом, средство применения правил доступа может извлечь из метаинформации файла зашифрованный «filekey» и отправить его центру защиты, который расшифрует его своим закрытым ключом и вернет обратно удаленному компьютеру. В частном варианте реализации центр защиты может не расшифровывать «filekey», даже если согласно правилу доступа файл следует предоставить в открытом виде. Такой исход возможен, например, если удаленный компьютер был взломан и информация о взломе успела поступить в центр защиты, однако база данных политик доступа 103 не была обновлена. В частном примере реализации центр защиты может содержать копию базы данных политик доступа 121 и использовать ее для дополнительной проверки правил доступа удаленного компьютера к файлам локального компьютера. Например, для запрашиваемого файла могут быть определены два возможных правила доступа: предоставить расшифрованный файл в рабочее время суток; предоставить шифротекст в остальных случаях. Таким образом, если файл был отправлен средством 101 в конце рабочего дня, однако из-за большого размера файла удаленный компьютер получил его уже в нерабочее время, центр защиты 120 не предоставит средству 111 расшифрованный ключ «filekey», т.к. правило доступа к файлу изменилось.

Фиг.4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.4. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием, компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ПРЕДОСТАВЛЕНИЯ ПРАВ ДОСТУПА ПРИЛОЖЕНИЯМ К ФАЙЛАМ КОМПЬЮТЕРА | 2013 |

|

RU2546585C2 |

| СИСТЕМА И СПОСОБ КОПИРОВАНИЯ ФАЙЛОВ С ЗАШИФРОВАННОГО ДИСКА | 2013 |

|

RU2559728C2 |

| Система и способ автоматического развертывания системы шифрования для пользователей, ранее работавших на ПК | 2013 |

|

RU2618684C2 |

| СПОСОБ РАЗГРАНИЧЕНИЯ ДОСТУПА К ДАННЫМ С ПОМОЩЬЮ ШИФРОВАНИЯ НА ОСНОВЕ АТРИБУТОВ | 2022 |

|

RU2804040C1 |

| СИСТЕМА И СПОСОБ ПРИМЕНЕНИЯ ПОЛИТИК БЕЗОПАСНОСТИ К НАКОПИТЕЛЮ В СЕТИ | 2014 |

|

RU2581559C2 |

| Система и способ анализа содержимого зашифрованного сетевого трафика | 2018 |

|

RU2706894C1 |

| СИСТЕМА И СПОСОБ ДЛЯ ОПТИМИЗАЦИИ ВЫПОЛНЕНИЯ АНТИВИРУСНЫХ ЗАДАЧ В ЛОКАЛЬНОЙ СЕТИ | 2010 |

|

RU2453917C1 |

| Способ установки обновления модуля полнодискового шифрования | 2015 |

|

RU2623887C2 |

| СИСТЕМА И СПОСОБ ПОЛНОДИСКОВОГО ШИФРОВАНИЯ С ПРОВЕРКОЙ СОВМЕСТИМОСТИ ЗАГРУЗОЧНОГО ДИСКА | 2014 |

|

RU2571724C2 |

| СПОСОБ И СИСТЕМА АВТОМАТИЧЕСКОГО УПРАВЛЕНИЯ ЛИЦЕНЗИЯМИ | 2013 |

|

RU2587422C2 |

Изобретение относится к области защиты компьютерных устройств и данных конечных пользователей от несанкционированного доступа. Техническим результатом является повышение уровня защиты информации от неавторизованного доступа путем применения правил доступа к файлам при их передаче между компьютерами. Система применения правил доступа к файлам при их передаче между компьютерами содержит 1) средство определения правил доступа, установленное на локальном компьютере, предназначенное для: перехвата запросов пользователя удаленного компьютера на получение доступа к файлу локального компьютера; определения параметров по крайней мере следующих объектов: пользователя удаленного компьютера, файла, удаленного компьютера; при этом параметры удаленного компьютера включают по крайней мере следующие: показатели, определяющие для каждого из дисков, является ли диск зашифрованным; уровень безопасности, зависящий по крайней мере от одного из следующих параметров: дата последнего обновления антивирусных баз, наличие незакрытых уязвимостей на компьютере, дата последней антивирусной проверки, результаты последней антивирусной проверки, список установленных на компьютере приложений; тип шифрования дисков, который принимает одно из двух значений: шифрование файлов диска, шифрование диска целиком; определения правила доступа с помощью базы данных политик доступа на основе упомянутых определенных параметров, при этом упомянутое правило доступа является одним из следующих: запретить доступ, предоставить прозрачный доступ к зашифрованному файлу, предоставить зашифрованные файлы в виде шифротекста; передачи правила доступа средству применения правил доступа, установленному на удаленном компьютере; 2) упомянутое средство применения правил доступа, связанное со средством определения правил доступа и предназначенное для применения упомянутого определенного правила доступа к файлу локального компьютера в зависимости от установленных параметров объектов; 3) упомянутую базу данных политик доступа, содержащую правила доступа к файлам локального компьютера для удаленного компьютера в зависимости от параметров объектов. 2 н. и 21 з.п. ф-лы, 5 ил., 1 табл.

1. Система применения правил доступа к файлам при их передаче между компьютерами, содержащая:

- средство определения правил доступа, установленное на локальном компьютере, предназначенное для:

перехвата запросов пользователя удаленного компьютера на получение доступа к файлу локального компьютера;

определения параметров по крайней мере следующих объектов:

пользователя удаленного компьютера,

файла,

удаленного компьютера;

при этом параметры удаленного компьютера включают по крайней мере следующие:

показатели, определяющие для каждого из дисков, является ли диск зашифрованным;

уровень безопасности, зависящий по крайней мере от одного из следующих параметров:

дата последнего обновления антивирусных баз,

наличие незакрытых уязвимостей на компьютере,

дата последней антивирусной проверки,

результаты последней антивирусной проверки,

список установленных на компьютере приложений;

тип шифрования дисков, который принимает одно из двух значений: шифрование файлов диска, шифрование диска целиком;

определения правила доступа с помощью базы данных политик доступа на основе упомянутых определенных параметров, при этом упомянутое правило доступа является одним из следующих:

запретить доступ,

предоставить прозрачный доступ к зашифрованному файлу,

предоставить зашифрованные файлы в виде шифротекста;

передачи правила доступа средству применения правил доступа, установленному на удаленном компьютере;

- упомянутое средство применения правил доступа, связанное со средством определения правил доступа и предназначенное для применения упомянутого определенного правила доступа к файлу локального компьютера в зависимости от установленных параметров объектов;

- упомянутую базу данных политик доступа, содержащую правила доступа к файлам локального компьютера для удаленного компьютера в зависимости от параметров объектов.

2. Система по п. 1, в которой средство применения правил доступа дополнительно предназначено для передачи средству определения правил доступа упомянутых параметров объектов:

- пользователя удаленного компьютера;

- удаленного компьютера.

3. Система по п. 2, в которой упомянутые параметры пользователя включают по крайней мере один из следующих:

- права учетной записи пользователя на удаленном компьютере;

- роль в компании.

4. Система по п. 1, в которой параметры запрашиваемого файла включают по крайней мере один из следующих:

- показатель, определяющий, является ли файл зашифрованным;

- тип файла;

- хэш-сумма от файла;

- атрибуты файла.

5. Система по п. 1, в которой результат антивирусной проверки определяет по крайней мере одно из следующих:

- количество обезвреженных вредоносных программ;

- количество инфицированных файлов.

6. Система по п. 1, которая дополнительно включает центр защиты, связанный со средством определения правил доступа и со средством применения правил доступа, предназначенный для назначения политик доступа и содержащий ключ шифрования файлов.

7. Система по п. 6, содержащая вспомогательную базу данных политик доступа, которая связана со средством определения правил доступа и содержит по крайней мере часть правил доступа, содержащихся в базе данных политик доступа.

8. Система по п. 6, в которой база данных политик доступа дополнительно содержит по крайней мере часть параметров объектов.

9. Система по п. 6, в которой средство применения правил доступа дополнительно предназначено для передачи параметров объектов центру защиты.

10. Система по п. 1, в которой правила доступа в базе данных политик доступа дополнительно зависят от:

- времени суток;

- прав учетной записи пользователя локального компьютера.

11. Система по п. 1, в которой средство применения правил доступа дополнительно предназначено для:

- расшифровки полученного файла локального компьютера;

- предоставления файла пользователю удаленного компьютера в зависимости от правил доступа, определенных на локальном компьютере.

12. Система по п. 1, в которой средство применения правил доступа дополнительно предназначено для запроса пароля у пользователя удаленного компьютера для предоставления доступа к файлу.

13. Система по п. 1, в которой средство определения правил доступа дополнительно предназначено для шифрования передаваемого файла.

14. Система по п. 13, в которой администратор локального компьютера назначает правила доступа.

15. Способ применения правил доступа к файлам при их передаче между компьютерами, в котором:

а. перехватывают запрос пользователя удаленного компьютера на получение доступа к файлу локального компьютера;

б. определяют параметры по крайней мере следующих объектов:

пользователя удаленного компьютера,

файла,

удаленного компьютера;

при этом параметры удаленного компьютера включают по крайней мере следующие:

показатели, определяющие для каждого из дисков, является ли диск зашифрованным;

уровень безопасности, зависящий по крайней мере от одного из следующих параметров:

дата последнего обновления антивирусных баз,

наличие незакрытых уязвимостей на компьютере,

дата последней антивирусной проверки,

результаты последней антивирусной проверки,

список установленных на компьютере приложений;

тип шифрования дисков, который принимает одно из двух значений: шифрование файлов диска, шифрование диска целиком;

в. определяют правило доступа с помощью базы данных политик доступа на основе упомянутых определенных параметров, при этом упомянутое правило доступа является одним из следующих:

i. запретить доступ к файлу;

ii. предоставить прозрачный доступ к зашифрованным файлу;

iii. предоставить зашифрованный файл в виде шифротекста;

г. передают правило доступа средству применения правил доступа;

д. применяют упомянутое определенное правило доступа к файлу локального компьютера в зависимости от установленных параметров объектов.

16. Способ по п. 15, в котором при применении правила доступа «ii»:

- зашифровывают передаваемый файл локального компьютера;

- расшифровывают полученный файл локального компьютера;

- предоставляют расшифрованный файл пользователю удаленного компьютера.

17. Способ по п. 16, в котором:

- зашифровывают файл с использованием ключа шифрования центра защиты;

- расшифровывают полученный файл локального компьютера с помощью ключа шифрования центра защиты.

18. Способ по п. 15, в котором при применении правила доступа «iii» предоставляют файл пользователю удаленного компьютера в виде шифротекста.

19. Способ по п. 15, в котором назначают правила доступа.

20. Способ по п. 15, в котором на шаге «в» передают средству определения правил доступа упомянутые параметры объектов:

- пользователя удаленного компьютера;

- удаленного компьютера.

21. Способ по п. 15, в котором предоставляют выбор правила доступа к запрашиваемому файлу пользователю локального компьютера.

22. Способ по п. 15, в котором у пользователя удаленного компьютера запрашивают пароль для предоставления доступа к файлу.

23. Способ по п. 15, в котором на шаге «в» передают параметры объектов центру защиты.

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| US 6678828 B1, 13.01.2004 | |||

| АНТИВИРУС ДЛЯ ХРАНИЛИЩА ЭЛЕМЕНТОВ | 2005 |

|

RU2393531C2 |

Авторы

Даты

2016-01-27—Публикация

2013-12-05—Подача