Изобретение относится к сфере обеспечения информационной безопасности вычислительных сетей (ВС) и, в частности, определяет особенности организации межсетевых экранов (МЭ), применяемых для фильтрации сетевого трафика и защиты узлов ВС от несанкционированного доступа.

Типовая процедура внедрения МЭ состоит из ряда этапов, включающих переконфигурирование сетевых настроек узлов ВС, настройку сетевых параметров интерфейсов МЭ, формирование правил фильтрации и т.д. Сама процедура довольно трудоемкая и требует от специалистов как наличия административных привилегий доступа в ВС, так и специальных знаний в области информационной безопасности.

В то же время МЭ применяются, зачастую, для решения одной и той же типовой задачи - сегментирования ВС на две части: доверенную и недоверенную, при котором транзит трафика между обеими частями осуществляется через МЭ, осуществляющий фильтрацию, направленную на защиту узлов доверенной части от несанкционированных подключений со стороны узлов недоверенной части.

В настоящее время существует потребность в максимально простых МЭ, которые бы обеспечивали приемлемый уровень безопасности при решении типовой задачи сегментирования с минимальными усилиями, затрачиваемыми на их внедрение.

В существующем уровне техники наиболее простым во внедрении типом МЭ являются персональные МЭ, устанавливаемые на узлы в виде дополнительного программного обеспечения. Существуют операционные системы (ОС), которые после своей установки автоматически активируют встроенный МЭ, препятствующий несанкционированным подключениям к узлу. В то же время данные МЭ имеют ряд существенных недостатков:

1) для своей настройки они требуют наличия административных привилегий доступа на защищаемом узле и поэтому не могут быть настроены пользователями, не обладающими такими привилегиями;

2) они не гарантируют защиту от вредоносного программного обеспечения (компьютерных вирусов, троянских коней и т.д.), которое, будучи запущенным на защищаемом узле, может существенно противодействовать работе МЭ вплоть до их нейтрализации;

3) некоторые персональные МЭ могут быть не санкционированно отключены администраторами ВС и не могут использоваться для защиты от лиц, имеющих административные привилегии доступа.

Другими видами МЭ, которые позволяют частично упростить процедуру внедрения, являются аппаратно-программные МЭ шлюзового типа, работающие без назначения своим интерфейсам сетевых адресов и являющиеся наиболее близкими аналогами данного изобретения.

Так известны «Вычислительная сеть с межсетевым экраном и межсетевой экран», выбранные в качестве аналога 1 (патент РФ №2214623 от 29.12.2000 г.), где МЭ для локальных ВС содержит, по меньшей мере, два сетевых интерфейса для пакетной коммутации данных между сегментами ВС, выполняемой в соответствии с программой фильтрации пакетов. МЭ после обработки пакета в соответствии с правилами фильтрации сохраняет без изменений информацию о физическом и логическом адресах отправителя каждого из пакетов, содержащуюся в их заголовках. Программа управления не назначает сетевым интерфейсам логических адресов и не передает в связанные с ними сетевые сегменты информацию об их физических адресах. Чтобы обеспечить внесение изменений в правила фильтрации, МЭ содержит специальный интерфейс управления, причем любые изменения параметров фильтрации могут осуществляться исключительно через интерфейс управления.

Недостаток прототипа заключается в том, что МЭ (по патенту РФ №2214623) для функционирования требует формирования правил фильтрации, кроме того, управление самим МЭ невозможно без выделения специально для этой цели управляющего интерфейса.

Известно также «Устройство разграничения доступа между двумя сетями передачи данных в протоколе IP - межсетевой экран без операционной системы (варианты)», выбранное в качестве аналога 2 (патент РФ на полезную модель №53222 от 20.12.2005 г.), состоящее из двух произвольных сетевых интерфейсов, соединенных с этими сетями, и модуля фильтрации между контроллерами ввода-вывода этих интерфейсов, предназначенное для фильтрации пакетов при передаче из одной сети в другую по соответствию IP адресов отправителей пакетов заданному набору разрешенных сетевых адресов. Модуль фильтрации выполнен в виде вычислителя без операционной системы, состоящего из портов связи с контроллерами сетевых интерфейсов, блока сравнения, блока памяти для набора масок и интерфейса ввода-вывода для связи с внешним программатором и выполнен с возможностью производить побитовое сравнение значений контролируемых адресов и других полей в IP пакете с набором масок разрешенных адресов и значений полей, которые заносятся в память вычислителя администратором с помощью внешнего программатора, подключаемого к устройству через электрический интерфейс.

По второму варианту выполнения устройства (ПМ №53222) - модуль фильтрации выполнен без операционной системы и содержит набор электромеханических переключателей, при помощи которых выставляются значения бит в одной или нескольких масках (электромеханические переключатели обеспечивают возможность только авторизованного доступа к их изменению и контролю за неизменностью их состояния в процессе штатной работы - механическая защита).

По третьему варианту выполнения устройства (ПМ №53222) - модуль фильтрации выполнен без операционной системы и содержит блок памяти и набор электромеханических переключателей, при помощи которых выставляются значения бит в одной или нескольких масках и производится выбор определенного набора из масок и/или алгоритмов, записанных в блоке памяти.

Недостаток аналога 2 заключается в том, что устройство, по любому варианту выполнения (по патенту РФ №53222) способно выполнять фильтрацию только по заранее определенному набору IP-адресов, что не позволяет ему выполнять фильтрацию трафика между узлами, адреса которых не были известны на момент его конфигурирования.

Известны «Система и способ выборочной изоляции компьютера от компьютерной сети» (System and method for selectively isolating a computer from a computer network), описанные в патенте US 8375226 от 18.09.2007 г., выбранные в качестве аналога 3. Система и способ обеспечения межсетевого экранирования, не допускающего несанкционированного доступа к компьютеру через ВС, со стороны не авторизованных пользователей. Система и способ включают в себя блок переключателей, позволяющих подключать и отключать компьютер от ВС. Блок переключателей управляется потоками данных генерируемых компьютером. Если компьютер передает информацию в ВС, или запрашивает информацию от одного из узлов сети, блок переключателей подключает компьютер к сети до тех пор, пока компьютер не передаст блок данных либо пока не получит данные согласно ранее сделанному запросу, после этого набор переключателей отключает компьютер от сети.

Недостаток аналога 3 заключается в том, что система и способ (по патенту US №8375226), не обеспечивают защиту от несанкционированного доступа со стороны не авторизованных пользователей в момент, когда компьютер ведет обмен трафиком с ВС, защита реализуется только на периоды отсутствия сетевой активности.

Прототипом, т.е. наиболее близким к заявленному изобретению аналогом является аналог 1.

Заявленное изобретение решает техническую задачу получения средства защиты информации для ВС, при внедрении и использовании которого по назначению требуется минимум специальных знаний и навыков.

Технический результат, достигаемый в заявленном изобретении, заключается в получении возможности сегментировать ВС без необходимости переконфигурирования узлов сети, переконфигурирования МЭ и формирования правил фильтрации.

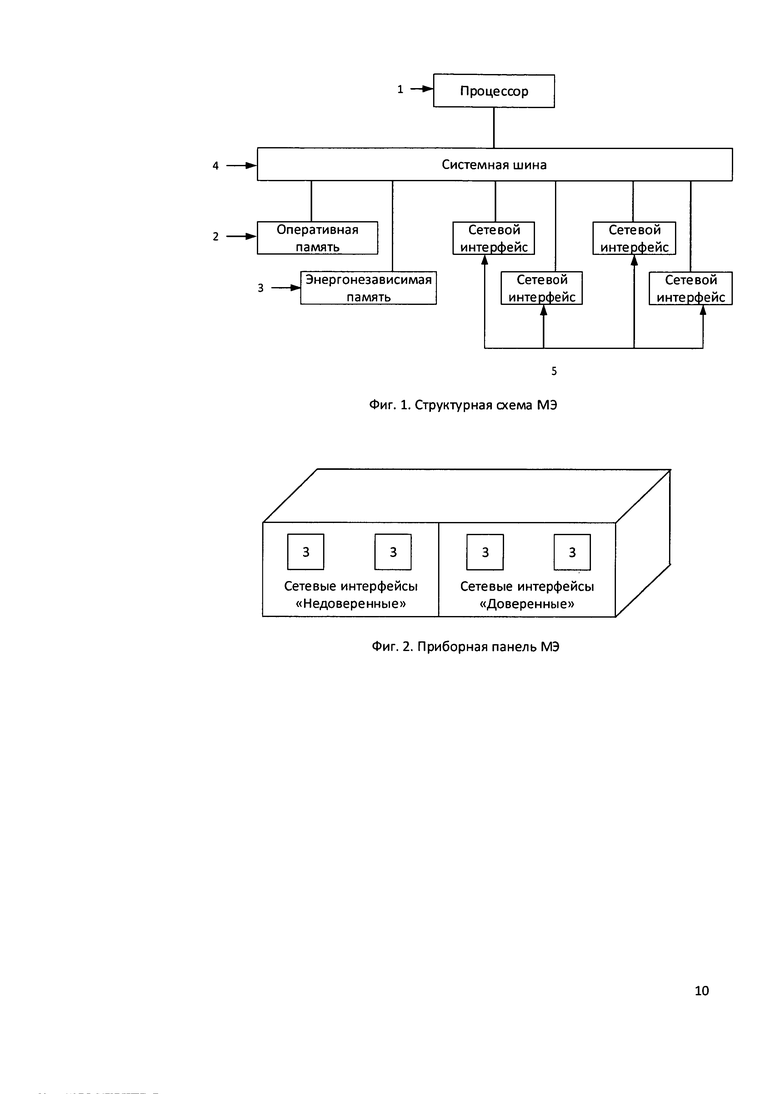

Указанный технический результат достигается следующими конструктивными особенностями и алгоритмом фильтрации трафика. Конструктивно МЭ состоит из: процессора, оперативной памяти, энергонезависимой памяти, системной шины и сетевых интерфейсов.

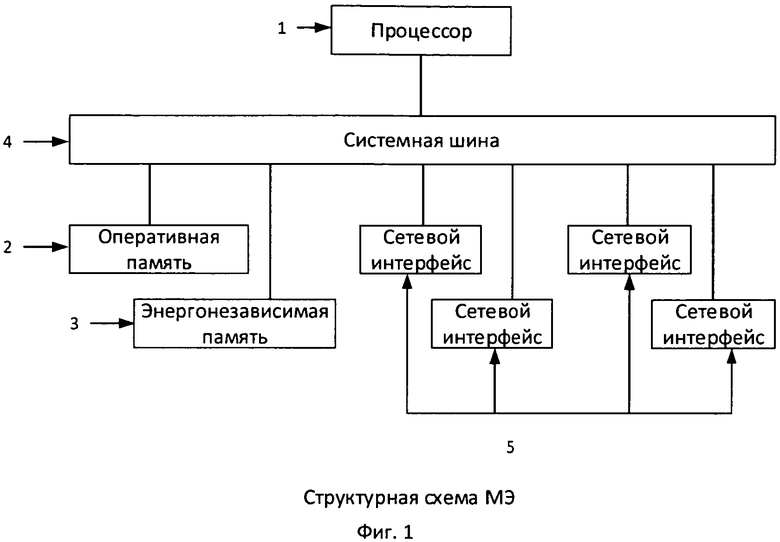

Все сетевые интерфейсы МЭ логически отнесены к интерфейсам доверенного сегмента (далее доверенные интерфейсы) или интерфейсам недоверенного сегмента (далее недоверенные интерфейсы). Процедура логического отнесения интерфейса к тому или иному типу производится на этапе создания МЭ. Типы интерфейсов указаны на приборной панели МЭ.

Устройство поясняется схемой, где на фиг.1 представлена структурная схема МЭ, где 1 - процессор, 2 - оперативная память, 3 - энергонезависимая память, 4 - системная шина, 5 - сетевые интерфейсы. На фиг. 2 представлена приборная панель МЭ, на которой изображены 5 - сетевые интерфейсы с указанием их типов.

Источником питания (на схеме не показан) МЭ может являться блок питания, подключаемый к электрической сети, либо один из сетевых интерфейсов, реализующий прием электропитания по технологии Power over Ethernet (стандарт IEEE 802.3af-2003, http://standards.ieee.org/findstds/standard/802.3af-2003.html).

Фильтрация сетевого трафика осуществляется процессором, работающим под управлением программы фильтрации, загружаемой из энергонезависимой памяти в оперативную память, в момент включения устройства. Программа фильтрации реализует следующий алгоритм.

Алгоритм фильтрации сетевого трафика базируется на алгоритме работы прозрачного моста, описанного в стандарте IEEE 802.1D (http://standards.ieee.org/fmdstds/standard/802.1D-2004.html), за исключением того, что производится определение направления транзита трафика, его последующая маркировка и многоуровневая фильтрация по полученным меткам.

Определение направления транзита трафика и его маркировка осуществляется по следующему алгоритму:

1. Получив кадр данных на одном из интерфейсов и определив по алгоритму прозрачного моста целевой интерфейс, МЭ определяет типы интерфейсов:

а) если интерфейс источник является доверенным, а интерфейс назначения недоверенным, то трафик маркируется как «ИЗНУТРИ»;

б) если интерфейсы источника и назначения относятся к одному типу, то трафик маркируется как «ЗОНАЛЬНЫЙ».

2. Если трафик имеет широковещательный адрес назначения, то его метка заменяется на «ШИРОКОВЕЩАТЕЛЬНЫЙ».

Фильтрация трафика проводится на канальном, сетевом и транспортном уровне (по модели ISO OSI, ГОСТ Р ИСО/МЭК 7498-1-99 «Информационная технология. ВЗАИМОСВЯЗЬ ОТКРЫТЫХ СИСТЕМ. БАЗОВАЯ ЭТАЛОННАЯ МОДЕЛЬ. Часть 1. Базовая модель). Для совершения транзита трафик должен успешно преодолеть фильтры на всех уровнях.

Фильтрация на канальном уровне производится по алгоритму:

1. Разрешать прохождение известных протоколов сетевого уровня и протоколов разрешения адресов.

2. Разрешать прохождение любых протоколов для трафика, помеченного как «ЗОНАЛЬНЫЙ».

3. Блокировать все остальное.

Пройдя фильтрацию канального уровня, трафик подвергается фильтрации на сетевом и транспортном уровне по алгоритму:

1. Пропускать весь трафик по уже установленным соединениям.

2. Пропускать весь трафик с меткой «ЗОНАЛЬНЫЙ».

3. Пропускать весь трафик с меткой «ИЗНУТРИ».

4. Пропускать весь трафик с меткой «ШИРОКОВЕЩАТЕЛЬНЫЙ».

5. Пропускать весь трафик с групповыми адресами.

6. Блокировать все остальное.

Такая схема фильтрации позволяет инициировать соединения между любыми узлами ВС в одинаковом сегменте, между узлами доверенного сегмента и внешнего сегмента, а также пропускать групповой и широковещательный трафик.

В заявленном МЭ не требуется назначения сетевых адресов интерфейсам МЭ, поскольку МЭ функционирует как коммутатор. Данный факт также позволяет подсоединять к одному интерфейсу МЭ не только один узел непосредственно, а целую группу узлов, подключенных через промежуточный коммутатор или концентратор. Функционирование МЭ также не зависит от сетевых адресов узлов ВС, поскольку фильтрация производится на базе анализа состояния телекоммуникационных протоколов с учетом направления транзита трафика, определяемого на базе меток, получаемых в зависимости от типов входного и выходного интерфейсов. МЭ не требует также формирования правил фильтрации, поскольку алгоритм фильтрации позволяет выполнять типовую задачу сегментирования без необходимости каких-либо настроек, более того МЭ может вообще не содержать интерфейса управления, что существенно повышает его устойчивость к несанкционированному переконфигурированию.

Внедрение и использование МЭ по назначению может осуществляться специалистами с минимальной квалификацией, поскольку управление режимом фильтрации осуществляется фактически путем коммутации узлов ВС к тому или иному интерфейсу МЭ.

| название | год | авторы | номер документа |

|---|---|---|---|

| ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ С МЕЖСЕТЕВЫМ ЭКРАНОМ И МЕЖСЕТЕВОЙ ЭКРАН | 2000 |

|

RU2214623C2 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2014 |

|

RU2586840C1 |

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

| Способ фильтрации защищенных сетевых соединений в цифровой сети передачи данных | 2018 |

|

RU2695983C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ (ВАРИАНТЫ) | 2012 |

|

RU2472217C1 |

| АППАРАТНО-ВЫЧИСЛИТЕЛЬНЫЙ КОМПЛЕКС С ПОВЫШЕННЫМИ НАДЕЖНОСТЬЮ И БЕЗОПАСНОСТЬЮ В СРЕДЕ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ | 2013 |

|

RU2557476C2 |

| БЕСПРОВОДНОЕ УСТРОЙСТВО ИНИЦИАЛИЗАЦИИ | 2001 |

|

RU2269873C2 |

| СПОСОБ ДОВЕРЕННОЙ ИНТЕГРАЦИИ СИСТЕМ УПРАВЛЕНИЯ АКТИВНЫМ СЕТЕВЫМ ОБОРУДОВАНИЕМ В РАСПРЕДЕЛЕННЫЕ ВЫЧИСЛИТЕЛЬНЫЕ СИСТЕМЫ И СИСТЕМА ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2013 |

|

RU2557482C2 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2020 |

|

RU2763261C1 |

| Система межсетевого экранирования | 2017 |

|

RU2691192C1 |

Изобретение относится к сфере обеспечения информационной безопасности вычислительных сетей (ВС) и, в частности, определяет особенности организации межсетевых экранов (МЭ), применяемых для фильтрации сетевого трафика и защиты узлов ВС от несанкционированного доступа. Технический результат, достигаемый в изобретении, заключается в получении возможности сегментировать ВС без необходимости переконфигурирования узлов сети, переконфигурирования МЭ и формирования правил фильтрации. Указанный технический результат достигается следующими конструктивными особенностями и алгоритмом фильтрации трафика. Автоматический межсетевой экран, представляет собой совокупность аппаратных и программных средств, содержит, по меньшей мере, два сетевых интерфейса, позволяет фильтровать транзитный трафик без назначения своим интерфейсам сетевых адресов, при этом содержит процессор, реализующий алгоритм многоуровневой фильтрации сетевого трафика, базирующейся на анализе направления транзита трафика, определяемого по принадлежности входного и выходного сетевых интерфейсов, к разделяемым сегментам вычислительной сети, а также с учетом анализа состояний телекоммуникационных протоколов транзитного трафика. 2 ил.

Межсетевой экран, представляющий совокупность аппаратных и программных средств, содержащий по меньшей мере два сетевых интерфейса, позволяющий фильтровать транзитный трафик без назначения своим интерфейсам сетевых адресов, отличающийся тем, что содержит процессор, реализующий алгоритм многоуровневой фильтрации сетевого трафика, базирующейся на анализе направления транзита трафика, определяемого по принадлежности входного и выходного сетевых интерфейсов, к разделяемым сегментам вычислительной сети, а также с учетом анализа состояний телекоммуникационных протоколов транзитного трафика, причем фильтрация трафика проводится на канальном, сетевом и транспортном уровне.

| ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ С МЕЖСЕТЕВЫМ ЭКРАНОМ И МЕЖСЕТЕВОЙ ЭКРАН | 2000 |

|

RU2214623C2 |

| US 8514866 B1, 20.08.2013 | |||

| US 5951649 A, 14.09.1999 | |||

| US 8375226 B1, 12.02.2013. | |||

Авторы

Даты

2016-04-10—Публикация

2014-03-06—Подача