Изобретение относится к области электросвязи и вычислительной техники, а конкретнее к области способов и устройств защиты информации в компьютерных системах и сетях, и может быть использовано в связных, вычислительных и информационных системах для обнаружения злонамеренных воздействий на компьютерные системы, соединенные компьютерными сетями, при обмене данными правительственными, правоохранительными, оборонными, банковскими и промышленными учреждениями посредством локальных и глобальных компьютерных сетей.

Известен способ организации локальной компьютерной сети и межсетевого экрана [Купреенко С.В., Заборовский B.C., Шеманин Ю.А. Вычислительная сеть с межсетевым экраном и межсетевой экран. Патент РФ №2214623, кл. G06F 15/163, 15/173], заключающийся в том, что защита внутренней сети обеспечивается с помощью межсетевого экрана, представляющего собой комплекс аппаратных и программных средств, содержащий, по меньшей мере, два сетевых интерфейса для обмена двунаправленными потоками сетевых пакетов между сетевыми интерфейсами межсетевого экрана и осуществляющий фильтрацию транслируемых сетевых пакетов в соответствии с заданными правилами фильтрации. При этом межсетевой экран исключен из числа абонентов сети путем такой настройки программы управления межсетевого экрана, при которой эта программа использует для приема и передачи пакетов сетевые интерфейсы межсетевого экрана без назначения им логических адресов, скрывает информацию об их физических адресах, а задание правил фильтрации осуществляется с помощью отдельного интерфейса управления, не имеющего связи с сетевыми интерфейсами межсетевого экрана.

Однако способ имеет недостатки, заключающиеся в отсутствии механизмов контроля сетевых дейтаграмм внутри защищаемой сети, возможности посылки сетевых дейтаграмм с подложным адресом отправителя сетевой дейтаграммы, а также возможности беспрепятственного перехвата и модификации содержимого сетевых дейтаграмм.

Известен способ межсетевого экранирования [Shrikhande N.V. Application specific distributed firewall. Патент США №6721890, кл. H04L 009/00], сущность которого заключается в децентрализации средств межсетевого экранирования путем установки межсетевых экранов на все компьютеры защищаемой сети и синхронизации правил фильтрации сетевых дейтаграмм через единый выделенный сервер. При этом на защищаемых компьютерах дублируются правила и функции средств межсетевого экранирования, а синхронизация производится через сетевую службу удаленного управления единым реестром записей ОС Windows.

Недостатки данного способа связаны с высокой вычислительной нагрузкой на защищаемые компьютеры, необходимостью развертывания и эксплуатации выделенного сервера для синхронизации правил фильтрации сетевых дейтаграмм, малой эффективностью фильтрации в случае необходимости быстрого реагирования на угрозы возникновения компьютерных атак.

Известен способ обработки дейтаграмм сетевого трафика для разграничения доступа к информационно-вычислительным ресурсам компьютерных сетей [Балард Д., Рэтлифф Б. Microsoft Internet Security and Acceleration (ISA) Server 2000. Справочник администратора. M.: Русская Редакция, 2004 г., 332 стр.], заключающийся в том, что для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, устанавливаемый на каналах связи защищаемой сети с другими сетями, а также клиентскую часть межсетевого экрана на защищаемых компьютерах, с помощью которых при обнаружении сетевой дейтаграммы Р1 анализируют адреса отправителя S1 и получателя R1 дейтаграммы, а также номер инкапсулированного протокола Т1. На защищаемых компьютерах устанавливается дополнительный мини-экран, который перед каждой пересылкой сетевой дейтаграммы осуществляет запрос к шлюзу-межсетевому экрану на соответствие сетевой дейтаграммы принятой сетевой политике безопасности и при необходимости блокирует эту сетевую дейтаграмму. Для осуществления запроса используется специальный защищенный протокол взаимодействия, построенный на базе протокола TCP стека протоколов TCP/IP.

Недостатками данного способа являются высокая вычислительная нагрузка на защищаемые компьютеры и уменьшение пропускной способности каналов передачи данных за счет организации запросов к шлюзу-межсетевому экрану, отсутствие защиты против подлога компьютерных адресов отправителя и получателя сетевых дейтаграмм.

Наиболее близким по технической сущности к предлагаемому способу является способ обработки дейтаграмм сетевого трафика для разграничения доступа к информационно-вычислительным ресурсам компьютерных сетей по патенту RU №2314562, МПК G06F 21/22. Опубл. 10.01.2008 г., бюл. №1. Способ заключается в следующих действиях: для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, межсетевой экран проверяет сетевые дейтаграммы в соответствии с заданным оператором списком правил доступа в компьютерную сеть, записывает в дейтаграммах пометки, соответствующие правилам доступа, затем осуществляет прозрачную ретрансляцию корректных дейтаграмм, а на стороне получателя пропускает или блокирует сетевые дейтаграммы в соответствии с указанными внутри пометками.

Недостатком способа-прототипа является низкая достоверность обнаружения подлога компьютерных адресов отправителя и получателя сетевых дейтаграмм, обусловленная выполнением соответствующих действий по обнаружению подмены только в локальной защищенной сети, при этом не учитывается возможность подмены во внешней сети и соответственно возможность несанкционированного проникновения в защищаемую информационно-вычислительную сеть.

Целью заявленных технических решений является разработка способа (вариантов) обработки дейтаграмм сетевого трафика для защиты информационно-вычислительных сетей, обеспечивающего повышение достоверности обнаружения подлога компьютерных адресов отправителя и получателя сетевых дейтаграмм за счет скрытия истинных адресов отправителя и получателя сетевых дейтаграмм путем шифрования сетевых дейтаграмм и последовательной передачи между доверенными узлами информационно-вычислительной сети в соответствии с информацией о маршруте передачи.

В заявленном изобретении поставленная цель (в первом варианте) достигается тем, что в известном способе для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, установленный на каналах связи защищаемой сети с другими сетями, формируют у пользователя криптографический ключ K и передают его на шлюз-компьютеры доверенных узлов, при обнаружении сетевой дейтаграммы Pi выделяют адрес отправителя SA, адрес получателя SB, которые сравнивают с соответствующими значениями адресов SA и SB, размещенных в поле «Опции» заголовка сетевой дейтаграммы, принимают решение о подлинности адресов отправителя и получателя сетевой дейтаграммы, в случае несовпадения блокируют сетевую дейтаграмму, дополнительно после выделения адресов отправителя SA и получателя SB формируют маршрут mj, где j=1, 2, 3,… - номер маршрута передачи сетевой дейтаграммы Pi, где i=1, 2,…, по внешней сети между защищаемыми компьютерными сетями в виде последовательности адресов доверенных узлов S1, S2,… SVj, где Vj - номер последнего доверенного узла на mj маршруте, на пути передачи сетевой дейтаграммы, затем записывают mj маршрут в поле «Опции» сетевой дейтаграммы. Формируют сетевую дейтаграмму с адресом получателя SB и адресом ближайшего к нему доверенного узла SVj в соответствии с маршрутом передачи mj сетевой дейтаграммы Pi. Шифруют сетевую дейтаграмму с использованием криптографического ключа K и повторяют действия, начиная с формирования сетевой дейтаграммы и ее шифрования до формирования сетевой дейтаграммы с адресом S1 первого доверенного узла и адресом отправителя SA. Передают по каналу связи внешней сети сформированную безопасную сетевую дейтаграмму D, которую принимают на следующем доверенном узле. Дешифруют сетевую дейтаграмму с использованием криптографического ключа K и записывают в память шлюз-компьютера значения поля «Опции» полученного пакета. Формируют новое значение поля «Опции» с учетом адреса очередного пройденного доверенного узла, которое записывают в поле «Опции» передаваемого пакета. Причем действия передачи, приема, дешифрования сетевой дейтаграммы, а также формирования и записи значений поля «Опции» повторяют на каждом доверенном узле маршрута mj. Значения, заданные в поле «Опции», сравнивают со значениями маршрута передачи безопасной сетевой дейтаграммы, определенными на узле получателя, и в случае несовпадения маршрута передачи принимают решение на блокирование сетевой дейтаграммы.

В заявленном изобретении поставленная цель (во втором варианте) достигается тем, что в известном способе для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, установленный на каналах связи защищаемой сети с другими сетями, формируют у пользователя криптографический ключ K и передают его на шлюз-компьютеры доверенных узлов, при обнаружении сетевой дейтаграммы Pi выделяют адрес отправителя SA, адрес получателя SB, которые сравнивают с соответствующими значениями адресов SA и SB, размещенных в поле «Опции» заголовка сетевой дейтаграммы, принимают решение о подлинности адресов отправителя и получателя сетевой дейтаграммы, в случае несовпадения блокируют сетевую дейтаграмму, дополнительно список адресов S1, S2, S3… доверенных узлов. Формируют массив M=(m1, m2,… mj,… mM), для каждого доверенного узла, маршрутов передачи сетевых дейтаграмм по внешней сети между защищенными компьютерными сетями в виде последовательности доверенных узлов на пути передачи сетевой дейтаграммы mj=(S1, S2,… Sr,… SVj), где Vj - номер последнего доверенного узла на mj маршруте, на пути передачи сетевой дейтаграммы и запоминают в нем сформированные маршруты для всех доверенных адресов получателей и отправителей. После выделения адресов отправителя SA и получателя SB выбирают один из возможных маршрутов mj и считывают из массива M значение первого доверенного узла на маршруте передачи сетевой дейтаграммы, соответствующие значениям адреса отправителя SA, адреса получателя SB и выбранному номеру маршрута j. Записывают в поле «Опции» сетевой дейтаграммы Pi адрес отправителя SA, адрес получателя SB и выбранный номер маршрута j. Формируют сетевую дейтаграмму с адресом первого доверенного узла получателя и адресом отправителя SA, шифруют сетевую дейтаграмму с использованием сформированного криптографического ключа K. Передают по каналу связи внешней сети сформированную безопасную сетевую дейтаграмму D. Принимают безопасную сетевую дейтаграмму D на очередном доверенном узле и дешифруют ее с использованием криптографического ключа K. Записывают в память шлюз-компьютера значения поля «Опции» полученного пакета. Считывают из массива M значение следующего доверенного узла Sr на маршруте mj передачи сетевой дейтаграммы, соответствующего значениям адреса отправителя SA, адреса получателя SB и заданному номеру маршрута j, имеющимся в поле «Опции». Формируют новое значение поля «Опции» с учетом адреса пройденного доверенного узла, которое записывают в поле «Опции» передаваемого пакета. Формируют безопасную сетевую дейтаграмму с адресом получателя Sr и адресом отправителя Sr-1. Повторяют действия начиная с передачи, приема безопасной сетевой дейтаграммы и ее дешифрования с использованием криптографического ключа K до передачи по каналу связи сетевой дейтаграммы со сформированными адресами получателя SB и отправителя SVj. Значения, заданные в поле «Опции», сравнивают со значениями маршрута передачи безопасной сетевой дейтаграммы, определенными на узле получателя, и в случае несовпадения маршрута передачи принимают решение на блокирование сетевой дейтаграммы.

Один из возможных маршрутов mj передачи сетевых дейтаграмм по внешней сети между защищенными компьютерными сетями выбирают по случайному закону.

Новая совокупность существенных признаков позволяет достичь указанного технического результата за счет скрытия истинных адресов отправителя и получателя сетевых дейтаграмм путем шифрования сетевых дейтаграмм и последовательной передачи между доверенными узлами информационно-вычислительной сети в соответствии с информацией о маршруте передачи.

Заявленный способ поясняется чертежами, на которых:

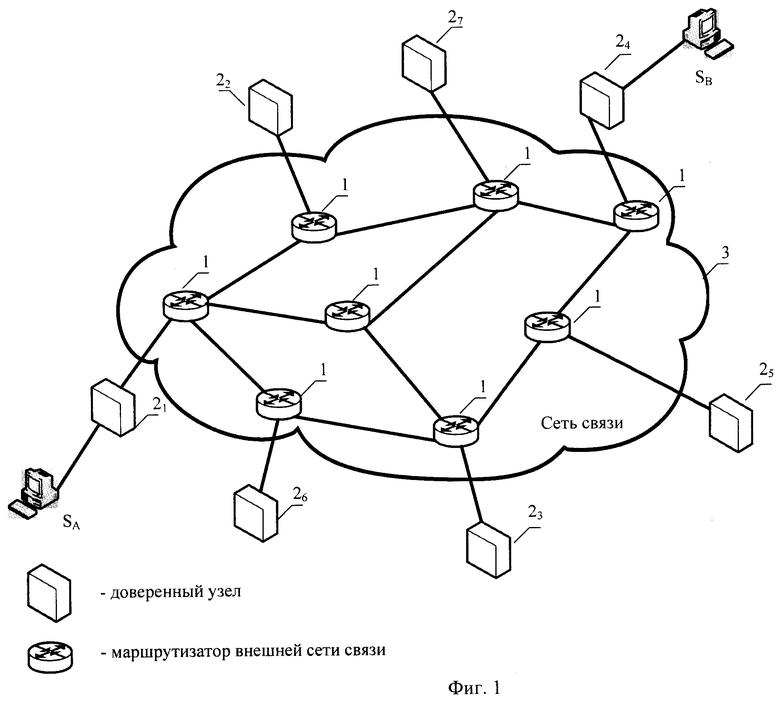

на фиг.1 представлена схема, поясняющая построение рассматриваемой сети;

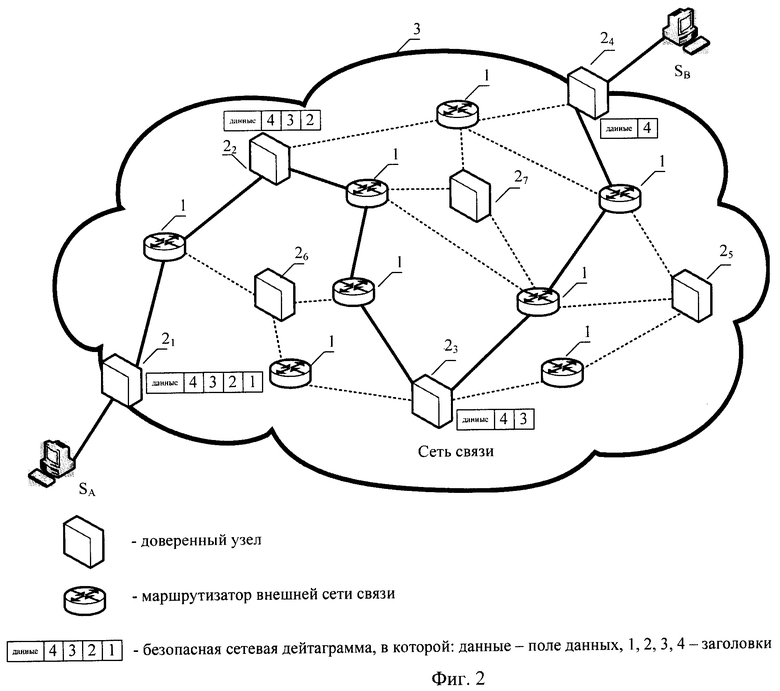

на фиг.2 - схема, поясняющая порядок формирования (в первом варианте) маршрута передачи пакетов сообщений в ИВС;

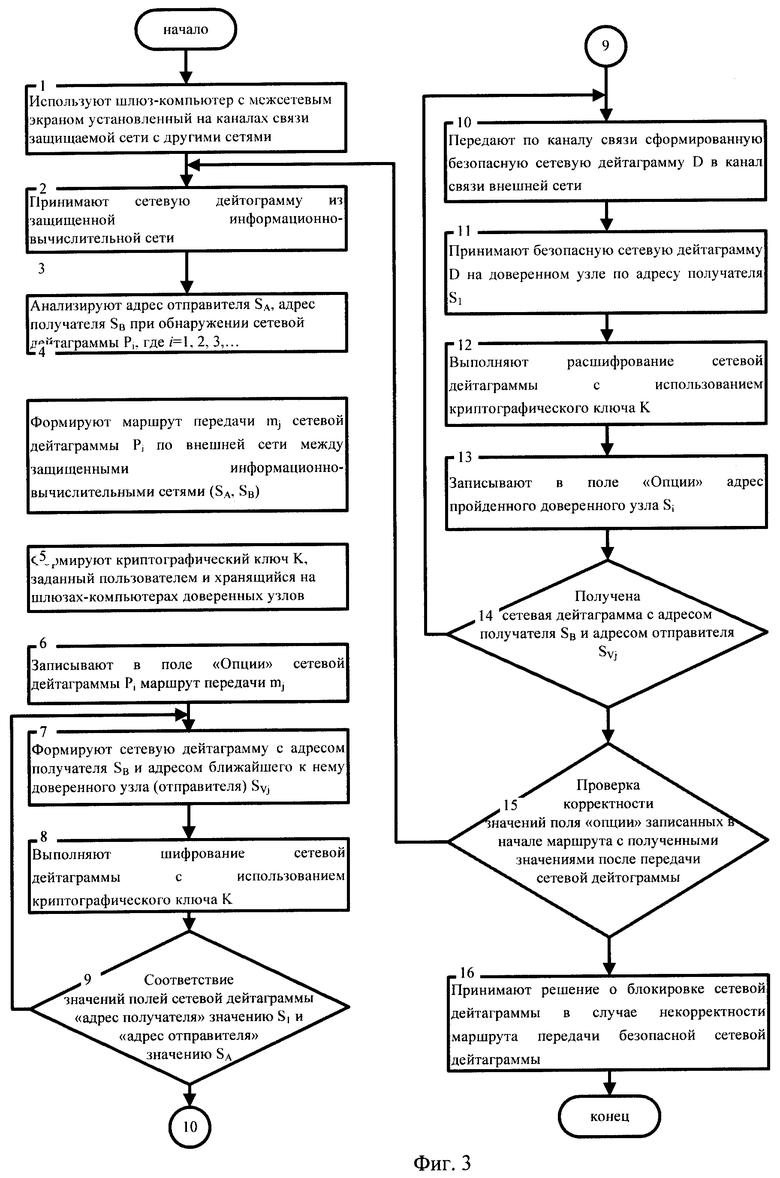

на фиг.3 - блок-схема алгоритма (в первом варианте) обработки дейтаграмм сетевого трафика для защиты информационно-вычислительных сетей (ИВС);

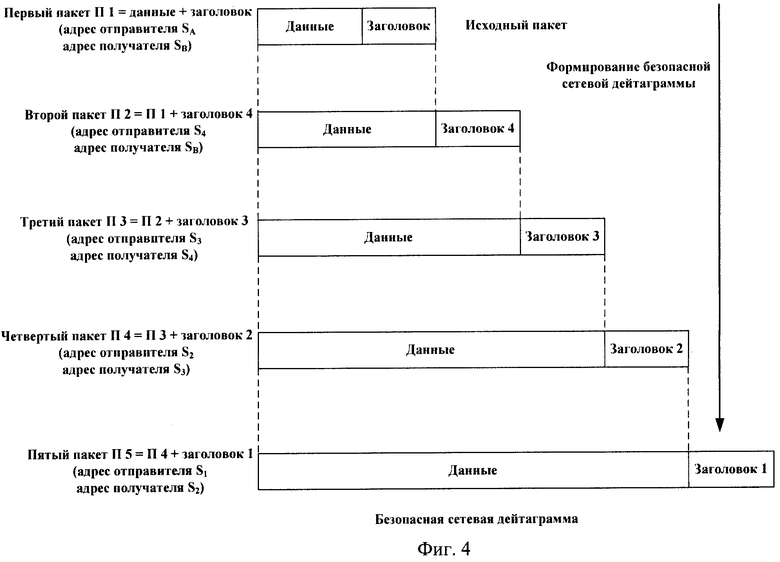

на фиг.4 - схема, поясняющая порядок формирования заголовка безопасной сетевой дейтаграммы;

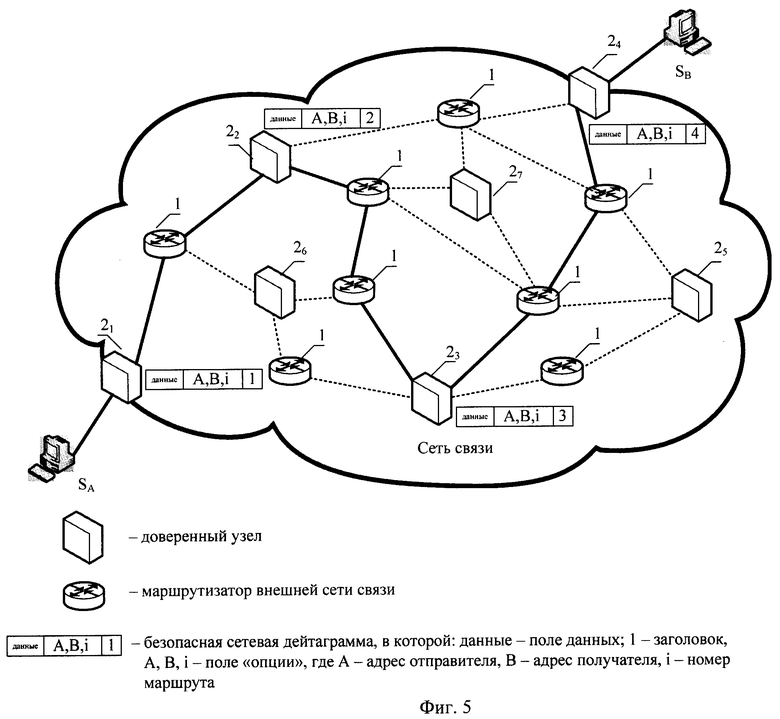

на фиг.5 - схема, поясняющая порядок формирования (во втором варианте) маршрута передачи пакетов сообщений в ИВС;

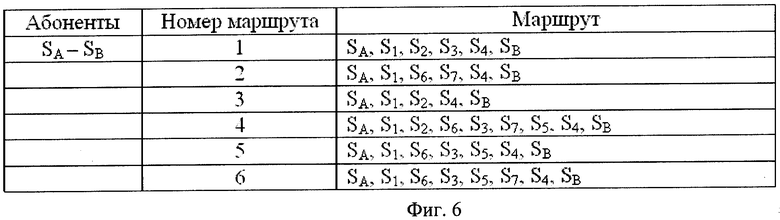

на фиг.6 - маршрутно-адресная таблица для формирования безопасной сетевой дейтаграммы;

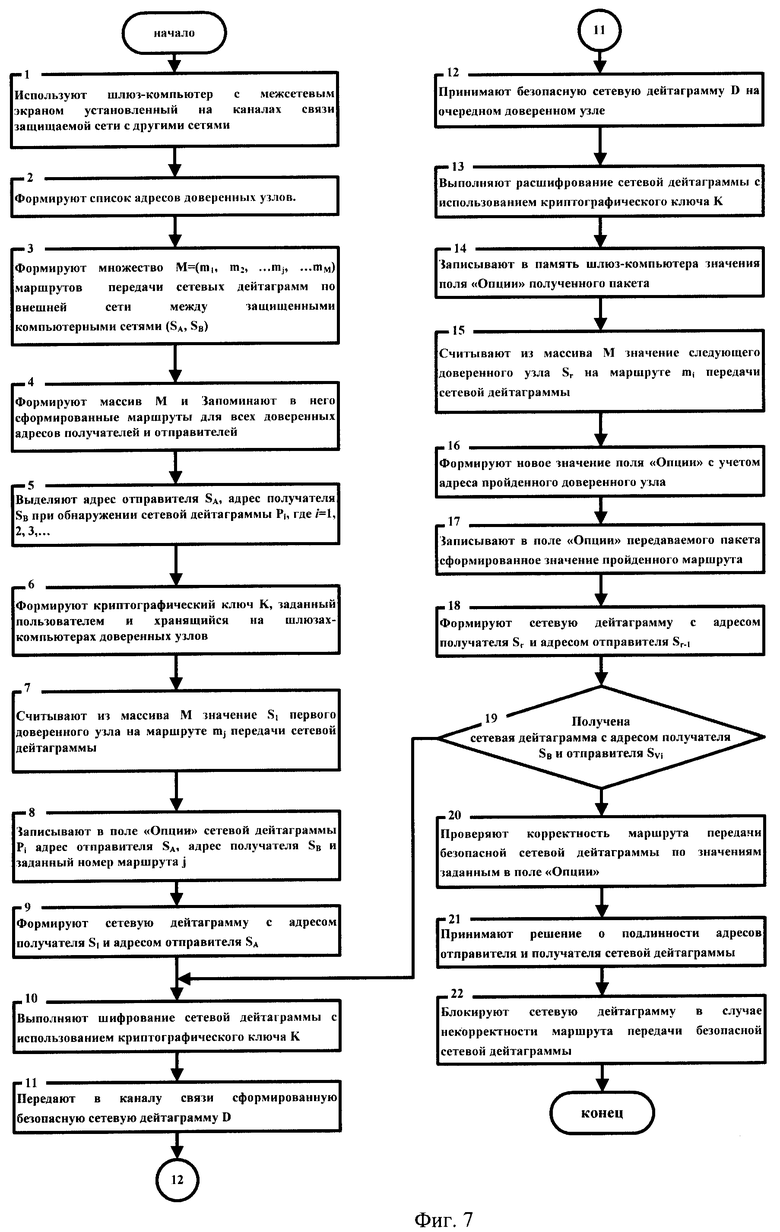

на фиг.7 - блок-схема алгоритма (во втором варианте) обработки дейтаграмм сетевого трафика для защиты информационно-вычислительных сетей (ИВС).

Реализация заявленного способа по первому варианту поясняется следующим образом.

В качестве ИВС (фиг.1) рассматривается сеть, состоящая из маршрутизаторов 1 внешней сети и доверенных узлов 2, на которых используют шлюз-компьютер с межсетевым экраном. Порядок передачи сетевой дейтаграммы от абонента SA к абоненту SB в заявленном способе поясняется на фиг.2. Принимают сетевую дейтаграмму из защищаемой информационно-вычислительной сети. Выделяют адрес отправителя SA и адрес получателя SB (блок 3 фиг.3) сетевой дейтаграммы Pi, где i=1, 2, 3,…

При передаче пакетов по сети промежуточные маршрутизаторы 1 осуществляют их маршрутизацию по адресной информации (фиг.2), имеющейся в заголовке пакета [правила представления заголовка пакета определяется ГОСТ Р ИСО/МЭК 7498-1-99. «Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Базовая модель», стр.13]. При формировании маршрута передачи mj (блок 4 фиг.3), соответствующего сетевой дейтаграмме Pi, по внешней сети 3 между защищаемыми информационно-вычислительными сетями (SA, SB) в виде последовательности доверенных узлов 2 (21, 22,… 2Vj) на пути передачи сетевой дейтаграммы с соответствующими им адресами S1, S2,… SVj, где Vj - номер последнего узла на mj маршруте передачи. На фиг.1 выделен жирно маршрут m1 передачи дейтаграммы, включающий четыре доверенных узла 2 с соответствующими адресами S1, S2, S3, S4. Формируют криптографический ключ K (блок 5 фиг.3), заданный пользователем и хранящийся на шлюзах-компьютерах доверенных узлов 2.

Записывают в поле «Опции» (блок 6 фиг.3) сетевой дейтаграммы Pi маршрут передачи Mi. Поле «Опции» является необязательным и имеет переменную длину. Поддержка опций должна реализоваться во всех модулях IP (узлах и маршрутизаторах) [RFC 791, Internet Protocol, 1981, сентябрь, стр.14-22].

На фиг.4 поясняется порядок формирования безопасной сетевой дейтаграммы при передаче по маршруту m1, включающему четыре доверенных узла 2. Первый пакет П1 является исходным, в заголовке которого указаны адреса отправителя SA и получателя SB. На первом этапе (блок 7 фиг.3) при формировании сетевой дейтаграммы (второй пакет П2) выполняют шифрование информационного поля данных с использованием криптографического ключа K (блок 8 фиг.3), с указанием в заголовке адреса получателя SB и адреса ближайшего к нему доверенного узла 24 отправителя, в рассматриваемом примере S4, в соответствии с маршрутом передачи m1 сетевой дейтаграммы.

На втором этапе при формировании сетевой дейтаграммы (третий пакет П3) производят инкапсуляцию полученной дейтаграммы (П2), которую шифруют с использованием криптографического ключа K, в информационное поле новой дейтаграммы с заголовком 3, включающим адреса получателя S4 и адрес отправителя S3.

На третьем этапе при формировании сетевой дейтаграммы (четвертый пакет П4) производят инкапсуляцию полученной дейтаграммы (П3), которую шифруют, в информационное поле новой дейтаграммы с заголовком 2, включающим адреса получателя S3 и адрес отправителя S2.

На последнем этапе (блок 9 фиг.3) при формировании сетевой дейтаграммы (пятый пакет П5) производят инкапсуляцию полученной дейтаграммы (П4), которую шифруют, в информационное поле новой дейтаграммы с заголовком 1, включающим адреса получателя S2 и адрес отправителя S1.

Полученная дейтаграмма будет являться безопасной сетевой дейтаграммой D. Данные действия производятся на первом доверенном узле 21 (шлюз-компьютер с межсетевым экраном) на маршруте передачи исходной сетевой дейтаграммы с адресами отправителя SA и получателя SB.

Передают сформированную безопасную сетевую дейтаграмму D в канал связи внешней сети (блок 10 фиг.3). При получении безопасной сетевой дейтаграммы D (блок 11 фиг.3) на доверенном узле 22 по адресу получателя S2 выполняют дешифрование сетевой дейтаграммы с использованием криптографического ключа K (блок 12 фиг.3). Получают дейтаграмму с адресом отправителя S2 и адресом получателя S3. Записывают в поле «Опции» (блок 13 фиг.3) адрес пройденного доверенного узла S2 и передают сформированную дейтаграмму в канал связи.

Действия, производимые с безопасной сетевой дейтаграммой на маршруте ее передачи, осуществляются на каждом доверенном узле (блок 14 фиг.3).

На последнем узле, по маршруту продвижения дейтаграммы, будет получена сетевая дейтаграмма с адресом получателя SB и адресом отправителя S4. Осуществляется сравнение значений поля «Опции», записанных в начале маршрута, с полученными значениями после передачи сетевой дейтаграммы (блок 15 фиг.3), в случае несовпадения маршрута принимают решение о блокировке сетевой дейтаграммы (блок 16 фиг.3).

Таким образом, в первом варианте заявленный способ за счет скрытия истинных адресов отправителя и получателя сетевых дейтаграмм путем шифрования сетевых дейтаграмм и последовательной передачи между доверенными узлами информационно-вычислительной сети в соответствии с информацией о маршруте передачи позволяет повысить достоверность обнаружения подлога компьютерных адресов отправителя и получателя сетевых дейтаграмм.

Реализация заявленного способа по второму варианту поясняется алгоритмом (фиг.7), схемой (фиг.5) и объясняется следующим образом.

Отличие второго варианта от первого заключается в том, что формируют множество M=(m1, m2,… mj,… mM) маршрутов передачи сетевых дейтаграмм (блок 3 фиг.7) по внешней сети между защищаемыми компьютерными сетями (SA, SB) в виде последовательности адресов доверенных узлов 2 на пути передачи сетевой дейтаграммы mj=(S1, S2,… Sr,… SVj), где Vj - номер последнего доверенного узла 2 по j-му маршруту передачи, которые запоминают в массив маршрутов M (блок 4 фиг.7). Массив M имеет вид маршрутно-адресной таблицы (фиг.6), в которой каждой паре абонентов указаны имеющиеся маршруты и их номера. На фиг.6 представлены маршруты передачи сетевых дейтаграмм для одной пары абонентов SA, SB.

При поступлении очередной сетевой дейтаграммы считывают из массива M значение первого доверенного узла 21 на маршруте mj передачи сетевой дейтаграммы, соответствующее значениям адреса отправителя SA, адреса получателя SB и заданному номеру маршрута j, который выбирают из возможных маршрутов (блок 7 фиг.7), например, по случайному закону.

Кроме того, записывают в поле «Опции» (блок 8 фиг.7) сетевой дейтаграммы Pi адрес отправителя SA, адрес получателя SB и заданный номер маршрута j.

В сформированной сетевой дейтаграмме, с адресом получателя S1 и адресом отправителя SA, шифруют информационную часть пакета с использованием криптографического ключа K (блок 9, 10 фиг.7). Затем передают по каналу связи сформированную безопасную сетевую дейтаграмму D (блок 11 фиг.7).

При приеме безопасной сетевой дейтаграммы (блок 12 фиг.7), на каждом доверенном узле 2r-1, выполняется ее дешифрование и осуществляется определение значения следующего доверенного узла 2r на маршруте mj передачи сетевой дейтаграммы, из массива маршрутов M (фиг.6) по соответствующим значениям адреса отправителя SA, адреса получателя SB и заданному номеру маршрута j, имеющимся в поле «Опции» (блок 13, 14, 15 фиг.7). После шифрования сформированной сетевой дейтаграммы, имеющей адрес получателя Sr, адрес отправителя Sr-1, новое значение поля «Опции» с учетом адреса пройденного доверенного узла 2r-1 передают в канал связи (блок 16, 17, 18 фиг.7).

На последнем доверенном узле 2Vi по маршруту передачи сетевой дейтаграммы (блок 19 фиг.7), как и в первом варианте, осуществляется сравнение значений поля «Опции», записанных в начале маршрута, с полученными значениями после передачи сетевой дейтаграммы (блок 20 фиг.7), в случае несовпадения маршрута принимают решение о блокировке сетевой дейтаграммы (блок 21, 22 фиг.7).

Таким образом, во втором варианте заявленный способ за счет скрытия истинных адресов отправителя и получателя сетевых дейтаграмм путем шифрования сетевых дейтаграмм и формирования пути передачи в соответствии с маршрутно-адресной информацией на доверенных узлах информационно-вычислительной сети также позволяет повысить достоверность обнаружения подлога компьютерных адресов отправителя и получателя сетевых дейтаграмм.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2014 |

|

RU2586840C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2020 |

|

RU2763261C1 |

| Способ маршрутизации трафика, имеющего приоритетный класс в сети связи, включающий двух и более операторов | 2016 |

|

RU2631144C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ РАЗГРАНИЧЕНИЯ ДОСТУПА К ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫМ РЕСУРСАМ КОМПЬЮТЕРНЫХ СЕТЕЙ | 2006 |

|

RU2314562C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2012 |

|

RU2483348C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2011 |

|

RU2472211C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ | 2013 |

|

RU2531878C1 |

| СПОСОБ ЗАЩИТЫ КОМПЬЮТЕРНЫХ СЕТЕЙ ОТ НЕСАНКЦИОНИРОВАННОГО СКАНИРОВАНИЯ И БЛОКИРОВАНИЯ СЕТЕВЫХ СЛУЖБ (ВАРИАНТЫ) | 2011 |

|

RU2469390C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2010 |

|

RU2422892C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2016 |

|

RU2622788C1 |

Изобретение относится к области защиты информации в компьютерных системах и сетях. Техническим результатом является повышение достоверности обнаружения подлога компьютерных адресов отправителя и получателя сетевых дейтаграмм. Способ заключается в следующем: после выделения адресов отправителя SA и получателя SB формируют mj маршрут передачи сетевой дейтаграммы Pi, по внешней сети между защищенными компьютерными сетями в виде последовательности доверенных узлов S1, S2, SVj, который записывают в поле «Опции» сетевой дейтаграммы. Формируют сетевую дейтаграмму с адресом получателя SB и адресом ближайшего к нему доверенного узла SVj в соответствии с маршрутом передачи mi сетевой дейтаграммы Pi. Шифруют сетевую дейтаграмму с использованием криптографического ключа K и повторяют действия, начиная с формирования сетевой дейтаграммы и ее шифрования до формирования сетевой дейтаграммы с адресом получателя S1 и адреса отправителя SA. Передают по каналу связи внешней сети сформированную безопасную сетевую дейтаграмму D, которую принимают на доверенном узле по адресу получателя S1. Дешифруют сетевую дейтаграмму с использованием криптографического ключа K и записывают в память шлюз-компьютера значения поля «Опции». Формируют новое значение поля «Опции» с учетом адреса пройденного доверенного узла, которое записывают в поле «Опции». Значения, заданные в поле «Опции», сравнивают со значениями маршрута передачи безопасной сетевой дейтаграммы, определенными на узле получателя, и в случае несовпадения маршрута передачи принимают решение на блокирование сетевой дейтаграммы. 2 н. и 1 з.п. ф-лы, 7 ил.

1. Способ обработки дейтаграмм сетевого трафика для защиты информационно-вычислительных сетей, заключающийся в том, что для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, установленный на каналах связи защищаемой сети с другими сетями, формируют у пользователя криптографический ключ K и передают его на шлюз-компьютеры доверенных узлов, при обнаружении сетевой дейтаграммы Pi выделяют адрес отправителя SA, адрес получателя SB, которые сравнивают с соответствующими значениями адресов SA и SB, размещенных в поле «Опции» заголовка сетевой дейтаграммы, принимают решение о подлинности адресов отправителя и получателя сетевой дейтаграммы, в случае несовпадения блокируют сетевую дейтаграмму, отличающийся тем, что после выделения адресов отправителя SA и получателя SB формируют маршрут mj, где j=1, 2, 3,… - номер маршрута, передачи сетевой дейтаграммы Pi, где i=1, 2,…, по внешней сети между защищаемыми компьютерными сетями в виде последовательности адресов доверенных узлов S1, S2,… SVj, где Vj - номер последнего доверенного узла на mj маршруте, на пути передачи сетевой дейтаграммы, затем записывают mj маршрут в поле «Опции» сетевой дейтаграммы, формируют сетевую дейтаграмму с адресом получателя SB и адресом ближайшего к нему доверенного узла SVj в соответствии с маршрутом передачи mj сетевой дейтаграммы Pi, шифруют сетевую дейтаграмму с использованием криптографического ключа K и повторяют действия, начиная с формирования сетевой дейтаграммы и ее шифрования до формирования сетевой дейтаграммы с адресом S1 первого доверенного узла и адресом отправителя SA, передают по каналу связи внешней сети сформированную безопасную сетевую дейтаграмму D, которую принимают на следующем доверенном узле, дешифруют сетевую дейтаграмму с использованием криптографического ключа K и записывают в память шлюз-компьютера значения поля «Опции» полученного пакета, формируют новое значение поля «Опции» с учетом адреса очередного пройденного доверенного узла, которое записывают в поле «Опции» передаваемого пакета, причем действия передачи, приема, дешифрования сетевой дейтаграммы, а также формирования и записи значений поля «Опции» повторяют на каждом доверенном узле маршрута mj, значения, заданные в поле «Опции» сравнивают со значениями маршрута передачи безопасной сетевой дейтаграммы, определенными на узле получателя, и в случае несовпадения маршрута передачи принимают решение на блокирование сетевой дейтаграммы.

2. Способ обработки дейтаграмм сетевого трафика для защиты информационно-вычислительных сетей, заключающийся в том, что для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, установленный на каналах связи защищаемой сети с другими сетями, формируют у пользователя криптографический ключ K и передают его на шлюз-компьютеры доверенных узлов, при обнаружении сетевой дейтаграммы Pi, где i=1, 2, 3,…, выделяют адрес отправителя SA, адрес получателя SB, которые сравнивают с соответствующими значениями адресов SA и SB, размещенных в поле «Опции» заголовка сетевой дейтаграммы, принимают решение о подлинности адресов отправителя и получателя сетевой дейтаграммы, в случае несовпадения блокируют сетевую дейтаграмму, отличающийся тем, что формируют список адресов S1, S2, S3… доверенных узлов, формируют массив M=(m1, m2,… mj,… mM) для каждого доверенного узла маршрутов передачи сетевых дейтаграмм по внешней сети между защищенными компьютерными сетями в виде последовательности доверенных узлов на пути передачи сетевой дейтаграммы mj=(S1, S2,… Sr,… SVj), где Vj - номер последнего доверенного узла на mj маршруте, на пути передачи сетевой дейтаграммы и запоминают в нем сформированные маршруты для всех доверенных адресов получателей и отправителей, после выделения адресов отправителя SA и получателя SB выбирают один из возможных маршрутов mj и считывают из массива М значение первого доверенного узла на маршруте передачи сетевой дейтаграммы, соответствующие значениям адреса отправителя SA, адреса получателя SB и выбранному номеру маршрута j, записывают в поле «Опции» сетевой дейтаграммы Pi адрес отправителя SA, адрес получателя SB и выбранный номер маршрута j, формируют сетевую дейтаграмму с адресом первого доверенного узла получателя и адресом отправителя SA, шифруют сетевую дейтаграмму с использованием сформированного криптографического ключа K, передают по каналу связи внешней сети сформированную безопасную сетевую дейтаграмму D, принимают безопасную сетевую дейтаграмму D на очередном доверенном узле, дешифруют сетевую дейтаграмму с использованием криптографического ключа K, записывают в память шлюз-компьютера значения поля «Опции» полученного пакета, считывают из массива М значение следующего доверенного узла Sr на маршруте mj передачи сетевой дейтаграммы, соответствующего значениям адреса отправителя SA, адреса получателя SB и заданному номеру маршрута j, имеющимся в поле «Опции», формируют новое значение поля «Опции» с учетом адреса пройденного доверенного узла, которое записывают в поле «Опции» передаваемого пакета, формируют безопасную сетевую дейтаграмму с адресом получателя Sr и адресом отправителя Sr-1, повторяют действия, начиная с передачи, приема безопасной сетевой дейтаграммы и ее дешифрования с использованием криптографического ключа K до передачи по каналу связи сетевой дейтаграммы со сформированными адресами получателя SB и отправителя SVj, значения, заданные в поле «Опции», сравнивают со значениями маршрута передачи безопасной сетевой дейтаграммы, определенными на узле получателя, и в случае несовпадения маршрута передачи принимают решение на блокирование сетевой дейтаграммы.

3. Способ по п.2, отличающийся тем, что маршрут mj передачи сетевых дейтаграмм по внешней сети между защищенными компьютерными сетями выбирают по случайному закону.

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ РАЗГРАНИЧЕНИЯ ДОСТУПА К ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫМ РЕСУРСАМ КОМПЬЮТЕРНЫХ СЕТЕЙ | 2006 |

|

RU2314562C1 |

| ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ С МЕЖСЕТЕВЫМ ЭКРАНОМ И МЕЖСЕТЕВОЙ ЭКРАН | 2000 |

|

RU2214623C2 |

| US 6721890 B1, 13.04.2004 | |||

| US 8037530 B1, 11.10.2011. | |||

Авторы

Даты

2013-01-10—Публикация

2012-02-03—Подача