ПРЕДПОСЫЛКИ СОЗДАНИЯ ИЗОБРЕТЕНИЯ

Многие современные предприятия имеют большие и сложные сети, содержащие переключатели, концентраторы, серверы, рабочие станции и другие сетевые устройства, которые поддерживают самые различные соединения, прикладные задачи и системы. Все возрастающая сложность компьютерных сетей, включая виртуальную миграцию сетевых станций, динамические рабочие нагрузки, множественную принадлежность и определяемые потребителями конфигурации качества обслуживания и защиты, требуют улучшенной парадигмы сетевого управления. Традиционно сети управлялись посредством низкоуровневой конфигурации отдельных компонентов. Сетевые конфигурации часто зависят от базовой сети: например, блокировка доступа пользователя входным сообщением списка контроля доступом ("ACL") требует знания текущего IP-адреса пользователя. Более сложные задачи требуют более обширных сетевых знаний: принуждение графика порта 80 пользователя - гостя переходить на агента HTTP требует знания текущей топологии сети и положения каждого гостя. Этот процесс является процессом повышенной трудности, где сетевые коммутаторы совместно используются многими пользователями.

Ответом на это является все усиливающееся движение по направлению к новой парадигме сетевого управления, получившей название "программно определяемая сеть" (SDN). В парадигме SDN сетевой контроллер, исполняемый на одном или более серверов в сети, управляет, поддерживает и реализует управляющую логику, которая определяет поведение продвижения данных разделенных переключающих элементов сети, ориентируясь на каждого пользователя. Принятие решений по управлению сетью часто требует знания состояния сети. Для упрощения принятия управляющих решений сетевой контроллер создает и поддерживает обзор состояния сети и предоставляет интерфейс прикладного программирования, через который управляющие приложения могут получать доступ к обзору состояния сети.

Некоторыми из первичных целей обслуживания больших сетей (включая как центры данных, так и сети предприятия) являются расширяемость, мобильность и множественная принадлежность. Многие подходы, предпринятые для достижения одной из всех этих целей, приводят к сдерживанию роста по меньшей мере одной из других целей. Например, можно легко обеспечить мобильность сети виртуальных сетевых станций внутри домена второго уровня (L2), но домены второго уровня нельзя расширить до больших размеров. Кроме того, сохранение изоляции пользователей существенно усложняет мобильность. По существу, необходимы улучшенные решения, которые могут отвечать целям расширяемости, мобильности и множественной принадлежности.

КРАТКОЕ ИЗЛОЖЕНИЕ ИЗОБРЕТЕНИЯ

Некоторые примеры осуществления изобретения предлагают сетевую систему управления, которая предоставляет возможность специфицировать несколько различных совокупностей логических информационных каналов (LDP) для нескольких различных пользователей посредством одного или более совместно используемых элементов продвижения данных, не позволяя при этом различным пользователям управлять логикой продвижения данных друг друга или даже просматривать ее. Эти разделенные элементы продвижения данных называются ниже управляемыми переключающими элементами или управляемыми элементами продвижения данных, поскольку они управляются сетевой системой управления для реализации совокупностей LDP.

В некоторых примерах осуществления, сетевая система управления содержит один или более контроллеров (ниже называемых также экземплярами контроллеров), которые позволяют системе принимать совокупности LDP от пользователей и конфигурировать переключающие элементы для реализации этих совокупностей LDP. Эти контроллеры предоставляют системе возможность виртуального управления разделенными переключающими элементами и логическими сетями, которые определяются соединениями между этими разделенными переключающими элементами, в таком виде, который предотвращает возможность для других пользователей управлять совокупностями других LDP и логических сетей или просматривать их, совместно используя при этом одни и те же переключающие элементы.

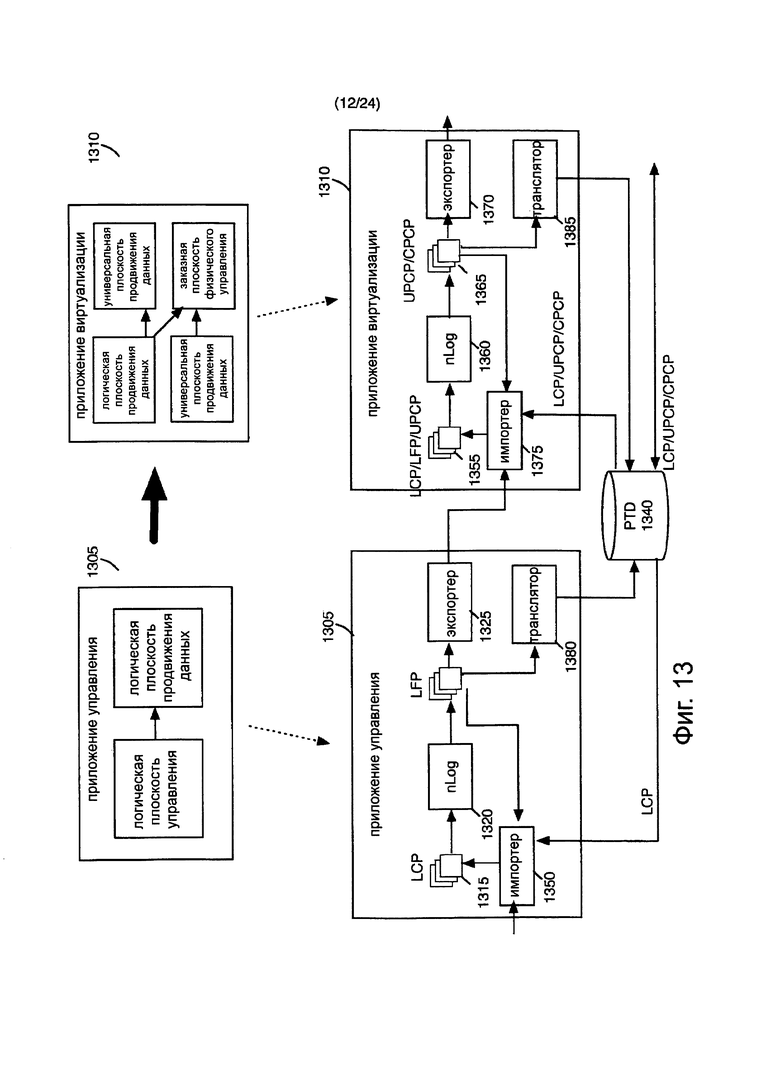

В некоторых примерах осуществления, каждый экземпляр контроллера является устройством (например, универсальным компьютером), которое исполняет один или более модулей, преобразующих входные данные пользователя из данных логической плоскости управления (LCP) в данные логической плоскости продвижения данных (LFP), а затем преобразует данные LFP в данные плоскости физического управления (РСР). Эти модули в некоторых примерах осуществления содержат модуль управления и модуль виртуализации. Модуль управления предоставляет пользователю возможность специфицировать и наполнять совокупность логических информационных каналов (LDPS), в то время как модуль виртуализации реализует заданную LDPS отображением LDPS на физическую переключающую инфраструктуру. В некоторых примерах осуществления, модули управления и виртуализации являются двумя различными приложениями, в то время как в других примерах осуществления они являются частью одного и того же приложения.

В некоторых примерах осуществления, модуль управления контроллера получает от пользователя или другого источника данные LCP (например, данные, которые описывают соединения, относящиеся к логическому переключающему элементу), которые описывают LDPS. Затем модуль управления преобразует эти данные в данные LFP, которые затем передаются на модуль виртуализации. Затем модуль виртуализации генерирует данные РСР из данных LFP. Данные РСР распространяются на управляемые переключающие элементы. В некоторых примерах осуществления, модули управления и виртуализации используют механизм nLog для генерации данных LFP из данных РСР и данных РСР из данных LFP.

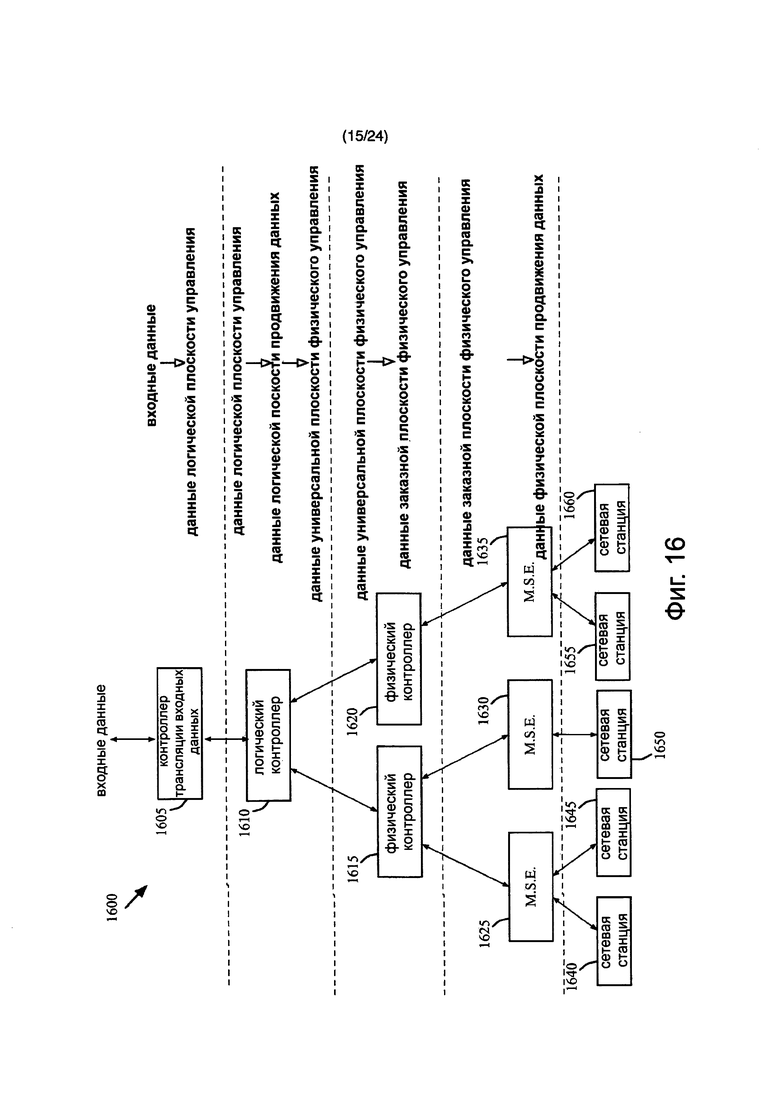

Сетевая система управления некоторых примеров осуществления использует различные контроллеры для исполнения различных задач. Например, в некоторых примерах осуществления, сетевая система управления использует три типа контроллеров. Первый тип контроллера является контроллером интерфейса протокола приложения (API). Контроллеры API ответственны за получение конфигурационных данных и пользовательских запросов от пользователя через вызовы API и за ответы на пользовательские запросы. Контроллеры API также распространяют полученные конфигурационные данные на другие контроллеры. По существу, контроллеры API некоторых примеров осуществления служат в качестве интерфейса между пользователями и сетевой системой управления.

Вторым типом контроллера является логический контроллер, который ответственен за реализацию совокупностей LDP вычислением универсальных потоковых входных сообщений, которые являются обобщенными выражениями входных сообщений потока для управляемых переключающих элементов, которые реализуют совокупности LDP. Логический контроллер в некоторых примерах осуществления не взаимодействует непосредственно с управляемыми переключающими элементами, а пересылает универсальные потоковые входные сообщения к третьему типу контроллера, физическому контроллеру.

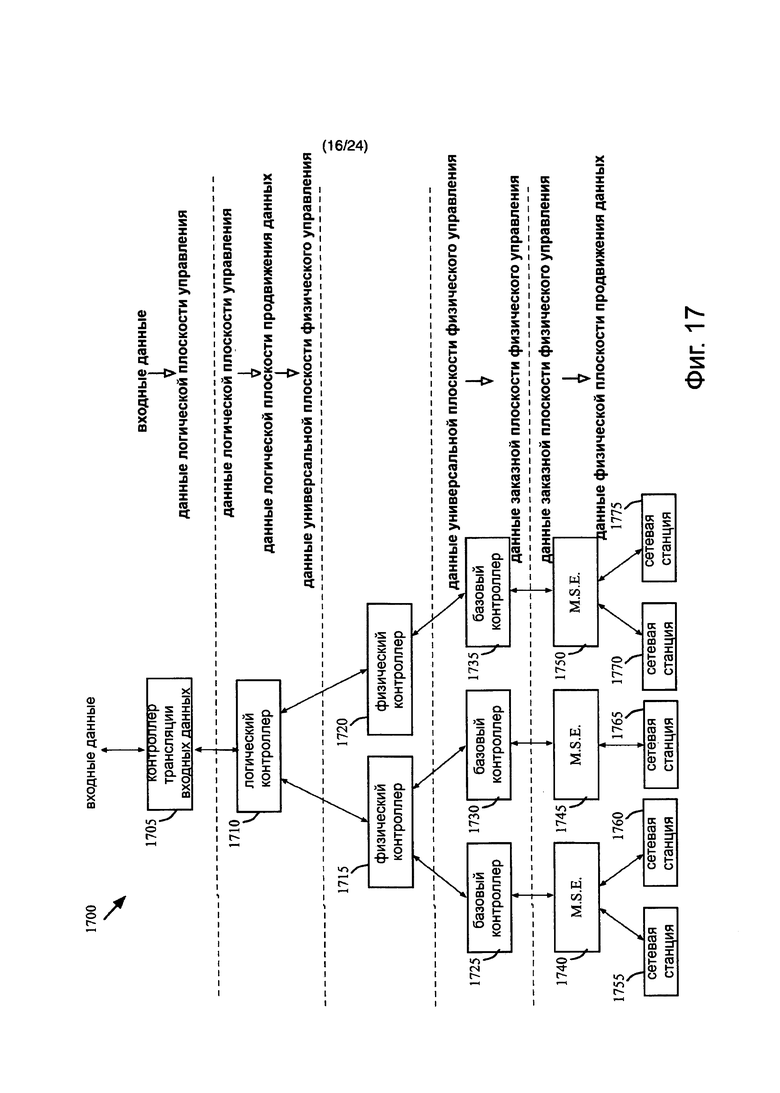

Физические контроллеры в различных примерах осуществления имеют различные обязанности. В некоторых примерах осуществления, физические контроллеры генерируют заказные потоковые входные сообщения из универсальных потоковых входных сообщений и пересылают эти заказные потоковые входные сообщения далее к управляемым переключающим элементам. В других примерах осуществления, физический контроллер идентифицирует для определенного управляемого физического переключающего элемента четвертый тип контроллера, базовый контроллер, который ответственен за генерацию заказных потоковых входных сообщений для определенного переключающего элемента, и направляет получаемые им от логического контроллера универсальные потоковые входные сообщения на базовый контроллер. Базовый контроллер затем генерирует заказные потоковые входные сообщения из универсальных потоковых входных сообщений и пересылает эти заказные потоковые входные сообщения к управляемым переключающим элементам. В еще одних примерах осуществления, физические контроллеры генерируют заказные потоковые входные сообщения для некоторых управляемых переключающих элементов, при этом отдавая команды базовым контроллерам генерировать такие потоковые входные сообщения для других управляемых переключающих элементов.

Предшествующее краткое изложение служит только как краткое введение в некоторые примеры осуществления изобретения. Не предполагалось, что это изложение будет служить введением или обзором всего изобретенного предмета обсуждения, раскрытого в этом документе. Подробное описание, которое последует, и рисунки, к которым будет проводиться обращение в подробном описании, представят далее примеры осуществления, приведенные в этом кратком изложении, а также другие примеры осуществления. Соответственно, для понимания всех примеров осуществления, описанных этим документом, необходимы полный обзор краткого описания, подробного описания и чертежей. Более того, заявленные предметы изобретения не ограничиваются иллюстративными деталями в кратком изложении, в подробном описании и чертежах, но прежде всего должны быть определены прилагаемыми пунктами формулы изобретения, поскольку заявленные предметы изобретения могут быть включены в другие специфические формы, без отклонения от объема предметов изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Новые особенности изобретения сформулированы в прилагаемых пунктах формулы изобретения. Однако с целью объяснения, в последующих чертежах представлено несколько примеров осуществления изобретения.

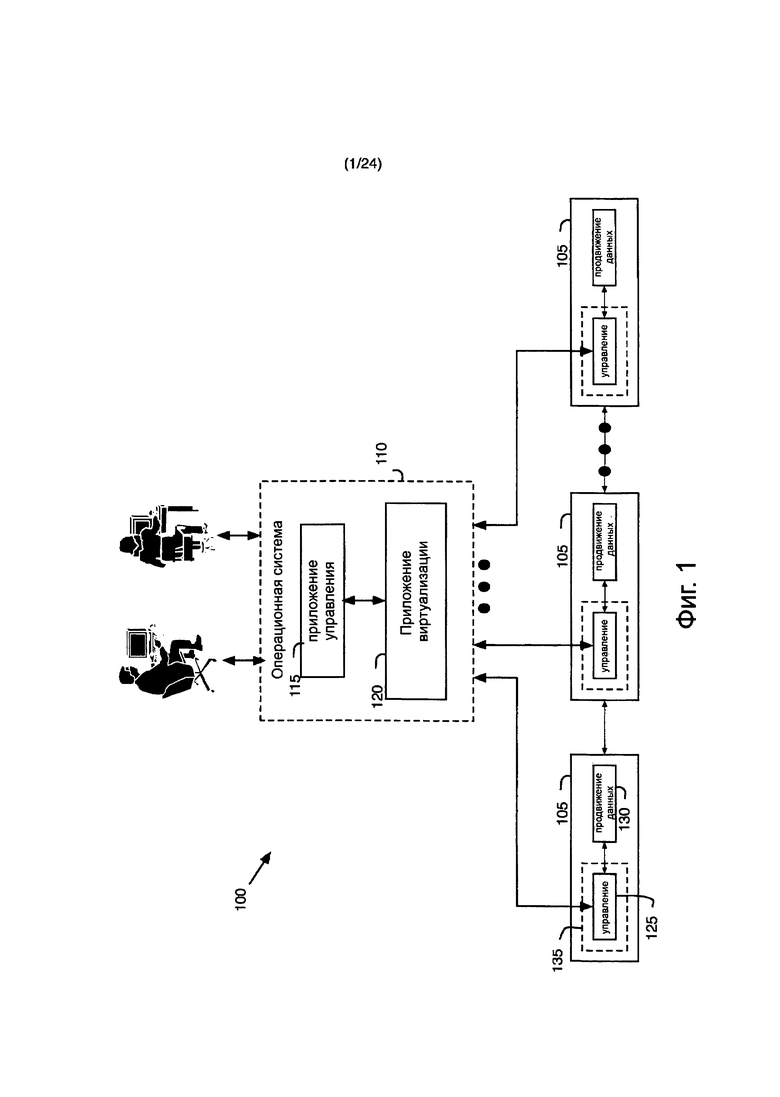

Фиг. 1 - иллюстрирует виртуализированную сетевую систему некоторых примеров осуществления изобретения.

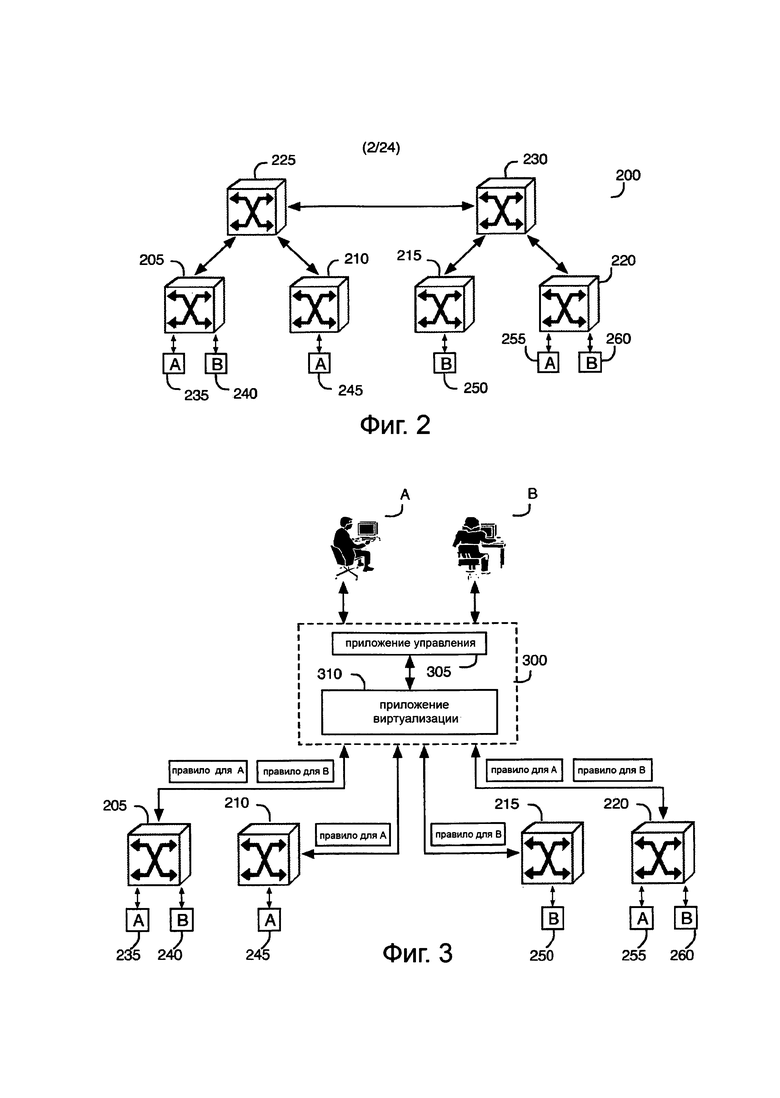

Фиг. 2 - иллюстрирует инфраструктуру переключения многопользовательской системы хостинга.

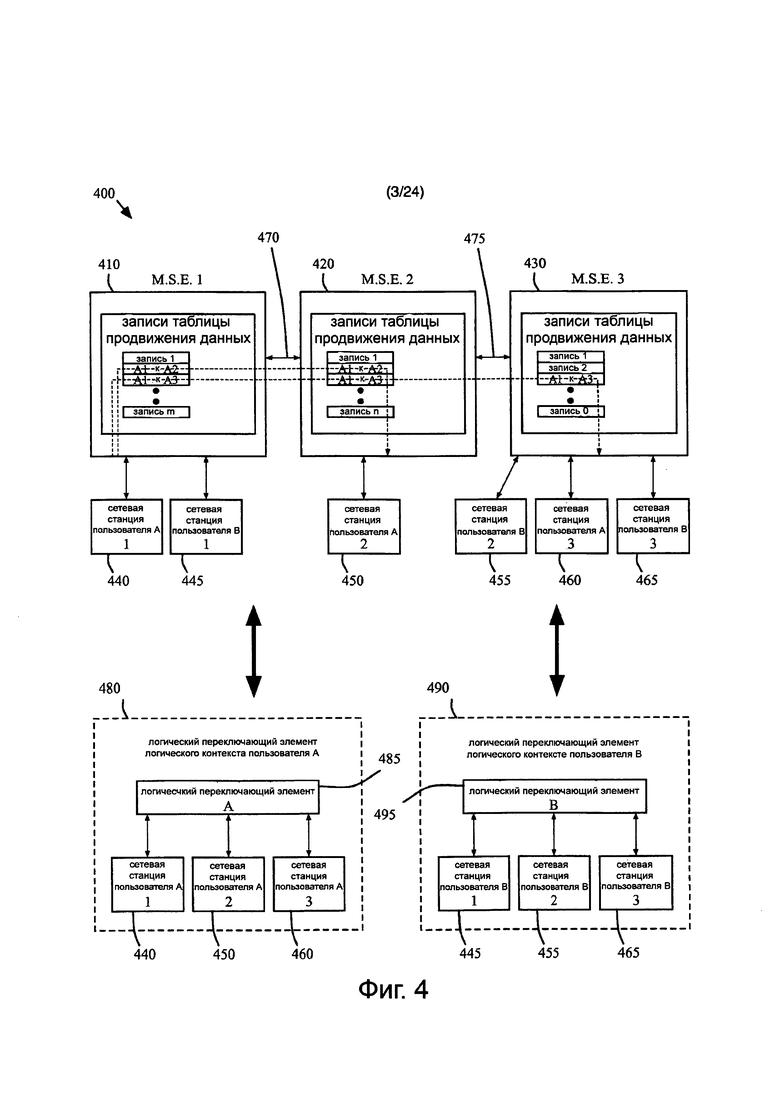

Фиг. 3 - иллюстрирует сетевой контроллер, который управляет концевыми переключающими элементами.

Фиг. 4 - иллюстрирует пример многих логических переключающих элементов, реализованных как совокупность переключающих элементов.

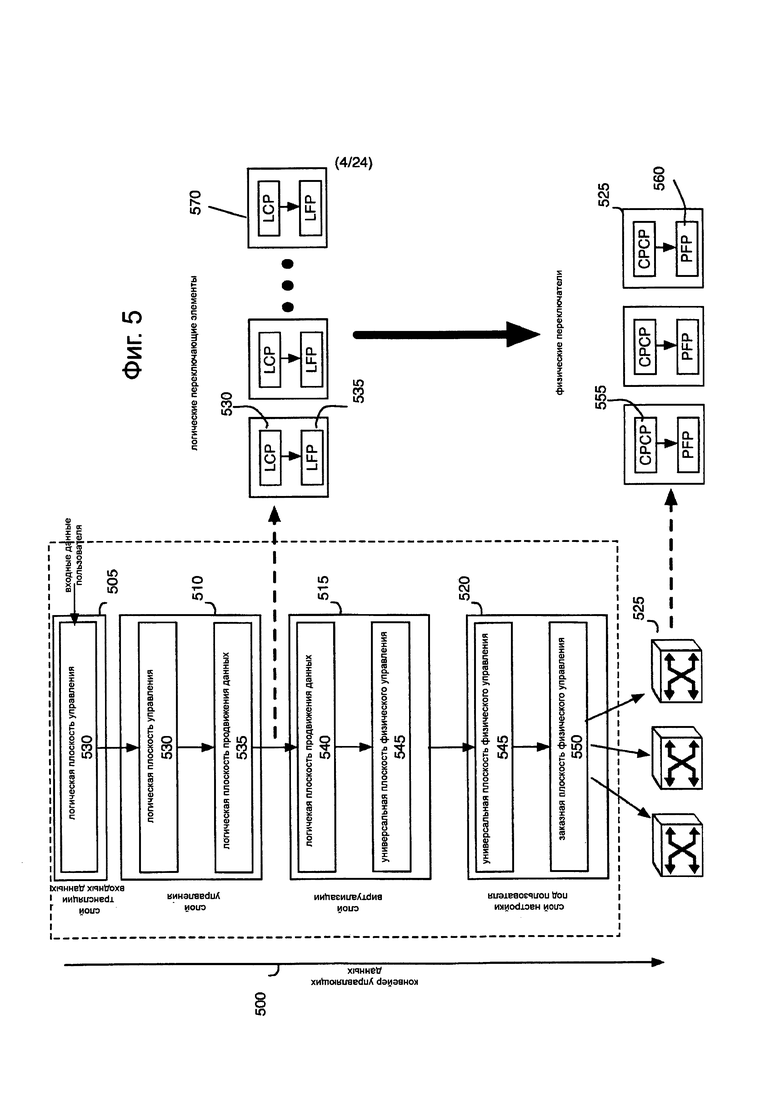

Фиг. 5 - иллюстрирует прохождение команд управления управляемым переключающим элементом через различные обрабатывающие слои экземпляров контроллеров.

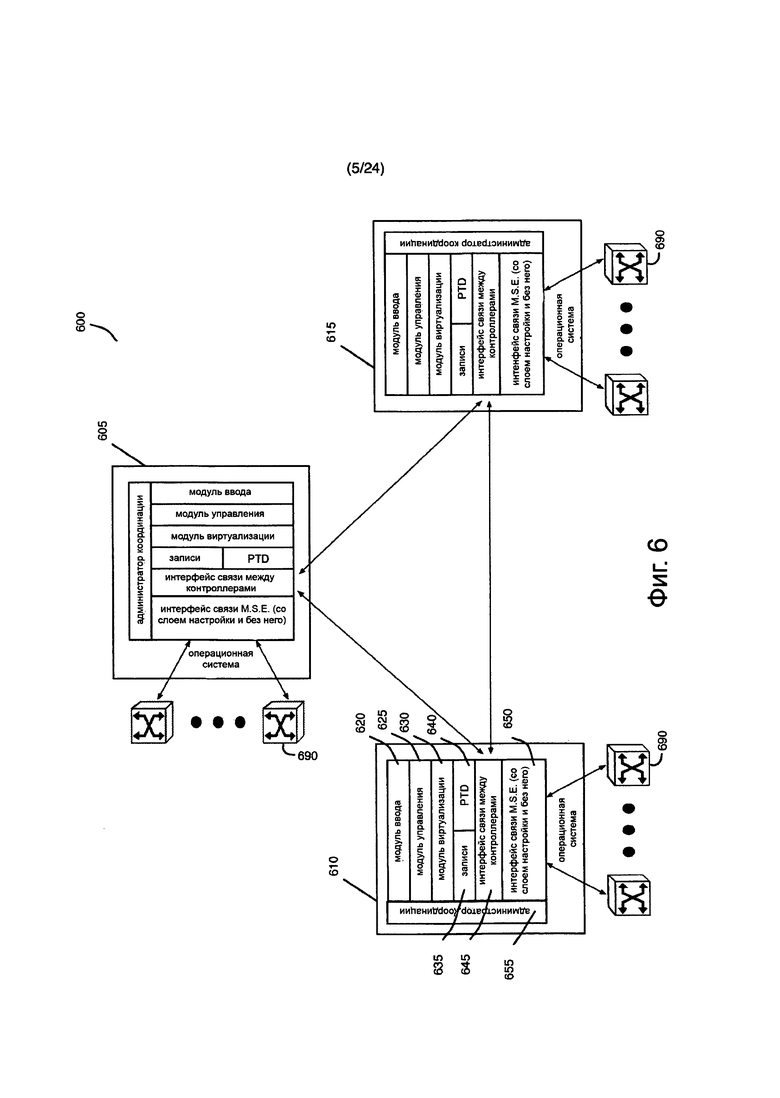

Фиг. 6 - иллюстрирует распределенную сетевую систему управления некоторых примеров осуществления с многими экземплярами контроллеров.

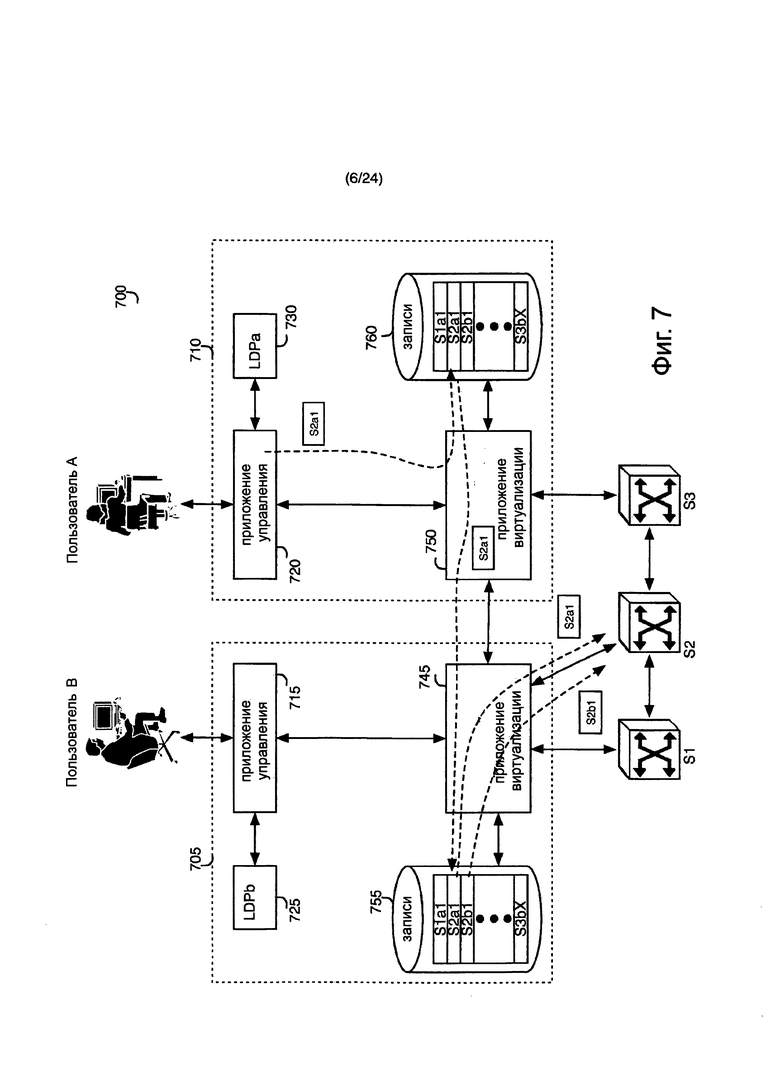

Фиг. 7 - иллюстрирует пример специфицирования экземпляра задающего контроллера переключающего элемента.

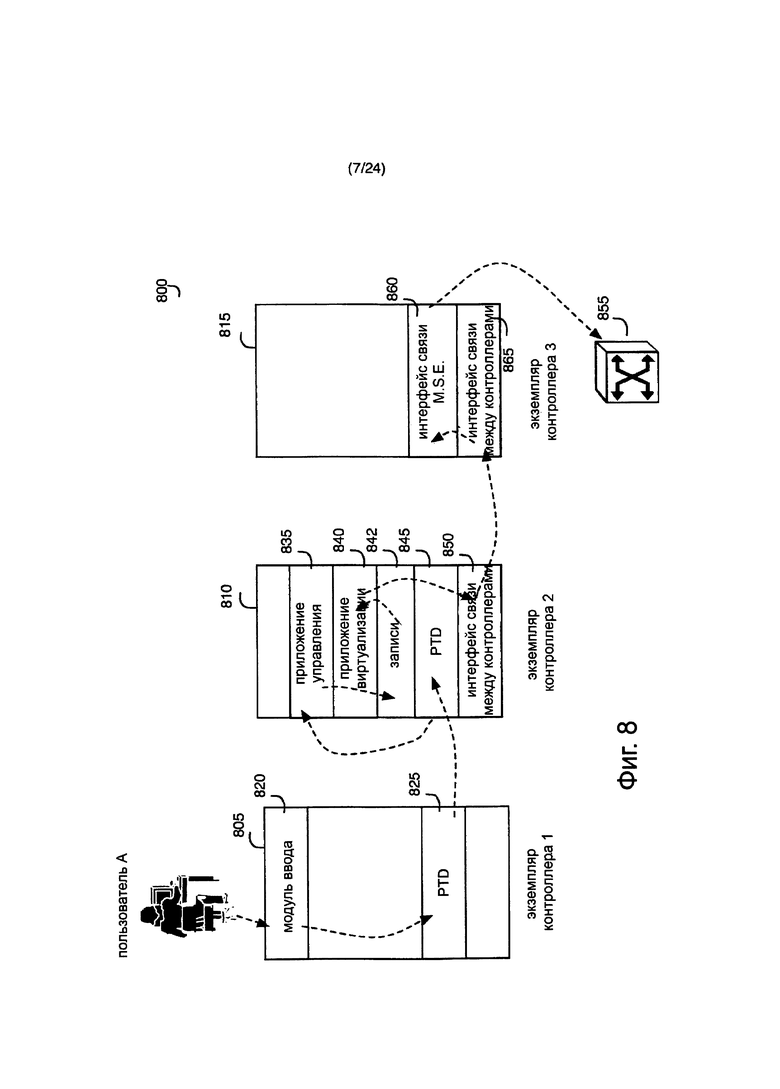

Фиг. 8 - иллюстрирует пример работы нескольких экземпляров контроллеров.

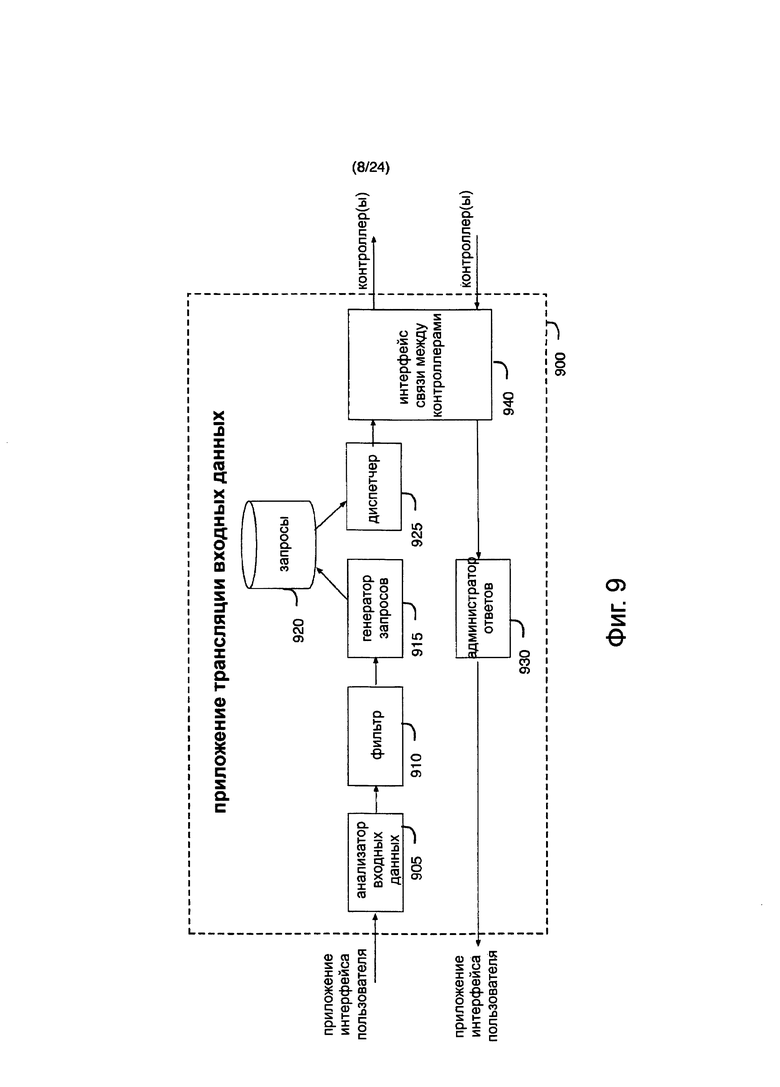

Фиг. 9 - концептуально иллюстрирует программную архитектуру приложения трансляции входных данных.

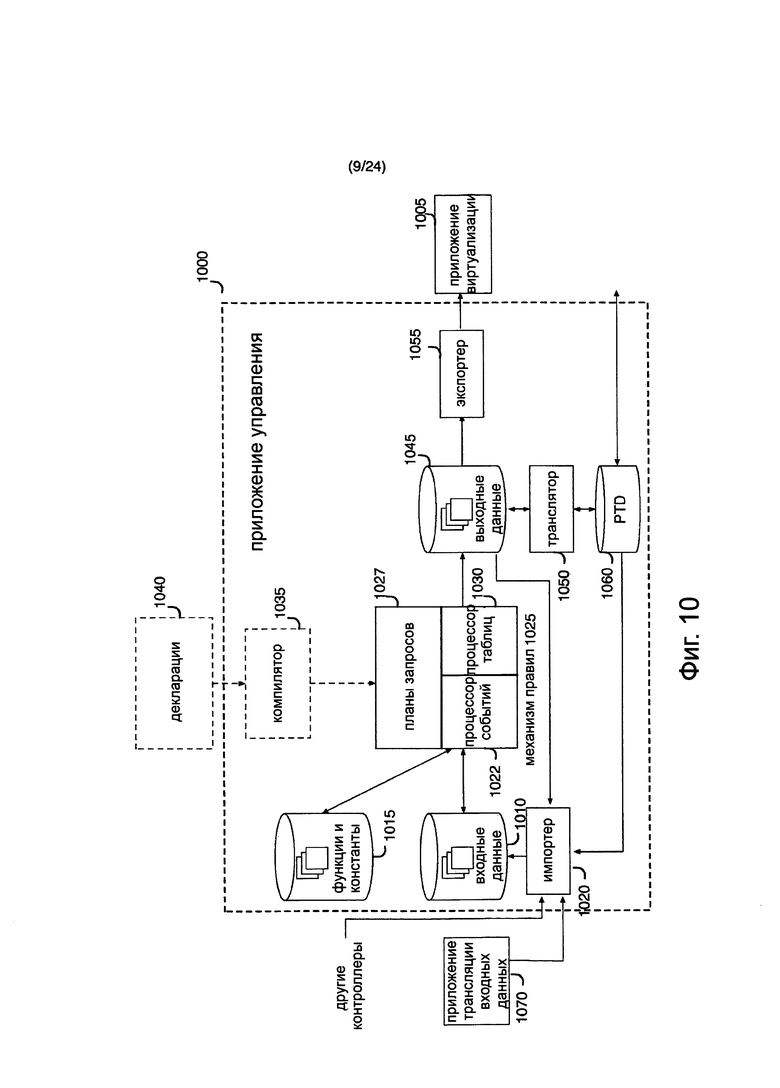

Фиг. 10 - иллюстрирует приложение управления некоторых примеров осуществления изобретения.

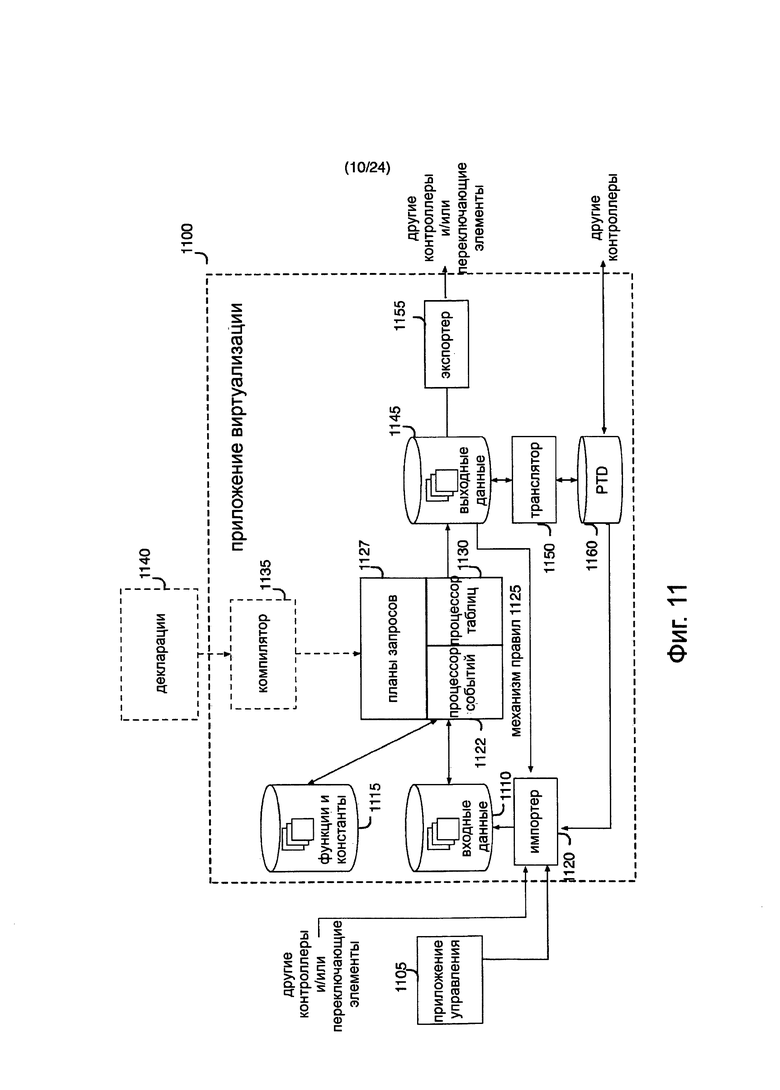

Фиг. 11 - иллюстрирует приложение виртуализации некоторых примеров осуществления изобретения.

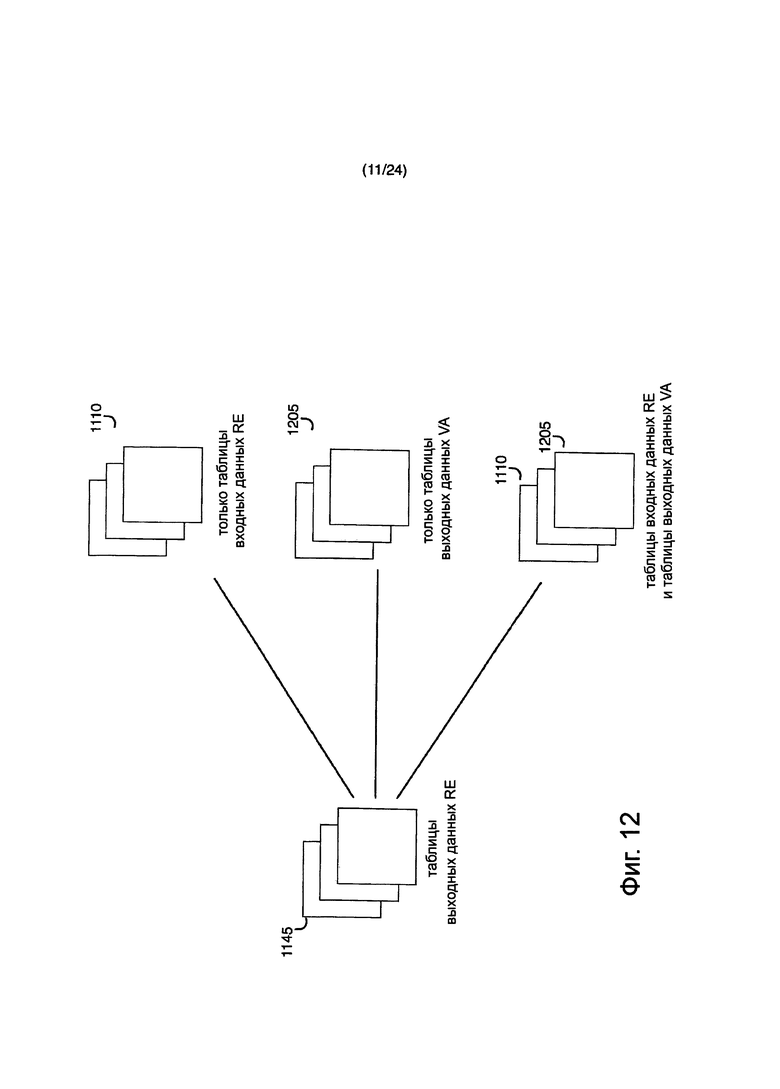

Фиг. 12 - концептуально иллюстрирует различные таблицы в таблицах выходных данных RE.

Фиг. 13 - иллюстрирует упрощенное изображение операций отображения таблиц приложений управления и виртуализации некоторых примеров осуществления изобретения.

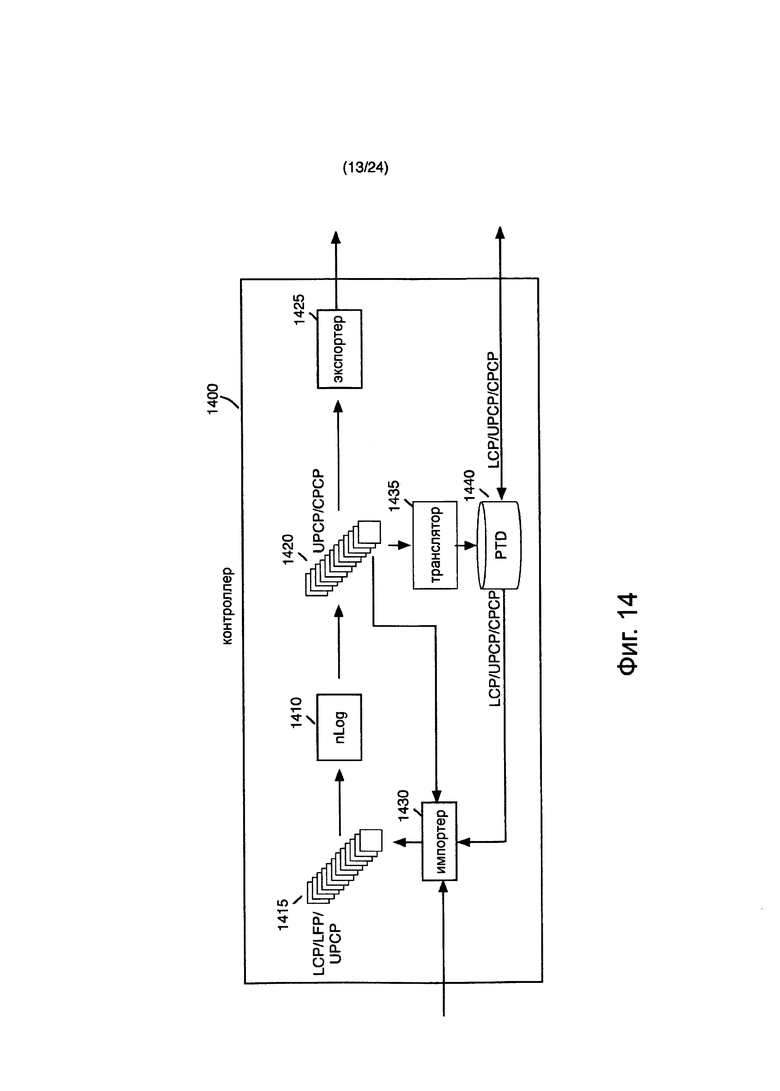

Фиг. 14 - иллюстрирует пример интегрированного приложения.

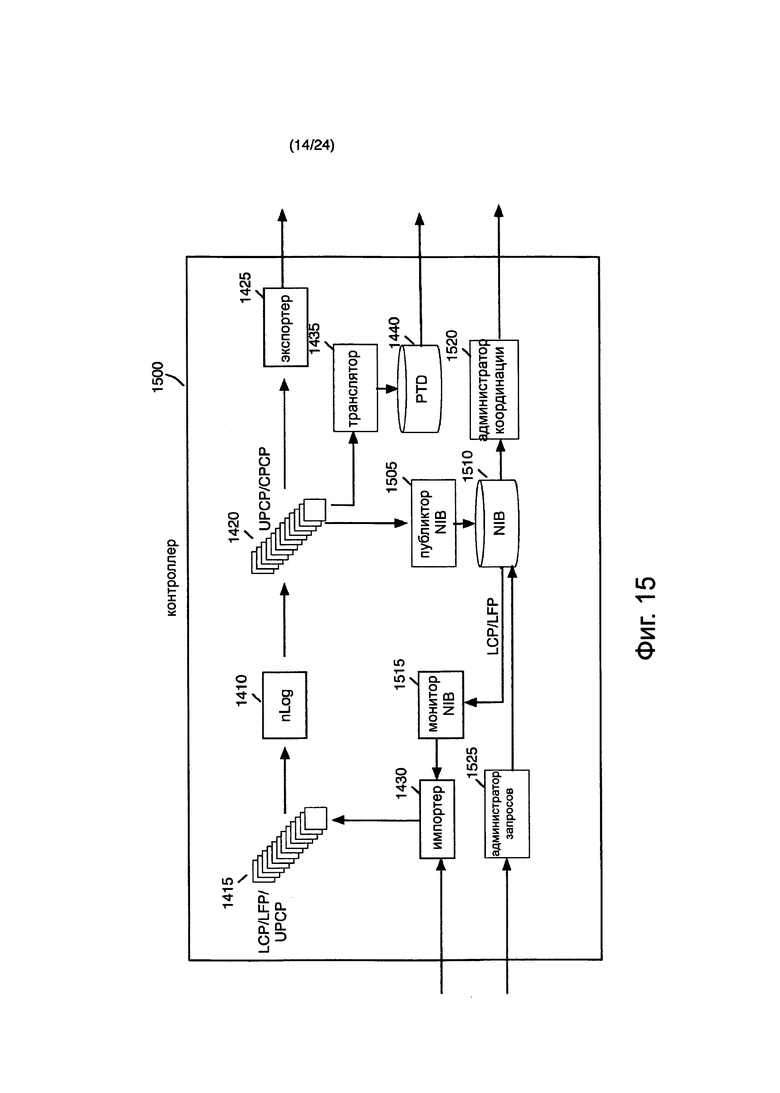

Фиг. 15 - иллюстрирует другой пример такого интегрированного приложения.

Фиг. 16 - концептуально иллюстрирует пример архитектуры сетевой системы управления.

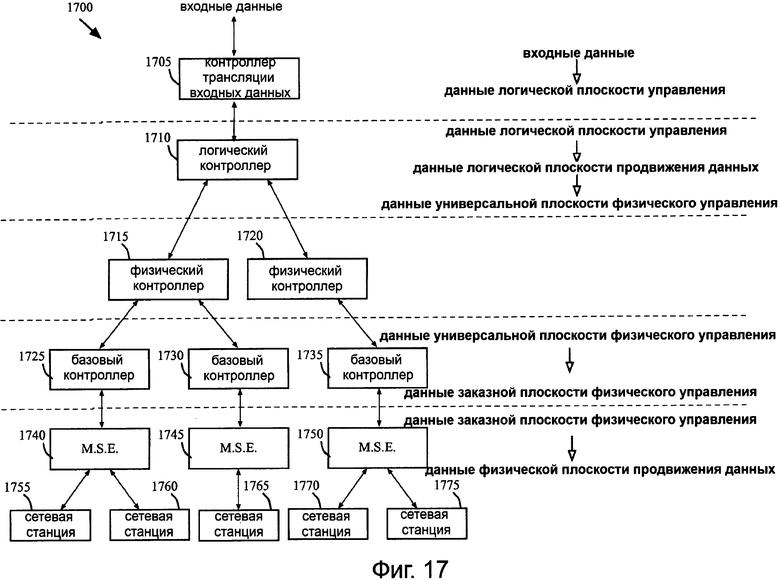

Фиг. 17 - концептуально иллюстрирует пример архитектуры сетевой системы управления.

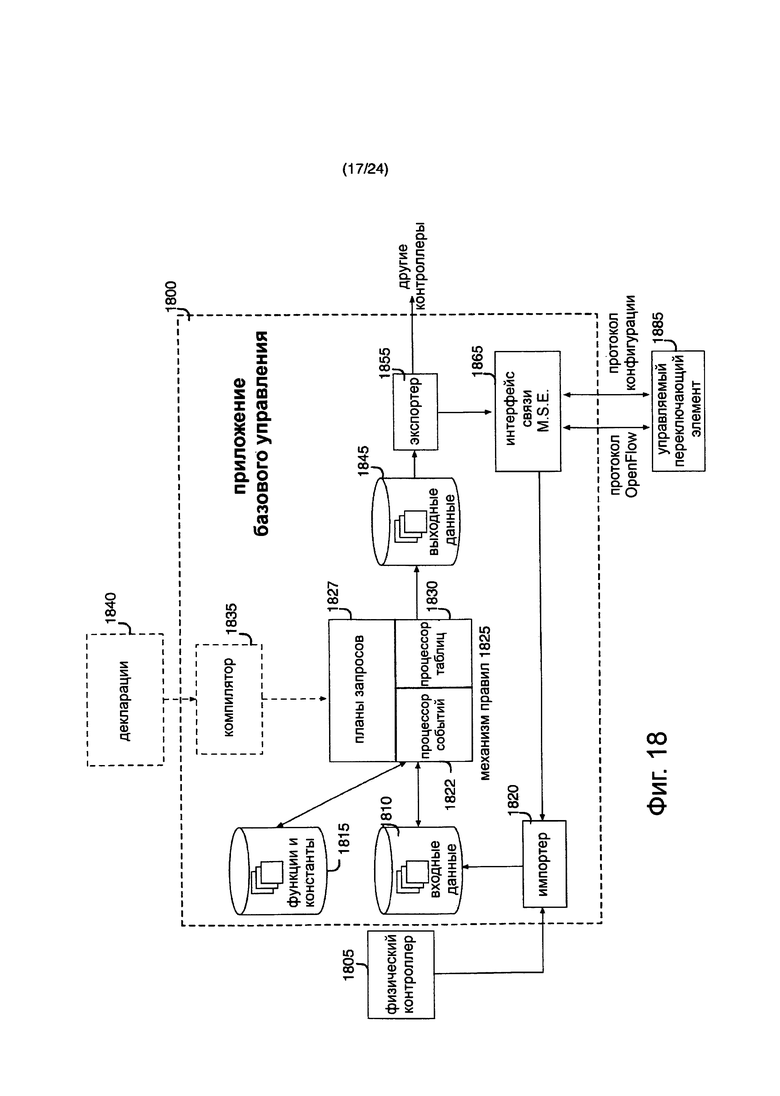

Фиг. 18 - иллюстрирует пример архитектуры приложения базового управления.

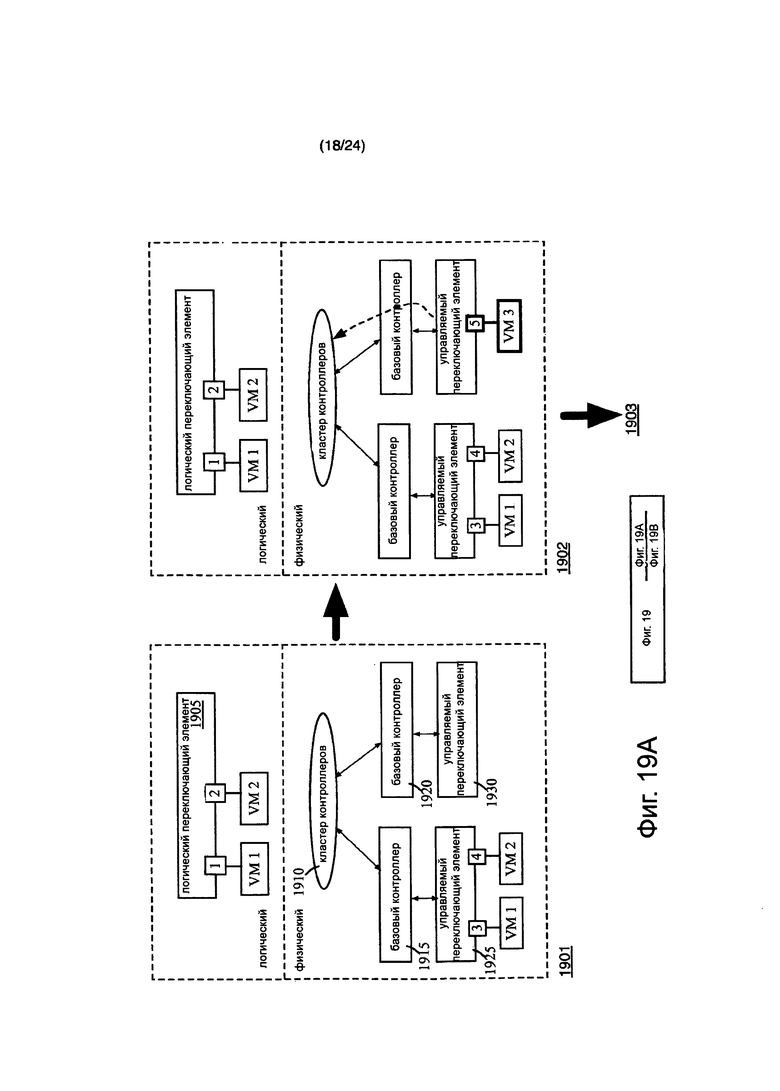

Фиг. 19 - иллюстрирует пример образования туннеля между двумя управляемыми переключающими элементами, базирующегося на данных универсальной плоскости физического управления.

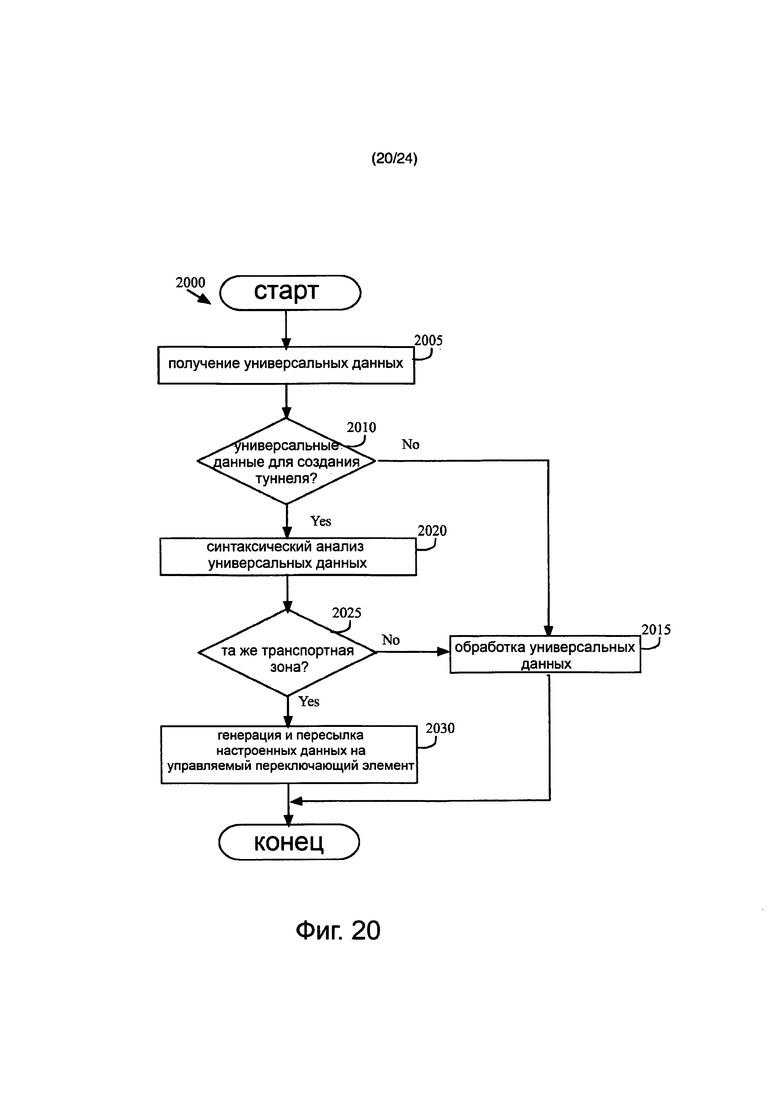

Фиг. 20 - концептуально иллюстрирует процесс, который выполняют некоторые примеры осуществления для генерации из данных универсальной плоскости физического управления данных заказной плоскости физического управления.

Фиг. 21 - концептуально иллюстрирует процесс, который выполняют некоторые примеры осуществления для генерации заказных команд туннельного потока и пересылки этих заказных команд к управляемому переключающему элементу.

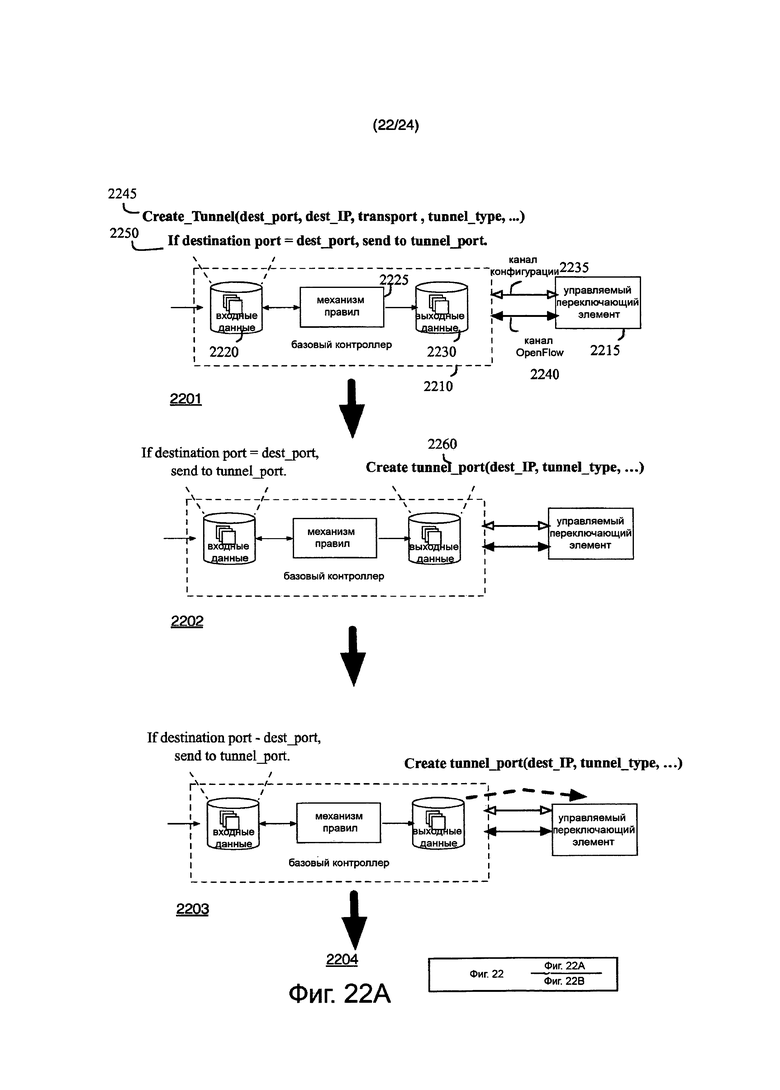

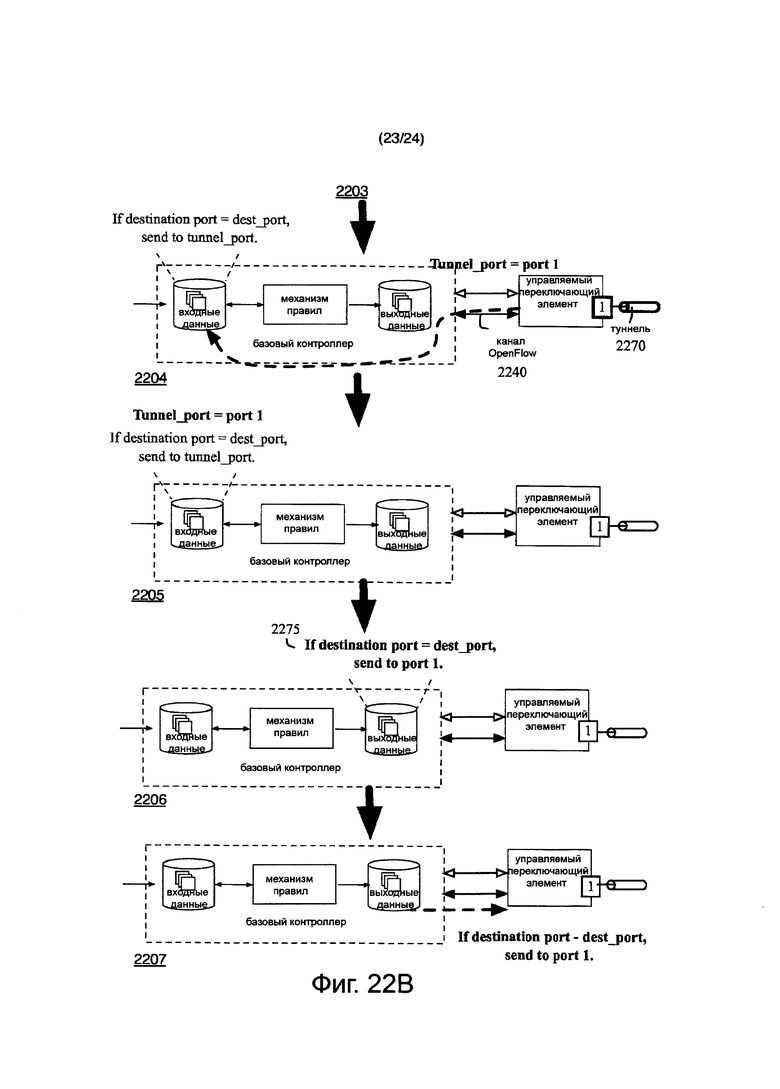

Фиг. 22 - концептуально иллюстрирует в семи различных этапах пример работы базового контроллера, который транслирует универсальные команды туннельного потока в заказные команды.

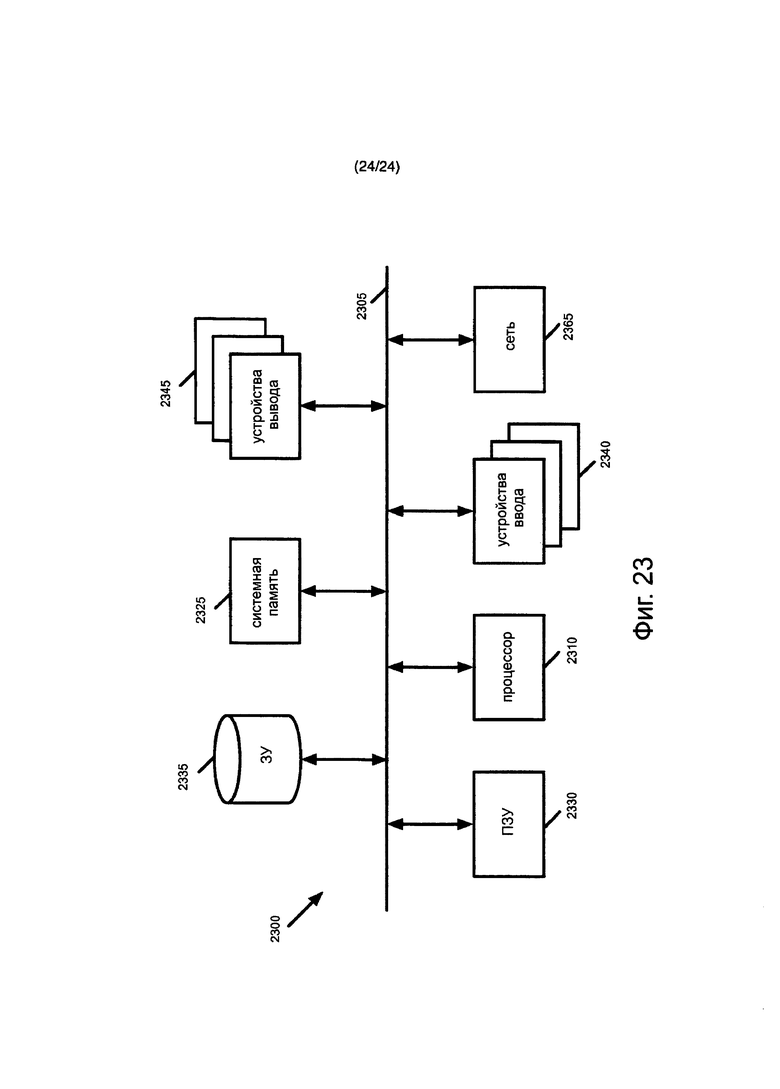

Фиг. 23 - концептуально иллюстрирует электронную систему, на которой реализуются некоторые примеры осуществления изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

В последующем подробном описании изобретения описываются и объясняются многочисленные детали, примеры и осуществления изобретения. Однако специалистам в этой области техники будет с очевидностью понятно, что изобретение не ограничивается изложением примеров осуществления и что изобретение может быть применено на практике без некоторых обсуждаемых специфических деталей и примеров.

Некоторые примеры осуществления изобретения предоставляют сетевую систему управления, которая обеспечивает возможность специфицирования нескольких различных совокупностей LDP для нескольких различных пользователей через один или более совместно используемых элементов продвижения данных, не позволяя различным пользователям управлять логикой продвижения данных друг друга или даже просматривать ее. Совместно используемые элементы продвижения данных в некоторых примерах осуществления могут содержать виртуальные или физические сетевые переключатели, программные переключатели (например. Open vSwitch), маршрутизаторы и/или другие переключающие устройства, а также любые другие сетевые элементы (такие как выравниватели нагрузки и пр.), которые устанавливают соединения между этими переключателями, маршрутизаторами и/или другими переключающими устройствами. Такие элементы продвижения данных (например, физические переключатели или маршрутизаторы) также именуются ниже как переключающие элементы. В отличие от серийно выпускаемых переключателей, программный элемент продвижения данных является переключающим элементом, который в некоторых примерах осуществления образуется хранением его таблицы (таблиц) переключения и логики в памяти автономного устройства (например, автономного компьютера), в то время как в других примерах осуществления он является переключающим элементом, который образуется хранением его таблицы (таблиц) переключения и логики в памяти устройства (например, компьютера), который также исполняет гипервизор и одну или более виртуальных машин на верхнем уровне этого гипервизора.

Эти управляемые, совместно используемые переключающие элементы именуются ниже как управляемые переключающие элементы или управляемые элементы продвижения данных, поскольку они управляются сетевой системой управления для реализации совокупностей LDP. В некоторых примерах осуществления, система управления управляет этими переключающими элементами помещением в них данных РСР, как будет описано далее. Переключающие элементы в общем случае получают данные (например, пакет данных) и исполняют одну или более операций обработки на этих данных, таких как отбрасывание принятого пакета данных, пересылка пакета, который получен от одного из исходных устройств, на другое назначенное устройство, обработка пакета и затем пересылка его на назначенное устройство и прочее. В некоторых примерах осуществления, данные РСР, которые помещаются в переключающий элемент, преобразуются этим переключающим элементом (например, универсальным процессором переключающего элемента) в данные физической плоскости продвижения данных, которые определяют, как переключающий элемент (например, как специализированная переключающая схема переключающего элемента) обрабатывает пакеты данных, которые он получил.

В некоторых примерах осуществления, сетевая система управления содержит один или более контроллеров (также называемых ниже экземплярами контроллеров), которые позволяют системе принимать совокупности LDP от пользователей и конфигурировать переключающие элементы для реализации этих совокупностей LDP. Эти контроллеры предоставляют системе возможность виртуального управления совместно используемыми переключающими элементами и логическими сетями, которое определяется соединениями между этими разделенными переключающими элементами таким образом, который не позволяет различным пользователям просматривать совокупности LDP и логические сети друг друга или управлять ими, совместно используя при этом одни и те же управляемые переключающие элементы.

В некоторых примерах осуществления, каждый экземпляр контроллера является устройством (например, универсальным компьютером), которое исполняет один или более модулей, преобразующих входные данные пользователя из LCP в LFP, а затем преобразующих данные LFP в данные РСР. Эти модули в некоторых примерах осуществления содержат модуль управления и модуль виртуализации. Модуль управления дает пользователю возможность специфицировать и наполнять LDPS, в то время как модуль виртуализации реализует специфицированную LDPS отображением LDPS на физическую переключающую инфраструктуру. В некоторых примерах осуществления, модули управления и виртуализации выражают специфицированные или отображенные данные в терминах записей, которые представлены в структуре данных реляционной базы данных. То есть структура данных реляционной базы данных хранит как входные данные логического информационного канала, полученные через модуль управления, так и физические данные, на которые модулем виртуализации отображены входные данные логического информационного канала. В некоторых примерах осуществления, приложения управления и виртуализации являются двумя различными приложениями, в то время как в других примерах осуществления они являются частью одного и того же приложения.

Выше описано несколько примеров сетевой системы управления. Несколько более подробных примеров осуществления описаны ниже. Раздел I описывает сетевую систему управления некоторых примеров осуществления. В Разделе II следует описание преобразования универсального состояния продвижения данных сетевой системой управления. Раздел III описывает электронную систему, на которой реализованы некоторые примеры осуществления изобретения.

I. СЕТЕВАЯ СИСТЕМА УПРАВЛЕНИЯ

А. Внешние слои для продвижения потоков на слой управления

На Фиг. 1 показывается виртуализированная сетевая система 100 некоторых примеров осуществления изобретения. Эта система предоставляет многим пользователям возможность создавать и управлять многими различными совокупностями LDP на совместно используемой совокупности переключающих элементов сетевой инфраструктуры (например, переключателей, виртуальных переключателей, программных переключателей и проч.). Это позволяет пользователю создавать и управлять пользовательским набором совокупностей логических информационных каналов (LDP) (то есть переключающей логикой пользователя), система не дает пользователю возможность прямого доступа к совокупности LDP другого пользователя с целью просмотра или модификации переключающей логики другого пользователя. Однако система действительно позволяет различным пользователям пропускать друг к другу пакеты через их виртуализированную переключающую логику, если эти пользователи желают иметь такую связь.

Как показывается на Фиг. 1, система 100 содержит один или более переключающих элементов 105 и сетевой контроллер 110. Переключающие элементы содержат N переключающих устройств (где N является числом равным единице или более), которые образуют переключающие элементы сетевой инфраструктуры системы 100. В некоторых примерах осуществления, переключающие элементы сетевой инфраструктуры содержат виртуальные или физические сетевые переключатели, программные переключатели (например. Open vSwitch), маршрутизаторы и/или другие переключающие устройства, а также любые другие сетевые элементы (такие как балансировщики нагрузки и пр.), которые устанавливают соединения между этими переключателями, маршрутизаторами и/или другими переключающими устройствами. Все такие переключающие элементы сетевой инфраструктуры именуются далее как переключающие элементы или элементы продвижения данных.

Виртуальные или физические переключающие устройства 105 обычно содержат управляющую логику переключения 125 и логику переключения продвижения данных 130. В некоторых примерах осуществления, управляющая логика переключения 125 определяет (1) правила, которые должны применяться к входящим пакетам, (2) пакеты, которые будут отброшены, и (3) способы обработки пакетов, которые будут применены к входящим пакетам. Виртуальные или физические переключающие элементы 105 используют управляющую логику 125 для наполнения таблиц, руководящей логикой продвижения данных 130. Логика продвижения данных 130 осуществляет операции просмотра входящих пакетов и направляет входящие пакеты по адресам назначения.

Как также показывается на Фиг. 1, сетевой контроллер 110 содержит приложение управления 115, посредством которого логика переключения специфицируется для одного или более пользователей (например, для одного или более администраторов или пользователей) в терминах совокупностей LDP. Сетевой контроллер 110 содержит также приложение виртуализации 120, которое преобразует совокупности LDP в управляющую логику переключения, передаваемую на переключающие устройства 105. В этой заявке приложение управления и приложение виртуализации именуются для некоторых примеров осуществления как " механизм управления" и "механизм виртуализации".

В некоторых примерах осуществления, виртуализированная система 100 содержит более одного сетевого контроллера 110. Сетевые контроллеры содержат логические контроллеры, каждый из которых ответственен за специфицирование управляющей логики совокупности переключающих устройств для определенной LDPS. Сетевые контроллеры содержат также физические контроллеры, каждый из которых направляет управляющую логику к совокупности переключающих элементов, за управление которыми ответственен физический контроллер. Иными словами, логический контроллер специфицирует управляющую логику только для совокупности переключающих элементов, которые реализуют определенную LDPS, в то время как физический контроллер направляет управляющую логику на переключающие элементы, которыми управляет физический контроллер, безотносительно к тем совокупностям LDP, которые реализуют переключающие элементы.

В некоторых примерах осуществления, приложение виртуализации сетевого контроллера использует структуру данных реляционной базы данных для хранения копии состояний переключающих элементов, отслеживаемых приложением виртуализации, в терминах записей данных (например, кортежей данных). Эти записи данных представляют граф всех физических или виртуальных переключающих элементов и их соединений между собой внутри топологии физической сети и их таблиц продвижения данных. Например, в некоторых примерах осуществления, каждый переключающий элемент внутри сетевой инфраструктуры представляется одной или более записью данных в структуре данных реляционной базы данных. Однако в других примерах осуществления, структура данных реляционной базы данных приложения виртуализации хранит информацию состояния только о некоторых из переключающих элементов. Например, как также описано далее, приложение виртуализации в некоторых примерах осуществления хранит только след переключающих элементов на конце сетевой инфраструктуры. В других примерах осуществления, приложение виртуализации хранит информацию о состоянии переключающих элементах в сети, а также о некоторых не концевых переключающих элементах в сети, что способствует связи между концевыми переключающими элементами.

В некоторых примерах осуществления, структура данных реляционной базы данных является сердцевиной модели управления в виртуализированной сетевой системе 100. При одном из подходов, приложения управляют сетью считыванием из структуры данных реляционной базы данных и записью в нее. В частности, в некоторых примерах осуществления, логика приложения управления может (1) считывать текущее состояние, относящееся к записям входных сетевых сообщений в структуре данных реляционной базы данных и (2) изменять состояние сети исполнением операций на этих записях. При такой модели, когда приложению виртуализации 120 необходимо модифицировать запись в таблице (например, в таблице потока плоскости управления) переключающего элемента 105, то приложение виртуализации 120 сначала записывает одну или более записей, которые представляют таблицу, в структуру данных реляционной базы данных. Затем приложение виртуализации переносит это изменение на таблицу переключающего элемента.

В некоторых примерах осуществления, приложение управления использует также структуру данных реляционной базы данных для хранения логической конфигурации и логического состояния каждой LDPS, специфицированной пользователем. В этих примерах осуществления, информация в структуре данных реляционной базы данных, которая представляет состояние реальных переключающих элементов, принимает во внимание только подмножество полной информации, хранимой в структуре данных реляционной базы данных.

В некоторых примерах осуществления, приложения управления и виртуализации используют вторичную структуру данных для хранения логической конфигурации и логического состояния LDPS, специфицированной пользователем. Эта вторичная структура данных в этих примерах осуществления служит в качестве среды связи между различными сетевыми контроллерами. Например, когда пользователь специфицирует определенную LDPS, используя логический контроллер, который не ответственен за эту определенную LDPS, то логический контроллер пересылает логическую конфигурацию этой определенной LDPS на другой логический контроллер, который ответственен за эту определенную LDPS, через вторичные структуры данных этих логических контроллеров. В некоторых примерах осуществления, логический контроллер, который получает от пользователя логическую конфигурацию определенной LDPS, пересылает эти данные конфигурации на все другие контроллеры в виртуализированной сетевой системе. Подобным образом, в некоторых примерах осуществления, вторичная структура хранения в каждом логическом контроллере содержит данные логической конфигурации всех совокупностей LDP всех пользователей.

В некоторых примерах осуществления, операционная система (не показана) экземпляра контроллера предоставляет совокупность различных структурных компонентов связи (не показаны) для приложений управления и виртуализации и переключающих элементов 105 различных примеров осуществления. Например, в некоторых примерах осуществления, операционная система предоставляет управляемый переключающий элемент с интерфейсом связи (не показан) между (1) переключающими элементами 105, которые выполняют физическое переключение для любого из пользователей, и (2) приложением виртуализации 120, которое используется для продвижения переключающей логики пользователей к переключающим элементам. В некоторых из этих примерах осуществления приложение виртуализации руководит управляющей логикой переключения 125 переключающего элемента через широко известный интерфейс доступа с переключением, которая специфицирует совокупности API, позволяя внешнему приложению (такому как приложение виртуализации) управлять выполняемыми функциями переключающего элемента в плоскости управления. В частности, управляемый переключающий элемент реализует интерфейс связи совокупности API так, что приложение виртуализации может посылать записи, хранимые в структуре данных реляционной базы данных, на переключающие элементы, используя интерфейс связи управляемого переключающего элемента.

Двумя примерами таких известных интерфейсов доступа с переключением является интерфейс OpenFlow и интерфейс связи Open Virtual Switch, которые описаны соответственно в следующих статьях: McKeown, N. (2008). OpenFlow: Enabling Innovation in Campus Networks (которая может быть найдена из http://www.openflowswitch.org//documents/openflow-wp-latest.pdf) и Pettit, J. (2010). Virtual Switching in an Era of Advanced Edges (которая может быть найдена из http://openswitch.org/papers/dccaves2010.pdf). Эти две статьи введены здесь ссылками.

Следует заметить, что для этих примеров осуществления, описанных выше и ниже, где для хранения записей данных используется структура данных реляционной базы данных, структура данных, которая может хранить данные в форме объектов объект-ориентированных данных, может быть использована альтернативно или совместно. Примером такой структуры данных является структура данных NIB. Несколько примеров использования структуры данных NIB описаны в заявках на патенты США 13/177,529 и 13/177,533, обе поданные 6 июля 2011 г. Заявки на патенты США 13/177,529 и 13/177,533 введены здесь ссылками.

На Фиг. 1 концептуально иллюстрируется применение API доступа с переключением изображением пунктиров 135 вокруг управляющей логики переключения 125. Через эти API приложение виртуализации может считывать и записывать входные сообщения в таблицы потока плоскости управления. Связанность приложения виртуализации с ресурсами плоскости управления переключающих элементов (то есть с таблицами плоскости управления) реализуется в некоторых примерах осуществления внутри диапазона (то есть сетевым графиком, управляемым операционной системой), в то время как в других примерах осуществления это реализуется вне диапазона (то есть через отдельную физическую сеть). К выбранному механизму, помимо нечувствительности к отказам и принципиальной связанности с операционной системой, предъявляются только минимальные требования, и таким образом при использовании отдельной сети будет достаточно стандартного протокола IGP, такого как IS-IS или OSPF.

Для определения управляющей логики переключения 125 переключающих элементов, когда эти переключающие элементы являются физическими переключающими элементами (в противоположность программным переключающим элементам), приложение виртуализации некоторых примеров осуществления использует протокол Open Virtual Switch для создания одной или более управляющих таблиц в плоскости управления переключающего элемента. Плоскость управления обычно создается и исполняется универсальным ЦП переключающего элемента. Как только система создала таблицу (таблицы) управления, приложение виртуализации записывает затем потоковые входные сообщения в управляющую таблицу (таблицы), используя протокол OpenFlow. Универсальный ЦП физического переключающего элемента использует его внутреннюю логику для преобразования входных сообщений, записанных в управляющей таблице (таблицах), для наполнения одной или более таблиц продвижения данных в плоскости продвижения данных переключающего элемента. Таблицы продвижения данных создаются и исполняются обычно специализированным переключающим чипом переключающего элемента. Переключающий чип переключающего элемента, исполняя потоковые входные сообщения в таблицах продвижения данных, может обрабатывать и маршрутизировать пакеты данных, которые он принимает.

В некоторых примерах осуществления, виртуализированная сетевая система 100 дополнительно к логическим и физическим контроллерам содержит базовый контроллер. В этих примерах осуществления, базовый контроллер реализует несколько API доступа с переключением для управления определенным переключающим элементом. То есть базовый контроллер является именно тем контроллером, который пересылает управляющую логику на определенный переключающий элемент. Физический контроллер в этих примерах осуществления функционирует как точка агрегации для передачи управляющей логики от логических контроллеров на базовые контроллеры, устанавливая связь с совокупностью переключающих элементов, за которые ответственен этот физический контроллер. Физический контроллер распределяет управляющую логику на базовые контроллеры, управляющие совокупностью переключающих элементов. В этих примерах осуществления, управляемый переключающий элемент служит средством связи, посредством которого операционная система сетевого контроллера устанавливает канал связи (например, канал удаленного вызова процедуры (RPC)) между физическим контроллером и базовым контроллером, так что физический контроллер может пересылать управляющую логику, хранимую в виде записей данных в структуре данных реляционной базы данных, на базовый контроллер. Базовый контроллер будет, в свою очередь, продвигать управляющую логику к переключающему элементу, используя несколько API доступа с переключением или другие протоколы.

Структурные компоненты связи, которые предоставляет операционная система некоторых примеров осуществления, включают также экспортера (не показан), который сетевой контроллер может использовать для пересылки записей данных на другой сетевой контроллер (например, от логического контроллера на другой логический контроллер, от физического контроллера на другой физический контроллер, от логического контроллера на физический контроллер, от физического контроллера на логический контролер и т.д.). В частности, приложение управления и приложение виртуализации сетевого контроллера, используя этот экспортер, могут экспортировать записи данных, хранимые в структуре данных реляционной базы данных, на один или более других сетевых контроллеров. В некоторых примерах осуществления, экспортер устанавливает канал связи (например, канал RPC) между двумя сетевыми контроллерами, так что через этот канал один сетевой контроллер может пересылать записи данных на другой сетевой контроллер.

Операционная система некоторых примеров осуществления предоставляет также импортера, который сетевой контроллер может использовать для получения записей данных из сетевого контроллера. Импортер некоторых примеров осуществления функционирует как дополнение экспортера другого сетевого контроллера. То есть импортер находится на принимающем конце канала связи, установленного между двумя сетевыми контроллерами. В некоторых примерах осуществления, сетевые контроллеры соответствуют модели публикация - подписчик, в которой получающий контроллер подписывается к каналам на получение данных только от сетевых контроллеров, предоставляющих данные, в которых заинтересован этот получающий контроллер.

В. Продвижение потоков к концевым переключающим элементам

Как было упомянуто выше, структура данных реляционной базы данных в некоторых примерах осуществления хранит данные, касающиеся каждого переключающего элемента в сетевой инфраструктуре системы, в то время как в других примерах осуществления, структура данных реляционной базы данных хранит только информацию состояния переключающих элементов на конце сетевой инфраструктуры. На Фиг. 2 и Фиг. 3 иллюстрируется пример, который разграничивает эти два различных подхода. В частности, на Фиг. 2 иллюстрируется переключающая инфраструктура многопользовательской системы хостинга. В этой системе шесть переключающих элементов используются для соединения между собой шести сетевых станций двух пользователей А и В. Четыре из этих переключающих элементов 205-220 являются концевыми переключающими элементами, которые имеют прямые соединения с сетевыми станциями 235-260 пользователей А и В, в то время как два переключающих элемента 225 и 230 являются внутренними переключающими элементами (то есть не концевыми переключающими элементами), которые соединяют между собой концевые переключающие элементы и соединяются друг с другом. Все переключающие элементы, показанные на этих рисунках и описанные выше и ниже, могут быть программными переключающими элементами в некоторых примерах осуществления, в то время как в других примерах осуществления переключающие элементы являются смесью программных и физических переключающих элементов. Например, концевые переключающие элементы 205-220, а также не концевые переключающие элементы 225-230 являются в некоторых примерах осуществления программными переключающими элементами. Также "сетевые станции", описанные в этой заявке, включают виртуальные сетевые станции и физические сетевые станции, такие как вычислительные устройства.

На Фиг. 3 иллюстрируется сетевой контроллер 300, который управляет концевыми переключающими элементами 205-220. Сетевой контроллер 300 аналогичен сетевому контроллеру 110, описанному выше со ссылками на Фиг. 1. Как показывается на Фиг. 3, контроллер 300 содержит приложение управления и приложение виртуализации 310. Операционная система экземпляра контроллера 300 поддерживает структуру данных реляционной базы данных (не показана), которая содержит записи данных, касающихся только концевых переключающих элементов 205-220. Кроме того, приложения 305 и 310, исполняемые на верхнем уровне операционной системы, предоставляют пользователям А и В возможность модифицировать конфигурации переключающих элементов, которые они используют. Затем сетевой контроллер 300 распространяет, если необходимо, эти модификации на концевые переключающие элементы. В частности, в этом примере два концевых переключающих элемента 205 и 220 используются сетевыми станциями обоих пользователей А и В, в то время как концевой переключающий элемент 210 используется только сетевой станцией 245 пользователя А, а концевой переключающий элемент 215 используется только сетевой станцией 250 пользователя В. Соответственно, на Фиг. 3 иллюстрируется сетевой контроллер 300, модифицирующий записи пользователей А и В в переключающих элементах 205 и 220, но только обновляя записи пользователя А в переключающем элементе 210 и только записи пользователя В в переключающем элементе 215.

Контроллер 300 некоторых примеров осуществления управляет только концевыми переключающими элементами (то есть поддерживает только те данные в структуре данных реляционной базы данных, которые относятся к концевым переключающим элементам) по нескольким причинам. Управление концевыми переключающими элементами предоставляет контроллеру достаточный механизм для поддержания автономности между сетевыми станциями (например, вычислительными устройствами), которое необходимо, в отличие от подержания автономности между всеми переключающими элементами, что не является необходимым. Внутренние переключающие элементы продвигают пакеты данных между переключающими элементами. Концевые переключающие элементы продвигают пакеты данных между сетевыми станциями и другими сетевыми элементами (например, другими переключающими элементами). Таким образом, контроллер может поддерживать автономность пользователей просто управлением концевым переключающим элементом, поскольку концевой переключающий элемент является последним переключающим элементом в тракте продвижения пакетов к сетевой станции.

Дополнительно к управлению концевыми переключающими элементами, сетевой контроллер некоторых примеров осуществления также использует и управляет не концевыми переключающими элементами, которые введены в переключающую сетевую иерархию для упрощения и/или облегчения работы управляемых концевых переключающих элементов. Например, в некоторых примерах осуществления, контроллеру требуются переключающие элементы, которыми он управляет так, что они соединяются между собой в иерархическую переключающую архитектуру, которая имеет несколько концевых переключающих элементов в виде концевых вершин графа, и один или более не концевых переключающих элементов в виде не концевых вершин графа. В некоторых таких примерах осуществления, каждый концевой переключающий элемент подсоединен к одному или более не концевых переключающих элементов и использует такие не концевые переключающие элементы для поддержки их связи с другими концевыми переключающими элементами.

Приведенное обсуждение относится к управлению концевыми переключающими элементами и не концевыми переключающими элементами сетевым контроллером некоторых примеров осуществления. В некоторых примерах осуществления, концевые переключающие элементы и не концевые переключающие элементы (концевые и не концевые вершины графа) могут именоваться, как управляемые переключающие элементы. Это следует из того, что такие переключающие элементы управляются сетевым контроллером (в отличие от неуправляемых переключающих элементов, которые не управляются сетевым контроллером в сети) для реализации совокупностей LDP через управляемые переключающие элементы.

Сетевые контроллеры некоторых примеров осуществления реализуют логический переключающий элемент через управляемые переключающие элементы, базируясь на физических данных и логических данных, описанных выше. Логический переключающий элемент (называемый также как "логический элемент продвижения данных") может быть определен для функционирования некоторым числом различных способов (например, переключение слоя 2, маршрутизация слоя 3 и проч.), которые могли бы быть функцией переключающего элемента. Сетевые контроллеры реализуют определенный логический переключающий элемент определенным манипулированием управляемым переключающим элементом. В некоторых примерах осуществления, сетевые контроллеры реализуют многие логические переключающие элементы через управляемые переключающие элементы. Это обеспечивает возможность реализации многих различных логических переключающих элементов посредством управляемых переключающих элементов безотносительно к сетевой топологии сети.

Управляемые переключающие элементы некоторых примеров осуществления могут быть сконфигурированы для маршрутизации сетевых данных, базируясь на различных критериях маршрутизации. Подобным образом, можно будет управлять потоком сетевых данных через переключающие элементы в сети для реализации многих логических переключающих элементов управляемыми логическими элементами.

С. Логические переключающие элементы и физические переключающие элементы

На Фиг. 4 иллюстрируется пример многих логических переключающих элементов, реализованных посредством совокупности переключающих элементов. В частности, на Фиг. 4 концептуально иллюстрируются логические переключающие элементы 480 и 490, реализованные управляемыми переключающими элементами 410-430. Как показывается на Фиг. 4, сеть 400 содержит управляемые переключающие элементы 410-430 и сетевые станции 440-465. Как указывается на этом рисунке, сетевые станции 440, 450 и 460 принадлежат пользователю А, а сетевые станции 445, 455 и 465 принадлежат пользователю В.

Управляемые переключающие элементы 410-430 некоторых примеров осуществления направляют сетевые данные (например, пакеты, кадры и прочее) между сетевыми элементами в сети, которые подсоединены к управляемым переключающим элементам 410-430. Как показывается, управляемый переключающий элемент 410 направляет сетевые данные между сетевыми станциями 440 и 445 и переключающим элементом 420. Аналогичным образом, переключающий элемент 420 направляет сетевые данные между сетевой станцией 450 и управляемыми переключающими элементами 410 и 430, а переключающий элемент 430 направляет сетевые данные между сетевыми станциями 455-465 и переключающим элементом 420.

Более того, каждый из управляемых переключающих элементов 410-430 направляет сетевые данные, базируясь на логике продвижения данных переключателя, которая в некоторых примерах осуществления представлена в форме таблиц. В некоторых примерах осуществления, таблица продвижения данных определяет, куда направлять сетевые данные (например, порт на переключателе) в соответствии с критерием маршрутизации. Например, таблица продвижения данных переключающего элемента слоя 2 может определять, куда направлять сетевые данные, базируясь на адресах MAC (например, исходный адрес MAC и/или адрес MAC места назначения). В качестве другого примера, таблица продвижения данных переключающего элемента слоя 3 может определять, куда направлять сетевые данные, базируясь на IP адресах (например, исходный IP адрес и/или IP адрес места назначения). Возможно много других типов критериев маршрутизации.

Как показывается на Фиг. 4, таблица продвижения данных в каждом из управляемых переключающих элементов 410-430 содержит несколько записей. В некоторых примерах осуществления, каждая из записей специфицирует операции маршрутизации сетевых данных, базируясь на критерии маршрутизации. В некоторых примерах осуществления эти записи могут именоваться как потоковые входные сообщения, как записи, которые управляют "потоком" данных через управляемые переключающие элементы 410-430.

На Фиг. 4 иллюстрируются также концептуальные представления логической сети каждого пользователя. Как показывается, логическая сеть 480 пользователя А содержит логический переключающий элемент 485, к которому подсоединены сетевые станции 440, 450 и 460 пользователя А. Логическая сеть 490 пользователя В содержит логический переключающий элемент 495, к котором подсоединены сетевые станции 445, 455 и 465 пользователя В. По существу, с позиции пользователя А, пользователь А имеет переключающий элемент, к которому подсоединены только сетевые станции пользователя А, а с позиции пользователя В, пользователь В имеет переключающий элемент, к которому подсоединены только сетевые станции пользователя В. Иными словами, говоря о каждом пользователе, пользователь имеет свою собственную сеть, которая содержит только сетевые станции этого пользователя.

Далее будут описаны концептуальные потоковые входные сообщения для реализации потока сетевых данных, которые возникают на сетевой станции 440 и предназначаются для сетевой станции 450, и которые возникают на сетевой станции 440 и предназначаются для сетевой станции 460. Потоковое входное сообщение "А1 к А2" в таблице продвижения данных управляемого переключающего элемента 410 выдает команду управляемому переключающему элементу 410 на проводку сетевых данных, которые возникают на сетевой станции 410 и предназначаются для сетевой станции 450, к переключающему элементу 420. Потоковое входное сообщение "А1 к А2" в таблице продвижения данных переключающего элемента 420 выдает команду переключающему элементу 420 на проводку сетевых данных, которые возникают на сетевой станции 410 и предназначаются для сетевой станции 450, к сетевой станции 450. Поэтому, когда сетевая станция 440 посылает сетевые данные, которые предназначаются для сетевой станции 450, управляемые переключающие элементы 410 и 420 направляют сетевые данные вдоль информационного канала 470, базируясь на соответствующих записях в таблицах продвижения данных этих переключающих элементов.

Кроме того, потоковое входное сообщение "А1 к A3" в таблице продвижения данных управляемого переключающего элемента 410 выдает команду управляемому переключающему элементу 410 на проводку сетевых данных, которые возникают на сетевой станции 440 и предназначаются для сетевой станции 460, к переключающему элементу 420. Потоковое входное сообщение "А1 к A3" в таблице продвижения данных переключающего элемента 420 выдает команду переключающему элементу 420 на проводку сетевых данных, которые возникают на сетевой станции 440 и предназначаются для сетевой станции 460, к переключающему элементу 430. Потоковое входное сообщение "А1 к A3" в таблице продвижения данных переключающего элемента 430 выдает команду переключающему элементу 430 на проводку сетевых данных, которые возникают на сетевой станции 440 и предназначаются для сетевой станции 460, к сетевой станции 460. Таким образом, когда сетевая станция 440 пересылает сетевые данные, которые предназначаются для сетевой станции 460, управляемые переключающие элементы 410-430 проводят сетевые данные по информационным каналам 470 и 475, базируясь на соответствующих записях в таблицах продвижения данных переключающих элементов.

Хотя выше были описаны концептуальные потоковые входные сообщения для маршрутизации сетевых данных, возникающих на сетевой станции 440 и предназначенных для сетевой станции 450, и возникающих на сетевой станции 440 и предназначенных для сетевой станции 460, аналогичные потоковые входные сообщения могут быть включены в таблицы продвижения данных управляемых переключающих элементов 410-430 для маршрутизации сетевых данных между другими сетевыми станциями в логической сети 480 пользователя А. Более того, аналогичные потоковые входные сообщения будут включены в таблицы продвижения данных управляемых переключающих элементов 410-430 для маршрутизации сетевых данных между сетевыми станциями в логической сети 490 пользователя В.

Концептуальные потоковые входные сообщения, показанные на Фиг. 4, включают информацию как источника, так и места назначения для управляемых переключающих элементов и вычисления переключающих элементов следующего сегмента, к которым следует пересылать пакеты. Однако информация источника не должна быть в потоковых входных сообщениях, поскольку управляемые переключающие элементы некоторых примеров осуществления могут вычислять переключающие элементы следующего сегмента, используя только информацию места назначения (например, идентификатор контекста, адрес места назначения и пр.).

В некоторых примерах осуществления, для упрощения реализации логических переключающих элементов 485 и 495 через управляемые переключающие элементы 410-430 могут быть использованы туннели, поддерживаемые протоколами образования туннеля (например, управление и обеспечение услуг на точках беспроводного доступа (CAPWAP), общая инкапсуляция маршрутизации (GRE), защита протоколов Интернета GRE (протокол IPsec) и пр.). За счет образования туннеля пакет передается через переключатели и маршрутизаторы, как полезная нагрузка другого пакета. То есть туннелированный пакет не должен раскрывать своих адресов (например, адресов MAC источника и места назначения), поскольку пакет продвигается на базе адресов, входящих в заголовок внешнего пакета, который инкапсулирует туннелируемый пакет. Образование туннеля, тем самым, обеспечивает отделение пространства логических адресов от пространства физических адресов, поскольку туннелированный пакет может иметь адреса значимые в пространстве логических адресов, в то время как внешний пакет продвигается/направляется на базе адресов в пространстве физических адресов. Подобным образом, туннели могут рассматриваться как "логические проводники", которые соединяют управляемые переключающие элементы в сети для реализации логических переключающих элементов 485 и 495.

Конфигурирование переключающих элементов различными описанными выше способами для реализации многих логических переключающих элементов через совокупность переключающих элементов, позволяет многим пользователям, с позиции каждого пользователя, иметь каждому из них отдельную сеть и/или переключающий элемент, хотя пользователи, фактически, совместно используют некоторые или все из некоторой совокупности переключающих элементов и/или соединений между совокупностью переключающих элементов (например, туннели, физические проводники).

II. УНИВЕРСАЛЬНОЕ СОСТОЯНИЕ ПРОДВИЖЕНИЯ ДАННЫХ

А. Слои экземпляров контроллеров

На Фиг. 5 иллюстрируется распространение команд для управления управляемым переключающим элементом через различные обрабатывающие слои экземпляров контроллеров некоторых примеров осуществления изобретения. На этом рисунке иллюстрируется конвейер управляющих данных 500, который транслирует и распространяет данные плоскости управления через четыре обрабатывающих слоя одного и того же или различных экземпляров контроллеров управляемого переключающего элемента 525. Эти четыре слоя являются входным слоем трансляции 505, слоем управления 510, слоем виртуализации 515 и слоем настройки под пользователя 520.

В некоторых примерах осуществления, эти четыре слоя находятся в одном и том же экземпляре контроллера. Однако в других примерах осуществления существуют и другие конфигурации этих слоев. Например, в других примерах осуществления в одном и том же экземпляре контроллера находятся только слои управления и виртуализации 510 и 515, а функция распространения данных заказной плоскости физического управления (СРСР) находится в слое настройки другого экземпляра контроллера (например, базового контроллера, не показан). В других примерах осуществления, данные универсальной плоскости физического управления (UPCP) передаются из структуры данных реляционной базы данных (не показана) одного из экземпляров контроллера на структуру данных реляционной базы данных другого экземпляра контролера, перед тем как другой экземпляр контроллера генерирует и продвигает данные СРСР на управляемый переключающий элемент. Упомянутый выше экземпляр контроллера может быть логическим контроллером, который генерирует данные UPCP, а последний экземпляр контроллера может быть физическим контроллером или базовым контролером, который трансформирует данные UPCP в данные СРСР.

Как показывается на Фиг. 5, слой трансляции входных данных 505 в некоторых примерах осуществления имеет LCP 530, которая может быть использована для выражения выходных данных этого слоя. В некоторых примерах осуществления, пользователям предоставляется приложение (например, приложение на базе web, не показано) для подачи пользователями входных данных, специфицирующих совокупности LDP. Это приложение пересылает входные данные в форме вызовов API на слой трансляции входных данных 505, который преобразует вызовы API в данные LCP в формате, который может быть обработан слоем управления 510. Например, входные данные преобразуются в совокупность входных событий, которые могут быть поданы в механизм отображения таблиц nLog слоя управления. Механизм отображения таблиц nLog и его работа будут описаны далее ниже.

Слой управления 510 в некоторых примерах осуществления имеет LCP 530 и LFP 535, которые могут быть использованы для представления входных данных и выходных данных этому слою. LCP содержит набор высокоуровневых структурных компонентов, которые дают возможность управляющему слою и его пользователям специфицировать одну или более совокупностей LDP внутри LCP одного или более пользователей. LFP 535 представляет совокупности LDP пользователей в формате, который может быть обработан слоем виртуализации 515. Подобным образом, две логические плоскости 530 и 535 являются аналогами в пространстве виртуализации плоскостей управления и продвижения данных 555 и 560, которые обычно могут быть найдены в типичном управляемом переключающем элементе 525, как показано на Фиг. 5.

В некоторых примерах осуществления, слой управления 510 определяет и выражает структурные компоненты LCP, которыми сам слой или пользователи слоя определяют различные совокупности LDP внутри LCP. Например, в некоторых примерах осуществления, данные LCP 530 содержат логические данные ACL и т.д. Некоторые из этих данных (например, логические данные ACL) могут быть специфицированы пользователем, в то время как другие такие данные (например, логические записи L2 или L3) генерируются слоем управления и не могут быть специфицированы пользователем. В некоторых примерах осуществления, слой управления 510 генерирует и/или специфицирует такие данные в ответ на определенные изменения в структуре данных реляционной базы данных (которые указывают изменения в управляемых переключающих элементах и управляемых информационных каналах), которые обнаруживает слой управления 510.

В некоторых примерах осуществления, данные LCP (то есть совокупности данных LDP, которые выражаются в терминах структурных компонентов плоскости управления) могут быть первоначально специфицированы без рассмотрения текущих данных о работе управляемых переключающих элементов и без рассмотрения способа, которым эти данные плоскости управления будут преобразовываться в данные РСР. Например, данные LCP могли бы специфицировать управляющие данные одного логического переключающего элемента, который соединяет пять компьютеров, даже хотя эти данные плоскости управления могли бы позднее быть преобразованы в физические данные управления для трех управляемых переключающих элементов, которые реализуют желаемое переключение между этими пятью компьютерами.

Слой управления содержит набор модулей (не показаны) для преобразования любой LDPS внутри LCP в LDPS в LFP 535. В некоторых примерах осуществления, для выполнения этого преобразования слой управления 510 использует механизм отображения таблиц nLog. Использование слоем управления механизма отображения таблиц nLog для выполнения этого преобразования описывается несколько далее. Слой управления также содержит набор модулей (не показан) для продвижения совокупностей LDP от LFP 535 слоя управления 510 к LFP 540 слоя виртуализации 515.

LFP 540 содержит одну или более совокупностей LDP одного или более пользователей. LFP 540 в некоторых примерах осуществления содержит логические данные продвижения данных одной или более совокупностей LDP одного или более пользователей. Некоторые из этих данных передаются на LFP 540 слоем управления, в то время как другие такие данные передаются на LFP слоем виртуализации, обнаруживающим события в структуре данных реляционной базы данных, как будет описано немного далее для некоторых примеров осуществления.

Дополнительно к LFP 540, слой виртуализации 515 содержит UPCP 545. UPCP 545 содержит данные UPCP для совокупностей LDP. Слой виртуализации содержит набор модулей (не показаны) для преобразования совокупностей LDP внутри LFP 540 в данные UPCP 545. В некоторых примерах осуществления, слой виртуализации 515 для выполнения этого преобразования использует механизм отображения таблиц nLog. Слой виртуализации содержит также набор модулей (не показаны) для перемещения данных UPCP от UPCP 545 слоя виртуализации 515 в структуру данных реляционной базы данных слоя настройки под пользователя 520.

В некоторых примерах осуществления, данные UPCP, которые посылаются на слой настройки под пользователя 515, позволяют управляемому переключающему элементу 525 обрабатывать пакеты данных в соответствии с совокупностями LDP, специфицированными слоем управления 510. Однако, в отличие от данных СРСР, данные UPCP не являются полной реализацией логических данных, специфицированных слоем управления, поскольку данные UPCP в некоторых примерах осуществления не выражают различия в управляемых переключающих элементах и/или информацию, специфичную для положения управляемых переключающих элементов.

Данные UPCP должны быть преобразованы в данные СРСР каждого управляемого переключающего элемента, для того чтобы полностью реализовать совокупности LDP на управляемых переключающих элементах. Например, когда совокупности LDP специфицируют туннель, который захватывает несколько управляемых переключающих элементов, данные UPCP выражают один конец туннеля, используя определенный сетевой адрес (например, IP адрес) управляемого переключающего элемента, представляющего этот конец. Однако каждый из других управляемых переключающих элементов, через которые проходит туннель, использует номер порта, который является локальным адресом для управляемого переключающего элемента, чтобы ссылаться на концевой управляемый переключающий элемент, имеющий определенный сетевой адрес. То есть определенный сетевой адрес должен быть транслирован в локальный номер порта каждого из управляемых переключающих элементов, с тем, чтобы полностью реализовать совокупности LDP, специфицирующие туннель на управляемых переключающих элементах.

Данные UPCP, как промежуточные данные, транслируемые в данные СРСР, позволяют управляющей системе некоторых примеров осуществления масштабироваться, принимая, что слой настройки под пользователя 520 исполняется в другом экземпляре контроллера, отличном от экземпляра контроллера, который генерирует данные UPCP. Это определяется тем, что слой виртуализации 515 не должен преобразовывать данные LFP, специфицирующие совокупности LDP, в данные СРСР для каждого из управляемых переключающих элементов, которые реализуют совокупности LDP. Вместо этого слой виртуализации 515 однократно преобразует данные LFP в данные UPCP всех управляемых переключающих элементов, которые реализуют совокупности LDP. Подобным образом, приложение виртуализации экономит вычислительные ресурсы, которые в обратном случае были бы потрачены на выполнение преобразования совокупностей LDP в данные СРСР столько раз, сколько имеется управляемых переключающих элементов, которые реализуют совокупности LDP.

Слой настройки под пользователя 520 содержит UPCP 546 и СРСР 550, которые могут быть использованы для выражения входных и выходных данных для этого слоя. Слой настройки под пользователя содержит набор модулей (не показаны) для преобразования данных UPCP в UPCP 546 в данные СРСР в СРСР 550. В некоторых примерах осуществления, слой настройки под пользователя 520 использует механизм отображения таблиц nLog для выполнения этого преобразования. Слой настройки под пользователя содержит также набор модулей (не показаны) для перемещения данных СРСР из СРСР 550 слоя подстройки под пользователя 520 в управляемые переключающие элементы 525.

Данные СРСР, которые перемещаются к каждому управляемому переключающему элементу, являются специфичными для этого управляемого переключающего элемента. Данные СРСР, хотя эти данные именуются как "физические" данные, позволяют управляемому переключающему элементу выполнять физические операции переключения в обеих областях обработки как физических, так и логических данных. В некоторых примерах осуществления, слой настойки под пользователя 520 исполняется в отдельном экземпляре контроллера для каждого из управляемых переключающих элементов 525.

В некоторых примерах осуществления слой настройки под пользователя 520 не исполняется в экземпляре контроллера. Слой настройки под пользователя 515 в этих примерах осуществления находится в управляемых переключающих элементах 525. Поэтому, в этих примерах осуществления, слой виртуализации 515 пересылает данные UPCP на управляемые переключающие элементы. Каждый управляемый переключающий элемент будет настраивать данные UPCP в данные СРСР, специфичные для этого управляемого переключающего элемента. В некоторых из этих примеров осуществления, демон контроллера будет исполняться в каждом управляемом переключающем элементе и будет проводить преобразование универсальных данных в заказные данные управляемого переключающего элемента. Демон контроллера будет описан несколько позднее.

В некоторых примерах осуществления, заказные данные физической плоскости управления, которые распространяются на управляемый переключающий элемент 525, инициируют этот переключающий элемент на выполнение физических операций продвижения сетевых данных (например, пакетов), базируясь на логических значениях, определенных в логической области. В частности, в некоторых примерах осуществления, данные заказной плоскости физического управления специфицируют потоковые входные сообщения, которые содержат логические значения. Эти логические значения включают логические адреса, логические номера портов и проч., которые используются для продвижения сетевых данных в логической области. Эти потоковые входные сообщения также отображают логические значения в физические значения, определенные в физической области, так что управляемый переключающий элемент может выполнять логические операции продвижения сетевых данных исполнением физических операций продвижения данных, базируясь на логических значениях. Подобным образом, данные физической плоскости управления поддерживают реализацию логических переключающих элементов через управляемые переключающие элементы. Несколько примеров использования переданных данных физической плоскости управления для реализации обработки логических данных в управляемых переключающих элементах описаны дополнительно в заявке на патент США 13/177,535, поданной 6 июля 2011 г. Патентная заявка США 13/177,535 введена здесь ссылкой.

Данные плоскости управления, которые обрабатываются слоем конвейера управляющих данных 500, становятся тем более глобальными, чем выше будет находиться слой. То есть данные логической плоскости управления в слое управления 510 будут распространяться на всю совокупность управляемых переключающих элементов, которые реализуют логический переключающий элемент, определенный этими данными логической плоскости управления. В отличие от этого, данные заказной плоскости физического управления в слое настройки под пользователя 520 являются локальными и специфичными для каждого из управляемых переключающих элементов, который реализуют этот логический переключающий элемент.

В. Экземпляры многих контроллеров

На Фиг. 6 иллюстрируется распределенная система сетевого управления 600 некоторых примеров осуществления со многими экземплярами контроллеров. Эта распределенная система управляет многими переключающими элементами 690 тремя экземплярами контроллеров 605, 610 и 615. В некоторых примерах осуществления, распределенная система 600 предоставляет возможность различным экземплярам контроллеров управлять операциями одного и того же переключающего элемента или различных переключающих элементов. Как показывается на Фиг. 6, каждый экземпляр содержит модуль ввода 620, модуль управления 625, записи 635, структуру вторичной памяти (например, PTD) 640, интерфейс связи между контроллерами 645, интерфейс связи управляемого переключающего элемента 650.

Модуль ввода 620 экземпляра контроллера аналогичен слою трансляции входных данных 505, описанному выше со ссылкой на Фиг. 5, в том, что модуль ввода 620 получает входные данные от пользователей и транслирует входные данные в данные LCP, которые модуль управления 625 будет распознавать и обрабатывать. Как было упомянуто выше, в некоторых примерах осуществления входные данные существуют в форме вызовов API. Модуль ввода 620 пересылает данные LCP на модуль управления 625.

Модуль управления 625 экземпляра контроллера аналогичен слою управления 510 в том, что модуль управления 625 преобразует данные LCP в данные LFP и пересылает данные LFP в модуль виртуализации 630. Кроме того, модуль управления 625 определяет, являются ли полученные данные LCP данными LDPS, которые управляются этим экземпляром контроллера. Если экземпляр контроллера является задающим контроллером LDPS для данных LCP (то есть логическим контроллером, управляющим LDPS), то модуль виртуализации экземпляра контроллера будет далее обрабатывать данные. В противном случае, модуль управления 625 некоторых примеров осуществления сохраняет данные LCP во вторичной памяти 640.

Модуль виртуализации 630 экземпляра контроллера аналогичен слою виртуализации 515 в том, что модуль виртуализации 630 преобразует данные LFP в данные UPCP. Модуль виртуализации 630 некоторых примеров осуществления пересылает затем данные UPCP на другой экземпляр контроллера через интерфейс связи между контроллерами 645 или на управляемые переключающие элементы через интерфейс связи управляемых переключающих элементов 650.

Модуль виртуализации 630 пересылает данные UPCP на другой экземпляр, когда другой экземпляр контроллера является физическим контроллером, который ответственен за управление по меньшей мере одним из управляемых переключающих элементов, который реализует LDPS. Это происходит в случае, когда экземпляр контроллера, на котором модуль виртуализации 630 сгенерировал данные UPCP, является как раз логическим контроллером, ответственным за определенную LDPS, но не является физическим контроллером или базовым контроллером, ответственным за управляемые переключающие элементы, которые реализуют LDPS.

Модуль виртуализации 630 пересылает данные UPCP на управляемые переключающие элементы, когда управляемые переключающие элементы сконфигурированы для преобразования данных UPCP в данные СРСР, специфичные для этих управляемых переключающих элементов. В этом случае, экземпляр контроллера не будет иметь слой настройки под пользователя или модуль, который будет выполнять преобразование данных UPCP в данные СРСР.

Записи 635, в некоторых примерах осуществления, являются набором записей, хранимых в структуре данных реляционной базы данных экземпляра контроллера. В некоторых примерах осуществления, некоторые или все из входных модулей, управляющих модулей и модулей виртуализации используют, обновляют и управляют записями, хранимыми в структуре данных реляционной базы данных. То есть входные и/или выходные данные этих модулей хранятся в структуре данных реляционной базы данных.

В некоторых примерах осуществления, система 600 обслуживает одинаковые записи данных переключающих элементов в структуре данных реляционной базы данных каждого экземпляра, в то время как в других примерах осуществления система 600 позволяет структурам данных реляционной базы данных различных экземпляров хранить различные наборы записей данных переключающих элементов, базируясь на LDPS или многих LDPS, которыми управляется каждый экземпляр контроллера.

PTD 640 некоторых примеров осуществления является структурой вторичной памяти для хранения данных сетевой конфигурации, специфичной для пользователя (то есть данных LCP, преобразованных из входных данных в форме вызовов API). В некоторых примерах осуществления, PTD каждого экземпляра контроллера хранит данные конфигурации для всех пользователей, использующих систему 600. Экземпляр контроллера, который получает входные данные пользователя, пересылает данные конфигурации на многие PTD других экземпляров контроллеров, так что каждый PTD каждого экземпляра контроллера имеет в этом примере осуществления все конфигурационные данные для всех пользователей. Однако в других примерах осуществления PTD экземпляра контроллера хранит только конфигурационные данные определенной LDPS, которой управляется этот экземпляр контроллера.

Предоставив различным экземплярам контроллера возможность хранить одинаковые или пересекающиеся конфигурационные данные и/или записи структуры вторичной памяти, система будет улучшать свою полную устойчивость к ошибкам защитой от потери данных из-за отказа любого сетевого контроллера (или отказа экземпляра структуры данных реляционной базы данных и/или экземпляра структуры вторичной памяти). Например, дублирование PTD по экземплярам контроллеров позволяет экземпляру отказавшего контроллера быстро перезагрузить PTD из другого экземпляра.

Интерфейс связи между контроллерами 645 используется (например, экспортером, не показан) для установления канала связи (например, канала RPC) с другим экземпляром контроллера. Как показано, интерфейсы связи между контроллерами поддерживают обмен данными между различными экземплярами контроллеров 605-615.

Интерфейс связи управляемого переключающего элемента 650, как было упомянуто выше, поддерживает связь между экземпляром контроллера и управляемым переключающим элементом. В некоторых примерах осуществления, интерфейс связи управляемых переключающих элементов используется для распространения данных UPCP, сформированных модулем виртуализации 630, к каждому управляемому переключающему элементу, который может преобразовывать универсальные данные в заказные данные.

Для некоторых или всех связей между распределенными экземплярами контроллеров система 600 использует администраторов координации (СМ) 655. CM 655 в каждом экземпляре предоставляет экземпляру возможность координировать с другими экземплярами определенные действия. Различные примеры осуществления используют СМ для координации различных совокупностей действий между экземплярами. Примерами таких действий является запись в структуру данных реляционной базы данных, запись в PTD, управление переключающими элементами, поддержка связи между контроллерами, касающаяся отказоустойчивости экземпляров контроллеров и проч. Также многие СМ используются для поиска задающих контроллеров LDPS и задающих контроллеров управляемых переключающих элементов.

Как было упомянуто выше, различные экземпляры контроллеров системы 600 могут управлять операциями одних и тех же переключающих элементов или различных переключающих элементов. Распределением управления этими операциями по нескольким экземплярам, система может более легко расширяться для управления дополнительными переключающими элементами. В частности, система может распределять управление различными переключающими элементами на различные экземпляры контроллеров, чтобы пользоваться преимуществом возможностей, которые могут быть реализованы использованием многих экземпляров контроллеров. В такой распределенной системе каждый экземпляр контроллера может иметь уменьшенное число переключающих элементов, которыми он управляет, снижая тем самым объем вычислений, которые необходимо выполнить каждому контроллеру для генерации и распространения потоковых входных сообщений по переключающим элементам. В других примерах осуществления, использование многих экземпляров контроллеров позволяет создавать расширяемую сетевую систему управления. Вычисление того, как наилучшим образом распределять таблицы сетевых потоков в больших сетях является сложной задачей ЦП. Разделением обработки по экземплярам контролеров в системе 600 может использоваться совокупность большего числа, но менее мощных, компьютерных систем для создания расширяемой сетевой системы управления, способной управлять большими сетями.

Для распределения рабочей нагрузки и для устранения конфликтующих операций между различными экземплярами контроллеров, система 600 некоторых примеров осуществления назначает один экземпляр контроллера (например, 605) в системе 600 в качестве задающего контроллера LDPS и/или любого заданного управляемого переключающего элемента (то есть в качестве логического контроллера или физического контроллера). В некоторых примерах осуществления, каждый экземпляр задающего контроллера хранит в своей структуре данных реляционной базы данных только данные, относящиеся к управляемым переключающим элементам, которые управляются задающим контроллером.

В некоторых примерах осуществления, как было отмечено выше, несколько СМ поддерживают сообщения между контроллерами, относящиеся к отказоустойчивости экземпляров контроллеров. Например, несколько СМ реализуют связь между контроллерами через вторичную память, описанную выше. Экземпляр контроллера в управляющей системе может отказать по многим причинам (например, аппаратный отказ, программный отказ, сетевой отказ и проч.). Различные примеры осуществления могут использовать различные технологии определения того, отказал ли экземпляр контроллера. В некоторых примерах осуществления, для определения того, отказал ли экземпляр контроллера в управляющей системе, используется протокол консенсуса. В то время как некоторые из этих примеров осуществления для реализации протоколов консенсуса могут использовать Apache Zookeeper, другие примеры осуществления могут реализовывать протокол консенсуса другими способами.

Некоторые примеры осуществления СМ 655 могут использовать заданные длительности ожидания для определения того, отказал ли экземпляр контроллера. Например, если СМ экземпляра контроллера не отвечает на сообщение (например, посланное от другого СМ другого экземпляра контроллера в управляющей системе) в течение определенного времени (т.е. определенной величины длительности ожидания), то этот не отвечающий экземпляр контроллера определяется как отказавший. В других примерах осуществления могут использоваться другие способы определения того, отказал ли экземпляр контроллера.

Когда отказывает экземпляр задающего контроллера, то необходимо определить новый задающий контроллер для совокупностей LDP и переключающих элементов. В некоторых примерах осуществления СМ 655 такое определение проводится выполнением процесса выбора задающего контроллера, при котором выбирается экземпляр задающего контроллера (например, для декомпозиции управления совокупностями LDP и/или для декомпозиции управления переключающими элементами). СМ 655 некоторых примеров осуществления может выполнять процесс выбора задающего контроллера для подбора нового экземпляра задающего контроллера как для совокупностей LDP, так и для тех переключающих элементов, задающим контроллером которых был отказавший экземпляр контроллера. Однако СМ 655 других примеров осуществления может выполнять (1) процесс выбора задающего контроллера для подбора нового экземпляра задающего контроллера совокупностей LDP, задающим контроллером которых был отказавший экземпляр контроллера и (2) другой процесс выбора задающего контролера для подбора нового экземпляра задающего контроллера для переключающих элементов, задающим контроллером которых был отказавший экземпляр контроллера. В этих случаях СМ 655 может определять два различных экземпляров контроллеров, как новых экземпляров контроллеров: один - для совокупностей LDP, задающим контроллером которых был отказавший экземпляр контроллера, а другой - для переключающих элементов, задающим контроллером которых был отказавший экземпляр контроллера.

Альтернативно или совместно, в некоторых примерах осуществления, контроллеры в кластере контроллеров исполняют алгоритм консенсуса для определения доминантного контроллера, как было упомянуто выше. Доминантный контроллер разделяет задачи, за которые ответственен каждый экземпляр контроллера в кластере, назначением задающего контроллера для определенного элемента работы, и в некоторых случаях назначает контроллер, находящийся в горячем резерве, принимающий на себя работу в случае, если отказывает задающий контролер.

В некоторых примерах осуществления, процесс выбора задающего контроллера выполняется также для декомпозиции управления совокупностями LDP и/или управления переключающими элементами, когда экземпляр контроллера добавляется к управляющей системе. В частности, в некоторых примерах осуществления СМ 655 проводит процесс выбора задающего контроллера, когда управляющая система 600 обнаруживает изменение в принадлежности экземпляров контроллеров к управляющей системе 600. Например, СМ 655 может проводить процесс выбора задающего контроллера для перераспределения части управления совокупностями LDP и/или управления переключающими элементами от существующих экземпляров контроллеров на новый экземпляр контроллера, когда управляющая система 600 обнаруживает, что к управляющей системе 600 был добавлен новый сетевой контроллер. Однако в других примерах осуществления, перераспределение части управления совокупностями LDP и/или управления переключающими элементами от существующих экземпляров контроллеров на новый экземпляр контроллера не возникает, когда управляющая система 600 обнаруживает, что к управляющей системе 600 был добавлен новый сетевой контроллер. Вместо этого, управляющая система 600, в этих примерах осуществления, назначает не назначенные совокупности LDP и/или переключающие элементы (например, новые совокупности LDP и/или переключающие элементы или совокупности LDP и/или переключающие элементы из отказавшего сетевого контроллера) на новый экземпляр контроллера, когда управляющая система 600 обнаруживает не назначенные совокупности LDP и/или переключающие элементы.

С. Декомпозиция управления совокупностями LDP и управляемыми переключающими элементами

На Фиг. 7 иллюстрируется пример определения экземпляра задающего контроллера переключающего элемента (то есть физического контроллера) в распределенной системе 700, которая аналогична системе 600 на Фиг. 6. В этом примере два контроллера 705 и 710 управляют тремя переключающими элементами S1, S2 и S3 двух различных пользователей А и В. Два пользователя посредством двух приложений управления 715 и 720 специфицируют две различные совокупности LDP 725 и 730, преобразуемые в многочисленные записи, которые идентично хранятся в двух структурах данных реляционной базы данных 755 и 760 двух экземпляров контроллеров 705 и 710 приложениями виртуализации 745 и 750 этих контроллеров.

В примере, показанном на Фиг. 7, оба приложения управления 715 и 720 обоих контроллеров 705 и 710 могут модифицировать записи переключающего элемента S2 обоих пользователей А и В, но задающим контроллером этого переключающего элемента является только контроллер 705. Этот пример иллюстрирует два различных сценария. В первом сценарии используется контроллер 705, который обновляет запись S2b1 в переключающем элементе S2 пользователя В. Во втором сценарии используется контроллер 705, который обновляет записи S2a1 в переключающем элементе S2 после того, как приложение управления 720 обновляет запись S2a1 переключающего элемента S2 и пользователя А в структуре данных реляционной базы данных 760. В примере, представленном на Фиг. 7, это обновление направляется из структуры данных реляционной базы данных 760 контроллера 710 в структуру данных реляционной базы данных 755 контроллера 705, а вслед за этим направляется на переключающий элемент S2.