Изобретение относится к области телекоммуникаций, а именно к области диагностирования и контроля технического состояния информационно-телекоммуникационных сетей связи в условиях информационно-технических воздействий.

Под информационно-телекоммуникационной сетью связи понимается совокупность информационно-вычислительных систем, объединенных системой передачи данных (Центр стратегических оценок и прогнозов. Информационная война и защита информации. Словарь основных терминов и определений, www.csef.ru Москва 2011, с. 25).

В качестве элементов сети связи рассматриваются: узлы связи, средства связи, каналы (линии) связи (п. 1.7. стр. 74, Ермишян А.Г. Теоретические основы построения систем военной связи в объединениях и соединениях: Учебник. Часть 1. Методологические основы построения организационно-технических систем военной связи. СПб.: ВАС, 2005. 740 с.).

Под информационно-техническими воздействиями понимается применение способов и средств воздействия на информационно-технические объекты и технику в интересах достижения поставленных целей (Центр стратегических оценок и прогнозов. Информационная война и защита информации. Словарь основных терминов и определений www.csef.ru Москва 2011, стр. 25).

Известен "Способ мониторинга безопасности автоматизированных систем", патент РФ №2355024, G06F 15/00, G06F 17/00, опубликованное 10.05.2009. Способ заключается в следующей последовательности действий. Предварительно задают множество контролируемых параметров, характеризующих безопасность автоматизированных систем, группируют их, причем каждая группа контролируемых параметров характеризует безопасность структурного элемента и/или функционального процесса автоматизированных систем. Далее задают множество эталонных значений контролируемых параметров и их групповые коэффициенты важности. Для каждой группы задают максимальное и минимальное значения временных интервалов измерений значений контролируемых параметров и момент времени формирования отчета о безопасности автоматизированной системы, устанавливают значение интервала времени измерений контролируемых параметров группы, равным максимальному, а затем выполняют цикл измерений значений контролируемых параметров и сравнения их с эталонными. В случае их совпадения цикл анализа повторяют до наступления момента времени формирования отчета, а при несовпадении - запоминают их, корректируют значение временного интервала измерений. После этого сравнивают откорректированное значение с минимальным, при его достижении формируют сигнал тревоги о выходе контролируемых параметров в группе за пределы допустимых значений. Блокируют работу элементов автоматизированной системы, параметры которых вышли за пределы допустимых значений и формируют отчет о состоянии автоматизированной системы, в который включают сведения о заблокированных элементах автоматизированной системы.

Недостатками данного способа является низкая защищенность сети связи от информационно-технических воздействий в связи с отсутствием возможности динамического изменения параметров сети связи в признаковом пространстве, а также отсутствием мониторинга признаков и (или) действий злоумышленника по вскрытию сети связи и воздействию на сеть связи, низкая достоверность оценки эффективности использования ресурсов вскрытия и воздействия злоумышленника при информационно-технических воздействиях на сеть связи;

Наиболее близким аналогом (прототипом) по технической сущности к предлагаемому техническому решению является "Способ построения защищенной системы связи", патент РФ №2459370, С2 H04L 12/00 (2006/01), опубликованное 20.08.2012, бюл. №23.

Способ-прототип заключается в том, что развертывают первую систему связи, содержащую m осевых и n рокадных линий связи, в местах пересечения которых развертывают опорные узлы связи. Развертывают узлы доступа и линии связи, соединяющие узлы доступа с опорными узлами связи. Задают предельное время нахождения элементов развертываемой системы связи в стационарном состоянии (tпред), определяющееся временем их вскрытия и поражения, а также требованиями собственной системы управления. Задают требования к элементам и системе связи по защищенности, задают dz - количество демаскирующих признаков элементов системы связи, где z=1,2,…,Z, Z - количество категорий важности р-х демаскирующих признака элемента системы связи. Задают вариационный размах изменения значений демаскирующих признаков (xp min<xp<xp max) задают для каждого демаскирующего признака требуемое значение информативности Gтреб. Заблаговременно до начала развертывания второй системы связи, в месте ее предполагаемого развертывания и функционирования измеряют значения демаскирующих признаков для первой системы связи, уже функционирующей на заданной территории. Выбирают вариант размещения элементов второй системы связи и моделируют совместное функционирование первой и второй системы связи по критерию равномерного (минимального) изменения информативности демаскирующих признаков. Рассчитывают значения информативности демаскирующих признаков первой и второй системы связи, по результатам моделирования для каждого демаскирующего признака сравнивают значения рассчитанных и допустимых значений информативности демаскирующих признаков первой и второй системы связи. Если условие G>Gтреб не выполняется, то выбирают другой вариант размещения элементов развертываемой системы связи и моделируют функционирование первой и второй системы связи до тех пор, пока не будет выполняться условие G>Gтреб для демаскирующих признаков (dz). Если выполняется условие G>Gтреб, тогда планируют и развертывают вторую систему связи, включают оборудование, производят настройку каналов, линий связи и осуществляют процесс функционирования первой и второй системы связи, при котором производят ее реконфигурацию за время, не превышающее предельное (tпред).

Однако способ-прототип имеет следующие недостатки - низкую защищенность сети связи от информационно-технических воздействий в связи с отсутствием возможности динамического изменения параметров сети связи в признаковом пространстве, а также отсутствие мониторинга признаков и (или) действий злоумышленника по вскрытию сети связи и воздействию на сеть связи, низкую достоверность оценки эффективности использования ресурсов вскрытия и воздействия злоумышленника при его информационно-технических воздействиях на сеть связи.

Задачей изобретения является создание способа динамического управления параметрами сети связи в признаковом пространстве, позволяющего расширить возможности способа прототипа за счет повышения защищенности сети связи от информационно-технических воздействий путем динамического изменения параметров сети связи в признаковом пространстве, мониторинга признаков и (или) действий злоумышленника по вскрытию сети связи и воздействию на сеть связи, а также повышения достоверности оценки эффективности использования ресурсов вскрытия и воздействия злоумышленника при информационно-технических воздействиях на сеть связи.

Задача изобретения решается тем, что в способе динамического управления параметрами сети связи в признаковом пространстве, создают физическую модель создаваемой сети связи (п. 1.2 стр. 6, Галкин А.П. и д.р. Моделирование каналов систем связи. Москва: Связь 1979. 94 с.).

Заблаговременно до начала развертывания создаваемой сети связи измеряют параметры характеризующие топологию функционирующих в указанном районе сетей связи

Ранжируют (R) измеренные параметры функционирующих сетей связи и выбирают наиболее значимые.

Исходя из функционального назначения каждого элемента определяют технические параметры

Осуществляют выбор сетей из функционирующих сетей связи. При этом технические параметры элементов функционирующих сетей связи соответствуют техническим параметрам элементов создаваемой сети связи. Выбор осуществляется путем сравнения значений технических параметров элементов выбранной функционирующей сети связи

На основании физической модели создаваемой сети связи и исходя из проектной документации осуществляют развертывание аппаратуры и техники связи, настройку аппаратуры связи, линий связи и приведение сети связи в готовность к использованию по назначению. Далее осуществляется функционирование созданной сети связи.

Дополнительно создают базу данных измеренных параметров

Заблаговременно до начала развертывания создаваемой сети связи на основе анализа параметров средств вскрытия и воздействия злоумышленника осуществляют идентификацию оборудования злоумышленника (стр. 75, Ищенко У.П., Филиппова А.К. Криминалистика: Учебник. Высшее образование Москва 2007. 1274 с.), создают базу данных измеренных параметров средств вскрытия и воздействия злоумышленников на сети связи и записывают их в ячейки памяти. Измеряют технические параметры средств вскрытия сети связи

Создают физические модели действий злоумышленников (Сетевая модель OSI / http://russian-texts.ru/Модель) по вскрытию

Измеряют количество деструктивных воздействий со стороны злоумышленника на элементы функционирующих сетей связи (Vnij) и параметры деструктивного воздействия

На основании технических параметров

Если ни одна из выбранных сетей связи (N′) по своим техническим параметрам

Если ни одна из выбранных сетей связи (N′) не удовлетворяет требованиям предъявляемым к техническим параметрам

Если ни одна из выбранных сетей связи (N″) по своим техническим параметрам

Рассчитывают коэффициенты контраста, технических параметров элементов создаваемой сети связи

Сравнивают величину

Определяют минимальные значения параметров

Осуществляют проектирование вариантов (моделей) ложного и резервного функционирования (п. 5.4 стр. 133-146, гл. 7 стр 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М. Москва 2006. 352 с.) сети связи.

Проектирование вариантов (моделей) резервного функционирования сети связи (элемента сети связи) осуществляется за счет использования других режимов работы аппаратуры связи, каналов связи, видов аппаратуры связи (радио, радио-релейная и др. сети (направления) связи). При разработке вариантов (моделей) резервного функционирования сети связи (элемента сети связи) используется аналогичная последовательность как и при проектировании создаваемой сети связи.

Задача проектирования вариантов (моделей) ложного функционирования заключается в создании информационной последовательности передаваемой по каналу связи во время деструктивного воздействия осуществляемого злоумышленником на сеть связи. Для введения злоумышленника в заблуждение, по каналу связи подвергающемуся воздействию передается созданная ложная информационная последовательность (Математическая теория передачи информации / http://bourabai.kz/tpoi/inform/math.htm).

Во время функционирования созданной сети связи осуществляют непрерывный мониторинг параметров

При изменении параметров

Во время функционирования сети связи осуществляют постоянный мониторинг признаков и (или) действий злоумышленника по вскрытию созданной сети связи. На основании заданных критериев фиксируют факт начала вскрытия созданной сети связи злоумышленником. Критерии факта начала вскрытия созданной сети связи злоумышленником задаются на основании статистических данных (Например: для сетей связи функционирующих в Единой сети электросвязи одним из критериев начала вскрытия может служить сканирование нескольких портов Web сервера с использованием одного IP-адреса (п. 10.7.2. Сканирование портов / Linix глазами хакера http://wm-help.net/lib/b/book/2677999886/355)).

Исходя из статистических данных и индивидуальных особенностей аппаратуры вскрытия, имеющейся у злоумышленника принимают решение о идентификации злоумышленника (Например: одним из вариантов идентификации злоумышленника может быть определение IP-адреса злоумышленника (Как определить адрес хакера / Конференция iXBT.com / http:// forum.ixbt.com).

На основе идентификации злоумышленника и статистических данных прогнозируют действия злоумышленника по вскрытию созданной сети связи и параметры вскрытия сети связи

На основе идентификации злоумышленника и статистических данных прогнозируют действия злоумышленника по деструктивному воздействию на созданную сеть связи

Осуществляют сравнение смоделированных значений технических параметров

Осуществляют постоянный мониторинг признаков и (или) действий злоумышленника по деструктивному воздействию на созданную сеть связи. На основании заданных критериев фиксируют факт и время начала воздействия на созданную сеть связи (Для сетей связи функционирующих в Единой сети электросвязи одним из критерием начала информационно-технического воздействия может служить появление ошибок 403 и 500, резкое увеличение трафика (http://www.setup.ru/client/subscription/68)).

На основании анализа статистических данных и индивидуальных особенностей аппаратуры воздействия имеющейся у злоумышленника принимают решение о идентификации злоумышленника (Одним из вариантов идентификации злоумышленник может быть определение IP-адреса злоумышленника (Как определить адрес хакера / Конференция iXBT.com / http:// forum.ixbt.com).

Если злоумышленник не был идентифицирован при мониторинге признаков и (или) действий злоумышленника по вскрытию созданной сети связи, прогнозируют действия злоумышленника по деструктивному воздействию на созданную сеть связи

Прогнозируют параметры деструктивного воздействия на созданную сеть связи

Сравнивают спрогнозированные

Если фактические параметры созданной сети связи подверженной деструктивному воздействию

Прогнозируют изменение параметров элемента сети связи подвергшегося воздействию

В том случае если прогнозированные значения параметров созданной сети связи

По окончании деструктивного воздействия на основе анализа значений измеренных параметров деструктивного воздействия на созданную сеть связи осуществляют оценку возможностей злоумышленника по вскрытию созданной сети связи и деструктивному воздействию на нее. Определяют количество средств вскрытия сети связи, имеющихся у злоумышленника, средств деструктивного воздействия, а также насколько точно злоумышленник вскрыл созданную сеть связи и воздействовал на нее (Добрышин М.М. и др. «Оценка защищенности беспроводных сетей связи» Журнал "Радиотехника электроника и связь" "II Международная научно-техническая конференция" Омск 2013 г. С. 312). Записывают измеренные параметры возможностей злоумышленника по вскрытию и воздействию на сеть связи в ячейки памяти базы данных.

Прекращают работу используемых вариантов резервного и ложного функционирований. На основании анализа возможностей злоумышленника по вскрытию сети связи и воздействию на нее принимают решение о реконфигурации созданной сети связи с целью, обеспечения требуемых значений параметров функционирования созданной сети связи.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении назначения.

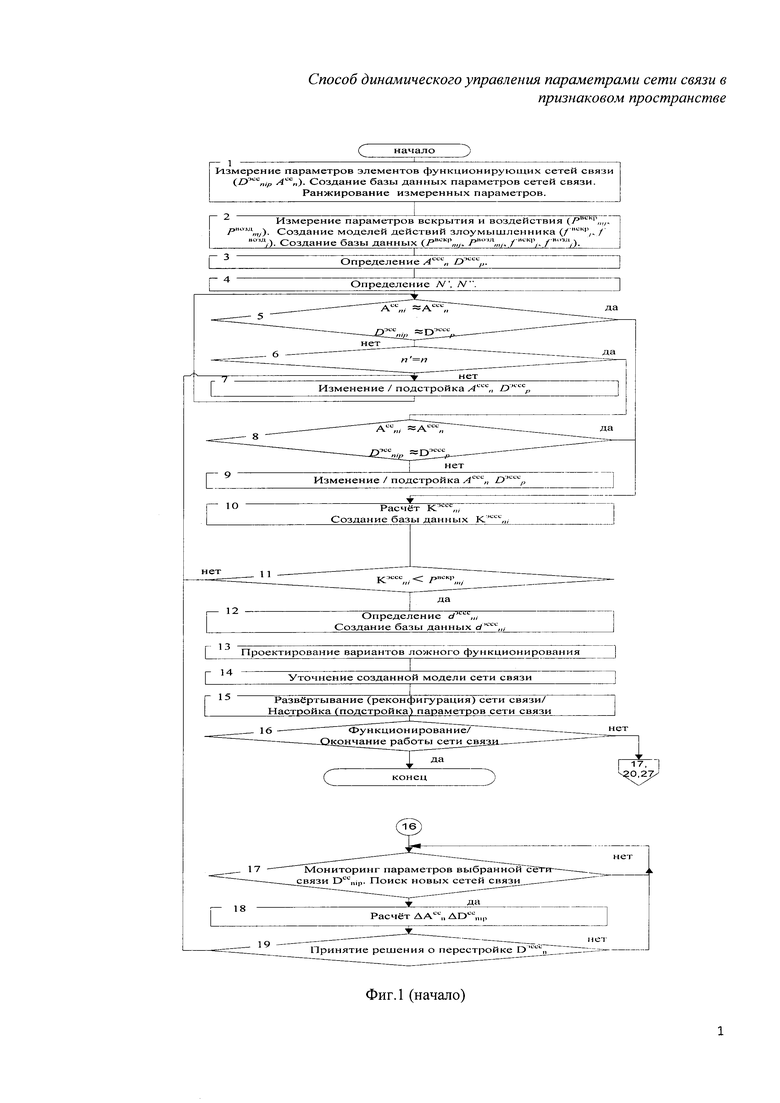

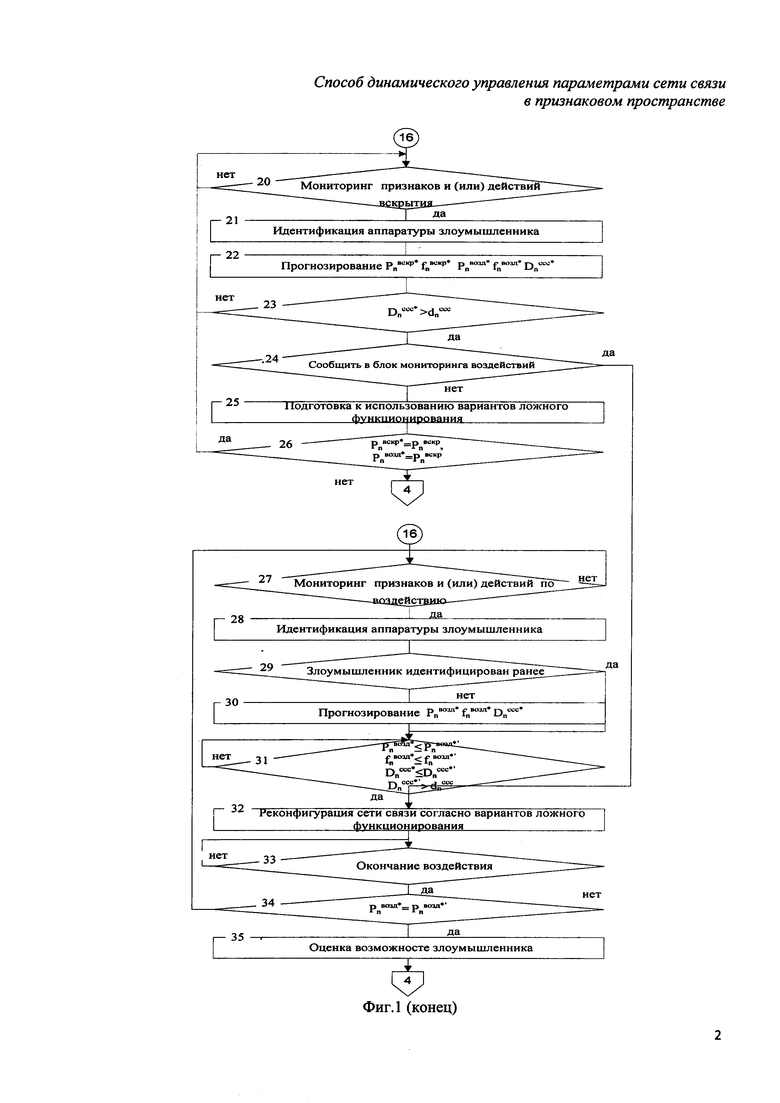

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - структурно-логическая последовательность динамического управления параметрами сети связи в признаковом пространстве;

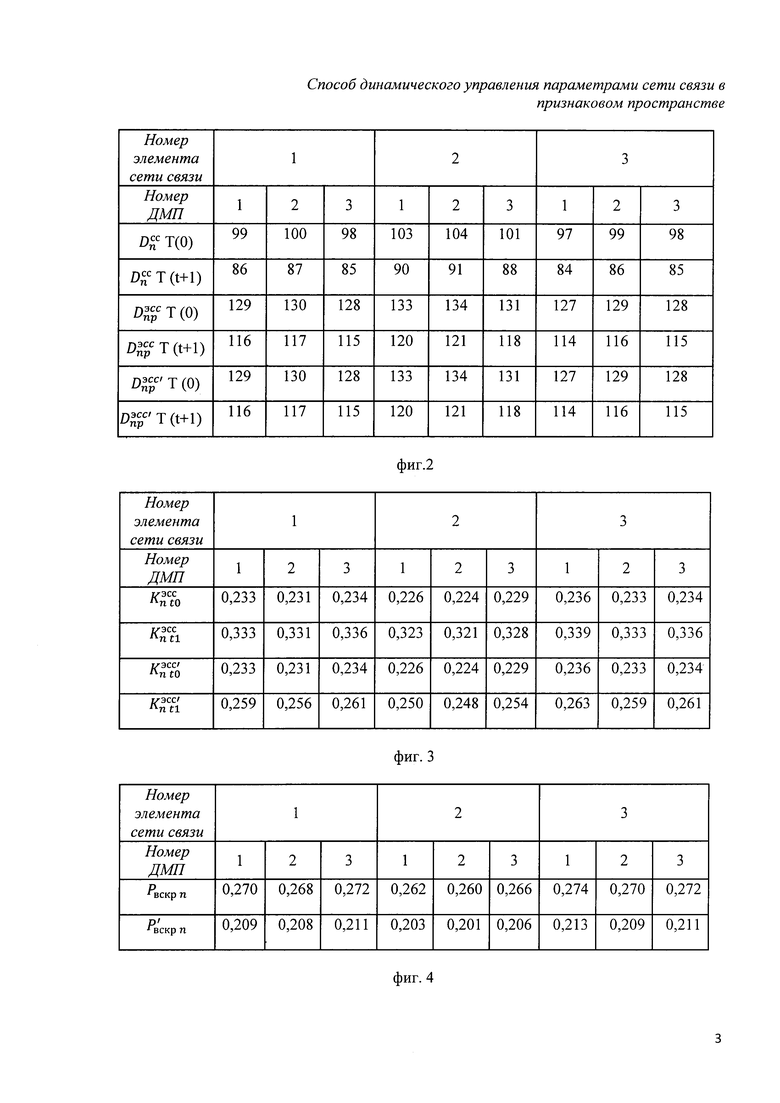

фиг. 2 - таблица исходных данных определяющих параметры функционирующей и создаваемой сетей связи;

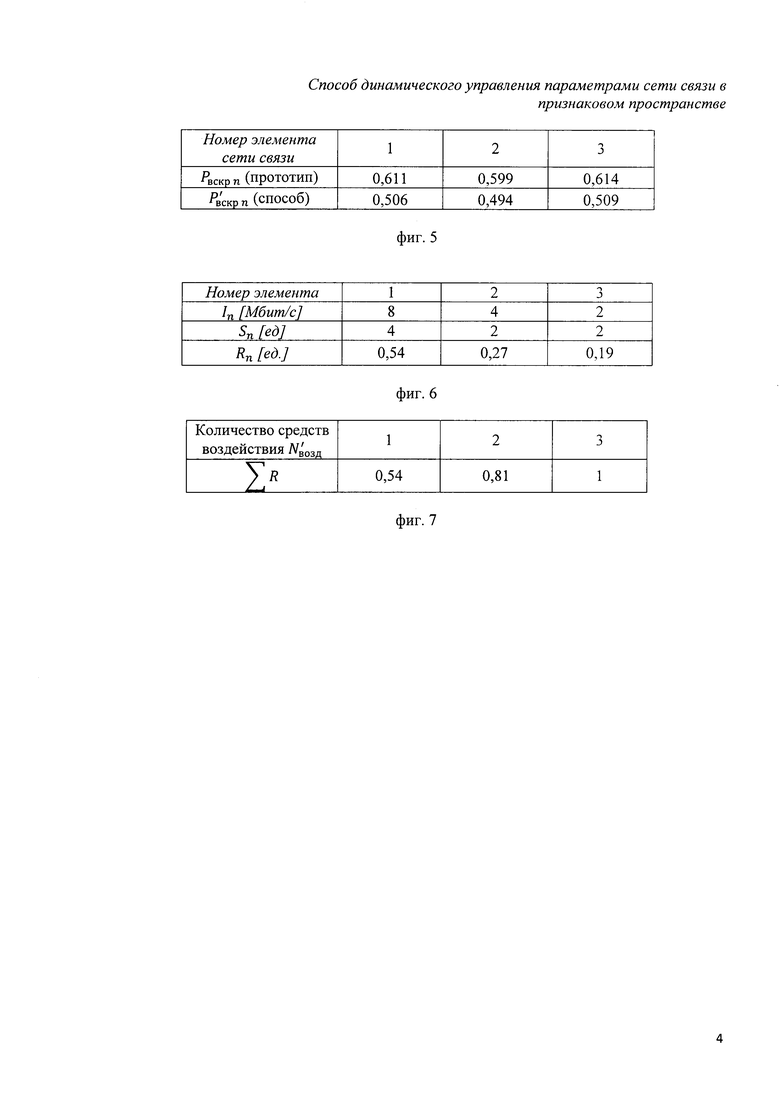

фиг. 3 - таблица результатов расчета коэффициентов контраста созданной сети связи;

фиг. 4 - таблица расчета вероятности вскрытия технических параметров элементов сети связи;

фиг. 5 - таблица расчета вероятности вскрытия элемента сети связи;

фиг. 6 - таблица исходных значений характеристик элементов сети связи используемых для расчета весовых коэффициентов элементов сети связи;

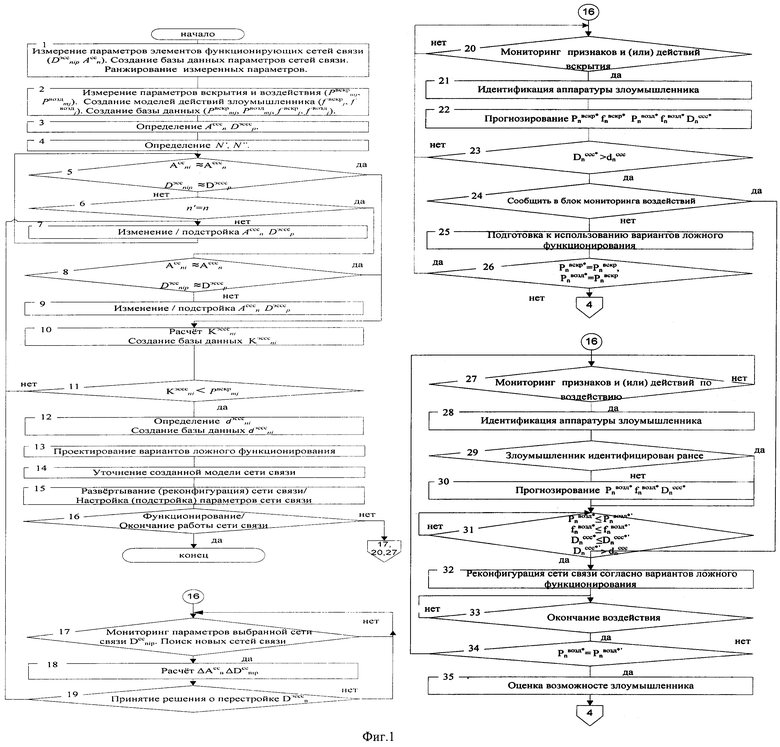

фиг. 7 - таблица расчета эффективности информационно-технического воздействия на сеть связи;

Заявленный способ поясняется структурно-логической последовательностью (фиг. 1), где в блоке 1 заблаговременно до начала развертывания создаваемой сети связи измеряют технические параметры элементов функционирующих в указанном районе сетей связи

В блоке 2 заблаговременно до начала развертывания создаваемой сети связи измеряют параметры вскрытия сети связи злоумышленником

В блоке 3 определяют технические параметры определяющие топологию создаваемой сети связи

В блоке 4 определяют сети связи (N′) на которые осуществлялась наименьшее количество деструктивных воздействий.

На основании технических параметров

Если ни одна из выбранных сетей связи (N′) по своим техническим параметрам

Если ни одна из выбранных сетей связи (N′) (счетчик находится в блоке 6) не удовлетворяет требованиям предъявляемым к техническим параметрам

Если ни одна из выбранных сетей связи (N′) по своим техническим параметрам

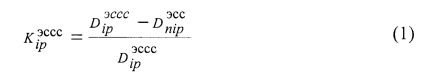

Если в блоке 5 или в блоке 8 условие было выполнено в блоке 10 рассчитывают коэффициенты контраста, технических параметров элементов создаваемой сети связи

где

В блоке 11 сравнивают коэффициенты контраста технических параметров элементов создаваемой сети связи

Если условие (2) не выполняется принимается решение о подстройке технических параметров

В блоке 12 определяют минимальные параметры сетей связи подвергшихся деструктивному воздействию, при которых создаваемая сеть связи будет выполнять функциональные задачи

В блоке 13 осуществляют проектирование вариантов ложного и резервного функционирования (принципы проектирования идентичны л. 5.4 стр. 133-146, гл. 7 стр 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М. Москва 2006. 352 с.).

В блоке 14 производят уточнение создаваемой модели сети связи, осуществляют разработку технической документации.

На основании разработанной модели и исходя из проектной документации в блоке 15 осуществляют развертывание (реконфигурацию) аппаратуры и техники связи, настройку аппаратуры и приведение сети связи в работоспособное состояние.

В блоке 16 осуществляется функционирование созданной сети связи.

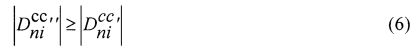

В блоке 17 осуществляется постоянный мониторинг технических параметров сети связи наиболее точно удовлетворяющей техническим требованиям

Если одно из равенств (3-6) не выполняется то в блоке 18, осуществляют расчет изменения параметров выбранной функционирующей сети связи.

где

В блоке 19 принимается решение о перестройке р-х параметров созданной сети связи блоке 7 осуществляется перестройка параметров созданной сети связи и выполняют вышеуказанную последовательность.

Если условия (3-6) выполняются то продолжают осуществлять мониторинг в блоке 17.

Во время функционирования сети связи в блоке 20 осуществляют постоянный мониторинг признаков и (или) действий злоумышленника по вскрытию созданной сети связи. На основании выбранных критериев фиксируют факт начала вскрытия созданной сети связи.

В блоке 21 на основании статистических данных и индивидуальных особенностей аппаратуры вскрытия, имеющихся у злоумышленника, принимают решение об идентификации принадлежности аппаратуры определенному злоумышленнику.

На основе идентификации злоумышленника в блоке 22, прогнозируют параметры вскрытия сеть связи

Исходя из полученных моделей в блоке 23 сравнивают спрогнозированных параметров созданной сети связи подверженной деструктивному воздействию

Если условие (9) не выполняется продолжается мониторинг признаков и (или) действий злоумышленника по вскрытию созданной сети связи (блок 20). В том случае если условие (9) выполняется, в блоке 24 осуществляют передачу сведений о злоумышленнике и рассчитанных параметров деструктивного воздействия (блок 29), а также осуществляются мероприятия по подготовке созданной сети связи к использованию вариантов ложного и (или) резервного функционирования (блоке 25).

В блоке 26 сравнивают фактические значения параметров вскрытия сети связи и воздействия на сеть связи с статистическими значениями. Если указанные значения отличаются, то осуществляют создание новых ячеек памяти и запись в них измененных параметров вскрытия и воздействия (блок 2) злоумышленника.

Во время функционирования сети связи в блоке 27 осуществляют постоянный мониторинг признаков и (или) действий злоумышленника по деструктивному воздействия на созданную сеть связи. На основании выбранных критериев осуществляют фиксацию факта начала деструктивного воздействия на созданную сеть связи.

В блоке 28 на основании статистических данных индивидуальных особенностей принимают решение о идентификации принадлежности аппаратуры определенному злоумышленнику.

В блоке 29 принимается решение о верности идентификации злоумышленника (блок 24). Если злоумышленник не был ранее идентифицирован (блок 24) и (или) идентифицирован ранее не верно принимается решение прогнозирование параметров деструктивного воздействия на созданную сеть связи

Если злоумышленник был идентифицирован ранее верно (блок 24) или в на основании полученных моделей (блоке 30) в блоке 31 осуществляют сравнение прогнозируемых параметров деструктивного воздействия

Если параметры воздействия меньше прогнозируемых значений воздействий (10-13) продолжают оценку параметров воздействия в блоке 31.

Если одно из указанных неравенств (10-13) не выполняется принимают решение о реконфигурации сети связи согласно вариантов ложного функционирования.

В блоке 32 осуществляют реконфигурацию сети связи согласно вариантов ложного функционирования. Производят включение и настройку требуемого для реконфигурации оборудования и аппаратуры, перекоммутацию каналов и линий связи.

В блоке 33 производят измерение параметров деструктивного воздействия на созданную сеть связи и на основании выбранных критериев принимают решение об окончании деструктивного воздействия.

Если деструктивное воздействие злоумышленника на созданную сеть не окончено продолжают измерение параметров деструктивного воздействия в блоке 33.

Если деструктивное воздействие злоумышленника на созданную сеть связи окончено, то в блоке 34 осуществляют сравнение фактических параметров деструктивного воздействия на созданную сеть связи с аналогичными параметрами имеющимися в базе данных. В том случае если указанные значения параметров деструктивного воздействия на созданную сеть связи соответствуют имеющимся значениям производят реконфигурацию созданной сети связи согласно разработанной модели сети связи в блоке 14.

Если указанные значения параметров деструктивного воздействия на созданную сеть связи не соответствуют имеющимся значениям, или параметры сети связи подвергшейся воздействию не соответствуют заданным значениям, то в блоке 35 на основе имеющихся параметров деструктивного воздействия осуществляют оценку возможностей злоумышленника по вскрытию созданной сети связи и деструктивному воздействию на нее. Определяют количество средств вскрытия сети связи имеющихся у злоумышленника, а также средств деструктивного воздействия.

Если указанные значения параметров деструктивного воздействия на созданную сеть связи соответствуют имеющимся значениям и параметры сети связи подвергшейся воздействию соответствуют заданным значениям принимается решение о продолжении мониторинга признаков и (или) действий злоумышленника по деструктивному воздействия на созданную сеть связи.

Сформулированная задача изобретения подтверждается представленным расчетом заявленного способа.

Оценка эффективности заявленного способа производилась следующим образом. В качестве исходных данных использовались данные указанные на фигуре 2.

Расчет проводился в следующей последовательности:

Расчет повышения защищенности сети связи от информационно-технических воздействий, путем динамического изменения параметров элементов сети связи в признаковом пространстве проводился в следующей последовательности:

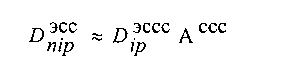

На 1-ом этапе осуществляют расчет значений коэффициентов контраста p-го технического параметра, n-го элемента сети связи в признаковом пространстве в начальный момент времени (t0) согласно формул:

где

Аналогично осуществляется расчет значений коэффициентов контраста

На 2-ом этапе осуществляется неплановое изменение параметров элементов сети связи выбранной в качестве наиболее точно удовлетворяющего заданным требованиям (фиг. 2).

На 3-ем этапе повторно рассчитывают коэффициенты контраста

Согласно методики представленной в способе - прототипе динамическая подстройка параметров элементов сети связи выбранной в качестве наиболее точно удовлетворяющей заданным требованиям при неплановом изменении параметров функционирующей сети не осуществляется, следовательно указанные параметры

где

Согласно предлагаемого способа на основе изменения параметров функционирующей сети

Расчет коэффициентов контраста технических параметров создаваемой сети связи в признаковом пространстве после изменения значений параметров функционирующей сети связи осуществляется согласно формулы:

где

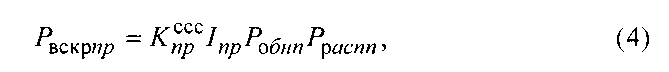

В ходе 4-го этапа осуществляется расчет вероятности вскрытия р-го параметра n-го элемента сети связи (Рвскрnp) по формуле:

где

Расчет вероятности вскрытия р-го параметра n-го элемента сети связи

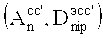

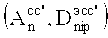

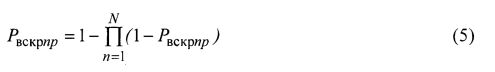

На 5-ом этапе осуществляется расчет вероятности вскрытия n-го элемента создаваемой сети связи

где Pвскрnp - вероятность вскрытия n-го элемента сети связи. Результаты расчета представлены на фигуре 5.

Расчет вероятности вскрытия n-го элемента сети связи

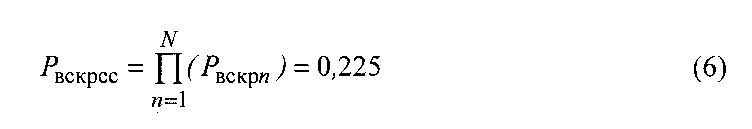

На 6-ом этапе осуществлен расчет вероятности вскрытия создаваемой сети связи (Pвскрсс) (способ прототип):

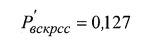

Расчет вероятности вскрытия создаваемой сети связи

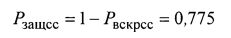

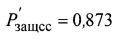

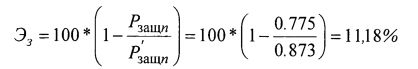

На 7-ом этапе осуществлен расчет значения показателя вероятности защищенности (Рзащсс) сети связи (способ прототип), (связи как величины, обратной вероятности вскрытия, по формуле (Кременчуцкий А.Л., Ерышов В.Г., Стародубцев Ю.И. Методика оценки скрытности системы защиты объектов связи и информатизации // Труды 8-й Всероссийской НПК «Актуальные проблемы защиты и безопасности». Государственная Российская академия ракетных и артиллерийских наук. СПб: НПО Специальных материалов, 2005 г. с. 176, стр. 124):

Аналогично осуществлен расчет значения показателя вероятности защищенности

Расчет степени повышения защищенности сети связи от информационно-технических воздействий в заявленном способе производится по формуле:

Таким образом, за счет динамического изменения параметров сети связи в признаковом пространстве защищенность сети связи от информационно-технических воздействий повышается на 11,18%.

Расчет повышения достоверности оценки эффективности использования ресурсов вскрытия и воздействия злоумышленника при информационно-технических воздействиях на сеть связи проводился в следующей последовательности:

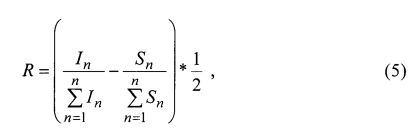

На 1-ом этапе осуществляется ранжирование элементов сети связи по формуле:

где In - используемый n-ым элементом связи цифровой поток информации; Sn - количество связей (направлений) n-ого элемента сети связи. (Так как R является независимыми траекториями цепи Маркова и вычисляя для каждой значение

На фигуре 7 представлена таблица соответствия количества средств воздействия

На основании статистических определенно, что злоумышленник осуществляет воздействие на элементы сети связи в том случае, если вероятность вскрытия (Рвскрn) превышает 0,5. На основании данных представленных на фигуре 5 определенно количество элементов сети связи подверженных информационно-техническому воздействию. Успешное информационно-техническое воздействие было осуществлено на элементы сети связи №1 и 3.

На 2-ом этапе производится расчет фактической суммы весовых коэффициентов

На основании того, что воздействие было осуществлено двумя средствами воздействия согласно данных представленных на фигуре 7 значение оптимальной суммы весовых коэффициентов

На 3-ем этапе осуществляется определение эффективности использования средств информационно-технических воздействий согласно формул:

Таким образом, злоумышленник на 9,9% не эффективно использовал средства информационно-технических воздействий, вследствие это возможно уменьшение ресурса необходимого для обеспечения требуемой защищенности элементов сети связи.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОЦЕНКИ СПОСОБНОСТИ УЗЛА КОМПЬЮТЕРНОЙ СЕТИ ФУНКЦИОНИРОВАТЬ В УСЛОВИЯХ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2648508C1 |

| Способ моделирования признакового пространства сети связи | 2023 |

|

RU2808805C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ ОЦЕНКИ УЩЕРБА, НАНОСИМОГО СЕТЕВЫМИ И КОМПЬЮТЕРНЫМИ АТАКАМИ ВИРТУАЛЬНЫМ ЧАСТНЫМ СЕТЯМ | 2016 |

|

RU2625045C1 |

| СПОСОБ ИСПОЛЬЗОВАНИЯ ВАРИАНТОВ ПРОТИВОДЕЙСТВИЯ СЕТЕВОЙ И ПОТОКОВОЙ КОМПЬЮТЕРНЫМ РАЗВЕДКАМ И СЕТЕВЫМ АТАКАМ И СИСТЕМА ЕГО РЕАЛИЗУЮЩАЯ | 2018 |

|

RU2682108C1 |

| СПОСОБ ПОВЫШЕНИЯ УСТОЙЧИВОСТИ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ ВИРТУАЛЬНЫХ ЧАСТНЫХ СЕТЕЙ | 2021 |

|

RU2755684C1 |

| СПОСОБ ОЦЕНКИ ЭФФЕКТИВНОСТИ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ НА СЕТИ СВЯЗИ | 2013 |

|

RU2541205C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ ПУНКТОВ УПРАВЛЕНИЯ | 2016 |

|

RU2640734C1 |

| СПОСОБ ПОСТРОЕНИЯ РАСПРЕДЕЛЕННОГО ПУНКТА УПРАВЛЕНИЯ В УСЛОВИЯХ ВСКРЫТИЯ И ВНЕШНИХ ДЕСТРУКТИВНЫХ ВОЗДЕЙСТВИЙ ЗЛОУМЫШЛЕННИКА | 2018 |

|

RU2676893C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ МОНИТОРИНГА РИСКОВ ДЛЯ ИНФОРМАЦИОННО-УПРАВЛЯЮЩЕЙ СИСТЕМЫ В УСЛОВИЯХ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2634169C1 |

| Способ профессиональной подготовки должностных лиц органов управления радиомониторингом | 2021 |

|

RU2776323C1 |

Предлагаемое техническое решение относится к области телекоммуникаций и может быть использовано для анализа состояния защищенности, мониторинга и управления безопасностью автоматизированных систем, являющихся элементами сети связи и автоматизации, в условиях информационно-технических воздействий. Техническим результатом изобретения является повышение защищенности сети связи от информационно-технических воздействий путем динамического изменения параметров элементов сети связи в признаковом пространстве, мониторинг признаков и (или) действий злоумышленника по вскрытию сети связи и воздействию на сеть связи, а также повышение достоверности оценки эффективности использования ресурсов вскрытия и воздействия злоумышленника при информационно-технических воздействиях на сеть связи. 7 ил.

Способ динамического управления параметрами сети связи в признаковом пространстве, заключающийся в том, что создают физическую модель создаваемой сети связи, заблаговременно до начала развертывания создаваемой сети связи измеряют параметры, характеризующие топологию функционирующих в указанном районе сетей связи ( ), измеряют технические параметры элементов функционирующих в указанном районе сетей связи (

), измеряют технические параметры элементов функционирующих в указанном районе сетей связи ( ), где n - номер функционирующей сети связи, i - номер элемента сети связи, p - параметр элемента функционирующей сети связи, ранжируют (R) измеренные параметры функционирующих сетей связи и выбирают наиболее значимые, исходя из функционального назначения каждого элемента определяют технические параметры (

), где n - номер функционирующей сети связи, i - номер элемента сети связи, p - параметр элемента функционирующей сети связи, ранжируют (R) измеренные параметры функционирующих сетей связи и выбирают наиболее значимые, исходя из функционального назначения каждого элемента определяют технические параметры ( ) элементов создаваемой сети связи и технические параметры, определяющие топологию создаваемой сети связи (Aссс), выбирают из функционирующих сетей связи наиболее точно удовлетворяющую техническим требованиям элементов сети связи путем сравнения значений технических параметров элементов выбранной функционирующей сети связи (

) элементов создаваемой сети связи и технические параметры, определяющие топологию создаваемой сети связи (Aссс), выбирают из функционирующих сетей связи наиболее точно удовлетворяющую техническим требованиям элементов сети связи путем сравнения значений технических параметров элементов выбранной функционирующей сети связи ( ) со значениями параметров элементов создаваемой сети связи (

) со значениями параметров элементов создаваемой сети связи ( ), где p - параметр элемента создаваемой сети связи, соответствующий параметру элемента функционирующей сети связи, на основании физической модели создаваемой сети связи и исходя из проектной документации осуществляют развертывание (реконфигурацию) аппаратуры и техники связи, настройку средств связи, линий связи и приведение сети связи в готовность к использованию по назначению, осуществляют функционирование созданной сети связи, отличающийся тем, что создают базу данных измеренных параметров (

), где p - параметр элемента создаваемой сети связи, соответствующий параметру элемента функционирующей сети связи, на основании физической модели создаваемой сети связи и исходя из проектной документации осуществляют развертывание (реконфигурацию) аппаратуры и техники связи, настройку средств связи, линий связи и приведение сети связи в готовность к использованию по назначению, осуществляют функционирование созданной сети связи, отличающийся тем, что создают базу данных измеренных параметров ( ), измеренные параметры (

), измеренные параметры ( ) записывают в ячейки памяти, измеряют количество деструктивных воздействий со стороны злоумышленника на элементы функционирующих сетей связи (Vnij), где n - номер функционирующей сети связи, i - номер элемента сети связи, j - идентификационный признак определенного злоумышленника, ранжируют функционирующие сети связи по количеству деструктивных воздействий со стороны злоумышленника на элементы функционирующих сетей связи, заблаговременно до начала развертывания создаваемой сети связи на основе анализа параметров средств вскрытия и воздействия злоумышленника осуществляют идентификацию оборудования злоумышленника, создают базу данных измеренных параметров средств вскрытия и воздействия злоумышленников на сети связи и записывают их в ячейки памяти, измеряют технические параметры средств вскрытия сети связи (

) записывают в ячейки памяти, измеряют количество деструктивных воздействий со стороны злоумышленника на элементы функционирующих сетей связи (Vnij), где n - номер функционирующей сети связи, i - номер элемента сети связи, j - идентификационный признак определенного злоумышленника, ранжируют функционирующие сети связи по количеству деструктивных воздействий со стороны злоумышленника на элементы функционирующих сетей связи, заблаговременно до начала развертывания создаваемой сети связи на основе анализа параметров средств вскрытия и воздействия злоумышленника осуществляют идентификацию оборудования злоумышленника, создают базу данных измеренных параметров средств вскрытия и воздействия злоумышленников на сети связи и записывают их в ячейки памяти, измеряют технические параметры средств вскрытия сети связи ( ) и средств воздействия (

) и средств воздействия ( ) на сеть связи, имеющихся у злоумышленника, где m - значение параметра вскрытия (воздействия) сети связи, j - идентификационный признак определенного злоумышленника, определяют сети связи (Ν′), на которые осуществлялась наименьшее количество деструктивных воздействий, на основании технических параметров (

) на сеть связи, имеющихся у злоумышленника, где m - значение параметра вскрытия (воздействия) сети связи, j - идентификационный признак определенного злоумышленника, определяют сети связи (Ν′), на которые осуществлялась наименьшее количество деструктивных воздействий, на основании технических параметров ( ) выбранных функционирующих сетей связи (Ν′) осуществляют выбор сети связи, наиболее точно удовлетворяющей требованиям, предъявляемым к техническим параметрам (Ассс,

) выбранных функционирующих сетей связи (Ν′) осуществляют выбор сети связи, наиболее точно удовлетворяющей требованиям, предъявляемым к техническим параметрам (Ассс,  ) создаваемой сети связи, если ни одна из выбранных сетей связи (Ν′) по своим техническим параметрам (Ассс,

) создаваемой сети связи, если ни одна из выбранных сетей связи (Ν′) по своим техническим параметрам (Ассс,  ) не удовлетворяет техническим параметрам (Ассс,

) не удовлетворяет техническим параметрам (Ассс,  ) создаваемой сети связи, осуществляют изменение топологии создаваемой сети связи (Ассс) и изменяют технические параметры (

) создаваемой сети связи, осуществляют изменение топологии создаваемой сети связи (Ассс) и изменяют технические параметры ( ) элементов создаваемой сети связи, если ни одна из выбранных сетей связи (Ν′) не удовлетворяет требованиям, предъявляемым к техническим параметрам (Ассс,

) элементов создаваемой сети связи, если ни одна из выбранных сетей связи (Ν′) не удовлетворяет требованиям, предъявляемым к техническим параметрам (Ассс,  ) создаваемой сети связи, и невозможно изменить технические параметры (Ассс,

) создаваемой сети связи, и невозможно изменить технические параметры (Ассс,  ) создаваемой сети связи, осуществляют выбор сети связи, наиболее точно удовлетворяющей требованиям, предъявляемым к техническим параметрам (Ассс,

) создаваемой сети связи, осуществляют выбор сети связи, наиболее точно удовлетворяющей требованиям, предъявляемым к техническим параметрам (Ассс,  ) создаваемой сети связи, из сетей связи, не вошедших в перечень сетей связи, подвергшихся наименьшему количеству деструктивных воздействий (N′′), если ни одна из выбранных сетей связи (N′′) по своим техническим параметрам (Ассс,

) создаваемой сети связи, из сетей связи, не вошедших в перечень сетей связи, подвергшихся наименьшему количеству деструктивных воздействий (N′′), если ни одна из выбранных сетей связи (N′′) по своим техническим параметрам (Ассс,  ) не удовлетворяет техническим параметрам (Ассс,

) не удовлетворяет техническим параметрам (Ассс,  ) создаваемой сети связи, осуществляют изменение топологии создаваемой сети связи (Ассс) и изменяют технические параметры (

) создаваемой сети связи, осуществляют изменение топологии создаваемой сети связи (Ассс) и изменяют технические параметры ( ) элементов создаваемой сети связи, рассчитывают коэффициенты контраста технических параметров элементов сети связи (

) элементов создаваемой сети связи, рассчитывают коэффициенты контраста технических параметров элементов сети связи ( ), выбранной в качестве сети с наиболее точно удовлетворяющими требованиями в начальный момент времени, а также рассчитывают коэффициенты контраста технических параметров элементов создаваемой сети связи (

), выбранной в качестве сети с наиболее точно удовлетворяющими требованиями в начальный момент времени, а также рассчитывают коэффициенты контраста технических параметров элементов создаваемой сети связи ( ) в начальный момент времени, сравнивают коэффициенты контраста технических параметров элементов сети связи (

) в начальный момент времени, сравнивают коэффициенты контраста технических параметров элементов сети связи ( ), выбранной в качестве сети с наиболее точно удовлетворяющими требованиями, и коэффициенты контраста технических параметров элементов создаваемой сети связи (

), выбранной в качестве сети с наиболее точно удовлетворяющими требованиями, и коэффициенты контраста технических параметров элементов создаваемой сети связи ( ) в начальный момент времени, определяют величину отклонения (

) в начальный момент времени, определяют величину отклонения ( ) значений коэффициентов контраста технических параметров элементов создаваемой сети связи (

) значений коэффициентов контраста технических параметров элементов создаваемой сети связи ( ) в начальный момент от коэффициентов контраста от технических параметров элементов сети связи (

) в начальный момент от коэффициентов контраста от технических параметров элементов сети связи ( ), выбранной в качестве сети с наиболее точно удовлетворяющими требованиями, сравнивают величину отклонения (

), выбранной в качестве сети с наиболее точно удовлетворяющими требованиями, сравнивают величину отклонения ( ) значений коэффициентов контраста технических параметров элементов создаваемой сети связи со значениями технических параметров средств вскрытия сети связи (

) значений коэффициентов контраста технических параметров элементов создаваемой сети связи со значениями технических параметров средств вскрытия сети связи ( ), на основании сравнения принимается решение о подстройке технических параметров (

), на основании сравнения принимается решение о подстройке технических параметров ( ) элементов сети связи, создают физические модели действий злоумышленников по вскрытию (

) элементов сети связи, создают физические модели действий злоумышленников по вскрытию ( ) и воздействию (

) и воздействию ( ) на сети связи, определяют минимальные параметры сетей связи, подвергшихся деструктивному воздействию, при которых создаваемая сеть связи будет выполнять функциональные задачи (

) на сети связи, определяют минимальные параметры сетей связи, подвергшихся деструктивному воздействию, при которых создаваемая сеть связи будет выполнять функциональные задачи ( ), создают базу данных параметров создаваемой сети связи и записывают заданные параметры в ячейки памяти, осуществляют проектирование вариантов ложного и резервного функционирования, во время функционирования созданной сети связи осуществляют непрерывный мониторинг параметров (

), создают базу данных параметров создаваемой сети связи и записывают заданные параметры в ячейки памяти, осуществляют проектирование вариантов ложного и резервного функционирования, во время функционирования созданной сети связи осуществляют непрерывный мониторинг параметров ( ) функционирующих сетей связи и впервые созданных сетей связи, при изменении параметров (

) функционирующих сетей связи и впервые созданных сетей связи, при изменении параметров ( ) функционирующих сетей связи и появлении впервые созданных сетей связи повторно моделируют функционирование созданной сети связи, по результатам повторного моделирования производят перестройку технических параметров созданной сети связи и реконфигурацию созданной сети связи, во время функционирования сети связи осуществляют постоянный мониторинг признаков и действий злоумышленника по вскрытию созданной сети связи, на основании заданных критериев фиксируют факт начала вскрытия созданной сети связи злоумышленником, исходя из статистических данных и индивидуальных особенностей аппаратуры вскрытия, имеющейся у злоумышленника, принимают решение о идентификации злоумышленника, на основе идентификации злоумышленника и статистических данных прогнозируют действия злоумышленника по вскрытию созданной сети связи и параметры вскрытия сети связи (

) функционирующих сетей связи и появлении впервые созданных сетей связи повторно моделируют функционирование созданной сети связи, по результатам повторного моделирования производят перестройку технических параметров созданной сети связи и реконфигурацию созданной сети связи, во время функционирования сети связи осуществляют постоянный мониторинг признаков и действий злоумышленника по вскрытию созданной сети связи, на основании заданных критериев фиксируют факт начала вскрытия созданной сети связи злоумышленником, исходя из статистических данных и индивидуальных особенностей аппаратуры вскрытия, имеющейся у злоумышленника, принимают решение о идентификации злоумышленника, на основе идентификации злоумышленника и статистических данных прогнозируют действия злоумышленника по вскрытию созданной сети связи и параметры вскрытия сети связи ( ) злоумышленником, на основе идентификации злоумышленника и статистических данных прогнозируют действия злоумышленника по деструктивному воздействию на созданную сеть связи (

) злоумышленником, на основе идентификации злоумышленника и статистических данных прогнозируют действия злоумышленника по деструктивному воздействию на созданную сеть связи ( ), прогнозируют значения технических параметров созданной сети связи (

), прогнозируют значения технических параметров созданной сети связи ( ), подверженной воздействию идентифицированного злоумышленника (

), подверженной воздействию идентифицированного злоумышленника ( ), осуществляют сравнение смоделированных значений технических параметров (

), осуществляют сравнение смоделированных значений технических параметров ( ) элементов созданной сети связи, подверженной воздействию, и минимальных параметров (

) элементов созданной сети связи, подверженной воздействию, и минимальных параметров ( ) сети связи, подвергшейся деструктивному воздействию, при которых созданная сеть связи будет выполнять функциональные задачи, если значения технических параметров (

) сети связи, подвергшейся деструктивному воздействию, при которых созданная сеть связи будет выполнять функциональные задачи, если значения технических параметров ( ) элементов созданной сети связи, подверженной воздействию, меньше минимальных параметров (

) элементов созданной сети связи, подверженной воздействию, меньше минимальных параметров ( ) сети связи, подвергшейся деструктивному воздействию, при которых созданная сеть связи будет выполнять функциональные задачи, осуществляют подготовку к использованию вариантов ложного и резервного функционирования (без включения аппаратуры и вхождения в связь), осуществляют постоянный мониторинг признаков и действий злоумышленника по деструктивному воздействию на созданную сеть связи, на основании заданных критериев фиксируют факт начала воздействия на созданную сеть связи, исходя из статистических данных и индивидуальных особенностей аппаратуры воздействия, имеющейся у злоумышленника, принимают решение о идентификации злоумышленника, если злоумышленник не был идентифицирован при мониторинге признаков и действий злоумышленника, по вскрытию созданной сети связи идентифицируют злоумышленника и прогнозируют модель (модели) действий злоумышленника по деструктивному воздействию на созданную сеть связи (

) сети связи, подвергшейся деструктивному воздействию, при которых созданная сеть связи будет выполнять функциональные задачи, осуществляют подготовку к использованию вариантов ложного и резервного функционирования (без включения аппаратуры и вхождения в связь), осуществляют постоянный мониторинг признаков и действий злоумышленника по деструктивному воздействию на созданную сеть связи, на основании заданных критериев фиксируют факт начала воздействия на созданную сеть связи, исходя из статистических данных и индивидуальных особенностей аппаратуры воздействия, имеющейся у злоумышленника, принимают решение о идентификации злоумышленника, если злоумышленник не был идентифицирован при мониторинге признаков и действий злоумышленника, по вскрытию созданной сети связи идентифицируют злоумышленника и прогнозируют модель (модели) действий злоумышленника по деструктивному воздействию на созданную сеть связи ( ), прогнозируют параметры деструктивного воздействия на созданную сеть связи (

), прогнозируют параметры деструктивного воздействия на созданную сеть связи ( ), а также параметры созданной сети связи, подверженной воздействию (

), а также параметры созданной сети связи, подверженной воздействию ( ), сравнивают модели действий злоумышленника, имеющиеся в базе данных (

), сравнивают модели действий злоумышленника, имеющиеся в базе данных ( ), с фактическими действиями злоумышленника (

), с фактическими действиями злоумышленника ( ), сравнивают спрогнозированные параметры созданной сети связи, подверженной деструктивному воздействию (

), сравнивают спрогнозированные параметры созданной сети связи, подверженной деструктивному воздействию ( ), с фактическими параметрами созданной сети связи, подверженной деструктивному воздействию (

), с фактическими параметрами созданной сети связи, подверженной деструктивному воздействию ( ), если фактические параметры созданной сети связи, подверженной деструктивному воздействию (

), если фактические параметры созданной сети связи, подверженной деструктивному воздействию ( ), не соответствуют спрогнозированным параметрам созданной сети связи, подверженной деструктивному воздействию (

), не соответствуют спрогнозированным параметрам созданной сети связи, подверженной деструктивному воздействию ( ), и фактическая модель действий злоумышленника по деструктивному воздействию на созданную сеть связи (

), и фактическая модель действий злоумышленника по деструктивному воздействию на созданную сеть связи ( ) не соответствует имеющимся в базе данных (

) не соответствует имеющимся в базе данных ( ) моделям, осуществляют подготовку к использованию вариантов ложного и резервного функционирования (без включения аппаратуры и вхождения в связь), прогнозируют изменение параметров элемента сети связи, подвергшейся воздействию (

) моделям, осуществляют подготовку к использованию вариантов ложного и резервного функционирования (без включения аппаратуры и вхождения в связь), прогнозируют изменение параметров элемента сети связи, подвергшейся воздействию ( ), в том случае если прогнозированные значения параметров созданной сети связи (

), в том случае если прогнозированные значения параметров созданной сети связи ( ), подверженной деструктивному воздействию со стороны злоумышленника, не удовлетворяют минимальным параметрам (

), подверженной деструктивному воздействию со стороны злоумышленника, не удовлетворяют минимальным параметрам ( ) сети связи, подвергшейся деструктивному воздействию, при которых созданная сеть связи будет выполнять функциональные задачи, производят реконфигурацию созданной сети связи согласно вариантам ложного и резервного функционирования, по окончании деструктивного воздействия реконфигурируют созданную сеть связи с целью обеспечения требуемых значений параметров функционирования созданной сети связи, на основе значений измеренных параметров деструктивного воздействия на созданную сеть связи осуществляют оценку возможностей злоумышленника по вскрытию созданной сети связи и деструктивному воздействию на нее, определяют количество средств вскрытия сети связи, имеющихся у злоумышленника, средств деструктивного воздействия, а также насколько точно злоумышленник вскрыл созданную сеть связи и воздействовал на нее, записывают измеренные параметры возможностей злоумышленника по вскрытию и воздействию на сеть связи в ячейки памяти базы данных.

) сети связи, подвергшейся деструктивному воздействию, при которых созданная сеть связи будет выполнять функциональные задачи, производят реконфигурацию созданной сети связи согласно вариантам ложного и резервного функционирования, по окончании деструктивного воздействия реконфигурируют созданную сеть связи с целью обеспечения требуемых значений параметров функционирования созданной сети связи, на основе значений измеренных параметров деструктивного воздействия на созданную сеть связи осуществляют оценку возможностей злоумышленника по вскрытию созданной сети связи и деструктивному воздействию на нее, определяют количество средств вскрытия сети связи, имеющихся у злоумышленника, средств деструктивного воздействия, а также насколько точно злоумышленник вскрыл созданную сеть связи и воздействовал на нее, записывают измеренные параметры возможностей злоумышленника по вскрытию и воздействию на сеть связи в ячейки памяти базы данных.

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| Приспособление для точного наложения листов бумаги при снятии оттисков | 1922 |

|

SU6A1 |

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| EP 0 335 555 A2, 04.10.1989. | |||

Авторы

Даты

2016-09-10—Публикация

2015-03-30—Подача