Изобретение относится к области телекоммуникаций, а именно к области диагностирования и контроля технического состояния виртуальных частных сетей функционирующих в условиях компьютерных и сетевых атак.

Под абонентом понимается пользователь услуг связи, с которым заключен договор об оказании таких услуг при выделении для этих целей абонентского номера или уникального кода идентификации (ГОСТ - 53729-2009 п. 3.1).

Виртуальная частная сеть (Virtual Private Network - VPN) - территориально распределенная корпоративная логическая сеть, создаваемая на базе уже существующих сетей (локальных корпоративных сетевых структур, сетей связи общего пользования, сети Интернет, сетей связи операторов связи), имеющая сходный с основной сетью набор услуг и отличающаяся высоким уровнем защиты данных идентификации (ГОСТ - 53729-2009 п. 3.2).

Сетевая атака - эта компьютерная атака с использованием протоколов межсетевого взаимодействия (п. 3.2.9 Рекомендации по стандартизации. Техническая защита информации. Основные термины и определения Р 50.1.056-2005).

Компьютерная атака это целенаправленное несанкционированное воздействие на информацию, на ресурс информационной системы или получение несанкционированного доступа к ним с применением программных или программно-аппаратных средств (п. 3.2.8 Рекомендации по стандартизации. Техническая защита информации. Основные термины и определения Р 50.1.056-2005).

Под ущербом понимается соотношение вышедших из строя элементов сети связи к общему числу элементов сети (п. 5.19 ГОСТ Р 53111-2008. Устойчивость функционирования сети связи общего пользования).

«Черный» список IP-адресов - это пользовательская база данных IP-адресов, сообщения с которых будут блокироваться (Электронный ресурс. Режим доступа: http://support.gfi.com/manuals/ru/me2014/Content/Admini-strator/Anti-Spam/Anti-Spam_Filters/IP_Blocklist.htm).

Альтернативой «Черного» списка является «Белый» список IP-адресов (Электронный ресурс. Режим доступа: http://dic.academic.ru/dic.nsf/ruwiki/701664/Черный_список).

Под сенсорами сетевого трафика понимаются устройства, обеспечивающие анализ сетевого взаимодействия, сигнатур атак, моделей проведения атак и ряда других функций (в качестве одного из возможных применяемых сенсоров может быть Cisco IPS серия 4300).

Сетевой трафик - объем информации, передаваемой через компьютерную сеть за определенный период времени посредствам IP-пакетов. (А. Винокуров Принципы организации учета IP-трафика. Электронный ресурс. Режим доступа: http://habrahabr.ru/post/136844).

Аномальное поведение абонента - поведение, которое не соответствует заданным требованиям (п. 3.3 Терминология ГОСТ Р 51904-2002: Программное обеспечение встроенных систем. Общие требования к разработке и документированию).

Правила фильтрации сетевого трафика - последовательность действий по блокированию/пропуску IP-пакетов в зависимости: от протокола, параметров протокола, направления соединения или направления пакета, адресов источника и назначения пакета, времени прохождения пакета. Правила фильтрации IP-трафика являются результатом действия правил антиспуфинга, выбранного режима безопасности для каждого сетевого интерфейса, списка сетевых фильтров для соединений и работой системы обнаружения атак (Межсетевой экран ViPNet Office Firewall. Руководство администратора. Версия 3.1 ОАО «Инфотекс». М., 2015, 91 с).

Под аутентификацией понимаются действия по проверке подлинности субъекта доступа в информационной системе (п. 3.5.11 Рекомендации по стандартизации. Техническая защита информации. Основные термины и определения Р 50.1.056-2005).

Известен "Способ моделирования процессов обеспечения технической готовности сетей связи при технической эксплуатации и система для его реализации", патент РФ №2336566, G06N 1/00, опубл. 20.10.2008, бюл. №29. Способ заключается в выполнении следующей последовательности действий. Определяют схемотехнические характеристики элементов сети связи, устанавливают их взаимосвязи, описывают структуру сети связи, разделяют все связи на основные и резервные, задают произвольные комбинации повреждений элементов сети связи, определяют значения показателя аварийности состояния связей между элементами сети связи, моделируют процесс обеспечения технической готовности при эксплуатации сети связи, имитируют различные виды отказов, повреждений и сбоев основных элементов сети связи, замещают поврежденные связи резервными, определяют значение показателя восстановления работоспособности сети связи, осуществляют сбор статистики, прогнозируют техническое состояние основных элементов сети связи и рассчитывают основные показатели функционирования сетей связи.

Недостатками способа являются низкая достоверность результатов моделирования в связи с отсутствием одновременного моделирования деструктивных воздействий нескольких сетевых и компьютерных атак, низкая защищенность элементов VPN от DDoS-атак из-за отсутствия оценки наносимого ущерба элемента VPN и не своевременной реконфигурации VPN подверженной DDoS-атаке.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является способ, реализованный в изобретении "Способ обеспечения устойчивого функционирования системы связи" (патент RU №2405184, G05B 23/00, G06F 17/50, 27.11.2010 г.) заключающийся в том, что систему связи, включающую N структурных элементов и связей между ними, разворачивают в рабочее состояние, фиксируют дестабилизирующие воздействия на ее структурные элементы, по полученным данным формируют имитационную модель сети связи, моделируют на ней дестабилизирующие воздействия, по результатам моделирования реконфигурируют имитационную модель сети связи и вычисляют вероятность нарушения ее функционирования от дестабилизирующих воздействий, при работе сети связи в реальных условиях эксплуатации и воздействии на нее только эндогенных деструктивных воздействий измеряют время реконфигурации сети связи после каждого деструктивного воздействия. Также измеряют интервалы времени после завершения реконфигурации до очередного деструктивного воздействия. При функционировании сети связи в условиях экзогенных деструктивных воздействий также подсчитывают и запоминают данные о числе воздействий на каждый элемент сети связи, где n=1, 2…N, количество Nв, элементов сети связи, подвергшихся деструктивным внешним воздействиям. Измеряют, подсчитывают и запоминают интервалы времени реконфигурации сети связи после каждого, внешнего деструктивного воздействия, где j=1, 2…M, М - общее число деструктивных воздействий. Измеряют интервалы времени между j-м и (j+1)-м внешними деструктивными воздействиями и интервалы времени функционирования сети связи после j-й реконфигурации до (j+1)-м деструктивного внешнего воздействия. Вычисляют по полученным данным среднее время реконфигурации, среднее время функционирования сети связи и среднее время между внешними деструктивными воздействиями, а также показатель ранжирования R элементов сети связи. С помощью показателя ранжирования ранжируют пораженные элементы сети связи, после чего вычисляют достоверность вскрытия структуры сети связи воздействующей стороной D. При этом имитационную модель формируют по полученным данным и с ее помощью моделируют деструктивные внешние воздействия. Далее вычисляют число воздействий на соответствующие элементы сети связи и реконфигурируют ее после каждого воздействия. Вычисляют средний интервал времени между дестабилизирующими внешними воздействиями и сравнивают вычисленное значение достоверности D вскрытия структуры сети связи воздействующей стороной с предварительно заданным пороговым уровнем достоверности Dпор. При превышении значения вычисленной достоверности D над пороговой Dпор упреждающе реконфигурируют реально действующую сеть связи в интервал времени после последней реконфигурации, меньший вычисленного среднего времени между дестабилизирующими внешними воздействиями на имитационной модели. Деструктивные внешние воздействия на имитационной модели моделируют по случайному закону.

Однако способ-прототип имеет следующие недостатки: низкую достоверность результатов моделирования в связи с отсутствием одновременного моделирования деструктивных воздействий нескольких сетевых и компьютерных атак, низкую защищенность элементов VPN от DDoS-атак из-за отсутствия прогнозирования степени наносимого ущерба элемента VPN и не своевременной реконфигурации VPN, подверженной DDoS-атаке.

Задачей изобретения является создание способа "Способ моделирования оценки ущерба, наносимого сетевыми и компьютерными атаками виртуальным частным сетям". Техническим результатом изобретения является повышение достоверности результатов моделирования путем одновременного моделирования деструктивных воздействий нескольких сетевых и компьютерных атак, повышение защищенности элементов VPN, за счет оценки прогнозируемого наносимого ущерба элементу VPN и проведении на основе этой оценки упреждающей реконфигурации VPN.

Задача изобретения решается тем, что в способе "Моделирования оценки ущерба наносимого сетевыми атаками VPN" выполняется следующая последовательность действий.

Измеряют параметры сетевого трафика абонентов «Белого» списка IP-адресов (ГОСТ 28871-90 Аппаратура линейных трактов цифровых волоконно-оптических систем передачи. Методы измерения основных параметров. Стандартинформ 2005. 8 с.) и измеряют и обобщают статистику параметров компьютерных и сетевых атак (для сетей связи функционирующих в Единой сети электросвязи одним из критерием начала информационно-технического воздействия может служить появление ошибок 403 и 500, резкое увеличение трафика (http://www.setup.ru/client/subscription/68)). Задают допустимые значения наносимого ущерба, при котором элемент VPN способен предоставить абоненту требуемые им услуги связи. Определяют параметры функционирования элемента VPN при которых возможно предоставить абоненту требуемые им услуги связи. Сохраняют измеренные значения параметров в ячейки памяти (гл. 5.4 стр. 133-146, гл. 7 стр 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М. М., 2006, 352 с.).

Выполняют последовательность действий по моделированию функционирования элемента VPN в условиях ведения компьютерных и сетевых атак. Задают максимальные значения отклонения от статистических значений измеренных параметров и описывают значения параметров нормального поведения абонентов из «Белого» списка IP-адресов.

Создают физические модели нормального поведения абонентов VPN («Новый подход к защите информации - системы обнаружения компьютерных угроз», корпоративный журнал компании "Инфосистемы Джет" №4 2007 г. Электронный ресурс. Режим доступа: http://www.jetinfo.ru/sta-ti/novyj-podkhod-k-zaschite-informatsii-sistemy-obna-ruz-heniya-kompyuternykh). Создают физические модели компьютерных и сетевых атак (Варламов О.О. «О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры» Известия ТРТУ / Тематический выпуск // №7 / том 62 / 2006 г. С. 218). Создают физические модели системы обнаружения атак и размещения сенсоров этой системы (Межсетевой экран ViPNet Office Firewall. Руководство администратора. Версия 3.1 ОАО «Инфотекс». М., 2015, 91 с.). Сохраняют модели в базе данных.

Задают и дополняют «Белые» списки IP-адресов абонентов этой сети (Межсетевой экран ViPNet Office Firewall. Руководство администратора. Версия 3.1 ОАО «Инфотекс». М., 2015, 91 с.). Определяют или дополняют правила фильтрации сетевого трафика, на основе поведенческих критериев, включающих анализ измеренных параметров атак.

Разрабатывают варианты реконфигурации (сущность процесса реконфигурации описана в «О надежности прикладного уровня с учетом возможности реконфигурации сети MPLS» / http://nauchebe.net/2013/01/o-nadyozhnosti-prikladnogo-urovnya-s-uchyotom-vozmozhnosti-rekonfiguracii-seti-mpls 2013 г.) или перекоммутации VPN, (сущность процесса перекоммутации описана в «Виртуальные локальные сети. Создание VLAN позволяет повысить производительность каждой из них и изолировать сети друг от друга…» / http://www.osp.ru/lan/2002/12/136942 // «Журнал сетевых решений / LAN», №12, 2002).

Размещают сенсоры системы обнаружения атак (Вариант архитектуры системы обнаружения атак описан в Обзор технологии: «Безопасность сетевого центра обработки данных» Cisco Systems Inc. С. 14-15; Фролов Д. Установка и настройка системы подсчета трафика Ipcad + Flow-tools + MySQL.), определяют требуемые значения достоверности измерения параметров компьютерных и сетевых атак, а также определяют требуемые значения по быстродействию системы обнаружения атак.

Имитируют одновременное воздействие нескольких различных компьютерных и сетевых атак элемент VPN при различной загрузке сетевого трафика абонентами VPN (Варламов О.О. «О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры» Известия ТРТУ / Тематический выпуск // №7 / том 62 / 2006 г. С. 218).

Обрабатывают полученные от сенсоров системы обнаружения значения параметров имитируемых атак и измеряют быстродействие системы обнаружения (Использование счетчиков производительности для мониторинга http://www.osp.ru/win2000/2010/04/13003220/).

Оценивают достоверность обнаружения компьютерных и сетевых атак, а так же быстродействия обнаружения атак (Использование счетчиков производительности для мониторинга http://www.osp.ru/win2000/2010/04/13003220/). Если достоверность измеренных параметров или быстродействие системы обнаружения атак не удовлетворяет заданным значениям, осуществляют установку дополнительных вынесенных сенсоров системы обнаружения и повторно моделируют атаки (процесс дополнительной установки сенсоров идентичен с установкой сенсоров Фролов Д. Установка и настройка системы подсчета трафика Ipcad + Flow-tools + MySQL. Электронный ресурс. Режим доступа: http://system-administrators.info/?p=2613#comment). Если достоверность измеренных параметров удовлетворяет заданным значениям, то рассчитывают наносимый ущерб VPN.

Определяют значения ущерба, наносимого различными атаками элементу VPN (возможными параметрами оценки ущерба могут быть коэффициент оперативной готовности и др. Тихонов Б.Н. Техническое обеспечение связи. Ч. 1. Основы технической эксплуатации средств связи. Орел: ОВВКУС. 1989. - 139 с). Оценивают значения параметров наносимого ущерба с допустимыми значениями функционирования VPN (критерии оценки ущерба сети связи представлен в п. 5.19-5.24; критерии оценки ущерба элементам сети связи представлены в п. 5.49-5.51 ГОСТ-Р 53111-2008. «Устойчивость функционирования сети связи общего пользования. Требования и методы проверки»). Если значения наносимого ущерба превышают допустимые значения, то дополняют и изменяют правила фильтрации сетевого трафика. Если значения наносимого ущерба не превышают допустимые значения, то развертывают VPN, расставляют и настраивают сенсоры системы обнаружения атак, устанавливают правила фильтрации сетевого трафика (Межсетевой экран ViPNet Office Firewall. Руководство администратора. Версия 3.1 ОАО «Инфотекс». М., 2015, 91 с.).

Осуществляют функционирование VPN и определяют окончание работы VPN.

Осуществляют мониторинг сетевого трафика, параметров характеризующих ведения компьютерных и сетевых атак (для компьютерных атак - «Новый подход к защите информации - системы обнаружения компьютерных угроз», корпоративный журнал компании "Инфосистемы Джет" №4 2007 г. http://www.jetinfo.ru/sta-ti/novyj-podkhod-k-zaschite-informatsii-sistemy-obnaruz-heniya-kompyuternykh. Для сетевых атак Межсетевой экран ViPNet Office Firewall. Руководство администратора. Версия 3.1 ОАО «Инфотекс». М., 2015, 91 с.). Собирают статистические данные о сетевом трафике элемента VPN и направляют измеренные значения для анализа.

На основании заданных критериев принимают решение о начале ведения сетевой и компьютерной атак. Если признаков ведения атак не обнаружено, то продолжают мониторинг функционирования VPN, сетевых и компьютерных атак.

При обнаружении признаков начала компьютерной или сетевой атаки выделяют параметры атаки (в качестве параметров характеризующих ведение компьютерной атаки возможно использовать, сетевой атаки. На основании выделенных параметров атаки принимают решение о принадлежности к сетевым или компьютерным классам атак. Если выявлена сетевая атака, моделируют влияние сетевой атаки на элемент VPN (Гречишников Е.В., Добрышин М.М. Предложения по оценке ущерба наносимого DDoS-атаками сетевым ресурсам. Сборник трудов XVI Всероссийской научно-практической конференции "Проблемы развития и применения средств ПВО на современном этапе. Средства ПВО России и других стран мира, сравнительный анализ". Ярославское высшее военное училище противовоздушной обороны г. Ярославль. 550 с. С. 346-348). Оценивают возможный ущерб (п. 5.19-5.22 ГОСТ Р 53111-2008. Устойчивость функционирования сети связи общего пользования), нанесенный выявленной сетевой атакой, с использованием имеющихся моделей сетевых атак.

Если значения наносимого ущерба элементу VPN подверженного сетевой атакой по результатам моделирования удовлетворяют требуемым значениям, то продолжают мониторинг сетевого трафика и собирают статистические данные о нем.

Если значения наносимого ущерба элементу VPN, подверженного сетевой атакой по результатам моделирования ниже требуемых значений, реконфигурируют VPN согласно, имеющихся вариантов реконфигурации. Измеренные параметры сетевой атаки направляют для анализа и сбора статистических данных.

Если выявлена компьютерная атака, моделируют влияние компьютерной атаки на элемент VPN. Оценивают возможный ущерб, нанесенный выявленной компьютерной атакой с использованием имеющихся моделей компьютерных атак (Климов С.М., Сычев М.П., Астрахов А.В. «Экспериментальная оценка противодействия компьютерным атакам на стендовом полигоне». Электронное учебное издание. - М.: МГТУ имени Н.Э. Баумана, 2013. - 114 с.). Если значения наносимого ущерба элементу VPN подверженного компьютерной атакой по результатам моделирования удовлетворяют требуемым значениям, то продолжают мониторинг сетевого трафика и собирают статистические данные о нем.

Если значения наносимого ущерба элементу VPN, подверженного компьютерной атакой по результатам моделирования ниже требуемых значений, фильтруют входящий трафик согласно последовательности для функционирования VPN в условиях атаки. Сравнивают IP-адрес со списком «Белых» IP-адресов (Межсетевой экран ViPNet Office Firewall. Руководство администратора. Версия 3.1 ОАО «Инфотекс». М., 2015, 91 с.). Если принятые пакеты получены не из списка «Белых» IP-адресов, то блокируют соединение (Межсетевой экран ViPNet Office Firewall. Руководство администратора. Версия 3.1 ОАО «Инфотекс». М., 2015, 91 с.). Если принятый пакет получен от абонента из списка «Белых» IP-адресов, то используют дополнительные алгоритмы по идентификации. Проверяют подлинность абонентов при помощи дополнительных алгоритмов идентификации. Если по результатам дополнительной идентификации абонент не смог подтвердить свою принадлежность к VPN, то соединение блокируется.

Если по результатам дополнительной идентификации абонент подтверждает свою принадлежность к VPN, то осуществляют процесс установления соединения с абонентом или продолжают работу с абонентом, если соединение уже установлено.

С использованием модели нормального поведения сетевого трафика по заданным критериям контролируют аномальное поведение соединения, наличие признаков компьютерных атак.

Если признаков аномального поведения соединения и наличия признаков компьютерных атак не выявлено, продолжают контроль до окончания соединения. Если выявлены признаки аномального поведения соединения и (или) наличие признаков компьютерных атак, то соединение разрывается.

Осуществляют анализ статистических данных о параметрах сетевого трафика, сетевых и компьютерных атак. Обрабатывают статистические значения параметров сетевого трафика VPN, функционирующей в нормальных условиях. Сравнивают выделенные параметры атак с имеющимися в базе данных аналогичными параметрами.

Если значения, выделенных параметров отличаются от имеющихся параметров, собирают статистические данные об атаке. Если выделенные параметры не отличаются от имеющихся параметров атак, оценивают правильность и количество установленных сенсоров, оценивают быстродействие системы обнаружения и противодействия атак (Использование счетчиков производительности для мониторинга http://www.osp.ru/win2000/2010/04/13003220/). На основании заданных критериев фиксируют факт окончания атаки и направляют статистические данные об атаке.

После оценки правильности расстановки и количества установленных сенсоров, а также оценки быстродействия системы обнаружения и противодействия атакам принимается решение о дополнении значения параметров сетевых и компьютерных атак, уточняют параметры функционирования системы обнаружения и противодействия атакам.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

Перечисленная новая совокупность существенных признаков обеспечивает расширение возможности способа прототипа, за счет моделирования функционирования VPN в условиях ведения компьютерных и сетевых атак проводимых одновременно, повышение защищенности элементов VPN, за счет мониторинга сетевого трафика абонентов, противодействия сетевым и компьютерным атакам, а также оценки наносимого ущерба сетевыми и компьютерными атаками злоумышленника предоставляемым услугам связи абонентам.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении назначения.

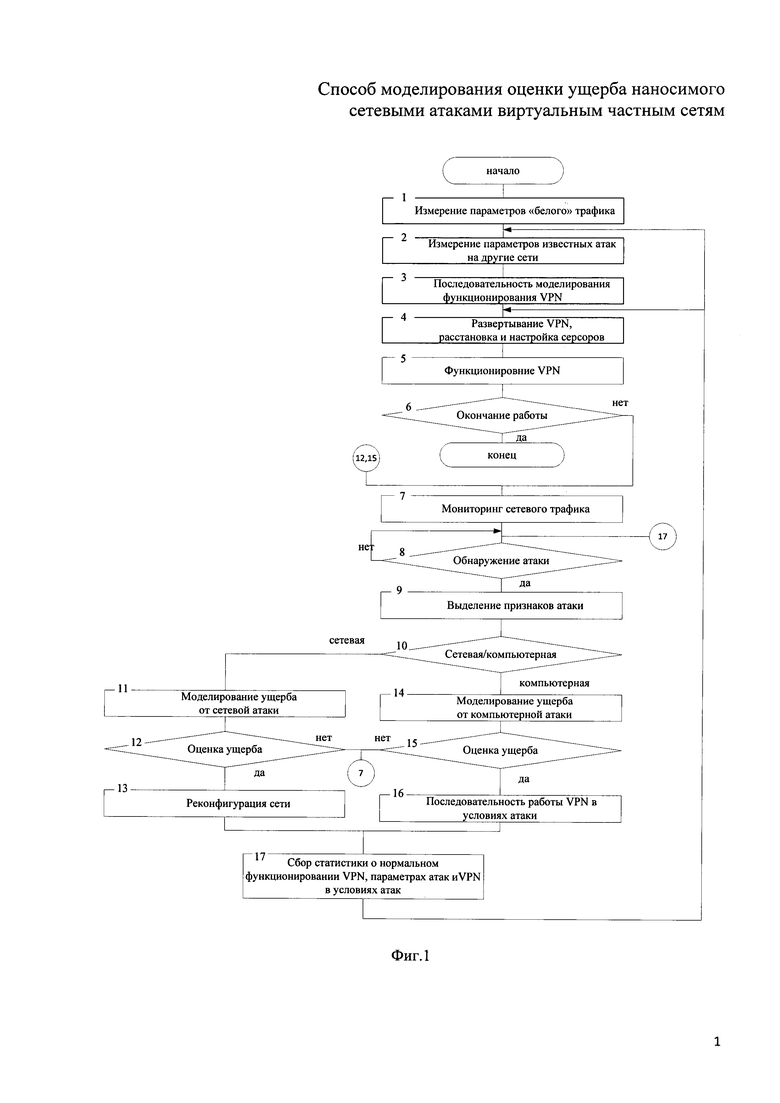

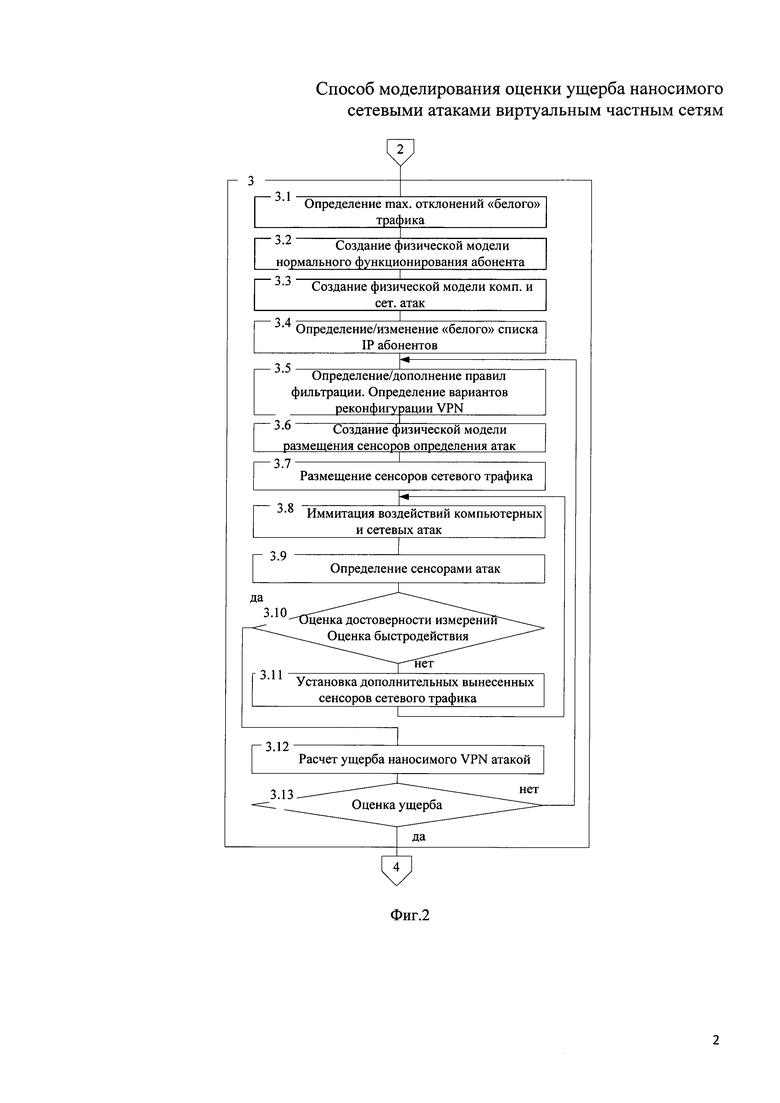

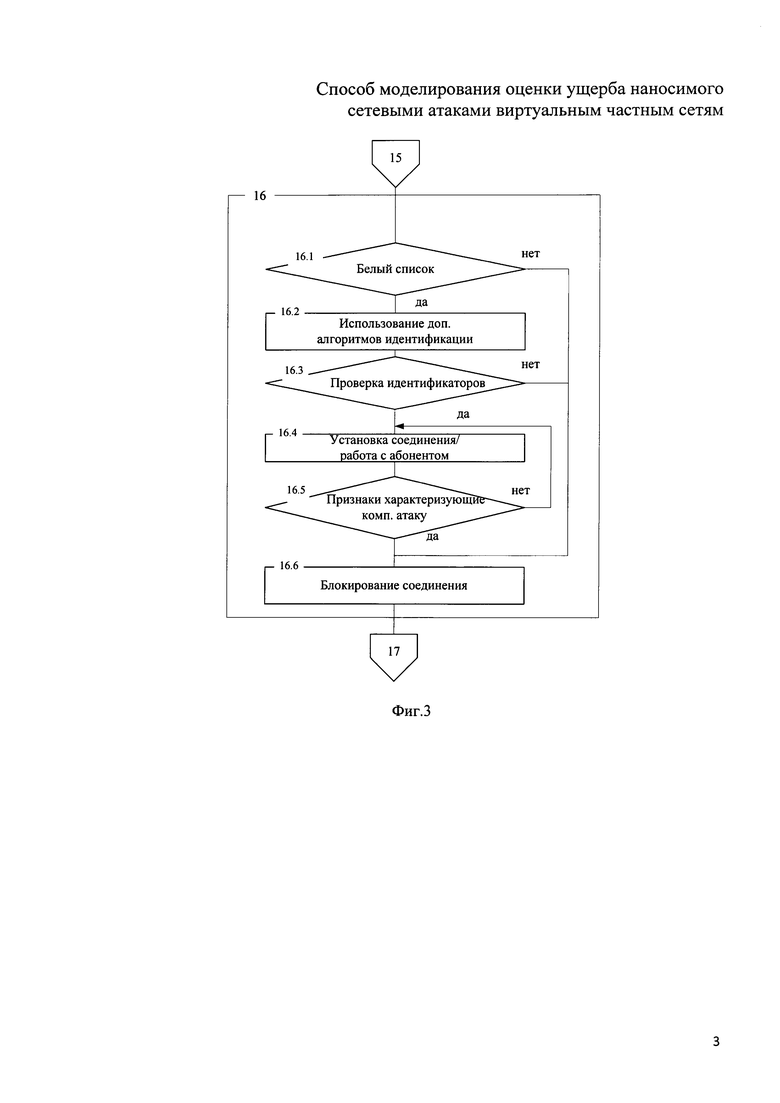

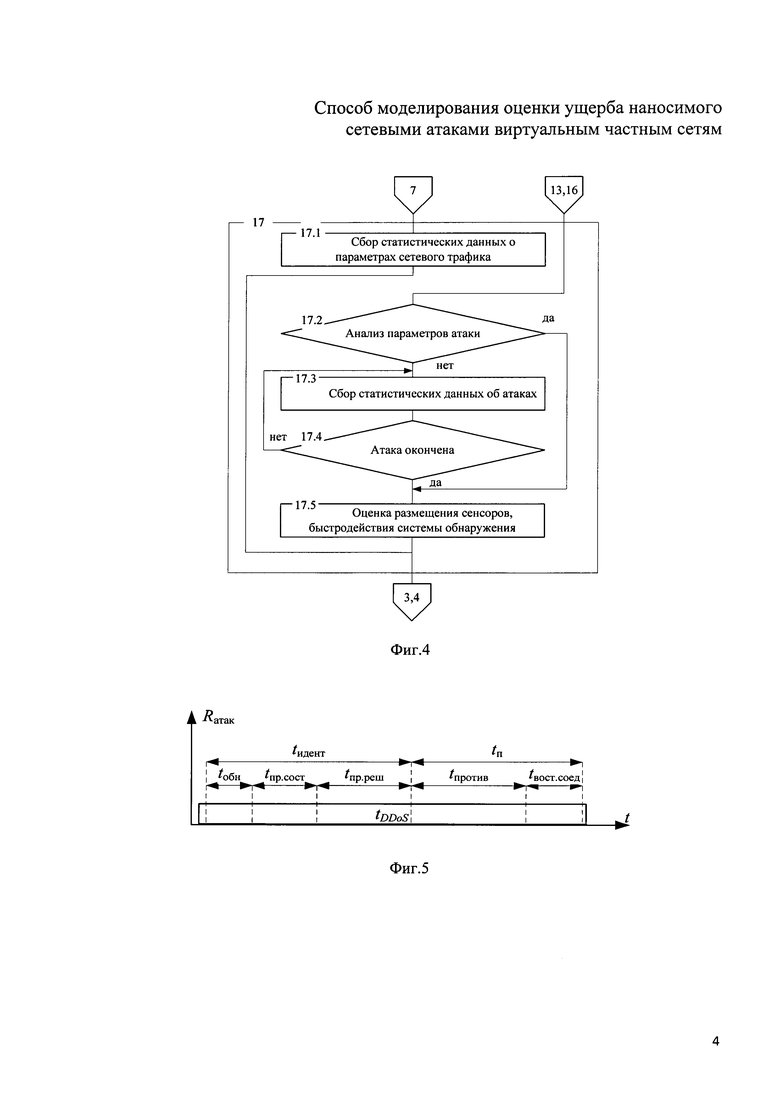

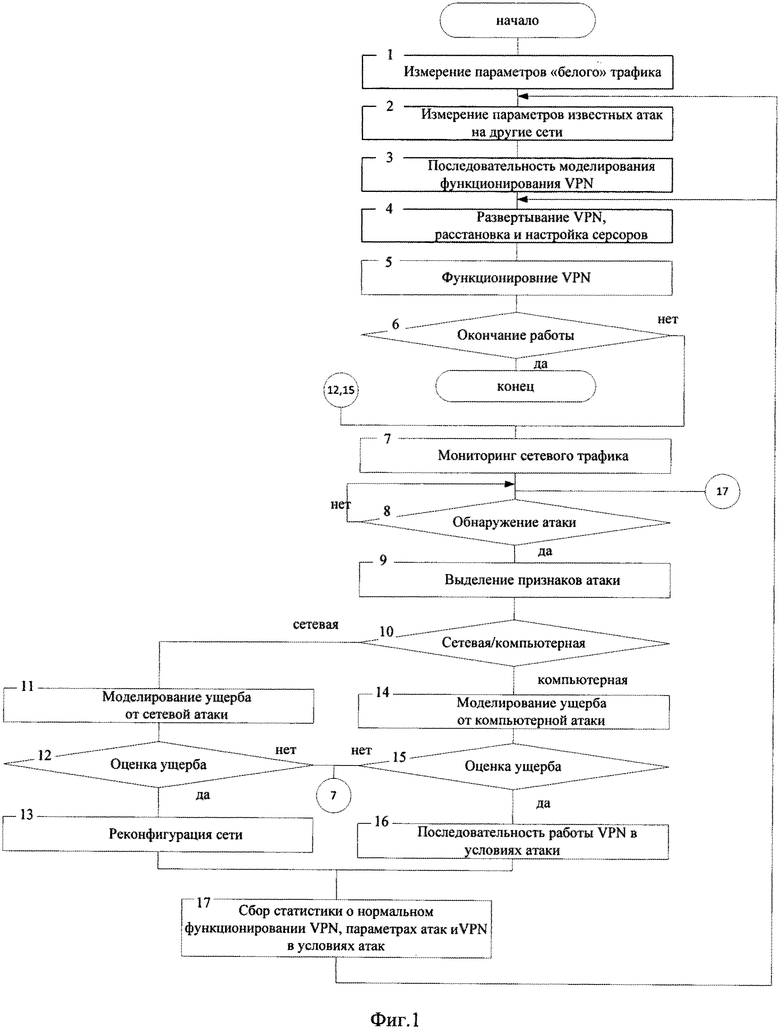

Заявленный способ поясняется чертежами, на которых показано:

фиг.1 - обобщенная структурно-логическая последовательность способа оценки ущерба наносимого сетевыми атаками виртуальным частным сетям;

фиг. 2 - структурно-логическая последовательность моделирования функционирования VPN;

фиг. 3 - структурно-логическая последовательность работы VPN в условиях атак;

фиг. 4 - структурно-логическая последовательность сбора статистических данных о нормальном функционировании VPN, параметрах атак и VPN в условиях атак;

фиг. 5 - графическое представление процесса восстановления работоспособности элемента VPN;

Заявленный способ поясняется структурно-логической последовательностью (фиг. 1), где измеряют и обобщают статистику параметров сетевых атак.

В блоке 1 измеряют параметры сетевого трафика абонентов «Белого» списка IP-адресов. Определяют параметры функционирования элемента VPN при которых возможно предоставить абоненту требуемые им услуги связи. Сохраняют измеренные значения параметров в ячейки памяти.

В блоке 2 измеряют параметры известных сетевых атак. Сохраняют измеренные значения параметров в ячейки памяти. Набирают статистику.

В блоке 3 выполняют последовательность моделирования функционирования VPN в условиях ведения компьютерных и сетевых атак (фиг. 2).

В блоке 3.1 задают максимальные значения отклонения от статистических значений измеренных параметров и описывают значения параметров возможного аномального поведения абонентов из «Белого» списка IP-адресов.

В блоке 3.2 создают физические модели нормального поведения абонентов и элементов VPN. Сохраняют модели в базе данных.

В блоке 3.3 создают физические модели компьютерных и сетевых атак. Сохраняют модели атак в базе данных.

В блоке 3.4 задают и дополняют «Белые» списки IP-адресов абонентов этой сети.

В блоке 3.5 определяют или дополняют правила фильтрации сетевого трафика, на основе поведенческих критериев, включающих анализ измеренных параметров атак. Разрабатывают варианты реконфигурации VPN.

В блоке 3.6 создают физические модели системы обнаружения атак и размещения сенсоров этой системы. Сохраняют модели в базе данных.

В блоке 3.7 размещают сенсоры системы обнаружения атак, определяют требуемые значения достоверности измерения параметров компьютерных и сетевых атак, а также определяют требуемые значения по быстродействию системы обнаружения атак.

В блоке 3.8 имитируют одновременное воздействие нескольких различных компьютерных и сетевых атак на один из элементов VPN при различной загрузке сетевого трафика абонентами VPN.

В блоке 3.9 обрабатывают полученные от сенсоров системы обнаружения значения параметров имитируемых атак, измеряют значения контролируемых параметров и быстродействие системы обнаружения.

В блоке 3.10 оценивают достоверность обнаружения компьютерных и сетевых атак, а также быстродействие обнаружения атак.

Если достоверность измеренных параметров или быстродействие системы обнаружения атак не удовлетворяет заданным значениям, в блоке 3.11 осуществляют установку дополнительных вынесенных сенсоров системы обнаружения и в блоке 3.8 повторно моделируют атаки.

Если достоверность измеренных параметров удовлетворяет заданным значениям, то рассчитывают наносимый ущерб VPN.

В блоке 3.12 определяют значения ущерба наносимого различными атаками элементу VPN.

В блоке 3.13 оценивают значения параметров наносимого ущерба с допустимыми значениями функционирования VPN.

Если значения наносимого ущерба превышают допустимые значения, то в блоке 3.5 дополняют и изменяют правила фильтрации сетевого трафика.

Если значения наносимого ущерба не превышают допустимые значения, то в блоке 4 развертывают VPN, расставляют и настраивают сенсоры системы обнаружения атак, устанавливают правила фильтрации сетевого трафика.

В блоке 5 осуществляют функционирование VPN.

В блоке 6 определяется время окончания работы VPN.

В блоке 7 осуществляют мониторинг сетевого трафика, параметров характеризующих ведения компьютерных и сетевых атак. Собирают статистические данные о сетевом трафике элемента VPN и направляют измеренные значения в блок 17 для анализа.

В блоке 8 на основании заданных критериев принимают решение о начале ведения сетевой и компьютерной атак.

Если признаков ведения атак не обнаружено, то продолжают мониторинг функционирования VPN, сетевых и компьютерных атак.

При обнаружении признаков начала компьютерной или сетевой атаки в блоке 9 выделяют и контролирую параметры атаки.

В блоке 10 на основании выделенных параметров атаки принимают решение о принадлежности к сетевым или компьютерным классам атак.

Если выявлена сетевая атака, в блоке 11 моделируют влияние сетевой атаки на элемент VPN.

В блоке 12 оценивают возможный ущерб, нанесенный выявленной сетевой атакой, с использованием имеющихся моделей сетевых атак.

Если значения наносимого ущерба элементу VPN, подверженного сетевой атакой, по результатам моделирования удовлетворяют требуемым значениям, то в блоке 7 продолжают мониторинг сетевого трафика и собирают статистические данные о нем.

Если значения наносимого ущерба элементу VPN, подверженного сетевой атакой по результатам моделирования ниже требуемых значений, в блоке 13 реконфигурируют VPN согласно имеющихся вариантов реконфигурации. Измеренные параметры сетевой атаки направляются в блок 17 для анализа и сбора статистических данных.

Если в блоке 10 выявлена компьютерная атака, в блоке 14 моделируют влияние компьютерной атаки на элемент VPN.

В блоке 15 оценивают возможный ущерб, нанесенный выявленной компьютерной атакой с использованием имеющихся моделей компьютерных атак.

Если значения наносимого ущерба элементу VPN, подверженного компьютерной атакой по результатам моделирования удовлетворяют требуемым значениям, то в блоке 7 продолжают мониторинг сетевого трафика и собирают статистические данные о нем.

Если значения наносимого ущерба элементу VPN, подверженного компьютерной атакой по результатам моделирования ниже требуемых значений, в блоке 16 фильтруют входящий трафик согласно последовательности для функционирования VPN в условиях атаки (фиг. 3).

В блоке 16.1 сравнивают IP-адрес со списком «Белых» IP-адресов.

Если принятые пакеты получены не из списка «Белых» IP-адресов, то в блоке 16.6 блокируют соединение.

Если принятый пакет получен от абонента из списка «Белых» IP-адресов, то в блоке 16.2 используют дополнительные алгоритмы по идентификации.

В блоке 16.3 проверяют подлинность абонентов при помощи дополнительных алгоритмов идентификации.

Если по результатам дополнительной идентификации абонент не смог подтвердить свою принадлежность к VPN, то в блоке 16.6 соединение блокируется.

Если по результатам дополнительной идентификации абонент подтверждает свою принадлежность к VPN, то в блоке 16.4 осуществляют процесс установления соединения с абонентом или продолжают работу с абонентом, если соединение уже установлено.

В блоке 16.5 с использованием модели нормального поведения сетевого трафика по заданным критериям контролируют аномальное поведение соединения, наличие признаков компьютерных атак.

Если признаков аномального поведения соединения и наличия признаков компьютерных атак не выявлено, продолжают контроль до окончания соединения.

Если выявлены признаки аномального поведения соединения или наличие признаков компьютерных атак, то в блоке 16.6 соединение блокируется.

В блоке 17 осуществляют сбор и анализ статистических данных о параметрах нормального функционирования VPN, параметрах атак и VPN подверженной атаке, (фиг. 4).

В блоке 17.1 обрабатывают статистические значения параметров сетевого трафика VPN, функционирующей в нормальных условиях.

В блоке 17.2 сравнивают выделенные параметры атак с имеющимися в базе данных аналогичными параметрами.

Если выделенные параметры отличаются от имеющихся параметров, в блоке 17.3 собирают статистические данные об атаке.

Если выделенные параметры не отличаются от имеющихся параметров атак, в блоке 17.5 оценивают правильность и количество установленных сенсоров и быстродействие системы обнаружения и противодействия атакам.

В блоке 17.4 на основании заданных критериев фиксируют факт окончания атаки и направляют статистические данные об атаке в блок 17.5.

В блоке 17.5 после оценки правильности расстановки и количества установленных сенсоров, а также оценки быстродействия системы обнаружения и противодействия атак, принимается решение о дополнении в блоке 2 значения параметров сетевых или компьютерных атак, уточняют параметры функционирования системы обнаружения и противодействия атакам.

Сформулированная задача изобретения подтверждается представленным расчетом заявленного способа.

Оценка эффективности заявленного способа производилась следующим образом.

Процесс восстановления работоспособности элемента VPN, подверженного сетевой или компьютерной атакам описан в известных источниках (фиг. 5) (п. 4.1 с. 168 Общие принципы построения системы мониторинга. В.В. Величко Модели и методы повышения живучести современных систем связи. Горячая линия-Телеком с. 270 - 2014), который заключается:

где tвр – время восстановления работоспособности элемента VPN;

tобн - время обнаружения признаков ведения сетевой или компьютерной атак;

tпр.сост - время прогнозирования наносимого ущерба идентифицированной атакой;

tпр.реш - время, необходимое для принятия решения о способах противодействия атаке;

tпротив - время, необходимое сетевому администратору для ликвидации угроз виртуальной частной сети;

tвост.соед - время, необходимое для восстановления соединения (синхронизации аппаратуры, операционной системы, приложений и т.п.).

Исходя из особенностей разработанного способа очевидно, что время обнаружения признаков ведения сетевой или компьютерной атак (tобнар), время, необходимое для принятия решения о способах противодействия атаке (tпр.реш), а также время, необходимое сетевому администратору для ликвидации угроз VPN (tпротив) равны аналогичным параметрам, что и у способа прототипа. Временем прогнозирования наносимого ущерба идентифицированной атакой (tпр.сост) в виду незначительных величин, а также в виду того, что оно происходит во время проведения атаки, возможно, пренебречь и не учитывать при оценке эффективности.

Использование прогнозирования возможного нанесенного ущерба и оценка его влияния на предоставляемые услуги способствует своевременному принятию решения и своевременному реконфигурированию VPN и приводит к тому, что процесс реконфигурации осуществляется заблаговременно и время, необходимое для восстановления соединения (tвост.соед) не требуется.

Анализ особенностей функционирования сетевых атак показывает, что длительность атак может быть эквивалентна перерыву связи VPN (Kaspersky Lab: DDoS-атаки в третьем квартале 2015 года. Статистика DDoS-атак с использованием ботнетов в первом квартале 2015 года). Согласно статистических данных известных компаний, занимающихся защитой от сетевых и компьютерных атак, среднее время, необходимое для восстановления соединения (tв.соед) составляет от 30 мин до 4 часов (Kaspersky Lab: DDoS-атаки в третьем квартале 2015 года. Статистика DDoS-атак с использованием ботнетов в первом квартале 2015 года. Qrator Labs: В 2015 году в Рунете возросло количество DDoS-атак. Исследование DDoS-атак и уязвимостей в веб-приложениях в первой половине 2015 года). Это и является выигрышем в оценке эффективности предлагаемого способа.

На основании этого следует вывод, что заявленный способ моделирования оценки ущерба, наносимого сетевыми атаками VPN, обеспечивает повышение защищенности элементов VPN, за счет оценки вероятного ущерба наносимого, элементу VPN и упреждающей реконфигурации VPN.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ПОВЫШЕНИЯ УСТОЙЧИВОСТИ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ ВИРТУАЛЬНЫХ ЧАСТНЫХ СЕТЕЙ | 2021 |

|

RU2755684C1 |

| СПОСОБ ЗАЩИТЫ ЭЛЕМЕНТОВ ВИРТУАЛЬНЫХ ЧАСТНЫХ СЕТЕЙ СВЯЗИ ОТ DDOS-АТАК | 2016 |

|

RU2636640C2 |

| СПОСОБ СНИЖЕНИЯ УЩЕРБА, НАНОСИМОГО СЕТЕВЫМИ АТАКАМИ СЕРВЕРУ ВИРТУАЛЬНОЙ ЧАСТНОЙ СЕТИ | 2018 |

|

RU2685989C1 |

| СПОСОБ ЗАЩИТЫ УЗЛОВ ВИРТУАЛЬНОЙ ЧАСТНОЙ СЕТИ СВЯЗИ ОТ DDOS-АТАК ЗА СЧЕТ УПРАВЛЕНИЯ КОЛИЧЕСТВОМ ПРЕДОСТАВЛЯЕМЫХ УСЛУГ СВЯЗИ АБОНЕНТАМ | 2018 |

|

RU2675900C1 |

| СПОСОБ ИСПОЛЬЗОВАНИЯ ВАРИАНТОВ ПРОТИВОДЕЙСТВИЯ СЕТЕВОЙ И ПОТОКОВОЙ КОМПЬЮТЕРНЫМ РАЗВЕДКАМ И СЕТЕВЫМ АТАКАМ И СИСТЕМА ЕГО РЕАЛИЗУЮЩАЯ | 2018 |

|

RU2682108C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ МОНИТОРИНГА РИСКОВ ДЛЯ ИНФОРМАЦИОННО-УПРАВЛЯЮЩЕЙ СИСТЕМЫ В УСЛОВИЯХ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2634169C1 |

| СПОСОБ ОЦЕНКИ СПОСОБНОСТИ УЗЛА КОМПЬЮТЕРНОЙ СЕТИ ФУНКЦИОНИРОВАТЬ В УСЛОВИЯХ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2648508C1 |

| Способ моделирования виртуальной сети | 2020 |

|

RU2741262C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ СЕТЕВОЙ АТАКИ ТИПА "ЧЕЛОВЕК ПОСЕРЕДИНЕ" | 2016 |

|

RU2645294C1 |

| СПОСОБ ЗАЩИТЫ СЕРВЕРОВ УСЛУГ СЕТИ СВЯЗИ ОТ КОМПЬЮТЕРНЫХ АТАК | 2019 |

|

RU2718650C1 |

Изобретение относится к области телекоммуникаций, а именно к области диагностирования и контроля технического состояния информационно-телекоммуникационных сетей связи в условиях ведения компьютерных и сетевых атак. Техническим результатом является повышение достоверности результатов моделирования путем одновременного моделирования деструктивных воздействий нескольких сетевых и компьютерных атак, повышение защищенности элементов VPN, за счет оценки прогнозируемого наносимого ущерба элементу VPN и проведения на основе этой оценки упреждающей реконфигурации VPN. Способ моделирования оценки ущерба, наносимого сетевыми и компьютерными атаками виртуальным частным сетям, заключается в том, что систему связи, включающую N структурных элементов и связей между ними, где n=1, 2, ..., N, разворачивают в рабочее состояние, фиксируют дестабилизирующие воздействия на ее структурные элементы, по полученным данным формируют имитационную модель системы связи, моделируют на ней дестабилизирующие воздействия, по результатам моделирования реконфигурируют имитационную модель системы связи и вычисляют вероятность нарушения ее функционирования от дестабилизирующих воздействий, при функционировании системы в условиях экзогенных деструктивных воздействий также подсчитывают и запоминают данные о числе воздействий mn на n-й элемент системы связи, количество Nв элементов системы связи, подвергшихся деструктивным внешним воздействиям, а имитационную модель формируют по полученным данным, реконфигурируют ее после каждого воздействия, сравнивают вычисленное значение достоверности вскрытия структуры системы связи воздействующей стороной с предварительно заданным пороговым уровнем достоверности, при превышении значения вычисленной достоверности над пороговой упреждающе реконфигурируют реально действующую сеть связи, при этом измеряют параметры сетевого трафика абонентов «Белого» списка IP-адресов, определяют параметры функционирования элемента виртуальной частной сети, при которых возможно предоставить абоненту требуемые им услуги связи, сохраняют измеренные значения параметров в ячейки памяти, задают максимальные значения отклонения от статистических значений измеренных параметров и описывают значения параметров нормального поведения абонентов из «Белого» списка IP-адресов, создают физические модели нормального поведения абонентов виртуальной частной сети, компьютерных и сетевых атак, системы обнаружения атак, сохраняют модели в базе данных, определяют места и размещают сенсоры системы обнаружения атак, определяют требуемые значения по быстродействию системы обнаружения атак, задают и дополняют «Белые» списки IP-адресов абонентов виртуальной частной сети, определяют или дополняют правила фильтрации сетевого трафика, на основе поведенческих критериев, включающих анализ измеренных параметров атак, разрабатывают варианты реконфигурации виртуальной частной сети, имитируют одновременные воздействия нескольких различных компьютерных и сетевых атак элемента виртуальной частной сети при различной загрузке сетевого трафика абонентами виртуальной частной сети, измеряют быстродействие системы обнаружения, оценивают быстродействие системы обнаружения атак. 5 ил.

Способ моделирования оценки ущерба, наносимого сетевыми и компьютерными атаками виртуальным частным сетям, заключающийся в том, что систему связи, включающую N структурных элементов и связей между ними, где n=1, 2…N, разворачивают в рабочее состояние, фиксируют дестабилизирующие воздействия на ее структурные элементы, по полученным данным формируют имитационную модель системы связи, моделируют на ней дестабилизирующие воздействия, по результатам моделирования реконфигурируют имитационную модель системы связи и вычисляют вероятность нарушения ее функционирования от дестабилизирующих воздействий, при функционировании системы в условиях экзогенных деструктивных воздействий также подсчитывают и запоминают данные о числе воздействий mn на n-й элемент системы связи, количество Nв элементов системы связи, подвергшихся деструктивным внешним воздействиям, а имитационную модель формируют по полученным данным, реконфигурируют ее после каждого воздействия, сравнивают вычисленное значение достоверности вскрытия структуры системы связи воздействующей стороной с предварительно заданным пороговым уровнем достоверности, при превышении значения вычисленной достоверности над пороговой упреждающе реконфигурируют реально действующую сеть связи, отличающийся тем, что измеряют параметры сетевого трафика абонентов «Белого» списка IP-адресов, определяют параметры функционирования элемента виртуальной частной сети, при которых возможно предоставить абоненту требуемые им услуги связи, сохраняют измеренные значения параметров в ячейки памяти, задают максимальные значения отклонения от статистических значений измеренных параметров и описывают значения параметров нормального поведения абонентов из «Белого» списка IP-адресов, создают физические модели нормального поведения абонентов виртуальной частной сети, компьютерных и сетевых атак, системы обнаружения атак, сохраняют модели в базе данных, определяют места и размещают сенсоры системы обнаружения атак, определяют требуемые значения по быстродействию системы обнаружения атак, задают и дополняют «Белые» списки IP-адресов абонентов виртуальной частной сети, определяют или дополняют правила фильтрации сетевого трафика, на основе поведенческих критериев, включающих анализ измеренных параметров атак, разрабатывают варианты реконфигурации виртуальной частной сети, имитируют одновременные воздействия нескольких различных компьютерных и сетевых атак элемента виртуальной частной сети при различной загрузке сетевого трафика абонентами виртуальной частной сети, измеряют быстродействие системы обнаружения, оценивают быстродействие системы обнаружения атак, осуществляют установку дополнительных вынесенных сенсоров системы обнаружения, рассчитывают наносимый ущерб виртуальной частной сети, оценивают значения параметров наносимого ущерба с допустимыми значениями функционирования виртуальной частной сети, дополняют и изменяют правила фильтрации сетевого трафика, настраивают сенсоры системы обнаружения атак, устанавливают правила фильтрации сетевого трафика, осуществляют мониторинг сетевого трафика, параметров, характеризующих ведение компьютерных и сетевых атак, собирают статистические данные о сетевом трафике элемента виртуальной частной сети, на основании заданных критериев принимают решение о начале ведения сетевой и компьютерной атак, выделяют параметры атаки, на основании выделенных параметров атаки принимают решение о принадлежности к сетевым или компьютерным классам атак, оценивают возможный ущерб, нанесенный выявленной сетевой или компьютерной атакой, измеряют параметры сетевой атаки и направляют для анализа и сбора статистических данных, сравнивают IP-адрес со списком «Белых» IP-адресов, нелегитимные соединения блокируют, используют дополнительные алгоритмы по идентификации, анализируют статистические данные о параметрах сетевого трафика, сетевых и компьютерных атаках, по результатам обнаружения и противодействия атакам оценивают правильность и количество установленных сенсоров, быстродействие системы обнаружения и противодействия атакам, дополняют правила фильтрации и варианты реконфигурирования виртуальной частной сети, дополняют значения параметров сетевых и компьютерных атак.

| СПОСОБ ОБЕСПЕЧЕНИЯ УСТОЙЧИВОГО ФУНКЦИОНИРОВАНИЯ СИСТЕМЫ СВЯЗИ | 2009 |

|

RU2405184C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ ПРОЦЕССОВ ОБЕСПЕЧЕНИЯ ТЕХНИЧЕСКОЙ ГОТОВНОСТИ СЕТЕЙ СВЯЗИ ПРИ ТЕХНИЧЕСКОЙ ЭКСПЛУАТАЦИИ И СИСТЕМА ДЛЯ ЕГО РЕАЛИЗАЦИИ | 2006 |

|

RU2336566C2 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ | 2013 |

|

RU2538292C1 |

| US 7587760 B1, 08.09.2009 | |||

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

Авторы

Даты

2017-07-11—Публикация

2016-03-11—Подача