Изобретение относится к области телекоммуникаций, а именно к области диагностирования и контроля технического состояния информационно-управляющей системы (ИУС) в условиях внутренних и внешних рисков.

Под риском понимается - влияние неопределенности на цели (Влияние - это отклонение от того, что ожидается (положительное и/или отрицательное). Цели могут иметь различные аспекты (например, финансовые и экологические, в отношении здоровья и безопасности) и могут применяться на различных уровнях (стратегических, в масштабах организации, проекта, продукта или процесса). Риск часто характеризуется потенциально возможными событиями, последствиями или их комбинациями. Риск часто выражают в виде комбинации последствий событий (включая изменения в обстоятельствах) и связанной с этим вероятности или возможности наступления (п. 2.1, ГОСТ Р ИСО 31000-2010, Менеджмент риска: принципы и руководство).

Под информационно-техническими воздействиями понимаются применение способов и средств информационного воздействия на информационно-технические объекты, на технику и вооружение в интересах достижения поставленных целей (Центр стратегических оценок и прогнозов. Информационная война и защита информации. Словарь основных терминов и определений, www.csef.ru, Москва, 2011, стр. 25).

Информационно-управляющая система - система, предназначенная для сбора, комплексной обработки оперативной информации и информационного обмена между различными подсистемами и звеньями системы управления, а также для обеспечения передачи органами повседневного управления необходимых указаний силам и средствам (п. 2.2.13, ГОСТ Р 22.0.02-94, Безопасность в чрезвычайных ситуациях. Термины и определения основных понятий).

Известен «Способ моделирования процессов обеспечения технической готовности сетей связи при технической эксплуатации и система для его реализации» (патент РФ №2336566, G06N 1/00, опубл. 20.10.2008, бюл. №29). Способ заключается в выполнении следующей последовательности действий. Определяют схемотехнические характеристики элементов сети связи, устанавливают их взаимосвязи, описывают структуру сети связи, разделяют все связи на основные и резервные, задают произвольные комбинации повреждений элементов сети связи, определяют значения показателя аварийности состояния связей между элементами сети связи, моделируют процесс обеспечения технической готовности при эксплуатации сети связи, имитируют различные виды отказов, повреждений и сбоев основных элементов сети связи, замещают поврежденные связи резервными, определяют значение показателя восстановления работоспособности сети связи, осуществляют сбор статистики, прогнозируют техническое состояние основных элементов сети связи и рассчитывают основные показатели функционирования сетей связи.

Учитывая, что риски, вызванные внешними и внутренними событиями, различны по протекающим процессам, недостатками данного способа является низкая достоверность результатов моделирования в связи с отсутствием моделирования внутренних рисков и отсутствием оценки ущерба, наносимого внутренними и внешними рисками.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является способ, реализованный в изобретении «Способ обеспечения устойчивого функционирования системы связи» (патент РФ №2405184, G05B 23/00, G06F 17/50, 27.11.2010 г.), заключающийся в том, что систему связи, включающую N структурных элементов и связей между ними, разворачивают в рабочее состояние, фиксируют дестабилизирующие воздействия на ее структурные элементы, по полученным данным формируют имитационную модель сети связи, моделируют на ней дестабилизирующие воздействия, по результатам моделирования реконфигурируют имитационную модель сети связи и вычисляют вероятность нарушения ее функционирования от дестабилизирующих воздействий, при работе сети связи в реальных условиях эксплуатации и воздействии на нее только эндогенных деструктивных воздействий измеряют время реконфигурации сети связи после каждого деструктивного воздействия. Также измеряют интервалы времени после завершения реконфигурации до очередного деструктивного воздействия. При функционировании сети связи в условиях экзогенных деструктивных воздействий также подсчитывают и запоминают данные о числе воздействий на каждый элемент сети связи, где n=1, 2…N, количество Nв, элементов сети связи, подвергшихся деструктивным внешним воздействиям. Измеряют, подсчитывают и запоминают интервалы времени реконфигурации сети связи после каждого, внешнего деструктивного воздействия, где j=1, 2…M, M - общее число деструктивных воздействий. Измеряют интервалы времени между j-м и (j+1)-м внешними деструктивными воздействиями и интервалы времени функционирования сети связи после j-й реконфигурации до (j+1)-м деструктивного внешнего воздействия. Вычисляют по полученным данным среднее время реконфигурации, среднее время функционирования сети связи и среднее время между внешними деструктивными воздействиями, а также показатель ранжирования R элементов сети связи. С помощью показателя ранжирования ранжируют пораженные элементы сети связи, после чего вычисляют достоверность вскрытия структуры сети связи воздействующей стороной D. При этом имитационную модель формируют по полученным данным и с ее помощью моделируют деструктивные внешние воздействия. Далее вычисляют число воздействий на соответствующие элементы сети связи и реконфигурируют ее после каждого воздействия. Вычисляют средний интервал времени между дестабилизирующими внешними воздействиями и сравнивают вычисленное значение достоверности D вскрытия структуры сети связи воздействующей стороной с предварительно заданным пороговым уровнем достоверности Dпор. При превышении значения вычисленной достоверности D над пороговой Dпор упреждающе реконфигурируют реально действующую сеть связи в интервал времени после последней реконфигурации, меньший вычисленного среднего времени между дестабилизирующими внешними воздействиями на имитационной модели.

Деструктивные внешние воздействия на имитационной модели моделируют по случайному закону.

Благодаря указанной совокупности признаков в способе реализована возможность на основе измерений характеристик воздействующих деструктивных факторов измерения параметров функционирующей в этих условиях сети связи и имитации их на модели упреждающе проводить реконфигурацию функционирующей сети связи, чем и достигается повышение устойчивости функционирования сети связи в условиях внешних деструктивных воздействий.

Однако способ-прототип имеет следующие недостатки: низкая достоверность результатов моделирования в связи с отсутствием моделирования внутренних рисков и отсутствием оценки ущерба наносимого внутренними и внешними рисками.

Технической задачей изобретения является разработка способа моделирования мониторинга рисков для ИУС в условиях информационно-технических воздействий, позволяющего расширить возможности способа прототипа, повысить достоверность результатов моделирования за счет моделирования внутренних рисков и оценки ущерба наносимого внутренними и внешними рисками ИУС.

Техническая задача изобретения решается тем, что в способе моделирования мониторинга рисков для ИУС в условиях информационно-технических воздействий выполняется следующая последовательность действий.

Информационно-управляющую систему (ИУС), включающую N структурных элементов и связей между ними, разворачивают в рабочее состояние, фиксируют дестабилизирующие воздействия, вызванные внешними рисками на структурные элементы.

По полученным данным формируют имитационную модель ИУС, моделируют дестабилизирующие воздействия, вызванные внешними рисками, по результатам моделирования реконфигурируют имитационную модель ИУС и вычисляют вероятность нарушения ее функционирования от дестабилизирующих воздействий внешних рисков.

На этапе функционирования ИУС после каждого воздействия подсчитывают элементы ИУС, подвергшиеся деструктивным воздействиям, реконфигурируют ИУС.

Дополнительно на этапе формирования исходных данных о ИУС и параметрах дестабилизирующих воздействий внешних и внутренних рисков выявляют и измеряют каналы утечки информации; определяют возможные риски, связанные с недекларируемыми возможностями (НДВ) программного обеспечения и оборудования; измеряют значения параметров оборудования с НДВ; определяют параметры других внутренних рисков для ИУС.

Создают базу данных и сохраняют параметры внутренних и внешних рисков.

Создают информационные связи с существующими базами данных организаций, занимающихся обнаружением, идентификацией и противодействием рискам.

Создают систему обнаружения, предупреждения и противодействия (СОПП) деструктивным воздействиям внутренних и внешних рисков.

На основании статистических данных формируют физические модели нормального поведения абонентов ИУС и аномального поведения абонентов; определяют параметры аномального поведения абонентов ИУС.

Формируют алгоритмы действий системы безопасности ИУС при выявлении фактов аномального поведения абонентов.

В модель ИУС, функционирующей в условиях внешних рисков, включают модель функционирования СОПЛ и модель внутренних рисков. С использованием полученных результатов имитационного моделирования обучают СОПП; оценивают нанесенный ущерб внутренними и внешними рисками, при необходимости изменяют параметры СОПП.

На этапе функционирования ИУС анализируют полученные параметры рисков от баз данных организаций, занимающихся обнаружением, идентификацией и противодействием рискам. Осуществляют мониторинг параметров, характеризующих внутренние и внешние риски; измеренные параметры, характеризующие внутренние и внешние риски СОПП, сравнивает со значениями, имеющимися в базе данных, и принимают решение об уровне риска для ИУС.

При выявлении признаков внутренних или внешних рисков, оценивают возможный наносимый ущерб ИУС. При необходимости осуществляют мероприятия по противодействию внешним и внутренним рискам; по окончании воздействия или устранении внешних и внутренних рисков оценивают зафиксированные параметры, при необходимости дополняют базы данных СОПП.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении назначения.

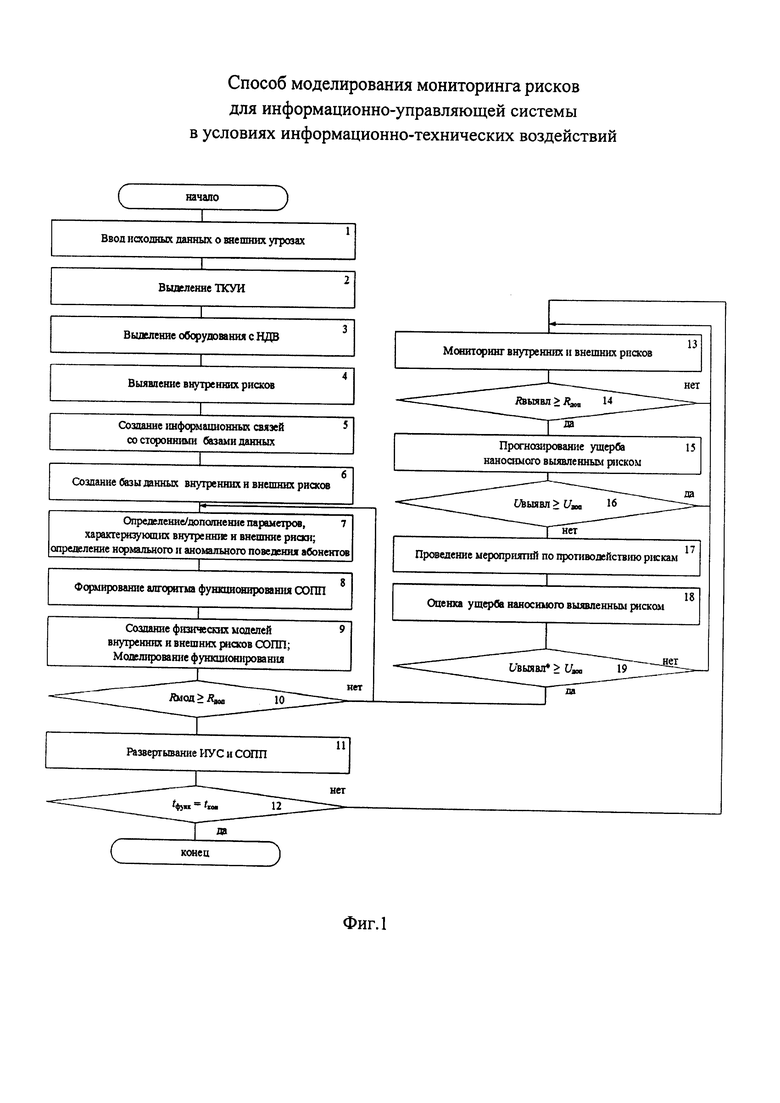

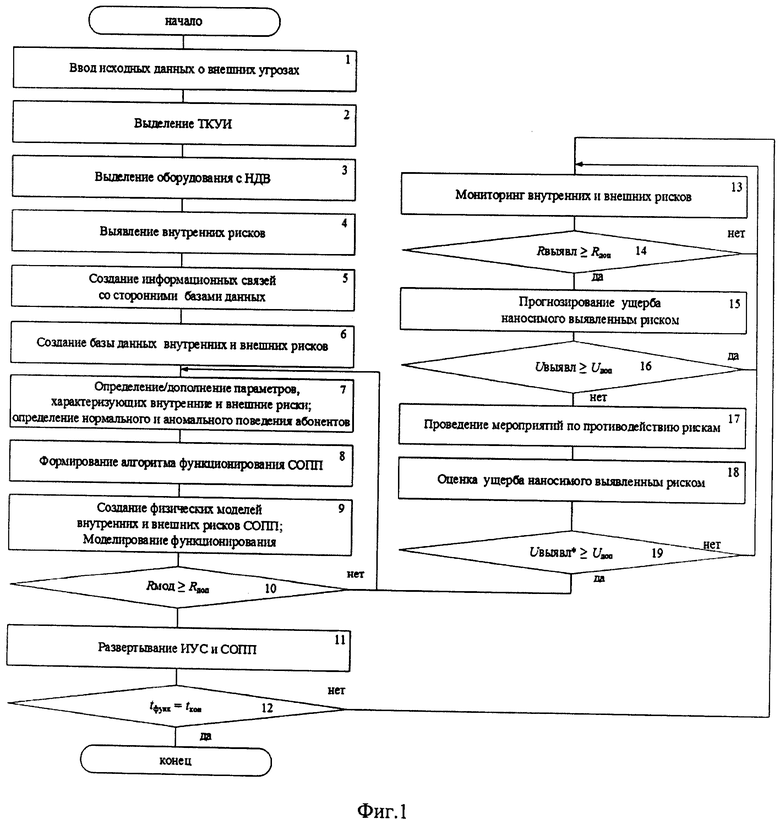

Заявленный способ поясняется структурно-логической последовательностью (фиг. 1), где в блок 1 вводят исходные данные, полученные из статистических значений о внутренних и внешних рисках, а также параметрах ИУС, указанных в руководящих документах (Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных ФСТЭК 2008 и других).

В блоке 2 выявляют технические каналы утечки информации (ТКУИ) и измеряют параметры выявленных ТКУИ (Нежданов И.Ю. «Выявление технических каналов утечки информации». http://www.ci2.info/kr-i-iw/5samo-oborona/zashhita-sobstvennoj-infomacii/vyyavlenie-texnicheskix-kanalovutechki-informacii).

В блоке 3 выявляют оборудование и программное обеспечение, имеющее недекларированные возможности (НДВ), и измеряют параметры аппаратуры при использовании НДВ (Осовецкий Л.Г. «Технология выявления недекларированных возможностей при сертификации промышленного программного обеспечения». Вопросы кибербезопасности №1(9)-2015).

В блоке 4 определяют внутренние риски для ИУС (элемента), не связанные с ТКУИ и НДВ, и измеряют значения параметров выявленных рисков (Мазов Н.А., Ревнивых А.В., Федотов А.М. «Классификация рисков информационной безопасности». Вестник НГУ. Серия информационные технологии. Том 9. Выпуск 2. 2011 г. С. 80-89).

В блоке 5 создают информационные связи с базами данных организаций, занимающихся обнаружением, идентификацией и противодействию рискам о существующих внешних и внутренних рисках (Симаков О.В. «Распределенные базы данных», п. Архитектура, клиент/сервер. С. 23, МИРЭА, 2006 г. http://Irn.no-ip-fo/other/ddb/ Распределенные%20базы%20данных_2006уч_г.pdf).

В блоке 6 создают базы данных измеренных параметров внутренних и внешних рисков (гл. 5.4, стр. 133-146, гл. 7, стр. 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М, Москва, 2006. 352 с.).

В блоке 7, на основании статистических данных, определяют параметры, характеризующие внутренние и внешние риски для обучения системы обнаружения, предупреждения и противодействия (СОПП) ИУС рискам. Формируют параметры нормального поведения абонентов ИУС. Определяют параметры аномального поведения абонентов ИУС («Новый подход к защите информации - системы обнаружения компьютерных угроз», корпоративный журнал компании «ИнфосистемыДжет», №4, 2007 г. http://wvw.jetinfo.ru/sta-ti/novyj-podkhod-k-zaschite-informatsii-sistemy-obnaruz-heniya-kompyuternykh). Определяют допустимые значения наносимого ущерба определенной группы рисков.

В блоке 8 на основании имеющихся данных о внутренних и внешних рисках разрабатывают алгоритм действия СОПП ИУС (п. 7, Алгоритм противодействия компьютерным атакам на критически важные информационные системы. Астрахов А.В., Климов С.М., Сычев М.П. «Противодействие компьютерным атакам. Технологические основы», Электронное учебное издание МГТУ им. Н.Э. Баумана, Москва, 2013).

В блоке 9 создают физические модели ИУС, внутренних и внешних рисков и СОПП ИУС и моделируют их совместное функционирование (Варламов О.О. «О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры», Известия ТРТУ / Тематический выпуск // №7 / том 62 / 2006 г., с. 218).

В блоке 10 оценивают значение деструктивных параметров (нанесенный ущерб) внутренних и внешних рисков ИУС.

Если значения параметров наносимого ущерба внутренними и внешними рисками превышают допустимые значения, изменяют (дополняют) исходные данные для моделей в блоке 7, в блоке 8 дополняют алгоритмы работы СОПП ИУС и ИУС.

В блоке 11 разворачивают в рабочее состояние СОПП ИУС и ИУС.

В блоке 12 осуществляют контроль времени функционирования ИУС.

В блоке 13 проводят мониторинг параметров, характеризующих внутренние и внешние риски (п. 1.2, стр. 6, Галкин А.П. и д.р. Моделирование каналов систем связи. Москва: Связь, 1979, 94 с.).

В блоке 14 оценивают значения параметров, характеризующие внутренние и внешние риски для ИУС с имеющимися параметрами, полученными от баз данных организаций, занимающихся обнаружением, идентификацией и противодействию рискам.

При выявлении признаков, характеризующих внутренний или внешний риск ИУС в блоке 15 с использованием имеющейся модели, прогнозируют наносимый ущерб ИУС, наносимый выявленным риском.

В блоке 16 сравнивают возможный наносимый ущерб ИУС выявленным риском с допустимыми значениями ущерба, наносимого выявленным риском.

В блоке 17 при необходимости осуществляют мероприятия по противодействию ИР (Например, варианты реконфигурации или перекоммутации каналов СС), (сущность процесса реконфигурации описана в «О надежности прикладного уровня с учетом возможности реконфигурации сети MPLS» / http://nauchebe.net/2013/01/onady-ozhnosti-prikladnogo-urovnya-s-uchyotom-voz-mozhnosti-rekonfiguracii-sei-mpls2013 г.), (сущность процесса перекоммутации описана в «Виртуальные локальные сети. Создание VLAN позволяет повысить производительность каждой из них и изолировать сети друг от друга…», http://www.osp.ru/lan/2002/12/136942 // «Журнал сетевых решений/LAN», №12, 2002).

По окончании или устранению выявленного внешнего или внутреннего риска в блоке 18 оценивают нанесенный ущерб ИУС выявленным риском, оценивают зафиксированные параметры выявленного риска.

В блоке 19 после каждого воздействия подсчитывают элементы ИУС, подвергшиеся деструктивным воздействиям. Сравнивают параметры зафиксированных рисков с имеющимися значениями, при необходимости вносят изменения в алгоритмы функционирования СОПП ИУС.

Оценка эффективности заявленного способа производилась следующим образом. Согласно одной из известных классификаций киберугроз для систем связи ИУС в частности (С.Трошин Современные киберугрозы 2013 г. URL http://sergeytroshin.ru/articles/modern-cyber-threats) в настоящее время выделены 7 внешних и 2 внутренних угрозы. В связи с этим эффективность заявленного способа моделирования возможно определить следующим образом.

На основании технического результата способ-прототип способен моделировать и принимать решения по внешним угрозам. Исходя из классификации киберугроз способ прототип обрабатывает 7 угроз. Предлагаемый способ моделирует 7 внешних угроз и 2 внутренние угрозы для ИУС.

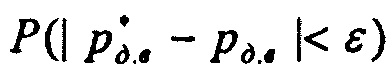

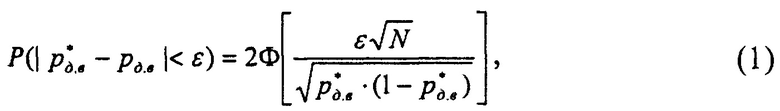

Оценка эффективности предлагаемого способа моделирования проводилась на основании сравнения достоверности результатов моделирования. Одним из определяющих параметров достоверности результатов моделирования является вероятность ошибки. Оценка вероятности ошибки  (Е.С. Вентцель. Теория вероятностей и ее инженерное приложение. М.: Изд. Наука, 1988, с. 463, ф-ла 11.8.5) проводилась согласно следующему выражению:

(Е.С. Вентцель. Теория вероятностей и ее инженерное приложение. М.: Изд. Наука, 1988, с. 463, ф-ла 11.8.5) проводилась согласно следующему выражению:

где: Ф - функция Лапласа;

ε - величина доверительного интервала;

N - количество имитируемых угроз;

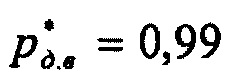

- средняя статистическая вероятность моделирования;

- средняя статистическая вероятность моделирования;

- минимальная вероятность достоверной моделирования.

- минимальная вероятность достоверной моделирования.

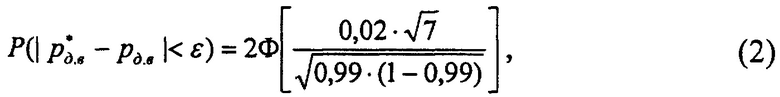

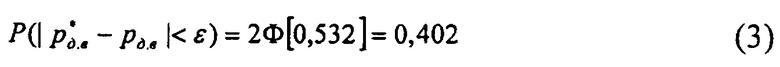

Расчет достоверности оценки моделирования способом-прототипом, при ε=0,02; N=7;  проведен по следующей формуле:

проведен по следующей формуле:

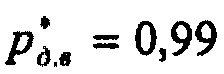

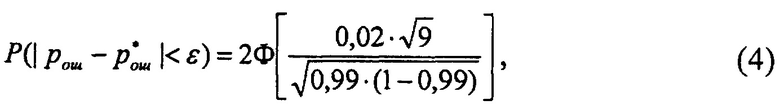

Расчет достоверности оценки моделирования предлагаемого способа при ε=0,02; N=9;  проведен по следующей формуле:

проведен по следующей формуле:

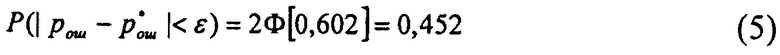

Оценка эффективности разработанного способа по сравнению со способом прототипом проведена согласно выражению:

Исходя из сравнения основных показателей способа прототипа и заявленного способа следует вывод, что расширяет возможности способа-прототипа, повышает достоверность результатов моделирования на 12,4%, за счет моделирования внутренних рисков и оценке ущерба наносимого внутренними и внешними рисками ИУС.

Источники информации

1. ГОСТ Р ИСО 31000-2010, Менеджмент риска принципы и руководство.

2. ГОСТ Р 22.0.02-94, Безопасность в чрезвычайных ситуациях. Термины и определения основных понятий.

3. Патент RU №2405184, G05B 23/00, G06F 17/50, 27.11.2010 г. (аналог).

4. Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных ФСТЭК 2008.

5. Нежданов И.Ю. «Выявление технических каналов утечки информации».

6. http://www.ci2.info/kr-i-iw/5samo-oborona/zashhita-sobstvennoj-informacii/vyyavlenie-texnicheskix-kanalovutechki-informacii.

7. Осовецкий Л.Г. «Технология выявления недекларированных возможностей при сертификации промышленного программного обеспечения». Вопросы кибербезопасности №1(9)-2015.

8. Мазов Н.А., Ревнивых А.В., Федотов A.M. «Классификация рисков информационной безопасности». Вестник НГУ. Серия информационные технологии. Том 9. Выпуск 2. 2011 г. С. 80-89.

9. Симаков О.В. «Распределенные базы данных», п. Архитектура клиент/сервер С. 23, МИРЭА 2006 г. http://Irn.no-ip-fo/other/ddb/Распределенные%20базы%20данных_2006 уч_г.pdf.

10. гл. 5.4, стр. 133-146, гл. 7, стр. 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М, Москва, 2006, 352 с.

11. Новый подход к защите информации - системы обнаружения компьютерных угроз, корпоративный журнал компании «ИнфосистемыДжет» №4 2007 г. http://www.jetinfo.ru/sta-ti/novyj-podkhod-k-zaschite-informatsii-sistemy-obnaruz-heniya-kompyuternykh.

12. п. 7, Алгоритм противодействия компьютерным атакам на критически важные информационные системы. Астрахов А.В., Климов С.М., Сычев М.П. «Противодействие компьютерным атакам. Технологические основы», Электронное учебное издание МГТУ им. Н.Э. Баумана, Москва, 2013.

13. Варламов О.О. «О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры», Известия ТРТУ / Тематический выпуск // №7 / том 62 / 2006 г., с. 218.

14. п. 1.2, стр. 6, Галкин А.П. и др. Моделирование каналов систем связи. Москва: Связь 1979. 94 с.

15. «О надежности прикладного уровня с учетом возможности реконфигурации сети MPLS» / http://nauchebe.net/2013/01/onady-ozhnosti-prikladnogo-urovnya-s-uchyotom-voz-mozhnosti-rekonfiguracii-sei-mpls 2013 г.

16. «Виртуальные локальные сети. Создание VLAN позволяет повысить производительность каждой из них и изолировать сети друг от друга…» http://www.osp.ru/lan/2002/12/136942 // «Журнал сетевых решений/LAN» №12, 2002.

17. С. Трошин, Современные киберугрозы, 2013 г. URLhttp://sergeytroshin.ru/articles/modern-cyber-threats.

18. Вентцель Е.С. Теория вероятностей и ее инженерное приложение. М.: Изд. Наука, 1988, с. 463, ф-ла 11.8.5.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ МОДЕЛИРОВАНИЯ ОЦЕНКИ УЩЕРБА, НАНОСИМОГО СЕТЕВЫМИ И КОМПЬЮТЕРНЫМИ АТАКАМИ ВИРТУАЛЬНЫМ ЧАСТНЫМ СЕТЯМ | 2016 |

|

RU2625045C1 |

| СПОСОБ ОЦЕНКИ СПОСОБНОСТИ УЗЛА КОМПЬЮТЕРНОЙ СЕТИ ФУНКЦИОНИРОВАТЬ В УСЛОВИЯХ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2648508C1 |

| Способ оценки информированности об источнике деструктивных воздействий на структуру корпоративной системы управления | 2020 |

|

RU2764390C1 |

| СПОСОБ ПОВЫШЕНИЯ УСТОЙЧИВОСТИ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ ВИРТУАЛЬНЫХ ЧАСТНЫХ СЕТЕЙ | 2021 |

|

RU2755684C1 |

| СПОСОБ ПРЕДВАРИТЕЛЬНОЙ ЦЕЛЕНАПРАВЛЕННОЙ РЕКОНФИГУРАЦИИ СЕТИ СВЯЗИ С УЧЕТОМ ОЦЕНКИ ИНФОРМИРОВАННОСТИ ИСТОЧНИКА ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ О СТРУКТУРЕ СЕТИ СВЯЗИ | 2021 |

|

RU2754271C1 |

| СПОСОБ ОЦЕНКИ ЭФФЕКТИВНОСТИ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ НА СЕТИ СВЯЗИ | 2013 |

|

RU2541205C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ УСТОЙЧИВОГО ФУНКЦИОНИРОВАНИЯ СИСТЕМЫ СВЯЗИ | 2009 |

|

RU2405184C1 |

| Способ адаптивного управления системой обеспечения информационной безопасности корпоративной сети связи | 2023 |

|

RU2823575C1 |

| Стенд комплексирования информационно-управляющих систем многофункциональных летательных аппаратов | 2016 |

|

RU2632546C1 |

| Способ обеспечения устойчивого функционирования сложной технической системы | 2022 |

|

RU2815224C1 |

Изобретение относится к диагностике и контролю технического состояния информационно-телекоммуникационных сетей связи. Техническим результатом является расширение функциональных возможностей и повышение достоверности результатов моделирования за счет моделирования внутренних рисков и оценки ущерба, наносимого ИУС внутренними и внешними рисками. Способ включает этапы: создают базу данных параметров внутренних и внешних рисков; связывают её с базами данных специализированных организаций; создают систему обнаружения, предупреждения и противодействия (СОПП) рискам; в модель ИУС, функционирующую в условиях внешних рисков, включают модель функционирования СОПП и модель внутренних рисков; обучают СОПП; оценивают ущерб, нанесенный внутренними и внешними рисками, при необходимости изменяют параметры СОПП; измеренные параметры рисков СОПП сравнивают со значениями из базы данных; определяют уровень риска для ИУС; при выявлении признаков рисков оценивают возможный ущерб; при необходимости осуществляют противодействие рискам; оценивают зафиксированные параметры, при необходимости дополняют базы данных СОПП. 1 ил.

Способ моделирования мониторинга рисков для информационно-управляющей системы в условиях информационно-технических воздействий, заключающийся в том, что информационно-управляющую систему (ИУС), включающую N структурных элементов и связей между ними, разворачивают в рабочее состояние, фиксируют дестабилизирующие воздействия, вызванные внешними рисками на структурные элементы, по полученным данным формируют имитационную модель ИУС, моделируют дестабилизирующие воздействия, вызванные внешними рисками, по результатам моделирования реконфигурируют имитационную модель ИУС и вычисляют вероятность нарушения ее функционирования от дестабилизирующих воздействий внешних рисков, на этапе функционирования ИУС после каждого воздействия подсчитывают элементы ИУС, подвергшиеся деструктивным воздействиям, реконфигурируют ИУС, отличающийся тем, что на этапе формирования исходных данных о ИУС и параметрах дестабилизирующих воздействий внешних и внутренних рисков выявляют и измеряют каналы утечки информации; определяют возможные риски, связанные с недекларируемыми возможностями (НДВ) программного обеспечения и оборудования; измеряют значения параметров оборудования с НДВ; определяют параметры других внутренних рисков для ИУС; создают базу данных и сохраняют параметры внутренних и внешних рисков; создают информационные связи с существующими базами данных организаций, занимающихся обнаружением, идентификацией и противодействием рискам; создают систему обнаружения, предупреждения и противодействия (СОПП) деструктивным воздействиям внутренних и внешних рисков; на основании статистических данных формируют физические модели нормального поведения абонентов ИУС и аномального поведения абонентов; определяют параметры аномального поведения абонентов ИУС; формируют алгоритмы действий системы безопасности ИУС при выявлении фактов аномального поведения абонентов; в модель ИУС, функционирующую в условиях внешних рисков, включают модель функционирования СОПП и модель внутренних рисков; с использованием полученных результатов имитационного моделирования обучают СОПП; оценивают нанесенный ущерб внутренними и внешними рисками, при необходимости изменяют параметры СОПП; на этапе функционирования ИУС анализируют полученные параметры рисков от баз данных организаций, занимающихся обнаружением, идентификацией и противодействием рискам; осуществляют мониторинг параметров, характеризующих внутренние и внешние риски; измеренные параметры, характеризующие внутренние и внешние риски СОПП, сравнивают со значениями, имеющимися в базе данных, и принимают решение об уровне риска для ИУС; при выявлении признаков внутренних или внешних рисков оценивают возможный наносимый ущерб ИУС; при необходимости осуществляют мероприятия по противодействию внешним и внутренним рискам; по окончании воздействия или устранении внешних и внутренних рисков оценивают зафиксированные параметры, при необходимости дополняют базы данных СОПП.

| СПОСОБ ОБЕСПЕЧЕНИЯ УСТОЙЧИВОГО ФУНКЦИОНИРОВАНИЯ СИСТЕМЫ СВЯЗИ | 2009 |

|

RU2405184C1 |

| УСТРОЙСТВО ДЛЯ МОНИТОРИНГА РИСКА И СПОСОБ МОНИТОРИНГА РИСКА ДЛЯ ИСПОЛЬЗОВАНИЯ С ОБЪЕКТОМ АТОМНОЙ ЭНЕРГЕТИКИ | 2010 |

|

RU2538298C2 |

| US 8050959 B1, 01.11.2011 | |||

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| CN 104156888 A, 19.11.2014 | |||

| 0 |

|

SU162895A1 | |

Авторы

Даты

2017-10-24—Публикация

2016-12-07—Подача