Область техники

Изобретение относится к решениям для улучшения качества обнаружения вредоносного программного обеспечения, а более конкретно к системам и способам для уменьшения количества определений легитимного файла вредоносным.

Уровень техники

В настоящее время количество файлов, находящихся на вычислительных устройствах, растет. Компьютеры и мобильные устройства пользователя работают под управлением различных операционных систем, содержат различные установленные приложения и файлы пользователя. Кроме того, приложения и компоненты операционной системы регулярно обновляются, в результате чего один и тот же компонент может иметь различные версии у разных пользователей. Также появляется все больше вредоносного программного обеспечения (например, компьютерные вирусы, трояны, сетевые черви). Часть вредоносного программного обеспечения постоянно изменяется, так как его авторы прибегают к все более новым механизмам атак и защиты от приложений безопасности.

Приложения безопасности (например, антивирусные приложения) используют различные методы определения вредоносного программного обеспечения. Методы, в свою очередь, используют наборы правил для выявления вредоносного программного обеспечения. При этом иногда возникает ситуация, когда правило, созданное для вредоносного программного обеспечения, срабатывает и для безопасного приложения. В таком случае безопасное приложение может быть заблокировано приложением безопасности.

В связи с этим необходимо решать задачу не только поиска нового вредоносного программного обеспечения, но и минимизации частоты случаев определения безопасного приложения вредоносным. Одним из вариантов решения задачи является проверка правил выявления вредоносного программного обеспечения на коллекции безопасных файлов до предоставления этих правил конечному пользователю. Однако с учетом того, что количество безопасных файлов постоянно увеличивается, проверка всех файлов новыми правилами становится весьма трудоемким и долгим процессом. Необходимо выделять наиболее актуальные коллекции файлов и проверять новые правила на этих актуальных коллекциях.

Сама задача использования коллекций не нова. Так, заявка US 77469257 описывает способ описания коллекции мультимедиа файлов по метаданным. Метаданные сохраняются в базе данных. Выборка из базы может производиться по различным параметрам. База может динамически обновляться. Однако для файлов, которые не содержат метаданные, или если метаданные не могут быть выделены, данный подход не может быть использован.

Существующие системы и способы не решают задачу создания актуальных коллекций для уменьшения частоты определений легитимного файла вредоносным. Предлагаемые система и способ позволяют решить эту задачу.

Сущность изобретения

Технический результат настоящего изобретения заключается в минимизации количества ложных срабатываний приложения безопасности во время обнаружения вредоносного программного обеспечения с помощью системы и способа проверки коллекции файлов с исключением записей из базы данных, в которых из базы данных исключаются записи, с использованием которых легитимные файлы определяются вредоносными.

Согласно одному из вариантов реализации предлагается способ уменьшения частоты определений легитимного файла вредоносным, в котором:

а) создают по меньшей мере одну запись в базе данных, содержащую по меньшей мере одно правило для выявления вредоносного программного обеспечения;

б) создают по меньшей мере одну коллекцию легитимных файлов, содержащую по меньшей мере один файл, при этом коллекция создается с учетом по меньшей мере одного из таких критериев, как:

- влияние файлов коллекции на стабильность операционной системы, которое отражает участие файла в обеспечении бесперебойной работы операционной системы;

- влияние файлов коллекции на стабильность работы приложений, которое отражает участие файла в обеспечении бесперебойной работы приложений;

- распространенность файлов коллекции, где распространенность файла отражает количество уникальных устройств пользователей, на которых присутствует файл;

- популярность файлов коллекции, где популярность файла отражает количество уникальных устройств пользователей, на которых файл используется в течение единицы времени;

в) проверяют созданную коллекцию файлов с помощью созданной записи по меньшей мере одним способом проверки на предмет выявления вредоносного программного обеспечения;

г) в случае определения легитимного файла вредоносным рассчитывают критичность определения, отражающую влияние такого определения на стабильность операционной системы и стабильность работы приложений;

д) на основании расчета критичности определения легитимного файла вредоносным исключают по меньшей мере одну запись из базы данных для уменьшения количества определений легитимного файла вредоносным.

Согласно одному из частных вариантов реализации предлагается способ, в котором запись для выявления вредоносного программного обеспечения представляет собой контрольную сумму для сигнатурного анализа.

Согласно другому частному варианту реализации предлагается способ, в котором запись для выявления вредоносного программного обеспечения представляет собой набор правил для эвристического анализа.

Согласно еще одному частному варианту реализации предлагается способ, в котором в легитимным считается файл, не являющийся вредоносным в момент добавления в коллекцию.

Согласно еще одному частному варианту реализации предлагается способ, в котором в коллекцию легитимных файлов включаются драйверы операционной системы.

Согласно еще одному частному варианту реализации предлагается способ, в котором в коллекцию легитимных файлов включаются файлы операционной системы, не являющиеся драйверами.

Согласно еще одному частному варианту реализации предлагается способ, в котором в коллекцию легитимных файлов включаются файлы продуктов производителя приложения безопасности.

Согласно еще одному частному варианту реализации предлагается способ, в котором в коллекцию легитимных файлов включаются популярные файлы пользователей.

Согласно еще одному частному варианту реализации предлагается способ, в котором в коллекцию легитимных файлов включаются основные загрузочные записи, не подвергавшиеся воздействию вредоносного программного обеспечения.

Согласно еще одному частному варианту реализации предлагается способ, в котором проверка коллекции легитимных файлов может осуществляться с помощью сигнатурного анализа.

Согласно еще одному частному варианту реализации предлагается способ, в котором проверка коллекции легитимных файлов может осуществляться с помощью эвристического анализа.

Согласно еще одному частному варианту реализации предлагается способ, в котором в случае определения легитимного файла вредоносным определяется реальная вредоносность файла.

Согласно еще одному частному варианту реализации предлагается способ, в котором реальная вредоносность файла определяется с помощью открытия файла в изолированном окружении.

Согласно еще одному частному варианту реализации предлагается способ, в котором реальная вредоносность файла определяется с помощью эксперта.

Согласно еще одному частному варианту реализации предлагается способ, в котором критичность определения рассчитывается с помощью критерия стабильности файла, где стабильность файла отражает участие файла в обеспечении бесперебойной работы операционной системы.

Согласно еще одному частному варианту реализации предлагается способ, в котором критичность определения рассчитывается с помощью критерия популярности файла, где популярность файла отражает количество уникальных устройств пользователей, на которых файл используется в течение единицы времени.

Согласно еще одному частному варианту реализации предлагается способ, в котором критичность определения рассчитывается с помощью критерия распространенности файла, где распространенность файла отражает количество уникальных устройств пользователей, на которых присутствует файл.

Согласно еще одному частному варианту реализации предлагается система уменьшения определений легитимного файла вредоносным, которая содержит:

- средство создания записей, которое создает по меньшей мере одну запись в базе данных, содержащую по меньшей мере одно правило для выявления вредоносного программного обеспечения, и передает созданную запись средству проверки;

- средство создания коллекций легитимных файлов, которое создает по меньшей мере одну коллекцию легитимных файлов, содержащую по меньшей мере один файл, при этом коллекция создается с учетом по меньшей мере одного из таких критериев, как:

• влияние файлов коллекции на стабильность операционной системы, которое отражает участие файла в обеспечении бесперебойной работы операционной системы;

• влияние файлов коллекции на стабильность работы приложений, которое отражает участие файла в обеспечении бесперебойной работы приложений;

• распространенность файлов коллекции, где распространенность файла отражает количество уникальных устройств пользователей, на которых присутствует файл;

• популярность файлов коллекции, где популярность файла отражает количество уникальных устройств пользователей, на которых файл используется в течение единицы времени;

и передает созданную коллекцию средству проверки;

- средство проверки, которое проверяет созданную средством создания коллекций коллекцию файлов с помощью созданной средством создания записей записи по меньшей мере одним способом проверки на предмет выявления вредоносного программного обеспечения, а в случае определения легитимного файла вредоносным передает средству расчета критичности определения результаты проверки и по меньшей мере одну запись, с использованием которой легитимный файл был определен вредоносным;

- средство расчета критичности определения легитимного файла вредоносным рассчитывает критичность определения, исключает по меньшей мере одну запись, полученную от средства проверки, из базы данных для уменьшения частоты определений легитимного файла вредоносным.

Согласно еще одному частному варианту реализации предлагается система, в которой запись для выявления вредоносного программного обеспечения представляет собой контрольную сумму для сигнатурного анализа.

Согласно еще одному частному варианту реализации предлагается система, в которой запись для выявления вредоносного программного обеспечения представляет собой набор правил для эвристического анализа.

Согласно еще одному частному варианту реализации предлагается система, в которой в легитимным считается файл, не являющийся вредоносным в момент добавления в коллекцию.

Согласно еще одному частному варианту реализации предлагается система, в которой в коллекцию легитимных файлов включаются драйверы операционной системы.

Согласно еще одному частному варианту реализации предлагается система, в которой в коллекцию легитимных файлов включаются файлы операционной системы, не являющиеся драйверами.

Согласно еще одному частному варианту реализации предлагается система, в которой в коллекцию легитимных файлов включаются файлы продуктов производителя приложения безопасности.

Согласно еще одному частному варианту реализации предлагается система, в которой в коллекцию легитимных файлов включаются популярные файлы пользователей.

Согласно еще одному частному варианту реализации предлагается система, в которой в коллекцию легитимных файлов включаются основные загрузочные записи, не подвергавшиеся воздействию вредоносного программного обеспечения.

Согласно еще одному частному варианту реализации предлагается система, в которой проверка коллекции легитимных файлов может осуществляться с помощью сигнатурного анализа.

Согласно еще одному частному варианту реализации предлагается система, в которой проверка коллекции легитимных файлов может осуществляться с помощью эвристического анализа.

Согласно еще одному частному варианту реализации предлагается система, в которой в случае определения легитимного файла вредоносным определяется реальная вредоносность файла.

Согласно еще одному частному варианту реализации предлагается система, в которой реальная вредоносность файла определяется с помощью открытия файла в изолированном окружении.

Согласно еще одному частному варианту реализации предлагается система, в которой реальная вредоносность файла определяется с помощью эксперта.

Согласно еще одному частному варианту реализации предлагается система, в которой критичность определения рассчитывается с помощью критерия стабильности файла, где стабильность файла отражает участие файла в обеспечении бесперебойной работы операционной системы.

Согласно еще одному частному варианту реализации предлагается система, в которой критичность определения рассчитывается с помощью критерия популярности файла, где популярность файла отражает количество уникальных устройств пользователей, на которых файл используется в течение единицы времени.

Согласно еще одному частному варианту реализации предлагается система, в которой критичность определения рассчитывается с помощью критерия распространенности файла, где распространенность файла отражает количество уникальных устройств пользователей, на которых присутствует файл.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

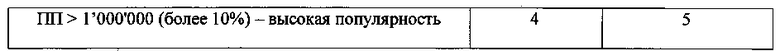

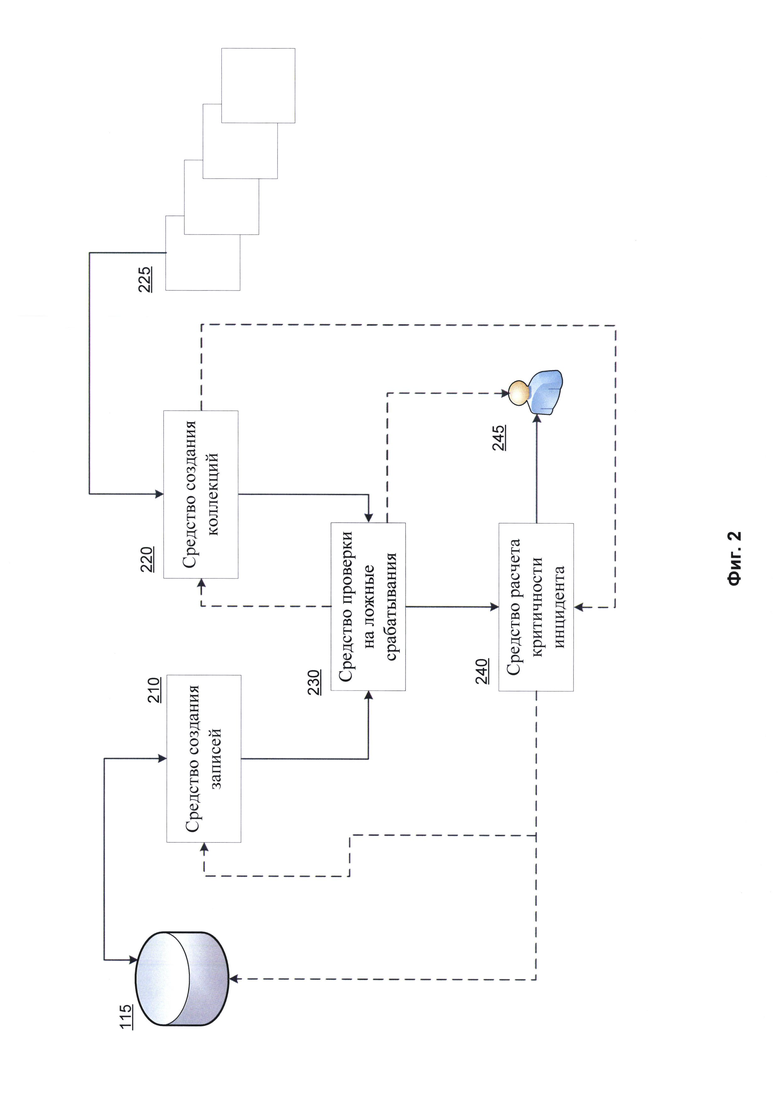

Фиг. 1 изображает пример проверки файлов приложением безопасности.

Фиг. 2 изображает систему уменьшения частоты определений легитимного файла вредоносным.

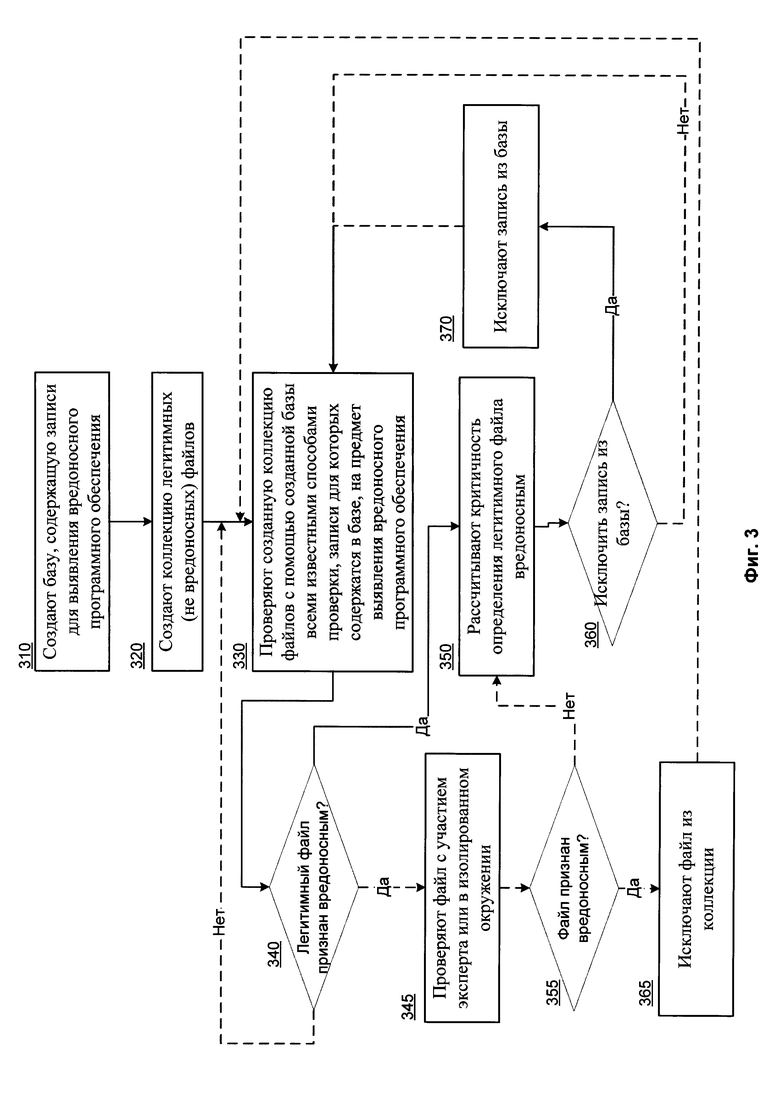

Фиг. 3 изображает способ уменьшения частоты определений легитимного файла вредоносным.

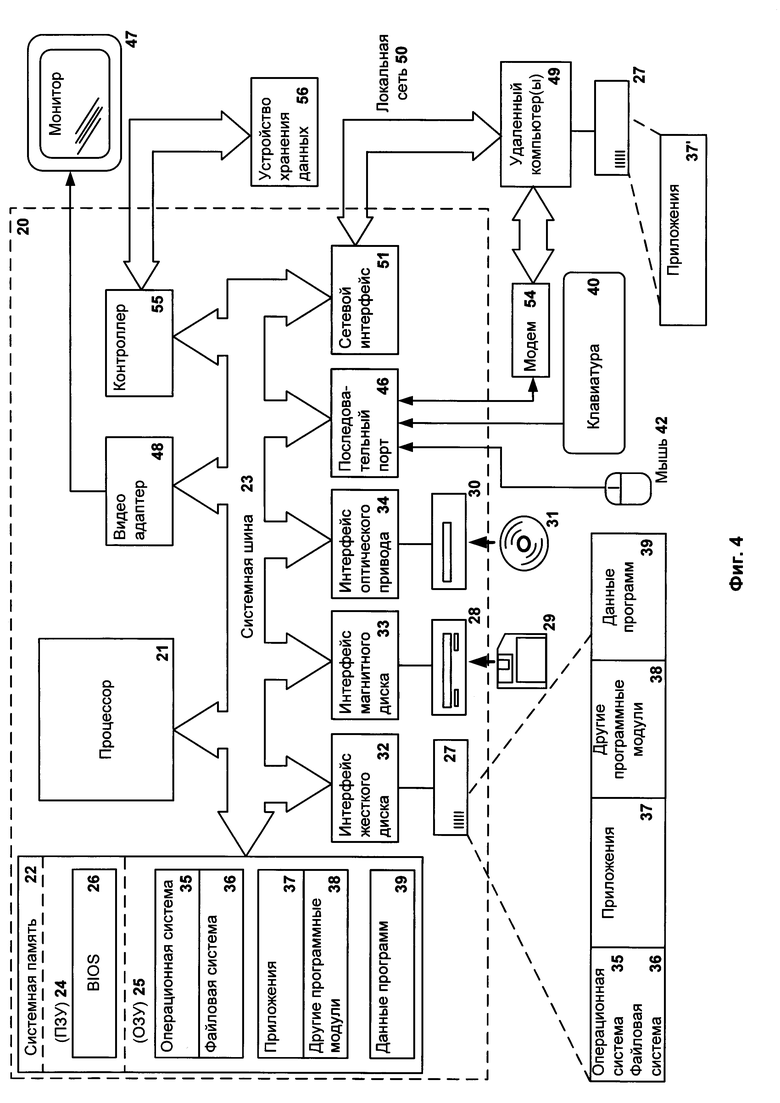

Фиг. 4 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Фиг. 1 изображает пример проверки файлов приложением безопасности.

В общем случае компьютер или мобильное электронное устройство работает под управлением операционной системы 110. В свою очередь операционная система может содержать исполняемые файлы 101, динамические библиотеки 102, драйверы 103, различные файлы сценариев 104. Кроме этого могут быть установлены различные программы 105, содержащие файлы различных типов. Также на компьютере могут содержаться файлы пользователя 106.

При определении вредоносного программного обеспечения используются базы данных 115, записи которых содержат различные правила для выявления вредоносного программного обеспечения. При этом запись описывает правила в зависимости от типа проверки (например, сигнатурный анализ или эвристический анализ) и может содержать более одного правила выявления.

В общем случае базы 115, содержащие записи для выявления (определения) вредоносного программного обеспечения, скачиваются установленным на компьютере приложением безопасности (например, антивирусным приложением) 120 с сервера обновлений баз 130. Стоит отметить, что одним из важнейших критериев качества обновленных баз является минимизация количества ложных срабатываний приложения безопасности во время обнаружения вредоносного программного обеспечения при использовании обновленных баз. Ложное срабатывание (инцидент) в контексте настоящего изобретения - это определение приложением безопасности файла вредоносным в случае, когда файл вредоносным не является.

В одном случае определение безопасного файла вредоносными может привести к сбою в работе операционной системы 110, например, если какой-либо системный драйвер ошибочно определяется вредоносным, а приложение безопасности 120 блокирует его функциональность.

В другом случае, если, например, вредоносным определился файл компонента операционной системы 110, функционирование этого компонента может быть нарушено ограничениями приложения безопасности 120.

В еще одном случае, если вредоносным признано безопасное программное обеспечение, которое необходимо сервису или пользователю для работы на компьютере, могут появиться трудности с выполнением задач, для решения которых используется компьютер, что в свою очередь отрицательно сказывается на результативности работы на компьютере.

В связи с вышеописанными примерами необходимо тестировать базы 115, содержащие правила определения вредоносного программного обеспечения, для минимизации количества инцидентов. Классический вариант решения задачи тестирования заключается в проверке коллекции из всех известных легитимных файлов с помощью выпускаемых баз до публикации этих баз (проверка на ложные срабатывания), при этом в случае возникновения во время проверки инцидента, предоставление баз 115 в публичный доступ необходимо задержать.

Легитимный файл - это файл, не являющийся вредоносным (не несущий прямого или косвенного вреда пользователю) в момент добавления в коллекцию. Легитимный файл может быть получен как из доверенных источников (например, от производителя программного обеспечения), так и из недоверенных (например, от пользователя), и сохранен в хранилище (например, в базе данных). Перед добавлением в коллекцию легитимный файл проверяется известными способами для определения вредоносности.

Однако количество файлов, используемых на компьютерах, постоянно растет. Если включать в коллекцию при проверке все имеющиеся легитимные файлы, то проверка на ложные срабатывания занимает значительное время, что может задерживать предоставление в публичный доступ обновленных баз 115.

Фиг. 2 изображает систему уменьшения частоты определений легитимного файла вредоносным.

Средство создания записей 210 создает базу данных 115, содержащую записи для выявления вредоносного программного обеспечения, при этом запись в базе 115 представляет собой по меньшей мере одно правило для выявления вредоносного программного обеспечения. В одном из вариантов реализации запись для выявления вредоносного программного обеспечения представляет собой контрольную сумму для сигнатурного анализа. В другом варианте реализации запись для выявления вредоносного программного обеспечения представляет собой набор правил для эвристического анализа. Стоит отметить, что запись может описывать любые правила для любого метода выявления вредоносного программного обеспечения. Далее средство создания записей 210 передает созданную базу записей средству проверки 230.

Средство создания коллекций 220 создает коллекции легитимных файлов 225. Настоящее изобретение позволяет не использовать все множество легитимных файлов, а использовать критерии выборки из множества для создания коллекции. Таким образом, при изменении набора имеющихся в распоряжении легитимных файлов автоматически может быть изменена и выборка. Коллекция легитимных файлов 225 создается с учетом таких критериев, как:

- влияние файлов коллекции на стабильность операционной системы, которое отражает участие файла в обеспечении бесперебойной работы операционной системы и может быть определено, например, с участием эксперта;

- влияние файлов коллекции на стабильность работы приложений, которое отражает участие файла в обеспечении бесперебойной работы приложений и может быть определено, например, с участием эксперта;

- распространенность файлов коллекции, где распространенность файла есть количественная величина, отражающая его присутствие на системах пользователей;

- популярность файлов коллекции, где распространенность файла есть количественная величина, отражающая его использование в течение единицы времени пользователями.

Стоит отметить, что со временем растет множество файлов и, следовательно, объем коллекции 225. Формирование выборки по заданным критериям позволяет без участия оператора (например, специалиста по информационной безопасности 245) автоматически расширять коллекцию 225.

В частном варианте реализации одним из критериев при создании коллекции 225 также является история ее сканирования. Например, если файл длительное время участвовал в коллекциях, можно с большей вероятностью утверждать, что он легитимный, и увеличивать шанс его использования в коллекции в дальнейшем.

В одном из вариантов реализации система позволяет производить ротацию файлов в выборке для обеспечения большего покрытия файлов в долгосрочной перспективе. Например, преднамеренно включать в коллекцию файлы, которые не попадают в нее с учетом критериев.

В одном из вариантов реализации создается коллекция драйверов операционной системы. В нее могут быть включены, например, все популярные драйверы и все файлы, входящие в контейнеры, в которых распространяются драйверы. Контейнер - это в общем случае файл, предоставляемый производителем драйвера. Например, архив, который содержит не только файлы драйвера (например, файлы с расширением «inf» и «sys»), но и вспомогательные динамические библиотеки, исполняемые файлы для установки драйвера, различные дополнительные ресурсы (например, логотип производителя драйвера).

В другом варианте реализации создается коллекция файлов операционной системы, которая представляет собой набор файлов, входящих в комплект поставки операционных систем (например, Microsoft Windows).

Для формирования коллекции могут использоваться файлы со следующими критериями:

- все файлы с действительной цифровой подписью производителя операционной системы;

- файлы, полученные из публичных источников производителя операционной системы (например, с Microsoft.com);

- файлы из источника восстановления файлов после заражения (например, из Microsoft Cloud Repair).

В еще одном варианте реализации создается коллекция файлов обновлений операционной системы, куда включаются все файлы обновлений, полученные с сервера обновлений (например, Windows Update), и файлы, полученные применением данных обновлений.

В еще одном варианте реализации создается коллекция файлов производителя приложения безопасности. Она может включать в себя:

- все публичные продукты и утилиты, выпущенные когда-либо производителем приложения безопасности, включая базы, поставляемые в составе дистрибутивов для различных платформ (например, Windows, Mac OS X, Android);

- все внутренние сборки продуктов и утилит производителя приложения безопасности, передаваемые клиентам, но отсутствующие в публичном доступе;

- обновляемые модули и дистрибутивы, выложенные на публичные тестовые источники обновлений для различных платформ.

В еще одном варианте реализации создается коллекция популярных файлов операционной системы. Она может включать в себя файлы, использующиеся наибольшим числом пользователей за заданный период времени (например, за неделю).

В еще одном варианте реализации создается коллекция основных загрузочных записей (англ. Master Boot Record, MBR), не подвергавшихся воздействию вредоносного программного обеспечения.

В одном из вариантов реализации перед добавлением в коллекцию 225 впервые легитимный файл проверяется средством создания коллекций 220 известными способами (например, сигнатурным или эвристическим анализом) для определения вредоносности.

Созданные коллекции 225 передаются средством создания коллекций 220 средству проверки на ложные срабатывания 230.

Средство проверки на ложные срабатывания 230 выполняет проверку всех сформированных средством создания коллекций 220 с помощью полученных записей. Каждый легитимный файл коллекции 225 проверяется средством проверки на ложные срабатывания 230 на вредоносность поочередно правилами каждой записи. В одном варианте реализации в случае возникновения инцидента при проверке коллекции файлов 225 проверка прекращается, и информация о легитимном файле, методе проверки и записи в базе, на которой проверка файла сообщила о небезопасности, отправляются на анализ (например, эксперту по информационной безопасности 245). В другом варианте реализации проверка при возникновении инцидента не останавливается, а запись исключается из базы 115 и отправляется на анализ. Обо всех возникших инцидентах средство проверки на ложные срабатывания 230 передает информацию средству расчета критичности инцидента 240. В одном из вариантов реализации результаты проверки, выполненной средством проверки на ложные срабатывания 230, являются критерием для формирования следующей выборки и передаются средству создания коллекций 220. Если, например, для легитимного файла неоднократно случается инцидент, файл может быть исключен из выборки. В другом варианте реализации инцидент с этим файлом может не учитываться при расчете критичности инцидента средством расчета критичности инцидента 240.

В одном из вариантов реализации в случае определения легитимного файла вредоносным средство проверки на ложные срабатывания 230 может определить реальную вредоносность этого файла. Например, отправить этот файл для анализа эксперту по информационной безопасности 245 или провести анализ с помощью открытия файла в изолированной среде. Если файл вредоносный, то произошедшее определение не является инцидентом (ложным срабатыванием), файл исключается из коллекции легитимных файлов 225, а запись в базе 115 продолжает использоваться для проверки других файлов коллекции.

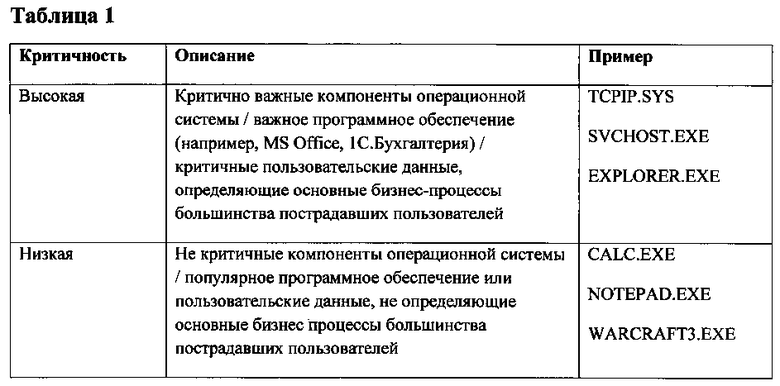

Средство расчета критичности инцидента 240 в случае возникновения инцидентов выполняет расчет их критичности. При расчете критичности инцидента могут использоваться различные критерии. В одном из вариантов реализации используется критерий критичности файла. Чем выше значимость файла для стабильности операционной системы, выполнения функций операционной системы и обеспечения бизнес-процессов пользователей, тем выше критичность файла. Она может быть определена, например, как показано в таблице 1.

В одном из вариантов реализации критерий критичности файла зависит от критериев, на основании которых выбрана коллекция 225, в которую включен файл. Например, все файлы коллекции драйверов имеют высокую критичность.

В другом варианте реализации для расчета критичности инцидента используется критерий «распространенность файла» - числовая величина, отражающая количество уникальных устройств пользователя с установленным приложением безопасности, которые содержат данный файл. В общем случае распространенность определяется за выбранный интервал времени (например, за месяц).

В еще одном варианте реализации для расчета критичности инцидента используется критерий «популярность файла» - числовая величина, отражающая количество уникальных устройств пользователя с установленным приложением безопасности, на которых файл используется в течение выбранного интервала времени, например месяц.

В одном из вариантов реализации для расчета критичности инцидента используется критерий «популярность продукта» - числовая величина, отражающая, у скольких уникальных пользователей встречаются файлы, входящие в состав дистрибутива данного приложения безопасности. Определяется как максимальное значение из множества значений популярности файлов, входящих в состав продукта.

В еще одном варианте реализации для расчета критичности инцидента используются критерии «пострадавший пользователь» - количество пользователей, у которых произошел инцидент, и «потенциально пострадавший пользователь» - количество пользователей, на компьютере которых используется популярный файл, заблокированный у других пользователей, но не затронутый инцидентом в силу его оперативного исправления.

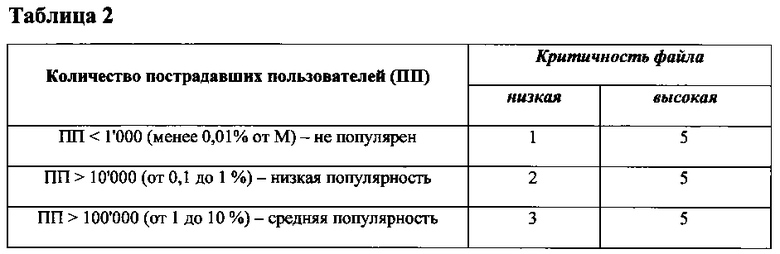

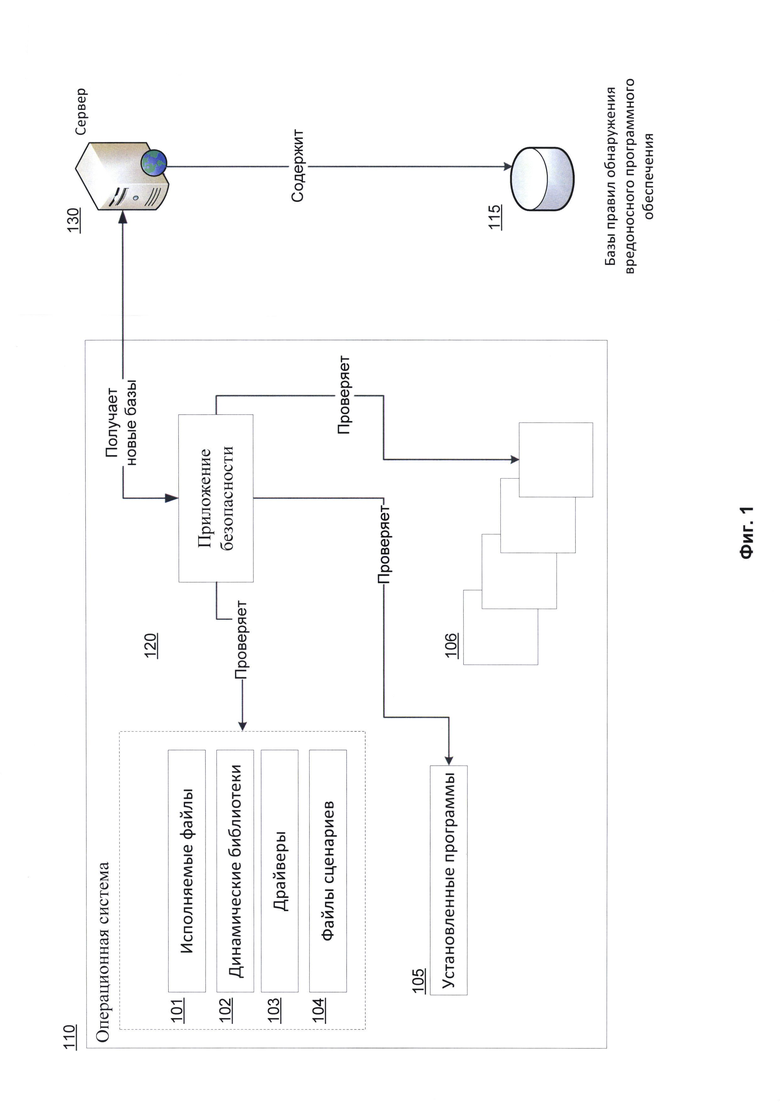

Уровни критичности инцидента могут быть рассчитаны с использованием различных критериев, как качественных, так и количественных, например, с учетом уровня критичности файла и количества пострадавших пользователей, как показано в таблице 2:

19

Где М - расчетная величина, за нее может быть принята, например, ежедневная активность уникальных пользователей по данным производителя приложения безопасности.

Стоит отметить, что для расчета уровня критичности инцидента в общем случае могут использоваться как отдельные критерии, так и все известные критерии. Кроме того, уровень критичности инцидента может быть рассчитан с использованием всех известных математических методов, например, с учетом важности (веса) критерия.

В одном из вариантов реализации средство расчета критичности инцидента 240, используя рассчитанный уровень критичности инцидента и, например, некое пороговое значение, может исключать из базы записей 115 запись, которая привела к инциденту, превышающему допустимый уровень критичности, для уменьшения определений легитимных файлов вредоносными.

В одном из вариантов реализации средство расчета критичности инцидента 240 может передавать запись средству создания записей 210, которое в свою очередь создает новую базу 115 с учетом произошедшего инцидента, исключая из нее запись, вызвавшую инцидент.

В другом варианте реализации запись из базы, легитимный файл и критерии, использованные для расчета уровня критичности, отправляются средством расчета критичности инцидента 240 на анализ эксперту по информационной безопасности 245, который может провести экспертную оценку критичности инцидента. При этом после анализа экспертом 245 критичность инцидента может быть изменена.

Фиг. 3 изображает способ уменьшения частоты определений легитимного файла вредоносным.

На начальном этапе 310 с помощью средства создания записей 210 создают базу записей 115, содержащую записи для выявления вредоносного программного обеспечения. Запись может описывать любые правила для любого метода выявления вредоносного программного обеспечения, например контрольную сумму для сигнатурного анализа или набор правил для эвристического анализа. Далее на этапе 320 с помощью средства создания коллекций 220 создают коллекцию легитимных (не вредоносных в момент добавления в коллекцию) файлов 225. Коллекция 225 создается с учетом таких критериев, как:

- влияние файлов коллекции на стабильность операционной системы;

- влияние файлов коллекции на стабильность работы приложений;

- распространенность файлов коллекции;

- популярность файлов коллекции.

При этом в коллекцию 225 могут включаться:

- драйверы операционной системы;

- файлы операционной системы;

- файлы продуктов производителя приложения безопасности;

- популярные файлы пользователей;

- основные загрузочные записи, не подвергавшиеся воздействию вредоносного программного обеспечения.

Далее на этапе 330 с помощью средства проверки на ложные срабатывания 230 проверяют созданную коллекцию файлов 225 с помощью созданной базы 115 всеми известными способами проверки, записи для которых содержатся в базе 115, на предмет выявления вредоносного программного обеспечения. Например, с использованием сигнатурного или эвристического анализа.

В случае определения на этапе 340 легитимного файла вредоносным рассчитывают критичность определения с помощью средства расчета критичности инцидента 240 на этапе 350. В общем случае критичность определения легитимного файла вредоносным рассчитывается средством расчета критичности инцидента 240 с помощью критерия критичности файла, где критичность файла определяется его функциями в операционной системе. В другом варианте реализации критичность определения рассчитывается с помощью критерия популярности файла, где популярность файла определяется его использованием пользователями в течение единицы времени. В еще одном варианте реализации критичность определения рассчитывается с помощью критерия распространенности файла, где распространенность файла определяется количественной величиной его присутствия на системах пользователей.

В одном из вариантов реализации в случае определения на этапе 340 легитимного файла вредоносным есть возможность определить реальную вредоносность этого файла. На этапе 345 средство проверки на ложные срабатывания 230 может выполнить проверку легитимного файла на вредоносность, либо вредоносность файла может быть определена с помощью эксперта по информационной безопасности 245. Если файл признан вредоносным на этапе 355, его исключают из коллекции этапе 365 с помощью средства создания коллекций 220.

На этапе 360 на основании расчета критичности определения легитимного файла вредоносным принимают решение об исключении записи из базы записей 115 с помощью средства создания записей 210. В одном из вариантов реализации решение принимается автоматически. В одном из вариантов реализации на этапе 360 эксперт по информационной безопасности 245 имеет возможность принять решение об исключении записи из базы 115.

В другом варианте реализации решение может быть принято с помощью эксперта по информационной безопасности 245. Если решение принято, на этапе 370 исключают запись из базы для уменьшения определений легитимного файла вредоносным. Если на основании рассчитанной на этапе 350 критичности инцидента на этапе 360 принято решение не исключать запись из базы 115, проверка коллекции файлов 225 продолжается, происходит возврат к этапу 330.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш-карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ОБНАРУЖЕНИЯ ВРЕДОНОСНЫХ ФАЙЛОВ ОПРЕДЕЛЕННОГО ТИПА | 2014 |

|

RU2583712C2 |

| Удаление следов вредоносной активности из операционной системы, которая в настоящий момент не загружена на компьютерном устройстве | 2016 |

|

RU2639666C2 |

| СИСТЕМА И СПОСОБ ЭФФЕКТИВНОГО ЛЕЧЕНИЯ КОМПЬЮТЕРА ОТ ВРЕДОНОСНЫХ ПРОГРАММ И ПОСЛЕДСТВИЙ ИХ РАБОТЫ | 2012 |

|

RU2486588C1 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ОТ НЕЛЕГАЛЬНОГО ИСПОЛЬЗОВАНИЯ ОБЛАЧНЫХ ИНФРАСТРУКТУР | 2012 |

|

RU2536663C2 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ОНЛАЙН-ТРАНЗАКЦИЙ | 2013 |

|

RU2587423C2 |

| СИСТЕМА И СПОСОБ АНТИВИРУСНОЙ ПРОВЕРКИ В ЗАВИСИМОСТИ ОТ УРОВНЯ ДОВЕРИЯ СЕРТИФИКАТА | 2014 |

|

RU2571382C1 |

| СПОСОБ АВТОМАТИЧЕСКОГО ФОРМИРОВАНИЯ ЭВРИСТИЧЕСКИХ АЛГОРИТМОВ ПОИСКА ВРЕДОНОСНЫХ ОБЪЕКТОВ | 2012 |

|

RU2510530C1 |

Изобретение относится к области компьютерной безопасности. Технический результат заключается в минимизации количества ложных срабатываний при обнаружении вредоносного программного обеспечения (ПО). Способ, в котором создают запись в базе данных, содержащую правило для выявления вредоносного ПО; создают коллекцию легитимных файлов с учетом таких критериев, как влияние файлов коллекции на стабильность операционной системы (ОС) и стабильность работы приложений, распространенность файлов коллекции, популярность файлов коллекции; проверяют созданную коллекцию легитимных файлов способом проверки на предмет выявления вредоносного ПО, который использует правило для выявления вредоносного ПО, содержащееся в созданной записи; в случае определения легитимного файла вредоносным рассчитывают критичность инцидента определения легитимного файла вредоносным, отражающую влияние легитимного файла, определенного как вредоносный, на стабильность ОС и стабильность работы приложений; на основании расчета критичности инцидента определения легитимного файла вредоносным исключают запись, которая содержит правило для выявления вредоносного ПО, с помощью которого легитимный файл был определен как вредоносный, из базы данных для уменьшения количества определений легитимного файла вредоносным. 2 н. и 32 з.п. ф-лы, 4 ил., 2 табл.

1. Способ проверки коллекции файлов с исключением записей из базы данных, в котором:

а) создают по меньшей мере одну запись в базе данных, содержащую по меньшей мере одно правило для выявления вредоносного программного обеспечения;

б) создают по меньшей мере одну коллекцию легитимных файлов, содержащую по меньшей мере один файл, при этом коллекция создается с учетом по меньшей мере одного из таких критериев, как:

- влияние файлов коллекции на стабильность операционной системы, которое отражает участие файла в обеспечении бесперебойной работы операционной системы;

- влияние файлов коллекции на стабильность работы приложений, которое отражает участие файла в обеспечении бесперебойной работы приложений;

- распространенность файлов коллекции, где распространенность файла отражает количество уникальных устройств пользователей, на которых присутствует файл;

- популярность файлов коллекции, где популярность файла отражает количество уникальных устройств пользователей, на которых файл используется в течение единицы времени;

в) проверяют созданную коллекцию легитимных файлов по меньшей мере одним способом проверки на предмет выявления вредоносного программного обеспечения, при этом упомянутый способ использует по меньшей мере одно правило для выявления вредоносного программного обеспечения, содержащееся в упомянутой созданной записи;

г) в случае определения легитимного файла вредоносным рассчитывают критичность инцидента определения легитимного файла вредоносным, отражающую влияние легитимного файла, определенного как вредоносный, на стабильность операционной системы и стабильность работы приложений;

д) на основании расчета критичности инцидента определения легитимного файла вредоносным исключают по меньшей мере одну запись, которая содержит правило для выявления вредоносного программного обеспечения, с помощью которого легитимный файл был определен как вредоносный, из базы данных для уменьшения количества определений легитимного файла вредоносным.

2. Способ по п. 1, в котором запись для выявления вредоносного программного обеспечения представляет собой контрольную сумму для сигнатурного анализа.

3. Способ по п. 1, в котором запись для выявления вредоносного программного обеспечения представляет собой набор правил для эвристического анализа.

4. Способ по п. 1, в котором легитимным считается файл, не являющийся вредоносным в момент добавления в коллекцию.

5. Способ по п. 4, в котором в коллекцию легитимных файлов включаются драйверы операционной системы.

6. Способ по п. 4, в котором в коллекцию легитимных файлов включаются файлы операционной системы, не являющиеся драйверами.

7. Способ по п. 4, в котором в коллекцию легитимных файлов включаются файлы продуктов производителя приложения безопасности.

8. Способ по п. 4, в котором в коллекцию легитимных файлов включаются популярные файлы пользователей.

9. Способ по п. 4, в котором в коллекцию легитимных файлов включаются основные загрузочные записи, не подвергавшиеся воздействию вредоносного программного обеспечения.

10. Способ по п. 1, в котором проверка коллекции легитимных файлов может осуществляться с помощью сигнатурного анализа.

11. Способ по п. 1, в котором проверка коллекции легитимных файлов может осуществляться с помощью эвристического анализа.

12. Способ по п. 1, в котором в случае определения легитимного файла вредоносным определяется реальная вредоносность файла.

13. Способ по п. 12, в котором реальная вредоносность файла определяется с помощью открытия файла в изолированном окружении.

14. Способ по п. 12, в котором реальная вредоносность файла определяется с помощью эксперта.

15. Способ по п. 1, в котором критичность инцидента определения легитимного файла вредоносным рассчитывается с помощью критерия стабильности файла, где стабильность файла отражает участие файла в обеспечении бесперебойной работы операционной системы.

16. Способ по п. 1, в котором критичность инцидента определения легитимного файла вредоносным рассчитывается с помощью критерия популярности файла, где популярность файла отражает количество уникальных устройств пользователей, на которых файл используется в течение единицы времени.

17. Способ по п. 1, в котором критичность инцидента определения легитимного файла вредоносным рассчитывается с помощью критерия распространенности файла, где распространенность файла отражает количество уникальных устройств пользователей, на которых присутствует файл.

18. Система проверки коллекции файлов с исключением записей из базы данных, которая содержит:

- средство создания записей, предназначенное для создания по меньшей мере одной записи в базе данных, содержащей по меньшей мере одно правило для выявления вредоносного программного обеспечения; передачи созданной записи средству проверки; и исключения из базы данных на основании полученного расчета критичности инцидента определения легитимного файла вредоносным по меньшей мере одной записи, которая содержит правило для выявления вредоносного программного обеспечения, с помощью которого легитимный файл был определен как вредоносный;

- средство создания коллекций легитимных файлов, предназначенное для создания по меньшей мере одной коллекции легитимных файлов, содержащей по меньшей мере один файл, при этом коллекция создается с учетом по меньшей мере одного из таких критериев, как:

- влияние файлов коллекции на стабильность операционной системы, которое отражает участие файла в обеспечении бесперебойной работы операционной системы;

- влияние файлов коллекции на стабильность работы приложений, которое отражает участие файла в обеспечении бесперебойной работы приложений;

- распространенность файлов коллекции, где распространенность файла отражает количество уникальных устройств пользователей, на которых присутствует файл;

- популярность файлов коллекции, где популярность файла отражает количество уникальных устройств пользователей, на которых файл используется в течение единицы времени;

и передачи созданной коллекции средству проверки;

- средство проверки, предназначенное для проверки упомянутой созданной коллекции легитимных файлов по меньшей мере одним способом проверки на предмет выявления вредоносного программного обеспечения, при этом упомянутый способ проверки использует по меньшей мере одно правило для выявления вредоносного программного обеспечения, содержащееся в упомянутой созданной записи; и передачи в случае определения легитимного файла вредоносным средству расчета критичности инцидента результатов проверки и упомянутой созданной записи;

- средство расчета критичности инцидента, предназначенное для расчета критичности инцидента определения легитимного файла вредоносным, отражающей влияние легитимного файла, определенного как вредоносный, на стабильность операционной системы и стабильность работы приложений; и передачи на основании расчета упомянутой созданной записи средству создания записей для ее исключения из базы данных.

19. Система по п. 18, в которой запись для выявления вредоносного программного обеспечения представляет собой контрольную сумму для сигнатурного анализа.

20. Система по п. 18, в которой запись для выявления вредоносного программного обеспечения представляет собой набор правил для эвристического анализа.

21. Система по п. 18, в которой легитимным считается файл, не являющийся вредоносным в момент добавления в коллекцию.

22. Система по п. 21, в которой в коллекцию легитимных файлов включаются драйверы операционной системы.

23. Система по п. 21, в которой в коллекцию легитимных файлов включаются файлы операционной системы, не являющиеся драйверами.

24. Система по п. 21, в которой в коллекцию легитимных файлов включаются файлы продуктов производителя приложения безопасности.

25. Система по п. 21, в которой в коллекцию легитимных файлов включаются популярные файлы пользователей.

26. Система по п. 21, в которой в коллекцию легитимных файлов включаются основные загрузочные записи, не подвергавшиеся воздействию вредоносного программного обеспечения.

27. Система по п. 18, в которой проверка коллекции легитимных файлов может осуществляться с помощью сигнатурного анализа.

28. Система по п. 18, в которой проверка коллекции легитимных файлов может осуществляться с помощью эвристического анализа.

29. Система по п. 18, в которой в случае определения легитимного файла вредоносным определяется реальная вредоносность файла.

30. Система по п. 29, в которой реальная вредоносность файла определяется с помощью открытия файла в изолированном окружении.

31. Система по п. 29, в которой реальная вредоносность файла определяется с помощью эксперта.

32. Система по п. 18, в которой критичность инцидента определения легитимного файла вредоносным рассчитывается с помощью критерия стабильности файла, где стабильность файла отражает участие файла в обеспечении бесперебойной работы операционной системы.

33. Система по п. 18, в которой критичность инцидента определения легитимного файла вредоносным рассчитывается с помощью критерия популярности файла, где популярность файла отражает количество уникальных устройств пользователей, на которых файл используется в течение единицы времени.

34. Система по п. 18, в которой критичность инцидента определения легитимного файла вредоносным рассчитывается с помощью критерия распространенности файла, где распространенность файла отражает количество уникальных устройств пользователей, на которых присутствует файл.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| СИСТЕМА И СПОСОБ ДЛЯ ИСПРАВЛЕНИЯ АНТИВИРУСНЫХ ЗАПИСЕЙ | 2011 |

|

RU2487405C1 |

| СПОСОБ АВТОМАТИЧЕСКОГО ФОРМИРОВАНИЯ ЭВРИСТИЧЕСКИХ АЛГОРИТМОВ ПОИСКА ВРЕДОНОСНЫХ ОБЪЕКТОВ | 2012 |

|

RU2510530C1 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| Приспособление к раскройно-ленточной машине для разрезки полотна на тесьму | 1950 |

|

SU92551A1 |

Авторы

Даты

2016-11-20—Публикация

2015-03-31—Подача