Область техники

Изобретение относится к области информационной безопасности, а более конкретно к системам и способам корреляции событий для выявления инцидента информационной безопасности.

Уровень техники

В настоящее время помимо традиционного вредоносного программного обеспечения (которыми являются, например, вирусы, сетевые черви, клавиатурные шпионы, шифровальщики и пр.) широкое распространение получили компьютерные атаки и, в частности, направленные атаки (называются также целевыми или целенаправленными атаками, от англ. targeted attack - ТА), а также сложные атаки (англ. Advanced Persistent Threat - APT) на кибер-физическую систему (КФС) и информационную систему (совокупность вычислительных устройств и используемых для их связи коммуникаций, информационную систему также называют корпоративной инфраструктурой). Злоумышленники могут иметь различные цели - от простой кражи личных данных сотрудников до промышленного шпионажа. Зачастую злоумышленники обладают информацией об архитектурах корпоративных сетей, о принципах внутреннего документооборота, об используемых средствах защиты сетей и компьютерных устройств или любой другой специфичной информации для кибер-физической или информационной системы. Данная информация позволяет злоумышленникам обходить существующие средства защиты, которые зачастую не обладают гибкостью настроек для удовлетворения всех потребностей информационной системы.

Существующие технологии защиты от вредоносного программного обеспечения (ПО) и компьютерных угроз, такие как: сигнатурный анализ, эвристический анализ, эмуляция и другие имеют ряд недостатков, которые не позволяют обеспечить должный уровень защиты от компьютерных атак. Например, они не позволяют обнаружить и расследовать неизвестные ранее угрозы, компьютерные атаки без применения вредоносного программного обеспечения, сложные атаки (с применением технологий обхода средств защиты) и долго протекающие атаки (от нескольких дней до нескольких лет), признаки которых стали известны спустя продолжительное время.

Для защиты кибер-физических систем (КФС) все больше используются SIEM-системы (англ. Security Information and Event Management). Такие системы осуществляют автоматизированный сбор и обработку большого количества событий информационной безопасности (ИБ) с множества средств защиты и сенсоров сети, установленных на компьютерах пользователей, серверах, сетевом оборудовании, контроллерах. SIEM-системы позволяют на ранних стадиях обнаружить компьютерные атак, определить инциденты информационной безопасности и оповестить оператора КФС для дальнейшего расследования. Для этого используется корреляция событий информационной безопасности - анализ взаимосвязей между различными событиями по заданным правилам (сигнатурам) и автоматическое создание инцидентов при срабатывании правил, которые затем будут отображены оператору КФС для детального расследования. SIEM позволяют выявлять сетевые атаки, вирусные эпидемии, уязвимости, мошенничество и другие типы компьютерных атак, а также ошибки конфигурации устройств сети.

Однако, нередки случаи, когда несколько разных событий ИБ возникают в один момент времени (с заданной погрешностью). Это может происходить по разным причинам. Например, часы на сенсорах (источниках событий) могут быть не синхронизированы. Кроме того, события могут приходить в одном пакете данных, в результате чего им могут быть присвоены одинаковые метки времени, хотя события наступили в разное время. В еще одном примере, при получении событий могла произойти задержка при обработке трафика различными модулями. Из-за указанных причин, может быть пропущен инцидент информационной безопасности, или может возникнуть ложное срабатывание.

Таким образом, возникает техническая проблема, заключающаяся в низком уровне обнаружения инцидентов информационной безопасности в кибер-физических системах.

Из уровня техники известен способ обнаружения сетевых атак с использованием правил корреляции. Например, в патенте US8024804 описан способ обнаружения сетевых атак, в котором получают множество индикаторов атаки, зависящих от передаваемых по сети данных, и применяют правила обнаружения сетевых атак. При срабатывании правила выводится соответствующее оповещение.

Однако, известные из уровня техники технологии не позволяют решить заявленную техническую проблему, т.к. не позволяют повысить уровень обнаружения инцидентов информационной безопасности в кибер-физических системах (например, когда ряд событий получено в один момент времени). Поэтому возникает необходимость в технологии, позволяющей решить заявленную техническую проблему, то есть в системе и способе корреляции событий для выявления инцидента информационной безопасности.

Раскрытие сущности изобретения

Технический результат заключается в улучшении уровня обнаружения инцидентов информационной безопасности в кибер-физических системах.

Согласно варианту реализации используется способ корреляции событий, реализуемый компьютером, для выявления инцидента информационной безопасности, в котором: получают с помощью средства корреляции события по крайней мере от одного средства формирования событий; для событий, время создания которых лежит в пределах заданного периода времени, задают с помощью средства корреляции по меньшей мере один порядок следования событий; используют с помощью средства корреляции правила корреляции для полученных событий с учетом каждого заданного порядка следования; при выполнении по меньшей мере одного правила корреляции выявляют с помощью средства корреляции инцидент информационной безопасности.

Согласно одному из частных вариантов реализации задают по меньшей мере один порядок следования в соответствии с уровнем значимости каждого события из событий, время создания которых лежит в пределах заданного периода времени, при этом уровень значимости задан средством формирования событий.

Согласно другому частному варианту реализации упомянутые события получают по меньшей мере от одного из средств формирования событий: средство белых списков; система обнаружения вторжений; средство выявления и разбора; средство анализа трафика; средство управления активами.

Согласно частному варианту реализации используется система, включающая средство корреляции и по крайней мере одно средство формирования событий, при этом указанные устройства осуществляют корреляцию событий для выявления инцидента информационной безопасности, согласно способу корреляции событий.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

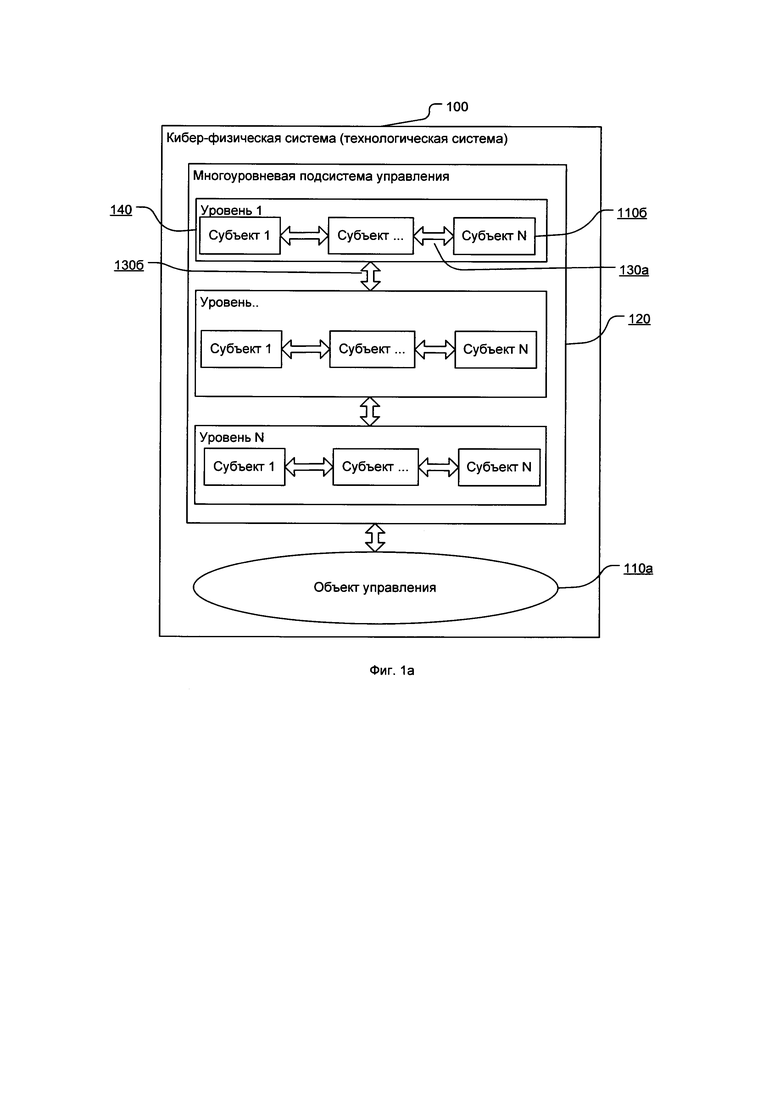

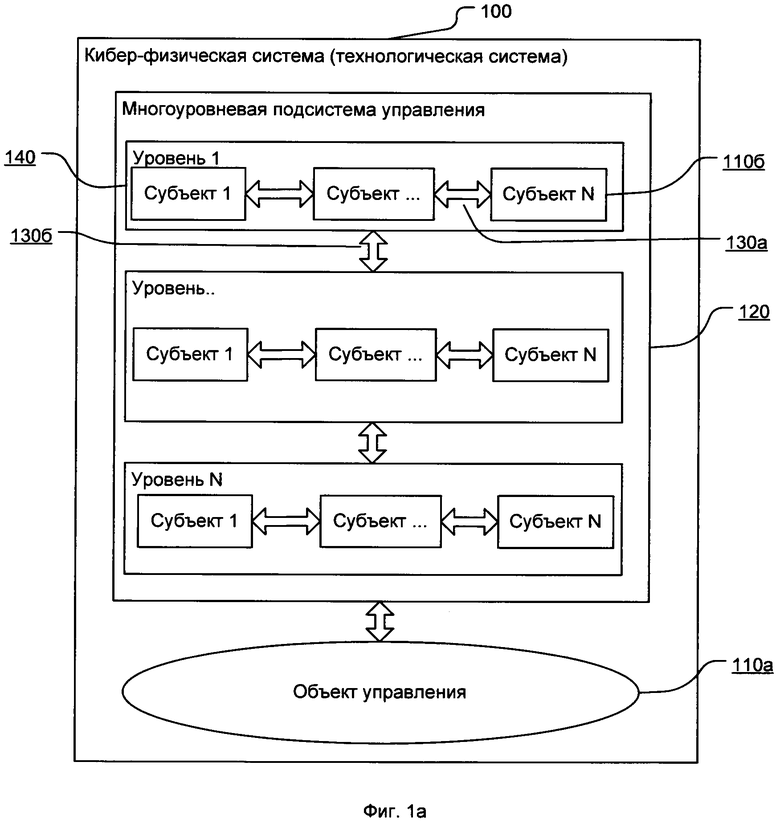

На Фиг. 1а схематично изображен пример технологической системы (ТС).

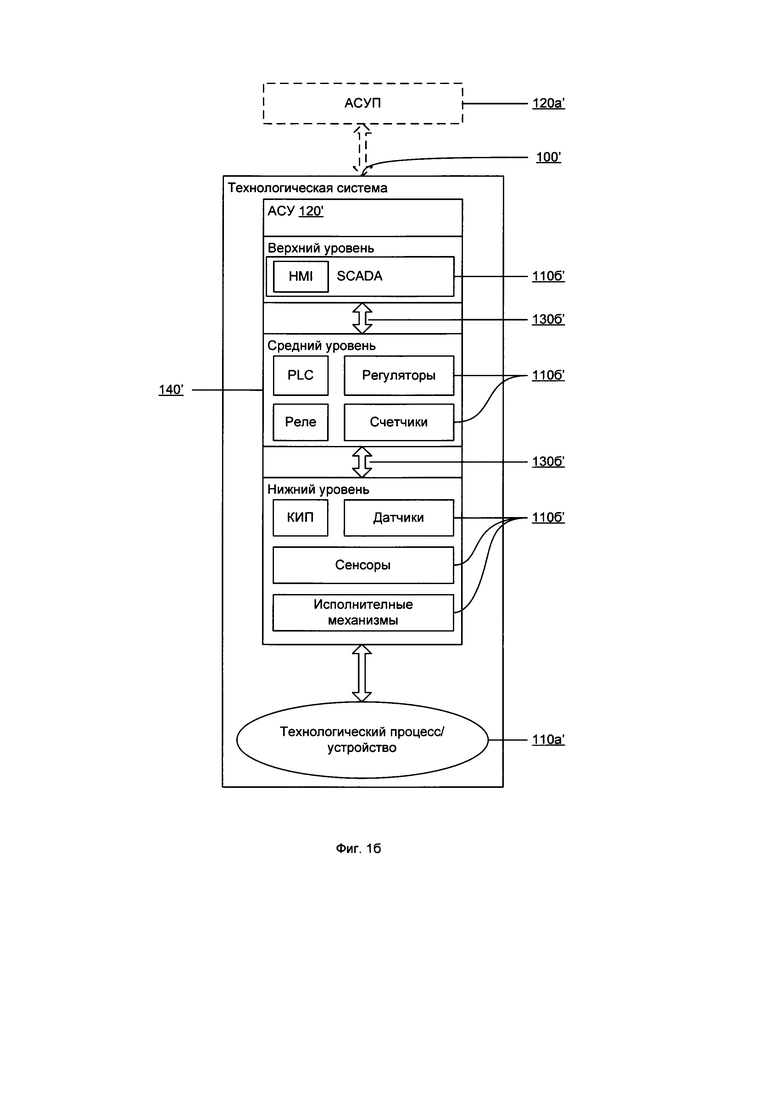

На Фиг. 1б схематично изображен частный пример имплементации технологической системы.

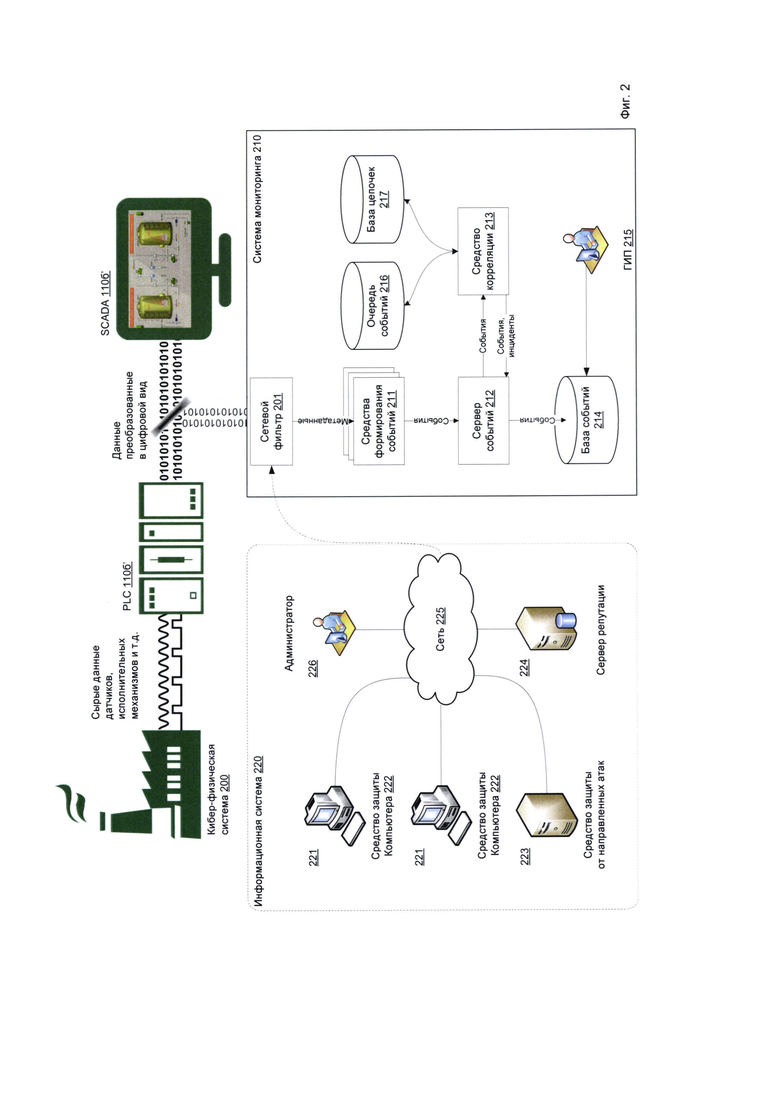

На Фиг. 2 представлена система схема системы корреляции событий для выявления инцидента информационной безопасности.

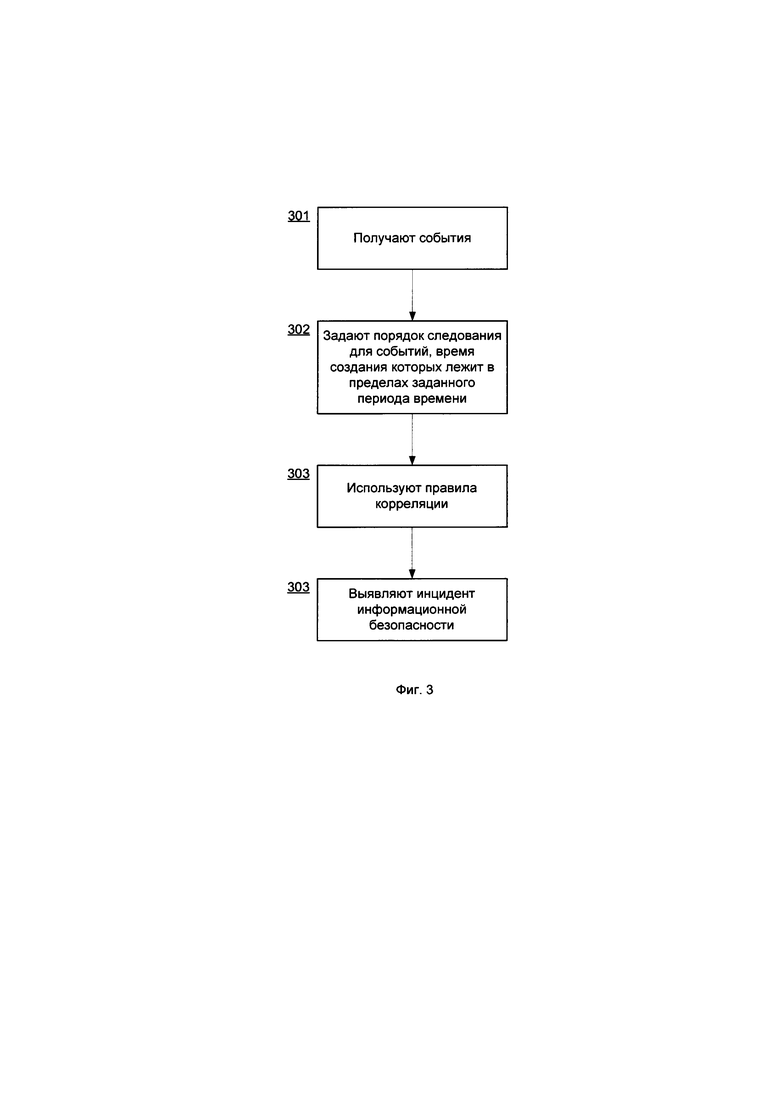

На Фиг. 3 представлен способ корреляции событий для выявления инцидента информационной безопасности.

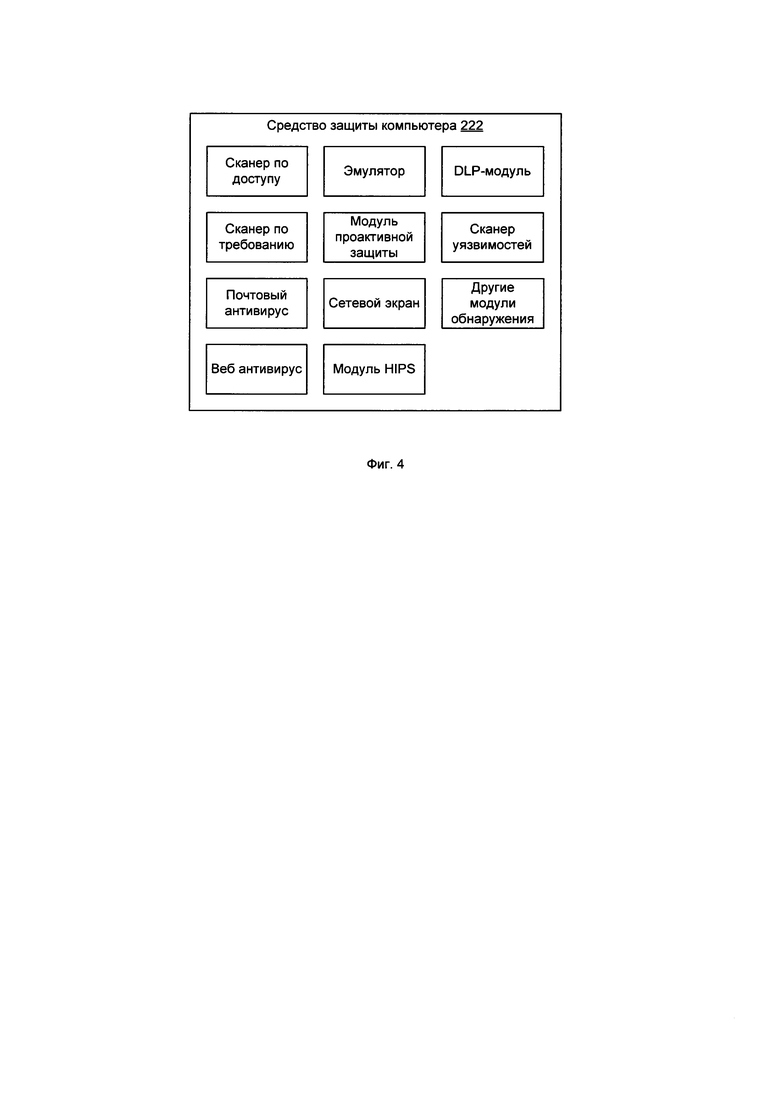

На Фиг. 4 приведен возможный пример модулей средства защиты компьютера.

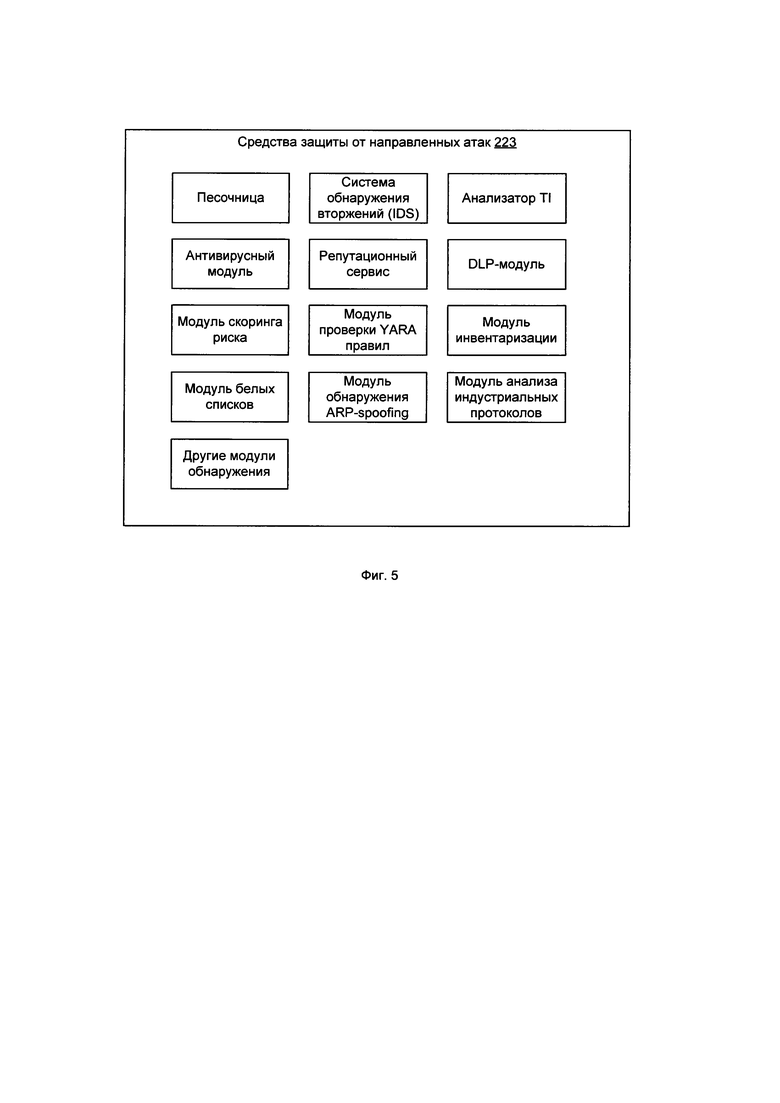

На Фиг. 5 приведен возможный пример средства защиты от направленных атак.

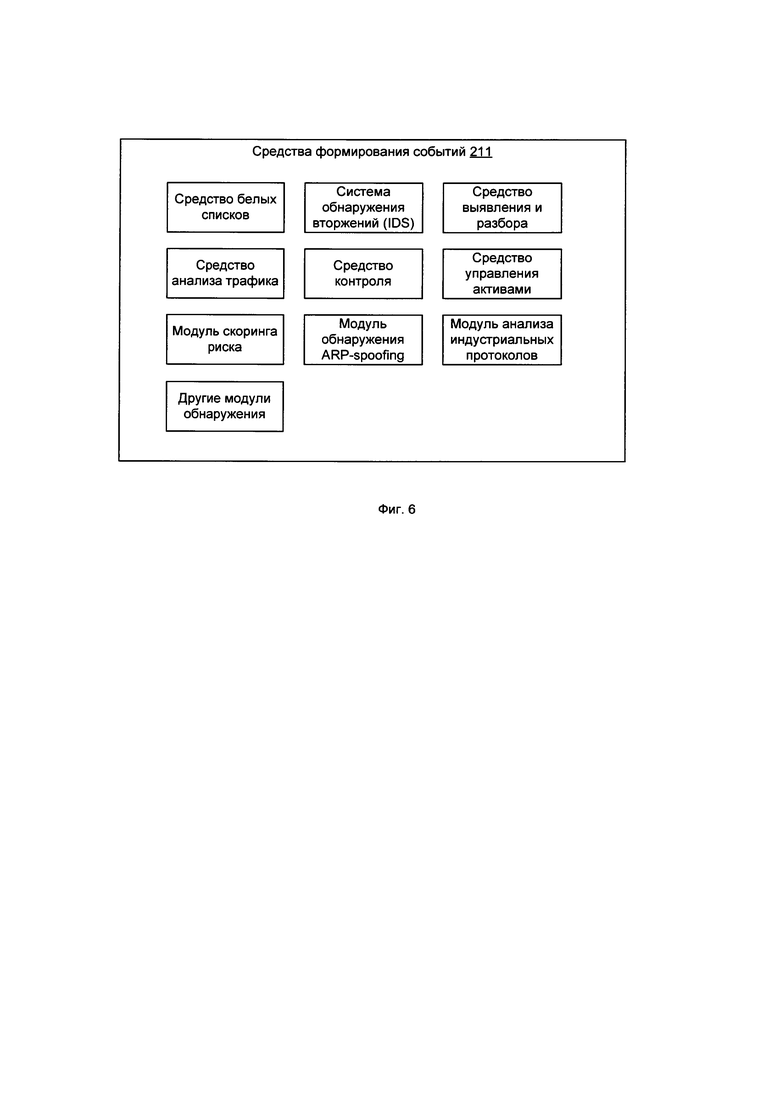

На Фиг. 6 представлены примеры средств формирования событий.

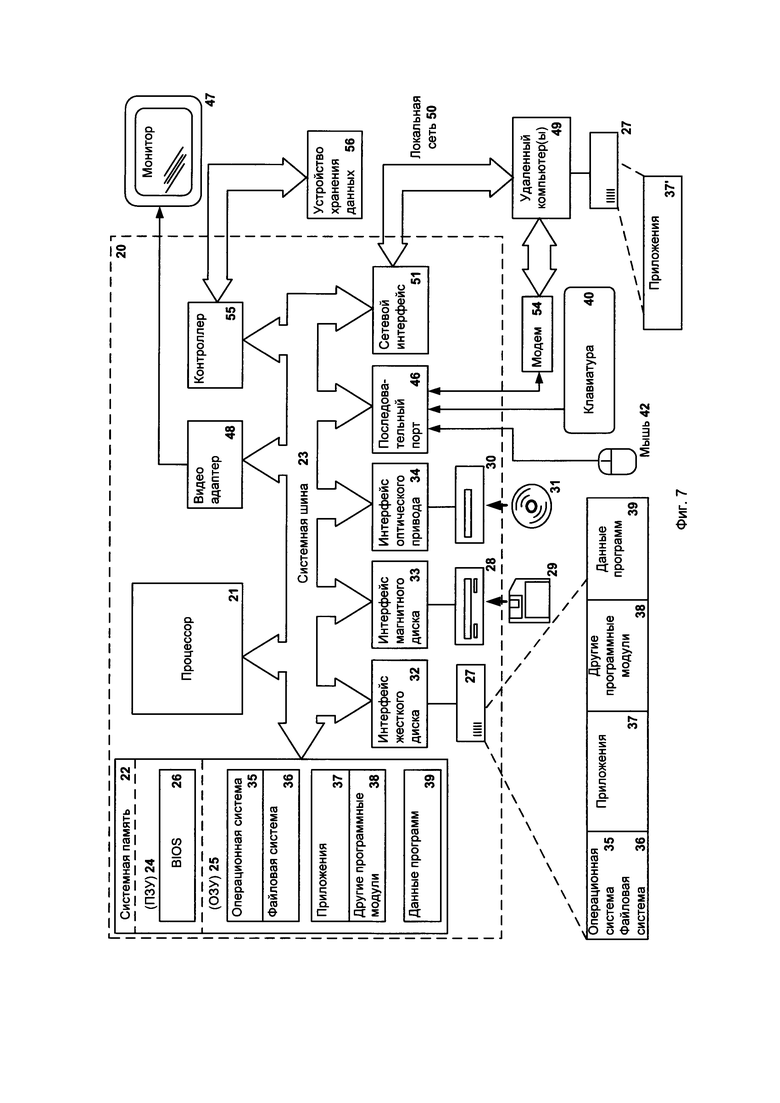

Фиг. 7 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Приведенное описание предназначено для помощи специалисту в области техники для исчерпывающего понимания изобретения, которое определяется только в объеме приложенной формулы.

Глоссарий

Показатели компрометации (англ. indicator of compromise, IOC, также - индикаторы компрометации, индикаторы заражения) - артефакты или остаточные признаки вторжения в информационную систему, наблюдаемые на компьютере или в сети. Типичными показателями компрометации являются антивирусные записи, IP-адреса, контрольные суммы файлов, URL-адреса, доменные имена командных центров ботнетов и др. Существует ряд стандартов показателей компрометации, в частности:

- OpenIOC (http://blogs.rsa.com/understanding-indicators-of-compromise-ioc-part-i/, http://openioc.org/).

- STIX (https://stix.mitre.org/),

- CybOX (https://cybox.mitre.org) и др.

Событие в системе информационной безопасности (англ. information security event, далее - событие) - выявленное состояние системы, услуги или состояние сети, указывающее на возможное нарушение политики обеспечения информационной безопасности, нарушение или отказ мер и средств контроля и управления или прежде неизвестная ситуация, которая может иметь значение для безопасности1(1 ГОСТ Р ИСО/МЭК 27000-2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология).

Корреляция - анализ взаимосвязей между различными событиями с использованием заданных правил (сигнатур) корреляции.

Цепочка событий (далее - цепочка) - последовательность событий, объединенных в общую коллекцию.

Инцидент информационной безопасности (англ. information security incident, далее - инцидент) - одно или несколько нежелательных или неожиданных событий информационной безопасности, которые со значительной степенью вероятности приводят к компрометации операций бизнеса и создают угрозы для информационной безопасности2(2 ГОСТ Р ИСО/МЭК 27000-2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология). Инциденты также могут участвовать в процессе корреляции, наравне с другими событиями.

Объект управления - технологический объект, на который направляются внешние воздействия (управляющие и/или возмущающие) с целью изменения его состояния, в частном случае такими объектами являются устройство (например, электродвигатель) или технологический процесс (или его часть).

Технологический процесс (ТП) - процесс материального производства, заключающийся в последовательной смене состояний материальной сущности (предмета труда).

Управление технологическим процессом (англ. Process Control) - набор методов, используемых для управления технологическими параметрами при производстве конечного продукта.

Контур управления (англ. control loop) - состоит из материальных сущностей и управляющих функций, необходимых для автоматизированной регулировки значений измеренных технологических параметров к значениям желаемых уставок. Контур управления содержит датчики и сенсоры, контроллеры и исполнительные механизмы.

Технологический параметр (англ. Process Variable, PV) - текущее измеренное значение определенной части ТП, который наблюдается или контролируется. Технологическим параметром может быть, например, измерение датчика.

Уставка (англ. Setpoint) - поддерживаемое значение технологического параметра.

Управляемый параметр (англ. Manipulated Variable, MV) - параметр, который регулируется для того чтобы значение технологического параметра поддерживалось на уровне уставки.

Внешнее воздействие - способ изменения состояния элемента, на которое направлено воздействие (например, элемента технологической системы (ТС)), в определенном направлении, воздействие от элемента ТС к другому элементу ТС передается в виде сигнала.

Состояние объекта управления - совокупность его существенных свойств, выраженных параметрами состояний, изменяемых или удерживаемых под влиянием внешних воздействий, в том числе и управляющих воздействий со стороны подсистемы управления. Параметр состояния - одно или несколько числовых значений характеризующих существенное свойство объекта, в частном случае параметр состояния является числовым значением физической величины.

Формальное состояние объекта управления - состояние объекта управления, соответствующее технологической карте и другой технологической документации (если речь идет о ТП) или расписанию движения (если речь идет об устройстве).

Управляющее воздействие - целенаправленное (цель воздействия - воздействие на состояние объекта) легитимное (предусмотренное ТП) внешнее воздействие со стороны субъектов управления подсистемы управления на объект управления, приводящее к изменению состояния объекта управления или удержанию состояния объекта управления.

Возмущающее воздействие - целенаправленное или нецеленаправленное нелегитимное (непредусмотренное ТП) внешнее воздействие на состояние объекта управления, в том числе и со стороны субъекта управления.

Субъект управления - устройство, которое направляет управляющее воздействие на объект управления или передает управляющее воздействие другому субъекту управления для преобразования перед непосредственным направлением на объект.

Многоуровневая подсистема управления - включающая несколько уровней совокупность субъектов управления.

Кибер-физическая система (англ. cyber-physical system) - информационно-технологическая концепция, подразумевающая интеграцию вычислительных ресурсов в физические процессы. В такой системе датчики, оборудование и информационные системы соединены на протяжении всей цепочки создания стоимости, выходящей за рамки одного предприятия или бизнеса. Эти системы взаимодействуют друг с другом с помощью стандартных интернет-протоколов для прогнозирования, самонастройки и адаптации к изменениям. Примерами кибер-физической системы является технологическая система, интернет вещей (в т.ч. носимые устройства), индустриальный интернет вещей.

Интернет вещей (англ. Internet of Things, IoT) - вычислительная сеть физических предметов («вещей»), оснащенных встроенными технологиями для взаимодействия друг с другом или с внешней средой. Интернет вещей включает такие технологии, как носимые устройства, электронные системы транспортных средств, умные автомобили, умные города, промышленные системы и пр.

Промышленный Интернет вещей (англ. Industrial Internet of Things, IIoT) - это подкатегория Интернета вещей, который также включает приложения, ориентированные на потребителя, например, носимые устройства, технологии «умного дома» и автомобили с автоматическим управлением. Отличительной чертой обеих концепций являются устройства со встроенными датчиками, станки и инфраструктура, которые передают данные через Интернет и управляются с помощью программного обеспечения3(3 https://www.hpe.com/ru/ru/what-is/industrial-iot.html).

Технологическая система (ТС) - функционально взаимосвязанная совокупность субъектов управления многоуровневой подсистемы управления и объекта управления (ТП или устройство), реализующая через изменение состояний субъектов управления изменение состояния объекта управления. Структуру технологической системы образуют основные элементы технологической системы (взаимосвязанные субъекты управления многоуровневой подсистемы управления и объект управления), а также связи между этими элементами. В том случае, когда объектом управления в технологической системе является технологический процесс, конечной целью управления является: через изменение состояния объекта управления изменить состояние предмета труда (сырья, заготовки и т.д.). В том случае, когда объектом управления в технологической системе является устройство, конечной целью управления является изменение состояния устройства (транспортное средство, космический объект). Функциональная взаимосвязь элементов ТС подразумевает взаимосвязь состояний этих элементов. При этом непосредственной физической связи между элементами может и не быть, например, физическая связь между исполнительными механизмами и технологической операцией отсутствует, но, например, скорость резания функционально связана с частотой вращения шпинделя, несмотря на то, что физически эти параметры состояний не связаны.

Состояние субъекта управления - совокупность его существенных свойств, выраженных параметрами состояний, изменяемых или удерживаемых под влиянием внешних воздействий.

Существенными свойствами (соответственно и существенными параметрами состояния) субъекта управления являются свойства, оказывающие непосредственное влияние на существенные свойства состояния объекта управления. При этом существенными свойствами объекта управления являются свойства, оказывающие непосредственное влияние на контролируемые факторы (точность, безопасность, эффективность) функционирования ТС. Например, соответствие режимов резания формально заданным режимам, движение поезда в соответствии с расписанием, удержание температуры реактора в допустимых границах. В зависимости от контролируемых факторов выбираются параметры состояния объекта управления и соответственно связанные с ними параметры состояний субъектов управления, оказывающих управляющее воздействие на объект управления.

Состояние элемента технологической системы - состояние субъекта управления, объекта управления.

Реальное состояние элемента технологической системы - состояние элемента технологической системы в некоторый момент времени воздействия на объект управления, определенное путем измерения параметров состояний и перехвата сигналов (трафика) между элементами ТС. Измерение параметров состояния осуществляется, например, с помощью датчиков, установленных в ТС.

Реальное состояние технологической системы - совокупность взаимосвязанных реальных состояний элементов технологической системы.

Кибернетический блок - элемент кибер-физической системы контроля, контролирующий процесс функционирования элемента технологической системы.

Пространство состояний - способ формализации изменения состояний динамической системы (технологической системы или кибер-физической системы).

Компьютерная атака (также кибератака, от англ. cyber attack) - целенаправленное воздействие на информационные системы и информационно-телекоммуникационные сети программно-техническими средствами, осуществляемое в целях нарушения безопасности информации в этих системах и сетях (см. «Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации» (утв. Президентом РФ 03.02.2012 N803).

Направленная атака (также целевая или целенаправленная атака, от англ. targeted attack - ТА) - частный случай компьютерной атаки, направленной на конкретную организацию или конкретного физического лица.

SIEM (англ. Security Information and Event Management) системы - это средства, предназначенные для управления информационной безопасностью в организациях в целом и управления событиями, полученными из различных источников. SIEM-системы способны в режиме реального времени анализировать события, поступающие от сетевых устройств и различных приложений4(4 Williams, Amrit (2005-05-02). Improve IT Security With Vulnerability Management).

На Фиг. 1а схематично изображен пример технологической системы (ТС), которая включает в себя элементы 110а и 110б, где элементы ТС: объект управления 110а; субъекты управления 110б, образующие многоуровневую подсистему управления 120; горизонтальные связи 130а и вертикальные связи 130б. Субъекты управления 110б сгруппированы по уровням 140.

На Фиг. 1б схематично изображен частный пример имплементации технологической системы 100'. Объектом управления 110а' является ТП или устройство, на объект управления 110а' направляются управляющие воздействия, которые вырабатываются и реализуются автоматизированной системой управления (АСУ) 120', в АСУ различают три уровня 140% состоящих из субъектов управления 1106% взаимосвязанных между собой как по горизонтали горизонтальными связями (связи внутри уровня, на фигуре не указаны), так и по вертикали вертикальные связи 130б' (связи между уровнями). Взаимосвязи являются функциональными, т.е. в общем случае изменение состояния субъекта управления 110б' на одном уровне вызывает изменение состояний связанных с ним субъектов управления 110б' на этом уровне и других уровнях. Информация об изменении состояния субъекта управления передается в виде сигнала по горизонтальным и вертикальным связям, установленным между субъектами управления, т.е. информация об изменении состояния рассматриваемого субъекта управления является внешним воздействием по отношению к другим субъектам управления 110б'. Уровни 140' в АСУ 120' выделяют в соответствии с назначением субъектов управления 110б'. Количество уровней может варьироваться в зависимости от сложности автоматизированной системы управления 120'. Простые системы могут содержать в себе один или несколько нижних уровней. Для физической связи элементов ТС (110а, 110б) и подсистем ТС 100 используются проводные сети, беспроводные сети, интегральные микросхемы, для логической связи между элементами ТС (110а, 110б) и подсистемами ТС 100 используются Ethernet, промышленный Ethernet, я промышленные сети. При этом промышленные сети и протоколы используются различных типов и стандартов: Profibus, FIP, ControlNet, Interbus-S, DeviceNet, P-NET, WorldFIP, Long Work, Modbus и др.

Верхний уровень (уровень supervisory control and data acquisition, SCADA) - это уровень диспетчерско-операторского управления, включает в себя, по меньшей мере, следующие субъекты управления 110б': контроллеры, управляющие компьютеры, средства защиты, установленные на управляющих компьютерах, человеко-машинные интерфейсы (англ. human-machine interface, HMI) (на Фиг. 1б изображены в рамках одного субъекта управления SCADA). Уровень предназначен для отслеживания состояний элементов ТС (110а', 110б'), получения и накопления информации о состоянии элементов ТС (110а', 110б') и при необходимости их корректировки.

Средний уровень (уровень CONTROL) - это уровень контроллеров, включает, по меньшей мере, следующие субъекты управления: программируемые логические контроллеры (англ. programmable Logic Controller, PLC), счетчики, реле, регуляторы. Субъекты управления 110б' типа «PLC» получают информацию с субъектов управления типа «контрольно-измерительное оборудование» и субъектов управления 110б' типа «датчики» о состоянии объекта управления 110а'. Субъекты управления типа «PLC» вырабатывают (создают) управляющее воздействие в соответствии с запрограммированным алгоритмом управления на субъекты управления типа «исполнительные механизмы». Исполнительные механизмы его непосредственно реализуют (применяют к объекту управления) на нижнем уровне. Исполнительный механизм (англ. actuator) - часть исполнительного устройства (оборудования). Регуляторы, например, ПИД-регуляторы (Пропорционально-интегрально-дифференцирующий регулятор, англ. proportional-integral-derivative controller - PID controller) являются устройством в контуре управления с обратной связью.

Нижний уровень (уровень Input/Output) - это уровень таких субъектов управления как: датчики и сенсоры (англ. sensors), контрольно-измерительные приборы (КИП), контролирующих состояние объекта управления 110а', а также исполнительные механизмы (actuators). Исполнительные механизмы непосредственно воздействуют на состояние объекта управления 110а', для приведения его в соответствие с формальным состоянием, т.е. состоянием, соответствующим технологическому заданию, технологической карте или другой технологической документации (если речь идет о ТП) или расписанию движения (если речь идет об устройстве). На этом уровне осуществляется согласование сигналов от субъектов управления 110б' типа «датчики» с входами субъектов управления среднего уровня, и согласование вырабатываемых субъектами управления 110б' типа «PLC» управляющих воздействий с субъектами управления 110б' типа «исполнительные механизмы», которые их реализуют. Исполнительный механизм - это часть исполнительного устройства. Исполнительное устройство осуществляет перемещение регулирующего органа в соответствии с сигналами, поступающими от регулятора или управляющего устройства. Исполнительные устройства являются последним звеном цепи автоматического управления и в общем случае состоят из блоков:

- устройства усиления (контактор, частотный преобразователь, усилитель, и т.п.);

- исполнительного механизма (электро-, пневмо-, гидропривод) с элементами обратной связи (датчики положения выходного вала, сигнализации конечных положений, ручного привода и т.п.);

- регулирующего органа (вентили, клапаны, заслонки, шиберы и т.п.).

В зависимости от условий применения исполнительные устройства конструктивно могут различаться между собой. К основным блокам исполнительных устройств обычно относят исполнительные механизмы и регулирующие органы.

В частном примере исполнительное устройство в целом называют исполнительным механизмом.

АСУП 120а' - автоматическая система управления предприятием.

На Фиг. 2 представлена схема системы корреляции для выявления инцидента информационной безопасности. Кибер-физическая система 200 представлена в упрощенном варианте. Примерами кибер-физической системы 200 являются описанные ранее технологическая система 100 (см. Фиг. 1а-1б), интернет вещей, индустриальный интернет вещей. Для определенности далее в заявке в качестве основного примера КФС 200 будет рассматриваться ТС. Необработанные данные датчиков, исполнительных механизмов и других субъектов программируемые логические контроллеры преобразовывают в цифровой вид и передают по компьютерной сети в систему SCADA 110б'. Сетевой трафик также зеркалируется (англ. port mirroring, SPAN - аббр. от Switched Port Analyzer) в систему мониторинга 210. Сетевой фильтр 201, расположенный в системе мониторинга 210, служит для обработки полученного сетевого трафика, и передачи обработанного трафика средствам формирования событий 211. Средства формирования событий 211 служат для формирования событий информационной безопасности и передачи их серверу событий 212, и включают, в частности, средство белых списков, систему обнаружения вторжений (англ. Intrusion detection system - IDS), средство выявления и разбора, средство анализа трафика, средство контроля, средство управления активами (англ. Asset management) и др. Более подробно средства формирования событий 211 представлены на Фиг. 5.

Сервер событий 212 сохраняет события в базу событий 214 и одновременно передает события средству корреляции 213. Средство корреляции 213 выполняет корреляцию событий с использованием правил корреляций, в результате использования которых могут быть открыты инциденты информационной безопасности (также являющиеся событиями), возвращаемые серверу событий 212 и сохраняемые в базу событий 214. К базе событий 214 также имеет доступ графический интерфейс пользователя (ГИП, англ. graphical user interface - GUI) 215, обеспечивающий вывод информации о событиях и инцидентах оператору системы корреляции 210. Кроме того, средство корреляции 213 связано с очередью событий 216, в которую средство корреляции 213 сохраняет события для последующего анализа, а также с базой цепочек 217, в которую средство корреляции 213 сохраняет цепочки событий.

События информационной безопасности содержат, в частности, источник события, метку времени, описание события. Кроме того, в частном примере реализации, события ИБ содержат уровень значимости события. Метка времени - момент времени получения события, который может быть определен как время получения сетевым фильтром 201 сетевого пакета, содержащего данные, на основании которых было определено упомянутое событие. Источник события - идентификатор средства формирования событий 211, которым было сформировано упомянутое событие.

Средство корреляции 213 выполняет корреляцию событий с использованием правил корреляции. Правила корреляции содержат условия использования и действия. Условие использования определяет события (цепочку событий), которые удовлетворяют правилу корреляции для применения действий средством корреляции 213. Действиями являются, в частности, создание инцидента информационной безопасности. Кроме того, действиями могут быть, например, создание новой цепочки событий, добавление события в существующую цепочку событий. Цепочки событий сохраняются в базу цепочек 217.

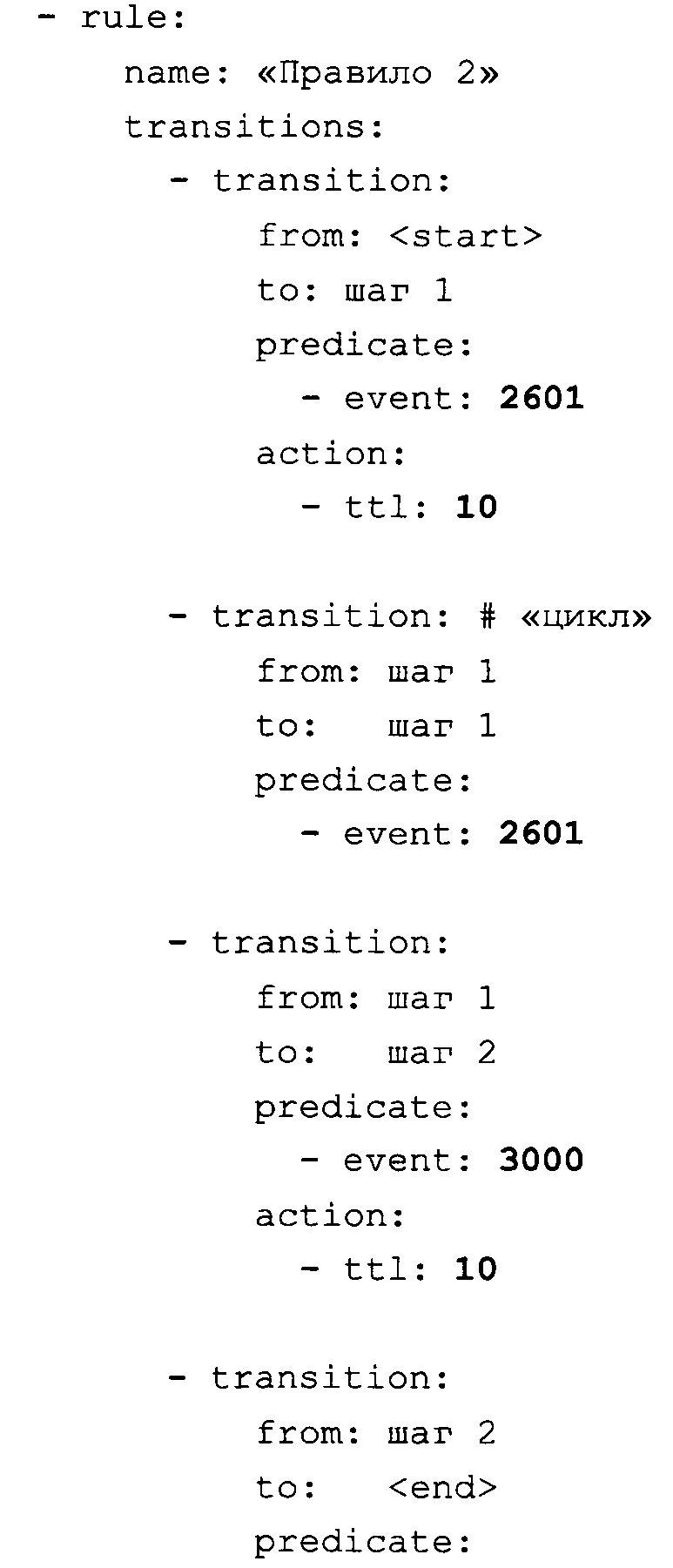

В качестве примера реализации и для удобства дальнейшего изложения, рассматриваются правила корреляции, которые реализованы в виде конечного автомата, описывающего переходы между узлами (также называемыми состояниями) цепочек событий. Описание правил корреляции может быть реализовано, например, с использованием языка разметки YAML.

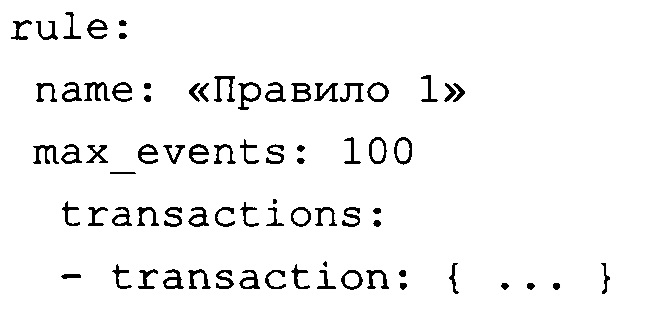

Правило корреляции (rule) состоит из названия правила и списка переходов (transactions) между узлами. Кроме того, правило корреляции может содержать максимально допустимое количество событий для цепочки событий (max_events).

На языке разметки YAML правило корреляции может быть описано следующим образом:

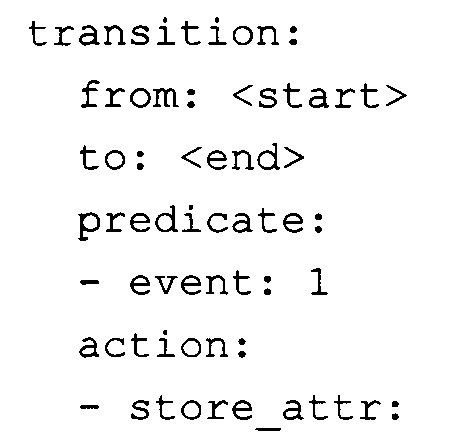

Список переходов (transactions) описывается следующим образом:

1. Имя узла, из которого осуществляется переход (from).

2. Имя узла, в который осуществляется переход (to).

3. Предикат (predicate) - декларативный набор условий перехода цепочки из узла from в узел to.

4. Действие (action) - опциональный, декларативный набор действий, выполняемых в случае перехода.

5. Указание на то, что переход может быть отложен на определенное время и/или количество поступивших событий (delay, delay count).

Узел цепочки используется для обозначения начала (<start>) и конца (<end>) правила корреляции, а также для обозначения местоположения:

Предикат перехода цепочки содержит условие перехода из одного узла в следующий узел. Условие перехода может быть составным условием из нескольких условий.

Например, представленный ниже предикат содержит условие перехода, выполняющиеся при поступлении события №1000 и при условии, что IP-адрес источника события (event.src_address.ip) совпадает с заданным IP-адресом ($my_ip):

Таким образом, переход осуществляется только при выполнении условия предиката. При переходе в конец правила (узел <end>), будут выполнены действия, указанные в правиле (например, создан инцидент ИБ). Переход цепочки событий из одного узла в другой узел выполняет ряд действий: определение текущего положения цепочки, добавление события к цепочке, откладывание перехода на определенное время и/или количество поступивших событий.

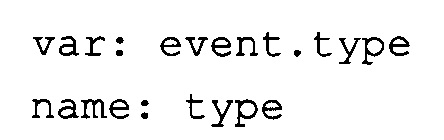

Действия (actions) могут быть, в частности, следующими:

- store_attr - сохранение атрибутов события средством корреляции 213.

- ttl - таймаут, в течение которого средство корреляции 213 ожидает новое событие для добавления в цепочку. По истечении времени ttl, цепочка будет уничтожена средством корреляции 213.

- fire incident - создание инцидента средством корреляции 213.

События также могут содержать атрибуты, в частности, следующие:

- МАС-адрес источника/адресата;

- IP-адрес источника/адресата;

- тип события;

- источник события - средство формирования события 211, сформировавшее упомянутое событие;

- сигнатура IDS;

- информация от средства управления активами (список устройств КФС);

- таймаут;

- уровень значимости;

- список игнорируемых IP-адресов;

- список игнорируемых МАС-адресов.

В зависимости от атрибутов события, средство корреляции 213 в соответствии с правилами корреляции может запрашивать дополнительную информацию у сервера событий 212, который в свою очередь получает ее у средств формирования событий 211. Например, если модуль инвентаризации создал событие об изменении прошивки контроллера, средство корреляции 213 может запросить версию прошивки контроллера у модуля инвентаризации. Кроме того, атрибуты могут содержаться в предикате переходов между узлами правила корреляции. Например, условие перехода может включать не только поступление событие Б, после события А, но и, например, совпадение IP-адресов источников, где произошли события А и Б (для этого в каждом из переходов будет сохранен IP-адрес действием store_attr).

Далее рассматривается пример применения настоящей системы и способа корреляции событий для выявления инцидента информационной безопасности.

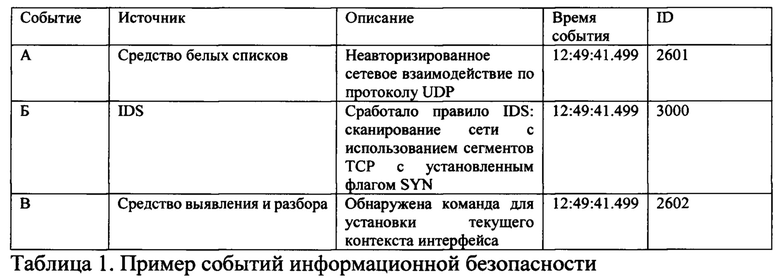

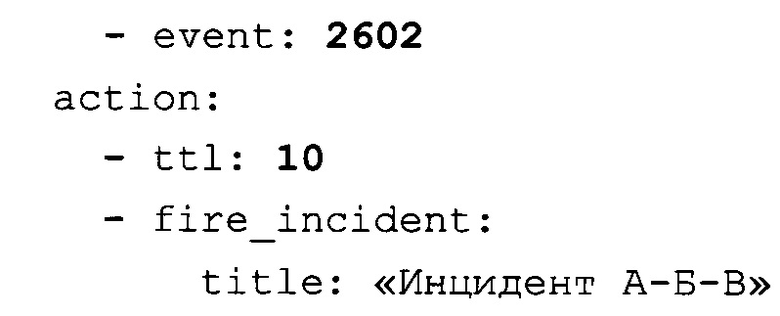

Предполагается, что средство корреляции 213 получило три события А, Б, В, время наступление событий совпадает. Описание событий представлено в Таблице 1. При этом, если время наступления событий совпадает отличается не более чем на заданную величину (например, 0.01 с), считается, что время событий совпадает.

Пример правила корреляции:

Таким образом, Правило 2 содержит четыре перехода. Первый переход осуществляется из стартового состояния на шаг 1, при получении события А (ID=2601). Второй переход существует, если было получено подряд несколько событий А. Третий переход осуществляет переход из шага 1 на шаг 2 при получении события Б (ID=3000). И, четвертый переход осуществляет переход с шага 2 на конечный шаг при получении события В (ID=2602), при этом создается инцидент «Инцидент А-Б-В». Кроме того, во всех переходах установлен таймаут 10 секунд, означающий, что если в течении 10 секунд не придет следующее событие, цепочка событий будет уничтожена. Таким образом, если событие В придет через 12 секунд после события Б, инцидент не будет создан.

Далее, предполагается следующая последовательность событий, поступивших средству корреляции 213:

Однако, видно, что события А, Б, В расположены в порядке, не совпадающем с представленным выше правилом 2. Таким образом, системы корреляции, известные из уровня техники, в рассматриваемом примере не обнаружат совпадение событий ИБ с правилами корреляции и не обнаружат инцидент ИБ в случае совпадения. В то время как заявленная система и способ корреляции событий информационной безопасности обнаружит совпадение

событий ИБ с правилами корреляции и обнаружит инцидент ИБ, таким образом, улучшив уровень обнаружения инцидентов информационной безопасности в кибер-физических системах.

На Фиг. 3 представлен способ корреляции событий для выявления инцидента информационной безопасности. Способ корреляции далее описывается на примере событий X1, Х2, Х3, А, Б, В, Х4, Х5, Х6 представленных выше. Таким образом, получив на шаге 301 события X1, Х2, Х3, А, Б, В, Х4, Х5, Х6 по меньшей мере от одного средства формирования событий 211 определяют события, время создания которых лежит в пределах заданного периода времени (например, 0.01 с.) - события А, Б, В. Далее для этих событий с помощью средства корреляции 213 задают по меньшей мере один порядок следования событий (шаг 302).

Такими порядками следования событий, могут быть, один или несколько следующих вариантов:

1) Б, А, В.

2) Б, В, А.

3) А, Б, В.

4) А, В, Б.

5) В, А, Б.

6) В, Б, А.

Затем, с помощью средства корреляции 213 используют правила корреляции для полученных событий с учетом каждого заданного порядка следования (шаг 303 на Фиг. 3). В рассматриваемом примере, вариант 3 удовлетворяет правилу 2. Таким образом, вначале будут варианты 1-2, затем вариант 3. Варианты 4-6 использованы не будут, так как вариант 3 удовлетворил условиям правила корреляции.

В одном частном примере реализации по меньшей мере один порядок следования в соответствии с уровнем значимости (англ. severity) каждого события из событий, время создания которых лежит в пределах заданного периода времени, при этом уровень значимости задан средством формирования событий 211. Уровень значимости события является численным параметром, заданным средством формирования событий.

Таким образом, заявленный способ корреляции событий позволяет решить описанную техническую проблему и достичь заявленный технический результат, а именно улучшить уровень обнаружения инцидентов информационной безопасности в кибер-физических системах.

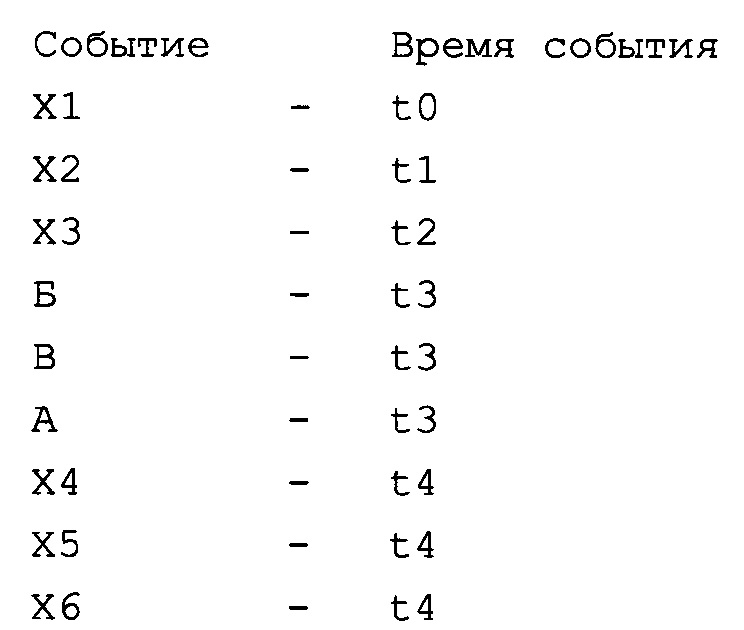

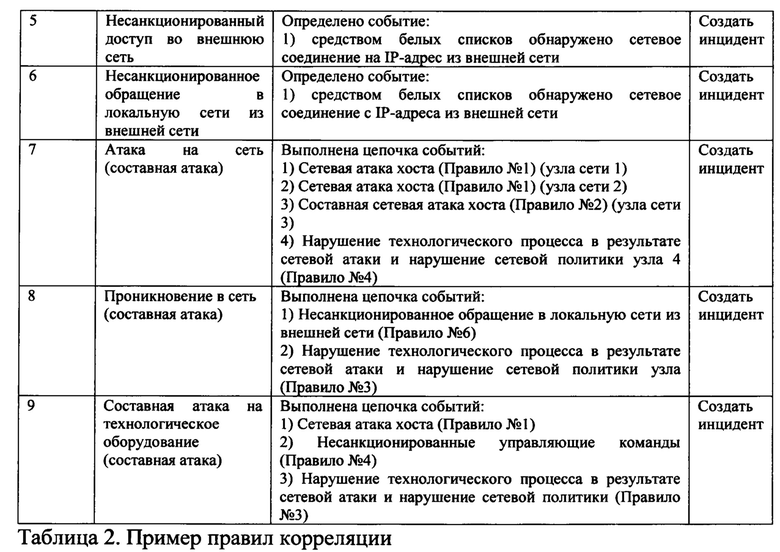

В таблице 2 приведены примеры правил корреляции, определяющие инциденты информационной безопасности, такие как, сетевая атака хоста, нарушение сетевой политики для хоста и др.

Система мониторинга 210 также может получать сетевой трафик от информационной системы 220, являющейся частью кибер-физической системы 200. В этом случае сетевой фильтр 201 получает события сети 225 информационной системы 220. Информационная система 220 (также - корпоративная инфраструктура) включает совокупность компьютеров 221, связанных между собой компьютерной сетью 225. Под компьютерами 221 в общем случае понимаются любые вычислительные устройства и сенсоры, в частности, персональные компьютеры, ноутбуки, смартфоны, а также коммуникационные устройства, такие как: маршрутизаторы, коммутаторы, концентраторы и пр. При этом информационная система 220 может быть организована с использованием любой известной из уровня техники топологии сети 225, например одного из следующих типов: полносвязная, шина, звезда, кольцо, ячеистая или смешанного типа. На части компьютеров 221 установлены средства защиты компьютеров 222. Стоит отметить, что на некоторых компьютерах 221 может быть не установлено средство защиты 222. Информационная система 220 может включать средство защиты от направленных атак 223, которое может быть расположено, например, на отдельном сервере. Сервер репутации 224 может располагаться в информационной системе 220 или в облачном сервисе поставщика услуги. Стоит отметить, что компьютер 221 может быть, как физическим устройством, так и виртуальной машиной. Для подключения компьютеров 221 посредством сети 225 к Интернету системе мониторинга 210 может быть использованы прокси-серверы (на фигуре не указаны).

Средства защиты компьютера 222 и, опционально, средство защиты от направленных атак 223 служат для сбора информации об объектах на компьютере 221 и в сети 225 - то есть информации о событиях ИБ, которые связаны с упомянутыми объектами на компьютерах 222 и в сети 225, и последующей передачи по сети 225 событий ИБ сетевому фильтру 201. В частном варианте реализации объектом может быть, например, файл (хэш данного файла), процесс, URL-адрес, IP-адрес, сертификат, журнал исполнения файла или любой другой объект, обнаруженный на компьютере 221.

В частном примере реализации с помощью средств защиты 222-223 собирают, в частности, следующие события ИБ:

- поведение процессов (например, трасса выполнения);

- события в операционной системе (ОС) - записи журнала событий ОС;

- информация о межсетевом взаимодействии;

- показатели компрометации;

- вердикты средства защиты или модулей средства защиты (в т.ч. числе неточные вердикты) или тестовые сигнатуры;

- метаданные объекта, в т.ч. контрольная сумма объекта.

Средство защиты от направленных атак 223 связано посредством сети 225 со средствами защиты компьютеров 222 и выполняет анализ сетевой активности информационной системы 220, а также функцию обнаружения направленных атак в информационной системе путем обнаружения объектов компьютеров 221 с использованием, в частности, «песочницы» (от англ. «sandbox» - компьютерная среда для безопасного исполнения процессов) и других детектирующих технологий (см. подробнее на Фиг. 3-4).

Средство защиты от направленный атак 223 собирает информацию, передаваемую в сетевом трафике. Таким образом средство защиты от направленных атак 223 собирает информацию о всех передаваемых по сети 225 объектах с компьютеров 221, в том числе с тех компьютеров 221, на которых не установлено средство защиты 222.

Информация об объектах в сети 225 (события ИБ) может включать вердикты средства защиты от направленных атак 223, подозрительное поведение в сетевом трафике, в DNS-трафике, результаты эмуляции объектов из почты или Интернета.

В частном варианте реализации средства защиты 222-223 собирают информацию о всех указанных выше объектах. В другом варианте реализации средства защиты 222-223 могут содержать список безопасных (легитимных) объектов (о которых точно известно, что они не являются вредоносными и подозрительными) и список вредоносных и подозрительных объектов (на фигуре не показано). В этом примере средства защиты 222-223 собирают информацию не только об объектах из списка вредоносных и подозрительных объектов, но также информацию о неизвестных объектах (которые отсутствуют в списке вредоносных и подозрительных объектов, а также в списке безопасных объектов).

В еще одном примере реализации средства защиты 222-223 могут содержать список дополнительных объектов, о которых необходимо собирать информацию. Такой список объектов может быть сформирован, например, администратором 226. В еще одном частном примере реализации, администратор 226 может сформировать список вредоносных и подозрительных объектов и список безопасных объектов, добавляя или исключая объекты из указанных списков.

Например, администратор 226 может указать список запрещенных действий и список разрешенных действий. Например, в информационной системе 220 может быть запрещено на части компьютеров 221 использование утилиты psexec, т.к. она может быть использована злоумышленниками для удаленного администрирования. Информация об объектах, связанных с запрещенными действиями, собирается средствами защиты 222-223. Таким образом, если на каком-либо компьютере 221 или в сети 225 было зафиксировано использование утилиты psexec, информация об использовании будет передана в систему мониторинга 210. Если средство защиты 223 обнаружило использование утилиты psexec на компьютере 220, на котором не установлено средство защиты 222, проверка допустимости использования psexec на данном компьютере может быть произведено средством защиты 223, если упомянутое действие отсутствует в списке разрешенных действий, задаваемого администратором (на фигуре не указан).

На Фиг. 4 приведен возможный пример модулей средства защиты компьютера 222. Средство защиты компьютера 222 может содержать модули, предназначенные для обеспечения безопасности компьютера: сканер по доступу, сканер по требованию, почтовый антивирус, веб-антивирус, модуль проактивной защиты, модуль HIPS (англ. Host Intrusion Prevention System - система предотвращения вторжений), DLP-модуль (англ. data loss prevention - предотвращение утечки данных), сканер уязвимостей, эмулятор, сетевой экран и др. В частном примере реализации указанные модули могут быть составной частью средства защиты. В еще в одном примере реализации данные модули могут быть реализованы в виде отдельных программных компонент.

Сканер по доступу содержит функционал обнаружения вредоносной активности всех открываемых, запускаемых и сохраняемых файлов на компьютерной системе пользователя. Сканер по требованию отличается от сканера по доступу тем, что сканирует заданные пользователем файлы и директории по требованию пользователя.

Почтовый антивирус необходим для контроля входящей и исходящей электронной почты на предмет содержания вредоносных объектов. Веб-антивирус служит для предотвращения исполнения вредоносного кода, который может содержаться на веб-сайтах при их посещении пользователем, а также для блокирования открытия веб-сайтов. Модуль HIPS служит для обнаружения нежелательной и вредоносной активности программ и блокирования ее в момент исполнения. DLP-модуль служит для обнаружения и предотвращения утечки конфиденциальных данных за пределы компьютера или сети. Сканер уязвимостей необходим для обнаружения уязвимостей на компьютере (например, отключены некоторые компоненты средства защиты, устаревшие вирусные базы, закрыт сетевой порт и пр.). Сетевой экран осуществляет контроль и фильтрацию сетевого трафика в соответствии с заданными правилами. Работа эмулятора заключается в имитации гостевой системы во время исполнения кода в эмуляторе. Модуль проактивной защиты использует поведенческие сигнатуры для обнаружения поведения исполняемых файлов и их классификации по уровню доверия.

Приведенные модули при обнаружении вредоносного программного обеспечения (подозрительного поведения, спама и др. признаков компьютерной угрозы), создают соответствующее уведомление (которое далее может быть преобразовано в вердикт средства защиты), указывающее средству защиты об обнаруженной угрозе и необходимости выполнить действия по устранению угрозы (например, удаление или изменение файла, запрет исполнения и пр.). В частном примере реализации сам модуль, обнаруживший вредоносное ПО, может выполнить действия по устранению угрозы. В еще одном примере вердикт может быть неточным или тестовым (т.к. данный вердикт может давать ложные срабатывания) - в этом случае средство защиты не будет выполнять действий по устранению угрозы, но передаст уведомление далее, средствам формирования событий 211. Стоит отметить, что вердикт средства защиты является частью информации об объекте (файле, процессе), которая затем будет передана средствам формирования событий 211, которое сформирует соответствующие события ИБ.

На Фиг. 5 приведен возможный пример средства защиты от направленных атак 223, в частности, «песочница», система обнаружения вторжений (англ. - Intrusion Detection System, IDS), репутационный сервис, модуль проверки YARA правил и другие модули обнаружения.

Модуль «песочница» имеет функционал, аналогичный эмулятору средства защиты компьютера с тем отличием, что «песочница» может использовать дополнительные вычислительные мощности и работать большее время.

«Песочница» является компьютерной средой для безопасного исполнения процессов и служит для определения подозрительной активности при исполнении процесса, запущенного из файла.

«Песочница» может быть реализована, например, в виде виртуальной машины, на основе частичной виртуализации файловой системы и реестра, на основе правил доступа к файловой системе и реестру или на основе смешанного подхода.

Система обнаружения вторжений является средством выявления фактов неавторизованного доступа в кибер-физическую систему 100 или сеть 201 либо несанкционированного управления ими.

Сервер репутации содержит информацию о популярности объектов на компьютерах (количество компьютеров, на которых имеется объект, количество запусков объекта и пр.).

Модуль проверки YARA правил служит для проверки сигнатур YARA - открытого формата сигнатур (см., http://yararules.com/).

DLP-модуль служит для обнаружения и предотвращения утечки конфиденциальных данных за пределы компьютера или сети.

Анализатор TI (англ. threat intelligence - разведка угроз) - модуль, выполняющий соотнесение объектов из отчетов о компьютерных атаках с информацией об объектах и с признаками подозрительного поведение. Например, анализатор TI может определить список IP-адресов командных центров, участвующих в известных компьютерных атаках. Полученную информацию анализатор TI передает модулю скоринга, который ранжирует информацию об объектах и признаки подозрительного поведения по значению вероятности принадлежности их к компьютерной атаке.

На Фиг. 6 представлены примеры средств формирования событий 211. Средство белых списков осуществляет регистрацию всех сетевых коммуникаций, не содержащихся в белых списках (то есть в списке разрешенных). Таким образом, при обнаружении неразрешенного сетевого соединения, средство белых списков создает событие о неразрешенном сетевом соединении и передает его серверу событий 212.

Система обнаружения вторжения (IDS) анализирует сетевую активность и сравнивает ее с шаблонами известных компьютерных атак. В случае совпадения, создается соответствующее событие для сервера событий 212. Например: обращение к IP-адресам командного центра злоумышленника.

Средство анализа трафика осуществляет анализ статистических данных, проверку и фильтрацию сетевых пакетов по их содержимому. Анализ может осуществляться, например, с использованием технологии DPI (англ. Deep packet inspection - технология накопления статистических данных, проверки и фильтрации сетевых пакетов по их содержимому). Событие ИБ может быть создано в случае обнаружения в сети нехарактерных, подозрительных пакетов, например, команды на обновление прошивки микроконтроллера какого-либо PLC или датчика, превышение технологическим параметром датчика заданного порога и др.

Средство выявления и разбора служит для выявления и разбора специализированных сетевых протоколов управления промышленными протоколами.

Средство управления активами служит для выявления и контроля информации о работающим в промышленной сети оборудовании. Например, если в сети было зарегистрировано новое устройство, будет создано соответствующее событие ИБ. При этом, если какое-либо устройство пропало из сети, также будет создано событие ИБ (например, отключился датчик или контроллер). Другими примерами событий могут быть, например, изменение производителя, прошивки контроллера.

Модуль обнаружения ARP-spoofing служит для обнаружения компьютерных атак, направленных на уязвимость в протоколе APR и, в частности, Ethernet.

Фиг. 7 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение, в частности, средства, представленные на Фиг. 2. Персональный компьютер или сервер 20, содержит центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь (оператор) имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 7. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях (также - информационных системах), внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием, компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система и способ поэтапного повышения информационной безопасности элементов технологической системы | 2019 |

|

RU2728504C1 |

| Система и способ определения устройств компьютерной сети с использованием правил инвентаризации | 2019 |

|

RU2746101C2 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| Система и способ контроля доступа к кибер-физической системе | 2019 |

|

RU2726884C1 |

| Способ фильтрации событий для передачи на удаленное устройство | 2022 |

|

RU2813239C1 |

| Способ диагностики и мониторинга аномалий в кибер-физической системе | 2021 |

|

RU2784981C1 |

| Способ определения источников аномалии в кибер-физической системе | 2020 |

|

RU2749252C1 |

| Система и способ формирования данных для мониторинга кибер-физической системы с целью раннего определения аномалий в системе графического интерфейса пользователя | 2018 |

|

RU2724716C1 |

| Система и способ реагирования на инцидент информационной безопасности | 2023 |

|

RU2824732C1 |

Изобретение относится к области информационной безопасности. Технический результат заключается в повышении точности обнаружения инцидентов информационной безопасности в кибер-физических системах. Технический результат достигается за счет получения с помощью средства корреляции события по крайней мере от одного средства формирования событий; для событий, время создания которых лежит в пределах заданного периода времени, задания с помощью средства корреляции по меньшей мере одного порядка следования событий; использования с помощью средства корреляции правила корреляции для полученных событий с учетом каждого заданного порядка следования; при выполнении по меньшей мере одного правила корреляции выявления с помощью средства корреляции инцидента информационной безопасности. 2 н. и 2 з.п. ф-лы, 8 ил., 2 табл.

1. Способ корреляции событий, реализуемый компьютером, для выявления инцидента информационной безопасности, в котором:

а) получают с помощью средства корреляции события по крайней мере от одного средства формирования событий;

б) для событий, время создания которых лежит в пределах заданного периода времени, задают с помощью средства корреляции по меньшей мере один порядок следования событий;

в) используют с помощью средства корреляции правила корреляции для полученных событий с учетом каждого заданного порядка следования;

г) при выполнении по меньшей мере одного правила корреляции выявляют с помощью средства корреляции инцидент информационной безопасности.

2. Способ по п. 1, в котором задают по меньшей мере один порядок следования в соответствии с уровнем значимости каждого события из событий, время создания которых лежит в пределах заданного периода времени, при этом уровень значимости задан средством формирования событий.

3. Способ по п. 1, в котором упомянутые события получают по меньшей мере от одного из средств формирования событий:

а) средство белых списков;

б) система обнаружения вторжений;

в) средство выявления и разбора;

г) средство анализа трафика;

д) средство управления активами.

4. Система корреляции событий для выявления инцидента информационной безопасности, включающая средство корреляции и по крайней мере одно средство формирования событий, при этом указанные устройства осуществляют корреляцию событий для выявления инцидента информационной безопасности согласно способу по любому из пп. 1-3.

| US 9235629 B1, 12.01.2016 | |||

| Токарный резец | 1924 |

|

SU2016A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| СПОСОБ ПОЛУЧЕНИЯ N-АРИЛПИРРОЛИДИЛКЕТОНОВ-X-NQАгСбН5,Предлагается способ получения N-арилпир- ролидилкетонов общей формулыгде Аг=СвН5 или замещенный CeHs,Х=СОСН2СН2—, заключающийся в том, что ю тят в колбе с обратным холодильником 6 час.Солянокислые соли аминокетонов (И—VI) (см. таблицу), 2,95 г | 0 |

|

SU166348A1 |

Авторы

Даты

2020-12-29—Публикация

2019-07-17—Подача