[0001] Данная заявка основана и испрашивает приоритет заявки на патент (Китай) номер 201410348001.5, поданной 21 июля 2014 года, содержимое которой полностью содержится в данном документе по ссылке.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0002] Настоящее раскрытие сущности, в общем, относится к области техники терминалов, а более конкретно, к способу верификации для защиты от подделок, к устройству и к системе для этого.

УРОВЕНЬ ТЕХНИКИ

[0003] Наряду с популяризацией мобильных телефонов, планшетных PC, интеллектуальных телевизионных приемников и т.п., на рынке появляется большое количество имитаций. Этих имитаций достаточно, чтобы обманывать обычных пользователей с точки зрения внешнего вида и операционных систем. Как результат, пользователям затруднительно отличать истину от лжи.

[0004] В релевантных способах верификации для защиты от подделок, прикладная программа может локально осуществлять верификацию для защиты от подделок терминала, который должен быть верифицирован, после того, как прикладная программа загружается и устанавливается в терминале, который должен быть верифицирован. Прикладная программа получает конфигурационные параметры и рабочие параметры терминала, который должен быть верифицирован, и затем сопоставляет их с конфигурационными параметрами и рабочими параметрами, сохраненными в базе данных. Терминал, который должен быть верифицирован, может считаться сертифицированным продуктом (или подлинным изделием), если фактически выявлено совпадение. В противном случае, терминал, который должен быть верифицирован, может считаться имитацией.

[0005] В процессе реализации настоящего раскрытия сущности, в вышеприведенной технологии обнаружены, по меньшей мере, следующие недостатки: некоторые правонарушители (преступники) побуждают пользователей загружать и устанавливать поддельные прикладные программы посредством подделывания прикладных программ, и поддельные прикладные программы могут возвращать пользователям такой результат верификации, что терминал, который должен быть верифицирован, представляет собой сертифицированный продукт, через различные способы. Следовательно, вышеприведенная технология по-прежнему имеет проблему низкого показателя успешности защиты от подделок посредством верификации, вытекающую из подделывания прикладных программ.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0006] Чтобы разрешать проблему низкого показателя успешности защиты от подделок посредством верификации, вытекающую из подделывания прикладных программ в вышеприведенной технологии, варианты осуществления настоящего раскрытия сущности предоставляют способ верификации для защиты от подделок, устройство и систему для этого. Техническое решение заключается в следующем.

[0007] Согласно первому аспекту вариантов осуществления настоящего раскрытия сущности, предоставляется способ верификации для защиты от подделок, содержащий:

[0008] - формирование зашифрованного сообщения, соответствующего i-ому этапу верификации, который представляет собой такой этап верификации из всех n этапов верификации, размещенных в заранее установленном порядке, для верификации терминала, который должен быть верифицирован, 1≤i≤n;

[0009] - отправку зашифрованного сообщения в терминал, который должен быть верифицирован;

[0010] - прием запроса вызова, отправленного из терминала, который должен быть верифицирован, и используемого для того, чтобы вызывать i-ый этап верификации;

[0011] - выполнение i-го этапа верификации, если запрос вызова представляет собой запрос вызова, инициированный согласно зашифрованному сообщению, соответствующему i-ому этапу верификации;

[0012] - вычисление i=i+1 и выполнение этапа формирования зашифрованного сообщения, соответствующего i-ому этапу верификации, если i-ый этап верификации выполняется успешно при верификации, и i≠n;

[0013] - отправку результатов неудавшейся верификации в терминал, который должен быть верифицирован, если i-ый этап верификации терпит неудачу при верификации; и

[0014] - отправку результатов успешной верификации в терминал, который должен быть верифицирован, если i-ый этап верификации выполняется успешно при верификации, и i=n.

[0015] Необязательно, формирование зашифрованного сообщения, соответствующего i-ому этапу верификации, содержит:

[0016] - шифрование незашифрованного сообщения посредством закрытого ключа и получение зашифрованного сообщения, соответствующего i-ому этапу верификации;

[0017] - при этом когда 1≤i≤n, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим i-ому этапу верификации; или

[0018] - когда i=1, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован; когда i≥2, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим (i-1)-ому этапу верификации, который успешно вызван.

[0019] Необязательно, выполнение i-го этапа верификации, если запрос вызова представляет собой запрос вызова, инициируемый согласно зашифрованному сообщению, соответствующему i-ому этапу верификации, содержит:

[0020] - обнаружение того, переносит или нет запрос вызова зашифрованное сообщение, соответствующее i-ому этапу верификации;

[0021] - считывание зашифрованного сообщения в случае переноса зашифрованного сообщения;

[0022] - дешифрование зашифрованного сообщения посредством закрытого ключа и получение незашифрованного сообщения;

[0023] - определение номера этапа, соответствующего i-ому этапу верификации, согласно контенту незашифрованного сообщения;

[0024] - обнаружение того, совпадает или нет фактический номер этапа, вызванный посредством запроса вызова, с номером этапа, соответствующим i-ому этапу верификации; и

[0025] - выполнение i-го этапа верификации, если фактический номер этапа совпадает с номером этапа, соответствующим i-ому этапу верификации.

[0026] Необязательно, выполнение i-го этапа верификации, если запрос вызова представляет собой запрос вызова, инициированный согласно зашифрованному сообщению, соответствующему i-ому этапу верификации, также содержит:

[0027] - считывание сообщения времени, содержащегося в незашифрованном сообщении, если незашифрованное сообщение также содержит сообщение времени;

[0028] - обнаружение, согласно сообщению времени, того, находится или нет момент, в который принимается запрос вызова, в пределах допустимого временного интервала; и

[0029] - выполнение i-го этапа верификации, если момент, в который принимается запрос вызова, находится в пределах допустимого временного интервала, и фактический номер этапа совпадает с номером этапа, соответствующим i-ому этапу верификации.

[0030] Необязательно, выполнение i-го этапа верификации содержит:

[0031] - верификацию, согласно конфигурационным параметрам терминала, который должен быть верифицирован, терминала, который должен быть верифицирован, если i-ый этап верификации представляет собой этап верификации конфигурационных параметров;

[0032] - или

[0033] - верификацию, согласно рабочим параметрам терминала, который должен быть верифицирован, терминала, который должен быть верифицирован, если i-ый этап верификации представляет собой этап верификации рабочих параметров;

[0034] - или

[0035] - верификацию, согласно базовой информации, связанной с терминалом, который должен быть верифицирован, и базе данных заказа, терминала, который должен быть верифицирован, если i-ый этап верификации представляет собой этап верификации заказа, причем база данных заказа содержит базовую информацию, связанную с по меньшей мере одним терминалом;

[0036] - или

[0037] - верификацию, согласно географической позиции, соответствующей терминалу, который должен быть верифицирован, и уникальному идентификатору, терминала, который должен быть верифицирован, если i-ый этап верификации представляет собой этап верификации географической позиции.

[0038] Необязательно, верификация, согласно базовой информации, связанной с терминалом, который должен быть верифицирован, и базе данных заказа, терминала, который должен быть верифицирован, содержит:

[0039] - выполнение запроса относительно того, имеет или нет база данных заказа базовую информацию, совпадающую с базовой информацией, связанной с терминалом, который должен быть верифицирован;

[0040] - определение успешного выполнения i-го этапа верификации в случае наличия базовой информации, совпадающей с базовой информацией, связанной с терминалом, который должен быть верифицирован.

[0041] Необязательно, верификация, согласно географической позиции, соответствующей терминалу, который должен быть верифицирован, и уникальному идентификатору, терминала, который должен быть верифицирован, содержит:

[0042] - обнаружение того, удовлетворяет или нет терминал, который должен быть верифицирован, предварительно определенному условию, которое означает прием, в пределах запланированного временного интервала, запроса вызова, отправленного из такого терминала, который должен быть верифицирован, как исходящего из различных географических позиций, но имеющего идентичный уникальный идентификатор терминала, который должен быть верифицирован; и

[0043] - определение успешного выполнения i-го этапа верификации, если терминал, который должен быть верифицирован, не удовлетворяет предварительно определенному условию.

[0044] Необязательно, способ также содержит:

[0045] - прием запроса на выполнение верификации, переносящего учетную запись пользователя;

[0046] - выполнение запроса относительно того, имеются или нет результаты верификации, соответствующие учетной записи пользователя; и

[0047] - ответ на запрос на выполнение верификации посредством использования результатов верификации, если они имеются.

[0048] Согласно второму аспекту вариантов осуществления настоящего раскрытия сущности, предоставляется способ верификации для защиты от подделок, содержащий:

[0049] - прием зашифрованного сообщения, отправленного из сервера и соответствующего i-ому этапу верификации, который представляет собой такой этап верификации из всех n этапов верификации, размещенных в заранее установленном порядке, для верификации терминала, который должен быть верифицирован, 1≤i≤n;

[0050] - отправку на сервер запроса вызова для вызова i-го этапа верификации согласно зашифрованному сообщению; и

[0051] - прием результатов верификации, указывающих неудачу или успешность, отправленных из сервера.

[0052] Необязательно, отправка на сервер запроса вызова для вызова i-го этапа верификации согласно зашифрованному сообщению содержит:

[0053] - формирование запроса вызова для вызова i-го этапа верификации, причем запрос вызова переносит зашифрованное сообщение, отправленное из сервера и соответствующее i-ому этапу верификации; и

[0054] - отправку запроса вызова на сервер;

[0055] - при этом зашифрованное сообщение получается посредством сервера посредством шифрования незашифрованного сообщения посредством закрытого ключа;

[0056] - когда 1≤i≤n, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим i-ому этапу верификации; или

[0057] - когда i=1, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован; когда i≥2, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим (i-1)-ому этапу верификации, который успешно вызван.

[0058] Необязательно, способ также содержит:

[0059] - получение учетной записи пользователя, ассоциированной с терминалом, который должен быть верифицирован;

[0060] - отправку учетной записи пользователя на сервер; и

[0061] - прием результатов верификации, возвращаемых, когда сервер успешно выполняет запрос относительно результатов верификации, соответствующих учетной записи пользователя.

[0062] Согласно третьему аспекту вариантов осуществления настоящего раскрытия сущности, предоставляется устройство верификации для защиты от подделок, содержащее:

[0063] - модуль формирования криптограмм, сконфигурированный с возможностью формировать зашифрованное сообщение, соответствующее i-ому этапу верификации, который представляет собой такой этап верификации из всех n этапов верификации, размещенных в заранее установленном порядке, для верификации терминала, который должен быть верифицирован, 1≤i≤n;

[0064] - модуль отправки криптограмм, сконфигурированный с возможностью отправлять зашифрованное сообщение в терминал, который должен быть верифицирован;

[0065] - модуль приема запросов, сконфигурированный с возможностью принимать запрос вызова, отправленный из терминала, который должен быть верифицирован, и используемый для того, чтобы вызывать i-ый этап верификации;

[0066] - модуль выполнения верификации, сконфигурированный с возможностью осуществлять i-ый этап верификации, если запрос вызова представляет собой запрос вызова, инициированный согласно зашифрованному сообщению, соответствующему i-ому этапу верификации;

[0067] - модуль формирования криптограмм также сконфигурирован с возможностью вычислять i=i+1 и выполнять этап формирования зашифрованного сообщения, соответствующего i-ому этапу верификации, когда i-ый этап верификации выполняется успешно при верификации, и i≠n;

[0068] - первый модуль отправки, сконфигурированный с возможностью отправлять результаты неудавшейся верификации в терминал, который должен быть верифицирован, если i-ый этап верификации терпит неудачу при верификации; и

[0069] - второй модуль отправки, сконфигурированный с возможностью отправлять результаты успешной верификации в терминал, который должен быть верифицирован, если i-ый этап верификации выполняется успешно при верификации, и i=n.

[0070] Необязательно, модуль формирования криптограмм также сконфигурирован с возможностью шифровать незашифрованное сообщение посредством закрытого ключа и получать зашифрованное сообщение, соответствующее i-ому этапу верификации;

[0071] - при этом когда 1≤i≤n, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим i-ому этапу верификации; или

[0072] - когда i=1, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован; когда i≥2, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим (i-1)-ому этапу верификации, который успешно вызван.

[0073] Необязательно, модуль выполнения верификации содержит: субмодуль обнаружения криптограмм, субмодуль считывания криптограмм, субмодуль дешифрования криптограмм, субмодуль определения номеров, субмодуль обнаружения номеров и субмодуль выполнения верификации.

[0074] Субмодуль обнаружения криптограмм сконфигурирован с возможностью обнаруживать то, переносит или нет запрос вызова зашифрованное сообщение, соответствующее i-ому этапу верификации.

[0075] Субмодуль считывания криптограмм сконфигурирован с возможностью считывать зашифрованное сообщение, если оно имеется.

[0076] Субмодуль дешифрования криптограмм сконфигурирован с возможностью дешифровать зашифрованное сообщение посредством закрытого ключа и получать незашифрованное сообщение.

[0077] Субмодуль определения номеров сконфигурирован с возможностью определять номер этапа, соответствующий i-ому этапу верификации, согласно контенту незашифрованного сообщения.

[0078] Субмодуль обнаружения номеров сконфигурирован с возможностью обнаруживать то, совпадает или нет фактический номер этапа, вызванный посредством запроса вызова, с номером этапа, соответствующим i-ому этапу верификации.

[0079] Субмодуль выполнения верификации сконфигурирован с возможностью осуществлять i-ый этап верификации, если фактический номер этапа совпадает с номером этапа, соответствующим i-ому этапу верификации.

[0080] Необязательно, модуль выполнения верификации также содержит субмодуль считывания сообщений и субмодуль обнаружения времени.

[0081] Субмодуль считывания информации сконфигурирован с возможностью считывать сообщение времени, содержащееся в незашифрованном сообщении, если незашифрованное сообщение также содержит сообщение времени.

[0082] Субмодуль обнаружения времени сконфигурирован с возможностью обнаруживать, согласно сообщению времени, то, находится или нет момент, в который принимается запрос вызова, в пределах допустимого временного интервала.

[0083] Субмодуль выполнения верификации также сконфигурирован с возможностью осуществлять i-ый этап верификации, если момент, в который принимается запрос вызова, находится в пределах допустимого временного интервала, и фактический номер этапа совпадает с номером этапа, соответствующим i-ому этапу верификации.

[0084] Необязательно, субмодуль выполнения верификации содержит: первый субмодуль верификации; и/или второй субмодуль верификации; и/или третий субмодуль верификации; и/или четвертый субмодуль верификации.

[0085] Первый субмодуль верификации сконфигурирован с возможностью верифицировать, согласно конфигурационным параметрам терминала, который должен быть верифицирован, терминал, который должен быть верифицирован, если i-ый этап верификации представляет собой этап верификации конфигурационных параметров.

[0086] Второй субмодуль верификации сконфигурирован с возможностью верифицировать, согласно рабочим параметрам терминала, который должен быть верифицирован, терминал, который должен быть верифицирован, если i-ый этап верификации представляет собой этап верификации рабочих параметров.

[0087] Третий субмодуль верификации сконфигурирован с возможностью верифицировать, согласно базовой информации, связанной с терминалом, который должен быть верифицирован, и базе данных заказа, терминал, который должен быть верифицирован, если i-ый этап верификации представляет собой этап верификации заказа, и база данных заказа содержит базовую информацию, связанную с по меньшей мере одним терминалом.

[0088] Четвертый субмодуль верификации сконфигурирован с возможностью верифицировать, согласно географической позиции, соответствующей терминалу, который должен быть верифицирован, и уникальному идентификатору, терминал, который должен быть верифицирован, если i-ый этап верификации представляет собой этап верификации географической позиции.

[0089] Необязательно, третий субмодуль верификации также сконфигурирован с возможностью запрашивать, имеется или нет базовая информация, совпадающая с базовой информацией, связанной с терминалом, который должен быть верифицирован, в базе данных заказа, и определять успешное выполнение i-го этапа верификации, если имеется базовая информация, совпадающая с базовой информацией, связанной с терминалом, который должен быть верифицирован.

[0090] Необязательно, четвертый субмодуль верификации также сконфигурирован с возможностью: обнаруживать то, удовлетворяет или нет терминал, который должен быть верифицирован, предварительно определенному условию, которое означает прием, в пределах запланированного временного интервала, запроса вызова, отправленного из такого терминала, который должен быть верифицирован, как исходящего из различных географических позиций, но имеющего идентичный уникальный идентификатор терминала, который должен быть верифицирован; и определять успешное выполнение i-го этапа верификации, если терминал, который должен быть верифицирован, не удовлетворяет предварительно определенному условию.

[0091] Необязательно, устройство также содержит:

[0092] - модуль приема запросов, сконфигурированный с возможностью принимать запрос на выполнение верификации, переносящий учетную запись пользователя;

[0093] - модуль запроса результатов, сконфигурированный с возможностью запрашивать, имеются или нет результаты верификации, соответствующие учетной записи пользователя; и

[0094] - модуль выдачи ответов на запросы, сконфигурированный с возможностью отвечать на запрос на выполнение верификации посредством использования результатов верификации, если они имеются.

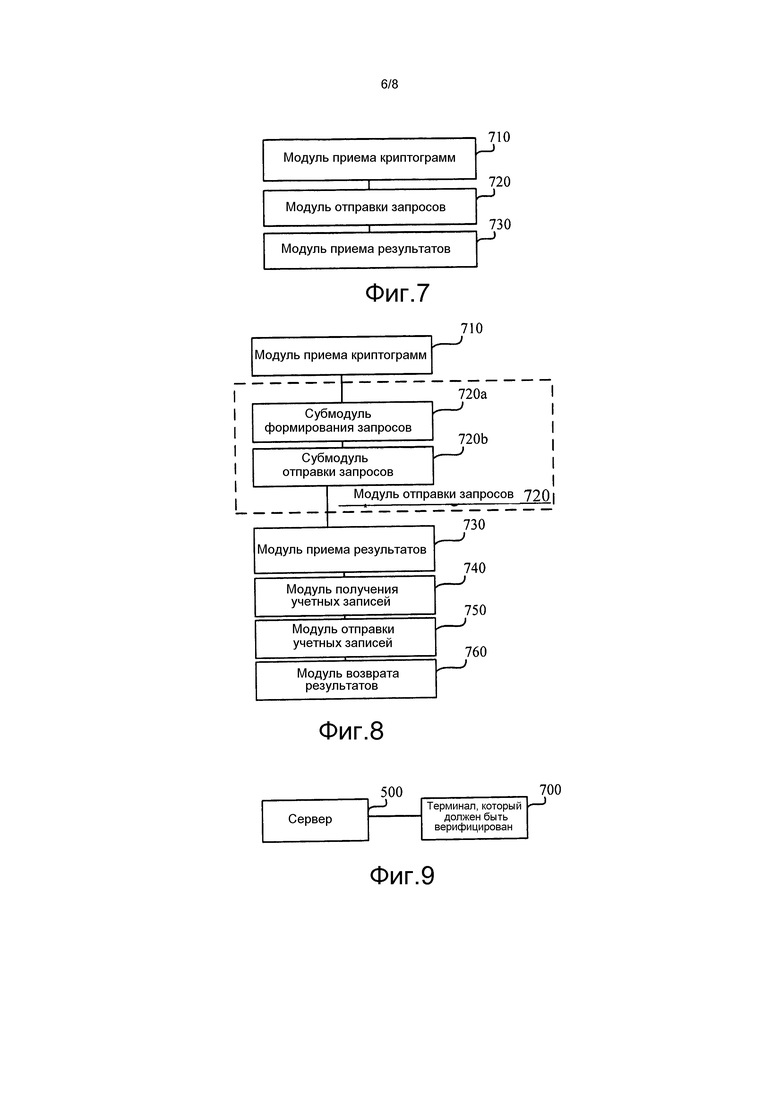

[0095] Согласно четвертому аспекту вариантов осуществления настоящего раскрытия сущности, предоставляется устройство верификации для защиты от подделок, содержащее:

[0096] - модуль приема криптограмм, сконфигурированный с возможностью принимать зашифрованное сообщение, отправленное из сервера и соответствующее i-ому этапу верификации, который представляет собой такой этап верификации из всех n этапов верификации, размещенных в заранее установленном порядке, для верификации терминала, который должен быть верифицирован, 1≤i≤n;

[0097] - модуль отправки запросов, сконфигурированный с возможностью отправлять на сервер запрос вызова для вызова i-го этапа верификации согласно зашифрованному сообщению; и

[0098] - модуль приема результатов, сконфигурированный с возможностью принимать результаты верификации, указывающие неудачу или успешность, отправленные из сервера.

[0099] Необязательно, модуль отправки запросов содержит субмодуль формирования запросов и субмодуль отправки запросов.

[00100] Субмодуль формирования запросов сконфигурирован с возможностью формировать запрос вызова для вызова i-го этапа верификации, запрос вызова переносит зашифрованное сообщение, отправленное из сервера и соответствующее i-ому этапу верификации.

[00101] Субмодуль отправки запросов сконфигурирован с возможностью отправлять запрос вызова на сервер.

[00102] В этом отношении, зашифрованное сообщение получается посредством сервера посредством шифрования незашифрованного сообщения посредством закрытого ключа.

[00103] Когда 1≤i≤n, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим i-ому этапу верификации.

[00104] Альтернативно, когда i=1, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован; когда i≥2, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим (i-1)-ому этапу верификации, который успешно вызван.

[00105] Необязательно, устройство также содержит:

[00106] - модуль получения учетных записей, сконфигурированный с возможностью получать учетную запись пользователя, ассоциированную с терминалом, который должен быть верифицирован;

[00107] - модуль отправки учетных записей, сконфигурированный с возможностью отправлять учетную запись пользователя на сервер; и

[00108] - модуль возврата результатов, сконфигурированный с возможностью принимать результаты верификации, возвращаемые, когда сервер успешно выполняет запрос относительно результатов верификации, соответствующих учетной записи пользователя.

[00109] Согласно пятому аспекту вариантов осуществления настоящего раскрытия сущности, предоставляется устройство верификации для защиты от подделок, содержащее:

[00110] - процессор; и

[00111] - запоминающее устройство, сконфигурированное с возможностью сохранять инструкции, выполняемые посредством процессора;

[00112] - при этом процессор сконфигурирован с возможностью:

[00113] - формировать зашифрованное сообщение, соответствующее i-ому этапу верификации, который представляет собой такой этап верификации из всех n этапов верификации, размещенных в заранее установленном порядке, для верификации терминала, который должен быть верифицирован, 1≤i≤n;

[00114] - отправлять зашифрованное сообщение в терминал, который должен быть верифицирован;

[00115] - принимать запрос вызова, отправленный из терминала, который должен быть верифицирован, и используемый для того, чтобы вызывать i-ый этап верификации;

[00116] - выполнять i-ый этап верификации, если запрос вызова представляет собой запрос вызова, инициируемый согласно зашифрованному сообщению, соответствующему i-ому этапу верификации;

[00117] - вычислять i=i+1 и выполнять этап формирования зашифрованного сообщения, соответствующего i-ому этапу верификации, если i-ый этап верификации выполняется успешно при верификации, и i≠n;

[00118] - отправлять результаты неудавшейся верификации в терминал, который должен быть верифицирован, если i-ый этап верификации терпит неудачу при верификации; и

[00119] - отправлять результаты успешной верификации в терминал, который должен быть верифицирован, если i-ый этап верификации выполняется успешно при верификации, и i=n.

[00120] Согласно шестому аспекту вариантов осуществления настоящего раскрытия сущности, предоставляется устройство верификации для защиты от подделок, содержащее:

[00121] - процессор; и

[00122] - запоминающее устройство, сконфигурированное с возможностью сохранять инструкции, выполняемые посредством процессора;

[00123] - при этом процессор сконфигурирован с возможностью:

[00124] - принимать зашифрованное сообщение, отправленное из сервера и соответствующее i-ому этапу верификации, который представляет собой такой этап верификации из всех n этапов верификации, размещенных в заранее установленном порядке, для верификации терминала, который должен быть верифицирован, 1≤i≤n;

[00125] - отправлять на сервер запрос вызова для вызова i-го этапа верификации согласно зашифрованному сообщению; и

[00126] - принимать результаты верификации, указывающие неудачу или успешность, отправленные из сервера.

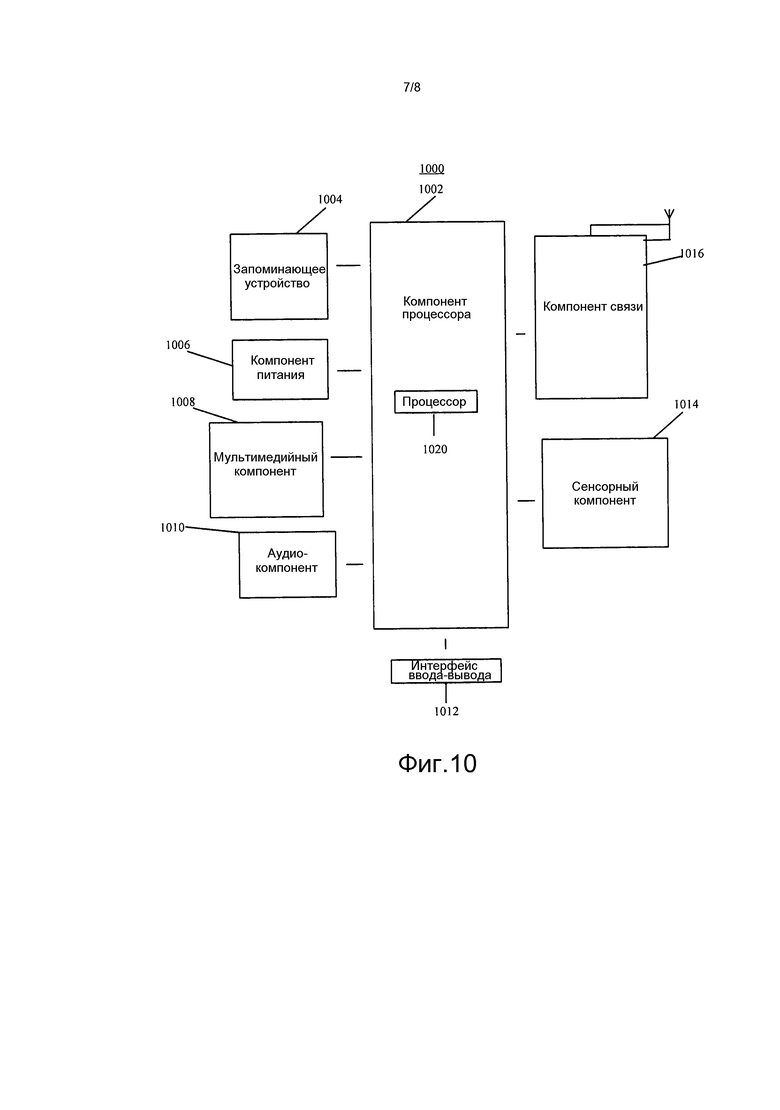

[00127] Согласно седьмому аспекту вариантов осуществления настоящего раскрытия сущности, предоставляется система верификации для защиты от подделок, содержащая терминал, который должен быть верифицирован, и сервер, соединенный с терминалом, который должен быть верифицирован, через беспроводную сеть или проводную сеть.

[00128] Сервер содержит устройство верификации для защиты от подделок, изложенное в третьем аспекте, и терминал, который должен быть верифицирован, содержит устройство верификации для защиты от подделок, изложенное в четвертом аспекте.

[00129] или,

[00130] - сервер содержит устройство верификации для защиты от подделок, изложенное в пятом аспекте, и терминал, который должен быть верифицирован, содержит устройство верификации для защиты от подделок, изложенное в шестом аспекте.

[00131] Техническое решение согласно вариантам осуществления настоящего раскрытия сущности может иметь следующие преимущества.

[00132] До выполнения посредством сервера i-го этапа верификации для того, чтобы верифицировать терминал, который должен быть верифицирован, формирование зашифрованного сообщения, соответствующего i-ому этапу верификации, после приема посредством сервера запроса вызова, отправленного из терминала, который должен быть верифицирован, и используемого для того, чтобы вызывать i-ый этап верификации, отправку зашифрованного сообщения на сторону клиента, невыполнение i-го этапа верификации до тех пор, пока запрос вызова не будет определен в качестве запроса вызова, инициируемого согласно зашифрованному сообщению, соответствующему i-ому этапу верификации, разрешение проблемы низкого показателя успешности защиты от подделок посредством верификации, вытекающей из подделывания прикладных программ в предшествующем уровне техники и приводящей к неудаче при верификации, поскольку поддельная сторона клиента не может удовлетворять условиям для инициирования и выполнения i-го этапа верификации, за счет этого повышая показатель успешности верификации неудач.

[00133] Следует понимать, что как вышеприведенное общее описание, так и нижеприведенное подробное описание являются только примерными и пояснительными, а не ограничивающими раскрытие сущности.

Краткое описание чертежей

[00134] Прилагаемые чертежи, которые содержится и составляют часть этого подробного описания, иллюстрируют варианты осуществления в соответствии с раскрытием сущности и наряду с описанием служат для того, чтобы пояснять принципы раскрытия сущности.

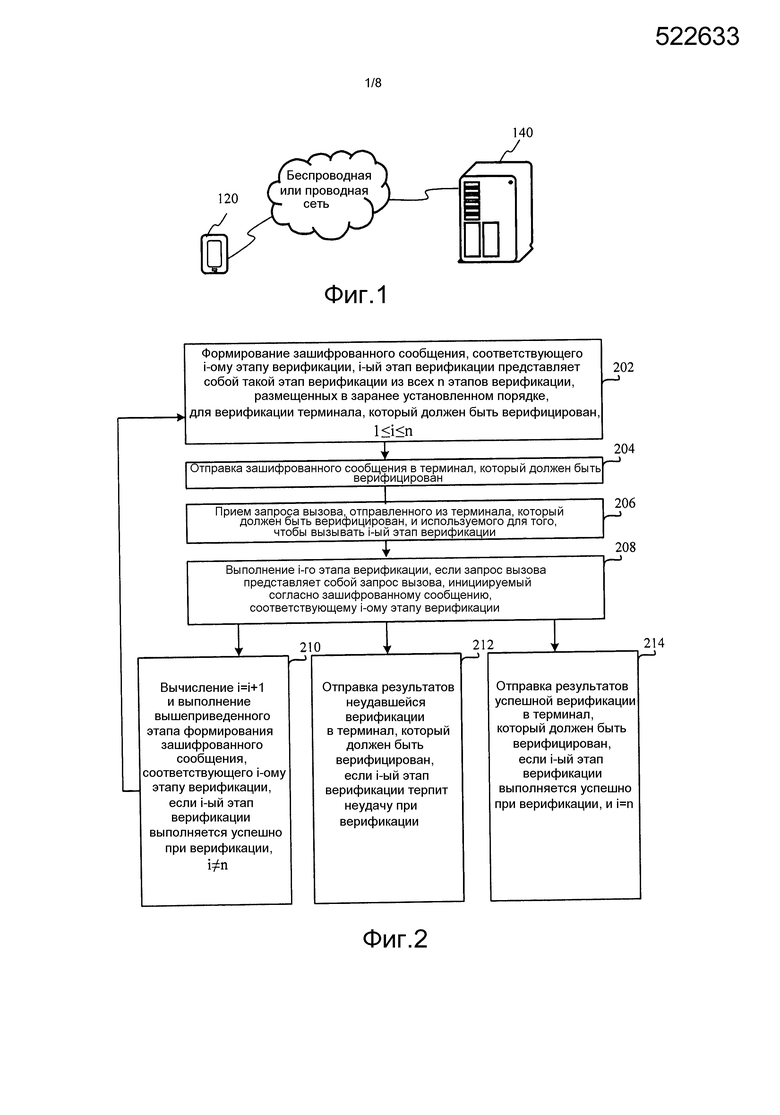

[00135] Фиг. 1 является принципиальной схемой, показывающей окружение реализации, применяемое в вариантах осуществления настоящего раскрытия сущности согласно примерному варианту осуществления.

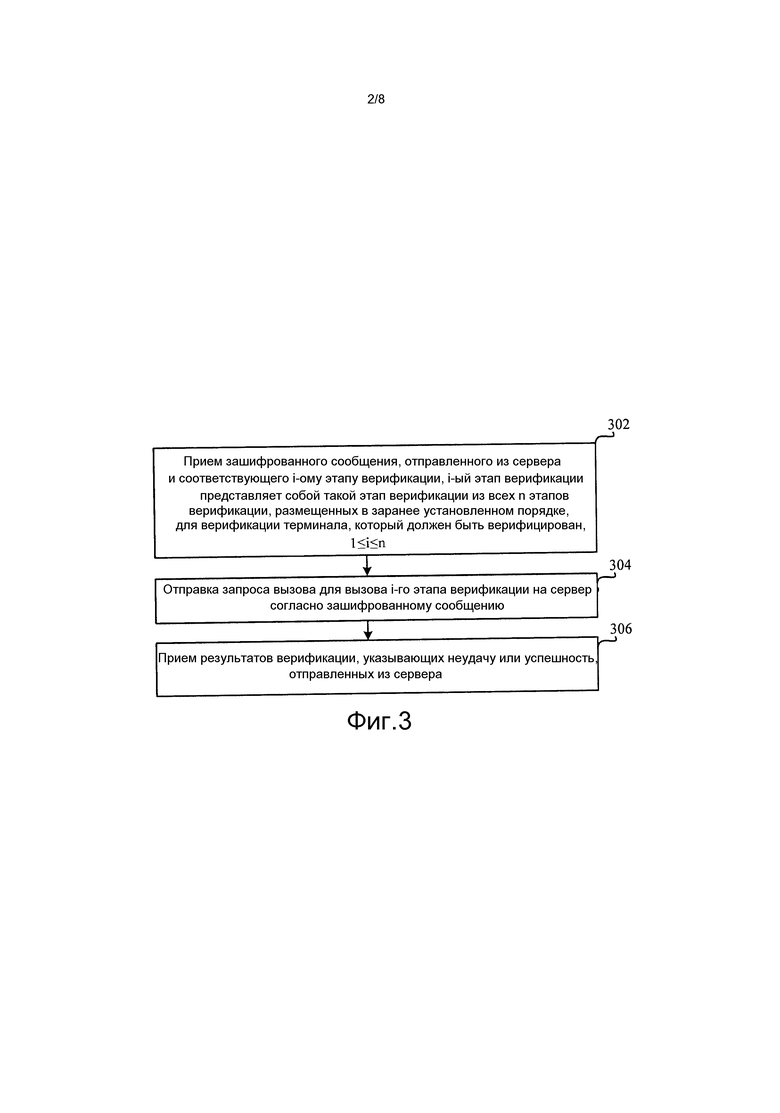

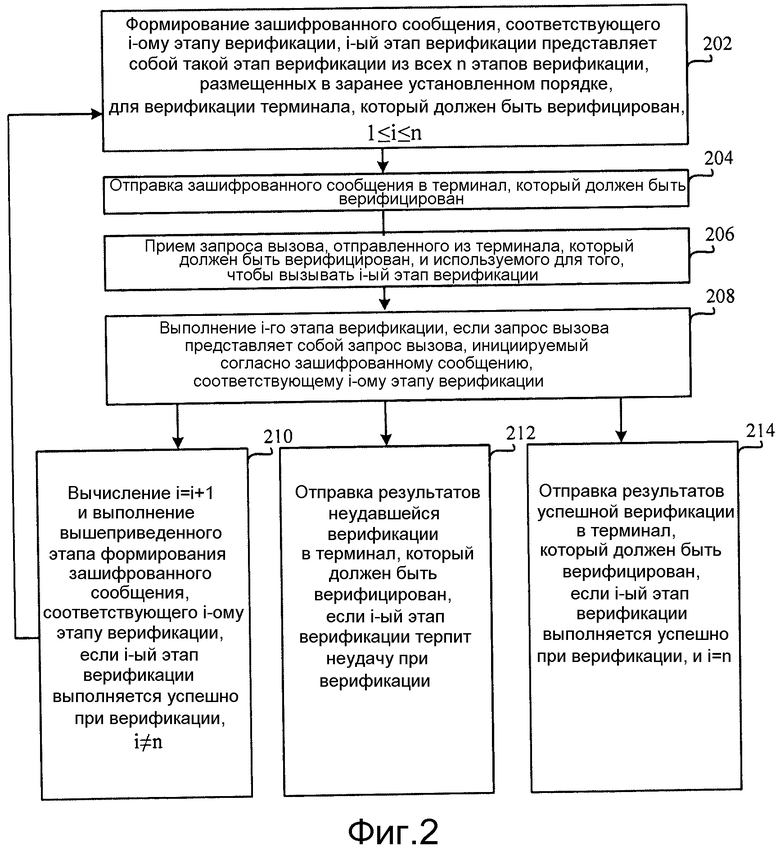

[00136] Фиг. 2 является блок-схемой последовательности операций, показывающей способ верификации для защиты от подделок согласно примерному варианту осуществления.

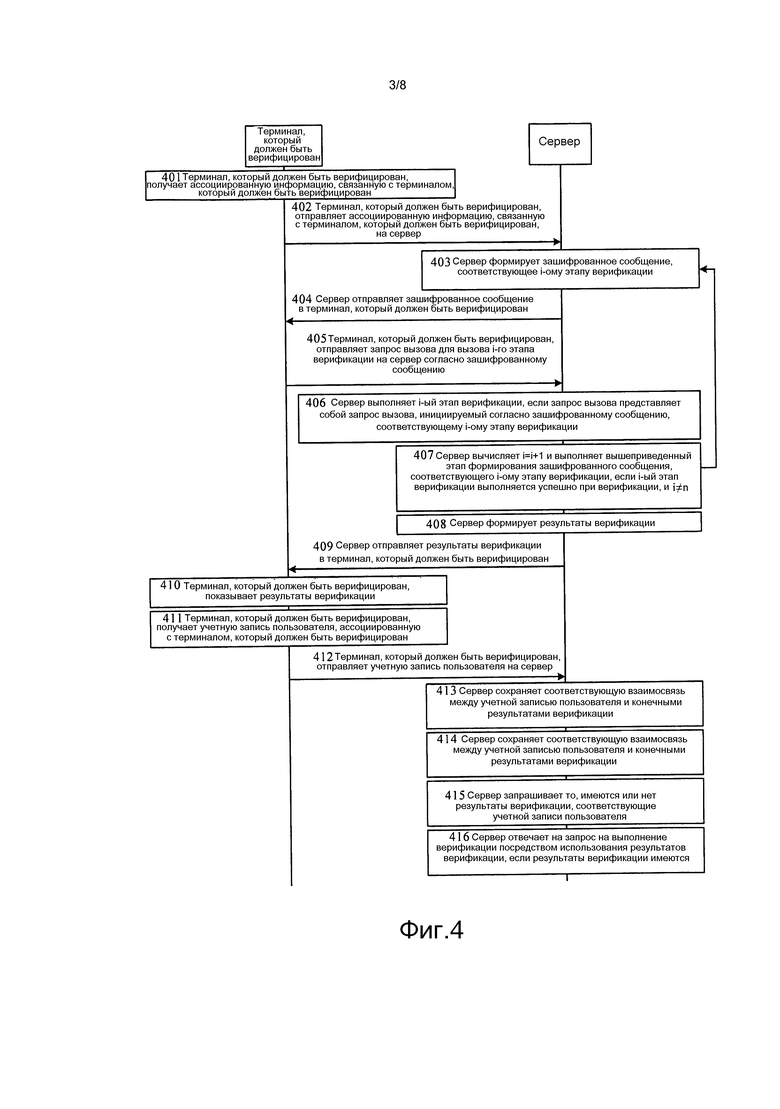

[00137] Фиг. 3 является блок-схемой последовательности операций, показывающей способ верификации для защиты от подделок согласно другому примерному варианту осуществления.

[00138] Фиг. 4 является блок-схемой последовательности операций, показывающей способ верификации для защиты от подделок согласно дополнительному примерному варианту осуществления.

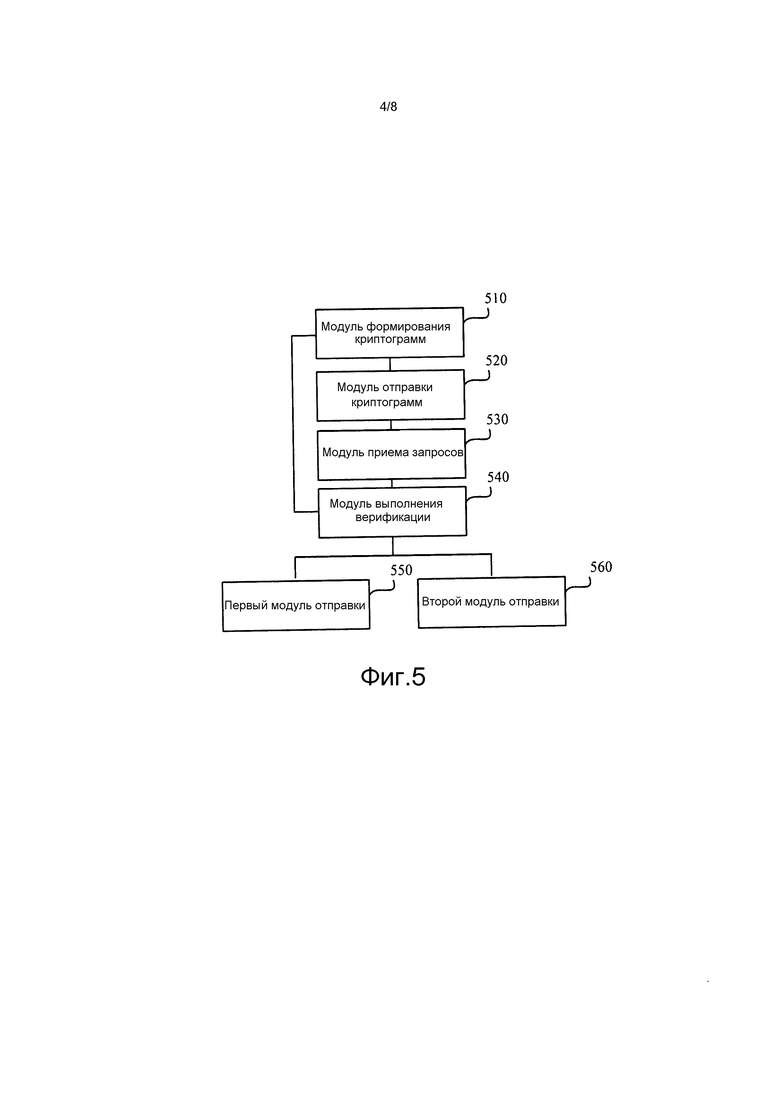

[00139] Фиг. 5 является блок-схемой устройства верификации для защиты от подделок согласно примерному варианту осуществления.

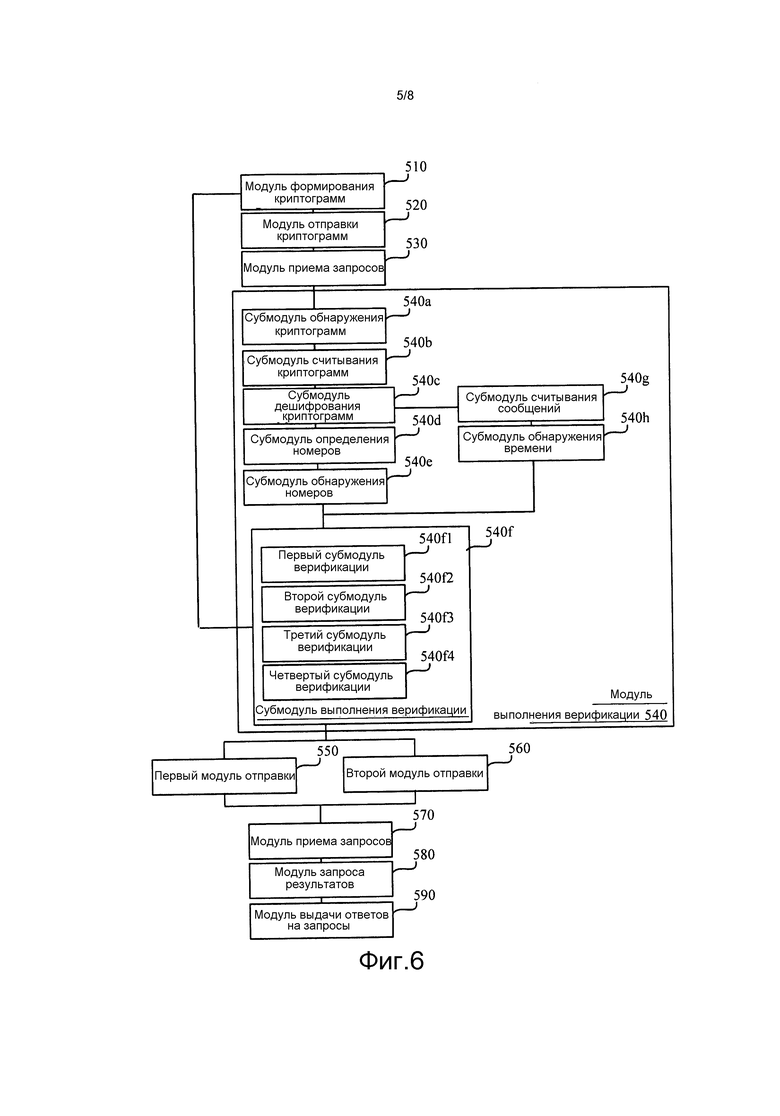

[00140] Фиг. 6 является блок-схемой устройства верификации для защиты от подделок согласно другому примерному варианту осуществления.

[00141] Фиг. 7 является блок-схемой устройства верификации для защиты от подделок согласно дополнительному примерному варианту осуществления.

[00142] Фиг. 8 является блок-схемой устройства верификации для защиты от подделок согласно дополнительному примерному варианту осуществления.

[00143] Фиг. 9 является блок-схемой системы верификации для защиты от подделок согласно примерному варианту осуществления.

[00144] Фиг. 10 является блок-схемой устройства согласно примерному варианту осуществления.

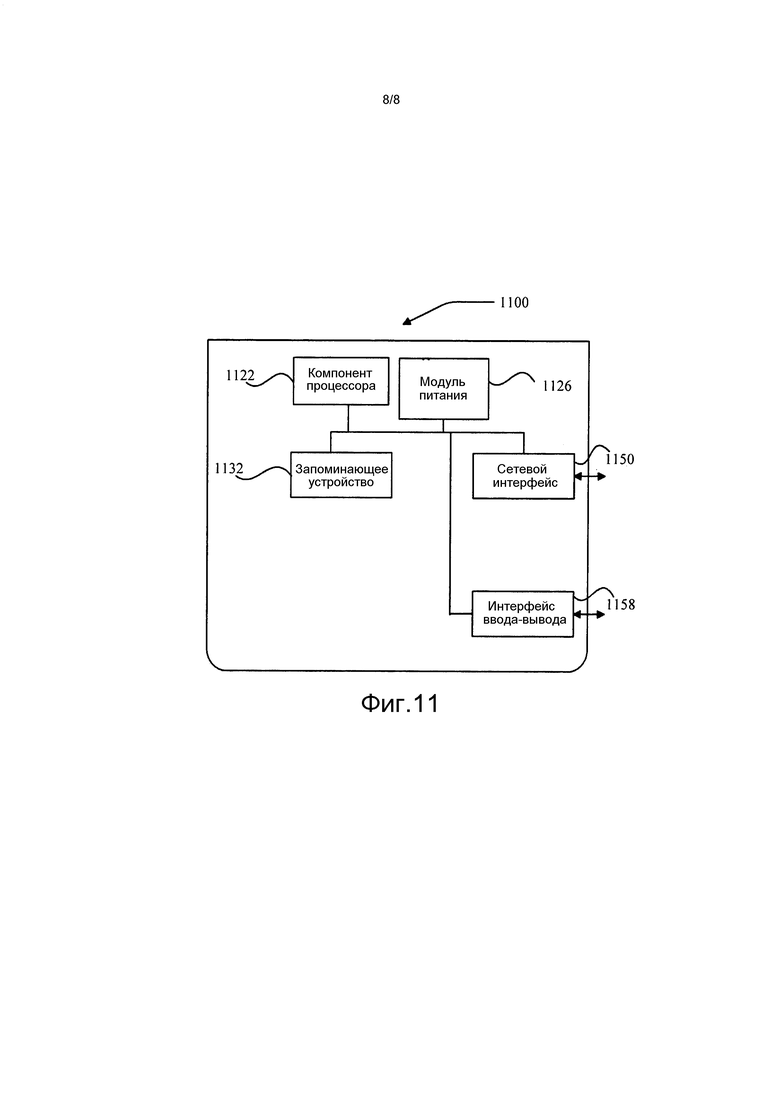

[00145] Фиг. 11 является блок-схемой устройства согласно примерному варианту осуществления.

[00146] Конкретные варианты осуществления настоящего раскрытия сущности показаны посредством вышеуказанных чертежей, и далее приводится подробное описание. Эти чертежи и текстовое описание предназначены не для ограничения объема разработки настоящего раскрытия сущности каким-либо образом, а для иллюстрации принципа настоящего раскрытия сущности для специалистов в данной области техники посредством обращения к конкретным вариантам осуществления.

Подробное описание вариантов осуществления

[00147] Далее приводится подробное описание примерных вариантов осуществления, примеры которых проиллюстрированы на прилагаемых чертежах. Нижеприведенное описание ссылается на прилагаемые чертежи, на которых идентичные номера на различных чертежах представляют идентичные или аналогичные элементы, если не указано иное. Реализации, изложенные в нижеприведенном описании примерных вариантов осуществления, не представляют все реализации в соответствии с раскрытием сущности. Вместо этого, они являются просто примерами устройств и способов в соответствии с аспектами, связанными с раскрытием сущности, изложенным в прилагаемой формуле изобретения.

[00148] Фиг. 1 является принципиальной схемой, показывающей окружение реализации, применяемое в вариантах осуществления настоящего раскрытия сущности согласно примерному варианту осуществления. Окружение реализации содержит терминал 120, который должен быть верифицирован, и сервер 140. В этом отношении:

[00149] - терминал 120, который должен быть верифицирован, может представлять собой мобильный телефон, планшетный компьютер, устройство чтения электронных книг, проигрыватель по стандарту MP3 (стандарту уровня 3 Экспертной группы по киноизображению), проигрыватель по стандарту MP4 (стандарту уровня 4 Экспертной группы по киноизображению), интеллектуальный телевизионный приемник и т.п.

[00150] Терминал 120, который должен быть верифицирован, соединяется с сервером 140 через проводную сеть или беспроводную сеть.

[00151] Сервер 140 может представлять собой сервером или серверный кластер, содержащий множество серверов, либо центр предоставления услуг облачных вычислений.

[00152] В возможной реализации, сторона клиента, сконфигурированная с возможностью осуществлять способ верификации для защиты от подделок, предоставленный посредством вариантов осуществления настоящего раскрытия сущности, выполняется в терминале 120, который должен быть верифицирован.

[00153] Помимо этого, в других возможных реализациях, сторона клиента также может выполняться в другом терминальном оборудовании, соединенном с терминалом 120, который должен быть верифицирован. Например, сторона клиента выполняется в компьютере, который соединяется с терминалом 120, который должен быть верифицирован, через линию передачи данных по стандарту USB (универсальной последовательной шины), проводную сеть или беспроводную сеть для получения информации, связанной с терминалом 120, который должен быть верифицирован.

[00154] Фиг. 2 является блок-схемой последовательности операций, показывающей способ верификации для защиты от подделок согласно примерному варианту осуществления, который проиллюстрирован посредством применения способа верификации для защиты от подделок на сервере. Способ верификации для защиты от подделок может включать в себя следующие этапы.

[00155] На этапе 202, формируется зашифрованное сообщение, соответствующее i-ому этапу верификации, i-ый этап верификации представляет собой такой этап верификации из всех n этапов верификации, размещенных в заранее установленном порядке, для верификации терминала, который должен быть верифицирован, 1≤i≤n.

[00156] На этапе 204, зашифрованное сообщение отправляется в терминал, который должен быть верифицирован.

[00157] На этапе 206, принимается запрос вызова, отправленный из терминала, который должен быть верифицирован, и используемый для того, чтобы вызывать i-ый этап верификации.

[00158] На этапе 208, выполняется i-ый этап верификации, если запрос вызова представляет собой запрос вызова, инициируемый согласно зашифрованному сообщению, соответствующему i-ому этапу верификации.

[00159] На этапе 210, вычисляется i=i+1, и выполняется вышеприведенный этап формирования зашифрованного сообщения, соответствующего i-ому этапу верификации, если i-ый этап верификации выполняется успешно при верификации, и i≠n.

[00160] На этапе 212, результаты неудавшейся верификации отправляются в терминал, который должен быть верифицирован, если i-ый этап верификации терпит неудачу при верификации.

[00161] На этапе 214, результаты успешной верификации отправляются в терминал, который должен быть верифицирован, если i-ый этап верификации выполняется успешно при верификации, и i=n.

[00162] В заключение, в способе верификации для защиты от подделок согласно этому примерному варианту осуществления содержит: до выполнения посредством сервера i-го этапа верификации для того, чтобы верифицировать терминал, который должен быть верифицирован, формирование зашифрованного сообщения, соответствующего i-ому этапу верификации, отправку зашифрованного сообщения на сторону клиента, после приема посредством сервера запроса вызова, отправленного из терминала, который должен быть верифицирован, и используемого для того, чтобы вызывать i-ый этап верификации, невыполнение i-го этапа верификации до тех пор, пока запрос вызова не будет определен в качестве запроса вызова, инициируемого согласно зашифрованному сообщению, соответствующему i-ому этапу верификации, разрешение проблемы низкого показателя успешности защиты от подделок посредством верификации, вытекающей из подделывания прикладных программ в предшествующем уровне техники и приводящей к неудаче при верификации, поскольку поддельная сторона клиента не может удовлетворять условиям для инициирования и выполнения i-го этапа верификации, за счет этого повышая показатель успешности верификации.

[00163] Фиг. 3 является блок-схемой последовательности операций, показывающей способ верификации для защиты от подделок согласно другому примерному варианту осуществления, который проиллюстрирован посредством применения способа верификации для защиты от подделок в терминале, который должен быть верифицирован, или в другом терминальном оборудовании, соединенном с терминалом, который должен быть верифицирован. Способ верификации для защиты от подделок может включать в себя следующие этапы.

[00164] На этапе 302, принимается зашифрованное сообщение, отправленное из сервера и соответствующее i-ому этапу верификации, i-ый этап верификации представляет собой такой этап верификации из всех n этапов верификации, размещенных в заранее установленном порядке, для верификации терминала, который должен быть верифицирован, 1≤i≤n.

[00165] На этапе 304, запрос вызова для вызова i-го этапа верификации отправляется на сервер согласно зашифрованному сообщению.

[00166] На этапе 306, принимаются результаты верификации, указывающие неудачу или успешность, отправленные из сервера.

[00167] В заключение, в способе верификации для защиты от подделок согласно варианту осуществления, посредством приема посредством терминала, который должен быть верифицирован, зашифрованного сообщения, отправленного из сервера и соответствующего i-ому этапу верификации, отправку на сервер запроса вызова для вызова i-го этапа верификации согласно зашифрованному сообщению, так что сервер верифицирует терминал, который должен быть верифицирован, согласно вышеприведенному решению запроса вызова и возвращает результаты верификации в терминал, который должен быть верифицирован, разрешение проблемы низкого показателя успешности защиты от подделок посредством верификации, вытекающей из подделывания прикладных программ в предшествующем уровне техники и приводящей к неудаче при верификации, поскольку поддельная сторона клиента не может удовлетворять условиям для инициирования и выполнения i-го этапа верификации, за счет этого повышая показатель успешности верификации.

[00168] Фиг. 4 является блок-схемой последовательности операций, показывающей способ верификации для защиты от подделок согласно дополнительному примерному варианту осуществления, который проиллюстрирован посредством применения способа верификации для защиты от подделок в окружении реализации, как показано на фиг. 1. Способ верификации для защиты от подделок может включать в себя следующие этапы.

[00169] На этапе 401, ассоциированная информация, связанная с терминалом, который должен быть верифицирован, получается посредством терминала, который должен быть верифицирован.

[00170] Пользователи могут осуществлять верификацию для защиты от подделок терминала, который должен быть верифицирован, посредством участия стороны клиента и сервера. Пользователи могут либо непосредственно загружать и устанавливать сторону клиента в терминале, который должен быть верифицирован, либо загружать и устанавливать сторону клиента в другом терминальном оборудовании. В этом отношении, когда сторона клиента установлена в другом терминальном оборудовании, терминальное оборудование соединяется с терминалом, который должен быть верифицирован, через линию передачи USB-данных, беспроводную сеть или проводную сеть. В настоящем варианте осуществления, только в качестве примера проиллюстрировано то, что сторона клиента установлена в терминале, который должен быть верифицирован.

[00171] Во-первых, сторона клиента получает ассоциированную информацию, связанную с терминалом, который должен быть верифицирован. Необязательно, ассоциированная информация может представлять собой уникальный идентификатор терминала, который должен быть верифицирован, например, номер IMEI (международный идентификатор мобильного оборудования).

[00172] На этапе 402, ассоциированная информация, связанная с терминалом, который должен быть верифицирован, отправляется из терминала, который должен быть верифицирован, на сервер.

[00173] Соответственно, сервер принимает ассоциированную информацию, отправленную из терминала, который должен быть верифицирован.

[00174] На этапе 403, зашифрованное сообщение, соответствующее i-ому этапу верификации, формируется посредством сервера.

[00175] В этом отношении, i-ый этап верификации представляет собой такой этап верификации из всех n этапов верификации, размещенных в заранее установленном порядке, для верификации терминала, который должен быть верифицирован, 1≤i≤n. Сервер предварительно устанавливает n этапов верификации, посредством которых верифицируется терминал, который должен быть верифицирован. N этапов верификации размещаются в заранее установленном порядке, который может быть предварительно установлен в качестве одного выражения или нескольких выражений.

[00176] Например, если n=4, заранее установленный порядок, соответствующий этапам 1-4 верификации, может представлять собой только одно выражение: этап 1 верификации → этап 2 верификации → этап 3 верификации → этап 4 верификации.

[00177] Согласно другому примеру, если n=5, заранее установленный порядок, соответствующий этапам 1-5 верификации, может представлять собой два выражения, при этом заранее установленный порядок первого выражения следующий: этап 1 верификации → этап 2 верификации → этап 3 верификации → этап 4 верификации → этап 5 верификации; заранее установленный порядок второго выражения следующий: этап 1 верификации → этап 2 верификации → этап 4 верификации → этап 3 верификации → этап 5 верификации.

[00178] Помимо этого, в решении по верификации для защиты от подделок согласно вариантам осуществления настоящего раскрытия сущности, до того, как сервер выполняет любой этап выполнения для верификации терминала, который должен быть верифицирован, подлинность стороны клиента, выполняющейся в терминале, который должен быть верифицирован, должна быть верифицирована посредством участия зашифрованного сообщения, с тем чтобы предотвращать вызов этапов верификации посредством поддельной стороны клиента не согласно заранее установленному порядку или пропуск некоторых этапов верификации для того, чтобы получать результаты успешной верификации из стороны клиента. В этом отношении, сервер может формировать зашифрованное сообщение посредством следующего режима:

[00179] - сервер шифрует незашифрованное сообщение посредством закрытого ключа, за счет этого получая зашифрованное сообщение, соответствующее i-ому этапу верификации. В этом отношении, незашифрованное сообщение может содержать две следующих возможных реализации:

[00180] - в первой возможной реализации, когда 1≤i≤n, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим i-ому этапу верификации.

[00181] Во второй возможной реализации, когда i=1, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован; когда i≥2, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим (i-1)-ому этапу верификации, который успешно вызван.

[00182] На этапе 404, зашифрованное сообщение отправляется в терминал, который должен быть верифицирован, посредством сервера.

[00183] Соответственно, терминал, который должен быть верифицирован, принимает зашифрованное сообщение, отправленное из сервера.

[00184] На этапе 405, запрос вызова для вызова i-го этапа верификации отправляется из терминала, который должен быть верифицирован, на сервер согласно зашифрованному сообщению.

[00185] Этап может включать в себя следующие два подэтапа:

[00186] На подэтапе I, формируется запрос вызова для вызова i-го этапа верификации, и запрос вызова переносит зашифрованное сообщение, отправленное из сервера и соответствующее i-ому этапу верификации.

[00187] На подэтапе II, запрос вызова отправляется на сервер.

[00188] После приема зашифрованного сообщения терминал, который должен быть верифицирован, не должен обрабатывать зашифрованное сообщение, а просто должен переносить зашифрованное сообщение в запросе вызова в случае формирования запроса вызова для вызова i-го этапа верификации.

[00189] Помимо этого, если защищенная авторским правом сторона клиента выполняется в терминале, который должен быть верифицирован, то сторона клиента избирательно и последовательно вызывает n этапов верификации согласно вышеприведенному заранее установленному порядку. Различные порты API (интерфейса прикладного программирования) могут быть сконфигурированы посредством сервера заранее для различных этапов верификации. Например, номер API-порта, соответствующего этапу 1 верификации, равен 41, номер API-порта, соответствующего этапу 2 верификации, равен 42, и номер API-порта, соответствующего этапу 3 верификации, равен 43, и т.д. Сторона клиента должна только вызывать различные API-порты, предоставленные посредством сервера, в случае отправки на сервер запросов вызова для вызова различных этапов верификации. Сервер также может определять, согласно номеру API-порта, вызываемого посредством стороны клиента, фактический номер этапа для этапа верификации, вызванного посредством стороны клиента.

[00190] Соответственно, сервер принимает запрос вызова, отправленный из терминала, который должен быть верифицирован, и используемый для того, чтобы вызывать i-ый этап верификации.

[00191] На этапе 406, i-ый этап верификации выполняется посредством сервера, если запрос вызова представляет собой запрос вызова, инициируемый согласно зашифрованному сообщению, соответствующему i-ому этапу верификации.

[00192] До выполнения i-го этапа верификации, сервер должен верифицировать, инициируется или нет запрос вызова, отправленный из терминала, который должен быть верифицирован, посредством терминала, который должен быть верифицирован, согласно зашифрованному сообщению, соответствующему i-ому этапу верификации, с тем чтобы различать подлинность стороны клиента, выполняющейся в терминале, который должен быть верифицирован, за счет этого предотвращая получение правонарушителями результатов успешной верификации посредством подделывания стороны клиента.

[00193] Этап может включать в себя следующие подэтапы.

[00194] На подэтапе I, обнаруживается то, переносит или нет запрос вызова зашифрованное сообщение, соответствующее i-ому этапу верификации.

[00195] Если запрос вызова не переносит зашифрованного сообщения, соответствующего i-ому этапу верификации, это означает то, что сторона клиента, выполняющаяся в терминале, который должен быть верифицирован, не отправляет запрос вызова, переносящий зашифрованное сообщение на сервер согласно предварительно установленному процессу верификации, на основе чего определяется то, что эта сторона клиента может быть поддельной. В этих условиях, сервер может непосредственно формировать результаты неудавшейся верификации.

[00196] На подэтапе II, зашифрованное сообщение считывается в случае переноса зашифрованного сообщения.

[00197] На подэтапе III, зашифрованное сообщение дешифруется посредством закрытого ключа, и получается незашифрованное сообщение.

[00198] Следует отметить, что зашифрованное сообщение получается посредством сервера посредством шифрования незашифрованного сообщения посредством закрытого ключа. Следовательно, зашифрованное сообщение может быть дешифровано только посредством сервера. Другими словами, все остальные прикладные программы или устройства, за исключением сервера, неспособны подделывать или изменять вышеприведенное зашифрованное сообщение, за счет этого обеспечивая точность сервера при верификации запроса вызова.

[00199] Например, если запрос вызова переносит зашифрованное сообщение, но сервер неспособен дешифровать зашифрованное сообщение посредством закрытого ключа, это означает то, что это зашифрованное сообщение является поддельным, могут быть попытки поддельной стороны клиента пропускать некоторые этапы верификации посредством подделывания номеров этапов, содержащихся в незашифрованном сообщении. В этих условиях, сервер может непосредственно формировать результаты неудавшейся верификации.

[00200] На подэтапе IV, номер этапа, соответствующий i-ому этапу верификации, определяется согласно контенту незашифрованного сообщения.

[00201] После того, как незашифрованное сообщение получается посредством успешного дешифрования, сервер может считывать номер этапа, соответствующий i-ому этапу верификации, содержащемуся в незашифрованном сообщении; или сервер может считывать номер этапа, соответствующий (i-1)-ому этапу верификации, успешно вызванному и содержащемуся в незашифрованном сообщении, и определять номер этапа, соответствующий i-ому этапу верификации, согласно номеру этапа, соответствующему (i-1)-ому этапу верификации, и заранее установленному порядку.

[00202] На подэтапе V, обнаруживается то, совпадает или нет фактический номер этапа, вызванный посредством запроса вызова, с номером этапа, соответствующим i-ому этапу верификации.

[00203] На этапе 405 представлено то, что сервер может определять, согласно номеру API-порта, вызываемого, когда терминал, который должен быть верифицирован, отправляет запрос вызова, фактический номер этапа, вызванный посредством запроса вызова, и дополнительно сравнивать фактический номер этапа с номером этапа, соответствующим i-ому этапу верификации, определенному после дешифрования, и обнаруживать то, совпадают они или нет.

[00204] На подэтапе VI, выполняется i-ый этап верификации, если фактический номер этапа совпадает с номером этапа, соответствующим i-ому этапу верификации.

[00205] Помимо этого, если фактический номер этапа не совпадает с номером этапа, соответствующим i-ому этапу верификации, это означает то, что терминал, который должен быть верифицирован, не вызывает этап проверки достоверности согласно вышеприведенному заранее установленному порядку, и сервер может непосредственно формировать результаты неудавшейся верификации. Следовательно, в значительной степени может исключаться вероятность того, что правонарушители пытаются выполнять n этапов верификации и дополнительно получать результат успешной верификации, к примеру, посредством пропуска некоторых этапов верификации или подделывания параметров терминала, который должен быть верифицирован.

[00206] Необязательно, для того, чтобы дополнительно усиливать механизм верификации запроса вызова, отправленного из терминала, который должен быть верифицирован, и повышать точность результатов верификации, сервер может переносить сообщение времени в незашифрованном сообщении при формировании вышеприведенного зашифрованного сообщения. В этом отношении, сообщение времени сконфигурировано с возможностью управлять временем, когда терминал, который должен быть верифицирован, отправляет запрос вызова. Сообщение времени может представлять собой либо временную метку, соответствующую моменту, когда сервер формирует зашифрованное сообщение, либо временную метку, соответствующую моменту, когда сервер принимает запрос вызова самое позднее.

[00207] До того, как сервер выполняет i-ый этап верификации, следующие этапы должны выполняться, если незашифрованное сообщение также содержит сообщение времени:

[00208] 1. Считывается сообщение времени, включенное в незашифрованное сообщение, если незашифрованное сообщение также содержит сообщение времени.

[00209] 2. Обнаруживается согласно сообщению времени, то, находится или нет момент, в который принимается запрос вызова, в пределах допустимого временного интервала.

[00210] 3. Выполняется i-ый этап верификации, если момент, в который принимается запрос вызова, находится в пределах допустимого временного интервала, и фактический номер этапа совпадает с номером этапа, соответствующим i-ому этапу верификации.

[00211] Сервер не выполняет i-ый этап верификации для верификации терминала, который должен быть верифицирован, если запрос вызова не удовлетворяет обоим вышеуказанным результатам обнаружения.

[00212] Помимо этого, сервер может верифицировать терминал, который должен быть верифицирован, согласно различным этапам верификации для различных аспектов. Необязательно, i-ый этап верификации может содержать следующие различные реализации.

[00213] 1. Терминал, который должен быть верифицирован, верифицируется посредством сервера согласно конфигурационным параметрам терминала, который должен быть верифицирован, если i-ый этап верификации представляет собой этап верификации конфигурационных параметров.

[00214] В этом отношении, конфигурационные параметры могут включать в себя, по меньшей мере, одно из серийного номера CPU (центрального процессора), серийного номера Bluetooth-модуля, типа датчика, разрешения экрана, пикселной плотности экрана и пикселного разрешения камеры. Сервер может сравнивать конфигурационные параметры терминала, который должен быть верифицирован, с конфигурационными параметрами сертифицированного терминала с моделью, идентичной модели терминала, который должен быть верифицирован, за счет этого определяя то, представляет собой терминал, который должен быть верифицирован, или нет сертифицированный продукт.

[00215] Помимо этого, терминал, который должен быть верифицирован, может отправлять конфигурационные параметры вместе с запросом вызова при отправке запроса вызова на сервер или отправлять конфигурационные параметры на сервер до отправки запроса вызова на сервер, или отправлять конфигурационные параметры на сервер после отправки запроса вызова на сервер, на что вариант осуществления не накладывает конкретных ограничений.

[00216] 2. Терминал, который должен быть верифицирован, верифицируется посредством сервера согласно рабочим параметрам терминала, который должен быть верифицирован, если i-ый этап верификации представляет собой этап верификации рабочих параметров.

[00217] В этом отношении, рабочие параметры могут содержать, по меньшей мере, одно из тарифицируемого времени, длительности разговора, качества речи, времени работы в режиме ожидания, характеристик приема сигналов и чувствительности приема сигналов. Сервер может сравнивать конфигурационные параметры терминала, который должен быть верифицирован, с рабочими параметрами сертифицированного терминала с моделью, идентичной модели терминала, который должен быть верифицирован, за счет этого определяя то, представляет собой терминал, который должен быть верифицирован, или нет сертифицированный продукт.

[00218] Помимо этого, терминал, который должен быть верифицирован, может отправлять рабочие параметры вместе с запросом вызова при отправке запроса вызова на сервер или отправлять рабочие параметры на сервер до отправки запроса вызова на сервер, или отправлять рабочие параметры на сервер после отправки запроса вызова на сервер, на что вариант осуществления не накладывает конкретных ограничений.

[00219] 3. Терминал, который должен быть верифицирован, верифицируется посредством сервера согласно базовой информации, связанной с терминалом, который должен быть верифицирован, и базе данных заказа, если i-ый этап верификации представляет собой этап верификации заказа.

[00220] В этом отношении, база данных заказа содержит базовую информацию, связанную с по меньшей мере одним терминалом. Базовая информация может включать в себя уникальный идентификатор терминала, серийный номер CPU, серийный номер Bluetooth-модуля, адрес беспроводной LAN-карты, адрес MAC (уровня управления доступом к среде) и серийный номер устройства. Уникальный идентификатор терминала, в общем, представляет собой IMEI-номер.

[00221] Этап может содержать:

[00222] 1. Выполнение запроса относительно того, имеет или нет база данных заказа базовую информацию, совпадающую с базовой информацией, связанной с терминалом, который должен быть верифицирован; и

[00223] 2. Определение успешного выполнения i-го этапа верификации в случае наличия базовой информации, совпадающей с базовой информацией, связанной с терминалом, который должен быть верифицирован.

[00224] С другой стороны, определяется то, что i-ый этап верификации потерпел неудачу, в случае отсутствия базовой информации, совпадающей с базовой информацией, связанной с терминалом, который должен быть верифицирован, т.е. терминал, который должен быть верифицирован, считается поддельным.

[00225] Помимо этого, терминал, который должен быть верифицирован, может отправлять базовую информацию вместе с запросом вызова при отправке запроса вызова на сервер или отправлять базовую информацию на сервер до отправки запроса вызова на сервер, или отправлять базовую информацию на сервер после отправки запроса вызова на сервер, на что вариант осуществления не накладывает конкретных ограничений.

[00226] 4. Терминал, который должен быть верифицирован, верифицируется посредством сервера согласно географической позиции, соответствующей терминалу, который должен быть верифицирован, и уникальному идентификатору, если i-ый этап верификации представляет собой этап верификации географической позиции.

[00227] В этом отношении, географическая позиция, соответствующая терминалу, который должен быть верифицирован, может либо отправляться из терминала, который должен быть верифицирован, на сервер, либо получаться посредством сервера согласно адресу IP (по Интернет-протоколу), соответствующему терминалу, который должен быть верифицирован. Уникальный идентификатор, в общем, представляет собой IMEI-номер.

[00228] Этап может содержать:

[00229] 1. Обнаружение того, удовлетворяет или нет терминал, который должен быть верифицирован, предварительно определенному условию; и

[00230] 2. Определение успешного выполнения i-го этапа верификации, если терминал, который должен быть верифицирован, не удовлетворяет предварительно определенному условию.

[00231] В этом отношении, предварительно определенное условие означает прием, в пределах запланированного временного интервала, запроса вызова, отправленного из такого терминала, который должен быть верифицирован, как исходящего из различных географических позиций, но имеющего идентичный уникальный идентификатор терминала, который должен быть верифицирован. Когда запросы вызова отправляются на сервер посредством терминалов, которые должны быть верифицированы, с идентичным уникальным идентификатором из различных географических позиций (различные географические позиции означают множество географических позиций на большом расстоянии друг от друга, например, различные города) в течение короткого времени, поскольку один уникальный идентификатор привязан только к одному терминалу, это означает то, что в терминалах, которые должны быть верифицированы, в различных географических позициях, имеется самое большее только один сертифицированный продукт.

[00232] Следовательно, когда терминал, который должен быть верифицирован, удовлетворяет вышеприведенному предварительно определенному условию, сервер может отправлять подсказку в терминалы, которые должны быть верифицированы, в различных географических позициях, подсказка сконфигурирована с возможностью предупреждать пользователей, что приобретаемые терминалы могут быть имитациями, и может запрашивать пользователей осуществлять дополнительную верификацию в центре послепродажного обслуживания.

[00233] На этапе 407, вычисляется i=i+1, и выполняется вышеприведенный этап формирования зашифрованного сообщения, соответствующего i-ому этапу верификации, посредством сервера, если i-ый этап верификации выполняется успешно при верификации, и i≠n.

[00234] Если i-ый этап верификации выполняется успешно при верификации, и i≠n, терминал, который должен быть верифицирован, может продолжать верифицироваться посредством сервера посредством (i+1)-го этапа верификации. В этот момент, сервер вычисляет i=i+1, выполняет вышеприведенные этапы 403-406 снова и верифицирует терминал, который должен быть верифицирован, посредством (i+1)-го этапа верификации.

[00235] Процесс, в котором сервер верифицирует терминал, который должен быть верифицирован, посредством (i+1)-го этапа верификации, является идентичным процессу, в котором сервер верифицирует терминал, который должен быть верифицирован, посредством i-го этапа верификации, как упомянуто на этапах 403-406, не повторяемых в данном документе.

[00236] На этапе 408, сервер формирует результаты верификации.

[00237] 1. Результаты неудавшейся верификации отправляются в терминал, который должен быть верифицирован, если i-ый этап верификации терпит неудачу при верификации.

[00238] Это означает то, что конфигурационные параметры, рабочие параметры, базовая информация или географическая позиция, связанная с терминалом, который должен быть верифицирован, не удовлетворяют требованиям для сертифицированного продукта, и сервер отправляет результаты неудавшейся верификации в терминал, который должен быть верифицирован.

[00239] 2. Результаты успешной верификации отправляются в терминал, который должен быть верифицирован, если i-ый этап верификации выполняется успешно при верификации, и i=n.

[00240] Это означает то, что верификация терминала, который должен быть верифицирован, выполнена успешно согласно всем n этапов верификации, конфигурационные параметры, рабочие параметры, базовая информация или географическая позиция, связанная с терминалом, который должен быть верифицирован, обеспечивают соответствие требованиям для сертифицированного продукта, и сервер отправляет результаты успешной верификации в терминал, который должен быть верифицирован.

[00241] В заключение, согласно способу верификации для защиты от подделок, предоставленному посредством варианта осуществления, если терминал, который должен быть верифицирован, определяется в качестве сертифицированного продукта согласно результатам верификации, терминал, который должен быть верифицирован, должен одновременно удовлетворять следующим условиям:

[00242] 1. Как терминал, который должен быть верифицирован, так и сервер завершают все n этапов верификации в заранее установленном порядке;

[00243] 2. Относительно каждого этапа верификации, терминал, который должен быть верифицирован, успешно выполняет вызов этапа верификации;

[00244] 3. Относительно каждого этапа верификации, верификация терминала, который должен быть верифицирован, выполнена успешно на этапе верификации.

[00245] В противном случае, терминал, который должен быть верифицирован, может считаться поддельным или потенциально предполагается в качестве поддельного.

[00246] На этапе 409, сервер отправляет результаты верификации в терминал, который должен быть верифицирован.

[00247] Соответственно, терминал, который должен быть верифицирован, принимает результаты верификации, отправленные из сервера.

[00248] На этапе 410, терминал, который должен быть верифицирован, показывает результаты верификации.

[00249] После приема результатов верификации терминал, который должен быть верифицирован, показывает результаты верификации, в силу этого информируя пользователей относительно того факта, представляет собой приобретаемый терминал, который должен быть верифицирован, или нет сертифицированный продукт.

[00250] Помимо этого, чтобы дополнительно повышать показатель успешности защиты от подделок из решения верификации для защиты от подделок, предоставленного посредством настоящего раскрытия сущности, и исключать вероятность того, что правонарушители могут непосредственно возвращать пользователям то, что согласно конечному результату верификации терминал, который должен быть верифицирован, представляет собой сертифицированный продукт, посредством использования поддельной стороны клиента и обхода этапов верификации сервера. Следующие этапы могут быть интерактивно выполнены между терминалом, который должен быть верифицирован, и сервером.

[00251] На этапе 411, учетная запись пользователя, ассоциированная с терминалом, который должен быть верифицирован, получается посредством терминала, который должен быть верифицирован.

[00252] Учетная запись пользователя представляет собой учетную запись, применяемую пользователями заранее для регистрации на сервере. Например, учетная запись пользователя может представлять собой учетную запись облачной услуги. Как терминал, который должен быть верифицирован, так и учетная запись пользователя принадлежат пользователю, при этом между ними имеется взаимосвязь на основе ассоциирования.

[00253] На этапе 412, терминал, который должен быть верифицирован, отправляет учетную запись пользователя на сервер.

[00254] Учетная запись пользователя может либо отправляться с инициированием посредством терминала, который должен быть верифицирован, на сервер, либо отправляться на сервер посредством терминала, который должен быть верифицирован, после приема инструкции для получения учетных записей, отправленной из сервера. В этом отношении, сервер может отправлять инструкцию для получения учетных записей в терминал, который должен быть верифицирован, если верификация терминала, который должен быть верифицирован, выполнена успешно согласно всем n этапов верификации, т.е. согласно результату верификации, терминал, который должен быть верифицирован, представляет собой сертифицированный продукт.

[00255] Соответственно, сервер принимает учетную запись пользователя, отправленную из терминала, который должен быть верифицирован.

[00256] На этапе 413, сервер сохраняет соответствующую взаимосвязь между учетной записью пользователя и конечными результатами верификации.

[00257] Соответствующая взаимосвязь между учетной записью пользователя и результатами верификации сохраняется посредством сервера после формирования результатов верификации, соответствующих терминалу, который должен быть верифицирован. Необязательно, сервер также может осуществлять ассоциированное хранение учетной записи пользователя и различной информации, связанной с терминалом, который должен быть верифицирован, содержащей одно или более из ассоциированной информации, конфигурационных параметров, рабочих параметров, базовой информации, уникального идентификатора и результатов верификации каждого этапа верификации.

[00258] Помимо этого, сервер может непосредственно сохранять соответствующую взаимосвязь между учетной записью пользователя и результатами верификации в терминале или сохранять соответствующую взаимосвязь между учетной записью пользователя и результатами верификации на других серверах. Например, сервер может сохранять вышеприведенную соответствующую взаимосвязь на облачном сервере.

[00259] На этапе 414, сервер принимает запрос на выполнение верификации, переносящий учетную запись пользователя.

[00260] Сервер означает сервер, сохраняющий соответствующую взаимосвязь между учетной записью пользователя и результатами верификации. Пользователь может регистрироваться на сервере посредством учетной записи пользователя или прикладной программы, или обозревателя в любом терминале. Между тем, терминал отправляет на сервер запрос на выполнение верификации, переносящий учетную запись пользователя.

[00261] На этапе 415, сервер запрашивает то, имеются или нет результаты верификации, соответствующие учетной записи пользователя.

[00262] После приема запроса на выполнение верификации, переносящего учетную запись пользователя, сервер запрашивает в терминале то, сохраняется или нет результат верификации, соответствующий принимаемой учетной записи пользователя, в терминале.

[00263] В этом отношении, возможные результаты запроса поясняются ниже:

[00264] 1. отсутствуют результаты верификации, соответствующие учетной записи пользователя;

[00265] 2. имеются результаты верификации, соответствующие учетной записи пользователя, и результаты верификации представляют собой результаты успешной верификации;

[00266] 3. имеются результаты верификации, соответствующие учетной записи пользователя, но результаты верификации представляют собой результаты неудавшейся верификации.

[00267] Если результат верификации, соответствующий учетной записи пользователя, сохраняется на сервере, это означает то, что взаимодействие на вышеприведенном этапе верификации осуществляется между терминалом, который должен быть верифицирован в ассоциации с учетной записью пользователя, и сервером. Дополнительно, когда результат верификации представляет собой результат успешной верификации, это означает то, что терминал, который должен быть верифицирован в ассоциации с учетной записью, пользователя представляет собой сертифицированный продукт; когда результат верификации представляет собой результат неудавшейся верификации, это означает то, что терминал, который должен быть верифицирован в ассоциации с учетной записью пользователя, представляет собой имитацию или потенциально предполагается в качестве имитации.

[00268] Если результат верификации, соответствующий учетной записи пользователя, не сохранен на сервере, это означает то, что взаимодействие на вышеприведенном этапе верификации не осуществляется между терминалом, который должен быть верифицирован в ассоциации с учетной записью пользователя, и сервером, т.е. пользователь может загружать поддельную сторону клиента в предыдущих процессах верификации, и поддельная сторона клиента обходит этапы верификации сервера и непосредственно возвращает пользователю результат верификации, показывающий то, что терминал представляет собой сертифицированный продукт.

[00269] На этапе 416, сервер отвечает на запрос на выполнение верификации посредством использования результатов верификации, если они имеются.

[00270] После приема ответа, соответствующего запросу на выполнение верификации, терминал может предоставлять результат верификации для пользователя. Необязательно, сервер дополнительно может возвращать в терминал различную информацию, связанную с терминалом, который должен быть верифицирован, содержащую одно или более из ассоциированной информации, конфигурационных параметров, рабочих параметров, базовой информации, уникального идентификатора и результатов верификации каждого этапа верификации.

[00271] Помимо этого, если терминал не принимает ответ, соответствующий запросу на выполнение верификации, или принимает ответ, указывающий то, что отсутствуют результаты, соответствующие учетной записи пользователя, на сервере, это означает то, что терминал, который должен быть верифицирован, обходит вышеприведенные этапы верификации, и терминал, который должен быть верифицирован, представляет собой имитацию. В этих условиях, терминал может предоставлять пользователям подсказку, указывающую то, что терминал, который должен быть верифицирован, представляет собой имитацию.

[00272] В заключение, в способе верификации для защиты от подделок согласно варианту осуществления, до выполнения посредством сервера i-го этапа верификации для того, чтобы верифицировать терминал, который должен быть верифицирован, формирование зашифрованного сообщения, соответствующего i-ому этапу верификации, отправку зашифрованного сообщения на сторону клиента, после приема посредством сервера запроса вызова, отправленного из терминала, который должен быть верифицирован, и используемого для того, чтобы вызывать i-ый этап верификации, невыполнение i-го этапа верификации до тех пор, пока запрос вызова не будет определен в качестве запроса вызова, инициируемого согласно зашифрованному сообщению, соответствующему i-ому этапу верификации, разрешение проблемы низкого показателя успешности защиты от подделок посредством верификации, вытекающей из подделывания прикладных программ в предшествующем уровне техники и приводящей к неудаче при верификации, поскольку поддельная сторона клиента не может удовлетворять условиям для инициирования и выполнения i-го этапа верификации, за счет этого повышая показатель успешности верификации.

[00273] Помимо этого, способ верификации для защиты от подделок, предоставленный посредством варианта осуществления, может, посредством учетной записи пользователя, ассоциированной с терминалом, который должен быть верифицирован, конечного результата верификации, соответствующего учетной записи пользователя и сохраненного на сервере, и механизма упреждающих запросов, исключать вероятность того, что правонарушители могут непосредственно возвращать пользователям то, что согласно конечному результату верификации терминал представляет собой сертифицированный продукт, посредством использования поддельной стороны клиента и посредством обхода этапов верификации сервера, за счет этого дополнительно повышая показатель успешности защиты от подделок способа верификации для защиты от подделок, предоставленного посредством раскрытия сущности.

[00274] Также следует пояснить, что: во время практической реализации программы, сторона клиента, выполняющаяся в терминале, который должен быть верифицирован, может приспосабливать Native C++ для того, чтобы компилировать этапы верификации и выполнять усиление защиты через технологии усиления защиты, такие как шифрование кода, сжатие кода и т.п., за счет этого максимально предотвращая обманное моделирование правонарушителями этапов верификации посредством декомпиляции и т.п. или выгрузку ими ложных параметров на сервер.

[00275] Ниже приводится вариант осуществления устройства в настоящем раскрытии сущности, которое может быть сконфигурировано с возможностью осуществлять вариант осуществления способа в настоящем раскрытии сущности. Следует обратиться к варианту осуществления способа в настоящем раскрытии сущности относительно нераскрытых подробностей в отношении варианта осуществления устройства в настоящем раскрытии сущности.

[00276] Фиг. 5 является блок-схемой устройства верификации для защиты от подделок согласно примерному варианту осуществления; устройство верификации для защиты от подделок может реализовываться таким образом, что оно становится сервером частично или полностью посредством программного обеспечения и аппаратных средств либо комбинации означенного. Устройство верификации для защиты от подделок может содержать: модуль 510 формирования криптограмм, модуль 520 отправки криптограмм, модуль 530 приема запросов, модуль 540 выполнения верификации, первый модуль 550 отправки и второй модуль 560 отправки.

[00277] Модуль 510 формирования криптограмм сконфигурирован с возможностью формировать зашифрованное сообщение, соответствующее i-ому этапу верификации, который представляет собой такой этап верификации из всех n этапов верификации, размещенных в заранее установленном порядке, для верификации терминала, который должен быть верифицирован, 1≤i≤n.

[00278] Модуль 520 отправки криптограмм сконфигурирован с возможностью отправлять зашифрованное сообщение в терминал, который должен быть верифицирован.

[00279] Модуль 530 приема запросов сконфигурирован с возможностью принимать запрос вызова, отправленный из терминала, который должен быть верифицирован, и используемый для того, чтобы вызывать i-ый этап верификации.

[00280] Модуль 540 выполнения верификации сконфигурирован с возможностью осуществлять i-ый этап верификации, если запрос вызова представляет собой запрос вызова, инициируемый согласно зашифрованному сообщению, соответствующему i-ому этапу верификации.

[00281] Модуль 510 формирования криптограмм также сконфигурирован с возможностью вычислять i=i+1 и выполнять этап формирования зашифрованного сообщения, соответствующего i-ому этапу верификации, когда i-ый этап верификации выполняется успешно при верификации, и i≠n.

[00282] Первый модуль 550 отправки сконфигурирован с возможностью отправлять результаты неудавшейся верификации в терминал, который должен быть верифицирован, если i-ый этап верификации терпит неудачу при верификации.

[00283] Второй модуль 560 отправки сконфигурирован с возможностью отправлять результаты успешной верификации в терминал, который должен быть верифицирован, если i-ый этап верификации выполняется успешно при верификации, и i=n.

[00284] В заключение, в устройстве верификации для защиты от подделок согласно варианту осуществления, до выполнения посредством сервера i-го этапа верификации для того, чтобы верифицировать терминал, который должен быть верифицирован, формирование зашифрованного сообщения, соответствующего i-ому этапу верификации, отправку зашифрованного сообщения на сторону клиента, после приема посредством сервера запроса вызова, отправленного из терминала, который должен быть верифицирован, и используемого для того, чтобы вызывать i-ый этап верификации, невыполнение i-го этапа верификации до тех пор, пока запрос вызова не будет определен в качестве запроса вызова, инициируемого согласно зашифрованному сообщению, соответствующему i-ому этапу верификации, разрешение проблемы низкого показателя успешности защиты от подделок посредством верификации, вытекающей из подделывания прикладных программ в предшествующем уровне техники и приводящей к неудаче при верификации, поскольку поддельная сторона клиента не может удовлетворять условиям для инициирования и выполнения i-го этапа верификации, за счет этого повышая показатель успешности верификации.

[00285] Фиг. 6 является блок-схемой устройства верификации для защиты от подделок согласно другому примерному варианту осуществления; устройство верификации для защиты от подделок может реализовываться таким образом, что оно становится сервером частично или полностью посредством программного обеспечения и аппаратных средств либо комбинации означенного. Устройство верификации для защиты от подделок может содержать: модуль 510 формирования криптограмм, модуль 520 отправки криптограмм, модуль 530 приема запросов, модуль 540 выполнения верификации, первый модуль 550 отправки и второй модуль 560 отправки.

[00286] Модуль 510 формирования криптограмм сконфигурирован с возможностью формировать зашифрованное сообщение, соответствующее i-ому этапу верификации, который представляет собой такой этап верификации из всех n этапов верификации, размещенных в заранее установленном порядке, для верификации терминала, который должен быть верифицирован, 1≤i≤n.

[00287] Модуль 510 формирования криптограмм также сконфигурирован с возможностью шифровать незашифрованное сообщение посредством закрытого ключа и получать зашифрованное сообщение, соответствующее i-ому этапу верификации.

[00288] В этом отношении, когда 1≤i≤n, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим i-ому этапу верификации; или

[00289] - когда i=1, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован; когда i≥2, незашифрованное сообщение содержит ассоциированную информацию, связанную с терминалом, который должен быть верифицирован, и номером этапа, соответствующим (i-1)-ому этапу верификации, который успешно вызван.

[00290] Модуль 520 отправки криптограмм сконфигурирован с возможностью отправлять зашифрованное сообщение в терминал, который должен быть верифицирован.

[00291] Модуль 530 приема запросов сконфигурирован с возможностью принимать запрос вызова, отправленный из терминала, который должен быть верифицирован, и используемый для того, чтобы вызывать i-ый этап верификации.

[00292] Модуль 540 выполнения верификации сконфигурирован с возможностью осуществлять i-ый этап верификации, если запрос вызова представляет собой запрос вызова, инициируемый согласно зашифрованному сообщению, соответствующему i-ому этапу верификации.

[00293] Модуль 540 выполнения верификации содержит: субмодуль 540a обнаружения криптограмм, субмодуль 540b считывания криптограмм, субмодуль 540c дешифрования криптограмм, субмодуль 540d определения номеров, субмодуль 540e обнаружения номеров и субмодуль 540f выполнения верификации.