ССЫЛКИ НА СООТВЕТСТВУЮЩИЕ ЗАЯВКИ

[0001] Настоящая заявка пользуется преимуществом по заявке на патент США номер 61/974,696, поданной 3 апреля 2014 г., которая полностью включена в настоящую заявку посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

[0002] Настоящее изобретение относится к хранению и безопасной передаче данных, содержащихся на магнитной полосе.

УРОВЕНЬ ТЕХНИКИ

[0003] Передача данных, содержащихся на магнитной полосе, в основном осуществляется путем проведения карты, обладающей магнитной полосой, через считыватель магнитной полосы (СМП) с целью совершения платежа, обеспечения идентификации (ID) и доступа к функциям управления. При взаимодействии приложений «мобильный кошелек» на смартфонах и планшетах с терминалами торговых точек продавцов (POS) или прочими устройствами, оборудованными СМП, возникают затруднения. POS-терминалы, оборудованные бесконтактными считывателями (как правило, использующими стандарт ISO-14443), недостаточно распространены, чтобы принимать бесконтактные платежи или платежи, совершаемые посредством стандарта ближней связи (NFC). Замена миллионов POS-терминалов (или дверных замков), принимающих исключительно карты, обладающие магнитной полосой, с целью обеспечения взаимодействия с телефонами, поддерживающими NFC, или прочими средствами передачи данных, например, штрих-кодами, может потребовать значительных финансовых и временных затрат.

[0004] Кроме того, банковские платежные карты содержат номер карты, именуемый первичными идентификатором счета или номером PAN, целью создания которого является идентификация счета, по которому производится платеж. На картах также указан срок действия, который указывает на дату, на которую срок действия карты истекает. Данные магнитной полосы большинства карт также содержат криптографически сгенерированный контрольный код карты (известный как CVV1), который не позволяет выпустить действующую карту лишь при использовании ее номера PAN и срока действия. Как правило, карты заменяются по прошествии 2-3 лет, в силу износа ее магнитной полосы и нежелания эмитентов, чтобы карта действовала бессрочно.

[0005] В настоящее время номер PAN используется не только для идентификации счета, но и для авторизации расходов по операциям, совершаемым в отсутствие карты (CNP) (в отличие от совершаемых при предъявлении карты операций (CP), в которых карта физически считывается POS-терминалом), подавляющее большинство из которых совершается в сети «Интернет», но также включает в себя и заказы, совершаемые по телефону и по почте. Для совершения CNP-операций достаточно просто знать номер PAN, срок действия и имя владельца карты. Как известно, код CVV2 представляет собой напечатанное на карте или ее подписном поле 3- или 4-значное число, которое не закодировано на магнитной полосе и служит для подтверждения фактического наличия карты у лица, совершающего операцию. Несмотря на существенный процент сайтов электронной коммерции, требующих подтверждение совершаемой операции кодом CVV2, многие обходятся без него.

[0006] [0006] Номер PAN и срок действия карты трудно держать в секрете, поскольку они напечатаны на ее лицевой стороне и содержатся в данных ее магнитной полосы или чипа. Во время оплаты покупки данные магнитной полосы или чипа карты (в том числе ее номер PAN, срок действия и код CVV2) считываются POS-терминалом и передаются через розничную торговую систему обслуживающему банку, а затем эмитенту карты. Номер PAN, и в меньшей степени срок действия карты используются для ряда функций систем розничной торговли и не могут быть скрыты.

[0007] Данные магнитной полосы или чипа карты являются целью кражи данных, причем как во время их передачи, так и при их хранении. Будучи статичными, данные магнитной полосы могут подвергаться множеству атак, перехватываться и копироваться. Похищенные данные, из которых можно легко извлечь номер PAN и срок действия карты, могут быть использованы в мошеннических CNP-операциях. Физическая карта может быть взломана путем считывания данных ее магнитной полосы или посредством помещения считывающего устройства рядом с POS-терминалом для сбора данных с магнитных полос, включая номер PAN, срок действия и имя владельца. Считывающие устройства также могут быть использованы для извлечения данных с бесконтактных карт в кошельках и бумажниках ничего не подозревающих покупателей магазинов. Используемые продавцами POS-терминалы могут также быть заражены вредоносными программами, собирающими данные карт в процессе их передачи процессинговой компании. Такие похищенные данные могут содержать номер PAN и срок действия, содержащиеся как на магнитной полосе карты, так и принадлежащие так называемым «смарт-картам» (например, Europay, MasterCard и Visa (EMV)), и могут использоваться для мошеннических CNP-операций. Кроме того, извлеченные из магнитной полосы карты данные также включают в себя код CVV1, в то время как данные, извлеченные с карты при осуществлении операции в сети «Интернет», могут содержать и код CVV2. Главный недостаток обоих кодов CVV1 и CVV2 заключается в их статичности, и как только они становятся известными, их можно использовать в мошеннических операциях.

КРАТКОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0008] Настоящее раскрытие сущности изобретения относится к устройствам, системам и способам, включая устройства хранения и передачи данных с магнитной полосы (также именуемые как устройства для передачи данных с магнитной полосы (ПМП)), предназначенным для использования в сочетании с приложением «мобильный кошелек» и платформой для получения, хранения и передачи данных карт, содержащихся на магнитной полосе, при помощи POS-терминалов продавцов и прочих устройств со считывателями магнитных полос (СМП) или посредством расчетных онлайн систем в физической и виртуальной среде.

[0009] Настоящее раскрытие сущности изобретения также относится к устройствам, системам и способам преобразования статических данных карты (например, CVV1 или CVV2) в динамические криптограммы, которые могут быть использованы лишь единожды и не могут быть впоследствии воспроизведены мошенником, а также к мобильным устройствам, используемым для передачи платежной информации, включающей криптограммы, обратно эмитенту карты с целью аутентификации, без изменения существующей инфраструктуры подтверждения получателя, как для физической оплаты через POS-терминал, так и для удаленной оплаты через расчетные онлайн системы. Данные устройства, системы и способы позволяют пользователям автоматически преобразовывать статические данные карты в динамические одноразовые данные, которые могут быть аутентифицированы платежной сетью или процессором от имени тысяч эмитентов карт в качестве услуги, без изменения инфраструктуры и интеграции по каждому эмитенту.

[0010] Для защиты платежей по карте используется динамическая криптограмма, которую технически можно назвать динамическим верификационным кодом карты (CVV) - dCVV. При использовании карты для оплаты как по CNP-, так и CP-операциям, dCVV генерируется заново с ключом и основным номером счета (PAN), сроком действия карты (ЕХР), меткой времени и счетчиком. Код dCVV, генерируемый криптографически, не может быть создан без данных карты и секретного ключа. Кроме того, каждый код dCVV действителен лишь в течение короткого периода времени. Это предотвращает описанные выше атаки, поскольку повторное использование dCVV из ранее отслеженной операции приведет к ошибке при авторизации.

[0011] Кроме того, эмитент карты или альтернативный поставщик услуг может различать CP-операции, использующие технологию dCVV в силу того, что используемый для dCVV операций алгоритм проверки отличается от обычных CP-операций с использованием магнитной полосы. dCVV операции могут быть идентифицированы посредством замены ЕХР данных карты номером, эквивалентным дате в будущем, распознаваемой эмитентом или поставщиком услуг. Это позволяет скрыть ЕХР данные в процессе проведения платежной операции, обеспечивая при этом эмитента карты удобным маркером для распознавания карты в качестве карты, находящейся в dCVV режиме. Другие маркеры могут указывать на то, что карта находится в dCVV режиме, такие как маркер дискреционного поля данных дорожки, используемых для обозначения dCVV режима. Номер PAN также может быть зарегистрирован в базе данных эмитента или поставщика услуг в качестве dCVV карты.

[0012] Концепция dCVV в области ПМП также естественно относится к CNP-операциям. При выполнении CNP-операций динамически генерируемый 3-значный код (или 4-значный, в случае с картами American Express), получаемый из приложения «мобильный кошелек», динамически вычисляется в момент запроса и вводится на веб-сайте или в приложении. Скрытое значение ЕХР также извлекается из приложения «мобильный кошелек», для ввода также используется дата в будущем, указывающая на то, что это - dCVV CNP-операция. Таким образом, оба оригинальных значения CVV2 и ЕХР будут скрыты от потенциального мошенника, желающего отследить операцию. Кроме того, перехват конкретной CNP-операции не приведет к использованию мошенником полученной информации в иной операции, поскольку код CVV вычисляется в реальном времени и изменяется между различными CNP-операциями; кроме того, также проставляется отметка времени, благодаря которой его действие быстро истекает.

[0013] Для того чтобы преобразовать существующие статические данные карты в динамические данные карты для мобильных пользователей, не требуя от каждого эмитента изменить свою инфраструктуру инициализации, данные устройства, системы и способы эффективно позволяют держателям карт преобразовывать существующие данные магнитной полосы карты в динамические токенизированные данные при помощи мобильных устройств, в связи с чем эмитентам не требуется устанавливать отдельную удаленную мобильную систему инициализации. Эмитент карты, процессинговая компания эмитента, или платежная сеть эмитента может служить в качестве сервера инициализации аутентификации (PAS) для удостоверения подлинности кода dCVV, содержащегося в передаче ПМП, или dCVV2 для онлайн-операций, и впоследствии либо подтверждать подлинность динамических данных платежа для эмитента, либо проверять и возвращать исходные данные дорожки (в случае платежной сети) или оригинальный код CVV2 обратно эмитенту или его процессиноговой компании, чтобы платежная сеть могла выполнить аутентификацию (или токенизацию) от имени эмитента карты. Указанное может значительно ускорить преобразование статических данных карты в динамические токенизированные данные карты для целей повышения безопасности CP- и CNP-операций.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0014] Варианты реализации устройств, систем и способов показаны на прилагаемых чертежах, которые являются наглядными и не являются ограниченными, со ссылками на аналогичные или соответствующие детали:

[0015] ФИГ. 1 - общая функциональная схема, описывающая систему в соответствии с аспектами настоящего изобретения;

[0016] ФИГ. 2 - блок-схема способа осуществления инициализации ПМП в соответствии с аспектами настоящего изобретения;

[0017] ФИГ. 3 - блок-схема способа обеспечения инициализации статической карты на основании данных, полученных в результате проведения пользователем карты через считыватель, согласно аспектам настоящего изобретения;

[0018] ФИГ. 4 - блок-схема способа обеспечения инициализации статической карты со стороны эмитента карты в соответствии с аспектами настоящего изобретения;

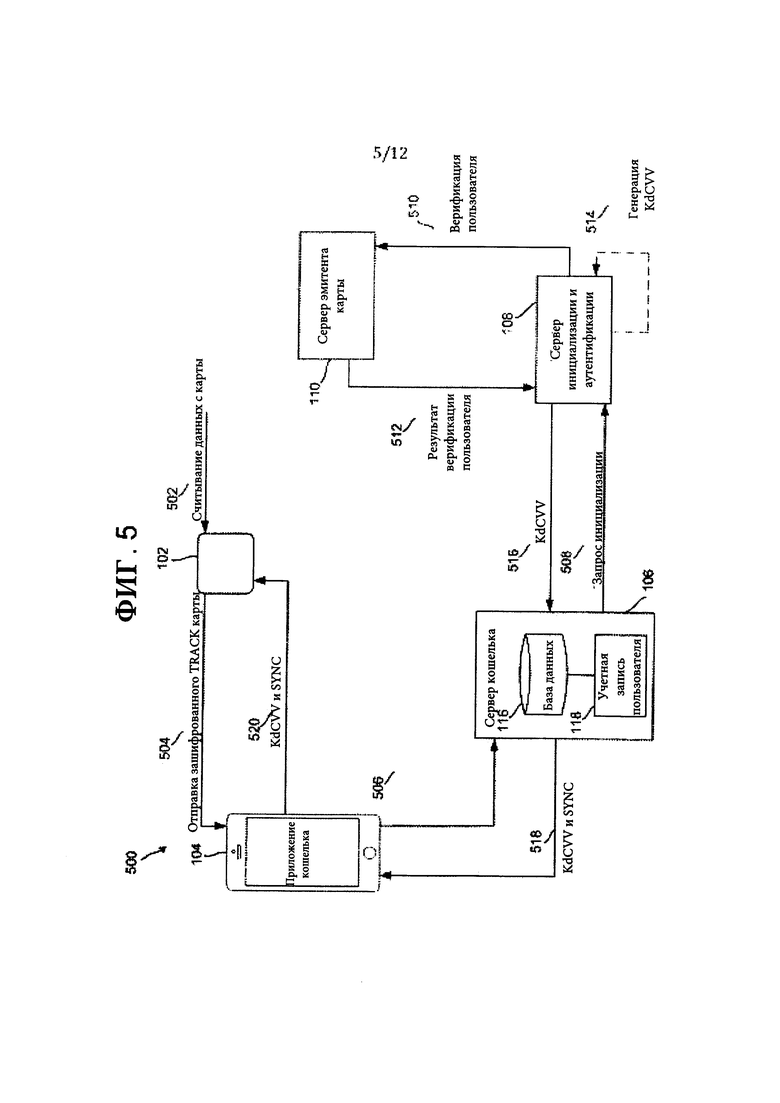

[0019] ФИГ. 5 - блок-схема способа динамической инициализации карты согласно аспектам настоящего изобретения;

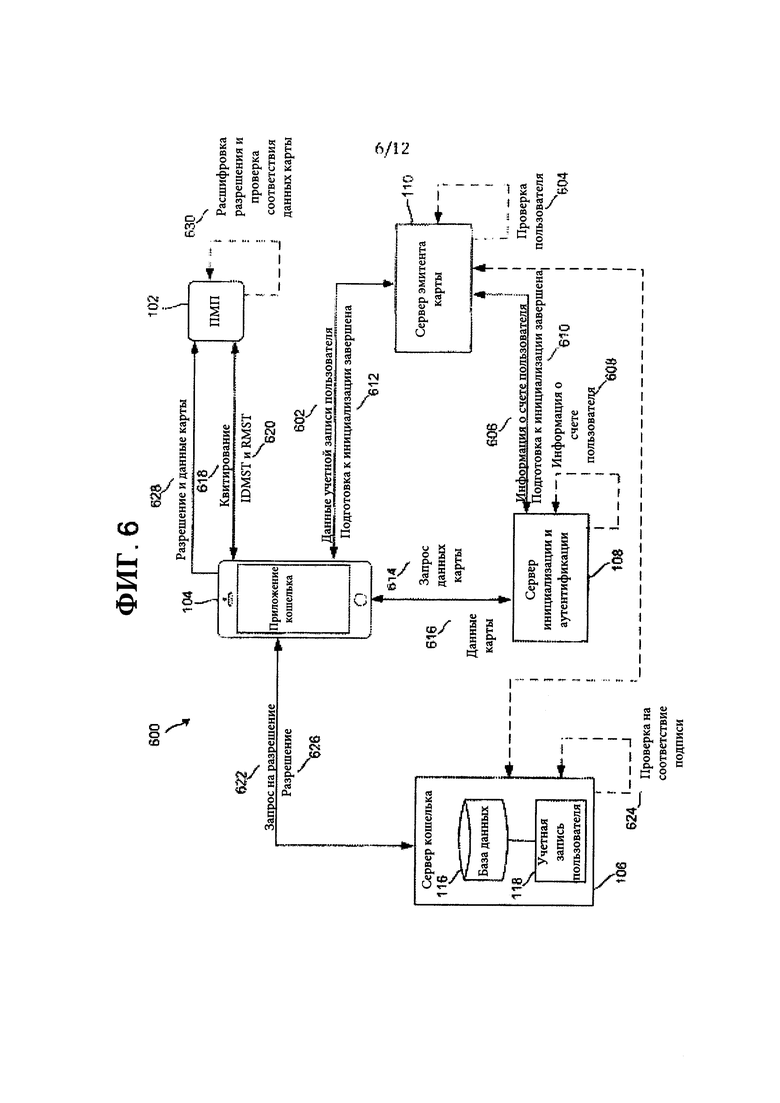

[0020] ФИГ. 6 - блок-схема способа обеспечения инициализации карты согласно аспектам настоящего изобретения;

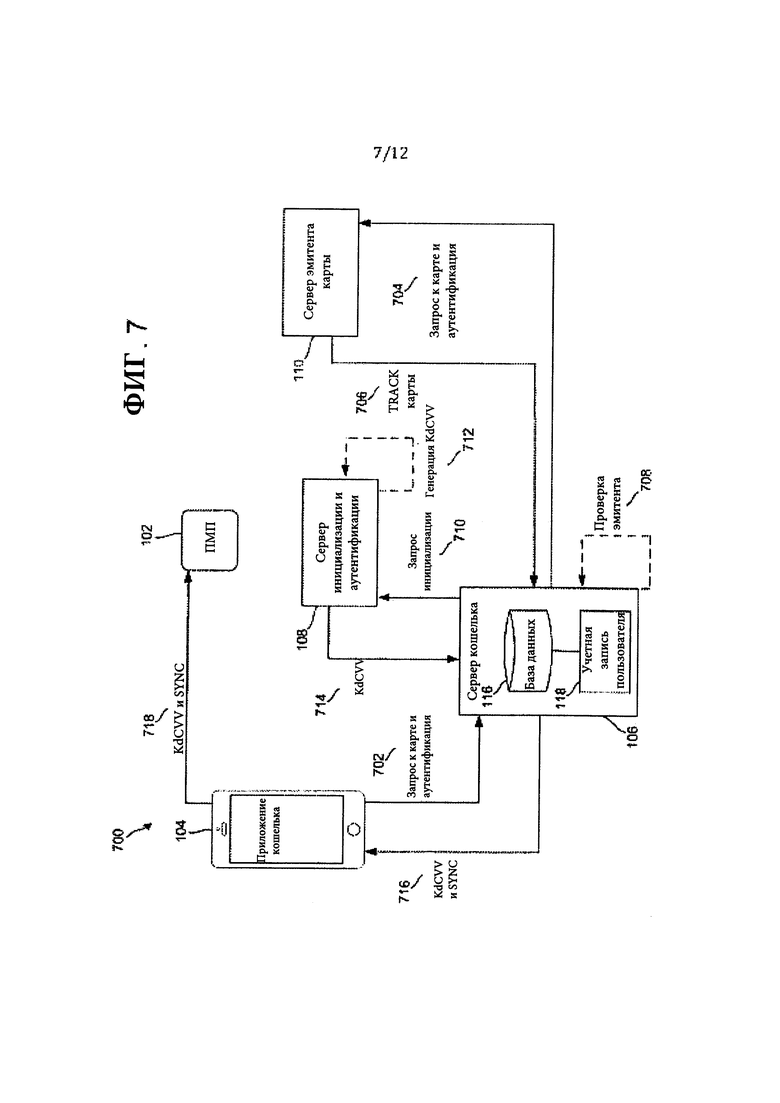

[0021] ФИГ. 7 - блок-схема способа обеспечения инициализации динамической карты в соответствии с аспектами настоящего изобретения;

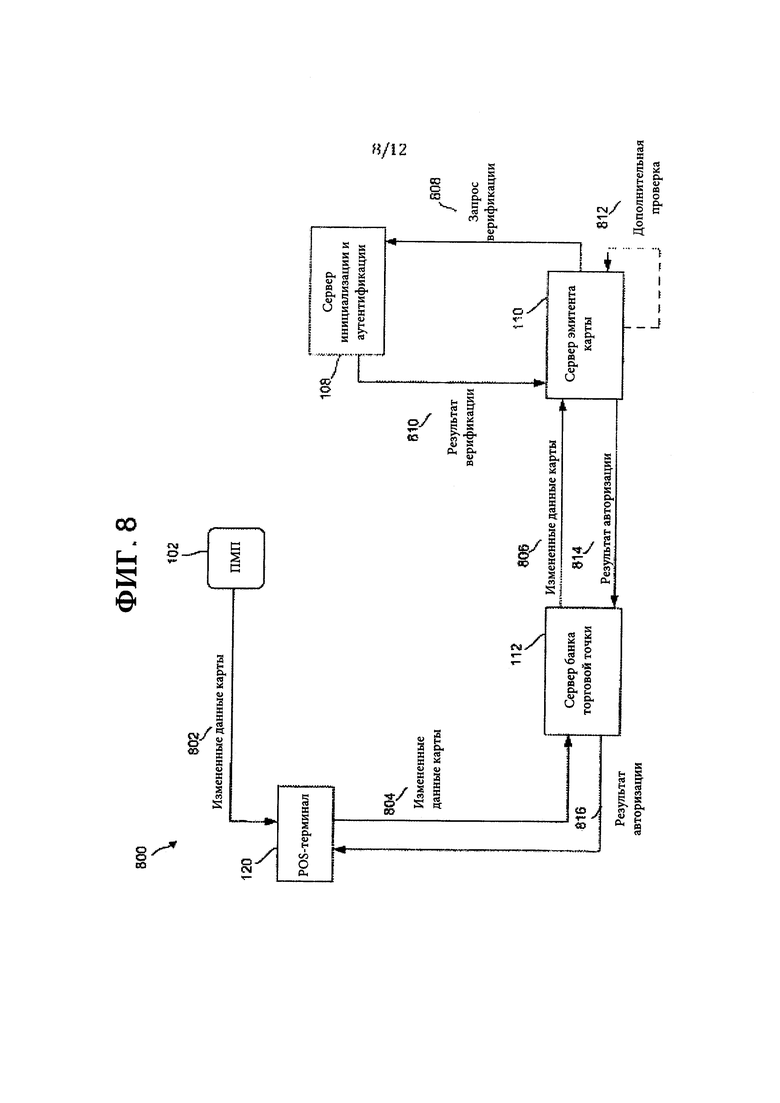

[0022] ФИГ. 8 - блок-схема способа выполнения динамического кода CVV (dCVV) в соответствии с аспектами настоящего изобретения;

[0023] ФИГ. 9 - блок-схема другого способа выполнения кода dCVV согласно аспектам настоящего изобретения;

[0024] ФИГ. 10 - схема изменения срока действия по данным карты в соответствии с аспектами настоящего изобретения;

[0025] ФИГ. 11 - блок-схема, отражающая способы использования CVV кода в операциях, связанной с торговлей в сети «Интернет», в соответствии с аспектами настоящего изобретения, и

[0026] ФИГ. 12 - функциональная блок-схема ПМП в соответствии с аспектами настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

[0027] Далее приводится подробное описание вариантов реализации устройств, систем и способов, однако следует понимать, что описанные варианты лишь иллюстрируют устройства, системы и способы, которые могут быть реализованы в различных формах. Таким образом, описанные определенные функциональные характеристики не должны рассматриваться в качестве ограничивающих объем изобретения, и должны рассматриваться лишь в качестве основания для пунктов формулы изобретения и демонстрации специалистам в данной области техники способов использования настоящего изобретения.

[0028] В общих чертах, настоящее изобретение относится к повышению безопасности использования устройств хранения и безопасной передачи данных с магнитной полосы для передачи одноразовых безопасных криптографических платежных данных с помощью существующего приема платежей.

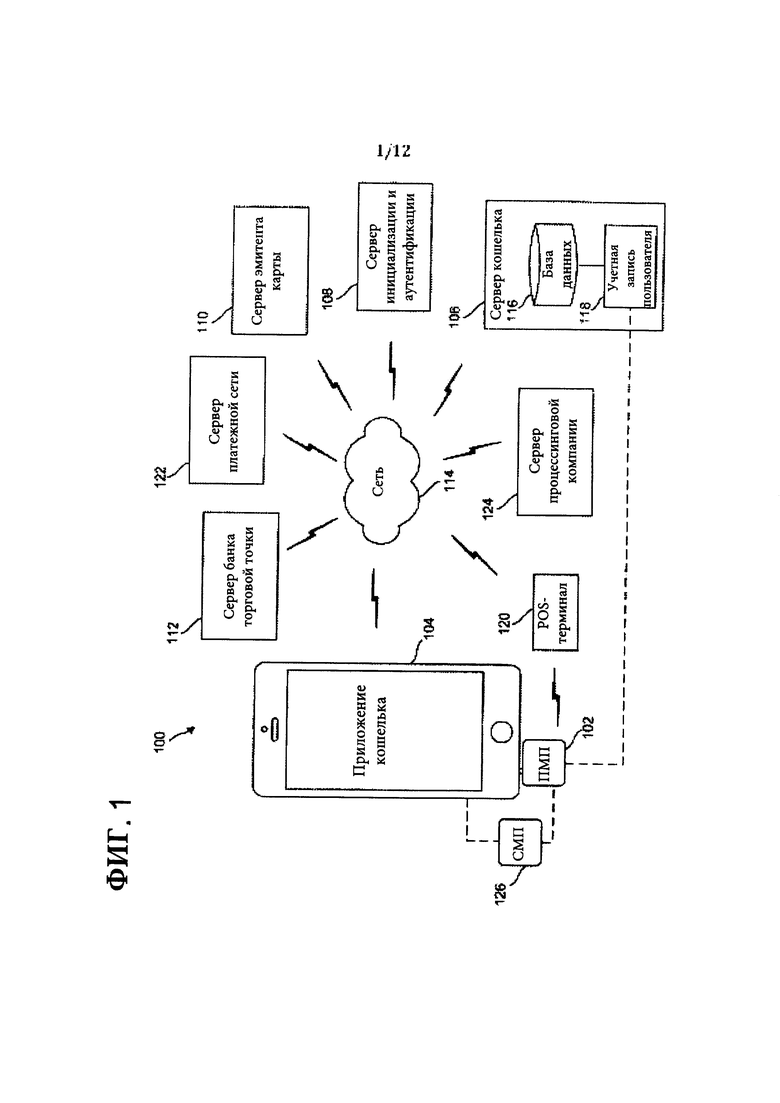

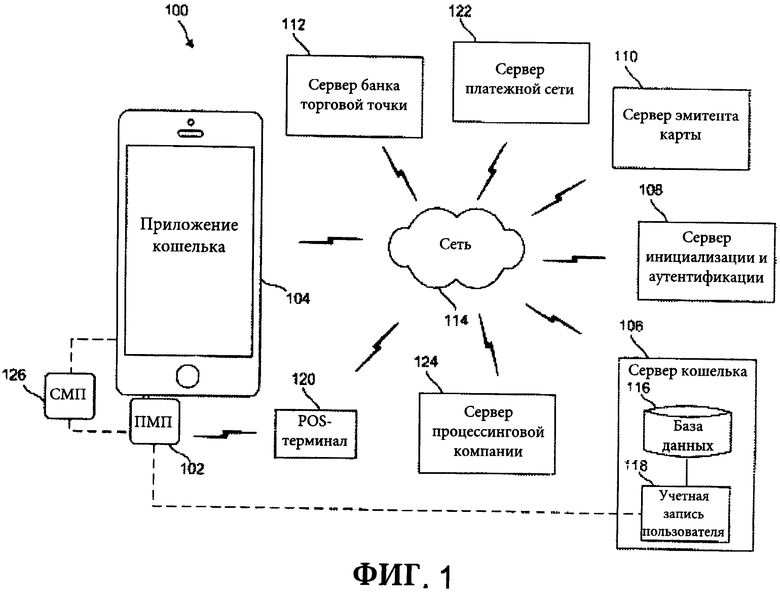

[0029] Система 100, использованная в процедуре безопасной инициализации и передачи данных карты в соответствии с наглядным примером использования, описана со ссылкой на ФИГ. 1. Комплексная система 100 включает в себя ПМП 102, устройство мобильной связи 104, сервер кошелька 106, сервер инициализации и аутентификации 108, сервер эмитента карты 110, сервер банка торговой точки 112, POS-терминал 120, сервер платежной сети 122, сервер процессинговой компании 124 (например, сервер процессинговой компании третьей стороны эмитента), а также зашифрованный считыватель магнитной полосы 126 (СМП), который может быть частью ПМП 102 (как на ФИГ. 12) или работать самостоятельно с приложением кошелька на мобильном устройстве связи 104. ПМП 102 взаимодействует с устройством мобильной связи 104 или может быть встроен в устройство мобильной связи 104, а устройство мобильной связи 104 взаимодействует с сервером кошелька 106, сервером инициализации и аутентификации 108, сервером эмитента карты 110 и сервером банка торговой точки 112 через сеть 114. Каждый из серверов: сервер кошелька 106, сервер инициализации и аутентификации 108, сервер эмитента карты 110, сервер банка торговой точки 112, сервер платежной сети 122 и сервер процессинговой компании 124, могут также взаимодействовать друг с другом через сеть 114.

[0030] В одном из аспектов сервер кошелька 106 может подключать одну или несколько баз данных 116 и учетные записи пользователей 118. Одна или несколько баз данных 116 могут хранить связанные данные ПМП 102 и данные учетных записей пользователя 118 и один или несколько ключей, используемых ПМП 102 и/или сервером кошелька 106. ПМП 102 может регистрироваться по учетной записи пользователя 118, как подробно описано ниже.

[0031] Следует также учитывать, что сервер инициализации и аутентификации 108, сервер эмитента карты 110 и сервер банка торговой точки 112 могут также включать в себя одну или несколько баз данных и другие компоненты, такие как программное обеспечение и/или аппаратных средства для выполнения представленных здесь способов.

[0032] Как показано на иллюстрации, ПМП 102 может быть ключом, который может быть соединен с устройством мобильной связи 104 или отсоединен от него.. ПМП 102 может поддерживать связь с устройством мобильной связи 104 через аудио-порт и/или другой вид коммуникационного интерфейса, например, USB-порт, 30-контактный или 9-контактный интерфейс Apple, интерфейс Bluetooth, интерфейс стандарта ближней связи (NFC) и прочие последовательные интерфейсы. Хотя ПМП 102 показан как ключ, ПМП может быть периферийным устройством другого типа, которое поддерживает связь с устройством мобильной связи 104 через бесконтактный интерфейс Bluetooth или NFC; или ПМП 102 может быть встроен в устройство мобильной связи 104 как часть устройства мобильной связи 104.

[0033] Также пользователь может настроить учетную запись 118 на сервере кошелька 106, например, загрузив и/или установив приложение «мобильный кошелек» на устройстве мобильной связи 104. Приложение «кошелек» 104 может служить интерфейсом пользователя для просмотра списка карт, доступных для CNP- или CP-операций. Также пользователь может подобрать или выбрать карту и передать соответствующие данные (например, данные дорожек карты) с помощью ПМП 102 в статическом или динамическом CVV (dCVV)). Аналогичным образом, при выполнении CNP-операции, пользователь может просматривать динамически вычисленный срок действия карты (ЕХР) и код CVV2 и использовать их для заполнения веб-форм при выполнении dCVV CNP-операции.

[0034] Пользователь также может настроить учетную запись 118, используя компьютер подсоединенный к сети 114, осуществив доступ к веб-порталу учетной записи пользователя. Для настройки учетной записи 118 пользователь может указать имя пользователя, пароль и персональный идентификационный номер (PIN). Пароль может использоваться для регистрации в приложении «мобильный кошелек» на устройстве мобильной связи 104. После регистрации пользователя PIN может использоваться для ввода данных платежной карты приложения «мобильный кошелек», а также для разблокирования приложения «мобильный кошелек».

[0035] Пользователь может дополнительно добавить ПМП 102 в учетную запись 118, указав глобальный уникальный идентификатор (GUID) ПМП 102 (также указан как идентификатор ПМП). PIN (который известен только пользователю) используется для аутентификации ПМП 102 при работе с любыми данными карты, хранящимися на ПМП 102. Копия PIN также может храниться на сервере кошелька 106 и использоваться, как описано ниже. ПМП 102 при аутентификации на основе PIN может работать с устройством мобильной связи 104, соединенным с сервером кошелька 106 по сети 114, или без него. Это ДМП 102 при аутентификации на основе PIN может работать с устройством мобильной связи 104, при отсутствии сетевого соединения.

[0036] На ПМП 102 данные магнитной полосы карты можно сохранить при первоначальной загрузке во время изготовления, при загрузке по беспроводной сети связи 118, и/или же потребитель может загрузить данные своей карты (карт) непосредственно на ПМП 102, используя зашифрованный СМП через приложение «мобильный кошелек». ПМП 102 может передавать данные карты с магнитной полосой как в статическом (при котором передаются исходные данные без изменения), так и в dCVV режиме (при котором часть данных динамически вычисляется во время каждой передачи). В целом, учетную запись пользователя на сервере кошелька 106 с помощью инфраструктуры облачных вычислений (например, по сети 114) создает пользователь, он же инициализирует приложение «мобильный кошелек» на своем устройстве мобильной связи 104.

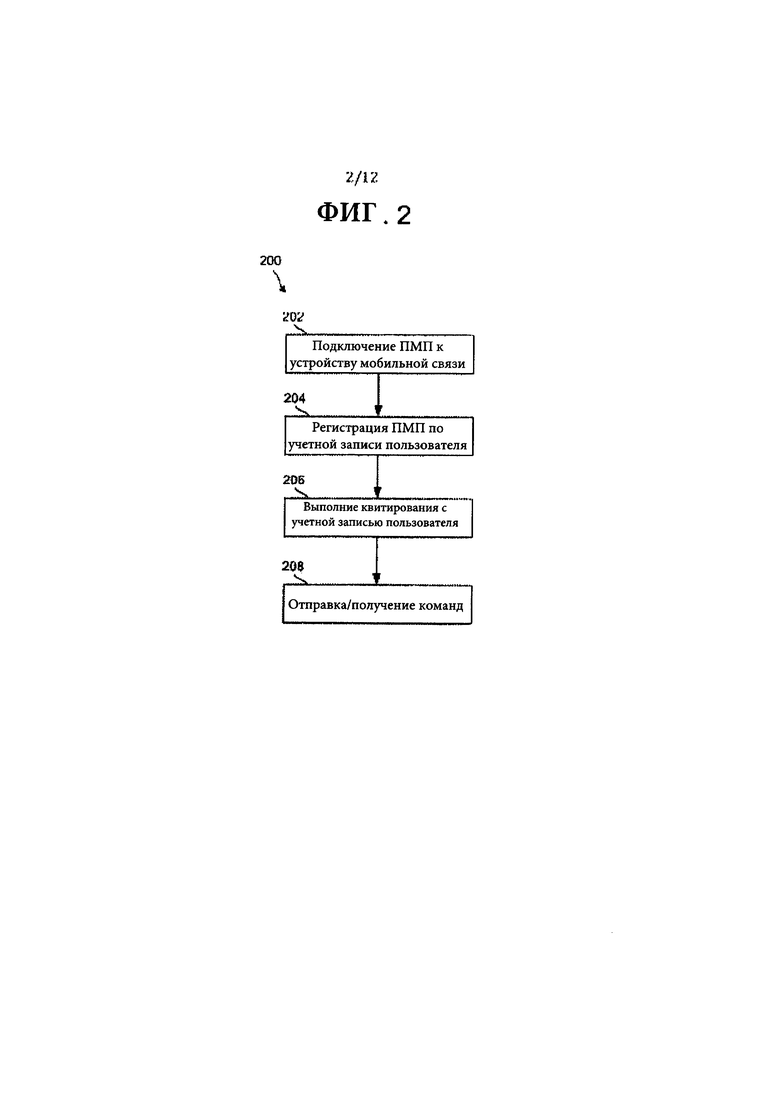

[0037] Способ 200 для инициализации ПМП 102, имеющего уникальный ID устройства, по учетной записи пользователя 118, в соответствии с наглядным примером применения, описан со ссылкой на ФИГ. 2. ПМП впервые инициализируется или регистрируется по учетной записи пользователя путем подключения или подсоединения ПМП к устройству мобильной связи, показанному как блок 202. После соединения ПМП с устройством мобильной связи, приложение «мобильный кошелек» распознает и регистрирует ПМП по учетной записи пользователя (показано как блок 204). После регистрации и привязки ПМП к соответствующей учетной записи пользователя ПМП и учетная запись могут выполнять квитирование (показано как 206) и отправлять и получать команды (показано как блок 208).

[0038] После регистрации ПМП по учетной записи пользователя, пользователь может использовать приложение «мобильный кошелек» для загрузки своей карты путем считывания карты во встроенном считывателе магнитной полосы (СМП) ПМП или в отдельном СМП, который может быть соединен с ПМП или устройством мобильной связи. Данные карты могут оцифровываться, шифроваться и сохраняться в памяти или ПМП для последующего использования. Например, как показано на ФИГ. 1, карты могут использоваться ПМП 102 и отправляться в POS-терминал 120 для проведения операции. В данном отношении POS-терминал 120 может также связываться с одним или несколькими серверами кошелька 106, серверами инициализации и аутентификации 108, серверами эмитента карты 110, и/или серверами банка торговой точки 112 через сеть 114.

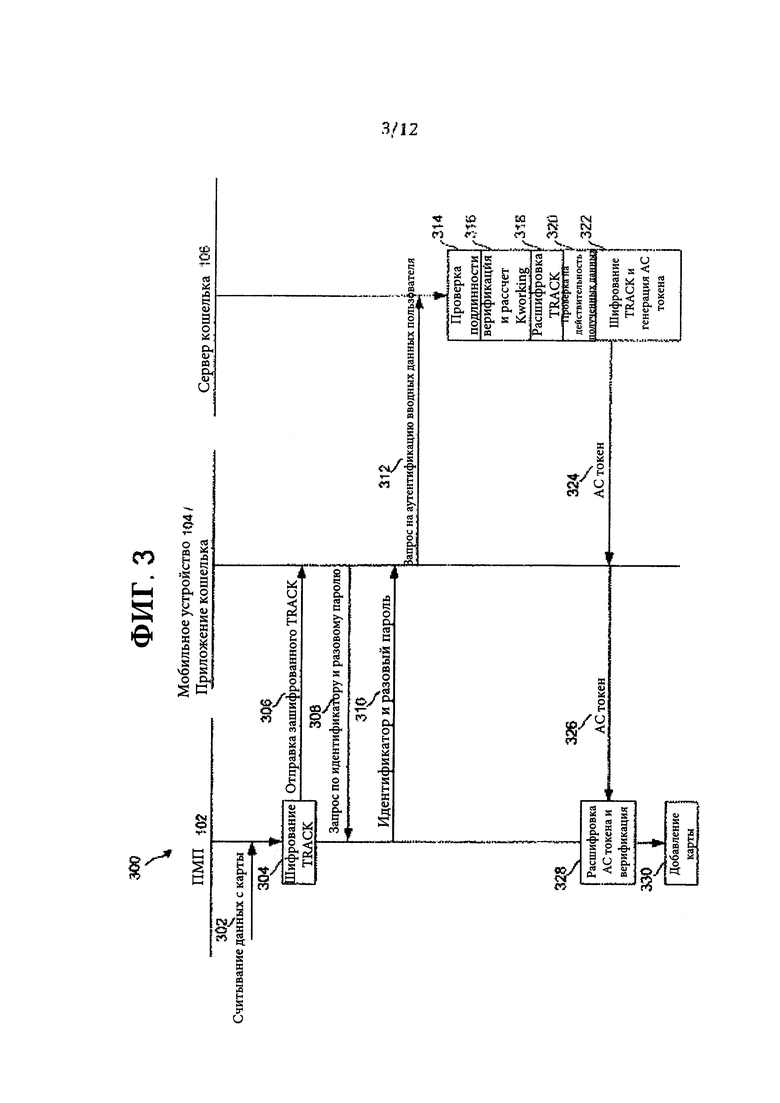

[0039] Способ 300 для безопасной инициализации статической карты, основанный на проведении карты пользователем через считыватель, в соответствии с наглядным примером, описан со ссылкой на ФИГ. 3. Используемый в данном описании термин «статическая» означает, что одни и те же данные карты передаются на POS-терминал при каждом использовании. В данном варианте реализации пользователь может использовать считыватель, встроенный в ПМП или соединенный с ним, для загрузки карт в пользовательский ПМП.

[0040] Пользователь считывает данные с карты (например, платежной карты или карты другого типа, включающей в себя данные магнитной полосы) в ПМП или отдельном считывающем устройстве, соединенном с ПМП (302). ПМП получает данные карты, включая данные магнитной дорожки карты (т.е. данные относящиеся к карте) («TRACK»). Далее ПМП шифрует TRACK, используя ключ (Kworking) и отсылает зашифрованный TRACK и ключевой серийный номер (KSN) (например, KSN в 10 байт) на мобильное устройство связи (306). В этом аспекте KSN содержит монотонно растущий счетчик; следовательно, двойное считывание карты выдаст 2 отдельных текстовых кода. ПМП также может выслать дополнительную информацию (А*), которая может быть использована сервером кошелька, когда последний выполняет проверку подписи, как описано ниже. В данном примере ПМП высылает следующую информацию на мобильное устройство связи: {TRACK} Kworking, KSN,A*, где скобки определяют функцию шифрования.

[0041] Мобильное устройство связи создает запрос для ПМП по идентификатору (IDmst) и разовому паролю Rmst (308). В ответ на запрос ПМП отсылает IDmst и Rmst на мобильное устройство связи (310). Мобильное устройство связи направляет эту информацию (например, IDmst, Rmst, {TRACK}Kworking, KSN, А*) на сервер кошелька, и добавляет запрос на аутентификацию вводных данных пользователя (например, имя пользователя и пароль) (312).

[0042] Сервер кошелька проводит аутентификацию пользователя, используя имя пользователя и пароль, а также проводит проверку на текущее соединение IDmst с учетной записью пользователя кошелька (314). Сервер кошелька также может верифицировать действительность и монотонность KSN и независимо рассчитать Kworking (316). Если все верифицировано, сервер кошелька дешифрует зашифрованные данные дорожки и создает TRACK (318). Сервер кошелька также может выполнить проверку на действительность полученных данных (320). Например, сервер кошелька может выполнить проверку TRACK на содержание действительных строк ISO-7812. Для банковских карт должны присутствовать данные дорожки 1 и данные дорожки 2. Для других карт без платежной функции, например подарочных, должна присутствовать хотя бы одна из дорожек. Сервер кошелька также может выполнить проверку на контрольную ошибку (LRC), чтобы провести процедуру контроля наличия корректных данных. Для банковских карт имя держателя карты с данных дорожки 1 должно совпадать с именем пользователя кошелька, а срок годности карты должен быть действителен (т.е. срок действия карты не должен быть истекшим).

[0043] Если серверу кошелька подходят все данные, он заново шифрует TRACK, используя ключ распознаваемый ПМП как Kmst (322), и отправляет токен добавочной карты (АС) на мобильное устройство связи (324) через SSL/TLS сессию. АС токен, используя Kmst, может включать в себя Rmst, сформированную сервером временную метку (Rs), TRACK и зашифрованные дополнительные данные А* (например, {RMST, RS, TRACK, A*}Kmst}).

[0044] Мобильное устройство связи направляет АС токен в ПМП (326) без расшифровки. ПМП дешифрует АС токен, используя Kmst, и проводит верификацию Rmst на релевантность (328). Если верификация выполнена успешно, ПМП копирует TRACK во внешнюю память. После этого операция по добавлению карты завершена (330). Использование точечного шифрования и случайного разового пароля должным образом отвечает всем требованиям по конфиденциальности, аутентификации и обновлению данных.

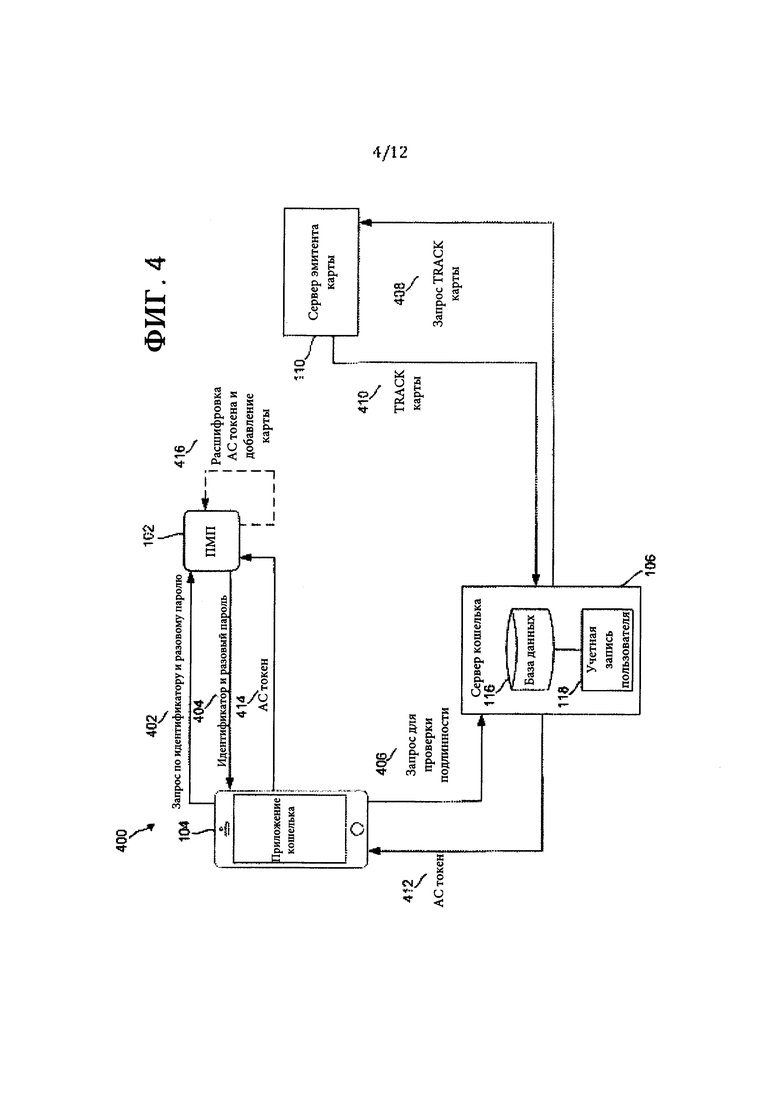

[0045] Способ 400 для безопасной инициализации статической карты эмитентом карты в соответствии с наглядным примером описан со ссылкой на ФИГ. 4. На этом примере показано, как эмитент карты может передавать данные карты в ПМП по «воздуху» или по сети «Интернет». Этот способ схож со статическим способом инициализации, описанным выше, за исключением того, что данные карты (включая TRACK) создаются на сервере эмитента карты и передаются от этого сервера на сервер кошелька, а затем - по защищенным каналам в ПМП. Пользователь начинает процесс инициализации, определяя к какому серверу эмитента будет передан запрос на карту. После начальной настройки, сервер эмитента может указать пользователю, когда станет возможно скачивание новой карты. Далее пользователь может пройти аутентификацию на сервере эмитента и скачать актуальные данные карты.

[0046] По запросу пользователя мобильное устройство связи создает запрос на идентификацию IDmst и разовый пароль Rmst (402) для ПМП, а затем ПМП высылает IDmst и Rmst на мобильное устройство связи (404). После ввода данных пользователем мобильное устройство связи направляет эту информацию, как и данные пользователя (например, IDMST, RMST, имя пользователя, пароль) (406) на сервер кошелька. Пользователь также может вводить информацию (В*) для аутентификации пользователя на сервере эмитента карты (например, идентификатор эмитента карты и банковские онлайн-данные пользователя). Сервер кошелька посылает В* на сервер эмитента карты (408), чтобы получить данные карты (включая TRACK). Затем сервер кошелька получает данные TRACK от сервера эмитента карты (410). Сервер кошелька может взаимодействовать с сервером эмитента карты напрямую или использовать инициализацию и сервер аутентификации.

[0047] Сервер кошелька шифрует данные TRACK, используя KMST, формирует АС токен (например, {RMST, RS, TRACK, A*}KMST}), как описано выше, и передает АС токен на мобильное устройство связи (412). Мобильное устройство связи направляет АС токен в ПМП (414). Как описано выше, ПМП дешифрует АС токен, используя KMST, и верифицирует RMST на релевантность. Если все верифицировано, ПМП копирует TRACK во внешнюю память, после чего операция по добавлению карты завершена (416).

[0048] В другом аспекте, динамическая карта (которая поддерживает dCVV) может быть инициализирована в ПМП, а затем передана на POS-терминал. В этом аспекте, dCVV код (KdCVV) может быть сформирован и передан на ПМП сервером эмитента карты или передан на сервер эмитента карты ПМП для упрощения процесса динамической инициализации. Способ 500 для динамической инициализации карты, в соответствии с наглядным вариантом применения, описан со ссылкой на ФИГ. 5. Схож со способами, описанными выше, где пользователь может считать данные с карты, чтобы ввести данные этой карты (включая TRACK) или же TRACK может быть передан на ПМП сервером эмитента карты.

[0049] В данном аспекте, пользователь считывает данные с карты (например, платежной карты или карты другого типа, включающей в себя данные магнитной полосы) в ПМП или отдельном считывающем устройстве, соединенном с ПМП (502). Таким образом, ПМП получает данные карты (включая TRACK). Далее ПМП или СМП шифрует данные TRACK, используя ключ (Kworking), и отсылает зашифрованные данные TRACK на мобильное устройство связи (504), которое отсылает зашифрованные данные TRACK на сервер кошелька (506). ПМП также может передавать дополнительную информацию вместе с данными TRACK, такими как, IDmst, Rmst, имя пользователя, пароль, KSN и А* (т.е. дополнительную информацию, которую сервер кошелька использует для выполнения процедуры верификации подписи, также как и сервер эмитента карты выполняет процедуру аутентификации пользователя/держателя карты), наряду с зашифрованными данными TRACK.

[0050] Таким же образом как описано выше, сервер кошелька проводит аутентификацию пользователя, используя имя пользователя и пароль, а также проводит проверку связи IDmst с учетной записью пользователя кошелька. Сервер кошелька также может верифицировать действительность и монотонность KSN. Сервер кошелька также может выполнить процедуру проверки на получение действительных данных. Например, сервер кошелька может выполнить проверку TRACK на содержание действительных строк ISO-7812. Для банковских карт должны присутствовать данные дорожки 1 и данные дорожки 2. Для других карт, например подарочных, должна присутствовать хотя бы одна из дорожек. Сервер кошелька также может выполнить проверку на контрольную ошибку (LRC), чтобы провести контроль наличия корректных передаваемых данных. Для банковских карт имя держателя карты с данных дорожки 1 должно совпадать с именем пользователя кошелька, а срок годности карты должен быть действителен (т.е. срок действия карты не должен быть истекшим).

[0051] В некоторых случаях сервер кошелька может определять пригодность карты для проверки dCVV кодом, чтобы удостовериться, что основной номер счета (PAN), основанный на BIN (Идентификационный Номер Банка, первые 6 цифр PAN), относится к настоящему эмитенту. Если нет, то проводится статическая инициализация, описанная выше. Приняв во внимание, что карта пригодна для dCVV кода, сервер кошелька передает запрос на инициализацию на сервер аутентификации. Этот запрос может включать PAN и дополнительную информацию для эмитента карты/сервера эмитента карты, чтобы провести процедуру аутентификации пользователя, используя такие данные как CVV2, имя, дата рождения, ответ на контрольный вопрос и/или другая информация.

[0052] Следует принять во внимание, что процедура, описанная выше, - единственный способ идентификации пользователя и его карты по dCVV коду на сервере эмитента карты и сервере аутентификации. Также могут быть применены и другие способы. Например, пользователь, не имеющий считывающего устройства, может связаться с сервером эмитента карты, предоставив банковские онлайн-данные, и сделав запрос на скачивание данных dCVV кода карты с сервера эмитента карты. Сервер эмитента карты также может информировать сервер кошелька о готовности.

[0053] Сервер аутентификации может определить, что запрос по шагу 508 был передан с сервера кошелька, и что сервер кошелька отвечает требованиям безопасности. В одной случае, сервер аутентификации распознает, что сервер кошелька идентифицировал ПМП. В другом случае, сервер аутентификации может выполнить дополнительную процедуру верификации сервера эмитента карты, используя А* (510). Сервер эмитента карты опционально может вернуть некоторую дополнительную информацию В*, такую как PAN, эмбоссированную надпись на карте и т.д. (512).

[0054] Сервер аутентификации генерирует случайный ключ (KdCVV) для карты и добавляет его в базу данных в 3-х составном виде: {PAN, KdCVV, Tstamp}, где Tstamp - это временная метка текущего времени в формате всемирного координированного времени (UTC) или в другом временном формате. Временная метка может также содержать счетчик СС, который увеличивается с каждой операцией ПМП. Сочетание временной метки и счетчика используется для того, чтобы предоставлять обновленные данные динамических операций.

[0055] Сервер аутентификации передает KdCVV на сервер кошелька и, по выбору, также передает дополнительную информацию В*(516). Сервер кошелька передает KdCVV и SYNC (где SYNC - это совокупность данных о времени, которая используется для синхронизации времени между ПМП и сервером кошелька) на мобильное устройство связи (518), который уже передает KdCVV и SYNC на ПМП (520). KdCVV и SYNC могут быть подписаны для безопасности. Сервер кошелька также может передавать дополнительные данные на ПМП с помощью мобильного устройства связи, наряду с KdCVV, например, он может передавать данные TRACK.

[0056] SYNC может являться пакетом, который используется ПМП для настройки внутреннего времени устройства. Это позволяет ПМП предоставить точное время. При использовании, ПМП передает временную метку и криптограмму, которая формируется за счет KdCVV, PAN, ЕХР и временной метки. После того как время синхронизировано, сервер, который выполняет авторизацию, может выполнить проверку на обновление пакетных данных и криптограммы. Использование временной метки предотвращает повтор похожих ошибок (атак), поскольку генерация криптограммы зависит от времени, и любая задержка с получением криптограммы грозит отказом системы авторизации на сервере.

[0057] В случае, где данные карты (включая данные TRACK) передаются на ПМП по воздуху, вместо считывания пользователем, сервер аутентификации получает данные TRACK от сервера эмитента и далее осуществляет передачу этих данных на сервер кошелька вместе с KdCVV, и выборочно В*. В остальном данный процесс схож с процессом описанным выше. Например, сервер кошелька шифрует данные TRACK и KdCVV, используя KMST, и формирует АС токен(например, {RMST, RS, TRACK, KdCVV, B*}KMST}), и затем отправляет АС токен на ПМП через мобильное устройство связи.

[0058] В дополнение, данные статичной карты, описанные выше, могут быть конвертированы в данные динамичной карты (dCVV) в соответствии с пунктом на ФИГ. 5. Например, вместо считывания карты на ПМП в пункте 502, статичная карта может быть удалена из памяти или хранилища данных и конвертирована в динамичную карту таким же образом как в пунктах 504-520. Следует принять во внимание, что пункты 510 и 512 являются опциональными, и сервер инициализации и аутентификации может просто конвертировать статичную карту в динамическую без аутентификации пользователя на сервере эмитента карты.

[0059] В другом аспекте данные карты, например, включая данные TRACK, могут быть безопасно предоставлены с сервера эмитента карты (или процессингового центра от имени эмитента карты) на ПМП владельца счета без утечки данных. Например, когда эмитент карты или процессинговый центр хочет провести инициализацию приложения кошелька или собственного мобильного банковского приложения без обращения к серверу кошелька. Способ 600 для инициализации dCVV карты в соответствии с наглядным вариантом применения описан со ссылкой на ФИГ. 6.

[0060] Как показано на ФИГ. 6, пользователь (т.е. пользователь, имеющий счет в банке-эмитенте карты) проходит аутентификацию на сервере эмитента карты (602), например, получив и отослав данные счета пользователя (банковские онлайн-данные логина и пароля) с мобильного средства связи на сервер эмитента карты. Затем сервер эмитента карты осуществляет проверку пользователя, используя данные счета пользователя (604). Далее сервер эмитента карты передает серверу аутентификации информацию о счете пользователя (606). Например, включая, но не ограничиваясь PAN, именем держателя карты и «строкой авторизации», чтобы идентифицировать пользователя и его счет, а идентификатор закрепляется за эмитентом карты (IDi). Сервер аутентификации хранит строку авторизации, IDi, и информацию о счете пользователя (608). Данные о счете пользователя могут включать в себя рабочий ключ, который генерируется сервером аутентификации, и/или файл об эмбоссировании имени держателя карты в случае с инициализацией статичной карты.

[0061] Сервер аутентификации информирует сервер эмитента карты о том, что подготовка к инициализации завершена (610). В ответ на это сервер эмитента карты информирует мобильное устройство связи о том, что подготовка завершена, например, выслав строку авторизации и IDi на мобильное устройство связи (612). Мобильное устройство связи использует строку авторизации и IDi, чтобы сделать запрос серверу аутентификации по данным карты (614). И только тогда владелец счета (т.е. пользователь счета банка-эмитента карты) получает открытые данные. В ответ на запрос, сервер аутентификации возвращает данные карты и, по выбору, каталог данных, далее упоминаемый как «DD» (616). DD может включать в себя хешированные данные по карте, имя владельца счета, если эта карта эмбоссирована, и временную метку генерации этого каталога данных. В этом случае, подпись каталога данных может быть возвращена вместе с данными. Подпись может быть подписана эмитентом карты или рабочим частным ключом процессингового центра, обслуживающего карту, и эта подпись должна полностью определяться при использовании соответствующего публичного сертификата.

[0062] После этого мобильное средство связи тесно связано с ПМП (618), и ПМП отправляет IDMST и RMST на мобильное средство связи (620). Мобильное средство связи отправляет эту информацию вместе с дополнительными данными (например, IDMST, RMST, DD и подпись каталога данных) на сервер кошелька и делает запрос на разрешение (622). Следует отметить, что актуальные данные не отправляются на сервер кошелька в данном случае. Сервер кошелька совершает одну или несколько процедур проверки на соответствие подписи (624), например, для верификации подписи, чтобы выявить ее соответствие с каталогом данных и удостовериться, что ответ получен от эмитента карты, что сервер кошелька распознан и авторизован, также он проводит другие дополнительные процедуры проверки, такие как выявление соответствия наименования каталога данных наименованию счета кошелька, и что временная метка для генерации каталога данных актуальна. Если все соответствует и проверено, сервер кошелька получает Kmst соответствующий IDmst, и формирует разрешающую криптограмму, включая {DD, RMST}KMST. Сервер кошелька возвращает это разрешение на мобильное устройство связи (626). Мобильное устройство связи вводит данные карты, IDi и разрешение в ПМП (628). ПМП дешифрует разрешение, используя Kmst, получает DD и Rmst, и выполняет проверку соответствия данных карты DD (630). ПМП распознает, что Rmst обновлен, поэтому повторных ошибок (атак) не предвидится. Успешная дешифровка также предполагает, что разрешение получено от сервера кошелька. Далее ПМП рассчитывает хешированные данные и сравнивает их с соответствующим каталогом данных (DD). Если все данные сходятся, то ПМП продолжает настройку данных. Как описано выше, эти данные могут включать в себя, например, данные TRACK. Кроме того, в процессе инициализации серверу кошелька доступ к данным карты не предоставляется. Сервер кошелька предоставляет разрешение каталогу данных.

[0063] В то время как процесс, показанный на ФИГ. 6, выполняет инициализацию карты без участия сервера кошелька, сервер эмитента карты может связаться с сервером кошелька для выполнения процесса инициализации карты, а сервер аутентификации может провести аутентификацию. Также стоит обратить внимание на то, что существует несколько способов, с помощью которых различные серверы устанавливают связь друг с другом для выполнения процесса аутентификации и инициализации карты.

[0064] На другой иллюстрации показано, как пользователи могут пройти процедуру аутентификации по эмитенту карты и начать скачивание данных карт напрямую с серверов эмитента карты. Если карта выпущена настоящим эмитентом, который имеет возможности для аутентификации самостоятельных динамических карт или в рамках платежной системы, сервер кошелька может автоматически начать процедуру конвертации статических данных отслеживания карты в динамическую карту, используя сервер аутентификации. Способ 700 для инициализации dCVV карты в соответствии с наглядным вариантом применения описан со ссылкой на ФИГ. 7. Пользователь (т.е. владелец счета банка-эмитента карты) проходит процедуру аутентификации на сервере эмитента карты.

[0065] На этой иллюстрации показано, как мобильное устройство связи высылает данные аутентификации (например, IDMST, RMST, имя пользователя, пароль, и А* (где А* включает в себя такую информацию как данные счета эмитента в соответствии с требованиями аутентификации эмитента)) на сервер кошелька (702). Сервер кошелька направляет данные по аутентификации (например А*) на сервер эмитента карты для верификации (704). Сервер эмитента карты осуществляет процедуру проверки и отсылает данные TRACK и любую другую информацию (например, данные TRACK и С* (где С* может включать в себя логотип, изображение/или другой рисунок) (706) назад на сервер кошелька для презентации.

[0066] Сервер кошелька проверяет и определяет наличие регистрации эмитента карты и/или принимает участие в процессе аутентификации динамической карты (708). Если эмитент карты не зарегистрирован, тогда процесс продолжается в соответствии с правилами инициализации статичной карты, как описано выше. Если эмитент карты не принимает участия в аутентификации динамической карты, сервер кошелька высылает запрос инициализации на сервер аутентификации (710). Этот запрос может включать в себя PAN и такую дополнительную информацию, как CVV2 код, имя, дату рождения, ответ на контрольный вопрос и/или любую другую информацию.

[0067] Сервер аутентификации формирует случайный ключ (KdCVV) для карты (712), и вводит его в базу данных в трехсоставном виде: {PAN, KdCVV, Tstamp} (как описано выше со ссылкой на ФИГ.) 5). Сервер аутентификации передает KdCVV на сервер кошелька и, по выбору, также передает дополнительную информацию В*(714). Сервер кошелька получает KMST, принадлежащий ПМП, от IDMST, и отправляет KdCVV и SYNC (где SYNC - это совокупность данных о времени, которая используется для синхронизации времени между ПМП и сервером кошелька) на мобильное устройство связи (716), который уже передает KdCVV и SYNC на ПМП (718). KdCVV и SYNC могут быть подписаны или зашифрованы с использованием Kmst для обеспечения безопасности. Сервер кошелька также может выслать некоторую дополнительную информацию на ПМП, используя мобильное устройство связи, вместе с KdCVV. Например, сервер кошелька может также выслать данные TRACK, RMST, RS, В*, где В* - это дополнительная информация из баз данных эмитента карты.

[0068] Как только данные карт или данные TRACK загружены в ПМП, ПМП может быть использовано для передачи данных карты на POS-терминал для выполнения операции. В одном аспекте данные могут быть сформированы динамично, чтобы обеспечить защиту передаваемых данных.

[0069] В этом аспекте, при каждой передаче данных ПМП создает, например, измененные данные дорожки 2 (МТ), содержащие dCVV код, который извлекается из данных карты, а Tstamp - из ПМП (текущая временная метка из ПМП) и KdCVV. dCVV код может включать в себя трехзначный код, который рассчитывается как функция KdCVV, включая PAN, срок годности карты (ЕХР), служебный код (SVC) и Tstamp. Например, dCVV=fKdCVV (PAN, EXP, SVC, Tstamp). После того как dCVV код сформирован, значение счетчика сохраненного на ПМП, наряду с текущим временным интервалом (т.е. 10 мин, 1 час и т.д.), увеличивается на один.

[0070] Метод 800 для выполнения dCVV в соответствии с наглядным вариантом применения описан со ссылкой на ФИГ. 8. Последовательность этапов передачи и верификации данных сервером эмитента карты включает в себя отправку ПМП измененных данных cdCVV кодом на POS-терминал (802), который уже направляет измененные данные карты на пул сервера (804), и который затем направляет эти данные на сервер эмитента карты (806). Нагрузка передачи может включать в себя: начальную метку (SS), PAN, разделитель полей (FS), ЕХР, SVC, Tstamp, dCVV, индикатор режима (MI), и конечную метку, а также символ ошибки контрольной суммы (LRC). MI может служить меткой для сервера эмитента карты, чтобы распознавать и осуществлять авторизацию в dCVV режиме. Однако, MI может не использоваться, если будущий ЕХР используется в качестве индикатора, как это описано подробнее ниже.

[0071] По получении данных, сервер эмитента карты может распознать передачу как dCVV операцию, основанную на MI или будущем ЕХР. Следует принять во внимание то, что PAN также может быть зарегистрирован сервером аутентификации и инициализации, чтобы найти соответствие во время операции, поэтому зарегистрированный PAN может быть проверен на сервере аутентификации и инициализации на наличие аутентификации dCVV кода. Сервер эмитента карты может сделать запрос на сервер аутентификации и инициализации для верификации dCVV кода (808). Далее сервер аутентификации и инициализации может сообщить об ошибке аутентификации или авторизации (810). Если PAN не найден, сервер аутентификации и инициализации сообщает об ошибке регистрации PAN. Сервер аутентификации и инициализации сравнивает полученную Tstamp с текущим временем сервера. Алгоритм сравнения может быть выполнен следующим образом: если Tstamp получена позже времени сохранения Tstamp, то такая временная метка считается нормальной. Если Tstamp получена ранее времени сохранения Tstamp, то такая временная метка считается некорректной и выдается сообщение об ошибке авторизации. Если Tstamp получена одновременно с сохранением Tstamp, то сообщение об ошибке авторизации возвращается на значение счетчика, где полученное значение меньше сохраненного значения, в других случаях временная метка считается нормальной.

[0072] Во время верификации сервер аутентификации независимо рассчитывает dCVV код с KdCVV, сохраненным на сервере аутентификации, и выполняет проверку рассчитанного значения на наличие идентичности с полученным dCVV кодом. Если рассчитанный dCVV код совпадает с полученным dCVV кодом, a Tstamp - правильная, сервер аутентификации и инициализации обновляет данные только сохраненной Tstamp с полученной Tstamp. Далее сервер аутентификации и инициализаций может сообщить об ошибке аутентификации или авторизации (810). Если рассчитанное значение не идентично полученному dCVV коду, сервер аутентификации выдает сообщение об ошибке авторизации. Сервер эмитента карты также может осуществлять одну или более проверок, которые он обычно проводит при авторизации обычных карт (812), и возвращает финальный результат авторизации на пул сервера (814), который уже направляет сообщение на POS-терминал (816). Если сообщение об ошибке возвращено на POS-терминал, операция может быть отменена. Если сообщение о финальной авторизации возвращено на POS-терминал, операция может быть продолжена.

[0073] На другой иллюстрации показано, как сервер может управлять dCVV операцией, и осуществлять авторизацию операции при наличии платежной системы (например, VISA) или процессинговой компании третьей стороны. Метод 900 для выполнения dCVV в соответствии с наглядным вариантом применения описан на ФИГ. 9. На этой иллюстрации измененные данные отслеживания, содержащие dCVV код, высылаются из ПМП на POS-терминал (902), который направляет эти данные карты на пул сервера (904), который далее направляет их на такой сервер платежной системы как VISA (906), если это возможно. В некоторых случаях пул сервера направляет операцию напрямую к эмитенту карты или серверу процессинговой компании, минуя платежную систему (так называемая «собственная» операция). В этих случаях сервер аутентификации и инициализации служит в роли эмитента карты или сервера процессинговой компании. Как описано выше, dCVV код может включать в себя трехзначный код, который рассчитывается как функция KdCVV, включая PAN, срок годности карты (ЕХР), служебный код (SVC) и Tstamp. Например, dCVV=fKdCVV (PAN, EXP, SVC, Tstamp). После того как dCVV код сформирован, значение счетчика сохраненного на ПМП, наряду с текущим временным интервалом (т.е. 10 мин, 1 час и т.д.), увеличивается на один.

[0074] Далее платежная система выполняет проверку соответствия данных данным динамической карты (908), например, выполняя проверку на MI значение или измененное значение ЕХР. Как здесь описано, замена текущего ЕХР точной датой в будущем (например, декабрь 2048 года) может служить функцией MI Даже при наличии такого определенного значения ЕХР, платежная система может продолжить подтверждение dCVV кода. Если ЕХР используется в качестве значения MI, необходимости назначать дополнительные цифры для MI и настоящего ЕХР на выпущенной физической карте нет. Карта защищена, поскольку никому не может быть передана.

[0075] Когда платежная система распознает данные как динамические, она запрашивает верификацию dCVV кода (910) на сервере аутентификации и инициализации, например, используя PAN. Если PAN на сервере аутентификации и инициализации не найден, на POS-терминале выдается сообщение об ошибке авторизации. Когда PAN присутствует на сервере аутентификации и инициализации, сервер верифицирует карту (912). Чтобы выполнить эту процедуру верификации, сервер аутентификации и инициализации может проверить время создания значения Tstamp по времени сервера, чтобы убедиться, что это новая операция. Например, сервер аутентификации и инициализации сравнивает значение, полученное из операции, Tstamp со Tstamp, замеченной по данным этой же карты ранее. Если полученная Tstamp больше (позже по времени), чем сохраненная Tstamp, то такая временная метка считается нормальной. Если полученная Tstamp меньше (ранее по времени), чем сохраненная Tstamp, то такая временная метка считается некорректной, и выдается сообщение об ошибке авторизации. И если полученная Tstamp равна сохраненной Tstamp, то выдается сообщение об ошибке авторизации, когда значение CCReceived меньше, чем CCStored; в других случаях временная метка считается нормальной. Когда временная метка отвечает требованиям, сервер аутентификации и инициализации обновляет только что сохраненную Tstamp по полученной Tstamp, и в последнем случае значение CCStored увеличивается на один.

[0076] Сервер аутентификации и инициализации независимо рассчитывает dCVV код, используя сохраненный KdCVV, и выполняет проверку на совпадение рассчитанного значения с полученным значением. Если значения не совпадают, то выдается сообщение об ошибке авторизации. Если dCVV криптограмма действительна и недавно сформирована, сервер аутентификации и инициализации осуществляет процесс восстановления. Этот процесс удаляет динамические компоненты таких данных дорожки, как SVC, Tstamp и dCVV, и вводит содержание оригинальной дорожки в соответствующие места внутри нее. Этот процесс полностью восстанавливает оригинальные данные дорожки (TRACK), как если бы они были выпущены эмитентом карты. Далее сервер аутентификации и инициализации отправляет восстановленные данные TRACK в платежную систему (914).

[0077] Платежная система также может направить данные TRACK на сервер эмитента карты для верификации (916), который верифицирует эти данные и отправляет сообщение о верификации или об ошибке авторизации назад в платежную систему (918). Далее платежная система отправляет данные об авторизации платежа или ошибку авторизации на пул сервера (920), который уже направляет эти сообщения на POS-терминал (922).

[0078] Если эмитент карты использует процессинговую компанию третьей стороны, платежная система может связаться с этой компанией для верификации данных. В дополнение, на некоторых иллюстрациях видно, что сервер эмитента карты или процессинговая компания могут связаться с сервером аутентификации напрямую для верификации dCVV кода и обработки операции.

[0079] В другом аспекте пользователь может использовать dCVV код и/или измененный срок действия (ЕХР) в операциях без карты, например, когда заполняется онлайн форма платежа. В этом аспекте приложение кошелька на мобильном устройстве связи может само (или с помощью ПМП) рассчитать dCVV код и/или измененный ЕХР, и выдать одно или более значений на экран пользователя. Пользователь может ввести dCVV и/или измененный ЕХР в форму онлайн перевода и отправить измененные данные дорожки, включая dCVV и/или измененный ЕХР, на сервер электронной коммерции (924), далее этот сервер может направить эти данные на пул сервера (926). Далее авторизация может быть продолжена, как описано выше со ссылкой на этапы 906-920.

[0080] Другой способ указать данные карты в виде передачи данных dCVV слежения - это использовать измененное значение ЕХР. Например, замена текущего срока действия (ЕХР) на фиксированное значение, например, 4812 (декабрь 2048 года). Видя этот определенный срок действия (ЕХР), сервер эмитента карты может продолжить работу в динамическом или dCVV режиме. В этом аспекте нет необходимости выделять дополнительные цифры для значения MI и действительного значения Срока действия ЕХР на выпущенной физической карте, которая не может быть передана. Таким образом, защищая значение PAN в рамках использования с ЕХР и именем для определенных онлайн операций или CNP-операций). Если MI не используется, то dCVV код составляет 6 цифр.

[0081] В одном аспекте это изобретение также относится к устройствам, системам или способам, которые являются малоизвестными и заново используют ЕХР в операциях и карточных системах. Замена ЕХР числом эквивалентным дате в далеком будущем вносит неясность использования ЕХР в операции, в то время как эмитенту карты предоставляется удобный способ распознавания карты как динамической. Например, если неавторизованное лицо пытается использовать ЕХР для совершения покупки онлайн, сервер эмитента карты отклоняет операцию, пока она не будет согласована с CVV2 кодом, который также динамически формируется ПМП или удаленными средствами Службы провайдера токена (например, сервером аутентификации и инициализации), или сервером эмитента карты, который отображается для держателя карты на его/ее мобильном устройстве во время операции, меняется при каждом новом запросе пользователя, и истекает через небольшой промежуток времени. Далее этот динамический CVV2 код может быть аутентифицирован на сервере аутентификации и инициализации, который запущен эмитентом карты или Службой провайдера токена. Таким образом, кража данных динамической или dCVV карты бесполезна не только для текущих операций с картами, но и для CNP-операций, потому что номер, находящийся на месте ЕХР, может быть использован как специальный индикатор для динамической защиты или dCVV карт.

[0082] Это важно, потому что это может помочь эмитентам карт/серверам эмитентов карт обеспечить держателям карт способ проведения защищенных операций, которые используют POS-терминалы не только для покупок с помощью физической карты, но также для онлайн или CNP-операций, использующих существующую систему CNP платежей, без изменения торговых онлайн систем. Это - быстрое решение проблемы повышения безопасности онлайн платежей без ожидания значительных изменений в сфере торговли.

[0083] Учитывая, что данные карт могут генерироваться для каждой новой операции и доставляться с помощью мобильных устройств связи вместо пластиковых карт, ЕХР для таких типов операций может больше не понадобиться, и эмитенту карты/серверу эмитента карты не придется заменять такие одноразовые мобильные карты. Срок действия, напечатанный на лицевой части пластиковой карты, который эмитенты отправляют по электронной почте, или статичные карты, отображаемые на электронных кошельках, могут содержать оригинальный срок действия карты с целью совершения покупок онлайн держателями пластиковых карт традиционным путем. Эмитент карты/сервер эмитента карты и платежная система смогут различать эти процессы по наличию стандартной статической карты и обрабатывать ее данные соответственно.

[0084] В операциях POS-терминалов, системах розничной торговли производится считывание данных срока действия карты, и карта не принимается, если данные (ММГГ) Срока действия карты на магнитной полосе или в EMV сообщении являются более ранними, чем текущая дата. Однако срок действия карты, который истекает в далеком будущем, принимается POS-терминалами и системами обслуживающих банков, как действительный.

[0085] Данные срока действия карты, зашифрованные в магнитной полосе, в ПМП сообщении или сообщении по смарт-карте (например, карте стандарта EMV) могут быть заменены специальным номером, который представляет собой дату в далеком будущем. Номер в формате ГГММ, который считывается POS-терминалом, читается как дата в будущем, но для эмитентов карт/серверов эмитентов карт - это индикатор, который показывает, что данные карты содержат такой непостоянный элемент аутентификации, как dCVV код. Например, Данные Срока действия карты могут быть заменены номером 4912. Системы розничной торговли считывают этот номер как дату в будущем (декабрь 2049 года), в то время как эмитент карты/сервер эмитента карты распознает номер 4912 как индикатор для dCVV карты, и обрабатывает ее соответственно.

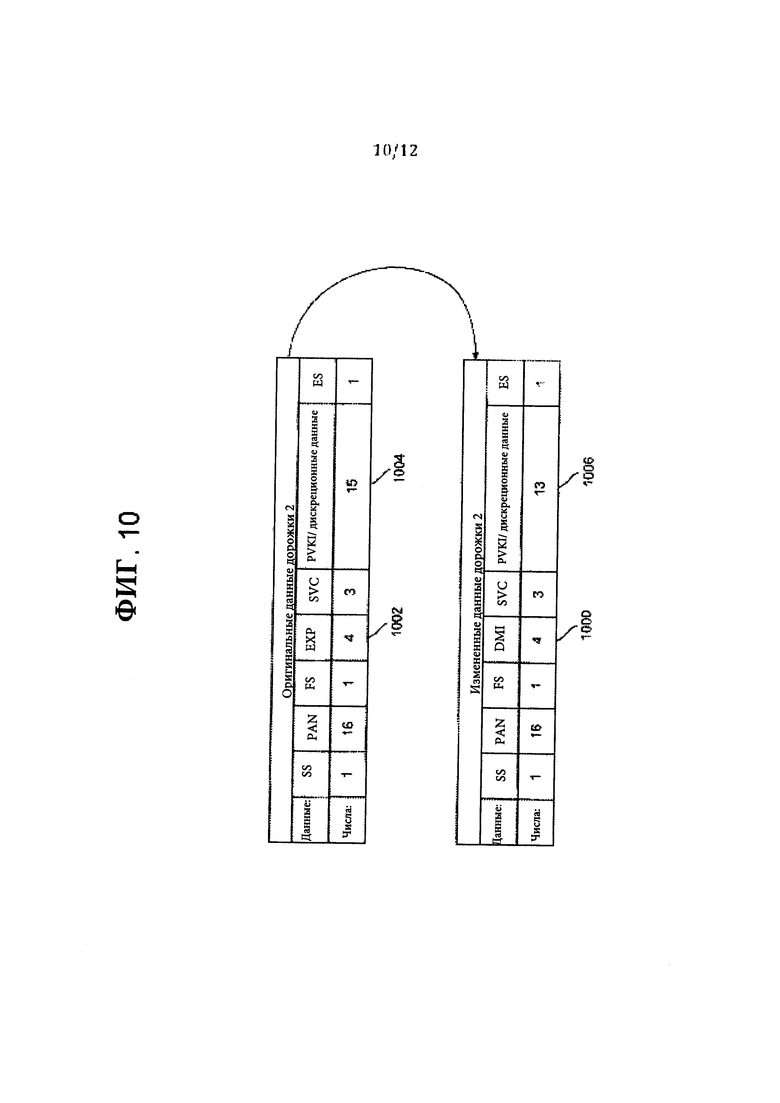

[0086] ФИГ. 10 показывает, как данные дорожки 2 изменены в соответствии с аспектами изобретения. Иллюстрация отображает концепцию формата дорожки dCVV. Формат dCVV дорожки 1 похож, но у него есть дополнительные поля, например, имя держателя карты и разделители полей.

[0087] Как показано на ФИГ. 10, Индикатор динамического режима (DMI или просто MI) 1000 может быть использован для замены данных Срока действия карты 1002. DMI 1000 -четырехзначное число, которое заменяет Срок действия карты 1002 и устанавливает дату в далеком будущем. Системы POS-терминалов и обслуживающие банки читают DMI 1000 как Срок действия карты, но эмитенты карт/серверы эмитентов карт распознают такое число как индикатор динамического или токен режима. В дополнение, Индикатор верификации Пин-кода (PVKI)/ дискреционные данные 1004 могут быть изменены или заменены динамическими данными или токеном 1006.

[0088] Динамические данные 1006 обычно состоят из 2 частей: временная метка (или обратный вариант, семизначное монотонно растущее число) и dCVV код, который состоит из 3-6 чисел, рассчитанных в номерной строке, использующих однонаправленную ключевую функцию хеширования в SS, PAN, DMI и SVC. ПМП может быть настроен для установки внутреннего времени, например Янв/1/2014 15:00. Это позволяет ПМП предоставить точное время. При использовании, ПМП передает временную метку и криптограмму, которая формируется с помощью KdCVV, PAN, ЕХР и временной метки (временная метка и криптограмма находятся под номером 1006). После того как временная метка синхронизируется, сервер, который выполняет авторизацию, может выполнить проверку на обновление пакетных данных и криптограммы. Использование временной метки предотвращает атаки методом записи и повторной передачи блоков шифрованного текста, поскольку генерация криптограммы зависит от временной метки. И любая задержка с получением криптограммы грозит отказом системы авторизации на сервере.

[0089] Поэтому, украденные данные магнитной полосы или смарт-карты, содержащей PAN и модифицированный ЕХР (DMI), будут бесполезны для мошенников, поскольку ЕХР, полученный из украденных данных карты, не подойдет к ЕХР в файле счета, и любой запрос будет отклонен эмитентом карты/сервером эмитента карты.

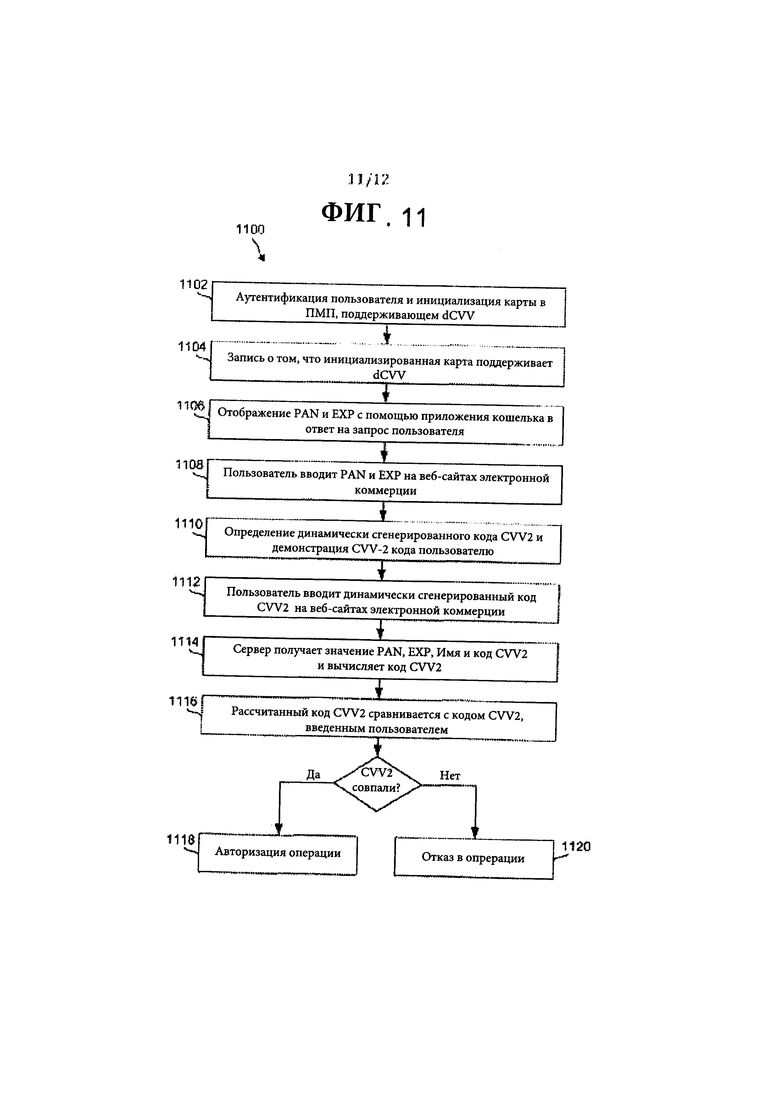

[0090] На ФИГ. 11 отображена блок-схема способа 1100 dCVV кода для проведения коммерческих онлайн-операций. Как показано на ФИГ. 11, пользователь проходит процедуру аутентификации на сервере карты эмитента, и карта инициализируется в ПМП, поддерживающем dCVV, блок 1102, как описано выше. Сервер эмитента карты и/или платежная система, которая осуществляет запись на сервере аутентификации и инициализации о том, что инициализированная карта поддерживает dCVV только режим коммерческих онлайн-операций или онлайн и оффлайн операций при физическом считывании данных карты на POS-терминале, изображен как блок 1104. Как описано выше, PAN (или хешированные данные PAN) может быть использован в качестве идентификатора на сервере аутентификации и инициализации; KdCVV также может быть выпущен и безопасно отправлен на ПМП.

[0091] В этом случае пользователь может использовать карту на веб-сайтах электронной коммерции. Например, мобильное устройство связи пользователя может отображать PAN из 16 цифр и ЕХР для инициализируемой карты с помощью приложения кошелька, изображенного как блок 1106. В этом случае пользователь может ввести PAN и ЕХР в полях оформления заказа на веб-сайтах электронной коммерции, изображенных как блок 1108. Приложение кошелька, работающее с ПМП, рассчитывает и отображает динамически сгенерированный для пользователя CVV-2 код для ввода на веб-сайтах электронной коммерции, изображено как блок 1110.

[0092] Значение ЕХР может быть реальным Сроком действия карты или измененным значением ЕХР в будущем для использования в качестве индикатора режима (MI). Если значение ЕХР не изменено, сервер аутентификации и инициализации авторизует операцию на основании dCVV кода, так как сервер, на основании данных PAN, распознает, что карта зарегистрирована под значением dCVV для проведения онлайн-операций. Если значение ЕХР изменено, эффект размытия скрывает действительное значение ЕХР. В качестве дополнительной меры пользователь должен быть авторизован под dCVV кодом.

[0093] CVV2 код может быть рассчитан с помощью приложения кошелька и ПМП, основанном на PAN, действительном значении ЕХР, SVC и текущей временной меткой. После того как временная метка синхронизирована, как описано выше, серверу авторизации (например, сервер эмитента карты или сервер аутентификации) не нужно сообщать значение временной метки, на которой был основан код CVV2. Здесь код CVV2 может являться определяющей функцией криптограммы, описанной выше и сформированной главным образом тем же способом. Криптограмма также может быть оцифрована с использованием функции оцифровки. Например, взятием первых трех знаков из криптограммы и выполнением операции по модулю с каждым знаком, например, на 10, чтобы получить трехзначное число кода CVV2.

[0094] Пользователь вводит динамически сгенерированный код CVV2 на сайте электронной коммерции, изображенный как блок 1112. Сервер авторизации (например, сервер эмитента карты, платежная система, или сервер аутентификации и инициализации) получает значение PAN, ЕХР, Имя и код CVV2, проводит проверку текущей временной метки, и вычисляет код CVV2, используя тот же алгоритм действий, изображенный как блок 1114. Рассчитанный код CVV2 сравнивается с кодом CVV2, введенным пользователем, который изображен как блок 1116, чтобы авторизовать операцию, если они схожи, блок 1118, или отказать в проведении операции, если они не похожи, блок 1120. Сервер авторизации (например, сервер эмитента карты, платежная система, или сервер аутентификации и инициализации) может допустить изменение параметра X метки времени в сторону уменьшения или увеличения, где X - изменяемая переменная.

[0095] В случае если сайты электронной коммерции или продавцы сохраняют значение ЕХР, а не код CVV2 для проведения повторных операций, эмитент карты может провести операцию без кода CVV2. Например, CVV2 может не быть запрошен для проведения повторного платежа, и когда есть указание на то, что продавец использует данные карты для проведения повторного платежа, эмитент карты может допустить продолжение процедуры проведения операции. Если значение ЕХР динамическое, при его повторном использовании в проведении операции может быть отказано. В любом случае, при проведении регулярных платежей, эмитент карты может допустить проведение операции, так как предыдущая операция была успешно завершена, в противном случае эмитент карты может отклонить эту операцию. Похожим образом, в отношении случаев возмещения средств, эмитенты карты могут рассчитывать на значение PAN для возмещения средств по определенной операции в своей собственной системе.

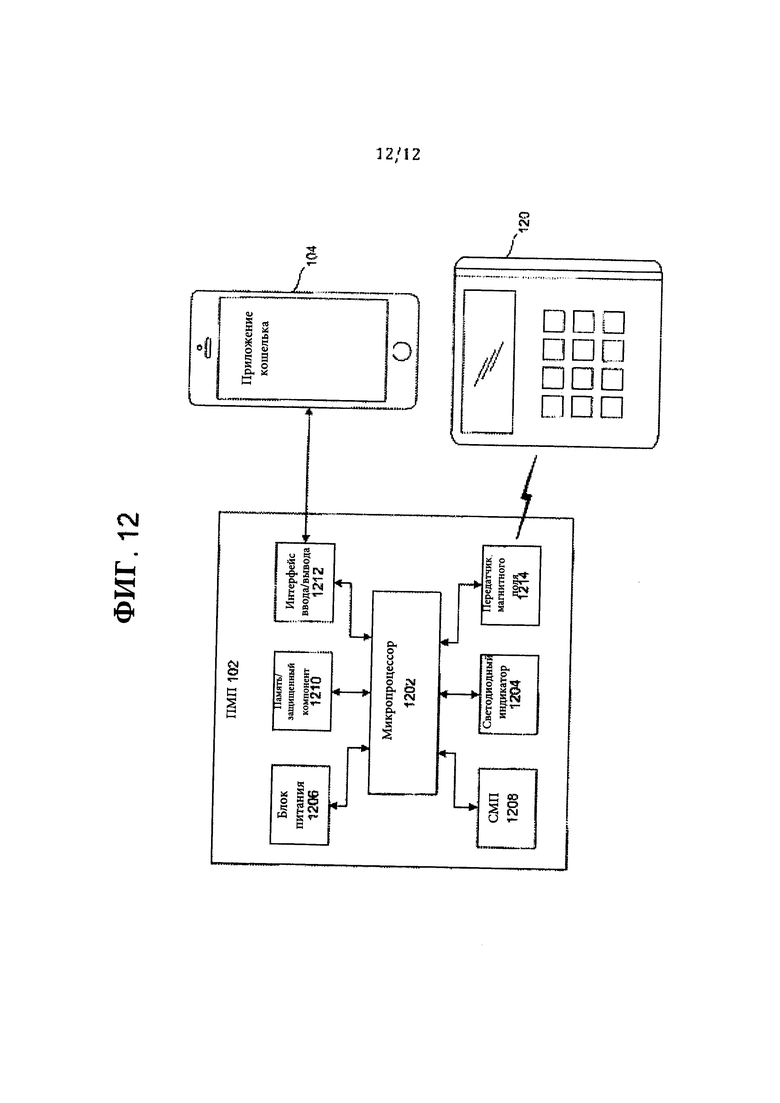

[0096] Как правило, ПМП 102 можно использовать для взаимодействия с POS-терминалом путем передачи данных магнитной полосы с передатчика магнитного поля на считыватель магнитной полосы (СМП) POS-терминала и использовать в операциях электронной коммерции, как описано выше. Как показано на ФИГ. 12, ПМП 102 включает микропроцессор 1202, светодиодный индикатор 1204, блок питания 1206, опциональный считыватель магнитной полосы (СМП) 1208, память или защищенный компонент 1210, интерфейс ввода/вывода 1212 (например, аудио-порт 3,5 мм или другой стандартный аудио-порт, USB-порт/штепсельный интерфейс или прочий коммуникационный интерфейс, включая, помимо прочего, 30-контактный или 9-контактный интерфейс Apple, интерфейс Bluetooth и прочие виды последовательных интерфейсов), и передатчик магнитного поля 1214, включающий привод и индуктор для передачи магнитных импульсов, получаемых любым кассовым устройством с СМП, например, кассовым аппаратом 120.

[0097] Микропроцессор 1202 обеспечивает безопасность и связь с устройством мобильной связи 104. Микропроцессор 1202 также может передавать и получать зашифрованные данные карты от защищенного элемента 1210 и к нему. Передатчик магнитного поля 1214 передает данные магнитной полосы держателя карты на POS-терминал 120, путем передачи магнитных импульсов на СМП POS-терминала 120.. ПМП 102 может также использоваться для считывания других карт с магнитной полосой при использовании опционального СМП 1208. СМП 1208 может использоваться для загрузки данных платежной карты на защищенный элемент 1210 и для получения данных дорожки карты.

[0098] Мобильное устройство связи 104 включает приложение «мобильный кошелек» и может также включать дисплей с клавиатурой или сенсорным дисплеем и центральным процессором (ЦП). Приложение «мобильный кошелек» инициализирует и разблокирует ПМП 102, взаимодействует с ПМП 102 и принимает платежи по карте от ПМП 102. Мобильное устройство связи 104 также может взаимодействовать с ПМП 102, чтобы показать код CVV2 пользователю в ходе проведения коммерческой онлайн-операций с помощью dCVV.

[0099] Данные карты могут быть зашифрованы и в таком виде переданы на мобильное устройство связи 104. Приложение «мобильный кошелек» может передавать данные на сервер. Данные могут быть расшифрованы на сервере, а основной учетный номер (primary account number, PAN) номер карты, срок действия и имя владельца считываются с полосы. Приложение «мобильный кошелек» или сервер могут также определять, является ли магнитная карта платежной или не является. Если магнитная карта не является платежной, ПМП 102 может автоматически сохранять данные неплатежных карт в памяти. Если магнитная карта является платежной картой определенного формата, распознаваемого системой, карта может определяться как платежная карта, и система определяет, совпадает ли имя на платежной карте с именем учетной записи пользователя. Если имя не совпадает, может появиться сообщение об ошибке. Если имя на платежной карте совпадает с именем учетной записи пользователя, система может определить, что номер PAN совпадает с существующей картой, уже сохраненной на сервере, чтобы либо создать новую учетную запись, либо оставить существующую. При создании новой карты система может сохранять данные карты в платежной секции защищенной памяти ПМП в зашифрованном виде.

[0100] Как описано выше, ПМП 102 может загружать в память любые типы карт с магнитной полосой, а не только платежные карты. Для удобства неплатежные карты могут храниться отдельно с обеспечением меньшего уровня защиты. Например, к некоторым неплатежным картам могут относиться карты для открытия дверей, карты лояльности и др. Загрузка платежных и не платежных данных может быть разделена на два разных поля или зоны памяти. Например, платежные карты не могут загружаться в раздел памяти, выделенный для неплатежных карт. Также, например, платежные данные могут иметь определенный формат, который может определяться и быть запрещен для загрузки в участок памяти, выделенный для не платежных данных. Платежные карты также могут требовать аутентификации приложения перед передачей. С другой стороны, по умолчанию данные не платежных карт могут передаваться без аутентификации.

[0101] Устройства, системы и способы, описанные в данной заявке, могут предусматривать запись данных и их сохранение в защищенной памяти ПМП непосредственно пользователем без изменения и использоваться впоследствии с POS-терминалом или другим устройством СМП. Уникальная привязка ПМП к определенной учетной записи пользователя, чтобы ПМП мог использоваться только с данной учетной записью для хранения данных операций и передачи, обеспечивает безопасность.

[0102] ПМП может соединяться с мобильным устройством связи с помощью различных интерфейсов, помимо аудио-разъема и USB-соединений (таких как Bluetooth и другие интерфейсы беспроводной связи). Устройства, системы и способы позволяют загружать зашифрованные данные карты в память ПМП, которые впоследствии могут расшифровываться и передаваться на POS-терминал или передаваться в зашифрованном виде на мобильное устройство связи, а затем направляться на платежный сервер для дешифрования и обрабатываться для загрузки учетной записи пользователя на сервер или для обработки операции POS-терминала. Устройства, системы и способы предусматривают возможность использования сохраненных данных или считанных данных в среде виртуального учета для повышения безопасности и снижения затрат на проведение операций торговых организаций. Устройства, системы и способы предусматривают удаленную загрузку и передачу данных карты от эмитента провайдеру сервера электронного кошелька, приложению «мобильный кошелек» на мобильном устройстве связи и в защищенный элемент или в память ПМП для последующего использования. Устройства, системы и способы также предусматривают возможность загрузки информации учетной записи карты лояльности вместе с данными платежной карты в одно или несколько дискреционных полей для считывания эмитентом во время или после проведения операции, что может дать возможность предоставлять предложения и программы лояльности в сочетании с платежными операциями.

[0103] В целом устройства, системы и способы, описанные в настоящем документе, могут включать и могут быть осуществлены в целом ряде различных устройств и компьютерных систем, включая, например, вычислительные системы общего назначения, системы терминалов POS, вычислительные системы сервер-клиент, универсальные ЭВМ, инфраструктуру облачных вычислений, телефонные компьютерные системы, ноутбуки, настольные компьютеры, смартфоны, сотовые телефоны, карманные ПК (КПК), планшетные компьютеры и прочие мобильные устройства. В устройствах и компьютерных системах может быть одна или несколько баз данных и прочих средств хранения данных, серверы и дополнительные компоненты, например, процессоры, модемы, терминалы и дисплеи, устройства ввода/вывода, машиночитаемые носители, алгоритмы, модули и прочие относящиеся к компьютерам компоненты. Устройства и компьютерные системы и/или вычислительная инфраструктура настроены, запрограммированы и адаптированы для выполнения функций и процессов систем и методов, описанных в настоящей заявке.

[0104] Связь между компонентами в устройствах, системы и способы, описанные в данной заявке, могут представлять собой одностороннюю или двухстороннюю электронную связь через проводные или беспроводные средства или сеть. Например, один компонент может иметь прямое или косвенное проводное или беспроводное соединение через промежуточный сторонний узел, через сеть «Интернет», или с другим компонентом для обеспечения связи между компонентами. К беспроводным сетям, помимо прочего, относятся радиосети, инфракрасные соединения, Bluetooth, беспроводные локальные вычислительные сети (WLAN) (например, WiFi) или беспроводные радиосети, например, радиосети, поддерживающие связь с беспроводной сетью связи, например, сети Long Term Evolution (LTE), сети WiMAX, сети 3G, 4G и прочие сети связи этого типа.

[0105] Методы, изложенные здесь, могут использоваться в различных видах программного обеспечения, программно-аппаратных средствах и/или оборудования. Методы, изложенные здесь, могут использоваться на отдельных или спаренных устройствах. Например, программные модули включают в себя один или более компонентов, которые могут находиться в различных устройствах, и каждый из них выполняет одну или более функций данного изобретения.

Хотя устройства, системы и способы, описываются и иллюстрируются в связи с определенными вариантами применения, специалистам в области техники будут очевидны различные модификации, которые возможно осуществить в пределах их сущности. Изобретение не ограничивается точным описанием методики или конструкции, приведенным выше, поскольку эти варианты и модификации входят в его сущность.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМЫ И СПОСОБЫ ДЛЯ СООБЩЕНИЯ РИСКОВ С ИСПОЛЬЗОВАНИЕМ ДАННЫХ ДОСТОВЕРНОСТИ МАРКЕРА | 2014 |

|

RU2681366C2 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ФУНКЦИОНАЛЬНО СОВМЕСТИМОЙ ОБРАБОТКИ СЕТЕВЫХ МАРКЕРОВ | 2014 |

|

RU2669081C2 |

| СИСТЕМЫ И СПОСОБЫ МОБИЛЬНЫХ РАСЧЕТОВ | 2016 |

|

RU2679550C2 |

| СИСТЕМА И СПОСОБ НАДЕЖНОЙ ПРОВЕРКИ ДОСТОВЕРНОСТИ ТРАНЗАКЦИЙ | 2011 |

|

RU2580086C2 |

| СИСТЕМЫ И СПОСОБЫ МОБИЛЬНЫХ РАСЧЕТОВ | 2015 |

|

RU2672132C2 |

| СПОСОБ ОБНАРУЖЕНИЯ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ПРОГРАММНОМУ ОБЕСПЕЧЕНИЮ И ОПОВЕЩЕНИЯ О НЕМ | 2015 |

|

RU2705019C2 |

| СИСТЕМЫ И СПОСОБЫ ПРИВЯЗКИ УСТРОЙСТВ К СЧЕТАМ ПОЛЬЗОВАТЕЛЯ | 2015 |

|

RU2665869C2 |

| КРИПТОГРАФИЧЕСКАЯ АУТЕНТИФИКАЦИЯ И ТОКЕНИЗИРОВАННЫЕ ТРАНЗАКЦИИ | 2017 |

|

RU2741321C2 |

| СИСТЕМА СЕТЕВЫХ ТОКЕНОВ | 2014 |

|

RU2792051C2 |

| СИСТЕМА СЕТЕВЫХ ТОКЕНОВ | 2014 |

|

RU2691843C2 |

Изобретение относится к области хранения и безопасной передачи данных, содержащихся на магнитной полосе. Техническим результатом является динамическая защита существующих статических данных карты при использовании уже существующей инфраструктуры приема платежей, вместо необходимости изменения самой инфраструктуры и интеграции каждым пользователем. Способ динамической защиты платежных данных в ходе транзакции включает: получение устройством данных дорожки карты; шифрование устройством данных дорожки карты, используя первичный ключ; отправку устройством данных дорожки карты на первый сервер; получение устройством в ответ на отправку защищенных данных дорожки карты рабочего ключа для данных дорожки карты с первого сервера; формирование устройством временного динамического верификационного кода карты (dCVV) в виде криптограммы на основе данных дорожки карты, временной метки и рабочего ключа; увеличение значения счетчика во временной метке; и отправку устройством измененных данных дорожки карты на терминал торговой точки или осуществление демонстрации измененных данных дорожки карты пользователю для использования в электронной коммерции, где измененные данные дорожки карты включают в себя dCVV и данные дорожки карты. 17 з.п. ф-лы, 12 ил.

1. Способ динамической защиты платежных данных в ходе транзакции включает:

получение устройством данных дорожки карты;

шифрование устройством данных дорожки карты, используя первичный ключ;

отправку устройством данных дорожки карты на первый сервер;

получение устройством в ответ на отправку защищенных данных дорожки карты рабочего ключа для данных дорожки карты с первого сервера;

формирование устройством временного динамического верификационного кода карты (dCVV) в виде криптограммы на основе данных дорожки карты, временной метки и рабочего ключа;

увеличение значения счетчика во временной метке; и

отправку устройством измененных данных дорожки карты на терминал торговой точки или осуществление демонстрации измененных данных дорожки карты пользователю для использования в электронной коммерции, где измененные данные дорожки карты включают в себя dCVV и данные дорожки карты.

2. Способ по п. 1, где срок действия карты, первичный идентификатор счета, или часть дискреционного поля измененных данных дорожки карты указывают эмитенту карты или другому провайдеру, что измененные данные дорожки карты - это dCVV данные дорожки карты, и процедура авторизации должна выполняться в режиме dCVV, который включает в себя верификацию временного dCVV.

3. Способ по п. 1, где отправка измененных данных дорожки карты осуществляется на терминал торговой точки и включает в себя направление временного dCVV и индикатора динамического режима в целях указания на выполнение авторизации в режиме dCVV, включающем в себя верификацию dCVV.

4. Способ по п. 3, где индикатором динамического режима являются первичный идентификатор счета, срок действия или отдельный индикатор динамического режима, включенный в измененные данные дорожки.

5. Способ по п. 4, где индикатор динамического режима указывает эмитенту карты или другому провайдеру, что измененные данные дорожки карты - это dCVV данные дорожки карты, и процедура авторизации должна выполняться в режиме dCVV.

6. Способ по п. 1, где устройством является устройство хранения и передачи данных, содержащихся на магнитной полос, или мобильное устройство связи.

7. Способ по п. 1, дополнительно включающий:

получение вторым сервером с первого сервера запроса на инициализацию рабочего ключа, где запрос включает данные дорожки карты;

запрос вторым сервером в адрес сервера эмитента карты об аутентификации пользователя в соответствии с данными дорожки карты, где сервер эмитента карты соотносит их с данными дорожки об эмитенте карты;

получение вторым сервером результатов аутентификации с сервера эмитента карты; и

формирование вторым сервером рабочего ключа в ответ на результаты аутентификации с целью генерации временного dCVV для данных дорожки карты, полученных с запросом на инициализацию;

хранение вторым сервером рабочего ключа с данными дорожки карты;

передачу вторым сервером в адрес первого сервера рабочего ключа в ответ на запрос инициализации;

получение вторым сервером запроса верификации dCVV от сервера эмитента карты в ответ на инициацию операции выполнения платежа, где запрос включает dCVV и данные дорожки карты;

независимое вычисление вторым сервером в ответ на получение запроса верификации значения dCVV на основе данных дорожки карты, содержащихся в запросе верификации и рабочем ключе, хранящемся на сервере;

определение вторым сервером, совпадает ли вычисленное значение dCVV с dCVV, полученным в запросе верификации; и

передачу вторым сервером в адрес сервера эмитента карты ошибки верификации или финальной верификации на основе совпадения как минимум в части вычисленного значения dCVV с dCVV, полученным в запросе верификации.

8. Способ по п. 7, где запрос аутентификации пользователя в адрес сервера эмитента карты включает в себя передачу первичного идентификатора счета по крайней мере одного из кодов CVV2, имени, даты рождения, логина и пароля и ответа на контрольный вопрос на сервер эмитента карты для прохождения процедуры аутентификации.

9. Способ по п. 7, где первый сервер является сервером кошелька, и передача рабочего ключа вторым сервером в адрес первого сервера включает в себя безопасную отправку рабочего ключа на сервер кошелька.

10. Способ по п. 7, где ошибка верификации направляется в ответ на запрос определения того, что вычисленное значение dCVV не совпало с dCVV, полученным в запросе верификации.

11. Способ по п. 7, где получение запроса верификации dCVV включает в себя получение первичного идентификатора счета, срока действия, служебного кода, временной метки и индикатора режима.

12. Способ по п. 11, дополнительно включающий сравнение вторым сервером полученной временной метки с сохраненной временной меткой или текущим временем на втором сервере в качестве части верификации транзакции выполнения платежа, где направление ошибки верификации или финальной верификации в дальнейшем основано на сравнении полученной временной метки, отправки сервером ошибки верификации в ответ на сохраненную временную метку или текущее время, соответствующее более позднему времени, чем значение полученной временной метки.

13. Способ по п. 7, дополнительно включающий:

отправку измененных данных дорожки карты, осуществляемую терминалом торговой точки продавца или сайтом электронной коммерции, осуществляющим электронную коммерческую транзакцию, в адрес сервера эмитента карты для авторизации;