Перекрестные ссылки на родственные заявки

Эта заявка является частичным продолжением предшествующей заявки номер 12/712,148, озаглавленной "Verification of Portable Consumer Devices", поданной 24 февраля 2010 года, содержимое которой полностью включается по ссылке в настоящий документ. Помимо этого, данная заявка притязает на приоритет по первой заявке на патент США номер 61/178,636, озаглавленной "Dynamic Data Authentication", поданной 15 мая 2009 года, содержимое которой полностью включается по ссылке в настоящий документ.

УРОВЕНЬ ТЕХНИКИ

По мере того как способы и устройства для участия в финансовых транзакциях дополняются, старые проблемы, такие как мошенничество и подделывание, остаются.

Одним из основных источников мошенничества, которое распространено в индустрии кредитных карт, является скимминг. Скимминг означает электронное копирование данных магнитной полосы карты, чтобы создавать поддельные карты.

Скимминг является преимущественно явлением, затрагивающим статические транзакции на основе магнитных полос. Это обусловлено тем, что магнитная полоса, которая размещается на тыльной стороне карты транзакций и сохраняет множество данных на трех отдельных дорожках, является пассивным носителем. Другими словами, цифровое содержимое магнитной полосы может быть в совершенстве скопировано без каких-либо отличий между копией и оригиналом.

Одно из основных средств, посредством которых может предотвращаться скимминг, заключается в тщательном отслеживании потребителем местонахождения карты транзакций. Это может давать возможность потребителю предотвратить проведение карты через ненадлежащие устройства. Тем не менее, по мере того как бесконтактные карты совершенствуются, классическая проблема скимминга сопровождает их при использовании статических данных. Фактически, в беспроводном окружении возможность нелегально копировать данные магнитной полосы является более распространенной. В беспроводном окружении потенциальному скиммеру не надо ни физически обладать картой, которая должна быть нелегально скопирована, ни иметь доступ к какому-либо физическому оборудованию (например, POS-терминалу, линиям связи и т.д.), что требуется для скимминга в проводном окружении. Скиммер без сведений о потребителе или продавце может перехватывать беспроводную транзакцию и копировать данные, передаваемые с карты в POS-терминал.

Чтобы разрешать вышеуказанные проблемы, может быть использовано dCVV, или динамическое значение верификации карты. Например, различные системы и способы для формирования dCVV поясняются в заявке на патент США номер 10/642878, озаглавленной "Method and System for generating the Dynamic Verification Value", поданной 18 августа 2003 года, и в заявке на патент США номер 11/764376, озаглавленной "On-Line Payment Transactions", поданной 29 января 2008 года. Обе эти заявки полностью включаются по ссылке в настоящий документ.

В дополнение к формированию dCVV, dCVV может быть более эффективным для предотвращения мошенничества, когда оно безопасно принимается потребителем. Тем не менее, безопасный прием и использование dCVV не может создавать чрезмерные помехи для работы потребителя при проведении транзакции. Потребитель может не использовать dCVV, или потребитель может проводить меньше транзакций, если неудобство приема и использования dCVV является слишком большим.

Варианты осуществления изобретения направлены на разрешение вышеуказанных проблем и других проблем, по отдельности и совместно.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Раскрываются устройства, способы и системы, относящиеся к верификации портативных потребительских устройств.

Один примерный вариант осуществления изобретения направлен на маркер верификации для получения значения верификации устройства для портативного потребительского устройства. Примерный маркер верификации содержит периферийный интерфейс, выполненный, чтобы соединяться с периферийным интерфейсом компьютера, считыватель, выполненный, чтобы считывать идентификационную информацию из портативных потребительских устройств, компьютерно-читаемый носитель, процессор данных, электрически соединенный с периферийным интерфейсом маркера верификации, считывателем и компьютерно-читаемым носителем, и код, воплощенный на компьютерно-читаемом носителе, который инструктирует процессору данных выполнять различные действия. В примерной реализации маркер верификации содержит код, который инструктирует процессору данных осуществлять связь с компьютером посредством периферийного интерфейса маркера верификации и получать доступ к сетевому средству компьютера, код, который инструктирует процессору данных принимать идентификационную информацию, считанную из портативного потребительского устройства посредством считывателя, код, который инструктирует процессору данных передавать, по меньшей мере, часть принимаемой идентификационной информации в объект, который может предоставлять значение верификации устройства (например, в объект проверки достоверности или шлюз), посредством сетевого средства компьютера, и код, который инструктирует процессору данных принимать, после передачи упомянутой идентификационной информации, значение верификации устройства из объекта посредством сетевого средства компьютера. Маркер верификации может отправлять идентификационную информацию в компьютер в определенном числе форм, включающих в себя: (1) неизмененную форму ("открытую форму"), (2) зашифрованную форму, (3) хэшированную форму (например, кодированную), (4) подписанную форму, (5) или любую комбинацию этих форм. Эти формы могут формироваться посредством портативного потребительского устройства, маркера верификации, компьютера или любой комбинации вышеозначенного. Помимо этого, маркер верификации и объект (например, объект проверки достоверности или шлюз) могут выполнять процесс взаимной аутентификации до того, как маркер верификации отправляет идентификационную информацию. При использовании в формуле изобретения термин "объект, который может предоставлять значение верификации устройства" охватывает объект проверки достоверности, шлюз или любую комбинацию вышеозначенного.

Другой примерный вариант осуществления изобретения направлен на маркер верификации для получения значения верификации устройства для портативного потребительского устройства. Примерный маркер верификации содержит периферийный интерфейс, выполненный, чтобы соединяться с периферийным интерфейсом компьютера, считыватель, выполненный, чтобы считывать идентификационную информацию из портативных потребительских устройств, компьютерно-читаемый носитель, процессор данных, электрически соединенный с периферийным интерфейсом маркера верификации, считывателем и компьютерно-читаемым носителем, и код, воплощенный на компьютерно-читаемом носителе, который инструктирует процессору данных выполнять различные действия. В примерной реализации маркер верификации содержит код, который инструктирует процессору данных осуществлять связь с компьютером посредством периферийного интерфейса маркера верификации и осуществлять доступ к сетевому средству компьютера, код, который инструктирует процессору данных устанавливать связь, с использованием сетевого средства компьютера, с объектом, который может предоставлять значение верификации устройства (например, с объектом проверки достоверности или шлюзом, осуществляющим связь с объектом проверки достоверности), код, который инструктирует процессору данных принимать идентификационную информацию, считанную из портативного потребительского устройства посредством считывателя, код, который инструктирует процессору данных передавать по меньшей мере часть принимаемой идентификационной информации в объект (например, в объект проверки достоверности или шлюз), посредством сетевого средства компьютера, и код, который инструктирует процессору данных принимать, после передачи упомянутой идентификационной информации, значение верификации устройства из объекта посредством сетевого средства компьютера. Маркер верификации может отправлять идентификационную информацию в компьютер в формах, указываемых выше.

В некоторых реализациях этих примерных вариантов осуществления вышеуказанные коды и идентификационная информация сохраняются независимо от компьютера и защищены от программ (включающих в себя программы-шпионы и другие вредоносные программы), работающих на компьютере. В этой реализации идентификационная информация переводится в защищенную форму (например, шифруется, хэшируется, подписывается, либо комбинация вышеозначенного) посредством маркера верификации до того, как информация предоставляется в компьютер. Соответственно, защита информации не зависит от безопасности компьютера. Симметричные или асимметричные ключи могут использоваться для шифрования и подписания. Ключи для маркера верификации могут быть уникальными относительно других маркеров верификации. Ключи и, в частности, симметричные ключи могут быть основаны на уникально назначенном порядковом номере для маркера верификации, который маркер передает в объект проверки достоверности и/или шлюз. Как маркер верификации, так и объект проверки достоверности и/или шлюз могут иметь совместно используемый секрет относительно того, как извлекать ключ из порядкового номера, к примеру, посредством обработки и/или замены выбранных цифр порядкового номера. Определенное число ключей может извлекаться из уникального порядкового номера с использованием соответствующих совместно используемых секретов. Таким образом, сообщения оклика и ответа, используемые в процессе взаимной аутентификации, могут быть подписаны с использованием соответствующих ключей, извлеченных из порядкового номера.

Другой примерный вариант осуществления изобретения направлен на способ получения значения верификации устройства для портативного потребительского устройства. Примерный способ содержит установление линии связи между маркером верификации и компьютером, причем компьютер имеет сетевое средство; считывание идентификационной информации из портативного потребительского устройства в маркер верификации; передачу считанной идентификационной информации из маркера верификации в объект, который может предоставлять значение верификации устройства (например, в объект проверки достоверности и/или шлюз), через сетевое средство компьютера; и после передачи идентификационной информации прием, в маркере верификации, значения верификации устройства из объекта (например, из объекта проверки достоверности и/или шлюза) посредством сетевого средства компьютера. Идентификационная информация может быть передана из маркера в компьютер в определенном числе форм, включающих в себя: (1) неизмененную форму ("открытую форму"), (2) зашифрованную форму, (3) хэшированную форму (например, кодированную), (4) подписанную форму, (5) или любую комбинацию этих форм. Эти формы могут формироваться посредством портативного потребительского устройства, маркера верификации, компьютера или любой комбинации вышеозначенного. Помимо этого, способ может включать в себя инструктирование маркеру верификации аутентифицировать объект проверки достоверности и/или шлюз, к примеру, через процесс взаимной аутентификации до передачи идентификационной информации в объект проверки достоверности и/или шлюз.

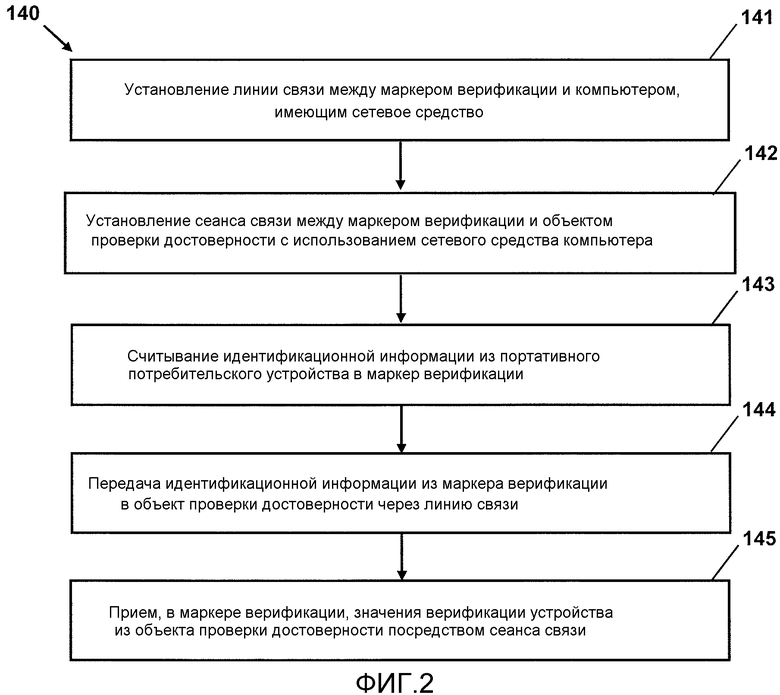

Другой примерный вариант осуществления изобретения направлен на способ получения значения верификации устройства для портативного потребительского устройства. Примерный способ содержит установление линии связи между маркером верификации и компьютером, причем компьютер имеет сетевое средство; установление сеанса связи между маркером верификации и объектом, который может предоставлять значение верификации устройства (например, объектом проверки достоверности и/или шлюзом), с использованием сетевого средства компьютера; считывание идентификационной информации из портативного потребительского устройства в маркер верификации; передачу считанной идентификационной информации из маркера верификации в объект (например, в объект проверки достоверности и/или шлюз), через сеанс связи; и после передачи идентификационной информации прием, в маркере верификации, значения верификации устройства из объекта (например, из объекта проверки достоверности и/или шлюза) посредством сеанса связи. Идентификационная информация может быть передана из маркера в компьютер в любой из вышеуказанных форм. Помимо этого, способ может включать в себя инструктирование маркеру верификации аутентифицировать объект проверки достоверности и/или шлюз, к примеру, через процесс взаимной аутентификации до передачи идентификационной информации в объект проверки достоверности и/или шлюз.

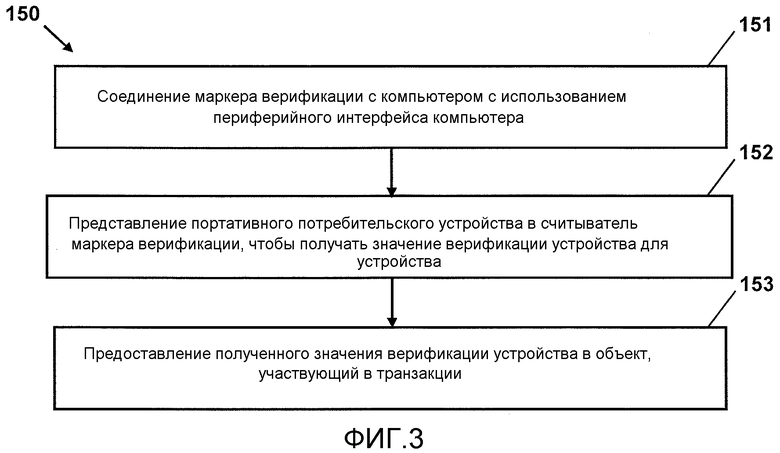

Другой примерный вариант осуществления изобретения направлен на способ использования маркера верификации. Примерный способ содержит соединение маркера верификации с компьютером с использованием периферийного интерфейса компьютера, причем компьютер имеет сетевое средство, при этом маркер верификации содержит периферийный интерфейс, выполненный, чтобы соединяться с периферийным интерфейсом компьютера, считыватель, выполненный, чтобы считывать идентификационную информацию из портативных потребительских устройств, компьютерно-читаемый носитель и процессор данных, причем маркер выполнен, чтобы считывать идентификационную информацию портативного потребительского устройства с использованием считывателя и получать значение верификации устройства для него из первого объекта (например, из объекта проверки достоверности и/или шлюза) с использованием сетевого средства компьютера. Способ дополнительно содержит представление портативного потребительского устройства в считыватель маркера верификации, чтобы получать значение верификации устройства для портативного потребительского устройства, и предоставление полученного значения верификации устройства во второй объект. Второй объект может участвовать в транзакции между собой и пользователем маркера верификации.

Другой примерный вариант осуществления изобретения направлен на объект проверки достоверности, который предоставляет значения верификации устройства в маркеры верификации. Примерный объект проверки достоверности содержит компьютерно-читаемый носитель, процессор данных, электрически соединенный с компьютерно-читаемым носителем, и код, воплощенный на компьютерно-читаемом носителе, который инструктирует процессору данных выполнять различные действия. Примерный объект проверки достоверности дополнительно содержит: код, который инструктирует процессору данных принимать запрос значения верификации устройства для портативного потребительского устройства, ассоциированного с пользователем, причем запрос содержит идентификационную информацию, относящуюся к портативному потребительскому устройству; код, который инструктирует процессору данных применять по меньшей мере один тест проверки достоверности, относящийся к принимаемому запросу; и код, который инструктирует процессору данных отправлять, если по меньшей мере один тест проверки достоверности пройден, значение верификации устройства в маркер верификации, ассоциированный с пользователем, или в объект, сконфигурированный, чтобы пересылать значение верификации устройства в маркер.

Другой примерный вариант осуществления изобретения направлен на компьютерный программный продукт, который предоставляет значения верификации устройства. Примерный продукт содержит: код, который инструктирует процессору данных принимать запрос значения верификации устройства для портативного потребительского устройства, ассоциированного с пользователем, причем запрос содержит идентификационную информацию, относящуюся к портативному потребительскому устройству; код, который инструктирует процессору данных применять по меньшей мере один тест проверки достоверности, относящийся к принимаемому запросу; и код, который инструктирует процессору данных отправлять, если по меньшей мере один тест проверки достоверности пройден, значение верификации устройства в маркер верификации, ассоциированный с пользователем, или в объект, сконфигурированный, чтобы пересылать значение верификации устройства в маркер.

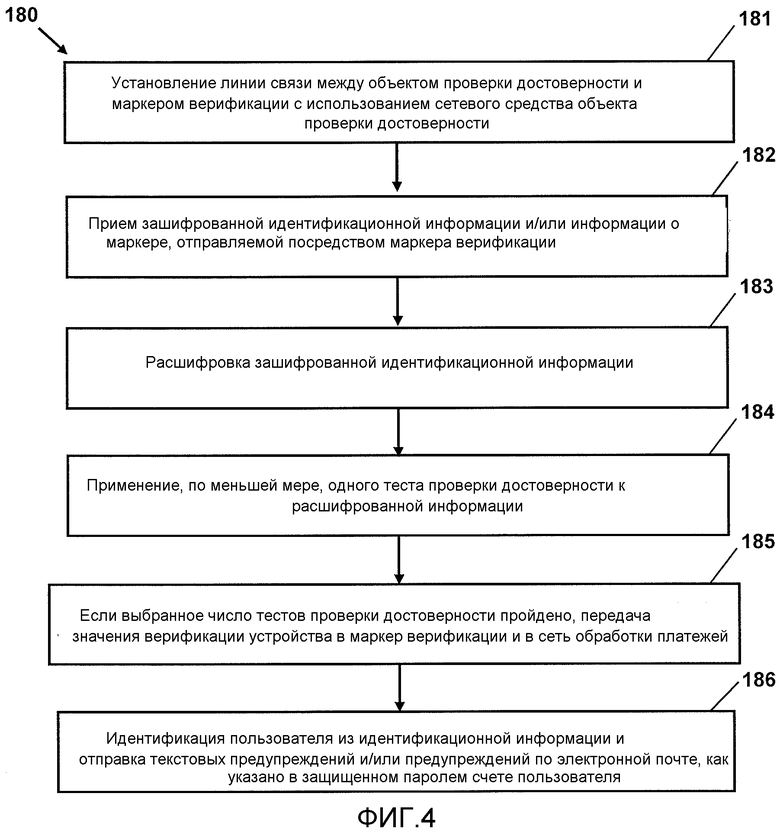

Другой примерный вариант осуществления изобретения направлен на объект проверки достоверности, который предоставляет значения верификации устройства в маркеры верификации. Примерный объект проверки достоверности содержит компьютерно-читаемый носитель, процессор данных, электрически соединенный с компьютерно-читаемым носителем, и код, воплощенный на компьютерно-читаемом носителе, который инструктирует процессору данных выполнять различные этапы. Примерный объект проверки достоверности дополнительно содержит код, который инструктирует процессору данных осуществлять связь с маркером верификации по сети связи с помощью компьютера, расположенного между маркером верификации и сетью связи, причем маркер верификации соединяется с компьютером посредством периферийного интерфейса компьютера и сконфигурирован, чтобы осуществлять доступ к сетевому средству компьютера, причем маркер верификации сконфигурирован, чтобы считывать портативное потребительское устройство на предмет идентификационной информации и инструктировать отправку по меньшей мере части идентификационной информации в зашифрованной форме в объект проверки достоверности с использованием сетевого средства компьютера. Примерный объект проверки достоверности дополнительно содержит код, который инструктирует процессору данных принимать зашифрованную идентификационную информацию, отправляемую посредством маркера верификации, код, который инструктирует процессору данных расшифровывать зашифрованную идентификационную информацию, код, который инструктирует процессору данных применять по меньшей мере один тест проверки достоверности к расшифрованной идентификационной информации, и код, который инструктирует процессору данных передавать, если по меньшей мере один тест проверки достоверности пройден, значение верификации устройства в маркер верификации. Дополнительные варианты осуществления могут включать в себя передачу значения верификации устройства в сеть обработки платежей.

Другой примерный вариант осуществления изобретения направлен на объект проверки достоверности, который предоставляет значения верификации устройства в маркеры верификации. Примерный объект проверки достоверности содержит компьютерно-читаемый носитель, процессор данных, электрически соединенный с компьютерно-читаемым носителем, и код, воплощенный на компьютерно-читаемом носителе, который инструктирует процессору данных выполнять различные действия. Примерный объект проверки достоверности дополнительно содержит код, который инструктирует процессору данных осуществлять связь с маркером верификации по сети связи с помощью компьютера, расположенного между маркером верификации и сетью связи, причем маркер верификации соединяется с компьютером посредством периферийного интерфейса компьютера и сконфигурирован, чтобы осуществлять доступ к сетевому средству компьютера, причем маркер верификации сконфигурирован, чтобы считывать портативное потребительское устройство на предмет идентификационной информации и инструктировать отправку, по меньшей мере, части идентификационной информации в объект проверки достоверности с использованием сетевого средства компьютера. Маркер верификации также сконфигурирован, чтобы инструктировать отправку порядкового номера и зашифрованного сообщения в объект проверки достоверности с использованием сетевого средства компьютера. Сообщение шифруется посредством ключа шифрования, причем порядковый номер и ключ шифрования уникально назначаются маркеру верификации. Примерный объект проверки достоверности дополнительно содержит код, который инструктирует процессору данных принимать зашифрованный порядковый номер, зашифрованное сообщение и идентификационную информацию, отправляемую посредством маркера верификации, код, который инструктирует процессору данных применять по меньшей мере один тест проверки достоверности к порядковому номеру и зашифрованному сообщению, и код, который инструктирует процессору данных передавать, если выбранное число одного или более тестов проверки достоверности пройдено, значение верификации устройства в маркер верификации. Дополнительные варианты осуществления могут включать в себя передачу значения верификации устройства в сеть обработки платежей.

В каждом из вариантов осуществления, описанных выше, и в каждом из вариантов осуществления, описанных ниже, связи между компьютером и объектом проверки достоверности может способствовать шлюз и/или она может переноситься через шлюз (например, сервер-посредник, серверный объект и т.д.), который располагается между компьютером и объектом проверки достоверности. Шлюз может выступать в качестве посредника между множеством маркеров верификации и ассоциированными с ними компьютерами с одной стороны и множеством объектов проверки достоверности с другой стороны. Шлюз может принимать одну или более начальных связей из маркера верификации (через компьютер, осуществляющий связь с маркером) и может определять из информации в одной или более начальных связей надлежащий один из объектов проверки достоверности, чтобы использовать для того, чтобы удовлетворять запрос маркера на предмет значения верификации устройства. Например, каждый маркер верификации может быть сконфигурирован, чтобы работать с портативными потребительскими устройствами, выпущенными посредством множества различных банков-эмитентов или других таких объектов, и один или более объектов проверки достоверности могут быть сконфигурированы, чтобы обрабатывать запросы из портативных потребительских устройств, выпущенных посредством соответствующих банков-эмитентов или других таких объектов. Шлюз может определять надлежащий один из объектов проверки достоверности, чтобы использовать, на основе идентификационной информации, которую маркер считывает из портативного потребительского устройства и отправляет в шлюз при начальной связи. В одной реализации шлюз перенаправляет маркер в определенный надлежащий объект проверки достоверности, причем происходит дополнительная связь непосредственно между маркером верификации и надлежащим объектом проверки достоверности. В другой реализации связь между маркером верификации и надлежащим объектом проверки достоверности может быть перенесена через шлюз (после того, как шлюз первоначально определяет идентификационные данные надлежащего объекта проверки достоверности на основе одной или более начальных связей с маркером). Эта вторая реализация может содержать относительно простое прохождение связи между маркером и надлежащим объектом проверки достоверности с минимальной обработкой посредством шлюза или может содержать виртуальное представление шлюза в качестве надлежащего объекта проверки достоверности в маркер верификации. Такое виртуальное представление может заключать в себе расшифровку посредством шлюза каждого сообщения из маркера верификации, связь с надлежащим объектом проверки достоверности, чтобы формулировать ответ на сообщение маркера, и шифровку и отправку ответного сообщения в маркер верификации. Шлюз также может осуществлять один или более тестов проверки достоверности от имени надлежащего объекта проверки достоверности, в частности тесты, связанные с проверкой достоверности маркера верификации. В этом случае шлюзу нет необходимости отправлять в надлежащий объект проверки достоверности те связи, которые он принимает из маркера, которые относятся к тестам проверки достоверности, которые обрабатывает шлюз. Шлюз может быть ассоциирован или управляться посредством сети обработки платежей.

Другой примерный вариант осуществления изобретения направлен на способ предоставления значения верификации устройства. Примерный способ содержит: прием, на сервере, запроса значения верификации устройства для портативного потребительского устройства, ассоциированного с пользователем, причем запрос содержит идентификационную информацию, относящуюся к портативному потребительскому устройству; применение по меньшей мере одного теста проверки достоверности, относящегося к принимаемому запросу; и отправку, если по меньшей мере один тест проверки достоверности пройден, значения верификации устройства в маркер верификации, ассоциированный с пользователем, или в объект, сконфигурированный, чтобы пересылать значение верификации устройства в маркер.

Другой примерный вариант осуществления изобретения направлен на способ проверки достоверности портативного потребительского устройства, представленного в маркер верификации. Примерный способ содержит связь с маркером верификации по сети связи с помощью компьютера, расположенного между маркером верификации и сетью связи, причем маркер верификации соединяется с компьютером посредством периферийного интерфейса компьютера и сконфигурирован, чтобы осуществлять доступ к сетевому средству компьютера. Маркер верификации сконфигурирован, чтобы считывать портативное потребительское устройство на предмет идентификационной информации и отправлять идентификационную информацию в зашифрованной форме в объект проверки достоверности с использованием сетевого средства компьютера. Способ дополнительно содержит расшифровку идентификационной информации, принятой из маркера верификации, и применение одного или более тестов проверки достоверности к расшифрованной идентификационной информации. Способ дополнительно содержит передачу, если выбранное число одного или более тестов проверки достоверности пройдено, значения верификации устройства в маркер. Дополнительные варианты осуществления могут включать в себя передачу значения верификации устройства в сеть обработки платежей.

Другой примерный вариант осуществления изобретения направлен на способ проверки достоверности портативного потребительского устройства, представленного в маркер верификации. Примерный способ содержит связь с маркером верификации по сети связи с помощью компьютера, расположенного между маркером верификации и сетью связи, причем маркер верификации соединяется с компьютером посредством периферийного интерфейса компьютера и сконфигурирован, чтобы осуществлять доступ к сетевому средству компьютера. Маркер верификации сконфигурирован, чтобы считывать портативное потребительское устройство на предмет идентификационной информации и отправлять идентификационную информацию в объект проверки достоверности с использованием сетевого средства компьютера. Маркер верификации также сконфигурирован, чтобы отправлять порядковый номер и сообщение, зашифрованное посредством ключа шифрования, в объект проверки достоверности, причем порядковый номер и ключ шифрования уникально назначаются маркеру верификации. Способ дополнительно содержит прием порядкового номера, зашифрованного сообщения и идентификационной информации из маркера верификации и применение одного или более тестов проверки достоверности к порядковому номеру и зашифрованному сообщению. Способ дополнительно содержит передачу, если выбранное число одного или более тестов проверки достоверности пройдено, значения верификации устройства в маркер. Дополнительные варианты осуществления могут включать в себя передачу значения верификации устройства в сеть обработки платежей.

Другой примерный вариант осуществления изобретения направлен на способ, содержащий считывание идентификационной информации из портативного потребительского устройства в маркер верификации, временно соединенный с компьютером через периферийный интерфейс; установление связи между маркером верификации и компьютером, причем компьютер имеет сетевое средство; и установление связи между маркером верификации и объектом проверки достоверности с использованием сетевого средства компьютера. Маркер верификации может соединяться с возможностью отсоединения с компьютером. Связь между маркером верификации и объектом проверки достоверности может содержать сеанс связи.

Следует повторить, что связь между компьютером и объектом проверки достоверности в каждом вышеописанном варианте осуществления может переноситься через сервер, расположенный между компьютером и объектом проверки достоверности, как описано выше.

Более подробная информация, касающаяся вариантов осуществления изобретения, предоставляется ниже в подробном описании со ссылкой на чертежи.

Краткое описание чертежей

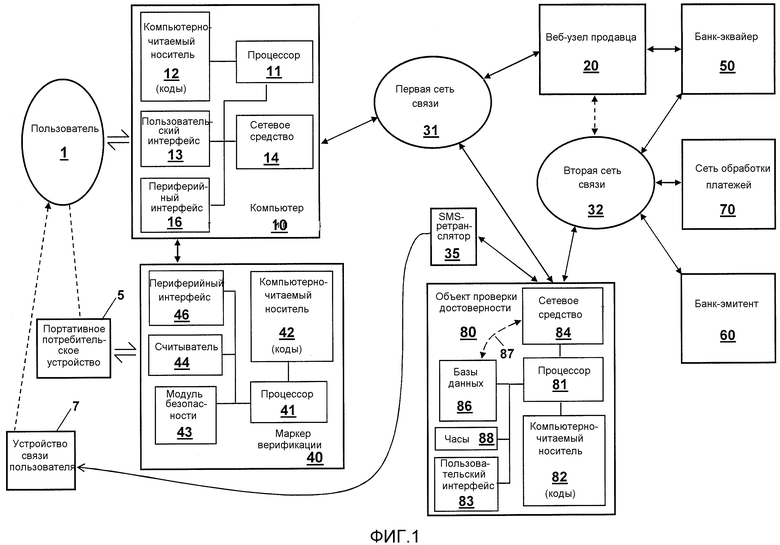

Фиг. 1 иллюстрирует некоторые примерные варианты осуществления изобретения.

Фиг. 2 иллюстрирует примерный вариант осуществления способа, который может быть использован посредством маркера верификации.

Фиг. 3 иллюстрирует примерный вариант осуществления способа, который может быть использован пользователем маркера верификации.

Фиг. 4 иллюстрирует примерный вариант осуществления способа, который может быть использован посредством объекта проверки достоверности.

Фиг. 5 иллюстрирует примерную реализацию компьютерно-читаемого запоминающего устройства, которое может быть использовано посредством маркера верификации.

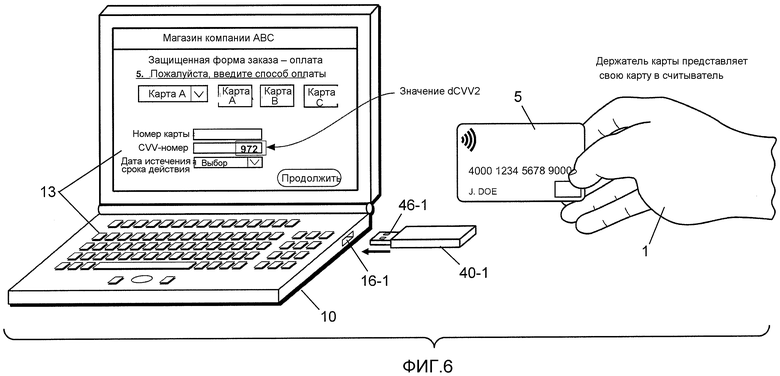

Фиг. 6 иллюстрирует маркер верификации и компьютер с использованием USB-разъемов в периферийных интерфейсах.

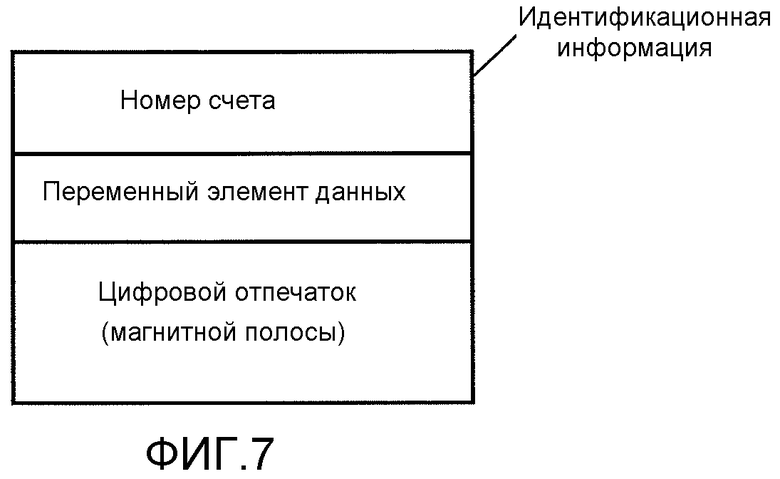

Фиг. 7 иллюстрирует примерную идентификационную информацию, которая может отправляться посредством маркера верификации и использоваться посредством объекта проверки достоверности.

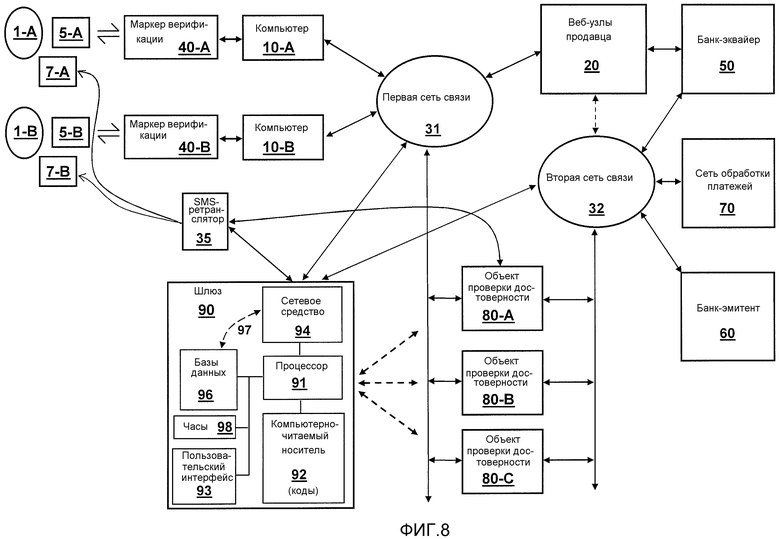

Фиг. 8 иллюстрирует дополнительные примерные варианты осуществления изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

Варианты осуществления, раскрытые в данном документе, относятся к верификации портативных потребительских устройств. Портативное потребительское устройство содержит устройство, которое хранит идентификационную информацию, относящуюся к счету, сохраненному пользователем, с другим объектом, который типично является объектом, который хранит, продлевает или кредитует предметы, имеющие стоимость, пользователю (например, денежные средства, кредиты, долги и т.д.). Портативные потребительские устройства охватывают кредитные карты, платежные карты, дебетовые карты, банковские карты, предоплатные карты, карты доступа, карты-пропуски и другие карты, которые идентифицируют счет, сохраненный пользователем с другим объектом. Карты допускают существование как в пассивных формах (например, карта с магнитной полосой), так и в активных формах (например, карты с интегральной микросхемой, смарт-карты), и дополнительно охватывают портативные электронные устройства, которые, полностью или частично, выступают в качестве таких карт. Такие портативные электронные устройства могут включать в себя карты памяти, маркеры счетов, брелоки, этикетки, сотовые телефоны (включающие в себя телефон для связи в ближней зоне), устройства-брелоки (к примеру, предлагаемое на рынке Speedpass™ от Exxon-Mobil Corp.), персональные цифровые устройства, другие мобильные электронные устройства, транспондеры, носители типа смарт-карта и устройства поискового вызова.

Идентификационная информация, сохраненная посредством (например, воплощенная на) потребительского портативного устройства, содержит, по меньшей мере, номер счета и предпочтительно по меньшей мере одно из следующего: цифровой отпечаток магнитной полосы портативного потребительского устройства или переменный элемент данных, который варьируется каждый раз, когда портативное потребительское устройство считывается на предмет идентификационной информации, как проиллюстрировано на фиг. 7. Магнитная полоса переносит, по меньшей мере, номер счета устройства. Номер счета идентифицирует счет потребителя по меньшей мере в одной сети обработки платежей и может содержать первичный номер счета (PAN); он также может содержать буквенно-цифровые символы. Цифровой отпечаток магнитной полосы представляет собой распределение магнитных частиц, которые формируют магнитную полосу, и формируется посредством специализированного считывателя карт, который дискретизирует распределение магнитных частиц, когда карта проводится через считыватель. Переменный элемент данных типично содержит цифровые символы, но может содержать буквенно-цифровые символы. Значения переменного элемента данных варьируются способом, который является известным как для портативного потребительского устройства, так и для объекта авторизации, причем вторым из них может быть банк-эмитент или сеть обработки платежей. Переменный элемент данных охватывает динамические значения CVV ("dCVV") и значения верификации карты CVC3, сформированные посредством смарт-карт (как контактной, так и бесконтактной форм), а также криптограммы, сформированные посредством многих смарт-карт (например, криптограмму 17). Значения элемента данных могут предварительно сохраняться на компьютерно-читаемом носителе устройства и на компьютерно-читаемом носителе объекта авторизации или могут формироваться посредством каждого устройства и объекта по мере необходимости (например, "формироваться на лету") с использованием конфиденциального алгоритма, известного для устройства и объекта, или посредством известного алгоритма, который использует конфиденциальные ключи или конфиденциальную информацию. Переменный элемент данных может содержать или может сопровождаться посредством значения счетчика, которое указывает число раз, когда портативное потребительское устройство формирует переменный элемент данных; значение счетчика может помогать объекту авторизации в извлечении переменного элемента данных из компьютерно-читаемого носителя объекта или в формировании переменного элемента данных из алгоритма. Тем не менее, значение счетчика не является обязательным, и объект авторизации может выводить число раз, когда устройство формирует переменный элемент данных, из предыстории запросов на авторизацию, выполненных для устройства, или может быть использован алгоритм, который не требует счетчика.

Идентификационная информация дополнительно может содержать имя владельца учетной записи (например, пользователя), дату истечения срока действия карты, служебные коды и дискреционные данные. В качестве примера, идентификационная информация может включать в себя традиционные "платежные данные", сохраненные на дорожках магнитной полосы традиционной кредитной карты (например, на дорожке 1, дорожке 2 и/или дорожке 3).

Идентификационная информация портативного потребительского устройства считывается посредством считывателя, который является электрическим компонентом, который может считывать идентификационную информацию из портативного потребительского устройства и предоставлять идентификационную информацию в другой электрический компонент. Считыватель может содержать одно или более из следующего: считыватель магнитных полос (который может включать в себя схему дискретизации отпечатков), контактный считыватель и бесконтактный считыватель карт, причем второй из них является общеизвестным в качестве RFID-считывателя (RFID является аббревиатурой для радиочастотной идентификации). Считыватель для считывания отпечатков магнитных полос может включать в себя модуль обеспечения безопасности, который содержит собственный алгоритм, который формирует цифровой отпечаток из дискретизированных данных отпечатка и который шифрует цифровой отпечаток с помощью одноразового слова с использованием ключа шифрования. Считыватели преимущественно находятся в местоположениях торговых точек продавцов.

Типичный поток транзакций по кредитной карте с использованием портативного потребительского устройства в местоположении торговой точки описывается далее. Портативное потребительское устройство пользователя предоставляется пользователю посредством или от имени банка-эмитента. Банк-эмитент продлевает кредит для пользователя, представляет пользователя в транзакциях по кредитной карте и платит продавцам за покупки, осуществленные пользователем. Пользователь представляет свое портативное потребительское устройство продавцу в местоположении торговой точки, чтобы оплачивать предмет или услугу. Продавец использует считыватель, чтобы считывать портативное потребительское устройство пользователя, и отправляет идентификационную информацию, считанную из устройства, вместе с информацией продавца и суммой транзакции в банк-эквайер. Продавец также может считывать портативное потребительское устройство на предмет распечатанного значения верификации карты (например, значения CVV, распечатанного на тыльной стороне многих кредитных карт) и может отправлять его далее в качестве части информации транзакции, отправляемой в банк-эквайер. Банк-эквайер представляет и ручается за продавца в транзакциях по кредитной карте. Банк-эквайер пересылает информацию транзакции в сеть обработки платежей, к примеру, VisaNet™, для авторизации. Сеть обработки платежей, в общем, охватывает набор из одного или более серверных компьютеров, подсистем, сетей и операций обработки данных, использованных для того, чтобы поддерживать и доставлять одно или более из следующего: службы авторизации, файловые службы исключений и услуги клиринга и расчетов. Сети обработки платежей охватывают банковские сети обработки, сеть обработки платежей по кредитным картам и т.д. Примерная сеть обработки платежей может включать в себя VisaNet™. Примерные сети обработки платежей имеют возможность обрабатывать одно или более из следующего: транзакции по кредитной карте, транзакции по дебетовой карте и другие типы коммерческих транзакций. Сеть обработки платежей может использовать любую подходящую проводную или беспроводную сеть, включающую в себя Интернет, чтобы осуществлять связь с банками-эквайерами и банками-эмитентами.

До проведения транзакции по кредитной карте сеть обработки платежей устанавливает протокол с каждым банком-эмитентом относительно того, как транзакции банка должны быть авторизованы. В некоторых случаях, к примеру, когда сумма транзакции ниже порогового значения, сеть обработки платежей авторизует транзакцию на основе информации, которую она имеет, о счете пользователя, без обращения в банк-эмитент и принимает ответственность на себя, если транзакция оказывается мошеннической. В других случаях, к примеру, когда сумма транзакции выше порогового значения, сеть обработки платежей должна пересылать информацию транзакции в банк-эмитент для верификации и авторизации. В качестве части процесса авторизации платежная сеть или банк-эмитент могут верифицировать цифровой отпечаток или варьирующийся элемент данных, предоставляемый посредством портативного потребительского устройства. Цифровой отпечаток сохраняется в банке-эмитенте и может защищенно предоставляться в сеть обработки платежей посредством банка-эмитента для хранения и последующего использования. Алгоритм для формирования варьирующегося элемента данных сохраняется в банке-эмитенте и может защищенно предоставляться в сеть обработки платежей для хранения и последующего использования. В качестве также части процесса авторизации платежная сеть или банк-эмитент могут верифицировать распечатанное значение верификации карты (например, CVV), которое сохраняется в банке-эмитенте и может защищенно предоставляться посредством банка-эмитента в сеть обработки платежей для хранения и последующего использования. Степень, в которой сеть обработки платежей участвует в верификации потребительского портативного устройства и авторизации транзакции, типично конфигурируется согласно пожеланиям банка-эмитента. После того как транзакция авторизована, сеть обработки платежей отправляет индикатор авторизации в банк-эквайер, который пересылает индикатор авторизации продавцу. Чтобы уменьшать мошенничество, продавцам не разрешается хранить цифровые отпечатки, переменный элемент данных и распечатанные значения верификации карты (CVV) более 24 часов.

Когда пользователь хочет осуществлять онлайновую покупку у продавца по Интернету, пользователь набирает номер счета кредитной карты, имя держателя карты, дату истечения срока действия и распечатанное значение верификации карты в соответствующие поля на странице оплаты продавца. В этом случае магнитный отпечаток карты или переменный элемент данных карты не используются в транзакции, и они не доступны для сети обработки платежей или банка-эмитента для помощи в верификации того, что карта фактически присутствовала во время транзакции. Соответственно, существует больший риск мошенничества при таких онлайновых покупках. Например, продавец может копировать информацию счета и распечатанное значение верификации во время транзакции в местоположении торговой точки и может затем использовать скопированную информацию для того, чтобы осуществлять онлайновую покупку. В качестве другого примера, хакер может устанавливать программы-шпионы на компьютере пользователя, чтобы перехватывать информацию счета и распечатанное значение верификации и использовать его, чтобы выполнять мошеннические покупки у других онлайновых продавцов. Другие средства потенциального мошенничества также существуют. Варианты осуществления изобретения направлены на уменьшение этих типов мошеннической активности.

Фиг. 1 иллюстрирует некоторые примерные варианты осуществления изобретения в контексте онлайновой покупки. Приводится общее краткое описание вариантов осуществления и компонентов, показанных на чертеже, после чего приводятся более подробные описания компонентов. На чертеже показаны значки для пользователя 1, портативного потребительского устройства 5 пользователя, устройства связи 7 пользователя (к примеру, сотового телефона), компьютера 10 пользователя, веб-узла 20 продавца и первой сети 31 связи, которая предоставляет возможность компьютеру пользователя и веб-узлу продавца осуществлять связь друг с другом. Первая сеть 31 связи может включать в себя Интернет, сеть связи (например, беспроводную сеть, сотовую телефонную сеть, телефонную сеть, кабельную сеть или любую комбинацию вышеозначенного), глобальную вычислительную сеть (WAN), локальную вычислительную сеть (LAN), собственный маршрутизатор или шлюз, соединенный с одной из вышеуказанных сетей, либо любую комбинацию вышеуказанного. Также на фиг. 1 показаны банк-эквайер 50 для продавца, банк-эмитент 60 для портативного потребительского устройства 5, сеть 70 обработки платежей и вторая сеть 32 связи, которая предоставляет возможность сети 70 обработки платежей осуществлять связь с каждым из банков 50 и 60. Вторая сеть 32 связи может содержать Интернет (и, следовательно, может перекрывать и совместно использовать средства с первой сетью 31 связи) либо может содержать одну или более частных сетей или комбинацию одной или более частных сетей с Интернетом. Частная сеть может содержать сеть связи, глобальную вычислительную сеть (WAN), локальную вычислительную сеть (LAN) или любую комбинацию вышеозначенного. В некоторых случаях первая и вторая сети 31 и 32 связи могут быть идентичными (к примеру, сетью с использованием Интернета в качестве опорной сети). Сеть связи, в общем, содержит сеть из одной или более линий связи и двух или более узлов, которые передают сообщения из одной части сети в другую часть. Каждый узел содержит один или более элементов электрооборудования, и каждая линия связи может содержать одно или более из следующего: оптоволокно, линии оптической связи, линии радиосвязи, электрические провода. Компоненты, описанные до сих пор, по большей части являются традиционными и скомпонованы традиционным способом.

Фиг. 1 иллюстрирует маркер 40 верификации согласно одному варианту осуществления изобретения и объект 80 проверки достоверности согласно другому варианту осуществления изобретения. Эти компоненты и взаимодействия между ними и между другими компонентами, показанными на фиг. 1, являются новыми и не являются частью предшествующего уровня техники. Маркер 40 верификации имеет считыватель 44, чтобы считывать портативное потребительское устройство 5, и периферийный интерфейс 46, выполненный, чтобы соединяться с периферийным интерфейсом 16 компьютера 10. Считыватель 46 может содержать одно или более из следующего: устройство считывания магнитных полос (который может включать в себя схему дискретизации отпечатков и модуль обеспечения безопасности), контактный считыватель и бесконтактный считыватель карт, причем второй из них является общеизвестным в качестве RFID-считывателя. Маркер 40 верификации сконфигурирован, чтобы осуществлять связь с объектом 80 проверки достоверности посредством сетевого средства 14 компьютера 10. После того как пользователь 1 заполняет корзину покупок на веб-узле 20 продавца, пользователь может загружать страницу оплаты продавца, чтобы предоставлять информацию об оплате пользователя и совершать покупку. Здесь пользователь 1 может представлять свое портативное потребительское устройство 5 в устройство 44 считывания карт маркера 40 верификации, чтобы предоставлять идентификационную информацию устройства (пример чего проиллюстрирован на фиг. 7). Маркер 40 верификации считывает идентификационную информацию из портативного потребительского устройства 5 пользователя и отправляет по меньшей мере часть идентификационной информации защищенным способом (например, в зашифрованной форме) в объект 80 проверки достоверности, чтобы запрашивать значение верификации устройства для портативного потребительского устройства 5. Для понятности и без потери общности можно упоминать такое значение верификации устройства, предоставляемое посредством объекта 80 проверки достоверности, как значение "dCVV2", с тем чтобы отличать его от динамических значений "CVC3" или "dCVV", сформированных посредством смарт-карт, которые описаны выше, и от поля CVV, расположенного на странице оплаты продавца. Объект 80 проверки достоверности применяет один или более тестов проверки достоверности к маркеру 40 верификации и/или идентификационной информации, чтобы получать определенный уровень доверия относительно того, что портативное потребительское устройство 5 фактически представлено в маркер 40 верификации, чтобы запрашивать значение dCVV2. Когда один или более тестов проверки достоверности пройдены и предпочтительно без завершившихся неудачно тестов, объект 80 проверки достоверности отправляет значение dCVV2 в маркер 40 верификации.

В случаях, если портативное потребительское устройство 5 пользователя формирует криптограмму (например, криптограмму 17), устройство 44 считывания карт предоставляет в устройство 5 пользователя "фиктивную" информацию транзакции, которая является известной как для маркера 40, так и для объекта 80 проверки достоверности. Фиктивная информация транзакции может включать в себя статическую сумму транзакции и статическое название продавца, в зависимости от типа криптограммы, которая должна быть сформирована. Фиктивная информация транзакции может отличаться для каждого маркера 40. Устройство 5 пользователя использует информацию транзакции, чтобы формировать криптограмму. Устройство пользователя типично имеет значение счетчика, зачастую называемое счетчиком транзакций приложений (ATC), который включается в вычисление криптограмм и который увеличивается с каждой транзакцией. Счетчик уменьшает вероятности угадывания мошенником значения криптограммы. В некоторых случаях устройству 5 пользователя может требоваться PIN-код, чтобы активировать вычисление криптограммы. Для этого маркер 40 может отображать всплывающее окно на компьютере 10 пользователя, которое запрашивает ввод PIN-кода пользователем, и маркер 40 может предоставлять PIN-код в устройство 5 пользователя вместе с запросом криптограммы.

Первый тест проверки достоверности, который может применять объект 80 проверки достоверности, относится к верификации того, что маркер 40 верификации является подлинным. Для этого маркер 40 верификации может отправлять свой порядковый номер в объект 80 проверки достоверности, вместе с сообщением, зашифрованным посредством ключа шифрования, причем сообщение и ключ шифрования известны как для маркера 40, так и для объекта 80 (но не для широкой публики), и ключ шифрования дополнительно уникально назначается порядковому номеру маркера (уникально назначается маркеру). Объект 80 проверки достоверности имеет базу данных порядковых номеров и соответствующих уникальных назначенных ключей шифрования и может проверять достоверность того, что маркер 40 верификации отправляет корректное сообщение для порядкового номера. Проверка достоверности корректного сообщения служит для того, чтобы аутентифицировать маркер 40 верификации. Если первый тест проверки достоверности завершается неудачно, объект 80 проверки достоверности может записывать порядковый номер ошибочного маркера 40 и исходный IP-адрес, из которого ошибочный маркер 40 выполнил запрос в базе данных (к примеру, в базе 86 данных, описанной ниже). Второй тест проверки достоверности, который может применять объект 80 проверки достоверности, относится к верификации того, что маркер 40 верификации не участвовал в мошеннических транзакциях. Для этого объект 80 проверки достоверности также может иметь базу данных, которая отслеживает порядковые номера маркеров верификации, которые были использованы в мошеннических действиях, и может сверять порядковый номер маркера 40 верификации с этой базой данных. Второй тест проверки достоверности дополнительно может содержать сверку порядкового номера маркера и/или IP-адреса, из которого инициирован входящий dCVV2-запрос (исходного IP-адреса сообщения), с вышеописанной базой данных, которая сохраняет порядковые номера маркеров и IP-адреса, ассоциированные с запросами, которые неудачно завершают первый тест проверки достоверности. Если порядковый номер маркера или IP-адрес обнаружен в этой базе данных, второй тест проверки достоверности может считаться завершившимся неудачно. Проверка порядковых номеров маркеров и/или IP-адресов тем самым предотвращает повторные атаки мошенников. Можно принимать во внимание, что база данных порядковых номеров маркеров, которые неудачно завершают первый тест проверки достоверности, может быть комбинирована с базой данных порядковых номеров маркеров, участвующих в мошеннических действиях. Эта комбинированная база данных, а также две другие базы данных, в общем, могут называться базой данных порядковых номеров подозрительных маркеров. Если первый и второй тесты проверки достоверности пройдены (например, зашифрованный порядковый номер совпадает со значением в базе данных, и отсутствует мошенническое использование и/или подозрительная активность от маркера), объект 80 проверки достоверности может отправлять значение dCVV2 в маркер 40 верификации или может применять дополнительные тесты проверки достоверности до отправки значения dCVV2. Такой дополнительный тест проверки достоверности относится к проверке цифрового отпечатка или переменного элемента данных портативного потребительского устройства 5. Объект 80 проверки достоверности может иметь сохраненную запись цифрового отпечатка портативного потребительского устройства 5 или алгоритм для формирования переменного элемента данных устройства 5 и может проверять достоверность принимаемой идентификационной информации посредством сравнения отпечатка или переменного элемента данных, предоставляемого в принимаемой информации, с отпечатком или переменным элементом данных, который он получает из сохраненной записи для устройства 5. Если дополнительный тест проверки достоверности пройден, объект 80 проверки достоверности может отправлять значение dCVV2 в маркер 40 верификации. Дополнительный тест проверки достоверности может выполняться в дополнение или вместо вышеописанных тестов проверки достоверности.

Значение dCVV2, предоставляемое посредством объекта 80 проверки достоверности, содержит переменный элемент данных (например, многоразрядное число) и используется пользователем, чтобы завершать транзакцию покупки. Маркер 40 верификации может отображать значение dCVV2 пользователю, так что пользователь может вводить значение dCVV2 в поле CVV страницы оплаты веб-узла продавца, или маркер 40 верификации может вводить значение dCVV2 непосредственно в поле CCV страницы оплаты продавца. После того как значение dCVV2 введено в поле CVV, пользователь может завершать покупку. Эта форма значения dCVV2 предоставляет ему возможность работать в существующих системах и потоках обработки платежей. Веб-узел 20 продавца затем использует значение dCVV2 для CVV в своем запросе на авторизацию для покупки. Запрос на авторизацию отправляется в банк-эквайер 50, который затем пересылает его в сеть 70 обработки платежей для авторизации. Через отдельный канал объект 80 проверки достоверности может отправлять значение dCVV2 в сеть 70 обработки платежей и/или банк-эмитент 60 вместе с информацией счета (например, номером счета), так что запрос на авторизацию продавца может обрабатываться. Это служит для того, чтобы уведомлять сеть 70 обработки платежей и/или банк-эмитент 60 о том, что значение dCVV2 для портативного потребительского устройства 5 запрошено и предоставлено продавцу, и ожидать, что продавец должен предоставлять значение dCVV2 в запросе на авторизацию для счета.

Сеть 70 обработки платежей может сравнивать входящие запросы на авторизацию от продавцов (к примеру, пересылаемые посредством банков-эквайеров) с информацией, которую она принимает из объекта 80 проверки достоверности (к примеру, посредством рассмотрения номеров счетов), и может сопоставлять (например, коррелировать) входящие запросы на авторизацию с информацией о проверке достоверности, отправляемой посредством объекта 80 проверки достоверности. Если совпадение обнаружено, сеть 70 обработки платежей имеет высокую степень гарантии, что потребительское портативное устройство 5 находится у пользователя 1 в момент, когда проводится транзакция покупки. Это предоставляет большую степень гарантии по сравнению с доверием к значениям CCV, распечатанным на тыльной стороне кредитных карт. Сеть 70 обработки платежей и банк-эмитент 60 затем могут предпринимать другие действия, которые они выполняют, чтобы авторизовать транзакцию, к примеру, проверку того, имеет или нет продавец 20 хорошую репутацию, и проверку лимита счета пользователя 1, чтобы обеспечивать то, что существует достаточно денежных средств, чтобы покрывать сумму покупок по транзакции. В этом случае для сети 70 обработки платежей нет необходимости проверять достоверность цифрового отпечатка и/или переменного элемента данных портативного потребительского устройства 5, если эти действия выполнены посредством объекта 80 проверки достоверности. (Сеть 70 обработки платежей может, тем не менее, выполнять эти действия проверки достоверности для транзакций в точках продаж продавца.)

В качестве дополнительной функциональной возможности, которая является полезной, когда несколько устройств 5 выделено под один номер счета (например, несколько карт под одним PAN для семьи), идентификационная информация, которую маркер 40 собирает и предоставляет в объект 80 проверки достоверности, может включать в себя только один идентификатор устройства с номером счета. Этот идентификатор устройства уникально идентифицирует одно из устройств, выделяемых под номер счета. Объект 80 инициализации может далее использовать идентификатор устройства, чтобы получать различные значения dCVV2 для различных устройств, выделенных под номер счета. В качестве дополнительной функциональной возможности, объект 80 проверки достоверности может отправлять в маркер 40 информацию адреса доставки и/или информацию расчетного адреса пользователя, который ранее ассоциирован с устройством, и маркер 40 может заполнять эту информацию в соответствующие поля на странице оплаты продавца.

Варианты осуществления и компоненты, показанные на фиг. 1, теперь описываются подробнее. Компьютер 10 пользователя может содержать настольный компьютер, переносной компьютер или любое портативное электронное устройство, которое имеет сетевое средство и периферийный интерфейс для связи с одним или более периферийными устройствами. Компьютер 10 имеет один или более процессоров 11, материальный компьютерно-читаемый носитель 12, соединенный с процессором(ами) 11, который сохраняет набор инструкций (программное обеспечение), которые инструктируют процессор(ы) 11, и который сохраняет данные, используемые посредством процессора(ов) 11, и пользовательский интерфейс 13, соединенный с процессором(ами) 11. Сетевое средство 14 и периферийный интерфейс 16, которые описаны выше, также соединены с процессором(ами) 11, причем сетевое средство 14 также соединено с первой сетью 31 связи. Пользовательский интерфейс 13 содержит одно или более устройств видеовывода (например, дисплеев, экранов) и одно или более устройств ввода (например, клавиатуру, мышь, шаровой манипулятор и т.д.) для приема пользователем 1 информации из компьютера 10 и предоставления ввода в компьютер 10. Компьютерно-читаемый носитель 12 может содержать комбинацию полупроводникового запоминающего устройства и энергонезависимого устройства хранения, к примеру одного или более накопителей на дисках и/или энергонезависимого запоминающего устройства. Компьютерно-читаемый носитель 12 хранит операционную систему для компьютера 10, которая предоставляет возможность выполнения процессов и приложений посредством процессора(ов) 11. Операционная система предоставляет услуги этим процессам и приложениям и предоставляет возможность этим процессам и приложениям осуществлять доступ к компонентам пользовательского интерфейса 13, частям компьютерно-читаемого носителя 12, сетевому средству 14, периферийному интерфейсу 16 и другим компонентам компьютера 10. Операционная система может быть сложной и полнофункциональной, к примеру на настольных компьютерах, или упрощенной, к примеру на сотовых телефонах, PDA и многих других типах портативных электронных устройств.

Сетевое средство 14 компьютера 10 может содержать программное обеспечение и аппаратное обеспечение, которые предоставляют возможность процессу, работающему на компьютере 10, осуществлять связь с сетью связи, к примеру сетью 31, отправлять и принимать сообщения, данные и т.п. в один или более объектов, соединенных с сетью связи. Аппаратное обеспечение для средства 14 может содержать специализированное аппаратное обеспечение, отдельное от процессора(ов) 11, либо совместное использование процессора(ов) 11, либо комбинацию вышеозначенного. Программное обеспечение средства 14 может содержать микропрограммное обеспечение, программное обеспечение, сохраненное на компьютерно-читаемом носителе 12 или другом компьютерно-читаемом носителе, части операционной системы или комбинации любого из предыдущих элементов. Сетевое средство 14 предпочтительно является неисключающим ресурсом, предоставляя доступ к сети связи посредством других процессов и приложений, выполняемых посредством компьютера 10. Периферийный интерфейс 16 компьютера 10 содержит проводное или беспроводное подключение, которое предоставляет возможность периферийному устройству (отдельному от компьютера 10) осуществлять связь с компьютером. Традиционные проводные подключения включают в себя разъемы универсальной последовательной шины (USB) ("USB-порты"), последовательные порты, параллельные порты и PCMCIA-порты. Традиционные беспроводные подключения включают в себя инфракрасные (IR) базовые станции и базовые станции Bluetooth™, которые встраиваются в компьютер 10 или которые соединяются с периферийным интерфейсом компьютера 10.

В дополнение к считывателю 44 и периферийному интерфейсу 46 (описанным выше), маркер 40 верификации дополнительно содержит процессор 41, материальный компьютерно-читаемый носитель 42, соединенный с процессором 41, сохраняющий данные, и коды, которые инструктируют работу процессора 41, модуль 43 обеспечения безопасности, соединенный с процессором 41 и выполненный, чтобы защищенно сохранять один или более ключей шифрования и шифровать и расшифровывать данные для маркера 40, считыватель 44, соединенный с процессором 41 и выполненный, чтобы считывать портативные потребительские устройства 5, и периферийный интерфейс 46, соединенный с процессором 41 и выполненный, чтобы осуществлять связь с компьютером 10 посредством периферийного интерфейса 16. Процессор 41 может содержать традиционный микропроцессор, и компьютерно-читаемый носитель 42 может содержать комбинацию полупроводникового запоминающего устройства и энергонезависимого устройства хранения, к примеру энергонезависимого запоминающего устройства. Фиг. 5 иллюстрирует примерную реализацию компьютерно-читаемого носителя 42, который включает в себя хранение нескольких элементов данных (описаны подробнее ниже), кодов процессора, которые инструктируют работу процессора 41, и запоминающего устройства процессора, которое процессор 41 может использовать при выполнении своих задач. Снова ссылаясь на фиг. 1, модуль 43 обеспечения безопасности может содержать схему шифрования и расшифровки (которая может включать в себя один или более процессоров) и может содержать один или более ключей шифрования, сохраненных в защищенном запоминающем устройстве. Модуль 43 обеспечения безопасности также может включать в себя схему защиты на основе брандмауэра, которая защищает маркер 40 верификации от атак от хакеров, проводимых через периферийный интерфейс 16. Считыватель 44 может содержать традиционный считыватель, как описано выше. Периферийный интерфейс 46 может содержать проводное или беспроводное подключение, выполненное, чтобы осуществлять связь с периферийным интерфейсом 16 компьютера 10. Как указано выше, традиционные проводные подключения включают в себя разъемы универсальной последовательной шины ("USB-порты"), последовательные порты, параллельные порты и PCMCIA-порты. Традиционные беспроводные подключения могут включать в себя инфракрасные удаленные станции и удаленные станции Bluetooth™. При использовании традиционного проводного подключения с периферийным интерфейсом 46 маркер 40 верификации может соединяться с возможностью отсоединения с компьютером 10 в периферийном интерфейсе 16, к примеру в разъеме USB-порта. Фиг. 6 иллюстрирует примерный маркер 40-1 верификации с разъемом USB-порта (штекерный тип) в качестве части своего периферийного интерфейса 46-1. Также проиллюстрирован на фиг. 6 компьютер 10, его периферийный интерфейс 16-1, имеющий разъем USB-порта (гнездового типа), в который USB-разъем 46-1 вставляется, пользовательский интерфейс 13 компьютера (например, экран и клавиатура), портативное потребительское устройство 5 пользователя (RFID-карта), пользователь 1 и представление значения dCVV2 в пользовательском интерфейсе 13. Маркер 40 дополнительно может включать в себя визуальный индикатор, к примеру светоизлучающий диод (LED), который подсвечивается, когда он готов считывать устройство 5 пользователя, и дополнительно может включать в себя звуковой индикатор, к примеру пьезоэлектрический зуммер, который издает звуковой сигнал, когда маркер 40 завершает считывание устройства 5 пользователя. Визуальные и звуковые индикаторы могут работать посредством схемы считывателя 44. В других реализациях один или более этих индикаторов может работать посредством процессора 41 через команды ввода-вывода. Несмотря на то что Фиг. 6 иллюстрирует маркер как нечто подобное USB-флеш устройству, маркер может принимать другие формы. Например, он может быть частью аппаратного обеспечения или другим модулем, установленным в компьютер, потребительским устройством, или другим устройством.

Снова ссылаясь на фиг. 1, маркер 40 верификации дополнительно содержит различные коды, воплощенные на компьютерно-читаемом носителе 42, которые инструктируют процессору 41 данных выполнять соответствующие этапы (например, коды процессора, показанные на фиг. 5). Первый код инструктирует процессору 41 данных осуществлять связь с компьютером 10 посредством периферийного интерфейса 46, с тем чтобы получать доступ к сетевому средству 14 компьютера 10. Первый код может содержать код, который инструктирует процессору 41 данных отправлять драйвер устройства в компьютер 10, и инструкцию, чтобы устанавливать драйвер устройства в операционной системе компьютера, при этом драйвер устройства является набором инструкций, которые должны выполняться посредством компьютера 10, которые предоставляют возможность компьютеру 10 распознавать маркер верификации и осуществлять связь с маркером 40 верификации и предоставляют возможность процессору 41 данных маркера осуществлять вызовы функций в различные интерфейсы прикладного программирования (API) операционной системы компьютера, к примеру, связанные с организацией сетей и осуществлением доступа к сетевому средству 14. Так называемые "самоустанавливающиеся" драйверы являются известными в области техники и могут быть использованы здесь. Они содержат один или более вызовов функций в интерфейс прикладного программирования (API) операционной системы компьютера, к примеру API диспетчера устройств.

Первый код может быть сконфигурирован, чтобы работать с выбранной операционной системой, к примеру, Windows или Symbian OS или может быть сконфигурирован, чтобы работать с несколькими операционными системами. Во втором случае первый код может включать в себя несколько драйверов устройства для различных операционных систем и инструкции, которые запрашивают компьютер 10 на предмет типа его операционной системы и выбирают (и устанавливают) драйвер, наиболее подходящий для операционной системы компьютера. Драйверы устройства могут быть сохранены в сегменте компьютерно-читаемого носителя 42, как проиллюстрировано на пример по фиг. 5. Первый код дополнительно может включать в себя, в качестве варианта, инструкции, которые инструктируют процессору 41 формировать сигнал ввода-вывода, который инструктирует подсвечивание вышеописанного визуального индикатора в ответ на получение доступа посредством процессора 41 к сетевому средству 14 компьютера 10.

Снова ссылаясь на фиг. 1, второй код маркера 40 верификации инструктирует процессору 41 данных принимать идентификационную информацию, считанную из портативного потребительского устройства 5 посредством считывателя 44. Второй код может включать в себя код, который инструктирует процессору 41 данных принимать универсальный идентификатор ресурса (URID) объекта 80 проверки достоверности, считываемый из портативного потребительского устройства 5 посредством считывателя 44. Второй код может содержать инструкции, которые инструктируют процессору 41 контактировать со считывателем 44 с периодическими интервалами через команду ввода-вывода, чтобы определять то, имеет или нет считыватель какие-либо данные для процессора, и считывать данные, когда данные указываются как присутствующие. Второй код дополнительно может инструктировать процессору 41 контактировать со считывателем 44 через команду ввода-вывода, чтобы очищать данные после того, как процессор 41 считывает их, или считыватель 44 может быть сконфигурирован, чтобы очищать данные после того, как он обнаруживает, что процессор 41 считывает их, или после периода времени, превышающего периодический интервал контакта, используемый посредством процессора 41. В другой реализации считыватель 44 может быть сконфигурирован, чтобы формировать сигнал прерывания в процессор 41, когда данные присутствуют, и второй код может включать в себя инструкции, которые инструктируют процессору 41 отвечать на сигнал прерывания посредством считывания данных из считывателя 44 и очистки прерывания. Второй код дополнительно может включать в себя, в качестве варианта, инструкции, которые инструктируют процессору 41 формировать сигнал ввода-вывода, который инструктирует вышеописанному звуковому индикатору издавать звуковой сигнал в ответ на прием данных посредством процессора 41 из считывателя 44. Вышеуказанные инструкции могут включать в себя традиционные инструкции ввода-вывода, которые инструктируют связь со считывателем 44 и индикаторами. Различные портативные потребительские устройства 5 могут сохранять и предоставлять различный URID в различные объекты 80 проверки достоверности. Универсальный идентификатор ресурса (URID) может содержать унифицированный указатель ресурса (URL), адрес Интернет-протокола (IP-адрес) или любой другой тип идентификатора, который может идентифицировать объект в сети связи. Если портативное потребительское устройство 5 не предоставляет URID в объект 80 проверки достоверности, маркер 40 верификации может сохранять URID в объекте 80 проверки достоверности по умолчанию. В некоторых конфигурациях некоторые маркеры 40 верификации могут быть многомарочными с соответствующими банками-эмитентами и работать только на портативных потребительских устройствах, которые являются многомарочными с идентичными банками-эмитентами, и каждый банк-эмитент может иметь собственный объект 80 проверки достоверности с собственным URID. В этой конфигурации эти маркеры 40 верификации могут сохранять URID в своих соответствующих многомарочных объектах 80 проверки достоверности. Вместо или в дополнение к этой конфигурации некоторые маркеры 40 верификации могут быть ассоциированы с соответствующими сетями 70 обработки платежей, и каждая эта сеть может иметь собственный объект 80 проверки достоверности. В этой конфигурации данные маркеры 40 верификации могут сохранять URID в своих соответствующих ассоциированных объектах 80 проверки достоверности. Соответственно, второй код маркера 40 верификации может быть дополнительно сконфигурирован, чтобы инструктировать процессору 41 данных использовать только URID по умолчанию, сохраненный посредством маркера 40, или использовать URID по умолчанию, если потребительское портативное устройство 5 не предоставляет маркер 40 с URID в объект 80. В качестве еще одной другой реализации маркер 40 верификации может включать в себя код, который инструктирует процессору 41 выбирать один из определенного числа URID, сохраненных в маркере 40, на основе номера банка, предоставляемого в идентификационной информации или встраиваемого в номер счета. Вышеуказанное дополнительное инструктирование и коды могут быть реализованы с помощью традиционных инструкций ввода-вывода, инструкций доступа к памяти и логических и управляющих инструкций CPU. Один или более URID для объектов проверки достоверности могут быть сохранены на компьютерно-читаемом запоминающем устройстве 42, как проиллюстрировано в примере, показанном на фиг. 5.

Снова ссылаясь на фиг. 1, третий код маркера 40 верификации инструктирует процессору 41 данных устанавливать связь с объектом 80 проверки достоверности с использованием сетевого средства 14 компьютера 10. Операционная система компьютера 10 содержит один или более программных модулей и прикладных программ, в общем, называемых "модулями сетевых служб" в данном документе, которые могут осуществлять доступ к сетевому средству 14 и устанавливать сеансы связи с объектами в сети 31 связи. Эти модули сетевых служб включают в себя Windows Communications Foundation от Microsoft (например, .NET 3.0, .NET 4.0 и т.д.), CFNetwork Framework от Apple, сетевой модуль ядер операционных систем Unix и Linux, уровень служб ОС и уровень базовых служб операционной системы Symbian, Интернет-обозреватели и т.п. Каждый из этих модулей сетевых служб является неисключающим (например, допускающим обслуживание нескольких процессоров и нескольких процессов/приложений), и предоставляет интерфейс прикладного программирования (API) в набор функций, к которым процессор может осуществлять доступ с использованием соответствующих вызовов функций. С помощью этих API-средств набор вызовов функций может легко составляться для выполнения посредством процессора, что предоставляет возможность процессору устанавливать канал связи с объектом в сети связи, соединенной с сетевым средством 14, и обмениваться сообщениями и данными с объектом. Третий код маркера 40 верификации содержит такой набор вызовов функций в API модуля сетевых служб компьютера 10, включающий в себя один или более вызовов функций, которые предоставляют универсальный идентификатор ресурса (URID) для объекта 80 проверки достоверности, и инструкцию, чтобы устанавливать сеанс с объектом проверки достоверности. Сеанс может быть сеансом уровня защищенных сокетов (или защищенного транспортного уровня) (например, SSL-сеансом) со взаимной аутентификацией. В качестве части установления сеанса в некоторых реализациях третий код маркера 40 верификации может включать в себя инструктирование процессора 41 данных предоставлять или инструктировать предоставлять сетевой адрес для маркера в модуль сетевых служб компьютера и в объект 80 проверки достоверности. Сетевой адрес может быть статическим или динамическим, причем второй из них может получаться через вызовы API-функций в модуль сетевых служб компьютера. Сетевой адрес может быть IP-адресом.

Если маркер 40 хочет использовать Интернет-обозреватель для модуля сетевых служб, он дополнительно может содержать вызовы API-функций в операционную систему компьютера, чтобы инициировать экземпляр обозревателя и предоставлять ему доступ к экземпляру обозревателя. В некоторых реализациях, к примеру, когда объект 40 верификации сохраняет URID объекта 80 проверки достоверности, третий код может инструктировать процессору 41 данных устанавливать связь с объектом 80 проверки достоверности задолго до того, как пользователь 1 представляет потребительское портативное устройство 5 для считывателя 44, и до того, как процессор 41 считывает данные устройства из считывателя 44. Маркер 40 верификации и объект 80 проверки достоверности могут сохранять сеанс связи активным до тех пор, пока устройство 5 не представляется для считывателя 44, и между временами, когда устройство 5 представляется для считывателя 44, посредством обмена время от времени сообщениями "подтверждения работоспособности". Например, маркер 40 верификации может периодически, апериодически или произвольно отправлять в объект 80 проверки достоверности сообщения, подтверждающие его присутствие в сеансе, и объект 80 проверки достоверности может отправлять сообщение с ответом, подтверждающее его присутствие в сеансе.

Третий код может быть выполнен в ответ на прием данных посредством процессора 41 из считывателя 44 или может быть выполнен до приема данных из считывателя 44. Во втором случае третий код может включать в себя, в качестве варианта, инструкции, которые инструктируют процессору 41 отправлять команду ввода-вывода в считыватель 44, чтобы активировать его возможность считывания после того, как процессор 41 устанавливает связь с объектом 80 проверки достоверности.

Четвертый код маркера 40 верификации инструктирует процессору 41 данных передавать по меньшей мере часть идентификационной информации в объект 80 проверки достоверности посредством сетевого средства 14 компьютера 10, при этом идентификационная информация передается в зашифрованной форме. Если SSL-сеанс установлен, четвертый код может инструктировать процессору 41 данных передавать идентификационную информацию в модуль сетевых служб компьютера с использованием надлежащих вызовов функций в API для модуля сетевых служб, и идентификационная информация может быть передана в SSL-сеансе, причем передаваемые и принимаемые данные шифруются посредством сеансового ключа. Для дополнительного уровня безопасности четвертый код дополнительно может содержать код, который инструктирует процессору 41 шифровать идентификационную информацию посредством использования модуля 43 обеспечения безопасности с использованием ключа шифрования, сохраненного в маркере 40, до его предоставления в сетевое средство 14. Эти инструкции могут включать в себя традиционные инструкции ввода-вывода, которые инструктируют связь с модулем 43 обеспечения безопасности, чтобы передавать идентификационную информацию в модуль 43 и принимать обратно зашифрованную информацию. Ключ шифрования для этого может быть сохранен на компьютерно-читаемом носителе 42 или в модуле 43 обеспечения безопасности.

Пятый код маркера 40 верификации инструктирует процессору 41 данных принимать, после передачи упомянутой идентификационной информации, значение верификации устройства (например, значение dCVV2) из объекта 80 проверки достоверности посредством сетевого средства 14 компьютера 10. Этот код может содержать вызовы функций в API модуля сетевых служб компьютера, чтобы извлекать данные, отправляемые посредством объекта 80 в сеансе. Значение dCVV2 может шифроваться посредством объекта 80 проверки достоверности, когда пятый код маркера верификации дополнительно может инструктировать процессору 41 данных расшифровывать зашифрованное значение, к примеру, посредством использования модуля 43 обеспечения безопасности (с помощью вызовов инструкций ввода-вывода в модуль 43). Пятый код может включать в себя код, который инструктирует процессору 41 данных отображать принимаемое значение dCVV2 пользователю 1, к примеру, посредством пользовательского интерфейса 13 компьютера 10 или миниатюрного ЖК-экрана и т.п., интегрированного с маркером 40 верификации. В первом случае этот код может содержать вызовы API-функций в графический пользовательский интерфейс операционной системы компьютера 10, чтобы раскрывать отображаемый блок в пользовательском интерфейсе 13, чтобы отображать значение dCVV2 в буквенно-цифровой и/или графической форме. Во втором случае этот код может содержать инструкции ввода-вывода на миниатюрный ЖК-экран и т.п. В другой реализации маркер 40 верификации может вставлять принимаемое значение dCVV2 в поле CVV страницы покупок продавца. В этом случае пятый код дополнительно может включать в себя код, который инструктирует процессору 41 данных находить сеанс обозревателя на компьютере, который имеет поле формы для значения верификации устройства, и заполнять поле значением верификации устройства, принятым из объекта проверки достоверности. Он может включать в себя вызовы функций в API Интернет-обозревателя, чтобы искать на активной веб-странице или на всех открытых веб-страницах поле ввода, помеченное как CVV, и вводить значение dCVV2 в поле CVV.

В некоторых реализациях поле CVV на странице продавца может конфигурироваться как скрытое поле, которое является невидимым для пользователя. Это может осуществляться, чтобы уменьшать сложность для пользователя при проведении транзакции и уменьшать вероятности неудачного проведения транзакции вследствие путаницы пользователя, технических трудностей или явной потребности в слишком большом объеме информации. В этом случае и в качестве варианта пятый код может содержать инструкции, которые инструктируют процессору 41 данных находить сеанс обозревателя на компьютере, который имеет скрытое поле для значения верификации устройства (например, страница оплаты продавца), и заполнять поле значением верификации устройства, принятым из объекта проверки достоверности. В этом случае нет необходимости представлять значение верификации устройства в визуальной форме пользователю. Скрытое поле, на многих языках веб-программирования, может легко указываться посредством идентификатора тега или переменной обозревателя, которая является известной как продавцу, так и маркеру 40. Если процессор 41 не может находить скрытое поле, то пятый код дополнительно может инструктировать процессору 41 представлять принимаемое значение верификации устройства пользователю. Эти инструкции могут включать в себя вызовы функций в API Интернет-обозревателя, чтобы искать на активной веб-странице или на всех открытых веб-страницах скрытое поле скрытого поля (помеченное посредством идентификатора или имени переменной), вводить значение dCVV2 в скрытое поле, и инструкции ввода-вывода на ЖК-экран или в компьютер 10, чтобы визуально представлять значение dCVV2, если скрытое поле не может быть найдено, или вызовы функций в API Интернет-обозревателя, чтобы визуально представлять значение dCVV2 во временном окне обозревателя, если скрытое поле не может быть найдено.