Область техники

Изобретение относится к области защиты данных при их передаче по сети.

Уровень техники

В настоящее время в связи с большим числом компьютерных угроз электронные платежные системы, системы дистанционного банковского обслуживания (интернет-банкинг), а также другие интернет-сервисы, работающие с конфиденциальными данными, требуют повышенного уровня защиты данных при передаче между приложением пользователя и сервером. Для обеспечения защиты передаваемых данных (например, веб-страницы) традиционно используются зашифрованные протоколы связи (например, протокол HTTPS, SSL/TLS).

В то же время вредоносное программное обеспечение, установленное на компьютере пользователя, способно перехватывать данные пользователя до передачи их по защищенному протоколу связи. Например банковские трояны «Zeus» и «SpyEye» анализируют получаемое с сервера содержимое веб-страницы и модифицируют его непосредственно перед отображением в браузере с помощью механизмов перехвата API-вызовов (интерфейс программирования приложений, англ. application programming interface, API).

Для предотвращения подобных перехватов, например, в заявке JP 2014131197 A описывается способ обмена данными между браузером и сервисом, в котором шифрование осуществляется с помощью скриптового языка.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно системой и способом шифрования при передаче веб-страницы приложению пользователя.

Раскрытие изобретения

Настоящее изобретение относится к системам и способам защиты данных при их передаче по сети.

Технический результат заключается в повышении уровня защиты информации, содержащейся на веб-странице, путем шифрования упомянутой информации во время передачи упомянутой веб-страницы приложению пользователя.

Согласно варианту реализации используется способ шифрования при передаче веб-страницы приложению пользователя, в котором: с помощью прокси-сервера получают веб-страницу сайта, расположенного на удаленном сервере; с помощью прокси-сервера передают веб-страницу средству шифрования; с помощью средства шифрования определяют содержащиеся на веб-странице элементы, где элементами являются, по крайней мере: текстовое поле, поле «кнопка», поле ввода данных, ссылка на файл и гиперссылка; с помощью средства шифрования выполняют шифрование программного кода по меньшей мере одного определенного элемента веб-страницы; с помощью модуля JavaScript создают сценарий JavaScript, содержащий зашифрованный программный код элементов веб-страницы, полученный от средства шифрования; с помощью модуля JavaScript изменяют веб-страницу путем добавления созданного сценария JavaScript и удаления кода элементов веб-страницы, который был зашифрован; с помощью прокси-сервера передают измененную веб-страницу приложению пользователя.

Согласно одному из частных вариантов реализации с помощью средства шифрования выполняют шифрование кода по меньшей мере одного элемента веб-страницы из заранее сформированного списка элементов, который содержит элементы, необходимые для защиты, при этом упомянутый список размещен на прокси-сервере.

Согласно другому частному варианту реализации шифрование программного кода элементов веб-страницы происходит с использованием ассиметричных методов шифрования.

Согласно еще одному частному варианту реализации средство шифрование выполняет шифрование с использованием открытого ключа шифрования приложения пользователя; приложение пользователя выполняет расшифровку измененной веб-страницы с помощью закрытого ключа шифрования приложения пользователя.

Согласно варианту реализации используется система шифрования при передаче веб-страницы приложению пользователя, содержащая: удаленный сервер, на котором располагается веб-страница сайта; прокси-сервер, связанный с удаленным сервером, предназначенный для: получения веб-страницы сайта; передачи веб-страницы средству шифрования; передачи измененной веб-страницы сайта приложению пользователя; средство шифрования, связанное с прокси-сервером и предназначенное для: определения содержащихся на веб-странице элементов, где элементами являются, по крайней мере: текстовое поле, поле «кнопка», поле ввода данных, ссылка на файл и гиперссылка; шифрования программного кода по меньшей мере одного определенного элемента веб-страницы; модуль JavaScript, связанный с прокси-сервером и предназначенный для: создания сценария JavaScript, содержащего зашифрованный программный код элементов веб-страницы, полученный от средства шифрования; изменения веб-страницы путем добавления созданного сценария JavaScript и удаления кода элементов веб-страницы, которые были зашифрованы.

Согласно одному из частных вариантов реализации средство шифрования предназначено для шифрования кода по меньшей мере одного элемента веб-страницы из заранее сформированного списка элементов, который содержит элементы, необходимые для защиты, при этом упомянутый список размещен на прокси-сервере.

Согласно другому частному варианту реализации средство шифрование предназначено для шифрования программного кода элементов веб-страницы с использованием ассиметричных методов шифрования.

Согласно еще одному частному варианту реализации средство шифрование предназначено для выполнения шифрования с использованием открытого ключа шифрования приложения пользователя; приложение пользователя предназначено для выполнения расшифровки измененной веб-страницы с помощью закрытого ключа шифрования приложения пользователя.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

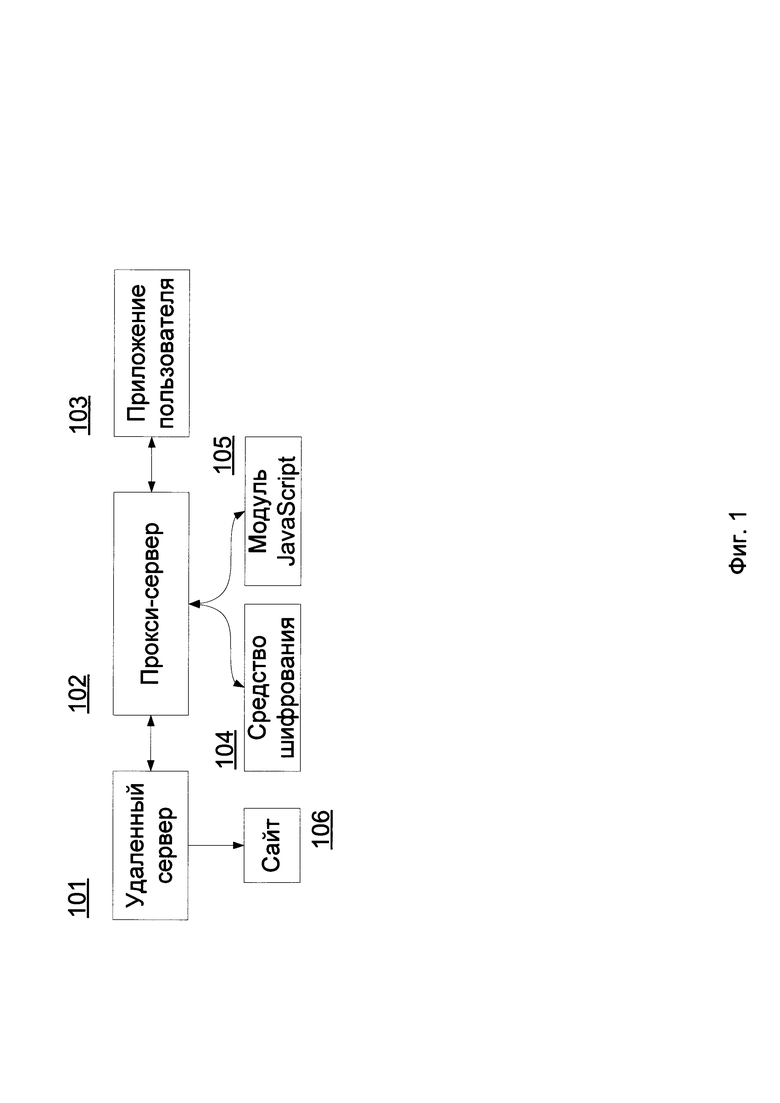

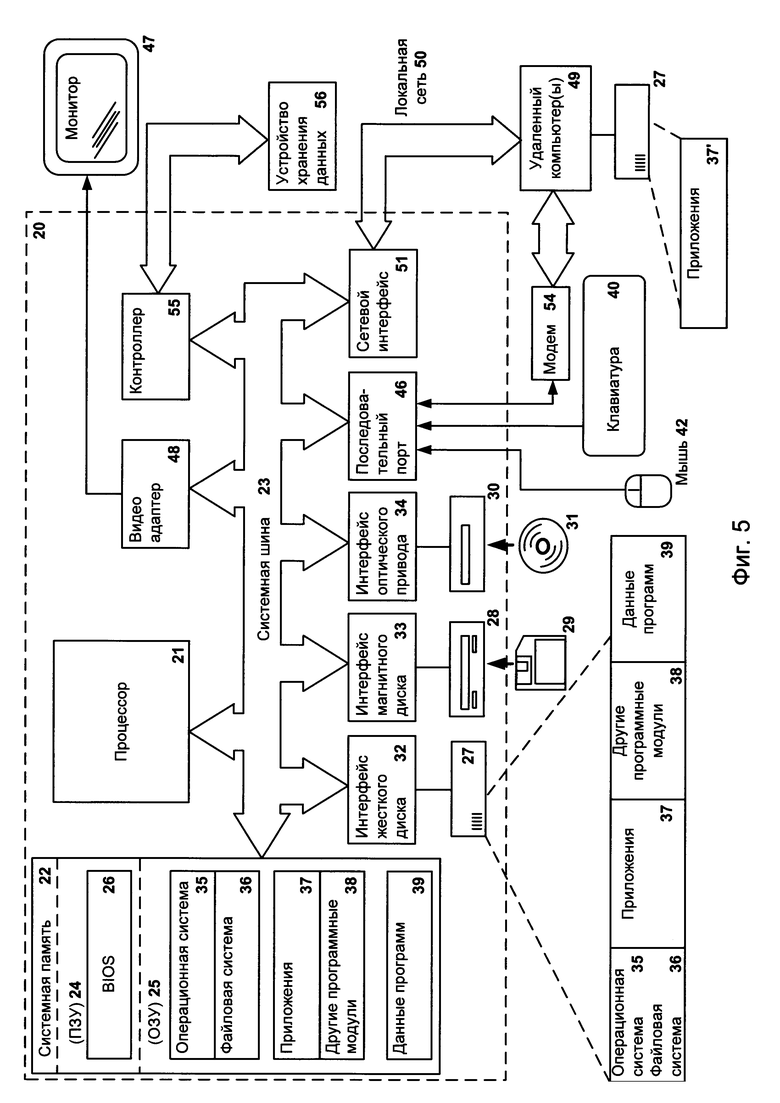

На Фиг. 1 представлена система шифрования при передаче веб-страницы приложению пользователя.

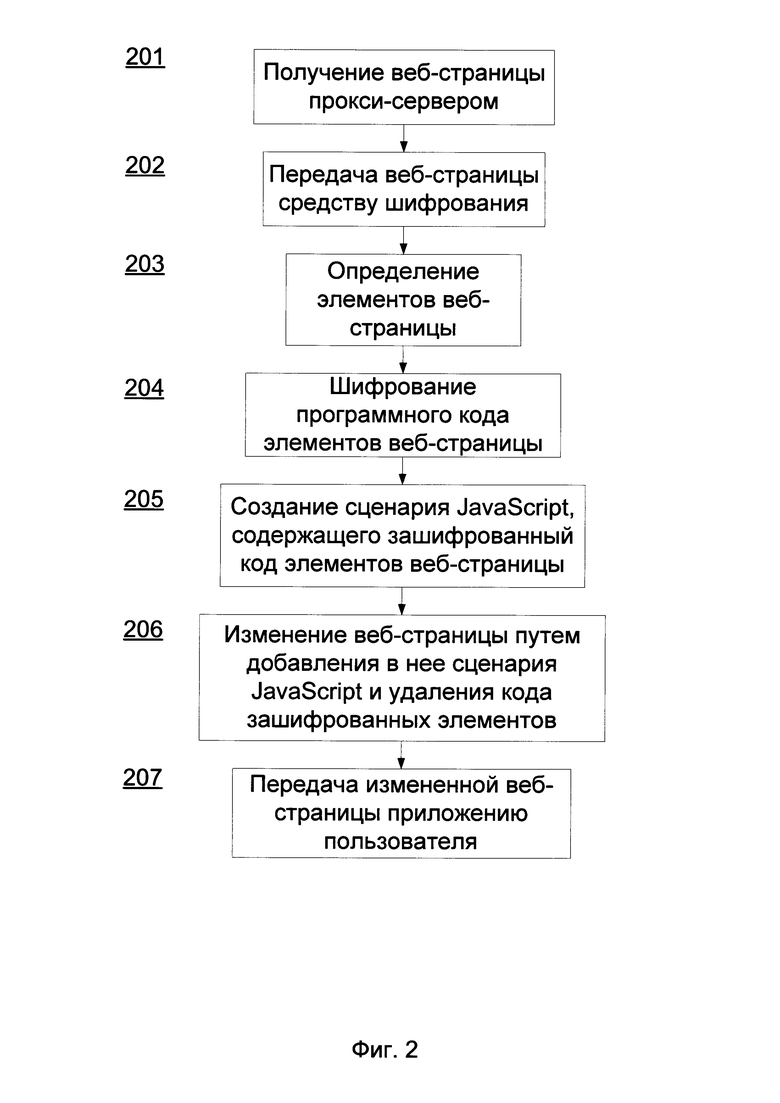

На Фиг. 2 представлен способ шифрования при передаче веб-страницы приложению пользователя.

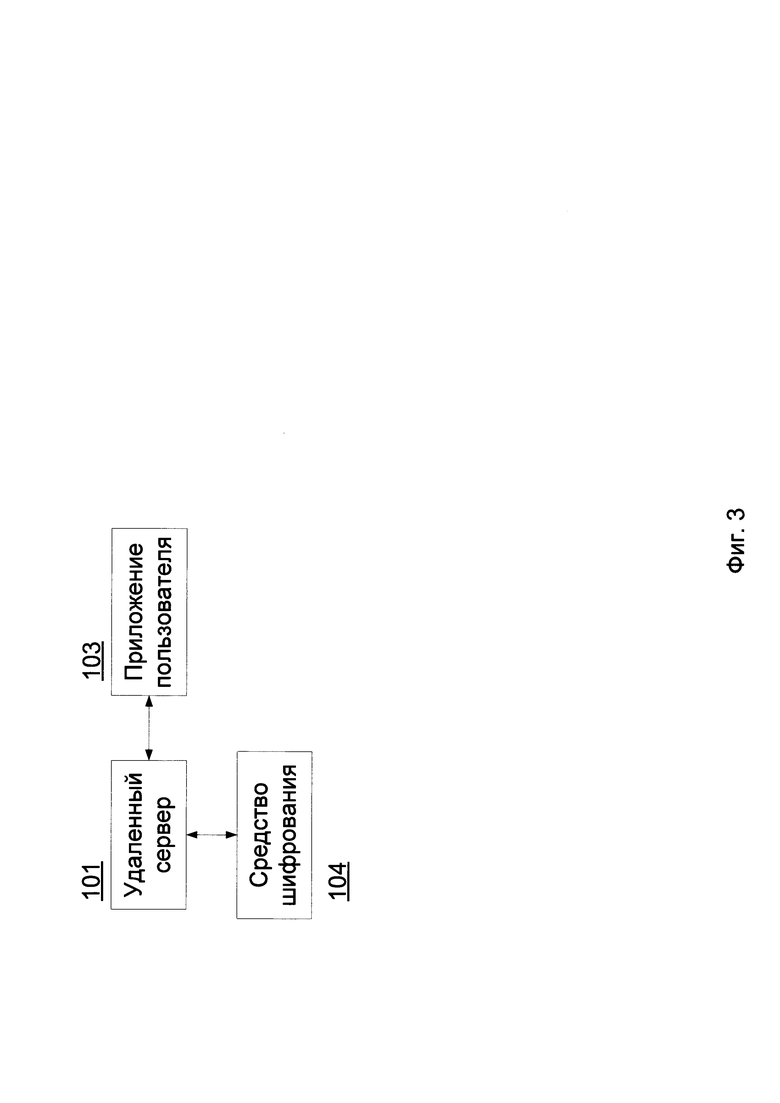

На Фиг. 3 представлен частный вариант системы шифрования при передаче веб-страницы приложению пользователя.

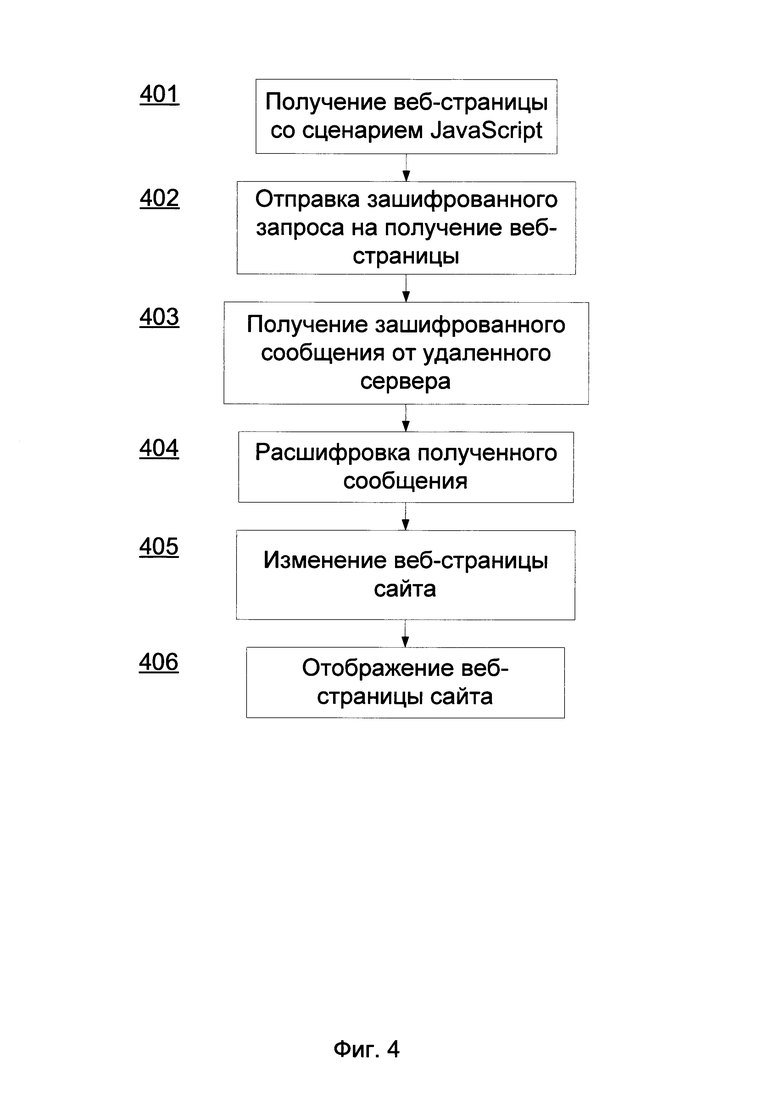

На Фиг. 4 представлен частный вариант способа шифрования при передаче веб-страницы приложению пользователя.

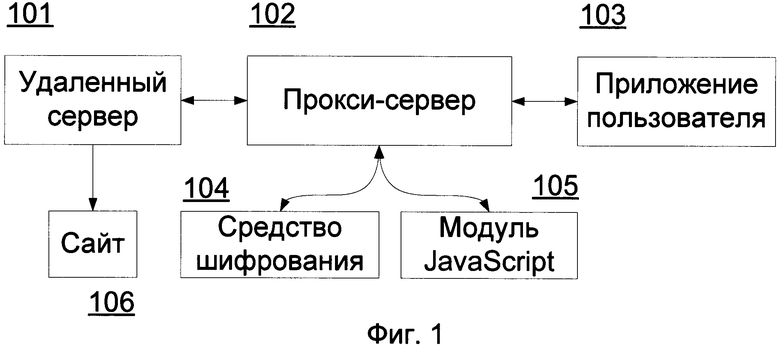

Фиг. 5 представляет пример компьютерной системы общего назначения.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг. 1 представлена система передачи веб-страницы с зашифрованными данными. Система содержит удаленный сервер 101, на котором располагается сайт 106. Удаленный сервер 101 связан с прокси-сервером 102, который в свою очередь, служит для получения веб-страницы сайта 106 от удаленного сервера 101, передачи веб-страницы средству шифрования 104 и передачи измененной веб-страницы сайта 106 приложению пользователя 103 (например, Интернет браузер, приложение Интернет банкинга). Прокси-сервер 102 связан со средством шифрования 104, которое предназначено для определения содержащихся на веб-странице элементов, а также для шифрования программного кода определенных элементов веб-страницы. Элементами веб-страницы являются: текстовое поле, поле «кнопка», поле ввода данных, ссылка на файл (аудио, видео, изображения), гиперссылка и прочие известные элементы веб-страниц. Прокси-сервер 102 также связан с модулем JavaScript 105, предназначенным для создания сценария JavaScript, а также для изменения веб-страницы путем добавления в нее сценария JavaScript и удаления кода элементов веб-страницы, которые были зашифрованы.

Сценарий JavaScript содержит, в частности, следующий код:

- зашифрованный с помощью средства шифрования 104 код элементов веб-страницы;

- код, обеспечивающий расшифровку зашифрованного кода элементов веб-страницы при исполнении на компьютере пользователя.

В частном варианте реализации прокси-сервер 102 может содержать готовый шаблон сценария JavaScript, содержащий код для расшифровки зашифрованных данных, содержащихся в сценарии JavaScript. Таким образом, при создании сценария JavaScript прокси-сервер 102 может воспользоваться готовым шаблоном, добавив в него зашифрованный код элементов полученной веб-страницы.

Веб-страницей в частном варианте реализации может быть документ в формате HTML, который может содержать ссылки на файлы в различных форматах (текст, изображения, аудио, видео, сценарии и пр.), базы данных и т.д.

В частном варианте реализации средство шифрования 104 содержит список элементов веб-страницы, которые необходимо зашифровать. Список элементов может быть заранее сформирован администратором или автоматически создан на основании статистики об элементах веб-страницы, содержащихся на множестве веб-страницах, а также используя различные технологии DLP (англ. data leak prevention - предотвращение утечек информации). Список элементов содержит элементы веб-страницы, которые необходимо защитить от возможной кражи вредоносным программным обеспечением (ПО). Например список может содержать пять текстовых полей, две ссылки на изображения, а также ссылку на базу данных. В другом частном варианте реализации шифрование кода элементов из списка элементов происходит с использованием ассиметричных методов шифрования (например, алгоритм RSA). В этом примере удаленный сервер 101 заранее создает открытый и закрытый ключи удаленного сервера, а приложение пользователя 103 создает открытый и закрытый ключи приложения пользователя. Далее, удаленный сервер 101 и приложение пользователя 103 обмениваются своими открытыми ключами. Открытые ключи необходимы для шифрования передаваемых данных, а закрытые ключи для расшифровки данных получающей стороной. В частном варианте реализации прокси-сервер 102 дополнительно предназначен для передачи открытого ключа шифрования, необходимого приложению пользователя 103 для шифрования сообщения, направленного прокси-серверу 102. Расшифровка данных (зашифрованного кода элементов веб-страницы) происходит с помощью закрытого ключа шифрования приложения пользователя путем выполнения сценария JavaScript, который содержит программный код, обеспечивающий расшифровку данных.

В еще одном частном варианте реализации шифрование кода элементов веб-страницы происходит с использованием симметричного шифрования (например, алгоритм AES), являющегося более быстрым по сравнению с ассиметричным шифрованием. В этом случае используется секретный ключ шифрования, предназначенный как для шифрования, так и для расшифровки данных. В частном варианте реализации, секретный ключ шифрования может быть создан удаленным сервером 101 и передан приложению пользователю 103 с использованием ассиметричного шифрования. В другом частном варианте реализации секретный ключ может периодически изменяться (например, раз в сутки или при открытии новой сессии в браузере).

На Фиг. 2 представлен способ передачи веб-страницы с зашифрованными данными. На первом шаге 201 прокси-сервер 102 получает веб-страницу сайта 106, расположенного на удаленном сервере 101. Далее, на шаге 202, прокси-сервер 102 передает полученную веб-страницу средству шифрования 104. На шаге 203 средство шифрования 104 определяет содержащиеся на веб-странице элементы. В частном варианте реализации будут определены все элементы веб-страницы. В другом варианте реализации будут определены только элементы, содержащиеся в списке элементов, который расположен на прокси-сервере 102. Далее, на шаге 204, средство шифрования 104 выполняет шифрование кода элементов веб-страницы. На шаге 205 модуль JavaScript 105 создает сценарий JavaScript, содержащий зашифрованный программный код элементов веб-страницы. Модуль JavaScript 105 на шаге 206 изменяет веб-страницу путем добавления в нее созданного сценария JavaScript и удаления кода элементов веб-страницы, который был зашифрован. На шаге 207 прокси-сервер 102 передает измененную веб-страниц приложению пользователя 103. В частном варианте реализации изменение веб-страницы может быть осуществлено путем изменения дерева DOM (англ. Document Object Model - объектная модель документа) веб-страницы.

В частном варианте реализации на шаге 204 шифрование кода элементов веб-страницы из списка элементов происходит с использованием ассиметричных методов шифрования. В другом частном варианте реализации на шаге 207 прокси-сервер 102 дополнительно передает приложению пользователя 103 открытый ключ прокси-сервера 102, необходимый приложению пользователя 103 для шифрования сообщения приложения пользователя 103, отправленного прокси-серверу 102, а также для шифрования вводимых пользователем данных в элементы веб-страницы.

В частном варианте реализации средство шифрования на шаге 204 выполняет шифрование с использованием открытого ключа шифрования приложения пользователя, при этом приложение пользователя 103 выполняет расшифровку измененной веб-страницы с использованием закрытого ключа шифрования приложения пользователя. Передача прокси-серверу 102 открытого ключа шифрования приложения пользователя может быть осуществлена заранее. В другом варианте реализации шифрование, выполняемое на шаге 204, может быть осуществлено с использованием симметричных алгоритмов шифрования. В этом случае для шифрования и расшифровки данных использует один секретный ключ, который может быть заранее определен между приложением пользователя 103 и прокси-сервером 102.

В качестве примера прокси-сервер 102 может получить веб-страницу сайта Интернет банкинга, поля которой содержат конфиденциальные данные (например, данные банковской карточки, ФИО пользователя и пр.). В этом примере средство шифрования 104 выполнит шифрование кода элементов, предназначенных для ввода и содержащих конфиденциальные данные. Подлежащий шифрованию код элементов будет исключен из исходной веб-страницы и добавлен в сценарий JavaScript в зашифрованном виде, который в свою очередь будет включен в измененную веб-страницу. В итоге, измененная веб-страница будет передана приложению пользователя 103.

На Фиг. 3 представлен частный вариант системы передачи веб-страницы с зашифрованными данными. Система содержит удаленный сервер 101, связанный со средством шифрования 104 и приложением пользователя 103. Удаленный сервер 101 содержит открытый и закрытый ключи шифрования удаленного сервера, а приложение пользователя 103 содержит открытый и закрытый ключи шифрования приложения пользователя. Ключи шифрования служат для обмена зашифрованными сообщениями между приложением пользователя 103 и удаленным сервером 101 посредством средства шифрования 104. Удаленный сервер 101 служит для отправки сценария JavaScript, содержащего открытый ключ шифрования удаленного сервера, приложению пользователя 103. В частном варианте реализации, сценарий JavaScript может дополнительно содержать цифровую подпись для предотвращения искажения передаваемой информации от удаленного сервера 101 третьей стороной.

Средство шифрования 104 предназначено для шифрования сообщения, предназначенного для приложения пользователя 103. Шифрование сообщения может быть выполнено с помощью открытого ключа шифрования приложения пользователя. Удаленный сервер 101 также предназначен для отправки зашифрованного сообщения упомянутому приложению пользователя 103.

Приложение пользователя 103 предназначено для получения сценария JavaScript от удаленного сервера, содержащего открытый ключ шифрования удаленного сервера 101, а также для получения зашифрованного с помощью открытого ключа шифрования приложения пользователя сообщения от удаленного сервера 101, которое содержит элементы веб-страницы сайта. Открытый ключ шифрования удаленного сервера используется приложением пользователя 103 для шифрования сообщений, отправляемых удаленному серверу 101.

Приложение пользователя 103 также предназначено для выполнения сценария JavaScript, отправки зашифрованного с помощью открытого ключа шифрования удаленного сервера 101 запроса на получение веб-страницы сайта удаленному серверу 101. Шифрование запроса на получение веб-страницы осуществляется при выполнении сценария JavaScript. Кроме этого, приложение пользователя 103 предназначено для передачи зашифрованного с помощью открытого ключа удаленного сервера 101 запроса пользователя на получение кода элементов веб-страницы сайта 106 удаленному серверу 101.

На Фиг. 4 представлен частный вариант способа передачи зашифрованных запросов пользователя серверу. На первом шаге 401 приложение пользователя 103 получает от удаленного сервера 101 веб-страницу, в которой содержится сценарий JavaScript. Сценарий JavaScript содержит открытый ключ шифрования удаленного сервера 101. На шаге 402 путем выполнения полученного сценария JavaScript приложение пользователя 103 зашифровывает с помощью открытого ключа шифрования удаленного сервера запрос на получение веб-страницы сайта 106 и отправляет данный запрос удаленному серверу 101. Далее, на шаге 403, путем выполнения сценария JavaScript приложение пользователя 103 получает зашифрованное средством шифрования 104 с помощью открытого ключа шифрования приложения пользователя сообщение от удаленного сервера 101, которое содержит код элементов веб-страницы сайта. На шаге 404 путем выполнения сценария JavaScript приложение пользователя 103 расшифровывает полученное сообщение с использованием закрытого ключа шифрования приложения пользователя. На шаге 405 путем выполнения сценария JavaScript приложение пользователя 103 изменяет полученную веб-страницу путем добавления в нее кода элементов веб-страницы из расшифрованного сообщения веб-страницу сайта 106 и отображает ее пользователю на шаге 406.

В частном варианте реализации система дополнительно включает второй удаленный сервер, на котором расположен сайт 106. В этом примере реализации удаленный сервер 101 является прокси-сервером между приложением пользователя 103 и вторым удаленным сервером.

В еще одном частном варианте реализации, когда удаленный сервер 101 выполняет функции прокси-сервера 102, он по запросу приложения пользователя 103 на шаге 402 получает веб-страницу сайта расположенного на удаленном сервере 101. Далее прокси-сервер 102 выполняет шаги способа, описанные на этапах 201-205. В итоге, на шаге 403 приложение пользователя 103 получает сценарий JavaScript от прокси-сервера 102, передавшего на шаге 205 ему измененную веб-страницу приложению пользователя.

Фиг. 5 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 5. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием, компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система и способ анализа содержимого зашифрованного сетевого трафика | 2018 |

|

RU2706894C1 |

| БРОКЕР И ПРОКСИ ОБЕСПЕЧЕНИЯ БЕЗОПАСТНОСТИ ОБЛАЧНЫХ УСЛУГ | 2014 |

|

RU2679549C2 |

| СПОСОБ И СИСТЕМА ПОДБОРА ПРЕДЛОЖЕНИЙ ДЛЯ ПОЛЬЗОВАТЕЛЯ НА ОСНОВАНИИ АНАЛИЗА ЕГО ДЕЙСТВИЙ | 2018 |

|

RU2693646C1 |

| СПОСОБ И СИСТЕМА МАРКИРОВКИ ДЕЙСТВИЙ ПОЛЬЗОВАТЕЛЯ ДЛЯ ПОСЛЕДУЮЩЕГО АНАЛИЗА И НАКОПЛЕНИЯ | 2018 |

|

RU2702275C1 |

| МУЛЬТИТУННЕЛЬНЫЙ АДАПТЕР ВИРТУАЛЬНОЙ КОМПЬЮТЕРНОЙ СЕТИ | 2015 |

|

RU2675147C1 |

| МЕХАНИЗМ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ДЛЯ ВНЕШНЕГО КОДА | 2011 |

|

RU2582863C2 |

| Система и способ обнаружения модификации веб-ресурса | 2018 |

|

RU2702081C2 |

| СИСТЕМА, СПОСОБ И УСТРОЙСТВО ДЛЯ ОСУЩЕСТВЛЕНИЯ ОНЛАЙН ПЛАТЕЖЕЙ С ИСПОЛЬЗОВАНИЕМ ПЛАТЕЖНЫХ КАРТ | 2016 |

|

RU2630166C1 |

| СИСТЕМА И СПОСОБ ИЗМЕНЕНИЯ ФУНКЦИОНАЛА ПРИЛОЖЕНИЯ | 2014 |

|

RU2573783C1 |

| УПРАВЛЕНИЕ ОНЛАЙНОВОЙ КОНФИДЕНЦИАЛЬНОСТЬЮ | 2011 |

|

RU2550531C2 |

Изобретение относится к области защиты данных при их передаче по сети. Технический результат - повышение уровня защиты информации, содержащейся на веб-странице, путем шифрования упомянутой информации во время передачи упомянутой веб-страницы приложению пользователя. Способ шифрования при передаче веб-страницы приложению пользователя, в котором: с помощью прокси-сервера получают веб-страницу сайта, расположенного на удаленном сервере; с помощью прокси-сервера передают веб-страницу средству шифрования; с помощью средства шифрования определяют содержащиеся на веб-странице элементы, где элементами являются, по крайней мере: текстовое поле, поле «кнопка», поле ввода данных, ссылка на файл и гиперссылка; с помощью средства шифрования выполняют шифрование программного кода по меньшей мере одного определенного элемента веб-страницы; с помощью модуля JavaScript создают сценарий JavaScript, содержащий зашифрованный программный код элементов веб-страницы, полученный от средства шифрования; с помощью модуля JavaScript изменяют веб-страницу путем добавления созданного сценария JavaScript и удаления кода элементов веб-страницы, который был зашифрован; с помощью прокси-сервера передают измененную веб-страницу приложению пользователя. 2 н. и 6 з.п. ф-лы, 5 ил.

1. Способ шифрования при передаче веб-страницы приложению пользователя, в котором:

а) с помощью прокси-сервера получают веб-страницу сайта, расположенного на удаленном сервере;

б) с помощью прокси-сервера передают веб-страницу средству шифрования;

в) с помощью средства шифрования определяют содержащиеся на веб-странице элементы, где элементами являются, по крайней мере: текстовое поле, поле «кнопка», поле ввода данных, ссылка на файл и гиперссылка;

г) с помощью средства шифрования выполняют шифрование программного кода по меньшей мере одного определенного элемента веб-страницы;

д) с помощью модуля JavaScript создают сценарий JavaScript, содержащий зашифрованный программный код элементов веб-страницы, полученный от средства шифрования;

е) с помощью модуля JavaScript изменяют веб-страницу путем добавления созданного сценария JavaScript и удаления кода элементов веб-страницы, который был зашифрован;

ж) с помощью прокси-сервера передают измененную веб-страницу приложению пользователя.

2. Способ по п. 1, в котором на шаге в) с помощью средства шифрования выполняют шифрование кода по меньшей мере одного элемента веб-страницы из заранее сформированного списка элементов, который содержит элементы, необходимые для защиты, при этом упомянутый список размещен на прокси-сервере.

3. Способ по п. 1, в котором на шаге г) шифрование программного кода элементов веб-страницы происходит с использованием асимметричных методов шифрования.

4. Способ по п. 3, в котором:

- средство шифрования на шаге г) выполняет шифрование с использованием открытого ключа шифрования приложения пользователя;

- приложение пользователя выполняет расшифровку измененной веб-страницы с помощью закрытого ключа шифрования приложения пользователя.

5. Система шифрования при передаче веб-страницы приложению пользователя, содержащая:

а) удаленный сервер, на котором располагается веб-страница сайта;

б) прокси-сервер, связанный с удаленным сервером, предназначенный для:

- получения веб-страницы сайта;

- передачи веб-страницы средству шифрования;

- передачи измененной веб-страницы сайта приложению пользователя;

в) средство шифрования, связанное с прокси-сервером и предназначенное для:

- определения содержащихся на веб-странице элементов, где элементами являются, по крайней мере: текстовое поле, поле «кнопка», поле ввода данных, ссылка на файл и гиперссылка;

- шифрования программного кода по меньшей мере одного определенного элемента веб-страницы;

г) модуль JavaScript, связанный с прокси-сервером и предназначенный для:

- создания сценария JavaScript, содержащего зашифрованный программный код элементов веб-страницы, полученный от средства шифрования;

- изменения веб-страницы путем добавления созданного сценария JavaScript и удаления кода элементов веб-страницы, которые были зашифрованы.

6. Система по п. 5, в которой средство шифрования предназначено для шифрования кода по меньшей мере одного элемента веб-страницы из заранее сформированного списка элементов, который содержит элементы, необходимые для защиты, при этом упомянутый список размещен на прокси-сервере.

7. Система по п. 5, в которой средство шифрования предназначено для шифрования программного кода элементов веб-страницы с использованием асимметричных методов шифрования.

8. Система по п. 7, в которой:

- средство шифрования предназначено для выполнения шифрования с использованием открытого ключа шифрования приложения пользователя;

- приложение пользователя предназначено для выполнения расшифровки измененной веб-страницы с помощью закрытого ключа шифрования приложения пользователя.

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Z | |||

| LI et al | |||

| WebShield: Enabling Various Web Defense Techniques without Client Side Modifications, опубл | |||

| Топка с несколькими решетками для твердого топлива | 1918 |

|

SU8A1 |

| Регулирующее устройство для сидящих на одном валу машин с отбором пара и противодавлением, снабженных, каждая, своим регулятором давления и общим регулятором скорости, из коих машина с отбором, при колебаниях нагрузки в некоторых пределах, принимает на себя эти колебания одна | 1926 |

|

SU6790A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| US 8941675 B2, 27.01.2015 | |||

| US 8898796 B2, 25.11.2014 | |||

| US 8515918 B2, 20.08.2013. | |||

Авторы

Даты

2017-03-30—Публикация

2015-09-30—Подача