Область техники, к которой относится изобретение

Настоящее изобретение относится в основном к системе и способу аутентификации идентичности отслеживаемого объекта при его перемещении в цепи поставок.

Уровень техники

Управление цепью поставок является трудной задачей для организаций, которые регулярно осуществляют транспортировку большого количества продуктов на большие расстояния. Возможность отслеживать и следить за движением товара по цепочке поставок достаточно сложно, кроме того, необходимо определять или проверять качество товара. В настоящее время существуют системы, которые позволяют предоставлять информацию о месте нахождения и доставки товара и также предоставляют возможность контролировать перемещение товара по всей цепочке поставок. Эти системы используют такие технологии, как штрихкод или радиочастотные идентификаторы (RFID) или другие технологии идентификации, например, технологию глобальной спутниковой системы определения местоположения (GPS).

RFID технологии (или RFID метки) позволяют партнерам или "хранителям объектов" (то есть, партнер в цепочке поставок, который хранит продукт) в цепочке поставок маркировать, идентифицировать и отслеживать продукцию, товары, ящики и поддоны при их перемещении от производства по цепочке поставок до покупателя или потребителя. При перемещении данных объектов по цепочке поставок, беспроводные RFID считыватели устанавливают связь с метками для сбора информации о хранимом объекте, и сопоставлять полученную информацию с базой данных. Вместе с электронным кодом продукта (EPC), которые хранятся на RFID метках и используются, например, для идентификации производителя, продукта, и серийным номером изделия, используя информационные услуги электронного кода продукта (EPCIS), которые позволяют производителям описать их RFID/EPC маркированное продукты, производитель может добиться большей скорости доставки и обработки и обеспечить прозрачность товародвижения в цепи поставок, что в сою очередь повысит операционную эффективность и эффективность управления запасами. Кроме того, информация может совместно использоваться торговыми партнерами.

Несмотря на наличие преимуществ в использовании RFID в системе цепочки поставок, существуют многие недостатки. Например, RFID является дорогостоящей технологией, и работает только при наличии достаточного уровня мощности RF сигнала. Дополнительно, наличие металлических объектов затрудняет выполнение процесса декодирования сигналов. Значительные недостатки при использовании RFID включают в себя уязвимость к взлому, а также различные производители применяют различные варианты реализации. То есть, глобальные стандарты по-прежнему находятся в разработке. Кроме того, следует отметить, что некоторые RFID устройства не разрабатываются для работы в других сетях (как в случае с RFID метками, используемые для управления запасами в компании). Соответственно, это может вызвать неудобства для компаний, в связи с наличием узкоспециализированной RFID технологии, особенно в отношении совместимости. В мире, где защита товаров и услуг становится все более важным условием, существует необходимость повышения надежности, определенности и совместимости системы мониторинга товаров в системе цепочки поставок.

Раскрытие изобретения

Настоящее изобретение, в соответствии с одним или более различных аспектов вариантов осуществления и/или специфических признаков или суб-компонентов обеспечивает различные системы, серверы, способы, информацию и программы для взаимодействия с действующими кодами, такими как, например, JavaScript скрипты.

Один вариант осуществления настоящего изобретения обеспечивает глобальную систему управления поставками для аутентификации идентичности элемента, отслеживаемого при прохождении в цепи поставки, включающая в себя стандартное устройство наблюдателя для захвата первой информации из идентификатора изделия, которое отслеживается, и генерации события на основании захваченной первой информации, защищенное устройство наблюдателя для захвата второй информации из аутентификатора отслеживаемого изделия, упомянутый аутентификатор предназначен для маркировки и генерации защищенного события на основании захваченной второй информации, и репозитарную систему для сбора события, сгенерированного стандартным устройством наблюдателя, упомянутая репозитарная система дополнительно выполнена с возможностью собирать защищенное событие, генерируемое защищенным устройством наблюдателя.

Другой вариант осуществления изобретения представляет собой глобальный способ управления поставками для аутентификации идентичности отслеживаемого изделия при перемещении в цепи поставок, упомянутый способ содержит на стандартном устройстве наблюдателя, захват первой информации из идентификатора отслеживаемого изделия, и генерацию события, на основании захваченной первой информации, на защищенном устройстве наблюдателя, захват второй информации из аутентификатора отслеживаемого изделия, упомянутый аутентификатор предназначен для маркировки и генерации защищенного события на основании захваченной второй информации и, в репозитарной системе, сбор события, генерируемое стандартным устройством наблюдателя, дополнительно сбор защищенного события, генерируемое защищенным устройством наблюдателя.

В одном варианте осуществления изобретения, существует глобальная система управления поставками для аутентификации идентичности отслеживаемого изделия при перемещении в цепи поставок, включающая в себя множество стандартных репозитарных систем, которые собирают события, генерируемые захваченной информацией в форме событий из идентификатора первого изделия с помощью стандартного устройства наблюдателя; и множество защищенных репозитарных систем, которые собирают защищенные события, генерируемые захваченной информацией в виде защищенных событий из аутентификатора в виде маркировки с помощью защищенного устройства наблюдателя.

В другом варианте осуществления изобретения, существует глобальная система управления поставками для аутентификации идентичности отслеживаемого изделия при прохождении по цепочке поставок, включающая в себя множество стандартных репозитарных систем, которые собирают события, генерируемые захваченной информацией в виде событий из первого идентификатора изделия с использованием стандартного устройства наблюдателя, и собирает защищенные события, генерируемые захваченной информацией в виде защищенных событий из аутентификатора в виде маркировки с помощью защищенного устройства наблюдателя.

В еще одном варианте осуществления изобретения, имеется глобальная система управления поставками для аутентификации идентичности отслеживаемого изделия при прохождении цепи поставок, включающая в себя интерфейс для обмена данными с множеством хранителей объекта в цепочке поставок, используя стандартный протокол, в котором, информации отслеживания объекта сохраняется, когда один из множества хранителей объекта сообщает о предопределенном событии для объекта; и репозитарий для хранения данных аутентификации для аутентификации информации об отслеживании события для объекта, информация об отслеживании события включает в себя, по меньшей мере, первый идентификатор объекта и аутентификатор, в котором, аутентификатор аутентифицирется независимо от первого идентификатора объекта, и вместе образуют защищенное событие, идентифицируемое защищенным устройством наблюдателя.

В еще одном варианте осуществления изобретения, существует способ глобального управления поставками для аутентификации идентичности отслеживаемого изделия при прохождении по цепочки поставок, включающий в себя сбор событий в репозитарной системе, сгенерированных захваченной информацией в виде событий из первого элемента идентификатора с помощью стандартного устройства наблюдателя, и сбор защищенных событий, генерируемых захваченной информацией в виде защищенных событий из аутентификатора в виде маркировки с помощью защищенного устройства наблюдателя.

В одном аспекте, изобретение дополнительно включает в себя платформу управления событиями для получения прозрачности в цепи поставок, используя собранные защищенные события и/или нормальные события для идентификации, по меньшей мере, одного факта из фактов подделки, отклонения от стандарта, фальсификации и контрафактности изделия в цепочке поставок.

В другом аспекте, множество стандартных репозитарных систем и множество защищенных репозитарных систем обмениваются данными с платформой управления событиями через сеть и включают в себя множество устройств хранения доступных и распределенных по глобальной системе управления поставками.

В еще одном аспекте, стандартное устройство наблюдателя выполнено с возможностью захватывать стандартную информацию от первого идентификатора объекта, захваченная информация, тем самым, образует стандартное событие; и защищенное устройство наблюдателя выполнено с возможностью захватывать стандартную информацию из первого идентификатора объекта и защищенную информацию из аутентификатора в виде маркировки, захваченная информация, тем самым, образует защищенное событие.

В другом аспекте, маркировка представляет собой чернила, которые используются для нанесения защищенной информации, имеющие присущие свойства, присущие свойства включают в себя, по меньшей мере, одно из длину волны в диапазоне, по меньшей мере, одного из UV, IR и ближней области IR-спектра, химический состав или круговую поляризацию. Защищенное устройство наблюдателя также может быть выполнено с возможностью захватывать только второй идентификатор объекта и генерировать защищенное событие таким образом, чтобы защищенное событие не включает в себя информацию о стандартном событии или стандартное событие.

В еще одном аспекте, первый идентификатор объекта связан с аутентификатором. Например, когда первый идентификатор объекта является штрихкодом, то аутентификатор может быть напечатан любом способом, как хорошо известно в данной области техники. Аутентификатор может также включать в себя часть информации первого идентификатора объекта или иметь связь или быть ассоциированным определенным образом.

В другом аспекте, защищенное устройство наблюдателя захватывает стандартную информацию и защищенную информацию, защищенное событие посылается, по меньшей мере, в одно из множество защищенных репозитарных систем, и когда стандартное устройство наблюдателя захватывает стандартную информацию, стандартное событие посылается, по меньшей мере, в одно из множества стандартных репозитарных систем. Стандартная информация и защищенная информация может быть также связаны. Кроме того, стандартные репозитарные системы и защищенные репозитарные системы могут быть связаны.

В еще одном аспекте, изделие является коробкой, коробка состоит из множества изделий и объединения коробок.

В еще одном аспекте, стандартная репозитарная система сохраняет стандартные события, которые связаны с изделием во время жизненного цикла изделия в цепочке поставок, стандартное событие представлено в виде данных первого идентификатора объекта.

В одном другом аспекте, первый идентификатор изделия является одним из штрихкодом, RFID и обычной матрицей данных, которые преобразуются в стандартное событие, когда считываются стандартным устройством наблюдателя.

В другом аспекте, стандартные и защищенные устройства наблюдателя являются одним из сканером и мобильным устройством, которые могут быть статическим или полустатическим.

В еще одном аспекте, защищенная репозитарная система сохраняет стандартное событие и защищенное событие, которые связаны с изделием во время жизненного цикла изделия в цепочке поставок, стандартное событие представлено в виде данных первого идентификатора объекта и безопасное событие представлено в виде данных аутентификатора.

В еще одном аспекте, стандартное событие и защищенное событие захватываются одновременно защищенным устройством наблюдателя.

В другом аспекте, изделие маркируется первым идентификатором объекта и аутентификатором.

В еще одном аспекте, множество стандартных репозитарных систем и множество защищенных репозитарных систем вместе составляют единую репозитарную систему.

Краткое описание чертежей

Далее приводится подробное описание настоящего изобретения со ссылкой на множество чертежей, которые рассматриваются в качестве не ограничивающих примеров предпочтительных вариантов осуществления настоящего изобретения, где одинаковые обозначения представляют одинаковые элементы на нескольких видах чертежей.

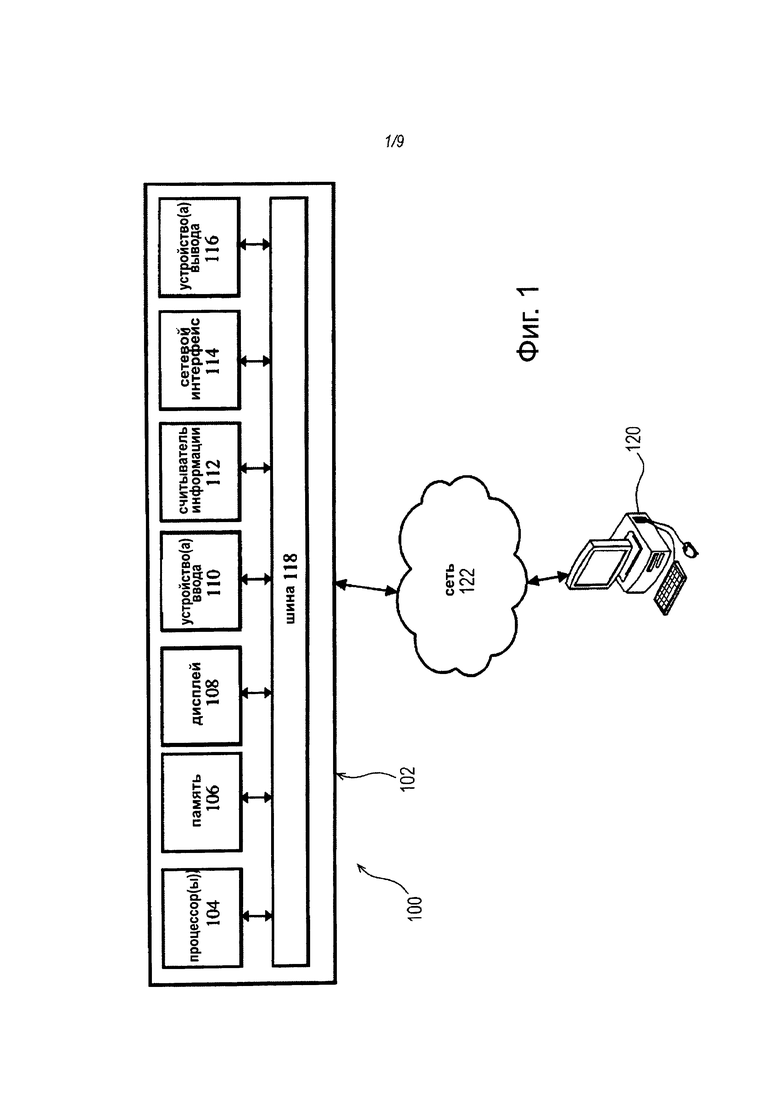

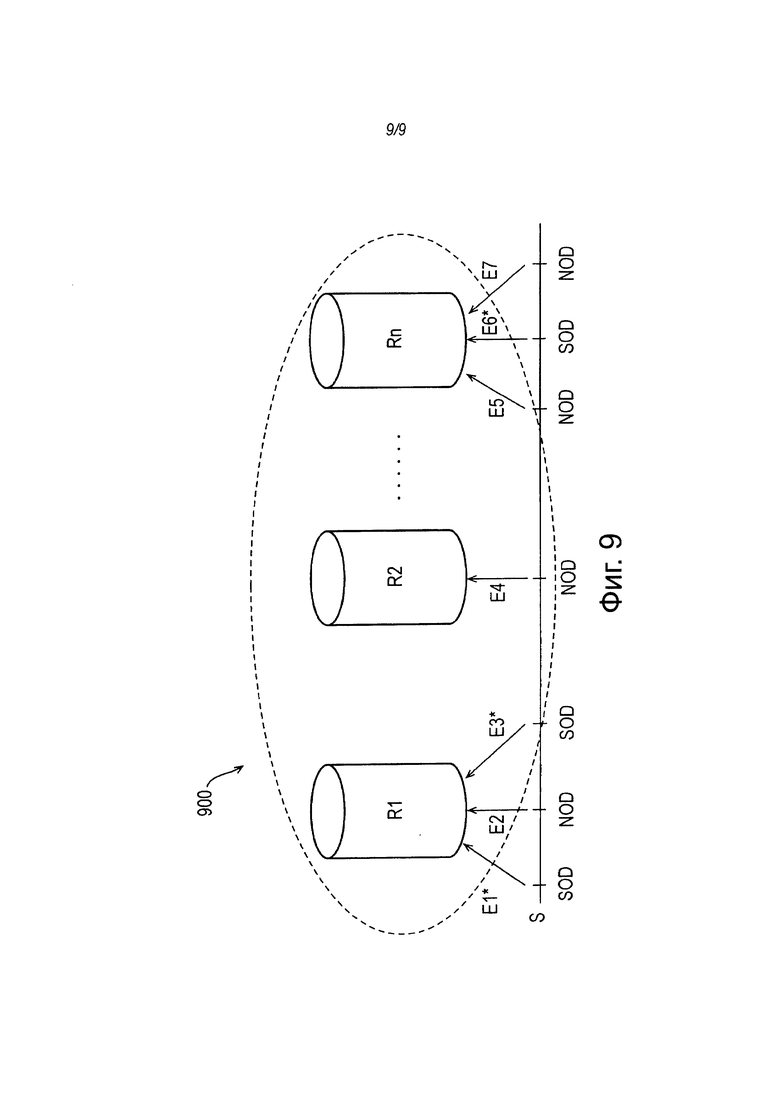

Фиг. 1 является примерной системой для использования в соответствии с вариантами осуществления, описанными в данном документе.

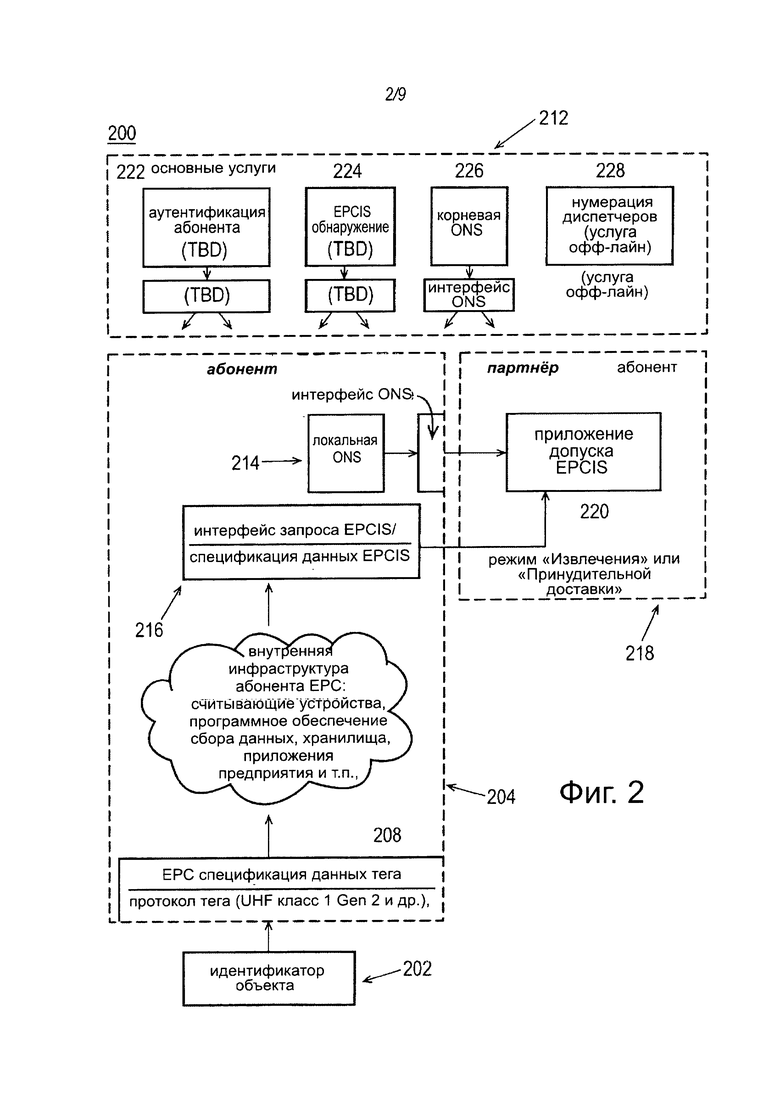

Фиг. 2 показывает примерную систему отслеживания события, используя идентификатор объекта в соответствии с настоящей системой.

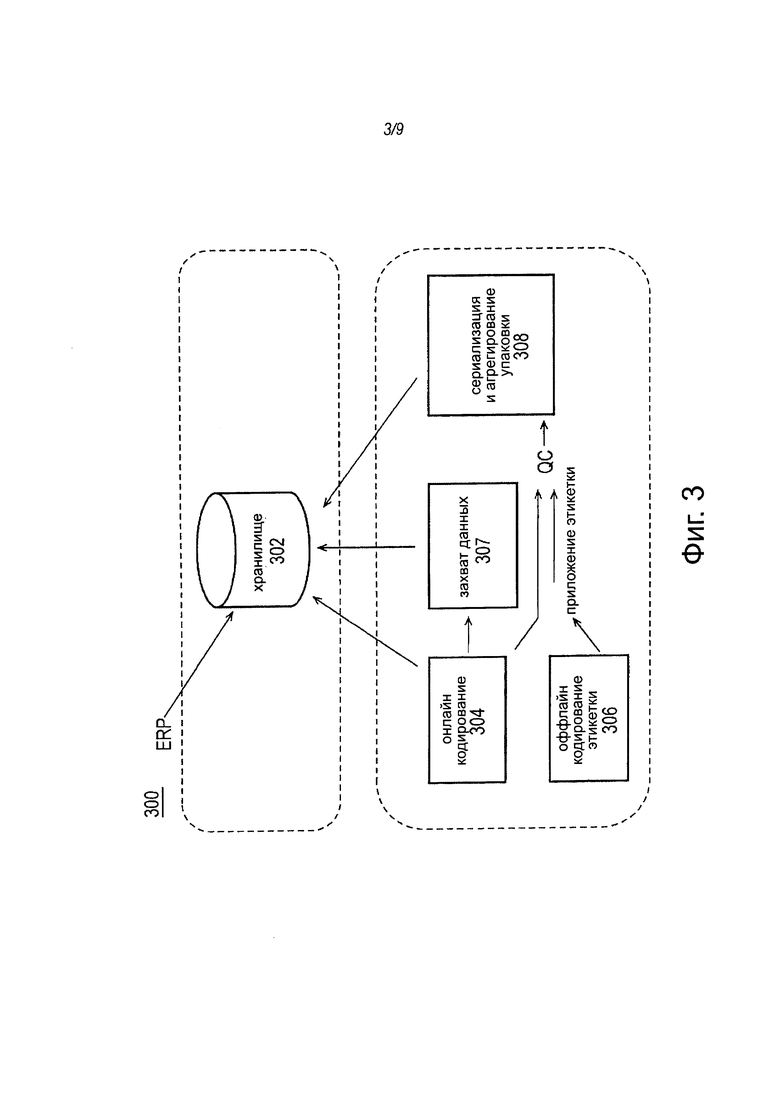

Фиг. 3 показывает примерную платформу сериализации, на которой изделия и предметы маркируются идентификатором объекта.

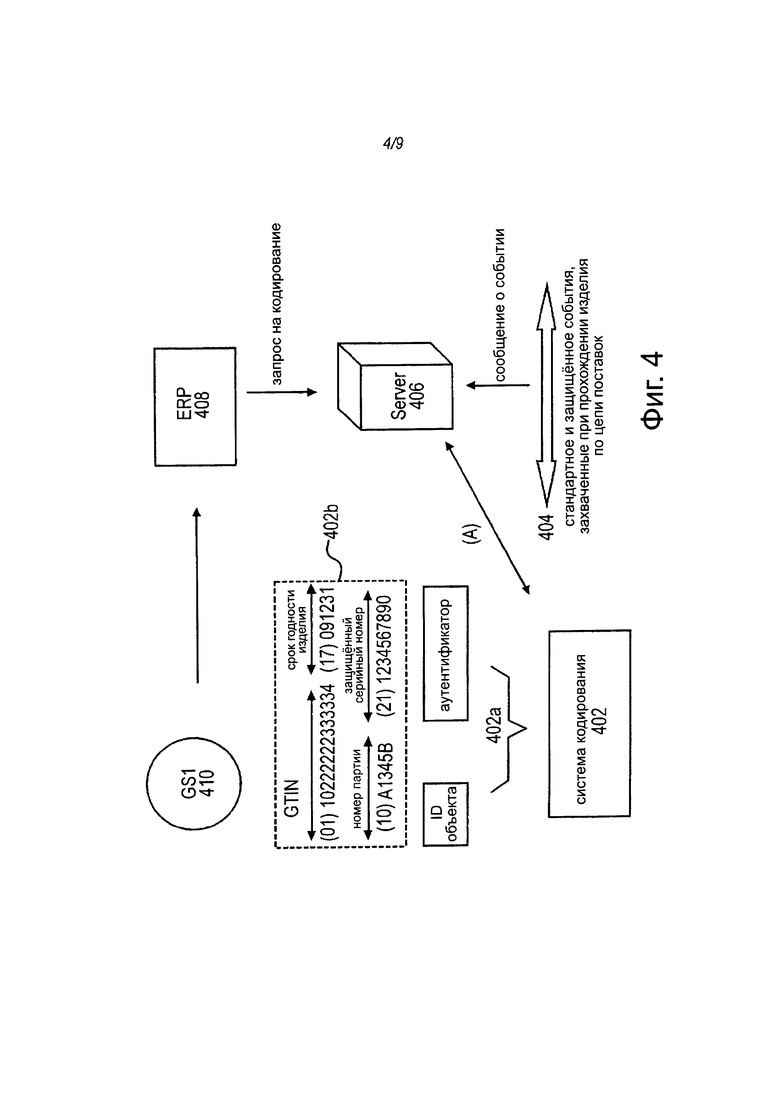

Фиг. 4 иллюстрирует примерную систему генерации кода и сериализации в соответствии с изобретением.

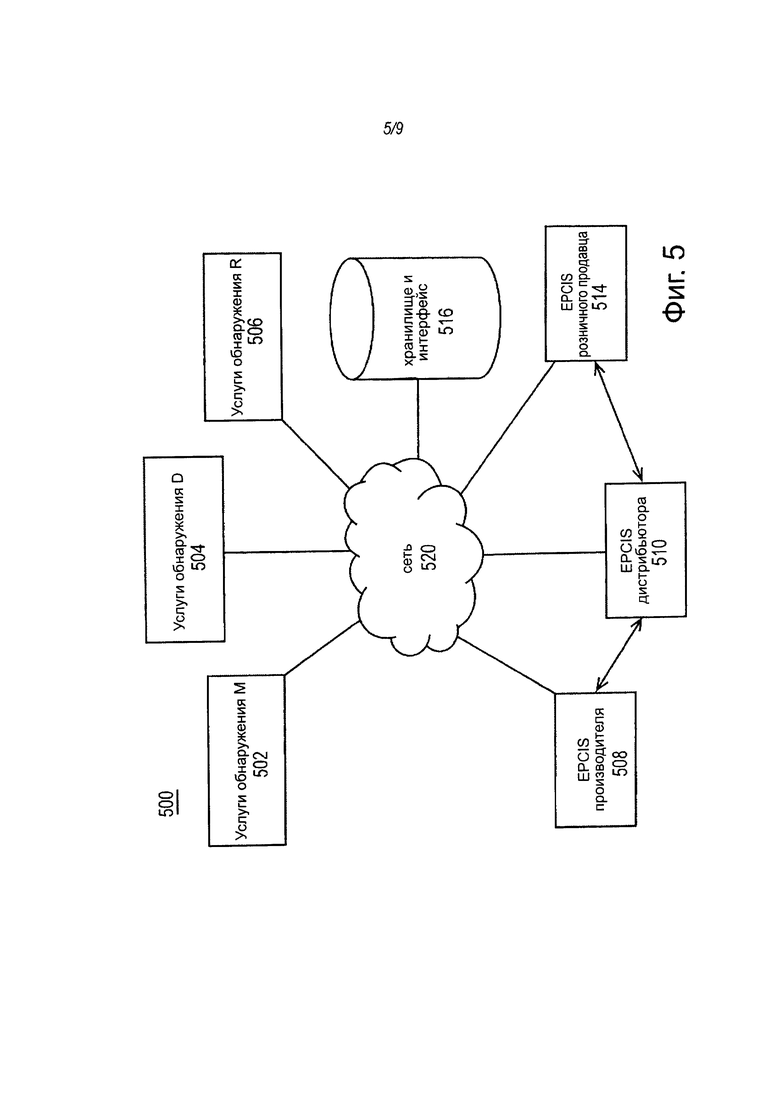

Фиг. 5 показывает пример сети цепи поставок.

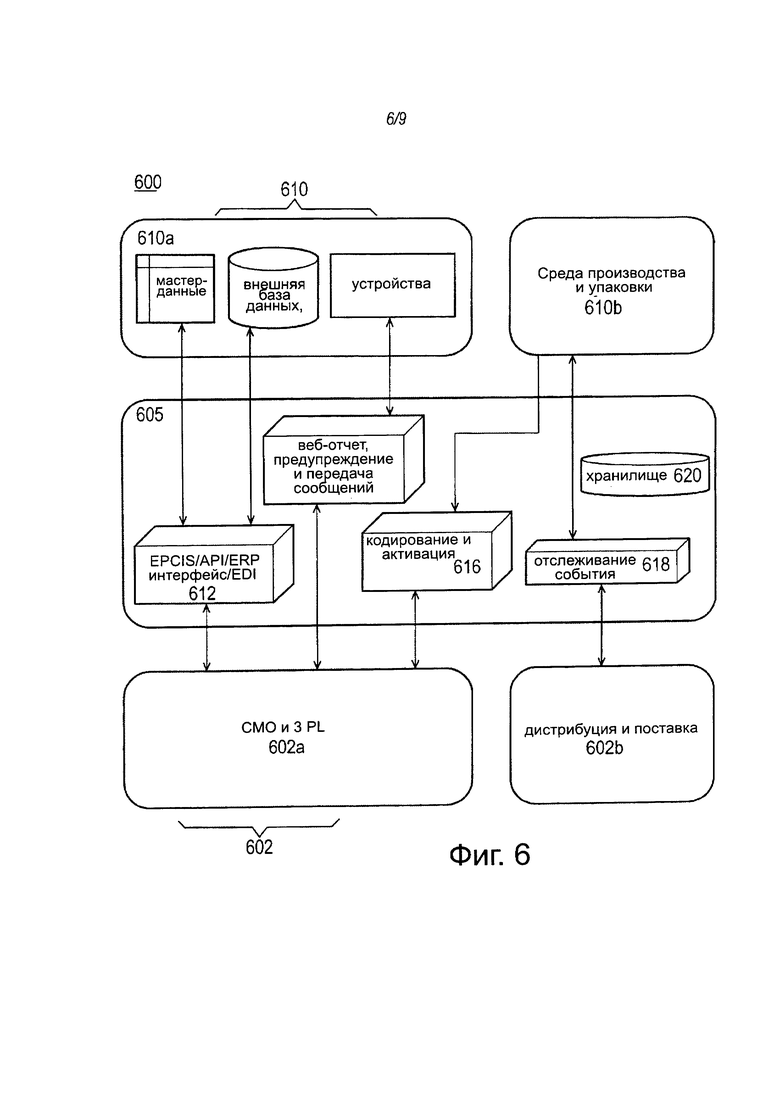

Фиг. 6 иллюстрирует примерную систему, в которой система отслеживания событий и платформа сериализации интегрированы.

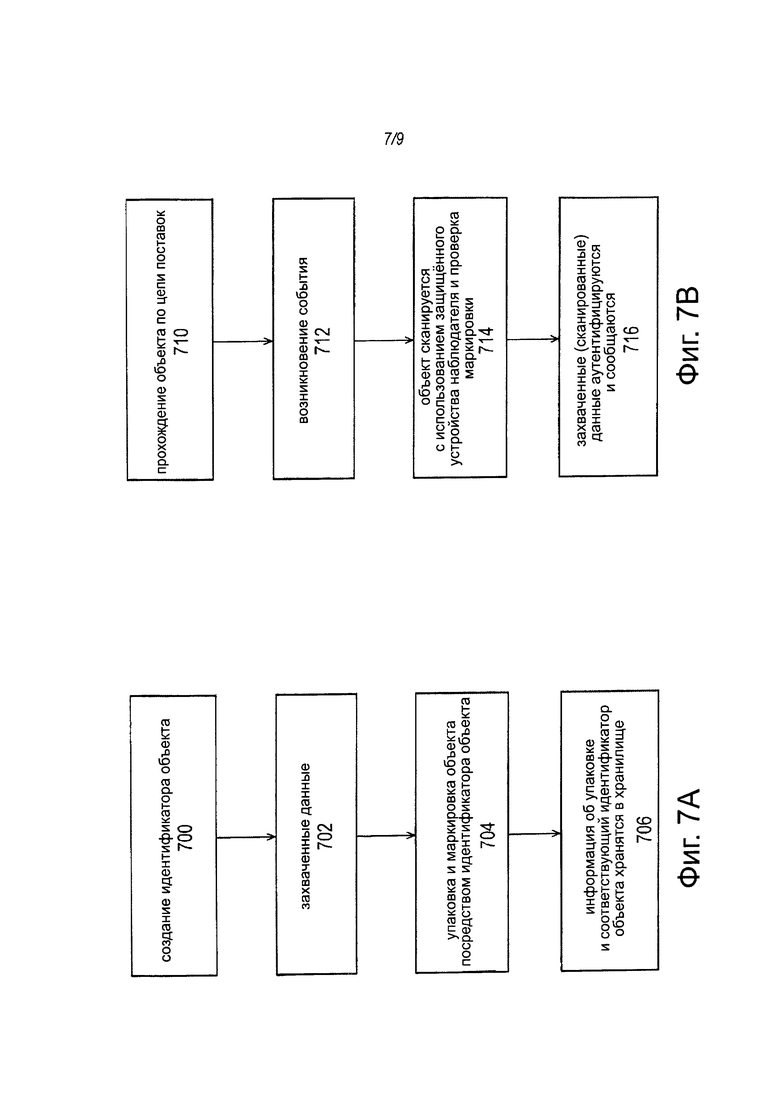

Фиг. 7A иллюстрирует примерную блок-схему алгоритма кодирования и маркировки объекта в соответствии с системой.

Фиг. 7B иллюстрирует примерную блок-схему алгоритма отслеживания событий и аутентификации в соответствии с системой.

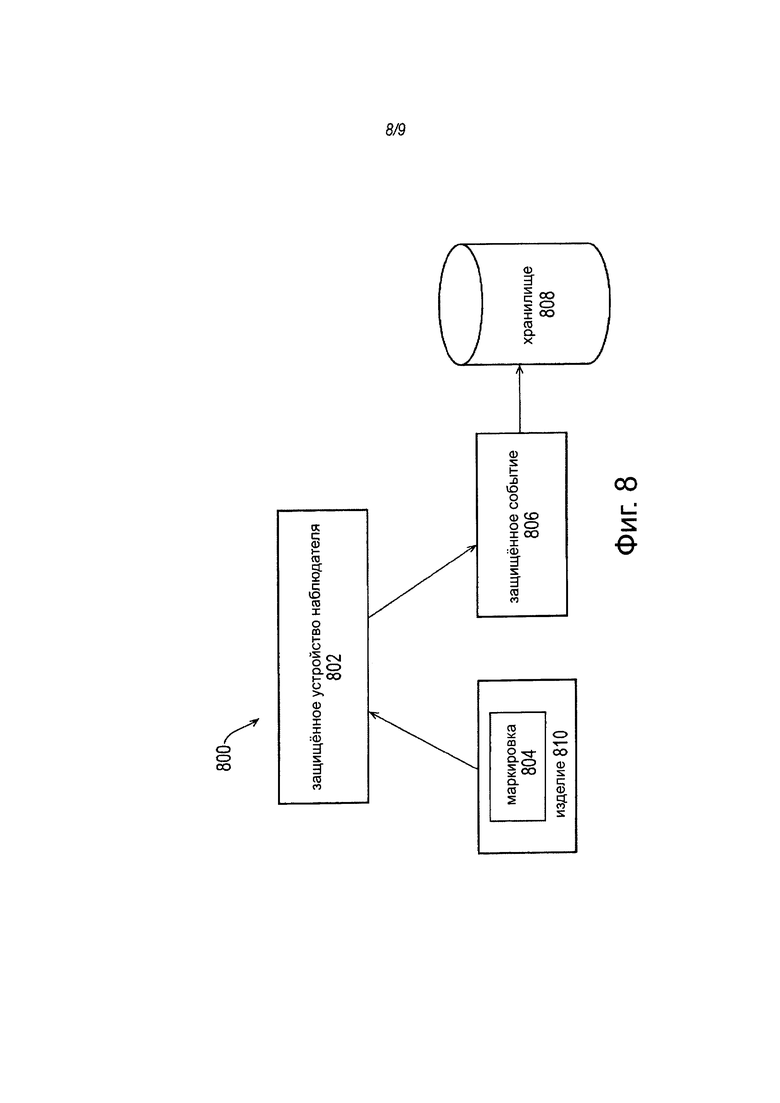

Фиг. 8 иллюстрирует примерную блок-схему генерации защищенного события в соответствии с системой.

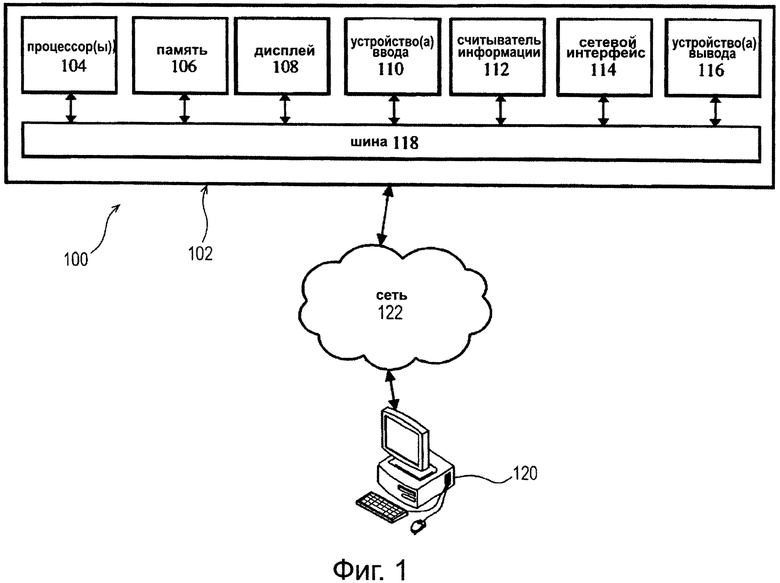

Фиг. 9 иллюстрирует пример глобального репозитария в соответствии с системой.

Осуществление изобретения

Реализация настоящего изобретения в соответствии с одним или более различных аспектов, вариантами осуществления и/или специфическими признаками или субкомпонентами, обеспечивает одно или несколько преимуществ, как конкретно указано ниже.

На фиг. 1 показана примерная система для использования в соответствии с вариантами осуществления, описанными в данном документе. Показанная система 100, как правило, может включать в себя обычную компьютерную систему 102. Компьютерная система 102 может работать в качестве автономного устройства или может быть соединена с другими системами или периферийными устройствами. Например, компьютерная система 102 может включать в себя, или быть включенной в состав, любой один или несколько компьютеров, серверы, системы, коммуникационные сети или облачную среду.

Компьютерная система 102 может работать в качестве сервера в сетевой среде, или в качестве пользовательского клиентского компьютера в сетевой среде. Компьютерная система 102 или ее части, может быть реализована как, или встроена в, различные устройства, такие как персональный компьютер, планшетный компьютер, телевизионная приставка, персональный цифровой помощник, мобильное устройство, карманный компьютер, портативный компьютер, настольный компьютер, устройство связи, беспроводной телефон, персональный устройство, веб устройство или любое другое устройство, способное выполнять набор команд (последовательные или иные), которые определяют действия, которые будут выполнены данным устройством. Кроме того, так как показана одна компьютерная система 102, дополнительные варианты осуществления могут включать в себя любую совокупность систем или подсистем, которые по отдельности или совместно выполняют команды или функции.

Как показано на фиг. 1, компьютерная система 102 может включать в себя, по меньшей мере, один процессор 104, такой как, например, центральный процессор, графический процессор или оба. Компьютерная система 102 может также включать в себя память 106 компьютера. Память 106 компьютера может включать в себя статическую память, динамическую память или обе. Память 106 компьютера может дополнительно или альтернативно включать в себя жесткий диск, оперативную память, кэш или любую их комбинацию. Конечно, специалистам в данной области техники очевидно, что память 106 компьютера может включать в себя любую комбинацию известных запоминающих устройств или единое запоминающее устройство.

Как показано на фиг. 1, компьютерная система 102 может включать в себя дисплей 108 компьютера, например, жидкокристаллический дисплей, органический светоизлучающий диод, плоский экран, твердотельный дисплей, электронно-лучевой трубки, плазменный дисплей или любой другой известный дисплей.

Компьютерная система 102 может включать в себя, по меньшей мере, одно компьютерное устройство 110 ввода, например, клавиатуру, устройство дистанционного управления, имеющее беспроводную клавиатуру, микрофон, соединенный с устройством распознавания речи, камеру, такую как видеокамеру или фотокамеру, устройство управления курсором или любую их комбинацию. Специалистам в данной области техники понятно, что различные варианты осуществления компьютерной системы 102 могут включать в себя множество устройств 110 ввода. Кроме того, специалистам в данной области техники понятно, что перечисленные выше примерные устройства 110 ввода не является исчерпывающими и что компьютерная система 102 может включать в себя любые дополнительные или альтернативные устройства 110 ввода.

Компьютерная система 102 может также включать в себя считывающее устройство 112 и сетевой интерфейс 114. Кроме того, компьютерная система 102 может включать в себя любые дополнительные устройства, компоненты, детали, периферийные устройства, оборудование, программное обеспечение или любую их комбинацию, которые широко известны и, как очевидно, включены в состав компьютерной системы, как, но не ограничиваясь, устройство 116 вывода. Устройство 116 вывода может быть, но не ограничивается этим, громкоговорителем, аудио выходом, видео выходом, пультом дистанционного управления или любой их комбинацией.

Каждый из компонентов компьютерной системы 102 может быть соединен между собой посредством шины 118, как показано на фиг. 1, компоненты могут быть соединены друг с другом и взаимодействовать через внутреннюю шину. Тем не менее, специалистам в данной области техники понятно, что любой из компонентов также может быть соединен через шину расширения. Кроме того, шина 118 может обеспечить соединение посредством любого стандарта или другой спецификации широко известной, например, но не ограничиваясь, взаимное соединение периферийных компонентов, разъем взаимодействия периферийных компонентов типа экспресс, интерфейс для параллельного подключения внешних устройств, интерфейс для последовательного подключения внешних устройств и т.д.

Компьютерная система 102 может осуществлять связь с одним или более дополнительным компьютерным устройством 120 через сеть 122. Сеть 122 может представлять собой, но не ограничиваясь этим, локальную сеть, глобальную сеть, Интернет, телефонную сеть или любую другую сеть, обычно известную в данной области техники. Сеть 122 показана на фиг. 1 в качестве беспроводной сети. Тем не менее, специалистам в данной области техники очевидно, что сеть 122 также может быть проводной сетью.

Дополнительное компьютерное устройство 120 показано на фиг. 1 как персональный компьютер. Тем не менее, специалистам в данной области техники понятно, что в альтернативных вариантах осуществления настоящего применения, устройство 120 может быть портативным компьютером, планшетным компьютером, персональным цифровым помощником, мобильным устройством, карманным компьютером, настольным компьютером, коммуникационным устройством, беспроводным телефоном, персональным устройством, веб устройством или любым другим устройством, которое способно выполнить набор команд, последовательного или иначе, которые определяют действия, выполняемые с помощью этого устройства. Конечно, специалистам в данной области техники понятно, что перечисленные выше устройства являются только примерными и устройство 120 может быть любым дополнительным устройством или устройством, которое широко известно и данной области техники, не отступая от объема настоящей заявки. Кроме того, специалистам в данной области техники очевидно, что устройство может быть любой комбинацией устройств и приспособлений.

Конечно, специалистам в данной области техники понятно, что перечисленные выше компоненты компьютерной системы 102 являются только примерными и не предназначены для трактовки как исчерпывающие и/или инклюзивные. Кроме того, примеры компонентов, перечисленных выше, также предназначены, чтобы быть примерными и аналогично не является исчерпывающими и/или инклюзивными.

Фиг. 2 иллюстрирует примерную систему отслеживания событий, используя идентификатор объекта в соответствии с настоящей системой. Система 200 включает в себя, но не ограничивается ими, основные услуги 212, такие как аутентификация 222 подписчика, EPCIS обнаружение 224, корневая ONS (услуга наименования объекта) 226 и диспетчер 228 нумерации; система 204 подписчика, например, ЕРС внутренняя инфраструктура 208 подписчика, стандартный интерфейс EPCIS запроса и спецификация 216 данных и локальный ONS и ONS интерфейс 214; и система 218 партнера подписчика, например, приложение 20 EPCIS доступа. ЕРС внутренняя инфраструктура подписчика включает в себя, например, устройства считывания, программное обеспечение сбора данных, репозитарии, корпоративные приложения и т.д. Также показан идентификатор 202 объекта, такие как аутентификатор, который используется для маркировки и идентификации товаров в цепи поставок, как описано более подробно ниже. Интерфейс 216 запроса стандартизирован для того, чтобы отслеживать путь прохождения изделия, осуществлять аутентификацию продукции и обнаруживать отклонение от стандарта по различным партнерам-подписчикам по всей цепочке поставок. Партнеры-подписчики поддерживают свои собственные данные и обменивается событиями с другими партнерами по мере необходимости.

На фиг. 2 проиллюстрирован пример системы, изделия и предметы (например, "объекты"), такие как ценные документы, банкноты, паспорта, документы удостоверяющие личность, водительские права, официальные разрешения, документы доступа, марки, налоговые марки, транспортные билеты, билеты на мероприятия, этикетки, фольга, упаковка, которая содержит лекарства, продукты питания, сигареты, косметические товары, запасные части и товары народного потребления, могут быть отмаркированы либо непосредственно (т.е. маркировка нанесена на поверхность (on-line) или косвенно (т.е. нанесена на этикетку и затем прикреплена к поверхности (off-line)). Например, на фиг. 3 показан пример платформы сериализации, где изделия и предметы, маркируются посредством идентификатора 202 объекта (как показано на фиг. 2). Как показано, платформа 300 сериализации включает в себя, например, систему 304 on-line кодирования и/или систему 306 off-line кодирования этикеток. Система 304 on-line кодирования обеспечивает цифровое кодирование, управление и захват данных, например, камера; и распознание продукта и идентификацию. Система 306 off-line кодирования этикеток обеспечивает оборудование для кодирования, которое может быть установлено в центрах, обеспечивающих безопасность, в типографиях, на упаковочных линиях, установленных на предприятии или поставляемые по договору, и т.п., и включают в себя различные упаковочные формы, такие как рулоны, листы, ящики и т.д. Кроме того, обеспечивается этикетка (или аппликатор печати, акцизная марка, рукавная этикетка и т.д., которая не обязательно ламинируется на этикетку), а также предусматриваются мероприятия по обеспечению безопасного управления цепочками поставок посредством использования шифровальных средств на производственных предприятиях. Эти системы on-line и off-line кодирования генерируют код, как описано со ссылкой на фиг. 4. Сгенерированный код захватывается (on-line кодирования) или наносится (off-line кодирование) на 307, осуществляется контроль качества, и объекты упаковываются, имея индивидуальные серийные номера, которые ассоциированы с отдельными объектами, находящимися в упаковке (308). Несколько изделий также могут быть упакованы в одном контейнере с ассоциированными с ними продуктами, имеющие взаимосвязь «родитель-дочерний элемент». Оборудование, предназначенное для выполнения сериализации, представляет собой, например, GS1, которое совместимо, универсально, доступно для любого материала формы и подложки, готового для on-line и off-line кодирования и захвата, совместимое с существующими средами, GMP совместимо и подстраиваемо к конкретным аутентификационным признакам, когда это необходимо. Захваченные данные для каждого изделия хранятся в репозитарии 302, а также в агрегированной и сериализированной упаковочной информации. Репозитарий также может быть доступен, например, третьим лицам через системы планирования ресурсов предприятия (ERP).

Способ кодирования используется для маркировки объекта идентификатором объекта, таким образом, что объект может быть отслежен при перемещении по цепочке поставок и является совместимым стандартом. Кроме того, используемый способ кодирования позволяет применять стандартное (без аутентификации) оборудование, которые будут использоваться для чтения или сканирования идентификатора объекта, обеспечивая способность наблюдать (отслеживать и контролировать перемещение) за объектом с дополнительного уровня безопасности (т.е. аутентификации) посредством идентификатора объекта. Способ маркировки изделия или товара включает в себя, например, обеспечение маркировки изделия или товара использованием, по меньшей мере, одного аутентификатора или идентификатора объекта, выполненного в форме маркировки, например, с применением полимерного жидкокристаллического материала или специфических чернил, имеющие конкретные люминесцентные свойства, или химический состав или круговую поляризацию в виде знаков, шаблон или конкретную символику, представляющую уникальный код посредством использования процесса нанесения переменной информации на объект в качестве идентификатора объекта, также известный, как защитные чернила. Защитные чернила могут иметь присущие свойства, присущие свойства, включают в себя, по меньшей мере, одну длину волны в UV диапазоне и/или IR и/или ближний IR-область спектра, химический состав или круговую поляризацию. В частности, уникальный код, представленный знаками, рисунком или специфической символикой, может представлять собой зашифрованную информацию, и способ может включать в себя информацию шифрования. Может быть использован состав жидкокристаллического прекурсора или конкретных чернил безопасности со специфическими люминесцентными свойствами или химическим составом для нанесения на подложку способом покрытия или печатью. Предпочтительно, композицию наносят, реализуя процесс печати переменной информации, такой как лазерная печать или струйная печать непрерывного или капельного типа по требованию, технологии распыления могут также использоваться. Следует понимать, что изобретение не ограничивается описанными вариантами осуществления и специалистам в данной области техники очевидно, что для маркировки изделия или товара может быть использован аутентификатор.

На фиг. 4 показана примерная система генерации кода и секьюритизации в соответствии с изобретением. Система 400 включает в себя, например, систему 402 кодирования, которая генерирует идентификатор защищенности объекта или аутентификатор в виде маркировки 402a (примерная аннотации которой представлена на 402b), цепь поставок 404, имеющая партнеров, которые получают информацию о событии объекта при перемещении изделия по цепочке поставок, сервер 406, который обеспечивает управление событиями и защищенный репозитарий для хранения защищенной информации о событии, ERP систему 408 для интеграции информации управления во всей системе, и международную организации 410 по стандартизации, например, GS1, которая обеспечивает глобальный номер товара (GTIN). В частности, кодирование 402a (также называется здесь как информация отслеживания события) генерируется в системе для обеспечения возможности отслеживания перемещения изделия по цепи поставок 404. Кодирование 402a включает в себя, но не ограничивается, GTIN, срок годности, номер партии и защищенный серийный номер, как представлено аннотаций кода 402b. Защищенный идентификатор объекта генерируется с использованием системы 402 кодирования, обеспеченной сервером 406 с частичной кодированной информацией (например, GTIN, срок годности и номер партии) и добавлением информации, относящейся к аутентификатору. Частичная кодированная информация и информация аутентификатора совместно образуют защищенный идентификатор 402a объекта. Защищенный идентификатор 402a объекта идентифицируется с использованием различных считывающих устройств, которые представляют собой специфические устройства в соответствии с конкретным типом маркировки. Например, считывающее устройство для чтения защищенного идентификатора объекта может быть образовано с использованием коммерчески доступных считывателей штрихкода, например, ручные CCD/CMOS камеры и считывающих станций, используемые в розничной торговле, или в любой другой форме сканера, как понятно специалистам в данной области техники. Тем не менее, такие коммерчески доступные устройства способны считывать частичную кодированную информацию (например, GTIN, срок годности, номер партии), но не могут прочитать информацию аутентификатора без дополнительного или совместимого устройства (например, защищенное устройство сбора данных или защищенное устройство наблюдения), как описано ниже. В других вариантах осуществления, для сбора данных могут быть использованы услуги аутентификации посредством мобильного телефона и SMS услуги.

В одном варианте осуществления, идентификатор объекта (например, код) включает в себя первый идентификатор объекта и второй идентификатор объекта или аутентификатор, где первый идентификатор 402b объекта включает в себя частичную информацию кодирования (например, GTIN, срок годности и номер партии) и второй идентификатор объекта или аутентификатор в виде маркировки, который передает информацию, которая отличается от информации первого идентификатора объекта. То есть, второй идентификатор объекта или информация аутентификатора включает в себя отдельный идентификатор, который используется для аутентификации объектов. Как указано выше, имеющиеся в продаже считывающие устройства не могут прочитать защищенную информацию. Для того, чтобы прочитать второй идентификатор объекта, и тем самым иметь возможность проверить и авторизовать соответствующий объект(ы), считывающее устройство дополнительно выполнено с возможностью или самостоятельно считывать вторую информацию идентификатора объекта или аутентификатор (например, информацию аутентификатора в форме маркировки). Более конкретно, считывающее устройство имеет возможность не только считывать идентификатор объекта, но также и выполнять аутентификацию посредством считывания аутентификатора в виде маркировки на объекте. Безопасный идентификатор объекта или аутентификатор в виде маркировки, считываемый устройством, сопоставляется с информацией, хранимой в сервере 406, соответствующая объекту (то есть продукту), отмаркированного идентификатором объекта и аутентификатором. В качестве альтернативы, информация, считываемая считывающим устройством, может быть сопоставлена с информацией, хранящейся в самом считывающем устройстве, или обмениваться между считывающим устройством и внешней базой данных. Обмен информацией может происходить в зашифрованном виде, с использованием любого способа, известного специалисту в данной области техники, и может быть осуществлен обмен с помощью любой известной технологии, как по проводам, так и по беспроводной связи. Без обеспечения авторизованного доступа к адаптированному считывающему устройству, которое имеет дополнительную степень защищенности, верификация и аутентификация не возможна. Кроме того, следует понимать, что, несмотря на то, что описанный вариант осуществления относится к двум идентификаторам объекта (первый и второй идентификатор объекта), изобретение не ограничивается таким вариантом осуществления. Любое количество идентификаторов и/или аутентификаторов объекта может быть использовано при кодировании по любой из многочисленных причин. Кроме того, второй идентификатор объекта или аутентификатор не ограничивается маркировкой, но быть представлен в виде любой формы знаков, рисунка или специфической символики, которая может использоваться для обеспечения защищенности и аутентификации объекта, как очевидно специалистам в данной области техники. Второй объект также может быть защищен первым идентификатором объекта, например, матрицей данных или штрихкодом, код которого используется для информации, способная генерировать стандартные события, но напечатан с использованием защищенных чернил, как описано выше, которые могут считываться защищенным устройством наблюдения, чтобы генерировать защищенные события.

На фиг. 5 показана примерная сеть цепи поставок. Система 500 включает в себя, например, производителей 508, дистрибьюторов 510, розничных продавцов 514, репозитарий и интерфейс 516 и услуги 502, 504 и 506 обнаружения, где различные компоненты системы 500 взаимодействуют через сеть 520, такой как Интернет. Услуги 502, 504 и 506 обнаружения включают в себя базу данных (и интерфейсы) для содействия обмену данными, предлагая услугу, которая предоставляет информацию об объектах (изделиях) при их перемещении, например по цепи поставок от производителя 508 к дистрибьютору 510 и розничному продавцу 514. При перемещении изделия по цепи поставок, где осуществляется регистрация посредством устройства сбора данных на каждом хранителе 508, 510 и 514 (как описано выше), полученные данные в виде стандартных или безопасных событий отправляются в соответствующее средство обнаружения службы. Это позволяет торговым партнерам найти других партнеров в цепочке поставок, которые владели данным объектом, и совместно используют события об этом объекте.

Сеть 520 может быть публичной или частной сетью, такой как Интернет, и коммуникации по этой сети могут быть осуществлены посредством любых традиционных проводных или беспроводных средств. Услуги обнаружения предоставляются по сети 520, чтобы обеспечить доступ любого компьютера или устройства к сети. Тем не менее, доступ должен быть санкционирован авторизованной стороной, чтобы услуги 502, 504, 506 обнаружения были предоставлены. Авторизованные компании могут зарегистрировать EPCs и EPCIS URL пути, когда новое изделие произведено или получено. Кроме того, авторизованные компании могут получить ссылки на все EPCISs, которые содержат события для конкретного EPC. В некоторых вариантах реализациях, услуги обнаружения сохраняют записи со следующими атрибутами: EPC номер изделия, URL или указатель на EPCIS, который предоставляет данную запись, показывая на хранителя изделия, сертификат компании, чьи EPCIS представлены данной записью, флаг видимости, который указывает на то, что может ли запись использоваться совместно с кем-либо, или только с участниками, которые представили записи о том же EPC, что и партнеры в цепочки поставок, и временную метку, когда запись была вставлена. По сути, услуги обнаружения являются реестром каждого EPCIS, что имеет информацию о событиях определенного объекта (или GTIN объекта). Так как изделие перемещается по цепочке поставок, то многие торговые партнеры могут принимать участие в данном процессе (например, производитель 508, дистрибьютор 510, розничный торговец 514 и т.д.), каждый из которых может записывать наблюдаемое событие об изделии (объекте). Каждый экземпляр EPCIS затем регистрируется службой обнаружения, как услуги, оказанные партнером в цепочке поставок. Когда требуется получение информации отслеживания объекта, служба обнаружения обеспечивает список экземпляров EPCIS, которые содержат данную информацию. В дополнение к информации о EPC, как описано выше, информация отслеживания также предоставляет независимую или защищенную информацию о событии, которое предоставлено идентификатором объекта (и, в частности, вторым идентификатором объекта, как описано выше).

Более конкретно, каждый объект и/или упаковка, которая содержит объект или несколько объектов, которые отслеживаются по всей цепочке поставок, и включает в себя идентификатор объекта и аутентификатор. Как уже говорилось, устройство захвата данных (считывающее устройство) может быть использовано для сканирования идентификатора объекта и аутентификатора при возникновении одного из нескольких событий. Эти события могут включать в себя, но не ограничиваются, отгрузки, приемку, размещение при хранении, перемещения при хранении, погрузку в транспортное средство, выгрузку из транспортного средства и т.д. Например, когда объект направляется дистрибьютором в розничную торговлю, то считывающее устройство на стороне первого дистрибьютора указывает на то, что объект отгружен и эта информация передается в соответствующую услугу обнаружения, и когда объект доставлен розничному продавцу, то другое считывающее устройство указывает на то, что объект доставлен, и эта информация хранится в соответствующей услуге обнаружения. Дополнительный уровень защиты и безопасности обеспечивается с помощью репозитария и интерфейса 516, который, как описано, хранит идентификатор объекта и аутентификатор, который связан или ассоциирован с соответствующим изделием. Идентификатор объекта и аутентификатор обеспечивают дополнительный уровень безопасности, так как только считывающее устройство (устройства захвата данных), которое специально предназначено для считывания идентификатора объекта и аутентификатора, может проверить соответствующий продукт, на котором он размещен. Этот дополнительный уровень безопасности значительно снижает вероятность появления контрафактных товаров, поступающих в цепочку поставок.

Ниже приводится краткое описание процесса с участием различных субъектов со ссылкой на фиг. 5. Начинается процесс, например, с места изготовления изделия производителем 508, которое далее поставляется по цепи поставок через дистрибьютора 510 в розницу 514. Хранитель изделия регистрируется по всей цепи поставок с завода-изготовителя, дистрибьютора и розничного продавца посредством услуги обнаружения (которые могут быть одинаковыми или различными услугами). В некоторых вариантах осуществления, регистрации осуществляется при возникновении события об объекте, которое захватывается. То есть, когда происходит определенное событие и данное событие, ассоциированное с объектом, регистрируется службой обнаружения. Эта информация также заносится и хранятся в репозитарии и интерфейсе 514. Репозитарий и интерфейс 514 может проверить подлинность объекта на основании идентификатора объекта и информации аутентификатора, которые были ранее зафиксированы и сохранены в процессе кодирования.

Фиг. 6 иллюстрирует примерную систему, в которую интегрированы система отслеживания событий и платформа сериализации. Система 600 включает в себя, например, услуги 602 сторонних организаций, такие как CMO и 3PL 602a и дистрибьюторов и поставщиков 602b; платформу 605 сериализации и интерфейс, включающие в себя, например, услуги EPCIS запросов, услуги 612 электронного обмена данными и интерфейсы, услуги 614 предоставления отчетности и обмена сообщениями, кодирования и активации 616, отслеживания 618 событий и репозитарий 620; и серверные системы 610, включающие в себя информацию 610a мастер данных и унаследованную базу данных и места 610b производства и упаковки. В частности, платформа 605 сериализации и интерфейс предназначена для организации взаимодействия между третьим сторонами 602a и 602b и серверной системой 610, а также для хранения данных и информации, например, относящейся к кодированию, активации и отслеживанию событий. Кроме того, платформа 605 сериализации и интерфейс предназначена за предоставление отчетной информации о событиях (например, веб-отчетности, обеспечения обмена сообщениями и предупреждений, когда указанные события происходят в цепочке поставок) и координацию с ERP информацией 610a мастер данных и унаследованной базой данных и мест 610b производства и упаковки. Платформа 605, таким образом, выполняет множество функций для обеспечения контроля, целостности, прозрачности и эффективности работы. Кроме того, платформа 605 позволяет отслеживать перемещение объекта с или без аутентификации защищенных событий. В дополнение к вышеупомянутой информации отчетности о событиях, система обеспечивает ведение документации по продукту и отслеживание ассоциированных транзакций, контролировать географическую локализацию, обеспечивает управление документооборотом, управление по отклонениям и предупреждениями в цепи поставок.

Фиг. 7A иллюстрирует примерную блок-схему алгоритма процесса кодирования и маркировки объекта в соответствии с системой. На этапе 700 формируется идентификатор объекта с использованием описанных ранее способов. Идентификатор объекта захватывается на этапе 702, информация о котором хранится в репозитарии, и на этапе 704 объект упаковывается и маркируется идентификатором объекта. На этапе 706 информация об упаковке и соответствующий идентификатор объекта хранятся вместе в репозитарии и ассоциированы для последующего использования, например, для дальнейшей аутентификации объекта при его прохождении по цепи поставок. Фиг. 7B иллюстрирует примерную блок-схему алгоритма процесса отслеживания событий и аутентификации в соответствии с системой. На этапе 710 объект перемещается по цепочке поставок, осуществляя несколько остановок в местах нахождения различных партнеров. В каждом месте нахождения партнеров, когда происходит определенное событие (712), объект сканируется устройством захвата данных. Устройство захвата данных, как описано, считывает идентификатор объекта на этапе 714 и соответствующий партнер сообщает о полученной информации для последующей аутентификации на этапе 716. Коммерчески доступные или незащищенные устройства захвата данных (т.е. устройство не способное считывать защищенное событие (как определено ниже)) считывают маркировку объекта таким образом, что верификация события не включают в себя аутентификацию с использованием защищенного идентификатора объекта или аутентификатора. Защищенное устройство захвата данных, с другой стороны, является аутентификационным и специализированным устройством, которое считывает маркировку объекта так, что защищенный идентификатор объекта или аутентификатор объекта могут быть прочитаны и использованы для проверки и аутентификации объекта в цепочке поставок. Событие, при котором осуществляется считывание и аутентификация объекта называется защищенным событием. То есть, событие, генерирующее информацию отслеживания при перемещении изделия, которая заносится в систему, является "защищенной" в силу того, что устройство захвата данных имеет возможность считывать информацию, осуществлять идентификацию и верификацию защищенного идентификатора объекта или аутентификатора, которые надлежащим образом ассоциированы с объектом. Например, защищенный идентификатор объекта или аутентификатор могут быть нанесены с использованием чернил, обеспечивающие защищенность информации, которые считываются и ассоциированы с событием.

Далее приведено описание примера способа, показанного в фиг. 7A и 7B. Цепочка поставок включает в себя трех партнеров, производителя, дистрибьютора и розничного продавца (как показано, например, на фиг. 5). Производитель фиксирует событие на сервере обнаружения о том, что продукт будет помещен в цепочку поставок и что заказ был получен. Когда производитель завершил производство продукта, продукт маркируется идентификатором объекта и аутентификатор сканируется. Идентификатор объекта и аутентификатор, соответствующие продукту(ам), сохраняются в репозитарии, и другое событие создается и фиксируется на сервере обнаружения, указывая на то, что продукт был изготовлен и в настоящее время доставляется дистрибьютору. После того, как дистрибьютор получил товар, этикетка данного товара сканируется с помощью защищенного устройства наблюдателя для верификации и аутентификации продукта, используя идентификатор объекта и аутентификатор, и дистрибьютор передает продукт к оптовику. Еще одно событие размещено на сервере обнаружения, которое указывает на то, что дистрибьютор отгрузил продукт оптовику. После получения товара розничным торговцев, дополнительное событие фиксируется на сервере обнаружения, указывая на то, что продукт был получен, и в очередной раз продукт может быть проверен и аутентифицирован в цепи поставок путем сканирования идентификатора объекта и аутентификатора с помощью защищенного устройства наблюдателя. Понятно, что каждый партнер в цепочке поставок вводит все соответствующие данные вместе с информацией об отслеживании событий, когда направляет эти данные на сервер обнаружения, что позволяет партнерами на последующих этапах иметь всю информацию о продукте при его перемещении по цепочке поставок.

Информация о событиях заносятся и хранятся на сервере обнаружения, который может быть тем же или разными серверами обнаружения, доступные для просмотра партнерами в цепочке поставок с использованием известных способов, таких как созданием базы данных событий, последовательностей и ведением таблиц. События могут быть сгруппированы в самые разнообразные классы, в зависимости от продукта, проходящего по цепочке поставок. Уведомление и сообщения могут быть также предоставлены партнерам с использованием веб-отчетности, отправкой уведомлений сигнализации и отправкой сообщений по электронной почте, SMS, MMS или с помощью любых других средств, известных специалистам в данной области. Когда партнер хочет осуществить аутентификацию и верификацию продукта, то он может направить запрос в систему через платформу 605 сериализации и интерфейса, как обсуждались выше. В дополнение к типичной информации, такой как тип события, дата события, наименование партнера и т.д. партнер может также запросить или автоматически получить информацию о подлинности продукта (при условии использования защищенного устройства наблюдателя для чтения идентификатора объекта и аутентификатора). В связи с этим, продукт может быть ассоциирован с информацией, хранящейся на платформе 605 сериализации и интерфейса. Если определено, что соответствие было найдено, то продукт может быть верифицирован, как описано выше.

Фиг. 8 иллюстрирует примерную блок-схему алгоритма генерации защищенного события в соответствии с системой. Примерная система 800 защищенного события включает в себя различные компоненты, например, защищенное устройство 802 наблюдателя, изделие 810 с маркировкой 804, защищенное событие 806 и репозитарий 808. Различные компоненты могут быть связаны друг с другом с помощью проводной или беспроводной связи и могут быть частью одной и той же или различных сетей (не показано). Так как изделие перемещается по цепи поставок, защищенное устройство наблюдателя захватывает данные об изделии. Захваченные данные включают в себя информацию о стандартном событии и информацию о защищенном событии. Захваченные данные образуют защищенное событие 806, которое передается в репозитарий 808 для хранения. Несмотря на то, что вариант осуществления описывает процесс хранения защищенного события 806 в репозитарии 808, изобретение не ограничивается таким вариантом осуществления. Скорее всего, защищенное событие 806 может храниться в защищенном устройстве 802 наблюдателя или в любом другом месте, доступном в сети.

Маркировка 804 изделия 810 включает в себя информацию о стандартном событии и информацию о защищенном событии. В одном варианте осуществления, маркировка 804 включает в себя информацию, как о стандартном, так и о безопасном событии. В другом варианте осуществления, информация о стандартном событии отделена от информации защищенного события. Защищенное событие 806 представляет собой любое объединение данных, в котором присутствует информация защищенного события. Например, первый идентификатор объекта идентифицирует информацию о стандартном событии и аутентификатор или второй идентификатор объекта (в виде маркировки) идентифицирует информацию защищенного события. Следует понимать, однако, что изобретение не ограничивается описанным вариантом осуществления, который является иллюстративным по своей природе. Маркировка 804 может быть нанесена с использованием чернил, которые обеспечивают защиту информации, может представлять собой водяные знаки или конкретную символику (например, облако точек, виденных и/или невидимых, имеющее конкретное значение) или любой другую форму защищенного идентификатора, который может быть прочитан защищенным устройством наблюдателя (устройством захвата защищенных данных). Защищенное устройство 802 наблюдателя осуществляет аутентификацию маркировки 804 и добавляет сигнатуру или закодированные данные в захваченные данные, и сохраняет их как защищенное событие 806 в репозитарии 808.

Фиг. 9 иллюстрирует пример глобального репозитария в соответствии с системой. Глобальный репозитарий 900 включает в себя, например, репозитарий R1, репозитарий R2 и репозиторий Rn. Репозитарии R1, R2 и Rn могут быть расположены в одной или разных сетях и могут быть связаны с тем же или разными хранителями в цепочке поставок S. В приведенном примере, несколько событий возникают при прохождении изделия по цепи поставок S. Событие в примерном варианте осуществления представлено алфавитно-цифровом значением En, где n представляет собой целое число, которое обозначает номер события. В этом случае показано в общей сложности семь событий (E1-E7). События En со звездочкой ("*") представляют собой защищенное событие и события без звездочки представляют собой стандартное или незащищенное событие. Как описано выше, стандартное событие генерируется, когда устройство захвата стандартных данных (обычное устройство NOD наблюдателя) считывает информацию стандартного события, идентифицированную на изделии, в цепочке поставок S. Защищенное событие, с другой стороны, генерируется, когда устройство захвата защищенных данных (защищенное устройство SOD наблюдателя) считывает информацию о стандартном событии и информацию о защищенном событии на изделии в цепи поставок S, какая информация аутентифицируется защищенным устройством наблюдателя. В показанном варианте осуществления, репозитарий R1 принимает защищенные события E1* и E3*, захваченные защищенным устройством SOD наблюдателя, и стандартное событие E2, захваченное обычным устройством NOD наблюдателя. Репозитарий R2 принимает стандартное событие E4, захваченное обычным устройством NOD наблюдателя и репозитарий Rn принимает защищенное событие E6*, захваченное защищенным устройством SOD наблюдателя, и стандартные события E5 и E7, захваченные обычным устройством NOD наблюдателя.

Показательно, что способность распознавать объект, используя устройство захвата защищенных данных, повышает вероятность обнаруживать контрафактный товар и/или фальсифицированный объект в конкретном месте в цепочке поставок. То есть, описанная система управления позволяет посредством осуществления аутентификации локализовать конкретное защищенное событие на основании данных, полученных при считывании идентификатора объекта или аутентификатора, с разных устройств захвата защищенных данных, которые могут создавать различные защищенные события на основании идентификатора объекта или аутентификатора. В традиционных системах управления с использованием, например EPCIS и технологии RFID, контрафактные и/или фальсифицированные товары не могли быть обнаружены в конкретном месте в цепочке поставок, даже не определяется на некотором месте между двумя точками (т.е. устройством захвата данных с двух точек) в цепочке поставок. Это потому, что событие, захваченное в традиционной системе, как описано выше, является стандартным или незащищенным событием, в котором отсутствует дополнительный уровень аутентификации. Использование глобальной системы управления поставками, согласно настоящему описанию, позволит локализовать момент фальсификации и/или подделки более быстрым способом, нежели в традиционных системах управления, благодаря наличию дополнительного уровня аутентификации в глобальной системе управления поставками в соответствии с настоящим изобретением. В самом деле, поиск местоположения фальсификации и/или подделки может быть чрезвычайно ускорен, так как процесс поиска может быт ограничен той частью цепочки, где расположено устройство захвата защищенных данных и местом осуществления удачной аутентификации отслеживаемого изделия, и непосредственно предшествующей операции при использовании устройства захвата защищенных данных в цепочке поставок (т.е. между двумя точками SOD захвата данных).

Хотя изобретение было описано со ссылкой на несколько примерных вариантов осуществления, следует понимать, что слова, которые были использованы для описания и иллюстрации, не носят ограничительный характер. Изменения могут быть сделаны в пределах объема прилагаемой формулы изобретения, как заявлено и как изменено, без отхода от объема и сущности настоящего изобретения в его аспектах. Хотя настоящее изобретение было описано со ссылкой на конкретные средства, материалы и варианты осуществления, изобретение этим не ограничивается; и изобретение распространяется на все функционально эквивалентные структуры, способы и использует такие, как находятся в пределах объема прилагаемой формулы изобретения.

В то время, как считываемый компьютером носитель информации может быть описан как один носитель информации, термин "машиночитаемый носитель информации" включает в себя один носитель или нескольких носителей информации, такие как централизованная или распределенная база данных и/или ассоциированная с ними кэш и серверы, на которых хранятся один или более наборов команд. Термин "машиночитаемый носитель информации" должен также включать в себя любой носитель информации, который способен хранить, кодировать или доставлять набор команд для выполнения их процессором, или которые вызывают компьютерную систему выполнить любой один или более из раскрытых здесь вариантов осуществления.

Машиночитаемый носитель информации может включать в себя невременный машиночитаемый носитель информации и/или включать в себя временный машиночитаемый носитель информации или носители. В частности, не ограничиваясь примерным вариантом осуществления, машиночитаемый носитель информации может включать в себя твердотельную память, такую как карты памяти или другие пакеты, которые содержат одно или несколько энергонезависимые запоминающие устройства. Кроме того, машиночитаемый носитель информации может представлять собой оперативное запоминающее устройство и другие энергозависимые запоминающие устройства с возможностью перезаписи. Кроме того, машиночитаемый носитель информации может включать в себя магнито-оптический или оптический носитель, такой как диск или ленту или другое устройство для приема сигналов несущей, таких как сигнал, передающийся по среде передачи. Соответственно, считается, что изобретение включает в себя любой компьютерно-считываемый носитель информации или другие эквиваленты и преемник мультимедийной информации, на которых могут храниться данные или команды.

Хотя настоящая заявка описывает конкретные варианты осуществления, которые могут быть реализованы в виде сегментов кода в машиночитаемых носителях, следует понимать, что описанные аппаратные реализации, такие как специализированные интегральные схемы, программируемые логические матрицы и другие устройства могут быть использованы для реализации одного или более вариантов осуществления, описанных в данном документе. Приложения, которые могут включать в себя различные варианты осуществления, изложенные в данном документе, могут в широком смысле включать в себя различные электронные и компьютерные системы. Таким образом, настоящая заявка может включать в себя программное обеспечение, программно-аппаратные и аппаратные реализации или их комбинации.

Хотя в настоящем документе приведено описание компонентов и функций, которые могут быть реализованы в конкретных вариантах осуществления со ссылкой на конкретные стандарты и протоколы, изобретение не ограничивается такими стандартами и протоколами. Такие стандарты периодически заменяется на более эффективные эквиваленты, имеющие, по существу, те же самые функции. Соответственно, стандарты и протоколы, имеющие такие же или подобные функции, рассматриваются как их эквиваленты.

Иллюстрации вариантов осуществления, описанные здесь, предназначены для обеспечения общего понимания различных вариантов осуществления. Иллюстрации не предназначены для использования в качестве полного описания всех элементов и признаков устройств и систем, которые используют структуры или способы, описанные здесь. Многие другие варианты осуществления могут быть очевидны специалистам в данной области техники при рассмотрении изобретения. Другие варианты осуществления могут быть использованы и получены из данного описания, таким образом, структурные и логические замены и изменения могут быть сделаны без отступления от объема изобретения. Кроме того, иллюстрации являются лишь представительными и не могут быть рассмотрены в реальном масштабе. Определенные пропорции в пределах этих иллюстраций, могут быть преувеличены и другие пропорции могут быть сведены к минимуму. Соответственно, описание и цифры должны рассматриваться как иллюстративные, а не как ограничительные.

Один или более вариантов осуществления изобретения могут быть переданы в данном описании индивидуально и/или совместно, термином "изобретение" используется здесь только для удобства и не ограничивает объем данной заявки для любого конкретного изобретения или идеи изобретения. Кроме того, хотя конкретные варианты осуществления были показаны и описаны в данном документе, следует понимать, что любое последующее схемное решение, предназначенное для достижения той же или аналогичной цели, может быть заменено для показанных конкретных вариантов осуществления. Это описание охватывает любые и все последующие адаптации или изменения различных вариантов осуществления. Комбинации вышеупомянутых вариантов осуществления и другие варианты осуществления, конкретно не описанные в настоящей заявке, будут очевидны специалистам в данной области техники при рассмотрении описания.

В соответствии с требованиями 37 C.F.R. Раздел 1.72 (b) предоставляется реферат, который позволит читателю выяснить природу и суть технического раскрытия. Кроме того, в вышеприведенном подробном описании различные признаки могут быть сгруппированы вместе или описаны в одном варианте осуществления с целью оптимизации раскрытия. Данное описание не следует интерпретировать как отражение намерения того, что заявленные варианты осуществления требуют больше признаков, чем предусмотрено в каждом пункте формулы изобретения. Скорее, как показано в формуле изобретения, предмет изобретения может иметь меньше, чем все признаки любого из раскрытых вариантов осуществления. Таким образом, нижеследующая формула изобретения включена в данное подробное описание, и каждый пункт формулы изобретения рассматривается в качестве отдельного варианта осуществления.

В соответствии с другим аспектом настоящего изобретения, предлагается система аутентификации идентичности отслеживаемого объекта при прохождении цепочки поставок содержит:

интерфейс для установления связи с множеством хранителей объекта в цепочке поставок с использованием стандартного протокола, в котором информация о событии отслеживания объекта сохраняется, когда любой один из множества хранителей объекта сообщает о предопределенном событии для объекта; и

репозитарий для хранения данных аутентификации для аутентификации информации о событии отслеживаемого объекта, информация о событии отслеживаемого объекта включает в себя, по меньшей мере, первый идентификатор объекта и аутентификатор, в котором,

аутентификатор независимо аутентифицируется из первого идентификатора объекта и вместе образуют защищенное событие, идентифицируемое защищенным устройством наблюдателя.

В соответствии с другим аспектом настоящего изобретения, когда поступает информация о предопределенном событии, информация о событии отслеживания включает в себя, по меньшей мере, первый набор информации о событии и второй набор информации о событии, второй набор информации о событии включает в себя подтверждение аутентификации аутентификатора.

В соответствии с другим аспектом настоящего изобретения, первый идентификатор объекта связан с аутентификатором.

В соответствии с другим аспектом настоящего изобретения, система дополнительно включает в себя сервер для верификации цепочки поставок из множества хранителей объекта путем обнаружения и отслеживания объекта без аутентификации.

В соответствии с другим аспектом настоящего изобретения, информация о событии отслеживания хранится в базе данных.

В соответствии с другим аспектом настоящего изобретения, объект маркируется первым идентификатором объекта и аутентификатором.

В соответствии с другим аспектом настоящего изобретения, первый идентификатор объекта считывается без аутентификации.

В соответствии с другим аспектом настоящего изобретения, аутентификатор представляет собой, по меньшей мере, одно из защищенные чернила, водяной знак и символика, сканируемые с помощью специализированного аутентификационного устройства захвата данных.

В соответствии с другим аспектом настоящего изобретения, устройство захвата данных связано с информационной услугой электронного кода продукта.

В соответствии с другим аспектом настоящего изобретения, устройство захвата данных удостоверяет подлинность сканируемого объекта, когда устройство захвата данных используется для верификации на месте в соответствии с информацией, хранящейся в репозитарии.

В соответствии с другим аспектом настоящего изобретения, репозитарий включает в себя множество устройств для хранения данных, которые доступны и распределены по всей системе.

В соответствии с другим аспектом настоящего изобретения, система обеспечивает автоматическое сообщение, когда один из хранителей объекта в цепочке поставок сообщает о предопределенном событии.

В соответствии с другим аспектом настоящего изобретения, предопределенное событие определяется, по меньшей мере, как одно из создание, получение, распределение, доставка в конечный пункт назначения и ликвидация объекта.

В соответствии с другим аспектом настоящего изобретения, объект, содержащийся в упаковке, и объект и упаковка ассоциированы с другим для связывания информации о событии отслеживания, хранимой в репозитарии.

В соответствии с другим аспектом настоящего изобретения, система дополнительно содержит защищенные контрольные пункты в цепочке поставок, которые идентифицируют защищенное событие, захваченное защищенным устройством наблюдателя.

Вышеописанный предмет изобретения следует считать иллюстративным и не ограничительным, и прилагаемая формула изобретения предназначена для защиты всех модификаций, усовершенствований и других вариантов усовершенствования, которые находятся в пределах истинной сущности и объема настоящего изобретения. Таким образом, в максимальной степени в соответствии с законодательством, объем настоящего изобретения должен быть определен в широкой допустимой интерпретации прилагаемой формулы изобретения и ее эквивалентов, и не должно быть сокращено или ограничено вышеприведенным подробным описанием.

Группа изобретений относится к средствам аутентификации идентичности отслеживаемого объекта при прохождении по цепочке поставок. Технический результат заключается в повышении надежности мониторинга аутентифицируемых изделий в системе цепочки поставок. Система включает в себя интерфейс, осуществляющий связь с хранителями объекта в цепочке поставок с использованием стандартного протокола, в которых сохраняется информация об отслеживаемых событиях для объекта, когда любой из хранителей объекта информирует о заданном событии для объекта. Система и способ также включают в себя хранилище для хранения данных аутентификации для аутентификации информации об отслеживаемых событиях для объекта, причем информация об отслеживаемых событиях для объекта включает в себя первый идентификатор объекта и второй идентификатор объекта, причем второй идентификатор объекта аутентифицируется независимо от первого идентификатора объекта. 2 н. и 10 з.п. ф-лы. 10 ил.

1. Система для аутентификации идентичности отслеживаемого изделия при прохождении множества хранителей в цепочке поставок, содержащая:

стандартное устройство наблюдателя у каждого хранителя, причем упомянутое стандартное устройство наблюдателя выполнено с возможностью захвата первой информации из идентификатора изделия для отслеживаемого изделия, при этом идентификатор изделия представляет собой штрихкод, и/или RFID, и/или матрицу данных, и с возможностью генерирования события на основании захваченной первой информации;

защищенное устройство наблюдателя у каждого хранителя, причем упомянутое защищенное устройство наблюдателя выполнено с возможностью захвата второй информации из аутентификатора отслеживаемого изделия и генерирования защищенного события на основании захваченной второй информации, при этом упомянутый аутентификатор выполнен в виде метки, причем метка выполнена чернилами для нанесения защищенной информации, имеющими присущие свойства, причем присущие свойства включают в себя длину волны в ультрафиолетовом, и/или инфракрасном, и/или ближнем инфракрасном диапазоне, и/или химический состав, и/или круговую поляризацию; и

хранилищную систему, включающую в себя множество хранилищ, взаимодействующих в цепи поставок через сеть, при этом каждое хранилище выполнено с возможностью сбора события, генерируемого стандартным устройством наблюдателя, с возможностью сбора защищенного события, генерируемого защищенным устройством наблюдателя, а также с возможностью авторизованного доступа.

2. Система по п. 1, дополнительно содержащая платформу управления событием для обеспечения прозрачности в цепочке поставки с использованием собранных защищенных событий для идентификации подделки, и/или отклонения от стандарта, и/или фальсификации, и/или контрафактности отслеживаемого в цепочке поставок изделия.

3. Система по п. 2, в которой хранилищная система выполнена с возможностью связи с платформой управления событием через сеть и включает в себя множество устройств хранения, доступных для цепочки поставок и распределенных по ней.

4. Система по любому из пп. 1-3, в которой стандартное устройство наблюдателя выполнено с возможностью захвата стандартной информации из первого идентификатора объекта, причем захваченная информация образует стандартное событие; а

защищенное устройство наблюдателя выполнено с возможностью захвата упомянутой стандартной информации из первого идентификатора объекта и защищенной информации из аутентификатора, причем захваченная информация образует защищенное событие.

5. Система по п. 4, в которой первый идентификатор объекта связан с аутентификатором.

6. Система по п. 4, в которой при захвате защищенным устройством наблюдателя стандартной информации и защищенной информации защищенное устройство наблюдателя выполнено с возможностью передачи защищенного события в хранилищную систему, и

при захвате стандартным устройством наблюдателя стандартной информации стандартное устройство наблюдателя выполнено с возможностью передачи стандартного события в хранилищную систему.

7. Система по любому из пп. 1-3, в которой изделие представляет собой упаковку, или упаковку, содержащую множество изделий, или совокупность упаковок.

8. Система по любому из пп. 1-3, в которой стандартное и защищенное устройства наблюдателя представляют собой сканер или мобильное устройство.

9. Система по п. 4, в которой хранилищная система выполнена с возможностью хранения стандартного события и/или защищенного события, которые связаны с изделием во время цикла нахождения изделия в цепочке поставок, причем стандартное событие имеет вид данных, представляющих первый идентификатор объекта, а защищенное событие имеет вид данных, представляющих аутентификатор.

10. Система по п. 4, в которой защищенное устройство наблюдателя выполнено с возможностью захвата стандартного события и защищенного события одновременно.

11. Система по п. 4, в которой изделие маркировано посредством первого идентификатора объекта и аутентификатора.

12. Способ для аутентификации идентичности отслеживаемого изделия при прохождении множества хранителей в цепочке поставок, содержащий этапы, на которых:

захватывают при помощи стандартного устройства наблюдателя у каждого хранителя первую информацию из идентификатора изделия для отслеживаемого изделия, причем идентификатор изделия представляет собой штрихкод, и/или RFID, и/или матрицу данных, и генерируют событие на основании захваченной первой информации;

захватывают при помощи защищенного устройства наблюдателя у каждого хранителя вторую информацию из аутентификатора отслеживаемого изделия и генерируют защищенное событие на основании захваченной второй информации, причем упомянутый аутентификатор выполнен в виде метки, причем метка выполнена чернилами для нанесения защищенной информации, имеющими присущие свойства, причем присущие свойства включают в себя длину волны в ультрафиолетовом, и/или инфракрасном, и/или ближнем инфракрасном диапазоне, и/или химический состав, и/или круговую поляризацию; и

при помощи каждого хранилища хранилищной системы, содержащей множество хранилищ, взаимодействующих в цепи поставок, собирают событие, генерируемое стандартным устройством наблюдателя, собирают защищенное событие, генерируемое защищенным устройством наблюдателя, а также обеспечивают авторизованный доступ.

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Стол для регистрационных работ | 1925 |

|

SU2370A1 |

| СПОСОБ СЧИТЫВАНИЯ, ПО МЕНЬШЕЙ МЕРЕ, ОДНОГО ШТРИХ-КОДА И СИСТЕМА СЧИТЫВАНИЯ ШТРИХ-КОДА | 2007 |

|

RU2439701C2 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| СИСТЕМА МАРКИРОВКИ И ИДЕНТИФИКАЦИИ ИЗДЕЛИЙ | 2000 |

|

RU2183349C1 |

| US 7215414 B2, 08.05.2007. | |||

Авторы

Даты

2017-06-20—Публикация

2013-03-13—Подача