Настоящее изобретение относится к способу и устройству для аутентификации геометрических кодов. Настоящее изобретение применимо, в частности, к одномерным ("1D"), двумерным ("2D") и даже трехмерным ("3D") штрихкодам и кодам Data Matrix (зарегистрированная торговая марка).

Код Data Matrix - это двумерный символьный штрихкод с высокой плотностью, обеспечивающий представление большого количества информации, а именно до 2335 буквенно-цифровых знаков или 3116 цифровых знаков, на небольшой области площадью приблизительно 1 см2. Код Data Matrix доступен для общего пользования. Код Data Matrix имеет форму матрицы расположенных рядом точек или квадратов.

Код Data Matrix совместим со стандартом ISO IEC16022. В соответствии с этим стандартом символ кода Data Matrix может содержать различные уровни надежности, известные как обнаружение и коррекция ошибок (ЕСС), что позволяет считывать этот символ даже тогда, когда он частично поврежден или перекрыт. Стандарт допускает несколько вариантов Data Matrix, от варианта ЕСС000, который не обеспечивает никакой надежности, если символ поврежден, например одномерные штрихкоды (EAN 13 и т.д.), до варианта ЕСС200, обеспечивающего наивысший уровень надежности (символ остается считываемым при наличии 20% символа).

Основная область приложения Data Matrix относится к маркировке очень маленьких механических или электронных элементов. Это, среди прочего, используется NASA ("National Aeronautics and Space Administration") для маркировки каждого компонента в космических челноках. Data Matrix часто используется для почтовых отправлений в некоторых странах, например в Швейцарии, и в последнее время в некоторых мобильных приложениях, в которых он часто называется ярлыком (или этикеткой). Flashcode (зарегистрированная торговая марка) - это собственная коммерческая реализация, использующая стандарт Data Matrix.

Стандарт Data Matrix ЕСС200 находится в ряду стандартов, соответствующих стандарту GS1 (аббревиатура "Global Standard"), а согласно недавнему заключению Французского агенства по санитарной безопасности лекарственных средств AFSSAPS (Agence Francaise de Securite Sanitaire des Produits de Sante) с января 2011 года все медикаменты, подлежащие лицензированию на рынке, должны содержать, в дополнение к существующей правовой информации, двумерный код Data Matrix, содержащий заранее заданные блоки информации.

Data Matrix разработан для максимизации количества данных, которые могут быть сохранены в форме изображения, и обеспечения быстродействия и надежности декодирующих или считывающих устройств этих данных (основанных на зарегистрированном изображении). Вместе с тем Data Matrix не предназначен для обеспечения надежного хранения данных, хотя эта проблема становится все более актуальной.

Таким образом, декодирование кода Data Matrix выполняется в соответствии с открытым стандартом и не включает какой-либо криптографический ключ для шифрования и/или применения электронно-цифровой подписи к данным. Вместе с тем сохраненные данные сообщения могут быть зашифрованы или снабжены электронно-цифровой подписью до их изменения с формированием кода Data Matrix. Таким образом могут быть обеспечены оригинальность и целостность информации с исключением возможности фальсификации кем-либо подлинного сообщения (т.е. изменения его содержания) или заявления претензий на авторство подлинного сообщения.

Однако криптографические способы не предоставляют защиту от точного дублирования или «клонирования» данных кода Data Matrix. При этом для многих способов борьбы с фальсификацией защита от таких точных дублирований очень важна, поскольку изготовители фальсификата могут легко изготовить точную копию документа, упаковки или другого объекта, содержащего код Data Matrix, если эти объекты не содержат элементов защиты от копирования. В некоторых приложениях, связанных с отслеживанием и контролем за прохождением, изделия могут быть отслежены по всей цепочке поставок с использованием содержащегося в коде Data Matrix идентификатора. Таким образом может быть установлено наличие дубликатов, если идентификатор обнаружен более одного раза, или могут быть обнаружены нарушения при распределении, если идентификатор указывает на изделие, которое должно быть в другом месте в цепочке поставок.

Очевидно, что единый контроль на всех уровнях цепочки поставок помогает в противодействии фальсификации, даже если в конечном счете он не позволяет определить, какой из двух на первый взгляд идентичных продуктов является оригинальным. Однако в большинстве случаев такая система контроля является слишком дорогой или просто невозможной для использования, поскольку она должна быть централизованной, для того чтобы два изделия с одинаковым кодом Data Matrix, найденные в двух различных местах, могли быть таким образом идентифицированы.

По этой причине правообладатели, использующие код Data Matrix, часто применяют другие средства, чтобы гарантировать аутентичность документа или продукта. Например, некоторые решения основаны на надежных ярлыках в сочетании с аутентификатором, например голограммой или оптически изменчивым устройством, расположенным вблизи кода Data Matrix.

К сожалению, используемые средства обычно дороги и неэффективны. Высокая стоимость связана с тем, что многие способы аутентификации требуют развитой технологии создания оптических эффектов. Неэффективность связана с тем, что оптические эффекты все чаще могут быть подделаны с достаточной точностью при низкой стоимости. Кроме того, эти эффекты не обеспечивают собственную защиту идентификатора. Например, если набор документов, содержащих средства аутентификации, украден, к нему могут быть применены произвольные коды Data Matrix.

Код Data Matrix может быть защищен от копирования путем маркирования его, например, специальными чернилами. Однако изготовители фальсифицированной продукции могут получать специальные чернила все более простым способом, и это решение не обеспечивает требуемую защиту, при этом оставаясь дорогим. По этой причине во многих приложениях коды Data Matrix наносятся лазерным выжиганием.

В документе США 2008/0252066 предложена печать цветных двумерных штрихкодов, чтение и/или аутентификация которых требуют, чтобы напечатанный код был освещен различными источниками света и/или спектральными фильтрами. К сожалению, использование различных чернил является дорогим и сложным для производства и требует специализированных средств для захвата изображений с целью регистрации, что ограничивает возможности аутентификации. Кроме того, такой подход не обеспечивает высокий уровень защиты от нацеленного на фальсификат оппонента, который может легко найти чернила используемого типа и распознать напечатанные коды посредством соответствующего спектрального освещения.

В документе США 2008/110990 предложено сообщать печатающей головке вращение, воздействие которого может быть впоследствии зарегистрировано и измерено на основании зарегистрированного изображения напечатанного штрихкода. Однако из указанного документа по существу следует, что предложенный в нем способ позволяет исключительно регистрировать копии, которые выполнены с помощью печатающих средств, не допускающих вращение печатающей головки. Таким образом, это изобретение не обеспечивает действительную защиту от фальсификатов, сделанных такими же печатающими средствами, и ограничено в том отношении, что для него необходимо использование конкретной печатающей среды, что значительно сужает область применения.

В документе WO 2008/003964 предложены способы введения второго уровня информации в одно- и двумерные штрихкоды путем изменения несущих информацию элементов таким образом, что они представляют второй уровень информации, например путем увеличения или уменьшения размера элементов кода Data Matrix или путем обрезания или сохранения концов черных элементов. Такой подход устраняет некоторые недостатки предыдущих способов, поскольку второй уровень информации, который может быть использован для аутентификации, введен при печати. Это является удобной и недорогой операцией. Указанный подход защищает от тех изготовителей фальсификата, которые не знают этого способа и изготавливают дубликат штрихкода путем воспроизведения информации только первого уровня. Вместе с тем второй уровень может быть легко и точно скопирован изготовителем фальсификата, которому известно о наличии этого уровня. Кроме того, в упомянутом документе указано, что второй информационный уровень может быть скопирован высококачественными печатающими средствами, даже если обеспечены наилучшие характеристики защиты от копирования (стр.12, строки 9-12 этого документа).

Задачей настоящего изобретения является устранение указанных недостатков. В частности, настоящее изобретение относится к способам, позволяющим включать второй уровень информации с использованием того же самого способа печати, который используется при печати штрихкода. В противоположность изобретению по упомянутому выше документу второй уровень информации невозможно скопировать в физическом и математическом смысле.

В этой связи, в соответствии с первым аспектом настоящего изобретения предложен способ аутентификации кода с геометрическими участками, формы и/или цвета которых изменяются в соответствии с сообщением, отличающийся тем, что он включает:

- шаг, на котором вырабатывают в соответствии с сообщением указанный код с изменяемыми геометрическими участками с формированием геометрических участков;

- шаг, на котором вырабатывают цифровой код аутентификации с формированием числовых величин; и

- шаг, на котором формируют изображение участков указанного геометрического кода, содержащее часть цифрового кода аутентификации по меньшей мере в некоторых его геометрических участках и/или по меньшей мере в одном промежутке между геометрическими участками.

Таким образом, настоящее изобретение позволяет непосредственно аутентифицировать двумерный штрихкод на основе его изображения исключительно цифровыми средствами, пока этот двумерный штрихкод остается считываемым.

Как указано выше, цифровые коды аутентификации (DAC) являются цифровыми изображениями, которые после маркировки носителя, например путем печати или локальной модификации носителя, имеют характеристики, которые в целом измеряются автоматически на основе зарегистрированного изображения и изменяются при копировании. Цифровые коды аутентификации обычно основаны на ухудшении по меньшей мере одного чувствительного к копированию сигнала, основанного на элементах изображения с измеряемыми и чувствительными к копированию характеристиками.

Таким образом, геометрический участок, содержащий часть цифрового кода аутентификации, имеет изменяющуюся характеристику маркировки, ухудшающуюся при копировании геометрического участка.

Определенные типы цифровых кодов аутентификации могут также содержать информацию, позволяющую идентифицировать или отслеживать содержащий ее документ. Цифровые коды аутентификации прекрасно подходят для регистрации копий. Действительно, они являются весьма недорогими для производства, простыми для внедрения и могут быть считаны с помощью устройства, имеющего средства для захвата изображения, с обеспечением при этом высокого уровня защиты от копирования. Благодаря реализации настоящего изобретения код с геометрическими участками, например штрихкод, неразрывно связан с цифровыми кодами аутентификации.

Можно видеть, что настоящее изобретение имеет преимущества по сравнению с простым размещением кода рядом с геометрическими участками и цифровым кодом аутентификации. Во-первых, этот последний подход включает печать двух кодов на документе в разное время, что требует пространства и усложняет способ производства надежных документов. Во-вторых, аутентификация требует захвата двух изображений: изображения цифрового кода аутентификации и изображения кода с геометрическими участками, что делает способ считывания менее удобным. Наконец, изготовитель фальсификата, который успешно получает документы, несущие цифровой код аутентификации, до печати кода Data Matrix или которому удается получить печатную форму или файл, содержащий оригинал цифрового кода аутентификации, может изготавливать «подлинные» документы клонированием оригинальных кодов Data Matrix, связанных с цифровым кодом аутентификации.

Можно видеть, что шаг формирования изображения может содержать, например, печать, разрушение материала, твердое перенесение или локальное физическое или химическое изменение, например путем нагрева.

В соответствии с частными признаками ввиду физических неопределенностей, присущих формированию изображения, на указанном шаге формирования изображения задают величину ошибки отображения цифрового кода аутентификации такую, которая больше, чем первая заранее установленная величина, и меньше, чем вторая заранее установленная величина.

Как указано выше, цифровые коды аутентификации содержат различные элементы, принимающие дискретные значения. В случае бинарных величин, элементы могут быть представлены черным (напечатан) или белым (не напечатан) элементом. Во время регистрации определяется величина ошибки, соответствующая числу элементов, содержащих неправильную величину.

Необходимо отметить, что величина ошибки прямо связывается с отношением сигнал/шум.

Например, первая предварительно заранее установленная величина составляет 10%, а вторая заранее установленная величина составляет 35%.

В соответствии с частными признаками ввиду физических неопределенностей, присущих формированию изображения, на указанном шаге формирования изображения между двумя формированиями одного и того же кода с изменяемыми геометрическими участками, задают отклонение отображения цифрового кода аутентификации такое, которое больше, чем третья заранее установленная величина, и меньше, чем четвертая заранее установленная величина.

Например, третья заранее установленная величина составляет 2%, а четвертая заранее установленная величина составляет 45%.

В соответствии с частными признаками ввиду физических неопределенностей, присущих формированию изображения, на указанном шаге формирования изображения задают шум отображения цифрового кода аутентификации такой, для которого отношение сигнал/шум представления цифрового кода аутентификации меньше, чем пятая заранее установленная величина.

В соответствии с частными признаками ввиду физических неопределенностей, присущих формированию изображения, на указанном шаге формирования изображения задают шум для отображения цифрового кода аутентификации, для которого отношение сигнал/шум представления цифрового кода аутентификации больше, чем шестая заранее установленная величина.

Например, пятая заранее установленная величина отношения сигнал/шум составляет 0.05, а шестая заранее установленная величина составляет 2.63, в результате чего эффективность регистрации копии составляет по меньшей мере 25% от оптимальной эффективности регистрации копии (получаемой при величине, равной 0.56).

Например, пятая заранее установленная величина отношения сигнал/шум составляет 0.11, а шестая заранее установленная величина составляет 1.8, в результате чего эффективность определения копии составляет по меньшей мере 75% от оптимальной эффективности регистрации копии (получаемой при величине, равной 0.56).

Например, пятая заранее установленная величина отношения сигнал/шум составляет 0.32, а шестая заранее установленная величина составляет 0.93, в результате чего эффективность определения копии составляет по меньшей мере 90% от оптимальной эффективности регистрации копии (получаемой при величине, равной 0.56).

В соответствии с частными признаками предлагаемый способ дополнительно включает:

- шаг, на котором определяют условия для формирования указанного изображения; и

- шаг, на котором в зависимости от условий формирования изображения определяют физические характеристики элементов по меньшей мере части цифрового кода аутентификации.

В соответствии с частными признаками на указанном шаге формирования кода с изменяемыми геометрическими участками в качестве изменяющихся геометрических участков используют в целом параллельные прямоугольные блоки, ширина которых и/или расстояние между которыми изменяются в соответствии с сообщением. Таким образом, настоящее изобретение применимо к одномерным штрихкодам.

В соответствии с частными признаками на указанном шаге формирования кода с изменяемыми геометрическими участками в качестве изменяемых геометрических участков используют введенные в матрицу квадратные участки, цвета и/или по меньшей мере одно измерение которых изменяются в соответствии с сообщением. Таким образом, настоящее изобретение применимо к двумерным штрихкодам.

В соответствии с частными признаками на указанном шаге формирования изображения кода с геометрическими участками, содержащего по меньшей мере в некоторых из его геометрических участков часть цифрового кода аутентификации, в качестве цифрового кода аутентификации используют форму изменения по меньшей мере одного измерения изменяемых геометрических участков.

В соответствии с частными признаками на указанном шаге формирования изображения кода с геометрическими участками, содержащего по меньшей мере в некоторых из его геометрических участков часть цифрового кода аутентификации, в качестве каждой части цифрового кода аутентификации, введенной в геометрический участок кода с изменяемыми геометрическими участками, используют распределение прямоугольных элементов, размер которых по меньшей мере на один порядок меньше измерений указанного геометрического участка и часть которых имеет цвет, отличный от цвета указанного геометрического участка.

В соответствии с частными признаками на каждом геометрическом участке, содержащем часть цифрового кода аутентификации, площадь указанных элементов меньше четверти площади указанного геометрического участка.

В соответствии с частными признаками предлагаемый способ дополнительно включает шаг, на котором в цифровой код аутентификации включают кодируемую информацию.

В соответствии с частными признаками указанная информация основана на сообщении и/или сообщение основано на указанной информации.

Благодаря этому усовершенствована аутентификация, поскольку исключена возможность изменения сообщения без изменения информации, содержащейся в цифровом коде аутентификации, и/или наоборот.

В соответствии с частными признаками указанная информация представляет меру разрушения цифрового кода аутентификации вследствие физических неопределенностей, которые влияют на изображение на указанном шаге формирования изображения.

Например, указанная информация представляет величину ошибки отношения сигнал/шум, возникающей на указанном шаге формирования изображения, или величину корреляции с оригинальным цифровым кодом аутентификации. Эта информация может представлять ожидаемый уровень разрушения или уровень предельного разрушения, за которым цифровой код аутентификации рассматривается как копия. Аутентификация изображения может быть, таким образом, выполнена независимо с помощью считывающего устройства, предназначенного для регистрации изображения цифрового кода аутентификации, введенного в код с изменяемыми геометрическими участками, поскольку информация, содержащаяся в цифровом коде аутентификации, указывает нормальный уровень разрушения, и, следовательно, уровень разрушения, при котором повреждения зарегистрированного изображения являются копией цифрового кода аутентификации.

В соответствии с частными признаками предлагаемый способ дополнительно включает шаг, на котором измеряют разрушение цифрового кода аутентификации, сформированного на указанном шаге формирования изображения.

В соответствии с частными признаками на указанном шаге измерения разрушения используют коды регистрации ошибки, введенные в цифровой код аутентификации.

В качестве указанного измерения или оценки используют, например, процентное отношение правильно определенных бит, коэффициент корреляции между оригинальным цифровым кодом аутентификации и цифровым кодом аутентификации, зарегистрированным в изображении, зарегистрированном датчиком изображения.

В соответствии с частными признаками предлагаемый способ включает шаг, на котором определяют выходные данные сформированного изображения, зависящий от разрушения цифрового кода аутентификации на указанном шаге формирования изображения.

Объект или документ, несущий код с изменяемыми геометрическими участками может быть таким образом идентифицирован, т.е. распознан, даже если код с изменяемыми геометрическими участками и цифровой код аутентификации идентичны для нескольких объектов или документов.

В соответствии со вторым аспектом настоящего изобретения предложено устройство для аутентификации кода с геометрическими участками, формы и/или цвета которых изменяются в соответствии с сообщением, отличающееся тем, что оно содержит:

- средства для генерирования указанного кода с изменяемыми геометрическими участками в соответствии с сообщением, предназначенные для обеспечения геометрических участков;

- средства для генерирования цифрового кода аутентификации, предназначенные для формирования числовых величин; и

- средства, посредством которых формируется изображение участков указанного кода с геометрическими участками, содержащего по меньшей мере в некоторых его геометрических участках и/или по меньшей мере в одном промежутке между геометрическими участками часть цифрового кода аутентификации.

В соответствии с третьим аспектом настоящего изобретения предложен способ аутентификации представленного зарегистрированным изображением кода с геометрическими участками, формы и/или цвета которых изменяются, отличающийся тем, что он включает:

- шаг, на котором считывают сообщение, содержащееся в средних формах и цветах геометрических участков;

- шаг, на котором измеряют уровень разрушения цифрового кода аутентификации, представленного по меньшей мере в некоторых геометрических участках указанного кода с геометрическими участками; и

- шаг, на котором определяют аутентичность указанного кода с геометрическими участками на основании по меньшей мере уровня разрушения.

В соответствии с четвертым аспектом настоящего изобретения предложено устройство для аутентификации представленного зарегистрированным изображением кода с геометрическими участками, имеющими формы и/или цвета, отличающееся тем, что оно содержит:

- средства для считывания сообщения, содержащегося в формах и цветах геометрических участков;

- средства для измерения уровня разрушения цифрового кода аутентификации, представленного по меньшей мере в некоторых геометрических участках кода с геометрически участками; и

- средства для определения аутентичности кода с геометрическими участками, предназначенные для определения аутентичности указанного кода с изменяемыми геометрическими участками на основании по меньшей мере уровня разрушения.

В соответствии с пятым аспектом настоящего изобретения предложен код с геометрическими участками, формы и/или цвета которых изменяются в соответствии с сообщением, отличающийся тем, что он представляет:

- сообщение посредством геометрических участков; и

- по меньшей мере в некоторых его геометрических участках цифровой код аутентификации с использованием характеристической маркировки, которая изменяется в зависимости от цифрового кода аутентификации.

Преимущества, задачи и специальные признаки предлагаемых устройств, способа и кода сходны с кратко описанными выше преимуществами, задачами и специальными признаками предлагаемого способа аутентификации по первому аспекту настоящего изобретения и не приводятся далее.

Другие преимущества, задачи и специальные признаки настоящего изобретения станут понятными из неограничительного описания, приведенного ниже со ссылками на прилагаемые чертежи, на которых:

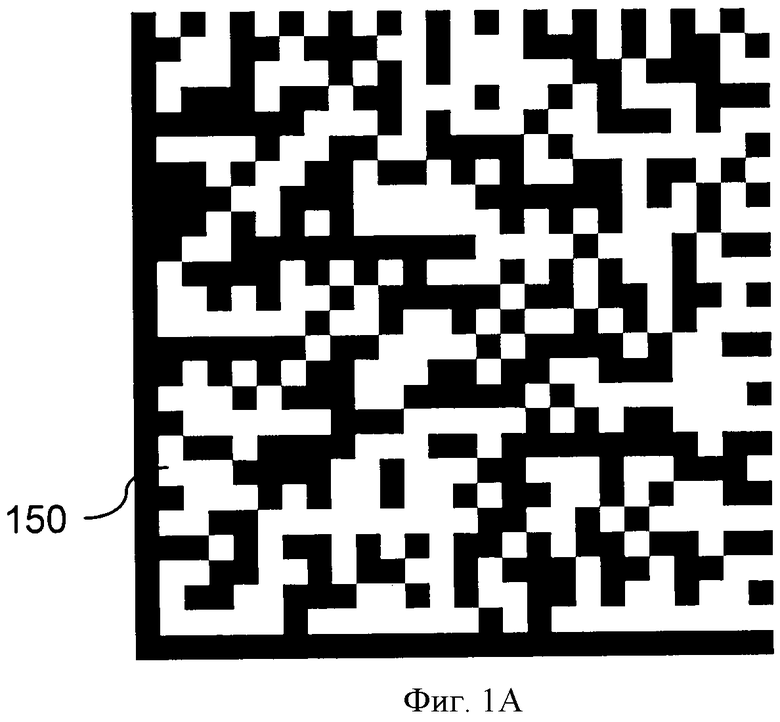

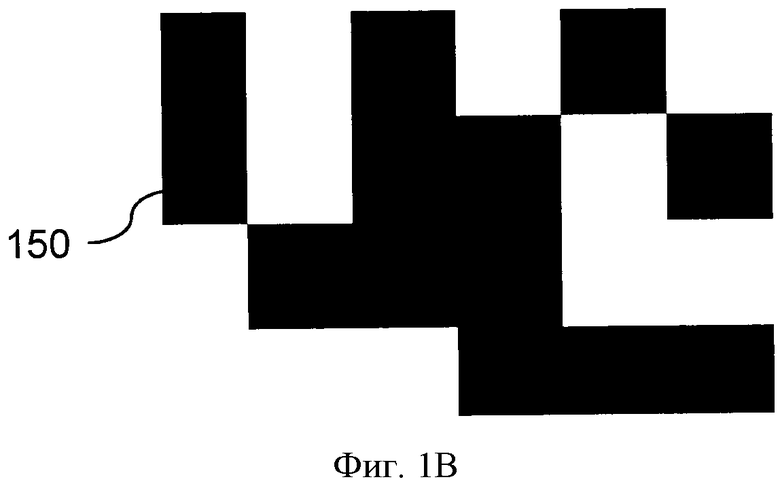

фигура 1А показывает известный код Data Matrix,

фигура 1В показывает в увеличенном виде код Data Matrix, показанный на фигуре 1А,

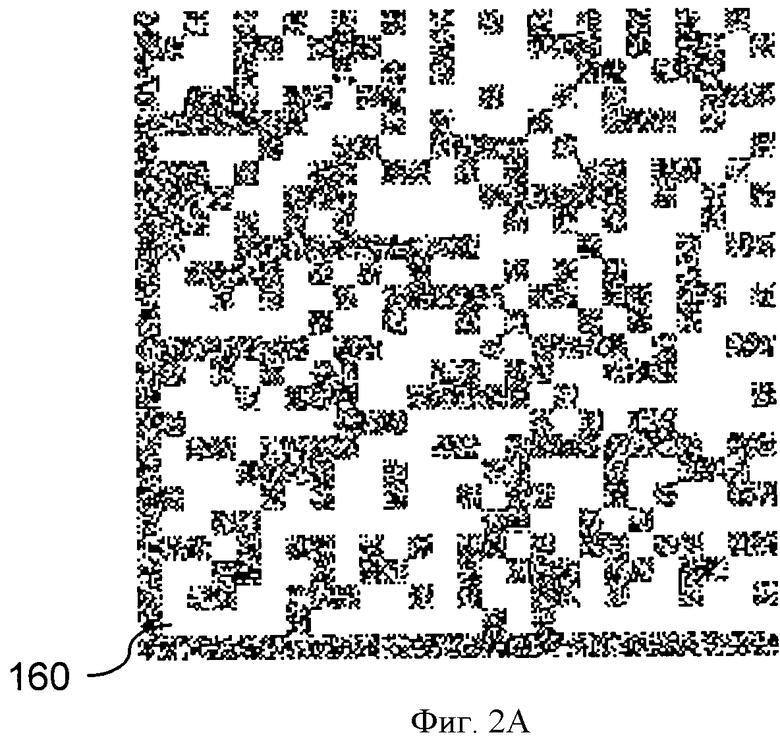

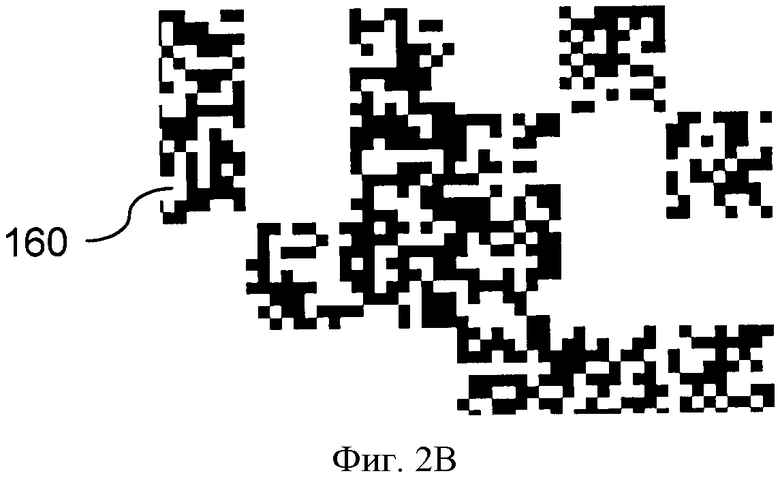

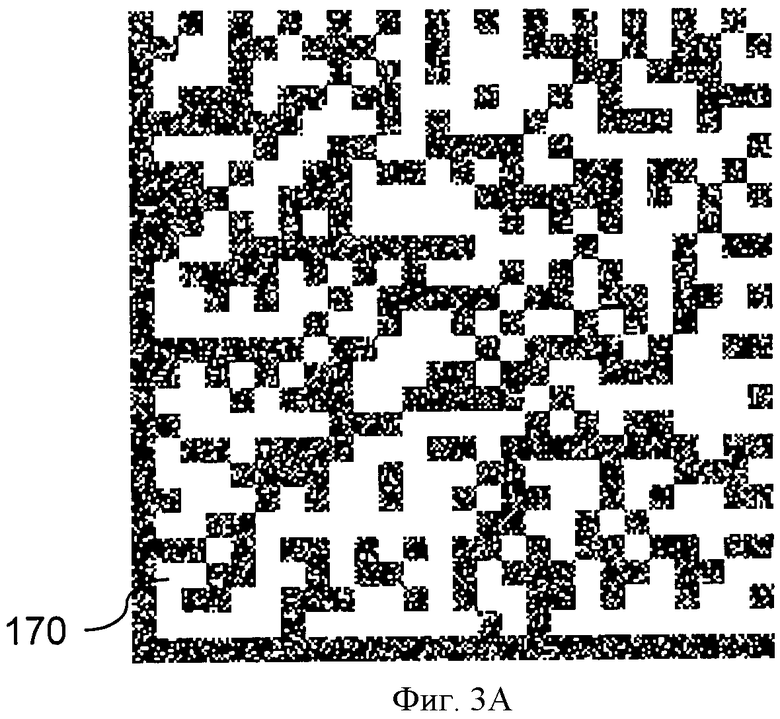

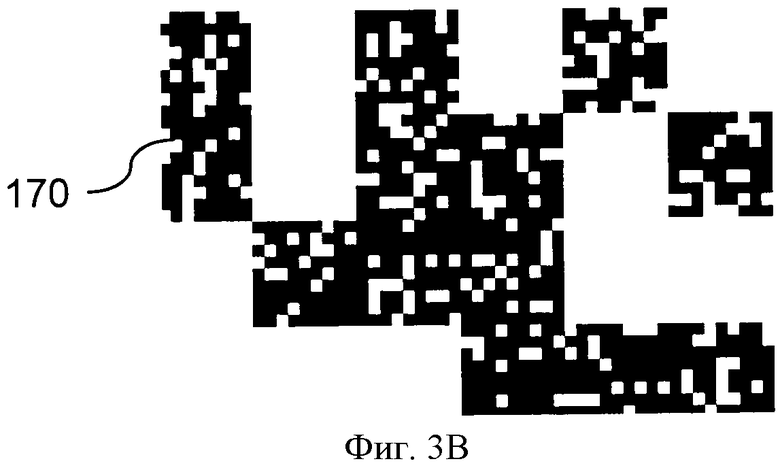

фигуры 2А и 3А представляют частные реализации предлагаемых кодов, а увеличения частей этих кодов показываются фигурами 2В и 3В соответственно,

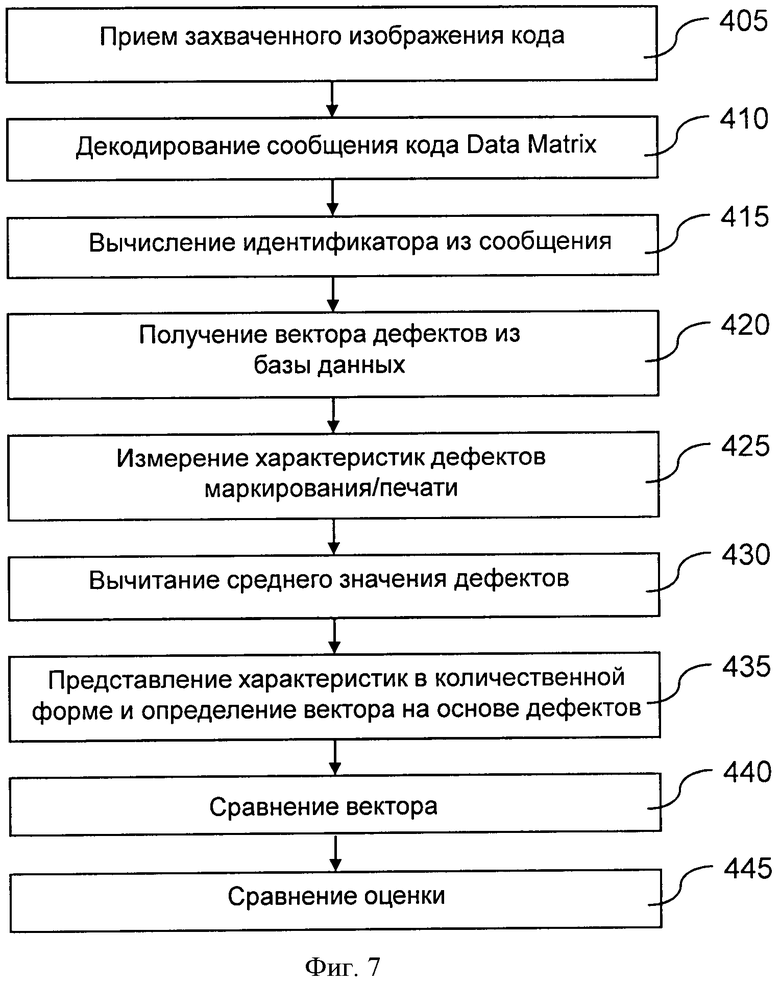

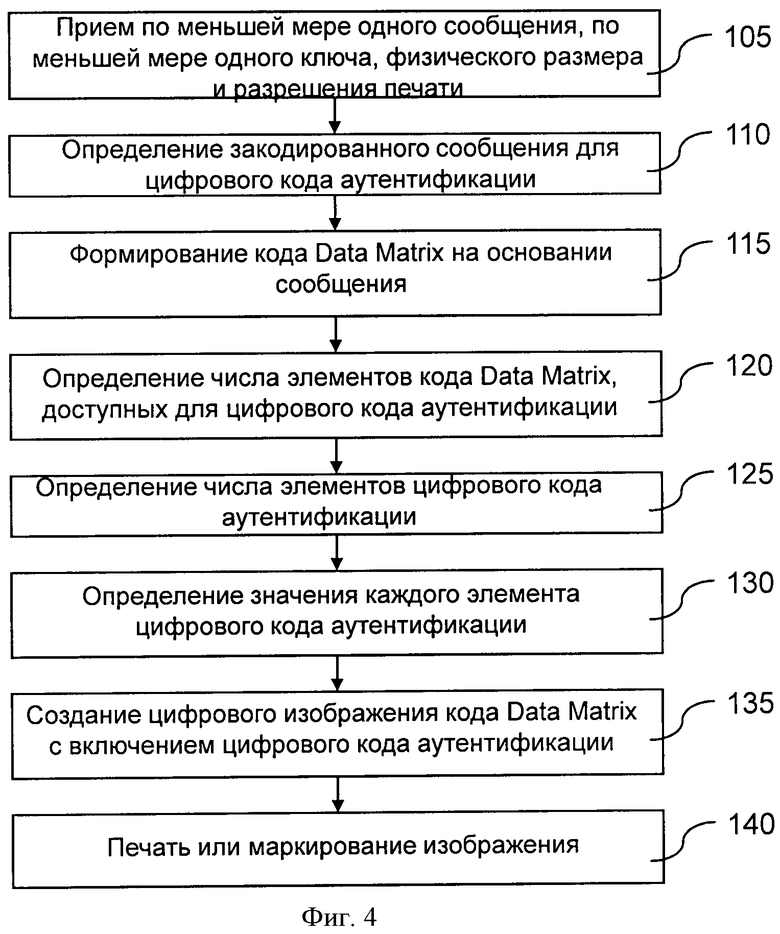

фигуры 4-7 представляют в форме логических схем шаги, реализованные в частных вариантах предлагаемых способов,

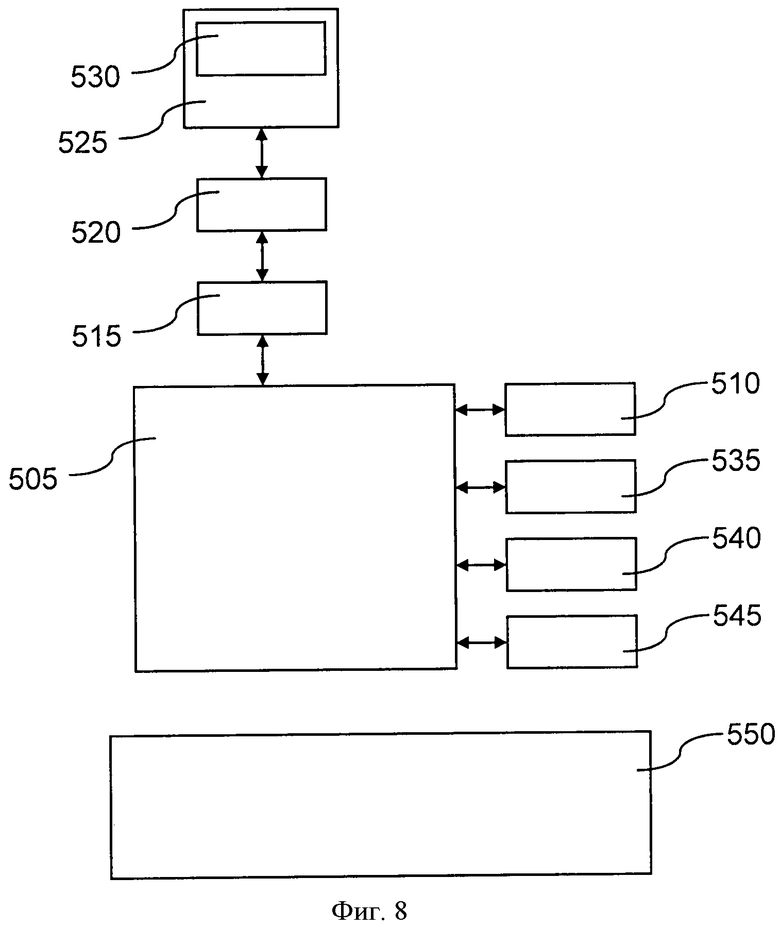

фигура 8 представляет схематически частную реализацию предлагаемого устройства,

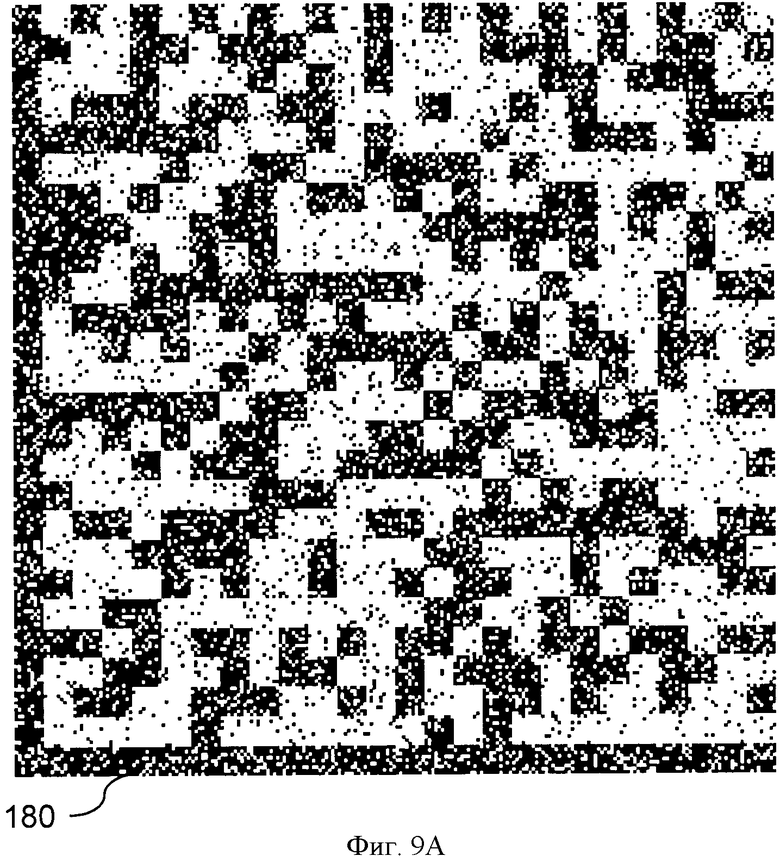

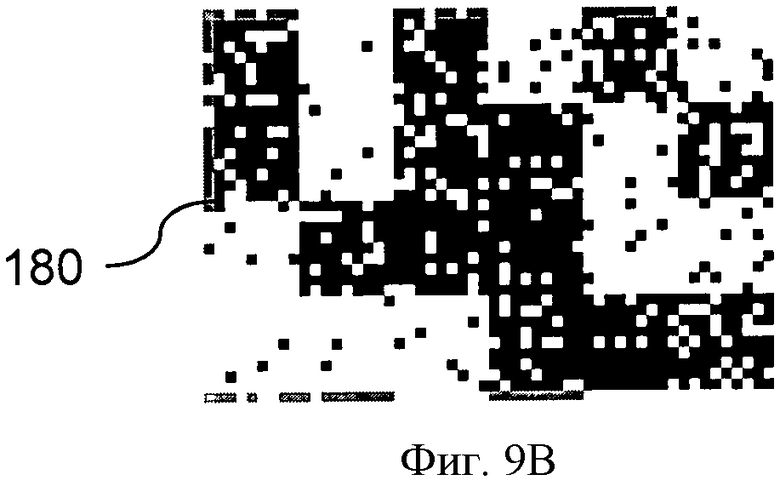

фигура 9А показывает частную реализацию предлагаемого кода, а увеличение части этого кода показано на фигуре 9В,

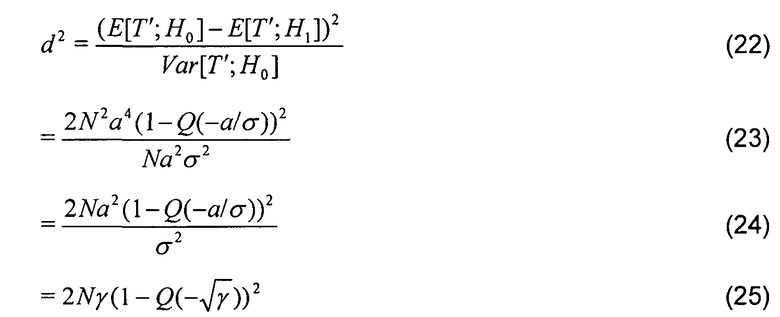

фигура 10 показывает характеристику регистрации копии, нормированную относительно оптимальной величины, в зависимости от отношения сигнал/шум.

Во всем описании термины «формирование изображения» и «печать» относятся к изготовлению маркировки, которая может быть зарегистрирована, например, путем осаждения чернил, разрушения материала, переноса твердых частиц или локального физического или химического воздействия, например нагревания.

Хотя нижеследующее описание относится к случаю двумерных штрихкодов, настоящее изобретение не ограничено этим типом маркировки и печати на объекте и является применимым ко всем видам маркировки и печати кодов с геометрическими участками, формы и/или цвета которых изменяются в зависимости от сообщения, в частности к одно-, двух- или трехмерным штрихкодам, формируемым на поверхности объектов, и маркировкам под поверхностью объекта.

В случае одномерных штрихкодов, геометрические участки кода являются попеременно белыми и черными вертикальными штрихами, ширина которых изменяется в соответствии с сообщением, которое несет код.

В случае двухразмерных штрихкодов, геометрические участки кода представляют квадраты, образующие регулярную решетку, цвет которой изменяется в соответствии с сообщением, которое несет код.

В остальной части описания эти геометрические участки именуются элементами.

Ниже подробно описаны способы и устройства для аутентификации двумерных штрихкодов (также называемых кодами Data Matrix) и, более конкретно, способы и устройства для аутентификации двумерных штрихкодов, напечатанных с включением цифрового кода аутентификации, маркированного с помощью лазеров с переменной мощностью и лазеров с фиксированной мощностью.

В отношении включения цифрового кода аутентификации в двумерный штрихкод ниже со ссылкой на фиг.4 описан способ генерирования кода Data Matrix, содержащего включенный цифровой код аутентификации. Следует отметить, что рекомендованные установки для генерирования цифрового кода аутентификации, в частности разрешение в пикселях на 1 дюйм и тип используемого элемента (т.е. форма и/или размер элементов, образующих цифровой код аутентификации), определены заранее для способа печати (бумага, чернила, печатающее устройство, документ), например с использованием известного способа.

Для способа определения оптимальных установок для формирования изображения структур аутентификации существует оптимальный уровень разрушения, обеспечивающий наиболее простое отделение различных печатей структуры аутентификации одного источника. Таким образом, если уровень разрушения при печати очень низкий, например 1 или 2% (1 или 2% элементов структуры идентификатора или пикселей считаны неправильно на основе идеального захвата), различные печати одной структуры идентификатора расположены очень близко друг к другу, и их надежная идентификация является затруднительной, если только не существует очень точного захвата и/или алгоритма очень точного анализа. Сходным образом, когда уровень разрушения очень высокий, например 45 или 50% (45 или 50% элементов структуры идентификатора или пикселей считаны неправильно на основе идеального захвата, причем 50% означает, что нет статистической корреляции между считанной матрицей и матрицей источника), напечатанные структуры идентификатора практически не отличимы друг от друга. На практике оптимальный уровень разрушения составляет приблизительно 25%, и предпочтительно обеспечивать приблизительно этот уровень, если условия применения это позволяют. В действительности, в предположении, что модификации при печати и, следовательно, разрушения по существу являются вероятностными величинами, для уровня разрушения, равного 25%, вероятность того, что каждая из точек напечатанной структуры идентификатора отличается от точек других напечатанных структур идентификатора, является максимальной.

Ниже приведен второй анализ величин ошибок, требуемых при формировании изображения, которое должно быть напечатано в соответствии с используемыми средствами печати.

Следует напомнить, что цифровые коды аутентификации составлены из различных элементов, принимающих дискретные величины. В случае бинарных величин элементы могут быть представлены черными (напечатаны) или белыми (не напечатаны) элементами. Во время регистрации определяется величина ошибки, которая соответствует количеству элементов, содержащих неправильную величину. Необходимо отметить, что величина ошибки прямо связана с отношением сигнал/шум.

Для определения того, как могут быть сгенерированы точечные структуры с изменяющейся характеристикой, позволяющие оптимизировать регистрацию копий, ниже описана модель, основанная на теории принятия решений. Характеристики, измеренные на изображениях (или точках) представляются сигналами. Для упрощения анализа принята гипотеза, состоящая в том, что перед печатью цифровые сигналы имюет бинарные величины, соответствующие характеристикам, которые могут иметь бинарные величины (например, два измерения точек, два положения и т.д.). Гипотеза подтверждается тем фактом, что большинство процессов печати воспроизводят бинарные изображения. Очевидно, выводы анализа могут быть распространены на более сложные случаи, в частности с несколькими возможными величинами для точечных характеристик. Печать точечных структур с изменяющейся характеристикой моделируется прибавлением гауссова шума. Также предполагается, что копии изготавливаются с использованием того же самого процесса печати, так что печать копии также моделируется добавлением гауссова шума с той же самой энергией. Кроме того, изготовитель фальсификата, который получает сигнал перед печатью его копии, вынужден воспроизводить бинарный сигнал путем выполнения оценки начальной величины, которая минимизирует вероятность ошибки.

Эта модель прямо соответствует точечным структурам с изменяющейся характеристикой, размер точек в которых может составлять 1×1 (в пикселях) или 1×2 (в пикселях) (при печати, например, в случае 2400 точек на дюйм) и для которых изготовитель фальсификата должен обязательно выбрать один из размеров точек в изображении, воспроизведенном на основе сканирования в соответствии с измеренной шкалой серого цвета или расчетной площадью поверхности точки. Модель также соответствует точечным структурам с изменяющейся характеристикой, в которых положения изменяются, например, на 1 пиксель.

Из этой модели выведены оптимальный регистратор и статистическое распределение величин регистратора и величин параметров, приводящие к максимуму эффективности при регистрации копии.

В нижеследующей таблице приведены различные переменные величины.

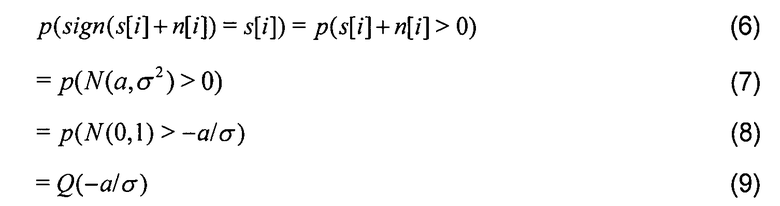

Не умаляя общности, сигнал источника принят равновероятным, s[i]:{+a,-a}, для i=0, 1,…, N-1, и a>0. Сигнал шума печати подчиняется гауссову распределению N(0,σ2)

Гипотезы модели являются следующими:

Факт того, минимизируют ли изготовители фальсификата вероятность их ошибки, может быть легко проконтролирован путем восстановления сигнала до ближайшей величины, находящейся в промежутке +а,-а.

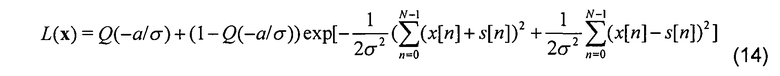

Следовательно, проблема регистрации включает две следующие различные гипотезы:

где Н0 и H1 - гипотезы о том, что принятый сигнал представляет соответственно оригинал и копию.

Вероятность того, что изготовитель фальсификата имеет правильно оцененную величину, равна:

где

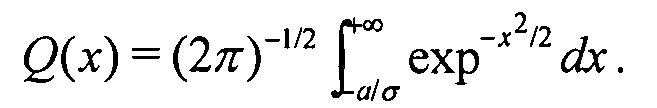

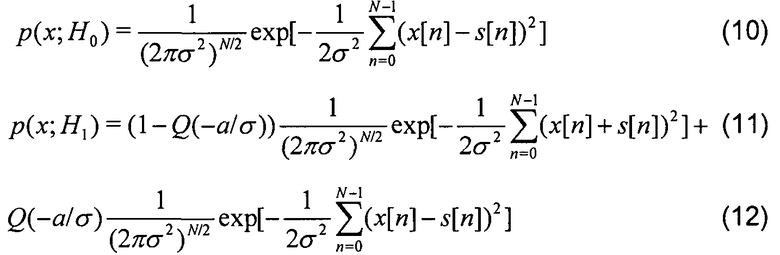

Вероятностные распределения для принятого сигнала такие, как указано ниже, причем имеется сочетание двух гауссовых распределений в гипотезе H1.

Проверим, дает ли простой коррелятор оптимальную классификационную функцию. Критерий Неймана-Пирсона в отношении регистрирования позволяет принять решение о том, превышает ли отношение правдоподобия пороговый уровень t:

Отношение правдоподобия определяется выражением:

Взятие логарифма и введение нового порогового уровня f позволяет получить следующее:

Классификация функция является, следовательно, простым коррелятором Т', значение которого должно быть меньше порогового уровня t', для того чтобы классифицировать сигнал как копию.

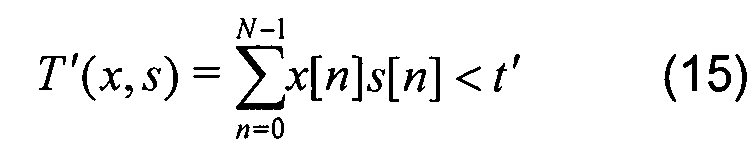

Статистические показатели Т определены для обеих гипотез. Можно предположить, что Т' подчиняется гауссову распределению (верно для больших значений N). Математические ожидания и дисперсии определены для обеих гипотез:

Второй член дисперсии для гипотезы H1, (a4Q(-a/σ)(1-Q(-a/σ))), может быть исключен, если копии соответствуют одному оригиналу. На практике, если изготовители фальсификата минимизируют свою работу только путем использования одного оригинала для изготовления большого числа копий, исключение этого члена целесообразно.

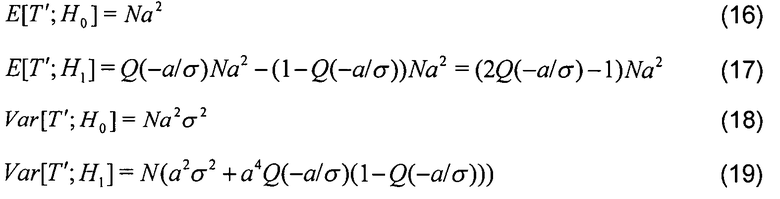

В случае когда отклонения равны, характеристика регистрирования может быть представлена коэффициентом отклонения d2, который соответствует разности между математическими ожиданиями функции Т для двух гипотез, нормированной относительно дисперсии Т:

где γ=a2/σ2 является квадратным корнем отношения сигнал/ шум.

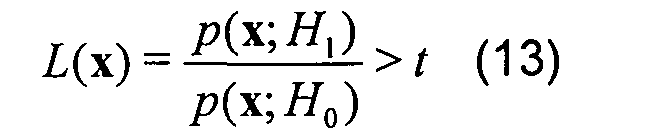

Поскольку характеристика регистрирования увеличивается с увеличением коэффициента отклонения, задача заключается в том, чтобы определить величину γ, которая дает максимум выражения (γ(1-Q(γ)))2.

На фиг.10 проиллюстрировано значение выражения для уравнения (25) для фиксированной величины N, нормированной относительно ее оптимального значения и полученной как функция от величины γ. Это может быть интерпретировано следующим образом. Значения γ, близкие к нулю, соответствуют очень сильному шуму относительно сигнала: когда шум очень большой, сигнал чрезмерно ухудшается при первоначальной печати, а изготовитель фальсификата вводит некоторое количество оценочных ошибок, которые слишком малы. Наоборот, для слишком больших значений γ сигнал недостаточно ухудшен, и в слишком большой части случаев изготовитель фальсификата не вводит какую-либо оценочную ошибку. Между этими двумя граничными случаями упомянутое выражение проходит через оптимальное значение, для которого величина численно оценивается как γ

Интересно отметить, что для этого значения вероятность того, что изготовитель фальсификата не имеет правильно определенной величины, составляет приблизительно 22.6%.

Практически это включает получение отношения сигнал/шум γ2 как можно ближе к 0.7522, т.е. 0.565, во время печати.

Далее приведен пример для лучшего понимания того, как обеспечить это значение отношения. Предположим, что точечная структура с изменяющейся характеристикой сформирована с двумя возможными размерами точек (выражаемыми количеством пикселей), причем размер точек составляет девять пикселей (например, 3×3 пикселя). Следует отметить, что размер точек может быть измерен с использованием большого количества алгоритмов, например локальным адаптивным пороговым представлением для шкалы серого цвета с подсчетом числа пикселей ниже соответствующего порога. Точки из девяти пикселей печатают достаточное число раз. В зарегистрированном изображении измеряют математическое ожидание и стандартное отклонение для некоторого числа пикселей каждой точки. Далее принято, что математическое ожидание равно 12 (средний выигрыш равен 33%), а стандартное отклонение равно 4. Это стандартное отклонение соответствует величине σ, описывающей шум в формулах для предлагаемой модели. Величина, приблизительно равная 3, является, следовательно, целевым значением для сигнала α для получения отношения γ=0.75, которое очень близко к оптимальному. Для получения этой величины сигнала могут быть заданы два размера точки, например в пятнадцать и шесть пикселей.

Ввиду физических неопределенностей, присущих формированию изображения, на указанном шаге формирования изображения представлению цифрового кода аутентификации предпочтительно сопоставляют величину ошибки, которая больше, чем первая заранее установленная величина, и меньше, чем вторая заранее установленная величина. Например, первая заранее установленная величина равна 10%, а вторая заранее установленная величина составляет 35%.

Ввиду физических неопределенностей, присущих формированию изображения, на указанном шаге формирования изображения между двумя формированиями одного и того же кода с изменяемыми геометрическими участками, представлению цифрового кода аутентификации предпочтительно сопоставляют дисперсию, которая больше, чем третья заранее установленная величина, и меньше, чем четвертая заранее установленная величина. Например, третья заранее установленная величина равна 2%, а четвертая заранее установленная величина составляет 45%.

Ввиду физических неопределенностей, присущих формированию изображения, на указанном шаге формирования изображения представлению цифрового кода аутентификации предпочтительно сопоставляют шум, для которого отношение сигнал/шум представления цифрового кода аутентификации меньше, чем пятая заранее установленная величина, и больше, чем шестая заранее установленная величина.

В первом примере пятая заранее установленная величина отношения сигнал/шум составляет 0.05, а шестая заранее установленная величина составляет 2.63, в результате чего эффективность регистрации копии составляет по меньшей мере 25% от оптимальной эффективности регистрации копии (получаемой при величине, равной 0.56).

Более предпочтительно, пятая заранее установленная величина отношения сигнал/шум составляет 0.11, а шестая заранее установленная величина составляет 1.8, в результате чего эффективность определения копии составляет по меньшей мере 75% от оптимальной эффективности регистрации копии (получаемой при величине равной 0.56).

Еще более предпочтительно, пятая заранее установленная величина отношения сигнал/шум составляет 0.32, а шестая заранее установленная величина составляет 0.93, в результате чего эффективность определения копии составляет по меньшей мере 90% от оптимальной эффективности регистрации копии (получаемой при величине, равной 0.56).

Ниже описан возможный алгоритм для оптимизации параметров печати:

- на шаге 720 принимают поверхность с некоторой площадью, доступной для структуры идентификатора, например квадрат размером 1/6 дюйма;

- на шаге 721 формируют цифровые изображения структур идентификатора с различными цифровыми размерами, соответствующими различным возможным разрешениям печати, например одна из структур идентификатора имеет размер 66×66 пикселей при 400 точках на дюйм, еще одна структура идентификатора имеет размер 100×100 пикселей при 600 точках на дюйм, еще одна структура идентификатора имеет размер 133×133 пикселя при 800 точках на дюйм, и еще одна структура идентификатора имеет размер 200×200 пикселей при 1200 точках на дюйм;

- на шаге 722 каждую из структур идентификатора с различными цифровыми размерами печатают несколько раз, например 100 раз, с подходящим разрешением, так чтобы размеры печати соответствовали доступной площади поверхности;

- на шаге 723 каждую из структур идентификатора захватывают несколько раз для каждого типа, например 3 раза;

- на шаге 724 для каждой структуры идентификатора рассчитывают выходные данные, которые являются функцией разрушения цифрового кода аутентификации на шаге формирования изображения и в целом уникальны для каждого формируемого изображения вследствие случайного характера каждой отдельной ошибки;

- на шаге 725 вычисляют оценки подобия для всех пар зарегистрированных структур идентификатора с тем же самым разрешением печати; а

- на шаге 726 осуществляют способ, описанный со ссылкой на измерения в соответствии с указанным способом извлечения общих выходных данных, с измерением показателя разделения выходных данных для каждого разрешения печати и выбирают разрешение печати, дающее максимальную величину для этого показателя.

В одном из вариантов реализации матрицы защищенной информации печатают с различными разрешениями печати и определяют разрешение печати, дающее величину ошибки в 25%, как рассчитано по одному из описанных алгоритмов.

В одном из вариантов реализации выбирают разрешение печати, которому соответствует наибольшая разность между наименьшем значением оценки, рассчитанной на основании сравнения выходных данных, соответствующих идентичным печатям, и наибольшим значением оценки, рассчитанной на основании сравнения выходных данных, соответствующих различным печатям.

Как показано на фиг.4, на шаге 105 принимают по меньшей мере одно сообщение, по меньшей мере один ключ, физический размер кода Data Matrix и разрешение печати.

При необходимости на шаге 110 на основании ключей и сообщений определяют по меньшей мере одно закодированное сообщение для включения в цифровой код аутентификации. В частности, сообщения из цифрового кода аутентификации могут быть связаны с сообщением, представленным кодом Data Matrix, причем один из этих кодов по меньшей мере частично основан на другом для увеличения надежности аутентификации.

На шаге 115 на основании по меньшей мере одного сообщения, принятого на шаге 105, формируют код Data Matrix.

На шаге 120 определяют число черных элементов в коде Data Matrix, причем структуры средства обнаружения могут быть включены или не включены в код Data Matrix.

На шаге 125 в зависимости от числа черных элементов определяют разрешение печати, физический размер и число элементов в цифровом коде аутентификации.

На шаге 130 в зависимости от числа элементов, ключей и сообщений определяют значения, принимаемые каждым из элементов цифрового кода аутентификации, с использованием алгоритма формирования цифрового кода аутентификации. Необходимо отметить, что алгоритмы формирования цифрового кода аутентификации часто содержат шаги шифрования, кодирования и переустановки элементов (например, с перестановками и/или заменами).

На шаге 135 формируют цифровое изображение кода Data Matrix путем введения значений цифрового кода аутентификации в заданном порядке (например, слева направо, затем сверху вниз) в пиксели, соответствующие числу черных элементов.

На шаге 140 объект печатают или маркируют с формированием цифрового изображения кода Data Matrix, включающего цифровой код аутентификации.

Ниже приведен пример, в котором код 150 Data Matrix, показанный на фиг.1, сгенерирован согласно стандартному алгоритму, основанному на сообщении. Размер кода 150 составляет 26х26 элементов, включая структуры средства обнаружения. При этом код 150 содержит 344 черных элемента, в том числе структуры средства обнаружения.

В настоящем примере необходимо напечатать код 150 с помощью печатающих устройств, обеспечивающих разрешение 600 пикселей на дюйм, с охватом области приблизительно 1 см × 1 см. Размер в пикселях изображения, эквивалентного 1 см, равен 236×236 пикселей, или 236 пикселей для 26 элементов, т.е. 9.07 пикселей на 1 элемент (для каждого измерения). После округления до девяти пикселей на 1 элемент в каждом измерении получен размер кода Data Matrix, равный 234×234 пикселей (так как 26×9=234), т.е. имеется 9×9=81 пиксель на 1 элемент.

Поскольку имеется 344 черных элемента, цифровой код аутентификации, сформированный во всех черных элементах, может иметь 81×344=27864 пикселя. Цифровой код аутентификации, имеющий 1 бит на 1 пиксель, может быть, следовательно, сформирован таким образом, чтобы иметь 27864 пикселя. Цифровой код аутентификации сформирован из ключей и сообщений согласно известным алгоритмам, а его значения введены в черные элементы.

На фиг.2 показан код 160 Data Matrix согласно настоящему изобретению, который сформирован из кода 150 и в котором цифровой код аутентификации распределен по всем черным элементам. В зависимости от средств печати - чернила, бумага или другой носитель - возможно, что качество кода Data Matrix недостаточно для декодирования, например из-за того, что он имеет "дырки" в элементах. Для устранения этого в одном из вариантов реализации выбрано подмножество пикселей из черных элементов для хранения значений цифрового кода аутентификации. Например, выбран любой другой пиксель, а невыбранные пиксели остаются черными, давая в среднем 75% черных пикселей на 1 элемент. Поэтому цифровой код аутентификации имеет 27864/2=13932 бит. На фиг.3 показан такой код 170 Data Matrix. Подмножество пикселей черных элементов может быть также выбрано на основе криптографического ключа.

Желательно, чтобы на считываемость кода Data Matrix существенно не влияли сделанные изменения. Например, авторы настоящего изобретения напечатали коды 150, 160 и 170 с помощью офисного лазерного принтера с разрешением 600 пикселей на 1 дюйм (размер 1 см) и использовали устройство верификации штрихкода "TruCheck USB verifier" (зарегистрированная торговая марка), которое определяет тип кода Data Matrix. Для кода 150, выполняющего функцию опорного образца, получен тип ′А′, а для кодов 160 и 170 получены типы "В" и "А" соответственно. Следует отметить, что код 160 содержит больше информации для аутентификации (и/или содержит сообщение), чем код 170. При этом ясно, что может быть обратное соотношение между качеством Data Matrix и количеством информации, содержащейся в цифровом коде аутентификации. Пространство, доступное для изменения цифрового кода аутентификации, на практике зависит от типа, приемлемого для конкретного приложения. В рассматриваемом случае, если тип "В" приемлем (обычно типы до типа "С" являются приемлемыми), то, как правило, выбирают код 160, содержащий больше информации. Если приемлем только тип "А", то выбирают код 170. В остальных случаях коэффициент использования выбранного элемента регулируют для достижения минимального требуемого типа.

Для увеличения числа элементов цифрового кода аутентификации могут быть также использованы белые (или не маркированные) участки. В этом случае необходимо сохранять низкую цветовую плотность для белого участка, так что декодирование не нарушается. Например, могут быть использованы 20% пикселей в белых участках, предпочтительно не включая границу участка, который может контактировать с черным участком. Следует отметить, что если цифровой код аутентификации содержит равновероятные бинарные величины, то 10% пикселей в среднем являются черными и немного уменьшают коэффициент корреляции элемента. В предыдущем примере использованы 7×7 внутренних пикселей белого участка, причем 10 из них выбраны псевдослучайным образом и содержат элемент цифрового кода аутентификации. Элементы могут быть размещены только в четных столбцах и строках, например для предотвращения их от касания. Эти элементы могут быть включены в цифровой код аутентификации черных элементов, или их можно рассматривать как еще один цифровой код аутентификации, обеспечивающий еще одни средства для аутентификации. На фиг.9A и 9B представлен такой пример кода 180 Data Matrix, для которого белые участки также содержат элементы аутентификации.

Следует отметить, что элементы этого цифрового кода аутентификации могут также иметь переменный размер, например элементы размером 1×2 пикселя и 1×1 пикселей, для затруднения идентификации элементов изготовителем фальсификата, пытающегося полностью воссоздать оригинальный цифровой код аутентификации.

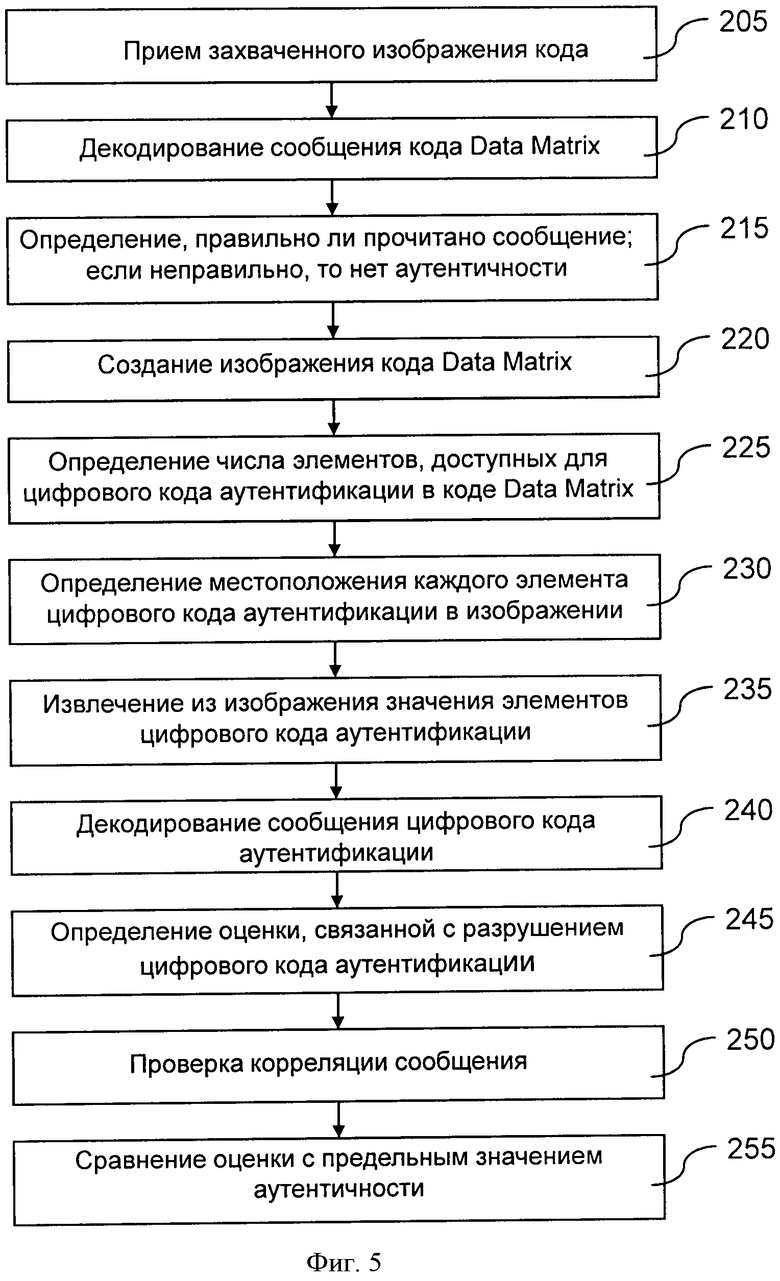

Ниже со ссылкой на фиг.5 приведен пример алгоритма аутентификации кода Data Matrix, используемого совместно с цифровым кодом аутентификации.

На шаге 205 изображение, содержащее код Data Matrix и, следовательно, цифровой код аутентификации, принимают из устройства для захвата изображений, например с использованием сканера. Параллельно, расшифровывая коды, принимают настройки считывания цифрового кода аутентификации (например, размер в пикселях каждого элемента) и уровень принятия решения.

На шаге 210 декодируют сообщение кода Data Matrix, заданное при помощи средних форм и цветов квадратных элементов.

На шаге 215 определяют, правильно ли считано сообщение кода Data Matrix, например в соответствии с включенным кодом обнаружения и коррекции ошибок. Если сообщение считано неправильно, код Data Matrix рассматривают как неаутентичный, а для пользователя отображают следующее: «Код не аутентичен». Если же сообщение считано правильно, на шаге 220 формируют изображение оригинального кода Data Matrix.

Затем на шаге 225 определяют число черных элементов и определяют согласно параметрам считывания цифрового кода аутентификации число элементов цифрового кода аутентификации.

На шаге 230 в зависимости от изображения оригинального кода Data Matrix и числа элементов цифрового кода аутентификации определяют положение (в пикселях) в изображении каждого элемента цифрового кода аутентификации. На шаге 235 величину, связанную с величиной каждого элемента цифрового кода аутентификации, например уровень серого цвета для пикселя, извлекают из изображения. Это дает вектор данных, представляющий напечатанный цифровой код аутентификации и имеющие в нем место разрушения.

На шаге 240 дешифруют по меньшей мере одно сообщение цифрового кода аутентификации с использованием ключей дешифрации (в случае если цифровой код аутентификации зашифрован).

На шаге 245 определяют оценку, характеризующую величину разрушения цифрового кода аутентификации. В качестве оценки используют, например, процентное отношение правильно определенных бит, коэффициент корреляции между оригинальным цифровым кодом аутентификации и цифровым кодом аутентификации, измеренным на основе зарегистрированного изображения, и т.д.

Если сообщения цифрового кода аутентификации и кода Data Matrix коррелированы в то время, когда они сформированы, то корреляцию при необходимости проверяют на шаге 250; в противном случае пользователю выдают сообщение: "Неаутентифицированный код Data Matrix".

Наконец, на шаге 255 измеренную оценку сравнивают с заранее установленным пределом или "пороговым уровнем принятия решения". Если он выше, например, вследствие низкой величины ошибки или высокой степени корреляции, пользователю выдается сообщение "Data Matrix аутентифицирован". В противном случае отображают сообщение "Data Matrix не аутентифицирован". В некоторых случаях отображают каждое считываемое сообщение.

В некоторых вариантах реализации биты цифрового кода аутентификации резервируются для синхронизации по существу известным образом.

Отметим, что один и тот же код Data Matrix может быть многократно напечатан или нанесен маркированием при статической печати (офсетной печати, печати анилиновыми красками и т.д.) или может изменяться с каждой печатью с использованием цифровой печати.

Во втором варианте реализации для интеграции цифрового кода аутентификации реализуют систему для лазерного маркирования и микроудара. Некоторые маркировочные системы для кода Data Matrix, в частности лазерные или микроударные системы, не могут работать с большими изображениями, как видно из ранее изложенного. Например, маркирование изображения размером 236×236 пикселей, как в приведенном выше примере, занимает слишком продолжительное время и слишком замедляет темп производственной линии или формирует большой код Data Matrix. Описанный ниже частный вариант реализации предназначен для устранения этих недостатков.

Несколько способов реализации кода Data Matrix возможны с использованием лазера:

- импульс лазера может создавать каждый элемент,

- многократные совместно используемые лазерные импульсы могут создавать каждый элемент,

- элемент или группа элементов могут быть векторизованы и выгравированы с помощью непрерывного лазерного воздействия.

Кроме того, в некоторых лазерных маркировочных системах можно локально изменять следующие дифференцирующие характеристики:

- мощность лазера;

- поляризацию лазера;

- фокусировку лазерного луча на маркируемой поверхности;

- микропозиционирование;

- направление или порядок, в котором точки маркируются лазером; и

- форму фронта импульса.

Сходным образом, некоторые способы для выполнения кода Data Matrix возможно реализовать с помощью микроудара:

- микроголовка может создавать каждый отдельный элемент; или

- множество микроголовок могут создавать каждый элемент.

Сходным образом может быть использована возможность маркировочных систем с микроголовками локально изменять следующие дифференцирующие характеристики:

- силу воздействия;

- микропозиционирование;

- ориентацию микроголовки; и/или

- форму микроголовки.

Для оптимизации времени изготовления кода Data Matrix, состоящего из различных элементов (в соответствии с управляемыми установками параметров лазерного устройства или устройства с микроголовкой), элементы делят на подмножества или классы. Каждое подмножество элементов, дифференцирующие характеристики которых одинаковы, формируют, как правило, в течение одного прохода инструмента. Благодаря этому настройки, дифференцирующие воздействие при маркировке, изменяются только однократно для каждого подмножества элементов вместо индивидуального изменения для каждого элемента. Каждая настройка, которая может быть изменена локально и изменение которой оказывает заметное воздействие на создаваемый код Data Matrix, может быть использована для хранения информации. Например, если мощность лазера имеет два уровня, 1 бит информации может быть сохранен путем изменения мощности или другой настройки маркировки. В некоторых вариантах реализации изменения локально изменяемых настроек могут использоваться в комбинации.

В одном из вариантов реализации настройка может изменяться локально и квазинепрерывно, и может быть определено произвольное число уровней для запоминания информации. Например, реализуют 10 уровней для указанной настройки (например, изменения цвета или размера) вместо двух описанных выше. Еще в одном варианте реализации величина этого параметра может изменяться даже непрерывно.

Однако в примерах реализации предпочтительно использовать только два уровня значений для источника сигнала. В этом случае может быть использовано оптимальное отношение сигнал/шум, равное 0.56, с максимизацией эффективности регистрации копии. Для обеспечения этого значения отношения определяют шумовые свойства канала, обычно с использованием печатающей пары материал/средства, характеризующей распределение измеренного сигнала при захвате изображения. В случае двух уровней энергии, статистическое распределение величины воздействия исследуют для определения двух уровней энергии, достаточно близких для рассмотрения частичной суперпозиции их распределений, с целью обеспечения указанного выше идеального отношения сигнал/шум. В частности, если стандартное отклонение равно 0.01 мм2, для мощности лазера с заданными величинами воздействия 0.10 мм2 выбирают уровни мощности, обеспечивающие средние величины воздействия, близкие к значениям 0.1075 мм2 и 0.0925 мм2. Действительно, благодаря этому получают отношение сигнал/шум, равное 0.00752/0.012=0.5625, которое очень близко к теоретическому оптимальному значению.

Таким образом, в случае размера Data Matrix, равного 26×26 элементов, используют 344 лазерных воздействия. Цифровой код аутентификации формируют тем же самым образом, как описано выше, и изменяют посредством точек с размерами 0.1075 мм2 и 0.0925 мм2.

Как указано выше, проверяют, вызывают ли введенные изменения разрушение кода Data Matrix, несовместимое с условиями приложения, например тип "С" является минимально возможным для Data Matrix.

В некоторых случаях невозможно изменить дополнительную информацию. Например, средства печати или маркирования позволяют только маркировать или не маркировать элемент (однократное бинарное маркирование). Существуют также случаи, когда дополнительная маркированная информация не обеспечивает высокую защищенность от копирования. Например, средства маркирования, обеспечивающие заранее установленные уровни маркирования, которые сохраняются отдельно от других и отчетливо различимы в маркируемом изображении, позволяют вводить дополнительную информацию, но в принципе остается возможным сделать идентичную копию этого.

В этих случаях может быть использован остаточный шум при печати или маркировке, и он может выполнять функцию цифрового кода аутентификации. В самом деле, вне зависимости от типа печати, при определенной шкале или разрешении появляются некоторые дефекты. Например, если лазерное воздействие в принципе оставляет круглое или эллиптическое воздействующее пятно, то при достаточно высоких разрешениях форма воздействующего пятна обычно не вполне регулярная. Это проявляется, даже если используется струйная принтерная система. Даже при более высоком разрешении присутствуют нерегулярности в глубине воздействующей точки и т.д.

Нерегулярности маркирования могут быть зарегистрированы, измерены и использованы для формирования цифрового кода аутентификации. Затем цифровой код аутентификации может быть сохранен в базе данных или запомнен как двумерный штрихкод. Последний подход, однако, не очень желателен, так как маркирование второго кода - дорогостоящая операция и требует пространства на документе, что обычно противоречит желаемому эффекту. С другой стороны, цифровой код аутентификации может быть запомнен при объединении его с сообщением кода Data Matrix, которое в случае его уникальности (что предпочтительно) позволяет на шаге аутентификации сделать простую верификацию путем сравнения измерения дефектов маркирования с цифровым кодом аутентификации. Многие измерения дефектов возможны, например можно измерять средний цвет или уровень серого цвета для каждого элемента в коде Data Matrix, может быть определен контур элемента, может быть измерено расстояние между центром тяжести и внешним контуром при различных углах и т.д. Точки воздействия могут перекрываться. В этом случае может быть установлена предельная величина для расстояния до внешнего контура.

Для рассматриваемого канала печати "средний" результат маркирования определенного двумерного штрихкода может быть смоделирован на основе среднего размера точек воздействия и при необходимости на основе возможных взаимодействий, когда точки воздействия смежны друг с другом. Изображение, оцениваемое при помощи моделирования зарегистрированного изображения, может быть вычтено, а результат имеет меньшую избыточность, что увеличивает отношение сигнал/шум и в то же время эффективность регистрации.

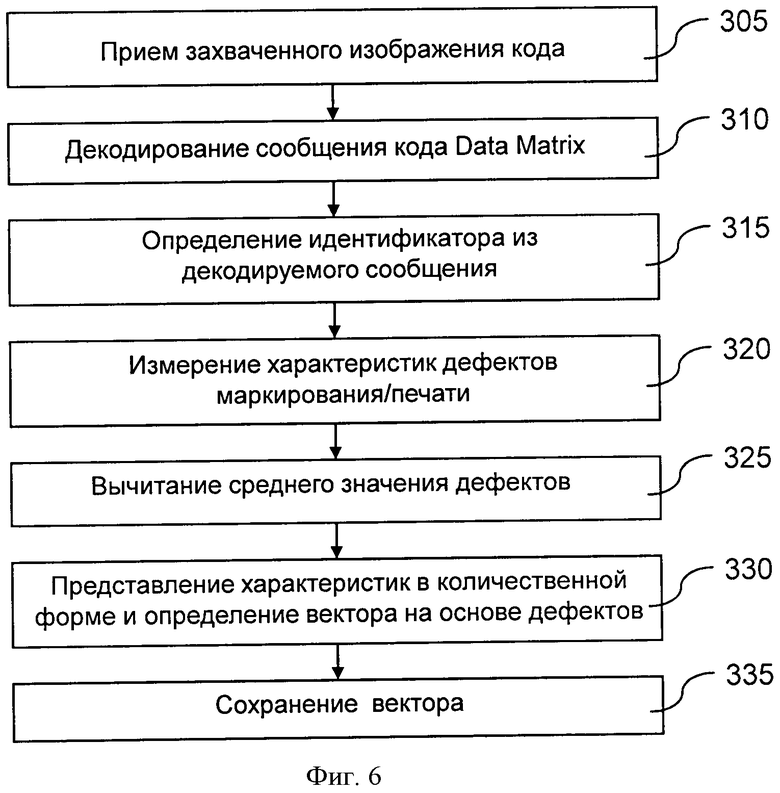

Ниже со ссылкой на фиг.6 приведен пример алгоритма для записи дефектов маркирования штрихкода.

На шаге 305 принимают зарегистрированное изображение, содержащее штрихкод.

На шаге 310 декодируют сообщение штрихкода, выраженное при помощи средних форм и цветов квадратных элементов.

На шаге 315 на основе сообщения вычисляют идентификатор.

На шаге 320 измеряют характеристики дефектов маркировки штрихкода.

На шаге 325 при необходимости вычитают среднее значение характеристик для набора кодов Data Matrix из характеристик, измеренных для рассматриваемого кода Data Matrix.

На шаге 330 характеристики выражают количественно, при необходимости сжимают и определяют вектор характеристических данных, представляющих дефекты.

На шаге 335 этот вектор характеристических данных сохраняют в базе данных, связанной с сообщением идентификатора.

Ниже со ссылкой на фиг.7 приведен пример алгоритма для аутентификации двумерного штрихкода на основании измерения дефектов маркирования при печати.

На шаге 405 принимают зарегистрированное изображение, содержащее штрихкод.

На шаге 410 декодируют сообщение штрихкода, выраженное при помощи средних форм и цветов квадратных элементов. Если сообщение не может быть декодировано, для пользователя отображают: "Несчитываемый штрихкод".

В ином случае на шаге 415 на основе сообщения вычисляют идентификатор.

На шаге 420 из базы данных получают вектор данных, соответствующий этому идентификатору, а также пороговый уровень принятия решения, связанный с этим вектором характеристических данных. Если база данных не содержит этого идентификатора, для пользователя отображают: "Штрихкод не аутентифицирован".

В ином случае, на шаге 425 измеряют характеристики дефектов маркирования штрихкода.

На шаге 430 среднее значение характеристик для нескольких штрихкодов при необходимости вычитают из характеристик, измеренных для рассматриваемого штрихкода.

На шаге 435 характеристики выражают количественно, при необходимости сжимают и определяют вектор характеристических данных, представляющих дефекты.

На шаге 440 извлеченный вектор данных сравнивают с вектором данных, полученным из базы данных, и рассчитывают показатель подобия, называемый оценкой.

На шаге 445 измеренную оценку сравнивают с пороговым уровнем принятия решения. Если оценка больше этого порогового уровня, то для пользователя отображают сообщение: "Код Data Matrix аутентифицирован". В противном случае для пользователя отображают сообщение: "Код Data Matrix не аутентифицирован". Каждое считанное сообщение при необходимости отображают для пользователя.

На фиг.8 представлен локальный терминал 505, снабженный принтером 510, средствами 535 для захвата изображения, двумя датчиками 540, 545 и средствами 515 для доступа к сети 520, к которой подсоединен сервер 525. Сервер 525 оснащен базой 530 данных.

В качестве локального терминала 505 использован, например, обычный компьютер. Он установлен на производственной или обрабатывающей линии 550 различных объектов, например на упаковочной линии. Линия 550 содержит, например, разгрузочный механизм для плоских объектов (не показан) и конвейер (не показан), приводящий в движение один за другим обрабатываемые объекты.

Датчик 540 установлен на производственной линии 550 перед оптическим полем датчика 535 изображения, если смотреть по ходу движения, и предназначен для регистрации прибытия обрабатываемого объекта. В качестве датчика 540 использован, например, оптический элемент, содержащий передатчик и приемник световых лучей. Датчик 545 размещен на лини 550 и определяет скорость объектов на этой линии. Например, датчик 545 подсоединен к программируемому логическому контроллеру (не показан), управляющему работой линии 550, или к основанию для перемещения объектов, например ленте конвейера. Локальный терминал 505 управляет по существу известным способом печатью объектов с помощью принтера 510, например посредством струйной печати или лазерного маркирования. Средства 515 для доступа к сети 520 представляют собой, например, модем известного типа для доступа к сети 520, например сети Интернет.

В качестве средств 535 для захвата изображения использованы, например, цифровая камера, линейный датчик или промышленная камера.

В качестве сервера 525 использован сервер известного типа. В базе 530 данных сохранен по меньшей мере список идентификаторов объектов и векторы данных дефекта, связанные с этими объектами, определенными в соответствии с предлагаемым способом. В базе 530 предпочтительно сохранены в сочетании с идентификатором каждого объекта идентификатор объектного типа и местоположение геометрического кода, реализованного согласно настоящему изобретению для этого типа объекта и идентификатора предоставителя услуг, выполняющего изготовление или обработку.

Терминал 505 содержит программу, которая при ее исполнении реализует шаги предлагаемого способа. Терминал 525 содержит программу, которая при ее исполнении реализует шаги способа хранения вектора данных дефекта и способа восстановления.

В некоторых вариантах реализации терминал 505 не содержит специального программного обеспечения, а использует веб-браузер и веб-сервис, хранящиеся на сервере 525.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И УСТРОЙСТВО ДЛЯ ОБЕСПЕЧЕНИЯ ЗАЩИТЫ ДОКУМЕНТОВ | 2008 |

|

RU2452014C2 |

| СПОСОБ ИДЕНТИФИКАЦИИ ПЕЧАТНОЙ ФОРМЫ ДОКУМЕНТА И УСТРОЙСТВО ДЛЯ ЭТОЙ ЦЕЛИ | 2009 |

|

RU2511616C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ЗАЩИТЫ И АУТЕНТИФИКАЦИИ ДОКУМЕНТОВ | 2012 |

|

RU2606056C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ДОКУМЕНТОВ | 2012 |

|

RU2628119C2 |

| ДВУХМЕРНЫЙ ШТРИХКОД И СПОСОБ АУТЕНТИФИКАЦИИ ШТРИХКОДА | 2014 |

|

RU2681696C2 |

| СПОСОБ ОПТИЧЕСКОЙ МАРКИРОВКИ МУЗЕЙНЫХ ЦЕННОСТЕЙ | 2009 |

|

RU2413989C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ДОКУМЕНТОВ | 2007 |

|

RU2477522C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ЗАЩИТЫ И АУТЕНТИФИКАЦИИ ДОКУМЕНТОВ | 2007 |

|

RU2458395C2 |

| Способ проверки подлинности маркировки | 2020 |

|

RU2739059C1 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ СЧИТЫВАНИЯ ФИЗИЧЕСКИХ ХАРАКТЕРИСТИК ОБЪЕКТА | 2009 |

|

RU2530309C2 |

Изобретение относится к средствам для аутентификации геометрических кодов на носителях. Технический результат заключается в повышении защиты от копирования информации, размещаемой на носителях. В способе обеспечивают аутентификацию кода с геометрическими участками, формы и/или цвета которых изменяются в соответствии с сообщением путем формирования изменяемых геометрических участков в соответствии с сообщением. Генерируют цифровой код аутентификации с обеспечением цифровых величин, после чего формируют изображение участков указанного геометрического кода, содержащее часть цифрового кода аутентификации по меньшей мере в некоторых его геометрических участках и/или по меньшей мере в одном промежутке между геометрическими участками; а также генерируют разрушение цифрового кода аутентификации. 4 н. и 15 з.п. ф-лы, 1 табл., 14 ил.

1. Способ формирования кода для аутентификации с геометрическими участками, форма и/или цвет которых могут быть изменены в соответствии с сообщением, отличающийся тем, что он включает:

- шаг, на котором генерируют код с изменяемыми геометрическими участками, с формированием геометрических участков в соответствии с сообщением;

- шаг, на котором генерируют цифровой код аутентификации с обеспечением цифровых величин, и

- шаг, на котором формируют изображение участков указанного геометрического кода, содержащего часть цифрового кода аутентификации по меньшей мере в некоторых его геометрических участках и/или по меньшей мере в одном промежутке между геометрическими участками, и генерируют разрушение цифрового кода аутентификации случайным образом.

2. Способ по п.1, отличающийся тем, что ввиду физических неопределенностей, присущих формированию изображения, на указанном шаге формирования изображения задают величину ошибки отображения цифрового кода аутентификации, которая больше, чем первая заранее установленная величина, и меньше, чем вторая заранее установленная величина.

3. Способ по п.1 или 2, отличающийся тем, что ввиду физических неопределенностей, присущих формированию изображения, на указанном шаге формирования изображения между двумя формированиями одного и того же кода с изменяемыми геометрическими участками задают отклонение отображения цифрового кода аутентификации, которое больше, чем третья заранее установленная величина, и меньше, чем четвертая заранее установленная величина.

4. Способ по п.1, отличающийся тем, что ввиду физических неопределенностей, присущих формированию изображения, на указанном шаге формирования изображения задают шум, относящийся к отображению цифрового кода аутентификации, причем отношение сигнал/шум представления цифрового кода аутентификации меньше, чем пятая заранее установленная величина.

5. Способ по п.1, отличающийся тем, что он дополнительно включает:

- шаг, на котором определяют условия формирования указанного изображения; и

- шаг, на котором в зависимости от условий формирования изображения определяют физические характеристики элементов по меньшей мере части цифрового кода аутентификации.

6. Способ по п.1, отличающийся тем, что на указанном шаге формирования кода с изменяемыми геометрическими участками указанные изменяемые геометрические участки представляют собой по существу параллельные прямоугольные полосы, ширина которых и/или расстояние между которыми изменяются в соответствии с указанным сообщением.

7. Способ по п.1, отличающийся тем, что на указанном шаге формирования кода с изменяемыми геометрическими участками указанные изменяемые геометрические участки представляют собой массив квадратных участков, цвет и/или по меньшей мере одно измерение которых изменяются в соответствии с сообщением.

8. Способ в соответствии с п.1, отличающийся тем, что на указанном шаге формирования изображения кода с геометрическими участками, содержащего по меньшей мере в некоторых из его геометрических участков часть цифрового кода аутентификации, в качестве цифрового кода аутентификации используют отклонение по меньшей мере одного измерения изменяемых геометрических участков.

9. Способ по п.1, отличающийся тем, что на указанном шаге формирования изображения указанного кода с геометрическими участками, содержащего, по меньшей мере, в некоторых из его геометрических участков, часть цифрового кода аутентификации, каждая часть цифрового кода аутентификации, введенного в геометрическую область кода с изменяемыми геометрическими участками, имеет форму распределения прямоугольных элементов, размер которых по меньшей мере на один порядок меньше размеров указанных геометрических участков, и часть указанных элементов имеет цвет, отличный от цвета указанных геометрических участков.

10. Способ по п.1, отличающийся тем, что на каждом геометрическом участке, содержащем часть цифрового кода аутентификации, площадь указанных элементов меньше четверти площади этого геометрического участка.

11. Способ по п.1, отличающийся тем, что он дополнительно включает шаг кодирования информации в указанном цифровом коде аутентификации.

12. Способ по п.11, отличающийся тем, что указанная информация основана на сообщении и/или сообщение основано на указанной информации.

13. Способ по п.11 или 12, отличающийся тем, что указанная информация представляет меру разрушения цифрового кода аутентификации вследствие физических неопределенностей, которые влияют на изображение на указанном шаге формирования изображения.

14. Способ в соответствии с п.1, отличающийся тем, что он дополнительно включает шаг, на котором измеряют разрушение цифрового кода аутентификации, сформированного на указанном шаге формирования изображения.

15. Способ по п.14, отличающийся тем, что на указанном шаге измерения разрушения используют коды регистрации ошибки, встроенные в цифровой код аутентификации.

16. Способ по п.1, отличающийся тем, что он включает шаг, на котором определяют выходные данные сформированного изображения, зависящие от разрушения цифрового кода аутентификации на указанном шаге формирования изображения.

17. Устройство формирования кода для аутентификации кода с геометрическими участками, форма и/или цвет которых изменяются в соответствии с сообщением, отличающееся тем, что оно содержит:

- средства генерирования указанного кода с изменяемыми геометрическими участками в соответствии с сообщением, для обеспечения геометрических участков;

- средства генерирования цифрового кода аутентификации, для обеспечения цифровых величин; и

- средства, посредством которых формируется изображение участков указанного кода с геометрическими участками, содержащего по меньшей мере в некоторых его геометрических участках и/или по меньшей мере в одном промежутке между геометрическими участками часть цифрового кода аутентификации, и посредством которых генерируется разрушение цифрового кода аутентификации случайным образом.

18. Способ аутентификации кода с геометрическими участками изменяемой формы и/или цвета, представленного в виде зафиксированного изображения, отличающийся тем, что он включает:

- шаг, на котором считывают сообщение, содержащееся в средних формах и цветах геометрических участков;

- шаг, на котором измеряют уровень разрушения цифрового кода аутентификации, представленного по меньшей мере в некоторых геометрических участках указанного кода с геометрическими участками; и

- шаг, на котором определяют аутентичность указанного кода с геометрическими участками на основании по меньшей мере указанного уровня разрушения.

19. Устройство аутентификации кода с геометрическими участками, имеющими формы и/или цвета, представленного в виде зарегистрированного изображения, отличающееся тем, что оно содержит:

- средства считывания сообщения, содержащегося в средних формах и цветах геометрических участков;

- средства измерения уровня разрушения цифрового кода аутентификации, представленного по меньшей мере в некоторых геометрических участках кода с геометрически участками; и

- средства определения аутентичности кода с геометрическими участками, предназначенные для определения аутентичности указанного кода с изменяемыми геометрическими участками на основании по меньшей мере указанного уровня разрушения.

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| СИСТЕМА И СПОСОБ АУТЕНТИФИКАЦИИ ИЗДЕЛИЯ | 2004 |

|

RU2316058C2 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Пуговица для прикрепления ее к материи без пришивки | 1921 |

|

SU1992A1 |

Авторы

Даты

2014-06-27—Публикация

2009-09-15—Подача