Область техники, к которой относится изобретение

Варианты осуществления согласно изобретению относятся к области техники передачи данных через сеть цифровой связи. Более конкретно, варианты осуществления изобретения относятся к серверам и способам для предоставления одного или более наборов данных через сеть цифровой связи. Дополнительные варианты осуществления изобретения относятся к устройствам и способам для получения набора данных через сеть цифровой связи. Дополнительные варианты осуществления относятся к способу и системе для защищенного извлечения информации относительно проанализированных данных через сеть цифровой связи, такую как Интернет, сеть intranet и т.п.

Дополнительные варианты осуществления изобретения относятся к компьютерному способу и системе для защищенного предоставления разрешения на доступ к проанализированным данным через Интернет.

Уровень техники

Предоставление или передача информации, например, информации проанализированных данных может происходить различными способами, например, традиционным способом через распечатанные отчеты. При таком способе, нетрудно гарантировать то, что a) получатель принимает сообщение в надлежащее время, с соответствующими признаками обеспечения безопасности и с соответствующим удобством. Чаще всего, классическая система доставки почты с использованием заказной корреспонденции используется для того, чтобы удовлетворять таким требованиям. В качестве примера, заказное письмо от нотариуса или отчеты с анализами/результаты диагностики отправляются потребителю/пациенту.

Тем не менее, другой способ, которым информация сегодня передается во всем мире, заключается в использовании Всемирной паутины/Интернета. Здесь, вступает в игру значительное удобство. Посредством использования Интернета или, в общем, сети цифровой связи, можно давать и/или создавать доступ к информации быстро, легко и независимо от местоположения запросчика почти всем сразу. За счет использования всемирной сети серверов, Интернет обеспечивает возможность отправлять все виды информации клиенту. Сегодня, Интернет используется неограниченными способами, такими как социальные сети, обработка финансовых транзакций или управление промышленными приборами. С ростом проникновения во все области, вызывает острое беспокойство безопасность. Большинство людей уже имеют доступ к Интернету и доступны несколькими способами. Один из них представляет собой электронную почту. Электронная почта в качестве "повсеместно" доступного признака обмена информацией, без сомнения, представляет собой чаще всего используемый способ обмениваться всеми типами информации, от документов до видео, изображений и т.д. Сегодня, широкая доступность смартфона позволяет почти всегда и везде проверять новую информацию относительно себя или процессов, окружающих себя. Тем не менее, в частности, в секторе здравоохранения, эта информация чаще всего имеет настолько ценный и конфиденциальный характер, что электронная почта и большинство других продуктов для совместного использования информации, таких как средство мгновенного обмена сообщениями, платформы для совместного использования изображений/фотографий или видео либо даже программное обеспечение для обмена документами, не подходят для такого вида информации.

В последние годы прикладываются огромные усилия для того, чтобы создавать защищенные и при этом очень удобные места для того, чтобы сохранять информацию, даже критическую и конфиденциальную информацию, в облаке. Защита данных в состоянии хранения, т.е. не при пересылке, представляет собой в первую очередь вопрос того, какой алгоритм шифрования используется. Это также является справедливым для данных, которые постоянно сохраняются в некоторых компьютерных аппаратных средствах. Тем не менее, чаще всего, даже сегодня, процесс аутентификации некоторых учетных данных пользователя не является очень защищенным. С другой стороны, хэширование паролей в базе данных (поскольку эта база данных постоянно сохраняется в некоторых компьютерных аппаратных средствах) представляет собой довольно защищенный способ для того, чтобы хранить эту информацию. В процессе входа в учетную запись (проверки учетных данных) и извлечения данных, в частности, медицинских данных, дополнительные последующие проверки разрешений необходимы для того, чтобы гарантировать пользователю то, что только люди с соответствующими разрешениями получают доступ к проанализированным данным.

При проектировании IT-систем, предусмотрена постоянная оценка безопасности по сравнению с удобством. Многие, если не все, люди хотят, чтобы их конфиденциальные данные (в частности, медицинские данные) были защищенными и безопасными, независимо от того, где они сохраняются. Тем не менее, чтобы использовать эти данные, предоставляется такое разрешение, что для того, чтобы осуществлять доступ к данным, необходимо иметь самый удобный и при этом наиболее защищенный способ осуществления доступа к ним.

Осуществление доступа к конфиденциальной информации, такой как персональные данные, через Интернет требует защищенного транспортного канала, а также механизма защищенной аутентификации. Фактический золотой стандарт представляет собой аутентификацию через имя пользователя и пароль, которая базируется в значительной степени на силе используемого пароля. Тогда как слабые пароли легко предполагать, сильные пароли трудно запоминать. В дополнение к этому, имя пользователя зачастую состоит из части или даже целого имени человека, который хочет аутентифицировать себя. В большинстве сценариев, аутентификатор представляет собой человека, которому принадлежат данные. Тем не менее, в частности, в медицинском учреждении - которое становится все более и более оцифрованным - запросчик персональных данных отдельного человека представляет собой поставщика услуг. Он, в медицинском учреждении, может представлять собой врача, клинициста или поставщика лабораторных услуг. Хотя, как описано, пересылка данных чаще всего осуществляется защищенно, информация относительно отдельного человека, запрашивающего определенные (медицинские) данные, не защищается, поскольку учетные данные для входа в учетную запись (т.е. имя пользователя и пароль) отправляются и передаются. Таким образом, идентификационные данные такого отдельного человека являются отслеживаемыми, поскольку, помимо учетных данных для входа в учетную запись, также фактическое геоместоположение (через IP-адрес) является отслеживаемым. Это приводит к уязвимости также для отдельного человека, которого касаются данные. Другая проблема в осуществлении доступа к информации через Интернет заключается в идентификации этой информации. Например, запрос подробной информации относительно определенного продукта может приводить к другой информации относительно другого продукта.

Цель вариантов осуществления изобретения заключается в том, чтобы предоставлять концепцию для передачи информации, причем концепция предоставляет улучшенный компромисс между удобством для пользователей и безопасностью данных для передаваемой информации и для информации относительно пользователя.

Сущность изобретения

Согласно изобретению, такая концепция предоставляется посредством идентификации информации, к примеру, набора данных, предоставленной посредством сервера, с помощью уникального идентификатора, который является конкретным для получения информации, и посредством использования аутентификатора, который ассоциирован с зарегистрированным пользователем, для верификации права доступа пользователя, запрашивающего доступ к информации. Комбинация этих признаков предоставляет возможность защищенного и конкретного предоставления информации и хранения информации относительно идентификационных данных пользователя, запрашивающего доступ к информационному секрету.

Вариант осуществления согласно изобретению предоставляет сервер для предоставления одного или более наборов данных через сеть цифровой связи, к примеру, через Интернет или сеть intranet. Сервер выполнен с возможностью ассоциирования уникального идентификатора с идентифицированным набором данных, например, с конкретным набором данных из одного или более наборов данных, причем конкретный набор данных идентифицируется посредством уникального идентификатора. Уникальный идентификатор представляет сетевой адрес для осуществления доступа к идентифицированному набору данных через сеть цифровой связи, и уникальный идентификатор является конкретным для идентифицированного набора данных. Сервер дополнительно выполнен с возможностью проверки достоверности аутентификационной информации, предоставляемой посредством аутентификатора клиента, запрашивающего доступ к серверу, например, запрашивающего доступ к одному или более наборов данных, размещаемых или предоставляемых посредством сервера, через уникальный идентификатор. Например, проверка достоверности аутентификационной информации содержит оценку аутентификационной информации для получения или верификации идентификационных данных аутентификатора. Сервер выполнен с возможностью избирательного предоставления клиенту права доступа для одного или более наборов данных, если аутентификационная информация идентифицирует аутентификатор как ассоциированный с зарегистрированным пользователем, например, с ранее зарегистрированным пользователем. Например, проверка достоверности аутентификационной информации может содержать верификацию того, ассоциирован или нет аутентификатор с зарегистрированным пользователем.

Например, сервер выполнен с возможностью предоставления зарегистрированному пользователю уникального идентификатора. Наличие уникального идентификатора идентифицированного набора данных обеспечивает возможность пользователю идентифицировать идентифицированный набор данных и позволяет пользователю запрашивать требуемый набор данных, в силу этого предотвращая ложную информацию. Зарегистрированный пользователь может использовать сетевой адрес, представленный посредством уникального идентификатора, для того, чтобы осуществлять доступ к серверу посредством использования клиента. Поскольку клиент использует аутентификатор для аутентификации на сервере, зарегистрированный пользователь не должен обязательно аутентифицироваться на сервере посредством использования учетных данных, содержащих информацию относительно идентификационных данных зарегистрированного пользователя. Таким образом, для осуществления доступа к набору данных на сервере, передача идентификационных данных зарегистрированного пользователя между клиентом и сервером не требуется, так что идентификационные данные зарегистрированного пользователя, запрашивающего доступ к серверу, являются защищенными. Другими словами, посредством использования этого вида аутентификации, нет необходимости обмениваться персональными данными между клиентом и сервером. Дополнительно, посредством использования аутентификатора для аутентификации зарегистрированного пользователя, зарегистрированный пользователь не обязательно должен представлять собой отдельное физическое лицо, и также может представлять объект пользователей, например, группу людей, так что несколько людей или пользователей могут использовать идентичный аутентификатор, ассоциированный с зарегистрированным пользователем. Таким образом, использование аутентификатора повышает гибкость и удобство для пользователей, например, в ситуациях, когда несколько людей совместно используют задачу, которая ассоциирована с предоставляемым набором данных. Право доступа к одному или более наборов данных, например, может содержать право доступа к идентифицированному набору данных, но также может содержать право доступа к дополнительным наборам данных, размещаемых посредством сервера, так что пользователь может осуществлять доступ ко множеству наборов данных, размещаемых посредством сервера, если клиент, используемый пользователем, аутентифицируется в качестве зарегистрированного пользователя. Таким образом, предоставление разрешения на доступ к одному или более наборов данных зарегистрированному пользователю повышает удобство для пользователей в отношении предоставления данных.

Согласно варианту осуществления, сервер выполнен с возможностью проверки достоверности аутентификационной информации, предоставляемой посредством аутентификатора клиента, запрашивающего доступ к идентифицированному набору данных, через уникальный идентификатор; и сервер выполнен с возможностью избирательного предоставления клиенту права доступа для идентифицированного набора данных, при этом право доступа для идентифицированного набора данных является конкретным для зарегистрированного пользователя, ассоциированного с аутентификатором. Конкретное для пользователя право доступа обеспечивает возможность предоставления идентифицированного набора данных конкретному зарегистрированному пользователю. Таким образом, сервер может обеспечивать то, что идентифицированный набор данных конкретно и избирательно предоставляется зарегистрированному пользователю, которому предоставлено конкретное право доступа. Таким образом, сервер может предоставлять нескольким пользователям индивидуальное право доступа к идентифицированному набору данных. Таким образом, конкретное для пользователя право доступа повышает безопасность данных для идентифицированного набора данных, поскольку только один или более конкретных зарегистрированных пользователей могут осуществлять доступ к идентифицированному набору данных.

Вариант осуществления согласно изобретению предоставляет сервер для предоставления набора данных, например, обозначенного в качестве идентифицированного набора данных, через сеть цифровой связи. Сервер выполнен с возможностью ассоциирования уникального идентификатора с набором данных, причем уникальный идентификатор представляет сетевой адрес для осуществления доступа к набору данных через сеть цифровой связи, при этом уникальный идентификатор является конкретным для набора данных. Сервер дополнительно выполнен с возможностью проверки достоверности аутентификационной информации, предоставляемой посредством аутентификатора клиента, запрашивающего доступ к набору данных, через уникальный идентификатор. Сервер выполнен с возможностью избирательного предоставления клиенту права доступа для набора данных, причем право доступа является конкретным для зарегистрированного пользователя, который ассоциирован с аутентификатором. Сервер комбинирует функциональность и преимущества вышеприведенных вариантов осуществления.

Согласно варианту осуществления, сервер выполнен с возможностью регистрации аутентификатора посредством ассоциирования аутентификатора с идентификационной информацией, идентифицирующей пользователя. Например, зарегистрированный пользователь может представлять собой пользователя, который может регистрироваться ранее посредством предоставления идентификационной информации для верификации идентификационных данных пользователя. Например, зарегистрированный пользователь может регистрировать аутентификатор посредством предоставления информации, указывающей аутентификатор, например, посредством предоставления аутентификационной информации. Например, сервер выполнен с возможностью сохранения информации, идентифицирующей аутентификатор, которая, например, может быть основана или извлекаться из аутентификационной информации, для ассоциирования аутентификатора с идентификационной информацией пользователя. После регистрации аутентификатора, сервер может допускать идентификацию зарегистрированного пользователя через аутентификатор, например, посредством приема или посредством оценки аутентификационной информации, так что повторное предоставление или передача идентификационной информации для аутентификации зарегистрированного пользователя на сервере может быть необязательным. Например, сервер может быть выполнен с возможностью ассоциирования нескольких аутентификаторов с зарегистрированным пользователем. Например, несколько физических лиц могут использовать несколько аутентификаторов, ассоциированных с зарегистрированным пользователем, повышая гибкость и удобство для пользователей системы.

Согласно варианту осуществления, сервер выполнен с возможностью регистрации пользователя, например, посредством сохранения идентификационной информации относительно пользователя. Поскольку сервер выполнен с возможностью регистрации пользователя, новые пользователи могут легко присоединяться к системе.

Согласно варианту осуществления, сервер содержит информацию по доступу, причем информация по доступу ассоциирует зарегистрированного пользователя с правом доступа для идентифицированного набора данных и необязательно с правом доступа для дополнительных наборов данных. Например, информация по доступу может задавать одного или более зарегистрированных пользователей, которые обладают индивидуальным правом доступа для конкретного набора данных. Наличие информации по доступу обеспечивает возможность для сервера очень эффективно организовывать права доступа для одного или более наборов данных.

Согласно варианту осуществления, сервер выполнен с возможностью направления клиента, запрашивающего доступ к серверу, в идентифицированный набор данных, например, в набор данных, идентифицированный посредством уникального идентификатора, используемого посредством клиента для осуществления доступа к серверу. Направление клиента в идентифицированный набор данных является очень удобным для пользователя, запрашивающего доступ к идентифицированному набору данных.

Согласно варианту осуществления, сервер выполнен с возможностью использования криптографической системы для проверки достоверности аутентификационной информации, при этом сервер выполнен с возможностью ассоциирования аутентификатора с криптографическим ключом, который является конкретным для аутентификатора. Например, криптографическая система может быть основана на асимметричной криптографической системе, и сервер может ассоциировать аутентификатор с информацией открытого ключа аутентификатора. Использование криптографии предоставляет возможность защищенной, эффективной и удобной для пользователя верификации идентификационных данных аутентификатора.

Вариант осуществления согласно изобретению предоставляет устройство для получения набора данных, например, обозначенного в качестве идентифицированного набора данных, через сеть цифровой связи. Устройство выполнено с возможностью получения, например, приема или распознавания уникального идентификатора набора данных, причем уникальный идентификатор представляет сетевой адрес для осуществления доступа к набору данных через сеть цифровой связи, при этом уникальный идентификатор является конкретным для набора данных. Устройство содержит клиент, выполненный с возможностью использования уникального идентификатора для отправки запроса на осуществление доступа к набору данных на сервер, предоставляющий набор данных. Клиент выполнен с возможностью предоставления на сервер аутентификационной информации аутентификатора для аутентификации клиента на сервере, при этом аутентификатор ассоциирован с зарегистрированным пользователем. Посредством использования уникального идентификатора, который является конкретным для набора данных, для отправки запроса на осуществление доступа к набору данных, может не допускаться извлечение ложной информации, например, другого набора данных из сервера. Например, устройство может выступать в качестве дубликата для сервера, описанного выше. Например, пользователь может использовать устройство для извлечения или запроса набора данных из сервера. Соответственно, подробности, функциональности и преимущества сервера и его признаки в равной степени применяются к устройству, при наличии возможности.

Согласно варианту осуществления, устройство содержит аутентификатор. Таким образом, доступность аутентификатора для устройства, а также для клиента является очень высокой, повышая удобство пользователя.

Согласно варианту осуществления, устройство выполнено с возможностью наличия доступа к аутентификатору через цифровой интерфейс. Например, аутентификатор представляет собой часть внешнего устройства, соединенного с устройством через цифровой интерфейс. Таким образом, внешнее устройство, содержащее аутентификатор, может удаляться из устройства, так что для устройства может отключаться возможность аутентифицироваться на сервере. Таким образом, только человек, владеющий внешним устройством, содержащим аутентификатор или имеющим доступ к аутентификатору, может использовать устройство для запроса набора данных. Предотвращение использования устройства неавторизованными людьми позволяет повышать безопасность данных.

Согласно варианту осуществления, устройство содержит интерфейс ввода для приема пользовательского ввода, при этом устройство выполнено с возможностью избирательного предоставления аутентификационной информации на сервер в зависимости от пользовательского ввода. Например, устройство может быть выполнено с возможностью обеспечения использования аутентификатора для предоставления аутентификационной информации в зависимости от верификации присутствия пользователя или идентификационных данных пользователя. Таким образом, интерфейс ввода может обеспечивать авторизацию пользователя на то, чтобы использовать устройство, что повышает безопасность данных для запроса набора данных.

Согласно варианту осуществления, устройство выполнено с возможностью получения биометрической информации относительно пользователя, при этом устройство выполнено с возможностью избирательного предоставления аутентификационной информации на сервер, если биометрическая информация идентифицирует пользователя как ассоциированного с аутентификатором. Например, биометрическая информация может получаться из пользовательского ввода или пользовательского взаимодействия через интерфейс ввода. Биометрическая информация представляет собой высокозащищенный и очень удобный способ идентификации физического лица.

Согласно варианту осуществления, устройство выполнено с возможностью извлечения уникального идентификатора из графического шаблона, представляющего уникальный идентификатор, например, штрих-кода или QR-кода. Предоставление уникального идентификатора в устройство в качестве графического шаблона является удобным способом для пользователя вводить уникальный идентификатор в устройство. Дополнительно, предоставление уникального идентификатора в качестве графического шаблона позволяет не допускать ложного ввода уникального идентификатора или предоставления ложного уникального идентификатора в устройство, в силу этого обеспечивая то, что запрашивается корректный набор данных.

Согласно варианту осуществления, аутентификатор содержит криптографический ключ, например, секретный ключ или закрытый ключ, и аутентификатор выполнен с возможностью использования криптографического ключа для предоставления аутентификационной информации на сервер. Например, криптографический ключ и дополнительный криптографический ключ аутентификатора, который известен для сервера, например, криптографический ключ, который сервер ассоциирует с аутентификатором, например, открытый ключ, могут представлять собой часть асимметричной криптографической системы. Например, каждый из криптографических ключей может быть выполнен с возможностью дешифровать сообщение, которое зашифровано с соответствующим другим ключом. Использование криптографического ключа для предоставления аутентификационной информации обеспечивает возможность защищенной проверки достоверности аутентификатора на сервере.

Согласно варианту осуществления, аутентификационная информация предоставляет возможность анонимизированной аутентификации зарегистрированного пользователя на сервере, например, без передачи данных имен пользователей или данных паролей, например, без базирования на верификации того, что аутентификационная информация, например, зашифрованное сообщение сформирована посредством использования аутентификатора, например, аутентификатора, содержащего криптографический ключ определенного зарегистрированного пользователя. Например, аутентификатор анонимизируется. Например, аутентификатор может представляться посредством информации, которая не содержит подсказку по персональным данным, например, имени или контактной информации зарегистрированного пользователя, ассоциированного с аутентификатором.

Вариант осуществления согласно изобретению предоставляет способ для предоставления одного или более наборов данных через сеть цифровой связи. Способ содержит ассоциирование уникального идентификатора с идентифицированным набором данных, причем уникальный идентификатор представляет сетевой адрес для осуществления доступа к идентифицированному набору данных через сеть цифровой связи, при этом уникальный идентификатор является конкретным для идентифицированного набора данных. Способ дополнительно содержит этап проверки достоверности аутентификационной информации, предоставляемой посредством аутентификатора клиента, запрашивающего доступ к одному или более наборов данных, через уникальный идентификатор. Способ дополнительно содержит этап избирательного предоставления клиенту права доступа к одному или более наборов данных, если аутентификационная информация идентифицирует аутентификатор как ассоциированный с зарегистрированным пользователем.

Вариант осуществления согласно изобретению предоставляет способ для получения набора данных через сеть цифровой связи. Способ содержит получение уникального идентификатора набора данных, причем уникальный идентификатор представляет сетевой адрес для осуществления доступа к набору данных через сеть цифровой связи, при этом уникальный идентификатор является конкретным для набора данных. Способ дополнительно содержит использование уникального идентификатора для отправки запроса на осуществление доступа к серверу, размещающему набор данных. Способ дополнительно содержит предоставление на сервер аутентификационной информации аутентификатора для аутентификации клиента на сервере, при этом аутентификатор ассоциирован с зарегистрированным пользователем.

Описанные способы базируются на идентичных идеях с устройствами, т.е. с сервером и устройством для получения набора данных, описанными выше, при этом способы предоставляют эквивалентные функциональности и преимущества. Способы могут необязательно комбинироваться или дополняться посредством любых из признаков, функциональностей и подробностей, описанных в данном документе относительно соответствующих устройств. Способы могут необязательно комбинироваться с упомянутыми признаками, функциональностями и подробностями отдельно либо в любой их комбинации.

Краткое описание чертежей

Далее описываются варианты осуществления согласно настоящей заявке со ссылкой на прилагаемые чертежи, на которых:

Фиг. 1 показывает схематичное представление сервера согласно варианту осуществления,

Фиг. 2 показывает схематичное представление устройства для получения набора данных согласно варианту осуществления,

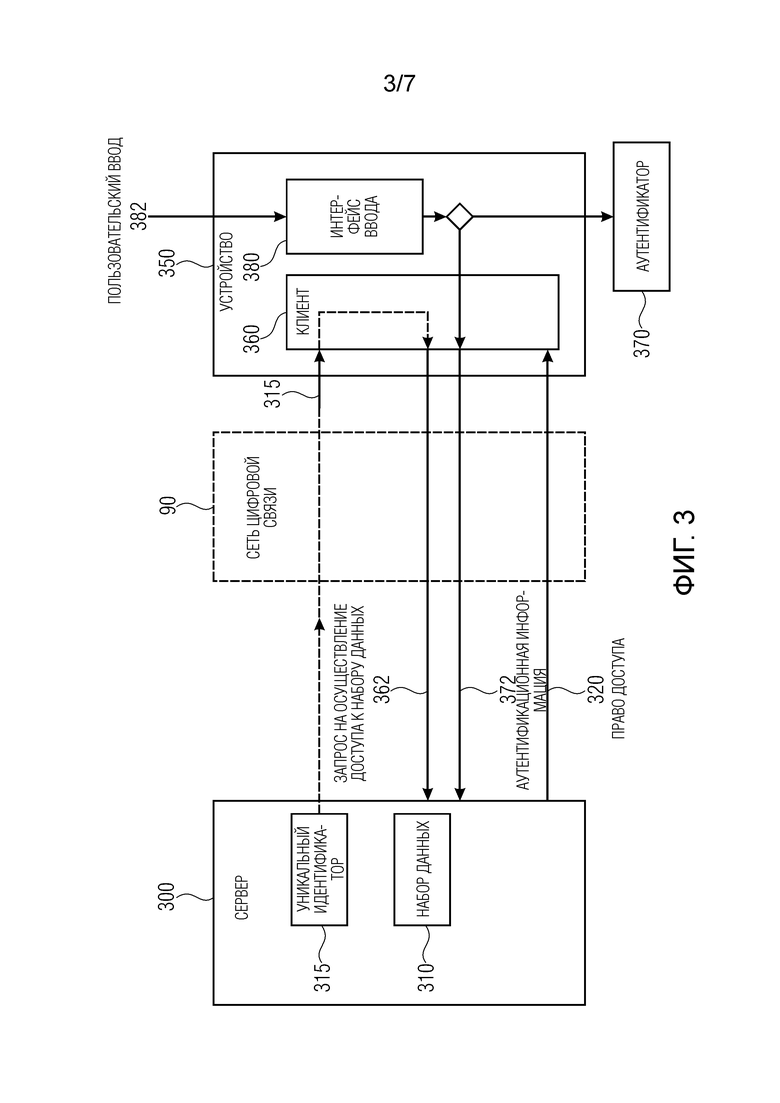

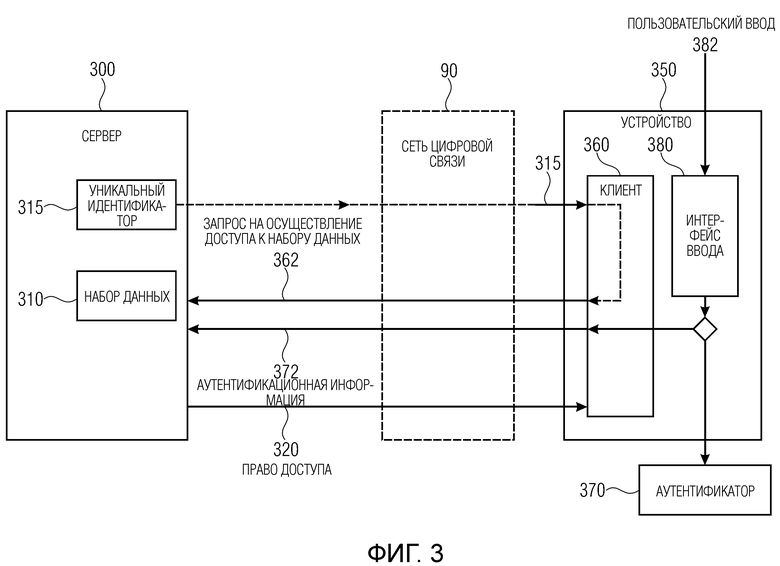

Фиг. 3 показывает схематичное представление сервера и устройства для получения набора данных согласно варианту осуществления,

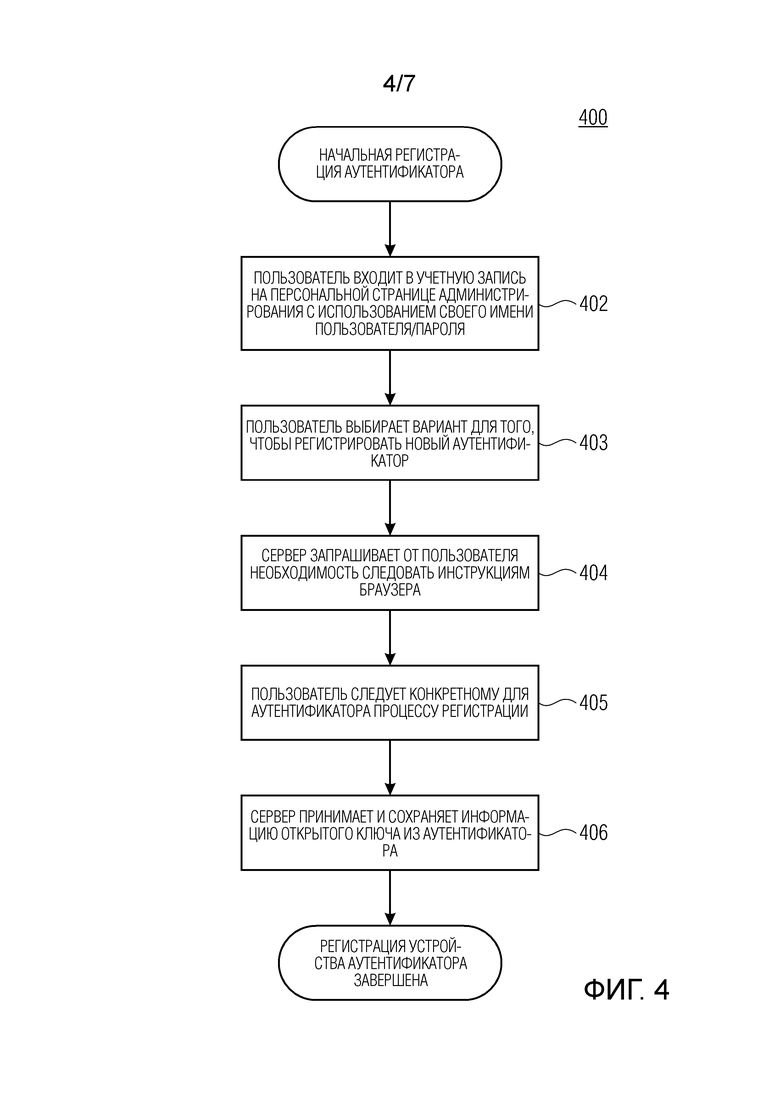

Фиг. 4 показывает блок-схему последовательности операций для способа для регистрации пользователя согласно варианту осуществления,

Фиг. 5 показывает блок-схему последовательности операций способа для предоставления одного или более наборов данных согласно варианту осуществления,

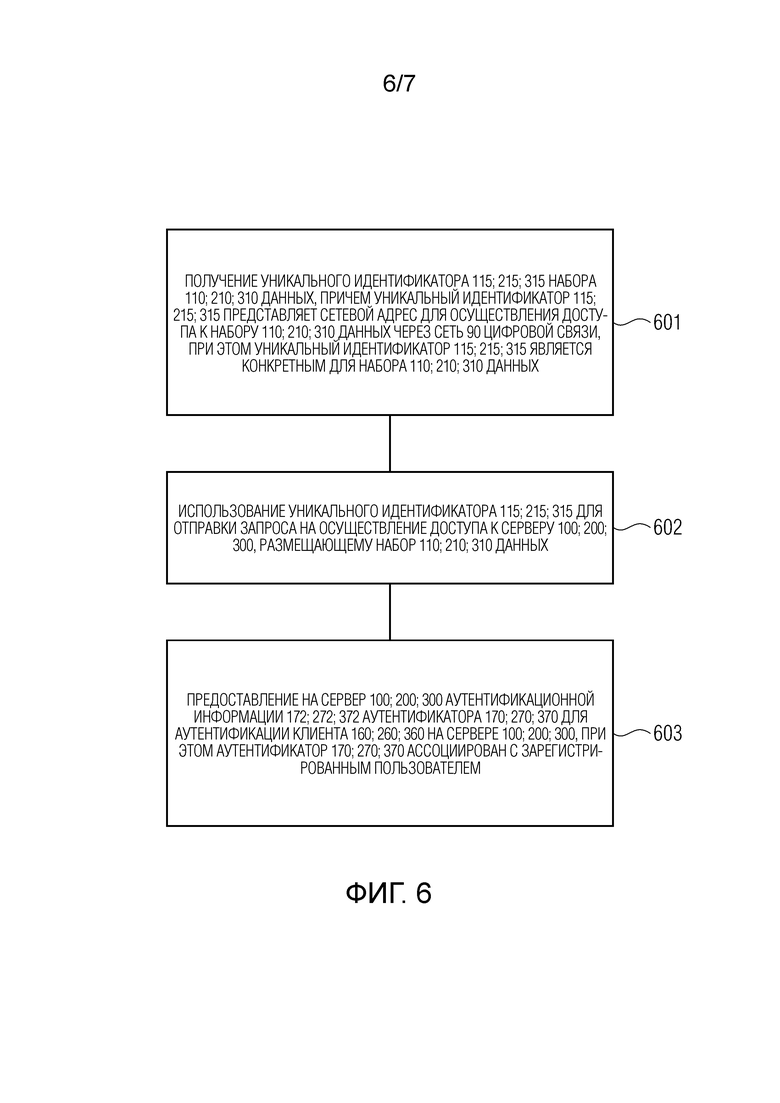

Фиг. 6 показывает блок-схему последовательности операций способа для получения набора данных согласно варианту осуществления,

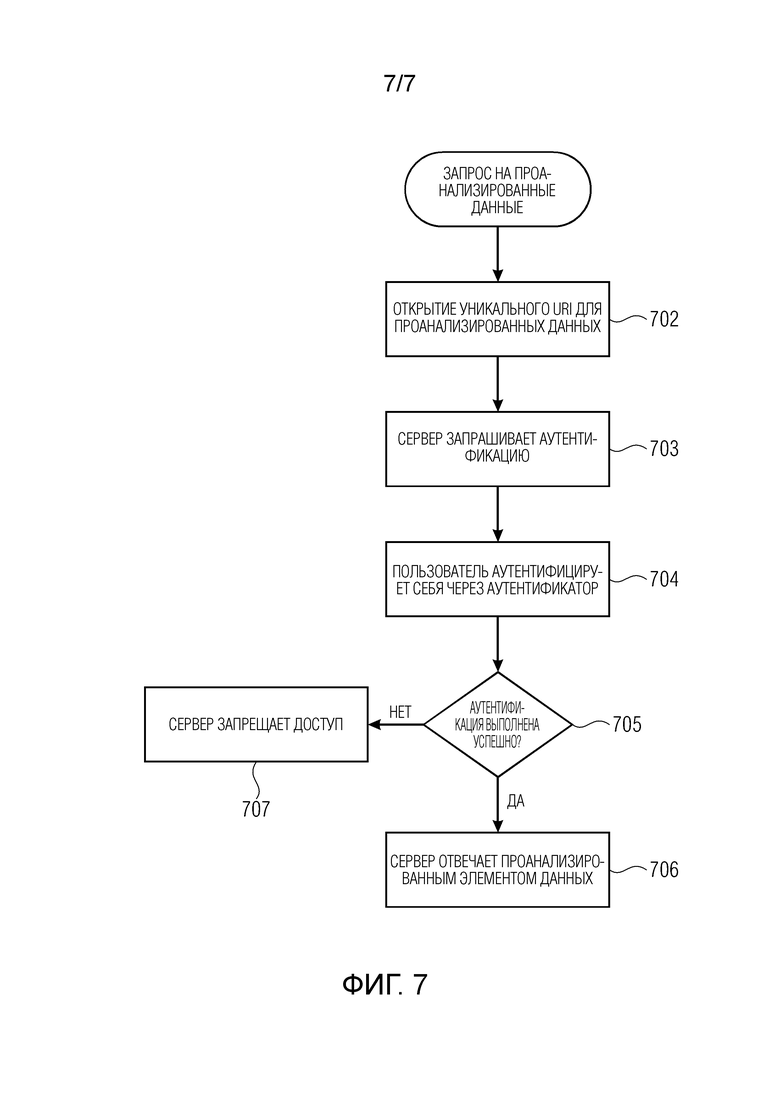

Фиг. 7 показывает блок-схему последовательности операций способа для передачи набора данных между сервером и устройством для получения набора данных согласно дополнительному варианту осуществления.

Подробное описание вариантов осуществления

Далее описываются различные изобретаемые варианты осуществления и аспекты. Кроме того, дополнительные варианты осуществления задаются посредством прилагаемой формулы изобретения.

Следует отметить, что любые варианты осуществления, заданные посредством формулы изобретения, могут дополняться посредством любых из подробностей (признаков и функциональностей), описанных в данном документе. Кроме того, варианты осуществления, описанные в данном документе, могут использоваться отдельно и также необязательно могут дополняться посредством любых из подробностей (признаков и функциональностей), включенных в формулу изобретения. Кроме того, следует отметить, что отдельные аспекты, описанные в данном документе, могут использоваться отдельно или в комбинации. Таким образом, подробности могут добавляться в каждый из упомянутых отдельных аспектов без добавления подробностей в другой из упомянутых аспектов. Также следует отметить, что настоящее раскрытие сущности описывает явно или неявно признаки, применимые для передачи, предоставления, извлечения, запроса или приема информации.

Изобретение должно лучше пониматься из подробного описания, приведенного ниже, и из прилагаемых чертежей вариантов осуществления изобретения, которые, тем не менее, не должны рассматриваться как ограничение изобретения описанными конкретными вариантами осуществления, а служат только для пояснения и понимания.

На чертежах, элементы, нарисованные с помощью пунктирных линий, показаны для того, чтобы помогать в лучшем понимании, но эти элементы не обязательно представляют собой часть показанного варианта осуществления.

1. Варианты осуществления сервера для предоставления одного или более наборов данных согласно фиг. 1

Фиг. 1 показывает схематичное представление сервера 100 согласно варианту осуществления. Сервер 100 выполнен с возможностью предоставления одного или более наборов данных через сеть 90 цифровой связи. Дополнительно, сервер 100 выполнен с возможностью ассоциирования уникального идентификатора 115 с идентифицированным набором 110 данных, который может представлять собой часть одного или более наборов данных. Уникальный идентификатор 115 представляет сетевой адрес для осуществления доступа к идентифицированному набору 110 данных через сеть 90 цифровой связи, при этом уникальный идентификатор 115 является конкретным для идентифицированного набора 110 данных. Сервер 100 дополнительно выполнен с возможностью проверки достоверности аутентификационной информации 172, предоставленной посредством аутентификатора 170 клиента 160, запрашивающего доступ к серверу 100, через уникальный идентификатор 115. Сервер выполнен с возможностью избирательного предоставления клиенту 160 права 120 доступа к одному или более наборов данных, если аутентификационная информация 172 идентифицирует аутентификатор как ассоциированный с зарегистрированным пользователем.

Согласно варианту осуществления, сервер 100 выполнен с возможностью проверки достоверности аутентификационной информации 172, предоставленной посредством аутентификатора 170 клиента 160, запрашивающего доступ к идентифицированному набору 110 данных, через уникальный идентификатор 115. Таким образом, сервер может быть выполнен с возможностью обработки запроса для осуществления доступа к конкретному набору данных из одного или более наборов данных, например, к набору 110 данных. Дополнительно, сервер 100 может быть выполнен с возможностью избирательного предоставления клиенту 160 права 120 доступа для идентифицированного набора 100 данных, при этом право 120 доступа для идентифицированного набора данных является конкретным для зарегистрированного пользователя, ассоциированного с аутентификатором. Таким образом, сервер может предоставлять клиенту 160 различные права доступа в зависимости от идентификационных данных аутентификатора 170, с помощью которых клиент 160 аутентифицируется на сервере посредством отправки аутентификационной информации 172, при этом идентификационные данные аутентификатора 170 ассоциированы с зарегистрированным пользователем.

Согласно альтернативному варианту осуществления, сервер 100 выполнен с возможностью предоставления набора 110 данных, также обозначенного или называемого в качестве идентифицированного набора 110 данных, через сеть 90 цифровой связи. Дополнительно, сервер 100 выполнен с возможностью ассоциирования уникального идентификатора 115 с набором 110 данных, причем уникальный идентификатор 115 представляет сетевой адрес для осуществления доступа к набору 110 данных через сеть 90 цифровой связи, при этом уникальный идентификатор 115 является конкретным для набора 110 данных. Сервер 100 дополнительно выполнен с возможностью проверки достоверности аутентификационной информации 172, предоставленной посредством аутентификатора 170 клиента 160, запрашивающего доступ к набору 110 данных, через уникальный идентификатор 115. Согласно этому варианту осуществления, сервер 100 дополнительно выполнен с возможностью избирательного предоставления клиенту 160 права 120 доступа для набора 110 данных, причем право 120 доступа является конкретным для зарегистрированного пользователя, который ассоциирован с аутентификатором 160.

Дополнительные сведения относительно сервера 100 описываются в контексте дополнительных вариантов осуществления согласно следующим чертежам. В частности, для понятности, дополнительные сведения относительно сервера 100 описываются в контексте взаимодействия между сервером и устройством для получения набора данных. Следует отметить, что варианты осуществления сервера могут необязательно дополняться посредством любых из признаков, функциональностей и подробностей, описанных в данном документе относительно других вариантов осуществления, как отдельно, так и в комбинации.

2. Устройство для получения набора данных согласно фиг. 2.

Фиг. 2 показывает схематичное представление варианта осуществления устройства 250 для получения набора 210 данных через сеть 90 цифровой связи. Набор 210 данных может быть аналогичным набору 110 данных или идентифицированному набору 110 данных и может предоставляться посредством сервера 200, например, сервера 100. Устройство 250 выполнено с возможностью получения уникального идентификатора 215 набора 210 данных, причем уникальный идентификатор 215 представляет сетевой адрес для осуществления доступа к набору 210 данных через сеть 90 цифровой связи, при этом уникальный идентификатор 215 является конкретным для набора 210 данных. Например, уникальный идентификатор 215 может предоставляться посредством сервера 200. Устройство 250 содержит клиент 260, который может быть аналогичным клиенту 160. Например, клиент 360 может представлять собой Интернет-браузер или файловый браузер либо другой модуль, выполненный с возможностью обмена данными с сетью 90 цифровой связи. Клиент 260 выполнен с возможностью использования уникального идентификатора 215 для отправки запроса 262 на осуществление доступа к набору 210 данных на сервер 200, предоставляющий набор 210 данных. Клиент 260 дополнительно выполнен с возможностью предоставления на сервер 200 аутентификационной информации 272 аутентификатора 270 для аутентификации клиента 260 на сервере 200, при этом аутентификатор 270 ассоциирован с зарегистрированным пользователем. Например, аутентификатор 270 и аутентификационная информация 272 могут быть аналогичными аутентификатору 170 и аутентификационной информации 172, соответственно.

Дополнительные сведения относительно устройства 250 описываются в контексте дополнительных вариантов осуществления согласно следующим чертежам. В частности, для понятности, дополнительные сведения относительно устройства 250 описываются в контексте взаимодействия между сервером и устройством для получения набора данных. Следует отметить, что варианты осуществления устройства 250 могут необязательно дополняться посредством любых из признаков, функциональностей и подробностей, описанных в данном документе относительно других вариантов осуществления, как отдельно, так и в комбинации.

3. Взаимодействие между сервером и устройством для получения набора данных согласно фиг. 3

Фиг. 3 схематично иллюстрирует взаимодействие между сервером 300, который может быть аналогичным серверу 100; 200, и устройством 350 для получения набора данных, которое может быть аналогичным устройству 150; 250. Сервер 300 и устройство 350 могут обмениваться данными через сеть 90 цифровой связи, например, через Интернет. Сервер 300 может предоставлять один или более наборов данных, включающих в себя набор 310 данных, например, сервер 300 может размещать один или более наборов данных, или сервер 300 может допускать предоставление доступа к одному или более наборов данных, размещаемых в другом месте. Сервер выполнен с возможностью ассоциирования набора 310 данных с уникальным идентификатором 315, например, с уникальным идентификатором 115; 215. Уникальный идентификатор 315 представляет сетевой адрес, который может предоставлять возможность конкретной адресации набора 310, 110 данных при осуществлении доступа к серверу через сеть 90 цифровой связи. Например, пользователь, намеревающийся извлекать набор 310 данных, может использовать устройство 350 для конкретного запроса набора 310 данных посредством вызова уникального идентификатора 315 с использованием клиента 360 устройства 350, в силу этого отправляя запрос 362 на сервер 300 на осуществление доступа к набору 310 данных.

Например, уникальный идентификатор 315 может содержать сетевой адрес сервера 300 и уникальный идентификатор набора данных, который уникально идентифицирует набор 310 данных в объекте информационных наборов или наборов данных, предоставленных посредством сервера 300. Уникальный идентификатор набора данных также может быть глобально уникальным в конкретном объекте идентификаторов. Уникальный идентификатор 315 дополнительно может содержать информацию относительно синтаксиса либо типа или схемы для уникального идентификатора набора данных. Дополнительно, уникальный идентификатор 315 может содержать информацию относительно синтаксиса уникального идентификатора 315.

Согласно варианту осуществления, уникальный идентификатор 315 представляется посредством универсального идентификатора ресурса (URI). Другими словами, запрашиваемые данные, например, набор 310 данных идентифицируются посредством использования специально сконструированного URI. URI состоит из четырех частей: SCHEME, BASEURL, IDENTIFIERTYPE и непосредственно IDENTIFIER. SCHEME задается посредством IETF в RFC 3986 [1]. BASEURL представляет собой доменное имя сервера, который должен принимать пользовательский запрос, например, example.com [1]. IDENTIFIERTYPE задает тип следующего идентификатора, в идеале по международному стандарту, такому как GS1 GDTI (для документов), но также может представлять собой любой внутренне заданный тип идентификатора или аналогичный технологический подход. После типа идентификатора следует непосредственно IDENTIFIER, состоящий из уникальной строки, представляющей ссылку на проанализированные данные. IDENTIFIER должен быть внутренним для системы либо комбинироваться с глобальной уникальной строкой IDENTIFIERTYPE. При комбинировании всех частей, возможный достоверный URI может представлять собой следующее:

https://example.com/gdti/408980809ADHJKCGGHBKN

Например, может быть важным то, что идентификатор представляет собой уникальную строку для каждого запрашиваемого объекта данных. Возможный способ обеспечивать уникальность этого идентификатора, например, уникального идентификатора 315, состоит в том, чтобы базироваться на международных стандартах, таких как стандарты от GS1, которые также упоминаются в Регламенте ЕС о медицинских изделиях (MDR) и Регламенте для диагностики в лабораторных условиях (IVDR). Посредством использования вышеописанного URI-формата, объект данных, например, набор 310 данных может уникально идентифицироваться и становиться доступным.

Клиент 360 может быть аналогичным клиенту 160; 260. Например, клиент 360 может содержать или представлять собой часть Интернет-браузера или файлового браузера либо другого модуля для навигации в сети цифровой связи, которая, например, может использоваться пользователем для осуществления доступа к серверу 100 или к одному из наборов данных, размещаемых посредством сервера.

Сервер 300 может быть выполнен с возможностью избирательного предоставления разрешения на доступ к набору 310 данных к и необязательным дополнительным наборам данных в зависимости от идентификационных данных пользователя с использованием клиента 360 для осуществления доступа к серверу 300. С этой целью, сервер 300 может верифицировать то, исходит или нет запрос 362 для осуществления доступа к набору данных от зарегистрированного пользователя, и необязательно, сервер 300 может проверять идентификационные данные зарегистрированного пользователя, запрашивающего доступ к серверу.

Для аутентификации в качестве зарегистрированного пользователя, пользователь может представляться посредством аутентификатора 370. Например, зарегистрированный пользователь может просто представляться посредством ранее зарегистрированного аутентификатора 370. Аутентификатор 370 может содержать криптографический объект, который предоставляет возможность уникальной идентификации аутентификатора 370 в криптографической системе. Например, аутентификатор может содержать пару криптографических ключей, например, закрытый ключ, который является секретным для аутентификатора, и открытый ключ.

Согласно варианту осуществления, сервер 300 выполнен с возможностью регистрации аутентификатора 370 посредством ассоциирования аутентификатора 370 с идентификационной информацией, идентифицирующей зарегистрированного пользователя.

Например, зарегистрированный пользователь может регистрировать аутентификатор 370 таким образом, что после регистрации, аутентификатор 370 ассоциирован с зарегистрированным пользователем. Например, сервер 300 может сохранять открытый ключ аутентификатора 370 для регистрации аутентификатора 370.

Например, сервер 300 выполнен с возможностью использования криптографической системы для проверки достоверности аутентификационной информации 372, при этом сервер 300 выполнен с возможностью ассоциирования аутентификатора 370 с криптографическим ключом, который является конкретным для аутентификатора 370.

Согласно варианту осуществления, зарегистрированный пользователь может регистрировать один или более аутентификаторов. Возможная схема для регистрации аутентификатора описывается в контексте фиг. 4.

Клиент 360 может использовать аутентификатор 370, ассоциированный с зарегистрированным пользователем, для верификации того, что запрос на осуществление доступа к серверу возникает от имени зарегистрированного пользователя, и/или для верификации идентификационных данных зарегистрированного пользователя, запрашивающего доступ к серверу. Например, аутентификация идентификационных данных аутентификатора 370 основана на обмене зашифрованным сообщением между сервером 300 и клиентом 360.

Согласно варианту осуществления, аутентификатор 370 может содержать криптографический ключ, и аутентификатор 370 может быть выполнен с возможностью использования криптографического ключа для предоставления аутентификационной информации 372 на сервер.

Например, сервер 300 может отправлять информацию проверки достоверности в устройство 350. Устройство 350 может шифровать или подписывать информацию проверки достоверности посредством использования секретного ключа аутентификатора 370, например, закрытого ключа из пары ключей, для получения аутентификационной информации 372. Клиент 360 может отправлять аутентификационную информацию 372 на сервер 300. Сервер 300 может проверять достоверность идентификационных данных аутентификатора 370 посредством тестирования того, приводит или нет дешифрование аутентификационной информации 372 с использованием открытого ключа аутентификатора 370 к информации проверки достоверности, первоначально отправленной в клиент 370, либо посредством использования открытого ключа для тестирования того, сформирована или нет подпись аутентификационной информации посредством использования закрытого ключа. Поскольку сервер может ассоциировать аутентификатор 370 с зарегистрированным пользователем, эта процедура аутентификации предоставляет возможность аутентификации зарегистрированного пользователя на сервере без передачи информации относительно пользовательских идентификационных данных. Таким образом, аутентификационная информация 372 может предоставлять возможность анонимизированной аутентификации зарегистрированного пользователя на сервере.

Альтернативно, криптографическая система может быть симметричной. Таким образом, сервер 300 содержит криптографический ключ, ассоциированный с аутентификатором 370, при этом общий криптографический ключ является секретным для аутентификатора 370 и сервера 300, при этом сервер 300 использует общий криптографический ключ для дешифрования аутентификационной информации 372, и при этом аутентификационная информация 372 получается посредством устройства 350 посредством дешифрования информации проверки достоверности посредством использования общего криптографического ключа.

Другими словами, чтобы осуществлять доступ к запрашиваемой информации, например, к набору данных, запросчик возможно должен аутентифицироваться в системе или на сервере, хранящем эту информацию. Например, сама аутентификация может быть основана на WebAuthn-стандарте и может требовать так называемого аутентификационного устройства. Каждый пользователь системы может регистрировать одно или более этих устройств, в качестве альтернативного способа для классической аутентификации по имени пользователя и паролю. Посредством использования этого вида аутентификации, может не возникать необходимости обмениваться персональными данными между клиентом и сервером. Например, единственные данные, которыми обмениваются, представляют собой открытый ключ, на основе устройства аутентификации пользователей.

Компоновка аутентификатора 370 на фиг. 1-3 является схематической и примерной. Устройство 350 или клиент 360 может содержать аутентификатор 370. Таким образом, устройство, например, может иметь доступ к аутентификатору в любое время работы.

Согласно варианту осуществления, устройство 350 выполнено с возможностью наличия доступа к аутентификатору 370 через цифровой интерфейс. Например, аутентификатор 370 может представлять собой часть внешнего устройства, соединенного с устройством 350 через цифровой интерфейс. Таким образом, устройство 350 может аутентифицироваться с использованием аутентификатора 370 только в том случае, если внешнее устройство соединяется с устройством 350.

Согласно варианту осуществления, сервер содержит информацию по доступу, причем информация по доступу ассоциирует зарегистрированного пользователя с правом доступа для набора 310 данных и необязательно с правом доступа для дополнительных наборов данных.

Например, право доступа для набора 310 данных может содержать конкретные разрешения для набора 310 данных, например, право принимать набор 310 данных в конкретной форме либо загружать, удалять или модифицировать набор 310 данных. Например, право доступа может задаваться для конкретного пользователя либо для конкретных групп пользователей или ролей. Например, информация по доступу ассоциирует зарегистрированного пользователя с одной или более ролей либо групп пользователей.

Согласно варианту осуществления, сервер 300 выполнен с возможностью предоставлять клиенту, который аутентифицируется с помощью аутентификатора, ассоциированного с любым зарегистрированным пользователем, доступ к набору 310 данных и необязательно к дополнительным наборам данных, например, ко всем наборам данных, предоставленным посредством сервера 300.

Согласно варианту осуществления, сервер 300 выполнен с возможностью направления клиента 360, запрашивающего доступ к серверу 300, в идентифицированный набор данных.

Например, клиент 360 может осуществлять доступ к серверу 300 посредством использования уникального идентификатора 315. После аутентификации, сервер 300 может направлять клиент 360 в набор 310 данных, идентифицированный посредством уникального идентификатора 315. Необязательно, сервер 300 может предоставлять клиенту 360 доступ к дополнительным наборам данных, без необходимости снова аутентификации.

Согласно варианту осуществления, устройство 350 содержит интерфейс 380 ввода для приема пользовательского ввода 382, при этом устройство 350 выполнено с возможностью избирательного предоставления аутентификационной информации 372 на сервер в зависимости от пользовательского ввода 372.

Например, устройство 350 может требовать от пользователя активно инициировать запрос на осуществление доступа к набору 310 данных или подтверждать инициирование запроса на осуществление доступа к набору 310 данных посредством пользовательского ввода 382. Например, устройство может разрешать клиенту 360 использовать аутентификатор 370 только после того, как пользователь инициирует или подтверждает использование через пользовательский ввод 382. Например, пользовательский ввод 382 может содержать ввод через клавиатуру, сенсорный экран, модуль сканера или камеру.

Согласно варианту осуществления, устройство 350 выполнено с возможностью получения биометрической информации относительно пользователя, при этом устройство 350 выполнено с возможностью избирательного предоставления аутентификационной информации 372 на сервер 300, если биометрическая информация идентифицирует пользователя как ассоциированного с аутентификатором 372.

Например, пользовательский ввод содержит отпечатки пальцев пользователя или изображение лица пользователя. Устройство 350 может ассоциировать аутентификатор 370 с идентификационными данными одного или более пользователей, которым разрешено использовать аутентификатор 370. Например, устройство может разрешать клиенту 360 использовать аутентификатор 370 только после того, как ассоциированный пользователь инициирует или подтверждает использование через пользовательский ввод 382.

Согласно варианту осуществления, устройство 300 выполнено с возможностью извлечения уникального идентификатора 315 из графического шаблона, представляющего уникальный идентификатор 315. Например, устройство может принимать уникальный идентификатор 315 из модуля сканера или камеры с соответствующими характеристиками, которая необязательно может представлять собой часть устройства 350 либо может представлять собой внешнее устройство.

Например, пользовательский ввод 382 может содержать сканирование графического шаблона. Например, пользователь, сканирующий графический шаблон, может инициировать запрос на осуществление доступа к набору данных, идентифицированному посредством уникального идентификатора, представленного посредством графического шаблона.

4. Регистрация аутентификатора согласно фиг. 4

Фиг. 4 показывает блок-схему последовательности операций способа 400 для регистрации аутентификатора, например, аутентификатора 170; 270; 370 согласно варианту осуществления. Аутентификатор, который должен регистрироваться, может представлять собой часть устройства для получения набора данных, например, устройства 150; 250; 350 либо может соединяться с таким устройством. Для регистрации, аутентификатор также может соединяться с другим устройством.

Способ 400 может применяться для начальной регистрации аутентификатора. Этап 402 содержит вход в учетную запись пользователя, например, зарегистрированного пользователя, на персональной странице администрирования с использованием имени пользователя и пароля. Например, страница администрирования может размещаться посредством сервера 100; 200; 300. Страница администрирования также может размещаться на другом сервере, который выполнен с возможностью совместного использования информации относительно зарегистрированного аутентификатора с сервером 100; 200; 300. На другом этапе 403, пользователь может выбирать вариант для того, чтобы регистрировать новый аутентификатор. Затем, на этапе 404, сервер запрашивает от пользователя необходимость следовать инструкциям браузера или конкретного приложения (т.е. элемента программного обеспечения из чего-либо аналогичного Apple App Store). Затем, на этапе 405, пользователь следует конкретному для аутентификатора процессу регистрации. На этапе 406, сервер принимает и сохраняет информацию открытого ключа из аутентификатора, чтобы завершать регистрацию аутентификатора.

Например, регистрация аутентификационного устройства может придерживаться принципов, заданных посредством WebAuthn-стандарта [2]. После успешного начального входа в учетную запись, пользователь имеет возможность регистрировать новый ключ защиты/устройство обеспечения безопасности. Устройство системы безопасности может представлять собой, согласно WebAuthn-спецификации, платформенный аутентификатор или роуминговый аутентификатор. Основное различие заключается в том, что платформенный аутентификатор физически привязывается к клиентскому устройству (например, к смартфону или переносному компьютеру), в то время как роуминговый аутентификатор (например, USB-ключ защиты) является съемным и может присоединяться к различным клиентским устройствам. Во время процесса регистрации, компонент на стороне сервера ассоциирует открытый ключ, который предоставляется посредством аутентификатора, с пользовательской информацией.

5. Способ для предоставления одного или более наборов данных согласно фиг. 5

Фиг. 5 показывает блок-схему последовательности операций варианта осуществления способа 500 для предоставления одного или более наборов данных, например, набора 110; 210; 310 данных через сеть цифровой связи.

Способ 500 содержит этап 501 ассоциирования уникального идентификатора 115; 215; 315 с идентифицированным набором 110; 210; 310 данных, причем уникальный идентификатор 115; 215; 315 представляет сетевой адрес для осуществления доступа к идентифицированному набору 110; 210; 310 данных через сеть 90 цифровой связи, при этом уникальный идентификатор 115; 215; 315 является конкретным для идентифицированного набора данных. Дополнительный этап 502 содержит проверку достоверности 502 аутентификационной информации 172; 272; 372, предоставленной посредством аутентификатора 170; 270; 370 клиента 160; 260; 360, запрашивающего доступ к одному или более наборов данных, через уникальный идентификатор 115; 215; 315. Способ 500 содержит дополнительный этап 503 избирательного предоставления клиенту 160; 260; 360 права доступа к одному или более наборов данных, если аутентификационная информация 172; 272; 372 идентифицирует аутентификатор 170; 270; 370 как ассоциированный с зарегистрированным пользователем.

Порядок этапов способа 500, как показано на фиг. 5, выбирается примерно. Например, этапы 502 и 503 могут выполняться независимо от этапа 501.

6. Способ для получения наборов данных согласно фиг. 6

Фиг. 6 показывает блок-схему последовательности операций варианта осуществления способа 600 для получения набора 110; 210; 310 данных через сеть 90 цифровой связи.

Способ 600 содержит этап 601 получения уникального идентификатора 115; 215; 315 набора 110; 210; 310 данных, причем уникальный идентификатор 115; 215; 315 представляет сетевой адрес для осуществления доступа к набору 110; 210; 310 данных через сеть 90 цифровой связи, при этом уникальный идентификатор 115; 215; 315 является конкретным для набора 110; 210; 310 данных. Способ содержит дополнительный этап 602 использования уникального идентификатора 115; 215; 315 для отправки запроса на осуществление доступа к серверу 100; 200; 300, размещающему набор 110; 210; 310 данных. Дополнительный этап 603 содержит предоставление на сервер 100; 200; 300 аутентификационной информации 172; 272; 372 аутентификатора 170; 270; 370 для аутентификации клиента 160; 260; 360 на сервере 100; 200; 300, при этом аутентификатор 170; 270; 370 ассоциирован с зарегистрированным пользователем.

Порядок этапов способа 600, как показано на фиг. 6, выбирается примерно. Например, после получения 601 уникального идентификатора, этапы 602 и 603 могут выполняться многократно и/или независимо от этапа 601.

7. Способ для передачи набора данных согласно фиг. 7

Фиг. 7 показывает блок-схему последовательности операций варианта осуществления способа 700 для передачи набора данных между сервером и устройством для получения набора данных. Например, способ 700 может комбинировать признаки способов 500 и 600, которые могут осуществляться посредством сервера 100; 200; 300 или устройства 150; 250; 350.

Способ 700 содержит открытие 702 уникального URI для проанализированного элемента данных, например, набора 110; 210; 310 данных. Например, этап 702 может содержать этап 602. Например, URI направляет на сервер, например, на сервер 100; 200; 300. Затем, на этапе 703, сервер запрашивает аутентификацию. На следующем этапе 704, пользователь аутентифицирует себя через аутентификатор, например, аутентификатор 170; 270; 370. Например, этап 704 может содержать этап 603. На этапе 705, сервер определяет то, является или нет аутентификация успешной, например, то, аутентифицируется либо нет пользователь в качестве зарегистрированного пользователя или в качестве зарегистрированного пользователя, авторизованного на то, осуществлять доступ к запрашиваемому набору данных. Например, этап 705 может содержать этап 502. Если аутентификация является успешной, этап 706 выполняется, в противном случае, этап 707 выполняется. На этапе 706, сервер отвечает проанализированным элементом данных. Например, этап 706 может содержать этап 503. На этапе 707, сервер запрещает доступ, например, к серверу либо к элементу данных или к набору данных.

Другими словами, после успешной регистрации аутентификатора, например, аутентификатора 170; 270; 370 пользователь имеет возможность осуществлять доступ к проанализированным данным, например, к набору 110; 210; 310 данных через предоставленный URI, например, уникальный идентификатор 115; 215; 315, без предоставления имени пользователя или пароля. При открытии URI, например, посредством набора URI или посредством сканирования двумерного кода, пользователь возможно должен аутентифицировать себя посредством использования зарегистрированного аутентификатора. Непосредственно процесс аутентификации также может придерживаться принципов WebAuthn-совместимого механизма аутентификации с открытым ключом, в котором сервер проверяет достоверность аутентификационной информации за счет позволения аутентификатору пользователей криптографически подписывать данное сообщение с помощью своего закрытого ключа и отправлять его на сервер. После этого, сервер обеспечивает то, что передаваемое сообщение может верифицироваться с открытым ключом, сохраненным на сервере и ассоциированным с пользователем [3].

Согласно варианту осуществления, при использовании этого способа аутентификации, может не возникать необходимости транспортировать любые персональные данные для того, чтобы идентифицировать пользователя, чтобы осуществлять доступ к информации.

8. Дополнительные аспекты и варианты осуществления

Варианты осуществления раскрытия сущности относятся к способу и к системе для защищенного извлечения информации относительно проанализированных (медицинских) данных через Интернет. Например, информация запрашивается посредством клиента, вызывающего хорошо сформированный URI [4] на основе международных стандартов, что гарантирует уникальную взаимосвязь "один-к-одному" между проанализированными данными и собранной информацией относительно данных. Непосредственно URI может кодироваться и представляться в качестве двумерного кода, такого как QR-код, GS1-матрица данных или аналогичный технологический подход, который является доступным через карманные, а также стационарные устройства.

Согласно варианту осуществления, чтобы извлекать информацию, клиент должен аутентифицировать себя на сервере с использованием криптографических механизмов с открытым ключом на основе API-спецификации для веб-аутентификации [2] или аналогичного технологического подхода. Например, после приема аутентификационной информации посредством клиента, сервер представляет информацию в HTML или структурированном формате данных, таком как, например, json.

Варианты осуществления раскрытия сущности относятся к способу и к системе для защищенного извлечения проанализированных (медицинских) данных через удобный и при этом безопасный способ.

Варианты осуществления раскрытия сущности относятся к системе для защищенного предоставления разрешения на доступ к проанализированным данным через Интернет при поддержании идентификации элемента данных уникальной и идентификационных данных запрашивающей стороны защищенными.

Варианты осуществления представленного изобретения относятся к способу, устройству или системе, которая имеет возможность создавать псевдономизированный доступ к удаленной системе предоставления услуг, аутентифицировать конкретного пользователя в удаленной системе с использованием псевдономизированных данных и предоставлять определенное право доступа, т.е. разрешения этому пользователю на основе ролей. Запрашиваемые данные в силу этого могут уникально идентифицироваться, чтобы предотвращать ложную информацию.

Хотя достигнут существенный прогресс в защите транспортировки информации через защищенные каналы, с использованием зашифрованных транспортных протоколов, изобретение новых механизмов аутентификации, которые не базируются на персональной информации, такой как имя пользователя или адрес электронной почты, не находится в фокусе.

Например, комбинирование уникального URI для идентификации объектов, с использованием WebAuthn-стандарта, чтобы аутентифицировать пользователя без базирования на персональных данных, и в завершение представление запрашиваемой информации структурированным способом, разрешают описанные проблемы текущих решений модульным и уникальным способом.

Например, конкретная идентификация запрашиваемой подробной информации, например, запрашиваемого объекта или набора данных, являются неизбежной, в частности, в контексте клинических данных, содержащих информацию относительно конкретного отдельного человека.

Хотя некоторые аспекты описаны в контексте оборудования, очевидно, что эти аспекты также представляют описание соответствующего способа, при этом блок или устройство соответствует этапу способа либо признаку этапа способа. Аналогично, аспекты, описанные в контексте этапа способа, также представляют описание соответствующего блока или элемента, или признака соответствующего оборудования.

Некоторые или все этапы способа могут выполняться посредством (или с использованием) аппаратного оборудования, такого как, например, микропроцессор, программируемый компьютер либо электронная схема. В некоторых вариантах осуществления, один или более из самых важных этапов способа могут выполняться посредством этого оборудования.

В зависимости от определенных требований к реализации, варианты осуществления изобретения могут реализовываться в аппаратных средствах либо в программном обеспечении, либо, по меньшей мере, частично в аппаратных средствах, либо, по меньшей мере, частично в программном обеспечении. Реализация может выполняться с использованием цифрового носителя хранения данных, например, гибкого диска, DVD, Blu-Ray, CD, ROM, PROM, EPROM, EEPROM или флэш-памяти, имеющего сохраненные электронно считываемые управляющие сигналы, которые взаимодействуют (или допускают взаимодействие) с программируемой компьютерной системой таким образом, что осуществляется соответствующий способ. Следовательно, цифровой носитель хранения данных может быть машиночитаемым.

Некоторые варианты осуществления согласно изобретению содержат носитель данных, имеющий электронночитаемые управляющие сигналы, которые допускают взаимодействие с программируемой компьютерной системой таким образом, что осуществляется один из способов, описанных в данном документе.

В общем, варианты осуществления настоящего изобретения могут реализовываться как компьютерный программный продукт с программным кодом, при этом программный код выполнен с возможностью осуществления одного из способов, когда компьютерный программный продукт работает на компьютере. Программный код, например, может сохраняться на машиночитаемом носителе.

Другие варианты осуществления содержат компьютерную программу для осуществления одного из способов, описанных в данном документе, сохраненную на машиночитаемом носителе.

Другими словами, вариант осуществления изобретаемого способа в силу этого представляет собой компьютерную программу, имеющую программный код для осуществления одного из способов, описанных в данном документе, когда компьютерная программа работает на компьютере.

Следовательно, дополнительный вариант осуществления изобретаемых способов представляет собой носитель хранения данных (цифровой носитель хранения данных или машиночитаемый носитель), содержащий записанную компьютерную программу для осуществления одного из способов, описанных в данном документе. Носитель данных, цифровой носитель хранения данных или носитель с записанными данными типично является материальным и/или энергонезависимым.

Следовательно, дополнительный вариант осуществления изобретаемого способа представляет собой поток данных или последовательность сигналов, представляющих компьютерную программу для осуществления одного из способов, описанных в данном документе. Поток данных или последовательность сигналов, например, может быть выполнена с возможностью передачи через соединение для передачи данных, например, через Интернет.

Дополнительный вариант осуществления содержит средство обработки, например, компьютер или программируемое логическое устройство, выполненное с возможностью осуществлять один из способов, описанных в данном документе.

Дополнительный вариант осуществления содержит компьютер, имеющий установленную компьютерную программу для осуществления одного из способов, описанных в данном документе.

Дополнительный вариант осуществления согласно изобретению содержит оборудование или систему, выполненную с возможностью передавать (например, электронно или оптически) компьютерную программу для осуществления одного из способов, описанных в данном документе, в приемное устройство. Приемное устройство, например, может представлять собой компьютер, мобильное устройство, запоминающее устройство и т.п. Оборудование или система, например, может содержать файловый сервер для передачи компьютерной программы в приемное устройство.

В некоторых вариантах осуществления, программируемое логическое устройство (например, программируемая пользователем вентильная матрица) может использоваться для того, чтобы выполнять часть или все из функциональностей способов, описанных в данном документе. В некоторых вариантах осуществления, программируемая пользователем вентильная матрица может взаимодействовать с микропроцессором, чтобы осуществлять один из способов, описанных в данном документе. В общем, способы предпочтительно осуществляются посредством любого аппаратного оборудования.

Оборудование, описанное в данном документе, может реализовываться с использованием аппаратного оборудования либо с использованием компьютера, либо с использованием комбинации аппаратного оборудования и компьютера.

Способы, описанные в данном документе, могут осуществляться с использованием аппаратного оборудования либо с использованием компьютера, либо с использованием комбинации аппаратного оборудования и компьютера.

Хотя это раскрытие сущности описано в отношении иллюстративных вариантов осуществления, это описание не имеет намерение трактовки в ограничивающем смысле. Различные модификации и комбинации иллюстративных вариантов осуществления, а также другие варианты осуществления этого раскрытия сущности должны становиться очевидными для специалистов в данной области техники при прочтении описания. Следовательно, подразумевается, что прилагаемая формула изобретения охватывает любые такие модификации или варианты осуществления.

Библиографический список

[1] https://tools.ietf.org/html/rfc3986

[2] https://w3c.github.io/webauthn/

[3] https://w3c.github.io/webauthn/numnumnumsctn-sample-authentication

[4] https://tools.ietf.org/html/rfc1630

Изобретение относится к средствам предоставления одного или более наборов данных через сеть цифровой связи. Технический результат – повышение безопасности данных для передаваемой информации и для информации относительно пользователя. Ассоциируют уникальный идентификатор с идентифицированным набором данных, причем уникальный идентификатор представляет сетевой адрес для осуществления доступа к идентифицированному набору данных через сеть цифровой связи, при этом уникальный идентификатор является конкретным для идентифицированного набора данных. Проверяют достоверность аутентификационной информации, предоставляемой посредством аутентификатора клиента, запрашивающего доступ к серверу, через уникальный идентификатор. Осуществляют избирательное предоставление клиенту права доступа для одного или более наборов данных, если аутентификационная информация идентифицирует аутентификатор как ассоциированный с зарегистрированным пользователем. 7 н. и 13 з.п. ф-лы, 7 ил.

1. Сервер (100; 200; 300) для предоставления одного или более наборов данных через сеть (90) цифровой связи, при этом сервер (100; 200; 300) выполнен с возможностью:

- ассоциирования уникального идентификатора (115; 215; 315) с идентифицированным набором (110; 210; 310) данных, причем уникальный идентификатор (115; 215; 315) представляет сетевой адрес для осуществления доступа к идентифицированному набору (110; 210; 310) данных через сеть (90) цифровой связи, при этом уникальный идентификатор (115; 215; 315) является конкретным для идентифицированного набора (110; 210; 310) данных,

- проверки достоверности аутентификационной информации (172; 272; 372), предоставленной посредством аутентификатора (170; 270; 370) клиента (160; 260; 360), запрашивающего доступ к серверу (100; 200; 300), через уникальный идентификатор (115; 215; 315), и

- избирательного предоставления клиенту (160; 260; 360) права доступа для одного или более наборов данных, если аутентификационная информация (172; 272; 372) идентифицирует аутентификатор (170; 270; 370) как ассоциированный с зарегистрированным пользователем.

2. Сервер (100; 200; 300) по п. 1,

- при этом сервер (100; 200; 300) выполнен с возможностью проверки достоверности аутентификационной информации (172; 272; 372), предоставленной посредством аутентификатора (170; 270; 370) клиента (160; 260; 360), запрашивающего доступ к идентифицированному набору (110; 210; 310) данных, через уникальный идентификатор (115; 215; 315);

- при этом сервер (100; 200; 300) выполнен с возможностью избирательного предоставления клиенту (160; 260; 360) права доступа для идентифицированного набора (110; 210; 310) данных, и

- при этом право доступа для идентифицированного набора (110; 210; 310) данных является конкретным для зарегистрированного пользователя, ассоциированного с аутентификатором (170; 270; 370).

3. Сервер (100; 200; 300) для предоставления набора (110; 210; 310) данных через сеть (90) цифровой связи, при этом сервер (100; 200; 300) выполнен с возможностью:

- ассоциирования уникального идентификатора (115; 215; 315) с набором (110; 210; 310) данных, причем уникальный идентификатор (115; 215; 315) представляет сетевой адрес для осуществления доступа к набору (110; 210; 310) данных через сеть (90) цифровой связи, при этом уникальный идентификатор (115; 215; 315) является конкретным для набора (110; 210; 310) данных,

- проверки достоверности аутентификационной информации (172; 272; 372), предоставленной посредством аутентификатора (170; 270; 370) клиента (160; 260; 360), запрашивающего доступ к набору (110; 210; 310) данных, через уникальный идентификатор (115; 215; 315), и

- избирательного предоставления клиенту (160; 260; 360) права доступа для набора (110; 210; 310) данных, причем право доступа является конкретным для зарегистрированного пользователя, который ассоциирован с аутентификатором (170; 270; 370).

4. Сервер (100; 200; 300) по п. 1 или 3,

- при этом сервер (100; 200; 300) выполнен с возможностью регистрации аутентификатора (170; 270; 370) посредством ассоциирования аутентификатора (170; 270; 370) с идентификационной информацией, идентифицирующей зарегистрированного пользователя.

5. Сервер (100; 200; 300) по п. 1 или 3,

- при этом сервер (100; 200; 300) содержит информацию по доступу, причем информация по доступу ассоциирует зарегистрированного пользователя с правом доступа для идентифицированного набора (110; 210; 310) данных.

6. Сервер (100; 200; 300) по п. 1 или 3,

- при этом сервер (100; 200; 300) выполнен с возможностью направления клиента (160; 260; 360), запрашивающего доступ к серверу (100; 200; 300), в идентифицированный набор (110; 210; 310) данных.

7. Сервер (100; 200; 300) по п. 1 или 3,

- при этом сервер (100; 200; 300) выполнен с возможностью использования криптографической системы для проверки достоверности аутентификационной информации (172; 272; 372),

- при этом сервер (100; 200; 300) выполнен с возможностью ассоциирования аутентификатора (170; 270; 370) с криптографическим ключом, который является конкретным для аутентификатора (170; 270; 370).

8. Устройство (150; 250; 350) для получения набора (110; 210; 310) данных через сеть (90) цифровой связи,

- при этом устройство выполнено с возможностью получения уникального идентификатора (115; 215; 315) набора (110; 210; 310) данных, причем уникальный идентификатор (115; 215; 315) представляет сетевой адрес для осуществления доступа к набору (110; 210; 310) данных через сеть (90) цифровой связи, при этом уникальный идентификатор (115; 215; 315) является конкретным для набора (110; 210; 310) данных,

- при этом устройство содержит клиент (160; 260; 360), выполненный с возможностью использования уникального идентификатора (115; 215; 315) для отправки запроса на осуществление доступа к набору (110; 210; 310) данных на сервер (100; 200; 300), предоставляющий набор (110; 210; 310) данных,

- при этом клиент (160; 260; 360) выполнен с возможностью предоставления на сервер (100; 200; 300) аутентификационной информации (172; 272; 372) аутентификатора (170; 270; 370) для аутентификации клиента (160; 260; 360) на сервере (100; 200; 300), при этом аутентификатор (170; 270; 370) ассоциирован с зарегистрированным пользователем.

9. Устройство (150; 250; 350) по п. 8, при этом устройство содержит аутентификатор (170; 270; 370).

10. Устройство (150; 250; 350) по п. 8, при этом устройство выполнено с возможностью доступа наличия к аутентификатору (170; 270; 370) через цифровой интерфейс.

11. Устройство (150; 250; 350) по п. 8,

- при этом устройство содержит интерфейс (380) ввода для приема пользовательского ввода (382), и

- при этом устройство выполнено с возможностью избирательного предоставления аутентификационной информации (172; 272; 372) на сервер (100; 200; 300) в зависимости от пользовательского ввода (382).

12. Устройство (150; 250; 350) по п. 8,

- при этом устройство выполнено с возможностью получения биометрической информации относительно пользователя, и

- при этом устройство выполнено с возможностью избирательного предоставления аутентификационной информации (172; 272; 372) на сервер (100; 200; 300), если биометрическая информация идентифицирует пользователя как ассоциированного с аутентификатором (170; 270; 370).

13. Устройство (150; 250; 350) по п. 8, при этом устройство выполнено с возможностью извлечения уникального идентификатора (115; 215; 315) из графического шаблона, представляющего уникальный идентификатор (115; 215; 315).

14. Устройство (150; 250; 350) по п. 8,

- в котором аутентификатор (170; 270; 370) содержит криптографический ключ, и

- в котором аутентификатор (170; 270; 370) выполнен с возможностью использования криптографического ключа для предоставления аутентификационной информации (172; 272; 372) на сервер (100; 200; 300).

15. Устройство (150; 250; 350) по п. 8,

- в котором аутентификационная информация (172; 272; 372) предоставляет возможность анонимизированной аутентификации зарегистрированного пользователя на сервере (100; 200; 300).

16. Сервер (100; 200; 300) для предоставления одного или более наборов данных через сеть (90) цифровой связи, при этом сервер (100; 200; 300) выполнен с возможностью:

- ассоциирования уникального идентификатора (115; 215; 315) с идентифицированным набором (110; 210; 310) данных, причем уникальный идентификатор (115; 215; 315) представляет сетевой адрес для осуществления доступа к идентифицированному набору (110; 210; 310) данных через сеть (90) цифровой связи, при этом уникальный идентификатор (115; 215; 315) является конкретным для идентифицированного набора (110; 210; 310) данных,

- проверки достоверности аутентификационной информации (172; 272; 372), предоставленной посредством аутентификатора (170; 270; 370) клиента (160; 260; 360), запрашивающего доступ к серверу (100; 200; 300), через уникальный идентификатор (115; 215; 315), и

- избирательного предоставления клиенту (160; 260; 360) права доступа для одного или более наборов данных, если аутентификационная информация (172; 272; 372) идентифицирует аутентификатор (170; 270; 370) как ассоциированный с зарегистрированным пользователем,

- при этом аутентификационная информация не содержит имя пользователя, пароль и персональные данные зарегистрированного пользователя таким образом, что аутентификационная информация предоставляет возможность анонимизированной аутентификации зарегистрированного пользователя на сервере.

17. Сервер (100; 200; 300) по п. 16, в котором аутентификационная информация содержит зашифрованное сообщение, которое сформировано посредством использования аутентификатора,

- при этом аутентификатор представляется посредством информации, которая не содержит персональные данные или подсказку по персональным данным зарегистрированного пользователя, ассоциированного с аутентификатором.

18. Способ (500) для предоставления одного или более наборов данных через сеть (90) цифровой связи, при этом способ содержит этапы, на которых:

- ассоциируют (501) уникальный идентификатор (115; 215; 315) с идентифицированным набором (110; 210; 310) данных, причем уникальный идентификатор (115; 215; 315) представляет сетевой адрес для осуществления доступа к идентифицированному набору (110; 210; 310) данных через сеть (90) цифровой связи, при этом уникальный идентификатор (115; 215; 315) является конкретным для идентифицированного набора данных,

- проверяют достоверность (502) аутентификационной информации (172; 272; 372), предоставленной посредством аутентификатора (170; 270; 370) клиента (160; 260; 360), запрашивающего доступ к одному или более наборов данных, через уникальный идентификатор (115; 215; 315), и

- избирательно предоставляют (503) клиенту (160; 260; 360) право доступа к одному или более наборов данных, если аутентификационная информация (172; 272; 372) идентифицирует аутентификатор (170; 270; 370) как ассоциированный с зарегистрированным пользователем.

19. Способ (600) для получения набора (110; 210; 310) данных через сеть (90) цифровой связи, при этом способ содержит этапы, на которых:

- получают (601) уникальный идентификатор (115; 215; 315) набора (110; 210; 310) данных, причем уникальный идентификатор (115; 215; 315) представляет сетевой адрес для осуществления доступа к набору (110; 210; 310) данных через сеть (90) цифровой связи, при этом уникальный идентификатор (115; 215; 315) является конкретным для набора (110; 210; 310) данных,

- используют (602) уникальный идентификатор (115; 215; 315) для отправки запроса на осуществление доступа к серверу (100; 200; 300), размещающему набор (110; 210; 310) данных,