Изобретение относится к области промышленной безопасности, а именно к способам диагностики, мониторинга аномалий и защиты корпоративных сетей связи от компьютерных атак.

Известен «Способ обеспечения защиты информации в корпоративной сети от несанкционированного доступа и внешних компьютерных атак и система для его реализации» (Патент RU 2 801 247 H04L 12/00 (2006.01), от 04.08.2023 Бюл. № 22), в котором производится обмен данными между внешней сетью и внутренней корпоративной сетью, отличающийся тем, что обмен данными осуществляют через межсетевой экран, позволяющий фильтровать проходящий через него трафик, как из внешней сети, так и из внутренней корпоративной сети, в соответствии с политиками безопасности, разрабатываемыми администратором безопасности, а также анализировать потенциально вредоносные файлы, сопоставляя данные с сигнатурами межсетевого экрана, и анализировать файлы, ранее не фигурировавшие в сигнатурах межсетевого экрана, посредством использования изолированной среды для проверки потенциально вредоносных программ, и последовательно соединенную с ним систему защиты от DDoS-атак, которые подключают на границе периметра внутренней корпоративной сети с внешней сетью.

Известен «Способ саморегуляции сетевой инфраструктуры промышленных объектов при воздействии угроз безопасности» (Патент RU 2 753 169 G06N 7/00 (2006.01) от 12.08.2021 Бюл. № 23), включающий перестроение сети при получении сигнала от модуля или системы обнаружения угроз безопасности, расположенных на отдельном компьютере, отличающийся тем, что для сетевой инфраструктуры промышленного объекта заранее формируют и сохраняют в базы данных, расположенные на сервере баз данных, набор функциональных последовательностей, характеризующий целевую функцию промышленного объекта, графовое представление сетевой инфраструктуры промышленного объекта, наборы связей и операций между кластерами каждой функции из набора функциональных последовательностей, полученные с использованием графов де Брёйна, многоуровневый граф, представляющий все возможные варианты реализации целевой функции, затем при получении сигнала от модуля или системы обнаружения угроз безопасности, расположенных на отдельном компьютере, о том, какой узел графа затронут сетевой атакой, составляют список нарушенных функций из набора функциональных последовательностей, выполняют поиск по сохраненным в базах данных кластерам функций, наборам связей и операций между кластерами, многоуровневому графу вариантов перестроения сетевой структуры, затем выбирают наиболее быстрый для применения вариант перестроения сетевой структуры и применяют к текущей структуре сети, затем выполняют проверку того, что целевая функция снова выполняется узлами сетевой инфраструктуры.

Наиболее близким по технической сущности аналогом (прототипом) к заявленному способу является «Способ диагностики и мониторинга аномалий в кибер-физической системе» (Патент RU 2 784 981 G06F 21/55 (2013.01), G06F 11/07 (2006.01) от 01.12.2022 Бюл. № 34), заключающийся в выполнении следующих действий: получают информацию о выявленных аномалиях в кибер-физических системах (КФС), при этом упомянутая информация включает перечень параметров КФС, включающих технологические параметры КФС, и их значений; формируют классифицирующие признаки для выявленных аномалий на основании собранной информации; выполняют классификацию выявленных аномалий по меньшей мере на два класса на основании сформированных классифицирующих признаков; осуществляют диагностику аномалий каждого класса путем расчета значений характеристик каждого класса аномалий; осуществляют мониторинг аномалий каждого класса по данным значений характеристик каждого класса; информацию о выявленных аномалиях в КФС от средств определения аномалий, выявляют аномалии в КФС по меньшей мере одним из способов: в случае превышения общей ошибкой прогноза порогового значения, при этом предварительно выполняют прогнозирование значений параметров КФС и последующее определение общей ошибки прогноза для параметров КФС; путем применения обученной базовой модели машинного обучения по значениям параметров КФС; при выполнении правила определения аномалий; в случае выхода значения по меньшей мере одного параметра КФС за пределы предварительно заданного диапазона значений для указанного параметра КФС; путем использования ансамбля из двух или более перечисленных выше способов; информация об аномалиях в КФС включает следующие сведения об аномалии: временной интервал наблюдения аномалии, вклад каждого параметра КФС в аномалию, информацию о способе выявления указанной аномалии, значения параметров КФС в каждый момент временного интервала; информация об аномалиях в КФС для каждого параметра КФС включает по меньшей мере один из параметров: временной ряд значений; текущую величину отклонения спрогнозированного значения от фактического значения; сглаженную величину отклонения спрогнозированного значения от фактического значения; значения параметров КФС включают, по меньшей мере, одно из значений: измерение датчика; значение управляемого параметра исполнительного механизма; уставку исполнительного механизма; значения входных сигналов пропорционально-интегрально-дифференцирующего регулятора (ПИД-регулятора); значение выходного сигнала ПИД-регулятора; классифицирующие признаки формируют путем присвоения им значений параметров КФС в исходном виде, или в преобразованном виде, или как результата применения функции от указанных параметров КФС или на основании обратной связи от оператора КФС; классификацию аномалий осуществляют с использованием обученной модели классификации или с использованием обученной модели кластеризации, при этом входными данными для упомянутых моделей служат классифицирующие признаки, а результатом классификации аномалий является присвоение класса каждой из выявленных аномалий; значения характеристик класса аномалий включают по меньшей мере одну из: уровень критичности аномалии, частоту появления аномалии, периодичность появления аномалии; рассчитывают значения характеристик класса аномалий с учетом параметров КФС, в частности рассчитывают значение по меньшей мере одной из следующих характеристик: статистические характеристики параметров КФС, спектральные характеристики параметров КФС; мониторинг аномалий каждого класса включает выполнение с заданной периодичностью по меньшей мере одного из следующих видов анализа по данным значений характеристик каждого класса аномалий: ретроспективного анализа, включающего расчет значений дополнительных характеристик каждого класса аномалий по данным значений характеристик каждого класса аномалий за предварительно заданный предшествующий промежуток времени; предиктивного анализа, включающего прогноз значений характеристик каждого класса аномалий; потокового анализа значений характеристик каждого класса аномалий; мониторинг аномалий каждого класса дополнительно включает сравнение результатов, полученных при выполнении упомянутых видов анализа, с правилами критичности, и при выполнении, по меньшей мере, одного правила формируют перечень действий по обработке аномалий в соответствии с выполненным правилом.

Технической проблемой является низкая защищенность корпоративной сети от компьютерных атак из-за отсутствия адаптивного управления структурой системы обеспечения информационной безопасности на основе учета способности средств защиты от компьютерных атак входящих в состав системы, минимизировать деструктивное воздействие от компьютерных атак на корпоративную сеть связи.

Технический результат повышение защищенность корпоративной сети от компьютерных атак за счет адаптивного управления структурой системы обеспечения информационной безопасности на основе учета способности средств защиты от компьютерных атак входящих в состав системы, минимизировать деструктивное воздействие от компьютерных атак на корпоративную сеть связи.

Техническая проблема решается за счет определения способности минимизировать деструктивное влияние определенного вида компьютерной атаки применяемых в корпоративной сети связи единичных средств защиты от компьютерных атак или комплексного применения двух и более указанных средств, что позволяет сопоставить текущее значение параметров элемента КСС с указанными способностями средств защиты от компьютерных атак и выбрать средство защиты от компьютерной атаки и/или режим его работы или вариант применения двух и более средств защиты от компьютерных атак позволяющее минимизировать деструктивное влияние от компьютерной атаки на корпоративную сеть связи.

Техническая проблема решается тем, что в способе адаптивного управления системой обеспечения информационной безопасности корпоративной сети связи выполняются следующие действия:

Получают информацию о значениях параметров корпоративной сети связи (КСС) от средств мониторинга, при этом упомянутая информация включает перечень технологические параметры элементов входящих в состав КСС, и их значений.

Формируют и обучают модели прогнозирования изменения значений измеренных параметров. Обучение модели основывается на обработке набора значений измеренных значений технологических параметров КСС в каждый момент временного интервала в течение заданного временного интервала, вклад каждого параметра КСС в аномалию.

Задают классифицирующие признаки, определяющие аномалии в изменении значений параметров КСС, в качестве классификационных признаков, используются текущие величины отклонения спрогнозированного значения контролируемого параметра от фактического значения и сглаженные величины отклонения спрогнозированного значения от фактического значения.

Сопоставляют классифицирующие признаки аномалий определенному классу компьютерных атак (КА).

Задают правилами критичности КА на КСС.

Формируют модели изменения значений параметров КСС при заданном виде КА на КСС.

В качестве исходных данных для обучения моделей используются величины отклонения спрогнозированного значения контролируемого параметра от фактического значения и сглаженные величины отклонения спрогнозированного значения от фактического значения.

Проводят мониторинг значений параметров КСС с целью выявления аномалий в контролируемых параметрах КСС.

Мониторинг значений параметров КСС включает выполнение с заданной периодичностью, следующие виды анализа по данным значений характеристик каждого класса КА:

- ретроспективного анализа, включающего расчет значений дополнительных характеристик каждого класса аномалий по данным значений характеристик каждого класса аномалий за предварительно заданный предшествующий промежуток времени;

- предиктивного анализа, включающего прогноз значений характеристик каждого класса аномалий;

- потокового анализа значений характеристик каждого класса аномалий.

Полученные результаты анализа сопоставляют с классифицирующими признаками аномалий и правилами критичности КА.

Согласно изобретению дополнительно:

Определяют значения параметров КСС, при воздействии выявленных классифицированных КА.

С использованием имитационных и полунатурных стендов измеряют множество значений параметров КСС при использовании определенного средства защиты от определенной КА.

Определяют способность выбранного средства защиты от выбранного вида КА минимизировать негативное влияние на параметры КСС, при различных режимах и настройках средств защиты, телекоммуникационного оборудования.

Определяют способность нескольких, одновременно применяемых средств защиты от выбранного вида КА минимизировать негативное влияние на параметры КСС.

Формируют множество вариантов применения имеющихся средств защиты от КА.

Определяют правила выбора варианта применения имеющихся средств защиты от КА при выявлении определенного вида КА.

При выявлении классифицирующих признаков определенного вида КА, по заданным правилам выбирают вариант применения средств защиты от КА.

Измеряют значения параметров КСС в условиях воздействия КА и выбранного варианта применения средств защиты от КА.

Сопоставляют измеренные значения со значениями параметров КСС при заданном виде КА на КСС и применяемых средствах защиты от КА. Оценивают эффективность выбранного варианта применения средств защиты от КА.

Перечисленная новая совокупность существенных признаков обеспечивает повышение обоснованности принятия решения по выбору варианта применяемых средств защиты от компьютерных атак при выявлении определенного вида компьютерных атак за счет учета способности применяемых средств защиты от компьютерных атак минимизировать деструктивное воздействие.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данную систему с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

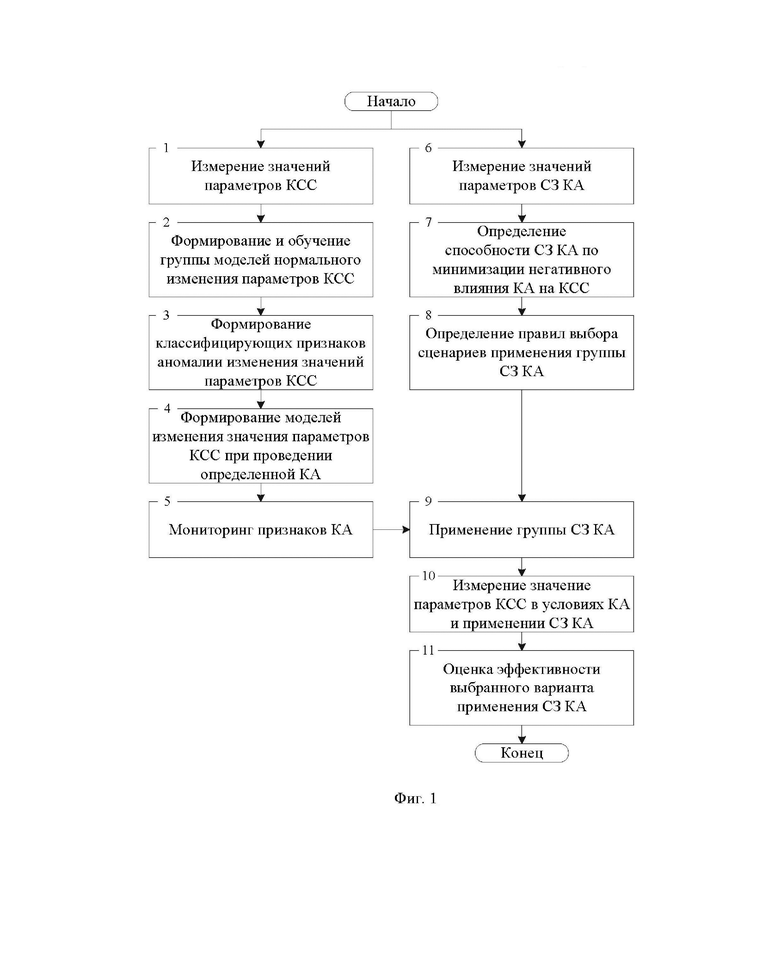

Заявленный способ поясняется чертежами, на которых показаны:

Фиг. 1 - структурно-логическая схема реализации заявленного способа.

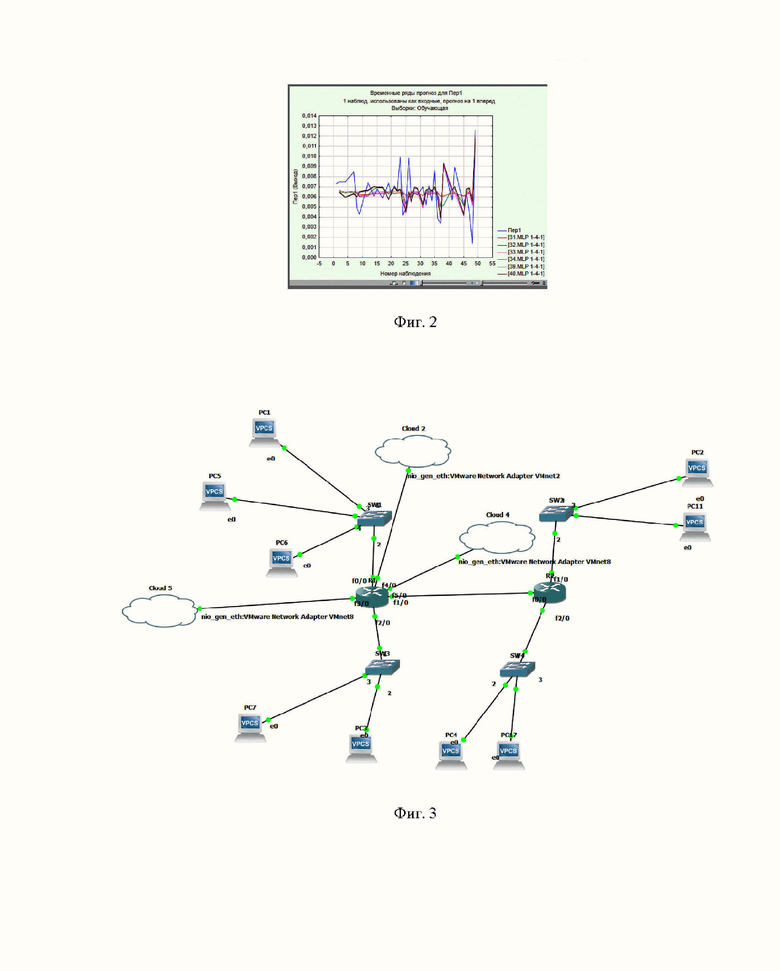

Фиг. 2 - результаты прогнозирования изменения значения контролируемого параметра с использованием модели основанной на применении нейросети.

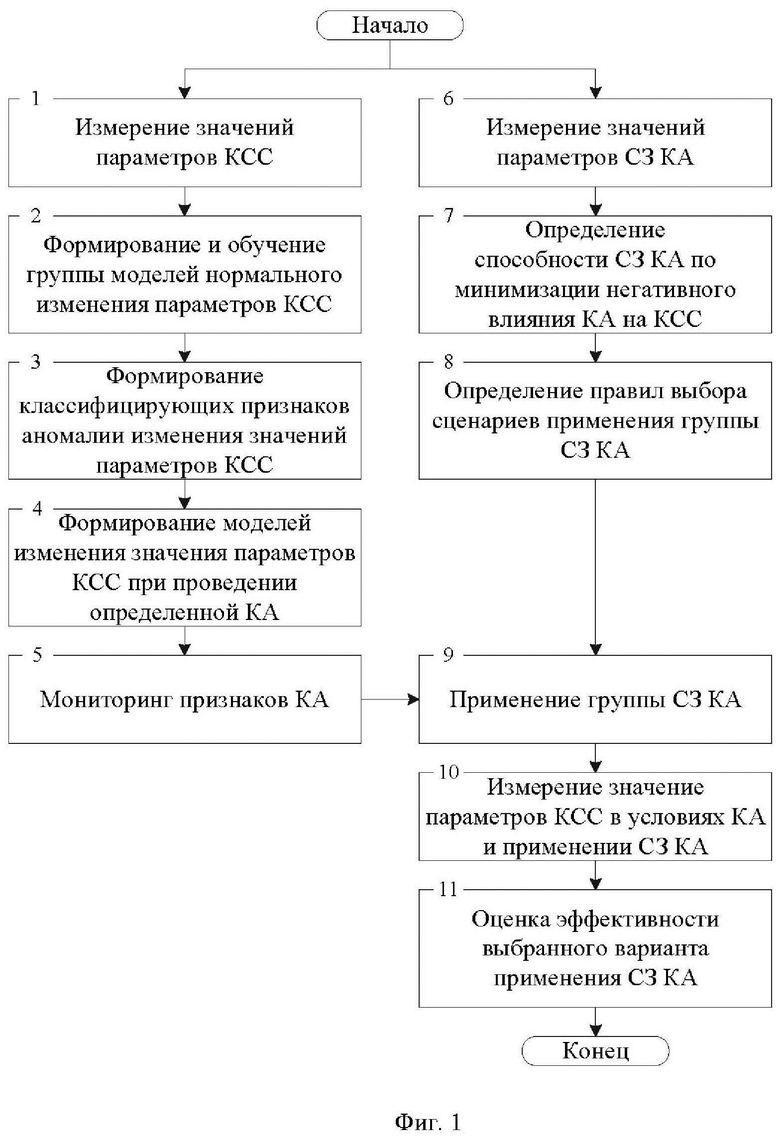

Фиг. 3 - схема испытательного стенда.

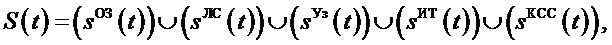

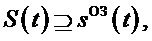

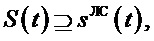

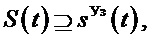

В блоке 1 получают информацию о значениях параметров КСС от средств мониторинга (например CPU-Z, HWMonitor, Zabbix), при этом упомянутая информация включает перечень технологические параметры элементов входящих в состав КСС, и их значений.

где

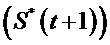

- множество параметров описывающих состояние объектов защиты,

- множество параметров описывающих состояние объектов защиты,

- множество параметров описывающих состояние локальных сетей узлов КСС,

- множество параметров описывающих состояние локальных сетей узлов КСС,

- множество параметров описывающих состояние узлов КСС,

- множество параметров описывающих состояние узлов КСС,

- множество параметров описывающих состояние информационных технологий взаимодействия между узлами КСС,

- множество параметров описывающих состояние информационных технологий взаимодействия между узлами КСС,

- множество параметров описывающих состояние структуры защищаемой КСС (отношение элементов КСС выполняющих свои функции к общему количеству элементов КСС, связность, количество маршрутов соединений).

- множество параметров описывающих состояние структуры защищаемой КСС (отношение элементов КСС выполняющих свои функции к общему количеству элементов КСС, связность, количество маршрутов соединений).

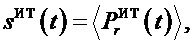

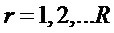

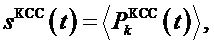

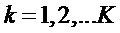

В блоке 2 формируют и обучают модели прогнозирования изменения значений измеренных параметров. Обучение модели основывается на обработке набора значений измеренных значений технологических параметров КСС в каждый момент временного интервала в течение заданного временного интервала, вклад каждого параметра КСС в аномалию. Результат прогнозирования изменения значения контролируемого параметра с использованием модели основанной на применении нейросети в программе STATISTICA (ver. 10.0.1011.0) с указанием структуры сети показан на фигуре 2.

В блоке 3 задают классифицирующие признаки, определяющие аномалии в изменении значений параметров КСС, в качестве классификационных признаков, используются текущие величины отклонения спрогнозированного значения контролируемого параметра от фактического значения и сглаженные величины отклонения спрогнозированного значения от фактического значения.

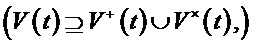

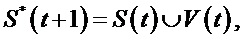

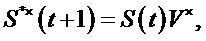

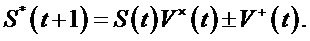

Например, влияние КА на элемент КСС  возможно представить как аддитивное

возможно представить как аддитивное  и мультипликативное

и мультипликативное  изменение параметров КСС

изменение параметров КСС  :

:

В качестве примера аддитивного влияния КА на элемент КСС, возможно, рассматривать увеличение количества поступаемых пакетов на вход граничного маршрутизатора при DDoS-атаке; увеличение количества зараженных ЭВМ при распространении вредоносного программного обеспечения (ВПО) в локальной сети узла КСС. Общим признаком для аддитивного влияния КА следует считать наличие изменяющихся и измеряемых во времени величин характеризующих либо саму атаку, либо последствие от нее.

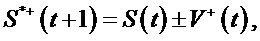

Для количественной оценки аддитивного влияния КА на элемент КСС  множества описывающие функционирование элемент КСС и множества описывающие влияния КА на элемент КСС складывают:

множества описывающие функционирование элемент КСС и множества описывающие влияния КА на элемент КСС складывают:

Мультипликативное воздействие целесообразно рассматривать как инструмент реализации КА с мгновенным достижением цели, например, SQL-инъекция для получения несанкционированного доступа к информации, хранящейся в защищаемой базе данных.

Для количественной оценки мультипликативного воздействия КА на элемент КСС представленные в виде матриц, множества (параметры описывающие функционирование элемент КСС и множества параметров описывающих мультипликативное влияния КА на элемент КСС) представляют как векторы и умножают. Параметры, описывающие мультипликативное влияние КА на элемент КСС представляют вероятностные оценки или мгновенное изменение состояния элемент КСС при достижении определенного условия за заданное время.

Следует отметить, что для различных уровней иерархического представления КСС одна и та же КА оказывает мультипликативное или аддитивное влияние, например заражение одного объекта защиты ВПО носит мультипликативный характер, а при оценке зараженности локальной сети - аддитивный. Рассматривая ЭВМ непосредственно как объект защиты (совокупность множества программного обеспечения и аппаратной части), принимается, что модификация, искажение или блокирование отдельных файлов или программного обеспечения, не всегда приводит к нарушению всех функциональных возможностей ЭВМ, то есть для ЭВМ - заражение ВПО носит аддитивное влияние, а для поврежденного программного обеспечения - мультипликативное влияние.

Сопоставляют классифицирующие признаки аномалий определенному классу КА.

Определяют значения параметров КСС, при воздействии выявленных классифицированных КА.

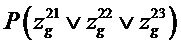

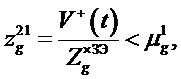

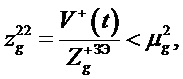

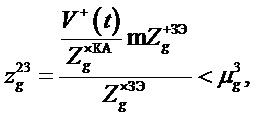

Задают правилами критичности КА на КСС:

В блоке 4 формируют модели изменения значений параметров КСС при заданном виде КА на КСС.

В качестве исходных данных для обучения моделей используются величины отклонения спрогнозированного значения контролируемого параметра от фактического значения и сглаженные величины отклонения спрогнозированного значения от фактического значения.

В блоке 5 проводят мониторинг значений параметров КСС с целью выявления аномалий в контролируемых параметрах КСС.

Мониторинг значений параметров КСС включает выполнение с заданной периодичностью, следующие виды анализа по данным значений характеристик каждого класса КА:

- ретроспективного анализа, включающего расчет значений дополнительных характеристик каждого класса аномалий по данным значений характеристик каждого класса аномалий за предварительно заданный предшествующий промежуток времени;

- предиктивного анализа, включающего прогноз значений характеристик каждого класса аномалий;

- потокового анализа значений характеристик каждого класса аномалий.

Полученные результаты анализа сопоставляют с классифицирующими признаками аномалий и правилами критичности КА.

В блоке 6 с использованием имитационных и полунатурных стендов измеряют множество значений параметров КСС при использовании определенного средства защиты от определенной КА.

В блоке 7 определяют способность выбранного средства защиты от выбранного вида КА минимизировать негативное влияние на параметры КСС, при различных режимах и настройках средств защиты, телекоммуникационного оборудования.

Определяют способность нескольких, одновременно применяемых средств защиты от выбранного вида КА минимизировать негативное влияние на параметры КСС.

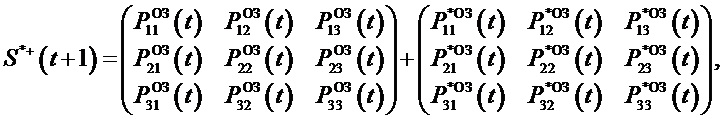

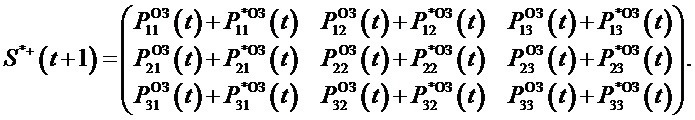

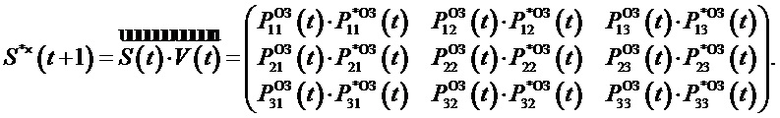

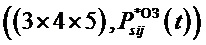

Формируют множество вариантов применения имеющихся средств защиты от КА. Указанное множество для трех объектов, описываемых четырьмя параметрами, в отношении которых возможно проведение пяти КА, возможно, представить в виде матрицы  где s - порядковый номер вида объекта защиты (ряд), i - порядковый номер параметра описывающего функционирование объекта защиты (строка), j - порядковый номер вида КА (столбец) (фиг. 3).

где s - порядковый номер вида объекта защиты (ряд), i - порядковый номер параметра описывающего функционирование объекта защиты (строка), j - порядковый номер вида КА (столбец) (фиг. 3).

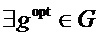

В блоке 8 определяют правила выбора варианта применения имеющихся средств защиты от КА при выявлении определенного вида КА.

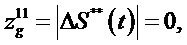

Для условий определенности:

(1)

(1)

(2)

(2)

Условие (2), определяет способность g-й стратегии защиты, полностью устранить негативное влияние КА на элемент КСС.

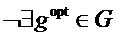

Если выражение (1) принимает значение «ложь» (

, т.е. нет стратегии защиты

, т.е. нет стратегии защиты  способной полностью устранить негативное влияние КА), то из множества стратегий (G), выбирают такую стратегию, применение которой минимизирует ущерб от КА:

способной полностью устранить негативное влияние КА), то из множества стратегий (G), выбирают такую стратегию, применение которой минимизирует ущерб от КА:

. (3)

. (3)

. (4)

. (4)

(5)

(5)

(6)

(6)

(7)

(7)

Правила (3-7) описывают способность имеющихся средств защиты от КА минимизировать негативное влияние КА за счет.

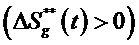

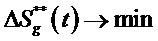

В случае если предикат (4) имеет больше одного решения, выбор стратеги защиты из удовлетворяющих условиям основывается на определении стратегии, которая позволяет обеспечить минимальное отклонение от требуемого состояния  . Пример определения минимального отклонения от требуемого состояния объекта защиты

. Пример определения минимального отклонения от требуемого состояния объекта защиты  определяется согласно следующих выражений:

определяется согласно следующих выражений:

(8)

(8)

(9)

(9)

В блоке 9 при выявлении классифицирующих признаков определенного вида КА, по заданным правилам выбирают вариант применения средств защиты от КА.

В блоке 10 измеряют значения параметров КСС в условиях воздействия КА и выбранного варианта применения средств защиты от КА.

В блоке 11 сопоставляют измеренные значения со значениями параметров КСС при заданном виде КА на КСС и применяемых средствах защиты от КА. Оценивают эффективность выбранного варианта применения средств защиты от КА.

Оценка эффективности заявленного способа проводился на основе проведения полунатурного эксперимента имитирующего DDoS-атаку на элемент КСС.

Схема имитационного стенда показана на фиг. 3 (среда моделирования GNS3 (ver. 2.1.0)).

В качестве инструмента сбора статистических данных об изменении параметров характеризующих качество информационного потока применена система мониторинга оборудования транспортной сети с коммутацией пакетов Zabbix (ver. 3.4).

Применяемые средства и механизмы защиты от компьютерных атак:

«Dionis NX» НКБГ.465651.005, Система обнаружения компьютерных атак (вторжений) ViPNet IDS 3, алгоритм обработки входящего информационного потока (Патент РФ на изобретение № 2636640 от 14.09.2017 бил. № 26), алгоритм управления маршрутизацией (Патент РФ на изобретение № 2793197 от 29.03.2023 Бюл. № 10).

Для способа прототипа используется одновременное применение «Dionis NX» ViPNet IDS 3и алгоритм обработки входящего информационного потока, с последующем применим алгоритма управления маршрутизацией.

Для разработанного способа разработано 9 вариантов применяя имеющихся средств и механизмов защиты от компьютерных атак, объединяющих применение комбинации совместного применения двух и более средств защиты от компьютерных атак.

Замысел эксперимента заключается в проведении DDoS-атаки, при различной загрузки информационного потока, различной интенсивности нарастания мощности атаки и ее влияния на процесс предоставления услуги связи.

Результатом одного эксперимента является определение способности КСС предоставить заданную услугу связи или разрыв сеанса связи и-за атаки. Исходные данные для проведения серии экспериментов указаны в таблице 1.

Таблица 1

Исходные данные для проведения эксперимента

Результаты эксперимента указаны в таблице 2.

Таблица 2

Результаты эксперимента

Таким образом, результаты эксперимента позволяют подтвердить заявленный технический результат и повысить защищенность КСС для рассматриваемых стенда и условий на 14,6 %.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ диагностики и мониторинга аномалий в кибер-физической системе | 2021 |

|

RU2784981C1 |

| Система и способ выявления аномалий в киберфизической системе | 2022 |

|

RU2800740C1 |

| Система и способ формирования данных для мониторинга кибер-физической системы с целью раннего определения аномалий в системе графического интерфейса пользователя | 2018 |

|

RU2724716C1 |

| Способ определения источников аномалии в кибер-физической системе | 2020 |

|

RU2749252C1 |

| Способ контроля поверхности защиты корпоративной сети связи | 2023 |

|

RU2824314C1 |

| Система и способ определения источника аномалии в кибер-физической системе, обладающей определенными характеристиками | 2018 |

|

RU2724075C1 |

| Способ определения аномалии в киберфизической системе | 2022 |

|

RU2790331C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ СКРЫТНОСТИ ФУНКЦИОНИРОВАНИЯ ЭЛЕМЕНТОВ СИСТЕМЫ СВЯЗИ, ИСПОЛЬЗУЮЩЕЙ РЕСУРСЫ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 2021 |

|

RU2772548C1 |

| СПОСОБ РАННЕГО ОБНАРУЖЕНИЯ ДЕСТРУКТИВНЫХ ВОЗДЕЙСТВИЙ BOTNET НА СЕТЬ СВЯЗИ | 2019 |

|

RU2731467C1 |

| Способ выявления аномалий в киберфизической системе в реальном времени | 2023 |

|

RU2824318C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении защищенности корпоративной сети от компьютерных атак. Способ адаптивного управления системой обеспечения информационной безопасности корпоративной сети связи выполнен с возможностью определять способность минимизировать деструктивное влияние определенного вида компьютерной атаки применяемых в корпоративной сети связи единичных средств защиты от компьютерных атак или комплексного применения двух и более указанных средств, что позволяет сопоставить текущее значение параметров элемента корпоративной сети связи с указанными способностями средств защиты от компьютерных атак и выбрать средство защиты от компьютерной атаки и/или режим его работы или вариант применения двух и более средств защиты от компьютерных атак. 3 ил., 2 табл.

Способ адаптивного управления системой обеспечения информационной безопасности корпоративной сети связи, заключающийся в том, что: получают информацию о значениях параметров корпоративной сети связи (КСС) от средств мониторинга, при этом упомянутая информация включает перечень технологических параметров КСС и их значений; формируют и обучают модели прогнозирования изменения значений измеренных параметров, обучение модели основывается на обработке набора значений измеренных значений технологических параметров КСС в каждый момент временного интервала в течение заданного временного интервала, вклад каждого параметра КСС в аномалию; задают классифицирующие признаки, определяющие аномалии в изменении значений параметров КСС, в качестве классификационных признаков используются текущие величины отклонения спрогнозированного значения контролируемого параметра от фактического значения и сглаженные величины отклонения спрогнозированного значения от фактического значения; сопоставляют классифицирующие признаки аномалий определенному классу компьютерных атак; задают правилами критичности компьютерных атак на КСС; проводят мониторинг значений параметров КСС с целью выявления аномалий в контролируемых параметрах КСС, анализируя с заданной периодичностью, значения характеристик каждого класса компьютерных атак на основе ретроспективного анализа, включающего расчет значений дополнительных характеристик каждого класса аномалий по данным значений характеристик каждого класса аномалий за предварительно заданный предшествующий промежуток времени; предиктивный анализ, включающий прогноз значений характеристик каждого класса аномалий и потоковый анализ значений характеристик каждого класса аномалий; полученные результаты анализа сопоставляют с классифицирующими признаками аномалий и правилами критичности компьютерных атак, отличающийся тем, что определяют значения параметров КСС, при воздействии выявленных классифицированных компьютерных атак; формируют модели изменения значений параметров КСС при заданном виде компьютерной атаки на КСС, в качестве исходных данных для обучения моделей используются величины отклонения спрогнозированного значения контролируемого параметра от фактического значения и сглаженные величины отклонения спрогнозированного значения от фактического значения; с использованием имитационных и полунатурных стендов измеряют множество значений параметров КСС при использовании определенного средства защиты от определенной компьютерной атаки; определяют способность выбранного средства защиты от выбранного вида компьютерной атаки минимизировать негативное влияние на параметры КСС, при различных режимах и настройках средств защиты, телекоммуникационного оборудования; определяют способность нескольких одновременно применяемых средств защиты от выбранного вида компьютерной атаки минимизировать негативное влияние на параметры КСС; формируют множество вариантов применения имеющихся средств защиты от компьютерных атак; определяют правила выбора варианта применения имеющихся средств защиты от компьютерных атак при выявлении определенного вида компьютерной атаки; при выявлении классифицирующих признаков определенного вида компьютерной атаки, по заданным правилам выбирают вариант применения средств защиты от компьютерных атак; измеряют значения параметров КСС в условиях воздействия компьютерных атак и выбранного варианта применения средств защиты от компьютерных атак; сопоставляют измеренные значения со значениями параметров КСС при заданном виде компьютерной атаки на КСС и применяемых средствах защиты от компьютерных атак; оценивают эффективность выбранного варианта применения средств защиты от компьютерных атак.

| Способ диагностики и мониторинга аномалий в кибер-физической системе | 2021 |

|

RU2784981C1 |

| Способ обеспечения защиты информации в корпоративной сети от несанкционированного доступа и внешних компьютерных атак и система для его реализации | 2022 |

|

RU2801247C1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| EP 3948608 B1, 26.04.2023. | |||

Авторы

Даты

2024-07-24—Публикация

2023-12-18—Подача