ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение относится к обеспечению доверенных облачных сервисов вычисления и данных для устройства (или устройств) и, в частности, к обеспечению сервисов криптографически защищенного и конфиденциального хранения, обработки или анализа для данных резервной копии, например данных синтетической полной резервной копии.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Согласно уровню техники, относящегося к некоторым традиционным системам, вычислительные устройства традиционно исполняли приложения и сервисы данных локально по отношению к устройству. В таком случае, при осуществлении доступа к данным, их обработке, сохранении, кэшировании и т.д., данные могут переноситься на устройство по локальным шинам, интерфейсам и другим каналам данных, однако пользователю устройства не нужно беспокоиться о вмешательстве или раскрытии пользовательских данных, если само устройство не потеряно или не украдено.

Кроме того, с развитием онлайновых и облачных сервисов приложения и сервисы все больше переходят к сетевым провайдерам, которые полностью или частично осуществляют данный сервис от имени устройств. В таком случае, пользователя(ей) устройства (или устройств) может интересовать, кто может осуществлять доступ к, или, что хуже, перехватывать, данные пользователя при их выгрузке в сервис, при их хранении или обработке сервисом или при их возвращении с сервиса. Короче говоря, когда данные устройства пользователя покидают домен физического владения и поступают в сетевую среду, удаленную от пользователя, естественно, возникает вопрос небрежного или злонамеренного обращения третьих лиц с данными или их вмешательства в данные. Соответственно, желательно увеличить доверие, безопасность и конфиденциальность для облачных сервисов и манипуляции данными в связи с облачными сервисами, или даже на предприятии, где данные покидают одну область управления и поступают в другую.

Например, в настоящее время пользователи могут подключать внешний привод к первичному устройству, например локальному персональному компьютеру (ПК) или другому устройству, и создавать синтетическую полную резервную копию данных первичного устройства. Как следует из самого названия, синтетическая полная резервная копия - это синтезированная резервная копия, созданная на основании данных самой последней полной резервной копии, например, стандартной или синтетической, и любых подразумеваемых последующих инкрементных или дифференциальных резервных копий.

Традиционно, это физическое владение реконструируемой копией данных на внешнем приводе защищает от потери важных данных, хранящихся на первичном устройстве. Например, подключив внешний привод или диск, например устройство флэш-памяти или другой внешний жесткий диск, через кабель USB и т.п., пользователь устройства может быть уверен в том, что данные можно реконструировать в случае потери первичного устройства. Таким образом, если первичное устройство оказывается в каком-либо катастрофическом состоянии, которое препятствует доступу к его данным или приводит к безвозвратному нарушению или уничтожению данных, данные можно восстановить с внешнего привода или диска, находящегося в собственности пользователя. Однако, конечно, если первичное устройство и внешний привод оба повреждены в одной и той же катастрофе (например, землетрясении), проблема возвращается.

Развитие ферм сетевого хранения, где могут храниться терабайты данных (с возможностью увеличения в будущем до петабайтов, экзабайтов и т.д. данных) открыло возможность имитировать локальный сценарий в облаке с разделением первичного устройства и внешнего хранения. Облачное хранение данных резервной копии также позволяет большому количеству устройств хранить свои данные резервной копии без необходимости в отдельном хранилище для каждого устройства. В этой связи вместо того, чтобы сохранять данные резервной копии путем подключения вторичного устройства хранения к первичному устройству кабелем, благодаря облачному хранению, данные резервной копии передаются на и сохраняются провайдером облачных сервисов, который управляет хранением данных резервной копии от имени устройства.

Однако, как указано выше, сохраняется проблема, связанная с тем, что ни облачный сервис, ни провайдер сетевого хранения не способны эффективно решать проблемы и удовлетворять потребности в безопасности, конфиденциальности и целостности данных резервной копии, хранящихся в облаке. Короче говоря, пользователи требуют увеличения доверия в том, что их данные остаются защищенными и конфиденциальными при передаче физического управления хранилищем, и это препятствие является существенной причиной, по которой предприятия и потребители отказываются осуществлять резервное копирование важных данных через сетевые сервисы и решения третьих лиц.

Вышеописанные недостатки современных устройств и сервисов резервного копирования данных призваны всего лишь предоставить обзор некоторых проблем традиционных систем, и не призваны быть исчерпывающими. Другие проблемы, присущие уровню техники, и соответствующие преимущества некоторых из различных неограничительных вариантов осуществления можно будет лучше понять, обратившись к нижеследующему подробному описанию.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Данное краткое изложение сущности изобретения призвано помочь составить базовое или общее представление о различных аспектах иллюстративных, неограничительных вариантов осуществления, представленных ниже в более подробном описании и прилагаемых чертежах. Однако это изложение сущности изобретения не призвано служить обширным или исчерпывающим обзором. Напротив, единственной целью этого изложения сущности изобретения является представление в упрощенном виде некоторых концепций, связанных с некоторыми иллюстративными неограничительными вариантами осуществления, предваряющее нижеследующее более подробное описание различных вариантов осуществления.

Сетевые сервисы данных, включающие в себя методики поискового шифрования для данных резервной копии в облаке, которые можно хранить, обрабатывать, восстанавливать или к которым можно осуществлять доступ, обеспечены с возможностью распределения доверия между множественными сущностями во избежание единичной точки компрометации данных. В одном варианте осуществления, генератор ключей, провайдер криптографической технологии и провайдер облачных сервисов обеспечены как отдельные сущности, что позволяет издателям данных резервной копии конфиденциально (в шифрованном виде) публиковать данные провайдеру облачных сервисов, и позволяет авторизованным абонентам избирательно осуществлять доступ к шифрованным данным резервной копии на основании информации идентификации абонента, закодированной в запросах доступа.

В одном варианте осуществления, операционное синтетическое полное резервное копирование поддерживается с помощью шифрованных данных в качестве сервиса данных в режиме криптографической защиты в соответствии с требованиями целостности и конфиденциальности, предъявляемыми к внешнему или удаленному хранению потенциально важных данных. В одном варианте осуществления, поддерживаемые методики хранения включают в себя резервное копирование, защиту данных, восстановление в аварийных ситуациях и аналитику на вторых копиях данных первичного устройства. Некоторые примеры экономичных криптографических методик, которые можно применять для облегчения установления высокого уровня доверия к безопасности и конфиденциальности данных резервной копии, включают в себя, но без ограничения, шифрование с сохранением размера, поисковое шифрование или доказательство применения, слепые идентификационные признаки, доказательство восстановимости и т.д.

Другие варианты осуществления и различные неограничительные примеры, сценарии и реализации более подробно описаны ниже.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Ниже приведено более подробное описание различных неограничительных вариантов осуществления со ссылкой на прилагаемые чертежи, в которых:

фиг.1 - блок-схема общей среды для обеспечения одного или нескольких вариантов осуществления сервисов резервного копирования;

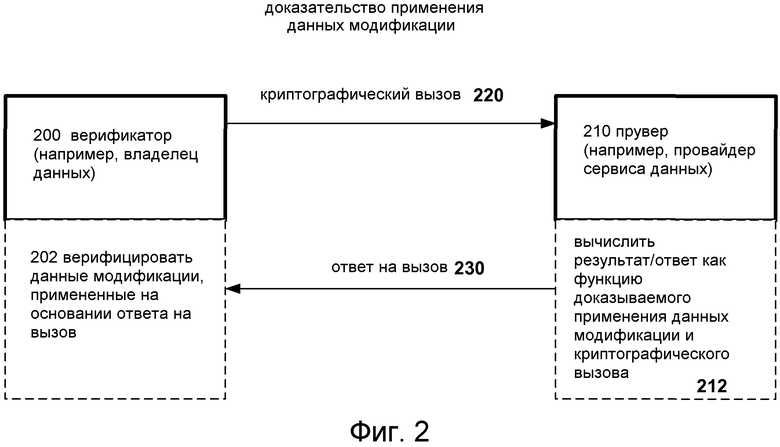

фиг.2 - блок-схема общей среды для обеспечения одного или нескольких вариантов осуществления сервисов резервного копирования, включающих в себя доказательство применения;

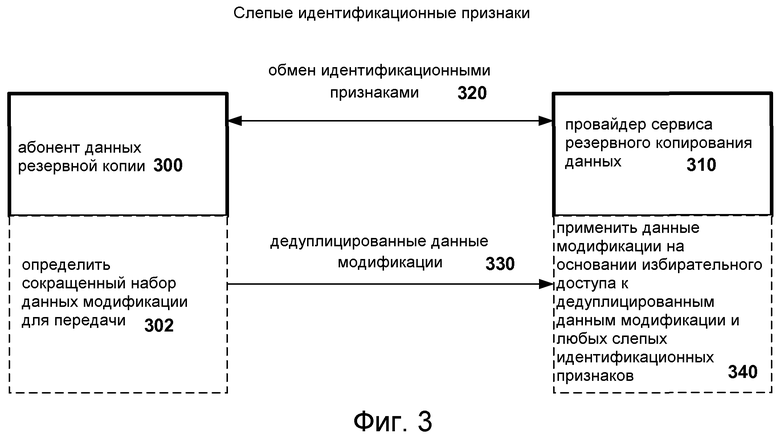

фиг.3 - блок-схема общей среды для обеспечения одного или нескольких вариантов осуществления сервисов резервного копирования, включающих в себя слепое определение идентификационных признаков;

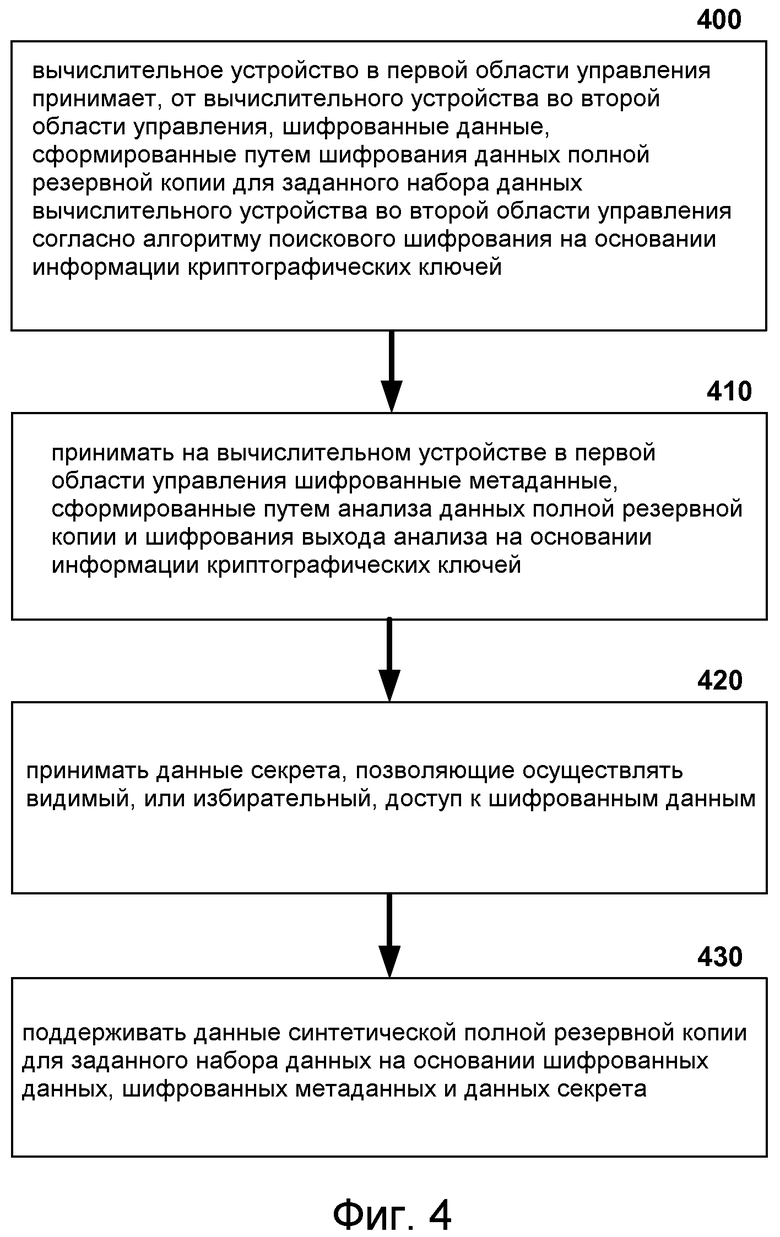

фиг.4 - логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для поддержания данных синтетической полной резервной копии для заданного набора данных на основании шифрованных данных и метаданных и данных секрета;

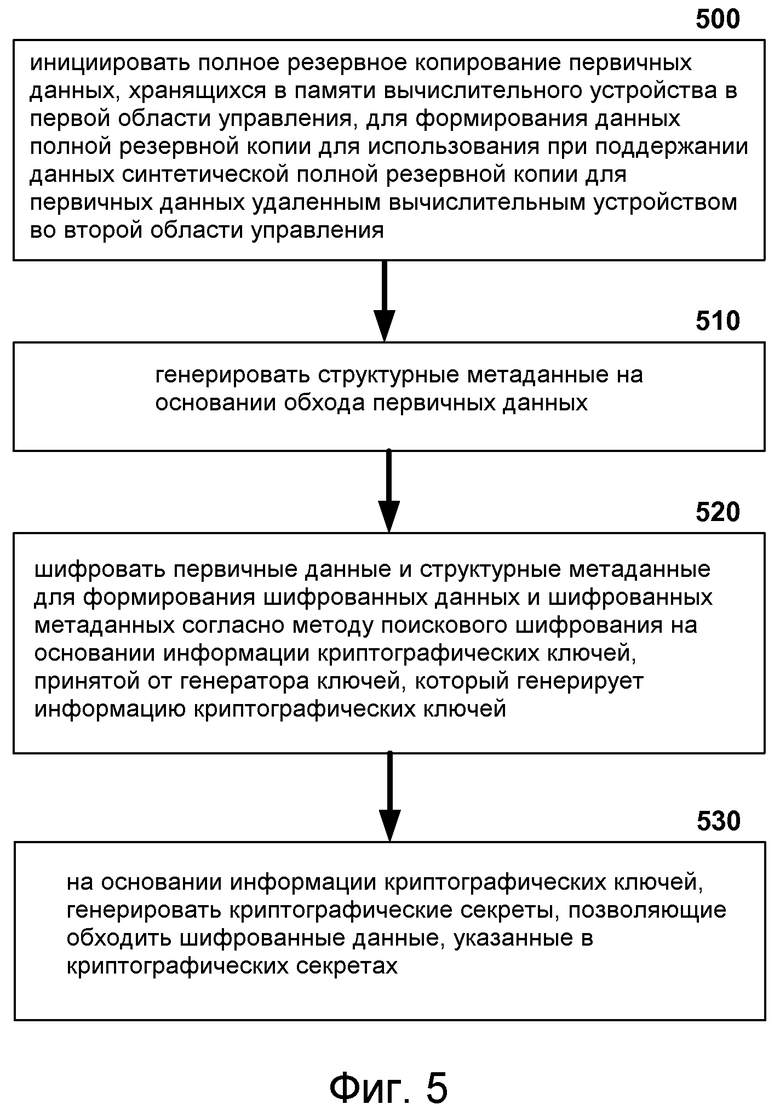

фиг.5 - логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для поддержания данных синтетической полной резервной копии согласно варианту осуществления;

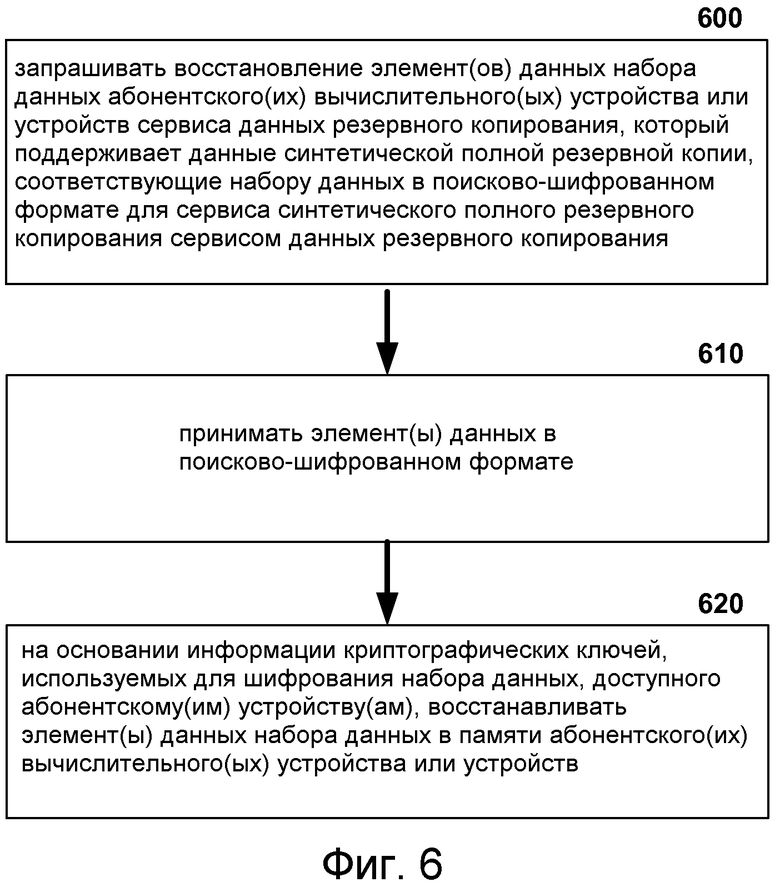

фиг.6 - логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для восстановления элементов данных согласно варианту осуществления для поддержания данных синтетической полной резервной копии;

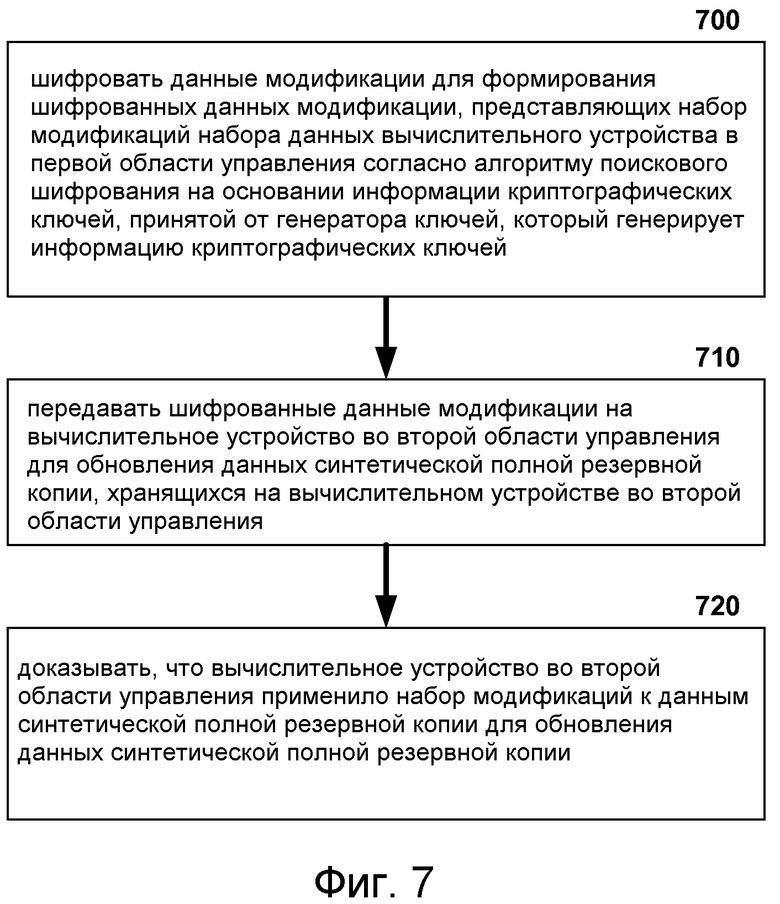

фиг.7 - логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для обеспечения сервисов резервного копирования, включающих в себя доказательство применения;

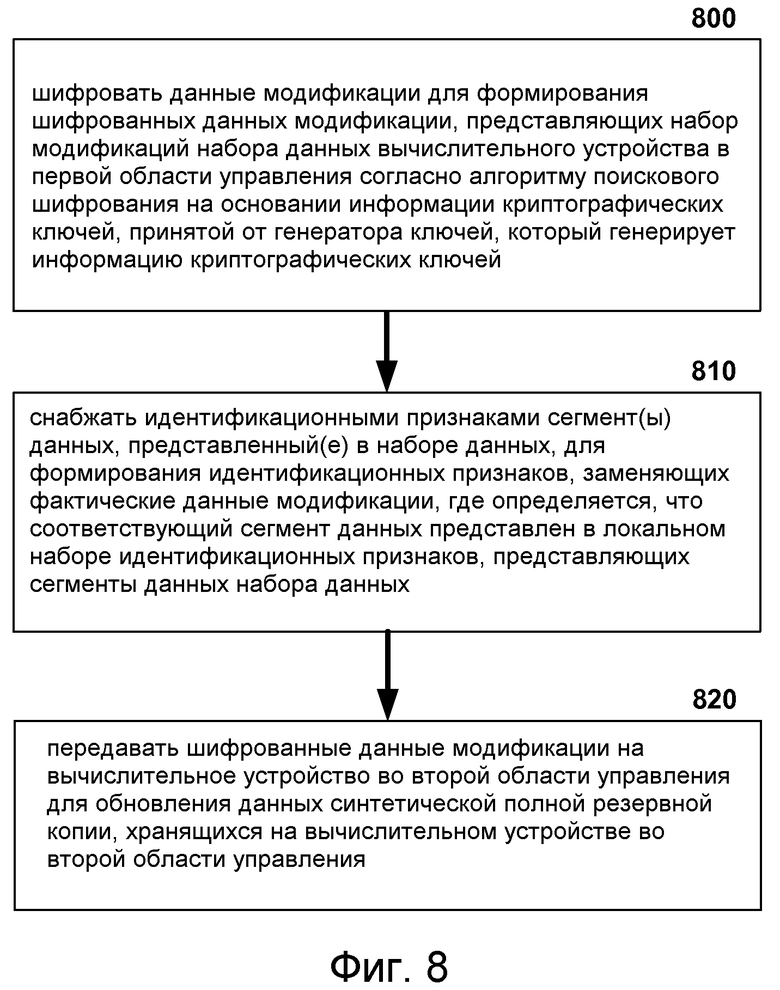

фиг.8 - логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для сервисов резервного копирования, включающих в себя слепые идентификационные признаки;

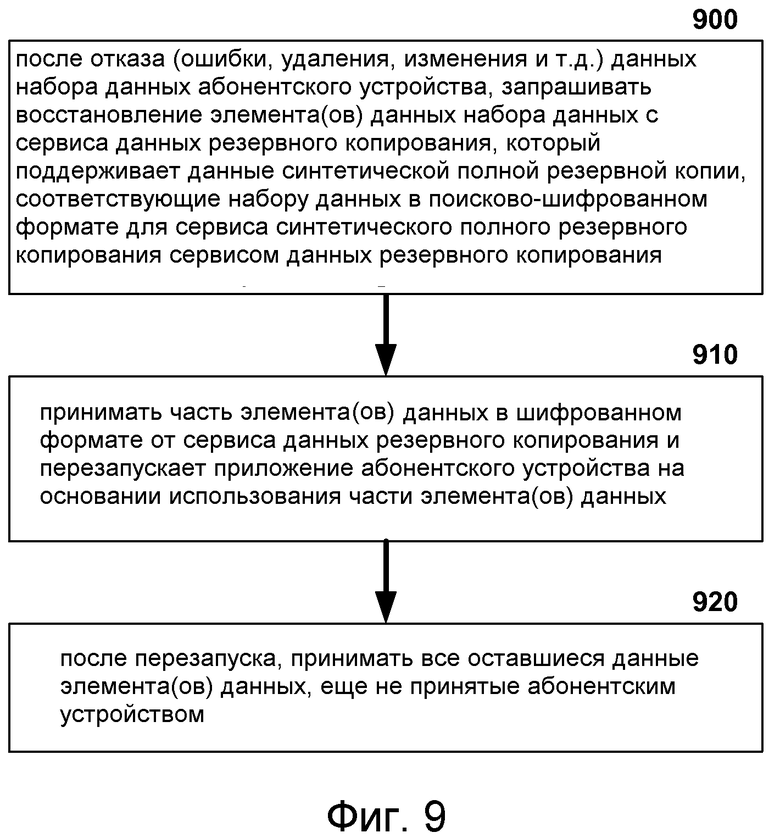

фиг.9 - логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для сервисов резервного копирования, включающих в себя перезапуск приложения в режиме готовности в зависимости от локальных данных;

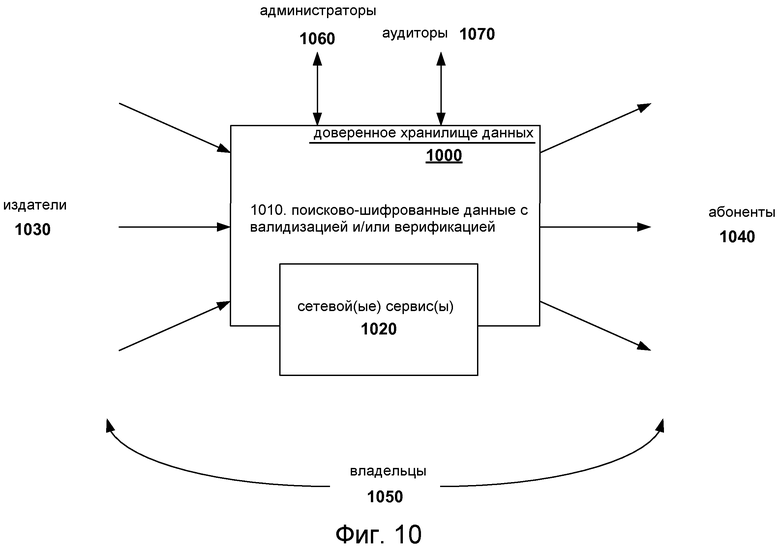

фиг.10 - иллюстративная неограничительная блок-схема инфраструктуры или экосистемы доверенных облачных сервисов согласно варианту осуществления;

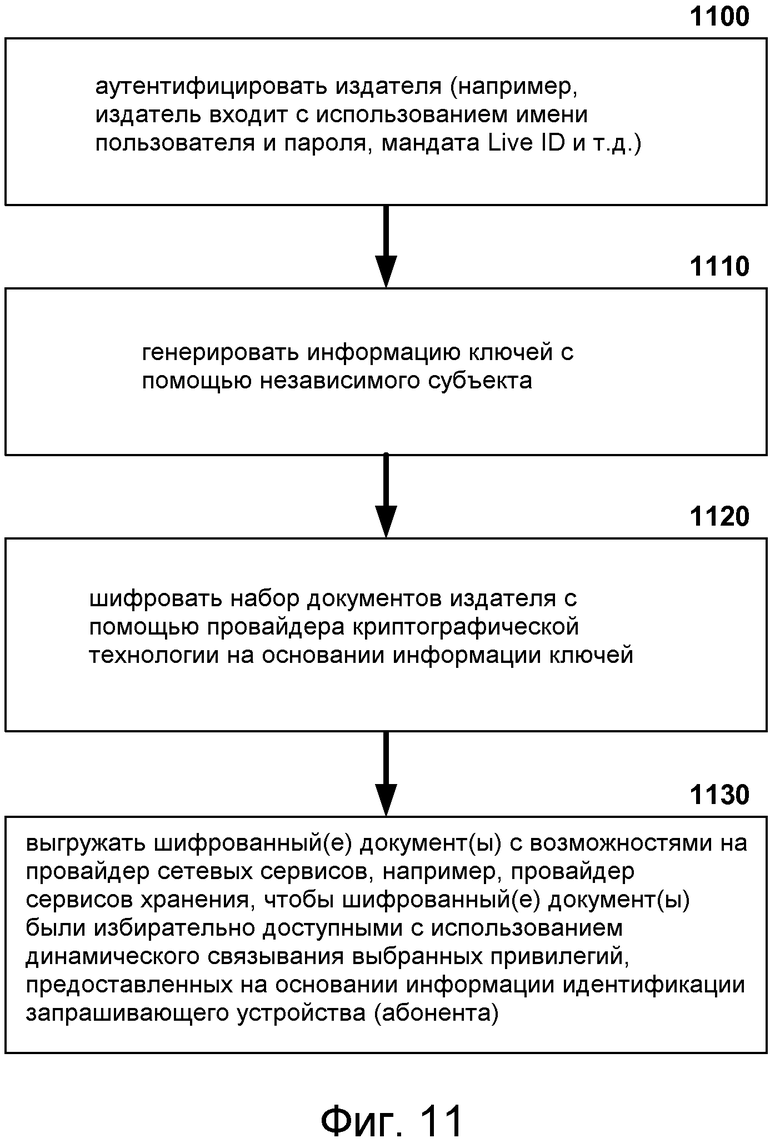

фиг.11 - логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для публикации данных согласно экосистеме доверенных облачных сервисов;

фиг.12 - логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для оформления подписки на данные согласно экосистеме доверенных облачных сервисов;

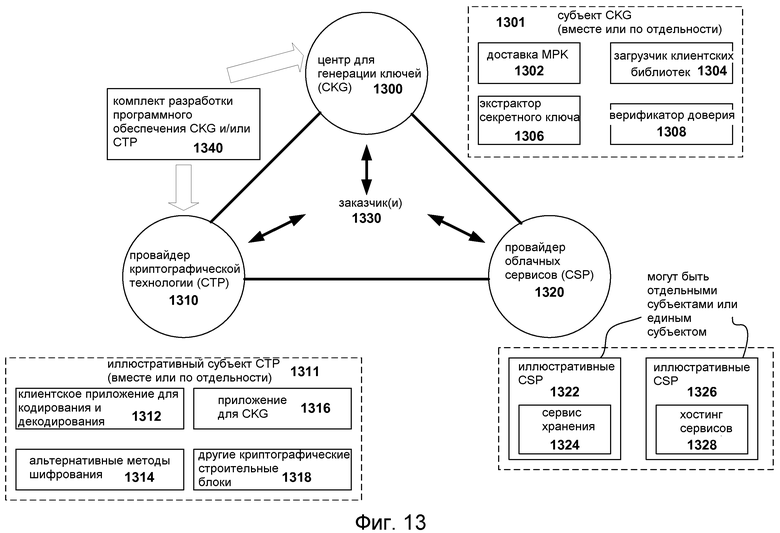

фиг.13 - схема иллюстративной экосистемы, демонстрирующая разделение центра для генерации ключей, провайдера криптографической технологии и провайдера облачных сервисов в доверенной экосистеме;

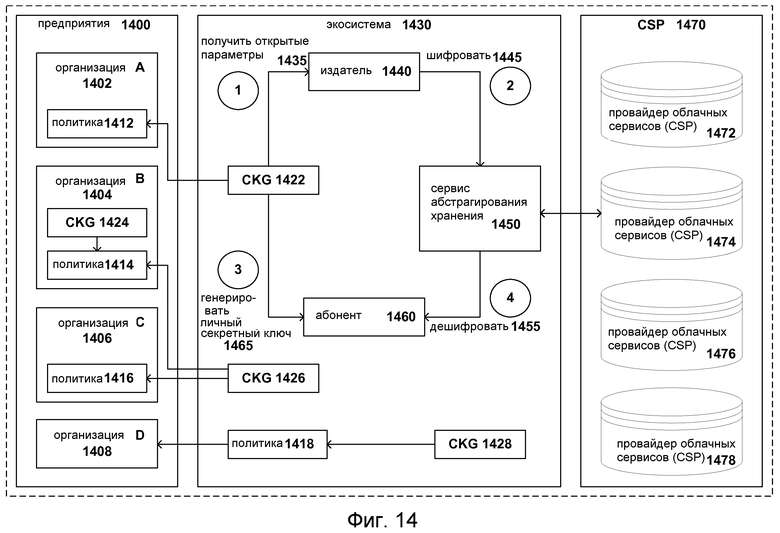

фиг.14 - другая архитектурная схема, демонстрирующая дополнительные преимущества доверенной экосистемы для осуществления облачных сервисов для предприятий;

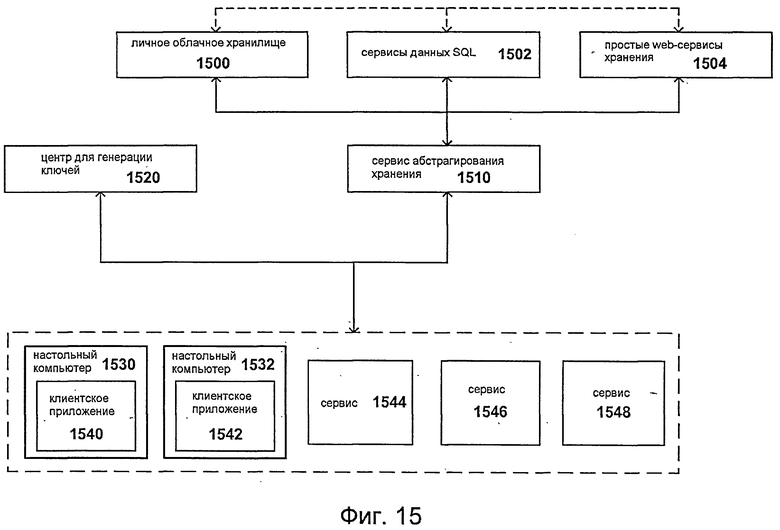

фиг.15 - другая блок-схема, демонстрирующая согласование разных провайдеров хранения через уровень абстрагирования хранения согласно экосистеме доверенных облачных сервисов;

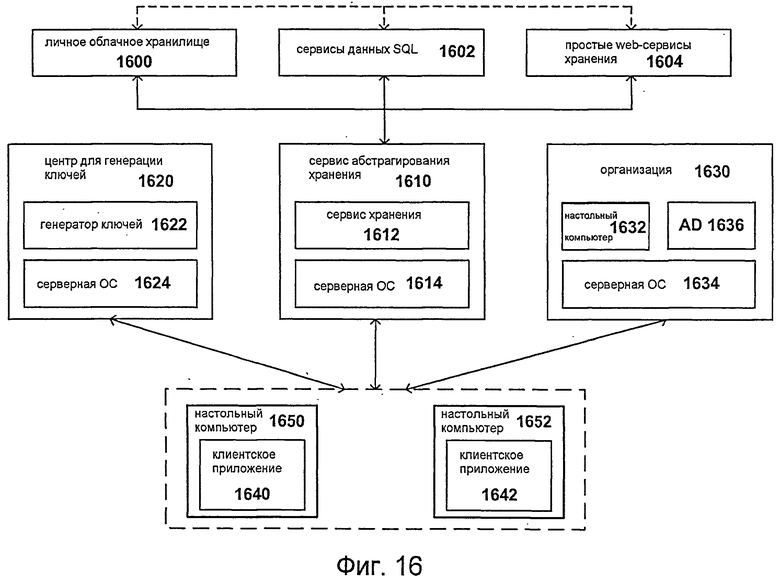

фиг.16 - блок-схема, демонстрирующая дополнительные аспекты хранения в связи с сервисом абстрагирования хранения, который абстрагирует детали хранения различных провайдеров хранения;

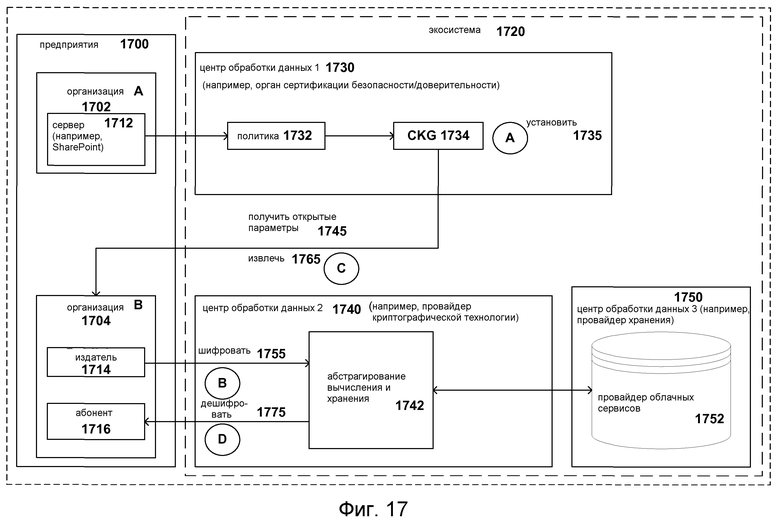

фиг.17 - другая блок-схема, демонстрирующая различных участников экосистемы доверенных облачных сервисов;

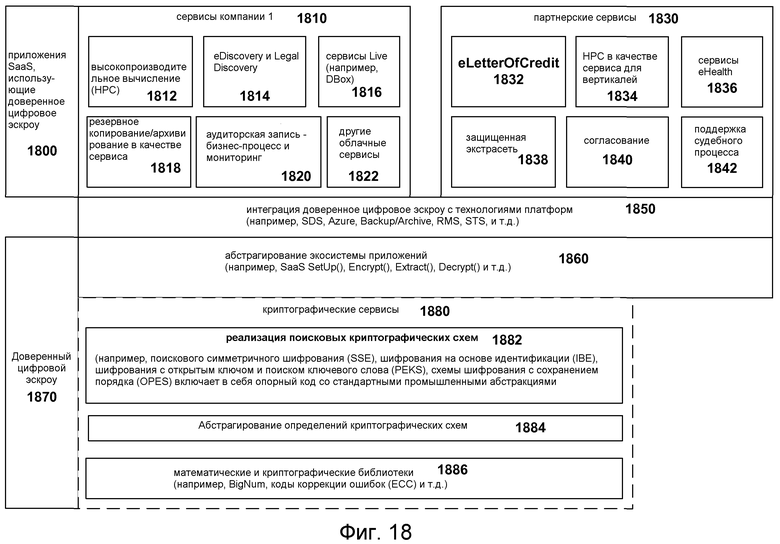

фиг.18 - схема, представляющая некоторые уровни иллюстративной, неограничительной реализации доверенной системы облачных вычислений, разные части которой могут обеспечиваться разными субъектами или одним и тем же субъектом;

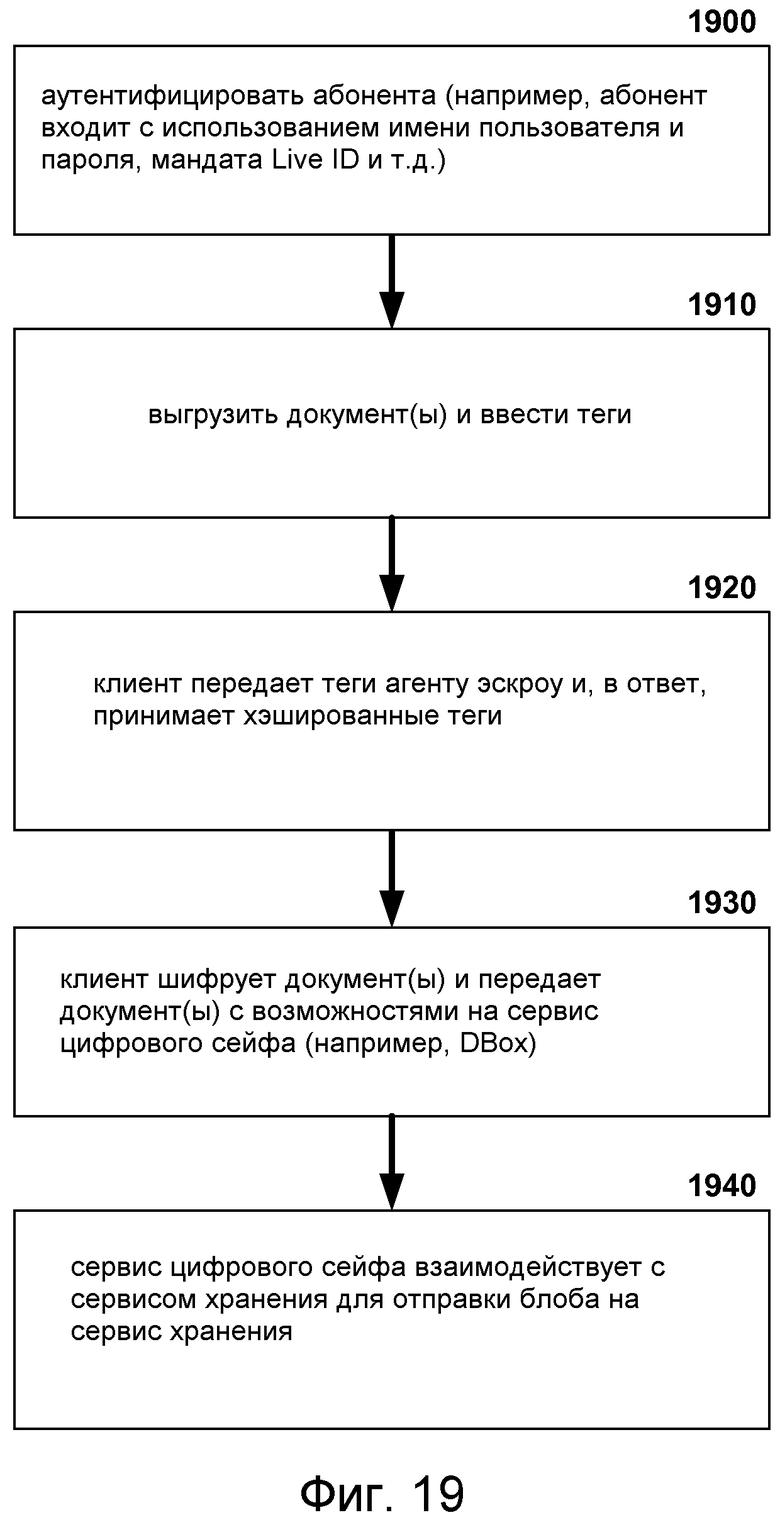

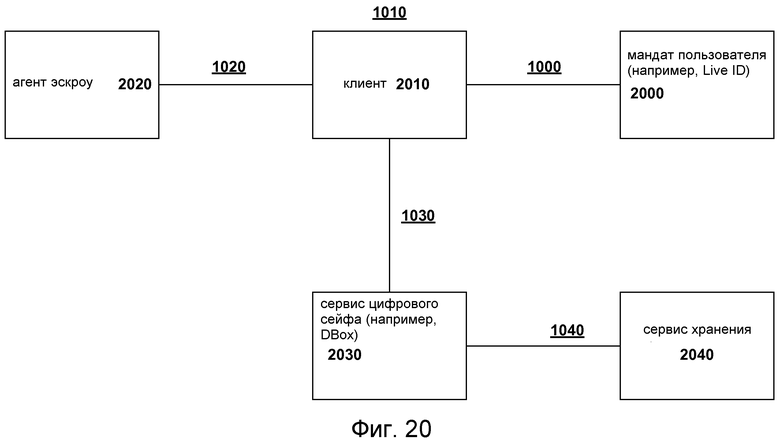

фиг.19-20 - логические и структурные блок-схемы, соответственно, демонстрирующие иллюстративный/ую неограничительный/ую процесс и/или систему для публикации документов приложению цифрового сейфа с предоставлением издателю возможности управления избирательным доступом к данным посредством динамического связывания;

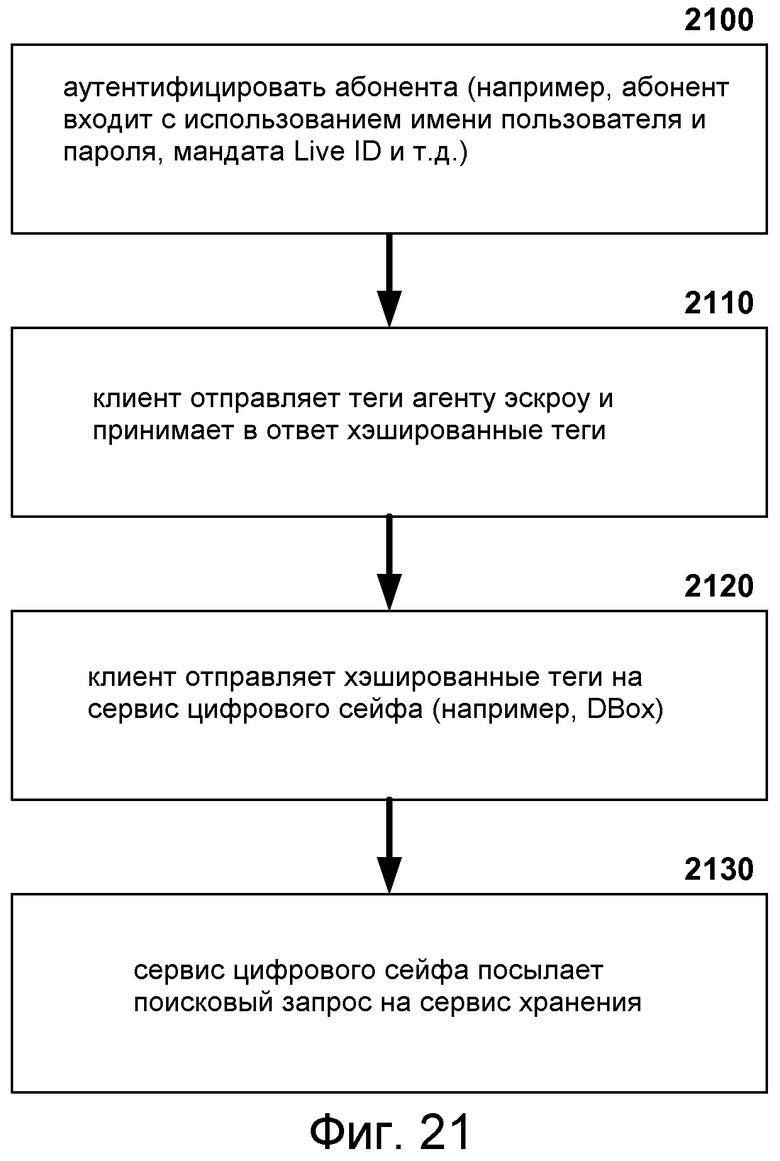

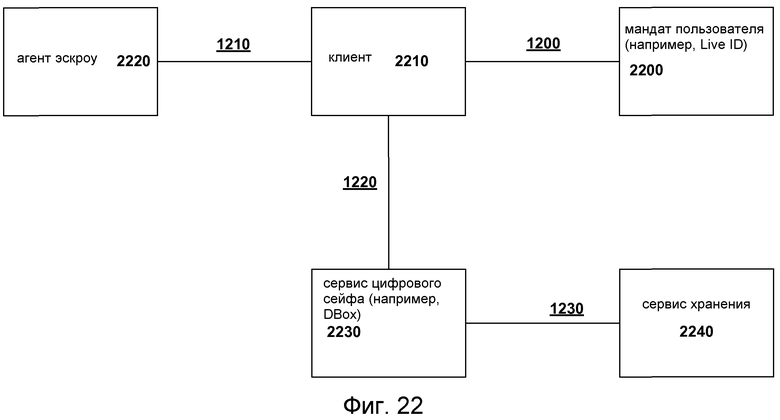

фиг.21-22 - логические и структурные блок-схемы, соответственно, иллюстративного/ой, неограничительного/ой процесса и/или системы для оформления подписки на данные согласно сценарию цифрового сейфа;

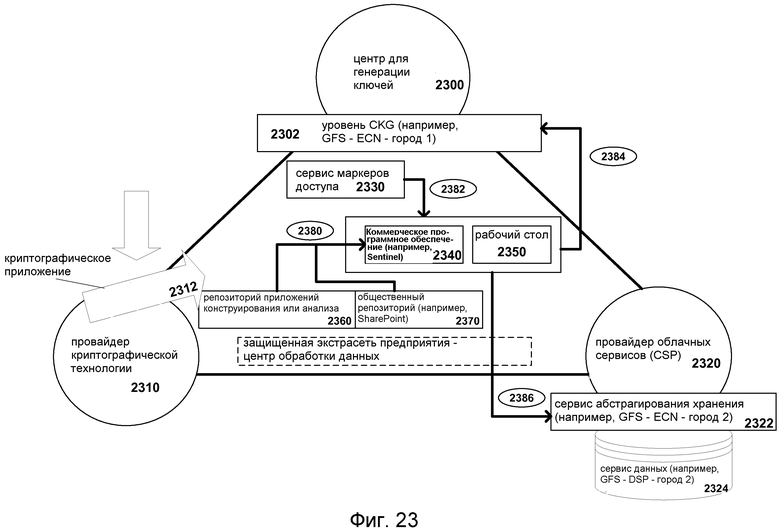

фиг.23 - схема иллюстративной неограничительной реализации экосистемы доверенных облачных сервисов с использованием шаблона цифрового эскроу для реализации защищенной экстрасети предприятия посредством одного или нескольких центров обработки данных;

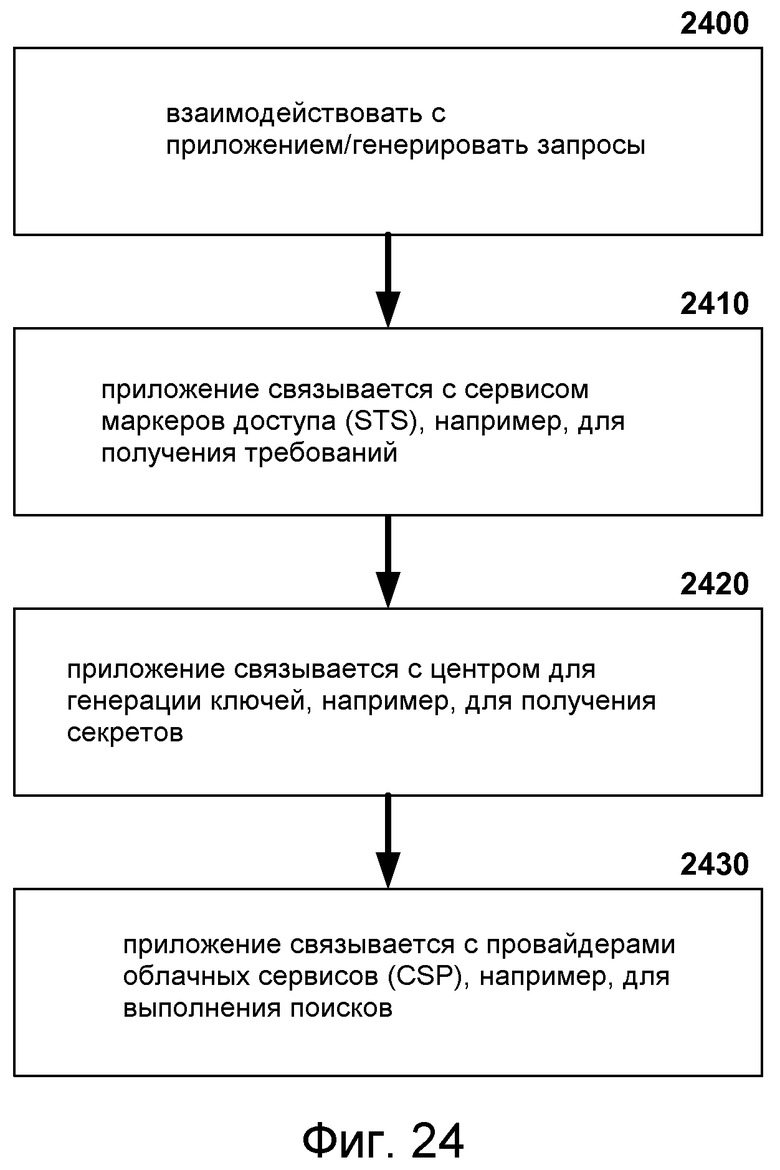

фиг.24 - логическая блок-схема, демонстрирующая другой иллюстративный неограничительный сценарий на основе экосистемы доверенных облачных сервисов, в котором абоненту предоставляется избирательный доступ к шифрованным данным, сохраненным провайдером облачных сервисов;

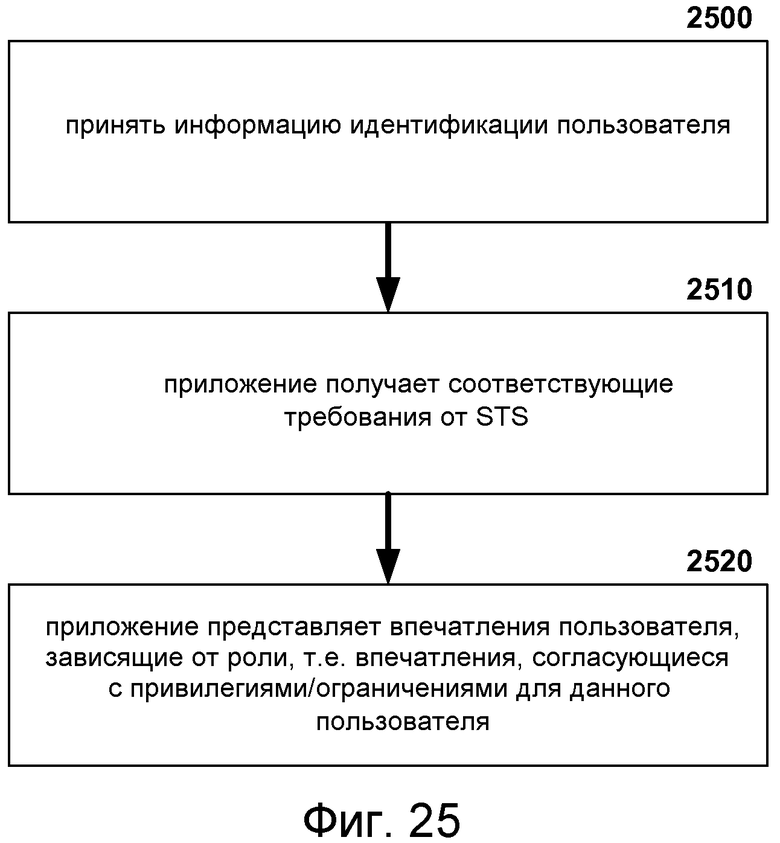

фиг.25 - другая логическая блок-схема, демонстрирующая, что ответ приложения можно подстраивать под абонента на основании мандата пользователя;

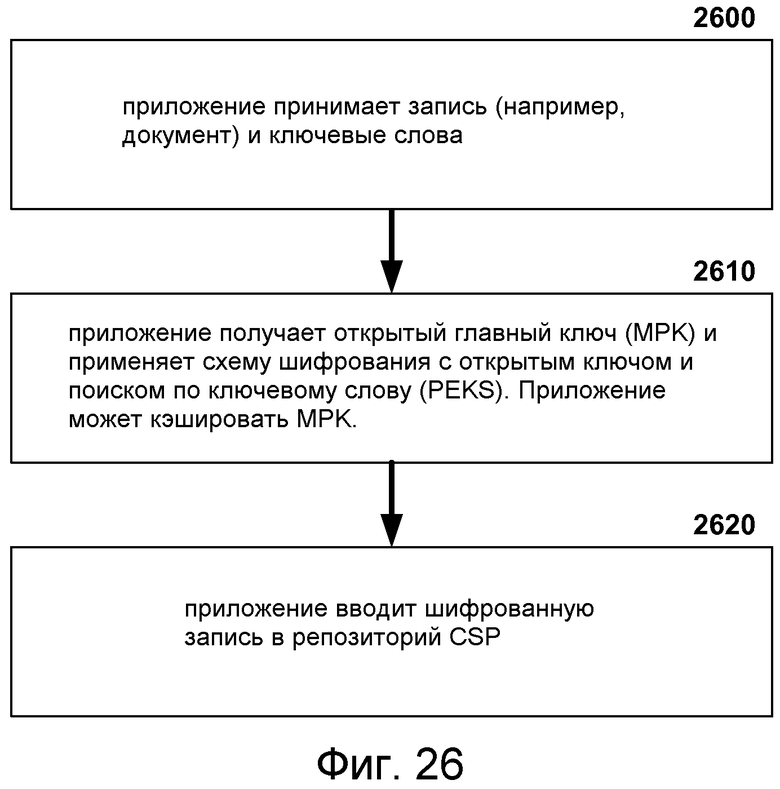

фиг.26 - другая логическая блок-схема, демонстрирующая сценарий защищенной выгрузки записи, который можно реализовать для одной стороны или нескольких сторон;

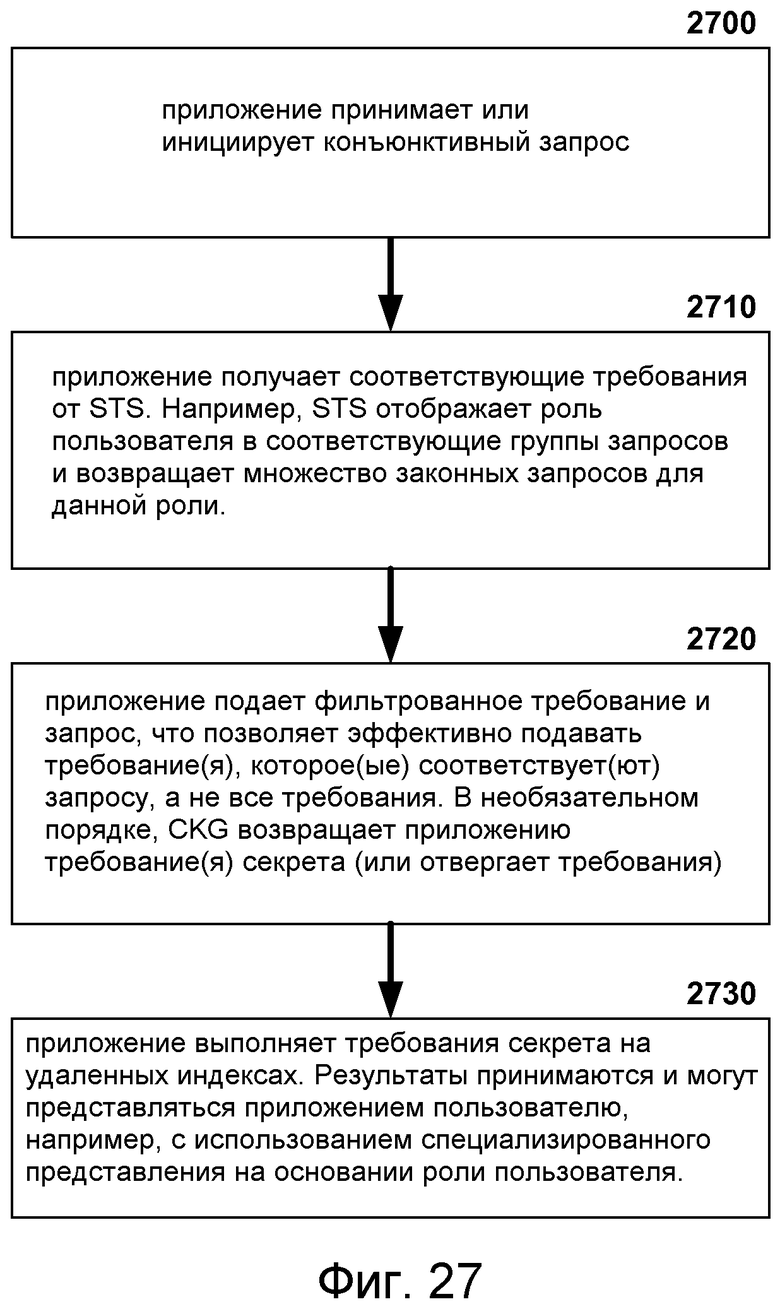

фиг.27 - еще одна логическая блок-схема, демонстрирующая иллюстративную неограничительную реализацию ролевого опроса хранилища поисково-шифрованных данных, обеспеченного экосистемой доверенных облачных сервисов, например, для автоматического поиска, осуществляемого одной стороной;

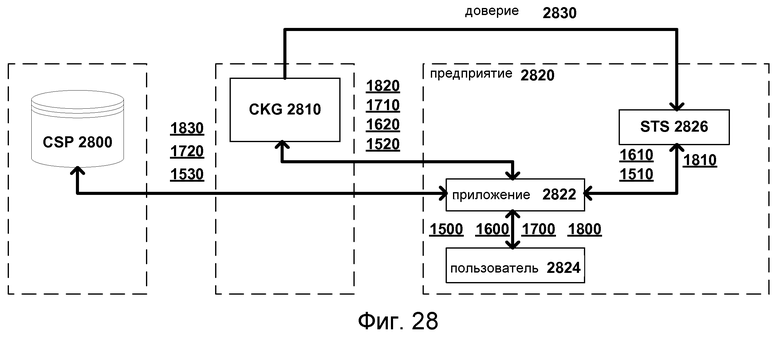

фиг.28 - блок-схема реализации экосистемы доверенных облачных сервисов между предприятием, центром для генерации ключей и провайдером облачных сервисов согласно одному или нескольким сценариям;

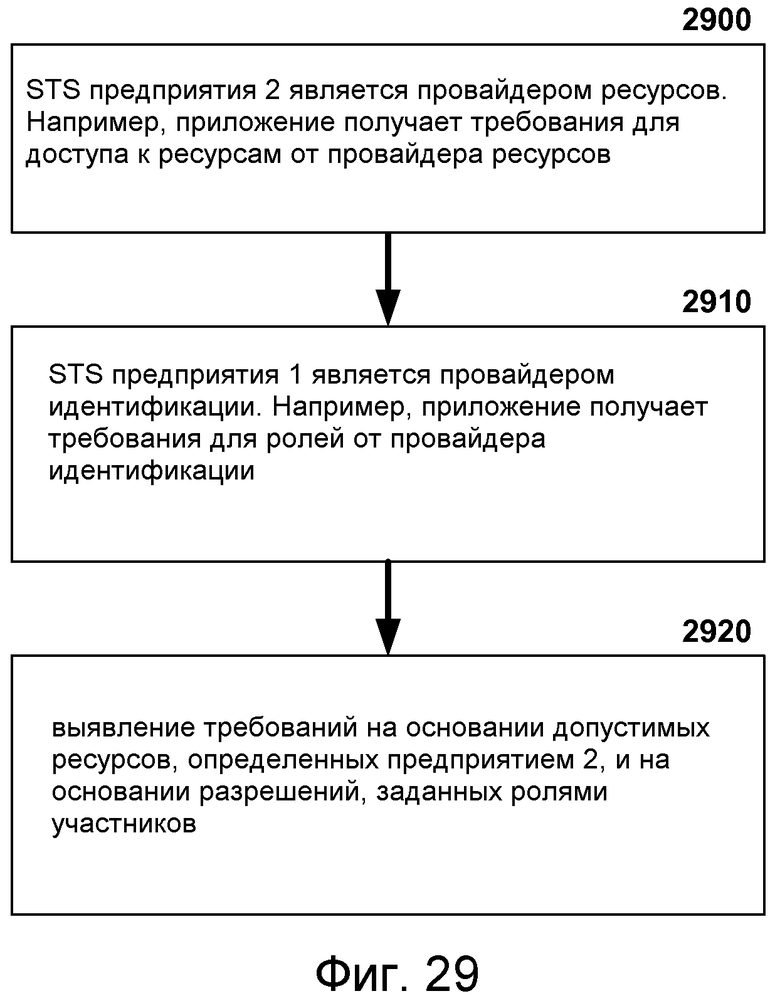

фиг.29 - логическая блок-схема, демонстрирующая сценарий кооперации нескольких сторон, где предприятие предоставляет внешнему предприятию доступ к некоторым своим шифрованным данным;

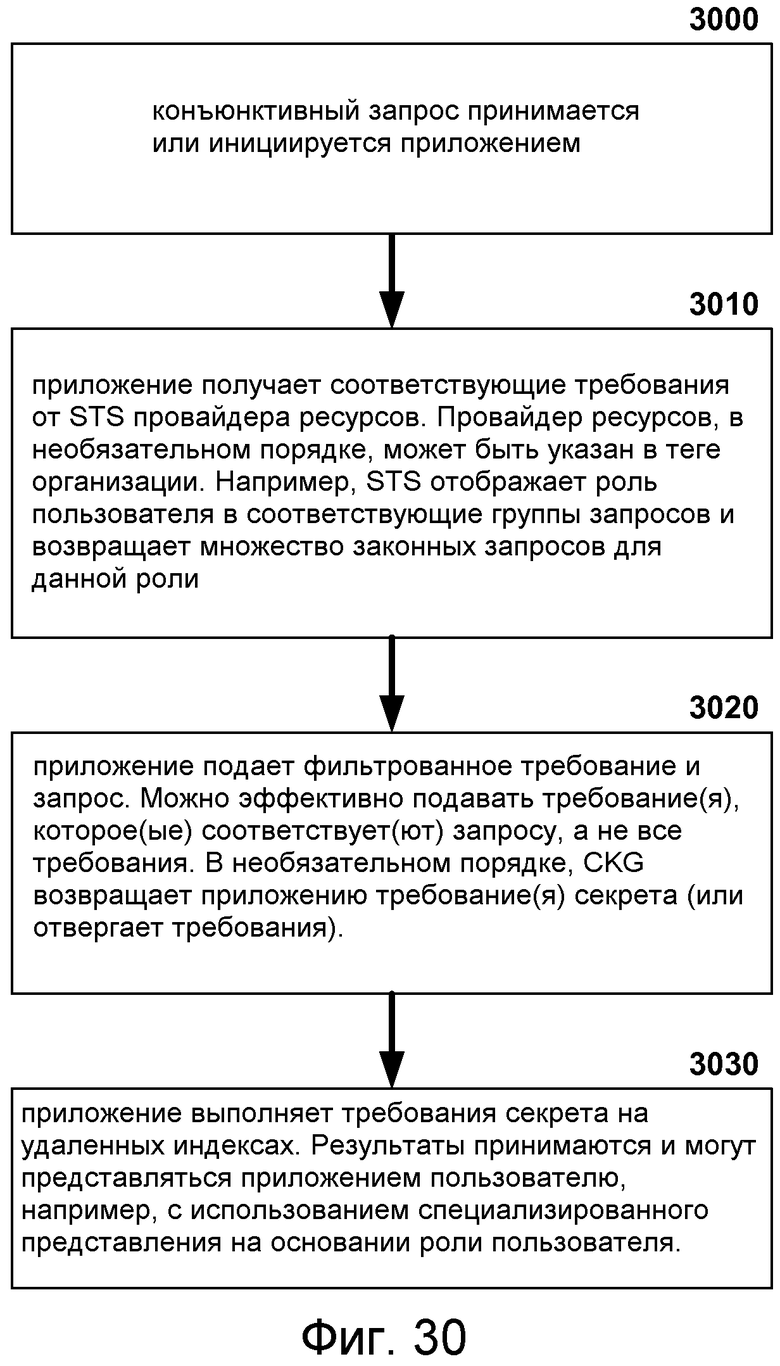

фиг.30 - логическая блок-схема, демонстрирующая сценарий автоматического поиска, осуществляемого несколькими сторонами среди множественных предприятий;

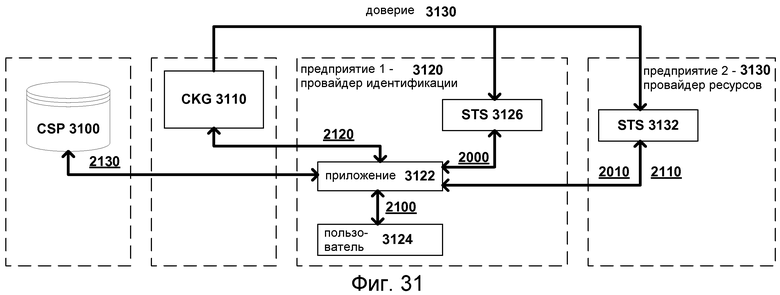

фиг.31 - блок-схема реализации экосистемы доверенных облачных сервисов между множественными предприятиями, центром для генерации ключей и провайдером облачных сервисов согласно одному или нескольким сценариям;

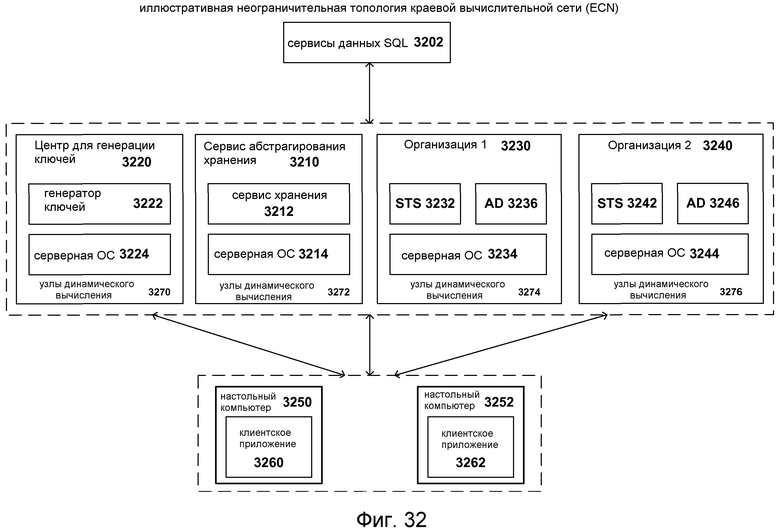

фиг.32 - схема, демонстрирующая иллюстративную неограничительную технологию краевой вычислительной сети (ECN), которую можно реализовать для доверенного облачного сервиса;

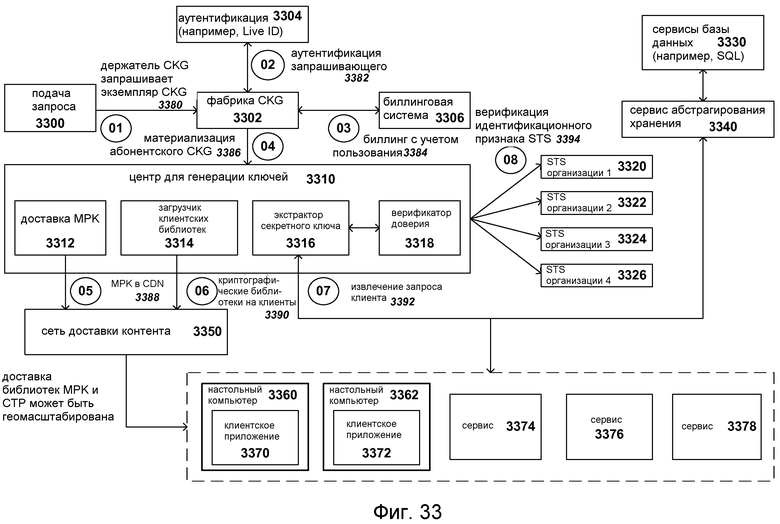

фиг.33 - блок-схема, демонстрирующая один или несколько дополнительных аспектов центра для генерации ключей согласно экосистеме доверенных облачных сервисов;

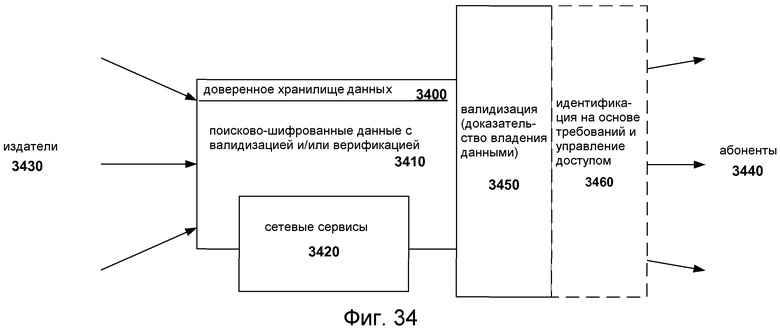

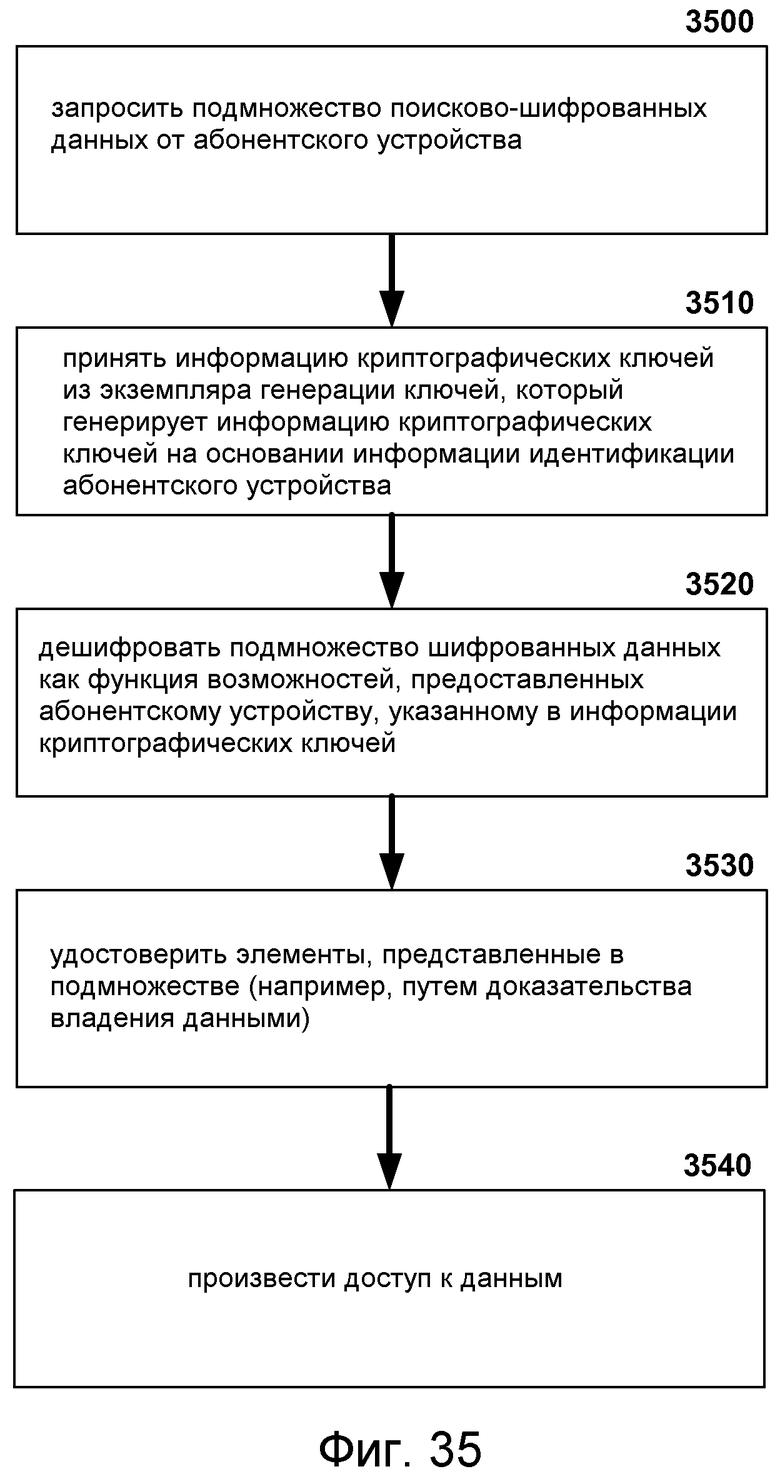

фиг.34-35 - схемы, демонстрирующие включение валидизации, например, доказательства владения данными, в обеспечение доверенных сервисов данных согласно варианту осуществления;

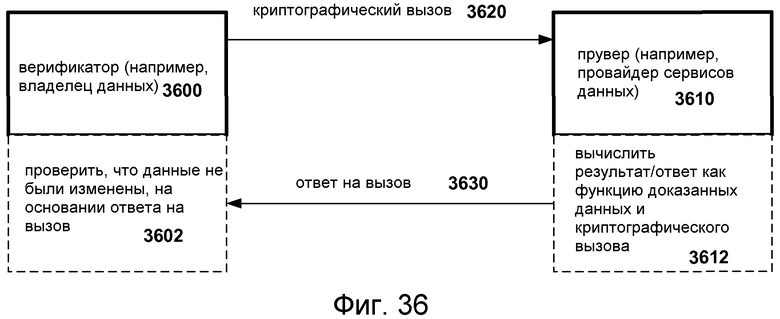

фиг.36 - блок-схема, демонстрирующая иллюстративную валидизацию данных сервиса данных согласно экосистеме доверенных сервисов;

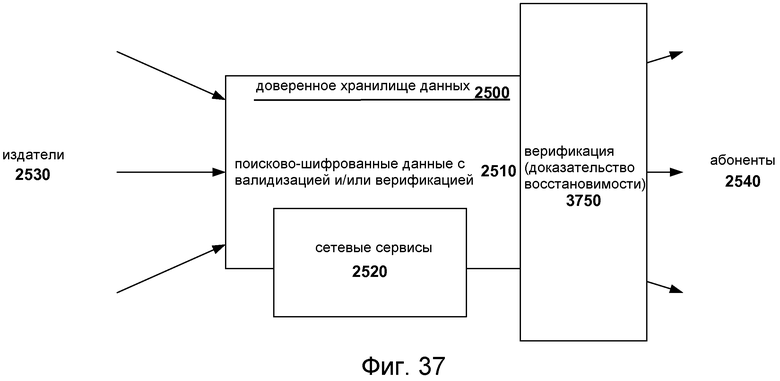

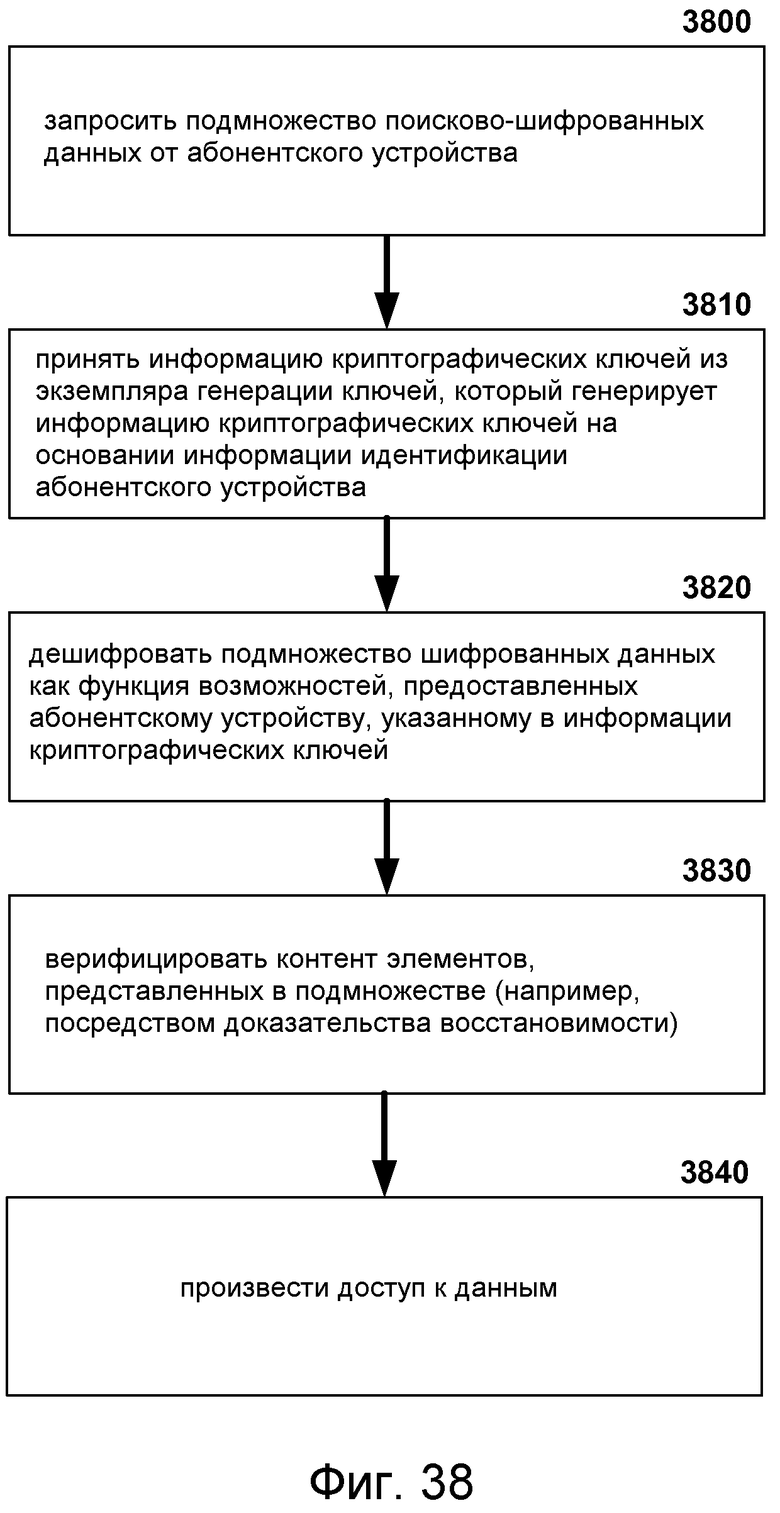

фиг.37-38 - схемы, демонстрирующие включение верификации, например доказательства восстановимости, в обеспечение доверенных сервисов данных согласно варианту осуществления;

фиг.39 - блок-схема, демонстрирующая иллюстративную валидизацию данных сервиса данных согласно экосистеме доверенных сервисов;

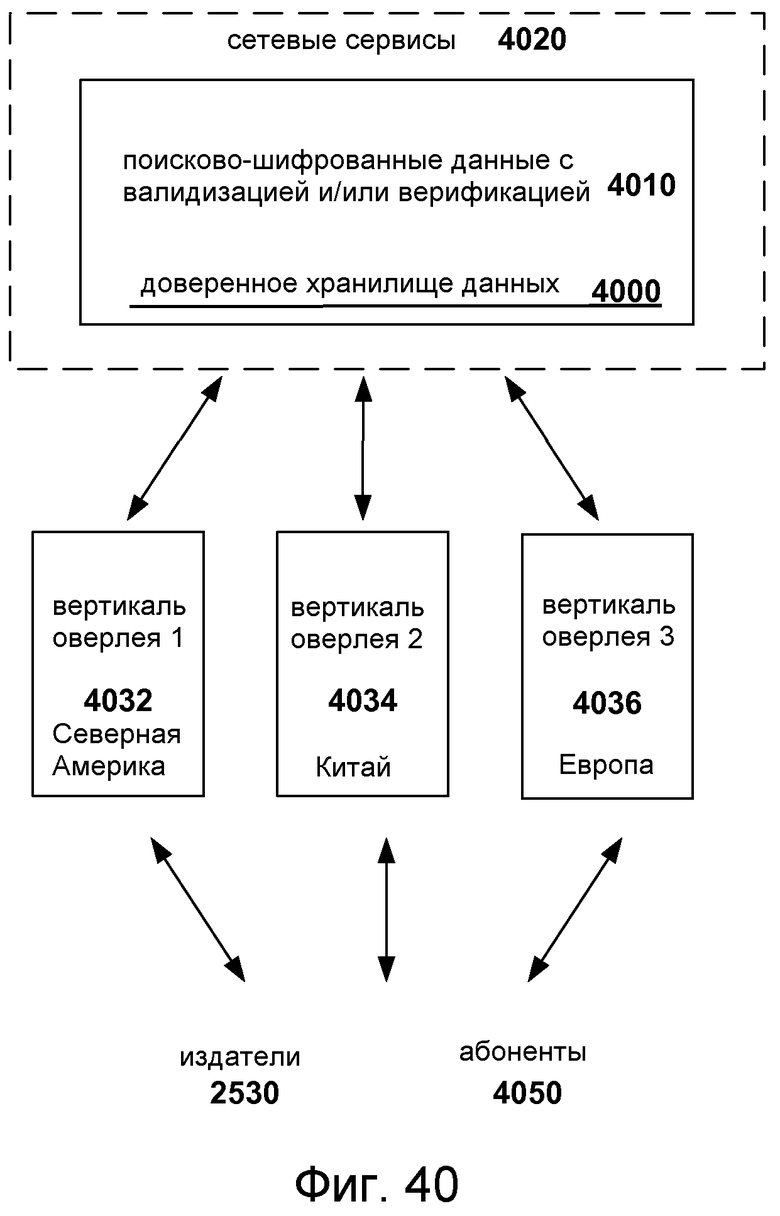

фиг.40 - блок-схема, демонстрирующая обеспечение нескольких разных оверлеев или вертикалей цифрового эскроу для издателей и абонентов для использования на основании набора различных условий, применимых к использованию сервиса, независимо от обеспечения самого сервиса;

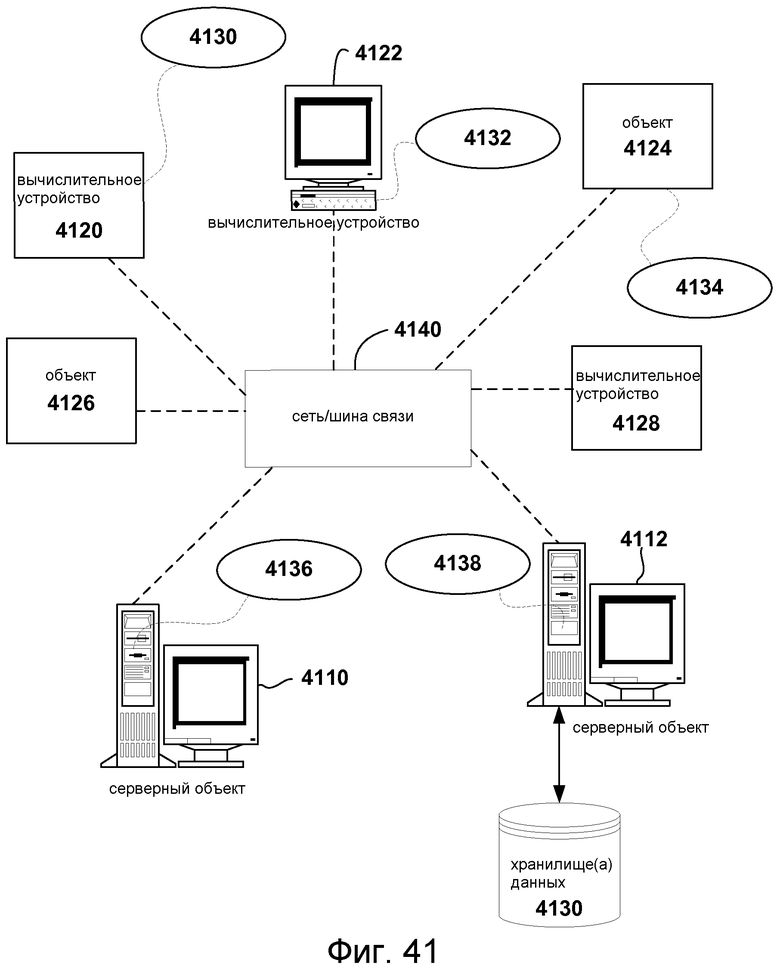

фиг.41 - блок-схема, представляющая иллюстративные неограничительные сетевые среды, в которых можно реализовать различные описанные здесь варианты осуществления; и

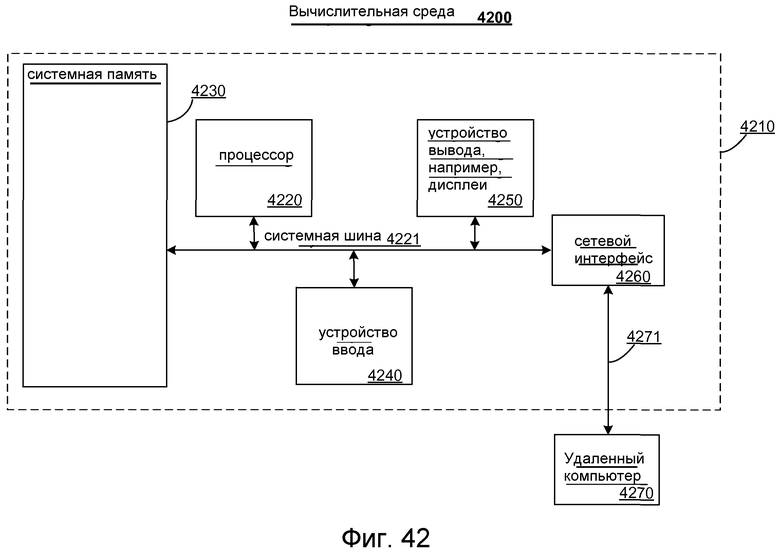

фиг.42 - блок-схема, представляющая иллюстративную неограничительную вычислительную систему или операционную среду, в которой можно реализовать один или несколько аспектов описанных здесь различных вариантов осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

Обзор

Согласно рассмотрению, приведенному в разделе «Предшествующий уровень техники», данные резервной копии, отправляемые на сетевой сервис, могут создавать дискомфорт в отношении конфиденциальности, возможности вмешательства и т.д., например, при передаче данных с устройства пользователя на сетевое приложение, сервис или хранилище данных, пользователь нуждается в достаточной гарантии того, что никакое злонамеренное третье лицо не сможет ему навредить. По определению, пользователь теряет управление данными. Таким образом, желательно повысить доверие, чтобы издатели и/или владельцы данных резервной копии желали передать физическое управление своими данными резервной копии, веря, что их данные останутся конфиденциальными и нетронутыми, находясь в сети, за исключением случаев, когда издатели и/или владельцы осуществляют доступ к ним, или доверяя тому, кому предоставлены привилегии после верификации на основании идентификации запрашивающего.

Как описано ниже в ряде неограничительных вариантов осуществления, методики для поддержания операционного внешнего синтетического полного резервного копирования посредством шифрованных данных обеспечены в порядке обеспечения сетевых сервисов резервного копирования данных. Большинство серверов и сервисов продукции предприятия обеспечивает возможность реализации традиционного синтетического полного резервного копирования, и многие серверы, например Microsoft Exchange, реализуют эту возможность на сайтах заказчика в виде кластерной непрерывной репликации (CCR) и резервной непрерывной репликации (SCR). Однако с помощью CCR и SCR, как упомянуто в разделе "Предшествующий уровень техники", управление данными не передается третьим лицам как в случае, когда провайдер облачных сервисов или провайдер других сервисов данных осуществляет хранение.

Обеспечение описанных здесь сервисов резервного копирования данных предусматривает различные комбинации и перестановки методик хранения и криптографии, которые обеспечивают экономичные, а также защищенные и конфиденциальные решения. Например, различные дополнительные варианты осуществления, более подробно описанные ниже, реализуют метод защиты данных, именуемый 'синтетическим полным резервным копированием' посредством криптографических методов, которые включают в себя шифрование с сохранением размера, поисковое шифрование и криптографический метод, именуемый «доказательством применения». Такие варианты осуществления допускают новые бизнес-сценарии для сторонней облачной защиты данных, восстановления в аварийных ситуациях или аналитики, которые в настоящее время не удается реализовать без нарушения требований заказчиков к конфиденциальности или безопасности.

В этой связи, для устранения барьеров доверия, которые окружают традиционное обеспечение сетевых сервисов, предусмотрена экосистема или инфраструктура доверенных облачных сервисов вычисления и данных, которая позволяет добиться вышеуказанных целей, а также других преимуществ, обозначенных в различных описанных ниже вариантах осуществления. Термин “облачные” сервисы, в общем случае, означает, что сервис осуществляется не локально на устройстве пользователя, но доставляется с одного или нескольких удаленных устройств, доступных через одну или несколько сетей. Поскольку от устройства пользователя не требуется понимать детали того, что происходит на одном или нескольким удаленных устройствах, с точки зрения устройства пользователя сервис выглядит как доставляемый из “облака”.

В одном варианте осуществления, система содержит генератор ключей, который генерирует информацию ключей для публикации данных или оформления подписки на них. Провайдер криптографической технологии, реализованный независимо от генератора ключей, реализует поисковый(е) алгоритм(ы) шифрования/дешифрования на основании информации ключей, генерируемых генератором ключей. Кроме того, провайдер сетевых сервисов, реализованный независимо от генератора ключей и провайдера криптографической технологии, обеспечивает сетевой сервис в отношении данных, зашифрованных провайдером криптографической технологии.

В одном варианте осуществления, предусмотрено хранилище данных, которое открывает избирательно доступные, например, для поиска шифрованные данные, в котором, по меньшей мере, один издатель публикует данные, представляющие ресурс(ы) хранилищу данных. Обеспечивая разделение возможности злоупотребления доверием, первый независимый субъект осуществляет генерацию информации криптографических ключей. Второй независимый субъект, в свою очередь, осуществляет шифрование опубликованных данных до сохранения на основании информации криптографических ключей, генерируемой первым независимым субъектом. Затем совокупностью сетевых или облачных сервисов осуществляют избирательный доступ к шифрованным данным для данного запроса к сетевому сервису на основании динамически связанных выбранных привилегий, предоставленных издателем(ями) или владельцем(ами) ресурса(ов).

В других вариантах осуществления, в хранилище данных хранятся избирательно доступные шифрованные данные, причем абонент(ы) подписывае(ю)тся на указанное подмножество шифрованных данных. Первый независимый субъект генерирует информацию криптографических ключей на основании информации идентификации, связанной с абонентом(ами), и второй независимый субъект осуществляет дешифрование указанного подмножества на основании информации криптографических ключей, сгенерированной первым независимым субъектом. Сетевой(ые) сервис(ы) отвечает(ют) на запросы абонента(ов) и предоставляют избирательный доступ к шифрованным данным на основании динамически связанных выбранных привилегий, предоставленных издателями или владельцами указанного подмножества.

В этой связи, термины «издатель» и «абонент», в общем случае, означают того, кто публикует или подписывается на данные доверенного облачного сервиса, соответственно. Однако на практике, в зависимости от отрасли промышленности или применения экосистемы доверенных облачных сервисов и шаблона цифрового эскроу, издатели и абоненты будут играть более конкретные роли. Например, в контексте данных резервной копии всей системы, обычно лишь малая группа абонентов будет иметь привилегии доступа к данным резервной копии. Например, в контексте данных резервной копии, аудитор хранилища шифрованных данных резервной копии может иметь определенные возможности на основании роли аудитора данных резервной копии, чтобы удостоверяться в выполнении определенных требований, например частоты резервного копирования, без предоставления доступа к самому контенту.

Дополнительные детали этих и других иллюстративных, неограничительных вариантов осуществления и сценариев приведены ниже.

ЗАЩИЩЕННОЕ И КОНФИДЕНЦИАЛЬНОЕ ХРАНЕНИЕ И ОБРАБОТКА

РЕЗЕРВНЫХ КОПИЙ

Как упомянуто, ряд методов защиты данных применяются в связи с резервным копированием данных совместно с инструментами, позволяющими третьим лицам обеспечивать сервисы, одновременно поддерживая безопасность и доверие. В нижеследующем описании, прежде всего, приведен краткий обзор методов синтетического полного резервного копирования. Многие серверы предприятия, например сервер Exchange от Microsoft, обеспечивают возможность извлекать полные, инкрементные и дифференциальные резервные копии. Дифференциальная резервная копия (иногда для краткости именуемая дифференциалом) содержит изменения, внесенные после последнего полного резервного копирования, и инкрементная резервная копия (иногда для краткости именуемая инкрементом) содержит изменения, внесенные после самого последнего полного или инкрементного резервного копирования.

Например, для сервера Exchange полная резервная копия представляет собой копию базы данных Exchange (EDB), и инкремент и дифференциал представляет собой журнальную запись. В порядке другого примера, в системах резервного копирования на ленточных накопителях эти полные и дифференциальные или инкрементные резервные копии хранятся на ленте и восстанавливаются при необходимости, в какое время с ленты восстанавливается самая последняя полная резервная копия. После этого, при наличии дифференциала, именно он восстанавливается с ленты и применяется к недавно восстановленной полной резервной копии. При наличии инкрементов именно они восстанавливаются с ленты и последовательно применяются к полной резервной копии для своевременного обновления данных.

В некоторых более современных системах резервного копирования на дисковых накопителях, периодически создаваемые полные резервные копии (иногда для краткости именуемые «полными») и последующие инкременты переносятся с первичного сервера (действующего сервера) на сервер, где резервные копии хранятся на дисковых накопителях, а не на ленте. Поскольку инкременты поступают в виде записей, они применяются к полной резервной копии, которая поддерживается на сервере резервного копирования (или “вторичном сервере”), для своевременного обновления данных. Этот механизм поддержания удаленной обновленной копии именуется 'синтетическим полным резервным копированием'. В самых современных системах непрерывной защиты данных (CDP), синтетическое полное резервное копирование поддерживается за счет организации потока модификаций на первичном сервере на сервер резервного копирования и применения этих модификаций на этом сервере для обеспечения непрерывного обновления копии, хранящейся на сервере резервного копирования.

Двумя показателями эффективности синтетического полного резервного копирования являются «параметр точки восстановления» [Recovery Point Objective] (RPO) и «параметр времени восстановления [Recovery Time Objective] (RTO). RPO - это верхняя граница объема данных, который может быть утрачен вследствие потери первичного сервера по какой-либо причине. RTO - это верхняя граница времени между отключением первичного сервера от сети по какой-либо причине и подключением к сети вторичного сервера с полной функциональностью. Синтетическое полное резервное копирование обеспечивает значительно лучший RTO, чем предыдущие механизмы на ленточных накопителях, поскольку инкрементные записи уже применены к резервной копии (“воспроизведены”). В типичном сценарии предприятия может существовать несколько тысяч записей, сгенерированных после последнего полного резервного копирования, на применение (“повторное воспроизведение”) которых может уйти несколько часов (или даже дней), прежде чем вторичная копия будет доведена до обновленного состояния. Поэтому синтетическое полное резервное копирование позволяет значительно улучшить RTO. RPO также улучшается, поскольку возможную потерю данных трудно точно оценить, пока не гарантировано отсутствие пропущенных или поврежденных записей. Используя постобработку на вторичном сайте, это можно сделать, повторно воспроизводя записи в порядке поддержания синтетического полного резервного копирования.

Обычно синтетическое полное резервное копирование поддерживается на вторичном сайте, что позволяет переносить копию обратно на первичный сайт после восстановления сайта после любого отказа, приведшего к потере первичной копии. Синтетическое полное резервное копирование также можно поддерживать для обеспечения сервиса практически мгновенного восстановления, размещая эту копию в порядке сервиса восстановления из вторичного центра в случае отказа первичного центра. Синтетическое полное резервное копирование также обеспечивает восстановление с высоким уровнем дискретизации объектов в этой базе данных. Например, для Exchange это предусматривает извлечение сообщений, заданий или календарных элементов из EDB. Это может происходить вследствие случайных или злонамеренных удалений на первичном сайте или по причине необходимости в организации потока элементов обратно на первичный центр для восстановления “в режиме готовности”, когда первичный сервер возвращается в рабочее состояние и восстанавливается после отказа, приведшего к потере данных. В этой связи, сервис делается доступным пользователям, и они могут отправлять и получать электронную почту, пока их данные возвращаются в потоковом режиме из вторичной копии.

Помимо возможностей защиты данных и восстановления в аварийных ситуациях, синтетическое полное резервное копирование также можно использовать для решения широкого круга аналитических задач, от промышленной разведки до обнаружения вторжения. Ряд сервисов также могут выполняться в отношении вторичной копии для постобработки данных для ряда приложений, которые включают в себя, но без ограничения, eDiscovery, Compliance, Governance, Security и BI. Однако, по причинам защиты данных и восстановления в аварийных ситуациях, обычно требуется содержать вторичный сервер в удаленном месте, чтобы вторичный сервер мог пережить отказы независимо от первичного сервера. Кроме того, заботы об эксплуатации можно переложить на внешнюю организацию. Провайдер облачных сервисов, например, может обеспечивать облачный сервис резервного копирования, который выполняет все эти приложения, избавляя предприятие от необходимости нести расходы и заботиться о поддержании множественных копий своих данных предприятия, и необходимости тратить ресурсы развития на реализацию.

Как упомянуто в разделе "Предшествующий уровень техники", поддержание важных данных предприятия на удаленном сайте, находящемся во владении сервисной организации, может подвергать эти данные различным рискам, от нарушений конфиденциальности до потери данных. Как описано здесь для различных вариантов осуществления, защита конфиденциальности предусматривает шифрование данных прежде чем они покинут центр обработки первичных данных. Однако это не защитит от потери или повреждения данных на вторичном сайте. Кроме того, традиционное шифрование данных препятствует любой постобработке этих данных для поддержания синтетического полного резервного копирования, для осуществления административных операций в рамках этого синтетического полного резервного копирования и для доступа к этой копии для реализации сервисов, некоторые из которых кратко описаны выше.

На фиг.1 показана блок-схема общей среды для обеспечения одного или нескольких вариантов осуществления описанных здесь сервисов резервного копирования. В общем случае, вычислительное(ые) устройство(а) 100 (например, заказчик резервного копирования) находи(я)тся в первой области управления 110, вычислительное(ые) устройство(а) 120 (например, провайдеры облачных сервисов) находи(я)тся во второй области управления 130, вычислительное(ые) устройство(а) 160 находи(я)тся в третьей области управления 190, и провайдер криптографической технологии 180 обеспечен в третьей области управления 196. Каждое из вычислительных устройств 100, 120, 160 может включать в себя процессор(ы) P1, P2, P3, соответственно, и хранилище M1, M2, M3, соответственно. В этой связи, как описано согласно различным неограничительным вариантам осуществления, предусмотрены методы обеспечения шифрованных данных резервной копии 140 в облаке, позволяющие восстанавливать эти элементы 150 из облака и объявлять набор аналитических сервисов 170 поверх шифрованных данных синтетической полной резервной копии 145, которые поддерживаются в облаке на основании локального набора данных 105 из устройства или устройств 100.

Как описано более подробно ниже, различные криптографические методы включены в обеспечение сервисов резервного копирования, которые могут предоставлять пользователям сервиса сильные гарантии конфиденциальности и неаннулирования. Благодаря объединению криптографических методов с методами защиты данных, синтетическое полное резервное копирование можно поддерживать как удаленный сервис, и поверх данных синтетической полной резервной копии можно реализовать многоуровневые приложения таким образом, чтобы владелец этих данных и предприятие-заказчик (“заказчик”) мог детально регулировать типы операций, которые может осуществлять субъект, где хранятся данные, или провайдер или оператор облачных сервисов (“CSP”). Кроме того, многие из этих операций CSP может осуществлять от имени заказчика, не изучая и не наблюдая фактического содержания данных, над которыми осуществляются операции. Наконец, заказчик может выявлять случаи, когда CSP нецелесообразно удаляет или изменяет данные, или перемещает данные во вторичное или третичное хранение низкой производительности.

Как упомянуто, ряд криптографических методов объединяются с сервисами резервного копирования для придания заказчику уверенности в передаче управления данными резервной копии, например, для повышения безопасности и конфиденциальности.

Например, поисковое шифрование - это способ шифрования, когда важные метаданные копируются из данных до их шифрования. В порядке неограничительного примера, в случае электронной почты Exchange, данные представляют собой сообщение, содержащее вложения, и важные метаданные могут включать в себя выбранные свойства программного интерфейса приложения обмена сообщениями (MAPI) и полнотекстовый индекс. Например, данные шифруются, например, с использованием усовершенствованного стандарта шифрования (AES), тогда как шифрование метаданных сопровождается генерацией шифрованных индексов. В результате, шифрованные данные и индексы может передавать другой субъект, который является не полностью доверенной, например, CSP. Последующий избирательный доступ к шифрованным данным, объединенным с индексами, может осуществляться владельцем этих данных, заказчиком, отправляющим шифрованный запрос на CSP (или другим авторизованным абонентам). Следовательно, CSP может применять шифрованные запросы к шифрованным индексам и возвращать соответствующие шифрованные данные, однако CSP не получает никакой информации о содержании данных, метаданных, запросов или результатов (если он не авторизован заказчиком).

Доказательство владения и доказательство восстановимости - это криптографические методы, где “прувер” (в данном случае CSP, обеспечивающий хранение резервных копий) и “верификатор” (заказчик) могут участвовать в протоколе, где верификатор может эффективно определять, остались ли данные, которыми он владеет, нетронутыми, и можно ли их легко возвратить от обработчика данных, CSP. Эти методы эффективны в отношении производительности сети и операций, осуществляемых CSP, поэтому стоимость проданных товаров (COGS) CSP остается относительно неизменной, и время выполнения протокола достаточно коротко.

Другим криптографическим методом, который можно интегрировать в обеспечение сервисов данных резервного копирования, является доказательство применения. Доказательство применения, аналогично доказательству владения, позволяет верификатору убедиться в том, что синтетическое полное резервное копирование надлежащим образом поддерживается прувером, CSP.

В отношении доказательства применения, когда инкрементные резервные копии переносятся в потоковом режиме с первичного сайта на удаленный вторичный сайт, который может быть размещен на стороне, возможно, в облаке, предполагается, что удаленный субъект, в соответствии со своим соглашением об уровне сервиса (SLA), немедленно применит инкременты к копии, хранящейся на вторичном сайте, для поддержания синтетической полной резервной копии. Однако этот удаленный субъект на вторичном сайте может по своему выбору не применять эти записи, возможно по недосмотру, а возможно вследствие необходимости сохранять низкую стоимость товаров, например, она может принять решение применить записи в более позднее время, в течение периодов более низкой загруженности сервера.

Следствием этой задержки в применении записей будет ухудшение RTO, т.е. верхней границы времени, необходимого для восстановления сервиса на вторичном сайте в случае отказа первичного сайта, если отказ первичного сервера/сайта произошел в течение этого временного окна. Кроме того, будет ухудшаться RPO, т.е. верхний предел объема данных продукции, которые могут быть потеряны в любой момент в случае исчезновения первичного сервера/сайта. Причина в том, что если записи не применяются, в отсутствие механизма доказательства применения, владелец или заказчик резервной копии данных не знает о существовании проблемы наблюдения до тех пор, пока не станет слишком поздно исправлять, что приводит к потере данных продукции.

В неограничительном примере Exchange, инкрементные резервные копии имеют вид записей транзакций, которые являются последовательностями записей; полезные данные можно надлежащим образом шифровать, и метаданные могут быть видимыми оператору вторичного/облачного сайта, что позволяет ему воспроизводить записи для поддержания синтетического полного резервного копирования. Обновляемая база данных Exchange (EDB) представляет собой 4-уровневое дерево B+, концевые вершины которого содержат данные продукции. Верификатор знает, как будет выглядеть целевая EDB после применения любых записей. Выделение физических страниц может осуществляться произвольно, на основании используемого распределителя, но существует детерминистическое отображение входного формата записи журнальной записи, в логическое дерево B+.

Верификатор также, возможно, имеет встроенную информацию в полезных данных шифрованной записи, которые могут храниться в деревьях B+. В таком случае, доказательство применения предусматривает, что верификатор, или владелец данных, направляет вызов пруверу, или субъекту, отвечающему за поддержание синтетических полных резервных копий. В конце взаимодействия верификатор выясняет, были ли применены записи.

На фиг.2 показана блок-схема общей среды для обеспечения одного или нескольких вариантов осуществления сервисов резервного копирования, включающих в себя доказательство применения. В этой связи, верификатор 200 (например, владелец данных или заказчик резервного копирования) выдает криптографический вызов 220 пруверу 210 (например, провайдеру сервиса резервного копирования данных), который вычисляет 212 результат как функцию доказываемого применения данных модификации и криптографического вызова. Возвращается ответ 230 на вызов, который позволяет верификатору 200 верифицировать 202 модификации (например, записи транзакций инкремента), примененные на основании ответа на вызов.

Слепые идентификационные признаки представляют криптографический метод другого рода, который расширяет сетевые методы дедупликации, например метод определения идентификационных признаков Рабина (Rabin), которые обычно используются для минимизации обмена избыточными данными по сети. В различных описанных здесь вариантах осуществления, применяется определение идентификационных признаков, благодаря чему, участник протокола, например, CSP в случае хранения данных резервной копии, не знает фактического содержания данных, которыми он распоряжается.

Для некоторого дополнительного контекста, касающегося слепых идентификационных признаков, любой обмен большими объемами данных по глобальным сетям (WAN), включая поддержание синтетического полного резервного копирования, потребует методов “дедупликации” по проводной линии связи или удостоверения в том, что ненужные данные не передаются по проводной линии связи. Это осуществляется путем определения идентификационных признаков сегментов данных с последующим обменом идентификационными признаками, благодаря чему, отправители знают, что то, что имеют они, получатели не имеют. Кроме того, получатели знают, какие данные они должны запрашивать у отправителей. Репликацию сервиса распределенных файлов (DFS-R) можно использовать для оптимизации обменов данными в таких сценариях, как резервные копии для филиалов и распределенные файловые системы в WAN.

В случае Exchange имеет место значительная дупликация данных, и возможно, что до 50% или более данных на проводной линии связи могут быть дубликатами в любое данное время. Идентификационные признаки можно получать на уровне блоков или на уровне объектов, например электронной почты, календарных элементов, заданий, контрактов и т.д. Идентификационные признаки можно кэшировать на центрах обработки первичных и вторичных данных. Таким образом, в случае отказа на центре обработки первичных данных, вторичные данные можно восстановить для центра обработки первичных данных совместно с идентификационными признаками. Шифрование данных на центре обработки первичных данных тем не менее должно позволять оператору центра обработки вторичных данных видеть идентификационные признаки, несмотря на то, что они скрыты. Этого можно добиться, например, сохраняя идентификационные признаки как ключевые слова/метаданные с поисковым шифрованием, чтобы кроме авторизованных субъектов/агентов в центре обработки вторичных данных, никакой другой субъект не мог обнаружить шаблоны.

Применительно к сервисам данных резервного копирования, при отправке полной или инкрементной резервной копии, центр обработки первичных данных может проверять каждый элемент/сегмент/блок в записях, или EDB, и принимать во внимание локальную копию идентификационных признаков. При наличии совпадения, центр обработки первичных данных заменяет элемент/сегмент/блок идентификационным признаком. Термин “слепые идентификационные признаки” употребляется здесь ввиду манеры применения определения идентификационных признаков. В одном варианте осуществления, выбор криптографических технологий для достижения слепого определения идентификационных признаков включает в себя криптографический метод сохранения размера.

На фиг.3 показана блок-схема общей среды для обеспечения одного или нескольких вариантов осуществления сервисов резервного копирования, включающих в себя слепое определение идентификационных признаков. С помощью слепых идентификационных признаков абонент 300 данных резервной копии и провайдер 310 сервиса резервного копирования данных проводят обмен идентификационными признаками, чтобы понять, в качестве посредника, который уже располагает сегментами данных на соответствующих локальных и резервных копиях резервируемого набора данных. В результате обмена 320 идентификационными признаками определяется 302 сокращенный набор данных модификации для передачи в качестве дедуплицированных данных модификации 330 провайдеру 310 сервиса резервного копирования данных, который затем применяет 340 данные модификации на основании избирательного доступа к дедуплицированным данным модификации и любых слепых идентификационных признаков.

Таким образом, возникает ряд сценариев, основанных на обеспечении сервисов резервного копирования со стороны CSP, на основании вышеописанной инфраструктуры и соответствующих криптографических методов, начиная с сервисов хранения и вычисления и заканчивая сервисами связи и сотрудничества. Более крупные предприятия-заказчики имеют значительные возможности вычисления и хранения в своих нынешних центрах обработки данных предприятия, и инерция принятия облачных сервисов может быть высокой. Кроме того, заказчики имеют опыт и навык работы с центром обработки данных, желая использовать преимущества эксплуатационных расходов (OPEX) и капитальных вложений (CAPEX), и, таким образом, заботятся о своих важных коммерческих данных, перемещая их из помещения в облако.

Для этого класса заказчиков, в различных вариантах осуществления, предусмотрен набор приложений, действующих с участием заказчика, владеющего и оперирующего своими существующими серверами, например сервером Exchange. Затем вторая копия данных делегируется провайдеру облачных сервисов с целью защиты данных, архивации, согласования, управления, решения правовых вопросов и пр. Таким образом, CSP имеет необходимые навыки, технологии и повышение эффективности от роста масштабов производства, чтобы уберечь эти данные от потери или раскрытия данных, и может облегчать выполнение приложений поверх этой второй копии. Частные случаи иллюстративных продуктов и сервисов, которые могут предлагаться заказчику на основании поддержания синтетического полного резервного копирования, включают в себя поддержку судебного процесса, мониторинг и надзор, готовность сервиса, навигацию по данным и т.д.

В отношении поддержки судебного процесса, компания является ответчиком, существует ряд субъектов, которые необходимы судебному процессу для осуществления поисков по историческим записям электронной почты. Эти субъекты включают в себя внутренний судебный персонал, HR, менеджеров, внешнего адвоката, их внешнего партнера поддержки судебного процесса и адвоката противоположной стороны. Существуют особые правила объема, определяющие, кто какой поиск может осуществлять. В современных сценариях поддержки судебного процесса трудно ограничить объемы. Поэтому для любого лица, участвующего в поддержке судебного процесса, имеется возможность просмотра электронной почты, выходящей за пределы объема. В случае электронной почты обмен результатами поисков обычно осуществляется в форме файлов персональной таблицы хранения (PST), что составляет дополнительный риск, поскольку эти файлы могут неумышленно или умышленно передаваться неавторизованным лицам.

Напротив, когда вторая копия хранится удаленно, например, в облаке посредством CSP, и поддерживается посредством синтетического полного резервного копирования, единственный доверенный субъект на предприятии, например главный юрисконсульт, может предоставлять каждому действующему лицу конкретные секреты, которые будут ограничивать их возможности запроса необходимыми рамками. Данные, хранящиеся в облаке и защищенные посредством поискового шифрования и защищенной от подделки аудиторской записью, обеспечивают более высокий уровень защиты, который препятствует ненадлежащему доступу к электронной почте. Необходимость в обмене файлами PST исключается, поскольку все задействованные лица обращаются непосредственно к облаку для запросов, и партнером поддержки судебного процесса является только субъект, экспортирующий таргетированный контент для преобразования в теговый формат файлов изображения (TIFF) для ведения дела.

В отношении мониторинга и надзора за удаленной копией данных резервной копии, любая достаточно крупная корпорация должна осуществлять предупредительный мониторинг электронной почты своей организации с различными целями. Эти цели могут включать в себя законность/согласование, а также цели управления, например, мониторинг IP-утечек, плагиата, нецензурных выражений и т.д. Обычно программное обеспечение мониторинга и надзора отслеживает либо первичные серверы, либо вторую копию, которая резервируется или архивируется. Проблема мониторинга первичных серверов состоит в дополнительной нагрузке и без того нагруженных серверов продукции. Кроме того, поскольку администраторы могут случайно или намеренно изменить или удалить данные на первичных серверах, решение состоит в согласованном захвате данных и переносе их во вторую копию, где программное обеспечение мониторинга и надзора непрерывно сканирует входящую электронную почту в поисках шаблонов. Однако во многих структурах предприятия имеется локальный административный доступ к этим вторым копиям, в результате чего находчивый администратор может изменять или удалять информацию в обход механизмов обнаружения и предотвращения вмешательства.

Напротив, поддержание синтетического полного резервного копирования со стороны CSP преимущественно помещает вторую копию в другую область управления. Подходящие криптографические методы, например поисковое шифрование с открытым ключом (PEKS) и доказательство владения (POP) могут гарантировать, что даже тайный сговор между администратором предприятия и работником CSP не позволит им положительно идентифицировать именно тот элемент, который они хотят изменить. Программное обеспечение мониторинга и надзора выполняется на удаленном сайте или в облаке и ищет элементы, имеющие конкретные заранее определенные ключевые слова, с помощью ранее обеспеченных секретов.

В отношении готовности сервиса, в случае возникновения на первичном центре любого отказа, приводящего к потере данных, для восстановления извлекается самая последняя резервная копия, и сервис перезапускается. Для определенных классов серверов конечному пользователю важнее иметь возможность пользоваться сервисом, чем иметь доступ ко всем своим данным. Поэтому серверы, например Exchange, реализуют возможность, именуемую «готовностью», позволяющую перезапускать почтовые сервисы Exchange сразу после восстановления из аварийного состояния. В этом случае, пользователь может отправлять и принимать электронную почту, тогда как в фоне, содержимое его почтового ящика переносится в потоковом режиме из второй резервной копии.

В сценариях облачного резервного копирования полоса пользуется большим спросом, и восстановление данных из облака на предприятии может занимать слишком много времени, если оно находится на критическом пути восстановления. Решение, аналогичное готовности, представляет собой “готовность сервиса”, позволяющее клиентскому программному обеспечению, например в Exchange или Outlook, передавать в потоковом режиме секреты в некотором порядке на удаленный сайт, или в облаке, и позволяющее CSP отправлять соответствующие шифрованные сообщения обратно на предприятие. Его можно реализовать в двух фазах - первая отправляет суррогаты сообщений (заголовки без тела); вторая запрашивает фактическое тело и вложения, когда пользователь пытается непосредственно осуществить доступ к сообщению. Для вышеописанных сценариев резервного копирования готовность реализуется таким образом, чтобы не компрометировать конфиденциальность заказчика.

В отношении навигатора данных, в типичном сценарии сотрудничества на предприятии или управления записями, возможно наличие множественных дубликатов документов в репозитории. Например, группа сотрудников может обмениваться слайдом PowerPoint с отдельными модификациями по электронной почте. В результате получается сбивающий с толку набор версий, которые конечный пользователь должен каким-то образом возвратить инженеру, чтобы определить, какая версия является наиболее релевантной или самой последней.

Когда вторая шифрованная копия хранится в облаке, сервис может работать над массивом шифрованных данных посредством поискового шифрования, где CSP предоставляются только конкретные секреты, которые позволяют CSP понимать ID сообщений, переговорные потоки выполнения и ID анонимных документов. Таким образом, когда пользователь отправляет секрет, соответствующий конкретному документу, сервис CSP способен обходить репозиторий и возвращать наилучшее совпадение. Это может занимать диапазон от самой последней до всей иерархии версий.

Таким образом, как описано согласно различным вариантам осуществления, синтетическое полное резервное копирование можно реализовать для любого сервера/сервиса, который поддерживает полные и инкрементные резервные копии. В этом разделе Exchange используется в качестве иллюстративного сценария, однако следует понимать, что поддерживаются данные резервной копии любого рода. Соответственно, хотя настоящий вариант осуществления рассматривается применительно к данным Exchange, описанные здесь варианты осуществления не ограничиваются данными сообщения. Для поддержания синтетического полного резервного копирования выполняются следующие этапы.

1. Извлечение полной резервной копии: программный агент инициирует полное резервное копирование на первичном сервере Exchange, вызывая программные интерфейсы приложения (API) резервного копирования либо расширяемого движка хранения (ESE), либо сервиса теневого копирования тома (VSS). Это обеспечивает копию EDB, файлов потоковой базы данных (STM) и записей в резервируемой группе хранения.

2. Подготовка полной резервной копии: программный агент обходит EDB, STM и записи, и данные продукции шифруются в режиме сохранения размера. Структурные метаданные шифруются с использованием поискового шифрования. Генерируются криптографические секреты, благодаря чему удаленный субъект, поддерживающий синтетическое полное резервное копирование, может использовать секреты для обхода записей или EDB.

3. Перенос полной резервной копии: EDB, STM и записи переносятся на вторичный сайт в режиме сетевой оптимизации.

4. Сохранение базовой линии полного резервного копирования: вторичный сайт сохраняет этот вновь принятый набор в качестве базовой линии для последующих операций синтетического полного резервного копирования. Полное резервное копирование обычно повторяется после определенных событий, например восстановления или дефрагментации в автономном режиме.

5. Инкрементное резервное копирование: после полного резервного копирования программный агент выполняет извлечение инкремента из Exchange с использованием API резервного копирования либо ESE, либо VSS. Это обеспечивает копию всех записей, сгенерированных после последнего полного или инкрементного резервного копирования.

6. Подготовка инкрементной резервной копии: программный агент обходит записи, и данные продукции шифруются в режиме сохранения размера, тогда как структурные метаданные шифруются в поисковом режиме.

7. Перенос инкрементной резервной копии: записи переносятся на вторичный сайт в режиме сетевой оптимизации.

8. Доступ к записи инкремента: после переноса инкрементной резервной копии, например сразу после, субъект на вторичном сайте использует секреты, которые предоставлены ей вне полосы, благодаря чему, вторичный сайт может осуществлять доступ к структурным метаданным EDB, STM и записей, обходить записи и применять их к EDB.

9. Применение [“воспроизведение”] записи: после осуществления доступа к записи инкремента, например сразу после, записи применяются к EDB с целью их обновления.

10. Восстановление элемента: для восстановления элемента, или потока элементов, из вторичной копии, поддерживаемой посредством синтетического полного резервного копирования, программный агент на центре обработки вторичных данных принимает секрет, который используется для извлечения элемента (например, сообщения, календарного элемента, задания, контракта и т.д.) из EDB для восстановления обычно в центр обработки первичных данных.

11. Аналитика/восстановление: получатель элемента, или потока элементов, из предыдущего набора является авторизованным субъектом, который имеет доступ к симметричным ключам, которые использовались для шифрования данных продукции, и способен использовать элементы для приложений в пределах от восстановления до аналитики.

Соответственно, в соответствии с вышеописанными методиками, ниже описан ряд вариантов осуществления. На фиг.4 показана логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс на стороне сервиса для поддержания данных синтетической полной резервной копии для заданного набора данных на основании шифрованных данных и метаданных и данных секрета. На этапе 400 вычислительное устройство в первой области управления принимает от вычислительного устройства во второй области управления шифрованные данные, сформированные путем шифрования данных полной резервной копии для заданного набора данных вычислительного устройства во второй области управления согласно алгоритму поискового шифрования на основании информации криптографических ключей. На этапе 410 вычислительное устройство в первой области управления принимает шифрованные метаданные, сформированные путем анализа данных полной резервной копии и шифрования выхода анализа на основании информации криптографических ключей. На этапе 420 принимаются данные секрета, позволяющие осуществлять видимый, или избирательный, доступ к шифрованным данным. На этапе 430 сервис резервного копирования поддерживает данные синтетической полной резервной копии для заданного набора данных на основании шифрованных данных, шифрованных метаданных и данных секрета.

На фиг.5 показана логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс на стороне заказчика для поддержания данных синтетической полной резервной копии согласно варианту осуществления. На этапе 500 инициируется полное резервное копирование первичных данных, хранящихся в памяти вычислительного устройства в первой области управления, для формирования данных полной резервной копии для использования при поддержании данных синтетической полной резервной копии для первичных данных удаленным вычислительным устройством во второй области управления. На этапе 510, на основании обхода первичных данных, генерируется структурные метаданные, которые описывают первичные данные. На этапе 520 первичные данные и структурные метаданные шифруются для формирования шифрованных данных и шифрованных метаданных согласно методу(ам) поискового шифрования на основании информации криптографических ключей, принятой от генератора ключей, который генерирует информацию криптографических ключей. На этапе 530, на основании информации криптографических ключей, генерируются криптографические секреты, позволяющие обходить шифрованные данные, указанные в криптографических секретах.

На фиг.6 показана логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для восстановления элементов данных согласно варианту осуществления для поддержания данных синтетической полной резервной копии. На этапе 600 запрашивается восстановление элемент(ов) данных набора данных абонентского(их) вычислительного(ых) устройства (или устройств) сервиса данных резервного копирования, который поддерживает данные синтетической полной резервной копии, соответствующие набору данных в поисково-шифрованном формате для сервиса синтетического полного резервного копирования сервисом данных резервного копирования. На этапе 610 элемент(ы) данных принимаются в поисково-шифрованном формате. На этапе 620, на основании информации криптографических ключей, используемых для шифрования набора данных, доступного абонентскому(им) устройству(ам), элемент(ы) данных набора данных восстанавливаются в памяти абонентского(их) вычислительного(ых) устройства (или устройств).

На фиг.7 показана логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для обеспечения сервисов резервного копирования, включающих в себя доказательство применения. На этапе 700 данные модификации (например, записи транзакций, представленные как полная или инкрементная резервная копия) шифруются для формирования шифрованных данных модификации, представляющих набор модификаций набора данных вычислительного устройства в первой области управления согласно алгоритму поискового шифрования на основании информации криптографических ключей, принятой от генератора ключей, который генерирует информацию криптографических ключей. На этапе 710 шифрованные данные модификации передаются на вычислительное устройство во второй области управления для обновления данных синтетической полной резервной копии, хранящихся на вычислительном устройстве во второй области управления. На этапе 720 доказывается, что вычислительное устройство во второй области управления применило набор модификаций к данным синтетической полной резервной копии для обновления данных синтетической полной резервной копии по соглашению с сервисом резервного копирования.

На фиг.8 показана логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для обеспечения сервисов резервного копирования, включающий в себя вышеописанное слепое определение идентификационных признаков. На этапе 800 данные модификации шифруются для формирования шифрованных данных модификации, представляющих набор модификаций набора данных вычислительного устройства в первой области управления согласно алгоритму поискового шифрования на основании информации криптографических ключей, принятой от генератора ключей, который генерирует информацию криптографических ключей. На этапе 810 сегмент(ы) данных, представленный(е) в наборе данных, снабжаются идентификационными признаками для формирования идентификационных признаков, заменяющих фактические данные модификации, где определяется, что соответствующий сегмент данных представлен в локальном наборе идентификационных признаков, представляющих сегменты данных набора данных. На этапе 820 шифрованные данные модификации передаются на вычислительное устройство во второй области управления для обновления данных синтетической полной резервной копии, хранящихся на вычислительном устройстве во второй области управления.

На фиг.9 показана логическая блок-схема, демонстрирующая иллюстративный неограничительный процесс для обеспечения сервисов резервного копирования, включающий в себя восстановление после отказа для быстрого перезапуска приложения. На этапе 900 после отказа (ошибки, удаления, изменения и т.д.) данных набора данных абонентского устройства восстановление элемента(ов) данных набора данных запрашивается с сервиса данных резервного копирования, который поддерживает данные синтетической полной резервной копии, соответствующие набору данных в поисково-шифрованном формате для сервиса синтетического полного резервного копирования сервисом данных резервного копирования. На этапе 910 часть элемента(ов) данных принимается в шифрованном формате от сервиса данных резервного копирования и перезапускает приложение абонентского устройства на основании использования части элемента(ов) данных. На этапе 920 после перезапуска принимаются все оставшиеся данные элемента(ов) данных, еще не принятые абонентским устройством.

Как описано выше, согласно различным вариантам осуществления, независимые методы защиты данных и криптографии объединяются таким образом, чтобы улучшать и модифицировать друг друга в порядке поддержки для обеспечения объединенных решений, в настоящее время не доступных потребителям, предприятиям, экосистемам и социальным сетям.

ВСПОМОГАТЕЛЬНЫЙ КОНТЕКСТ ДЛЯ ЭКОСИСТЕМЫ ДОВЕРЕННЫХ

ОБЛАЧНЫХ СЕРВИСОВ

Как описано выше, независимые методы защиты данных и криптографии по-разному объединяются для повышения конфиденциальности, доверия и безопасности в отношении данных резервной копии, например, хранящихся как синтетическая полная резервная копия на удаленном сайте, например, поддерживаемом CSP. Хотя общая экосистема описана ниже применительно к общему сервису данных или сетевому сервису, такой общий сервис данных или сетевой сервис можно использовать для любого одного или нескольких из вышеописанных сценариев для сохранения данных резервной копии на удаленном сайте.

Шаблон цифрового эскроу предусмотрен для сетевых сервисов данных, включающих в себя методы поискового шифрования для данных, хранящихся в облаке, распределения доверия между множественными субъектами во избежание компрометации единичного субъекта. В одном варианте осуществления, генератор ключей, провайдер криптографической технологии и провайдер облачных сервисов обеспечены как отдельные субъекты, позволяющие издателю данных конфиденциально (в шифрованном виде) публиковать данные провайдеру облачных сервисов, и затем избирательно открывать шифрованные данные абонентам, запрашивающим эти данные, на основании информации идентификации абонента, закодированной в информации ключей, сгенерированных в ответ на запросы абонентов.

В отношении алгоритма(ы) поискового шифрования/дешифрования, схема поискового шифрования с открытым ключом (PEKS), реализуемая одним или несколькими провайдерами криптографической технологии, генерирует, для любого данного сообщения W, секрет TW, так что TW позволяет проверять, получен ли данный шифротекст шифрованием W, причем TW не раскрывает никакой дополнительной информации об открытом тексте. Согласно различным вариантам осуществления, описанным ниже, схемы PEKS можно использовать для приоритизации или фильтрации шифрованных данных, например шифрованных сообщений, на основании ключевых слов, содержащихся в данных, например тексте сообщения. Таким образом, получателю данных может предоставляться выборочный доступ к частям шифрованных данных, относящихся к ключевому(ым) слову(ам) за счет выпуска возможностей (которые криптографы иногда называют “секретами”) для соответствующего(их) ключевого(ых) слова или слов. Таким образом, шифрованные данные можно проверять на эти ключевые слова, но при этом гарантируется, что у абонента нельзя получить никакой дополнительной информации, кроме той, что допускается возможностями абонента.

В целях исключения неоднозначного толкования, хотя PEKS раскрыт как алгоритм для реализации поискового шифрования в одном или нескольких из раскрытых здесь вариантов осуществления, очевидно, что существует ряд альтернативных алгоритмов для обеспечения поискового шифрования. Некоторые иллюстративные неограничительные альтернативы PEKS, например, включают в себя Oblivious RAM. Таким образом, употребляемый здесь термин “поисковое шифрование” не ограничивается каким-либо одним методом и, таким образом, относится к широкому кругу механизмов шифрования или комбинаций механизмов шифрования, которые обеспечивают избирательный доступ к подмножеству шифрованных данных на основе функциональных возможностей поиска или запроса по шифрованным данным.

В необязательном порядке, валидизация и/или верификация результатов может быть предоставлена абонентам и издателям данных в экосистеме как дополнительное преимущество. Валидизация позволяет удостовериться в том, что элементы данных, принятые в результате запроса подписки для подмножества данных, составляют правильный набор элементов, т.е. что фактически было принято правильное подмножество данных, которое должно было быть принято. Метод в области криптографии представляет собой доказательство владения данными (PDP); однако, в целях исключения неоднозначного толкования, PDP является всего лишь иллюстративным алгоритмом, который можно реализовать, и можно использовать другие алгоритмы, достигающие таких же или аналогичных целей. Доказуемое или доказательство владения данными это тема о том, как часто, эффективно и безопасно удостоверяться в том, что сервер хранения надежно хранит потенциально большие сторонние данные своих клиентов. Сервер хранения считается недоверенным в отношении безопасности и надежности.

Верификация результатов обеспечивает дополнительный механизм проверки содержания самих элементов, т.е. гарантирования того, что элементы, принятые в связи с запросом подписки, не были подделаны неавторизованным субъектом. Примером верификации в области криптографии является доказательство владения данными (PDP); однако, в целях исключения неоднозначного толкования, PDP является всего лишь иллюстративным алгоритмом, который можно реализовать, и можно использовать другие алгоритмы, достигающие таких же или аналогичных целей. Другим методом, известным в области криптографии, является доказательство восстановимости (POR); однако, в целях исключения неоднозначного толкования, POR является всего лишь иллюстративным алгоритмом, который можно реализовать, и можно использовать другие алгоритмы, достигающие таких же или аналогичных целей. POR является компактным доказательством со стороны провайдера сервисов или держателя данных (прувера), предоставляемым клиенту (верификатору), того, что целевой F не тронут в том смысле, что клиент может полностью восстановить файл F, и что никакого вмешательства не произошло.

В качестве дополнительной возможности, экосистема может реализовать представления анонимного мандата, благодаря чему, издатели могут выгружать информацию о самих себе в режиме анонимности, не раскрывая критические детали, и абоненты могут быть ограничены в своих возможностях, что не позволяет им открывать или обеспечивать доступ к критическим деталям, выгружаемым издателем. Таким образом, издатель или абонент может взаимодействовать с системой, открывая третьим лицам ровно столько информации, сколько они желают.

Традиционные web-сервисы были ограничены статическими клиент-серверными конфигурациями и статически заданной пользовательской политикой доступа к данным web-сервиса. Однако, когда предусмотрено много издателей и абонентов согласно постоянно меняющимся и развивающимся сложным деловым и другим взаимоотношениям, такая традиционная модель web-сервисов не позволяет обеспечить достаточной гибкости или защищенности. Соответственно, в различных вариантах осуществления, предусмотрено динамическое связывание, позволяющее издателям и/или владельцам данных и контента изменять привилегии доступа к шифрованному контенту на основании того, кем является/являются абонент(ы), на основании их возможности(ей) и на основании предмета их поиска, например, на основании ключевого(ых) слова (или слов), используемого(ых) в запросе данных. Таким образом, то, к чему абонент может избирательно получать доступ, динамически изменяется в соответствии с изменениями привилегий доступа, производимыми издателями и/или владельцами, поскольку возможности абонента закодированы в информации ключей, обеспечиваемой генератором ключей в оперативном режиме. Таким образом, абонентские привилегии задаются для данного запроса на момент генерации ключей для запроса и, таким образом, всегда отражают текущую политику в отношении запроса от абонента.

Аналогично, администратору сервера доверенного облачного сервиса может быть разрешено просматривать журнал активности и транзакций данных, обрабатываемый сервером, но также может быть запрещено видеть имена заказчиков или информацию кредитных карт. Таким образом, идентификация абонента может быть основанием для ограничения типа данных, к которым абонент может осуществлять доступ.

Различные неограничительные варианты осуществления доверенной экосистемы представлены здесь применительно к формированию доверительных отношений для облачного сервиса; однако представленное здесь формирование доверительных отношений в экосистеме является гораздо более общим и не ограничивается применением к облачным сервисам. Напротив, описанные здесь варианты осуществления аналогично применимы к разным серверам или участникам в центрах обработки данных предприятия. Таким образом, в то время, как данные могут никогда не покидать данный субъект, описанные здесь методики формирования доверительных отношений в равной степени применимы к случаю, когда разные процессы на предприятии выполняются в отдельных областях управления. В отсутствие возможности наблюдения всех процессов на предприятии могут возникать аналогичные вопросы недоверия, как если бы участники были внешними по отношению к предприятию. Например, сервер на предприятии может быть взломан, несмотря на то, что он находится под управлением администратора, или администратор может быть невнимательным или злонамеренным.

Помимо применения к шифрованным данным в облаке различные методики согласно изобретению также можно применять к данным, хранящимся на портативном компьютере или другом портативном устройстве, поскольку портативный компьютер может быть потерян или украден. В таком случае, устройство может попасть в руки излишне любопытных или злонамеренных субъектов; однако методы, идентичные описанным здесь, которые применяются для защиты данных в облаке, также можно применять для защиты данных на серверах или портативных компьютерах. В случае шифрования локальных данных, не имея надлежащего абонентского мандата, вор не сможет понять локальных шифрованных данных, не будучи способен предъявить правильной роли или возможностей для доступа к данным.

На фиг.10 показана блок-схема инфраструктуры или экосистемы доверенных облачных сервисов согласно варианту осуществления. Система включает в себя доверенное хранилище данных 1000 для хранения поисково-шифрованных данных 1010, причем результаты запросов абонента подвергаются валидизации и/или верификации. В этой связи, сетевые сервисы 1020 могут быть построены поверх защищенных данных 1010, что позволяет издателям данных удерживать управление над возможностями, предоставляемыми абонентами 1040, запрашивающим данные, например, через сетевой(ые) сервис(ы) 1020. Издатели 1030 сами могут быть абонентами 1040, и наоборот, и владельцы 1050 данных также могут быть издателями 1030 и/или абонентам 1040. В качестве примера некоторых общих ролей и соответствующих наборов возможностей, которые могут быть заданы, особыми разновидностями издателей 1030 и абонентов 1040 являются администраторы 1060 и аудиторы 1070.

Например, администраторы 1060 могут представлять собой особый набор разрешений над данными 1010, которые помогают поддерживать функционирование доверенного хранилища данных 1000, и аудиторские субъекты 1070 могут помогать поддерживать целостность определенных данных в объеме аудита. Например, аудитор 1070 может подписаться на сообщения данных 1010, содержащие оскорбительные ключевые слова, в каковом случае аудитор 1070, если это разрешено согласно предоставленным возможностям, будет извещен о сообщениях данных 1010, содержащих такие оскорбительные ключевые слова, но не будет способен читать другие сообщения. В этой связи, можно построить большое количество сценариев на основании способности помещать данные издателя в цифровое эскроу, что позволяет передавать ключи, обеспечивая избирательный доступ к этим данным.

Например, издатель аутентифицируется в экосистеме и указывает набор документов для выгрузки в экосистему. Документы шифруются согласно алгоритму поискового шифрования на основании информации криптографических ключей, принятой от отдельного генератора ключей, который генерирует информацию криптографических ключей. Затем шифрованные данные передаются провайдеру сетевых сервисов для хранения шифрованных данных, благодаря чему шифрованные данные становятся избирательно доступными, согласно динамическому связыванию выбранных привилегий, предоставленных запрашивающему устройству на основании информации идентификации запрашивающего устройства. Отделение провайдера криптографической технологии от хранилища шифрованных данных дополнительно ограждает шифрованные данные от дополнительной компрометации.

В этой связи, на фиг.11 показана логическая блок-схема, демонстрирующая иллюстративный неограничительный способ для публикации данных согласно экосистеме доверенных облачных сервисов. На этапе 1100 издатель аутентифицируется в системе (например, издатель входит с использованием имени пользователя и пароля, мандата Live ID и т.д.). На этапе 1110, информация ключей генерируется генератором ключей, например, центром для генерации ключей, что описано ниже в одном или нескольких вариантах осуществления. На этапе 1120 отдельный провайдер криптографической технологии шифрует набор документов издателя на основании информации ключей. На этапе 1130 шифрованные документы выгружаются с возможностями на провайдер сетевых сервисов, например, провайдер сервисов хранения, благодаря чему шифрованный(е) документ(ы) становятся избирательно доступными с использованием динамического связывания выбранных привилегий, предоставленных на основании информации идентификации запрашивающего устройства (абонента).

На абонентской стороне, например, абонент аутентифицируется в экосистеме и указывает запрос на подмножество данных, например, запрос на подмножество документов, содержащих данное ключевое слово или множество ключевых слов. В ответе на запрос подмножества поисково-шифрованных данных от, по меньшей мере, одного абонентского устройства, компонент генерации ключей генерирует информацию криптографических ключей на основании информации идентификации, связанной с абонентским устройством. Затем подмножество шифрованных данных дешифруется как функция привилегий, предоставленных абонентскому устройству, указанному в информации криптографических ключей.

На фиг.12 показана логическая блок-схема, демонстрирующая иллюстративный неограничительный способ оформления подписки на данные согласно экосистеме доверенных облачных сервисов. На этапе 1200 способ оформления подписки на данные включает в себя аутентификацию абонента (например, абонент входит с использованием имени пользователя и пароля, мандата Live ID и т.д.). На этапе 1210 абонент делает запрос данных. На этапе 1220 информация ключей генерируется независимым субъектом генерации ключей на основании запроса абонента, причем возможности абонента могут быть заданы в информации ключей. На этапе 1230, подмножество данных издателя дешифруется на основании возможностей, заданных в информации ключей. Например, дешифровать данные может CSP. На этапе 1240 подмножество данных издателя делается доступным абоненту, например, абонент получает возможность загружать, просматривать, обрабатывать, изменять и т.д. данные на основании динамически задаваемых возможностей, предоставленных владельцем/издателем. В необязательном порядке, технология, используемая для шифрования, дешифрования и генерации ключей, может обеспечиваться отдельным провайдером криптографической технологии, но поддерживаться любым участником.

В одном варианте осуществления, информация идентификации абонентского устройства включает в себя роль абонента. Например, роль аудитора или роль администратора или другую заранее указанную роль издатели/владельцы могут использовать как основание для ограничения или предоставления доступа к различным участкам хранилища поисково-шифрованных данных.

На фиг.13 показана схема иллюстративной экосистемы, демонстрирующая разделение центра 1300 для генерации ключей (CKG), провайдера 1310 криптографической технологии (CTP) и провайдера 1320 облачных сервисов (CSP), что исключает возможность компрометации единичным субъектом в доверенной экосистеме. В этой связи, заказчик(и) 1330 включает(ют) в себя издателей и/или абонентов данных. В необязательном порядке, CKG 1300 может быть построен на основании опорного программного обеспечения, программного обеспечения с открытым исходным кодом, и/или комплекта разработки программного обеспечения (SDK), например, предоставленного CTP 1310, снабжающего стороны строительными блоками для самостоятельного создания таких компонентов, или может довольствоваться сторонними реализациями таких компонентов экосистемы. В одном варианте осуществления, SDK предоставляется CTP 1310 и может использоваться одним или несколькими участниками для поддержки или реализации CKG 1300, абстрагирования вычисления и хранения (CSA), более подробно описанного ниже, и/или библиотек криптографических клиентов. В необязательном порядке, SDK может распределяться на субъект, обеспечивающий CKG 1300, из CTP 1310.

В общем случае, каждый из CKG 1300, CTP 1310 или CSP 1320 может делиться на подкомпоненты в зависимости от данной реализации, однако общее разделение сохраняется для поддержания доверия. Например, субъекты 1301 CKG, например, доставка 1302 открытого главного ключа (MPK), загрузчик 1304 клиентских библиотек, экстрактор 1306 секретного ключа, верификатор доверия 1308 или другие подкомпоненты, могут обеспечиваться по отдельности, в подмножествах, или совместно, в виде объединенного компонента. Субъекты 1311 CTP, например, клиентское приложение для кодирования и декодирования 1312, альтернативные методы шифрования 1314, приложение для сопряжения с CKG 1316, другие криптографические строительные блоки 1318 и т.д., также могут обеспечиваться по отдельности, в подмножествах, или совместно. Кроме того, CSP 1320 можно рассматривать как большое количество отдельных провайдеров сервисов, например, CSP 1322, 1326, поддерживающих сервис хранения 1324 и хостинг сервисов 1328, соответственно, или такие сервисы могут обеспечиваться совместно.

Очевидно, что CKG, или экземпляр(ы) CKG, находящиеся в распоряжении одного или нескольких участников доверенной экосистемы, не обязаны быть единым монолитным субъектом. Напротив, CKG может делиться на несколько (избыточных) субъектов, которые сообща генерируют ключи, чтобы работа могла продолжаться, даже если небольшое подмножество участников действует в автономном режиме. В одном варианте осуществления, в необязательном порядке, множество участников, в целом, может быть доверенным, даже если небольшое их подмножество скомпрометировано нарушителем, или по иной причине стало недоступным или недоверенным.

На фиг.14 показана другая архитектурная схема, демонстрирующая дополнительные преимущества доверенной экосистемы для осуществления облачных сервисов для предприятий 1400. Например, предприятия 1400 могут включать в себя различные организации 1402, 1404, 1406, 1408. Различные организации 1402, 1404, 1406, 1408 в этой схеме иллюстрируют, что организации могут брать на себя большую или меньшую ответственность в отношении реализации политики для использования системы или генерации ключей. Например, организация 1402 реализует свою собственную политику 1412, но использует централизованный генератор ключей 1422, тогда как организация 1404 предпочитает реализовать свой собственный генератор ключей 1424 и свою собственную политику 1414. Организация 1406 также реализует свою собственную политику, но прибегает к помощи стороннего CKG 1426, тогда как организация 1408 предпочитает прибегать к помощи стороннего провайдера 1418 политик и независимого CKG 1428.