Область техники

Изобретение относится к области защиты вычислительных устройств от DDoS-атак, а именно к системам и способам фильтрации трафика при обнаружении DDoS-атак.

Уровень техники

Проблема защиты вычислительных устройств, особенно использующихся для размещения серверного программного обеспечения (ПО) или любого другого ПО, непрерывность и стабильность работы которого очень важна, является особенно актуальной в настоящее время. Web-хостинги, банковские серверы или любые другие серверы, доступ к которым осуществляется посредством сети Internet, являются потенциальными целями для распределенных атак типа «отказ в обслуживании» (англ. Distributed Denial of Service, сокр. DDoS). Такие атаки зачастую осуществляются при помощи бот-нет сетей (англ. botnet, множества вычислительных устройств, управляемых злоумышленником удаленно) и приводят к существенным задержкам, а иногда и к полному отказу при обработке сервером запросов от любых других вычислительных устройств, например http-запросов.

Существуют разные подходы для защиты серверов от DDoS-атак. В большинстве случаев такие подходы предполагают анализ трафика, который поступает на сервер, с целью обнаружения во входящем на сервер трафике признаков DDoS-атаки, а также последующее блокирование трафика, который характерен для DDoS-атак.

Публикация US 7672336B2 предлагает подход, в соответствии с которым трафик анализируется при помощи набора фильтров, каждый из которых обладает своими собственными правилами контроля трафика для обнаружения и блокирования пакетов, относящихся к DDoS-атакам. Однако предложенный подход не предполагает использование анализа на разных уровнях сетевой модели OSI/ISO для обнаружения пакетов, относящихся к DDoS-атакам.

Хотя подходы, известные из уровня техники, направлены на решение определенных задач в области защиты вычислительных устройств от DDoS-атак, они недостаточно эффективно решают задачу фильтрации трафика. Настоящее изобретение позволяет более эффективно решить задачу фильтрации трафика при DDoS-атаке.

Раскрытие изобретения

Настоящее изобретение предназначено для временного ограничения передачи данных от сетевого узла вычислительному устройству.

Технический результат настоящего изобретения заключается в обеспечении защиты вычислительного устройства при DDoS-атаке при этом защита достигается путем ограничения при помощи средства блокирования передачи данных от сетевого узла вычислительному устройству, если измененный рейтинг опасности сетевого узла превысил установленное пороговое значение, до момента истечения времени жизни такого изменения рейтинга опасности сетевого узла, на момент отмены которого измененный рейтинг опасности сетевого узла перестанет превышать установленное пороговое значение.

Способ ограничения передачи данных сетевым узлом вычислительному устройству, находящемуся под DDoS-атакой, в котором: перехватывают при помощи средства перехвата данные, поступающие от сетевого узла вычислительному устройству, находящемуся под DDoS-атакой, в результате перехвата определяют параметры передаваемых данных; при этом параметром передаваемых данных является информация, характеризующая передаваемые данные; назначают при помощи средства определения рейтинга рейтинг опасности сетевого узла, при этом для назначения рейтинга осуществляется запрос к базе данных сетевых узлов, содержащей рейтинги опасности сетевых узлов, причем запрос содержит по меньшей мере один определенный ранее параметр передаваемых от сетевого узла данных; изменяют при помощи средства определения рейтинга рейтинг опасности сетевого узла путем применения к параметрам передаваемых данных по меньшей мере одного фильтра; при этом, если в рамках применения фильтра параметры передаваемых данных удовлетворяют критериям фильтра, то такое применение фильтра влечет за собой изменение рейтинга опасности сетевого узла; при этом каждое изменение рейтинга опасности сетевого узла при помощи каждого из фильтров обладает своим собственным временем жизни, по истечении которого упомянутое изменение отменяется; ограничивают при помощи средства блокирования передачу данных от сетевого узла вычислительному устройству, если измененный рейтинг опасности указанного сетевого узла превышает установленное пороговое значение; отменяют при помощи средства блокирования ограничение передачи данных от указанного сетевого узла вычислительному устройству в момент истечения времени жизни такого изменения рейтинга опасности сетевого узла, после отмены которого измененный рейтинг опасности сетевого узла перестанет превышать установленное пороговое значение.

В еще одном из вариантов реализации способа параметром передаваемых данных является по меньшей мере: IP адрес сетевого узла, сетевой порт сетевого узла, используемый для передачи данных, количество передаваемых POST запросов в секунду, количество передаваемых HTTP запросов в секунду, количество установленных соединений TCP.

В другом варианте реализации способа рейтинг опасности сетевого узла - величина, чем выше которая, тем больше вероятность, что данные, передаваемые от сетевого узла вычислительному устройству, используются для осуществления DDoS-атаки.

В еще одном из вариантов реализации способа используются фильтры, которые применяются по меньшей мере к следующим параметрам передачи данных: количество передаваемых GET запросов в секунду; количество передаваемых HEAD запросов в секунду; количество передаваемых POST запросов в секунду; количество передаваемых HTTP запросов в секунду; количество установленных соединений TCP.

В другом варианте реализации способа вычислительным устройством является персональное вычислительное устройство.

В еще одном из вариантов реализации способа вычислительным устройством является сервер.

В другом варианте реализации способа этапы способа применяются к по меньшей мере двум сетевым узлам, передающим данные вычислительному устройству.

В еще одном из вариантов реализации способа этапы способа выполняются повторно с учетом вновь перехваченных данных, поступающих от сетевого узла вычислительному устройству, находящемуся под DDoS-атакой.

В другом варианте реализации способа под ограничением передачи данных понимают блокировку передачи данных между вычислительным устройством и сетевым узлом.

В еще одном из вариантов реализации способа под ограничением передачи данных понимают ограничение пропускной способности канала между вычислительным устройством и сетевым узлом.

В другом варианте реализации способа чем больше измененный рейтинг опасности сетевого узла, тем сильнее ограничение пропускной способности канала.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

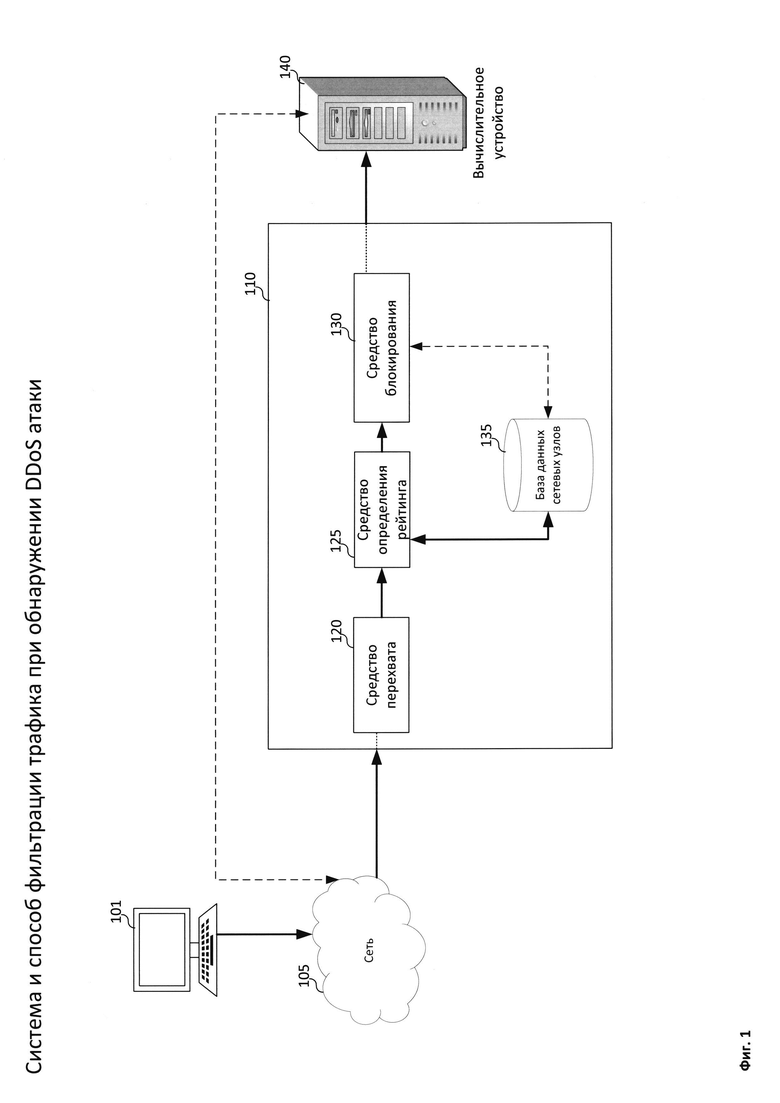

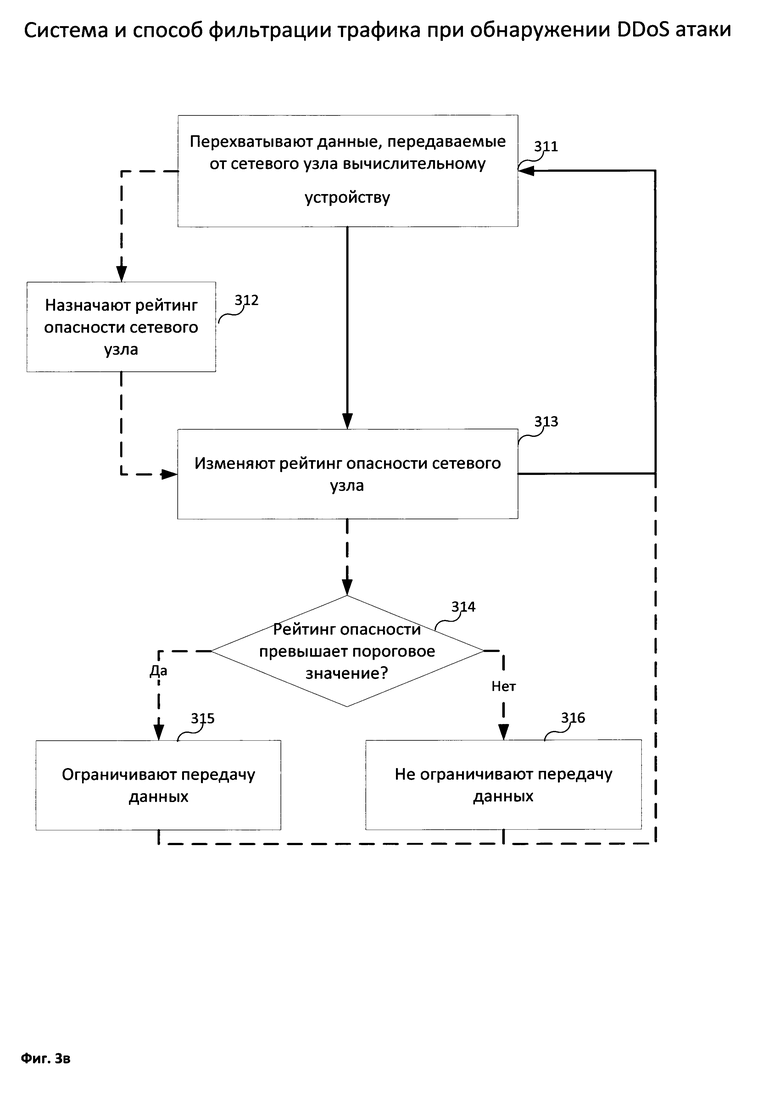

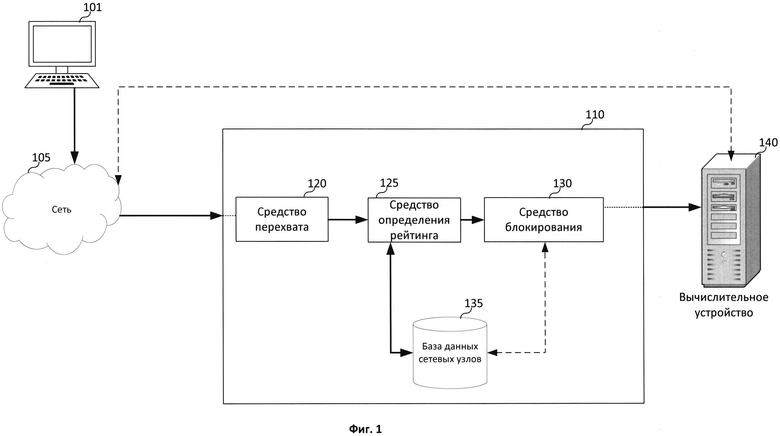

Фиг. 1 иллюстрирует структурную схему системы фильтрации трафика при обнаружении DDoS-атаки.

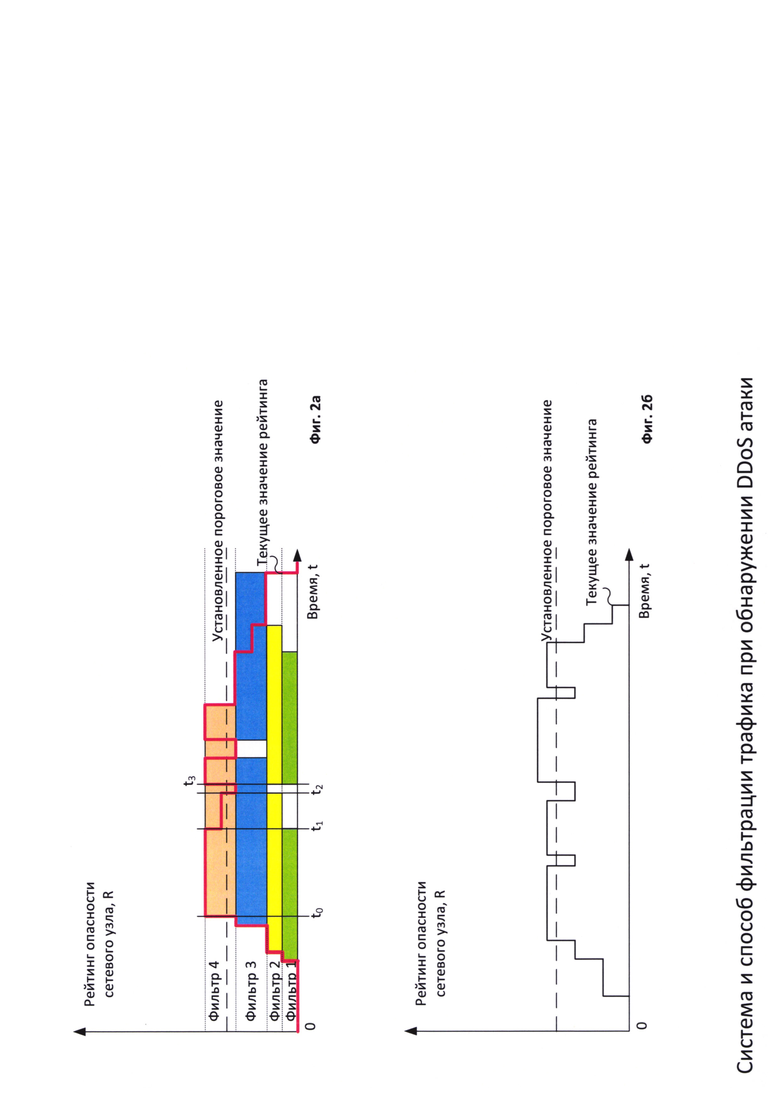

Фиг. 2а показывает вариант изменения рейтинга опасности сетевого узда при условии использования нескольких фильтров.

Фиг. 2б показывает примерный вариант изменения рейтинга опасности сетевого узла при участии этого сетевого узла в DDoS-атаке.

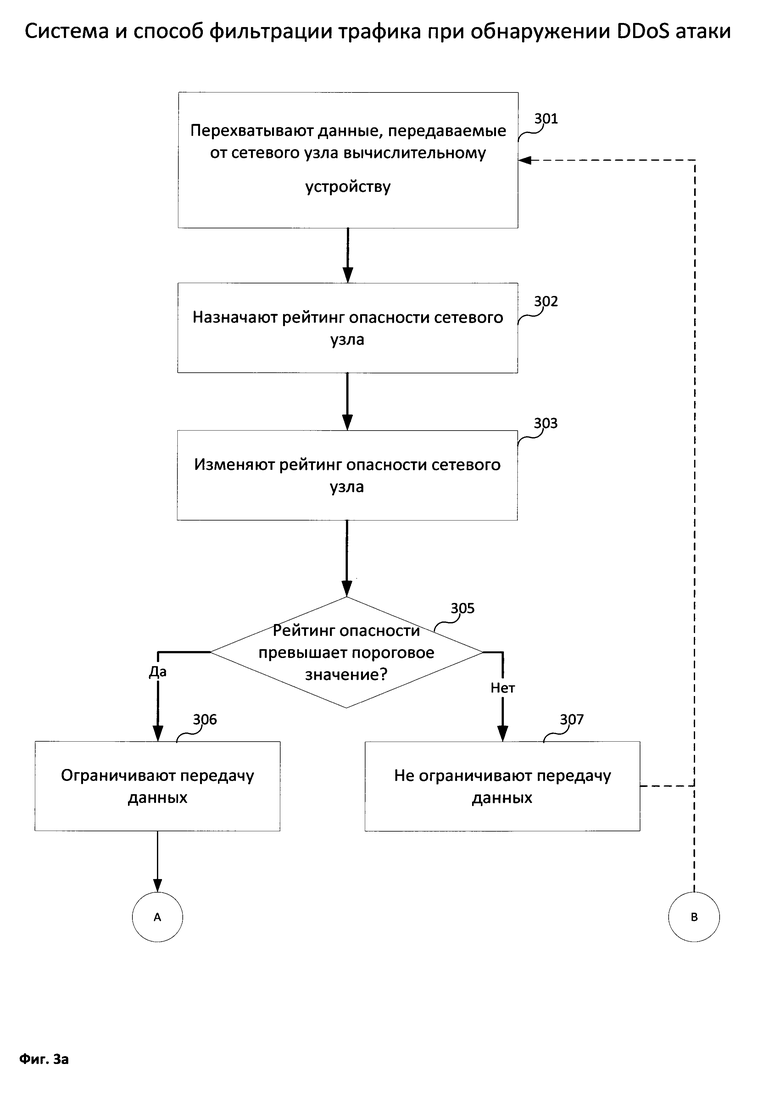

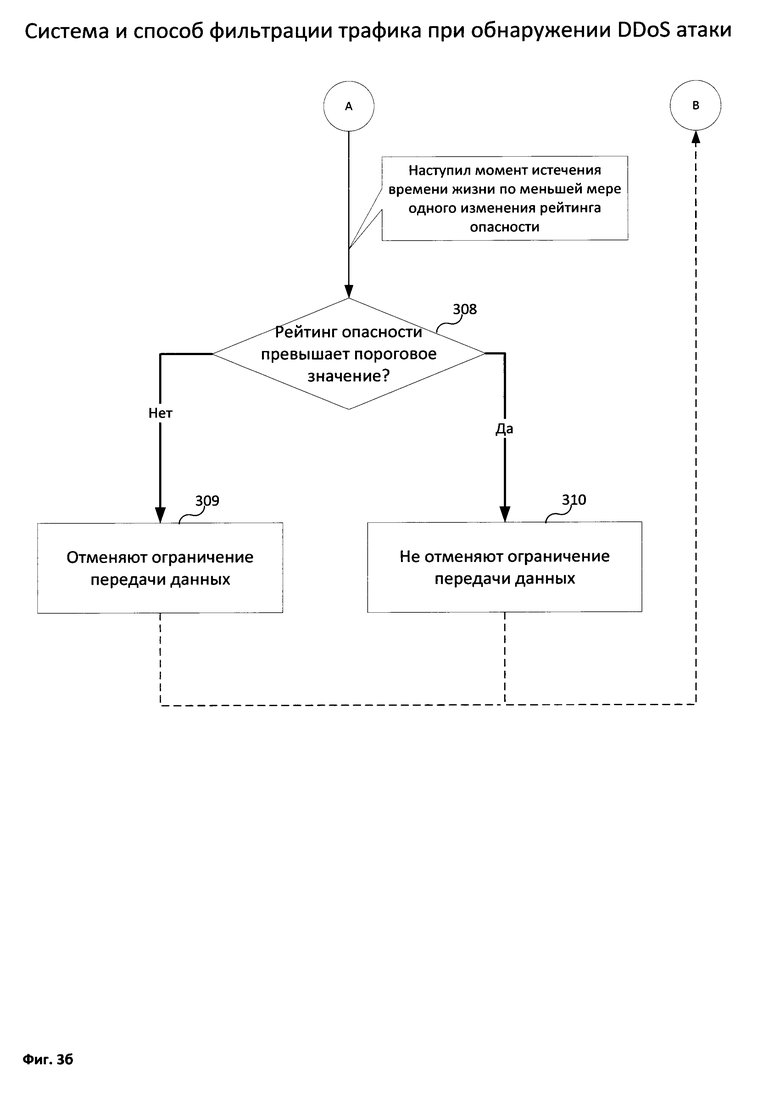

Фиг. 3а-3б показывают примерный вариант реализации способа фильтрации трафика при обнаружении DDoS-атаки.

Фиг. 3в показывает еще один вариант реализации способа фильтрации трафика при обнаружении DDoS-атаки.

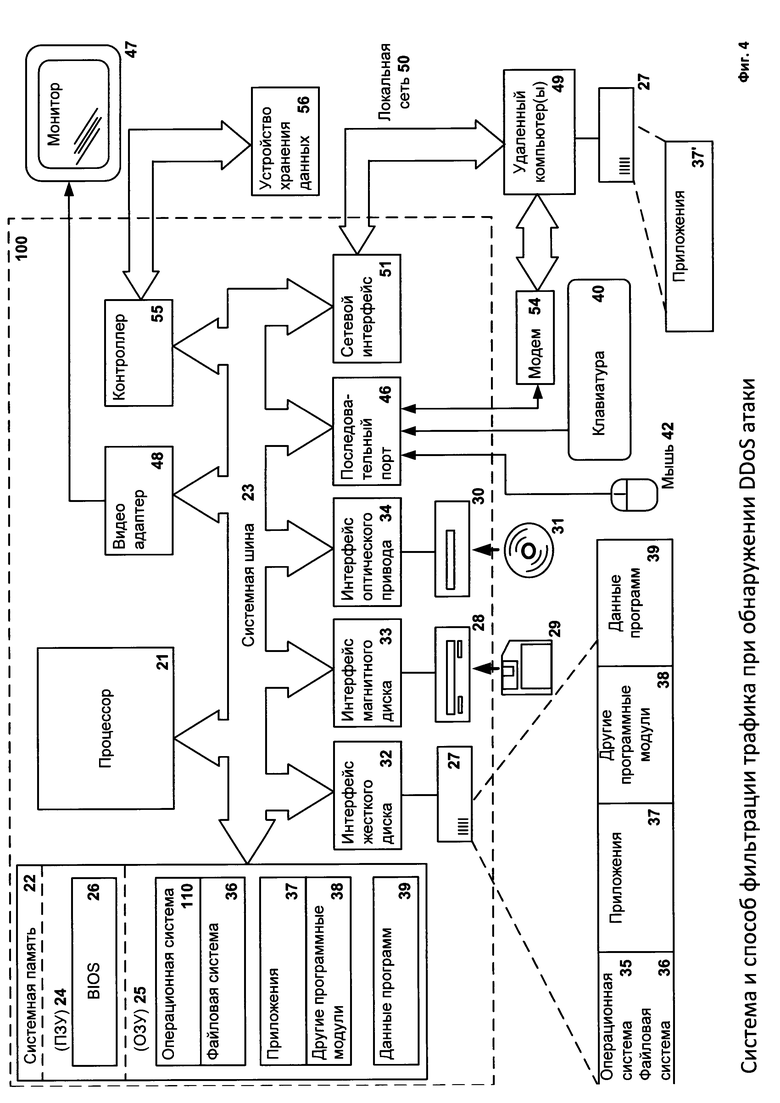

Фиг. 4 показывает пример компьютерной системы общего назначения.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является не чем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Под средствами системы фильтрации трафика при обнаружении DDoS-атаки в настоящем изобретении понимаются реальные устройства, системы, компоненты, группы компонентов, реализованные с использованием аппаратных средств, таких как интегральные микросхемы (англ. application-specific integrated circuit, ASIC) или программируемые вентильные матрицы (англ. field-programmable gate array, FPGA) или, например, в виде комбинации программных и аппаратных средств, таких как микропроцессорная система и набор программных инструкций, а также на нейроморфных чипах (англ. neurosynaptic chips) Функциональность указанных средств системы может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности средств системы реализована программными средствами, а часть аппаратными. В некоторых вариантах реализации часть средств, или все средства, могут быть исполнены на процессоре компьютера общего назначения (например, который изображен на Фиг. 4). При этом компоненты системы могут быть реализованы в рамках как одного вычислительного устройства, так и разнесены между несколькими, связанными между собой вычислительными устройствами.

Введем ряд определений и понятий, которые будут использоваться при описании вариантов осуществления изобретения.

Сетевой узел - электронное устройство (в том числе и вычислительное устройство), подключенное к сети передачи данных (например, сеть Интернет) и способное передавать данные посредством упомянутой сети. Примерами сетевого узла могут быть: персональные вычислительные устройства, мобильные вычислительные устройства, серверы, сетевые маршрутизаторы и коммутаторы или любые другие устройства, способные передавать данные посредством сети передачи данных (например, IP-камеры, телевизоры, холодильники, IoT - сокр. Internet of Things - устройства и пр.).

Параметр передаваемых данных - информация, характеризующая передаваемые сетевым узлом данные, в том числе характеризующая и сам сетевой узел, участвующий в передаче данных. Параметрами передаваемых данных могу быть данные из заголовков пакетов передаваемых данных (на любом из уровней стековой модели TCP/IP или OSI/ISO), а также частотные характеристики пакетов (например, количество TCP пакетов, переданных за одну секунду), в том числе и пакетов с одинаковым содержимым. Примерами параметра передаваемых данных являются по меньшей мере: IP адрес сетевого узла, сетевой порт сетевого узла, используемый для передачи данных, mac-адрес сетевого узла, набор HTTP пакетов передаваемых данных (например, в единицу времени), набор TCP пакетов передаваемых данных, набор IP пакетов передаваемых данных, набор пакетов любого другого протокола передачи данных, количество установленных соединений между сетевым узлов и вычислительным устройством, количество передаваемых POST запросов в секунду, количество передаваемых HTTP запросов в секунду, количество установленных соединений TCP, а также производные от вышеупомянутых параметров.

Рейтинг опасности сетевого узла - величина (число), чем выше которая, тем больше вероятность, что данные, переданные от сетевого узла вычислительному устройству, используются для осуществления DDoS-атаки. Рейтинг опасности сетевого узла может быть изменен путем применения к параметрам передаваемых данных по меньшей мере одного фильтра. Фильтр представляет собой программный компонент, который может быть реализован в виде правила, которое ряду критериев ставит в соответствие набор действий, например изменение рейтинга опасности сетевого узла, которые выполняются, если параметры передаваемых данных удовлетворяют критериям фильтра. При этом каждое изменение рейтинга опасности сетевого узла при помощи фильтра обладает своим собственным временем жизни, по истечении которого упомянутое изменение отменяется.

На Фиг. 1 изображена структурная схема системы фильтрации трафика при обнаружении DDoS-атаки 110, а также связанные с ней сущности: сетевой узел 101, вычислительное устройство 140, находящееся под DDoS (distributed denial of service, иногда обозначается как DoS, denial of service, с англ. «отказ в обслуживании») атакой, а также сеть передачи данных 105, посредством которой сетевой узел 101 передает данные вычислительному устройству 140. Система фильтрации трафика при обнаружении DDoS-атаки 110 включает в себя средство перехвата 120, средство определения рейтинга 125, связанное со средством перехвата 120, базу данных сетевых узлов 135, связанную со средством определения рейтинга 125, и средство блокирования 130, связанное со средством определения рейтинга 125.

Вычислительное устройство 140 - вычислительное устройство, которое находится под DDoS-атакой (атаковано сетевыми узлами, осуществляющими DDoS-атаку). Для обнаружения факта нахождения вычислительного устройства 140 под DDoS-атакой в уровне техники существует множество подходов, основанных на анализе получаемых вычислительным устройством 140 данных посредством сети передачи данных 105, но описание таких подходов выходит за рамки настоящего изобретения. Вычислительным устройством 140 может в общем случае являться любое вычислительное устройство, подключенное к сети передачи данных 105. В одном из вариантов реализации изобретения вычислительным устройством 140 является сервер - процессор, предоставляющий услуги другому процессору (ГОСТ 34.321-96) - например web-сервер, почтовый сервер, ftp-сервер. В еще одном варианте реализации изобретения вычислительным устройством 140 является персональное вычислительное устройство (в том числе и мобильное вычислительное устройство).

Для простоты в рамках описания вариантов реализации изобретения в качестве сетевого узла 101 будем понимать персональное вычислительное устройство - персональный компьютер (который, однако, в рамках указанного обобщения обладает всеми особенностями, данными в определении понятия сетевого узла).

Сетевой узел 101 соединен с вычислительным устройством 140 (обменивается данными с вычислительным устройством 140) посредством сети передачи данных 105, а также компонентов системы фильтрации трафика при обнаружении DDoS-атаки 110. В общем случае сетевой узел 101 соединен с вычислительным устройством 140 напрямую через сеть 105 (которая, например, может состоять из большого количества устройств передачи данных), однако в условиях DDoS-атаки на вычислительное устройство 140 передаваемые устройству 140 данные перенаправляются на фильтрующее устройство, а именно на систему фильтрации трафика при обнаружении DDoS-атаки 110. Для перенаправления передаваемых данных может быть использован любой из известных из уровня техники подходов для перенаправления данных, например подмена таблиц маршрутизации. Таким образом, все данные, передаваемые сетевым узлом 101 вычислительному устройству 140 предварительно попадают сначала в систему фильтрации трафика при обнаружении DDoS-атаки 110. В одном из вариантов реализации изобретения данные, которые передаются от вычислительного устройства 140 сетевому узлу 101 также сначала попадают в систему 110.

В общем случае множество сетевых узлов 101 могут одновременно передавать данные вычислительному устройству 140 (и, соответственно, ждать и получать ответы со стороны устройства 140). Если же обнаружено, что вычислительное устройство 140 находится под DDoS-атакой (как было отмечено выше, при помощи любого известного из уровня техники способа), то какие-то из сетевых узлов, передающих данные устройству 140, могут участвовать в этой атаке, а какие-то - нет. В таком случае задача системы 110 - блокировать (или по крайней мере ограничить) передачу тех данных, которые используются для атаки. В рамках описания реализации изобретения будет рассмотрен обмен данными между сетевым узлом 101 и вычислительным устройством 140 с целью последующего анализа передаваемых данных и последующей защиты устройства 140 от передачи данных, которые используются для DDoS-атаки, а именно ограничения передачи данных сетевым узлом 101 вычислительному устройству 140. Стоит отметить, что под передачей данных здесь и далее понимают не только передачу какой-либо информации, например, в http-запросах, но любую передачу данных, в том числе передачу данных с целью установки соединений, а также и для осуществления DDoS-атак (так как зачастую для осуществления DDoS-атаки используются обычные запросы, но которые отсылаются в большом количестве). При этом для осуществления DDoS-атаки со стороны сетевого узла 101 передача данных может принимать, например, следующую форму:

- НТТР-флуд (HTTP flood, от англ. flood - «наводнение», передача большого количества данных в течение сравнительно небольшого временного интервала);

- ICMP-флуд (ICMP flood);

- UDP-флуд (UDP flood);

- SYN-флуд (SYN flood) и пр.

Средство перехвата 120 предназначено для перехвата данных, которые поступают (передаются) от сетевого узла 101 вычислительному устройству 140. Для осуществления перехвата в одном из вариантов реализации изобретения средство перехвата 120 может быть реализовано в виде маршрутизатора или прокси сервера (англ. proxy server), таким образом средство 120 получает доступ ко всем передаваемым от сетевого узла 101 вычислительному устройству 140 данным. После этого средство перехвата 120 определяет параметры передаваемых данных. В одном из вариантов реализации изобретения (кроме уже приведенных выше примеров параметров данных) средство перехвата 120 может определять следующие параметры передаваемых данных:

- IP адрес сетевого узла 101;

- количество передаваемых SYN пакетов в секунду;

- количество устанавливаемых TCP соединений в секунду;

- количество установленных TCP соединений;

- количество передаваемых байт в секунду:

- количество передаваемых пакетов в секунду;

- количество передаваемых GET запросов в секунду;

- количество передаваемых POST запросов в секунду;

- количество передаваемых HEAD запросов в секунду;

- количество устанавливаемых защищенных соединений (при помощи TLS/SSL) в секунду;

- общее количество остальных передаваемых http запросов в секунду (всех, кроме GET, POST и HEAD);

- URL, к которому обращается сетевой узел 101;

- количество передаваемых запросов к вышеупомянутому URL в секунду;

- общее количество передаваемых запросов к вычислительному устройству 140

- соотношение количества уникальных значений User-Agent заголовка запроса к общему числу передаваемых запросов к вычислительному устройству 140.

При этом каждый параметр передаваемых данных характеризуется протоколом передачи данных, в рамках которого он определен (например, для «количества передаваемых SYN пакетов в секунду» протокол, в рамках которого он определен - TCP). Определенные при перехвате передачи данных параметры передаваемых данных средство перехвата 120 передает средству определения рейтинга 125. Стоит отметить, что параметры передаваемых данных могут определяться на основании данных, передаваемых в течение некоторого промежутка времени: для, скажем, количества передаваемых пакетов за секунду может быть посчитано общее количество пакетов за 10, 20 или 30 секунд, и это количество пакетов будет поделено на количество секунд, в течение которого было определено вышеупомянутое количество пакетов. В одном из вариантов реализации вместо параметров, связанных с значением некоторой величины за определенный промежуток времени (например, количество предаваемых пакетов за секунду) могут быть определены несколько параметров передаваемых данных: «количество передаваемых пакетов за секунду, посчитанное за 10 секунд» - количество пакетов за 10 секунд, разделенное на 10; «количество передаваемых пакетов за секунду, посчитанное за 20 секунд» и «количество передаваемых пакетов за секунду, посчитанное за 30 секунд» соответственно. В таком случае каждый из перечисленных параметров передаваемых данных является отдельным, самостоятельным параметром. В еще одном варианте реализации вычисление параметров передачи данных, связанных с количеством некоторых событий (например, передачи запросов, передачи байт, установки TCP соединений) в единицу времени (иными словами, скорость, англ. rate), например количество передаваемых пакетов за секунду или GET запросов за секунду, осуществляется на основании алгоритма Token Bucket (алгоритм маркерной корзины): выделяется буфер заданного размера («размер корзины», исчисляется количеством упомянутых событий - передачи пакетов, запросов, GET запросов и пр.), скорость определяется как отношение размера буфера ко времени наполнения этого буфера. При этом время наполнения буфера - время, в течение которого наступает количество событий, равное размеру буфера.

Средство определения рейтинга 125 предназначено для определения рейтинга опасности сетевого узла 101. Для осуществления определения рейтинга опасности сетевого узла средство определения рейтинга 125 выполняет по меньшей мере два этапа: назначение рейтинга опасности сетевого узла при помощи базы данных сетевых узлов 135, а также изменение рейтинга опасности сетевого узла на основании параметров передаваемых данных, переданных средством перехвата 120.

Для назначения рейтинга опасности сетевого узла, соответствующего сетевому узлу 101, передающему данные вычислительному устройству 140, средство определения 125 осуществляет запрос к базе данных сетевых узлов 135, при этом запрос содержит по меньшей мере IP адрес сетевого узла 101. В ответ на запрос база данных сетевых узлов 135 возвращает средству определения рейтинга 125 рейтинг опасности сетевого узла, соответствующий IP адресу сетевого узла 101, например «10» или «46». В случае, если база данных сетевых узлов 135 не содержит рейтинга опасности сетевого узла, соответствующего IP адресу сетевого узла 101, средство определения рейтинга 125 может назначит сетевому узлу 101 «значение по умолчанию» для рейтинга опасности сетевого узла, например «0». Стоит отметить, что для сетевых узлов 101, которые с низкой вероятностью будут участвовать в передаче данных вычислительному устройству 140 в рамках DDoS-атаки -доверенные сетевые узлы 101 -, база данных сетевых узлов 135 может хранить такие значения рейтинга опасности сетевого узла, чтобы при дальнейшем изменении этот рейтинг заведомо не смог превысить установленное пороговое значение. Значения рейтингов сетевого узла для таких «доверенных» сетевых узлов 101 устанавливаются ниже, чем вышеупомянутое «значение по умолчанию», например «-1000» или «-100000». Такими доверенными сетевыми узлами 101 могут быть, например, сетевые узлы 101, IP адреса которых совпадают с IP адресами известных серверов, принадлежащих Google, Microsoft, Yandex и пр., а также IP адреса которых соответствуют подсети, например начинаться с «192.168…» (в таком случае в базе данных сетевых узлов 135 может храниться не каждый IP адрес сетевого узла 101 из подсети, а маска вида «192.*.*.*» или «128.*.*.*»).

Кроме рейтингов «доверенных» сетевых узлов 101 база данных сетевых узлов 135 в общем случае хранит рейтинги опасности для любых сетевых узлов 101, каждый из которых характеризуется IP адресом (или маской). В общем случае информация, которая хранится в базе данных сетевых узлов 135, вносится в нее специалистом в области информационной безопасности или любым другим квалифицированным лицом. В одном из вариантов реализации информация относительно рейтинга опасности сетевых узлов хранится не в рамках системы 110, а за ее пределами, например на удаленном сервере. В таком случае средство определения рейтинга 125 назначает сетевому узлу 101 рейтинг сетевого узла путем осуществления запроса к этому удаленному серверу.

Кроме назначения сетевому узлу 101 рейтинга опасности сетевого узла 125 средство определения рейтинга способно изменять рейтинг опасности сетевого узла 101 (относительно того значения, которое было получено при помощи базы данных 135) как в большую, так и в меньшую сторону. Для изменения рейтинга опасности сетевого 101 узла применяются фильтры. Как было упомянуто выше, фильтр представляет собой программный компонент системы 110, который может быть реализован в виде правила, которое ряду критериев ставит в соответствие набор действий, например изменение рейтинга опасности сетевого узла 101, которые выполняются, если параметры передаваемых данных удовлетворяют критериям фильтра (иными словами действия выполняются, если сработал соответствующий фильтр). При этом каждое изменение рейтинга опасности сетевого узла 101 при помощи фильтра обладает своим собственным временем жизни, по истечении которого упомянутое изменение отменяется (иными словами, происходит обратное изменения значения рейтинга: если рейтинг опасности сетевого узла был увеличен в результате применения фильтра на величину X, то по истечении времени жизни такого изменения, рейтинг будет уменьшен на аналогичную величину X).

В одном из вариантов реализации изобретения фильтр также характеризуется протоколом передачи данных: например TCP, IP, HTTP или HTTPS, а также портом соединения, например «порт 80». Наличие таких характеристик делает фильтр применимым только к таким параметрам передаваемых данных, которые получены из переданных сетевым узлом 101 данных при сетевом соединении по указанному порту с использованием указанного протокола. Например, если фильтр охарактеризован «ТСР - порт 80», то фильтр применим только к параметрам передаваемых данных, которые определены из переданных сетевым узлом 101 данных в рамках протокола передачи данных TCP с использованием 80 порта. Примером применяемых фильтров могут быть:

- Фильтр 1: увеличить рейтинг опасности сетевого узла на 100 на 10 минут (иными словами время жизни такого изменения составит 10 минут), если количество передаваемых SYN пакетов за секунду превышает 100 (в соответствии с приведенным выше определением увеличение рейтинга - действие, которое выполняется при удовлетворении данными критериев фильтра, а именно, если количество передаваемых SYN пакетов в секунду превысило установленное значение);

- Фильтр 2: увеличить рейтинг опасности сетевого узла на 50, если количество устанавливаемых TCP соединений за секунду превысило 1000, время жизни изменения - 30 минут;

- Фильтр 3: увеличить рейтинг опасности сетевого узла на 30, если количество передаваемых POST запросов в секунду превысило 10, время жизни изменения - 10 минут;

- Фильтр 4: увеличить рейтинг опасности сетевого узла на 20, если количество передаваемых запросов в секунду к одному (некоторому) URL превысило 5, время жизни изменения - 10 минут;

- Фильтр 5: увеличить рейтинг опасности сетевого узла на 40, если количество передаваемых HTTP запросов в секунду превысило 100, время жизни изменения - 10 минут;

- Фильтр 6: увеличить рейтинг опасности сетевого узла на 35, если количество установленных TCP соединений превысило 50, время жизни изменения - 10 минут;

- Фильтр 7: увеличить рейтинг опасности сетевого узла на 35, если количество устанавливаемых защищенных соединений в секунду превысило 5, время жизни изменения 10 минут.

Средство определения рейтинга 125 способно передавать информацию о значении рейтинга опасности сетевого узла, определенного для сетевого узла 101, средству блокирования 130. Стоит отметить, что средство определения рейтинга 125 может передавать информацию о значении рейтинга не только в процессе применения фильтров, а, соответственно, и в процессе изменения значений рейтинга опасности сетевого узла, но и при отмене соответствующих изменений по истечении их времени жизни.

Средство блокирования 130 предназначено для ограничения передачи данных от сетевого узла 101 вычислительному устройству 140. Средство блокирования 130 ограничивает передачу данных, если значение рейтинга опасности сетевого узла превышает установленное пороговое значение, например 2000. В одном из вариантов реализации изобретения под ограничением передачи данных понимают блокировку передачи данных между сетевым узлом 101 и вычислительным устройством 140 (любым из известных в уровне техники способов). В другом варианте реализации изобретения под ограничением передачи данных понимают ограничение пропускной способности канала между сетевым узлом 101 и вычислительным устройством 140 (например, с 1 Мб/с до 100 Кб/с). Средство блокирования 130 также способно ограничивать пропускную способность канала в зависимости от того, насколько рейтинг опасности сетевого узла превышает установленное значение: чем сильнее превышение, тем сильнее ограничение пропускной способности. Например при превышении рейтингом опасности сетевого узла установленного порогового значения на 1000 пропускная способность уменьшается на 50% - становится меньше в 2 раза, а при превышении порогового значения на 2000 пропускная способность уменьшается на 75% - становится меньше в 4 раза. В еще одном варианте реализации изобретения может быть использована следующая формула для определения того, как сильно ограничивать пропускную способность канала связи между сетевым узлом 101 и вычислительным устройством 140:

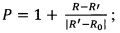

где R - значений рейтинга опасности сетевого узла («текущее»), R' - установленное (определенное в результате изменений) пороговое значение, R0

- назначенное («начальное») для сетевого узла 101 значение рейтинга опасности сетевого узла, Р - величина, определяющая, во сколько раз необходимо уменьшить пропускную способность канала связи между сетевым узлом 101 и вычислительным устройством 140.

Средство блокирования 130 также способно снимать (отменять) ограничения передачи данных между сетевым узлом 101 и вычислительным устройством 140. В одном из вариантов реализации изобретения средством блокирования снимает ограничение на передачу данных между сетевым узлом 101 и вычислительным устройством 140 в момент истечения времени жизни такого изменения рейтинга опасности сетевого узла (осуществленного путем применения соответствующего фильтра), после отмены которого рейтинг опасности сетевого узла перестает превышать установленное пороговое значение.

В одном из вариантов реализации изобретения средство блокирования 130 не осуществляет контроль за значением рейтинга опасности сетевого узла

- не проверяет больше оно, чем установленное пороговое значение или нет, а только ограничивает передачу данных между сетевым узлом 101 и вычислительным устройством 140 или снимает это ограничение передачи данных. В таком случае средством блокирования 130 получает от средства определения рейтинга 125 только указания ограничить передачу данных или снять это ограничение. При этом средство определения рейтинга 125 передает средству блокирования 130 указание ограничить передачу данных, если рейтинг опасности сетевого узла, определенный средством определения рейтинга 125, превысил установленное пороговое значение. И момент, соответствующий истечению времени жизни такого изменения рейтинга опасности сетевого узла, после отмены которого рейтинг опасности сетевого узла перестает превышать установленное пороговое значение, также определяется средством определения рейтинга 125.

Для полноты понимания принципов использования фильтров рассмотрим пример, изображенный на Фиг. 2а. Изображенный график - зависимость рейтинга опасности сетевого узла от времени. Красная линия - значение рейтинга зависимости R, «текущее» значение в каждый момент времени t, пунктирная линия - установленное пороговое значение для рейтинга опасности сетевого узла R. Каждый прямоугольник, соответствующий одному из фильтров, представляет собой величину изменения рейтинга опасности сетевого узла - высота прямоугольника по оси R - и длительность такого изменения (время жизни изменения) - длина прямоугольника по оси t. Из графика видно, что начальное значение рейтинга опасности сетевого узла - 0, это значит, что назначенный сетевому узлу 101 рейтинг при помощи средства определения рейтинга 125 (например, полученный из базы данных сетевых узлов 135) имел величину «0». Далее, на основании определенных средством перехвата 120 параметров передаваемых данных происходит применение фильтров средством определения рейтинга 125. Сначала применяется Фильтр 1, что означает, что параметры передаваемых данных удовлетворяют критериям Фильтра 1. Через некоторое время применяются («срабатывают», иными словами критерии фильтров удовлетворены, выполняются действия, предписанные соответствующими Фильтрами 2 и 3) Фильтры 2 и 3. При срабатывании Фильтра 4 в момент времени t0 значение рейтинга опасности сетевого узла начинает превышать установленное пороговое значение. При превышении порогового значения средство блокирования 130 осуществляет ограничение передачи данных между сетевым узлом 101 и вычислительным устройством 140. В момент времени t1 истекает время жизни Фильтра 1, но значение рейтинга опасности сетевого узла (даже с учетом отмены изменения в соответствии с Фильтром 1) все еще превышает установленное пороговое значение, и ограничение передачи данных не снимается средством блокирования 130. В момент времени t2 истекает время жизни Фильтра 2, значение рейтинга опасности сетевого узла перестает превышать установленное пороговое значение, и средство блокирования 130 в этот момент снимает упомянутое ограничение передачи данных. В момент времени t3 еще раз срабатывают Фильтры 2 и 3, что приводит к повторному превышению рейтингом опасности сетевого узла установленного порогового значения и так далее.

Фиг. 2б показывает примерный вариант изменения рейтинга опасности сетевого узла при участии этого сетевого 101 (доказательство участия находится за пределами описания настоящего изобретения) узла в DDoS-атаке вычислительного устройства 140. Значение рейтинга сетевого узла (обозначено как «текущее значение рейтинга»), как правило, повышается ступенчато по мере того, как примененные средством определения рейтинга 125 фильтры изменяют значение рейтинга. После превышения установленного порогового значения рейтингом опасности сетевого узла график этого рейтинга «колеблется» в окрестности порогового значения: по истечении времени жизни изменения рейтинга опасности сетевого узла, отмена которого понижает значение рейтинга опасности сетевого узла настолько, что оно становится меньше порогового значения, значение рейтинга уменьшается, но практически сразу же срабатывает очередной фильтр, применение которого повышает значение рейтинга опасности сетевого узла, и линия графика опять становится выше линии установленного порогового значения. Далее такие колебания повторяются, пока сетевой узел 101 не перестает участвовать в DDoS-атаке (а, соответственно, и передавать такие данные вычислительному устройству 140, параметры передачи которых приводят к срабатыванию тех или иных фильтров), после чего значение рейтинга опасности сетевого узла ступенчато снижается до первоначального значения (значения, например, определенного с помощью базы данных сетевых узлов или иным образом).

На Фиг. 3а-3б изображен вариант реализации способа изобретения. На этапе 301 средство перехвата 120 осуществляет перехват передаваемых данных от сетевого узла 101 вычислительному устройству 140. По результатам перехвата средство перехвата 120 определяет параметры передаваемых данных. Используя определенные ранее средством перехвата 120 параметры передачи данных, по меньшей мере IP адрес сетевого узла 101, средство определения рейтинга 125 на этапе 302 назначает сетевому узлу 101 рейтинг опасности сетевого узла. При этом для назначения рейтинга опасности сетевого узла средством определения рейтинга 125 осуществляется запрос к базе данных сетевых узлов 135, содержащей рейтинги опасности известных сетевых узлов, причем запрос содержит по меньшей мере один определенный ранее параметр передаваемых от сетевого узла данных - IP адрес сетевого узла 101. После этого средство определения рейтинга 125 на этапе 303 изменяет рейтинг опасности сетевого узла 101 на основании параметров передаваемых данных, определенных ранее, путем применения по меньшей мере одного фильтра. Если на этапе 305 рейтинг опасности сетевого узла превышает установленное пороговое значение, то средство блокирования 130 на этапе 306 ограничивает передачу данных от сетевого узла вычислительному устройству 140. В противном случае на этапе 307 средство блокирования 130 не ограничивает упомянутую передачу данных. Если на этапе 306 была ограничена передача данных от сетевого узла 101 вычислительному устройству 140, то при наступлении момента истечении времени жизни по меньшей мере одного изменения рейтинга опасности сетевого узла средство блокирования 130 на этапе 308 повторно проверяет, превышено ли рейтингом установленное пороговое значение. Если значение рейтинга перестало превышать установленное пороговое значение, то на этапе 309 средство блокирования 130 отменяет ограничение передачи данных, в противном случае отмены ограничений не происходит. В одном из вариантов реализации изобретения после выполнения этапов 307, 308 и 310 система 110 продолжает выполнять этапы способа, начиная с 301, при этом исключив повторное выполнение этапа 302. В одном из вариантов реализации изобретения повторное выполнение этапов способа останавливается, если DDoS-атака будет окончена, о чем система 110 получит уведомление со стороны удаленного сервера или специалиста по информационной безопасности (определение окончания DDoS-атаки лежит за пределами настоящего изобретения).

На Фиг. 3в изображен еще один вариант реализации способа изобретения. На этапе 311 средство перехвата 120 осуществляет перехват передаваемых данных от сетевого узла 101 вычислительному устройству 140. По результатам перехвата средство перехвата 120 определяет параметры передаваемых данных. Используя определенные ранее средством перехвата 120 параметры передаваемых данных, по меньшей мере IP адрес сетевого узла 101, средство определения рейтинга 125 на этапе 312 назначает сетевому узлу 101 рейтинг опасности сетевого узла. При этом для назначения рейтинга опасности сетевого узла средством определения рейтинга 125 осуществляется запрос к базе данных сетевых узлов 135, содержащей рейтинги опасности сетевых узлов, причем запрос содержит по меньшей мере один определенный ранее параметр передаваемых от сетевого узла данных - IP адрес сетевого узла 101. После этого средство определения рейтинга 125 на этапе 313 изменяет рейтинг опасности сетевого узла на основании параметров передаваемых данных, определенных ранее, путем применения по меньшей мере одного фильтра. После этого повторяются этапы 311 и 313: а именно средство перехвата 120 продолжает перехватывать передаваемые сетевым узлом 101 вычислительному устройству 140 данные, а средство определения 125, соответственно, применяет имеющиеся фильтры (по меньшей мере один) к определенным средством перехвата 120 параметрам передаваемых данных. Таким образом осуществляется постоянное применение фильтров к параметрам передаваемых данных, а, соответственно, и изменение значения рейтинга опасности сетевого узла, если такие изменения предписаны примененными фильтрами (при срабатывании).

В одном из вариантов реализации изобретения один и тот же фильтр может быть применен несколько раз (в одном из вариантов реализации изобретения с заданным интервалом, например 2 минуты), и, если будут повторно удовлетворены критерии фильтра вновь определенными параметрами передаваемых данных, то значение рейтинга опасности сетевого узла также будет повторно изменено (в таких случаях время жизни каждого из таких изменений отсчитывается с момента каждого отдельного срабатывания фильтра). Например, если критерий фильтра - «количество переданных TCP пакетов за секунду, посчитанное за 10 секунд, больше 1000», и средство перехвата 120 определило параметр передаваемых данных «количество переданных TCP пакетов за секунду, посчитанное за 10 секунд», равный 1204, то, при условии, что фильтром предписано при удовлетворении критериев фильтра увеличить рейтинг опасности сетевого узла на 450, средство определения рейтинга 125 увеличит рейтинг опасности сетевого узла на 450. Если через 3 минуты средство перехвата 120 повторно определяет параметр передачи данных «количество переданных TCP пакетов за секунду, посчитанное за 10 секунд», равный 1304 (что свидетельствует об увеличении количества передаваемых пакетов), то рейтинг опасности сетевого узла дополнительно будет увеличен средством определения рейтинга 125 еще на 450, при этом уменьшение рейтинга опасности сетевого узла, связанное с отменой изменений по истечении времени жизни таких изменений, будет осуществлено не одновременно, а в два этапа: сначала на 450 (отмена первого изменения рейтинга) и потом еще на 450 (отмена второго изменения рейтинга с задержкой в 3 минуты относительно первого).

В еще одном варианте реализации повторное срабатывание одного и того же фильтра приводит к тому, что ко времени жизни первого изменения рейтинга опасности сетевого узла, произведенного в результате применения фильтра, добавляется промежуток времени, равный времени жизни второго изменения.

В одном из вариантов реализации изобретения время жизни второго (повторного) изменения рейтинга опасности сетевого узла может совпадать с временем жизни первого (предыдущего) изменения, а в еще одном варианте реализации изобретения может отличаться, например быть больше, если один и тот же фильтр срабатывает повторно в течение некоторого времени, например 5 минут, после предыдущего срабатывания, или быть меньше, если один и тот же фильтр не срабатывал повторно в течение некоторого времени, например 30 минут, после предыдущего срабатывания.

В одном из вариантов реализации изобретения величина второго (повторного) изменения рейтинга опасности сетевого узла может совпадать с величиной первого (предыдущего) изменения, а в еще одном варианте реализации изобретения может отличаться, например быть больше, если один и тот же фильтр срабатывает повторно в течение некоторого времени, например 5 минут, после предыдущего срабатывания, или быть меньше, если один и тот же фильтр не срабатывал повторно в течение некоторого времени, например 30 минут, после предыдущего срабатывания.

При наступлении события, которое можно охарактеризовать как «изменение знака разницы между рейтингом опасности сетевого узла и установленным пороговым значением» (случай, когда рейтинг был не ниже порогового значения, а потом стал ниже, и случай, когда рейтинг был ниже порогового значения, а потом стал не ниже - выше или равен), средство определения рейтинга 125 на этапе 314 проверяет, превышает ли рейтинг опасности сетевого узла установленное пороговое значение (будем считать, что до первого изменения рейтинга сетевого узла значение разницы отрицательное, знак «-»). Если пороговое значение превышено, то на этапе 315 средство блокирования 130 ограничивает передачу данных сетевым узлом 101 вычислительному устройству 140. В противном случае передача данных на этапе 316 не ограничивается средством блокирования 140 (если ограничение уже имеет место, то оно будет снято).

После выполнения одного из этапов: 315 или 316 происходит продолжение повторного выполнения этапов 311 и 313 (и, соответственно, переход к этапу 314, если наступит событие «изменения знака разницы между рейтингом опасности сетевого узла и установленным пороговым значением»). В одном из вариантов реализации изобретения повторное выполнение этапов способа останавливается, если DDoS-атака будет окончена, о чем система 110 получит уведомление со стороны удаленного сервера или специалиста по информационной безопасности (определение окончания DDoS-атаки лежит за пределами настоящего изобретения).

Стоит отметить, что в одном из вариантов реализации изобретения (применимо как к способу, отраженному на Фиг. 3а-3б, так и на Фиг. 3в) после превышения установленного порогового значения рейтингом опасности сетевого узла применение фильтров приостанавливается до момента, когда рейтинг опасности сетевого узла станет меньше, чем установленное пороговое значение. Таким образом снижается нагрузка на ресурсы вычислительного устройства (или нескольких вычислительных устройств), с помощью которого реализованы компоненты системы 110, так как в момент превышения порогового значения не осуществляется перехват данных и применение фильтров - нет непрерывного процесса определения параметров передаваемых данных и применения фильтров для изменения рейтинга опасности сетевого узла.

В одном из вариантов реализации изобретения этапы любого из вариантов способа применяются не только к одному сетевому узлу (в отношении передачи данных одним сетевым узлом 101 вычислительному устройству), а к по меньшей мере двум сетевым узлам 101, что позволит обеспечить защиту вычислительного устройства 140 от DDoS-атаки, которая осуществляется при участии множества сетевых узлов 101.

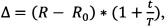

В одном из вариантов реализации изобретения средство определения рейтинга 125 способно обновлять значение рейтинга сетевого узла (а при отсутствии такого значения добавлять его в базу данных 135), хранящееся в базе данных сетевых узлов 135 и соответствующее IP адресу сетевого узла 101. Средство определения рейтинга 125 увеличивает значение рейтинга опасности сетевого узла для сетевого узла 101 относительно того значения, которое хранится для сетевого узла 101 (а именно для IP адреса сетевого узла 101) в базе данных сетевых узлов 135, если при обнаруженной DDoS-атаки на вычислительное устройство 140 передача данных сетевым узлом 101 вычислительному устройству 140 была ограничена в течение некоторого времени. При этом, чем больше было время, в течение которого передача данных была ограничена, тем больше будет увеличено значение рейтинга сетевого узла. Увеличение рейтинга в такой ситуации может быть вычислено по следующей формуле:

где Δ - изменение рейтинга, R - максимальное значение рейтинга опасности сетевого узла в течение DDoS-атаки, R0 - установленное пороговое значение, t - время, в течение которого передача данных сетевым узлом 101 вычислительному устройству 140 была ограничена, Т - продолжительность DDoS-атаки. Эта же формула может быть использована для уменьшения значения рейтинга опасности сетевого узла для сетевого узла 101 относительно того значения, которое хранится для сетевого узла 101 в базе данных сетевых узлов 135, если при обнаруженной DDoS-атаки на вычислительное устройство 140 передача данных сетевым узлом 101 вычислительному устройству 140 не была ограничена (разница R-R0 будет отрицательна и, соответственно, значение Δ будет тоже отрицательным). Для изменения рейтинга опасности сетевого узла, которое будет храниться в базе данных 135, может быть использована другая формула, в соответствии с которой чем меньше было среднее значение рейтинга опасности сетевого узла во течение DDoS-атаки, тем больше будет уменьшено значение рейтинга сетевого узла для сетевого узла 101 относительно того значения, которое хранится для сетевого узла 101 (а именно для IP адреса сетевого узла 101) в базе данных сетевых узлов 135. Стоит отметить, что приведенная формула является лишь примером, отображающим вышеописанную закономерность изменения рейтинга опасности сетевого узла.

Благодаря изменениям значений рейтингов опасности сетевых узлов в базе данных сетевых узлов 135 сетевые узлы, которые ранее участвовали в DDoS-атаках, при очередной DDoS-атаке будут быстрее отключаться от вычислительного устройства 140: передача данных такими сетевыми узлами 101 вычислительному устройству 140 будет ограничиваться быстрее, что снизит нагрузку на вычислительное устройство 140 при DDoS-атаке.

Стоит отметить, что в базе данных сетевых узлов 135 может также содержаться значение времени жизни изменения рейтинга опасности сетевого узла, вызванного применением некоторого фильтра (например, Фильтр 1) к параметрам передаваемых сетевым узлом 101 вычислительному устройству 140 данных, которое будет использоваться для определения момента отмены изменений рейтинга, вызванных применением этого фильтра (например, Фильтра 1). Таким образом, время жизни изменений рейтинга для разных сетевых узлов 101 может быть разным, если в базе данных сетевых узлов 135 для этих сетевых узлов 101 хранятся разные значения времени жизни изменений (т.е. база данных сетевых узлов 135 для IP адреса некоторого сетевого узла 101 может хранить времена жизни изменений рейтинга сетевого узла, вызываемых применением каждого из доступных фильтров).

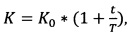

В одном из вариантов реализации изобретения база данных сетевых узлов 135 хранит для сетевого узла 101 (соответственно, идентифицируемого по IP адресу) поправочный коэффициент K, который может быть использован средством определения рейтинга 125 для изменения времени жизни изменений рейтинга опасности сетевого узла для сетевого узла 101 (коэффициент может иметь значение по умолчанию - например, 1). В частном случае реализации время жизни каждого изменения рейтинга сетевого узла для сетевого узла 101 будет умножено на K средством определения рейтинга 125 для определения момента окончания времени жизни каждого изменения рейтинга опасности сетевого узла, осуществляемого средством определения рейтинга 125 при помощи используемых им фильтров. Значение коэффициента K для сетевого узла 101 может быть изменено средством определения рейтинга 125 на основании того, как долго в течение DDoS-атаки была ограничена передача данных сетевым узлом 101 вычислительному устройству 140: чем больше передача данных была ограничена, тем больше будет увеличено значение K, и чем меньше передача данных была ограничена, тем меньше будет увеличено значение K. Измененное значение коэффициента K может быть вычислено по следующей формуле:

где K - новое (измененное) значение коэффициента, K0 - прежнее (старое) значение коэффициента K, t - время, в течение которого передача данных сетевым узлом 101 вычислительному устройству 140 была ограничена, Т - продолжительность DDoS-атаки. Стоит отметить, что приведенная формула является лишь примером, отображающим вышеописанную закономерность изменения коэффициента.

Стоит отметить, что определение времени начала DDoS-атаки, времени ее окончания и продолжительности DDoS-атаки лежит за пределами настоящего изобретения, а значения, использованные в формуле выше, могут быть предоставлены средству определения рейтинга 125 либо специалистом, отвечающим за обеспечение безопасности вычислительного устройства 140, либо средством, расположенным за пределами системы 110, например на удаленном сервере, и выполняющим аналогичные функции по обнаружению DDoS-атак.

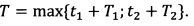

В еще одном варианте реализации изобретения фильтры, которые применяются средством определения рейтинга 125 могут быть связаны между собой, при этом информация о связи фильтров может храниться в самом средстве определения рейтинга 125, в другом же варианте реализации изобретения такая информация о связях хранится в базе данных сетевых узлов 135. Связь между фильтрами определяет момент истечения времени жизни изменений рейтинга опасности сетевого узла, вызванных применением упомянутых фильтров, таким образом, что для связанных фильтров этот момент наступит в одно и то же время, а именно в момент более позднего среди всех моментов истечения времени жизни изменений. Например пусть Фильтр 1 и Фильтр 2 связаны, время жизни соответствующих изменений рейтинга опасности сетевого узла, вызванных применениями фильтров, обозначим как Т1 и Т2 соответственно, Фильтр 1 сработал в момент времени t1, Фильтр 2 сработал в момент времени t2. При наличии связи между фильтрами момент истечения времени жизни каждого изменения, вызванного применением фильтров, будет определяться формулой:

Стоит отметить, что вышеуказанный подход, а также вышеуказанная формула справедлива только в том случае, если Фильтр 1 сработал в течение времени жизни изменения, вызванного применением Фильтра 2-t1∈[t2;t2+Т2] - или наоборот (Фильтр 2 сработал в течение времени жизни изменения, вызванного применением Фильтра 1-t2∈[t1,t1+T1]. При этом указанная формула справедлива и для нескольких связанных фильтров, в таком случае Т выбирается как max {t1+Т1;t2+Т2;…;tn+Тn}, где n - количество сработавших связанных фильтров (т.е. тех связанных фильтров, для которых определен момент времени ti).

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система и способ блокирования доступа к защищаемым приложениям | 2016 |

|

RU2634168C1 |

| Система и способ обнаружения вредоносного приложения путем перехвата доступа к отображаемой пользователю информации | 2016 |

|

RU2634176C1 |

| Система и способ определения DDoS-атак | 2017 |

|

RU2676021C1 |

| Система и способ определения DDoS-атак при некорректной работе сервисов сервера | 2017 |

|

RU2665919C1 |

| Система и способ настройки систем безопасности при DDoS-атаке | 2017 |

|

RU2659735C1 |

| Способ обнаружения вредоносного файла с использованием базы уязвимых драйверов | 2022 |

|

RU2794713C1 |

| СПОСОБ УПРАВЛЕНИЯ СОЕДИНЕНИЯМИ В МЕЖСЕТЕВОМ ЭКРАНЕ | 2012 |

|

RU2517411C1 |

| Способ обнаружения несанкционированного использования сетевых устройств ограниченной функциональности из локальной сети и предотвращения исходящих от них распределенных сетевых атак | 2018 |

|

RU2703329C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ | 2013 |

|

RU2538292C1 |

| Система и способ отложенной авторизации пользователя на вычислительном устройстве | 2019 |

|

RU2716735C1 |

Изобретение относится к области защиты вычислительных устройств от DDoS-атак, а именно к способу ограничения передачи данных сетевым узлом вычислительному устройству, находящемуся под DDoS-атакой. Технический результат изобретения заключается в обеспечении защиты вычислительного устройства при DDoS-атаке. Предложен способ, в котором перехватывают данные, поступающие от сетевого узла вычислительному устройству, находящемуся под DDoS-атакой, определяют параметры передаваемых данных; назначают рейтинг опасности сетевого узла путем осуществления запроса к базе данных сетевых узлов, содержащей рейтинги опасности; изменяют рейтинг опасности сетевого узла путем применения к параметрам передаваемых данных по меньшей мере одного фильтра; при этом каждое изменение рейтинга опасности сетевого узла при помощи каждого из фильтров обладает своим собственным временем жизни, по истечении которого упомянутое изменение отменяется; ограничивают передачу данных от сетевого узла вычислительному устройству, если измененный рейтинг опасности указанного сетевого узла превышает установленное пороговое значение. 10 з.п. ф-лы, 7 ил.

1. Способ ограничения передачи данных сетевым узлом вычислительному устройству, находящемуся под DDoS-атакой, в котором:

a) перехватывают при помощи средства перехвата данные, поступающие от сетевого узла вычислительному устройству, находящемуся под DDoS-атакой, в результате перехвата определяют параметры передаваемых данных;

при этом параметром передаваемых данных является информация, характеризующая передаваемые данные;

b) назначают при помощи средства определения рейтинга рейтинг опасности сетевого узла, при этом для назначения рейтинга осуществляется запрос к базе данных сетевых узлов, содержащей рейтинги опасности сетевых узлов, причем запрос содержит по меньшей мере один определенный ранее параметр передаваемых от сетевого узла данных;

c) изменяют при помощи средства определения рейтинга рейтинг опасности сетевого узла путем применения к параметрам передаваемых данных по меньшей мере одного фильтра;

при этом, если в рамках применения фильтра параметры передаваемых данных удовлетворяют критериям фильтра, то такое применение фильтра влечет за собой изменение рейтинга опасности сетевого узла;

при этом каждое изменение рейтинга опасности сетевого узла при помощи каждого из фильтров обладает своим собственным временем жизни, по истечении которого упомянутое изменение отменяется;

d) ограничивают при помощи средства блокирования передачу данных от сетевого узла вычислительному устройству, если измененный рейтинг опасности указанного сетевого узла превышает установленное пороговое значение;

e) отменяют при помощи средства блокирования ограничение передачи данных от указанного сетевого узла вычислительному устройству в момент истечения времени жизни такого изменения рейтинга опасности сетевого узла, после отмены которого измененный рейтинг опасности сетевого узла перестанет превышать установленное пороговое значение.

2. Способ по п. 1, в котором параметром передаваемых данных является по меньшей мере: IP адрес сетевого узла, сетевой порт сетевого узла, используемый для передачи данных, количество передаваемых POST запросов в секунду, количество передаваемых HTTP запросов в секунду, количество установленных соединений TCP.

3. Способ по п. 1, в котором рейтинг опасности сетевого узла - величина, чем выше которая, тем больше вероятность, что данные, передаваемые от сетевого узла вычислительному устройству, используются для осуществления DDoS-атаки.

4. Способ по п. 1, в котором используются фильтры, которые применяются по меньшей мере к следующим параметрам передачи данных:

а) количество передаваемых GET запросов в секунду;

b) количество передаваемых HEAD запросов в секунду;

c) количество передаваемых POST запросов в секунду;

d) количество передаваемых HTTP запросов в секунду;

e) количество установленных соединений TCP.

5. Способ по п. 1, в котором вычислительным устройством является персональное вычислительное устройство.

6. Способ по п. 1, в котором вычислительным устройством является сервер.

7. Способ по п. 1, в котором этапы способа применяются к по меньшей мере двум сетевым узлам, передающим данные вычислительному устройству.

8. Способ по п. 1, в котором этапы а, с, d, е выполняются повторно с учетом вновь перехваченных данных, поступающих от сетевого узла вычислительному устройству, находящемуся под DDoS-атакой.

9. Способ по п. 1, в котором под ограничением передачи данных понимают блокировку передачи данных между вычислительным устройством и сетевым узлом.

10. Способ по п. 1, в котором под ограничением передачи данных понимают ограничение пропускной способности канала между вычислительным устройством и сетевым узлом.

11. Способ по п. 10, в котором, чем больше измененный рейтинг опасности сетевого узла, тем сильнее ограничение пропускной способности канала.

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ | 2013 |

|

RU2538292C1 |

| СПОСОБ ДИНАМИЧЕСКОЙ ФИЛЬТРАЦИИ ДЕЙТАГРАММ ИНТЕРНЕТ-ПРОТОКОЛА | 2013 |

|

RU2580808C2 |

Авторы

Даты

2018-03-30—Публикация

2017-04-28—Подача