Изобретение относится к области телекоммуникаций и предназначено для скрытой передачи информации.

Известен способ криптографического преобразования [ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР, 1989], реализующий алгоритм блочного шифрования информации с фиксированной длиной блока, равной 64 битам, длиной ключа 256 бит, предусматривающий три режима шифрования: простой замены, гаммирования, гаммирования с обратной связью и дополнительный режим выработки имитовставки.

Недостатком данного способа является незащищенность от воздействия случайных искажений (помех) возможных в канале связи при передаче криптограмм.

Известен способ безопасной передачи конфиденциальных данных по нескольким каналам [Belal А.А., Abdelhamid A.S. Secure transmission of sensitive data using multiple channels, The 3rd ACS/IEEE International Conference, Computer Systems and Applications, 2005. - Режим доступа: http://arxiv.org/ftp/cs/papers/0403/0403023.pdf], заключающийся в том, исходное сообщение делится на блоки, и называют их суперблоками, каждый их которых шифруется одним из алгоритмов блочного шифрования. Каждый из полученных суперблоков криптограммы рассматривают как целое битовое число N. Множество S попарно простых модулей q0, q1, …, qs-1 выбраны таким образом, что  . Целое битовое число N на основании Китайской теоремы об остатках представляется своими наименьшими неотрицательными вычетами r0, r1 ,…, rs-1, при ri=N mod qi, i=0,1, …, S-1. Полученные таким образом S вычетов передают по S отобранным каналам связи, причем незадействованная в передаче вычетов часть каналов несет некоторые несоответствующие данные, в целях уменьшения способности противника определить используемые каналы.

. Целое битовое число N на основании Китайской теоремы об остатках представляется своими наименьшими неотрицательными вычетами r0, r1 ,…, rs-1, при ri=N mod qi, i=0,1, …, S-1. Полученные таким образом S вычетов передают по S отобранным каналам связи, причем незадействованная в передаче вычетов часть каналов несет некоторые несоответствующие данные, в целях уменьшения способности противника определить используемые каналы.

Недостатком известного способа является невозможность восстановления всего блока передаваемой криптограммы при потере (искажении) одного или нескольких вычетов вследствие воздействия помех.

Известен способ стеганографического сокрытия информации [Патент RU 2374770, H04L 9/00, 2009 г.], заключающийся в том, что открытый текст шифруют методами многоалфавитной замены и методом перестановок. Полученную криптограмму скрывают в графическом контейнере, при этом изображение каждого символа криптограммы формируют с помощью матрицы размером n×m цифровой форме из w информативных, r пограничных и q маскирующих точек, которые перемешивают различными способами. Далее выбирают  графических или иных контейнеров, в которые побитно распыляют информацию из перемешанных графических матриц по s контейнерам, в d контейнеров помещают ложную информацию, а

графических или иных контейнеров, в которые побитно распыляют информацию из перемешанных графических матриц по s контейнерам, в d контейнеров помещают ложную информацию, а  контейнеров оставляют пустыми.

контейнеров оставляют пустыми.

Недостатком указанного способа является невозможность полноценного восстановления информации на принимающей стороне при искажении одного или нескольких контейнеров (в результате помех или атак против встроенного сообщения).

Наиболее близким из аналогов (прототипом) является способ скрытой передачи зашифрованной информации по множеству каналов связи [Патент RU 2462825, H04L 9/00, 2012 г.], заключающийся в том, что открытый текст разбивают на блоки, каждый блок шифруют с помощью шифра со сцеплением блоков  на ключе k1, получая криптограмму C1, состоящую из m блоков и повторно шифруют шифром

на ключе k1, получая криптограмму C1, состоящую из m блоков и повторно шифруют шифром  на ключе k2, получая криптограмму C2, состоящую из r блоков, далее полученные блоки стеганографически скрывают в r контейнерах различного типа с использованием ключа k3, который определяет тип контейнера и секретные параметры алгоритмов внедрения. Полученные r контейнеров со встроенной информацией пересылают по нескольким каналам связи в соответствии с ключом k4. При организации связи используют S=Sc+Sm доступных каналов связи, где в текущем сеансе связи с помощью ключа k4 выделяют не все, а только часть доступных каналов связи Sc, по всем доступным каналам S=Sc+Sm непрерывно передают камуфлирующие сигналы, а полезную информацию передают в псевдослучайные моменты времени.

на ключе k2, получая криптограмму C2, состоящую из r блоков, далее полученные блоки стеганографически скрывают в r контейнерах различного типа с использованием ключа k3, который определяет тип контейнера и секретные параметры алгоритмов внедрения. Полученные r контейнеров со встроенной информацией пересылают по нескольким каналам связи в соответствии с ключом k4. При организации связи используют S=Sc+Sm доступных каналов связи, где в текущем сеансе связи с помощью ключа k4 выделяют не все, а только часть доступных каналов связи Sc, по всем доступным каналам S=Sc+Sm непрерывно передают камуфлирующие сигналы, а полезную информацию передают в псевдослучайные моменты времени.

Недостатками указанного способа являются: во-первых, помехоустойчивость передачи шифрованной информации достигается за счет дублирования передачи информации по разным каналам связи, что вносит избыточность, равную объему передаваемых данных и увеличивает время, затрачиваемое на передачу информации; во-вторых, деструктивные воздействия на хотя бы один из контейнеров, приводят к невозможности полноценного восстановления переданной информации.

Техническим результатом данного изобретения является повышение помехоустойчивости передаваемой информации. Изобретение позволяет на принимающей стороне восстановить переданное сообщение целиком при потере не более заданного количества контейнеров.

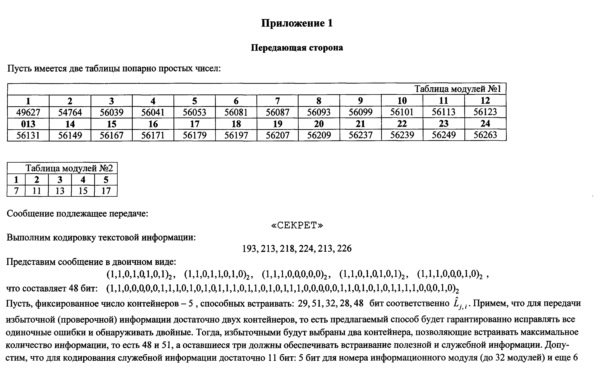

Сущность предлагаемого способа безопасного кодирования информации для ее передачи по открытым каналам связи методами стеганографии заключается в том, что осуществляют обмен между корреспондентами секретными ключами Kшифр и Kстег. Открытое сообщение Mj может быть предварительно зашифровано одним из известных криптоалгоритмов с использованием ключа шифрования Kшифр. Вместе с ключами корреспонденты осуществляют обмен двумя таблицами пронумерованных попарно простых модулей (оснований), таблица №1 - V информационных модулей и №2 - Z служебных модулей. Выполняют анализ поступающих Z контейнеров, на основании которого определяют максимальное количество бит (отсчетов)  одного контейнера, обеспечивающее безопасное встраивание информации методами стеганографии. В

одного контейнера, обеспечивающее безопасное встраивание информации методами стеганографии. В  резервируется место (фиксированное количество бит), необходимое для встраивания служебной информации

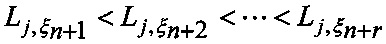

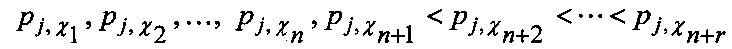

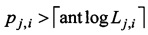

резервируется место (фиксированное количество бит), необходимое для встраивания служебной информации  . Осуществляют перегруппировку полученного массива, элементами которого станут значения Lj,i так, что r максимальных Lj,i, выстраивают справа по возрастанию, а порядок следования n оставшихся Lj,i оставляют без изменения. Из таблицы №1 производят выбор n попарно простых модулей по условию

. Осуществляют перегруппировку полученного массива, элементами которого станут значения Lj,i так, что r максимальных Lj,i, выстраивают справа по возрастанию, а порядок следования n оставшихся Lj,i оставляют без изменения. Из таблицы №1 производят выбор n попарно простых модулей по условию  , а r проверочных модулей выбирают следующие по порядку, по возрастанию

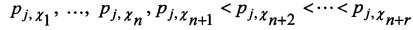

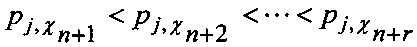

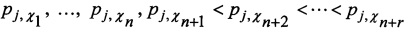

, а r проверочных модулей выбирают следующие по порядку, по возрастанию  , где

, где  - номера модулей из таблицы №1. Далее получают информационные вычеты

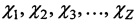

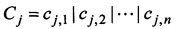

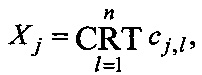

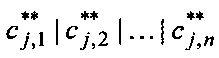

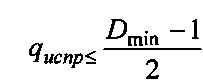

- номера модулей из таблицы №1. Далее получают информационные вычеты  , так что фрагмент передаваемой информации Cj есть результат конкатенации n вычетов

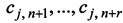

, так что фрагмент передаваемой информации Cj есть результат конкатенации n вычетов  , и получают избыточные вычеты

, и получают избыточные вычеты  . По n известным номерам модулей выполняют расширение модулярного кода, принимая номера модулей, за вычеты модулярного кода. По системе попарно простых модулей из таблицы №2, находят избыточные вычеты:

. По n известным номерам модулей выполняют расширение модулярного кода, принимая номера модулей, за вычеты модулярного кода. По системе попарно простых модулей из таблицы №2, находят избыточные вычеты:  . Далее определяют номера контейнеров, которым соответствуют избыточные вычеты и порядок их следования в модулярном коде

. Далее определяют номера контейнеров, которым соответствуют избыточные вычеты и порядок их следования в модулярном коде  . Объединяют полезную и служебную информации, формируя, тем самым, двоичные блоки

. Объединяют полезную и служебную информации, формируя, тем самым, двоичные блоки  и выполняют обратную сортировку блоков

и выполняют обратную сортировку блоков  , восстанавливая порядок их следования в соответствии с естественным порядком следования контейнеров

, восстанавливая порядок их следования в соответствии с естественным порядком следования контейнеров  . По ключу для стеганографического преобразования Kстег встраивают информационные блоки в Z контейнеров методами стеганографии, передают их в канал связи.

. По ключу для стеганографического преобразования Kстег встраивают информационные блоки в Z контейнеров методами стеганографии, передают их в канал связи.

Благодаря новой совокупности существенных признаков в способе реализована возможность безопасного кодирования информации, представляемой в модулярном коде (МК), где выбор модулей и количество кодируемых бит, подлежащих встраиванию в контейнеры методами стеганографии, определяются на основе энтропийного анализа контейнеров, чем достигается повышение помехоустойчивости передаваемых данных, за счет возможности МК обнаруживать (исправлять) q искажений.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность отличительных существенных признаков, обуславливающих тот же технический результат, который достигнут в заявляемом способе. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

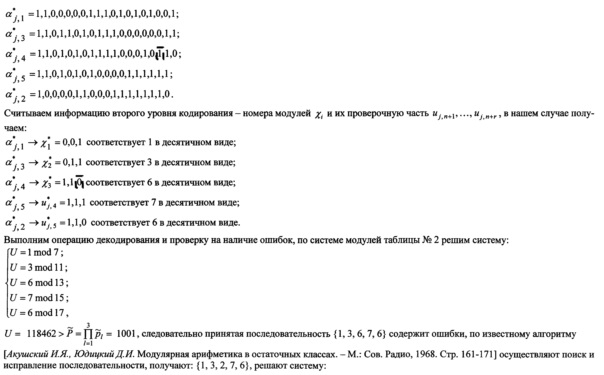

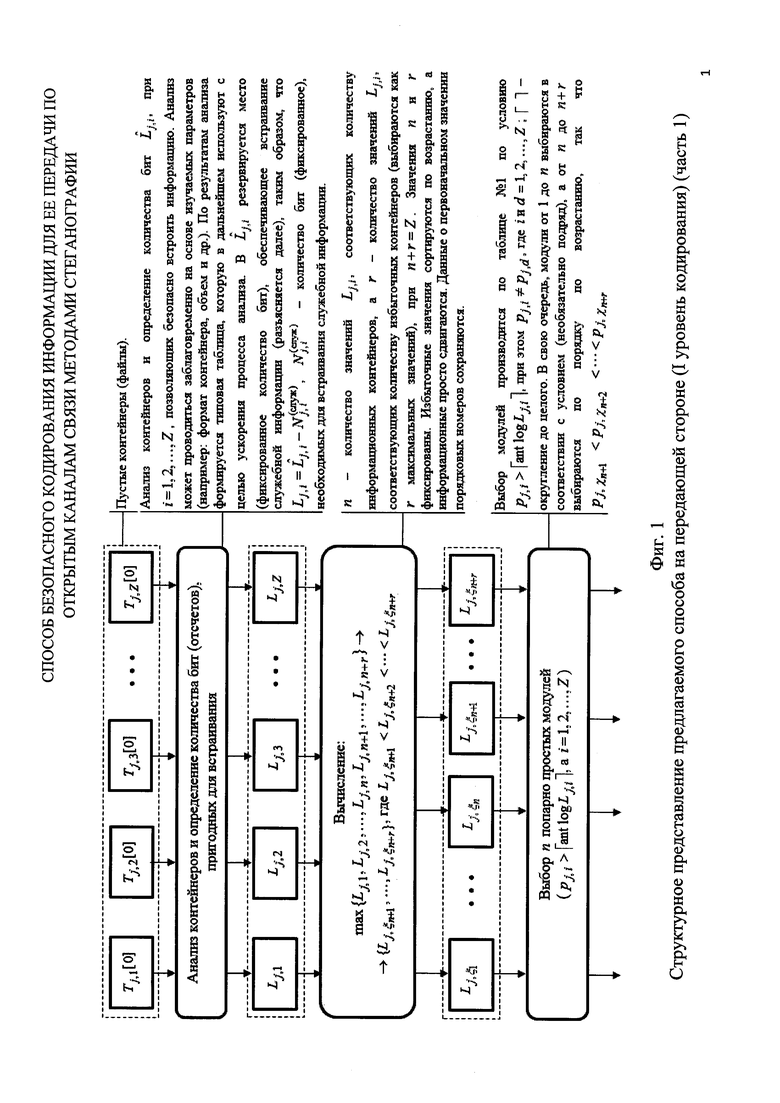

Заявленное изобретение поясняется чертежами, на которых показано:

фиг. 1 - структурное представление предлагаемого способа на передающей стороне (I уровень кодирования) (часть 1);

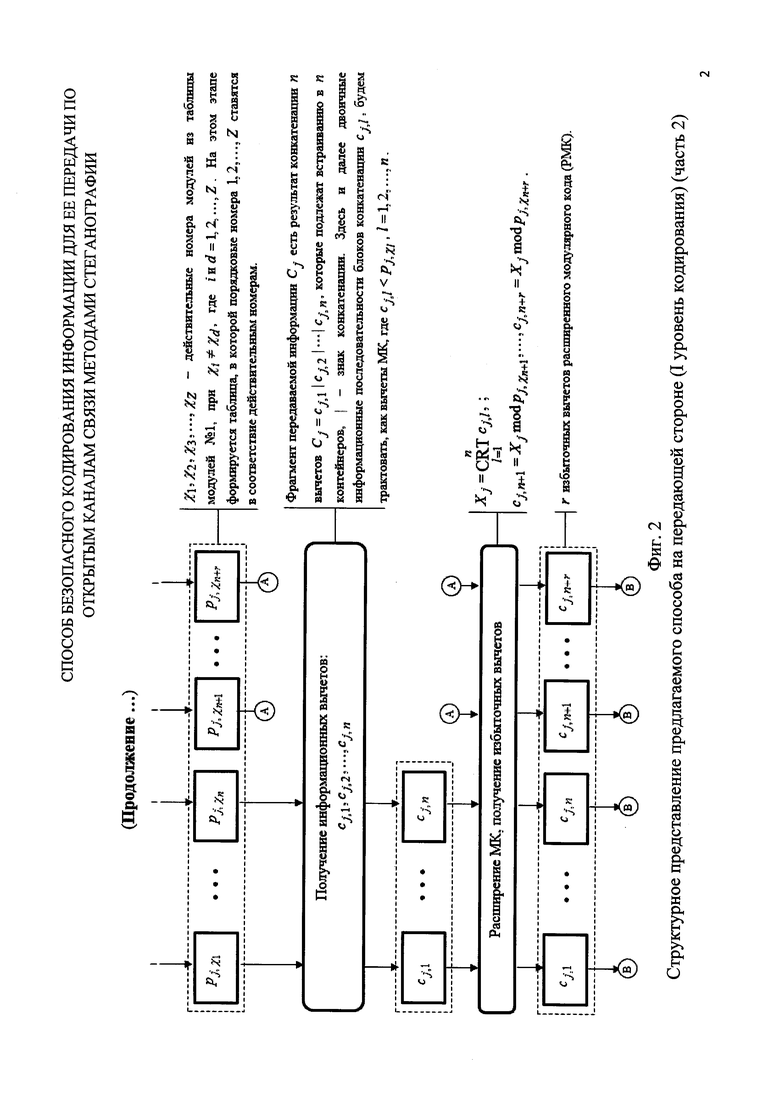

фиг. 2 - структурное представление предлагаемого способа на передающей стороне (I уровень кодирования) (часть 2)

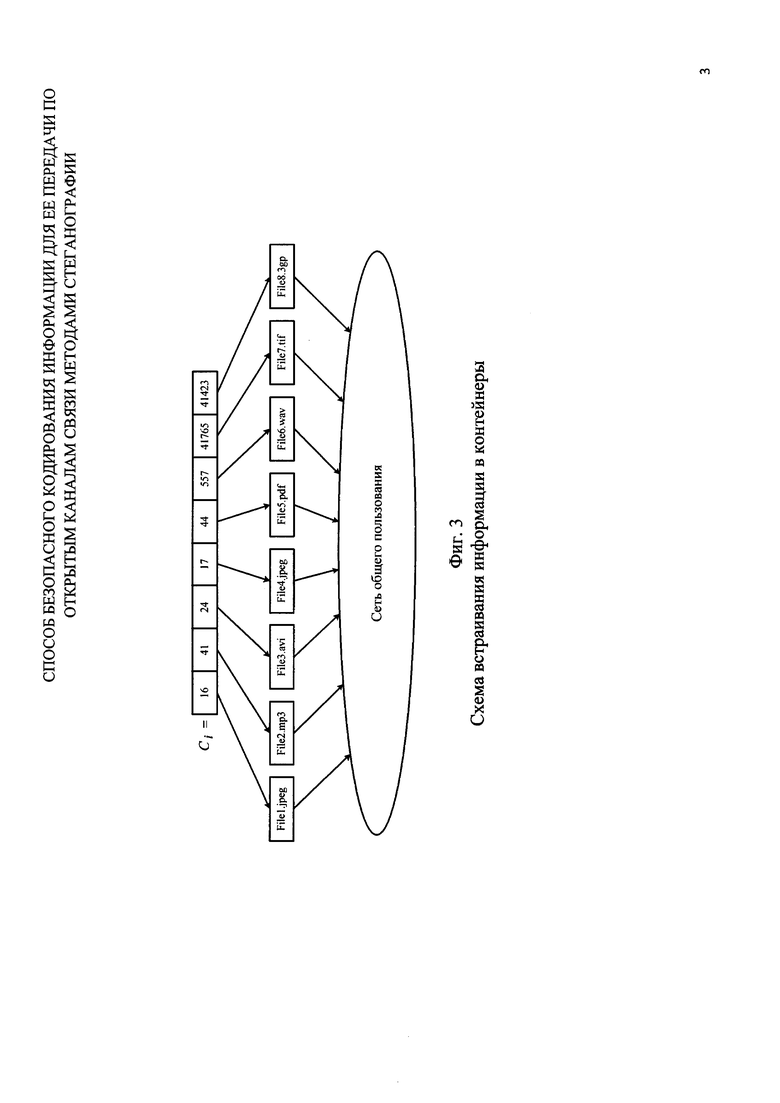

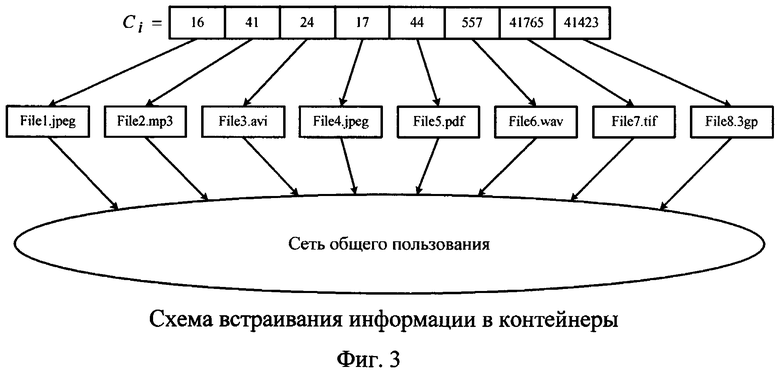

фиг. 3 - схема встраивания информации в контейнеры;

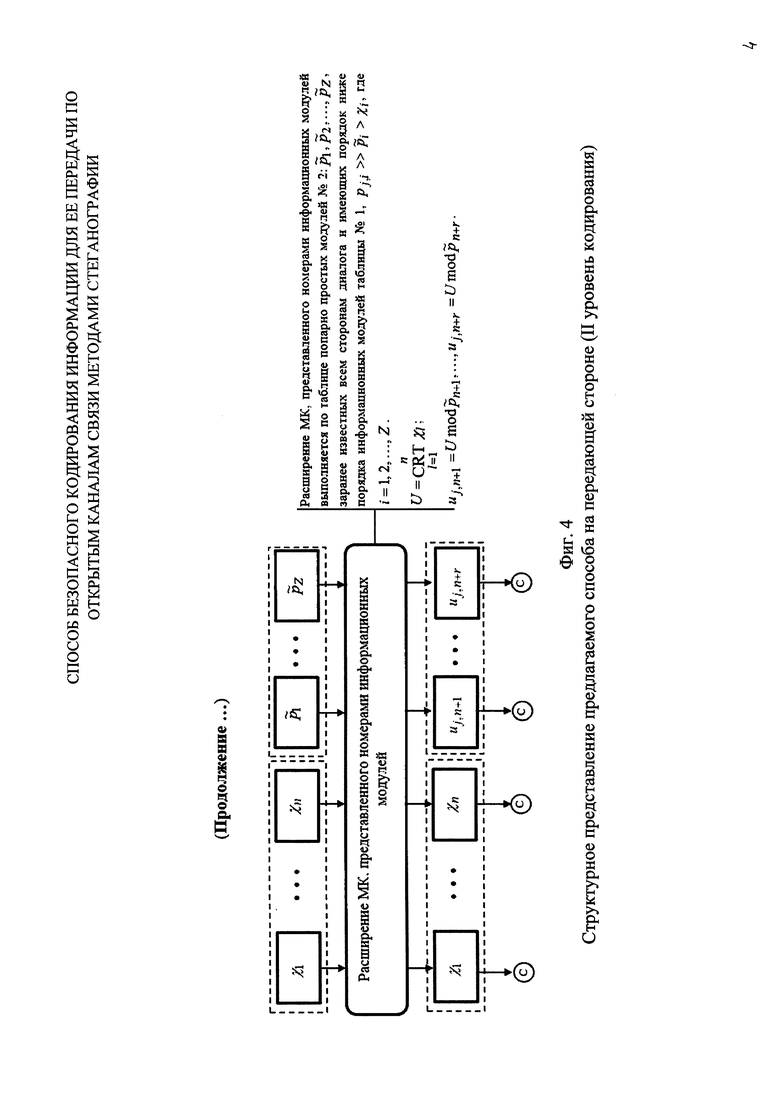

фиг. 4 - структурное представление предлагаемого способа на передающей стороне (II уровень кодирования);

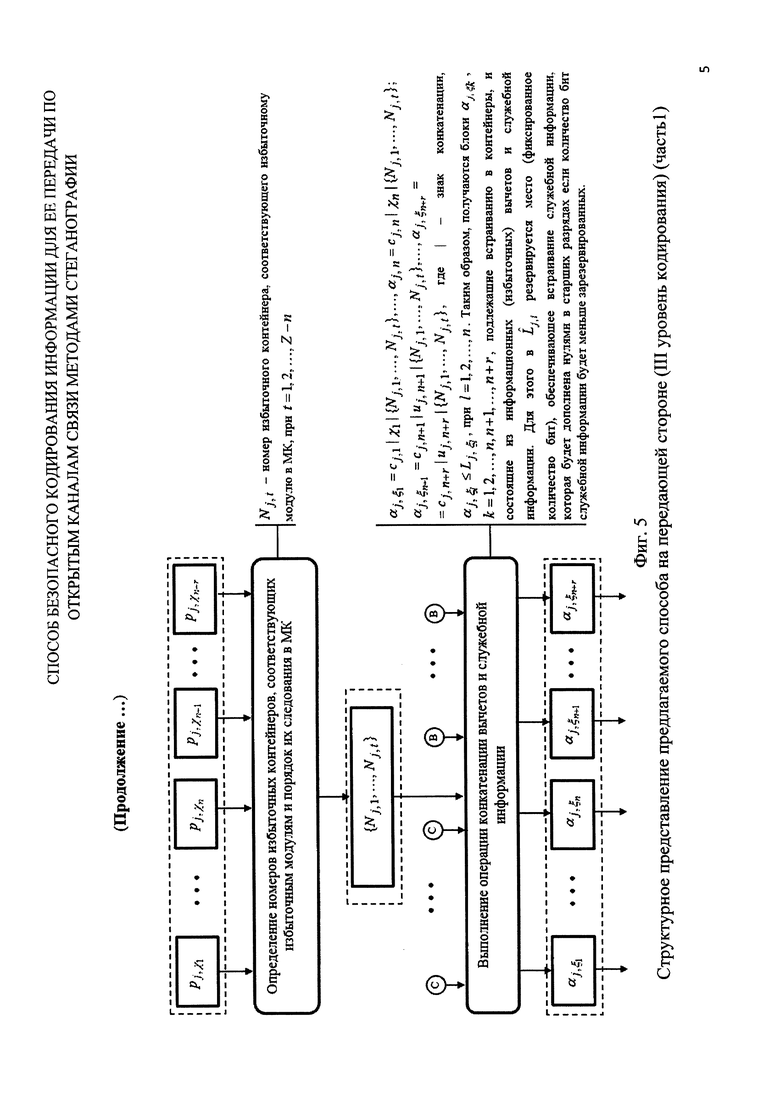

фиг. 5 - структурное представление предлагаемого способа на передающей стороне (III уровень кодирования) (часть 1);

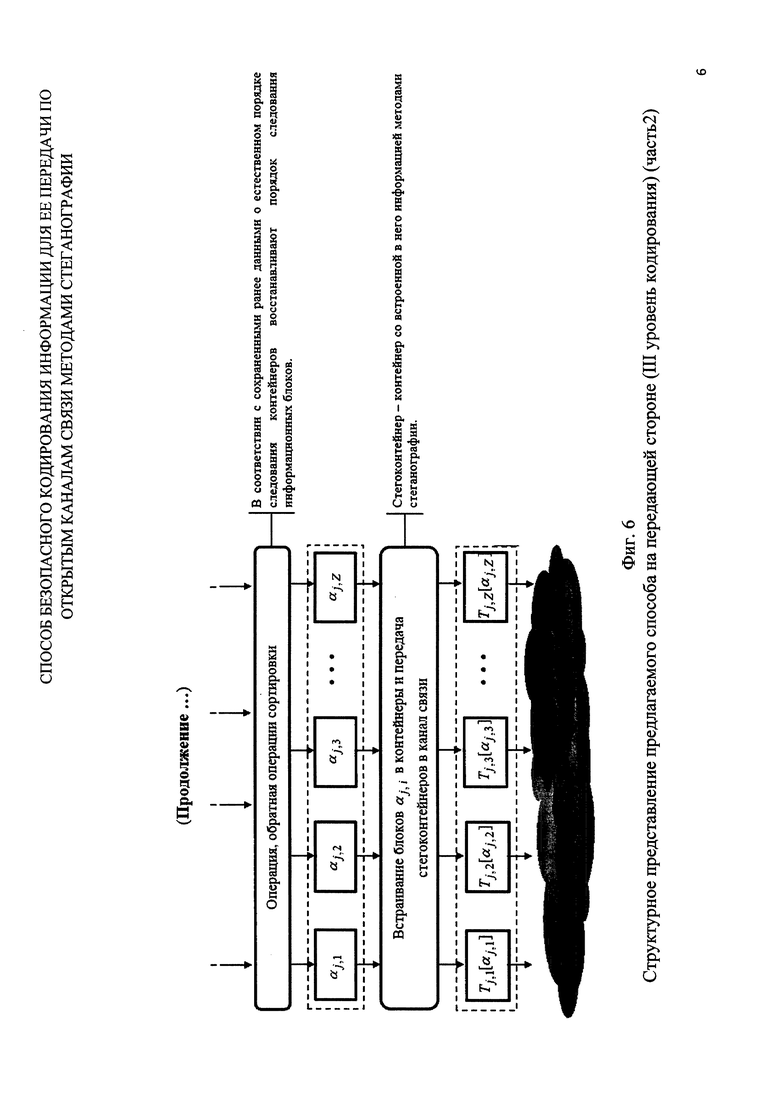

фиг. 6 - структурное представление предлагаемого способа на передающей стороне (III уровень кодирования) (часть 2);

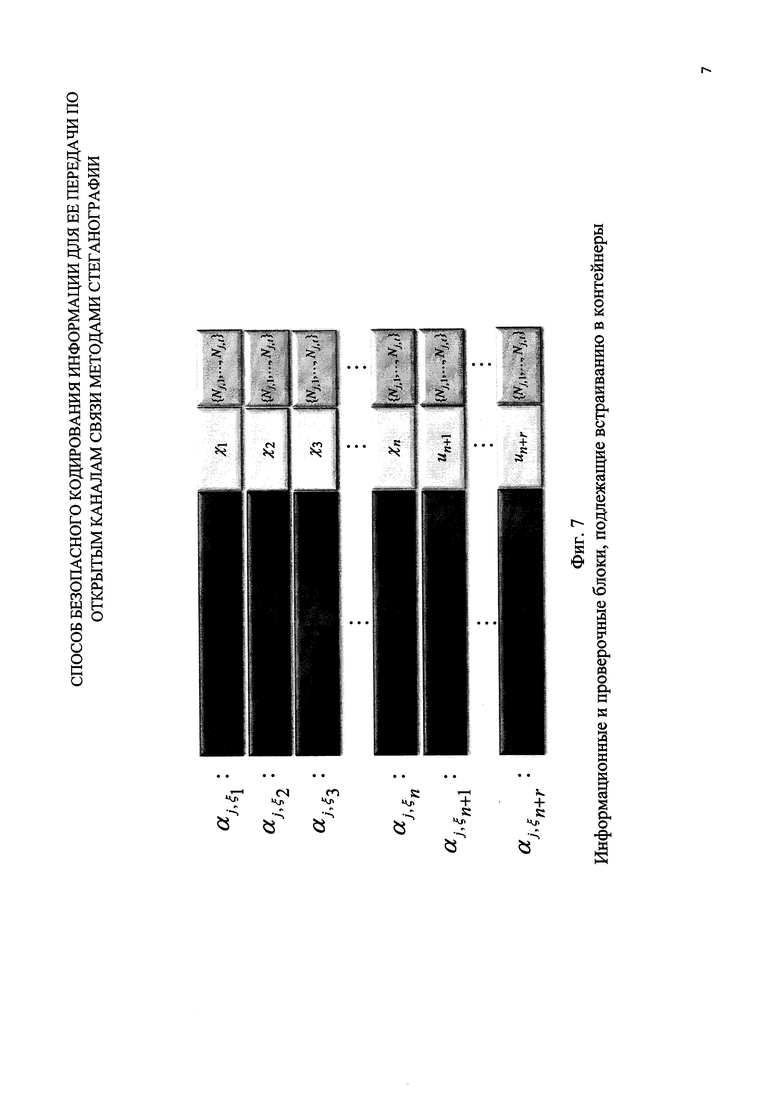

фиг. 7 - информационные и проверочные блоки, подлежащие встраиванию в контейнеры;

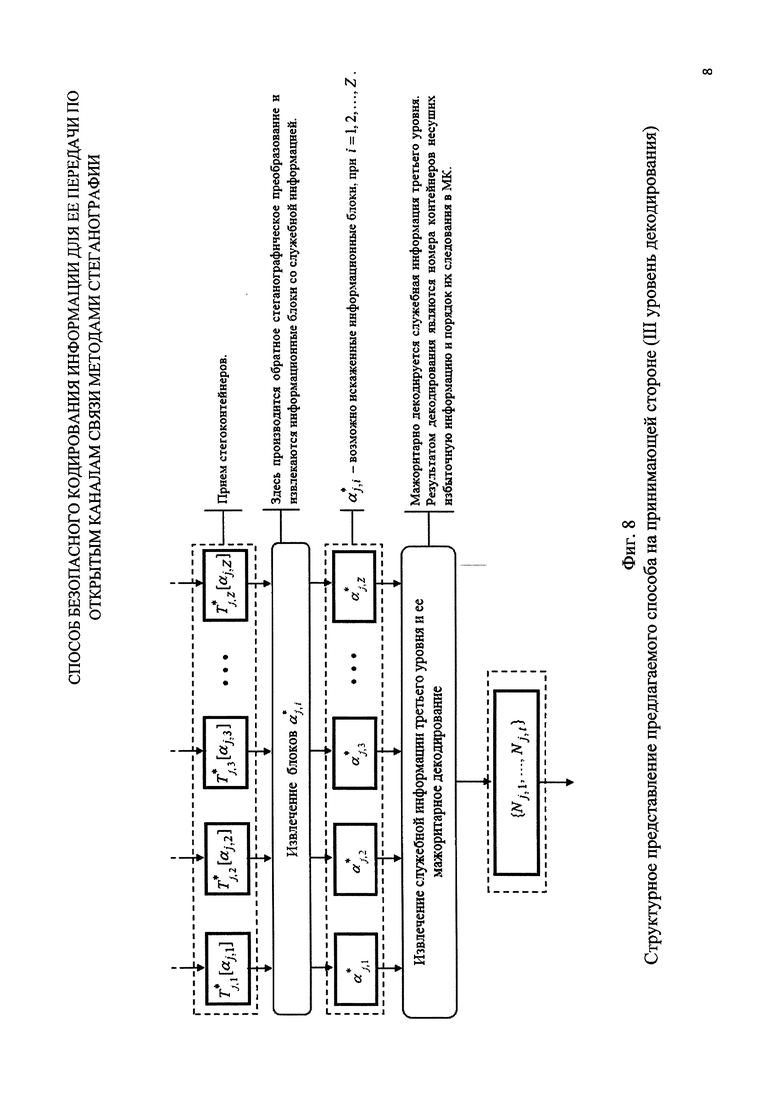

фиг. 8 - структурное представление предлагаемого способа на принимающей стороне (III уровень декодирования);

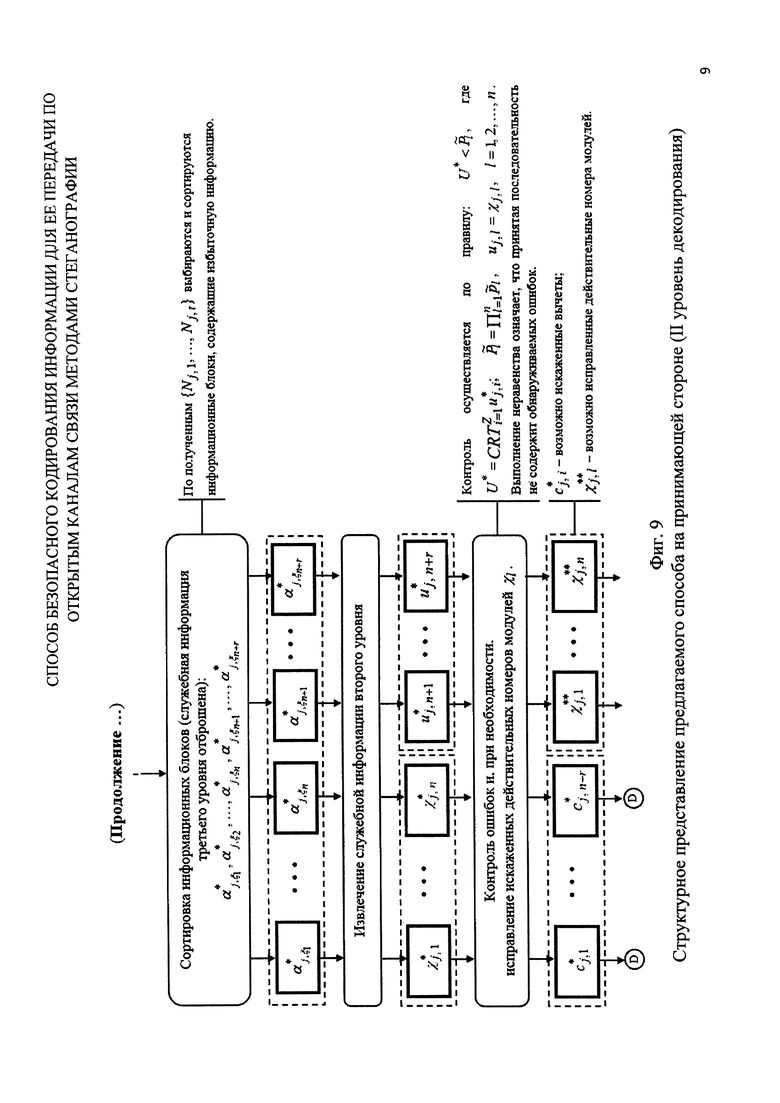

фиг. 9 - структурное представление предлагаемого способа на принимающей стороне (II уровень декодирования);

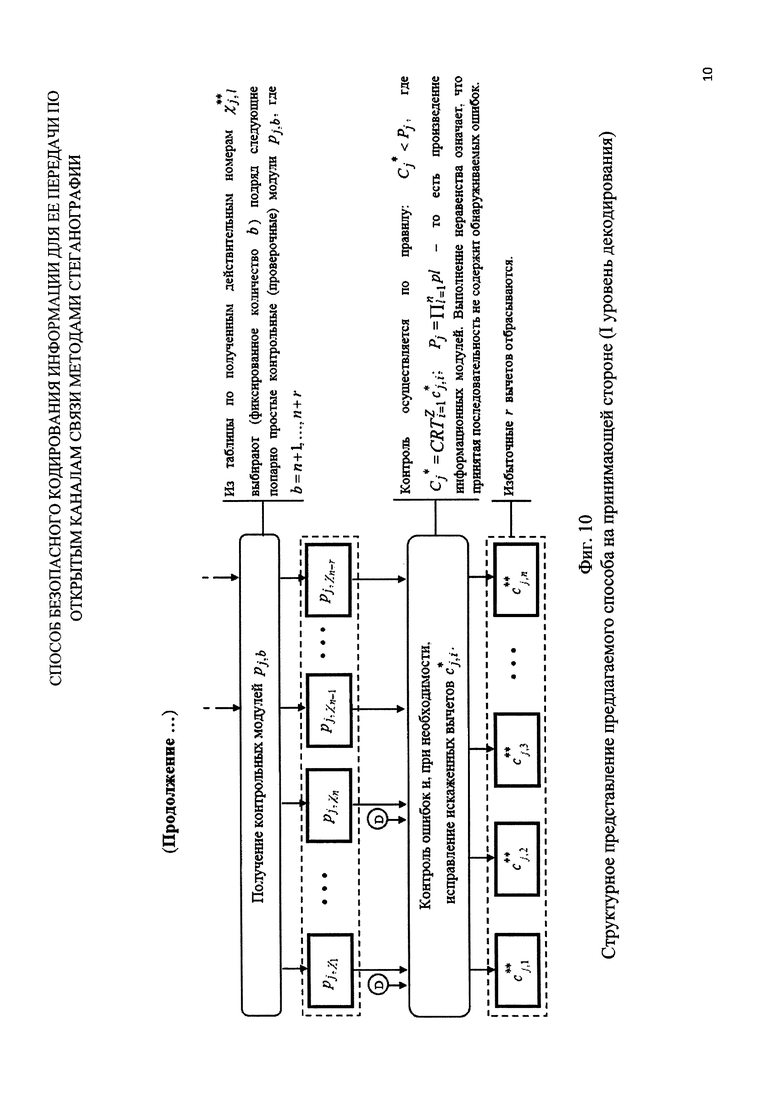

фиг. 10 - структурное представление предлагаемого способа на принимающей стороне (I уровень декодирования);

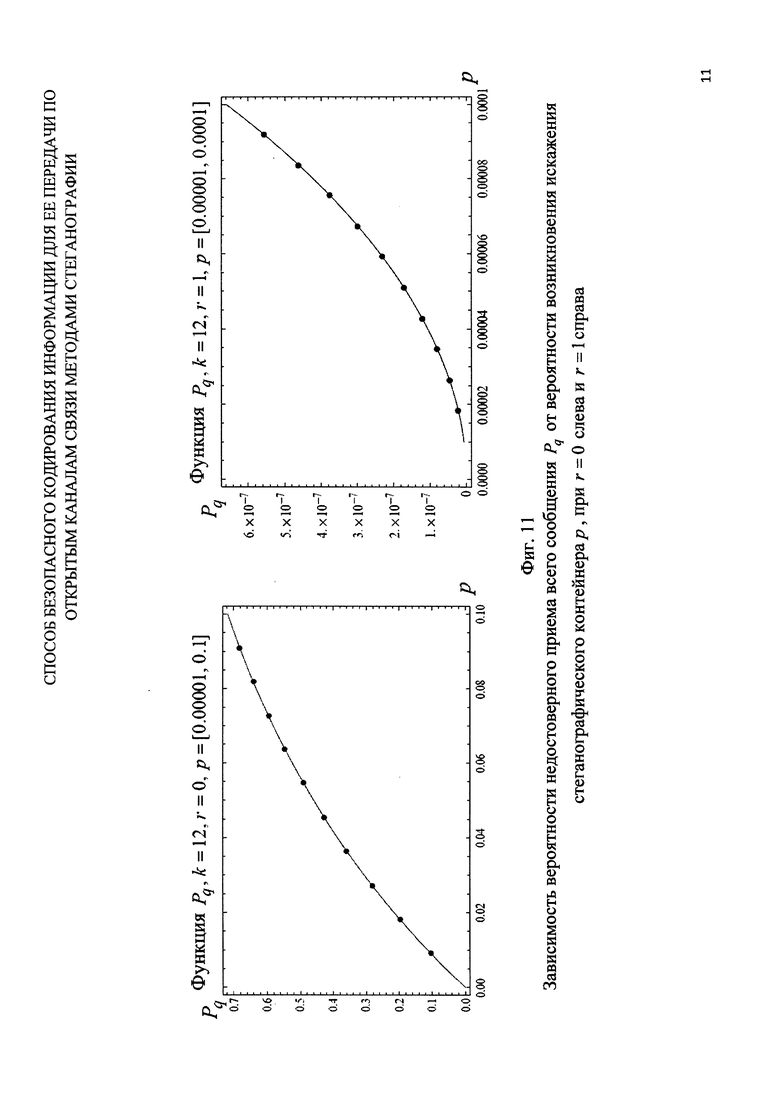

фиг. 11 - зависимость вероятности недостоверного приема всего сообщения Pq от вероятности возникновения искажения стеганографического контейнера p, при r=0 слева и r=1 справа;

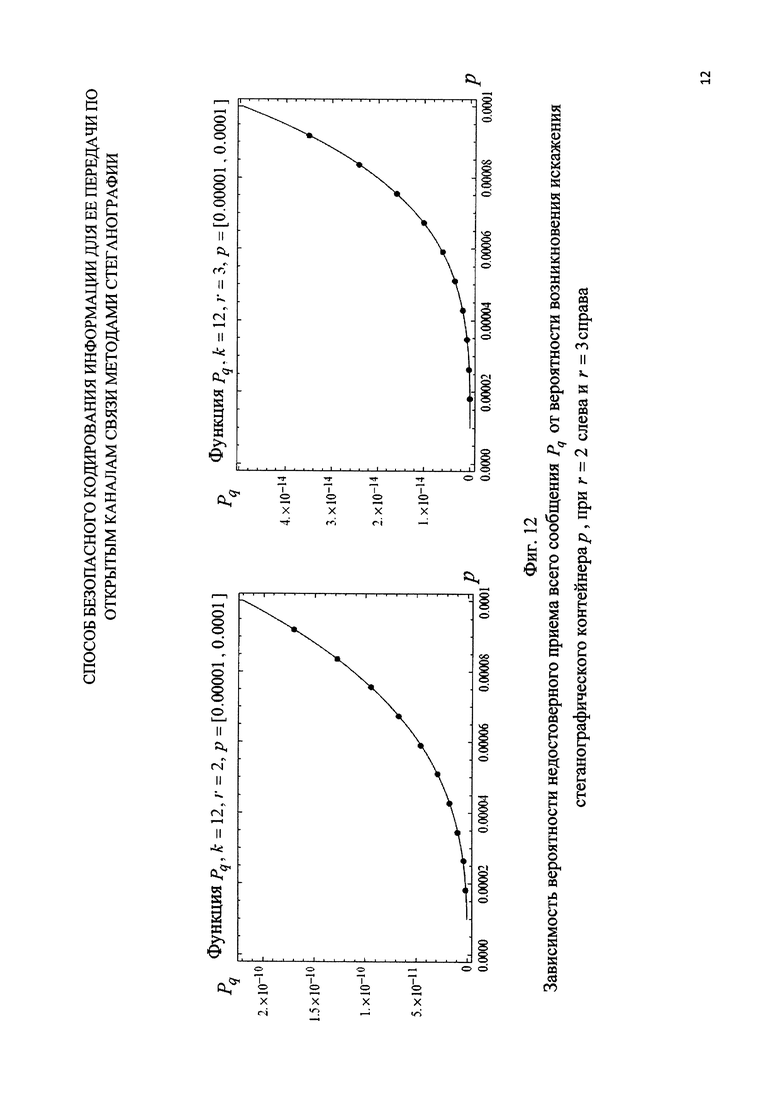

фиг. 12 - зависимость вероятности недостоверного приема всей криптограммы Pq от вероятности возникновения искажения стеганографического контейнера p, при r=2 слева и r=3 справа.

Предлагаемый способ использует следующие положения теории чисел и теории кодирования:

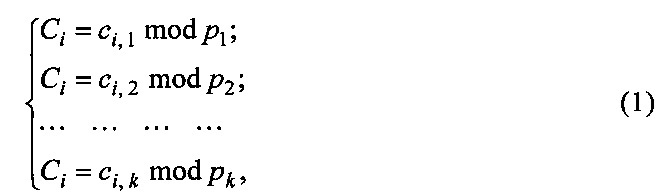

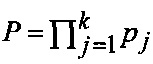

Согласно [Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М: Наука, 1983. Стр. 48-49] любое целое число Ci≥0 однозначно представляется в МК последовательностью  , где ci=Ci mod pi, i=1,2,…,k. Основаниями данной системы служат попарно простые числа p1,p2,…,pk, такие что Ci<P, где

, где ci=Ci mod pi, i=1,2,…,k. Основаниями данной системы служат попарно простые числа p1,p2,…,pk, такие что Ci<P, где  . Числа ci представляются любым способом, например в двоичной системе счисления.

. Числа ci представляются любым способом, например в двоичной системе счисления.

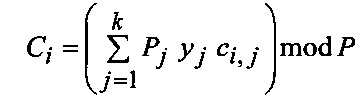

На основании Китайской теоремы об остатках [Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М.: Наука, 1983. Стр. 49; Бухштаб А.А. Теория чисел. - М.: Просвещение, 1966. Стр. 123] система вычетов:

имеет единственное решение Ci, если выполнены вышеуказанные условия. Единственное решение системы (1) дает выражение:

,

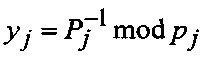

,

где  ,

,  ,

,  .

.

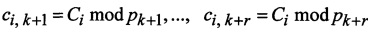

В соответствии с [Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М.: Наука, 1983. Стр. 50-51; Акушский И.Я., Юдицкий Д.И. Модулярная арифметика в остаточных классах. - М.: Сов. Радио, 1968. Стр. 158-160] операция расширения полученного модулярного кода (РМК) путем введения избыточных оснований  и получения избыточных вычетов

и получения избыточных вычетов  , предполагая, что

, предполагая, что

выполняется в целях повышения помехоустойчивости, а условие:

где  - возможно содержащая ошибки криптограмма Ci, является ключевым условием определения наличия (отсутствия) обнаруживаемых ошибок в принятой последовательности [Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М.: Наука, 1983. Стр. 50-51; Акушский И.Я., Юдицкий Д.И. Модулярная арифметика в остаточных классах. - М.: Сов. Радио, 1968. Стр. 158-160].

- возможно содержащая ошибки криптограмма Ci, является ключевым условием определения наличия (отсутствия) обнаруживаемых ошибок в принятой последовательности [Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М.: Наука, 1983. Стр. 50-51; Акушский И.Я., Юдицкий Д.И. Модулярная арифметика в остаточных классах. - М.: Сов. Радио, 1968. Стр. 158-160].

Предлагаемый способ, функционирующий на приемной и передающей сторонах, условно разделен на три части, в каждой из которых реализуется один из трех уровней кодирования информации:

- на первом уровне кодируется полезная информация (информационные и избыточные вычеты модулярного кода);

- на втором уровне кодируется служебная информация в виде номеров модулей таблицы №1;

- на третьем кодируются номера контейнеров с избыточной информацией с сохранением порядка их следования в МК.

Соответственно, на принимающей стороне, декодирование производится в обратном порядке.

Осуществление изобретения

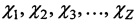

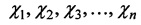

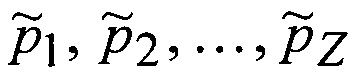

На приемной и передающей сторонах имеются секретные ключи Kшифр и Kстег, а также две таблицы пронумерованных попарно простых модулей (оснований) №1:  и №2:

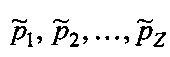

и №2:  . Причем модули таблицы №2 имеют порядок значительно меньший, чем модули таблицы №1. Открытый текст Mj может быть предварительно зашифрован одним из известных криптоалгоритмов с использованием ключа шифрования Kшиф. В результате получают криптограмму Cj, которая и будет подлежать передаче предлагаемым способом.

. Причем модули таблицы №2 имеют порядок значительно меньший, чем модули таблицы №1. Открытый текст Mj может быть предварительно зашифрован одним из известных криптоалгоритмов с использованием ключа шифрования Kшиф. В результате получают криптограмму Cj, которая и будет подлежать передаче предлагаемым способом.

На следующем шаге (или параллельно с предыдущим) выполняют анализ поступающих контейнеров  (фиг. 1, 2). Здесь анализируют формат контейнеров (jpeg, bmp, tiff, mp3, avi, wav и т.п.), а также выполняют анализ содержимого контейнеров (энтропийный анализ). На основании проведенного анализа и исходя из требований, предъявляемых к стеганографическому каналу передачи данных, определяют количество бит

(фиг. 1, 2). Здесь анализируют формат контейнеров (jpeg, bmp, tiff, mp3, avi, wav и т.п.), а также выполняют анализ содержимого контейнеров (энтропийный анализ). На основании проведенного анализа и исходя из требований, предъявляемых к стеганографическому каналу передачи данных, определяют количество бит  , при i=1,2,…, Z, которые можно безопасно встроить в контейнер с заданной стеганографической стойкостью. Такой анализ может проводиться заблаговременно на основе изучаемых параметров (например: формат контейнера, объем и др.). По результатам анализа формируется типовая таблица, которую в дальнейшем используют с целью ускорения процесса анализа. Методика оценки контейнера приведена в [Грибунин В.Г., Оков К.Н., Туринцев И.В. Цифровая стеганография. - М.: Солон-Пресс, 2009. Стр. 110-154]. В

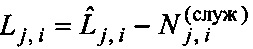

, при i=1,2,…, Z, которые можно безопасно встроить в контейнер с заданной стеганографической стойкостью. Такой анализ может проводиться заблаговременно на основе изучаемых параметров (например: формат контейнера, объем и др.). По результатам анализа формируется типовая таблица, которую в дальнейшем используют с целью ускорения процесса анализа. Методика оценки контейнера приведена в [Грибунин В.Г., Оков К.Н., Туринцев И.В. Цифровая стеганография. - М.: Солон-Пресс, 2009. Стр. 110-154]. В  резервируется место (фиксированное количество бит), таким образом, что

резервируется место (фиксированное количество бит), таким образом, что  , где

, где  - фактическое количество бит, которые можно встроить в данный стегоконтейнер с заданной стеганографической стойкостью,

- фактическое количество бит, которые можно встроить в данный стегоконтейнер с заданной стеганографической стойкостью,  - количество бит (фиксированное), необходимых для встраивания служебной информации.

- количество бит (фиксированное), необходимых для встраивания служебной информации.

Далее производят поиск r максимальных элементов Lj,i вычисляя max  при

при  , n+r=Z, где r - фиксированное количество, соответствующее избыточным контейнерам. Полученные избыточные значения сортируются по возрастанию, а оставшиеся n информационных значений, сдвигаются без изменения порядка их следования, при этом данные о первоначальном значении порядковых номеров (соответствующих естественному порядку следования контейнеров) сохраняются.

, n+r=Z, где r - фиксированное количество, соответствующее избыточным контейнерам. Полученные избыточные значения сортируются по возрастанию, а оставшиеся n информационных значений, сдвигаются без изменения порядка их следования, при этом данные о первоначальном значении порядковых номеров (соответствующих естественному порядку следования контейнеров) сохраняются.

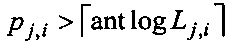

На следующем шаге, по полученным значениям предельного количества бит, из таблицы №1 производят выбор попарно простых модулей по условию  , при этом

, при этом  , где i и d=1, 2,…, Z;

, где i и d=1, 2,…, Z; - округление до целого. В свою очередь, модули от 1 до n выбираются в соответствии с условием (необязательно подряд), а от n до n+r выбираются следующие по порядку, так что каждый последующий будет больше предыдущего

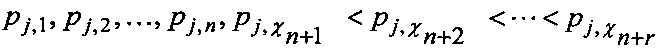

- округление до целого. В свою очередь, модули от 1 до n выбираются в соответствии с условием (необязательно подряд), а от n до n+r выбираются следующие по порядку, так что каждый последующий будет больше предыдущего  . Значения

. Значения  - номера модулей из таблицы №1, которым ставится в соответствие номера контейнеров.

- номера модулей из таблицы №1, которым ставится в соответствие номера контейнеров.

На следующем этапе получают информационные вычеты  . Фрагмент передаваемой информации Cj есть результат конкатенации n вычетов

. Фрагмент передаваемой информации Cj есть результат конкатенации n вычетов  , которые подлежат встраиванию в n контейнеров,

, которые подлежат встраиванию в n контейнеров,  - знак конкатенации. Здесь и далее двоичные информационные последовательности блоков конкатенации

- знак конкатенации. Здесь и далее двоичные информационные последовательности блоков конкатенации  , где

, где  ,

,  , будем трактовать, как вычеты МК.

, будем трактовать, как вычеты МК.

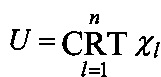

Имея информационные  вычеты и систему попарно простых модулей

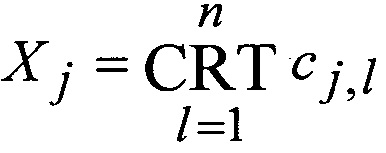

вычеты и систему попарно простых модулей  , производят операцию расширения модулярного кода, получая избыточные вычеты, реализуя первый уровень кодирования. Путем решения Китайской теоремы об остатках по системе попарно простых модулей получают:

, производят операцию расширения модулярного кода, получая избыточные вычеты, реализуя первый уровень кодирования. Путем решения Китайской теоремы об остатках по системе попарно простых модулей получают:  , и вычисляют избыточные вычеты:

, и вычисляют избыточные вычеты:

.

.

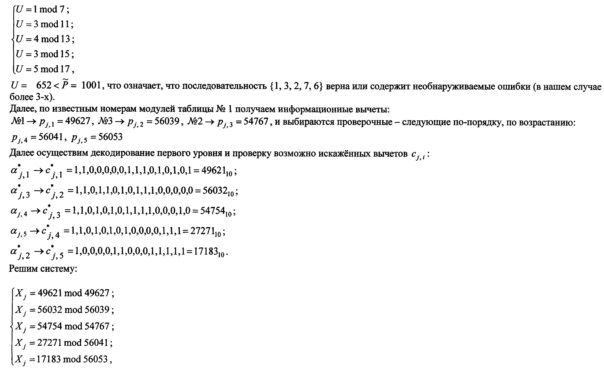

Для понимания рассмотрим простой пример представления криптограммы в РМК, не принимая во внимание условие:  .

.

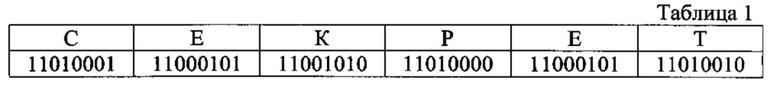

Пусть требуется передать криптограмму - «СЕКРЕТ». Представим текст в двоичной форме в соответствии с таблицей ASCII (таблица 1.)

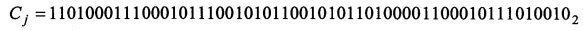

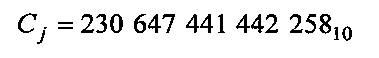

Выполним операцию конкатенации, получаем:

или:

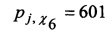

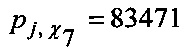

Представим данное число в МК по системе попарно простых модулей  ,

,  ,

,  ,

,  ,

,  ,

,  ,

,  , убедимся, что рабочий диапазон больше криптограммы (Cj<P), по формуле

, убедимся, что рабочий диапазон больше криптограммы (Cj<P), по формуле  получаем Р=14630623025683019, условие выполнено, следовательно, криптограмму Cj можно единственным образом представить в МК. По формуле

получаем Р=14630623025683019, условие выполнено, следовательно, криптограмму Cj можно единственным образом представить в МК. По формуле  , получаем Cj=(16, 41, 24, 17, 44, 557, 41765)МК.

, получаем Cj=(16, 41, 24, 17, 44, 557, 41765)МК.

На следующем шаге в соответствии с условием (2) выполним операцию расширения МК, расширим систему модулей на одно основание p8=94771, получим систему вычетов: Cj=(16, 41, 24, 17, 44, 557, 41765, 41423)РМК (фиг. 3).

Операция расширения наделяет изобретение свойством гарантированно обнаруживать все одиночные ошибки, если r≥1, и гарантированно исправлять одиночные ошибки, если r≥2 [Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М.: Наука, 1983. Стр. 50-51; Акушский И.Я., Юдицкий Д.И. Модулярная арифметика в остаточных классах. - М.: Сов. Радио, 1968. Стр. 158-160]. Под q-кратной ошибкой понимается произвольное искажение q вычетов cj,i, в соответствии с [Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М.: Наука, 1983. Стр. 53] МК исправляет q или менее ошибок, если 2q≤r. В нашем примере РМК будет гарантированно обнаруживать все одиночные ошибки.

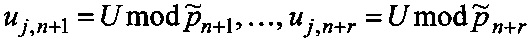

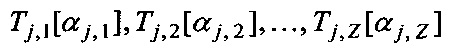

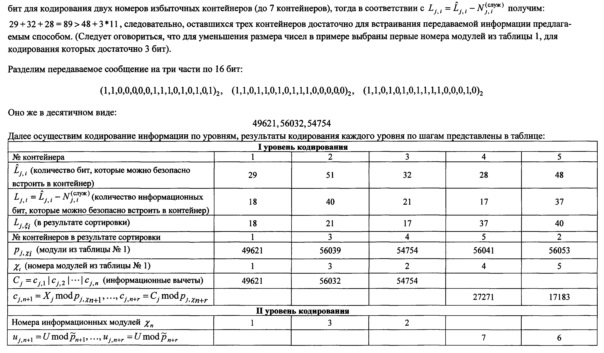

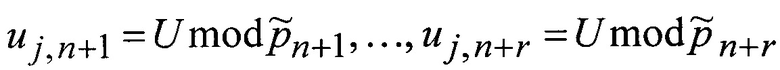

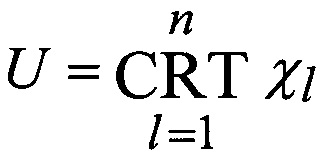

Далее реализуется второй уровень кодирования (кодирование служебной информации) (фиг. 4). Здесь параллельно этапам вычисления вычетов или последовательно, в зависимости от конкретного алгоритма реализации способа, по n известным номерам модулей  и таблице модулей №2

и таблице модулей №2  , производят расширение МК, принимая номера модулей

, производят расширение МК, принимая номера модулей  , за вычеты некоторого числа U, по системе попарно простых модулей

, за вычеты некоторого числа U, по системе попарно простых модулей  . Вычисляют:

. Вычисляют:  , и находят избыточные вычеты

, и находят избыточные вычеты  . Результатом данного уровня станет представление номеров модулей таблицы №1 в РМК.

. Результатом данного уровня станет представление номеров модулей таблицы №1 в РМК.

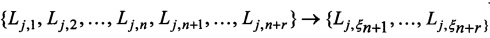

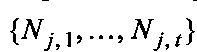

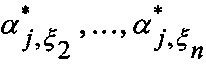

На третьем уровне кодирования (фиг. 5, 6) из полученной системы попарно простых модулей  определяют номера контейнеров Nj,t, при t=1, 2, …, Z - n и порядок их следования в МК

определяют номера контейнеров Nj,t, при t=1, 2, …, Z - n и порядок их следования в МК  , которым соответствуют избыточные вычеты.

, которым соответствуют избыточные вычеты.

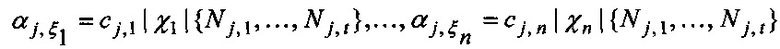

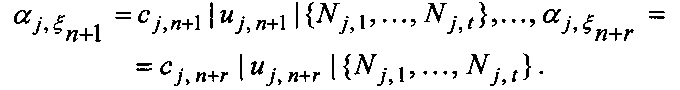

Далее выполняют операцию конкатенации вычетов и служебной информации, формируя, тем самым, двоичные блоки по правилу:

;

;

Таким образом, получаются блоки  ,

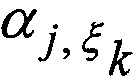

, , подлежащие встраиванию в контейнеры и состоящие из информационных (избыточных) вычетов и служебной информации, где информационные блоки 1, …, n содержат номера модулей

, подлежащие встраиванию в контейнеры и состоящие из информационных (избыточных) вычетов и служебной информации, где информационные блоки 1, …, n содержат номера модулей  , а блоки

, а блоки  содержат проверочную информацию, полученную на втором уровне кодирования

содержат проверочную информацию, полученную на втором уровне кодирования  . Для этого в

. Для этого в , как говорилось ранее, резервируется место (фиксированное количество бит), обеспечивающее встраивание служебной информации.

, как говорилось ранее, резервируется место (фиксированное количество бит), обеспечивающее встраивание служебной информации.

На следующем шаге выполняют обратную сортировку блоков  , восстанавливая порядок их следования в соответствии с естественным порядком следования контейнеров

, восстанавливая порядок их следования в соответствии с естественным порядком следования контейнеров  и по ключу для стеганографического преобразования Kстег встраивают информационные блоки в контейнеры методами стеганографии

и по ключу для стеганографического преобразования Kстег встраивают информационные блоки в контейнеры методами стеганографии  (большое число стеганографических методов скрытия информации описано в [Грибунин В.Т., Оков К.Н., Туринцев И.В. Цифровая стеганография. - М.: Солон-Пресс, 2009. Стр. 155-247; Конахович Г.Ф., Пузыренко Ю.А. Компьютерная стеганография: теория и практика. - Киев: МК-Пресс, 2006. Стр. 70-245]), передают их в канал связи.

(большое число стеганографических методов скрытия информации описано в [Грибунин В.Т., Оков К.Н., Туринцев И.В. Цифровая стеганография. - М.: Солон-Пресс, 2009. Стр. 155-247; Конахович Г.Ф., Пузыренко Ю.А. Компьютерная стеганография: теория и практика. - Киев: МК-Пресс, 2006. Стр. 70-245]), передают их в канал связи.

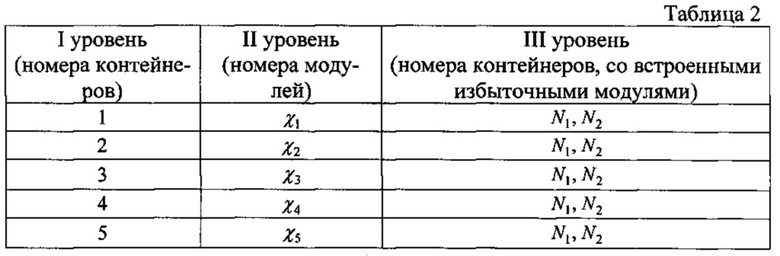

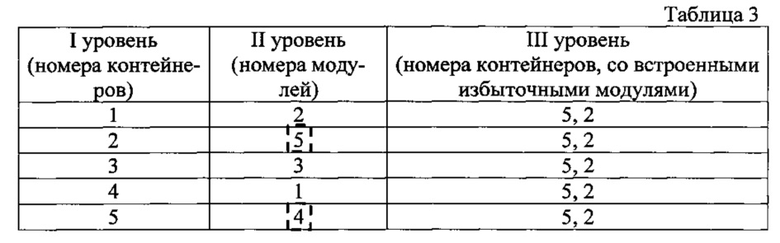

Для пояснения, ниже представлены две таблицы формирования служебной информации для 5 контейнеров в общем виде (таблица 2) и в частном (таблица 3). Здесь 2 и 5 контейнеры приняты избыточными, причем 2-й контейнер максимальный, поэтому ему соответствует модуль, имеющий порядковый номер 5, а 5-му контейнеру номер 4. Информационным контейнерам - 1, 3, 4, соответствуют номера модулей 2, 3 и 1 из таблицы №1 (информационные модули могут выбираться не по порядку, а исходя из возможностей контейнеров по встраиванию информации). Таким образом, на третьем уровне, в каждый контейнер будут встроены номера контейнеров, соответствующих избыточным модулям, в соответствии с порядком их следования 5, 2.

Блоки αj,i, подлежащие встраиванию в контейнеры и являющиеся результатом конкатенации информационных (избыточных) вычетов и служебной информации, представлены на фиг. 7.

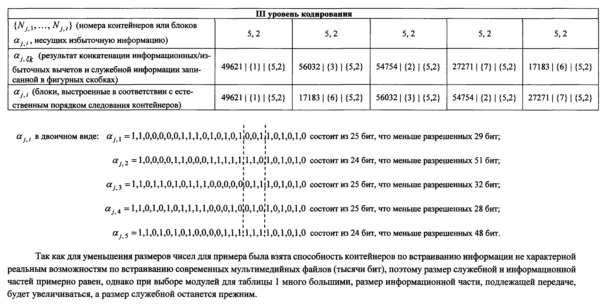

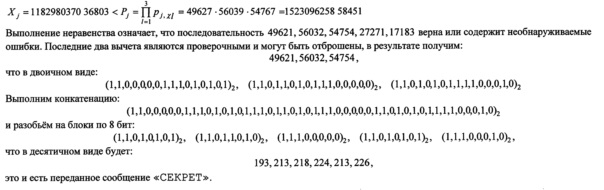

На принимающей стороне порядок действий следующий (фиг. 8). Приняв Z возможно модифицированных контейнеров  , производят обратное стеганографическое преобразование по ключу Kстег и извлекают блоки

, производят обратное стеганографическое преобразование по ключу Kстег и извлекают блоки  . Прочитав служебную информацию третьего уровня, выполняют мажоритарное декодирование, в результате получая номера блоков с избыточной информацией и порядок их следования в МК, соответствующие номерам контейнеров

. Прочитав служебную информацию третьего уровня, выполняют мажоритарное декодирование, в результате получая номера блоков с избыточной информацией и порядок их следования в МК, соответствующие номерам контейнеров  , несущих избыточную информацию.

, несущих избыточную информацию.

На втором уровне декодирования (фиг. 9) выполняют сортировку блоков с избыточной информацией в соответствии с их номерами, полученными на предыдущем уровне  , а блоки с полезной информацией не сортируются, а остаются в том же порядке, как и пришли

, а блоки с полезной информацией не сортируются, а остаются в том же порядке, как и пришли  9

9 9

9 .

.

Далее извлекают возможно искаженную служебную информацию второго уровня, представленную номерами информационных модулей  и их проверочной частью

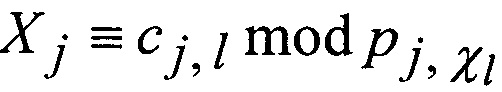

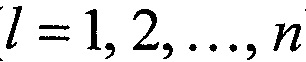

и их проверочной частью  . Решая Китайскую теорему об остатках

. Решая Китайскую теорему об остатках ;

;  ,

,  ,

,  по системе попарно простых оснований из таблицы №2

по системе попарно простых оснований из таблицы №2  , в соответствии с условием

, в соответствии с условием  , осуществляют контроль ошибок номеров информационных модулей. Выполнение неравенства означает, что принятая последовательность не содержит обнаруживаемых ошибок. Если фиксируется ошибка, осуществляется ее поиск, исправление и заново проверка условия.

, осуществляют контроль ошибок номеров информационных модулей. Выполнение неравенства означает, что принятая последовательность не содержит обнаруживаемых ошибок. Если фиксируется ошибка, осуществляется ее поиск, исправление и заново проверка условия.

Результатом функционирования предлагаемого способа на данном уровне станут возможно исправленные номера информационных модулей таблицы №1, используемые для кодирования полезной информации  , а также информационные и избыточные вычеты

, а также информационные и избыточные вычеты  .

.

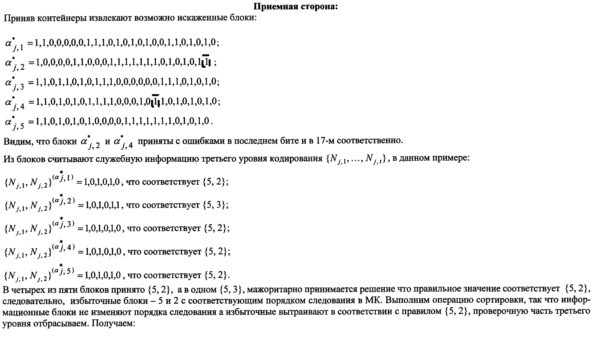

На первом уровне декодирования (фиг. 10) по номерам информационных модулей  , полученным на предыдущем уровне, из таблицы №1, получают сами модули

, полученным на предыдущем уровне, из таблицы №1, получают сами модули  , где модули от n до n+r выбираются следующие по порядку, по возрастанию, так как количество избыточных модулей r фиксировано.

, где модули от n до n+r выбираются следующие по порядку, по возрастанию, так как количество избыточных модулей r фиксировано.

Далее, решая КТО  ;

;  по системе попарно простых модулей, в соответствии с условием

по системе попарно простых модулей, в соответствии с условием  осуществляют контроль ошибок вычетов

осуществляют контроль ошибок вычетов  . Выполнение неравенства означает, что принятая последовательность не содержит обнаруживаемых ошибок. Если фиксируется ошибка, осуществляется ее поиск и исправление.

. Выполнение неравенства означает, что принятая последовательность не содержит обнаруживаемых ошибок. Если фиксируется ошибка, осуществляется ее поиск и исправление.

Результатом данного шага станет массив возможно исправленных вычетов  , где r избыточных вычетов отбрасываются. Выполнив операцию конкатенации элементов данного массива

, где r избыточных вычетов отбрасываются. Выполнив операцию конкатенации элементов данного массива  , получим переданное сообщение

, получим переданное сообщение  . Пример реализации предлагаемого способа представлен в приложении 1.

. Пример реализации предлагаемого способа представлен в приложении 1.

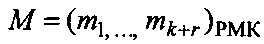

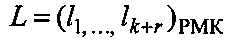

Для оценки способности описанного способа верно передавать информацию в условиях деструктивных воздействий злоумышленника введем понятие минимального кодового расстояния РМК Dmin. Пусть  и

и  - представление чисел М и L в РМК. Назовем весом РМК числа М количество его ненулевых символов (остатков) и обозначим ω(М). Расстояние D между М и L определяется, как вес их разности ω(М-L), Для того чтобы модулярный код исправлял q или менее ошибок, необходимо и достаточно, чтобы минимальное кодовое расстояние кода Dmin, удовлетворяло условию: Dmin≥2q+1.

- представление чисел М и L в РМК. Назовем весом РМК числа М количество его ненулевых символов (остатков) и обозначим ω(М). Расстояние D между М и L определяется, как вес их разности ω(М-L), Для того чтобы модулярный код исправлял q или менее ошибок, необходимо и достаточно, чтобы минимальное кодовое расстояние кода Dmin, удовлетворяло условию: Dmin≥2q+1.

Таким образом, представление данных в расширенном модулярном коде позволяет на принимающей стороне восстановить исходное сообщение при полной утрате стегоконтейнеров, число которых не превышает [Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М.: Наука, 1983. Стр. 51]:

,

,

а передача пустых контейнеров позволяет ввести злоумышленника в заблуждение, не повышая сложности организации и функционирования предлагаемого технического решения.

На фиг. 11 и фиг. 12 графически представлены расчетные данные зависимости вероятности недостоверного приема всего сообщения Pq от вероятности возникновения искажения стеганографического контейнера р, при r=0 слева и r=1 справа при передаче информации методами стеганографии со значениями k=12 и r, принимающих значения от 0 до 3, а вероятность возникновения искажения q изменяется на интервалах [1×10-5; 0.1] и [1×10-5; 1×10-4].

Предлагаемый способ позволяет создать устойчивый скрытый канал обмена конфиденциальной информацией в сети общего пользования, обеспечивающий высокую вероятность достоверной передачи информации методами стеганографии.

Список литературы

1. ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР, 1989.

2. Belal A.A., Abdelhamid A.S. Secure transmission of sensitive data using multiple channels, The 3rd ACS/IEEE International Conference, Computer Systems and Applications, 2005. - Режим доступа: http://arxiv.org/ftp/cs/pa-pers/0403/0403023.pdf

3. Патент RU 2374770, H04L 9/00, 2009 г.

4. Патент RU 2462825, H04L 9/00, 2012 г.

5. Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М.: Наука, 1983. - 196 с.

6. Бухштаб А.А. Теория чисел. - М.: Просвещение, 1966. - 384 с.

7. Акушский И.Я., Юдицкий Д.И. Модулярная арифметика в остаточных классах. - М.: Сов. Радио, 1968. - 440 с.

8. Грибунин В.Г., Оков И.Н., Турищев И.В. Цифровая стеганография. - М.: Солон-Пресс, 2009. - 260 с.

9. Конахович Г.Ф., Пузыренко Ю.А. Компьютерная стеганография: теория и практика. - Киев: МК-Пресс, 2006. - 283 с.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И СИСТЕМА СКРЫТОГО ПОМЕХОУСТОЙЧИВОГО ОПОВЕЩЕНИЯ | 2017 |

|

RU2665251C1 |

| СПОСОБ СКРЫТОЙ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ ТЕЛЕМЕТРИЧЕСКИХ ДАННЫХ В РОБОТОТЕХНИЧЕСКИХ КОМПЛЕКСАХ | 2020 |

|

RU2765811C1 |

| Способ скрытного информационного обмена | 2018 |

|

RU2708354C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ РОБАСТНОСТИ ЦИФРОВОГО ВОДЯНОГО ЗНАКА, ВСТРАИВАЕМОГО В СТАТИЧЕСКОЕ ИЗОБРАЖЕНИЕ, ПЕРЕДАВАЕМОЕ ПО КАНАЛУ СВЯЗИ С ПОМЕХАМИ | 2022 |

|

RU2785832C1 |

| СПОСОБ ПАРАЛЛЕЛЬНОЙ ПЕРЕДАЧИ ДАННЫХ В САМООРГАНИЗУЮЩИХСЯ РАДИОСЕТЯХ ГРУПП РОБОТОТЕХНИЧЕСКИХ СРЕДСТВ | 2022 |

|

RU2789978C1 |

| Способ защищенной передачи шифрованной информации по каналам связи | 2015 |

|

RU2620730C1 |

| СПОСОБ СКРЫТОЙ ПЕРЕДАЧИ ДАННЫХ В ВИДЕОИЗОБРАЖЕНИИ | 2014 |

|

RU2608150C2 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ МОДИФИЦИРОВАННЫХ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ПОМЕХОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2023 |

|

RU2812949C1 |

| СПОСОБ И СИСТЕМА РАСПРЕДЕЛЕННОГО ХРАНЕНИЯ ВОССТАНАВЛИВАЕМЫХ ДАННЫХ С ОБЕСПЕЧЕНИЕМ ЦЕЛОСТНОСТИ И КОНФИДЕНЦИАЛЬНОСТИ ИНФОРМАЦИИ | 2017 |

|

RU2680350C2 |

| СПОСОБ И УСТРОЙСТВО ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2017 |

|

RU2669144C1 |

Изобретение относится к способу безопасного кодирования информации для ее передачи по открытым каналам связи методами стеганографии. Технический результат заключается в повышении помехоустойчивости передаваемой информации. В указанном способе осуществляют обмен между корреспондентами секретными ключами Kшифр и Kстег, открытое сообщение Mj может быть предварительно зашифровано с использованием ключа шифрования Kшифр, получают криптограмму Cj, которую далее передают указанным способом, причем вместе с ключами корреспонденты осуществляют обмен двумя таблицами пронумерованных попарно простых модулей, передаваемые данные представляют в расширенном модулярном коде (n информационных вычетов и r контрольных) по системе попарно простых модулей  таким образом, что части передаваемой полезной информации принимают за n вычетов модулярного кода

таким образом, что части передаваемой полезной информации принимают за n вычетов модулярного кода  ; к полученным вычетам добавляют служебную информацию, необходимую для восстановления потерянной/искаженной при передаче информации. 12 ил., 3 табл., 1 прил.

; к полученным вычетам добавляют служебную информацию, необходимую для восстановления потерянной/искаженной при передаче информации. 12 ил., 3 табл., 1 прил.

Способ безопасного кодирования информации для ее передачи по открытым каналам связи методами стеганографии заключается в том, что осуществляют обмен между корреспондентами секретными ключами Kшифр и Kстег, открытое сообщение Mj может быть предварительно зашифровано с использованием ключа шифрования Kшифр, получают криптограмму Cj, которую далее передают указанным способом, отличающийся тем, что вместе с ключами корреспонденты осуществляют обмен двумя таблицами пронумерованных попарно простых модулей (оснований), таблица №1: p1, р2, …, pV - V информационных модулей, и таблица №2:  - Z служебных модулей, выполняют анализ поступающих Z контейнеров, на основании которого определяют максимальное количество бит (отсчетов)

- Z служебных модулей, выполняют анализ поступающих Z контейнеров, на основании которого определяют максимальное количество бит (отсчетов)  одного контейнера, обеспечивающее безопасное встраивание информации методами стеганографии, в

одного контейнера, обеспечивающее безопасное встраивание информации методами стеганографии, в  резервируется фиксированное количество бит

резервируется фиксированное количество бит  , необходимых для встраивания служебной информации

, необходимых для встраивания служебной информации  , осуществляют перегруппировку полученного массива, элементами которого станут значения Lj,i таким образом, что r наибольших Lj,i выстраивают справа по возрастанию, а порядок следования n оставшихся Lj,i оставляют без изменения, причем n+r=Z и данные о первоначальном значении порядковых номеров, соответствующих естественному порядку следования контейнеров, сохраняются, из таблицы №1 производят выбор n попарно простых модулей по условию pj,i>⎡ant log Lj,i⎤, а r проверочных модулей выбирают следующие по порядку, по возрастанию

, осуществляют перегруппировку полученного массива, элементами которого станут значения Lj,i таким образом, что r наибольших Lj,i выстраивают справа по возрастанию, а порядок следования n оставшихся Lj,i оставляют без изменения, причем n+r=Z и данные о первоначальном значении порядковых номеров, соответствующих естественному порядку следования контейнеров, сохраняются, из таблицы №1 производят выбор n попарно простых модулей по условию pj,i>⎡ant log Lj,i⎤, а r проверочных модулей выбирают следующие по порядку, по возрастанию  , где χ1, χ2, χ3, …, χZ - номера модулей из таблицы №1, далее получают информационные вычеты

, где χ1, χ2, χ3, …, χZ - номера модулей из таблицы №1, далее получают информационные вычеты  по правилу:

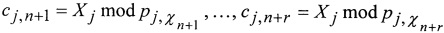

по правилу:  , так что фрагмент передаваемой информации Cj есть результат конкатенации n вычетов Cj=cj,1|cj,2|…|cj,n, и получают избыточные вычеты cj,n+1, …, cj,n+r по правилу:

, так что фрагмент передаваемой информации Cj есть результат конкатенации n вычетов Cj=cj,1|cj,2|…|cj,n, и получают избыточные вычеты cj,n+1, …, cj,n+r по правилу:  , где Xj является решением системы сравнений

, где Xj является решением системы сравнений  , (

, ( ) по правилу:

) по правилу:  , по n известным номерам модулей выполняют расширение модулярного кода, принимая номера χ1, χ2, χ3, …, χZ модулей за вычеты модулярного кода по системе попарно простых модулей из таблицы №2, находят избыточные вычеты uj,n+1, …, uj,n+r по правилу:

, по n известным номерам модулей выполняют расширение модулярного кода, принимая номера χ1, χ2, χ3, …, χZ модулей за вычеты модулярного кода по системе попарно простых модулей из таблицы №2, находят избыточные вычеты uj,n+1, …, uj,n+r по правилу:  , где

, где  по системе модулей

по системе модулей  из таблицы №2, далее определяют номера контейнеров, которым соответствуют избыточные вычеты и порядок их следования в модулярном коде {Nj,1, …, Nj,t}, объединяют полезную и служебную информации, формируя, тем самым, двоичные блоки

из таблицы №2, далее определяют номера контейнеров, которым соответствуют избыточные вычеты и порядок их следования в модулярном коде {Nj,1, …, Nj,t}, объединяют полезную и служебную информации, формируя, тем самым, двоичные блоки  , выполняют обратную сортировку блоков

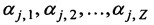

, выполняют обратную сортировку блоков  , восстанавливая порядок их следования в соответствии с естественным порядком следования контейнеров αj,1, αj,2, …, αj,Z, и по ключу для стеганографического преобразования Kстег встраивают информационные блоки в Z контейнеров методами стеганографии, передают их в канал связи.

, восстанавливая порядок их следования в соответствии с естественным порядком следования контейнеров αj,1, αj,2, …, αj,Z, и по ключу для стеганографического преобразования Kстег встраивают информационные блоки в Z контейнеров методами стеганографии, передают их в канал связи.

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

Авторы

Даты

2018-04-04—Публикация

2016-08-02—Подача