Область техники

Предлагаемое изобретение относится к области радио- и электросвязи и может быть использовано для распределенного хранения информации.

Уровень техники

Известны способы хранения данных, защита от утраты которых обеспечивается за счет средств резервного копирования данных с использованием программно-аппаратной или программной реализации, например, технологии RAID (Redundant Array of Independent Disks) [Патент США №7392458 публ. 24.06.2008; Патент США №7437658 публ. 14.10.2008; Патент США №7600176 публ. 06.10.2009; Заявка на патент США №20090132851 публ. 21.05.2009: Заявка на патент США №20100229033 публ. 09.09.2010; Заявка на патент США №201101145677 публ. 16.06.2011; Заявка на патент США №20110167294 публ. 07.07.2011].

Недостатками данных способов являются:

сложная процедура восстановления утерянных данных;

распределение данных между узлами хранения (дисками), выполненными в едином конструктивном блоке (RAID-массиве).

Известен способ [Патент РФ №2502124 С1 публ. 20.12.2013] распределенного хранения данных на нескольких узлах хранения данных, позволяющий на базе набора узлов хранения данных (жестких дисков, флэш-накопителей и т.п.) построить запоминающее устройство (хранилище), устойчивое к утрате данных даже при выходе из строя некоторого количества носителей, образующих запоминающее устройство (хранилище).

Недостатками данного способа являются:

фиксированный уровень восстанавливаемых данных при единовременном возникновении отказов и сбоев;

размещение накопителей информации в едином конструктивном исполнении:

отсутствие механизмов обеспечения безопасности хранимой информации.

Известны способы комплексной защиты информации, используемые как в системах хранения, выполненных в едином конструктивном исполнении, так и в распределенных системах [Заявка на патент США №20050081048 А1 публ. 14.04.2005; Заявка на патент США №8209551 В2 публ. 26.06.2012], для которых требования безопасности информации: конфиденциальность, целостность и доступность - обеспечиваются последовательным применением средств криптографического преобразования данных и технологий их резервного копирования.

Недостатками данных способов являются:

характерная для многих режимов работы средств криптографической защиты информации конструктивная способность к размножению ошибок, когда один или более ошибочных бит в блоке криптограммы оказывает(ют) влияние при расшифровании последующих блоков сообщения:

достаточно высокая избыточность хранимой информации.

Наиболее близким по своей технической сущности к заявленному техническому решению и принятым за прототип является способ, описанный в [Патент РФ №2501072 С2 публ. 10.12.2013].

В рассматриваемом способе-прототипе распределенное хранение восстанавливаемых данных осуществляется путем замены отказавшего узла, хранящего распределенные данные, содержащего этапы, на которых: посредством первого узла хранения данных принимают первый набор квот (контрольных сумм), сгенерированный из файла данных, при этом каждая контрольная сумма в первом наборе включает в себя линейную комбинацию частей файла данных наряду с набором коэффициентов, использованных для генерирования этой линейной комбинации; посредством первого узла хранения данных принимают указание нового узла хранения данных, заменяющего отказавший узел, при этом отказавший узел включает в себя второй набор контрольных сумм, сгенерированный из файла данных; посредством первого узла хранения данных генерируют первую заменяющую контрольную сумму в качестве реакции на упомянутое указание, при этом первую заменяющую контрольную сумму генерируют путем умножения каждой контрольной суммы в первом наборе и набора коэффициентов на случайное масштабирующее значение и объединения умноженного первого набора контрольных сумм и умноженного набора коэффициентов; и посредством первого узла хранения данных передают сгенерированную первую заменяющую контрольную сумму в новый узел хранения данных, при этом первая заменяющая контрольная сумма и по меньшей мере одна другая заменяющая контрольная сумма формируют второй набор контрольных сумм в новом узле хранения данных, причем эта другая заменяющая контрольная сумма генерируется вторым узлом хранения данных (фиг. 1). Однако и данному способу-прототипу присущи следующие недостатки. Начиная с узла, исказившего один элемент хотя бы одной контрольной суммы, происходит «лавинное» размножение ошибок в системе распределенного хранения информации. И все узлы хранения данных, связанные с формированием контрольных сумм через такой узел, принимают некоторую часть или даже все контрольные суммы искаженными. При восстановлении исходного файла из полученных линейных комбинаций контрольных сумм с высокой вероятностью искаженным окажется исходный файл. Предложенные решения по обеспечению целостности контрольных сумм предполагают использование дополнительной информации для проверки путем осуществления запросов контрольных сумм от других узлов хранения данных, что, в свою очередь, снижает пропускную способность системы в условиях преднамеренных имитирующих воздействий злоумышленника.

Из уровня техники широко известны распределенные системы защищенного хранения данных. Так, в [Патент США № US 7945784 В1 публ. 17.05.2011] предложена система распределенного хранения данных с возможностью их восстановления, которая основана на (n, k) схеме разделения секрета, содержащая по крайней мере один сервер, процессор, осуществляющий соответствующую обработку данных для последующего хранения на n носителях.

К недостаткам рассматриваемой системы следует отнести:

зависимость параметров восстановления защищаемых k данных от количества узлов n хранения данных, на которые они распределяются;

отсутствие выраженных в явном виде решений восстановления информации при физической утрате некоторого узла хранения данных или реконфигурации системы.

Наиболее близкой по технической сущности является компьютерная система распределенного хранения данных на различных узлах сети [Патент РФ №2501072 С2 публ. 10.12.2013], состоящая из функциональных компонент: блока выгрузки, блока загрузки, блока слежения и узлов хранения данных, реализуемая средствами вычислительной техники (компьютерными системами), содержащими центральный процессор (CPU - central processing unit), память, жесткий диск или другое устройство хранения (невременный машиночитаемый носитель информации, на котором сохранены исполняемые инструкции компьютерной программы, исполняемые процессором), сетевой интерфейс, периферийные интерфейсы и ряд других известных компонент. Узлы хранения данных могут включать в себя большие объемы доступного пространства для хранения. В дополнение также может существовать множество блоков выгрузки и блоков загрузки, получающих доступ к узлам хранения данных. Также может существовать множество блоков слежения (например, могут существовать резервные блоки слежения для случая отказа основного блока слежения). При этом блок выгрузки, блок загрузки, блок управления и узлы хранения данных осуществляют связь посредством сети. Сеть может быть выполнена в виде Internet, локальной сети, беспроводной сети и различных других типов сетей.

Недостатком данной системы является отсутствие механизмов обеспечения конфиденциальности данных, что особенно актуально в условиях имитирующих воздействий злоумышленника.

Целью заявляемого технического решения является повышение устойчивости системы распределенного хранения информации.

Раскрытие изобретения

Технический результат изобретения достигается тем, что:

1. В известном способе распределенного хранения данных на различных узлах сети обеспечение восстановления заключается в том, что осуществляется замена отказавшего узла, хранящего данные, относящиеся к части файла данных, при этом каждым из множества доступных узлов хранения данных принимается указание от блока управления на замену отказавшего узла новым узлом хранения данных, каждый из доступных узлов хранения данных содержит множество контрольных сумм, сформированных из файла данных, которые могут быть сформированы на основании частей файла данных, используя методики кодирования со стиранием, при этом заменяющая контрольная сумма формируется на каждом из множества доступных узлов хранения данных посредством создания линейной комбинации контрольных сумм на каждом узле хранения данных, используя случайные коэффициенты, в дальнейшем эти заменяющие контрольные суммы используются для восстановления утерянного файла данных. Новым является то, что каждый из доступных блоков обработки данных с соответствующим узлом хранения данных содержит множество данных, сформированных из файлов, соответствующих блокам обработки данных с узлами хранения данных; что множество данных предварительно подвергается процедуре блочного шифрования с нелинейными биективными преобразованиями; что сформированное множество блоков криптограмм блоков обработки данных с узлами хранения данных распределяется между узлами хранения данных, в которых, используя методы многозначного помехоустойчивого кодирования, формируется соответствующее множество избыточных данных, далее поступившие от других блоков обработки данных с узлами хранения данных блоки криптограмм удаляются с целью сокращения общей избыточности. Также новым является то, что сформированное множество избыточных данных с блоками криптограмм блока обработки данных с узлом хранения данных, осуществлявшего их формирование, используется для восстановления утерянных файлов данных, при этом блок восстановления данных получает информацию от блока управления в отношении того, какие блоки обработки данных с соответствующими узлами хранения данных в настоящий момент доступны и, соответственно, имеют множестве информационных и избыточных данных файла, затем блок восстановления данных получает множество информационных и избыточных данных от указанных блоков обработки данных с узлами хранения данных, блок восстановления данных выполняет полное восстановление утраченных файлов данных, данные, восстановленные блоком восстановления данных, совместно с данными доступных блоков обработки данных с соответствующими узлами хранения данных передаются на вновь введенный блоком управления блок обработки данных с узлом хранения данных для формирования блоков избыточных данных.

2. Распределенная система хранения информации (РСХИ) на различных узлах сети представляет собой компьютерную систему, содержащую центральный(е) процессор(ы), память, жесткий диск или другое устройство хранения, на котором сохранены необходимые ключи шифрования и исполняемые инструкции программного обеспечения, исполняемые процессором, сетевой интерфейс, периферийные интерфейсы, состоящую из следующих функциональных компонент: k блоков обработки данных, включающих узлы хранения данных, содержащие файлы, подлежащие хранению; блока управления, отслеживающего доступность блоков обработки данных и соответствующих узлов хранения данных, их местоположение, объемы допустимой памяти узлов хранения данных; блока восстановления данных, взаимодействие которых осуществляется посредством локальной или беспроводной сети.

Дополнительно введенные блоки обработки данных являются однотипными и включают в себя: узлы хранения данных, устройство ввода данных, устройство приема данных, устройство криптографического преобразования информации, устройство многозначного кодирования сформированных блоков криптограмм, устройство передачи данных, причем выход устройства ввода данных подключен: к входу устройства криптографического преобразования информации, выход которого подключен: к входу устройства передачи данных, к входу узла хранения данных, к первому входу устройства многозначного кодирования, ко второму входу которого подключен выход устройства приема данных, при этом выход устройства многозначного кодирования подключен к узлу хранения данных.

Блок восстановления данных включает: устройство приема данных; устройство многозначного декодирования данных; устройство передачи восстановленных данных, причем выход устройства приема данных подключен к входу устройства многозначного декодирования данных, выход которого подключен к входу устройства передачи данных.

Благодаря введению в известный объект совокупности существенных отличительных признаков, способ и система распределенного хранения восстанавливаемых данных с обеспечением целостности и конфиденциальности информации позволяет:

обнаруживать преднамеренные (имитирующие) воздействия злоумышленника;

обеспечить целостность в рамках всей системы за счет восстановления информации, подвергнутой преднамеренным (имитирущим) воздействиям злоумышленника:

обеспечить целостность в рамках всей системы за счет восстановления утерянной информации при физической утрате некоторой заранее установленной предельной численности узлов хранения данных;

осуществлять реконфигурацию системы, равномерно перераспределяя хранимую информацию с соответствующими избыточными данными по узлам хранения данных при переполнении предельно допустимого объема памяти узла хранения данных или его физической утрате.

Указанные отличительные признаки заявленного изобретения по сравнению с прототипом позволяют сделать вывод о соответствии заявленного технического решения критерию «новизна».

Описание чертежей

На чертежах представлено:

на фиг. 1 изображена схема, поясняющая сущность работы способа-прототипа:

на фиг. 2 изображена схема системы распределенного хранения информации с централизованным управлением;

на фиг. 3 изображена схема структурных компонент блока обработки данных:

на фиг. 4 изображена схема структурных компонент блока восстановления данных;

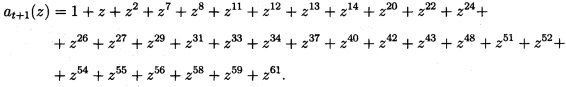

на фиг. 5 изображена схема системы распределенного хранения информации в момент времени t в условиях преднамеренных (имитирующих) воздействий злоумышленника:

на фиг. 6 изображена структурная схема, поясняющая принцип формирования совокупности информационных блоков криптограмм в Si блоке обработки данных и его соответствующем узле хранения данных;

на фиг. 7 изображена схема, поясняющая процедуру восстановления потерянной или искаженной информации.

Реализация заявленного(ой) способа, системы

Для большей ясности описание изобретения, позволяющее специалисту произвести осуществление предложенного изобретения и показывающее влияние признаков, приведенных в формуле изобретения, на указанный выше технический результат, будем производить следующим образом: сначала раскроем структуру системы, а затем опишем реализацию способа в рамках предложенной системы.

Система распределенного хранения восстанавливаемых данных с обеспечением целостности и конфиденциальности информации представляет собой компьютерную систему, содержащую CPU (центральный процессор), память, жесткий диск или другое устройство хранения, на котором сохранены исполняемые инструкции программного обеспечения, исполняемые процессором, и необходимый ключевой материал, сетевой интерфейс, периферийные интерфейсы, состоящую из следующих функциональных компонент (фиг. 2): k блоков 11 обработки данных, включающих узлы 10 хранения данных, содержащие файлы, подлежащие хранению; блока 13 управления, отслеживающего доступность блоков 11 обработки данных и соответствующих узлов 10 хранения данных, их местоположение, объемы допустимой памяти узлов 10 хранения данных; блока 14 восстановления данных, взаимодействие которых осуществляется посредством локальной или беспроводной сети 12.

Блоки обработки данных включают в себя (фиг. 3): узел 10 хранения данных, устройство 111 ввода данных, устройство 114 приема данных, устройство 112 криптографического преобразования информации, устройство 115 многозначного кодирования сформированных блоков криптограмм, устройство 113 передачи данных.

Блок управления представляет собой программно-аппаратный или программный комплекс на базе средств вычислительной техники со специальным программным обеспечением, подключенным к сети (исполняемые инструкции программного обеспечения, позволяющего отслеживать доступность блоков обработки данных и соответствующих узлов хранения данных, их местоположение, объемы допустимой памяти в рамках данного изобретения не рассматриваются).

Блок восстановления данных включает в себя (фиг. 4): устройство 141 приема данных, устройство 142 многозначного декодирования данных, устройство 143 передачи восстановленных данных.

В момент времени t в условиях деструктивных (имитирующих) воздействий злоумышленника структура сети РСХИ может быть представлена в виде графа G(S, U), где ребра (Si, Sj) ∈ U (являются смежными), когда Si и Sj (i ≠ j; i, j = 1, 2, …, k) блоки 11 обработки данных с соответствующими узлами 10 хранения данных функционируют в пределах сети 12 (обеспечивается дальность передачи) (фиг. 5). Физическая утрата (потеря) любого блока 11 обработки данных с соответствующим узлом 10 хранения данных (деградация РСХИ), неспособность к соединению с сетью 12, обусловленная преднамеренными (имитирующими) действиями злоумышленника, приведет к частичной потере или полной утрате информации. При этом распределенное по узлам 10 хранения данных множество информационных данных с вычисленными избыточными данными позволяет блоку 14 восстановления данных выполнить полное восстановление утраченных файлов данных даже при отказе одного или более блоков 11 обработки данных с узлами хранения 10 данных. Недоступный блок обработки 11 данных с соответствующим узлом 10 хранения данных может быть заменен другим блоком 11 обработки данных с узлом 10 хранения данных, введенным блоком 13 управления. При этом доступные блоки 11 обработки данных с соответствующими узлами 10 хранения данных совместно с введенным новым блоком 11 обработки данных с узлом 10 хранения данных выполняют процедуру формирования множества информационных и избыточных данных и повторного распределения сформированной информации, выполняется реконфигурация системы. При этом совокупность распределенных узлов 10 хранения данных рассматривается как единая система запоминающих устройств, предусматривающая введение избыточности в сохраняемую информацию.

Кроме того, настоящее изобретение предлагает способ распределенного хранения восстанавливаемых данных с обеспечением целостности и конфиденциальности информации.

В одном варианте исполнения способ (система) распределенного хранения восстанавливаемых данных с обеспечением целостности и конфиденциальности информации может быть реализован(а) с использованием модулярных полиномиальных кодов.

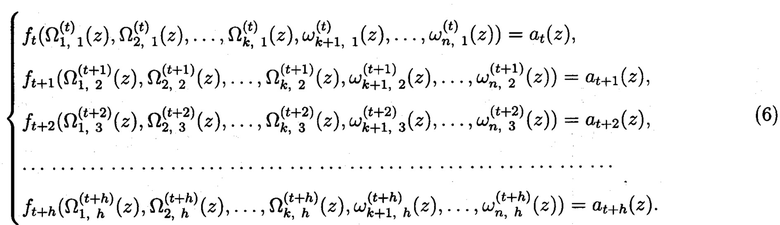

Математический аппарат модулярных полиномиальных кодов основывается на фундаментальных положениях Китайской теоремы об остатках для многочленов [Mandelbaum D.M. On Efficient Burst Correcting Residue Polynomial Codes // Information and control. 1970. 16. p. 319-330]. Пусть m1(z),m2(z),…,mk(z) ∈ F[z] неприводимые полиномы, упорядоченные по возрастанию степеней, т.е. deg m1(z) ≤ deg m2(z) ≤ … ≤ deg mk(z), где deg mi(z) - степень полинома. Причем gcd(mi(z),mj(z)) = 1, i ≠ j; i, j = 1, 2, …, k. Положим  Тогда отображение ϕ устанавливает взаимно-однозначное соответствие между полиномами a(z), не превосходящими по степени P(z) (deg a(z)<deg P(z)), и наборами остатков по приведенной выше системе оснований полиномов (модулей):

Тогда отображение ϕ устанавливает взаимно-однозначное соответствие между полиномами a(z), не превосходящими по степени P(z) (deg a(z)<deg P(z)), и наборами остатков по приведенной выше системе оснований полиномов (модулей):

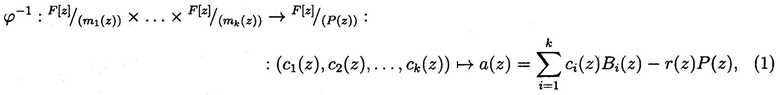

где ϕi(a(z)) := a(z) mod mi(z) (i=1, 2, …, k). В соответствии с Китайской теоремой об остатках для многочленов существует обратное преобразование ϕ-1, позволяющее переводить набор остатков по системе оснований полиномов к позиционному представлению [Mandelbaum D.M. On Efficient Burst Correcting Residue Polynomial Codes // Information and control. 1970. 16. p. 319-330]:

где Bi(z) = ki(z)Pi(z) - полиномиальные ортогональные базисы. ki(z) = P-l(z) mod mi(z),  r(z) - ранг a(z) (i = 1, 2, …, k). Введем вдобавок к имеющимся k еще r избыточных оснований полиномов с соблюдением условия упорядоченности:

r(z) - ранг a(z) (i = 1, 2, …, k). Введем вдобавок к имеющимся k еще r избыточных оснований полиномов с соблюдением условия упорядоченности:

тогда получим расширенный модулярный полиномиальный код (МПК) - множество вида:

где n = k + r, ci(z) ≡ a(z) mod mi(z) (i = 1, 2, …, k), a(z) ∈ F[z]/(P(z)). Элементы кода ci(z) назовем символами, каждый из которых - суть полиномов из фактор-кольца многочленов по модулю  . Назовем

. Назовем  - рабочим диапазоном системы,

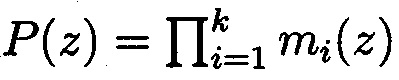

- рабочим диапазоном системы,  - полным диапазоном системы. При этом если а(z) ∈ F[z]/(P(z)), то считается, что данная комбинация содержит ошибку. Следовательно, местоположение полинома a(z) позволяет определить, является ли кодовая комбинация a(z) = (c1(z), …, ck(z), ck+1(z), …, cn(z)) разрешенной, или она содержит ошибочные символы. Введем метрику. Весом кодового слова расширенного МПК С является количество ненулевых символов (вычетов) ci(z), 1 ≤ i ≤ n, обозначается как ω (С). Кодовое расстояние между С и D определяется как вес их разности d(C, D) = ω(C - D). Минимальное кодовое расстояние - наименьшее расстояние между двумя любыми кодовыми векторами по Хэммингу с учетом данного определения веса:

- полным диапазоном системы. При этом если а(z) ∈ F[z]/(P(z)), то считается, что данная комбинация содержит ошибку. Следовательно, местоположение полинома a(z) позволяет определить, является ли кодовая комбинация a(z) = (c1(z), …, ck(z), ck+1(z), …, cn(z)) разрешенной, или она содержит ошибочные символы. Введем метрику. Весом кодового слова расширенного МПК С является количество ненулевых символов (вычетов) ci(z), 1 ≤ i ≤ n, обозначается как ω (С). Кодовое расстояние между С и D определяется как вес их разности d(C, D) = ω(C - D). Минимальное кодовое расстояние - наименьшее расстояние между двумя любыми кодовыми векторами по Хэммингу с учетом данного определения веса:

где ζ - кодовое пространство. Минимальное кодовое расстояние dmin связано с корректирующими способностями расширенного МПК. Так как два кодовых слова отличаются по крайней мере в dmin вычетах, то невозможно изменить одно кодовое слово на другое путем замены dmin - 1 или меньшего количества вычетов. Таким образом, расширенный МПК может гарантирование обнаружить любые

ошибочных вычетов. Если b наибольшее целое число, меньшее или равное

то для b или меньшего числа ошибочных вычетов результирующее кодовое слово остается ближе к исходному, что позволяет расширенному МПК гарантированно исправлять b ошибочных вычетов.

Пусть Sj блок 11 обработки данных формирует файл данных W, представленный в полиномиальной форме:

где ωj ∈ {0,1} (j = s - 1, s - 2, …, 0).

С целью обеспечения необходимого уровня конфиденциальности информации сформированный набор данных W(z) блоком 11 обработки данных подлежит процедуре блочного зашифрования, осуществляющей нелинейные биективные преобразования (например, ключевое хэширование). При этом W(z) разбивается на блоки фиксированной длины W(z) = W1(z) || W2(z) || … || Wk(z), где || - операция конкатенации. Причем длина блока данных определяется используемым алгоритмом шифрования, например, ГОСТ 34.12-2015 с блоками 64, 128 бит соответственно. Далее блок 13 управления на основании связности сети 12 в момент времени t осуществляет распределение блоков криптограмм, выработанных Sj блоком 11 обработки данных (передающий), между другими (доступными) блоками 11 обработки данных, т.е. Si блок 11 обработки данных (принимающий) принимает и сохраняет совокупность блоков криптограмм Ωi(z) (i = 1, 2, …, k) от других блоков 11 обработки данных в узле 10 хранения данных. Полученную совокупность информационных блоков криптограмм Ωi(z) (i = 1, 2, …, k) Si блока 11 обработки данных представим в виде наименьших вычетов по основаниям полиномов mi(z), где i = 1, 2, …, k. Причем deg Ωi(z) < deg mi(z) (фиг. 6).

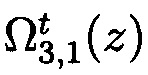

Далее в Si блоке 11 обработки данных в соответствии с выражением (3) по дополнительно введенным r избыточным основаниям полиномов mk+1(z), mk+2(z), …, mn(z), удовлетворяющим условию (2), таким, что gcd(mi(z),mj(z)) = 1 для i ≠ j; i, j = 1, 2, …, n, вырабатываются избыточные вычеты, которые обозначим как ωi(z) (i = k + 1, k + 2, …, n). Полученная совокупность информационных блоков криптограмм и избыточных вычетов образует расширенный МПК: {Ω1(z),…,Ωk(z),ωk+1(z),…,ωn(z)}МПК. Структурная схема, поясняющая принцип формирования совокупности информационных блоков криптограмм в Si блоке 11 обработки данных и его соответствующем узле 10 хранения данных, представлена на фигуре 6.

После вычисления Si блоком 11 обработки данных избыточных элементов МПК принятая совокупность информационных блоков криптограмм от других блоков 11 обработки данных удаляется из узла 10 хранения данных для снижения общего объема памяти. Далее полученные избыточные вычеты ωk+1(z), ωk+2(z), …, ωn(z) поступают в узел 10 хранения данных.

Централизованное управление, реализуемое блоком 13 управления, который отслеживает доступность блоков 11 обработки данных с соответствующими узлами 10 хранения данных, их местоположение, предельные объемы допустимой памяти, позволяет рассматривать совокупность узлов 10 хранения данных как единый узел хранения данных, а его содержимое представить в виде информационной матрицы:

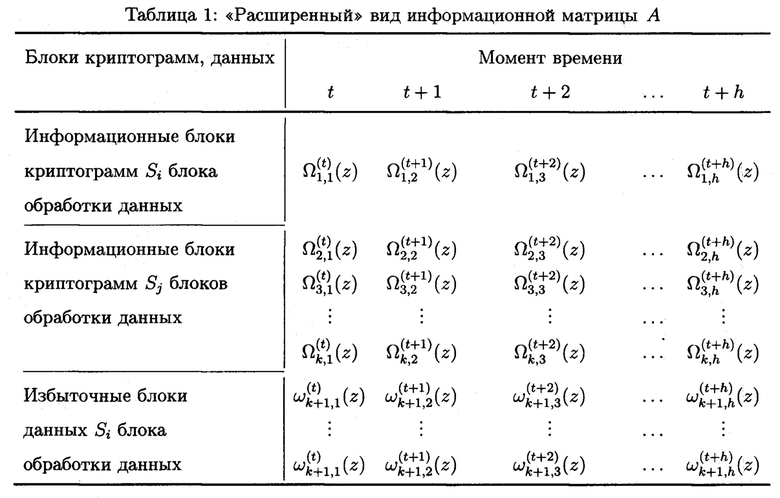

С учетом вычисленных избыточных блоков криптограмм Si блоком 11 обработки данных информационная матрица А примет «расширенный» вид (таблица 1).

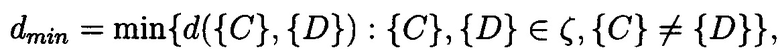

Тогда целостность информации РСХИ определяется системой функций от переменных ci,j(z) (блоков криптограмм, данных) расширенной матрицы А:

Для нахождения значения полиномов ai(z) через значения координат функций ƒi воспользуемся выражением (1). Элементы кодового слова

(i = t, t + 1, t + h; j = 1, 2, …, h) из совокупности узлов 10 хранения данных и, соответственно, блоки данных  могут содержать искажения. Критерием отсутствия обнаруживаемых ошибок является выполнение условия:

могут содержать искажения. Критерием отсутствия обнаруживаемых ошибок является выполнение условия:  . Критерием существования обнаруживаемой ошибки - выполнение условия:

. Критерием существования обнаруживаемой ошибки - выполнение условия:  , где символ «*» указывает на наличие возможных искажений в кодовом слове. В случае физической утраты некоторой предельной численности блоков 11 обработки данных и, соответственно, узлов 10 хранения данных из их совокупности, расширенная матрицы А примет вид (таблица 2).

, где символ «*» указывает на наличие возможных искажений в кодовом слове. В случае физической утраты некоторой предельной численности блоков 11 обработки данных и, соответственно, узлов 10 хранения данных из их совокупности, расширенная матрицы А примет вид (таблица 2).

С учетом заранее введенной избыточности в сохраняемую информацию физическая утрата некоторых блоков 11 обработки данных с соответствующими узлами 10 хранения данных или непригодность хранимой на них информации, обусловленная преднамеренными (имитирующими) действиями злоумышленника, не приводит к полной или частичной потере информации. Блок 14 восстановления данных получает информацию от блока 13 управления в отношении того, какие блоки 11 обработки данных с соответствующими узлами 10 хранения данных в настоящий момент доступны и, соответственно, имеют множество информационных и избыточных данных файла. Затем блок 14 восстановления данных может непосредственно получить множество информационных и избыточных данных от указанных блоков 11 обработки данных с узлами 10 хранения данных (фиг. 7). Блок 14 восстановления данных выполняет процедуру обнаружения искаженных (имитируемых) злоумышленником данных, где их количество обусловлено выражением (4). Восстановление потерянной или искаженной информации осуществляется с учетом (5)

путем вычисления наименьших вычетов или любым другим известным методом декодирования избыточных МПК:

где символы «**» указывают на вероятностный характер восстановления.

Восстановленные блоком 14 данные, совместно с данными доступных блоков 11 обработки данных и соответствующими узлами 10 хранения данных передаются на вновь введенный блоком 13 управления блок 11 обработки данных с узлом 10 хранения данных для формирования блоков избыточных данных.

Заявленное изобретение может быть осуществлено с помощью средств и методов, описанных в доступных источниках информации. Это позволяет сделать вывод о соответствии заявленного изобретения признакам «промышленной применимости».

Рассмотрим пример. Выберем систему оснований полиномов для блоков 11 обработки данных с соответствующими узлами 10 хранения данных:

m1(z) = 1 + z + z7

m2(z) = 1 + z + z2 + z7 + z9;

m3(z) = 1 + z9 + z10 + z12 + z13;

m4(z) = 1 + z + z2 + z4 + z6 + z7 + z12 + z14 + z16.

Введем контрольное (избыточное) основание-полином:

m5(z) = 1 + z12 + z17.

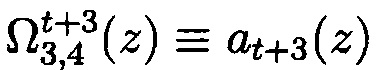

Представим содержание узлов 10 хранения данных в следующем виде (в рассматриваемом варианте примера избыточные вычеты представлены только S1 блоком 11 обработки данных и соответствующим узлом 10 хранения данных):

Пусть S3 блок 11 обработки данных с соответствующим узлом 10 хранения данных считается утерянным. Тогда исходные данные для блока 14 восстановления данных примут следующий вид:

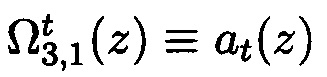

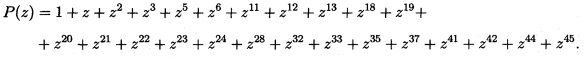

Для восстановления исходных данных, соответствующих файлу блока обработки S3 данных, блок 14 восстановления данных вычисляет  для момента времени t:

для момента времени t:

Полиномиальные ортогональные базисы системы в момент времени t :

Исходный полином  mod m3(z):

mod m3(z):

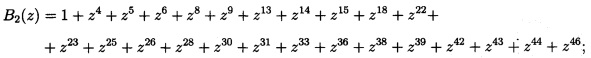

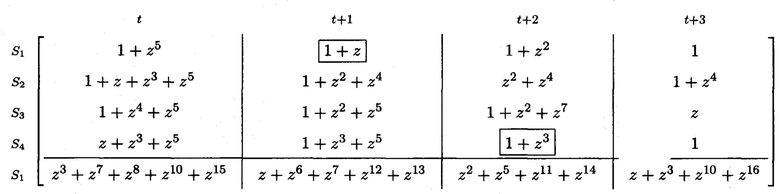

Далее вычисляет  для момента времени t + 1:

для момента времени t + 1:

Полиномиальные ортогональные базисы системы в момент времени t + 1:

Исходный полином  mod m3(z):

mod m3(z):

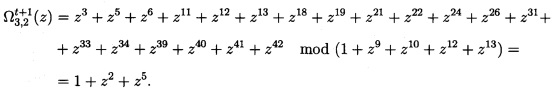

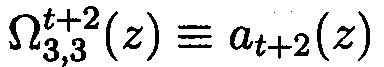

Далее вычисляет  для момента времени t + 2:

для момента времени t + 2:

Полиномиальные ортогональные базисы системы в момент времени t + 2:

Исходный полином  mod m3(z):

mod m3(z):

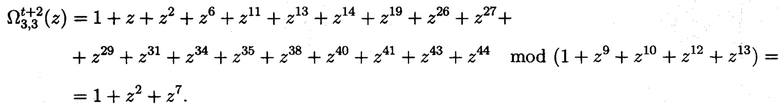

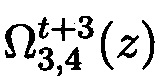

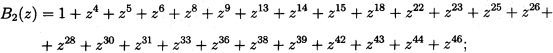

Далее вычисляет  для момента времени t + 3:

для момента времени t + 3:

Полиномиальные ортогональные базисы системы в момент времени t + 3:

Исходный полином  mod m3(z):

mod m3(z):

Пусть узлы 10 хранения данных содержат имитируемые злоумышленником данные. Тогда исходные данные для блока 14 восстановления данных представим в следующем виде (в рассматриваемом варианте примера избыточные вычеты представлены только S1 блоком 11 обработки данных и соответствующим узлом 10 хранения данных):

Блок 14 восстановления данных выполняет процедуру проверки МПК.

Для момента времени t:

Поскольку at(z) ∈ F[z]/(P(z)), то полином at(z) является правильным и не содержит искажений.

Для момента времени t + 1:

Поскольку at+1(z) ∉ F[z]/(P(z)), то полином at+1(z) является неправильным и содержит искажения.

Для момента времени t + 2:

Поскольку at+2(z) ∉ F[z]/(P(z)), то полином at+2(z) является неправильным и содержит искажения.

Поскольку at+2(z) ∉ F[z]/(P(z)), то полином at+2(z) является неправильным и содержит искажения.

Для момента времени t + 3:

Поскольку at+3(z) ∈ F[z]/(P(z)), то полином at+3(z) является правильным и не содержит искажения.

Приведенный пример показал, что заявляемый(ая) способ и система распределенного хранения восстанавливаемых данных с обеспечением целостности и конфиденциальности информации функционирует корректно, технически реализуем (а) и позволяет решить поставленную задачу.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ РАСПРЕДЕЛЕННОГО ХРАНЕНИЯ ДАННЫХ С ПОДТВЕРЖДЕННОЙ ЦЕЛОСТНОСТЬЮ | 2020 |

|

RU2758943C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ И ДОСТУПНОСТИ ИНФОРМАЦИИ В РАСПРЕДЕЛЕННЫХ СИСТЕМАХ ХРАНЕНИЯ ДАННЫХ | 2021 |

|

RU2785469C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ И ДОСТУПНОСТИ ИНФОРМАЦИИ В РАСПРЕДЕЛЕННЫХ СИСТЕМАХ ХРАНЕНИЯ ДАННЫХ | 2023 |

|

RU2812948C1 |

| СПОСОБ И УСТРОЙСТВО ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2017 |

|

RU2669144C1 |

| Способ защищенной передачи шифрованной информации по каналам связи | 2015 |

|

RU2620730C1 |

| СПОСОБ И УСТРОЙСТВО МНОГОМЕРНОЙ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2018 |

|

RU2686024C1 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ МНОГОЗНАЧНЫХ КОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2023 |

|

RU2815193C1 |

| СПОСОБ ВОССТАНОВЛЕНИЯ ДАННЫХ С ПОДТВЕРЖДЕННОЙ ЦЕЛОСТНОСТЬЮ | 2021 |

|

RU2771238C1 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ МОДИФИЦИРОВАННЫХ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ПОМЕХОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2023 |

|

RU2812949C1 |

| Способ безопасного кодирования информации для ее передачи по открытым каналам связи методами стеганографии | 2016 |

|

RU2649753C2 |

Изобретение относится к области вычислительной техники. Техническим результатом является повышение устойчивости системы распределенного хранения информации. Технический результат достигается тем, что распределенная система хранения информации (РСХИ) состоит из k блоков обработки данных с соответствующими узлами хранения данных, включая файлы, подлежащие хранению. Блок управления отслеживает доступность узлов хранения данных, их местоположение, объемы допустимой памяти узлов хранения данных с блоком восстановления данных. Взаимодействие в РСХИ осуществляется посредством локальной или беспроводной сети. Физическая утрата (потеря) любого узла хранения данных (деградация РСХИ) или его неспособность к соединению с сетью в условиях преднамеренных (имитирующих) действий злоумышленника приведет к частичной потере или полной утрате информации. При этом распределенное по узлам хранения данных множество информационных данных с вычисленными избыточными данными позволяет выполнить блоком восстановления данных полное восстановление утраченных файлов данных даже при отказе одного или более узлов хранения данных. Недоступный узел хранения данных может быть заменен другим узлом хранения данных, при этом доступные узлы хранения данных совместно с введенным новым узлом хранения данных формируют множество информационных и избыточных данных для введенного узла хранения данных и осуществляют их повторное распределение (реконфигурация системы). При этом совокупность распределенных узлов хранения данных рассматривается как единая система запоминающих устройств, предусматривающая введение избыточности в сохраняемую информацию. В одном варианте исполнения способ (система) распределенного хранения восстанавливаемых данных с обеспечением целостности и конфиденциальности информации может быть реализован(а) с использованием избыточных модулярных кодов. 2 н. и 3 з.п. ф-лы, 7 ил., 2 табл.

1. Способ распределенного хранения восстанавливаемых данных с обеспечением целостности и конфиденциальности информации, заключающийся в том, что осуществляется замена отказавшего узла, хранящего данные, относящиеся к части файла данных, при этом каждым из множества доступных узлов хранения данных принимается указание от блока управления на замену отказавшего узла новым узлом хранения данных, каждый из доступных узлов хранения данных содержит множество контрольных сумм, сформированных из файла данных, которые могут быть сформированы на основании частей файла данных, используя методики кодирования со стиранием, при этом заменяющая контрольная сумма формируется на каждом из множества доступных узлов хранения данных посредством создания линейной комбинации контрольных сумм на каждом узле хранения данных, используя случайные коэффициенты, в дальнейшем эти заменяющие контрольные суммы используются для восстановления утерянного файла данных, отличающийся тем, что каждый из доступных блоков обработки данных с соответствующими узлами хранения данных содержит множество данных, сформированных из файлов, соответствующих блокам обработки данных с узлами хранения данных, при этом множество данных предварительно подвергается процедуре блочного шифрования с нелинейными биективными преобразованиями, а сформированное множество блоков криптограмм блоков обработки данных с узлами хранения данных распределяется между доступными узлами хранения данных, в которых, используя методы многозначного помехоустойчивого кодирования, формируется соответствующее множество избыточных данных, далее поступившие от других блоков обработки данных с узлами хранения данных блоки криптограмм удаляются с целью сокращения общей избыточности, при этом сформированное множество избыточных данных с блоками криптограмм блока обработки данных с узлом хранения данных, осуществлявшего их формирование, используется для восстановления утерянных файлов данных, при этом блок восстановления данных получает информацию от блока управления в отношении того, какие блоки обработки данных с соответствующими узлами хранения данных в настоящий момент доступны и, соответственно, имеют множество информационных и избыточных данных файла, затем блок восстановления данных получает множество информационных и избыточных данных от указанных блоков обработки данных с узлами хранения данных, блок восстановления данных выполняет полное восстановление утраченных файлов данных, данные, восстановленные блоком восстановления данных, совместно с данными доступных блоков обработки данных с соответствующими узлами хранения данных передаются на вновь введенный блоком управления блок обработки данных с узлом хранения данных для формирования блоков избыточных данных.

2. Способ по п. 1, в котором общее количество избыточных блоков криптограмм, сгенерированных для восстановления утерянных файлов или формирования данных в новом узле хранения данных, равно параметру, который основывается на корректирующих свойствах используемого многозначного помехоустойчивого кода и суммарном количестве узлов хранения данных, требуемом для того, чтобы файлы данных оставались восстановимыми.

3. Система распределенного хранения восстанавливаемых данных с обеспечением целостности и конфиденциальности информации, обеспечивающая выполнение способа по п. 1, при этом система содержит k блоков 11 обработки данных, включающих узлы 10 хранения данных, содержащие файлы, подлежащие хранению, блок 13 управления, отслеживающий доступность блоков 11 обработки данных и соответствующих узлов 10 хранения данных, их местоположение, объемы допустимой памяти узлов 10 хранения данных, блок 14 восстановления данных, взаимодействие которых осуществляется посредством локальной или беспроводной сети 12.

4. Система по п. 3, отличающаяся тем, что блоки обработки данных включают в себя: узлы хранения данных, устройство ввода данных, устройство приема данных, устройство криптографического преобразования информации, устройство многозначного кодирования сформированных блоков криптограмм, устройство передачи данных, причем выход устройства ввода данных подключен к входу устройства криптографического преобразования информации, выход которого подключен: к входу устройства передачи данных, к входу узла хранения данных, к первому входу устройства многозначного кодирования, ко второму входу которого подключен выход устройства приема данных, при этом выход устройства многозначного кодирования подключен к узлу хранения данных.

5. Система по п. 3, отличающаяся тем, что блок восстановления данных включает в себя: устройство приема данных, устройство многозначного декодирования данных, устройство передачи восстановленных данных, причем выход устройства приема данных подключен к входу устройства многозначного декодирования данных, выход которого подключен к входу устройства передачи данных.

| РАСПРЕДЕЛЕННОЕ ХРАНЕНИЕ ВОССТАНАВЛИВАЕМЫХ ДАННЫХ | 2010 |

|

RU2501072C2 |

| СПОСОБ УПРАВЛЕНИЯ РАСПРЕДЕЛЕННОЙ СИСТЕМОЙ ХРАНЕНИЯ | 2006 |

|

RU2411685C2 |

| EP 3151515 A1, 05.04.2017 | |||

| Токарный резец | 1924 |

|

SU2016A1 |

Авторы

Даты

2019-02-19—Публикация

2017-05-02—Подача