Перекрестные ссылки на родственные заявки

[0001] Эта заявка является непредварительной и испрашивает приоритет по предварительной заявке на патент США № 61/880,802, поданной 20 сентября 2013 года, которая полностью содержится в данном документе по ссылке.

[0002] Данная заявка связана с непредварительной заявкой на патент США № 14/332,245, поданной 15 июля 2014 года, и непредварительной заявкой на патент США № 14/461,227, поданной 15 августа 2014, которые полностью содержатся в данном документе по ссылке.

Уровень техники

[0003] Традиционные удаленные транзакции имеют ограниченные функциональные возможности безопасности и более высокий риск мошенничества, поскольку потребитель в типичном варианте не присутствует у продавца или поставщика услуг для верификации того, что платежные учетные данные не украдены или не перехвачены и не используются посредством имеющей злые намерения третьей стороны. Соответственно, имеется потребность повышать безопасность удаленных транзакций, инициируемых из устройств связи.

[0004] Дополнительно, выполнение удаленных платежей с использованием недоверенных приложений продавцов на устройствах связи (например, мобильных устройствах) может приводить к серьезным проблемам безопасности данных, поскольку затруднительно определять то, представляет собой либо нет приложение вредоносное программное обеспечение или иным образом пытается украсть конфиденциальную информацию. Соответственно, имеется потребность в системе защищенной обработки удаленных транзакций, которая аутентифицирует устройство и пользователя, ассоциированного с устройством, в ходе удаленной транзакции с помощью эффективного и защищенного процесса, так что конфиденциальная информация может быть защищена от вредоносных или недоверенных приложений.

[0005] Дополнительно, хотя системы, реализующие удаленные платежные транзакции на основе защищенных элементов, могут предоставлять аутентификацию и проверку достоверности устройств, эти системы не могут аутентифицировать потребителей или пользователей, ассоциированных с устройством связи, инициирующим платежную транзакцию в ходе процесса аутентификации. Соответственно, украденные и/или взломанные устройства по-прежнему могут использоваться для того, чтобы выполнять мошеннические транзакции, и системные ресурсы могут использоваться при обработке мошеннических транзакций и выполнении нескольких отдельных процессов аутентификации для пользователей, устройств и т.д. Следовательно, имеется потребность в процессе аутентификации, который предоставляет эффективную аутентификацию пользователей и устройств.

[0006] Кроме того, традиционные системы проведения транзакций на базе электронной коммерции, которые обеспечивают возможность аутентификации пользователей через аутентификацию по имени пользователя и паролю или аутентификацию на основе ответа на контрольный вопрос, не могут предоставлять эмитенту счета или поставщику услуг прямое управление процессом аутентификации или процессом авторизации для удаленной транзакции. Соответственно, эмитентам, ассоциированным со счетами, используемыми в удаленных транзакциях, не может обеспечиваться уровень управления и анализа рисков, который может требоваться для эмитентов счетов и других поставщиков услуг. Соответственно, имеется потребность в системе, которая обеспечивает возможность прямого управления процессами аутентификации посредством эмитентов, ассоциированных с удаленной транзакцией.

[0007] Варианты осуществления настоящего изобретения разрешают эти проблемы и другие проблемы по отдельности и совместно.

Сущность изобретения

[0008] Варианты осуществления настоящего изобретения направлены на способы, устройства, компьютерно-читаемые носители и системы для защищенной обработки удаленных транзакций, включающей в себя аутентификацию потребителей с использованием устройства связи. Например, варианты осуществления настоящего изобретения обеспечивают возможность потребителям использовать мобильное устройство, содержащее защищенные и конфиденциальные платежные учетные данные, для того, чтобы инициировать и обрабатывать удаленную платежную транзакцию, инициируемую через веб-узел продавца или приложение продавца. Веб-узел продавца или приложение продавца может использовать мобильное платежное приложение на основе защищенных элементов, чтобы получать платежные учетные данные (например, номер счета и дату истечения срока действия) из устройства связи вместо необходимости для потребителя предоставлять номер счета и дату истечения срока действия с использованием клавишной панели либо получения информации из незащищенного запоминающего устройства. Соответственно, варианты осуществления предоставляют защищенный процесс для передачи конфиденциальной платежной информации, а также аутентификации пользователей и платежных приложений при защите конфиденциальной информации от недоверенных, незащищенных и/или потенциально вредоносных приложений для мобильных устройств (например, приложения продавца).

[0009] Дополнительно, варианты осуществления включают использование информации по безопасности, включающей в себя как значения обеспечения безопасности на основе чипа (микросхемы) для аутентификации устройства (например, криптограммы), так и аутентификационные данные пользователя для аутентификации пользователей (например, персональные идентификационные номера (PIN), пароли, коды-пароли и т.д.) для удаленных транзакций, инициируемых через платежное приложение устройства связи. Соответственно, варианты осуществления предоставляют дополнительную безопасность по сравнению с традиционными платежными транзакциями на базе электронной коммерции или удаленными платежными транзакциями. Следовательно, варианты осуществления предоставляют более защищенные и надежные системы проведения удаленных платежных транзакций. В связи с этим, варианты осуществления повышают уровень безопасности транзакций по принципу "без физического наличия карты" посредством предоставления верифицируемой информации по безопасности в транзакциях, которые в типичном варианте не поддерживают включение таких функциональных возможностей безопасности.

[0010] Один вариант осуществления изобретения направлен на способ обработки удаленной транзакции, инициируемой посредством мобильного устройства. Способ содержит прием посредством серверного компьютера запроса на осуществление платежа, включающего в себя зашифрованную платежную информацию. Зашифрованная платежная информация включает в себя информацию по безопасности и зашифрована с использованием первого ключа шифрования. Способ дополнительно содержит дешифрование зашифрованной платежной информации с использованием второго ключа шифрования и получение значения ответа по аутентификации для удаленной транзакции из компьютера аутентификации, ассоциированного с эмитентом счета. Компьютер аутентификации проверяет достоверность информации по безопасности перед предоставлением значения ответа по аутентификации в серверный компьютер. Способ дополнительно содержит, при исполнении серверным компьютером, обновление дешифрованной платежной информации так, чтобы она включала в себя значение ответа по аутентификации, повторное шифрование дешифрованной платежной информации с использованием третьего ключа шифрования и отправку ответа по осуществлению платежа, включающего в себя повторно зашифрованную платежную информацию, в процессор транзакций, ассоциированный с устройством связи. Процессор транзакций дешифрует повторно зашифрованную платежную информацию с использованием четвертого ключа шифрования и инициирует платежную транзакцию с использованием дешифрованной платежной информации.

[0011] Другой вариант осуществления изобретения направлен на серверный компьютер, содержащий процессор и компьютерно-читаемый носитель, соединенный с процессором. Компьютерно-читаемый носитель содержит код, выполняемый посредством процессора, для осуществления способа обработки удаленной транзакции. Способ обработки удаленной транзакции содержит прием посредством серверного компьютера запроса на осуществление платежа, включающего в себя зашифрованную платежную информацию. Зашифрованная платежная информация включает в себя информацию по безопасности и зашифрована с использованием первого ключа шифрования. Способ дополнительно содержит дешифрование зашифрованной платежной информации с использованием второго ключа шифрования и получение значения ответа по аутентификации для удаленной транзакции из компьютера аутентификации, ассоциированного с эмитентом счета. Компьютер аутентификации проверяет достоверность информации по безопасности перед предоставлением значения ответа по аутентификации в серверный компьютер. Способ дополнительно содержит, при исполнении серверным компьютером, обновление дешифрованной платежной информации так, чтобы она включала в себя значение ответа по аутентификации, повторное шифрование дешифрованной платежной информации с использованием третьего ключа шифрования и отправку ответа по осуществлению платежа, включающего в себя повторно зашифрованную платежную информацию, в процессор транзакций, ассоциированный с устройством связи. Процессор транзакций дешифрует повторно зашифрованную платежную информацию с использованием четвертого ключа шифрования и инициирует платежную транзакцию с использованием дешифрованной платежной информации.

[0012] Другой вариант осуществления изобретения направлен на систему для обработки удаленной транзакции. Система содержит устройство связи, выполненное с возможностью отправлять запрос на осуществление платежа, включающий в себя зашифрованную платежную информацию, в серверный компьютер. Зашифрованная платежная информация включает в себя информацию по безопасности, и зашифрованная платежная информация зашифрована с использованием первого ключа шифрования. Система дополнительно содержит серверный компьютер, который выполнен с возможностью принимать запрос на осуществление платежа, включающий в себя зашифрованную платежную информацию. Серверный компьютер дополнительно выполнен с возможностью дешифровать зашифрованную платежную информацию с использованием второго ключа шифрования и получать значение ответа по аутентификации для удаленной транзакции из компьютера аутентификации, ассоциированного с эмитентом счета. Серверный компьютер дополнительно выполнен с возможностью обновлять дешифрованную платежную информацию так, чтобы она включала в себя значение ответа по аутентификации, повторно шифровать дешифрованную платежную информацию с использованием третьего ключа шифрования и отправлять ответ по осуществлению платежа, включающий в себя повторно зашифрованную платежную информацию, в процессор транзакций, ассоциированный с устройством связи. Процессор транзакций выполнен с возможностью дешифровать повторно зашифрованную платежную информацию с использованием четвертого ключа шифрования и инициировать платежную транзакцию с использованием дешифрованной платежной информации. Система дополнительно содержит компьютер аутентификации, выполненный с возможностью принимать из серверного компьютера запрос на аутентификацию, включающий в себя информацию по безопасности, проверять достоверность информации по безопасности, формировать ответ по аутентификации, включающий в себя значение ответа по аутентификации, и отправлять ответ по аутентификации в серверный компьютер.

[0013] Далее подробно описаны эти и другие варианты осуществления изобретения.

Краткое описание чертежей

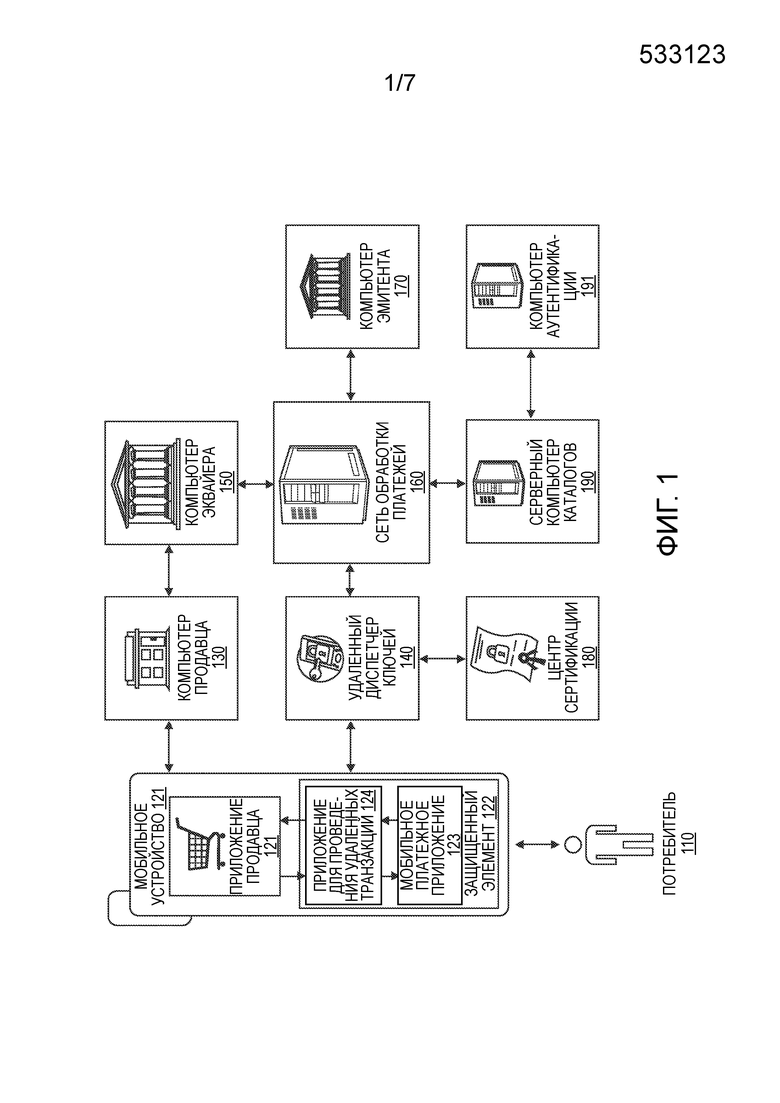

[0014] Фиг. 1 показывает блок-схему примерной системы для выполнения удаленной транзакции с использованием удаленного диспетчера ключей, ассоциированного с сетью обработки платежей и приложением продавца мобильного устройства, согласно некоторым вариантам осуществления изобретения.

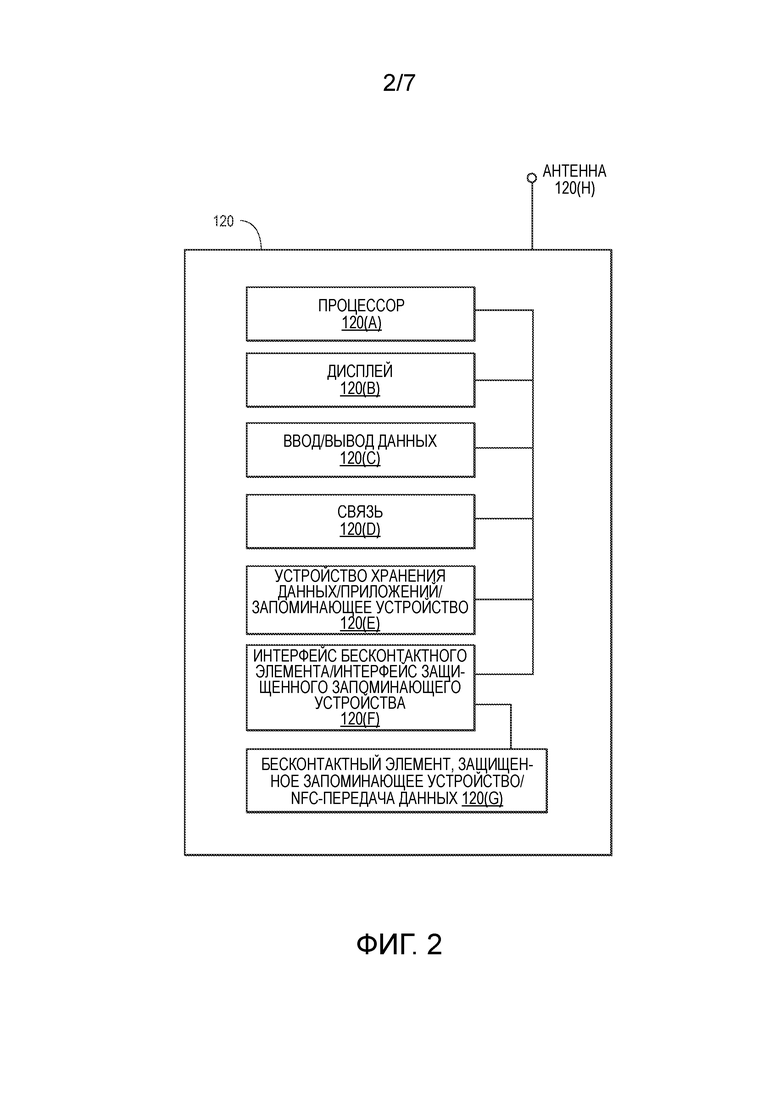

[0015] Фиг. 2 показывает блок-схему примерного мобильного устройства, которое может использоваться в некоторых вариантах осуществления изобретения.

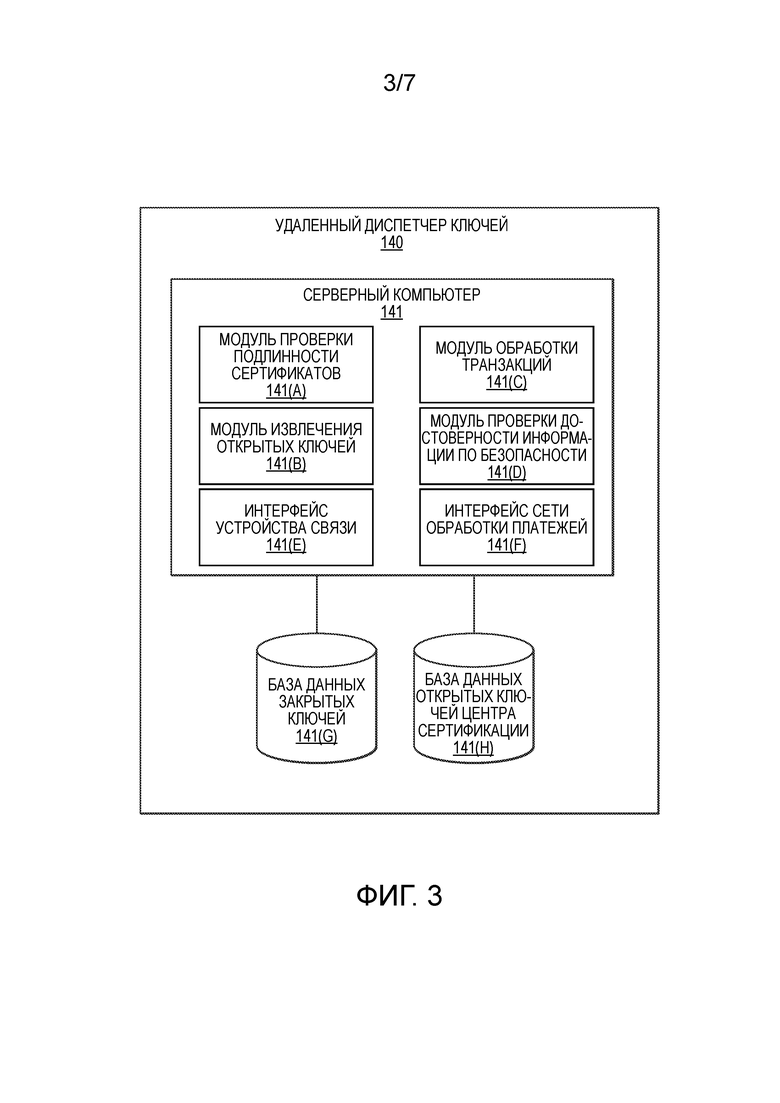

[0016] Фиг. 3 показывает блок-схему примерного удаленного диспетчера ключей, выполненного с возможностью управлять двухфакторной аутентификацией для удаленных транзакций, согласно некоторым вариантам осуществления изобретения.

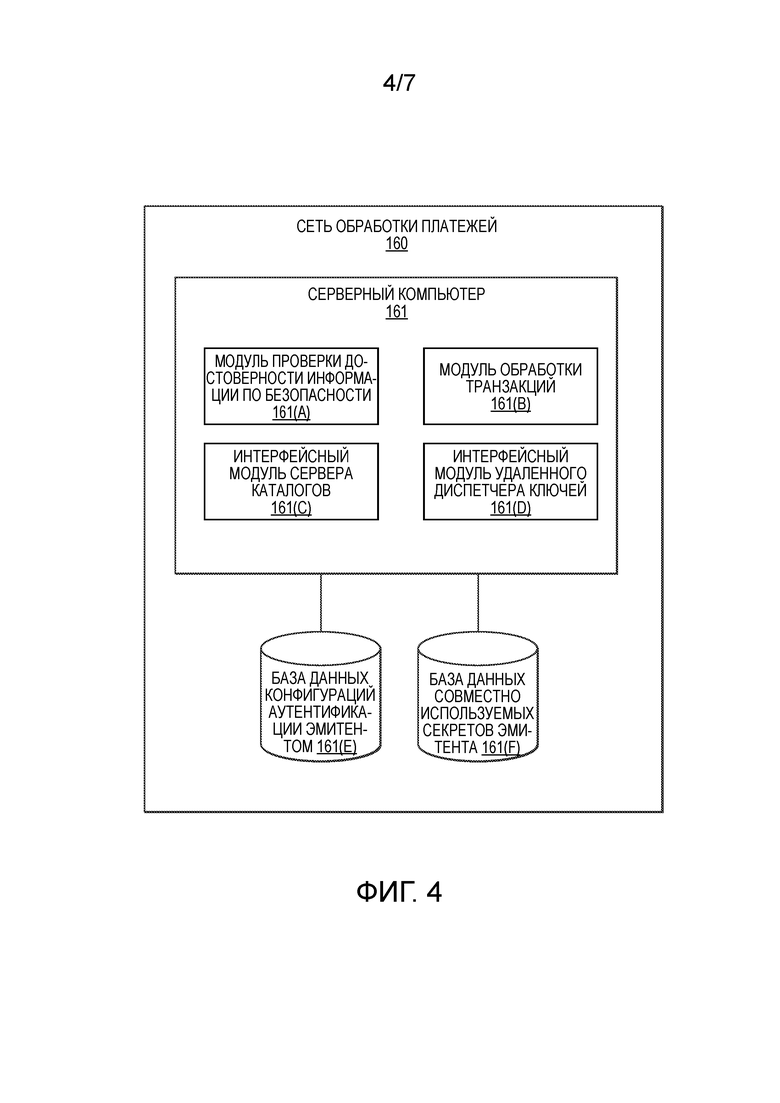

[0017] Фиг. 4 показывает блок-схему некоторых компонентов примерной сети обработки платежей, выполненной с возможностью управлять запросами и ответами по аутентификации для удаленных транзакций и защищенно обрабатывать удаленные транзакции, согласно некоторым вариантам осуществления изобретения.

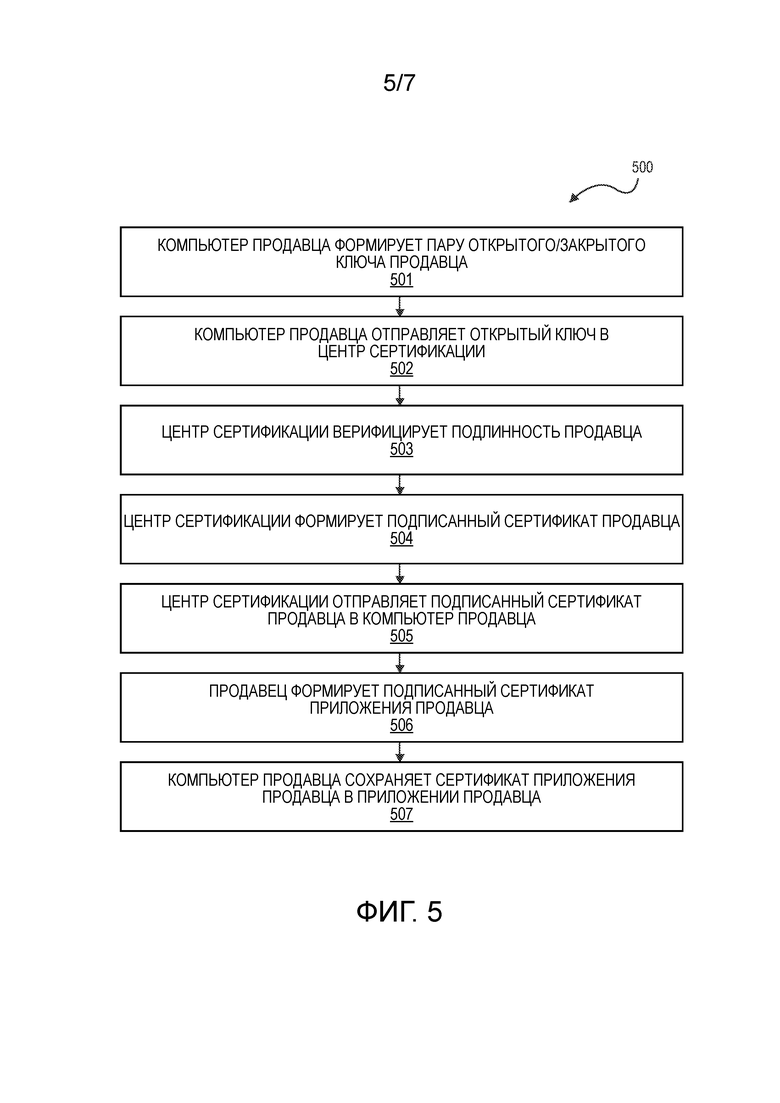

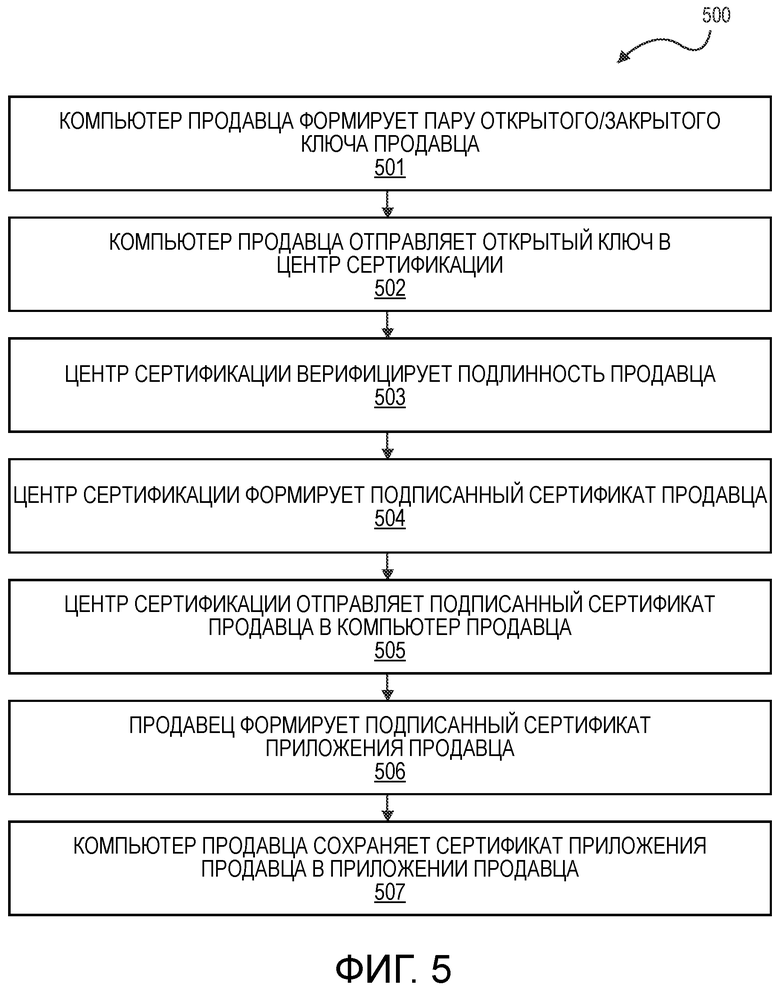

[0018] Фиг. 5 показывает блок-схему последовательности операций примерного способа для инициализации пар открытых/закрытых ключей продавцов и сертификатов приложений продавцов с использованием центра сертификации, согласно некоторым вариантам осуществления изобретения.

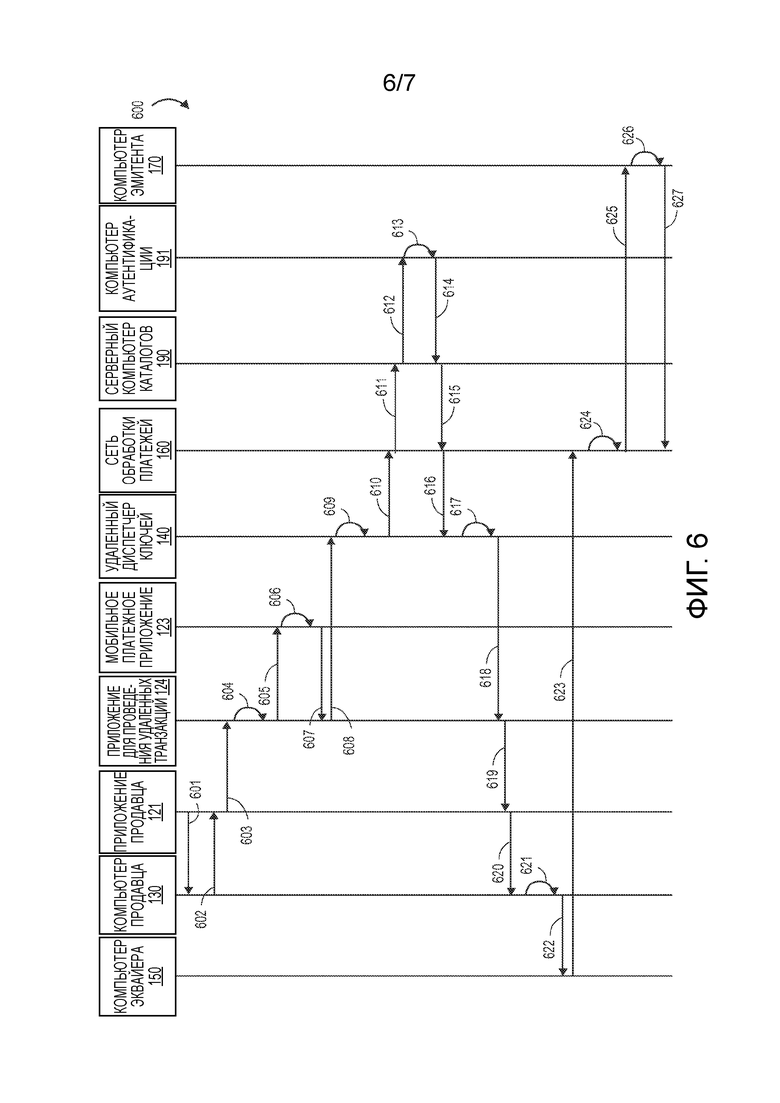

[0019] Фиг. 6 показывает блок-схему последовательности операций примерного способа для обработки удаленной транзакции с использованием удаленного диспетчера ключей, сети обработки платежей и приложения продавца мобильного устройства, согласно некоторым вариантам осуществления изобретения.

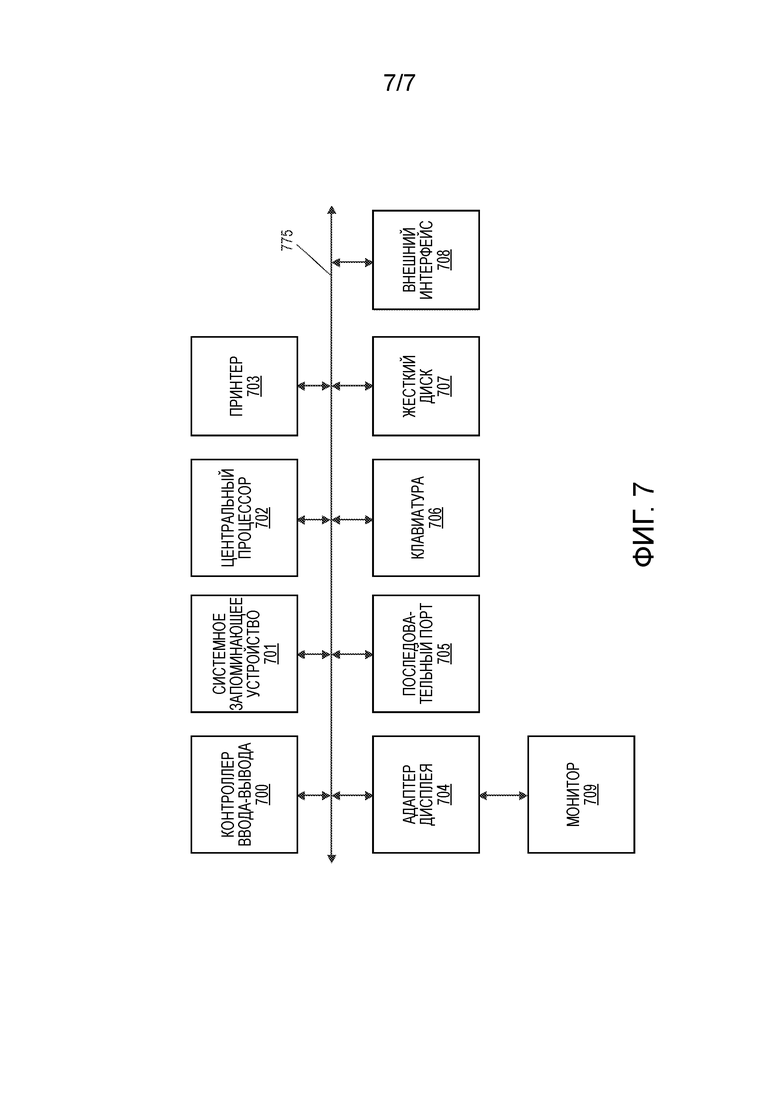

[0020] Фиг. 7 показывает блок-схему примерного компьютерного устройства.

Подробное описание изобретения

[0021] Варианты осуществления настоящего изобретения направлены на системы и способы для защищенной обработки удаленных транзакций, инициируемых посредством недоверенных приложений продавцов на устройстве связи. Недоверенное приложение может быть легитимным приложением, но вследствие незащищенного или потенциально незащищенного окружения, в котором работает приложение, приложение может не быть доверенным посредством защищенного приложения или доверенного окружения выполнения, сохраняющего или управляющего доступом к конфиденциальной информации для транзакции (или нескольких транзакций). Варианты осуществления предоставляют защищенную систему, которая защищает конфиденциальную платежную информацию, сохраненную в защищенном запоминающем устройстве мобильного устройства, проверяет достоверность приложения продавца перед предоставлением конфиденциальной информации, защищенно и эффективно аутентифицирует как пользователя, так и устройство, ассоциированные с удаленной транзакцией, и обеспечивает возможность защищенной передачи конфиденциальной платежной информации, чтобы выполнять удаленную платежную транзакцию с использованием устройства связи.

[0022] При выполнении удаленной транзакции на базе электронной коммерции (т.е. на базе электронной коммерции) на устройстве связи, потребитель предоставляет платежные учетные данные и другую конфиденциальную информацию в веб-узел продавца или веб-сервер, так что продавец может идентифицировать и инициировать оплату за транзакцию. Нормально, потребитель может вводить с помощью клавиш или иным образом вводить первичный номер счета (PAN), дату истечения срока действия и значение проверки подлинности карты (например, CVV2) в мобильное устройство, которое затем отправляет эту информацию на сервер продавца. Тем не менее, этот способ не является защищенным и может приводить к мошенническим транзакциям. Например, отсутствует способ для продавца знать то, является или нет потребитель подлинным, либо то, обладает или нет потребитель базовым платежным устройством, либо то, получает или нет потребитель PAN, дату истечения срока действия и значение проверки подлинности карты без соответствующих полномочий.

[0023] Варианты осуществления настоящего изобретения предоставляют процесс сквозной защищенной аутентификации между устройством связи (например, мобильным устройством) и сервером аутентификации через единую интерфейсную систему для обработки удаленных транзакций. Компьютер аутентификации, ассоциированный с эмитентом счета, может принимать аутентификационные данные непосредственно из устройства связи, проверять достоверность аутентификационных данных и авторизовать запрашиваемую транзакцию (или другую операцию), ассоциированную с удаленной транзакцией, через защищенную и эффективную архитектуру связи. Кроме того, аутентификационные данные могут включать в себя двухфакторную аутентификацию посредством включения аутентификационных данных устройства (например, значения безопасности, сформированного с использованием совместно используемого секрета) и пользователя (например, персонального идентификационного номера, кода-пароля и т.д.) в одном процессе обмена данными и аутентификации.

[0024] Соответственно, варианты осуществления обеспечивают возможность аутентификации значения обеспечения безопасности, ассоциированного с аутентификационными данными устройства и пользователя, ассоциированными с пользователем, а также отправки других платежных данных в сеть обработки платежей и/или эмитенту счета для верификации до того, как инициируется удаленная транзакция. Ответ по аутентификации может предоставляться посредством компьютера аутентификации до того, как инициируется удаленная транзакция, через сеть обработки платежей, и значение ответа по аутентификации может встраиваться в платежные данные для использования при обработке транзакции. Соответственно, значение ответа по аутентификации может проходить проверку достоверности посредством процессора обслуживания платежей и/или эмитента в ходе обработки транзакций в качестве дополнительной меры обеспечения безопасности для обработки удаленных транзакций.

[0025] Согласно вариантам осуществления настоящего изобретения, веб-серверный компьютер продавца или приложение продавца может защищенно получать информацию счета из мобильного платежного приложения устройства связи, которое защищенно сохраняет информацию счета. Дополнительно, поскольку транзакция обрабатывается с использованием платежного приложения, которое может быть выполнено с возможностью предоставлять информацию по безопасности вместе с платежными учетными данными, удаленная транзакция может включать в себя динамические данные безопасности на основе чипа с более высоким уровнем защиты (например, динамическую криптограмму) в ходе удаленной транзакции. Соответственно, в ходе транзакции на базе электронной коммерции, при которой продавец в типичном варианте должен не допускать прием высокозащищенных данных безопасности на основе чипа вследствие клавишного ввода потребителем информации счета и/или отсутствия доступа к защитному чипу, встроенному в смарт-карту или мобильное устройство, варианты осуществления настоящего изобретения предоставляют динамическую аутентификационную информацию и другие данные на основе чипа для проверки достоверности в ходе обработки транзакций.

[0026] Кроме того, варианты осуществления обеспечивают возможность компьютеру продавца защищенно принимать учетные данные счетов, аутентификационные данные пользователя и информацию по безопасности устройств из платежного приложения в ходе удаленной платежной транзакции. Соответственно, удаленный серверный компьютер продавца может принимать достаточные данные для того, чтобы компоновать сообщение с запросом на авторизацию по транзакции на основе чипа по принципу "с физическим наличием карты", которое предоставляет более высокий уровень безопасности, чем типичная удаленная транзакция.

[0027] Варианты осуществления изобретения имеют несколько преимуществ. Например, варианты осуществления повышают безопасность платежных транзакций с использованием недоверенных или неизвестных приложений продавцов на мобильном устройстве. В некоторых вариантах осуществления, удаленный диспетчер ключей, мобильный шлюз, сеть обработки платежей, поставщик мобильных кошельков или любая другая сторонняя система может использоваться для того, чтобы проверять достоверность приложения продавца, ассоциированного с сертификатом продавца, определять ключи продавцов, ассоциированные с прошедшим проверку достоверности приложением продавца, дешифровать платежную информацию и повторно шифровать платежную информацию с использованием открытого ключа доверенного продавца. Это предотвращает получение доступа посредством неавторизованных приложений или устройств к конфиденциальным данным, поскольку платежная информация является нечитаемой без ключа шифрования доверенного процессора транзакций (например, закрытого ключа продавца, закрытого ключа приложения продавца, закрытого ключа эквайера и т.д.).

[0028] Кроме того, варианты осуществления дополнительно повышают безопасность удаленных платежных транзакций, инициируемых в незащищенном окружении устройства связи, через двухфакторную аутентификацию пользователя и устройства (например, платежного приложения) в ходе удаленной транзакции и до того, как инициируется удаленная транзакция.

[0029] Дополнительно, вследствие нескольких обменов ключами, вовлеченных в обработку удаленных транзакций, конфиденциальная информация всегда может быть защищена при передаче или сообщении в целевой объект. Соответственно, варианты осуществления предоставляют процесс защищенной связи для передачи конфиденциальной информации, связанной с удаленной транзакцией, чтобы обеспечивать возможность защиты конфиденциальной информации, которая может быть статической и многократно использоваться в будущих транзакциях (например, статических идентификаторов счетов, даты истечения срока действия и т.д.).

[0030] Дополнительно, варианты осуществления предоставляют более эффективные способы выполнения аутентификаций пользователей и устройств, чем системы, которые включают отдельные процессы аутентификации. Например, традиционные системы аутентификации удаленных транзакций, которые обеспечивают возможность пользователю аутентифицироваться посредством эмитента счета или процессора обслуживания платежей, требуют от пользователя проверять достоверность своего идентификатора посредством отдельного или параллельного процесса в ходе транзакции на базе электронной коммерции. Например, потребитель может регистрироваться в онлайновом счете и отправлять пароль вместе со своими платежными учетными данными. Это является неэффективным для систем аутентификации и неудобным для потребителя. Напротив, варианты осуществления настоящего изобретения обеспечивают возможность простой и эффективной аутентификации пользователей и устройств.

[0031] Кроме того, варианты осуществления требуют меньшей интеграции между устройствами связи и системами эмитентов, поскольку варианты осуществления предоставляют единую точку контакта для устройств связи, с которыми следует взаимодействовать, вместо предыдущих систем, которые могут требовать перенаправления устройства связи на каждый сервер управления доступом или сервер аутентификации, ассоциированный с различным эмитентом счета. Соответственно, варианты осуществления настоящего изобретения предоставляют преимущество единой защищенной точки интеграции с удаленным диспетчером ключей, который затем может аутентифицировать удаленную транзакцию с помощью компьютера аутентификации и возвращать результаты аутентификации непосредственно в устройство связи.

[0032] Следовательно, система не допускает использования схемы перенаправления для направления устройства связи в компьютер аутентификации для каждого эмитента или поставщика услуг. Такое перенаправление в различные компьютеры аутентификации увеличивает число проблем интеграции, если каждый конкретный компьютер аутентификации, ассоциированный с различным эмитентом или другим поставщиком услуг, имеет различный протокол связи, защитную комбинацию перестановки, набор интерфейсных команд и т.д. Соответственно, в вариантах осуществления настоящего изобретения, мобильное платежное приложение и/или приложение для проведения удаленных транзакций устройства связи может реализовывать один набор API или других команд, чтобы инициировать процесс аутентификации. Соответственно, интеграцией устройства связи с удаленным диспетчером ключей гораздо проще управлять, и требуется меньшее число обновлений, изменений и модификаций в приложение для проведения удаленных транзакций.

[0033] Соответственно, варианты осуществления настоящего изобретения предоставляют систему защищенной обработки удаленных транзакций, которая обеспечивает возможность (1) верификации недоверенного или неизвестного приложения продавца до предоставления конфиденциальной информации и (2) предоставляет схему защищенной связи для передачи информации в единую точку интеграции для проверки достоверности и аутентификации (i) потребителя и (ii) устройства до инициирования транзакции через сеть обработки платежей. Соответственно, варианты осуществления предоставляют более эффективный, защищенный и легко реализуемый способ выполнения защищенных удаленных платежных транзакций, включающий в себя аутентификацию потребителя через один процесс аутентификации.

[0034] Дополнительно, варианты осуществления предоставляют более защищенные платежные системы посредством предоставления возможности использования высокозащищенной и сложной для воспроизведения информации в ходе транзакции. Например, динамическая криптограмма или динамическое значение, предоставленные в ходе транзакции, обеспечивают более высокий уровень доверия посредством продавца в отношении того, что потребитель фактически авторизуется на выполнение транзакции с использованием счета. Соответственно, меньшее число мошеннических транзакций и возвратных платежей обрабатываются посредством сетей обработки платежей, эмитентов и продавцов.

[0035] В завершение, варианты осуществления являются более удобными для потребителей и пользователей, поскольку система обеспечивает возможность потребителю использовать платежную информацию (например, информацию счета), которая уже присутствует на мобильном устройстве, для того чтобы инициировать и обрабатывать транзакцию. Предыдущие удаленные транзакции требуют от потребителя вводить платежную информацию вручную либо используют информацию, которая не сохранена в защищенном запоминающем устройстве. Соответственно, варианты осуществления предоставляют более защищенный и удобный способ для потребителей, чтобы инициировать транзакции из мобильного устройства.

[0036] Перед пояснением вариантов осуществления изобретения, описание некоторых терминов может быть полезным в понимании вариантов осуществления изобретения.

[0037] "Удаленная транзакция" может включать в себя любую транзакцию, в которой одна сторона в транзакции отделена на некоторое расстояние и/или посредством устройства от другой стороны в транзакции. Например, удаленная транзакция может включать в себя транзакцию по принципу "без физического наличия карты", транзакцию на базе электронной коммерции или другую онлайновую транзакцию, выполняемую через связь между двумя или более устройств. Например, удаленные транзакции могут включать в себя устройства, которые не присутствуют в идентичном местоположении, либо несколько устройств, причем две стороны (например, продавец и потребитель) не используют идентичное устройство для того, чтобы завершать транзакцию. Дополнительно, удаленная транзакция может включать в себя транзакцию в магазине, которая не завершается с использованием торгового терминала продавца (т.е. устройства доступа), а вместо этого завершается посредством использования потребителем мобильного устройства для того, чтобы обмениваться данными с удаленным (или локальным) серверным компьютером продавца, выполненным с возможностью обрабатывать удаленные транзакции. Традиционно, удаленные транзакции имеют более высокую вероятность мошенничества, поскольку удаленные транзакции не дают получателю платежа возможность идентифицировать плательщика или иным образом обеспечивать то, что оплата, которую они принимают, является легитимной, поскольку две стороны не присутствуют в идентичном местоположении в ходе транзакции (к примеру, в транзакции по принципу "с физическим наличием карты" или в магазине). Локальная транзакция, транзакция по принципу "с физическим наличием карты", транзакция в присутствии держателя карты или транзакция в магазине может включать в себя транзакцию, в которой две или более сторон в транзакции присутствуют в идентичном местоположении, используют идентичное устройство проведения транзакций, или выполняется, по меньшей мере, через одного присутствующего человека или объект, чтобы аутентифицировать идентификатор плательщика и/или получателя платежа.

[0038] Дополнительно, удаленная транзакция может включать в себя любой тип транзакции. Например, удаленная транзакция может включать в себя платежную транзакцию (например, транзакцию, ассоциированную с обменом товаров или услуг на денежную стоимость), неплатежную транзакцию (например, транзакцию аутентификации, транзакцию с инициализацией счета или любую другую транзакцию, которая не заключает в себе обмен денежной стоимости на товары или услуги) и/или любой другой тип транзакции, ассоциированной с устройством связи, приложением для мобильных устройств, платежным приложением, сетью обработки платежей, эмитентом и/или любым другим объектом в системе обработки транзакций.

[0039] "Запрос на осуществление платежа" может включать в себя сообщение, содержащее запрос на то, чтобы обрабатывать или инициировать оплату. Например, запрос на осуществление платежа может отправляться из мобильного устройства, ассоциированного с потребителем в связи с транзакцией покупки, ассоциированной с товарами или услугами, предоставляемыми посредством продавца. Запрос на осуществление платежа может включать в транзакцию любую релевантную информацию, включающую в себя платежную информацию (например, идентификаторы счетов, персональную информацию и т.д.), информацию транзакции (например, информацию продавца, приобретаемые изделия и т.д.), информацию устройства (например, телефонный номер мобильного устройства, идентификатор защищенного элемента и т.д.), информацию маршрутизации (например, адрес по Интернет-протоколу (IP) компьютера назначения, идентификатор для компьютера назначения, банковский идентификационный номер (BIN) и т.д.) и любую другую релевантную информацию для платежной транзакции. Например, запрос на осуществление платежа может включать в себя зашифрованную платежную информацию для транзакции и может отправляться в сторонний компьютер, который выполнен с возможностью аутентифицировать запрос на осуществление платежа, проверять достоверность сертификата открытых ключей, дешифровать зашифрованную платежную информацию, извлекать открытый ключ из прошедшего проверку достоверности сертификата, повторно шифровать дешифрованную платежную информацию и отправлять повторно зашифрованную платежную информацию в процессор транзакций для инициирования платежной транзакции. Соответственно, запрос на осуществление платежа может включать в себя любую информацию, релевантную для защищенного процесса для передачи конфиденциальных данных на сервер продавца для обработки удаленной транзакции.

[0040] "Платежная информация" может включать в себя любую релевантную информацию для выполнения оплаты. Например, платежная информация может включать в себя любую конфиденциальную информацию счета и/или персональную информацию, которая может использоваться для того, чтобы идентифицировать и/или аутентифицировать счет потребителя в эмитенте. Дополнительно, в некоторых вариантах осуществления, платежная информация также может включать в себя информацию продавца, потребительскую информацию, информацию мобильного устройства, информацию маршрутизации или любую другую релевантную информацию, которая может использоваться для того, чтобы администрировать, управлять и передавать платежные транзакции. В связи с этим, платежная информация может включать в себя как конфиденциальную, так и неконфиденциальную информацию. Дополнительно, платежная информация может включать в себя часть информации счета, персональной информации и т.д., которая может использоваться для того, чтобы выполнять транзакцию. Например, платежная информация может включать в себя конфиденциальную информацию, ассоциированную с транзакцией или счетом, и может отправляться вместе с другой неконфиденциальной информацией, которая не может считаться платежной информацией (например, суммой транзакции и т.д.).

[0041] "Платежные учетные данные" могут включать в себя любую информацию, которая обеспечивает возможность процессору идентифицировать, верифицировать и/или обрабатывать платежную транзакцию с использованием счета потребителя. Например, платежные учетные данные могут включать в себя идентификатор счета (например, первичный номер счета (PAN)), маркер (например, заменитель идентификатора счета), дату истечения срока действия, значение проверки подлинности карты (например, CVV, CVV2, dCVV и т.д.), динамическую криптограмму или динамическое значение (например, динамические аутентификационные данные), персональную информацию, ассоциированную со счетом (например, адрес и т.д.), псевдоним счета или любую другую релевантную информацию.

[0042] В некоторых вариантах осуществления, платежные учетные данные могут сохраняться в защищенном запоминающем устройстве из мобильного устройства. Защищенное запоминающее устройство из мобильного устройства может иметь такую конфигурацию, в которой данные, сохраненные в защищенном запоминающем устройстве, не могут быть непосредственно доступны внешним приложениям, и к мобильному платежному приложению, ассоциированному с защищенным запоминающим устройством, может осуществляться доступ, чтобы получать платежные учетные данные, сохраненные на защищенном запоминающем устройстве. Соответственно, приложение продавца может взаимодействовать с мобильным платежным приложением либо с приложением для проведения удаленных транзакций или другим приложением, чтобы взаимодействовать с мобильным платежным приложением таким образом, чтобы получать доступ к платежным учетным данным, сохраненным на защищенном запоминающем устройстве. В некоторых вариантах осуществления, к комплекту разработки программного обеспечения (SDK), интерфейсу прикладного программирования (API) либо другому стороннему программному коду или модулю может осуществляться доступ, чтобы запрашивать платежные учетные данные из мобильного платежного приложения. Дополнительно, в некоторых вариантах осуществления, защищенное запоминающее устройство может иметь такую конфигурацию, в которой платежные учетные данные и другая платежная информация могут предоставляться в зашифрованной форме с использованием сеансовых извлеченных ключей на основе совместно используемого главного извлеченного ключа (MDK), ассоциированного с эмитентом платежных учетных данных, сохраненных на защищенном запоминающем устройстве из мобильного устройства. Дополнительно, достоверный цифровой сертификат или сертификат открытых ключей может присутствовать для осуществления доступа посредством приложения, SDK или API к защищенному запоминающему устройству (например, защищенному элементу).

[0043] "Информация транзакции" может включать любые данные, ассоциированные с транзакцией. Например, информация транзакции может включать в себя сумму транзакции, время транзакции, дату транзакции, информацию продавца (например, зарегистрированный идентификатор продавца, адрес, IP-адрес компьютера продавца и т.д.), информацию продуктов (например, серийные номера, названия продуктов или другие идентификаторы и т.д.). Информация транзакции может предоставляться в устройство связи (например, мобильное устройство) посредством серверного компьютера продавца до или после того, как потребитель инициирует платежную транзакцию через приложение продавца. В некоторых вариантах осуществления, информация транзакции может использоваться для того, чтобы идентифицировать конкретного продавца, ассоциированного с транзакцией, с использованием информации продавца, включенной в информацию транзакции.

[0044] "Информация продавца" может включать в себя любую информацию, которая ассоциирована с продавцом, получателем платежа, поставщиком услуг, производителем или другой проверяющей стороной в транзакции. Например, информация продавца может включать в себя идентификатор продавца, который определен в ходе регистрации в удаленной платежной услуге, удаленном диспетчере ключей, сети обработки платежей или другом объекте обработки транзакций, ассоциированном с системой обработки удаленных транзакций. В некоторых вариантах осуществления, идентификатор продавца может использоваться для того, чтобы определять зарегистрированный открытый ключ компьютера продавца, открытый ключ приложения продавца и/или открытый ключ эквайера, ассоциированный с транзакцией.

[0045] "Зашифрованная платежная информация" может включать в себя любую платежную информацию, которая задана непонятной для некоторых сторон, чтобы предотвращать неавторизованный доступ к платежной информации. Например, зашифрованная платежная информация не может считываться посредством получателя без доступа к совместно используемому секрету или доступа к обозначенному ключу шифрования. В связи с этим, зашифрованная платежная информация может задаваться непонятной посредством процесса, который является обратимым и повторяющимся, так что два объекта могут совместно использовать информацию с использованием совместно используемых секретных ключей или ключей шифрования без возможности неавторизованных объектов понимать или получать доступ к конфиденциальной платежной информации или к конфиденциальным платежным учетным данным в платежной информации (если они не получают доступ к совместно используемым секретным ключам или ключам шифрования).

[0046] Дополнительно, в некоторых вариантах осуществления, зашифрованная платежная информация может включать в себя любую комбинацию зашифрованной конфиденциальной информации и незашифрованной менее конфиденциальной или незащищенной информации. Например, в некоторых вариантах осуществления, зашифрованная платежная информация может включать в себя зашифрованные платежные учетные данные (например, конфиденциальные идентификаторы счетов и дату истечения срока действия) и незашифрованную информацию транзакции (например, сумму транзакции, идентификаторы продуктов и т.д.). В других вариантах осуществления, зашифрованная платежная информация может включать в себя всю зашифрованную релевантную информацию транзакции. Например, в некоторых вариантах осуществления, зашифрованная платежная информация может включать в себя как зашифрованные платежные учетные данные, так и зашифрованную информацию транзакции.

[0047] В некоторых вариантах осуществления, зашифрованная платежная информация может формироваться посредством мобильного платежного приложения мобильного устройства таким образом, что мобильное платежное приложение может иметь ключи шифрования (например, сторонние открытые ключи), которые используются для того, чтобы шифровать сохраненные или принятые платежные учетные данные и/или другую платежную информацию для транзакции. Например, мобильное платежное приложение может сохранять сторонний открытый ключ шифрования. Сторонний открытый ключ шифрования может спариваться со сторонним закрытым ключом шифрования, который может защищенно сохраняться в удаленном диспетчере ключей, мобильном шлюзе, сети обработки платежей, поставщике мобильных кошельков или любой другой третьей стороне, выполненной с возможностью обрабатывать удаленную платежную транзакцию. Сторонний закрытый ключ может использоваться для того, чтобы дешифровать зашифрованную платежную информацию и обеспечивать возможность третьей стороне дополнительно шифровать защищенную платежную информацию с открытым ключом для обозначенного процессора транзакций. Соответственно, зашифрованная платежная информация может использоваться для того, чтобы обеспечивать возможность защищенной обработки удаленных транзакций. Дополнительно, сторонний ключ шифрования может включать в себя симметричный ключ шифрования, и ключи не ограничены парами открытых/закрытых ключей.

[0048] "Дешифрованная платежная информация" может включать в себя платежную информацию, которая преобразована из непонятного состояния в понятное состояние. Например, дешифрованная платежная информация может включать в себя результат применения надлежащего ключа шифрования к зашифрованной платежной информации для того, чтобы получать исходную платежную информацию. Например, сторонний закрытый ключ может применяться к зашифрованной платежной информации, которая зашифрована со сторонним открытым ключом, чтобы дешифровать зашифрованную платежную информацию и получать базовую платежную информацию. Дополнительно, если зашифрованная платежная информация включает в себя как зашифрованную, так и незашифрованную информацию, дешифрованная платежная информация может получаться посредством дешифрования зашифрованных частей без дешифрования незашифрованной части.

[0049] "Повторно зашифрованная платежная информация" может включать в себя любую платежную информацию, которая задана непонятной, чтобы предотвращать неавторизованный доступ к платежной информации после дешифрования, по меньшей мере, один раз. Например, повторно зашифрованная платежная информация может шифроваться или иным образом задаваться непонятной для неавторизованного объекта с использованием ключа шифрования или алгоритма шифрования, отличного от первоначально зашифрованной платежной информации. Например, дешифрованная платежная информация, которая зашифрована и дешифрована с использованием стороннего открытого и закрытого ключа (или стороннего симметричного ключа шифрования), соответственно, может повторно шифроваться с использованием открытого ключа процессора транзакций (например, открытого ключа продавца, открытого ключа приложения продавца, открытого ключа эквайера и т.д.) и отправляться в процессор транзакций. В связи с этим, идентичная информация (например, платежная информация) может шифроваться с использованием двух различных ключей, что обеспечивает возможность двум различным объектам защищенно получать базовую информацию при защите информации от любых других объектов.

[0050] "Ответ по осуществлению платежа" может включать в себя сообщение, содержащее ответ на запрос на то, чтобы обрабатывать или инициировать оплату. Например, ответ по осуществлению платежа может отправляться из серверного компьютера в ответ на запрос на покупку, ассоциированный с запросом на удаленную транзакцию, ассоциированным с товарами или услугами, предоставляемыми посредством продавца. Ответ по осуществлению платежа может включать в транзакцию любую релевантную информацию, включающую в себя платежную информацию (например, идентификаторы счетов, персональную информацию и т.д.), информацию транзакции (например, приобретаемые изделия, информацию продавца и т.д.), информацию устройства (например, телефонный номер мобильного устройства, идентификатор защищенного элемента и т.д.), информацию маршрутизации (например, адрес по Интернет-протоколу (IP) компьютера назначения, банковский идентификационный номер (BIN) и т.д.) и любую другую релевантную информацию. Например, ответ по осуществлению платежа может включать в себя повторно зашифрованную платежную информацию, которая зашифрована с открытым ключом процессора транзакций, и может отправляться в процессор транзакций для последующей обработки. Например, процессор транзакций может дешифровать повторно зашифрованную платежную информацию с использованием закрытого ключа процессора транзакций и может инициировать платежную транзакцию с использованием дешифрованной платежной информации. Дополнительно, в некоторых вариантах осуществления, ответ по осуществлению платежа может включать в себя информацию ответа по аутентификации, которая идентифицирует то, аутентифицированы или нет транзакция, счет, потребитель и/или другой объект для транзакции.

[0051] "Мобильный шлюз" может представлять собой серверный компьютер или последовательность серверных компьютеров, которые выполнены с возможностью обмениваться данными с устройством связи. Например, мобильный шлюз может обмениваться данными с мобильным устройством с использованием сообщений по радиоинтерфейсу (OTA) или с использованием любых других сетей и протоколов связи. Например, мобильный шлюз может быть выполнен с возможностью предоставлять защищенный канал связи (т.е. защищенный канал) с мобильным устройством, по которому информация может передаваться защищенно в/из мобильного устройства с использованием сети мобильной связи, Интернета и/или любой другой релевантной сети связи.

[0052] "Процессор транзакций" может включать в себя любой объект, который ассоциирован с обработкой транзакции. Например, продавец, устройство связи (например, мобильное устройство, настольный компьютер и т.д.), приложение продавца или другое приложение для мобильных устройств на устройстве связи (например, приложение эквайера или приложение поставщика платежных услуг), компьютер эквайера, сеть обработки платежей и любой другой объект в экосистеме обработки транзакций может представлять собой процессор транзакций. В некоторых вариантах осуществления, процессор транзакций может быть ассоциирован с конкретным открытым ключом (например, открытым ключом продавца, открытым ключом приложения продавца, открытым ключом эквайера и т.д.) и закрытым ключом (например, закрытым ключом продавца, закрытым ключом приложения продавца, закрытым ключом эквайера и т.д.), который может использоваться для того, чтобы шифровать и дешифровать платежную информацию в ходе обработки удаленной платежной транзакции.

[0053] В связи с этим, в некоторых вариантах осуществления, процессор транзакций может включать в себя любой объект, выполненный с возможностью дешифровать зашифрованную (либо повторно зашифрованную) платежную информацию и инициировать платежную транзакцию. Платежная транзакция может инициироваться через любой подходящий способ, включающий в себя передачу дешифрованной платежной информации другой стороне, либо посредством формирования и/или сопоставления дешифрованной платежной информации с сообщением с запросом на авторизацию. Например, в некоторых вариантах осуществления, процессор транзакций может инициировать платежную транзакцию посредством сопоставления дешифрованной платежной информации с сообщением с запросом на авторизацию, выполненным с возможностью обрабатываться посредством сети обработки платежей.

[0054] "Информация по безопасности" может включать любые данные, которые могут использоваться для того, чтобы аутентифицировать или проверять достоверность стороны или устройства. Например, информация по безопасности может включать в себя аутентификационные данные пользователя, чтобы аутентифицировать пользователя устройства, держателя счета или потребителя, ассоциированного со счетом или транзакцией. Дополнительно, информация по безопасности может включать в себя значение обеспечения безопасности, ассоциированное с устройством, счетом или эмитентом счета.

[0055] "Аутентификационные данные пользователя" могут включать в себя любую информацию, которая может использоваться для того, чтобы проверять достоверность идентификатора или разрешений пользователя. Например, аутентификационные данные пользователя могут включать в себя персональный идентификационный номер (PIN), код-пароль, пароль, имя пользователя или любую другую секретную информацию, которая совместно используется между доверенными сторонами для того, чтобы проверять достоверность идентификатора одной или более сторон. Например, в некоторых вариантах осуществления, аутентификационные данные пользователя могут включать в себя одно или более из персонального идентификационного номера (PIN), кода-пароля, пароля, биометрического идентификатора или любой другой уникальной пользовательской информации, которая может совместно использоваться и проходить проверку достоверности посредством другой стороны. Дополнительно, аутентификационные данные пользователя могут включать в себя индикатор относительно ранее аутентифицированного пользователя (например, результаты биометрической проверки достоверности пользователя).

[0056] Дополнительно, информация по безопасности может включать в себя значение обеспечения безопасности, которое может использоваться для того, чтобы аутентифицировать устройство. "Значение обеспечения безопасности" может включать в себя любую информацию, которая может использоваться для того, чтобы аутентифицировать устройство, счет или платежное приложение как подлинное. Значение обеспечения безопасности может включать в себя статическое значение или динамическое значение. Дополнительно, значение обеспечения безопасности может формироваться с использованием совместно используемого секрета или другого алгоритма, который может проходить проверку достоверности посредством другого объекта или системы. Например, значение обеспечения безопасности может включать в себя динамическое значение, которое может изменяться во времени (например, периодически), изменяться при каждом использовании (например, в расчете на транзакцию) и/или изменяться на основе принимаемой информации (например, входной информации в алгоритм) и может проходить проверку достоверности посредством системы, которая также имеет доступ к совместно используемому алгоритму и входным данным, чтобы воссоздавать и проверять достоверность значения обеспечения безопасности. Например, значение обеспечения безопасности может изменяться каждый раз, когда инициируется транзакция, и может формироваться с использованием алгоритма на основе совместно используемого секрета или другой совместно используемой информации между двумя объектами таким образом, что один объект может проверять достоверность того, что другой объект имеет доступ к совместно используемому секрету и в силу этого является подлинным. Оно также может упоминаться в качестве аутентификационных данных.

[0057] В некоторых вариантах осуществления, значение обеспечения безопасности может включать в себя криптограмму. Например, криптограмма может формироваться в расчете на транзакцию на основе извлеченного алгоритма, который является конкретным для потребительского устройства и/или счета эмитента, и ее достоверность может проверяться в процессоре обслуживания платежей или в эмитенте счета для каждой транзакции. Такие динамические значения могут упоминаться в качестве динамических значений проверки подлинности карты (например, dCVV, dCVV2), уникальных значений проверки подлинности для аутентификации (UAVV), значения проверки подлинности для аутентификации на основе маркеров (TAVV) и т.д. и могут отличаться на основе входных данных и алгоритма, используемого для того, чтобы формировать верифицируемые динамические значения. Например, значение проверки подлинности для аутентификации на основе маркеров может использовать маркер (или другой заменитель счета) в качестве ввода в алгоритм проверки подлинности, в то время как динамическое значение проверки подлинности карты может использовать первичный номер счета (PAN) в качестве ввода в идентичный или другой алгоритм проверки подлинности.

[0058] В других вариантах осуществления, алгоритм на основе секрета, используемый для того, чтобы формировать значение обеспечения безопасности, может быть известным посредством одного объекта. Например, в некоторых вариантах осуществления, удаленная транзакция может аутентифицироваться до того, как формируется сообщение с запросом на авторизацию, и эмитент или сеть обработки платежей может формировать значение ответа по аутентификации с использованием алгоритма на основе секрета. Когда инициируется транзакция, и формируется сообщение с запросом на авторизацию, значение ответа по аутентификации может быть включено в сообщение с запросом на авторизацию, и сеть обработки платежей или эмитент счета может проверять достоверность значения ответа по аутентификации с использованием идентичного алгоритма на основе секрета и входных данных, чтобы проверять достоверность транзакции. Соответственно, значения обеспечения безопасности могут включать в себя криптограммы, сформированные с использованием совместно используемых ключей (например, динамических значений проверки подлинности, аутентификационных данных на основе маркеров и т.д.) или секретных ключей (например, значений ответа по аутентификации).

[0059] В некоторых вариантах осуществления, сеть обработки платежей и/или компьютер 170 эмитента может аутентифицировать информацию по безопасности перед приемом сообщения с запросом на авторизацию для платежной транзакции. В таких вариантах осуществления, сеть обработки платежей и/или компьютер эмитента могут возвращать ответ по аутентификации, включающий в себя значение ответа по аутентификации, указывающее проверку достоверности аутентификационной информации, если аутентификационная информация аутентифицируется и/или проходит проверку достоверности. Соответственно, процессор удаленной транзакции (например, компьютер сети обработки платежей, мобильный шлюз, компьютер удаленного диспетчера ключей и т.д.) может заменять аутентификационную информацию на значение ответа по аутентификации в платежной информации перед повторным шифрованием платежной информацией и отправкой в процессор транзакций для инициирования платежной транзакции. После этого, значение ответа по аутентификации может возвращаться в сеть обработки платежей, чтобы информировать объект транзакции в отношении того, что платежная транзакция ранее аутентифицирована. Такие системы повышают безопасность систем обработки транзакций и минимизируют вероятность того, что транзакция является мошеннической, поскольку несколько процессов аутентификации возникают неоднократно в ходе обработки транзакций. Дополнительно, такие системы могут эффективно аутентифицировать как пользователей, так и платежные устройства до того, как транзакция отправляется через сеть обработки платежей и через один процесс аутентификации.

[0060] "Значение ответа по аутентификации" может включать любые данные, которые информируют объект в отношении того, что данные, объект или процесс аутентифицированы. Например, значение ответа по аутентификации может формироваться аналогично значению обеспечения безопасности, поясненному выше, но может формироваться с использованием другого совместно используемого секрета или алгоритма, так что другой объект в экосистеме обработки транзакций, который имеет доступ к совместно используемому секрету, может определять то, что сообщение, счет или другая информация, включенная в сообщение, аутентифицирована посредством объекта. Например, конкретные статические элементы данных (например, идентификатор счета, дата истечения срока действия, время, дата транзакции и т.д.), ассоциированные с транзакцией, могут использоваться в качестве вводов, чтобы формировать значение ответа по аутентификации в ходе процесса аутентификации, и вычисление может повторяться (с использованием идентичных элементов данных) в ходе фазы оплаты после приема сообщения с запросом на авторизацию, чтобы проверять достоверность того, что значение ответа по аутентификации является корректным и ассоциированным с идентичной информацией транзакции.

[0061] "Платежное приложение" или "мобильное платежное приложение" может включать в себя любое приложение, выполненное с возможностью упрощать платежную транзакцию из устройства связи (например, мобильного устройства или любого другого электронного устройства связи). Например, мобильное платежное приложение может сохранять конфиденциальную платежную информацию и/или платежные учетные данные для счета потребителя защищенным способом, так что платежная информация, информация счета, платежные учетные данные, персональная информация или любая другая релевантная информация может быть защищена от неавторизованного доступа. Платежное приложение может быть выполнено с возможностью предоставлять конфиденциальную информацию в авторизованное приложение или модуль на устройстве связи, бесконтактный элемент либо в любое другое программное обеспечение или аппаратные средства, сконфигурированные и авторизованные с возможностью обмениваться данными с платежным приложением. Например, мобильное платежное приложение может быть выполнено с возможностью взаимодействовать с другими приложениями для мобильных устройств или приложениями продавцов на мобильном устройстве для того, чтобы предоставлять платежную информацию для транзакции. Например, мобильное платежное приложение может предоставлять комплект разработки программного обеспечения (SDK) или интерфейс прикладного программирования (API), который приложения продавцов и/или другие приложения для мобильных устройств могут использовать для того, чтобы взаимодействовать с мобильным платежным приложением. Мобильное платежное приложение может быть выполнено с возможностью предоставлять конфиденциальную информацию в зашифрованной форме с использованием сохраненных ключей в защищенном запоминающем устройстве.

[0062] Дополнительно, в некоторых вариантах осуществления, мобильное платежное приложение может содержать любой API, услугу, приложение, апплет или другой исполняемый код, подходящий для того, чтобы извлекать платежную информацию из защищенного элемента, формировать платежную информацию (например, криптограмму или другое значение обеспечения безопасности, зашифрованные платежные учетные данные и т.д.) для транзакции и обмениваться данными с приложением для проведения удаленных транзакций, приложением продавца и/или любым другим приложением таким образом, чтобы защищенно обмениваться данными с серверным компьютером (например, удаленным диспетчером ключей, мобильным шлюзом, сетью обработки платежей, сторонним поставщиком услуг и т.д.). Мобильное платежное приложение может включать в себя или быть выполнено с возможностью получать сохраненную информацию, включающую в себя открытый ключ сети обработки платежей, платежные учетные данные, сторонние ключи, учетные данные мобильных шлюзов и/или любую другую релевантную информацию, и может допускать обмен данными с мобильным шлюзом или другим удаленным серверным компьютером, чтобы получать обновления эмитентом любой релевантной информации.

[0063] "Приложение продавца" или "мобильное приложение" может включать в себя любое приложение, ассоциированное со стороной в транзакции. Например, приложение продавца может быть ассоциировано с конкретным продавцом или может быть ассоциировано с определенным с числом различных продавцов и может допускать идентификацию конкретного продавца (либо нескольких продавцов), которые являются сторонами в транзакции. Например, приложение продавца может сохранять информацию, идентифицирующую конкретный серверный компьютер продавца, который выполнен с возможностью предоставлять окружение продаж, в котором серверный компьютер продавца допускает обработку удаленных транзакций, инициируемых посредством приложения продавца. Дополнительно, приложение продавца также может включать в себя обозреватель общего назначения или другое программное обеспечение, спроектированное с возможностью взаимодействовать с несколькими серверными компьютерами продавцов при условии, что обозреватель выполнен с возможностью идентифицировать серверный компьютер продавца и обрабатывать удаленную транзакцию. Приложение продавца может устанавливаться в запоминающем устройстве общего назначения мобильного устройства и в силу этого может быть подвержено злонамеренным атакам, взломам и т.д. Соответственно, приложение продавца может трактоваться как недоверенное или неизвестное приложение посредством защищенных систем в мобильном устройстве и системе обработки удаленных платежных транзакций.

[0064] В некоторых вариантах осуществления, приложение продавца может инициировать платежную транзакцию посредством отправки дешифрованной платежной информации в серверный компьютер продавца, и серверный компьютер продавца затем может формировать сообщение с запросом на авторизацию для платежной транзакции с использованием дешифрованной платежной информации. В других вариантах осуществления, приложение продавца может быть выполнено с возможностью формировать сообщение с запросом на авторизацию и отправлять сообщение с запросом на авторизацию на сервер продавца для обработки.

[0065] Дополнительно, в некоторых вариантах осуществления, приложение продавца может управляться или ассоциироваться с эквайером, поставщиком платежных услуг или внутренним интерфейсным процессором, который управляется от имени одного или более продавцов и/или обрабатывает удаленные транзакции одного или более продавцов. Например, приложение продавца может включать в себя поставщика платежных услуг, который выполнен с возможностью обрабатывать удаленные транзакции от имени компьютера продавца. Дополнительно, эквайер может обрабатывать транзакции от имени компьютеров продавцов и может предоставлять приложение эквайера, которое выполняет аналогичную функциональность для приложения продавца посредством предоставления возможности потребителям инициировать удаленные платежи через приложение эквайера.

[0066] "Пара открытого/закрытого ключа" может включать в себя пару связанных криптографических ключей, сформированных посредством объекта. Открытый ключ может использоваться для открытых функций, таких как шифрование сообщения, которое следует отправлять в объект, или верификация цифровой подписи, которая, по всей вероятности, выполнена посредством объекта. Закрытый ключ, с другой стороны, может использоваться для закрытых функций, таких как дешифрование принимаемого сообщения или применение цифровой подписи. Открытый ключ обычно должен авторизовываться посредством органа, известного как центр сертификации (т.е. центр сертификации), который сохраняет открытый ключ в базе данных и распределяет его в любой другой объект, который запрашивает его. Закрытый ключ в типичном варианте должен сохраняться на защищенном носителе хранения данных и обычно должен быть известен только для объекта или доверенных сторон. Тем не менее, криптографические системы, описанные в данном документе, могут содержать механизмы восстановления ключей для выдачи потерянных ключей и недопущения потерь данных.

[0067] "Открытый ключ" может включать в себя любой ключ шифрования, который может открыто и публично совместно использоваться. Открытый ключ может быть спроектирован с возможностью совместного использования и может иметь такую конфигурацию, в которой любая информация, зашифрованная с открытым ключом, может дешифроваться только с использованием закрытого ключа, ассоциированного с открытым ключом (т.е. пары открытого/закрытого ключа).

[0068] "Закрытый ключ" может включать в себя любой ключ шифрования, который может быть защищен и засекречен. Например, закрытый ключ может защищенно сохраняться в объекте, который формирует пару открытого/закрытого ключа, и может использоваться для того, чтобы дешифровать любую информацию, которая зашифрована с ассоциированным открытым ключом из пары открытого/закрытого ключа.

[0069] "Цифровая подпись" может означать результат применения алгоритма, который обеспечивает возможность подписывающей стороне объявлять, а верифицирующей стороне - верифицировать подлинность и целостность документа. Например, для пары открытого/закрытого ключа, подписывающая сторона может действовать посредством закрытого ключа, а верифицирующая сторона может действовать посредством открытого ключа. Этот процесс может подтверждать подлинность отправителя и целостность подписанного документа вследствие так называемого принципа неотрицаемости, которая не разрешает отрицание того, что подписано. Сертификат или другие данные, которые включают в себя цифровую подпись посредством подписывающей стороны, как говорят, "подписываются" посредством подписывающей стороны.

[0070] "Сертификат" может включать в себя электронный документ или файл данных, который устанавливает идентификатор и/или подлинность объекта. Например, сертификат может использовать цифровую подпись, чтобы привязывать открытый ключ к данным, ассоциированным с идентификатором. Сертификат может включать в себя одно или более полей данных, такие как официальное название идентификатора, серийный номер сертификата, даты начала срока действия и конца срока действия для сертификата, связанные с сертификатом разрешения, или любую другую релевантную информацию для того, чтобы идентифицировать и/или аутентифицировать объект или сам сертификат. Например, сертификат может содержать дату начала срока действия, указывающую первую дату, когда сертификат является допустимым, и дату конца срока действия, указывающую последнюю дату, когда сертификат является допустимым. Дополнительно, сертификат также может содержать хэш данных в сертификате, включающем в себя поля данных. Дополнительно, каждый сертификат может быть подписан посредством центра сертификации.

[0071] "Центр сертификации" может включать в себя любой объект, выполненный с возможностью выдавать сертификаты. Центр сертификации может удостоверять свой идентификатор с использованием сертификата центра сертификации, который включает в себя открытый ключ центра сертификации. Сертификат центра сертификации может быть подписан посредством закрытого ключа другого центра сертификации или может быть подписан посредством закрытого ключа идентичного центра сертификации. Последний известен как самоподписанный сертификат. Центр сертификации также в типичном варианте поддерживает базу данных всех сертификатов, выданных посредством центра сертификации.

[0072] В типичном процессе выдачи сертификатов, центр сертификации принимает неподписанный сертификат из объекта, идентификатор которого известен. Неподписанный сертификат включает в себя открытый ключ, одно или более полей данных и хэш данных в сертификате. Центр сертификации может подписывать сертификат с закрытым ключом, соответствующим открытому ключу, включенному в сертификат центра сертификации. Центр сертификации затем может сохранять подписанный сертификат в базе данных и выдавать подписанный сертификат для объекта. После этого, объект может использовать сертификат в качестве средства для представления подлинности и идентификатора объекта.

[0073] В некоторых вариантах осуществления, центр сертификации может включать в себя любой из объектов из экосистемы обработки транзакций. Например, сеть обработки платежей, удаленный диспетчер ключей, эмитент, эквайер или любой другой объект в системе проведения транзакций также могут отвечать за выдачу и подтверждение сертификатов. Например, продавец, приложение продавца или компьютер эквайера, который выполнен с возможностью обрабатывать удаленные транзакции, может регистрироваться в удаленном диспетчере ключей, сети обработки платежей, поставщике мобильных кошельков или любой другой третьей стороне, чтобы получать сертификат открытых ключей, подписанный посредством соответствующего объекта, что обеспечивает возможность объекту проверять достоверность сертификата и обеспечивать то, что сертификат является допустимым для любой данной транзакции. В некоторых вариантах осуществления, объект в системе обработки удаленных платежных транзакций может контактировать с центром сертификации, чтобы определять то, обновлено или нет состояние сертификата, находится он на хорошем счету или нет, аннулирован или нет, и т.д. Соответственно, центр сертификации может быть выполнен с возможностью предоставлять информацию состояния относительно выданных сертификатов.

[0074] "Серверный компьютер" в типичном варианте может представлять собой мощный компьютер или кластер компьютеров. Например, серверный компьютер может представлять собой большой мэйнфрейм, кластер миникомпьютеров или группу серверов, выступающих в качестве единицы. В одном примере, серверный компьютер может представлять собой сервер базы данных, соединенный с веб-сервером. Серверный компьютер может соединяться с базой данных и может включать в себя любые аппаратные средства, программное обеспечение, другую логику или комбинацию вышеозначенного для обслуживания запросов из одного или более клиентских компьютеров. Серверный компьютер может содержать одно или более вычислительных устройств и может использовать любое множество вычислительных структур, компоновок и компиляций для обслуживания запросов из одного или более клиентских компьютеров.

[0075] Варианты осуществления настоящего изобретения, описанные в данном документе, включают в себя несколько различных вариантов осуществления, которые могут комбинироваться любым подходящим способом, как должны признавать специалисты в данной области техники. Например, в различных вариантах осуществления, описанных ниже, поясняются различные специальные стороны, приложения продавцов, мобильные платежные приложения и процессоры транзакций, и конкретная блок-схема последовательности операций способа предоставляется в качестве примера. Эти примеры предоставляются для иллюстрации принципов настоящего изобретения и должны быть неограничивающими. Соответственно, признаки из различных вариантов осуществления могут комбинироваться любым подходящим способом, включающим в себя использование зарегистрированных открытых ключей и сертификатов открытых ключей в конфигурациях, отличных от конфигураций, которые предоставляются явно в каждой иллюстративной системе, описанной в данном документе. Соответственно, это представляет собой только один пример различных комбинаций, которые могут предоставляться согласно некоторым вариантам осуществления настоящего изобретения, которое может быть подробнее описано ниже. Кроме того, дополнительная информация относительно различных конфигурационных параметров, которые могут быть доступными, содержится в непредварительной заявке на патент (США) № 14/332245, поданной 15 июля 2014 года, которая настоящим фактически полностью содержится в данном документе по ссылке.

Примерные системы

[0076] Фиг. 1 показывает блок-схему примерной системы 100 для выполнения удаленной транзакции с использованием удаленного диспетчера 140 ключей и приложения 121 продавца мобильного устройства 120, согласно некоторым вариантам осуществления изобретения. Система 100 содержит пользователя (например, потребителя 110), устройство связи (например, мобильное устройство 120), включающее в себя приложение 121 продавца, защищенный элемент 122, приложение 124 для проведения удаленных транзакций и мобильное платежное приложение 123, удаленный диспетчер 140 ключей, центр 180 сертификации, компьютер 130 продавца, компьютер 150 эквайера, сеть 160 обработки платежей, сервер 190 каталогов, компьютер 191 аутентификации и компьютер 170 эмитента. Различные объекты могут быть выполнены с возможностью обмениваться данными между собой по любой подходящей сети беспроводной или проводной связи и с использованием любого подходящего протокола связи, включающего в себя открытые или собственные протоколы связи.

[0077] "Эмитент" в типичном варианте может означать коммерческую организацию (например, банк), которая поддерживает финансовые счета для пользователя и зачастую выдает портативное потребительское устройство, такое как кредитная или дебетовая карта, пользователю. Эмитент также может выдавать или инициализировать информацию счета для мобильного устройства 120, чтобы обеспечивать возможность мобильных платежей, инициируемых посредством мобильного устройства. "Продавец" в типичном варианте представляет собой объект, который участвует в транзакциях и может продавать товары или услуги. "Эквайер" в типичном варианте представляет собой коммерческую организацию (например, коммерческий банк), которая имеет деловые отношения с конкретным продавцом или другим объектом. Некоторые объекты могут выполнять функции эмитента и эквайера. Некоторые варианты осуществления могут охватывать таких эмитентов-эквайеров как один объект. Каждый из объектов может содержать одно или более компьютерных устройств (например, компьютер 130 продавца, компьютер 150 эквайера, сеть 160 обработки платежей и компьютер 170 эмитента) для того, чтобы обеспечивать связь или выполнять одну или более функций, описанных в данном документе.

[0078] Сеть 160 обработки платежей может включать в себя подсистемы, сети и операции обработки данных, используемые для того, чтобы поддерживать и доставлять услуги центра сертификации, услуги авторизации, услуги обработки файлов заблокированных карт, услуги бальной оценки транзакций и услуги клиринга и расчетов. Примерная сеть 160 обработки платежей может включать в себя VisaNet™. Сети обработки платежей, такие как VisaNet™, могут обрабатывать транзакции по кредитным картам, транзакции по дебетовым картам и другие типы коммерческих транзакций. VisaNet™, в частности, включает в себя систему VIP (систему объединенных платежей Visa), которая обрабатывает запросы на авторизацию, и систему Base II, которая выполняет услуги клиринга и расчетов.

[0079] Сеть 160 обработки платежей может включать в себя один или более серверных компьютеров 161. Серверный компьютер в типичном варианте представляет собой мощный компьютер или кластер компьютеров. Например, серверный компьютер может представлять собой большой мэйнфрейм, кластер миникомпьютеров или группу серверов, выступающих в качестве единицы. В одном примере, серверный компьютер может представлять собой сервер базы данных, соединенный с веб-сервером. Сеть 160 обработки платежей может использовать любую подходящую проводную или беспроводную сеть, включающую в себя Интернет.

[0080] В некоторых платежных транзакциях по принципу "с физическим наличием карты" или платежных транзакциях в магазине, пользователь приобретает товар или услугу у продавца с использованием мобильного устройства 120. Например, мобильное устройство 120 пользователя может взаимодействовать с устройством доступа (не показано) у продавца, ассоциированного с компьютером 130 продавца. Например, пользователь может выполнять быстрое прикосновение мобильного устройства 120 к считывающему устройству по стандарту связи в поле в ближней зоне (NFC) в устройстве доступа. Альтернативно, в удаленной транзакции или транзакции по принципу "без физического наличия карты", пользователь может указывать сведения по оплате компьютеру 130 продавца электронно, к примеру, в онлайновой транзакции.

[0081] Сообщение с запросом на авторизацию может формироваться посредством мобильного устройства 120 или компьютера 130 продавца и затем перенаправляться в компьютер 150 эквайера. После приема сообщения с запросом на авторизацию, сообщение с запросом на авторизацию затем отправляется в сеть 160 обработки платежей. Сеть 160 обработки платежей затем перенаправляет сообщение с запросом на авторизацию в соответствующий компьютер 170 эмитента, ассоциированный с эмитентом, ассоциированным с пользователем.

[0082] "Сообщение с запросом на авторизацию" может представлять собой электронное сообщение, которое отправляется в сеть 160 обработки платежей и/или эмитенту платежной карты, чтобы запрашивать авторизацию для транзакции. Сообщение с запросом на авторизацию согласно некоторым вариантам осуществления может соответствовать ISO 8583, который представляет собой стандарт для систем, которые обмениваются информацией электронных транзакций, ассоциированной с платежом, произведенным пользователем с использованием платежного устройства или платежного счета. Сообщение с запросом на авторизацию может включать в себя идентификатор счета эмитента, который может быть ассоциирован с платежным устройством или платежным счетом. Сообщение с запросом на авторизацию также может содержать дополнительные элементы данных, соответствующие "идентификационной информации", включающие в себя, только в качестве примера: служебный код, CVV (значение проверки подлинности карты), dCVV (динамическое значение проверки подлинности карты), дату истечения срока действия и т.д. Сообщение с запросом на авторизацию также может содержать "информацию транзакции", к примеру, любую информацию, ассоциированную с текущей операцией, такую как сумма транзакции, идентификатор продавца, местоположение продавца и т.д., а также любую другую информацию, которая может быть использована при определении того, следует или нет идентифицировать и/или авторизовать транзакцию. Сообщение с запросом на авторизацию также может включать в себя другую информацию, к примеру, информацию, которая идентифицирует устройство доступа, которое формирует сообщение с запросом на авторизацию, информацию относительно местоположения устройства доступа и т.д.

[0083] После того, как компьютер 170 эмитента принимает сообщение с запросом на авторизацию, компьютер 170 эмитента отправляет сообщение с ответом по авторизации обратно в сеть 160 обработки платежей, чтобы указывать то, авторизуется (или не авторизуется) текущая транзакция. Сеть 160 обработки платежей затем перенаправляет сообщение с ответом по авторизации обратно в компьютер 150 эквайера. В некоторых вариантах осуществления, сеть 160 обработки платежей может отклонять транзакцию, даже если компьютер 170 эмитента авторизует транзакцию, например, в зависимости от значения бальной оценки риска мошенничества. Компьютер 150 эквайера затем отправляет ответное сообщение обратно в компьютер 130 продавца.

[0084] "Сообщение с ответом по авторизации" может представлять собой ответ в форме электронного сообщения на сообщение с запросом на авторизацию, сформированное посредством финансового учреждения-эмитента 170 или сети 160 обработки платежей. Сообщение с ответом по авторизации может включать в себя, только в качестве примера, один или более следующих индикаторов состояния: Approval (подтверждение) - транзакция подтверждена; Decline (отклонение) - транзакция не подтверждена; или Call Center (через центр обработки вызовов) - ответ, предполагающий дополнительную информацию, продавец должен позвонить по бесплатному телефонному номеру для авторизации. Сообщение с ответом по авторизации также может включать в себя код авторизации, который может представлять собой код, который банк-эмитент кредитных карт возвращает в ответ на сообщение с запросом на авторизацию в электронном сообщении (либо непосредственно, либо через сеть 160 обработки платежей) в компьютер 130 продавца, который указывает подтверждение транзакции. Код может служить в качестве подтверждения авторизации. Как отмечено выше, в некоторых вариантах осуществления, сеть 160 обработки платежей может формировать или перенаправлять сообщение с ответом по авторизации продавцу.

[0085] После того, как компьютер 130 продавца принимает сообщение с ответом по авторизации, компьютер 130 продавца затем может предоставлять сообщение с ответом по авторизации пользователю. Ответное сообщение может отображаться посредством мобильного устройства 120 или может быть распечатано на физическом чеке платежа. Альтернативно, если транзакция представляет собой онлайновую транзакцию, продавец может предоставлять веб-страницу или другой индикатор относительно сообщения с ответом по авторизации в качестве виртуального чека платежа. Чеки платежей могут включать в себя данные транзакции для транзакции.

[0086] В конце дня, нормальный процесс клиринга и расчетов может осуществляться посредством сети 160 обработки платежей. Процесс клиринга представляет собой процесс обмена финансовыми деталями между эквайером и эмитентом, чтобы упрощать бухгалтерские проводки по платежному счету клиента и сверку состояния расчетов пользователя.

[0087] В системе обработки удаленных транзакций по фиг. 1, мобильное устройство 120 выполнено с возможностью инициировать и обрабатывать удаленную транзакцию с компьютером 130 продавца с использованием удаленного диспетчера 140 ключей, чтобы предоставлять окружение проведения защищенных удаленных платежных транзакций, даже при использовании неизвестного приложения 121 продавца, либо другое приложение для мобильных устройств устанавливается на устройстве связи (например, мобильном устройстве 120).

[0088] Пользователь (например, потребитель 110) может управлять устройством связи (например, мобильным устройством 120) таким образом, чтобы выполнять любое число функций, которые мобильное устройство 120 выполнено с возможностью осуществлять. Например, потребитель 110 может использовать мобильное устройство 120, чтобы осуществлять удаленные платежные транзакции посредством обмена данными с удаленным диспетчером 140 ключей и компьютером 130 продавца. Компьютер 130 продавца может доставлять доступные продукты и услуги в приложение 121 продавца, которое потребитель 110 может использовать для того, чтобы инициировать удаленную транзакцию независимо от того, расположен он в местоположении продавца или удаленно от продавца.