ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение относится к способам для установления защищенной линии связи между мобильной станцией и вторичной базовой станцией в системе мобильной связи, содержащей мобильную станцию, ведущую и вторичную базовую станцию. Изобретение также предоставляет мобильную станцию и базовые станции для участия и для осуществления способов, описанных в данном документе.

УРОВЕНЬ ТЕХНИКИ

Стандарт долгосрочного развития (LTE)

Мобильные системы третьего поколения (3G) на основе технологии радиодоступа WCDMA широкомасштабно развертываются по всему миру. Первый этап совершенствования или развития этой технологии влечет за собой введение высокоскоростного пакетного доступа по нисходящей линии связи (HSDPA) и усовершенствованной восходящей линии связи, также называемого "высокоскоростным пакетным доступом по восходящей линии связи (HSUPA)", что обеспечивает очень конкурентоспособную технологию радиодоступа.

Чтобы подготавливаться к постоянно растущим запросам пользователей и сохранять конкурентоспособность относительно новых технологий радиодоступа, 3GPP ввело новую систему мобильной связи, которая называется "стандартом долгосрочного развития (LTE)". LTE разработан в соответствии с потребностями в несущих для высокоскоростной транспортировки данных и мультимедиа, а также в поддержке передачи речи с высокой пропускной способностью на следующее десятилетие. Способность предоставлять высокие скорости передачи битов является ключевым показателем для LTE.

Спецификация рабочих элементов (WI) в стандарте долгосрочного развития (LTE), называемых "усовершенствованным наземным радиодоступом UMTS (UTRA)" и "наземной сетью радиодоступа UMTS (UTRAN)", завершена в качестве версии 8 (LTE версия 8). LTE-система представляет эффективный радиодоступ с коммутацией пакетов и сети радиодоступа, которые предоставляют полные функциональности на основе IP с небольшим временем задержки и низкими затратами. В LTE указывается несколько масштабируемых полос пропускания передачи, таких как 1,4, 3,0, 5,0, 10,0, 15,0 и 20,0 МГц, чтобы достигать гибкого развертывания системы с использованием данного спектра. В нисходящей линии связи радиодоступ на основе мультиплексирования с ортогональным частотным разделением каналов (OFDM) приспособлен благодаря его внутренне присущей устойчивости к помехам при многолучевой интерференции (MPI) вследствие низкой скорости передачи символов, использования циклического префикса (CP) и похожести с различными компоновками полос пропускания передачи. Радиодоступ на основе множественного доступа с частотным разделением каналов с одной несущей (SC-FDMA) приспособлен в восходящей линии связи, поскольку обеспечение глобального покрытия приоритезировано относительно повышения пиковой скорости передачи данных с учетом ограниченной мощности передачи абонентского устройства (UE). Множество ключевых технологий радиодоступа с коммутацией пакетов используется, в том числе технологии передачи по каналу со многими входами и многими выходами (MIMO), и высокоэффективная структура передачи управляющих служебных сигналов достигается в LTE (версия 8/9).

Архитектура LTE

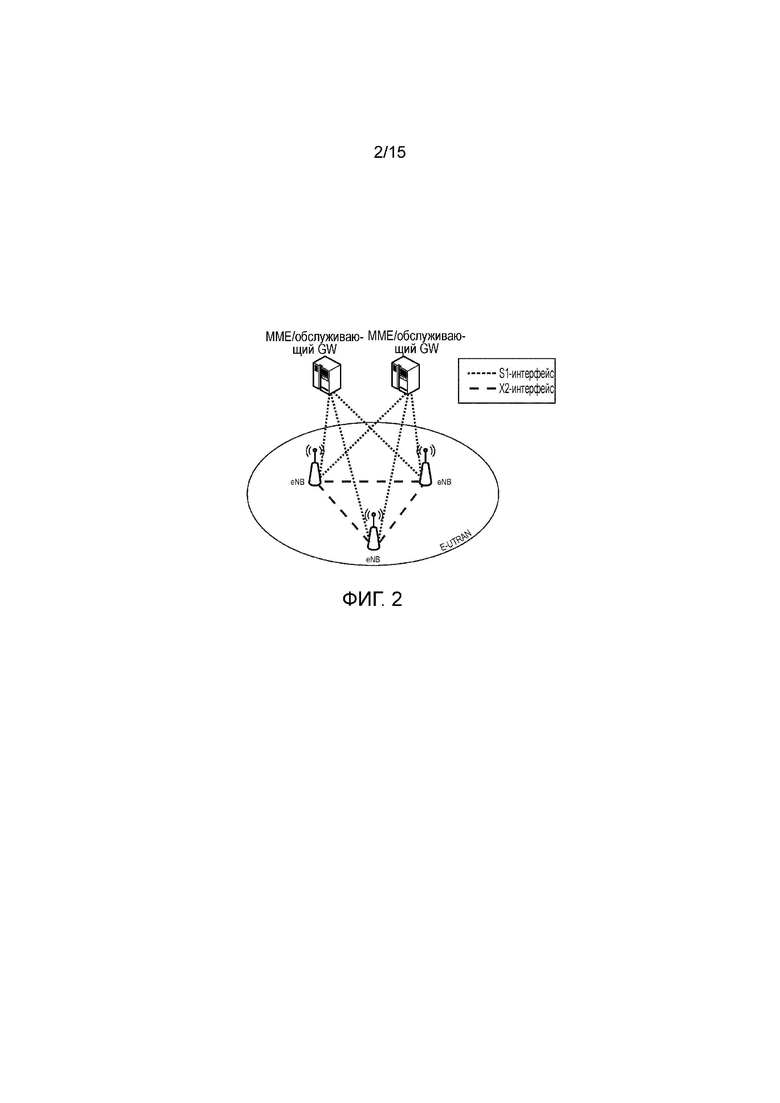

Общая архитектура показывается на фиг. 1, и более подробное представление E-UTRAN-архитектуры приводится на фиг. 2. E-UTRAN состоит из усовершенствованного узла B, предоставляющего оконечные узлы протокола пользовательской плоскости (PDCP/RLC/MAC/PHY) и плоскости управления (RRC) E-UTRA для абонентского устройства (UE). Усовершенствованный узел B (eNB) хостирует физический уровень (PHY), уровни управления доступом к среде (MAC), управления радиосвязью (RLC) и протокола управления пакетными данными (PDCP), которые включают в себя функциональность сжатия заголовков и шифрования пользовательской плоскости. Он также предлагает функциональность управления радиоресурсами (RRC), соответствующую плоскости управления. Он выполняет множество функций, в том числе управление радиоресурсами, управление доступом, диспетчеризацию, обеспечение согласованного качества обслуживания (QoS) восходящей линии связи, широковещательную передачу информации соты, шифрование/расшифровку данных пользовательской плоскости и плоскости управления и сжатие/распаковку заголовков пакетов пользовательской плоскости нисходящей/восходящей линии связи. Усовершенствованные узлы B соединяются между собой посредством X2-интерфейса.

Усовершенствованные узлы B также соединяются посредством S1-интерфейса с EPC (усовершенствованное ядро пакетной коммутации), более конкретно, с MME (объектом управления мобильностью) посредством S1-MME и с обслуживающим шлюзом (SGW) посредством S1-U. S1-интерфейс поддерживает отношение "многие-ко-многим" между MME/обслуживающими шлюзами и усовершенствованными узлами B. SGW маршрутизирует и перенаправляет пакеты пользовательских данных, также выступая в качестве привязки для мобильности для пользовательской плоскости во время передач обслуживания между усовершенствованными узлами B и в качестве привязки для мобильности между LTE и другими 3GPP-технологиями (завершение S4-интерфейса и ретрансляция трафика между 2G/3G-системами и PDN GW). Для абонентских устройств в состоянии бездействия SGW завершает тракт данных нисходящей линии связи и инициирует поисковый вызов, когда данные нисходящей линии связи поступают для абонентского устройства. Он управляет и сохраняет контексты абонентского устройства, например, параметры службы однонаправленного IP-канала, информацию внутренней сетевой маршрутизации. Он также выполняет репликацию пользовательского трафика в случае законного перехвата.

MME является ключевым управляющим узлом для LTE-сети доступа. Он регулирует процедуру отслеживания и поисковых вызовов абонентского устройства в режиме бездействия, в том числе повторные передачи. Он участвует в процессе активации/деактивации однонаправленного канала и также регулирует выбор SGW для абонентского устройства при начальном присоединении и во время перебазирования узлов базовой сети (CN), участвующих в передаче обслуживания внутри LTE. Он регулирует аутентификацию пользователя (посредством взаимодействия с HSS). Передача служебных сигналов на не связанном с предоставлением доступа уровне (NAS) завершается в MME, и он также регулирует формирование и выделение временных идентификационных данных для абонентских устройств. Он проверяет авторизацию абонентского устройства, чтобы закрепляться в наземной сети мобильной связи общего пользования (PLMN) поставщика услуг, и принудительно активирует роуминговые ограничения абонентского устройства. MME является оконечной точкой в сети для шифрования/защиты целостности для передачи служебных NAS-сигналов и обрабатывает управление ключами защиты. Законный перехват служебных сигналов также поддерживается посредством MME. MME также предоставляет функцию плоскости управления для мобильности между LTE- и 2G/3G-сетями доступа с S3-интерфейсом, завершающимся в MME, из SGSN. MME также завершает S6a-интерфейс к собственному HSS для абонентских устройств в роуминге.

Структура компонентных несущих в LTE

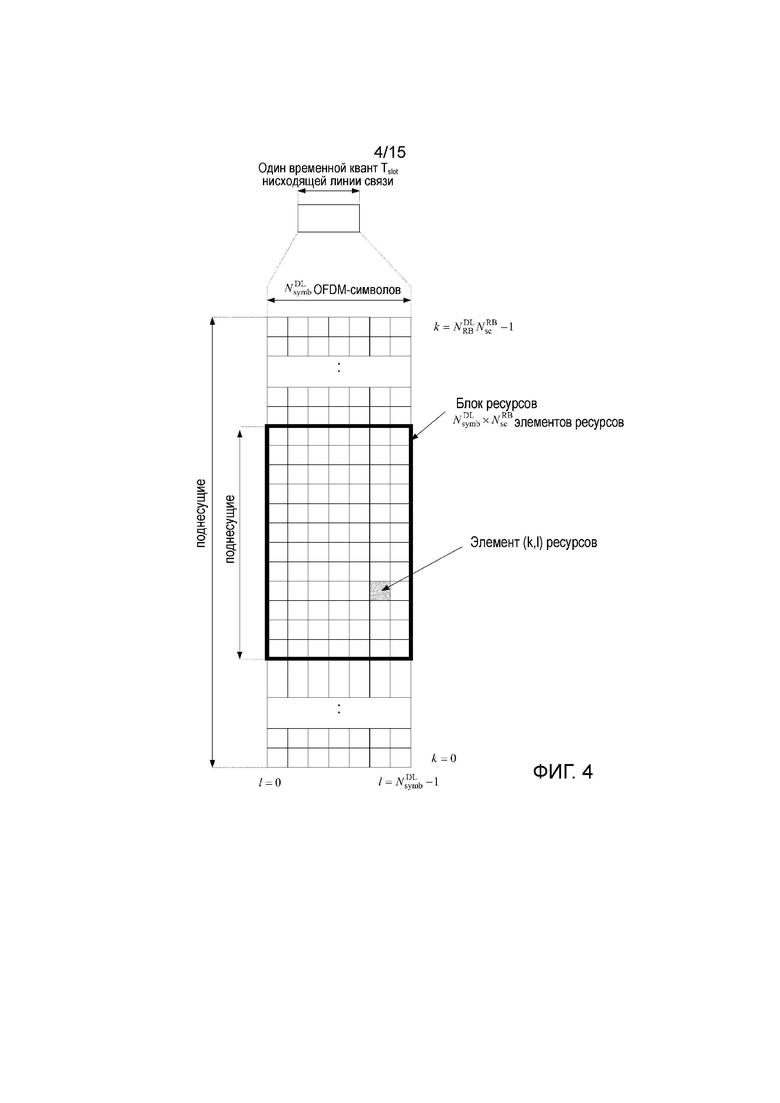

Компонентная несущая нисходящей линии связи 3GPP LTE-системы подразделяется в частотно-временной области на так называемые субкадры. В 3GPP LTE, каждый субкадр разделен на два временных кванта нисходящей линии связи, как показано на фиг. 3, при этом первый временной квант нисходящей линии связи содержит область каналов управления (PDCCH-область) в первых OFDM-символах. Каждый субкадр состоит из данного числа OFDM-символов во временной области (12 или 14 OFDM-символов в 3GPP LTE (версия 8)), при этом каждый OFDM-символ охватывает полную полосу пропускания компонентной несущей. OFDM-символы в силу этого состоят из определенного числа символов модуляции, передаваемых на соответствующих  поднесущих, как также показано на фиг. 4.

поднесущих, как также показано на фиг. 4.

При условии системы связи с несколькими несущими, например, при использовании OFDM, которая, например, используется в стандарте долгосрочного развития (LTE) 3GPP, наименьшая единица ресурсов, которая может назначаться посредством планировщика, составляет один "блок ресурсов". Блок физических ресурсов (PRB) задается как  последовательных OFDM-символов во временной области (например, 7 OFDM-символов) и

последовательных OFDM-символов во временной области (например, 7 OFDM-символов) и  последовательных поднесущих в частотной области, как проиллюстрировано на фиг. 4 (например, 12 поднесущих для компонентной несущей). В 3GPP LTE (версия 8), блок физических ресурсов в силу этого состоит из

последовательных поднесущих в частотной области, как проиллюстрировано на фиг. 4 (например, 12 поднесущих для компонентной несущей). В 3GPP LTE (версия 8), блок физических ресурсов в силу этого состоит из  элементов ресурсов, соответствующих одному временному кванту во временной области и 180 кГц в частотной области (для получения дальнейшей информации по сетке ресурсов нисходящей линии связи см., например, документ 3GPP TS 36.211, "Evolved Universal Terrestrial Radio Access (E-UTRA); Physical Channels and Modulation (Release 8)", раздел 6.2, доступный по адресу http://www.3gpp.org и содержащийся в данном документе по ссылке).

элементов ресурсов, соответствующих одному временному кванту во временной области и 180 кГц в частотной области (для получения дальнейшей информации по сетке ресурсов нисходящей линии связи см., например, документ 3GPP TS 36.211, "Evolved Universal Terrestrial Radio Access (E-UTRA); Physical Channels and Modulation (Release 8)", раздел 6.2, доступный по адресу http://www.3gpp.org и содержащийся в данном документе по ссылке).

Один субкадр состоит из двух временных квантов, так что имеется 14 OFDM-символов в субкадре, когда используется так называемый "нормальный" CP (циклический префикс), и 12 OFDM-символов в субкадре, когда используется так называемый "расширенный" CP. Для терминологии, далее частотно-временные ресурсы, эквивалентные идентичным  последовательным поднесущим, охватывающим полный субкадр, называются "парой блоков ресурсов", либо эквивалентно, "RB-парой" или "PRB-парой".

последовательным поднесущим, охватывающим полный субкадр, называются "парой блоков ресурсов", либо эквивалентно, "RB-парой" или "PRB-парой".

Термин "компонентная несущая" означает комбинацию нескольких блоков ресурсов в частотной области. В будущих версиях LTE более не используется термин "компонентная несущая"; вместо этого, терминология изменяется на "соту", которая означает комбинацию ресурсов нисходящей линии связи и необязательно восходящей линии связи. Соединение между несущей частотой ресурсов нисходящей линии связи и несущей частотой ресурсов восходящей линии связи указывается в системной информации, передаваемой по ресурсам нисходящей линии связи.

Аналогичные допущения для структуры компонентной несущей также применимы к последующим версиям.

Агрегирование несущих в LTE-A для поддержки более широкой полосы пропускания

Частотный спектр для усовершенствованного стандарта IMT определен на Всемирной конференции по радиосвязи 2007 (WRC-07). Хотя полный частотный спектр для усовершенствованного стандарта IMT определен, фактическая доступная полоса пропускания частот отличается согласно каждому региону или стране. Тем не менее, согласно решению по доступной структуре частотного спектра, стандартизация радиоинтерфейса начата в партнерском проекте третьего поколения (3GPP). На съезде 3GPP TSG RAN #39 подтверждено описание практического исследования "Further Advancements for E-UTRA (LTE-Advanced)". Практическое исследование охватывает технологические компоненты, которые должны рассматриваться для развития E-UTRA, например, чтобы удовлетворять требованиям по усовершенствованному стандарту IMT.

Полоса пропускания, которую имеет возможность поддерживать система по усовершенствованному стандарту LTE, составляет 100 МГц, тогда как LTE-система может поддерживать только 20 МГц. В настоящее время, нехватка спектра радиочастот становится узким местом разработки беспроводных сетей, и в результате, затруднительно находить полосу частот спектра, которая является достаточно широкой для системы по усовершенствованному стандарту LTE. Следовательно, крайне необходимо находить способ получения более широкой полосы частот спектра радиочастот, при этом возможный ответ заключается в функциональности агрегирования несущих.

При агрегировании несущих, две или более компонентных несущих (компонентные несущие) агрегируются для того, чтобы поддерживать более широкие полосы пропускания передачи вплоть до 100 МГц. Несколько сот в LTE-системе агрегированы в один более широкий канал в системе по усовершенствованному стандарту LTE, который является достаточно широкой для 100 МГц, даже если эти соты в LTE находятся в различных полосах частот.

Все компонентные несущие могут быть выполнены с возможностью быть совместимыми с LTE версия 8/9, по меньшей мере, когда агрегированные числа компонентных несущих в восходящей линии связи и нисходящей линии связи являются идентичными. Не все компонентные несущие, агрегированные посредством абонентского устройства, обязательно могут быть совместимыми с версией 8/9. Существующий механизм (например, запрещение) может использоваться для того, чтобы исключать закрепление абонентских устройств версии 8/9 в компонентной несущей.

Абонентское устройство может одновременно принимать или передавать одну или несколько компонентных несущих (соответствующих нескольким обслуживающим сотам) в зависимости от своих характеристик. Абонентское устройство LTE-A версия 10 с характеристиками приема и/или передачи для агрегирования несущих может одновременно принимать и/или передавать на нескольких обслуживающих сотах, тогда как абонентское устройство LTE версия 8/9 может принимать и передавать только на одной обслуживающей соте при условии, что структура компонентной несущей соответствует техническим требованиям версии 8/9.

Агрегирование несущих поддерживается для смежных и несмежных компонентных несущих, причем каждая компонентная несущая ограничена максимумом 110 блоками ресурсов в частотной области с использованием численных данных 3GPP LTE (версия 8/9).

Можно конфигурировать совместимое с 3GPP LTE-A (версия 10) абонентское устройство с возможностью агрегировать различное число компонентных несущих, исходящих из идентичного усовершенствованного узла B (базовой станции), и возможно различных полос пропускания в восходящей линии связи и нисходящей линии связи. Число компонентных несущих нисходящей линии связи, которые могут быть сконфигурированы, зависит от возможностей агрегирования в нисходящей линии связи UE. С другой стороны, число компонентных несущих восходящей линии связи, которые могут быть сконфигурированы, зависит от возможностей агрегирования в восходящей линии связи UE. Может быть невозможным конфигурировать мобильный терминал с большим числом компонентных несущих восходящей линии связи по сравнению с компонентными несущими нисходящей линии связи.

В типичном TDD-развертывании, число компонентных несущих и полоса пропускания каждой компонентной несущей в восходящей линии связи и нисходящей линии связи являются идентичными. Компонентные несущие, исходящие из идентичного усовершенствованного узла B, не должны предоставлять идентичное покрытие.

Разнесение между центральными частотами непрерывно агрегированных компонентных несущих должно быть кратным 300 кГц. Это служит для того, чтобы обеспечивать совместимость с частотным растром в 100 кГц для 3GPP LTE (версия 8/9) и одновременно сохранять ортогональность поднесущих с разнесением в 15 кГц. В зависимости от сценария агрегирования, разнесение в nx300 кГц может быть упрощено посредством вставки низкого числа неиспользуемых поднесущих между смежными компонентными несущими.

Характер агрегирования нескольких несущих раскрывается только вплоть до MAC-уровня. Для восходящей линии связи и нисходящей линии связи, требуется один HARQ-объект в MAC для каждой агрегированной компонентной несущей. Предусмотрен (в отсутствие SU-MIMO для восходящей линии связи) самое большее один транспортный блок в расчете на компонентную несущую. Транспортный блок и его потенциальные повторные HARQ-передачи должны преобразовываться на идентичной компонентной несущей.

Структура уровня 2 с активированным агрегированием несущих показана на фиг. 5 и фиг. 6 для нисходящей линии связи и восходящей линии связи, соответственно.

Когда агрегирование несущих сконфигурировано, мобильный терминал имеет только одно RRC-соединение с сетью. При установлении/повторном установлении RRC-соединения, одна сота предоставляет входные данные системы безопасности (один ECGI, один PCI и один ARFCN) и информацию мобильности не связанного с предоставлением доступа уровня (например, TAI), аналогично LTE версия 8/9. После установления/повторного установления RRC-соединения, компонентная несущая, соответствующая этой соте, упоминается в качестве первичной соты нисходящей линии связи (PCell). Всегда конфигурируется одна и только одна PCell нисходящей линии связи (DL PCell) и одна PCell восходящей линии связи (UL PCell) в расчете на каждое абонентское устройство в присоединенном состоянии. В сконфигурированном наборе компонентных несущих, другие соты упоминаются в качестве вторичных сот (SCell), при этом несущие SCell представляют собой вторичную компонентную несущую нисходящей линии связи (DL SCC) и вторичную компонентную несущую восходящей линии связи (UL SCC). Характеристики PCell нисходящей линии связи и восходящей линии связи следующие:

- Для каждой SCell, использование ресурсов восходящей линии связи посредством UE, в дополнение к ресурсам восходящей линии, может конфигурироваться; число сконфигурированных DL SCC, следовательно, всегда больше или равно числу UL SCC, и SCell не могут быть выполнены с возможностью использования только ресурсов восходящей линии связи

- PCell восходящей линии связи используется для передачи управляющей информации восходящей линии связи уровня 1

- PCell нисходящей линии связи не может быть деактивирована, в отличие от SCell

- С точки зрения UE, каждый ресурс восходящей линии связи принадлежит только одной обслуживающей соте

- Число обслуживающих сот, которые могут быть сконфигурированы, зависит от возможностей агрегирования UE

- Повторное установление инициируется, когда PCell нисходящей линии связи подвергается рэлеевскому затуханию (RLF), а не когда нисходящие SCell подвергаются RLF

- PCell-сота нисходящей линии связи может изменяться при передаче обслуживания (т.е. при изменении ключа защиты и с помощью RACH-процедуры)

- Информация не связанного с предоставлением доступа уровня принимается из PCell нисходящей линии связи

- PCell может изменяться только с помощью процедуры передачи обслуживания (т.е. при изменении ключа защиты и с помощью RACH-процедуры)

- PCell используется для передачи PUCCH.

Конфигурирование и переконфигурирование компонентных несущих может выполняться посредством RRC. Активация и деактивация выполняется через элементы MAC-управления. При передаче обслуживания внутри LTE, RRC также может добавлять, удалять или переконфигурировать SCell для использования в целевой соте. При добавлении новой SCell, выделенная передача служебных RRC-сигналов используется для отправки системной информации SCell, причем информация требуется для передачи/приема (аналогично версии 8/9 для передачи обслуживания).

Когда абонентское устройство сконфигурировано с агрегированием несущих, предусмотрена одна пара компонентных несущих восходящей линии связи и нисходящей линии связи, которая всегда является активной. Компонентная несущая нисходящей линии связи из этой пары также может упоминаться как "несущая привязки к DL". То же применимо также для восходящей линии связи.

Когда сконфигурировано агрегирование несущих, абонентское устройство может быть диспетчеризовано по нескольким компонентным несущим одновременно, но самое большее одна процедура произвольного доступа должна выполняться в любое время. Перекрестная диспетчеризация несущих обеспечивает возможность PDCCH компонентной несущей диспетчеризовать ресурсы на другой компонентной несущей. С этой целью, в соответствующих DCI-форматах вводится поле идентификации компонентной несущей, называемое "CIF".

Связывание между компонентными несущими восходящей линии связи и нисходящей линии связи обеспечивает возможность идентификации компонентной несущей восходящей линии связи, для которой применяется разрешение на передачу, когда отсутствует перекрестная диспетчеризация несущих. Связывание компонентных несущих нисходящей линии связи с компонентной несущей восходящей линии связи не обязательно должно быть "один-к-одному". Другими словами, более одной компонентной несущей нисходящей линии связи может связываться с идентичной компонентной несущей восходящей линии связи. Одновременно, компонентная несущая нисходящей линии связи может связываться только с одной компонентной несущей восходящей линии связи.

Сценарии развертывания небольших сот

Резко растущие потребности в мобильных данных обуславливают изменения в отношении того, как мобильные операторы должны реагировать на сложные требования касательно более высокой пропускной способности и повышенного качества работы пользователей (QoE). В настоящее время, системы беспроводного доступа четвертого поколения с использованием стандарта долгосрочного развития (LTE) развертываются посредством множества операторов во всем мире, чтобы предлагать более быстрый доступ с меньшим временем задержки и большей эффективностью, чем 3G/3,5G-система.

Предполагаемый будущий рост трафика является настолько существенным, что имеется значительно возросшая потребность в дополнительном уплотнении сети с тем, чтобы удовлетворять требованиям по пропускной способности, в частности, в областях с высоким трафиком (областях публичных точек доступа), которые формируют наибольший объем трафика. Уплотнение сети (увеличение числа сетевых узлов, в силу чего их физическое приближение к пользовательским терминалам) представляет собой ключ для повышения пропускной способности по трафику и увеличения достижимых скоростей передачи пользовательских данных системы беспроводной связи.

В дополнение к прямому уплотнению макроразвертывания, уплотнение сети может достигаться посредством развертывания комплементарных узлов с низким уровнем мощности, соответственно, небольших сот в пределах покрытия существующего уровня макроузла. При таком гетерогенном развертывании, узлы с низким уровнем мощности предоставляют сверхвысокую пропускную способность по трафику и сверхвысокую пользовательскую пропускную способность локально, например, в местоположениях публичных точек доступа в помещениях и вне помещений. Между тем, макроуровень обеспечивает доступность услуг и QoE по всей зоне покрытия. Другими словами, уровень, содержащий узлы с низким уровнем мощности, также может упоминаться как предоставляющий локальный доступ, в отличие от макроуровня с глобальным покрытием.

Установка узлов с низким уровнем мощности, соответственно, небольших сот, а также гетерогенные развертывания возможны начиная с первой версии LTE. В этом отношении, ряд решений указан в недавних версиях LTE (т.е. в версии 10/11). Более конкретно, эти недавние версии ввели дополнительные инструментальные средства, чтобы обрабатывать межуровневые помехи в гетерогенных развертываниях. Чтобы дополнительно оптимизировать производительность и предоставлять экономичный/энергосберегающий режим работы, небольшие соты требуют дополнительных улучшений и во многих случаях должны взаимодействовать или дополнять существующие макросоты.

Такие оптимизации должны быть исследованы в качестве части дополнительного развития стандарта LTE (версия 12 и выше). В частности, дополнительные улучшения, связанные с узлами с низким уровнем мощности и гетерогенными развертываниями, должны рассматриваться под эгидой нового практического исследования (SI) версии 12 "Study on Small Cell Enhancements for E-UTRA and E-UTRAN". Некоторые из этих действий акцентируют внимание на достижении еще более высокой степени межсетевого взаимодействия между макроуровнями и уровнями с низким уровнем мощности, включающего в себя различные формы макропомощи для режима присоединения для уровня с низким уровнем мощности и двухуровневого присоединения. Сдвоенное присоединение подразумевает, что устройство имеет одновременные присоединения как к макроуровням, так и к уровням с низким уровнем мощности.

Сдвоенное присоединение

Одно многообещающее решение проблем, которые в данный момент рассматриваются в рабочих группах 3GPP RAN, заключается в так называемом принципе "сдвоенного присоединения". Сдвоенное присоединение используется для того, чтобы означать операцию, в которой данное UE потребляет радиоресурсы, предоставленные посредством, по меньшей мере, двух различных сетевых узлов, соединенных через неидеальное транзитное соединение.

Другими словами, при сдвоенном присоединении UE соединено как с макросотой (с ведущим или макро-eNB), так и с небольшой сотой (со вторичным или небольшим eNB). Кроме того, каждый eNB, участвующий в сдвоенном присоединении для UE, может допускать различные роли. Эти роли не обязательно зависят от класса мощности eNB и могут варьироваться между UE.

Для использования согласованной терминологии, следует обратиться к описанию стадии 2 (3GPP R2-140906) "Small Cell Enhancement in LTE", в котором следующие термины задаются следующим образом. Группа ведущих сот (MCG) при сдвоенном присоединении описывает группу обслуживающих сот, ассоциированных с MeNB, содержащую PCell и необязательно одну или более SCell. Ведущий eNB при сдвоенном присоединении идентифицирует eNB, который завершает, по меньшей мере, S1-MME. В этом отношении термин "однонаправленный MCG-канал при сдвоенном присоединении" означает протоколы радиосвязи, расположенные только в MeNB, с тем чтобы использовать MeNB-ресурсы.

Аналогично, группа вторичных сот (SCG) при сдвоенном присоединении описывает группу обслуживающих сот, ассоциированных с SeNB, содержащим специальную SCell и необязательно одну или более SCell. Вторичный eNB при сдвоенном присоединении идентифицирует eNB, который предоставляет дополнительные радиоресурсы для UE, но не является ведущим eNB. В этом отношении, термин "однонаправленный SCG-канал при сдвоенном присоединении" означает протоколы радиосвязи, расположенные только во вторичном eNB, с тем чтобы использовать ресурсы вторичного eNB.

Поскольку практическое исследование на данный момент находится на начальной стадии, подробности относительно развертывания сдвоенного присоединения должны по-прежнему определяться. Например, различные архитектуры по-прежнему активно обсуждаются и, следовательно, могут оказывать влияние на аспекты реализации сдвоенного присоединения. Следовательно, множество проблем/деталей, например, улучшения протокола, по-прежнему являются открытыми на предмет дальнейших разработок.

Фиг. 7 показывает примерную архитектуру для сдвоенного присоединения. В частности, проиллюстрирована архитектура, которая соответствует тому, что в настоящее время понимается как архитектура 1A. В этой архитектуре 1A, S1-U завершается в ведущем eNB и во вторичном eNB, и S1-MME завершается в ведущем eNB.

Как ведущий eNB, так и вторичный eNB независимо предоставляют функциональность протокола конвергенции пакетных данных (PDCP) таким образом, что проиллюстрированная архитектура 1A не требуется для того, чтобы предоставлять разбитые однонаправленные каналы, т.е. когда однонаправленный канал разбивается на ведущий eNB и вторичный eNB.

В общем, следует понимать, что проиллюстрированная архитектура 1A сдвоенного присоединения представляет собой только один из множества вариантов для реализации сдвоенного присоединения. Кроме того, принцип сдвоенного присоединения применяет следующие допущения к архитектуре:

- Решение согласно уровню однонаправленных каналов в отношении того, где обслуживать каждый пакет, разбиение C/U-плоскости

- В качестве примера, передача служебных RRC-сигналов посредством UE и данные по высокому QoS, к примеру, VoLTE, могут обслуживаться посредством макросоты, в то время как данные на основе принципа максимальной эффективности разгружены в небольшую соту.

- Отсутствие связывания между однонаправленными каналами, так что общий PDCP или RLC не требуется между макросотой и небольшой сотой

- Более свободная координация между RAN-узлами

- SeNB не имеет присоединения к S-GW, т.е. пакеты перенаправляются посредством MeNB

- Небольшая сота является прозрачной для CN.

Относительно последних двух ключевых пунктов следует отметить, что также возможно то, что SeNB соединен непосредственно с S-GW, т.е. S1-U задается между S-GW и SeNB. По существу, предусмотрено три различных варианта касательно преобразования/разбиения однонаправленных каналов:

Вариант 1: S1-U также завершается в SeNB, как проиллюстрировано на фиг. 7;

Вариант 2: S1-U завершается в MeNB, без разбиения однонаправленных каналов в RAN; и

Вариант 3: S1-U завершается в MeNB, разбиение однонаправленных каналов в RAN.

Безопасность

Безопасность является очень важным признаком 3GPP LTE, и документ 3GPP TS 33.401: "3rd Generation Partnership Project; Technical Specification Group Services and System Aspects; 3GPP System Architecture Evolution (SAE); Security architecture (Release 12)", версия 12.10.0, раздел 4, доступный по адресу http://www.3gpp.org и содержащийся в данном документе по ссылке, задает пять групп признаков безопасности. Каждая из этих групп признаков удовлетворяет определенным угрозам и достигает определенных целей безопасности:

Безопасность доступа к сети (I) связана с набором признаков безопасности, которые предоставляют пользователям защищенный доступ к услугам и которые, в частности, защищают от атак на линию (радио)доступа.

Безопасность сетевого домена (II) связана с набором признаков безопасности, которые обеспечивают возможность узлам защищенно обмениваться служебными данными, пользовательскими данными (между AN и SN и в AN) и защищать от атак на проводную сеть.

Безопасность пользовательского домена (III) связана с набором признаков безопасности, которые защищают доступ к мобильным станциям.

Безопасность прикладного домена (IV) связана с набором признаков безопасности, которые обеспечивают возможность приложениям в пользовательском домене и в домене поставщика защищенно обмениваться сообщениями.

Видимость и конфигурируемость безопасности (V) связана с набором признаков, которые обеспечивают возможность пользователю информировать себя в отношении того, работает или нет признак безопасности, и того, должно или нет использование и предоставление услуг зависеть от признака безопасности.

Цели безопасности проиллюстрированы на фиг. 8 относительно взаимодействия между единицами и между функциональными уровнями в LTE. В оставшемся документе, пояснение акцентирует внимание на безопасности доступа к сети.

Конфиденциальность пользовательских данных (и служебных данных): шифрование

Пользовательские данные (и служебные данные) должны шифроваться. Защита конфиденциальности в пользовательской плоскости должна осуществляться на PDCP-уровне и является выбором оператора. Данные пользовательской плоскости шифруются посредством PDCP-протокола между UE и eNB, как указано в документе 3GPP TS 36.323: "3rd Generation Partnership Project; Technical Specification Group Radio Access Network; Evolved Universal Terrestrial Radio Access (E-UTRA); Packet Data Convergence Protocol (PDCP) specification (Release 11)", версия 11.2.0, раздел 5.6, доступном по адресу http://www.3gpp.org и содержащемся в данном документе по ссылке.

Требования по обработке данных пользовательской плоскости для eNB

Задача eNB заключается в том, чтобы шифровать и расшифровывать пакеты пользовательской плоскости между опорной Uu-точкой и опорными S1/X2-точками и обрабатывать защиту целостности для пакетов пользовательской плоскости для опорных S1/X2-точек.

1. Шифрование/расшифровывание данных пользовательской плоскости и обработка целостности должны осуществляться в защищенном окружении, в котором сохраняются связанные ключи.

2. Транспортировка пользовательских данных по S1-U и X2-U должна быть защищенной по целостности, конфиденциальности и от воспроизведения от неавторизованных сторон. Если это должно осуществляться посредством криптографического средства, должен применяться раздел 12 за исключением Un-интерфейса между RN и DeNB.

Требования по обработке данных плоскости управления для eNB

Задача eNB заключается в том, чтобы предоставлять защиту конфиденциальности и целостности для пакетов плоскости управления в опорных S1/X2-точках.

1. Шифрование/расшифровывание данных плоскости управления и обработка целостности должны осуществляться в защищенном окружении, в котором сохраняются связанные ключи.

2. Транспортировка данных плоскости управления по S1-MME и X2-C должна быть защищенной по целостности, конфиденциальности и от воспроизведения от неавторизованных сторон. Если это должно осуществляться посредством криптографического средства, должен применяться раздел 11 за исключением Un-интерфейса между RN и DeNB.

Иерархия EPS-ключей

Требования по EPC и E-UTRAN, связанные с ключами:

a) EPC и E-UTRAN должны обеспечивать возможность использования алгоритмов шифрования и защиты целостности для AS- и NAS-защиты, имеющей ключи длиной в 128 битов, и для будущего использования, сетевые интерфейсы должны быть подготовлены таким образом, чтобы поддерживать 256-битовые ключи.

b) Ключи, используемые для UP-, NAS- и AS-защиты, должны зависеть от алгоритма, с которым они используются.

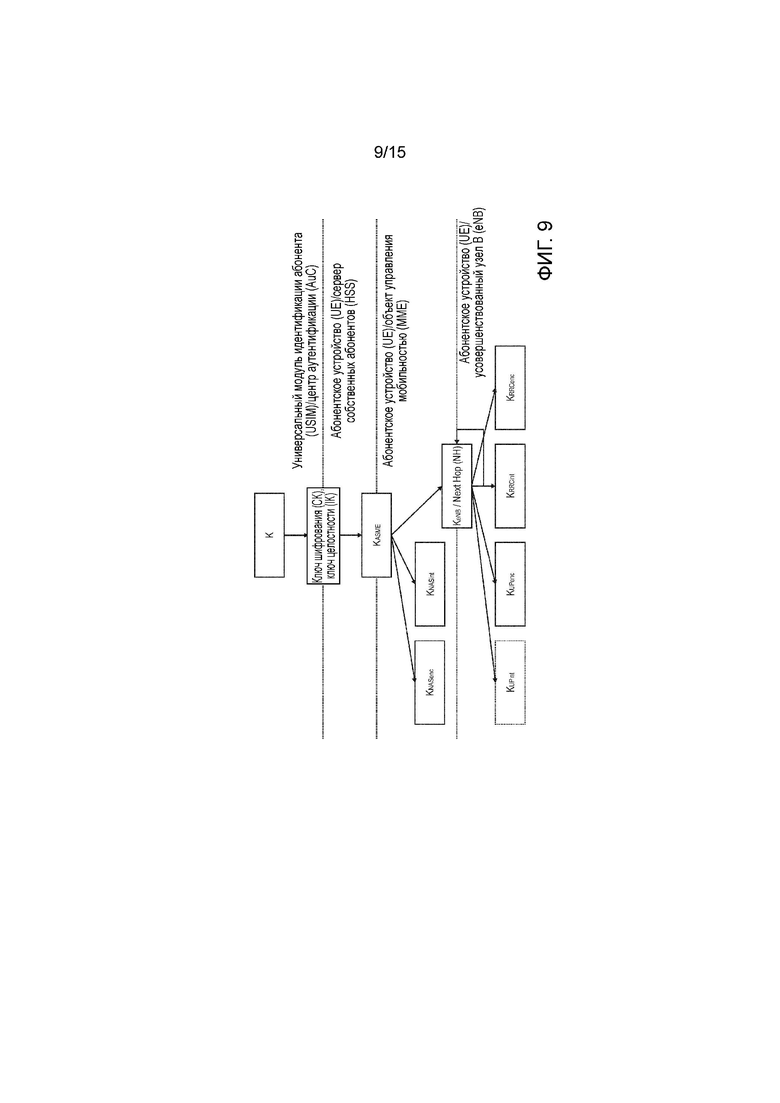

Иерархия ключей, показанная на фиг. 9, включает в себя следующие ключи: KeNB, KNASint, KRRCint, KUPenc, KNASenc и KRRCenc. Далее следует обратиться к функции извлечения ключа (KDF), которая указывается в приложении A.7 документа 3GPP TS 33.401: "3rd Generation Partnership Project; Technical Specification Group Services and System Aspects; 3GPP System Architecture Evolution (SAE); Security architecture (Release 12)", версия 12.10.0, раздел 4, доступного по адресу http://www.3gpp.org и содержащегося в данном документе по ссылке.

KeNB представляет собой ключ, извлекаемый посредством ME и MME из KASME либо посредством ME и целевого eNB.

Ключи для NAS-трафика:

KNASint представляет собой ключ, который должен использоваться только для защиты NAS-трафика с помощью конкретного алгоритма обеспечения целостности. Этот ключ извлекается посредством ME и MME из KASME, а также идентификатора для алгоритма обеспечения целостности с использованием KDF.

KNASenc представляет собой ключ, который должен использоваться только для защиты NAS-трафика с помощью конкретного алгоритма шифрования. Этот ключ извлекается посредством ME и MME из KASME, а также идентификатора для алгоритма шифрования с использованием KDF.

Ключи для UP-трафика:

KUPenc представляет собой ключ, который должен использоваться только для защиты UP-трафика с помощью конкретного алгоритма шифрования. Этот ключ извлекается посредством ME и eNB из KeNB, а также идентификатора для алгоритма шифрования с использованием KDF.

KUPint представляет собой ключ, который должен использоваться только для защиты UP-трафика между RN и DeNB с помощью конкретного алгоритма обеспечения целостности. Этот ключ извлекается посредством RN и DeNB из KeNB, а также идентификатора для алгоритма обеспечения целостности с использованием KDF.

Ключи для RRC-трафика:

KRRCint представляет собой ключ, который должен использоваться только для защиты RRC-трафика с помощью конкретного алгоритма обеспечения целостности. KRRCint извлекается посредством ME и eNB из KeNB, а также идентификатора для алгоритма обеспечения целостности с использованием KDF.

KRRCenc представляет собой ключ, который должен использоваться только для защиты RRC-трафика с помощью конкретного алгоритма шифрования. KRRCenc извлекается посредством ME и eNB из KeNB, а также идентификатора для алгоритма шифрования с использованием KDF.

Промежуточные ключи:

NH, ссылающийся на параметр Next Hop, представляет собой ключ, извлекаемый посредством ME и MME, чтобы предоставлять прямую безопасность.

KeNB* представляет собой ключ, извлекаемый посредством ME и eNB при выполнении горизонтального или вертикального извлечения ключа.

В частности, обработка ключей в передаче обслуживания описана в разделе 7.2.8 документа 3GPP TS 33.401: "3rd Generation Partnership Project; Technical Specification Group Services and System Aspects; 3GPP System Architecture Evolution (SAE); Security architecture (Release 12)", версия 12.10.0, доступного по адресу http://www.3gpp.org и содержащегося в данном документе по ссылке.

Для сдвоенного присоединения, S-KeNB должен извлекаться из KeNB и "параметра новизны", который, например, должен иметь длину в 16 битов.

Передача обслуживания внутри eNB

Когда eNB решает выполнять передачу обслуживания внутри eNB, он должен извлекать KeNB*, как указано в приложении A.5, с использованием целевого PCI, его DL EARFCN частоты и либо NH, либо текущего KeNB в зависимости от следующих критериев: eNB должен использовать NH для извлечения KeNB*, если неиспользуемая пара {NH, NCC} доступна в eNB (это упоминается как вертикальное извлечение ключа), в противном случае, если нет доступных неиспользуемых пар {NH, NCC} в eNB, то eNB должен извлекать KeNB* из текущего KeNB (это упоминается как горизонтальное извлечение ключа).

ENB должен использовать KeNB* в качестве KeNB после передачи обслуживания. ENB должен отправлять NCC, используемый для извлечения KeNB*, в UE в сообщении HO-команды.

Передача обслуживания по X2

Аналогично передачам обслуживания внутри eNB, для передач обслуживания по X2 исходный eNB должен выполнять вертикальное извлечение ключа в случае, если он имеет неиспользуемую пару {NH, NCC}. Исходный eNB должен сначала вычислять KeNB* из целевого PCI, его DL EARFCN частоты и либо из текущего активного KeNB в случае горизонтального извлечения ключа, либо из NH в случае вертикального извлечения ключа, как описано в приложении A.5 документа 3GPP TS 33.401: "3rd Generation Partnership Project; Technical Specification Group Services and System Aspects; 3GPP System Architecture Evolution (SAE); Security architecture (Release 12)", версия 12.10.0, доступного по адресу http://www.3gpp.org и содержащегося в данном документе по ссылке.

Затем исходный eNB должен перенаправлять пару {KeNB*, NCC} в целевой eNB. Целевой eNB должен использовать принимаемый KeNB* непосредственно в качестве KeNB, который должен использоваться с UE. Целевой eNB должен ассоциировать NCC-значение, принимаемое из исходного eNB, с KeNB. Целевой eNB должен включать принимаемый NCC в подготовленное сообщение HO-команды, которое отправляется обратно в исходный eNB в прозрачном контейнере и перенаправляется в UE посредством исходного eNB.

Когда целевой eNB завершает передачу служебных сигналов по передаче обслуживания с UE, он должен отправлять запрос на коммутацию S1-тракта в MME. При приеме запроса на коммутацию S1-тракта, MME должен увеличивать свое локально сохраняемое NCC-значение на единицу и вычислять новый и свежий NH посредством использования KASME и локально сохраняемого NH-значения в качестве ввода в функцию, определяемую в приложении A.4. MME должен затем отправлять новую вычисленную пару {NH, NCC} в целевой eNB в сообщении подтверждения приема запроса на коммутацию S1-тракта. Целевой eNB должен сохранять принимаемую пару {NH, NCC} для дополнительных передач обслуживания и удалять другие существующие неиспользуемые сохраненные пары {NH, NCC} если таковые имеются.

Обновление KeNB

Эта процедура основана на внутрисотовой передаче обслуживания. Сцепление KeNB, которое выполняется в ходе передачи обслуживания, обеспечивает то, что KeNB обновляется относительно RRC- и UP-счетчика после процедуры.

128-битовый алгоритм шифрования

Вводы и выводы

Входные параметры в алгоритм шифрования представляют собой 128-битовый ключ шифрования под названием, 32-битовый счетчик (COUNT), 5-битовые идентификационные данные BEARER однонаправленного канала, 1-битовое направление передачи, т.е. DIRECTION, и длину требуемого ключевого потока, т.е. LENGTH. Бит DIRECTION должен быть равен 0 для восходящей линии связи и 1 для нисходящей линии связи.

Фиг. 10 иллюстрирует использование алгоритма EEA шифрования для того, чтобы шифровать простой текст посредством применения ключевого потока с использованием побитового двоичного сложения простого текста и ключевого потока. Простой текст может восстанавливаться посредством формирования идентичного ключевого потока с использованием идентичных входных параметров и применения побитового двоичного сложения с шифрованным текстом.

Использование и режим работы 128-EEA-алгоритмов указываются в приложении B документа 3GPP TS 33.401: "3rd Generation Partnership Project; Technical Specification Group Services and System Aspects; 3GPP System Architecture Evolution (SAE); Security architecture (Release 12)", версия 12.10.0, доступного по адресу http://www.3gpp.org и содержащегося в данном документе по ссылке.

Входные параметры в 128-битовые EEA-алгоритмы представляют собой 128-битовый ключ KUPenc шифрования в качестве KEY, 5-битовые идентификационные данные BEARER однонаправленного канала, значение которых назначается так, как указано посредством PDCP, 1-битовое направление DIRECTION передачи, длину LENGTH требуемого ключевого потока и конкретный для однонаправленного канала, зависимый от времени и направления 32-битовый входной счетчик (COUNT), который соответствует 32-битовому PDCP-счетчику (COUNT).

На основе входных параметров, алгоритм формирует выходной блок KEYSTREAM ключевых потоков, который используется для того, чтобы шифровать входной блок PLAINTEXT простого текста, чтобы формировать выходной блок CIPHERTEXT шифрованного текста. Входной параметр LENGTH должен влиять только на длину блока ключевых потоков, но не фактические биты в нем.

Недостатки управления мощностью предшествующего уровня техники

При сдвоенном присоединении ключ S-KeNB защиты является применимым к безопасности доступа к сети для вторичной базовой станции (SeNB) и является сравнимым по функциональности с ключом KeNB защиты для ведущей базовой станции (MeNB). Извлечение этого ключа S-KeNB защиты должно поясняться в связи с фиг. 12.

Ведущая базовая станция (MeNB) извлекает, на этапе 3, этот ключ S-KeNB защиты для связи между мобильным терминалом и вторичной базовой станцией из ключа KeNB защиты и значения Counter. Затем, извлеченный S-KeNB передается посредством ведущей базовой станции (MeNB), на этапе 4, во вторичную базовую станцию (SeNB). После этого, вторичная базовая станция (SeNB) извлекает, на этапе 5, ключи S-KUPenc UP-шифрования и необязательно ключ S-KUPint защиты целостности, из этого S-KeNB. В частности, SeNB дополнительно извлекает ключи UP-целостности из этого S-KeNB (и при необходимости ключи целостности для передачи служебных RRC-сигналов и пользовательской плоскости, а также ключи RRC-шифрования). Counter представляет собой новый 16-битовый (или, возможно, другой длины) счетчик и известен как "параметр новизны".

Как видно из фиг. 10, для шифрования/зашифровывания, помимо KEY (KeNB/S-KeNB), четыре других входных параметра предписываются для операции шифрования данных. Безопасность основана на таком принципе, что все пять входных параметров не должны быть идентичными для последующего шифрования. Если они являются идентичными, это представляет потенциальную угрозу нарушения безопасности. Входные параметры COUNT, DIRECTION и LENGTH не обеспечивают большую степень свободы для eNB с тем, чтобы выбирать/изменять между различными значениями; например, для шифрования UL-данных, DIRECTION должен указывать "UL". Для шифрования DL-данных DIRECTION должно указывать "DL".

Проблема возникает в результате ситуаций, когда идентификатор однонаправленного канала (т.е. RB-идентификатор) должен быть повторно использован в качестве входного параметра BEARER в шифрование/зашифровывание (например, идентичный RB-идентификатор выделяется новому однонаправленному каналу). Аналогичная проблема возникает в результате ситуаций, когда COUNT должен обнуляться (для идентичного COUNT BEARER). В этих случаях, если KEY (KeNB/S-KeNB) остается идентичным, это приводит к повторению во входных параметрах. Такое повторение во входных параметрах в шифрование/зашифровывание представляет дыру в системе безопасности, которая может быть использована. Например, дыра в системе безопасности в виде повторного использования RB-идентификатора может быть использована посредством быстрого добавления взломщиком все больше и больше приложений.

Для шифрования и целостности поддерживается значение COUNT, которое показано на фиг. 11. Значение COUNT состоит из HFN и порядкового PDCP-номера (SN). Длина PDCP SN сконфигурирована посредством верхних уровней. PDCP SN является конкретным для однонаправленного канала, что означает то, что для каждого однонаправленного радиоканала, поддерживается отдельный PDCP SN. Размер HFN-части в битах равен 32 минус длина PDCP SN. Циклический перенос COUNT должен возникать, когда число передаваемых PDCP PDU превышает общую длину COUNT.

Повторное использование однонаправленного канала (RB-идентификатора) (выделение идентичного RB-идентификатора новому однонаправленному каналу), может происходить в следующих ситуациях. Во-первых, высвобождение однонаправленного канала и позднее выделение идентичного RB-идентификатора (в частности, DRB) другому однонаправленному каналу. DRB-идентификатор является RB-идентификатором, выделяемым однонаправленному каналу передачи данных (DRB). Во-вторых, когда пространство DRB-идентификаторов обновляется, т.е. установлено 29 DRB в LTE (32-3 SRB), и новый однонаправленный канал должен использовать один из уже используемых DRB-идентификаторов. Всего 32 однонаправленных канала может быть сконфигурировано для UE в LTE, из которых 3 однонаправленных канала (и соответствующие идентификаторы) зарезервированы для сигнализации, называемые "служебным однонаправленным радиоканалом".

Поскольку сдвоенное присоединение еще не стандартизирован, вышеописанные проблемы являются новыми, и в спецификации отсутствуют доступные решения. Тем не менее, на основе принципов в унаследованном стандарте (например, LTE версия 11 и раньше), eNB исключает повторное использование RB-идентификатора в максимально возможной степени. Тем не менее, может быть точка, за пределами которой ситуация (повторное использование RB-идентификатора или циклический перенос COUNT) более не может исключаться.

Когда исключение более невозможно/затруднительно, MeNB может выполнять внутрисотовую передачу обслуживания, которая изменяет KeNB, который должен использоваться в MeNB (MCG), но дополнительно непонятно, как это должно приводить к обновлению S-KeNB. Когда/если новый KeNB используется для того, чтобы обновлять S-KeNB, однонаправленные каналы MeNB также прерываются без необходимости, поскольку обновление KeNB представляет собой только средство обновления S-KeNB и не требуется в иных отношениях (отсутствует повторное использование RB-идентификатора или циклический перенос COUNT для однонаправленных каналов, обслуживаемых посредством MeNB непосредственно). Дополнительно, внутрисотовая передача обслуживания является довольно затратной процедурой, поскольку она заключает в себе некоторое прерывание пользовательских данных не только в SeNB, но также и в MeNB. Прерывание пользовательских данных для однонаправленных каналов только для MeNB является совершенно необязательным/избегаемым, поскольку оно, в основном, представляет собой проблему безопасности в SeNB.

В результате внутрисотовой передачи обслуживания, все однонаправленные каналы должны повторно устанавливаться, и данные должны перенаправляться между сетевыми узлами и т.д. Таким образом, это лучше исключается или оптимизируется.

Сдвоенное присоединение вводит более одного eNB в соединение UE, т.е. UE потребляет/использует ресурсы из двух eNB. Безопасность защищает как служебные сигналы, так и данные в направлении UE с помощью соответствующих ключей: MeNB с помощью KeNB и SeNB с помощью S-KeNB.

Сущность изобретения

Одна цель изобретения заключается в том, чтобы предоставлять усовершенствованный способ для установления защищенной линии связи между ведущей базовой станцией и вторичной базовой станцией в случае обнаруженного нарушения системы безопасности, за счет этого исключая проблемы предшествующего уровня техники, идентифицированные выше.

Цель разрешается посредством предмета независимых пунктов формулы изобретения. Преимущественные варианты осуществления заданы в зависимых пунктах формулы изобретения.

Предполагается, что мобильная станция находится при сдвоенном присоединении и в силу этого присоединяется как к ведущей базовой станции, так и к вторичной базовой станции через соответствующие линии связи. Как пояснено выше, при сдвоенном присоединении, ключ S-KeNB защиты для группы вторичных сот (SCG) (т.е. для связи со вторичной базовой станцией) является взаимозависимым с ключом KeNB защиты для группы ведущих сот (MCG) (т.е. для связи с ведущей базовой станцией).

В этом отношении, в случае обнаружения потенциального нарушения системы безопасности, сеть должна инициировать внутрисотовую передачу обслуживания для всех однонаправленных каналов группы ведущих и вторичных сот, за счет этого повторно устанавливая безопасность для связи с ведущей и вторичной базовой станцией.

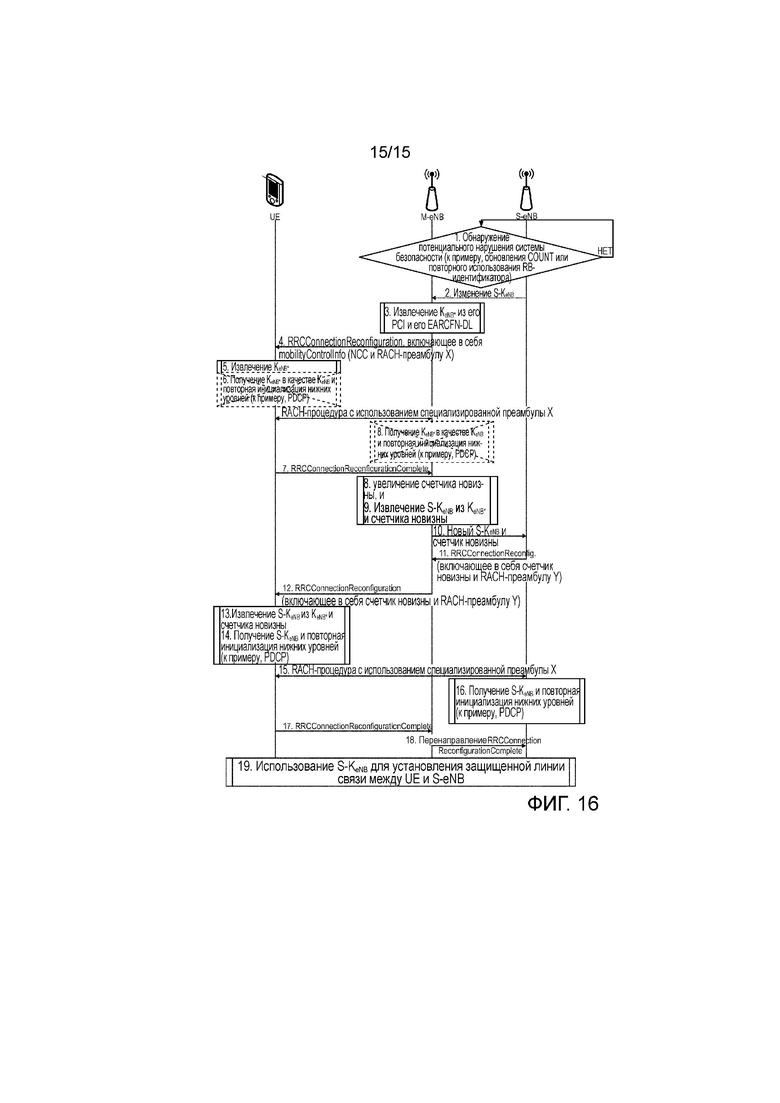

Согласно первому аспекту изобретения, в случае обнаружения потенциального нарушения системы безопасности предлагается повторно устанавливать безопасность только для связи со вторичной базовой станцией, а не с ведущей базовой станцией. Для независимого повторного установления безопасности для связи со вторичной базовой станцией, новый ключ S-KeNB защиты извлекается на основе увеличиваемого, следовательно, нового входного параметра COUNT в алгоритм шифрования/зашифровывания (далее: счетчика новизны). Другими словами, ключ KeNB защиты для связи с ведущей базовой станцией может оставаться идентичным, так что внутрисотовая передача обслуживания не становится обязательной.

В частности, в ответ на обнаруженное потенциальное нарушение безопасности, ведущая базовая станция увеличивает счетчик новизны для повторной инициализации связи между мобильной станцией и вторичной базовой станцией. Термин "повторная инициализация" связи, в контексте изобретения, должен пониматься как повторное установление PDCP-подуровня, повторное установление RLC-подуровня и сброс MAC-уровня.

В этом отношении, повторная инициализация связи отличается от выполнения команды передачи обслуживания тем, что она предусматривает оптимизированную маршрутизацию единиц пакетных данных, а именно, поскольку C-RNTI не изменяется. Что еще более важно, повторная инициализация связи инициирована посредством другого сообщения, а именно, сообщения переконфигурирования RRC-соединения, которое не включает в себя команду передачи обслуживания (т.е. без информации управления мобильностью).

Повторная инициализация связи между мобильной станцией и вторичной базовой станцией основана на увеличиваемом счетчике новизны таким образом, что новый ключ S-KeNB защиты извлекается для связи между ними под управлением ведущей базовой станции. В этом отношении, мобильная станция и вторичная базовая станция допускают установление защищенной линии связи, после обнаружения потенциального нарушения системы безопасности, с использованием идентичного извлеченного ключа S-KeNB защиты.

Поскольку вышеуказанная процедура сильно отличается от того, что в настоящее время выполняется при обнаружении потенциального нарушения системы безопасности, независимо от вышеозначенного, следующее предлагаемое улучшение повторного установления безопасности в группе вторичных сот.

Согласно второму аспекту изобретения, предлагается мобильная станция (т.е. UE), причем мобильная станция инициализируется для связи с ведущей и вторичной базовой станцией в системе беспроводной связи, при этом мобильная станция принимает из ведущей базовой станции сообщение переконфигурирования (например, сообщение переконфигурирования RRC-соединения), которое включает в себя счетчик новизны.

Только в целях разъяснения, следует подчеркнуть, что сообщение переконфигурирования не включает в себя команду передачи обслуживания.

В ответ на прием сообщения переконфигурирования, мобильная станция извлекает ключ S-KeNB защиты для связи со вторичной базовой станцией. Более конкретно, мобильная станция извлекает ключ S-KeNB защиты на основе увеличенного счетчика новизны, включенного в сообщение переконфигурирования.

Вторичный ключ S-KeNB, затем используется, посредством мобильной станции, для повторной инициализации связи со вторичной базовой станцией, за счет этого обеспечивая возможность мобильной станции устанавливать защищенную линию связи со вторичной базовой станцией.

А именно, сообщение переконфигурирования, принимаемое из ведущей базовой станции, включает в себя увеличенный счетчик новизны. Соответственно, мобильная станция может извлекать то, что она должна инициировать повторную инициализацию связи со вторичной базовой станцией. Другими словами, если сообщение переконфигурирования не предназначено для связи со вторичной базовой станцией, увеличенный счетчик новизны не должен включаться в него.

Преимущественно, в случае если мобильная станция принимает сообщение переконфигурирования в зашифрованной форме из ведущей базовой станции, мобильная станция может определять то, содержит оно или нет также текущую версию ключа KeNB защиты, на котором, в дополнение к увеличиваемому счетчику новизны, основан извлеченный ключ защиты для связи со вторичной базовой станцией.

Согласно первому варианту осуществления, в соответствии с первым аспектом изобретения, предложен способ для установления защищенной линии связи между мобильной станцией и вторичной базовой станцией в системе мобильной связи. Система мобильной связи содержит мобильную станцию, ведущую и вторичную базовую станцию. Мобильная станция инициализируется для связи с ведущей и вторичной базовой станцией.

Ведущая или вторичная базовая станция обнаруживает потенциальное нарушение безопасности, включающее в себя состояние, в котором счетчик порядковых номеров единиц пакетных данных установленной защищенной линии связи между мобильной станцией и вторичной базовой станцией должен обнулиться с момента инициализации связи между мобильной станцией и вторичной базовой станцией, и состояние, в котором идентификатор линии связи должен быть повторно использован для установления защищенной линии связи со вторичной базовой станцией с момента инициализации связи между мобильной станцией и вторичной базовой станцией.

В случае если потенциальное нарушение безопасности обнаруживается посредством вторичной базовой станции, вторичная базовая станция сигнализирует обнаруженное нарушение безопасности в ведущую базовую станцию. В ответ на обнаруженное или сигнализируемое потенциальное нарушение безопасности, ведущая базовая станция увеличивает счетчик новизны для повторной инициализации связи между мобильной станцией и вторичной базовой станцией; и мобильная станция и вторичная базовая станция повторно инициализируют связь между собой. Повторная инициализация выполняется под управлением ведущей базовой станции и дополнительно включает в себя извлечение идентичного ключа защиты на основе упомянутого увеличенного счетчика новизны и установление защищенной линии связи с использованием идентичного извлеченного ключа защиты.

Согласно более подробному варианту осуществления способа, мобильная станция и вторичная базовая станция выполняют повторную инициализацию без повторной инициализации связи между мобильной станцией и ведущей базовой станцией.

Согласно другому более подробному варианту осуществления способа, вторичная базовая станция выполняет этап обнаружения состояния, в котором счетчик порядковых номеров должен обнуляться, и ведущая или вторичная базовая станция выполняет этап обнаружения состояния, в котором идентификатор линии связи должен быть повторно использован.

Согласно дополнительному подробному варианту осуществления способа, повторная инициализация связи между мобильной станцией и вторичной базовой станцией дополнительно включает в себя: извлечение посредством ведущей базовой станции ключа защиты на основе увеличенного счетчика новизны для связи между мобильной станцией и вторичной базовой станцией и передачу упомянутого извлеченного ключа защиты и увеличенного счетчика новизны во вторичную базовую станцию; формирование посредством вторичной базовой станции сообщения переконфигурирования для связи между мобильной станцией и вторичной базовой станцией, включающего в себя увеличенный счетчик новизны, и передачу сообщения переконфигурирования в ведущую базовую станцию; перенаправление посредством ведущей базовой станции сообщения переконфигурирования, включающего в себя увеличенный счетчик новизны, в мобильную станцию; и мобильная станция извлекает идентичный ключ защиты на основе счетчика новизны, включенного в перенаправленное сообщение переконфигурирования, для установления на основе идентичного извлеченного ключа защиты защищенной линии связи между мобильной станцией и вторичной базовой станцией.

Согласно еще одному другому более подробному варианту осуществления способа, повторная инициализация связи между мобильной станцией и вторичной базовой станцией дополнительно включает в себя: формирование и передача посредством ведущей базовой станции сообщения переконфигурирования, включающего в себя увеличенный счетчик новизны, в мобильную станцию; извлечение посредством ведущей базовой станции ключа защиты на основе увеличенного счетчика новизны для связи между мобильной станцией и вторичной базовой станцией и передачу посредством ведущей базовой станции упомянутого извлеченного ключа защиты во вторичную базовую станцию; извлечение посредством мобильной станции идентичного ключа защиты на основе счетчика новизны, включенного в передаваемое сообщение переконфигурирования, для установления на основе идентичного извлеченного ключа защиты защищенной линии связи между мобильной станцией и вторичной базовой станцией; и при этом ведущая базовая станция извлекает и передает упомянутый извлеченный ключ защиты во вторичную базовую станцию до или после того, как ведущая базовая станция передает сообщение переконфигурирования, включающее в себя увеличенный счетчик новизны, в мобильную станцию.

Согласно еще одному более подробному варианту осуществления способа, ведущая базовая станция дополнительно передает увеличенный счетчик новизны во вторичную базовую станцию.

Согласно более подробному варианту осуществления способа, извлечение идентичного ключа защиты на основе увеличенного счетчика новизны, включенного в передаваемое сообщение переконфигурирования, дополнительно включает в себя: определение посредством мобильной станции того, отличается или нет увеличенный счетчик новизны, включенный в передаваемое сообщение переконфигурирования, от предыдущего счетчика новизны, включенного в ранее передаваемое сообщение переконфигурирования, и только в случае другого увеличенного счетчика новизны, мобильная станция выполняет этап извлечения идентичного ключа защиты.

Согласно другому более подробному варианту осуществления способа, мобильная станция передает сообщение завершения переконфигурирования в ведущую или во вторичную базовую станцию; и в случае если сообщение завершения переконфигурирования передается посредством мобильной станции в ведущую базовую станцию, ведущая базовая станция перенаправляет упомянутое сообщение завершения переконфигурирования во вторичную базовую станцию.

Согласно дополнительному подробному варианту осуществления способа, передачи и перенаправление сообщения завершения переконфигурирования выполняется после того, как мобильная станция и вторичная базовая станция повторно инициализируют связь между собой.

Согласно еще одному другому более подробному варианту осуществления способа, сообщение переконфигурирования, сформированное посредством ведущей или вторичной базовой станции, дополнительно включает в себя специализированную преамбулу или указывает специализированную преамбулу из множества предварительно конфигурированных преамбул для выполнения процедуры на основе канала с произвольным доступом (RACH) между мобильной станцией и вторичной базовой станцией. Мобильная станция и вторичная базовая станция выполняют между собой RACH-процедуру с использованием специализированной преамбулы, включенной в сообщение переконфигурирования, либо с использованием указываемой специализированной преамбулы из множества предварительно конфигурированных преамбул, соответственно.

Согласно еще одному более подробному варианту осуществления способа, мобильная станция и вторичная базовая станция выполняют RACH-процедуру между собой после того, как мобильная станция повторно инициализирует связь со вторичной базовой станцией, и до того, как вторичная базовая станция повторно инициализирует связь с мобильной станцией.

Согласно более подробному варианту осуществления способа, ведущая и вторичная базовая станция предварительно конфигурируют множество предварительно конфигурированных преамбул, из числа которых сообщение переконфигурирования указывает специализированную преамбулу, которая должна использоваться для выполнения RACH-процедуры, используют X2-интерфейс между собой.

Согласно другому более подробному варианту осуществления способа, передача и/или перенаправление сообщения переконфигурирования выполняется посредством сигнализирования соответствующего сообщения переконфигурирования соединения на уровне управления радиоресурсами (RRC), и в случае сообщения завершения переконфигурирования, передача и/или перенаправление сообщения завершения переконфигурирования выполняется посредством сигнализирования соответствующего сообщения завершения переконфигурирования RRC-соединения.

Согласно дополнительному подробному варианту осуществления способа, мобильная станция передает, в ответ на сообщение переконфигурирования, включающее в себя счетчик новизны, сообщение подтверждения переконфигурирования во вторичную базовую станцию в форме элемента управления (CE) на уровне управления доступом к среде (MAC).

Согласно еще одному другому более подробному варианту осуществления способа, передача сообщения подтверждения переконфигурирования выполняется до того, как вторичная базовая станция повторно инициализирует связь с мобильной станцией.

Согласно еще одному более подробному варианту осуществления способа, сообщение переконфигурирования, включающее в себя счетчик новизны, передается и/или перенаправляется в мобильную станцию в форме единицы MAC-пакета данных (PDU), включающей в своем MAC-заголовке предварительно заданный идентификатор логического канала (LCID), и при этом LCID идентифицирует тип MAC CE для сообщения подтверждения переконфигурирования.

Согласно второму варианту осуществления, в соответствии с первым аспектом изобретения, предлагается система мобильной связи для установления защищенной линии связи между мобильной станцией и вторичной базовой станцией. Система мобильной связи содержит мобильную станцию, ведущую и вторичную базовую станцию. Мобильная станция инициализируется для связи с ведущей и вторичной базовой станцией.

Ведущая и/или вторичная базовая станция выполнена с возможностью обнаруживать потенциальное нарушение безопасности, включающее в себя: состояние, в котором счетчик порядковых номеров единиц пакетных данных установленной защищенной линии связи между мобильной станцией и вторичной базовой станцией должен обнуляться с момента инициализации связи между мобильной станцией и вторичной базовой станцией, и состояние, в котором идентификатор линии связи должен быть повторно использован для установления защищенной линии связи со вторичной базовой станцией с момента инициализации связи между мобильной станцией и вторичной базовой станцией.

Вторичная базовая станция выполнена с возможностью, в случае обнаружения потенциального нарушения системы безопасности, сигнализировать обнаруженное нарушение безопасности в ведущую базовую станцию; ведущая базовая станция выполнена с возможностью увеличивать, в ответ на обнаруженное или сигнализируемое потенциальное нарушение безопасности, счетчик новизны для повторной инициализации связи между мобильной станцией и вторичной базовой станцией.

Мобильная станция и вторичная базовая станция дополнительно выполнены с возможностью повторно инициализировать связь между собой, причем повторная инициализация выполняется под управлением ведущей базовой станции и включает в себя извлечение идентичного ключа защиты на основе упомянутого увеличенного счетчика новизны и установление защищенной линии связи с использованием идентичного извлеченного ключа защиты.

Согласно более подробному варианту осуществления системы мобильной связи, мобильная станция и вторичная базовая станция выполнены с возможностью повторно инициализировать, под управлением ведущей базовой станции, связь между собой без повторной инициализации связи между мобильной станцией и ведущей базовой станцией.

Согласно другому более подробному варианту осуществления системы мобильной связи, вторичная базовая станция выполнена с возможностью обнаруживать состояние, в котором счетчик порядковых номеров должен обнуляться, и при этом ведущая или вторичная базовая станция выполнена с возможностью обнаруживать состояние, в котором идентификатор линии связи должен быть повторно использован.

Согласно дополнительному подробному варианту осуществления системы мобильной связи, ведущая базовая станция выполнена с возможностью извлекать ключ защиты на основе увеличенного счетчика новизны для связи между мобильной станцией и вторичной базовой станцией и передавать упомянутый извлеченный ключ защиты и увеличенный счетчик новизны во вторичную базовую станцию. Вторичная базовая станция выполнена с возможностью формировать сообщение переконфигурирования для повторной инициализации связи между мобильной станцией и вторичной базовой станцией, включающее в себя увеличенный счетчик новизны, и передавать сообщение переконфигурирования в ведущую базовую станцию.

Ведущая базовая станция выполнена с возможностью перенаправлять сообщение переконфигурирования, включающее в себя увеличенный счетчик новизны, в мобильную станцию; и мобильная станция выполнена с возможностью извлекать идентичный ключ защиты на основе счетчика новизны, включенного в перенаправленное сообщение переконфигурирования, для установления на основе идентичного извлеченного ключа защиты защищенной линии связи между мобильной станцией и вторичной базовой станцией.

Согласно еще одному другому более подробному варианту осуществления системы мобильной связи, ведущая базовая станция выполнена с возможностью формировать и передавать сообщение переконфигурирования для повторной инициализации связи между мобильной станцией и вторичной базовой станцией, включающее в себя увеличенный счетчик новизны, в мобильную станцию.

Ведущая базовая станция выполнена с возможностью извлекать ключ защиты на основе увеличенного счетчика новизны для связи между мобильной станцией и вторичной базовой станцией и передавать упомянутый извлеченный ключ защиты во вторичную базовую станцию. Мобильная станция выполнена с возможностью извлекать идентичный ключ защиты на основе счетчика новизны, включенного в передаваемое сообщение переконфигурирования, для установления на основе идентичного извлеченного ключа защиты защищенной линии связи между мобильной станцией и вторичной базовой станцией. Ведущая базовая станция выполнена с возможностью извлекать и передавать упомянутый извлеченный ключ защиты во вторичную базовую станцию до или после передачи сообщения переконфигурирования, включающего в себя увеличенный счетчик новизны, в мобильную станцию.

Согласно еще одному более подробному варианту осуществления системы мобильной связи, ведущая базовая станция выполнена с возможностью дополнительно передавать увеличенный счетчик новизны во вторичную базовую станцию.

Согласно более подробному варианту осуществления системы мобильной связи, мобильная станция выполнена с возможностью определять то, отличается или нет увеличенный счетчик новизны, включенный в передаваемое сообщение переконфигурирования, от предыдущего счетчика новизны, включенного в ранее передаваемое сообщение переконфигурирования, и только в случае другого увеличенного счетчика новизны, мобильная станция выполнена с возможностью извлекать идентичный ключ защиты.

Согласно другому более подробному варианту осуществления системы мобильной связи, мобильная станция выполнена с возможностью передавать сообщение завершения переконфигурирования в ведущую или во вторичную базовую станцию; и ведущая базовая станция выполнена с возможностью перенаправлять сообщение завершения переконфигурирования во вторичную базовую станцию, в случае если сообщение завершения переконфигурирования передается посредством мобильной станции в ведущую базовую станцию.

Согласно дополнительному подробному варианту осуществления системы мобильной связи, мобильная станция и ведущая базовая станция выполнены с возможностью передавать и перенаправлять сообщение завершения переконфигурирования после того, как мобильная станция и вторичная базовая станция повторно инициализируют связь между собой.

Согласно еще одному другому более подробному варианту осуществления системы мобильной связи, ведущая или вторичная базовая станция выполнена с возможностью формировать сообщение переконфигурирования, дополнительно включающее в себя специализированную преамбулу или указывающее специализированную преамбулу из множества предварительно конфигурированных преамбул для выполнения процедуры на основе канала с произвольным доступом (RACH) между мобильной станцией и вторичной базовой станцией. Мобильная станция и вторичная базовая станция выполнены с возможностью осуществлять RACH-процедуру с использованием специализированной преамбулы, включенной в сообщение переконфигурирования, либо с использованием указываемой специализированной преамбулы из множества предварительно конфигурированных преамбул, соответственно.

Согласно еще одному более подробному варианту осуществления системы мобильной связи, мобильная станция и вторичная базовая станция выполнены с возможностью осуществлять RACH-процедуру между собой после того, как мобильная станция повторно инициализирует связь со вторичной базовой станцией, и до того, как вторичная базовая станция повторно инициализирует связь с мобильной станцией.

Согласно более подробному варианту осуществления системы мобильной связи, ведущая и вторичная базовая станция выполнены с возможностью предварительно конфигурировать множество предварительно конфигурированных преамбул, из числа которых сообщение переконфигурирования указывает специализированную преамбулу, которая должна использоваться для выполнения RACH-процедуры, с использованием X2-интерфейса.

Согласно другому более подробному варианту осуществления системы мобильной связи, ведущая и вторичная базовая станция выполнены с возможностью передавать и/или в перенаправлять сообщение переконфигурирования посредством сигнализирования соответствующего сообщения переконфигурирования соединения на уровне управления радиоресурсами (RRC), и в случае сообщения завершения переконфигурирования, мобильная станция и ведущая базовая станция выполнены с возможностью передавать и/или перенаправлять сообщение завершения переконфигурирования посредством сигнализирования соответствующего сообщения завершения переконфигурирования RRC-соединения.

Согласно дополнительному подробному варианту осуществления системы мобильной связи мобильная станция выполнена с возможностью передавать, в ответ на сообщение переконфигурирования, включающее в себя счетчик новизны, сообщение подтверждения переконфигурирования во вторичную базовую станцию в форме элемента управления (CE) на уровне управления доступом к среде (MAC).

Согласно еще одному другому более подробному варианту осуществления системы мобильной связи, мобильная станция выполнена с возможностью передавать сообщение подтверждения переконфигурирования до того, как вторичная базовая станция повторно инициализирует связь с мобильной станцией.

Согласно еще одному более подробному варианту осуществления системы мобильной связи, ведущая базовая станция выполнена с возможностью передавать и/или перенаправлять сообщение переконфигурирования, включающее в себя счетчик новизны, в мобильную станцию в форме единицы MAC-пакета данных (PDU), включающей в своем MAC-заголовке предварительно заданный идентификатор логического канала (LCID), и при этом LCID идентифицирует тип MAC CE для сообщения подтверждения переконфигурирования.

Согласно третьему варианту осуществления, в соответствии с первым аспектом изобретения, предлагается машиночитаемый носитель, сохраняющий инструкции, которые, при выполнении в связи с системой мобильной связи, содержащей мобильную станцию, ведущую и вторичную базовую станцию, причем мобильная станция инициализируется для связи с ведущей и вторичной базовой станцией, инструктируют системе мобильной связи устанавливать защищенную линию связи между мобильной станцией и вторичной базовой станцией посредством выполнения следующих этапов: обнаружение, посредством ведущей или посредством вторичной базовой станции, потенциального нарушения системы безопасности, включающего в себя: состояние, в котором счетчик порядковых номеров единиц пакетных данных установленной защищенной линии связи между мобильной станцией и вторичной базовой станцией должен обнуляться с момента инициализации связи между мобильной станцией и вторичной базовой станцией, и состояние, в котором идентификатор линии связи должен быть повторно использован для установления защищенной линии связи со вторичной базовой станцией с момента инициализации связи между мобильной станцией и вторичной базовой станцией; и в случае если потенциальное нарушение безопасности обнаруживается посредством вторичной базовой станции, сигнализацию обнаруженного нарушения системы безопасности в ведущую базовую станцию; увеличение, посредством ведущей базовой станции, в ответ на обнаруженное или сигнализируемое потенциальное нарушение безопасности, счетчика новизны для повторной инициализации связи между мобильной станцией и вторичной базовой станцией; и повторную инициализацию, посредством мобильной станции и посредством вторичной базовой станции, связи между собой, причем этап повторной инициализации выполняется под управлением ведущей базовой станции, и дополнительно включает в себя извлечение идентичного ключа защиты на основе упомянутого увеличенного счетчика новизны и установление защищенной линии связи с использованием идентичного извлеченного ключа защиты.

Краткое описание чертежей

Далее изобретение подробно описывается со ссылкой на прилагаемые чертежи.

Фиг. 1 показывает примерную архитектуру 3GPP LTE-системы,

Фиг. 2 показывает примерное общее представление общей E-UTRAN-архитектуры LTE,

Фиг. 3 показывает примерные границы субкадров на компонентной несущей нисходящей линии связи, как задано для 3GPP LTE (версия 8/9),

Фиг. 4 показывает примерную сетку ресурсов нисходящей линии связи для временного кванта нисходящей линии связи, как задано для 3GPP LTE (версия 8/9),

Фиг. 5 и 6 показывают структуру уровня 2 в 3GPP LTE (версия 10) с активированным агрегированием несущих для нисходящей линии связи и восходящей линии связи, соответственно,

Фиг. 7 подробно показывает архитектуру системы мобильной связи при сдвоенном присоединении с макро- и небольшими eNB, присоединенным к базовой сети в 3GPP LTE (версия 11),

Фиг. 8 приводит общее представление архитектуры безопасности в 3GPP LTE (версия 12),

Фиг. 9 подробно показывает архитектуру ключей защиты в 3GPP LTE (версия 12),

Фиг. 10 иллюстрирует алгоритм шифрования/зашифровывания в 3GPP LTE (версия 12),

Фиг. 11 показывает формат COUNT, представляющего собой входной параметр в алгоритм шифрования/зашифровывания в 3GPP LTE (версия 11),

Фиг. 12 иллюстрирует извлечение ключа защиты в системе беспроводной связи при сдвоенном присоединении в 3GPP LTE (версия 12), и

Фиг. 13-16 иллюстрируют извлечение ключа защиты согласно различным вариантам осуществления изобретения.

Подробное описание изобретения

Мобильная станция или мобильный узел представляет собой физический объект в сети связи. Один узел может иметь несколько функциональных объектов. Функциональный объект упоминается как программный или аппаратный модуль, который реализует и/или предлагает заранее определенный набор функций другим функциональным объектам узла или сети. Узлы могут иметь один или более интерфейсов, которые присоединяют узел к средству или среде связи, по которой узлы могут обмениваться данными. Аналогично, сетевой объект может иметь логический интерфейс, присоединяющий функциональный объект к средству или среде связи, по которой он может обмениваться данными с другими функциональными объектами или узлами-корреспондентами.

Термин "ведущая базовая станция", используемый в формуле изобретения и по всему описанию изобретения, должен быть истолкован как используемый в области техники сдвоенного присоединения 3GPP LTE-A; в силу этого другие термины представляют собой "базовая макростанция" или "ведущий/макро-eNB"; или "обслуживающая базовая станция" либо любые другие термины, которые должны определяться позднее посредством 3GPP. Аналогично, термин "вторичная базовая станция", используемый в формуле изобретения и по всему описанию, должен быть истолкован как используемый в области техники сдвоенного присоединения 3GPP LTE-A; в силу этого другие термины представляют собой "ведомая базовая станция" или "вторичный/ведомый eNB" либо любые другие термины, которые должны определяться позднее посредством 3GPP.

Термин "линия радиосвязи" или "линия связи", используемый в формуле изобретения и по всему описанию изобретения, должен широко пониматься как радиосоединение между мобильной станцией и базовой станцией, включающей в себя ведущую базовую станцию или вторичную базовую станцию.

Дополнительно, термин "инициализация" или "повторная инициализация", используемый в формуле изобретения и по всему описанию изобретения, должен пониматься как включающий в себя (повторное) установление подуровня управления радиосвязью (RLC), (повторное) установление подуровня протокола конвергенции пакетных данных (PDCP) и установление (сброс) уровня управления доступом к среде (MAC), соответственно. В этом отношении, служебные единицы данных (SDU) и/или пакетные единицы данных (PDU), которые не переданы успешно до повторной инициализации, должны передаваться в соответствии с повторно инициализированной связью, за счет этого принудительно активируя безопасность доступа к сети.