Область техники

Изобретение относится к области коммуникации и, более конкретно, коммуникации со сквозным шифрованием.

Уровень техники

В развитых сетях, предлагающих коммуникационные возможности, необходимые для современных, требовательных пользователей, затраты на создание и обслуживание сети часто становятся очень высокими. Данная проблема преодолевается с помощью совместно используемых ресурсов. Так, подписчики (абоненты) открытых сетей принципиально участвуют в совместном использовании доступных сетевых ресурсов. Оператор развертывает сеть, а ее подписчики возмещают сделанные инвестиции и компенсируют эксплуатационные расходы путем оплаты ежемесячных счетов.

В профессиональных системах сети традиционно были частными, однако, в последние годы наметилась разумная тенденция в пользу сетей совместного использования. Уже существуют несколько технологий, в рамках которых оператор может создать сеть и управлять ею, тогда как организации-пользователи приобретают по контракту коммуникационный ресурс, который они могут использовать, не ухудшая при этом безопасность коммуникаций между членами этих организаций. Оплата за приобретаемый коммуникационный ресурс производится в соответствии с контрактом между организацией и оператором. Примером подобных систем является система TETRA (Terrestrial trunked Radio), спецификации для которой разработаны Европейским институтом стандартов по телекоммуникациям (European Telecommunications Standards Institute, ETSI).

В дополнение к мерам защиты, обеспечиваемым используемой сетевой технологией, некоторые частные или профессиональные пользователи заинтересованы в добавлении еще одного уровня защиты их коммуникаций. Сквозное шифрование - это механизм, обеспечивающий непрерывную защиту конфиденциальности и целостности передаваемой информации благодаря ее шифрованию непосредственно у отправителя и дешифрованию у получателя. На любой из промежуточных стадий информация доступна только в зашифрованном виде. Поэтому обеспечивается возможность посылать информацию из одного конечного коммуникационного пункта в другой конечный коммуникационный пункт при отсутствии возможности для любого элемента, находящегося в промежуточной точке движения информации, получить к ней доступ.

Базовый принцип сквозной коммуникации состоит в том, что конечные пользователи должны обладать общим секретом, использование которого позволяет защитить информацию в передающем конечном пункте и снять эту защиту в принимающем конечном пункте. В типичном случае это осуществляется применением заданного алгоритма шифрования в передающем конечном пункте и соответствующего алгоритма дешифрования в принимающем конечном пункте при совместном владении секретным ключом. При этом важным требованием является применение в обоих конечных пунктах одного и того же секрета, например одного и того же ключа или одной и той же пары ключей. Как правило, ключи при сквозном шифровании изменяют, чтобы устранить возможность для третьей стороны определить код путем перехвата переданных сообщений.

Операции по генерированию, хранению, распределению, уничтожению, архивированию и применению ключей в соответствии с политикой безопасности именуются управлением ключами. Когда ключи для сквозного шифрования изменяют в динамическом режиме, управление ключами становится проблемой. В типичном случае знание текущего статуса и операции управления установкой параметров осуществляется внутри сети, т.е. под контролем оператора сети. С другой стороны, управление ключами для сквозного шифрования находится под контролем участников коммуникации или организации, в которую они входят. Когда обе названные стороны не имеют прямого доступа к процессам другой стороны, может оказаться, что знание об изменении ключа сквозного шифрования не становится доступным одновременно для всех участников коммуникации. С другой стороны, изменение не может быть осуществлено до тех пор, пока всем сторонам не будет известно, что оно должно произойти. Например, пользователь может отключить свой терминал, или его терминал может быть включен, но пользователь может находиться на удалении от него или по другой причине быть не в состоянии подтвердить изменение, или пользователь может находиться в зоне, не покрываемой сетью. В любом из этих случаев операции, связанные с изменением, существенно осложняются, становятся непредсказуемыми по времени или могут потребовать значительного увеличения объема коммуникаций. В худшем случае это может привести к человеческим жертвам, поскольку члены группы спасателей, которые должны работать во взаимодействии, не смогли осуществить связь друг с другом.

Раскрытие изобретения

Таким образом, задача, на решение которой направлено изобретение, состоит в создании способа и устройства для осуществления данного способа, преодолевающих, по меньшей мере, некоторые из рассмотренных проблем. Данная задача решена с помощью способа и устройства, характеризующихся признаками, включенными в независимые пункты прилагаемой формулы. Предпочтительные варианты изобретения охарактеризованы в зависимых пунктах.

Изобретение основано на идее ассоциирования ключей сквозного шифрования с индикатором действительности, определяющим криптографическую группу, в которой должен применяться соответствующий ключ, и период, в течение которого указанный ключ применим в указанной криптографической группе. Криптографическая группа может соответствовать группе из двух пользовательских терминалов для индивидуальных вызовов или одной или более разговорных групп, применяющих один и тот же ключ сквозного шифрования.

Благодаря такому решению управление ключами для сквозного шифрования становится более простым и предсказуемым при улучшении безопасности операций, основанных на коммуникации.

Краткое описание чертежей

Далее изобретение будет описано более подробно на примерах предпочтительных вариантов, со ссылками на прилагаемые чертежи.

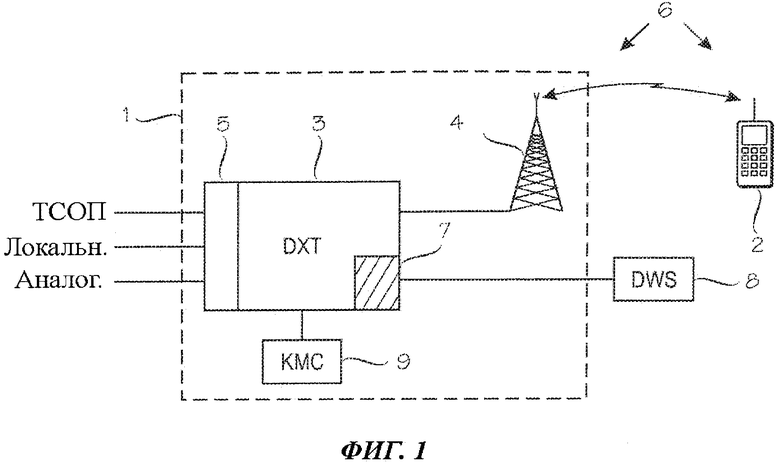

На фиг.1 иллюстрируются основные элементы варианта радиосистемы TETRA.

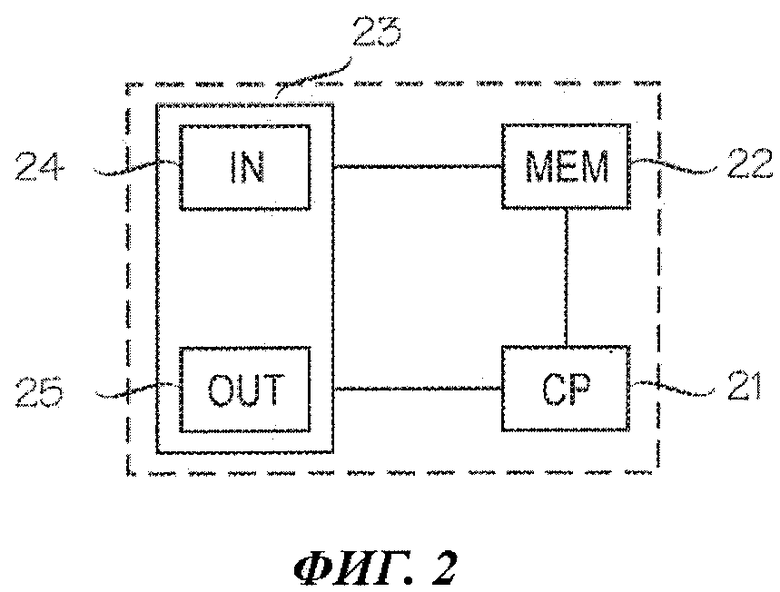

На фиг.2 представлена аппаратная конфигурация элемента управления ключами.

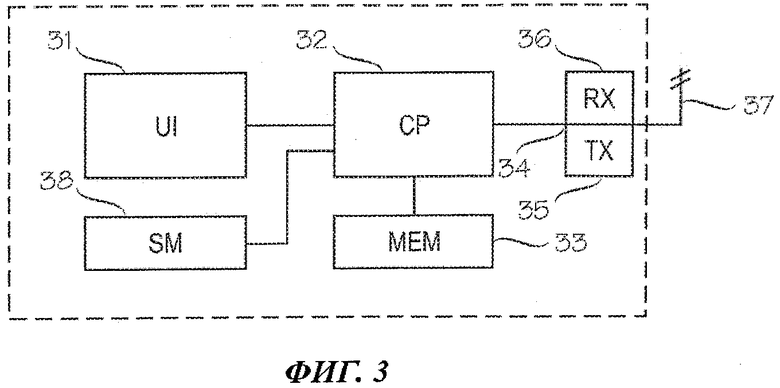

На фиг.3 представлена аппаратная конфигурация мобильной станции.

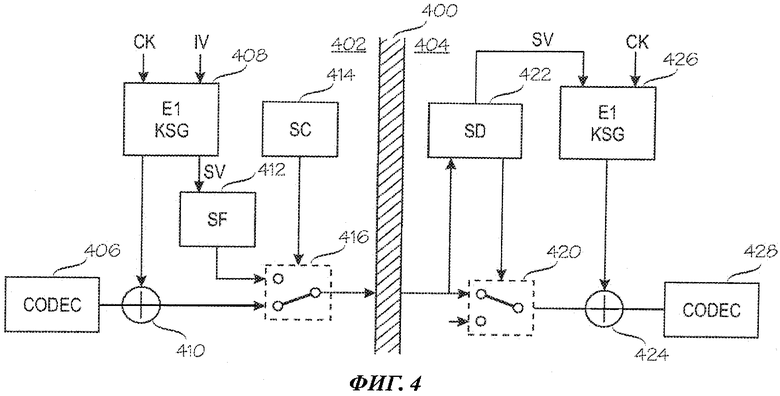

На фиг.4 иллюстрируется вариант процесса сквозного шифрования, применимый в рассматриваемой системе TETRA.

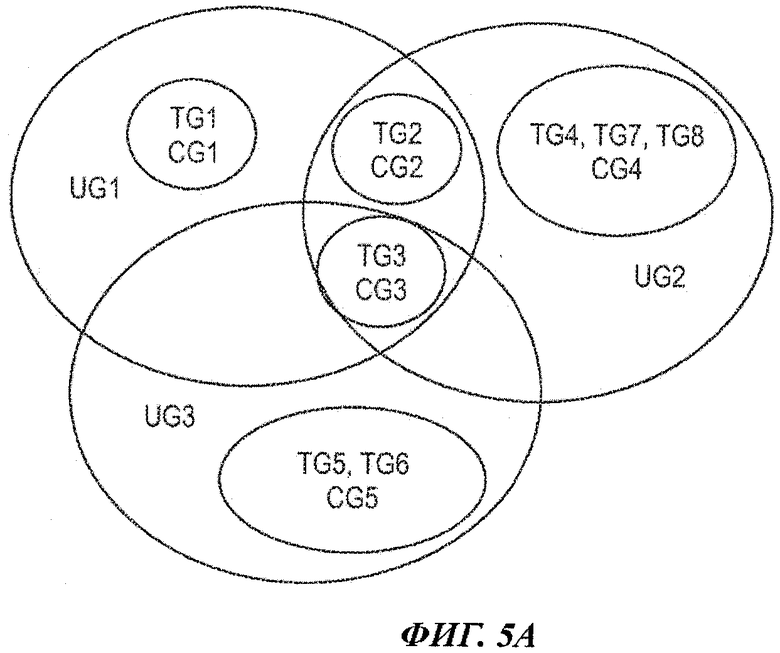

На фиг.5А представлены разговорные группы TG1-TG8.

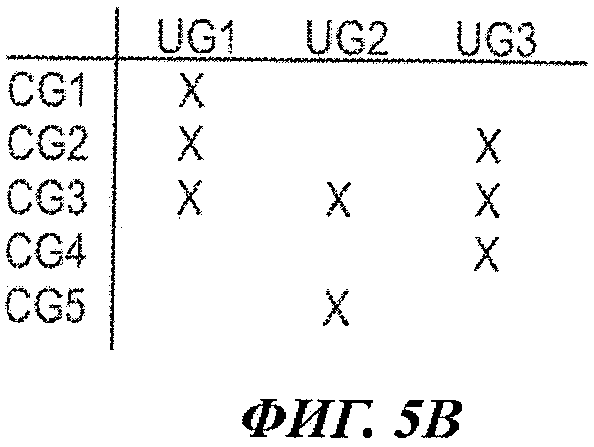

На фиг.5В показано разделение разговорных групп на пользовательские и криптографические группы.

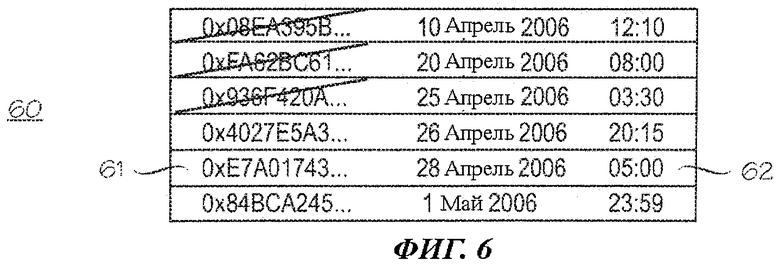

На фиг.6 представлена запись, хранящаяся в модуле безопасности мобильной станции, проиллюстрированной на фиг.3.

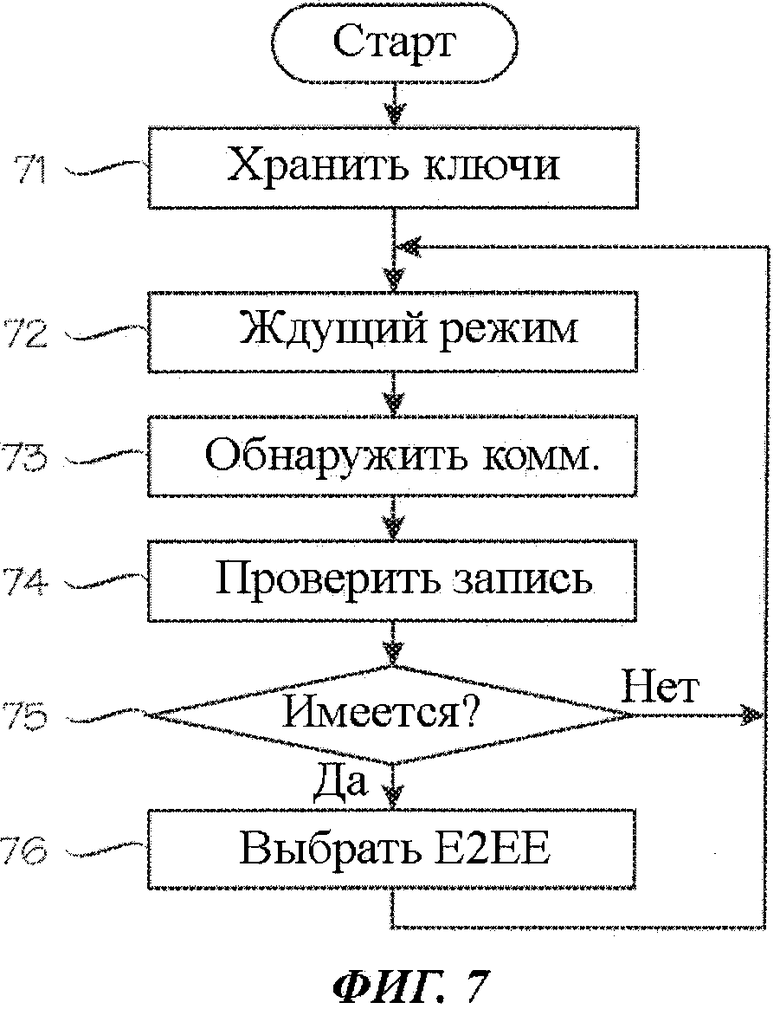

На фиг.7 иллюстрируется пример процедуры, реализующей сквозное шифрование в контексте мобильной станции по фиг.3.

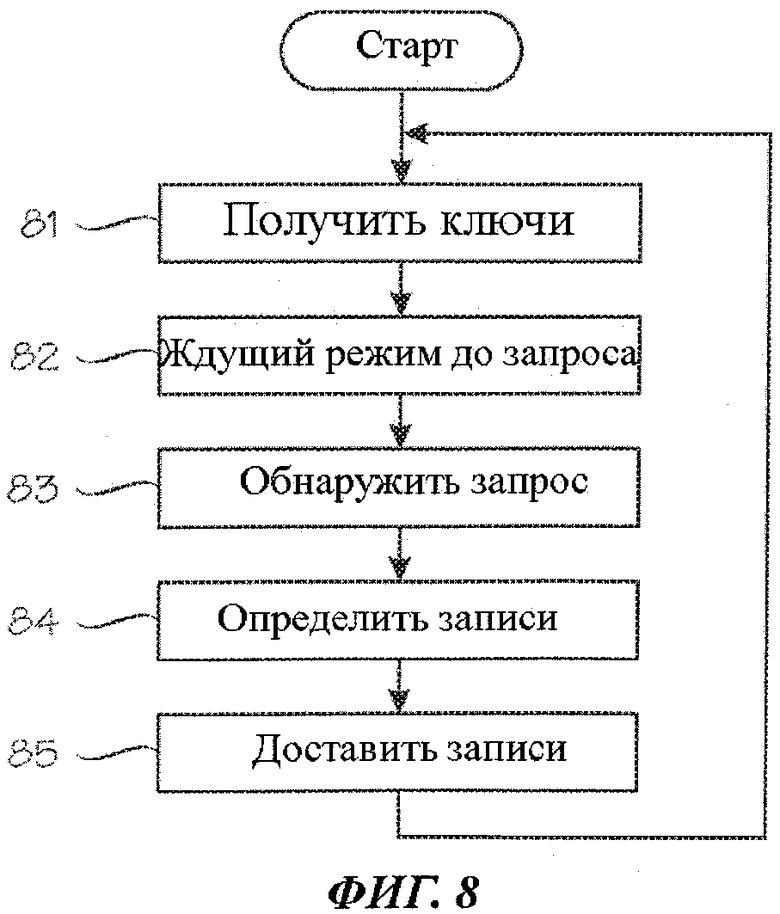

На фиг.8 иллюстрируется пример процедуры, реализующей сквозное шифрование в контексте элемента управления ключами по фиг.2.

Осуществление изобретения

Описываемые далее варианты являются примерами осуществления изобретения. Хотя в описании могут содержаться ссылки на "один вариант" или на "один из вариантов", такие ссылки необязательно должны относиться к одному и тому же варианту. При этом тот или иной признак необязательно относится только к одному варианту. Отдельные признаки различных вариантов, раскрытых в описании, можно комбинировать с получением новых вариантов. Далее изобретение описывается в терминах системы TETRA, задаваемой европейскими телекоммуникационными стандартами ETSI EN 300 392-2; European Standard (Telecommunications series); Terrestrial Trunked Radio (TETRA); Voice plus Data (V+D); Part 2: Air interface (Al) and ETSI EN 300 392-7; European Standard (Telecommunications series); Terrestrial Trunked Radio (TETRA); Voice plus Data (V+D); Part 7: Security, and Terrestrial Trunked Radio (TETRA); Security; Synchronization mechanism for end-to-end encryption. Однако изобретение не ограничивается только технологией данной радиосистемы и может быть реализовано с любой коммуникационной системой, обеспечивающей сквозное шифрование коммуникации между двумя или более субъектами коммуникации.

На фиг.1 представлена упрощенная иллюстрация основных элементов используемой радиосистемы TETRA. TETRA - это мобильная радиосистема, содержащая, по меньшей мере, инфраструктуру управления и коммутации (Switching and Management Infrastruture, SwMI) 1 и мобильную станцию (mobile station, MS) 2. SwMI 1 - это оборудование сети для одновременной передачи голоса и данных (Voice plus Data, V+D), которое позволяет терминалам-абонентам связываться друг с другом. В варианте по фиг.1 SwMI содержит один цифровой коммутатор (DXT) 3 и одну базовую станцию 4. Разумеется, тип и количество элементов и их соединения могут варьироваться в зависимости от реализации конкретной системы, так что типы и количество компонентов, образующих SwMI, несущественны для изобретения как такового.

Интерфейсный блок 5 соответствует различным интерфейсам цифрового коммутатора. Их наличие облегчает связь между мобильными станциями и, например, внутренними (локальными) или внешними сетями передачи данных, другими аналоговыми или цифровыми мобильными системами (терминалами), телефонными линиями общего пользования (ТСОП) и т.д.

Один из абонентских терминалов, мобильная станция (MS) 2 выполнена с возможностью доступа к SwMI через воздушный интерфейс 6. В дополнение, в системах TETRA может быть предусмотрена диспетчерская система для облегчения диспетчеризации коммуникаций. Диспетчерская система обычно представляет собой комбинацию контроллеров 7 диспетчерской станции с одной или более диспетчерскими рабочими станциями (dispatching workstations, DWS) 8 или со связанной с ней системой серверов и рабочих станций. Диспетчерская система осуществляет коммуникацию с SwMI, используя соответствующий сетевой протокол, например Е1, ISDN-BA или IP. Диспетчерская рабочая станция 8 может связываться с другими подписчиками сети и/или управлять параметрами радиосистемы, специфичными для этой системы, подписчика, группы и/или организации. В некоторых системах эта функциональность управления подписчиками может полностью или частично обеспечиваться системой управления сетью.

Система может также содержать центр управления ключами (key management centre, KMC) 9, управляющий криптографическими ключами, по меньшей мере, некоторых подписчиков этой системы. KMC может представлять собой отдельный элемент сети или комбинацию таких элементов. На фиг.1 KMC показан непосредственно связанным с DXT, однако для осуществления соединения может быть использован любой подходящий протокол, включая Е1, ISDN-BA или IP. Вместе с тем, должно быть понятно, что для предоставления ключей сквозного шифрования KMC вовсе не должен быть постоянно связан с SwMI.

Приведенная на фиг.2 блок-схема иллюстрирует аппаратную конфигурацию элемента KMC 9 согласно варианту изобретения. Данный элемент содержит процессорный блок (СР) 21, который реализует функцию логики арифметических операций, специальные регистры и управляющие цепи. С блоком СР связан блок 22 памяти (MEM), содержащий запоминающую среду, в которой могут храниться машиночитаемые данные или программы, а также данные пользователей. Блок MEM в типичном случае содержит компоненты, обеспечивающие чтение и запись (оперативную память), и память, содержание которой может только считываться (постоянную память). Элемент KMC содержит также интерфейсный блок 23 с входным блоком (IN) 24 для ввода данных с целью их обработки внутри элемента KMC и с выходным блоком (OUT) 25 для выведения данных после их обработки внутри элемента KMC. Примером входного блока IN является сменный блок со штепсельным разъемом, действующий как межсетевой интерфейс (шлюз) для информации, доставленной к точкам его внешнего подключения. Примером выходного блока OUT является сменный блок со штепсельным разъемом, подающий информацию в линии, связанные с точками его внешнего подключения.

Процессорный блок 21, блок 22 памяти и интерфейсный блок 23 электрически связаны между собой для систематического выполнения операций над принятыми и/или хранящимися данными в соответствии с заданными, по существу запрограммированными, процессами в элементе КМС. Эти операции будут более подробно описаны далее со ссылками на фиг.8.

Блок-схема, представленная на фиг.3, иллюстрирует аппаратную конфигурацию мобильной станции (MS) 2 согласно варианту изобретения. Мобильная станция MS содержит блок 31 пользовательского интерфейса (UI), по меньшей мере, с одним входным блоком для ввода данных пользователем мобильной станции и, по меньшей мере, с одним выходным блоком для вывода данных. Примеры соответствующих входных блоков включают клавиатуру, сенсорный экран и микрофон. Примеры соответствующих выходных блоков включают экран, сенсорный экран и громкоговоритель. Пользовательский интерфейс электрически соединен с процессорным блоком (СР) 32 для систематического выполнения операций. Блок СР является главным элементом, который содержит логику арифметических операций, специальные регистры и управляющие цепи. Например, функции процессорного блока в режиме передачи включают: кодирование, переупорядочивание, интерливинг, скремблирование, мультиплексирование каналов и формирование последовательности импульсов. Функции процессорного блока, по меньшей мере, частично контролируются программным кодом таким образом, что мобильная станция осуществляет процедуры (операции), описываемые далее.

Блок 33 памяти (MEM) мобильной станции представляет собой среду данных, в которой могут храниться машиночитаемые данные или программы или пользовательские данные. Эта среда подсоединена к процессорному блоку 32. Блок MEM мобильной станции в типичном случае содержит компоненты, обеспечивающие чтение и запись (оперативную память), и память, содержание которой может только считываться (постоянную память).

Приемо-передающий блок 34, содержащий передатчик (ТХ) 35 и приемник (RX) 36, электрически связан с процессорным блоком 32. Передатчик 35 получает битовый поток от процессорного блока 32 и преобразует его в радиосигнал для передачи антенной 37. Радиосигналы, принятые антенной 37, поступают соответственно в приемник 36, преобразующий радиосигнал в битовый поток, который подается для дальнейшей обработки в процессорный блок 32.

Представленный вариант мобильной станции содержит также модуль 38 безопасности (SM). Данный модуль является безопасной средой для хранения и транспортирования информации. В данном варианте используется отдельный модуль SM безопасности, который может съемно устанавливаться в мобильную станцию для идентификации абонента и ввода информации, связанной с обеспечением безопасности. Процессорный блок 32 имеет доступ к такому модулю безопасности через интерфейс, образованный между мобильной станцией и съемным пользовательским модулем. Примером съемного пользовательского модуля является смарт-карта, используемая в качестве модуля идентификации пользователя (абонента) мобильной станции. Спецификации интерфейса между смарт-картой и терминалами системы TETRA для целей сквозного шифрования определены группой "TETRA Security and Fraud Protection" ассоциации "Меморандум о взаимопонимании и содействии стандарту TETRA".

Съемный модуль имеет то преимущество, что он обеспечивает адаптацию мобильной станции к пользователю, так что остальное оборудование мобильной станции может быть реализовано без интегрированной идентификации, привязанной к абоненту, и информации, относящейся к обеспечению безопасности. Это означает, что конфигурация остальной части мобильной станции легко адаптируется к особенностям использования различными абонентами. Однако требование съемности не является принципиальным для изобретения, т.е. данный модуль, без выхода за пределы объема изобретения, может быть реализован и в других вариантах. Например, модуль безопасности может соответствовать логическому блоку, который реализует функции, необходимые для работы описанного модуля, и выполнен как интегральная часть аппаратуры и программного обеспечения мобильной станции.

Процессорный блок 32, блок 33 памяти, блок 31 пользовательского интерфейса, приемо-передающий блок 34 и модуль 38 безопасности электрически связаны между собой для систематического выполнения операций над принятыми и/или хранящимися данными в соответствии с заданными, по существу запрограммированными, процессами в мобильной станции. В представленном варианте изобретения эти операции включают функции, обеспечивающие коммуникации со сквозным шифрованием с другими терминалами, доступными через систему TETRA. Эти операции иллюстрируются фиг.4-7.

Следует отметить, что на фиг.2 и 3 представлены только элементы, необходимые для раскрытия настоящего изобретения. Специалисту будет понятно, что мобильная станция и элементы инфраструктуры управления и коммутации (SwMI) содержат многие другие, не описанные в явной форме, элементы и функциональности. Кроме того, представленные блоки иллюстрируют логические или функциональные блоки, которые могут быть реализованы в виде одного или более физических блоков независимо от того, изображены ли они на фиг.2 и 3 в виде одного или более блоков. Далее, мобильная станция охватывает широкий набор различных пользовательских терминалов, которые могут быть стационарными, портативными или мобильными.

Во многих реализациях системы TETRA критичным фактором является безопасность, поэтому коммуникации в этой системе должны быть защищены различными методами. Одним из путей достижения конфиденциальности и целостности коммуникаций является шифрование. Шифрование - это механизм обеспечения безопасности информации, осуществляющий преобразование информации в соответствии с криптографической системой. Криптографическая система обычно содержит алгоритм и соответствующие криптографические ключи.

Шифрование воздушного интерфейса соответствует механизму, в котором несущие данные сообщения, сигналы и кодированная речь, посылаемые по радиоканалу, шифруются с использованием ключа и алгоритма шифрования. Шифрование воздушного интерфейса эффективно обеспечивает конфиденциальность коммуникации по радиоканалу. Сквозное шифрование относится к шифрованию внутри системы, у источника (отправителя) информации таким образом, что соответствующее дешифрование происходит только у приемника (получателя) информации. Следует отметить, что шифрование воздушного интерфейса обычно выполняется отдельно от сервиса сквозного шифрования, так что информация, которая уже была зашифрована с применением данного сервиса, может повторно шифроваться (и, как правило, шифруется) функцией шифрования воздушного интерфейса. Таким образом, при сквозном шифровании пользовательский трафик может проходить в зашифрованном виде от передающего пользовательского терминала через сеть, пока не достигнет принимающего пользовательского терминала, где он дешифруется.

На фиг.4 иллюстрируется вариант процесса сквозного шифрования, применимый в рассматриваемой системе TETRA. В данном процессе участвуют передающий конечный пункт 402, принимающий конечный пункт 404 и системный элемент 400, который доставляет поток информации от передающего конечного пункта 402 к принимающему конечному пункту 404. По отношению к процессу сквозного шифрования системный элемент 400 представляет собой простую магистраль, по которой информация переносится между конечными пунктами, по существу, в немодифицированной форме. В передающем конечном пункте кодек (CODEC) 406 представляет функции, которые вводят в процесс поток данных, соответствующих данным, вводимым пользователем или приложением на терминале. Например, в случае голосового ввода аналоговые голосовые входные данные преобразуются пользовательским интерфейсом в цифровой сигнал, который поступает от кодека в процесс. Поток данных именуется потоком простых текстовых данных, чтобы подчеркнуть, что семантический контент потока данных, до применения алгоритмов сквозного дешифрования, является осмысленным.

Функция генератора потока ключей (KSG) 408 состоит в создании сегмента потока ключей, который используется в процессе шифрования/дешифрования данного потока простых текстовых данных. С этой целью KSG содержит алгоритм Е1, которому требуется два входа: ключ шифрования (СК) и инициализирующее значение IV. Это значение соответствует переменному временному параметру (например номеру последовательности или временной метке), который используется для запуска синхронизации шифровальных блоков и тем самым защищает от повторного воспроизведения. Ключ СК шифрования соответствует секрету, которым совместно владеют передающий и принимающий конечные пункты. Как правило, он реализуется в виде последовательности символов, которая управляет операциями шифрования и дешифрования. Взаимное согласие в отношении ключа СК шифрования, подлежащего использованию в процессе последующего шифрования/дешифрования, гарантирует, что коммуникация остается защищенной в процессе ее прохождения через системный элемент 400. Первая шифровальная функция 410 комбинирует поток простых данных от кодека 406 с сегментом потока ключей от KSG 408, с получением в результате зашифрованного потока текстовых данных.

Чтобы осуществить шифрование, необходимо синхронизировать KSG на передающем конечном пункте. Для этого используют специальный вектор синхронизации (SV). Перенос данных синхронизации достигается отбором речевых фреймов (полуслотов) из трафика в плоскости пользователя (U-plane). Конструктор 412 фреймов (SF) создает фреймы синхронизации и передает их второй шифровальной функции 416. В моменты, контролируемые менеджером 414 (SC) синхронизации, вторая шифровальная функция 416 заменяет полуслот шифрованного потока текстовых данных фреймом синхронизации. Результирующий поток данных (Е2ЕЕ), зашифрованный сквозным шифрованием, переносится системным элементом 400 к принимающему конечному пункту 404.

В принимающем конечном пункте 404 первая дешифровальная функция 420 проверяет, присутствует ли в принятом потоке Е2ЕЕ данных фрейм синхронизации. Если да, первая дешифровальная функция 420 направляет принятый фрейм к детектору 422 синхронизации (SD). Вектор SV синхронизации, принятый в составе фрейма синхронизации, загружается в KSG 426 и используется совместно с ключом СК шифрования, чтобы выдать сегмент потока ключей, который является входом для второй дешифровальной функции 424. Принятый шифрованный поток текстовых данных также поступает ко второй дешифровальной функции 424, которая комбинирует сегмент потока ключей от первой дешифровальной функции 420 и шифрованный поток текстовых данных, создавая дешифрованный битовый поток. Этот битовый поток является входом для кодека (CODEC) 428. В принимающем конечном пункте кодек 428 представляет функции, которые выводят из процесса поток данных, соответствующий цифровому сигналу, подлежащему представлению пользователю или приложению на терминале. Например, применительно к голосовому входу дешифрованный поток данных представляет собой цифровой сигнал, который подается в кодек с целью его преобразования, посредством пользовательского интерфейса, в аналоговый голосовой выход.

Специалисту в данной области будет понятно, что кодек в конечной точке коммуникации, например в пользовательском или специализированном терминале, обычно включает функции кодеков 406, 428, соответствующих обеим конечным точкам. Аналогично, конечная точка коммуникации обычно включает функции передающей и принимающей конечных пунктов 402, 404.

Как это очевидно следует из фиг.4, применение алгоритма сквозного шифрования требует знания используемого секрета, т.е. ключа СК шифрования. В дополнение к этому, осуществление сквозного шифрования обычно требует наличия некоторых других ключей, например для реализации процедур безопасного управления ключами. В варианте по фиг.3 эти ключи хранятся на смарт-карте, используемой в качестве модуля безопасности мобильной станции.

В системе TETRA имеются, по меньшей мере, два широко применяемых метода загрузки ключей в защищенную базу данных модуля безопасности. При внеполосном режиме работы модуль безопасности электрически связан с компьютером, например персональным, и программа приложения, выполняемая в модуле безопасности и в компьютере, загружает ключи в модуль безопасности. Безопасность такой схемы подтверждается пользователем (пользователями), осуществляющим (осуществляющими) процедуру загрузки. Чтобы дополнительно повысить безопасность схемы, потоки данных между приложениями, выполняемыми на компьютере и в терминале, могут быть зашифрованы.

При передаче ключей по воздуху (over-the-air keying, OTAK) ключи загружаются в модуль безопасности из центра управления ключами, находящегося в сети. Информация из данного центра поступает на мобильную станцию с использованием заданных ОТАК-сообщений, основанных на коротких сообщениях. Такие сообщения обычно зашифрованы.

Таким образом, ключи, применяемые в данном варианте, включают ключи шифрования ключа, ключи шифрования трафика и ключи шифрования сигналов. Пользовательский терминал может иметь ключ шифрования ключа (key encryption key, КЕК) для защиты других ключей шифрования в процессе их доставки и/или хранения. На каждый пользовательский терминал в типичном случае приходится только один ключ КЕК, который загружают в модуль безопасности, используя внеполосный метод. Другим ключом, применимым для защиты других ключей, является групповой ключ шифрования (group encryption key, GEK). Он может быть загружен в модуль безопасности с использованием процедуры ОТАК, защищенной посредством ключа КЕК модуля безопасности. Ключ GEK часто имеет предпочтение перед ключом КЕК при защите основного ключа шифрования, т.е. ключа шифрования трафика (traffic encryption key, ТЕК). Модуль безопасности может содержать один или более ключей ТЕК, которые могут быть загружены в этот модуль с применением внеполосного метода или процедуры ОТАК. Ключи шифрования сигналов (signalling encryption keys, SEK) - это дополнительные ключи, которые могут быть использованы для защиты ОТАК-сообщений. Модуль безопасности обычно имеет только по одному ключу ЗЕК на одну криптографическую систему. Иногда в составе ключа ЗЕК используют ключ ТЕК, чтобы защитить как сигнальные, так и пользовательские данные.

Базовая идея совместно используемого секрета, очевидно, требует, чтобы обе конечные точки применяли один и тот же ключ ТЕК для взаимной коммуникации со сквозным шифрованием. Применение статических ключей не обеспечивает достаточную защиту; ключи должны динамически изменяться таким образом, чтобы сохранить целостность коммуникации. Традиционно изменение ключей производилось таким образом, что в модуле безопасности хранилась группа ключей ТЕК. При использовании процедуры ОТАК сообщение, содержащее команду сменить ключ, передавалось посредством заданной последовательности ОТАК-сообщений. Во внеполосном методе с пользователями устанавливался контакт и им передавалось требование активировать новые ключи.

Применительно к коммуникации только между двумя конечными точками ни одна из этих схем не представляет проблемы, управлять двумя пользовательскими терминалами несложно. Однако, если необходимо поддерживать коммуникации со сквозной защитой в пределах группы, возникают очевидные проблемы с осуществлением смены ключей. При использовании процедуры ОТАК необходимо, до того как будет введено изменение, проконтактировать с каждым членом группы. При этом не все пользователи группы (особенно применительно к мобильным пользовательским терминалам) могут быть доступны одновременно. Например, пользователь может работать в другую смену и поэтому отключить свою мобильную станцию, чтобы получить возможность поспать. Мобильная станция может также находиться вне зоны покрытия сетью или быть недоступна по какой-то другой причине. Управление задержками такого рода может привести к значительным трудностям и потребовать большого количества ОТАК-сообщений. Подобные трудности могут легко повредить коммуникации или нарушить безопасность для целой группы.

Аналогично, загрузка ключей внеполосным методом требует одновременных действий со стороны всех пользователей. По причинам, указанным выше, ситуации, в которых со всеми пользователями группы можно связаться одновременно, причем все они могут работать на своих терминалах, являются весьма редкими. Это усложняет принятие решения о моменте, в который производится смена одного ключа на другой. Подобные трудности приводят к повышению риска при использовании сквозного шифрования коммуникаций в группе.

Соответствующая ситуация иллюстрируется на фиг.5А и 5В. На фиг.5А представлены разговорные группы TG1-TG8, внутри которых осуществляется голосовая связь. Эти группы соответствуют группам, состоящим из одного или более пользовательских терминалов, которые могут участвовать в коммуникации, используя один общий, групповой адрес. Каждая из разговорных групп TG1-TG8 ассоциирована с одной из криптографических групп CG1-CG5. Криптографическая группа соотносится с комплектом ключей, который используется для коммуникации в разговорной группе. На фиг.5А разговорные группы показаны разделенными на три пользовательские группы UG1, UG2, UG3. Пользовательская группа соотносится с массивом пользователей, для которых управление подпиской (абонентской платой) и ключами шифрования осуществляется одной и той же управляющей единицей.

На фиг.5В приведена таблица, иллюстрирующая разбивку управления пользовательскими группами (по колонкам) и криптографическими группами (по строчкам). Понятно, что все члены разговорной группы должны пользоваться одной и той же криптографической группой при групповых звонках с применением сквозного шифрования. Одна и та же криптографическая группа может использоваться более чем одной разговорной группой или пользовательской группой.

В системе TETRA соответствующим групповым адресом является идентификация группы абонентов TETRA (group TETRA subscriber identity, GTSI), при этом групповой звонок может быть произведен выбором GTSI и нажатием клавиши РТТ на пользовательском терминале. На фиг.6 представлена запись 60, хранящаяся в модуле безопасности мобильной станции, проиллюстрированной на фиг.3. Запись 60 содержит комплект 61 ключей сквозного шифрования, пригодный для конкретной разговорной группы G1. Чтобы гарантировать, что все члены группы G1 могут одновременно применять один и тот же ключ для потока Е2ЕЕ, внесенные в список ключи Е2ЕЕ ассоциированы с временными метками 62, которые служат индикаторами периода, в течение которого ассоциированный ключ сквозного шифрования применим в G1. В примере по фиг.6 временная метка указывает конкретное время истечения срока действия ассоциированного с ней ключа. Без выхода за пределы изобретения могут быть использованы и другие обозначения временных периодов и типы индикации. Аналогичные записи могут храниться в мобильной станции для других разговорных групп G2, G3 и т.д.

Следует также отметить, что хотя преимущества изобретения наиболее очевидны для групповой коммуникации, оно не ограничивается данной коммуникацией, а непосредственно применимо и к индивидуальной коммуникации. В рамках данного варианта один или более сохраняющихся комплектов ключей для потока Е2ЕЕ могут использоваться при индивидуальных звонках (вызовах) между пользовательским терминалом, хранящим указанные ключи, и другим пользовательским терминалом. Такие терминалы рассматриваются как образующие коммуникационную группу из двух пользовательских терминалов.

На фиг.7 иллюстрируется пример процедуры, реализующей сквозное шифрование в контексте мобильной станции по фиг.3. Процедура начинается с приема и записи мобильной станцией комплекта ключей, применимых при коммуникации со сквозным шифрованием (START). Как уже упоминалось, этот прием может осуществляться с применением процедуры ОТАК или внеполосного метода. В варианте ОТАК мобильная станция переносит ключи, полученные в составе ОТАК-сообщения, в модуль безопасности через заданный интерфейс. Во внеполосном режиме модуль безопасности может быть непосредственно связан с компьютером; альтернативно, с мобильной станцией может быть установлена связь, после чего приложения в компьютере и в модуле безопасности осуществляют взаимную коммуникацию через заданный интерфейс мобильной станции, программируемый соответствующим приложением. Ключи ассоциированы с указателем, определяющим криптографическую группу, в которой должны применяться ключи, и период, в течение которого ключ применим в данной конкретной группе. Рассмотренная мобильная станция сохраняет полученные ключи в модуле безопасности (шаг 71) и переходит в ждущий режим (шаг 72) до инициирования новой коммуникации. Когда мобильная станция обнаруживает (на шаге 73) инициирование коммуникации, она проверяет (на шаге 74), имеется ли действительная (валидная) запись для криптографической группы, участвующей в коммуникации. Такой группой может быть другой абонент в режиме индивидуальной коммуникации или разговорная группа для групповой коммуникации. Действительность записи проверяется по временным меткам, ассоциированным с хранящимися ключами. Если действительные записи отсутствуют (шаг 75), процедура возвращается на шаг 72. Если такая запись найдена (на шаге 75), мобильная станция выбирает (на шаге 76) для использования ключ, сохраненный в составе записи, и возвращается на шаг 72.

На фиг.8 иллюстрируется пример процедуры, реализующей сквозное шифрование в контексте элемента КМС по фиг.2. Процедура начинается с получения элементом КМС (на шаге 81) комплекта ключей, применимых в качестве ключей для потока Е2ЕЕ в заданных криптографических группах. Ключи могут генерироваться в КМС с помощью соответствующего приложения, генерирующего случайные числа, или загружаться из другого источника генерирования ключей, и приписываться заданным криптографическим группам. Согласно изобретению эти ключи ассоциируются с временной меткой, указывающей период действительности ключа. После первого получения этот процесс может происходить непрерывно, в фоновом режиме, во время выполнения КМС других операций, так что для определенного будущего периода будут всегда иметься ключи. КМС переходит (на шаге 82) в режим ожидания запроса на предоставление ключа. Когда такой запрос обнаруживается (шаг 83), КМС определяет (на шаге 84) массив из одной или более записей и доставляет их пользовательскому терминалу (шаг 85). Определение записей является функцией, регулируемой в зависимости от приложения. Например, во внеполосном режиме КМС может определить криптографические группы, к которым разрешен или может быть разрешен доступ пользовательскому терминалу, и загрузить в пользовательский терминал комплект криптографических ключей, применимых в этих криптографических группах. В режиме ОТАК возможны аналогичные крупные загрузки, однако, предпочтительными являются более мелкие и суженные запросы к одной или более криптографическим группам. После этого КМС возвращается на шаг 81.

Следует отметить, что рассмотренные варианты были описаны со ссылкой на мобильную станцию в качестве примера пользовательских терминалов. Однако изобретение не ограничивается только мобильными станциями. В качестве пользовательских терминалов могут рассматриваться терминалы любого типа, способные взаимодействовать с трафиком в плоскости пользователя, включая диспетчерские рабочие станции и серверы приложений, связанные с коммуникационной системой. Кроме того, описанные варианты применяют симметричное шифрование, когда связывающиеся стороны используют знание секретной информации, которое является общим для этих сторон, но недоступно любой другой стороне или не может быть выведено ею без значительных усилий. Следует, однако, отметить, что, без выхода за пределы изобретения, может использоваться и асимметричная аутентификация, при которой для шифрования и дешифрования данных используется пара, состоящая из открытого и закрытого ключей.

Специалисту в данной области должно быть очевидно, что, по мере совершенствования технологии, изобретательский замысел может быть реализован различными путями, так что изобретение и его варианты не ограничиваются описанными примерами и могут варьировать в пределах объема, определяемого прилагаемой формулой изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ организации голосовой связи со сквозным шифрованием и аутентификацией пользователей | 2023 |

|

RU2819563C1 |

| СПОСОБ ПОЛУЧЕНИЯ ИЛИ ПРИОБРЕТЕНИЯ УСЛУГИ, ПРЕДЛАГАЕМОЙ ЧЕРЕЗ ИНФОРМАЦИОННУЮ СЕТЬ | 2002 |

|

RU2296367C2 |

| ТЕЛЕКОММУНИКАЦИОННАЯ ЧИП-КАРТА | 2013 |

|

RU2628492C2 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ КРИПТОГРАФИЧЕСКОЙ БЕЗОПАСНОСТИ КАК СЕРВИС | 2014 |

|

RU2630751C2 |

| НАЗЕМНАЯ МОБИЛЬНАЯ РАДИОСИСТЕМА И СПОСОБ ПЕРЕДАЧИ КОНТЕНТА В ДАННОЙ СИСТЕМЕ | 2007 |

|

RU2454002C2 |

| СПОСОБ КОНТРОЛЯ СПАРИВАНИЯ | 2001 |

|

RU2280897C2 |

| УСТАНОВОЧНЫЙ ТЕРМИНАЛ И СИСТЕМА ДЛЯ УПРАВЛЕНИЯ ФУНКЦИЯМИ ТРАНСПОРТНОГО СРЕДСТВА | 2010 |

|

RU2573775C2 |

| СИСТЕМА, ТЕРМИНАЛ, СЕТЕВОЙ ОБЪЕКТ, СПОСОБ И КОМПЬЮТЕРНЫЙ ПРОГРАММНЫЙ ПРОДУКТ ДЛЯ АВТОРИЗАЦИИ КОММУНИКАЦИОННЫХ СООБЩЕНИЙ | 2006 |

|

RU2384003C2 |

| БЕЗОПАСНОСТЬ СООБЩЕНИЙ | 2004 |

|

RU2373653C2 |

| МОБИЛЬНЫЙ УЗЕЛ СПУТНИКОВОЙ СВЯЗИ | 2007 |

|

RU2342787C1 |

Изобретение относится к телекоммуникациям, а именно к способам осуществления связи со сквозным шифрованием. Техническим результатом является повышение безопасности передачи данных. Технический результат достигается тем, что способ осуществления связи со сквозным шифрованием, включает: хранение в пользовательском терминале комплекта ключей, пригодных для сквозного шифрования коммуникаций, при этом один или более ключей ассоциированы с индикатором действительности, определяющим криптографическую группу из двух или более пользовательских терминалов, в которой должен применяться соответствующий ключ, и период, в течение которого указанный ключ применим в указанной криптографической группе; подсоединение, на пользовательском терминале, к коммуникации криптографической группы и выбор подлежащего использованию ключа из хранящегося комплекта ключей на основе указанной криптографической группы и текущего времени в соответствии с ассоциированными индикаторами действительности. 4 н. и 16 з.п. ф-лы, 8 ил.

1. Способ осуществления связи со сквозным шифрованием, включающий:

хранение в пользовательском терминале комплекта ключей, пригодных для сквозного шифрования коммуникаций, при этом один или более ключей ассоциированы с индикатором действительности, определяющим криптографическую группу из двух или более пользовательских терминалов, в которой должен применяться соответствующий ключ, и период, в течение которого указанный ключ применим в указанной криптографической группе;

подсоединение, на пользовательском терминале, к коммуникации криптографической группы и выбор подлежащего использованию ключа из хранящегося комплекта ключей на основе указанной криптографической группы и текущего времени в соответствии с ассоциированными индикаторами действительности.

2. Способ по п.1, отличающийся тем, что включает загрузку комплекта ключей в пользовательский терминал через воздушный интерфейс.

3. Способ по п.2, отличающийся тем, что комплект ключей загружают в пользовательский терминал в виде короткого сообщения.

4. Способ по п.1, отличающийся тем, что комплект ключей загружают в пользовательский терминал из компьютера, локально связанного с пользовательским терминалом.

5. Способ по п.4, отличающийся тем, что комплект ключей загружают в пользовательский терминал, используя процедуры компьютерного приложения, инсталлированного в пользовательский терминал и в компьютер.

6. Способ по любому из пп.2-5, отличающийся тем, что включает загрузку комплекта ключей и индикаторов действительности в виде массива последовательных записей, ассоциированных с одной криптографической группой, при этом каждая запись содержит поле для ключа сквозного шифрования и поле для ассоциированной временной метки.

7. Способ по п.6, отличающийся тем, что ключ, подлежащий использованию в указанной криптографической группе, выбирают из записей таким образом, чтобы временная метка в записи соответствовала моменту более раннему, чем текущее время, а временная метка следующей записи - моменту более позднему, чем текущее время.

8. Способ по одному из пп.1-5, отличающийся тем, что указанная криптографическая группа соответствует группе из двух пользовательских терминалов, а коммуникация соответствует индивидуальной коммуникации.

9. Способ по одному из пп.1-5, отличающийся тем, что комплект ключей хранится в модуле безопасности пользовательского терминала.

10. Пользовательский терминал для коммуникационной сети, содержащий:

блок коммуникационного интерфейса для обмена информацией через коммуникационную сеть;

блок памяти;

блок управления, функционирование которого, по меньшей мере, частично управляется программным кодом, конфигурирующим пользовательский терминал для:

хранения в блоке памяти комплекта ключей, применимых при сквозном шифровании коммуникаций, при этом один или более ключей ассоциированы с индикатором действительности, определяющим криптографическую группу из двух или более пользовательских терминалов, в которой может применяться соответствующий ключ, и период, в течение которого ключ применим в указанной криптографической группе, и

выбора, при подсоединении к коммуникации криптографической группы, подлежащего использованию ключа из хранящегося комплекта ключей на основе указанной криптографической группы и текущего времени в соответствии с ассоциированными индикаторами действительности.

11. Терминал по п.10, отличающийся тем, что содержит средство для приема комплекта ключей через воздушный интерфейс.

12. Терминал по п.11, отличающийся тем, что содержит средство для загрузки комплекта ключей в пользовательский терминал в виде короткого сообщения.

13. Терминал по п.10, отличающийся тем, что содержит средство для загрузки комплекта ключей в пользовательский терминал из компьютера, локально соединенного с пользовательским терминалом.

14. Терминал по п.13, отличающийся тем, что содержит средство для загрузки комплекта ключей в пользовательский терминал путем использования процедур компьютерного приложения, инсталлированного в пользовательский терминал и в компьютер.

15. Терминал по любому из пп.10-14, отличающийся тем, что содержит средство для загрузки комплекта ключей и индикаторы действительности в виде массива последовательных записей, ассоциированных с одной криптографической группой, при этом каждая запись содержит поле для ключа сквозного шифрования и поле для ассоциированной временной метки.

16. Терминал по п.15, отличающийся тем, что содержит средство для выбора ключа, подлежащего использованию в указанной криптографической группе таким образом, чтобы временная метка в записи соответствовала моменту более раннему, чем текущее время, а временная метка следующей записи - моменту более позднему, чем текущее время.

17. Терминал по любому из пп.10-14, отличающийся тем, что указанная криптографическая группа соответствует группе из двух пользовательских терминалов, а коммуникация соответствует индивидуальной коммуникации.

18. Терминал по любому из пп.10-14, отличающийся тем, что содержит модуль безопасности и средство для хранения комплекта ключей в модуле безопасности.

19. Носитель информации с записанной на нем компьютерной программой, кодирующей компьютерный процесс выдачи команд на выполнение процесса компьютерного управления сквозным шифрованием коммуникаций, при этом указанный процесс включает:

хранение в пользовательском терминале комплекта ключей, пригодных для сквозного шифрования коммуникаций, при этом один или более ключей ассоциированы с индикатором действительности, определяющим криптографическую группу из двух или более пользовательских терминалов, в которой должен применяться соответствующий ключ, и период, в течение которого указанный ключ применим в указанной криптографической группе;

подсоединение, на пользовательском терминале, к коммуникации криптографической группы и выбор подлежащего использованию ключа из хранящегося комплекта ключей на основе указанной криптографической группы и текущего времени в соответствии с ассоциированными индикаторами действительности.

20. Система связи, включающая элемент управления ключами и один или более пользовательских терминалов, при этом элемент управления ключами выполнен с возможностью отправки пользовательскому терминалу комплекта ключей, применимых при сквозном шифровании коммуникаций, при этом один или более ключей ассоциированы с индикатором действительности, определяющим криптографическую группу из двух или более пользовательских терминалов, в которой может применяться соответствующий ключ, и период, в течение которого ключ применим в указанной криптографической группе; а

пользовательский терминал выполнен с возможностью хранения комплекта ключей и, при подсоединении к коммуникации криптографической группы, выбора подлежащего использованию ключа из хранящегося комплекта ключей на основе указанной криптографической группы и текущего времени в соответствии с ассоциированными индикаторами действительности.

| Способ производства древесного угля | 1990 |

|

SU1826984A3 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| RU 2005132990 A, 10.05.2007 | |||

| RU 2003134279 A, 27.05.2005. | |||

Авторы

Даты

2013-10-10—Публикация

2008-10-29—Подача