[0001] Настоящая заявка основана на и по ней испрашивается приоритет по заявке на патент Китая № CN201610542826.5, поданной в государственное ведомство интеллектуальной собственности Китайской Народной республики 28 августа 2015, полное содержание которой включено в настоящую заявку посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0002] Данное раскрытие относится к области сетевых технологий и, более конкретно, к способу и устройству для определения полномочий управления пользовательским устройством и к терминальному устройству.

УРОВЕНЬ ТЕХНИКИ

[0003] Камера и инфракрасное устройство мониторинга являются пользовательскими устройствами, тесно связанными с неприкосновенностью частной жизни пользователя и безопасностью имущества, поэтому безопасность пользовательских устройств во время эксплуатации является очень важной для пользователя. В предшествующем уровне техники, когда пользователю необходимо управлять пользовательским устройством через терминальное устройство, терминальное устройство должно отправлять управляющую команду на сервер; после проведения на сервер аутентификации идентификационных данных пользователя, сервер отправляет управляющую команду на пользовательское устройство. Даже если терминальное устройство и пользовательское устройство находятся в пределах одной и той же локальной сети, управляющая команда все же пересылается на пользовательское устройство через сервер, что увеличивает затраты времени на передачу управляющей команды.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0004] Для решения проблем предшествующего уровня техники, данное раскрытие обеспечивает способ и устройство для определения полномочий управления пользовательским устройством, а также терминальное устройство, которые уменьшают затраты времени на передачу управляющей команды.

[0005] Согласно вариантам осуществления первого аспекта данного раскрытия сущности изобретения, обеспечен способ для определения полномочий управления пользовательским устройством. Этот способ включает в себя:

отправку на сервер сообщения-запроса для запрашивания первого маркера пользовательского устройства, если идентификатор пользовательского устройства найден в процессе поиска локальных устройств, причем сообщение-запрос содержит информацию об аутентификации идентификационных данных пользователя;

прием первого маркера, возвращенного сервером согласно сообщению-запросу, после проведения на сервере аутентификации информации об аутентификации идентификационных данных; и

определение полномочий пользователя на локальное управление пользовательским устройством согласно первому маркеру.

[0006] В одном варианте осуществления, способ дополнительно включает в себя:

отправку на сервер управляющей команды для управления пользовательским устройством, если идентификатор пользовательского устройства не найден в процессе поиска локальных устройств, и пользователю необходимо удаленно управлять пользовательским устройством, причем управляющая команда содержит информацию об аутентификации идентификационных данных пользователя; и

управление пользовательским устройством согласно управляющей команде, после проведения на сервере аутентификации информации об аутентификации идентификационных данных.

[0007] Если пользователю необходимо удаленно управлять пользовательским устройством, то информация об аутентификации идентификационных данных содержится в управляющей команде, и терминальное устройство получает полномочия доступа и управления пользовательским устройством после проведения на сервере аутентификации информации об аутентификации идентификационных данных, чтобы в процессе удаленного управления пользовательским устройством посредством терминального устройства была обеспечена безопасность.

[0008] В одном варианте осуществления, способ дополнительно включает в себя:

определение того, кэширован ли первый маркер, перед отправкой сообщения-запроса;

получение полномочий пользователя на локальное управление пользовательским устройством согласно кэшированному первому маркеру, если первый маркер кэширован; и

отправку на сервер сообщения-запроса для запрашивания первого маркера пользовательского устройства, если первый маркер не кэширован.

[0009] Когда пользователь желает осуществить локальное управление пользовательским устройством, полномочия пользователя на локальное управление пользовательским устройством могут быть получены прямо, согласно кэшированному первому маркеру, если первый маркер кэширован, так что скорость реакции пользовательского устройства может быть увеличена; если первый маркер не кэширован, то сообщение-запрос для запрашивания первого маркера пользовательского устройства отправляют на сервер, и терминальное устройство получает полномочия доступа и управления пользовательским устройством после проведения на сервере аутентификации информации об аутентификации идентификационных данных, чтобы в процессе удаленного управления пользовательским устройством посредством терминального устройства была обеспечена безопасность.

[0010] В одном варианте осуществления, если первый маркер является маркером, переустанавливаемым пользовательским устройством, то первый маркер может быть сгенерирован посредством алгоритма хэширования согласно исходному маркеру пользовательского устройства, случайной строке и адресу управления доступом к среде (MAC-адресу) пользовательского устройства, причем исходный маркер назначают произвольным образом, когда пользовательское устройство покидает завод-изготовитель.

[0011] Первый маркер генерируют посредством алгоритма хэширования согласно исходному маркеру пользовательского устройства, случайной строке и MAC-адресу пользовательского устройства, что обеспечивает уникальность первого маркера, чтобы первый маркер отличался от маркеров других пользовательских устройств, и чтобы можно было избежать ошибки управления посредством предотвращения управления разными пользовательскими устройствами посредством терминального устройства с использованием одного и того же маркера, что обеспечивает, таким образом, терминальному устройству возможность осуществления более целевого управления пользовательским устройством.

[0012] В одном варианте осуществления, случайная строка может быть сгенерирована пользовательским устройством при переустановке маркера и может иметь заданную длину.

[0013] Случайная строка генерируется пользовательским устройством при переустановке маркера таким образом, чтобы была обеспечена связь случайной строки с текущим моментом времени, что обеспечивает, таким образом, уникальность первого маркера.

[0014] Согласно вариантам осуществления второго аспекта данного раскрытия сущности изобретения, обеспечено устройство для определения полномочий управления пользовательским устройством. Это устройство включает в себя:

первый отправляющий модуль, выполненный с возможностью отправки на сервер сообщения-запроса для запрашивания первого маркера пользовательского устройства, если идентификатор пользовательского устройства найден в процессе поиска локальных устройств, причем сообщение-запрос переносит информацию об аутентификации идентификационных данных пользователя;

принимающий модуль, выполненный с возможностью приема первого маркера, возвращенного сервером согласно сообщению-запросу, после проведения на сервере аутентификации информации об аутентификации идентификационных данных; и

первый определяющий модуль, выполненный с возможностью определения полномочий пользователя на локальное управление пользовательским устройством согласно первому маркеру.

[0015] В одном варианте осуществления, устройство дополнительно включает в себя:

второй отправляющий модуль, выполненный с возможностью отправки на сервер управляющей команды для управления пользовательским устройством, если идентификатор пользовательского устройства не найден в процессе поиска локальных устройств, и пользователю необходимо удаленно управлять пользовательским устройством, причем управляющая команда переносит информацию об аутентификации идентификационных данных пользователя; и

управляющий модуль, выполненный с возможностью управления пользовательским устройством согласно управляющей команде, после проведения на сервере аутентификации информации об аутентификации идентификационных данных.

[0016] В одном варианте осуществления, устройство дополнительно включает в себя:

второй определяющий модуль, выполненный с возможностью определения того, кэширован ли первый маркер, перед отправкой первым определяющим модулем сообщения-запроса;

причем, если второй определяющий модуль определяет, что первый маркер кэширован, то первый определяющий модуль получает полномочия пользователя на локальное управление пользовательским устройством согласно кэшированному первому маркеру; и,

причем, если первый маркер не кэширован, то первый отправляющий модуль отправляет на сервер сообщение-запрос для запрашивания первого маркера пользовательского устройства.

[0017] В одном варианте осуществления, если первый маркер является маркером, переустанавливаемым пользовательским устройством, то первый маркер генерируют посредством алгоритма хэширования согласно исходному маркеру пользовательского устройства, случайной строке и MAC (управление доступом к среде передачи) адресу пользовательского устройства, причем исходный маркер назначают произвольным образом, когда пользовательское устройство покидает завод-изготовитель.

[0018] В одном варианте осуществления, случайная строка может быть случайно сгенерирована пользовательским устройством при переустановке маркера и может иметь заданную длину.

[0019] Согласно вариантам осуществления третьего аспекта данного раскрытия сущности изобретения, обеспечено устройство для определения полномочий управления пользовательским устройством, и это устройство включает в себя:

процессор; и

память, выполненную с возможностью запоминания команд, исполняемых процессором;

причем процессор выполнен с возможностью:

отправки на сервер сообщения-запроса для запрашивания первого маркера пользовательского устройства, если идентификатор пользовательского устройства найден в процессе поиска локальных устройств, причем сообщение-запрос переносит информацию об аутентификации идентификационных данных пользователя;

приема первого маркера, возвращенного сервером согласно сообщению-запросу, после проведения на сервере аутентификации информации об аутентификации идентификационных данных; и

определения полномочий пользователя на локальное управление пользовательским устройством согласно первому маркеру.

[0020] Технические решения, обеспечиваемые в данном раскрытии сущности изобретения, могут включать в себя следующие выгодные эффекты. Если идентификатор пользовательского устройства найден в процессе поиска локальных устройств, то терминальное устройство определяет полномочия пользователя на локальное управление пользовательским устройством согласно первому маркеру, возвращенному сервером, после отправки терминалом на сервер сообщения-запроса для запрашивания первого маркера и проведения на сервере аутентификации информации об аутентификации идентификационных данных, переносимой в сообщении-запросе, так что после этого терминальное устройство не должно будет отправлять управляющую команду на сервер для пересылки управляющей команды к пользовательскому устройству, когда терминальное устройство должно будет осуществить командное управление пользовательским устройством, что уменьшает, таким образом, затраты времени на передачу управляющей команды. Дополнительно, поскольку первый маркер отправляется сервером к терминальному устройству после проведения на сервере аутентификации информации об аутентификации идентификационных данных, это обеспечивает то, что терминальное устройство получает законные полномочия управления пользовательским устройством, что обеспечивает, таким образом, безопасность пользовательского устройства в процессе управления.

[0021] Следует понимать, что приведенное выше общее описание и нижеследующее подробное описание являются иллюстративными и разъяснительными и не должны толковаться в качестве ограничения данного раскрытия сущности изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0022] Прилагаемые чертежи, которые включены в данное раскрытие и составляют его часть, иллюстрируют варианты осуществления, совместимые с данным изобретением и, вместе с описанием, служат для разъяснения принципов данного изобретения.

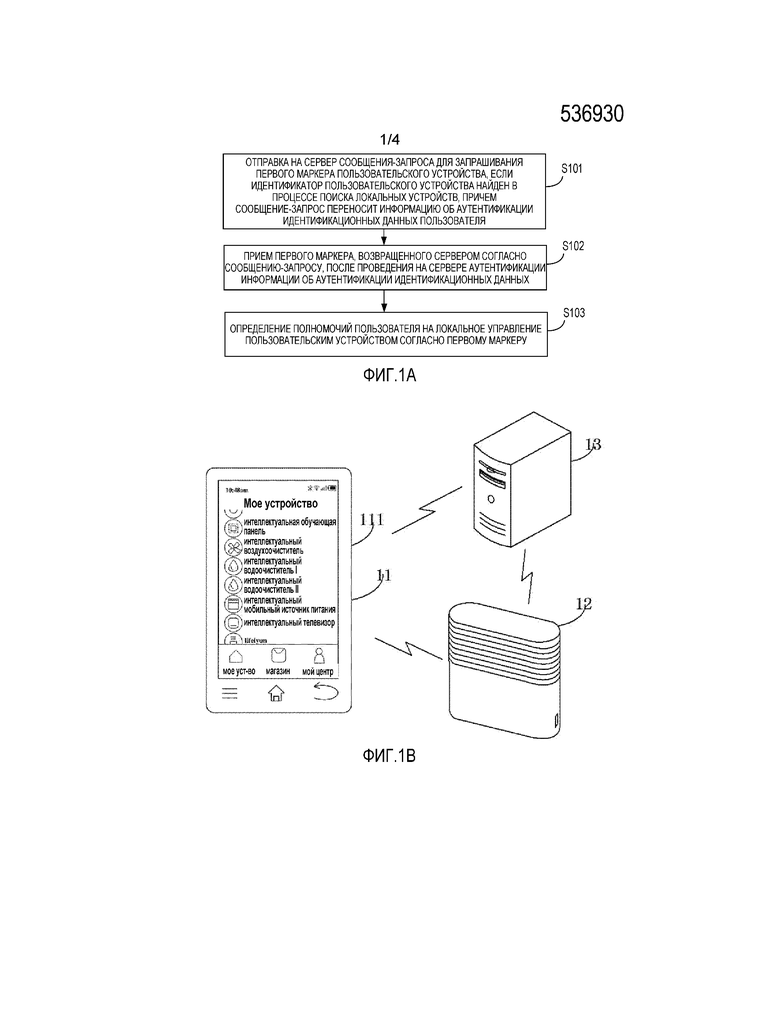

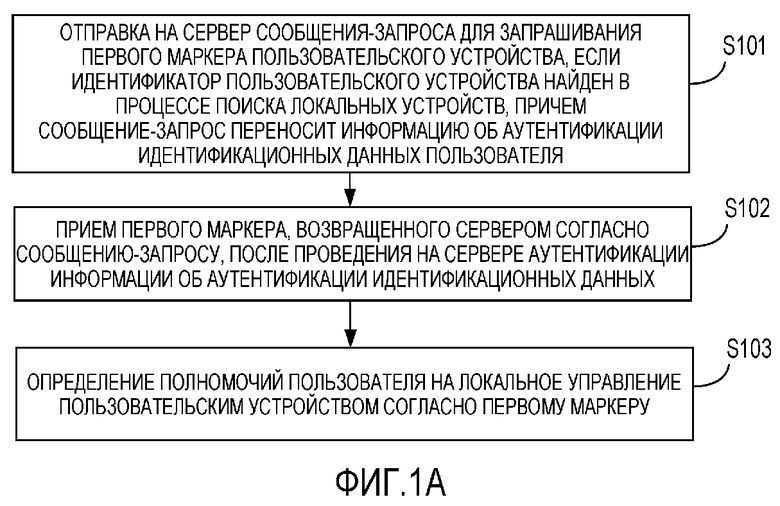

[0023] Фиг. 1А является последовательностью операций способа для определения полномочий управления пользовательским устройством, согласно иллюстративному варианту осуществления.

[0024] Фиг. 1В является схемой сцены, в которой применяется способ для определения полномочий управления пользовательским устройством, согласно иллюстративному варианту осуществления.

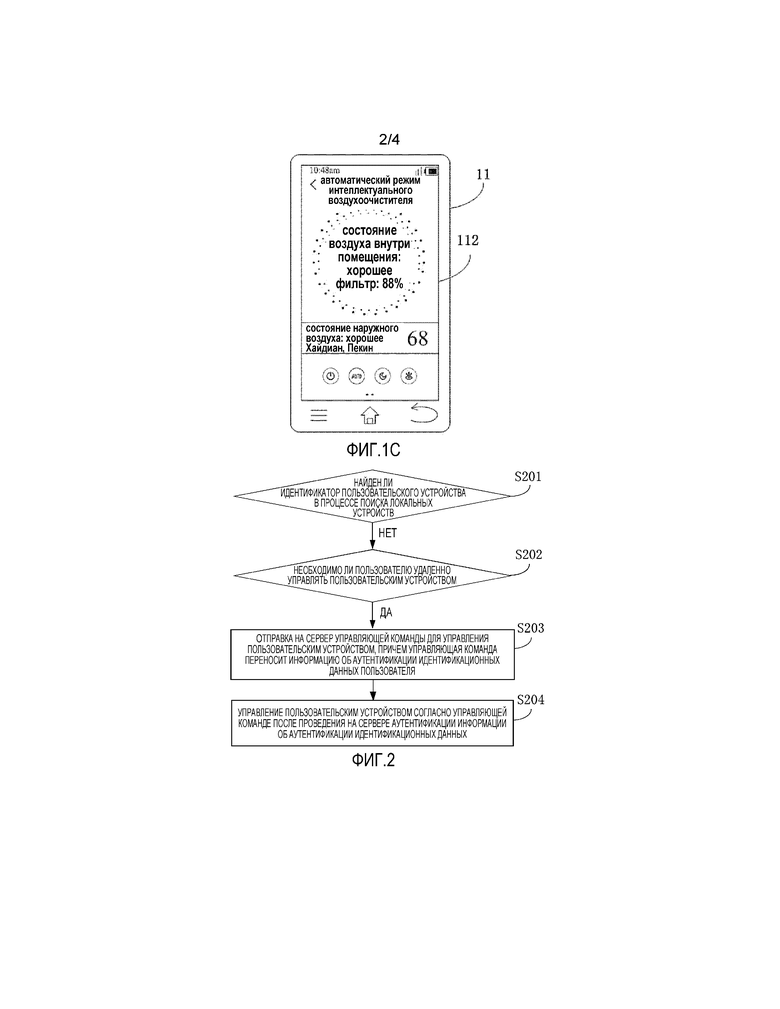

[0025] Фиг. 1С является схемой интерфейса для управления пользовательским устройством согласно первому примеру.

[0026] Фиг. 2 является последовательностью операций способа для определения полномочий управления пользовательским устройством согласно первому примеру.

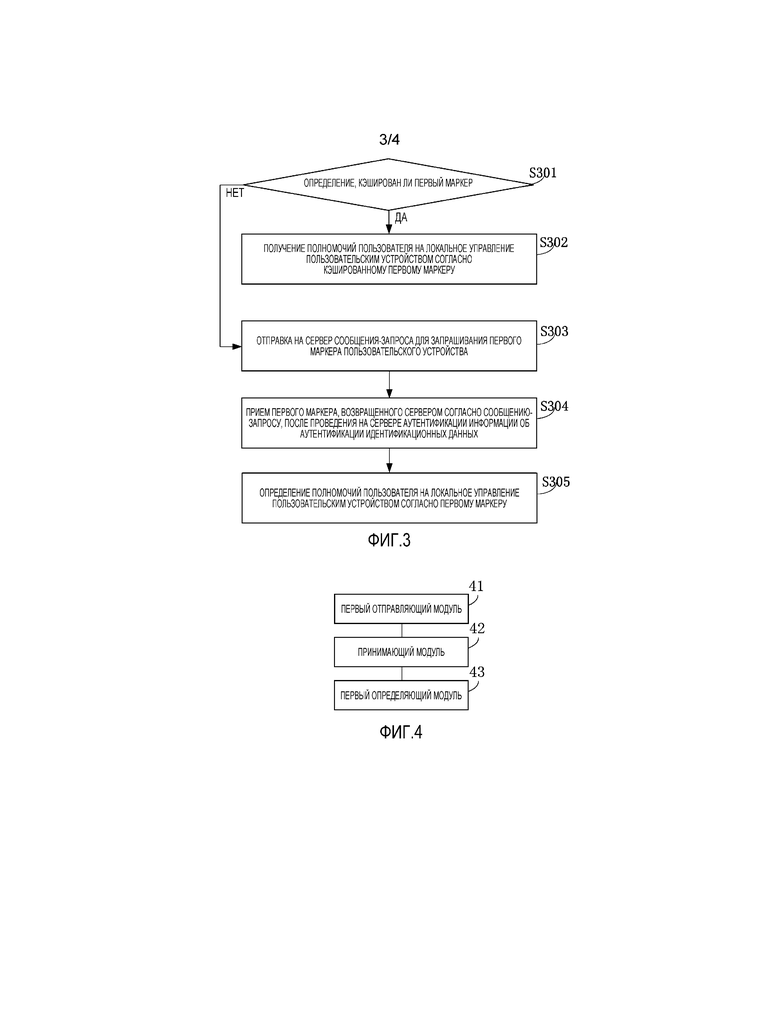

[0027] Фиг. 3 является последовательностью операций способа для определения полномочий управления пользовательским устройством согласно второму примеру.

[0028] Фиг. 4 является блок-схемой устройства для определения полномочий управления пользовательским устройством, согласно иллюстративному варианту осуществления.

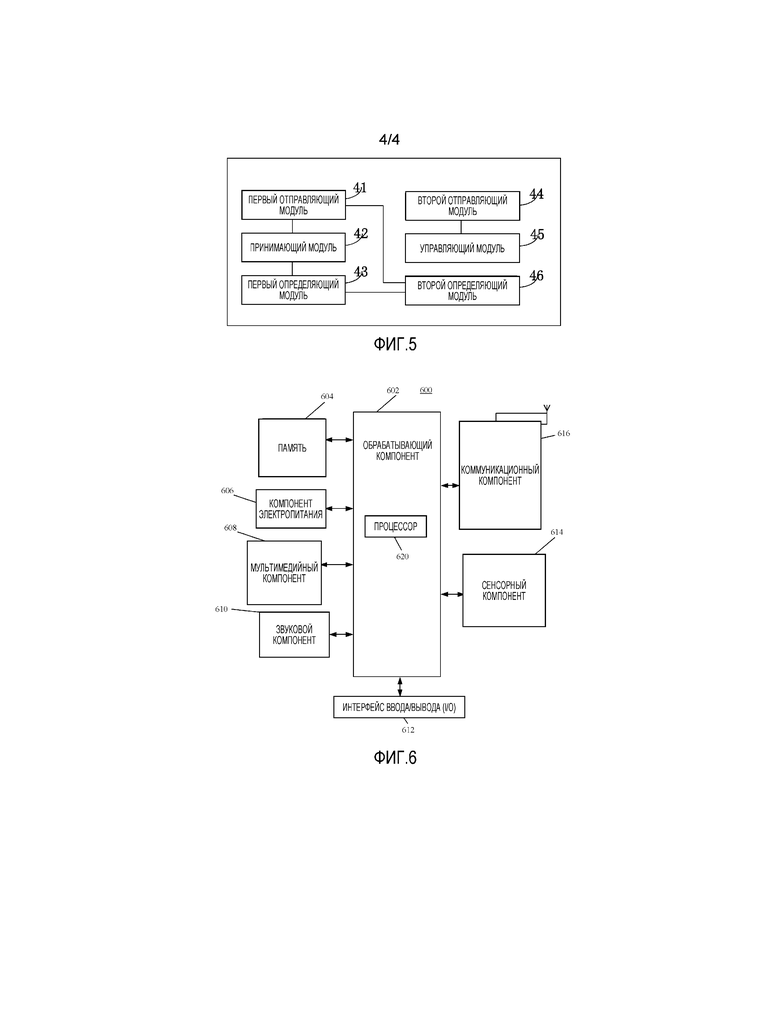

[0029] Фиг. 5 является блок-схемой другого устройства для определения полномочий управления пользовательским устройством, согласно иллюстративному варианту осуществления.

[0030] Фиг. 6 является схемой устройства для определения полномочий управления пользовательским устройством, согласно иллюстративному варианту осуществления.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0031] Далее будут подробно описаны иллюстративные варианты осуществления, примеры которых показаны на прилагаемых чертежах. Нижеследующее описание обращается к прилагаемым чертежам, на которых одинаковые ссылочные позиции на разных чертежах представляют одинаковые или подобные элементы, если не указано иное. Реализации, приведенные в нижеследующем описании иллюстративных вариантов осуществления, не представляют собой все реализации, совместимые с данным изобретением. Вместо этого, они являются просто примерами устройств и способов, совместимых с аспектами, связанными с данным изобретением и приведенными в приложенной формуле изобретения.

[0032] Фиг. 1А является последовательностью операций способа для определения полномочий управления пользовательским устройством, согласно иллюстративному варианту осуществления; фиг. 1В является схемой сцены, в которой применяется способ для определения полномочий управления пользовательским устройством, согласно иллюстративному варианту осуществления; и фиг. 1С является схемой интерфейса для управления пользовательским устройством согласно первому примеру. Способ для определения полномочий управления пользовательским устройством может быть применен в терминальном устройстве (например, смартфоне, планшетном персональном компьютере, или настольном компьютере), и может быть также реализован посредством инсталляции приложения (app) или программного обеспечения на терминальном устройстве. Как показано на фиг. 1А, способ для определения полномочий управления пользовательским устройством включает в себя этапы S101- S103.

[0033] На этапе S101, если идентификатор пользовательского устройства найден в процессе поиска локальных устройств, то сообщение-запрос для запрашивания первого маркера пользовательского устройства отправляют на сервер, причем сообщение-запрос переносит информацию об аутентификации идентификационных данных пользователя.

[0034] В одном варианте осуществления, многоадресный протокол формирования системы доменных имен (multicast Domain Name System - mDNS) может быть использован для определения того, находится ли пользовательское устройство в пределах локальной сети. В одном варианте осуществления, пользовательское устройство может быть интеллектуальным кондиционером, интеллектуальным воздухоочистителем, интеллектуальным водоочистителем, интеллектуальным телевизором и другими интеллектуальными домашними устройствами, и терминальное устройство может управлять пользовательским устройством через локальную сеть или интернет. В одном варианте осуществления, в отличие от идентификатора пользовательского устройства, первый маркер является частным идентификатором пользовательского устройства, и первый маркер может быть получен только терминальным устройством, имеющим полномочия управления. В одном варианте осуществления, первый маркер может быть случайной строкой, назначенной, когда пользовательское устройство покидает завод-изготовитель, и указывающей на уникальный номер пользовательского устройства; в другом варианте осуществления, первый маркер может быть сгенерирован посредством алгоритма хэширования, согласно исходному маркеру пользовательского устройства, случайной строке и адресу управления доступом к среде (–MAC-адресу) пользовательского устройства, причем алгоритм хэширования может быть MD5 и т.д., и он не должен толковаться в качестве ограничения данного раскрытия сущности изобретения.

[0035] На этапе S102, после проведения на сервере аутентификации информации об аутентификации идентификационных данных, принимают первый маркер, возвращенный сервером согласно сообщению-запросу.

[0036] В одном варианте осуществления, информация об аутентификации идентификационных данных может включать в себя имя пользовательской учетной записи и пароль учетной записи, и сервер может определить, существует ли необходимость возврата первого маркера к терминальному устройству, согласно полномочиям имени пользовательской учетной записи, записанному на сервере.

[0037] На этапе S103, полномочия пользователя на локальное управление пользовательским устройством определяют согласно первому маркеру.

[0038] В одном варианте осуществления, полномочия локального управления могут быть определены согласно типу пользовательского устройства, например, если пользовательское устройство является интеллектуальным воздухоочистителем, то конкретные полномочия управления могут быть управлением переключателем интеллектуального воздухоочистителя и настройкой рабочего режима (например, автоматического режима, неактивного режима, и режима высоких оборотов) интеллектуального воздухоочистителя; в качестве другого примера, если пользовательское устройство является интеллектуальным телевизором, то конкретные полномочия управления могут быть управлением переключателем интеллектуального телевизора и настройкой канала и громкости интеллектуального телевизора.

[0039] Как показано на фиг. 1В, в качестве иллюстративной сцены, после открытия приложения интеллектуального дома на терминальном устройстве 11, в приложении интеллектуального дома был начат процесс поиска локальных устройств, и были найдены пользовательские устройства, такие как интеллектуальная обучающая панель, интеллектуальный воздухоочиститель, интеллектуальный водоочиститель I, интеллектуальный водоочиститель II, интеллектуальный мобильный источник питания, и интеллектуальный телевизор, как показано на фиг. 1В. Если пользователь выбирает управление интеллектуальным воздухоочистителем 12 на пользовательском интерфейсе 111 приложения интеллектуального дома, то терминальное устройство 11 должно детектировать, кэширован ли первый маркер интеллектуального воздухоочистителя 12, если нет, то терминальное устройство 11 должно отправить сообщение-запрос для получения первого маркера интеллектуального воздухоочистителя 12 от сервера 13, и сервер 13 должен проанализировать сообщение-запрос терминального устройства 11 и определить, является ли законной информация об аутентификации идентификационных данных, переносимая в сообщении-запросе. После проведения аутентификации информации об аутентификации идентификационных данных, сервер 13 возвращает первый маркер к терминальному устройству 11, и терминальное устройство 11 определяет полномочия на локальное управление интеллектуальным воздухоочистителем 12 согласно первому маркеру. Дополнительно, сервер 13 может сгенерировать первый маркер посредством алгоритма хэширования согласно исходному маркеру интеллектуального воздухоочистителя 12, случайной строке и MAC-адресу интеллектуального воздухоочистителя 12, и запомнить первый маркер.

[0040] Как показано на фиг. 1С, после получения терминальным устройством 11 полномочий локального управления интеллектуальным воздухоочистителем 12, терминальное устройство 11 может управлять интеллектуальным воздухоочистителем 12 через пользовательский интерфейс 112, связанный с интеллектуальным воздухоочистителем 12 приложения интеллектуального дома, например, интеллектуальный воздухоочиститель 12 может быть настроен на автоматический режим.

[0041] В данном варианте осуществления, если идентификатор пользовательского устройства найден в процессе поиска локальных устройств, то терминальное устройство определяет полномочия пользователя на локальное управление пользовательским устройством согласно первому маркеру, возвращенному сервером после отправки терминалом на сервер сообщения-запроса для запрашивания первого маркера и проведения на сервере аутентификации информации об аутентификации идентификационных данных, переносимой в сообщении-запросе, так что после этого терминальное устройство не должно будет отправлять управляющую команду на сервер для пересылки управляющей команды к пользовательскому устройству, когда терминальное устройство должно будет осуществить командное управление пользовательским устройством, что уменьшает, таким образом, затраты времени на передачу управляющей команды. Дополнительно, поскольку первый маркер отправляется к терминальному устройству сервером после проведения на сервере аутентификации информации об аутентификации идентификационных данных, это обеспечивает то, что терминальное устройство получает законные полномочия управления пользовательским устройством, что обеспечивает, таким образом, безопасность пользовательского устройства в процессе управления.

[0042] В одном варианте осуществления, способ может дополнительно включать в себя:

отправку на сервер управляющей команды для управления пользовательским устройством, если идентификатор пользовательского устройства не найден в процессе поиска локальных устройств, и пользователю необходимо удаленно управлять пользовательским устройством, причем управляющая команда переносит информацию об аутентификации идентификационных данных пользователя; и

управление пользовательским устройством согласно управляющей команде, после проведения на сервере аутентификации информации об аутентификации идентификационных данных.

[0043] В одном варианте осуществления, способ может дополнительно включать в себя:

определение того, кэширован ли первый маркер, перед отправкой сообщения-запроса;

получение полномочий пользователя на локальное управление пользовательским устройством согласно кэшированному первому маркеру, если первый маркер кэширован; и

отправку на сервер сообщения-запроса для запрашивания первого маркера пользовательского устройства, если первый маркер не кэширован.

[0044] В одном варианте осуществления, если первый маркер является маркером, переустанавливаемым пользовательским устройством, то первый маркер генерируют посредством алгоритма хэширования согласно исходному маркеру пользовательского устройства, случайной строке и MAC-адресу пользовательского устройства, причем исходный маркер назначают произвольным образом, когда пользовательское устройство покидает завод-изготовитель.

[0045] В одном варианте осуществления, случайная строка может быть сгенерирована пользовательским устройством при переустановке маркера и может иметь заданную длину.

[0046] Со ссылкой на нижеследующие варианты осуществления, обеспечен процесс определения полномочий управления пользовательским устройством.

[0047] В заключение, с использованием способа, обеспеченного в данном раскрытии сущности изобретения, когда терминальное устройство впоследствии должно будет осуществлять командное управление пользовательским устройством, терминальное устройство не должно будет отправлять управляющую команду на сервер для пересылки управляющей команды к пользовательскому устройству, что уменьшает, таким образом, затраты времени на передачу управляющей команды; дополнительно, это обеспечивает то, что терминальное устройство получает законные полномочия управления пользовательским устройством, и обеспечивается безопасность пользовательского устройства в процессе управления.

[0048] Техническое решение, обеспеченное вариантами осуществления данного раскрытия сущности изобретения, подробно описано ниже с использованием конкретных вариантов осуществления.

[0049] Фиг. 2 является последовательностью операций способа для определения полномочий управления пользовательским устройством согласно первому иллюстративному варианту осуществления. В данном варианте осуществления, используется вышеупомянутый способ, обеспеченный в вариантах осуществления данного раскрытия сущности изобретения, и иллюстрация выполнена путем приведения в качестве примера терминального устройства, которое стремится удаленно управлять пользовательским устройством, со ссылкой на фиг. 1В и фиг. 1С. Как показано на фиг. 2, способ включает в себя следующие этапы.

[0050] На этапе S201, определяют, найден ли идентификатор пользовательского устройства в процессе поиска локальных устройств, если да, то полномочия пользователя на локальное управление пользовательским устройством определяют согласно описанному выше варианту осуществления, а если нет, то выполняют этап S202.

[0051] На этапе S202, определяют, необходимо ли пользователю удаленное управление пользовательским устройством, если да, то выполняют этап S203, а если нет, то процесс завершается.

[0052] На этапе S203, на сервер отправляют управляющую команду для управления пользовательским устройством, причем управляющая команда переносит информацию об аутентификации идентификационных данных пользователя.

[0053] В одном варианте осуществления, информация об аутентификации идентификационных данных пользователя может быть связана с соответствующими пользовательскими устройствами.

[0054] На этапе S204, после проведения на сервере аутентификации информации об аутентификации идентификационных данных, пользовательским устройством управляют согласно управляющей команде.

[0055] Как показано на фиг. 1В, в качестве иллюстративной сцены, после открытия приложения интеллектуального дома на терминальном устройстве 11, в приложении интеллектуального дома был начат процесс поиска локальных устройств, и пользовательские устройства, показанные на фиг. 1В, не были найдены. Если пользователю необходимо удаленно управлять интеллектуальным воздухоочистителем 12 на пользовательском интерфейсе приложения интеллектуального дома, то терминальное устройство 11 должно отправить управляющую команду на сервер 13, сервер 13 должен проанализировать информацию об аутентификации идентификационных данных терминального устройства 11 из управляющей команды и, после проведения аутентификации информации об аутентификации идентификационных данных, сервер 13 пересылает управляющую команду к интеллектуальному воздухоочистителю 12.

[0056] Как показано на фиг. 1С, когда терминальное устройство 11 должно удаленно управлять интеллектуальным воздухоочистителем 12, терминальное устройство 11 может удаленно управлять интеллектуальным воздухоочистителем 12 через пользовательский интерфейс приложения интеллектуального дома, связанный с интеллектуальным воздухоочистителем 12, например, терминальное устройство отправляет на сервер 13 управляющую команду, указывающую, что существует необходимость настройки интеллектуального воздухоочистителя 12 на автоматический режим и, после проведения на сервере 13 аутентификации информации об аутентификации идентификационных данных, переносимой в управляющей команде, сервер 13 пересылает управляющую команду к интеллектуальному воздухоочистителю 12 и, затем, интеллектуальный воздухоочиститель 12 настраивается на автоматический режим согласно управляющей команде.

[0057] На основе выгодных эффектов технических решений в описанном выше варианте осуществления, данный вариант осуществления может иметь следующие выгодные эффекты. Когда существует необходимость удаленно управлять пользовательским устройством, информация об аутентификации идентификационных данных переносится в управляющей команде для управления пользовательским устройством, и терминальное устройство получает полномочия управления для доступа и управления пользовательским устройством после проведения на сервере аутентификации информации об аутентификации идентификационных данных, так что обеспечивается безопасность в процессе удаленного управления пользовательским устройством посредством терминального устройства.

[0058] Фиг. 3 является последовательностью операций способа для определения полномочий управления пользовательским устройством согласно второму иллюстративному варианту осуществления. В данном варианте осуществления, используется вышеупомянутый способ, обеспеченный в вариантах осуществления данного раскрытия сущности изобретения, и иллюстрация выполнена путем приведения в качестве примера терминального устройства, определяющего удаленное управление или локальное управление, со ссылкой на фиг. 1В и фиг. 1С. Как показано на фиг. 3, способ включает в себя следующие этапы.

[0059] На этапе S301, если идентификатор пользовательского устройства найден в процессе поиска локальных устройств, то определяют, кэширован ли первый маркер, если да, то выполняют этап S302, а если нет, то выполняют этап S303.

[0060] В одном варианте осуществления, если терминальное устройство уже получило полномочия пользователя на локальное управление пользовательским устройством, и терминальное устройство уже осуществляло локальное управление пользовательским устройством согласно первому маркеру, то в этом случае терминальное устройство может прямо осуществлять локальное управление пользовательским устройством. В другом варианте осуществления, если терминальное устройство не осуществляло локальное управление пользовательским устройством, и терминальное устройство не имеет полномочий локального управления, то в этом случае терминальное устройство должно запросить первый маркер пользовательского устройства из сервера, и определяет полномочия на локальное управление пользовательским устройством согласно первому маркеру.

[0061] На этапе S302, если первый маркер кэширован, то полномочия на локальное управление пользовательским устройством получают согласно кэшированному первому маркеру.

[0062] На этапе S303, если первый маркер не кэширован, то отправляют на сервер сообщение-запрос для запрашивания первого маркера пользовательского устройства.

[0063] На этапе S304, принимают первый маркер, возвращенный сервером согласно сообщению-запросу, после проведения на сервере аутентификации информации об аутентификации идентификационных данных.

[0064] На этапе S305, определяют полномочия на локальное управление пользовательским устройством согласно первому маркеру.

[0065] В отношении подробного описания этапов S303 - S305 можно сослаться на соответствующее описание варианта осуществления, показанного на фиг. 1А, и эти подробности здесь не разъясняются.

[0066] На основе выгодных эффектов описанного выше варианта осуществления, данный вариант осуществления может иметь следующие выгодные эффекты. Когда пользователь желает осуществить локальное управление пользовательским устройством, полномочия на локальное управление пользовательским устройством могут быть получены прямо, согласно первому маркеру, если первый маркер кэширован, так что скорость реакции пользовательского устройства может быть увеличена; если первый маркер не кэширован, то сообщение-запрос для запрашивания первого маркера пользовательского устройства отправляют на сервер, и терминальное устройство может получить полномочия доступа и управления пользовательским устройством после проведения на сервере аутентификации информации об аутентификации идентификационных данных, так что в процессе удаленного управления пользовательским устройством посредством терминального устройства обеспечивается безопасность.

[0067] В одном варианте осуществления, если первый маркер является маркером, переустанавливаемым пользовательским устройством, то первый маркер генерируют посредством алгоритма хэширования согласно исходному маркеру пользовательского устройства, случайной строке и MAC-адресу пользовательского устройства, причем исходный маркер назначают произвольным образом, когда пользовательское устройство покидает завод-изготовитель.

[0068] В одном варианте осуществления, случайная строка генерируется пользовательским устройством при переустановке маркера и имеет заданную длину.

[0069] Например, первый маркер является маркером, переустанавливаемым пользовательским устройством, и иллюстрация выполнена путем приведения в качестве примера алгоритма хэширования MD5:

исходным маркером (или старым маркером) пользовательского устройства является 9750a980245ff26d49e1fc9774bddff9;

случайной строкой, сгенерированной пользовательским устройством при переустановке маркера, является M7a89Ug19REp21Ad;

MAC-адресом пользовательского устройства является B0D59D293DC3; и

первым маркером (новым маркером), сгенерированным алгоритмом хэширования MD5, является 4c4c4c42d34eb96085ba279681d6606d.

[0070] При генерации первого маркера согласно вышеупомянутому процессу, случайная строка случайно генерируется пользовательским устройством при переустановке маркера, так что обеспечивается связь случайной строки с текущим моментом времени, что обеспечивает, таким образом, уникальность первого маркера. Первый маркер генерируют посредством алгоритма хэширования согласно исходному маркеру пользовательского устройства, случайной строке и MAC адресу пользовательского устройства, что обеспечивает уникальность первого маркера, так что первый маркер отличается от маркеров других пользовательских устройств, и можно избежать ошибки управления посредством предотвращения управления разными пользовательскими устройствами посредством терминального устройства с использованием одного и того же маркера, что обеспечивает, таким образом, терминальному устройству возможность выполнения более целевого управления пользовательским устройством.

[0071] Фиг. 4 является схемой устройства для определения полномочий управления пользовательским устройством, согласно иллюстративному варианту осуществления. Как показано на фиг. 4, это устройство включает в себя первый отправляющий модуль 41, принимающий модуль 42 и первый определяющий модуль 43.

[0072] Первый отправляющий модуль 41 выполнен с возможностью отправки на сервер сообщения-запроса для запрашивания первого маркера пользовательского устройства, если идентификатор пользовательского устройства найден в процессе поиска локальных устройств, причем сообщение-запрос переносит информацию об аутентификации идентификационных данных пользователя.

[0073] Принимающий модуль 42 выполнен с возможностью приема первого маркера, возвращенного сервером согласно сообщению-запросу, после проведения на сервере аутентификации информации об аутентификации идентификационных данных, отправленной первым отправляющим модулем 41.

[0074] Первый определяющий модуль 43 выполнен с возможностью определения полномочий пользователя на локальное управление пользовательским устройством согласно первому маркеру, принятому принимающим модулем 42.

[0075] Фиг. 5 является блок-схемой другого устройства для определения полномочий управления пользовательским устройством, согласно иллюстративному варианту осуществления. Как показано на фиг. 5, на основе варианта осуществления, показанного на фиг. 4, в одном варианте осуществления, устройство дополнительно включает в себя второй отправляющий модуль 44 и управляющий модуль 45.

[0076] Второй отправляющий модуль 44 выполнен с возможностью отправки на сервер управляющей команды для управления пользовательским устройством, если идентификатор пользовательского устройства не найден в процессе поиска локальных устройств, и пользователю необходимо удаленно управлять пользовательским устройством, причем управляющая команда переносит информацию об аутентификации идентификационных данных пользователя.

[0077] Управляющий модуль 45 выполнен с возможностью управления пользовательским устройством согласно управляющей команде, после проведения на сервере аутентификации информации об аутентификации идентификационных данных, отправленной вторым отправляющим модулем 44.

[0078] В одном варианте осуществления, устройство может дополнительно включать в себя второй определяющий модуль 46.

[0079] Второй определяющий модуль 46 выполнен с возможностью определения того, кэширован ли первый маркер.

[0080] Если второй определяющий модуль 46 определяет, что первый маркер кэширован, то первый определяющий модуль 43 получает полномочия пользователя на локальное управление пользовательским устройством согласно кэшированному первому маркеру.

[0081] Если второй определяющий модуль 46 определяет, что первый маркер не кэширован, то первый отправляющий модуль 41 отправляет на сервер сообщение-запрос для запрашивания первого маркера пользовательского устройства.

[0082] В одном варианте осуществления, если первый маркер является маркером, переустанавливаемым пользовательским устройством, то первый маркер генерируют посредством алгоритма хэширования согласно исходному маркеру пользовательского устройства, случайной строке и MAC (управление доступом к среде передачи) адресу пользовательского устройства, причем исходный маркер назначают произвольным образом, когда пользовательское устройство покидает завод-изготовитель.

[0083] В одном варианте осуществления, случайная строка случайно генерируется пользовательским устройством при переустановке маркера и имеет заданную длину.

[0084] В отношении устройств в вышеупомянутых вариантах осуществления, конкретные режимы функционирования отдельных модулей в них были подробно описаны в вариантах осуществления, относящихся к способам, и не будут здесь разъясняться.

[0085] Фиг. 6 является схемой устройства для определения полномочий управления пользовательским устройством, согласно иллюстративному варианту осуществления. Например, устройство 600 может быть мобильным телефоном, компьютером, цифровым широковещательным терминалом, устройством для передачи сообщений, игровой консолью, планшетным устройством, тренажерным оборудованием, персональным цифровым секретарем (Personal Digital Assistant - PDA) и т.д.

[0086] Со ссылкой на фиг. 6, устройство 600 может включать в себя следующие один или несколько компонентов: обрабатывающий компонент 602, память 604, компонент 606 электропитания, мультимедийный компонент 608, звуковой компонент 610, интерфейс 612 ввода/ вывода (I/O), сенсорный компонент 614, и коммуникационный компонент 616.

[0087] Обрабатывающий компонент 602 обычно управляет всеми операциями устройства 600, такими как операции, связанные с отображением, телефонными вызовами, передачей данных, операциями камеры, и операциями записи. Обрабатывающий компонент 602 может включать в себя один или несколько процессоров 620 для исполнения команд, для выполнения всех или части этапов описанных выше способов. Дополнительно, обрабатывающий компонент 602 может включать в себя один или несколько модулей, которые облегчают взаимодействие между обрабатывающим компонентом 602 и другими компонентами. Например, обрабатывающий компонент 602 может включать в себя мультимедийный модуль для облегчения взаимодействия между мультимедийным компонентом 608 и обрабатывающим компонентом 602.

[0088] Память 604 выполнена с возможностью запоминания различных типов данных для поддержки функционирования устройства 600. Примеры таких данных включают в себя команды для любых приложений или способов, функционирующих на устройстве 600, контактные данные, данные телефонной книги, сообщения, изображения, видео, и т.п. Память 604 может быть реализована с использованием любого типа энергозависимых или энергонезависимых запоминающих устройств, или их комбинации, таких как статическое запоминающее устройство с произвольной выборкой (static random access memory - SRAM), электрически стираемое программируемое постоянное запоминающее устройство (electrically erasable programmable read-only memory - EEPROM), стираемое программируемое постоянное запоминающее устройство (erasable programmable read-only memory - EPROM), программируемое постоянное запоминающее устройство (programmable read-only memory - PROM), постоянное запоминающее устройство (read-only memory - ROM), магнитная память, флэш-память, магнитный или оптический диск.

[0089] Компонент 606 электропитания обеспечивает электропитание для различных компонентов устройства 600. Компонент 606 электропитания может включать в себя систему управления электропитанием, один или несколько источников питания, и любые другие компоненты, связанные с генерацией, управлением, и распределением электроэнергии в устройстве 600.

[0090] Мультимедийный компонент 608 включает в себя экран, обеспечивающий выходной интерфейс между устройством 600 и пользователем. В некоторых вариантах осуществления, экран может включать в себя жидкокристаллический дисплей (liquid crystal display - LCD) и сенсорную панель (touch panel - TP). Если экран включает в себя сенсорную панель, то экран может быть реализован в виде сенсорного экрана для приема сигналов ввода данных от пользователя. Сенсорная панель включает в себя один или несколько сенсорных датчиков для восприятия касаний, скольжений, и других жестов на сенсорной панели. Сенсорные датчики могут не только воспринимать границу касания или скользящего действия, но и могут воспринимать период времени и давление, связанные с касанием или скользящим действием. В некоторых вариантах осуществления, мультимедийный компонент 608 включает в себя переднюю камеру и/или заднюю камеру. Передняя камера и задняя камера могут принимать внешние мультимедийные данные, когда устройство 600 находится в режиме функционирования, таком как режим фотографирования или видеорежим. Каждая из передней камеры и задней камеры может быть фиксированной оптической линзовой системой или может иметь способность фокусировки и оптического увеличения.

[0091] Звуковой компонент 610 выполнен с возможностью вывода и/или ввода звуковых сигналов. Например, звуковой компонент 610 включает в себя микрофон (MIC), выполненный с возможностью приема внешнего звукового сигнала, когда интеллектуальное устройство 600 находится в режиме функционирования, таком как режим вызова, режим записи, и режим распознавания речи. Принятый звуковой сигнал может быть, дополнительно, запомнен в памяти 604 или передан через коммуникационный компонент 616. В некоторых вариантах осуществления, звуковой компонент 610 дополнительно включает в себя громкоговоритель для вывода звуковых сигналов.

[0092] Интерфейс 612 I/O обеспечивает интерфейс для обрабатывающего компонента 602 и модулей периферийного интерфейса, таких как клавиатура, колесико с возможностью щелчка, кнопок, и т.п. Кнопки могут включать в себя, но не ограничены этим, кнопку возврата в исходное положение, кнопку громкости, пусковую кнопку, и кнопку блокировки.

[0093] Сенсорный компонент 614 включает в себя один или несколько датчиков для обеспечения оценок состояния различных аспектов устройства 600. Например, сенсорный компонент 614 может детектировать открытое/ закрытое состояние устройства 600 и относительное положение компонентов (например, дисплея и клавиатуры устройства 600). Сенсорный компонент 614 может также детектировать изменение положения устройства 600 или компонента устройства 600, наличие или отсутствие пользовательского контакта с устройством 600, ориентацию или ускорение/ замедление устройства 600, и изменение температуры устройства 600. Сенсорный компонент 614 может включать в себя датчик близости, выполненный с возможностью детектирования наличия близких объектов без физического контакта. Сенсорный компонент 614 может дополнительно включать в себя датчик освещенности, такой как датчик изображения CMOS или CCD, для использования в приложениях с формированием изображений. В некоторых вариантах осуществления, сенсорный компонент 614 может также включать в себя датчик-акселерометр, гироскопический датчик, магнитный датчик, датчик давления, или датчик температуры.

[0094] Коммуникационный компонент 616 выполнен с возможностью обеспечения проводной или беспроводной связи между устройством 600 и другими устройствами. Устройство 600 может осуществлять доступ в беспроводную сеть на основе коммуникационного стандарта, такого как WIFI, 2G, или 3G, или их комбинации. В одном иллюстративном варианте осуществления, коммуникационный компонент 616 принимает сигнал трансляции или связанную с трансляцией информацию от внешней системы управления трансляцией, через канал трансляции. В одном иллюстративном варианте осуществления, коммуникационный компонент 616 дополнительно включает в себя модуль радиосвязи на короткие расстояния (near field communication - NFC), для обеспечения связи ближнего действия. Например, модуль NFC может быть реализован на основе технологии радиочастотной идентификации (radio frequency identification - RFID), технологии ассоциации инфракрасной техники передачи данных (infrared data association - IrDA), сверхширокополосной (ultra-wideband - UWB) технологии, технологии Bluetooth (BT), и других технологий.

[0095] В иллюстративных вариантах осуществления, устройство 600 может быть реализовано с использованием одного или нескольких электронных элементов, таких как специализированные интегральные схемы (application specific integrated circuit - ASIC), цифровые сигнальные процессоры (digital signal processor - DSP), цифровые сигнальные обрабатывающие устройства (digital signal processing device - DSPD), программируемые логические устройства (programmable logic device - PLD), матрицы программируемых логических вентилей (field programmable gate array - FPGA), контроллеры, микроконтроллеры, микропроцессоры или другие электронные компоненты, для выполнения описанных выше способов.

[0096] В иллюстративных вариантах осуществления, дополнительно обеспечена постоянный машиночитаемый носитель информации, такой как память 604, включающая в себя команды. Вышеупомянутые команды исполняются процессором 620 в устройстве 600 для выполнения описанных выше способов. Например, постоянный машиночитаемый носитель информации может быть ROM, RAM, CD-ROM, магнитной лентой, гибким диском, оптическим запоминающим устройством, и т.п.

[0097] Другие варианты осуществления данного изобретения будут очевидны специалистам в данной области техники после рассмотрения описания изобретения и применения описанного в настоящем документе изобретения на практике. Предполагается, что настоящая заявка охватывает все варианты, применения или адаптации данного изобретения, отвечающие его общим принципам и включающие в себя такие отклонения от настоящего изобретения, которые попадают в пределы известной или общепринятой практики в данной области техники. Предполагается, что описание изобретения и примеры приведены только в иллюстративных целях, а истинный объем и сущность данного изобретения указаны нижеследующей формулой изобретения.

[0098] Следует понимать, что данное изобретение не ограничено точной конструкцией, которая описана выше и показана на прилагаемых чертежах, и что различные модификации и изменения могут быть выполнены, не выходя за рамки его объема. Предполагается, что объем данного раскрытия ограничен только приложенной формулой изобретения.

Изобретение относится к области вычислительной техники. Техническим результатом является уменьшение затрат времени на передачу управляющей команды при определении полномочий управления пользовательским устройством. Раскрыт способ определения полномочий управления электронным устройством, содержащий этапы, на которых: производят поиск локальной сети терминального устройства посредством терминального устройства, имеющего пользовательскую учетную запись, для обнаружения электронных устройств, которые находятся в пределах упомянутой локальной сети; когда идентификатор электронного устройства обнаружен в пределах локальной сети, отправляют, посредством терминального устройства, на сервер сообщение-запрос, содержащее идентификационные данные пользовательской учетной записи на терминальном устройстве, для запрашивания маркера электронного устройства от сервера; принимают маркер, возвращенный сервером согласно сообщению-запросу, после проведения на сервере аутентификации идентификационных данных; и определяют полномочия пользовательской учетной записи на управление электронным устройством согласно маркеру. 3 н. и 8 з.п. ф-лы, 8 ил.

1. Способ определения полномочий управления электронным устройством, содержащий этапы, на которых:

производят поиск локальной сети терминального устройства посредством терминального устройства, имеющего пользовательскую учетную запись, для обнаружения электронных устройств, которые находятся в пределах упомянутой локальной сети;

когда идентификатор электронного устройства обнаружен в пределах локальной сети, отправляют, посредством терминального устройства, на сервер сообщение-запрос, содержащее идентификационные данные пользовательской учетной записи на терминальном устройстве, для запрашивания маркера электронного устройства от сервера;

принимают маркер, возвращенный сервером согласно сообщению-запросу, после проведения на сервере аутентификации идентификационных данных; и

определяют полномочия пользовательской учетной записи на управление электронным устройством согласно маркеру.

2. Способ по п. 1, дополнительно содержащий:

отправку, посредством терминального устройства, на сервер управляющей команды для управления электронным устройством, если идентификатор электронного устройства не обнаружен в пределах локальной сети, причем управляющая команда содержит идентификационные данные пользовательской учетной записи; и

управление электронным устройством согласно управляющей команде после проведения на сервере аутентификации идентификационных данных.

3. Способ по п. 1, дополнительно содержащий:

определение того, кэширован ли маркер в терминальном устройстве, перед отправкой сообщения-запроса;

определение полномочий пользовательской учетной записи на управление электронным устройством согласно маркеру, если маркер кэширован в терминальном устройстве; и

отправку на сервер сообщения-запроса для запрашивания маркера электронного устройства, если маркер не кэширован в терминальном устройстве.

4. Способ по п. 1, в котором маркер генерируют посредством электронного устройства согласно алгоритму хэширования на основе исходного маркера электронного устройства, назначенного заводом-изготовителем электронного устройства, случайной строки и адреса управления доступом к среде (MAC-адресу) электронного устройства.

5. Способ по п. 4, в котором случайная строка генерируется электронным устройством согласно текущему моменту времени и имеет заданную длину.

6. Устройство для определения полномочий управления электронным устройством, содержащее:

первый отправляющий модуль, выполненный с возможностью отправки на сервер сообщения-запроса, содержащего идентификационные данные пользовательской учетной записи, для запрашивания маркера электронного устройства от сервера, если идентификатор электронного устройства обнаружен в пределах локальной сети терминального устройства во время поиска упомянутой локальной сети посредством терминального устройства, имеющего пользовательскую учетную запись;

принимающий модуль, выполненный с возможностью приема маркера, возвращенного сервером в ответ на сообщение-запрос, после проведения на сервере аутентификации идентификационных данных; и

первый определяющий модуль, выполненный с возможностью определения полномочий пользовательской учетной записи на управление электронным устройством согласно маркеру.

7. Устройство по п. 6, дополнительно содержащее:

второй отправляющий модуль, выполненный с возможностью отправки на сервер управляющей команды для управления электронным устройством, если идентификатор электронного устройства не обнаружен в пределах локальной сети, причем управляющая команда содержит идентификационные данные пользовательской учетной записи; и

управляющий модуль, выполненный с возможностью управления электронным устройством согласно управляющей команде после проведения на сервере аутентификации идентификационных данных.

8. Устройство по п. 6, дополнительно содержащее:

второй определяющий модуль, выполненный с возможностью определения того, кэширован ли маркер;

причем, если второй определяющий модуль определяет, что маркер кэширован, то первый определяющий модуль получает полномочия пользовательской учетной записи на управление электронным устройством согласно кэшированному маркеру; и

причем, если маркер не кэширован, то первый отправляющий модуль отправляет на сервер сообщение-запрос для запрашивания маркера электронного устройства.

9. Устройство по п. 6, в котором маркер генерируют посредством электронного устройства согласно алгоритму хэширования на основе исходного маркера электронного устройства, назначенного заводом-изготовителем электронного устройства, случайной строки и адреса управления доступом к среде (MAC-адресу) электронного устройства, причем исходный маркер назначают произвольным образом.

10. Устройство по п. 9, в котором случайная строка генерируется электронным устройством согласно текущим моментам времени и имеет заданную длину.

11. Терминальное устройство для определения полномочий управления электронным устройством, содержащее:

процессор; и

память, выполненную с возможностью хранения команд, исполняемых процессором;

причем процессор выполнен с возможностью:

поиска локальной сети терминального устройства для обнаружения электронных устройств, которые находятся в пределах упомянутой локальной сети;

когда идентификатор электронного устройства обнаружен в пределах локальной сети, отправки на сервер сообщения-запроса, содержащего идентификационные данные пользовательской учетной записи на терминальном устройстве, для запрашивания маркера электронного устройства от сервера;

приема маркера, возвращенного сервером в ответ на сообщение-запрос, после проведения на сервере аутентификации идентификационных данных; и

определения полномочий пользовательской учетной записи на управление электронным устройством согласно маркеру.

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| CN 104202306 A, 10.12.2014 | |||

| СПОСОБ ПРОВЕРКИ ПОЛНОМОЧИЙ ДОСТУПА ПОЛЬЗОВАТЕЛЯ В БЕСПРОВОДНОЙ ЛОКАЛЬНОЙ СЕТИ | 2004 |

|

RU2316903C2 |

Авторы

Даты

2018-10-12—Публикация

2015-12-17—Подача