Изобретение относится к системам для определения сетевых атак на виртуальную частную сеть за счет анализа поведенческого взаимодействия между абонентами и сигнатурного анализа принимаемых данных.

Виртуальная частная сеть (Virtual Private Network - VPN) -территориально распределенная корпоративная логическая сеть, создаваемая на базе уже существующих сетей (локальных корпоративных сетевых структур, сетей связи общего пользования, сети Интернет, сетей связи операторов связи), имеющая сходный с основной сетью набор услуг и отличающаяся высоким уровнем защиты данных идентификации (ГОСТ -53729-2009 п. 3.2).

«Черный» список IP-адресов - это пользовательская база данных IP-адресов, сообщения с которых будут блокироваться (Электронный ресурс. Режим доступа: http://support.gfi.com/manuals/ru/me2014/Content/Administrator/Anti-Spam/Anti-Spam_Filters/IP_Blocklist.htm).

Альтернативой «Черного» списка является «Белый» список IP-адресов (Электронный ресурс. Режим доступа: http://dic.academic.ru/dic.nsf/ruwiki/701664/Черный_список).

Сетевой трафик - объем информации, передаваемой через компьютерную сеть за определенный период времени посредствам IP-пакетов. (А. Винокуров Принципы организации учета IP-трафика. Электронный ресурс. Режим доступа: http://habrahabr.ru/post/136844).

Известна система и способ уменьшения ложных срабатываний при определении сетевой атаки, патент РФ №2480937, С2, H04L 29/06 (2006.01), G06F 15/16 (2006.01), G06F 21/30 (2013.01) опубликованное 27.04.2013 Бюл. №12. Способ-прототип содержит этапы, на которых: перенаправляют трафик к сервису на сенсоры и центры очистки; обрабатывают на сенсорах все запросы к сервису с дальнейшим агрегированием полученной информации; обновляют правила фильтрации на коллекторах, используя полученную от сенсоров информацию; корректируют обновленные правила фильтрации с помощью управляющего модуля на основании статистики предыдущих сетевых атак; фильтруют трафик на центрах очистки, используя заданные правила фильтрации. Так же используются «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации. Центры очистки подключены к магистральным каналам связи по каналам с высокой пропускной способностью. Так же сенсоры могут, находятся в непосредственной близости от сервиса. В одном из вариантов реализации «Белые» и «Черные» списки IP-адресов задаются на основе поведенческих критериев, которые включают анализ: количества запросов и сессий, устанавливаемых с одного IP-адреса, количества запросов без подтверждения с одного IP-адреса, количества запросов однотипных данных с одного IP-адреса, количества соединений без продолжения информационного обмена.

Наиболее близким аналогом (прототипом) по технической сущности к предлагаемому техническому решению является "Способ защиты элементов виртуальных частных сетей связи от DDoS-атак" (Заявка на изобретение РФ №2016109071, G06F 21/55, G06F 21/62, H04L 12/28, G06F 11/30 опубл. 14.09.2017 г. Бюлл. №26). Сущность данного способа заключается в том, что измеряют и обобщают статистику параметров сетевых атак, создают управляющий модуль, который использует «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, в котором «Белые» и «Черные» списки IP-адресов задаются на основе поведенческих критериев, включающих анализ измеренных параметров атак, фильтрацию сетевого трафика для защиты сервиса от сетевых атак, содержащий этапы, на которых перенаправляют трафик к сервису на сенсоры и центры очистки, обрабатывают на сенсорах все запросы к сервису с дальнейшим, агрегированием полученной информации, обновляют правила фильтрации на коллекторах, используя полученную от сенсоров информацию, корректируют обновленные правила фильтрации с помощью управляющего модуля на основании статистики предыдущих сетевых атак, фильтруют трафик на центрах очистки, используя заданные правила фильтрации, при этом центры очистки подключены к магистральным каналам связи по каналам с высокой пропускной способностью, «Черные» списки IP-адресов задаются на основе заданных поведенческих критериев, что «Белые» списки IP-адресов задаются при развертывании сети и своевременно дополняются при появлении новых IP-адресов, дополнительно размещают удаленные сенсоры сетевого трафика соединенные с управляющим модулем, измеряют параметры сетевого трафика абонентов белого списка IP-адресов, сохраняют измеренные значения в базе данных, создают статистические модели изменения параметров абонентов из белого списка IP-адресов, задают максимальные значения отклонения от статистических значений измеренных параметров и описывают значения параметров аномального поведения абонентов из белого списка IP-адресов, устанавливают дополнительное программное обеспечение для проведения проверок меток времени, сохраняют статистические модели в базе данных, во время функционирования элемента виртуальной частной сети осуществляют мониторинг аномального поведения абонентов из белого списка IP-адресов, при обнаружении признаков аномального поведения осуществляют проверки меток времени, криптографической функции хеширования, если в результате проверки абонент не подтвердил свою легитимность соединение разрывается и проводится повторное соединение, принимаемые пакеты первоначально проходят проверку IP-адресов в «Белом» списке IP-адресов, затем в «Черном» списке IP-адресов, при отсутствии IP-адреса в указанных списках проводится фильтрация содержимого принятого пакета согласно заданных правил фильтрации, при обнаружении и подтверждении признаков начала сетевой атаки моделируют ее влияние на элемент виртуальной частной сети, если значения параметров элемента виртуальной частной сети подверженного сетевой атаке по результатам моделирования ниже требуемых принимаемый сетевой трафик от абонентов не входящих в белый список IP-адреса перенаправляют в центры очистки.

Технической проблемой данной области (способов) является не способность предоставлять услуги связи абонентам имеющих более высшую категорию важности, в связи с отсутствием обоснованного управления количеством предоставляемых услуг связи абонентам более низших категорий важности.

Техническая проблема решается путем обоснованного сокращения количества предоставляемых услуг связи группе абонентов узла VPN имеющих более низшую категорию важности, с целью предоставления услуг связи абонентов имеющих более высокую категорию важности.

Техническая проблема решается тем, что в заявленном способе выполняется следующая последовательность действий: измеряют параметры входящего и исходящего сетевого трафика абонентов «белого» списка IP-адресов, измеряют и обобщают статистику параметров DDoS-атак, (ГОСТ 28871-90 Аппаратура линейных трактов цифровых волоконно-оптических систем передачи. Методы измерения основных параметров. Стандартинформ 2005. 8 с.) сохраняют измеренные значения в базе данных (гл. 5.4 стр. 133-146, гл. 7 стр. 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М Москва 2006. 352 с.).

Создают статистические и физические модели изменения параметров абонентов из «белого» списка IP-адресов («Новый подход к защите информации - системы обнаружения компьютерных угроз», корпоративный журнал компании "Инфосистемы Джет" №4 2007 г. Электронный ресурс. Режим доступа: http://www.jetinfo.ru/sta-ti/novyj-pod1diod-k-zaschite-informatsii-sistemy-obna-ruz-heniya-kompyuternykh; Варламов О.О. «О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры» Известия ТРТУ / Тематический выпуск // №7 / том 62 / 2006 г. С 218).

Создают физические модели DDoS-атак и имитируют воздействие DDoS-атак с различными параметрами на элемент VPN (Варламов О.О. «О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры» Известия ТРТУ / Тематический выпуск // №7 / том 62 / 2006 г. С 218). Обрабатывают полученные данные от сенсоров о всех запросах к элементу VPN с дальнейшим, агрегированием полученной информации (Мониторинг сетевого трафика с помощью Netflow. Перевод: Сгибнев Михаил Электронный ресурс. Режим доступа: http://www.opennet.ru/base/cisco/monitor_netflow.txt.html. И. Чубин NetFlow. Электронный ресурс. Режим доступа: http://www.opennet.ru/docs /RUS/netflow_bsd/).

Оценивают достоверность измеренных параметров сетевого трафика, DDoS-атак и параметров защищенности элемента VPN от деструктивных воздействий DDoS-атак.

Развертывают узлы сети VPN в работоспособное состояние и контролируют время функционирования узла VPN.

Проводят мониторинг признаков ведения DDoS-атак, если фактов ведения атаки не выявлено, продолжают мониторинг признаков ведения DDoS-атак (межсетевой экран ViPNet Office Firewall. Руководство администратора. Версия 3.1 ОАО «Инфотекс», Москва 2015 91 с.).

Сравнивают способность узла предоставлять абонентам требуемое количество услуг связи с допустимым значением. Если узел способен предоставлять абонентам требуемое количество услуг связи, продолжают мониторинг.

Если узел не способен предоставлять абонентам требуемое количество услуг связи, применяют вариант функционирования системы обнаружения и противодействия атакам учитывающий выделение из принятого пакета IP-адреса отправителя (Межсетевой экран ViPNet Office Firewall. Руководство администратора. Версия 3.1 ОАО «Инфотекс», Москва 2015 91 с).

Сравнивают выделенный IP-адрес со списком «Белых» IP-адресов.

Если принятые пакеты получены не из списка «Белых» IP-адресов, то пакет перенаправляется в центр очистки (Руководство пользователя модуля МР712 Лоран. Версия 1.04. 2014).

Если принятый пакет получен от абонента из списка «Белых» IP-адресов, выделяют метку времени, проверяют актуальность принятого пакета. Если пакет актуален, рассчитывают коэффициент ошибки принятых пакетов и определяют время наступления отказа в обслуживании отдельной услуги связи (Добрышин М.М., Закалкин П.В Модель узла доступа VPN как объекта сетевой и потоковой компьютерных разведок и DDoS-атак / Вопросы кибербезопасности №3 (16): ЗАО "НПО Эшелон" - Москва. -2016. - С. 4-12.). Если принятый пакет не актуален, его перенаправляют в центр оценки;

Дополнительно

Исходя из степени важности и приоритетности ранжируют абонентов и услуги связи предоставляемые им.

Разрабатывают модель системы обнаружения и противодействия сетевым компьютерным атакам учитывающую различные способы противодействия атакам, значения параметров ослабления (недопущения) деструктивного влияния атаки на узел VPN.

Дополняют процесс моделирования функционирования узла VPN в условиях DDoS-атак, за счет применения модели системы обнаружения и противодействия сетевым компьютерным атакам.

По результатам моделирования измеряют значения параметров DDoS-атак, при которых наступает отказ в обслуживании для различного количества предоставляемых услуг связи различному количеству абонентов.

Сравнивают время наступления отказа в обслуживании полученных в результате моделирования и требуемого значения времени предоставления услуг связи абонентам.

На основании имеющихся в базе данных о времени наступления отказа в обслуживании предоставляемых услуг связи, определяют количество и порядок отключения предоставляемых услуг связи отдельным абонентов (Добрышин М.М. и др. Оценка способности узла виртуальной частной сети предоставлять услуги связи в условиях противодействия и DDoS-атакам. Сборник трудов научно-практической конференции Проблемы технического обеспечения войск в современных условиях. ВАС, Санкт-Петербург. 2016 г. С. 48-51).

Устанавливают метки приоритетности на сетевые потоки формируемые оконечным оборудованием находящемся у абонентов.

При выявлении факта начала DDoS-атаки на узел, прогнозируют способность узла предоставлять абонентам требуемое количество услуг связи (Добрышин М.М. и др. Оценка способности узла виртуальной частной сети предоставлять услуги связи в условиях противодействия и DDoS-атакам. Сборник трудов научно-практической конференции Проблемы технического обеспечения войск в современных условиях. ВАС, Санкт-Петербург. 2016 г. С. 48-51).

Прогнозируют время наступления отказа в обслуживании отдельных услуг связи и группы услуг связи (Добрышин М.М. и др. Оценка способности узла виртуальной частной сети предоставлять услуги связи в условиях противодействия и DDoS-атакам. Сборник трудов научно-практической конференции Проблемы технического обеспечения войск в современных условиях. ВАС, Санкт-Петербург. 2016 г. С. 48-51)).

Сравнивают время наступления отказа в обслуживании услуг связи с требуемым значением времени предоставления услуги связи.

Если условие не выполняется, то по заданному алгоритму отключают абонентам услуги связи с учетом их приоритетности и важности абонентов.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

Перечисленная новая совокупность существенных признаков обеспечивает предоставление услуг связи абонентам узла VPN подвергшегося DDoS-атаке, имеющих более высокую категорию важности, за счет обоснованного сокращения количества предоставляемых услуг связи группе абонентов имеющих более низшую категорию важности.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении назначения.

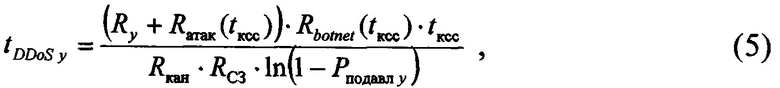

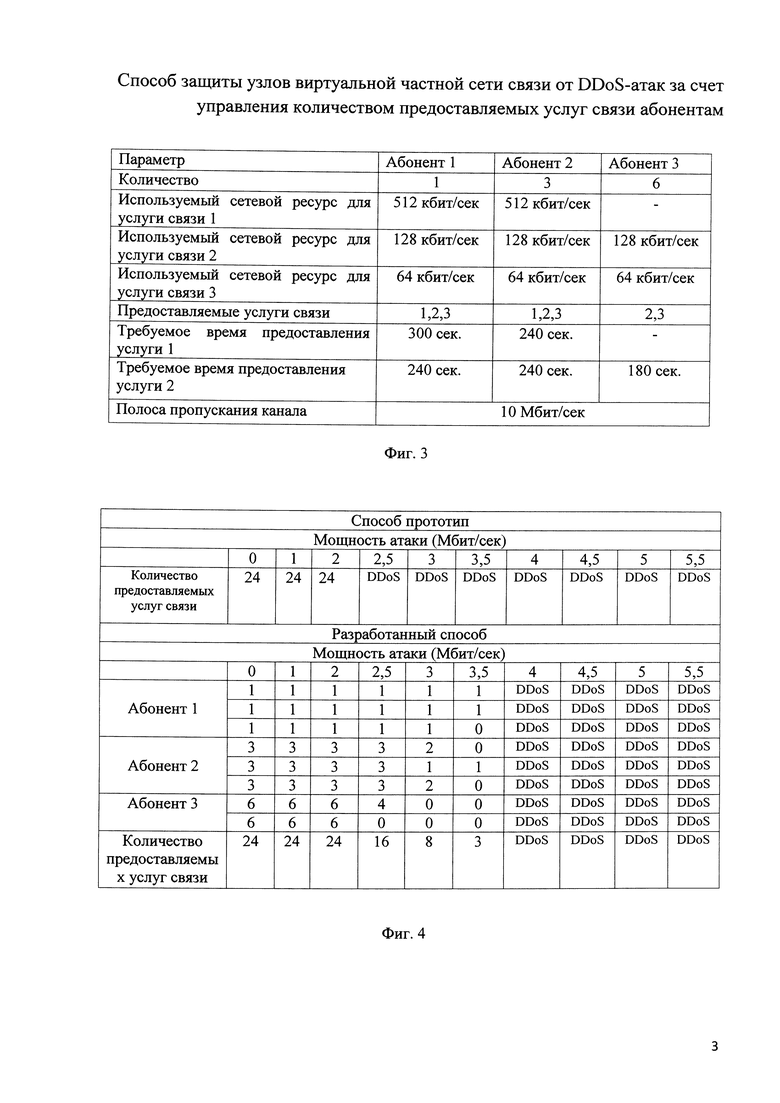

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - обобщенная структурно-логическая последовательность действий по защите узлов виртуальной частной сети связи от DDoS-атак за счет управления количеством предоставляемых услуг связи абонентам;

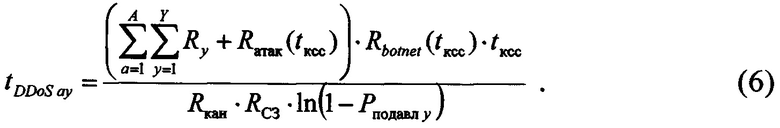

фиг. 2 - структурно-логическая последовательность работы блока применения варианта функционирования системы обнаружения и противодействия DDoS-атакам;

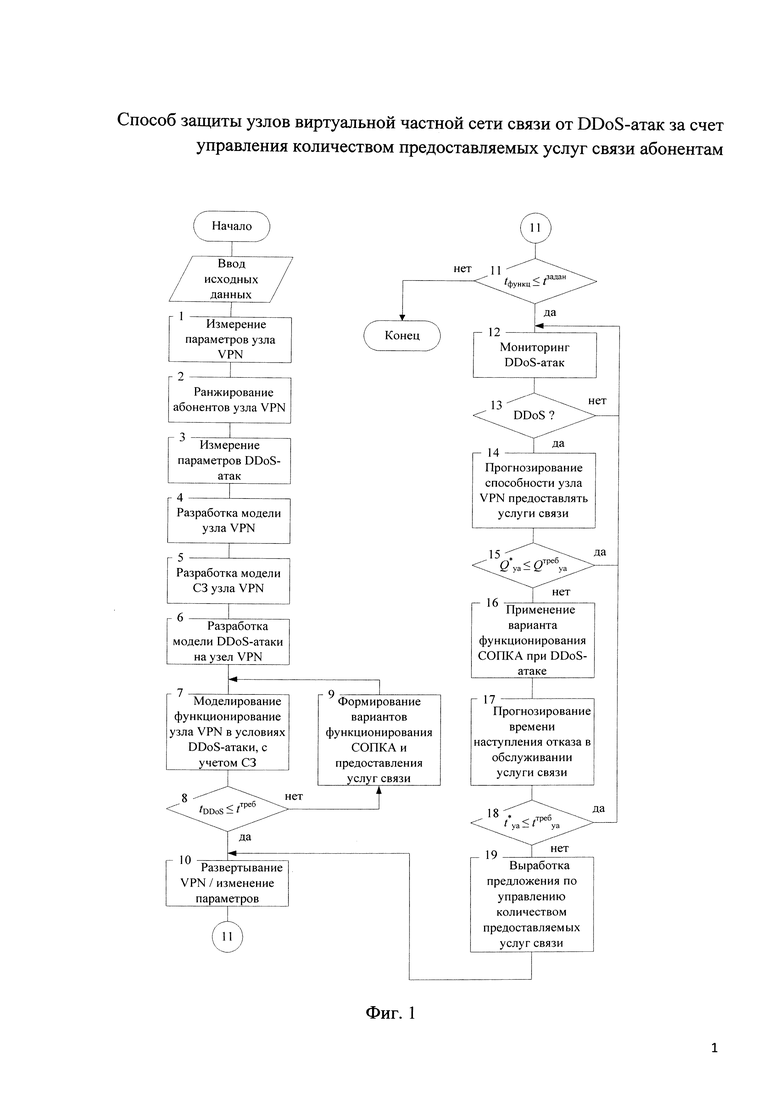

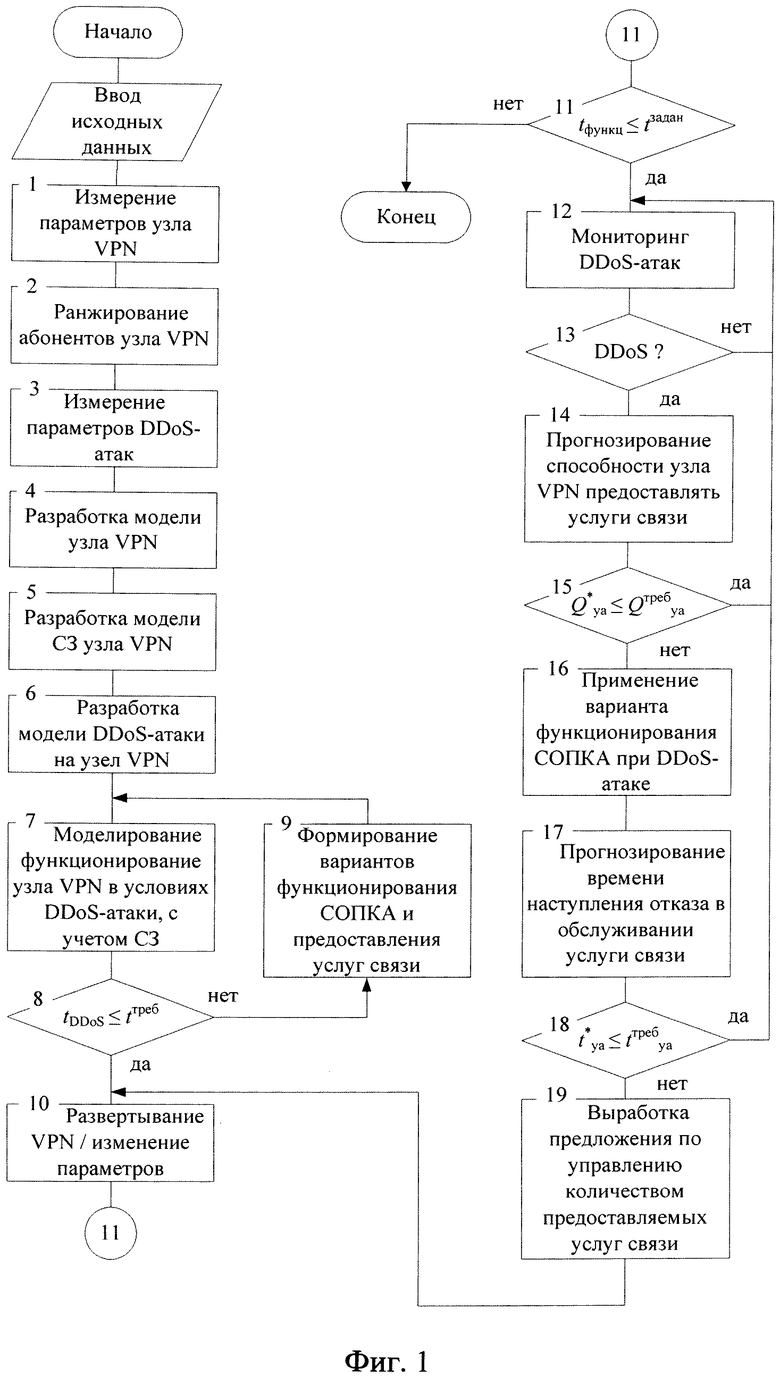

фиг. 3 - исходные данные, используемые для расчета эффективности заявленного способа;

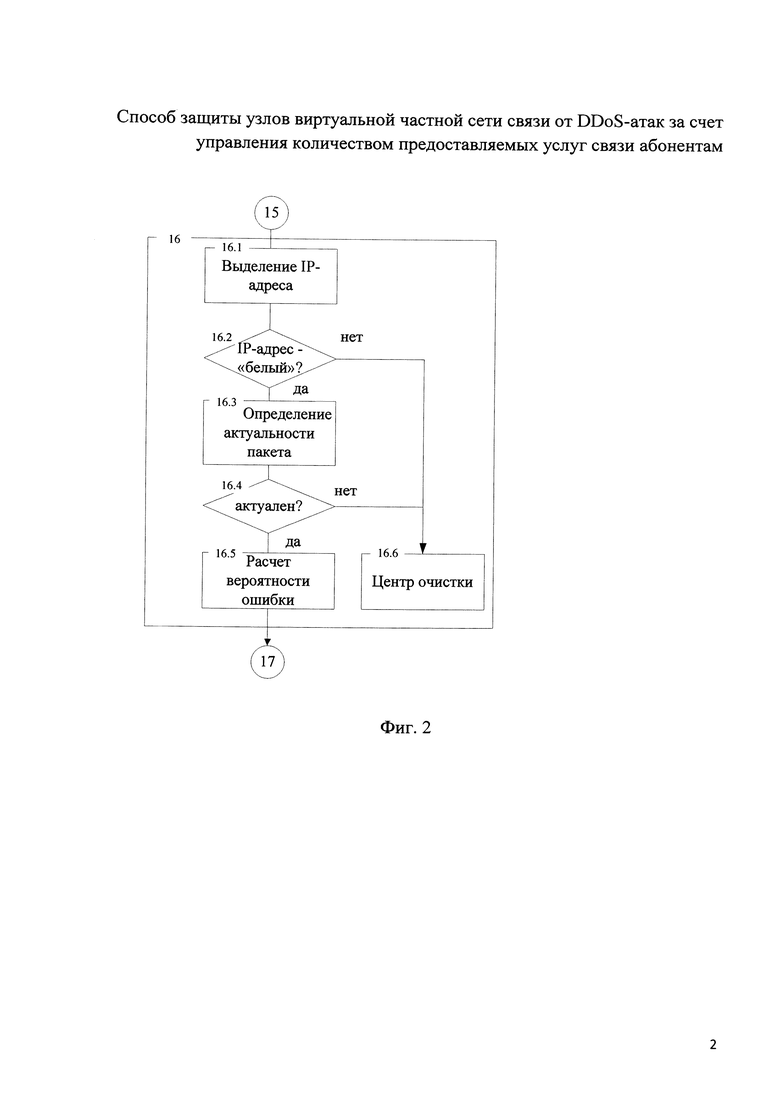

фиг. 4 - результаты промежуточных расчетов эффективности заявленного способа.

Заявленный способ поясняется структурно-логической последовательностью (фиг. 1-2), где в блоке 1 измеряют параметры сетевого трафика узла VPN. Измеренные значения сохраняют в базу данных.

В блоке 2 исходя из степени важности и приоритетности ранжируют абонентов и услуги связи предоставляемые им.

В блоке 3 измеряют значения параметров DDoS-атак на однотипные узлы VPN, включая количество элементов (Box) входящих в атакующую сеть (Botnet), интенсивность и мощность атаки. Измеренные значения сохраняют в базу данных.

В блоке 4 разрабатывают модель узла VPN учитывающую количество абонентов и значения сетевого трафика создаваемого различными услугами связи (передача данных, телефония, видеоконференцсвязь) предоставляемые абонентам.

В блоке 5 разрабатывают модель системы обнаружения и противодействия сетевым компьютерным атакам, учитывающую различные способы противодействия атакам, значения параметров ослабления (недопущения) деструктивного влияния атаки на узел.

В блоке 6 разрабатывают модель атакующей сети (Botnet) с учетом изменяемого количества элементов (Bot), интенсивности и мощности атаки.

В блоке 7 моделируют функционирование узла VPN в условиях DDoS-атак, с учетом применения системы обнаружения и противодействия сетевым компьютерным атакам. По результатам моделирования измеряют значения параметров DDoS-атак, при которых наступает отказ в обслуживании для различного количества предоставляемых услуг связи различному количеству абонентов. Измеренные значения сохраняют в базу данных.

В блоке 8 сравнивают время наступления отказа в обслуживании полученных в результате моделирования и требуемого значения времени предоставления услуг связи абонентам.

Если условие не выполняется в блоке 9 на основании имеющихся в базе данных о времени наступления отказа в обслуживании предоставляемых услуг связи определяют количество и порядок отключения предоставляемых услуг связи отдельным абонентов, а так же условия и порядок перехода на работу только с абонентами из «Белого» списка IP-адресов. После чего повторно моделируют функционирование узла в условиях DDoS-атак, с учетом разработанных предложений.

Если условие выполняется в блоке 10 развертывают узлы сети VPN, ранжируют абонентов по степени важности, ранжируют предоставляемые услуги связи исходя из их приоритетности для абонентов. Устанавливают метки приоритетности на сетевые потоки формируемые оконечным оборудованием находящемся у абонентов. При необходимости изменяют параметры узлы сети VPN.

В блоке 11 контролируют время функционирования узла VPN.

В блоке 12 проводят мониторинг признаков ведения DDoS-атак. Если фактов ведения атаки не выявлено (блок 13), то продолжают мониторинг в блоке 12.

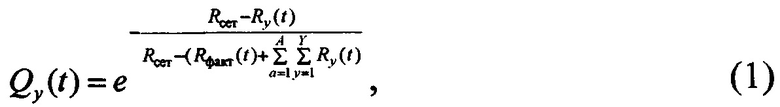

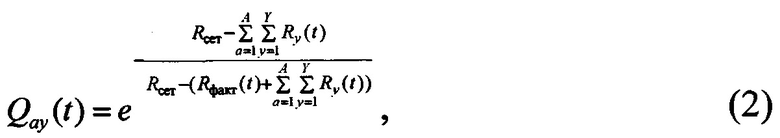

При выявлении факта начала DDoS-атаки на узел (блок 13), в блоке 14 прогнозируют способность узла предоставлять абонентам требуемое количество услуг связи (Qy(tксс), Qay(tксс)), согласно следующего выражения:

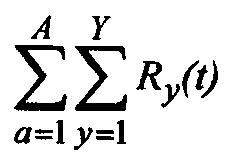

где Rу - сетевой ресурс необходимый для обеспечения у-й услуги связи;  - сетевой ресурс необходимый для обеспечения группы услуг связи, абонентам a-категории; Rсет - имеющийся сетевой ресурс; Rатак(tксс) - фактическая мощность атаки сети злоумышленника, tксс - время квазистационарного состояния узла,

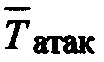

- сетевой ресурс необходимый для обеспечения группы услуг связи, абонентам a-категории; Rсет - имеющийся сетевой ресурс; Rатак(tксс) - фактическая мощность атаки сети злоумышленника, tксс - время квазистационарного состояния узла,  - среднее время атаки злоумышленником на узел.

- среднее время атаки злоумышленником на узел.

В блоке 15 сравнивают время способность узла предоставлять абонентам требуемое количество услуг связи (Qy(tксс), Qay(tксс)) с допустимым значением.

Если узел способен предоставлять абонентам требуемое количество услуг связи, продолжают в блоке 12 мониторинг.

Если узел не способен предоставлять абонентам требуемое количество услуг связи, в блоке 16 применяют вариант функционирования системы обнаружения и противодействия атакам:

В блоке 16.1 из принятого пакета выделяют IP-адрес.

В блоке 16.2 сравнивается IP-адрес со списком «Белых» IP-адресов.

Если принятые пакеты получены не из списка «Белых» IP-адресов, то в принятый блоке 16.6 пакет уничтожается.

Если принятый пакет получен от абонента из списка «Белых» IP-адресов, в блоке 16.3 выделяют метку времени.

В блоке 16.4 проверяют актуальность принятого пакета.

Если пакет актуален в блоке 16.5 рассчитывают коэффициент ошибки принятых пакетов и определяют время наступления отказа в обслуживании.

Если принятый пакет не актуален, его перенаправляют в центр оценки блока 16.6.

В блоке 17 прогнозируют время наступления отказа в обслуживании отдельных услуг связи и группы услуг связи, согласно выражений:

где Pподавл у - вероятность подавления у-й услуги связи (определяется экспериментально).

В блоке 18 сравнивают время наступления отказа в обслуживании услуг связи с требуемым значением времени предоставления услуги связи. Если условие выполняется, то в блоке 12 продолжается мониторинг.

Если условие не выполняется в блоке 19 на основании данных полученных в блоке 8 и выделенных параметров DDoS-атаки в блоке 12, отключают абонентам услуги связи с учетом их приоритетности и важности абонентов узла.

Сформулированная задача изобретения подтверждается представленным расчетом заявленного способа.

Исходные данные для расчета эффективности заявленного способа представлены на фигуре 3.

Используя выражения 1,2 проведен расчет способности узла предоставлять услуги связи в условиях DDoS-атаки. Результаты расчетов для способа прототипа и заявленного способа представлены на фигуре 4.

Из анализа промежуточных результатов расчетов (фиг 4.), видно, что мощности атаки превышавшей 2,5 Мбит/сек (для заданных начальных условий фиг 3.) наступает отказ в обслуживании для всех абонентов и не предоставляется ни одна из возможных услуг связи.

Применение заявленного способа обеспечивает за счет сокращения количества услуг связи предоставляемых абонентам более низших категорий, предоставлять отдельные услуги связи абонентам более высших категорий. Так при мощности атаки от 2,5 до 3,5 Мбит/сек - узел способен предоставлять абонентам отдельные услуги связи.

На основании анализа полученных результатов, видно, что заявленный способ способен разрешить техническую проблему и обеспечить предоставление отдельных услуг связи абонентам узла в условиях DDoS-атаки.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ СНИЖЕНИЯ УЩЕРБА, НАНОСИМОГО СЕТЕВЫМИ АТАКАМИ СЕРВЕРУ ВИРТУАЛЬНОЙ ЧАСТНОЙ СЕТИ | 2018 |

|

RU2685989C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ ОЦЕНКИ УЩЕРБА, НАНОСИМОГО СЕТЕВЫМИ И КОМПЬЮТЕРНЫМИ АТАКАМИ ВИРТУАЛЬНЫМ ЧАСТНЫМ СЕТЯМ | 2016 |

|

RU2625045C1 |

| СПОСОБ ЗАЩИТЫ СЕРВЕРА УСЛУГ ОТ DDoS АТАК | 2018 |

|

RU2679219C1 |

| СПОСОБ ЗАЩИТЫ ЭЛЕМЕНТОВ ВИРТУАЛЬНЫХ ЧАСТНЫХ СЕТЕЙ СВЯЗИ ОТ DDOS-АТАК | 2016 |

|

RU2636640C2 |

| Способ защиты сервера услуг от DDoS атак | 2021 |

|

RU2768536C1 |

| СПОСОБ ИСПОЛЬЗОВАНИЯ ВАРИАНТОВ ПРОТИВОДЕЙСТВИЯ СЕТЕВОЙ И ПОТОКОВОЙ КОМПЬЮТЕРНЫМ РАЗВЕДКАМ И СЕТЕВЫМ АТАКАМ И СИСТЕМА ЕГО РЕАЛИЗУЮЩАЯ | 2018 |

|

RU2682108C1 |

| СПОСОБ ЗАЩИТЫ СЕРВЕРОВ УСЛУГ СЕТИ СВЯЗИ ОТ КОМПЬЮТЕРНЫХ АТАК | 2019 |

|

RU2718650C1 |

| СИСТЕМА И СПОСОБ УМЕНЬШЕНИЯ ЛОЖНЫХ СРАБАТЫВАНИЙ ПРИ ОПРЕДЕЛЕНИИ СЕТЕВОЙ АТАКИ | 2011 |

|

RU2480937C2 |

| СПОСОБ ПОВЫШЕНИЯ УСТОЙЧИВОСТИ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ ВИРТУАЛЬНЫХ ЧАСТНЫХ СЕТЕЙ | 2021 |

|

RU2755684C1 |

| СПОСОБ ОЦЕНКИ СПОСОБНОСТИ УЗЛА КОМПЬЮТЕРНОЙ СЕТИ ФУНКЦИОНИРОВАТЬ В УСЛОВИЯХ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2648508C1 |

Изобретение относится к области защиты виртуальной частной сети от DDoS-атак. Техническим результатом является обеспечение предоставления услуг связи абонентам узла VPN, подвергшегося DDoS-атаке, имеющих более высокую категорию важности, за счет сокращения количества предоставляемых услуг связи группе абонентов, имеющих более низшую категорию важности. В способе при выявлении факта начала DDoS-атаки на узел, прогнозируют способность узла предоставлять абонентам требуемое количество услуг связи и времени наступления отказа в обслуживании услуг связи; сравнивают способность узла предоставлять абонентам требуемое количество услуг связи с допустимым значением, если узел способен предоставлять абонентам требуемое количество услуг связи, продолжают мониторинг; сравнивают время наступления отказа в обслуживании услуг связи с требуемым значением времени предоставления услуги связи, если условие не выполняется, то по заданному алгоритму отключают абонентам услуги связи с учетом их приоритетности и важности абонентов. 4 ил.

Способ защиты узлов виртуальной частной сети связи от DDoS-атак за счет управления количеством предоставляемых услуг связи абонентам, заключающийся в том, что измеряют параметры сетевого трафика узла VPN, измеренные значения сохраняют в базу данных; измеряют значения параметров DDoS-атак на однотипные узлы VPN, включая количество элементов, входящих в атакующую сеть, интенсивность и мощность атаки, измеренные значения сохраняют в базу данных; разрабатывают модель узла VPN, учитывающую количество абонентов и значения сетевого трафика, создаваемого различными услугами связи предоставляемые абонентам; разрабатывают модель атакующей сети с учетом изменяемого количества элементов (Bot), интенсивности и мощности атаки; моделируют функционирование узла VPN в условиях DDoS-атак; на основании имеющихся в базе данных о времени наступления отказа в обслуживании предоставляемых услуг связи определяют условия и порядок перехода на работу только с абонентами из «Белого» списка IP-адресов; развертывают узлы сети VPN, ранжируют абонентов по степени важности, ранжируют предоставляемые услуги связи исходя из их приоритетности для абонентов; контролируют время функционирования узла VPN; проводят мониторинг признаков ведения DDoS-атак, если фактов ведения атаки не выявлено, продолжают мониторинг признаков ведения DDoS-атак; если узел не способен предоставлять абонентам требуемое количество услуг связи, применяют вариант функционирования системы обнаружения и противодействия атакам, учитывающий выделение из принятого пакета IP-адреса отправителя, сравнение выделенного IP-адреса со списком «Белых» IP-адресов, если принятые пакеты получены не из списка «Белых» IP-адресов, то пакет перенаправляется в центр очистки, если принятый пакет получен от абонента из списка «Белых» IP-адресов, выделяют метку времени, проверяют актуальность принятого пакета, если пакет актуален, рассчитывают коэффициент ошибки принятых пакетов и определяют время наступления отказа в обслуживании отдельной услуги связи, если принятый пакет не актуален, его перенаправляют в центр оценки; отличающийся тем, что исходя из степени важности и приоритетности, ранжируют абонентов и услуги связи, предоставляемые им; разрабатывают модель системы обнаружения и противодействия сетевым компьютерным атакам, учитывающую различные способы противодействия атакам, значения параметров ослабления деструктивного влияния атаки на узел; уточняют процесс моделирования функционирования узла VPN в условиях DDoS-атак, за счет применения модели системы обнаружения и противодействия сетевым компьютерным атакам; по результатам моделирования измеряют значения параметров DDoS-атак, при которых наступает отказ в обслуживании для различного количества предоставляемых услуг связи различному количеству абонентов; сравнивают время наступления отказа в обслуживании полученных в результате моделирования и требуемого значения времени предоставления услуг связи абонентам; на основании имеющихся в базе данных о времени наступления отказа в обслуживании предоставляемых услуг связи определяют количество и порядок отключения предоставляемых услуг связи отдельным абонентов; устанавливают метки приоритетности на сетевые потоки, формируемые оконечным оборудованием, находящимся у абонентов; при выявлении факта начала DDoS-атаки на узел, прогнозируют способность узла предоставлять абонентам требуемое количество услуг связи и времени наступления отказа в обслуживании услуг связи; сравнивают способность узла предоставлять абонентам требуемое количество услуг связи с допустимым значением, если узел способен предоставлять абонентам требуемое количество услуг связи, продолжают мониторинг; сравнивают время наступления отказа в обслуживании услуг связи с требуемым значением времени предоставления услуги связи, если условие не выполняется, то по заданному алгоритму отключают абонентам услуги связи с учетом их приоритетности и важности абонентов.

| ЛОКАЛИЗОВАННОЕ ВЫЯВЛЕНИЕ ПЕРЕГРУЗКИ | 2011 |

|

RU2590917C2 |

| СПОСОБ ЗАЩИТЫ ЭЛЕМЕНТОВ ВИРТУАЛЬНЫХ ЧАСТНЫХ СЕТЕЙ СВЯЗИ ОТ DDOS-АТАК | 2016 |

|

RU2636640C2 |

| СИСТЕМА И СПОСОБ УМЕНЬШЕНИЯ ЛОЖНЫХ СРАБАТЫВАНИЙ ПРИ ОПРЕДЕЛЕНИИ СЕТЕВОЙ АТАКИ | 2011 |

|

RU2480937C2 |

| EP 2892197 A1, 08.07.2015 | |||

| US 20090326899 A1, 31.12.2009 | |||

| US 20050180416 A1, 18.08.2005. | |||

Авторы

Даты

2018-12-25—Публикация

2018-01-31—Подача