Изобретение относится к системам для определения сетевых атак на виртуальную частную сеть за счет анализа поведенческого взаимодействия между абонентами и сигнатурного анализа принимаемых данных.

Виртуальная частная сеть (Virtual Private Network - VPN) - территориально распределенная корпоративная логическая сеть, создаваемая на базе уже существующих сетей (локальных корпоративных сетевых структур, сетей связи общего пользования, сети Интернет, сетей связи операторов связи), имеющая сходный с основной сетью набор услуг и отличающаяся высоким уровнем защиты данных идентификации (ГОСТ-53729-2009 п. 3.2).

«Черный» список IP-адресов - это пользовательская база данных IP-адресов, сообщения с которых будут блокироваться (Электронный ресурс. Режим доступа: http://support.gfi.com/manuals/ru/me2014/Content/Administrator/Anti-Spam/Anti-Spam_Filters/IP_Blocklist.htm).

Альтернативой «Черного» списка является «Белый» список IP-адресов (Электронный ресурс. Режим доступа: http://dic.academic.ru/dic.nsf/ruwiki/701664/Черный_список).

Сетевой трафик - объем информации, передаваемой через компьютерную сеть за определенный период времени посредствам IP-пакетов (А. Винокуров Принципы организации учета IP-трафика. Электронный ресурс. Режим доступа: http://habrahabr.ru/post/136844).

Известен способ и устройство, реализующее его - "Система и способ для обнаружения сетевых атак", патент US №8302180, B1, H04L 29/06, опубликованный 05.03.2012.

Способ заключается в сборе статистических данных о входящем информационном потоке, его анализе, выделении определенных правил и при необходимости перенаправлении входящего информационного потока, связанного с сетевой атакой на прокси-сервер. При фильтрации входящего информационного потока используются «Белые» и «Черные» списки IP-адресов, профили среднестатистического трафика и аномального сетевого трафика.

Недостатками данного способа являются низкая защищенность VPN от DDoS-атак, из-за низкого быстродействия проверки принимаемых пакетов.

Наиболее близким аналогом (прототипом) по технической сущности к предлагаемому техническому решению является способ и устройство, реализующее его - "Система и способ уменьшения ложных срабатываний при определении сетевой атаки", патент РФ №2480937, С2, H04L 29/06 (2006.01), G06F 15/16 (2006.01), G06F 21/30 (2013.01), опубликованный 27.04.2013 Бюл. №12. Способ-прототип содержит этапы, на которых: перенаправляют трафик к сервису на сенсоры и центры очистки; обрабатывают на сенсорах все запросы к сервису с дальнейшим агрегированием полученной информации; обновляют правила фильтрации на коллекторах, используя полученную от сенсоров информацию; корректируют обновленные правила фильтрации с помощью управляющего модуля на основании статистики предыдущих сетевых атак; фильтруют трафик на центрах очистки, используя заданные правила фильтрации. Также используются «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации. Центры очистки подключены к магистральным каналам связи по каналам с высокой пропускной способностью. Также сенсоры могут находиться в непосредственной близости от сервиса. В одном из вариантов реализации «Белые» и «Черные» списки IP-адресов задаются на основе поведенческих критериев, которые включают анализ: количества запросов и сессий, устанавливаемых с одного IP-адреса, количества запросов без подтверждения с одного IP-адреса, количества запросов однотипных данных с одного IP-адреса, количества соединений без продолжения информационного обмена.

Однако способ-прототип имеет следующие недостатки - низкая защищенность VPN от DDoS-атак, из-за низкого быстродействия проверки принимаемых пакетов.

Задачей изобретения является создание способа "Способ защиты элементов виртуальных частных сетей связи от DDoS-атак". Техническим результатом изобретения является обеспечение защиты элементов виртуальной частной сети от DDoS-атак.

Технический результат изобретения решается тем, что в "Способе защиты элементов виртуальных частных сетей связи от DDoS-атак" выполняется следующая последовательность действий.

Измеряют параметры входящего и исходящего сетевого трафика абонентов «Белого» списка IP-адресов, измеряют и обобщают статистику параметров DDoS-атак (ГОСТ 28871-90 Аппаратура линейных трактов цифровых волоконно-оптических систем передачи. Методы измерения основных параметров. Стандартинформ, 2005. 8 с.) сохраняют измеренные значения в базе данных (гл. 5.4, стр. 133-146, гл. 7, стр. 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М, Москва, 2006. 352 с.).

Создают статистические и физические модели изменения параметров абонентов из «Белого» списка IP-адресов («Новый подход к защите информации - системы обнаружения компьютерных угроз», корпоративный журнал компании "Инфосистемы Джет" №4 2007 г. Электронный ресурс. Режим доступа: http://www.jetinfo.ru/sta-ti/novyj-podkhod-k-zaschite-informatsii-sistemy-obna-ruz-heniya-kompyutemykh; Варламов О.О. «О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры» Известия ТРТУ / Тематический выпуск // №7 / том 62 / 2006 г. С 218).

Задают максимальные значения отклонения от статистических значений измеренных параметров и описывают значения параметров аномального поведения абонентов из «Белого» списка IP-адресов, создают статистические модели аномального поведения абонентов виртуальной частной сети. Сохраняют статистические модели в базе данных (гл. 5.4, стр. 133-146, гл. 7, стр. 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М, Москва, 2006. 352 с.).

Создают управляющий модуль, который использует «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, в которой «Белые» и «Черные» списки IP-адресов задаются на основе поведенческих критериев, включающих анализ измеренных параметров DDoS-атак, фильтрацию сетевого трафика для защиты сервиса от DDoS-атак, содержащий этапы, на которых перенаправляют трафик к сервису на сенсоры и центры очистки (Руководство пользователя модуля МР712 Лоран. Версия 1.04.2014).

Задают или дополняют «Белые» списки IP-адресов абонентов этой сети (Межсетевой экран ViPNet Office Firewall. Руководство администратора. Версия 3.1 ОАО «Инфотекс», Москва, 2015, 91 с.).

Размещают сенсоры обработки сетевого трафика (Информационный бюллетень. Сенсоры системы предотвращения вторжений Cisco IPS серии 4300. Cisco 2012), определяют требуемые значения достоверности оценки параметров сетевого трафика и сетевых атак.

Устанавливают дополнительное программное обеспечение для проведения аутентификации абонентов виртуальной частной сети связи (В качестве программного обеспечения могут выступать этот протокол дистанционной аутентификации пользователей по коммутируемым линиям (RADIUS) и система контроля конроллера доступа к терминалу + (TACACS + Электронный ресурс. Режим доступа http://5fan.ru/wievjob.php?id=19293).

Создают физические модели DDoS-атак и имитируют воздействие DDoS-атак с различными параметрами на элемент VPN (Варламов О.О. «О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры» Известия ТРТУ / Тематический выпуск // №7 / том 62 / 2006 г. С. 218). Обрабатывают полученные данные от сенсоров о всех запросах к элементам VPN с дальнейшим агрегированием полученной информации (Мониторинг сетевого трафика с помощью Netflow. Перевод: Сгибнев Михаил Электронный ресурс. Режим доступа: http://www.opennet.ru/base/cisco/monitor_netflow.txt.html. И. Чубин NetFlow Электронный ресурс. Режим доступа: http://www.opennet.ru/docs/RUS/netflow_bsd/). Оценивают достоверность измеренных параметров сетевого трафика, DDoS-атак и параметров защищенности элемента VPN от деструктивных воздействий DDoS-атак.

Если достоверность измеренных параметров не удовлетворяет заданным значениям, то осуществляют установку дополнительных вынесенных сенсоров сетевого трафика, повторно моделируют DDoS-атаку. Если достоверность измеренных параметров удовлетворяет заданным значениям, то рассчитывают наносимый ущерб VPN.

Оценивают значения параметров наносимого ущерба с допустимыми значениями функционирования VPN. Если значения наносимого ущерба превышают допустимые значения, дополняют и изменяют правила фильтрации сетевого трафика. Если значения наносимого ущерба не превышают допустимые значения, то развертывают VPN, расставляют и настраивают сенсоры сетевого трафика и центры очистки согласно разработанной модели.

Задают «Белые» и «Черные» списки IP-адресов и своевременно дополняются при появлении новых IP-адресов абонентов этой сети, осуществляют функционирования VPN (Справка Dr. Web. Черный и «Белый» списки Электронный ресурс. Режим доступа: http://download.geo.drweb.com/pub/drweb/windows/8.0/doc/wks/m/index.html?idh_agent_outlook_htm). «Черные» списки IP-адресов задаются на основе заданных поведенческих критериев.

Определяется окончание работы виртуальной частной сети и системы. Измеряют параметры входящего и исходящего сетевого трафика (ГОСТ 28871-90 Аппаратура линейных трактов цифровых волоконно-оптических систем передачи. Методы измерения основных параметров. Стандартинформ. 2005. 8 с.). Далее с использованием имеющихся моделей атак на основании заданных критериев оценивают признаки ведения сетевых атак.

Если признаков ведения DDoS-атак не обнаружено, обрабатывают сетевой трафик согласно последовательности для функционирования VPN в нормальных условий. При обнаружении и подтверждении признаков начала сетевой атаки моделируют влияние сетевой атаки на элемент виртуальной частной сети. Оценивают возможный ущерб, нанесенный выявленной сетевой атакой, согласно заданным критериям.

Если значения параметров элемента виртуальной частной сети, подверженного DDoS-атаке, по результатам моделирования ниже требуемых значений, то сетевой трафик фильтруют согласно последовательности для функционирования VPN в условиях DDoS-атак. Если значения параметров элемента виртуальной частной сети, подверженного сетевой атаке, по результатам моделирования удовлетворяют требуемым значениям, то обрабатывают входящий трафик согласно последовательности для функционирования VPN в нормальных условий.

Фильтруют входящий трафик согласно последовательности для функционирования VPN в нормальных условий, где сравнивается IP-адрес со списком «Белых» IP-адресов. Если принятый пакет получен от абонента из списка «Белых» IP-адресов, то выделяют дополнительные идентификаторы.

Если принятые пакеты получены не из списка «Белых» IP-адресов, то осуществляется сигнатурный анализ содержимого пакета (Сетевая защита на базе технологий фирмы Cisco System. Практический курс. Уральский федеральный университет имени первого Президента России Б.Н. Ельцина. Екатеринбург, с. 180. 2014). Проверяют актуальность выделенных дополнительных идентификаторов. Если идентификатор принятого пакета актуален, то осуществляют процесс установления соединения с абонентом или продолжают работу с абонентом если соединение уже установлено. Если идентификатор принятого пакета не актуален, то пакет уничтожается.

С использованием модели нормального поведения сетевого трафика по заданным критериям контролируют аномальное поведение соединения, наличие признаков DDoS-атак. Если признаков аномального поведения соединения и наличия признаков DDoS-атак не выявлено, продолжают контроль до разрыва соединения. Если выявлены признаки аномального поведения соединения или наличие признаков DDoS-атак, соединение с абонентом разрывается, а принятые пакеты уничтожаются.

Сравнивают IP-адрес со списком «Черных» IP-адресов. Если принятый пакет получен от абонента из списка «Черных» IP-адресов, то принятые пакеты уничтожаются. Если принятые пакеты получены не из списка «Черных» IP-адресов, то осуществляют выделение идентификаторов.

Сравнивается IP-адрес со списком «Белых» IP-адресов. Если принятый пакет получен от абонента из списка «Белых» IP-адресов, то выделяют дополнительные идентификаторы. Если принятые пакеты получены не из списка «Белых» IP-адресов, то пакет уничтожается. Проверяют актуальность выделенных дополнительных идентификаторов. Если идентификатор принятого пакета не актуален, то пакет уничтожается. Если идентификатор принятого пакета актуален, то осуществляют процесс установления соединения с абонентом или продолжают работу с абонентом если соединение уже установлено.

По заданным критериям контролируют аномальное поведение соединения (Сетевая защита на базе технологий фирмы Cisco System. Практический курс. Уральский федеральный университет имени первого Президента России Б. Н. Ельцина. Екатеринбург с. 180. 2014)., наличие признаков DDoS-атак. Если признаков аномальное поведение соединения и наличия признаков Spam и DDoS-атак не выявлено продолжают контроль до разрыва соединения.

Если выявлены признаки аномального поведения соединения или наличие признаков Spam и DDoS-атак, соединение с абонентом разрывается, а принятые пакеты уничтожаются.

На основе анализа принятого пакета (С. Пахомов. Анализаторы сетевых пакетов. Электронный ресурс. Режим доступа: http://compress.ru/Article.aspx?id=16244) выделяют параметры аномального изменения сетевого трафика, выделяют параметры атаки и IP-адреса. Сравнивают выделенные параметры аномального изменения сетевого трафика, выделяют параметры атаки и IP-адреса с имеющимися аналогичными параметрами. Если выделенные параметры отличаются от имеющихся или IP-адрес не входит в «Черный» список IP-адресов дополняют имеющиеся модели, дополняют правила фильтрации и анализа сетевого трафика, а принятый пакет удаляется.

Если выделенные параметры не отличаются от имеющихся и IP-адрес входит в «Черный» список, IP-принятый пакет удаляется в центре очистки.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

Перечисленная новая совокупность существенных признаков обеспечивает расширение возможности способа прототипа, за счет повышения достоверности оценки уровня защищенности элементов виртуальной частной сети при проведении одновременно нескольких видов распределенных сетевых атак, а также повышение защищенности распределенной виртуальной частной сети связи за счет снижения вычислительной сложности проверки принимаемых пакетов, путем сокращения количества транзакций, необходимых для определения источника полученного сообщения.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении назначения.

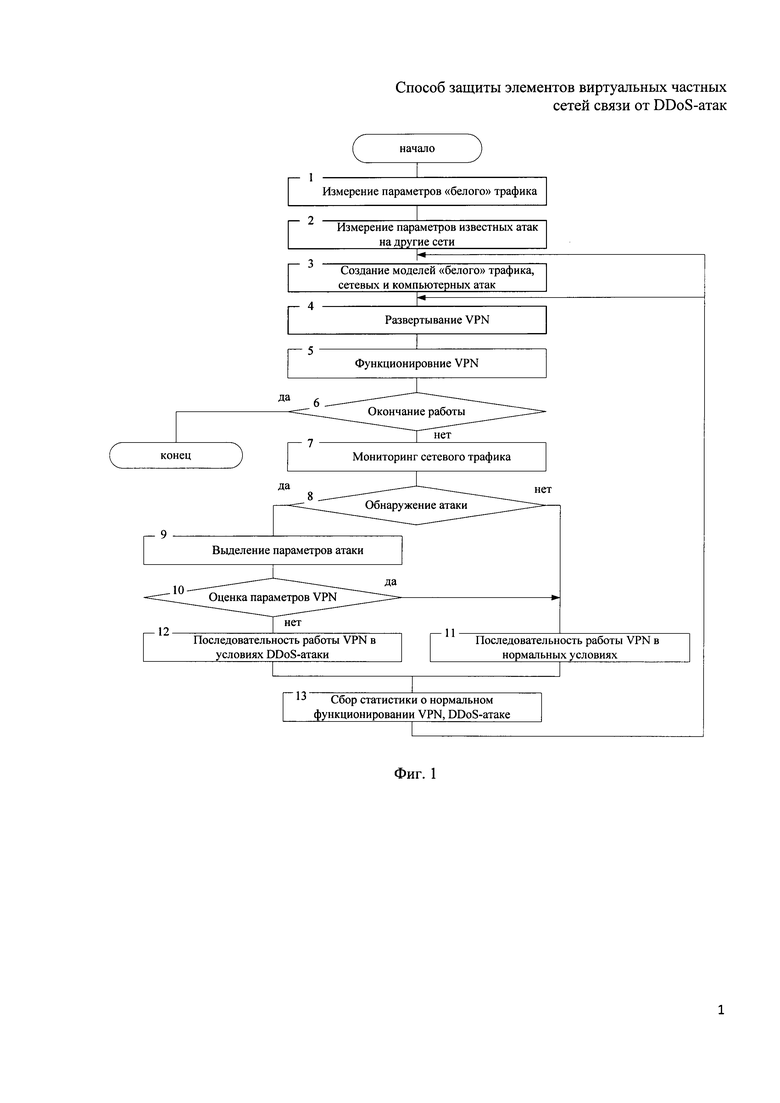

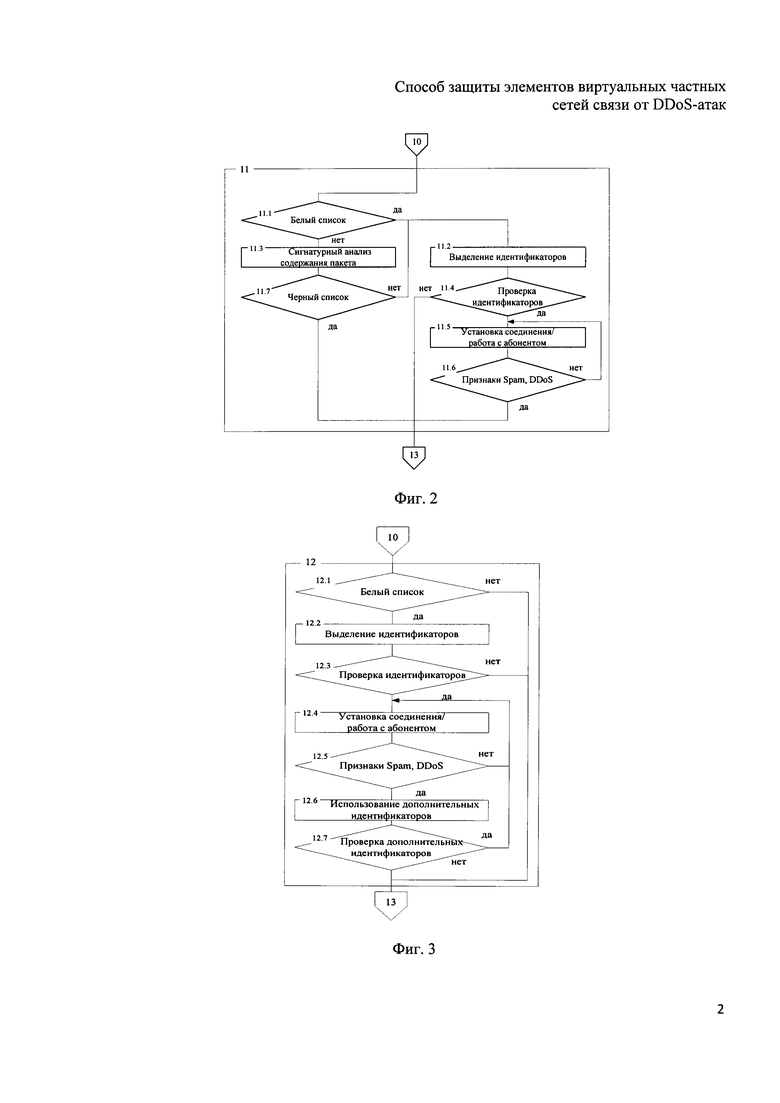

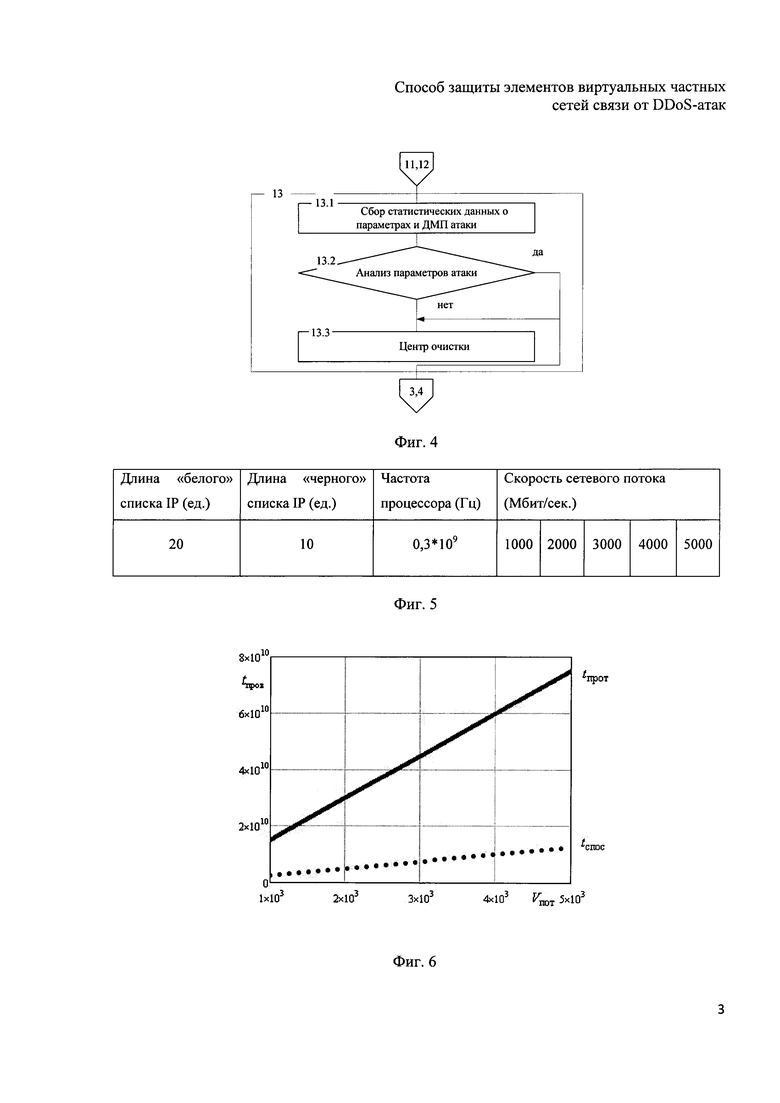

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - обобщенная структурно-логическая последовательность защиты элементов виртуальных частных сетей связи от сетевых атак;

фиг. 2 - структурно-логическая последовательность работы VPN в нормальных условиях;

фиг. 3 - структурно-логическая последовательность работы VPN в условиях DDoS-атак;

фиг. 4 - структурно-логическая последовательность сбора статистических данных о параметрах функционирования VPN и DDoS-атак;

фиг. 5 - исходные данные, используемые для расчета эффективности заявленного способа;

фиг. 6 - результаты расчета эффективности заявленного способа.

Заявленный способ поясняется структурно-логической последовательностью (фиг. 1-4), где измеряют и обобщают статистику параметров сетевых атак.

В блоке 1 измеряют параметры входящего и исходящего сетевого трафика абонентов «Белого» списка IP-адресов, сохраняют измеренные значения в базе данных.

В блоке 2 измеряют и обобщают статистику параметров DDoS-атак.

В блоке 3.1 создают статистические и физические модели изменения параметров абонентов из «Белого» списка IP-адресов.

В блоке 3.2 задают максимальные значения отклонения от статистических значений измеренных параметров и описывают значения параметров аномального поведения абонентов из «Белого» списка IP-адресов, создают статистические модели аномального поведения абонентов виртуальной частной сети. Сохраняют статистические модели в базе данных.

В блоке 3.3 создают управляющий модуль, который использует «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, в которой «Белые» и «Черные» списки IP-адресов задаются на основе поведенческих критериев, включающих анализ измеренных параметров DDoS-атак, фильтрацию сетевого трафика для защиты сервиса от DDoS-атак, содержащий этапы, на которых перенаправляют трафик к сервису на сенсоры и центры очистки.

В блоке 3.4 задаются или дополняют «Белые» списки IP-адресов абонентов этой сети.

В блоке 3.5 размещают сенсоры обработки сетевого трафика, определяют требуемые значения достоверности оценки параметров сетевого трафика и сетевых атак.

В блоке 3.6 устанавливают дополнительное программное обеспечение для проведения аутентификации абонентов виртуальной частной сети связи,

В блоке 3.7 создают физические модели DDoS-атак.

В блоке 3.8 имитируют воздействие DDoS-атак с различными параметрами на элемент VPN.

В блоке 3.9 обрабатывают полученные данные от сенсоров о всех запросах к элемента VPN с дальнейшим, агрегированием полученной информации.

В блоке 3.10 оценивают достоверность измеренных параметров сетевого трафика, DDoS-атак и параметров защищенности элемента VPN от деструктивных воздействий DDoS-атак.

Если достоверность измеренных параметров не удовлетворяет заданным значениям, то в блоке 3.11 осуществляют установку дополнительных вынесенных сенсоров сетевого трафика, повторно моделируют DDoS-атаку в блоке 3.8.

Если достоверность измеренных параметров удовлетворяет заданным значениям, то в блоке 3.12 рассчитывают наносимый ущерб VPN.

В блоке 3.13 оценивают значения параметров наносимого ущерба с допустимыми значениями функционирования VPN.

Если значения наносимого ущерба превышают допустимые значения, в блоке 3.3 дополняют и изменяют правила фильтрации сетевого трафика.

Если значения наносимого ущерба не превышают допустимые значения, в блоке 4 развертывают VPN, расставляют и настраивают сенсоры сетевого трафика и центры очистки согласно разработанной модели.

В блоке 5 задают «Белые» и «Черные» списки IP-адресов и своевременно дополняются при появлении новых IP-адресов абонентов этой сети, осуществляют функционирования VPN. «Черные» списки IP-адресов задаются на основе заданных поведенческих критериев.

В блоке 6 определяется окончание работы виртуальной частной сети и системы.

В блоке 7 измеряют параметры входящего и исходящего сетевого трафика.

В блоке 8 с использованием имеющихся моделей атак на основании заданных критериев оценивают признаки ведения сетевых атак.

Если признаков ведения DDoS-атак не обнаружено, в блоке 11 обрабатывают сетевой трафик согласно последовательности для функционирования VPN в нормальных условий.

При обнаружении и подтверждении признаков начала сетевой атаки в блоке 9 моделируют влияние сетевой атаки на элемент виртуальной частной сети.

В блоке 10 оценивают возможный ущерб, нанесенный выявленной сетевой атакой, согласно, заданных в блоке 3 критериев.

Если значения параметров элемента виртуальной частной сети подверженного DDoS-атаке по результатам моделирования ниже требуемых значений, то в блоке 12 сетевой трафик фильтруют согласно последовательности для функционирования VPN в условиях DDoS-атак.

Если значения параметров элемента виртуальной частной сети подверженного сетевой атаке по результатам моделирования удовлетворяют требуемым значениям, то в блоке 11 обрабатывают входящий трафик согласно последовательности для функционирования VPN в нормальных условий.

В блоке 11 фильтруют входящий трафик согласно последовательности для функционирования VPN в нормальных условиях, где:

В блоке 11.1 сравнивается IP-адрес со списком «Белых» IP-адресов.

Если принятый пакет получен от абонента из списка «Белых» IP-адресов, то в блоке 11.2 выделяют дополнительные идентификаторы.

Если принятые пакеты получены не из списка «Белых» IP-адресов, то в блоке 11.3 осуществляется сигнатурный анализ содержимого пакета.

В блоке 11.4 проверяют актуальность выделенных дополнительных идентификаторов.

Если идентификатор принятого пакета актуален, то в блоке 11.5 осуществляют процесс установления соединения с абонентом или продолжают работу с абонентом если соединение уже установлено.

Если идентификатор принятого пакета не актуален, то в блоке 13 пакет уничтожается.

В блоке 11.6 с использованием модели нормального поведения сетевого трафика по заданным критериям контролируют аномальное поведение соединения, наличие признаков Spam и DDoS-атак.

Если признаков аномальное поведение соединения и наличия признаков Spam и DDoS-атак не выявлено продолжают контроль до разрыва соединения.

Если выявлены признаки аномального поведения соединения или наличие признаков Spam и DDoS-атак, соединение с абонентом разрывается, а принятые пакеты уничтожаются в блоке 13.

В блоке 11.7 сравнивается IP-адрес со списком «Черных» IP-адресов.

Если принятый пакет получен от абонента из списка «Черных» IP-адресов, то в блоке 13 принятые пакеты уничтожаются.

Если принятые пакеты получены не из списка «Черных» IP-адресов, то в блоке 11.2 осуществляют выделение идентификаторов и последующие действия в блоках 11.3-11.6.

В блоке 12.1 сравнивается IP-адрес со списком «Белых» IP-адресов.

Если принятый пакет получен от абонента из списка «Белых» IP-адресов, то в блоке 12.2 выделяют дополнительные идентификаторы.

Если принятые пакеты получены не из списка «Белых» IP-адресов, то в блоке 13 пакет уничтожается.

В блоке 12.3 проверяют актуальность выделенных дополнительных идентификаторов.

Если идентификатор принятого пакета не актуален, то в блоке 13 пакет уничтожается.

Если идентификатор принятого пакета актуален, то в блоке 12.4 осуществляют процесс установления соединения с абонентом или продолжают работу с абонентом, если соединение уже установлено.

В блоке 12.5 по заданным критериям контролируют аномальное поведение соединения, наличие признаков Spam и DDoS-атак.

Если признаков аномальное поведение соединения и наличия признаков Spam и DDoS-атак не выявлено продолжают контроль до разрыва соединения.

Если выявлены признаки аномального поведения соединения или наличие признаков Spam и DDoS-атак, соединение с абонентом разрывается, а принятые пакеты уничтожаются в блоке 13.

В блоке 13.1 на основе анализа принятого пакета выделяют параметры аномального изменения сетевого трафика, выделяют параметры атаки и IP-адреса.

В блоке 13.2 сравнивают выделенные параметры аномального изменения сетевого трафика, выделяют параметры атаки и IP-адреса с имеющимися аналогичными параметрами.

Если выделенные параметры отличаются от имеющихся или IP-адрес не входит в «Черный» список IP-адресов в блоке 3 дополняют имеющиеся модели, в блоке 4 дополняют правила фильтрации и анализа сетевого трафика, а принятый пакет удаляется в блоке 13.3. Если выделенные параметры не отличаются от имеющихся и IP-адрес входит в «Черный» список, IP-принятый пакет удаляется в центре очистки блока 13.3.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ СНИЖЕНИЯ УЩЕРБА, НАНОСИМОГО СЕТЕВЫМИ АТАКАМИ СЕРВЕРУ ВИРТУАЛЬНОЙ ЧАСТНОЙ СЕТИ | 2018 |

|

RU2685989C1 |

| СПОСОБ ЗАЩИТЫ УЗЛОВ ВИРТУАЛЬНОЙ ЧАСТНОЙ СЕТИ СВЯЗИ ОТ DDOS-АТАК ЗА СЧЕТ УПРАВЛЕНИЯ КОЛИЧЕСТВОМ ПРЕДОСТАВЛЯЕМЫХ УСЛУГ СВЯЗИ АБОНЕНТАМ | 2018 |

|

RU2675900C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ ОЦЕНКИ УЩЕРБА, НАНОСИМОГО СЕТЕВЫМИ И КОМПЬЮТЕРНЫМИ АТАКАМИ ВИРТУАЛЬНЫМ ЧАСТНЫМ СЕТЯМ | 2016 |

|

RU2625045C1 |

| Способ защиты сервера услуг от DDoS атак | 2021 |

|

RU2768536C1 |

| СПОСОБ ЗАЩИТЫ СЕРВЕРА УСЛУГ ОТ DDoS АТАК | 2018 |

|

RU2679219C1 |

| СПОСОБ ПОВЫШЕНИЯ УСТОЙЧИВОСТИ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ ВИРТУАЛЬНЫХ ЧАСТНЫХ СЕТЕЙ | 2021 |

|

RU2755684C1 |

| СПОСОБ ЗАЩИТЫ СЕРВЕРОВ УСЛУГ СЕТИ СВЯЗИ ОТ КОМПЬЮТЕРНЫХ АТАК | 2019 |

|

RU2718650C1 |

| СИСТЕМА И СПОСОБ УМЕНЬШЕНИЯ ЛОЖНЫХ СРАБАТЫВАНИЙ ПРИ ОПРЕДЕЛЕНИИ СЕТЕВОЙ АТАКИ | 2011 |

|

RU2480937C2 |

| СПОСОБ ЗАЩИТЫ ОТ DDoS-АТАК НА ОСНОВЕ КЛАССИФИКАЦИИ ТРАФИКА | 2018 |

|

RU2704741C2 |

| СПОСОБ ДИНАМИЧЕСКОЙ ФИЛЬТРАЦИИ ДЕЙТАГРАММ ИНТЕРНЕТ-ПРОТОКОЛА | 2013 |

|

RU2580808C2 |

Изобретение относится к области обеспечения безопасности виртуальных сетей связи. Технический результат заключается в обеспечении защиты элементов виртуальных сетей связи от DDoS-атак. Способ, в котором создают статистические модели изменения параметров сетевого трафика абонентов виртуальной сети из белого списка IP-адресов, описывают значения параметров аномального поведения абонентов из белого списка IP-адресов, во время функционирования элемента виртуальной частной сети осуществляют мониторинг аномального поведения абонентов, при обнаружении аномального поведения проверяют метки времени, криптографическую функцию хеширования, если абонент не подтвердил свою легитимность, соединение разрывается и проводится повторное соединение, при отсутствии IP-адреса в «Белом» и «Черном» списке проводится фильтрация содержимого принятого пакета согласно заданным правилам фильтрации, при обнаружении и подтверждении признаков начала DDoS-атак моделируют ее влияние на элемент виртуальной частной сети, если значения параметров элемента виртуальной частной сети подверженного DDoS-атаке по результатам моделирования ниже требуемых, принимаемый сетевой трафик от абонентов виртуальной частной сети, не входящих в «Белый» список, перенаправляют в центры очистки. 6 ил.

Способ защиты элементов виртуальных сетей связи от DDoS-атак, заключающийся в том, что измеряют и обобщают статистику параметров DDoS-атак, создают управляющий модуль, который использует «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, в которой «Белые» и «Черные» списки IP-адресов задаются на основе поведенческих критериев, включающих анализ измеренных параметров атак, фильтрацию сетевого трафика для защиты элементов виртуальной частной сети от DDoS-атак, содержащий этапы, на которых перенаправляют трафик к элементу виртуальной частной сети на сенсоры и центры очистки, обрабатывают на сенсорах все запросы к элементу виртуальной частной сети с дальнейшим агрегированием полученной информации, обновляют правила фильтрации на коллекторах, используя полученную от сенсоров информацию, корректируют обновленные правила фильтрации с помощью управляющего модуля на основании статистики предыдущих DDoS-атак, фильтруют трафик на центрах очистки, используя заданные правила фильтрации, при этом центры очистки подключены к магистральным каналам связи по каналам с высокой пропускной способностью, «Черные» списки IP-адресов задаются на основе заданных поведенческих критериев, отличающийся тем, что «Белые» списки IP-адресов задаются при развертывании виртуальной частной сети и своевременно дополняются при появлении новых IP-адресов, дополнительно размещают удаленные сенсоры сетевого трафика, соединенные с управляющим модулем, измеряют параметры сетевого трафика абонентов виртуальной сети из белого списка IP-адресов, сохраняют измеренные значения в базе данных, создают статистические модели изменения параметров абонентов виртуальной частной сети из белого списка IP-адресов, задают максимальные значения отклонения от статистических значений измеренных параметров и описывают значения параметров аномального поведения абонентов виртуальной частной сети из белого списка IP-адресов, устанавливают дополнительное программное обеспечение для проведения проверок меток времени, сохраняют статистические модели в базе данных, во время функционирования элемента виртуальной частной сети осуществляют мониторинг аномального поведения абонентов виртуальной частной сети из белого списка IP-адресов, при обнаружении признаков аномального поведения осуществляют проверки меток времени, криптографической функции хеширования, если в результате проверки абонент виртуальной частной сети не подтвердил свою легитимность, соединение разрывается и проводится повторное соединение, принимаемые пакеты первоначально проходят проверку IP-адресов в «Белом» списке IP-адресов, затем в «Черном» списке IP-адресов, при отсутствии IP-адреса в указанных списках проводится фильтрация содержимого принятого пакета согласно заданным правилам фильтрации, при обнаружении и подтверждении признаков начала DDoS-атак моделируют ее влияние на элемент виртуальной частной сети, если значения параметров элемента виртуальной частной сети подверженного DDoS-атаке по результатам моделирования ниже требуемых, принимаемый сетевой трафик от абонентов виртуальной частной сети, не входящих в «Белый» список IP-адресов, перенаправляют в центры очистки.

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| СИСТЕМА И СПОСОБ УМЕНЬШЕНИЯ ЛОЖНЫХ СРАБАТЫВАНИЙ ПРИ ОПРЕДЕЛЕНИИ СЕТЕВОЙ АТАКИ | 2011 |

|

RU2480937C2 |

| US 7640589 B1, 29.12.2009 | |||

| Пресс для изготовления сборных штампованных пуговиц | 1956 |

|

SU105042A1 |

| EP 2892197 A1, 08.07.2015 | |||

| Колосоуборка | 1923 |

|

SU2009A1 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ОТ ВРЕДОНОСНОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ, СВЯЗЫВАЮЩАЯСЯ С СЕРВЕРОМ | 2011 |

|

RU2571594C2 |

Авторы

Даты

2017-11-27—Публикация

2016-03-11—Подача