Перекрестные ссылки на родственные заявки

[0001] Эта заявка испрашивает приоритет предварительной заявки на патент (США) № 61/858087, поданной 24 июля 2013 года, предварительной заявки на патент (США) № 61/863863, поданной 8 августа 2013 года, и предварительной заявки на патент (США) № 61/935036, поданной 3 февраля 2014 года, которые полностью содержатся в данном документе по ссылке.

[0002] Данная заявка связана с непредварительной заявкой на патент (США) номер __________, озаглавленной "SYSTEMS AND METHODS FOR INTEROPERABLE NETWORK TOKEN PROCESSING" (дело поверенного №671US03 (79900-910620)), и непредварительной заявкой на патент (США) номер __________, озаглавленной "SYSTEMS AND METHODS FOR COMMUNICATING TOKEN ATTRIBUTES ASSOCIATED WITH A TOKEN VAULT" (дело поверенного №671US04 (79900-910621)), все из которых поданы в один день с настоящей заявкой.

Уровень техники

[0003] В традиционной электронной платежной транзакции, информация PAN (первичного номера счета) потребителя раскрывается для различных объектов, вовлеченных в жизненный цикл транзакции. PAN передается из терминала продавца в систему эквайера, сеть обработки платежей, платежные шлюзы и т.д.

[0004] Поскольку PAN может раскрываться в различные моменты в жизненном цикле транзакции, имеются предложения по использованию платежных "токенов" для того, чтобы осуществлять платежные транзакции. Токен служит в качестве дополнительного уровня безопасности для PAN и фактически становятся прокси-сервером/заместителем PAN и может использоваться вместо PAN при отправке транзакций. Использование платежных токенов вместо PAN позволяет снижать риск мошеннической активности, поскольку реальный PAN никогда не раскрывается.

[0004] Хотя традиционные усилия по использованию платежных токенов являются полезными, должны разрешаться ряд проблем. Например, относительно просто выполнять традиционные процессы аутентификации во время нормальной транзакции с реальным PAN, поскольку потребительские данные и предшествующие статистические данные для реального PAN могут быть легко получены. Следовательно, механизмы определения мошенничества в платежной системе могут определять во время транзакции то, является или нет транзакция мошеннической и/или опасной в ином отношении, так что надлежащие определения могут выполняться посредством объектов, вовлеченных в транзакцию, в отношении того, следует или нет продолжать выполнение транзакции.

[0005] Тем не менее, поскольку токен является запутанным PAN, невозможно выполнять идентичные процессы аутентификации, которые в противном случае могут выполняться с нормальным PAN. Иными словами, продавец, процессор обслуживания платежей или эмитент должен принимать токен, но не может легко связывать этот токен с конкретным потребителем или платежным счетом. Следовательно, нормальные процессы аутентификации и верификации, которые должны нормально возникать в нормальной платежной транзакции, не могут легко выполняться. Хотя может быть возможным для некоторых объектов в платежной системе выполнять любую проверку мошенничества или аутентификацию после того, как реальный PAN получается из токена (например, из хранилища токенов), этот процесс может быть слишком медленным, либо он может мешать цели использования токена в первую очередь, поскольку объекты, такие как продавец, могут принимать и могут обладать реальным PAN.

[0006] Варианты осуществления изобретения разрешают эти и другие проблемы по отдельности и совместно.

Сущность изобретения

[0007] В некоторых вариантах осуществления изобретения, предусмотрена система на основе сетевых токенов. Система на основе сетевых токенов предоставляет платформу, которая может быть использована посредством различных объектов, таких как поставщики сторонних кошельков, продавцы, эквайеры, процессоры обслуживания платежей и т.д., которые используют токены для того, чтобы упрощать платежные транзакции. В системе на основе сетевых токенов, хранилище реестра токенов может предоставлять интерфейсы для различных объектов (например, мобильных устройств, эмитентов, продавцов, поставщиков мобильных кошельков, эквайеров и т.д.), чтобы запрашивать платежные токены, запрашивать информацию относительно платежных токенов или иным образом обрабатывать платежные токены. Система на основе сетевых токенов дополнительно предоставляет такие услуги, как предоставление уровня достоверности токена. Уровень достоверности токена может быть представлен в форме кода уровня достоверности токена, который может пониматься посредством различных объектов в системе на основе сетевых токенов.

[0008] Один вариант осуществления изобретения направлен на способ, содержащий прием, посредством серверного компьютера, запроса на токен из запросчика токенов. После того, как запрос на токен принимается, способ содержит выполнение, посредством серверного компьютера, по меньшей мере, одного процесса аутентификации, ассоциированного с запросом на токен. В ответ на выполнение, по меньшей мере, одного процесса аутентификации способ содержит формирование, посредством серверного компьютера, кода достоверности токена и передачу, посредством серверного компьютера, токена в запросчик токенов.

[0009] Другой вариант осуществления изобретения направлен на способ, содержащий прием, посредством серверного компьютера, сообщения с запросом на авторизацию, содержащего платежный токен, при этом платежный токен ассоциирован с реальным идентификатором счета. Способ дополнительно содержит определение, посредством серверного компьютера, реального идентификатора счета, ассоциированного с платежным токеном. Способ также содержит формирование, посредством серверного компьютера, модифицированного сообщения с запросом на авторизацию, содержащего реальный идентификатор счета, при этом модифицированное сообщение с запросом на авторизацию содержит код уровня достоверности токена, указывающий уровень достоверности, ассоциированный с платежным токеном. Дополнительно, способ содержит передачу, посредством серверного компьютера, модифицированного сообщения с запросом на авторизацию эмитенту для подтверждения.

[0010] Другие варианты осуществления изобретения направлены на серверные компьютеры и системы, которые выполнены с возможностью осуществлять вышеописанные способы.

[0011] В некоторых вариантах осуществления, подтверждение эмитента основано, по меньшей мере, частично на коде уровня достоверности токена.

[0012] В некоторых вариантах осуществления, уровень доверия, ассоциированный с платежным токеном, содержит уровень доверия в отношении того, что платежный токен запрошен держателем счета базового платежного счета, ассоциированного с реальным идентификатором счета.

[0013] В некоторых вариантах осуществления, код уровня достоверности токена указывает способ аутентификации, ассоциированный с платежным токеном.

[0014] В некоторых вариантах осуществления, способ аутентификации содержит, по меньшей мере, одно из следующего: без аутентификации, аутентификация в сети или аутентификация эмитентом.

[0015] В некоторых вариантах осуществления, код уровня достоверности токена основан, по меньшей мере, частично на предыстории транзакций, ассоциированной с реальным идентификатором счета.

[0016] В некоторых вариантах осуществления, сообщение с запросом на авторизацию принимается посредством серверного компьютера из компьютера продавца.

[0017] В некоторых вариантах осуществления, способ дополнительно включает в себя прием сообщения с ответом по авторизации от эмитента, формирование модифицированного сообщения с ответом по авторизации, содержащего платежный токен и код уровня достоверности токена, и передачу модифицированного сообщения с ответом по авторизации в компьютер продавца.

[0018] В некоторых вариантах осуществления, перед приемом сообщения с запросом на авторизацию, платежный токен формируется и предоставляется для серверного компьютера посредством эмитента счета.

[0019] В некоторых вариантах осуществления, код уровня достоверности токена формируется в то время, когда платежный токен формируется, до того, как он формируется, или после того, как он формируется.

[0020] Далее подробно описаны эти и другие варианты осуществления изобретения.

Краткое описание чертежей

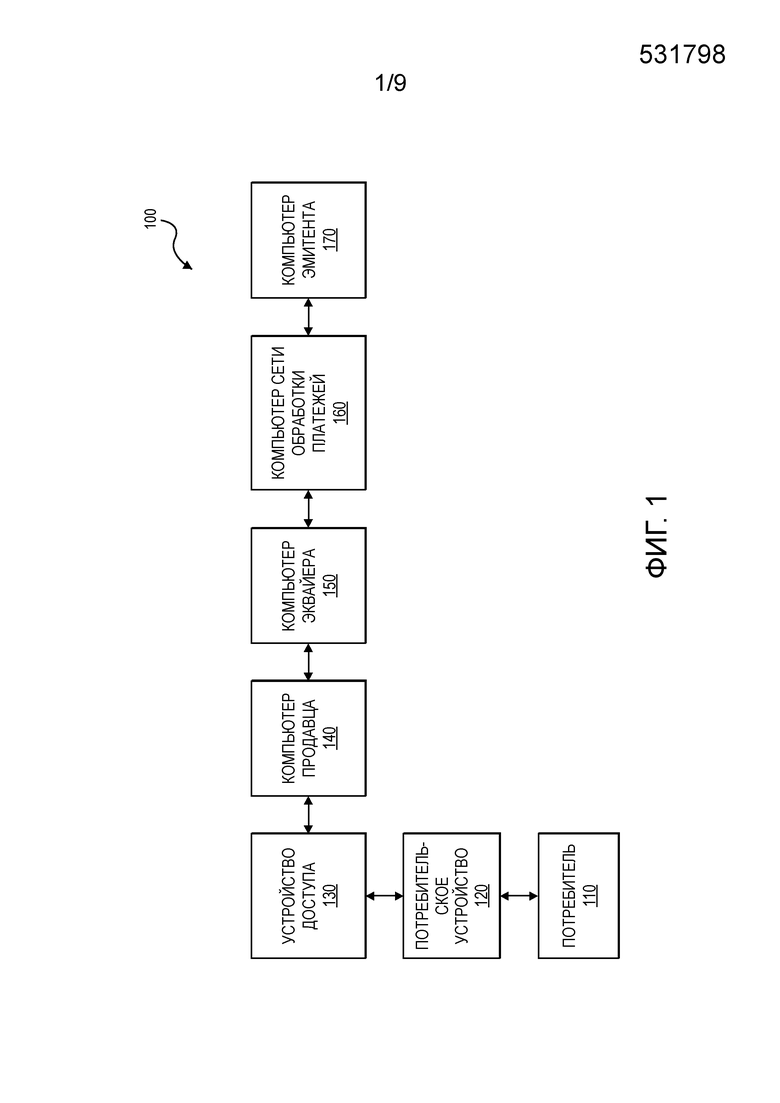

[0021] Фиг. 1 показывает блок-схему типичной системы обработки транзакций для электронных платежных транзакций с использованием счетов эмитентов, в соответствии с некоторыми вариантами осуществления изобретения.

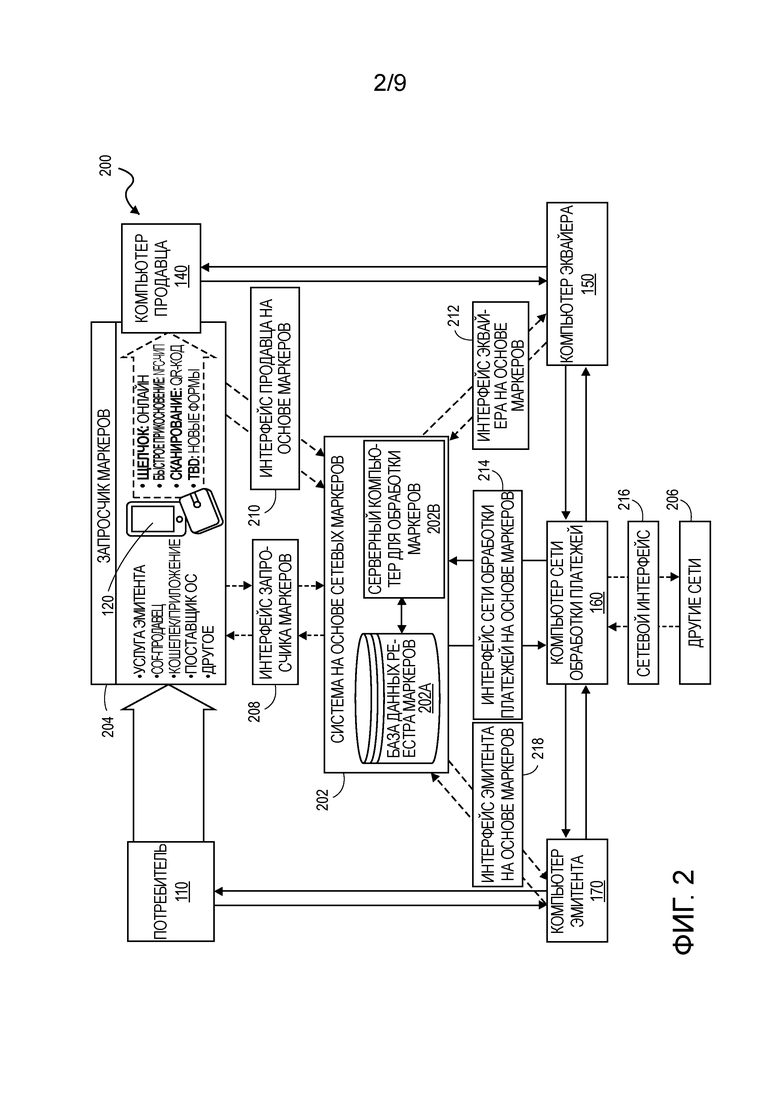

[0022] Фиг. 2 показывает блок-схему системы обработки транзакций с использованием системы на основе сетевых токенов, в соответствии с некоторыми вариантами осуществления изобретения.

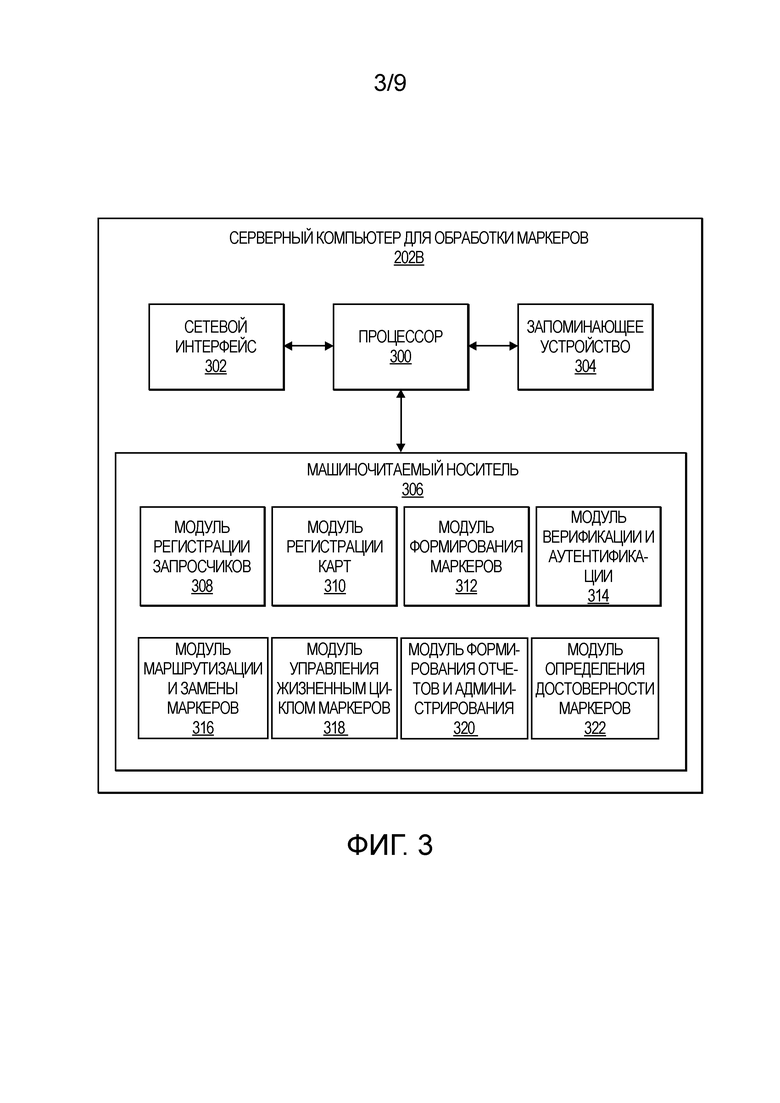

[0023] Фиг. 3 показывает блок-схему серверного компьютера для обработки токенов, в соответствии с некоторыми вариантами осуществления изобретения.

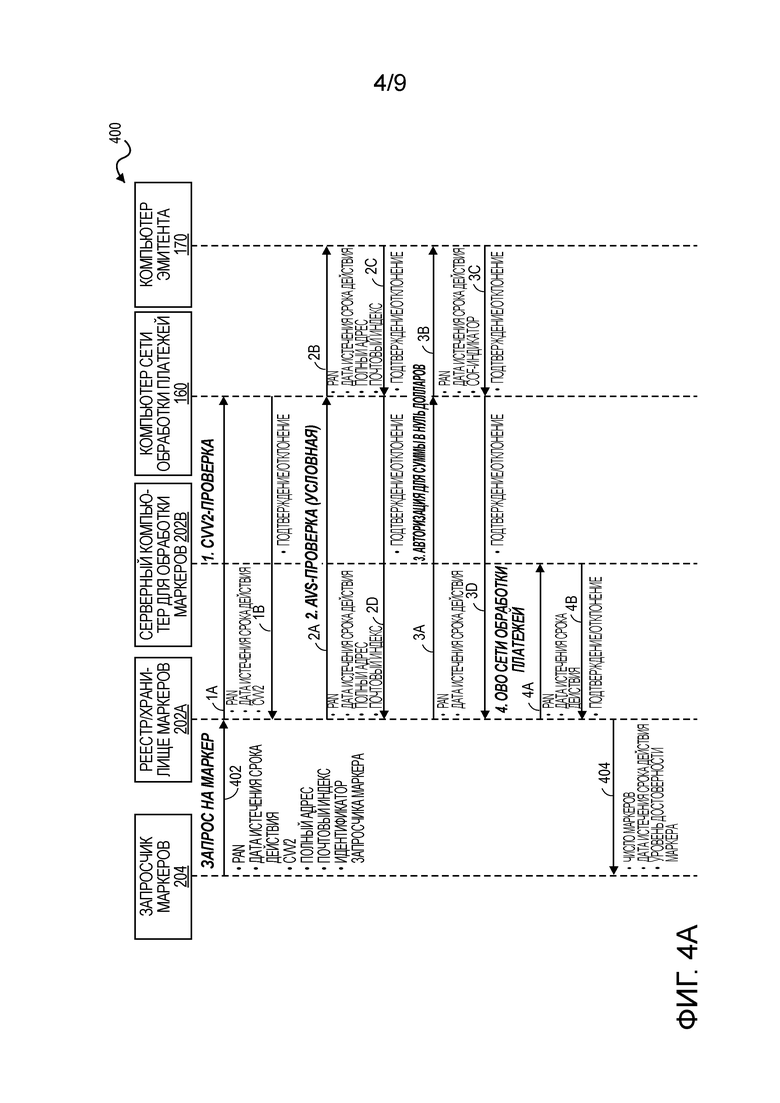

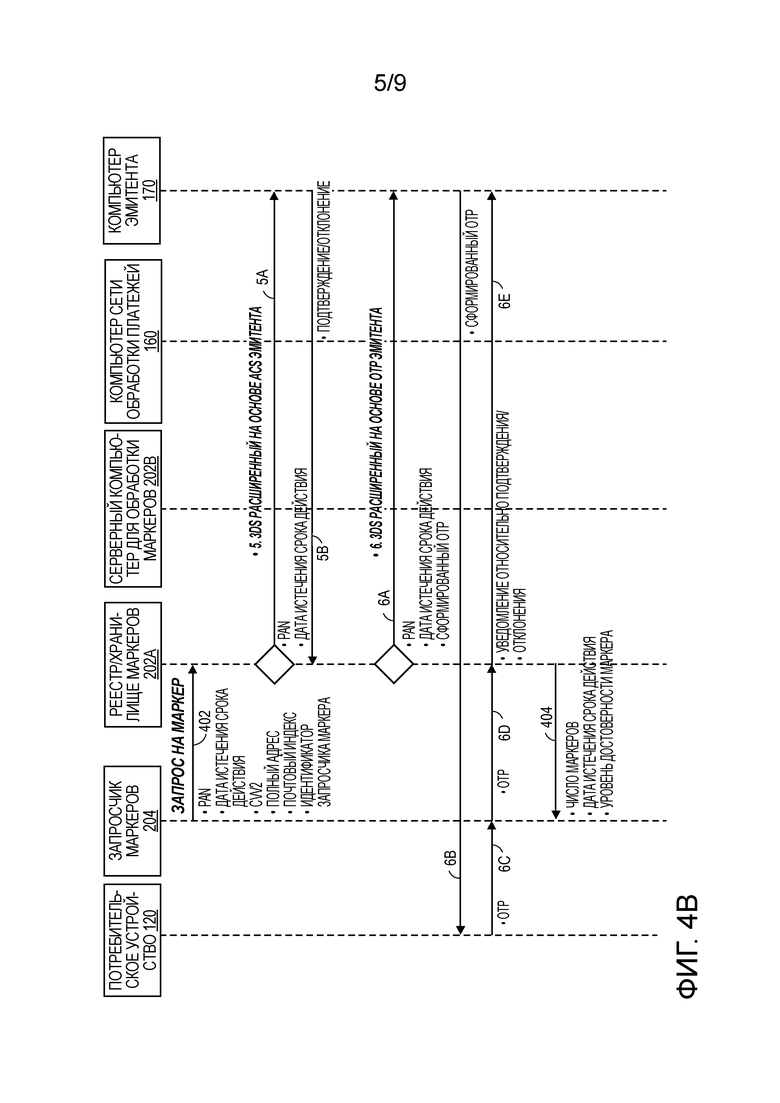

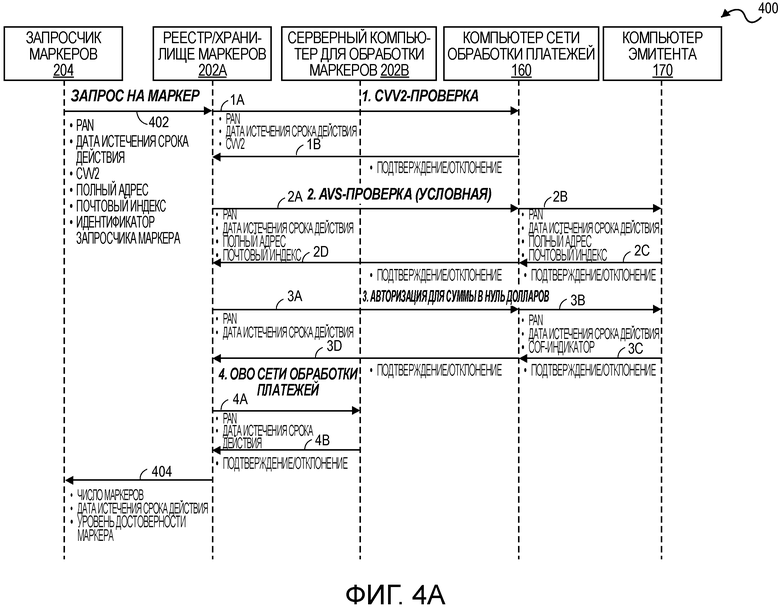

[0024] Фиг. 4A-4B показывают примерные способы аутентификации, которые могут использоваться для того, чтобы определять уровни достоверности токенов, в соответствии с некоторыми вариантами осуществления изобретения.

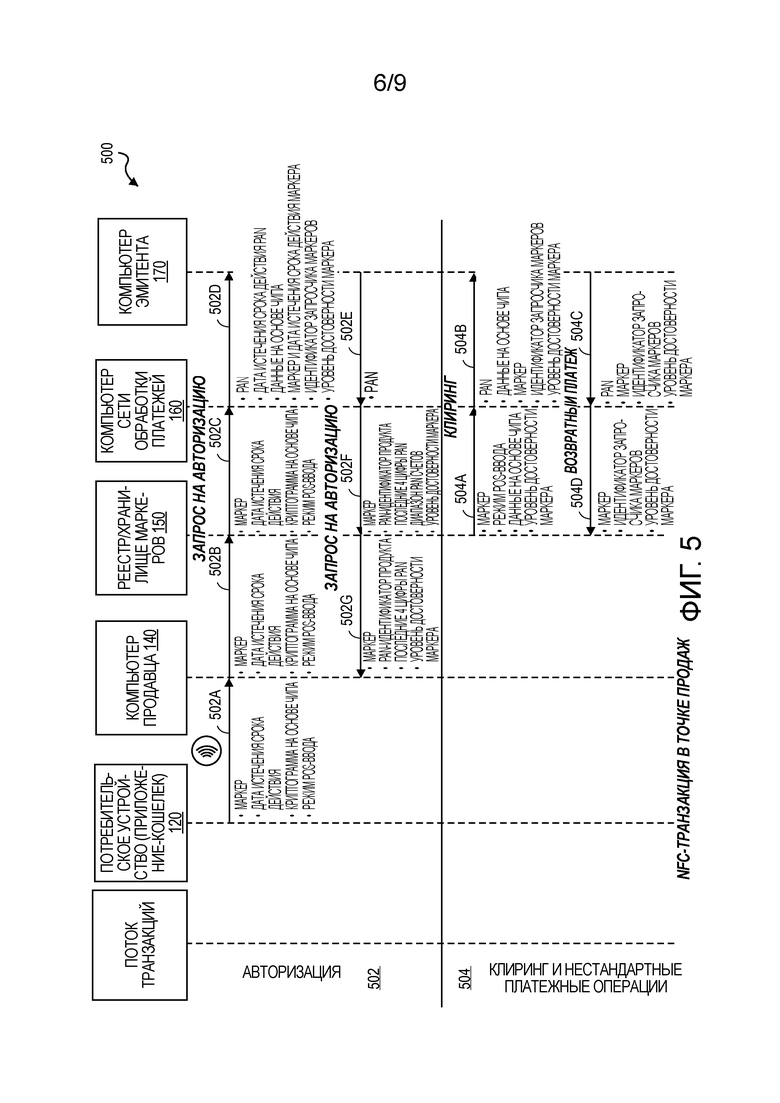

[0025] Фиг. 5 показывает блок-схему последовательности операций способа для примерного потока транзакций для NFC в торговой точке, в соответствии с некоторыми вариантами осуществления изобретения.

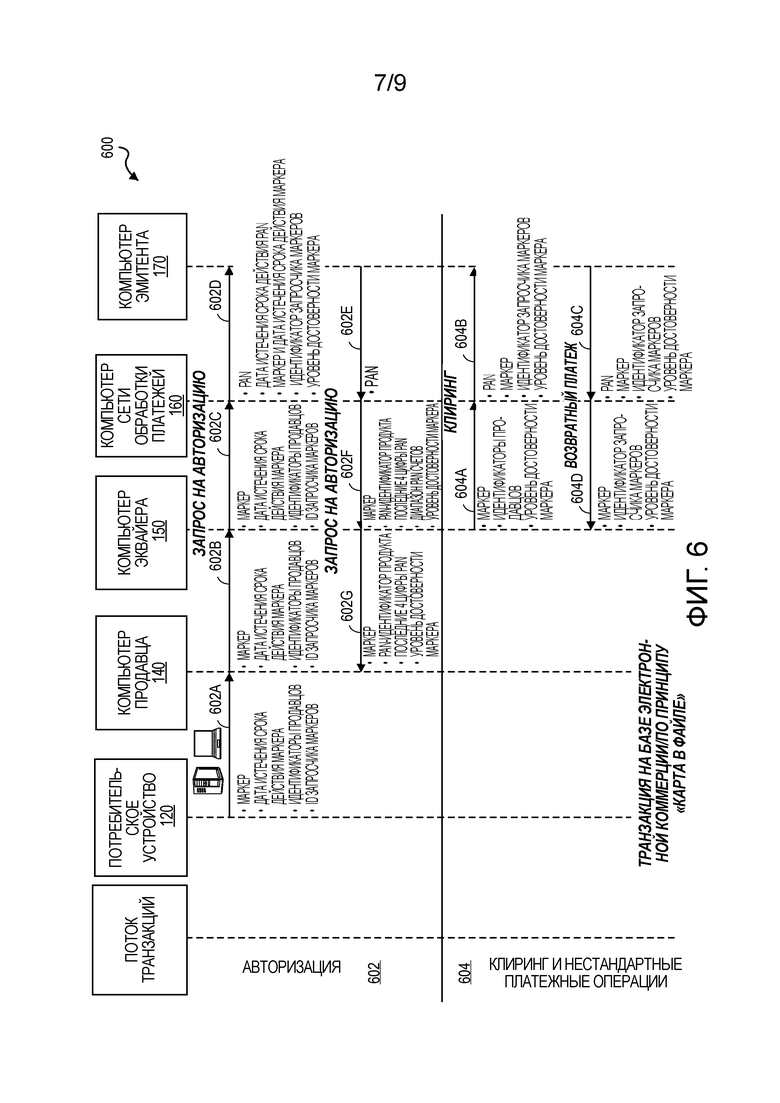

[0026] Фиг. 6 показывает блок-схему последовательности операций способа для примерной последовательности операций для транзакции на базе электронной коммерции/по принципу "карта в файле", в соответствии с некоторыми вариантами осуществления изобретения.

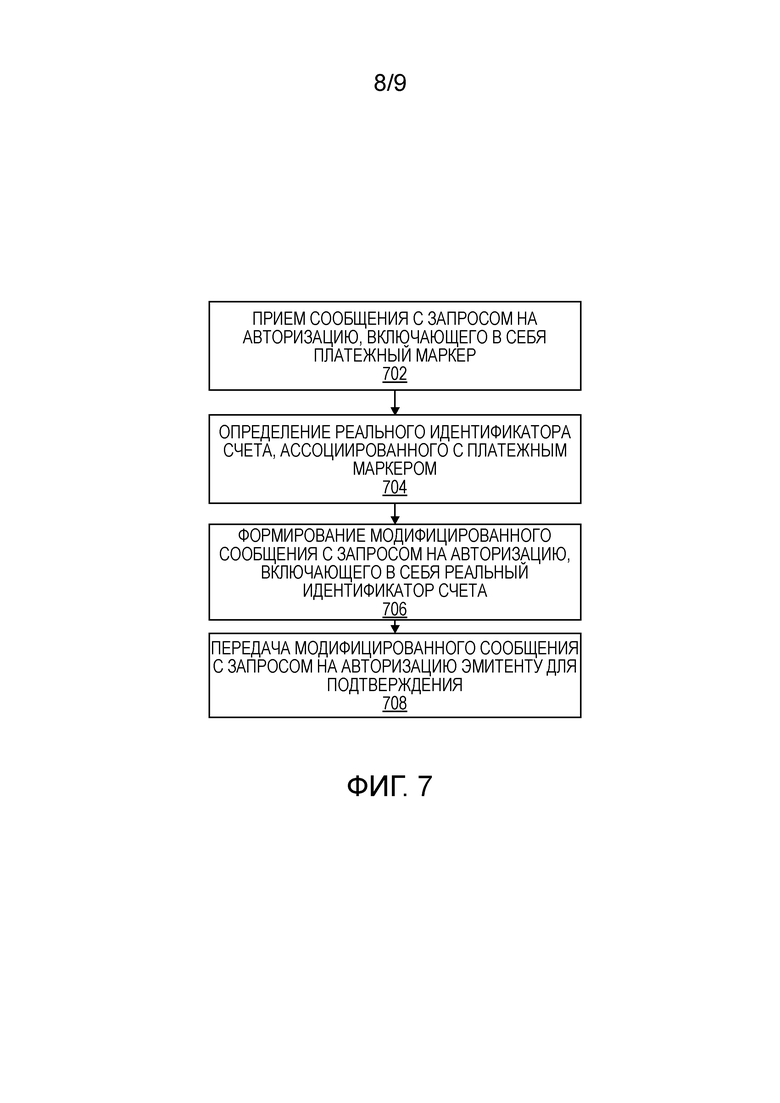

[0027] Фиг. 7 является блок-схемой последовательности операций примерного способа для передачи кода уровня достоверности токена эмитенту или другому объекту, в соответствии с некоторыми вариантами осуществления изобретения.

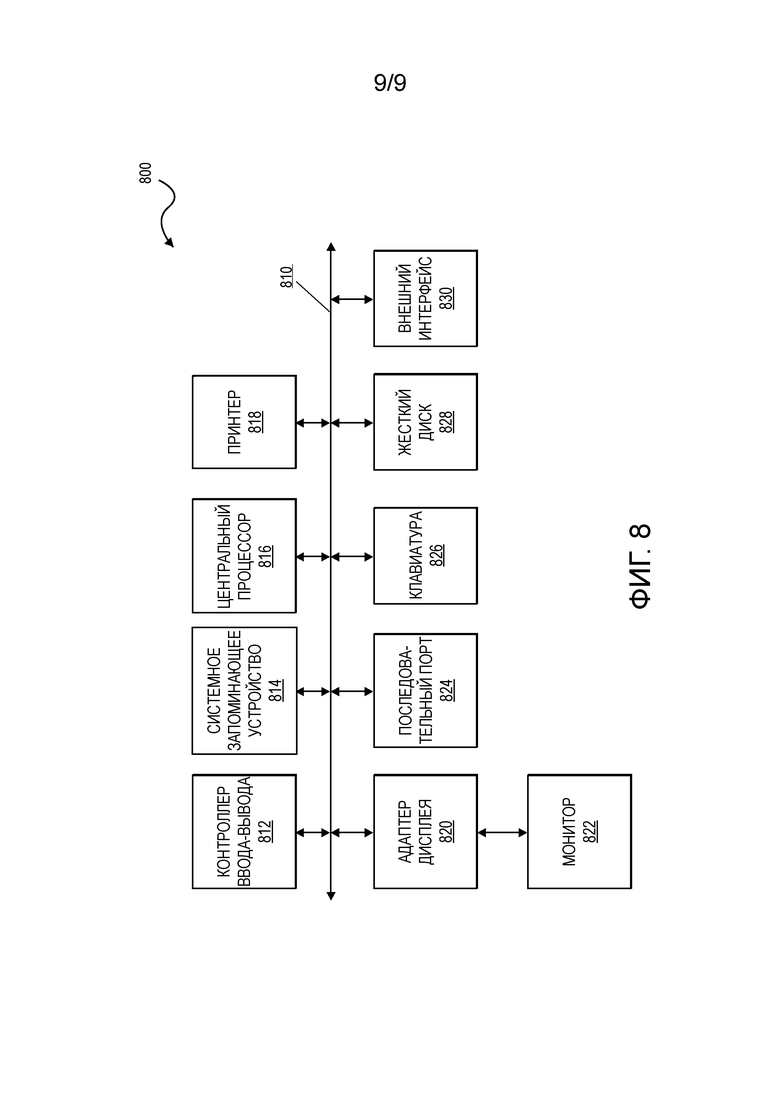

[0028] Фиг. 8 показывает блок-схему компьютерного устройства.

Подробное описание изобретения

[0029] Варианты осуществления направлены на системы, способы и устройства для сообщения рисков с использованием уровня достоверности токена. Как пояснено выше, маркирование может заключать в себе замену или смену исходных платежных учетных данных (например, первичного номера счета (PAN)) на заменяющие данные (например, нефинансовый идентификатор или заменяющий PAN). Токен может использоваться для того, чтобы инициировать или управлять транзакционной активностью. Токены также могут повышать безопасность транзакций.

[0030] Тем не менее, даже если токены предоставляют определенный уровень повышенной безопасности транзакций, по-прежнему желательно, если оценка уровня доверия или рисков ассоциирована с токеном, поскольку это позволяет снижать риск мошеннической транзакции. Оценка уровня доверия или рисков может упоминаться в качестве уровня достоверности токена. По существу, уровень достоверности токена предоставляет определенный уровень "достоверности" того, что пользователь с использованием токена фактически является подлинным держателем карты.

[0031] В некоторых вариантах осуществления, уровень достоверности токена основан на том, как держатель карты, учетные данные карты и/или токен аутентифицированы посредством сети обработки платежей, эмитента, продавца или любого другого объекта в платежной системе, который вовлечен в платежную транзакцию. В некоторых вариантах осуществления, уровень достоверности токена может указывать то, что аутентификация не возникает относительно держателя карты, учетных данных карты и/или токена.

[0032] В некоторых вариантах осуществления, уровень достоверности токена может использоваться для дополнительной оценки рисков посредством сети обработки платежей и/или эмитента до подтверждения платежной транзакции.

[0033] В некоторых вариантах осуществления, определение уровня достоверности токена может выполняться во время запроса на токен. В других вариантах осуществления, определение уровня достоверности токена может осуществляться после формирования токена в ответ на запрос на токен.

[0034] В некоторых вариантах осуществления, уровень достоверности токена может быть представлен посредством кода уровня достоверности токена в сообщении с запросом на авторизацию и/или в сообщении с ответом по авторизации.

[0035] В некоторых вариантах осуществления, обработка норм ответственности и споров для платежных транзакций на основе токенов может быть связана с уровнем достоверности токена. Например, объект может нести ответственность за транзакцию, если уровень достоверности токена является низким, и объект подтверждает транзакцию, которая в итоге оказывается мошеннической транзакцией.

[0036] В некоторых вариантах осуществления изобретения, уровни достоверности токенов могут использоваться в различных транзакциях, которые используют различные режимы предъявления (например, QR™-код, бесконтактный, для удаленной электронной коммерции, для неконтактной электронной коммерции и т.д.) для отправки токена в качестве части транзакции.

[0037] В вариантах осуществления изобретения, объект (например, сторонние кошельки, эмитенты, поставщики платежных услуг, посредники в проведении платежей и т.д.) может регистрироваться в системе на основе сетевых токенов, чтобы запрашивать идентификатор запросчика токенов. Система на основе сетевых токенов может сохранять взаимосвязь "токен-PAN" и взаимосвязь запросчиков токенов в хранилище токенов. Зарегистрированный объект может предоставлять свой соответствующий идентификатор запросчика токенов с запросом на токен в систему на основе сетевых токенов, чтобы использовать ее услуги. Например, запросчик токенов может запрашивать выдачу токена через обмен сообщениями по API (интерфейсу прикладного программирования) или пакетный запрос. Система на основе сетевых токенов может идентифицировать и проверять достоверность запрашивающего объекта на основе идентификатора запросчика токенов перед ответом на запрос на токен. Дополнительно, система на основе сетевых токенов может определять уровень достоверности токена как ассоциированный с токеном до ответа на запрос на токен.

[0038] В вариантах осуществления изобретения, сообщения с запросом на токен могут позволять запросчику токенов запрашивать токен, чтобы за счет этого маркировать PAN. После того, как токен принимается посредством запросчика токенов, токен может предоставляться продавцу, чтобы осуществлять платежную транзакцию. После этого токен далее может предоставляться эквайеру, в сеть обработки платежей и/или эмитенту в сообщении с запросом на авторизацию и/или в сообщениях по клирингу. В некоторых случаях, токен может быть заменен посредством реального PAN до того, как сообщение по авторизации или клирингу принимается посредством эмитента.

[0039] Некоторые варианты осуществления изобретения могут предоставлять уровень достоверности для токена в транзакции. Уровень достоверности токена может указывать уровень доверия привязки "токен-PAN"/потребитель. В некоторых вариантах осуществления, уровень достоверности токена может определяться на основе типа выполняемого процесса идентификации и верификации и объекта, который выполняет процесс проверки идентификационных данных и верификации. Например, система на основе сетевых токенов может определять уровень достоверности токена на основе аутентификации потребителя, учетных данных платежных счетов и токена посредством выполнения одного или более способов аутентификации. Процесс аутентификации может выполняться посредством платежной сети и может быть аутентифицирован сетью либо может выполняться посредством эмитента, так что он аутентифицирован эмитентом. Уровень достоверности токена может определяться при выдаче токена и может обновляться, если выполняются дополнительные процессы проверки идентификационных данных и верификации.

[0040] С использованием вариантов осуществления, изобретения потребители и эмитенты могут извлекать выгоду из новых и более защищенных способов оплаты и улучшенных уровней подтверждения. Поскольку уровни достоверности токенов могут быть ассоциированы с токенами, риск мошеннических транзакций с использованием токенов значительно снижается. Посредством определения уровня достоверности токена и формирования кода достоверности токена, вероятность действительности и/или подлинности токена может определяться до того, как осуществляется транзакция, за счет этого исключая необходимость выполнять проверку мошенничества и/или подлинности во время процесса оплаты. Поскольку аутентификация и верификация токена и пользователя токена осуществляются до транзакции, варианты осуществления изобретения также имеют техническое преимущество более быстрой обработки во время транзакции. Это обусловлено тем, что дополнительные этапы аутентификации и верификации не должны выполняться.

[0041] Перед пояснением вариантов осуществления изобретения, описание некоторых терминов может быть полезным в понимании вариантов осуществления изобретения.

[0042] "Токен" может включать в себя любой идентификатор для платежного счета, который является заменой для идентификатора счета. Например, токен может включать в себя последовательность буквенно-цифровых символов, которые могут использоваться в качестве замены для исходного идентификатора счета. Например, токен "4900 0000 0000 0001" может использоваться вместо первичного идентификатора счета или первичного номера счета (PAN) "4147 0900 0000 1234". В некоторых вариантах осуществления, токен может быть "сохранением формата" и может иметь числовой формат, который соответствует идентификаторам счетов, используемым в существующих сетях обработки платежей (например, формат сообщений по финансовым транзакциям по стандарту ISO 8583). В некоторых вариантах осуществления, токен может использоваться вместо PAN для того, чтобы инициировать, авторизовать, проводить расчеты или разрешать платежную транзакцию или представлять исходные учетные данные в других системах, в которых типично должны предоставляться исходные учетные данные. В некоторых вариантах осуществления, значение токена может формироваться таким образом, что восстановление исходного PAN или другого идентификатора счета из значения токена не может вычислительно извлекаться. Дополнительно, в некоторых вариантах осуществления, формат токена может быть выполнен с возможностью позволять объекту, принимающему токен, идентифицировать его в качестве токена и распознавать объект, который выдает токен.

[0043] В некоторых вариантах осуществления, формат токена может позволять объектам в платежной системе идентифицировать эмитента, ассоциированного с токеном. Например, формат токена может включать в себя идентификатор эмитента токенов, который позволяет объекту идентифицировать эмитента. Например, идентификатор эмитента токенов может быть ассоциирован с BIN эмитента базового PAN, чтобы поддерживать существующий поток платежей. Идентификатор эмитента токенов может быть числом, отличным от BIN эмитента, и может быть статическим. Например, если BIN эмитента для эмитента составляет 412345, идентификатор эмитента токенов может составлять 528325, и это число может быть статическим для всех токенов, выданных из/для этого эмитента. В некоторых вариантах осуществления, диапазон идентификаторов эмитентов токенов (например, диапазон BIN эмитентов) может иметь атрибуты, идентичные атрибутам ассоциированного диапазона карт эмитентов, и может быть включен в таблицу маршрутизации идентификаторов эмитентов (например, таблицу маршрутизации BIN). Таблица маршрутизации идентификаторов эмитентов может предоставляться в релевантные объекты в платежной системе (например, продавцам и эквайерам).

[0044] В некоторых вариантах осуществления, диапазон идентификаторов эмитентов токенов (например, диапазон BIN токенов) может быть уникальным идентификатором (например, с длиной в 6-12 цифр), исходящим из набора заранее выделенных идентификаторов эмитентов токенов (например, BIN токенов из 6 цифр), ассоциированных с выдачей токенов. Например, в некоторых вариантах осуществления, один или более диапазонов BIN токенов могут выделяться каждому диапазону BIN/карт эмитентов, который ассоциирован с эмитентом согласно объемам карт для того диапазона. В некоторых вариантах осуществления, диапазон BIN и выделение токенов могут иметь идентичный формат и определение существующего формата таблицы маршрутизации BIN, используемого посредством релевантных объектов в системе обработки платежей. В некоторых вариантах осуществления, диапазоны BIN токенов могут использоваться для того, чтобы формировать платежный токен, и не могут использоваться для того, чтобы формировать неплатежный токен. В связи с этим, неплатежные токены могут содержать различные идентификаторы эмитентов токенов или не могут содержать идентификаторы эмитентов токенов. В некоторых вариантах осуществления, токен может проходить через базовые правила проверки достоверности номера счета, включающие в себя, например, LUHN-проверку или проверку достоверности на основе контрольной суммы, которые могут устанавливаться посредством различных объектов с платежной системой.

[0045] "Инициализация" может включать в себя процесс предоставления данных для использования. Например, инициализация может включать в себя предоставление, доставку или разрешение действия токена на устройстве. Инициализация может завершаться посредством любого объекта, внутреннего или внешнего для системы проведения транзакций. Например, в некоторых вариантах осуществления, токены могут быть инициализированы посредством эмитента или сети обработки платежей в мобильном устройстве. Инициализированные токены могут иметь соответствующие данные на основе токенов, сохраненные и поддерживаемые в хранилище токенов или реестре токенов. В некоторых вариантах осуществления, хранилище токенов или реестр токенов может формировать токен, который затем может инициализироваться или доставляться в устройство. В некоторых вариантах осуществления, эмитент может указывать диапазон токенов, из которого может осуществляться формирование и инициализация токенов. Дополнительно, в некоторых вариантах осуществления, эмитент может формировать и уведомлять хранилище токенов в отношении токена.

[0046] "Атрибуты токена" могут включать в себя любой признак или информацию относительно токена. Например, атрибуты токена могут включать в себя любую информацию, которая может определять то, как токен может использоваться, доставляться, выдаваться, либо в противном случае то, как данные могут быть обработаны в системе проведения транзакций. Например, атрибуты токена могут определять то, как токен может использоваться вместо реального идентификатора счета (например, PAN) для транзакции. Например, атрибуты токена могут включать в себя тип токена, частоту использования, дату истечения срока действия и/или время истечения срока действия токена, число ассоциированных токенов, дату истечения жизненного цикла транзакции и любую дополнительную информацию, которая может быть релевантной для любого объекта в системе обработки транзакций. Например, атрибуты токена могут включать в себя идентификатор кошелька, ассоциированный с токеном, дополнительный псевдоним счета или другой идентификатор счета пользователя (например, адрес электронной почты, имя пользователя и т.д.), идентификатор устройства, номер счета-фактуры и т.д. В некоторых вариантах осуществления, запросчик токенов может предоставлять атрибуты токена во время формирования токенов. В некоторых вариантах осуществления, система на основе сетевых токенов, сеть обработки платежей, ассоциированная с системой на основе сетевых токенов, эмитент или любой другой объект, ассоциированный с токеном, может определять и/или предоставлять атрибуты токена, ассоциированные с конкретным токеном.

[0047] Тип токена может включать в себя любую информацию или индикатор того, как токен может использоваться. Например, тип токена может быть "платежным" или "неплатежным", чтобы идентифицировать токен как платежный токен или неплатежный токен. Платежный токен может включать в себя токен с высоким значением, который может использоваться вместо реального идентификатора счета (например, PAN), чтобы формировать исходные и/или последующие транзакции для счета и/или карты потребителя.

[0048] Другой тип токена может быть "статическим" или "динамическим" типом токена для статических и динамических токенов, соответственно. Например, статический токен может включать в себя токен, который может быть выдан посредством сети обработки платежей или эмитента, который может быть выдан вместо идентификатора счета (например, PAN) и может использоваться в течение определенной длительности базового идентификатора счета (например, PAN). В связи с этим, статические токены могут использоваться для того, чтобы отправлять любое число транзакций и не могут изменяться для каждой транзакции. Статические токены могут быть защищенно сохранены в потребительском устройстве (например, сохранены в защищенном запоминающем устройстве или защищенном элементе мобильного устройства) либо в облаке посредством запросчика токенов и могут доставляться защищенно в мобильное устройство. Тем не менее, статические токены могут включать в себя конфиденциальную информацию, которая может быть защищена, поскольку они могут использоваться для того, чтобы выполнять несколько транзакций за длительные периоды времени.

[0049] Альтернативно, динамические токены могут включать в себя токены, которые ограничены или сужены в использовании (например, ограничены посредством времени, порогового значения суммы (агрегированная сумма или сумма одной транзакции) либо посредством числа использований). В связи с этим, динамические токены могут формироваться и доставляться в расчете на транзакцию или по мере необходимости конечному пользователю, чтобы инициировать платежную транзакцию через зарегистрированное и аутентифицированное устройство и/или канал. Например, динамический токен разового использования может использоваться в веб-узлах для электронной коммерции, и если динамический токен перехвачен посредством третьей стороны, динамический токен может быть бесполезным, поскольку он использован и в силу этого является негодным для будущих транзакций.

[0050] Неплатежные токены могут включать в себя токены, которые не являются заменами для реальных идентификаторов счетов (например, PAN). Например, неплатежные токены могут использоваться посредством систем продавца/эквайера для аналитики, оферт, поддержки клиентов, маркетинга и т.д. Тем не менее, неплатежные токены не могут использоваться для того, чтобы формировать исходные и последующие транзакции с использованием реальных идентификаторов счетов (например, PAN) или других идентификаторов счетов. Соответственно, неплатежные токены могут включать в себя токены с низким значением, которые могут использоваться для неплатежных транзакций или транзакционных услуг посредством объекта в системе обработки транзакций.

[0051] "Частота использования" токена может указывать то, сколько раз токен может использоваться в транзакции. Например, частота использования может указывать то, сколько раз токен может успешно использоваться в платежной транзакции. Например, токен может включать в себя частоту использования как "однократного использования" или "многократного использования". Токен однократного использования может использоваться для того, чтобы формировать одну транзакцию. После первого использования токена однократного использования, все последующее использование для инициирования транзакции может считаться недопустимым, и последующая транзакция может быть отклонена. Токен многократного использования может использоваться для того, чтобы инициировать несколько транзакций.

[0052] "Реальный идентификатор счета" может включать в себя исходный идентификатор счета, ассоциированный с платежным счетом. Например, реальный идентификатор счета может представлять собой первичный номер счета (PAN), выданный посредством эмитента для счета карты (например, кредитная карта, дебетовая карта и т.д.). Например, в некоторых вариантах осуществления, реальный идентификатор счета может включать в себя числовое значение из шестнадцати цифр, к примеру, "4147 0900 0000 1234". Первые шесть цифр реального идентификатора счета (например, "414709"), может представлять реальный идентификатор эмитента (BIN), который может идентифицировать эмитента, ассоциированного с реальным идентификатором счета.

[0053] "Идентификатор эмитента платежного токена" может включать в себя любую последовательность символов, чисел или других идентификаторов, которые могут использоваться для того, чтобы идентифицировать эмитента, ассоциированного с платежным токеном. Например, идентификатор эмитента платежного токена может включать в себя BIN токена, который идентифицирует конкретного эмитента, ассоциированного со счетом, идентифицированным с использованием токена. В некоторых вариантах осуществления, идентификатор эмитента платежного токена может увязываться с реальным идентификатором эмитента (например, BIN) для эмитента. Например, идентификатор эмитента платежного токена может включать в себя числовое значение из шести цифр, которое может быть ассоциировано с эмитентом. Например, любой токен, включающий в себя идентификатор эмитента платежного токена, может быть ассоциирован с конкретным эмитентом. В связи с этим, эмитент может идентифицироваться с использованием соответствующего диапазона идентификаторов эмитентов, ассоциированного с идентификатором эмитента токенов. Например, идентификатор эмитента платежного токена "490000", соответствующий платежному токену "4900 0000 0000 0001", может увязываться с идентификатором эмитента "414709", соответствующим идентификатору платежного счета "4147 0900 0000 1234". В некоторых вариантах осуществления, идентификатор эмитента платежного токена является статическим для эмитента. Например, идентификатор эмитента платежного токена (например, "490000") может соответствовать первому эмитенту, и другой идентификатор эмитента платежного токена (например, "520000") может соответствовать второму эмитенту, и первый и второй идентификаторы эмитентов платежных токенов не могут изменяться или модифицироваться без информирования всех объектов в системе обработки сетевых токенов. В некоторых вариантах осуществления, диапазон идентификатора эмитента платежного токена может соответствовать идентификатору эмитента. Например, платежные токены, включающие в себя идентификаторы эмитентов платежных токенов из "490000"-"490002", могут соответствовать первому эмитенту (например, увязываться с идентификатором эмитента "414709"), и платежные токены, включающие в себя идентификаторы эмитентов платежных токенов из "520000"-"520002", могут соответствовать второму эмитенту (например, увязываться с реальным идентификатором эмитента "417548").

[0054] "Режим предъявления токена" может указывать способ, через который токен отправляется для транзакции. Некоторые неограничивающие примеры режима предъявления токена могут включать в себя машиночитаемые коды (например, QR™-код, штрих-код и т.д.), мобильные бесконтактные режимы (например, связь в поле в ближней зоне (NFC)), удаленные режимы на базе электронной коммерции, неконтактные режимы на базе электронной коммерции и любые другие подходящие режимы, в которых можно отправлять токен. Токены могут предоставляться через любое число различных способов. Например, в одной реализации, токен может встраиваться в машиночитаемый код, который может формироваться посредством поставщика кошельков, приложения для мобильных устройств или другого приложения на мобильном устройстве и отображаться на дисплее мобильного устройства. Машиночитаемый код может сканироваться в POS, через который токен передается продавцу. Мобильный бесконтактный режим может включать в себя прохождение токена через NFC в бесконтактном сообщении. Удаленный режим на базе электронной коммерции может включать в себя отправку токена потребителем или поставщиком кошельков через онлайновую транзакцию или в качестве транзакции на базе электронной коммерции с использованием приложения продавца или другого приложения для мобильных устройств. Неконтактный режим на базе электронной коммерции может включать в себя отправку токена потребителем из приложения-кошелька на мобильном устройстве в местоположении продавца.

[0055] "Маркирование" представляет собой процесс, посредством которого данные заменены заменяющими данными. Например, идентификатор платежного счета (например, первичный номер счета (PAN)) может быть маркирован посредством замены первичного идентификатора счета заменяющим номером, который может быть ассоциирован с идентификатором платежного счета. Дополнительно, маркирование может применяться к любой другой информации, которая может быть заменена заменяющим значением (т.е. токеном).

[0056] "Замена токенов" или "демаркирование" представляет собой процесс восстановления данных, которые заменены во время маркирования. Например, замена токенов может включать в себя замену платежного токена ассоциированным первичным номером счета (PAN), который ассоциирован с платежным токеном во время маркирования PAN. Дополнительно, демаркирование или замена токенов может применяться к любой другой информации. В некоторых вариантах осуществления, замена токенов может достигаться с помощью транзакционного сообщения, такого как ISO-сообщение, интерфейса прикладного программирования (API) или другого типа веб-интерфейса (например, веб-запроса).

[0057] "Аутентификация" представляет собой процесс, посредством которого учетные данные конечной точки (включающей в себя, но не только, приложения, людей, устройства, процессы и системы) могут быть верифицированы, чтобы обеспечивать то, что конечная точка представляет собой то, что объявлено.

[0058] "Исходная" транзакция может включать в себя любую транзакцию, включающую в себя авторизацию, предоставленную посредством эмитента, или авторизацию, предоставленную от имени эмитента.

[0059] "Заменяющая" транзакция может представлять собой любую транзакцию, которая ассоциирована с исходной транзакцией и которая осуществляется после исходной транзакции, включающей в себя повторные платежи, возмещения, отмену платежей или нестандартные платежные операции (возвратные платежи, повторные предъявления и т.д.).

[0060] "Запросчик" может представлять собой приложение, устройство, процесс или систему, которая выполнена с возможностью осуществлять действия, ассоциированные с токенами. Например, запросчик может запрашивать регистрацию в системе на основе сетевых токенов, формирование токенов запроса, активацию токенов, деактивацию токенов, замену токенов, другие связанные с управлением жизненным циклом токенов процессы и/или любые другие связанные с токенами процессы. Запросчик может взаимодействовать с системой на основе сетевых токенов через любые подходящие сети и/или протоколы связи (например, с использованием HTTPS, SOAP и/или XML). Некоторые неограничивающие примеры запросчика могут включать в себя поставщиков сторонних кошельков, эмитентов, эквайеры, продавцов и/или сети обработки платежей. Запросчик может упоминаться в качестве запросчика токенов при запросе формирования нового токена или запросе нового использования существующего токена из системы на основе сетевых токенов. В некоторых вариантах осуществления, запросчик токенов может запрашивать токены для нескольких областей действия и/или каналов. Запросчики токенов могут включать в себя, например, покупателей, продавцов, работающих по принципу "карта в файле", эквайеров, процессоры эквайера и платежные шлюзы, действующие от имени продавцов, посредников в проведении платежей (например, изготовители комплектного оборудования, операторы сетей мобильной связи и т.д.), поставщиков цифровых кошельков и/или эмитентов карт.

[0061] "Идентификатор запросчика токенов" может включать в себя любые символы, номера или другие идентификаторы, ассоциированные с объектом, ассоциированным с системой на основе сетевых токенов. Например, идентификатор запросчика токенов может быть ассоциирован с объектом, который зарегистрирован в системе на основе сетевых токенов. В некоторых вариантах осуществления, уникальный идентификатор запросчика токенов может назначаться для каждой области действия для запроса на токен, ассоциированного с идентичным запросчиком токенов. Например, идентификатор запросчика токенов может идентифицировать спаривание запросчика токенов (например, мобильного устройства, поставщика мобильных кошельков и т.д.) с областью действия токена (например, на базе электронной коммерции, бесконтактный и т.д.). Идентификатор запросчика токенов может включать в себя любой формат или тип информации. Например, в одном варианте осуществления, идентификатор запросчика токенов может включать в себя числовое значение, к примеру, число из десяти цифр или одиннадцати цифр (например, 4678012345).

В некоторых вариантах осуществления, идентификатор запросчика токенов может включать в себя код для поставщика услуг на основе токенов (например, первые 3 цифры), к примеру, системы на основе сетевых токенов, и оставшиеся цифры (например, последние 8 цифр) могут назначаться посредством поставщика услуг на основе токенов для каждого запрашивающего объекта (например, поставщика мобильных кошельков) и для каждой области действия токена (например, бесконтактный, на базе электронной коммерции и т.д.).

[0062] "Конечный пользователь" может включать в себя любое приложение, устройство, потребителя, процесс или систему, которая выполнена с возможностью взаимодействовать с запросчиком для услуг маркирования/демаркирования/управления токенами. Например, конечный пользователь может включать в себя потребителя, продавца, мобильное устройство или любой другой подходящий объект, который может быть ассоциирован с запросчиком в системе на основе сетевых токенов.

[0063] "Потребитель" может включать в себя человека или пользователя, который может быть ассоциирован с одним или более личных счетов и/или потребительских устройств. Потребитель также может упоминаться в качестве держателя карты, держателя счета или пользователя.

[0064] Держатель "по принципу "карта в файле"(COF)" может включать в себя любые объекты, которые сохраняют сведения по счету (например, сведения по картам, идентификаторы платежных счетов, PAN и т.д.) для использования в транзакциях. Например, COF-объект может сохранять платежную информацию в файле для различных типов регулярных платежей, таких как ежемесячные коммунальные платежи, периодические транзакции совершения покупок или любая другая периодическая или будущая транзакция. Поскольку платежные учетные данные и/или ассоциированные токены сохраняются в объекте для будущей транзакции, транзакции, инициируемые посредством COF-объекта, включают в себя транзакции по принципу "без физического наличия карты" (CNP). Другой тип транзакции по принципу "без физического наличия карты" (CNP) включает в себя транзакции на базе электронной коммерции, которые инициируются между удаленными сторонами (например, потребительским устройством и веб-серверным компьютером продавца).

[0065] "Сообщение с запросом на авторизацию" может представлять собой электронное сообщение, которое отправляется в сеть обработки платежей и/или эмитенту платежного счета, чтобы запрашивать авторизацию для транзакции. Сообщение с запросом на авторизацию согласно некоторым вариантам осуществления может соответствовать ISO 8583, который представляет собой стандарт для систем, которые обмениваются информацией электронных транзакций, ассоциированной с платежом, произведенным потребителем с использованием платежного устройства или платежного счета. В некоторых вариантах осуществления изобретения, сообщение с запросом на авторизацию может включать в себя платежный токен, дату истечения срока действия, режим предъявления токена, идентификатор запросчика токенов, криптограмму приложения и данные уровня достоверности. Платежный токен может включать в себя идентификатор эмитента платежного токена, который может быть заменой для реального идентификатора эмитента для эмитента. Например, реальный идентификатор эмитента может быть частью диапазона BIN, ассоциированного с эмитентом. Сообщение с запросом на авторизацию также может содержать дополнительные элементы данных, соответствующие "идентификационной информации", включающие в себя, только в качестве примера: служебный код, CVV (значение проверки подлинности карты), dCVV (динамическое значение проверки подлинности карты), дату истечения срока действия и т.д. Сообщение с запросом на авторизацию также может содержать "информацию транзакции", к примеру, любую информацию, ассоциированную с текущей операцией, такую как сумма транзакции, идентификатор продавца, местоположение продавца и т.д., а также любую другую информацию, которая может быть использована при определении того, следует или нет идентифицировать и/или авторизовать транзакцию.

[0066] "Сообщение с ответом по авторизации" может представлять собой электронное ответное сообщение на сообщение с запросом на авторизацию, сформированное посредством финансового учреждения-эмитента или сети обработки платежей. Сообщение с ответом по авторизации может включать в себя код авторизации, который может представлять собой код, который банк-эмитент кредитных карт возвращает в ответ на сообщение с запросом на авторизацию в электронном сообщении (или непосредственно или через сеть обработки платежей) в устройство доступа продавца (например, POS-терминал), который указывает подтверждение транзакции. Код может служить в качестве подтверждения авторизации. Как отмечено выше, в некоторых вариантах осуществления, сеть обработки платежей может формировать или перенаправлять сообщение с ответом по авторизации продавцу.

[0067] "Серверный компьютер" типично может представлять собой мощный компьютер или кластер компьютеров. Например, серверный компьютер может представлять собой большой мэйнфрейм, кластер миникомпьютеров или группу серверов, выступающих в качестве единицы. Серверный компьютер может быть ассоциирован с таким объектом, как сеть обработки платежей, поставщик кошельков, продавец, аутентификационное облако, эквайер или эмитент.

Примерные системы обработки сетевых токенов

[0068] Фиг. 1 показывает блок-схему типичной системы 100 обработки транзакций, выполненной с возможностью использовать реальные идентификаторы эмитентов (например, банковские идентификационные номера (BIN)), чтобы маршрутизировать сообщения с запросом на авторизацию во время обработки транзакций. Например, платежные учетные данные, выданные для потребителей, могут включать в себя реальные идентификаторы эмитентов (например, BIN), которые могут использоваться для того, чтобы идентифицировать эмитента (и сеть обработки платежей), ассоциированного со счетом, используемым для того, чтобы инициировать транзакцию.

[0069] Система 100 может включать в себя потребителя 110, потребительское устройство 120, устройство 130 доступа, компьютер 140 продавца, компьютер 150 эквайера, компьютер 160 сети обработки платежей и компьютер 170 эмитента. В некоторых реализациях, различные объекты на фиг. 1 могут обмениваться данными между собой с использованием одной или более сетей связи, таких как Интернет, сотовая сеть, TCP/IP-сеть или любая другая подходящая сеть связи. Следует отметить, что один или более объектов в системе 100 могут быть ассоциированы с компьютерным устройством, которое может реализовываться с использованием некоторых компонентов, как описано со ссылкой на фиг. 11.

[0070] Потребитель 110 может быть человеком или субъектом. Потребитель 110 может использовать потребительское устройство 120, чтобы инициировать транзакцию с продавцом посредством взаимодействия с устройством 130 доступа (например, торговым (POS) терминалом).

[0071] Потребительское устройство 120 может быть ассоциировано с платежным счетом потребителя 110. В некоторых реализациях, потребительское устройство 120 может представлять собой мобильное устройство, к примеру, мобильный телефон, планшетный компьютер, PDA, ноутбук, брелок для ключей или любое подходящее мобильное устройство. Например, потребительское устройство 120 может включать в себя кошелек или платежное приложение, которое может быть ассоциировано с одним или более платежных счетов потребителя 110. В некоторых реализациях, потребительское устройство 120 может быть выполнено с возможностью отображать машиночитаемый код (например, QR™-код, штрих-код и т.д.). Потребительское устройство 120 также может включать в себя камеру или сканирующее устройство, допускающее сканирование машиночитаемого кода. В некоторых реализациях, потребительское устройство 120 может допускать обмен данными с устройством 130 доступа с использованием технологии ближней связи, такой как NFC. Например, потребитель 110 может взаимодействовать с устройством 130 доступа посредством быстрого прикосновения или проведения потребительским устройством 120 около устройства 130 доступа. В некоторых реализациях, потребительское устройство 120 может представлять собой платежную карту, к примеру, кредитную карту, дебетовую карту, предоплатную карту, клубную карту покупателя, подарочную карту и т.д.

[0072] Устройство 130 доступа может представлять собой точку доступа в систему обработки транзакций, которая может содержать компьютер 150 эквайера, компьютер 160 сети обработки платежей и компьютер 170 эмитента. В некоторых реализациях, устройство 130 доступа может быть ассоциировано или управляться посредством компьютера 140 продавца. Например, устройство 130 доступа может представлять собой торговый терминал, который может включать в себя бесконтактное считывающее устройство, электронный кассовый аппарат, устройство отображения и т.д. В некоторых реализациях, устройство 130 доступа может быть выполнено с возможностью отображать информацию транзакции в формате, который может считываться посредством потребительского устройства 120 (например, мобильного телефона), включающую в себя QR™-код, штрих-код или любой другой механизм передачи информации. В некоторых реализациях, устройство 130 доступа может представлять собой персональный компьютер, который может использоваться потребителем 110, чтобы инициировать транзакцию с компьютером 140 продавца (например, онлайновую транзакцию).

[0073] Компьютер 140 продавца может быть ассоциирован с продавцом. В некоторых вариантах осуществления, компьютер 140 продавца может быть ассоциирован с продавцом, работающим по принципу "карта в файле" (COF). Например, продавец, работающий по принципу "карта в файле", может сохранять информацию счетов потребителя в файле (например, в базе данных продавца) для будущих платежей, к примеру, различных типов регулярных платежей (например, ежемесячных коммунальных платежей). В некоторых реализациях, потребитель может регистрироваться в одном или более продавцов для услуг по принципу "карта в файле". Компьютер 140 продавца может быть выполнен с возможностью формировать запрос на авторизацию для транзакции, инициируемой потребителем 110 с использованием устройства 130 доступа.

[0074] Компьютер 150 эквайера может представлять традиционный процессор эквайера/эквайера. Эквайер типично представляет собой систему для объекта (например, банка), который имеет деловые отношения с конкретным продавцом, поставщиком кошельков или другим объектом. Компьютер 150 эквайера может функционально соединяться с компьютером 140 продавца и сетью 160 обработки платежей и может выдавать и управлять финансовым счетом для продавца. Компьютер 150 эквайера может быть выполнен с возможностью маршрутизировать запрос на авторизацию для транзакции в компьютер 170 эмитента через компьютер 160 сети обработки платежей и маршрутизировать ответ по авторизации, принимаемый через компьютер 160 сети обработки платежей, в компьютер 140 продавца.

[0075] Компьютер 160 сети обработки платежей может быть выполнен с возможностью предоставлять услуги авторизации и услуги клиринга и расчетов для платежных транзакций. Компьютер 160 сети обработки платежей может включать в себя подсистемы обработки данных, проводные или беспроводные сети, включающие в себя Интернет. Пример компьютера 160 сети обработки платежей включает в себя VisaNet™ под управлением Visa®. Сети обработки платежей, такие как VisaNet™, могут обрабатывать транзакции по кредитным картам, транзакции по дебетовым картам и другие типы коммерческих транзакций. VisaNet™, в частности, включает в себя систему объединенных платежей Visa (VIP), которая обрабатывает запросы на авторизацию, и систему Base II, которая выполняет услуги клиринга и расчетов. Компьютер 160 сети обработки платежей может включать в себя серверный компьютер. В некоторых реализациях, компьютер 160 сети обработки платежей может перенаправлять запрос на авторизацию, принимаемый из компьютера 150 эквайера, в компьютер 170 эмитента через канал связи. Компьютер 160 сети обработки платежей дополнительно может перенаправлять сообщение с ответом по авторизации, принимаемое из компьютера 170 эмитента, в компьютер 150 эквайера.

[0076] Компьютер 170 эмитента может представлять эмитента счета и/или процессор эмитента. Типично, компьютер 170 эмитента может быть ассоциирован с коммерческой организацией (например, банком), которая, возможно, выпускает расчетную и/или платежную карту (например, кредитовый счет, дебетовый счет и т.д.) для платежных транзакций. В некоторых реализациях, коммерческая организация (банк), ассоциированная с компьютером 170 эмитента, также может выступать в качестве эквайера (например, компьютера 150 эквайера).

[0077] Фиг. 2 иллюстрирует систему 200 обработки транзакций с использованием системы на основе сетевых токенов, согласно одному варианту осуществления изобретения.

[0078] Система 200 может включать в себя систему 202 на основе сетевых токенов в дополнение к одному или более компонентов традиционной платежной системы 100, как показано на фиг. 1. Например, система 200 может включать в себя потребителя 110, компьютер 140 продавца, компьютер 150 эквайера, компьютер 160 сети обработки платежей и компьютер 170 эмитента. Система 200 также может включать в себя интерфейсы 208-218 на основе токенов с системой 202 на основе сетевых токенов, включающие в себя интерфейс 208 запросчика токенов, интерфейс 210 на основе токенов продавца, интерфейс 212 на основе токенов эквайера, интерфейс 214 на основе токенов сети обработки платежей, сетевой интерфейс 216 и интерфейс 218 на основе токенов эмитента. В некоторых вариантах осуществления изобретения, связь между различными объектами системы 200 может шифроваться. В некоторых вариантах осуществления изобретения, различные объекты в системе 200 могут обмениваться данными между собой с использованием одной или более сетей связи, таких как TCP/IP, сотовая сеть и т.д. В одном варианте осуществления, среда веб-услуг для системы 202 на основе сетевых токенов может предоставлять один или более интерфейсов связи с системой на основе сетевых токенов и может предоставлять услуги, ассоциированные со связью, включающие в себя аутентификацию объектов, авторизацию запросов, обеспечение безопасности сообщений и т.д.

[0079] Потребитель 110 может иметь возможность инициировать транзакцию с использованием идентификатора платежного счета, который может представлять собой платежную карту, выпущенной под таким брендом, как Visa®, MasterCard®, American Express®, Discover® и т.д. Помимо этого, потребитель 110 может использовать потребительское устройство 120 для того, чтобы инициировать транзакцию с использованием любого подходящего канала транзакций. Примеры каналов транзакций включают в себя сканирование мобильного устройства (например, с использованием QR™-кода или штрих-кода), быстрое прикосновение мобильного устройства к устройству доступа продавца (например, транзакция по стандарту связи в поле в ближней зоне (NFC) или другая бесконтактная/неконтактная транзакция), щелчок на устройстве ввода (к примеру, мыши) компьютера или мобильного устройства, чтобы инициировать транзакцию на базе электронной коммерции (например, онлайновую транзакцию), либо через любой другой подходящий канал, в котором может инициироваться транзакция, и токен может передаваться в компьютер продавца. Например, в некоторых вариантах осуществления, мобильное устройство может использоваться для того, чтобы инициировать удаленную транзакцию из мобильного устройства с токеном, инициализированным в защищенном элементе или другом защищенном запоминающем устройстве мобильного устройства.

[0080] Запросчик 204 токенов может включать в себя приложение, процесс, устройство или систему, которая может запрашивать токен из системы 202 на основе сетевых токенов. Например, запросчик 204 токенов может представлять собой эмитента, эквайера, продавца, работающего по принципу "карта в файле" (также называемого "зарегистрированным продавцом (MOR)), мобильное устройство (например, приложение-кошелек или платежное приложение, установленное на мобильном устройстве), посредника в проведении платежей, поставщика платежных услуг (PSP), поставщика цифровых кошельков (также называемого "поставщиком мобильных кошельков"), поставщика операционной системы (ОС), поставщика услуг сетей связи либо любой другой объект, который может использовать токен или сохранять токен для третьей стороны. Запросчик 204 токенов может взаимодействовать с системой 202 на основе сетевых токенов с использованием интерфейса 208 запросчика токенов для формирования, использования и управления токенами.

[0081] В одном варианте осуществления, каждый запросчик 204 токенов, возможно, должен подвергаться процессу адаптации в системе или регистрации, чтобы обеспечивать то, что запросчик токенов удовлетворяет стандартам интеграции и обеспечения защиты посредством системы безопасности, чтобы использовать услуги маркирования, предоставленные посредством системы 202 на основе сетевых токенов. Например, система 202 на основе сетевых токенов может предоставлять такие услуги, как регистрация карт, формирование токенов, выдача токенов, аутентификация и активация на основе токенов, замена токенов и управление жизненным циклом токенов в зарегистрированные объекты.

[0082] В качестве части процесса адаптации в системе, запросчик 204 токенов может регистрироваться в системе 202 на основе сетевых токенов и может принимать идентификатор запросчика токенов, предоставленный посредством системы 202 на основе сетевых токенов. Запросчик 204 токенов может указывать конфигурационные настройки или атрибуты токена, ассоциированные с токенами, запрашиваемыми посредством запросчика токенов, включающие в себя, например, тип токена (например, статический или динамический), поддерживаемые режимы предъявления токена (например, сканирование, бесконтактный, на базе электронной коммерции и т.д.) и любую другую релевантную конфигурационную информацию токенов, в ходе процесса адаптации в системе. Дополнительно, запросчик 204 токенов может включать в себя ограничения на определенные каналы (например, "карта в файле", бесконтактный и т.д.) для использования запрашиваемых токенов.

[0083] Серверный компьютер 202B для обработки токенов может формировать уникальный идентификатор запросчика токенов для каждого зарегистрированного запросчика токенов. После этого, зарегистрированный запросчик 204 токенов может предоставлять идентификатор запросчика токенов в качестве части каждого запроса на предоставление услуг на основе сетевых токенов в систему 202 на основе сетевых токенов в качестве формы идентификации.

[0084] Система 202 на основе сетевых токенов может предоставлять регистрацию для каждого объекта, который взаимодействует с системой на основе сетевых токенов.

[0085] Запросчик 204 токенов может быть выполнен с возможностью запрашивать новый токен или действия по управлению жизненным циклом запроса для существующего токена (например, изменять существующий токен, деактивировать токен и т.д.). В некоторых вариантах осуществления, запросчик 204 токенов может предоставлять идентификатор счета (например, PAN) и дату истечения срока действия с запросом на новый токен. Система 202 на основе сетевых токенов может использовать идентификатор запросчика токенов, чтобы идентифицировать и проверять достоверность запросчика 204 токенов, а также проверять достоверность транзакции на основе токенов, когда обработка транзакции инициирована с использованием токена.

[0086] Система 202 на основе сетевых токенов может включать в себя базу 202А данных реестра токенов и серверный компьютер 202B для обработки токенов. База 202А данных реестра токенов также может упоминаться в качестве "хранилища токенов". База 202А данных реестра токенов может сохранять и поддерживать выданные или сформированные токены, а также любую другую релевантную информацию для токенов. Например, реестр токенов может включать в себя идентификатор запросчика токенов и идентификатор счета (например, PAN) для каждого токена. База 202А данных реестра токенов и компьютер 202B для обработки токенов могут быть выполнены с возможностью предоставлять услуги, ассоциированные с реестром токенов, включающие в себя, например, регистрацию платежных счетов, формирование токенов, выдачу токенов, аутентификацию и активацию на основе токенов, замену токенов, маршрутизацию токенов, формирование уровней достоверности токенов, управление жизненным циклом токенов и обработку токенов, для объектов, которые зарегистрированы в системе 202 на основе сетевых токенов. В некоторых вариантах осуществления, различные объекты могут обмениваться данными и получать услуги, предоставляемые посредством системы 202 на основе сетевых токенов, с использованием соответствующих интерфейсов с системой 202 на основе сетевых токенов.

[0087] Токены в базе 202А данных реестра токенов могут включать в себя различные состояния токена, которые могут определять то, может или нет токен использоваться в транзакции, а также действия, необходимые для того, чтобы позволять токену использоваться в транзакции. Например, состояния токена могут включать в себя "активный", "неактивный", "действие приостановлено", "отложенный", "деактивированный" или любой другой индикатор относительно доступности для токена, который должен использоваться в транзакции. Например, в некоторых вариантах осуществления, токен может формироваться посредством хранилища токенов и может быть немедленно активным и доступным для транзакций. Дополнительно, эмитенты могут уведомлять компьютер 160 сети обработки платежей или серверный компьютер обработки сетевых токенов в отношении токенов, которые являются "неактивными" или в данный момент не используются. В некоторых вариантах осуществления, значение токена, ассоциированное с неактивным токеном, может обрабатываться идентично как "не обнаружен" посредством серверного компьютера для обработки токенов. Токен может изменяться на "с приостановленным действием", что включает в себя временное состояние, в котором авторизации или полные финансовые исходные транзакции не могут выполняться с токеном. "Деактивированное" состояние токена может включать в себя токен, действие которого может быть постоянно приостановлено, и авторизации или полные финансовые исходные транзакции не могут выполняться. В некоторых вариантах осуществления, токены могут отражать определенные атрибуты, релевантные для маркируемого идентификатора счета (например, PAN). Например, в некоторых вариантах осуществления, токен может отражать источник финансирования и страну, ассоциированную с базовым идентификатором счета.

[0088] В некоторых вариантах осуществления, компьютер 140 продавца и компьютер 150 эквайера могут содержать токен вместо реального идентификатора счета (например, PAN) для различных вариантов использования транзакции. Например, компьютер 140 продавца и/или компьютер 150 эквайера могут принимать токен в традиционном поле PAN сообщения с запросом на авторизацию и могут перенаправлять сообщение с запросом на авторизацию в компьютер 160 сети обработки платежей для обработки. Компьютер 160 сети обработки платежей может заменять токен реальным идентификатором счета (например, PAN) и отправлять модифицированное сообщение с запросом на авторизацию в компьютер 170 эмитента. В некоторых вариантах осуществления, сообщение с запросом на авторизацию дополнительно может иметь токен, перемещенный в новое поле в сообщении авторизации и/или сообщении по клирингу для приема посредством компьютера 170 эмитента, так что эмитент может принимать как идентификатор счета (например, PAN), так и токен в таких сообщениях.

[0089] Соответственно, в некоторых вариантах осуществления, компьютер 170 эмитента может быть выполнен с возможностью принимать как реальный идентификатор счета (например, PAN), так и токен в сообщениях с запросом на авторизацию и в сообщениях по клирингу транзакций, принимаемых из компьютера 160 сети обработки платежей. Сообщения по возвратным платежам и отмене возвратных платежей также могут содержать как токен, так и реальный идентификатор счета (например, PAN). В некоторых вариантах осуществления, компьютер 170 эмитента может выбирать инструктировать компьютеру 160 сети обработки платежей указывать компьютеру 170 эмитента инициализировать токены. В некоторых вариантах осуществления, компьютер 170 эмитента может предоставлять компьютеру 160 сети обработки платежей свою текущую базу данных токенов через интерфейс обработки файлов большого объема.

[0090] В некоторых вариантах осуществления, интерфейс 208 запросчика токенов может использоваться посредством запросчика 204 токенов, чтобы взаимодействовать с системой 202 на основе сетевых токенов. Например, запросчик 204 токенов может отправлять запросы для нескольких действий, включающих в себя выдачу токенов, управление жизненным циклом токенов (например, активацию, деактивацию, обновление учетных данных счетов и т.д.) и аутентификацию на основе токенов. В некоторых вариантах осуществления, интерфейс 208 запросчика токенов может включать в себя интерфейс прикладного программирования (API), либо могут использоваться любые другие релевантные форматы обмена сообщениями. Например, запросчик 204 токенов может отправлять запрос на выдачу токена, который включает в себя информацию счета (например, PAN и любые другие сведения по счету) и идентификатор запросчика токенов. Дополнительно, в некоторых вариантах осуществления, запросчик 204 токенов может предоставлять файл запросов на токен большого объема, который включает в себя множество идентификаторов счетов (например, PAN) и идентификатор запросчика токенов. Система 202 на основе сетевых токенов может формировать и возвращать множество токенов, причем каждый токен ассоциирован с идентификатором счета (например, PAN) из группового файлового запроса. В некоторых вариантах осуществления, запросчик 204 токенов необязательно может предоставлять один или более атрибутов токена с запросом, такие как, например, частота использования (например, однократного использования или многократного использования), тип токена (например, платежный или неплатежный), дата истечения срока действия токена и/или время, число запрашиваемых токенов, дата истечения жизненного цикла транзакции и т.д. В некоторых вариантах осуществления, запрос на токен дополнительно может включать в себя одно или более из MSISDN (номера мобильного абонента в цифровой сети с интегрированными услугами), условного названия счета (например, псевдонима), UUID (универсально уникального идентификатора), ассоциированного со счетом или потребителем, IMEI (международного идентификатора мобильного оборудования), IMSI (международного идентификатора абонента мобильной связи), идентификатора приложения для мобильных устройств, суммы покупок и т.д. Дополнительно, в некоторых вариантах осуществления, продавцы могут использовать интерфейс 208 запросчика токенов, чтобы запрашивать неплатежные токены (например, чтобы использовать в аналитике, программе лояльности, вознаграждениях или других бизнес-ориентированных процессах).

[0091] Дополнительно, запросчик 204 токенов может запрашивать систему 202 на основе сетевых токенов добавлять взаимосвязь "токен–идентификатор счета (например, PAN)" в базу 202А данных реестра токенов. Запросчик 204 токенов также может запрашивать систему 202 на основе сетевых токенов изменять атрибуты для взаимосвязи "токен–идентификатор счета (например, PAN)" в базе 202А данных реестра токенов. Например, запросчик 204 токенов может запрашивать систему 202 на основе сетевых токенов приостанавливать действие токена вследствие потери устройства потребителем. Запросчик 204 токенов может запрашивать систему 202 на основе сетевых токенов деактивировать токен в базе 202А данных реестра токенов. В некоторых вариантах осуществления, соответствующая запись в базе 202А данных реестра токенов может помечаться как деактивированная (например, больше недействительная для новых покупок), но может оставаться доступной для обработки нестандартных платежных операций в течение ограниченного периода времени и после этого может удаляться. В некоторых вариантах осуществления, система 202 на основе сетевых токенов может очищать токены, которые истекли или которые деактивированы в течение определенного периода времени, на периодической основе. Запросчики токенов также могут создавать пакетные файлы запросов на токен (например, добавление, удаление или деактивация) и отправлять их в систему 202 на основе сетевых токенов на периодической основе.

[0092] В некоторых вариантах осуществления, хранилище токенов может содержать следующие записи

[0093] В некоторых вариантах осуществления изобретения, для запросов на NFC-токен, идентификатор запросчика токенов, реальный идентификатор счета (например, PAN), дата истечения срока действия токена и уровень достоверности токена могут сохраняться в хранилище токенов для каждой записи с токеном.

[0094] Для запросов продавца, работающего на базе электронной коммерции по принципу "карта в файле", интерфейс 208 запросчика токенов может использоваться посредством запросчика 204 токенов, чтобы взаимодействовать с системой 202 на основе сетевых токенов. Например, запрос на токен может включать в себя то, предназначен запрос для нового токена, для изменения существующего токена или для деактивации токена. Запросчик 204 токенов также может предоставлять идентификатор запросчика токенов, PAN, дату истечения срока действия, тип токена с запросом на токен. В одном варианте осуществления, AVS- и CAVV-данные, представленные для процесса проверки идентификационных данных и верификации, могут использоваться только для аутентификации и не сохраняются в хранилище токенов.

[0095] Система 202 на основе сетевых токенов может формировать токен, который имеет формат, идентичный формату PAN, чтобы минимизировать сбой через платежную систему, и имеет значение, которое не конфликтует ни с одним реальным PAN или активным токеном. В некоторых вариантах осуществления, если токен не использован в запросе на авторизацию к намеченной дате/времени истечения срока действия, токен может быть повторно выдан посредством системы 202 на основе сетевых токенов.

[0096] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может предоставлять услуги управления жизненным циклом токенов для зарегистрированных объектов. Управление жизненным циклом может быть полезным, когда токен компрометируется, или платежное устройство потеряно. Например, система 202 на основе сетевых токенов может деактивировать токен и его ассоциирования, когда токен становится неактивным, с приостановленным действием или временно заблокированным. Система 202 на основе сетевых токенов может деактивировать токен посредством временной блокировки или приостановки действия токена для конкретного запросчика токенов. Система 202 на основе сетевых токенов также может отменять токен, чтобы постоянно помечать токен как удаленный, чтобы предотвращать все будущие транзакции. Удаленный токен может использоваться во время возвратов/возвратных платежей, если идентичный токен использован для того, чтобы отправлять соответствующую исходную транзакцию для конкретного запросчика токенов. Система 202 на основе сетевых токенов также может обновлять атрибуты токена, к примеру, временные рамки достоверности токенов (например, продлевать или сокращать временные рамки), или частоты разрешенного использования токена. Временные рамки достоверности токена могут означать конкретное число дней, часов, минут или конкретную дату истечения срока действия.

[0097] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может позволять зарегистрированным объектам давать возможность потребителям обновлять информацию относительно PAN, например, назначать различный PAN статическому токену. Например, объект может предоставлять идентификатор запросчика токенов, старый PAN и новый PAN в систему 202 на основе сетевых токенов с использованием своего интерфейса. Система 202 на основе сетевых токенов может формировать новый статический токен и ассоциировать его с новым PAN. Старое ассоциирование токена затем может деактивироваться.

[0098] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может поддерживать токены, сформированные посредством других объектов, таких как системы эмитентов или поставщиков кошельков. Например, база 202А данных реестра токенов может быть выполнена с возможностью сохранять увязку PAN и токена и любые другие атрибуты для внешних токенов. Объекты могут предоставлять внешние токены с использованием своих соответствующих интерфейсов с системой 202 на основе сетевых токенов.

[0099] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может позволять зарегистрированным объектам запрашивать значения CVV2 (проверки подлинности карты) (или другие типы значений проверки подлинности, криптограммы и т.д.) для токенов с использованием своих соответствующих интерфейсов. Система 202 на основе сетевых токенов может использовать токен, чтобы определять реальный идентификатор счета (например, PAN), и может обмениваться данными с компьютером 160 сети обработки платежей (например, с использованием API), чтобы запрашивать CVV2-значения, ассоциированные с реальными идентификаторами счетов. Эти CVV2-значения могут предоставляться в запрашивающие объекты.

[0100] В некоторых вариантах осуществления изобретения, система 202 на основе сетевых токенов может позволять зарегистрированным объектам предоставлять сведения по транзакциям, отправляемым с использованием токенов с использованием своих соответствующих интерфейсов. Например, зарегистрированный объект может предоставлять идентификатор запросчика токенов, идентификатор транзакции, сумму транзакции, дату и время транзакции, идентификатор продавца, адрес продавца, MSISDN, UUID, IMEI и т.д. Эти данные могут сохраняться в базе 202А данных реестра токенов. Эти сведения могут использоваться для программы лояльности или других типов программ. Например, сведения по транзакции могут использоваться для того, чтобы идентифицировать релевантные оферты, которые могут представлять интерес для потребителей, осуществляющих транзакции.

[0101] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может позволять зарегистрированным объектам запрашивать транзакции, выполненные с использованием токенов, посредством предоставления идентификатора запросчика токена, токена или псевдонима токена и диапазона дат (например, даты начала и окончания). Система 202 на основе сетевых токенов может предоставлять список транзакций, осуществляемых с токеном или псевдонимом в идентифицированном диапазоне дат.

[0102] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может позволять зарегистрированным объектам запрашивать данные авторизации и расчетов для данной комбинации токена/PAN и диапазона дат посредством предоставления идентификатора запросчика токена, PAN, токена и диапазона дат.

[0103] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может позволять зарегистрированным объектам запрашивать все токены и их атрибуты, назначаемые для данного PAN и диапазона дат посредством предоставления идентификатора запросчика токена, PAN и диапазона дат.

[0104] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может позволять зарегистрированным объектам запрашивать сведения для конкретной комбинации токена и PAN посредством предоставления идентификатора запросчика токена, PAN и диапазона дат.

[0105] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может предоставлять интерфейс для продавцов, работающих на базе электронной коммерции, чтобы интегрировать в свои веб-приложения, чтобы инициировать запросы на формирование токенов для транзакций по принципу "карта в файле" в ходе процессов контроля. Например, продавцы, работающие на базе электронной коммерции, могут предоставлять идентификатор запросчика токенов, PAN (по принципу "карта в файле"), CVV2, дату истечения срока действия и необязательно потребительский идентификатор пользователя, используемый для веб-приложения на базе электронной коммерции с использованием интерфейса 210 на основе токенов продавца. Система 202 на основе сетевых токенов может предоставлять в ответ токен и dCVV в компьютер 140 продавца. Достоверность токена и dCVV может проверяться посредством компьютера 160 сети обработки платежей, когда он принимается из компьютера продавца в сообщении с запросом на авторизацию во время платежной транзакции.

[0106] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может предоставлять интерфейс для продавцов, работающих на базе электронной коммерции, чтобы предоставлять вариант для потребителей запрашивать токен во время контроля для использования вместо PAN. Например, продавцы, работающие на базе электронной коммерции, могут предоставлять идентификатор запросчика токенов, PAN (по принципу "карта в файле"), CVV2, дату истечения срока действия и необязательно имя и фамилию и расчетный адрес потребителя с использованием интерфейса 210 на основе токенов продавца. Система 202 на основе сетевых токенов может аутентифицировать потребителя/PAN перед формированием токена. Система 202 на основе сетевых токенов может предоставлять токен и dCVV в компьютер продавца. Достоверность токена и dCVV может проверяться посредством компьютера 160 сети обработки платежей, когда он принимается из компьютера продавца в сообщении с запросом на авторизацию во время платежной транзакции.

[0107] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может предоставлять пользовательский интерфейс для потребителя 110. Пользовательский интерфейс может давать возможность потребителю выполнять такие операции, как пользовательская регистрация, регистрация платежных счетов, формирование запросов на токен, деактивация токенов и т.д. В некоторых вариантах осуществления, система 202 на основе сетевых токенов может аутентифицировать потребителя 110 и/или PAN перед формированием и предоставлением токена потребителю 110.

[0108] В некоторых вариантах осуществления, система 202 на основе сетевых токенов может предоставлять сообщение уведомления, чтобы уведомлять участвующих эмитентов или другие объекты в отношении того, что один из их потребителей запрашивает токен (например, запрашивает инициализацию телефона с токеном) с использованием услуги инициализации системы на основе сетевых токенов. Сообщение уведомления может включать в себя код причины сообщения (например, создание токена, деактивация токена, приостановка действия токена или возобновление действия токена), номер токена, уровень достоверности токена и идентификатор запросчика токенов.

[0109] В некоторых вариантах осуществления, интерфейс 210 на основе токенов продавца может позволять компьютеру 140 продавца обмениваться данными с системой 202 на основе сетевых токенов для услуг маркирования и демаркирования, таких как замена токенов, обработка и маршрутизация токенов и т.д. В некоторых вариантах осуществления, интерфейс 210 на основе токенов продавца может включать в себя API. Например, компьютер 140 продавца может использовать интерфейс 210 на основе токенов продавца, чтобы запрашивать информацию PAN, ассоциированную с данным токеном из системы 202 на основе сетевых токенов посредством предоставления идентификатора запросчика токена, значения токена и даты (например, даты или диапазона дат транзакции). В некоторых вариантах осуществления, демаркирование токена может запрашиваться в ходе процесса авторизации и клиринга для транзакции. В некоторых вариантах осуществления, замена токенов может запрашиваться для большого объема токенов.

[0110] В некоторых вариантах осуществления, интерфейс 212 на основе токенов эквайера (который может иметь форму API) может позволять компьютеру 150 эквайера обмениваться данными с системой 202 на основе сетевых токенов для услуг демаркирования и маркирования. Услуги маркирования и демаркирования могут включать в себя замену токенов, обработку и маршрутизацию токенов и т.д. Например, с использованием интерфейса 212 на основе токенов эквайера, эквайеры могут запрашивать систему 202 на основе сетевых токенов инициализировать токен от своего имени. Продавец, эквайер или поставщик кошельков могут принимать токен в ответ на сообщение с запросом на инициализацию, исходящее от эквайера. Сообщение с запросом на инициализацию может поддерживать инициализацию по принципу "карта в файле" и NFC-инициализацию. Например, сообщение с запросом на инициализацию может включать в себя PAN, сумму транзакции, дату и время транзакции, дату истечения срока действия, тип продавца, код страны эквайера, код режима POS-ввода (например, клавишный ввод вручную, бесконтактное считывание с устройства и т.д.), код идентификатора эквайера, результирующий AVS-код, результирующий CVV2-код, результирующий CAVV-код, CAV-данные и любые другие релевантные данные.

[0111] В других вариантах осуществления, компьютер 150 эквайера может использовать интерфейс 212 на основе токенов эквайера, чтобы запрашивать информацию PAN, ассоциированную с данным токеном, из системы 202 на основе сетевых токенов. Это может быть выполнено посредством предоставления токена вместе с идентификатором запросчика токенов, значением токена и датой (например, датой или диапазоном дат транзакции) в интерфейс 212 на основе токенов эквайера. В некоторых вариантах осуществления, демаркирование токена может запрашиваться в ходе процесса авторизации и клиринга для транзакции через интерфейс 212 на основе токенов эквайера. В некоторых вариантах осуществления, процесс замены токенов для большого объема токенов может осуществляться через интерфейс 212 на основе токенов эквайера.

[0112] В некоторых вариантах осуществления, интерфейс 214 на основе токенов сети обработки платежей может позволять компьютеру 160 сети обработки платежей обмениваться данными с системой 202 на основе сетевых токенов для услуг маркирования и демаркирования, таких как замена токенов, обработка и маршрутизация токенов и т.д. Например, компьютер 160 сети обработки платежей может предоставлять токен в систему 202 на основе сетевых токенов взамен PAN или наоборот.

[0113] В некоторых вариантах осуществления, сетевой интерфейс 216 может позволять шлюзу или другим сетям 206 (например, MasterCard®, American Express®, Discover® и т.д.) обмениваться данными с системой 202 на основе сетевых токенов для услуг маркирования и демаркирования через компьютер 160 сети обработки платежей, например, замены токенов, маршрутизации токенов и т.д. Например, другие сети 206 могут взаимодействовать с системой 202 на основе сетевых токенов или компьютером 170 эмитента для замены токена на PAN для транзакций, инициированных с использованием счетов дебетовых карт.