ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Эта заявка согласно 35 USC 119(e) испрашивает приоритет предварительной заявки на патент № 61/986 558, поданной 30 апреля 2014, раскрытие которой с помощью ссылки включено в данный документ во всей своей полноте для всех целей.

УРОВЕНЬ ТЕХНИКИ ИЗОБРЕТЕНИЯ

[0002] Настоящее изобретение относится к замене или удалению секретной информации из платежных данных. На некоторых рынках продавцы могут использовать отдельные устройства для получения авторизации для платежных транзакций и для отслеживания данных покупателя. Например, некоторые продавцы могут использовать терминалы электронного сбора данных, предоставленные эмитентами (например, банками), чтобы получать от эмитентов разрешение на платежные транзакции. Отдельный компьютер продавца может быть использован для отслеживания данных покупателя для целей расчетов или определения лояльности. Поскольку терминалы электронного сбора данных и компьютер продавца не интегрированы, это может привести к событию, именуемому «двойное проведение». Двойное проведение может относиться ко второму проведению платежной карты на терминале продавца после первого проведения для получения начального разрешения от банка. Второе проведение обычно выполняют для отслеживания детальной информации о потребителе в системе продавца, для целей расчетов или определения лояльности. Второе проведение может раскрыть все данные с платежной карты и часто выполняется на менее защищенном терминале продавца. Эти менее защищенные терминалы затем могут стать целью взлома или электронного подслушивания с целью получения данных карты. Это может повредить целостность платежной системы и подорвать доверие покупателей к работе продавца.

[0003] Варианты осуществления настоящего изобретения устраняют эти и другие недостатки, вместе и по отдельности.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0004] Варианты осуществления настоящего изобретения предусматривают системы и способы идентификации платежных данных и замены или удаления секретной информации из платежных данных с помощью защищенного устройства считывания карт. Например, покупатель может выполнить первое проведение платежной карты в кассовом терминале продавца для получения от эмитента разрешения на финансовую транзакцию. Продавец может затем выполнить второе проведение платежной карты на защищенном устройстве считывания карт для отслеживания данных покупателя. Согласно некоторым вариантам осуществления настоящего изобретения защищенное устройство считывания карт может идентифицировать платежные данные, заменять или удалять секретную информацию из платежных данных и подавать данные, в которых была заменена или удалена секретная информация, на компьютер продавца. Данные, в которых была заменена или удалена секретная информация, могут содержать часть платежных данных, которая может отличаться от данных до замены или удаления секретной информации. В некоторых вариантах осуществления защищенное устройство считывания карт может заменять или удалять секретную информацию только из доверительной части платежных данных, чтобы предотвращать подделку доверительных данных в целях фальсификации.

[0005] Согласно одному аспекту предлагается способ, включающий в себя прием устройством считывания данных устройства от платежного устройства; идентификацию устройством считывания первой части данных устройства и второй части данных устройства, содержащей секретную информацию; замену или удаление секретной информации устройством считывания второй части данных устройства с целью удаления секретной информации путем замены по меньшей мере части секретной информации данными для обнаружения мошенничества; подачу устройством считывания первой части данных устройства и второй части данных устройства, в которой была заменена или удалена секретная информация, на компьютер продавца, соединенный по связи с устройством считывания.

[0006] В некоторых вариантах осуществления первая часть данных устройства может содержать номер основного счета или платежный токен, связанный с номером основного счета. Вторая часть данных устройства может содержать доверительные данные. Доверительные данные могут содержать код проверки подлинности карты (CVV). Данные для обнаружения мошенничества могут указывать продавца, терминал продавца, местоположение или временную информацию, связанную с данными устройства.

[0007] В некоторых вариантах осуществления замена или удаление секретной информации из второй части данных устройства дополнительно включает в себя замену второй части данных устройства нулями.

[0008] В некоторых вариантах осуществления способ дополнительно включает в себя генерирование сообщения с запросом авторизации на основании данных устройства и передачу сообщения с запросом авторизации на компьютер эквайера, имеющий связь с устройством считывания.

[0009] Согласно другому аспекту предлагается способ, включающий в себя прием устройством считывания данных устройства от платежного устройства; идентификацию устройством считывания первой части данных устройства, содержащей номер основного счета или платежный токен, связанный с номером основного счета, и второй части данных устройства, содержащей секретную информацию; замену или удаление секретной информации устройством считывания из второй части данных устройства с целью удаления секретной информации; и подачу устройством считывания первой части данных устройства и второй части данных устройства, в которой была заменена или удалена секретная информация, на устройство, имеющее связь с устройством считывания.

[0010] В некоторых вариантах осуществления замена или удаление секретной информации из второй части данных устройства включает в себя замену по меньшей мере некоторой части второй части данных устройства нулями. В некоторых вариантах осуществления замена или удаление секретной информации второй части данных устройства включает в себя замену по меньшей мере некоторой части секретной информации данными для обнаружения мошенничества. Данные для обнаружения мошенничества могут содержать идентификатор продавца или идентификатор устройства. В некоторых вариантах осуществления секретная информация содержит доверительные данные.

[0011] В некоторых вариантах осуществления устройство считывания карт не приспособлено передавать запрос авторизации платежа. В некоторых вариантах осуществления устройство считывания является частью по меньшей мере одного из терминала продавца, двери номера в отеле или регистрационного киоска авиалинии.

[0012] Согласно другому аспекту предлагается защищенное устройство считывания, содержащее процессор и компьютерно-читаемый носитель, связанный с процессором, компьютерно-читаемый носитель содержит код, вызывающий выполнение процессором: приема данных устройства с платежного устройства; идентификации первой части данных устройства, содержащей номер основного счета или платежный токен, связанный с номером основного счета, и второй части данных устройства, содержащей секретную информацию; замены или удаления секретной информации из второй части данных устройства с целью удаления секретной информации; и подачи первой части данных устройства и второй части данных устройства, в которой была заменена или удалена секретная информация, на устройство, имеющее связь с защищенным устройством считывания.

[0013] В некоторых вариантах осуществления замена или удаление секретной информации из второй части данных устройства включает в себя замену по меньшей мере некоторой части второй части данных устройства нулями. В некоторых вариантах осуществления замена или удаление секретной информации второй части данных устройства включает в себя замену по меньшей мере некоторой части секретной информации данными для обнаружения мошенничества. Данные для обнаружения мошенничества могут содержать идентификатор продавца или идентификатор устройства. В некоторых вариантах осуществления секретная информация содержит доверительные данные.

[0014] В некоторых вариантах осуществления код дополнительно вызывает выполнение процессором генерирования сообщения с запросом авторизации на основании данных устройства; и передачи сообщения с запросом авторизации на компьютер эквайера, имеющий связь с защищенным устройством считывания.

[0015] Эти и другие варианты осуществления настоящего изобретения более подробно описаны ниже.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

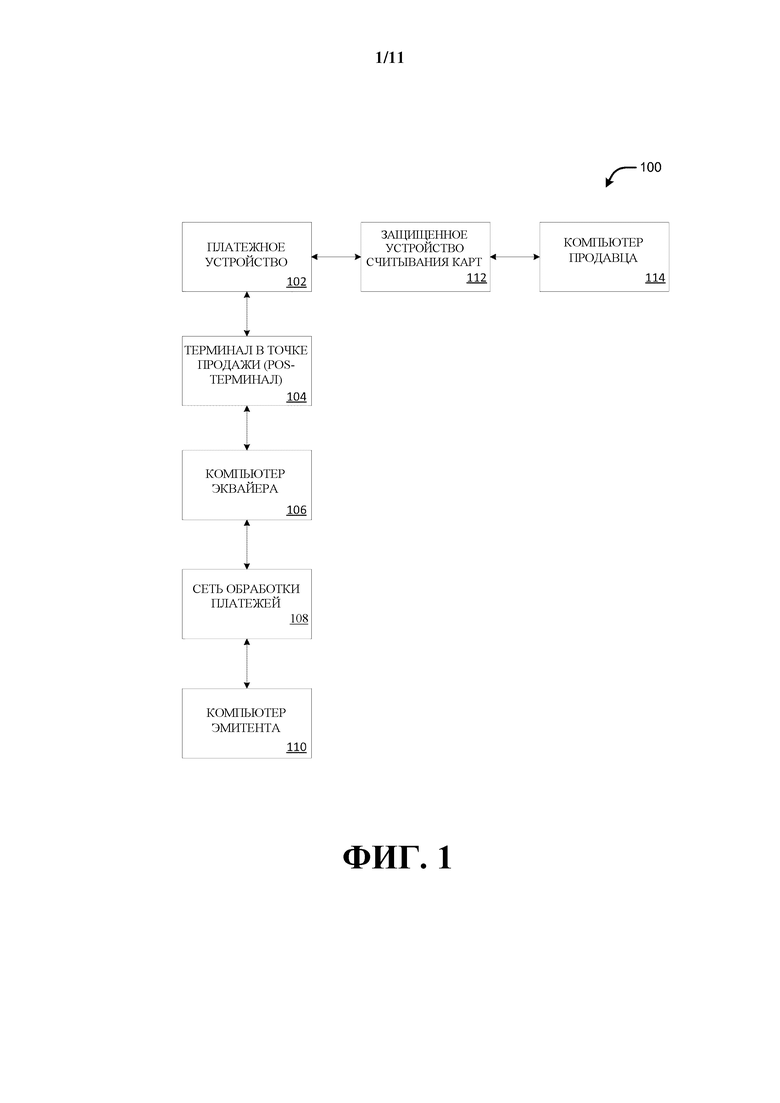

[0016] На фиг. 1 показана иллюстративная система для замены или удаления секретной информации из данных согласно вариантам осуществления.

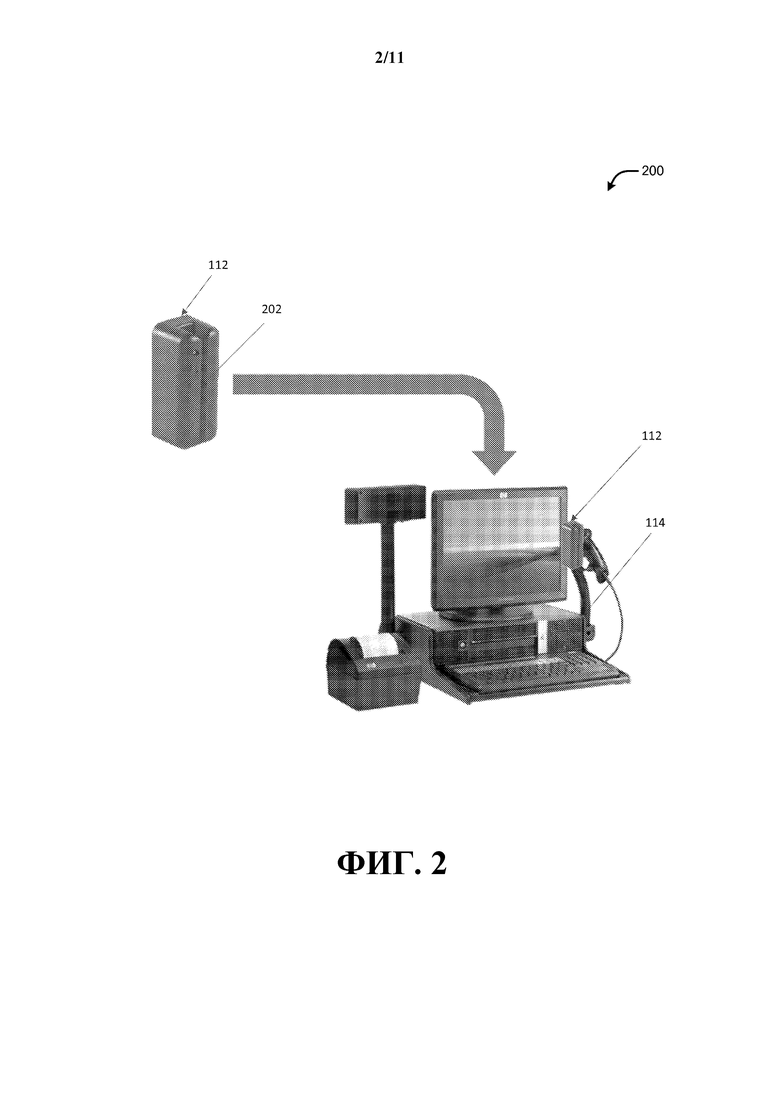

[0017] На фиг. 2 более подробно показано защищенное устройство считывания карт и компьютер продавца согласно вариантам осуществления.

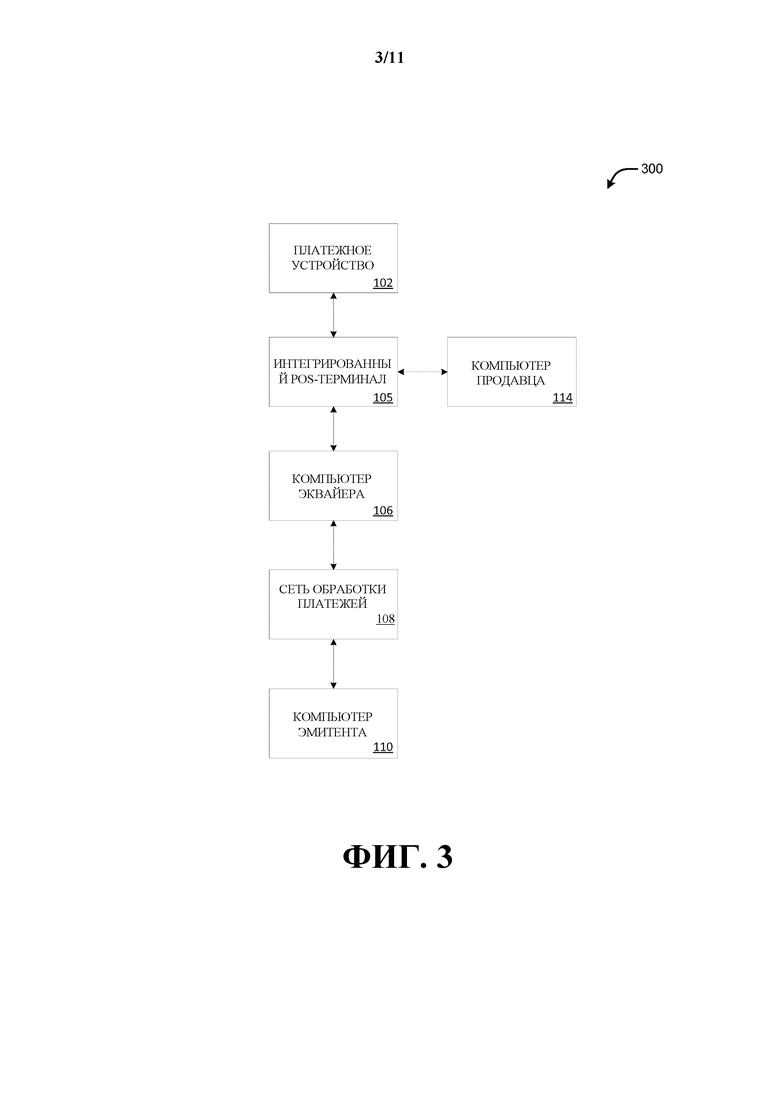

[0018] На фиг. 3 показана другая иллюстративная система для замены или удаления секретной информации из данных согласно вариантам осуществления.

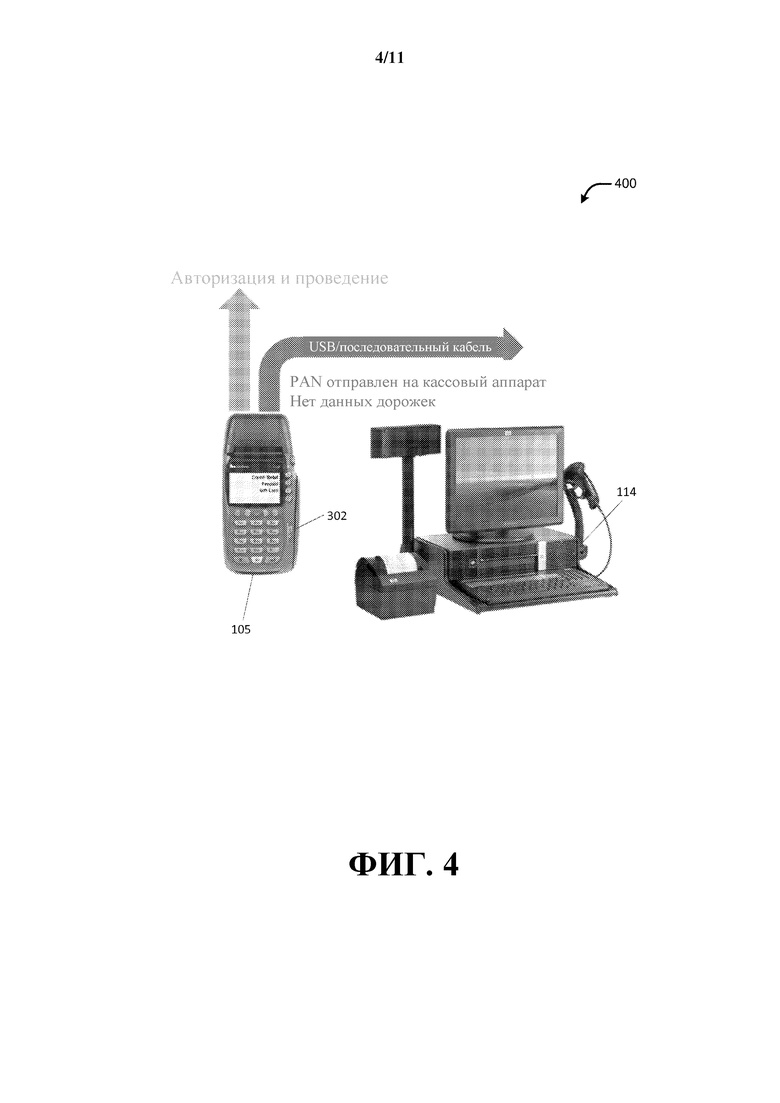

[0019] На фиг. 4 более подробно показан интегрированный POS-терминал и компьютер продавца согласно вариантам осуществления.

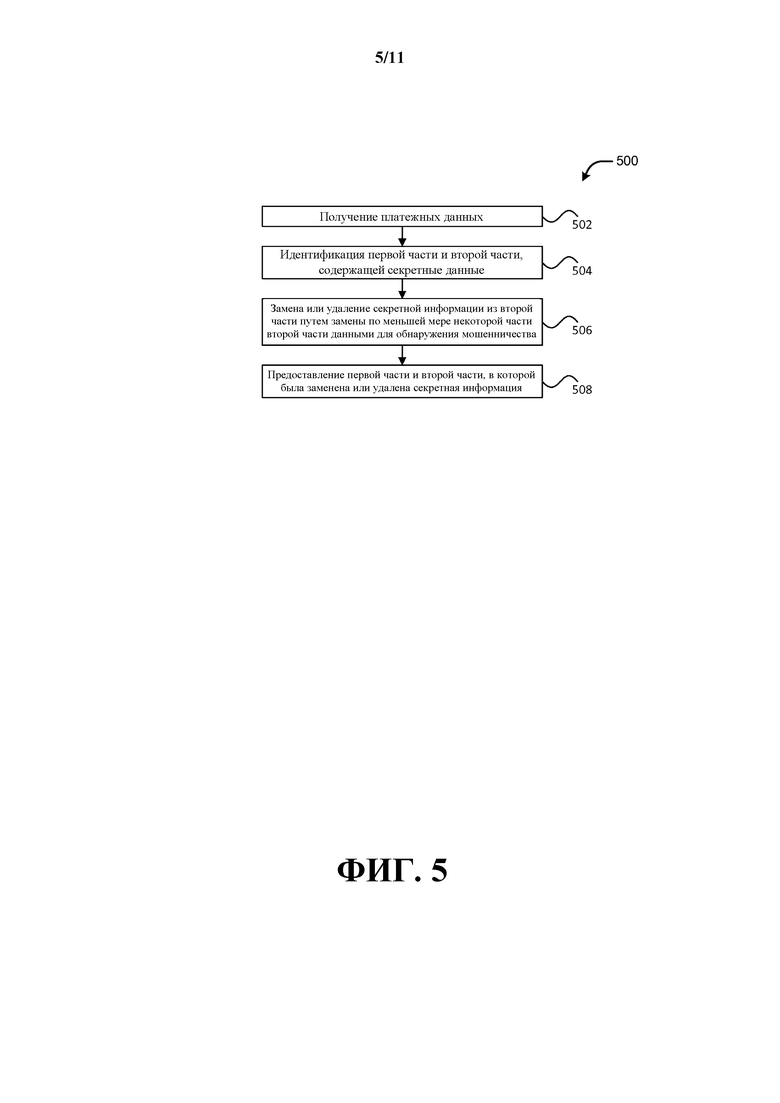

[0020] На фиг. 5 показан иллюстративный способ замены или удаления секретной информации из платежных данных согласно вариантам осуществления.

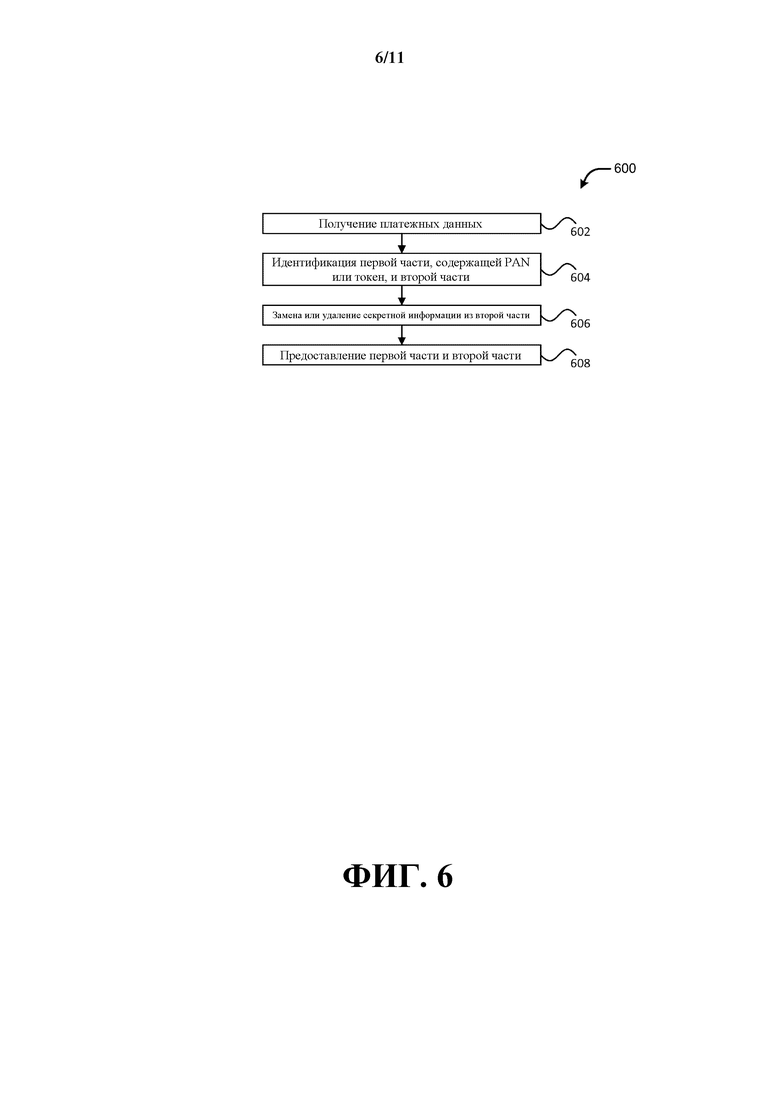

[0021] На фиг. 6 показан другой иллюстративный способ замены или удаления секретной информации из платежных данных согласно вариантам осуществления.

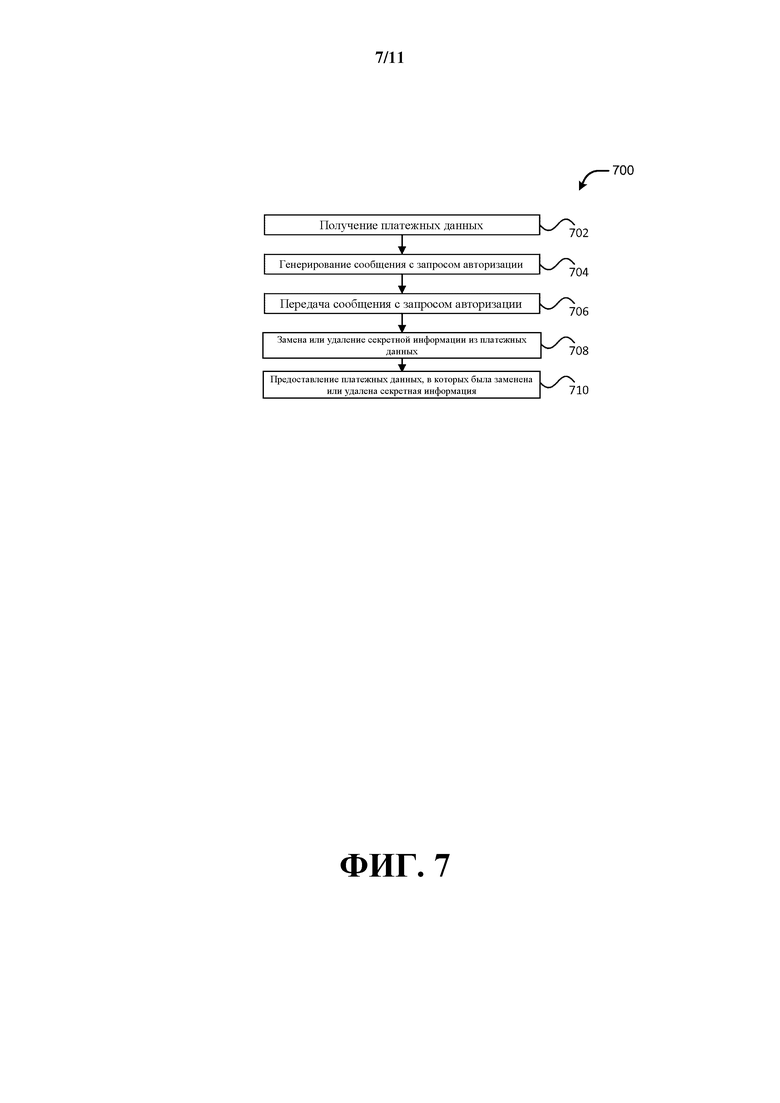

[0022] На фиг. 7 показан другой иллюстративный способ замены или удаления секретной информации из платежных данных согласно вариантам осуществления.

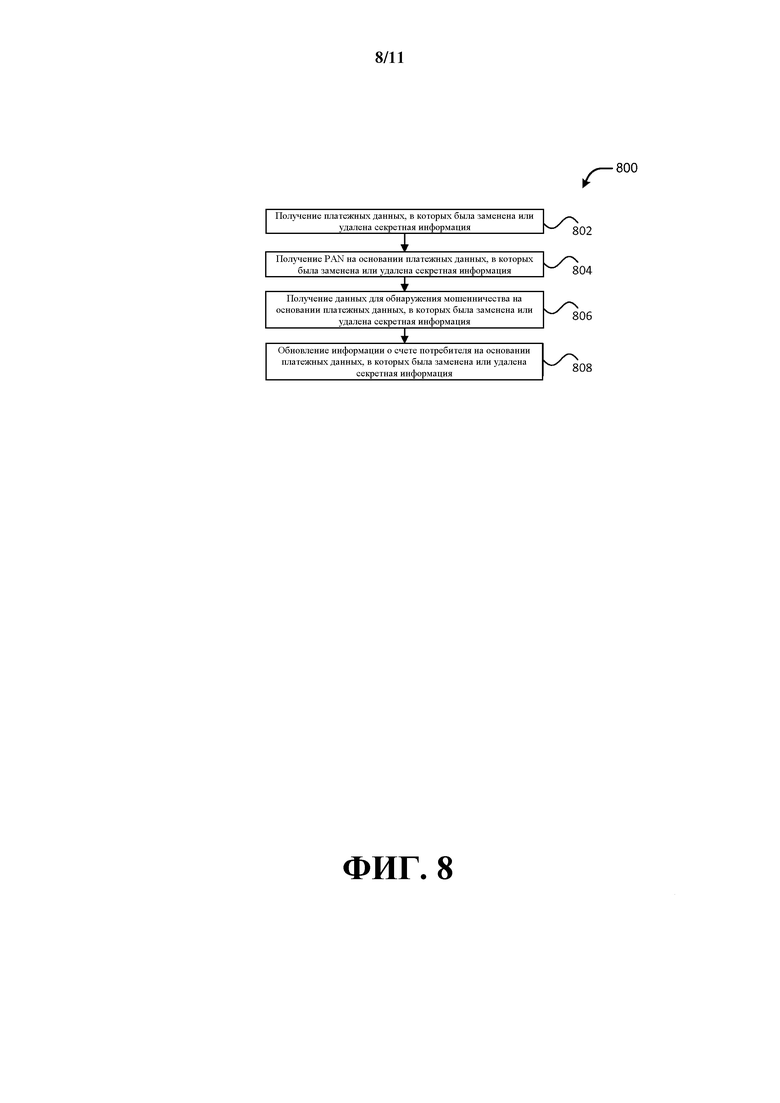

[0023] На фиг. 8 показан иллюстративный способ для осуществления отслеживания счета потребителя согласно вариантам осуществления.

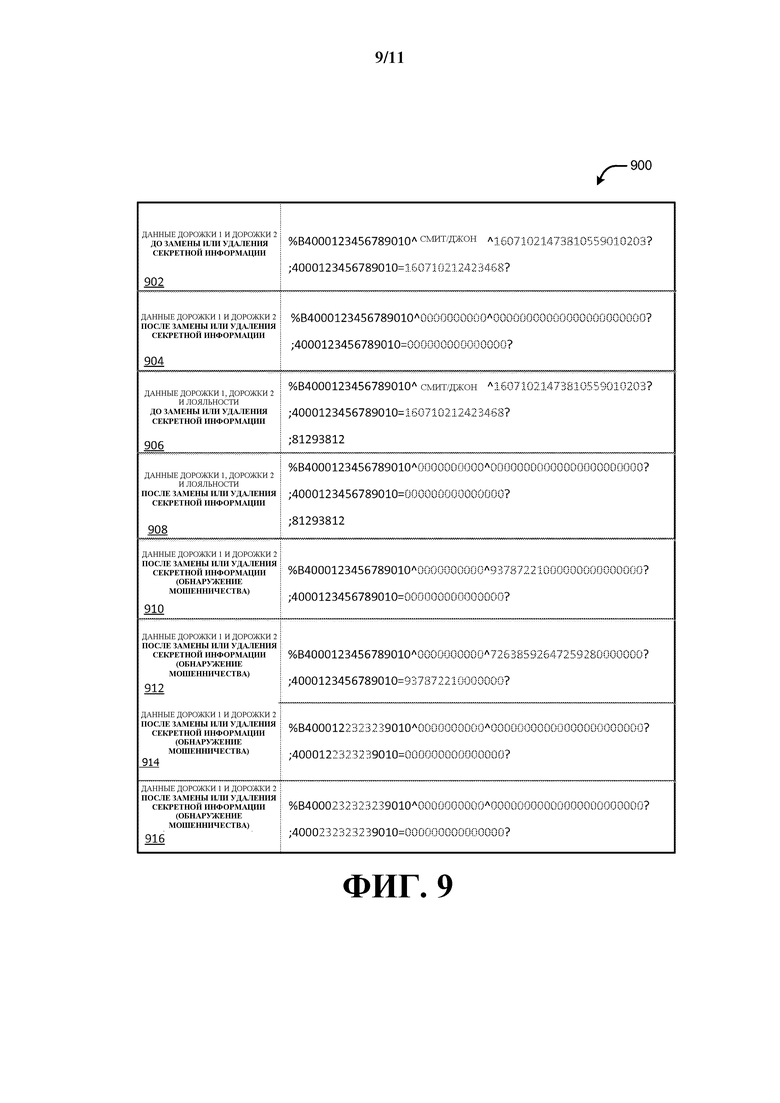

[0024] На фиг. 9 показана таблица с примерами замены или удаления секретной информации из некоторых частей платежных данных согласно вариантам осуществления.

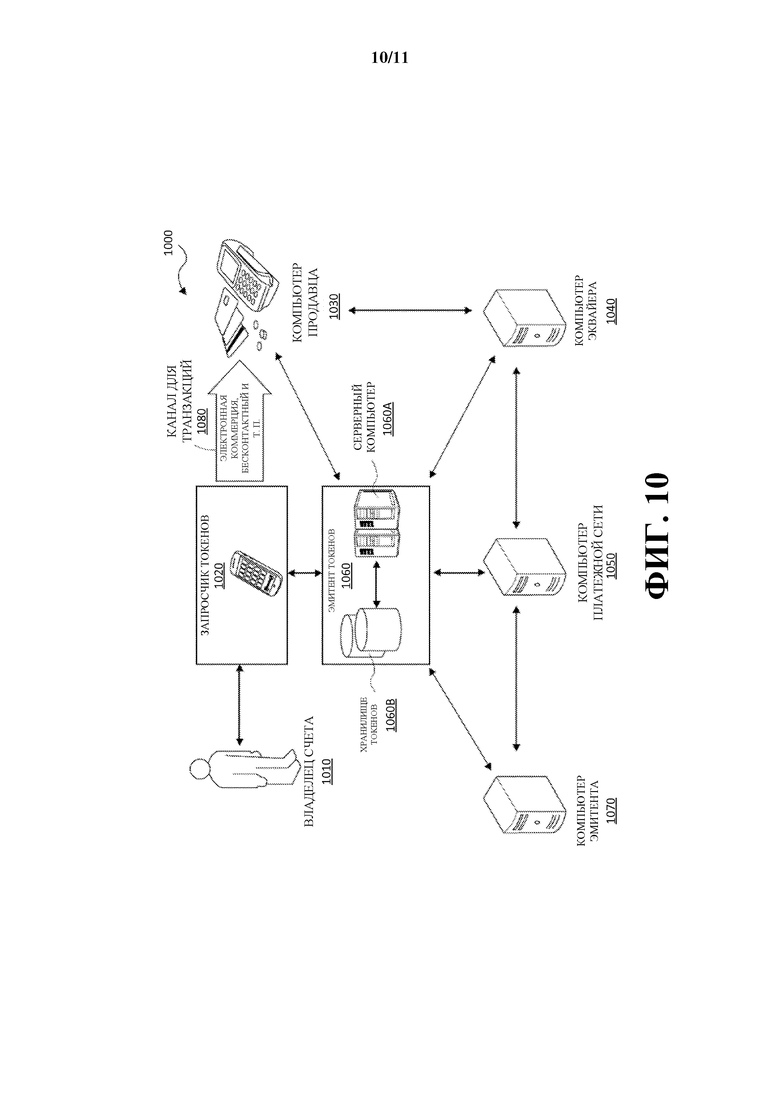

[0025] На фиг. 10 показана структурная схема, представляющая систему обработки транзакций согласно одному варианту осуществления настоящего изобретения.

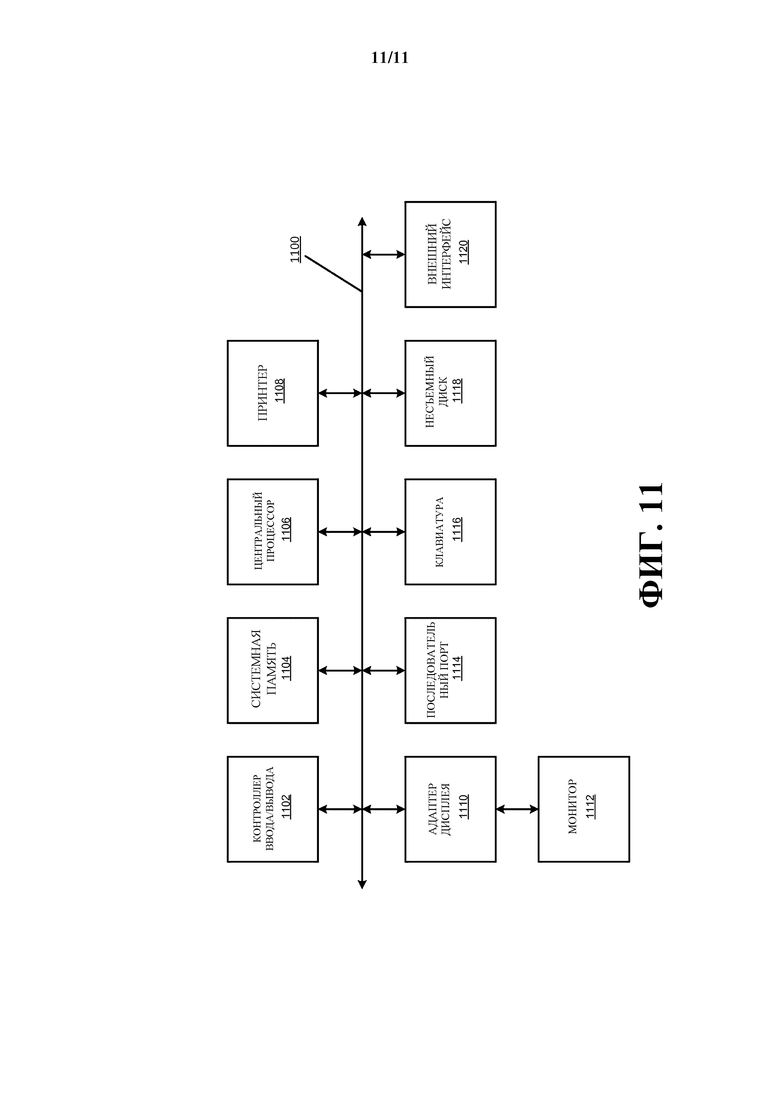

[0026] На фиг. 11 показана блок-схема вычислительного устройства.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0027] Варианты осуществления настоящего изобретения предусматривают системы и способы идентификации платежных данных и замены или удаления секретной информации из платежных данных с помощью защищенного устройства считывания карт. Например, покупатель может выполнить первое проведение платежной карты в кассовом терминале продавца для получения от эмитента разрешения на финансовую транзакцию. Продавец может затем выполнить второе проведение платежной карты на защищенном устройстве считывания карт для отслеживания данных покупателя. Согласно некоторым вариантам осуществления настоящего изобретения защищенное устройство считывания карт может идентифицировать платежные данные, заменять или удалять секретную информацию из платежных данных и подавать данные, в которых была заменена или удалена секретная информация, на компьютер продавца. Данные, в которых была заменена или удалена секретная информация, могут содержать часть платежных данных, которая может отличаться от данных до замены или удаления секретной информации. В некоторых вариантах осуществления защищенное устройство считывания карт может заменять или удалять секретную информацию только из доверительной части платежных данных, чтобы предотвращать подделку доверительных данных в целях фальсификации. В некоторых вариантах осуществления замена или удаление секретной информации может включать в себя замену секретной информации данными для обнаружения мошенничества, такими как идентификатор продавца или идентификатор устройства продавца, так чтобы способствовать обнаружению мошенничества.

[0028] В большинстве случаев, когда осуществляется двойное проведение, второе проведение не связано с авторизацией или проведением транзакции, но применяется для создания вторичной записи для поддержки учета продавца, отчетности или программ управления взаимоотношениями с потребителями (например, лояльности или вознаграждений). Однако второе проведение платежной карты может подвергнуть опасности полные данные дорожек, закодированные в магнитной полосе платежной карты. Например, полные данные дорожек могут содержать данные дорожки 1 и дорожки 2 для финансовых карт. Дорожка 1 может содержать номер основного счета (PAN), имя покупателя, дату истечения срока действия, служебный код и доверительные данные, такие как код проверки подлинности карты (CVV) или проверочный код карты (CVC) и любые другие соответствующие данные. PAN может соответствовать стандарту ISO 7812 и содержать часть с идентификационным номером эмитента (IIN) или идентификационным кодом банка (BIN), и часть с номером личного счета. Данные дорожки 2 могут содержать PAN, дату истечения срока действия, служебный код и доверительные данные, как в дорожке 1, и любые другие соответствующие данные. POS-терминал может считывать данные дорожки 1 и/или данные дорожки 2. Например, в большинстве случаев номер основного счета может соответствовать номеру кредитной карты, напечатанному на платежной карте, и может иметь длину 19 символов. Дата истечения срока действия может иметь длину 4 символа, и CVV или CVC могут иметь длину 3 символа. На менее защищенных компьютерах продавца, которые уязвимы к постороннему вмешательству, данные дорожки могут быть подвержены риску мошенничества, например в целях получения поддельных платежных карт.

[0029] Согласно вариантам осуществления настоящего изобретения защищенное устройство считывания карт может идентифицировать данные платежной карты (например, формата ISO 7813), полученные с платежного устройства, и может заменять или удалять секретную информацию из платежных данных до предоставления платежных данных на компьютер продавца. Например, часть платежных данных может содержать доверительные данные, такие как CVV или CVC, которые могут быть нужны для создания поддельной карты. В некоторых вариантах осуществления замена или удаление секретной информации из данных может включать в себя изменение значения CVV или CVC на некоторое предопределенное значение, такое как нули. Благодаря замене или удалению секретной информации из платежных данных (таких как доверительные данные), считанных защищенным устройством считывания карт, в результате атак, например, с применением USB-кейлоггеров или программных кейлоггеров, нельзя получить полные данные дорожек, таким образомЮ предотвращая фальсификацию платежных карт с использованием этих данных. Например, неуполномоченный субъект, который получает данные, в которых была заменена или удалена секретная информация, может быть в состоянии извлечь лишь некоторую информацию (например, номер личного счета или токен), но не всю необходимую информацию (например, доверительные данные, такие как CVV), которую требуют сети обработки платежей и/или эмитенты для авторизации платежных транзакций. Кроме того, замена или удаление секретной информации может включать в себя замену секретной информации данными для обнаружения мошенничества, такими как идентификатор продавца или идентификатор устройства продавца, чтобы способствовать обнаружению мошенничества. Например, неуполномоченный субъект, который получает и использует такие данные, в которых была заменена или удалена секретная информация, в качестве платежных данных, может быть легко определен. Данные, в которых была заменена или удалена секретная информация, могут быть поданы на компьютер продавца, который может быть использован конечной системой продавца для обработки, связанной с программами лояльности, расчетами, контролем возвратов и т. п. Варианты осуществления настоящего изобретения могут быть использованы с существующими POS-устройствами без каких-либо обновлений в программном/аппаратном обеспечении POS.

[0030] Перед обсуждением вариантов осуществления настоящего изобретения для понимания вариантов осуществления настоящего изобретения может быть полезным описание некоторых терминов.

[0031] «Устройство доступа» может представлять собой любое подходящее устройство для доступа к удаленному компьютеру. В некоторых вариантах осуществления настоящего изобретения устройство доступа может осуществлять связь с компьютером продавца или сетью обработки платежей и может взаимодействовать с портативным устройством, вычислительным устройством пользователя и/или мобильным устройством пользователя. Устройство доступа может в целом быть расположено в любом подходящем месте, таком как местоположение продавца. Устройство доступа может иметь любую подходящую форму. В некоторых примерах устройства доступа включают в себя устройства в точке продаж (POS), устройства считывания карт, сотовые телефоны, карманные персональные компьютеры, персональные компьютеры (PC), планшетные компьютеры, специализированные ручные устройства чтения, приставки, электронные кассовые аппараты (ECR), автоматические кассовые машины (ATM), виртуальные кассовые аппараты (VCR), киоски, системы безопасности, системы доступа, веб-сайты и т. п. Устройство доступа может использовать любой подходящий контактный или бесконтактный режим работы для отправки или приема данных от портативного устройства, или связанных с ним данных. В некоторых вариантах осуществления, в которых устройство доступа может содержать POS-терминал, может быть использован любой подходящий POS-терминал, и он может содержать устройство считывания, процессор и компьютерно-читаемый носитель. Устройство считывания может иметь любой подходящий контактный или бесконтактный режим работы. Например, для взаимодействия с портативным устройством иллюстративные устройства считывания карт могут содержать радиочастотные (RF) антенны, оптические сканеры, устройства считывания штрих-кодов или устройства считывания магнитных полос.

[0032] «Замена или удаление секретной информации» может включать в себя удаление или изменение секретной информации. Например, замена или удаление секретной информации из данных может включать в себя удаление секретной информации из данных путем изменения данных. В некоторых вариантах осуществления в частях полных данных дорожек, считанных из платежного устройства, может быть заменена или удалена секретная информация. В некоторых вариантах осуществления замена или удаление секретной информации из данных может включать в себя замену частей данных предопределенным значением (таким как нули или цифробуквенная последовательность), или идентификатором, который может быть использован для идентификации, по отдельности или в сочетании, имени продавца, местоположения, терминала продавца или даты и времени. Например, в некоторых вариантах осуществления данные, в которых была заменена или удалена секретная информация, могут содержать все 7-ки, соответствующие продавцу A, или все 5-ки, соответствующие продавцу B. В некоторых вариантах осуществления данные, в которых была заменена или удалена секретная информация, могут включать в себя идентификатор (например, цифробуквенную последовательность), который содержит идентификатор продавца и идентификатор терминала в местоположении продавца. В некоторых вариантах осуществления данные, в которых была заменена или удалена секретная информация, могут относиться к конкретной части платежных данных, которая была изменена (например, платежные данные могут содержать первую часть, которая не была изменена, и часть, в которой была заменена или удалена секретная информация, которая была заменена предопределенным значением). В некоторых вариантах осуществления данные, в которых была заменена или удалена секретная информация, могут относиться к любым платежным данным, в которых по меньшей мере часть данных была удалена или заменена. В некоторых случаях замена или удаление секретной информации из части данных приводит к невозвратному удалению или стиранию данных. Удаленные или стертые данные не могут быть восстановлены на основании данных, в которых была заменена или удалена секретная информация. Такие способы замены или удаления секретной информации могут включать в себя замену данных значениями, которые не имеют связи с замененными данными (например, нулями, случайными величинами, идентификаторами продавца), или усечение данных или шифрование данных и уничтожение криптографического ключа. В других случаях замена или удаление секретной информации части данных делает данные недоступными для неуполномоченных субъектов, но доступными или восстановимыми для уполномоченных субъектов. Например, данные могут быть зашифрованы с помощью криптографического ключа, который доступен только для уполномоченных субъектов. Неуполномоченные субъекты не будут иметь возможности расшифровать зашифрованные данные без криптографического ключа, тогда как уполномоченные субъекты будут иметь возможность расшифровать данные с помощью криптографического ключа, а значит и восстановить данные.

[0033] «Платежное устройство» может относиться к любому устройству, которое может быть использовано для проведения финансовой транзакции, так чтобы предоставлять платежную информацию продавцу. Платежное устройство может иметь любую подходящую форму. Например, подходящие платежные устройства могут быть ручными и компактными, так что они могут помещаться в кошельке и/или кармане покупателя (например, они могут быть карманного формата). Они могут включать в себя смарт-карты, карты с магнитной полосой, устройства типа брелока (такие как Speedpass™, поставляемые на рынок компанией Exxon-Mobil Corp.) и т. п. Другие примеры платежных устройств включают в себя сотовые телефоны, карманные персональные компьютеры (PDA), пейджеры, платежные карты, карты безопасности, карты доступа, флеш-карты, ретрансляторы, двумерные штрих-коды, электронный или цифровой кошелек и т. п. Если платежное устройство имеет форму дебетовой, кредитной или смарт-карты, платежное устройство также необязательно может иметь такие признаки как магнитные полосы. Такие устройства могут работать или в контактном, или в бесконтактном режиме. Данные устройства могут относиться к любой информации, полученной из платежного устройства.

[0034] «Платежные данные» могут включать в себя данные, связанные с платежной транзакцией. Платежные данные могут быть использованы (например, эмитентом) для подтверждения или отклонения транзакции. Платежные данные включают в себя данные устройства, собранные с платежного устройства (например, кредитной карты или банковской карты) и/или у держателя карты. Например, платежные данные могут включать в себя данные дорожек, закодированные в магнитных полосах платежного устройства. Платежные данные также могут включать в себя данные аутентификации, предоставленные самими потребителями, такими как подпись, личный идентификационный номер (PIN), или защитный код (например, код проверки подлинности карты 2, или CVV 2). В одном примере платежные данные могут включать в себя номер расчетного счета (PAN), дату истечения срока действия, имя покупателя, личный идентификационный номер, значение CVV или CVC и т. п. В некоторых вариантах осуществления первая часть данных может включать в себя недоверительные данные, а вторая часть данных может включать в себя доверительные данные. В некоторых вариантах осуществления доверительные данные могут включать в себя имя, номер ключа проверки Pin-кода (PVKI, 1 символ), проверочное значение PIN-кода (PVV, 4 символа), код проверки подлинности карты или проверочный код карты (CVV или CVC, 3 символа). В некоторых вариантах осуществления недоверительные данные могут включать в себя номер расчетного счета (PAN) или токен (описан ниже), номер счета лояльности и т. п.

[0035] «Секретные платежные данные» могут включать в себя часть платежных данных, которая требует замены или удаления секретной информации перед передачей, хранением и/или обработкой. Например, секретные платежные данные могут включать в себя секретные данные аутентификации, хранящиеся в поле доверительных данных дорожки. Такие секретные данные аутентификации могут включать в себя PVKI, PVV и CVV или CVC, обычно хранящиеся в дорожке 1 и/или дорожке 2 платежной карты. В некоторых других случаях секретные платежные данные могут включать в себя идентифицирующую информацию держателя карты или счета, такую как имя держателя карты.

[0036] «Токен» может включать в себя заменяющий идентификатор для информации. Например, платежный токен может включать в себя идентификатор для расчетного счета, который является заменой идентификатора счета, такого как номер основного счета (PAN). Например, токен может включать в себя ряд цифробуквенных символов, который может быть использован в качестве замены оригинального идентификатора счета. Например, токен «4900 0000 0000 0001» может быть использован вместо PAN «4147 0900 0000 1234». В некоторых вариантах осуществления токен может быть «сохраняющим формат» и может иметь численный формат, который соответствует идентификаторам счетов, используемым в существующих сетях обработки платежей (например, формат сообщения финансовой транзакции ISO 8583). В некоторых вариантах осуществления токен может быть использован вместо PAN для запуска, авторизации, проведения или принятия платежной транзакции. Токен также может быть использован для представления оригинальных регистрационных данных в других системах, где обычно предоставляются оригинальные регистрационные данные. В некоторых вариантах осуществления значение токена может быть сгенерировано так, что восстановление оригинального PAN или другого идентификатора счета по значению токена не может быть произведено вычислительным путем. Кроме того, в некоторых вариантах осуществления формат токена может иметь такую конфигурацию, чтобы позволять субъекту, принимающему токен, идентифицировать его как токен и распознавать субъект, который эмитировал токен.

[0037] «Данные для обнаружения мошенничества» могут включать в себя любые данные, идентифицирующие конкретный субъект или этап, вовлеченные в данную транзакцию или процесс, так чтобы позволять обнаружение мошенничества или опасности на конкретном субъекте этапа. Например, данные для обнаружения мошенничества могут включать в себя информацию, указывающую, когда и/или где происходит данная операция над данными. Операция над данными может включать в себя передачу, прием, обработку, хранение или извлечение данных. Операция над данными может включать в себя замену или удаление секретной информации из данных, как описано в данном документе. Данные обнаружения мошенничества могут включать в себя информацию, идентифицирующую субъект (например, субъект предпринимательства и/или вычислительное устройство), связанный с данной операцией над данными. Такая информация, идентифицирующая субъект, может включать в себя, например, идентификатор продавца, который уникальным образом идентифицирует продавца (например, цифробуквенная последовательность, содержащая имя или идентификатор), код категории продавца (MCC), местоположение продавца, идентификатор устройства или терминала, который уникальным образом идентифицирует терминал или устройство (например, POS-терминал продавца) и т. п. Данные для обнаружения мошенничества также могут включать в себя информацию о местоположении и/или времени (например, метку времени), связанную с определенными операциями над данными.

[0038] «Защищенное устройство считывания карт» может включать в себя защищенное устройство для считывания платежных карт. Например, в некоторых вариантах осуществления защищенное устройство считывания карт может представлять собой устройство, выполненное с возможностью считывания платежных данных с платежного устройства и замены или удаления секретной информации из части платежных данных. В некоторых вариантах осуществления замена или удаление секретной информации из части платежных данных может включать в себя изменение значения этой части платежных данных. Например, значение может быть изменено на другое значение, например, все нули. Защищенное устройство считывания карт может быть выполнено с возможностью замены по меньшей мере части секретных платежных данных на данные для обнаружения мошенничества.

[0039] «Сообщение с запросом авторизации» может представлять собой электронное сообщение, которое отправляют на сеть обработки платежей и/или эмитенту платежной карты с целью запроса разрешения на транзакцию. Сообщение с запросом авторизации согласно некоторым вариантам осуществления может соответствовать ISO 8583, который является стандартом для систем, которые обмениваются информацией электронных транзакций, связанных с платежом, сделанным покупателем с помощью платежного устройства или расчетного счета. Сообщение с запросом авторизации может содержать идентификатор счета эмитента, который может быть связан с платежным устройством или расчетным счетом. Сообщение с запросом авторизации также может содержать дополнительные элементы данных, соответствующие «идентифицирующей информации», включающей в себя, только для примера: служебный код, CVV (код проверки подлинности карты), dCVV (динамический код проверки подлинности карты), PAN (номер основного счета или «номер счета»), токен (например, заменитель PAN), имя пользователя, дату истечения срока действия и т. п. Сообщение с запросом авторизации также может содержать «информацию транзакции», такую как любая информация, связанная с текущей транзакцией, такой как сумма транзакции, идентификатор продавца, местоположение продавца, идентификационный номер банка эквайера (BIN), ID акцептанта карты и т. п., а также любую другую информацию, которая может быть использована при определении, следует ли идентифицировать и/или разрешать транзакцию.

[0040] «Сообщение с ответом на авторизацию» может представлять собой ответ в электронном сообщении на сообщение с запросом авторизации, сгенерированное финансовой организацией-эмитентом или сетью обработки платежей. Сообщение с ответом на авторизацию может включать в себя, только для примера, один или несколько из следующих индикаторов состояния: «подтверждение» -транзакция была подтверждена; «отклонение» -транзакция не была подтверждена; или «вызов центра» - ответ, для которого требуется больше информации, причем продавец должен позвонить по бесплатному телефонному номеру для авторизации. Сообщение с ответом на авторизацию также может включать в себя код авторизации, который может представлять собой код, который выдавший кредитную карту банк возвращает в ответ на сообщение с запросом авторизации в электронном сообщении (или прямо, или через сеть обработки платежей) на устройство доступа продавца (например, POS-оборудование), которое обозначает подтверждение транзакции. Указанный код может служить подтверждением авторизации.

[0041] Различные другие приложения, функции и преимущества представлены ниже в отношении разных вариантов осуществления. Следует понимать, что описание и графические материалы представляют ряд примеров, но альтернативы и изменения, возможные в рамках разных вариантов осуществления, не описаны полностью. Альтернативы и изменения, однако, будут очевидны среднему специалисту в данной области техники в свете указаний и предложений, содержащихся в данном документе.

[0042] На фиг. 1 показана иллюстративная система 100 для замены или удаления секретной информации из данных согласно вариантам осуществления. Система 100 может содержать платежное устройство 102, терминал 104 в точке продажи (POS-терминал), компьютер 106 эквайера, сеть 108 обработки платежей, компьютер 110 эмитента, защищенное устройство 112 считывания карт и компьютер 114 продавца.

[0043] Платежное устройство 102 может быть использовано покупателем для проведения финансовой транзакции. Платежное устройство 102 может иметь форму платежной карты (например, дебетовые карты, кредитные карты, карты лояльности, предоплаченные карты и т. п.) или мобильного устройства (например, сотовые телефоны, ноутбуки, планшеты, карманные персональные компьютеры (PDA), устройства типа брелоков и т. п.). В некоторых вариантах осуществления платежное устройство 102 может быть выполнено с возможностью связи с одной или несколькими беспроводными сетями (например, сотовыми сетями, Wi-Fi и т. п.). Например, если платежное устройство 102 представляет собой мобильный телефон, оно может быть выполнено с возможностью связи с мобильной сетью.

[0044] В некоторых вариантах осуществления настоящего изобретения платежное устройство 102 может представлять собой платежное устройство на основе чипа, например, карту с чипом типа EMV (Europay, MasterCard® и Visa®). Например, платежное устройство 102 может включать в себя платежную карту с встроенным микропроцессорным чипом, в дополнение к стандартным магнитным полосам. Встроенный чип может защищать и хранить данные держателя карты. Покупатель (например, держатель карты) может быть аутентифицирован с помощью PIN-кода или подписи, с целью выполнения транзакции с помощью его карты с чипом.

[0045] Терминал 104 в точке продажи (POS-терминал) может быть выполнен с возможностью приема платежей, проведенных с помощью платежных устройств, таких как платежное устройство 102. Например, POS-терминал 104 может представлять собой терминал электронного сбора данных (EDC), который может считывать информацию, закодированную в платежной карте на основе чипа EMV, и передавать эту информацию на сеть обработки платежей/эмитенту для авторизации/проведения транзакции. В некоторых вариантах осуществления POS-терминал 104 может иметь форму бесконтактного считывающего устройства, которое может считывать данные чипа EMV на платежном устройстве, когда покупатель проводит или взмахивает платежным устройством вблизи от него. POS-терминал 104 может содержать компьютер, который может быть выполнен с возможностью связи с одним или несколькими субъектами с помощью одной или нескольких сетей связи для авторизации и проведения транзакции. Например, когда покупатель проводит или вставляет платежное устройство 102 в POS-терминал 104, POS-терминал 104 может генерировать сообщение с запросом авторизации и отправлять сообщение с запросом авторизации в сеть 108 обработки платежей через компьютер 106 эквайера. Следует понимать, что в разных вариантах осуществления могут быть использованы разные типы устройств доступа, включая, но без ограничения, POS-терминал.

[0046] Эквайер, как правило, представляет собой систему для субъекта (например, банка), которая управляет счетом конкретного продавца или другого субъекта. Компьютер 106 эквайера может переправлять сообщение с запросом авторизации для транзакции на компьютер 110 эмитента через сеть 108 обработки платежей.

[0047] Сеть 108 обработки платежей может включать в себя подсистемы, сети и операции обработки данных, применяемые для поддержки и доставки услуг авторизации и услуг клиринга и расчетов. Один пример сети 108 обработки платежей включает в себя VisaNet®, используемую Visa®. Сеть 108 обработки платежей может включать в себя проводную или беспроводную сеть, включая Интернет. Сеть 108 обработки платежей может направлять сообщение с запросом авторизации эмитенту 110.

[0048] Эмитент, как правило, представляет собой субъект предпринимательства (например, банк), который мог выдать платежную карту (например, кредитную или дебетовую), номера счетов или платежные токены, используемые для транзакций. Некоторые системы могут выполнять функции как эмитента, так и эквайера. Когда транзакция включает в себя расчетный счет, связанный с компьютером 110 эмитента, компьютер 110 эмитента может подтвердить счет и ответить сообщением с ответом на авторизацию на компьютер 106 эквайера через сеть 108 обработки платежей, которая может направить его на POS-терминал 104. Сообщение с ответом на авторизацию может включать в себя идентификатор для описания того, была транзакция подтверждена или отклонена. POS-терминал 104 может сообщать покупателю о результате авторизации на основании сообщения с ответом на авторизацию.

[0049] Позднее (например, в конце дня), между компьютером 106 эквайера, сетью 108 обработки платежей и компьютером 110 эмитента может быть выполнен процесс клиринга и расчета.

[0050] Как представлено на фиг. 1, POS-терминал 104 и компьютер 114 продавца не интегрированы или не приспособлены осуществлять связь друг с другом. Следовательно, продавец может быть вынужден выполнять несколько взаимодействий между платежным устройством 102 и разными системами для извлечения соответствующей информации из платежного устройства 102, которая может быть использована этими системами. Каждое дополнительное устройство, которое считывает данные с платежного устройства 102, представляет собой потенциальную цель, которая в случае несанкционированного доступа может раскрыть данные дорожек, закодированные в платежном устройстве 102. Например, в некоторых вариантах осуществления второе проведение платежного устройства 102 может быть выполнено на защищенном устройстве 112 считывания карт после первого проведения на POS-терминале 104. Например, второе проведение платежной карты может быть проведением магнитной полосы на защищенном устройстве 112 считывания карт. Второе проведение может быть не связано с авторизацией/расчетом и может быть использовано внутренней системой продавца для учета, контроля возвратов, программ лояльности и т. п. Второе проведение платежного устройства 102 может позволять защищенному устройству 112 считывания карт получать платежные данные, связанные со счетом покупателя. Например, платежные данные могут включать в себя полные данные дорожек, закодированные в магнитных полосах платежного устройства 102. В некоторых вариантах осуществления в результате второго проведения платежного устройства 102 можно получить данные о лояльности с полными данными дорожек, связанными со счетом покупателя, или без них. В некоторых вариантах осуществления данные о лояльности могут быть определены по некоторым частям полных данных дорожек (например, PAN). Следует понимать, что данные магнитных полос могут включать в себя закодированные данные, связанные с финансовым счетом покупателя, счетом лояльности, персональным идентификационным счетом, и любые другие подходящие данные, по отдельности или в сочетании, которые могут быть использованы для отслеживания счета покупателя.

[0051] Согласно некоторым вариантам осуществления защищенное устройство 112 считывания карт может не быть приспособлено или запрограммировано передавать запрос авторизации платежа. Скорее, защищенное устройство 112 считывания карт может быть выполнено с возможностью замены или удаления секретной информации из части платежных данных с применением способов, описанных в данном документе. Защищенное устройство 112 считывания карт может быть выполнено с возможностью идентификации первой части платежных данных и второй части платежных данных. Например, первая часть платежных данных может содержать номер расчетного счета или платежный токен, связанный с номером расчетного счета, данные о лояльности, персональный идентификатор или любые другие недоверительные данные, которых самих по себе не может быть достаточно для создания фальшивых карт, но которые могут быть использованы компьютером 114 продавца для учета, ведения отчетности или программ управления взаимодействиями с потребителями. В некоторых вариантах осуществления вторая часть платежных данных может содержать доверительные данные, такие как имя покупателя, CVV или CVC, или любые другие секретные данные. Защищенное устройство 112 считывания карт может быть выполнено с возможностью замены или удаления секретной информации из второй части платежных данных и подачи второй части платежных данных, в которой была заменена или удалена секретная информация, вместе с первой частью платежных данных на компьютер 114 продавца. Альтернативно или дополнительно вторая часть платежных данных, в которой была заменена или удалена секретная информация, вместе с первой частью платежных данных может быть подана в хранилище данных (не показано), функционально соединенное с защищенным устройством 112 считывания карт и/или компьютером 114 продавца. В некоторых вариантах осуществления вторая часть платежных данных, в которой была заменена или удалена секретная информация, может содержать данные, которые отличаются от данных, полученных защищенным устройством 112 считывания карт из платежного устройства 102. Например, вторая часть платежных данных, в которой была заменена или удалена секретная информация, может содержать предопределенные значения (например, нули) или случайные значения. В качестве другого примера, вторая часть платежных данных, в которой была заменена или удалена секретная информация, может содержать данные для обнаружения мошенничества, такие как идентификатор продавца, идентификатор устройства, метка времени, информация о местоположении и т. п., так чтобы позволять обнаружение и/или отслеживание мошеннической деятельности.

[0052] В некоторых вариантах осуществления защищенное устройство 112 считывания карт может быть выполнено в виде автоматически конфигурируемого устройства, которое может быть подключено к компьютеру продавца, не требуя никаких обновлений компьютерной системы или POS-терминала продавца. Например, защищенное устройство 112 считывания карт может заменить имеющееся устройство считывания карт, не требуя никаких изменений интерфейса. В некоторых вариантах осуществления защищенное устройство 112 считывания карт может быть подключено к компьютеру 114 продавца с помощью существующего USB-соединения, не требуя никаких изменений формата данных для связи с компьютером 114 продавца.

[0053] Компьютер 114 продавца может быть выполнен с возможностью связи с защищенным устройством 112 считывания карт по проводному или беспроводному соединению. Компьютер 114 продавца может принимать платежные данные, которые могут содержать часть, в которой была заменена или удалена секретная информация, и которая не может быть использована в целях фальсификации. Компьютер 114 продавца может использовать первую часть платежных данных, предоставленную защищенным устройством 112 считывания карт, для программ учета и лояльности. Следует понимать, что в разных вариантах осуществления любое подходящее устройство (например, запоминающее устройство, хост-компьютер, серверный компьютер, портативное устройство и т. п.) может быть использовано вместо или в дополнение к компьютеру продавца для получения данных, в которых была заменена или удалена секретная информация, от защищенного устройства считывания карт. Устройство, которое принимает данные, в которых была заменена или удалена секретная информация, может быть или может не быть предоставлено тем же субъектом, что и поставщик защищенного устройства считывания карт.

[0054] На фиг. 2 более подробно представлены защищенное устройство 112 считывания карт и компьютер 114 продавца, представленные на фиг. 1, согласно вариантам осуществления.

[0055] В некоторых вариантах осуществления защищенное устройство 112 считывания карт может иметь гнездо 202, в которое покупатель может вставлять магнитную полосу платежного устройства 102 или проводить ею. В некоторых вариантах осуществления защищенное устройство 112 считывания карт может иметь магнитную считывающую головку, выполненную с возможностью считывания данных магнитной полосы. В некоторых вариантах осуществления мобильным устройством 102 можно взмахнуть или провести возле защищенного устройства 112 считывания карт. Например, защищенное устройство 112 считывания карт может быть выполнено с возможностью связи с платежным устройством 102 с помощью радиоволн или технологии связи ближнего поля (NFC). Защищенное устройство 112 считывания карт может также содержать процессор и компьютерно-читаемый носитель, соединенный с процессором, причем компьютерно-читаемый носитель может содержать код, вызывающий выполнение процессором способов согласно вариантам осуществления настоящего изобретения. Например, компьютерно-читаемый носитель может содержать код для приема платежных данных от платежного устройства (например, платежного устройства 102), идентификации первой части платежных данных и второй части платежных данных, замены или удаления секретной информации из второй части платежных данных и подачи первой части платежных данных и второй части платежных данных, в которой была заменена или удалена секретная информация, на компьютер 114 продавца, имеющий связь с защищенным устройством 112 считывания карт. Следует понимать, что в разных вариантах осуществления защищенное устройство считывания карт может содержать разные типы устройств доступа или содержаться в них.

[0056] Конфигурация системы, представленная на фиг. 1-2, может быть экономичным образом приспособлена для обеспечения безопасности данных на имеющейся системе транзакций продавца. Стоимость защищенного устройства 112 считывания карт может быть относительно низкой. Кроме того, защищенное устройство 112 считывания карт может быть встроено в существующую систему продавца с внесением небольших изменений в существующие компоненты или без их внесения. Например, защищенное устройство считывания карт может быть выполнено в виде автоматически конфигурируемого устройства, которое может быть подключено к компьютеру продавца, не требуя никаких обновлений компьютерной системы или POS-терминала продавца.

[0057] На фиг. 3 показана другая иллюстративная система 300 для замены или удаления секретной информации из данных согласно вариантам осуществления. Система 300 подобна системе 100, представленной на фиг. 1, за исключением того, что предусмотрен единственный интегрированный POS-терминал 105, который сочетает функции POS-терминала 104 и защищенного устройства 112 считывания карт, представленных на фиг. 1. Например, интегрированный POS-терминал 105 может представлять собой EDC терминал, выполненный с возможностью получения платежных данных для авторизации и расчета. Определенные поля платежных данных (например, полных данных дорожек) могут быть удалены с целью замены или удаления секретной информации из данных. Данные, в которых была заменена или удалена секретная информация, такие как номер счета, могут быть отправлены на кассовый аппарат для расчетных целей без раскрытия полных данных дорожек. Следует понимать, что в разных вариантах осуществления интегрированный POS-терминал может содержать разные типы устройств доступа или содержаться в них.

[0058] Интегрированный POS-терминал 105 может быть выполнен с возможностью обработки платежных транзакций подобно POS-терминалу 104, представленному на фиг. 1. Например, интегрированный POS-терминал 105 может быть выполнен с возможностью приема платежных данных (например, полных данных дорожек) от платежного устройства 102 (посредством проведения или вставки платежного устройства 102 в интегрированный POS-терминал 105), генерирования сообщения с запросом авторизации, отправки сообщения с запросом авторизации в сеть 108 обработки платежей через компьютер 106 эквайера, приема сообщения с ответом на авторизацию от компьютера 106 эквайера и сообщения результатов авторизации пользователю или компьютеру 114 продавца.

[0059] Интегрированный POS-терминал 105 также может быть выполнен с возможностью подачи платежных данных, в которых была заменена или удалена секретная информация, на компьютер продавца подобно защищенному устройству 112 считывания карт, представленному на фиг. 1. Например, интегрированный POS-терминал 105 может быть выполнен с возможностью идентификации части платежных данных, которая требует замены или удаления секретной информации. В одном варианте осуществления часть платежных данных, подлежащая замене или удалению секретной информации, не содержит PAN или платежного токена, связанного с PAN. PAN или токен могут быть необходимы или требоваться далее по ходу процесса продавцом в целях возврата, учета или отслеживания. В другом варианте осуществления по меньшей мере в части PAN может быть заменена или удалена секретная информация (например, определенные знаки PAN). Интегрированный POS-терминал 105 может быть выполнен с возможностью замены или удаления секретной информации из идентифицированной части данных путем замены части данных по меньшей мере частично данными для обнаружения мошенничества. Данные для обнаружения мошенничества могут содержать информацию, идентифицирующую продавца, местоположение продавца, устройство (например, интегрированный POS-терминал), метку времени и т. п., связанную с обработкой платежных данных. Альтернативно или дополнительно интегрированный POS-терминал 105 может быть выполнен с возможностью замены или удаления секретной информации из идентифицированной части данных путем замены части данных нулями или другими предопределенными значениями. Интегрированный POS-терминал 105 может быть выполнен с возможностью подачи платежных данных, в которых была заменена или удалена секретная информация, на компьютер 114 продавца. Платежные данные, в которых была заменена или удалена секретная информация, могут включать в себя часть платежных данных, в которой не была заменена или удалена секретная информация (например, PAN или токен), и часть платежных данных, в которой была заменена или удалена секретная информация (например, доверительные данные из данных дорожек, которые были заменены нулями или данными для обнаружения мошенничества). В некоторых случаях, когда секретную информацию удаляют или усекают, платежные данные, в которых была заменена или удалена секретная информация, и которые подают на компьютер 114 продавца, могут включать в себя только часть платежных данных, в которой была заменена или удалена секретная информация. Альтернативно или дополнительно платежные данные, в которых была заменена или удалена секретная информация, могут быть поданы в хранилище данных (не показано) или любое подходящее устройство, функционально соединенное с интегрированным POS-терминалом 105 и/или компьютером 114 продавца.

[0060] В разных вариантах осуществления замена или удаление секретной информации из платежных данных может происходить по существу одновременно с авторизацией платежа, перед ней или после нее. Например, когда платежные данные приняты, генерация запроса авторизации может происходить независимо от замены или удаления секретной информации из платежных данных. В другом примере генерация запроса авторизации может происходить перед заменой или удалением секретной информации из платежных данных или после этого.

[0061] Следует понимать, что в разных вариантах осуществления любое подходящее устройство (например, запоминающее устройство, хост-компьютер, серверный компьютер, портативное устройство и т. п.) может быть использовано вместо или в дополнение к компьютеру продавца для получения данных, в которых была заменена или удалена секретная информация, от интегрированного POS-терминала. Устройство, которое принимает данные, в которых была заменена или удалена секретная информация, может быть или может не быть предоставлено тем же субъектом, что и поставщик интегрированного POS-терминала.

[0062] На фиг. 4 более подробно представлены интегрированный POS-терминал 105 и компьютер 114 продавца, представленные на фиг. 3, согласно вариантам осуществления.

[0063] В некоторых вариантах осуществления интегрированный POS-терминал 105 может иметь гнездо 302, в которое покупатель может вставлять магнитную полосу платежного устройства 102 или проводить ею. В некоторых вариантах осуществления интегрированный POS-терминал 105 может иметь магнитную считывающую головку, выполненную с возможностью считывания данных магнитной полосы. В некоторых вариантах осуществления мобильным устройством 102 можно взмахнуть или провести возле интегрированного POS-терминала 105. Например, интегрированный POS-терминал 105 может быть выполнен с возможностью связи с платежным устройством 102 с помощью радиоволн или технологии связи ближнего поля (NFC). Интегрированный POS-терминал 105 может также содержать процессор и компьютерно-читаемый носитель, соединенный с процессором, причем компьютерно-читаемый носитель может содержать код, вызывающий выполнение процессором способов согласно вариантам осуществления настоящего изобретения. Например, компьютерно-читаемый носитель может содержать код для приема платежных данных от платежного устройства (например, платежного устройства 102), генерирования и отправки сообщения с запросом авторизации, идентификации первой части платежных данных и второй части платежных данных, замены или удаления секретной информации из второй части платежных данных и подачи первой части платежных данных и второй части платежных данных, в которой была заменена или удалена секретная информация, на компьютер 114 продавца, имеющий связь с защищенным устройством 112 считывания карт.

[0064] Конфигурация системы, представленная на фиг. 3, 4, может быть выполнена с возможностью обеспечения авторизации транзакций и замены или удаления секретной информации из данных, не требуя множественного доступа к платежному устройству (например, нескольких проведений карты). В частности, к платежному устройству необходимо осуществить лишь один доступ интегрированным POS-терминалом двойного назначения сразу и для авторизации платежа, и для отслеживания счета. Сокращенное раскрытие данных дорожек может уменьшить риск ошибок транзакции или утечки секретной информации. Кроме того, комплексный подход может сократить общее время обработки (например, время кассового обслуживания).

[0065] Согласно некоторым вариантам осуществления способы, описанные в данном документе, могут быть применены к или интегрированы с разнообразными системами, в которых платежное устройство, содержащее секретную информацию, применяют для не связанных с платежами целей. Например, способы, описанные в данном документе, могут быть реализованы посредством устройства управления доступом, такого как регистрационный киоск или терминал в аэропорте или отеле, замок двери номера в отеле и т. п., с целью идентификации или удостоверения личности держателей карт без раскрытия секретной информации на платежном устройстве. В частности, информация, содержащаяся в платежных данных, может быть предоставлена выборочно по мере необходимости, так что извлекается и предоставляется системе контроля доступа только информация, требующаяся для управления доступом (например, PAN или токен, связанный с PAN, или номер лояльности), тогда как в остальных данных происходит замене или удаление секретной информации (например, удаление или замена другой несекретной информацией).

[0066] На фиг. 5 показан иллюстративный способ 500 замены или удаления секретной информации из платежных данных согласно вариантам осуществления. В частности, замена или удаление секретной информации из платежных данных может включать в себя замену некоторых секретных данных данными для обнаружения мошенничества. Аспекты способа 500 могут быть выполнены, в некоторых вариантах осуществления, защищенным устройством 112 считывания карт, представленным на фиг. 1-2, или интегрированным POS-терминалом 105, представленным на фиг. 3-4. Некоторые или все аспекты способа 500 (или любых других способов, описанных в данном документе, или их вариантов и/или сочетаний) могут быть выполнены под управлением одного или нескольких компьютеров/систем управления, снабженных выполняемыми командами, и могут быть реализованы в виде кода (например, выполняемых команд, одной или нескольких компьютерных программ или одного или нескольких приложений), выполняемого вместе на одном или нескольких процессорах, аппаратным обеспечением или их сочетанием. Код может храниться в компьютерно-читаемом носителе данных, например, в форме компьютерной программы, содержащей множество команд, выполняемых одним или несколькими процессорами. Компьютерно-читаемый носитель данных может быть постоянным. Порядок, в котором описаны операции, не предназначен для рассмотрения в качестве ограничения, и для осуществления способов любое количество описанных операций можно сочетать в любом порядке и/или параллельно.

[0067] Способ 500 может включать в себя получение 502 платежных данных от платежного устройства. Например, платежные данные могут быть получены защищенным устройством 112 считывания карт, когда платежное устройство 102 проводят или вставляют в гнездо 202 защищенного устройства 112 считывания карт, как показано на фиг. 2. В некоторых вариантах осуществления проведение платежного устройства 102 может быть вторым проведением платежного устройства 102 на защищенном устройстве 112 считывания карт после первого проведения на POS-терминале 104 для выполнения финансовой транзакции. В некоторых других вариантах осуществления защищенное устройство 112 считывания карт может быть интегрировано или функционально соединено с регистрационным киоском или другой системой управления доступом, так что проведение платежного устройства может быть использовано для идентификации и/или аутентификации держателя карты. В другом примере платежные данные могут быть получены интегрированным POS-терминалом 105, когда платежное устройство 102 проводят или вставляют в гнездо 302 интегрированного POS-терминала 105, как показано на фиг. 4.

[0068] Платежные данные могут включать в себя данные дорожек из платежного устройства. Данные дорожек могут включать в себя данные для одной или нескольких дорожек в заданном формате (например, ISO 7813). Например, данные дорожки 1 могут включать в себя недоверительные данные и доверительные данные. Недоверительные данные могут содержать PAN или токен, связанный с PAN, дату истечения срока действия, имя держателя карты и служебный код. Доверительные данные могут включать в себя секретные данные аутентификации, такие как PVKI, PVV, CVV или CVC. Данные дорожки 2 могут содержать PAN или токен, связанный с PAN, дату истечения срока действия, служебный код и доверительные данные, подобные данным дорожки 1. В некоторых вариантах осуществления данные дорожек могут необязательно включать в себя данные дорожки 3, которые могут содержать доверительные данные и/или недоверительные данные. Например, данные дорожки 3 могут включать в себя информацию о лояльности или другую информацию для отслеживания счета потребителя.

[0069] Способ 500 может включать в себя идентификацию 504 первой части первой части платежных данных и второй части платежных данных, содержащей секретную информацию. Идентификация первой части и второй части платежных данных может включать в себя синтаксический анализ платежных данных согласно особому формату данных (например, ISO 7813), так чтобы извлекать предопределенные части или поля платежных данных. Например, первая часть может содержать недоверительные данные (например, PAN или токен), а вторая часть платежных данных может содержать доверительные данные, в которых может быть нужно заменить или удалить секретную информацию для предотвращения подделки. В другом варианте осуществления вторая часть может также содержать некоторые недоверительные данные (например, PAN или токен, имя, дату истечения срока действия или служебный код).

[0070] Во второй части, которая была идентифицирована, может быть заменена или удалена секретная информация 506 путем замены по меньшей мере некоторой доли второй части данными для обнаружения мошенничества. В некоторых случаях остаток второй части, если имеется, может быть оставлен как есть, заменен нулями или другими предопределенными значениями, или удален. В некоторых других случаях данные для обнаружения мошенничества могут выходить за пределы второй части. Как обсуждалось выше, «данные для обнаружения мошенничества» могут включать в себя любые данные, идентифицирующие конкретный субъект или этап, вовлеченные в данную транзакцию или процесс, так чтобы позволять обнаружение мошенничества или опасности на конкретном субъекте этапа. Например, данные для обнаружения мошенничества могут включать в себя информацию, указывающую, когда и/или где происходит данная операция над данными. Операция над данными может включать в себя передачу, прием, обработку, хранение или извлечение данных. Операция над данными может включать в себя замену или удаление секретной информации из данных, как описано в данном документе. Данные обнаружения мошенничества могут включать в себя информацию, идентифицирующую субъект (например, субъект предпринимательства и/или вычислительное устройство), связанный с данной операцией над данными. Такая информация, идентифицирующая субъект, может включать в себя, например, идентификатор продавца, который уникальным образом идентифицирует продавца, идентификатор устройства или терминала, который уникальным образом идентифицирует терминал или устройство и т. п. Такие идентификаторы устройства могут быть предоставлены или сгенерированы производителями, поставщиками услуг по продаже, продавцами, эквайерами или любыми подходящими субъектами. Примеры идентификатора устройства могут включать в себя идентификатор терминала (TID) или идентификационный номер терминала (TIN), назначенные POS-терминалу или рабочей станции, адрес Интернет-протокола (IP), адрес управления доступом к среде (MAC) и т. п. В некоторых случаях идентификатор устройства может быть получен на основе одного или нескольких параметров аппаратного и/или программного обеспечения устройства, идентифицируемого идентификатором устройства. Данные для обнаружения мошенничества также могут включать в себя информацию о местоположении и/или времени (например, метку времени), связанную с определенными операциями над данными. Данные для обнаружения мошенничества также могут включать в себя информацию, идентифицирующую данные, которыми оперирует субъект, такие как сводка или цифровая подпись. Данные для обнаружения мошенничества также могут включать в себя другую информацию, такую как информация о транзакции, включая идентификатор транзакции, сумму транзакции и т. п.

[0071] В некоторых вариантах осуществления данные для обнаружения мошенничества могут заменять по меньшей мере часть PAN платежных данных, как часть способа замены или удаления секретной информации. В некоторых вариантах осуществления данные для обнаружения мошенничества, которые используют для замены PAN, могут быть сохраняющими формат, так что получающийся в результате PAN, в котором была заменена или удалена секретная информация, имеет такой же формат, что и обычные PAN. К примеру, часть PAN платежных данных до замены или удаления секретной информации и часть PAN платежных данных после замены или удаления секретной информации могут содержать одинаковое или похожее число знаков (например, 16, 17, 18 или 19 знаков). В одном примере данные для обнаружения мошенничества могут заменять ту часть PAN, которая не содержит IIN или BIN номера PAN, и/или последние четыре знака PAN. Сохраняющие формат данные, в которых была заменена или удалена секретная информация, могут показаться подлинными неуполномоченному субъекту, который затем может попытаться использовать данные, в которых была заменена или удалена секретная информация, для совершения мошенничества. Когда это происходит, данные для обнаружения мошенничества могут быть использованы для быстрой идентификации источника утечки данных. Например, настоящий PAN может быть «4000123456789010», где первые шесть знаков («400012») представляют IIN, а остальные десять знаков («3456789010») представляют номер личного счета. PAN, в котором была заменена или удалена секретная информация, может быть «4000122323239010», где данные для обнаружения мошенничества «232323» применяются для замены той части PAN, которая не содержит IIN, или последних четырех знаков номера личного счета. Данные для обнаружения мошенничества могут идентифицировать конкретного продавца или источник данных. Когда компьютер авторизации, такой как компьютер обработки платежей или компьютер эмитента, получает этот номер в платежной транзакции, компьютер авторизации может автоматически определить, что транзакция является мошеннической, и может, в то же время, быстро определить источник потенциальной утечки данных на основании данных для обнаружения мошенничества. Затем можно предпринять корректирующее действие для защиты данных в источнике данных с потенциальной утечкой или же расследовать, как и когда произошла утечка данных.

[0072] В некоторых вариантах осуществления данные для обнаружения мошенничества могут быть жестко закодированы, например, в аппаратном обеспечении или программно-аппаратном обеспечении. Например, идентификатор устройства может быть сохранен в предоставляемом производителем программируемом постоянном запоминающем устройстве (PROM) POS-терминала или устройства считывания карт. В некоторых других вариантах осуществления данные для обнаружения мошенничества могут быть сгенерированы динамически. Например, данные для обнаружения мошенничества могут содержать цифровую подпись, которую генерируют динамически на основании по меньшей мере части платежных данных. В качестве другого примера, данные для обнаружения мошенничества могут включать в себя случайным образом генерируемый номер, обновляемое значение счетчика или метку времени. Еще в других вариантах осуществления данные для обнаружения мошенничества могут быть получены из других источников, например, из удаленного или локального хранилища данных, датчика (например, датчика системы глобального позиционирования (GPS)), удаленного устройства управления и т. п. Несколько примеров замены данных данными для обнаружения мошенничества представлены со ссылкой на таблицу на фиг. 9.

[0073] Могут быть предоставлены 508 платежные данные, в которых была заменена или удалена секретная информация, содержащие первую часть, в которой не была заменена или удалена секретная информация, и вторую часть, в которой была заменена или удалена секретная информация. В разных вариантах осуществления платежные данные, в которых была заменена или удалена секретная информация, могут быть предоставлены на любое подходящее устройство или систему для отображения, хранения или обработки. Например, платежные данные, в которых была заменена или удалена секретная информация, могут быть предоставлены на компьютер продавца или систему управления доступом, имеющие связь с защищенным устройством считывания карт. В одном примере первая часть, в которых не была заменена или удалена секретная информация, может содержать PAN или токен, которые являются неизменными, тогда как вторая часть, в которых была заменена или удалена секретная информация, может содержать данные для обнаружения мошенничества, которые заменяют по меньшей мере часть секретной информации, содержащейся во второй части. В другом примере вторая часть может содержать часть PAN или токена, и часть PAN или токена может быть заменена данными для обнаружения мошенничества. Секретная информация, замененная данными для обнаружения мошенничества, не предоставляется. Данные, в которых была заменена или удалена секретная информация, могут быть использованы в целях учета, программ лояльности или управления доступом без раскрытия полных данных дорожек, которые могут быть использованы в целях фальсификации. Кроме того, замена секретной информации по меньшей мере частично данными для обнаружения мошенничества приводит к эффективному использованию пространства, уже распределенного в платежных данных, таким образом позволяя представить больше информации меньшим объемом данных.

[0074] В некоторых вариантах осуществления данные, в которых была заменена или удалена секретная информация, могут быть предоставлены на компьютер авторизации или систему обнаружения мошенничества для обнаружения мошеннических действий на счетах потребителей. Данные для обнаружения мошенничества, которые включены в данные, в которых была заменена или удалена секретная информация, могут быть использованы для быстрой идентификации источника потенциальной утечки данных (например, продавца), таким образом предотвращая и/или сдерживая потенциальное мошенничество. Например, неуполномоченный субъект, который получает данные PAN, в которых была заменена или удалена секретная информация, содержащие некоторые данные для обнаружения мошенничества, может не понять, что в данных была заменена или удалена секретная информация, и попытаться использовать данные, в которых была заменена или удалена секретная информация, в качестве платежных данных для совершения мошенничества. Когда такие данные, в которых была заменена или удалена секретная информация, получает компьютер авторизации, такой как компьютер для обработки платежей или компьютер эмитента, компьютер авторизации может автоматически определить, что транзакция является мошеннической, и может, в то же время, быстро идентифицировать источник потенциальной утечки данных на основании данных для обнаружения мошенничества. Затем можно предпринять корректирующее действие для защиты данных в источнике данных с потенциальной утечкой или же расследовать, как и когда произошла утечка данных. Например, счет потребителя может быть помечен продавцом или эмитентом как потенциально подверженный риску. Помеченный счет потребителя может быть проконтролирован и/или проанализирован на мошеннические действия. В качестве другого примера, продавец, который был идентифицирован посредством данных для обнаружения мошенничества, может быть помещен в черный список или блокирован для будущих транзакций. В некоторых случаях данные для обнаружения мошенничества могут быть сравнены с известными мошенническими данными, которые указывают на известных продавцов-мошенников или подверженные риску терминалы продавцов, с целью обнаружения мошенничества.

[0075] На фиг. 6 показан другой иллюстративный способ 600 замены или удаления секретной информации из платежных данных согласно вариантам осуществления. В частности, PAN или токен платежных данных может быть исключен из замены или удаления секретной информации. Аспекты способа 500 могут быть выполнены, в некоторых вариантах осуществления, защищенным устройством 112 считывания карт, представленным на фиг. 1-2, или интегрированным POS-терминалом 105, представленным на фиг. 3-4.

[0076] Способ 600 может включать в себя прием 602 платежных данных от платежного устройства способом, подобным описанному на этапе 502 способа 500.

[0077] Способ 600 может включать в себя идентификацию 604 первой части, содержащей PAN или токен, и второй части платежных данных. Идентификация первой части и второй части платежных данных может включать в себя синтаксический анализ платежных данных согласно специальному формату данных (например, ISO 7813), так чтобы извлекать предопределенные части платежных данных. Например, часть PAN или токена может быть идентифицирована как следующая сразу за начальной меткой «%» и кодом формата «B», и перед разделителем «^» в данных дорожки 1, и как следующая сразу за начальной меткой «;» и перед разделителем «=» в данных дорожки 2. Вторая часть может содержать некоторую или всю информацию после части PAN или токена. Например, вторая часть может содержать имя, дату истечения срока действия, служебный код и/или доверительные данные.

[0078] Способ 600 включает в себя замену или удаление секретной информации 606 из второй части без замены или удаления секретной информации из первой части. Первая часть и вторая часть могут обработаны по-разному по нескольким причинам. В некоторых случаях в первой части может не быть заменена или удалена секретная информация, поскольку информацию, содержащуюся в первой части, необходимо сохранить по обоснованным деловым причинам. Например, идентификатор счета, такой как PAN или токен, как правило, необходим далее по ходу процесса (например, компьютеру продавца) в целях возврата, учета или отслеживания. Замена или удаление секретной информации из PAN или токена усложнили бы такие задачи. В некоторых других случаях в первой части может не быть заменена или удалена секретная информация, поскольку информация, содержащаяся в первой части, не является настолько секретной, как информация во второй части. Например, первая часть может содержать токен, который является лишь заменяющим идентификатором для PAN. Раскрытие токена не привело бы к раскрытию лежащего в его основе PAN. В некоторых других случаях в первой части может не быть заменена или удалена секретная информация, поскольку нормативные требования к безопасности данных могут не быть настолько строгими для первой части, как для второй части. Например, соответствие Стандарту безопасности данных отрасли платежных карт (PCI DSS) требует, чтобы секретные данные аутентификации (например, CVV) ни при каких обстоятельствах не сохранялись после авторизации транзакции, тогда как хранение PAN разрешено в случае шифрования или иной защиты.

[0079] Замена или удаление секретной информации из второй части может включать в себя постоянное исключение доступа к информации во второй части. Постоянное исключение доступа к данным может эффективно предотвратить потенциальное мошенничество с данными. Кроме того, данные во второй части могут быть навсегда удалены, поскольку, как правило, они далее по ходу процесса не требуются (например, в отличие от PAN) для обработки, не связанной с платежами. К примеру, данные аутентификации, такие как CVV, как правило, нужны только для авторизации транзакции, а не в целях возврата, учета, отслеживания, управления доступом или идентификации. В некоторых вариантах осуществления постоянное исключение доступа к информации может включать в себя перезапись по меньшей мере части второй части бесполезными данными (например, нулями или любыми другими символами), перезапись по меньшей мере части второй части полезными данными (например, данными для обнаружения мошенничества), отсечение по меньшей мере части второй части, шифрование по меньшей мере части второй части и «выбрасывание» или уничтожение криптографического ключа, или любое сочетание вышеуказанного. Несколько примеров замены или удаления секретной информации из данных представлены со ссылкой на таблицу на фиг. 9.

[0080] Платежные данные, в которых была заменена или удалена секретная информация, содержащие первую часть, в которой не была заменена или удалена секретная информация, и вторую часть, в которой была заменена или удалена секретная информация, могут быть предоставлены 608, например, на компьютер продавца, локальное или удаленное хранилище данных, или любое другое вычислительное устройство или систему. В целом, платежные данные, в которых была заменена или удалена секретная информация, могут быть предоставлены для отображения, хранения, обработки или иного использования подходящим устройством или системой. В некоторых вариантах осуществления данные, в которых была заменена или удалена секретная информация, могут быть предоставлены на компьютер авторизации или систему обнаружения мошенничества для обнаружения мошеннических действий на счетах потребителей. Например, когда неуполномоченный субъект применяет данные, в которых была заменена или удалена секретная информация, в качестве платежных данных для совершения мошенничества, данные, в которых была заменена или удалена секретная информация, могут быть проанализированы компьютером авторизации для обнаружения мошенничества. Например, просто наличие нулей (или других неверных значений) вместо верных значений в данных, в которых была заменена или удалена секретная информация, может указывать, что данные неправильно используются неуполномоченным субъектом с незаконными целями. После обнаружения мошенничества на основе данных, в которых была заменена или удалена секретная информация, для предотвращения или сдерживания мошенничества могут быть предприняты корректирующие действия. Например, компьютер продавца или компьютер авторизации могут пометить счет потребителя как рискованный или подверженный риску и могут подвергнуть помеченный счет дальнейшему анализу или контролю. Альтернативно или дополнительно данные, в которых была заменена или удалена секретная информация, могут содержать данные для обнаружения мошенничества, которые идентифицируют источник утечки данных (например, продавца), что дополнительно способствует этому обнаружению и/или предотвращению мошенничества. Например, само наличие данных для обнаружения мошенничества может указывать на мошенничество, подобно наличию нулей или других неверных значений. Например, поле с доверительными данными данных, в которых была заменена или удалена секретная информация, может содержать данные для обнаружения мошенничества вместо CVV, как требуется для авторизации. Дополнительно данные для обнаружения мошенничества могут идентифицировать продавца или терминал продавца, от которых происходит платежная транзакция. Такие идентифицированные продавец или терминал продавца могут быть помещены в черный список или блокированы (например, системой обработки платежей или эмитентом) от будущих транзакций в качестве части корректирующих действий, которые могут быть предприняты для предотвращения дальнейшего мошенничества.

[0081] На фиг. 7 показан другой иллюстративный способ 700 замены или удаления секретной информации из платежных данных согласно вариантам осуществления. Аспекты способа 700 могут быть выполнены, в некоторых вариантах осуществления, интегрированным POS-терминалом 105, представленным на фиг. 3-4, или системой 100, представленной на фиг. 1.

[0082] Способ 700 может включать в себя прием 702 платежных данных способом, подобным описанному на этапе 502 способа 500. Например, покупатель может выполнить первое проведение своей платежной карты на POS-терминале или может взмахнуть или провести своим платежным устройством на бесконтактном считывающем устройстве, чтобы запустить финансовую транзакцию.

[0083] Сообщение с запросом авторизации может быть сгенерировано 704 и передано 706 (например, на компьютер эквайера). В некоторых вариантах осуществления сообщение с запросом авторизации может содержать платежные данные и данные транзакции. Например, данные транзакции могут содержать сумму транзакции, идентификатор продавца, количество единиц товара, дату и время транзакции и любую другую соответствующую информацию. Сообщение с запросом авторизации может быть направлено (например, компьютером эквайера) на сеть обработки платежей, которая может направить сообщение с запросом авторизации на компьютер эмитента для авторизации. Компьютер эмитента может обработать сообщение с запросом авторизации, чтобы определить, следует ли подтвердить или отклонить транзакцию. Компьютер эмитента может сгенерировать сообщение с ответом на авторизацию с результатами авторизации и отправить сообщение с ответом на авторизацию на интегрированный POS-терминал через сеть обработки платежей и компьютер эквайера.

[0084] Платежные данные могут быть подвергнуты замене или удалению секретной информации 708 и предоставлены 710 (например, на компьютер продавца, в хранилище данных или любое другое вычислительное устройство) в целях учета, отслеживания, идентификации, управления доступом и/или обнаружения мошенничества. В некоторых вариантах осуществления этапы 708 и 710 могут быть осуществлены способом, подобным этапам 506 и 508, представленным на фиг. 5, или этапам 606 и 608, представленным на фиг. 6, выше. Например, данные, в которых была заменена или удалена секретная информация, и которые отклоняются от правильных платежных данных, но неправомерно используются в качестве платежных данных, могут быть обнаружены компьютером продавца или компьютером авторизации (например, компьютером обработки платежей или компьютером эмитента) для идентификации неуполномоченного субъекта. Кроме того, когда данные, в которых была заменена или удалена секретная информация, содержат данные для обнаружения мошенничества, данные для обнаружения мошенничества могут быть использованы для дополнительного ускорения процесса обнаружения мошенничества, например, с помощью информации, идентифицирующей продавца. Когда мошенничество обнаружено на основании данных, в которых была заменена или удалена секретная информация, соответствующим субъектом может быть предпринято любое подходящее корректирующее действие. Например, счет может быть проанализирован, проконтролирован, внесен в черный список или иным образом обработан продавцом, эквайером, обработчиком платежей или эмитентом.