По данной заявке испрашивается приоритет Китайской Патентной Заявки № 201510416039.6, поданной в Китайское Патентное Ведомство 15 июля 2015г. и озаглавленной «NETWORK ATTACK DETERMINATION METHOD, SECURE NETWORK DATA TRANSMISSION METHOD, AND CORRESPONDING APPARATUS», и Китайской Патентной Заявки № 201510416040.9, поданной в Китайское Патентное Ведомство 15 июля 2015г. и озаглавленной «NETWORK ATTACK DETERMINATION METHOD, SECURE NETWORK DATA TRANSMISSION METHOD, AND CORRESPONDING APPARATUS», обе из которых во всей своей полноте включены в настоящее описание посредством ссылки.

Область техники, к которой относится изобретение

Настоящее раскрытие относится к области технологий просмотра web-страницы, и, в частности, к способу определения сетевой атаки, способу безопасной передачи данных сети, и соответствующему устройству.

Уровень техники

С ростом развития современной науки и технологии, резко возрастает объем информации. В данной ситуации, просмотр web-страниц посредством использования браузера становится распространенным способом получения информации.

Браузер является программным обеспечением, которое может отображать содержимое web-страницы для просмотра пользователем. Если пользователю требуется просмотреть web-страницу, браузер генерирует соответствующий запрос просмотра web-страницы в соответствии с операцией пользователя, и передает запрос просмотра web-страницы к DNS серверу. DNS сервер выполняет разрешение доменных имен, и передает результат разрешения доменных имен к браузеру, при этом результат разрешения доменных имен включает в себя IP-адрес, соответствующий доменному имени, к которому требуется осуществить доступ в настоящий момент. После того, как браузер принимает результат разрешения доменных имен, браузер осуществляет доступ к серверу в соответствии с IP-адресом, чтобы получить соответствующие данные web-страницы, и отображает содержимое web-страницы, соответствующее данным web-страницы, чтобы удовлетворить требование в просмотре пользователя.

Тем не менее, запрос просмотра web-страницы иногда сталкивается с сетевой атакой. В результате, возникает ошибка в результате разрешения доменных имен, который принимается посредством браузера, однако браузер не в состоянии идентифицировать, произошло ли столкновение с сетевой атакой. В дополнение, при столкновении с сетевой атакой, браузер не в состоянии получить корректный IP-адрес, что приводит к тому, что браузер не может получить требуемые данные web-страницы, и пользователь не может просмотреть требуемую информацию.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Чтобы преодолеть проблему в связанных технологиях, настоящее раскрытие предоставляет способ предотвращения сетевой атаки, устройство, и систему.

Для того чтобы решить вышеупомянутую техническую проблему, варианты осуществления настоящего раскрытия раскрывают следующие технические решения:

В соответствии с первым аспектом вариантов осуществления настоящего раскрытия, предоставляется способ определения сетевой атаки, применяемый к клиентскому терминалу браузера, при этом способ определения сетевой атаки включает в себя этапы, на которых: получают информацию обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы; и сравнивают полученные правила атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, при этом правила атаки отправляются посредством сервера конфигурации правил.

Кроме того, информация обратной связи является информацией разрешения доменных имен.

Кроме того, этап, на котором сравнивают полученные правила атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, включает в себя этапы, на которых: определяют, в соответствии с правилами атаки и информацией разрешения доменных имен, легитимность IP-адреса, включенного в информацию разрешения доменных имен; и определяют, в соответствии с легитимностью IP-адреса, включенного в информацию разрешения доменных имен, сталкивается ли запрос просмотра web-страницы с сетевой атакой, и если IP-адрес является легитимным, определяют, что запрос просмотра web-страницы не сталкивается с сетевой атакой, или если IP-адрес является нелегитимным, определяют, что запрос просмотра web-страницы сталкивается с сетевой атакой.

Кроме того, этап, на котором определяют, в соответствии с правилами атаки и информацией разрешения доменных имен, легитимность IP-адреса, включенного в информацию разрешения доменных имен, включает в себя этапы, на которых: получают целевое правило атаки в правилах атаки посредством использования запроса просмотра web-страницы, при этом правила атаки включают в себя доменное имя, IP-адрес, и идентификатор типа правила, и доменное имя, включенное в целевое правило атаки, является точно таким же, как доменное имя к которому должен быть осуществлен доступ в запросе просмотра web-страницы; осуществляют обход по целевому правилу атаки, чтобы определять, включен ли IP-адрес, включенный в информацию разрешения доменных имен, в целевое правило атаки; и если IP-адрес, включенный в информацию разрешения доменных имен, не включен в целевое правило атаки, определяют, что IP-адрес, включенный в информацию разрешения доменных имен, является легитимным; или если IP-адрес, включенный в информацию разрешения доменных имен, включен в целевое правило атаки, определяют, в соответствии с целевым правилом атаки, является ли IP-адрес, включенный в информацию разрешения доменных имен, легитимным, и если идентификатор типа правила, в целевом правиле атаки, соответствующий IP-адресу, включенному в информацию разрешения доменных имен, является легитимным идентификатором, определяют, что IP-адрес является легитимным, или если идентификатор типа правила, в целевом правиле атаки, соответствующий IP-адресу, включенному в информацию разрешения доменных имен, является нелегитимным идентификатором, определяют, что IP-адрес является нелегитимным.

Кроме того, информация обратной связи является информацией ответа, возвращенной посредством сети в соответствии с запросом просмотра web-страницы.

Кроме того, этап, на котором сравнивают полученные правила атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, включает в себя этапы, на которых: получают целевое правило атаки в правилах атаки посредством использования запроса просмотра web-страницы, при этом правила атаки включают в себя ключевое слово фальсификации, не-фальсифицированное информационное выражение, и фальсифицированное информационное выражение, и не-фальсифицированное информационное выражение, включенное в целевое правило атаки, соответствует запросу просмотра web-страницы; осуществляют обход по целевому правилу атаки, чтобы определять, совпадает ли ключевое слово заголовка ответа в информации ответа с ключевым словом фальсификации в целевом правиле атаки; если ключевое слово заголовка ответа в информации ответа совпадает с ключевым словом фальсификации в целевом правиле атаки, определяют, совпадает ли содержимое заголовка ответа в информации ответа с фальсифицированным информационным выражением в целевом правиле атаки; и если содержимое заголовка ответа совпадает с фальсифицированным информационным выражением в целевом правиле атаки, определяют, что запрос просмотра web-страницы сталкивается с сетевой атакой.

Кроме того, информационное выражение является выражением адреса унифицированного указателя ресурса (URL) (далее URL-адрес), выражением номера канала, или выражением типа медиа.

В соответствии со вторым аспектом вариантов осуществления настоящего раскрытия, предоставляется способ безопасной передачи данных сети, применяемый к клиентскому терминалу браузера, при этом способ определения сетевой атаки включает в себя этапы, на которых: получают информацию обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы; сравнивают полученные правила атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, при этом правила атаки отправляются посредством сервера конфигурации правил; и при определении того, что запрос просмотра web-страницы сталкивается с сетевой атакой, выполняют передачу данных сети безопасным образом.

Кроме того, этап, на котором выполняют передачу данных сети безопасным образом, включает в себя этапы, на которых: после шифрования запроса просмотра web-страницы, отправляют зашифрованный запрос просмотра web-страницы к прокси-серверу так, что прокси-сервер дешифрует зашифрованный запрос просмотра web-страницы, выполняет разрешение доменных имен по дешифрованному запросу просмотра web-страницы, осуществляет доступ к целевому серверу, соответствующему результату разрешения доменных имен, чтобы получить данные сети, соответствующие дешифрованному запросу просмотра web-страницы, и шифрует данные сети; и принимают зашифрованные данные сети, которые возвращаются посредством прокси-сервера.

Кроме того, способ безопасной передачи данных сети дополнительно включает в себя этапы, на которых: после этапа, на котором определяют, что запрос просмотра web-страницы сталкивается в сетевой атакой, отбрасывают информацию разрешения доменных имен.

В соответствии с третьим аспектом вариантов осуществления настоящего раскрытия, предоставляется способ безопасной передачи данных сети, применяемый к серверу конфигурации правил, при этом способ безопасной передачи данных сети включает в себя этапы, на которых: формулируют правила атаки в соответствии с принятой операцией; и передают правила атаки к клиентскому терминалу браузера так, что клиентский терминал браузера определяет, в соответствии с правилами атаки, сталкиваются ли с сетевой атакой.

Кроме того, этап, на котором передают правила атаки к клиентскому терминалу браузера так, что клиентский терминал браузера определяет, в соответствии с правилами атаки, сталкиваются ли с сетевой атакой, включает в себя этапы, на которых: получают запрос просмотра web-страницы, переданный посредством клиентского терминала браузера, и получают, в соответствии с запросом просмотра web-страницы, IP-адрес, к которому должен быть осуществлен доступ посредством клиентского терминала браузера; запрашивают сформулированные правила атаки для правил атаки, соответствующих региону и оператору, которые указываются посредством IP-адреса; и передают правила атаки, соответствующие региону и оператору, которые указываются посредством IP-адреса, к клиентскому терминалу браузера так, что клиентский терминал браузера определяет, в соответствии с правилами атаки, сталкиваются ли с сетевой атакой.

В соответствии с четвертым аспектом вариантов осуществления настоящего раскрытия, предоставляется устройство определения сетевой атаки, применяемое к клиентскому терминалу браузера, при этом устройство определения сетевой атаки включает в себя: модуль получения информации обратной связи, выполненный с возможностью получения информации обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы; и модуль определения, выполненный с возможностью сравнения полученных правил атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, при этом правила атаки отправляются посредством сервера конфигурации правил.

Кроме того, информация обратной связи является информацией разрешения доменных имен или информацией ответа.

Кроме того, модуль определения включает в себя: блок определения легитимности IP-адреса, выполненный с возможностью определения, в соответствии с правилами атаки и информацией разрешения доменных имен, легитимности IP-адреса, включенного в информацию разрешения доменных имен; и блок определения сетевой атаки, выполненный с возможностью определения, в соответствии с легитимностью IP-адреса, включенного в информацию разрешения доменных имен, сталкивается ли запрос просмотра web-страницы с сетевой атакой, и если IP-адрес является легитимным, определения того, что запрос просмотра web-страницы не сталкивается с сетевой атакой, или если IP-адрес является нелегитимным, определения того, что запрос просмотра web-страницы сталкивается с сетевой атакой.

В соответствии с пятым аспектом вариантов осуществления настоящего раскрытия, предоставляется устройство безопасной передачи данных сети, применяемое к клиентскому терминалу браузера, при этом устройство безопасной передачи данных сети включает в себя: модуль получения информации обратной связи, выполненный с возможностью получения информации обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы; модуль определения, выполненный с возможностью сравнения полученных правил атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, при этом правила атаки отправляются посредством сервера конфигурации правил; и модуль передачи, выполненный с возможностью: если определяется, что запрос просмотра web-страницы сталкивается с сетевой атакой, выполнения передачи данных сети безопасным образом.

В соответствии с шестым аспектом вариантов осуществления настоящего раскрытия, предоставляется устройство безопасной передачи данных сети, применяемое к серверу конфигурации правил, при этом устройство безопасной передачи данных сети включает в себя: модуль формулирования правила атаки, выполненный с возможностью формулирования правил атаки в соответствии с принятой операцией; и модуль передачи правила атаки, выполненный с возможностью передачи правил атаки к клиентскому терминалу браузера так, что клиентский терминал браузера определяет, в соответствии с правилами атаки, сталкиваются ли с сетевой атакой.

Кроме того, модуль передачи правила атаки в частности выполнен с возможностью получения запроса просмотра web-страницы, переданного посредством клиентского терминала браузера, и получения, в соответствии с запросом просмотра web-страницы, IP-адреса, к которому должен быть осуществлен доступ посредством клиентского терминала браузера; запроса сформулированных правил атаки для правил атаки, соответствующих региону и оператору, которые указываются посредством IP-адреса; и передачи правил атаки, соответствующих региону и оператору, которые указываются посредством IP-адреса, к клиентскому терминалу браузера так, что клиентский терминал браузера определяет, в соответствии с правилами атаки, сталкиваются ли с сетевой атакой.

В соответствии с седьмым аспектом вариантов осуществления настоящего раскрытия, предоставляется система безопасной передачи данных сети, включающая в себя: сервер конфигурации правил, прокси-сервер, и терминал пользователя, при этом терминал пользователя предоставлен с клиентским терминалом браузера, при этом сервер конфигурации правил выполнен с возможностью формулирования правил атаки в соответствии с принятой операцией, и передачи правил атаки к клиентскому терминалу браузера терминала пользователя; и клиентский терминал браузера терминала пользователя выполнен с возможностью: после получения информации обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы, сравнения правил атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, и при определении того, что запрос просмотра web-страницы сталкивается с сетевой атакой, выполнения передачи данных сети с помощью прокси-сервера безопасным образом.

Кроме того, сервер конфигурации правил в частности выполнен с возможностью формулирования правил атаки в соответствии с принятой операцией, получения запроса просмотра web-страницы, переданного посредством клиентского терминала браузера терминала пользователя, и получения, в соответствии с запросом просмотра web-страницы, IP-адреса, к которому должен быть осуществлен доступ посредством клиентского терминала браузера; запроса сформулированных правил атаки для правил атаки, соответствующих региону и оператору, которые указываются посредством IP-адреса; и передачи правил атаки, соответствующих региону и оператору, которые указываются посредством IP-адреса, к клиентскому терминалу браузера; и

клиентский терминал браузера терминала пользователя в частности выполнен с возможностью: получения информации разрешения доменных имен, возвращенной посредством сети в соответствии с запросом просмотра web-страницы, сравнения правил атаки, переданных посредством сервера конфигурации правил, с информацией разрешения доменных имен, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, и при определении того, что запрос просмотра web-страницы сталкивается с сетевой атакой, выполнения передачи данных сети с помощью прокси-сервера безопасным образом.

В соответствии с восьмым аспектом вариантов осуществления настоящего раскрытия, предоставляется компьютерно-читаемый носитель информации с энергонезависимым программным кодом, исполняемым посредством процессора, при этом при исполнении посредством процессора, программный код предписывает процессору исполнить следующий способ из этапов, на которых:

получают информацию обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы; и

сравнивают полученные правила атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, при этом правила атаки отправляются посредством сервера конфигурации правил.

Технические решения, предоставляемые в вариантах осуществления настоящего раскрытия могут включать в себя следующие преимущественные результаты:

Данная заявка раскрывает способ определения сетевой атаки, способ безопасной передачи данных сети, и соответствующее устройство. В данной заявке, клиентский терминал браузера получает правила атаки, сформулированные посредством сервера конфигурации правил, и после получения информации обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы, определяет, в соответствии с результатом сравнения между правилами атаки и информацией обратной связи, сталкивается ли запрос просмотра web-страницы с сетевой атакой, тем самым решая проблему предшествующего уровня техники, состоящую том, что сетевая атака не может быть идентифицирована. В дополнение, после определения того, что сталкиваются с сетевой атакой, клиентский терминал браузера выполняет передачу данных сети безопасным образом, что может избежать влияния сетевой атаки и улучшить безопасность передачи данных сети.

Следует иметь в виду, что вышеприведенное общее описание и нижеследующее подробное описание являются лишь примерными и пояснительными, и не ограничивают настоящее раскрытие.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Сопроводительные чертежи, которые включены в и составляют часть данного технического описания, иллюстрируют варианты осуществления, которые согласуются с раскрытием и, совместно с описанием, служат для объяснения принципов раскрытия.

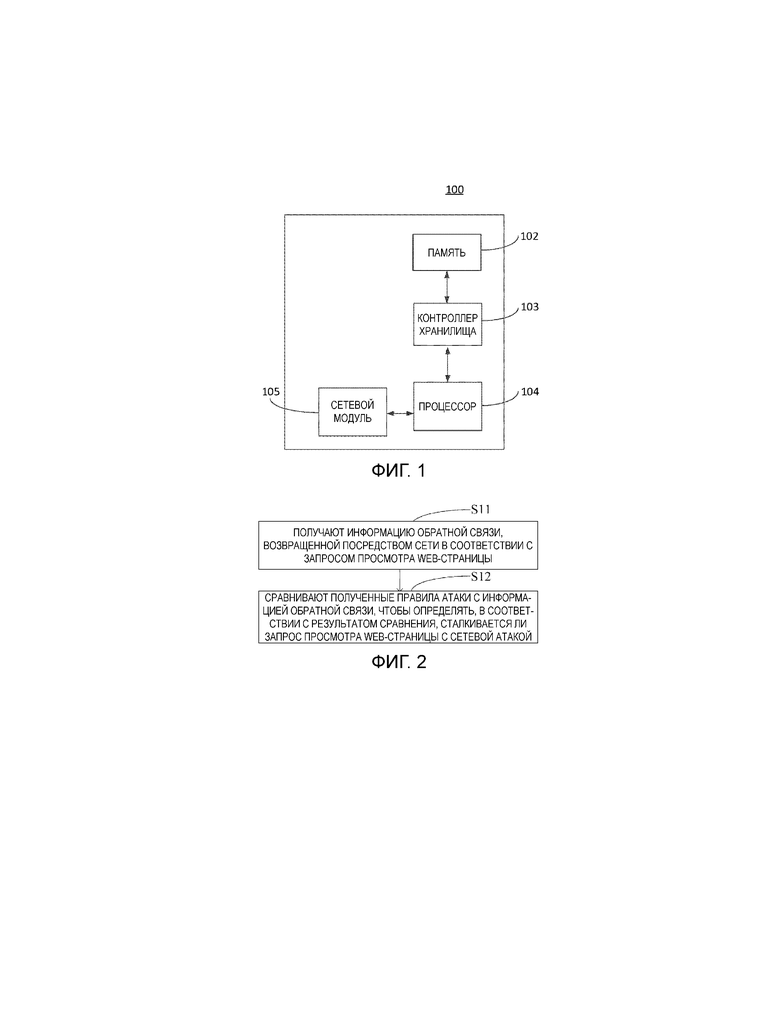

Фиг. 1 является структурной блочной схемой электронного устройства в соответствии с примерным вариантом осуществления;

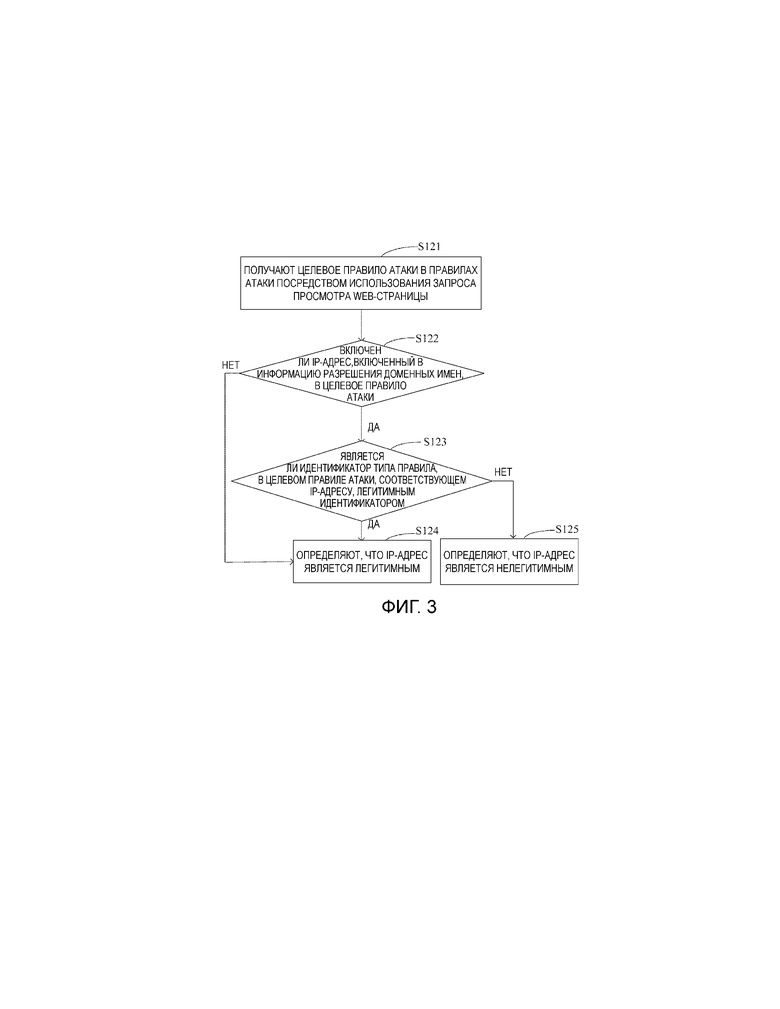

Фиг. 2 является схематичной блок-схемой последовательности операций способа определения сетевой атаки в соответствии с примерным вариантом осуществления;

Фиг. 3 является схематичной блок-схемой последовательности операций определения легитимности IP-адреса в способе определения сетевой атаки в соответствии с примерным вариантом осуществления.

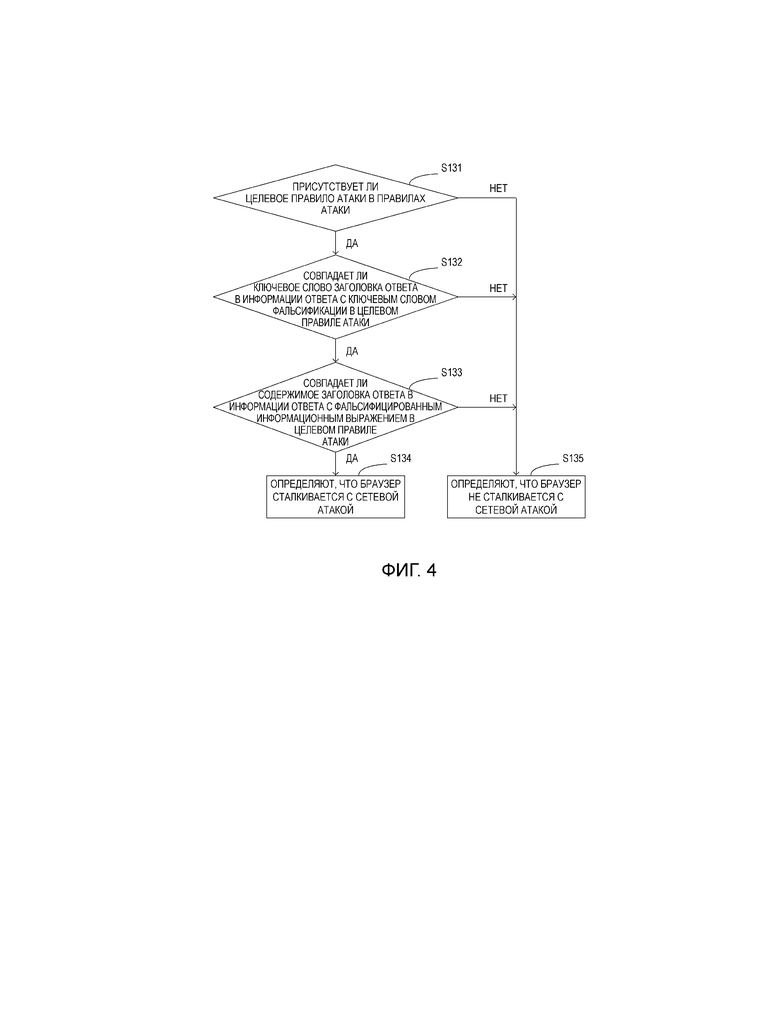

Фиг. 4 является схематичной блок-схемой последовательности операций определения, сталкивается ли запрос просмотра web-страницы с сетевой атакой в способе определения сетевой атаки в соответствии с примерным вариантом осуществления;

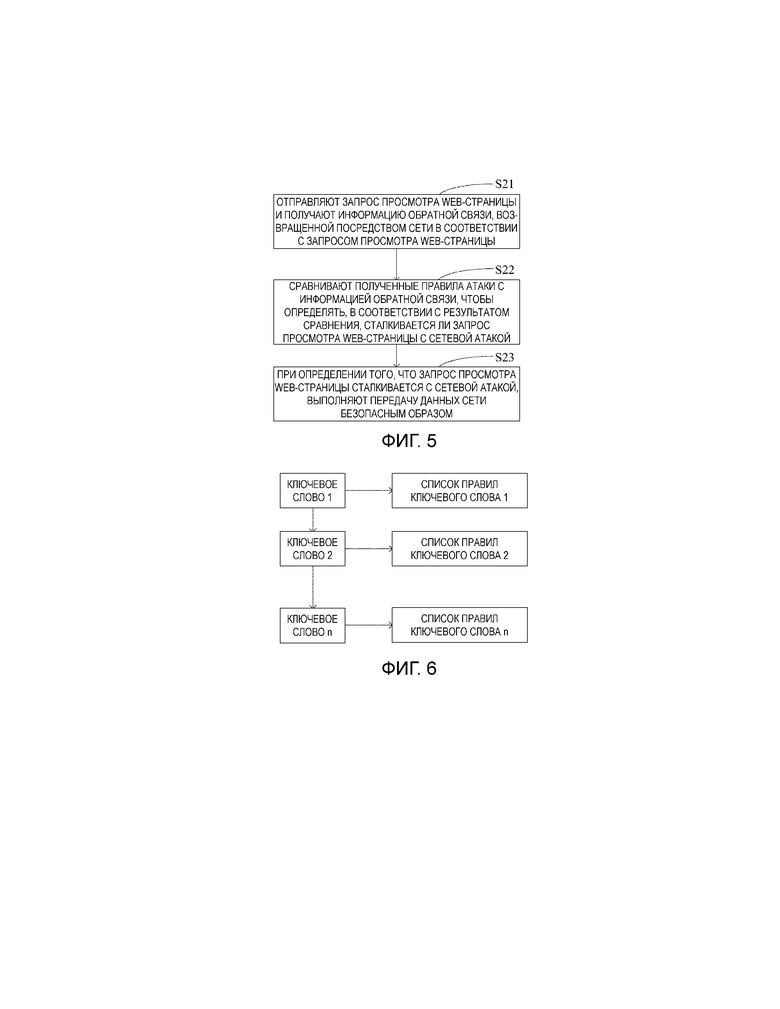

Фиг. 5 является схематичной блок-схемой последовательности операций способа безопасной передачи данных сети в соответствии с примерным вариантом осуществления.

Фиг. 6 является схематичной структурной схемой правила атаки в способе безопасной передачи данных сети в соответствии с примерным вариантом осуществления;

Фиг. 7 является схематичной блок-схемой последовательности операций способа безопасной передачи данных сети в соответствии с примерным вариантом осуществления;

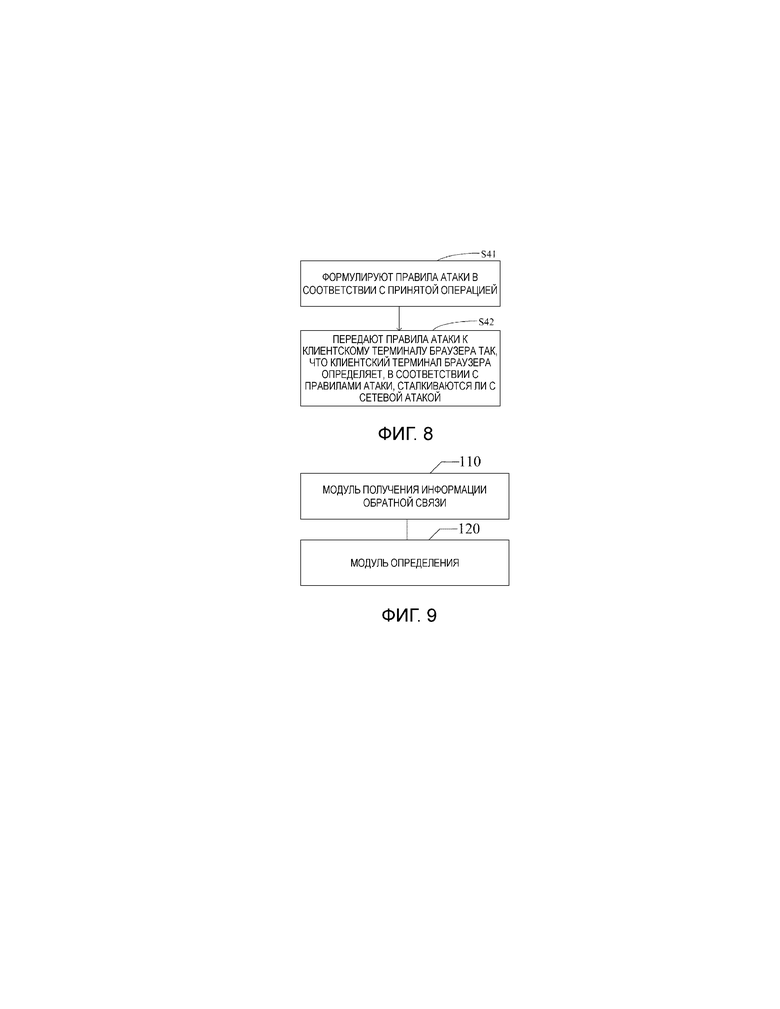

Фиг. 8 является схематичной блок-схемой последовательности операций способа безопасной передачи данных сети в соответствии с примерным вариантом осуществления;

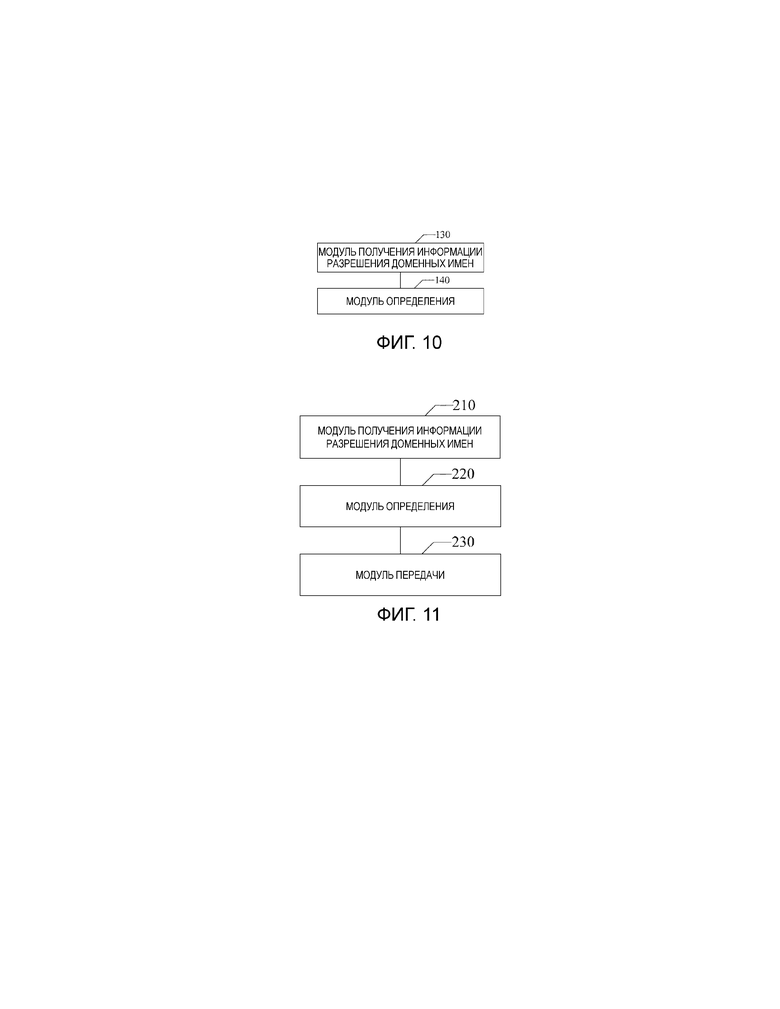

Фиг. 9 является схематичной структурной схемой устройства определения сетевой атаки в соответствии с примерным вариантом осуществления;

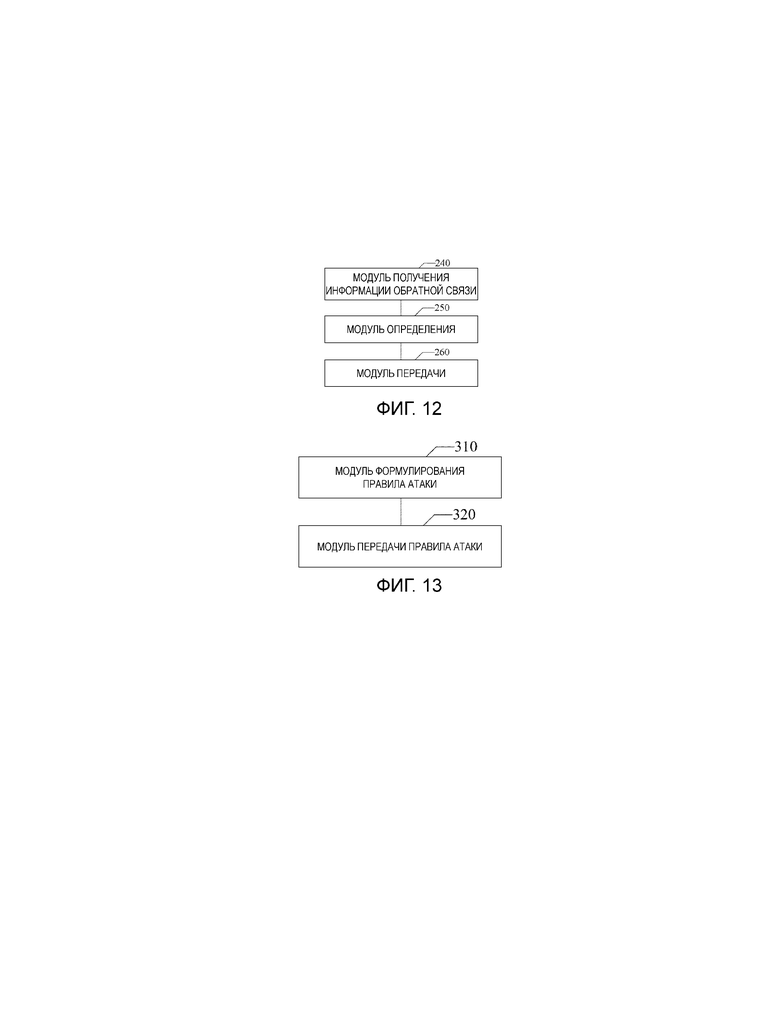

Фиг. 10 является схематичной структурной схемой устройства определения сетевой атаки в соответствии с примерным вариантом осуществления;

Фиг. 11 является схематичной структурной схемой устройства безопасной передачи данных сети в соответствии с примерным вариантом осуществления;

Фиг. 12 является схематичной структурной схемой устройства безопасной передачи данных сети в соответствии с примерным вариантом осуществления;

Фиг. 13 является схематичной структурной схемой устройства безопасной передачи данных сети в соответствии с примерным вариантом осуществления;

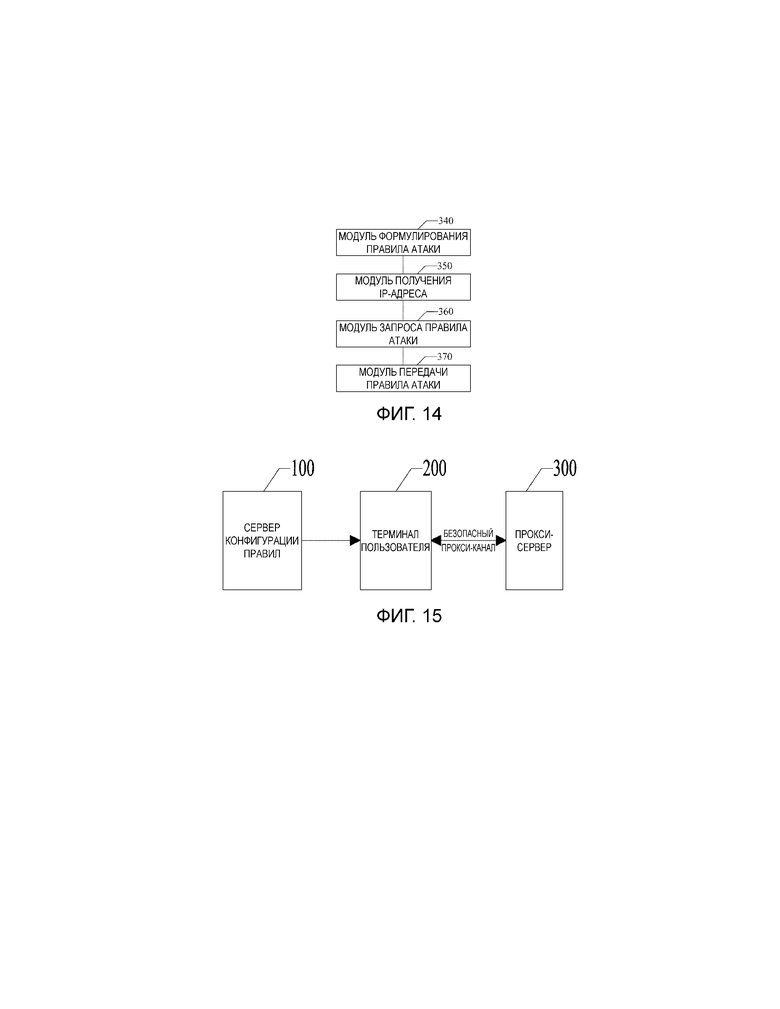

Фиг. 14 является схематичной структурной схемой устройства безопасной передачи данных сети в соответствии с примерным вариантом осуществления; и

Фиг. 15 является схематичной структурной схемой системы безопасной передачи данных сети в соответствии с примерным вариантом осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

Теперь подробно обратимся к примерным вариантам осуществления, примеры которых иллюстрируются на сопроводительных чертежах. Нижеследующее описание относится к сопроводительным чертежам, на которых одинаковые номера на разных чертежах представляют одинаковые или сходные элементы, при условии, что не представлено иное. Реализации, изложенные в нижеследующем описании примерных вариантов осуществления, не представляют собой всех реализаций, которые согласуются с раскрытием. Вместо этого, они являются лишь примерами устройств и способов, которые согласуются с аспектами, связанными с раскрытием, как излагается в прилагаемой формуле изобретения.

Чтобы разрешить проблему предшествующего уровня техники, состоящую в том, что во время просмотра web-страницы, когда сталкиваются с сетевой атакой, браузер не в состоянии идентифицировать сетевую атаку, и браузер, обычно, не в состоянии получить корректный IP-адрес, и не в состоянии получить требуемые данные web-страницы, что приводит к тому, что пользователь не в состоянии просмотреть требуемую информацию, данная заявка раскрывает способ определения сетевой атаки, способ безопасной передачи данных сети, и соответствующее устройство.

Фиг. 1 показывает структурную блочную схему электронного устройства 100, которое может быть применено к варианту осуществления данной заявки. Электронное устройство может быть терминалом пользователя, или может быть сервером. Как показано на Фиг. 1, электронное устройство 100 может включать в себя память 102, контроллер 103 хранилища, процессор 104, и сетевой модуль 105.

Память 102, контроллер 103 хранилища, процессор 104, и сетевой модуль 105 являются электрически соединенными непосредственно или опосредовано, чтобы реализовывать передачу или обмен данными. Например, эти компоненты могут быть электрически соединены посредством использования одной или более шин связи или сигнальных шин. Способ определения сетевой атаки и способ безопасной передачи данных сети включают в себя, по меньше мере, один функциональный модуль программного обеспечения, который может быть сохранен в памяти 102 в форме программного обеспечения или встроенного программного обеспечения, функционального модуля программного обеспечения или компьютерной программы, включенной в устройство определения сетевой атаки или устройство безопасной передачи данных сети.

Память 102 может хранить разнообразные программы и модули программного обеспечения, например, инструкции/модули программы, соответствующие способу определения сетевой атаки и устройству, предоставленным в вариантах осуществления данной заявки или инструкции/модули программы, соответствующей способу безопасной передачи данных сети и устройству, предоставленным в вариантах осуществления данной заявки. Процессор 104 выполняет программы и модули программного обеспечения в памяти 102, чтобы исполнять разнообразные функциональные приложения и обработку данных, т.е., реализовывать способ определения сетевой атаки или способ безопасной передачи данных сети в вариантах осуществления данной заявки. Память 102 может включать в себя, но не ограничивается, память с произвольным доступом (RAM), постоянную память (ROM), программируемую постоянную память (PROM), стираемую программируемую постоянную память (EPROM), электрически стираемую программируемую постоянную память (EEPROM), и подобное.

Процессор 104 может быть чипом интегральной микросхемы и обладать возможностями обработки сигнала. Процессор может быть процессором общего назначения, включающим в себя центральный процессор (CPU), сетевой процессор (NP), и подобное; или может быть цифровым сигнальным процессором (DSP), проблемно-ориентированной интегральной микросхемой (ASIC), программируемой вентильной матрицей (FPGA), или другим программируемым логическим устройством, дискретным вентильным устройством или устройством с транзисторной логикой, или дискретной компоновкой аппаратного обеспечения. Процессор 104 может реализовывать или исполнять способы, этапы, и логические блочные схемы, раскрываемые в вариантах осуществления данной заявки. Процессор общего назначения может быть микропроцессором или процессор может быть любым обычным процессором или подобным.

Сетевой модуль 105 выполнен с возможностью приема и отправки сетевого сигнала. Сетевой сигнал может быть беспроводным сигналом или проводным сигналом.

Следует понимать, что структура, показанная на Фиг. 1 является лишь примерной, и электронное устройство 100 может включать в себя больше или меньше компонентов, чем те, что показаны на Фиг. 1, или обладать конфигурацией, отличной от той, что показана на Фиг. 1. Компоненты, показанные на Фиг. 1 могут быть реализованы посредством использования аппаратного обеспечения, программного обеспечения, или их сочетания.

Обращаясь к схематичной блок-схеме последовательности операций, показанной на Фиг. 2, в первом варианте осуществления, данная заявка раскрывает способ определения сетевой атаки, при этом способ применяется к клиентскому терминалу браузера, и способ определения сетевой атаки включает в себя:

Этап S11: Получают информацию обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы.

Если клиентский терминал браузера сталкивается с сетевой атакой при запросе данных web-страницы, данные обратной связи, возвращенные посредством сети, могут быть фальсифицированы. Вследствие этого, после получения информации обратной связи, возвращенной посредством сети, клиентский терминал браузера может дополнительно выполнять обработку данных над информацией обратной связи, чтобы определять, сталкивается ли клиентский терминал браузера с сетевой атакой при запросе данных web-страницы. Сетевая атака может происходить в разных узлах в сети, и информация обратной связи может быть, но не ограничивается: информацией разрешения доменных имен и информацией ответа, возвращенной посредством сети в соответствии с запросом просмотра web-страницы.

Информация разрешения доменных имен может быть возвращена от сервера разрешения доменных имен. Например, если пользователю требуется просмотреть web-страницу, клиентский терминал браузера генерирует запрос просмотра web-страницы в соответствии с операцией запроса просмотра web-страницы пользователя. Перед тем, как запрос просмотра web-страницы передается к серверу web-страницы, требуется получить информацию разрешения доменных имен запроса просмотра web-страницы от сервера разрешения доменных имен. Информация ответа может быть возвращена целевым сервером. Например, если пользователю требуется просмотреть web-страницу, клиентский терминал браузера генерирует запрос просмотра web-страницы, и передает запрос просмотра web-страницы к целевому серверу. Во время передачи, сеть возвращает информацию ответа, соответствующую запросу просмотра web-страницы.

Этап S12: Сравнивают полученные правила атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, при этом правила атаки отправляются посредством сервера конфигурации правил.

В данной заявке, сервер конфигурации правил формулирует правила атаки, и сервер конфигурации правил передает правила атаки к клиентскому терминалу браузера.

После того, как получена информация обратной связи, сталкивается ли клиентский терминал браузера с сетевой атакой при запросе данных web-страницы, может быть определено посредством проверки того, является ли информация обратной связи фальсифицированной или имеет ли ошибки данных. Например, сервер разрешения доменных имен может сталкиваться с сетевой атакой при анализе запроса просмотра web-страницы, что приводит к ошибке в разрешении доменных имен; или сталкиваться с сетевой атакой при передаче информации разрешения доменных имен к клиентскому терминалу браузера, что приводит к тому, что IP-адрес в информации разрешения доменных имен является фальсифицированным. В результате, IP-адрес, включенный в информацию разрешения доменных имен, является ложным IP-адресом, и клиентский терминал браузера не в состоянии получить корректный IP-адрес, и не в состоянии получить требуемые данные web-страницы. В качестве другого примера, после того, как клиентский терминал браузера отправляет запрос просмотра web-страницы, узел в сети перенаправляет текущий запрос просмотра web-страницы на нелегитимный целевой адрес, или меняет номер канала, соответствующий запросу просмотра web-страницы.

Способ определения сетевой атаки, раскрываемый в данной заявке, применяется к клиентскому терминалу браузера. В способе, после получения информации обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы, клиентский терминал браузера сравнивает правила атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнение, сталкивается ли запрос просмотра web-страницы с сетевой атакой, тем самым идентифицируя, сталкиваются ли с сетевой атакой.

Кроме того, когда, сталкиваются ли с сетевой атакой, определяется посредством проверки информации разрешения доменных имен, сравнение полученных правил атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, включает в себя:

сначала, определение, в соответствии с правилами атаки и информацией разрешения доменных имен, легитимности IP-адреса, включенного в информацию разрешения доменных имен; и

затем определение, в соответствии с легитимностью IP-адреса, включенного в информацию разрешения доменных имен, сталкивается ли запрос просмотра web-страницы с сетевой атакой, и если IP-адрес является легитимным, определение того, что запрос просмотра web-страницы не сталкивается с сетевой атакой, или если IP-адрес является нелегитимным, определение того, что запрос просмотра web-страницы сталкивается с сетевой атакой.

Посредством вышеупомянутых операций, сталкивается ли запрос просмотра web-страницы с сетевой атакой, может быть определено на основании легитимности IP-адреса, включенного в информацию разрешения доменных имен.

В дополнение, обращаясь к Фиг. 3, определение, в соответствии с правилами атаки и информацией разрешения доменных имен, легитимности IP-адреса, включенного в информацию разрешения доменных имен, включает в себя следующие этапы:

Этап S121: Получают целевое правило атаки в правилах атаки посредством использования запроса просмотра web-страницы, при этом правила атаки включают в себя доменное имя, IP-адрес, и идентификатор типа правила, и доменное имя, включенное в целевое правило атаки, является точно таким же, как доменное имя, к которому должен быть осуществлен доступ, в запросе просмотра web-страницы.

Идентификатор типа правила, включенный в правило атаки, используется, чтобы указывать, является ли IP-адрес, соответствующий доменному имени, легитимным. Если идентификатор типа правила является легитимным идентификатором, определяется, что IP-адрес, соответствующий доменному имени, является легитимным. Если идентификатор типа правила является нелегитимным идентификатором, определяется, что IP-адрес, соответствующий доменному имени, является нелегитимным.

Этап S122: Осуществляют обход по целевому правилу атаки, чтобы определять, включен ли IP-адрес, включенный в информацию разрешения доменных имен, в целевое правило атаки. Если да, исполняют операцию этапа S122. Если нет, исполняют операцию этапа S124.

Этап S123: Если IP-адрес, включенный в информацию разрешения доменных имен, включен в целевое правило атаки, определяют, является ли идентификатор типа правила, в целевом правиле атаки, соответствующем IP-адресу, включенному в информацию разрешения доменных имен, легитимным идентификатором. Если да, исполняют операцию этапа S124. Если нет, исполняют операцию этапа S125.

Этап S124: Определяют, что IP-адрес является легитимным.

Этап S125: Если идентификатор типа правила, в целевом правиле атаки, соответствующем IP-адресу, включенному в информацию разрешения доменных имен, является нелегитимным идентификатором, определяют, что IP-адрес является нелегитимным.

На этапах с этапа S121 по этап S125 выше, раскрывается способ для определения, в соответствии с правилами атаки и информацией разрешения доменных имен, легитимности IP-адреса, включенного в информацию разрешения доменных имен. В способе, после того как получено целевое правило атаки, если IP-адрес, включенный в информацию разрешения доменных имен, не включен в целевое правило атаки, определяется, что IP-адрес, включенный в информацию разрешения доменных имен, является легитимным. В качестве альтернативы, если IP-адрес, включенный в информацию разрешения доменных имен, включен в целевое правило атаки, является ли IP-адрес, включенный в информацию разрешения доменных имен, легитимным дополнительно определяется в соответствии с целевым правилом атаки. Если идентификатор типа правила, в целевом правиле атаки, соответствующем IP-адресу, включенному в информацию разрешения доменных имен, является легитимным идентификатором, определяется, что IP-адрес является легитимным. Если идентификатор типа правила, в целевом правиле атаки, соответствующем IP-адресу, включенному в информацию разрешения доменных имен, является нелегитимным идентификатором, определяется, что IP-адрес является нелегитимным. Вследствие этого, является ли IP-адрес, включенный в информацию разрешения доменных имен, легитимным, может быть определено в соответствии с правилами атаки и информацией разрешения доменных имен так, что сталкивается ли запрос просмотра web-страницы с сетевой атакой, определяется в соответствии с тем, является ли легитимным IP-адрес.

Правило атаки может иметь несколько форм. Таким образом, формой правила атаки является: «доменное имя|тип правила|IP-адрес». Символ «|» предназначен в целях разделения, и тип правила может быть «0» и «1», где «0» является нелегитимным идентификатором, а «1» является легитимным идентификатором. Конечно, правило атаки может иметь любую другую форму, включающую в себя доменное имя, тип правила, и IP-адрес, что не ограничивается в данной заявке. В дополнение, легитимный идентификатор и нелегитимный идентификатор, включенные в тип правила, могут быть представлены посредством других символов, которые не ограничиваются в данной заявке.

В нижеследующем описании, поток выполнения определения, в соответствии с правилами атаки и информацией разрешения доменных имен, сталкивается ли запрос просмотра web-страницы с сетевой атакой, описывается посредством использования конкретного примера правил атаки.

В примере правил атаки, предполагается, что одним правилом атаки является «m.baidu.com|1|61.135.185.17», другим правилом атаки является «m.baidu.com|0|61.135.185.18», «0» является нелегитимным идентификатором, «1» является легитимным идентификатором, и web-страница, к которой должен быть осуществлен доступ, в запросе просмотра web-страницы принадлежит web-сайту Baidu. После того, как получена информация разрешения доменных имен, возвращенной посредством сети в соответствии с запросом просмотра web-страницы, получается целевое правило атаки в правилах атаки, при этом целевое правило атаки является правилом атаки, которое включает в себя доменное имя «m.baidu.com». В данном случае, как «m.baidu.com|1|61.135.185.17», так и «m.baidu.com|0|61.135.185.18» являются целевыми правилами атаки. Затем, определяется, включен ли IP-адрес, включенный в информацию разрешения доменных имен, в целевые правила атаки. Если ни одно из целевых правил атаки не включает в себя IP-адрес, включенный в информацию разрешения доменных имен, определяется, что IP-адрес, включенный в информацию разрешения доменных имен, является легитимным, и запрос просмотра web-страницы не сталкивается в сетевой атакой. Если IP-адресом, включенным в информацию разрешения доменных имен, является «61.135.185.17», то так как идентификатор типа правила, в целевом правиле атаки, соответствующем IP-адресу, является легитимным идентификатором, определяется, что IP-адрес, включенный в информацию разрешения доменных имен, является легитимным, и запрос просмотра web-страницы не сталкивается с сетевой атакой. Если IP-адресом, включенным в информацию разрешения доменных имен, является «61.135.185.18», то так как идентификатор типа правила, в целевом правиле атаки, соответствующем IP-адресу, является нелегитимный идентификатор, определяется, что IP-адрес, включенный в информацию разрешения доменных имен, является нелегитимным, и запрос просмотра web-страницы сталкивается с сетевой атакой.

В дополнение, клиентский терминал браузера обычно принимает несколько правил атаки. Одно доменное имя может соответствовать нескольким правилам атаки. В данном случае, правила атаки, соответствующие одному и тому же доменному имени, могут быть установлены в форме «доменное имя|тип 1 правила|IP-адрес 1|тип 2 правила|IP-адрес 2...... |тип n правила|IP-адрес n». Например, правило атаки «m.baidu.com|1|61.135.185.17|0|115.239.210.14» указывает на то, что если доменным именем, к которому должен быть осуществлен доступ, в запросе просмотра web-страницы является «m.baidu.com», то IP-адрес «61.135.185.17», полученный посредством разрешения, является легитимным, а IP-адрес «115.239.210.14», полученный посредством разрешения, является нелегитимным.

В дополнение, правила атаки разных доменных имен могут быть установлены вместе, и разделены посредством использования разделителя, например, могут быть установлены как «доменное имя 1|тип 1 правила|IP-адрес 1^^доменное имя 2|тип 2 правила|IP-адрес 2......^^доменное имя n|тип n правила|IP-адрес n», где «^^» является разделителем, который разделяет правила атаки разных доменных имен. Конечно, могут быть использованы другие формы разделителя, что не ограничивается в данной заявке. В данном случае, правило атаки «m.baidu.com|1|61.135.185.17|0|115.239.210.14ˆˆm.sogou.com|0|202.91.232.39» указывает на то, что если доменным именем, к которому должен быть осуществлен доступ, в запросе просмотра web-страницы является «m.baidu.com», если IP-адресом, включенным в информацию разрешения доменных имен, является «61.135.185.17», то IP-адрес является легитимным, и запрос просмотра web-страницы не сталкивается с сетевой атакой. Если IP-адресом, включенным в информацию разрешения доменных имен, является «115.239.210.14», то IP-адрес является нелегитимным, и запрос просмотра web-страницы сталкивается с сетевой атакой. Соответственно, если доменным именем, к которому должен быть осуществлен доступ, в запросе просмотра web-страницы является «m.sogou.com», и IP-адресом, включенным в информацию разрешения доменных имен, является «202.91.232.39», то IP-адрес является нелегитимным, и запрос просмотра web-страницы сталкивается в сетевой атакой.

В дополнение, если целевое правило атаки в правилах атаки не может быть получено посредством использования запроса просмотра web-страницы, т.е., отсутствует целевое правило атаки в правиле атаки, то в данном случае, обычно считается что IP-адрес, включенный в информацию разрешения доменных имен, является легитимным, и запрос просмотра web-страницы не сталкивается с сетевой атакой.

Вышеупомянутое содержимое описывает определение, посредством проверки информации разрешения доменных имен, сталкиваются ли с сетевой атакой. В дополнение, как показано на Фиг. 4, когда, сталкиваются ли с сетевой атакой, определяется посредством использования информации ответа, сравнение полученных правил атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, включает в себя:

Этап S131: Определяют, посредством использования запроса просмотра web-страницы, присутствует ли целевое правило атаки в правилах атаки. Если да, исполняют операцию этапа S132. Если нет, исполняют операцию этапа S135. Правила атаки включают в себя ключевое слово фальсификации, не-фальсифицированное информационное выражение, и фальсифицированное информационное выражение, и не-фальсифицированное информационное выражение, включенное в целевое правило атаки, соответствует запросу просмотра web-страницы.

Этап S132: При определении того, что целевое правило атаки присутствует в правилах атаки, после получения целевого правила атаки, осуществляют обход по целевому правилу атаки, чтобы определять, совпадает ли ключевое слово заголовка ответа в информации ответа с ключевым словом фальсификации в целевом правиле атаки. Если да, исполняют операцию этапа S133. Если нет, исполняют операцию этапа S135.

Информация ответа включает в себя заголовок ответа и тело ответа, и заголовок ответа включает в себя ключевое слово заголовка ответа и содержимое заголовка ответа.

В дополнение, в соответствии с разными типами сетевых атак, существуют разные ключевые слова фальсификации. Например, если текущей сетевой атакой является перенаправление адреса web-сайта, соответствующего запросу просмотра web-страницы, на другой адрес web-сайта, приводящее к тому что клиентский терминал браузера просматривает адрес web-сайта, на который осуществлено перенаправление, то в данном случае, ключевым словом фальсификации обычно является поле, такое как «location» (местоположение). Поле, такое как «location» может указывать на то, что когда типом сетевой атаки является перенаправление адреса web-сайта, запрос просмотра web-страницы перенаправляется на новый сетевой адрес. Как правило, если ключевое слово заголовка ответа включает в себя ключевое слово фальсификации, считается, что ключевое слово заголовка ответа в информации ответа совпадает с ключевым словом фальсификации в целевом правиле атаки.

Этап S133: Если ключевое слово заголовка ответа в информации ответа совпадает с ключевым словом фальсификации в целевом правиле атаки, определяют, совпадает ли содержимое заголовка ответа в информации ответа с фальсифицированным информационным выражением в целевом правиле атаки. Если да, исполняют операцию этапа S134. Если нет, исполняют операцию этапа S135.

Этап S134: Если содержимое заголовка ответа совпадает с фальсифицированным информационным выражением в целевом правиле атаки, определяют, что запрос просмотра web-страницы сталкивается с сетевой атакой.

Фальсифицированное информационное выражение отличается от не-фальсифицированного информационного выражения.

Этап S135: Определяют, что запрос просмотра web-страницы не сталкивается с сетевой атакой.

Посредством операций этапов с этапа S131 по этап S135, сталкивается ли запрос просмотра web-страницы с сетевой атакой может быть определено в соответствии с правилом атаки и информацией ответа. Может быть выяснено в соответствии с вышеприведенными операциями, что, причем правила атаки включают в себя ключевое слово фальсификации, не-фальсифицированное информационное выражение, и фальсифицированное информационное выражение, если в правиле атаки, причем не-фальсифицированное информационное выражение соответствует запросу просмотра web-страницы, ключевое слово фальсификации совпадает с ключевым словом заголовка ответа в информации ответа, и фальсифицированное информационное выражение совпадает с содержимым заголовка ответа в информации ответа, то это указывает на то, что текущий запрос промотора web-страницы сталкивается с сетевой атакой.

В соответствии с разными типами сетевых атак, также существует несколько типов информационных выражений. Например, информационным выражением является выражение URL-адреса, выражение номера канала, или выражение типа медиа, или информационное выражение может быть других типов, которые не ограничиваются в данной заявке.

Если как не-фальсифицированное информационное выражение, так и фальсифицированное информационное выражение, являются выражениями URL-адреса, то это указывает на то, что из-за сетевой атаки, адрес доступа в запросе просмотра web-страницы перенаправляется на другой URL-адрес. Если как не-фальсифицированное информационное выражение, так и фальсифицированное информационное выражение, являются выражениями номера канала, то это указывает на то, что из-за сетевой атаки фальсифицируется номер канала в запросе просмотра web-страницы. Если как не-фальсифицированное информационное выражение, так и фальсифицированное информационное выражение являются выражениями типа медиа, то это указывает на то, что из-за сетевой атаки, фальсифицируется выражение типа медиа в запросе просмотра web-страницы.

Например, если запрос просмотра web-страницы указывает на то, что текущая web-страница, к которой должен быть осуществлен доступ, является страницей web-сайта Baidu, то не-фальсифицированное информационное выражение, включенное в целевое правило атаки, включает в себя URL-адрес web-сайта Baidu. Если ключевое слово заголовка ответа в информации ответа web-страницы включает в себя ключевое слово перенаправления, и URL-адресом, включенным в содержимое заголовка ответа, является URL-адрес другой web-страницы, и он совпадает с фальсифицированным URL-адресом, включенным в целевое правило атаки, то может быть определено, что запрос просмотра web-страницы сталкивается с сетевой атакой, запрос просмотра web-страницы перенаправляется на другую web-страницу, и браузер не в стоянии осуществить доступ к web-сайту Baidu.

В нижеследующем описании, поток выполнения определения, в соответствии с правилами атаки и информацией ответа, сталкивается ли запрос просмотра web-страницы с сетевой атакой, описывается посредством использования конкретного примера правила атаки.

В примере правила атаки, предполагается, что правилом атаки является «rescode|301|location|.*m.baidu.com.*from=1009719a|location|.*m.sogou.com.*», где «rescode», «301», и «location» являются ключевыми словами фальсификации, «.*m.baidu.com.*from=1009719a» является не-фальсифицированным информационным выражением, «.*m.sogou.com.*» является фальсифицированным информационным выражением, причем информационные выражения являются URL-адресами, и разделены посредством «|», где «rescode» является аббревиатурой «responsecode» (код ответа), и представляет собой код, который возвращается посредством сервера в соответствии с запросом просмотра web-страницы, «301» и «location» указывают перенаправление, «.*m.baidu.com.*from=1009719a» указывает на то, что перед сетевой атакой, клиентский терминал браузера пытается осуществить доступ к web-сайту Baidu, и «.*m.sogou.com.*» указывает на то, что из-за сетевой атаки, клиентский терминал браузера перенаправляется на web-сайт Sogou.

В дополнение, во втором варианте осуществления данной заявки, раскрывается способ безопасной передачи данных сети, при этом способ применяется к клиентскому терминалу браузера. Обращаясь к схематичной блок-схеме последовательности операций, показанной на Фиг. 5, способ безопасной передачи данных сети включает в себя:

Этап S21: Получают информацию обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы.

Когда пользователю требуется осуществить доступ к браузеру, пользователь оперирует браузером, например, касается браузера. После приема операции, браузер генерирует соответствующий запрос просмотра web-страницы, и сеть возвращает соответствующую информацию обратной связи в соответствии с запросом просмотра web-страницы. Обратная связь обычно сталкивается с сетевой атакой во время сетевой передачи, что приводит к тому, что клиентский терминал браузера не состоянии получить корректную информацию обратной связи. Сетевая атака может происходить в разных узлах в сети, и информация обратной связи может быть, но не ограничивается: информацией разрешения доменных имен и информацией ответа, возвращенной посредством сети в соответствии с запросом просмотра web-страницы. Например, если пользователю требуется просмотреть web-страницу, клиентский терминал браузера генерирует запрос просмотра web-страницы в соответствии с операцией запроса просмотра web-страницы пользователя. Перед тем, как запрос просмотра web-страницы передается к серверу web-страницы, требуется получить информацию разрешения доменных имен запроса просмотра web-страницы от сервера разрешения доменных имен. Информация ответа может быть возвращена посредством целевого сервера. Например, если пользователю требуется просмотреть web-страницу, клиентский терминал браузера генерирует запрос просмотра web-страницы, и передает запрос просмотра web-страницы к целевому серверу. Во время передачи, сеть возвращает информацию ответа, соответствующую запросу просмотра web-страницы.

Этап S22: Сравнивают полученные правила атаки с информацией разрешения доменных имен, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, при этом правила атаки отправляются посредством сервера конфигурации правил.

Когда, сталкиваются ли с сетевой атакой, определяется посредством проверки информации разрешения доменных имен, во время сравнения полученных правил атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, сначала может быть определена легитимность IP-адреса, включенного в информацию разрешения доменных имен, в соответствии со способом на этапах с этапа S121 по этап S125, а затем, сталкивается ли запрос просмотра web-страницы с сетевой атакой определяется в соответствии с легитимностью IP-адреса. Подробности здесь вновь не описываются. В дополнение, когда, сталкиваются ли с сетевой атакой, определяется посредством проверки информации ответа, в отношении способа для сравнения полученных правил атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, обратитесь к этапам с этапа S131 по этап S135. Подробности здесь вновь не описываются.

Этап S23: При определении того, что запрос просмотра web-страницы сталкивается с сетевой атакой, выполняют передачу данных сети безопасным образом.

Этапы с этапа S21 по этап S23 выше раскрывают способ безопасной передачи данных сети. В способе, после получения информации обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы, клиентский терминал браузера сравнивает полученные правила атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, и после определения, в соответствии с результатом сравнения, того, что запрос просмотра web-страницы сталкивается с сетевой атакой, выполняют передачу данных сети безопасным образом; или при определении, в соответствии с результатом сравнения, того, что запрос просмотра web-страницы не сталкивается с сетевой атакой, выполняют передачу данных сети в соответствии с обычной технологией. Поскольку передача данных сети выполняется безопасным образом, можно избежать влияния сетевой атаки, и может быть уменьшена проблема уровня техники, связанная с тем, что из-за сетевой атаки фальсифицируется запрос просмотра web-страницы, и могут быть уменьшены угрозы безопасности.

Например, после получения информации разрешения доменных имен, возвращенной посредством сети в соответствии с запросом просмотра web-страницы, клиентский терминал браузера сравнивает полученные правила атаки с информацией разрешения доменных имен, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, и после определения, в соответствии с результатом сравнения, того, что запрос просмотра web-страницы сталкивается с сетевой атакой, выполняет передачу данных сети безопасным образом; или при определении, в соответствии с результатом сравнения, того, что запрос просмотра web-страницы не сталкивается с сетевой атакой, получает IP-адрес, к которому должен быть осуществлен доступ, в соответствии с информацией разрешения доменных имен, осуществляет доступ к целевому серверу, соответствующему IP-адресу, и выполняет передачу данных сети. Поскольку передача данных сети выполняется безопасным образом, можно избежать влияния сетевой атаки, решается проблема уровня техники состоящая в том, что из-за сетевой атаки клиентский терминал браузера не в состоянии получить корректный IP-адрес, что приводит к тому, что клиентский терминал браузера не в состоянии получить требуемые данные web-страницы, и пользователь не в состоянии просмотреть требуемую информацию, и клиентский терминал браузера может отобразить данные web-страницы, соответствующие запросу просмотра web-страницы, удовлетворяя требование просмотра пользователя.

Кроме того, выполнение передачи данных сети безопасным образом на этапе S23 включает в себя следующие этапы:

сначала, после шифрования запроса просмотра web-страницы, отправляют, посредством клиентского терминала браузера, зашифрованный запрос просмотра web-страницы к прокси-серверу так, что прокси-сервер дешифрует зашифрованный запрос просмотра web-страницы, выполняет разрешение доменных имен по дешифрованному запросу просмотра web-страницы, осуществляет доступ к целевому серверу, соответствующему результату разрешения доменных имен, чтобы получить данные сети, соответствующие дешифрованному запросу просмотра web-страницы, и шифрует данные сети; и

затем, принимают зашифрованные данные сети, которые возвращаются посредством прокси-сервера.

Закрытый протокол присутствует между клиентским терминалом браузера и прокси-сервером, т.е. предварительно установленный протокол, и способы шифрования и дешифрования между клиентским терминалом браузера и прокси-сервером, могут быть указаны посредством использования предварительно установленного протокола. Клиентский терминал браузера шифрует запрос просмотра web-страницы в соответствии с предварительно установленным протоколом между клиентским терминалом браузера и сетевым прокси-сервером, и передает зашифрованный запрос просмотра web-страницы к прокси-серверу. После получения зашифрованного запроса просмотра web-страницы, прокси-сервер дешифрует зашифрованный запрос просмотра web-страницы в соответствии с предварительно установленным протоколом, после получения дешифрованного запроса просмотра web-страницы, выполняет разрешение доменных имен по дешифрованному запросу просмотра web-страницы, и осуществляет доступ к целевому серверу, соответствующему результату разрешения доменных имен. После получения данных сети, прокси-сервер шифрует данные сети в соответствии с предварительно установленным протоколом, и передает зашифрованные данные сети к клиентскому терминалу браузера. После приема зашифрованных данных сети, клиентский терминал браузера дешифрует зашифрованные данные сети в соответствии с предварительно установленным протоколом, и отображает дешифрованные данные сети для просмотра посредством пользователя.

Поскольку данные, передаваемые между клиентским терминалом браузера и прокси-сервером, являются шифрованными, избегают влияния сетевой атаки, и клиентский терминал браузера может получать корректные данные web-страницы.

В дополнение, после приема правила атаки, передаваемого посредством сервера конфигурации правил, клиентский терминал браузера может дополнительно выполнять анализ принятого правила атаки, и после анализа формата, при определении того, что принятое правило атаки не согласуется с предварительно установленным форматом, отбрасывает правило атаки, которое не согласуется с предварительно установленным форматом.

Например, если форма каждого правила атаки установлена в виде «доменное имя|тип правила|IP-адрес», то клиентский терминал браузера определяет, согласуется ли правило атаки, переданное посредством сервера конфигурации правил, с предварительно установленным форматом, и если да, сохраняет правило атаки; или если нет, отбрасывает правило атаки, чтобы сэкономить пространство хранения. В дополнение, в варианте реализации, формат каждого правила атаки может быть установлен в форме в виде «ключ 1|правило 1|ключ 2|правило 2|ключ n|правило n», где n является натуральным числом. Если правилом атаки является: «rescode|301|location|.*m.baidu.com.*from=1009719a|location|.*m.sogou.com.*», то правило атаки указывает на то, что запрос просмотра web-страницы в отношении осуществления доступа к «baidu.com» перенаправляется к целевому адресу «sogou.com». В правиле атаки, ключом 1 является rescode, правилом 1 является 301, ключом 2 является location, правилом 2 является «.*m.baidu.com.*from=1009719a», ключом 3 является location, правилом 3 является «.*m.sogou.com.*», и они разделены посредством «|», и считается, что правило атаки согласуется с форматом.

В данном случае, после приема правила атаки, переданного посредством сервера конфигурации правил, клиентский терминал браузера определяет, согласуется ли правило атаки с формой «ключ 1|правило 1|ключ 2|правило 2|ключ n|правило n», и если да, сохраняет правило атаки, или если нет, отбрасывает правило атаки, чтобы сэкономить пространство хранения. Конечно, в других вариантах реализации, правило атаки может быть установлено, в другие несколько форм, такие как «ключ 1:правило 1;ключ 2:правило 2;ключ n:правило n», которые не ограничиваются в данной заявке.

Кроме того, способ безопасной передачи данных сети, раскрываемый в данной заявке, дополнительно включает в себя этапы, на которых: после этапа, на котором определяют, что запрос просмотра web-страницы сталкивается в сетевой атакой, отбрасывают информацию разрешения доменных имен.

Если запрос просмотра web-страницы сталкивается с сетевой атакой, информация разрешения доменных имен, принятая посредством клиентского терминала браузера, затронута сетевой атакой. Например, информация разрешения доменных имен является информацией разрешения доменных имен, возвращенной посредством сети в соответствии с запросом просмотра web-страницы, и IP-адрес, включенный в информацию разрешения доменных имен, обычно ложный. Вследствие этого, информация разрешения доменных имен отбрасывается, чтобы сэкономит пространство хранения.

Преимущества данной заявки описываются ниже посредством использования нескольких конкретных примеров:

В уровне техники, при необходимости просмотра web-сайта Baidu, клиентский терминал браузера иногда сталкивается с сетевой атакой, и принимает ложную информацию разрешения доменных имен, где IP-адресом, включенным в ложную информацию разрешения доменных имен, является IP-адрес web-сайта 360. Например, происходит похищение DNS на сетевом узле между клиентским терминалом браузера и сервером разрешения доменных имен, где IP-адрес, соответствующий доменному имени «m.baidu.com», который получается в результате разрешения посредством сервера разрешения доменных имен, модифицируется на IP-адрес web-сайта 360. В данном случае, клиентский терминал браузера осуществляет доступ к web-сайту 360. В способе безопасной передачи данных сети, раскрываемом в данном заявке, определяется, в соответствии с правилом атаки, что запрос просмотра web-страницы сталкивается с сетевой атакой, и передача данных сети выполняется безопасным образом так, что клиентский терминал браузера может осуществлять доступ к корректному web-сайта Baidu.

В дополнение, для простоты сравнения, после приема правил атаки, клиентский терминал браузера может анализировать правила атаки так, что каждое правило атаки имеет структуру данных, показанную на Фиг. 6, где структура данных является двумерной структурой данных. В двумерной структуре данных, каждое доменное имя используется в качестве индекса, чтобы указывать список правил доменного имени. Для того, чтобы справляться с несколькими типами правил атаки, сервер конфигурации правил конфигурирует несколько правил атаки в соответствии с требованиями доступа браузера. Например, при осуществлении доступа к web-сайту Baidu, браузер может сталкиваться с сетевой атакой, которая предписывает браузеру перескочить на web-сайт 360 или другой рекламный web-сайт; при осуществлении доступа к web-сайту покупки товаров, браузер может сталкиваться с сетевой атакой, которая предписывает браузеру перескочить на другой web-сайт покупки товаров.

Сервер конфигурации правил конфигурирует несколько правил атаки соответствующим образом. После приема правил атаки, клиентский терминал браузера может анализировать правила атаки в соответствии с доменными именами, включенными в правила атаки, чтобы получить двумерную структуру данных, показанную на Фиг. 6.

Способ предотвращения сетевой атаки, раскрываемый в данной заявке, может быть применен к нескольким сценариям приложения, чтобы предотвращать несколько типов сетевых атак.

В сценарии приложения, сетевая атака вызывает фальсификацию целевого адреса в запросе просмотра web-страницы, что приводит к тому, что запрос просмотра web-страницы перенаправляется на нелегитимный целевой адрес. В уровне техники, клиентский терминал браузера может осуществлять доступ только к перенаправленному нелегитимному целевому адресу. Тем не менее, в данной заявке, клиентский терминал браузера может идентифицировать сетевую атаку, и получать требуемые данные web-страницы посредством использования прокси-сервера. Например, если сетевая атака перенаправляет запрос просмотра web-страницы в отношении осуществления доступа к web-сайту Baidu на web-сайт 360, то в данном случае, заголовок ответа в информации ответа включает в себя поля перенаправления, такие как «301» или «302», и «location», и включают в себя URL-адрес web-сайта 360. После приема информации ответа, возвращенной посредством сети, клиентский терминал браузера осуществляет поиск по правилам атаки в отношении целевого правила атаки в соответствии с целевым адресом, к которому должен быть осуществлен доступ, и URL-адресом web-сайта Baidu, которые включены в запросе просмотра web-страницы, где не-фальсифицированное выражение URL-адреса, включенное в целевое правило атаки, соответствует URL-адресу web-сайта Baidu, включенному в запрос просмотра web-страницы; и осуществляет обход по целевому правилу атаки, чтобы определять, совпадает ли ключевое слово заголовка ответа в информации ответа web-страницы с ключевым словом фальсификации в целевом правиле атаки, где ключевым словом фальсификации являются поля перенаправления, такие как «301» или «302», и «location». Если ключевое слово заголовка ответа в информации ответа совпадает с ключевым словом фальсификации в целевом правиле атаки, клиентский терминал браузера продолжает определять, совпадает ли содержимое заголовка ответа с фальсифицированным информационным выражением в целевом правиле атаки, где фальсифицированным информационным выражением является адрес web-сайта, на который осуществляется перенаправление, и в данном примере, фальсифицированным информационным выражением является URL-адрес web-сайта 360. Если содержимое заголовка ответа совпадает с фальсифицированным информационным выражением в целевом правиле атаки, клиентский терминал браузера определяет, что запрос просмотра web-страницы сталкивается с сетевой атакой, запрос просмотра web-страницы является фальсифицированным и перенаправленным на web-сайт 360, и требуемые данные web-страницы должны быть получены посредством использования прокси-сервера, избегая влияния сетевой атаки.

В другом сценарии приложения, некоторые нелегитимные операторы перенаправляют нормальные запросы просмотра web-страницы на их рекламные страницы. В уровне техники, браузер может только осуществлять доступ к рекламам операторов. Тем не менее, в данной заявке, клиентский терминал браузера может идентифицировать такие ситуации, и получать требуемые данные web-страницы. Например, оператор запускает сетевую атаку, и предписывает нормальному запросу просмотра web-страницы пользователя перескакивать на рекламную страницу, рекламная страница загружается медленнее, что приводит к белому экрану в течении десяти с лишним секунд. В данном случае, если не-фальсифицированным выражением URL-адреса, включенного в одно или более правила атаки, является целевой адрес, соответствующий запросу просмотра web-страницы, ключевое слово заголовка ответа соответствует ключевому слову фальсификации в целевом правиле атаки, и включает в себя поля перенаправления «301» или «302», и «location», и содержимое заголовка ответа совпадает с фальсифицированным информационным выражением в целевом правиле атаки, и соответствует URL-адресу рекламной страницы, определяется, что запрос просмотра web-страницы перенаправляется на рекламную страницу, и сталкивается с сетевой атакой, и требуемые данные web-страницы должны быть получены посредством использования безопасного прокси-сервера так, что клиентский терминал браузера отображает нормальные данные web-страницы, и сокращаются белые экраны.

В другом сценарии приложения, некоторые нелегитимные коммерческие арендаторы фальсифицируют, на некоторых сетевых узлах, номера каналов, включенные в запросы просмотра web-страницы, чтобы получить прибыль. В уровне техники, клиентский терминал браузера не в состоянии что-либо сделать, кроме как допустить фальсификацию номеров каналов. Тем не менее, в данной заявке, клиентский терминал браузера может идентифицировать такие ситуации. Например, коммерческий арендатор меняет номер канала «from=2001c» в отношении осуществления доступа к web-сайту Baidu посредством клиентского терминала браузера на номер канала коммерческого арендатора. В данном случае, если не-фальсифицированный номер канала, включенный в правило атаки, является точно таким же, как номер канала, включенный в запрос просмотра web-страницы, определяется что правило атаки является целевым правилом атаки. Если ключевое слово в информации ответа совпадает с ключевым словом фальсификации в целевом правиле атаки, и содержимое заголовка ответа совпадает с фальсифицированным выражением номера канала в целевом правиле атаки, определяется, что текущий запрос просмотра web-страницы сталкивается с сетевой атакой, и требуемые данные web-страницы должны быть получены посредством использования безопасного прокси-сервера, избегая влияния сетевой атаки.

В третьем варианте осуществления данной заявки, раскрывается способ безопасной передачи данных сети, при этом способ применяется к серверу конфигурации правил. Обращаясь к схематичной блок-схеме последовательности операций, показанной на Фиг. 7, способ безопасной передачи данных сети включает в себя следующие этапы:

Этап S31: Формулируют правила атаки в соответствии с принятой операцией.

Этап S32: Получают запрос просмотра web-страницы, переданный посредством клиентского терминала браузера, и получают, в соответствии с запросом просмотра web-страницы, IP-адрес, к которому должен быть осуществлен доступ посредством клиентского терминала браузера.

Отсутствует строгая очередность между этапом S31 и этапом S32. Они могут быть выполнены одновременно, или операция этапа S32 исполняется первой, а затем исполняется операция этапа S31.

Этап S33: Запрашивают сформулированные правила атаки для правил атаки, соответствующих региону и оператору, которые указываются посредством IP-адреса.

Когда осуществляется доступ к одному и тому же доменному имени, IP-адреса, соответствующие разным регионам и операторам обычно разные.

В данном случае, серверу конфигурации правил требуется получить, в соответствии с запросом просмотра web-страницы, IP-адрес, к которому должен быть осуществлен доступ посредством клиентского терминала браузера, и после формулирования правил атаки, клиентский сервер конфигурации запрашивает правила атаки для правил атаки, соответствующих региону и оператору, которые указываются посредством IP-адреса.

Этап S34: Передают правила атаки, соответствующие региону и оператору, которые указываются посредством IP-адреса, к клиентскому терминалу браузера так, что клиентский терминал браузера определяет, в соответствии с правилами атаки, сталкиваются ли с сетевой атакой.

В способе определения, посредством клиентского терминала браузера в соответствии с правилами атаки, сталкиваются ли с сетевой атакой, легитимность IP-адреса, включенного в информацию разрешения доменных имен, может быть сначала определена в соответствии со способом этапов с этапа S121 по этап S125, и затем, сталкивается ли запрос просмотра web-страницы с сетевой атакой, определяется в соответствии с легитимностью IP-адреса. Подробности здесь вновь не описываются.

Посредством операция этапов с этапа S31 по этап S34, сервер конфигурации правил может формулировать правила атаки, получать правила атаки, соответствующие региону и оператору, которые указываются посредством IP-адреса, к которому должен быть осуществлен доступ посредством клиентского терминала браузера, и передает правила атаки, соответствующие региону и оператору, которые указываются посредством IP-адреса, к клиентскому терминалу браузера. В дополнение, клиентский терминал браузера определяет, в соответствии с принятыми правилами атаки, сталкиваются ли с сетевой атакой, и при определении того, что сталкиваются с сетевой атакой, клиентский терминал браузера выполняет передачу данных сети безопасным образом, избегая влияния сетевой атаки.

В четвертом варианте осуществления данной заявки, раскрывается способ безопасной передачи данных сети, при этом способ применяется к серверу конфигурации правил. Обращаясь к схематичной блок-схеме последовательности операций, показанной на Фиг. 8, способ безопасной передачи данных сети включает в себя следующие этапы:

Этап S41: Формулируют правила атаки в соответствии с принятой операцией.

В способе, разнообразные типы сетевых атак собираются и анализируются заранее, чтобы сформулировать правила атаки, соответствующие сетевым атакам.

Этап S42: Передают правила атаки к клиентскому терминалу браузера так, что клиентский терминал браузера определяет, в соответствии с правилами атаки, сталкиваются ли с сетевой атакой.

В отношении способа определения, посредством клиентского терминала браузера в соответствии с правилами атаки, сталкиваются ли с сетевой атакой, обратитесь к этапам с этапа S131 по этап S135. Подробности здесь вновь не описываются.

Посредством операций этапа S41 и этапа S42, сервер конфигурации правил может формулировать правила атаки, соответствующие разнообразным типам сетевых атак, и передавать правила атаки к клиентскому терминалу браузера так, что клиентский терминал браузера определяет, в соответствии с принятыми правилами атаки, сталкиваются ли с сетевой атакой, и при определении того, что сталкиваются с сетевой атакой, клиентский терминал браузера выполняет передачу данных сети безопасным образом, избегая влияния сетевой атаки.

Соответственно, в пятом варианте осуществления данной заявки, предоставляется устройство определения сетевой атаки, при этом устройство определения сетевой атаки применяется к клиентскому терминалу браузера. Обращаясь к схематической структурной схеме, показанной на Фиг. 9, устройство определения сетевой атаки включает в себя: модуль 110 получения информации обратной связи и модуль 120 определения.

Модуль 110 получения информации обратной связи выполнен с возможностью получения информации обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы.

Модуль 120 определения выполнен с возможностью сравнения полученных правил атаки с информацией обратной связи, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, при этом правила атаки отправляются посредством сервера конфигурации правил.

Информация обратной связи является информацией ответа, возвращенной посредством сети в соответствии с запросом просмотра web-страницы.

В варианте реализации, модуль 120 определения может включать в себя: блок получения, первый блок определения, второй блок определения, и третий блок определения.

Блок получения выполнен с возможностью получения целевого правила атаки в правилах атаки посредством использования запроса просмотра web-страницы, при этом правила атаки включают в себя ключевое слово фальсификации, не-фальсифицированное информационное выражение, фальсифицированное информационное выражение, и не-фальсифицированное информационное выражение, включенное в целевое правило атаки, соответствует запросу просмотра web-страницы.

Первый блок определения выполнен с возможностью осуществления обхода по целевому правилу атаки, чтобы определять, совпадает ли ключевое слово заголовка ответа в информации ответа с ключевым словом фальсификации в целевом правиле атаки.

Второй блок определения выполнен с возможностью: если ключевое слово заголовка ответа в информации ответа совпадает с ключевым словом фальсификации в целевом правиле атаки, определения, совпадает ли содержимое заголовка ответа в информации ответа с фальсифицированным информационным выражением в целевом правиле атаки.

Третий блок определения выполнен с возможностью: если содержимое заголовка ответа совпадает с фальсифицированным информационным выражением в целевом правиле атаки, определения того, что запрос просмотра web-страницы сталкивается с сетевой атакой.

Кроме того, информационное выражение является выражением URL-адреса, выражением номера канала, или выражением типа медиа.

В данном варианте осуществления, устройство определения сетевой атаки получает правила атаки, сформулированные посредством сервера конфигурации правил, и после получения информации обратной связи, возвращенной посредством сети в соответствии с запросом просмотра web-страницы, определяет, в соответствии с результатом сравнения между правилами атаки и информацией обратной связи, сталкивается ли запрос просмотра web-страницы с сетевой атакой, тем самым решая проблему уровня техники, связанную с тем, что сетевая атака не может быть идентифицирована.

Соответственно, в шестом варианте осуществления данной заявки, предоставляется устройство определения сетевой атаки, при этом устройство определения сетевой атаки применяется к клиентскому терминалу браузера. Обращаясь к схематической структурной схеме, показанной на Фиг. 10, устройство определения сетевой атаки включает в себя: модуль 130 получения информации разрешения доменных имен и модуль 140 определения.

Модуль 130 получения информации разрешения доменных имен выполнен с возможностью получения информации разрешения доменных имен, возвращенной посредством сети в соответствии с запросом просмотра web-страницы.

Модуль 140 определения выполнен с возможностью сравнения полученных правил атаки с информацией разрешения доменных имен, чтобы определять, в соответствии с результатом сравнения, сталкивается ли запрос просмотра web-страницы с сетевой атакой, при этом правила атаки отправляются посредством сервера конфигурации правил.

Кроме того, модуль 140 определения включает в себя: блок определения легитимности IP-адреса и блок определения сетевой атаки.

Блок определения легитимности IP-адреса выполнен с возможностью определения, в соответствии с правилами атаки и информацией разрешения доменных имен, легитимности IP-адреса, включенного в информацию разрешения доменных имен.

Блок определения сетевой атаки выполнен с возможностью определения, в соответствии с легитимностью IP-адреса, включенного в информацию разрешения доменных имен, сталкивается ли запрос просмотра web-страницы с сетевой атакой, и если IP-адрес является легитимным, определения того, что запрос просмотра web-страницы не сталкивается с сетевой атакой, или если IP-адрес является нелегитимным, определения того, что запрос просмотра web-страницы сталкивается с сетевой атакой.

Кроме того, блок определения легитимности IP-адреса включает в себя: субблок получения целевого правила атаки, субблок обхода по целевому правилу атаки, первый субблок определения, и второй субблок определения.

Субблок получения целевого правила атаки выполнен с возможностью получения целевого правила атаки в правилах атаки посредством использования запроса просмотра web-страницы, при этом правила атаки включают в себя доменное имя, IP-адрес, и идентификатор типа правила, и доменное имя, включенное в целевое правило атаки является точно таким же, как доменное имя, к которому должен быть осуществлен доступ, в запросе просмотра web-страницы.

Субблок обхода по целевому правилу атаки выполнен с возможностью осуществления обхода по целевому правилу атаки, чтобы определять, включается ли IP-адрес, включенный в информацию разрешения доменных имен, в целевое правило атаки.

Первый субблок определения выполнен с возможностью: если IP-адрес, включенный в информацию разрешения доменных имен, не включен в целевое правило атаки, определения того, что IP-адрес, включенный в информацию разрешения доменных имен, является легитимным.

Второй субблок определения выполнен с возможностью: если IP-адрес, включенный в информацию разрешения доменных имен, включен в целевое правило атаки, определения, в соответствии с целевыми правилом атаки, является ли легитимным IP-адрес, включенный в информацию разрешения доменных имен, и если идентификатор типа правила, в целевом правиле атаки, соответствующем IP-адресу, включенному в информацию разрешения доменных имен, является легитимным идентификатором, определения того, что IP-адрес является легитимным, или если идентификатор типа правила, в целевом правиле атаки, соответствующем IP-адресу, включенному в информацию разрешения доменных имен, является нелегитимным идентификатором, определения того, что IP-адрес является нелегитимным.

В данном варианте осуществления, устройство определения сетевой атаки получает правила атаки, сформулированные посредством сервера конфигурации правил, и после получения информации разрешения доменных имен, возвращенной посредством сети в соответствии с запросом просмотра web-страницы, определяет, в соответствии с результатом сравнения между правилами атаки и информацией разрешения доменных имен, сталкивается ли запрос просмотра web-страницы с сетевой атакой, тем самым решая проблему уровня техники, состоящую в том, что сетевая атака не может быть идентифицирована.