Область изобретения

Настоящее изобретение в основном относится к обработке данных. Точнее настоящее изобретение относится к системе и методу, способствующим обмену информацией и осуществлению связи между различными устройствами связи, используя телефонный номер.

Описание связанных технологий

Патент США №6151624 (в дальнейшем "патент б24") автора К.Теаге и других, который включен в настоящее изобретение во всей полноте, который также рассматривается автором как наиболее близкий прототип настоящей заявки на изобретение и описывает систему и метод, которые способствуют поиску и доступу к сетевым ресурсам, таким как вэб-страница с использованием их естественно языковых наименований. В случае вэб-страницы система и метод 624 патента увязывают естественно языковое имя (далее “имя”) с так называемым Uniform Resource Locator ("URL") в файле метаданных, который также содержит дополнительную описательную информацию о вэб-странице. После введения и подтверждения естественно языкового имени в строке введения данных вэб-браузера система и метод обращаются в индексную базу данных, содержащую метаданные, позволяющие найти соответствующий URL, связанный с заданным естественно языковым именем. Система и метод 624 патента затем отсылают пользователю отвечающую запросу вэб-страницу обозначенную соответствующим URL. Такой способ освобождает пользователя от необходимости знать полный URL желаемой вэб-страницы до того как пользователь получит к доступ к вэб-странице.

Тем не менее существуют некоторые изъяны и ограничения, связанные с системой и методом описанного патента 624. Как указано в самом патенте 624, естественно языковые имена не являются уникальными и любое конкретное имя, указанное пользователем, может соответствовать более чем одной вэб-странице, из которых пользователь вынужден выбирать. Соответственно 624 патент предоставляет дополнительные данные и сетевую обработку для разрешения такого рода конфликтов.

Более того, имена могут быть защищены авторскими правами на торговые марки или регистрацией доменного имени и потому могут быть запрещены для использования администратором вэб-сайта, желающего назвать свой вэб-сайт таким конкретным именем, даже если оно зарегистрировано в установленном законом порядке.

Более того, патент 624 не заявляет возможности осуществления связи с другими ресурсами и методами связи, а именно электронной почты, голосовой почты и устройств PDA (personal digital assistant).

Поэтому тем, чего не хватало и потому не было доступно, являются система и метод, которые позволяют пользователю использовать уникальную описательную информацию для идентификации и осуществления доступа и взаимодействия с вэб-сайтами или другими ресурсами сети, используя информацию, которая уникальна и известна.

Шифрование методом открытого ключа позволяет осуществлять защиту обмена с помощью пар ключей. Каждая пара ключей включает открытый и закрытый ключи. Открытый ключ и закрытый ключ связаны таким образом, что данные, зашифрованные одним ключом пары, могут быть расшифрованы только другим ключом одной пары, причем определить закрытый ключ, имея открытый ключ, представляется практически невозможным. Закрытый ключ обычно создается и держится в секрете владельцем, в то время как открытый ключ обычно предоставляется всем желающим. Защищенная связь между сторонами может быть затем установлена используя принадлежащие сторонам пары ключей.

Использование криптографии открытых ключей решает много проблем в открытых сетях таких, как Интернет. Тем не менее остаются нерешенными две значительные проблемы. Первая, стороны должны иметь эффективный доступ к открытым ключам других сторон. Вторая, поскольку во множестве протоколов обмена стороны отождествляются с их открытыми ключами, должен быть найден надежный способ для таких сторон проверки, что соответствующий открытый ключ принадлежит соответствующему лицу.

Структура Управления Открытых ключей (Public Key management Infrastructure-PKI) решает указанные две проблемы. В одном из подходов PKI основана на цифровых сертификатах, которые связывают открытые ключи с соответствующими лицами с некоторой степенью целостности. PKI обычно включает базу данных цифровых сертификатов с возможностью проведения операций над ними, чтобы оперировать такими данными и поддерживать базу данных. Например, обрабатываются требования предоставления нового цифрового сертификата, отзыва существующих сертификатов, проверяются состояния существующих сертификатов.

Ближайшие прототипы и их отличия

Патент США №6151624, выданный RealNames, не предоставляет возможности межсетевой связи между сетями коммуникаций и Интернет; проверки on-line статуса; защищенного соединения; поддержки стандартов связи 3-го поколения, таких как MMS/I-mode/FOMA и единых услуг связи и сообщений (unified communication and messaging).

Патент США №6324645, принадлежащий VeriSign предлагает использование цифровых сертификатов, но не детализирует использование сертификатов для устройств сетей коммуникаций, имеющих связь с Интернет; защищенные услуги покупок в сети и транзакционных услуг, основанных на проверке ЕТА и динамических URL (Uniform Resource Locators).

Патент США №5793762, названный "System and method for providing packet data and voice services to mobile subscribers", и патент США №5457736, названный "System and method for providing microcellular personal communications services (PCS) utilizing embedded switches". Основное отличие между этими патентами и настоящим изобретением состоит в том, что кроме осуществления звонков и связи проводная сеть-мобильная сеть, мобильная сеть-проводная сеть, мобильная сеть-мобильная сеть, настоящее изобретение предлагает также возможность соединений типа браузер-проводная сеть, браузер-мобильная сеть, мобильная сеть-браузер, и проводная сеть-браузер, предоставляя таким образом возможность соединений (кросоперабельность) не только между всеми мобильными через Интернет, но также между мобильными, проводными сетями и Интернет пользователями, таким образом, что пользователь любой сети или Интернет может сделать звонок, не будучи абонентом мобильной связи.

Патент США №5732359, названный "Mobile terminal apparatus and method having network inter-operability", предлагает кросоперабельность между сетями мобильной и спутниковой связи, но не защищает кросоперабельности между любой телефонной сетью и Интернет.

Патент США №6353621, названный "Method to allow seamless service to mobile subscribers across various mobile switching centers supporting multiple intersystem standards", описывает телефонные соединения и метод кросоперабельности для мобильных сетей на уровне установки множества Коммутаторов, поддерживающих различные протоколы обмена (протокол TCP/IP для Интернет включен). Тем не менее, указанный патент не обеспечивает установления соединения с целью обмена между аппаратом и программой или программой и аппаратном.

Патент США №5521962, названный "Temporary storage of authentication information throughout a personal communication system", описывает метод управления информацией для аутентификации для пользователей мобильных сетей, снижая количество копий такой информации, размещенных в инфраструктуре конкретной сети беспроводной связи.

Известные изобретения не предполагают наличия центрального Хранилища Интернет коммутатора (свича), содержащего базу данных Файлов Номеров, обеспечивающего кросоперабельность между сетями мобильной, проводной и Интернет.

Ограничения и недостатки известных систем и методов, описанных выше, могут быть сняты и устранены различными воплощениями настоящего изобретения, в частности предлагающего методы, системы, компьютерные потоки данных, записи на носителях бизнес модели, включая кроме всего прочего, создание Первичного Файла Номера или ПФН (primary number file - PNF), содержащего единый телефонный адрес ЕТА, имеющего телефонный номер, принадлежащий сетевому ресурсу.

Одним из преимуществ предлагаемых изобретением является метод создания Вторичного Файла Номера или ВФН (secondary number file), а также Главный Файл Номера или ГФН (default number file), причем ВФН и ГФН являются зеркальными копиями ПФН; ГФН размещают на центральном коммутаторе (свич сервере), который предоставляет услуги соединения устройствам сети и сам является сетевым ресурсом, а ВФН размещают на сервере Интернет провайдера.

Другим конкретным предлагаемым преимуществом является метод, включающий выпуск временного цифрового сертификата, содержащего ЕТА для использованием хотя бы одним Временным Абонентом - ВА (Temporary Target - ТТ), причем ВА может выступать в качестве временного абонента получателя или инициатора звонков в сети, в то время как Администратор Цифровой Сертификации - АЦС (предпочтительно он же свич сервер) выпускает ЕТА и ЦС ЕТА (цифровой сертификат ЕТА); размещает ЕТА и ЦС ЕТА сразу в Файле Номера Абонента или передает их торговому представителю (реселлеру); реселлер присваивает ЕТА/ЦС конкретному временному Абоненту, размещая их в ПФН такого Абонента.

Еще одним применением изобретения является шифрование во время сессии обмена, при котором Абоненты используют более короткие пары ключей для ускорения шифрования видео- и аудиопотоков в реальном времени, при этом каждый Абонент выпускает короткие открытый и закрытый ключи; размещает закрытый ключ во внутренней защищенной памяти Абонента, причем закрытый ключ используется только для одной сессии; шифрует новый короткий открытый ключ с помощью исходного длинного закрытого ключа или с помощью длинного открытого ключа второго Абонента (вторая сторона в обмене); передает по сети зашифрованное сообщение второму Абоненту; второй Абонент расшифровывает полученное сообщение, содержащее новый короткий открытый ключ первого Абонента, и использует полученный открытый ключ первого Абонента для шифровки и/или расшифровки обмена с первым Абонентом.

Предшествующее описание является рефератом только некоторых аспектов наиболее интересный применений изобретения. Детальное описание различных применений изобретения описаны ниже, в то время как рамки изобретения определены в его формуле.

Вышеупомянутые потребности и другие потребности и объекты осуществлены настоящим изобретением, которое, с одной стороны, содержит метод нахождения в сети (далее “локализация”) и установления связи с сетевыми ресурсами, используя телефонный номер, и идентификатор места в сети, и включает шаги по размещению первого телефонного номера ресурса во взаимосвязи с идентификатором места в сети (далее “указатель места в сети” или “указатель”) этого ресурса; получению запроса на установления места сетевого ресурса, содержащего первый телефонный номер; извлечение указателя взаимосвязанного с первым телефонным номером; и установление связи с ресурсом, используя полученный указатель.

Одна из особенностей такой перспективы предполагает размещение по меньшей мере второго телефонного номера для того же ресурса во взаимосвязи с указателем; получение запроса на локализацию ресурса на основе первого или второго телефонного номеров; извлечение указателя, взаимосвязанного с первым или вторым телефонным номером; и установление связи с ресурсом, используя полученный указатель. Другая особенность включает шаги по размещению первого и второго телефонных номеров во взаимосвязи с указателем в файл номера в устройстве хранения, взаимосвязанном с ресурсом.

Другая особенность включает шаги по извлечению файла номера, содержащего телефонный номер и связанный с ним ресурс; анализ файла номера; создание записи индекса, основанной на значениях, найденных в файле номера; размещение записи индекса в индексе, который размещен отдельно от устройства хранения. А другая особенность включает шаги по передаче файла номера через сеть клиенту, связанному с ресурсом; размещением файла номера на устройстве хранения на сервере, связанном с клиентом. Другая особенность включает периодическое опрашивание файла номера, связанного с клиентом; проверка на совпадение одного из телефонных номеров, размещенных в файле номера с третьим номером телефона, размещенным в базе данных индекса; обновление базы данных индекса, когда в файле номера обнаружены изменения. Другой особенностью является шаг по синхронизации индекса с базой данных.

В соответствии с другой особенностью метод включает шаги по получению идентификатора клиента, взаимосвязанного с ресурсом; генерации набора метаданных, описывающего ресурс, указатель и идентификатор клиента; размещение набора метаданных в устройстве постоянного хранения, связанного с клиентом. Другой особенностью является присваивание случайно сгенерированного имени набору метаданных. Другой особенностью является инструктирование клиента разместить метаданные в конкретное указанное место в устройстве постоянного хранения. Другой особенностью является регистрация набора метаданных и случайно созданного имени в базе данных.

Предыдущее является всего лишь кратким описанием различных особенностей изобретения. Изобретение предопределяет много других аспектов, изложенных в формуле изобретения.

Краткое описание чертежей

Настоящее изобретение лишь проиллюстрировано как примерами, а не как ограничениями применения, сопутствующими чертежами, в которых нумерация относится к сходным элементам, среди которых:

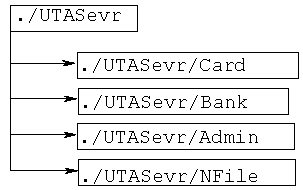

Фиг.1А является диаграммой файла номера.

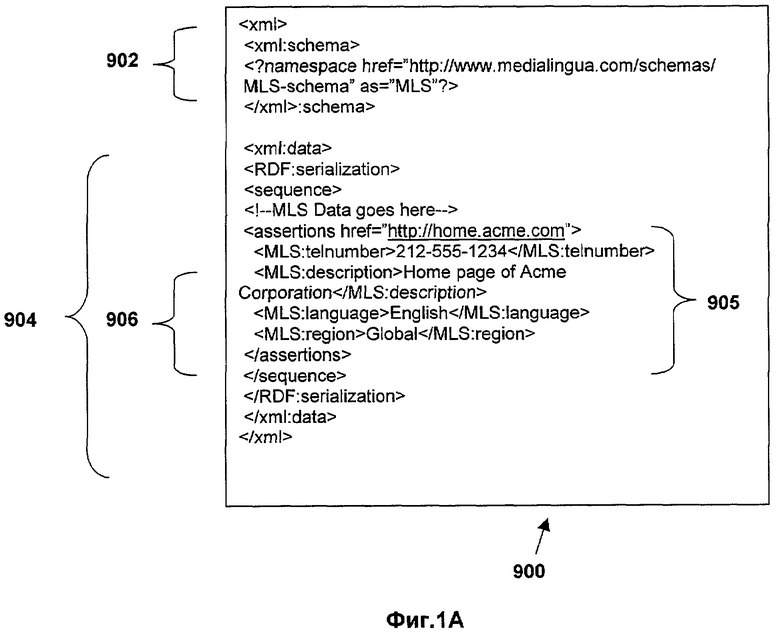

Фиг.1В является схемой воплощения системы для навигации сетевых ресурсов, основанной на метаданных.

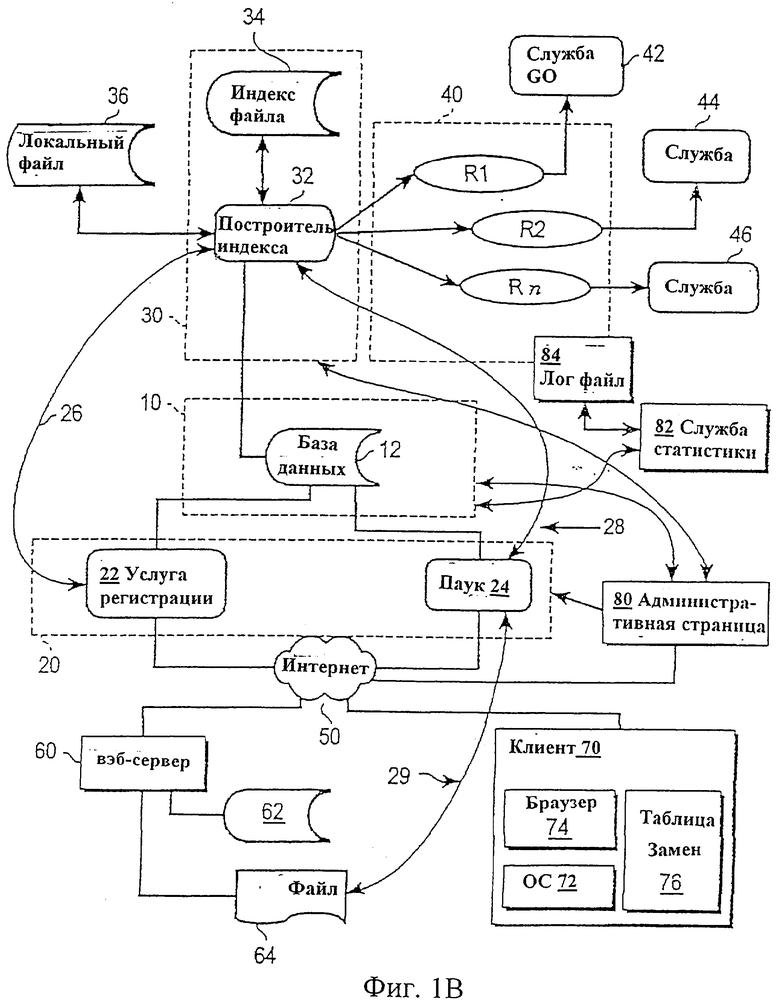

Фиг.2А является схемой последовательности операций для метода услуг регистрации в системе, изображенной на Фиг.1В.

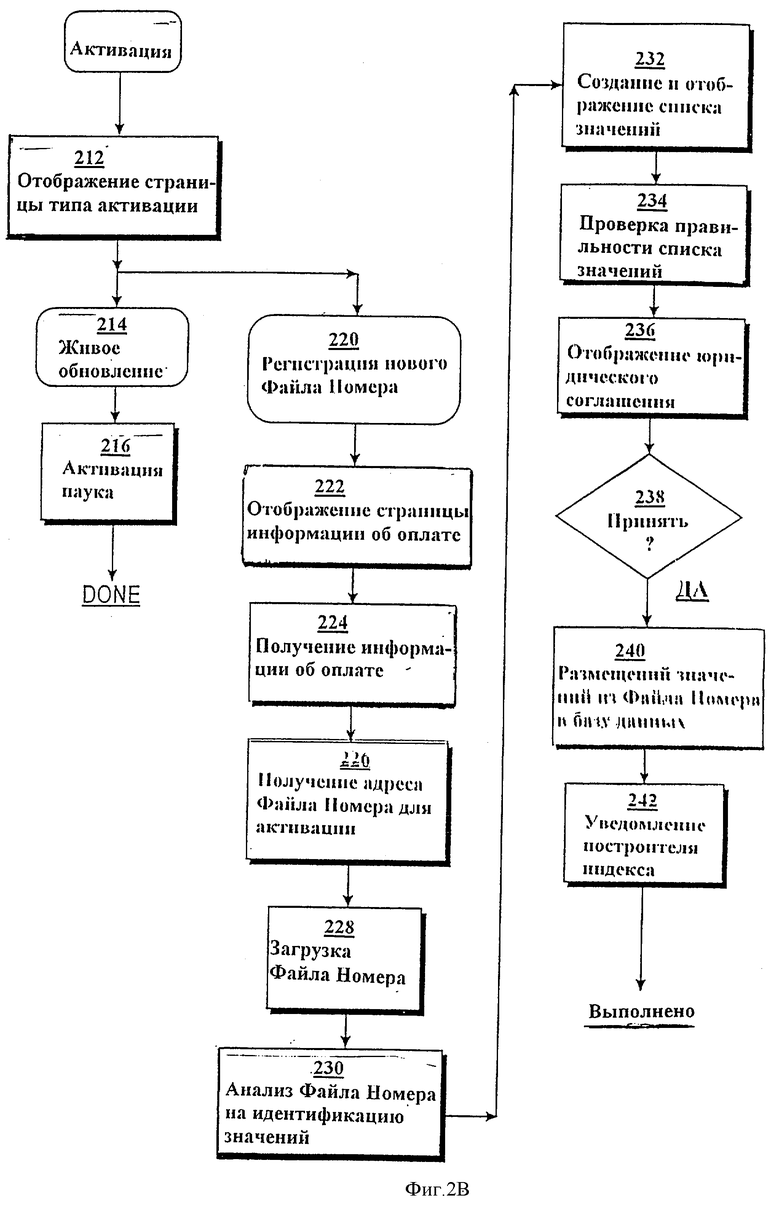

Фиг.2В является схемой последовательности операций для метода активизации файла номера в системе, изображенной на Фиг.1В.

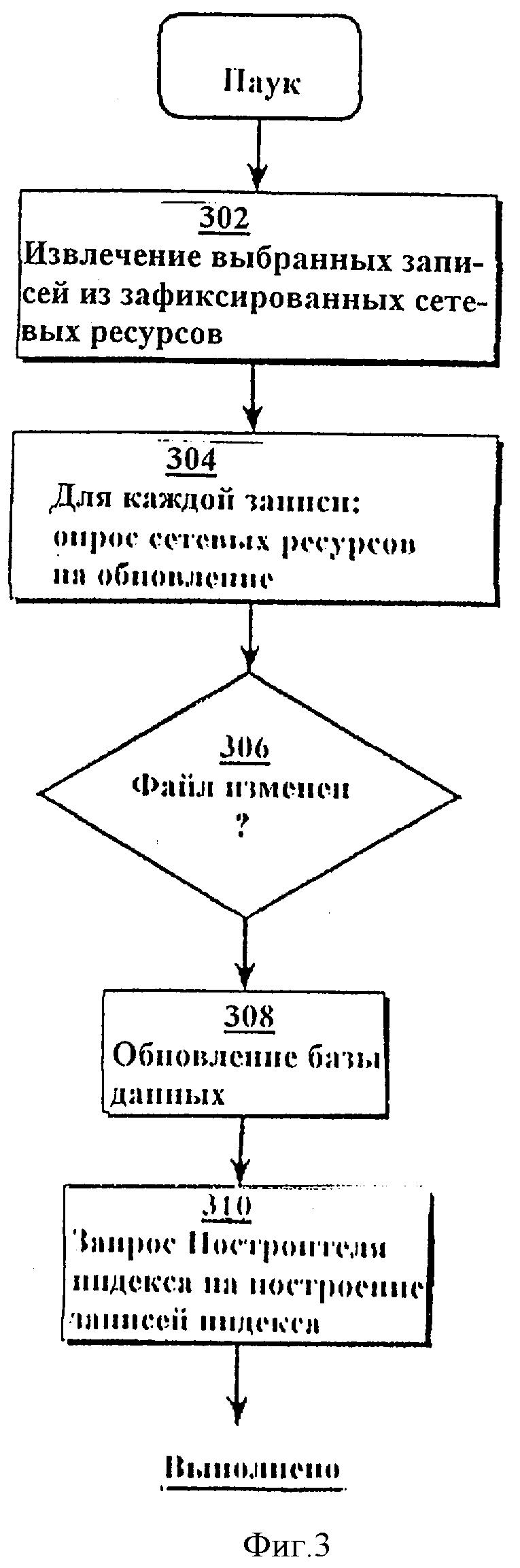

Фиг.3 является схемой последовательности операций для метода работы опросного “паука” в системе, изображенной на Фиг.1В.

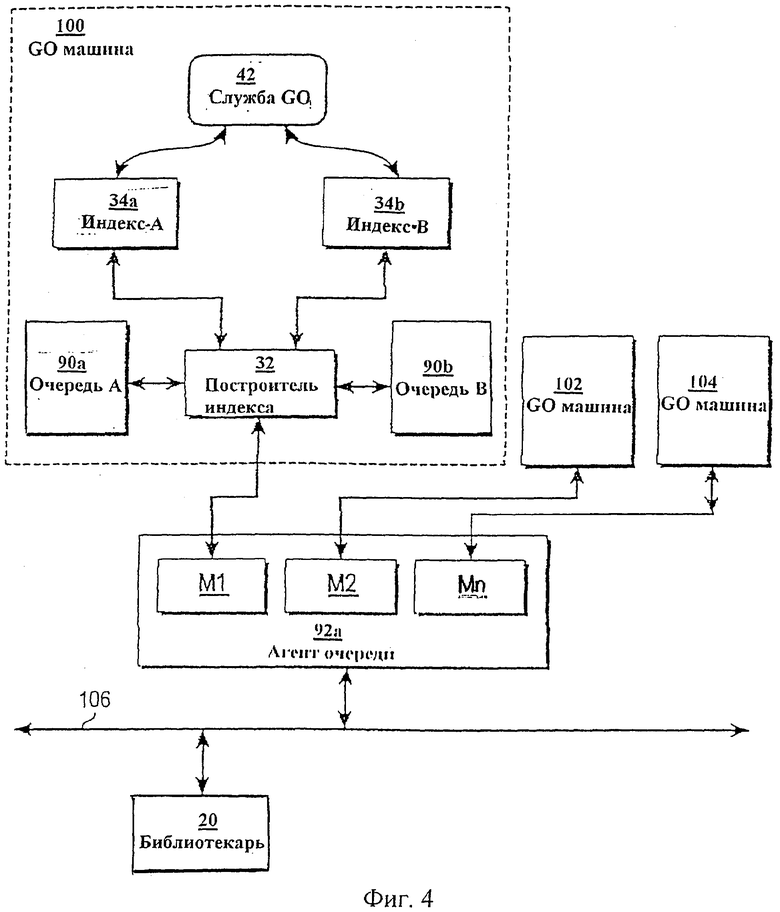

Фиг.4 является блок-схемой услуг построения индекса в системе, изображенной на ФИГ.1В.

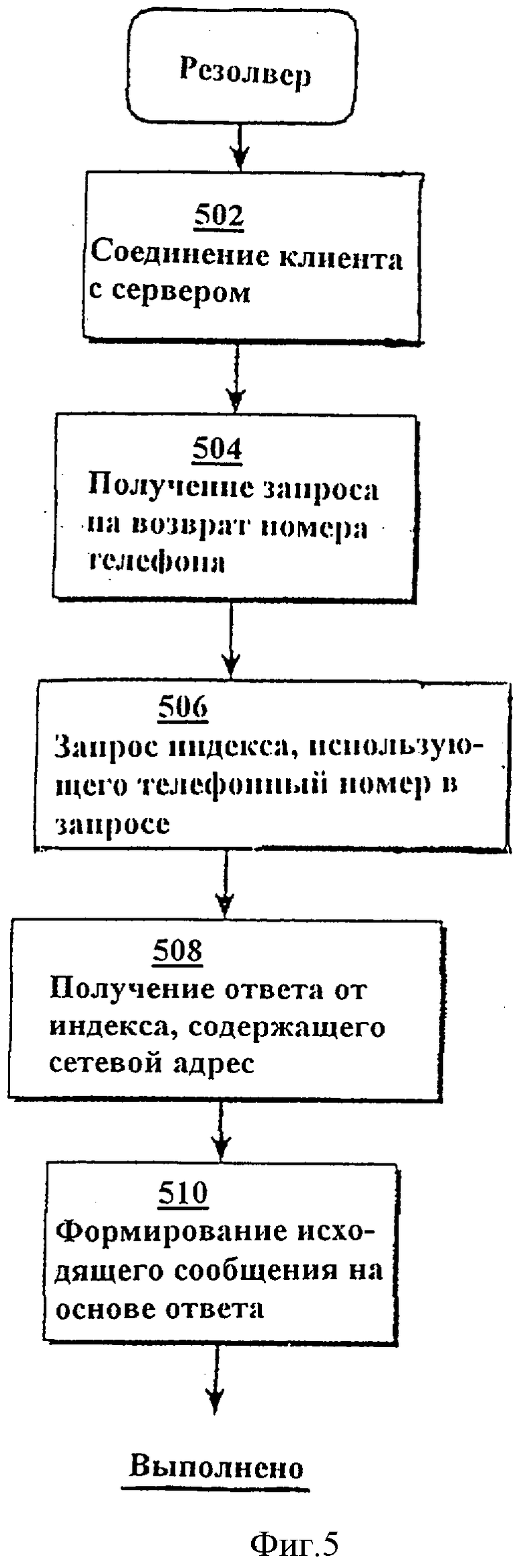

Фиг.5 является схемой последовательности операций для метода работы услуг разрешения в системе на Фиг.1В.

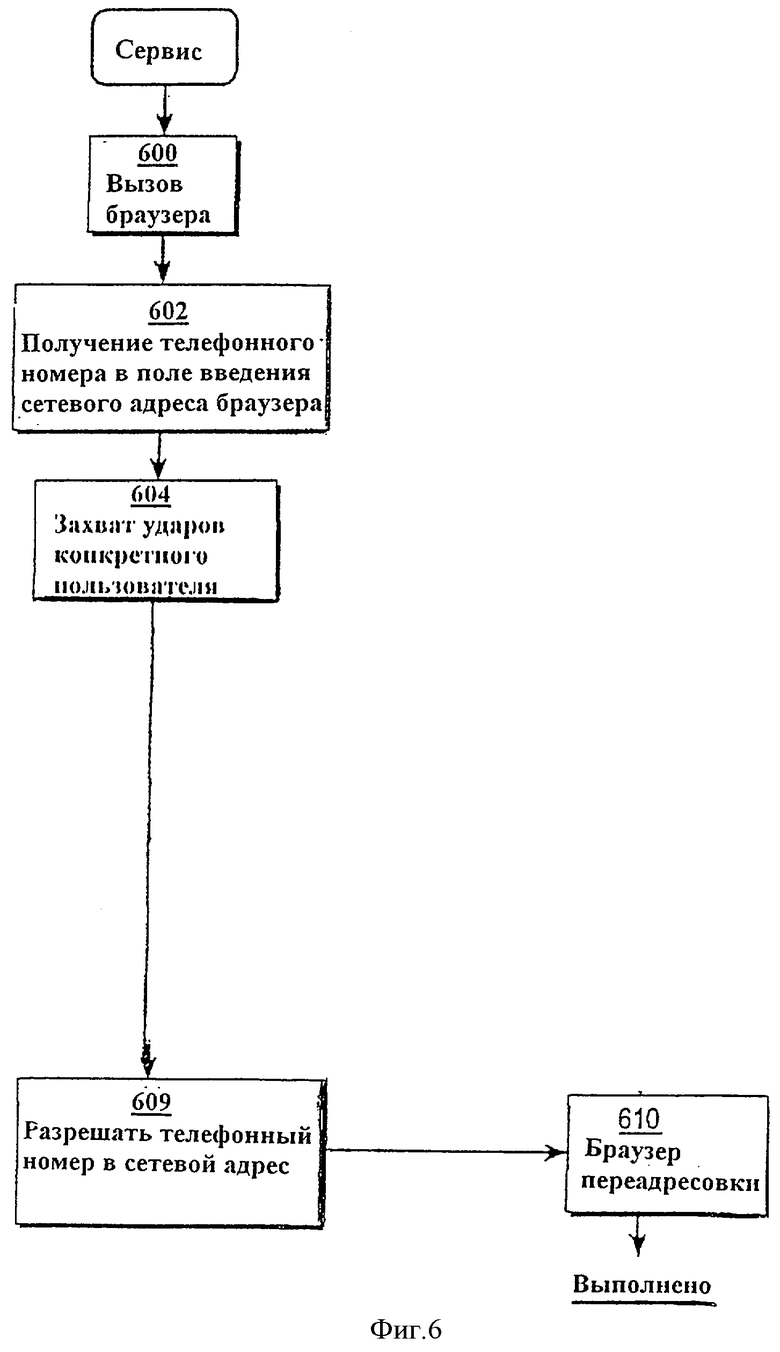

Фиг.6 является схемой последовательности операций для метода работы услуг

поиска номера в системе, изображенной на Фиг.1В.

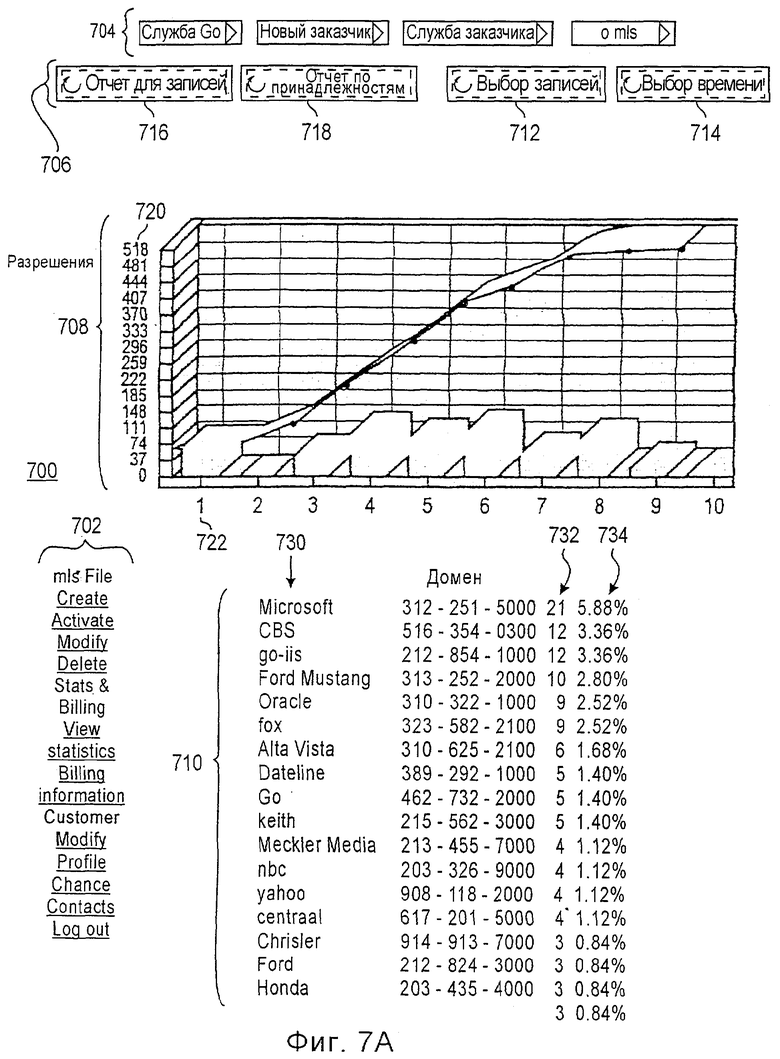

Фиг.7А является примером страницы статистического отчета, сгенерированной системой на Фиг.1В.

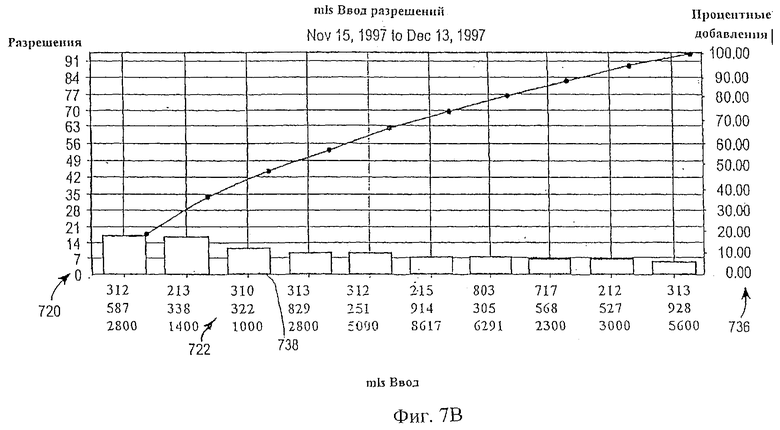

Фиг.7В является другим примером страницы статистического отчета, сгенерированной системой Фиг.1В.

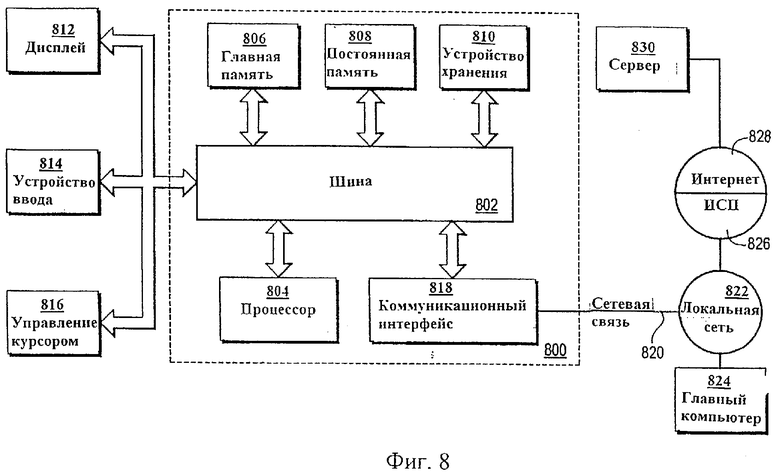

Фиг.8 является блок схемой компьютерной системы которая может быть использована для реализации настоящего изобретения.

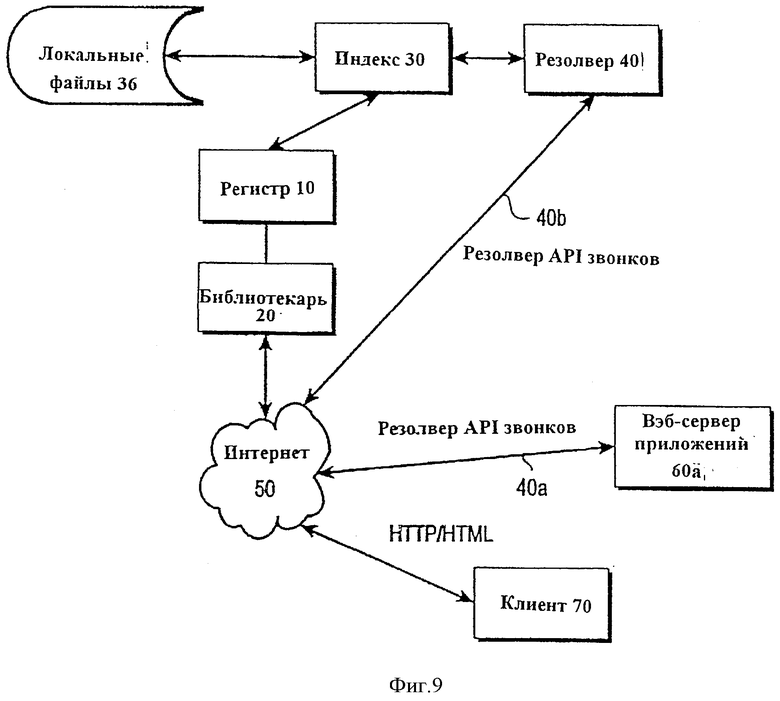

Фиг.9 является упрощенной блок-схемой систем разрешения и навигации.

Подробное описание воплощения изобретения

Здесь описан Механизм увязывания сетевого ресурса с телефонным номером, а также определения местоположения в сети и установления связи с сетевыми ресурсами, используя связанные с ним телефонные номера. В настоящем описании, в целях пояснения, указаны некоторые отличительные подробности для того, чтобы дать исчерпывающее представление об изобретении. Тем не менее, искушенному человеку будет очевидно, что настоящее изобретение может быть использовано без таких отличительных подробностей. В других случаях хорошо известные построения и устройства показаны в форме схем или пояснены другим способом, в манере, которая позволяет избежать невнятности в отношении настоящего изобретения.

Формат Файла Номера

В одной из реализаций настоящего изобретения метаданные взаимосвязаны с сетевым ресурсом, таким как вэб-страницы, сетевые компьютеры, вэб-способные устройства, беспроводные или другие устройства связи. В общем, метаданные являются данными, описывающими другие данные. Метаданные, определенные настоящим изобретением предоставляют информацию, которая описывает вэб-страницу или другой ресурс сети связи в манере, аналогичной манере, в которой карточка каталога библиотеки описывает книгу. Например, метаданные включают информацию связи телефонного номера с вэб-страницей или другим сетевым ресурсом, описание этого ресурса, описание языка, поддерживаемого ресурсом, географическое размещение ресурса и другую информацию, относящуюся к ресурсу. Обращаясь к приведенному примеру вэб-страницы, метаданные определяются администратором сервера, содержащего эту страницу, которая описана в метаданных, а копия метаданных размещена и увязана с этим сервером так, что эти метаданные доступны через Web. Используя программу-библиотекарь, эта копия метаданных регистрируется в базе данной, связанной, в свою очередь, с индексом. В таком духе вэб-сайт может быть назван путем напечатания известного номера телефона (он размещается в метаданных со связанной с ним информацией) в вэб-браузер. Затем информация метаданных используется для разрешения телефонных номеров в адреса вэб-сайтов, ассоциированных с этим телефонным номером в метаданных.

Как указано, кроме вэб-страниц метаданные могут увязывать другие сетевые ресурсы с телефонным номером. Например, метаданные могут увязывать телефонный номер со средством мгновенных сообщений (instant messaging) пользователя, мобильным телефонным номером (когда телефонный номер, на котором основан файл метаданных, является номером стационарного телефона) или даже средством видеоконференций Интернет. В таком духе телефонный номер и связанные с ним метаданные могут быть использованы для обнаружения мириадов средств связи, связанных с телефонным номером в дополнение к вэб-странице.

В то время как дальнейшее описание различных исполнений настоящего изобретения главным образом относится к разрешению ресурсов типа вэб-страница с использованием телефонного номера, подразумевается, что искушенный в технологии человек будет способен легко модифицировать предлагаемую настоящим концепцию, чтобы выполнить разрешение других сетевых ресурсов, используя телефонный номер, как это описано ниже.

Предпочтительно метаданные подготовлены и первоначально размещены в форме Файла номера 64, который является текстовым файлом с грамматикой языка Extensible Markup Language (XML). XML является определением языка, продвигаемого корпорациями Microsoft® Corporation и Netscape® Communications Corporation. Дальнейшая информация об XML предоставлена в документе "XML: Principles, Tools, and Techniques," The World Wide Web Journal, vol.2, no.4 (Fall 1997) (Sebastopol, Calif.: O'Reilly & Assoc., Inc.).

Предпочтительно текст в файле номера 64 является совместимым с форматами Resource Definition Format ("RDF") и СС/РР (Composite Capabilities/Preference Profiles), основанным на RDF для управления информацией, описывающей устройства, а также с другими инициативами XML описаний вэб-способных и мобильных устройств метаданными. RDF является синтаксисом XML, разработанным консорциумом World Wide Web Consortium для выражения семантики. Текстовый файл для метаданных, описанный здесь, также называется файлом MLS. Пример файла MLS представлен далее на Фиг.1А.

MLS файл 900 определен в соответствии с грамматикой, в которой элементы окружены сопровождающими их тегами. Например, "<resource>" и "</resource>" являются дополняющими тегами. MLS файл 900 имеет две главные части, а именно секцию схемы 902 и секцию данных 904. Секция схемы 902 и секция данных 904 вложены в сопроводительные теги ("<xml>, </xml>"), которые указывают, что MLS файл 900 использует грамматику XML.

Секция схемы 902 отмечена тегами <schema> и </schema>. Секция схемы определяет схему, которая используется для организации данных в секции данных. На примере Фиг.1А, ссылка "href" в секции схемы относится к файлу, "MLS-schema", размещенному на вэб-сервере, который содержит определение схемы. Схеме присвоено имя "MLS". Теги в MLS файле 900, который является частью MLSschema, имеет префикс "MLS". Используя этот префикс, XML анализатор, который читает MLS файл 900, может определять теги, которые являются частью MLS схемы.

Секция данных 904 отмечена тегами <xml:data> и </xml:data>. Секция данных содержит один или более MLS записей 905. Каждая MLS запись 905 отмечена тегами <assertions> и </assertions>. Концептуально, каждая MLS запись 905 является набором утверждений о сетевом ресурсе, который указан внутри тега <assertions>. В примере на Фиг.1А, одна MLS запись 905 создает утверждения о сетевом ресурсе home.acme.com, который в качестве примера является домашней Интернет страницей, вымышленной компании Acme Corporation. Разумеется, в соответствии с настоящим изобретением, тег <assertions> может создавать утверждения о сетевом ресурсе, отличном от вэб-страницы. Например, тег <assertions> может определять прозвище пользователя для средства мгновенных сообщений.

В дальнейших воплощениях настоящего изобретения, более одного типа ресурсов могут быть ассоциированы с телефонным номером, а различные ресурсы могут быть доступны на основе доступности одного конкретного ресурса. Например, номер стационарного телефона пользователя может быть ассоциирован с прозвищем пользователя, используемым для мгновенных сообщений, с SMS идентификатором пользователя, со средством видеоконференций режима реального времени, таким как например Microsoft NetMeeting. Файл номера определяет список этих различных ресурсов порядке иерархии, например мгновенные сообщения, затем видеоконференции, затем сообщения SMS и предпочтительно является обновляемым в зависимости от доступности каждого из ресурсов в режиме реального времени в соответствии с известными методами. Таким образом, когда сделана попытка установить контакт с пользователем, используя номер его стационарного телефона, ресурс способствует установлению такого контакта, как это определено установленной иерархией и доступностью конкретного ресурса в режиме реального времени для различных описанных случаев. Продолжая рассматривать приведенный пример, связь будет установлена через средство мгновенных сообщений, если только пользователь доступен в режиме реального времени (режим "on-line" или “онлайн”) через его средство мгновенных сообщений, в противном случае будет предпринята попытка установить связь через видеоконференцию. Если пользователь не доступен в режиме on-line через видеоконференцию, будет попытка установить связь с помощью SMS. Другие средства связи могут быть также предложены, например голосовые или видеосообщения могут быть размещены для последующей доставки пользователю.

Файл метаданных предлагаемого изобретения предоставляет единую схему адресации, основанную на использовании телефонного номера. Файл метаданных в комбинации с единой схемой адресации делает возможным установление связи между и среди устройств различных типов, работающих в отличных сетях. В другом примере, файл метаданных может быть использован для облегчения адресации между размещенной в Интернет системы видеоконференций и мобильным телефоном, оснащенным средствами видеоконференций, например мобильным телефоном 3-го поколения с возможностью видеоконференций. В этом контексте установление связи может быть инициировано пользователем средств видеоконференции через Интернет, набравшим в адресной строке Интернет браузера номер телефона, который был разрешен файлом метаданных в ресурс видеофона.

Язык RDF предоставляет общий механизм для описания многих типов ресурсов. RDF по своей природе не предоставляет средств для описания вэб-страниц. Соответственно, Файл номера 64 выражен в терминологии RDF, специфичной для вэб-страниц, которая описывает главные атрибуты вэб-страницы. Атрибуты включают телефонный номер, ассоциированный с вэб-страницей, а также предпочтительно включают также указатель или URL, описание, атрибут языка, атрибут региона и атрибут реестра. Разумеется, профессионал оценит тот факт, что концепция позволяет использовать другие соответствующие атрибуты для ресурсов, не являющихся вэб-страницами.

Каждая MLS запись 905 имеет набор метаданных 906. В случае примера по Фиг.1А, метаданные 906 содержат значение, которое означает номер телефона, ассоциированный с ресурсом. Значение номера телефона "212-555-1234" находится между тегами <telnumber> и <telnumber>. Метаданные 906 также включают значение описания, значение идентификатора языка и значение идентификатора региона. Пара тегов выделяет каждое значение. Например, на Фиг.1А значением описания является "Home Page of Acme Corporation," значением языка - "English," а значением региона является "Global." Значение описания предоставляет описание сетевого ресурса, который ассоциирован с реальным телефонным номером, который в приведенном примере может быть главным корпоративным телефоном корпорации Acme Corporation. В соответствии с настоящим изобретением, телефонный номер может включать код города или код страны и может содержать цифровые алфавитные или смешанные префиксы или расширения, например 1 -800-USA-RAIL, или любой другой тип символов, широко используемых с телефонными номерами.

Когда множество ресурсов определены в одном MLS файле, предпочтительно, для целей безопасности, чтобы каждый сетевой адрес, объявленный для ресурса, был связан с самым коротким сетевым адресом, содержащимся в файле MLS для каждого ресурса. В предпочтительном воплощении, каждый такой сетевой адрес должен быть логическим продолжением или логическим корнем сетевого адреса в файле MLS, содержащим наименьшее количество символов. Например, в отрывке, приведенном на Фиг.1А, относящемся к вэб-страницам, все последующие декларации ресурсов были бы необходимы для идентификации сетевых адресов, которые описывают файлы, размещенные внутри дерева директория, для которого адрес www.medialingua.com является корнем. Эта связь проверена с помощью Услуг Регистрации (Registration Service) 22 в момент, когда впервые создавался файл MLS.

Разумеется, так как описано выше, может быть описан файлом MLS любой ресурс, не являющийся вэб-страницей, например адрес электронной почты или “прозвище” пользователя для службы мгновенных сообщений ("buddy" identifier from an instant messaging buddy list).

Другим ключевым преимуществом описанного механизма является то, что он может быть использован для предоставления доступа в сеть ресурсами, использующими множетсво номеров телефона. Создаются один или более Файлов Номера 64. Файлы номера 64 содержат множество описаний. Каждое из описаний содержит телефонный номер, взаимосвязанный с определенным одним или более сетевыми ресурсами, связанными с полем <telnumber>. Тем не менее, каждое из описаний относится к одному и тому же сетевому ресурсу, связанному с тегом <resource>.

Например, один или более Файлов Номера 64 имеют описания, которые содержат соответственный телефонный номер корпорации Acme Corporation, такие как главный номер для юридического, маркетингового, технического отделов и отдела продаж. Каждое описание описывает тот же сетевой ресурс. Соответственно, эти описания создают множество телефонных номеров, которые указывают или разрешаются в один и тот же сетевой адрес. Когда некая третья сторона пожелает получить доступ к описанному таким образом сетевому ресурсу, такая третья сторона может использовать любой из таких телефонных номеров этого сетевого ресурса, который известен такой третьей стороне. Резолвер (Resolver) 40 позволит разрешить такой телефонный номер, то есть позволит найти в сети адрес сетевого ресурса, соответствующий номеру, независимо от того, какой именно номер телефона этого ресурса был введен. Соответственно, пользователь может найти и получить доступ к сетевому ресурсу, используя любой из множества известных телефонных номеров ресурса.

В альтернативном варианте исполнения, атрибуты также содержат атрибут списка, выделенный тегом <MLS:listings>. Атрибут списка является одним или более ключевыми словами или другими значениями, которые описывают другие свойства ресурса. Например, каждый ресурс имеет свойство предмета, которое указывает на общую природу продукта, услуг или организации, ассоциированные с ресурсом. Это позволяет организовать базу данных образом, сходным с тем, который используется справочником " желтые страницы". Например, корпорация Acme Corporation имеет в своем Файле номера 64 строку <МLS:listing>содержащую Anvils (наковальни), Rockets (ракеты), Slingshots (рогатки), что указывает на то, что корпорация является производителем наковален, ракет и рогаток.

В альтернативном варианте исполнения, ресурсы, описанные в Файле номера 64, являются субъектами, а не вэб-страницами. Ресурс типа "субъект" имеет метаданные, включающие почтовый адрес, электронный почтовый адрес и другую персональную информацию. В таком исполнении система может быть использована в качестве сервиса по поиску субъектов, а не для навигации вэб-страниц или других сетевых ресурсов.

Например, ресурс сервиса по поиску субъектов может содержать ссылки на вэб-страницы ресурсов, куда пользователь может послать сообщение электронной почты владельцу ресурса. Дополнительно или как альтернатива, такой ресурс может содержать ссылки которые позволяют по выбору или послать сообщение SMS, на пейджер или другим образом передать сообщение владельцу ресурса. Более того, ftp или другие ссылки или данные, ассоциированные с владельцем ресурса, могут быть размещены на такой вэб-странице. Таким образом, телефонный номер в поле <telnumber> Файла Номера 64 играет роль "Персонального Интернет Адреса (Personal Internet Address)" или ПИА (PIA), являясь единым персональным идентификатором, который может использоваться другими, чтобы связаться, послать и/или получить информацию о ресурсе многими способами, а именно позвонить, послать сообщение электронной почты, загрузить или “сбросить” файлы, используя ftp, обменяться сообщениями, поучаствовать в чате, послать назначение задачи или встречи, оставить голосовое сообщение или видеосообщение, или проверить on-line статус владельца ПИА. Полезность телефонного номера, ассоциированного с сервисом поиска субъектов, возрастает, когда телефонный номер является одновременно и номером стационарного телефона и мобильного, позволяя таким образом реализовать услуги "одного звонка (one call)" предлагаемые различными операторами телефонной стационарной и мобильной связи, которые позволяют автоматически переводить звонок на предопределенный мобильный номер, если стационарный телефон не отвечает.

В случае если ресурс имеет средства для посылки сообщений, отправитель может быть идентифицирован путем извлечения данных из настроек его компьютера и операционной системы компьютера. Например, во время отсылки сообщения электронной почты представленная система может сопроводить его информацией, идентифицирующей отправителя, извлеченной из настроек операционной системы Window, размещенной в настройках Start/Settings/Control Panel /Users/Properties. Таким образом, ресурс, которому послано сообщение, получит идентификатор отправителя, который может быть далее использован для ответа на письмо отправителя.

В соответствии с различными исполнениями представленного изобретения, ресурсы, описанные в Файле номера 64, являются устройствами беспроводной связи, вэб-приспособленными устройствами или другими средствами связи, отличными от вэб-страниц или субъектов. Например, ресурс типа "устройство" имеет метаданные, определяющие устройство, например размер его экрана, объем памяти, тип связи, почтовый адрес, связанный с устройством, его адрес электронной почты, запрос на пополнение ресурсов, как например, требование пополнить запасы бумаги в сетевом принтере, когда принтер обнаружил, что бумага заканчивается, и другая информация. В таком исполнении, система может быть скорее использована для предоставления услуг поиска устройств, определения их доступности и получения статуса, чем для навигации вэб-страниц или других сетевых ресурсов.

В другом альтернативном исполнении Файл Номера 64 может содержать другие дополнительные атрибуты. Например, другие атрибуты включают Организацию (Organization), Предмет (Subject), Реферат (Abstract), Тип (Type), Аудиторию (Audience). Атрибут Организация в Файле номера 64 может указывать на организацию или компанию, которая владеет или связана с сетевым ресурсом, например, "Federated Stores Incorporated". В атрибуте Предмет Файла номера 64 содержится описание принадлежности сетевого ресурса к предметной области, например "dogs" (собаки). В атрибуте Реферат Файла номера 64 размещается краткое описание сетевого ресурса. В атрибуте Тип Файла номера 64 размещена информация, описывающая тип сетевого ресурса, например файл " RealAudio file". В атрибуте Аудитория Файла Номера 64 размещена информация о предполагаемой аудитории сетевого ресурса, например "Women age 19-34" (женщины в возрасте 19-34 года).

Определение метаданных для сетевого ресурса, увязывание метаданных с сетевым ресурсом и размещение копии метаданных на сервере, который содержит сетевой ресурс, осуществленное предложенным образом, предоставляет значительные преимущества. Например, поддержка метаданных удобна. Поскольку копия метаданных размещена локально на сервере, который содержит сетевой ресурс, то метаданные могут обновляться в любое время без необходимости контактировать с главной службой. Как это описано далее, механизм обхода метаданных (metadata crawler mechanism) периодически посещает такой сервер с целью контроля за изменениями в метаданных. Если Файл номера 64 изменился, после подтверждения, изменения автоматически распространяются на базу данных и на индекс.

В дополнение, в сочетании Файл номера 64 функционирует как распределенная база метаданных. Поддержка распределенной базы данных увеличивает масштабирование, поскольку модификация метаданных не зависит от доступности единственной центральной базы данных. Далее, размещение файлов метаданных в увязке с сервером устройства, на котором размещен сам сетевой ресурс, улучшает целостность данных. Только пользователь, получивший авторизацию на размещение файлов на сервере, может создавать связи между метаданными и соответствующими ссылочными сетевыми ресурсами такого сервера.

Разумеется, некто искушенный в технологии должным образом оценит тот факт, что метаданные могут в качестве альтернативы или в дополнение быть размещены в центральной базе данных. Центральная база данных может быть периодически обновляемой различными соответствующими сетевыми серверами, которые содержат ресурсы или информацию о ресурсах, или может быть вручную обновлен центральным администратором.

Другим преимуществом является многоязычная совместимость. Язык XML поддерживает таблицы символов стандарта UNICODE. Как результат, атрибуты, размещенные в Файле номера 64, могут быть выражены на любом естественном национальном языке.

Система Телефонных Номеров

Использование метаданных, размещенных в Файле номера 64, в комбинации с системой обнаружения сетевых ресурсов, атрибуты сетевого ресурса могут быть использованы для обнаружения и подключения к сетевому ресурсу. Например, как описано выше, атрибут “телефонный номер” Файла номера 64 может использоваться для обнаружения вэб-страницы. На Фиг.1В показана блок схема исполнения системы обнаружения сетевых ресурсов, состоящая из Регистра (Registry) 10, Библиотекаря (Librarian) 20, Индекса (Index) 30 и Резолвера (Resolver) 40. Искушенный в технологии специалист оценит тот факт, что вариации исполнения представленной системы обнаружения сетевых ресурсов позволяют реализовать систему для ресурсов, отличных от вэб-страниц.

Понятно, что как показано выше и далее, понятие “сетевой адрес” в общем означает недвусмысленный идентификатор места нахождения ресурса в сети, одним из примеров сетевого адреса является URL.

Registry 10 содержит базу данных 12 в форме коммерческой системы базы данных, такой как SQL Сервер или другой базы данных. Registry 10 предоставляет централизованное хранилище для связывания телефонных номеров с сетевыми адресами или URL, а также описательную информацию, связанную с телефонными номерами. По определению, каждый телефонный номер является уникальным во всем Интернете или другой сети коммуникаций и потому является уникальным в рамках Registry 10. Registry 10 функционирует как централизованное, очень производительное, масштабируемое, непрерывно работающее хранилище всех метаданных. В Registry 10 также содержит статистику, относящуюся к использованию метаданных в контексте различных услуг, которые построены поверх Registry, таких как навигационная система GO, описанная в настоящем документе.

Телефонные номера, сетевые адреса и описательная информация загружаются в Registry 10с помощью Librarian 20. В предпочтительном исполнении, Librarian 20 и Index 30 обмениваются с базой данных 12, используя интерфейс ODBC. В предпочтительном исполнении, база данных 12 имеет вместимость порядка несколько сот миллионов записей. Registry 10 и база данных 12 помогают обеспечивать соответствующую структуру и лексику для вэб-сайтов или других используемых ресурсов.

Librarian 20 имеет Сервис регистрации (Registration Service) 22 и Паука (Crawler) 24, каждый из которых соединен с базой данных 12 и с сетью, такой как Интернет 50, или другой сетью коммуникаций. Registration Service 22 получает новые связи телефонных номеров с сетевыми адресами, а также описательную информацию и загружает (“регистрирует”) их в Registry 10. Registration Service 22 получает связи от клиента 70 через Интернет 50. Crawler 24 перемещается по Интернету 50 (ощупывает Интернет), периодически связываясь с зарегистрированными ресурсами, которые соединены с Интернетом, чтобы обнаружить изменения в связях, размещенных или ассоциированных с такими вэб-серверами.

Система телефонных номеров взаимодействует с одним или более вэб-серверами или другими ресурсами, которые соединены с Интернетом 50. Как пример, один вэб-сервер 60 показан на Фиг.1В, но любое количество вэб-серверов может быть использовано в таком исполнении. Локальная база данных 62 связана с вэб-сервером 60 так, что вэб-сервер может извлекать значения из локальной базы данных для использования в вэб-приложениях, исполняемых на вэб сервере.

Файл номера 64 размещен во взаимосвязи с вэб-сервером 60 таким образом, что вэб-сервер может извлекать Файл номера и отправлять его содержание в Интернет 50 в ответ на запросы. В предпочтительном исполнении Файл номера 64 размещает описания одного или более номеров телефонов. Каждое описание телефонного номера содержит телефонный номер ресурса вэб-сервера 60, описание ресурса, сетевой адрес или другой идентификатор места ресурса в сети, а также другую информацию о ресурсе, такую как используемый им язык и предполагаемый географический регион использования. Предпочтительно, Файл номера 64 также размещает идентификатор грамматики, которая используется для форматирования прочей информации в Файле номера. Таким образом, информация в Файле номера является самодостаточной в смысле описания и независимой от языка.

Как указывает путь 29, Crawler 24 может связываться с вэб-сервером с 60 и извлекать значения, размещенные в Файле номера 64, используя соединение через Интернет 50. Как указано в пути 28, Crawler 24 может известить Index 30, что Файлы индекса 34 должны быть обновлены, чтобы отражать изменения в информации, размещенной в Файле номера Number File 64.

Index 30 связан с Регистром 10. Index 30 содержит построитель индекса Index Builder 32 и один или более файлов индекса Index Files 34, которые содержат индекс всех телефонных номеров, записи телефонных номеров, а также ресурсы, известные системе. Например, Файлы индексов Index Files 34 имеют записи индекса для значений, размещенных в Файле номера 64. Index Files 34 построен, администрируется и обновляется построителем индекса Index Builder 32.

В общем, в предпочтительном исполнении, файлы Index Files 34 более компактны, чем индексы, поддерживаемые обычными поисковыми машинами, так как количество информации, представленной во всех Файлах номера 64, является значительно меньшей содержания всех сетевых ресурсов, доступных в Интернете. Такая компактность является несомненным преимуществом, предоставляющим большее масштабирование и чувствительность, чем обычные поисковые машины. В дополнение, компактный размер файлов индекса Index Files 34 позволяет индексу Index 30 быть реплицированным во множество различных географических мест.

Резолвер (Resolver) 40 содержит один или более процессов разрешения (resolver processes) R1, R2, Rn, каждый из которых связан соответственно с Сервисами (Service) 42, 44, 46. Каждый resolver process R1, R2, Rn связывается со своим соответствующим Сервисом 42, 44, 46 для получения запросов, содержащих телефонный номер, конвертации или разрешения телефонного номера в сетевой адрес, связанный с телефонным номером, и отправки адреса и другой информации, связанных с телефонным номером, запрашивающему Сервису.

Клиент 70 подключен к Интернету 50. Клиент является компьютером, сервером, вэб-способным устройством или беспроводным устройством связи или сетью, в которой исполняется программа вэб-браузер 74 под управлением операционной системы 72. Примером вэб-браузера 74 является Netscape Communicator. (3TM)., а примером операционной системы 72 является Microsoft Windows 95.(3TM). Услуги системы телефонных номеров доступны клиенту 70 через Интернет 50, используя браузер 74 в соответствии со стандартными протоколами телекоммуникаций или Интернет/Вэб.

Например, под управлением браузера 74 и операционной системы 72 клиент 70 может установить HTTP соединение с Registration Service 22 через Интернет 50. Браузер 74 извлекает страницы или формы из Registration Service 22, которые подготовлены в формате языка разметки HTML. Браузер 74 показывает страницы или формы. Пользователь клиента 70 читает страницы или вводит информацию в формы и отсылает заполненные формы назад в Registration Service 22. В таком случае клиент 70 и Registration Service 22 выполняют диалог, который пользователь клиента 70 может исполнять функции, предлагаемые ему системой.

Предпочтительно, Сервис Регистрации 22, Паук 24, Построитель Индекса 32 и Резолвер 40 являются одним или более компьютерными программами, имеющими функции и процедуры, описанные здесь. В одном исполнении, каждый из Сервис Регистрации 22, Паук 24, Построитель Индекса 32 и Резолвер 40 является независимым процессом, причем одна или более инструкций каждого из таких процессов может быть активна и исполняться в каждый заданный момент времени. В предпочтительном исполнении, компьютерные программы разработаны с использованием объектно-ориентированного языка программирования и средств программирования, таких как язык Java.

Сервис Регистрации (Registration Service) 22, Паук (Crawler) 24, Построитель Индекса (Index Builder) 32 и Резолвер (Resolver) 40 предпочтительно исполняются на одном или более компонентах ссерверных компьютеров, которые могут быстро получать доступ, управлять и обновлять базу данных 12 и файлы индекса 34. Упомянутые элементы могут быть распределены или разделены. Например, предусмотрено, что Резолвер 40 и его процессы Rl, R2, Rn исполняются на одном серверном компьютере, а Сервис Регистрации 22, Паук 24, и Построитель Индекса 32 функционируют на том же компьютере или на кластере компьютеров, отдельных от сервера, размещающего Резолвер 40. В такой конфигурации Резолвер 40 может быстро получать и отвечать на запросы клиента о получении доступа к сетевым ресурсам, которые размещены в индексе Файлов индекса (Index Files) 34, не мешая и не влияя на работу других элементов и их функций.

В одном из исполнений Библиотекарь (Librarian) 20, а также другие функции системы могут быть доступны клиенту 70 путем установления соединения с одной или более административными вэб-страницами (Web pages) 80, которые предоставляют функции, используя HTTP соединение. Административные вэб-страницы (Web pages) 80 размещены на вэб-сервере и генерируются программой, установленной на этом сервере, которая может поддерживать связь с другими элементами системы. Эта программа посылает страницу верхнего уровня клиенту 70. Браузер 74 клиента отображает эту страницу верхнего уровня, которая представляет меню опций для работы с системой. Например, предпочтительное меню опций показано в Таблице 1.

Каждая из опций меню верхнего уровня может быть выбрана передвижением курсора, который генерируется клиентом 70, на имя необходимой опции меню, используя устройство ввода и “кликая” им по выбранной опции. Функции, исполняемые при выборе каждой из опций меню, представлены ниже в контексте функционирования модуля, исполняющего эти функции.

В предшествующем обсуждении элементы системы были описаны в отношении Интернета 50 как связующего элемента. Тем не менее, Интернет является всего лишь одним примером связующего элемента, который может быть использован для установления связи между элементами системы. Другие элементы, такие как локальная сеть, региональная сеть, другие проводные или беспроводные сети, Интрасети и Экстрасети, также могут быть использованы. Одновременно, протокол, относящийся к Интернету, такой как Transmission Control Protocol and Internet Protocol, также не обязателен, другие протоколы могут использованы вместо него.

В такой конфигурации система имеет преимущества по сравнению с другими подходами. Например, вэб-сайты заказчика 60 изолированы от базы данных 12. Фалы индекса 34 отделены от базы данных 12 и Файлы индекса доступны только Резолверу (Resolver) 40. Это снижает время загрузки базы данных и увеличивает способность отвечать, а также обеспечивает масштабирование. Такая архитектура хорошо соответствует концепции распределенной репликации Файлов индекса.

Функции Профиля Заказчика

В одном из исполнений, система обеспечивает заказчику набор функций управления информацией, которые позволяют разместить, отследить, обновить информацию о заказчиках в системе. Информация, управляемая для каждого заказчика, называется Профилем Заказчика. Профили заказчиков размещаются в базе данных 12.

Когда выбрана опция ЗАКАЗЧИК/Новый заказчик, система генерирует одну или более вэб-страниц, содержащие формы, позволяющие пользователю ввести новый профиль пользователя. Форма имеет поля для записи имени, адреса, телефонного номера, контактной персоны и способа оплаты, такие вэб-страницы и формы передаются клиенту 70 и показываются браузером. Пользователь клиента 70 вводит соответствующую информацию в поля записей и “нажимает” по кнопке " ПРИНЯТЬ", размещенной на вэб-странице. В ответ, клиент 70 возвращает системе по HTTP заполненную форму. Система извлекает введенную информацию из полей и размещает ее в таблице базы данных 12.

В предпочтительном исполнении, процесс регистрации Заказчик /Новый заказчик инициируется, используя вэб-страницу, сгенерированную системой в форме, показанной в Таблице 2.

ГЛАВНАЯ СТРАНИЦА РЕГИСТРАЦИИ

В Таблице 2 обозначения [НАЗАД] и [СЛЕДУЮЩИЙ] означают функциональные кнопки. Пользователь вводит адрес почты пользователя в поле Имя, а также избранный пользователем пароль в поле Пароль. Когда пользователь (нажимает) функциональную кнопку СЛЕДУЮЩИЙ, Имя и Пароль размещаются в базе данных 12 во взаимосвязи друг с другом.

Предпочтительно, система затем показывает вэб-страницу, содержащую форму, которая позволяет системе получать дальнейшую информацию о пользователе. Форма может иметь поля для введения имени пользователя, адреса, города, области, почтового индекса, государства, а также телефонного номера, идентификатор или прозвище из списка службы мгновенных сообщений, адрес электронной почты, оператор мобильной или проводной связи, тип оборудования и номер модели. Пользователь вводит требуемую информацию и нажимает кнопку СЛЕДУЮЩИЙ. Альтернативно, или в дополнение, определенная информация может быть извлечена из информации, уже доступной на компьютере пользователя, например установки предпочтительного языка или страны, а также кода города, содержащихся в вэб-браузере пользователя или в операционной системе Windows® пользователя. Система проверяет каждое значение, чтобы убедиться, что формат значения соответствует требованиям для каждого из полей. Значения размещаются в базе данных 12 в ассоциации с именем пользователя и его адресом электронной почты. Вся вместе эта информация является Профилем заказчика. Когда профиль заказчика создан, пользователь может создать записи типа “телефонный номер” и разместить их в одном или более Файлах номера 64.

Выбор опции меню ЗАКАЗЧИК /Изменить профиль заставляет систему сгенерировать вэб-страницу, содержащую форму, которая позволяет пользователю изменить ранее созданный пользователем профиль. Для защиты операций IP адрес пользователя извлекается из HTTP обмена, в процессе которого пользователь использовал опцию ЗАКАЗЧИК /Изменить профиль. Пользователю разрешено просматривать и изменять только тот профиль, который совпадает с ранее созданным Файлом номера, размещенным на сервере, имеющим тот же IP адрес, что и пользователь. Основываясь на IP адресе пользователя, система просматривает соответствующий профиль в базе данных 12 и извлекает содержание профиля. Содержание профиля показывается на вэб-станице.

Пользователь может затем передвинуть курсор, сгенерированный клиентом 70 к любому другому значению, показанному на вэб-странице, и внести изменения в значения. Когда пользователь выбирает или нажимает кнопку "ПРИНЯТЬ", заполненные значения, содержащиеся на вэб-странице, передаются в систему через HTTP. Система обновляет базу данных 12, используя эти значения.

Выбор опции меню ЗАКАЗЧИК /Изменить контакты позволяет пользователю изменить контакты по оплате, ассоциированные с зарегистрированным Файлом номера. Выбор опции ЗАКАЗЧИК /Выйти позволяет пользователю завершить текущую сессию или войти в систему под другим именем заказчика. Эти функции предусмотрены в вэб-программе, которая получает и загружает соответствующие значения в Регистр (Registry).

Сервис Регистрации

На фиг.2А показана диаграмма исполнения предпочтительного способа функционирования Сервиса Регистрации (Registration Service) 22 Библиотекаря (Librarian) 20.

Предпочтительно, Registration Service 22 имеет вэб-интерфейс, благодаря которому один или более клиентов 70 могут использовать функции, предлагаемые Сервисом Регистрации путем выбора кнопок функций, размещенных на вэб-странице, чтобы активизировать функции.

Главной функцией Сервиса Регистрации является 22 регистрация новых телефонных номеров в Регистре 10. В одном из исполнений Сервис Регистрации 22 вызывается путем использования опции Создать на странице меню верхнего уровня. Как показано на схеме 200, внешний пользователь или "заказчик" системы идентифицирует себя для системы таким образом что информация, введенная позже, может быть ассоциирована с заказчиком. Эта информация включает адрес электронной почты заказчика, куда могут быть направлены заказчику сообщения Службы Регистрации 22 через Интернет 50. В таком контексте термины "заказчик" и "пользователь" относятся к оператору компьютера, удаленно соединенного с системой, например, к клиенту 70.

Как указано на схеме 202, заказчик затем предоставляет информацию Сервису Регистрации 22, который идентифицирует сетевой ресурс вэб-сервера 60 по его местоположению, телефонному номеру, описательной информации о сетевом ресурсе. Например, заказчик вводит телефонный номер "212 555 3000" (он является основным номером компании с именем XYZ Соrр), http://www.xyzcorp.com в поле URL, а также описание ресурса. Предпочтительно, такая информация вводится в поля вэб-страницы, которая спроектирована для целей получения такой информации в форме, показанной в Таблице 3.

Когда пользователь ввел всю информацию, чтобы продолжить обработку Файла номера 64, пользователь нажимает функциональную кнопку СЛЕДУЮЩИЙ, размещенную внизу страницы.

В ответ, на шаге 203, система инициирует услугу рассмотрения, при которой предоставляется цена описанных услуг разрешения. Например, может быть установлено удержание по твердой цене, основываясь на ожидаемом числе переходов в месяц на определенный ресурс. Ожидаемое число разрешений для любого конкретного сайта может основано на имеющейся истории прежней активности этого сайта. Например, MSN предоставляет услуги по документированию числа переходов в месяц на различные вэб-сайты. Обращаясь к этой базе данных, система может определить, как много переходов ожидается на вэб-сайт, идентифицированный пользователем, и система установит соответствующую цену для пользователя с оплатой авансом или по факту исполнения.

На шаге 203А, пользователя информируют об оплате за предоставленные услуги разрешения и он или отклоняет оплату и выходит из программы или принимает условия оплаты и переходит к шагу 204.

На шаге 204, Сервис Регистрации 22 создает Файл Номера 64, основываясь на информации, введенной заказчиком. Таким образом, Файл Номера 64 размещен на сервере, доступном для Сервиса Регистрации 22. Тем не менее. Файл Номера 64 пока не размещен во взаимосвязи с вэб-сервером 60.

В блоке 205, Сервис Регистрации 22 случайным образом генерирует имя файла для Файла Номера 64. Случайное имя файла используется, чтобы предотвратить несанкционированный доступ программ, процессов или пользователей для идентифицирования или изменения Файла Номера 64, когда он размещен в ассоциации с вэб-сервером 60. Если было использовано такое же имя, на любом вэб-сервере, зарегистрированном Регистром 10, авторизованный пользователь может изменять запись, внесенную в Файл Номера 64, ссылаясь на другой сетевой ресурс. В итоге, как будет показано далее, Паук 24 обнаружил бы изменение и разместил телефонный номер в Регистре 10. Соответственно, желательно скрыть имя Файла номера 64 от неавторизованных пользователей.

В блоке 206, Файл Номера 64 послан заказчику как файл-вложение к электронному письму. Объект 206 содержит шаг получения сообщения электронной почты от пользователя. В предпочтительном исполнении система показывает вэб-страницу, имеющую поле ввода адреса электронной почты, в форму, показанную в Таблице 4.

После отсылки пользователю Файла Номера 64 электронной почтой система показывает страницу подтверждения на клиенте 70. В предпочтительном исполнении, страница подтверждения имеет форму, показанную в Таблице 5.

На шаге 208, заказчик устанавливает Файл номера 64 на вэб-сервер 60 или способом, доступным на вэб-сервере. Предпочтительно, Файл Номера 64 размещается в таком месте на вэб-сервере 60, которое описано Сервисом Регистрации 22. Например, сообщение email описывает, что Файл Номера 64 должен быть установлен в корневом директории сетевого ресурса, который назван в Файле номера 64. Это сделано, чтобы убедиться, что получающий заказчик аутентичен; Сервис Регистрации 22 предполагает, что только аутентичный представитель заказчика может иметь доступ к корневому директорию вэб-сервера, на котором находится названный сетевой ресурс. Корневой директорий также обозначен для удобства заказчика. Когда Файл Номера 64 размещен в корневом директории вэб-сервера, заказчик может изменять или реорганизовать вэб-сервер, не затрагивая Файла номера. Наоборот, если Файл Номера 64 был бы размещен в подчиненном директории вэб-сервера, тогда мог быть риск отключения Файла номера при случайном удалении директория, в котором Файл содержался.

В блоке 210, заказчик подтверждает Сервису Регистрации 22, что Файл Номера 64 был размещен заказчиком в описанном месте. Подтверждение Заказчика может быть предоставлено в виде сообщения email, направленного в Сервис регистрации 22, или путем введения соответствующей команды, используя вэб-интерфейс Сервиса Регистрации 22.

Затем от пользователя требуется активизировать Файл номера. Активизация есть процесс проверки, что Файл номера размещен в правильном месте и авторизованным пользователем. Факультативно, процесс активации также может включать проведение оплаты за привилегию для Файла номера быть зарегистрированным и опознанным системой. Одно из исполнений способа активизации показано на фиг.2В.

В предпочтительном исполнении пользователь активизирует Файл номера после его создания путем выбора опции меню ФАЙЛ MLS /Активизация из списка опций меню верхнего уровня. В ответ, как показано на 212, система создает страницу, в которой просят пользователя ввести тип активации, и посылает страницу клиенту, который показывает ее. Например, система показывает страницу формы, показанной в Таблице 6.

Предпочтительно символы, показанные в форме "(*)" в Таблице 6 вверху показываются на дисплее как “radio buttons”, или другие графические элементы, которыми может быть осуществлен выбор пользователя. Когда пользователь выбирает первую опцию ("Живое обновление ранее зарегистрированного Файла Номера "), как показано на 214-216, система активизирует Паука (Crawler), который находит Файл Номера пользователя в Интернете, обновляет базу данных 12, как описано ниже. Таким образом, функция "Живое обновление" предоставляет пользователю возможность заставить систему найти измененный Файл номера и обновиться новой информацией. Альтернативно, как описано ниже в связи с Пауком (Crawler), пользователь может просто ждать и Паук (Crawler) в конце-концов найдет измененный файл и обновит базу данных.

Когда пользователь выбирает вторую опцию ("Регистрация нового Файла Номера на вашем вэб-сайте "), как показано на 220-222, в ответ система создает и посылает клиенту 70 вэб-страницу, с которой пользователь может ввести информацию об оплате, относящуюся к пользователю и к его Файлам Номера в соответствии с насчитанной суммой и действиям, предпринятым в шагах 203 и 203А. Шаги по оплате процесса активации являются полностью необязательной частью процесса, а другие исполнения не предполагают никакого механизма оплаты, включая те, относящиеся к шагам 203 и 203А. В исполнениях которые используют механизмы оплаты, вэб-страница содержит поля для введения информации, относящейся к оплате. Например, поля записи типа кредитной карты, номера карты, даты истечения срока действия карты и имени владельца карты. Система получает значения полей информации по оплате в блоке 224.

В блоке 226 система предлагает пользователю ввести сетевой адрес Файла Номера, чтобы активизировать его, а также описание Файла Номера.

В блоке 228 Сервис Регистрации 22 создает HTTP соединение с вэб-сервером 60, запрашивает и загружает копию Файла Номера 64. Этот шаг выполняется с тем, чтобы убедиться, что Файл Номера 64 действителен и размещен в правильном месте. В блоке 230 Файл Номера 64 анализируется и из него извлекаются значения, идентифицирующие сетевой ресурс. В блоке 232 система создает вэб-страницу, которая отражает все значения, выявленные в процессе анализа из текущего Файла Номера 64, и посылает страницу клиенту 70. На вэб-странице система показывает сообщение следующего содержания:

"Файл номера, который мы загрузили с Вашего сайта, содержит следующие записи. Пожалуйста, проверьте правильность этих записей. Нажмите СЛЕДУЮЩИЙ, чтобы продолжить.

Как показано на блоке 234, пользователь просматривает записи, проверяя их правильность, и нажимает на клавишу СЛЕДУЮЩИЙ. Если какое-то из значений не правильно, пользователь нажимает клавишу НАЗАД, которая активизирует функцию ИЗВЕНИТЬ, описанную здесь.

В предпочтительном исполнении система затем показывает вэб-страницу, содержащую письменное юридическое соглашение, предусматривающее уплату сбора за регистрацию, а также разрешение споров, включая юридические, как показано на блоках 236-238. Соглашение “подписывается” путем нажатия на кнопки “ПРИНЯТЬ” или “ОТКЛОНИТЬ”. Для принятия условий соглашения и продолжения регистрации, пользователь нажимает кнопку ПРИНЯТЬ. Для отклонения условий соглашения и прекращения процесса регистрации пользователь нажимает кнопку ОТКЛОНИТЬ. Использование юридического соглашения является абсолютно необязательным, а исполнение, не использующее такое соглашение, также рассматривается здесь и является предметом настоящего изобретения.

Система затем размещает значения, извлеченные при анализе из Файла Номера 64 в базу данных 12 Регистра 10, как это показано в блоке 240.

Для целей безопасности сетевой адрес или URL Файла Номера 64 должен совпадать с корневым директорием вэб-сервера 60. Это предотвращает перенаправление телефонных номеров на неавторизованные другие сетевые адреса. Это также предотвращает владельцев вэб-сервера 60 от перенаправления на этот вэб-сервер любых других телефонных номеров, которыми владелец сервера не обладает.

В блоке 242 Сервис Регистрации 22 уведомляет Index Builder 32, что была создана новая запись в базе данных 12. Маршрут 26 на Фиг.1В представляет такое уведомление. Уведомление включает информацию, достаточную, чтобы идентифицировать новую запись в базе данных 12, например идентификатор строки ("rowid") таблицы, в которой размещена новая запись. В ответ Index Builder 32 выполняет живое обновление Файлов Индекса 34, как это разъяснено ниже.

Таким образом, Файл Номера 64, созданный пользователем, активизируется и становится доступным для использования Резолвером 40.

В предпочтительном исполнении база данных 12 может получать запросы от зарегистрированных членов системы. Как результат, зарегистрированный член может направлять запросы в базу данных 12, которые побуждают базу данных показывать текущую зарегистрированную информацию о сетевых ресурсах или вэб-страницах или других структурах. Соответственно, если другой зарегистрированный пользователь смог зарегистрировать информацию, которая представляет в ложном свете содержание сетевого ресурса такого пользователя, искажение может быть выявлено и о нем сообщено Регистру для действий по корректировке. Таким образом, процедура регистрации, а также открытая возможность запрашивать базу данных 12 позволяет рассматриваемую систему избегать жульничества, которое возможно с помощью непредусмотренного использования метатегов.

Изменение и удаление информации Файла Номера

После создания Файла Номера, имеющего одну или более записей, записи могут быть отредактированы или удалены, используя функции ФАЙЛ MLS /Изменить и ФАЙЛ MLS /Удалить, показанные в списке меню верхнего уровня.

Когда пользователь выбирает функцию ФАЙЛ MLS /Изменить, система считывает MLS файл с сервера, ассоциированного с пользователем, и показывает содержание этого файла на вэб-странице в форме, показанной в Таблице 7.

Страница состоит из секций текстовых инструкций, набора функциональных кнопок редактирования и списка записей, ныне находящихся в Файле Номера. Текстовые инструкции поясняют функции, исполняемые функциональными кнопками. В предпочтительном исполнении, функциональные кнопки такой страницы действуют на все записи Файла Номера, а не на поля в отдельности. Например, для редактирования записи пользователь выбирает соответствующий телефонный номер, такой как "212-555-1235", и нажимает кнопку РЕДАКТИРОВАТЬ. В ответ система показывает страницу редактирования записи, которая содержит избранную запись. Пользователь может ввести измененный текст в поля записи на странице редактирования.

Похожим образом, чтобы удалить запись, пользователь выбирает соответствующее слово и нажимает кнопку УДАЛИТЬ. В ответ система создает новых Файл Номера, который содержит все предыдущие записи, кроме записи, выбранной для удаления.

Для добавления новой записи к показанному Файлу Номера пользователь нажимает по кнопке ДОБАВИТЬ. В ответ система показывает страницу по форме Таблицы 3, рассмотренную выше в связи с созданием нового Файла Номера.

Для активизации изменений, сделанных с помощью операций РЕДАКТИРОВАТЬ, УДАЛИТЬ и ДОБАВИТЬ, пользователь нажимает кнопку СЛЕДУЮЩИЙ. Нажатие кнопки СЛЕДУЮЩИЙ понуждает систему создать новый Файл номера, предпочтительно в вышеописанном формате XML. Система отсылает по email новый Файл Номера пользователю в соответствующем поясняющем сообщении. Для целей безопасности от пользователя требуется разместить новый Файл Номера в директории, предписанном системой как и в случае создания нового файла.

Паук (Crawler)

На графике последовательности операций фиг.3 показано исполнение способа, предпочтительно используемого Пауком 24. В предпочтительном исполнении система включает процесс Планировщик который инициирует активацию и работу Паука 24. Например, Планировщик, размещает расписание событий. Событие устанавливает, что Паук 24 должен исполняться каждые двадцать четыре часа. После наступления запланированного события Планировщик запускает Паука 24.

В блоке 302, Паук 24 считывает базу данных 12 из Регистра 10 и извлекает одну или более строк или записей, которые идентифицируют сетевые ресурсы, заиндексированные в Файлах Индекса 34. Способ выбора строк или записей не является критическим и потому могут использоваться несколько различных схем. Например, Паук 24 может выбирать все строки или записи, которые не были обновлены со времени последнего включения Паука. Или Паук 24 может выбрать все строки или записи, которые были созданы за определенный промежуток времени или которые старше определенного количества дней. Или Паук 24 выбирает список недавно обновленных записей. В предпочтительном исполнении система также устанавливает связи между телефонными номерами и именами Файла MLS и местами размещения, называемыми Таблицей информации о файлах (File Info table). Паук сравнивает выбранные строки с Таблицей информации о файлах и устанавливает сетевой адрес, место размещения или URL Файла Номера, ассоциированного с каждым телефонным номером, строкой или записью.

Для каждой из выбранных строк или записей в блоке 304 Паук 24 опрашивает вэб-сайт заказчика, который представлен строкой или записью, пытаясь обнаружить обновления в Файле Номера 64, который размещен во взаимосвязи с вэб-сайтом. Опрос включает шаги по открытию HTTP соединения с вэб-сайтом, запрашиванию и получению копии Файла Номера. Паук 24 анализирует Файл Номера, используя XML парсер, чтобы найти запись телефонного номера, а также значения внутри каждой записи телефонного номера, которые содержат телефонный номер, сетевой адрес, а также описательную информацию о сетевом ресурсе. XML парсер существует и может быть приобретен у корпорации Microsoft® Corporation.

Для каждой записи в Файле номера, как это показано в блоке 306, паук 24 проверяет, совпадает ли запись со строкой или записью в базе данных 12. Таким образом Паук 24 определяет, отличается ли содержание Файла Номера от записей в базе данных 12. Если так, как показано в блоке 308, то Паук 24 обновляет базу данных 12 и запрашивает построитель индекса (Index Builder) построить заново запись индекса, связанную с обновленной строкой или записью в базе данных 12.

Таким путем Паук 24 опрашивает вэб-сайты в Интернете 50, чтобы обнаружить сайты заказчиков, претерпевших обновление. Поскольку Файлы Номера рассредоточены в сети по большому количеству сайтов заказчиков, каждый заказчик имеет возможность свободно изменять свой Файл Номера в любое время. Заказчик не должен об этом сообщать системе телефонных номеров, так как Паук 24 в конце концов обнаружит каждое изменение и обновит базу данных 12 соответственно. Так, Библиотекарь 20 автоматически контролирует внесение изменений в Файлы Номера, распределенные в сети, и периодически обновляет Регистр 10 в соответствии с изменениями. Выгодно то, что заказчики и конечные пользователи не вовлекаются в процесс обновления базы данных 12.

Паук 24 обновляет базу данных автоматически.

В предпочтительном исполнении заказчик может инструктировать Библиотекаря 20 незамедлительно исполнить Программу Паука 24 в отношении конкретного вэб-сайта. В таком случае изменения конкретного Файла Номера мгновенно обнаруживаются и загружаются в базу данных. Заказчик активизирует мгновенное исполнение Паука 24 путем выбора опции Живого Обновления из меню верхнего уровня. В предпочтительном исполнении, система также выполняет, раз в неделю, полное обновление Файлов Индекса 34, основываясь на содержании базы данных 12. Таким образом, по меньшей мере еженедельно, Файлы Индекса 34 строятся заново на основе текущего содержания базы данных 12.

В альтернативном исполнении Паук 24 также подтверждает действительность каждого местоположения сетевых ресурсов, которые идентифицируются каждым из Файлов Номера. Например, Паук 24 пытается установить соединение с и загрузить каждый ресурс, который идентифицирован в записи Файла номера. Если произошла ошибка, создается соответствующее Email-сообщение и отсылается контактному лицу организации, которая зарегистрировала Файл Номера. Такое сообщение сообщает контактному лицу, что в Файле номера указано неверное местоположение сетевого ресурса.

Построитель Индекса (Index Builder)

Индекс 30 содержит Построитель Индекса 32 и Файлы Индекса 34. Построитель Индекса 32 является программой или процессом, который функционирует в двух режимах. В первом режиме Реконструктивный процесс Построителя Индекса 32 периодически опрашивает базу данных 12, обнаруживает изменения в базе данных и индексирует измененные записи телефонных номеров в Файлах Индекса 34. Во втором режиме, Построитель Индекса 32 обновляет Файлы Индекса 34 в режиме реального времени, исполняя очереди инструкций по обновлению индексов. Фиг.4 является блок-схемой предпочтительного исполнения Построителя Индекса 32. Компьютеры, обозначенные GO Machines 100, 102, 104, каждый исполняют программу Построителя Индекса 32. Каждая из машин GO Machine 100, 102, 104 ассоциированы с процессами сетевого интерфейса M1, M2, Мn Агента очередей (Queue Agent) 92a. Агент очередей 92а связан с сетью 106, такой как локальная сеть, и получает запросы на построение записей индекса от Библиотекаря 20. Агент очередей 92а распространяет копию каждого запроса одному из сетевых интерфейсов M1, M2, Мn, который, в свою очередь, передает запрос ассоциированной с ним GO машине 100, 102, или 104. Такая архитектура хорошо отвечает на внешние запросы и является устойчивой к ошибкам.

Внутри каждой GO машины. Построитель Индекса 32 связан с парой очередей 90а, 90b и парой индексов 34а, 34b. Служба GO 42 может иметь доступ к любому из индексов 34а, 34b, но в каждый отдельный момент времени бывает связана только с одним из них. Резолвер 40 отсутствует на Фиг.4 для чистоты, но должно быть понятно, что Служба GO 42 получает доступ к каждому индексу 34а, 34b с помощью процесса Резолвер 40.

Для Службы GO 42 важно поддерживать постоянную связь с одним или другим индексом. Соответственно, используя архитектуру, показанную на Фиг.4, Построитель Индекса строит индексы используя следующий процесс.Служба GO связана с индексом 34b и имеет инструкции передавать запросы на разрешение телефонных номеров только индексу 34b. Как только запрос на построение индекса приходит из Агента очередей 92а в Построитель Индекса 32, Построитель Индекса 32 добавляет запросы к обеим очередям 90а и 90b. Когда одна из очередей становится достаточно полной, например очередь 90а, Построитель Индекса 32 последовательно удаляет записи из такой очереди, в порядке “первый-вошел-первый-вышел” (FIFO), и обновляет индекс 34а записью каждой очереди. Одновременно, если получены какие- то новые требования на построение индекса, они направляются в обе очереди. Когда очередь 90а опустела и индекс 34а полностью обновлен, Построитель Индекса 32 инструктирует Службу GO 42 передать требование на разрешение телефонного номера только индексу 34а. Построитель индекса 32 затем удаляет записи только из очереди 90b и обновляет только индекс 34b из этой очереди. Таким образом, Построитель Индекса 32 может добавлять записи индекса к одной из очередей 90а, 90b, но всегда обновляет только один индекс в единицу времени, используя содержание только одной из очередей в единицу времени. Очередь, с которой Построитель Индекса 32 поддерживает связь, всегда является противоположной или дополнительной к индексам 34а, 34b, с которыми Служба GO 42 является связанной в текущий момент времени. Таким образом Служба GO 42 постоянно поддерживает связь с индексом, а Построитель Индекса 32 может обновлять индекс в режиме реального времени, не прерывая процесса разрешения телефонных номеров.

Предпочтительно, запросы на построение содержат идентификатор, называемый “Fileld”, файла или сроки, которая увязана с Таблицей Информации Файла или ТИФ (File Info table), описанной выше. Построитель Индекса 32 ищет FileID в ТИФ и извлекает все записи базы, данных которых совпадают с FileID. Каждая запись базы данных содержит уникальный идентификатор, который описан в записи базы данных. Эти уникальные идентификаторы генерируются, используя генератор последовательностей сервера базы данных. Используя уникальный идентификатор записи базы данных, который совпадает с FileID, Построитель Индекса извлекает совпадающую запись индекса. Информация записи индекса сравнивается с информацией, содержащейся в запросе на построение. Если информация в запросе на построение отличается, запись индекса обновляется. Если информация в запросе на построение показывает, что связанный сетевой ресурс перестал быть активным или недоступен в сети, запись индекса удаляется.

Для обеспечения масштабирования, надежности и быстрого ответа каждая из GO машин 100, 102, 104 имеет сходную конфигурацию и функционирует параллельно с другими. Хотя на Фиг.4 для иллюстрации показаны только три GO машины 100,102, 104, система может использовать любое число машин. В предпочтительном исполнении Планировщик определяет, когда начать исполнение Построителя Индекса 32.

Резолвер (Resolver)

В общем Резолвер 40 функционирует в качестве интерфейса запросов к метаданным, размещенным в Регистре 10. Резолвер 40 функционирует, получая телефонные номера в качестве запросов от сервисов 42, 44, 46, запрашивает индекс 30 определить сетевые адреса, соответствующие заданным телефонным адресам, и отвечает сервисам, передавая найденные сетевые адреса. Резолвер 40 построен так, чтобы быстро отвечать на операции поиска и обслуживать миллионы запросов в день. Для минимизации времени ответа и обеспечения масштабирования, отвечая на запросы, Резолвер 40 не имеет непосредственного доступа к базе данных 12 Регистра 10. Вместо этого Резолвер поддерживает связь с Индексом 34, который размещен в быстрой главной памяти.

В предпочтительном исполнении Резолвер 40 функционирует на любом количестве множества процессов R1, R2, Rn, каждый из которых связан с сервисом 42, 44, 46, который создает запросы к Резолверу. Сервисы 42, 44, 46 поддерживают связь с процессами R1, R2, Rn Резолвера, используя соединение HTTP. Предпочтительно также, чтобы компьютеры, исполняющие программу Резолвера 40, имели конфигурацию с тройным резервированием. Такая конфигурация обеспечивает быстрый ответ на запросы сервисов 42, 44, 46 и обеспечивает надежность. Каждый из процессов R1, R2, Rn исполнен в виде вэб-приложения, которое исполняет Резолвер. Сервисы 42, 44, 46 поддерживают связь с процессами R1, R2, Rn Резолвера, используя HTTP соединение.

В одном из исполнений процесс Резолвера 40 выполнен в виде динамической библиотеки связей (dynamically linked library или DLL), которая интегрирована в сервисы 42, 44, 46. В предпочтительном исполнении каждый из процессов Резолвера 40 является обособленным процессом или программой, которая функционирует в соответствии с методом, показанным на Фиг.5. Резолвер 40 исполнен с одним или более API (интерфейс создания приложений application programming interface), которые позволяют разрабатывать сервисы, которые используют Резолвер, такие как "желтые страницы" и поисковые сервисы.

Как показано в блоках 502-504, внешний вэб-клиент, сервер или браузер, такие как клиент 70, обращается к Резолверу 40. В одном из исполнений клиент 70 устанавливает соединение с Резолвером 40, используя HTTP соединение. В блоке 502 клиент 70 создает HTTP соединение с Резолвером 40. В блоке 504 клиент 70 предоставляет Резолверу URL, запрашивая тем самым вернуть сетевой адрес, соответствующий конкретному телефонному номеру. Например, URL представлен в форме http://www.resolver.com/resolve? tn=TELRPHONE NUMBER. В такой форме URL строка "http://" определяет URL как HTTP запрос, “www.resolver.com” является доменом сервера, a "resolve" является именем программы, исполняемой на сервере указанного домена, которая собственно и является Резолвером. Выражение "tn=TELEPHONE NUMBER" передает значение "TELEPHONE NUMBER" параметру "mm", который распознается Резолвером. В случаях, когда телефонный номер размещен вместе с кодами города и страны, браузер клиента предпочтительно запрограммирован на добавление кодов страны и города к телефонному номеру, который вводится пользователем без одного или обоих кодов. Такая информация может быть получена в качестве вторичной из установок операционной системы Window пользователя.

В другом исполнении клиент 70 устанавливает соединение с одним из сервисов 42, 44, 46, связанных с процессами Резолвера 40. Сервисы 42, 44, 46 обмениваются с клиентом 70, запрашивая и получая телефонный номер.

Так, в одном из случаев Резолвер 40 получает телефонный номер, запрошенный клиентом 70. В ответ Резолвер 40 строит Объект-спецификатор (Qualifier object) в главной памяти, который содержит телефонный номер. В блоке 506, Резолвер устанавливает связь с Индексом 30 и делает запрос о предоставлении ему сетевого адреса или URL, который соответствует телефонному номеру в запросе клиента 70. В предпочтительном исполнении запрос осуществляется путем посылки Объекту размещения индекса (Index Store object) сообщения, содержащего Объект-спецификатор. Объект размещения индекса кратко излагает или предоставляет краткое пояснение Индекса 30. Объект размещения индекса выполняет запрос к индексу.

В блоке 508 Резолвер 40 получает ответ от Индекса 30, содержащий сетевой адрес или URL, который соответствует телефонному номеру в запросе клиента 70. В предпочтительном исполнении Объект размещения индекса возвращает Объект набор записи (Entry Set object) Резолверу 40. Объект набор записи содержит или упоминает набор одной или более записей из Индекса 30, которые соответствуют запрошенному телефонному номеру. Предпочтительно Объект набор записи сформирован так, чтобы давать местоположение или URL сетевого ресурса, описанного в записи объекта.

Использование Объекта набор записи позволяет системе функционировать, когда введена только часть телефонного номера. Это в частности полезно, когда пользователь представленной системы знает только часть телефонного номера, по которому производится поиск информации. В качестве примера пользователь, который знает только четыре последних цифры телефонного номера, может ввести "3421". Объект набор записи будет содержать все записи телефонных номеров, оканчивающихся на "3421", то есть например номера "212-324-3421", "213-247-3421" и "702-397-3421", а пользователь может затем выбрать номер или соответствующий ресурс, который с его точки зрения является искомым ресурсом.

Объект размещения индекса также содержит логику для упорядочивания записей в Объект набор записи, основанную на функции избыточного использования. Если Объект набор записи имеет только одну запись, упорядочение не требуется. Если Объект набор записи имеет более одной записи, то записи могут использовать любой способ предпочтительного упорядочения.

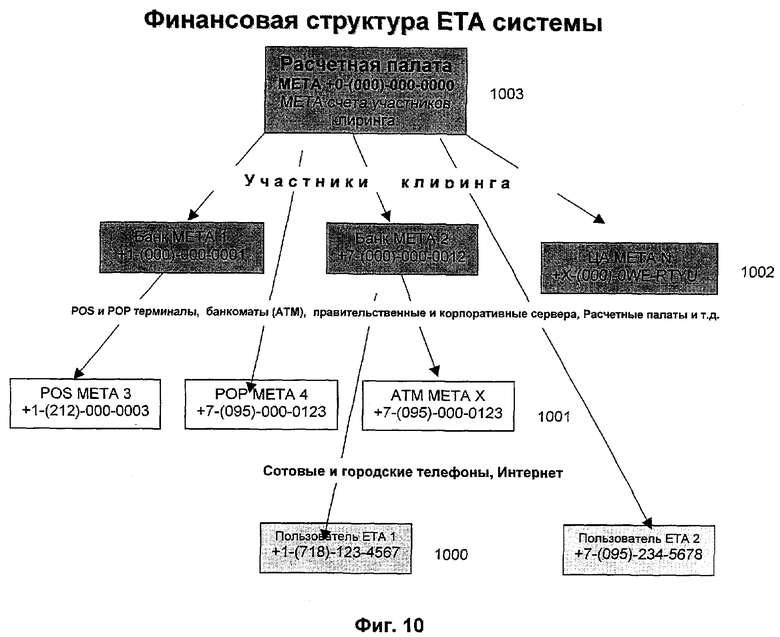

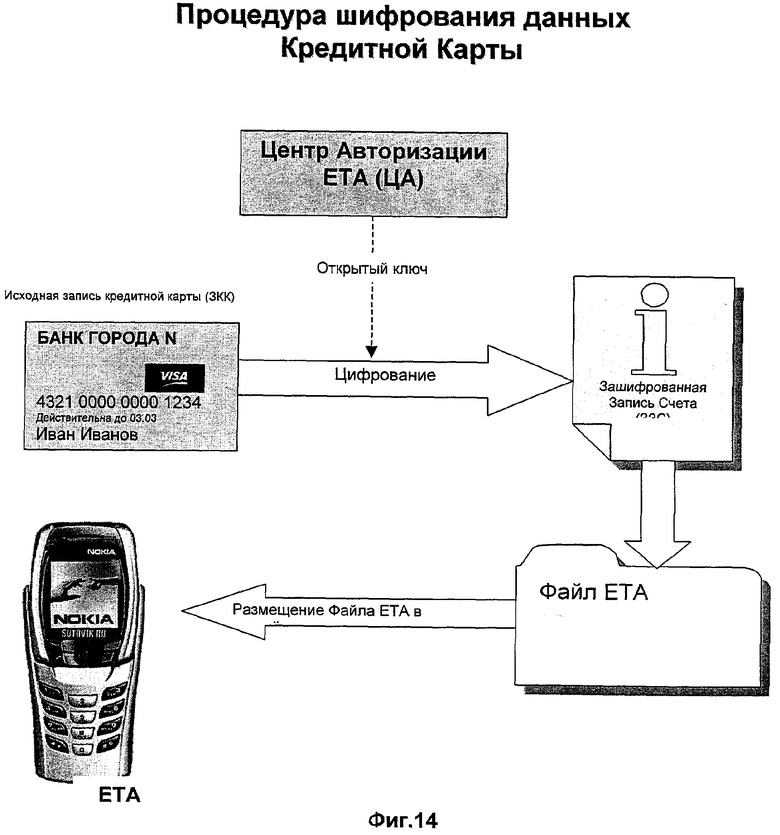

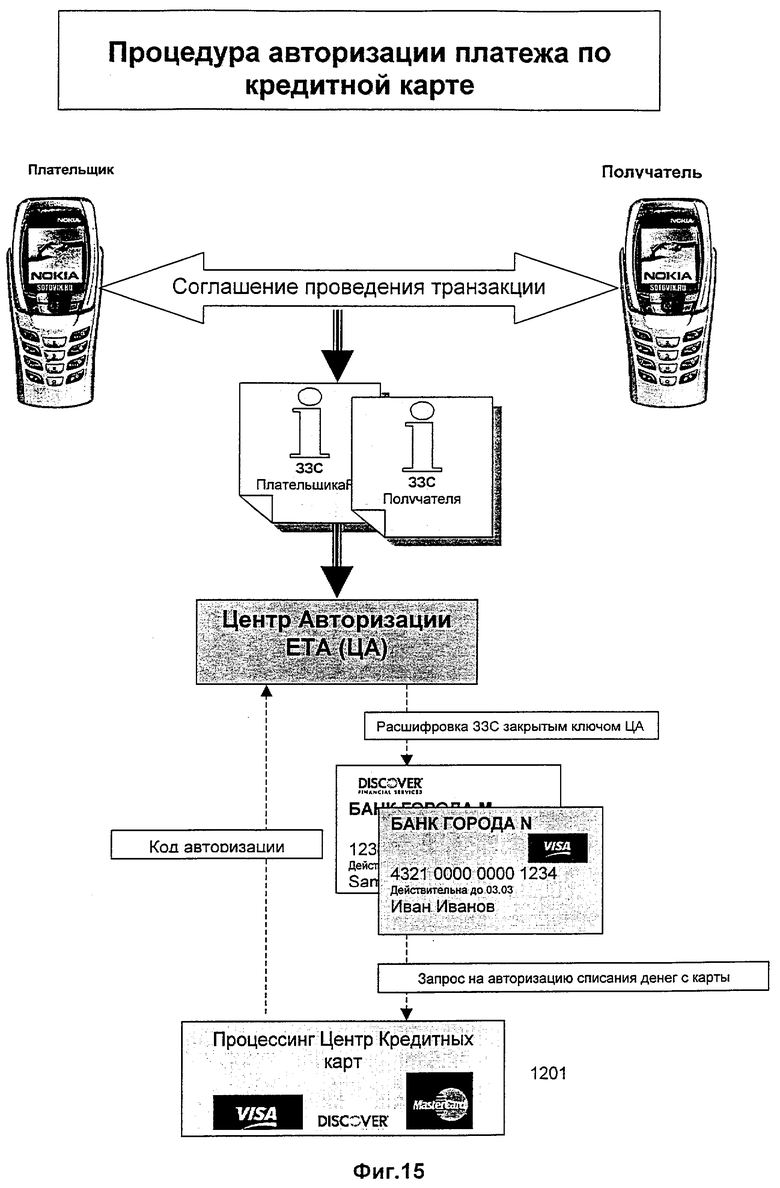

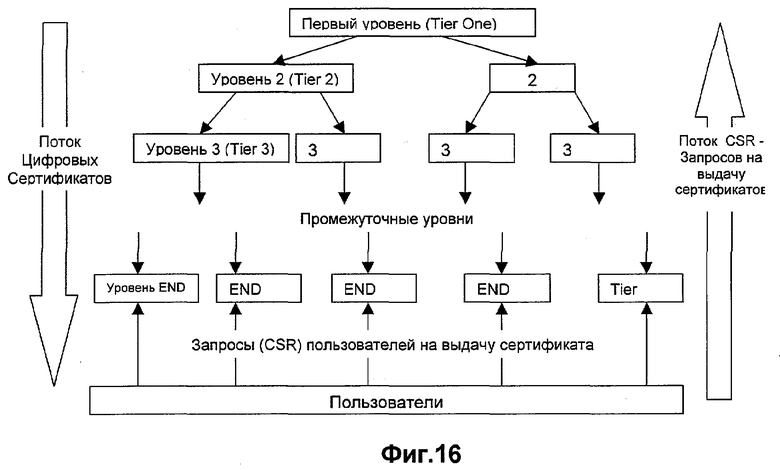

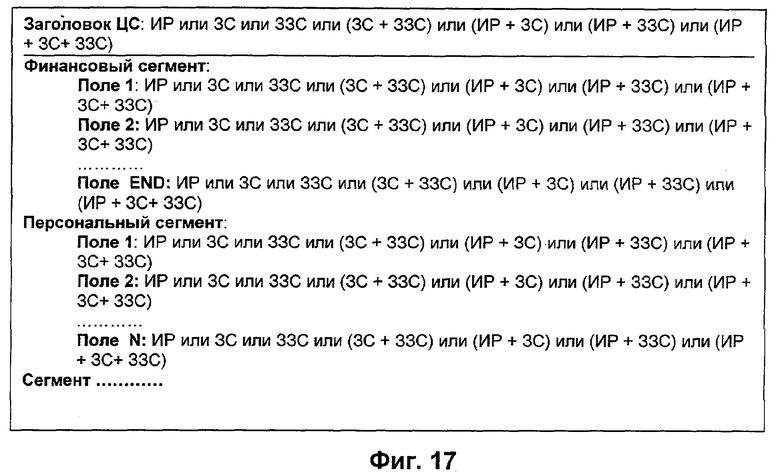

В блоке 510 Резолвер 40 формирует исходящее сообщение на основе ответа индекса. В предпочтительном исполнении Резолвер 40 создает XML файл, содержащий информацию из ответа Индекса 30. В предпочтительном исполнении каждый из сервисов 42, 44, 46 снабжен парсером XML, который может превращать XML файл, созданный Резолвером 40, в текст или другую информация в формате, используемом клиентом 70. В предпочтительном исполнении каждая запись, упомянутая в Объекте набор записи, также содержит значение, которое означает число раз, которое запись была разрешена (искалась или использовалась). Число использований может быть использовано для ранжирования записей во время вывода на дисплей или использовано другим способом одним из сервисов 42-46.