УРОВЕНЬ ТЕХНИКИ

Интернет в настоящее время поддерживает международную связь среди компьютеров с использованием протоколов различных стандартов. Один из этих протоколов, протокол Интернета (IP), присваивает уникальный адрес каждому компьютеру, известный как IP-адрес. IP в настоящее время доступен в двух версиях: IPv4 с 32-битовыми адресами и IPv6 со 128-битовыми адресами. IPv4 сегодня является наиболее общей версией в использовании.

Рост Интернета использовал все доступные 32-битовые адреса в IPv4. Одним результатом ограниченного числа адресов является то, что большинство организаций теперь используют одно из трех пространств частных адресов, определенных посредством IPv4. Эти частные IP-адреса не могут быть использованы в публичном Интернете. Маршрутизаторы-шлюзы управляют интерфейсом между частной внутренней сетью и публичным Интернетом. Маршрутизаторы-шлюзы предоставляют различные функции для скрытия или маскирования частного внутреннего IP, когда требуется осуществление связи вне частной сети.

Одним общим способом, используемым маршрутизаторами-шлюзами в коммерческих окружениях, является создание виртуальной частной сети (VPN) для соединения внешних пользователей с внутренней частной сетью. VPN предоставляет протокол-оболочку или обертку для сокрытия внешних IP-адресов и данных при маршрутизации пакета через публичный Интернет на клиентскую рабочую станцию.

VPN расширяет внутреннюю частную сеть посредством присвоения внутреннего частного IP-адреса клиентской рабочей станции по мере соединения клиентской рабочей станции с VPN-шлюзом. VPN создает сеть или VPN-туннель, который соединяет приложения на клиентской рабочей станции с внутренней частной сетью за VPN-шлюзом (или шлюзом владельца). Локальная частная сеть и публичный Интернет клиентской рабочей станции скрыты от приложений на клиентской рабочей станции посредством VPN-туннеля. В результате, в текущих версиях VPN, клиентская рабочая станция может соединиться только с одной VPN за раз. Если клиентская рабочая станция имела возможность соединения с более, чем одной VPN, то, так как не гарантируется уникальность областей внутренних частных адресов для каждой VPN, пакеты нельзя надежно маршрутизировать желаемым получателям.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Варианты осуществления, раскрытые в настоящем документе, включают в себя систему для обеспечения архитектуры множественных защищенных линий (MSL). Некоторые варианты осуществления системы включают в себя компонент виртуальной частной сети (VPN) MSL, который включает в себя первую логику, которая при исполнении процессором предписывает системе создать VPN-туннель между клиентской рабочей станцией и шлюзом владельца, отправить исходящую дейтаграмму из клиентской рабочей станции шлюзу владельца и принять входящую дейтаграмму из шлюза владельца на клиентскую рабочую станцию, где входящая дейтаграмма включает в себя исходный IP-адрес и адрес протокола Интернета (IP) получателя, который установлен на частный IP-адрес владельца VPN. В некоторых вариантах осуществления, первая логика предписывает системе отправить входящую дейтаграмму с IP-адресом получателя. Варианты осуществления системы могут также включать в себя двойной преобразователь сетевых адресов (NAT) с MSL, который включает в себя вторую логику, которая при исполнении процессором предписывает системе принять входящую дейтаграмму из MSL VPN, записать новый частный IP-адрес владельца VPN из исходного IP-адреса во входящей дейтаграмме, присвоить новый UPIP-адрес для входящей дейтаграммы и клиентской рабочей станции, и способствовать отправке входящей дейтаграммы на клиентскую рабочую станцию.

Аналогично, некоторые варианты осуществления, раскрытые в настоящем документе, включают в себя компонент виртуальной частной сети (VPN) с MSL, который включает в себя логику, которая при исполнении процессором предписывает MSL VPN создать VPN-туннель между клиентской рабочей станцией и шлюзом владельца, и отправить исходящую дейтаграмму из клиентской рабочей станции шлюзу владельца. В некоторых вариантах осуществления, логика предписывает компоненту MSL VPN принять входящую дейтаграмму из шлюза владельца на клиентскую рабочую станцию, где входящая дейтаграмма включает в себя исходный IP-адрес и адрес протокола Интернета (IP) получателя, который установлен на частный IP-адрес владельца VPN, и отправить входящую дейтаграмму с IP-адресом получателя.

Еще некоторые варианты осуществления, раскрытые в настоящем документе, включают в себя двойной преобразователь сетевых адресов (NAT) с MSL, который включает в себя логику, которая при исполнении процессором предписывает двойному NAT с MSL принять входящую дейтаграмму из MSL VPN и записать новый частный IP-адрес владельца VPN из исходного IP-адреса во входящей дейтаграмме. В некоторых вариантах осуществления логика предписывает двойному NAT с MSL присвоить новый UPIP-адрес для входящей дейтаграммы и клиентской рабочей станции и способствовать отправке входящей дейтаграммы на клиентскую рабочую станцию.

Другие варианты осуществления и/или преимущества по этому раскрытию будут или могут стать понятны специалистам в данной области техники после изучения нижеследующих чертежей и подробного описания. Предполагается, что все такие системы, способы, признаки и преимущества могут быть включены в рамках этого описания и быть в рамках объема настоящего раскрытия.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Многие аспекты данного раскрытия можно лучше понять со ссылкой на нижеследующее чертежи. Компоненты на чертежах необязательно являются в масштабе, акцент вместо этого смещен на ясную иллюстрацию принципов настоящего раскрытия. Более того, на чертежах, подобные ссылочные номера обозначают соответствующие части на нескольких видах. Хотя несколько вариантов осуществления описаны применительно к этим чертежам, нет намерения ограничивать данное раскрытие вариантом осуществления или вариантами осуществления, раскрытыми в настоящем документе. Наоборот, есть намерение охватить все альтернативные варианты, модификации и эквиваленты.

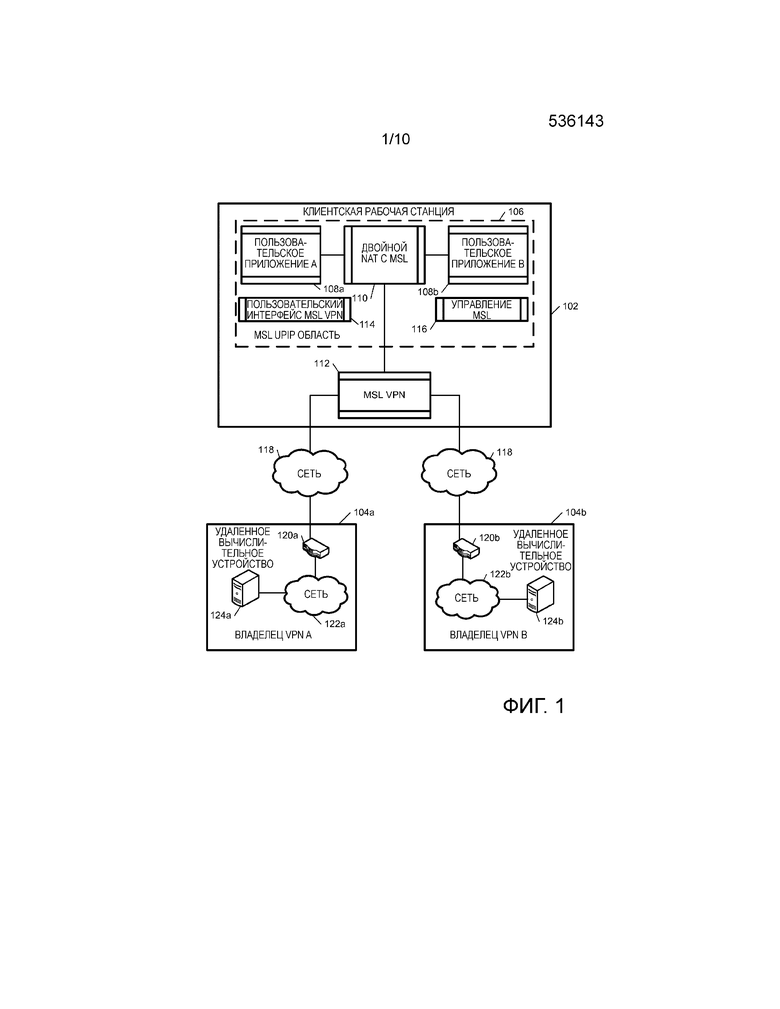

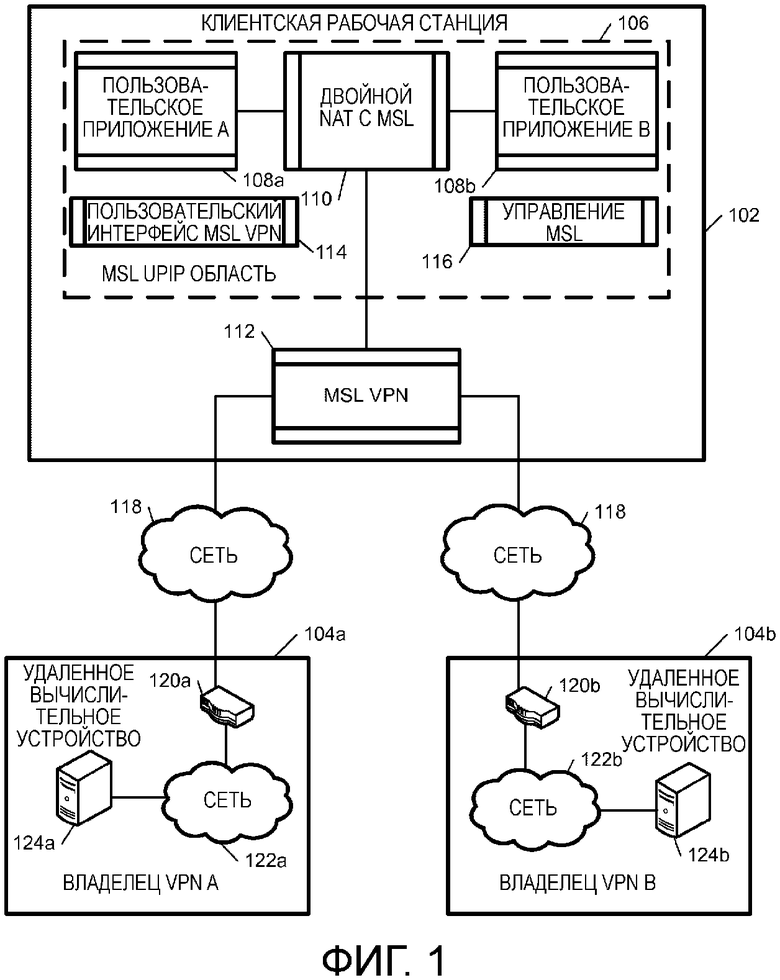

Фиг. 1 изображает вычислительную среду для обеспечения архитектуры множественных защищенных линий связи на клиентской рабочей станции, согласно вариантам осуществления, раскрытым в настоящем документе;

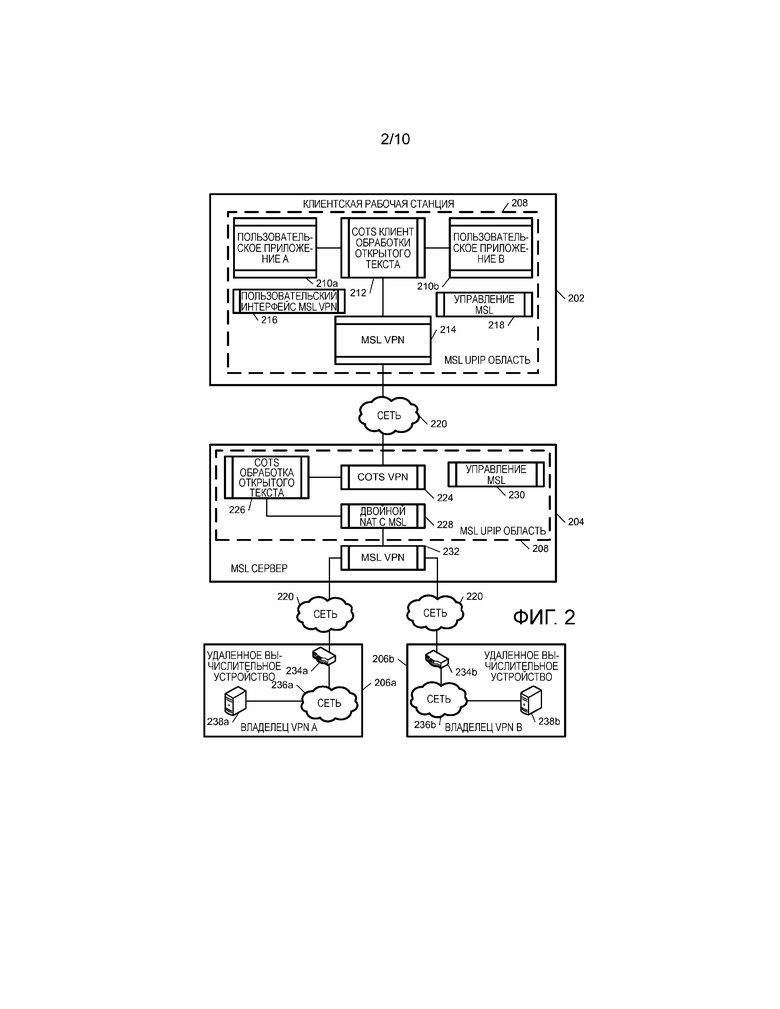

Фиг. 2 изображает вычислительную среду для обеспечения архитектуры множественных защищенных линий связи на MSL сервере, согласно вариантам осуществления, раскрытым в настоящем документе;

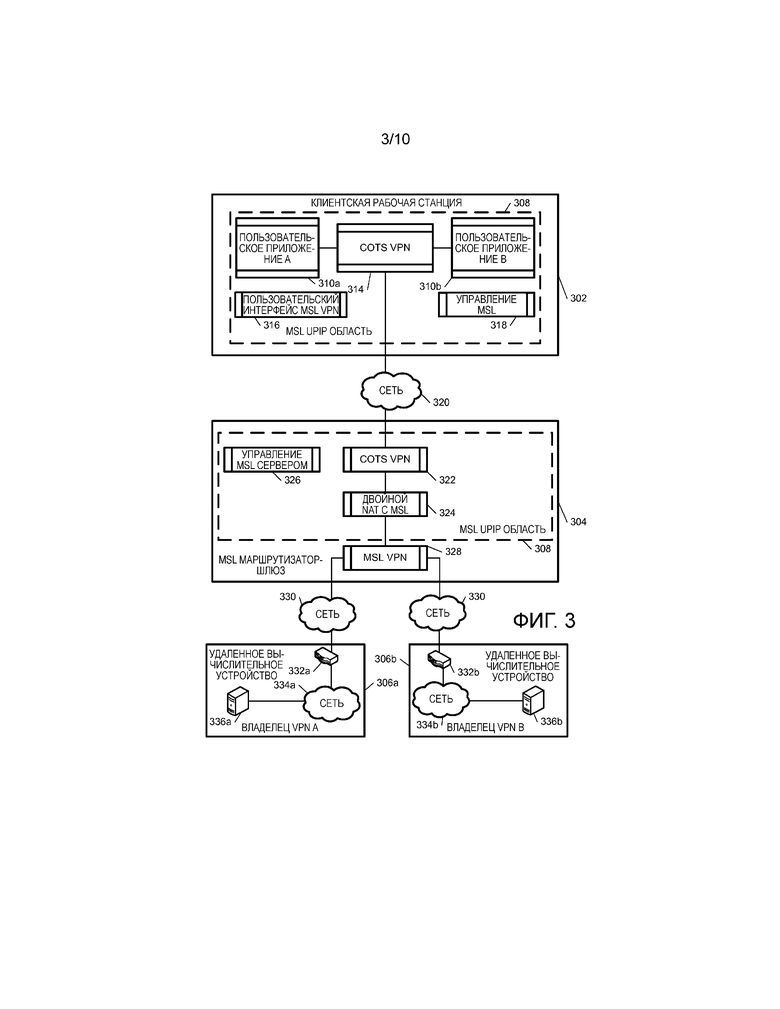

Фиг. 3 изображает вычислительную среду для обеспечения архитектуры множественных защищенных линий связи на MSL маршрутизаторе-шлюзе, согласно вариантам осуществления, раскрытым в настоящем документе;

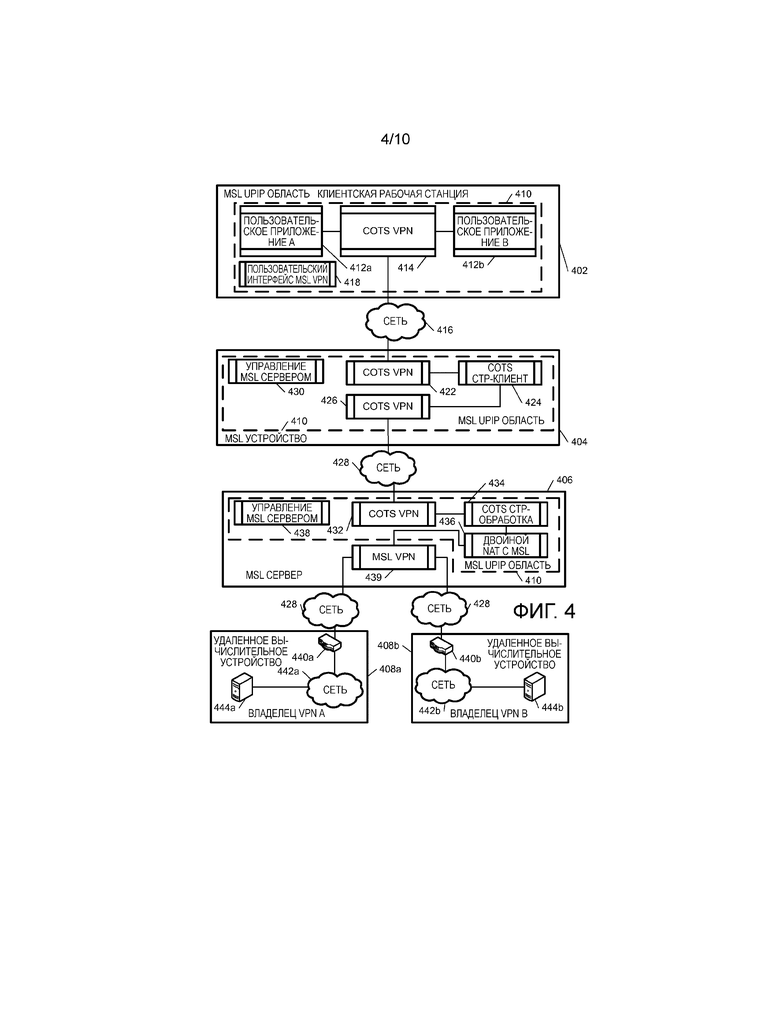

Фиг. 4 изображает вычислительную среду для обеспечения архитектуры множественных защищенных линий связи на клиентской рабочей станции, согласно вариантам осуществления, раскрытым в настоящем документе;

Фиг. 5 изображает вычислительную среду для обеспечения архитектуры множественных защищенных линий связи в MSL центре сетевых операций (NOC), согласно вариантам осуществления, раскрытым в настоящем документе;

Фиг. 6 изображает схему последовательности операций для менеджера входа в систему для обеспечения архитектуры множественных защищенных линий связи, согласно вариантам осуществления, раскрытым в настоящем документе;

Фиг. 7 изображает схему последовательности операций для менеджера сеанса для обеспечения архитектуры множественных защищенных линий связи, согласно вариантам осуществления, раскрытым в настоящем документе;

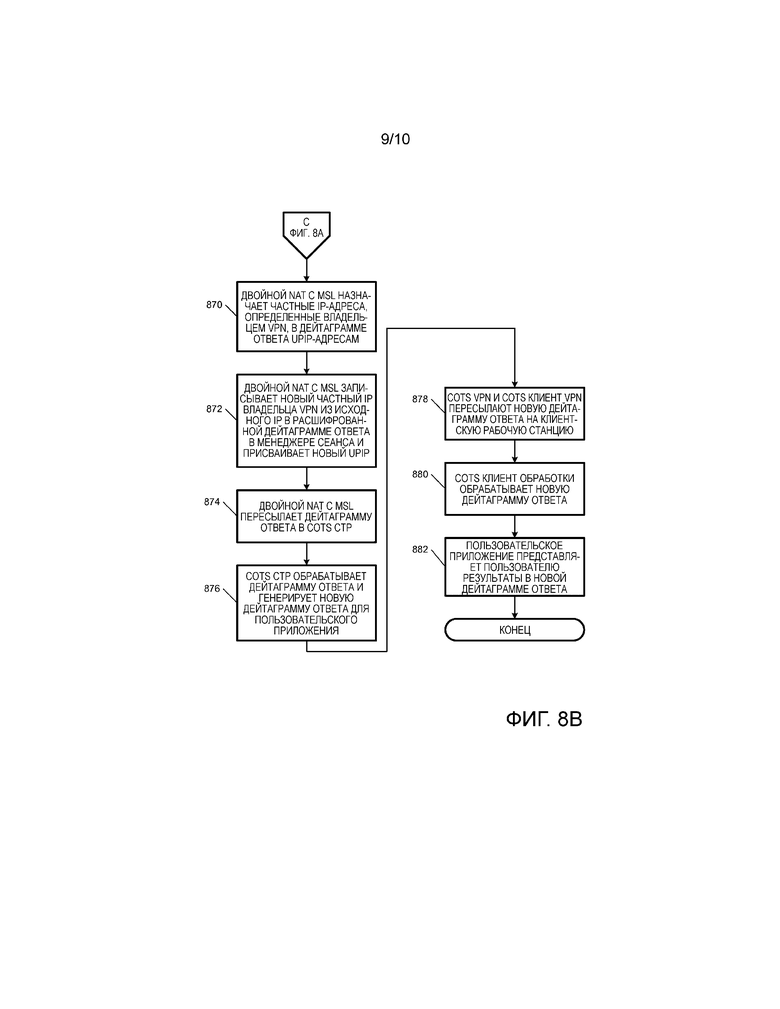

Фиг. 8A, 8B изображают схему последовательности операций для множества компонентов для обеспечения архитектуры множественных защищенных линий связи, согласно вариантам осуществления, раскрытым в настоящем документе; и

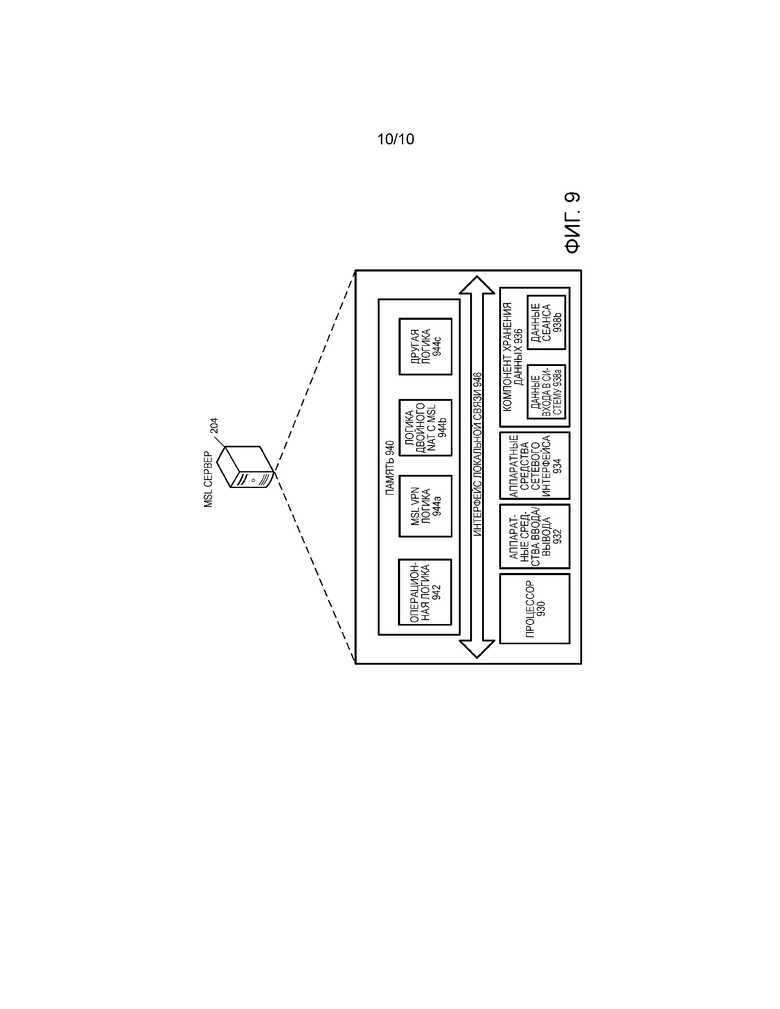

Фиг. 9 изображает вычислительное устройство, которое может быть использовано для обеспечения архитектуры множественных защищенных линий связи, согласно вариантам осуществления, раскрытым в настоящем документе.

ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

Варианты осуществления, раскрытые в настоящем документе включают в себя систему и/или способ для обеспечения архитектуры множественных защищенных линий связи. Конкретно, каждый владелец VPN определяет область сети с адресацией с помощью частного IPv4, определенного владельцем VPN. Ожидается, что области сети владельца VPN должны иметь адреса, которые перекрываются, так как все владельцы VPN могут использовать 10.0.0.0/24 в качестве своего сетевого определения. Варианты осуществления, раскрытые в настоящем документе, определяют внутреннюю область сети для использования, когда пакеты находятся внутри службы MSL. MSL предоставляет функции двойного NAT для преобразования всех частных IP-адресов, определенных владельцем VPN, в адреса MSL области уникальных частных IP (UPIP) и из них по мере входа или выхода пакетов из службы MSL. Серверам владельца VPN динамически присваивают адрес MSL UPIP области по мере их обнаружения в обработанных пакетах.

Когда клиентская рабочая станция открывает первое VPN-соединение, в качестве IP-адреса для клиентской рабочей станции может быть использован либо частный IP владельца VPN, присвоенный клиентской рабочей станции, либо UPIP-адрес для клиентской рабочей станции. Когда открывается вторая (или последующая) VPN, IP-адрес, ранее использованный для IP рабочей станции, может быть использован в качестве UPIP для рабочей станции, и новые UPIP присваиваются серверам из второй VPN. Приложения клиентской рабочей станции осуществляют связь с помощью MSL UPIP. Исходный NAT с MSL и NAT с MSL получателя осуществляет преобразование между UPIP и частным IP владельца VPN, так чтобы серверы видели только частные IP-адреса владельца VPN. Это обеспечивает клиентской рабочей станции возможность одновременного способствования множеству независимых VPN-соединений с разными шлюзами и/или VPN владельца.

В окружении IPv6, сетевые адреса владельца VPN генерируются как 128-битовый UPIP и используются в IPv6 как описано в параграфе выше для IPv4. Так как уникальные локальные IPv6-адреса одноадресной передачи имеют очень высокую вероятность уникальности, MSL может сгенерировать IPv6 UPIP для рабочей станции и использовать частные IPv6-адреса для узлов за шлюзом владельца VPN. MSL должна проверить, что каждая новая IPv6 VPN не дублирует уникальные локальные IPv6-адреса одноадресной передачи уже открытой VPN. Если обнаружен дубликат, UPIP будет сгенерирован для узлов в этой VPN, как описано в параграфе выше для IPv4. Локальные IPv6-адреса создаются с использованием псевдо-случайно присвоенного глобального ID. Один вариант осуществления может иметь нижеследующий формат таблицы 1.

Обращаясь теперь к чертежам, Фиг. 1 изображает вычислительную среду для обеспечения архитектуры множественных защищенных линий связи на клиентской рабочей станции 102, согласно вариантам осуществления, раскрытым в настоящем документе. Как проиллюстрировано, архитектура MSL создает область частных IP или адресное пространство (MSL область уникальных частных IP), которая изолирована и от публичных Интернет IP-адресов, и от частных IP-адресов владельцев VPN.

Как проиллюстрировано, архитектура по Фиг. 1 включает в себя клиентскую рабочую станцию 102, первую VPN (VPN A 104a) и вторую VPN (VPN B 104b). Клиентская рабочая станция 102 может включать в себя пользовательское приложение A 108a и пользовательское приложение B 108b. Пользовательские приложения 108a, 108b могут быть использованы для осуществления связи с VPN A 104a и VPN B 104b. Также в клиентскую рабочую станцию 102 включены компонент 110 двойного NAT с MSL, компонент 114 пользовательского интерфейса MSL VPN и компонент 116 управления MSL, которые формируют MSL UPIP область 106. Компонент 112 MSL VPN также включен в клиентскую рабочую станцию 102. Эта конфигурация может обеспечить возможность для VPN-связи с VPN A 104a и/или VPN B 104b через глобальную или публичную сеть 118. Публичная сеть 118 может включать в себя Интернет и/или другую публично доступную сеть.

Соответственно, клиентская рабочая станция 102 может включать в себя множество компонентов, которые могут или не могут быть включены в самостоятельное клиентское программное обеспечение MSL. В качестве примера, компоненты самостоятельного клиентского программного обеспечения MSL могут включать в себя компонент 116 управления MSL, который может функционировать как менеджер сеанса для обслуживания информации сеанса для клиентской рабочей станции 102. Менеджер сеанса может быть выполнен с возможностью присвоения UPIP и предоставления координационной информации UPIP компоненту 110 двойного NAT с MSL. Аналогично, компоненты могут также включать в себя компонент пользовательского интерфейса MSL 114, который предоставляет один или более пользовательских интерфейсов, так чтобы пользователь мог идентифицировать VPN-соединение, удалить VPN-соединение, открыть VPN-соединение или отключить открытое VPN-соединение. Компонент 112 MSL VPN может быть использован для предоставления исходного IP в отношении внешних пакетов из шлюза 120a, 120b владельца для идентификации шлюза 120a, 120b владельца и/или VPN 104a, 104b. Пакеты из компонента 110 двойного NAT с MSL могут включать в себя публичный IP получателя для идентификации шлюза/VPN получателя. Компонент 110 двойного NAT с MSL также включен и преобразовывает и исходный IP-адрес, и IP-адрес получателя в пакетах открытого текста в присвоенные UPIP-адреса и/или из них. Для входящей дейтаграммы (включая дейтаграммы ответа), компонент 110 двойного NAT с MSL использует исходный IP, предоставленный компонентом 112 MSL VPN, для идентификации шлюза 120a, 120b владельца. Для исходящих дейтаграмм, компонент 110 двойного NAT с MSL использует исходный UPIP и UPIP получателя для идентификации публичного IP получателя для шлюза 120a, 120b и/или VPN 104a, 104b владельца.

Соответственно, при посредстве компонентов в клиентской рабочей станции 102, защищенная связь может быть осуществлена с помощью одного или более вычислительных устройств в VPN A 104a и VPN B 104b. VPN A 104a может включать в себя шлюз владельца 120a, который соединен с одним или более вычислительными устройствами (такими как удаленное вычислительное устройство 124a) через локальную сеть 122a. Аналогично, VPN B 104b может также включать в себя шлюз владельца 120b, который способствует связи с одним или более удаленными вычислительными устройствами, такими как удаленное вычислительное устройство 124b, через локальную сеть 122b.

Архитектура множественных защищенных линий связи присваивает уникальный частный IP-адрес (UPIP) для каждого хоста, такого как удаленное вычислительное устройство 124a, 124b, сервер и т.д., который осуществляет связь с клиентской рабочей станцией 102 с использованием технологии MSL, так чтобы все хосты (системы) организации пользователя имели уникальные IP-адреса внутри MSL области 106 частных IP. Архитектура MSL предоставляет функцию двойного NAT для управления MSL областью 106 частных IP. Двойной NAT 110 с MSL осуществляет преобразование между частными IP-адресами, присвоенными владельцем VPN, и присвоенным UPIP, так чтобы рабочая станция имела уникальные IP-адреса для всех хостов владельца VPN, даже когда многочисленные владельцы VPN имеют одинаковые частные IP-адреса.

Соответственно, пользовательское приложение A 108a и пользовательское приложение B 108b видят UPIP, тогда как хосты владельца VPN видят только внутренние частные IP-адреса владельца VPN. Двойной NAT 110 с MSL координируется для преобразования между частными IP-адресами, присвоенными владельцем VPN, и UPIP, присвоенным архитектурой MSL, так что пользовательское приложение A 108a и пользовательское приложение B 108b видят UPIP, и хосты владельца VPN видят только внутренние частные IP-адреса владельца VPN.

Клиентская рабочая станция 102 соединяется с VPN A 104a с использованием пользовательского интерфейса и функций управления MSL. Компонент 116 управления MSL присваивает UPIP узлам VPN A 104a, включая удаленное вычислительное устройство 124a. Клиентская рабочая станция 102 может теперь осуществить доступ к VPN A 104a обычным образом.

Клиентская рабочая станция 102 может дополнительно соединиться с VPN B 104b с использованием компонента 114 пользовательского интерфейса MSL и компонента 116 управления MSL. Компонент 116 управления MSL присваивает UPIP узлам в VPN B 104b, таким как удаленное вычислительное устройство 124b. Так как VPN A 104a уже присвоил UPIP клиентской рабочей станции 102, компонент 116 управления MSL использует то же значение UPIP для IP VPN B 104b. Клиентская рабочая станция 102 может теперь осуществить доступ к вычислительным устройствам, таким как удаленное вычислительное устройство 124b, в VPN B 104b с помощью пользовательских приложений 108a, 108b обычным образом.

Таблица 2 ниже показывает пример присваиваний IP-адресов. Следует отметить, что IP может быть выбран для упрощения отслеживания присваиваний.

Клиентской рабочей станции 102 присвоен UPIP, сгенерированный когда клиентская рабочая станция 102 осуществляет вход в VPN A 104a. Когда клиентская рабочая станция 102 осуществляет вход в VPN B 104b, вычислительным устройствам за VPN B 104b присваиваются UPIP, но клиентская рабочая станция 102 продолжает использовать UPIP рабочей станции, сгенерированный для VPN A 104a. Следует понимать, что пользовательские приложения 108a, 108b теперь функционируют в MSL UPIP области 106.

Фиг. 2 изображает вычислительную среду для обеспечения архитектуры множественных защищенных линий связи на MSL сервере 204, согласно вариантам осуществления, раскрытым в настоящем документе. Как проиллюстрировано, вариант осуществления по Фиг. 2 включает в себя клиентскую рабочую станцию 202, MSL сервер 204, VPN A 206a и VPN B 206b. Клиентская рабочая станция 202 может включать в себя пользовательское приложение A 210a, пользовательское приложение B 210b, коммерчески готовый (COTS) клиент 212 обработки открытого текста, первый компонент 214 MSL VPN, компонент 216 пользовательского интерфейса MSL VPN и первый компонент 218 управления MSL. Эти компоненты могут содержать MSL UPIP область 208 и могут быть выполнены с возможностью установления VPN-связи с VPN A 206a и/или VPN B 206b через публичную сеть 220, такую как Интернет.

Чтобы способствовать этой связи, MSL сервер 204 может включать в себя COTS компонент 224 VPN, COTS компонент 226 обработки открытого текста, компонент 228 двойного NAT с MSL и второй компонент 230 управления MSL, которые также являются частью MSL UPIP области 208. Может также быть включен второй компонент 232 MSL VPN. Соответственно, эти компоненты могут также могут также быть удалены от VPN A 206a и/или VPN B 206b и могут отправить одну или более дейтаграмм шлюзу 234a, 234b владельца, который соединен с локальной сетью 122a, 122b, для отправки и/или приема данных от удаленных вычислительных устройств 238a, 238b и/или других вычислительных устройств в VPN A 206a и/или VPN B 206b.

Соответственно, вариант осуществления по Фиг. 2 может функционировать аналогично варианту осуществления, описанному относительно Фиг. 1, за исключением того, что вариант осуществления по Фиг. 2 использует MSL сервер 204, который удален от клиентской рабочей станции 202. Соответственно, эта конфигурация расширяет MSL UPIP область 208 на MSL сервер 204, который может вмещать COTS функции открытого текста, такие как ускорение, так чтобы COTS функция открытого текста могла быть применена к каждой VPN, используемой множеством разных клиентских рабочих станций. Дополнительно, предусмотрен COTS компонент 224 VPN, соединяющий MSL сервер 204 и клиентскую рабочую станцию 202, для защиты данных по мере их перемещения между клиентской рабочей станцией 202 и MSL сервером 2044 по публичной сети 220.

Фиг. 3 изображает вычислительную среду для обеспечения архитектуры множественных защищенных линий связи на MSL маршрутизаторе-шлюзе 304, согласно вариантам осуществления, раскрытым в настоящем документе. Как проиллюстрировано, вариант осуществления по Фиг. 3 включает в себя клиентскую рабочую станцию 302, MSL маршрутизатор-шлюз 304, VPN A 306a и VPN B 306b. Клиентская рабочая станция 302 включает в себя пользовательское приложение A 310a, пользовательское приложение B 310b, первый COTS компонент 314 VPN, компонент 316 пользовательского интерфейса MSL VPN и компонент 318 управления MSL, которые содержат участок MSL UPIP области 308.

Соответственно, клиентская рабочая станция 302 может осуществлять связь с MSL маршрутизатором-шлюзом 304 через локальную и/или частную сеть 320. MSL маршрутизатор-шлюз 304 может включать в себя второй COTS компонент 322 VPN, компонент 324 двойного NAT с MSL и компонент 326 управления MSL сервером, которые также являются частью MSL UPIP области 308. MSL VPN 328 также снабжена MSL маршрутизатором-шлюзом 304 и может способствовать связи с VPN A 306a и/или VPN B 306b через публичную сеть 330.

Как рассмотрено выше относительно других VPN, VPN A 306a включает в себя шлюз 332a владельца, который соединен с частной сетью 334a. Частная сеть 334a может быть соединена с одним или более вычислительными устройствами, такими как удаленное вычислительное устройство 336a. Аналогично, VPN B 306b включает в себя шлюз 332a владельца, который соединен с частной сетью 334b. Частная сеть 336b может быть соединена с одним или более вычислительными устройствами, такими как удаленное вычислительное устройство 334b.

Соответственно, вариант осуществления по Фиг. 3 расширяет MSL UPIP область 308 на MSL маршрутизатор-шлюз 304, который поддерживает множество клиентских рабочих станций. Такая конфигурация может быть экономичной, где одиночный компонент может быть использован для множества клиентских рабочих станций (как например, в школьной сети, бизнес-сети и т.д.). Дополнительно, COTS компонент 332 VPN соединен с клиентской рабочей станцией 302 для защиты данных по мере их перемещения между рабочей станцией и MSL маршрутизатором по частной сети 320.

Также следует понимать, что хотя пользовательские приложения 310 могут быть множеством отдельных приложений, которые функционируют полностью независимо, это является лишь одним вариантом осуществления. Конкретно, некоторые варианты осуществления сконфигурированы так, что общее приложение браузера может обслуживать и приложение A 310a, и приложение B 310b посредством отображения разных вкладок или страниц.

Фиг. 4 изображает вычислительную среду для обеспечения архитектуры множественных защищенных линий связи на клиентской рабочей станции 402, согласно вариантам осуществления, раскрытым в настоящем документе. Как проиллюстрировано, вариант осуществления по Фиг. 4 включает в себя клиентскую рабочую станцию 402, MSL устройство 404, MSL сервер 406, VPN A 408a и VPN B 408b. Клиентская рабочая станция 402 может включать в себя пользовательское приложение A 412a, пользовательское приложение B 412b, первый COTS компонент 414 VPN, также как и компонент 418 пользовательского интерфейса MSL VPN, которые содержат участок MSL UPIP области 410. Дополнительно, клиентская рабочая станция 402 может быть соединена с MSL устройством 404 через зашифрованный туннель и/или в зашифрованном виде в частной сети 416.

MSL устройство 404 может включать в себя второй COTS компонент 422 VPN, первый COTS клиент 424 обработки открытого текста, третий COTS компонент 426 VPN и первый компонент 430 управления MSL сервером 430, которые также являются частью MSL UPIP области 410. MSL устройство 404 может быть соединено с публичной сетью 428 для осуществления связи с VPN 408a, 408b через MSL сервер 406.

Также с публичной сетью 428 соединен MSL сервер 406. MSL сервер 406 включает в себя четвертый COTS компонент 432 VPN, COTS компонент 434 обработки открытого текста и второй компонент 438 управления MSL сервером, которые также являются частью MSL UPIP области 410. Компонент 439 MSL VPN также является частью MSL сервера 406 и соединен с публичной сетью 428.

Также с публичной сетью 428 соединены VPN A 408a и VPN B 408b. VPN A 408a включает в себя шлюз владельца 440a, частную сеть 442a и одно или более вычислительных устройств, таких как удаленное вычислительное устройство 444a. VPN B 408b включает в себя шлюз владельца 440b, частную сеть 442b и одно или более вычислительных устройств, таких как удаленное вычислительное устройство 444b.

Соответственно, вариант осуществления по Фиг. 4 предусматривает реализацию, которая расширяет MSL UPIP область 410 на MSL устройство 404, поддерживающее множество разных клиентских рабочих станций (аналогично Фиг. 3), но также использует MSL сервер 406. Следует понимать, что в некоторых вариантах осуществления, MSL устройство 404 может быть реализовано внутри маршрутизатора-шлюза, поддерживающего небольшой офис. Дополнительно, третий COTS компонент 426 VPN и четвертый COTS компонент 432 VPN соединены между MSL сервером 406 и MSL устройством 404 для защиты данных по мере их перемещения между MSL устройством 404 и MSL сервером 406 по публичной сети 428. Первый COTS компонент 414 VPN и второй COTS компонент 422 VPN предусмотрены между MSL устройством 404 и клиентской рабочей станцией 402 для защиты данных по мере их перемещения между клиентской рабочей станцией 402 и MSL устройством 404 по частной сети 416.

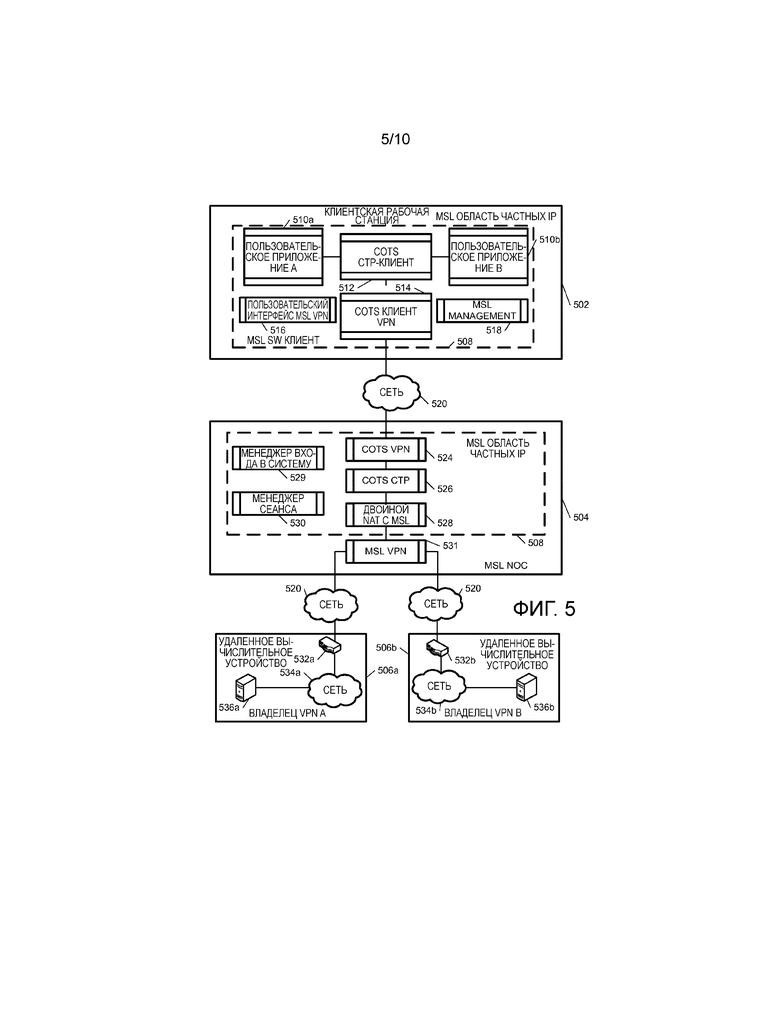

Фиг. 5 изображает вычислительную среду для обеспечения архитектуры множественных защищенных линий связи в MSL центре 504 сетевых операций (NOC), согласно вариантам осуществления, раскрытым в настоящем документе. Как проиллюстрировано, вариант осуществления по Фиг. 5 включает в себя клиентскую рабочую станцию 502, MSL центр 504 сетевых операций (NOC), VPN A 506a и VPN B 506b. COTS компоненты включают в себя: COTS VPN и COTS компонент обработки открытого текста.

Клиентская рабочая станция 502 включает в себя пользовательское приложение A 510a и пользовательское приложение B 510b. Также в клиентскую рабочую станцию 502, как часть логики MSL клиента, включены COTS клиент 512 обработки открытого текста, COTS клиент 514 VPN, компонент 516 пользовательского интерфейса MSL VPN и компонент управления MSL 518. Эти компоненты содержат часть MSL области 508 частных IP.

Публичная сеть 520 соединяет клиентскую рабочую станцию 502 с MSL NOC 504. Соответственно, MSL NOC 504 включает в себя COTS компонент VPN 524, COTS компонент 526 обработки открытого текста, компонент 528 двойной NAT с MSL, компонент 529 менеджера входа в систему и компонент 530 менеджера сеанса, которые также являются частью MSL области 508 частных IP. Компонент 531 MSL VPN также является частью MSL NOC 504. COTS компонент 526 обработки открытого текста может быть реализован как продукт ускорения сети и может быть реализован как неизмененная функция, выполняющая операции над пакетами открытого текста, для предоставления услуги потребителю-пользователю.

Дополнительно, некоторые варианты осуществления включают в себя менеджер сеанса клиента на клиентской рабочей станции 502, который осуществляет связь с компонентом 530 менеджера сеанса и обслуживает информацию сеанса для клиентской рабочей станции 502. VPN A 506a и VPN B 506b включают в себя шлюз 532a, 532b владельца, частную сеть 534a, 534b и удаленное вычислительное устройство 536a, 536b. Компонент 530 менеджера сеанса может быть выполнен с возможностью обслуживания информации сеанса для каждой клиентской рабочей станции, которая осуществляет вход в службу. Компонент 530 менеджера сеанса может предоставить координационную информацию UPIP компоненту 528 двойного NAT с MSL и может обновить менеджер сеанса клиента с помощью присвоенного UPIP для каждого шлюза 532a, 532b владельца. Менеджер сеанса может также быть выполнен с возможностью поддержания взаимосвязи между UPIP и публичным IP шлюза 532a, 532b и/или VPN 506a, 506b владельца. Компонент 529 менеджера входа в систему может быть выполнен с возможностью обработки запросов входа в систему от менеджера входа в систему клиента (который может быть частью компонента 518 управления MSL) для подтверждения достоверности доступа клиента к службе и установления VPN-туннеля.

Как описано выше, компонент 531 MSL VPN может быть использован для предоставления исходного IP во внешних пакетах из шлюза владельца 532a, 532b для идентификации исходного шлюза и/или VPN. В отличие от этого, исходящие дейтаграммы из компонента 528 двойного NAT с MSL включают в себя публичный IP получателя для идентификации шлюза и/или VPN получателя. Компонент 516 пользовательского интерфейса MSL VPN управляет процессом запуска для клиентской рабочей станции 502. Компонент 516 пользовательского интерфейса MSL VPN осуществляет связь с менеджером входа в систему для подтверждения достоверности лицензии клиента и установления VPN с MSL NOC 504. В дополнение, компонент 516 пользовательского интерфейса MSL VPN может быть выполнен с возможностью использования компонента 530 менеджера сеанса для запуска и отключения каждого из VPN-соединений, запрошенных клиентской рабочей станцией 502.

Аналогично, компонент 528 двойного NAT с MSL может быть выполнен с возможностью преобразования и исходного IP-адреса, и IP-адреса получателя в пакетах открытого текста в присвоенные UPIP-адреса и/или из них. Для входящих пакетов, компонент 528 двойного NAT с MSL использует исходный IP, предоставленный компонентом 531 MSL VPN, для идентификации владельца VPN. Для исходящих пакетов, компонент 528 двойного NAT с MSL использует исходный UPIP и UPIP получателя для идентификации публичного IP получателя для шлюза и/или VPN получателя. Следует понимать, что на линии связи между компонентом 528 двойного NAT с MSL и компонентом 531 MSL VPN, пакеты могут быть обернуты в IP протокол, определенный архитектурой MSL, который включает в себя публичные исходный IP и IP получателя. Следует также понимать, что варианты осуществления, описанные здесь, могут присвоить UPIP, который перекрывается с частным IP-адресом, присвоенным потребителем. Это не создает проблем маршрутизации, так как присвоенный адрес является уникальным внутри MSL области 508 частных IP и назначается публичному IP шлюза 532a, 532b владельца посредством компонента 530 менеджера сеанса. Как будет понятно, варианты осуществления, описанные здесь, могут быть сконфигурированы так, чтобы в сети владельца VPN не требовались изменения.

Следует понимать, что пока в некоторых вариантах осуществления, описанных выше, изображена одиночная рабочая станция. Хотя такие варианты осуществления могут поддерживать одну рабочую станцию, каждый из вариантов осуществления, описанных выше, может быть сконфигурирован для приспособления к множеству рабочих станций, в зависимости от конкретной конфигурации.

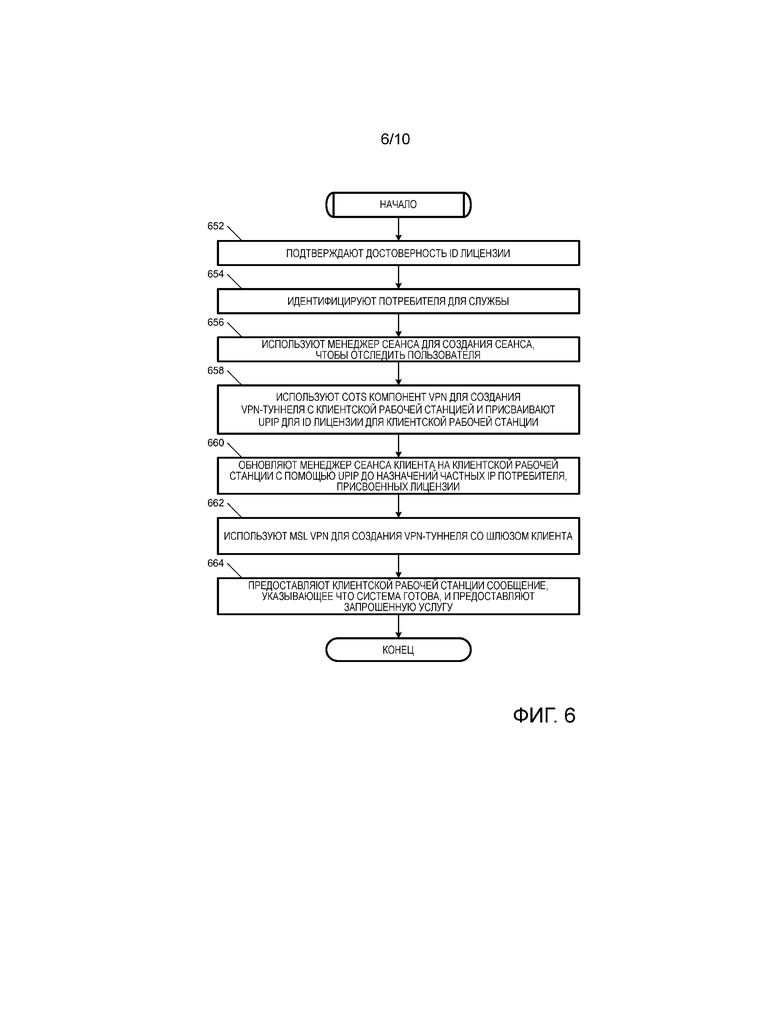

Фиг. 6 изображает схему последовательности операций для менеджера входа в систему для обеспечения архитектуры множественных защищенных линий связи, согласно вариантам осуществления, раскрытым в настоящем документе. Как проиллюстрировано на этапе 652, менеджер входа в систему может подтвердить достоверность ID лицензии для осуществления доступа к системе. На этапе 654, потребитель может быть идентифицирован для службы. На этапе 656, менеджер сеанса может быть использован для создания сеанса, чтобы отследить пользователя. На этапе 658, COTS компонент VPN может быть использован для создания VPN-туннеля с клиентской рабочей станцией и присвоения UPIP для ID лицензии для клиентской рабочей станции. На этапе 660, менеджер сеанса клиента на клиентской рабочей станции может быть обновлен с помощью UPIP до назначений частных IP потребителя, присвоенных лицензии. На этапе 662, MSL VPN может быть использована для создания VPN-туннеля со шлюзом клиента. На этапе 664, клиентской рабочей станции может быть предоставлено сообщение, указывающее, что система готова, и предоставлена запрошенная услугу.

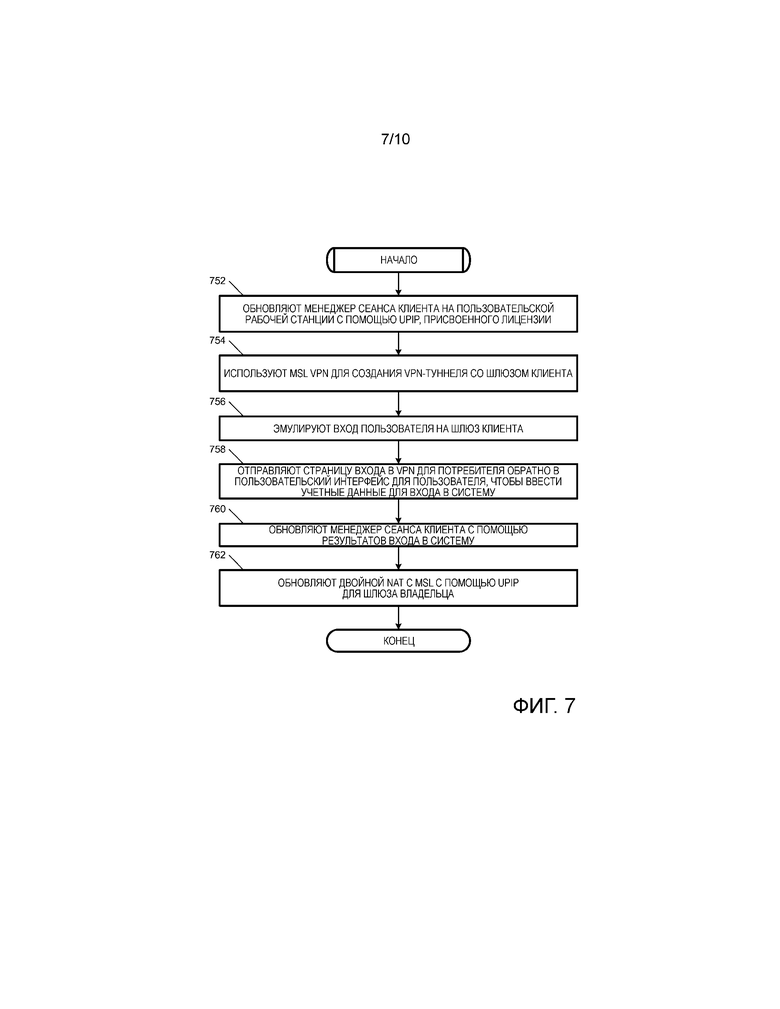

Фиг. 7 изображает схему последовательности операций для менеджера сеанса для обеспечения архитектуры множественных защищенных линий связи, согласно вариантам осуществления, раскрытым в настоящем документе. Как проиллюстрировано на этапе 752, менеджер сеанса клиента на клиентской рабочей станции может быть обновлен с помощью UPIP, присвоенного лицензии. На этапе 754, компонент MSL VPN может быть использован для создания VPN-туннеля со шлюзом клиента. На этапе 756, может быть выполнена эмуляция входа пользователя в шлюз клиента. На этапе 758 страница входа в VPN для потребителя может быть отправлена обратно в пользовательский интерфейс для пользователя, чтобы ввести учетные данные для входа в систему. На этапе 760, менеджер сеанса клиента может быть обновлен с помощью результатов входа в систему. На этапе 762, компонент двойного NAT с MSL может быть обновлен с помощью UPIP для шлюза владельца.

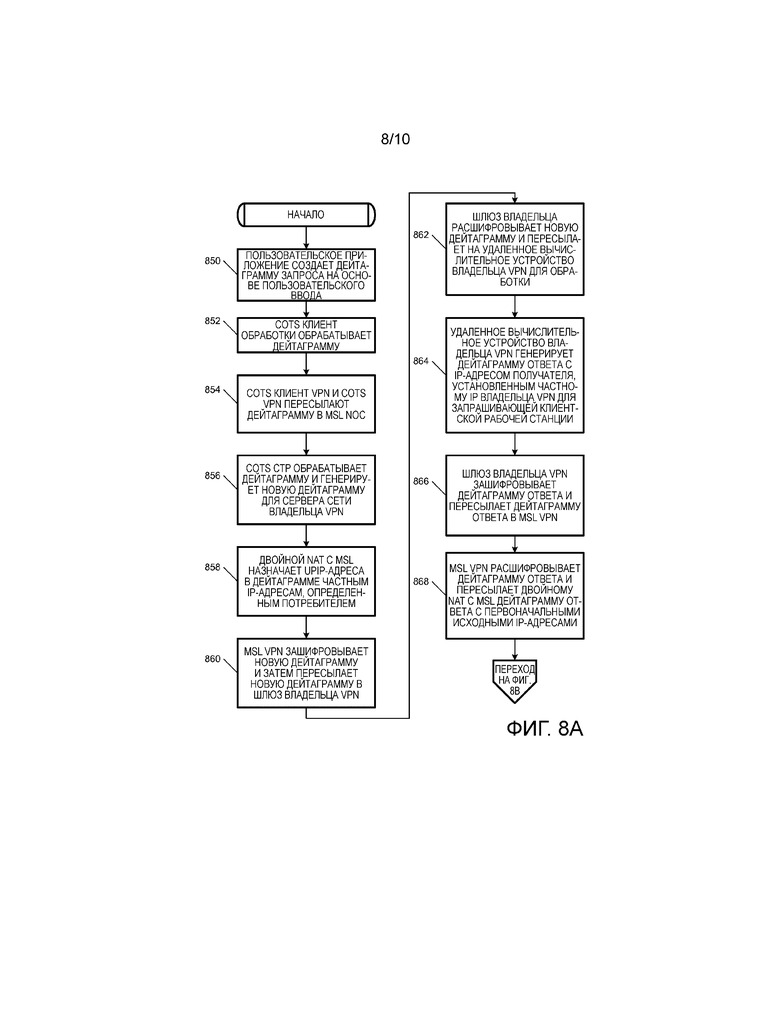

Фиг. 8A, 8B изображают схему последовательности операций для множества компонентов для обеспечения архитектуры множественных защищенных линий связи, согласно вариантам осуществления, раскрытым в настоящем документе. Как проиллюстрировано на этапе 850 по Фиг. 8A, пользовательское приложение может создать дейтаграмму запроса на основе пользовательского ввода. На этапе 852, COTS клиент обработки обрабатывает дейтаграмму. На этапе 854, COTS клиент VPN и COTS VPN пересылают дейтаграмму в MSL NOC. На этапе 856, COTS компонент обработки открытого текста обрабатывает дейтаграмму и генерирует новую дейтаграмму для сервера владельца VPN. На этапе 858, двойной NAT с MSL назначает UPIP-адреса в дейтаграмме частным IP-адресам, определенным потребителем. На этапе 860, MSL VPN может зашифровать новую дейтаграмму и затем переслать новую дейтаграмму в шлюз владельца. На этапе 862, шлюз владельца расшифровывает новую дейтаграмму и пересылает новую дейтаграмму удаленному вычислительному устройству владельца VPN для обработки. На этапе 864, удаленное вычислительное устройство владельца VPN генерирует дейтаграмму ответа с IP-адресом получателя, установленным частному IP владельца VPN для запрашивающей клиентской рабочей станции. На этапе 866, шлюз владельца VPN зашифровывает дейтаграмму ответа и пересылает дейтаграмму ответа компоненту MSL VPN. На этапе 868, MSL VPN расшифровывает дейтаграмму ответа и пересылает двойному NAT с MSL дейтаграмму ответа с первоначальными исходными IP-адресами.

Продолжая на этапе 870 по Фиг. 8B, двойной NAT с MSL назначает UPIP-адресам частные IP-адреса, определенные владельцем VPN в дейтаграмме ответа. На этапе 872, двойной NAT с MSL записывает новый частный IP владельца VPN из исходного IP в расшифрованной дейтаграмме ответа в менеджере сеанса и присваивает новый UPIP. На этапе 874, двойной NAT с MSL пересылает дейтаграмму ответа COTS компоненту обработки открытого текста. На этапе 876, COTS компонент обработки открытого текста обрабатывает дейтаграмму ответа и генерирует новую дейтаграмму ответа для пользовательского приложения. На этапе 878, COTS VPN и COTS клиент VPN пересылают новую дейтаграмму ответа клиентской рабочей станции. На этапе 880, COTS клиент обработки обрабатывает новую дейтаграмму ответа. На этапе 882, пользовательское приложение представляет пользователю результаты в новой дейтаграмме ответа.

Фиг. 9 изображает вычислительное устройство, которое может быть использовано для обеспечения архитектуры множественных защищенных линий связи, согласно вариантам осуществления, раскрытым в настоящем документе. В проиллюстрированном варианте осуществления, MSL сервер 204 включает в себя один или более процессоров 930, аппаратные средства 932 ввода/вывода, аппаратные средства 934 сетевого интерфейса, компонент 936 хранения данных (который хранит данные 938a для входа в систему и данные 938b сеанса) и компонент 940 памяти. Компонент 940 памяти может быть выполнен как энергозависимая и/или энергонезависимая память и, поэтому, может включать в себя оперативную память (включая SRAM, DRAM и/или другие типы RAM), flash-память, регистры, компакт-диски (CD), универсальные цифровые диски (DVD) и/или другие типы долговременных компьютерно-читаемых носителей. В зависимости от конкретного варианта осуществления, долговременный компьютерно-читаемый носитель может находиться внутри MSL сервера 204 и/или вне MSL сервера 204.

Дополнительно, компонент 940 памяти может быть выполнен с возможностью хранения операционной логики 942, MSL VPN логики 944a, логики 944b двойного NAT с MSL и другой логики, такой как описано выше, каждая из которых может быть осуществлена как компьютерная программа, программно-аппаратные средства и/или аппаратные средства, в качестве примера. Интерфейс 946 локальной связи также включен в Фиг. 9 и может быть реализован как шина или другой интерфейс для способствования связи между компонентами MSL сервера 204.

Процессор 930 может включать в себя компоненты обработки, функционирующие с возможностью приема и исполнения инструкций (таких как от компонента 936 хранения данных и/или компонента 940 памяти). Аппаратные средства 932 ввода/вывода могут включать в себя и/или быть выполнены с возможностью взаимодействия с монитором, клавиатурой, мышью, принтером, камерой, микрофоном, динамиком и/или другим устройством для приема, отправки и/или представления данных. Аппаратные средства 934 сетевого интерфейса могут включать в себя и/или быть сконфигурированы для осуществления связи с любыми проводными или беспроводными сетевыми аппаратными средствами, спутником, антенной, модемом, LAN-портом, картой беспроводной достоверности (Wi-Fi), картой WiMax, аппаратными средствами мобильной связи, оптоволоконными, и/или другими аппаратными средствами для осуществления связи с другими сетями и/или устройствами. В связи с этим, можно способствовать связи между MSL сервером 204 и другими вычислительными устройствами, как описано выше.

Аналогично, следует понимать, что компонент 936 хранения данных может находиться локально и/или удаленно относительно MSL сервера 204 и может быть выполнен с возможностью хранения одной или более порций данных для доступа MSL сервером 204 и/или другими компонентами. В некоторых вариантах осуществления, компонент 936 хранения данных может быть размещен удаленно от MSL сервера 204 и таким образом иметь возможность доступа через сетевое соединение. Однако, в некоторых вариантах осуществления, компонент 936 хранения данных может быть лишь периферийным устройством, но внешним относительно MSL сервера 204.

В компонент 940 памяти включены операционная логика 942, MSL VPN логика 944a и логика 944b двойного NAT с MSL, и другие логики 944c. Операционная логика 942 может включать в себя операционную систему и/или другое программное обеспечение для управления компонентами MSL сервера 204. Аналогично, MSL VPN логика 944a может включать в себя логику для выполнения функциональности MSL VPN, описанной выше. Логика 944b двойного NAT с MSL может включать в себя логику для выполнения функциональности двойного NAT с MSL, описанной выше. Другая логика 944c включена здесь для представления другой логики и функциональности, описанной выше.

Следует понимать, что компоненты, проиллюстрированные на Фиг. 9, являются лишь примерными и не предназначены для ограничения объема данного раскрытия. Хотя компоненты на Фиг. 9 проиллюстрированы как находящиеся внутри MSL сервера 204, это является лишь примером. В некоторых вариантах осуществления, один или более компонентов могут находиться вне MSL сервера 204. Так же следует понимать, что хотя на Фиг. 9 изображен MSL сервер 204, другие вычислительные устройства, описанные на Фиг. 1-6 или других чертежах, могут включать в себя аналогичные аппаратные средства и программное обеспечение для предоставления описанной функциональности. В качестве примера, клиентские рабочие станции 102, 202, 302, 402 и/или 502 могут включать в себя некоторые или все из аппаратных средств и программных компонентов, описанных выше. Соответственно, насколько применимо, компоненты, описанные на Фиг. 1-6, могут быть осуществлены как логика и/или программное обеспечение, которые исполняются внутри вычислительного устройства, которое включает в себя необходимые аппаратные средства, некоторые из которых представлены на Фиг. 9.

Следует отметить, что схемы последовательности операций, включенные в настоящий документ, показывают архитектуру, функциональность и функционирование возможной реализации программного обеспечения. В этой связи, каждый блок может быть интерпретирован, чтобы представлять модуль, сегмент или участок кода, который содержит один или более исполняемых инструкций для реализации точно определенной(ых) логической(ий) функции(й). Также следует отметить, что в некоторых альтернативных реализациях, функции, указанные в блоках, могут быть не по порядку или не быть вообще. Например, два блока, показанные последовательно, могут в действительности исполняться по существу параллельно, или блоки могут иногда исполняться в обратном порядке, в зависимости от предусмотренной функциональности.

Следует подчеркнуть, что вышеописанные варианты осуществления являются лишь возможными примерами реализаций, изложенными лишь для четкого понимания принципов этого раскрытия. В вышеописанный(е) вариант(ы) осуществления многие вариации и модификации могут быть внесены без отступления по существу от сути и принципов данного раскрытия. Дополнительно, объем настоящего раскрытия предназначен охватывать все перестановки и подчиненные перестановки всех элементов, признаков и аспектов, рассмотренных выше. Все такие модификации и вариации предназначены для включения в настоящий документ в рамках объема этого раскрытия.

Изобретение относится к области вычислительной техники. Технический результат заключается в повышении надежности маршрутизации пакетов. Система содержит: компонент виртуальной частной сети (VPN) с MSL, который включает в себя первую логику, которая при исполнении процессором предписывает системе выполнить нижеследующее: создать первый VPN-туннель между клиентской рабочей станцией и первым шлюзом владельца; отправить исходящую дейтаграмму из клиентской рабочей станции первому шлюзу владельца; принять входящую дейтаграмму из первого шлюза владельца на клиентскую рабочую станцию; отправить входящую дейтаграмму с IP-адресом получателя и двойной преобразователь сетевых адресов (NAT) с MSL. 3 н. и 16 з.п. ф-лы, 9 ил., 2 табл.

1. Система для обеспечения архитектуры множественных защищенных линий связи (MSL), содержащая:

компонент виртуальной частной сети (VPN) с MSL, который включает в себя первую логику, которая при исполнении процессором предписывает системе выполнить нижеследующее:

создать первый VPN-туннель между клиентской рабочей станцией и первым шлюзом владельца;

отправить исходящую дейтаграмму из клиентской рабочей станции первому шлюзу владельца;

принять входящую дейтаграмму из первого шлюза владельца на клиентскую рабочую станцию, при этом входящая дейтаграмма включает в себя исходный адрес протокола Интернета (IP) и IP-адрес получателя, который установлен на частный IP-адрес владельца VPN; и

отправить входящую дейтаграмму с IP-адресом получателя; и

двойной преобразователь сетевых адресов (NAT) с MSL, который включает в себя вторую логику, которая при исполнении процессором предписывает системе выполнить по меньшей мере нижеследующее:

принять входящую дейтаграмму из MSL VPN;

записать новый частный IP-адрес владельца VPN из исходного IP-адреса во входящей дейтаграмме;

присвоить новый уникальный частный IP (UPIP) адрес для входящей дейтаграммы и клиентской рабочей станции; и

отправить входящую дейтаграмму клиентской рабочей станции,

при этом система дополнительно создает второй VPN-туннель между клиентской рабочей станцией и вторым шлюзом владельца во время использования первого VPN-туннеля.

2. Система по п. 1, в которой первая логика дополнительно предписывает системе выполнить нижеследующее:

зашифровать исходящую дейтаграмму и переслать исходящую дейтаграмму первому шлюзу владельца; и

принять входящую дейтаграмму в зашифрованном виде из первого шлюза владельца и расшифровать входящую дейтаграмму.

3. Система по п. 1, в которой вторая логика дополнительно предписывает системе назначить UPIP-адрес в исходящей дейтаграмме частному IP-адресу.

4. Система по п. 1, дополнительно содержащая компонент пользовательского интерфейса MSL VPN, который включает в себя третью логику, которая при исполнении процессором предписывает системе предоставить пользовательский интерфейс для установления первого VPN-туннеля клиентской рабочей станции.

5. Система по п. 1, дополнительно содержащая компонент управления MSL, который включает в себя четвертую логику, которая при исполнении процессором предписывает системе создать первый VPN-туннель.

6. Система по п. 1, в которой вторая логика дополнительно предписывает системе переслать входящую дейтаграмму коммерчески готовому (COTS) компоненту обработки открытого текста для обработки входящей дейтаграммы.

7. Система по п. 1, в которой двойной NAT с MSL и MSL VPN находятся на клиентской рабочей станции и в которой клиентская рабочая станция дополнительно включает в себя компонент пользовательского интерфейса MSL VPN и компонент управления MSL.

8. Система по п. 1, дополнительно содержащая MSL сервер, в которой MSL VPN и двойной NAT с MSL находятся на MSL сервере, который удален от клиентской рабочей станции, при этом система дополнительно содержит компонент пользовательского интерфейса MSL VPN, первый компонент MSL VPN и первый компонент управления MSL, которые находятся на клиентской рабочей станции, и при этом система дополнительно содержит коммерчески готовый (COTS) компонент обработки открытого текста, COTS компонент VPN и второй компонент управления MSL, которые находятся на MSL сервере.

9. Система по п. 1, дополнительно содержащая MSL маршрутизатор-шлюз, который включает в себя MSL VPN и двойной NAT с MSL, при этом система дополнительно содержит первый COTS компонент VPN, компонент управления MSL, которые находятся на клиентской рабочей станции, и при этом система дополнительно содержит второй COTS компонент VPN и компонент управления MSL сервером, которые находятся на MSL маршрутизаторе-шлюзе.

10. Система по п. 1, дополнительно содержащая MSL устройство и MSL сервер, в которой компонент MSL VPN и двойной NAT с MSL находятся на MSL сервере, при этом система дополнительно содержит первый COTS компонент VPN и компонент пользовательского интерфейса MSL VPN, которые находятся на клиентской рабочей станции, при этом система дополнительно содержит первый компонент управления MSL сервером, второй COTS компонент VPN, третий COTS компонент VPN и COTS компонент клиента обработки открытого текста, которые находятся на MSL устройстве, и при этом система дополнительно содержит второй компонент управления MSL сервером, четвертый COTS компонент VPN и второй COTS клиент обработки открытого текста, которые находятся на MSL сервере.

11. Система по п. 1, дополнительно содержащая MSL центр сетевых операций (NOC), в которой двойной NAT с MSL и компонент MSL VPN находятся в NOC, при этом система дополнительно содержит COTS клиент VPN, компонент пользовательского интерфейса MSL VPN и компонент управления MSL, которые находятся на клиентской рабочей станции, и при этом система дополнительно содержит COTS компонент VPN, COTS компонент обработки открытого текста, компонент менеджера сеанса и компонент менеджера входа в систему, которые находятся в MSL NOC.

12. Способ обеспечения архитектуры множественных защищенных линий связи (MSL), содержащий этапы, на которых:

создают первый VPN-туннель между клиентской рабочей станцией и первым шлюзом владельца;

отправляют исходящую дейтаграмму из клиентской рабочей станции первому шлюзу владельца;

принимают входящую дейтаграмму из первого шлюза владельца на клиентскую рабочую станцию, при этом входящая дейтаграмма включает в себя исходный адрес протокола Интернета (IP) и IP-адрес получателя, который установлен на частный IP-адрес владельца VPN; и

записывают новый частный IP-адрес владельца VPN из исходного IP-адреса во входящей дейтаграмме;

присваивают новый уникальный частный IP (UPIP) адрес для входящей дейтаграммы и клиентской рабочей станции; и

отправляют входящую дейтаграмму клиентской рабочей станции,

при этом система дополнительно создает второй VPN-туннель между клиентской рабочей станцией и вторым шлюзом владельца во время использования первого VPN-туннеля.

13. Способ по п. 12, дополнительно содержащий этапы, на которых:

зашифровывают исходящую дейтаграмму и пересылают исходящую дейтаграмму первому шлюзу владельца; и

принимают входящую дейтаграмму в зашифрованном виде из первого шлюза владельца и расшифровывают входящую дейтаграмму.

14. Способ по п. 12, дополнительно содержащий этап, на котором назначают UPIP-адрес в исходящей дейтаграмме частному IP-адресу.

15. Способ по п. 12, дополнительно содержащий этап, на котором предоставляют пользовательский интерфейс для установления VPN-туннеля клиентской рабочей станции.

16. Способ по п. 12, дополнительно содержащий этап, на котором создают первый VPN-туннель.

17. Способ по п. 12, дополнительно содержащий этап, на котором пересылают входящую дейтаграмму коммерчески готовому (COTS) компоненту обработки открытого текста для обработки входящей дейтаграммы.

18. Долговременный компьютерно-читаемый носитель для обеспечения архитектуры множественных защищенных линий связи (MSL), который включает в себя логику, которая при исполнении вычислительным устройством предписывает вычислительному устройству выполнить по меньшей мере нижеследующее:

создать первый VPN-туннель между клиентской рабочей станцией и первым шлюзом владельца;

отправить исходящую дейтаграмму из клиентской рабочей станции первому шлюзу владельца;

принять входящую дейтаграмму из первого шлюза владельца на клиентскую рабочую станцию, при этом входящая дейтаграмма включает в себя исходный адрес протокола Интернета (IP) и IP-

адрес получателя, который установлен на частный IP-адрес владельца VPN; и

записать новый частный IP-адрес владельца VPN из исходного IP-адреса во входящей дейтаграмме;

присвоить новый уникальный частный IP (UPIP) адрес для входящей дейтаграммы и клиентской рабочей станции; и

отправить входящую дейтаграмму клиентской рабочей станции,

при этом система дополнительно создает второй VPN-туннель между клиентской рабочей станцией и вторым шлюзом владельца во время использования первого VPN-туннеля.

19. Долговременный компьютерно-читаемый носитель по п. 18, в котором логика дополнительно предписывает вычислительному устройству выполнить по меньшей мере нижеследующее:

зашифровать исходящую дейтаграмму и переслать исходящую дейтаграмму первому шлюзу владельца; и

принять входящую дейтаграмму в зашифрованном виде из первого шлюза владельца и расшифровать входящую дейтаграмму.

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| US 8281387 B2, 02.10.2012 | |||

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

Авторы

Даты

2019-06-05—Публикация

2014-02-06—Подача