Область техники, к которой относится изобретение

Варианты осуществления, предложенные здесь, в общем относятся к обеспечению среды связи ReNAT и, в частности, к системам и способам для обеспечения функциональных возможностей ReNAT через сеть.

Уровень техники

Интернет поддерживает всемирную связь между компьютерами с использованием группы стандартных протоколов. Один из этих протоколов, Интернет-протокол (IP), назначает каждому компьютеру уникальный адрес, известный как IP-адрес. IP в текущий момент доступен в двух версиях: IPv4 с 32-битными адресами, и IPv6 с 128-битными адресами.

Рост Интернета привел к тому, что все доступные 32-битные адреса в IPv4 были использованы. Одним из результатов ограниченного количества адресов является то, что большинство организаций теперь используют одно из трех пространств частных адресов, определенных IPv4. Эти частные IP-адреса не могут быть использованы в общедоступном Интернете. Шлюзы-маршрутизаторы управляют интерфейсом между частной внутренней сетью и общедоступным Интернетом. Шлюзы-маршрутизаторы обеспечивают различные функции для скрывания или маскирования частных внутренних IP, когда требуется связь вне частной сети.

Одним общим способом, используемым шлюзами-маршрутизаторами в коммерческих средах, является создание виртуальной частной сети (VPN) для подключения внешних пользователей к внутренней частной сети. VPN обеспечивает протокол оборачивания или инкапсуляции для скрытия внутренних IP-адресов и данных, в то время как осуществляется маршрутизация пакета через общедоступный Интернет к пользователю.

ReNAT-архитектура обеспечивает механизм для того, чтобы множество организаций, использующих VPN с областями частных адресов, совместно использовали общедоступные программные ресурсы в Интернете. Каждая организация использует VPN для связи с удаленными пользователями через частный Интернет. Таким образом, VPN создает виртуальный туннель между частной IP-сетью и серверами организации и удаленным пользователем. Каждая VPN обеспечивает две функции, чтобы обеспечить возможность защищенной связи. Первая функция состоит в том, что информация в виртуальном туннеле может быть зашифрована для ее защиты от неавторизованного доступа. Вторая функция состоит в том, что частная IP-сеть организации расширяется на пользовательскую рабочую станцию.

В то время как использование частных IP-адресов и VPN обеспечивает пользователям возможность защищенного доступа к частным сетям, эти два факта означают, что организации с использованием VPN не могут использовать программные функции в общедоступном Интернете. Дополнительно существуют другие проблемы, и ниже они будут рассмотрены более подробно.

Краткое описание чертежей

Варианты осуществления, показанные на чертежах, являются иллюстративными и примерными по своему характеру и не предназначены для ограничения изобретения, определенного формулой. Последующее подробное описание иллюстративных вариантов осуществления может быть понято при чтении в сочетании со следующими чертежами, где подобная структура указывается подобными ссылочными позициями, и на которых:

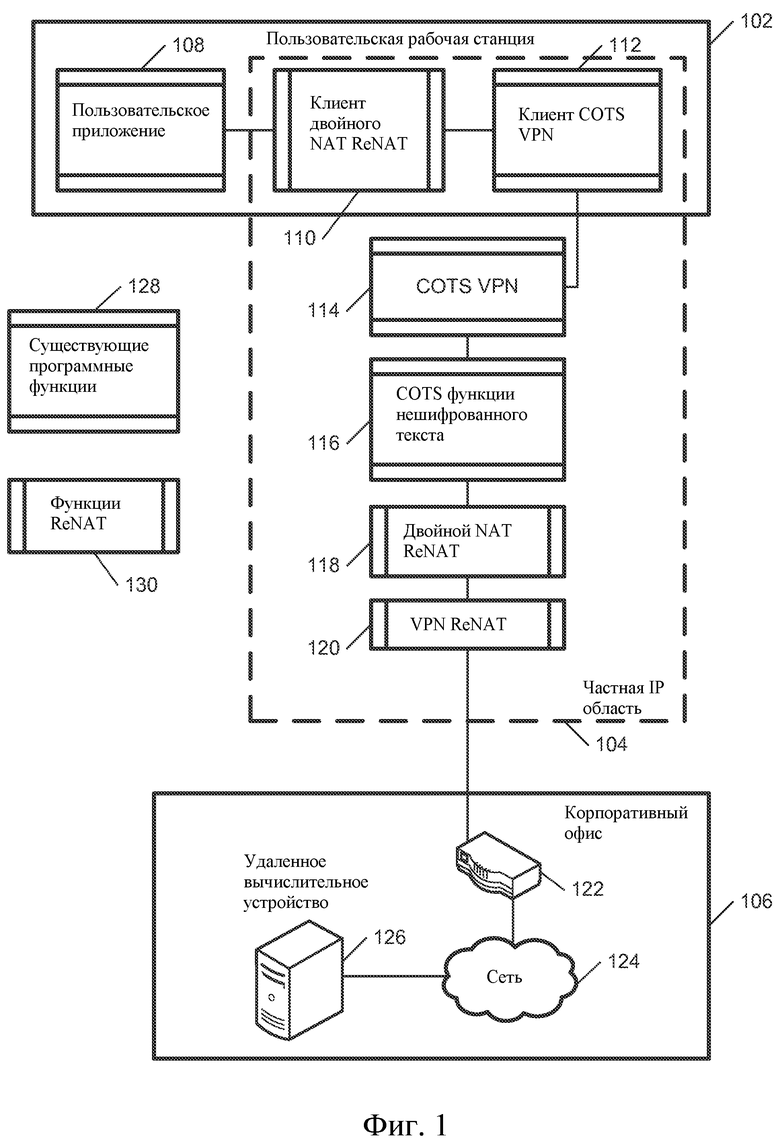

фиг.1 изображает сетевую среду для обмена данными с удаленным вычислительным устройством согласно вариантам осуществления, описанным здесь;

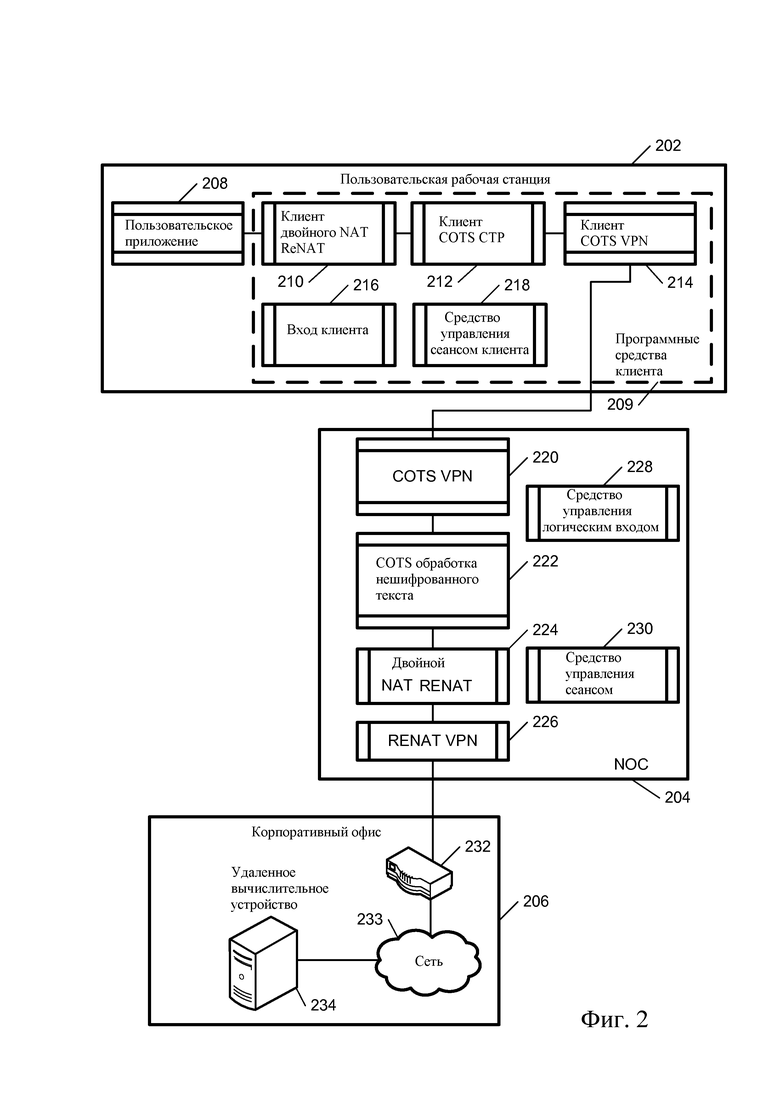

фиг.2 изображает еще одну вычислительную среду, использующую конфигурацию двойного (twin) NAT, согласно вариантам осуществления, описанным здесь;

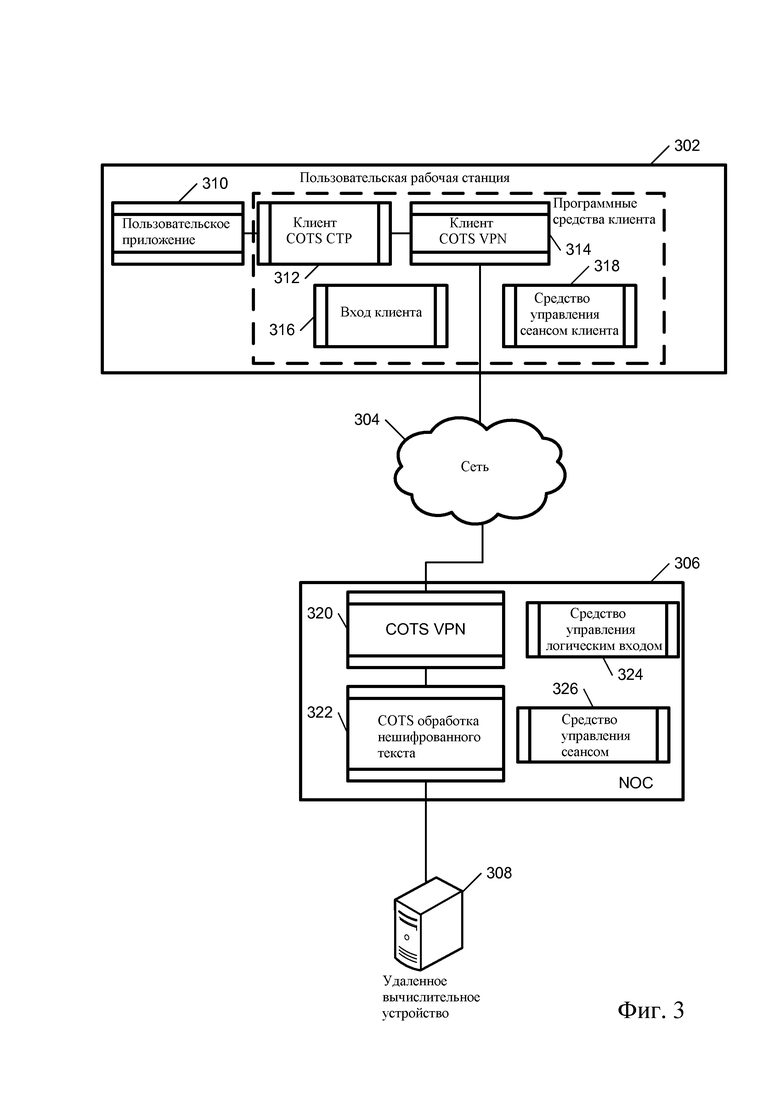

фиг.3 изображает вычислительную среду для связи с удаленным вычислительным устройством согласно вариантам осуществления, описанным здесь;

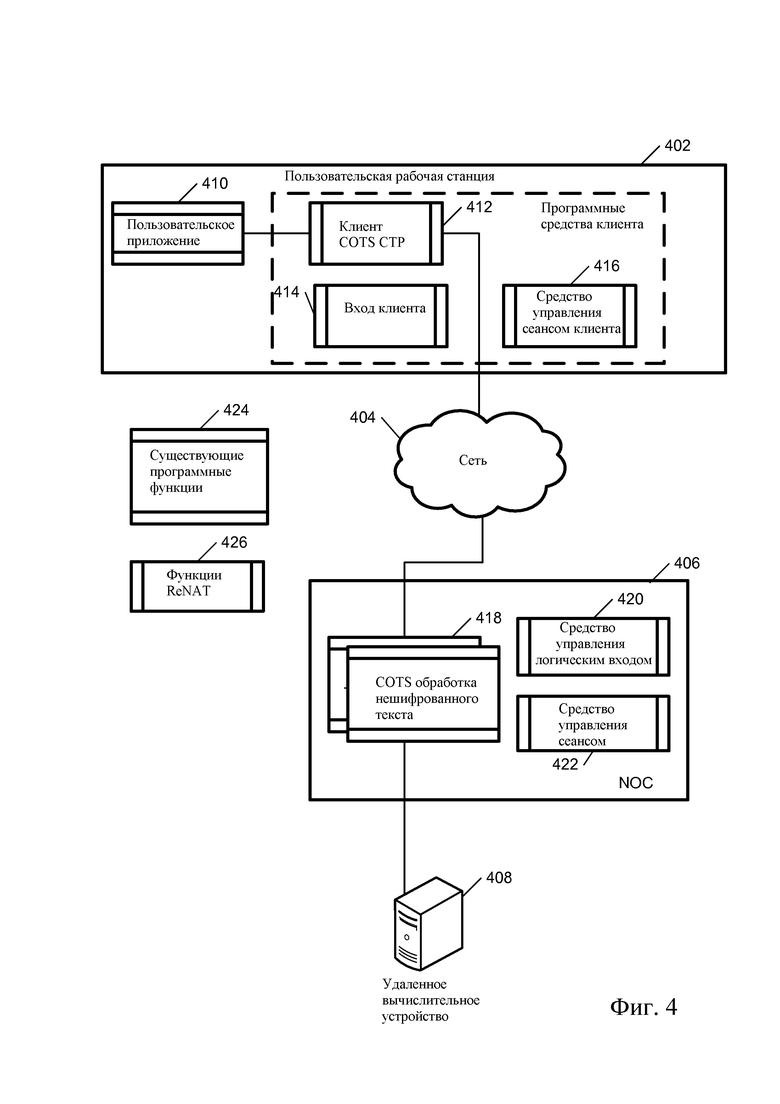

фиг.4 изображает вычислительную среду для связи с удаленным вычислительным устройством без использования VPN согласно вариантам осуществления, описанным здесь;

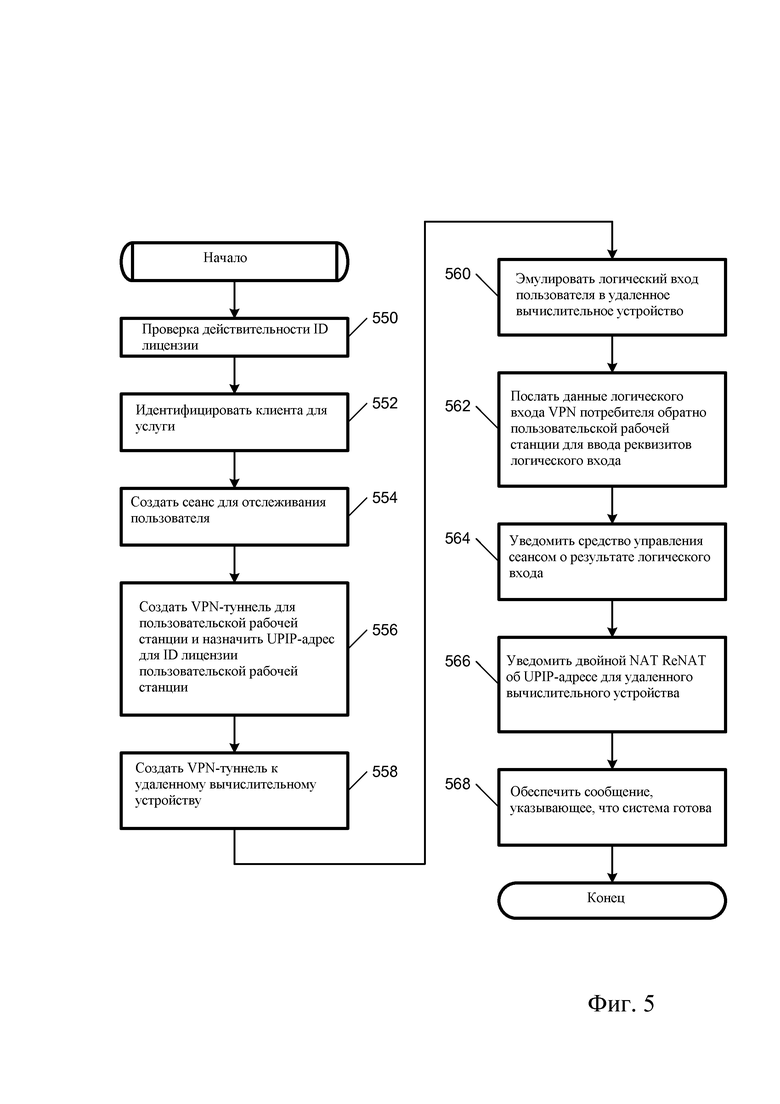

фиг.5 изображает блок-схему, которая включает в себя действия, которые клиентская рабочая станция может выполнять для связи с удаленным вычислительным устройством, согласно вариантам осуществления, описанным здесь;

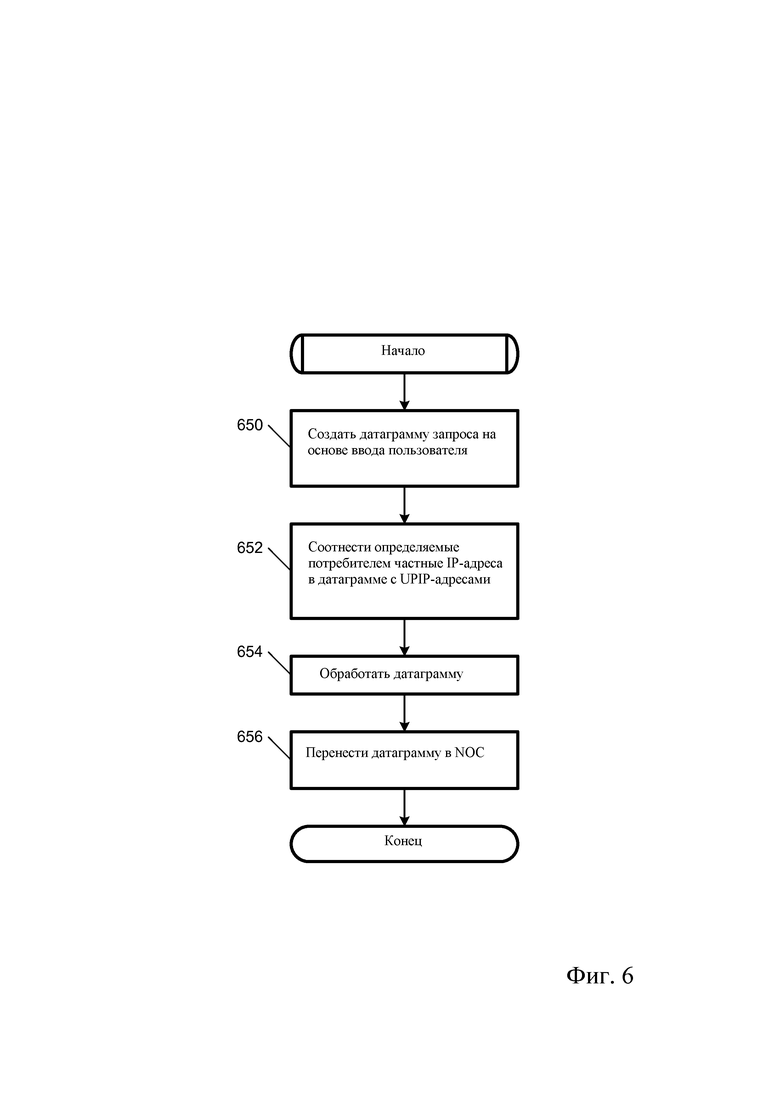

фиг.6 изображает блок-схему, которая включает в себя действия, которые пользовательская рабочая станция может выполнять для обеспечения возможности связи с удаленным вычислительным устройством, когда сеанс был установлен, согласно вариантам осуществления, описанным здесь;

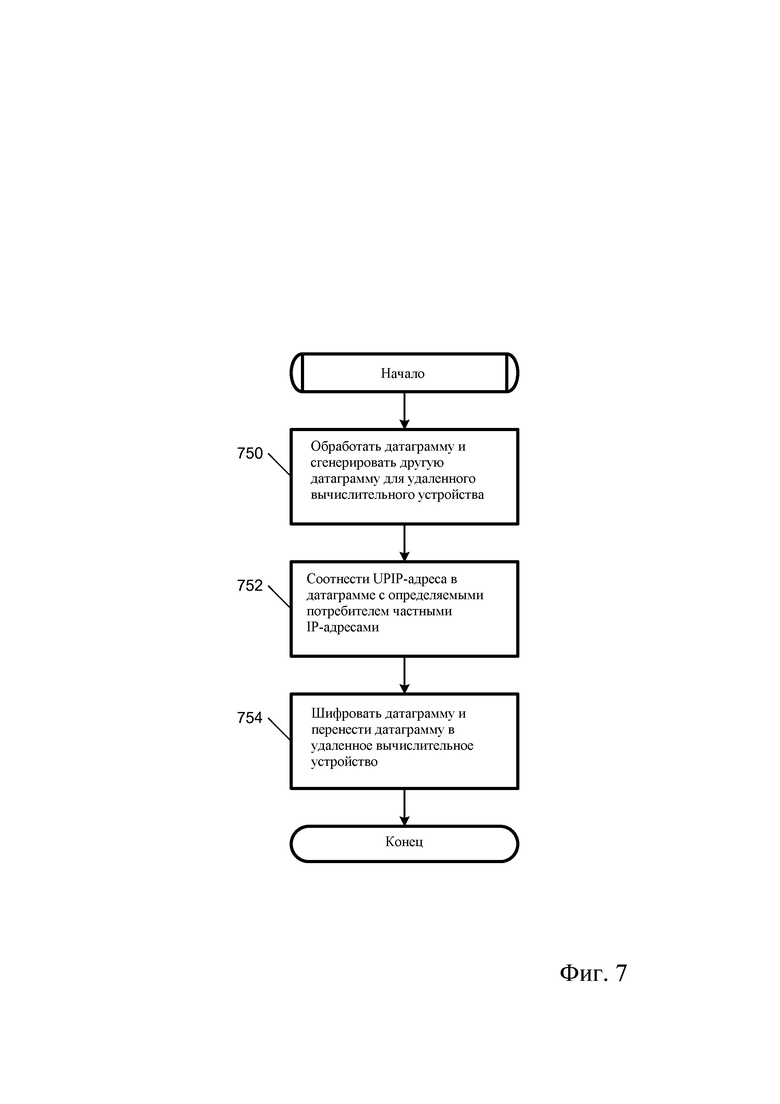

фиг.7 изображает другую блок-схему, которая включает в себя действия, которые NOC может выполнять для обеспечения возможности связи между пользовательской рабочей станцией и удаленным вычислительным устройством, согласно вариантам осуществления, описанным здесь;

фиг.8 изображает еще одну блок-схему, которая включает в себя действия, которые NOC может выполнять для обеспечения возможности связи между пользовательской рабочей станцией и удаленным вычислительным устройством, согласно вариантам осуществления, описанным здесь;

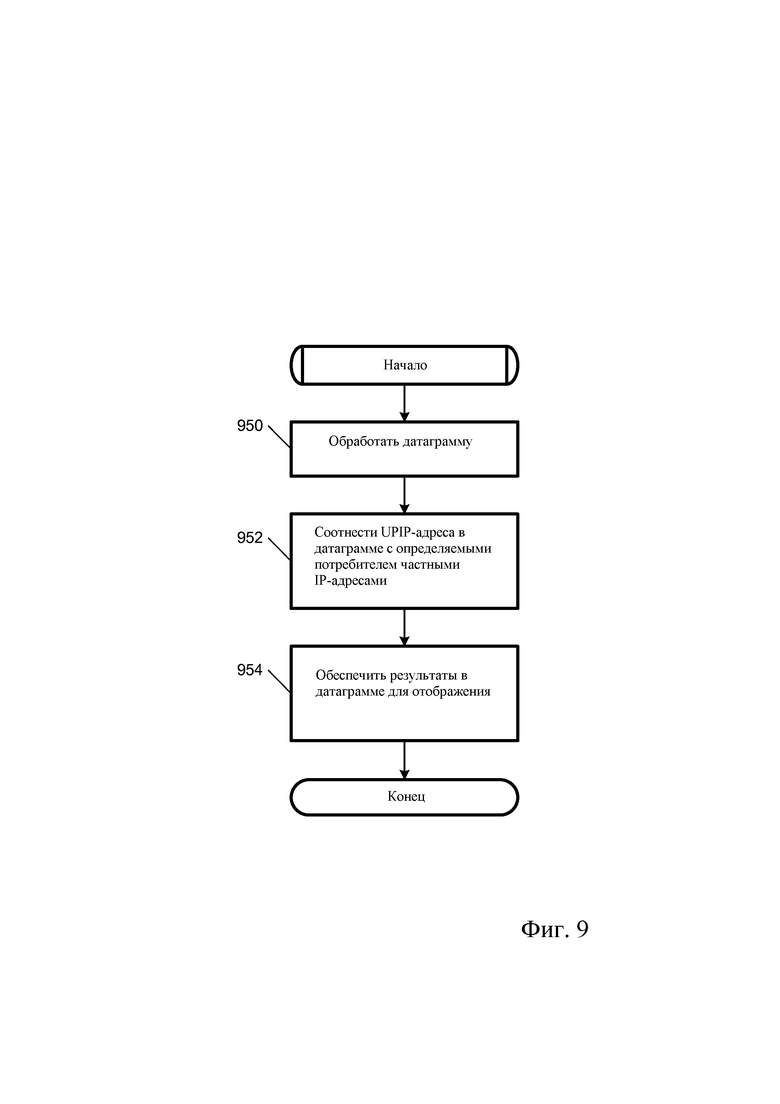

фиг.9 изображает блок-схему, которая включает в себя действия, которые пользовательская рабочая станция может выполнять при приеме данных от удаленного вычислительного устройства через NOC, согласно вариантам осуществления, описанным здесь; и

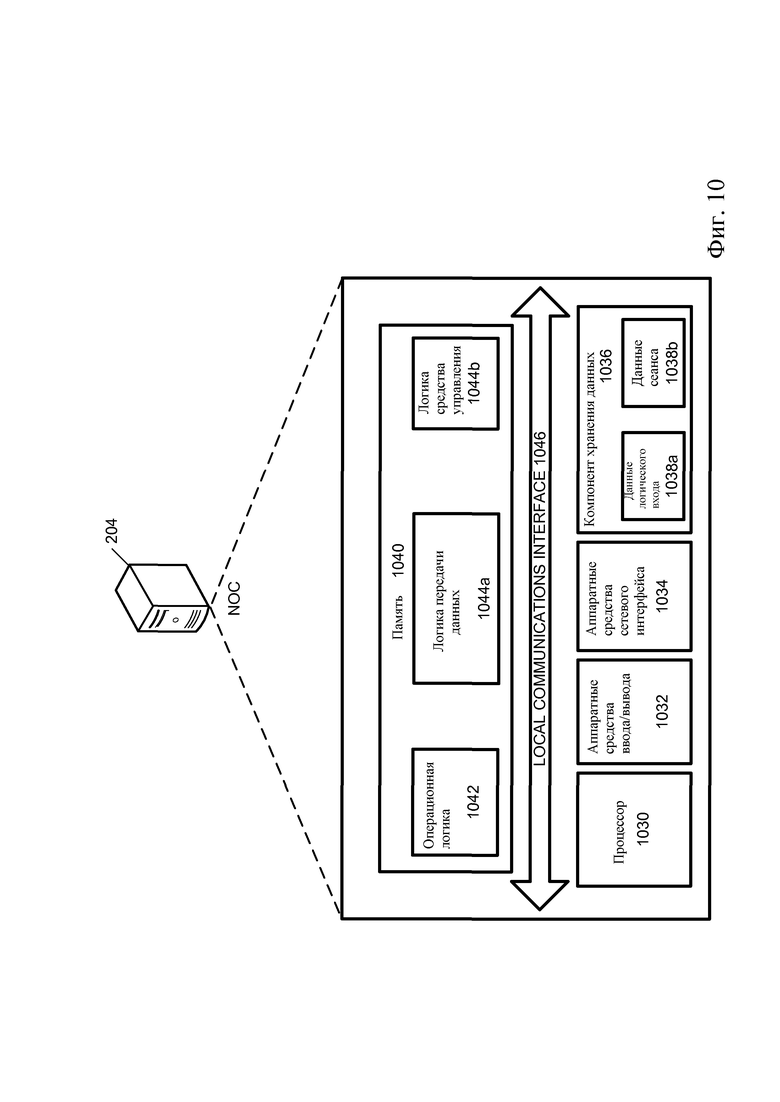

фиг.10 изображает различные аппаратные компоненты, которые могут присутствовать в NOC, согласно вариантам осуществления, описанным здесь.

Описание вариантов осуществления

Варианты осуществления, описанные здесь, включают в себя системы и способы ReNAT для обеспечения возможности связи между пользовательским вычислительным устройством в частной области и удаленным вычислительным устройством в глобальной сети (или другой сети). Конкретным образом, пользовательское вычислительное устройство может осуществлять связь с удаленным вычислительным устройством через спутниковую сеть или другую сеть, которая может иметь более медленные, чем желательно, скорости соединения. В то время как пользователь может задействовать виртуальную частную сеть, может осуществляться маршрутизация связи от пользовательской рабочей станции, которая включает в себя клиент двойной NAT (преобразователь сетевых адресов) ReNAT и клиент коммерческой готовой (COTS) VPN, к сетевому операционному центру (NOC). NOC включает в себя COTS VPN, COTS программные средства нешифрованного текста, двойной NAT ReNAT и VPN ReNAT.

Соответственно, варианты осуществления, описанные здесь, обеспечивают процесс для обеспечения возможности группе организаций осуществлять сетевой доступ с использованием VPN-связи с областями частных адресов для совместного использования программных функций, таких как технология ускорения. COTS технология ускорения в текущий момент доступна и может оперировать с нешифрованным текстом внутри частной IP-сети организации. При операции варианты осуществления, описанные здесь, создают частную IP-область или адресное пространство, которое изолировано и от IP-адресов общедоступного Интернета, и от частных IP-адресов организации. Соответственно, варианты осуществления, описанные здесь, назначают уникальный частный IP-адрес (UPIP) для каждой системы организации, которая осуществляет связь через COTS процесс, так, чтобы все системы организации имели уникальные IP-адреса внутри частной IP-области ReNAT. Клиенты двойного NAT ReNAT осуществляют преобразование между назначаемым потребителем частным IP-адресом и назначенным UPIP так, чтобы COTS компонент нешифрованного текста, который может быть сконфигурирован как программные средства обработки нешифрованного текста, имел уникальные IP-адреса для всех систем пользовательских организаций, даже когда множество организаций имеют одни и те же частные IP-адреса.

Вне среды ReNAT пользовательское приложение (на пользовательской рабочей станции) и удаленное вычислительное устройство корпоративного офиса видят только внутренние частные IP-адреса потребителя. Осуществляется координация клиента двойного NAT ReNAT и двойного NAT ReNAT для осуществления преобразования между назначаемыми потребителем частными IP-адресами и UPIP, назначаемым ReNAT, так, чтобы пользовательское приложение и сервер корпоративного офиса видели только внутренние частные IP-адреса организации.

Дополнительно, некоторые варианты осуществления, описанные здесь, конфигурируются для обеспечения возможности преобразования сетевых адресов для связи между клиентской рабочей станцией и глобальной сетью. В некоторых вариантах осуществления преобразование пересекает виртуальную частную сеть (VPN), как рассмотрено выше. Соответственно, эти варианты осуществления могут быть сконфигурированы как двусторонняя связь, где программные средства дуального NAT назначают семейство IP-адресов (в IPv4, IPv6 или другом подобном протоколе) частной области, такой как корпоративная сеть. Подобным образом, на стороне сетевого операционного центра (NOC) (который находится между частной областью и глобальной сетью) назначается множество IP-адресов, по одному для каждой частной области. В качестве примера, первой частной области могут быть назначены IP-адреса 10.0.0.x, где x=1, ..., n. NOC может ассоциировать эти адреса с IP-адресом, таким как 10.254.254.254, и другие частные области могут быть ассоциированы с такими IP-адресами, как 10.254.254.253 и т. д., где каждая имеет 10.0.0.x в качестве внутрисетевого адреса. Кроме того, NAT-отношения могут сохраняться в двух дуальных NAT, что обеспечивает возможность преобразования от пользовательского вычислительного устройства в частной сети с сервером в корпоративном офисе, в то время как клиентская рабочая станция и глобальная сеть не осведомлены о каком-либо конвертировании IP-адреса.

Дополнительно, некоторые варианты осуществления обеспечивают IP-адрес источника на внешних пакетах для идентификации шлюза источника или второй VPN. Пакеты от дуального NAT могут включать в себя общедоступный IP-адрес пункта назначения для идентификации шлюза назначения или второй VPN.

Еще некоторые варианты осуществления, описанные здесь, обеспечивают виртуальную частную сеть внутри сетевого операционного центра (NOC) для обеспечения возможности обмена данными между глобальной сетью и рабочей станцией клиента в частной области. Как описано выше, NOC может быть сконфигурирован для обеспечения возможности обмена данными между частной областью и глобальной сетью, например через спутниковую связь, с использованием методик ускорения. Соответственно, VPN, созданные в NOC, могут задействоваться для обеспечения барьера безопасности так, чтобы коммерческие готовые (COTS) операции выполнялись только внутри устройства и никогда не передавались между устройствами. Варианты осуществления, описанные здесь, могут дополнительно обеспечивать возможность назначения IP-адресов в IPv4 и/или IPv6 путем использования дуальных NAT.

Теперь со ссылками на чертежи, фиг.1 изображает сетевую среду для обмена данными с удаленным вычислительным устройством 126 согласно вариантам осуществления, описанным здесь. Как иллюстрируется, сетевая среда включает в себя пользовательскую рабочую станцию 102, которая может включать в себя персональный компьютер, планшет, мобильное вычислительное устройство и т.д. Пользовательская рабочая станция 102 может быть сконфигурирована для связи с удаленным вычислительным устройством 126 через частную IP-область 104. Пользовательская рабочая станция 102 может включать в себя пользовательские приложения 108, а также клиент 110 двойного NAT ReNAT и клиент 112 COTS VPN для создания частной IP-области или адресного пространства (частная IP-область ReNAT), которое изолировано и от IP-адресов общедоступного Интернета, и от использования частного IP-адреса организации. Конкретным образом, клиент 110 двойного NAT ReNAT назначает уникальный частный IP-адрес (UPIP) для каждого вычислительного устройства, осуществляющего доступ к частной IP-области 104 (такого как пользовательская рабочая станция 102), которое осуществляет связь через клиент COTS VPN, так, чтобы все вычислительные устройства (такие как пользовательская рабочая станция 102) имели уникальные IP-адреса внутри частной IP-области 104. Клиент 110 двойного NAT ReNAT обеспечивает функции парного и координируемого двойного NAT для руководства частной IP-областью удаленного вычислительного устройства 126.

В частную IP-область 104 включаются COTS VPN 114, COTS функции 116 нешифрованного текста, двойной NAT 118 ReNAT и VPN 120 ReNAT. Клиент 110 двойного NAT ReNAT и двойной NAT 118 ReNAT преобразуют данные между назначаемыми потребителем частными IP-адресами и назначенным UPIP так, чтобы COTS функции 116 нешифрованного текста имели уникальные IP-адреса для всех систем пользовательской организации, даже когда множество организаций имеют одни и те же частные IP-адреса.

Вне частной IP-области 104 пользовательское приложение 108 и удаленное вычислительное устройство 126 в корпоративном офисе 106 видят только внутренние частные IP-адреса потребителя. Осуществляется координация клиента 110 двойного NAT ReNAT и двойного NAT 118 ReNAT для осуществления преобразования между назначаемыми потребителем частными IP-адресами и UPIP, назначаемыми ReNAT, так, чтобы пользовательские приложения 108 и удаленное вычислительное устройство 126 видели только внутренние частные IP-адреса пользовательской рабочей станции 102. Таким образом, данные, посланные от пользовательской рабочей станции 102, принимаются в корпоративном офисе 106 в шлюзовом устройстве 122 в частной сети 124. Затем удаленное вычислительное устройство 126 может обрабатывать данные соответственно.

Также на фиг.1 изображены существующие программные функции 128 и средство 130 управления (диспетчер) функциями ReNAT. Эти компоненты представляют существующую логику, которая может задействоваться и/или к которой могут осуществлять доступ другие компоненты, на которые делается ссылка на фиг.1.

Фиг.2 изображает еще одну вычислительную среду, использующую конфигурацию двойного NAT, согласно вариантам осуществления, описанным здесь. Как иллюстрируется, пользовательская рабочая станция 202 может посылать данные к NOC 204 путем преобразования частных IP-адресов в UPIP-адреса. Данные могут затем быть преобразованы обратно в частные адреса перед посыланием к корпоративному офису 206. Пользовательская рабочая станция 202 включает в себя пользовательские приложения 208, а также программные средства 209 клиента. Программные средства 209 клиента включают в себя клиент 210 двойного NAT ReNAT, клиент 212 COTS обработки нешифрованного текста (CTP) COTS CTP, клиент 214 COTS VPN, средство 216 управления (диспетчер) логическим входом (login) клиента и средство 218 управления (диспетчер) сеансом клиента. Конкретным образом, пользовательские приложения 208 могут инструктировать пользовательскую рабочую станцию 202 посылать данные удаленному вычислительному устройству 234 в корпоративном офисе 206. Таким образом, средство 216 управления логическим входом клиента может обеспечивать возможность передачи реквизитов логического входа для NOC 204. При входе пользователя в NOC средство 218 управления сеансом клиента может обеспечивать пользовательские интерфейсы и/или другие данные для идентификации и/или осуществления доступа к желаемому вычислительному устройству (в этом случае удаленному вычислительному устройству 234). Соответственно, клиент 210 двойного NAT ReNAT назначает данные, принятые от UPIP пользовательских приложений 208. Клиент 210 двойного NAT ReNAT может быть сконфигурирован для преобразования IP-адресов источника и назначения в пакетах нешифрованного текста в/из назначенного UPIP. Клиент 212 COTS CTP принимает и обрабатывает данные с использованием обработки нешифрованного текста (или другого протокола). Клиент 214 COTS VPN принимает данные и создает VPN-туннель для безопасной передачи данных к NOC 204.

NOC 204 принимает данные в COTS VPN 220, которая удаляет VPN-шифрование и обеспечивает данные для обработки посредством средства 222 управления COTS обработкой нешифрованного текста. Средство 222 управления COTS обработкой нешифрованного текста обрабатывает данные согласно нешифрованному тексту или другому подобному протоколу. Данные могут затем обрабатываться двойным NAT 224 ReNAT. Двойной NAT 224 ReNAT удаляет UPIP и замещает UPIP определяемым потребителем частным IP из частной сети 233 и обеспечивает общедоступный IP-адрес шлюзового устройства 232 потребителя. Двойной NAT 224 ReNAT может быть сконфигурирован для преобразования IP-адресов источника и назначения в пакетах нешифрованного текста в/из назначенного UPIP. Для входящих пакетов двойной NAT 224 ReNAT использует IP источника, обеспеченный от VPN 226 ReNAT для идентификации пользователя. Исходящие пакеты от двойного NAT 224 ReNAT к VPN 226 ReNAT включают в себя общедоступный IP назначения для идентификации удаленного вычислительного устройства 234. Для исходящих пакетов двойной NAT 224 ReNAT использует UPIP-адрес источника и назначения для идентификации общедоступного IP-адреса назначения для шлюза/VPN 232 назначения. Кроме того, VPN-функция модифицирована для обеспечения IP-источника на внешних пакетах от корпоративного офиса для идентификации шлюза/VPN источника. Пакеты от двойного NAT 224 ReNAT включают в себя общедоступный IP назначения для идентификации шлюза/VPN назначения.

Также в NOC 204 включено средство 228 управления логическим входом и средство 230 управления сеансом, которые управляют входом пользовательской рабочей станции 202 и управляют сеансом пользовательской рабочей станции. На линии между двойным NAT 224 ReNAT и VPN 226 ReNAT пакеты инкапсулируются в частный IP-протокол, определяемый ReNAT, который включает в себя общедоступный IP источника и назначения. Дополнительно, двойной NAT 224 ReNAT может назначать UPIP, который по меньшей мере, частично совпадает с назначаемым потребителем частным IP-адресом. Однако это не создает проблем маршрутизации, поскольку назначенный адрес уникален внутри NOC и соотнесен с общедоступным IP средством 230 управления сеансом. Как рассмотрено выше, средство 230 управления сеансом обслуживает информацию сеанса для каждой пользовательской рабочей станции 202, которая вошла в службу. Средство 230 управления сеансом обеспечивает информацию координации UPIP двойному NAT 224 ReNAT и уведомляет средство 218 управления сеансом клиента о назначенной UPIP для этого потребителя. Средство 230 управления сеансом также обслуживает отношение между UPIP и общедоступным IP шлюза/VPN потребителя. Корпоративный офис 206 включает в себя шлюзовое устройство 232 потребителя, частную сеть 233 и удаленное вычислительное устройство 234.

Фиг.3 изображает вычислительную среду для связи с удаленным вычислительным устройством 308 согласно вариантам осуществления, описанным здесь. Как иллюстрируется, потребитель может не иметь VPN с корпоративным офисом потребителя, но может желать задействовать VPN между NOC и своей рабочей станцией. Тем не менее, пользовательская рабочая станция 302 с фиг.3 включает в себя пользовательские приложения 310, клиент 312 COTS CTP, клиент 314 COTS VPN, средство 316 управления логическим входом клиента и средство 318 управления сеансом клиента. Как описано выше, пользовательские приложения 310 могут передавать данные клиенту 312 COTS CTP для возможной связи через сеть 304 с удаленным вычислительным устройством 308. Сеть 304 может включать в себя любую глобальную и/или локальную сеть, такую как Интернет.

Соответственно, средство 316 управления логическим входом клиента и средство 318 управления сеансом клиента могут осуществлять связь со средством 324 управления логическим входом и средством 326 управления сеансом для обеспечения возможности логического входа в и управления сеансом с NOC 306. Когда сеанс установлен, клиент 312 COTS CTP может обрабатывать данные. Дополнительно, клиент 314 COTS VPN может создавать VPN-туннель между пользовательской рабочей станцией 302 и COTS VPN 320 NOC 306. Пользовательская рабочая станция 302 может принимать данные и посылать данные к NOC 306. NOC 306 может использовать COTS VPN 320 для дешифрования данных от VPN, и COTS обработка 322 нешифрованного текста может дополнительно обрабатывать данные для посылания к удаленному вычислительному устройству 308.

Фиг.4 изображает вычислительную среду для связи с удаленным вычислительным устройством 408 без использования VPN согласно вариантам осуществления, описанным здесь. Конкретным образом, фиг.4 изображает множество COTS процессов так, чтобы потребитель мог выбрать желаемый уровень обслуживания. Например, один COTS процесс может обеспечивать полное ускорение всего трафика, в то время как второй COTS процесс ускоряет только часть трафика (например, весь протокол передачи гипертекста). Соответственно, пользовательская рабочая станция 402 с фиг.4 может включать в себя пользовательские приложения 410 для взаимодействия с удаленным вычислительным устройством 408. Соответственно, средство 414 управления логическим входом клиента и средство 416 управления сеансом клиента могут осуществлять связь со средством 420 управления логическим входом и средством 422 управления сеансом для установления соединения между пользовательской рабочей станцией 402 и NOC 406. Пользовательские приложения 410 могут дополнительно генерировать данные, которые клиент 412 COTS CTP обрабатывает. Данные затем посылаются с использованием сети 404, которая передает данные к NOC 406. Как описано выше, сеть 404 может быть любой глобальной или локальной сетью. В зависимости от пользовательских настроек, пользовательских выборов, настроек NOC и т.д., NOC 406 может осуществлять одну или несколько различных COTS обработок 418 нешифрованного текста для обработки некоторых или всех из принятых данных. NOC 406 может посылать данные удаленному вычислительному устройству 408 для обработки.

Фиг.5 изображает блок-схему, которая включает в себя действия, которые клиентская рабочая станция может выполнять для связи с удаленным вычислительным устройством, согласно вариантам осуществления, описанным здесь. Как изображено на блоке 550, может осуществляться проверка действительности ID лицензии, например через средство управления логическим входом. На блоке 552 клиент, запрашивающий услугу, может быть идентифицирован. На блоке 554 может быть создан сеанс для отслеживания пользователя. На блоке 556 может быть создан VPN-туннель для пользовательской рабочей станции и UPIP-адрес может быть назначен для ID лицензии для пользовательской рабочей станции. На блоке 558 может быть создан VPN-туннель к удаленному вычислительному устройству. На блоке 560 эмуляция логического входа пользователя в удаленное вычислительное устройство, может выполняться. На блоке 562 данные VPN-входа потребителя могут быть посланы обратно пользовательской рабочей станции для ввода реквизитов логического входа. На блоке 564 средство управления сеансом может быть уведомлено о результатах логического входа. На блоке 566 двойной NAT ReNAT может быть уведомлен об UPIP-адресе для удаленного вычислительного устройства. На блоке 568 сообщение, указывающее, что система готова, может быть обеспечено.

Как описано со ссылками на фиг.5, пользовательская рабочая станция может инициировать сеанс для связи с удаленным вычислительным устройством. Фиг.6 изображает блок-схему, которая включает в себя действия, которые пользовательская рабочая станция может выполнять для обеспечения возможности связи с удаленным вычислительным устройством, когда сеанс был установлен, согласно вариантам осуществления, описанным здесь. Как изображено на блоке 650, NOC может создавать датаграмму запроса на основе ввода пользователя. Конкретным образом, это действие может создаваться пользовательской рабочей станцией посредством пользовательского приложения. Тем не менее, на блоке 652 пользовательская рабочая станция может соотносить определяемые потребителем частные IP-адреса в датаграмме с UPIP-адресами. На блоке 654 пользовательская рабочая станция может обрабатывать датаграмму. На блоке 656 датаграмма может быть перенесена в NOC.

Следует понимать, что на фиг.3 и 4 сеть 304, 404 изображена между системными компонентами для иллюстрации использования общедоступного Интернета или другой вычислительной сети. Как будет понятно, это всего лишь примеры, поскольку любой из компонентов, изображенных на фиг.1-6, может быть подключен через сетевую инфраструктуру в зависимости от варианта осуществления.

Фиг.7 изображает блок-схему, которая включает в себя действия, которые NOC может выполнять для обеспечения возможности связи между пользовательской рабочей станцией и удаленным вычислительным устройством, согласно вариантам осуществления, описанным здесь. Как изображено на блоке 750, датаграмма может обрабатываться посредством NOC и другая датаграмма может генерироваться для посылания удаленному вычислительному устройству. На блоке 752 UPIP-адреса могут быть соотнесены в датаграмме с определяемыми потребителем частными IP-адресами. На блоке 754 датаграмма может быть зашифрована и перенесена в удаленное вычислительное устройство.

Фиг.8 изображает другую блок-схему, которая включает в себя действия, которые NOC может выполнять для обеспечения возможности связи между пользовательской рабочей станцией и удаленным вычислительным устройством, согласно вариантам осуществления, описанным здесь. Конкретным образом, в то время как фиг.7 изображает действия, которые могут выполняться, когда пользовательская рабочая станция посылает данные в удаленное вычислительное устройство, фиг.8 изображает действия, которые могут выполняться, когда удаленное вычислительное устройство посылает данные в пользовательскую рабочую станцию. Соответственно, на блоке 850 зашифрованная ответная датаграмма, где IP-адрес пункта назначения соотнесен с частным IP потребителя для пользовательской рабочей станции, может быть принята. На блоке 852 датаграмма может быть дешифрована. На блоке 854 определяемые потребителем частные IP-адреса могут быть соотнесены в датаграмме с UPIP-адресами. На блоке 856 новый частный IP потребителя может быть записан из IP источника в дешифрованной датаграмме, и новый UPIP может быть назначен. На блоке 858 средство управления сеансом клиента может быть информировано о соотнесении нового UPIP с частным IP потребителя. На блоке 860 датаграмма может быть обработана, и новая датаграмма может быть сгенерирована для пользовательского приложения. На блоке 862 новая датаграмма может быть послана в пользовательскую рабочую станцию.

Следует понимать, что, в зависимости от конкретного варианта осуществления, одна или несколько датаграмм может быть передано удаленному вычислительному устройству до генерирования новой датаграммы для пользовательской рабочей станции. В качестве примера, если вычислительная среда использует ускорение в виде COTS процесса, может выполняться обмен множеством датаграмм с удаленным вычислительным устройством.

Фиг.9 изображает блок-схему, которая включает в себя действия, которые пользовательская рабочая станция может выполнять при приеме данных от удаленного вычислительного устройства посредством NOC, согласно вариантам осуществления, описанным здесь. Как изображено на блоке 950, принятая датаграмма может обрабатываться. На блоке 952 UPIP-адреса могут быть соотнесены в датаграмме с определяемыми потребителем частными IP-адресами. На блоке 954 результаты в датаграмме могут быть обеспечены для отображения.

Фиг.10 изображает различные аппаратные компоненты, которые могут присутствовать в NOC 204, согласно вариантам осуществления, описанным здесь. В иллюстрируемом варианте осуществления, NOC 204 включает в себя один или несколько процессоров 1030, аппаратные средства 1032 ввода/вывода, аппаратные средства 1034 сетевого интерфейса, компонент 1036 хранения данных (который хранит данные 1038a логического входа и данные 1038b сеанса) и компонент 1040 памяти. Компонент 1040 памяти может быть сконфигурирован как энергозависимая и/или энергонезависимая память и, таким образом, может включать в себя оперативную память (включающую в себя SRAM, DRAM и/или другие типы RAM), флэш-память, реестры, компакт-диски (CD), универсальные цифровые диски (DVD) и/или другие типы долговременных машиночитаемых носителей. В зависимости от конкретного варианта осуществления, долговременный машиночитаемый носитель может располагаться внутри NOC 204 и/или снаружи от NOC 204.

Дополнительно, компонент 1040 памяти может быть сконфигурирован для хранения операционной логики 1042, логики 1044a передачи данных и управляющей логики 1044b, каждая из которых может осуществляться в качестве компьютерной программы, программно-аппаратных средств и/или аппаратных средств, в качестве примера. Локальный интерфейс 1046 связи также включен на фиг.10 и может осуществляться в виде шины или другого интерфейса для обеспечения возможности связи между компонентами NOC 204.

Процессор 1030 может включать в себя любой обрабатывающий компонент с возможностью операции для приема и исполнения инструкций (например, из компонента 1036 хранения данных и/или компонента 1040 памяти). Аппаратные средства 1032 ввода/вывода могут включать в себя и/или быть сконфигурированы для осуществления интерфейса с монитором, клавиатурой, мышью, принтером, камерой, микрофоном, динамиком и/или другим устройством для приема, посылания и/или представления данных. Аппаратные средства 1034 сетевого интерфейса могут включать в себя и/или быть сконфигурированы для связи с любыми проводными или беспроводными сетевыми аппаратными средствами, спутником, антенной, модемом, LAN-портом, картой беспроводной достоверности (Wi-Fi), картой WiMax, аппаратными средствами мобильной связи, волокном и/или другими аппаратными средствами для связи с другими сетями и/или устройствами. Благодаря этому соединению может быть обеспечена возможность связи между NOC 204 и другими вычислительными устройствами.

Подобным образом, следует понимать, что компонент 1036 хранения данных может располагаться локальным и/или удаленным образом по отношению к NOC 204 и может быть сконфигурирован для хранения одного или нескольких элементов данных для доступа NOC 204 и/или других компонентов. В некоторых вариантах осуществления, компонент 1036 хранения данных может быть расположен удаленным образом от NOC 204 и, таким образом, доступен по сетевому соединению. В некоторых вариантах осуществления, однако, компонент 1036 хранения данных может всего лишь являться периферийным устройством, но внешним для NOC 204.

В компонент 1040 памяти включена операционная логика 1042, логика 1044a передачи данных и управляющая логика 1044b. Операционная логика 1042 может включать в себя операционную систему и/или другие программные средства для управления компонентами NOC 204. Подобным образом, логика 1044a передачи данных может включать в себя COTS VPN 220, средство управления 222 COTS обработкой нешифрованного текста, двойной NAT 224 ReNAT, VPN 226 ReNAT и/или другие элементы логики для манипуляции данными и обмена данными между пользовательской рабочей станцией 202 и удаленным вычислительным устройством 234. Управляющая логика 1044b может включать в себя средство 228 управления логическим входом, средство 230 управления сеансом и/или другие компоненты, которые побуждают NOC 204 устанавливать сеансы с пользовательской рабочей станцией 202.

Следует понимать, что компоненты, иллюстрируемые на фиг.10, являются всего лишь примерными и не предназначены для ограничения объема этого раскрытия. Хотя компоненты на фиг.10 иллюстрируются как располагающиеся внутри NOC 204, это является всего лишь примером. В некоторых вариантах осуществления один или несколько компонентов могут располагаться снаружи от NOC 204. Также следует понимать, что хотя NOC 204 изображен на фиг.10, другие вычислительные устройства, описанные на фиг.2 или других чертежах, могут включать в себя подобные аппаратные средства и программные средства для обеспечения описанных функциональных возможностей.

Хотя здесь были проиллюстрированы и описаны конкретные варианты осуществления, следует понимать, что различные другие изменения и модификации могут быть осуществлены без выхода за пределы сущности и объема заявляемого изобретения. Кроме того, хотя здесь были описаны различные аспекты заявляемого изобретения, такие аспекты не обязаны задействоваться в комбинации. Таким образом, подразумевается, что прилагаемая формула изобретения покрывает все такие изменения и модификации, которые находятся внутри объема заявляемого изобретения.

Изобретение относится к адресной передаче связи ReNAT. Технический результат – усовершенствованная адресация в основывающихся на VPN обменах информацией между частными сетями организаций и внешними устройствами через глобальные сети, а также возможность организациям совместно использовать программные функции в глобальных сетях. Для этого предусмотрены: сетевой операционный центр (NOC), включающий в себя двойной NAT (ReNAT), осуществляющий преобразование между назначаемым потребителем частным IP-адресом и уникальным частным IP-адресом (UPIP). NOC может включать в себя компонент VPN ReNAT, соединенный с двойным NAT (ReNAT), где VPN ReNAT обеспечивает IP-адрес источника двойному NAT (ReNAT). NOC может включать в себя логику, которая предписывает процессору обеспечивать возможность связи между пользовательской рабочей станцией в частной сети и удаленным вычислительным устройством, при этом обеспечение возможности связи включает в себя прием данных от пользовательской рабочей станции через портал традиционной VPN, причем преобразование адресов выполнено клиентом двойного NAT (ReNAT) на пользовательской рабочей станции. Двойной NAT (ReNAT) также соотносит адреса в данных с определяемыми потребителем частными адресами, и VPN ReNAT шифрует данные и переносит данные в частную сеть. 3 н. и 17 з.п. ф-лы, 10 ил.

1. Система для обеспечения дуального преобразования сетевых адресов, содержащая:

сетевой операционный центр (NOC), который включает в себя компонент памяти, причем компонент памяти хранит логические средства, которые при их исполнении процессором предписывают системе выполнять, по меньшей мере, следующее:

принимать данные от пользовательской рабочей станции через глобальную сеть, при этом данные принимаются через первый туннель виртуальной частной сети (VPN), при этом данные зашифрованы VPN-шифрованием, причем данным назначен уникальный частный адрес Интернет-протокола (UPIP), который, по меньшей мере, отчасти совпадает с частным IP-адресом, заданным потребителем, и включает в себя барьер безопасности;

удалять VPN-шифрование из упомянутых данных;

использовать компонент двойного преобразования сетевых адресов (NAT) для удаления UPIP-адреса и замещения UPIP-адреса заданным потребителем частным IP-адресом из частной сети в пункте назначения;

инкапсулировать данные с заданным потребителем частным IP-адресом в частный протокол, который включает в себя общедоступный адрес источника и общедоступный адрес пункта назначения; и

использовать второй VPN-туннель для передачи упомянутых данных в пункт назначения.

2. Система по п.1, в которой логические средства дополнительно предписывают системе назначать семейство IP-адресов частной области, причем семейство IP-адресов включает в себя по меньшей мере одно из следующего: IPv4 и IPv6.

3. Система по п.1, в которой в NOC назначается множество IP-адресов, по одному для каждой из множества частных областей.

4. Система по п.1, в которой NOC связывает единственный IP-адрес со всеми вычислительными устройствами в частной области, причем каждое имеет уникальный внутрисетевой адрес.

5. Система по п.4, в которой NOC содержит по меньшей мере одно из следующего: компонент традиционной VPN, компонент традиционной обработки нешифрованного текста, двойной преобразователь сетевых адресов и VPN.

6. Система по п.1, дополнительно содержащая двойной преобразователь сетевых адресов, причем двойной преобразователь сетевых адресов хранит NAT-отношения, которые обеспечивают возможность преобразования от клиентской рабочей станции в частной сети с удаленным вычислительным устройством в удаленной сети, в то время как клиентская рабочая станция и глобальная сеть не осведомлены о каком-либо конвертировании IP-адресов.

7. Система по п.6, дополнительно содержащая клиентскую рабочую станцию, причем клиентская рабочая станция содержит клиент дуального двойного NAT для согласования между назначенными потребителем частными IP-адресами и назначенным UPIP-адресом, с тем чтобы уникальные IP-адреса назначались для различных частных областей.

8. Способ дуального преобразования сетевых адресов, содержащий этапы, на которых:

принимают, посредством процессора в сетевом операционном центре (NOC), данные от пользовательской рабочей станции через глобальную сеть, при этом данные принимаются через первый туннель виртуальной частной сети (VPN), при этом данные зашифрованы VPN-шифрованием, причем данным назначен уникальный частный адрес Интернет-протокола (UPIP), который, по меньшей мере, отчасти совпадает с частным IP-адресом, заданным потребителем, и включает в себя барьер безопасности;

удаляют, посредством процессора в NOC, VPN-шифрование из упомянутых данных;

используют, посредством процессора в NOC, компонент двойного преобразования сетевых адресов (NAT) для удаления UPIP-адреса и замещения UPIP-адреса заданным потребителем частным IP-адресом из частной сети в пункте назначения;

инкапсулируют, посредством процессора в NOC, данные с заданным потребителем частным IP-адресом в частный протокол, который включает в себя общедоступный адрес источника и общедоступный адрес пункта назначения; и

используют, посредством процессора в NOC, второй VPN-туннель для передачи упомянутых данных в пункт назначения.

9. Способ по п.8, дополнительно содержащий этап, на котором назначают семейство IP-адресов частной области, причем семейство IP-адресов включает в себя по меньшей мере одно из следующего: IPv4 и IPv6.

10. Способ по п.8, в котором в NOC назначается множество IP-адресов, по одному для каждой из множества частных областей.

11. Способ по п.8, дополнительно содержащий этап, на котором связывают единственный IP-адрес со всеми вычислительными устройствами в частной области, причем каждое имеет уникальный внутрисетевой адрес.

12. Способ по п.8, дополнительно содержащий этап, на котором сохраняют NAT-отношения, которые обеспечивают возможность преобразования от клиентской рабочей станции в частной сети с удаленным вычислительным устройством в удаленной сети, в то время как клиентская рабочая станция и глобальная сеть не осведомлены о каком-либо конвертировании IP-адресов.

13. Способ по п.8, дополнительно содержащий этап, на котором осуществляют согласование между назначаемыми потребителем частными IP-адресами и назначенным UPIP-адресом, с тем чтобы уникальные IP-адреса назначались для множества различных частных областей.

14. Долговременный машиночитаемый носитель для обеспечения дуального преобразования сетевых адресов, содержащий логические средства, которые при их исполнении процессором в сетевом операционном центре (NOC) предписывают процессору выполнять, по меньшей мере, следующее:

принимать данные от пользовательской рабочей станции через глобальную сеть, при этом данные принимаются через первый туннель виртуальной частной сети (VPN), при этом данные зашифрованы с использованием VPN-шифрования, причем данным назначен уникальный частный адрес Интернет-протокола (UPIP), который, по меньшей мере, отчасти совпадает с частным IP-адресом, заданным потребителем, и включает в себя барьер безопасности;

удалять VPN-шифрование из упомянутых данных;

использовать компонент двойного преобразования сетевых адресов (NAT) для удаления UPIP-адреса и замещения UPIP-адреса заданным потребителем частным IP-адресом из частной сети в пункте назначения;

инкапсулировать данные с заданным потребителем частным IP-адресом в частный протокол, который включает в себя общедоступный адрес источника и общедоступный адрес пункта назначения;

использовать второй VPN-туннель для передачи упомянутых данных в пункт назначения; и

связывать UPIP-адрес в упомянутых данных с заданными потребителем частными IP-адресами.

15. Долговременный машиночитаемый носитель по п.14, в котором логические средства дополнительно предписывают процессору назначать семейство IP-адресов частной области, причем семейство IP-адресов включает в себя по меньшей мере одно из следующего: IPv4 и IPv6.

16. Долговременный машиночитаемый носитель по п.14, при этом множество IP-адресов назначается на стороне NOC, по одному для каждой из множества частных областей.

17. Долговременный машиночитаемый носитель по п.14, в котором логические средства предписывают процессору связывать единственный IP-адрес со всеми вычислительными устройствами в частной области, причем каждое имеет уникальный внутрисетевой адрес.

18. Долговременный машиночитаемый носитель по п.14, в котором логические средства включают в себя по меньшей мере одно из следующего: логические средства для реализации компонента традиционной VPN, логические средства для реализации компонента традиционной обработки нешифрованного текста, логические средства для реализации двойного NAT и логические средства для реализации VPN.

19. Долговременный машиночитаемый носитель по п.14, в котором логические средства предписывают процессору сохранять NAT-отношения, которые обеспечивают возможность преобразования от клиентской рабочей станции в частной сети с удаленным вычислительным устройством в удаленной сети, в то время как клиентская рабочая станция и глобальная сеть не осведомлены о каком-либо конвертировании IP-адресов.

20. Долговременный машиночитаемый носитель по п.14, в котором логические средства включают в себя клиент дуального двойного NAT для согласования между назначаемыми потребителем частными IP-адресами и назначенным UPIP-адресом, с тем чтобы уникальные IP-адреса назначались для множества различных частных областей.

| US 20070180142 A1, 02.08.2007 | |||

| US 7814541 B1, 12.10.2010 | |||

| US 7840701 B2, 23.11.2010 | |||

| US 8249081 B2, 21.08.2012 | |||

| ИДЕНТИФИКАЦИЯ В РЕАЛЬНОМ ВРЕМЕНИ МОДЕЛИ РЕСУРСА И КАТЕГОРИЗАЦИЯ РЕСУРСА ДЛЯ СОДЕЙСТВИЯ В ЗАЩИТЕ КОМПЬЮТЕРНОЙ СЕТИ | 2007 |

|

RU2417417C2 |

Авторы

Даты

2019-04-16—Публикация

2014-01-02—Подача